Aes tkip или что лучше: что это и какой режим сети лучше выбрать?

что это и какой режим сети лучше выбрать?

Если вы когда-либо настраивали роутеры от компании Asus, то видели вот такой пункт «b/g Protection». При чем нигде четко не говорится – для чего он нужен, а в переводе с английского обозначает «b/g Защита». На старых моделях и прошивках данная функция называется как «54g Protection».

Для чего она нужна

Беспроводной режим «BG Protection Mode» — это режим беспроводной сети, для нормального функционирования устройств, которые принимают стандарты волн 802.11b и 802.11g. Сейчас постараюсь рассказать как можно подробнее что такое «b, g» и для чего они нужны. Смотрите, стандарт 802.11b был улучшенной версией самого первого Wi-Fi стандарта 802.11. Он был выпущен в 1999 году и работал на частоте 2.4 ГГц.

Скорость передачи данных была маленькая – от 6 до 12 Мбит в секунду. В это же время вышло большое количество устройств, которые имели поддержку этого стандарта. Через 4 года выходит улучшенная версия 802.11g. Тут скорость выросла до 54 Мбит в секунду, но была небольшая проблема. Устройств с поддержкой данного стандарта ещё не было, но было в ходу много «b» аппаратов.

Устройств с поддержкой данного стандарта ещё не было, но было в ходу много «b» аппаратов.

802.11g – ещё по-другому называют обратно совместимый стандарт «b», так как разработчики понимали, что связь между новым и старым оборудованием будет проблематична из-за большой скорости. Сигнал типа «G» должен быть подстроен под «B» стандарт, а медленные волны «B» в свою очередь должны кодироваться в более медленном режиме. В итоге и был выдуман данный режим. Он нужен только для работы устройств в разных стандартах: «B» и «G».

Дело в том, что старый стандарт очень медленный и у него стоит малый размер интервала ротации сетевых пакетов, а также RTS. То есть пакеты данных там передаются медленнее. Так вот, чтобы они работали нормально, в данном режиме включается увеличенный показатель RTS и устройство, которое работает на стандарте 802.11g будет ждать дольше, чтобы получить пакет информации от медленного устройства с 802.11b.

При этом может быть включен режим IBSS, чтобы устройства подключались напрямую, а не через роутер. Таким образом уменьшается время отклика устройств. «54g Protection» наоборот выключает полную поддержку «B» и передача между устройствами осуществляется по более новому стандарту «G». В итоге если есть два таких устройства, передача информации полностью улучшается.

Таким образом уменьшается время отклика устройств. «54g Protection» наоборот выключает полную поддержку «B» и передача между устройствами осуществляется по более новому стандарту «G». В итоге если есть два таких устройства, передача информации полностью улучшается.

Что установить в настройках

И так вот перед нами окно настроек. Сразу скажу, что буду ориентироваться именно по новой прошивке. Пойдем по пунктам от начала и до конца.

- Частота диапазона (Frequency) – можно переключить на 2.4 или 5 ГГц. В частности, на 2.4 работают стандарты 802.11 b/g/n. Данный стандарт ограничен самой высокой скоростью современного стандарта «N». Чаще всего это 300 Мбит в секунду. 5 ГГц работает на стандарте 802.11ac. Разница в том, что у 5 ГГц скорость выше, но радиус покрытия меньше, так как частота затухает быстрее. А вот 2.4 скорость ниже, но радиус поражение больше. Ещё минусом 2.4 ГГц является её популярность и заполненность каналов в крупных городах.

- SSID – имя вашей беспроводной сети.

Можете написать любое имя английскими буквами.

Можете написать любое имя английскими буквами. - Скрыть SSID (Hide SSID) – автономно стоит в режиме «Нет». Тогда устройство, которые смогут к вам подключиться увидят сеть в списке доступных, для подключения. Если поставить режим «Да», то она станет невидимой, а для подключения понадобится ввести имя вручную. Полезная вещь, если боитесь, что вас взломают.

- Режим беспроводной сети (Wireless Mode) – Если стоит в «Авто» режиме, то идёт автономное совместимость для всех устройств. Беспроводной «Legacy» это совместимость ротации, при котором «N» работает на той же скорости, на которой работает стандарт «B» (54 Мбит/с). Я бы не советовал включать его. Режим «N-Only» – можете смело включать, если все ваши домашние устройства новые и выпущены не позднее 5 лет назад. Тут все ясно, роутер будет работать только с устройствами, совместимыми стандартами «N».

- Ширина канала (Channel bandwidth) – в стандарте 2.4 есть только 20 и 40 MHz, у 5 – ещё появляется канал в 80 MHz.

Лучше ставить в режим «Авто». Если хотите поэкспериментировать со скоростью, можете поставить значение 40 или на 5 ГГц – 80. Но нужно понимать, что чем шире канал, тем больше пропускная способность и можно ловить больше помех от тех же соседей и скорость может упасть.

Лучше ставить в режим «Авто». Если хотите поэкспериментировать со скоростью, можете поставить значение 40 или на 5 ГГц – 80. Но нужно понимать, что чем шире канал, тем больше пропускная способность и можно ловить больше помех от тех же соседей и скорость может упасть. - Канал (Control Channel) – а вот это и есть канал, на котором и будет работать ваш роутер. Лучше установить режим «Авто», чтобы маршрутизатор сам искал свободный канал. Но иногда требуется и ручная настройка. Сначала клиент ищет свободный канал, а потом вручную его выставляет. Об этом я писал ранее в этой статье.

- Метод проверки подлинности (Authentication Method) – Метод аутентификации в беспроводной сети. Лучше всего установить тип шифрования как «WPA2-Personal». Так открывается пункт «Шифрование WPA», который может иметь два типа: «AES» и «TKIP». Первый работает с высокоскоростным «N», а второй только со стандартом «G».

- Интервал ротации сетевых ключей (Network Key Rotation Interval) – это интервал через который роутер будет изменять ключ шифрования данных для уже авторизованных клиентов.

Вообще значение ставится автоматом. Если это не произошло, устанавливаем как 3600. Значение устанавливается в миллисекундах.

Вообще значение ставится автоматом. Если это не произошло, устанавливаем как 3600. Значение устанавливается в миллисекундах.

ПОМОЩЬ! Если у вас ещё остались вопросы, то смело пишите их в комментариях и сразу же вам помогу. Также можете написать, то что я возможно упустил.

Подключаем защищенный Wi-Fi без пароля (кнопка WPS)

WPS – это сокращение от Wi-Fi Protected Setup. Специальная технология для упрощения подключения устройств к роутеру через Wi-Fi.

У данной технологии есть еще и второе название от компании TP-link -> QSS ( Quick Security Setup).

Да:

- соединение защищенное

- пароль вводить не надо

- устройства сами “договариваются” между собой

- пароль используется из 8-ми цифр (тот, который на нижней крыше роутера)

Варианты авторизации через WPS:

• Режим PBC (Push Button Configuration)

• Авторизация с помощью PIN-кода (позволяет настроить отдельные параметры роутера)

Теперь подробнее.

Часто эта кнопка совмещена с кнопкой сброса настроек роутера (обычно 5 сек). Т.е. короткое нажатие запускает технологию WPS, а длинное – сбрасывает настройки.

Следует отметить, что практически всегда у пользователя есть возможность отключить технологию WPS (QSS) в настройках роутера.

ВАЖНО: технология удобная – но лучше её отключать.

Из-за ошибок проектирования технология WPS превратилась в бэкдор. Цифровой 8-ми значный пароль подбирается за 3-4 часа простым перебором. Так что лучше гостям выдавать пароль от Wi-Fi и пусть они подключаются стандартным способом.

Цифровой 8-ми значный пароль подбирается за 3-4 часа простым перебором. Так что лучше гостям выдавать пароль от Wi-Fi и пусть они подключаются стандартным способом.

В декабре 2011 Стефан Фибёк (англ. Stefan Viehböck) и Крейг Хеффнер (англ. Craig Heffner) рассказали о серьёзных прорехах в протоколе WPS. Оказалось, что если в точке доступа активирован WPS c PIN (который по умолчанию включен в большинстве роутеров), то подобрать PIN-код для подключения можно за считанные часы!

PIN-код для WPS состоит из восьми цифр — следовательно, существует 108 (100’000’000) вариантов для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой контрольную сумму, которая высчитывается на основании семи первых цифр. В итоге получаем уже 107 (10’000’000) вариантов. Уязвимость протокола позволяет разделить пин-код на две части, 4 и 3 цифры и проверять каждую, на валидность отдельно. Следовательно получаем 104 (10’000) вариантов для первой половины и 103 (1000) для второй. В итоге, всего лишь 11’000 вариантов для полного перебора, что в ~910 раз меньше.

В итоге, всего лишь 11’000 вариантов для полного перебора, что в ~910 раз меньше.

Как технология WPS (QSS) работает на практике?

С помощью системы Windows проще всего 🙂 При подсоединении к Wi-Fi сети запрашивается ключ безопасности и возможность подключения через WPS.

Ключ безопасности не вводим, нажимаем кнопку WPS на роутере и происходит подключение.

Это удобно.

Например, не нужно раздавать гостям свой пароль от Wi-Fi – а просто подключить их к своей сети одной кнопкой.

ВАЖНО: при использовании PIN-кода можно сделать базовые настройки роутера (при первом подключении).

После ввода корректного PIN – мы получаем доступ к базовым настройкам роутера

На устройствах с Андроид заходим в настройки Wi-Fi и идем в раздел “Дополнительно“.

Нам нас встречает пункт меню “Соединение с помощью кнопки WPS“.

Теперь нажимаем кнопку WPS на роутере – и соединение установлено.

Зачем нужен PIN код WPS?

Это еще один способ подключения к роутеру.

Конечное устройство (например, смартфон на Андроид) само генерирует новый PIN код, который необходимо ввести на роутере:

- в разделе “Настройка WPS”

- добавить новое устройство (Add a new device)

Еще почитать:

Wi-Fi

Wi-Fi — технология беспроводной локальной сети с устройствами на основе стандартов IEEE 802.11 .

Логотип Wi-Fi является торговой маркой Wi-Fi Alliance . Под аббревиатурой Wi-Fi (от английского словосочетания Wireless Fidelity , которое можно дословно…

Параметры сети Wi-Fi не соответствуют

Windows 7 пишет так: «Параметры сети WiFi, сохраненные на этом компьютере, не соответствуют требованиям этой сети».

Главное — абсолютно непонятно, что это и почему.

Основная причина — изменение настроек роутера по сравнению с предыдущем подключением. …

…

Реальная скорость подключения WiFi

Что влияет на реальную скорость подключения WiFi?

Самая простая загадка — скорость подключения 54 Мбит/с. Тут два основных варианта:

или на устройстве урезан диапазон 802.11n (заблокирован)

или используется протокол шифрования TKIP

…

Ширина канала WiFi 40 МГц или 20 МГц

Какую ширину канала WiFi выбрать?

Картинка из настроек роутера обычно такая.

Что лучше — ширина канала 20 МГц или ширина канала 40 МГц? И зачем такой выбор пользователю?

Конечно — лучше 40 МГц, на такой ширине канала и 802.11n и 802.11ac будут раб…

Шифрование AES или TKIP

AES иTKIP — это два альтернативных типа шифрования, которые применяются в режимах безопасности WPA и WPA2 в сетях Wi-Fi.

Advanced Encryption Standard (AES), также известный как Rijndael— симметричный алгоритм блочного шифрования (размер блока 128 би. ..

..

Тип безопасности и шифрования беспроводной сети

Содержание статьи

Тип безопасности и шифрования беспроводной сети. Какой выбрать?

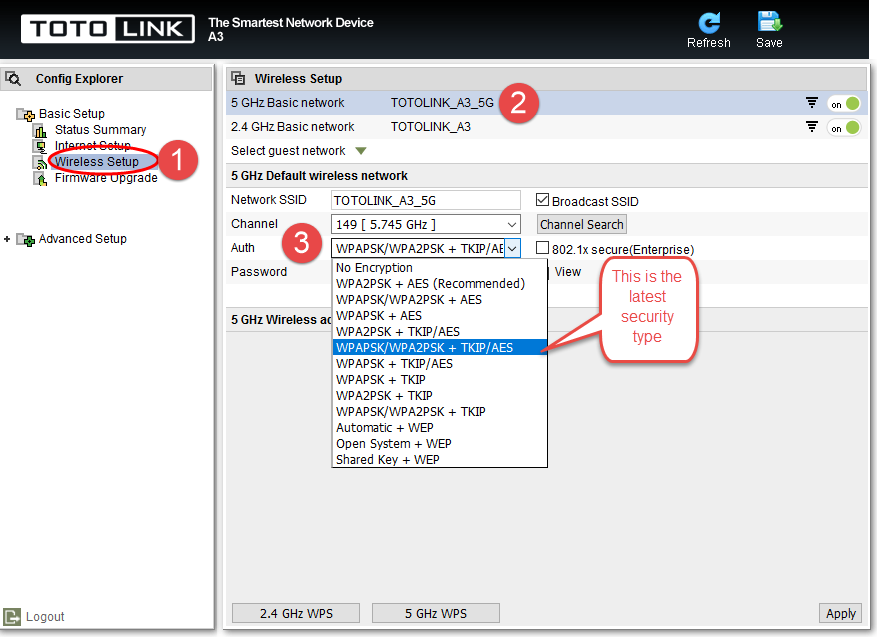

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, или WPA2? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Защита Wi-Fi сети: WEP, WPA, WPA2

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты) .

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда) .

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности.

Максимальная совместимость со всеми устройствами и операционными системами.

Максимальная совместимость со всеми устройствами и операционными системами. - WPA2 – новая, доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. На данный момент, это лучший способ защиты Wi-Fi сети. Именно его я рекомендую использовать.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли) .

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA2 — Personal (PSK). Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA/WPA2. На многих маршрутизаторах этот способ установлен по умолчанию. Или помечен как «Рекомендуется».

Шифрование беспроводной сети

Есть два способа TKIP и AES.

Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не поддерживают шифрование AES (а только TKIP) и будут проблемы с их подключением к беспроводной сети, то установите «Авто». Тип шифрования TKIP не поддерживается в режиме 802.11n.

В любом случае, если вы устанавливаете строго WPA2 — Personal (рекомендуется) , то будет доступно только шифрование по AES.

Какую защиту ставить на Wi-Fi роутере?

Используйте WPA2 — Personal с шифрованием AES. На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой) .

Более подробную инструкцию для TP-Link можете посмотреть здесь.

Инструкции для других маршрутизаторов:

Если вы не знаете где найти все эти настройки на своем маршрутизаторе, то напишите в комментариях, постараюсь подсказать. Только не забудьте указать модель.

Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети». Попробуйте удалить (забыть) сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

д.

Длина пароля от 8 до 32 символов. Можно использовать буквы латинского алфавита и цифры. Так же специальные знаки: — @ $ # ! и т. д. Без пробелов! Пароль чувствительный к регистру! Это значит, что «z» и «Z» это разные символы.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: как узнать свой пароль от Wi-Fi.

Так же не забудьте установить хороший пароль, который будет защищать веб-интерфейс вашего маршрутизатора. Как это сделать, я писал здесь: как на роутере поменять пароль с admin на другой.

Если вам нужно еще больше защиты, то можно использовать привязку по MAC-адресу. Правда, не вижу в этом необходимости. WPA2 — Personal в паре с AES и сложным паролем – вполне достаточно.

А как вы защищаете свою Wi-Fi сеть? Напишите в комментариях. Ну и вопросы задавайте

Ну и вопросы задавайте

7 советов по настройке домашнего Wi-Fi-роутера

Мы неоднократно писали про опасности, подстерегающие пользователей открытых беспроводных сетей, но сегодня хотелось бы поговорить об угрозах, специфичных для домашних сетей Wi-Fi. Многие владельцы беспроводных роутеров не считают эти угрозы серьезными, но мы попробуем развеять это заблуждение. Руководство ни в коем случае не является исчерпывающим, однако выполнение нескольких простых шагов позволит вам существенно повысить уровень безопасности сети.

Совет 1. Меняем пароль администратора

Одна из самых распространенных ошибок — использование установленного производителем по умолчанию пароля администратора (чаще всего это что-нибудь вроде «admin:admin» и тому подобные «1234»). В сочетании с какой-нибудь некритичной удаленной уязвимостью или с открытым для всех подключением к беспроводной сети это может дать злоумышленникам полный контроль над роутером. Мы настоятельно рекомендуем установить безопасный пароль, если вы этого еще не сделали.

Меняем пароль администратора

В качестве иллюстраций мы приводим скриншоты настройки роутера TP-Link. Разумеется, в маршрутизаторах других производителей меню выглядит иначе, но общая логика должна быть схожей.

Совет 2. Запрещаем удаленное управление

Вторая проблема — открытый доступ к интерфейсу управления роутером. Обычно производители по умолчанию разрешают администрировать устройство только из локальной сети, но так бывает далеко не всегда. Обязательно проверьте, доступен ли веб-интерфейс из Интернета.

Отключаем удаленное администрирование

Как правило, для отключения удаленного администрирования нужно убрать соответствующую галочку (в нашем случае с роутером TP-Link — ввести адрес 0.0.0.0). Также имеет смысл заблокировать доступ к роутеру из Глобальной сети по Telnet или SSH, если он поддерживает данные протоколы. Опытные пользователи могут ограничить возможности управления и в локальной сети — по аппаратным адресам устройств (так называемым MAC-адресам).

Совет 3. Отключаем Broadcast SSID

Как правило, беспроводной роутер сообщает всем желающим идентификатор вашей сети Wi-Fi (SSID). При желании такое поведение можно изменить, убрав соответствующую галочку в настройках. В этом случае злоумышленникам будет сложнее взломать сеть, но при настройке беспроводного подключения вам придется на каждом устройстве вводить ее имя вручную. Этот шаг необязателен.

Отключаем Broadcast SSID

Совет 4. Используем надежное шифрование

Нужно ли пускать всех желающих в беспроводную сеть при наличии дома безлимитного доступа в Интернет? Мы категорически не рекомендуем этого делать — среди «добропорядочных любителей халявы» может найтись один юный хакер, и здесь возникают угрозы, характерные для публичных хотспотов: кража данных учетных записей почтовых сервисов и социальных сетей, кража данных банковских карт, заражение домашних машин вирусами и так далее.

Включаем шифрование WPA2

Кроме того, вашу сеть злоумышленники смогут использовать для совершения мошеннических действий (полиция при этом придет к вам). Так что лучше всего включить шифрование WPA2 (алгоритм WEP недостаточно надежен) и установить безопасный пароль для подключения к Wi-Fi.

Так что лучше всего включить шифрование WPA2 (алгоритм WEP недостаточно надежен) и установить безопасный пароль для подключения к Wi-Fi.

Совет 5. UPnP и все-все-все

Современные беспроводные маршрутизаторы умеют не только раздавать Wi-Fi и обеспечивать узлам локальной сети доступ в Интернет — как правило, они поддерживают разнообразные протоколы, позволяющие автоматически настраивать и соединять между собой подключенные «умные устройства».

Universal Plug and Play (UPnP), поддержку стандартов DLNA (Digital Living Network Alliance) и тому подобные вещи лучше отключать, если вы ими не пользуетесь, — так меньше шансов стать жертвой очередной уязвимости, найденной в ПО, использующем данные функции. Вообще это универсальное правило: все лишнее стоит отключить. Если что-то из отключенного вам потребуется, просто включите обратно, это несложно.

Совет 6. Обновляем встроенное ПО

Очень часто владельцы роутеров не следят за выходом свежих прошивок для своих устройств. Мы рекомендуем устанавливать актуальные версии встроенного ПО, скачанные с официальных сайтов производителей, — они исправляют ошибки и закрывают разнообразные уязвимости, позволяющие злоумышленникам взломать вашу сеть.

Мы рекомендуем устанавливать актуальные версии встроенного ПО, скачанные с официальных сайтов производителей, — они исправляют ошибки и закрывают разнообразные уязвимости, позволяющие злоумышленникам взломать вашу сеть.

Инструкции по обновлению ПО обычно есть на соответствующей вкладке веб-интерфейса роутера. Вам нужно будет скачать образ прошивки, сделать резервную копию конфигурации (иногда старый файл нельзя использовать с новой прошивкой, и тогда придется настроить роутер заново), запустить процесс обновления и восстановить конфигурацию после перезагрузки.

Обновление прошивки роутера — самый простой и одновременно самый необходимый шаг

Можно использовать сделанные энтузиастами сторонние прошивки для вашего устройства (например, OpenWRT), но делать это следует с осторожностью — нет гарантии, что роутер нормально запустится после обновления. Кроме того, написанное сторонними разработчиками ПО также следует скачивать только с официальных сайтов известных проектов — ни в коем случае не доверяйте продуктам из непонятных источников.

Совет 7. Не только роутер

Абсолютно надежной защиты не бывает — этот тезис доказан многолетней практикой. Грамотная настройка роутера, использование надежных паролей и алгоритмов шифрования, а также своевременное обновление встроенного ПО существенно повышают уровень безопасности беспроводной сети, но не дают стопроцентной гарантии от взлома.

Защититься можно лишь комплексно, поэтому мы рекомендуем использовать на компьютерах и мобильных устройствах современные брандмауэры и антивирусные программы с актуальными базами сигнатур зловредов. К примеру, Kaspersky Internet Security 2015 позволяет проверить уровень безопасности беспроводной сети и дает рекомендации по изменению ее настроек.

Protect: защита соединений Wi-Fi

Зачем нужна защита Wi-Fi

В публичных точках доступа Wi-Fi (например, в аэропорту или кафе), как правило, не используется шифрование. Любой сидящий рядом человек с ноутбуком или смартфоном может перехватить или подменить ваши личные данные, а также прочитать вашу переписку.

В Яндекс.Браузере в рамках комплексной защиты Protect используется собственный механизм защиты беспроводного соединения. Этот механизм реализован в компьютерной версии Яндекс.Браузера, а также в мобильной версии для смартфонов и планшетов Android.

При включенной защите Wi-Fi передаваемые в интернет данные направляются через специальный канал с шифрованием. Из-за того, что страница отправляется к пользователю не напрямую, а через шифрующий сервер Яндекса, скорость передачи данных может немного снизиться.

Включение защиты

Как только пользователь подключается к небезопасной сети, в браузере автоматически включается защита беспроводного соединения.

После включения защиты Wi-Fi в Умной строке отображается один из следующих значков:

| Значок | Значение |

|---|---|

| Защита Wi-Fi включена. | |

Защита включена, но некоторые элементы страницы (например, картинки или видео) невозможно пропустить через защищенный канал. | |

| Серверы Яндекса временно недоступны или сайт недоступен для Яндекса (например, если он корпоративный). Если вы не находитесь на защищенном корпоративном сайте, воздержитесь от передачи личных или банковских данных, пока защита Wi-Fi не будет восстановлена. |

| Значок | Значение |

|---|---|

| Защита Wi-Fi включена. | |

| Защита включена, но некоторые элементы страницы (например, картинки или видео) невозможно пропустить через защищенный канал. | |

| Серверы Яндекса временно недоступны или сайт недоступен для Яндекса (например, если он корпоративный). Если вы не находитесь на защищенном корпоративном сайте, воздержитесь от передачи личных или банковских данных, пока защита Wi-Fi не будет восстановлена. |

Настройка шифрования Wi-Fi в домашней сети

Если вы, подключившись к домашнему Wi-Fi, увидели предупреждение Яндекс.Браузера о небезопасной сети, это означает, что используемый вашим роутером алгоритм защиты недостаточно безопасен.

В небезопасной домашней сети Яндекс.Браузер автоматически включит защиту Wi-Fi. В таком случае скорость обмена данными может снизиться, потому что данные пропускаются через защищенный канал. Вы можете избежать этого, настроив шифрование роутера:

Более конкретные рекомендации вы найдете в Руководстве по использованию вашего роутера.

Отключение защиты

Чтобы отключить защиту Wi-Fi до перезапуска браузера:

После этого данные не будут пропускаться через защищенный канал, но предупреждение о небезопасном Wi-Fi останется в Умной строке.

Чтобы полностью отключить защиту Wi-Fi, в том числе предупреждения в Умной строке:

Protect: защита соединений Wi-Fi

Зачем нужна защита Wi-Fi

В публичных точках доступа Wi-Fi (например, в аэропорту или кафе), как правило, не используется шифрование. Любой сидящий рядом человек с ноутбуком или смартфоном может перехватить или подменить ваши личные данные, а также прочитать вашу переписку.

В Яндекс. Браузере в рамках комплексной защиты Protect используется собственный механизм защиты беспроводного соединения. Этот механизм реализован в компьютерной версии Яндекс.Браузера, а также в мобильной версии для смартфонов и планшетов Android.

Браузере в рамках комплексной защиты Protect используется собственный механизм защиты беспроводного соединения. Этот механизм реализован в компьютерной версии Яндекс.Браузера, а также в мобильной версии для смартфонов и планшетов Android.

При включенной защите Wi-Fi передаваемые в интернет данные направляются через специальный канал с шифрованием. Из-за того, что страница отправляется к пользователю не напрямую, а через шифрующий сервер Яндекса, скорость передачи данных может немного снизиться.

Включение защиты

Как только пользователь подключается к небезопасной сети, в браузере автоматически включается защита беспроводного соединения.

После включения защиты Wi-Fi в Умной строке отображается один из следующих значков:

| Значок | Значение |

|---|---|

| Защита Wi-Fi включена. | |

Защита включена, но некоторые элементы страницы (например, картинки или видео) невозможно пропустить через защищенный канал. | |

| Серверы Яндекса временно недоступны или сайт недоступен для Яндекса (например, если он корпоративный). Если вы не находитесь на защищенном корпоративном сайте, воздержитесь от передачи личных или банковских данных, пока защита Wi-Fi не будет восстановлена. |

| Значок | Значение |

|---|---|

| Защита Wi-Fi включена. | |

| Защита включена, но некоторые элементы страницы (например, картинки или видео) невозможно пропустить через защищенный канал. | |

| Серверы Яндекса временно недоступны или сайт недоступен для Яндекса (например, если он корпоративный). Если вы не находитесь на защищенном корпоративном сайте, воздержитесь от передачи личных или банковских данных, пока защита Wi-Fi не будет восстановлена. |

Настройка шифрования Wi-Fi в домашней сети

Если вы, подключившись к домашнему Wi-Fi, увидели предупреждение Яндекс. Браузера о небезопасной сети, это означает, что используемый вашим роутером алгоритм защиты недостаточно безопасен.

Браузера о небезопасной сети, это означает, что используемый вашим роутером алгоритм защиты недостаточно безопасен.

В небезопасной домашней сети Яндекс.Браузер автоматически включит защиту Wi-Fi. В таком случае скорость обмена данными может снизиться, потому что данные пропускаются через защищенный канал. Вы можете избежать этого, настроив шифрование роутера:

Более конкретные рекомендации вы найдете в Руководстве по использованию вашего роутера.

Отключение защиты

Чтобы отключить защиту Wi-Fi до перезапуска браузера:

После этого данные не будут пропускаться через защищенный канал, но предупреждение о небезопасном Wi-Fi останется в Умной строке.

Чтобы полностью отключить защиту Wi-Fi, в том числе предупреждения в Умной строке:

AES или TKIP: какой метод проверки подлинности лучше?

Привет! Заходишь ты такой в настройки своего роутера, а в разделе безопасности беспроводной сети сталкиваешься с первой серьезной и непонятно проблемой – TKIP или AES? Что выбрать пока не понятно, да и практических советов на эту тему нет, ибо все мануалы по настройкам шифрования написаны специалистами для специалистов. Что делать? WiFiGid и Ботан помогут разобраться!

Что делать? WiFiGid и Ботан помогут разобраться!

Остались вопросы? Добро пожаловать в наши горячие комментарии с приятным сообществом!

Краткий ответ

Тем, кто не хочет терять своего времени, лучший вариант:

Для тех, кому важно узнать почему да как это все было определено, предлагаю ознакомиться со статьей.

Про аутентификацию

Wi-Fi без защиты в наше время похож на находки якутскими учеными мамонтов – зверь вымер, но раз в год находки всплывают. Это к тому, что любую домашнюю сеть в наше время принято защищать любым типом аутентификации. А какие они есть?

- WEP (Wired Equivalent Privacy) – устаревший стандарт, современный брут паролей взламывает его легко.

- WPA (Wi-Fi Protected Access) – надежная обновленная система защиты. Пароли от 8 символов сильно мешают бруту.

- WPA2 – самый используемый тип, как правило сейчас у всех стоит именно он.

- WPA3 – новинка, обязателен в новом Wi-Fi Идеально, но есть далеко не во всех моделях, поэтому мы обращаем внимание прежде всего на WPA2, даже сейчас его взлом практически невозможен при сильном пароле.

Про шифрование

Но, кроме этого, есть еще и сам алгоритм шифрования, который не дает прослушивать всем желающим со стороны вашу домашнюю сеть (точнее дает, но при этом там отображается откровенная шифрованная белеберда). Сейчас распространены 2 типа шифрования:

- TKIP – ныне устаревший стандарт. Но в силу того, что некоторые старые устройства поддерживают только его, используется как альтернатива. Есть ограничения по использованию с WPA2 и в самом Wi-Fi стандарте, начиная с 802.11n. По сути дела, выпускался как патч для дырявого WEP.

- AES – актуальный стандарт шифрования. Применяется везде, где только требуется. Не расшифровывается военными и прочими заинтересованными лицами. Открытый, а отсюда заслуживает доверие и уважение сообщества. Поэтому поддерживается всеми современными стандартами Wi-Fi.

Итого, мои настройки:

Выбор на разных роутерах

Ну а здесь я покажу, какие настройки нужно активировать на разных моделях роутеров. Раздел создан с целью показать разницу в интерфейсах, но единую модель выбора.

Раздел создан с целью показать разницу в интерфейсах, но единую модель выбора.

Все модели перечислить невозможно. Пользуйтесь поиском на нашем сайте, найдите свою модель, ознакомьтесь с полной инструкцией по настройке.

TP-Link

ZyXEL Keenetik

D-Link

Ключ шифрования wifi. Что нужно использовать для более быстрой работы Wi-Fi сети: AES или TKIP

Количество людей, которые активно пользуются интернетом растет, как на дрожжах: на работе для решения корпоративных целей и администрирования, дома, в общественных местах. Распространение получают Wi-Fi сети и оборудование, позволяющее беспрепятственно получать доступ к интернету.

Вай фай сеть обладает зашитой в виде пароля, не зная который, подключиться к конкретной сети будет практически невозможно, кроме общественных сетей (кафе, рестораны, торговые центры, точки доступа на улицах) . «Практически» не стоит понимать в буквальном смысле: умельцев, способных «вскрыть» сеть и получить доступ не только к ресурсу роутера, но и к передаваемым внутри конкретной сети данным, достаточно.

Но в этом вступительном слове мы поговорили о подключении к wi-fi — аутентификации

пользователя (клиента), когда клиентское устройство и точка доступа обнаруживают друг друга и подтверждают, что могут общаться между собой.

Варианты аутентификации

:

- Open

— открытая сеть, в которой все подключаемые устройства авторизованы сразу - Shared

— подлинность подключаемого устройства должна быть проверена ключом/паролем - EAP

— подлинность подключаемого устройства должна быть проверена по протоколу EAP внешним сервером

Шифрование

— это алгоритм скремблирования (scramble

— шифровать, перемешивать) передаваемых данных, изменение и генерация ключа шифрования

Для оборудования wifi были разработаны различные типы шифрования, дающие возможность защищать сеть от взлома, а данные от общего доступа.

На сегодняшний день выделяются несколько вариантов шифрования. Рассмотрим каждый из них подробнее.

Выделяются и являются самыми распространенными следующие типы:

Первый тип, именуемый не иначе, как OPEN, все требуемую для познания информацию содержит в названии. Зашифровать данные или защитить сетевое оборудование такой режим не позволит, потому как точка доступа будет являться при условии выбора такого типа постоянно открытой и доступной для всех устройств, которыми она будет обнаружена. Минусы и уязвимости такого типа «шифрования» очевидны.

Если сеть открыта, это не значит, что любой может с ней работать. Чтобы пользоваться такой сетью и передавать в ней данные, нужно совпадение используемого метода шифрования. И еще одно условие пользования такой сетью отсутствие MAC-фильтра, который определяет MAC-адреса пользователей, для того, что бы распознать каким устройствам запрещено или разрешено пользоваться данной сетью

WEP

Второй тип, он же WEP, уходит корнями в 90-е годы прошлого века, являясь родоначальником всех последующих типов шифрования. Wep шифрование сегодня – слабейший из всех существующих вариантов организации защиты. Большинство современных роутеров, создаваемых специалистами и учитывающих интересы конфиденциальности пользователей, не поддерживают шифрование wep.

Wep шифрование сегодня – слабейший из всех существующих вариантов организации защиты. Большинство современных роутеров, создаваемых специалистами и учитывающих интересы конфиденциальности пользователей, не поддерживают шифрование wep.

Среди минусов, вопреки факту наличия хоть какой-то защиты (в сравнении с OPEN), выделяется ненадежность: она обусловлена кратковременной защитой, которая активируется на определенные интервалы времени. По истечении этого промежутка, пароль к вашей сети можно будет легко подобрать, а ключ wep будет взломан за время до 1 минуты. Это обусловлено битностью wep ключа, которая составляет в зависимости от характеристик сетевого оборудования от 40 до 100 бит.

Уязвимость wep ключа заключается в факте передачи частей пароля в совокупности с пакетами данных. Перехват пакетов для специалиста – хакера или взломщика – задача, легкая для осуществления. Важно понимать и тот факт, что современные программные средства способны перехватывать пакеты данных и созданы специально для этого.

Таким образом, шифрование wep – самый ненадежный способ защиты вашей сети и сетевого оборудования.

WPA, WPA2

Такие разновидности – самые современные и совершенными с точки зрения организации зашиты на данный момент. Аналогов им не существует. Возможность задать любую удобную пользователю длину и цифробуквенную комбинацию wpa ключа довольно затрудняет жизнь желающим несанкционированно воспользоваться конкретной сетью или перехватить данные этой сети.

Данные стандарты поддерживают различные алгоритмы шифрования, которые могут передаваться после взаимодействия протоколов TKIP и AES. Тип шифрования aes является более совершенным протоколом, чем tkip, и большинством современных роутеров поддерживается и активно используется.

Шифрование wpa или wpa2 – предпочтительный тип как для домашнего использования, так и для корпоративного. Последний дает возможность применения двух режимов аутентификации: проверка паролей для доступа определенных пользователей к общей сети осуществляется, в зависимости от заданных настроек, по режиму PSK или Enterprise.

PSK предполагает доступ к сетевому оборудованию и ресурсам интернета при использовании единого пароля, который требуется ввести при подключении к роутеру. Это предпочтительный вариант для домашней сети, подключение которой осуществляется в рамках небольших площадей определенными устройствами, например: мобильным, персональным компьютером и ноутбуком.

Для компаний, имеющих солидные штаты сотрудников, PSK является недостаточно удобным режимом аутентификации, потому был разработан второй режим – Enterprise. Его использование дает возможность применения множества ключей, который будут храниться на особом выделенном сервере.

WPS

По-настоящему современная и , делает возможным подкл

Tkip или aes что лучше. Какой протокол шифрования установить на Wi-Fi

WPA шифрование подразумевает использование защищенной сети Wi-Fi. Вообще, WPA расшифровывается как Wi-Fi Protected Access, то есть защищенный .

Большинство системных администраторов умеют настраивать этот протокол и знают о нем достаточно много.

Но и обычные люди могут узнать достаточно много о том, что же такое WPA, как его настроить и как использовать.

Правда, в интернете можно найти множество статей по этому поводу, из которых невозможно ничего понять. Поэтому сегодня мы будем говорить простым языком о сложных вещах.

Немного теории

Итак, WPA – это протокол, технология, программа, которая содержит в себе набор сертификатов, используемых при передаче .

Если проще, эта технология позволяет использовать различные методы для защиты Wi-Fi сети.

Это может быть электронный ключ, он же – специальное свидетельство о праве использования данной сети (дальше мы об этом поговорим).

В общем, при помощи этой программы использовать сеть смогут только те, кто имеет на это право и это все, что Вам нужно знать.

Для справки: Аутентификация – это средство защиты, которое позволяет установить подлинность лица и его право на доступ к сети, при помощи сопоставления сообщенных им и ожидаемых данных.

К примеру, человек может проходить аутентификацию, когда прикладывает свой . Если он просто вводит логин и пароль, это только авторизация.

Но отпечаток пальца позволяет проверить, действительно ли заходит этот человек, а не кто-то взял его данные и вошел с их помощью.

Рис. 1. Сканер отпечатка пальца на смартфоне

А также на схеме есть WLC – контроллер беспроводной локальной сети. Справа расположен сервер аутентификации.

Все это соединяет обычный Switch (устройство, которое просто соединяет различные сетевые устройства). С контроллера посылается ключ на сервер аутентификации, запоминается там.

Клиент при попытке подключиться к сети должен передать на LAP ключ, который он знает. Этот ключ попадает на сервер аутентификации и сравнивается с нужным ключом.

Если ключи совпадают, сигнал свободно распространяется к клиенту.

Рис. 2. Примерная схема WPA в Cisco Pocket Tracer

Составляющие WPA

Как мы говорили выше, WPA использует специальные ключи, которые генерируются при каждой попытке начать передачу сигнала, то есть включить Wi-Fi, а также меняются раз в некоторое время.

В WPA входит сразу несколько технологий, которые и помогают генерировать и передавать эти самые ключи.

Ниже, на рисунке, показана общая формула, в которую входят все составляющие рассматриваемой технологии.

Рис. 3. Формула с составляющими WPA

А теперь рассмотрим каждую из этих составляющих по отдельности:

- 1X – это стандарт, который используется для генерирования того самого уникального ключа, с помощью которого в дальнейшем и происходит аутентификация.

- EAP – это так называемый расширяемый протокол аутентификации. Он отвечает за формат сообщений, с помощью которых передаются ключи.

- TKIP – протокол, который позволил расширить размер ключа до 128 байт (раньше, в WEP, он был лишь 40 байт).

- MIC – механизм проверки сообщений (в частности, они проверяются на предмет целостности). Если сообщения не отвечают критериям, они отправляются обратно.

Стоит сказать, что сейчас уже есть WPA2, в котором, кроме всего вышесказанного, используются также CCMP и шифрование AES.

Мы не будем сейчас говорить о том, что это такое, но WPA2 надежнее, чем WPA. Это все, что Вам точно нужно знать.

Еще раз с самого начала

Итак, у Вас есть . В сети используется технология WPA.

Чтобы подключиться к Wi-Fi, каждое устройство должно предоставить сертификат пользователя, а если проще, то специальный ключ, выданный сервером аутентификации.

Только тогда он сможет использовать сеть. Вот и все!

Теперь Вы знаете, что же такое WPA. Теперь поговорим о том, чем хороша и чем плоха эта технология.

Преимущества и недостатки WPA шифрования

К преимуществам данной технологии стоило бы отнести следующее:

- Усиленная безопасность передачи дан

Что тип шифрования aes tkip. WPA шифрование – раскрываем секреты

TKIP и AES — это два альтернативных типа шифрования, которые применяются в режимах безопасности WPA и WPA2. В настройках безопасности беспроводной сети в роутерах и точках доступа можно выбирать один из трёх вариантов шифрования:

При выборе последнего (комбинированного) варианта клиенты смогут подключаться к точке доступа, используя любой

из двух алгоритмов.

TKIP или AES? Что лучше?

Ответ: для современных устройств, однозначно больше подходит алгоритм AES.

Используйте TKIP только в том случае, если при выборе первого у вас возникают проблемы (такое иногда бывает, что при использовании шифрования AES связь с точкой доступа обрывается или не устанавливается вообще. Обычно, это называют несовместимостью оборудования).

В чём разница

AES — это современный и более безопасный алгоритм. Он совместим со стандартом 802.11n и обеспечивает высокую скорость передачи данных.

TKIP является устаревшим. Он обладает более низким уровнем безопасности и поддерживает скорость передачи данных вплоть до 54 МБит/сек.

Как перейти с TKIP на AES

Случай 1. Точка доступа работает в режиме TKIP+AES

В этом случае вам достаточно изменить тип шифрования на клиентских устройствах. Проще всего это сделать, удалив профиль сети и подключившись к ней заново.

Случай 2. Точка доступа использует только TKIP

В этом случае:

1. Сперва зайдите на веб-интерфейс точки доступа (или роутера соответственно). Смените шифрование на AES и сохраните настройки (подробнее читайте ниже).

Сперва зайдите на веб-интерфейс точки доступа (или роутера соответственно). Смените шифрование на AES и сохраните настройки (подробнее читайте ниже).

2. Измените шифрование на клиентских устройствах (подробнее — в следующем параграфе). И опять же, проще забыть сеть и подключиться к ней заново, введя ключ безопасности.

Включение AES-шифрования на роутере

На примере D-Link

Зайдите в раздел Wireless Setup

.

Нажмите кнопку Manual Wireless Connection Setup

.

Установите режим безопасности WPA2-PSK

.

Найдите пункт Cipher Type

и установите значение AES

.

Нажмите Save Settings

.

На примере TP-Link

Откройте раздел Wireless

.

Выберите пункт Wireless Security

.

В поле Version

выберите WPA2-PSK

.

В поле Encryption

выберите AES

.

Нажмите кнопку Save

:

Изменение типа шифрования беспроводной сети в Windows

Windows 10 и Windows 8. 1

1

В этих версиях ОС отсутствует раздел . Поэтому, здесь три варианта смены шифрования.

Вариант 1.

Windows сама обнаружит несовпадение параметров сети и предложит заново ввести ключ безопасности. При этом правильный алгоритм шифрования будет установлен автоматически.

Вариант 2.

Windows не сможет подключиться и предложит забыть сеть, отобразив соответствующую кнопку:

После этого вы сможете подключиться к своей сети без проблем, т.к. её профиль будет удалён.

Вариант 3.

Вам придётся удалять профиль сети вручную через командную строку и лишь потом подключаться к сети заново.

Выполните следующие действия:

1

Запустите командную строку.

2

Введите команду:

Netsh wlan show profiles

для вывода списка сохранённых профилей беспроводных сетей.

3

Теперь введите команду:

Netsh wlan delete profile «имя вашей сети»

для удаления выбранного профиля.

Если имя сети содержит пробел (например «wifi 2»)

, возьмите его в кавычки.

На картинке показаны все описанные действия:

4

Теперь нажмите на иконку беспроводной сети в панели задач:

5

Выберите сеть.

6

Нажмите Подключиться

:

7

Введите ключ безопасности.

6 типов шифрования, о которых вы должны знать

Как компания, занимающаяся разработкой программного обеспечения, мы осознаем важность кибербезопасности, и одним из лучших способов обеспечения максимальной безопасности является шифрование.

Давайте начнем эту статью о типах шифрования с небольшого сценария:

Представьте, что вы и ваш друг работаете в разных городах, и вы должны перевести ему 2000 долларов онлайн. Вы вводите данные своего банковского счета и переводите ему необходимые деньги.Через несколько часов вы получите сообщение от друга о том, что он получил деньги. На следующий день вы получите еще одно сообщение о том, что 3000 долларов были переведены на неизвестный счет. Теперь вы не помните, как передавали кому-то эти вторые 3000 долларов!

Теперь вы не помните, как передавали кому-то эти вторые 3000 долларов!

Странно? Вы, должно быть, задаетесь вопросом: «Как это вообще произошло?» Что ж, онлайн-страница, на которой вы ввели свои банковские реквизиты, не была защищена или ваши данные были «украдены» во время передачи, так как они не были зашифрованы. Именно здесь проявляется преимущество шифрования данных.

Теперь вам должно быть интересно, что такое шифрование? Как это работает? Сколько существует типов шифрования? Есть ли какой-нибудь стандарт шифрования, которому можно следовать? Что еще нужно для защиты ваших данных? Я отвечу вам на все эти вопросы в этой статье. Если вам интересно узнать, продолжайте читать до конца!

Что такое шифрование?

Для начала давайте разберемся с концепцией шифрования.

Когда вы делитесь какой-либо информацией или данными через Интернет с другим человеком, они проходят через серию сетевых устройств, расположенных по всему миру, и все они являются частью «общедоступной» Интернет-сети.Поскольку ваши данные передаются через общедоступный Интернет, существует большая вероятность того, что данные будут скомпрометированы. Чтобы избежать такого компромисса, можно установить определенное программное обеспечение / оборудование, которое обеспечит безопасную передачу ваших общих данных или информации. Эти процессы известны в современном цифровом мире как шифрование.

С технической точки зрения ваши общие данные закодированы; он конвертируется в нечитаемый формат. Когда он доходит до лица на принимающей стороне, нечитаемые данные декодируются и становятся доступными для чтения только указанному получателю.Весь этот процесс кодирования / декодирования возможен только с помощью цифрового «ключа», который я подробно объясню в следующем разделе.

Источник: Khan Academy

Шифрование считается безопасным способом передачи или обмена данными во избежание вмешательства третьих лиц. Это можно сделать в любой точке всего потока данных; это не изолированный процесс. Вы можете зашифровать свои данные, пока работаете над ними или собираетесь их отправить.

Как работает шифрование?

Теперь, когда мы разобрались с концепцией шифрования, давайте посмотрим, как именно оно работает.

Проще говоря, шифрование использует алгоритмы для перемешивания любых данных, которые вы хотите зашифровать. Перед отправкой сообщения или данных лицу на принимающей стороне необходимо иметь случайно сгенерированный ключ, с помощью которого они могут их расшифровать. Представьте, что вы заперли ящик с важными документами с помощью ключа.Вы отправляете эту коробку своему другу. У нее тот же ключ, что и у вас, с помощью которого она может разблокировать его и получить доступ к этим важным документам. Но в цифровом мире все это делается в электронном виде!

Итак, есть три уровня шифрования, которые работают:

- Обычный текст

- Зашифрованный текст (зашифрованный текст)

- Расшифрованный текст (такой же, как исходный простой текст).

Например, вы отправили нам сообщение, которое выглядит следующим образом:

« Здравствуйте, GoodCore, я веду онлайн-бизнес.Большинство платежей поступает через мой веб-сайт. Я хочу иметь лучший метод шифрования для защиты данных моих клиентов. Можете ли вы подсказать, какой из них лучше всего подходит для моего сайта? С уважением, Эмма Джордж ».

Теперь это сообщение будет зашифровано с помощью ключа. Зашифрованный будет выглядеть на третьей стороне:

nIssP3KwTm6t7nO27b6MisafLAKQnMC + UDzq / THM6Fv + QWmWpHkZkSEn2d1cBT9WT289y6HyZFpjuJFKTBeJEkJiy3 / Fcj8AHGrzOyvJtTdpWHUe3GlzxFVed4UX / yXZdei1xagl + + HY5kD9kljDCe РГ + XMVNjXNybcvJXnIiN + EtltIO5ftgbyGVI + A8X + Vms3FzUYFGRZWiDN4SsynTBNaXh + MJOJCaPxgej1nt + QJ1pjzFCxmuWnlRQRonAuiMxgbGKzuEhuOTwRg06dVfj0ZHV19HVyPE94u5UAC4IUAHnSYgJu8r2zLPeER0xlQtC0EeviBlFb9jW1LUglyO1wxH6vWuQu5URCgSY1u7rI =

Когда оно дойдет до нас, мы расшифруем сообщение, используя тот же ключ, и он будет выглядеть так:

« Здравствуйте, GoodCore, я веду онлайн-бизнес.Большинство платежей поступает через мой веб-сайт. Я хочу иметь лучший метод шифрования для защиты данных моих клиентов. Можете ли вы подсказать, какой из них лучше всего подходит для моего сайта? С уважением, Эмма Джордж ».

Источник: Wall Street Journal

Существует два ключа шифрования, на основе которых работают разные типы шифрования:

1) Симметричный: Он работает с одним закрытым ключом, поэтому быстрее, чем асимметричное шифрование (подробно описано в следующем пункте).В этом методе шифрования отправитель должен поделиться закрытым ключом с получателем для доступа к данным или информации.

Модель шифрования с симметричным ключом

Это старый метод шифрования, который очень хорошо известен. Поскольку предполагается, что секретный ключ используется как для отправителя, так и для получателя, получение доступа к данным или информации для хакеров становится довольно рискованным.

2) Асимметричный: Этот метод шифрования работает с двумя ключами: одним открытым ключом и одним закрытым ключом.Открытый ключ доступен всем. Однако закрытый ключ должен оставаться секретным, потому что вы будете шифровать свои данные или сообщение с помощью открытого ключа и расшифровывать с помощью закрытого ключа. Снова представьте ситуацию, когда вы поставили два замка на ящик с конфиденциальной информацией. У одного из этих двух замков есть главный ключ, к которому может получить доступ любой. Однако второй ключ только у вас и у друга, с которым вы должны поделиться коробкой. Вы отправляете коробку своему другу с помощью другого человека.Он пытается открыть его и пройти только один замок, потому что у него есть главный ключ. Неудачно, он доставляет коробку вашему другу, который с помощью второго ключа может получить доступ к информации, которой вы поделились.

Модель шифрования с асимметричным ключом

Поскольку этот метод шифрования работает с двумя ключами, любой алгоритм, основанный на нем, будет считаться самым надежным типом шифрования, поскольку он обеспечивает высокий уровень безопасности. До сих пор никому не удавалось взломать шифрование с асимметричным ключом.

Различные типы шифрования

По мере развития технологий современные методы шифрования заменяют устаревшие. Следовательно, существует несколько различных типов программного обеспечения для шифрования, которые упростили нашу работу. Поэтому для вашего удобства я предоставил вам список лучших типов шифрования ниже.

Triple DES

Алгоритм тройного шифрования данных или Triple-DES использует симметричное шифрование. Это усовершенствованная версия блочного шифра DES, которая раньше имела 56-битный ключ.Однако, как следует из названия, TDES трижды шифрует данные, используя 56-битный ключ, что делает их 168-битным ключом. Он работает в три этапа при шифровании данных:

- зашифровать

- расшифровать

- повторно зашифровать

Точно так же этапы расшифровки будут:

- расшифровать

- зашифровать

- расшифровать заново

Модель тройного шифрования DES

Поскольку он шифрует трижды, он намного медленнее по сравнению с другими типами шифрования.Кроме того, он также шифрует данные в более коротких блоках, поэтому становится довольно легко расшифровать данные в течение всего процесса шифрования. Следовательно, существует более высокий риск кражи данных. Однако до того, как появились другие модифицированные типы шифрования, это был наиболее рекомендуемый и широко применяемый алгоритм.

Несмотря на то, что он постепенно прекращается, многие финансовые и коммерческие организации все еще используют этот тип шифрования для защиты своих данных.

AES

Расширенный стандарт шифрования (AES) также представляет собой симметричное шифрование, основанное на алгоритме Rijndael.Он использует блочный шифр и шифрует по одному блоку фиксированного размера за раз. Он работает в 128-битном или 192-битном формате, но может быть расширен до 256-битной длины ключа. Для шифрования каждого бита используются разные раунды. Например, 128-битный будет иметь 10 раундов, 192-битный будет иметь 12 раундов и так далее.

Считается одним из лучших алгоритмов шифрования, потому что он был разработан Национальным институтом стандартов и технологий США. Это также один из защищенных типов шифрования, поскольку он работает с одним закрытым ключом.

RSA

Шифрование Ривеста – Шамира – Адлемана (RSA) — это асимметричный шифр, который функционирует на двух ключах: открытый ключ для шифрования и закрытый ключ для дешифрования. Считается лучшим алгоритмом шифрования, он работает с 1024-битным ключом и может увеличивать длину ключа до 2048-бит. Это означает, что чем больше размер ключа, тем медленнее становится процесс шифрования.

Модель шифрования RSA

Из-за большего размера ключа он известен как один из самых надежных типов шифрования. Он также считается стандартом шифрования данных, передаваемых через Интернет, поскольку на сегодняшний день это самый безопасный алгоритм шифрования.По сравнению с другими типами шифрования, RSA доставляет хакерам довольно тяжелые времена из-за длины ключей, с которыми он работает.

Blowfish

Другой алгоритм шифрования, разработанный для замены DES, Blowfish — это симметричный блочный шифр, который работает с ключом переменной длины от 32 бит до 448 бит. Поскольку это блочный шифр, он разделяет данные или сообщение на фиксированные 64-битные блоки при шифровании и дешифровании.

Модель шифрования Blowfish

Он был разработан для быстрой работы и доступен как бесплатное общедоступное программное обеспечение для шифрования для любого пользователя.Он не запатентован и не лицензирован. Будучи общедоступной платформой шифрования, она неоднократно проверялась на скорость, эффективность и безопасность. Многие организации утверждают, что никто не смог его успешно взломать. Следовательно, Blowfish стал выбором поставщиков и электронной коммерции, в основном помогая им защищать платежи, пароли и другую конфиденциальную информацию.

Twofish

Twofish также является симметричным блочным шифром и представляет собой усовершенствованную версию шифрования Blowfish. Он имеет размер блока 128 бит и может увеличиваться до длины ключа 256 бит.Как и другие симметричные шифры, он также разбивает данные на блоки фиксированной длины. Однако он работает в 16 раундах, независимо от размера данных. Среди различных типов шифрования это гибкое. Это позволяет вам выбрать быстрый процесс шифрования и медленную настройку ключа и наоборот.

Модель шифрования Twofish

Поскольку это безлицензионное и достаточно быстрое, вы имеете полный контроль над ним по сравнению с другими типами шифрования. Если бы AES не стал лучшим алгоритмом шифрования, Twofish считался бы одним из них.

FPE

Шифрование с сохранением формата (FPE) — довольно новый метод шифрования. Он шифрует ваши данные в аналогичном формате. Например, если вы зашифровали свой пароль, состоящий из 6 букв, 5 цифр и 4 специальных букв, то ваш результат будет представлять собой другую комбинацию аналогичного формата.

Другими словами, если вы используете этот метод шифрования, он сохранит формат вашего простого текста, так как после шифрования структура ваших данных останется прежней.

Он широко используется в системах финансовых баз данных, банковских системах, розничной торговле и т. Д.

Приложения для шифрования

К этому моменту я предполагаю, что вы хорошо знаете, как защитить свои данные. Но есть еще один фактор, который необходимо решить, а именно как убедиться, что отправляемое вами сообщение не будет изменено или изменено. Для этого вам необходимо знать о следующих приложениях шифрования, которые в этом позаботятся.

Хэши

После того, как вы выбрали желаемый тип шифрования, вам необходимо дополнительно убедиться, что ваши данные не изменены, а являются подлинными и проверенными.Для этого вам нужно использовать хеши. Это односторонняя функция, которая принимает большой набор данных и преобразует их в данные небольшого стандартного размера. Вы создаете уникальный отпечаток пальца, который является доказательством того, что ваши данные не были изменены на разных уровнях шифрования. Результат хеширования называется хеш-значением или хеш-дайджестом.

Алгоритм хеширования

Если по какой-либо причине есть сомнения в том, что данные были изменены или изменены, вы всегда можете сравнить исходный хэш с хешем нового, потому что два по-разному измененные данные не могут дать одинаковые хеши.

Если мы посмотрим на внутренний процесс, то хеш-функция будет выполняться, когда пользователь входит в систему, используя свой идентификатор и пароль. Сервер ищет связанное хеш-значение. Введенный вами пароль хешируется с использованием того же алгоритма, с помощью которого он был зашифрован. Если он совпадает с уже сохраненным значением хэша, значит, он действителен и аутентифицирован.

Цифровые сертификаты

После того, как вы определили, что ваша зашифрованная информация не была изменена, также необходимо определить, из какого источника поступает ваша зашифрованная информация и кто ее расшифрует.Здесь на помощь приходят цифровые сертификаты, которые также известны как сертификаты идентичности или сертификаты открытого ключа.

Снимок экрана цифрового сертификата GoodCore.

Они проверяют подлинность отправителя и получателя зашифрованных данных через Интернет с использованием различных методов шифрования. Любой центр сертификации выдаст вам ваш цифровой сертификат. Он будет содержать следующее:

- Ваше имя

- Название центра сертификации

- Уникальный серийный номер сертификата

- Срок его действия

- Уникальный закрытый ключ

- Цифровая подпись центра сертификации

После выпуска цифрового сертификата вы можете используйте его как источник подтверждения для различных онлайн-нужд.

Протоколы шифрования

Чтобы осуществлять частную коммуникацию по сети, мы должны убедиться, что наши устройства и наши каналы связи безопасны и надежны. Способы, которыми мы можем этого добиться, называются протоколами шифрования.

Ниже я обсудил несколько протоколов шифрования, о которых вы должны хорошо знать.

IPsec

Безопасность интернет-протокола (IPsec) — это структура для различных типов шифрования. Это помогает проверять различные пакеты, которые зашифрованы и дешифрованы с использованием открытого и закрытого ключей в рамках протокола.Для аутентификации в эти пакеты также добавляются хеш-значения. Если отправленный пакет отличается от полученного, вы можете легко определить, что в процессе было внесено изменение.

Модель протокола шифрования IPsec

Кроме того, вы можете запустить IPsec с помощью двух типов операций:

1. Туннельный режим: Весь пакет, включая заголовок, зашифрован и помещен в другой пакет. Затем он пересылается в центральную VPN, где конечные точки их расшифровывают.После расшифровки пакеты отправляются на правильный IP-адрес.

2. Транспортный режим: Шифруются только полезные данные пакетов. Заголовки отправляются как есть. Этот процесс требует меньше инфраструктуры и прост в развертывании.

PPTP

Протокол туннелирования точка-точка (PPTP) был разработан Microsoft и другими технологическими компаниями в качестве основы для типов шифрования. Это гарантирует, что связь между клиентом VPN (виртуальной частной сети) и сервером VPN не нарушается.

Модель протокола шифрования PPTP

Он охватывает сеть передачи данных и помещается в конверт IP, который при каждом столкновении будет обрабатываться как IP-пакет. Этот протокол шифрования уже устарел.

L2TP

Протокол туннелирования уровня 2, одобренный Microsoft и Cisco, — это еще одна структура для типов шифрования, которая используется в устройствах аппаратного шифрования. В отличие от PPTP, он дважды включает сетевые данные, что замедляет весь процесс.

Кроме того, он работает с IPsec для обеспечения безопасного соединения и шифрования.Сегодня он встроен во все операционные системы и устройства с VPN-кабелем.

SSTP

Secure Socket Tunneling Protocol защищает соединение между VPN-клиентом и VPN-сервером.

Модель протокола шифрования SSTP

Следовательно, все данные и трафик протокола точка-точка (PPP) через канал SSL, который проходит между ними, зашифрованы. Следовательно, он более защищен по сравнению с PPTP.

SSL

Специально разработанный для подключения к веб-серверу протокол Secure Sockets Layer (SSL), теперь известный как Transport Layer Security (TLS), обеспечивает шифрование данных, целостность сообщений с использованием сертификатов и аутентификацию во время шифрования и дешифрования.

Снимок экрана SSL-сертификата GoodCore

Он гарантирует защиту информации на протяжении всего процесса обмена. Обычно он работает в фоновом режиме.

HTTPS

Безопасный протокол передачи гипертекста (HTTPS) — это HTTP в сочетании с SSL. Это безопасная версия HTTP, которую вы видите в URL каждого веб-сайта. HTTPS гарантирует, что ваши конфиденциальные данные из веб-браузера на веб-сайт надежно защищены и зашифрованы, чтобы избежать кражи информации в Интернете.

Снимок экрана веб-адреса GoodCore

Он работает с асимметричным ключом шифрования, который осуществляется с помощью закрытого ключа, который находится у владельца веб-сайта, и открытого ключа, доступного каждому.Итак, в следующий раз, когда вы будете использовать веб-сайт, проверьте наличие символа «s» после HTTP, чтобы обеспечить безопасность просмотра веб-страниц и обмена данными.

Заключительные слова

На этом мы подошли к концу нашей статьи.

Безопасность данных стала в центре внимания всего интернет-мира. Вам действительно решать, какой метод шифрования лучше подходит для вас, а также правильную комбинацию приложения шифрования и протоколов.

Напомним, что в этой статье шифрование — это безопасный способ обмена конфиденциальными данными через Интернет.Существуют различные типы шифрования, но я обсудил с вами шесть лучших типов шифрования: AES, Triple DES, FPE, RSA, Blowfish и Twofish. Для аутентификации и проверки вашей информации вам потребуются протоколы и приложения шифрования.

Я надеюсь, что благодаря этой статье вы сможете понять науку, лежащую в основе информационной безопасности, и хорошо осведомлены о том, как этого можно достичь с помощью правильных типов шифрования и протоколов.

Нам хотелось бы узнать вашу позицию по этой статье.Итак, оставьте нам свои комментарии или напишите нам по электронной почте.

Основы кибербезопасности 1.1 Ответы на вопросы по главе 4 100% 2018

Основы кибербезопасности 1.1 Ответы на вопросы по главе 4 100% 2018

li.active> a, # tab_container_2930 .wpsm_nav-tabs> li.active> a: hover, # tab_container_2930 .wpsm_nav-tabs> li.active> a: focus {

цвет: # dd3333! important;

курсор: по умолчанию;

цвет фона: #ffffff! important;

граница: 1px solid # e6e6e6! important;

}

# tab_container_2930.wpsm_nav-tabs> li> a {

маржа справа: 0px! важно;

высота строки: 1.42857143! важно;

граница: 1px solid # d5d5d5! important;

радиус границы: 0px 0px 0 0! важно;

цвет фона: # e8e8e8! важно;

цвет: # 000000! важно;

отступ: 15px 18px 15px 18px! important;

текст-украшение: нет! важно;

размер шрифта: 18 пикселей! важно;

выравнивание текста: центр! важно;

семейство шрифтов: Open Sans! important;

}

# tab_container_2930 .wpsm_nav-tabs> li> a: focus {

контур: 0px! важно;

}

# tab_container_2930.wpsm_nav-tabs> li> a: before {

дисплей: нет! важно;

}

# tab_container_2930 .wpsm_nav-tabs> li> a: after {

дисплей: нет! важно;

}

# tab_container_2930 .wpsm_nav-tabs> li {

отступ: 0px! важно;

маржа: 0px;

}

# tab_container_2930 .wpsm_nav-tabs> li> a: hover, # tab_container_2930 .wpsm_nav-tabs> li> a: focus {

цвет: # 000000! важно;

цвет фона: # e8e8e8! важно;

граница: 1px solid # d5d5d5! important;

}

# tab_container_2930 .wpsm_nav-tabs> li> a .fa {

поле справа: 5 пикселей! важно;

маржа слева: 5 пикселей! важно;

}

# tab_container_2930.wpsm_nav-tabs a {

фоновое изображение: нет;

background-position: 0 0;

фон-повтор: повтор-х;

}

# tab_container_2930 .wpsm_nav-tabs> li {

плыть налево;

маржа внизу: -1px! важно;

маржа справа: 0px! важно;

}

# tab_container_2930 .tab-content {

переполнение: скрыто! важно;

}

@media (min-width: 769 пикселей) {

# tab_container_2930 .wpsm_nav-tabs> li {

float: left! important;

маржа справа: -1px! важно;

}

# tab_container_2930 .wpsm_nav-tabs {

float: none! important;

маржа: 0px! важно;

}

# tab_container_2930.wpsm_nav-tabs> li {

}

# tab_container_2930 .wpsm_nav {

}

}

@media (max-width: 768 пикселей) {

# tab_container_2930 .wpsm_nav-tabs> li {

}

# tab_container_2930 .wpsm_nav {

}

}

.wpsm_nav-tabs li: before {

дисплей: нет! важно;

}

@media (max-width: 768 пикселей) {

.wpsm_nav-tabs {

маржа слева: 0px! важно;

маржа справа: 0px! важно;

}

# tab_container_2930 .wpsm_nav-tabs> li {

float: none! important;

}

}

]]>

При обучении с помощью Cisco Netacad необходимо выполнить множество экзаменов и лабораторных работ.Некоторые инструкторы требуют, чтобы студенты прошли все экзамены по главам, заключительный экзамен и викторину по главам. Независимо от того, чего хотят от вас преподаватели, premiumexam.com предлагает ответы на все экзамены с четкими объяснениями. Наши эксперты проверили все ответы на экзамены перед тем, как опубликовать их на сайте. Мы рекомендуем вам выбрать любую соответствующую главу из следующего:

Этот тест охватывает содержание раздела Cybersecurity Essentials 1.1, Глава 4. Он разработан, чтобы предоставить дополнительную возможность попрактиковаться в навыках и знаниях, представленных в главе, и помочь подготовиться к финальному тесту.

Как называется метод перестановки букв для создания зашифрованного текста?

- загадка

- замена

- транспозиция

- одноразовая прокладка

Пояснение:

Какой 128-битный алгоритм шифрования блочного шифра использует правительство США для защиты секретной информации?

- Виньере

- AES

- Цезарь

- 3DES

- Skipjack

Пояснение:

Какой термин описывает технологию, которая защищает программное обеспечение от несанкционированного доступа или модификации?

- авторское право

- контроль доступа

- товарный знак

- водяной знак

Пояснение:

Какие три устройства представляют собой примеры контроля физического доступа? (Выберите три.)

- карты прокрутки

- межсетевые экраны

- замки

- роутеры

- сервера

- видеокамеры

Пояснение:

Какой термин используется для описания технологии, которая заменяет конфиденциальную информацию нечувствительной версией?

- втягивание

- прячется

- заглушка

- белый

- маскировка

Пояснение:

Какой тип шифра способен зашифровать блок открытого текста фиксированной длины в 128-битный блок зашифрованного текста в любой момент времени?

- преобразование

- хэш

- симметричный

- поток

- блок

Пояснение:

Какой алгоритм шифрования использует один и тот же общий ключ для шифрования и дешифрования данных?

- хэш

- асимметричный

- блокнот одноразовый

- симметричный

Пояснение:

Какой тип шифра шифрует открытый текст по одному или по одному биту за раз?

- блок

- хэш

- загадка

- поток

- эллиптический

Пояснение:

Какой криптографический алгоритм используется АНБ и включает использование эллиптических кривых для генерации цифровой подписи и обмена ключами?

- ECC

- RSA

- AES

- Эль-Гамаль

- IDEA

Пояснение:

Какой термин используется для описания науки о создании и взломе секретных кодов?

- выдача себя за другое лицо

- спуфинг

- факторизация

- криптология

- заклинивание

Пояснение:

Какие три процесса являются примерами управления логическим доступом? (Выберите три.)

- охранники для наблюдения за защитными экранами

- межсетевые экраны для мониторинга трафика

- пролистайте карты, чтобы разрешить доступ в ограниченную зону

- заборы для защиты периметра дома

- система обнаружения вторжений (IDS) для отслеживания подозрительной сетевой активности

- биометрия для проверки физических характеристик

Пояснение:

Какой термин используется для описания сокрытия данных в другом файле, таком как графический, аудио или другой текстовый файл?

- прячется

- стеганография

- обфускация

- маскировка

Пояснение:

Каковы три примера административного контроля доступа? (Выберите три.)

- практика найма

- система обнаружения вторжений (IDS)

- политики и процедуры

- проверка данных

- сторожевые собаки

- шифрование

Пояснение:

Какие три протокола используют алгоритмы асимметричного ключа? (Выберите три.)

- Telnet

- Безопасная оболочка (SSH)

- Расширенный стандарт шифрования (AES)

- Довольно хорошая конфиденциальность (PGP)

- Протокол безопасной передачи файлов (SFTP)

- Secure Sockets Layer (SSL)

Пояснение:

Предупреждающий баннер со списком негативных последствий нарушения политики компании отображается каждый раз, когда пользователь компьютера входит в систему.Какой тип контроля доступа реализован?

- детектив

- профилактический

- маскировка

- сдерживающий фактор

Пояснение:

Какие два термина используются для описания ключей шифрования? (Выберите два.)

- пространство клавиш

- случайность ключа

- кейлоггинг

- длина ключа

Сопоставьте тип многофакторной аутентификации с описанием.

- электронный ключ ————> то, что у вас есть

- скан отпечатка пальца ————> то, что вы

- пароль ————> то, что вы знаете

Пояснение:

Сопоставьте описание с правильным термином. (Не все мишени используются.)

- стеганография —————> скрытие данных в аудиофайле

- стеганализ ——————> обнаружение скрытой информации внутри графического файла

- социальная стеганография ——–> создание сообщения, которое говорит одно, но означает другое для конкретной аудитории

- obfuscation ——————> делает сообщение запутанным, поэтому его труднее понять

- Другие варианты неправильного соответствия:

- Замена конфиденциальной информации в файле нечувствительной информацией

Какой асимметричный алгоритм обеспечивает метод электронного обмена ключами для совместного использования секретного ключа?

- WEP

- DES

- RSA

- Диффи-Хеллман

- хеширование

Пояснение:

Какой алгоритм шифрования использует один ключ для шифрования данных и другой ключ для дешифрования данных?

- асимметричный

- блокнот одноразовый

- транспозиция

- симметричный

Пояснение:

ли.active> a, # tab_container_2930 .wpsm_nav-tabs> li.active> a: hover, # tab_container_2930 .wpsm_nav-tabs> li.active> a: focus {

цвет: # dd3333! important;

курсор: по умолчанию;

цвет фона: #ffffff! important;

граница: 1px solid # e6e6e6! important;

}

# tab_container_2930 .wpsm_nav-tabs> li> a {

маржа справа: 0px! важно;

высота строки: 1.42857143! важно;

граница: 1px solid # d5d5d5! important;

радиус границы: 0px 0px 0 0! важно;

цвет фона: # e8e8e8! важно;

цвет: # 000000! важно;

отступ: 15px 18px 15px 18px! important;

текст-украшение: нет! важно;

размер шрифта: 18 пикселей! важно;

выравнивание текста: центр! важно;

семейство шрифтов: Open Sans! important;

}

# tab_container_2930.wpsm_nav-tabs> li> a: focus {

контур: 0px! важно;

}

# tab_container_2930 .wpsm_nav-tabs> li> a: before {

дисплей: нет! важно;

}

# tab_container_2930 .wpsm_nav-tabs> li> a: after {

дисплей: нет! важно;

}

# tab_container_2930 .wpsm_nav-tabs> li {

отступ: 0px! важно;

маржа: 0px;

}

# tab_container_2930 .wpsm_nav-tabs> li> a: hover, # tab_container_2930 .wpsm_nav-tabs> li> a: focus {

цвет: # 000000! важно;

цвет фона: # e8e8e8! важно;

граница: 1px solid # d5d5d5! important;

}

# tab_container_2930.wpsm_nav-tabs> li> a .fa {

поле справа: 5 пикселей! важно;

маржа слева: 5 пикселей! важно;

}

# tab_container_2930 .wpsm_nav-tabs a {

фоновое изображение: нет;

background-position: 0 0;

фон-повтор: повтор-х;

}

# tab_container_2930 .wpsm_nav-tabs> li {

плыть налево;

маржа внизу: -1px! важно;

маржа справа: 0px! важно;

}

# tab_container_2930 .tab-content {

переполнение: скрыто! важно;

}

@media (min-width: 769 пикселей) {

# tab_container_2930 .wpsm_nav-tabs> li {

float: left! important;

маржа справа: -1px! важно;

}

# tab_container_2930.wpsm_nav-tabs {

float: none! important;

маржа: 0px! важно;

}

# tab_container_2930 .wpsm_nav-tabs> li {

}

# tab_container_2930 .wpsm_nav {

}

}

@media (max-width: 768 пикселей) {

# tab_container_2930 .wpsm_nav-tabs> li {

}

# tab_container_2930 .wpsm_nav {

}

}

.wpsm_nav-tabs li: before {

дисплей: нет! важно;

}

@media (max-width: 768 пикселей) {

.wpsm_nav-tabs {

маржа слева: 0px! важно;

маржа справа: 0px! важно;

}

# tab_container_2930 .wpsm_nav-tabs> li {

float: none! important;

}

}

]]>

При обучении с помощью Cisco Netacad необходимо выполнить множество экзаменов и лабораторных работ.Некоторые инструкторы требуют, чтобы студенты прошли все экзамены по главам, заключительный экзамен и викторину по главам. Независимо от того, чего хотят от вас преподаватели, premiumexam.com предлагает ответы на все экзамены с четкими объяснениями. Наши эксперты проверили все ответы на экзамены перед тем, как опубликовать их на сайте. Мы рекомендуем вам выбрать любую соответствующую главу из следующего:

: Глава 8. Протоколы шифрования WLAN и целостности данных :: Безопасность беспроводной сети :: Сеть :: Электронные учебники.org

После удаления заголовка MAC из незашифрованного заголовка пакета извлекаются IV и KeyID. KeyID используется для получения правильного ключа WEP, а IV добавляется к началу ключа WEP для формирования начального числа WEP. Начальное значение WEP используется в качестве ключа RC4 для дешифрования. RC4 запускается таким же образом, как и во время инкапсуляции, которая создает тот же ключевой поток, что и использованный отправитель.

Когда этот ключевой поток подвергается операции XOR с зашифрованным текстом, он извлекает открытый текст.Исходя из этого, получатель может вычислить ICV по данным и сравнить его с ICV в полученном сообщении. Если они равны, получатель предполагает, что сообщение не было изменено. В противном случае он предполагает, что произошла модификация, и отбрасывает сообщение.

TKIP (802.11i / WPA)