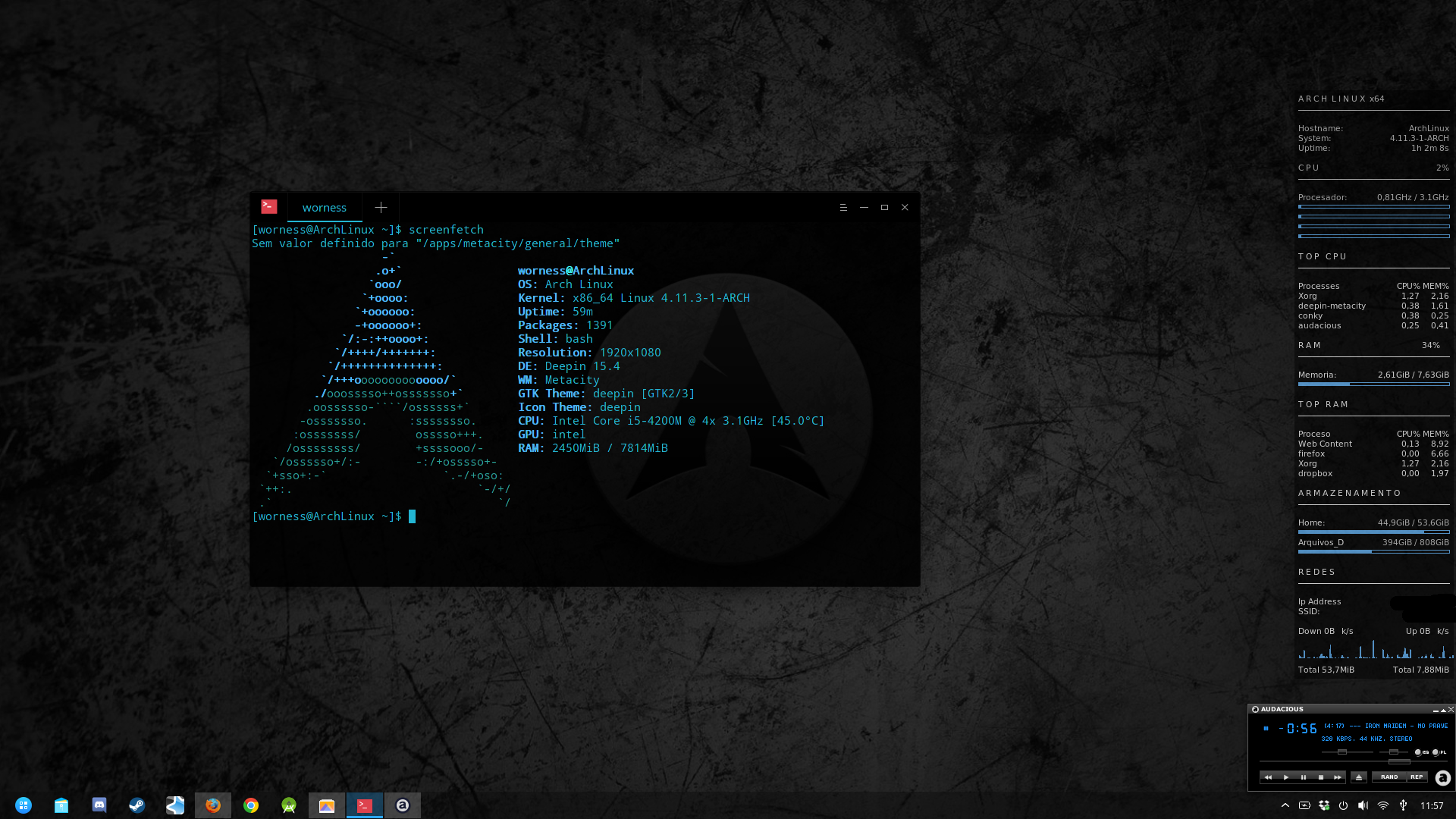

Archlinux samba: Arch Linux — samba 4.13.4-1 (x86_64)

Правильный способ смонтировать самбу

Способ № 1 —

/etc/fstab

Я понимаю, что вы ищете альтернативы этому, но вот, в частности, как получить свои учетные данные из /etc/fstabфайла:

//WindowsHost/Sharename /LocalMountPoint cifs credentials=/etc/cifsauth 0 0

Тогда в файле /etc/cifsauth:

username=someuser

password=somepass

Сделать разрешения этого файла 600, то есть chmod 600 /etc/cifsauth.

Способ № 2 — pam_mount

Вы можете установить pam_mount, а затем настроить универсальное монтирование для всех пользователей, которые входят в систему, например:

# /etc/security/pam_mount.conf.xml

<debug enable="1" />

<volume server="server" path="music" mountpoint="~/MyMusicFolder" options="cred=/home/%(USER)/.Music.cred" />

Этот метод по-прежнему имеет ту же проблему, что и метод № 1, где учетные данные хранятся в файле /home/%(USER)/.. Это файл учетных данных того же типа, что и в первом методе, поэтому убедитесь, что разрешения также равны 600. Music.cred

Music.cred

Способ № 3 — использовать gvfs-mount

Это U & L Q & A под названием: Могу ли я автоматизировать монтирование общего ресурса cifs без сохранения моего пароля в открытом тексте? содержит ответ @Gilles, в котором описано использование кольца ключей GNOME для сохранения ваших учетных данных CIFS.

После этого вы можете получить доступ к общим ресурсам CIFS, используя GVFS — виртуальную файловую систему GNOME, например:

$ gvfs-mount smb://username\;workgroupname@hostname/sharename

Это сопоставит общий ресурс с именем хоста с именем sharename и смонтирует его $HOME/.vfs/sharename on hostname. Вы не можете контролировать это никоим образом. Это жестко закодировано, чтобы всегда быть установленным здесь, я смотрел!

Однако вы можете создавать ссылки на эти монтирования, что я и делаю, чтобы получить доступ к смонтированным ресурсам. Использование

Использование .gvfsбыло неудачным, потому что некоторые инструменты не перечисляют точечные каталоги в просмотре файлов, поэтому часто созданная мной ссылка является единственным способом доступа к этим общим ресурсам.

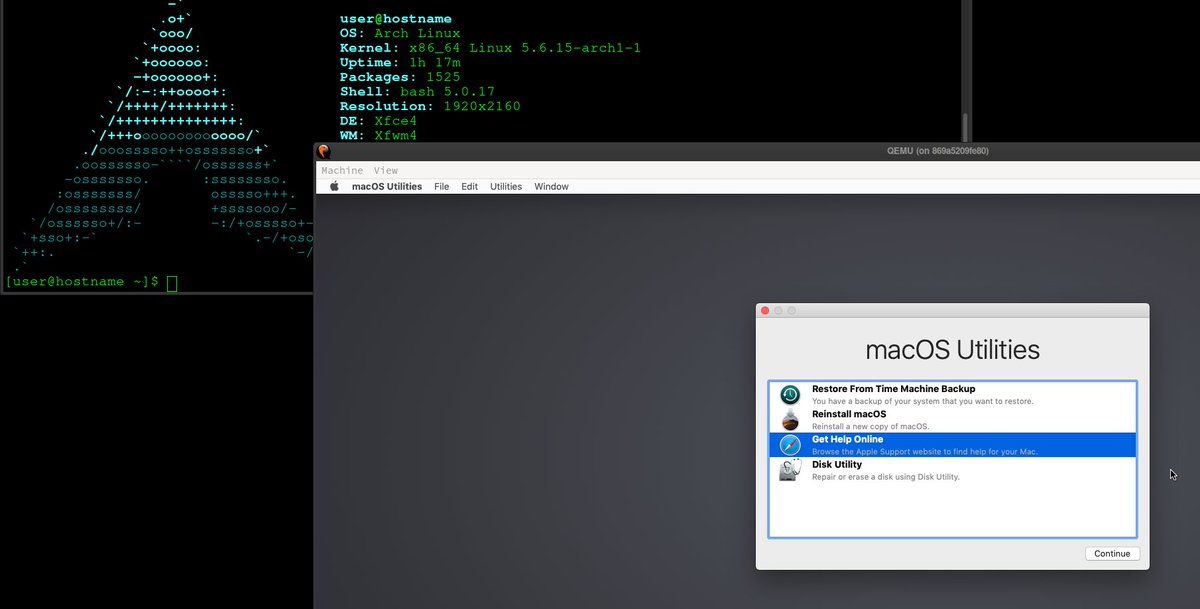

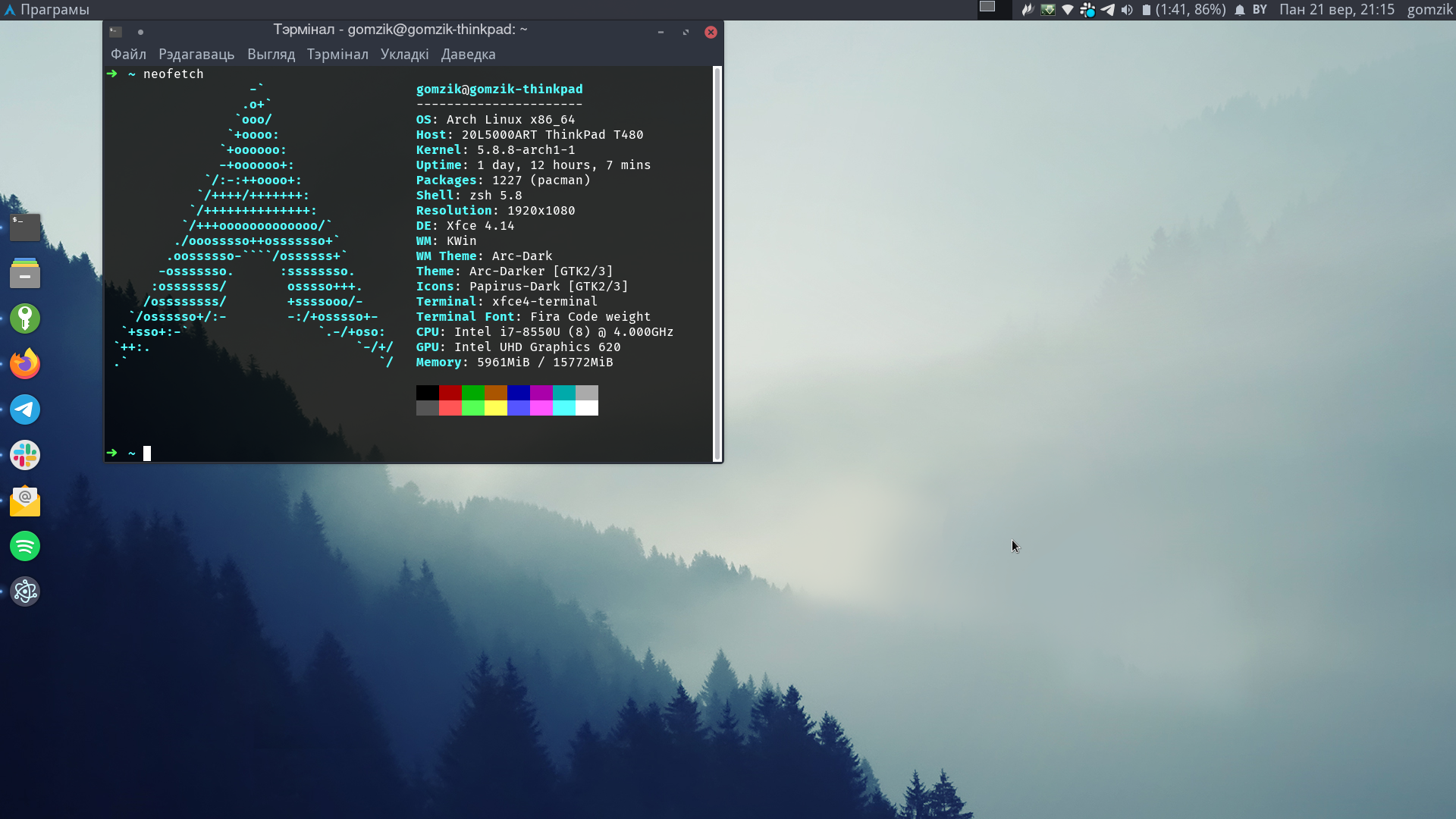

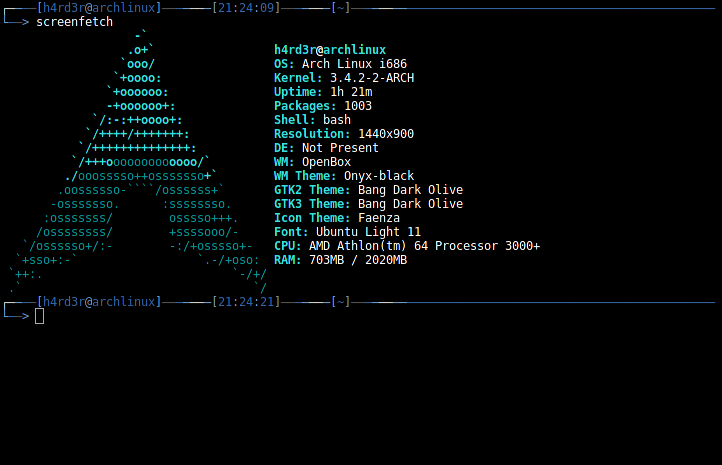

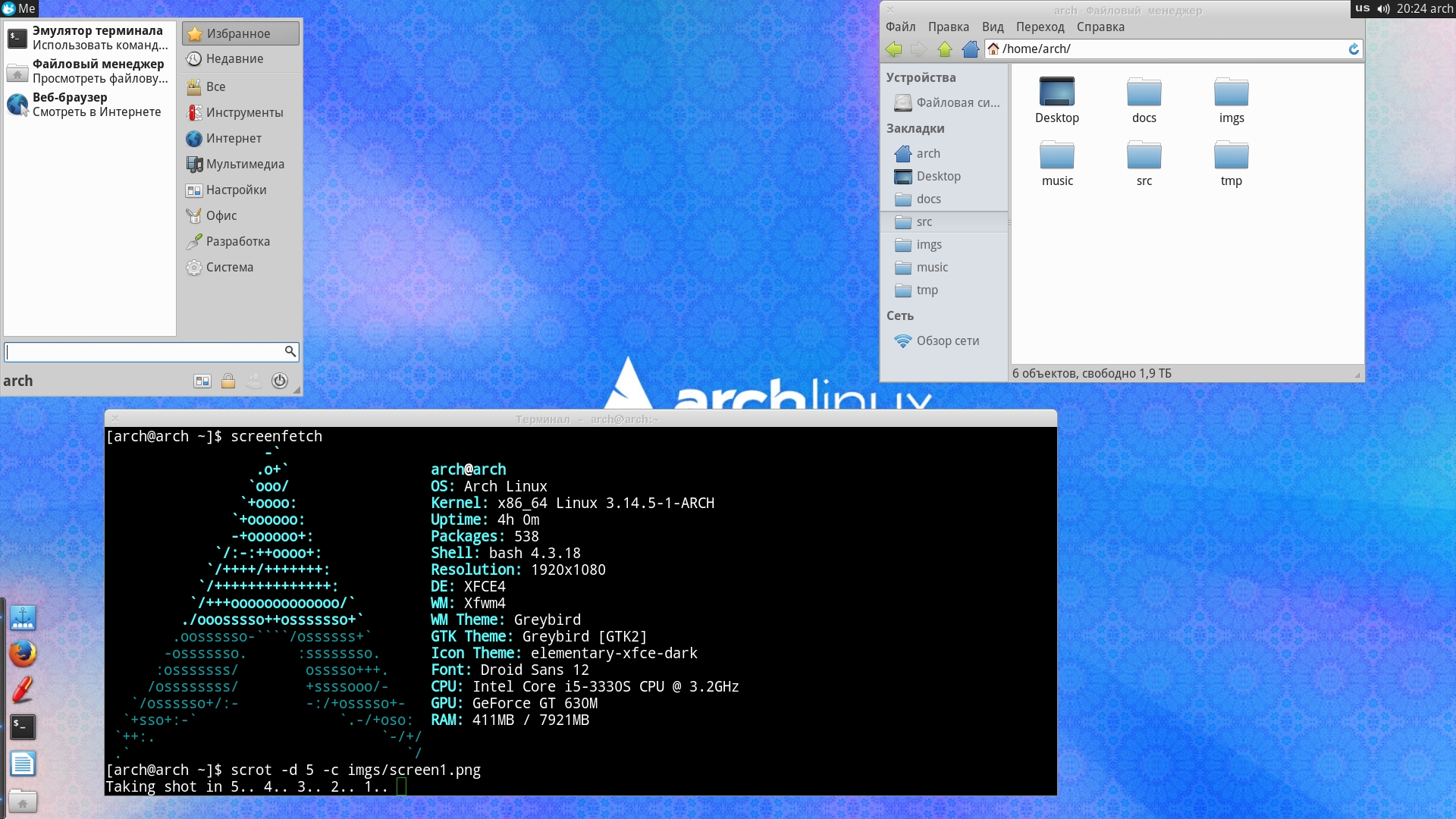

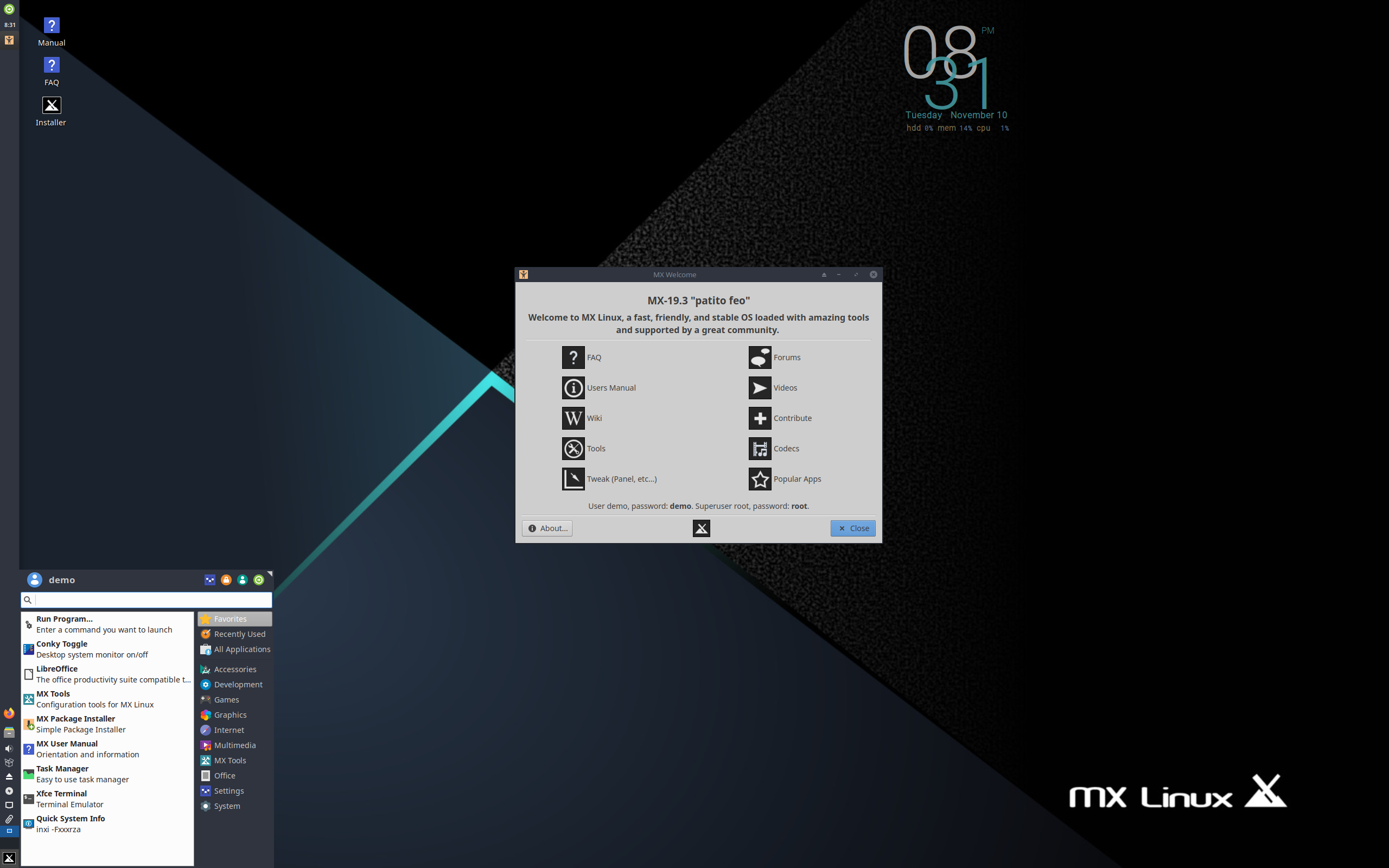

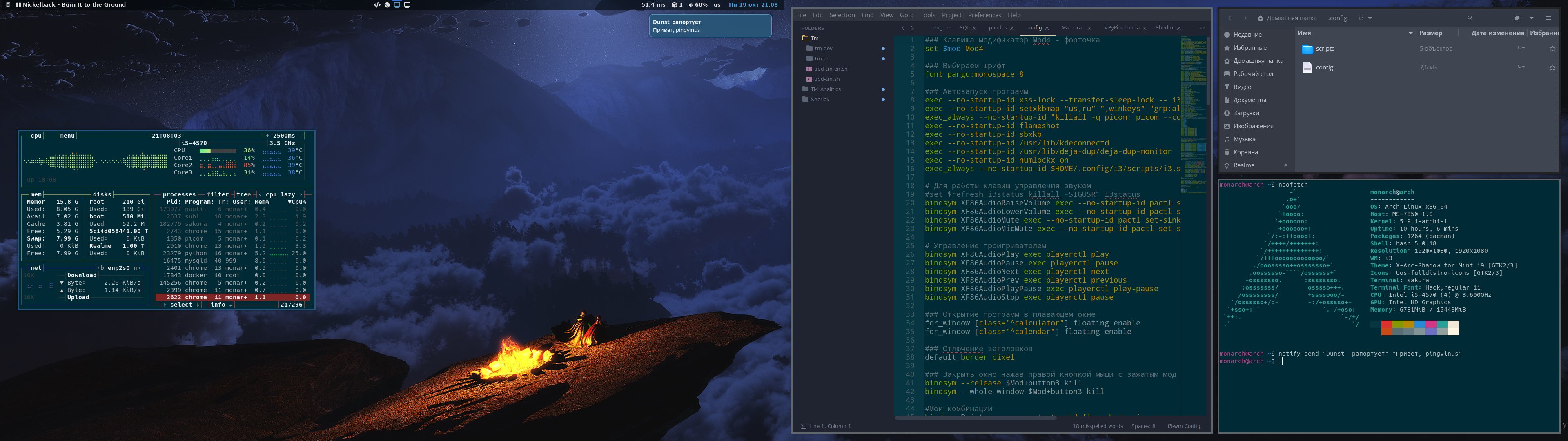

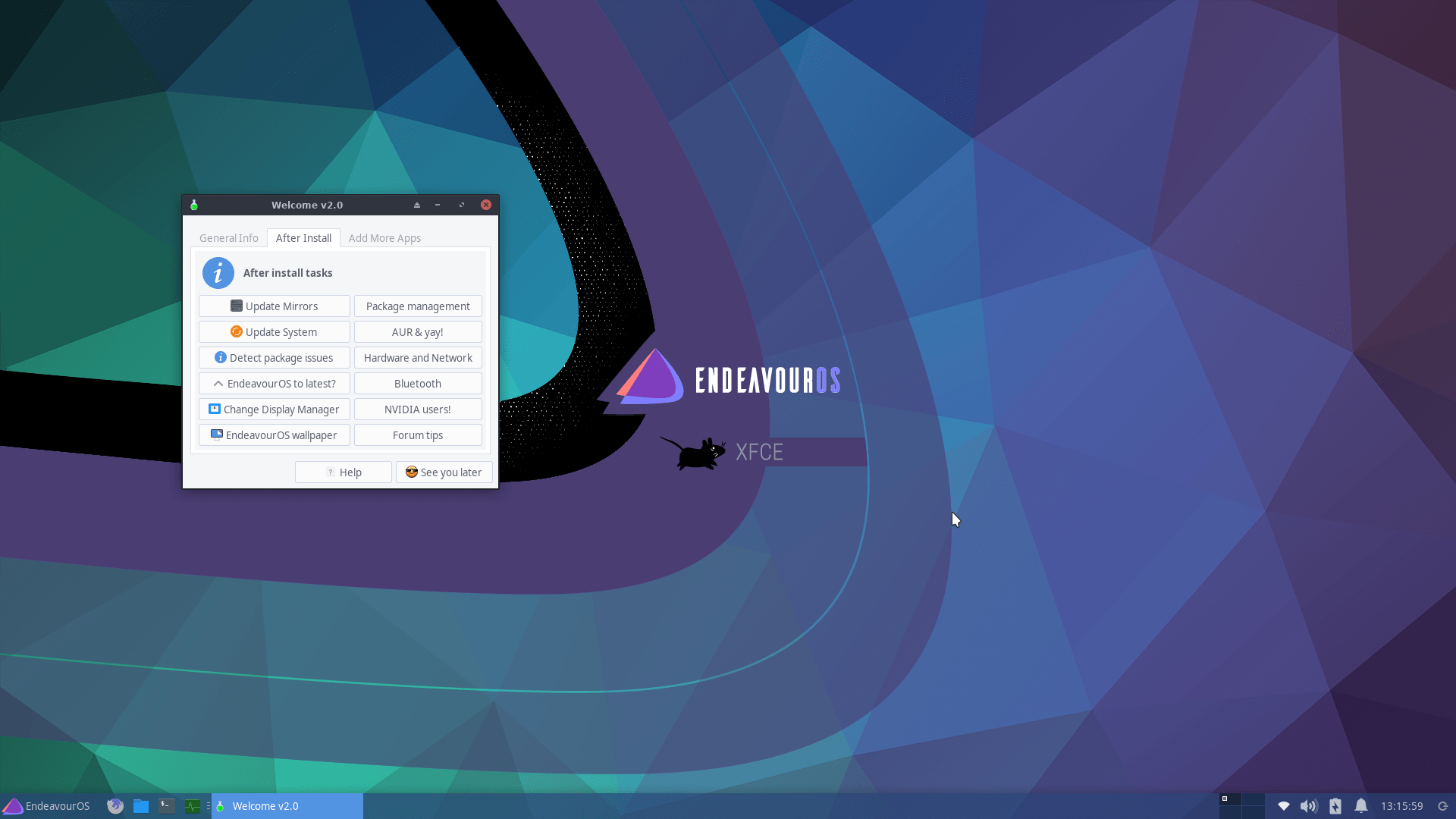

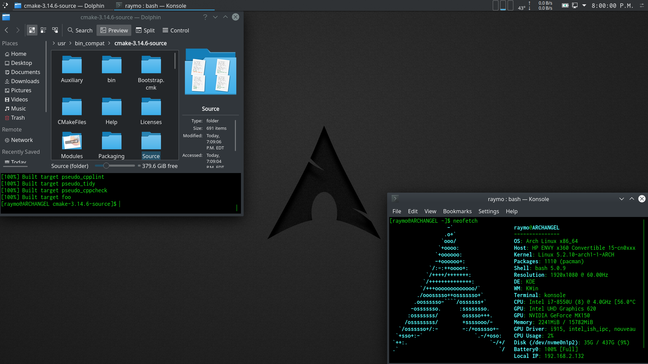

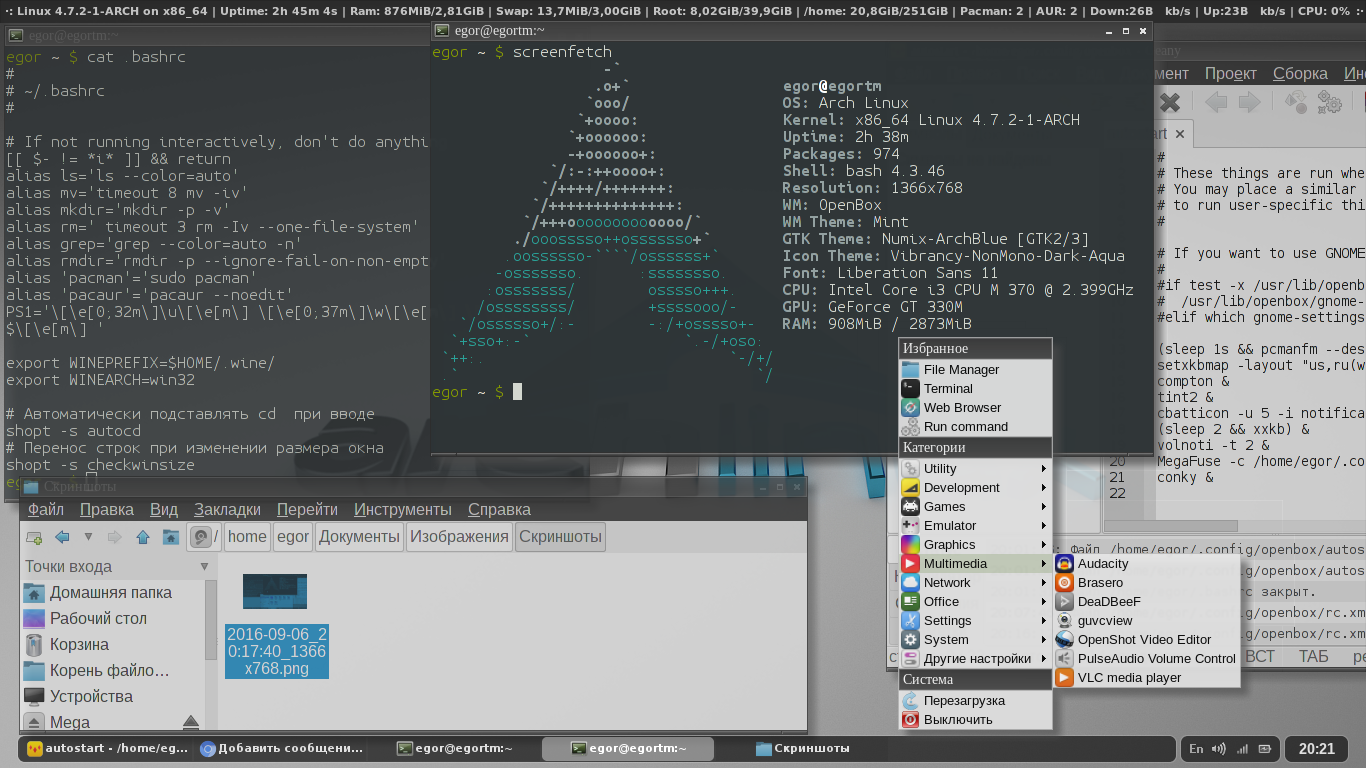

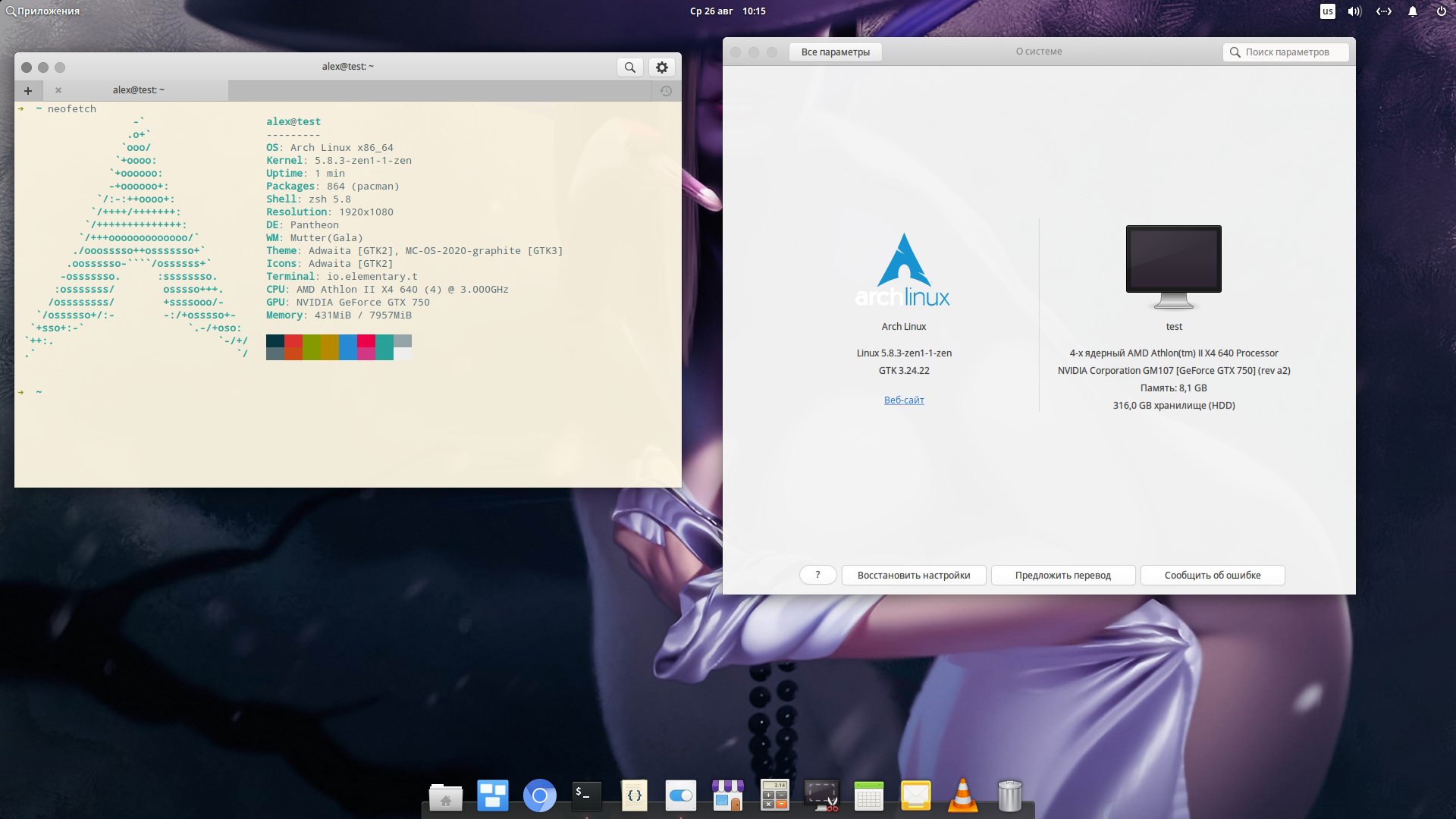

Графическая установка ArchLinux | Losst

ArchLinux — это один из самых гибких дистрибутивов, он позволяет настроить практически все компоненты системы, выбрать нужное вам программное обеспечение и сделать операционку именно такой, как вам необходимо. Но у ArchLinux есть один значительный минус — здесь нет графического установщика, поэтому вам придётся устанавливать всё вручную с помощью команд терминала.

С одной стороны, это хорошо, потому что вы сможете полностью разобраться в процессе установки и настройки всего программного обеспечения. Но с другой стороны, это очень сложно для новичков. Выход из ситуации есть: можно использовать сторонний графический установщик, который упростит весь процесс, и вы получите тот же самый ArchLinux. В этой инструкции мы рассмотрим, как выполняется графическая установка ArchLinux 2017 с помощью Revenge Installer.

В этой инструкции мы рассмотрим, как выполняется графическая установка ArchLinux 2017 с помощью Revenge Installer.

Содержание статьи:

Что такое Revenge Installer?

Revenge Installer — это графический сценарий установки для ArchLinux, который позволяет не только полностью установить систему без настройки через терминал, но и устанавливает драйверы, графическую оболочку и все дополнительные утилиты. Установщик работает не в режиме мастера, а с помощью простых диалоговых окон, которые открываются по мере настройки. В каждом окне вам предстоит выбрать нужный вариант. Далее мы рассмотрим весь процесс подробно.

Графическая установка ArchLinux

Шаг 1. Загрузка образа

Первым делом нам необходимо загрузить образ с установщиком. Вы можете сделать это на официальной странице программы SourceFoge. Здесь всегда есть самая последняя версия программы.

Шаг 2. Запись образа

Для установки на реальный компьютер, образ придётся куда-нибудь записать: на флешку или DVD-диск. В Linux для этого можно использовать Etcher или Unetbootin:

В Linux для этого можно использовать Etcher или Unetbootin:

В Windows есть утилита Rufus:

В обоих системах это делается за несколько минут буквально в пару кликов. Затем перезагрузите ваш компьютер и загрузитесь с только что записанного носителя.

Шаг 3. Меню загрузки

Дальше вы увидите такое меню загрузки системы, вам нужно выбрать Boot Revenge Installer (x86_64):

Шаг 4. Подключение к сети

Обратите внимание, что перед тем как продолжить, нужно, чтобы ваш компьютер был подключён к интернту. Здесь сообщается, что, если используется проводное соединение, то система подключиться автоматически, для Wi-Fi нужно использовать кнопку на панели и ввести пароль. Только после этого можно нажать Ok:

Шаг 5. Приветствие установщика

Ничего серьёзного. Установщик сообщает вам, что необходимо ответить на несколько вопросов перед тем, как можно будет начать установку.

Шаг 6.

Разметка диска

Разметка диска

Дальше нам необходимо выполнить разметку диска. Я выберу ручную разбивку. Дальше нужно выбрать диск и метод использования:

Затем запустится программа Gparted, где вы сможете создать нужные разделы.

Шаг 7. Создание разделов

Если ваш жёсткий диск был полностью пустым перед установкой, то вам понадобится создать на нём таблицу разделов, для этого нажмите Devices -> New partition table, затем оставьте тип MBR:

Действие нужно подтвердить, поскольку оно сотрёт все данные с диска, если они там были:

Дальше переходим к созданию разделов. Для примера создадим три раздела — для корня, домашний и раздел подкачки. Для создания нового раздела используйте кнопку New. Для корня можно взять 10-20 гигабайт, для подкачки — текущий объём вашей ОЗУ, а всё остальное под домашний раздел.

Файловая система для корня и домашнего раздела — ext4, только для раздела подкачки нужно выбрать тип linux-swap:

Когда всё будет готово, нажмите Apply, чтобы завершить разметку.

Шаг 8. Выбор разделов

Далее нужно выбрать, какие разделы для чего будут использованы, сначала выберите раздел для root:

Нужно ли использовать отдельный раздел для /boot:

Выберите раздел для размещения домашней папки:

Шаг 8. Язык и локализация

Дальше выберите локализацию и кодировку, которые будут использоваться в системе:

Выберите раскладку по умолчанию и тип клавиатуры:

Шаг 9. Часовой пояс

В двух следующих окнах выберите часовой пояс, регион, затем город:

Шаг 10. Хранение времени

Выберите способ, которым будет сохраняться время в памяти BIOS, локальным или в формате UTC по гринвичу, для совместимости с Windows стоит брать localtime.

Шаг 11. Имя компьютера

Введите имя компьютера.

Шаг 12. Пользователи

Введите имя вашего повседневного пользователя:

Введите два раза пароль для суперпользователя root:

Введите два раза пароль для ранее созданного пользователя:

Затем выберите командную оболочку, которая будет использоваться по умолчанию.

Шаг 13. Ядро

Выберите версию ядра, которую хотите использовать. Доступно четыре варианта — обычное, с длинным сроком поддержи, с набором патчей grsecurity и zen:

Шаг 14. Дополнительные модули

Если установщик обнаружит, что система запущена в VirtualBox, то вам будет предложено установить дополнения для виртуальной машины:

Шаг 15. Репозитории

Далее программа предложит добавить свой репозиторий в систему, который содержит некоторые дополнительные утилиты:

Затем вы можете установить графический интерфейс для Pacman и программу для работы репозиторием AUR:

Шаг 16. окружение рабочего стола

Выберите менеджер входа в систему, который будет использоваться по умолчанию:

Затем выберите окружение, например gnome gnome-extra.

Шаг 17. Дополнительное ПО

Дальше программа спросит, нужно ли устанавливать некоторые дополнительные программы, такие как Firefox и Libreoffice:

А затем вам будет предложен список пакетов по категориях, которые вы можете выбрать для установки.

Когда завершите, выберите finished:

Шаг 18. Установка загрузчика

Вам осталось выбрать устройство для установки загрузчика:

Шаг 19. Установка системы

Дальше графическая установка ArchLinux 2017 будет проходить без вашего участия; программе нужно будет скачать множество пакетов и по большому счёту время, затраченное на установку, будет зависеть от скорости сети:

Когда установка завершиться, вы увидите такое сообщение:

Шаг 20. Перезагрузка

Вам осталось перезагрузить компьютер:

Шаг 21. Вход

Выберите первый пункт в меню загрузчика. Затем выберите имя пользователя и введите пароль, заданный во время установки:

Шаг 22. Готово

Теперь графическая установка ArchLinux завершена, и система полностью готова к использованию, вы можете её настраивать как пожелаете и делать там всё что нужно.

Выводы

Как видите, установка Archlinux с графическим установщиком возможна, и это действительно не очень сложно. Даже новичок может с ней справиться, не говоря уже про опытных пользователей. Хотя было бы лучше, конечно, выполнить полную установку ArchLinux вручную и понять, что и как работает. Если у вас остались вопросы, спрашивайте в комментариях!

Даже новичок может с ней справиться, не говоря уже про опытных пользователей. Хотя было бы лучше, конечно, выполнить полную установку ArchLinux вручную и понять, что и как работает. Если у вас остались вопросы, спрашивайте в комментариях!

Оцените статью:

Загрузка…

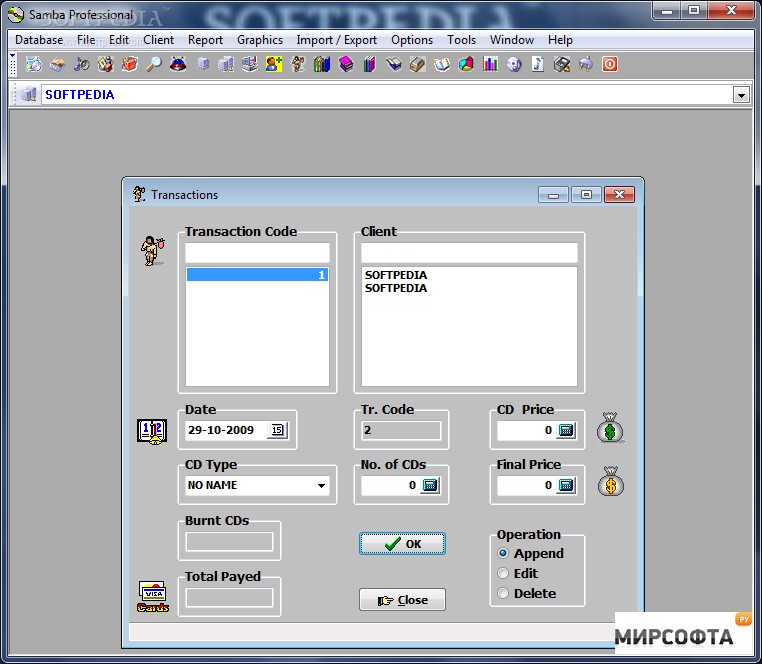

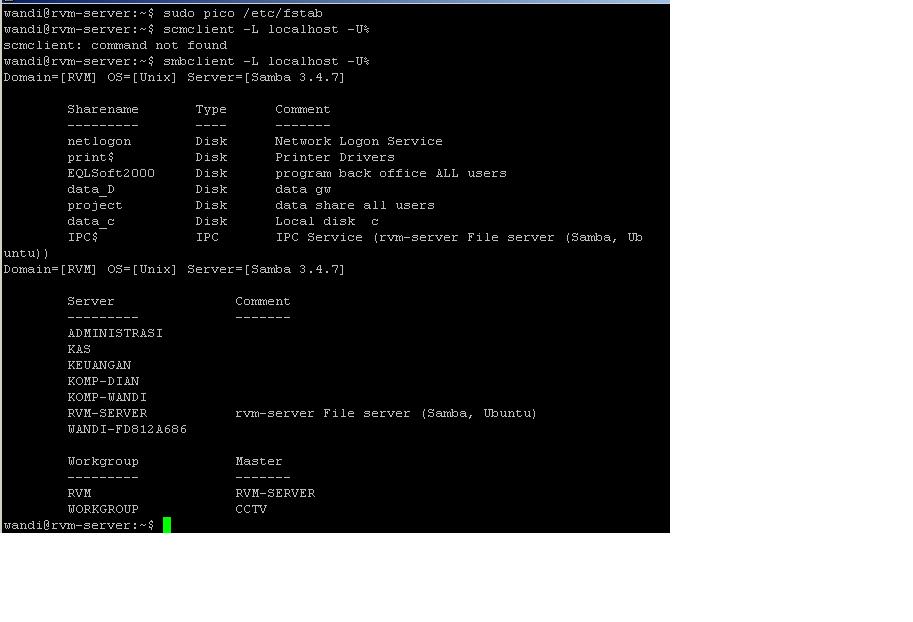

Samba. Установка и простая настройка.

В данной статье пойдет речь об установке и базовой настройке Samba в Ubuntu.

Samba уже пару десятилетий используется для организации общего доступа к файлам и принтерам с разных устройств. Большое количество всевозможных опций обеспечивает гибкость, но далеко не всегда есть необходимость в тонкой настройке. Если вам просто нужно сделать так, чтобы папка была доступна для других участников локальной сети, загляните в руководство, опубликованное на этом сайте ранее:

Настройка файлового обмена между Windows и Ubuntu.

Если настроек, которые предоставляет графическая оболочка, для ваших целей все же недостаточно, либо вы хотите приобрести полезные навыки, придется закатать рукава и обратиться к мануалам, конфигурационным файлам и консоли. Именно такому способу настройки будет посвящена данная серия статей.

Поскольку Samba присутствует в репозитории Ubuntu, сложностей с установкой возникнуть не должно. Выполните:

и затем подтвердите установку пакета со всеми зависимостями нажатием Y (или Д).

После установки будет автоматически запущен демон smbd, обеспечивающий доступ к файлам и принтерам. Давайте убедимся, что он уже работает:

sudo systemctl status smbdПо умолчанию этот демон включен, поэтому он будет запускаться вместе с операционной системой без дополнительных действий с вашей стороны.

Конфигурационный файл /etc/samba/smb.conf, о котором идет речь, содержит все основные настройки. Именно в нем прописывается:

Именно в нем прописывается:

- какие именно папки и принтеры будут видны пользователям других машин в сети;

- кто и при каких условиях будет иметь доступ к файлам и принтерам;

- смогут ли клиенты не только читать, но и записывать данные;

- будут ли пользователи иметь доступ к своим домашним директориям;

- каким образом будут вестись логи;

- каким образом будет осуществляться подключение и т. д.

Содержимое файла /etc/smb.conf делится на разделы, содержащие отдельные параметры и их значения. Взгляните сами:

sudo gedit /etc/samba/smb.confНе пугайтесь большого количества текста. Строки, начинающиеся с символов «#» и «;» считаются комментариями и не учитываются интерпретатором при разборе файла. Название раздела заключено в квадратные скобки, далее следуют относящиеся к этому разделу параметры и их значения, разделенные знаком «=». Параметров, которые можно использовать, очень много, а вариантов их значений — еще больше.

Прежде, чем что-либо редактировать, давайте создадим резервную копию конфигурационного файла, чтобы в случае проблем иметь возможность легко вернуться к отправной точке:

sudo cp /etc/samba/smb.conf /etc/samba/smb-default.confЕсли потребуется восстановить исходный файл, удалите smb.conf и дайте это имя файлу smb-default.conf.

Теперь создадим шару, доступную для чтения и записи всем желающим. Вставьте в /etc/samba/smb.conf:

[public_share]

comment = No limits here.

path = /home/public_share

guest ok = yes

browseable = yes

writable = yes

create mask = 0644

directory mask = 0755

force user = publicshareПервая строка — название шары. Вторая — ее описание или любой комментарий создателя, доступный всем. Третья — путь к папке, доступ к которой мы открываем. Не забудьте убедиться, что такая директория существует и имеет подходящие права. Параметр guest ok со значением yes разрешает подключаться без логина и пароля, browseable определяет, будет ли наша шара видна внутри сети, writable разрешает запись, create mask и directory mask выставляют права, force user принудительно определяет каждого подключившегося как пользователя publicshare.

Теперь нам нужно создать указанного пользователя и передать ему /home/public_share :

sudo adduser --system publicshare

sudo chown publicshare /home/public_shareКлюч —system означает, что мы создаем не простого пользователя, а системного. Пользователи из этой категории имеют минимум прав, добавляются в группу nogroup и обычно используются для запуска системных сервисов.

Вместо guest ok часто применяется параметр public. Это синонимы. Вы можете использовать любой из них с абсолютно одинаковым результатом. У многих других параметров также есть синонимы. Бывают и антонимы, например, read only является антонимом по отношению к writable.

Если у вас включен фаервол, необходимо добавить соответствующее разрешающее правило. Если вы настраивали UFW по одной из предыдущих статей, достаточно будет следующей команды:

Для проверки правильности smb. conf в пакет Samba входит утилита testparm. Просто запустите ее без каких-либо ключей:

conf в пакет Samba входит утилита testparm. Просто запустите ее без каких-либо ключей:

Вы увидите результат проверки, а после повторного нажатия Enter — выжимку из конфига.

Обратите внимание: на втором скриншоте параметр writable = yes заменен аналогичным по смыслу read only = no. Отсутствие directory mask = 0755, вероятно, объясняется тем, что 0755 является для этого параметра значением по умолчанию, а потому указывать его нет смысла.

Теперь подключаемся (в Windows, например, для этого достаточно заглянуть в сетевое окружение) — и видим все доступные расшаренные папки.

Поскольку каждого подключившегося мы рассматриваем как пользователя publicshare, кто угодно может загрузить или удалить любые файлы. При этом ничем, кроме расшаренной папки, publicshare не владеет и никакими опасными привилегиями не обладает.

В следующей статье поговорим про уровни доступа. Подписывайтесь на сайт, чтобы ничего не пропустить.

Там ваши вопросы не потеряются и вы быстрее получите ответ, в отличие от комментариев.

Как настроить Samba для обмена файлами между компьютерами Ubuntu и Windows

Сегодня поговорим о том, как настроить Samba. Итак, Samba — бесплатное популярное opensource программное обеспечение для обмена файлами и службами между Unix-подобными системами, включая Linux и узлами Windows в той же сети.

В этой статье мы покажем, как настроить Samba для базового совместного использования файлов между системами Ubuntu и машинами Windows. Мы рассмотрим два возможных сценария: анонимный (небезопасный), а также безопасный обмен файлами. Обратите внимание, что начиная с версии 4.0 Samba может использоваться как контроллер домена Active Directory (AD).

Установка и настройка Samba в Ubuntu

Сервер Samba доступен для установки из репозиториев Ubuntu, используйте инструмент apt package manager, как показан ниже.

$ sudo apt install samba samba-common python-dnspython

Как только сервер samba установлен, настало время настроить его для незащищенного анонимного и безопасного общего доступа к файлам.

Для этого нам нужно отредактировать основной файл конфигурации Samba — /etc/samba/smb.conf.

Сначала создайте резервную копию исходного файла конфигурации samba следующим образом.

$ sudo cp /etc/samba/smb.conf /etc/samba/smb.conf.orig

Теперь мы перейдем к непосредственной настройке samba для анонимных и безопасных служб обмена файлами, как описано ниже.

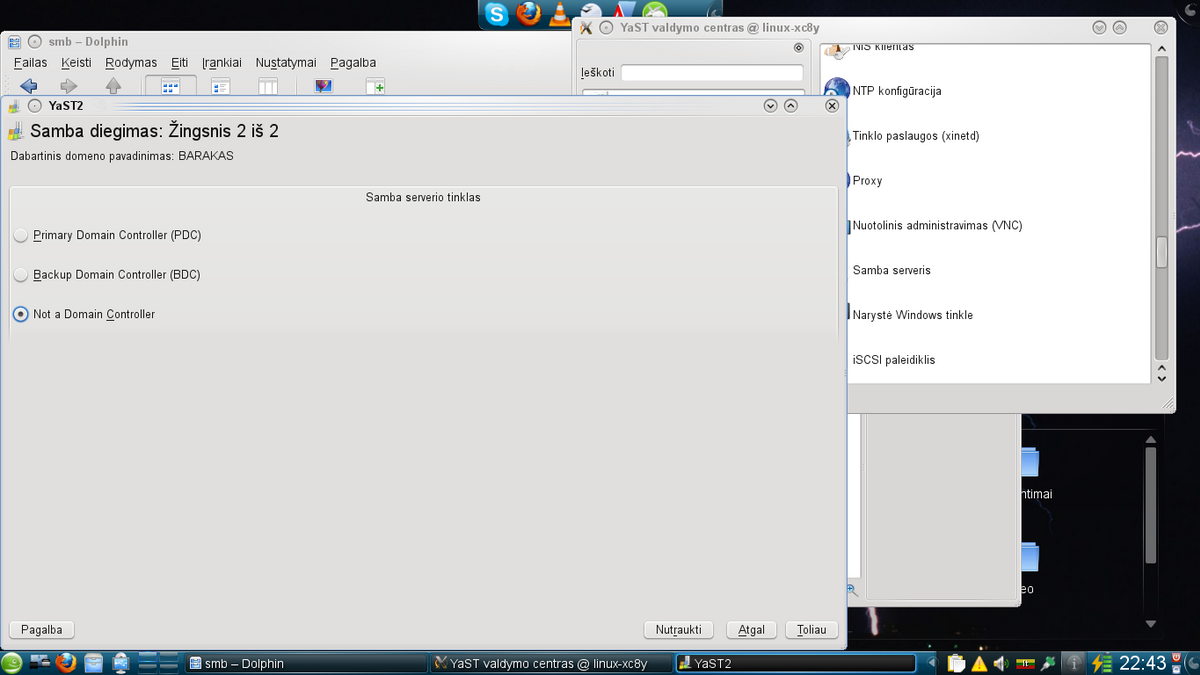

Важно: Прежде чем двигаться дальше, убедитесь, что компьютер с ОС Windows находится в той же рабочей группе, которая будет настроена на сервере Ubuntu.

Проверьте настройки рабочей группы Windows

Войдите в свой Windows, щелкните правой кнопкой мыши на «Мой компьютер» → «Свойства» → «Дополнительные системные настройки» → «Имя компьютера», чтобы проверить рабочую группу.

Кроме того, откройте командную строку и выполнив приведенную ниже команду найдите «домен рабочей станции».

>net config workstation

Как только вы узнаете свою рабочую группу Windows, перейдем к дальнейшей настройке сервера samba для совместного использования файлов.

Анонимный доступ к файлам Samba

Сначала создайте общий каталог samba, в котором будут храниться файлы.

$ sudo mkdir -p /srv/samba/anonymous_shares

Затем установите соответствующие разрешения для каталога.

$ sudo chmod -R 0775 /srv/samba/anonymous_shares

$ sudo chown -R nobody:nogroup /srv/samba/anonymous_shares

Откройте файл конфигурации.

$ sudo vi /etc/samba/smb.conf

OR

$ sudo nano /etc/samba/smb.conf

Затем отредактируйте или измените настройки [global], как описано ниже.

[global]

workgroup = WORKGROUP

netbios name = ubuntu

security = user

Далее добавьте в конец файла такие параметры:

[Anonymous]

comment = Anonymous File Server Share

path = /srv/samba/anonymous_shares

browsable =yes

writable = yes

guest ok = yes

read only = no

force user = nobody

Теперь проверьте текущие настройки samba, выполнив приведенную ниже команду.

$ testparm

Затем перезапустите службы Samba, чтобы применить указанные выше изменения.

$ sudo systemctl restart smbd [Systemd]

$ sudo service smbd restart [Sys V]

Тестирование анонимного обмена файлами Samba

Перейдите на компьютер Windows и откройте «Сеть» из окна проводника Windows. Нажмите на узел Ubuntu или попробуйте получить доступ к серверу samba с использованием его IP-адреса.

\\192.168.0.100

Примечание. Используйте команду ifconfig для получения вашего IP-адреса сервера Ubuntu.

Затем откройте анонимный каталог и попробуйте добавить туда файлы, чтобы поделиться ими с другими пользователями.

Безопасный обмен файлами Samba

Чтобы защитить samba паролем, вам необходимо создать группу «sedicomm» и установить пароль для каждого пользователя. В этом примере мы используем yurii как имя пользователя.

sudo addgroup sedicomm

sudo usermod yurii -aG sedicomm

sudo smbpasswd -a yurii

Примечание. Режим безопасности samba: security = user требует, чтобы пользователи вводили своё имя пользователя и пароль для подключения к общим ресурсам.

Учетные записи пользователя Samba отделены от системных учетных записей, однако вы можете установить пакет libpam-winbind, который используется для синхронизации пользователей системы с пользовательской базой samba.

$ sudo apt install libpam-winbind

Затем создайте безопасный каталог, в котором будут храниться общие файлы.

$ sudo mkdir -p /srv/samba/secure_shares

Затем установите соответствующие разрешения для каталога.

$ sudo chmod -R 0770 /srv/samba/secure_shares

$ sudo chown -R root:sedicomm /srv/samba/secure_shares

Откройте файл конфигурации.

$ sudo vi /etc/samba/smb.conf

OR

$ sudo nano /etc/samba/smb.conf

Затем добавьте в конец файла такие параметры. Обязательно замените «sedicomm» на имя вашей группы

[Secure]

comment = Secure File Server Share

path = /srv/samba/secure_shares

valid users = @sedicomm

guest ok = no

writable = yes

browsable = yes

Как и раньше, запустите эту команду, чтобы просмотреть текущие настройки samba.

$ testparm

После того, как вы закончите с вышеуказанными конфигурациями, перезапустите службы Samba, чтобы применить изменения.

$ sudo systemctl restart smbd [Systemd]

$ sudo service smbd restart [Sys V]

Тестирование безопасного обмена файлами Samba

Откройте в проводнике машине Windows «Сеть». Нажмите на узел Ubuntu. Вы можете получить ошибку, если не выполнить следующий шаг.

Попробуйте получить доступ к серверу, используя его IP-адрес (\\192.168.0.100). Затем введите учетные данные (имя пользователя и пароль) для пользователя yurii и нажмите «ОК».

Теперь вы видите «Анонимные» и «Защищенные» каталоги.

Вы можете безопасно обмениваться файлами с другими разрешенными пользователями сети в этом каталоге.

Включаем Samba в брандмауэре UFW в Ubuntu

Если в вашей системе включен брандмауэр UFW, вы должны добавить правила, позволяющие Samba не конфликтовать с брандмауэром.

Чтобы проверить их, мы использовали сеть 192.168.43.0. Запустите приведенные ниже команды, указав сетевой адрес.

$ sudo ufw allow proto udp to any port 137 from 192.168.43.0/24

$ sudo ufw allow proto udp to any port 138 from 192.168.43.0/24

$ sudo ufw allow proto tcp to any port 139 from 192.168.43.0/24

$ sudo ufw allow proto tcp to any port 445 from 192.168.43.0/24

На этом все! В этой статье мы показали вам, как настроить Samba для анонимного и безопасного обмена файлами между компьютерами Ubuntu и Windows.

Спасибо за уделенное время на прочтение статьи!

Если возникли вопросы, задавайте их в комментариях.

Если вы смогли настроить Samba, то подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University.

Курсы Cisco и Linux с трудоустройством!

Спешите подать заявку! Осталось пару мест. Группы стартуют 22 июля, а следующая 19 августа, 23 сентября, 21 октября, 25 ноября, 16 декабря, 20 января, 24 февраля.

Что Вы получите?

- Поможем стать экспертом в сетевом администрировании и получить международные сертификаты Cisco CCNA Routing & Switching или Linux LPI.

- Предлагаем проверенную программу и учебник экспертов из Cisco Networking Academy и Linux Professional Institute, сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и сделать карьеру.

100% наших выпускников трудоустраиваются.

100% наших выпускников трудоустраиваются.

Как проходит обучение?

- Проводим вечерние онлайн-лекции на нашей платформе или обучайтесь очно на базе Киевского офиса.

- Спросим у вас об удобном времени для практик и подстроимся: понимаем, что времени учиться мало.

- Если хотите индивидуальный график — обсудим и осуществим.

- Выставим четкие дедлайны для самоорганизации. Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

А еще поможем Вам:

- отредактировать резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроим на работу в Cisco по программе Cisco Incubator, New Graduate и Experienced. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.

Чтобы учиться на курсах Cisco CCNA Routing & Switching и Linux LPI, подайте заявку или получите бесплатную консультацию.

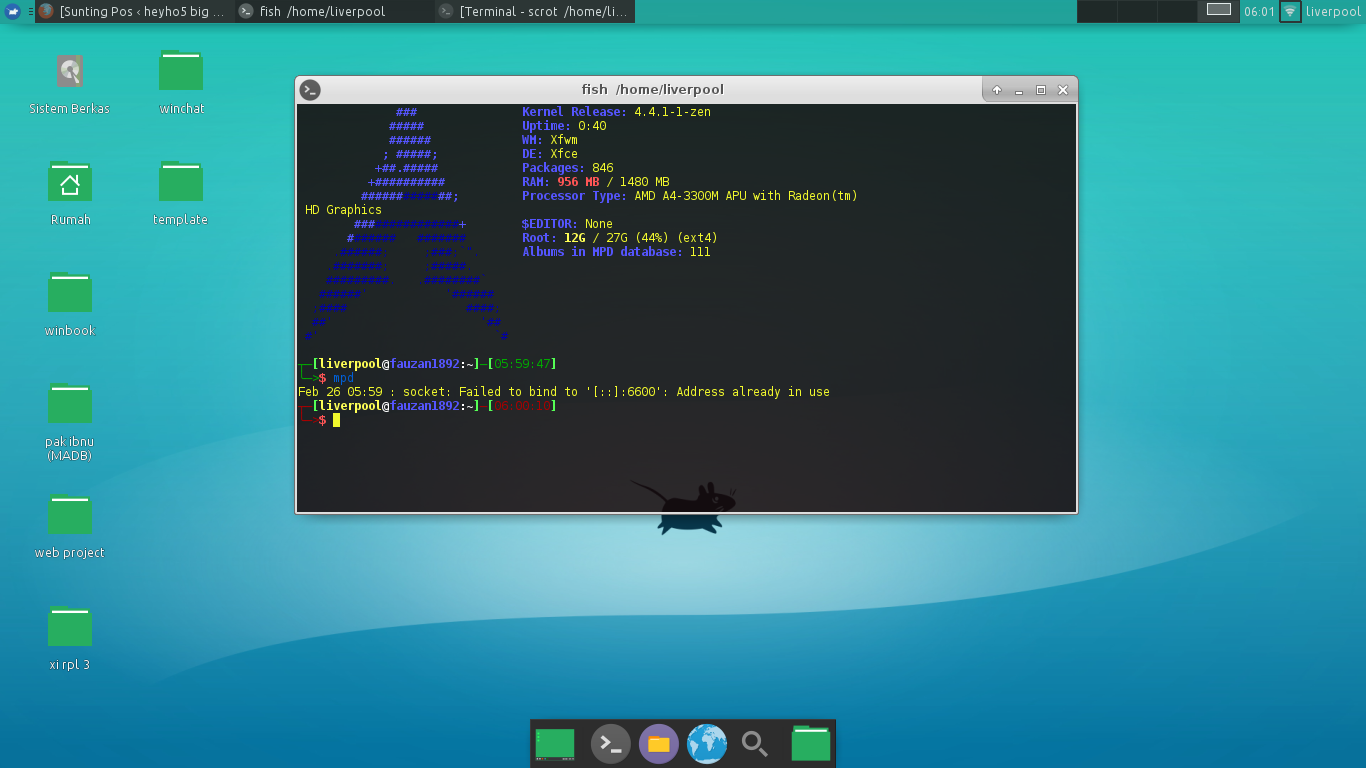

Linux, Software, Hardware, 3d modelling

Сервер Samba (или любой другой удобный для пользователя файлообменный сервер) по моему личному мнению должен разворачиваться в первую очередь сразу же после установки и настройки операционной системы, удобство передачи файлов внутри сети с различными типами устройств и независимость это samba.

Установка

pacman -Syy

pacman -S samba smbclient dnsutils net-tools

(dnsutils и net-tools лишними не будут в данном случае, если вы только установили чистый Arch)

Создадим конфигурационный файл, пример можно взять отсюда

cp /etc/samba/smb.conf.default /etc/samba/smb.conf

Ниже приведен пример рабочей конфигурации для ArchLinux 2014.05

sudo nano /etc/samba/smb.conf

# This is the main Samba configuration file. You should read the

# smb.conf(5) manual page in order to understand the options listed

# here. Samba has a huge number of configurable options (perhaps too

# many!) most of which are not shown in this example

#

# Any line which starts with a ; (semi-colon) or a # (hash)

# is a comment and is ignored. In this example we will use a #

In this example we will use a #

# for commentry and a ; for parts of the config file that you

# may wish to enable

#

# NOTE: Whenever you modify this file you should run the command «testparm»

# to check that you have not made any basic syntactic errors.

#

#======================= Global Settings =====================================

[global]

# workgroup = NT-Домен-Имя или Рабочая_группа-Имя

# Укажите имя общей рабочей группы MSHOME по умолчанию

workgroup = WORKGROUP

# server string это эквивалент строки описания сервера NT

server string = Samba Server

netbios name = d525tud

# Это важные настройки безопасности. Укажите разрешенные подсети или хосты

hosts allow = 127.0.0.1 192.168.1.0/24

# Запрещаем остальное

hosts deny = 0.0.0.0/0

# Эти настройки выключают поддержку принтеров в Samba

printcap name = /dev/null

load printers = no

# Выбор системы печати

# bsd, sysv, plp, lprng, aix, hpux, qnx

printing = bsd

# Uncomment this if you want a guest account, you must add this to /etc/passwd

# otherwise the user «nobody» is used

; guest account = pcguest

# this tells Samba to use a separate log file for each machine

# that connects

log file = /var/log/samba/%m. log

log

# Максимальный размер лога в кб

max log size = 50

# Уровень детальности лога

log level = 3

# Режим безопасности. Большинство предпочитает выбирать уровень — пользователь.

security = user

# Use password server option only with security = server

; password server = <NT-Server-Name>

# Password Level allows matching of _n_ characters of the password for

# all combinations of upper and lower case.

; username level = 8

# You may wish to use password encryption. Please read

# ENCRYPTION.txt, Win95.txt and WinNT.txt in the Samba documentation.

# Do not enable this option unless you have read those documents

; encrypt passwords = yes

; smb passwd file = /etc/samba/smbpasswd

# The following are needed to allow password changing from Windows to

# update the Linux sytsem password also.

# NOTE: Use these with ‘encrypt passwords’ and ‘smb passwd file’ above.

# NOTE2: You do NOT need these to allow workstations to change only

# the encrypted SMB passwords. They allow the Unix password

They allow the Unix password

# to be kept in sync with the SMB password.

; unix password sync = Yes

; passwd program = /usr/bin/passwd %u

; passwd chat = *New*UNIX*password* %n\n *ReType*new*UNIX*password* %n\n *passwd:*all*authentication*tokens*updated*successfully*

# Unix users can map to different SMB User names

; username map = /etc/samba/smbusers

# Using the following line enables you to customise your configuration

# on a per machine basis. The %m gets replaced with the netbios name

# of the machine that is connecting

; include = /etc/samba/smb.conf.%m

# Укажите на каких интерфейсах будет слушаться Samba сервер

# Если у вас несколько сетевых интерфейсов вы можете указать их здесь

# Укажите сетевой интерфейс домашней локальной сети чтобы Samba

# не обслуживала компьютеры из внешней сети

interfaces = net0

bind interfaces only = yes

# Configure remote browse list synchronisation here

# request announcement to, or browse list sync from:

# a specific host or from / to a whole subnet (see below)

; remote browse sync = 192. 168.3.25 192.168.5.255

168.3.25 192.168.5.255

# Cause this host to announce itself to local subnets here

; remote announce = 192.168.1.255 192.168.2.44

# Мастер обозреватель локальной сети:

# установите значение в no если вы не хотите чтобы Samba становилось мастером в вашей сети

# пройдут нормальные выборы

local master = no

# Уровень ОС чем выше уровень ОС тем больше шансов победить в выборах

os level = 20

# Domain Master specifies Samba to be the Domain Master Browser. This

# allows Samba to collate browse lists between subnets. Don’t use this

# if you already have a Windows NT domain controller doing this job

domain master = no

# Preferred Master causes Samba to force a local browser election on startup

# and gives it a slightly higher chance of winning the election

preferred master = no

# Use only if you have an NT server on your network that has been

# configured at install time to be a primary domain controller.

; domain controller = <NT-Domain-Controller-SMBName>

# Enable this if you want Samba to be a domain logon server for

# Windows95 workstations.

; domain logons = yes

# if you enable domain logons then you may want a per-machine or

# per user logon script

# run a specific logon batch file per workstation (machine)

; logon script = %m.bat

# run a specific logon batch file per username

; logon script = %U.bat

# Where to store roving profiles (only for Win95 and WinNT)

# %L substitutes for this servers netbios name, %U is username

# You must uncomment the [Profiles] share below

; logon path = \\%L\Profiles\%U

# All NetBIOS names must be resolved to IP Addresses

# ‘Name Resolve Order’ allows the named resolution mechanism to be specified

# the default order is «host lmhosts wins bcast». «host» means use the unix

# system gethostbyname() function call that will use either /etc/hosts OR

# DNS or NIS depending on the settings of /etc/host.config, /etc/nsswitch.conf

# and the /etc/resolv.conf file. «host» therefore is system configuration

# dependant. This parameter is most often of use to prevent DNS lookups

This parameter is most often of use to prevent DNS lookups

# in order to resolve NetBIOS names to IP Addresses. Use with care!

# The example below excludes use of name resolution for machines that are NOT

# on the local network segment

# — OR — are not deliberately to be known via lmhosts or via WINS.

# Порядок разрешения имён, все NetBIOS имена должны быть преобразованы в ip адреса

name resolve order = wins lmhosts bcast hosts

# Windows Internet Name Serving Support Section:

# WINS Support — Tells the NMBD component of Samba to enable it’s WINS Server

wins support = yes

# WINS Server — Tells the NMBD components of Samba to be a WINS Client

# Note: Samba can be either a WINS Server, or a WINS Client, but NOT both

; wins server = w.x.y.z

# WINS Proxy — Tells Samba to answer name resolution queries on

# behalf of a non WINS capable client, for this to work there must be

# at least one WINS Server on the network. The default is NO.

The default is NO.

; wins proxy = yes

# DNS Proxy — tells Samba whether or not to try to resolve NetBIOS names

# via DNS nslookups. The built-in default for versions 1.9.17 is yes,

# this has been changed in version 1.9.18 to no.

dns proxy = yes

# Case Preservation can be handy — system default is _no_

# NOTE: These can be set on a per share basis

; preserve case = no

; short preserve case = no

# Default case is normally upper case for all DOS files

; default case = lower

# Be very careful with case sensitivity — it can break things!

; case sensitive = no

#============================ Share Definitions ==============================

[homes]

comment = Home Directories

browseable = yes

writable = yes

# Un-comment the following and create the netlogon directory for Domain Logons

; [netlogon]

; comment = Network Logon Service

; path = /home/netlogon

; guest ok = yes

; writable = no

; share modes = no

# Un-comment the following to provide a specific roving profile share

# the default is to use the user’s home directory

;[Profiles]

; path = /home/profiles

; browseable = no

; guest ok = yes

# NOTE: If you have a BSD-style print system there is no need to

# specifically define each individual printer

[printers]

comment = All Printers

path = /var/spool/samba

browseable = no

# Set public = yes to allow user ‘guest account’ to print

guest ok = no

writable = no

printable = no

# This one is useful for people to share files

;[tmp]

; comment = Temporary file space

; path = /tmp

; read only = no

; public = yes

# A publicly accessible directory, but read only, except for people in

# the «staff» group

;[public]

; comment = Public Stuff

; path = /home/samba

; public = yes

; read only = yes

; write list = @staff

# Other examples.

#

# A private printer, usable only by fred. Spool data will be placed in fred’s

# home directory. Note that fred must have write access to the spool directory,

# wherever it is.

;[fredsprn]

; comment = Fred’s Printer

; valid users = fred

; path = /homes/fred

; printer = freds_printer

; public = no

; writable = no

; printable = yes

# A private directory, usable only by fred. Note that fred requires write

# access to the directory.

;[fredsdir]

; comment = Fred’s Service

; path = /usr/somewhere/private

; valid users = fred

; public = no

; writable = yes

; printable = no

# a service which has a different directory for each machine that connects

# this allows you to tailor configurations to incoming machines. You could

# also use the %u option to tailor it by user name.

# The %m gets replaced with the machine name that is connecting.

;[pchome]

; comment = PC Directories

; path = /usr/pc/%m

; public = no

; writable = yes

# A publicly accessible directory, read/write to all users. Note that all files

Note that all files

# created in the directory by users will be owned by the default user, so

# any user with access can delete any other user’s files. Obviously this

# directory must be writable by the default user. Another user could of course

# be specified, in which case all files would be owned by that user instead.

;[public]

; path = /usr/somewhere/else/public

; public = yes

; only guest = yes

; writable = yes

; printable = no

# The following two entries demonstrate how to share a directory so that two

# users can place files there that will be owned by the specific users. In this

# setup, the directory should be writable by both users and should have the

# sticky bit set on it to prevent abuse. Obviously this could be extended to

# as many users as required.

[Share]

comment = Shared folder

path = /mnt/data/share

valid users = pelagius

public = no

writable = yes

browseable = yes

; printable = no

; create mask = 0765

[Samba]

comment = Samba

path = /mnt/data/samba

valid users = pelagius

public = no

writable = yes

browseable = yes

Отредактируйте так же файл

sudo nano /etc/nsswitch. conf

conf

В строку hosts: нужно добавить значение wins

# Begin /etc/nsswitch.conf

passwd: files

group: files

shadow: filespublickey: files

hosts: files dns myhostname wins

networks: filesprotocols: files

services: files

ethers: files

rpc: filesnetgroup: files

# End /etc/nsswitch.conf

Не лишним будет добавить в /etc/hosts такую строчку

ip имяхоста.localdomain.org имяхоста

# В целях безопасности — не привилегированный пользователь, без консоли

# sudo useradd -m -g samba -s /sbin/nologin pelagius

# Пример, добавим обычного пользователя с sudo и принадлежностью к системным группам

sudo useradd -m -g users -G wheel,audio,video,power,uucp,floppy,optical,network,lp,disk,storage -s /bin/bash pelagius

#Впрочем пользователь может быть другим, пароль не обязательно синхронизировать (Samba

# пароль и пароль пользователя в системе)

# Создать директорию и назначить права

sudo mkdir /mnt/data/share

sudo mkdir /mnt/data/samba

sudo chown -hR pelagius /mnt/data/share

sudo chown -hR pelagius /mnt/data/samba

sudo groupadd samba

# добавить пользователя в группу samba

sudo usermod -a -G samba pelagius

# добавить пользователя для Samba

sudo pdbedit -a -u pelagius

включить пользователя

sudo smbpasswd -e pelagius

В некоторых случаях нужно указать домен

pdbedit -u pelagius -I localdomain. org

org

список пользователей в базе Sambapdbedit -L -v

Удалить пользователя из базыpdbedit -x -u username

Сменить пароль можно через smbpasswd

Включить сервер Samba

sudo systemctl start smbd.service nmbd.service

Активировать серверы

sudo systemctl enable smbd.service

sudo systemctl enable nmbd.service

логи можно найти тут

ls /var/log/samba/xxxx

https://www.samba.org/samba/docs/man/manpages/pdbedit.8.html

Установка Linux Mint по сети (TFTP+Samba)

- Подробности

- Просмотров: 9272

Каждому, кто хоть изредка промышляет администрированием хотя бы раз нужно было установить операционку на комп. И зачастую происходит всё так: скачивается образ, записывается на диск или флешку, грузимся и ставим. Но может оказаться что ни флешки ни диска под рукой нет, а установку нужно выполнить на вчера… Тогда можно загрузится по сети, и с линуксом в этом плане особо проблем нет. Типичная конфигурация — это связка DHCP, TFTP и NFS. Но у меня под рукой не было настроенного NFS, зато была Samba. Поэтому пришлось разобраться как использовать Samba вместо NFS.

Типичная конфигурация — это связка DHCP, TFTP и NFS. Но у меня под рукой не было настроенного NFS, зато была Samba. Поэтому пришлось разобраться как использовать Samba вместо NFS.

Вроде бы ничего такого, поменял настройки и всё, но что-то не работало поначалу, пришлось шаманить…

Но я тут начну с самого начала. Итак для начала нужно обзавестись дистрибутивом. Так как ставим мы Linux Mint, ищем свежий образ здесь. Скачиваем дистрибутив, подходящий именно нам (я ставил тот, что с MATE, но очевидно это не имеет особого значения). Скачав образ, нужно получить доступ к файлам образа. В некоторых руководствах рекомендуют распаковать образ, но я не вижу в этом смыла, поэтому поддерживаю мнение, которое заключается в том, чтобы смонтировать образ как loop. Чтобы не вмешиваться в существующий порядок, просто создаём новый каталог, куда и монтируем образ:

# mkdir /mnt/mint

# mount -o loop /home/user/download/linuxmint-17-mate-64bit-v2.iso /mnt/mint

Далее нужно сделать файлы доступными по сети для чтения установщиком. Как я говорил выше, у меня для этого служит Samba. Поэтому открываем файл конфигурации и добавляем новую шару, добавив такую секцию:

[mint]

path = /mnt/mint

available = yes

browsable = yes

public = yes

writable = no

Должно работать поверх дефолтных настроек Samba. Если же не работает, то скорее всего вы что-то меняли сами, а значит найдёте как решить проблему. Итак мы добавили шару mint, через которую можно с сети получить файлы для установки. Не забудьте перезапустить Samba для принятия новых настроек.

Для Archlinux:

# systemctl restart smbd

# systemctl restart nmbd

Для Gentoo:

# /etc/init.d/samba restart

Далее нужно подготовить сетевой загрузчик. В этом нам поможет программа tftp-hpa. В Archlinux и в Gentoo пакет называется именно так. Нужно расположить файлы загрузчика в рабочем каталоге ftp-сервера (в арче /srv/tftp). Копируем туда ядро и initrd со смонтированного образа:

Нужно расположить файлы загрузчика в рабочем каталоге ftp-сервера (в арче /srv/tftp). Копируем туда ядро и initrd со смонтированного образа:

# cp /mnt/mint/casper/{vmlinux,initrd.lz} /srv/httpДалее нам нужен syslinux. С него нужно собственно PXE-загрузчик:

# cp /usr/lib/syslinux/bios/{pxelinux.0,menu.c32,ldlinux.c32,libutil.c32} /srv/httpДалее нужно подготовить файл конфигурации для загрузчика. Для этого создаём файл /srv/tftp/pxelinux.cfg/default. Туда пишем такое:

DEFAULT menu.c32

LABEL LinuxMint

KERNEL vmlinuz

APPEND showmounts toram root=/dev/cifs boot=casper netboot=cifs nfsroot=//192.168.0.1/mint NFSOPTS=-oguest,ro initrd=initrd.lz nosplash

Где 192.168.0.1 — наш IP-адрес относительно машины, на которую быдем ставить. Ах да, и про nfs там — это не опечатка, в режиме работы с cifs, нужно передавать опции типа как для nfs, не могу сказать почему. Особое внимание нужно обратить на опцию toram, поскольку без неё всё отваливается на полпути и загрузится мы не можем (может это особенности самбы). Но с этой опцией нужно помнить о том, что на целевой машине должно быть достаточно оперативки, чтобы скопировать туда установщик. TFTP-сервер нужно запустить. Для Archlinux:

Особое внимание нужно обратить на опцию toram, поскольку без неё всё отваливается на полпути и загрузится мы не можем (может это особенности самбы). Но с этой опцией нужно помнить о том, что на целевой машине должно быть достаточно оперативки, чтобы скопировать туда установщик. TFTP-сервер нужно запустить. Для Archlinux:

# systemctl tftpd.socket start

Для Gentoo:

# /etc/init.d/in.tftpd start

Теперь нужно биосу целевой машины как-то сказать откуда грузится. В этом нам поможет dnsmasq (хотя не обязательно, можно использовать и другой DHCP сервер, здесь описываю то, что было под рукой). Настраиваем раздачу IP (опция dhcp-range) на своё усмотрение, под свою «сеть» между машинами. Для установки нам важны лишь три опции:

dhcp-boot=/pxelinux.0

dhcp-option=vendor:PXEClient,6,2b

pxe-service=x86PC, "Install Linux", pxelinux

Их нужно добавить к конфигурации dnsmasq, ну и естественно запустить его (или перезапустить).

Для Archlinux:

# systemctl start dnsmasq

Для Gentoo:

# /etc/init.d/dnsmasq start

Помните, чтобы всё заработало необходимо, чтобы порты на DHCP (UDP 67,68), TFTP (UDP 69), Samba (UDP 137,138, TCP 139,445) должны быть обязательно открыты, обязательно учтите это в конфигурации своего фаерволла. Если же фаерволла нет или полностью открыт интерфейс — ну и ладно, должно работать.

Вобщем далее подключаемся к сети (куда смотрят dnsmasq, tftp-hpa и samba), выбиарем Network boot и ставим систему. По завершении останавливаем серверы, размонтируем ISO.

Примечание: в связи с тем, что системы постоянно обновляются, приведённые пути файлов могут оказаться недействительными, то есть отличными от тех, что на Вашей системе. Поэтому внимательно смотрите на структуру пакетов Вашей системы.

- < Назад

- Вперёд >

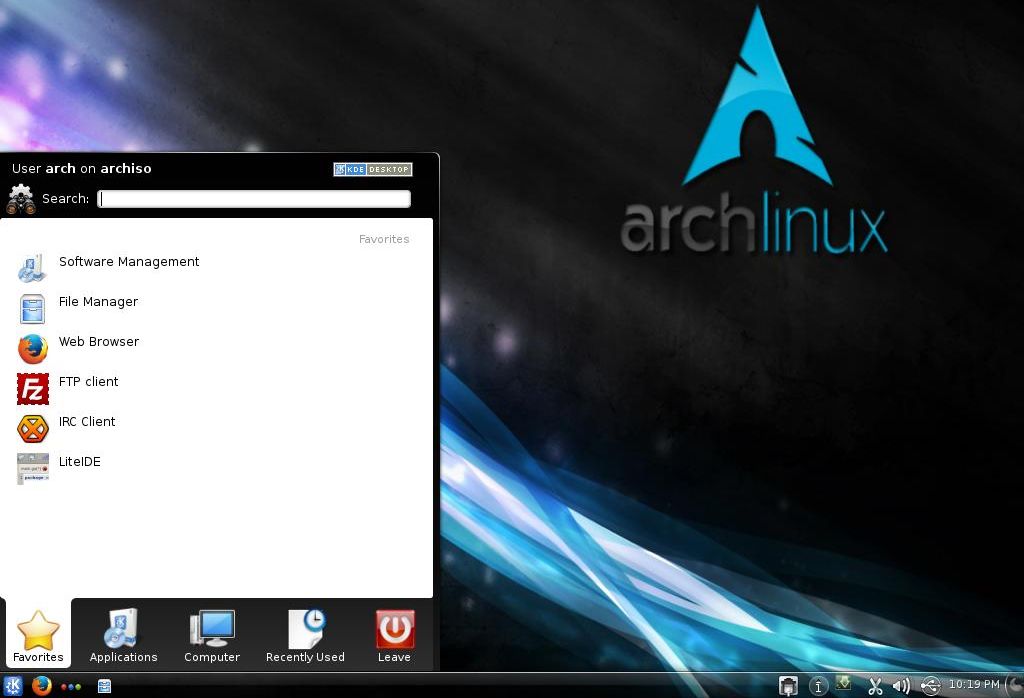

Установка ArchLinux 2012.08.04 | [email protected]:/#

07.09.2012 — 09:45

С выходом нового дистрибутива ArchLinux от 04.08.2012 изменился и способ установки. Теперь вместо псевдографического инсталятора AIF, предлагается использовать установочные скрипты для установки оного. Образ сборки весит 390Мб и включает в себя набор пакетов как для 32 ,так и 64 разрядных архитектуры, вся установка производится по сети.

Процесс установки описан в прилагаемом руководстве в /root/install.txt. Всю установку буду описывать по пунктам..вперед.

Загружаемся с установочного диска:

Загружаем вашу раскладку клавиатуры.Выбираем ru или us.

Разбиваем диск на разделы с помощью cfdisk:

Переходим к форматированию наших новых разделов:

Форматируем в ext4 загрузочный раздел.

# mkfs.ext4 -L boot /dev/sda1

Форматируем в ext4 корневой раздел.

# mkfs.ext4 -L root /dev/sda3

Форматируем в ext4 домашний раздел.

# mkfs.ext4 -L home /dev/sda4

Создаем раздел своп.

# mkswap -L swap /dev/sda2

В результате при повторном выполнении cfdisk мы увидим наши разделы:

Теперь необходимо их премонтировать:

Монтируем основной root-раздел.

Далее создаем в нем директории boot и home.

и монтируем в них наши разделы:

# mount /dev/sda1 /mnt/boot

# mount /dev/sda4 /mnt/home

Теперь необходимо установить в «/mnt» набор основных пакетов base и base-devel, так как она является нашей корневой директорией:

# pacstrap /mnt/ base base-devel

Далее необходимо установить загрузчик GRUB2.

# pacstrap /mnt/ grub2-bios

Так же можно дополнительно установить необходимые для вас пакеты:

# pacstrap /mnt/ net-tools rp-pppoe mc

Далее укажем, что мы будем использовать SWAP раздел:

Теперь необходимо сгенерировать наш fstab, для этого есть утилита «genfstab»:

# genfstab -p /mnt/ >> /mnt/etc/fstab

После генерации необходимо отредактировать /etc/fstab, указав наш корневой раздел, вместо «/mnt» — «/».

Переходим в консоль нашей системы:

Настраиваем нашу временную зону:

sh-4.2# hwclock -w —localtime

sh-4.2# ln -s /usr/share/zoneinfo/Europe/Kiev /etc/localtime

Выбираем и генерируем нашу локаль:

Настройка имени хоста:

Устанавливаем основную систему :

Редактируем /etc/rc.conf — указываем локаль, сетевой интерфейс:

Устанавливаем загрузчик системы GRUB2 и запускаем автоматическую настройку:

# grub-mkconfig -o /boot/grub/grub.cfg

Задаем пароль для root:

На этом установка завершена:

Удачи!

нужна помощь с монтированием samba: archlinux

Итак, я пытаюсь заставить свою арку подключаться к Synology с помощью samba вместо NFS.

Я следовал инструкциям в Archwiki здесь

Я запустил

sudo pacman -S smbclient

, а затем при запуске

smbtree -b -N # или

sudo smbtree -L

дал мне

Невозможно инициализировать контекст обмена сообщениями

smbtree: не удается загрузить / etc / samba / smb. conf - запустить testparm для отладки

conf - запустить testparm для отладки

На этом этапе я сделал

sudo mkdir / etc / samba

sudo touch /etc/samba/smb.conf

Что приводит к ошибке

mkdir в каталоге /var/lib/samba/private/msg.sock: нет такого файла или каталога

Невозможно инициализировать контекст обмена сообщениями!

Итак, я сделал

sudo mkdir -p / var / lib / samba / private /

Что теперь просто приводит к отсутствию вывода из smbtree -b -N или sudo smbtree -L

В этот момент я подумал, что, возможно, я забыл сделать что-то в документации, поэтому я вернулся к этому видел, что он сказал

После установки cifs-utils или smbclient загрузите модуль ядра cifs или перезагрузитесь, чтобы предотвратить сбой монтирования.

Итак, я попытался загрузить модуль ядра cifs, я сказал, что попытался, потому что он, похоже, не существует в моей системе. Я попробовал все следующие команды, и все они вернули ту же ошибку

sudo systemctl start cifs

sudo systemctl start cifs.service

sudo systemctl start mount.cifs

ошибка:

Не удалось запустить cifs.service: модуль cifs.service не найден.

Я просмотрел документацию, а затем попытался запустить sudo pacman -S cifs-utils , чтобы проверить, исправило ли это это, а это не так.

На этом этапе я решил просто попытаться смонтировать и посмотреть, что произойдет

$ sudo mount -t cifs //192.168.1.64/volume1/NAS_Document / home / j0hn_r0g3r5 / NAS_Document -o user = j0hn_r0g3r5

Пароль для j0hn_r0g3r5@//192.168.1.64/volume1/NAS_Document:

ошибка монтирования (2): нет такого файла или каталога

Обратитесь к странице руководства mount.cifs (8) (например, man mount.cifs)

Я подумал, что попытаюсь установить smbclient , что я и сделал, но без изменений.

Что я делаю не так?

Как подключиться к ресурсу samba? : archlinux

Я хочу подключиться к моему общему ресурсу samba. Клиентская и серверная система являются системами Arch.

Сервер

На моем сервере я установил /etc/samba/smb.conf с

/etc/samba/smb.conf

-----------------------------

[Глобальный]

рабочая группа = РАБОЧАЯ ГРУППА

строка сервера = Сервер Samba

роль сервера = автономный сервер

файл журнала = /var/log/samba/%m.log

максимальный размер журнала = 50

DNS-прокси = нет

[дома]

comment = Домашние каталоги

browseable = нет

Writable = да

[принтеры]

comment = Все принтеры

путь = / usr / spool / samba

browseable = нет

гость ок = нет

Writable = нет

printable = да

[гости]

comment = Медиа файлы

путь = / общие папки / медиа

public = да

Writable = нет

printable = нет

Клиент

На моем клиенте

/ etc / samba / smb.conf

-----------------------------

[Глобальный]

рабочая группа = MYGROUP

минимальный протокол = SMB2

строка сервера = Сервер Samba

роль сервера = автономный сервер

файл журнала = /usr/local/samba/var/log.%m

максимальный размер журнала = 50

DNS-прокси = нет

[дома]

comment = Домашние каталоги

browseable = нет

Writable = да

[принтеры]

comment = Все принтеры

путь = / usr / spool / samba

browseable = нет

гость ок = нет

Writable = нет

printable = да

, когда я запускаю на клиенте команду smbclient

$ smbclient -L 192.168.178.201 -U%

Имя общего доступа Тип Комментарий

--------- ---- -------

гости Диск Медиа файлы

IPC $ IPC Служба IPC (сервер Samba)

SMB1 отключен - рабочая группа недоступна

Я вижу общий ресурс, но когда я пытаюсь просмотреть его в nautilus или thunar, я получаю следующее сообщение или ничего не происходит

не удалось получить список общих ресурсов с сервера: Недействительный аргумент

какой аргумент неверен Я только что щелкнул homeserver (это имя хоста).

На клиенте также установил gvfs .

Как это отладить.

клиентских пакетов

pacman -Qi gvfs gvfs-smb samba

Имя: gvfs

Версия: 1.46.1-1

Описание: Реализация виртуальной файловой системы для GIO

Архитектура: x86_64

URL: https://wiki.gnome.org/Projects/gvfs

Лицензии: LGPL

Группы: гномы

Обеспечивает: Нет

Зависит от: avahi dconf fuse3 libarchive libcdio-paranoia libsoup udisks2 libsecret libbluray libgudev gcr psmisc gsettings-desktop-schemas> = 3.34,0

Необязательные Deps: gvfs-afc: поддержка AFC (мобильных устройств) [установлено]

gvfs-smb: поддержка SMB / CIFS (клиент Windows) [установлена]

gvfs-gphoto2: поддержка gphoto2 (камера PTP / медиаплеер MTP) [установлена]

gvfs-mtp: поддержка устройства MTP [установлено]

gvfs-goa: поддержка gnome-online-accounts (например, OwnCloud) [установлена]

gvfs-nfs: поддержка NFS [установлена]

gvfs-google: поддержка Google Диска [установлена]

gtk3: поддержка последних файлов [установлено]

Требуется: gnome-music gvfs-afc gvfs-goa gvfs-gphoto2 gvfs-mtp gvfs-nfs gvfs-smb nautilus

Необязательно для: evince inkscape thunar

Конфликты с: Нет

Заменяет: gvfs-obexftp gvfs-afp

Установленный размер: 5.15 МБ

Упаковщик: Ян Александр Стеффенс (heftig)

Дата сборки: Пт, 02 октября 2020 19:19:31

Дата установки: пт, 09 окт 2020 18:21:58

Причина установки: установлено явно

Сценарий установки: Нет

Подтверждено: Подпись

Имя: gvfs-smb

Версия: 1.46.1-1

Описание: Реализация виртуальной файловой системы для GIO (серверная часть SMB / CIFS; клиент Windows)

Архитектура: x86_64

URL: https://wiki.gnome.org/Projects/gvfs

Лицензии: LGPL

Группы: гномы

Обеспечивает: Нет

Зависит от: gvfs = 1.46.1 smbclient> = 4.12.0

Необязательные Deps: Нет

Требуется: Нет

Необязательно для: gvfs

Конфликты с: Нет

Заменяет: Нет

Установленный размер: 92,19 Кбайт

Упаковщик: Ян Александр Стеффенс (heftig)

Дата сборки: Пт, 02 октября 2020 19:19:31

Дата установки: Mon, 04 Jan 2021 00:07:04

Причина установки: установлено явно

Сценарий установки: Нет

Подтверждено: Подпись

Имя: самба

Версия: 4.13.3-2

Описание: файловый сервер SMB и сервер домена AD

Архитектура: x86_64

URL: https: // www.samba.org

Лицензии: GPL3

Группы: Нет

Обеспечивает: Нет

Зависит от: db> = 4.7 popt libcups libcap> = 2.16 gnutls> = 2.4.1 talloc ldb libbsd python iniparser tdb libaio perl-parse-yapp smbclient> = 4.13.3 gpgme ceph-libs libldb.so = 2-64 libtdb. так = 1-64

libtevent.so = 0-64 библиотеки

Необязательные Deps: python-dnspython: samba_dnsupdate и samba_upgradedns в настройке AD [установлено]

Требуется: Нет

Необязательно для: libsoup qemu wine

Конфликты с: Нет

Заменяет: Нет

Установленный размер: 62.34 МБ

Упаковщик: Феликс Ян

Дата сборки: сб, 19 декабря 2020 08:07:04

Дата установки: среда, 23 декабря 2020 г., 09:48:23

Причина установки: установлено явно

Установить скрипт: Да

Подтверждено: Подпись

Не удается запустить Samba: archlinux

systemctl start samba.service

Задание samba.service завершилось неудачно, так как процесс управления завершился с кодом ошибки.

Подробнее см. «Systemctl status samba.service» и «journalctl -xe».

systemctl status samba.service

● samba.service - Samba AD Daemon

Загружено: загружено (/usr/lib/systemd/system/samba.service; включено; предустановка поставщика: отключено)

Активно: не удалось (Результат: код выхода) с Вт 2021-01-05 14:29:52 -03; 14с назад

Документы: мужчина: самба (8)

мужчина: самба (7)

мужчина: smb.conf (5)

Процесс: 73884 ExecStart = / usr / bin / samba --foreground --no-process-group $ SAMBAOPTIONS (код = завершен, статус = 1 / FAILURE)

Основной PID: 73884 (код = выход, статус = 1 / ОТКАЗ)

Статус: «демон не удалось запустить: Samba обнаружила неверно настроенную« роль сервера »и завершила работу.Подробности смотрите в журналах "

Ошибка: 22 (Неисправный аргумент)

05 янв 14:29:51 archlinux samba [73884]: daemon_status: daemon 'samba': Запуск процесса ...

05 янв 14:29:52 archlinux samba [73884]: [2021/01/05 14: 29: 52.023125, 0] ../../source4/smbd/server.c:874(binary_smbd_main)

05 янв 14:29:52 archlinux samba [73884]: В настоящее время двоичный файл 'samba' следует использовать только для:

05 янв 14:29:52 archlinux samba [73884]: 'роль сервера = контроллер домена Active Directory' или для доступа к файловому серверу ntvfs с помощью 'server services = + smb' или прокси rpc с 'dcerpc endpoint servers = remote'

05 янв 14:29:52 archlinux samba [73884]: вместо этого следует запустить smbd / nmbd / winbindd для задач члена домена и автономного файлового сервера

05 янв 14:29:52 archlinux samba [73884]: [2021.01.05 14:29:52.023206, 0] ../../lib/util/become_daemon.c:121(exit_daemon)

05 янв 14:29:52 archlinux samba [73884]: exit_daemon: не удалось запустить демон: Samba обнаружила неверно настроенную «роль сервера» и завершила работу. Подробности смотрите в журналах, код ошибки 22

05 янв 14:29:52 archlinux systemd [1]: samba.service: Главный процесс завершен, код = завершен, статус = 1 / ОТКАЗ

05 янв 14:29:52 archlinux systemd [1]: samba.service: Ошибка с результатом «код выхода».

05 янв 14:29:52 archlinux systemd [1]: не удалось запустить Samba AD Daemon.

~

[ARCH] Настройка совместного использования Samba в ArchLinux · GitHub

[ARCH] Настройка совместного использования Samba в ArchLinux · GitHub

Мгновенно делитесь кодом, заметками и фрагментами.

[ARCH] Настройка совместного использования Samba в ArchLinux

| >> Установить Samba | |

| pacman -S самба | |

| >> Файл конфигурации CP по умолчанию | |

| ср / etc / samba / smb.conf.default /etc/samba/smb.conf | |

| >> добавить общий ресурс в раздел конфигурации общего ресурса | |

| [2 ТБ] | |

| комментарий = 2 ТБ хранилища на Samba | |

| путь = / mnt / 2tb | |

| public = нет | |

| с возможностью записи = да | |

| для печати = нет | |

| >> включить самбу при запуске | |

| sudo systemctl включил smbd.розетка | |

| sudo systemctl start smbd.socket | |

| >> добавить пользователя | |

| Если он еще не существует, создайте учетную запись пользователя Linux для пользователя Samba. Замените samba_user своим предпочтительным именем: | |

| # useradd samba_user | |

| Пользователи Samba используют пароль, отличный от пароля учетных записей пользователей Linux.Создайте учетную запись пользователя Samba с тем же именем, что и в предыдущей команде: | |

| # pdbedit -a -u samba_user | |

| smbpasswd samba_user |

Вы не можете выполнить это действие в настоящее время.

Вы вошли в систему с другой вкладкой или окном. Перезагрузите, чтобы обновить сеанс.

Вы вышли из системы на другой вкладке или в другом окне. Перезагрузите, чтобы обновить сеанс.

Arch Linux — не удается смонтировать общий ресурс SMB с помощью mount.cifs, но gvfs и smbclient работают

Я пытаюсь получить доступ к NAS через Cisco AnyConnect VPN.

Я могу получить к нему доступ по телефону:

- Macbook (Finder’s «Подключиться к серверу»)

- Windows 10 (Подключить сетевой диск)

- Arch Linux gvfs (thunar и

gio mount) - Arch Linux

smbclient

Раньше я мог нормально смонтировать тот же общий ресурс, но однажды он перестал работать.

Когда я выполняю mount -v -t cifs //

Я получаю следующую ошибку:

Параметры монтирования ядра mount.cifs: ip = , unc = \\ \ , uid = , gid = , user = , domain = , пройти = ********

ошибка монтирования (2): нет такого файла или каталога

Обратитесь к странице руководства по mount.cifs (8) (например,грамм. man mount.cifs) и сообщения журнала ядра (dmesg)

При просмотре dmesg я получаю ошибку

Статус возвращен 0x000005e STATUS_NO_LOGON_SERVERS

На основании чтения, которое я пробовал:

- Сложение

вер = 1,0,вер = 2,0,вер = 3,0 - Пробуем каждую итерацию

секунд, включаяntlm,ntlmssp,krb5и т. Д.

Это происходит даже после полного обновления системы ( pacman -Syu ) и перезагрузки.Многократно.

Я даже дошел до того, что развернул виртуальную машину Ubuntu 18, чтобы попробовать ту же команду.

Сообщение является ошибкой ввода / вывода, но dmesg все еще совпадает с STATUS_NO_LOGON_SERVERS

SOS! Я теряю рассудок

Вот результаты моего Arch Linux

[bnguyen @ PHI-JAS ~] $ uname -a

Linux PHI-JAS.bnguyen.org 5.5.13-arch3-1 # 1 SMP PREEMPT Пон, 30 марта 2020 г. 20:42:41 +0000 x86_64 GNU / Linux

[bnguyen @ PHI-JAS ~] $ mount.cifs --version

mount.cifs версия: 6.10

[bnguyen @ PHI-JAS ~] $ smbclient --version

Версия 4.11.3

[bnguyen @ PHI-JAS ~] $ gio --version

2.64.1

[bnguyen @ PHI-JAS ~] $ pacman -Q linux

Linux 5.5.13.arch3-1

[bnguyen @ PHI-JAS ~] $

Вот результат моей Mac OS X

$ smbutil statshares -a

================================================== ================================================

ПОДЕЛИТЬСЯ ЗНАЧЕНИЕМ ТИПА АТРИБУТА

================================================== ================================================

<поделиться>

SERVER_NAME

USER_ID 501

SMB_NEGOTIATE SMBV_NEG_SMB1_ENABLED

SMB_NEGOTIATE SMBV_NEG_SMB2_ENABLED

SMB_NEGOTIATE SMBV_NEG_SMB3_ENABLED

SMB_VERSION SMB_3.0

SMB_SHARE_TYPE ДИСК

SIGNING_SUPPORTED TRUE

EXTENDED_SECURITY_SUPPORTED TRUE

LARGE_FILE_SUPPORTED TRUE

FILE_IDS_SUPPORTED TRUE

QUERYINFO_NOT_SUPPORTED TRUE

DFS_SUPPORTED TRUE

FILE_LEASING_SUPPORTED TRUE

PERSISTENT_HANDLES_SUPPORTED TRUE

ENCRYPTION_SUPPORTED TRUE

DFS_SHARE TRUE

-------------------------------------------------- ------------------------------------------------

Edit: стоит упомянуть, что было время, когда команда действительно работала.

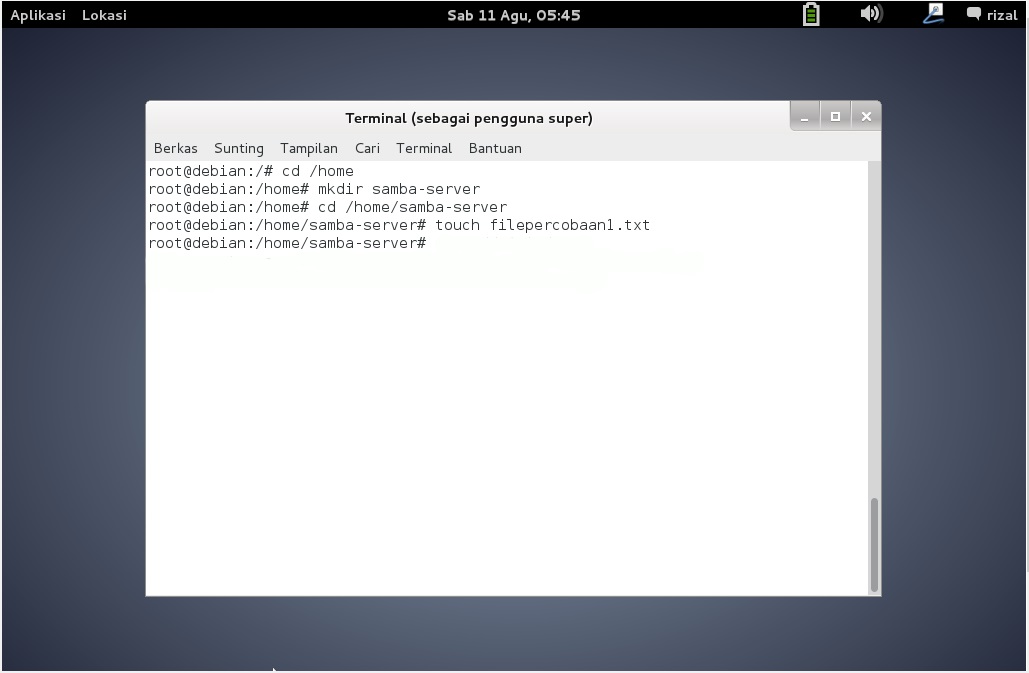

Arch Linux Tutorial — Как установить Samba на Arch Linux 2017

Arch Linux Tutorial — Привет всем, сегодня мы покажем вам, как установить Samba на Arch Linux 2017. Как вы знаете, Samba — это специальное программное обеспечение, которое обменивается данными между Linux и рабочей станцией Windows и позволяет нам обмениваться файлами и папками между Linux и Windows ОПЕРАЦИОННЫЕ СИСТЕМЫ. С помощью Samba мы можем превратить Arch Linux в мощный файловый сервер для нашей сети. В настоящее время я тестирую свой Arch Linux для нескольких целей, например:

Что вам нужно?

Для этого урока вам понадобится рабочий Arch Linux с подключением к Интернету.Большинство шагов, показанных здесь, были выполнены через Терминал, так что давайте запачкаем руки. Для начала вам могут быть интересны следующие статьи:

Шаги по установке Samba в Arch Linux 2017

Установить Samba и необходимые пакеты

sudo pacman -S samba smbclient

Создать новый файл smb.conf

кд / etc / samba sudo cp smb.conf.default smb.conf

Добавить акции

Конфигурация по умолчанию из smb.conf должна работать в большинстве случаев.Теперь нам нужно добавить новую долю.

судо нано /etc/samba/smb.conf

Теперь добавьте следующие строки в конец smb.conf. Пожалуйста, замените его своим.

[Share01] путь = / share / share01 Writable = да browseable = да создать маску = 0700 маска каталога = 0700 только чтение = нет гость ок = нет

Создать новую группу samba и пользователя samba

# Создать новую группу под названием самбаузеры sudo groupadd -r самбаузеры # Добавить фитри в группу самбаузеров sudo passwd sambausers -a fitri # создать новый пароль для пользователя fitri sudo smbpasswd -a fitri

Команда добавит пользователя fitri для доступа к общим ресурсам Samba

Создать каталог

Как вы видите на моем Share01 выше, путь — / share / share01.Но фактического каталога еще не существует. Мы можем создать его сейчас

# Создать каталог sudo mkdir -p / share / share01 # меняем собственника на самбаузеров sudo chown -R корень: sambausers / share / share01 # Дать разрешение на долю sudo chmod 1770 / акции / share01

Теперь мы можем перезапустить Samba

sudo systemctl перезапуск smb

На этом этапе наш сервер Samba готов, и мы можем получить к нему доступ с другого компьютера.

Спасибо, что прочитали, как установить Samba в Arch Linux 2017.Поделитесь этой статьей, если считаете ее полезной.

Нравится:

Нравится Загрузка …

Установка Samba 4 в Arch Linux — Блог Обихорнхена

Обновлено: [03.05.2015] Синхронизировал некоторые настройки производительности с моими личными настройками, добавил ссылку на еще несколько советов по производительности (см. Внизу).

Обновлено: [28.09.2015] Синхронизировать заново

Примечание: проверьте эту статью, если вы хотите установить Arch на свой погоплаг.

Samba 4 уже вышла 🙂

Итак, я сделаю это руководство для Samba 4, потому что оно кажется немного быстрее.

Эта статья расскажет вам, как установить его на PogoplugV2 или другой PlugPC.

Должен быть практически одинаковым для всех арочных установок.

Samba 3 будет удалена после установки Samba 4.

Ваша старая конфигурация будет сохранена в /etc/samba/smb.conf.pacorig

Установить Samba 4 довольно просто.

pacman -Sy samba

Теперь включите службы.

systemctl включить smbd nmbd

Создать пользователей

Если вы хотите создать общие ресурсы для нескольких пользователей, вам необходимо создать нового пользователя Unix и добавить его в samba.

Чтобы очистить его, мы создадим группу под названием «samba» .

groupadd самба

Теперь мы можем добавить нового пользователя в эту группу. Этот пользователь «fabian» не может войти в систему (-s / sbin / nologin) в целях безопасности.

useradd -m -g samba -s / sbin / nologin fabian

Чтобы использовать этого пользователя в ресурсах samba, вам необходимо добавить его в samba

pdbedit -a -u fabian

Создать акции

Мы готовы настроить наши акции samba.

Вначале настройте

Для этого отредактируйте /etc/samba/smb.conf

нано /etc/samba/smb.conf

Вот пример конфигурации.

Вам необходимо отредактировать определения общих ресурсов ниже, чтобы они соответствовали вашим настройкам.

[весь мир]

рабочая группа = РАБОЧАЯ ГРУППА

строка сервера = POGOPLUG

имя netbios = POGOPLUG

# хостов разрешено = 192.168.0.

printcap имя = / dev / null

загрузить принтеры = нет

отключить катушки = да

печать = bsd

показать мастер добавления принтера = нет

print notify backchannel = no

файл журнала = / var / log / samba / log.% m

максимальный размер журнала = 50

безопасность = пользователь

DNS-прокси = нет

# Для публичного доступа без входа в систему

сопоставить гостю = Плохой пользователь

# Ошибка Android для чтения файлов (ошибка samba4 см .: https://bugzilla.samba.org/show_bug.cgi?id=9706)

расширения unix = ложь

# Исправление проблем с пакетным копированием файлов (см .: http://archlinuxarm.org/forum/viewtopic.php?f=18&t=4864) - похоже, сейчас исправлено (28.09.2015)

# oplocks = нет

# level2 oplocks = нет

# Некоторые настройки (см. Оптимизация производительности)

параметры сокета = TCP_NODELAY IPTOS_LOWDELAY

размер кеша записи = 262144

# sendfile прервет передачу данных: / (но использование процессора меньше) - похоже, теперь исправлено (03.05.2015)

используйте sendfile = true

getwd cache = да

минимальный размер файла приема = 16384

макс xmit = 65536

# Глобальная безопасность

public = да

# ============================ Определения общих ресурсов =================== ===========

# Общедоступно, только для чтения

[Ролики]

comment = Видео для всех

только чтение = да

# используйте это только для общих ресурсов только для чтения!

поддельные oplocks = да

путь = / media / zincobi / Видео

# Общедоступный, доступный для записи

[Abrechnungen]

comment = Abrechnungen

только чтение = нет

writeable = да

путь = / media / zincobi / Abrechnungen

# жесткий диск целиком, только для fabian

[цинкоби]

comment = Fabians делятся

public = нет

действительные пользователи = фабиан

только чтение = нет

writeable = да

путь = / media / zincobi Оптимизация производительности

Стандартная производительность самбы не так уж и велика.Особенно с NTFS.

Но есть некоторые параметры, которые значительно увеличивают производительность Samba.

Добавьте все эти настройки в раздел global в файле smb.conf .

Параметры сокета

= TCP_NODELAY IPTOS_LOWDELAY

Основная проблема низкой скорости передачи файлов — это NTFS, потому что NTFS требует много ресурсов процессора в Linux.

Тем не менее, есть 2 варианта, которые увеличат скорость:

размер кэша записи

Если для этого целочисленного параметра задано ненулевое значение, Samba создаст кеш в памяти для каждого файла с открытой блокировкой (это делает , а не для файлов без блокировки).Все записи, которые клиент не запрашивает для сброса непосредственно на диск, будут по возможности сохраняться в этом кэше. Кэш сбрасывается на диск, когда происходит запись, смещение которой не помещается в кеш, или когда файл закрывается клиентом. Чтение файла также обслуживается из этого кеша, если данные хранятся в нем.

Этот кэш позволяет Samba группировать клиентские записи в более эффективный размер записи для дисков RAID (т. Е. Записи могут быть настроены в соответствии с размером полосы RAID) и может повысить производительность в системах, где дисковая подсистема является узким местом, но есть свободная память для программы пользовательского пространства.

Целочисленный параметр указывает размер этого кэша (для каждого файла с открытой блокировкой) в байтах.

По умолчанию: размер кэша записи = 0

Пример: размер кэша записи = 262144 # для размера кэша 256 КБ на файл

Вот некоторые примеры значений:

размер кэша записи = 262144

(262144 = 256 КБ — вы должны проверить некоторые значения, это довольно интенсивно для памяти)

Не забудьте запустить сервисы samba или перезагрузиться:

systemctl start smbd nmbd

Дополнительные советы по производительности можно найти в этом блоге: https: // linuxengineering.

100% наших выпускников трудоустраиваются.

100% наших выпускников трудоустраиваются. iso /mnt/mint

iso /mnt/mint conf - запустить testparm для отладки

conf - запустить testparm для отладки