Dns server windows 2020 r2 настройка: Настройка DNS-сервера в Windows Server 2012 R2

Установка и настройка DNS на Windows Server 2012 R2 » Самоучка

2

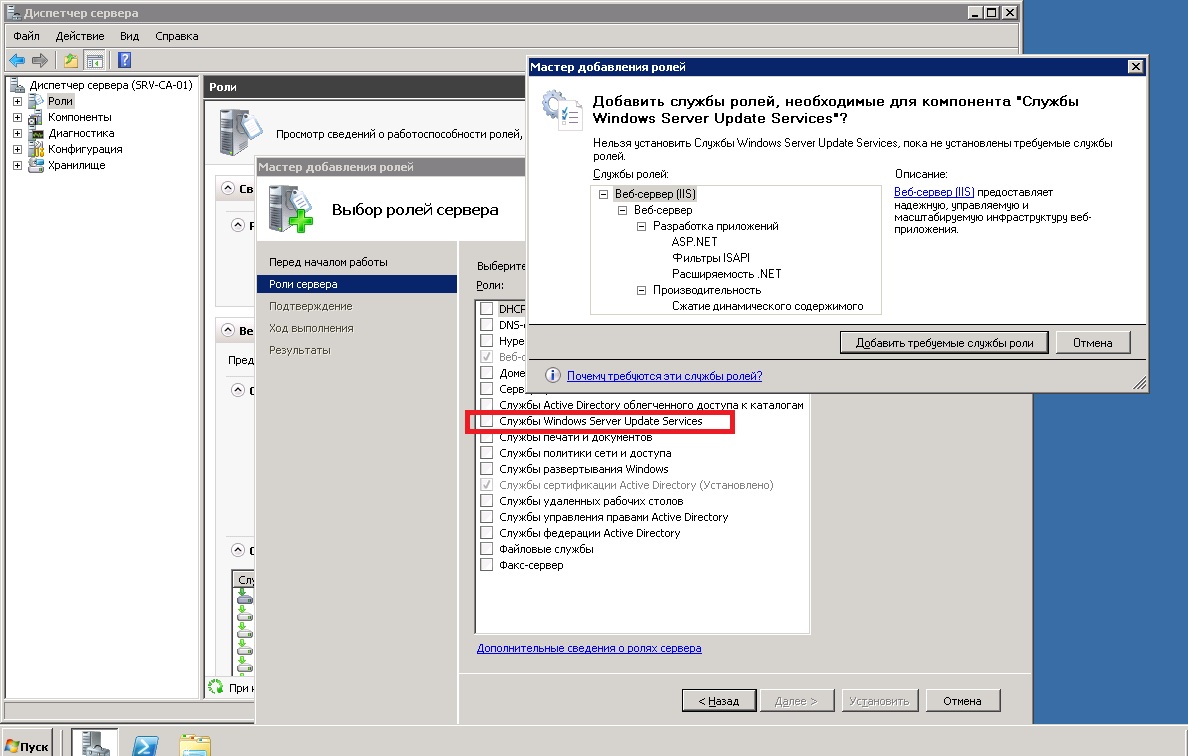

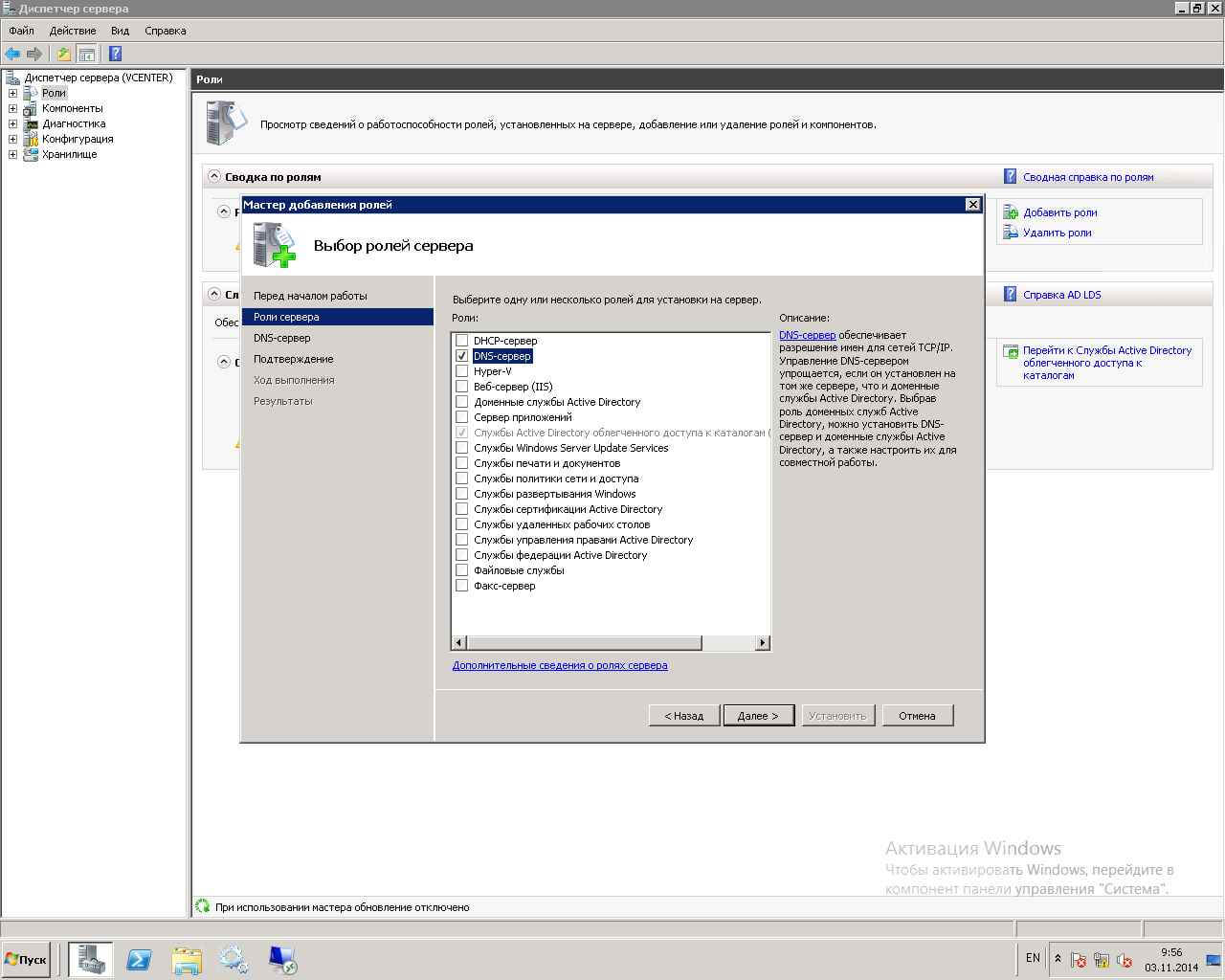

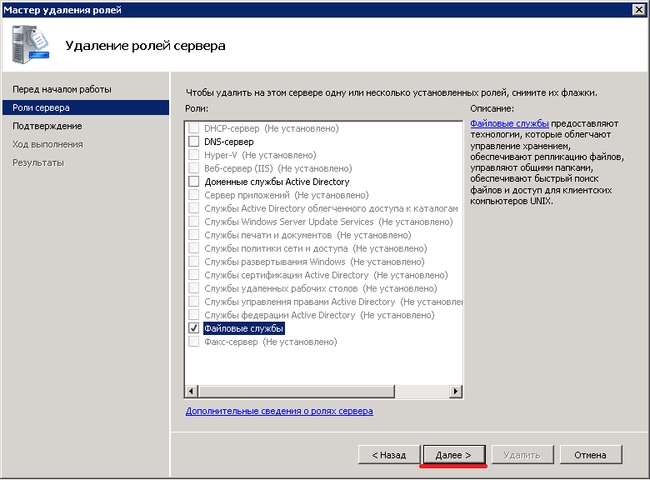

Установка DNS на Windows Server 2012 R2.

Процесс установки DNS на сервере Windows Server 2012 R2 довольно прост и не требует перезагрузки системы. Ниже перечислены шаги, необходимые для выполнения установки и настройки службы DNS на компьютере с Windows Server 2012 R2.

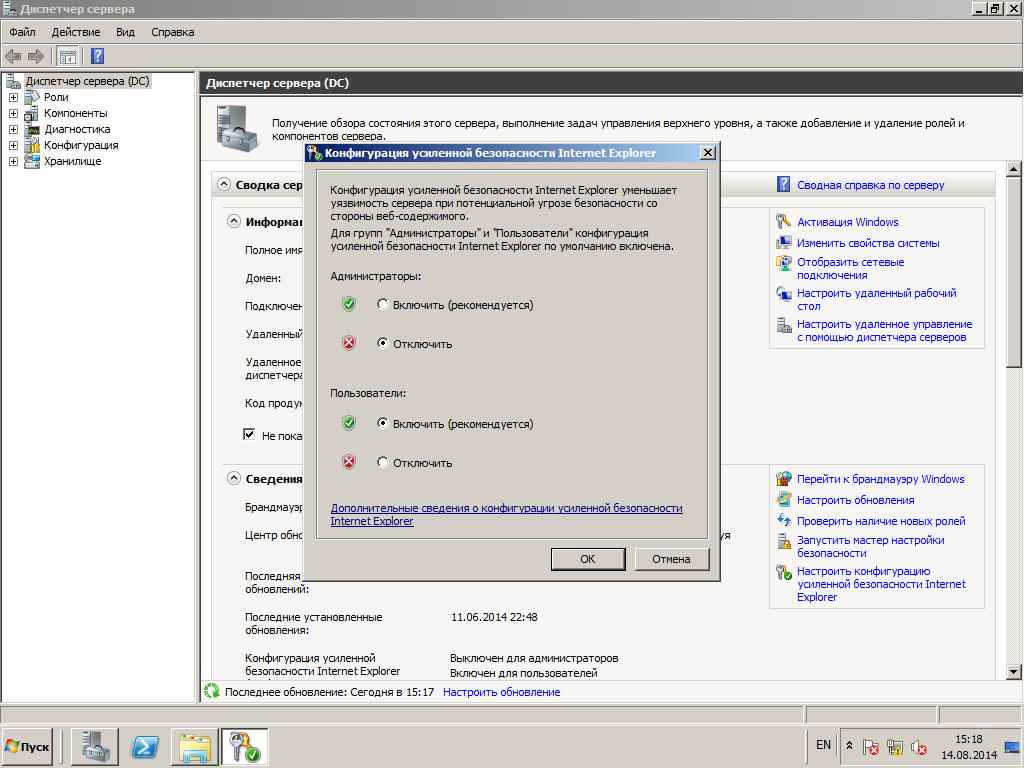

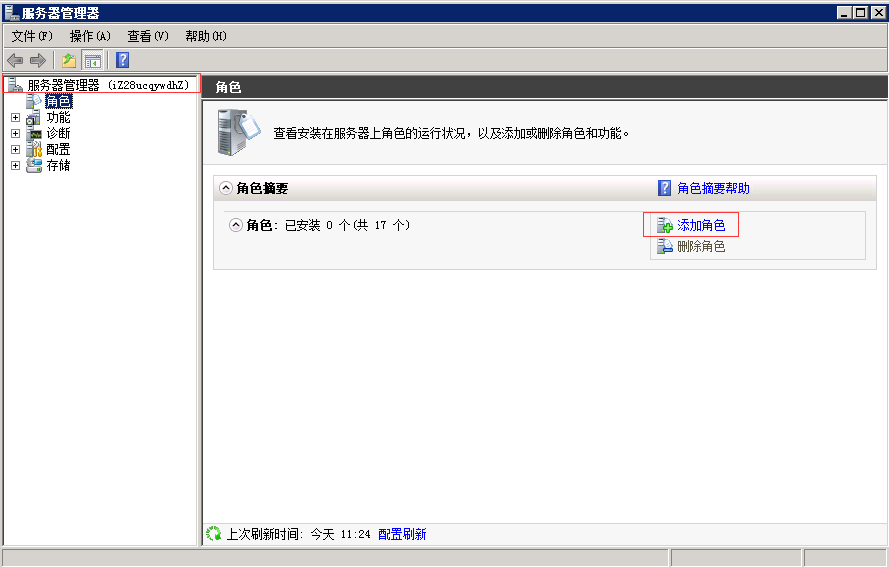

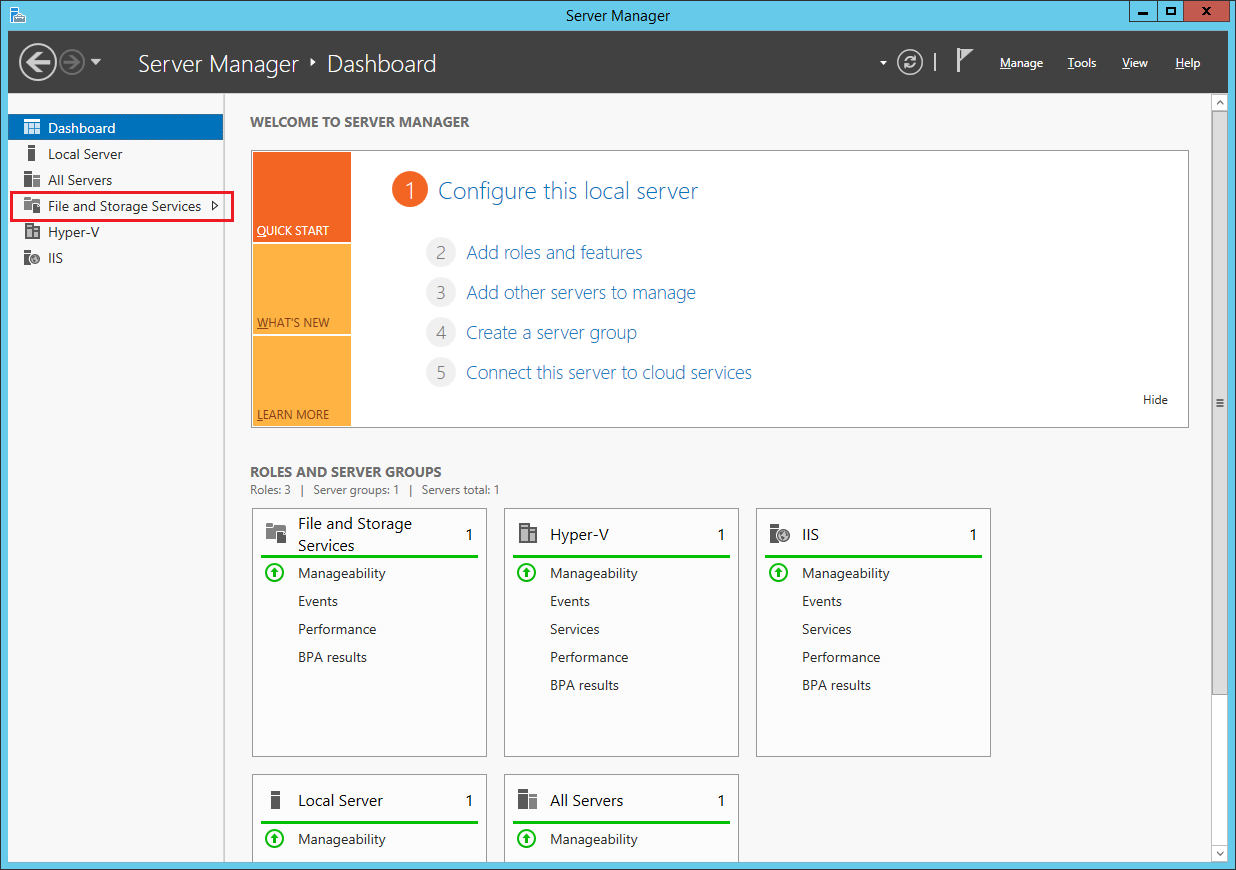

Откройте консоль «Диспетчер серверов», переключитесь на «Локальный сервер» и в меню «Управление» жмем «Добавить роли и компоненты»:

Откроется мастер добавления ролей и компонентов, жмем «Далее»:

Выбираем тип установки: «Установка ролей и компонентов», жмем «Далее»:

Выбираем сервер и жмем «Далее»:

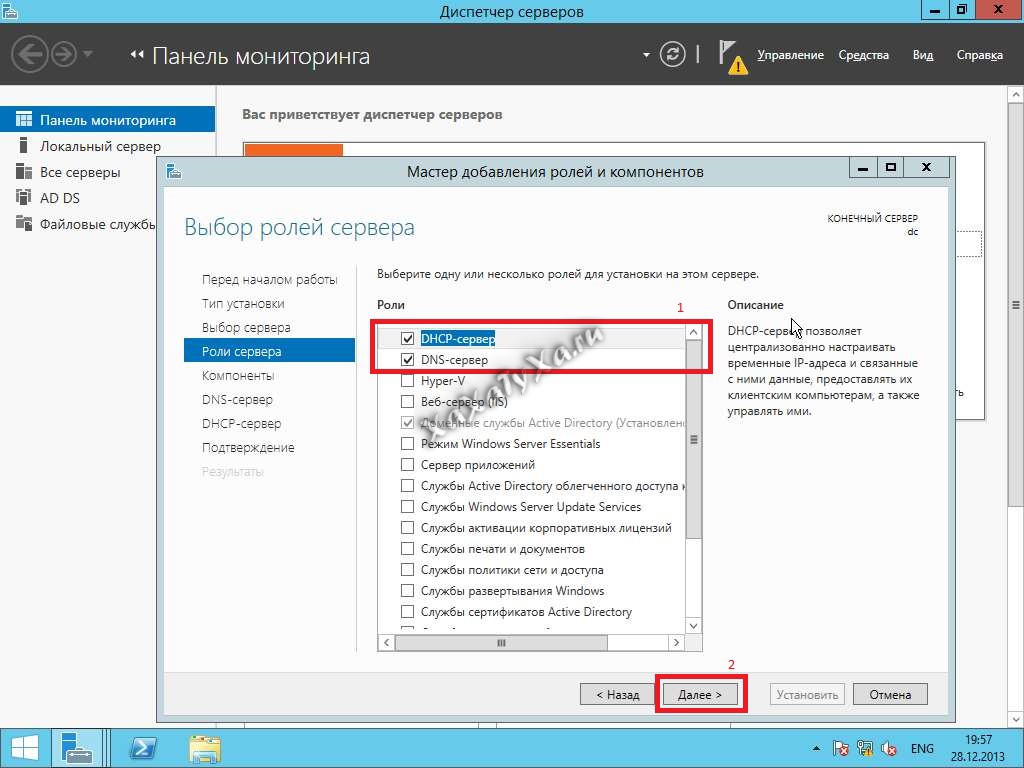

На вкладке «Роли сервера» выбираем: «DNS сервер», нам предлогают добавить необходимые компоненты, выбираем: «Добавить компоненты», жмем «Далее»:

На вкладке «Компоненты» жмем «Далее»:

«Далее»:

«Установить»:

«Закрыть»:

На этом установка завершена.

Настройка DNS на Windows Server 2012 R2 на конкретных примерах.

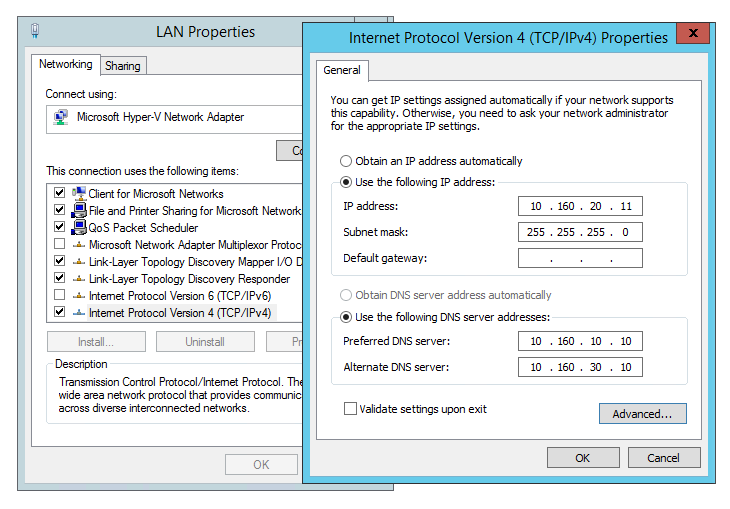

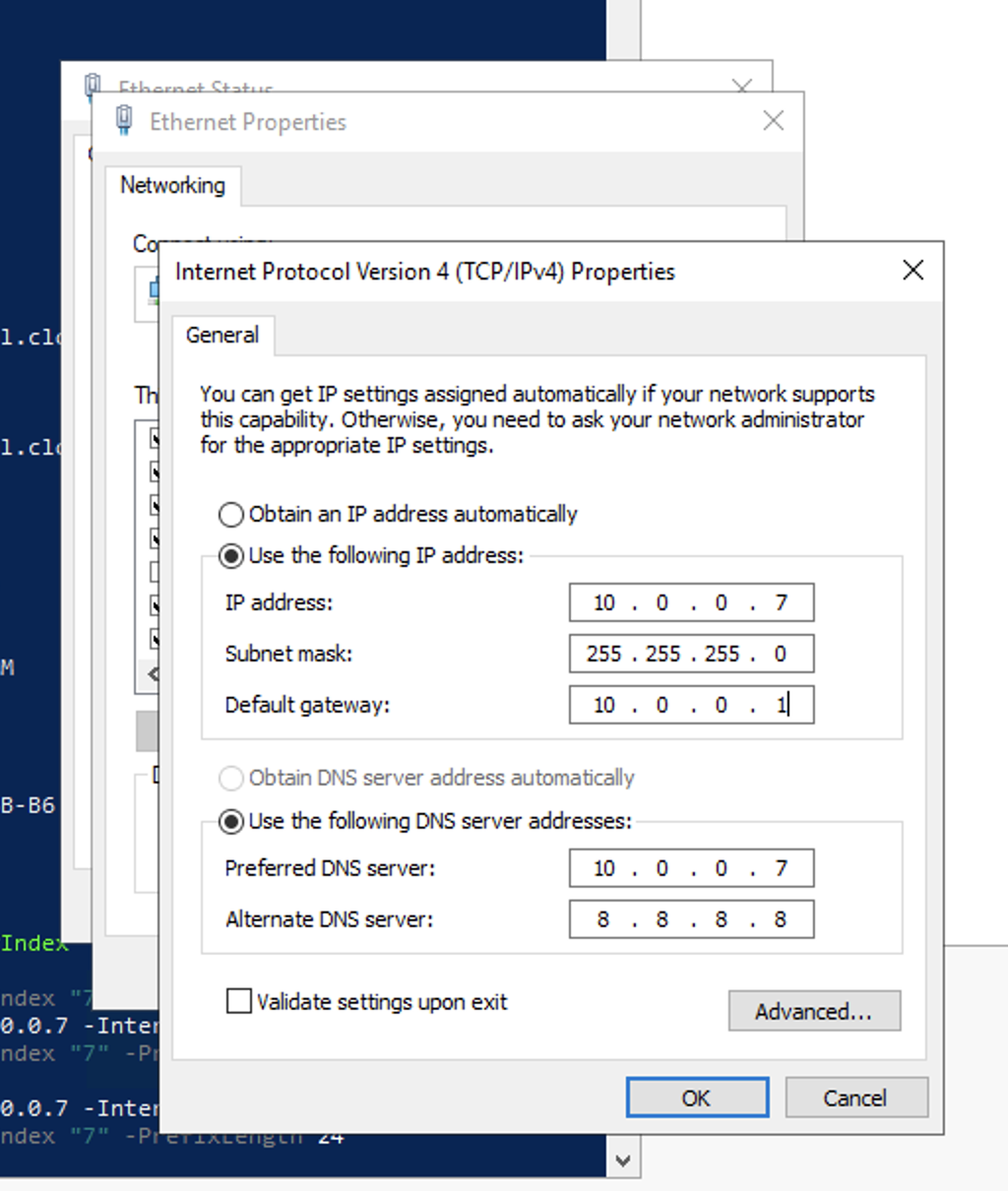

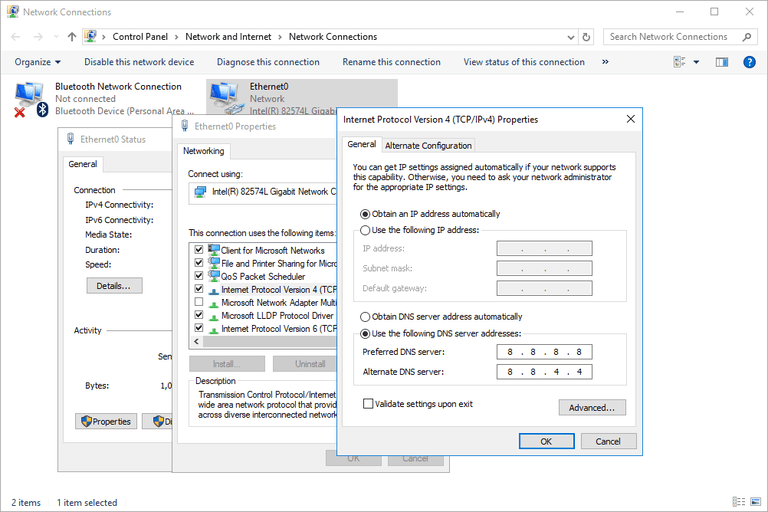

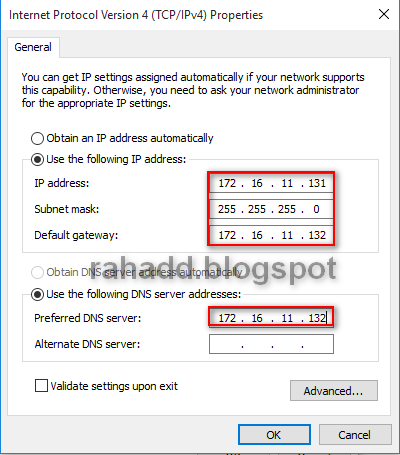

Одной из первых задач, которая должна выполняться сразу же после установки DNS-сервера, является настройка его TCP/IP-параметров таким образом, чтобы при преобразовании имен DNS он указывал на самого себя, если только не имеется никакой особой причины, чтобы он этого не делал.

Открываем «Диспечер серверов», «Локальный сервер» и жмем на доступное интернет соединение:

В открывшемся окне выбираем «свойства»:

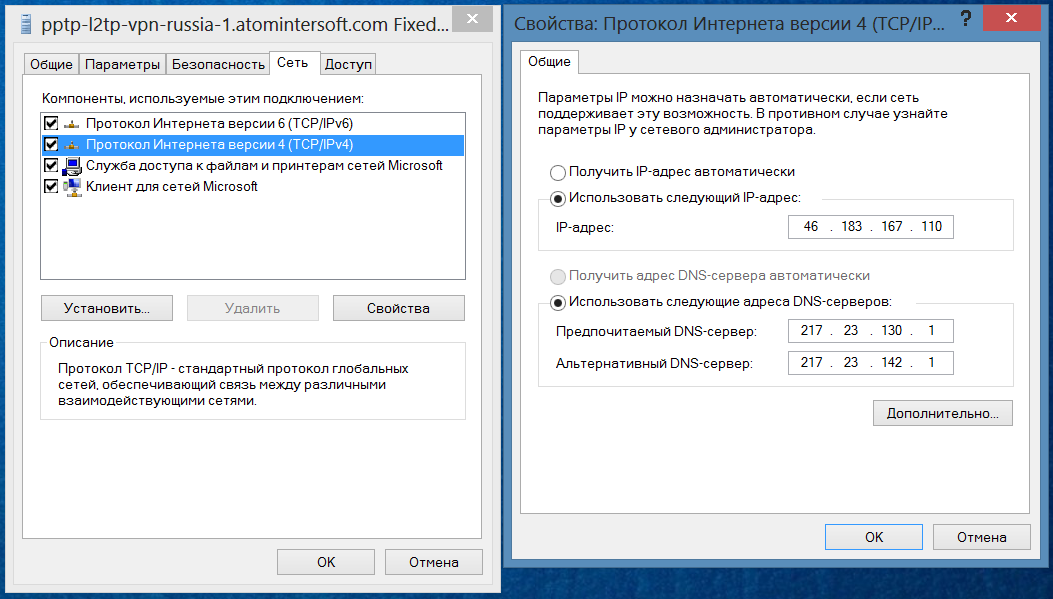

Дважды щелкните на элементе Протокол Интернета версии 4 (TCP/IP):

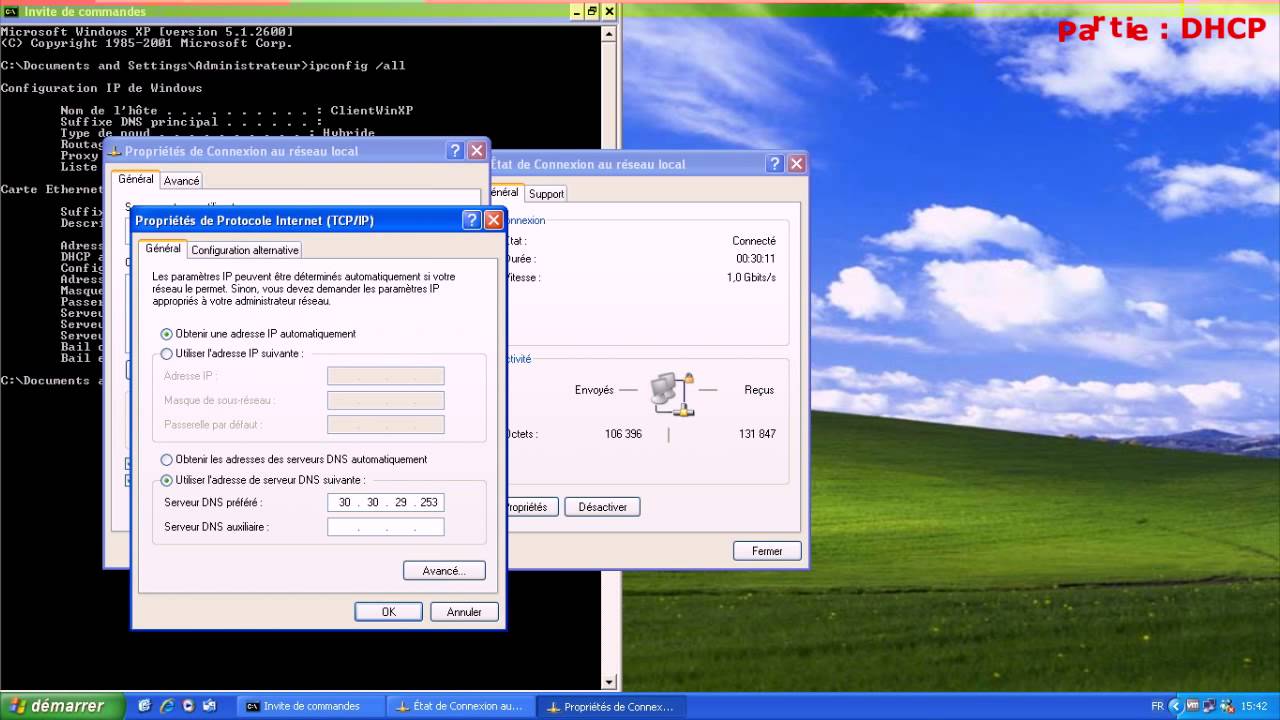

В разделе окна, который связан с сервером DNS, удостоверьтесь, что выбран переключатель Использовать следующий адрес DNS-сервера, и введите в поле «Предпочитаемый DNS-сервер» IP-адрес вашего DNS-сервера. При наличии еще одного DNS-сервера укажите его IP-адрес в поле Альтернативный DNS-сервер.

В этом же окне жмем «Дополнительно», и в окне «Дополнительные параметры», жмем «Добавить IP адрес»

Вписываем дополнительный IP адрес и маску (дополнительнгый IP адрес должен находиться в диапазоне подсети основного IP адреса), затем жмем «Добавить» и «OK»:

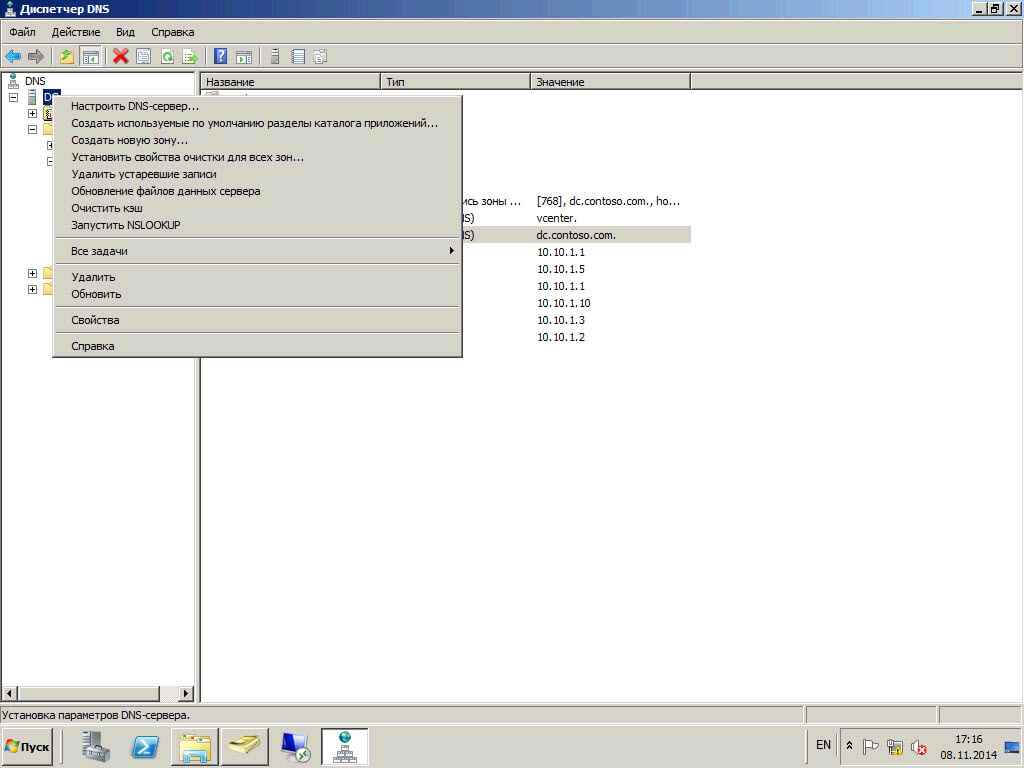

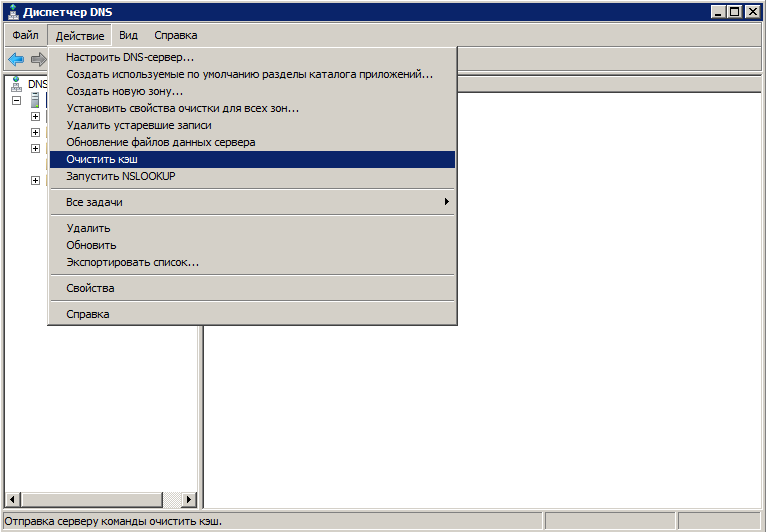

В Диспетчере серверов в меню «Средства» выбираем «DNS», откроется «Диспетчер DNS»:

В меню действие выбираем «Настроить DNS сервер»:

Откроется мастер настройки DNS сервера, жмем «Далее»:

Выбираем «Создать зоны прямого и обратного просмотра», жмем «Далее»:

Оставляем по умолчанию и «Далее»:

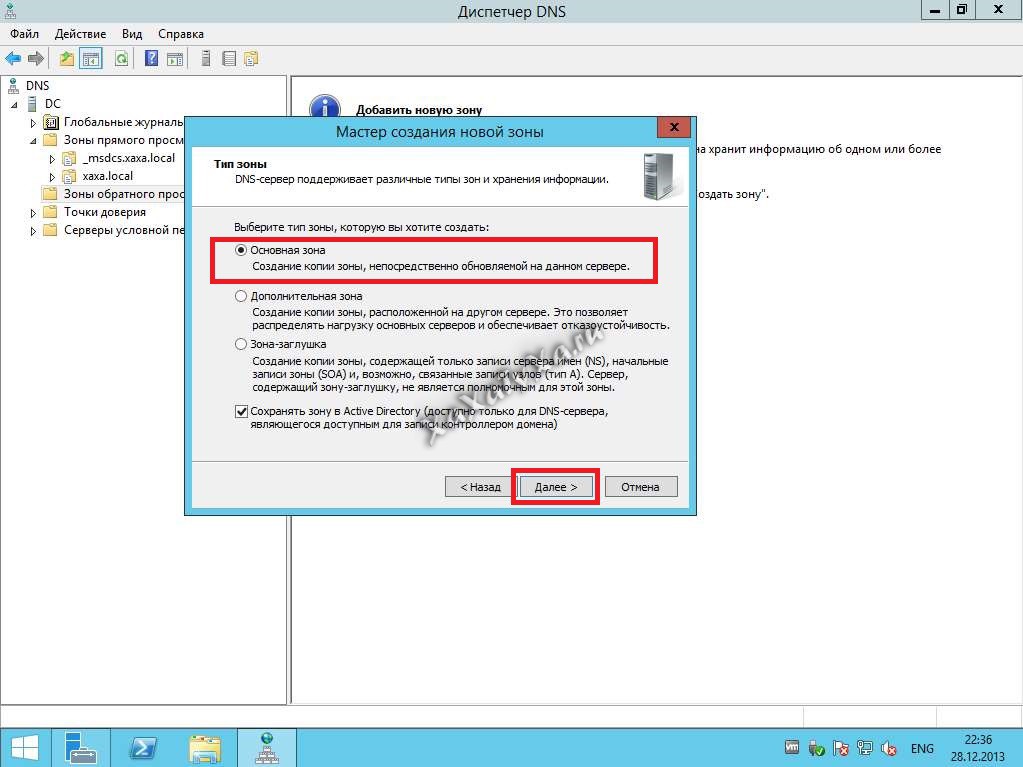

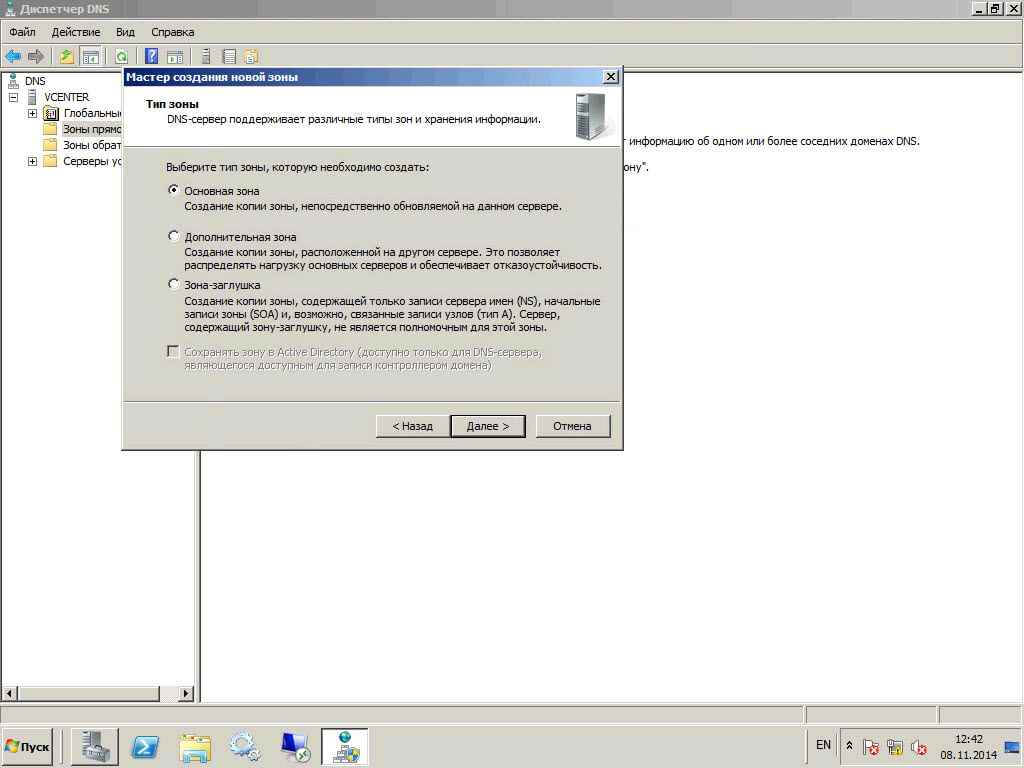

Выбираем «Основная зона» и «Далее»:

Задаем имя зоны. Так как у нас уже есть один сайт (admin), созданный в прошлой статье ( Установка и настройка веб-сервера IIS + PHP + MySQL на Windows Server 2012 R2 ), создадим для него зону «admin. malwselennaia.ru» (У Вас должно быть свое доменное имя) и жмем «Далее»:

Так как у нас уже есть один сайт (admin), созданный в прошлой статье ( Установка и настройка веб-сервера IIS + PHP + MySQL на Windows Server 2012 R2 ), создадим для него зону «admin. malwselennaia.ru» (У Вас должно быть свое доменное имя) и жмем «Далее»:

Выбираем «Создать новый файл» и жмем «Далее»:

Оставляем по умолчанию и жмем «Далее»:

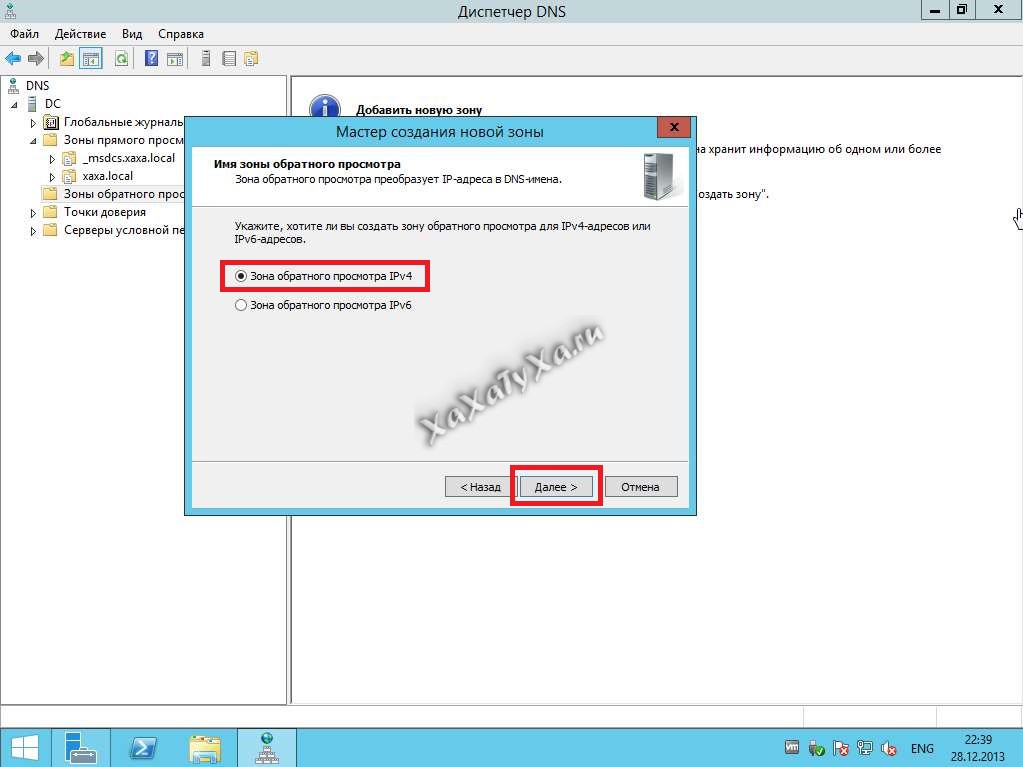

«Да создать зону обратного просмотра» и «Далее»:

Выбираем тип зоны и «Далее»:

Оставляем IPv4 и жмем «Далее»:

Вводим идентификатор сети (У Вас может быть по другому) и «Далее»:

Выбираем «создать новый фаил» и «Далее»:

Оставляем по умолчанию и «Далее»:

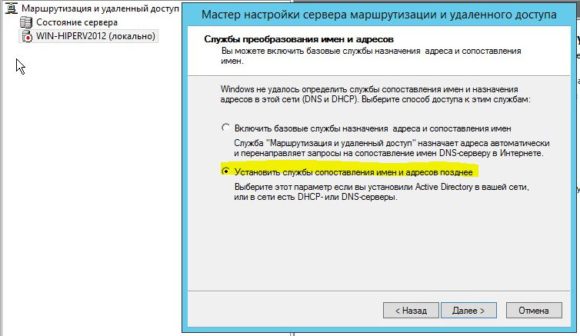

Выбираем : нет не пересылать запросы ижмем «Далее»:

Проверяем и жмем «Готово»:

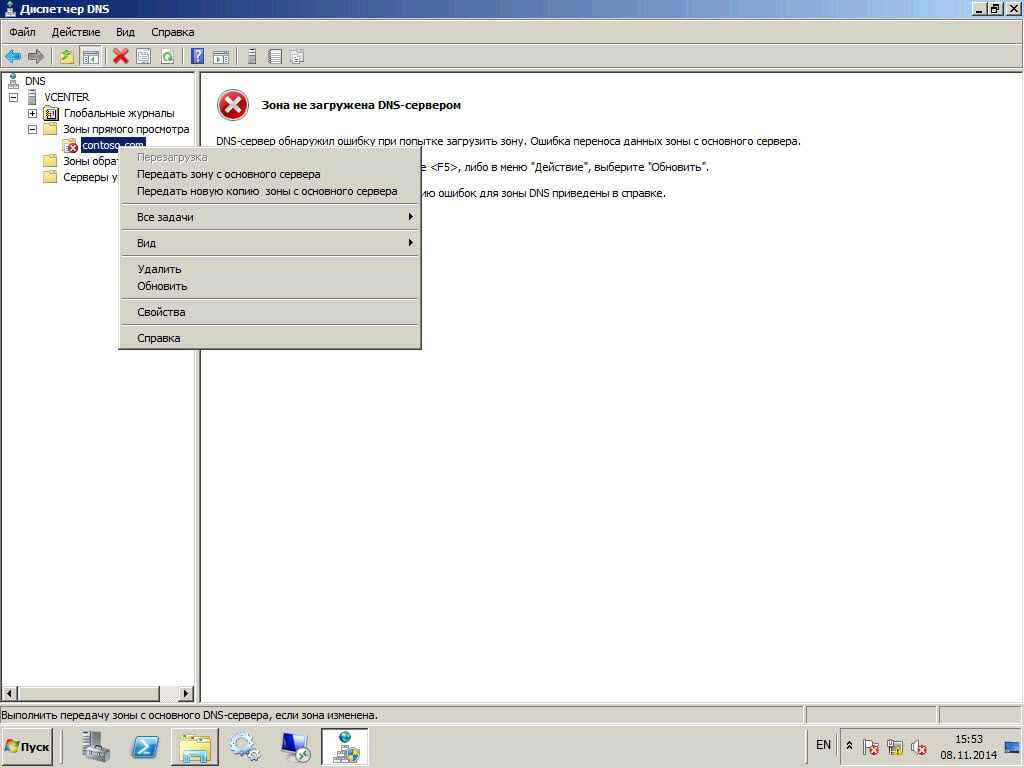

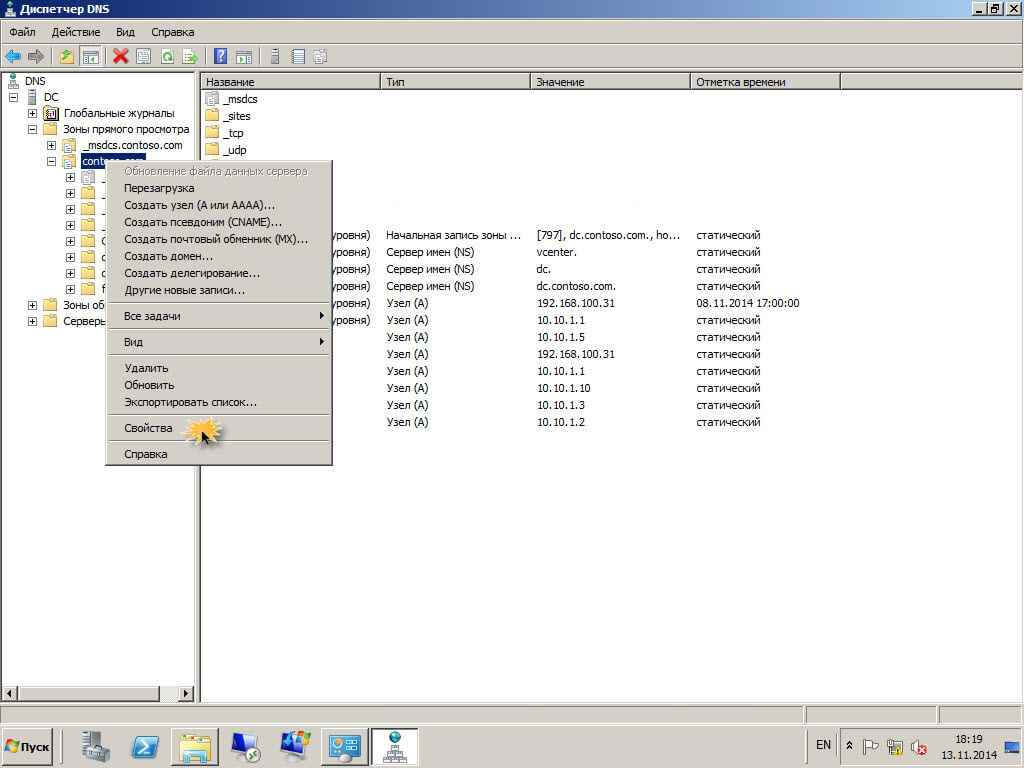

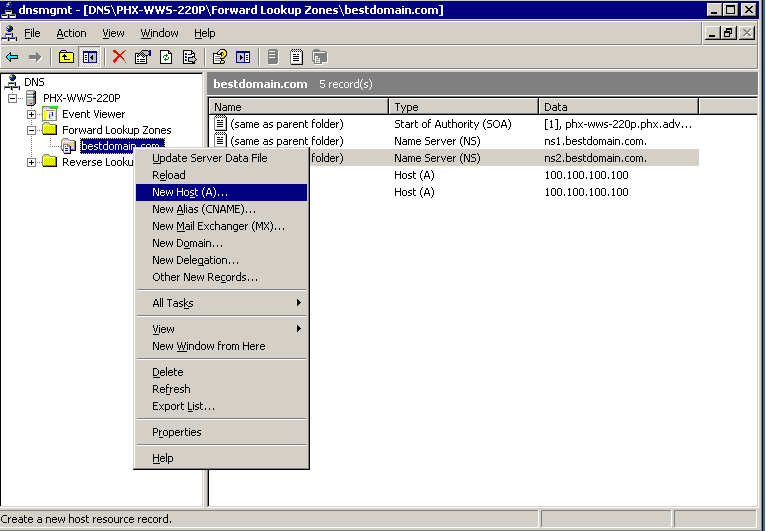

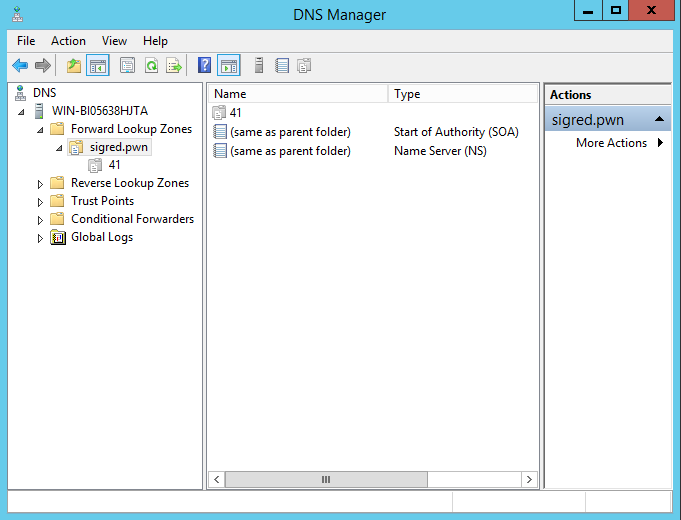

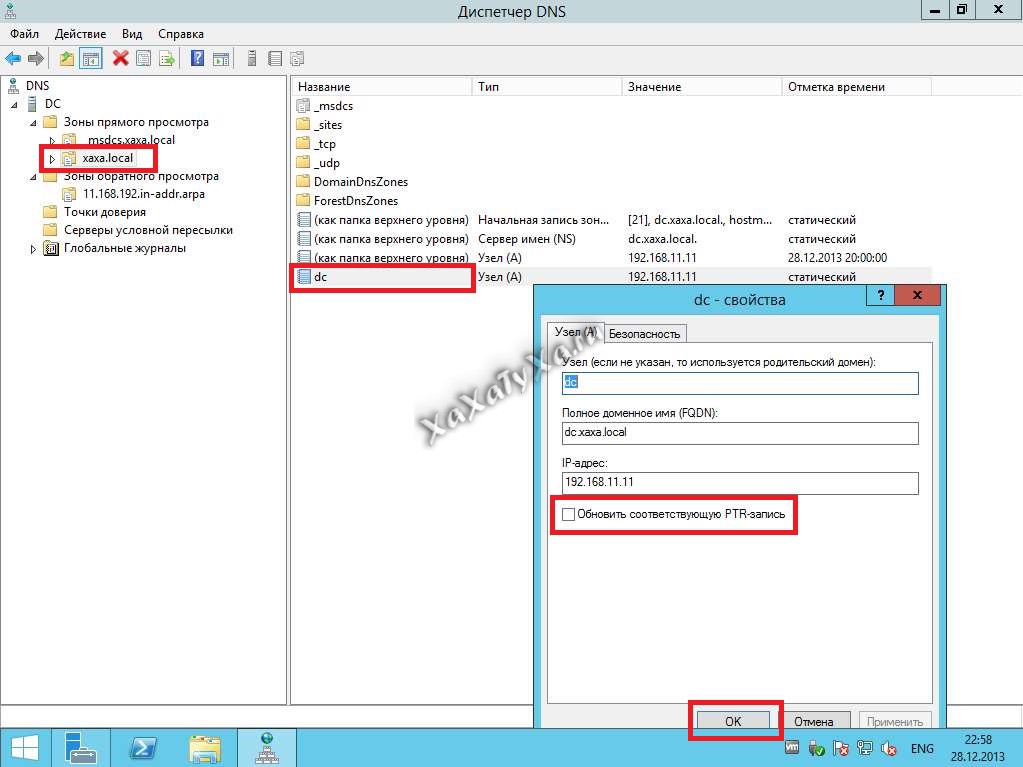

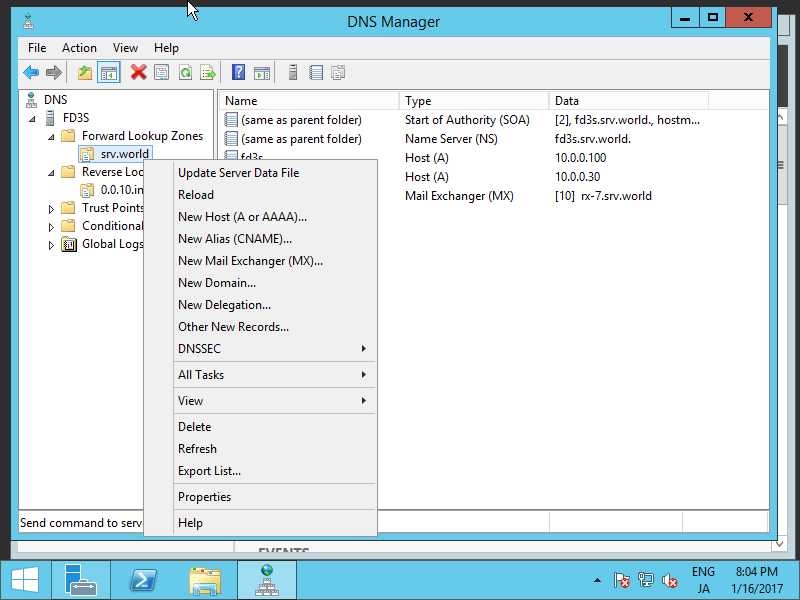

Возвращаемся в диспетчер DNS , раскрываем зоны прямого просмотра и выделяем созданную нами зону.

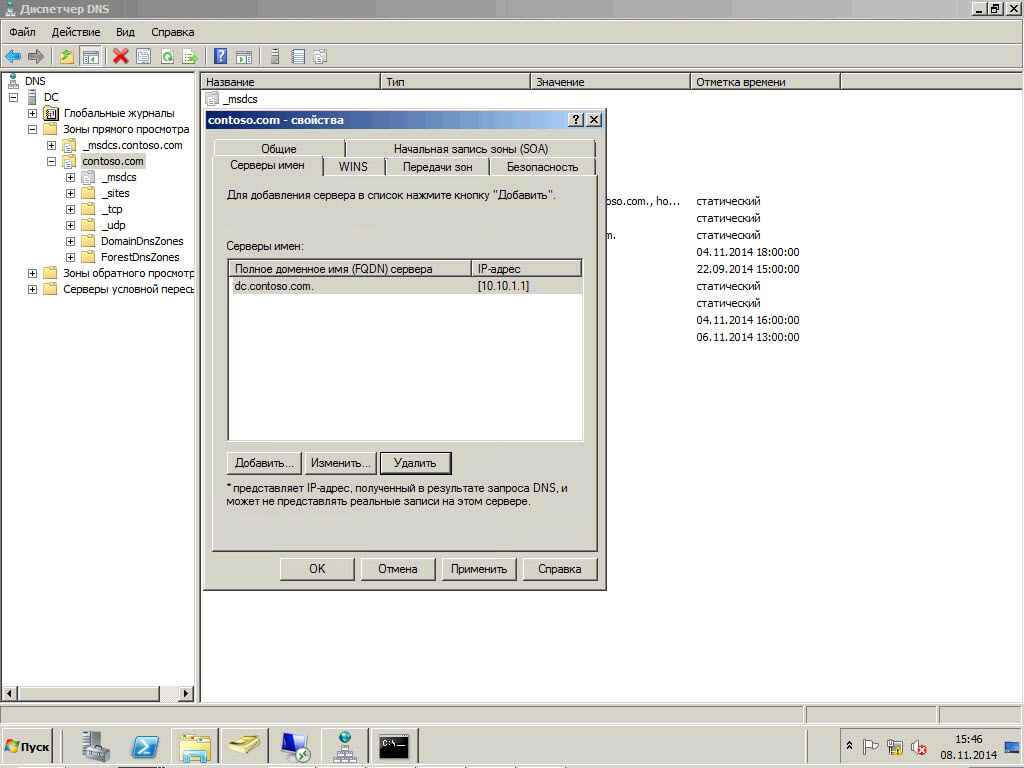

Дважды щелкните на элементе «сервер имен»:

Откроется окно свойств созданной нами зоны. Выделяем имя нашего сервера и нажимаем «изменить».

Откроется окно редактирования записей. Выделяем имя нашего сервера и нажимаем «Разрешить в адрес».

Жмем «OK», «применить» и «OK»

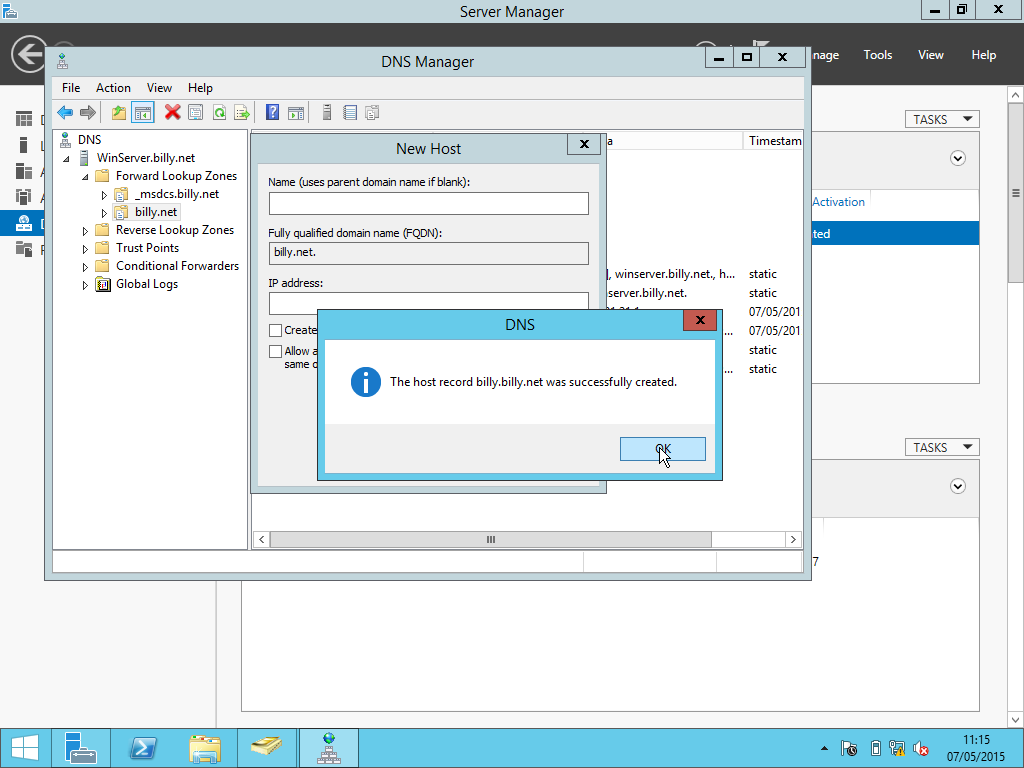

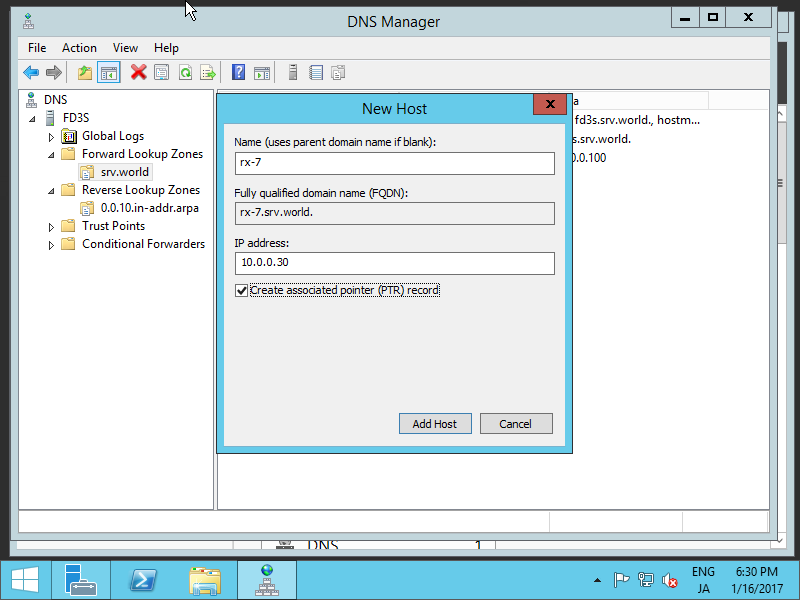

Щелкаем мышкой в окне зоны, в открывшемся меню выбираем «создать узел А»

В открывшемся окне вводим созданный ранее дополнительный IP адрес (У Вас может быть другим) и нажимаем «Добавить узел»

Жмем «Ok» и закрываем окно «Новый узел»

Возвращаемся в Диспетчер серверов и в меню «средства» выбираем «Диспетчер служб IIS»:

В диспетчере служб IIS выделяем созданный нами сайт admin и в правой колонке «Действия» жмем «Привязки. ..»

..»

В открывшемся окне жмем «Изменить»:

Здесь изменяем IP адрес и имя узла. Жмем «Ok»:

«Закрыть»:

Возвращаемся в диспетчер IIS и в колонке «Действия» выбираем «Обзор admin.malwselennaia.ru»:

И, если все прошло успешно, видим страничку входа:

Добавление нескольких сайтов на Windows Server 2012 R2.

Далее добавим на наш сервер еще один веб-сайт. Для примера возмем CMS DLE (DataLife Engine), скачать можно здесь: http://dle-news.ru/demo.html

Установка DLE.

Сначала необходимо создать директорию для нашего сайта. Создаем папку, предположим, в уже созданной при установке IIS директории C:\inetpub\wwwroot\, и назовем (для удобства) «dle10. 1″:

1″:

И копируем туда распакованный дистрибутив DLE:

Далее заходим в phpMyAdmin:

Вводим установленный нами пароль и попадаем на главную страницу phpMyAdmin :

Нажимаем на вкладку «пользователи» и попадаем на страницу «Обзор учетных записей»

Нажимаем «Добавить пользователя», и в открывшемся окне вводим данные пользователя:

Имя пользователя: предположим dle10.1

Хост: localhost

Пароль: например dle10.1

Подтверждение: dle10.1

Чуть ниже ставим точку на «Создать базу данных с именем пользователя в названии и предоставить на нее полные привелегии». Жмем OK:

Далее заходим в «Диспечер IIS»,правой кнопкой мыши кликаем «сайты», и в открывшемся меню нажимаем «Добавить веб-сайт. ..»

..»

Откроеться диалоговое окно «Добавление веб сайта».

Указываем :

Имя сайта — допустим: dle10.1

Физический путь — указываем где расположенна директория веб сайта: у нас C:\inetpub\wwwroot\dle10.1

Имя узла — указываем название сайта(которое будем вводить в браузере): в нашем случае dle10.1.malwselennaia.ru и потом жмем Ok

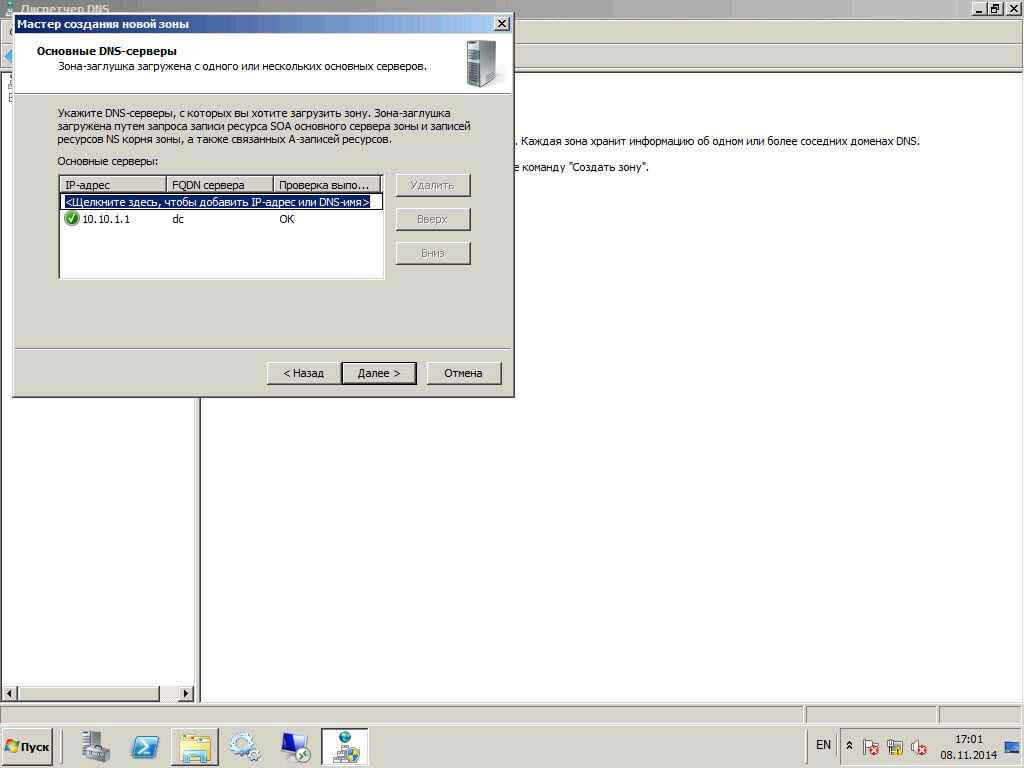

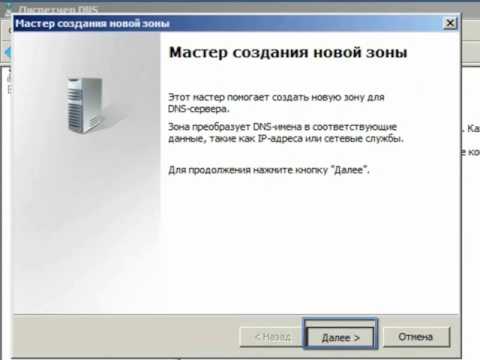

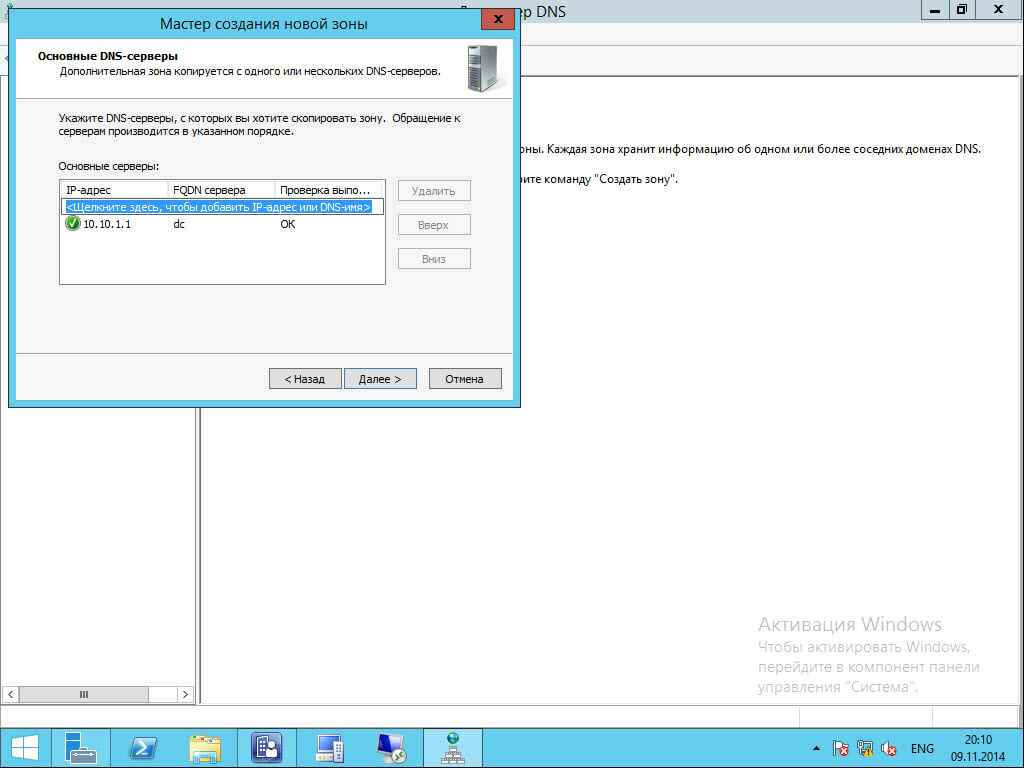

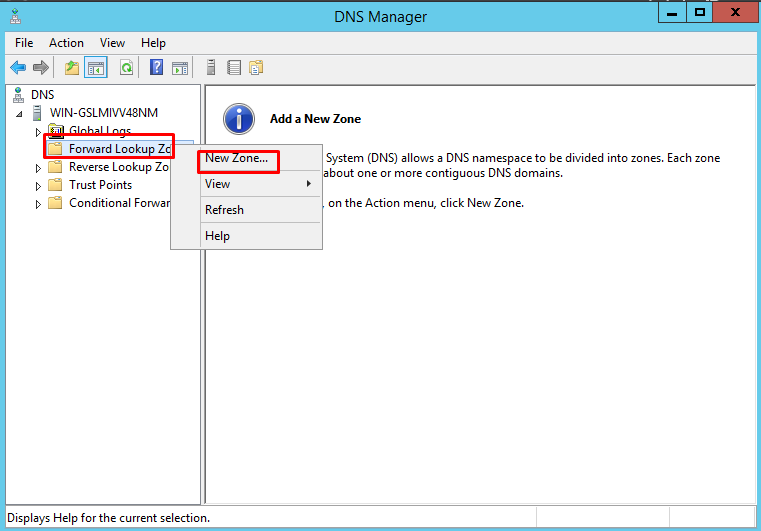

Далее переходим в диспетчер DNS, и в окне зон прямого просмотра щелкаем мышкой. В открывшемся меню выбираем «Создать новую зону…»:

Откроется мастер создания новой зоны. Жмем «Далее»:

Выбираем «Основная зона». Жмем «Далее»:

Вводим имя зоны (в моем случае dle10.1.malwselennaia.ru) и «Далее»:

Оставляем по умолчанию. «Далее»:

«Далее»:

Тоже по умолчанию и «Далее»:

Все проверяем и «Готово»:

Возвращаемся в диспетчер DNS , раскрываем зоны прямого просмотра и выделяем созданную нами зону.

Дважды щелкните на элементе «сервер имен»:

Откроется окно свойств созданной нами зоны. Выделяем имя нашего сервера и нажимаем «изменить».

Откроется окно редактирования записей. Выделяем имя нашего сервера и нажимаем «Разрешить в адрес».

Жмем «OK», «применить» и «OK»

Щелкаем мышкой в окне зоны, в открывшемся меню выбираем «создать узел А»

В открывшемся окне вводим созданный ранее дополнительный IP адрес (У Вас может быть другим) и нажимаем «Добавить узел»

Возвращаемся в диспечер IIS. Выделяем наш сайт и правой кнопкой мыши открываем меню, выбираем «Редактировать разрешения»:

Выделяем наш сайт и правой кнопкой мыши открываем меню, выбираем «Редактировать разрешения»:

Откроется окно свойств, переходим на вкладку «Безопастность»

Нажимаем «Изменить»:

Откроется окно разрешений для группы dle10.1, жмем «Добавить»:

Жмем «Дополнительно»:

Жмем «Поиск»:

Выбираем «IUSR». Жмем OK:

Выставляем разрешения и нажимаем применить и OK:

Далее можно переходить к установке.

Вводим в браузере: dle10.1.malwselennaia.ru (это исключительно в моем случае, у Вас адрес другой) и жмем начать установку:

Далее принимаем лицензионное соглашение и жмем продолжить:

«Продолжить»:

«Продолжить»:

Вводим данные и жмем продолжить:

Ну вот готово:

Ну правда не совсем готово.

Попытаемся открыть любую новость и получаем ошибку:

Возвращаемся в диспетчер IIS. Выделяем наш сайт, открываем модуль переопределения адресов:

В колонке действия жмем «Импортировать правила»:

Копируем содержимое файла : «.htaccess»(лежит в корне сайта) и вставляем в поле «Правила переопределения», нажимаем «применить»

Теперь проверим результат:

На этом все.

Шаг 6. Установка и настройка 2 — DC1

-

- Чтение занимает 6 мин

В этой статье

Область применения.

Windows Server (Semi-Annual Channel), Windows Server 2016Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

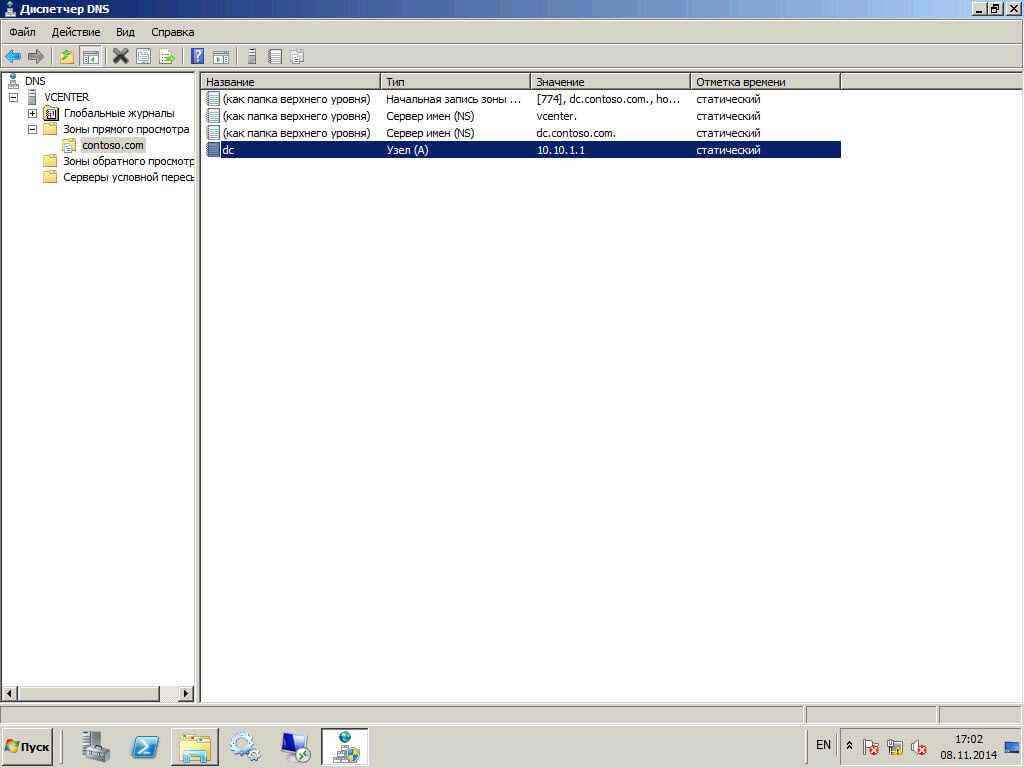

2 — DC1 предоставляет следующие службы:2-DC1 provides the following services:

Контроллер домена для домена corp2.corp.contoso.com домен Active Directory Services (AD DS).A domain controller for the corp2.corp.contoso.com Active Directory Domain Services (AD DS) domain.

DNS-сервер для домена corp2.corp.contoso.com DNS.A DNS server for the corp2.corp.contoso.com DNS domain.

2 — Конфигурация DC1 состоит из следующих компонентов:2-DC1 configuration consists of the following:

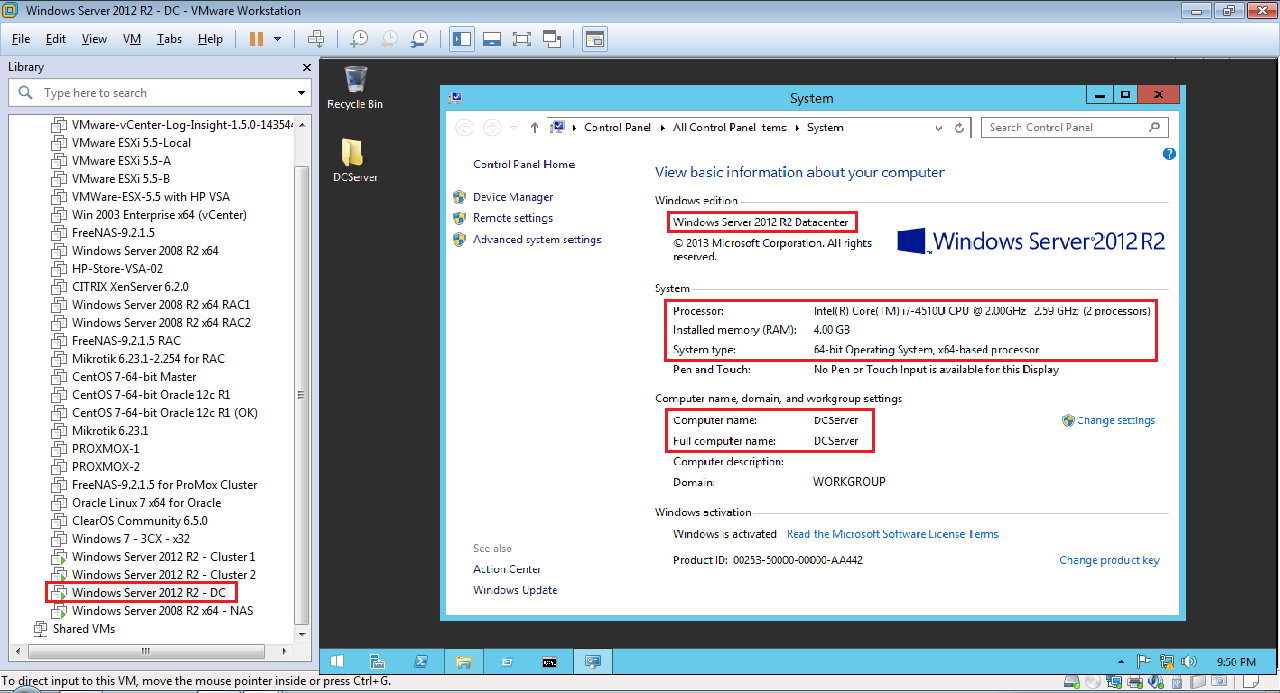

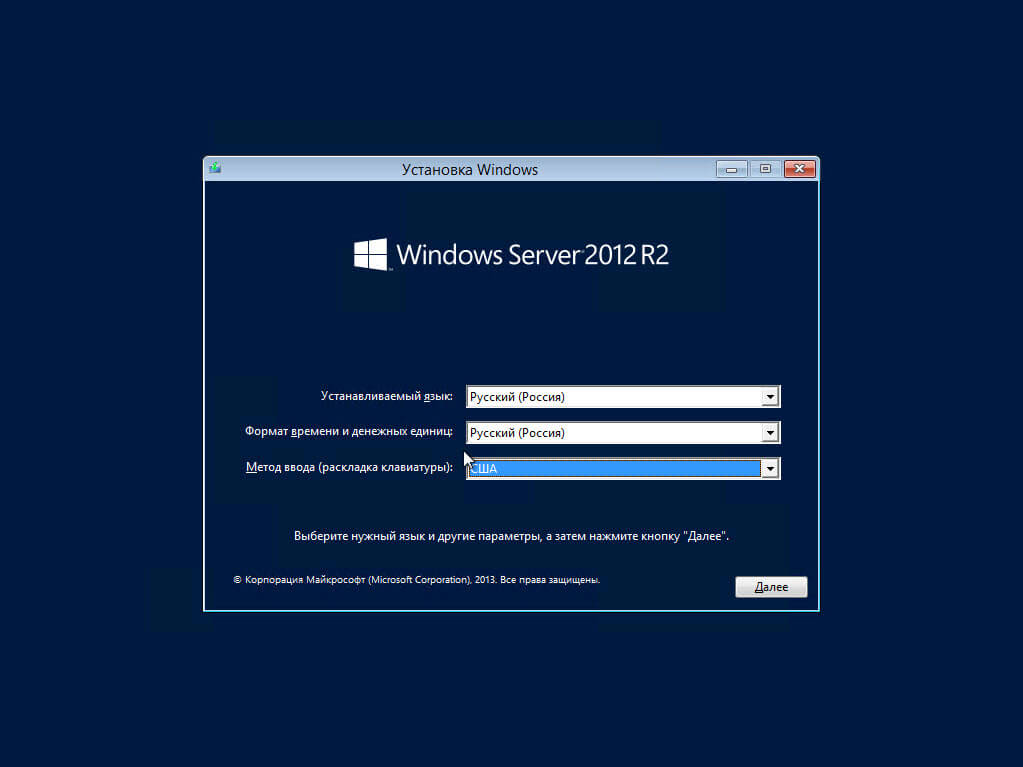

Установка операционной системы на компьютере 2 — DC1Install the operating system on 2-DC1

Настройка свойств TCP/IPConfigure TCP/IP properties

Настройте 2 — DC1 как контроллер домена и DNS-сервер.Configure 2-DC1 as a domain controller and DNS server

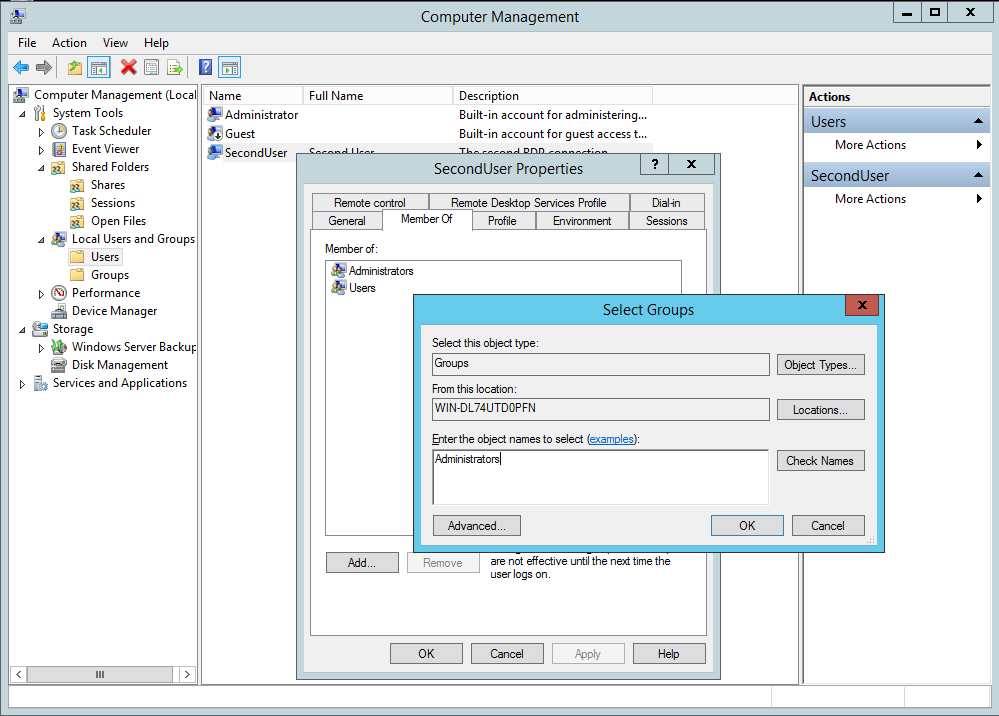

Предоставление групповая политика разрешений для CORP\User1Provide Group Policy permissions to CORP\User1

Разрешить компьютерам CORP2 получать сертификаты компьютеровAllow CORP2 computers to obtain computer certificates

Принудительная репликация между DC1 и 2 — DC1Force replication between DC1 and 2-DC1

Установка операционной системы на компьютере 2 — DC1Install the operating system on 2-DC1

Сначала установите Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012. First, install Windows Server 2016, Windows Server 2012 R2 or Windows Server 2012.

First, install Windows Server 2016, Windows Server 2012 R2 or Windows Server 2012.

Установка операционной системы на компьютере 2 — DC1To install the operating system on 2-DC1

Запустите установку Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012.Start the installation of Windows Server 2016, Windows Server 2012 R2 or Windows Server 2012 .

Следуйте инструкциям по завершению установки, указав Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012 (полная установка) и надежный пароль для учетной записи локального администратора.Follow the instructions to complete the installation, specifying Windows Server 2016, Windows Server 2012 R2 or Windows Server 2012 (full installation) and a strong password for the local Administrator account. Войдите, используя учетную запись локального администратора.Log on using the local Administrator account.

Подключите 2 — DC1 к сети, которая имеет доступ к Интернету, и запустите Центр обновления Windows, чтобы установить последние обновления для Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012, а затем отключитесь от Интернета.

Connect 2-DC1 to a network that has Internet access and run Windows Update to install the latest updates for Windows Server 2016, Windows Server 2012 R2 or Windows Server 2012 , and then disconnect from the Internet.

Connect 2-DC1 to a network that has Internet access and run Windows Update to install the latest updates for Windows Server 2016, Windows Server 2012 R2 or Windows Server 2012 , and then disconnect from the Internet.Подключите 2 — DC1 к подсети с 2 сетями.Connect 2-DC1 to the 2-Corpnet subnet.

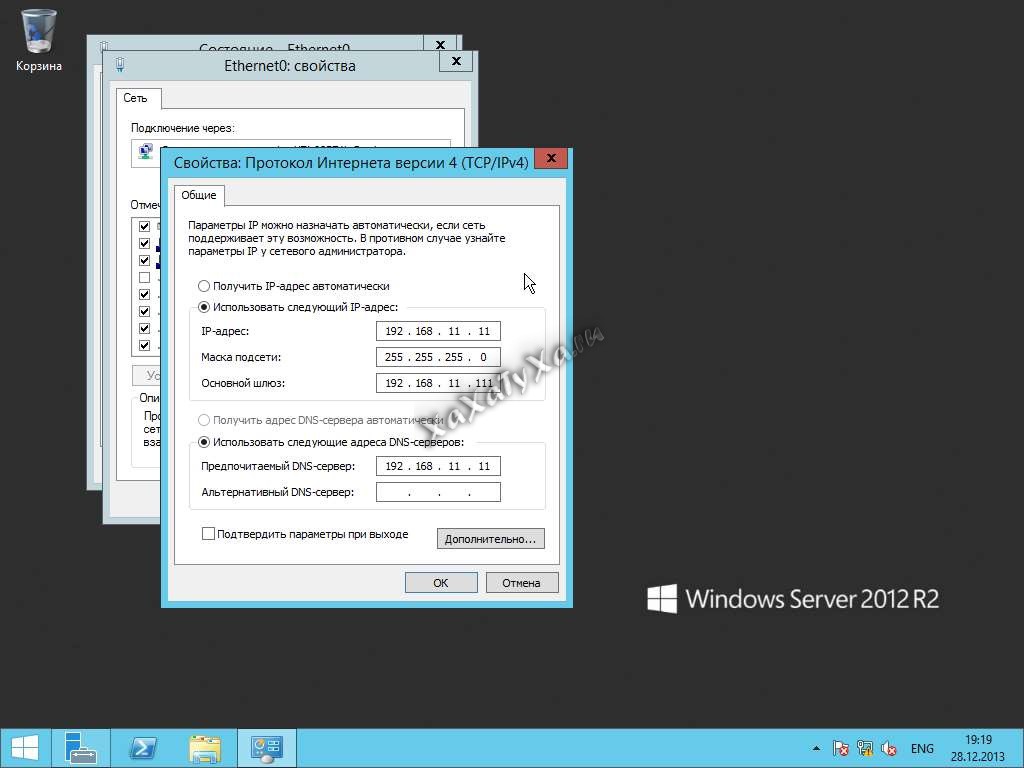

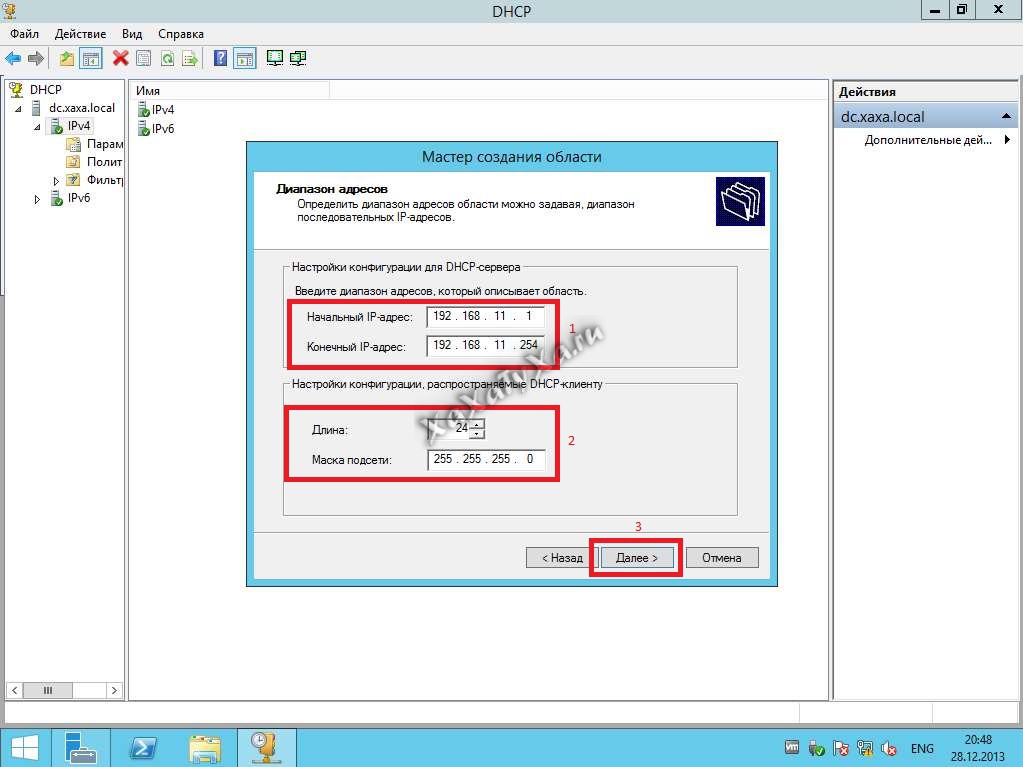

Настройка свойств TCP/IPConfigure TCP/IP properties

Настройте протокол TCP/IP со статическими IP-адресами.Configure the TCP/IP protocol with static IP addresses.

Настройка TCP/IP в 2-DC1To configure TCP/IP on 2-DC1

В консоли диспетчер сервера щелкните локальный сервер, а затем в области свойства рядом с проводным Ethernet подключением щелкните ссылку.In the Server Manager console, click Local Server, and then in the Properties area, next to Wired Ethernet Connection, click the link.

На панели управления Сетевые подключения щелкните правой кнопкой мыши Проводное Ethernet-подключение и затем выберите пункт Свойства.

In Network Connections, right-click Wired Ethernet Connection, and then click Properties.

In Network Connections, right-click Wired Ethernet Connection, and then click Properties.Щелкните пункт IP версия 4 (TCP/IPv4) и нажмите кнопку Свойства.Click Internet Protocol Version 4 (TCP/IPv4), and then click Properties.

Выберите вариант Использовать следующий IP-адрес.Click Use the following IP address. В списке IP-адрес введите 10.2.0.1.In IP address, type 10.2.0.1. В поле Маска подсети введите 255.255.255.0.In Subnet mask, type 255.255.255.0. В качестве шлюза по умолчанию введите 10.2.0.254.In Default gateway, type 10.2.0.254. Щелкните использовать следующие адреса DNS-серверов, в поле Предпочитаемый DNS-сервер, введите 10.

2.0.1 и в поле Альтернативный DNS-сервер введите 10.0.0.1.Click Use the following DNS server addresses, in Preferred DNS server, type 10.2.0.1, and in Alternate DNS server, type 10.0.0.1.

2.0.1 и в поле Альтернативный DNS-сервер введите 10.0.0.1.Click Use the following DNS server addresses, in Preferred DNS server, type 10.2.0.1, and in Alternate DNS server, type 10.0.0.1.Нажмите кнопку «Дополнительно» и перейдите на вкладку «DNS».Click Advanced, and then click the DNS tab.

В качестве DNS-суффикса для этого подключения введите corp2.Corp.contoso.com, а затем дважды нажмите кнопку ОК .In DNS suffix for this connection, type corp2.corp.contoso.com, and then click OK twice.

Выберите Протокол IP версии 6 (TCP/IPv6), а затем Свойства.Click Internet Protocol Version 6 (TCP/IPv6), and then click Properties.

Щелкните использовать следующий IPv6-адрес.Click Use the following IPv6 address. В качестве адреса IPv6 введите 2001: db8:2:: 1.In IPv6 address, type 2001:db8:2::1. В качестве длины префикса подсети введите 64.In Subnet prefix length, type 64. В качестве шлюза по умолчанию введите 2001: db8:2:: FE.In Default gateway, type 2001:db8:2::fe. Щелкните использовать следующие адреса DNS-серверов в поле Предпочитаемый DNS-сервер, введите 2001: db8:2:: 1, а в Альтернативный DNS-сервер введите 2001: db8:1:: 1.Click Use the following DNS server addresses, in Preferred DNS server, type 2001:db8:2::1, and in Alternate DNS server, type 2001:db8:1::1.

Нажмите кнопку «Дополнительно» и перейдите на вкладку «DNS».Click Advanced, and then click the DNS tab.

В качестве DNS-суффикса для этого подключения введите corp2.Corp.contoso.com, а затем дважды нажмите кнопку ОК .In DNS suffix for this connection, type corp2.corp.contoso.com, and then click OK twice.

В диалоговом окне Свойства проводного подключения Ethernet нажмите кнопку Закрыть.On the Wired Ethernet Connection Properties dialog box, click Close.

Закройте окно Сетевые подключения.Close the Network Connections window.

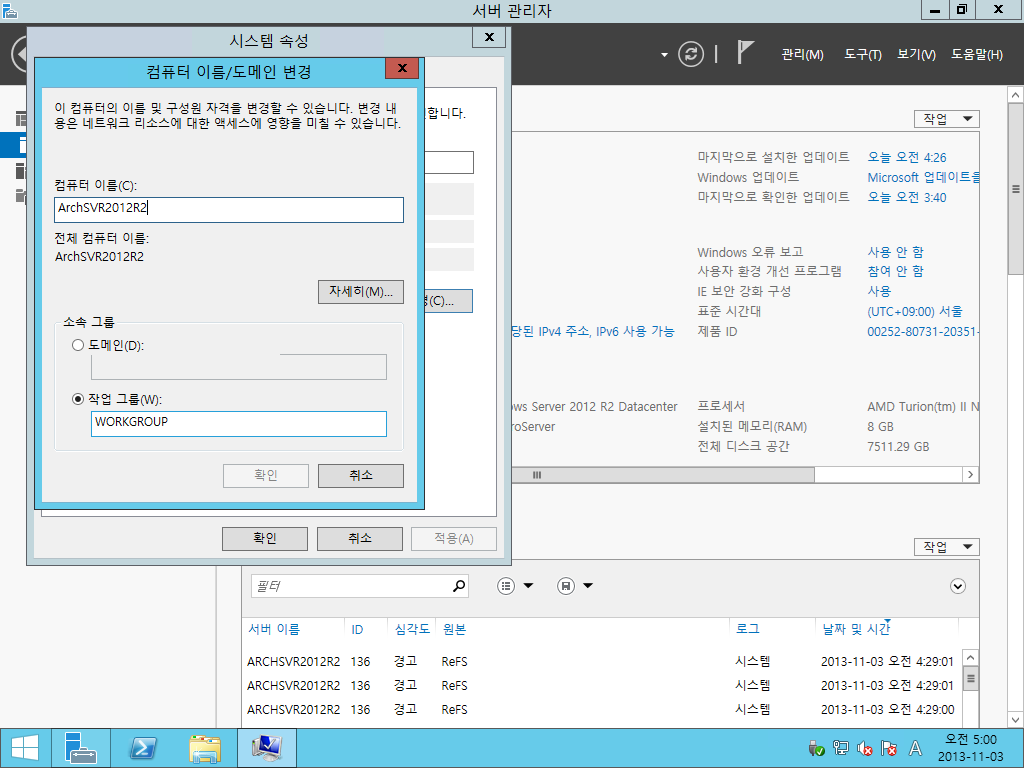

В консоли диспетчер сервера в области Свойства на локальном сервере щелкните ссылку рядом с полем имя компьютера.

In the Server Manager console, in Local Server, in the Properties area, next to Computer name, click the link.

In the Server Manager console, in Local Server, in the Properties area, next to Computer name, click the link.В диалоговом окне Свойства системы на вкладке Имя компьютера щелкните Изменить.On the System Properties dialog box, on the Computer Name tab, click Change.

В диалоговом окне изменения имени компьютера или домена в поле имя компьютера введите 2-DC1 и нажмите кнопку ОК.On the Computer Name/Domain Changes dialog box, in Computer name, type 2-DC1, and then click OK.

При появлении запроса на перезагрузку компьютера нажмите кнопку ОК.When you are prompted that you must restart the computer, click OK.

В диалоговом окне Свойства системы нажмите Закрыть.

On the System Properties dialog box, click Close.

On the System Properties dialog box, click Close.При появлении запроса на перезагрузку компьютера нажмите кнопку Перезагрузить сейчас.When you are prompted to restart the computer, click Restart Now.

После перезагрузки войдите с учетной записью локального администратора.After restarting, login using the local administrator account.

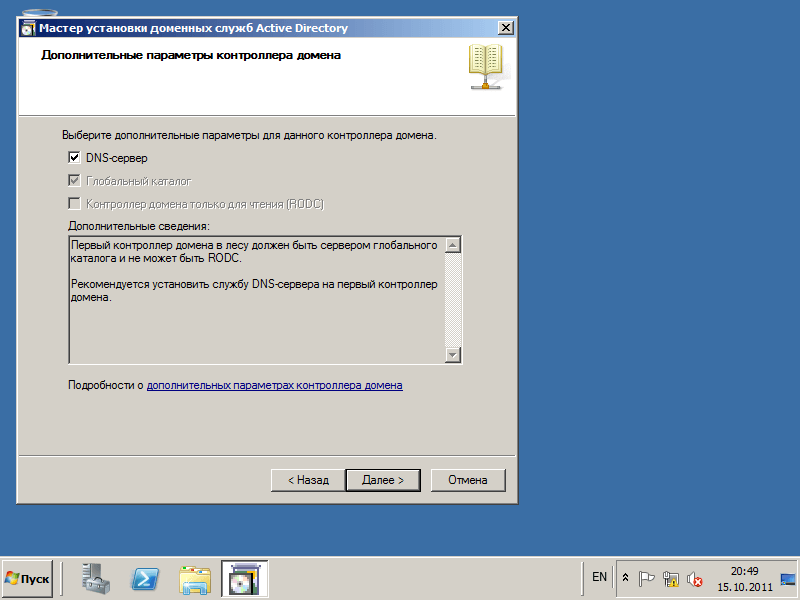

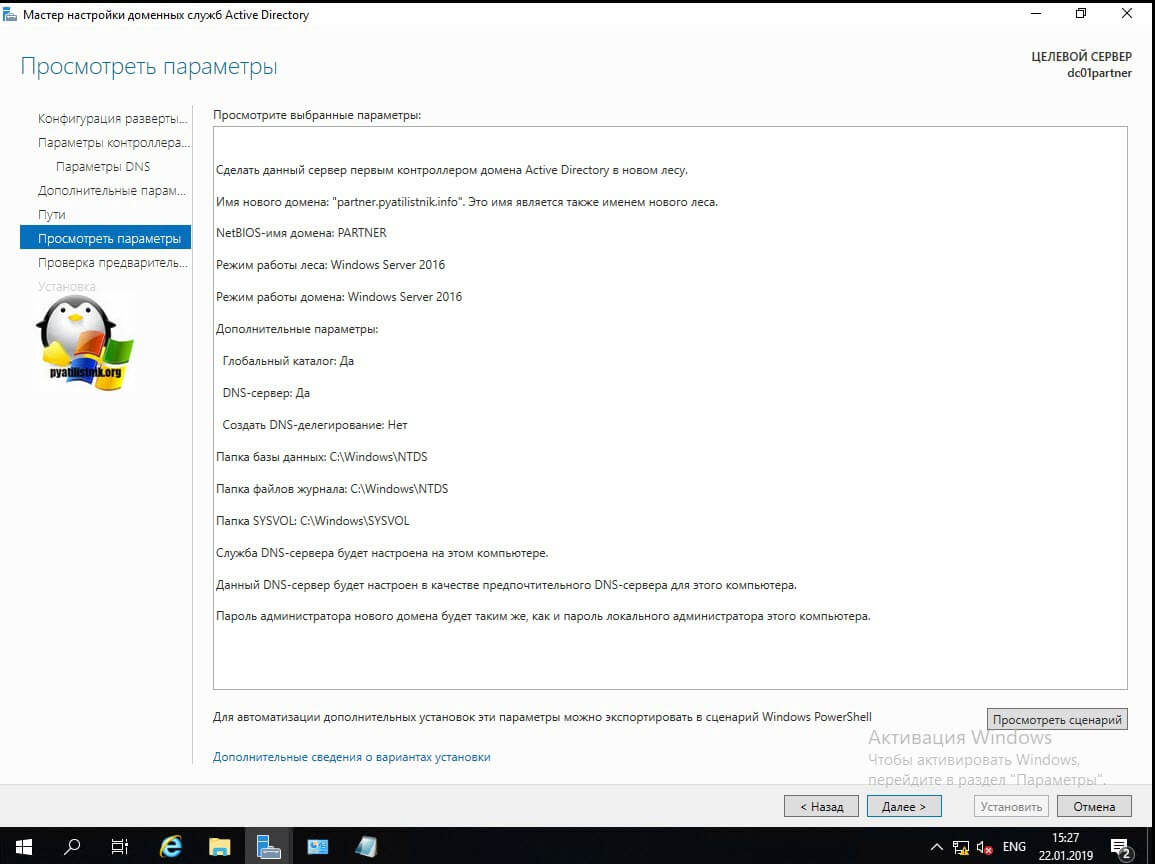

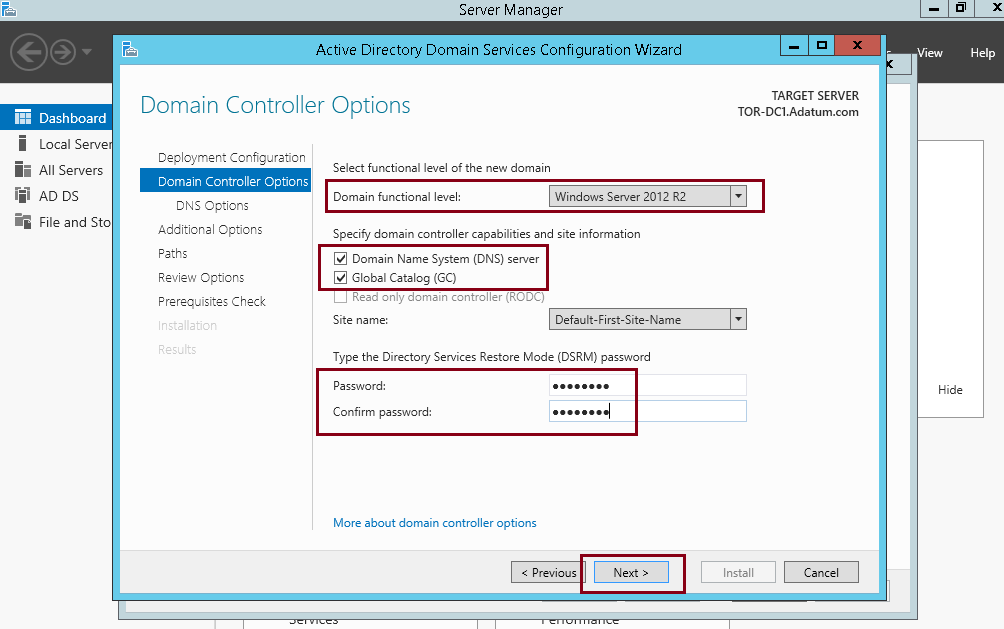

Настройте 2 — DC1 как контроллер домена и DNS-сервер.Configure 2-DC1 as a domain controller and DNS server

Настройте 2 — DC1 в качестве контроллера домена для домена corp2.corp.contoso.com и в качестве DNS-сервера для домена corp2.corp.contoso.com DNS.Configure 2-DC1 as a domain controller for the corp2.corp.contoso.com domain and as a DNS server for the corp2.corp.contoso.com DNS domain.

Настройка 2 — DC1 в качестве контроллера домена и DNS-сервераTo configure 2-DC1 as a domain controller and DNS server

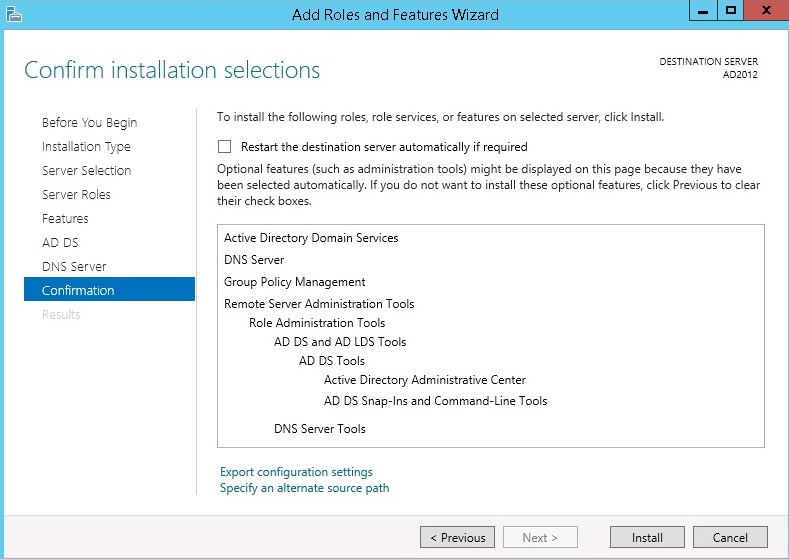

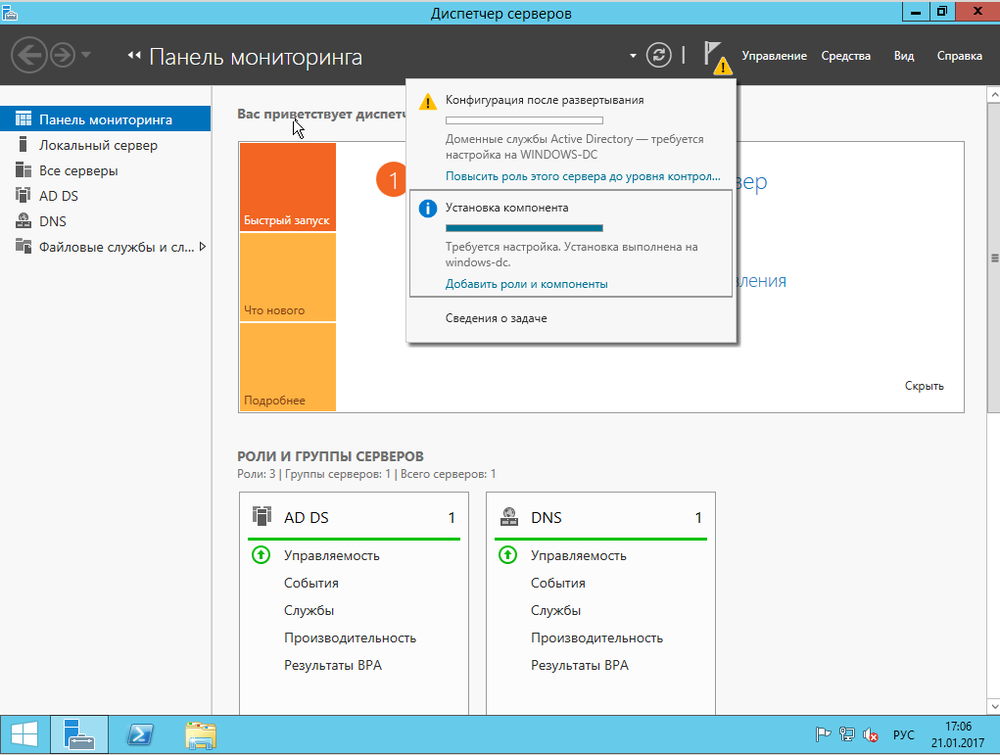

В консоли диспетчер сервера на панели мониторинга щелкните Добавить роли и компоненты.

In the Server Manager console, on the Dashboard, click Add roles and features.

In the Server Manager console, on the Dashboard, click Add roles and features.Нажмите кнопку » Далее три раза», чтобы перейти на экран выбора роли сервераClick Next three times to get to the server role selection screen

На странице Выбор ролей сервера выберите домен Active Directory службы.On the Select server roles page, select Active Directory Domain Services. При появлении запроса нажмите кнопку Добавить компоненты , а затем нажмите кнопку Далее три раза.Click Add Features when prompted, and then click Next three times.

На странице Подтверждение выбранных элементов для установки нажмите кнопку Установить.On the Confirm installation selections page, click Install.

После успешного завершения установки щелкните повысить уровень этого сервера до контроллера домена.

When the installation completes successfully, click Promote this server to a domain controller.

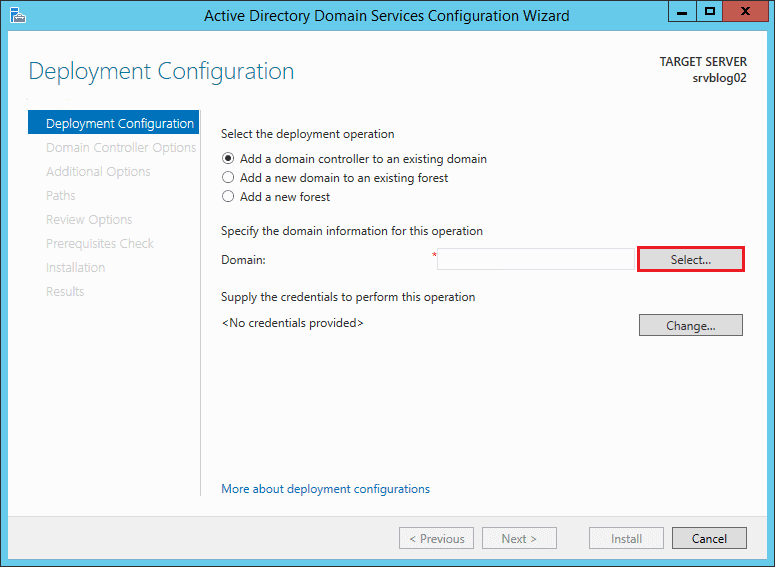

When the installation completes successfully, click Promote this server to a domain controller.В мастере настройки служб домен Active Directory Services на странице Конфигурация развертывания щелкните Добавить новый домен в существующий лес.In the Active Directory Domain Services Configuration Wizard, on the Deployment Configuration page, click Add a new domain to an existing forest.

В качестве имени родительского домена введите Corp.contoso.com в новом доменном имени, введите corp2.In Parent domain name, type corp.contoso.com, in New domain name, type corp2.

В разделе укажите учетные данные для выполнения этой операции нажмите кнопку изменить.Under Supply the credentials to perform this operation, click Change.

В диалоговом окне Безопасность Windows в поле имя пользователя введите Corp. contoso. ком\администратор и в поле пароль введите пароль corp\Administrator, нажмите кнопку ОК, а затем нажмите кнопку Далее.On the Windows Security dialog box, in User name, type corp.contoso.com\Administrator, and in Password, enter the corp\Administrator password, click OK, and then click Next.

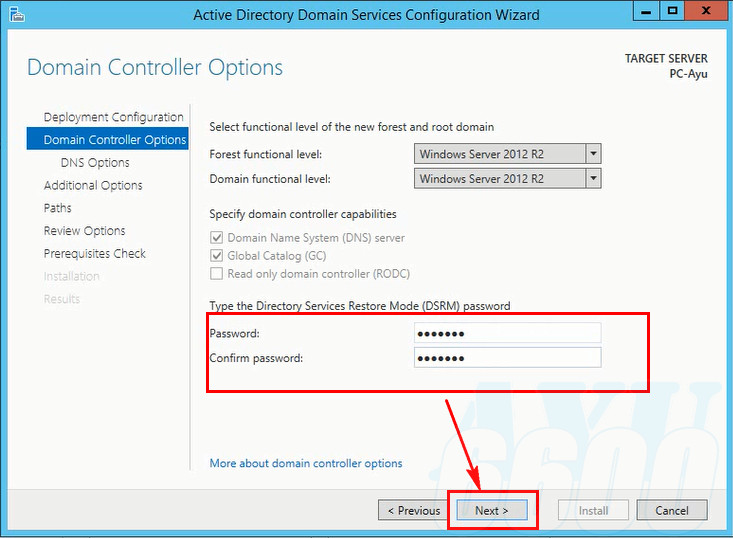

В диалоговом окне Безопасность Windows в поле имя пользователя введите Corp. contoso. ком\администратор и в поле пароль введите пароль corp\Administrator, нажмите кнопку ОК, а затем нажмите кнопку Далее.On the Windows Security dialog box, in User name, type corp.contoso.com\Administrator, and in Password, enter the corp\Administrator password, click OK, and then click Next.На странице параметры контроллера домена убедитесь, что имя сайта имеет значение второй сайт.On the Domain Controller Options page, make sure that the Site name is Second-Site. В разделе Введите пароль в режиме восстановления служб каталогов (DSRM), в поле пароль и Подтверждение пароля дважды введите надежный пароль, а затем нажмите кнопку Далее пять раз.

Under Type the Directory Services Restore Mode (DSRM) password, in Password and Confirm password, type a strong password twice, and then click Next five times.

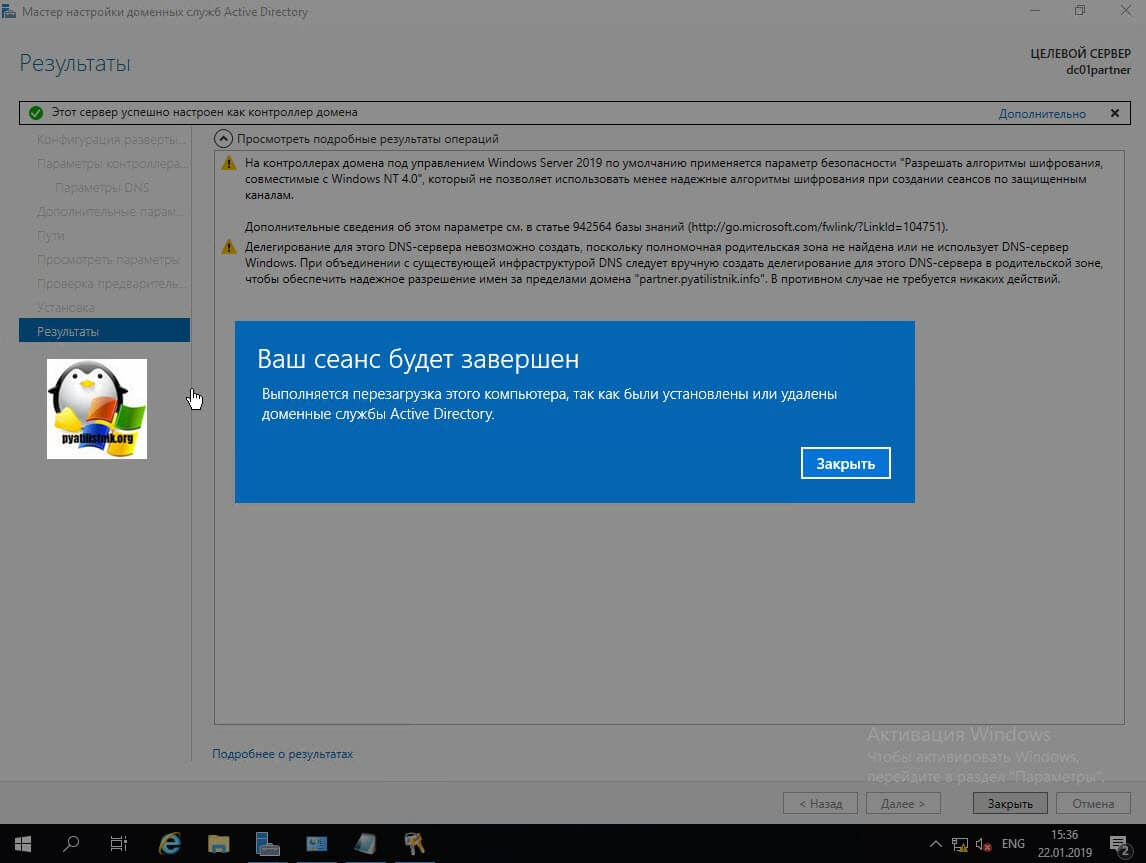

Under Type the Directory Services Restore Mode (DSRM) password, in Password and Confirm password, type a strong password twice, and then click Next five times.На странице Проверка необходимых компонентов после проверки предварительных требований нажмите кнопку установить.On the Prerequisites Check page, after the prerequisites are validated, click Install.

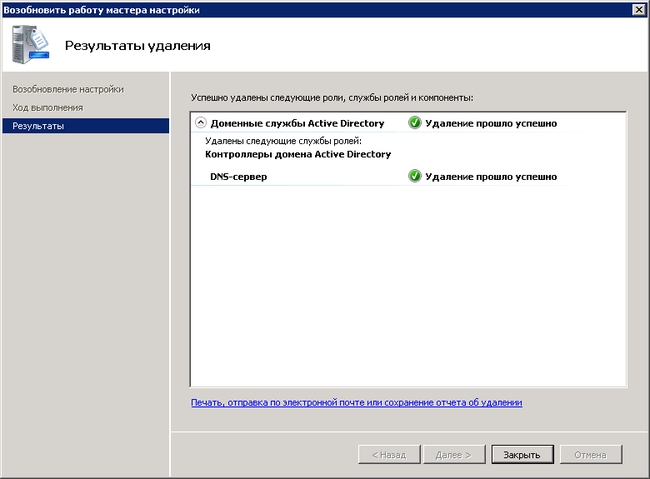

Дождитесь завершения работы мастера настройки служб Active Directory и DNS, а затем нажмите кнопку Закрыть.Wait until the wizard completes the configuration of Active Directory and DNS services, and then click Close.

После перезагрузки компьютера войдите в домен CORP2, используя учетную запись администратора.After the computer restarts, log in to the CORP2 domain using the Administrator account.

Предоставление групповая политика разрешений для CORP\User1Provide Group Policy permissions to CORP\User1

Используйте эту процедуру, чтобы предоставить пользователю CORP\User1 полные разрешения на создание и изменение объектов corp2 групповая политика. Use this procedure to provide the CORP\User1 user with full permissions to create and change corp2 Group Policy Objects.

Use this procedure to provide the CORP\User1 user with full permissions to create and change corp2 Group Policy Objects.

Предоставление групповая политика разрешенийTo provide Group Policy permissions

На начальном экране введите GPMC. msc и нажмите клавишу ВВОД.On the Start screen, type gpmc.msc, and then press ENTER.

В консоли управления групповая политика откройте лес: Corp.contoso.com/Domains/corp2.Corp.contoso.com.In the Group Policy Management console, open Forest: corp.contoso.com/Domains/corp2.corp.contoso.com.

В области сведений перейдите на вкладку Делегирование . В раскрывающемся списке разрешения выберите связать объекты GPO.In the details pane, click the Delegation tab. In the Permission drop-down list, click Link GPOs.

Нажмите кнопку Добавить и в диалоговом окне новый Выбор пользователя, компьютера или группы щелкните расположения.Click Add, and on the new Select User, Computer, or Group dialog box, click Locations.

В диалоговом окне расположения в дереве Расположение щелкните Corp.contoso.com и нажмите кнопку ОК.On the Locations dialog box, in the Location tree, click corp.contoso.com, and click OK.

В поле введите имя объекта выберите тип Пользователь1, нажмите кнопку ОК, а затем в диалоговом окне Добавление группы или пользователя нажмите кнопку ОК.In Enter the object name to select type User1, click OK, and on the Add Group or User dialog box, click OK.

В консоли управления групповая политика в дереве щелкните Групповая политика объекты, а затем в области сведений щелкните вкладку Делегирование .In the Group Policy Management console, in the tree, click Group Policy Objects, and in the details pane click the Delegation tab.

Нажмите кнопку Добавить и в диалоговом окне новый Выбор пользователя, компьютера или группы щелкните расположения.Click Add, and on the new Select User, Computer, or Group dialog box, click Locations.

В диалоговом окне расположения в дереве Расположение щелкните Corp.contoso.com и нажмите кнопку ОК.On the Locations dialog box, in the Location tree, click corp.contoso.com, and click OK.

В поле введите имя объекта, чтобы выбрать тип Пользователь1, нажмите кнопку ОК.In Enter the object name to select type User1, click OK.

В консоли управления групповая политика в дереве щелкните фильтры WMI, а затем в области сведений щелкните вкладку Делегирование .In the Group Policy Management console, in the tree, click WMI Filters, and in the details pane click the Delegation tab.

Нажмите кнопку Добавить и в диалоговом окне новый Выбор пользователя, компьютера или группы щелкните расположения.Click Add, and on the new Select User, Computer, or Group dialog box, click Locations.

В диалоговом окне расположения в дереве Расположение щелкните Corp.

contoso.com и нажмите кнопку ОК.On the Locations dialog box, in the Location tree, click corp.contoso.com, and click OK.

contoso.com и нажмите кнопку ОК.On the Locations dialog box, in the Location tree, click corp.contoso.com, and click OK.В поле введите имя объекта, чтобы выбрать тип Пользователь1, нажмите кнопку ОК.In Enter the object name to select type User1, click OK. В диалоговом окне Добавление группы или пользователя убедитесь, что для разрешений задан полный доступ, а затем нажмите кнопку ОК.On the Add Group or User dialog box, make sure that Permissions are set to Full control, and then click OK.

Закройте консоль управления групповыми политиками.Close the Group Policy Management console.

Разрешить компьютерам CORP2 получать сертификаты компьютеровAllow CORP2 computers to obtain computer certificates

Компьютеры в домене CORP2 должны получать сертификаты компьютеров от центра сертификации на APP1. Computers in the CORP2 domain must obtain computer certificates from the certification authority on APP1. Выполните эту процедуру на APP1.Perform this procedure on APP1.

Computers in the CORP2 domain must obtain computer certificates from the certification authority on APP1. Выполните эту процедуру на APP1.Perform this procedure on APP1.

Чтобы разрешить CORP2 компьютерам автоматически получать сертификаты компьютеровTo allow CORP2 computers to automatically obtain computer certificates

На APP1 нажмите кнопку Пуск, введите certtmpl. msc и нажмите клавишу ВВОД.On APP1, click Start, type certtmpl.msc, and then press ENTER.

В средней области консоли шаблона сертификатов дважды щелкните Проверка подлинности «клиент-сервер«.In the Certificates Template Console, in the middle pane, double-click Client-Server Authentication.

В диалоговом окне свойства проверки подлинности клиента и сервера перейдите на вкладку Безопасность .On the Client-Server Authentication Properties dialog box, click the Security tab.

Нажмите кнопку Добавить, а затем в диалоговом окне Выбор пользователей, компьютеров, учетных записей служб или групп щелкните расположения.Click Add, and on the Select Users, Computers, Service Accounts, or Groups dialog box, click Locations.

В диалоговом окне расположения в поле расположение разверните узел Corp.contoso.com, щелкните corp2.Corp.contoso.com, а затем нажмите кнопку ОК.On the Locations dialog box, in Location, expand corp.contoso.com, click corp2.corp.contoso.com, and then click OK.

В поле Введите имена объектов для выбора введите Администраторы домена. Компьютеры домена и нажмите кнопку ОК.In Enter the object names to select, type Domain Admins; Domain Computers and then click OK.

В диалоговом окне свойства проверки подлинности клиента и сервера в поле имена групп или пользователей щелкните Администраторы домена (администраторы CORP2\Domain) и в списке разрешения для администраторов домена в столбце Разрешить выберите запись и Регистрация.On the Client-Server Authentication Properties dialog box, in Group or user names, click Domain Admins (CORP2\Domain Admins), and in Permissions for Domain Admins, in the Allow column, select Write and Enroll.

В поле имена групп или пользователей щелкните Компьютеры домена (CORP2\Domain компьютеры) и в списке разрешения для компьютеров домена в столбце Разрешить выберите Регистрация и автоматическая Регистрация, а затем нажмите кнопку ОК.

In Group or user names, click Domain Computers (CORP2\Domain Computers), and in Permissions for Domain Computers, in the Allow column, select Enroll and Autoenroll, and then click OK.

In Group or user names, click Domain Computers (CORP2\Domain Computers), and in Permissions for Domain Computers, in the Allow column, select Enroll and Autoenroll, and then click OK.Закройте консоль шаблонов сертификатов.Close the Certificate Templates Console.

Принудительная репликация между DC1 и 2 — DC1Force replication between DC1 and 2-DC1

Перед регистрацией сертификатов на 2-EDGE1 необходимо принудительно настроить репликацию параметров с DC1 на 2 – DC1.Before you can enroll for certificates on 2-EDGE1, you must force the replication of settings from DC1 to 2-DC1. Эта операция должна выполняться на компьютере DC1.This operation should be done on DC1.

Принудительная репликацияTo force replication

На компьютере DC1 нажмите кнопку Пуск и выберите Active Directory сайты и службы.

On DC1, click Start, and then click Active Directory Sites and Services.

On DC1, click Start, and then click Active Directory Sites and Services.В консоли Active Directory сайты и службы в дереве разверните узел межсайтовые транспорта, а затем щелкните IP-адрес.In the Active Directory Sites and Services console, in the tree, expand Inter-Site Transports, and then click IP.

В области сведений дважды щелкните дефаултипсителинк.In the details pane, double-click DEFAULTIPSITELINK.

В диалоговом окне Свойства дефаултипсителинк в поле стоимость введите 1, в поле Реплицировать каждые введите 15, а затем нажмите кнопку ОК.On the DEFAULTIPSITELINK Properties dialog box, in Cost, type 1, in Replicate every, type 15, and then click OK.

Подождите 15 минут, пока не завершится репликация.Wait for 15 minutes for replication to complete.

Подождите 15 минут, пока не завершится репликация.Wait for 15 minutes for replication to complete.Чтобы принудительно выполнить репликацию в дереве консоли, разверните узел Параметры Sites\Default-First-Site-name\Servers\DC1\NTDS, в области сведений щелкните правой кнопкой мыши , щелкните Реплицировать сейчас, а затем в диалоговом окне репликация сейчас нажмите кнопку ОК.To force replication now in the console tree, expand Sites\Default-First-Site-name\Servers\DC1\NTDS Settings, in the details pane, right-click , click Replicate Now, and then on the Replicate Now dialog box, click OK.

Чтобы убедиться, что репликация выполнена успешно, выполните следующие действия.To ensure replication has completed successfully do the following:

На начальном экране введите cmd.

exe и нажмите клавишу ВВОД.On the Start screen, type cmd.exe, and then press ENTER.

exe и нажмите клавишу ВВОД.On the Start screen, type cmd.exe, and then press ENTER.Введите следующую команду и нажмите клавишу ВВОД:Type the following command, and then press ENTER.

repadmin /syncall /e /A /P /d /qУбедитесь, что все секции синхронизированы без ошибок.Make sure that all partitions are synchronized with no errors. Если это не так, выполните команду повторно, пока не будут выведены сообщения об ошибках перед продолжением.If not, then rerun the command until no errors are reported before proceeding.

Закройте окно командной строки.Close the Command Prompt window.

Рекомендации для параметров клиента системы доменных имен (DNS) — Windows Server

-

date»>09/08/2020 - Чтение занимает 7 мин

В этой статье

В этой статье описываются лучшие методики настройки параметров клиента системы доменных имен (DNS). В этой статье даны рекомендации по установке сред Windows 2000 Server или Windows Server 2003, в которых ранее не определена инфраструктура DNS.

Исходная версия продукта: Windows Server 2012 R2

Исходный номер КБ: 825036

Контроллер домена с установленной DNS

На контроллере домена, который также выступает в качестве DNS-сервера, Корпорация Майкрософт рекомендует настроить параметры клиента DNS контроллера домена в соответствии со спецификациями:

Если сервер является первым и единственным контроллером домена, который вы устанавливаете в домене, и на сервере выполняется DNS, настройте параметры клиента DNS так, чтобы они указывают на IP-адрес первого сервера. Например, необходимо настроить параметры клиента DNS так, чтобы они указывают на себя.

Не перечислять другие DNS-серверы, пока в этом домене не будет другой контроллер домена, на который будет размещена DNS.

Не перечислять другие DNS-серверы, пока в этом домене не будет другой контроллер домена, на который будет размещена DNS.Во время процесса DCPromo необходимо настроить дополнительные контроллеры домена, чтобы они могли указать на другой контроллер домена, на котором запущена DNS в домене и на сайте, и на котором размещено пространство имен домена, в котором установлен новый контроллер домена. или при использовании стороннее DNS на DNS-сервере, на котором размещена зона для домена Active Directory этого DC. Не настраивать контроллер домена для использования собственной службы DNS для разрешения имен, пока не будет проверено, работает ли репликация Active Directory входящие и исходящие. Невыполнение этого может привести к «островам» DNS.

Для получения дополнительных сведений о связанной теме щелкните следующий номер статьи, чтобы просмотреть статью в базе знаний Майкрософт:DNS-сервер 275278 становится островом, когда контроллер домена указывает на себя для

_msdcs.домена ForestDnsName

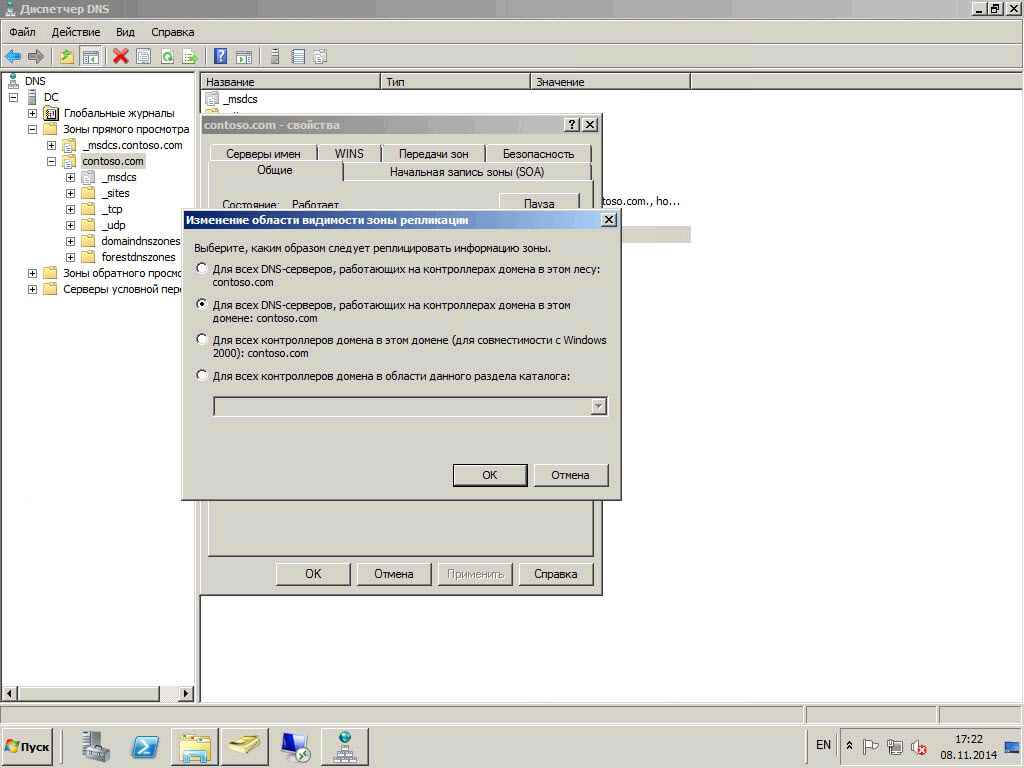

ForestDnsNameПосле успешного завершения репликации DNS можно настроить на каждом контроллере домена двумя способами в зависимости от требований среды. Возможные параметры конфигурации:

- Настройте предпочтительный DNS-сервер в свойствах TCP/IP на каждом контроллере домена, чтобы использовать себя в качестве основного DNS-сервера.

- Преимущества: обеспечивает, чтобы запросы DNS, исходя из контроллера домена, по возможности разрешались локально. Минимизирует влияние DNS-запросов контроллера домена на сеть.

- Недостатки: зависит от репликации Active Directory, чтобы убедиться, что зона DNS находится в курсе. Длительные сбои репликации могут привести к неполному набору записей в зоне.

- Настройте все контроллеры домена для использования централизованного DNS-сервера в качестве предпочитаемого DNS-сервера.

- Преимущества:

- Минимизирует зависимость от репликации Active Directory для обновлений зоны DNS записей о местонахождении контроллера домена.

Он включает более быстрое обнаружение новых или обновленных записей о местонахождении контроллера домена, так как время задержки репликации не является проблемой.

Он включает более быстрое обнаружение новых или обновленных записей о местонахождении контроллера домена, так как время задержки репликации не является проблемой. - Предоставляет один до полномочного DNS-сервера, который может быть полезен при устранении неполадок репликации Active Directory

- Минимизирует зависимость от репликации Active Directory для обновлений зоны DNS записей о местонахождении контроллера домена.

- Недостатки:

- Будет более активно использовать сеть для разрешения запросов DNS, исходя из контроллера домена

- Разрешение имен DNS может зависеть от стабильности сети. Потеря подключения к предпочтительному DNS-серверу приведет к сбою разрешения DNS-запросов от контроллера домена. Это может привести к явной потере подключения даже к расположениям, которые не были потеряны в сегменте сети.

- Преимущества:

- Настройте предпочтительный DNS-сервер в свойствах TCP/IP на каждом контроллере домена, чтобы использовать себя в качестве основного DNS-сервера.

Возможно сочетание двух стратегий: удаленный DNS-сервер задает в качестве предпочтительного DNS-сервера, а локальный контроллер домена — как альтернативный (или наоборот). Несмотря на множество преимуществ этой стратегии, перед изменением конфигурации следует учитывать некоторые факторы:

- DNS-клиент не использует для каждого запроса все DNS-серверы, указанные в конфигурации TCP/IP.

По умолчанию при запуске DNS-клиент попытается использовать сервер в предпочтительной записи DNS-сервера. Если по какой-либо причине этот сервер не отвечает, DNS-клиент переключиться на сервер, указанный в альтернативной записи DNS-сервера. DNS-клиент продолжит использовать этот альтернативный DNS-сервер до следующего:

По умолчанию при запуске DNS-клиент попытается использовать сервер в предпочтительной записи DNS-сервера. Если по какой-либо причине этот сервер не отвечает, DNS-клиент переключиться на сервер, указанный в альтернативной записи DNS-сервера. DNS-клиент продолжит использовать этот альтернативный DNS-сервер до следующего:- Он не отвечает на DNS-запрос или:

- Достигнуто значение ServerPriorityTimeLimit (по умолчанию 15 минут).

- DNS-клиент не использует для каждого запроса все DNS-серверы, указанные в конфигурации TCP/IP.

Примечание

Только сбой ответа приведет к переключения DNS-клиента на предпочтительные DNS-серверы; Получение достоверного, но неправильного ответа не приведет к тому, что DNS-клиент будет пытаться попробовать другой сервер. В результате настройка контроллера домена с самим и другим DNS-сервером в качестве предпочитаемых и альтернативных серверов помогает гарантировать, что ответ будет получен, но не гарантирует точность этого ответа. Сбои обновления записей DNS на любом из серверов могут привести к несогласованному разрешению имен.

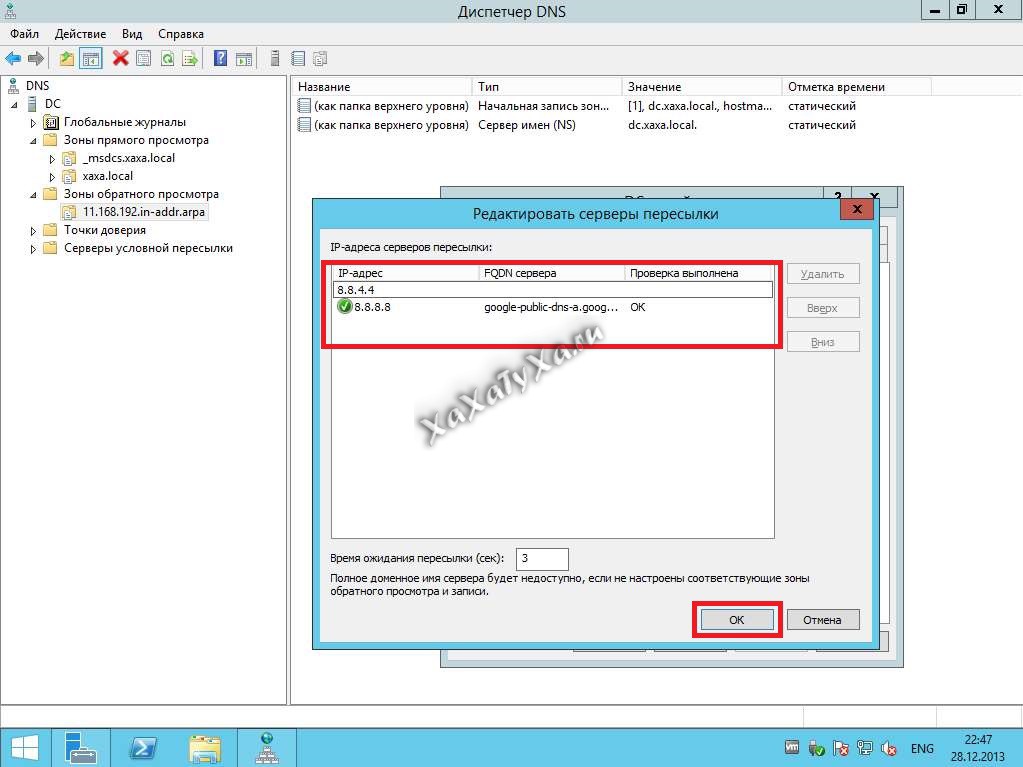

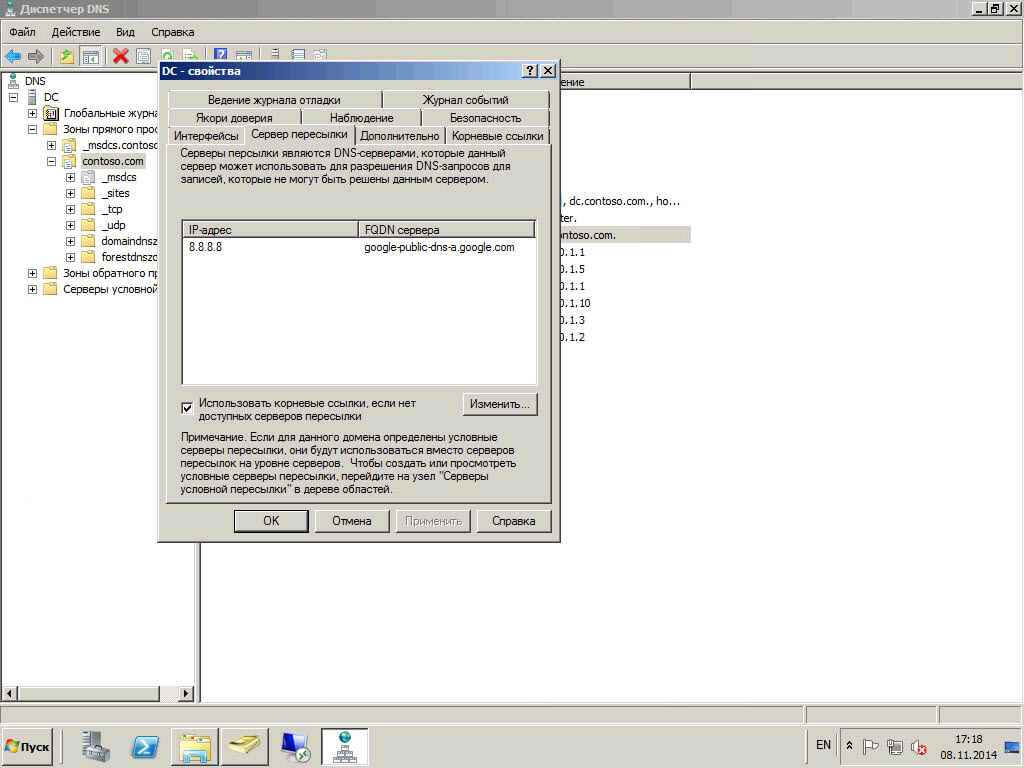

- Не настраивайте параметры клиента DNS на контроллерах домена так, чтобы они указывают на DNS-серверы поставщика услуг Интернета (ISP). Если параметры DNS-клиента указывают на DNS-серверы вашего isP, служба Netlogon на контроллерах домена не регистрирует правильные записи для службы каталогов Active Directory. С помощью этих записей другие контроллеры домена и компьютеры могут находить сведения, связанные с Active Directory. Контроллер домена должен зарегистрировать свои записи на собственном DNS-сервере.

Чтобы перенаправление внешних DNS-запросов, добавьте DNS-серверы isP в качестве DNS-серверов в консоли управления DNS. Если серверы переадстройки не настроены, используйте серверы корневых подсказок по умолчанию. В обоих случаях, чтобы внутренний DNS-сервер переадтранслл на DNS-сервер в Интернете, необходимо также удалить корневой «». (также известная как «точка») в консоли управления DNS в папке «Зоны перенаправленного подсмотра».

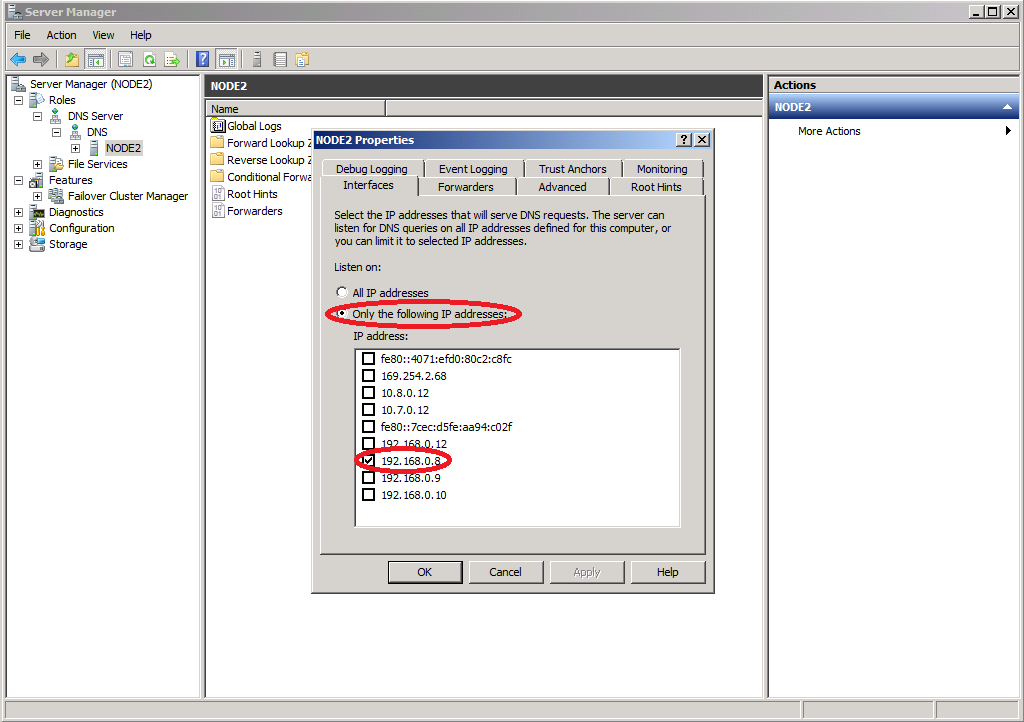

- Если на контроллере домена, на котором размещена DNS, установлено несколько сетевых адаптеров, необходимо отключить один адаптер для регистрации DNS-имен.

Для получения дополнительных сведений о правильной настройке DNS в этой ситуации щелкните следующий номер статьи, чтобы просмотреть статью в базе знаний Майкрософт:

292822. Проблемы с разрешением имен и подключением на сервере маршрутов и удаленного доступа, где также выполняется DNS или WINS

Чтобы проверить параметры клиента DNS контроллера домена, введите следующую команду в командной области, чтобы просмотреть сведения о конфигурации ip: ipconfig /all

Чтобы изменить конфигурацию клиента DNS контроллера домена, выполните следующие действия.

Щелкните правой кнопкой мыши «Мои сетевые места» и выберите «Свойства».

Щелкните правой кнопкой мыши подключение к локальной области и выберите «Свойства».

Выберите протокол TCP/IP, а затем выберите «Свойства».

Выберите «Дополнительные», а затем выберите вкладку DNS.

Чтобы настроить данные DNS, выполните следующие действия.

Чтобы настроить данные DNS, выполните следующие действия.- В поле «Адреса DNS-сервера» в порядке использования добавьте рекомендуемые адреса DNS-серверов.

- Если для разрешения неквалифицированных имен установлено суффикс «По порядку», майкрософт рекомендует сначала указать DNS-имя Active Directory (вверху).

- Убедитесь, что DNS-суффикс для этого параметра подключения такой же, как и доменное имя Active Directory.

- Убедитесь, что в DNS-адресе выбраны адреса этого подключения.

- Выберите «ОК» три раза.

Если вы измените какие-либо параметры клиента DNS, необходимо очистить кэш разрешаемого DNS и зарегистрировать записи ресурсов DNS. Чтобы очистить кэш разрешения DNS, введите следующую команду в командной командной области:

ipconfig /flushdns

Чтобы зарегистрировать записи ресурсов DNS, введите следующую команду в командной области:ipconfig /registerdnsЧтобы подтвердить правильность записей DNS в базе данных DNS, запустите консоль управления DNS.

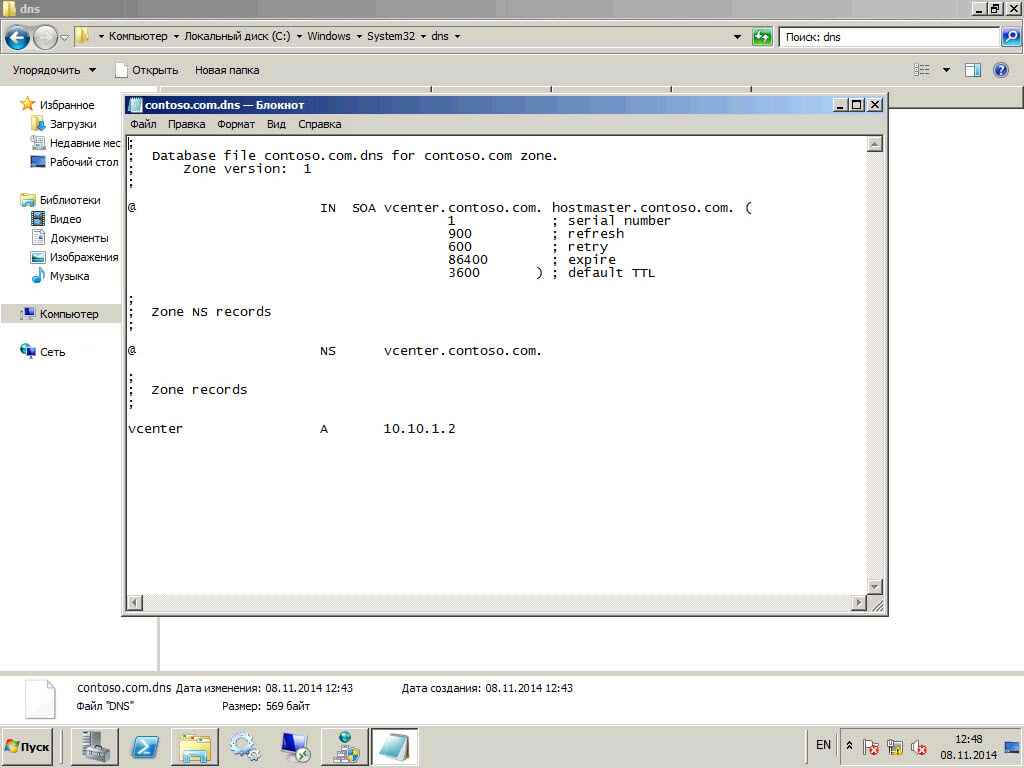

Для имени компьютера должна быть запись хоста. (Эта запись хоста является записью «A» в расширенных представлениях.) Также должна быть запись «Начало владения» (SOA) и запись сервера доменных имен (NS), которая указывает на контроллер домена.

Для имени компьютера должна быть запись хоста. (Эта запись хоста является записью «A» в расширенных представлениях.) Также должна быть запись «Начало владения» (SOA) и запись сервера доменных имен (NS), которая указывает на контроллер домена.

Контроллер домена без установки DNS

Если вы не используете DNS, интегрированную с Active Directory, и у вас есть контроллеры домена, на которые не установлена служба DNS, Корпорация Майкрософт рекомендует настроить параметры клиента DNS в соответствии со спецификациями:

- Настройте параметры DNS-клиента на контроллере домена так, чтобы они указывают на DNS-сервер, который является доверным для зоны, соответствующей домену, в котором находится компьютер. Локальный основной и дополнительный DNS-серверы предпочтительнее из-за вопросов трафика WAN.

- Если отсутствует доступный локальный DNS-сервер, наведя указатель на DNS-сервер, доступный по надежному соединению WAN. Время работы и пропускная способность определяют надежность.

- Не настраивайте параметры клиента DNS на контроллерах домена так, чтобы они указывают на DNS-серверы вашего isP. Вместо этого внутренний DNS-сервер должен переадружать DNS-серверы isP для разрешения внешних имен.

Серверы-члены Windows 2000 Server и Windows Server 2003

На серверах-членах Windows 2000 Server и Windows Server 2003 корпорация Майкрософт рекомендует настроить параметры клиента DNS в соответствии со спецификациями:

- Настройте основные и дополнительные параметры клиента DNS так, чтобы они указывают на локальные основные и дополнительные DNS-серверы (если доступны локальные DNS-серверы), на которые размещена зона DNS для домена Active Directory компьютера.

- Если локальные DNS-серверы недоступны, указать DNS-сервер для домена Active Directory этого компьютера, к который можно получить доступ через надежное соединение WAN. Время работы и пропускная способность определяют надежность.

- Не настраивайте параметры DNS клиента так, чтобы они указывают на DNS-серверы вашего isP.

В этом случае могут возникнуть проблемы при попытке присоединить сервер на основе Windows 2000 или Windows Server 2003 к домену или при попытке входа в домен с этого компьютера. Вместо этого внутренний DNS-сервер должен переадружать DNS-серверы isP для разрешения внешних имен.

В этом случае могут возникнуть проблемы при попытке присоединить сервер на основе Windows 2000 или Windows Server 2003 к домену или при попытке входа в домен с этого компьютера. Вместо этого внутренний DNS-сервер должен переадружать DNS-серверы isP для разрешения внешних имен.

Серверы, не в которые входит Windows 2000 Server и Windows Server 2003

- Если у вас есть серверы, которые не являются частью домена, вы можете настроить их на использование DNS-серверов, интегрированных с Active Directory, в качестве основного и дополнительного DNS-серверов. Если в вашей среде есть серверы, не в которые входит интеграция с Active Directory, они не регистрируют динамически свои записи DNS в зоне, настроенной на прием только безопасных обновлений.

- Если вы не используете интегрированную с Active Directory DNS и хотите настроить сторонние серверы для внутреннего и внешнего разрешения DNS, настройте параметры клиента DNS так, чтобы они укажились на внутренний DNS-сервер, который передается в Интернет.

- Если требуется только разрешение DNS-имен Интернета, можно настроить параметры DNS-клиента на серверах, не в составе которого они не должны быть, так как они указывают на DNS-серверы интернет-провайдера.

Дополнительные сведения

Дополнительные сведения о DNS-серверах Windows 2000 и Windows Server 2003 DNS см. в следующей статье:

291382: вопросы и ответы о DNS-серверах Windows 2000 и Windows Server 2003

Настройка DNS сервера без домена — Записки сумасшедшего дроида

Возникла необходимость установки сервера DNS в локальной сети без участия Windows Active Directory, для разрешения имен этой пресловутой локальной сети, и при этом чтобы настроенный DNS сервер разрешал также доменные имена глобальной сети Интернет (т.е. выполнял функцию пересылки). Про двухминутную настройку DNS сервера на линукс машине можете не упоминать, у нас стоит задача сделать такое на продукте компании Microsoft.

И так, поехали.

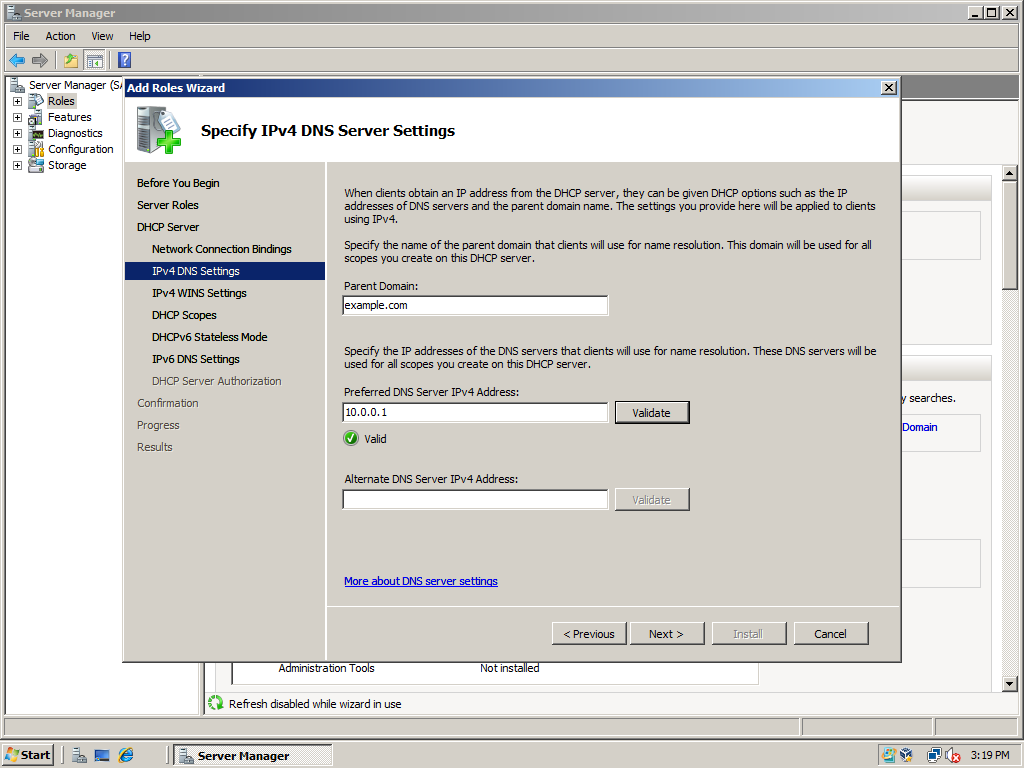

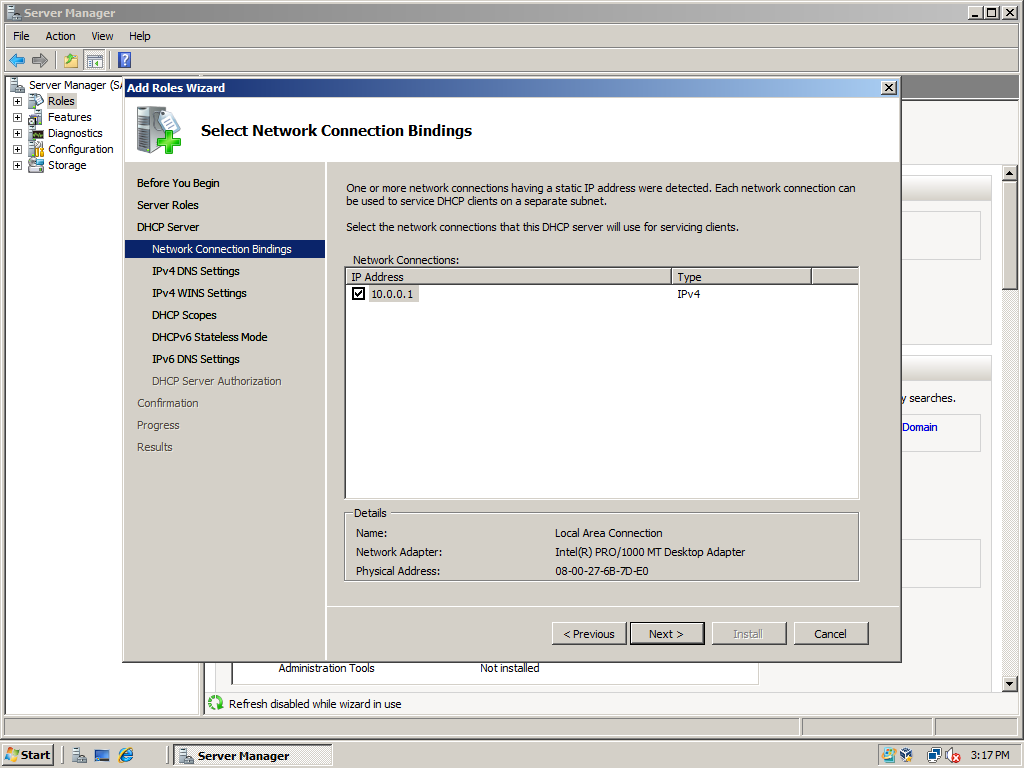

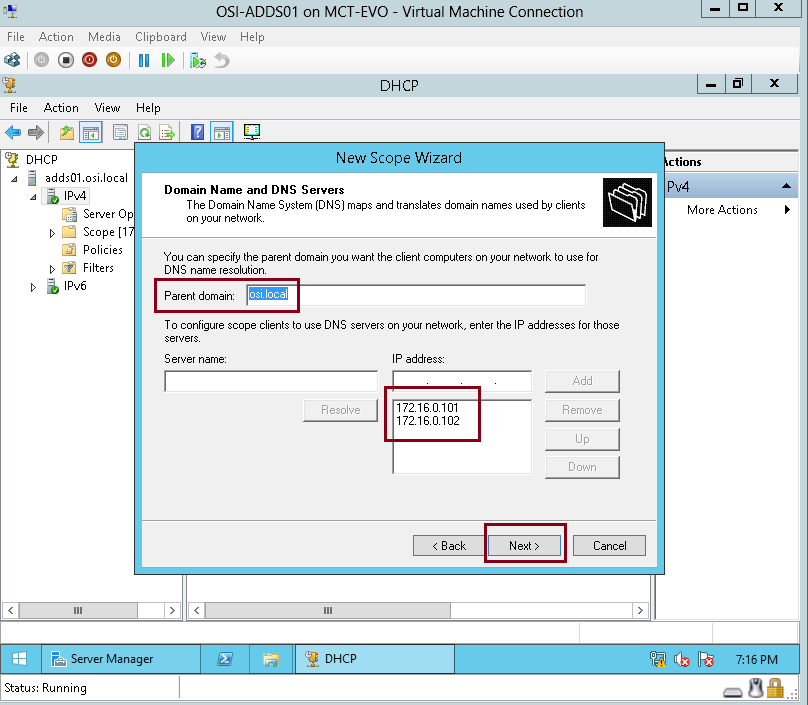

Первое что нам нужно, это установленные сервисы DNS и DHCP. Они могут стоять как вместе на одном сервере, так и по отдельности.

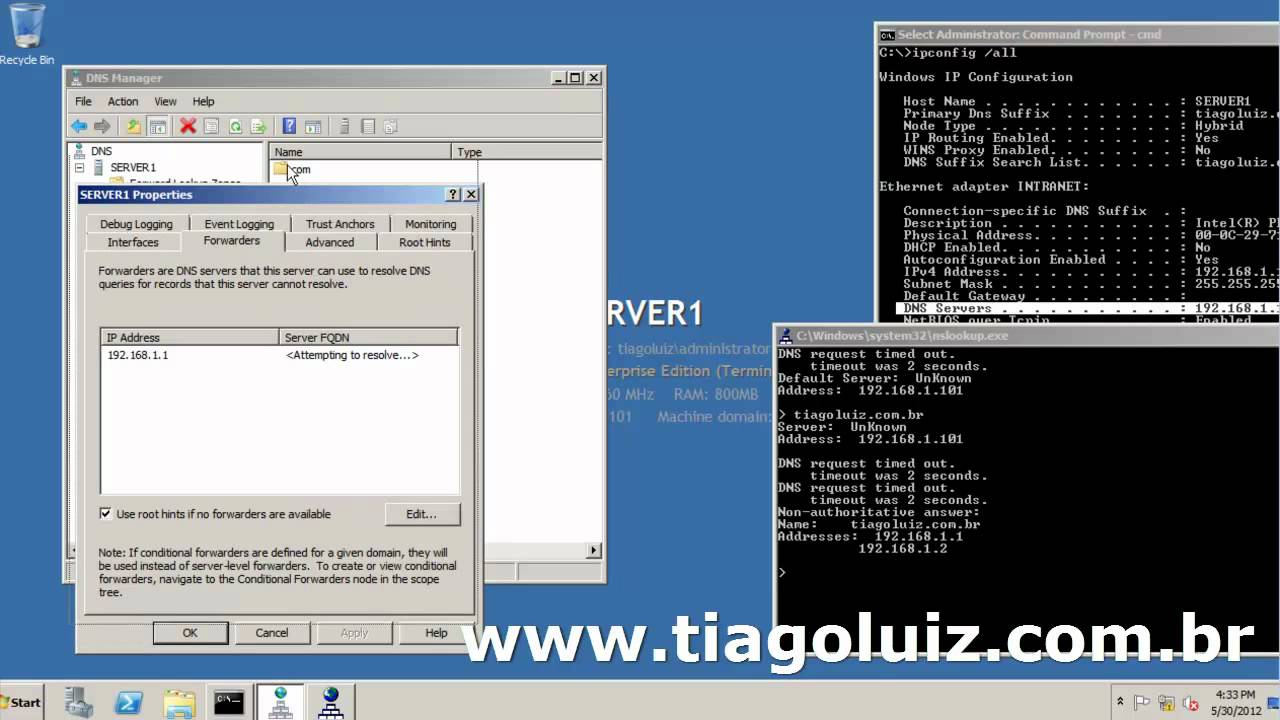

Что нам нужно от DNS:

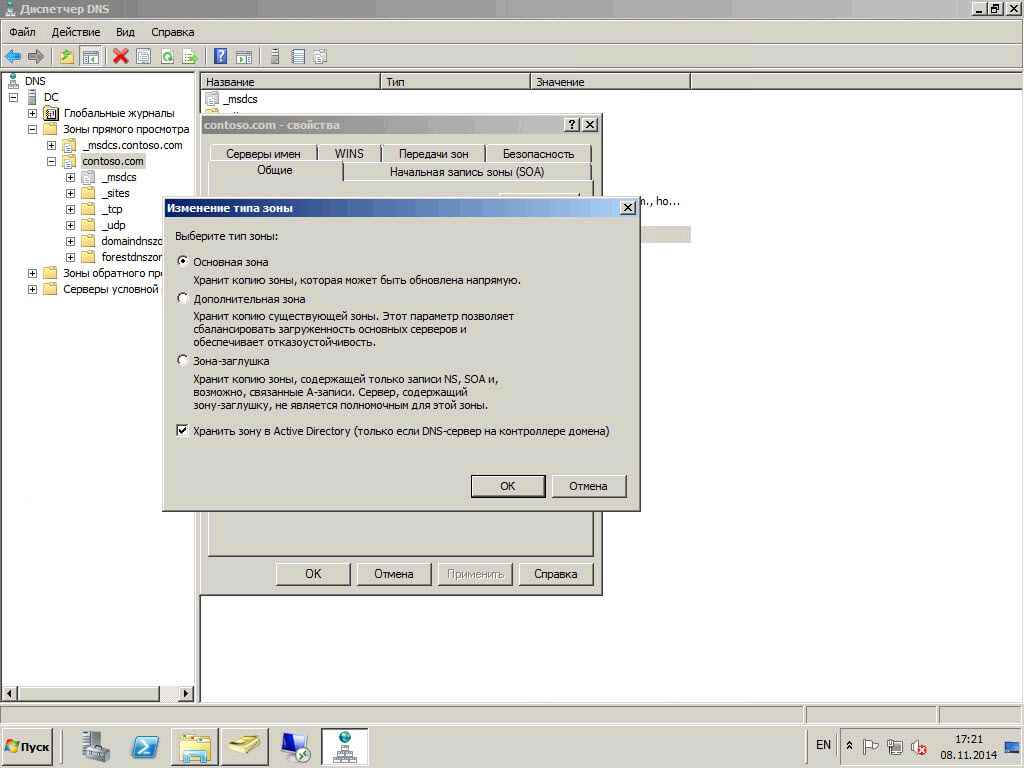

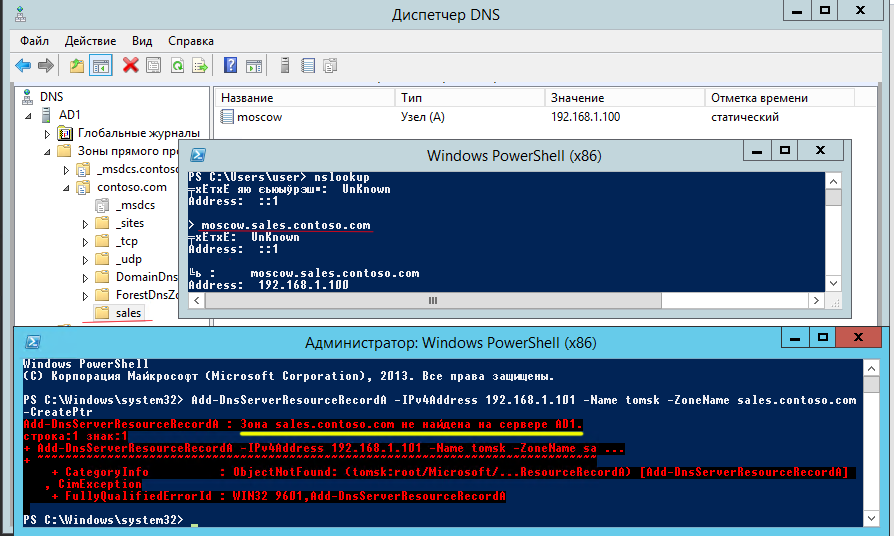

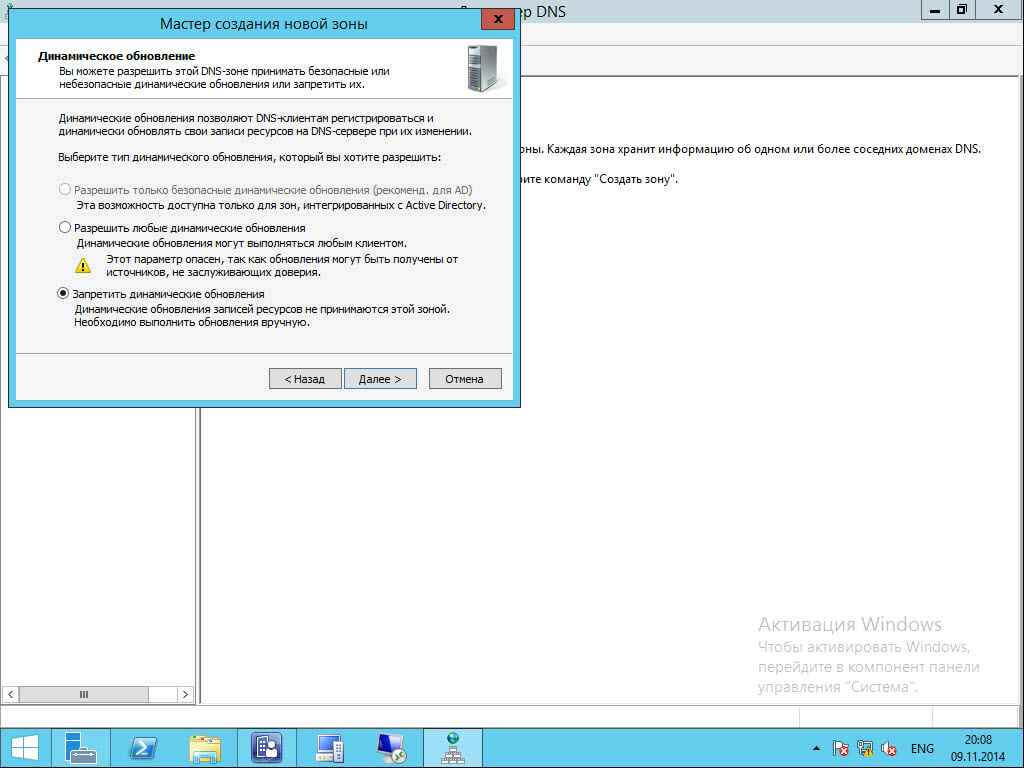

1. Создать зону, причем она должна быть основная.

2. Имя зоны очень важно, т.к. в дальнейшем, именно за ее разрешение (разрешение имен рабочих машин) будет отвечать новоиспеченный DNS сервер. Для удобства, присвоим имя зоны local.

3. Далее, т.к. зона у нас по сути новая (или уже существовала ранее?), создаем новый файл зоны.

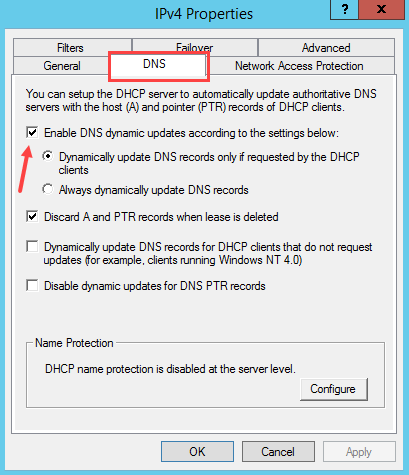

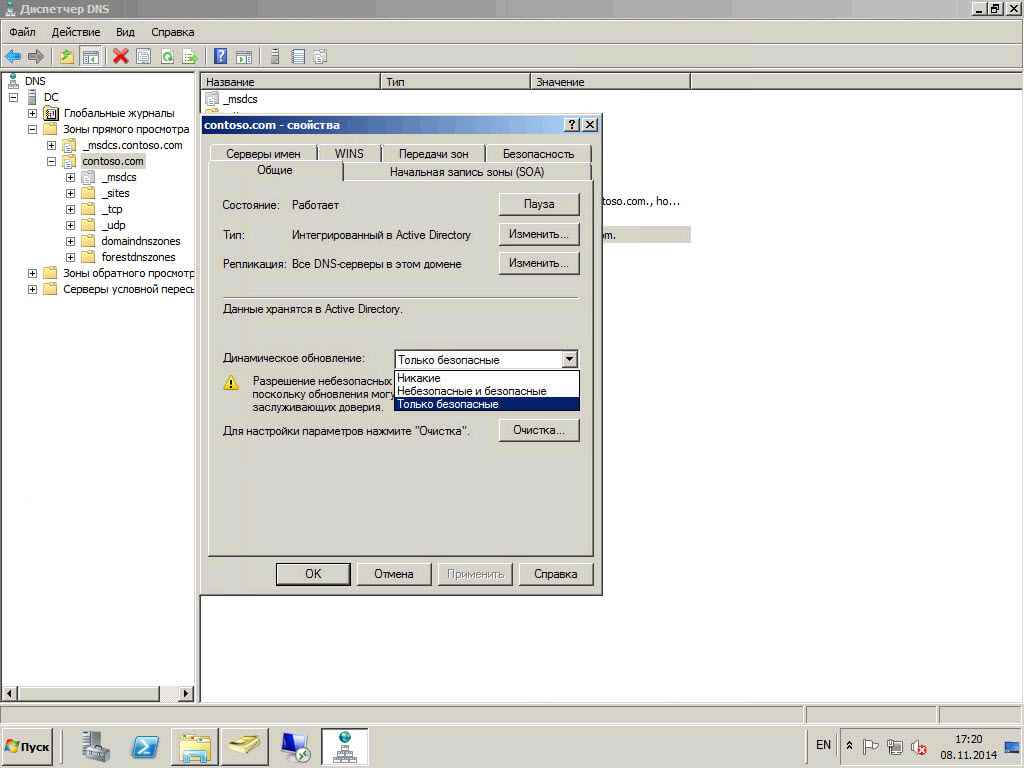

4. Считается, что для разрешения локальных имен обязательно нужно запрещать динамические обновления, т.к. это может за собой понести непредсказуемые последствия (например подмену выдачи DNS имени внешнего сервера).

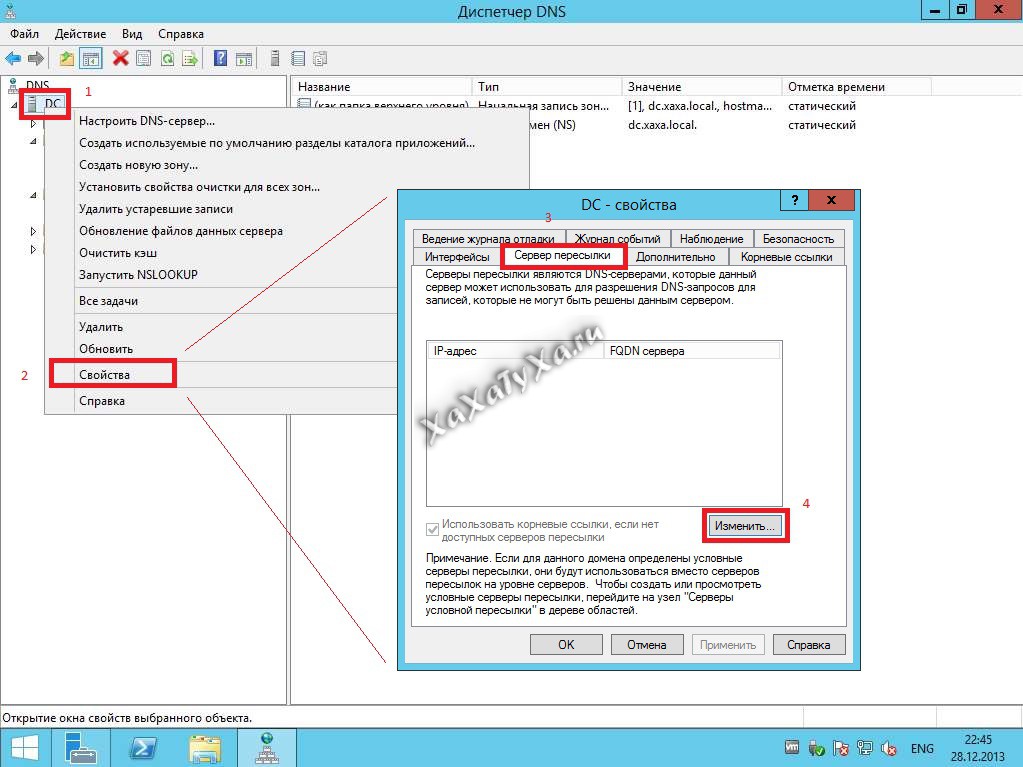

5. Да, нам же нужно, чтобы наш DNS сервер умел пересылать DNS запросы, если он сам не может их разрешить. Это делается довольно легко. Необходимо зайти в свойства DNS сервера и на вкладке «Сервер пересылки», указать внешний DNS сервер выданный провайдером.

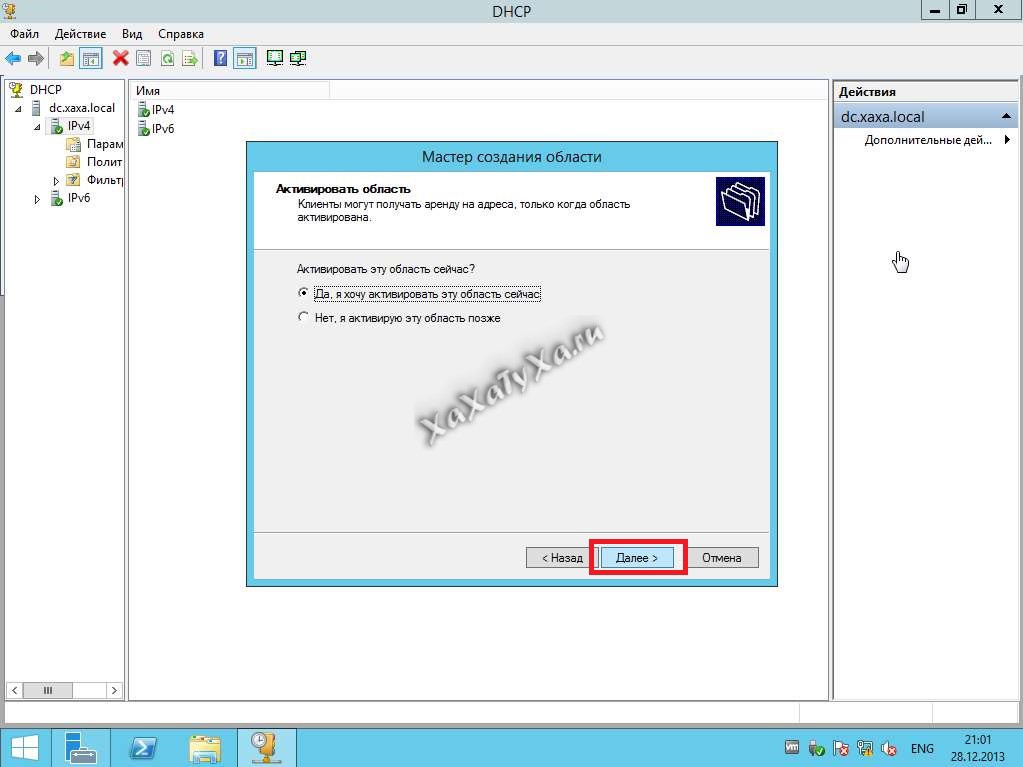

Можно приступать к настройке DHCP сервера.

Что нам для этого нужно:

1. Корректно настроенная область, с указанным диапазоном, пулом адресов и при необходимости закрепленными за машинами арендованными IP адресами.

2. Для того, чтобы DNS сервер правильно переводил DNS имя локальной зоны в IP адрес, присвоенный DHCP, необходимо добавить нужный параметр области, в данном случае 015 DNS-имя домена, и в его свойствах указать ранее выбранное в DNS имя зоны Local

Почему это необходимо сделать? Да потому, что если мы не укажем так называемый DNS суффикс, то DNS сервер не поймет к какому типу доменов относится наш локальный компьютер, будет пересылать его внешнему DNS серверу, а тот знать не знает что это за название машины такое.

После таких манипуляций, и обновлении сетевых реквизитов на конечной локальной машине, DNS имя присвоенное на DNS сервере должно легко резолвится в IP адрес.

Для этого можно воспользоваться командой:

где,

pc-01 — компьютер в сети,

pdc01 — сервер DNS, на котором присвоено значение IP данному DNS имени.

В ответе должно быть четко понятно, что ответ дал наш DNS сервер.

Его значение должно выглядеть как название локальной машины + DNS суффикс присвоенный ранее, т.е.

pc-01.local

Adderess 192.168.0.50

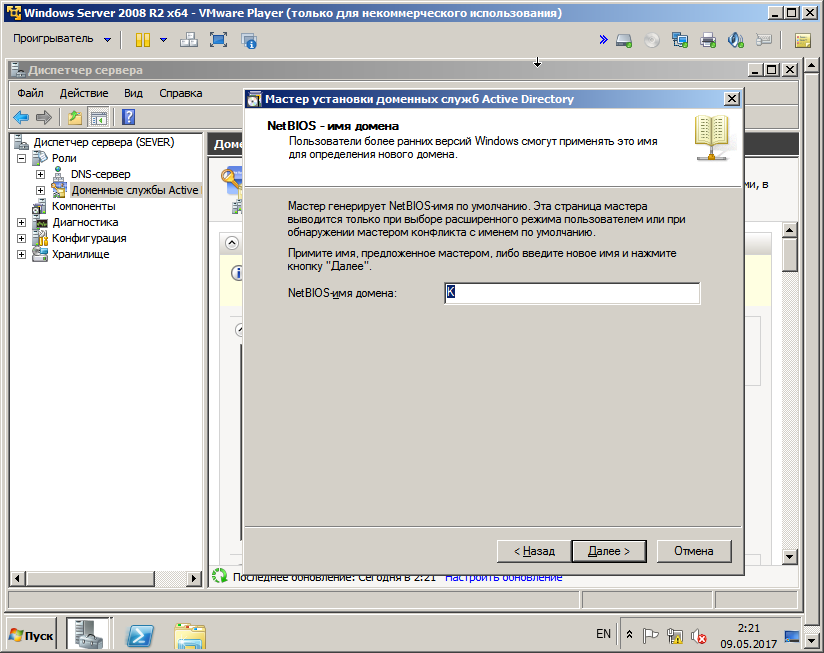

Настройка Windows Server 2008 R2. Руководство по развертыванию и администрированию сети на основе выделенного сервера

Пользователь ESET Антон Севостьянов подготовил руководство по развертыванию и администрированию сети на основе выделенного сервера.

Сегодня хочу рассказать о настройке Windows Server 2008 R2 в условиях, приближенных к боевым (то есть в виртуальной среде). Такой подход позволит в домашних условиях протестировать и изучить все возможности данной технологии.

В статье рассматриваются следующие вопросы:

- настройка DNS сервера;

- установка Active Directory;

- взаимодействия учетных записей в рабочей группе и в домене;

- подключение компьютеров к домену;

- создание доменных пользователей;

- управление доступом к ресурсам;

- настройка DHCP сервера;

- подключение сети к интернет;

- настройка групповой политики;

Для начала вам понадобится 64-разрядная операционная система Windows и программа управления виртуальными машинами (например, VMWare). Минимальные системные требования: 6 Гб ОЗУ и 70 Гб свободного места на жестком диске.

Требования к ресурсам вашего ПК зависят от того, сколько машин будет в виртуальной сети и какие на них установлены ОС.

Установка клиентских машин с ОС Windows 7, 8.1 и 10

В нашем примере будет 4 компьютера под управлением Windows Server 2008 R2, 7, 8. 1 и 10. Таким образом, 4 Гб оперативной памяти понадобится только для работы виртуального полигона.

1 и 10. Таким образом, 4 Гб оперативной памяти понадобится только для работы виртуального полигона.

Начинаем с установки и настройки DNS-сервера. С помощью программы VMWare создаем серверную и клиентские виртуальные машины:

Файл \ Новая виртуальная машина \ Выборочный \ Указываем установочный образ системы \ Windows 2008 R2 \ Путь к виртуальной машине \ D:\VirtualMashin\Domain 2008R2\2008R2 \ 1Гб \ Использовать только сеть для узла \ Создать виртуальный диск: 40 Гб, хранить в одном файле \ Готово

Затем устанавливаем ОС Windows Server 2008 R2:

- Запускаем виртуальную машину

-

Открываем BIOS (клавиша F2) и проверяем правильность настроек для загрузки с виртуального привода. Нужно убедиться, что у виртуального привода установлен высший приоритет. Если это не так, меняем соответствующие настройки в BIOS

Аналогичным образом создаем виртуальные машины для клиентских операционных систем.

youtube.com/embed/R9cyX3U-iH8″ frameborder=»0″ allowfullscreen=»»/>

Перед настройкой DNS-сервера, переименовываем его в server, чтобы назначение компьютера в сети было понятно:

Мой компьютер \ ПКМ \ Свойства \ Имя компьютера \ Изменить параметры \ Изменить \ server \ ОК \ Перезагрузка

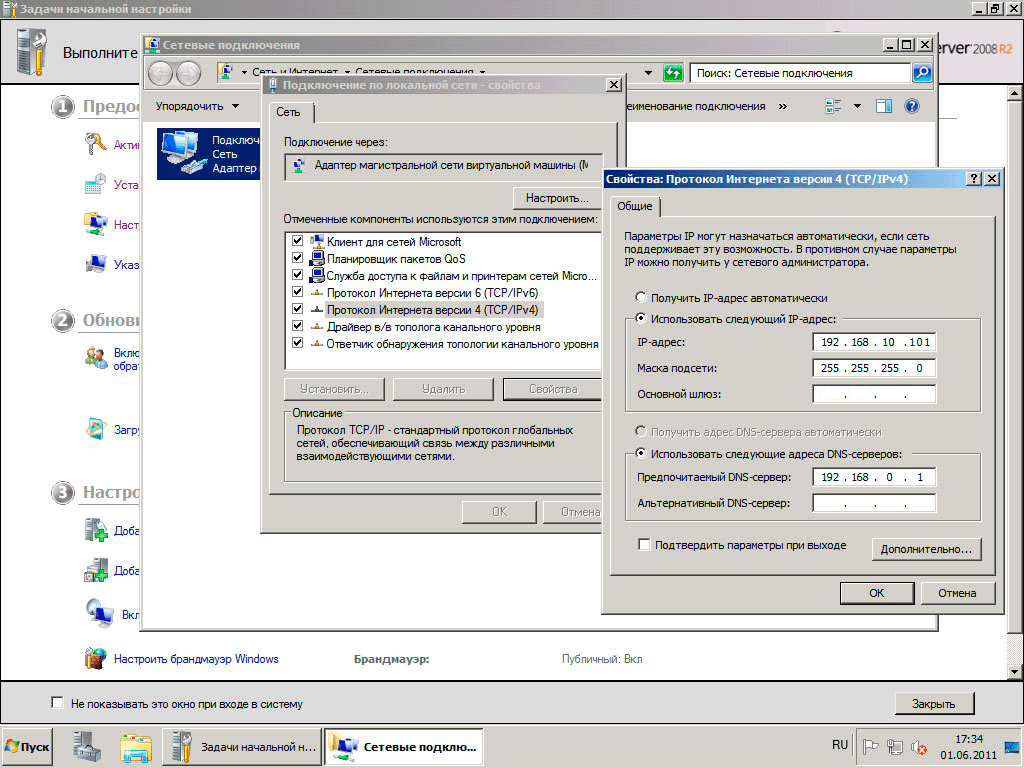

Теперь назначаем сетевой карте статический IP-адрес, так как у сервера IP-адрес меняться не должен:

Центр управления сетями и общим доступом \ Подключение по локальной сети \ Свойства \ Протокол интернета версии 4

Устанавливаем значения:

IP: 192.168.0.1

Mask: 255.255.255.0

Теперь переходим настройке DNS-сервера:

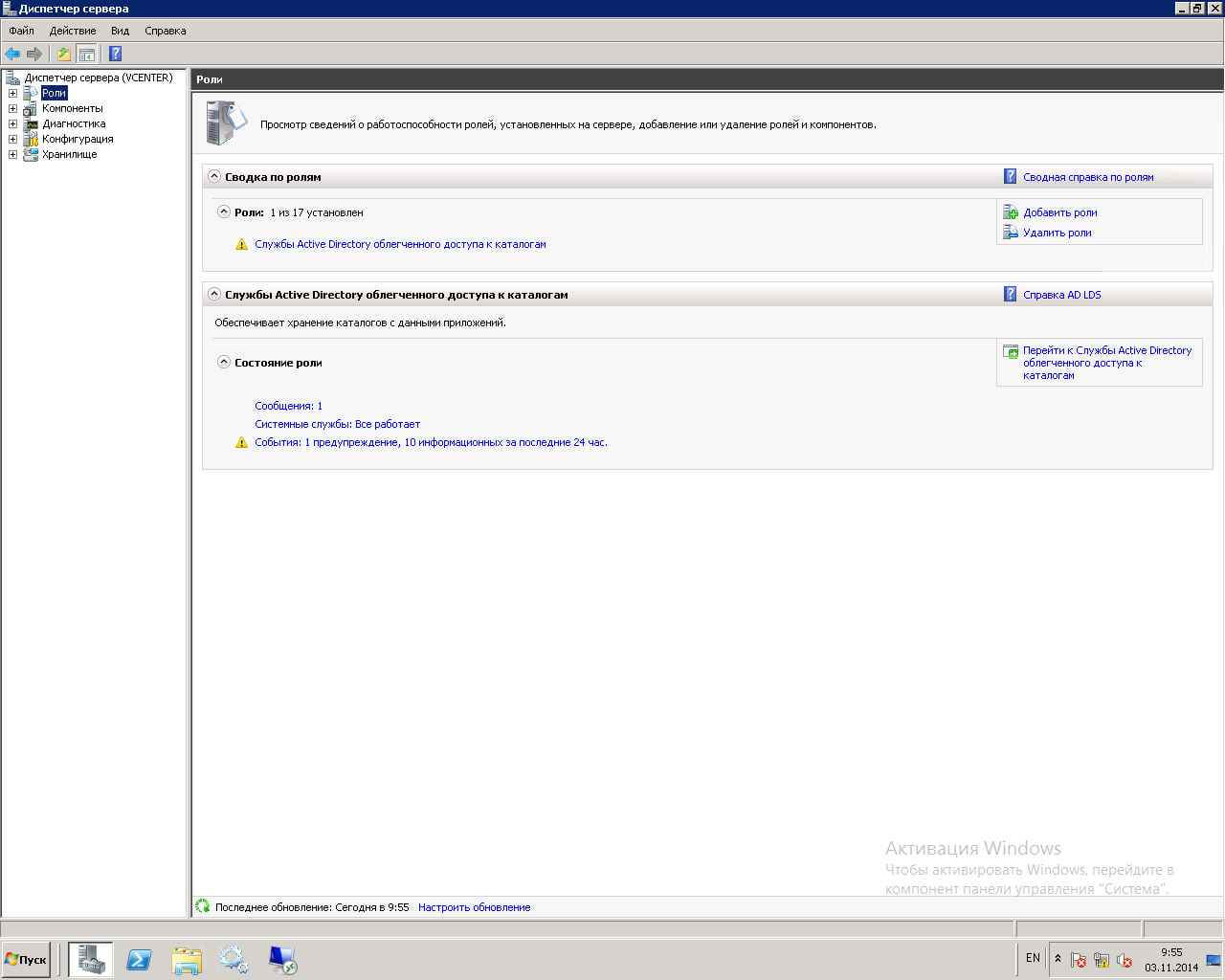

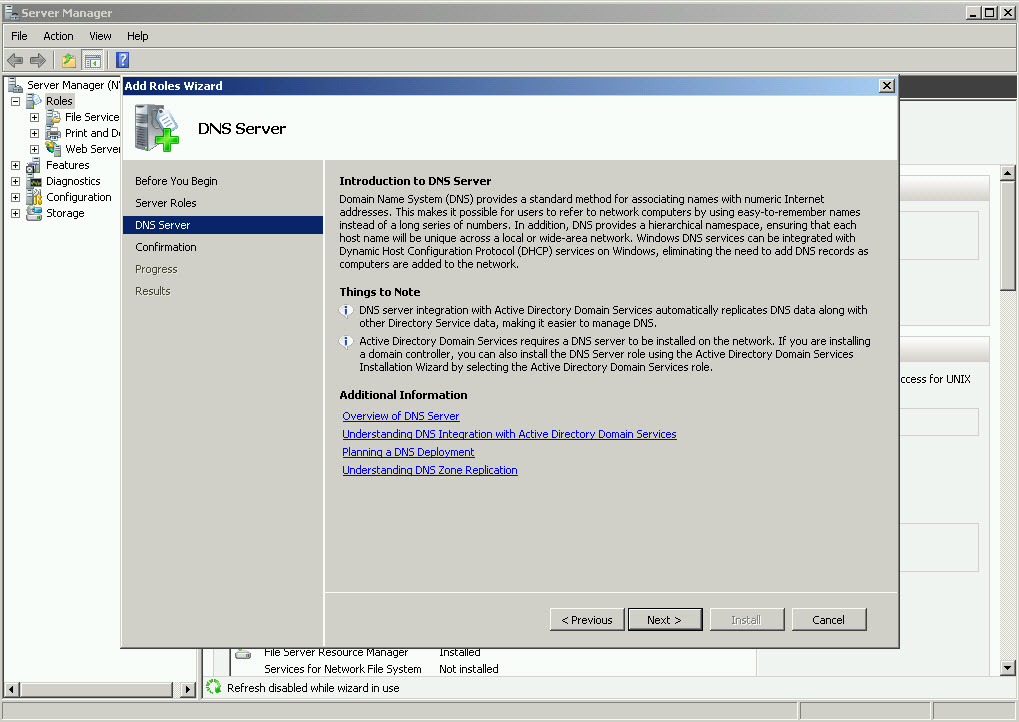

Пуск \ Администрирование \ Диспетчер сервера \ Роли \ Добавить роли \ Далее \ DNS-сервер \ Далее \ Далее \ Установить \ Закрыть

Далее сконфигурируем DNS-сервер:

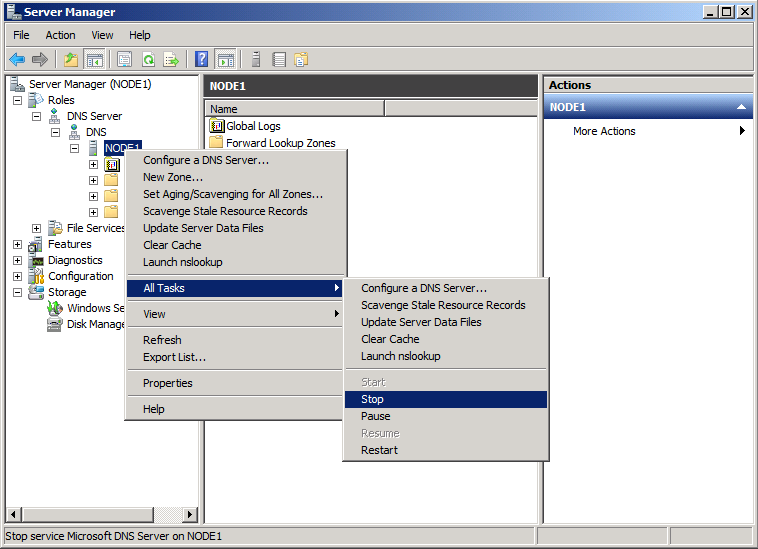

Пуск \ Администрирование \ Диспетчер сервера \ Роли \ DNS-сервер \ DNS \ Server \ ПКМ \ Настроить DNS \ Создать зоны прямого и обратного просмотра

Зона прямого просмотра — преобразование имени в адрес, зона обратного просмотра —– преобразование адреса в имя. Выбираем «Да, создать зону прямого просмотра», затем «Основная зона», то есть зона будет храниться и обновляться на сервере. Дополнительная зона создается в ситуации, когда основная хранится на другом сервере, а на текущем сервере сохраняется копия. Это нужно для распределения нагрузки на основной сервер:

Выбираем «Да, создать зону прямого просмотра», затем «Основная зона», то есть зона будет храниться и обновляться на сервере. Дополнительная зона создается в ситуации, когда основная хранится на другом сервере, а на текущем сервере сохраняется копия. Это нужно для распределения нагрузки на основной сервер:

Имя зоны: office.local \ Создать новый файл зоны \ Динамическое обновление зоны

Создание файла office.local

Записи в DNS необходимо регулярно обновлять. Если у компьютера изменится IP-адрес, он должен быть изменен в записи, относящийся к доменному имени этого ПК, чтобы другие компьютеры знали, к какому IP-адресу нужно обращаться. Если записи не соответствуют действительности, то компьютер просто не сможет получить доступ к сети.

Существует несколько вариантов динамического обновления зоны DNS:

- Разрешить только безопасные динамические обновления. Рекомендуется использовать этот способ. Однако опция будет недоступна до создания домена, пока не установлена служба Active Directory.

- Разрешать любые динамические обновления — эту настройку лучше не использовать, так как данные могут быть недостоверны

- Запретить динамическое обновление — записи придется обновлять вручную. Выбираем этот способ, пока динамические обновления неактивны. После поднятия домена просто изменяем настройки

В нашем примере сервер будет всего один, поэтому пересылка запросов не потребуется:

Серверы пересылки \ Нет, не пересылать запросы \ Готово

Надеюсь, статья пригодилась. Пишите замечания в комментариях!

Антон Севостьянов

системный администратор, www.sys-team-admin.ru

Новые возможности DNS в Windows Server 2008 R2 | Windows IT Pro/RE

Служба DNS — наш надежный проводник в цифровом мире. При обращении к серверу по имени мы запрашиваем нужный нам IP-адрес у DNS. Если инфраструктура DNS будет скомпрометирована, имена могут быть преобразованы в адреса вредоносных хостов, перехватывающих личные данные и пароли и распространяющих ложную информацию или просто препятствующих обращению к необходимым службам.

При обращении к серверу по имени мы запрашиваем нужный нам IP-адрес у DNS. Если инфраструктура DNS будет скомпрометирована, имена могут быть преобразованы в адреса вредоносных хостов, перехватывающих личные данные и пароли и распространяющих ложную информацию или просто препятствующих обращению к необходимым службам.

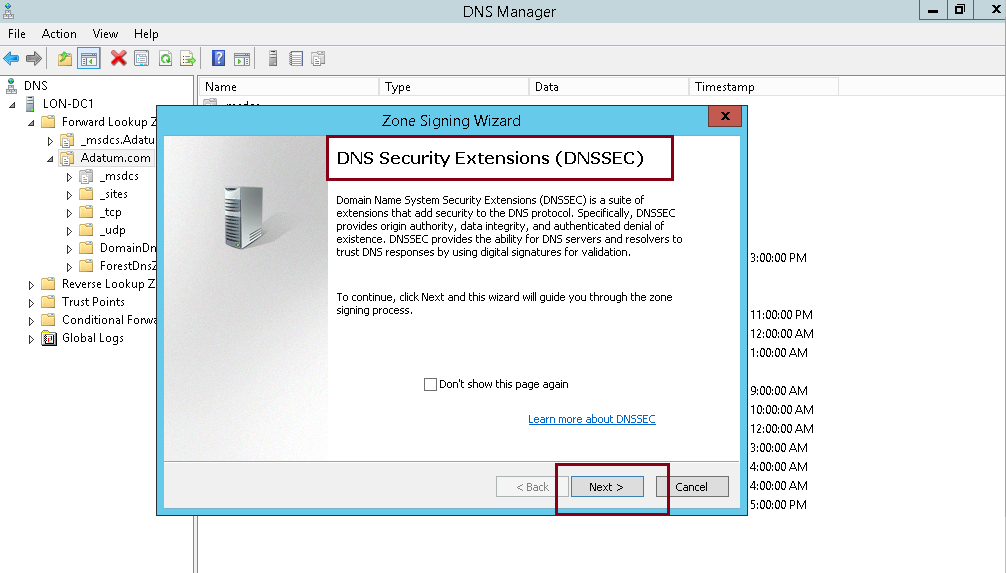

В Windows Server 2008 R2 включены мощные технологии, которые могут дать такую уверенность. Давайте сначала кратко пройдемся по основам DNS, а потом посмотрим, какие возможности открывают перед нами новые функции, такие как DNS Security Extensions (DNSSEC), DNS Devolution и DNS Cache Locking.

Недостатки обычной службы DNS

В обычной службе DNS клиенты могут осуществить только базовые операции, позволяющие выявить подмену возвращаемых адресов. Клиент может проверить совпадает ли возвращаемый адрес DNS-сервера с его реальным адресом, однако эта возможность часто бывает отключена на уровне настроек сетевой инфраструктуры. Кроме того, данную проверку легко обойти: возвращаемый порт должен совпадать с портом-источником клиентского запроса, а его, в свою очередь, легко угадать.

Даже использование нового механизма случайного выбора порта-источника, представленного в системе Server 2008 R2, не столько снижает риск, сколько увеличивает время, необходимое для проведения атаки. Случайное значение XID, посылаемое клиентом (и включаемое в ответ), передается в виде открытого текста, поэтому его легко дублировать. Кроме того, в существующей службе DNS на запрос клиента сервер DNS отвечает откликом, но если технология взлома позволяет перехватывать запросы и подделывать ответы, то имитация изначального отклика не составит труда.

Ответ сервера DNS не содержит контрольную сумму, необходимую, скажем, для проверки неизменности содержания ответа. Таким образом, при атаках типа man-in-the-middle злоумышленник может изменить данные, передаваемые клиенту. Также имейте в виду, что большинство ответов DNS приходит с неавторизованных серверов DNS. Точнее, они приходят с промежуточных серверов DNS, которые кэшируют обработанные запросы и в дальнейшем выдают информацию из кэша. Многие хакеры вносят изменения в кэш серверов DNS, наполняя его ложными записями.

Многие хакеры вносят изменения в кэш серверов DNS, наполняя его ложными записями.

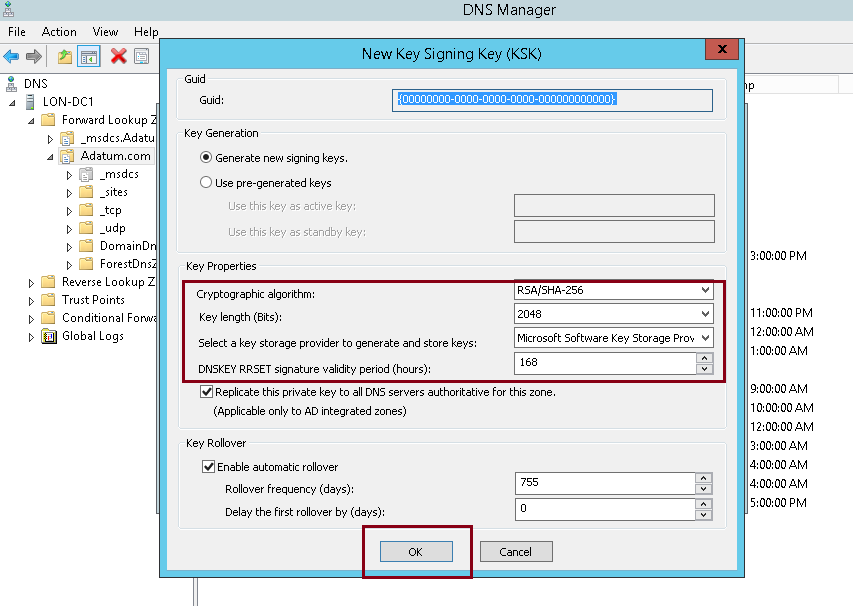

DNSSEC для всех

Технология DNS Security Extensions (DNSSEC) представляет собой расширение стандарта DNS, описанное в документах RFC 4033, 4034 и 4035, которое было реализовано компанией Microsoft при создании серверной роли Server 2008 R2 DNS. Предыдущая версия технологии DNSSEC была описана в документе RFC 2535, который в дальнейшем был заменен документами RFC, указанными выше. Системы Windows Server 2003 и даже Server 2008 несовместимы с реализацией данной технологии на платформе Server 2008 R2.

По сути дела, DNSSEC обеспечивает целостность инфраструктуры DNS с помощью технологий, проверяющих подлинность получаемых данных, включая авторизованные ответы типа denial-of-existence. Верификация осуществляется с помощью технологии шифрования с открытым ключом, которая позволяет использовать цифровые подписи в ответах DNS. Успешная проверка подписи означает, что данные подлинные и им можно доверять. Цифровая подпись генерируется на основе закрытого ключа зоны DNS (он держится в секрете) и содержания записи и может быть проверена с помощью открытого ключа. Если пакет был создан подозрительным источником, проверка его подписи закончится неудачно, а если пакет был изменен, то его цифровая подпись не будет соответствовать содержанию.

Цифровая подпись генерируется на основе закрытого ключа зоны DNS (он держится в секрете) и содержания записи и может быть проверена с помощью открытого ключа. Если пакет был создан подозрительным источником, проверка его подписи закончится неудачно, а если пакет был изменен, то его цифровая подпись не будет соответствовать содержанию.

В реализации шифрования с открытым ключом помогают новые типы записей DNS: DNS Public Key (DNSKEY), представляющий собой контейнер для открытого ключа зоны; Resource Record Signature (RRSIG), содержащий цифровую подпись ответа сервера; Delegation Signer (DS), используемый для обмена между дочерней и родительской зоной, при условии что для них разрешены механизмы DNSSEC; и Next Secure (NSEC), позволяющий обрабатывать проверенные записи denial-of-existence. NSEC использует эффективный механизм, при котором в ответ на запрос с несуществующим именем возвращается предшествующая запись (в алфавитном порядке) и уведомление о следующей безопасной записи. Например, если в зоне DNS описаны записи A и E, а вы запрашиваете запись С, то на выходе получите ответ A NSEC E с цифровой подписью. Таким образом система проинформирует вас, что запрашиваемой записи не существует, так как между A и E других записей не обнаружено.

Например, если в зоне DNS описаны записи A и E, а вы запрашиваете запись С, то на выходе получите ответ A NSEC E с цифровой подписью. Таким образом система проинформирует вас, что запрашиваемой записи не существует, так как между A и E других записей не обнаружено.

Важнейшим фактором является надежность. Клиент должен быть уверен в надежности открытого ключа для зоны, так как этот ключ используется для дешифрации подписи, созданной с помощью закрытого ключа, и последующей авторизации ответа. Гарантия того, что клиенты доверяют только настоящей полномочной зоне DNS, достигается при помощи построения цепи доверия.

В идеале данная иерархия инфраструктуры открытых ключей PKI должна быть автономной в рамках иерархии DNS, при условии, что корневой зоне («.») данной иерархии доверяют все клиенты и для зоны разрешено использование механизмов DNSSEC. В этом случае корневая зона сможет подписывать имена доменов верхнего уровня (например, com, net, org), которые в свою очередь смогут подписывать подчиненные домены (например, company. com), таким образом создается путь доверия. Это означает, что клиентам достаточно доверять только корневой зоне, а она уже используется для аутентификации остальных дочерних зон. В примере, отраженном на рисунке, для зоны. net включены механизмы DNSSEC, поэтому любая дочерняя зона, подписанная родительской зоной, будет доверенной для всех клиентов DNS, доверяющих зоне. net.

com), таким образом создается путь доверия. Это означает, что клиентам достаточно доверять только корневой зоне, а она уже используется для аутентификации остальных дочерних зон. В примере, отраженном на рисунке, для зоны. net включены механизмы DNSSEC, поэтому любая дочерняя зона, подписанная родительской зоной, будет доверенной для всех клиентов DNS, доверяющих зоне. net.

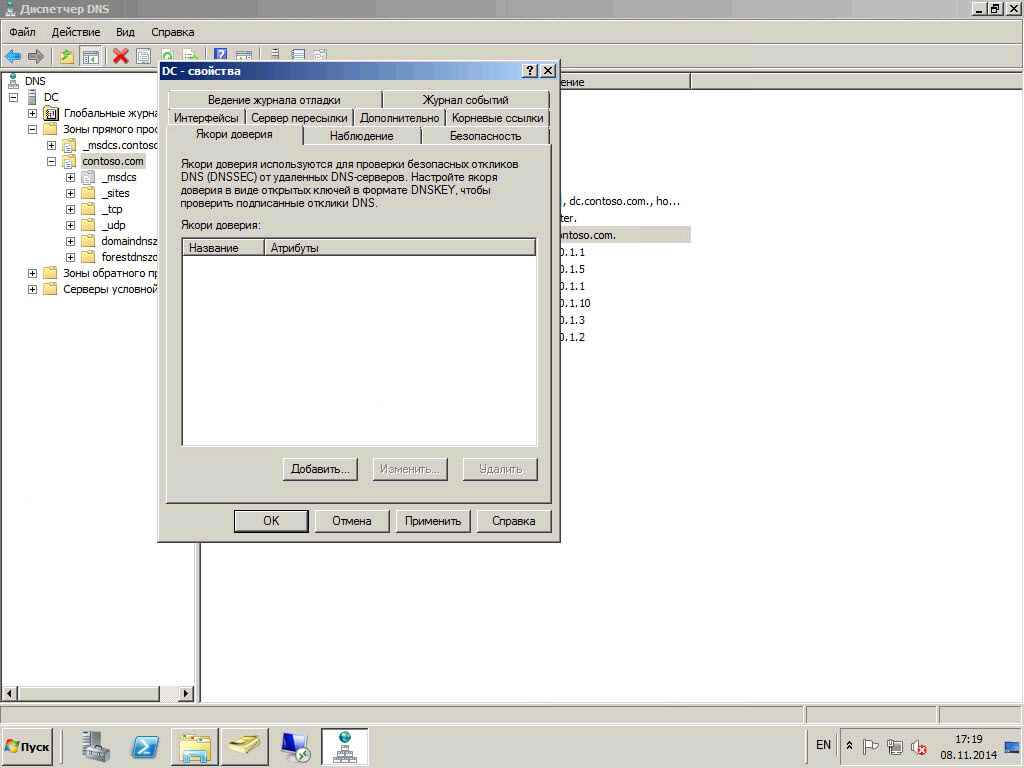

| Рисунок. Настройка якоря доверия |

На сегодня данная схема работает для обычных сертификатов инфраструктуры PKI. На основной массе компьютеров настроено доверие определенным корневым центрам сертификации, размещенным в Интернете, таким как VeriSign, Thawte и Equifax. Данные центры предоставляют сайтам сертификаты, подписанные корневыми центрами сертификации. Клиенты доверяют корневым центрам сертификации, следовательно, они доверяют сертификатам, подписанным центрами сертификации, чьи полномочия подтверждены корневыми центрами. Цепочка DNS работает аналогично: клиенты доверяют корневым доменам и доменам верхнего уровня (предполагается, что корневые домены и домены верхнего уровня являются якорями доверия), которые в свою очередь гарантируют безопасность дочерних сайтов.

Цепочка DNS работает аналогично: клиенты доверяют корневым доменам и доменам верхнего уровня (предполагается, что корневые домены и домены верхнего уровня являются якорями доверия), которые в свою очередь гарантируют безопасность дочерних сайтов.

На данный момент корневая зона DNS и домен. COM не поддерживают использование механизмов DNSSEC, но с учетом того, что многие правительства по всем миру санкционируют использование технологии DNSSEC, стоит ожидать изменения ситуации в ближайшем будущем. Поддержка технологии DNSSEC в корневой зоне DNS должна быть реализована в конце 2010 года, в зоне COM — в 2011 или 2012 году. Таким образом, нам необходимо промежуточное решение, которое бы позволило клиентам устанавливать отношения доверия с зонами DNS, поддерживающими технологию DNSSEC.

В любом процессе, использующем цифровые подписи, нам необходим механизм, с помощью которого клиенты будут эти подписи проверять. В нашем случае проблема решается с помощью шифрования с открытым ключом. Открытый ключ для защищенной зоны DNS известен клиентам, которые используют его для проверки цифровой подписи, создаваемой с помощью закрытого ключа зоны DNS. Открытый ключ, назначенный для корневой зоны доверенного пространства имен DNSSEC — например, зоны. net, — называют якорем доверия. Он поддерживает отношение доверия между клиентом и пространством имен DNS. Если клиенту известен якорь доверия, он может построить цепочку аутентификации к любой дочерней зоне для данного якоря доверия. Исчезает необходимость в построении отношений доверия непосредственно между клиентами DNS и каждой зоны внутри пространства имен. И все же разворачивать в вашем окружении полную инфраструктуру PKI не требуется. Действительно, открытые ключи для зон безопасности хранятся внутри инфраструктуры DNS, но как узнать, кому доверять? Как получить якорь доверия в ситуации, когда корневая зона DNS не может подписывать дочерние зоны?

Открытый ключ для защищенной зоны DNS известен клиентам, которые используют его для проверки цифровой подписи, создаваемой с помощью закрытого ключа зоны DNS. Открытый ключ, назначенный для корневой зоны доверенного пространства имен DNSSEC — например, зоны. net, — называют якорем доверия. Он поддерживает отношение доверия между клиентом и пространством имен DNS. Если клиенту известен якорь доверия, он может построить цепочку аутентификации к любой дочерней зоне для данного якоря доверия. Исчезает необходимость в построении отношений доверия непосредственно между клиентами DNS и каждой зоны внутри пространства имен. И все же разворачивать в вашем окружении полную инфраструктуру PKI не требуется. Действительно, открытые ключи для зон безопасности хранятся внутри инфраструктуры DNS, но как узнать, кому доверять? Как получить якорь доверия в ситуации, когда корневая зона DNS не может подписывать дочерние зоны?

С помощью процесса, названного DNSEC Lookaside Validation (DLV), можно настроить отношение доверия между клиентами DNS и открытыми ключами. В Интернете существуют хранилища, в которые зоны с поддержкой технологии DNSSEC могут загружать открытые ключи. После этого ключи могут использоваться клиентами. Считается, что данные хранилища гарантируют легитимность находящихся в них ключей — точно так же мы доверяем центру VeriSign в процессе проверки компаний и выдачи им сертификатов с подписью кода или сертификатов SSL. Организация может скачать содержимое хранилища, и средствами Active Directory (AD) реплицировать информацию DNSSEC между всеми серверами DNS (механизм DLV не поддерживается платформой Server 2008 R2).

В Интернете существуют хранилища, в которые зоны с поддержкой технологии DNSSEC могут загружать открытые ключи. После этого ключи могут использоваться клиентами. Считается, что данные хранилища гарантируют легитимность находящихся в них ключей — точно так же мы доверяем центру VeriSign в процессе проверки компаний и выдачи им сертификатов с подписью кода или сертификатов SSL. Организация может скачать содержимое хранилища, и средствами Active Directory (AD) реплицировать информацию DNSSEC между всеми серверами DNS (механизм DLV не поддерживается платформой Server 2008 R2).

Кроме того, вы можете вручную настроить якоря доверия внутри службы DNS, указав имя зоны и открытый ключ, выдаваемый серверами именования (экран 1). После того как будет настроена точка входа (то есть якорь доверия) для цепочки доверия и вы зададите ключ подписывания ключа (подробнее я расскажу о нем ниже), необходимо установить флаги Secure Entry Point (SEP) и Zone Signing Key. Если вы хотите настроить общий доступ к открытому ключу, чтобы другая организация или хранилище могли добавить его в качестве якоря доверия, данная организация должна получить доступ к содержимому файла \%systemroot%\System32\dns\keyset- (экран 2).

| Экран 1. Настройка доверия к откликами DNS |

| Экран 2. Настройка общего доступа к открытому ключу |

Данная функциональность не распространяется на отношения между клиентом DNS (например, вашей рабочей станцией) и уполномоченным сервером DNS, обслуживающим ваш запрос. Настроить якоря доверия на стороне клиента DNS просто невозможно. На самом деле, хотя я использую термин «клиент DNS», технология DNSSEC проявляет все свои достоинства только при взаимодействии между серверами DNS. В обычном процессе разрешения имен DNS клиент отправляет запрос локальному серверу DNS, а тот в свою очередь осуществляет рекурсивный поиск ответа. Таким образом, ваш сервер DNS является звеном, которому необходим механизм проверки ответов. В большинстве окружений клиент не выполняет проверку ответов: если локальный сервер использует технологию DNS, клиент доверяет проверку ответов ему.

В большинстве окружений клиент не выполняет проверку ответов: если локальный сервер использует технологию DNS, клиент доверяет проверку ответов ему.

Чтобы обеспечить максимальную защиту конечных клиентов, рекомендуется задействовать технологию IPsec для аутентификации данных и, возможно, для шифрования канала между клиентом и локальным сервером DNS. Данный метод гарантирует, что данные не будут изменены при передаче от сервера клиенту.

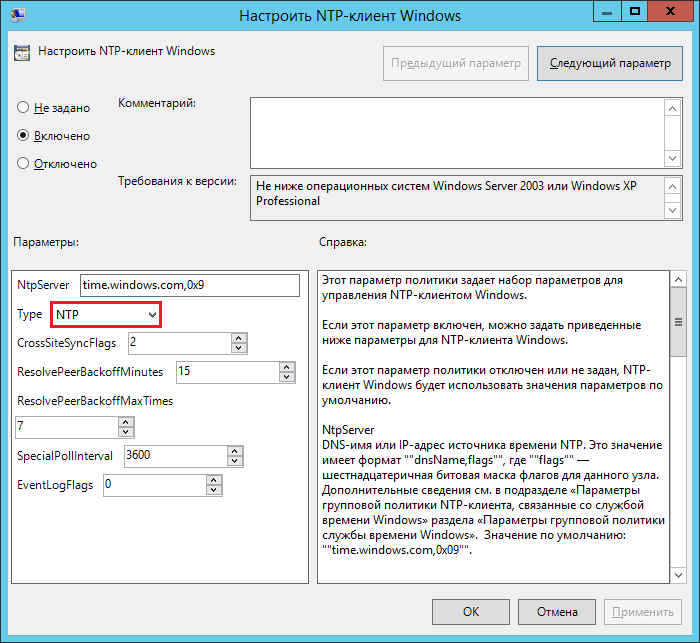

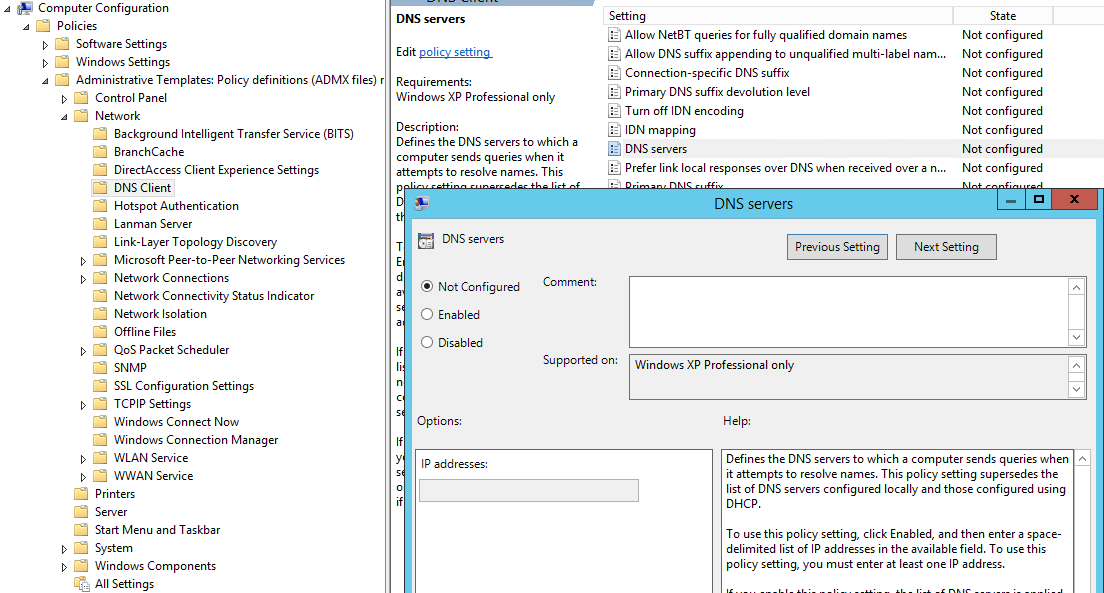

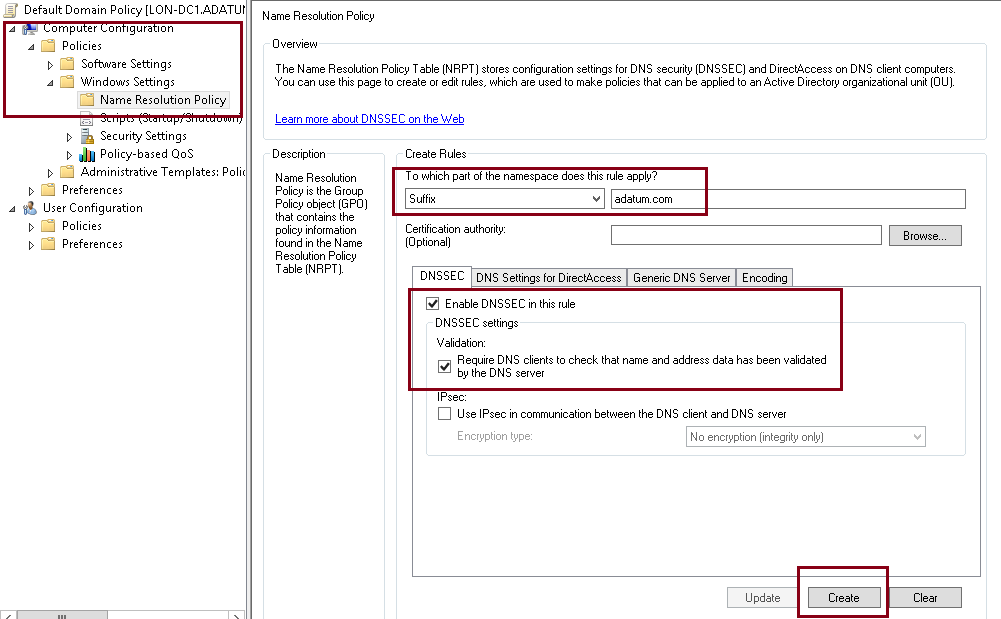

Для настройки ожидания клиентами DNS проверки DNSSEC используется таблица Name Resolution Policy Table (NRPT), в которой определяется, каким образом механизмы безопасности будут применяться в работе службы DNS: используются ли отдельные записи для различных пространств DNS (например, microsoft.com), требуется ли проверка механизмами DNSSEC для каждого пространства имен, а также должны ли использоваться механизмы IPsec при обменах между клиентом и ближайшим к нему сервером DNS (то есть локальным сервером DNS). Обычно управление таблицей NRPT осуществляется через групповую политику, чтобы вручную не настраивать ее на каждой клиентской машине. На экране 3 показана простейшая политика. Имейте в виду, что таблица NRPT может иметь в своей основе не только суффикс DNS — вы можете использовать префикс, полное доменное имя (FQDN), а также имя подсети.

На экране 3 показана простейшая политика. Имейте в виду, что таблица NRPT может иметь в своей основе не только суффикс DNS — вы можете использовать префикс, полное доменное имя (FQDN), а также имя подсети.

| Экран 3. Настройка требований DNSSEC для зоны |

Теперь, когда мы выяснили, каким образом технология DNSSEC гарантирует подлинность DNS ответов, возникает вопрос, как получить доступ к этим механизмам. Для окружений, построенных на основе платформы Microsoft, необходимы серверы DNS на базе Server 2008 R2, а на клиентских системах должна быть установлена Windows 7. Также, в связи с особенностью функций DNSSEC, существуют некоторые ограничения на использование данной технологии. Нет необходимости активировать механизмы DNSSEC для каждой записи в организации — стоит применять DNSSEC для защиты записей, используемых широкой аудиторией, ориентированной на работу с Интернетом, например для защиты адреса вашего сайта. Зона с цифровой подписью DNSSEC в дальнейшем не будет воспринимать динамические обновления, используемые в большинстве окружений для автоматической регистрации соответствий имя-Ip-адрес. Таким образом, для защищенных записей необходимо создать отдельную зону, в дополнение к зоне, получающей динамические обновления из Интернета (если такая зона необходима). Каждый сервер DNS, хранящий копию подписанной зоны, должен использовать операционную систему Server 2008 R2. Кроме того, необходимо убедиться в том, что ваша сеть может работать с пакетами DNS большего размера, используемыми механизмами DNSSEC. Например, убедитесь, что сеть поддерживает стандарт Extended DNS 0 (EDNS0), разрешающий использование пакетов DNS размером до 4 Кбайт, вместо стандартных 512 байт.

Зона с цифровой подписью DNSSEC в дальнейшем не будет воспринимать динамические обновления, используемые в большинстве окружений для автоматической регистрации соответствий имя-Ip-адрес. Таким образом, для защищенных записей необходимо создать отдельную зону, в дополнение к зоне, получающей динамические обновления из Интернета (если такая зона необходима). Каждый сервер DNS, хранящий копию подписанной зоны, должен использовать операционную систему Server 2008 R2. Кроме того, необходимо убедиться в том, что ваша сеть может работать с пакетами DNS большего размера, используемыми механизмами DNSSEC. Например, убедитесь, что сеть поддерживает стандарт Extended DNS 0 (EDNS0), разрешающий использование пакетов DNS размером до 4 Кбайт, вместо стандартных 512 байт.

Чтобы активировать технологию DNSSEC для зоны в системе Server 2008 R2, используйте утилиту DnsCmd. Создайте ключи подписывания ключей и ключи подписывания зон и сохраните их в локальном хранилище сертификатов (MS-DNSSEC). Ключ подписывания зон (ZSK в приведенном ниже коде) подписывает все записи в зоне, а ключ подписывания ключей (KSK в коде) подписывает только другие ключи. Необходимо также создать запись ресурса DNSSEC в корне цепочки доверия (это происходит автоматически). Например, для создания моих сертификатов я использовал команды

Ключ подписывания зон (ZSK в приведенном ниже коде) подписывает все записи в зоне, а ключ подписывания ключей (KSK в коде) подписывает только другие ключи. Необходимо также создать запись ресурса DNSSEC в корне цепочки доверия (это происходит автоматически). Например, для создания моих сертификатов я использовал команды

dnscmd/offlinesign/genkey/alg rsasha1 /flags KSK/length 2048/zone secure . savilltech.com/SSCert/FriendlyName KSK-secure.savilltech.com dnscmd/offlinesign/genkey/alg rsasha1 /length 2048/zone secure.savilltech . com/SSCert/FriendlyName ZSK-secure . savilltech.com

При работе с зонами, интегрированными в каталог AD, необходимо сначала экспортировать зону в файл, подписать зону в файле с помощью сертификатов и сохранить ее в новый файл. Затем удалите существующую зону, импортируйте зону из файла и установите статус AD integrated. Вот основные команды, которые я использовал в своем окружении после создания вышеупомянутых сертификатов:

dnscmd/zoneexport secure.savilltech . net securesavilltechnet.dns dnscmd/offlinesign/signzone/input securesavilltechnet.dns/output securesavilltechnetsigned.dns/zone secure.savilltech.net/signkey/cert /friendlyname KSK-secure.savilltech . net/signkey/cert/friendlyname ZSK-secure.savilltech.net dnscmd/zonedelete secure.savilltech . net/dsdel/f dnscmd/zoneadd secure.savilltech . net/primary/file securesavilltechnetsigned.dns/load dnscmd/zoneresettype secure . savilltech.net/dsprimary

На экране 4 приведены различные записи DNSSEC.

| Экран 4. Записи DNSSEC |

Реализация механизмов DNSSEC включает множество шагов, при этом сопровождение данных механизмов и обслуживание набора ключей также занимают массу времени. Созданные ключи имеют ограниченное время жизни, и их необходимо периодически обновлять. Если в системе настроены якоря доверия, то их открытые ключи будут меняться, а, следовательно, якоря также нуждаются в обновлении. Я настоятельно рекомендую ознакомиться со статьей Microsoft «Deploying DNS Security Extensions (DNSSEC)» по адресу technet.microsoft.com/en-us/library/ee649268(WS.10).aspx — это отличное пошаговое руководство.

Я настоятельно рекомендую ознакомиться со статьей Microsoft «Deploying DNS Security Extensions (DNSSEC)» по адресу technet.microsoft.com/en-us/library/ee649268(WS.10).aspx — это отличное пошаговое руководство.

DNS Devolution

Вероятно, технология DNSSEC является наиболее известным нововведением для службы DNS в системе Server 2008 R2, однако не стоит забывать и про другие полезные новинки. В окружениях с многоуровневой архитектурой пространства имен DNS бывает сложно определить корректный суффикс для адреса. Например, в моем окружении есть узел с именем savdalfile01. Однако я являюсь членом домена dallas.na.savilltech.net и не могу точно сказать, какое полное имя avdalfile01.dallas.na.savilltech.net, savdalfile01.na.savilltech.net или savdalfile01.savilltech.net будет соответствовать данной системе. В прошлом приходилось создавать глобальный список суффиксов, содержащий все суффиксы DNS, которые необходимо было проверить при разрешении имени.

В системах Server 2008 R2 и Windows 7 обновлен один из ключевых механизмов — функция DNS Devolution, которая позволяет запросам DNS просматривать пространство имен до тех пор, пока не будет найдено совпадение или пока не будет выполнено определенное количество регрессий. Каждый возврат к родительскому домену в пространстве имен является регрессией на уровень выше. Вернемся к примеру с именем savdalfile01. При использовании механизма DNS Devolution сначала будет выполнен запрос на разрешение имени savdalfile01.dallas.na.savilltech.net, далее произойдет переход к домену-родителю и будет выполнен запрос для имени savdalfile01.na.savilltech.net. Происходит регрессия третьего уровня, так как суффикс DNS состоит из трех частей — na, savilltech и net. Если совпадение не найдено, происходит возврат к родительскому домену зоны и осуществляется поиск совпадений для имени savdalfile01.savilltech.net (в данном случае имеет место регрессия второго уровня, так как суффикс имеет две части). По существу, данный механизм позволяет доменам-потомкам получать доступ к ресурсам доменов-родителей, и при этом нет необходимости указывать имя родительского домена в теле запроса DNS.

Каждый возврат к родительскому домену в пространстве имен является регрессией на уровень выше. Вернемся к примеру с именем savdalfile01. При использовании механизма DNS Devolution сначала будет выполнен запрос на разрешение имени savdalfile01.dallas.na.savilltech.net, далее произойдет переход к домену-родителю и будет выполнен запрос для имени savdalfile01.na.savilltech.net. Происходит регрессия третьего уровня, так как суффикс DNS состоит из трех частей — na, savilltech и net. Если совпадение не найдено, происходит возврат к родительскому домену зоны и осуществляется поиск совпадений для имени savdalfile01.savilltech.net (в данном случае имеет место регрессия второго уровня, так как суффикс имеет две части). По существу, данный механизм позволяет доменам-потомкам получать доступ к ресурсам доменов-родителей, и при этом нет необходимости указывать имя родительского домена в теле запроса DNS.

В системах Server 2008 R2 и Windows 7 впервые появилась возможность настраивать уровень регрессии на стороне клиента DNS. Как администратор, вы можете указать, активирован ли механизм Devolution и на какой уровень регрессии ему разрешен доступ. Например, указав уровень регрессии 2, в процессе разрешения имени вы сможете «опуститься» до корневого домена леса (FRD) второго уровня (например, savilltech.net). Указав уровень 3, вы сможете работать только с доменом DNS третьего уровня (например, na.savilltech.net).

Как администратор, вы можете указать, активирован ли механизм Devolution и на какой уровень регрессии ему разрешен доступ. Например, указав уровень регрессии 2, в процессе разрешения имени вы сможете «опуститься» до корневого домена леса (FRD) второго уровня (например, savilltech.net). Указав уровень 3, вы сможете работать только с доменом DNS третьего уровня (например, na.savilltech.net).

Вы можете настраивать механизм DNS Devolution с помощью групповой политики, используя параметры Primary DNS Suffix Devolution и Primary DNS Suffix Devolution Level, расположенные в узле \Computer Configuration\Policies\Administrative\Templates\Network\DNS Client (экран 5). Также можно напрямую задать значения параметров реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\DNSClient\UseDomainNameDevolution и HKEY_ LOCAL_MACHINE\SYSTEM\Current ControlSet\services\Dnscache\Parameters\DomainNameDevolutionLevel, управляющих работой функции DNS Devolution. Данный механизм полезен в окружениях с многоуровневым пространством имен DNS.

| Экран 5. Настройка уровня регрессии |

DNS Cache Locking

В начале статьи я отметил, что одним из уязвимых мест службы DNS является кэширование серверами DNS результатов рекурсивных запросов (запросы, которые сервер не в состоянии обработать сам и для ответа на которые он обращается за помощью к другим серверам). Кэширование позволяет сохранить время, необходимое для обработки запросов на разрешение одного и того же имени в будущем. Для таких запросов задается определенное время жизни (TTL), по истечении которого запись должна быть проверена на предмет изменения. При взломах происходит фальсификация кэша DNS, позволяющая передавать ложные ответы серверу DNS, просматривать и обновлять данный кэш, таким образом, клиенты, использующие сервер, будут получать неверную информацию.

Функция DNS Cache Locking — новый механизм, появившийся в системе Server 2008 R2, позволяющий уменьшить негативный эффект от фальсификации кэша: он не дает перезаписывать записи кэша DNS в течение всего времени их жизни. То есть если кто-то пытается сфальсифицировать кэш, заменив в нем запись, сервер DNS проигнорирует такую замену. Таким образом поддерживается «чистота» кэша.

То есть если кто-то пытается сфальсифицировать кэш, заменив в нем запись, сервер DNS проигнорирует такую замену. Таким образом поддерживается «чистота» кэша.

Для использования механизма Cache Locking необходимо задать процентную долю времени жизни записей кэша, в течение которых они будут защищены от перезаписи: например, значение 75 означает, что кэшированные записи не могут быть перезаписаны, пока не пройдет 75% времени их жизни. По умолчанию используется значение 100, означающее, что записи не могут быть перезаписаны в течение всего времени жизни. Однако можно изменить это значение, обратившись к параметру реестра HKEY_LOCAL_ MACHINE\SYSTEM\CurrentControlSet\services\DNS\Parameters\CacheLockingPercent. Если значение не задано, используется настройка по умолчанию, то есть 100%.

Еще об NRPT

Выше я рассказал о том, как таблица NRPT помогает настроить механизм обработки запросов для различных зон DNS клиентами и серверами. Таблица NRPT содержит множество записей, и, если DNS-запрос совпадает с одной из записей, он обрабатывается в соответствии с конфигурацией, указанной в данной записи. Если совпадение не найдено, система обрабатывает запрос в соответствии с настройками DNS по умолчанию.

Если совпадение не найдено, система обрабатывает запрос в соответствии с настройками DNS по умолчанию.