Метод шифрования: Шифрование: типы и алгоритмы. Что это, чем отличаются и где используются?

Симметричное шифрование

Недавно мы начали разговор о шифровании. Наша цель — написать собственный шифровальщик. А для этого нужно освоить несколько важных принципов и алгоритмов. Начнем с симметричного шифрования, потом рассмотрим асимметричное и дальше всё сложнее.

Принцип работы

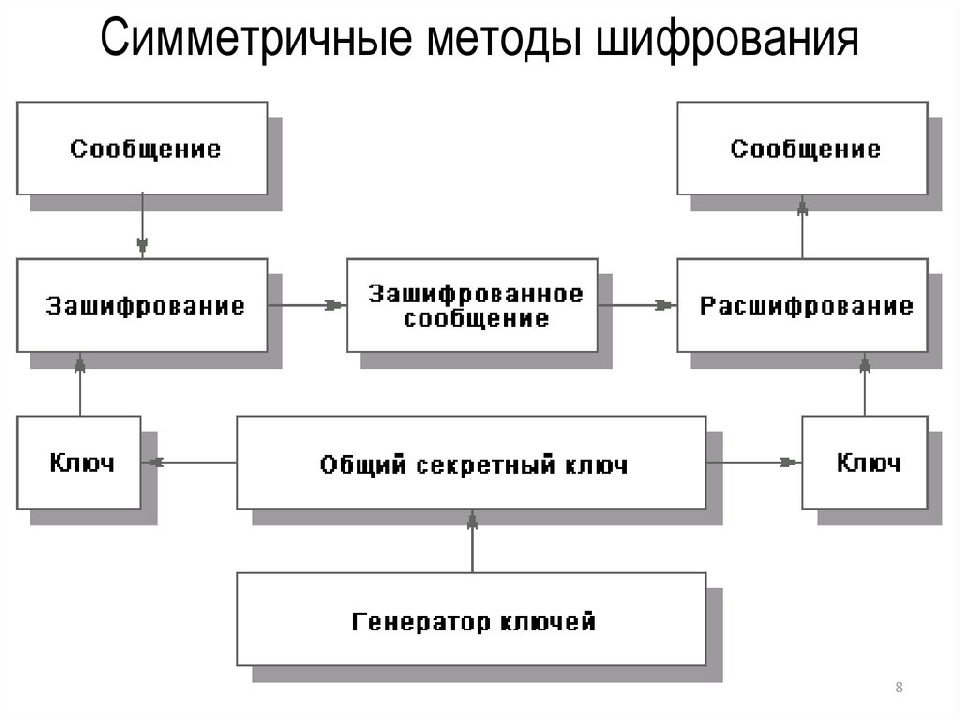

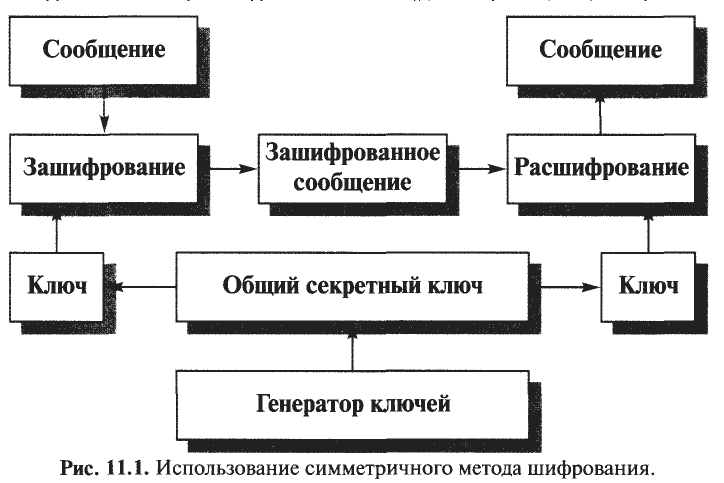

Симметричное шифрование работает так:

- Есть данные, которые нужно зашифровать.

- Есть ключ шифрования. С его помощью данные шифруются по какому-то алгоритму.

- Тот, кто обладает ключом и знает алгоритм, может расшифровать сообщение

- Если не знать ключа, то расшифровать данные почти невозможно. Почему почти — расскажем в статье про криптостойкость.

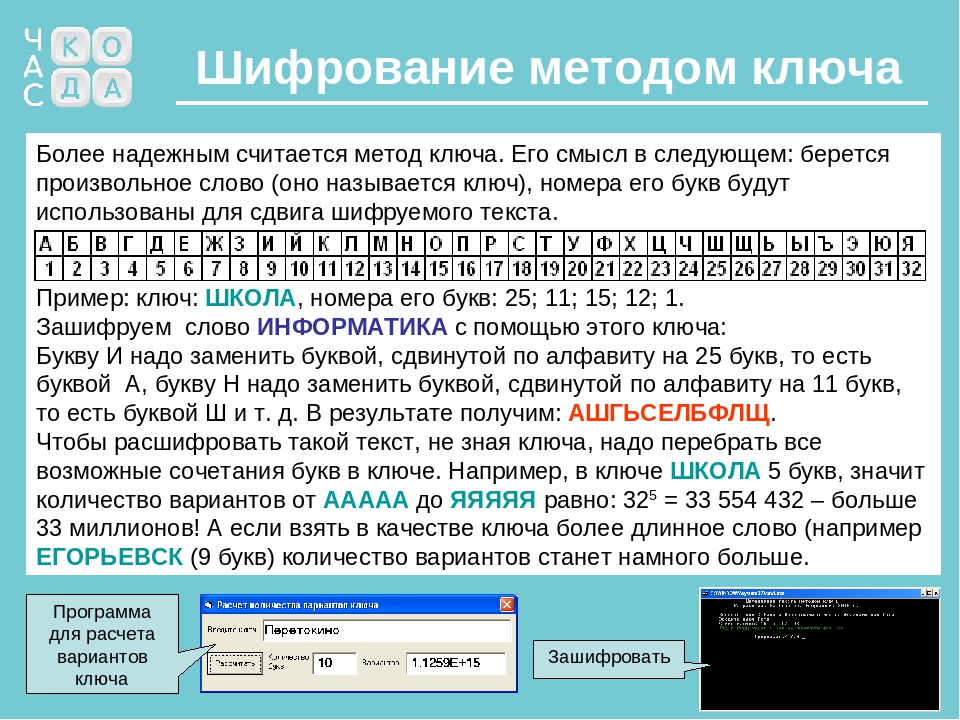

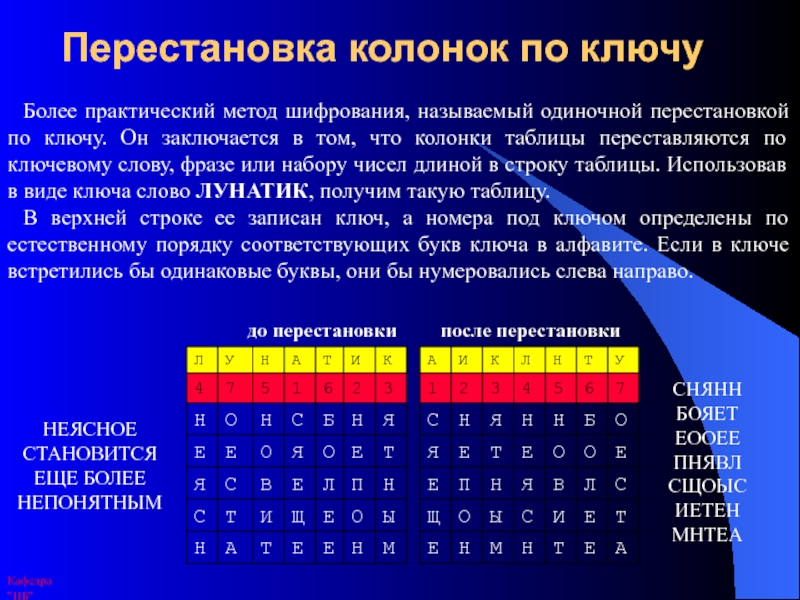

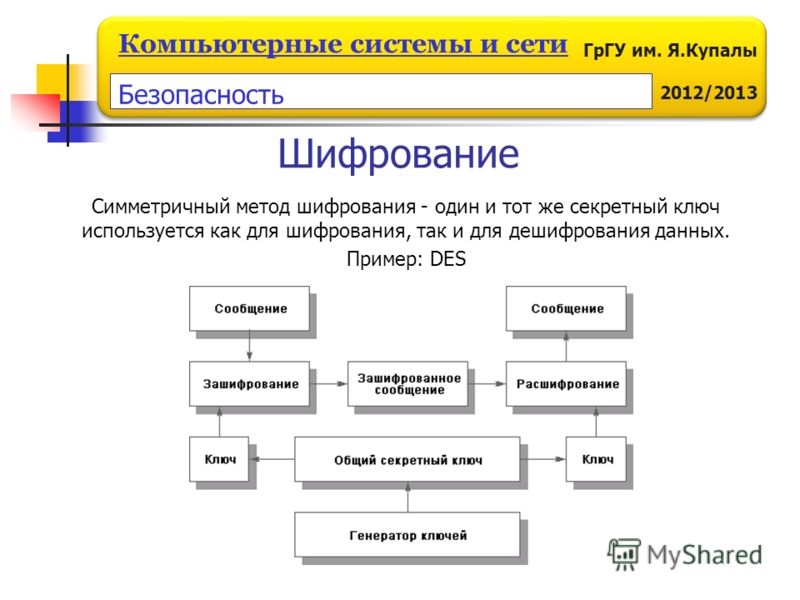

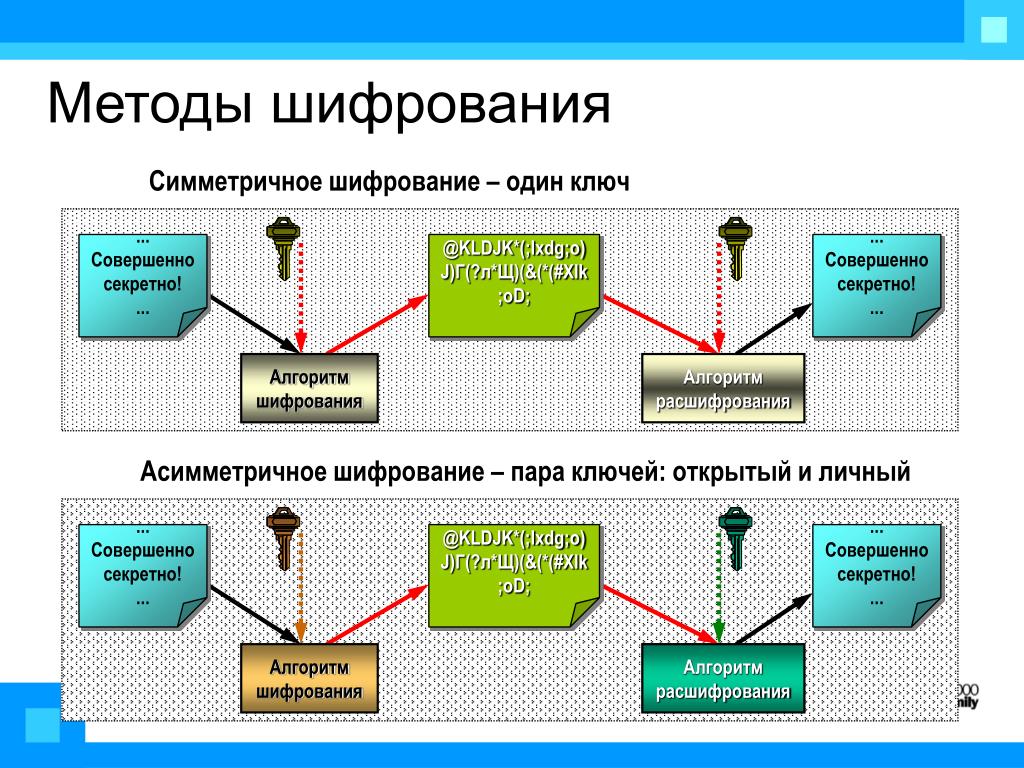

Слово «симметричный» связано с тем, что для шифрования и расшифровки нужен один и тот же ключ. Ключом может быть что угодно: число, слово, фраза, фрагмент текста или файл. Выбор ключа зависит от способа шифрования, но общее правило в симметричном шифровании такое: чем длиннее ключ, тем сложнее его взломать.

Алгоритмы шифрования

Симметричное шифрование в общих чертах работает так:

- Берём ключ и данные, которые нужно зашифровать.

- С помощью математических функций и преобразований мы соединяем ключ и данные. Например, берём каждый байт сообщения, умножаем на число из ключа и получаем новое число. Так делаем с каждым байтом исходного сообщения и на выходе получаем зашифрованные данные — массив из цифр.

- Эти данные можно передавать по любому каналу связи. Даже если их перехватят, то без ключа всё равно не прочитают.

- Получатель берёт этот массив из чисел, делит каждое на число из того же ключа и получает исходное сообщение, которое можно прочитать.

Если этот ключ будет знать кто-то ещё, то он тоже сможет читать и отправлять такие сообщения. А если ключ узнают все, то переписка перестанет быть секретной.

👉 Перемножение — простой алгоритм, который давно не используется в криптографии в чистом виде. Сейчас берут что-то намного более сложное: логарифмы в конечном пространстве, факторизацию и другие математические функции.

Сейчас берут что-то намного более сложное: логарифмы в конечном пространстве, факторизацию и другие математические функции.

Простой пример

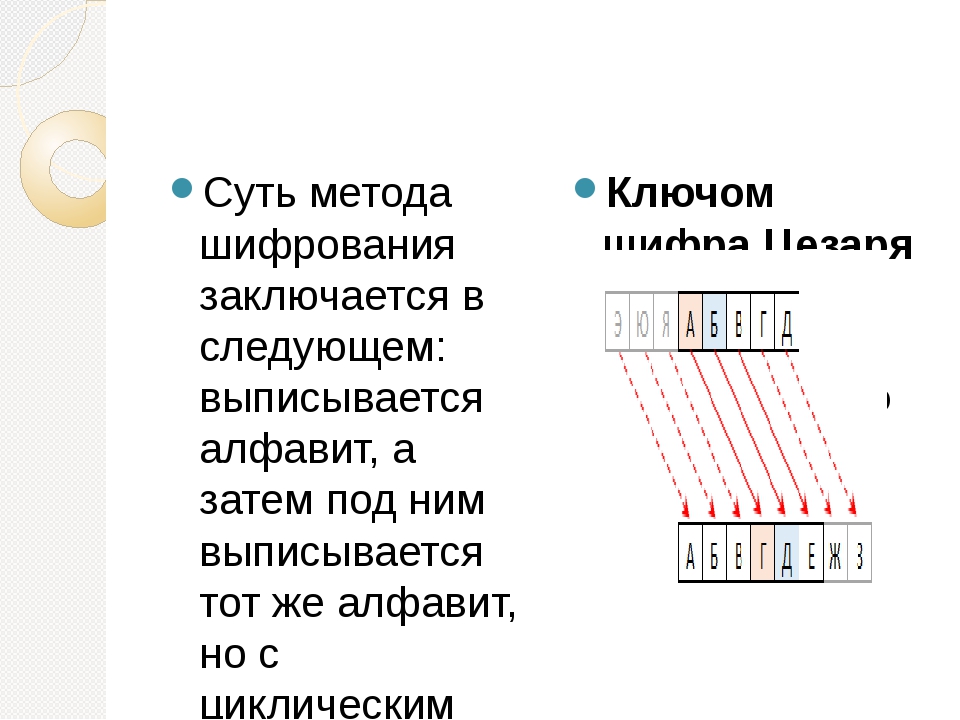

Допустим, мы с другом хотим организовать тайную переписку. Для этого мы выбираем число, которое будет нашим секретным ключом. Алгоритм шифрования будет такой:

- Составляем сообщение на русском языке.

- Берём ключ (число) и сдвигаем все символы в сообщении на это число. Например, если ключ равен трём, то А (1-я позиция) сдвигается на три позиции дальше по алфавиту и превращается в Г (4-я позиция), Л превращается в О и так далее. Если при сдвиге мы выходим за границу алфавита, то возвращаемся в начало алфавита и продолжаем отсчёт оттуда.

- Таким способом шифруем всё сообщение, буква за буквой.

- Отдаём шифровку другу.

- Он берёт каждый символ и сдвигает его на три позиции назад по алфавиту.

В итоге у него все буквы вернутся на свои места и получится тот текст, который мы отправляли.

В итоге у него все буквы вернутся на свои места и получится тот текст, который мы отправляли.

Если взять ключ 10 и зашифровать им фразу «Привет, это журнал Код!», то получится так:

Щътлоь, жьш рэъчйх Фшн!

Этот алгоритм слишком прост для современной криптографии, потому что взламывается почти моментально, но для игр в шпионов с детьми — самое то.

👉 Алгоритм из нашего примера называется шифром Цезаря, потому что так римский император шифровал важные сообщения своим генералам.

Плюсы и минусы симметричного шифрования

Симметричное шифрование работает очень быстро, потому что всё сводится к простой математике. А все математические операции выполняются за несколько процессорных тактов, что даёт нам в среднем один-два миллиарда таких действий в секунду. Даже если в алгоритме сложение и умножение выполняются миллион раз, за секунду компьютер может выполнить тысячу таких алгоритмов по шифрованию.

Единственный минус симметричного шифрования — сложность передачи секретного ключа в самом начале от одного участника к другому. Если ключ передать по открытому каналу связи, его могут подсмотреть и читать всю переписку. А чтобы организовать закрытый канал связи, нужен ключ шифрования, который тоже нужно как-то передать. Но если знать асимметричное шифрование, то и эту проблему можно решить. Про асимметричное шифрование — в следующей статье.

Симметричное шифрование в жизни

Почти всё общение в современных мессенджерах построено на симметричном шифровании.

Все наши банковские платежи, переводы и онлайн-оплата тоже шифруется симметричным методом.

Когда мы ставим замок на дверь и даём ключ всем жильцам — это тоже симметричное шифрование. Замок — это шифр, а ключ — это ключ расшифровки. Если вставить не тот ключ, то ничего не произойдёт. Открыть дверь можно только тем ключом, который был от этого замка, и сделать это может только тот, у кого есть этот ключ.

Любая защищённая линия связи, от правительственной до частной, использует симметричное шифрование.

Что дальше

Напишем свой алгоритм симметричного шифрования, чтобы получше разобраться в деталях. А потом поговорим о криптостойкости.

Текст:

Миша Полянин

Редактор:

Максим Ильяхов

Корректор:

Ира Михеева

Иллюстратор:

Даня Берковский

Вёрстка:

Маша Дронова

Доставка:

Олег Вешкурцев

Шифрование Текст научной статьи по специальности «Компьютерные и информационные науки»

ENCRYPTION

Huong L.1, Duc B.2, Truong N.3, Huy N.4, Linh L.5, Lam N.6 (Russian Federation)

ШИФРОВАНИЕ

Хыонг Л. Ч. Т. Т.1, Дык Б. М.2, Чыонг Н. Д.3, Хыонг Н. Н.4, Линь Л. Т.5, Лам Н. Ч.6 (Российская Федерация)

‘Хыонг Лыу Чан Тхи Тхьен /Huong Luu Tran Thi Thien — студент, кафедра проектирования и безопасности компьютерных систем;

2Дык Буй Минь /Duc Bui Minh — магистрант, кафедра программных систем, факультет инфокоммуникационных технологий; 3Чыонг Нгуен Динь / Truong Nguyen Dinh — студент, кафедра систем управления и информатики, факультет систем управления и робототехники;

4Хыонг Нгуен Нгок /Huy Nguyen Ngoc — студент;

5Линь Лай Тхи /Linh Lai Thi — студент;

6Лам Нгуен Чонг / Lam Nguyen Trong — студент, кафедра проектирования и безопасности компьютерных систем, факультет информационной безопасности и компьютерных технологий, Санкт-Петербургский национальный исследовательский университет информационных технологий, механики и оптики, г. Санкт-Петербург

Санкт-Петербург

Abstract: the encryption method is used to convert information in encrypted form in order to be read only by authorized persons. Encryption is used when you want to protect your data from others during storage or data transmission over insecure and secure communication channels. Depending on the use of encryption keys, including encryption methods emit asymmetric encryption and symmetric encryption. With symmetric encryption requires only one key for encryption and decryption (the same for the sender and recipient), and the key should be kept secret. When outsiders to asymmetric encryption algorithm known encryption and public key, but the private key is known only to the recipient.

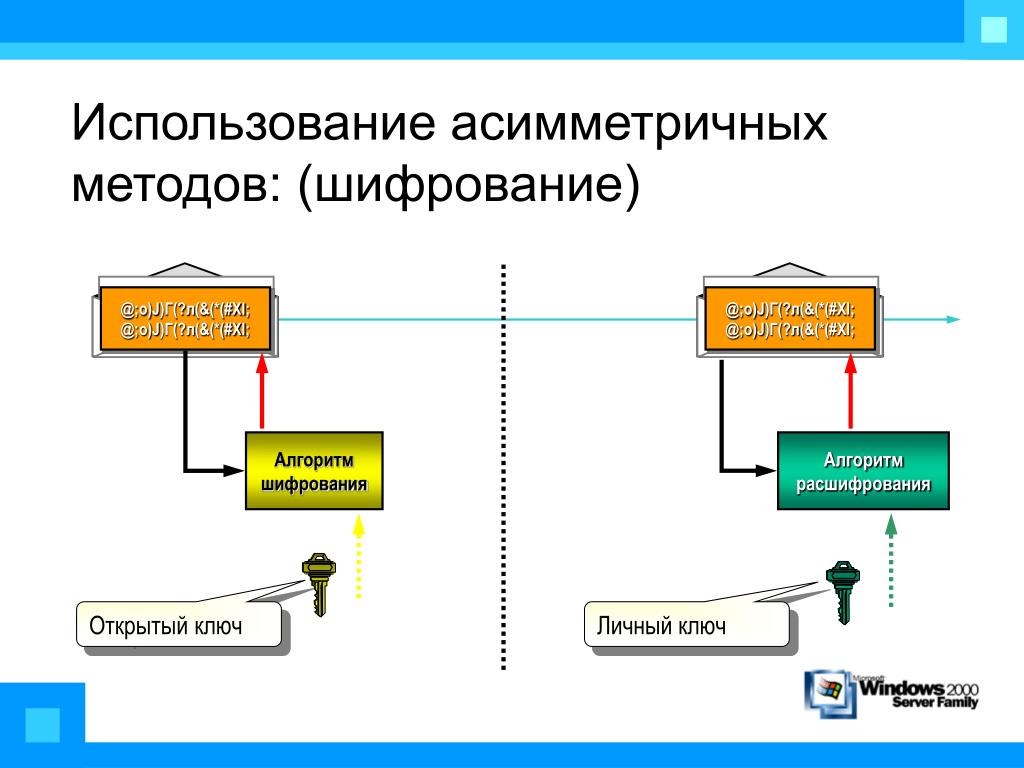

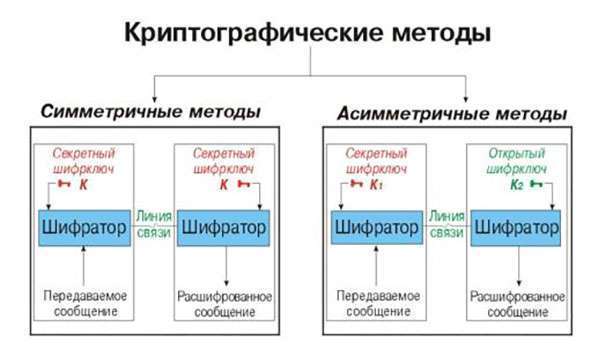

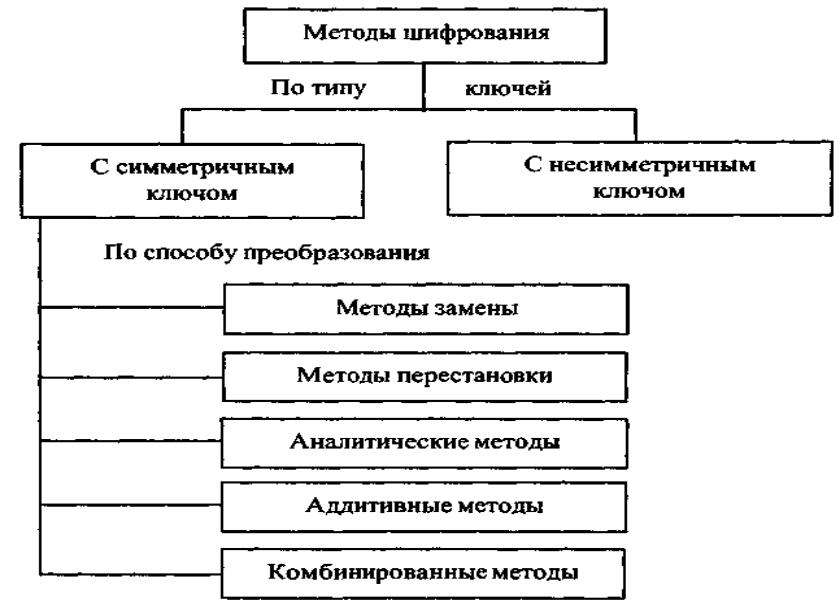

Аннотация: шифрование это способ, используемый для преобразования информации в зашифрованный вид для того, чтобы она была прочитана только авторизованными лицами. Шифрование используется тогда, когда требуется защита данных от других людей при хранении данных или передачи данных по незащищенным и защищенным каналам связи. В зависимости от использования ключей шифрования, среди методов шифрования выделяют асимметричное шифрование и симметричное шифрование. При симметричном шифровании требуется только один ключ для шифровки и расшифровки (одинаковый для отправителя и получателя), и этот ключ должен остаться в тайне. При асимметричном шифровании посторонним лицам известен алгоритм шифрования и открытый ключ, но закрытый ключ известен только получателю.

В зависимости от использования ключей шифрования, среди методов шифрования выделяют асимметричное шифрование и симметричное шифрование. При симметричном шифровании требуется только один ключ для шифровки и расшифровки (одинаковый для отправителя и получателя), и этот ключ должен остаться в тайне. При асимметричном шифровании посторонним лицам известен алгоритм шифрования и открытый ключ, но закрытый ключ известен только получателю.

Keywords: cryptography, encryption, asymmetric encryption, symmetric encryption.

Ключевые слова: криптография, шифрование, асимметричное шифрование, симметричное шифрование.

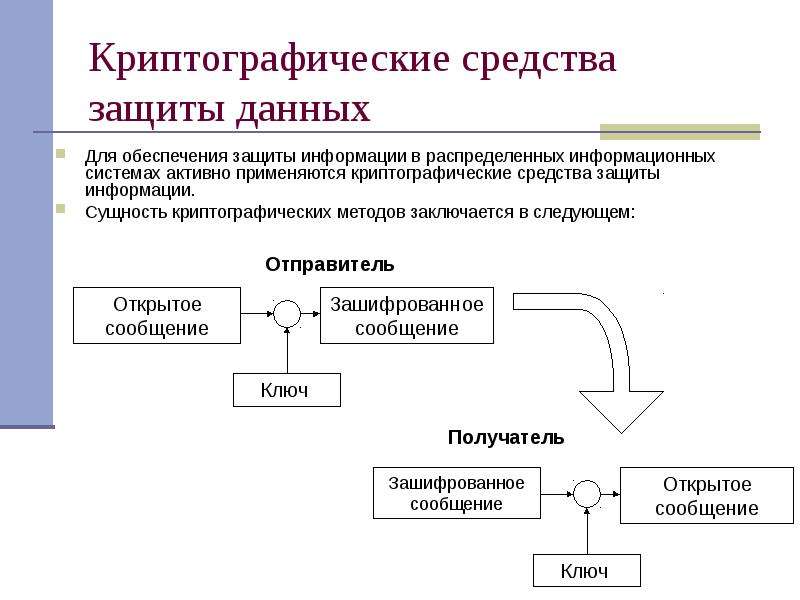

В криптографии, шифрование представляет собой процесс кодирования сообщений или информацию таким образом, чтобы только авторизованные лица могут получить к нему доступ. Шифрование не может вмешательства, но откажет доступ неавторизованных лиц к оригинальным информациям. В схеме шифрования, предполагаемая информация или сообщение являются открытыми текстами, они шифруются с помощью алгоритма шифрования, зашифрованные тексты могут быть прочитаны только после расшифрования. Главная роль шифрования это оно служит задачей соблюдения конфиденциальности информации, которая передается на связи. Для любого алгоритма шифрования важной особенностью является использование ключа шифрования, который утверждает выбор конкретного варианта преобразования из совокупности возможных для данного алгоритма. В принципе можно расшифровать сообщение, не имея ключа, но если шифрование разработано по хорошей схеме шифрования, тогда требуются очень мощный компьютер, много времени и опыт профессионала. Авторизованный получатель может легко расшифровать сообщение с аутентичным ключом, предоставленным отправителем получателям.

В схеме шифрования, предполагаемая информация или сообщение являются открытыми текстами, они шифруются с помощью алгоритма шифрования, зашифрованные тексты могут быть прочитаны только после расшифрования. Главная роль шифрования это оно служит задачей соблюдения конфиденциальности информации, которая передается на связи. Для любого алгоритма шифрования важной особенностью является использование ключа шифрования, который утверждает выбор конкретного варианта преобразования из совокупности возможных для данного алгоритма. В принципе можно расшифровать сообщение, не имея ключа, но если шифрование разработано по хорошей схеме шифрования, тогда требуются очень мощный компьютер, много времени и опыт профессионала. Авторизованный получатель может легко расшифровать сообщение с аутентичным ключом, предоставленным отправителем получателям.

Три состояния безопасности информации обеспечиваются с помощью шифрования:

• Целостность (Мы предотвращаем изменения информации при передаче или хранении использованием шифрования).

• Конфиденциальность (Мы скрываем информации от неавторизованных пользователей при передаче или при хранении использованием шифрования).

• Идентифицируемость (Шифрование используется для аутентификации источника информации и предотвращения отказа отправителя информации от того факта, что данные были отправлены именно им).

Цель шифрования заключается в том, что только пользователь имеет право доступа к данным (например, текстовое сообщение или файл), он получит ключ и дешифратор (машина, реализующая алгоритм расшифровывания) для дешифрования зашифрованных данных. Пользователь, перехватив зашифрованные данные и не имея ключа и дешифратора, не может дешифровать передаваемую информацию, чтобы прочитать или изменить. Современные системы электронной криптографии использует цифровые ключи (битовые строки) и математические алгоритмы (алгоритмы шифрования) для шифрования и дешифрования информации. Существует много типов шифрования, но симметричное шифрование и асимметричное шифрование являются типами, которые более широко используют [1].

Существует много типов шифрования, но симметричное шифрование и асимметричное шифрование являются типами, которые более широко используют [1].

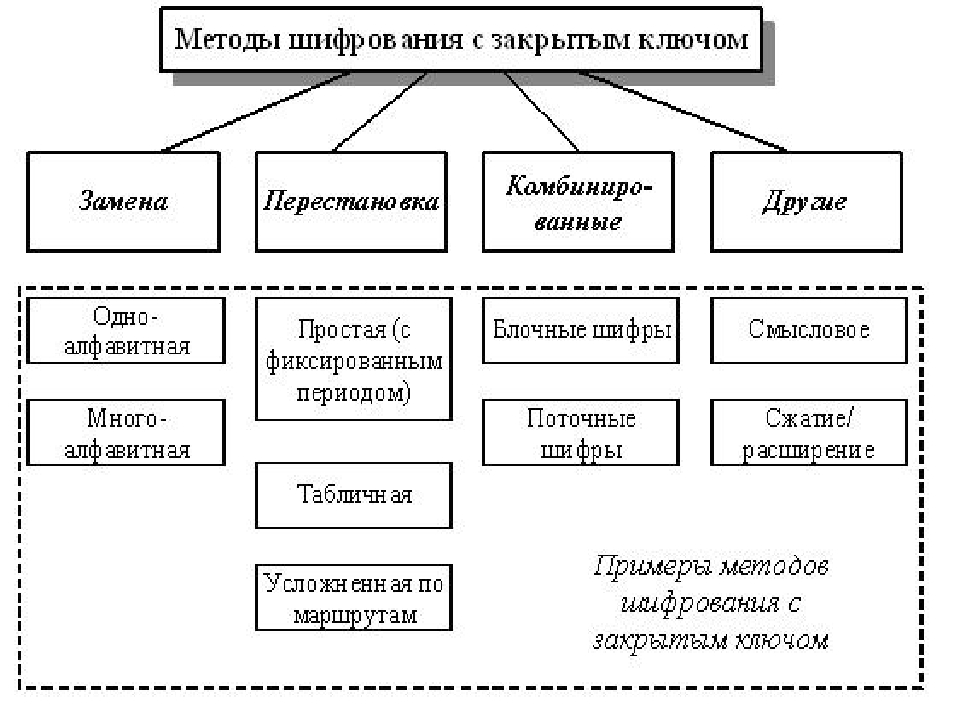

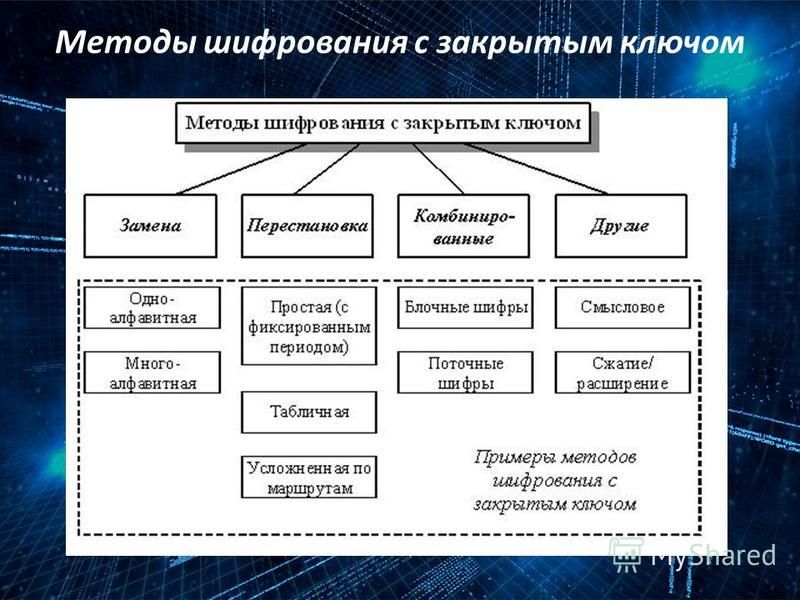

Симметричное шифрование это метод шифрования, с которым применяется один криптографический ключ для обоих процессов шифрования и расшифровывания информацией. Симметричные методы шифрования появилось давным-давно, со средневековья люди уже использовали этот тип шифрования, чтобы зашифровать секретные письма или данные. Даже в настоящее время люди продолжают использовать такой метод шифрования благодаря его простоте при образовании и его эффективности. Просто до начала обмена информаций криптографический ключ (алгоритм шифрования) выбирается всеми участниками этого общения, и ключ шифрования должен сохраняться в секрете только между этими участниками. Симметричное шифрование делится на 2 разновидности, это блочный шифр и потоковый шифр.

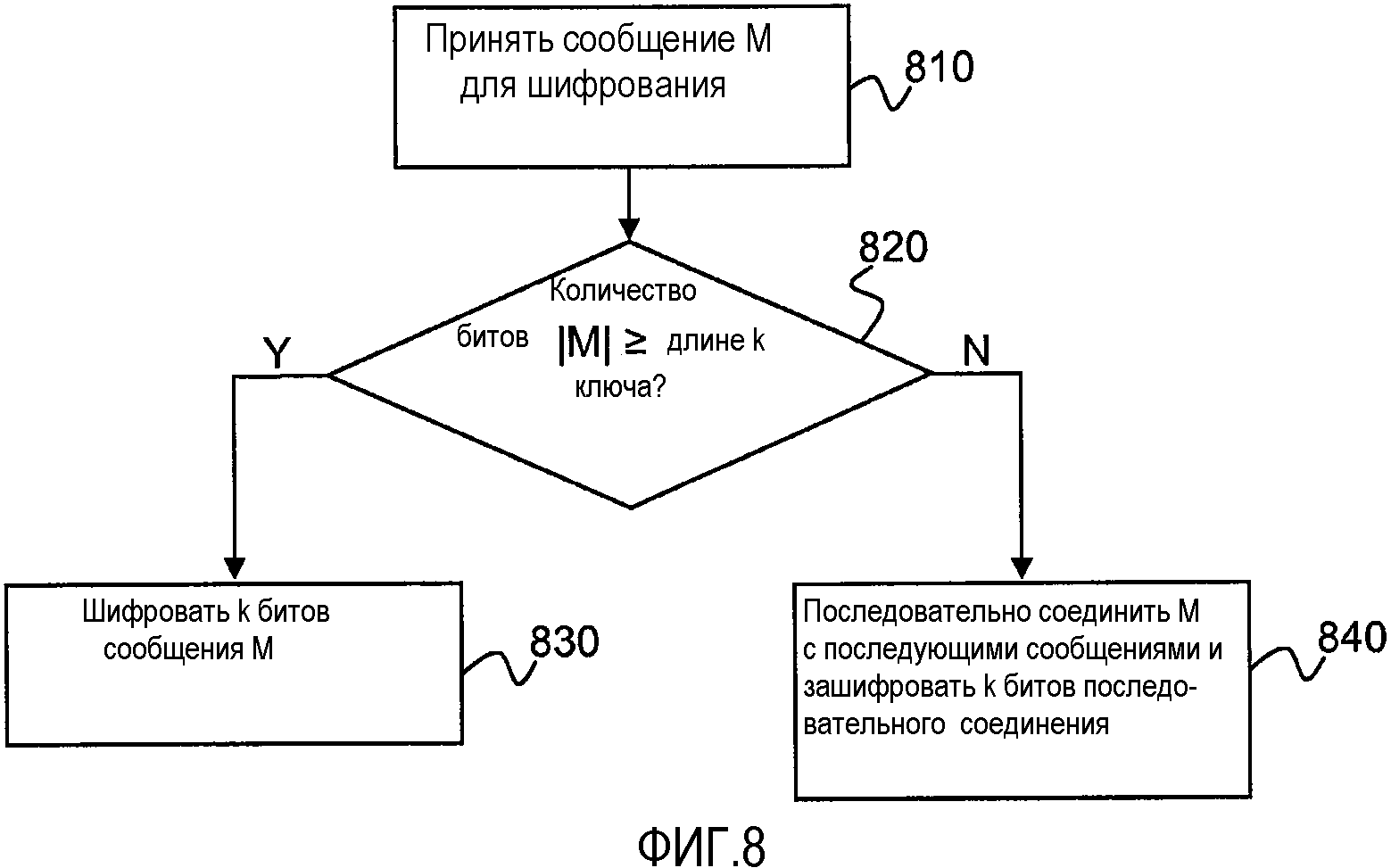

Блочный шифр, разбивающий перед шифрованием открытый текст на n-битовые блоки и далее шифрующий сообщение блоками. Если сообщение имеет менее n битов, то надо дополнять его дополнительными данными (чаще нулями) до n -битового размера; если сообщение имеет больше, чем n битов, то это сообщение делят на n -битовые блоки. При потоковом шифре каждый символ оригинального текста преобразуется в символ шифрованного текста в зависимости от используемого ключа шифрования и от его расположения в потоке оригинального текста. Недостатка симметричного шифрования заключается в необходимости публичной передачи ключей. Это невозможно чтобы использовать такой тип шифрования для системы, в которой участвует очень большое количество пользователей. Потому что очень трудно сохранить ключ алгоритма шифрования в тайне. Поэтому придумали асимметричное шифрование, чтобы применять шифрование в гигантских системах [2].

Если сообщение имеет менее n битов, то надо дополнять его дополнительными данными (чаще нулями) до n -битового размера; если сообщение имеет больше, чем n битов, то это сообщение делят на n -битовые блоки. При потоковом шифре каждый символ оригинального текста преобразуется в символ шифрованного текста в зависимости от используемого ключа шифрования и от его расположения в потоке оригинального текста. Недостатка симметричного шифрования заключается в необходимости публичной передачи ключей. Это невозможно чтобы использовать такой тип шифрования для системы, в которой участвует очень большое количество пользователей. Потому что очень трудно сохранить ключ алгоритма шифрования в тайне. Поэтому придумали асимметричное шифрование, чтобы применять шифрование в гигантских системах [2].

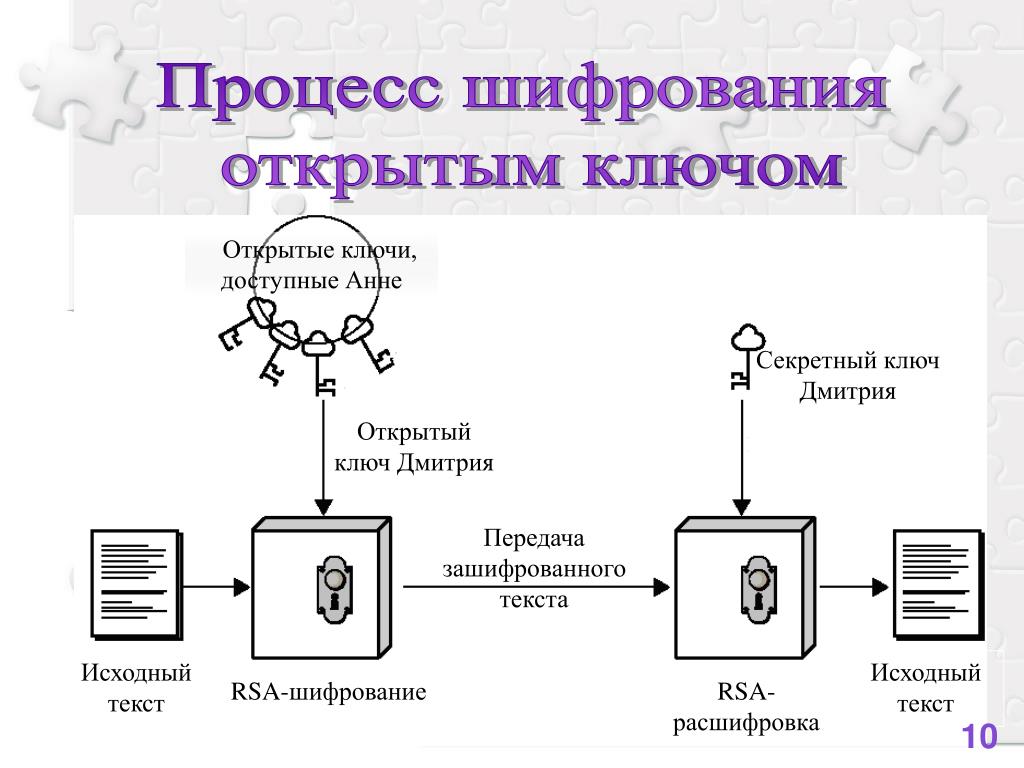

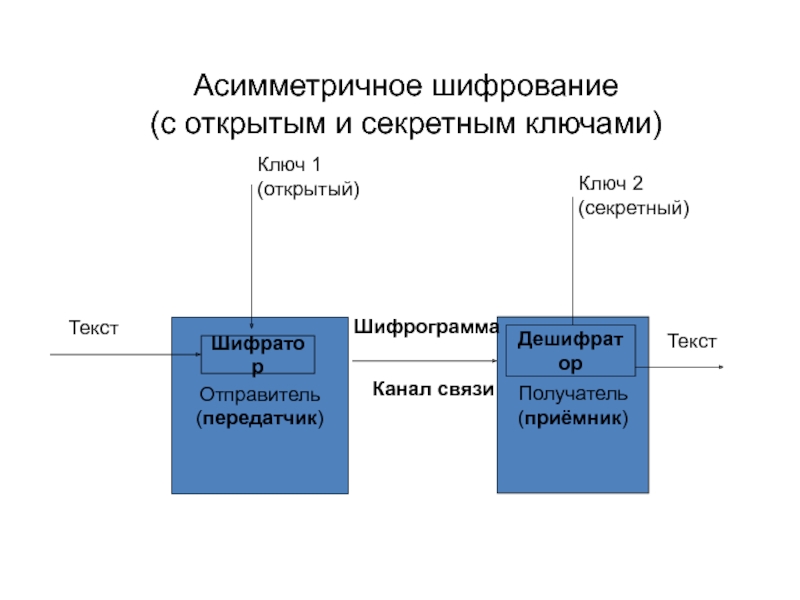

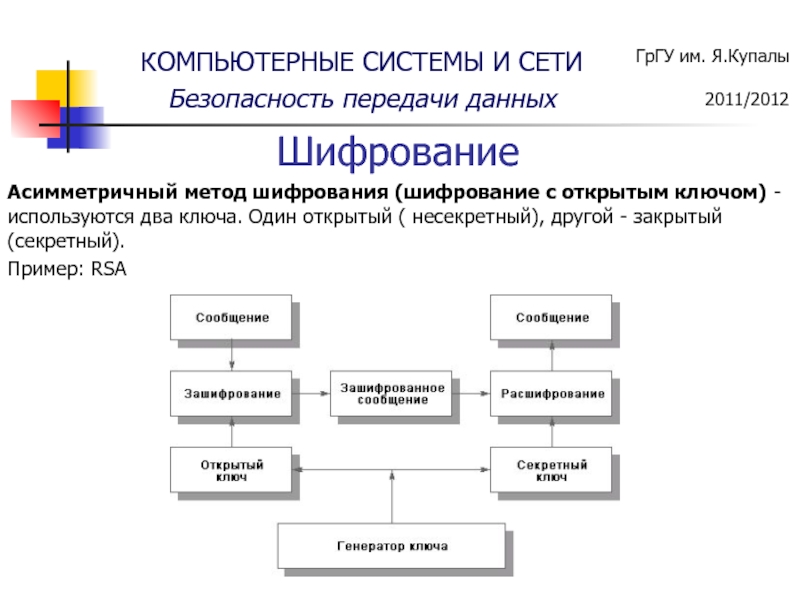

Асимметричное шифрование (или криптосистема с открытым ключом), при которой открытый ключ алгоритма шифрования отправляется по открытой (то есть незащищённой, доступной для наблюдения) линии связи и используется для проверки электронной подписи и для шифрования информаций. Для создания электронной цифровой подписи и для расшифровки информаций используется закрытый ключ. Асимметричное шифрование в настоящее время широко применяются в различных сетевых протоколах, в частности, в протоколах TLS (безопасности транспортного уровня) и его предшественнике SSL (уровни защищённых сокетов) (лежащих в основе HTTPS), в SSH(безопасная оболочка). Также используется в PGP (Pretty Good Privacy), S/MIME(Secure/Multipurpose Internet Mail Extensions).

Для создания электронной цифровой подписи и для расшифровки информаций используется закрытый ключ. Асимметричное шифрование в настоящее время широко применяются в различных сетевых протоколах, в частности, в протоколах TLS (безопасности транспортного уровня) и его предшественнике SSL (уровни защищённых сокетов) (лежащих в основе HTTPS), в SSH(безопасная оболочка). Также используется в PGP (Pretty Good Privacy), S/MIME(Secure/Multipurpose Internet Mail Extensions).

Функции называются односторонними, если по известному значению аргумента довольно просто найти значение функции, но с известным значением функции невозможно определить значение аргумента за разумный срок. По такой идеи, создали шифрование с открытым ключом, но только по теории если применяем одностороннюю функцию в шифровании, мы только можем зашифровать информации, но никак не можем расшифровать. Поэтому асимметричное шифрование использует одностороннюю функцию с лазейкой. В криптографии с открытым ключом, если открытый ключ играет роль односторонней функции, тогда секретный ключ играет роль лазейки. Суть этого шифрования заключается в том, что принимающая сторона перед приемкой информации генерирует 2 ключа на основе алгоритма модульной арифметики, собственно секретный и открытый ключ. Отправитель перед отправкой получает открытый ключ и шифрует информации данным ключом, после чего зашифрованное сообщение можно расшифровать только секретным ключом, который хранится в тайне у принимающей стороны. У асимметричного шифрования 2 недостатки. Первый недостаток заключается в том, что у него низкая скорость выполнения операций зашифровки и расшифровки, поэтому требуется обработка ресурсоемких операций. Второй недостаток это чисто теоретическая проблема, и заключается он в том, что математически криптостойкость алгоритмов асимметричного шифрования пока еще не доказана [3].

В криптографии с открытым ключом, если открытый ключ играет роль односторонней функции, тогда секретный ключ играет роль лазейки. Суть этого шифрования заключается в том, что принимающая сторона перед приемкой информации генерирует 2 ключа на основе алгоритма модульной арифметики, собственно секретный и открытый ключ. Отправитель перед отправкой получает открытый ключ и шифрует информации данным ключом, после чего зашифрованное сообщение можно расшифровать только секретным ключом, который хранится в тайне у принимающей стороны. У асимметричного шифрования 2 недостатки. Первый недостаток заключается в том, что у него низкая скорость выполнения операций зашифровки и расшифровки, поэтому требуется обработка ресурсоемких операций. Второй недостаток это чисто теоретическая проблема, и заключается он в том, что математически криптостойкость алгоритмов асимметричного шифрования пока еще не доказана [3].

Литература

1. Encryption. [Электронный ресурс]. Режим доступа: https://en.wikipedia.org/wiki/Encryption/ (дата обращения: 15.01.2017).

Encryption. [Электронный ресурс]. Режим доступа: https://en.wikipedia.org/wiki/Encryption/ (дата обращения: 15.01.2017).

2. Symmetric key algorithm. [Электронный ресурс]. Режим доступа: https://en.wikipedia.org/wiki/Symme tric-key_algorithm/ (дата обращения: 28.11.2016).

3. Public key cryptography. [Электронный ресурс]. Режим доступа: https://en.wikipedia.org/wiki/Public-key_cryptography/ (дата обращения: 5.12.2016).

Что такое шифрование с помощью открытого ключа?

Описание алгоритмов шифрования и их преимуществ для безопасности

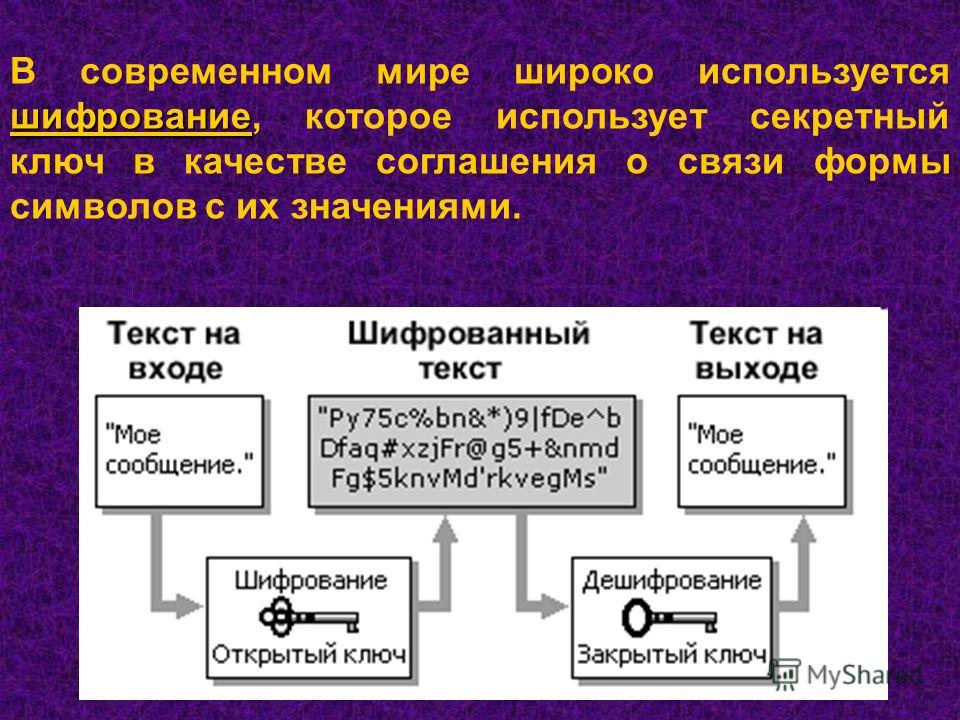

Шифрование с помощью открытого ключа или асимметричное шифрование, представляет собой схему шифрования, в которой используются два математически зависимых, но не идентичных ключа — открытый и закрытый. В отличие от симметричных алгоритмов, в которых один ключ используется и для шифрования, и для расшифровки, здесь каждый ключ выполняет только одну функцию. Открытый ключ используется для шифрования сообщения, а закрытый ключ — для расшифровки.

Открытый ключ используется для шифрования сообщения, а закрытый ключ — для расшифровки.

На основе открытого ключа практически невозможно вычислить закрытый ключ. Благодаря этому открытый ключ можно свободно передавать другим лицам. Пользователи получают простой и удобный метод шифрования содержимого или проверки авторства сообщений, при этом закрытые ключи хранятся только у владельца, и только владелец этих ключей может расшифровать содержимое или создавать цифровые подписи.

Поскольку открытый ключ должен постоянно использоваться, но слишком велик для запоминания, он хранится в цифровом сертификате, который служит для обмена информацией и передачи ключа. Закрытые ключи никому не передаются, а просто сохраняются в программе, операционной системе или оборудовании (USB-токен или модуль аппаратной защиты) совместно с драйверами, которые позволяют использовать их в определенной программе или операционной системе.

Цифровые сертификаты выдаются определенными организациями, которые называются центрами сертификации. Дополнительные сведения о центрах сертификации можно получить в статье «Что такое центры сертификации?»

Дополнительные сведения о центрах сертификации можно получить в статье «Что такое центры сертификации?»

Практическое применение

Основные методы практического применения шифрования с помощью открытого ключа:

- Цифровые подписи — содержимое подписывается с помощью личного закрытого ключа, а затем эта подпись проверяется по открытому ключу автора.

- Шифрование — содержимое шифруется с помощью открытого ключа, и может быть расшифровано только с помощью личного закрытого ключа.

Преимущества цифровой подписи

Пока закрытый ключ остается секретным, то есть доступ к нему имеет только то лицо, которому он был выдан, цифровая подпись в электронных письмах и документах обеспечивает следующее.

- Аутентификация — поскольку для подписи был использован закрытый ключ конкретного лица, получатель может быть уверен, что именно это лицо и поставило эту подпись.

- Невозможность отказа от авторства — поскольку закрытый ключ есть только у одного лица, становится невозможной попытка доказать, что подпись поставил кто-то другой.

- Целостность — при проверке подписи содержимое документа или сообщения сверяется с тем состоянием, в котором оно находилось при выставлении подписи. Даже при малейших изменениях в содержимом документа проверка подписи даст отрицательный результат.

Преимущества шифрования

При условии, что закрытый ключ не скомпрометирован, шифрование данных и сообщений обеспечивает следующее.

- Конфиденциальность — поскольку содержимое шифруется с помощью открытого ключа конкретного лица, для его расшифровки необходимо использовать закрытый ключ этого же лица, то есть только один конкретный получатель сообщения сможет прочитать его содержимое.

- Целостность — в процессе расшифровки содержимое расшифрованного сообщения сверяется с тем состоянием, в котором оно находилось до шифрования, и даже при малейших изменениях в содержимом документа процесс расшифровки закончится неудачей.

Что такое симметричное шифрование | Энциклопедия «Касперского»

Симметричное шифрование — это способ шифрования данных, при котором один и тот же ключ используется и для кодирования, и для восстановления информации. До 1970-х годов, когда появились первые асимметричные шифры, оно было единственным криптографическим методом.

До 1970-х годов, когда появились первые асимметричные шифры, оно было единственным криптографическим методом.

Принцип работы симметричных алгоритмов

В целом симметричным считается любой шифр, использующий один и тот же секретный ключ для шифрования и расшифровки.

Например, если алгоритм предполагает замену букв числами, то и у отправителя сообщения, и у его получателя должна быть одна и та же таблица соответствия букв и чисел: первый с ее помощью шифрует сообщения, а второй — расшифровывает.

Однако такие простейшие шифры легко взломать — например, зная частотность разных букв в языке, можно соотносить самые часто встречающиеся буквы с самыми многочисленными числами или символами в коде, пока не удастся получить осмысленные слова. С использованием компьютерных технологий такая задача стала занимать настолько мало времени, что использование подобных алгоритмов утратило всякий смысл.

Поэтому современные симметричные алгоритмы считаются надежными, если отвечают следующим требованиям:

- Выходные данные не должны содержать статистических паттернов исходных данных (как в примере выше: наиболее частотные символы осмысленного текста не должны соответствовать наиболее частотным символам шифра).

- Шифр должен быть нелинейным (то есть в шифрованных данных не должно быть закономерностей, которые можно отследить, имея на руках несколько открытых текстов и шифров к ним).

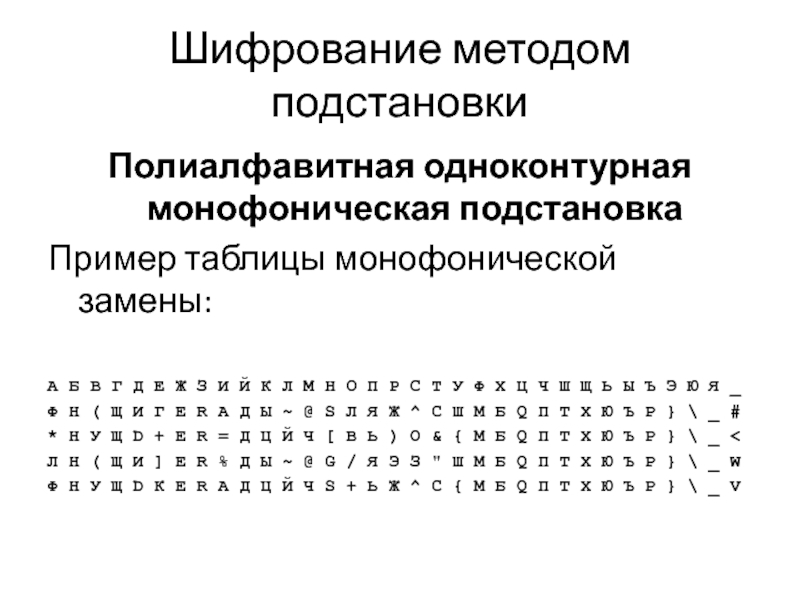

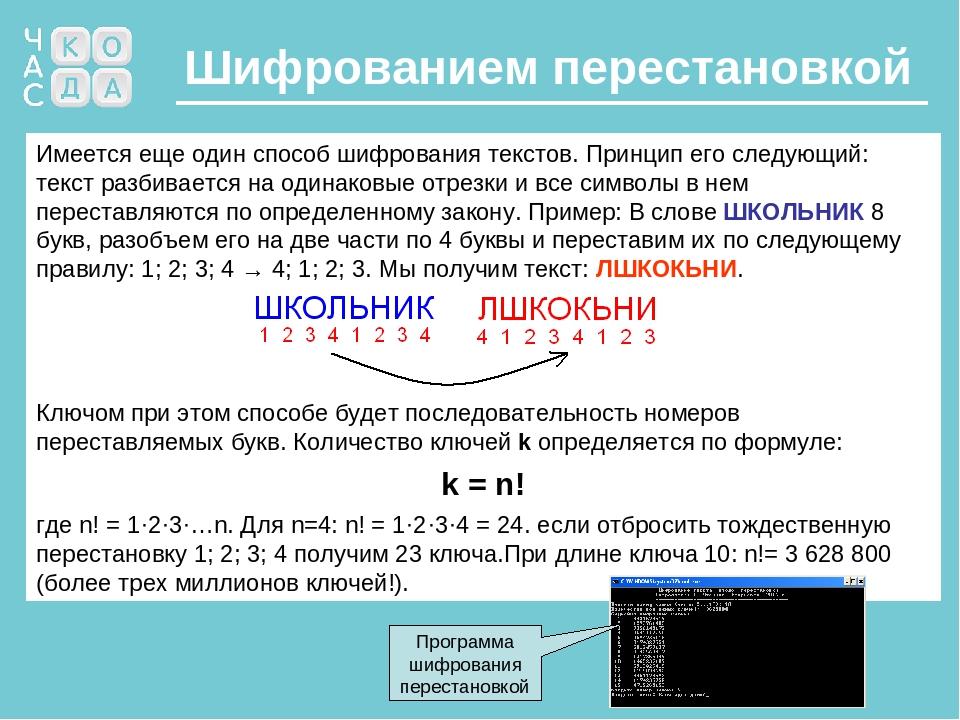

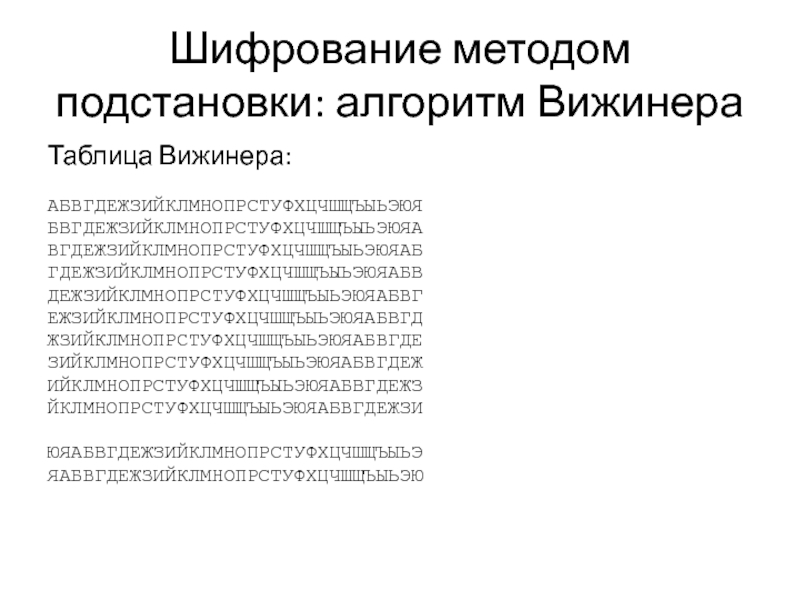

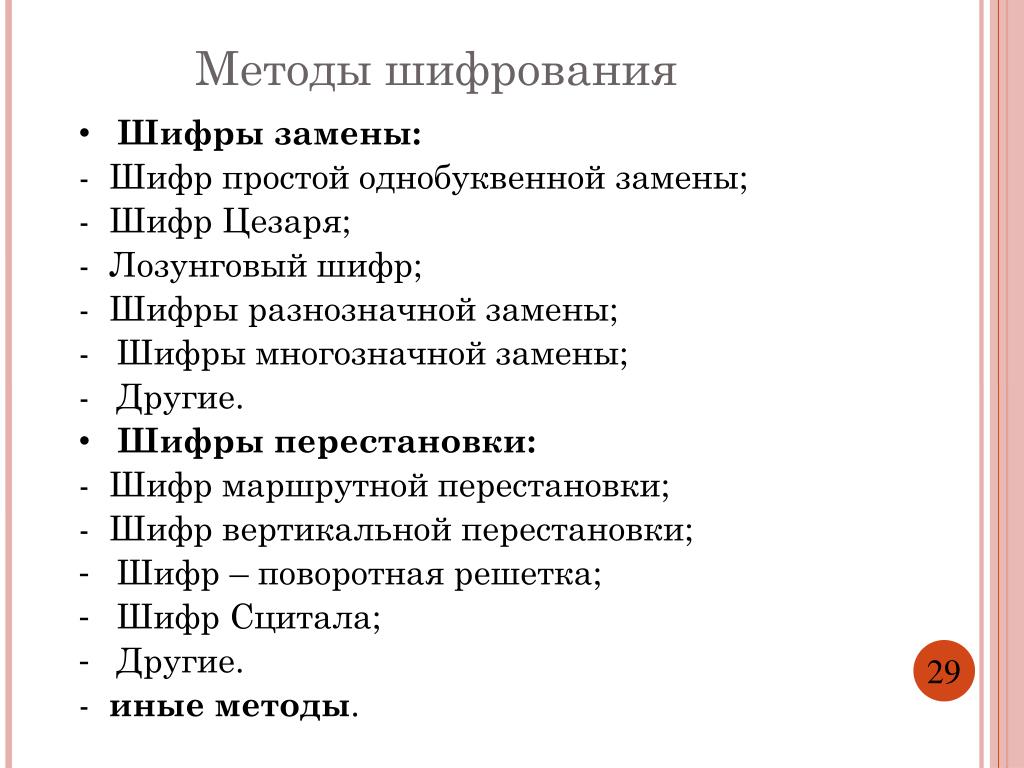

Большинство актуальных симметричных шифров для достижения результатов, соответствующих этим требованиям, используют комбинацию операций подстановки (замена фрагментов исходного сообщения, например букв, на другие данные, например цифры, по определенному правилу или с помощью таблицы соответствий) и перестановки (перемешивание частей исходного сообщения по определенному правилу), поочередно повторяя их. Один круг шифрования, состоящий из этих операций, называется раундом.

Виды алгоритмов симметричного шифрования

В зависимости от принципа работы алгоритмы симметричного шифрования делятся на два типа:

- блочные;

- потоковые.

Блочные алгоритмы шифруют данные блоками фиксированной длины (64, 128 или другое количество бит в зависимости от алгоритма). Если все сообщение или его финальная часть меньше размера блока, система дополняет его предусмотренными алгоритмом символами, которые так и называются дополнением.

Если все сообщение или его финальная часть меньше размера блока, система дополняет его предусмотренными алгоритмом символами, которые так и называются дополнением.

К актуальным блочным алгоритмам относятся:

- AES

- ГОСТ 28147-89

- RC5

- Blowfish

- Twofish

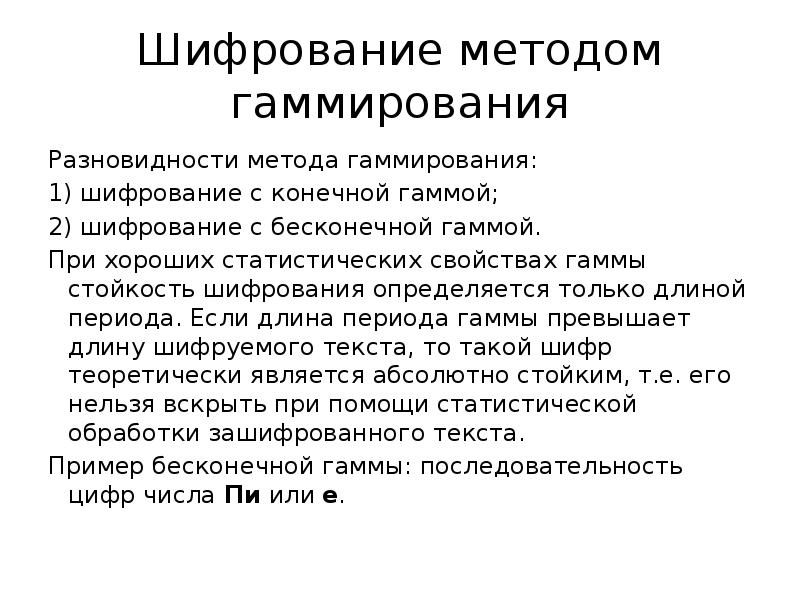

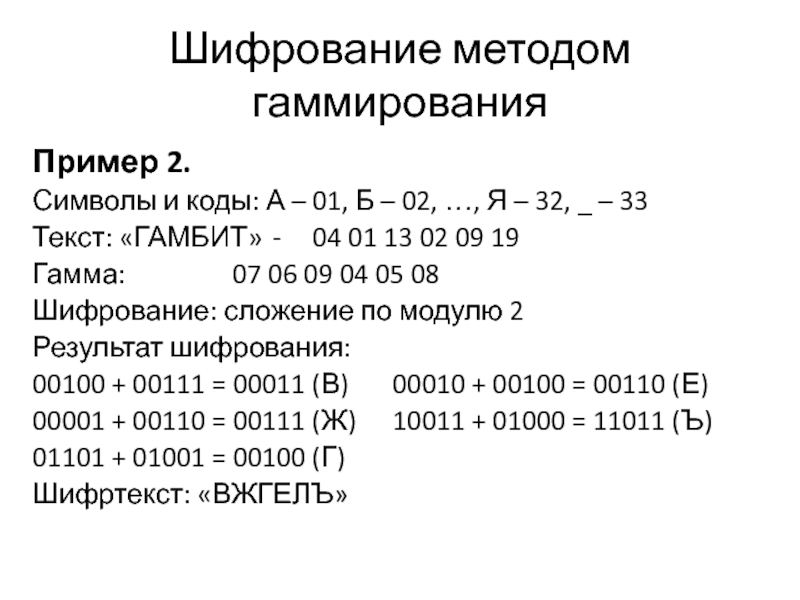

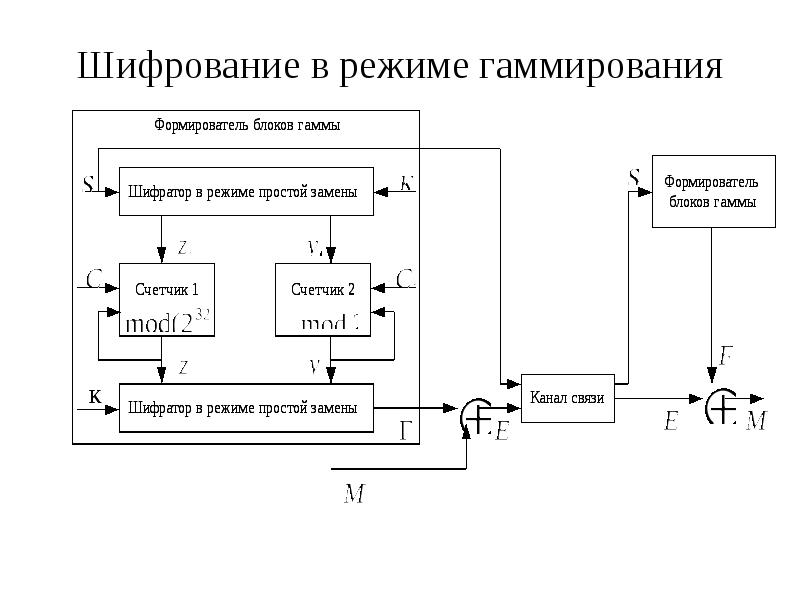

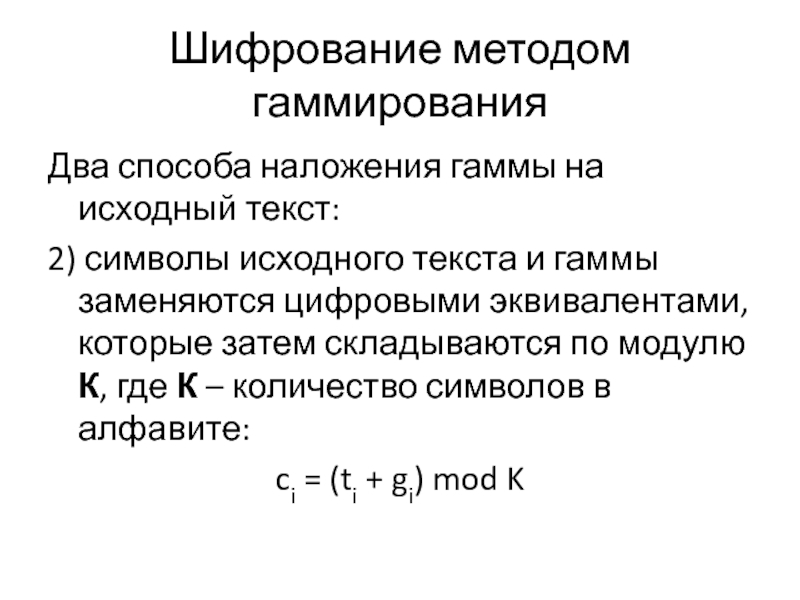

Потоковое шифрование данных предполагает обработку каждого бита информации с использованием гаммирования, то есть изменения этого бита с помощью соответствующего ему бита псевдослучайной секретной последовательности чисел, которая формируется на основе ключа и имеет ту же длину, что и шифруемое сообщение. Как правило, биты исходных данных сравниваются с битами секретной последовательности с помощью логической операции XOR (исключающее ИЛИ, на выходе дающее 0, если значения битов совпадают, и 1, если они различаются).

Потоковое шифрование в настоящее время используют следующие алгоритмы:

Достоинства и недостатки симметричного шифрования

Симметричные алгоритмы требуют меньше ресурсов и демонстрируют большую скорость шифрования, чем асимметричные алгоритмы. Большинство симметричных шифров предположительно устойчиво к атакам с помощью квантовых компьютеров, которые в теории представляют угрозу для асимметричных алгоритмов.

Большинство симметричных шифров предположительно устойчиво к атакам с помощью квантовых компьютеров, которые в теории представляют угрозу для асимметричных алгоритмов.

Слабое место симметричного шифрования — обмен ключом. Поскольку для работы алгоритма ключ должен быть и у отправителя, и у получателя сообщения, его необходимо передать; однако при передаче по незащищенным каналам его могут перехватить и использовать посторонние. На практике во многих системах эта проблема решается шифрованием ключа с помощью асимметричного алгоритма.

Область применения симметричного шифрования

Симметричное шифрование используется для обмена данными во многих современных сервисах, часто в сочетании с асимметричным шифрованием. Например, мессенджеры защищают с помощью таких шифров переписку (при этом ключ для симметричного шифрования обычно доставляется в асимметрично зашифрованном виде), а сервисы для видеосвязи — потоки аудио и видео. В защищенном транспортном протоколе TLS симметричное шифрование используется для обеспечения конфиденциальности передаваемых данных.

Симметричные алгоритмы не могут применяться для формирования цифровых подписей и сертификатов, потому что секретный ключ при использовании этого метода должен быть известен всем, кто работает с шифром, что противоречит самой идее электронной подписи (возможности проверки ее подлинности без обращения к владельцу).

Криптография для хакеров. Основы алгоритмов шифрования

Привет, начинающий хакер.

Мы с тобой уже рассмотрели немало тем в области работы сетей в целом, и информационной безопасности в частности. И очень часто в своих материалах я упоминал такие слова как шифрование, алгоритмы шифрования, хэши, ну и всякие словечки наподобие. И вроде бы в контексте эти слова были уместны и понятны, но, я тут подумал, что, на самом деле мало кто понимает, что именно означают эти термины, а уж раскрыть концепцию и принципы работы всего этого – вообще смогут единицы. И для начинающего, либо для любителя это вполне нормально, а вот когда люди считающие себя серьёзными хацкерами, либо анонимусами с пеной у рта доказывают, что какой-то алгоритм уязвим и пользоваться им нельзя, но, при этом не могут даже приблизительно сформулировать что такое алгоритм шифрование, в чём суть уязвимости, а главное уязвимости к чему, это вызывает снисходительную улыбку. Но ты ведь не хочешь таким быть, правда? Поэтому я решил посветить эту статью криптографии в целом, и шифрованию в частности, но я постараюсь не углубляться в теоретические глубины, а сосредоточусь на практической части вопроса, больше внимания посвящая именно алгоритмам шифрования.

Но ты ведь не хочешь таким быть, правда? Поэтому я решил посветить эту статью криптографии в целом, и шифрованию в частности, но я постараюсь не углубляться в теоретические глубины, а сосредоточусь на практической части вопроса, больше внимания посвящая именно алгоритмам шифрования.

Начнём, как и положено с начала. А в начале всего стоит криптография – это такая наука, причём очень древняя и очень сложная. Исторически сложилось, что основной целью криптографии можно выделить обеспечение конфиденциальности т.е. защиты информации от посторонних личностей. И эта цель не менее актуальна и сейчас, но с развитием информационных технологий, а соответственно с развитием криптографии, начали появляться новые, но не менее важные цели этой науки, например к наиболее популярным можно отнести: аутентификацию т. е. проверку неизменности ключевых свойств объект (например авторство, дата создания, история изменений и т.д.) и целостность данных т.е. невозможность незаметного или не санкционированного изменения информации. С развитием криптографии, развивались и методы, применяемые этой наукой, для достижения результата. Если когда-то, давным-давно, достаточно было использовать алфавитный, а чуть позже цифровой шифр, и чем он был замудрённей тем и надёжней, потому что разгадывать его приходилось в ручную, то с появлением компьютеров, а соответственно серьёзных вычислительных мощностей, эти самые шифры канули в лету, ввиду их абсолютной уязвимости к анализу и перебору для выявления закономерностей, а соответственно разгадыванию секретного ключа т.е. самого шифра (этот процесс, кстати, принято называть криптоанализом) . Но кому-то очень умному пришло в голову использовать вычислительные мощности не только для разгадывания ключа, но и для самого шифрования. Именно так начали появляться алгоритмы шифрования в том понимании, в котором их знают сейчас.

е. проверку неизменности ключевых свойств объект (например авторство, дата создания, история изменений и т.д.) и целостность данных т.е. невозможность незаметного или не санкционированного изменения информации. С развитием криптографии, развивались и методы, применяемые этой наукой, для достижения результата. Если когда-то, давным-давно, достаточно было использовать алфавитный, а чуть позже цифровой шифр, и чем он был замудрённей тем и надёжней, потому что разгадывать его приходилось в ручную, то с появлением компьютеров, а соответственно серьёзных вычислительных мощностей, эти самые шифры канули в лету, ввиду их абсолютной уязвимости к анализу и перебору для выявления закономерностей, а соответственно разгадыванию секретного ключа т.е. самого шифра (этот процесс, кстати, принято называть криптоанализом) . Но кому-то очень умному пришло в голову использовать вычислительные мощности не только для разгадывания ключа, но и для самого шифрования. Именно так начали появляться алгоритмы шифрования в том понимании, в котором их знают сейчас.

Алгоритмы шифрования

И тут, человеки, как им свойственно, проявили немалую изобретательности и понавыдумывали столько, что если захочешь во всём этом разобраться, то пару институтов придется закончить. Но мы не в институте, да и нам не зачем в эти глубины вникать, а потому разберем основное.

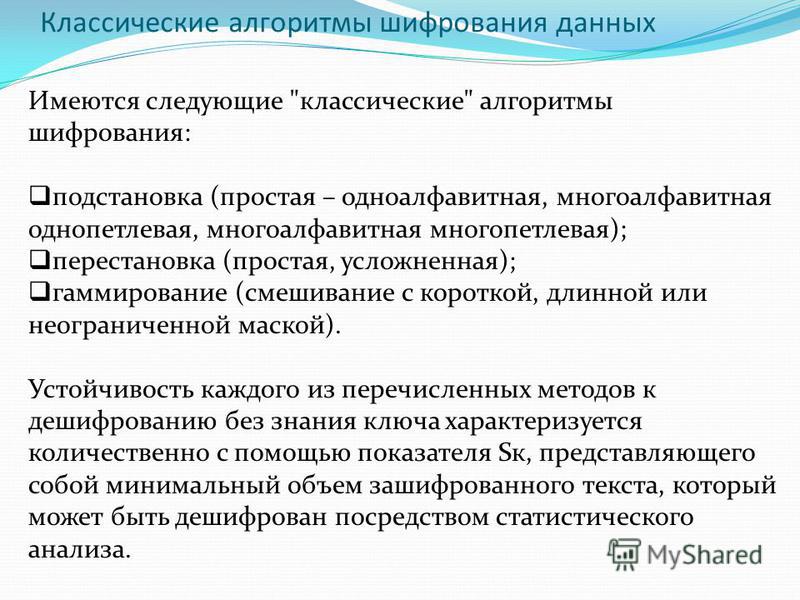

В криптографии существует довольно много видов классификаций алгоритмов шифрования, но, что бы не забивать себе голову, наиболее приемлемо выделить три основных вида:

- симметричное

- асимметричное

- хеширование

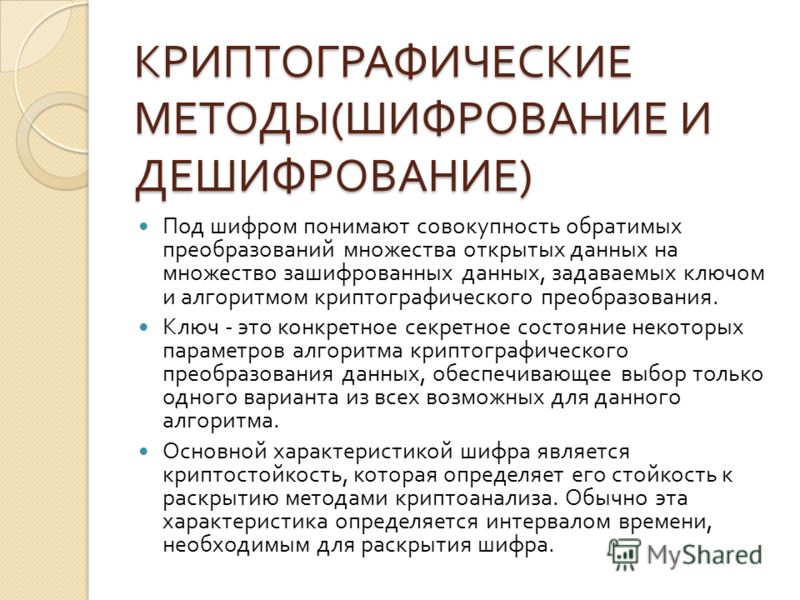

Прежде чем говорить о них по отдельности давай определимся, что самое важное в алгоритмах шифрования. И, ты наверняка подумал, что это надежность защиты данных, и это почти правильный ответ, причем многие теоретики криптографии тоже отдают надежности первой место, а вот те кто на практике сталкиваются с шифрованием, знают, что надёжность конечно важна, но гораздо важнее соотношение надёжности и возможности использования шифра. Что бы было понятней почему, поясню подробней. То что в народе называют надёжностью, в криптографии принято называть криптостойкостью шифра, другими словами это свойство шифра противостоять криптоанализу т.е. дешифрованию. А самих способов дешифррования существует ровно два – простой перебор и расшифровка на основе перехваченных данных. И если с перебором всё более-менее понятно, т.е. нужно подставлять, по очереди все возможные варианты и соответственно чем больше вариантов существует тем более надёжен этот шифр, то с расшифровкой на основе перехваченных данных всё намного сложнее. При этом оба варианта вполне можно применять к одному и тому же шифру. Но как понять степень надёжности этого шифра. Для этого, в криптографии, существует такое понятие как взаимная информация – это числовое значение определяющее при перехвате какого количества криптотекста, станет возможна расшифровка всего зашифрованного сообщения, а высчитывается оно как разница между обычной и условной информационной неопределенностью, которую в криптографии принято называть энтропией.

То что в народе называют надёжностью, в криптографии принято называть криптостойкостью шифра, другими словами это свойство шифра противостоять криптоанализу т.е. дешифрованию. А самих способов дешифррования существует ровно два – простой перебор и расшифровка на основе перехваченных данных. И если с перебором всё более-менее понятно, т.е. нужно подставлять, по очереди все возможные варианты и соответственно чем больше вариантов существует тем более надёжен этот шифр, то с расшифровкой на основе перехваченных данных всё намного сложнее. При этом оба варианта вполне можно применять к одному и тому же шифру. Но как понять степень надёжности этого шифра. Для этого, в криптографии, существует такое понятие как взаимная информация – это числовое значение определяющее при перехвате какого количества криптотекста, станет возможна расшифровка всего зашифрованного сообщения, а высчитывается оно как разница между обычной и условной информационной неопределенностью, которую в криптографии принято называть энтропией. Это термины которыми обозначаются вероятности появления или не появления в тексте каких-либо символов. Но мы не будем углубляться в высшую математику и выводить формулы, потому что нам это просто не нужно. А нужно понимать что значение взаимной информации всегда больше либо равно нулю. И исходя из этого получается, что если это значение равно нулю, то алгоритм можно считать абсолютно стойкими, потому что сколько частей крептотекста не попало бы к злодею – расшифровать всё равно ничего не получиться, а если значение взаимной информации больше нуля, такие системы принято называть достаточно стойкими. И возникает логичный вопрос: если существуют абсолютно стойкие системы, то почему бы их не использовать и проблема защиты информации будет решена. Но не тут-то было, потому что абсолютно стойкие системы существуют только на бумаге, в виде теорем и прочей теоретической тошниловки, а использовать их на практике невозможно, в виду нереальной сложности и огромной стоимости шифрующего оборудования, чтобы было понятней, даже государства, которые, казалось бы, обладают огромными ресурсами, не смогли до сих пор внедрить использование абсолютно стойких систем.

Это термины которыми обозначаются вероятности появления или не появления в тексте каких-либо символов. Но мы не будем углубляться в высшую математику и выводить формулы, потому что нам это просто не нужно. А нужно понимать что значение взаимной информации всегда больше либо равно нулю. И исходя из этого получается, что если это значение равно нулю, то алгоритм можно считать абсолютно стойкими, потому что сколько частей крептотекста не попало бы к злодею – расшифровать всё равно ничего не получиться, а если значение взаимной информации больше нуля, такие системы принято называть достаточно стойкими. И возникает логичный вопрос: если существуют абсолютно стойкие системы, то почему бы их не использовать и проблема защиты информации будет решена. Но не тут-то было, потому что абсолютно стойкие системы существуют только на бумаге, в виде теорем и прочей теоретической тошниловки, а использовать их на практике невозможно, в виду нереальной сложности и огромной стоимости шифрующего оборудования, чтобы было понятней, даже государства, которые, казалось бы, обладают огромными ресурсами, не смогли до сих пор внедрить использование абсолютно стойких систем. Из этого всего, вполне логичным, будет вывод, что чем надежнее шифр тем труднее и дороже его использование в практических целях, а соответственно наиболее важна не надежность шифра, а возможность его применения т.е. соотношение надежности и цены.

Из этого всего, вполне логичным, будет вывод, что чем надежнее шифр тем труднее и дороже его использование в практических целях, а соответственно наиболее важна не надежность шифра, а возможность его применения т.е. соотношение надежности и цены.

Симметричное шифрование

Теперь вернемся к тому из-за чего собрались, а именно к самим алгоритмам. Симметричное шифрование – это такой способ шифрования когда для шифрования и расшифровывания используется один и тот же ключ, соответственно у кого есть ключ тот и может расшифровывать сообщение.

В свою очередь, само симметричное шифрование можно разделить на два подвида – это блочные и поточные шифры.

Блочный шифр – информация шифруется блоками данных фиксированного размера, как правило это степени 2 (64, 128 и т.д.), применяя к каждому блоку ключ в несколько раундов подстановки и перемешивания, достигая таким образом увеличения несоответствия битов между блоками начальных и зашифрованных данных. Именно так работают большинство современных алгоритмов шифрования, используя, для перемешивания и подстановки сеть Фейстеля или SP-сеть.

Поточный шифр – принцип работы тот же самый, что и у блочного, только на шифруемый текст предварительно накладывается последовательность случайных чисел и информация шифруется не блоками, а побитово, этот процесс, кстати, называется гаммированием, так вот если блочный шифр запустить в режиме гаммирования – получится потоковый. Правда если перегнуть с этой последовательностью случайных чисел – получишь абсолютно стойкий шифр – круто, но бесполезно.

Примеры наиболее распространённых симметричных шифров:

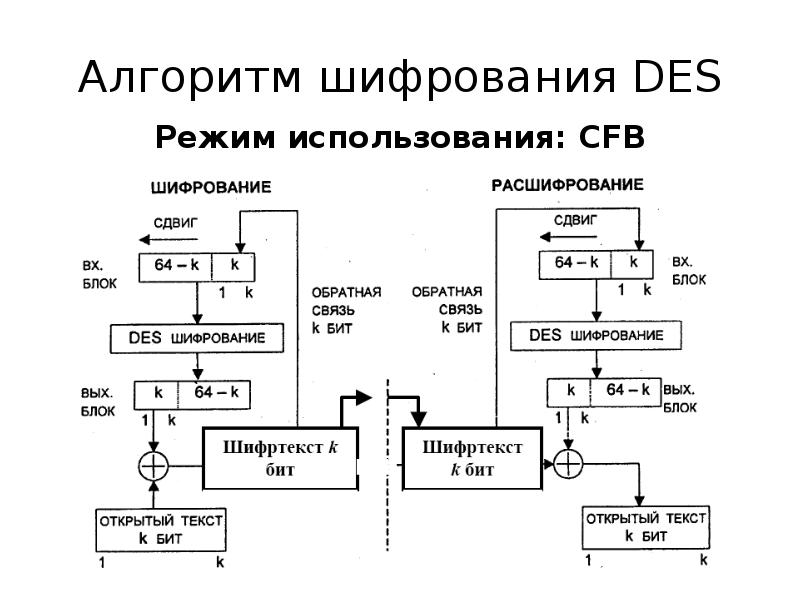

- DES — довольно старый алгоритм, разработанный IBM. Сейчас не используется в ввиду наличия неустраняемых уязвимостей.

- 3DES — более поздняя версия DES. Применяет алгоритм DES три раза, что делает его более безопасным, чем сам DES.

- AES — Advanced Encryption Standard. Это стандарт шифрования, принятый в США. В настоящее время он считается одним из наиболее сильных, использует 128-, 196- или 256-битный ключ и алгоритм Rijndael с 2001 года.

Используется в WPA2, SSL/TLS и многих других протоколах, где важны конфиденциальность и скорость.

Используется в WPA2, SSL/TLS и многих других протоколах, где важны конфиденциальность и скорость. - RC4 — это пример шифра потоковой передачи, который разработан Рональдом Ривестом. Используется в VoIP и WEP.

- Blowfish — первый алгоритм шифрования Брюса Шнайера. Он использует переменную длину ключа и считается одним из самых безопасных.

- Twofish — более сильная версия Blowfish с 128-битным или 256-битным ключом, основной конкурент AES. Используется в Cryptcat, OpenPGP.

- Кузнечик – разработан ФСБ РФ и в 2015 году принят в качестве стандарта в ГОСТ Р 34.12-2015. В том же году была доказана его неустойчивость к методу обратного проектирования, а чуть позже оказалось, что его алгоритм генерации S-блока перерисован с Белорусского шифра BelT разработанного в 2007 году. Ещё чуть позже его же взломали атакой “встреча посередине”.

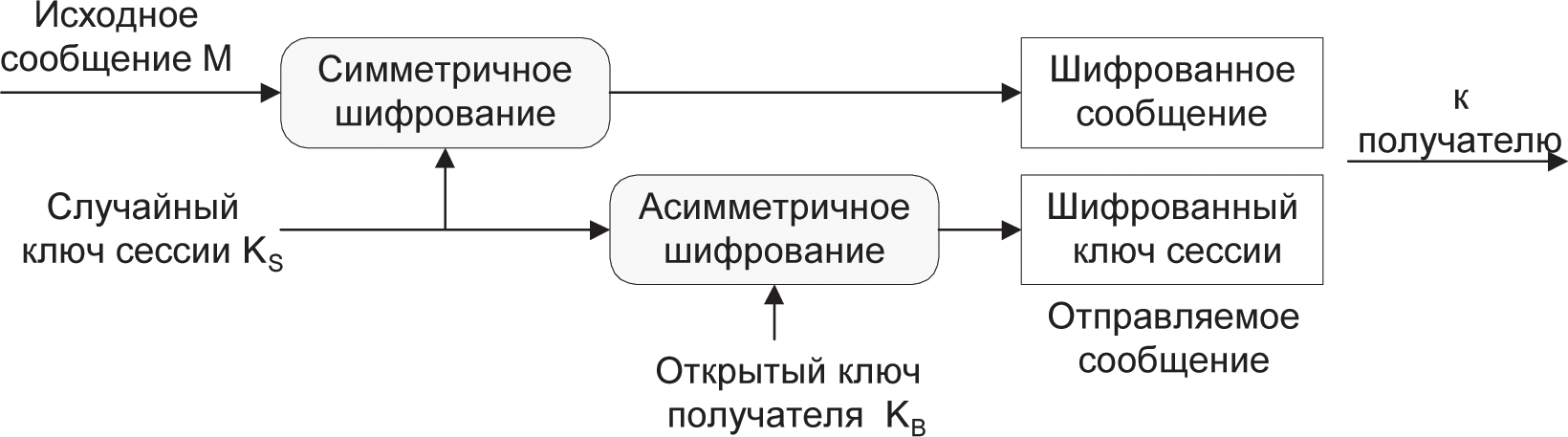

Самыми главными плюсами симметричного шифрования является его скорость и простота реализации. За счёт этого оно хорошо подходит для хранения и обработки больших объёмов данных. На этом, собственно, плюсы – всё. Что касается минусов: самая главная его проблема – это обмен ключами, ведь у каждого участника должен быть один и тот же ключ, а его нужно как-то передать, по какому-то каналу связи, а это означает ровно одно – этот ключ можно перехватить, соответственно даже самый лучший алгоритм надёжен ровно настолько на сколько надёжен канал передачи ключей. Кстати, из-за того что ключ известен каждой стороне, использование симметричного шифрования делает невозможным подтверждение аутентичности и авторства данных т.к. невозможно сформировать цифровую подпись.

За счёт этого оно хорошо подходит для хранения и обработки больших объёмов данных. На этом, собственно, плюсы – всё. Что касается минусов: самая главная его проблема – это обмен ключами, ведь у каждого участника должен быть один и тот же ключ, а его нужно как-то передать, по какому-то каналу связи, а это означает ровно одно – этот ключ можно перехватить, соответственно даже самый лучший алгоритм надёжен ровно настолько на сколько надёжен канал передачи ключей. Кстати, из-за того что ключ известен каждой стороне, использование симметричного шифрования делает невозможным подтверждение аутентичности и авторства данных т.к. невозможно сформировать цифровую подпись.

Асимметричное шифрование

Асимметричное шифрование или шифрование с открытым ключом – в подобных системах используется два ключа – открытый и закрытый, математически связанные между собой, при этом открытый ключ не от кого не прячется, может передаваться не защищенными каналами связи и используется для шифрования данных и проверки электронной цифровой подписи. А вот для генерации цифровой подписи и расшифровки данных используется закрытый т.е. секретный ключ. Простыми словами это работает так: если мы хотим получить от кого-то некую секретную информацию, мы передаём ему открытый ключ, с использованием которого эта информация будет зашифрована. При этом мы не боимся что злодеи перехватят наш ключ, ведь с ним можно только зашифровать данные, но не расшифровать. После того как наш собеседник получает ключ, он шифрует сообщение и отправляет нам, а получив мы расшифровываем его с использованием секретного ключа, который мы тщательно хранили, никому не передавали и не показывали, и, как бонус, мы ещё и проверяем не изменил ли кто данные в процессе пересылки и пришли ли они от нужного нам адресата. Сам понимаешь, такая схема многократно надежней чем с симметричным шифрованием.

А вот для генерации цифровой подписи и расшифровки данных используется закрытый т.е. секретный ключ. Простыми словами это работает так: если мы хотим получить от кого-то некую секретную информацию, мы передаём ему открытый ключ, с использованием которого эта информация будет зашифрована. При этом мы не боимся что злодеи перехватят наш ключ, ведь с ним можно только зашифровать данные, но не расшифровать. После того как наш собеседник получает ключ, он шифрует сообщение и отправляет нам, а получив мы расшифровываем его с использованием секретного ключа, который мы тщательно хранили, никому не передавали и не показывали, и, как бонус, мы ещё и проверяем не изменил ли кто данные в процессе пересылки и пришли ли они от нужного нам адресата. Сам понимаешь, такая схема многократно надежней чем с симметричным шифрованием.

Наиболее распространённые асимметричные алгоритмы шифрования:

- RSA (Rivest, Shamir и Adleman) – первая и наиболее распространённая криптосистема которая стала пригодной и для шифрования, и для цифровой подписи, использует факторизацию очень больших простых чисел в качестве отношения между двумя ключами.

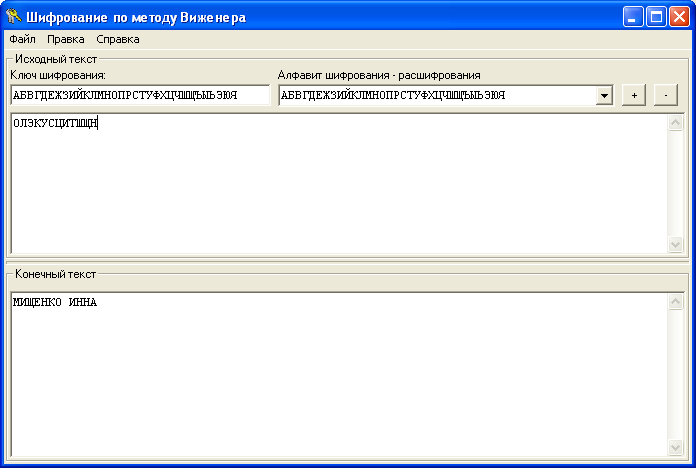

- Схема Эль-Гамаля (Elgamal) -криптосистема основанная на вычислительной сложности проблемы дискретного логарифмирования. Долгое время была стандартом в США и России.

- Алгоритм Диффи — Хеллмана – криптографический протокол, позволяющий двум и более сторонам получить общий секретный ключ, используя незащищенный от прослушивания канал связи.

- DSA (Digital Signature Algorithm) — криптографический алгоритм с использованием открытого ключа для создания электронной подписи, но не для шифрования. Подпись создается секретно, но может быть публично проверена. Это означает, что только один субъект может создать подпись сообщения, но любой может проверить её корректность. Алгоритм основан на вычислительной сложности взятия логарифмов в конечных полях. Является частью стандарта цифровой подписи США.

При всех очевидных плюсах в системах с открытым ключом есть и минусы, и самый главный – это скорость, асимметричное шифрование в несколько раз медленнее симметричного, ну и, соответственно, вычислительные мощности нужны в разы больше. В связи с этими минусами, на практике обычно применяются гибридные системы шифрования, которые аккумулируют плюсы обоих систем т.е. массив данных шифруется симметричным алгоритмом, а сеансовый ключ шифруется асимметричным и передаётся в зашифрованном виде. Таким способом экономятся вычислительные мощности и появляется возможность безопасно передать ключ симметричного алгоритма.

В связи с этими минусами, на практике обычно применяются гибридные системы шифрования, которые аккумулируют плюсы обоих систем т.е. массив данных шифруется симметричным алгоритмом, а сеансовый ключ шифруется асимметричным и передаётся в зашифрованном виде. Таким способом экономятся вычислительные мощности и появляется возможность безопасно передать ключ симметричного алгоритма.

Хеширование

И третий, интересующий нас вид шифрования, это хеширование его ещё называют хеш-функция или функция свёртки – это одностороннее шифрование, при котором, с использованием алгоритма хеширования, начальные данные, независимо от их длины, превращаются в битовую строку фиксированной длины. Именно эта битовая строка и называется хешем. Идеальным считается такой алгоритм хеширования, который делает невозможным обратное преобразование хеша в данные. Т.е. имея на руках хеш – невозможно узнать начальные данные. При этом, для применения на практике, как раз начальные данные знать и не нужно, нужно знать, что с использованием определенного алгоритма генерация хэша от какого-то текста создает тот же хэш. Соответственно, мы можем хранить, например пароль, в виде хеша и даже если его украдут – узнать пароль не смогут, а когда пользователь вводит пароль то хеш введенного пароля сверяется с сохраненным хешем, и если они совпали – значит пароль правильный. По такому же принципу может проверяться целостность файлов.

Соответственно, мы можем хранить, например пароль, в виде хеша и даже если его украдут – узнать пароль не смогут, а когда пользователь вводит пароль то хеш введенного пароля сверяется с сохраненным хешем, и если они совпали – значит пароль правильный. По такому же принципу может проверяться целостность файлов.

Самая главная проблема хеш-функций называется коллизией, суть её в том что хеши не всегда уникальны и иногда, правда очень редко, случаются ситуации, что два разных входных блока дают одинаковый хеш. Именно поэтому основной уязвимостью алгоритмов хеширования считается построение коллизий т.е. их искусственное создание. Для примера именно подобную уязвимость эксплуатировал червь Stuxnet в Windows, получая от системы абсолютно белый сертификат и таким способом становясь неуязвимым для антивирусов.

Примеры алгоритмов хеширования: MD4, MD5, SHA1, SHA2.

Ну, а на этом нашу ознакомительную экскурсию в мир криптографии можно считать оконченной. Не забывай возвращаться, нам нужно узнать ещё очень много.

Твой Pul$e.

Поделиться ссылкой:

Как работает шифрование в интернете. Вас легко взломать?

С каждым днем мы все чаще слышим о конфиденциальности, защите данных и шифровании. Пользователи обеспокоены безопасностью мессенджеров и социальных сетей, правительственные органы — невозможностью взлома информации о злоумышленниках.

Между мессенджерами и правительством ведутся постоянные переговоры. Иногда дело доходит до настоящей войны. Кто-то не передал кому-то ключи шифрования и отказался открыть доступ к переписке пользователей. Затем кто-то обиделся и мессенджер заблокировали на территории целой страны.

? Рубрика «Технологии» выходит при поддержке re:Store.

Почему так происходит? Как работает шифрование и в чем его особенности? Давайте разберемся вместе.

История, которой уже 4 тыс. лет

Само по себе понятие «шифрование» впервые появилось еще около 4 тыс. лет назад. Простейшим способом шифрования пользовались еще с 3-го тысячелетия до н.э.

лет назад. Простейшим способом шифрования пользовались еще с 3-го тысячелетия до н.э.

При написании письма, буквы менялись местами. Скажем, «А» соответствовала букве «Т», «Б» менялась на «У», «В» на «Ф» и так далее.

В результате, сообщение превращалось в, казалось бы, несвязный набор букв, расшифровать который могла лишь получающее сообщение сторона. Именно там знали, какая буква менялась на какую.

Забавно, но именно такой примитивный метод по сути являлся первым ключом шифрования.

В 479 году до н.э. спартанцы получили несколько деревянных табличек, покрытых восков. На них было важное зашифрованное послание о предстоящем нападении персов. Об этом случае упоминает древнегреческие историк Геродот.

Передача информации с возможностью сокрытия от посторонних глаз впервые остро понадобилась именно в военной отрасли.

Криптографический цилиндр Томаса Джеферсона

Спустя много веков для криптографии наступит новый период с использованием полиалфавитных шрифтов. Их принцип был подобным, но более запутанным из-за использования нескольких алфавитов.

Их принцип был подобным, но более запутанным из-за использования нескольких алфавитов.

Печатная машинка с механическим алгоритмом шифрования.

В первой половине XX века стали использовать электромеханический метод шифрования при помощи хитроумных устройств — шифровальщиков. И, наконец, с 70-х годов XX века за шифровку взялись компьютеры.

Какие бывают виды шифрования?

С появлением ЭВМ стали создаваться и более сложные алгоритмы шифрования. Вместо деревянных табличек и механических машин человечество перешло на шифрование посредством двоичного кода.

Так появилось два основных типа шифрования: симметричное и ассиметричное.

При симметричном шифровании используется лишь один пароль или ключ. Работает он следующим образом.

В системе шифрования предусмотрен некий математический алгоритм. На его цифровой «вход» подается исходный пароль и текст отправления (фото, видео и т. д.). Далее информация шифруется и отправляется.

д.). Далее информация шифруется и отправляется.

При получении срабатывает обратный алгоритм и проходит процедура дешифровки с использованием того самого пароля.

Проще говоря, если знать пароль, то безопасность симметричного шифрования резко стремится к нулю. Поэтому пароль должен быть максимально сложным и запутанным. Несмотря на определенные ограничения, симметричное шифрование очень распространено из-за простоты и быстродействия.

Второй вид шифрования — ассиметричное. В нем используются два пароля: открытый или публичный и закрытый или секретный. Открытый пароль получают все участники сети, а вот закрытый всегда остается на стороне либо сервера, либо другого приемника.

Суть в том, что при ассиметричном шифровании расшифровать сообщение можно лишь с помощью двух ключей. Именно на этом принципе основан популярный протокол SSL, который мы часто встречаем в браузере.

Сталкиваться с таким шифрованием вы могли, когда получали сообщение при открытии страницы «Небезопасное соединение». Означает это лишь одно: закрытый ключ уже мог быть вскрыт и известен хакерам. А значит вся введенная вами информация, по сути, не шифруется.

Означает это лишь одно: закрытый ключ уже мог быть вскрыт и известен хакерам. А значит вся введенная вами информация, по сути, не шифруется.

Преимущество ассиметричного шифрования в том, что один из ключей всегда остается на устройстве и не передается. Но оно считается «более тяжелым» и требует больше ресурсов компьютера.

Как работает шифрование на примере iMessage?

Пожалуй, именно Apple можно отнести к категории тех компаний, которые максимально беспокоятся о конфиденциальности данных своих пользователей. Шифрование и защита в продуктах Apple находится на высоком уровне.

Понять это можно, разобравшись в принципах работы одного из сервисов — iMessage.

Итак, вы решили использовать iMessage. Зарегистрировали Apple ID, зашли в настройки и включили сервис.

На iOS-девайсе тут же создаются две пары ключей: публичная и приватная. Да-да, iMessage работает по ассиметричному типу шифрования.

Приватная пара остается в памяти устройства, публичная же отправляется на сервера Apple.

Ну что, iMessage включен. Вы открываете приложение «Сообщения», выбираете адресата и начинаете писать сообщение. Тем временем сервис проверяет наличие публичного ключа адресата, который прикреплен к учетной записи Apple ID. Найдя его, абонент подсвечивается доступным для отправки сообщений через сервис.

Сообщение написано, вы нажимаете Отправить. Сообщение тут же копируется и проходит процедуру шифрования с помощью хранящегося на девайсе приватного ключа, подвязывается к публичному ключу и отправляется адресату.

Зашифрованное сообщение поступает на устройство получателя. Оно привязано к публичному ключу отправителя и требует дешифровки. Тем временем на сервере удаляется та самая зашифрованная копия.

Несмотря на то, что пользователь уже «физически» получил сообщение, он об этом не знает, поскольку никаких уведомлений не получал. Девайс приступает к дешифровке. Включается обратный шифрованию алгоритм. Используя известный публичный ключ и приватный ключ, хранящийся на устройстве, сообщение дешифруется.

Прочесть его без наличия самого устройства невозможно даже в случае перехвата сообщения. Когда расшифровка сообщения окончена, пользователь получает уведомление. А дальше весь процесс повторяется вновь и вновь.

Выходит, что с шифрованием мои сообщения в безопасности?

Если кратко, то ответ будет утвердительным. Перехватить ваши сообщения по сети технически возможно, но без наличия самого устройства, с которого вы проводили отправку, это не имеет смысла.

Публичный ключ создается на основе закрытого, а значит сгенерировать его без устройства отправителя невозможно. Все работает в паре. Публичный ключ шифрует сообщение, а расшифровывается он с помощью закрытого ключа.

То есть в ситуации, когда правительственные органы власти требуют предоставления ключей шифрования, несложно понять, что технически это реализовать невозможно. В противном случае, придется организовать всенародную очередь со сдачей смартфонов на резервное копирование с целью достать приватный ключ каждого устройства.

У каждого мессенджера и сервиса этот ключ свой. Так что, беспокоиться о конфиденциальности при подобном шифровании не стоит. Простая отправка сообщения с точки зрения шифрования на самом деле выглядит не так просто.

🤓 Хочешь больше? Подпишись на наш Telegram.

… и не забывай читать наш Facebook и Twitter

🍒

В закладки

iPhones.ru

Рассказываем о процессах, которые мы никогда не увидим.

Владимир Кузин

@xakerbox

DIY-техноман. Уверен, что все можно сделать своими руками. Коллайдер не в счет.

Уверен, что все можно сделать своими руками. Коллайдер не в счет.

- До ←

Это глупейшая фишка iOS 12. Apple, сколько можно

- После →

Adobe показала, как будет выглядеть полноценный Photoshop для iPad

Управление/настройка принтера | OKI Data

Можно зашифровать передачу данных между компьютером и устройством.

Шифрование передаваемых данных выполняется с помощью IPSec. Если метод IPSec включен, шифрование применяется для всех приложений, использующих протоколы IP.

Можно настроить до 50 узлов, указав их IP-адреса. Попытки получения доступа к принтеру с незарегистрированного узла будут отклонены. Попытки подключения к незарегистрированным узлам будут отклонены.

Прежде чем настраивать компьютер, обязательно настройте устройство.

Настройка устройства

Чтобы включить протокол IPSec, следует заранее выполнить настройку устройства при помощи веб-страницы.

Примечание

-

Если включено шифрование IPSec, подключения к узлам, не зарегистрированным с помощью данной процедуры, будут отклонены.

-

Если протокол IPsec настроен для данного устройства и хоста, устанавливается соединение при помощи IPSec. Если протокол IPSec не настроен для хоста, соединение при помощи IPSec не устанавливается.

-

Не забывайте фиксировать значения, которые указываете в ходе выполнения процедуры. Эти значения необходимы при настройке протокола IPSec на компьютере.

-

-

Войдите в систему в качестве администратора.

-

Выберите [Admin Setup].

-

Выберите [Сеть] > [Безопасность] > [IPSec].

-

Настройте параметры, следуя инструкциям на экране.

-

Щелкните [Submit].

Новые параметры вступят в силу после перезапуска сетевых функций устройства.

Примечание

-

Если настроить IPSec не удалось из-за несоответствия указанных параметров, веб-страница может быть недоступна. В этом случае отключите протокол IPSec с панели оператора устройства или выполните инициализацию сетевых настроек.

Перейти к настройке компьютера.

Настройка компьютера

Настройте IPSec на компьютере.

Следуйте приведенной ниже процедуре и выполняйте все шаги в указанном порядке.

Создание политики IP-безопасности

-

Щелкните [Пуск] и выберите [Панель управления]> [Система и безопасность] > [Инструменты администратора].

-

Дважды щелкните элемент [Локальная политика безопасности].

-

Щелкните [Политика IP-безопасности на локальном компьютере] в окне [Локальная политика безопасности].

-

В меню [Действие] выберите пункт [Создать политику IP-безопасности].

-

Нажмите [Далее] в меню [Мастер политики IP-безопасности].

-

Введите значения [Имя] и [Описание], затем нажмите [Далее].

-

Снимите флажок [Использовать правило по умолчанию (только ранние версии Windows)] и щелкните [Далее].

-

Установите флажок [Изменить свойства] и щелкните [Завершить].

Настройка обмена ключами

-

Выберите вкладку [Общие] в окне «Новые свойства политики IP-безопасности».

-

Щелкните [Параметры].

-

Введите значение в минутах в поле [Проверять подлинность и создавать новый ключ каждые] в окне [Параметры обмена ключами].

Примечание

-

Укажите значение, аналогичное значению [Lifetime (Срок)], для параметра «Предложение фазы 1» в разделе «Настройка устройства». При выполнении этого шага введите значение в минутах, даже если значение [Lifetime (Срок)] указано в секундах.

-

-

Щелкните [Методы].

-

Нажмите [Добавить] в окне [Методы безопасности при обмене ключами].

-

Укажите значения [Алгоритм проверки целостности], [Алгоритм шифрования] и [Группа Диффи-Хелмана].

Примечание

-

Выберите значения, аналогичные указанным для параметров [IKE Encryption Algorithm (Алгоритм шифрования IKE)], [IKE Hush Algorithm (Алгоритм утихания IKE)] и [Diffie-Hellman group (Группа Диффи-Хеллмана)], для параметра «Предложение фазы 1» в разделе «Настройка устройства».

-

-

Нажмите [OK].

-

Выберите [OK] в окне [Методы безопасности при обмене ключами].

-

Нажмите [OK] в окне [Параметры обмена ключами].

Настройка IP-фильтра

-

Выберите вкладку [Правила] в окне «Свойства политики IP-безопасности».

-

Щелкните [Добавить].

-

Нажмите [Далее] в меню [Мастер правил безопасности].

-

Выберите [Это правило не определяет туннель] на экране [Конечная точка туннеля] и нажмите [Далее].

-

Выберите [Все сетевые подключения] на экране [Тип сети], затем нажмите кнопку [Далее].

-

Щелкните [Добавить] на экране [Список IP-фильтров].

-

Щелкните [Добавить] в окне [Список IP-фильтров].

-

Нажмите [Далее] в меню [Мастер IP-фильтров].

-

Нажмите [Далее] на экране [Описание IP-фильтра и свойство «Отраженный»].

-

Нажмите [Далее] на экране [Источник IP-трафика].

-

Нажмите [Далее] на экране [Назначение IP-трафика].

-

Нажмите [Далее] на экране [Тип протокола IP].

-

Нажмите [Завершить].

Настройка действий фильтра

-

Щелкните [OK] в окне [Список IP-фильтров].

-

Выберите новый IP-фильтр из списка в окне [Мастер правил безопасности] и нажмите [Далее].

-

Щелкните [Добавить] на экране [Действие фильтра].

-

Нажмите [Далее] в меню [Мастер настройки действий фильтра].

-

Введите значения [Name (Имя)] и [Description (Описание)] на экране [Filter Action Name (Имя действия фильтра)], а затем щелкните [Next (Далее)].

-

Выберите [Согласовать безопасность] на экране [Общие параметры действия фильтра], затем нажмите [Далее].

-

Выберите [Запретить небезопасное соединение] на экране [Соединение с компьютерами, не поддерживающими IPsec], затем нажмите [Далее].

-

Выберите [Настраиваемый] на экране [Безопасность IP-трафика], затем щелкните [Настройки].

-

Выполните настройку в окне [Параметры особого метода безопасности], затем щелкните [OK].

Примечание

-

Установите значения, аналогичные указанным для параметров [ESP Encryption Algorithm (Алгоритм шифрования ESP)], [ESP Authentication Algorithm (Алгоритм проверки подлинности ESP)], [AH Authentication Algorithm (Алгоритм проверки подлинности AH)] и [LifeTime (Срок эксплуатации)] для параметра «Предложение фазы 2» в «Настройка устройства».

-

-

Нажмите [Далее] на экране [Безопасность IP-трафика].

-

Установите флажок [Изменить свойства] и щелкните [Завершить].

Назначение политики IP-безопасности

-

Если необходимо включить ключ PFS, установите флажок [Использовать сеансовые циклы безопасной пересылки (PFS)] в окне [Свойства действия фильтра].

-

Если вы используете соединение с помощью протокола IPSec с глобальным адресом IPv6, установите флажок [Принимать небезопасную связь, но отвечать с помощью IPsec].

-

Нажмите [OK].

-

Выберите новое действие фильтра, а затем щелкните [Далее].

-

Выберите метод проверки подлинности на экране [Метод проверки подлинности], а затем нажмите кнопку [Далее].

Примечание

-

Если в «Настройка устройства» указан предварительно заданный ключ, установите флажок «Использовать данную строку для безопасности при обмене ключами (предварительно заданный ключ)» на экране [Authentication Method (Метод идентификации)] и введите предварительно заданный ключ.

-

-

Нажмите [Завершить].

-

Щелкните [OK] в окне «Новые свойства политики IP-безопасности».

-

Выберите новую политику IP-безопасности в окне [Локальная политика безопасности].

-

В меню [Действие] выберите пункт [Назначить].

-

Убедитесь, что для параметра новой политики IP-безопасности [Назначенная политика] отображается значение [Да].

-

Щелкните [х] в окне [Локальная политика безопасности].

Что такое шифрование данных? Определение, передовой опыт и многое другое

Шифрование данных определено в Data Protection 101, нашей серии статей об основах безопасности данных.

Определение шифрования данных

Шифрование данных переводит данные в другую форму или код, так что только люди, имеющие доступ к секретному ключу (формально называемому ключом дешифрования) или паролю, могут их прочитать. Зашифрованные данные обычно называют зашифрованным текстом, а незашифрованные данные — открытым текстом. В настоящее время шифрование — один из самых популярных и эффективных методов защиты данных, используемых организациями.Существует два основных типа шифрования данных — асимметричное шифрование, также известное как шифрование с открытым ключом, и симметричное шифрование.

Основная функция шифрования данных

Целью шифрования данных является защита конфиденциальности цифровых данных, поскольку они хранятся в компьютерных системах и передаются через Интернет или другие компьютерные сети. Устаревший стандарт шифрования данных (DES) был заменен современными алгоритмами шифрования, которые играют критически важную роль в безопасности ИТ-систем и коммуникаций.

Устаревший стандарт шифрования данных (DES) был заменен современными алгоритмами шифрования, которые играют критически важную роль в безопасности ИТ-систем и коммуникаций.

Эти алгоритмы обеспечивают конфиденциальность и управляют ключевыми инициативами безопасности, включая аутентификацию, целостность и предотвращение отказа от авторства. Аутентификация позволяет проверить происхождение сообщения, а целостность обеспечивает доказательство того, что содержимое сообщения не изменилось с момента его отправки. Кроме того, неотказуемость гарантирует, что отправитель сообщения не сможет отказать в отправке сообщения.

Процесс шифрования данных

Данные или открытый текст шифруются с помощью алгоритма шифрования и ключа шифрования.В результате получается зашифрованный текст, который можно увидеть в исходной форме, только если он расшифрован с помощью правильного ключа.

Шифры с симметричным ключом используют один и тот же секретный ключ для шифрования и дешифрования сообщения или файла. Хотя шифрование с симметричным ключом намного быстрее, чем асимметричное шифрование, отправитель должен обменяться ключом шифрования с получателем, прежде чем он сможет его расшифровать. Поскольку компаниям необходимо безопасно распространять и управлять огромным количеством ключей, большинство служб шифрования данных адаптировали и используют асимметричный алгоритм для обмена секретным ключом после использования симметричного алгоритма для шифрования данных.

Хотя шифрование с симметричным ключом намного быстрее, чем асимметричное шифрование, отправитель должен обменяться ключом шифрования с получателем, прежде чем он сможет его расшифровать. Поскольку компаниям необходимо безопасно распространять и управлять огромным количеством ключей, большинство служб шифрования данных адаптировали и используют асимметричный алгоритм для обмена секретным ключом после использования симметричного алгоритма для шифрования данных.

С другой стороны, асимметричная криптография, иногда называемая криптографией с открытым ключом, использует два разных ключа, один открытый и один закрытый. Открытый ключ, как он называется, может быть доступен всем, но закрытый ключ должен быть защищен. Алгоритм Ривест-Шармир-Адлеман (RSA) — это криптосистема для шифрования с открытым ключом, которая широко используется для защиты конфиденциальных данных, особенно когда они отправляются по небезопасной сети, такой как Интернет. Популярность алгоритма RSA объясняется тем, что как открытый, так и закрытый ключи могут шифровать сообщение, чтобы гарантировать конфиденциальность, целостность, подлинность и неотвратимость электронных сообщений и данных с помощью цифровых подписей.

Проблемы современного шифрования

Самый простой метод атаки на шифрование сегодня — это грубая сила или попытка использования случайных ключей до тех пор, пока не будет найден правильный. Конечно, длина ключа определяет возможное количество ключей и влияет на правдоподобие этого типа атаки. Важно помнить, что надежность шифрования прямо пропорциональна размеру ключа, но по мере увеличения размера ключа увеличивается и количество ресурсов, необходимых для выполнения вычислений.

Альтернативные методы взлома шифра включают атаки по побочным каналам и криптоанализ. Атаки по побочным каналам идут после реализации шифра, а не самого шифра. Эти атаки имеют тенденцию к успеху, если есть ошибка в конструкции или выполнении системы. Точно так же криптоанализ означает обнаружение слабого места в шифре и его использование. Криптоанализ более вероятен, когда есть недостаток в самом шифре.

Решения для шифрования данных

Решения для защиты данных для шифрования данных могут обеспечивать шифрование устройств, электронной почты и самих данных. Во многих случаях эти функции шифрования также встречаются с возможностями управления устройствами, электронной почтой и данными. Компании и организации сталкиваются с проблемой защиты данных и предотвращения потери данных, поскольку сотрудники все чаще используют внешние устройства, съемные носители и веб-приложения в рамках своих повседневных бизнес-процедур. Конфиденциальные данные могут больше не находиться под контролем и защитой компании, поскольку сотрудники копируют данные на съемные устройства или загружают их в облако. В результате лучшие решения для предотвращения потери данных предотвращают кражу данных и внедрение вредоносных программ со съемных и внешних устройств, а также из веб-приложений и облачных приложений.Для этого они также должны гарантировать, что устройства и приложения используются должным образом и что данные защищены с помощью автоматического шифрования даже после того, как они покидают организацию.

Во многих случаях эти функции шифрования также встречаются с возможностями управления устройствами, электронной почтой и данными. Компании и организации сталкиваются с проблемой защиты данных и предотвращения потери данных, поскольку сотрудники все чаще используют внешние устройства, съемные носители и веб-приложения в рамках своих повседневных бизнес-процедур. Конфиденциальные данные могут больше не находиться под контролем и защитой компании, поскольку сотрудники копируют данные на съемные устройства или загружают их в облако. В результате лучшие решения для предотвращения потери данных предотвращают кражу данных и внедрение вредоносных программ со съемных и внешних устройств, а также из веб-приложений и облачных приложений.Для этого они также должны гарантировать, что устройства и приложения используются должным образом и что данные защищены с помощью автоматического шифрования даже после того, как они покидают организацию.

Как мы уже упоминали, контроль и шифрование электронной почты — еще один важный компонент решения по предотвращению потери данных. Безопасная, зашифрованная электронная почта — единственный ответ на соответствие нормативным требованиям, удаленную рабочую силу, BYOD и аутсорсинг проектов. Превосходные решения по предотвращению потери данных позволяют вашим сотрудникам продолжать работать и сотрудничать с помощью электронной почты, в то время как программное обеспечение и инструменты заранее помечают, классифицируют и шифруют конфиденциальные данные в электронных письмах и вложениях.Лучшие решения для предотвращения потери данных автоматически предупреждают, блокируют и шифруют конфиденциальную информацию в зависимости от содержимого и контекста сообщения, например пользователя, класса данных и получателя.

Безопасная, зашифрованная электронная почта — единственный ответ на соответствие нормативным требованиям, удаленную рабочую силу, BYOD и аутсорсинг проектов. Превосходные решения по предотвращению потери данных позволяют вашим сотрудникам продолжать работать и сотрудничать с помощью электронной почты, в то время как программное обеспечение и инструменты заранее помечают, классифицируют и шифруют конфиденциальные данные в электронных письмах и вложениях.Лучшие решения для предотвращения потери данных автоматически предупреждают, блокируют и шифруют конфиденциальную информацию в зависимости от содержимого и контекста сообщения, например пользователя, класса данных и получателя.

Хотя шифрование данных может показаться обескураживающим и сложным процессом, программное обеспечение для предотвращения потери данных надежно справляется с этим каждый день. Шифрование данных не обязательно должно быть проблемой, которую ваша организация пытается решить самостоятельно. Выберите лучшее программное обеспечение для предотвращения потери данных, которое предлагает шифрование данных с помощью устройства, электронной почты и управления приложениями, и будьте уверены, что ваши данные в безопасности.

Теги: Защита данных 101

Какие существуют типы шифрования?

Кибербезопасность и защищенные данные становятся все важнее с каждым днем. Поскольку мы собираем все больше банковских, медицинских и коммерческих данных в Интернет, их безопасность может быть сложной. Вот почему большинство программ и приложений, которые мы используем, используют ту или иную форму шифрования данных для обеспечения безопасности нашей информации.

Какие бывают типы шифрования? Хотя наиболее распространенными являются AES, RSA и DES, используются и другие типы.Давайте углубимся в то, что означают эти аббревиатуры, что такое шифрование и как обеспечить безопасность ваших данных в Интернете.

Что такое шифрование данных?

Шифрование данных — это то, что происходит, когда вы берете текст или данные, которые используете, и преобразуете их в код (также называемый «зашифрованный текст»), который не может быть понят для тех, у кого нет правильного ключа. Чтобы данные можно было использовать, их необходимо изменить или расшифровать. Шифрование

Шифрование

необходимо, потому что оно позволяет нам отправлять актуальную и часто конфиденциальную информацию через Интернет и с помощью электронных средств, чтобы посторонние люди не видели ее.Для расшифровки данных необходим ключ, который будет у авторизованных пользователей. Однако имейте в виду, что даже зашифрованные данные иногда могут расшифровать те, у кого достаточно навыков или ресурсов, некоторые из которых могут иметь злонамеренные намерения.

Шифрование обычно предотвращает кражу или передачу важных данных, будь то фильмы, которые мы смотрим, в которых используется управление цифровыми правами (DRM) для предотвращения незаконного копирования, или пароли для входа в банкинг, которые мы вводим на веб-сайте банка.

Почему важен тип шифрования

Методы шифрования различаются в зависимости от того, сколько данных они могут обрабатывать за один раз и какой ключ нужен для их дешифрования.Некоторое шифрование легче взломать, чем другое. В то время как некоторые компании или частные лица выбирают тип шифрования в соответствии со стандартами, продиктованными правовыми или промышленными нормами, другие могут просто выбрать свой тип в зависимости от личных предпочтений. Это важно для вас, потому что ваши данные находятся под защитой. Вам понадобится лучший тип шифрования для данных, которые вы храните или передаете.

Это важно для вас, потому что ваши данные находятся под защитой. Вам понадобится лучший тип шифрования для данных, которые вы храните или передаете.

Различные типы шифрования

Три основных типа шифрования — DES, AES и RSA.Несмотря на то, что существует множество видов шифрования — больше, чем можно легко объяснить здесь, — мы рассмотрим эти три важных типа шифрования, которые потребители используют каждый день. Большинство других являются вариациями старых типов, а некоторые больше не поддерживаются и не рекомендуются. Технологии развиваются каждый день, и даже те, которые считаются современными, в какой-то момент будут заменены более новыми версиями.

Подобно тому, как службы безопасности предпринимают шаги для повышения безопасности вашей информации, хакеров — это , которые ищут способы обойти их .Это гонка вооружений с вашими данными как военными трофеями. Давайте погрузимся в популярные методы шифрования, историю шифрования и его дальнейшие шаги.

Шифрование DES

Принятое в 1970-х годах в качестве стандарта шифрования, шифрование DES само по себе уже не считается безопасным. Он шифрует только 56 бит данных за раз, и вскоре после его появления было обнаружено, что его легко взломать. Тем не менее, он служил стандартом, на котором были основаны будущие более безопасные инструменты шифрования.

3DES

Более современный 3DES — это версия блочного шифра, используемого сегодня. Стандарт тройного шифрования данных (3DES) работает, как следует из названия. Вместо использования одного 56-битного ключа он использует три отдельных 56-битных ключа для тройной защиты.

Недостатком 3DES является то, что для шифрования данных требуется больше времени. Кроме того, блоки меньшей длины шифруются трижды, но их все равно можно взломать. Банки и предприятия все еще полагаются на него в настоящее время, но в новых формах вскоре может быть отказано в этой версии.

Когда следует использовать шифрование DES?

Вероятно, сегодня вы не будете использовать DES или даже 3DES самостоятельно. Банковские учреждения и другие предприятия могут использовать 3DES для внутренних или частных целей. Однако отраслевой стандарт отошел от него и больше не включается в новейшие технологические продукты.

Банковские учреждения и другие предприятия могут использовать 3DES для внутренних или частных целей. Однако отраслевой стандарт отошел от него и больше не включается в новейшие технологические продукты.

Шифрование AES

Один из самых безопасных типов шифрования, Advanced Encryption Standard (AES), используется правительствами и организациями безопасности, а также повседневными предприятиями для секретной связи.AES использует шифрование с «симметричным» ключом. Кому-то на принимающей стороне потребуется ключ для их декодирования.

AES отличается от других типов шифрования тем, что шифрует данные единым блоком, а не отдельными битами данных. Размеры блока определяют имя для каждого типа зашифрованных данных AES:

- AES-128 шифрует блоки размером 128 бит

- AES-192 шифрует блоки размером 192 бит

- AES-256 шифрует блоки размера Размер 256 бит

В дополнение к разным размерам блоков каждый метод шифрования имеет разное количество раундов. Эти раунды представляют собой процессы преобразования фрагмента данных с открытым текстом в зашифрованные данные или зашифрованный текст. Например, AES-128 использует 10 раундов, а AES-256 — 14 раундов.

Эти раунды представляют собой процессы преобразования фрагмента данных с открытым текстом в зашифрованные данные или зашифрованный текст. Например, AES-128 использует 10 раундов, а AES-256 — 14 раундов.

Когда следует использовать шифрование AES?

Большинство инструментов обработки данных, доступных сегодня на рынке, используют шифрование AES. Даже те, которые позволяют использовать другие методы со своими программами, рекомендуют стандарт AES. Он работает во многих приложениях и по-прежнему остается наиболее распространенным и безопасным методом шифрования за такую цену.Фактически, вы, вероятно, используете его, даже не подозревая об этом.

RSA Encryption