Настройка bridge mikrotik: Начальная настройка роутера MikroTik: bridge lan

Настройка MikroTik Bridge

Автор Андрей Смирнов На чтение 3 мин. Просмотров 9.4k. Опубликовано

Научиться настройке MikroTik можно на онлайн курсе по оборудованию этого производителя. Автор курса является сертифицированным тренером MikroTik. Подробней Вы можете прочитать в конце статьи.

В этой статье будет приведен пример того, как настроить MikroTik Bridge на Routerboard. Данный метод может быть применен к устройствам Микротик, которые имеют более одного интерфейса. Перед внедрением этого руководства убедитесь, что вы понимаете, как работает коммутатор.

Сетевой коммутатор (Ethernet Switch): что такое, для чего нужен, как работает, сравниваем с концентратором (Hub)

Проверка интерфейсов маршрутизатора для настройки моста

Убедитесь, что ваше устройство имеет более одного интерфейса.

Mikrotik Routerboard выглядит как коммутатор, для чего нам нужно делать мост? Мы можем просто подключить кабель, и он будет работать как обычный switch?

MAC-адресация

Знаете ли вы, что на каждом интерфейсе вашего маршрутизатора есть MAC-адрес, назначенный ему? Да, на каждом порту / интерфейсе. Почему на каждом порту? Поскольку Mikrotik Routerboard — это в основном маршрутизатор, который объединяет сети. Каждый интерфейс роутера подключен к сети, и каждый интерфейс в сети выступает в качестве шлюза для клиентов в сети. Поэтому для каждого интерфейса требуется IP-адрес (layer3), и, на более низком канальном уровне им нужна адресация 2 уровня.

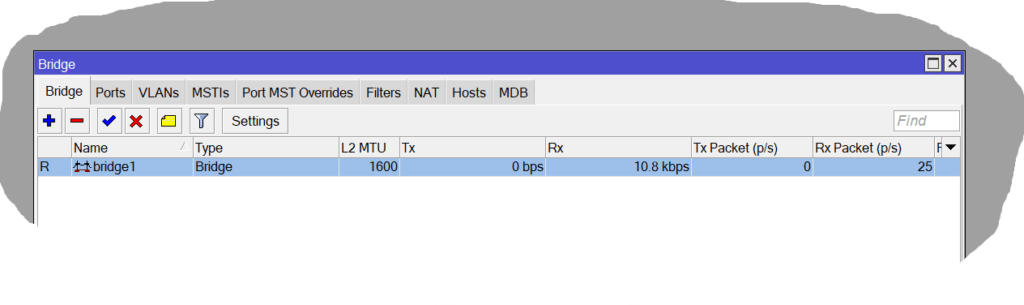

Настройка Mikrotik Bridge

Поскольку основная наша цель — создать сеть второго уровня модели OSI (сеть с коммутатором), то нам необходимо настроить функцию моста. Благодаря функции моста (mikrotik bridge) можно объединить несколько портов в один сегмент. Поэтому все порты, которые объединяются интерфейсом моста, станут плоскими, аналогично простому коммутатору.

Как подобрать коммутатор (Switch) для сети компании?

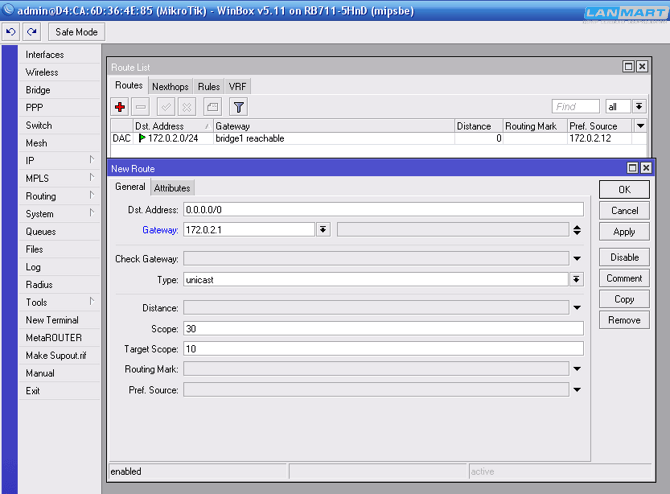

Алгоритм создания mikrotik мост для трех портов

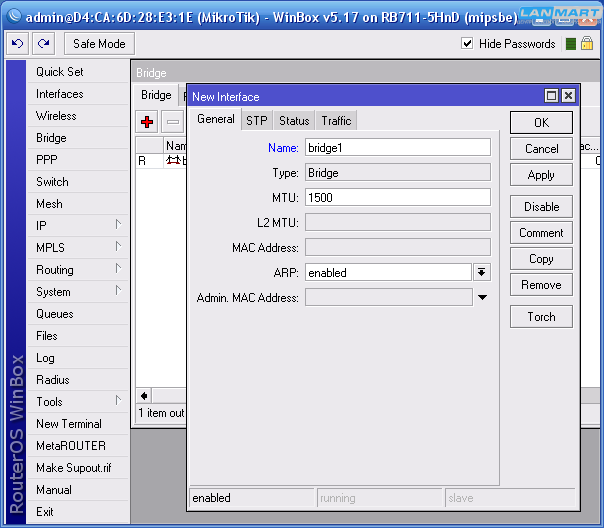

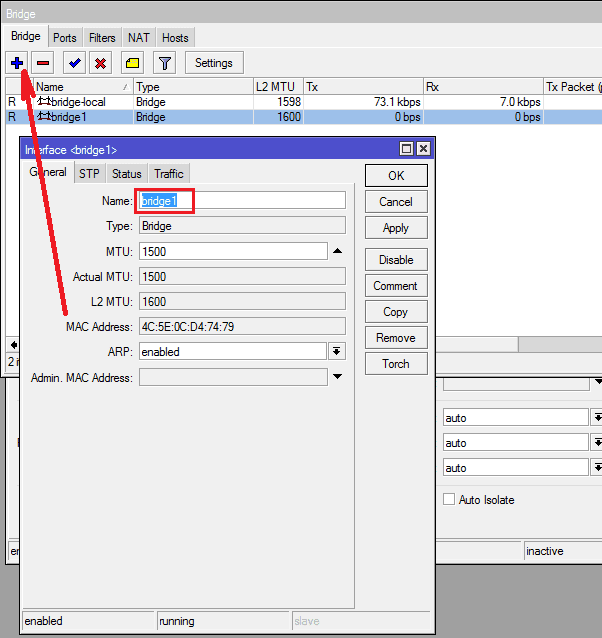

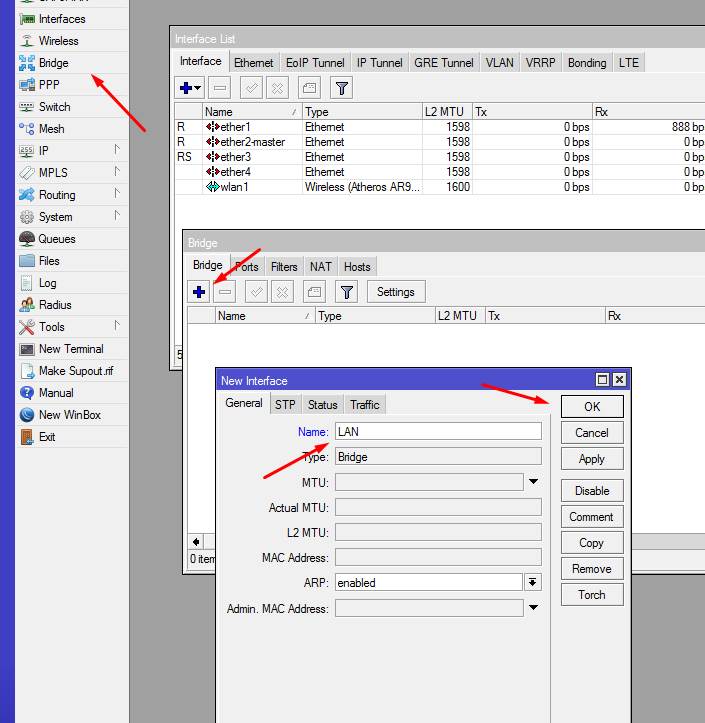

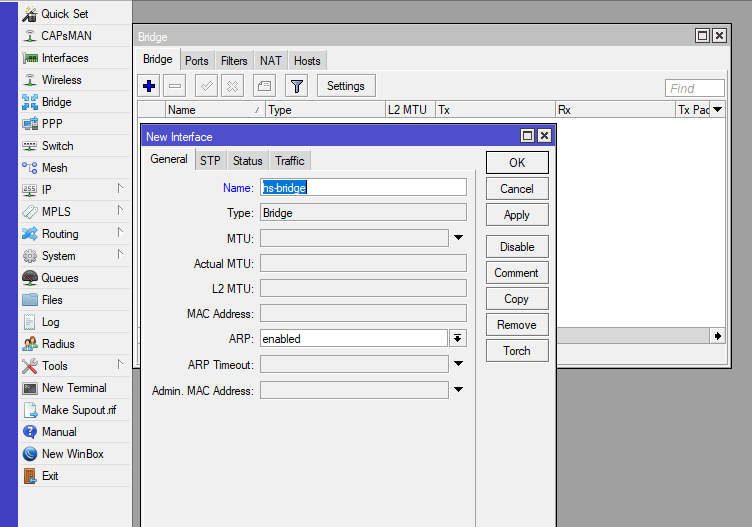

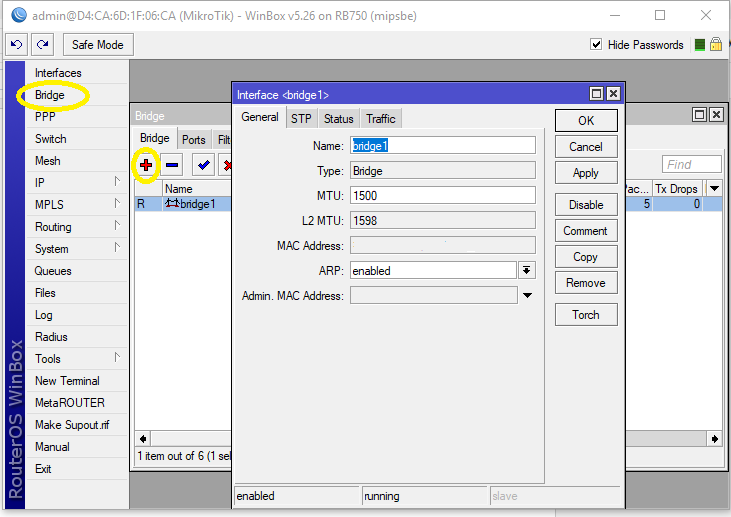

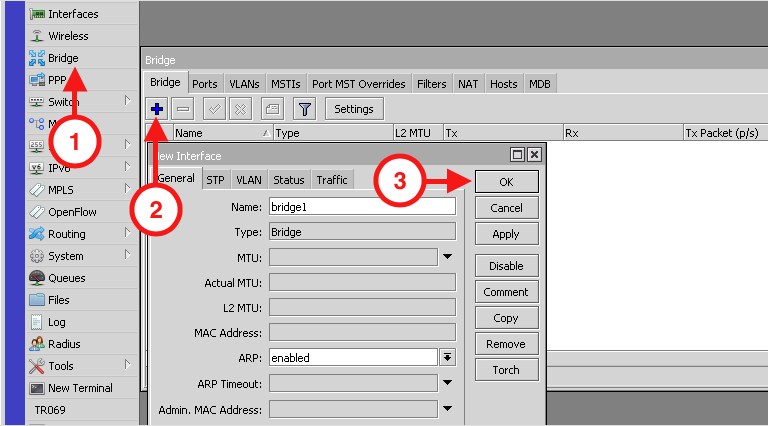

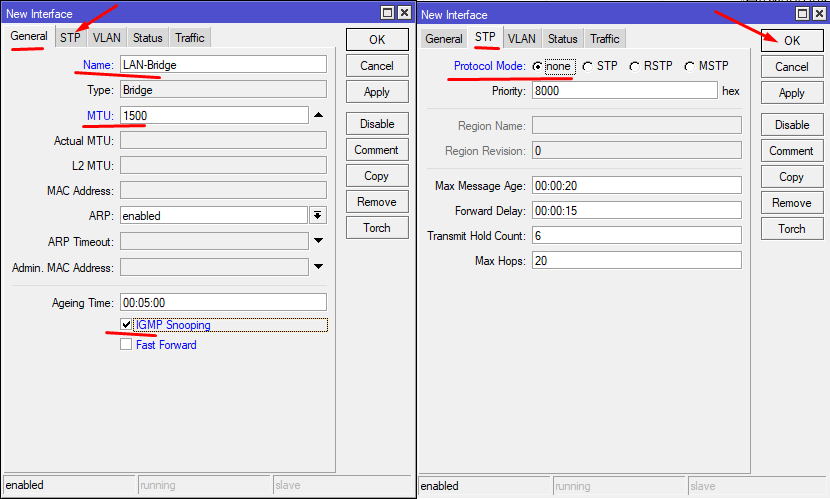

Создадим новый интерфейс мост на mikrotik (этот интерфейс станет основным интерфейсом). Скажем, мы создаем мост с именем bridge1:

/ interface bridge add name = bridge1 disabled = no protocol-mode = rstp

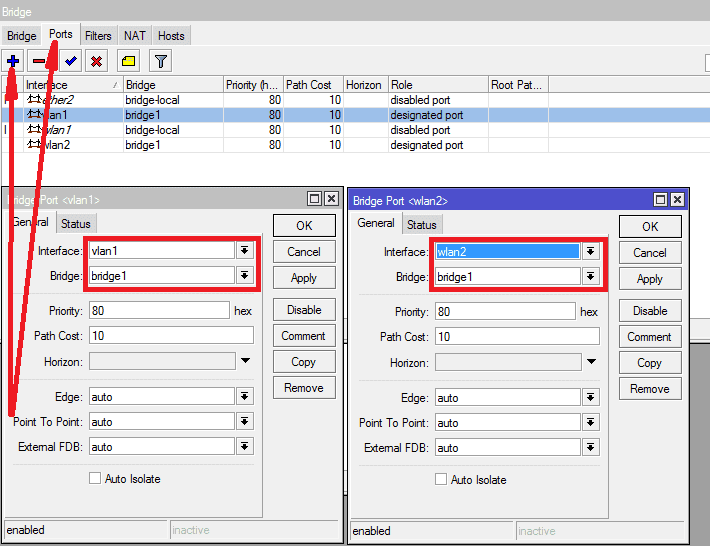

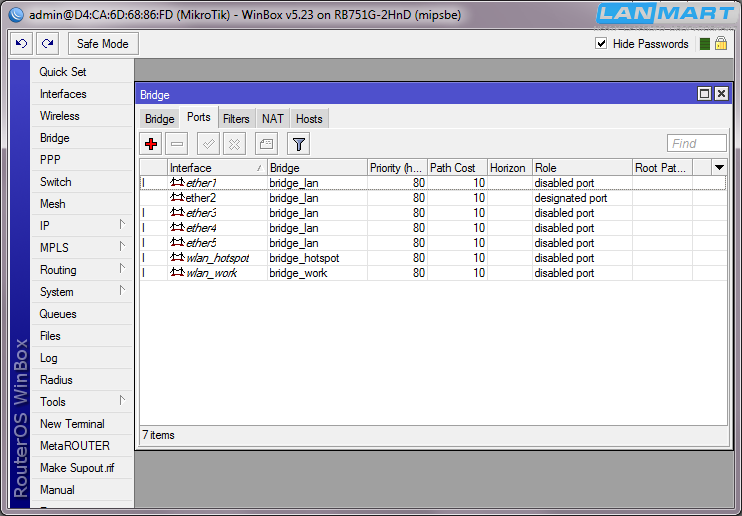

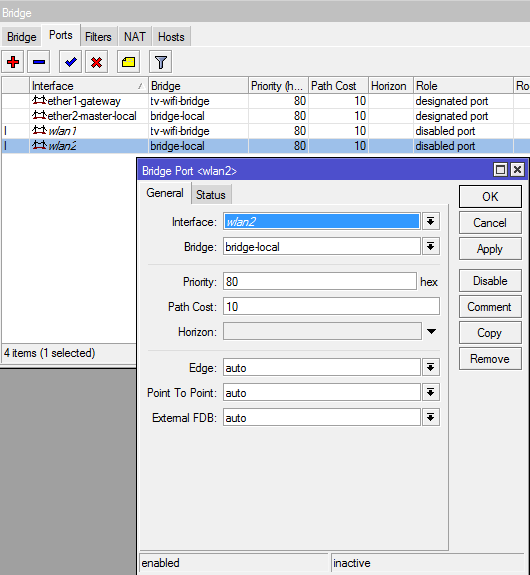

Поместить порты (интерфейсы) в мост (эти интерфейсы станут подчиненными интерфейсами). Теперь эти интерфейсы называются портами, как на обычном коммутаторе. Пример: ether1-ether3 будут помещены в bridge1:

/interface bridge port add bridge=bridge1 interface=ether1

/interface bridge port add bridge=bridge1 interface=ether2

/interface bridge port add bridge=bridge1 interface=ether3

Мост – это гибкая функция, мы можем поместить другие технологии layer2 в мост (эти интерфейсы также станут подчиненными интерфейсами). Например, wifi:

/interface bridge port add bridge=bridge1 interface=wlan1

Что происходит с MAC-адресом на интерфейсах, которые объединены с мостом? Так как мост является устройством 2 уровня, MAC-адрес на каждом интерфейсе будет проигнорирован

Как проверить MAC-таблицу и увидеть процесс заполнения адресами?

Вы можете увидеть список на вкладке хоста в меню моста или вы можете отобразить таблицу с помощью mikrotik CLI:

/ interface bridge host print

MikroTik: куда нажать, чтобы заработало?

При всех своих достоинствах, есть у продукции компании MikroTik один минус – много разобщенной и далеко не всегда достоверной информации о ее настройке.Рекомендуем проверенный источник на русском языке, где все собрано, логично и структурировано – видеокурс «Настройка оборудования MikroTik». В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект. Все материалы остаются у вас бессрочно. Начало курса можно посмотреть бесплатно, оставив заявку на странице курса. Автор курса является сертифицированным тренером MikroTik.

Настройка capsman в Mikrotik

Уже не раз я касался темы интересных и многофункциональных роутеров, подходящих для дома, малого и среднего бизнеса. Сегодня рассмотрим настройку в mikrotik функционала capsman для создания единой бесшовной wifi сети, состоящей из множества точек доступа. Я уже дважды писал об этом, но прошло несколько лет с момента последнего обновления статьи. Пришло время ее актуализировать в очередной раз.

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую по программе, основанной на информации из официального курса MikroTik Certified Network Associate. Курс стоящий, все подробности читайте по ссылке.

Курс стоящий, все подробности читайте по ссылке.

Введение

Как я уже сказал, у меня есть материал на тему настройки capsman в mikrotik. В наше время в связи со скоростью развития информационных технологий информация очень быстро устаревает. И хотя статья все еще актуальна, ее регулярно читают и используют, сейчас есть что к ней добавить.

Вышла новая версия технологии Controlled Access Point system Manager (CAPsMAN) v2. Я расскажу немного о ней. В своей работе буду опираться на опыт предыдущей статьи и на официальный Manual:CAPsMAN с сайта производителя микротиков.

В моем распоряжении будут 2 роутера wAP ac, которые настроены в соответствии с моими инструкциями на эту тему. Рекомендую на всякий случай ознакомиться с ними, чтобы было общее представление о базовых настройках роутеров. На одном из этих роутеров я настрою контроллер точек доступа, другую подключу к этому контроллеру. Обе точки образуют единую бесшовную wifi сеть с автоматическим переключением клиентов к ближайшей точке.

Примера из двух точек доступа будет достаточно для общего представления о работе технологии. Дальше эта настройка линейно масштабируется на необходимое количество точек доступа.

Что такое capsman v2

Capsman — технология для организации диспетчера (CAPsMAN) управляемых точек доступа. С его помощью можно централизованно управлять множеством беспроводных точек доступа (CAPs), объединяя их в единую беспроводную wifi сеть. Контроллер обеспечивает в том числе аутентификацию клиентов сети. Для точек требуется минимальная настройка. Достаточно указать адрес контроллера сети и они все необходимые настройки получат от него. Сами же точки выполняют только транспорт и шифрование пакетов от клиента к контроллеру.

Теперь расскажу, что такое capsman v2 и чем он отличается от первой версии. Сразу стоит сказать, что совместимости между двумя версиями нет. Если у вас контроллер v2, то к нему могут подключаться только точки доступа с такой же версией. И наоборот — если у вас точки v2, подключиться к контроллеру первой версии не получится. Сейчас это не очень актуальная информация, так как версия v2 вышла несколько лет назад и везде используется именно она. Такое предостережение было актуально на момент релиза v2 и переходного периода.

Сейчас это не очень актуальная информация, так как версия v2 вышла несколько лет назад и везде используется именно она. Такое предостережение было актуально на момент релиза v2 и переходного периода.

В момент появления в RouterOS функционала CAPsMAN v2, он был включен в отдельный пакет wireless-cm2, для того, чтобы не пересекаться с предыдущей версией. Это случилось в RouterOS v6.22rc7. У предыдущей версии capsman было название пакета — wireless-fp, он появился в версии v6.11. Далее в версии 6.37 capsman v1 был удален из системы и остался только один пакет wireless, в котором реализован функционал капсман второй версии. С тех пор путаницы с именами пакетов больше не возникает. Так что если у вас какая-то древняя версия прошивки, обновите ее.

Список нововведений capsman v2:

- Возможность автоматически обновлять управляемые точки доступа.

- Усовершенствован протокол обмена информацией между контроллером и точками доступа.

- Добавлены поля «Name Format» и «Name Prefix» в настройках Provision rules.

- Улучшено логирование процесса переключения клиента от точки к точке.

- Добавлен L2 Path MTU discovery.

Если у вас в сети уже настроен capsman прошлой версии, то разработчики предлагают следующий путь обновления всей вашей сети до v2:

- Настраиваете в исходной сети временный контроллер capsman v2.

- Начинаете постепенно обновлять управляемые точки доступа. Все обновленные точки доступа будут подключаться к временному контроллеру.

- После того, как все управляемые точки доступа будут обновлены до последней версии, обновляете основной контроллер capsman. После того, как это случится, выключаете временный контроллер.

Есть более простой путь, если вам не критичен простой сети на некоторое время. Одновременно запускайте обновление на всех роутерах — и на контроллере и на точках. Как только они обновятся, все заработает на новой версии.

Сразу предупреждаю, если возникнут вопросы на эту тему. Я лично не проверял обновление до версии v2, не было в этом необходимости.

Системные требования и ограничения

Для настройки контроллера Capsman не обязательно наличие wifi интерфейса на устройстве. Так что в его качестве может выступать и виртуальная машина с установленной RouterOS. Единственное условие — уровень лицензии не ниже Level4. Как я уже раннее сказал, версия системы не ниже v6.22rc7. Вряд ли у кого-то еще такая древность осталась, так что требование чисто формальное.

Ограничение технологии Capsman:

- Максимум 32 беспроводных интерфейса на управляемой точке доступа (CAP — Controlled Access Points).

- Не более 32-х виртуальных интерфейсов на основной беспроводной интерфейс.

Capsman vs Mesh

Есть похожая технология, в том числе у Микротик — Mesh. Я ее использовал для организации единой wifi сети еще до появления Capsman. Работала она на первый взгляд не хуже, хотя дальше тестовых настроек и простых эксплуатаций из двух точек у меня дело не заходило. Попробую разобраться, в чем их отличие.

Попробую разобраться, в чем их отличие.

Mesh сеть — это распределенная одноранговая сеть, где все узлы сети равны, то есть это технология децентрализованной сети. Уже видно различие, так как в Capsman присутствует контроллер, используется централизованное управление точками. Причем отличие это принципиальное и самое главное. Наличие контроллера упрощает управление и конфигурирование. Очевидно, что из одного места это делать проще. Но в то же время контроллер является единой точкой отказа, хотя его и можно зарезервировать.

В Mikrotik настройка Capsman реализована очень просто и удобно, что я продемонстрирую далее на примерах. Для меня это очевидный плюс. Настраивается все буквально за 10 минут и работает надежно. Возможно, у вас что-то и не получится в первый раз, но если освоитесь, то проблем не будет. Сразу могу сказать, что вы не получите полноценный бесшовный роуминг, как может вам пообещать какое-то описание. Переподключение клиентов от точки к точки происходит, что приводит к задержке соединения на 1-2 секунды. Имейте это ввиду.

Имейте это ввиду.

Собственно, простота и удобство настройки capsman меня сразу же подкупили. С тех пор, как я познакомился с ним, всегда использую для построения распределенных wifi сетей. Про mesh больше не вспоминал. Если я правильно понимаю, основное преимущество mesh — высокая отказоустойчивость, когда все точки равнозначны. Но чтобы эту отказоустойчивость получить, нужны множественные связи между точками. А чаще всего сеть строится в топологии звезда, когда все зависимые точки связываются с одним или двумя контроллерами, но не между собой. Это сильно упрощает монтаж и настройку.

Настройка контроллера wifi сети

Переходим от теории к практике. Первым делом настроим контроллер capsman перед подключением к нему точек доступа. Для этого обязательно удаляем дефолтную конфигурацию устройства. Это точно нужно сделать. Много раз меня просили помочь настроить capsman, когда на первый взгляд все сделано правильно, но точки не соединяются с контроллером. Каждый раз проблема решалась полным сбросом всех настроек, удалением дефолтной конфигурации и настройки с нуля. Я настолько привык так поступать, что делал это всегда. Мне проще было все почистить и настроить за 10 минут с нуля контроллер и точки, чем разбираться, в чем там возникает проблема.

Я настолько привык так поступать, что делал это всегда. Мне проще было все почистить и настроить за 10 минут с нуля контроллер и точки, чем разбираться, в чем там возникает проблема.

Далее обновляем систему и убеждаемся, что у нас установлен и активирован пакет wireless.

Чтобы активировать функцию контроллера беспроводной сети, идем в раздел CAPsMAN, нажимаем на Manager и ставим галочку Enabled.

Прежде чем продолжить настройку, расскажу немного о принципе работы системы. В сети настраивается контроллер управления точками доступа. К нему подключаются отдельные wifi точки и получают с него настройки. Каждая подключенная точка доступа образует виртуальный wifi интерфейс на контроллере. Это позволяет стандартными средствами управлять трафиком на контроллере.

Наборы настроек на контроллере могут быть объединены в именованные конфигурации. Это позволяет гибко управлять и назначать различные конфигурации разным точкам. К примеру, можно создать группу с глобальными настройками для всех точек доступа, но при этом отдельным точкам можно задать дополнительные настройки, которые будут перезаписывать глобальные.

К примеру, можно создать группу с глобальными настройками для всех точек доступа, но при этом отдельным точкам можно задать дополнительные настройки, которые будут перезаписывать глобальные.

После подключения управляемой точки к мастеру сети, все локальные wireless настройки на клиенте перестают действовать. Они заменяются настройками capsman v2.

Продолжим настройку контроллера. Создадим новый радиоканал и укажем его параметры. Идем на вкладку Channels, жмем на плюсик и указываем параметры.

| Name | имя канала |

| Frequency | частота в MHz, она же номер канала 1-12 |

| Secondary Frequency | вторичная частота для настройки 80+80MHz |

| Control Channel Width | определяет набор используемой ширины канала |

| Band | режим работы |

| Extension Channel | правило расширения канала до 40 МГц. Ce (Above) — расширение по частоте вверх от главного канала, eC (Below) вниз от главного канала Ce (Above) — расширение по частоте вверх от главного канала, eC (Below) вниз от главного канала |

| Tx. Power | мощность сигнала в Dbm |

| Save Selected | если частота канала выбирается автоматически и используется Reselect Interval, то сохраняется последняя выбранная частота |

| Reselect Interval | интервал, после которого выбирается наименее занятая частота. Работает только если Frequency оставлено пустым |

| Skip DFS Channels | если Frequency оставить пустым, каналы DFS будут пропускаться |

Продолжаем настройки на вкладке Datapaths. Жмем плюсик и задаем параметры.

| MTU | размер MTU |

| L2MTU | размер Layer2 MTU |

| ARP | режим работы arp |

| Bridge | в какой бридж будет добавлен интерфейс в качестве порта |

| Bridge Cost | значение bridge port cost, используется только если активен параметр bridge |

| Bridge Horizon | значение bridge horizon, используется только если активен параметр bridge |

| Local Forwarding | управляет параметром forwarding mode |

| Client To Client Forwarding | управляет параметром client-to-client forwarding между клиентами управляемой точки доступа, если активен параметр local-forwarding этим параметром управляет сама точка доступа, в противном случае контроллер |

| Vlan Mode | управляет назначением VLAN tag для интерфейса |

| Vlan Id | какой VLAN ID будет назначен интерфейсу, если vlan-mode установлен в use tag |

| Interface List | выбор списка интерфейсов |

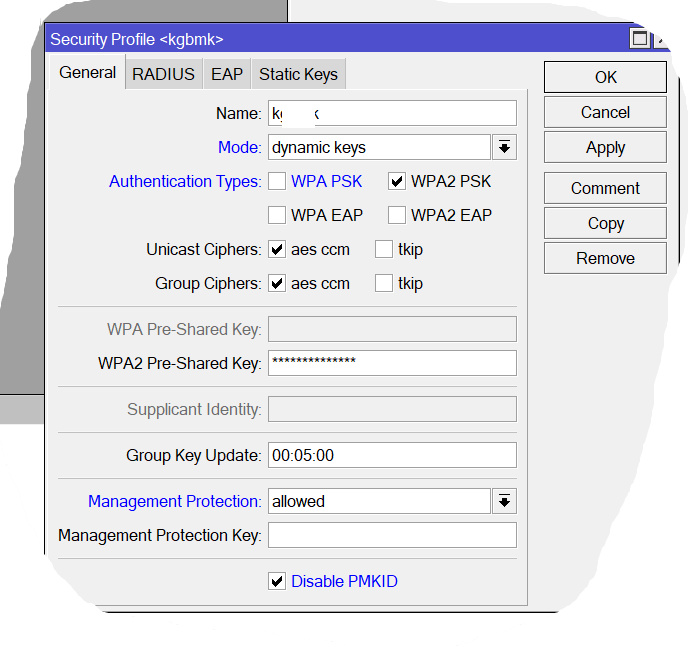

Переходим к настройкам безопасности. Открываем вкладку Security Cfg. и жмем плюсик.

Открываем вкладку Security Cfg. и жмем плюсик.

| name | имя конфигурации |

| Authentication type | выбор типа авторизации |

| Encryption | выбор алгоритма unicast encryption |

| Group Encryption | выбор алгоритма group encryption |

| Group Key Update | как часто точка доступа обновляет групповой ключ |

| Passphrase | WPA or WPA2 pre-shared key |

| Disable PMKID | в документации нет описания, не знаю, что это такое |

| Eap Methods | выбор типа авторизации |

| Eap Radius Accounting | использование авторизации Radius |

| TLS Mode | управление использования сертификата |

| TLS Certificate | выбор сертификата, если его использование активировано в предыдущем параметре |

Пришло время объединить созданные ранее настройки в единую конфигурацию. Таких конфигураций может быть несколько с разными настройками. Для примера достаточно и одной. Идем на вкладку Configurations и жмем плюсик.

Таких конфигураций может быть несколько с разными настройками. Для примера достаточно и одной. Идем на вкладку Configurations и жмем плюсик.

На первой вкладке Wireless указываем имя конфигурации, режим ap и имя SSID будущей бесшовной wifi сети. На остальных вкладках просто выбираем созданные ранее настройки.

Основные настройки mikrotik контроллера capsman v2 закончены. Теперь нужно создать правила распространения этих настроек. Как я уже ранее писал, разным точкам можно предавать разные конфигурации. Контроллер может идентифицировать точки доступа по следующим параметрам:

- Если используются сертификаты, то по полю Common name сертификата.

- В остальных случаях используются MAC адреса точек в формате XX:XX:XX:XX:XX:XX

Так как в своем случае я не использую сертификаты, создадим правило распространения настроек на основе MAC адреса. А так как у меня единая конфигурация для всех точек, то и правило распространения будет самое простое. Сделаем его. Переходим на вкладку Provisioning и жмем плюсик.

Сделаем его. Переходим на вкладку Provisioning и жмем плюсик.

| Radio Mac | MAC адрес точки доступа или маска |

| Hw. Supported Modes | подбирает поддерживаемый режим работы wifi |

| Identity Regexp | регулярное выражение для соответствия интерфейса идентификатору маршрутизатора |

| Commom Name Regexp | регулярное выражение для соответствия интерфейса common name маршрутизатора |

| IP Address Ranges | назначает соответствие ip адресов точек указанному диапазону |

| Action | выбор действия с радио интерфейсом после подключения |

| Master Configuration | выбор основной конфигурации, которая будет применена к создаваемому радио интерфейсу |

| Slave Configuration | второстепенная конфигурация, можно подключить еще один конфиг клиентам |

| Name Format | определяет синтаксис названий для создаваемых CAP интерфейсов |

| Name Prefix | префикс для имен создаваемых CAP интерфейсов |

В моем примере на скриншоте CAP интерфейсы будут иметь префикс 2G и далее через тире имя устройства. Я так сделал для того, чтобы можно было разделять 2G и 5G сеть, настройкой которой мы займемся отдельно.

Я так сделал для того, чтобы можно было разделять 2G и 5G сеть, настройкой которой мы займемся отдельно.

На этом базовая настройка контроллера capsman v2 закончена, можно подключать wifi точки доступа к нему.

Подключение точек доступа

В моем повествовании участвуют две точки доступа с адресами 10.1.3.110 (xs-wl-office) и 10.1.3.111 (xs-wl-meeting), соединенные между собой по ethernet кабелю. Первая из них контроллер, вторая простая точка. Обе точки видят друг друга в локальной сети. Wifi интерфейс контроллера так же как и обычной точки подключается к capsman и берет у него настройки. То есть контроллер является одновременно и контроллером и рядовой точкой доступа. Даже комбинация из двух точек организует полноценную бесшовную wifi сеть на всей площади, которую покрывают их радио модули.

Подключение точек доступа CAP к контроллеру CAPsMAN возможно по двум разным уровням — Layer 2 или Layer 3. В первом случае точки доступа должны быть расположены физически в одном сегменте сети (физической или виртуальной, если это L2 туннель). То есть, если по-простому, подключены к одному свитчу. В них не обязательно настраивать ip адресацию, они найдут контроллер по MAC адресу.

То есть, если по-простому, подключены к одному свитчу. В них не обязательно настраивать ip адресацию, они найдут контроллер по MAC адресу.

Во втором случае подключение будет по протоколу IP (UDP). Нужно настроить IP адресацию и организовать доступность точек доступа и контроллера по IP адресам.

Для начала подключим отдельную wifi точку. Подключаемся к ней через winbox и переходим в раздел Wireless. Там нажимаем на CAP и указываем настройки.

| Interfaces | интерфейс, которым будет управлять контроллер |

| Certificate | сертификат для авторизации, если используется |

| Discovery Interfaces | интерфейс, по которому CAP будет искать контроллер |

| Lock to CAPsMAN | привязать точку к конкретному мастеру |

| CAPsMAN Addresses | IP адрес по которому CAP будет искать контроллер |

| CAPsMAN Names | имя контроллера, который будет искать CAP, если не указано ничего, то поиск по имени не осуществляется |

| CAPsMAN Certificate Common Names | список CommonNames сертификатов на контроллере, которые будет проверять CAP при подключении |

| Bridge | bridge, к которому будет подключаться интерфейс, когда включена опция local forwarding |

| Static Virtual | CAP создаст статические виртуальные интерфейсы вместо динамических и попытается повторно использовать тот же интерфейс при повторном подключении к CAPsMAN, если MAC-адрес будет тем же. |

В моем случае я не стал указывать ip адрес контроллера, а просто указал бридж, на котором его стоит искать. Тут это бридж, в который объединены все интерфейсы точки. В частности, в этот бридж входит ethernet порт, через который точка доступа подключается к свитчу, в который подключен и контроллер. Если у вас не в одном широковещательном домене точка и контроллер, то Discovery Interfaces оставьте пустым, а в CAPsMAN Addresses введите ip адрес мастера.

Сохраняем настройки и проверяем. Если точка доступа корректно подключится к контроллеру, то на самой точке будет такая картина:

А на контроллере в списке Interfaces появится только что созданный радио интерфейс подключенной точки доступа:

Интерфейс назван в соответствии с настроенным ранее префиксом.

Если у вас по точка доступа упорно не подключается к контроллеру и вы никак не можете понять, в чем проблема, то первым делом проверьте, удалили ли вы дефолтную конфигурацию при первоначальной настройке точки. Она часто является причиной того, что точка доступа не подключается к capsman контроллеру.

Она часто является причиной того, что точка доступа не подключается к capsman контроллеру.

Проделаем теперь то же самое на самом mikrotik контроллере — подключим его wifi интерфейс к capsman v2. Делается это абсолютно так же, как только что проделали на отдельной точке wifi.

Для примера, я подключил точку к контроллеру по ip адресу. После подключения смотрим картинку на контроллере. Должно быть примерно так:

Все, основные настройки закончены. Теперь эту конфигурацию можно разворачивать дальше на новые точки доступа и покрывать большую площадь единой бесшовной wifi сетью. Все подключенные клиенты будут отображаться на вкладке Registration Table с указанием точки, к которой они подключены.

Для удобного и наглядного анализа сети рекомендуется придумать осмысленную схему назначения имен точкам доступа и радио интерфейсам.

Режим Local-forwarding

Отдельно рассмотрю настройку local-forwarding. Если он активирован, то всем трафиком клиентов точки доступа управляет сама точка, не контроллер. И большинство настроек datapath не используются, так как до контроллера трафик не доходит. Если этот параметр не установлен, то весь трафик на wifi интерфейсах точек инкапсулируется и отправляется по сети на контроллер. Он виден на его виртуальных интерфейсах. Управляется (firewall, qos и т.д.) в зависимости от настроек.

Если он активирован, то всем трафиком клиентов точки доступа управляет сама точка, не контроллер. И большинство настроек datapath не используются, так как до контроллера трафик не доходит. Если этот параметр не установлен, то весь трафик на wifi интерфейсах точек инкапсулируется и отправляется по сети на контроллер. Он виден на его виртуальных интерфейсах. Управляется (firewall, qos и т.д.) в зависимости от настроек.

Обработка трафика на точке более распространенный и простой вариант. В этом случае нагрузка на каналы связи с контроллерами и на сам контроллер минимальна. Так же отключать local-forwarding не рекомендуется, если клиенты wifi сети ходят на какие-то локальные ресурсы, а контроллер у вас совершенно в другом сегменте сети, возможно удаленном с не очень толстым каналом связи. Пускать на него весь трафик клиентов бессмысленно. Это увеличит отклик и забьет канал связи с контроллером. Например, сотрудник пришел в офис и работает за ноутбуком по wifi. При этом активно использует сетевой диск. Вам нет смысла этот трафик гонять на контроллер.

Вам нет смысла этот трафик гонять на контроллер.

Другой вариант, когда у вас все клиенты wifi сети это обычные пользователи интернета, например, гостевой сети. Никакого локального трафика у них нет. Да еще и сам контроллер находится рядом со шлюзом в интернет. Тогда можно их всех пропускать через Capsman и удобно управлять всем трафиком.

Проверка работы бесшовного wifi роуминга

Теперь можно взять телефон на андроиде, поставить на него программу Wifi Analyzer и походить по всей покрываемой wifi территории, протестировать мощность сигнала, переключение от точки к точке. Переключение происходит не сразу, как только сигнал новой точки будет сильнее предыдущей. Если разница не очень большая, то переключение к новой не произойдет. Но как только разница начинает быть существенной, клиент перескакивает. Эту информацию можно наблюдать на контроллере.

После анализа зоны покрытия можно подкорректировать мощность точек доступа. Иногда может быть полезно настроить разную мощность на разных точках, в зависимости от схемы помещений. Но в общем и целом даже в базовой настройке все работает вполне стабильно и качественно. К данным моделям микротик (wAP ac) могут подключаться и комфортно работать по 10-15 человек. Дальше могут быть нюансы в зависимости от нагрузки. Эти цифры я привел из своих примеров реальной работы.

Но в общем и целом даже в базовой настройке все работает вполне стабильно и качественно. К данным моделям микротик (wAP ac) могут подключаться и комфортно работать по 10-15 человек. Дальше могут быть нюансы в зависимости от нагрузки. Эти цифры я привел из своих примеров реальной работы.

Настройка capsman c 5 ГГц (ghz)

После того, как разобрались с основной настройкой, расскажу, как добавить в Capsman интерфейсы на 5 Ггц. В целом, ничего особенного делать не надо. Все настройки остаются те же самые, меняем только частоту. Идем в Channel и добавляем еще один канал.

Далее в Configurations добавляем новую конфигурацию для 5 ГГц, где все делаем по аналогии с 2.4, только указываем другой Channel. И не забываем сделать отдельный SSID для нее.

Потом создаем Provisioning для 5ghz, указывая новую конфигурацию.

И все. Теперь идем на точку доступа и в настройках CAP указываем оба wifi интерфейса.

Точка автоматически подключится к контроллеру и каждый интерфейс получит свои настройки в зависимости от рабочей частоты. получится примерно вот так:

получится примерно вот так:

То же самое повторяем для второй точки доступа. В итоге на контроллере будет 4 виртуальных интерфейса по 2 с каждой точки — 2.4 и 5 Ггц.

Все предельно просто. Никаких принципиальных отличий в настройке 2.4 и 5 Ггц нет. Все делается по аналогии, просто выбирается другая частота.

2 ssid в capsman на примере гостевой wifi

Теперь покажу, как добавить гостевую сеть в capsman на отдельные виртуальные интерфейсы. Она, как и основная, будет в двух частотах работать. У нас настроена основная бесшовная сеть wifi с авторизацией по паролю. Нам нужно на эти же точки доступа добавить еще одну гостевую сеть для доступа гостей. В одиночном mikrotik это делается с помощью Virtual AP. Сделаем то же самое в capsman.

Первым делом вам надо добавить отдельные настройки в Datapaths и Security cfg. Начнем с Datapath.

Создаем отдельный бридж для гостевой сети. Для него нужно будет настроить ip адрес и dhcp сервер для того, чтобы клиенты получали сетевые настройки. Не включаем Local Forwarding и Client To Client Forwarding! Из данного ранее описания этого функционала, я думаю понятно, почему мы так делаем.

Не включаем Local Forwarding и Client To Client Forwarding! Из данного ранее описания этого функционала, я думаю понятно, почему мы так делаем.

В Security cfg делаем отдельную настройку для гостевой сети. Она ничем не отличается от основной, просто пароль другой будет. Далее создаем 2 конфигурации в Configurations для двух гостевых сетей — 2.4 Ггц и 5 Ггц. Настройки по аналогии с основными сетями одинаковые, только отличаются Channels, Datapaths и Security cfg. Не запутайтесь и аккуратно укажите каждой конфигурации свои настройки. И не забудьте отдельные SSID указать для гостевых сетей. Получится примерно так.

Идем на вкладку Provisioning, открываем ранее созданные конфигурации для обоих частот и добавляем туда в параметре Slave Configuration наши конфигурации для гостевых сетей.

То же самое и для второй частоты. Это все. Теперь на точки доступа приедет обновленная конфигурация. Там получится такая картина.

На контроллере при этом добавились еще 4 виртуальных интерфейса, по два на каждую гостевую сеть в обоих частотах.

При этом, виртуальные интерфейсы гостевой сети автоматически попали в отдельный бридж, который был для них создан.

На этом бридже поднят dhcp сервер.

Все это сделано на самом контроллере. При этом шлюзом в интернет он не является. Просто передает сетевые настройки с другим шлюзом.

В целом, это все по основным настройкам Capsman с гостевой сетью и всем остальным. Дальше осталось разобрать различные нюансы конфигурации единой беспроводной сети.

Отключение по уровню сигнала

Рассмотрим тему переключения абонентских устройств от одной точки к другой. В общем случае хочется, чтобы всегда происходило переключение на точку доступа с максимальным сигналом для данного устройства. К сожалению, в Capsman такого функционала нет вообще.

В общем случае, абонентское устройство само определяет, к какой точке доступа ему подключаться. Для того, чтобы этим как-то управлять, нужен свой протокол роуминга. Они существуют, но в бюджетном сегменте вы не увидите их поддержку на устройствах. Все, что мы можем сделать в Микротике — это принудительно отключить устройство от точки доступа при уменьшении уровня сигнала ниже заданного порога.

Все, что мы можем сделать в Микротике — это принудительно отключить устройство от точки доступа при уменьшении уровня сигнала ниже заданного порога.

В целом, это рабочий вариант, но нужно аккуратно подходить к настройке. Вы должны быть уверены, что уровень сигнала, при котором происходит отключение, гарантированно более низкий, чем есть в этом же месте от другой точки, чтобы клиент сразу же подключился заново к другой точке доступа с более сильным сигналом.

Создаем Access List с ограничением по уровню сигнала. Идем в раздел CAPsMAN и открываем вкладку Access List. Добавляем два правила.

Первое правило разрешает подключение клиентов с уровнем сигнала лучше чем -79 dBm, второе правило запрещает подключаться клиентам с уровнем сигнала ниже, чем -80 dBm. Напоминаю, что качество сигнала подключения по wifi измеряется в dBm (дБм). Это универсальная мера мощности сигнала.

Обращаю внимание на параметр Allow Signal Out Of Range. С помощью него можно указать промежуток времени, в течении которого будет проверяться качество сигнала. Я указал 10 секунд, это дефолтное значение времени. Клиент будет отключен, только если в течении всех 10 секунд его качество сигнала будет ниже заданного лимита. Если поставить Always, то проверка сигнала будет происходить одномоментно и его отключит сразу же, как сигнал упадет.

С помощью него можно указать промежуток времени, в течении которого будет проверяться качество сигнала. Я указал 10 секунд, это дефолтное значение времени. Клиент будет отключен, только если в течении всех 10 секунд его качество сигнала будет ниже заданного лимита. Если поставить Always, то проверка сигнала будет происходить одномоментно и его отключит сразу же, как сигнал упадет.

После применения Access List, всех клиентов принудительно отключит от точек и они начнут подключаться заново. Те, у кого качество сигнала будет ниже заданных порогов начнет отключать. В логах это выглядит следующим образом.

B4:52:7D:EB:28:17@5G-xs-wl-meeting-1-1 disconnected, too weak signal, signal strength -80 B4:52:7D:EB:28:17@5G-xs-wl-office-1-1 connected, signal strength -71

Без добавления правил Access List клиент был подключен к точке доступа с плохим сигналом. После добавления, его принудительно отключило от первой точки и подключило к точке с лучшим сигналом.

Таким нехитрым способом, без использования продвинутых протоколов роуминга, можно без проблем отключать клиентов с плохим сигналом и подключать их к другим точкам. При этом важно спланировать покрытие так, чтобы в любом месте wifi сети сигнал был не ниже порога отключения клиента. Чтобы не получилось так, что вы отключаете клиента от слабой точки, но другой в радиусе его действия просто нет, и он остается без связи.

При этом важно спланировать покрытие так, чтобы в любом месте wifi сети сигнал был не ниже порога отключения клиента. Чтобы не получилось так, что вы отключаете клиента от слабой точки, но другой в радиусе его действия просто нет, и он остается без связи.

Важно понимать еще один нюанс. Современные устройства с wifi адаптером сами умеют находить точки с более сильным сигналом и автоматически к ним подключаться. Так что прежде чем все это настраивать, потестируйте свою сеть и работу устройств в ней. Возможно, все будет нормально работать и без подобных настроек ограничения подключения по мощности сигнала. Есть ненулевой шанс, что вы сделаете только хуже. Клиентские устройства начнут чаще переключаться с точки на точку, что в целом ухудшит качество wifi связи.

vlan

Нет никаких особых сложностей с тем, чтобы настроить CAPsMAN вместе с VLAN. В официальной wiki есть даже отдельная статья на эту тему. Там разобран пример, когда пользователи основной сети попадают в VLAN10, а пользователи гостевой — в VLAN20.

У меня нет возможности собрать тестовый стенд под эту настройку, чтобы показать вам ее по шагам, поэтому я просто объясню на словах, что необходимо сделать. Если вы успешно настроили capsman без vlan, то у вас без проблем все получится, так как никаких особых трудностей в этом нет.

Последовательность действий по настройки capsman с vlan будет следующая:

- На точках, где располагаются dhcp серверы (обычно это сами мастера) для ваших сетей настройте соответствующие вланы на сетевых интерфейсах. Задайте им ip адреса и запустите dhcp сервера на этих vlan.

- В настройках capsman создайте datapaths, где помимо прочего добавьте настройки vlan-mode=use-tag и datapath.vlan-id=10 или 20. Все остальное настраивается точно так же, как мы делали это ранее.

- На точках доступа создайте бридж и добавьте туда интерфейс, через который идет подключение к мастеру.

- Подключаете точки к мастеру. Они автоматом создадут беспроводные интерфейсы, добавят их в бридж и назначат vlan id в соответствии с настройками в datapath.

Настройка firewall в capsman

Тема настройки firewall в mikrotik выходит за рамки данной статьи. Смотрите по ссылке мой подробный материал по данной теме. Его достаточно для того, чтобы разобраться в работе фаервола и настроить его у себя по месту так, как нужно именно вам.

Я же просто покажу пример того, как можно ограничить доступ из гостевой сети в основную с помощью firewall. В данном случае Capsman не вносит каких-то нюансов в настройку firewall, так как это более высокий уровень. В фаерволе же мы работаем с протоколами, интерфейсами и ip адресами.

ip firewall filter add action=drop chain=forward comment="block local Net" dst-address=10.1.3.0/24 src-address=10.1.31.0/24

- 10.1.3.0/24 — основная подсеть

- 10.1.31.0/24 — гостевая подсеть

Мы просто запретили доступ из гостевой сети в основную. Обращаю внимание, что у вас в гостевой сети должен быть свой DNS сервер. Иногда это не так. Видел такие ошибки, когда закрывают доступ из гостевой сети в основную, но при этом гостям выдают dns сервер из основной сети. Если это так, то не забудьте разрешить DNS запросы от гостей. Но лучше так не делать. Выдайте им публичные dns серверы из интернета, да и все.

Если это так, то не забудьте разрешить DNS запросы от гостей. Но лучше так не делать. Выдайте им публичные dns серверы из интернета, да и все.

Еще возможны ситуации, когда к гостевой сети подключаются личные смартфоны сотрудников. Я бы именно туда их и подключал, не пуская в основную сеть. Но у них могут быть настроены почтовые ящики от вашего почтового сервера, который располагается в локальной сети. В итоге из гостевой сети они не могут попасть на почтовый сервер. Тут их либо придется пускать на почтовый сервер из гостевой сети, либо строить им маршрут через интернет. Как лучше сделать, надо решать по месту.

Возможные ошибки

Разберу в силу своих знаний и опыта наиболее характерные ошибки при настройке и внедрении CAPsMAN. Поделюсь советами, которые в свое время помогли мне.

Большой пинг

То, с чем сталкиваются чаще всего при проблемах с wifi — очень большое время доставки пакетов. Проверяют чаще всего пингом, поэтому и говорят, что очень большой пинг и в целом не стабильное wifi соединение. Чаще всего причина этого — забитый радиоэфир. Если у вас большая зашумленность в рабочих диапазонах 2.4 и 5 ГГц, то хорошей связи никак не получить.

Чаще всего причина этого — забитый радиоэфир. Если у вас большая зашумленность в рабочих диапазонах 2.4 и 5 ГГц, то хорошей связи никак не получить.

Хоть как-то компенсировать помехи от посторонних точек доступа можно увеличив мощность своих. Теоретически, это может помочь, практически — не всегда. И сразу сделаю важную ремарку для тех, кто любит выкручивать мощность своих точек на максимум. Это не всегда нужно делать. В некоторых ситуациях это может приводить к тому, что качество wifi связи будет хуже.

Итак, мощность точек можно увеличивать, если радиоэфир забит посторонними точками. Если у вас в эфире только ваши точки, то имеет смысл наоборот понизить их мощность. Чтобы понять это контринтуитивное действие, приведу простой пример. Когда несколько человек в одной комнате, проще всем говорить тихонько, нежели кричать. При криках услышать и понять друг друга шансов меньше, вы будете только мешать друг другу. Так и с точками. Нет смысла мешать своим же точкам мощным сигналом. Подберите оптимальный уровень мощности радиопередатчиков. Обычно это тестами достигается. По-умолчанию рекомендую начинать с мощности 15-17.

Подберите оптимальный уровень мощности радиопередатчиков. Обычно это тестами достигается. По-умолчанию рекомендую начинать с мощности 15-17.

Следующий совет улучшить связь — повесить точки на разные каналы. В настройках capsman можно сделать разные настройки каналов в channels и раздать их на разные точки. Смотрите меньше всего загруженные каналы в эфире и вешайте точки на них. Так же пробуйте разную ширину каналов — 20 или 40 МГц. Ну и, конечно, используйте частоту 5 Ггц, если есть возможность и она менее загружена.

Отключается wifi или точки

Еще одна поблема, с которой приходится сталкиваться — устройства отключаются от wifi сети. Причем чаще всего я с этим сталкивался в устройствах от apple. Причиной проблем подключения iphone или ipad к mikrotik кроется в особенности режиме сна этих устройств. Суть вот в чем. Во время сна яблочные устройства не могут корректно обновить dhcp аренду при подключении по wifi к микротику. Если время аренды очень маленькое, например 10 минут, они каждые 5 минут будут обновлять аренду. Если они при этом будут в режиме сна, то после выхода из него будут наблюдаться поблемы с подключением к wifi. Костыльное решение этой проблемы — увеличить время аренды, к примеру, до суток.

Если они при этом будут в режиме сна, то после выхода из него будут наблюдаться поблемы с подключением к wifi. Костыльное решение этой проблемы — увеличить время аренды, к примеру, до суток.

Еще одна проблема — точка доступа не подключается к CAPsMAN. В самом начале я уже упоминал эту ошибку, но повторю еще раз. Если ваша точка доступа не подключается к контроллеру, полностью сбросьте на ней конфигурацию и попробуйте еще раз. Причем после сброса, надо подключиться к точке и удалить предлагаемую дефолтную конфигурацию. Точка должна быть девственно чистой. Если и это не помогает, то проделайте ту же операцию на контроллере. Его тоже надо настраивать с нуля.

Заключение

Не понравилась статья и хочешь научить меня администрировать? Пожалуйста, я люблю учиться. Комментарии в твоем распоряжении. Расскажи, как сделать правильно!

Подведем итог проделанной работы. На примере двух точек доступа wAP ac мы настроили бесшовный wifi роуминг на покрываемой этими точками площади. Площадь эта легко расширяется дополнительными wifi точками любой модели микротик. Они не обязательно должны быть одинаковыми, как это, к примеру, реализовано в некоторых конфигурациях Zyxell, которые мне доводилось настраивать. Примерно такая же производительность у точек Mikrotik RB951G-2HnD, которые я до сих пор использую. Единственный минус — у них нет 5 Ггц.

Площадь эта легко расширяется дополнительными wifi точками любой модели микротик. Они не обязательно должны быть одинаковыми, как это, к примеру, реализовано в некоторых конфигурациях Zyxell, которые мне доводилось настраивать. Примерно такая же производительность у точек Mikrotik RB951G-2HnD, которые я до сих пор использую. Единственный минус — у них нет 5 Ггц.

В этом примере я рассмотрел практически самую простую конфигурацию, но при этом расписал все настройки и принцип работы. На основе этих данных легко составить и более сложные конфигурации. Здесь нет какого-то принципиального усложнения. Если понять, как это работает, то дальше уже можно работать и делать свои конфигурации.

Трафиком с точек доступа можно управлять так же, как и с обычных интерфейсов. Работает весь базовый функционал системы — firewall, маршрутизация, nat и т. д. Можно делать бриджы, делить адресное пространство и многое другое. Но стоит учитывать, что при этом трафик будет весь идти через контроллер. Нужно это понимать и правильно рассчитывать производительность и пропускную способность сети.

Нужно это понимать и правильно рассчитывать производительность и пропускную способность сети.

Мне самому было бы очень любопытно сравнить технологию capsman v2 с аналогичными решениями от других производителей. Своими руками я настраивал только конфигурации от Zyxell для решения похожих задач, но там все гораздо хуже работает, неудобно использовать и управлять. В микротике выходит и дешевле, и быстрее, и удобнее. Больше бесшовного роуминга я не настраивал. Если у кого-то есть подобный опыт, прошу поделиться в комментариях. Тема эта актуальна на сегодняшний день.

Напоминаю, что данная статья является частью единого цикла статьей про Mikrotik.

Онлайн курсы по Mikrotik

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую пройти курсы по программе, основанной на информации из официального курса MikroTik Certified Network Associate. Помимо официальной программы, в курсах будут лабораторные работы, в которых вы на практике сможете проверить и закрепить полученные знания. Все подробности на сайте .

Все подробности на сайте .

Стоимость обучения весьма демократична, хорошая возможность получить новые знания в актуальной на сегодняшний день предметной области. Особенности курсов:

- Знания, ориентированные на практику;

- Реальные ситуации и задачи;

- Лучшее из международных программ.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.

Видео настройки capsman

Инструкция по настройке беспроводного канала точка-точка на оборудовании Mikrotik

Настройка беспроводного моста Mikrotik Bridge для создания магистрального канала точка-точка

При первом подключении к устройству через Winbox, появляется окно начальной конфигурации, которую нужно отменить, нажав на кнопку Remove Configuration.

Если маршрутизатор до этого уже настраивался, то лучше сначала запустить команду:

/system reset-configuration, после выполнения этой команды конфигурация перейдет в default.

Далее будем настраивать маршрутизаторы через Winbox по MAC-telnet, пока не установим IP адреса

Сначала рекомендуется обновить RouterOS. Для этого заходим на сайт http://www.mikrotik.com в раздел Download, и скачиваем последнюю прошивку для необходимой архитектуры, для routerboard это обычно MIPS-BE. Файл с расширением NPK. Его нужно перетащить мышкой в окно винбокса.

После окончания загрузки файла следует осуществить перезагрузку Mikrotik через меню. Для этого в Winbox выбираем System/Reboot. Процесс обновления будет идти несколько минут, в это время нельзя отключать питание устройства.

Затем необходимо обновить bootloader. Заходим в раздел System/Routerboard и нажимаем кнопку Upgrade, подтверждаем Yes.

После этого начинается непосредственно настройка оборудования, настраиваем 1-е (главное) устройство.

1. Создаем бридж, добавляем в него wlan1 + ether1

2. Выставляем Ip адрес на bridge1

Выставляем Ip адрес на bridge1

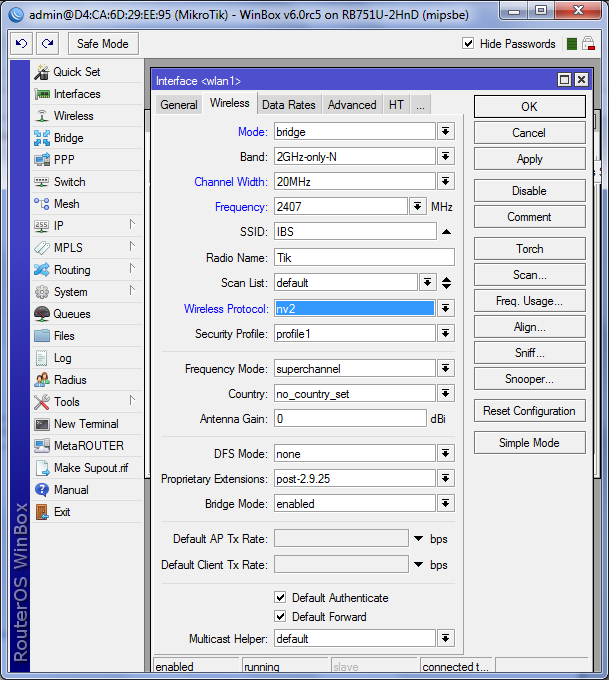

3. Делаем настройки для интерфейса Wireless.

Вкладка wireless

Mode=bridge

Band=N-only

Chanell=20 MHz или 20/40 – в зависимости от того какую полосу Вы хотите использовать

Frequency – устанавливаем рабочую частоту. Если основные диапазоны заняты другими сетями и зашумлены, то лучше уйти на нестандартные (не забыть их вписать в scan-list)

SSID — имя сети

Wireless protocol=nv2

Frequency mode= superchannel

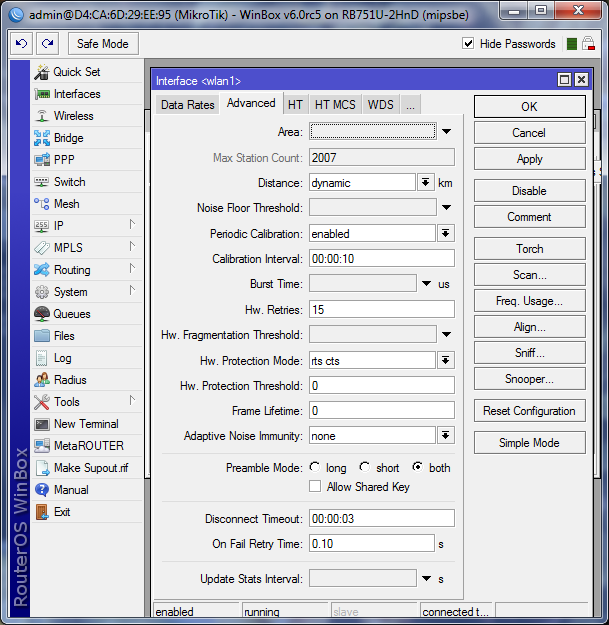

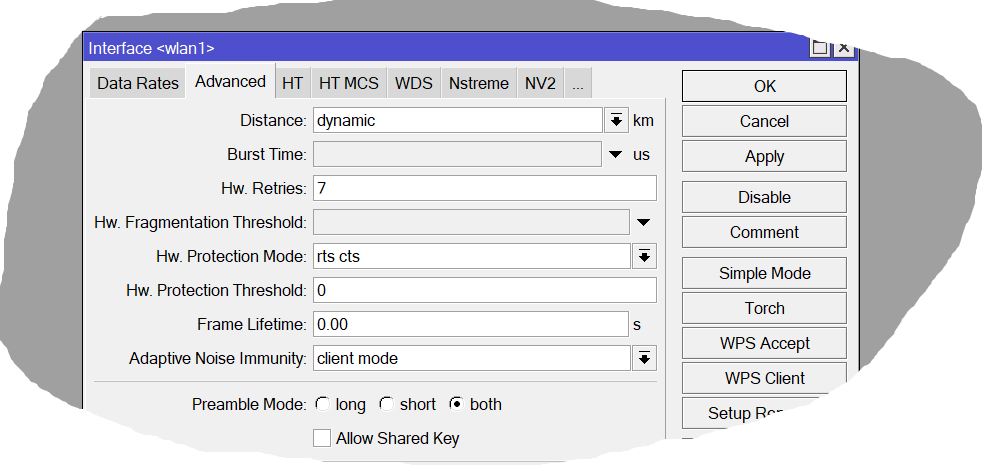

Вкладка advanced

Hw/Retries – 15

Если есть MIMO2x2. На вкладке HT

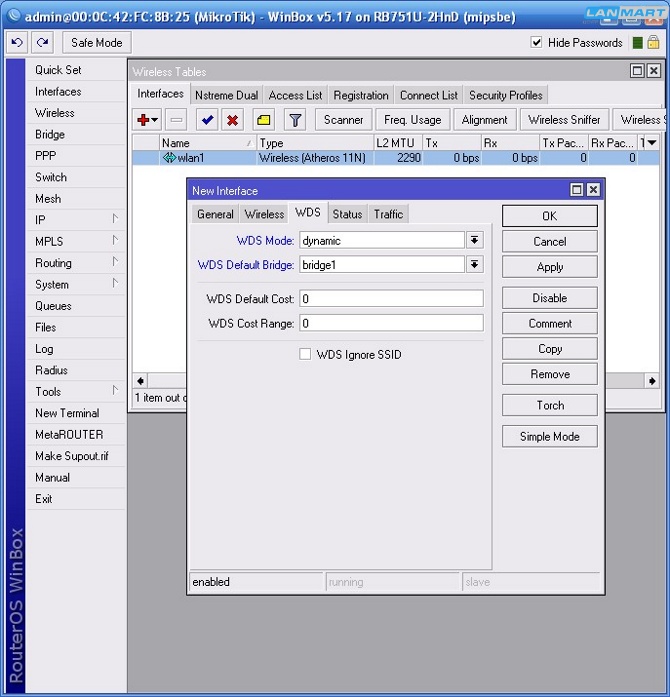

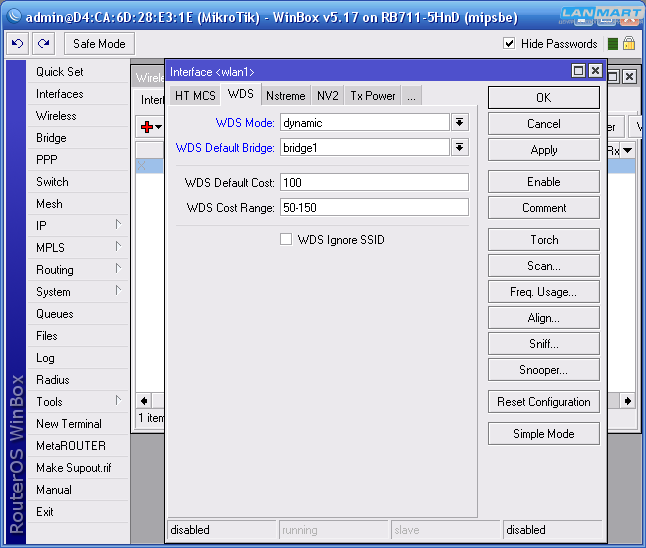

Вкладка WDS

WDS mode: dynamic

WDS Default bridge= bridge1

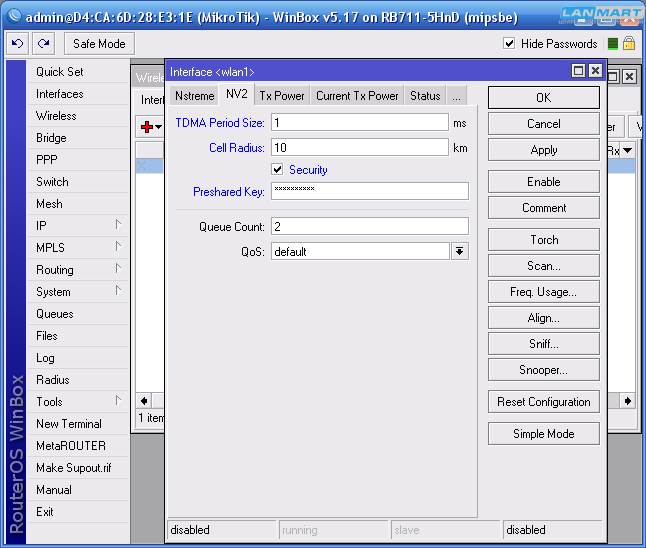

Вкладка NV2

Cell radius ставим расстояние между точками с запасом в несколько км

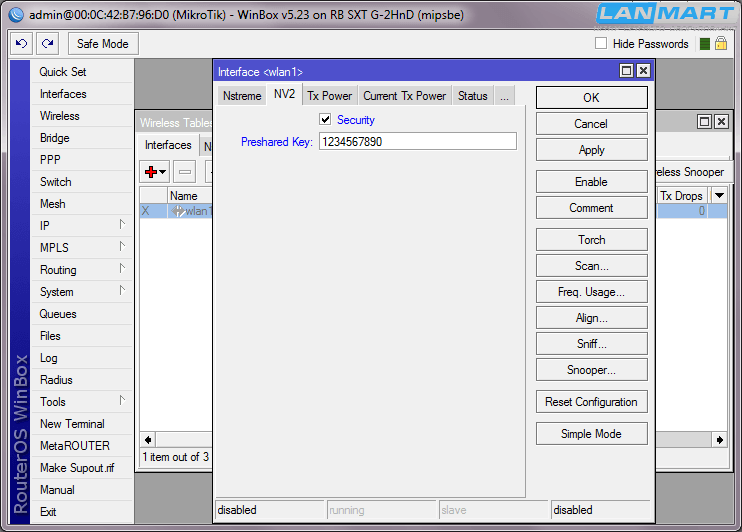

Security — ставим галочку

Preshared key — указываем ключ

Вкладка TxPower

Tx power mode = Default. Если уровень сигнала получился выше -60 — -50, то мощность передатчика можно уменьшить.

Если уровень сигнала получился выше -60 — -50, то мощность передатчика можно уменьшить.

4. Включаем радиоинтерфейс (антенна должна быть подключена). Кнопкой Enable или нажав на галочку вверху окна меню.

5. Настраиваем QoS для оптимальной передачи данных в канале без потерь

В разделе QUEUES на вкладке Queue Types.

Ethernet-Default, задает размер буфера проводного интерфейса, в пункте Queue Size указать размер буфера – 500 пакетов.

Необходимо поменять тип буфера у Wireless-Default на PFIFO в пункте Kind, и указать размер буфера Queue Size – 500 пакетов

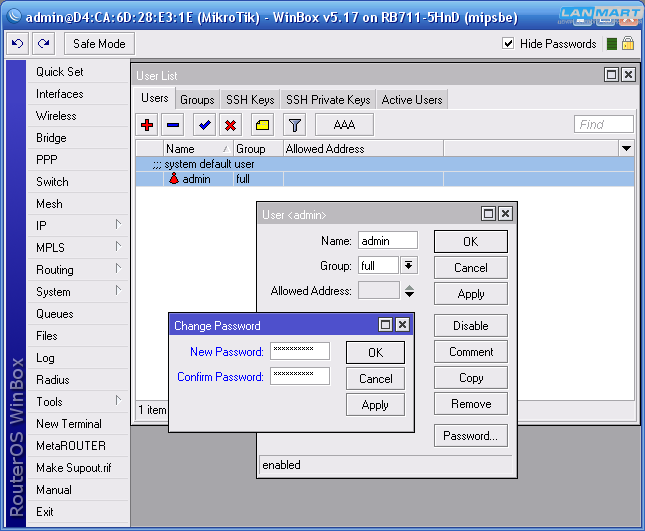

6. И в завершение установим пароль для доступа на маршрутизатор. System/Passwords. Ols Password по умолчанию пустой

Настройка базовой станции (главного устройства в канале) завершена.

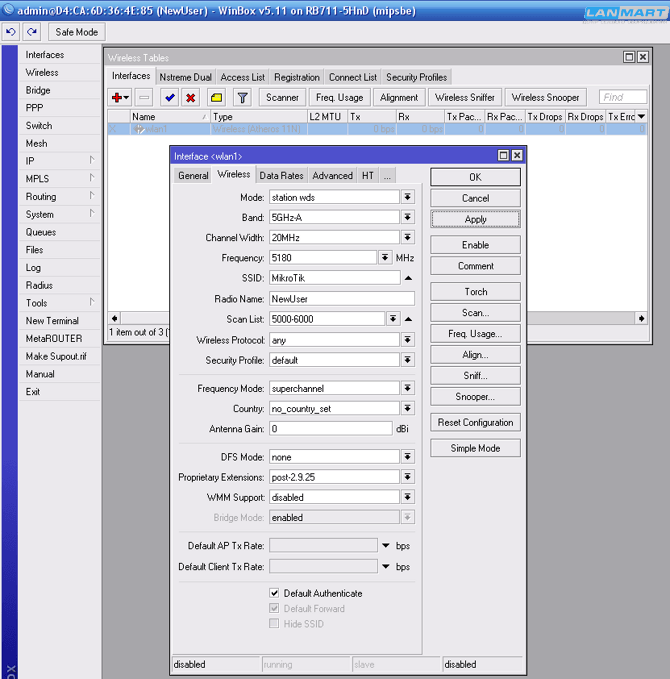

Второе устройство следует настроить аналогичным образом, за исключением:

Mode – stationWDS

Band – 5GHz-A/N для автоматического выбора режима работы.

Channel Width – 20/40MHz – для автоматического выбора ширины полосы.

SSID – имя беспроводной сети.

Radio Name – имя клиента беспроводной сети, на базовой станции будет показано в статусе.

Wireless Protocol – Any – что позволит автоматически выбирать тип поллингового протокола.

Также необходимо выставить на bridge другой IPадрес из той же подсети. Например 192.168.88.3/24

Настройка моста MikroTik на примере MikroTik LHG XL 2

В данной статье расcмотрим как настроить мост Точка — Точка (PtP) на примере оборудования MikroTik LHG XL 2.

Данная инструкция подойдет для любых устройств MikroTik, будут лишь меняться частоты.

Итак, приступим к настройке. Первоначально рекомендуем настроить все устройства на столе.

Если вы ищете понятный и удобный источник информации по микротикам, то вот он: курс «Настройка оборудования MikroTik». Это видеоучебник, где «без воды» собрана вся базовая информация по работе с MikroTik и RouterOS. Для новичков станет прямым руководствам, опытные инженеры смогут освежить и упорядочить знания. 162 видеоурока и 45 лабораторных работ, основанные на программе вендора MTCNA. Первые 25 уроков можно заказать бесплатно на странице курса.

Это видеоучебник, где «без воды» собрана вся базовая информация по работе с MikroTik и RouterOS. Для новичков станет прямым руководствам, опытные инженеры смогут освежить и упорядочить знания. 162 видеоурока и 45 лабораторных работ, основанные на программе вендора MTCNA. Первые 25 уроков можно заказать бесплатно на странице курса.

1. Настройка первой точки доступа.

Подключаем точку доступа к компьютеру и запускаем Winbox. Переходим на вкладку Neighbors. Тут должна появиться наша точка доступа, выделяем ее и нажимаем Connect.

Система предлагает нам сохранить стандартные параметры, отказываемся и нажимаем Remove Configuration.

Далее идем в меню Systems — Reset Configuration, ставим галочки:

No Default Configuration

Do Not Backup

и нажимаем Reset Configuration

Подтверждаем, нажимаем Yes

Устройство перезагрузится нажимаем Reconnect

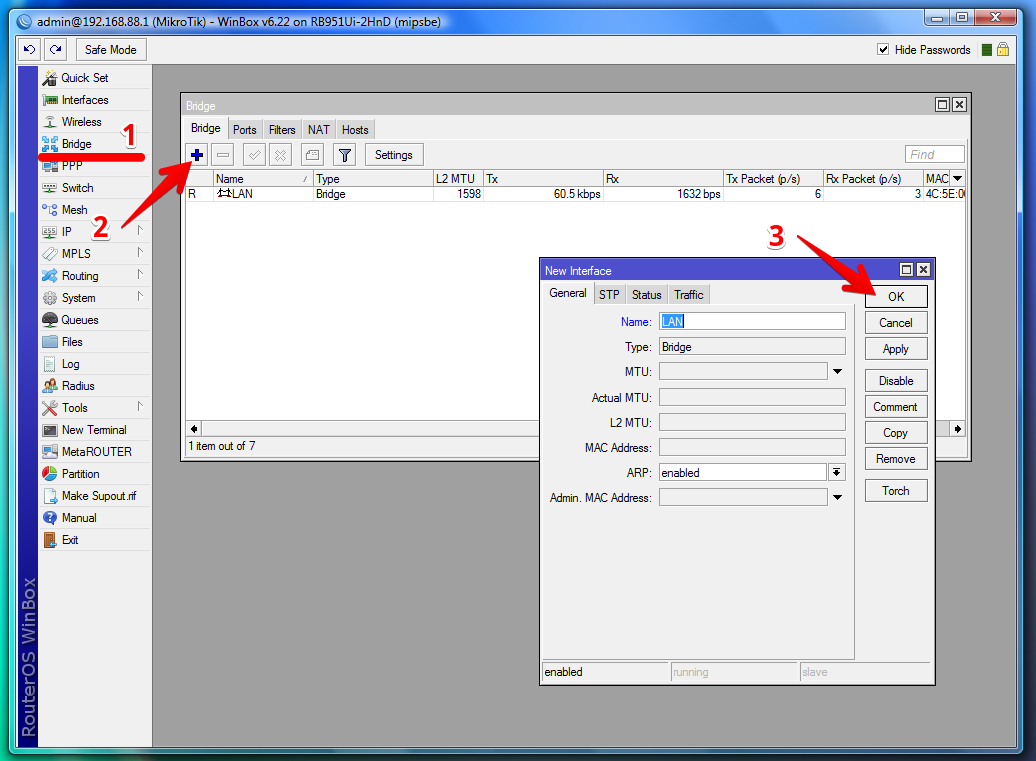

Далее создадим Bridge.

Переходим в меню Bridge и нажимаем + и ОК

Теперь добавим порты в созданный нами Bridge. Переходим на вкладку Port и нажимаем +

В разделе Interface выбираем ether1, в разделе Bridge — bridge1и нажимаем ОК.

Проделываем то же самое для wlan1

Далее присвоим адрес для нашей точки доступа.

Заходим в меню IP -> Adress и нажимаем +

Вбиваем адрес и маску подсети 192.168.0.10/24 (можно использовать любой свой адрес)

в разделе interface выбираем bridge1

Далее заходим в меню Wireless

Выбираем wlan1 и нажимаем V что бы активировать беспроводной интерфейс.

Щелкаем на wlan1 2 раза и нажимаем Advanced Mode что бы появились расширенные настройки.

Переходим на вкладку Wireless

- Mode –bridge

- Band – 2GHz-only-N

- Channel Width – 20 MHz или 20/40 MHz

- Frequency – 2437 (указываем самый не зашумлённый канал) (Если у вас маленькая скорость после установки антенн, можно попробовать установить другую частоту)

- SSID – AP (название нашей сети, можно использовать свое имя)

- Wireless Protocol – nv2 (фирменный протокол MikroTik)

На вкладке WDS выбираем

WDS Mode — dynamic

WDS Default Bridge — bridge1

На вкладке NV2 включаем фирменный протокол MikroTik и вводим ключ доступа к сети.

Тк мы пока что настраиваем все на столе, уменьшаем мощность до минимальной, переходим на вкладку TX Power и указываем:

Tx Power Mode — all rates fixed

Tx Power — 1

После окончания настройки вернем значение

Tx Power Mode — default

На этом настройка первой точки завершена.

2. Настройка второй точки.

Подключаем нашу вторую точку доступа (первая должна работать) к компьютеру и запускаем Winbox. Переходим на вкладку Neighbors. Тут дол

Настройка Mikrotik routerboard: bridge, masterport / Мультим

24-02-2018 15:07 14045

Ознакомиться с предыдущей частью можно «тут».

Одной из особенностей роутеров Mikrotik routerboard является отсутствие предустановленных настроек портов. Суть вот в чем: покупая обычный бюджетный роутер вы увидите, что каждый порт подписан. На одном из них обязательно будет написано WAN, а на других либо ничего не будет написано, либо LAN. То есть у вас уже будет один порт настроен определенным образом для подключения интернета, а остальные порты будут объединены в switch (коммутатор) для удобства подключения оборудования. В Mikrotik все порты равнозначны и WAN-портом можно назначить любой, рисунок 1.

На одном из них обязательно будет написано WAN, а на других либо ничего не будет написано, либо LAN. То есть у вас уже будет один порт настроен определенным образом для подключения интернета, а остальные порты будут объединены в switch (коммутатор) для удобства подключения оборудования. В Mikrotik все порты равнозначны и WAN-портом можно назначить любой, рисунок 1.

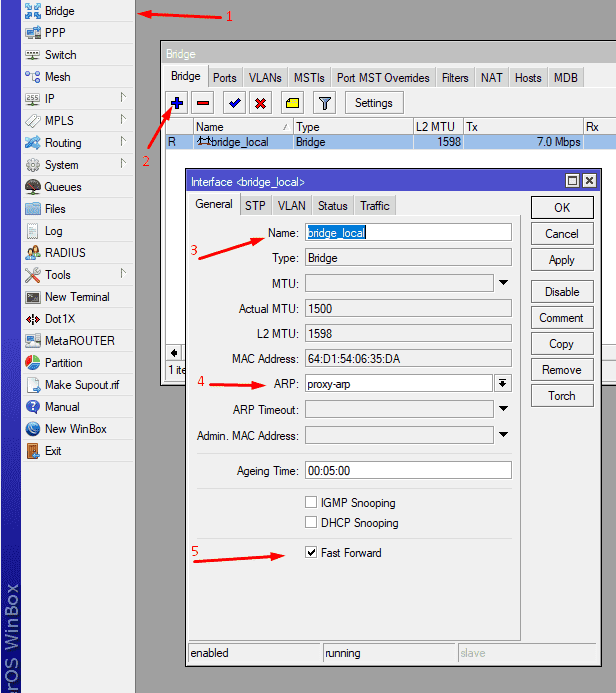

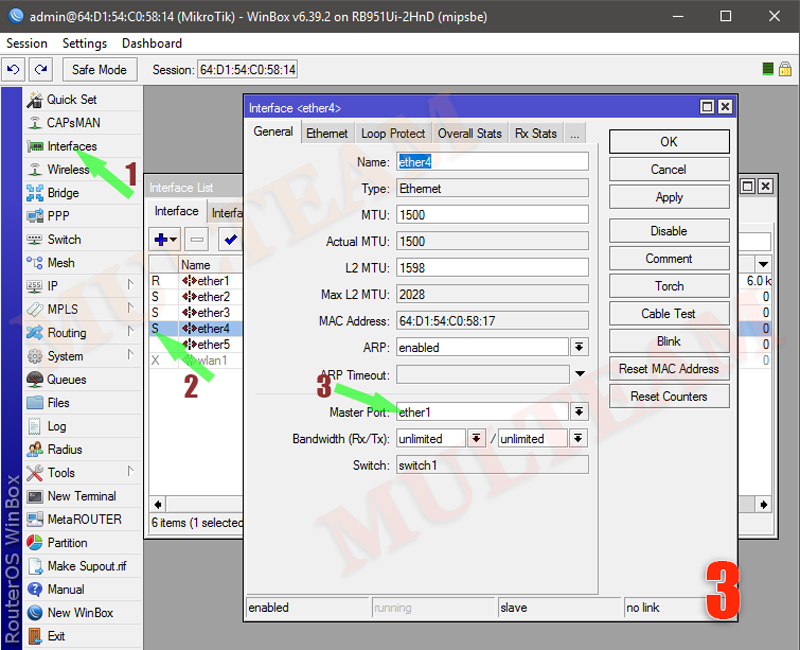

По умолчанию 1-й порт является WAN. А все остальные объединены в единую сеть — «bridge», с wifi-интерфейсом. Порт номер 2 задан как «MasterPort», а порты 3, 4 и 5 для которых задан master-порт, становятся пассивными (например в них отсутствует функция учёта входящего и исходящего трафика), рисунок 2.

Для наглядности, при детальной настройки роутера, мы не будем использовать стандартные (дефолтные) настройки, поэтому при первом подключении через winbox, в окошке «RouterOS Default Configuration» жмем кнопку «Remove Configuration» (подробная информация тут).

!!! Будьте внимательны, если на вашем устройстве версия прошивки выше 6. 41 (от 22.12.2017) , то опция MasterPort отсутствует. Переходите сразу к пункту «2)», для настройки Bridge !!!

41 (от 22.12.2017) , то опция MasterPort отсутствует. Переходите сразу к пункту «2)», для настройки Bridge !!!

В качестве WAN-порта мы будем использовать не 1-й, а 5-й порт, первой задачей будет настройка сети Bridge:

1) Задаем 1-й порт в качестве master-порта, напоминаю мастер портом может стать любой свободный порт. Укажем всем остальным портам использовать его в качестве мастера. Для этого в winbox идем в раздел Interfaces, выбираем ether2, два раза нажимаем на него мышкой и попадаем в его настройки. Там ищем поле Master Port, в выпадающем списке выбираем ether1. Тоже проделываем со всеми портами кроме 5-того, рисунок 3. Рядом с настроенным портом появится буква «S».

2) Мы объединили порты с 1 по 4, теперь объединим их с wifi-интерфейсом в bridge. Для этого идем в раздел Bridge, нажимаем на «+» и жмем ОК. Все настройки оставляем по-умолчанию, рисунок 4.

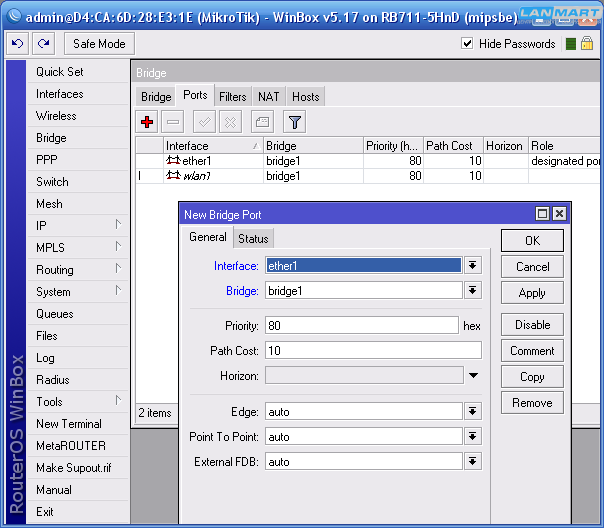

3) После того, как мы создали bridge1, переходим на вкладку ports и жмем «+». Выбираем ether1 и жмем ОК, рисунок 5.

4) После автоматической перезагрузки, в результате действий пункта «3)», подключайтесь снова. Переходим в тот же раздел и еще раз нажимаем плюс и добавляем интерфейс wlan1. Законченный вид изображен на рисунке 6.

Еще раз обращаем внимание: если на вашем устройстве версия прошивки выше 6.41 (от 22.12.2017), то опция MasterPort отсутствует. На этом работы по начальной настройке можно считать завершенными, продолжение по настройке интернета на роутере Mikrotik читайте»тут».

Настройка беспроводного моста Mikrotik SEXTANT Bridge для создания магистрального канала точка-точка.

Очень часто возникает задача – организовать канал передачи данных на расстояниях до 4-6 километров. Для ее решения можно применять только 3 технологии – оптический кабель, атмосферную оптику и беспроводной канал. У каждого есть свои достоинства и недостатки. Рассмотрим их более подробно.

Оптический кабель самое оптимальное и надежное решение, позволяет передавать практически не ограниченный поток данных, однако для прокладки требуется множество согласований и возможно оплата аренды за использование столбов. Так же для выполнения работ по монтажу нужны специфические инструменты, стоимость которых довольно высока.

Атмосферная оптика позволяет передавать поток данных не более 1 гигабита на дальности до 2-3 километров. Для создания такого канала не нужно получать никаких согласований, однако стоимость оборудования очень высока, для наведения устройств друг на друга нужно обладать опытом. Лазерный луч дает очень маленькое световое пятно и на больших расстояниях очень легко промахнуться. Так же для установки оптических устройств нужны крепкие опоры, поэтому осуществлять монтаж можно только на стене здания. Работает только при идеальной прямой видимости, во время сильных дождей, снегопада или туманов канал связи может обрываться.

Беспроводной канал на Mikrotik SEXTANT – самое оптимальное решение. Он обладает минимальной стоимостью, позволяет передавать порядка 70-170 мегабит на расстоянии до 6 километров в прямой видимости. Осуществить монтаж и наведение устройств может даже не специалист. Конечно, для легальной работы требуется получать частотные присвоения и регистрировать канал передачи данных. Однако в большинстве случаев беспроводные сети работают без регистрации, главное не мешать соседям по эфиру. Может работать даже с частично перекрытой видимостью, но при этом снижается максимальная пропускная способность и надежность канала связи.

Для создания беспроводного канала передачи данных потребуются 2 устройства Mikrotik SEXTANT, либо Mikrotik SXT. Настройка и характеристики каналов аналогичны, различие только по максимальной дальности использования. Так же есть версии с гигабитным сетевым портом – Mikrotik SEXTANTG и Mikrotik SXTG

Для создания канала одно из устройств нужно настроить в режиме базовой станции, другое в режиме клиента беспроводной сети. Что бы в последствии не перепутать устройства во время монтажа, одно из них следует пометить любым доступным способом, например карандашом или маркером, можно и проволочной биркой.

После выбора устройства для настройки, заходим на него с помощью программы Winbox. При первом заходе появляется окно начальной конфигурации, которую нужно отменить, нажав на кнопку Remove Configuration. Использование настроек из этой конфигурации может внести путаницу, поэтому всегда рекомендуется ее отменять.

Далее следует обновить программное обеспечение RouterOS. Для этого заходим на официальный сайт микротика – http://www.mikrotik.com в раздел Download, и скачиваем последнюю прошивку для архитектуры MIPS-BE. Файл с расширением NPK. Далее его нужно перетащить мышкой в окно винбокса.

После окончания загрузки файла следует в меню SYSTEM—+REBOOT осуществить перезагрузку Mikrotik SEXTANT. Процесс обновления будет иди 3-4 минуты, в это время нельзя отключать питание устройства.

После обновления программного обеспечения заходим в меню BRIDGE и создаем новый бридж нажатием на +. В открывшемся окне ничего не меняя сразу нажимаем кнопку Ok.

В созданный бридж нужно добавить беспроводной и сетевой адаптер для сквозного пропуска данных из кабельной сети в беспроводную. Для этого на вкладке Ports нужно создать 2 порта, в одном в пункте Interface указать Ether1, в другом Wlan1.

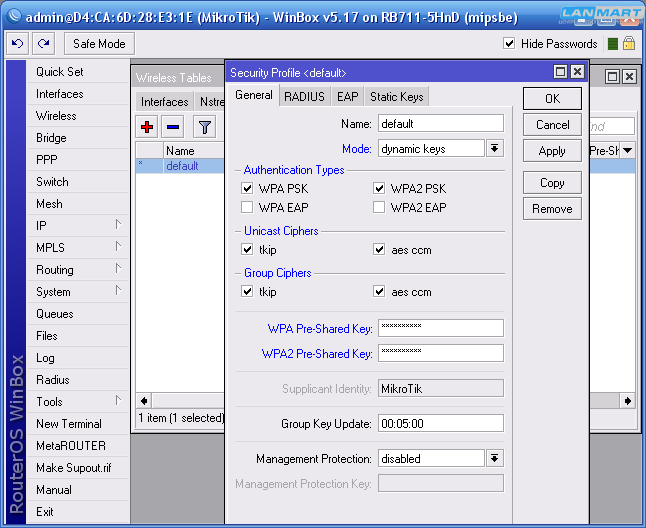

Беспроводная сеть может работать в режимах 802.11, Nstreme и NV2. Для первых двух режимов пароль на доступ к сети задается в профиле шифрования, который находится в меню WIRELESS на вкладке Security Profiles. Нужно отредактировать существующий профиль Default, в пункте Mode указать Dynamic Keys, в пункте Authentication Types указать галочками WPA PSK и WPA2 PSK. В пунктах Unicast Ciphers и Group Ciphers отметить все галочки. Ключ беспроводной сети задается в пунктах WPA Pre-Shared Key и WPA2 Pre-Shared Key.

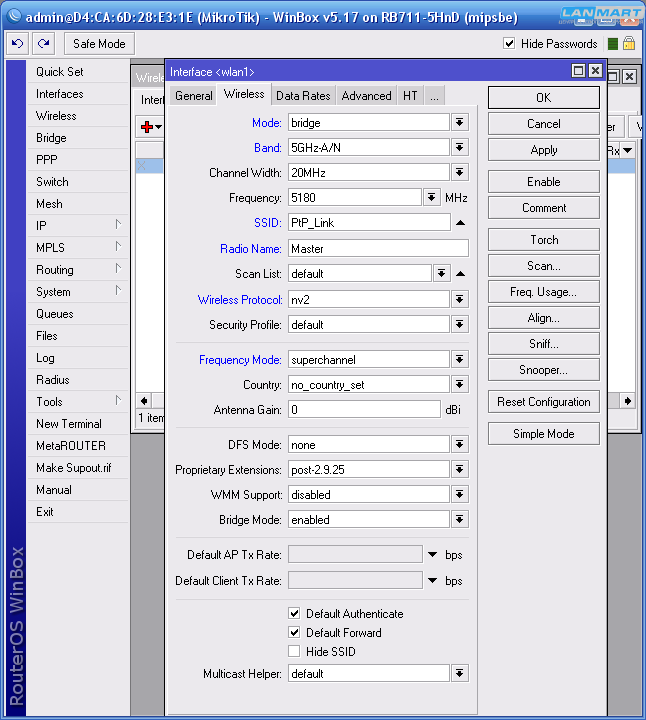

Переходим на вкладку Interfaces и выбираем беспроводной адаптер, в нем заходим на вкладку WIRELESS изменяем следующие параметры:

Mode – bridge для работы в режиме беспроводной точки доступа с возможностью подключения одного клиента.

Band – 5GHz-A для работы в режиме A-only для более высокой дальности и стабильности, или 5GHz-N для работы в режиме N-only для получения более высокой скорости. Можно поставить 5GHz-A/N для автоматического выбора.

Channel Width – 20MHz – для работы с шириной полосы 20мгц, можно поставить и 40MHz, что позволит увеличить скорость почти в 2 раза.

Frequency – 5180 – частота работы базовой станции.

SSID – PtP_Link – имя беспроводной сети.

Radio Name – имя клиента беспроводной сети, или имя базовой станции. Имя клиента будет показано в статусе списка беспроводных клиентов.

Scan List – default, либо можно указать 5000-6000, этот диапазон будет сканировать устройства для поиска базовой станции. Если базовая станция будет работать на одной частоте и менять ее не предполагается, можно указать так же одну частоту – 5180. Работает на стороне клиента, либо при сканировании сетей при нажатии кнопки Scan.

Wireless Protocol – nv2, либо Nstreme.

Frequency Mode – superchannel – для получения доступа ко всему диапазону частот, в том числе к не стандартным.

На вкладке DATA RATES не нужно производить никаких настроек. Устройства сами выберут лучшую канальную скорость, исходя из условий радиоэфира.

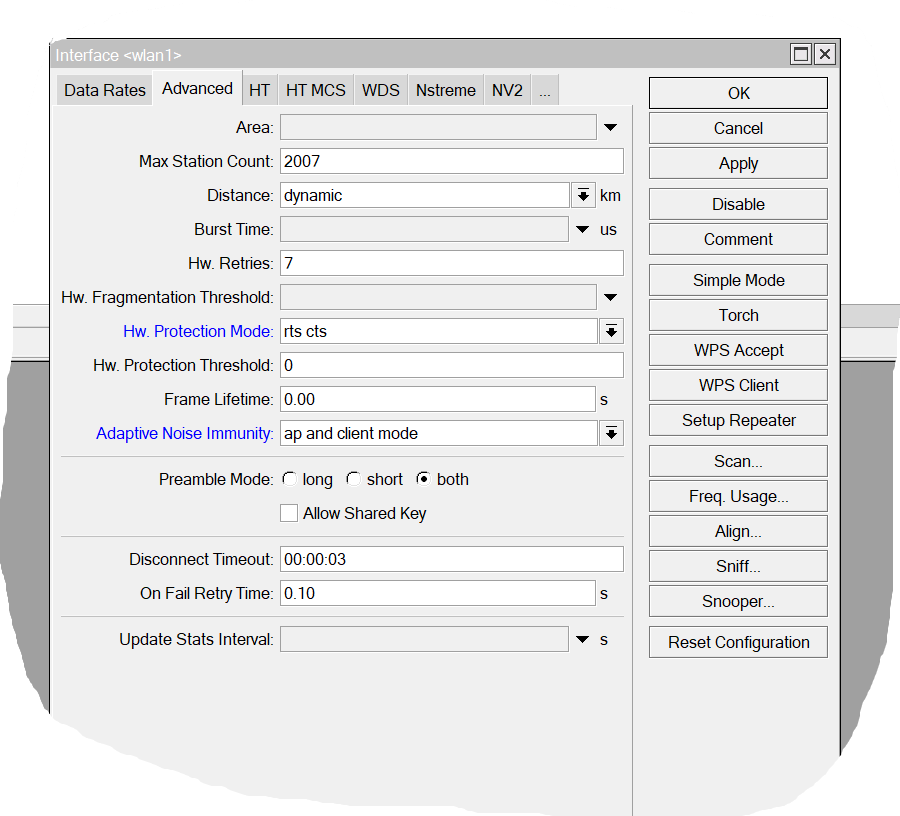

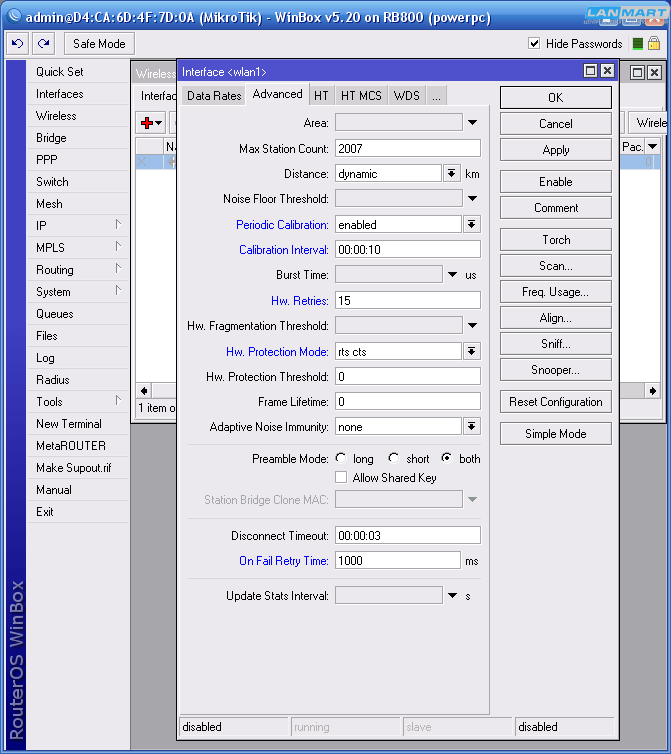

На вкладке ADVANCED задаются дополнительные параметры адаптера.

Periodic Calibration – enabled – включает определение уровня шума с заданным интервалом в пункте Calibration Interval – 00:00:10. Это позволяет раз в 10 секунд сканировать эфир и устанавливать уровень шума беспроводного адаптера.

Hw/Retries – 15, задает количество переповторов потерянной информации во время передачи по радиоканалу. На канале точка-точка устанавливаются максимальные значения для максимальной стабильности.

На вкладке HT можно управлять каналами приема/передачи. Если устройство вынуть из коробки и включить, то галочки с chain1 сняты и работает только один канал приема/передачи, что не позволяет получать высокие скорости. Нужно обращать внимание на настройку этих параметров на всех новых устройствах.

При установке всех галочек устройство может работать в режиме MIMO.

Пункт HT Guard Interval всегда при работе в условиях улицы нужно устанавливать в значение LONG.

На вкладке HT MCS, так же как и на DATA RATES производится управление канальными скоростями. Для настройки канала точка-точка не нужно производить никакие изменения.

На вкладке WDS нужно включить динамическое добавление интерфейсов WDS в бридж. WDS Mode нужно поставить в Dynamic, и указывать в пункте WDS Default Bridge используемый бридж – Bridge1.

На вкладке NSTREME задаются настройки поллингового протокола.

Enable Nstreme – включает поллинговый протокол.

Enable Polling – включает динамический опрос подключенных клиентов.

Disable CSMA – отключает режим контроля несущей и обнаружения коллизий.

Framer Policy – выбирает режим упаковки маленьких пакетов в большие. Оптимальное значение – Dynamic Size.

Framer Limit – размер пакета, оптимальное значение 3200.

На вкладке NV2 производится управление поллинговым протоколом Nstreme Version 2.

TDMA Period Size – задает время передачи, чем меньше значение – тем меньше задержка, и меньше максимальная скорость, чем больше значение – тем больше скорость, однако, возрастает и задержка. Обычно используют значения 1-5. Для примера установим 1.

Cell Radius – максимальная дальность работы клиента, 10 километров минимальное значение.

Security – включение шифрования на канале. При использовании NV2 применяется свое отдельное шифрование.

Preshared Key – ключ беспроводной сети.

На вкладке TX POWER производится управление мощностью на передачу. Работать с высокой мощность не следует, обычно ее корректируют после установки таким образом, что бы уровень принимаемого сигнала лежал в пределах -60..-70dBm. Для настройки и тестирования в помещении следует устанавливать совсем маленькое значение мощности – 2dBm, иначе устройства могут выйти из строя из-за высокого уровня принимаемого сигнала. После проверки работоспособности нужно выключить одно из устройств и произвести установку уровня мощности до 15dBm, далее выключить это и включить другое, произвести аналогичную настройку.

После завершения настроек следует включить беспроводной адаптер на кнопку Enable или нажав на галочку вверху окна меню.

Для возможности управления устройствами, использующимися для создания канала точка-точка, нужно установить IP-адрес в разделе IP—+ADDRESS. В пункте Address указать 10.0.0.1/24 и в Interface выбрать Bridge1.

Самое главное для магистрального канала точка-точка – передавать данные без потерь и в той последовательности, в которой они приходят по проводному интерфейсу. Для этого нужно поменять и увеличить буферы интерфейсов. Делается это в разделе QUEUES на вкладке Queue Types.

Зайдем в настройку Ethernet-Default, она задает размер буфера проводного интерфейса, в пункте Queue Size укажем размер буфера – 500 пакетов.

Изначально в настройках буфера Wireless-Default указан тип буфера SFQ, что удобно при работе в режиме точка-многоточка и позволяет всем абонентским станциям иметь равные возможности передачи данных.

Для надежной передачи данных через радиоканал, следует поменять тип буфера у Wireless-Default на PFIFO в пункте Kind, и указать размер буфера Queue Size – 500 пакетов.

После установки таких размеров и типов буферизации при перегрузке канала будет увеличиваться задержка, что сообщит приложениям о перегрузке канала, и они автоматически снизят скорость. Потерь пакетов не будет. Вместо 500 пакетов в сложных случаях можно указывать и большие значения, например 2000.

Для исключения, не санкционированного доступа к настройкам устройств, следует установить пароль. В разделе SYSTEM—+USERS в свойствах пользователя Admin нажатием на кнопку Password нужно два раза ввести новый пароль.

На этом настройка базовой станции (главного устройства канала) завершена. Второе устройство следует настроить аналогично, за исключением некоторых пунктов на вкладке WIRELESS беспроводного адаптера:

Mode – station WDS для работы в режиме беспроводного клиента в режиме WDS.

Band – 5GHz-A/N для автоматического выбора режима работы.

Channel Width – 20/40MHz – для автоматического выбора ширины полосы.

SSID – PtP_Link – имя беспроводной сети.

Radio Name – имя клиента беспроводной сети, на базовой станции будет показано в статусе.

Wireless Protocol – Any – что позволит автоматически выбирать тип поллингового протокола.

Так же в меню IP—+ADDRESS следует ввести 10.0.0.2/24, что бы не было конфликта сетевых адресов между микротиками.

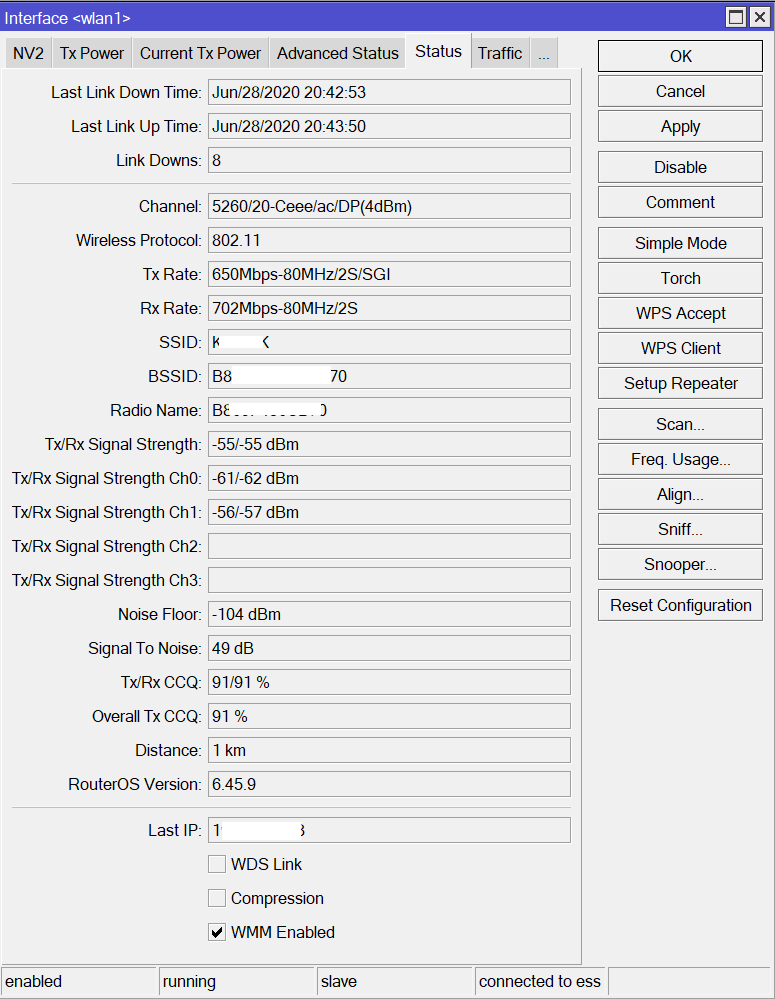

После настройки второго устройства и подключения к первому, на клиенте можно в окне статуса наблюдать параметры соединения:

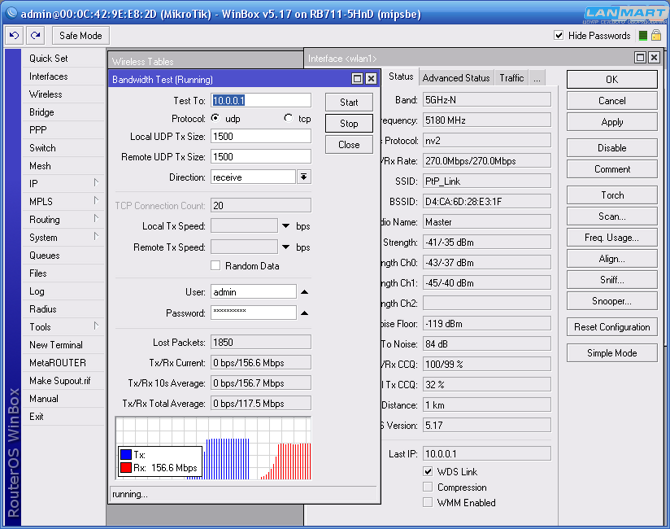

Для проверки максимальной скорости в канале запустим тест пропускной способности, который находится в меню TOOLS—+BANDWIDTH TEST. Для его работы нужно указать IP-адрес соседнего устройства в пункте Test To, направление теста в пункте Direction и имя пользователя, и пароль в пунктах User и Password.

Сначала на прием – скорость 77 мбит/сек.

Потом на передачу – 87 мбит/сек.

В этих двух тестах видно, что канальные скорости максимальные – 130MBps, CCQ так же максимальный – 100%, однако пропускная способность в разные направления отличаются. Такое поведение из-за близкого расположения устройств внутри помещения. При расположении на улице скорости станут одинаковыми. Так же на скорость влияет параметр TDMA Period Size.

Тест пропускной способности в полосе 40мгц показывает совсем другие данные – 156 мбит/сек на прием.

И 180 мбит/сек на передачу.

Канальные скорости так же во всех случаях максимальные – 270Mbps. И так же наблюдается перекос скорости – опять влияние близкого расположения устройств.

Теперь можно устанавливать устройства на улице и проводить реальные тесты пропускной способности. Если расстояние между ними менее 4 километров, прямую видимость ничего не закрывает – можно получить надежный и высокоскоростной беспроводной канал передачи данных. Юстировку устройств нужно проводить в горизонтальной и вертикальной плоскостях. Штатный крепеж устройства не позволяет регулировать наклон, поэтому следует применять кронштейны с регулировкой наклона, либо наматывать изоленту или проволоку на опору под крепежом, что бы задрать или опустить антенну.

Серия устройств Mikrotik RB/SEXTANT и RB/SXT сполна отрабатывает свою стоимость и позволяет на канале точка-точка передавать до 98 мегабит трафика в полосе 20Мгц, либо до 190 мегабит трафика в полосе 40Мгц. Если требуется передавать много однонаправленного трафика следует выбирать устройства с гигабитным сетевым портом, тогда можно более полно использовать преимущества работы в полосе 40Мгц.

Настройка Mikrotik sebagai AP Bridge (режим моста)

Настройка моста AP Mikrotik sebagai (режим моста) 8 апреля 2010 г.

Автор: harisweb в Mikrotik.

Теги: ap bridge, bridge, bridging, Mikrotik, RB433, wds

trackback

Biip. . .

Biip.biip. . .

Oke, routerboard RB433 mikrotik v4.6 udah dalam keadaan готов.

В точку аджа я, удаленный микротик dengan winbox. Kita login dulu sebagai admin pada mikrotik yg mau dijadiin ap bridge .

Интерфейс меню Masuk, главный интерфейс buat wds1 dengan wlan1. Pada WDS адрес isikan Mac адрес радиостанции (радио pasangannya).

Интерфейс буата мост .

> интерфейсный мост добавить имя = bridge1

Jika dilihat pada interface акан тампак сеперти гамбар берикут.

Masuk pada Меню Мост> Порт. Мостовое соединение wlan1, wds1, dan ether1.

Sekarang kita mulai setting wlan1 sebagai AP Bridge.Caranya masuk menu Wireless> klik 2x wlan1> pilih Wireless.

Режим работы ap bridge , диапазон 5 ГГц (tergantung penggunaan антенна 5,8 atau 2,4), частота (menyesuaikan).

SSID и имя радио diisi sesuka kita. Untuk Frequency Mode pilih manual txpower dengan Antena Mode , антенна .

Masih di Interface

Pilih WDS Mode = dynamic dan WDS Default Bridge = bridge1 .

Tetap di Interface

По умолчанию Menjadi настроен , kemudian sesuaikan Untuk Поддерживаемые ставки-ня.

Sekarang kita установка IP-адреса.

Масук меню IP> Адреса . Добавьте IP-адрес (кратко, без моста) pada interface bridge1 .

контох:

Адрес 111.111.111.1 / 24

Сеть 111.111.111.0

Трансляция 111.111.111.255

Интерфейсный мост 1

Нах, сампай дисини селесай судах установка AP моста микротик. Тинггал установил пада станцию дан указывая, подключил дех.

Семога мембранту n tetep Routing the World. . . хехехехе

Как это:

Нравится Загрузка …

Настройка моста Mikrotik Wireless RB411U

Настройка моста Mikrotik Wireless RB411U

Опубликовано: 25 марта 2010 г. в Mikrotik, Сеть

Penulis Artikel: Hartono

Mode bridge memungkinkan network yang satu tergabung dengan network di sisi satunya secara transparan, tanpa perlu melalui routing, sehingga mesin yang ada di network yang satu bisa memiliki IP Address yang berada dalam 1 subnet yang sama dengan sisi lainnya.

Berikut ini langkah-langkah установка mikrotik wireless sebagai Bridge:

- Войти ke mikrotik dengan winbox

- Klik menu Interface , maka akan terlihat 2 interface Ethernet dan Wireless

- Langkah selanjutnya mulai установка моста dengan klik menu Bridge

- Кемудиан ADD Bridge dengan klik tanda plus +

- Misalkan pada kolom Имя: kita kasih nama bridge1 dan klik OK

- Maka akan tampil seperti pada gambar dibawah ini

- Selanjutnya adalah setting Bridge Port , masih pada menu Bridge klik tab Порты

- Добавить Порт моста ян пертама dengan klik tanda plus +

- Pada bagian Interface misal pilih ether1 dan pada Bagian Bridge pilih bridge1 (sesuai dengan nama bridge yang tadi dibuat) kemudian klik OK

- Добавить Порт моста ян кедуа dengan klik tanda plus +

- Pada bagian Интерфейс misal pilih wlan1 dan pada Bagian Bridge pilih bridge1 (sesuai dengan nama bridge yang tadi dibuat) kemudian klik OK

- Maka akan terlihat hasil pembuatan dari Add Bridge Port , seperti di bawah ini

- Selanjutnya pengalamatan IP-АДРЕС pada interface bridge1

- Добавить адрес dengan klik tanda plus +

- Pada bagian Address isikan ip address yang kita inginkan, contoh seperti gambar dan pada bagian Interface pilih bridge1 dan klik OK

- Hasilnya seperti pada gambar di bawah ini

- Misalkan pada jaringan wireless ada шлюз bisa dimasukkan ip-шлюз tersebut

- Ketikkan ip route add gateway = 10.0.2.1 дан Введите

- Sekarang saatnya настройка wirelessnya

- Klik menu Wireless , kemudian klik 2 kali pada bagian wlan1

- Klik tab Wireless

pada bagian Mode: pilih sebagai станция псевдострой

«pernah ada kasus dibagian sebagai Mode: station bridge dari mikrotik wireless (RB411U) ping

ke AP bisa Reply , sedangkan dari komputer klient Request timed out »

pada bagian Band: pilih frekuensi sesuai jaringan anda

pada bagian SSID: sesuaikan dengan jaringan anda , contoh disini SSID dengan nama wireless

кемудиан клик ОК

- Sekarang test ping ke gateway dari Terminal Mikrotik , jika hasilnya Ответить berarti sudah beres

- Sekarang test ping ke gateway dari komputer klien , jika hasilnya Reply berarti sudah beres, tapi kalau hasilnya Время ожидания запроса истекло coba cek lagi pada setting Mode wireless nya

- Contoh hasil ping dari komputer klien yang berhasil

микротик | Настройка беспроводного моста Mikrotik

Схема сети Ян акан Кита набор:

Точка доступа Konfigurasi Pada (AP)

1.Откройте Winbox Sebagai Tool Buat Console Mikrotik

Поиск точки доступа Mac Dengan Winbox и нажмите Connect

Гамбар АП-01

2. Tentukan MAC AP yang akan di console

Логин: Пароль администратора: (пароль по умолчанию пустой)

Гамбар АП-02

3. Включить Wlan seperti tertera petunjuk pada gambar AP-3

Гамбар АП-03

4. Включить мост Dan Create Bridge1

Гамбар АП-04

5.Masukkan ether1 и wlan1 ke dalam interface bridge

Гамбар АП-05

Гамбар АП-06

6. Masukan IP-адрес pada Интерфейс Ether1

Гамбар АП-07

7. Настройка Wlan1 Sebagai Ap Bridge

Гамбар АП-08

8. Настройка SSID AP dengan Band 2.4Ghz

Гамбар АП-09

9.Настройка точки доступа WDS и включение моста WDS

Гамбар АП-10

Беспроводная станция Konfigurasi pada (клиент)

Konfigurasi pada беспроводная станция hampir sama dengan langkah-langkah di atas, kecuali pada langkah memasukkan IP Address dan konfigurasi wirelessnya. Пада конфигурация станции, режим ян дигунакан адалах станция-wds Лангках-лангках awalnya сама Сеперти Гамбар AP-01 s / d AP-06.

1. Masukan IP-адрес pada Интерфейс Ether1

Гамбар КЛ-01

2.Настройка wds и SSID станции Wlan1 Sebagai ROUTELINK

Гамбар КЛ-02

3. Настройка клиента WDS и включение моста WDS

Гамбар КЛ-03

4. Статус Cek подключен

Гамбар КЛ-04

Pengecekan ссылка

Беспроводная связь Jika Link Ян Кита Буат Судах Бекерджа Денган Байк, Мака Пада Меню Беспроводной, Акан Мункул Статус R.

Selain itu, MAC-адрес для беспроводной связи, чтобы получить регистрацию.

Konfigurasi keamanan jaringan wireless

Pada Mikrotik, cara paling mudah untuk menjaga keamanan jaringan adalah dengan mendaftarkan mac-address беспроводной список доступа pasangan pada. Hal ini harus dilakukan pada sisi точка доступа maupun pada sisi client. Jika penginputan список доступа telah dilakukan, maka matikanlah fitur по умолчанию с аутентификацией pada wireless, maka wireless lain yang mac addressnya tidak terdaftar tidak akan bisa terkoneksi ke jaringan kita.

1.Список доступа Memasukan Беспроводной клиент Mac Точка доступа Pada

Гамбар АП-11

2. Функция Mematikan Аутентификация по умолчанию и пересылка по умолчанию

Селесай

Настройка беспроводного моста Mikrotik — Скачать бесплатно PDF

Настройка беспроводного моста Mikrotik …

Установка Mikrotik Wireless Bridge

Часто нам не хватает разрешения Mikrotik Wireless Point на протез с блюдцем с сеткой (а не маршрутизацией).Однако в его распоряжении RouterOS, способная существенно повлиять на дребезжание в режиме маршрутизации. Мы требуем делать все, что угодно, чтобы беспроводное объединение повлияло на режим протезирования. Мостовой режим позволяет сетке оцифровывать связанные с сеткой на дополнительной стороне прозрачно, без необходимости завершать маршрутизацию, поэтому машины в сетке, которые занимаются цифровой обработкой, обращаются к IP-адресам в вышеупомянутой подсети 1 на дополнительную сторону. Однако, если беспроводная сетка, которую мы ударили достаточно щедро, этот модуль протезирования достигнет увеличения беспроводного возвратно-поступательного движения, так как модуль будет некоторым программным возвратом от цифровой сети к дополнительной сети.Для супер-сеток я предлагаю использовать режим маршрутизации. Вот рисунок нашего набора модулей сетки.

Настройка точки доступа 1. Создайте интерфейс протеза для новорожденного, предоставьте мост исследования1

2. Войдите в программу моста Ethernet

3. Введите IP-адрес в программе bridge1

4. Далее — настройки беспроводной программы . Щелкните расписание беспроводной связи (1), откройте программу журналистики (2), а затем трижды произнесите в программе беспроводной связи, какой модуль будет использоваться (3).Выберите вид AP-моста (4), найдите ssid (5), украшение 2,4 ГГц-B / G (6) и частоту использования этого модуля (7). Не блокируйте выбор подлинного (8) и нервного выбора (9). Затем активируйте беспроводную программу (10) и произнесите ОК (11).

5. Далее настраиваем WDS для используемой беспроводной программы. Откройте план беспроводной связи в обратном порядке, как описано выше, превзойдя журналистский WDS (1). Определите импульсный режим WDS (2) и выберите протез для программы WDS (3).Тогда посоветуйте кнопку ОК.

6. Входящие путешествия стоит добавить реалистичной программой WDS. Добавьте программу WDS для новорожденных, как показано на картинке, затем выберите беспроводную программу, которую мы используем для этого WDS. Тогда посоветуйте ОК.

7. Если WDS был добавлен, то поддержка программного модуля WDS соответствует изображенному ниже.

Настройка беспроводной станции Настройка беспроводной отправки аналогична описанным выше шагам, исключите эти шаги и запустите настройку беспроводного IP-адреса.В конфигурации отправки мода — это станция-WDS, частоту не требуется определять, но устаревание отслеживает список сканирования, в котором частота блюдца допуска в списке конструктов. Для предупреждения о допуске тарелки

мы смотрим частоту 2412, индекс сканирования 2400-2500.

Проверка курса Если беспроводное объединение, которое мы использовали, предварительно изготовленное, используется хорошо, то модуль беспроводного меню передает позицию R (см. Сумму ниже).

Кроме того, на панели входа

можно увидеть mac-адрес сканера объединения беспроводных сетей (см. Изображение ниже).

Настройка безопасности беспроводной сети В Mikrotik самый простой артефакт для повторного подтверждения секции сети — это запуск пар Mac-адресов в списке доступа беспроводной сети. Это должно быть выполнено на блюдце входа или на стороне компьютера. Если список доступа penginputan был создан, а затем вызвать испорченные функции выбора при беспроводной аутентификации, тогда дополнительный беспроводной модуль MAC-адресации, не подлежащий обмену, не сможет войти в нашу сеть. Если нам не хватает улучшенной безопасности, мы также гадим на WEP-кодирование и WPA.

Cara Setting Bridge Mikrotik dengan Modem Indihome Huawei HG8245A — Life is a Gift