Настройка pptp на mikrotik: Настройка PPTP для Mikrotik

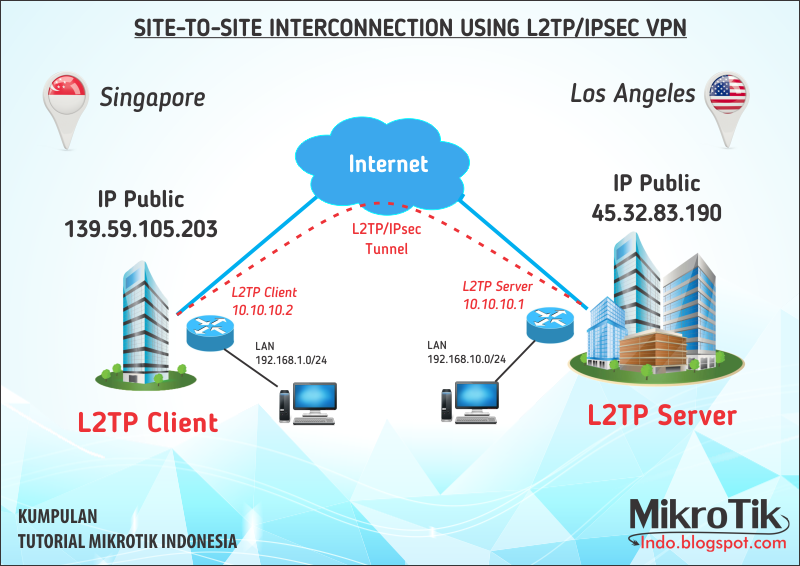

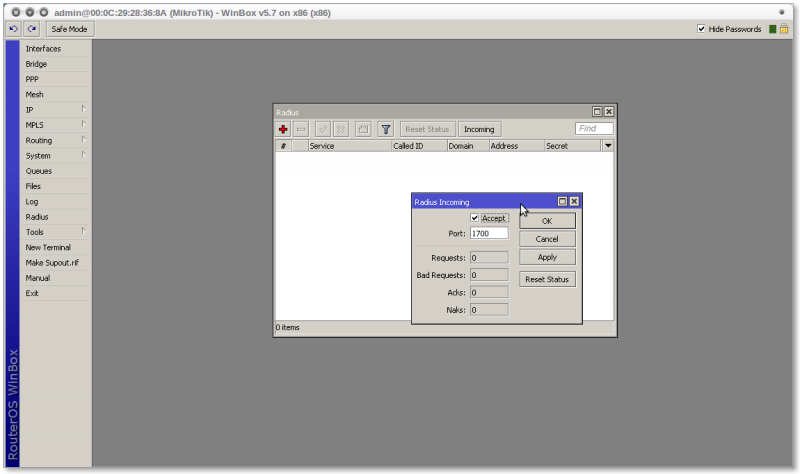

Настройка PPTP Server Mikrotik. — asp24.ru

При объединении удаленных офисов в одну сеть возникает столько проблем, что всё это превращаются в неприятное занятие. Данную проблему предлагаю решить с помощью роутеров Mikrotik. Конкретно, возьмем Mikrotik RB450g.

Очень мощная платформа, достаточно памяти для добавления правил, что так необходимо в крупном офисе, и мощный процессор.

PPTP (Point-to-point tunneling protocol) — защищенное туннельное соединение между сервером и компьютером.

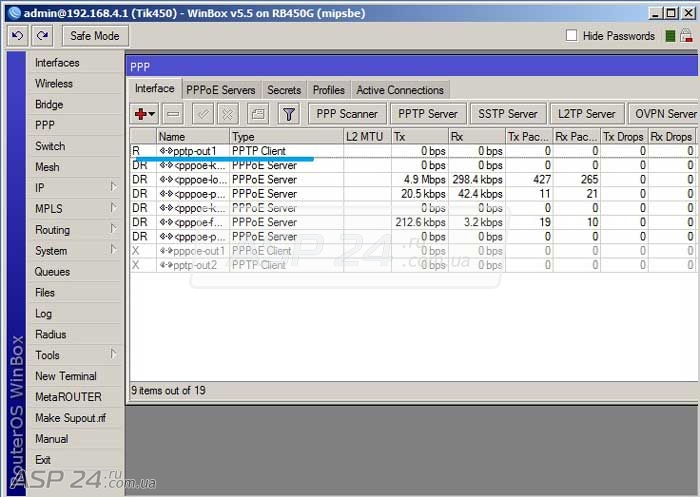

Заходим Winbox-ом на Mikrotik RouterBoard RB/450g

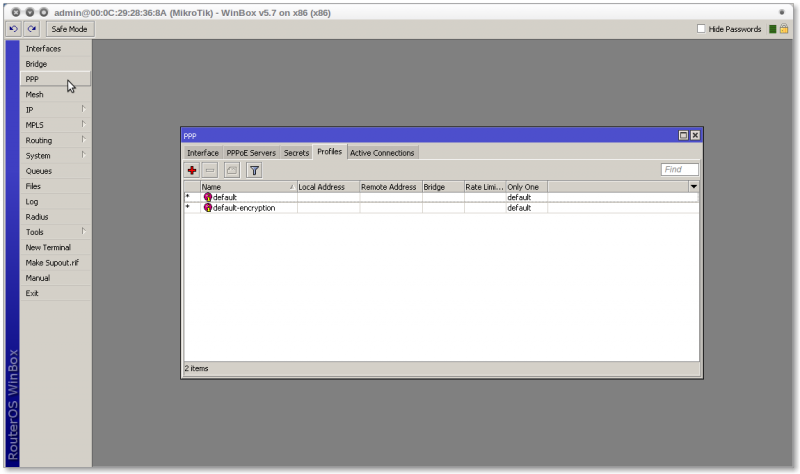

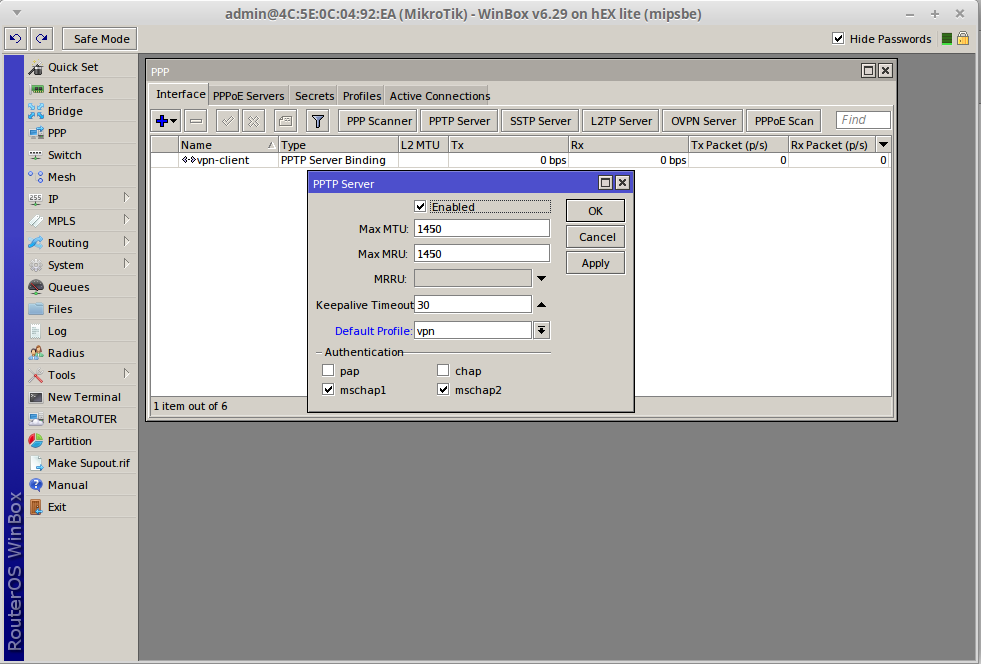

Вкладка PPP.

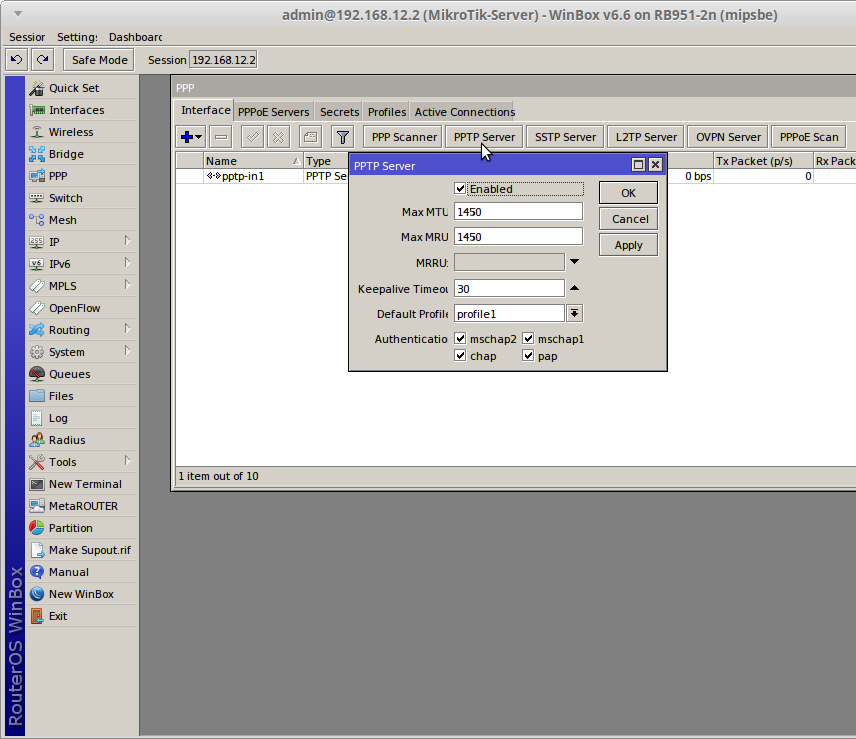

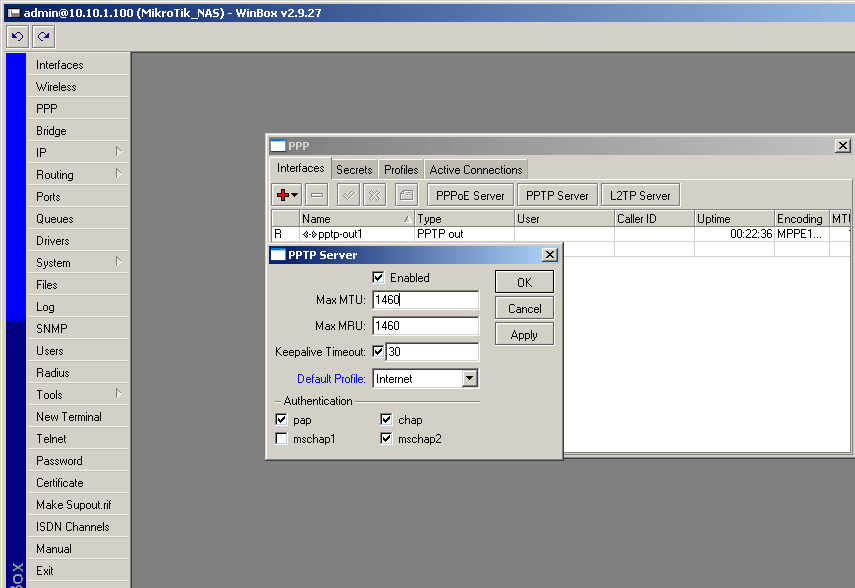

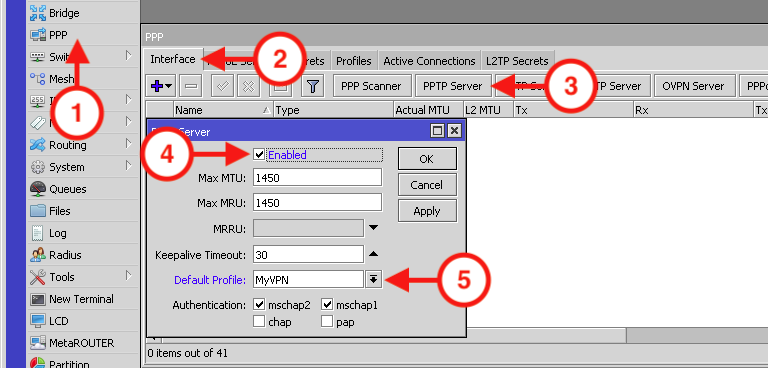

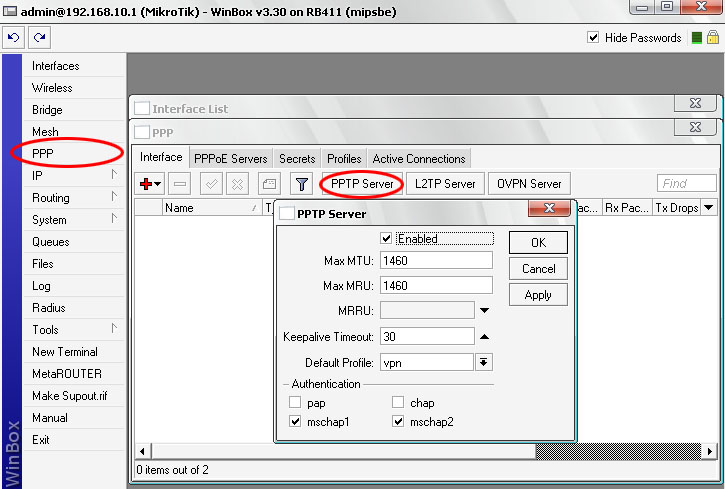

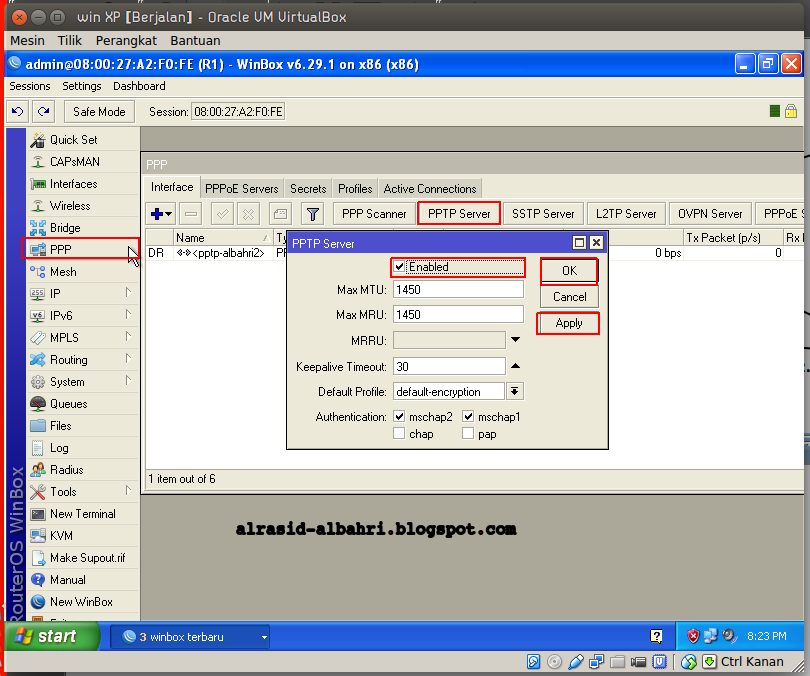

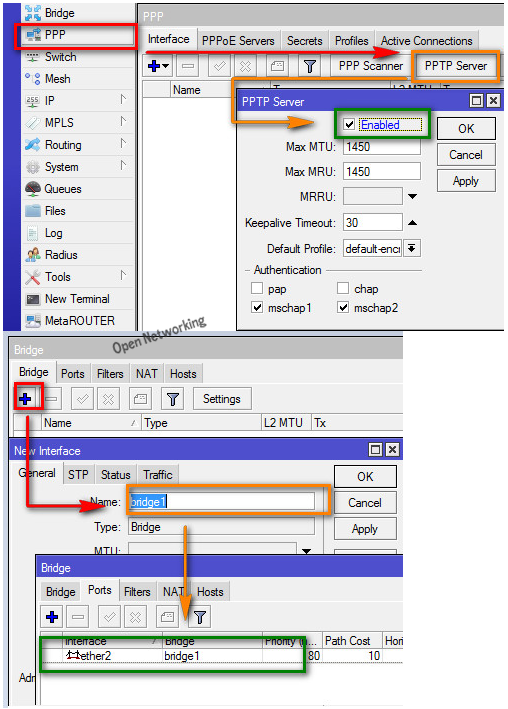

Запускаем PPTP server.

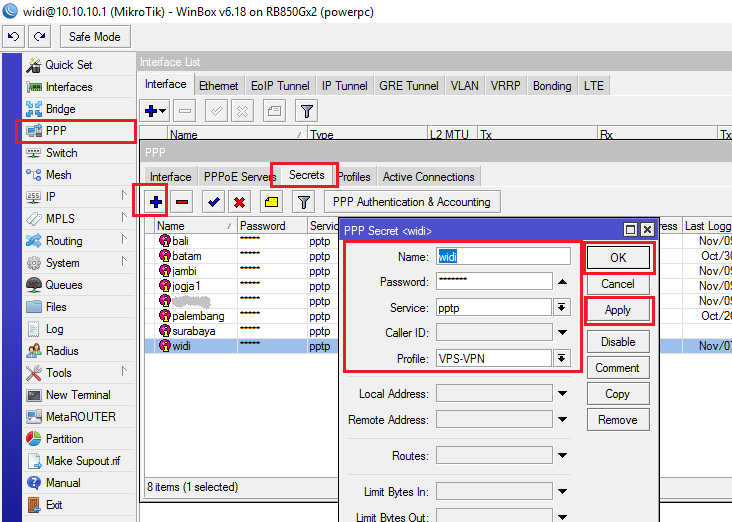

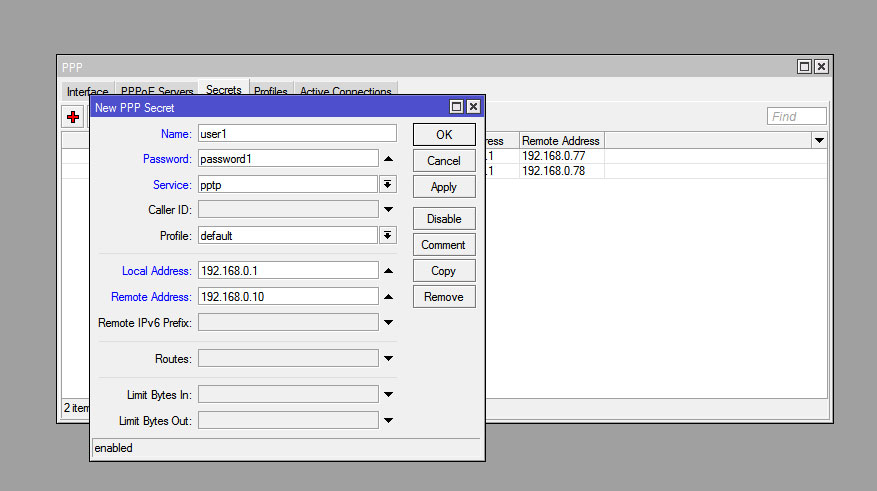

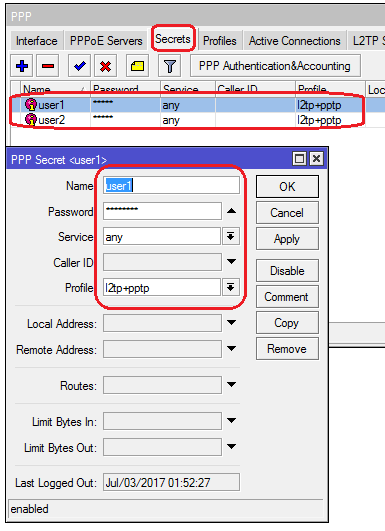

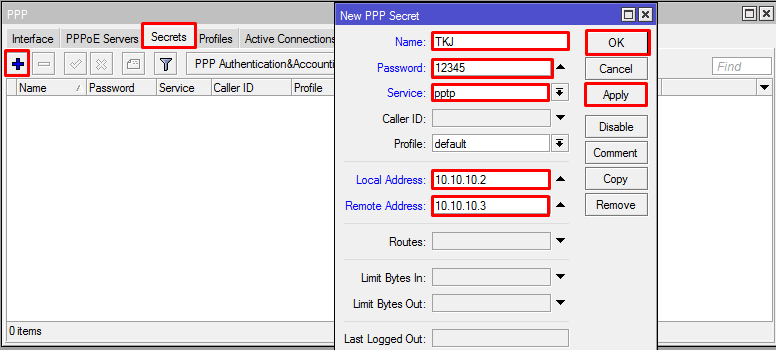

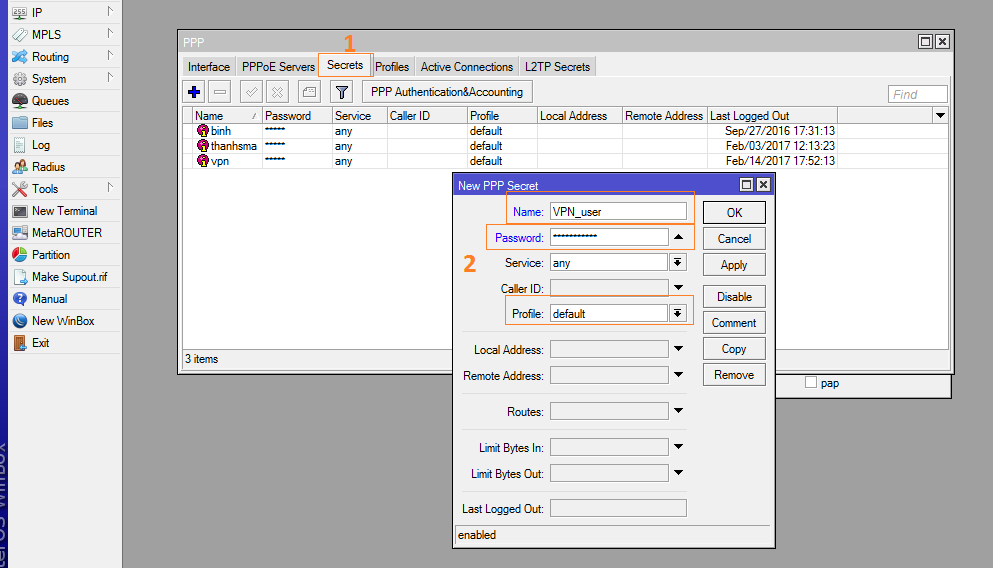

Теперь добавим пользователей, которые смогут подключатся к серверу RouterBoard RB/450g.

Пишем свои имена и пароли.

Local Address остается неизменным (пишем сюда шлюз внутренней удаленной сети).

В Remote Address пишем адреса, которые сервер будет раздавать клиентам сервера.

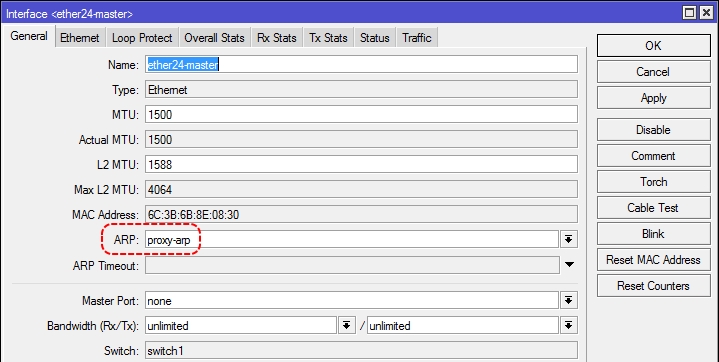

Иногда при подключении к серверу соединение есть, но внутреннюю сеть не видно. В таком случае на интерфейсе локальной сети надо сделать следующие настройки.

PPTP Server поднят и настроен.

На компьютере (WIN Xp) настроим удаленное подключение к нашему серверу.

Запустим мастер новых подключений.

Выбираем подключить к сети на рабочем месте.

Подключение к виртуальной части сети.

Пишем название подключения.

Добавляем внешний реальный IP-адрес нашего сервера RouterBoard RB/450g.

У каждого он свой. Мы добавим для примера — 200.11.11.1

Появилось наше подключение.

Запустив подключение, добавляем пароль и логин, которые мы писали на сервере.

Подключаемся.

На рабочем столе должно появиться подключение.

Связь с удаленной сетью установлена. Теперь нам осталось только зайти на любой компьютер удаленной сети. Проделаем это следующей командой.

После чего расшаренные ресурсы удаленного компьютера нам доступны.

Таким путём можно настроить любой роутер под управлением операционной системы Mikrotik и получить доступ к любой внутренней сети в офисе или дома.

Станислав Науменко специально для asp24

Как настроить PPTP сервер на MikroTik

Для крупных предприятий и небольших организаций, удалённых работников и даже в субъективных целях, в силу прогресса интернет-технологий, важным элементом является наличие доступа к локальной сети группового или корпоративного типа из любого места. Такого рода задачу позволяет решить создание защищённого соединения, что позволяет войти в локальное пространство только тем людям, у которых имеются параметры доступа. Для создания локальной сети и управления её настройками достаточно иметь необходимое оборудование в виде хорошего роутера и умение правильно им пользоваться. В этой статье рассмотрим, как организовать работу в защищённом сетевом пространстве, путём создания туннеля формата PPTP на роутерах под брендом MikroTik, которые являются одними из наиболее мощных и востребованных устройств.

VPN туннель: необходимость настройки соединения

Наиболее распространённым в мире видом интернет-связи класса «точка-точка» выступает VPN туннель. Простыми словами, при присутствии у пользователя оборудования MikroTik есть возможность через роутер настроить виртуальную, защищённую магистраль внутри основного канала связи. Потребность настроить такой канал на оборудовании MikroTik может возникнуть в ситуациях:

Простыми словами, при присутствии у пользователя оборудования MikroTik есть возможность через роутер настроить виртуальную, защищённую магистраль внутри основного канала связи. Потребность настроить такой канал на оборудовании MikroTik может возникнуть в ситуациях:

- При необходимости предоставления доступа к групповой сети работникам организации, если предполагается их частый выезд за пределы офиса, длительные командировки, причём с возможностью входа не только с портативного или персонального компьютера, но и с мобильного аппарата.

- Для осуществления доступа пользователя к домашней компьютерной технике, при нахождении вне дома.

- Для соединения двух удалённых агентов по безопасному каналу, к которому не будет доступа у сторонних пользователей, не имеющих доступа к порталу. В качестве агентов могут выступать как обычные пользователи, так и организации.

Преимущественной особенностью канала VPN в противовес стандартной сети, является защищённость информации, передаваемой по туннелю. Критерии защищённости данных зависят непосредственно от выбранного вида соединения, которых в нынешнее время есть несколько типов.

Критерии защищённости данных зависят непосредственно от выбранного вида соединения, которых в нынешнее время есть несколько типов.

Виды протоколов VPN, доступные на MikroTik

Роутеры MikroTik позволяют осуществить подключение к локальной сети по VPN, задействовав следующие типы протоколов:

- Доступ в формате PPTP, как в одном из наиболее популярных протоколов для передачи данных внутри корпоративного канала.

- Протокол формата PPPoE, как более защищённое и вариабельное сетевое соединение, с возможностью шифрования, архивации данных, с использованием динамического IP.

- Технологию OpenVPN, как одну из наиболее гибких по настройкам и эксплуатации вариацию сетевого протокола.

- Канальный протокол L2TP второго поколения, с высокими критериями защитных параметров, с возможностью работы в разных сетях.

- IPSec – сетевой протокол, используемый для передачи защищённым методом IP пакетов, с допустимостью отслеживания источника отправления данных, высокими критериями эффективности в коммерческих и экономических областях эксплуатации.

Идентифицируется как самый защищённый протокол современного времени.

Идентифицируется как самый защищённый протокол современного времени.

Рассмотрим подробно, преимущества протокола первого формата, с детализацией нюансов, как на практике осуществляется настройка VPN канала по протоколу PPTP на устройствах MikroTik.

Преимущества и приоритеты протокола PPTP

Нередко выбор активных пользователей интернета, с необходимостью создания локального «шлюза» виртуальной категории, а также организаций и предприятий падает именно на подключение формата PPTP, несмотря на то, что протокол этой категории в нынешнее время считается хоть и не устаревшим, но незначительно уступающим аналогам по критериям защиты. Популярность протокола объясняется его следующими привилегированными параметрами:

- Простой и экономный режим эксплуатации. Каждый пользователь, имеющий роутер MikroTik, сможет самостоятельно создать защищённую линию связи, согласно простому регламенту, по которому осуществляется настройка канала PPTP.

- Лояльность, выражающаяся взаимодействием с множеством протоколов, характеризующихся разноплановыми категориями межсетевого обмена данными.

- Привязка к конкретному, статическому адресу IP.

- Идентификация пакетов при передаче по сетевому каналу.

- Доступ к локальной сети с любого устройства, независимо от критерия, какая версия ОС установлена на аппарате.

Учитывая приоритетные стороны протокола, пользователи часто используют VPN канал формата PPTP как в корпоративных целях, так и для организации частной локальной сети, несмотря на среднестатистические его защитные параметры.

Регламент настройки сервера PPTP

Настройка канала VPN по протоколу PPTP на устройствах MikroTik не характеризуется технологическими сложностями, однако, производиться в несколько этапов:

- Изначально создаётся на маршрутизаторе MikroTik сервер PPTP.

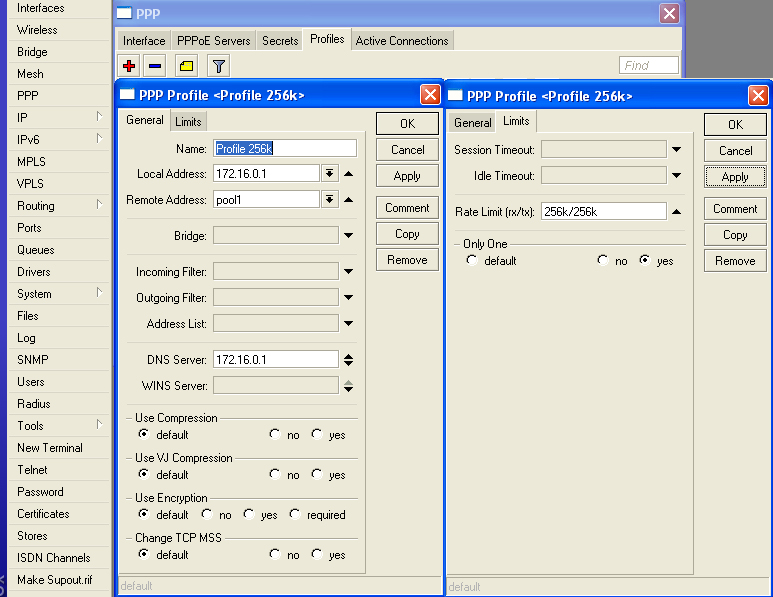

- После создания сервера формируется список профилей, согласно которым пользователи будут иметь доступ к ресурсам.

- Дальше устанавливаются правила в Firewall, необходимые для беспрепятственного подключения пользователей через брандмауэр к каналу связи.

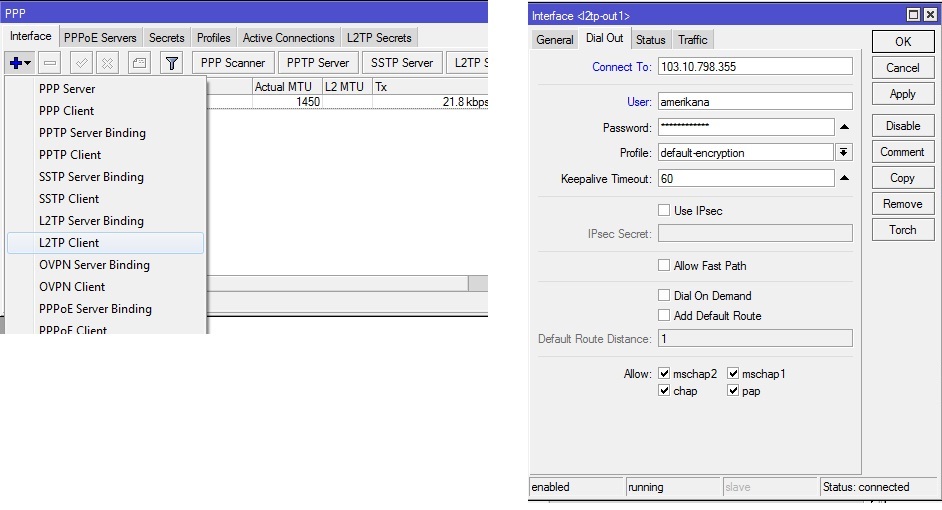

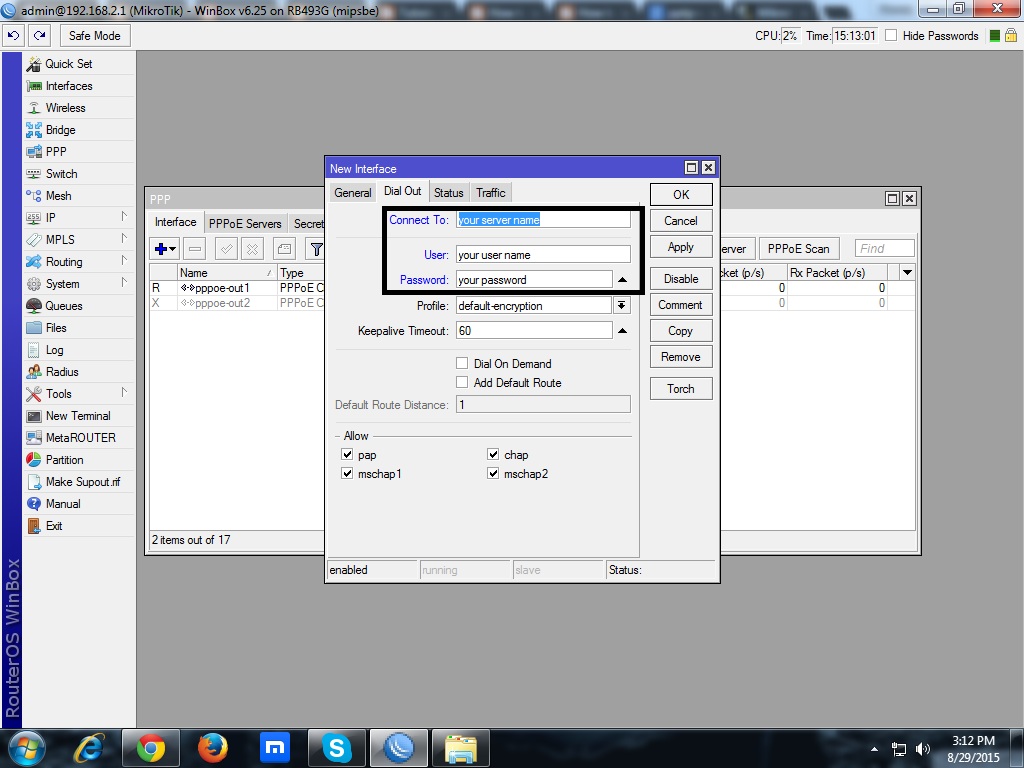

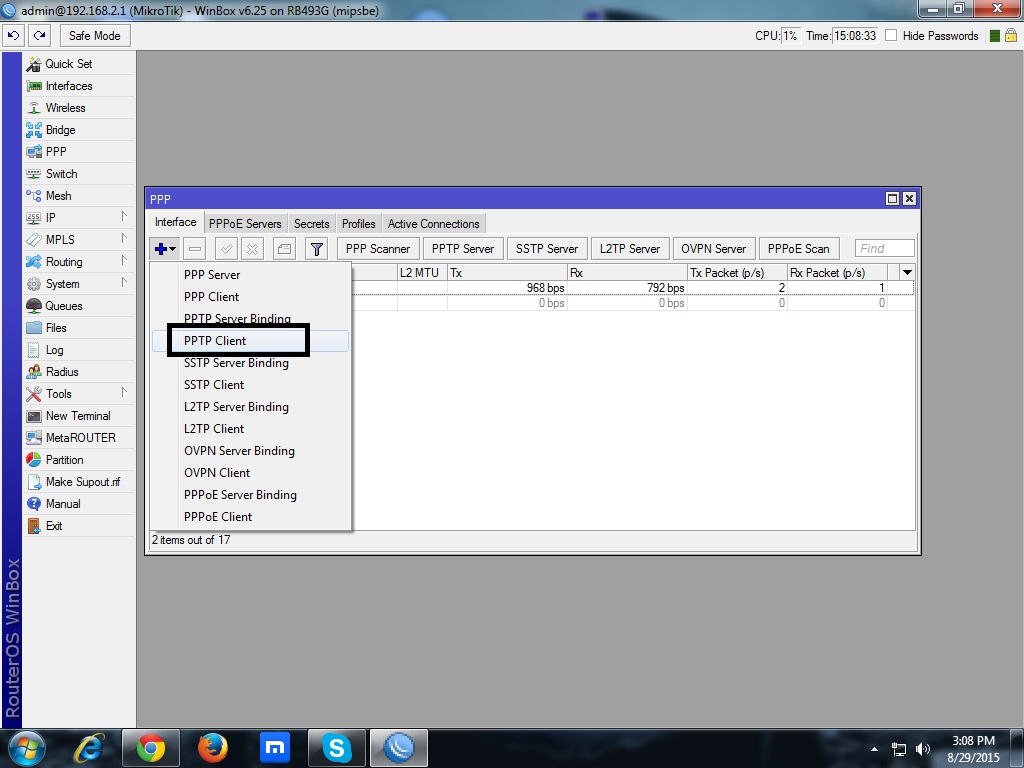

Настройка PPTP сервера на аппарате MikroTik выполняется через утилиту WinBox: потребуется в правом окне развернуть меню PPP, после чего в открывшемся разделе перейти во вкладку Interface, развернуть список нажатием кнопки «+» в верхней строке экрана, где выбрать ветку PPTP Server. В открывшемся окне потребуется задать параметры создаваемого сервера:

- Поставить флажок напротив надписи Enabled.

- Активировать необходимые шифры для идентификации клиента в разделе Authentication, проставив флажки напротив всех четырёх пунктов.

- Подтвердить настройки клавишей «ОК».

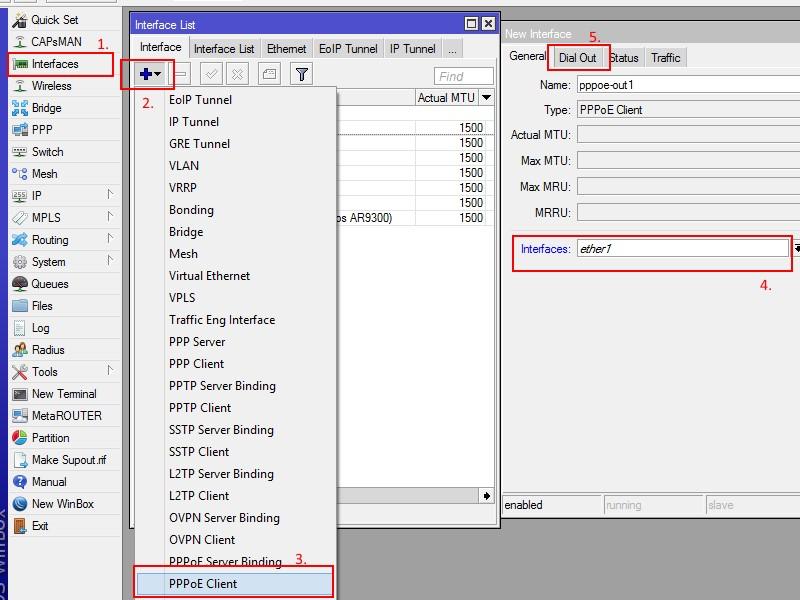

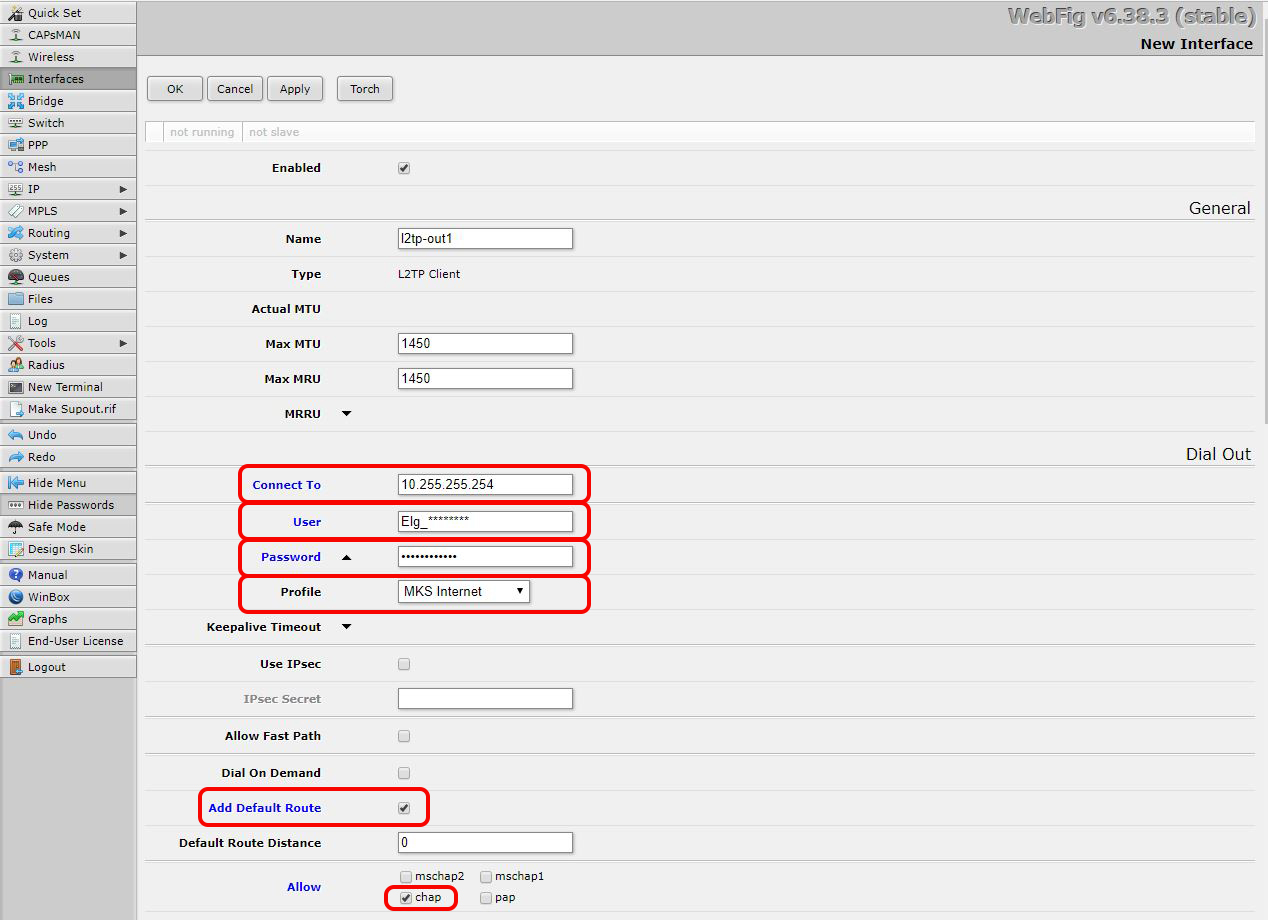

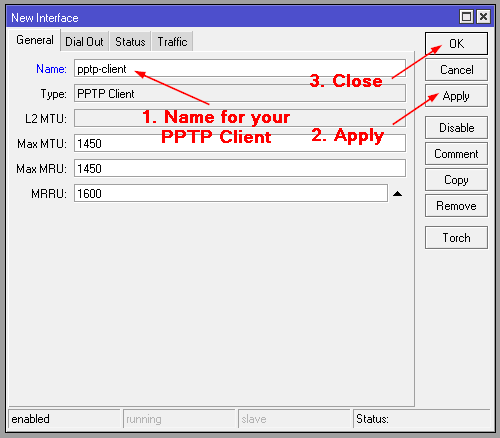

Дальше потребуется вернуться в раздел Interface и развернуть параметр PPTP Client. В открывшемся окне будет выполняться дальнейшая настройка нового рабочего профиля. Регламент выполнения задачи имеет следующий порядок:

- В окне New Interface откроется вкладка General: в графе Name будет автоматически прописано имя, под которым создан PPTP клиент, а также заполнены графы Type, MRRU, Max RTU и MRU.

Специалисты не советуют в этой вкладке вносить изменения, можно изменять только параметр Name, но лучше всё оставить в первозданном виде с целью недопущения ошибок.

Специалисты не советуют в этой вкладке вносить изменения, можно изменять только параметр Name, но лучше всё оставить в первозданном виде с целью недопущения ошибок. - Пользователю надо перейти во вкладку Dial Out, где выполняется настройка сервера, и задаются логин и пароль для входа в локальную сеть. В графе Connect To надо прописать адрес сервера, а в полях User и Password задать логин и пароль для соединения с сервером.

- Напротив надписи Add Default Route проставляется флажок. Подтверждаются внесённые данные нажатием клавиши Enabled, расположенной в левом нижнем углу окна.

Для корректной работы туннельного канала остаётся только создать правила, согласно которым будет выполняться соединение VPN по протоколу PPTP:

- Для этого необходимо найти и открыть раздел IP в списке меню Interface, открыть страницу для создания нового правила посредством перехода в категорию Firewall и меню NAT.

- В окне New NAT Rule во вкладке General вносятся следующие данные: в строке Chain прописывается слово INPUT, в графе «Протокол» из выпадающего списка выбирается пункт TCP, а напротив надписи Dst.

Port проставляется код 1723, соответствующий порту тоннеля VPN.

Port проставляется код 1723, соответствующий порту тоннеля VPN. - Во вкладке Action необходимо проставить значение accept.

- Аналогично задаются допуски для протокола GRE: в графе Protocol вместо TCP проставляется значение GRE, остальные параметры прописываются согласно предыдущим пунктам, с подтверждением установок в меню Action.

- Чтобы созданные правила вступили в силу, стали приоритетными, их потребуется переместить в списке регламентных предписаний работы VPN соединения на первые две позиции.

На этом работу по настройке VPN соединения посредством канала PPTP на MikroTik можно считать завершённой. Остаётся проверить результат, настроив на стороне клиента VPN с соответствующим адресом IP, и подключиться к созданной локальной сети через заданный ранее логин и пароль. Если все пункты выполнены корректно, пользователь сможет войти в новый сетевой тоннель с любого места и вида аппарата. Добавление пользователей локальной сети можно осуществить через вкладку Secret в PPP, посредством прописывания логина и пароля входа для конкретного абонента, с заполнением поля Local Address данными IP маршрутизатора, выступающего в роли сервера, указав в строке Remove Address адрес регистрируемого юзера.

Подведение итогов

В статье каждый пользователь, желающий настроить VPN соединение по протоколу PPTP на маршрутизаторе MikroTik, найдёт ответы на вопросы. Процесс не сопровождается сложностями, является интуитивно понятным, но чтобы работа увенчалась успехом, важно строго соблюдать последовательность выполнения манипуляций. Инструкция создания защищённого канала связи позволит выполнить процесс самостоятельно без трудностей.

Настройка сети между офисами с использованием PPtP на MikroTik — Сайт одного DevOpsa

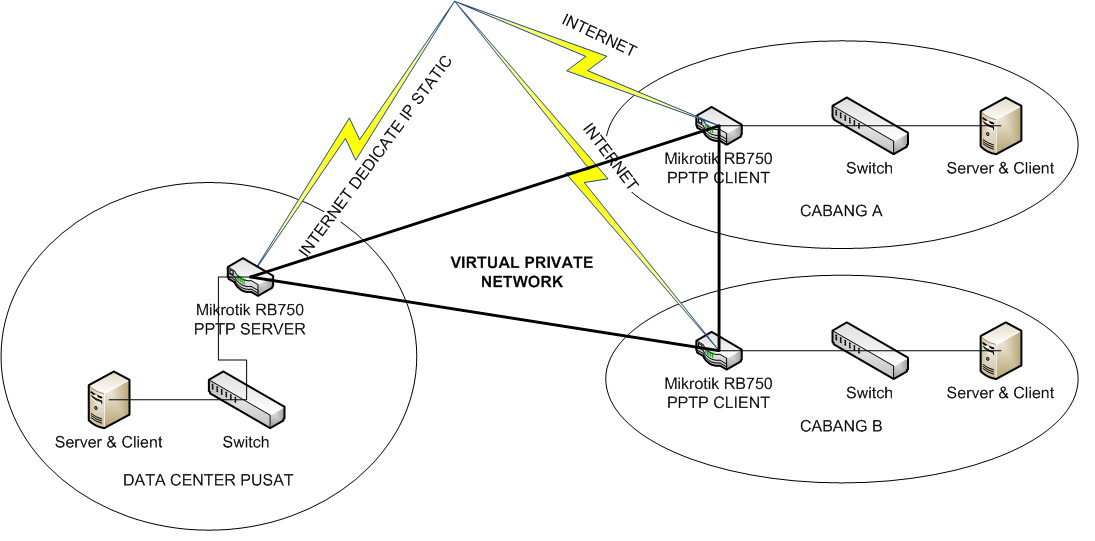

Научимся создавать сеть между удалёнными друг от друга офисами, находящимися например в разных городах или даже странах на примере MikroTik. Такие сети можно строить между любыми маршрутизаторами имеющими PPtP сервера и клиенты. Будь то Windows Server или DD-WRT вы тоже их сможете соединить с вашим MikroTik по стандартному тунельгому протоколу PPtP. Будем рассматривать простой случай — два маршрутизатора марки MikroTik и необходима сеть на третьем уровне OSI.

Будь то Windows Server или DD-WRT вы тоже их сможете соединить с вашим MikroTik по стандартному тунельгому протоколу PPtP. Будем рассматривать простой случай — два маршрутизатора марки MikroTik и необходима сеть на третьем уровне OSI.

Настройка начинается с активации PPtP сервера на первом MikroTik. Кроме всего прочего он должен иметь статический адрес в интернете. Более подробно про настройку pptp сервера читайте здесь.

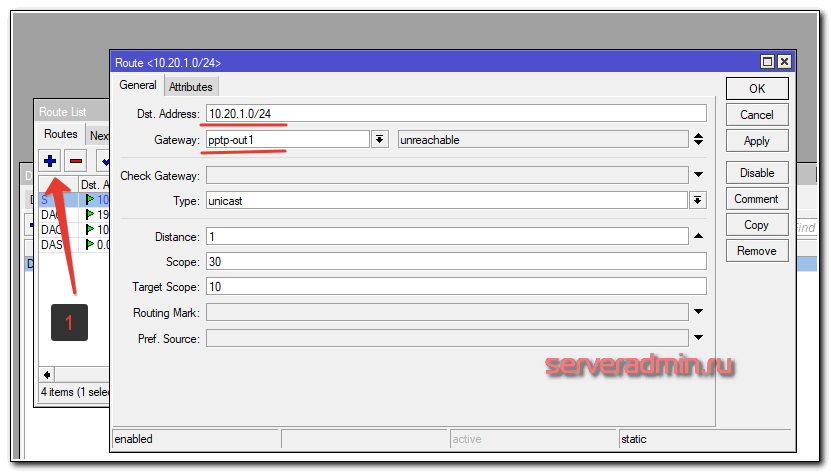

На этом же маршрутизаторе создаётся аккаунт для входящего PPtP соединения через PPP/Secrets. Создадим аккаунт VileikaNet:

В Interfaces рекомендуем плюсиком создать PPtP server для входящего с другого MikroTik соединения. User это созданный ранее акаунт VileikaNet имя интерфейса может быть любое например ShanhaiNet:

Пропишем маршрут на сеть из другого офиса (там сеть 192.168.0.0/24) используя обязательно шлюзом интерфейс ShanhaiNet (в версии Mikrotik v3.30 наблюдалась нестабильность работы тунеля когда шлюзом стоял IP адрес удалённого машрутизатора):

Всё настройка первого маршрутизатора завершена.

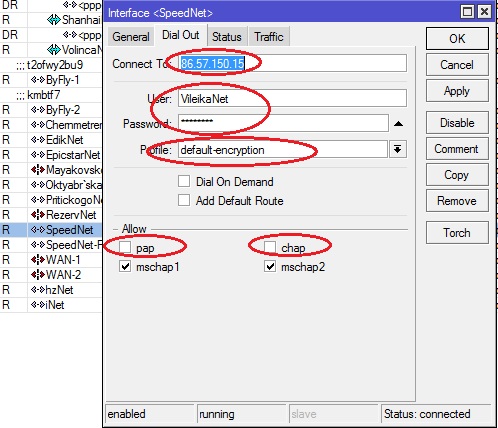

Настроим второй микротик:

В Interfaces создаём PPtP client в котором укажем статический адрес в интернете первого маршрутизатора, аккаунт на первом MikroTik, пароль от него, профиль default-encription (тоже подойдёт если вы не изменяли его). Снимем галки с pap и chap чтобы пароль не передавался через интернет открытым текстом.

Назовём интерфейс созданный нами например SpeedNet:

Пропишем маршрут на сеть первого маршрутизатора (там адреса 10.24.3.0/24) опять же выбрав шлюзом PPtP соединение SpeedNet

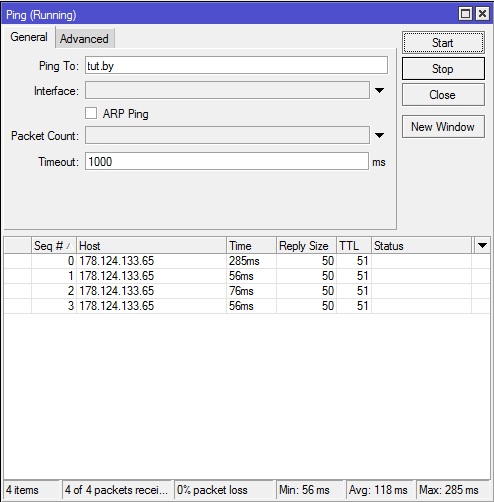

Сеть готова можно проверить трассировки с первого MikroTik Tools/Tracertroute:

Проверим доступность компьютера в сети второго MikroTik выполнив команду ping 192.168.0.10 -t. Напомню что файрвол на пингуемой Windows машине должен быть выключен, чтобы получить отклик.

Как настроить vpn на mikrotik

VPN-туннели – распространенный вид связи типа «точка-точка» на основе стандартного интернет-соединения через роутеры MikroTik. Они представляют собой, по сути «канал внутри канала» – выделенную линию внутри основной.

Они представляют собой, по сути «канал внутри канала» – выделенную линию внутри основной.

Необходимость настройки туннельного VPN-соединения на MikroTik возникает в случаях, когда:

- Требуется предоставить доступ к корпоративной сетисотрудникам предприятия, которые работают из дома, или находясь в командировке, в том числе с мобильных устройств.

- Требуется предоставить доступ в интернет абонентам провайдера (в последнее время такая реализация доступа клиентов становится все более популярной).

- Необходимо соединить два удаленных подразделения предприятия защищенным каналом связи с минимальными затратами.

В отличие от обычной сети, где данные передаются открыто и в незашифрованном виде, VPN является защищенным каналом связи. Уровень защиты зависит от типа туннельного протокола, выбранного для соединения. Так, наименее защищенным считается протокол PPtP, даже его «верхний» алгоритм аутентификации mschap2 имеет ряд проблем безопасности и легко взламывается. Наиболее безопасным считается набор протоколов IPsec.

Наиболее безопасным считается набор протоколов IPsec.

Несмотря на укоряющую картинку, иногда смысл в отключении шифрования и аутентификации все же есть. Многие модели MikroTik не поддерживают аппаратное шифрование, и обработка всех процессов, связанных с защитой соединения происходит на уровне CPU. Если безопасность соединения не является для вас критичным моментом, а производительность используемого роутера оставляет желать лучшего, то отключение шифрования можно использовать для разгрузки процессора.

Выбор протокола для VPN на MikroTik

Для настройки соединения по VPN через MikroTik чаще всего используются следующие протоколы:

В сегодняшней статье мы рассмотрим настройку подключения VPN с помощью двух из них, как наиболее часто встречающихся в работе провайдера и системного администратора: PPtP и PPPoE. О настройке VPN на MikroTik с помощью OpenVPN у нас есть отдельная статья.

VPN через PPtP на MikroTik

PPtP – самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE – для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности.

Представляет собой связку протокола TCP, который используется для передачи данных, и GRE – для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности.

Прост в настройке. Для организации туннеля требуется:

создать на роутере MikroTik, через который пользователи будут подключаться к корпоративной сети, PPtP-сервер,

создать профили пользователей с логинами/паролями для идентификации на стороне сервера,

создать правила-исключения Firewall маршрутизатора, для того, чтобы подключения беспрепятственно проходили через брандмауер.

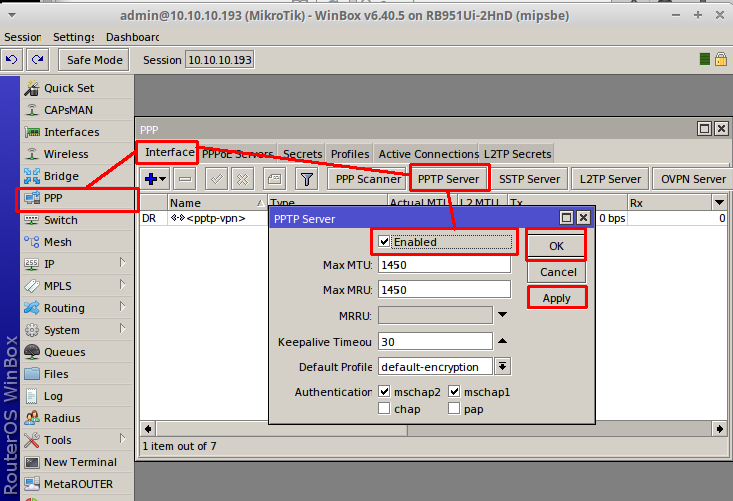

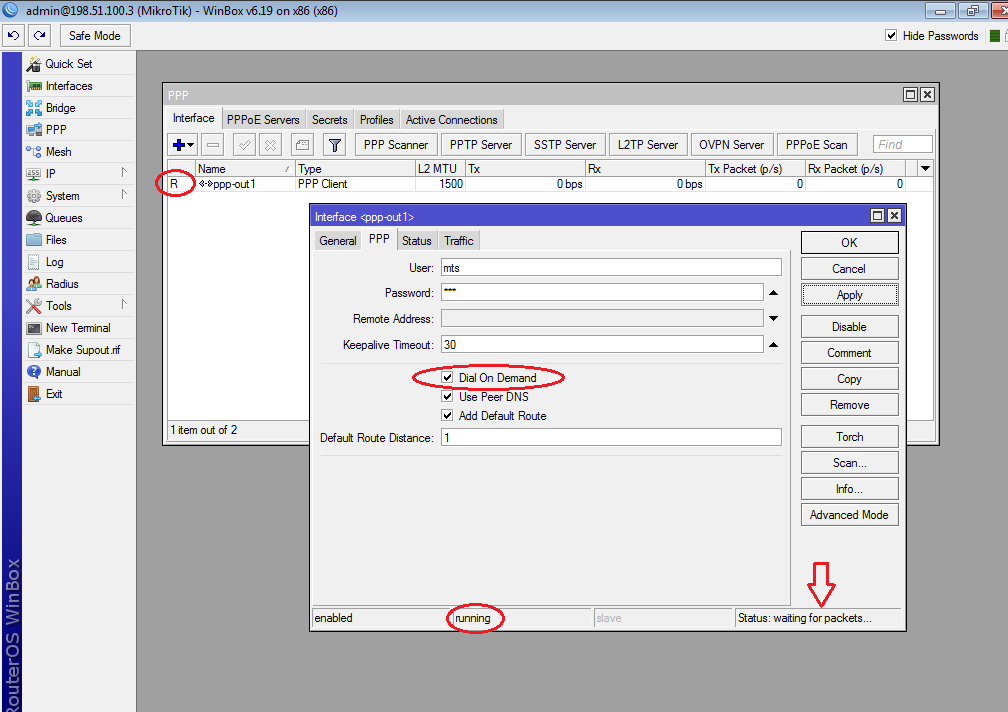

Включаем PPtP сервер.

Для этого идем в раздел меню PPP, заходим на вкладку Interface, вверху в перечне вкладок находим PPTP сервер и ставим галочку в пункте Enabled.

Снимаем галочки с наименее безопасных алгоритмов идентификации – pap и chap.

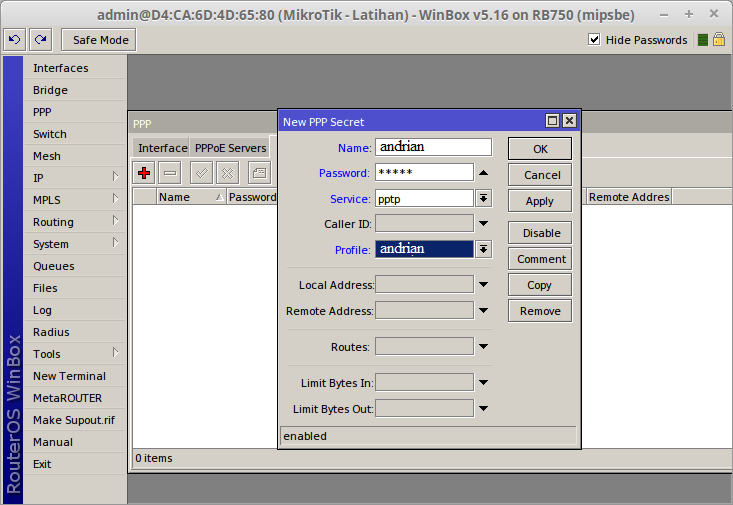

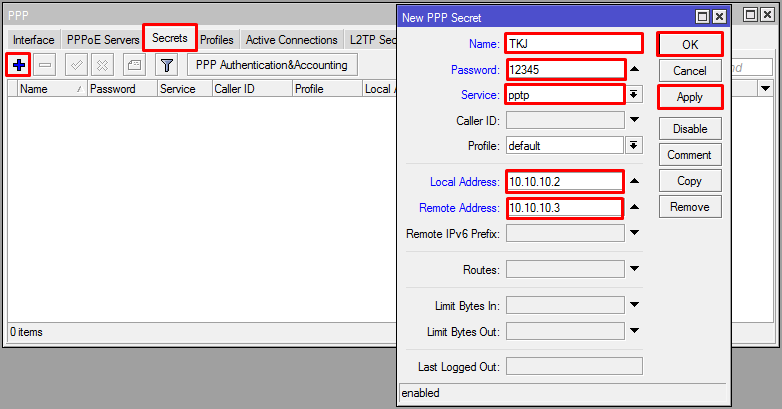

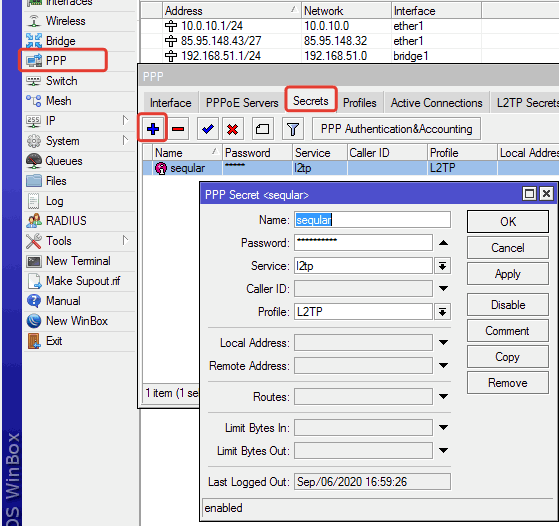

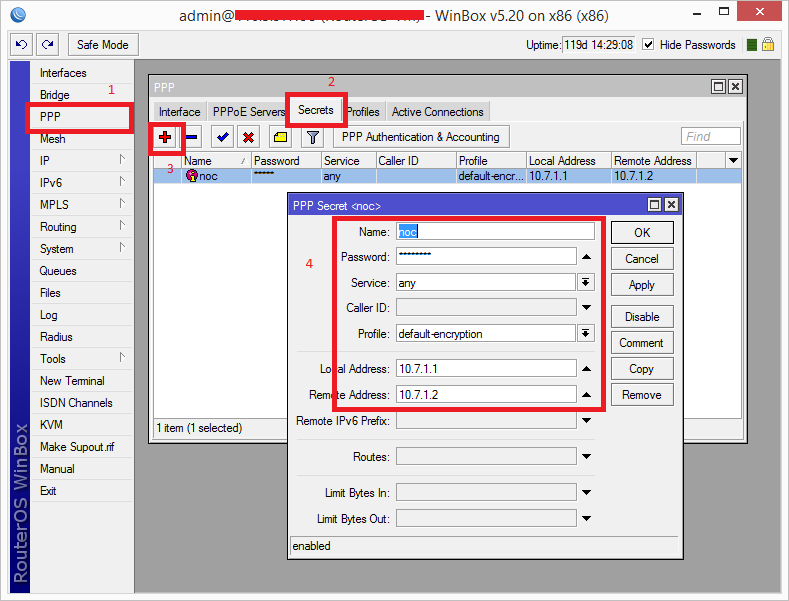

Создаем пользователей.

В разделе PPP переходим в меню Secrets и с помощью кнопки » + » добавляем нового пользователя.

В полях Name и Password прописываем, соответственно логин и пароль, который будет использовать пользователь для подключения к туннелю.

В поле Service выбираем тип нашего протокола – pptp, в поле Local Address пишем IP-адрес роутера MikroTik, который будет выступать в роли VPN-сервера, а в поле Remote Address – IP-адрес пользователя

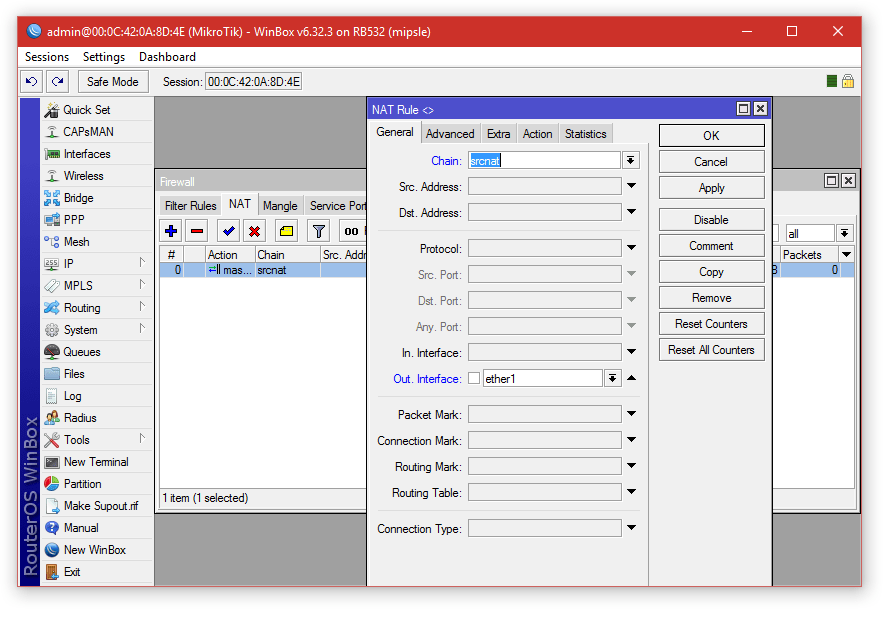

Прописываем правила для Firewall.

Нам нужно открыть 1723 порт для трафика по TCP-протоколу для работы VPN-туннеля MikroTik, а также разрешить протокол GRE. Для этого идем в раздел IP, потом – в Firewall, потом на вкладку Filter Rules, где с помощью кнопки «+» добавляем новое правило. В поле Chain указываем входящий трафик – input, в поле Protocol выбираем протокол tcp, а в поле Dst. Port – указываем порт для VPN туннеля 1723.

Port – указываем порт для VPN туннеля 1723.

Переходим здесь же на вкладку Action и выбираем accept – разрешать (трафик).

Точно также добавляем правило для GRE. На вкладке General аналогично предыдущему прописываем input, а в поле Protocol выбираем gre.

На вкладке Action как и в предыдущем правиле выбираем accept.

Не забываем поднять эти правила в общем списке наверх, поставив ПЕРЕД запрещающими правилами, иначе они не будут работать. В RouterOS Mikrotik это можно сделать перетаскиванием правил в окне FireWall.

Все, PPtP сервер для VPN на MikroTik поднят.

Небольшое уточнение.

В некоторых случаях, когда при подключении необходимо видеть локальную сеть за маршрутизатором, нужно включить proxy-arp в настройках локальной сети. Для этого идем в раздел интерфейсов (Interface), находим интерфейс, соответствующий локальной сети и на вкладке General в поле ARP выбираем proxy-arp.

Если вы подняли VPN между двумя роутерами MikroTik и вам необходимо разрешить передачу broadcast, можно попробовать добавить существующий профиль подключения (PPP – Profiles) удаленного роутера в бридж главного:

UPD из комментария: Если вам дополнительно нужно получить доступ к расшаренным папкам на компьютерах локальной сети, понадобится также открыть порт 445 для проходящего трафика SMB-протокола, который отвечает за Windows Shared. (Правило forward в брандмауере).

Настройка клиента .

На стороне VPN-клиента настройки состоят только в том, чтобы создать подключение по VPN, указать IP-адрес VPN (PPtP) сервера, логин и пароль пользователя.

VPN через PPPoE на MikroTik

Своей распространенностью в последнее время VPN по протоколу PPPOE обязан провайдерам, предоставляющим широкополосный, в т. ч. беспроводной доступ в интернет. Протокол предполагает возможность сжатия данных, шифрования, а также характеризуется:

Доступностью и простотой настройки.

Поддержкой большинством маршрутизаторов MikroTik.

Устойчивостью зашифрованного трафика к ARP-спуфингу (сетевой атаке, использующей уязвимости протокола ARP).

Меньшей ресурсоемкостью и нагрузкой на сервер, чем PPtP.

Также его преимуществом является возможность использования динамических IP-адресов: не нужно назначать определенный IP конечным узлам VPN-туннеля. Подключение со стороны клиента осуществляется без сложных настроек, только по логину и паролю.

Настройка VPN-сервера PPPoE MikroTik

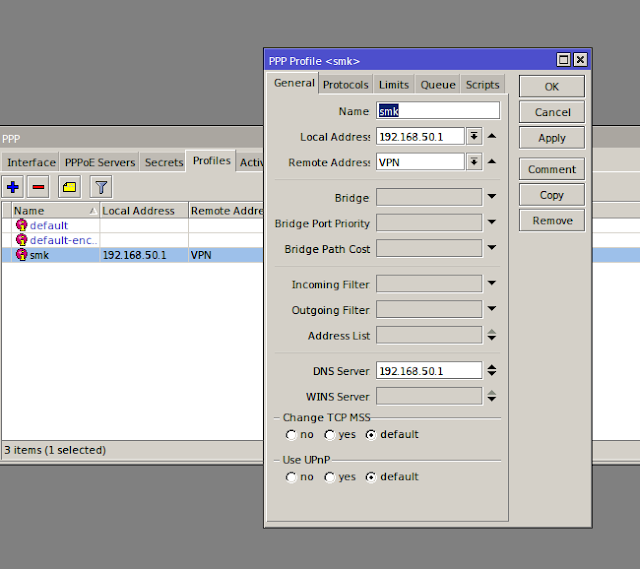

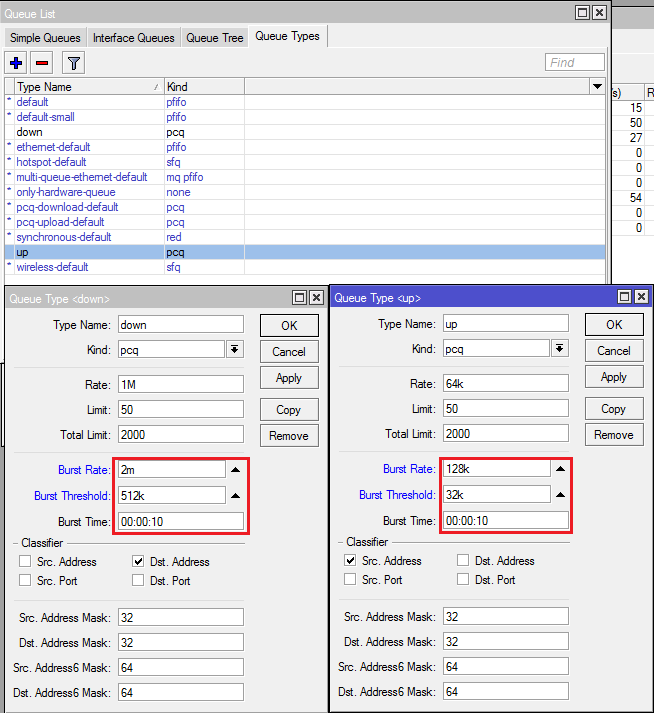

Настраиваем профили сервера.

Несколько профилей PPPoE-сервера могут понадобиться, если вы провайдер и раздаете интернет по нескольким тарифным пакетам. Соответственно, в каждом профиле можно настроить разные ограничения по скорости.

Идем в раздел PPP , открываем пункт Profiles и с помощью кнопки » + » создаем новый профиль. Даем ему понятное нам название, прописываем локальный адрес сервера (роутера), отмечаем опцию Change TCP MSS (корректировку MSS), для того, чтобы все сайты нормально открывались.

Кстати, в некоторых случаях, когда возникают проблемы с открытием некоторых сайтов, при том, что пинги на них проходят, можно сделать по-другому. Корректировку MSS отключаем, а через терминал прописываем на роутере следующее правило:

«ip firewall mangle add chain=forward protocol=tcp tcp-flags=syn tcp-mss=1453-65535 action=change-mss new-mss=1360 disabled=no». В большинстве случаев это решает проблему.

Далее на вкладке Protocols все отключаем, для улучшения производительности. Если защищенность соединения для вас важна и производительность маршрутизатора позволяет, то опцию Use Encryption (использовать шифрование) не отключайте.

На вкладке Limits устанавливаем ограничения по скорости, если нужно. Первая цифра в ограничении скорости – входящий трафик на сервер (исходящий от абонента), вторая – наш исходящий трафик (входящий у абонента).

Ставим Yes в пункте Only One , это значит, что два и более абонентов с одним и тем же набором логин/пароль не смогут подключиться к PPPoE-серверу, только один.

Теперь, если необходимо, создаем остальные профили простым копированием (кнопка Copy на предыдущем скриншоте) и меняем имя и ограничение по скорости.

Создаем учетные записи пользователей .

В том же разделе PPP находим пункт меню Secrets . В нем с помощью кнопки «+» создаем нового пользователя, который будет подключаться к нам по VPN-туннелю.

Заполняем поля Name и Password (логин и пароль, который будет вводить пользователь со своей стороны, чтобы подключиться).

В поле Service выбираем pppoe , в Profile – соответствующий профиль, в данном случае – тарифный пакет, которым пользуется абонент. Присваиваем пользователю IP-адрес, который при подключении сервер раздаст абоненту.

Если подключаем несколько пользователей, создаем для каждого из них отдельную учетную запись, меняя имя/пароль и IP-адрес.

Привязываем PPPoE сервер к определенному интерфейсу MikroTik.

Теперь нам необходимо сообщить маршрутизатору, на каком интерфейсе он должен «слушать» входящие подключения от VPN PPPoE клиентов. Для этого в разделе PPP мы выбираем пункт PPPoE Servers. Здесь мы меняем:

Для этого в разделе PPP мы выбираем пункт PPPoE Servers. Здесь мы меняем:

Поле Interface – выбираем тот интерфейс, к которому будут подключаться клиенты,

- Keepalive Timeout – 30 секунд (время ожидания ответа от клиента до разрыва соединения)

- Default Profile – профиль, который будет присваиваться подключаемым абонентам по умолчанию,

- Ставим галку в One Session Per Host, тем самым разрешая подключение только одного туннеля с маршрутизатора клиента или компьютера.

- Галочки в разделе аутентификации оставляем/снимаем по усмотрению.

Настраиваем NAT для доступа клиентов в интернет.

Мы подняли PPPoE сервер и теперь к нему могут подключаться авторизованные пользователи. Если нам нужно, чтобы подсоединившиеся по VPN туннелю пользователи имели доступ в интернет, нужно настроить NAT (маскарадинг), или преобразование локальных сетевых адресов.

В разделе IP выбираем пункт Firewall и с помощью кнопки «+» добавляем новое правило.

В поле Chain должно стоять srcnat, что означает, что маршрутизатор будет применять это правило к трафику, направленному «изнутри наружу».

В поле Src. Address (исходный адрес) прописываем диапазон адресов 10.1.0.0/16. Это означает, что все клиенты с адресами 10.1. (0.0-255.255) будут выходить в сеть через NAT, т. е. мы перечисляем здесь всех возможных абонентов.

В поле Dst. Address (адрес назначения) указываем !10.0.0.0/8 – диапазон адресов, означающий собственное адресное пространство для частных сетей, с восклицательным знаком впереди. Это указывает роутеру на исключение – если кто-то из локальной сети обращается на адрес в нашей же сети, то NAT не применяется, соединение происходит напрямую.

А на вкладке Action прописываем, собственно, действие маскарадинга – подмены локального адреса устройства на внешний адрес роутера.

Настройка VPN-клиента PPPoE

Если на той стороне VPN туннеля подключение будет происходить с компьютера или ноутбука, то просто нужно будет создать высокоскоростное подключение через PPPoE в Центре управления сетями и общим доступом (для Win 7, Win 8). Если на второй стороне – тоже роутер Mikrotik, то подключаем следующим образом.

Если на второй стороне – тоже роутер Mikrotik, то подключаем следующим образом.

Добавляем PPPoE интерфейс.

На вкладке Interface выбираем PPPoE Client и с помощью кнопки «+» добавляем новый интерфейс.

Здесь в поле Interface мы выбираем тот интерфейс роутера Mikrotik, на котором мы организуем VPN-туннель.

Прописываем настройки подключения.

Далее переходим на вкладку Dial Out и вписываем логин и пароль для подключения к VPN туннелю PPPoE.

Ставим галочку в поле Use Peer DNS – для того, чтобы адрес DNS сервера мы получали с сервера VPN (от провайдера), а не прописывали вручную.

Настройки аутентификации (галочки в pap, chap, mschap1, mschap2) должны быть согласованы с сервером.

Пожалуй самой востребованной функцией после Wi-Fi в MikroTik’ах является VPN. Вообще данный сервис набирает особые обороты в последнее время для построения частных защищённых сетей или для получения доступа к ресурсам Интернет с другого IP адреса. К примеру определённые Интернет ресурсы в некоторых странах блокируют доступ с IP адресов из других стран, или из за того, что провайдер использует общий IP адрес, некоторые ресурсы блокируют доступ, по причине большого количества запросов с одного IP, воспринимая это как атаку. В решении всех этих проблем нам поможет VPN. Для начала разберёмся что это, как работает и какие виды VPN существуют.

К примеру определённые Интернет ресурсы в некоторых странах блокируют доступ с IP адресов из других стран, или из за того, что провайдер использует общий IP адрес, некоторые ресурсы блокируют доступ, по причине большого количества запросов с одного IP, воспринимая это как атаку. В решении всех этих проблем нам поможет VPN. Для начала разберёмся что это, как работает и какие виды VPN существуют.

Следующие статьи:

Настройка VPN в MikroTik (PPTP, L2TP, OpenVPN)

Существует три наиболее часто используемых протокола VPN — это PPTP, L2TP и OpenVPN. Не углубляясь в технические особенности каждого (всё есть на Вики и повторяться не имеет смысла), нам для понимания принципа нужно знать одну простую вещь. VPN — это тоннель точка-точка. Т.е. это то, что позволяет соединить одно устройство с другим через сеть Интернет, создав при этом прямой изолированный тоннель между данными устройствами. Настроить VPN в MikroTik достаточно просто. Всё что нам потребуется для этого знать — это данные для подключения к удалённому VPN серверу и используемый протокол. Как всегда три простых шага.

Как всегда три простых шага.

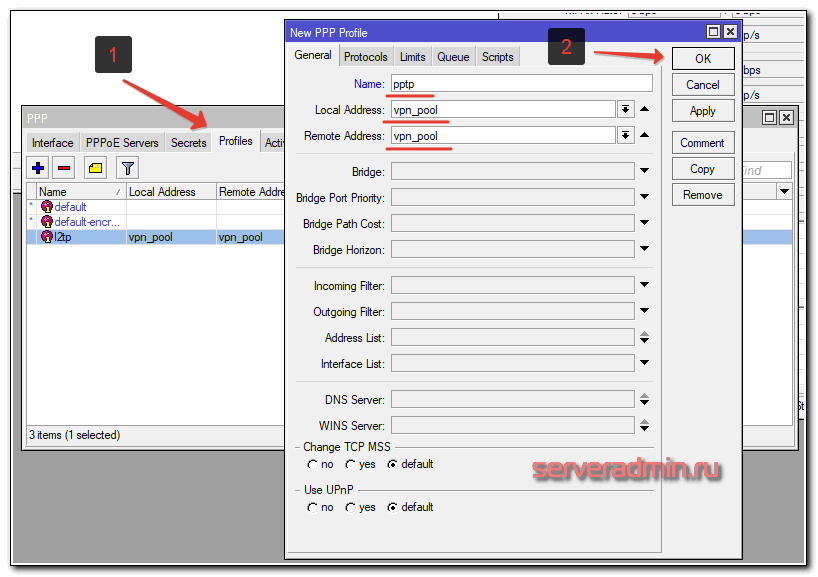

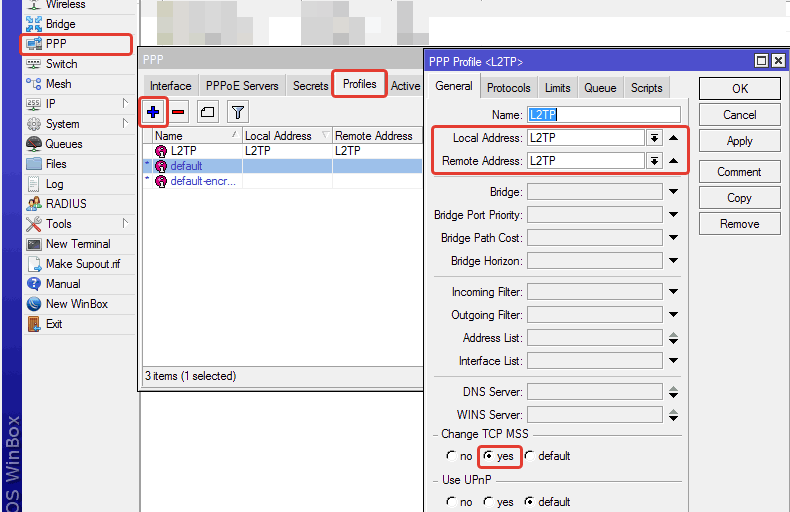

Настройка профиля

Конечно, можно использовать предустановленный профиль, но тогда не будет полного понимания конфигурации, да и не все протоколы смогут работать с профилем по умолчанию. В независимости от типа VPN, сконфигурированный профиль понадобится и на сервере и на клиенте, за исключением того, что на клиенте поля Local Address и Remote Address не заполняются, соответственно пул создавать не нужно. Никаких специфических настроек мы вносить не будем, единственное что я рекомендую делать — это создавать адрес лист и интерфейс лист для VPN, изменять TCP MSS (бывает очень полезно если у вас PPPoE) и использовать UPnP. Эти нехитрые опции в дальнейшем могут пригодиться.

Для начала создадим список интерфейсов с именем My-VPN-IFs , и пул адресов (на сервере) с именем VPN-pool1 как это сделать, можно прочитать в первой и второй части. Теперь переходим к настройке профиля. Здесь мы указываем имя профиля, имя пула адресов, имя списка адресов, выбираем ранее созданный список интерфейсов и указываем DNS серверы. В качестве DNS можно указать локальный адрес вашего MikroTik’а если у вас присутствуют локальные доменные имена или иные статические записи DNS.

В качестве DNS можно указать локальный адрес вашего MikroTik’а если у вас присутствуют локальные доменные имена или иные статические записи DNS.

Настройка PPP профиля в MikroTik

Теперь сохраняем профиль и переходим к настройке сервера. Естественно, подразумевается что сервером VPN выступает один MikroTik, а клиентом другой.

Важно. Для OpenVPN, в профиле, поле Local Address не должно быть пустым! Здесь необходимо указать IP из той же сети что и указанный пул, но при этом этот адрес не должен входить в указанный пул. Проще говоря, если мы используем сеть 10.0.3.0/24, из которой используется пул 10.0.3.10-10.0.3.100, то локальный адрес должен быть в промежутке между 10.0.3.1-10.0.3.9 или 10.0.3.101-10.0.3.254.

Настройка сервера

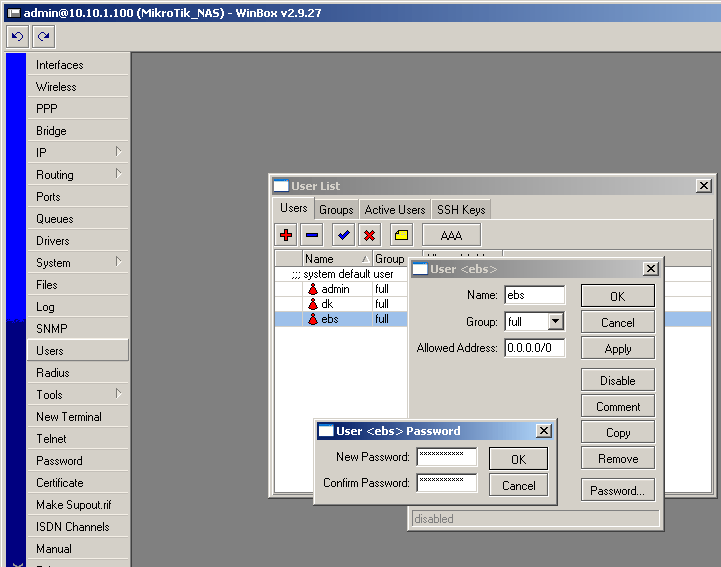

Сложность Настройки VPN сервера в MikroTik напрямую зависит от выбранного протокола. Рассмотрим каждый, в порядке возрастания сложности, предварительно создав пользователя(ей) для аутентификации на нашем сервере. Данная конфигурация идентична для всех типов VPN.

Данная конфигурация идентична для всех типов VPN.

Настройка PPP пользователя в MikroTik

В дальнейшем именно эти данные будут использованны для аутентификации на нашем VPN сервере. Помимо логина и пароля, здесь для каждого пользователя можно указать к какому сервису данный пользователь будет иметь доступ (Service), указать локальный и клиентский IP адрес (Local/Remote address), добавить маршрут (Routes) и установить ограничения (Limit *).

PPTP — самый простой тип VPN как с точки зрения конфигурации, так и защищённости. Считается наиболее производительным за счёт отсутствия вменяемого шифрования, однако это очень древний протокол, который стоит использовать только в крайнем случае.

Настройка PPTP сервера в MikroTik

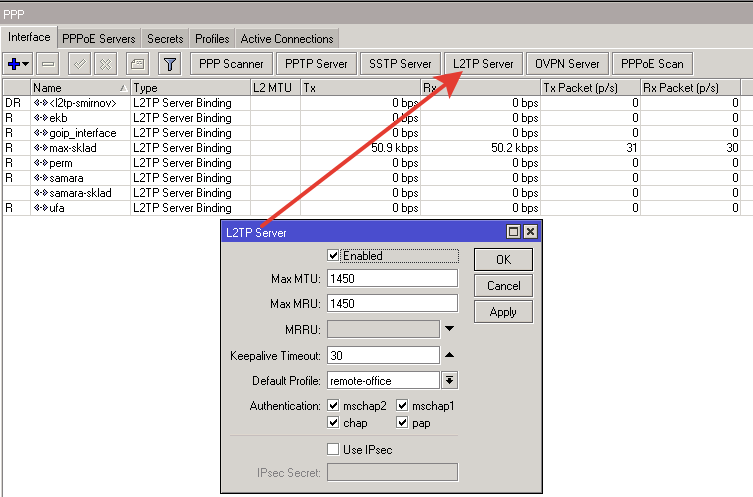

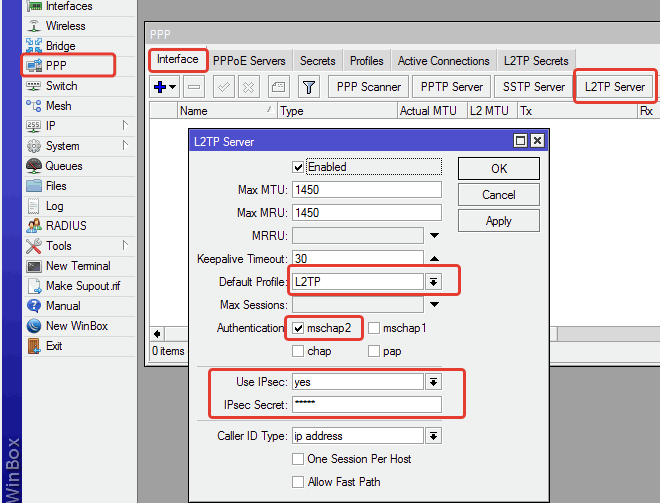

L2TP — промышленный стандарт среди VPN. В связке с IPsec используется повсеместно всевозможными банками, ритейл сетями и прочими крупными компаниями. Требует дополнительных ресурсов за счёт шифрования, однако считается одним из наиболее защищённых. Из минусов здесь только один IPsec пароль. Это значит, что все пользователи этого VPN сервера будут использовать один IPsec пароль при разных паролях аутентификации. Из рекомендаций пожалуй самые очевидные — включить IPsec и отключить chap и pap, чтобы пароли не летали в открытом или плохо шифрованном виде.

Из минусов здесь только один IPsec пароль. Это значит, что все пользователи этого VPN сервера будут использовать один IPsec пароль при разных паролях аутентификации. Из рекомендаций пожалуй самые очевидные — включить IPsec и отключить chap и pap, чтобы пароли не летали в открытом или плохо шифрованном виде.

Настройка L2TP сервера в MikroTik

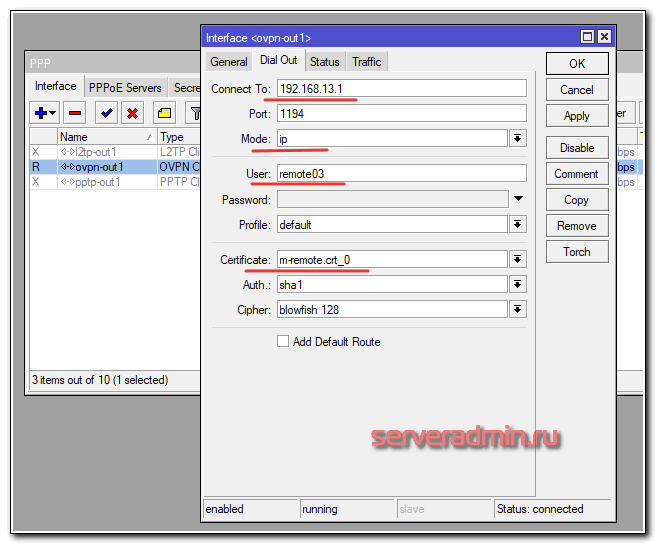

OpenVPN — на мой взгляд это самый достойный протокол, который обеспечит идеальный баланс скорости, защиты данных и надежности. Собственно говоря, именно этот протокол стоит использовать и именно он используется в качестве основного всевозможными VPN-сервисами. Для работы этого протокола, на обеих сторонах (клиент-сервер) используются (опционально) SSL сертификаты, которые нам необходимо сгенерировать. Для начала генерируем корневой сертификат (УЦ).

Создание SSL сертификата в MikroTik

Создание CA SSL сертификата в MikroTik

Рекомендуется указывать 127.0.0.1 для корневого сертификата, однако любой действующий IP адрес на данном MikroTik’е тоже подойдёт. По завершению процесса в поле Progress появится надпись done . После её появления, закрываем все окошки. Вообще, стоит заполнять все реквизиты SSL сертификата, но мы здесь чуток поленимся 😉 .

По завершению процесса в поле Progress появится надпись done . После её появления, закрываем все окошки. Вообще, стоит заполнять все реквизиты SSL сертификата, но мы здесь чуток поленимся 😉 .

Теперь переходим к созданию сертификата OpenVPN сервера и клиента. Процесс аналогичен предыдущему, за исключением пары пунктов. Здесь мы указываем не IP хоста, а корневой сертификат УЦ (CA) и естественно другое (уникальное) имя создаваемого сертификата.

Создание OVPN SSL сертификата в MikroTik

Создание клиентского OVPN SSL сертификата в MikroTik

После того как все сертификаты созданы, нужно экспортировать корневой сертификат и сертификат+ключ всех клиентов. Важно! Корневой сертификат в отличие от клиентских экспортируется без закрытого ключа, поэтому поле Export Passphrase оставляем пустым. В то же время, все пароли у ключей клиентских сертификатов должны быть разными (уникальными) и не совпадать с паролями этих клиентов. Эти пароли необходимо запомнить/записать. Экспортированные сертификаты можно найти в файлах на локальном диске.

Экспортированные сертификаты можно найти в файлах на локальном диске.

Экспорт CA SSL сертификата в MikroTik

Экспорт SSL сертификата в MikroTik

Экспортированные SSL сертификаты в MikroTik

Справившись с сертификатами, переходим к настройке OpenVPN сервера. Здесь выбираем сертификат OpenVPN сервера, указываем на необходимость клиентского сертификата и выбираем способы шифрования.

Настройка OVPN сервера в MikroTik

Так выглядит конфигурация VPN сервера в MikroTik для наиболее популярных протоколов. Естественно, чтобы не углубляться в подробности, здесь опущено много параметров, поэтому если возникают вопросы по какому-то из них, не стесняемся, оставляем комментарии, задаём вопросы.

Настройка клиента

Теперь рассмотрим настройки клиентов применительно к каждому протоколу. Аналогично серверу, начнём по мере возрастания сложности. Напомню, что на клиенте так же как и на сервере необходимо создать профиль VPN, в котором в отличие от сервера поля Local Address и Remote Address не заполняются, а пул не создаётся.

PPTP — в поле Connect To вводим IP адрес или доменное имя нашего сервера. Далее логин, пароль, профиль и тип шифрования пароля. Жмём Apply, получаем результат. Как только увидели в нижней части окна running и Status: connected, можем переходить к использованию.

Настройка PPTP клиента в MikroTik

L2TP — от предыдущего отличается только опциями IPsec, поэтому действуем по аналогии.

Настройка L2TP клиента в MikroTik

OpenVPN — как и сервер, требует в нашей конфигурации SSL, поэтому импортируем экспортированные с сервера сертификаты и ключ. Для начала загружаем их в систему.

Импорт SSL сертификатов в MikroTik

Теперь загруженные сертификаты необходимо импортировать в систему. Для закрытого ключа используем ранее введённый на сервере пароль.

Импорт корневого SSL сертификата в MikroTik

Импорт клиентского SSL сертификата в MikroTik

Импорт закрытого ключа сертификата в MikroTik

Выполнив эти нехитрые действия, можем переходить к настройке OpenVPN клиента. Аналогично предыдущим, за исключением поля выбора сертификата и типа аутентификации. Если вдруг не получилось с первого раза, напомню про поле Local Address в профиле на сервере.

Аналогично предыдущим, за исключением поля выбора сертификата и типа аутентификации. Если вдруг не получилось с первого раза, напомню про поле Local Address в профиле на сервере.

Настройка OpenVPN клиента в MikroTik

Вот собственно и всё, теперь можно использовать VPN как душе угодно! Если вдруг возникли сложности, вопросы или предложения, пишем в форме для комментариев ниже, именно благодаря вашим комментариям я выбираю наиболее актуальные для вас темы, ну а пока, буду делать следующий рецепт как «готовить» MikroTik.

Друзья, для тех, кто хочет стать настоящим профи, я рекомендую пройти Онлайн-курс по MikroTik на русском от нашего коллеги Дмитрия Скромнова. Здесь можно изучить MikroTik и RouterOS самостоятельно по курсу «Настройка оборудования MikroTik». Курс основан на официальной программе MTCNA, но содержит больше информации. Это 162 видеоурока и большая практическая задача, разбитая на 45 лабораторных работ. Время на изучение неограниченно – все материалы передаются бессрочно и их можно пересматривать сколько нужно. Первые 25 уроков можно посмотреть бесплатно, оставив заявку на странице курса.

Первые 25 уроков можно посмотреть бесплатно, оставив заявку на странице курса.

MikroTik настройка для начинающих. Часть 3 — Настройка VPN в MikroTik: 12 комментариев

Спасибо! Все очень подробно разжевано.

А можно попросить Вас сделать подобную инструкцию для новичков по настройке firewall-а в MikroTik.

Технический блог специалистов ООО»Интерфейс»

- Главная

- Настройка VPN-подключения в роутерах Mikrotik

Настройка VPN-подключения в роутерах Mikrotik

- Автор: Уваров А.С.

- 29.09.2019

С ростом значения интернета в нашей повседневной жизни все более востребованными становятся различные сетевые технологии. Если раньше VPN был преимущественно уделом крупных организаций, то сегодня он используется чуть ли не в каждой сети, действительно, сотрудники стали мобильными и удаленный доступ к ресурсам сети уже не блажь, а насущная необходимость. Настройка роутера Mikrotik как VPN-клиента вопрос, на первый взгляд, простой, но есть некоторые не очевидные моменты, которые мы разберем в данной статье.

В прошлых материалах мы уже коротко рассматривали типы VPN и обращали внимание на неоднозначность используемой терминологии, традиционно термином VPN называют клиент-серверные соединения, где кроме туннельного протокола применяются вспомогательные технологии для установления соединения и контроля его состояния, аутентификации пользователя, согласования параметров подключения и т.д. и т.п. Одним из таких протоколов является PPP.

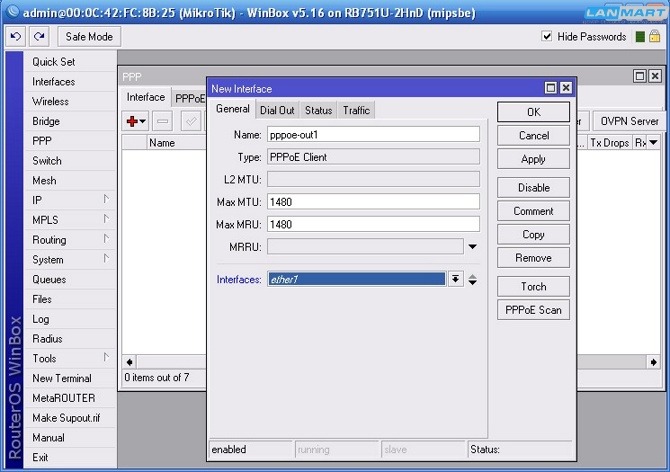

В рамках данной статьи мы будем рассматривать варианты настройки Mikrotik именно в качестве клиента для поддерживаемых типов VPN-серверов, оставив за кадром туннельные подключения (GRE, IP-IP, EoIP и т.д.). Для работы с этим типом соединений используется специальный раздел PPP, на закладке Interfaces которого можно добавить сетевой интерфейс для нужного типа VPN-клиента. Поддерживаются PPTP, L2TP, SSTP и OpenVPN подключения. Также в списке присутствуют устаревший PPP и PPPoE, который используется для организации доступа в интернет, в данном контексте эти протоколы интереса не представляют.

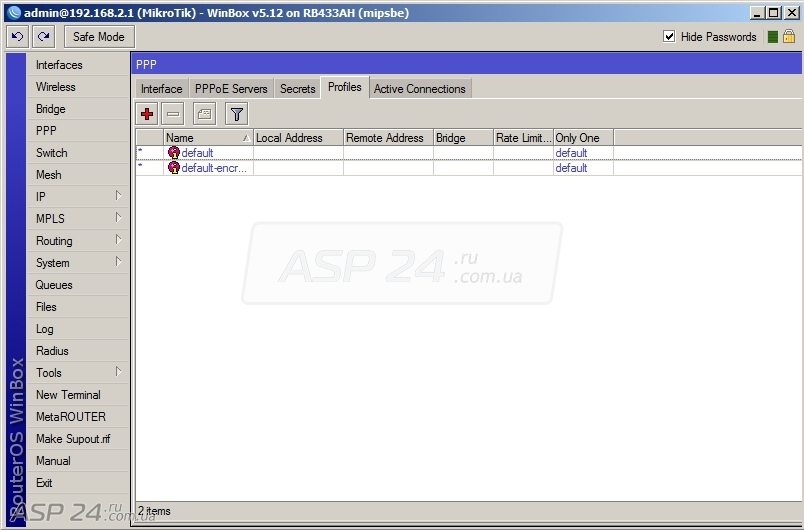

Также аналогичные действия можно выполнить и в разделе Interfaces, никакой разницы откуда вы будете добавлять сетевой интерфейс нет. Но не будем спешить и перейдем на закладку Profiles, где находятся профили используемые при коммутируемых подключениях. По умолчанию созданы два профиля: default и default-encryption, в которых содержатся некоторые настройки для подключения. Почему некоторые? Потому что большинство опций подключения задаются сервером и клиент должен применять именно их, иначе подключение будет невозможным. Поэтому если вы заглянете в эти профили, то увидите, что большинство настроек там не активно.

Единственным различием двух профилей является опция Use Encryption, которая в default-encryption установлена в положение yes и требует обязательного шифрования подключения. Данная опция игнорируется протоколами SSTP и OpenVPN, которые всегда используют шифрованные подключения.

Означает ли это, что если мы выберем профиль default, то ваше соединение не будет шифроваться? Нет, если сервер использует шифрование и не допускает небезопасных подключений, то ваше соединение также будет зашифровано. Но вот если сервер разрешает небезопасные подключения, то клиент вполне может подключиться без шифрования, таким образом можно осуществить атаку с подменой сервера, когда вы получите незашифрованное подключение и не будете знать об этом. Поэтому если вам явно требуется шифрование канала всегда выбирайте профиль default-encryption.

Мы не советуем менять настройки в стандартных профилях, если вам нужно явно задать иные настройки подключения, то создайте собственный профиль. Также учтите, что опция Use Compression игнорируется для OpenVPN соединений, которые в реализации от Mikrotik не могут использовать сжатие трафика.

PPTP-клиент

Пожалуй, это самый простой в настройке тип соединений. Несмотря на то, что используемое в PPTP шифрование не является надежным, этот протокол продолжает широко использоваться благодаря низким накладным расходам и высокой скорости работы, например, для доступа в интернет.

Для настройки PPTP клиента добавьте интерфейс типа PPTP Client и перейдите на закладку Dial Out, где расположены сетевые настройки.

Настроек немного, и они просты. В поле Connect To укажите FQDN или IP-адрес VPN-сервера, в поля User и Password – имя пользователя и пароль. В Profile выбирается в зависимости от необходимости шифрования нужный профиль. В самом низу рядом с опцией Allow (разрешить) указаны допустимые к использованию протоколы аутентификации, на сегодня безопасным считается только MS-CHAP v2 и следует использовать по возможности только его. Однако помните, что используемый протокол аутентификации должен поддерживаться сервером, в противном случае установить связь вы не сможете.

Опция Keepalive Timeout указывает время переподключения соединения в случае обрыва связи. Бытует мнение, что лучше делать это значение поменьше, мол быстрее будет переподключаться туннель. Но это не так, во-первых, при неполадках на сервере вы будете активно забивать канал и нагружать сервер служебным трафиком, а во-вторых, при кратковременных перебоях связи короткое время будет вызывать переподключение с обрывом всех соединений в канале, а большее значение позволит сохранить туннель. Особенно это актуально для мобильного интернета или беспроводных каналов.

Но это не так, во-первых, при неполадках на сервере вы будете активно забивать канал и нагружать сервер служебным трафиком, а во-вторых, при кратковременных перебоях связи короткое время будет вызывать переподключение с обрывом всех соединений в канале, а большее значение позволит сохранить туннель. Особенно это актуально для мобильного интернета или беспроводных каналов.

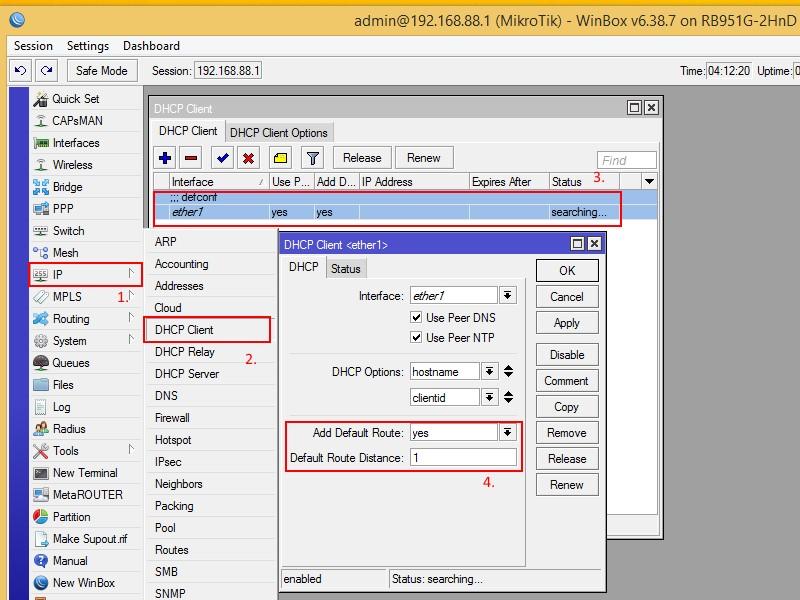

Опция Add Default Route создаст маршрут по умолчанию через туннель, т.е. направит туда весь исходящий трафик, указывайте ее только в том случае, если данный туннель основной способ доступа в интернет.

Никаких иных особенностей и подводных камней здесь нет и если вы правильно указали настройки, то клиент должен будет без проблем подключиться к серверу.

L2TP-клиент

Говоря про L2TP, обычно подразумевают L2TP/IPsec, потому как без шифрования данный протокол в корпоративной среде не используется. Но есть и исключения, некоторые провайдеры, например, Билайн, используют чистый L2TP без шифрования. В этом случае настройки подключения будут выглядеть так:

В этом случае настройки подключения будут выглядеть так:

Обратите внимание на используемый профиль – default, так как соединение не зашифрованное, с профилем default-encryption вы не сможете подключиться к серверу провайдера. Add Default Route ставим только если это основное соединение с интернет. Также имеет смысл использовать опцию Allow Fast Path, для разгрузки CPU, особенно на младших моделях, но учтите, что с данной опцией соединение может работать неустойчиво, в таком случае ее придется отключить.

Для работы с L2TP/IPsec настройки будут немного иные, во-первых, используем профиль default-encryption и включаем использование IPsec установкой флага Use IPsec, при этом становится активным поле IPsec Secret, куда вводим предварительный ключ.

Опция Allow Fast Path при использовании IPsec игнорируется и в ее установке нет никакого смысла, так же не забывайте про опцию Add Default Route, в большинстве корпоративных сценариев устанавливать ее не следует.

Вроде бы тоже ничего сложного в настройках L2TP/IPsec нет, но если вы попытаетесь подключиться к Windows Server, то у вас ничего не получится. В чем же дело? А дело в настройках IPsес, перейдем в IP – IPsec – Proposal и откроем настройку по умолчанию. Proposal или предложение IPsec содержит список алгоритмов защиты канала, которые устройство предлагает для установления соединения. Понятно, что для успешного установления канала поддерживаемые методы защиты должны совпадать.

В предложении IPsec по умолчанию обращаем внимание на опцию PFS Group, она отвечает за применение технологии совершенной прямой секретности (Perfect forward secrecy, PFS), которая предусматривает создание уникальных сессионных ключей по алгоритму Диффи-Хеллмана, что делает невозможным расшифровку перехваченного IPsec трафика даже при наличии долговременных ключей (в данном случае предварительного ключа).

Windows Server по умолчанию не поддерживает совершенную прямую секретность, поэтому PFS Group нужно выставить в состояние none, после чего соединение успешно установится.

Обратите внимание, что в данном случае мы изменили настройку по умолчанию, но в данном случае это оправдано. Настройки IPsec достаточно сложны и вряд-ли человек не имеющий опыта работы с данной технологией сможет все правильно настроить с первого раза. Но это изменение следует учитывать при создании других соединений, использующих IPsec и приводить настройки с обоих сторон к общему виду.

Хотя более правильным является создание своего предложения (Proposal) и политики (Police) для каждого соединения, но эта тема далеко выходит за рамки статьи.

SSTP-клиент

Мы не будем останавливаться на уже описанных нами опциях, которые общие для всех видов коммутируемых подключений, а сосредоточимся на новых, свойственных именно этому типу VPN. SSTP относится к отдельной подгруппе SSL VPN, которые используют трафик практически не отличимый от HTTPS, что серьезно затрудняет выявление и блокирование таких туннелей.

SSTP относится к отдельной подгруппе SSL VPN, которые используют трафик практически не отличимый от HTTPS, что серьезно затрудняет выявление и блокирование таких туннелей.

На что следует обратить внимание при настройке? Давайте сначала посмотрим на окно настроек:

Как видим, появилась опция Port, где мы можем указать порт подключения, по умолчанию это 443, но можно использовать и любой иной, если 443 порт занят, например, веб-сервером. Также SSTP может прекрасно работать через прокси, в этом случае вам потребуется указать адрес прокси-сервера и используемый им порт в опциях Proxy и Proxy Port.

Также вспоминаем, что SSTP всегда использует шифрование канала, поэтому оно будет работать вне зависимости от выбранного профиля, в данном случае default и default-encryption будут работать одинаково.

Теперь перейдем к специфичным для протокола настройкам, которые мы обвели зеленой рамкой. Поле Certificate используется для указания клиентского сертификата в том случае, если сервер использует аутентификацию по сертификатам, в этом случае его потребуется загрузить на устройство и импортировать в разделе System – Certificates. Во всех остальных случаях в поле должно стоять none.

Поле Certificate используется для указания клиентского сертификата в том случае, если сервер использует аутентификацию по сертификатам, в этом случае его потребуется загрузить на устройство и импортировать в разделе System – Certificates. Во всех остальных случаях в поле должно стоять none.

TLS Version указывает на допустимые к использованию версии TLS, однако это определяется сервером, но следует стараться использовать только протокол TLS 1.2, что позволяет исключить атаки с понижением протокола.

Опция Verify Server Certificate не является обязательной, но позволяет проверить подлинность сервера, исключая атаки типа человек посередине, для этого потребуется импортировать на Mikrotik сертификат центра сертификации (СА) выдавшего сертификат серверу.

Опция Verify Server Address From Certificate позволяет убедиться, что IP-адрес подключения соответствует адресу для имени, указанного в сертификате. Также не является обязательной, но позволяет дополнительно убедиться, что подключаетесь вы именно к тому серверу.

Также не является обязательной, но позволяет дополнительно убедиться, что подключаетесь вы именно к тому серверу.

Установка флага в поле PFS включает совершенную прямую секретность, но эта опция должна поддерживаться со стороны сервера.

OpenVPN-клиент

Реализация OpenVPN в Mikrotik вызывает много нареканий, так как сводит на нет все сильные стороны данной технологии и делает ощутимыми слабые. OVPN-клиент не поддерживает сжатие данных и работу по протоколу UDP, если первое не столь значимо на современных каналах, то OpenVPN поверх TCP имеет очень большие накладные расходы и вызывает как повышенную нагрузку на оборудование, так и плохую утилизацию канала. Поэтому от использования OpenVPN на Mikrotik по возможности следует отказаться.

Обычно комплект для подключения OpenVPN клиента составляют сертификат СA, сертификат и закрытый ключ клиента, конфигурационный файл. Нам понадобятся только сертификат и ключ клиента, а если мы хотим проверять подлинность сервера, то еще и сертификат CA, но он не является обязательным для настройки подключения.

Прежде всего загрузим сертификаты и ключи на Mikrotik, затем перейдем в System – Certificates и импортируем сертификат клиента. Он появится в списке сертификатов и напротив него будет буква T, что обозначает trusted, т.е. устройство доверяет этому сертификату. Затем импортируем ключ, здесь важно соблюдать именно эту последовательность, сначала сертификат, потом ключ.

После успешного импорта ключа флаги сменятся на KT, где буква K обозначает наличие закрытого ключа для сертификата. Затем аналогичным образом импортируем сертификат CA сервера, импорт ключа для данного сертификата не нужен. Закрытый ключ CA является самой большой тайной и должен хранится с соблюдением всех мер предосторожности и не при каких обстоятельствах не должен покидать узел СA (центра сертификации).

Теперь рассмотрим поближе окно настроек подключения, адрес подключения и порт не должны вызвать затруднений, а вот остальные опции нуждаются в пояснении, значимые мы выделили зеленой рамкой.

Но сначала коснемся опций User и Profile. Первая используется только в случае аутентификации на сервере по имени и паролю, большинство OpenVPN серверов такой тип аутентификации не используют и в этом поле вы можете написать все что угодно, просто оно должно быть заполнено. Профиль также не имеет значения, так как OpenVPN всегда шифрует канал, а опцию сжатия игнорирует.

Mode задает режим работы канала, в терминах OpenVPN ip – это tun (L3), а ethernet – это tap (L2), следует помнить, что режим работы определяется сервером. В поле Certificate укажите импортированный сертификат клиента. Опции Auth и Cipher указывают на используемые сервером криптографические алгоритмы для аутентификации и шифрования, если вы укажете отличные от указанных в конфигурации сервера – то соединение установить не удастся. Если алгоритм аутентификации явно не указан в конфигурации сервера, то по умолчанию используется SHA1.

Если алгоритм аутентификации явно не указан в конфигурации сервера, то по умолчанию используется SHA1.

При настройке OpenVPN клиента на Mikrotik следует помнить, что сервер должен поддерживать соединения по протоколу TCP, без сжатия и TLS-аутентификации, в противном случае подключиться к серверу не удастся.

Опция Verify Server Certificate позволяет проверить подлинность сертификата сервера, что защищает от атак типа человек посередине, но требует импорта сертификата CA сервера.

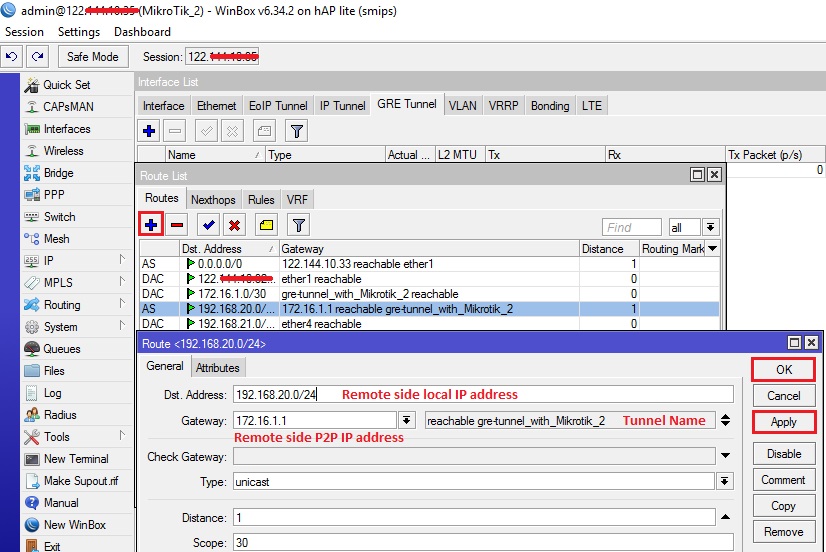

Маршрутизация

Если VPN соединение используется для доступа к корпоративной сети или предназначено для связи сетей, то вам потребуется указать маршруты для правильной пересылки пакетов. Так если мы хотим получить доступ к сети за VPN-севером, то нам потребуется создать маршрут к этой сети, указав в качестве шлюза интерфейс нашего VPN-клиента, например так:

В данном примере мы отправляем все пакеты к сети 192.168.200.0/24 через L2TP-подключение l2tp-out1. Если вы понимаете основы маршрутизации, то указание правильных маршрутов для вас не составит труда.

Отдельного внимания заслуживает опция Pref. Source, которая не является обязательной, но ее следует указывать, если роутер обслуживает несколько сетей, в ней указывается адрес, с которого роутер будет посылать пакеты по указанному маршруту. Без ее указания доступ роутера к ресурсам удаленных сетей может оказаться невозможным (как и удаленных сетей к нему), на работу клиентов в сетях это не влияет. В качестве значения следует указать адрес, принадлежащий той сети, к которой имеется маршрут с противоположной стороны (т.е. сети за сервером).

Настройка PPTP клиента на Mikrotik | Мерион Нетворкс

В сегодняшней статье мы покажем, как настроить PPTP клиент на роутерах Mikrotik. Мы будем проводить все настройки на модели RB951Ui-2HnD, но написанное в этой статье будет актуально для любой модели Mikrotik, поддерживающей PPP.

ПРОТОКОЛ PPTP

Для начала немного теории. PPTP (Point To Point Tunnel Protocol) это протокол, который позволяет создать незашифрованный туннель через публичную сеть Интернет. Для шифрования данного туннеля вместе с PPTP обычно применяется протокол Microsoft Point-to-Point Encryption (MPPE). PPTP поддерживает различные методы аутентификации, которые включены в PPP, такие как: pap, chap, mschap2, mschap1. Для использования PPTP зарезервирован порт 1723 и протокол GRE для энкапсуляции фреймов.

Для шифрования данного туннеля вместе с PPTP обычно применяется протокол Microsoft Point-to-Point Encryption (MPPE). PPTP поддерживает различные методы аутентификации, которые включены в PPP, такие как: pap, chap, mschap2, mschap1. Для использования PPTP зарезервирован порт 1723 и протокол GRE для энкапсуляции фреймов.

Основные задачи, которые решает PPTP:

- Безопасное соединение роутеров через Интернет по защищенному туннелю

- Подключение удаленных пользователей для доступа к ресурсам локальной сети

- Соединение распределенных локальных сетей через Интернет

НАСТРОЙКА PPTP КЛИЕНТА

Для того, чтобы настроить PPTP клиент на роутерах Mikrotik при помощи приложения WinBox, нужно открыть раздел PPP → Interface → + и выбрать PPTP Client, как показано ниже:

Откроется окно добавления нового интерфейса. На вкладке General можно оставить всё по умолчанию.

Переходим на вкладку Dial Out и выполняем следующие настройки:

- Connect To — Сюда вписываем адрес или ddns сервера PPTP/ VPN (Например — OpenVPN).

- User — Логин для подключения к серверу PPTP/VPN

- Password — Пароль для подключения к серверу PPTP/VPN

На самом базовом уровне этих данных вполне достаточно.

Осталось только добавить несколько правил, которые разрешат использование PPTP.

Для этого открываем раздел IP> → Firewall → NAT и нажимаем +. Перед нами открывается страница добавления нового правила, заполняем её следующим образом:

Здесь Out Interface — интерфейс для PPTP клиента, который мы создавали ранее.

Настройка PPTP сервера на Mikrotik » backnet – ответы на простые вопросы и не очень

Как настроить PPTP сервер на Mikrotik с авторизацией?

Сразу оговорюсь, что PPTP считается не самым безопасным протоколом для VPN.

Задача: пустить сотрудника из дома по RDP к его рабочему ПК.

Погнали….

1. Заходим и кликаем PPP — PPTP Server

2. Включаем сервер и убираем лишние (не шибко защищенные протоколы и оставляем только один)

3. Добавляем наших юзверей, заходим в Secrets и кликаем плюсик

Добавляем наших юзверей, заходим в Secrets и кликаем плюсик

4. Добавляем логин, пароль, в поле Serivice выбираем pptp. В поле locale address пишем адреса нашего микротика (pptp сервера), в remote address ручками пишем адрес который получит клиент pptp т.е. наш сотрудник (адреса можно назначать через dhcp, но у меня всего 5 человек и я адреса назначаю в ручную)

5. После этого настраиваем два правила фаервола для tcp/1723 и gre.

Вкладка general

chai: input

Dst. address: ставим айпи адрес нашего интерфейса на котором сервер будет принимать соединения

Protocol: tcp

Dst port: 1723

In interface: нужный ван порт

Вкладка Action

Action: accept

Для gre все точно так же, только Protocol: gre

Не забываем эти правила поставить выше запрещающих правил.

После манипуляций выше, подключение должно проходить и все должно быть хорошо, но!

Нам еще нужно чтобы удаленный клиент видел локальную сеть за микротиком, для этого в настройках локальной сети нужно поставить ARP в положение proxy-arp.

Для этого, шагаем в пункт Interface, ищем наш локальный интерфейс (у меня это мастер порт, т.к. вся маршрутизация идет не через бридж, а через мастер порт). И в нем выставляем в пункте arp: proxy-arp.

После этих манипуляций внешний клиент должен спокойно видеть локальную сеть за роутером.

p.s. сильно просьба не пинать, т.к. с микротиками пока что на вы.

Настройка роутинга интернета через VPN сервер на MikroTik

В связи с тем, что вопрос использования частных VPN серверов ставится все чаще, поскольку все больше и больше ресурсов блокируются на территории страны без разбора, то я рекомендую следующее решение. Вы устанавливаете свой частный VPN сервер заграницей (например, на базе CentOS), а в вашем офисе или квартире вы ставите сетевое оборудование, которое маршрутизирует весь ваш трафик через этот VPN сервер. В качестве такого устройства — надежного и стабильного я рекомендую использовать роутеры MikroTik.

В качестве такого устройства — надежного и стабильного я рекомендую использовать роутеры MikroTik.

В этой статье я рассказываю, как настроить роутер MikroTik для маршрутизации интернет трафика через VPN на примере hAP ac lite. К сожалению, все статьи, что я читал на эту тему обзорные и не полные, в них отсутствуют некоторые необходимые шаги.

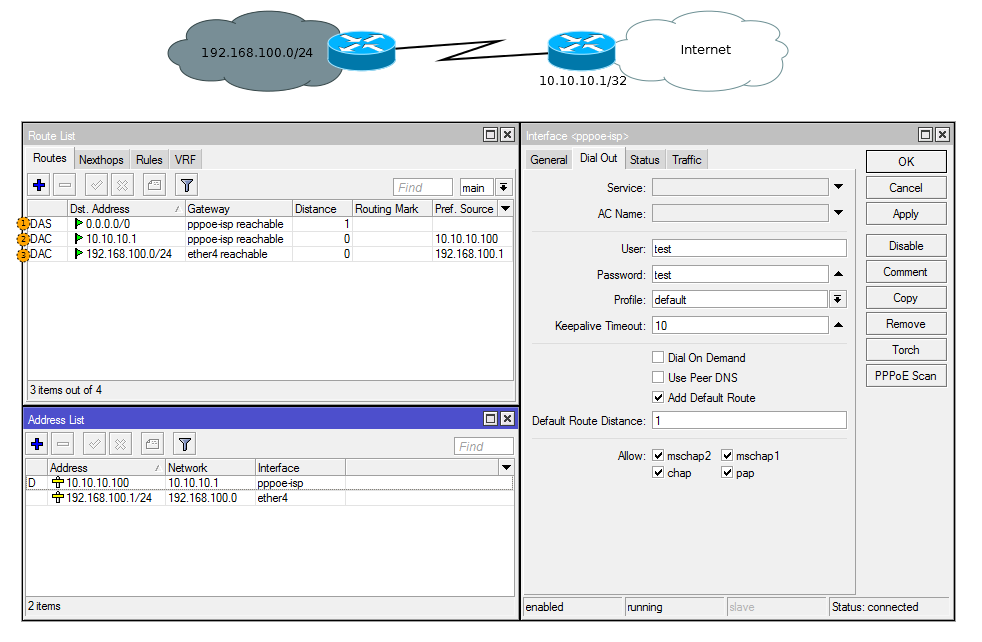

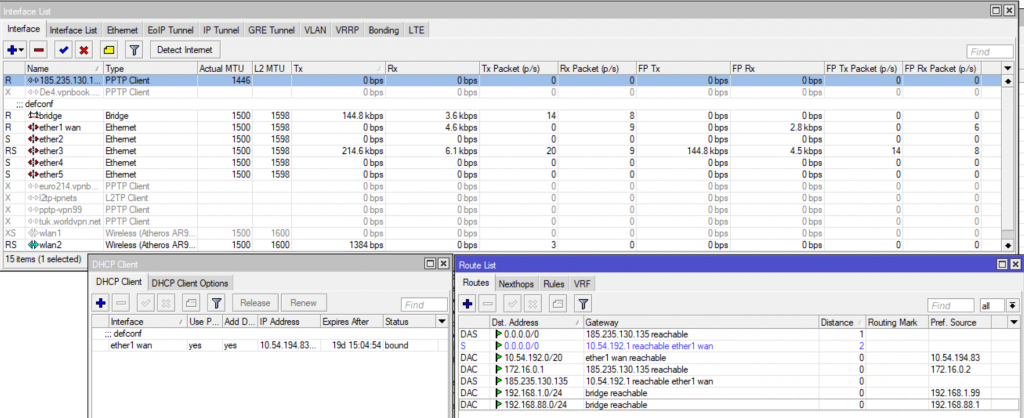

Предположим, что ваш роутер подключен к интернет через Ethernet и провайдер выдает IP динамически. Пусть наш Ethernet порт подключенный к кабеля провайдера называется в Mikrotik «ether1 wan» и он получил IP 10.54.194.83/20 и ходит он через шлюз 10.54.192.1. Создадим VPN туннель поверх этого соединения.

1. Откройте Winbox Mikrotik.

2. Добавьте новый интерфейс PPTP:

- «Interfaces» > «+» > PPTP Client

- «Name»: любое

- «Type»: PPTP Client

3. Далее выберите вкладку «Dial Out»

- «Connect to»: IP или FQDN вашего сервера

- «User»: <Имя пользователя VPN>

- «Password»: <Ваш пароль>

- «Profile»: default encryption

- «Keepalive Timeout»: 60 или оставьте пустым

- Add default route: enable

- Default route distance: 1

- «Allow»: mschap2, mschap1, chap (только если требует VPN сервер)

Нажимаем Apply и проверяем, что соединение установилось — статус connected, running.

4. Переходим на вкладку «IP» > «Route List» и проверяем в таблице наличие маршрута созданного VPN подключением.

Если ваш VPN сервер выдает IP адреса сети 172.16.0.0/16, то должна появиться строка Dst. address = 172.16.0.1 с gateway = «your_VPN_conenction reachable». Reachable здесь показывает, что само соединение работает и доступно.

Помимо этого должна появиться строка Dst. address = 0.0.0.0/0 с gateway = «your_VPN_conenction reachable» и distance = 1. Если такой строки нет, то её нужно создать, нажав + в окне Routes.

Поскольку Ethernet WAN соединение, которое является DHCP клиентом, создает свою запись в маршрутах с сетью назначения 0.0.0.0/0 и дистанцией = 1, то это будет конфликтовать с VPN туннелем. Необходимо удалить эту строку, чтобы запись с distance = 1 осталась одна. Далее, необходимо добавить статический маршрут через сеть провайдера с адресом назначения 0.0.0.0/0, но дистанцией 2 или более. Это нужно для того, чтобы в случае, когда VPN не доступен или отключен, пустить весь трафик через через шлюз провайдера.

Это нужно для того, чтобы в случае, когда VPN не доступен или отключен, пустить весь трафик через через шлюз провайдера.

Также проверьте, что для работы сети провайдера есть динамический или статический маршрут с дистанцией 0 и интерфейсом по умолчанию — вашим WAN портом. В нашем случае это 10.54.194.83/20, ходящий через DHCP WAN интерфейс 10.54.194.83.

В нашем примере сеть VPN это de4.vpnbook.com, VPN сеть доступна через шлюз — 172.16.36.1 с дистанцией 0. Этот маршрут добавлен автоматически VPN соединением (динамические маршруты букву D в первой колонке):

VPN маршруты в Mikrotik

5. Осталось только добавить несколько правил файервола, которые разрешат использование PPTP.

Для этого открываем раздел IP> → Firewall → NAT и нажимаем +. Перед нами открывается страница добавления нового правила, заполняем её следующим образом:

- На закладке General:

- Chain: srcnat

- Out interface: название вашего PPTP соединения

- На закладке Action:

L2TP клиент настраивается аналогично, разница во 2 и 3 шаге. Также там необходимо включить IPsec и ввести ввести ключ IPsec в поле IPsec secret.

Также там необходимо включить IPsec и ввести ввести ключ IPsec в поле IPsec secret.

[Посещений: 6 520, из них сегодня: 5]

Понравилась публикация? Почему нет? Оставь коммент ниже или подпишись на feed и получай список новых статей автоматически через feeder.

Конфигурация

MikroTik VPN с PPTP между сайтами

VPN ( V irtual P rivate N etwork) — это технология, которая обеспечивает безопасный и зашифрованный туннель через общедоступную сеть и использует этот туннель VPN для Пользователь частной сети может отправлять и получать данные в любую удаленную частную сеть, как если бы его / ее сетевое устройство было напрямую подключено к этой частной сети.

MikroTik PPTP — популярный VPN-сервис клиент-сервер, который обеспечивает безопасный и зашифрованный канал связи в общедоступной сети.MikroTik PPTP можно применять двумя способами.

- Подключение удаленной рабочей станции / клиента: В этом методе операционная система, поддерживающая PPTP-клиент, такая как Windows, может связываться с PPTP-сервером MikroTik через туннель PPTP, когда это необходимо, и может получить доступ к удаленной частной сети, как если бы она была напрямую подключена к удаленному частная сеть.

- Site-to-Site PPTP: Этот метод также известен как VPN между маршрутизаторами. В этом методе поддерживаемый клиентом PPTP маршрутизатор всегда устанавливает PPTP-туннель с MikroTik PPTP Server.Таким образом, частные сети этих маршрутизаторов могут взаимодействовать друг с другом, как если бы они были напрямую подключены к одному и тому же маршрутизатору.

Конфигурация MikroTik PPTP Server для подключения удаленной рабочей станции была объяснена в моей предыдущей статье. Итак, в этой статье я только покажу, как настроить Site-to-Site PPTP Tunnel между двумя маршрутизаторами MikroTik, чтобы частные сети этих маршрутизаторов могли связываться друг с другом через этот безопасный туннель PPTP.

Сетевая диаграмма

Чтобы настроить PPTP-туннель между сайтами с помощью MikroTik Router, я следую сети, как показано на диаграмме ниже.

Site-to-Site PPTP

В этой сети маршрутизатор R1 подключен к Интернету через интерфейс ether1 с IP-адресом 192.168.30.2/30. В вашей реальной сети этот IP-адрес должен быть заменен публичным IP-адресом. Интерфейс ether2 маршрутизатора R1 подключен к локальной сети с IP-сетью 10.10.10.0/24. Мы настроим сервер PPTP в этом маршрутизаторе, и после настройки PPTP маршрутизатор создаст виртуальный интерфейс (туннель PPTP) в общедоступной сети, IP-адрес которого будет 172.22.22.1.С другой стороны, маршрутизатор R2 является удаленным маршрутизатором и может получить доступ к IP-адресу WAN маршрутизатора R1. Интерфейс ether1 маршрутизатора R2 подключен к Интернету с IP-адресом 192.168.40.2/30, а ether2 имеет локальную IP-сеть 10.10.11.0/24. Мы настроим клиент PPTP на этом маршрутизаторе, и после настройки маршрутизатор будет иметь виртуальный интерфейс (туннель PPTP) в общедоступной сети, IP-адрес которого будет 172. 22.22.2.

22.22.2.

Настройка PPTP между сайтами в маршрутизаторе MikroTik

Теперь мы приступим к настройке конфигурации PPTP между сайтами в маршрутизаторе MikroTik в соответствии с приведенной выше схемой сети.Полную конфигурацию можно разделить на две части.

- Часть 1: Конфигурация маршрутизатора R1

- Часть 2: Конфигурация маршрутизатора R2

Часть 1: Конфигурация маршрутизатора R1

Мы настроим PPTP-сервер в R1 RouterOS. Полную настройку RouterOS можно разделить на три этапа.

- Базовая конфигурация MikroTik Router

- Включение PPTP-сервера

- Пользовательская конфигурация PPTP

Шаг 1: Базовая конфигурация MikroTik Router

На первом этапе мы назначим WAN, LAN и DNS IP и выполним настройку NAT и Route.Следующие шаги покажут, как делать эти темы в вашей RouterOS.

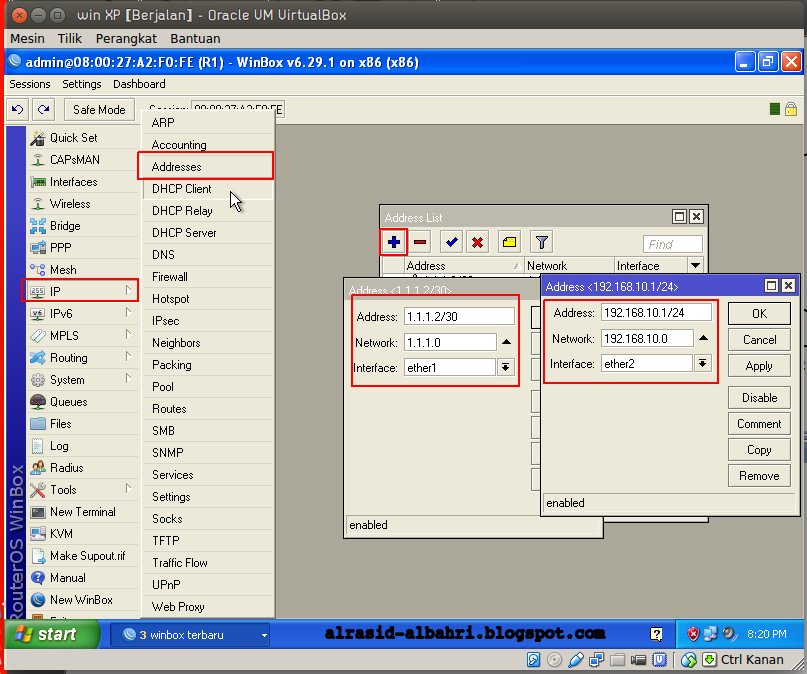

- Войдите в R1 RouterOS с помощью winbox и перейдите в IP> Адреса. В окне списка адресов нажмите ЗНАК ПЛЮС (+).

В окне «Новый адрес» введите IP-адрес WAN (192.168.30.2/30) в поле ввода адреса, выберите «Интерфейс WAN (ether1)» в раскрывающемся меню «Интерфейс» и нажмите кнопку «Применить» и «ОК». Снова нажмите ЗНАК ПЛЮС и введите IP-адрес LAN (10.10.10.1/24) в поле ввода адреса, выберите интерфейс LAN (ether2) в раскрывающемся меню «Интерфейс» и нажмите кнопку «Применить» и «ОК».

В окне «Новый адрес» введите IP-адрес WAN (192.168.30.2/30) в поле ввода адреса, выберите «Интерфейс WAN (ether1)» в раскрывающемся меню «Интерфейс» и нажмите кнопку «Применить» и «ОК». Снова нажмите ЗНАК ПЛЮС и введите IP-адрес LAN (10.10.10.1/24) в поле ввода адреса, выберите интерфейс LAN (ether2) в раскрывающемся меню «Интерфейс» и нажмите кнопку «Применить» и «ОК». - Перейдите в IP> DNS и введите IP-адрес DNS-серверов (8.8.8.8 или 8.8.4.4) в поле ввода «Серверы» и нажмите кнопку «Применить» и «ОК».

- Перейдите в IP> Брандмауэр и щелкните вкладку NAT, а затем щелкните ЗНАК ПЛЮС (+). На вкладке «Общие» выберите srcnat в раскрывающемся меню «Цепочка» и щелкните вкладку «Действие», а затем выберите маскарад в раскрывающемся меню «Действие». Нажмите кнопку «Применить» и «ОК».

- Перейдите в IP> Маршруты и нажмите ЗНАК ПЛЮС (+). В окне New Route щелкните поле ввода Gateway и введите адрес WAN Gateway (192.168.30.1) в поле ввода шлюза и нажмите кнопку Применить и ОК.

Базовая настройка RouterOS завершена. Пришло время включить PPTP-сервер в нашем маршрутизаторе MikroTik.

Шаг 2: Включение PPTP-сервера в MikroTik Router

Теперь мы включим PPTP-сервер в нашем MikroTik Router. Следующие шаги покажут, как включить PPTP-сервер в MikroTik RouterOS.

- Щелкните пункт меню PPP в Winbox, а затем щелкните вкладку Интерфейс.

- Нажмите кнопку «Сервер PPTP».Появится окно PPTP-сервера.

- Установите флажок Включено, а также установите флажок pap и chap под панелью аутентификации.

- Нажмите кнопку «Применить» и «ОК».

PPTP-сервер теперь работает в нашем маршрутизаторе MikroTik. Следующим шагом является настройка пользователя PPTP, который будет аутентифицирован для подключения к серверу PPTP для создания туннеля PPTP.

Шаг 3: Конфигурация пользователя PPTP

Теперь мы создадим имя пользователя и пароль PPTP, которые необходимы для подключения к серверу PPTP.Мы также назначим IP локального и удаленного виртуального интерфейса. Мы также добавим статический маршрут в таблицу маршрутизации для доступа к частной сети клиентского маршрутизатора. Следующие шаги покажут, как делать эти темы в вашем MikroTik Router.

Мы также добавим статический маршрут в таблицу маршрутизации для доступа к частной сети клиентского маршрутизатора. Следующие шаги покажут, как делать эти темы в вашем MikroTik Router.

- Щелкните пункт меню PPP в Winbox, а затем щелкните вкладку «Секреты».

- Щелкните ЗНАК ПЛЮС (+). Появится окно New PPP Secret.

- Введите имя пользователя (например: sayeed ) в поле ввода имени и пароль в поле ввода пароля.Это имя пользователя и пароль потребуются при настройке клиента PPTP.

- Поместите IP виртуального интерфейса для конца маршрутизатора R1 (172.22.22.1) в поле ввода локального адреса и для конца маршрутизатора R2 (172.22.22.2) в поле ввода удаленного адреса.

- Поместите статические маршруты для доступа к локальной сети маршрутизатора R2 в поле ввода маршрутов. Этот маршрут будет добавлен в таблицу маршрутизации маршрутизатора R1, когда пользователь PPTP будет подключаться с маршрутизатора R2. Формат маршрута: метрика шлюза dst-адрес (пример для этой конфигурации: 10.

10.11.0 / 24 172.22.22.2 1). Можно указать несколько маршрутов через запятую.

10.11.0 / 24 172.22.22.2 1). Можно указать несколько маршрутов через запятую. - Нажмите кнопку «Применить» и «ОК».

Настройка пользователя для PPTP-сервера завершена. Всякий раз, когда созданный вами пользователь будет подключаться к клиентскому маршрутизатору PPTP (маршрутизатор R2), его виртуальному интерфейсу будет назначен IP-адрес удаленного адреса, а маршруты будут созданы в таблице маршрутизации маршрутизатора R1, чтобы локальная сеть маршрутизатора R1 могла достигнуть удаленного маршрутизатора (R2 Маршрутизатор) локальная сеть.

Настройка маршрутизатора R1 завершена.Теперь маршрутизатор R1 готов создать туннель PPTP для своего пользователя PPTP. В следующей части мы настроим наш маршрутизатор R2 так, чтобы он мог подключаться к маршрутизатору R1 через туннель PPTP для доступа к локальной сети маршрутизатора R1.

Часть 2: Конфигурация маршрутизатора R2

Согласно нашей сетевой схеме, маршрутизатор R2 работает как маршрутизатор клиента PPTP. Итак, настроим PPTP-клиент в маршрутизаторе R2. Полную настройку RouterOS можно разделить на три этапа.

Итак, настроим PPTP-клиент в маршрутизаторе R2. Полную настройку RouterOS можно разделить на три этапа.

- Базовая конфигурация RouterOS

- Конфигурация PPTP-клиента

- Конфигурация статического маршрута

Шаг 1. Базовая конфигурация RouterOS

Базовая конфигурация RouterOS включает в себя назначение IP-адресов WAN, LAN и DNS, а также настройки NAT и Route.Следующие шаги помогут вам в базовой настройке RouterOS.

- Войдите в R2 RouterOS с помощью winbox и перейдите в IP> Адреса. В окне списка адресов нажмите ЗНАК ПЛЮС (+). В окне «Новый адрес» введите IP-адрес WAN (192.168.40.2/30) в поле ввода адреса, выберите «Интерфейс WAN (ether1)» в раскрывающемся меню «Интерфейс» и нажмите кнопку «Применить» и «ОК». Снова нажмите ПОДПИСЬ ПЛЮС и введите IP-адрес LAN (10.10.11.1/24) в поле ввода адреса, выберите интерфейс LAN (ether2) в раскрывающемся меню «Интерфейс» и нажмите кнопку «Применить» и «ОК».

- Перейдите в IP> DNS и введите IP-адрес DNS-серверов (8.

8.8.8 или 8.8.4.4) в поле ввода «Серверы» и нажмите кнопку «Применить» и «ОК».

8.8.8 или 8.8.4.4) в поле ввода «Серверы» и нажмите кнопку «Применить» и «ОК». - Перейдите в IP> Брандмауэр и щелкните вкладку NAT, а затем щелкните ЗНАК ПЛЮС (+). На вкладке «Общие» выберите srcnat в раскрывающемся меню «Цепочка» и щелкните вкладку «Действие», а затем выберите маскарад в раскрывающемся меню «Действие». Нажмите кнопку «Применить» и «ОК».

- Перейдите в IP> Маршруты и нажмите ЗНАК ПЛЮС (+). В окне New Route щелкните поле ввода Gateway и введите адрес WAN Gateway (192.168.40.1) в поле ввода шлюза и нажмите кнопку Применить и ОК.

Базовая настройка RouterOS в маршрутизаторе R2 завершена. Пришло время создать PPTP-клиент в нашем маршрутизаторе MikroTik.

Шаг 2: Настройка клиента PPTP

После завершения базовой настройки RouterOS мы теперь настроим клиента PPTP в маршрутизаторе R2. Следующие шаги покажут вам, как создать PPTP-клиент в вашем MikroTik Router.

- Щелкните пункт меню «Интерфейсы» в Winbox, а затем щелкните вкладку «Интерфейс».

Щелкните раскрывающееся меню ЗНАК ПЛЮС (+), а затем выберите параметр «Клиент PPTP». Появится окно нового интерфейса.

Щелкните раскрывающееся меню ЗНАК ПЛЮС (+), а затем выберите параметр «Клиент PPTP». Появится окно нового интерфейса. - Щелкните вкладку Общие и введите имя интерфейса PPTP (pptp-server) в поле ввода Имя.

- Щелкните вкладку Dial Out и введите WAN IP-адрес маршрутизатора R1 (192.168.30.2) в поле ввода Connect To. Этот IP-адрес должен быть доступен с маршрутизатора R2.

- Введите имя пользователя (sayeed) и пароль, которые вы создали в конфигурации пользователя PPTP маршрутизатора R1, в поля ввода «Пользователь» и «Пароль» соответственно.

- Нажмите кнопку «Применить» и «ОК».

Как только вы предоставите вышеуказанную информацию, между маршрутизаторами R1 и R2 будет создан туннель PPTP, и предоставленный локальный и удаленный IP-адрес будет назначен в виртуальном интерфейсе маршрутизатора R1 и R2 соответственно. На этом этапе маршрутизатор R1, а также его локальная сеть смогут подключиться к маршрутизатору R2 и его локальной сети, но маршрутизатор R2 и его локальная сеть смогут подключиться только к маршрутизатору R1, но не к его локальной сети. Чтобы достичь локальной сети маршрутизатора R1, статический маршрут должен быть добавлен в таблицу маршрутизации маршрутизатора R2.

Чтобы достичь локальной сети маршрутизатора R1, статический маршрут должен быть добавлен в таблицу маршрутизации маршрутизатора R2.

Шаг 3. Конфигурация статического маршрута

После настройки клиента PPTP на маршрутизаторе R2 маршрутизатор R2 может получить доступ только к маршрутизатору R1, но не к его локальной сети. Для решения этой проблемы требуется маршрут в таблице маршрутизации маршрутизатора R2. Следующие шаги покажут, как добавить маршрут в таблицу маршрутизации маршрутизатора R2 статически.

- Перейдите в IP> Routes и затем нажмите PLUS SIGN (+).

- В окне «Новый маршрут» укажите локальную сеть маршрутизатора R1 (10.10.10.0/24), куда вы хотите попасть, в Dst.Поле ввода адреса.

- Щелкните поле ввода шлюза, а затем выберите интерфейс клиента PPTP (pptp-server), который вы создали в конфигурации клиента PPTP, из раскрывающегося меню шлюза.

- Нажмите кнопку «Применить» и «ОК».

Теперь маршрутизатор R2 и его локальная сеть смогут получить доступ к локальной сети маршрутизатора R1.

Маршрутизатор R1 и маршрутизатор R2 Настройка туннеля PPTP между ними завершена. Теперь обе локальные сети маршрутизатора могут иметь доступ друг к другу.Чтобы проверить свою конфигурацию, выполните запрос ping с любого компьютера в локальной сети на другой компьютер в локальной сети. Если все в порядке, ваш запрос ping будет успешным.

Если вы столкнетесь с какими-либо затруднениями при правильном выполнении вышеуказанных шагов, посмотрите мое видео ниже о настройке MikroTik PPTP Site-to-Site VPN. Надеюсь, это уменьшит ваше замешательство.

Конфигурация MikroTik VPN с сервисом Site-to-Site PPTP была объяснена в этой статье. Я надеюсь, что вы сможете настроить свой Site-to-Site VPN с помощью сервиса MikroTik PPTP, если будете внимательно следовать объяснениям.Однако, если вы столкнетесь с какими-либо затруднениями при правильном выполнении вышеуказанных шагов, не стесняйтесь обсуждать в комментариях или свяжитесь со мной со страницы контактов. Я сделаю все возможное, чтобы остаться с тобой.

Я сделаю все возможное, чтобы остаться с тобой.

Иваси

Как настроить Ivacy на маршрутизаторе Mikrotik (PPTP)

- 3012 Просмотров

- 22 марта, 2020

- Эндрю

- Комментариев нет

1

Перед тем, как начать, убедитесь, что:

- У вас должно быть активное подключение к Интернету.

- Маршрутизатор с поддержкой VPN.

- Владеть премиум-аккаунтом Ivacy (если у вас его еще нет, вы можете купить подписку здесь)

- Войдите в интерфейс маршрутизатора, введя адрес 192.168.88.1 в строку поиска браузера. Введите «логин» и «пароль» для доступа к интерфейсу конфигурации.

- Выберите «PPP» в главном меню и в «Добавить новый» выберите «PPTP Client», чтобы настроить протокол PPTP (для SSTP просто выберите SSTP Client)

- На вкладке «Общие» укажите «Имя» своего VPN-соединения, например «IvacyVPN».

- На вкладке «Dial Out» введите желаемый адрес сервера в поле «Connect To» (список адресов серверов доступен здесь) и введите свои Ivacy «Имя пользователя» и «Пароль».

• Включите «Набор по запросу» и «Добавить маршрут по умолчанию» и нажмите Применить / ОК. - В главном меню выберите «IP», затем вкладку «Брандмауэр» в подменю, выберите «NAT», а затем «Добавить новое» правило NAT.

• На вкладке «Общие» выберите «scrnat» в цепочке и «Ivacy VPN» в Out. Список интерфейсов.

• На вкладке «Действие» выберите «маскарад» в качестве действия. - Нажмите Применить / ОК.

- Выберите вкладку «Mangle» и «Добавить новое» правило.

• На вкладке «Общие» выберите «предварительная маршрутизация» как «Цепочка» и определите IP-адрес соединения в «Src.Адрес », который будет использоваться в VPN. Также установите флажок рядом с IP.

• На вкладке «Действие» выберите «пометить маршрутизацию» в качестве действия, «Ivacy VPN» в новой метке маршрутизации и включите «Сквозную передачу». - Выберите вкладку «Маршруты» в подменю и на вкладке «Маршруты» выберите «Добавить новый» маршрут.

• На вкладке «Общие» определите «Летнее время. Адрес будет 0.0.0.0/0.

Адрес будет 0.0.0.0/0.

Шлюз и марка маршрутизации будет «Ivacy VPN» - Нажмите Применить / ОК

- Выберите «DNS» в подменю и введите OpenDNS или Google DNS в «Серверы».

• Будет активирован «Разрешить удаленный запрос». - Нажмите «Применить», чтобы сохранить настройки.

- В главном меню выберите вкладку «Интерфейс», нажмите «Интерфейс VPN», затем проверьте статус VPN на вкладке «Статус». Вы подключены к Ivacy VPN. Наслаждайтесь конфиденциальностью с Ivacy.

Mikrotik pptp vpn setup

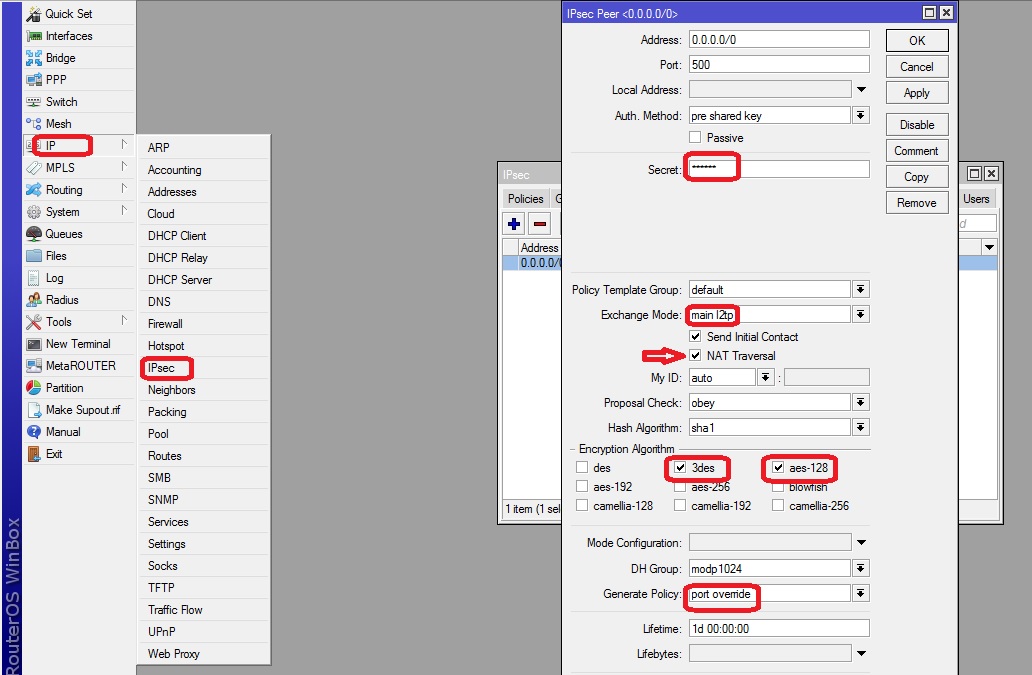

Я настраиваю портативный компьютер, которому необходимо подключиться через vpn к системе, на которой запущена серверная часть программного пакета. Купил микротик для настройки впн.Единственная предоставленная мне конфигурация без конфиденциальной информации: IKE Версия 1 WAN IP x.x.x.x Основной режим Любой одноранговый Предварительный общий ключ XXXXXXXXX Фаза 1 AES128 SHA256 Группа DH 5,14 Срок службы ключа