Prerouting mikrotik: Таблицы и цепочки Mikrotik Router OS :: Настройка оборудования Mikrotik :: Настройка оборудования

Таблицы и цепочки Mikrotik Router OS :: Настройка оборудования Mikrotik :: Настройка оборудования

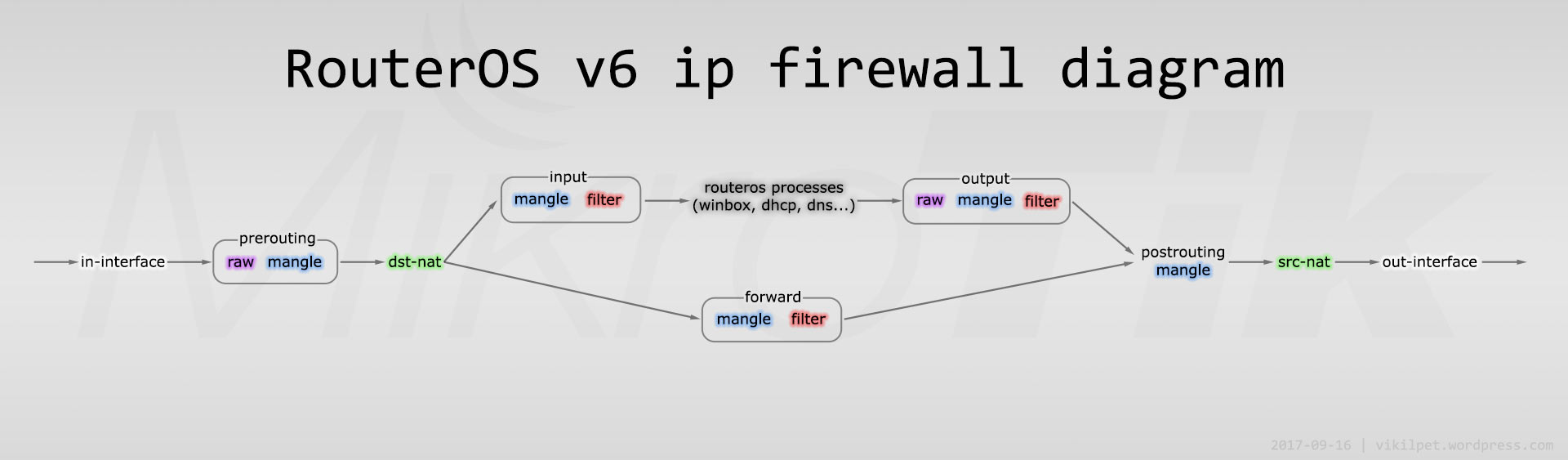

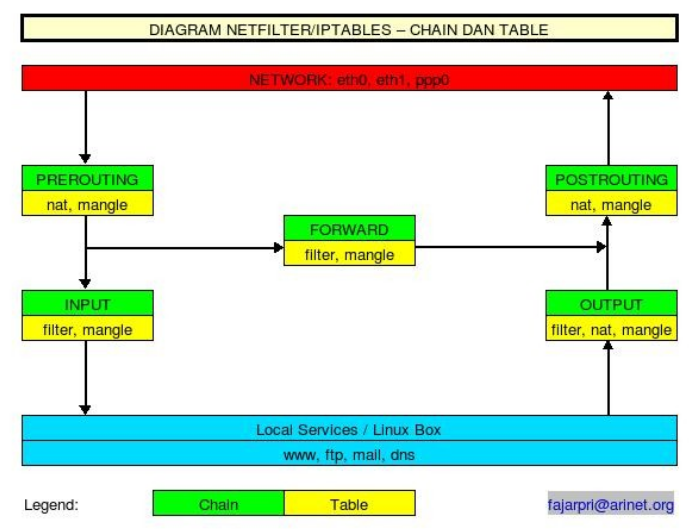

Рассмотрим устройство FireWall в Mikrotik Router OS.

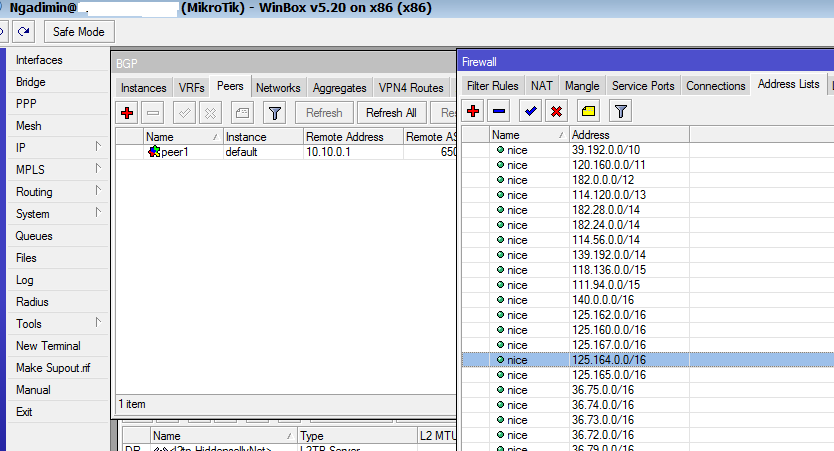

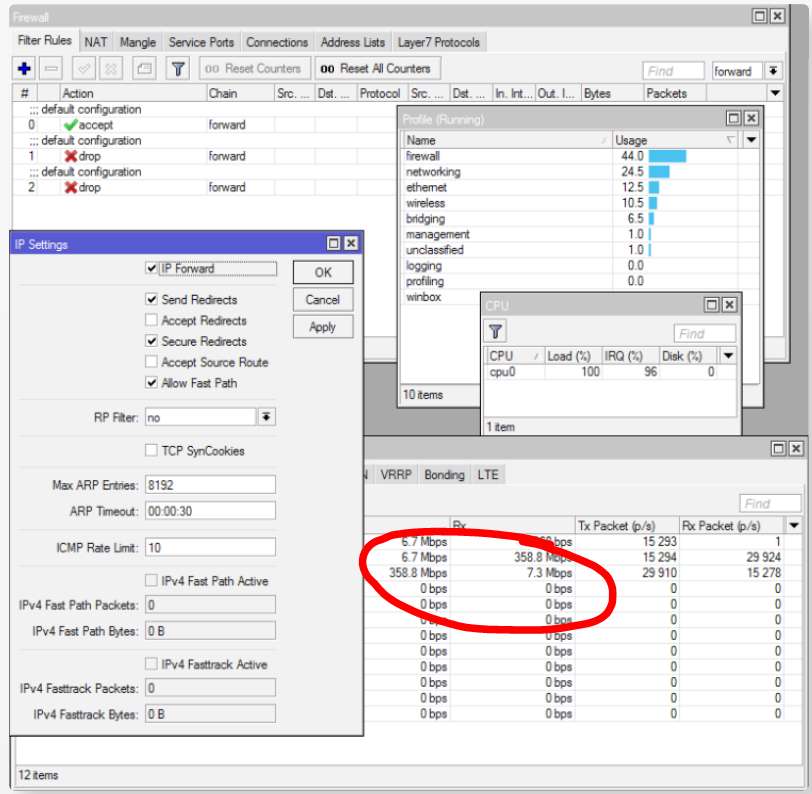

Рис.1. Mikrotik Router OS IP FireWall

Если перейти в раздел IP FireWall, то мы увидим три вкладки: Filter Rules, NAT, Mangle. Такое разделение сделано по аналогии с Netfilter — межсетевой экран в Linux.

Netfilter, содержит таблицы для хранения цепочек правил.

Таблицы:

- Filter–предназначена для хранения правил фильтрации пакетов.

- Nat – таблица, предназначенная для преобразований сетевых адресов.

- Mangle – таблица предназначенная для маркировки пакетов.

Как мы видим, вкладки в Mikrotik Router OS IP FireWall, соответствуют таблицам межсетевого экрана Linux.

Каждая таблица содержит в себе несколько цепочек для хранения правил. Каждая цепочка соответствует определенному виду трафика.

Рассмотрим таблицу Filter.

Таблица Filter содержит цепочки INPUT, FORWARD, OUTPUT.

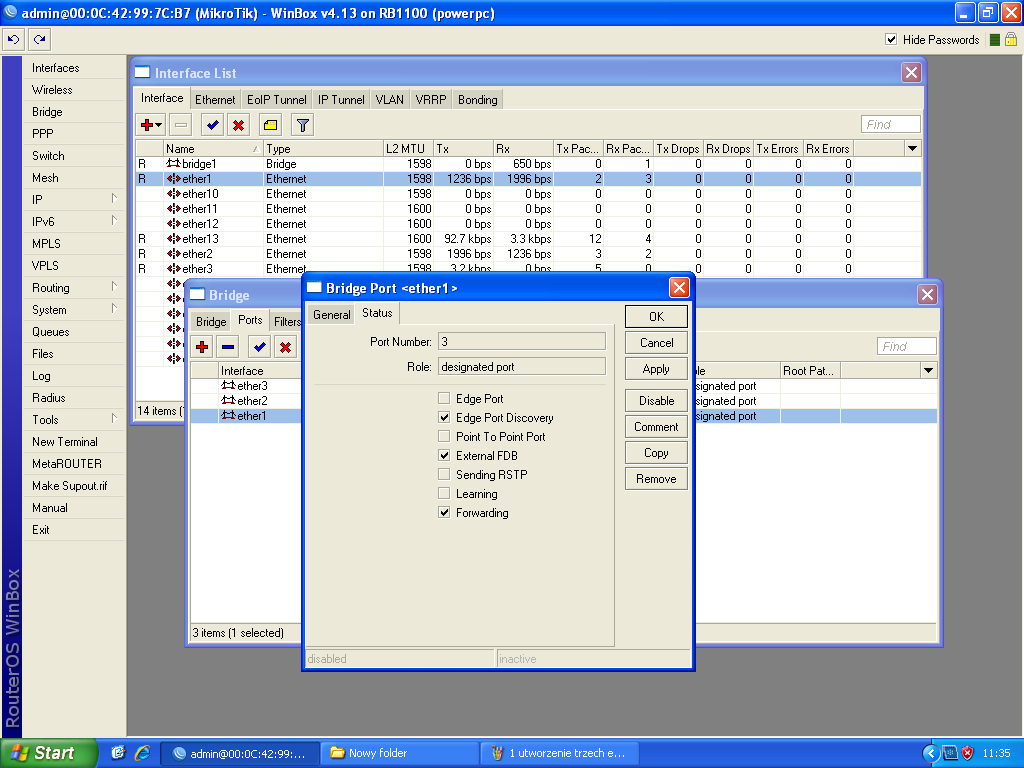

Рис.2. Mikrotik Router OS IP FireWall INPUT

Для того чтобы добавить правило в цепочку INPUT, таблицы Filter, в Mikrotik Router OS, необходимо выбрать для опции Chain значение input. Данная цепочка обрабатывает входящие пакеты, предназначенные для маршрутизатора.

Рис.3. Mikrotik Router OS IP FireWall OUTPUT

Для того чтобы добавить правило в цепочку OUTPUT, таблицы Filter, в Mikrotik Router OS, необходимо выбрать для опции Chain значение output. Данная цепочка обрабатывает исходящие пакеты, от маршрутизатора.

Рис. 4. Mikrotik Router OS IP FireWall FORWARD

4. Mikrotik Router OS IP FireWall FORWARD

Для того чтобы добавить правило в цепочку FORWARD, таблицы Filter, в Mikrotik Router OS, необходимо выбрать для опции Chain значение FORWARD. Данная цепочка обрабатывает пакеты, проходящие через маршрутизатор.

Таблица NAT содержит цепочки PREROUTING, POSTROUTING.

Рис.5. Mikrotik Router OS IP FireWall nat srcnat

Если выбрать значение srcnat в параметрe Chain, для таблицы nat, пакеты, подпадающие под это правило, будут обрабатываться цепочкой POSTROUTING. POSTROUTING, обрабатывает пакеты на выходе из маршрутизатора, заменяя IP адрес локального хоста, отправившего данный пакет, на IP адрес маршрутизатора, через который осуществляется доступ в интернет.

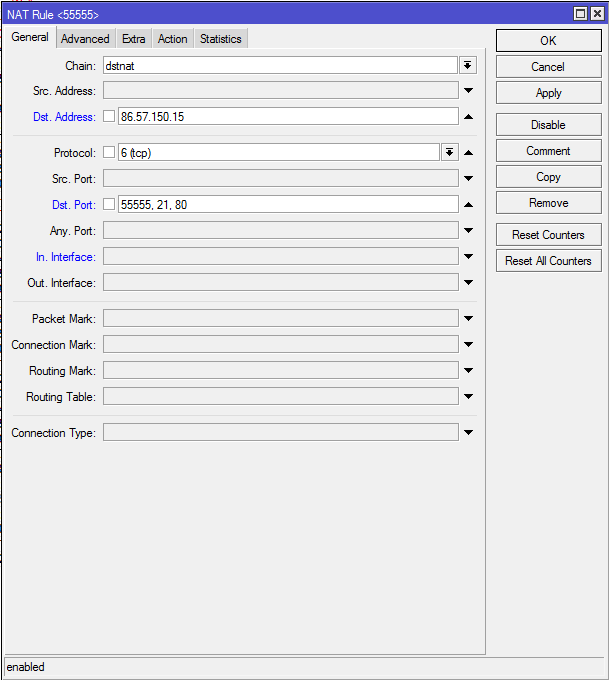

Рис.6. Mikrotik Router OS IP FireWall nat dstnat

Выбрав значение dstnat в параметрe Chain, для таблицы Nat, пакеты, попадающие под это правило, будут обрабатываться цепочкой PREROUTING. PREROUTING, обрабатывает пакеты на входе в маршрутизатор, заменяя IP адрес получателя.

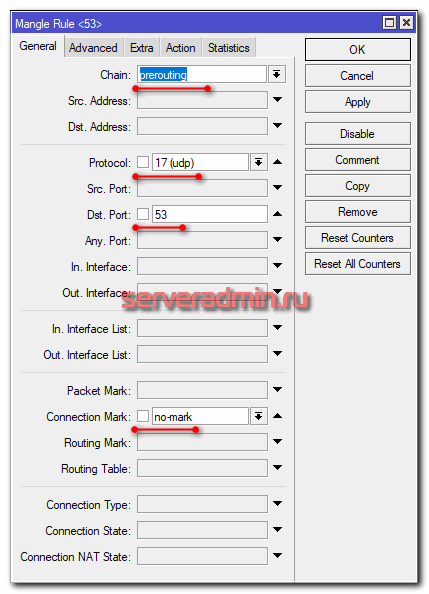

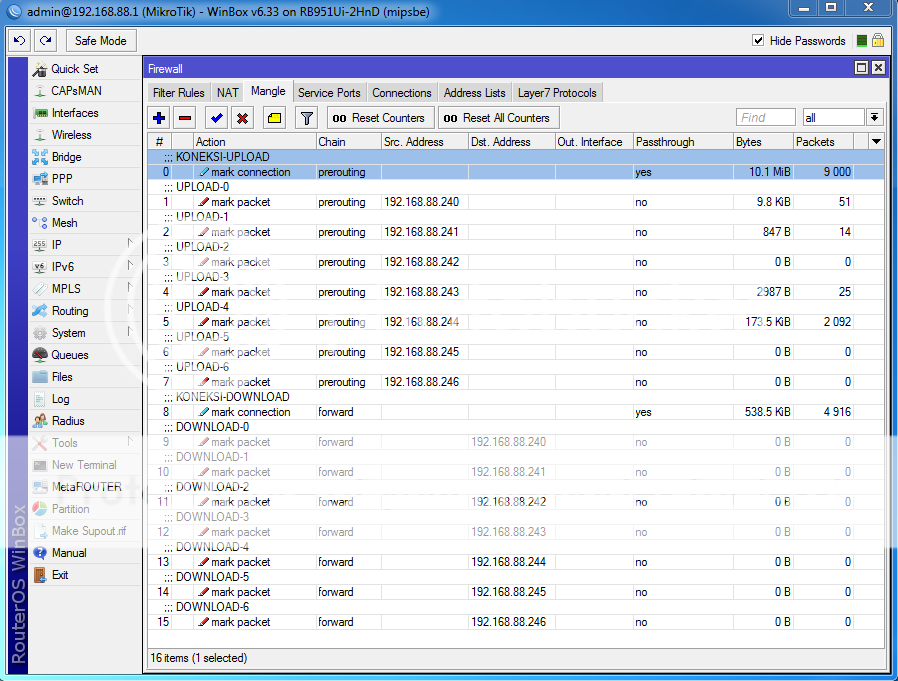

Таблица Mangle, содержит цепочки PREROUTING, POSTROUTING, INPUT, FORWARD, OUTPUT.

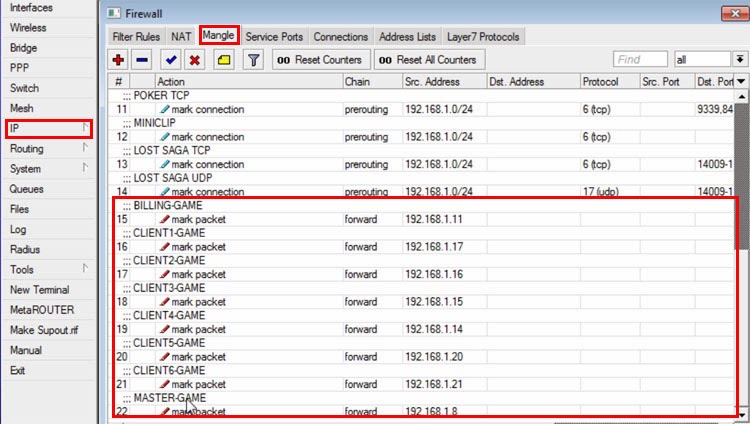

Рис.7. Mikrotik Router OS IP FireWall Mangle FORWARD

Рис.8. Mikrotik Router OS IP FireWall Mangle INPUT

Рис.9. Mikrotik Router OS IP FireWall Mangle OUTPUT

Рис.10. Mikrotik Router OS IP FireWall Mangle POSTROUTING

Рис. 11. Mikrotik Router OS IP FireWall Mangle PREROUTING

11. Mikrotik Router OS IP FireWall Mangle PREROUTING

Таблица Mangle предназначена для маркировки пакетов, попадающих в межсетевой экран. В цепочке PREROUTING маркируются пакеты для которых необходимо выполнить подмену IP адреса получателя. В цепочке POSTROUTING маркируются пакеты, для которых необходимо выполнить подмену IP адреса отправителя. В цепочке INPUT маркируются пакеты, предназначенные для маршрутизатора. В цепочке FORWARD маркируются транзитные пакеты. В цепочке OUTPUT маркируются пакеты исходящие от маршрутизатора.

Если Вы нашли ошибку в тексте, то выделите ее мышкой и нажмите Ctrl + Enter или нажмите здесь.

Большое спасибо за Вашу помощь! Мы скоро исправим ошибку!

Сообщение не было отправлено. Пожалуйста, попробуйте еще раз.

Сообщение об ошибке

Ошибка:

Ваш комментарий (не обязательно):

Да

Отмена

MikroTik, Настройка и установка оборудования , Практика и программирование

MikroTik, Настройка и установка оборудования , Практика и программирование

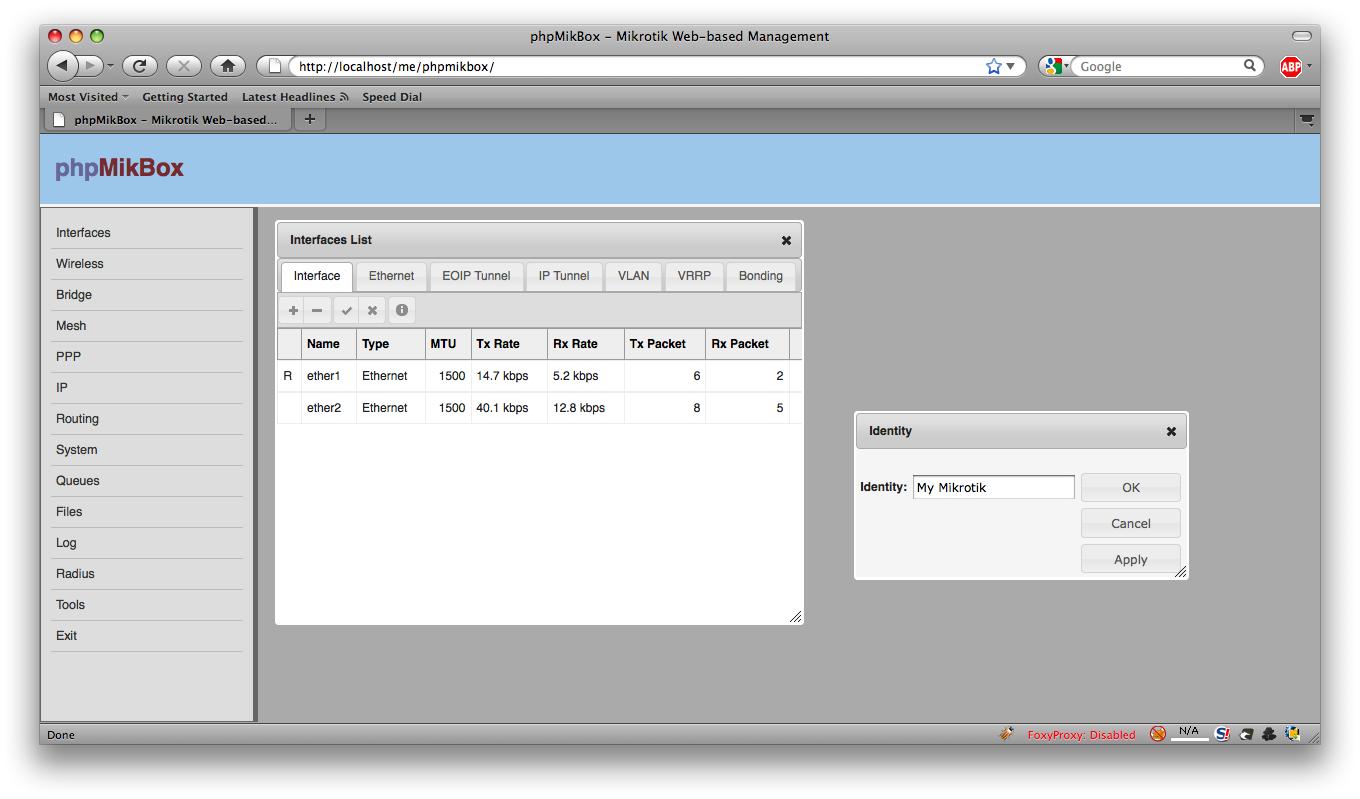

Ситуация, когда доступны несколько провайдеров не нова, MikroTik Router OS позволяет настроить доступ сразу по нескольким сетевым интерфейсам, а так же настроить балансировку нагрузки в зависимости от ограничений, которые выставляет провайдер.

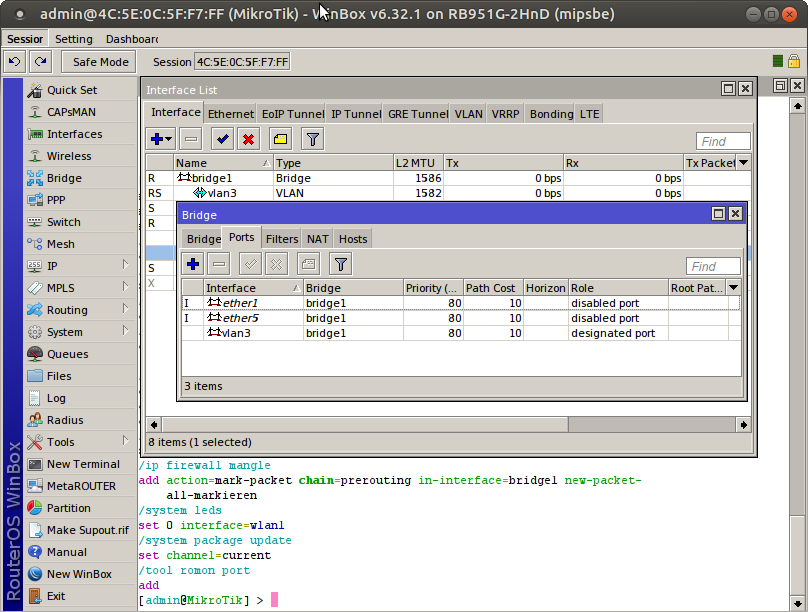

Первым шагом настроим дополнительный интерфейс.

Инициализируем сам интерфейс.

[mkt@MikroTik] /interface> print Flags: D - dynamic, X - disabled, R - running, S - slave # NAME TYPE MTU 0 R ether1 ether 1500 1 R ether2 ether 1500 2 X ether3 ether 1500 [mkt@MikroTik] /interface> enable 2 [mkt@MikroTik] /interface> print Flags: D - dynamic, X - disabled, R - running, S - slave # NAME TYPE MTU 0 R ether1 ether 1500 1 R ether2 ether 1500 2 R ether3 ether 1500

Для удобства задаем более понятные имена интерфейсам.

[mkt@MikroTik] /interface> set ether1 name=ISP1 [mkt@MikroTik] /interface> set ether2 name=LOCAL [mkt@MikroTik] /interface> set ether3 name=ISP2 [mkt@MikroTik] /interface> print Flags: D - dynamic, X - disabled, R - running, S - slave # NAME TYPE MTU 0 R ISP1 ether 1500 1 R LOCAL ether 1500 2 R ISP2 ether 1500

Теперь назначим IP адрес новому интерфейсу.

[mkt@MikroTik] > ip address add address=192.168.222.100/24 interface=ISP2 [mkt@MikroTik] > ip address print Flags: X - disabled, I - invalid, D - dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 192.168.1.116/24 192.168.1.0 192.168.1.255 ISP1 1 192.168.0.1/24 192.168.0.0 192.168.0.255 LOCAL 2 192.168.222.100/24 192.168.222.0 192.168.222.255 ISP2

Настало время изменить маршрутизацию по умолчанию. Для начала, допустим, что оба провайдера предоставляют одинаковую скорость доступа к сети Internet, значит настроим балансировку (это когда для исходящих соединений каналы чередуются), так что бы запросы распеределялись равномерно, т.е. 50/50. Прежде всего удалим старый шлюз по умолчанию.

[mkt@MikroTik] > ip route print Flags: X - disabled, A - active, D - dynamic, C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme, B - blackhole, U - unreachable, P - prohibit # DST-ADDRESS PREF-SRC GATEWAY DISTANCE 0 A S 0.0.0.0/0 192.168.1.249 r... 1 1 ADC 192.168.0.0/24 192.168.0.1 LOCAL 0 2 ADC 192.168.1.0/24 192.168.1.116 ISP1 0 3 ADC 192.168.222.0/24 192.168.222.100 ISP2 0 [mkt@MikroTik] > ip route remove 0 [mkt@MikroTik] > ip route print Flags: X - disabled, A - active, D - dynamic, C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme, B - blackhole, U - unreachable, P - prohibit # DST-ADDRESS PREF-SRC GATEWAY DISTANCE 0 ADC 192.168.0.0/24 192.168.0.1 LOCAL 0 1 ADC 192.168.1.0/24 192.168.1.116 ISP1 0 2 ADC 192.168.222.0/24 192.168.222.100 ISP2 0

И добавим новые.

[mkt@MikroTik] > ip route add dst-address=0.0.0.0/0 gateway=192.168.1.249,192.168.222.1 [mkt@MikroTik] > ip route print Flags: X - disabled, A - active, D - dynamic, C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme, B - blackhole, U - unreachable, P - prohibit # DST-ADDRESS PREF-SRC GATEWAY DISTANCE 0 A S 0.0.0.0/0 192.168.1.249 r... 1 192.168.222.1 r... 1 ADC 192.168.0.0/24 192.168.0.1 LOCAL 0 2 ADC 192.168.1.0/24 192.168.1.116 ISP1 0 3 ADC 192.168.222.0/24 192.168.222.100 ISP2 0

Допустим,что у первого провайдера скорость доступа в два раза выше чем у второго, тогда 2/3 исходящих запросов надо направить на первого, а оставшиеся 1/3 на второго.

[mkt@MikroTik] > ip route add dst-address=0.0.0.0/0 gateway=192.168.1.249,192.168.1.249,192.168.222.1 [mkt@MikroTik] > ip route print Flags: X - disabled, A - active, D - dynamic, C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme, B - blackhole, U - unreachable, P - prohibit # DST-ADDRESS PREF-SRC GATEWAY DISTANCE 0 A S 0.0.0.0/0 192.168.222.1 r... 1 192.168.1.249 r... 192.168.1.249 r... 1 ADC 192.168.0.0/24 192.168.0.1 LOCAL 0 2 ADC 192.168.1.0/24 192.168.1.116 ISP1 0 3 ADC 192.168.222.0/24 192.168.222.100 ISP2 0

Это самый простой вариант конфигурации, в котором мы получаем доступ к Интернету с балансировкой нагрузки, но у этого подхода есть ряд недостатков, например, доступ через локальный NAT к локальному серверу (web, smtp, pop services, которые были настроены ранее) не работа, но не такая большая проблема, но об этом в следующий раз.

После добавления второго провайдера в нашу тестовую конфигурацию возникла проблема с ответом определенных служб на желаемом канале, если вы обращаетесь к ним извне через NAT.

Например, веб-сервер, выведенный через NAT на IP-адрес первого провайдера, получает запрос, но вероятность того, что ответ пройдет по нужному каналу, больше не равна 100%. Что это за веб-сервер после этого?

Механизм маркировки пакетов поможет нам решить эту проблему.

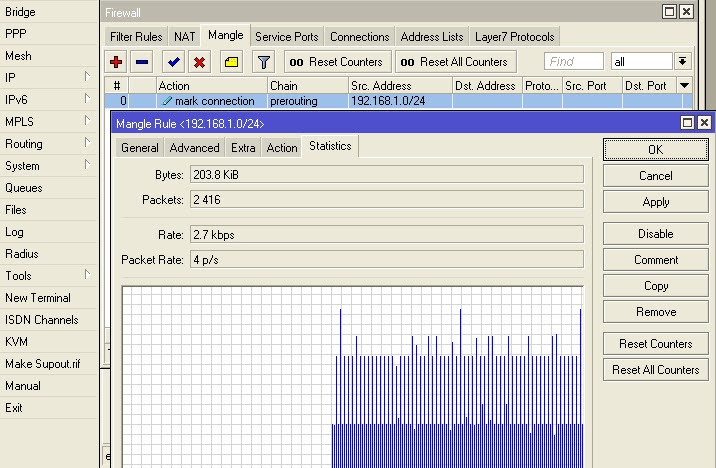

Таблица MANGLE предназначена для классификации и маркировки пакетов и соединений, а также для изменения заголовков пакетов. В частности, нас интересует цепочка PREROUTING, которая позволяет пометить пакет перед маршрутизацией.

В частности, нас интересует цепочка PREROUTING, которая позволяет пометить пакет перед маршрутизацией.

Попробуем разобраться с веб-сервером.

Допустим, мы настроили порт NAT 80 с внешнего IP-адреса 192.168.1.116 (ISP1, первый поставщик) на порт 80 веб-сервера в локальной сети, и нам нужно убедиться, что все ответы, которые будут отправляться с веб-сервера, будут проходить до шлюза первого провайдера.

Вот правило для таблицы NAT.

[mkt@MikroTik] > ip firewall nat add chain=dstnat dst-address=192.168.1.116 protocol=tcp dst-port=80 action=dst-nat to-addresses=192.168.0.2 to-ports=80 comment=NAT 80 port from ISP1 to local web server [mkt@MikroTik] > ip firewall nat print Flags: X - disabled, I - invalid, D - dynamic 0 chain=srcnat action=masquerade out-interface=!LOCAL 1 ;;; NAT 80 port from ISP1 to local web server chain=dstnat action=dst-nat to-addresses=192.168.0.2 to-ports=80 protocol=tcp dst-address=192.168.1.116 dst-port=80

Первым делом создадим правило в таблице MANGLE.

[mkt@MikroTik] > ip firewall mangle add chain=prerouting src-address=192.168.0.2 protocol=tcp src-port=80 action=mark-routing new-routing-mark=to-isp1 [mkt@MikroTik] > ip firewall mangle print Flags: X - disabled, I - invalid, D - dynamic 0 chain=prerouting action=add-src-to-address-list protocol=tcp address-list=test_list address-list-timeout=0s dst-port=23 1 chain=prerouting action=mark-routing new-routing-mark=to-isp1 passthrough=yes protocol=tcp src-address=192.168.0.2 src-port=80

Пакеты с локального адреса 192.168.0.2 с 80 порта буду маркироваться как to-isp1.

Затем добавим правило в таблицу маршрутизации.

[mkt@MikroTik] > ip route add gateway=192.168.1.249 routing-mark=to-isp1 [mkt@MikroTik] > ip route print Flags: X - disabled, A - active, D - dynamic, C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme, B - blackhole, U - unreachable, P - prohibit # DST-ADDRESS PREF-SRC GATEWAY DISTANCE 0 A S 0.0.0.0/0 192.168.1.249 r... 1 1 A S 0.0.0.0/0 192.168.1.249 r... 1 192.168.1.249 r... 192.168.222.1 r... 2 ADC 192.168.0.0/24 192.168.0.1 LOCAL 0 3 ADC 192.168.1.0/24 192.168.1.116 ISP1 0 4 ADC 192.168.222.0/24 192.168.222.100 ISP2 0

Все, что идет с токеном to-isp1, отправляется на шлюз первого провайдера.

Теперь давайте усложним ситуацию, скажем, второй провайдер предоставит на выгодных условиях большую локальную сеть по всему городу, и через эту сеть все 10 филиалов вашей компании объединятся. Все филиалы и офисы используют один и тот же сайт, но какой смысл обращаться к нему через первого провайдера, когда вы можете настроить доступ к нему почти локально.

Прежде всего, мы добавляем правило к таблице NAT, согласно которому все запросы, поступившие на внешний IP-адрес, предоставленный вторым провайдером, будут перенаправлены на порт 80 локального порта веб-сервера.

[mkt@MikroTik] > ip firewall nat add chain=dstnat dst-address=192.168.222.100 protocol=tcp dst-port=80 action=dst-nat to-addresses=192.168.0.2 to-ports=80 comment=NAT 80 port from ISP2 to local web server [mkt@MikroTik] > ip firewall nat print Flags: X - disabled, I - invalid, D - dynamic 0 chain=srcnat action=masquerade out-interface=!LOCAL 1 ;;; NAT 80 port from ISP1 to local web server chain=dstnat action=dst-nat to-addresses=192.168.0.2 to-ports=80 protocol=tcp dst-address=192.168.1.116 dst-port=80 2 ;;; NAT 80 port from ISP2 to local web server chain=dstnat action=dst-nat to-addresses=192.168.0.2 to-ports=80 protocol=tcp dst-address=192.168.222.100 dst-port=80

Следующим шагом добавим в таблицу MANGLE еще одно правило:

[mkt@MikroTik] > ip firewall mangle add chain=prerouting src-address=192.168.0.2 protocol=tcp src-port=80 dst-address=192.168.222.0/24 action=mark-routing new-routing-mark=to-isp2 [mkt@MikroTik] > ip firewall mangle print Flags: X - disabled, I - invalid, D - dynamic 0 chain=prerouting action=add-src-to-address-list protocol=tcp address-list=test_list address-list-timeout=0s dst-port=23 1 chain=prerouting action=mark-routing new-routing-mark=to-isp2 passthrough=yes protocol=tcp src-address=192.168.0.2 dst-address=192.168.222.0/24 src-port=80 2 chain=prerouting action=mark-routing new-routing-mark=to-isp1 passthrough=yes protocol=tcp src-address=192.168.0.2 src-port=80

Пакеты с локального адреса 192.168.0.2 из порта 80 будут помечены как to-isp2, если они предназначены для подсети второго провайдера.

Ну и в заключение, правило в таблице маршрутизации:

[mkt@MikroTik] > ip route add gateway=192.168.222.1 routing-mark=to-isp2 [mkt@MikroTik] > ip route print Flags: X - disabled, A - active, D - dynamic, C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme, B - blackhole, U - unreachable, P - prohibit # DST-ADDRESS PREF-SRC GATEWAY DISTANCE 0 A S 0.0.0.0/0 192.168.1.249 r... 1 1 A S 0.0.0.0/0 192.168.222.1 r... 1 2 A S 0.0.0.0/0 192.168.1.249 r... 1 192.168.1.249 r... 192.168.222.1 r... 3 ADC 192.168.0.0/24 192.168.0.1 LOCAL 0 4 ADC 192.168.1.0/24 192.168.1.116 ISP1 0 5 ADC 192.168.222.0/24 192.168.222.100 ISP2 0

Теперь на запросы, полученные от первого провайдера, будет отвечать шлюз первого провайдера, а на запросы от второго провайдера и из подсети второго провайдера будет отвечать шлюз второго провайдера.

404. Страница не найдена

Мы не смогли найти данную страницу, воспользуйтесь строкой поиска, чтобы найти нужную Вам страницу

или посмотрите наши самые популярные товары

Вся информация на сайте носит справочный характер и не является публичной офертой,

определяемой статьей 437 ГК РФ. Изображения и описания могут не соответствовать товарам в частях,

Изображения и описания могут не соответствовать товарам в частях,

не касающихся изменения их потребительских свойств

MikroTik — Настройка приоритезации трафика QoS

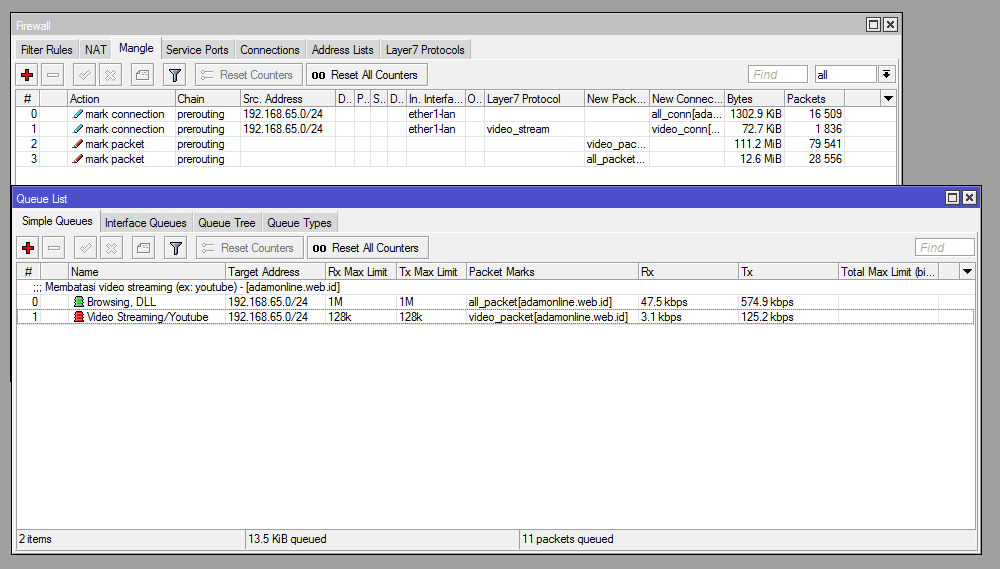

Рассмотрим примеры настройки Simple Queues (Простых очередей), SQ+Mangle (Простые очереди с маркировкой соединений и пакетов) и Queues Tree (Деревья очередей).

Цвет иконок: использование доступной полосы.

- Зеленый — от 0 до 50%;

- Желтый — от 51 до 75%;

- Красный — от 76 до 100%.

Параметры, на которые стоит обратить внимание:

- Max Limit: может быть < или = общему ограничению скорости, которую выделил провайдер.

- Limit At: это гарантированная скорость, которая не может суммарно со всех детей, быть больше чем верхнее ограничение, т.е. родитель (parent).

- Target: если значение указывается как 0.0.0.0/0 для Simple Queues, то тогда будет неправильно считаться трафик для upload. Чтобы это решить, необходимо в «Dst» указать интерфейс, который смотрит в сторону провайдера.

Simple Queues:

Позволяет работать с интерфейсами и IP-адресами. Опция «Max Limit» задает общее ограничение скорости, как для определенного клиента, так и для сети или интерфеса. В данном примере у родителя (Parent), задается общая скорость на канал в 100M. С помощью «PCQ«, мы сможем поделить общую скорость 100M. PCQ c Rate=0, поделит скорость между участниками поровну, в зависимости от их количества и потребляемой скорости. Если одному участнику необходима скорость 15M, то второй получит 75M, но при условии, что ему столько необходимо. С Rate=5M, каждый участник получит по 5M. Важно учитывать порядок правил, более верхнее правило имеет приоритет над нижними. «Priority» работает только на детях.

/queue simple

- Parent (bridge1+wlan1)

add max-limit=100M/100M name="Parent ISP 100M" queue=pcq-upload-default/pcq-download-default target=bridge1,wlan1

- bridge1

add max-limit=100M/100M name=bridge1 parent="Parent ISP 100M" queue=pcq-upload-default/pcq-download-default target=bridge1

- wlan1

add max-limit=100M/100M name=wlan1 parent="Parent ISP 100M" queue=pcq-upload-default/pcq-download-default target=wlan1Simple Queues + Mangle:

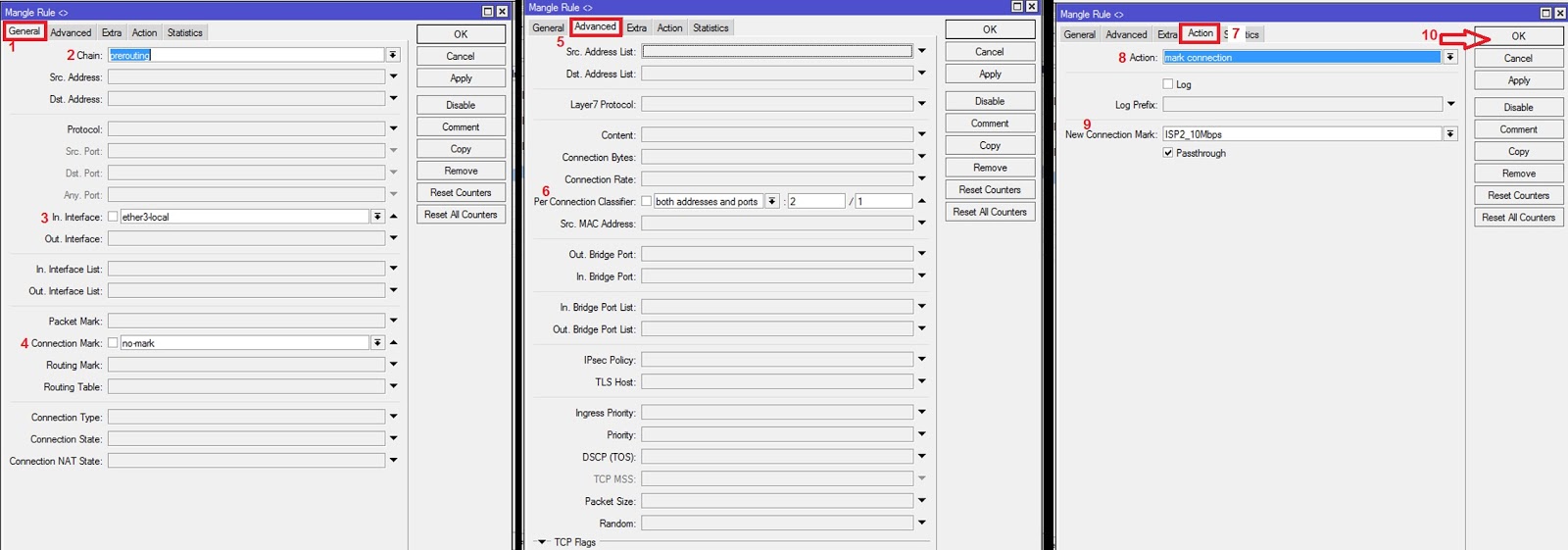

Промаркируем для примера трафик для SIP-телефонии. Можно воспользоватья двумя способами. 1ый — через «connection-type=sip«. 2ой, с помощью «protocol=udp«, «dst-port=5060» и «connection-rate=0-120k» (скорость на соединение, т.е. это соединенее не будет больше заданного значения). Их можно одновременно использовать.

Можно воспользоватья двумя способами. 1ый — через «connection-type=sip«. 2ой, с помощью «protocol=udp«, «dst-port=5060» и «connection-rate=0-120k» (скорость на соединение, т.е. это соединенее не будет больше заданного значения). Их можно одновременно использовать.

/ip firewall mangle

- sip

add chain=prerouting connection-type=sip action=mark-connection new-connection-mark=sip comment=sip

add chain=prerouting protocol=udp dst-port=5060 connection-rate=0-120k action=mark-connection new-connection-mark=sipQueues Tree:

Настроим приоритезацию по типу трафика с помощью деревьев очередей с использованием PCQ. Такой способ подойдет, когда в сети имеется более одного сегмента.

Имеем скорость тарифного плана в 100 Mbit/s. Нам необходимо, чтобы пользователи гарантированно могли пользоваться SIP-телефонией и открывать странички в интернете без каких-либо задержек . Для одного соединения SIP-телефонии необходимо 80Kbit/s, поэтому выделим для него полосу размером в 5Mbit/s, этот тип трафика мы назовем SIP и выставим приоритет 1 (max). Следующий тип трафика мы назовем WEB и выделим для него полосу размером в 100 Mbit/s с приоритетом 2. Т.к. у нас пока только 2 активных пользователя, то мы можем поделить имеющуюся скорость поровну с помощью PCQ Rate со значением 0. Для всего остального трафика, выделяем полосу размером в 100 Mbit/s, но уже с приоритетом 8 (min) и гарантированной скоростью 15 Mbit/s. Таким образом мы получаем, что 2ой пользователь может свободно скачивать торрент (nomark) на полной скорости, но как только первый захочет просмотреть видео (web), то необходимая скорость отнимится от 2, но не больше чем на 85 Mbit/s.

Mangle:

Для лучшей производительности, сначала промаркируем «соединения» в цепочке «prerouting«, а затем «пакеты«, в цепочке «forward» для «download» и «upload» трафика. В цепочках «prerouting» маркеруем только «новые» соединения, кроме соеденений «sip«. Т.к. мы знаем, что одно соединение sip потребляет в среднем не больше «80Kbit/s«, то зададим параметр «connection-rate=0-120k«.

Т.к. мы знаем, что одно соединение sip потребляет в среднем не больше «80Kbit/s«, то зададим параметр «connection-rate=0-120k«.

/ip firewall mangle

- queues - sip

add action=mark-connection chain=prerouting comment="queues - sip" dst-port=5060,10000-20000 connection-rate=0-120k new-connection-mark=queues_sip passthrough=yes protocol=udp

add action=mark-packet chain=forward connection-mark=queues_sip in-interface=FTTx new-packet-mark=sip_in passthrough=yes

add action=mark-packet chain=forward connection-mark=queues_sip new-packet-mark=sip_out out-interface=FTTx passthrough=yes

- queues - web

add action=mark-connection chain=prerouting comment="queues - web" connection-state=new dst-port=80,443,8080 new-connection-mark=queues_web passthrough=yes protocol=tcp

add action=mark-packet chain=forward connection-mark=queues_web in-interface=FTTx new-packet-mark=web_in passthrough=yes

add action=mark-packet chain=forward connection-mark=queues_web new-packet-mark=web_out out-interface=FTTx passthrough=yes

- queues - nomark

add action=mark-connection chain=prerouting comment="queues - nomark" connection-mark=no-mark connection-state=new new-connection-mark=queues_nomark passthrough=yes

add action=mark-packet chain=forward connection-mark=queues_nomark in-interface=FTTx new-packet-mark=nomark_in passthrough=yes

add action=mark-packet chain=forward connection-mark=queues_nomark new-packet-mark=nomark_out out-interface=FTTx passthrough=yesQueues Types:

Создаем PCQ очереди на download и upload. PCQ позволяет в пределах Max Limit поделить скорость согласно своей настройке Rate. Rate со значением 0, будет делить трафик поровну, между всеми участниками.

/queue type

add kind=pcq name=pcq_sip pcq-classifier=src-address,dst-address,src-port,dst-port pcq-rate=100k

- Для примера

add kind=pcq name=pcq_download pcq-classifier=dst-address pcq-rate=25M

add kind=pcq name=pcq_upload pcq-classifier=src-address pcq-rate=25MQueues Tree:

1. Задаем глобальные лимиты download (IN) и upload (OUT), согласно тарифу провайдера и ставим в Parent — global.

Задаем глобальные лимиты download (IN) и upload (OUT), согласно тарифу провайдера и ставим в Parent — global.

2. Для трафика SIP Max Limit в 5M с приоритетом 1, где 1 это самый высокий, а 8 самый низкий. Родителей (Parent), для download/upload указываем IN и OUT.

3. Для трафика WEB устанавливаем Max Limit в 100M с приоритетом 2. Родителями указываем IN и OUT.

4. Для всего остального трафика, ставим приоритет 8 с Max Limit в 100M. Он нам не так важен. Родителями указываем IN и OUT.

/queue tree

-in | -out

add max-limit=100M name=IN parent=global queue=default-small

add max-limit=100M name=OUT parent=global queue=default-small

- sip

add max-limit=5M limit-at=3M name=in_sip packet-mark=sip_in parent=IN priority=1 queue=pcq_sip

add max-limit=5M limit-at=3M name=out_sip packet-mark=sip_out parent=OUT priority=1 queue=pcq_sip

- web

add max-limit=100M name=in_web packet-mark=web_in parent=IN priority=2 queue=pcq-download-default

add max-limit=100M name=out_web packet-mark=web_out parent=OUT priority=2 queue=pcq-upload-default

- nomark

add max-limit=100M limit-at=15M name=in_nomark packet-mark=nomark_in parent=IN queue=pcq-download-default

add max-limit=100M limit-at=15M name=out_nomark packet-mark=nomark_out parent=OUT queue=pcq-upload-defaultПараметр Limit At позволяет указать гарантированную скорость. Т.е. если мы зададим для трафика nomark Limit At=15M, то скорость для этого типа трафика никогда не будет меньше этого значения.

Приятные мелочи и дополнения в Mikrotik — Наш блог

MAC bind

Задача — ограничить использование wireless сети mikrotik-а только определенным устройствам на основе их аппаратных адресов.

Заносим в аксес лист интерфейса устройство с определенным адресом

interface wireless access-list add interface=wlan1 mac-address=00:11:22:33:44:55 comment=»my pc»

В настройках беспроводной сети снимаем Default Authenticate

interface wireless set 0 default-authentication=no disabled=no

P. S. Можно и через ARP сделать с привязкой IP+MAC

S. Можно и через ARP сделать с привязкой IP+MAC

Определяем в сети роутеры

Все IP адреса, которые сидят за роутерами автоматом попадут в адрес лист routers, что делать дальше — на Ваше усмотрение.

ip firewall mangle add action=add-src-to-address-list chain=prerouting in-interface=ether01 ttl=equal:63 address-list=routers

ip firewall mangle add action=add-src-to-address-list chain=prerouting in-interface=ether01 ttl=equal:127 address-list=routers

Спрятать сеть от фильтров TTL провайдера

Иногда полезно. Правило поднимаем в самый верх

ip firewall mangle add action=change-ttl chain=prerouting new-ttl=increment:1 passthrough=yes

Блокируем порты спамеров

Блокируем порты в фильтрах

ip firewall filter add chain=forward port=t dst-port=25 src-address-list=spamm action=drop

Добавляем в адрес лист спамеров на 30 дней

ip firewall filter add chain=forward protocol=tcp dst-port=25 connection-limit=30,32 limit=50,5 src-address-list=!spamm action=add-src-to-address-list address-list-timeout=30d

Fail2Ban для Mikrotik

Взято с официального сайта

Динамически банит адрес на 1 час.

ip firewall filter

add chain=input protocol=tcp dst-port=22 src-address-list=ssh_blacklist action=drop \

comment=»drop ssh brute forcers» disabled=noadd chain=input protocol=tcp dst-port=22 connection-state=new \

src-address-list=ssh_stage3 action=add-src-to-address-list address-list=ssh_blacklist \

address-list-timeout=1h comment=»» disabled=noadd chain=input protocol=tcp dst-port=22 connection-state=new \

src-address-list=ssh_stage2 action=add-src-to-address-list address-list=ssh_stage3 \

address-list-timeout=20s comment=»» disabled=noadd chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage1 \

action=add-src-to-address-list address-list=ssh_stage2 address-list-timeout=20s comment=»» disabled=noadd chain=input protocol=tcp dst-port=22 connection-state=new action=add-src-to-address-list \

address-list=ssh_stage1 address-list-timeout=20s comment=»» disabled=no

Перезагрузка по расписанию

Я делаю дабы перерегистрировать 4G модем в сети оператора, так как практика показывает, модем после длительной работы ни с того ни с сего переходит в 3G сеть, и как следствие ухудшается связь.

/system script add name=reboot policy=ftp,reboot,read,write,policy,test,winbox,password,sniff,sensitive,api source=»/system reboot»

/system scheduler add interval=1d name=reboot24h on-event=reboot policy=ftp,reboot,read,write,policy,test,winbox,password,sniff,sensitive,api start-date=jun/24/2014 start-time=08:00:00

каждый день, в 08:00 маршрутизатор перегрузится сам

Watchdog

Данная служба в роутерах Mikrotik реализована аппаратно. Полезна в том случае, если зависает сам роутер

system watchdog set no-ping-delay=10m watch-address=8.8.8.8

Пингуем адрес dns googl-а каждые 10 минут, в случае отсутствия пинга — перегружаем устройство.

Если в поле watch-address будет none, то Watchdog будет опрашивать ядро системы и в случае зависания RouterOs перезагрузит систему.

system watchdog set no-ping-delay=10m watch-address=none

Netwatch

Отличие Netwatch от Watchdog в том, что первая позволяет делать произвольные действия с помощью встроенного скриптового языка. Кроме того, скриптов может быть несколько и netwatch позволяет контролировать не только падение, но и поднятие определенного адреса (up-script).

Пример скрипта, который при отсутствии связи до 8.8.8.8 дергает внешний интерфейс с 10 секундной паузой. Проверка доступности гугл адреса производится каждые 5 минут.

/tool netwatch

add down-script=»/interface ethernet set ether01 disabled=yes\r\

\ndelay 10\r\

\n/interface ethernet set ether01 disabled=no» host=8.8.8.8 interval=5m \

timeout=9s

Запрет посещения определенного сайта одной строкой.

/ip firewall filter add action=drop chain=forward content=»Host: odnoklassniki.ru» protocol=tcp src-address=192.168.100.254 out-interface=eth01

При таком подходе режется только один исходящий пакет, а как следствие, никаких входящих пакетов нет и их не надо блокировать. Можно так же изменить правило так, чтобы локальные IP, с которых заходили на определенные сайты, заносились в адрес-лист.

Можно так же изменить правило так, чтобы локальные IP, с которых заходили на определенные сайты, заносились в адрес-лист.

Более правильное решение, помогающее позволить беспроблемно заходить на сайты, имеющие на своей странице какие-то встроенные инструменты комментирования с данного сайта на блокированный ресурс. Итак, чтобы проблем не было, блокируем правильно:

/ip firewall filter add chain=forward protocol=tcp content=odnoklassniki.ru src-address=192.168.100.254 action=reject reject-with=tcp-reset

Смена MAC адреса интерфейса Mikrotik

в терминале вводим

/interface ethernet set 0 mac=»00:01:02:03:04:05″

где 0 — номер интерфейсного порта маршрутизатора

PPtP, L2TP Dual Access

Если у Вас Dual Access и наблюдается периодические обрывы на интерфейсе, то необходимо:

/ip route rule add action=lookup dst-address=10.10.10.10/32 table=vpn

/ip route add distance=1 dst-address=10.10.10.10/32 gateway=10.10.10.254 routing-mark=vpn

/ip route add distance=1 dst-address=0.0.0.0/0 gateway= 10.10.10.254

Add Default Route — в положение «ВЫКЛ«

10.10.10.10 — адрес vpn сервера

10.10.10.254 — шлюз, полученный от провайдера по

Настройка Mikrotik + Mikrotik + VPN. Как ограничить выход в vpn только определенным клиентам

Собственно кейс:

Есть у нас небольшой офис на пол дюжины человек. Стоит один роутер (естественно Mikrotik) и один входящий канал интернета. По специфике работы этих людей, им понадобилось “работать” из разных частей мира. Т.е. двоим нужно было выходить в “Мир” из одной страны, двум другим из другой. И остальным – без разницы.

Было принято решение подключить vpn… Даже два. Но из минусов – скорость из этих туннелей, ее хватало только 1-2 клиентам работать комфортно. Поэтому весь офис вешать на vpn не захотел, да и переключения между разных впн – тоже не вариант.

Т.к. все работают за рабочими станциями – все ip из dhcp leases привязал статикой в роутере.

Далее опишу те настройки, что добавлял к уже настроенному роутеру к интернету.

Добавил 2 впна:

/interface l2tp-client add connect-to=xxx.xxx.xxx.xxx disabled=no name=l2tp-out-russia password=1234qwe user=3242953467 /interface sstp-client add connect-to=yyy.yyy.yyy.yyy disabled=no name="HolY SSTP Net" password=123123 profile=default-encryption user=34523461

Cоздал два туннеля, l2tp и sstp с IP, логинами и паролями (Шифрование и т.п. опускаю, для простоты статьи и что бы не залезать в дебри IPSec)

Прописал маскарад на них:

/ip firewall nat #HolY vpn add action=masquerade chain=srcnat out-interface="HolY SSTP Net" # RUSS van add action=masquerade chain=srcnat out-interface=l2tp-out-russia

В принципе, можно дописать было src адреса конкретных клиентов, но не стал

И теперь самое основное – это правильно промаркировать все входящие соединения от впн и трафик от нужных клиентов, что бы потом их можно было отдельно маршрутизировать в свои впн

/ip firewall mangle add action=mark-connection chain=input in-interface="HolY SSTP Net" new-connection-mark=cin_HOLY passthrough=yes add action=mark-connection chain=input in-interface=l2tp-out-russia new-connection-mark=cin_RUSS passthrough=yes add action=mark-routing chain=output connection-mark=cin_HOLY new-routing-mark=route_HOLY passthrough=no add action=mark-routing chain=output connection-mark=cin_RUSS new-routing-mark=route_RUSS passthrough=no add action=mark-routing chain=prerouting new-routing-mark=its_out_HOLY passthrough=no src-address=192.168.88.218 add action=mark-routing chain=prerouting new-routing-mark=disnetern_out_HOLY passthrough=no src-address=192.168.88.229 add action=mark-routing chain=prerouting new-routing-mark=mary_out_RUSS passthrough=no src-address=192.168.88.223 add action=mark-routing chain=prerouting new-routing-mark=alisa_out_RUSS passthrough=no src-address=192.168.88.233

Первое, что делаем – это нужно для каждого входящего в роутер соединения из впн сделать метку соединения. Определяем направление, интерфейс, название метки.

Далее маркируем маршрут, в зависимости от имени соединения и присваиваем новое имя метке маршрута.

Ну и последнее – это маркируем трафик от тех клиентов, которых мы собираемся выпускать в “Мир” через впн. В моем случае – это два ip “пойдут” через “HolY SSTP Net”, вторые два через l2tp-out-russia.

Ну и заключительный момент, прописать собственно маршруты для маркированного трафика, что мы определили выше:

/ip route add distance=1 gateway="HolY SSTP Net" routing-mark=route_HOLY add distance=1 gateway=l2tp-out-russia routing-mark=route_RUSS add distance=1 gateway="HolY SSTP Net" routing-mark=its_out_HOLY add distance=1 gateway="HolY SSTP Net" routing-mark=disnetern_out_HOLY add distance=1 gateway=l2tp-out-russia routing-mark=mary_out_RUSS add distance=1 gateway=l2tp-out-russia routing-mark=alisa_out_RUSS

Первые две строчки – мы указываем дефолтные маршруты для самого роутера на обе впн. И дальше для 4х человек маршруты в нужные тоннели.

На этом собственно и все. Теперь 2 клиента выходят в “мир” из одной страны, вторые два – из другой. Все остальные, кто будет подключаться к роутеру – будут выходить в сеть через провайдера интернета.

Вконтакте

Google+

LiveJournal

Одноклассники

Мой мир

Ограничение загрузки определённых типов файлов средствами Mikrotik ROS

Иногда возникает необходимость ограничить или запретить загрузку определённых типов файлов.

/ip firewall layer7-protocol

add name=EXE regexp=».(exe)»

add name=RAR regexp=».(rar)»

add name=ZIP regexp=».(zip)»

add name=7Z regexp=».(7z)»

add name=PDF regexp=».(pdf)»

add name=MP3 regexp=».(mp3)»

add name=ISO regexp=».(iso)»

add name=BIN regexp=».(bin)»

/ip firewall mangle

add action=mark-packet chain=prerouting comment=7z layer7-protocol=7Z

new-packet-mark=7z-mark protocol=tcp

add action=mark-packet chain=prerouting comment=bin layer7-protocol=BIN

new-packet-mark=bin-mark protocol=tcp

add action=mark-packet chain=prerouting comment=iso layer7-protocol=ISO

new-packet-mark=iso-mark protocol=tcp

add action=mark-packet chain=prerouting comment=exe layer7-protocol=EXE

new-packet-mark=exe-mark protocol=tcp

add action=mark-packet chain=prerouting comment=mp3 layer7-protocol=MP3

new-packet-mark=mp3-mark protocol=tcp

add action=mark-packet chain=prerouting comment=pdf layer7-protocol=PDF

new-packet-mark=pdf-mark protocol=tcp

add action=mark-packet chain=prerouting comment=rar layer7-protocol=RAR

new-packet-mark=rar-mark protocol=tcp

add action=mark-packet chain=prerouting comment=zip layer7-protocol=ZIP

new-packet-mark=zip-mark protocol=tcp

/queue tree

add comment=»1M For All Users By HAMZA KHALIL» max-limit=1M name=

«Total Bandwidth» parent=global queue=default

add name=PDF packet-mark=pdf-mark parent=»Total Bandwidth» queue=default

add name=RAR packet-mark=rar-mark parent=»Total Bandwidth» queue=default

add name=ISO packet-mark=iso-mark parent=»Total Bandwidth» queue=default

add name=MP3 packet-mark=mp3-mark parent=»Total Bandwidth» queue=default

add name=EXE packet-mark=exe-mark parent=»Total Bandwidth» queue=default

add name=BIN packet-mark=bin-mark parent=»Total Bandwidth» queue=default

add name=7Z packet-mark=7z-mark parent=»Total Bandwidth» queue=default

add name=ZIP packet-mark=zip-mark parent=»Total Bandwidth» queue=default

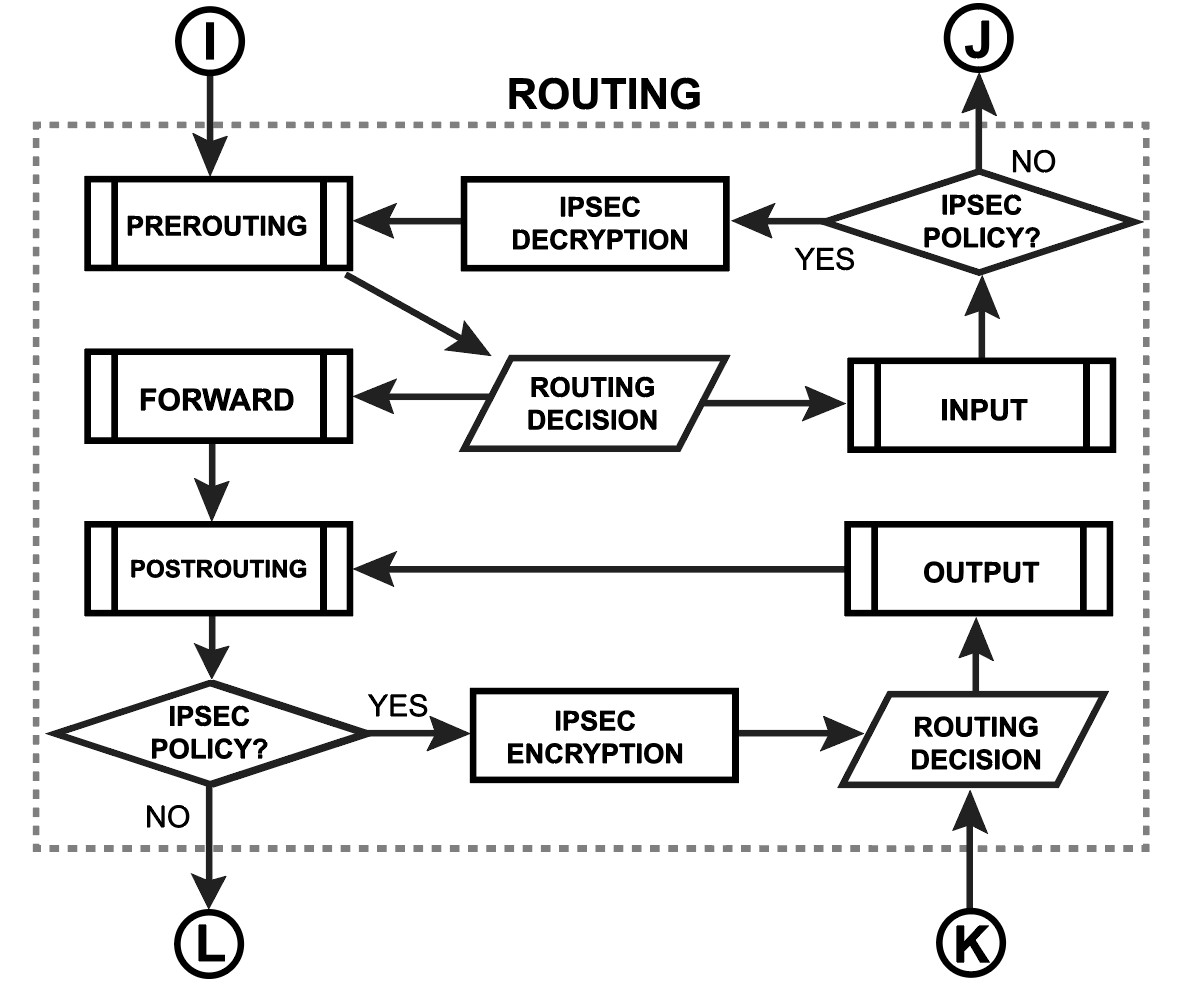

Input, Forward, Prerouting — Technology Software Center

Различия и объяснения Chain Mikrotik Input , Output , Forward , Prerouting и Postrouting будет обсуждаться в статье в следующем блоге Techsoftcenter .

Переслать

- Используется для обработки пакетов данных через маршрутизаторы, соединений, которые происходят от общедоступных к локальным

или

- Соединение, которое происходит от локального к общедоступному

с условием, что внутри маршрутизатора нет процесса, это означает, что соединение является прямым и только прохождение в маршрутизаторе не происходит внутри маршрутизатора.

Вход

- Используется для обработки пакетов, поступающих в маршрутизатор через один из интерфейсов с IP-адресом назначения, который является одним из адресов маршрутизатора. Цепной ввод полезен для ограничения доступа к конфигурации Mikrotik Router.

или

- соединение, которое происходит от локального к маршрутизатору и заканчивается на маршрутизаторе

Пример: использование внутреннего прокси (внутренний прокси прямо в маршрутизаторе)

Выходные данные

- используются для обработки пакетов данных, исходящих от маршрутизатора и оставил через один из интерфейсов, соединения, которые происходят от маршрутизатора к публике.

или

- Подключение от роутера к локальному.

означает, что соединение создано, потому что сам маршрутизатор запрашивает (он нужен маршрутизатору, а не из локального / общедоступного), например, результат внутреннего прокси-сервера Mikrotik, отправленного клиенту.

Предварительная маршрутизация

Предварительная маршрутизация означает, что соединение войдет в маршрутизатор (независимо от того, откуда / зависит от настроек интерфейса позже)

это соединение будет в процессе внутри маршрутизатора, может ли процесс изгибаться внешний прокси, может фильтровать порт, может что угодно, в любом случае есть процесс, предварительная маршрутизация помечает соединение до того, как процесс произойдет.

Постмаршрутизация

Постмаршрутизация - это соединение, которое выйдет из маршрутизатора после того, как внутри маршрутизатора произойдет процесс.

Такова статья о Chain Mikrotik Input, Output, Forward, Prerouting и Postrouting. Может быть полезно 🙂

шлюзов mikrotik 2 и отдельных клиентов · GitHub

шлюзов mikrotik 2 и отдельных клиентов · GitHub

Мгновенно делитесь кодом, заметками и фрагментами.

шлюзы mikrotik 2 и отдельные клиенты

| Как добавить 2 шлюза и отдельных клиентов с помощью Chupaka | |

| / ip firewall mangle add chain = prerouting src-address = 198.54.15.0 / 24 действие = метка-маршрутизация новая-метка-маршрутизация = r_178 | |

| / ip firewall mangle add chain = prerouting src-address = 192.168.10.0 / 24 action = mark-routing new-routing-mark = r_178 | |

| / ip firewall mangle add chain = prerouting src-address = 192.168.11.0 / 24 action = mark-routing new-routing-mark = r_172 | |

| / ip firewall mangle add chain = prerouting src-address = 192.168.12.0 / 24 action = mark-routing new-routing-mark = r_172 | |

| / ip route add gateway = 178.242.0.200 routing-mark = r_178 | |

| / ip маршрут добавить шлюз = 172.16.0.200 метка маршрутизации = r_172 | |

что-то в этом роде. и если вам нужна маршрутизация между этими подсетями, вы должны добавить еще одно правило вверху с 'action = accept' и dst-address-list = my_local_subnets, а затем добавить все свои четыре подсети в этот список адресов и если вам нужна маршрутизация между этими подсетями, вы должны добавить еще одно правило вверху с 'action = accept' и dst-address-list = my_local_subnets, а затем добавить все свои четыре подсети в этот список адресов | |

| , пожалуй, лучший: http: // habrahabr.ru / post / 227913/ | |

| http://www.slideshare.net/Basellof/load-balancing-over-multiple-gateways-28422296 | |

| http://blog.butchevans.com/2008/09/mikrotik-policy-routing-implementation-example/ | |

| http://wiki.mikrotik.com/wiki/Load_Balancing_over_Multiple_Gateways | |

| http: // wiki.mikrotik.com/wiki/ECMP_load_balancing_with_masquerade | |

| http://habrahabr.ru/post/244385/ | |

| http://vasilevkirill.com/?p=45 | |

| http://www.linuxshop.ru/articles/a1614589-vpn_tunel_mikrotik_to_mikrotik_na_primere_dvukh_ofisov_pptp_l2tp_ip2ip_ppoe_vlan_ipsec_gre | |

| http: // lanmarket.ua / stats / mikrotik-routeros-dva-provajdera-balansirovka-marshrutizaciya-firewall-% 28bez% 20skriptov% 29 | |

| http://geektimes.ru/post/186284/ |

Вы не можете выполнить это действие в настоящее время.

Вы вошли в систему с другой вкладкой или окном. Перезагрузите, чтобы обновить сеанс.

Вы вышли из системы на другой вкладке или в другом окне. Перезагрузите, чтобы обновить сеанс.

Сеть

- В чем разница между PREROUTING и FORWARD в iptables?

Таблица NAT:

Эту таблицу следует использовать только для NAT (трансляции сетевых адресов) для разных пакетов.Другими словами, его следует использовать только для преобразования поля источника или назначения пакета.

Таблица фильтров:

Таблица фильтров в основном используется для фильтрации пакетов. Мы можем сопоставлять пакеты и фильтровать их любым способом. Это то место, где мы фактически принимаем меры против пакетов, смотрим, что они содержат, и DROP или / ACCEPT их, в зависимости от их содержимого. Конечно, мы также можем выполнить предварительную фильтрацию; однако именно эта таблица является местом, для которого была разработана фильтрация.

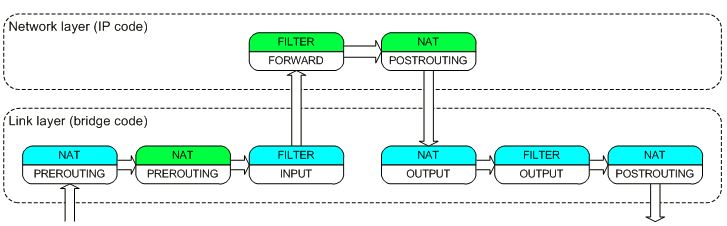

В Обходе таблиц и цепочек мы видим, что цепочка FORWARD фильтра проходит только перенаправленными пакетами (пакеты, которые приходят из сети и выходят в сеть), т.е. ваш компьютер действует как маршрутизатор, а цепочка PREROUTING nat проходит через оба переадресованные пакеты и пакеты, местом назначения которых является локальный хост.

Вы должны использовать PREROUTING nat только для изменения адреса назначения пакетов и FORWARD фильтра только для фильтрации (отбрасывания / приема пакетов).

Если мы получим пакет в первом решении о маршрутизации, который не предназначен для самой локальной машины, он будет маршрутизирован через цепочку FORWARD. С другой стороны, если пакет предназначен для IP-адреса, который прослушивает локальная машина, мы отправим пакет через цепочку INPUT на локальную машину.

Пакеты могут быть предназначены для локальной машины, но адрес назначения может быть изменен в цепочке PREROUTING, выполняя NAT.

Поскольку это происходит до первого решения о маршрутизации, пакет будет рассмотрен после этого изменения.Из-за этого маршрутизация может быть изменена до принятия решения о маршрутизации. Обратите внимание, что все пакеты будут проходить по тому или иному пути на этом изображении. Если вы отправляете DNAT-пакет обратно в ту же сеть, из которой он пришел, он все равно будет проходить через остальные цепочки, пока не вернется обратно в сеть.

Сеть

- Mikrotik с vpn-клиентом плохо маршрутизирует искаженные пакеты

Иметь следующую настройку:

- Mikrotik rb2011uias-2hnd-in Router OS 6.36,2

- Клиент OpenVPN, настроенный с подсетью 10.0.141.0/24

Мне нужно направить список адресов через vpn. Я прочитал https://superuser.com/questions/999196/mikrotik-and-vpn-for-specific-web-sites-only и настроил NAT:

[damamaty @ dw-router]> / ip firewall nat print

0 ;;; defconf: маскарад

цепочка = srcnat действие = маскарад out-interface = eth2-wan log = no log-prefix = ""

1 ;;; OpenVPN

chain = srcnat action = masquerade out-interface = openvpn-client log = no log-prefix = ""

2 ;;; Блокировать (перенаправлять) сторонние днс

цепочка = dstnat action = redirect to-ports = 53 protocol = udp dst-address-type =! local dst-port = 53 log = no log-prefix = ""

3 цепочка = действие dstnat = перенаправление на порты = 53 протокол = tcp dst-address-type =! Local dst-port = 53

Увечье:

[damamaty @ dw-router]> / ip firewall mangle print

Флаги: X - отключено, I - недопустимо, D - динамическое.

0 D ;;; специальное фиктивное правило для отображения счетчиков Fasttrack

цепочка = предварительная маршрутизация

1 D ;;; специальное фиктивное правило для отображения счетчиков Fasttrack

цепь = вперед

2 D ;;; специальное фиктивное правило для отображения счетчиков Fasttrack

цепочка = постмаршрутизация

3 ;;; OpenVPN

цепочка = действие перед маршрутизацией = mark-routing new-routing-mark = rkn passthrough = yes dst-address-list = rkn log = no log-prefix = ""

Список адресов:

[damamaty @ dw-router]> / ip firewall address-list print

0 ркн 178. 63.151.224

...

63.151.224

...

И маршрут с меткой маршрутизации "rkn" (такой же, как в манге):

[damamaty @ dw-router]> / ip route print

# DST-ADDRESS PREF-SRC GATEWAY DISTANCE

0 A S ;;; OpenVPN

0.0.0.0/0 10.0.141.1 1

1 ADS 0.0.0.0/0 37.194.203.1 1

2 ADC 10.0.141.1/32 10.0.141.6 openvpn-client 0

3 АЦП 37.194.203.0/24 37.194.203.129 eth2-wan 0

4 АЦП 192.168.1.0/24 192.168.1.1 br1-lan 0

И не работает - не могу открыть адреса в браузере. Traceroute показывает следующее:

$ traceroute rutracker.org

traceroute на rutracker.org (195.82.146.214), максимум 64 перехода, 52 байтовых пакета

1 маршрутизатор (192.168.1.1) 1,001 мс 0,721 мс 0,715 мс

2 10.0.141.1 (10.0.141.1) 98,930 мс 99,776 мс 99,436 мс

3 * * *

4 108.61.99.1 (108.61.99.1) 101.532 мс 100,833 мс 98,721 мс

5 * * *

6 * * *

7 * * *

...

Если я заменю маршрут (0.0.0.0/0 -> 10.0.141.1 [mark = "rkn"]) простым маршрутом (178.63.151.224 -> 10.0.141.1) - он работает хорошо (через vpn). Почему не работает способ манипуляции?

Блокировать обновление Windows в брандмауэре маршрутизатора (Mikrotik) - Underclick

Всегда помните, что отключение обновлений Windows сопряжено с риском того, что ваш компьютер станет уязвимым, потому что вы…

Всегда помните, что отключение обновлений Windows сопряжено с риском того, что ваш компьютер окажется уязвимым, поскольку вы не установили последнее исправление безопасности.Прискорбно, что обновления Windows 10 от Microsoft стали настолько ненадежными и потенциально опасными, что могут представлять такой же или больший риск для ежедневного использования вашего компьютера. Здесь нет хорошего варианта. Каждый пользователь должен взвесить риск, связанный с предоставлением Microsoft еще одной возможности нанести ущерб, с риском сделать свою систему уязвимой для атаки. Если вы решите отключить автоматические обновления, убедитесь, что у вас хорошее программное обеспечение безопасности, и держите его в актуальном состоянии.

Поиск серверов Центра обновления Майкрософт

- http: // windowsupdate.microsoft.com

- http: //*.windowsupdate.microsoft.com

- https: //*.windowsupdate.microsoft.com

- http: //*.update.microsoft.com

- https: // *. update.microsoft.com

- http: //*.windowsupdate.com

- http://download.microsoft.com

- http: //*.download.windowsupdate.com

- http://wustat.windows. com

- http://ntservicepack.microsoft.com

- http://go.microsoft.com

- http://dl.delivery.mp.microsoft.com

- https://dl.delivery.mp.microsoft.com

- http: //*.ws.microsoft.com

- https: //*.ws.microsoft.com

- http: // *. mp.microsoft.com

Подключиться к Mikrotik Router> IP> Брандмауэр (или открыть ТЕРМИНАЛ )

ТРИ метода

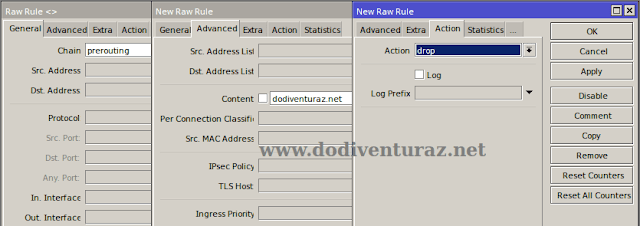

ОДИН - Использование RAW

СЕКУНДА - Использование фильтров межсетевого экрана

ТРЕТИЙ - Использование REGEXP

RAW

/ ip firewall raw

add action = drop chain = prerouting content = update.microsoft.com comment = «Блокировка Центра обновления Windows»

add action = drop chain = prerouting content = download.microsoft.com

add action = drop chain = prerouting content = download.windowsupdate.com

add action = drop chain = prerouting content = windowsupdate.com

add action = drop chain = prerouting content = wustat.windows.com

add action = drop chain = prerouting content = ntservicepack.microsoft.com

add action = drop chain = prerouting content = stats.microsoft.com

add action = drop chain = prerouting content = wustat.windows.com

add action = drop chain = prerouting content = windowsupdate.microsoft.com

ФИЛЬТРЫ

/ ip firewall filter

add action = reject chain = forward comment = ”block_WinUp” content = update.microsoft.com disabled = no reject-with = icmp-network-unreachable

add action = reject chain = forward comment = ” block_WinUp ”content = download.microsoft.com disabled = no reject-with = icmp-network-unreachable

add action = reject chain = forward comment =” block_WinUp ”content = download.windowsupdate.com disabled = no reject-with = icmp-network-unreachable

add action = reject chain = forward comment = ”block_WinUp” content = wustat.windows.com disabled = no reject-with = icmp-network-unreachable

добавить действие = reject chain = forward comment = ”block_WinUp” content = ntservicepack.microsoft.com disabled = no reject-with = icmp-network-unreachable

add action = reject chain = forward comment = ”block_WinUp” content = stats.microsoft.com отключен = no reject-with = icmp-network-unreachable

add action = reject chain = forward comment = ”block_WinUp” content = windowsupdate.. + (http: //windowsupdate.microsoft.com | http: // .windowsupdate.microsoft. \ com | https: // .windowsupdate.microsoft.com | http: // .update.microsoft.com | https: // .update.microsoft.com | \

http: // .windowsupdate.com | http: //download.windowsupdate.com | http: //download.microsoft.com | http: // . dow \

nload.windowsupdate.com). * \ $ »

/ ip firewall filter

add action = drop chain = forward comment = "windows update drop" layer7-protocol = "windows update" src-address = \

192.168.xxx.0 / 24

добавить действие = drop chain = input dst-port = 21-23 protocol = tcp

Помните, вы всегда можете сделать это на своем компьютере

- Нажмите клавишу Windows и «R».

- Введите в поле «gpedit.msc».

- Дважды щелкните «Конфигурация компьютера».

- Дважды щелкните «Административные шаблоны».

- Дважды щелкните «Компоненты Windows»

- Прокрутите вниз и дважды щелкните «Центр обновления Windows»

- Дважды щелкните «Настроить автоматические обновления»

- Выберите «Отключено» в верхнем левом углу.

- Нажмите «Применить», а затем «ОК»

Базовый брандмауэр MikroTik Rev 6.1 Рика Фрея для IPv4 - Lite Edition - RFC

Версия текстового файла находится здесь: Rick Frey’s Basic MikroTik Firewall Rev 6.1 для IPv4 - Lite Edition

В Lite Edition скрипты и списки адресов, которые интенсивно используют ЦП, были опущены, чтобы их можно было использовать на менее мощных маршрутизаторах.

Это обновление исправляет несколько синтаксических ошибок и перемещает в раздел RAW столько правил, сколько имеет смысл.Были опущены несколько проблемных правил.

################################################################################### #################################################################################################### ######

# Базовый брандмауэр MikroTik Rev 6.1 Рика Фрея для IPv4 - Lite Edition (бесплатная версия) #

###################### #################################################################################################### #############################

# Автор: Рик Фрей #

# электронная почта: [email protected] #

# Имя пользователя на форуме MikroTik: rickfrey #

################################################################## ########################################################################## #############

# License #

# Этот сценарий был создан для использования широкой публикой и может использоваться свободно.#

##################################################################################################################### #################################################################################################### #######

############################################################################ #################################################################################################### #############

# Особенности

# - Основано в основном на зональной защите. Две зоны по умолчанию: LAN и WAN

# - разрешает внесение в белый и черный списки URL-адресов

# - включает расширенное обнаружение сканирования портов

# - обнаруживает и сбрасывает высокие скорости подключения

# - обеспечивает защиту прокси DNS

# - включает грубую силу защита

# - Обеспечивает защиту служб RotuerOS.

# - Дискриминация от BOGONS

# - Отбрасывает недействительные соединения

# - Удаляет необычные протоколы

# - Защищает от других атак, которые обычно маскируются под DNS-серверы

# - Включает очень простой вирус protection

# - Защищает от нескольких типов атак ICMP, включая атаки SMURF.

# - Предоставляет множество других общих правил очистки пакетов.

###################### #################################################################################################### ##############################

# Инструкции по установке

# После того, как сценарий был применен к маршрутизатору, вам нужно будет установить интерфейс, который будет применяться к используемым спискам интерфейсов

# («Интерфейсы WAN» и «Интерфейсы LAN»).

# Этот раздел можно оставить в покое для большинства ситуаций, однако, если вы используете множественную адресацию, это может вызвать проблему

#. В многосетевой сети лучшим выбором может быть установка rp-фильтра на «нет» или «свободный».

/ ip settings

set rp-filter = strict secure-redirects = no send-redirects = no tcp-syncookies = yes

# Это всего лишь названия списков. Интерфейсы еще нужно добавить в списки.

/ список интерфейсов

добавить имя = «Интерфейсы WAN»

добавить имя = «Интерфейсы LAN»

# Вам нужно будет просмотреть этот список и добавить свои DNS-серверы, если их здесь еще нет.Вам также необходимо

# отключить или удалить адресное пространство, которое применяется к вашей сети, в списке Bogons.

/ ip firewall address-list

add address = 192.168.0.0 / 16 list = "LAN Subnets"

add address = 0.0.0.0 / 8 comment = "RFC 1122 \" Этот хост в этой сети \ "" list = Bogons

добавить адрес = 10.0.0.0 / 8 комментарий = «RFC 1918 (частное использование IP-пространства)» список = Bogons

добавить адрес = 100.64.0.0 / 10 комментарий = «RFC 6598 (общее адресное пространство)» список = Bogons

добавить адрес = 127.0.0.0/8 comment = "RFC 1122 (Loopback)" list = Bogons

добавить адрес = 169.254.0.0 / 16 комментарий = «RFC 3927 (динамическая конфигурация локальных адресов IPv4)» список = Bogons

добавить адрес = 172.16.0.0 / 12 комментарий = «RFC 1918 (частное использование IP-пространства)» список = Bogons

добавить адрес = 192.0.0.0 / 24 комментарий = «RFC 6890 (IETF Protocol Assingments)» список = Bogons

добавить адрес = 192.0.2.0 / 24 комментарий = «RFC 5737 (Test-Net-1)» список = Bogons

добавить адрес = 192.168.0.0/16 comment = «RFC 1918 (IP-пространство для частного использования)» отключено = да список = Bogons

добавить адрес = 198.18.0.0 / 15 комментарий = «RFC 2544 (Benchmarking)» list = Bogons

добавить адрес = 198.51.100.0 / 24 комментарий = «RFC 5737 (Test-Net-2)» список = Bogons

добавить адрес = 203.0.113.0 / 24 комментарий = «RFC 5737 (Test-Net-3)» список = Bogons

добавить адрес = 224.0.0.0/4 comment = ”RFC 5771 (многоадресные адреса) - повлияет на OSPF, RIP, PIM, VRRP, IS-IS и другие. Используйте с осторожностью.) »Отключено = да список = Bogons

добавить адрес = 240.0.0.0 / 4 комментарий =« RFC 1112 (Зарезервировано) »список = Bogons

добавить адрес = 192.31.196.0 / 24 комментарий =» RFC 7535 (AS112- v4) »list = Bogons

добавить адрес = 192.52.193.0 / 24 комментарий =« RFC 7450 (AMT) »list = Bogons

добавить адрес = 192.88.99.0 / 24 комментарий = «RFC 7526 (устаревший (6to4 Relay Anycast))» список = Bogons

добавить адрес = 192.175.48.0 / 24 комментарий = «RFC 7534 (служба прямого делегирования AS112)» список = Bogons

добавить адрес = 255.255.255.255 комментарий = «RFC 919 (ограниченное вещание)» отключено = да список = Bogons

добавить адрес = 10.0.0.0 / 8 список = LAN

добавить адрес = 172.16.0.0 / 12 список = LAN

добавить адрес = 192.168.0.0 / 16 list = LAN

добавить адрес = 8.8.8.8 комментарий = Google list = «DNS-серверы»

добавить адрес = 8.8.4.4 комментарий = Google list = «DNS-серверы»

добавить адрес = 4.2.2.1 комментарий = «Уровень 3 ″ список =« DNS-серверы »

добавить адрес = 4.2.2.2 комментарий =« Уровень 3 ″ список = «DNS-серверы»

добавить адрес = 208.67.222.222 комментарий = OpenDNS list = «DNS-серверы»

добавить адрес = 208.67.220.220 комментарий = список OpenDNS = «DNS-серверы»

добавить адрес = 1.1.1.1 комментарий = список Cloudflare = «DNS-серверы»

добавить адрес = 1.0.0.1 комментарий = список Cloudflare = «DNS-серверы»

добавить адрес = 4.2.2.3 комментарий = «Уровень 3 ″ список =« DNS-серверы »

добавить адрес = 4.2.2.4 комментарий =« Уровень 3 ″ список = «DNS-серверы»

добавить адрес = 4.2.2.5 комментарий = «Уровень 3 ″ список =« DNS-серверы »

добавить адрес = 4.2.2.6 комментарий =« Уровень 3 ″ список = «DNS-серверы»

добавить адрес = www.mikrotik.com list = «Белые URL-адреса»

добавить адрес = www.rickfreyconsulting.com list = «Белые URL-адреса»

добавить адрес = www.joshaven.com list = «Белые списки URL-адресов»

добавить адрес = 45.90.28.225 комментарий = NextDNS list = «DNS-серверы»

добавить адрес = 45.90 .30.225 комментарий = NextDNS list = «DNS-серверы»

добавить адрес = 948953.dns.nextdns.io comment = NextDNS list = «DNS-серверы»

добавить адрес = 188.94.192.215 comment = FlastStart list = «DNS-серверы»

добавить адрес = 45.76.84.187 comment = FlastStart list = «DNS-серверы»

добавить адрес = 127.0.0.1 list = «Exempt Addresses»

add address = core.zeroday.ltd list = "URL-адреса, занесенные в черный список"

/ ip firewall отслеживание соединений

set enabled = yes свободно-tcp-tracking = no

/ ip firewall filter

add action = accept chain = input comment = ”Accept Exempt IP Addresses - это \

\ _bypass the firwall полностью. Используйте списки адресов, чтобы добавить пользователей в его правило t \

.”Src-address-list =” Exempt Addresses ”

add action = accept chain = forward comment =” Accept Exempt IP Addresses - Это \

, чтобы полностью обойти прошивку. Используйте списки адресов для добавления пользователей в \

это правило ». src-address-list = «Исключенные адреса»

add action = accept chain = input comment = «Accept Whitelisted URLs» \

src-address-list = «Whitelisted URLs»

add action = accept chain = forward comment = »Accept Whitelisted URL-адреса »\

src-address-list =« URL-адреса в белом списке »

add action = accept chain = forward comment =« Принять URL-адреса из белого списка »\

dst-address-list =« URL-адреса в белом списке »

add action = accept chain = output comment = «Разрыв раздела» отключен = да

добавить действие = цепочка переходов = входной комментарий = «Перейти к цепочке DNS_DDoS» цель перехода = \

Порт DNS_DDoS = 53 протокол = udp

добавить действие = цепочка перехода = вперед комментарий = »Перейти к DNS_DDoS Chain »jump-target = \

DNS_DDoS port = 53 protocol = udp

add action = accept chain = output comment =« Accept DNS Requests from the router »\

port = 53 protocol = udp

add action = accept chain = DNS_DDoS comment = \

«Принять DNS-запрос от LAN - должен быть установлен список IP-адресов LAN!» port = 53 \

protocol = udp src-address-list = LAN

add action = accept chain = DNS_DDoS comment = «Принять действительные DNS-серверы - Убедитесь, что th \

на ваших DNS-серверах внесены в список адресов DNS-серверов!» \

dst-address-list = «DNS-серверы» in-interface-list = «LAN-интерфейсы» порт = 53 \

protocol = udp

add action = accept chain = DNS_DDoS comment = «Принять действительные DNS-серверы - убедиться, что \

на ваших DNS-серверах внесены в список адресов DNS-серверов! » \

in-interface-list = «Интерфейсы WAN» порт = 53 протокол = udp src-address-list = \

«DNS-серверы»

add action = add-src-to-address-list список-адресов = DNS_DDoS \

address-list-timeout = none-dynamic chain = DNS_DDoS comment = \

«Добавить нарушителей DNS_DDoS в черный список» port = 53 protocol = udp

add action = drop chain = DNS_DDoS comment = «Отбросить нарушителей DNS_DDoS» \

src-address- list = DNS_DDoS

add action = return chain = DNS_DDoS comment = «Возврат из цепочки DNS_DDoS»

add action = accept chain = output comment = «Разрыв раздела» отключен = да

add action = jump chain = input comment = »Перейти к RFC Цепочка SSH »dst-port = 22 \

jump-target =« RFC SSH Chain »протокол = tcp

add action = add-src-to-address-list список-адресов =« Черный список (SSH) »\

адрес- list-timeout = 4w2d chain = "RFC SSH Chain" comment = \

"Перенести повторные попытки из SSH Stage 3 в черный список" \

connection-state = new dst-port = 22 protocol = tcp src-address-list = \

«SSH Stage 3»

add action = add-s rc-to-address-list address-list = ”SSH Stage 3 ″ \

address-list-timeout = 1m chain =” RFC SSH Chain ”comment = \

“ Добавить успешные попытки в SSH Stage 3 ″ connection-state = new dst-port = 22 \

protocol = tcp src-address-list = ”SSH Stage 2 ″

add action = add-src-to-address-list address-list =” SSH Stage 2 ″ \

тайм-аут списка адресов = 1 м цепочка = »RFC SSH Chain» comment = \

«Добавить успешные попытки к SSH Stage 2 ″ connection-state = new dst-port = 22 \

protocol = tcp src-address-list =» SSH Stage 1 ″

добавить action = add-src-to-address-list список-адресов = ”SSH Stage 1 ″ \

address-list-timeout = 1m chain =” RFC SSH Chain ”comment = \

« Добавить начальную попытку в список SSH Stage 1 » connection-state = new dst-port = 22 \

protocol = tcp

add action = return chain = "RFC SSH Chain" comment = "Return From RFC SSH Chain"

add action = accept chain = output comment = "Section Break" disabled = yes

add action = jump chain = input comment = «Перейти к RFC Telnet Chain» dst-port = 23 \

jump-target = »RFC T elnet Chain »протокол = tcp

add action = add-src-to-address-list список-адресов =« Черный список (Telnet) »\

address-list-timeout = 4w2d chain =« RFC Telnet Chain »комментарий = \

«Перенести повторные попытки из Telnet Stage 3 в черный список» \

connection-state = new dst-port = 23 protocol = tcp src-address-list = \

«Telnet Stage 3 ″

add action = add-src-to -address-list список-адресов = "Этап Telnet 3 ″ \

address-list-timeout = 1m chain =" RFC Telnet Chain "comment = \

" Добавить успешные попытки в этап 3 Telnet ″ состояние соединения = новый dst-порт = \

23 protocol = tcp src-address-list = ”Telnet Stage 2 ″

add action = add-src-to-address-list список-адресов =” Telnet Stage 2 ″ \

address-list-timeout = 1m цепочка = «RFC Telnet Chain» comment = \

«Добавить успешные попытки к Telnet Stage 2 ″ connection-state = new dst-port = \

23 protocol = tcp src-address-list =» Telnet Stage 1 ″

add action = add -src-to-address-list список-адресов = ”Telnet Stage 1 ″ \

address-list-timeout = 1m chain =” RFC Telnet Chain »comment = \

« Добавить начальную попытку к Telnet Stage 1 ″ connection-state = new dst-port = 23 \

protocol = tcp

add action = return chain = »RFC Telnet Chain» comment = \

«Return From RFC Telnet Chain »

add action = accept chain = output comment =« Section Break »отключен = да

add action = jump chain = input comment =« Перейти к RFC Winbox Chain »dst-port = 8291 \

jump-target =» RFC Winbox Chain »протокол = tcp

add action = add-src-to-address-list address-list =« Черный список (Winbox) »\

address-list-timeout = 4w2d chain =« RFC Winbox Chain »comment = \

«Перенести повторные попытки из Winbox Stage 3 в черный список» \

connection-state = new dst-port = 8291 protocol = tcp src-address-list = \

«Winbox Stage 3»

add action = add-src- to-address-list address-list = ”Winbox Stage 3 ″ \

address-list-timeout = 1m chain =” RFC Winbox Chain ”comment = \

“ Добавить успешные попытки в Winbox Stage 3 ″ connection-state = new dst- порт = \

8291 протокол = TCP список-адресов = ”Winbox Stage 2 ″

add action = add-src-to-address-list address-list =” Winbox Stage 2 ″ \

address-list-timeout = 1m chain = »RFC Winbox Chain» comment = \

«Добавить последовательные попытки Winbox Stage 2 ″ connection-state = new dst-port = \

8291 protocol = tcp src-address-list = ”Winbox Stage 1 ″

add action = add-src-to-address-list address-list =» Winbox Stage 1 ″ \

address-list-timeout = 1m chain = »RFC Winbox Chain» comment = \

«Добавить начальную попытку в Winbox Stage 1 ″ connection-state = new dst-port = 8291 \

protocol = tcp

add action = return chain = ”RFC Winbox Chain” comment = \

“Return From RFC Winbox Chain”

add action = accept chain = output comment = ”Section Break” отключен = да

add action = jump chain = input comment = ”Jump в RFC FTP Chain »dst-port = 21 \

jump-target =» RFC FTP Chain »protocol = tcp src-port =! 21 tcp-flags = \

syn,! fin,! rst,! psh,! ack, ! urg,! ece,! cwr

add action = add-src-to-address-list address-list = «Черный список (FTP)» \

address-list-timeou t = 4w2d chain = "RFC FTP Chain" comment = \

"Передача повторных попыток из FTP Stage 3 в черный список" \

connection-state = new dst-port = 21 nth = 2,2 protocol = tcp src-address -list = \

«FTP-этап 3 ″ tcp-flags = syn

add action = add-src-to-address-list список-адресов =» FTP-этап 3 ″ \

address-list-timeout = 1m chain = »RFC Цепочка FTP »comment = \

« Добавить успешные попытки к FTP Stage 3 ″ connection-state = new dst-port = 21 \

nth = 2,2 protocol = tcp src-address-list = »FTP Stage 2 ″ tcp-flags = syn

add action = add-src-to-address-list список адресов = ”FTP этап 2 ″ \

address-list-timeout = 1m chain =” RFC FTP Chain ”comment = \

“ Добавить последовательные попытки FTP Этап 2 ″ состояние-соединения = новый dst-порт = 21 \

nth = 2,2 protocol = tcp src-address-list = ”FTP Этап 1 ″ tcp-flags = syn

add action = add-src-to-address -list address-list = ”FTP-этап 1 ″ \

address-list-timeout = 1m chain =” RFC FTP Chain ”comment = \

« Добавить начальную попытку на FTP-этап 1 ″ connection-state = new dst-port = 21 nth = \

2,2 protocol = tcp tcp-flags = syn

add action = return chain = «RFC FTP Chain» comment = «Return From RFC FTP Chain»

add action = accept chain = output comment = «Разрыв раздела» отключен = да

добавить действие = drop chain = input comment = «Отбросить недопустимые соединения из LAN» \

connection-state = invalid in-interface-list = «LAN Interfaces»

add action = drop chain = forward comment = «Отбросить недопустимые соединения» из LAN »\

connection-state = invalid in-interface-list =» LAN Interfaces »

add action = drop chain = input comment =« Drop Invalid Connections from WAN »\

connection-state = invalid in-interface-list = «Интерфейсы WAN»

add action = drop chain = forward comment = «Drop Invalid Connections from WAN» \

connection-state = invalid in-interface-list = «WAN Interfaces»

add action = accept chain = output comment = »Раздел Разрыв »отключен = да

add action = add-src-to-address-list список-адресов =« Высокая скорость подключения к WAN »\

address-list-timeout = 1d chain = input comment = \

«Добавить широкие подключения WAN к списку адресов - помогает с DDoS-атаками» \

connection-limit = 100,32 in-interface-list = «Интерфейсы WAN»

add action = add-src-to-address-list список-адресов = «Высокая скорость соединения LAN» \

address-list-timeout = 1d chain = forward comment = «Добавить LAN High Connections в \

\ _Address List - Помогает идентифицировать скомпрометированные системы в вашей сети» \

connection-limit = 500,32 in -interface-list = «Интерфейсы LAN»

add action = accept chain = output comment = «Разрыв раздела» отключен = да

add action = jump chain = forward comment = «Перейти к \» Управлять общими портами \ «Цепочка» \

jump-target = «Управление общими портами»

add action = accept chain = output comment = «Section Break»

add action = accept chain = input comment = \

«Принять связанные или установленные соединения» состояние соединения = \

установлено, связанный

добавить действие = принять цепочку = пересылать комментарий = \

«Принять связанные или установленные соединения» состояние соединения = \

установлено, связанное

добавить ction = accept chain = forward comment = «Принять новые соединения» \

connection-state = new in-interface-list = «LAN Interfaces»

add action = drop chain = forward comment = \

«Отбросить весь другой трафик на Foward Цепочка »отключена = да

add action = drop chain = input comment = \

« Отбросить весь другой трафик во входной цепочке »отключена = да

/ ip firewall nat

add action = accept chain = dstnat comment =» Accept Pi-Hole Трафик сервера »порт = \

53 протокол = udp src-address = 192.168.50.13

add action = redirect chain = dstnat comment = \

«Прозрачный прокси для всего трафика DNS» dst-port = 53 protocol = udp \

src-address-list = «Подсети LAN» to-ports = 53

/ ip firewall raw

add action = accept chain = prerouting comment = ”Accept Exempt IP Addresses - Этот \

предназначен для обхода межсетевого экрана в целом. Используйте списки адресов, чтобы добавить пользователей \

к этому правилу ». src-address-list = «Исключенные адреса»

add action = accept chain = prerouting comment = «Accept Whitelisted URLs» \

src-address-list = «Whitelisted URLs»

add action = accept chain = prerouting comment = »Accept Whitelisted URL-адреса »\

dst-address-list =« Whitelisted URLs »

add action = accept chain = output comment =« Section Break »отключен = да

add action = jump chain = prerouting comment =« Перейти к сканированию портов RFC »\

jump-target = «RFC-сканирование портов» протокол = tcp

add action = jump chain = prerouting comment = «Перейти к RFC-сканированию портов» \

jump-target = «RFC-сканирование портов» протокол = udp src-address-list = » ! DNS-серверы »

добавить действие = add-src-to-address-list список-адресов =« Сканеры портов WAN »\

address-list-timeout = none-dynamic chain =« Сканирование портов RFC »comment = \

« Обнаружить Сканирование портов WAN TCP »in-interface-list =« Интерфейсы WAN »протокол = \

tcp psd = 21,3s, 3,1

add action = add-src-to-address-list список-адресов =» Сканеры портов WAN "\

тайм-аут списка-адресов = нединамическая цепочка =" RFC Port Scans »comment = \

« Detect WAN UDP Port Scans »in-interface-list =« WAN Interfaces »протокол = \

udp psd = 21,3s, 3,1

add action = add-src-to-address -list address-list = "Сканеры портов WAN" \

address-list-timeout = 2w chain = "Сканирование портов RFC" comment = \

"Обнаружение скрытого сканирования WAN NMAP FIN" in-interface-list = "Интерфейсы WAN" \

protocol = tcp tcp-flags = fin,! Syn,! Rst,! Psh,! Ack,! Urg

add action = add-src-to-address-list список-адресов = «Сканеры портов WAN» \

адрес- list-timeout = 2w chain = «RFC-сканирование портов» comment = \

«Обнаружение сканирования WAN SYN / FIN» in-interface-list = «WAN-интерфейсы» protocol = tcp \

tcp-flags = fin, syn

add action = add-src-to-address-list список-адресов = «Сканеры портов WAN» \

address-list-timeout = 2w chain = «Сканирование портов RFC» comment = \

«Обнаружение сканирования WAN SYN / RST» в интерфейсе- list = "Интерфейсы WAN" протокол = tcp \

tcp-flags = syn, сначала

add action = add-src-to-address-list список-адресов = "сканеры портов" \

тайм-аут списка-адресов = 2w cha in = «RFC-сканирование портов» comment = \

«Обнаружение сканирования WAN FIN / PSH / URG» in-interface-list = «Интерфейсы WAN» \

protocol = tcp tcp-flags = fin, psh, urg,! syn ,! сначала,! ack

add action = add-src-to-address-list список-адресов = «Сканеры портов WAN» \

address-list-timeout = 2w chain = «Сканирование портов RFC» comment = \

«Обнаружить ВСЕ WAN / ALL scan »in-interface-list =« WAN-интерфейсы »протокол = tcp \

tcp-flags = fin, syn, rst, psh, ack, urg

add action = add-src-to-address-list список-адресов = «Сканеры портов WAN» \

тайм-аут списка-адресов = 2w цепочка = «Сканирование портов RFC» comment = \

«Обнаружить сканирование NULL WAN NMAP» in-interface-list = Протокол «Интерфейсы WAN» = \

tcp tcp- flags =! fin,! syn,! rst,! psh,! ack,! urg

add action = add-src-to-address-list список-адресов = «Сканеры портов LAN» \

тайм-аут списка-адресов = нет -dynamic chain = «Сканирование портов RFC» comment = \

«Обнаружение сканирования TCP-портов LAN» in-interface-list = «LAN Interfaces» протокол = \

tcp psd = 21,3s, 3,1

add action = add- src-to-address-list список-адресов = ”LAN Сканеры портов »\

address-list-timeout = none-dynamic chain =« RFC-сканирование портов »comment = \

« Обнаружение сканирования портов LAN UDP »in-interface-list =« LAN Interfaces »протокол = \

udp psd = 21 , 3s, 3,1

add action = add-src-to-address-list список-адресов = «Сканеры портов LAN» \

address-list-timeout = 2w chain = «Сканирование портов RFC» comment = \

«Обнаружить LAN NMAP FIN Скрытое сканирование ”in-interface-list =” LAN Interfaces ”\

protocol = tcp tcp-flags = fin,! Syn,! Rst,! Psh,! Ack,! Urg

add action = add-src-to -address-list список-адресов = «Сканеры портов LAN» \

address-list-timeout = 2w chain = «Сканирование портов RFC» comment = \

«Обнаружение сканирования SYN / FIN LAN» in-interface-list = »Интерфейсы LAN ”Protocol = tcp \

tcp-flags = fin, syn

add action = add-src-to-address-list address-list =” LAN Port Scanners ”\

address-list-timeout = 2w chain =” Сканирование портов RFC »Comment = \

« Обнаружить сканирование SYN / RST LAN »in-interface-list =« Интерфейсы LAN »протокол = tcp \

tcp-flags = syn, rst

add action = add-src-to-address-list address-list = "Сканеры портов LAN" \

address-list-timeout = 2w chain = "Сканирование портов RFC" comment = \

"Обнаружить сканирование FIN / PSH / URG LAN" in-interface-list = "Интерфейсы LAN" \

protocol = tcp tcp-flags = fin, psh, urg,! Syn,! Rst,! Ack

add action = add-src-to-address-list список-адресов = «Сканеры портов LAN» \

список-адресов- timeout = 2w chain = «RFC-сканирование портов» comment = \

«Обнаружить сканирование ВСЕ / ВСЕ LAN» in-interface-list = «Интерфейсы LAN» протокол = tcp \

tcp-flags = fin, syn, rst, psh, ack , urg

add action = add-src-to-address-list список адресов = «Сканеры портов LAN» \

address-list-timeout = 2w chain = «Сканирование портов RFC» comment = \

«Обнаружить сканирование NULL NMAP LAN ”In-interface-list =” LAN-интерфейсы ”протокол = \

tcp tcp-flags =! Fin,! Syn,! Rst,! Psh,! Ack,! Urg

add action = return chain = Комментарий« Сканирование портов RFC » = «Возврат из сканирования портов RFC»

add action = accept chain = output comment = «Разрыв раздела» отключен = да

add action = drop chain = prerouting comment = \

«Отбросить кого-нибудь в Black Lis t (добавлено вручную) »src-address-list = \

« Черный список, добавленный вручную »

add action = drop chain = prerouting comment = \

« Удалить кого-либо из черного списка (добавлен вручную) »dst-address-list = \

«Черный список, добавленный вручную»

add action = drop chain = prerouting comment = \

«Удалить кого угодно из черного списка (SSH)» src-address-list = «Черный список (SSH)»

add action = drop chain = комментарий перед маршрутизацией = \

«Удалить кого-либо из черного списка (SSH)» dst-address-list = «Черный список (SSH)»

добавить действие = drop chain = комментарий перед маршрутизацией = \

«Удалить кого-либо из черного списка ( Telnet) »src-address-list = \

« Черный список (Telnet) »

add action = drop chain = prerouting comment = \

« Удалить кого-либо из черного списка (Telnet) »dst-address-list = \

« Черный список (Telnet) »

add action = drop chain = prerouting comment = \

« Удалить кого угодно из черного списка (Winbox) »src-address-list = \

« Черный список (Winbox) »

добавить действие = drop chain = предварительный комментарий = \

«Брось кого-нибудь в Черной Ли». st (Winbox) ”dst-address-list = \

« Черный список (Winbox) »

add action = drop chain = prerouting comment = \

« Удалить всех из черного списка (FTP) »src-address-list =» Черный список (FTP) »

add action = drop chain = prerouting comment = \

« Удалить кого угодно в черном списке (FTP) »dst-address-list =« Black List (FTP) »

add action = drop chain = prerouting comment = \

«Удалить всех из списка сканеров портов WAN» src-address-list = \

«Сканеры портов WAN»

add action = drop chain = prerouting comment = \

«Удалить всех из списка сканеров портов WAN» dst -address-list = \

«Сканеры портов WAN»

add action = drop chain = prerouting comment = \

«Удалить кого-либо из списка сканеров портов LAN» src-address-list = \

«Сканеры портов LAN»

добавить действие = drop chain = комментарий перед маршрутизацией = \

«Удалить кого-либо из списка сканеров портов LAN» dst-address-list = \

«Сканеры портов LAN»

add action = drop chain = комментарий перед маршрутизацией = \

«Удалить всех в WAN Список высоких подключений »src-addr ess-list = \

«Высокая скорость подключения к глобальной сети»

add action = drop chain = prerouting comment = \

«Отбросить кого-либо из списка высоких подключений глобальной сети» dst-address-list = \

«Высокая скорость подключения к глобальной сети»

добавить action = drop chain = prerouting comment = \

«Отбросить кого-нибудь из списка с высоким уровнем подключений LAN» src-address-list = \

«Высокая скорость подключения к локальной сети»

add action = drop chain = prerouting comment = \

«Отбросить всех список высоких подключений LAN »dst-address-list = \

« Высокая скорость подключения LAN »

add action = drop chain = prerouting comment =« Удалить все URL-адреса из черного списка »\

src-address-list =« URL-адреса в черном списке »

добавить action = drop chain = prerouting comment = «Удалить все URL-адреса из черного списка» \

dst-address-list = «URL-адреса в черном списке»

add action = accept chain = output comment = «Разрыв раздела» отключен = да

add action = jump chain = prerouting comment = "Перейти к RFC Bogon Chain" \

jump-target = "RFC Bogon Chain"

add action = drop chain = "RFC Bogon Chain" comment = \

"Drop все пакеты, полученные из Bogons »src-address-list = Bogons

add action = drop chain =« RFC Bogon Chain »comment = \

« Отбросить все пакеты, предназначенные для Bogons »dst-address-list = Bogons

add action = return chain = Комментарий «RFC Bogon Chain» = \

«Возврат из RFC Bogon Chain»

добавить действие = принять цепочку = выходной комментарий = «Разрыв раздела» отключен = да