Анонимный smtp: Настройка почты через SMTP на виртуальном хостинге

Настройка почты через SMTP на виртуальном хостинге

По умолчанию на виртуальном хостинге ISPserver нет возможности отправлять письма через функцию PHP mail().

Поэтому, если вам требуется настроить почтовые уведомления в админке или отправить небольшую рассылку по своим коллегам, потребуется настроить отправку писем через SMTP. Процесс можно разделить на две части: первая — создание почтового домена, почтового ящика и получение данных для подключения к почтовому серверу, вторая — настройка сайта с полученными данными.

Выбор SMTP-сервера

Есть два способа настройки почты на виртуальном хостинге — через встроенный SMTP-сервер хостинга или сторонние сервисы. Рассмотрим оба варианта.

SMTP-сервер хостинга

По умолчанию на виртуальном хостинге есть собственный SMTP-сервер. Его особенность — очень узкие лимиты нагрузки: не более 300 писем в сутки. Если вам подходит этот вариант, тогда следуйте инструкции:

Хостинг ISPmanager

Откройте панель управления хостингом.

Попасть в неё можно из Личного кабинета — раздел

Попасть в неё можно из Личного кабинета — раздел Товары—Виртуальный хостинг— выберите ваш хостинг в списке, сверху«Перейти».В панели управления перейдите в раздел

Почта—Почтовые домены. Нажмите«Создать».Введите имя вашего почтового домена. Чтобы улучшить его безопасность и повысить уровень доверия, включите DMARC и DKIM. А чтобы данные в письмах шифровались при передаче, подключите SSL-сертификат.

Для защиты от входящего спама можно подключить SpamAssassin, почтовый антивирус, Greylisting.

Важно! Чтобы почтовый домен на виртуальном хостинге воспринимался почтовыми провайдерами как полностью валидный, его придётся настроить на выделенный IP-адрес. Приобрести его можно в Личном кабинете — раздел

Товары—Виртуальный хостинг— выберите ваш хостинг, сверху«IP-адреса». При заказе адреса в поле«Домен»укажите имя вашего почтового домена.

После настройки почтового домена перейдите в меню

Почта—Почтовые ящикии нажмите«Создать». Укажите имя и пароль для нового почтового ящика:После завершения настройки вернитесь в меню

Почта—Почтовые ящики. Выберите созданный ящик в списке, сверху«Настройка». Откроется окно с данными для настройки почты:Они потребуются в дальнейшем при настройке CMS.

Хостинг cPanel

Откройте панель управления хостингом. Попасть в неё можно из Личного кабинета — раздел

Товары—Виртуальный хостинг— выберите ваш хостинг в списке, сверху«Перейти».По умолчанию cPanel автоматически создаёт почтовый ящик с именем вашего пользователя. Оно генерируется автоматически и не очень годится для презентабельного адреса — поэтому лучше создать новый ящик. Сделать это можно в разделе

Электронная почта—Учётные записи электронной почты—«Создать»:Панель предложит настроить имя ящика, пароль, объём хранилища под письма на диске хостинга.

Укажите требуемые параметры и нажмите «Создать».

После этого вас автоматически перенаправит в список почтовых ящиков, где вы увидите свежесозданный email. Нажмите напротив него кнопку

«Connect devices»— откроется окно с данными для настройки почты по SMTP через выбранный ящик.

Сторонние SMTP-серверы

Для этого отлично подойдёт Яндекс: бесплатный, удобный, до 1000 ящиков. Кроме того, вся почта, с которой мы будем работать, будет всегда храниться на его серверах. Даже если вам придётся перенести сайт, например, на виртуальный сервер, почта всё равно останется с вами — на Яндексе. И даже если сайт вдруг перестанет работать, почта всё равно будет доступна.

Для работы с SMTP Яндекса нам необходимо зарегистрировать наш почтовый домен по ссылке:

После этого запустится процесс подтверждения владения доменом. Для начала скопируйте ваш проверочный код:

Далее вернитесь в панель управления хостингом. Способ настройки записей зависит от панели управления хостинга:

В ISPmanager перейдите в раздел

Главное—Доменные имена. Выберите ваш домен в списке и сверху нажмите

Выберите ваш домен в списке и сверху нажмите «Записи», потом —«Создать»:В поле

Имяукажите«@», в полеTTL—«21600», в спискеТипвыберитеTXT (текстовая запись). В полеЗначениенам и понадобится скопированный проверочный код.Нажмите

«Ok»и вернитесь в кабинет Яндекса.В cPanel откройте раздел

Доменыи перейдите в пунктZone Editor:Напротив вашего домена нажмите

«Управлять»:Откроется список с записями вашего домена. Нажмите

«Добавить запись»справа сверху.В поле

Имявведите имя вашего домена (обязательно с точкой в конце), в полеTTL—21600, в полеТип—TXT, в полеЗаписьвставьте проверочный код. После этого нажмите«Добавить запись»и вернитесь в кабинет Яндекса.

В кабинете Яндекса нажмите «Проверить домен». В течение нескольких часов доменные записи обновятся, и почтовый ящик будет подтверждён.

Теперь дело за малым — нужно отредактировать DNS-записи нашего домена так, чтобы почта на него проходила через серверы Яндекса. Для этого вернитесь в панель управления хостингом.

В ISPmanager перейдите в раздел

Главное—Доменные имена— выберите ваш домен, сверху«Записи». В списке найдите записи типаMX (почтовый сервер), выберите их и сверху нажмите«Удалить».После этого нужно добавить новую, корректную запись — для этого нажмите

«Создать».В поле

Имяукажите«@», в полеTTL—«21600», в полеТип—«MX (почтовый сервер)», в полеДомен—«mx.yandex.net.»(именно с точкой на конце), в полеПриоритет—«10». Нажмите

Нажмите «Ok»для сохранения настроек.В cPanel вернитесь в

Домены—Zone Editor, нажмите«Управлять»напротив вашего домена — откроется список его DNS-записей.Найдите в списке запись с типом

«MX»и напротив неё нажмите«Редактировать».В поле

Имяукажите имя вашего домена (обязательно с точкой на конце), в полеTTL—21600, полеТипне меняется. В полеПолучательукажите«mx.yandex.net», в полеВажность—«10», и нажмите«Save record».

После настройки проверьте статус MX-записи в кабинете Яндекса.

После этого вам нужно создать первый почтовый ящик на вашем новом почтовом домене. Для этого перейдите в кабинет Яндекса — Пользователи — Добавить пользователей. Рекомендуем сразу завести один почтовый ящик, с которого вы будете отправлять рассылки. Обязательно сохраните адрес нового ящика и его пароль.

Обязательно сохраните адрес нового ящика и его пароль.

После создания почтового ящика авторизуйтесь с его данными в кабинете Яндекса и подтвердите согласие с условиями использования сервиса.

После этого откройте раздел Настройки — Безопасность и создайте пароль приложений:

После этого можно переходить к настройке почты внутри самого сайта.

Настройка CMS

На этом этапе вам нужно научить сайт отправлять почту через SMTP. Самым простым вариантом является установка плагина, обеспечивающего работу SMTP, и настройка работы почты с его помощью.

Если такой плагин у вас уже установлен, всё, что осталось сделать — указать вашему сайту данные для подключения к SMTP-серверу. В зависимости от того, какой способ организации почты вы выбрали выше, эти данные могут отличаться:

SMTP хостинга:

- SMTP-сервер: mail.<ваш домен>

- Шифрование: SSL

- SMTP-порт: 465

- Авторизация: включена

- Имя пользователя SMTP: имя созданного почтового ящика на хостинге

- Пароль: пароль почтового ящика на хостинге

Сторонние SMTP (Яндекс):

- SMTP-сервер: smtp.

yandex.ru

yandex.ru - Шифрование: SSL

- SMTP-порт: 465

- Авторизация: включена

- Имя пользователя SMTP: имя созданного почтового ящика на Яндексе

- Пароль: пароль приложений почтового ящика на Яндексе

На примере самой популярной CMS для сайтов WordPress настроить почту через SMTP можно через плагин WP Mail SMTP.

После установки плагина перейдите в его настройки, выберите метод отправки почты «Прочие SMTP». После этого в блоке настроек ниже укажите адрес SMTP-сервера Яндекс (smtp.yandex.ru), имя пользователя — созданный почтовый ящик, и пароль приложения.

Для Drupal в таких же целях можно использовать SMTP Authentication Support или PHPmailer SMTP. А в Joomla! возможность настройки почты через SMTP встроена в CMS.

Сервисы рассылок

Помимо самостоятельной настройки почты на своём сайте, для рассылки с сайтов можно использовать специализированные сервисы: Mailchimp, SendPulse, Unisender и др. Они не только имеют бесплатные тарифы, которые подойдут для небольших рассылок, но и предлагают множество полезных инструментов: встраиваемые веб-формы, API, аналитика рассылок. В качестве рабочей почты не получится использовать, не тот набор возможностей, но как инструмент маркетинга — как раз.

Они не только имеют бесплатные тарифы, которые подойдут для небольших рассылок, но и предлагают множество полезных инструментов: встраиваемые веб-формы, API, аналитика рассылок. В качестве рабочей почты не получится использовать, не тот набор возможностей, но как инструмент маркетинга — как раз.

Mail relay — Проверка на возможность использования почтового сервера в качестве публичного пересыльщика почты

Toggle navigation

- Отзывы

- Блог

- Инструменты

- Лицензии и сертификаты

Контакты технической поддержки

[email protected]

+7 (495) 215 00 08

Toggle navigation

+7 (495) 215 00 08

- ИТ-услуги

ИТ-аутсорсинг

- Обслуживание компьютеров

- Настройка серверов

- Обслуживание серверов

- Настройка IP-телефонии

- Обслуживание компьютерной сети

- ИТ-инфраструктура компании «под ключ»

Быстрый ремонт компьютерной сети

- Ремонт компьютеров

- Компьютерная помощь

- Компьютерный мастер

ИТ-консалтинг

- ИТ-аудит

- Прочие услуги

- Разработка и продвижение сайтов

Разработка сайтов

- Редизайн сайтов

- Доработка сайтов

- Перенос сайтов

- Техническая поддержка сайтов

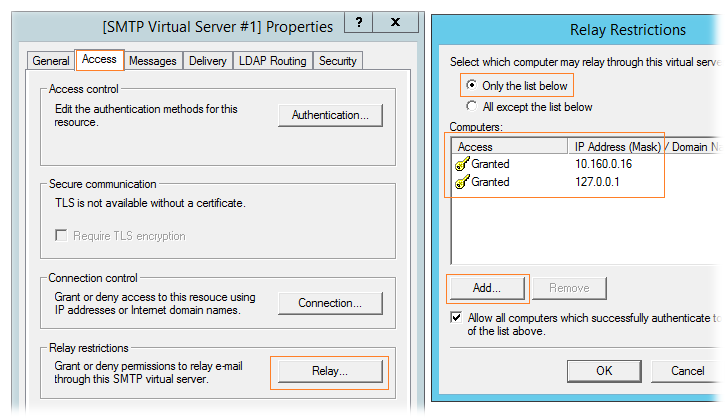

Включение анонимной ретрансляция в MS Exchange 2010 SP3

Недавно столкнулся с интересной проблемой при отправке сообщения на внешний e-mail из OTRS (Open-source Ticket Request System) при использовании почтового сервера на базе MS Exchange 2010 SP3.

На почтовом сервере MS Exchange 2010 для OTRS создан отдельный Соединитель получения (HubTransport), в котором разрешены анонимные подключения.

Все отлично работает при отправки сообщений из OTRS на внутренние e-mail адреса, но при попытке отправить сообщение на какой либо внешний e-mail (к примеру мне понадобилось подключить агента к OTRS, у которого нет внутри корпоративного e-mail) я получаю ошибку 550, 5.7.1 Unable to relay!.

Чтобы исправить данную ситуацию, необходимо добавить возможность анонимно отправлять письма внешним получателям на используемом «Соединителе получения» (HubTransport), путем выдачи прав Ms-Exch-SMTP-Accept-Any-Recipient на «Соединителе получения» (HubTransport).

Создаем новый «Соединитель получения» (HubTransport), называем его прим. Anonymous Relay, тип назначения выбираем «Настраиваемый», далее по стандарту указываем FQDN имя для ответа на запросы HELO\EHLO, остальное оставляем по-умолчанию:

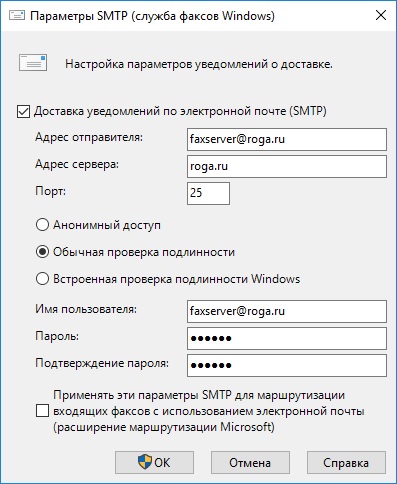

Теперь откроем свойства созданного соединителя отправки (Anonymous Relay) и во вкладке «Проверка подлинности» указываем «Обычная проверка подлинности», а во вкладке «Группы разрешений» указываем «Анонимные пользователи»

Теперь необходимо посредством Exchange Managment Shell выполнить команду:

|

| Get-ReceiveConnector «Anonymous Relay» | Add-ADPermission -User «NT AUTHORITY\Анонимный вход» -ExtendedRights «Ms-Exch-SMTP-Accept-Any-Recipient»

Identity User Deny Inherited ——— —- —- ——— EXCHANGE\Anonymou. |

Чтобы убедиться, что права доступа анонимную ретрансляцию назначена на соединитель отправки (Anonymous Relay), выполним команду:

|

| Get-ADPermission «Anonymous Relay» -User «NT AUTHORITY\Анонимный вход» | where {($_.Deny -eq $false) -and ($_.IsInherited -eq $false)} | Format-Table User,ExtendedRights

User ExtendedRights —- ————— NT AUTHORITY\АНОНИМНЫЙ ВХОД {ms-Exch-SMTP-Accept-Any-Sender} NT AUTHORITY\АНОНИМНЫЙ ВХОД {ms-Exch-SMTP-Accept-Any-Recipient} NT AUTHORITY\АНОНИМНЫЙ ВХОД {ms-Exch-Accept-Headers-Routing} NT AUTHORITY\АНОНИМНЫЙ ВХОД {ms-Exch-SMTP-Submit} NT AUTHORITY\АНОНИМНЫЙ ВХОД {ms-Exch-SMTP-Accept-Authoritative-Domain-Sender} |

Хочу обратить внимание в случае если домен контроллер на английском языке, то вместо «NT AUTHORITY\Анонимный вход» нужно указывать «NT AUTHORITY\ANONYMOUS LOGON».

Права для анонимной отправки письма внешним получателям через соединитель (Anonymous Relay) выданы. Теперь ошибки 550, 5.7.1 Unable to relay! не будет возникать.

Понравилась или оказалась полезной статья, поблагодари автора

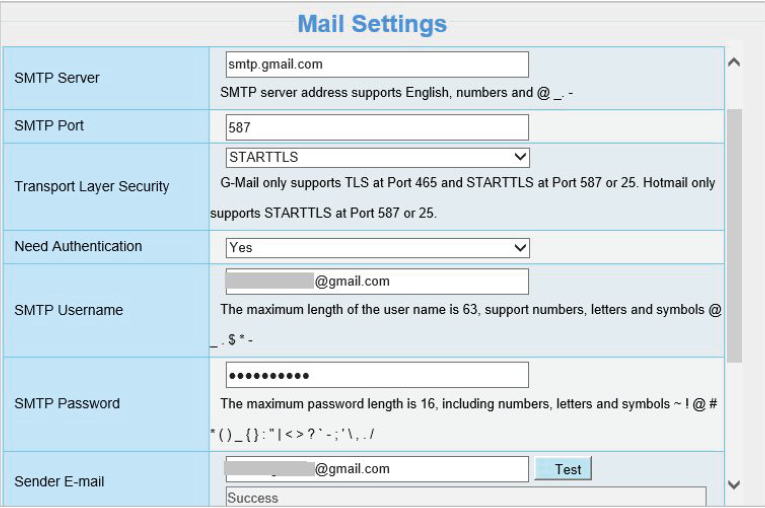

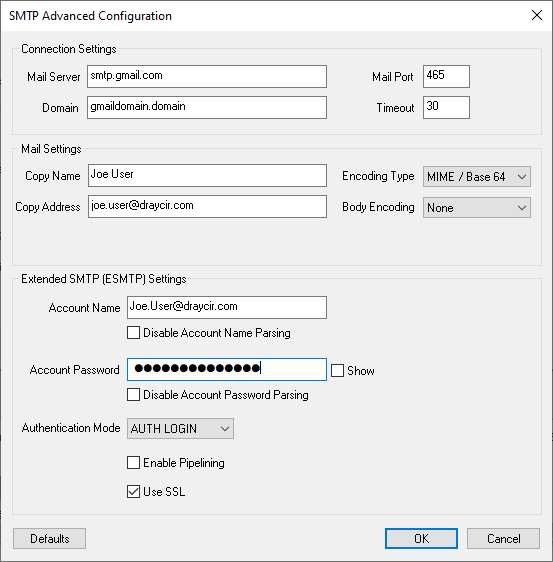

Настройка отправки почты через SMTP-сервер

По умолчанию в OkayCMS отправка почты с сайта осуществляется посредством стандартной функции PHP mail(). Такой функционал не требует стороннего сервера для пересылки Email. Но при этом у данного способа есть несколько критичных недостатков, которые делают его ненадежным.

Во-первых, могут возникать сбои в отправке писем на стороне хостинга.

Во-вторых, такие популярные почтовые сервисы, как Gmail, Яндекс.Почта, Mail.ru,помечают письма, отправленные с сайта посредством функции PHP mail(), как не подтвержденные со знаком «?». Кроме того, такие письма могут попасть в папку «Спам» получателя.

Чтобы избежать таких проблем, надежней всего настроить отправку Email-писем через SMTP. SMTP (Simple Mail Transfer Protocol) – это сетевой протокол для массовой передачи электронной почты.

SMTP-сервера предоставляются хостерами и почтовыми сервисами. Поэтому корпоративные ящики, созданные на SMTP-сервере имеют подтверждение подлинности, в результате чего письма попадают в папку «Входящие» к получателю.

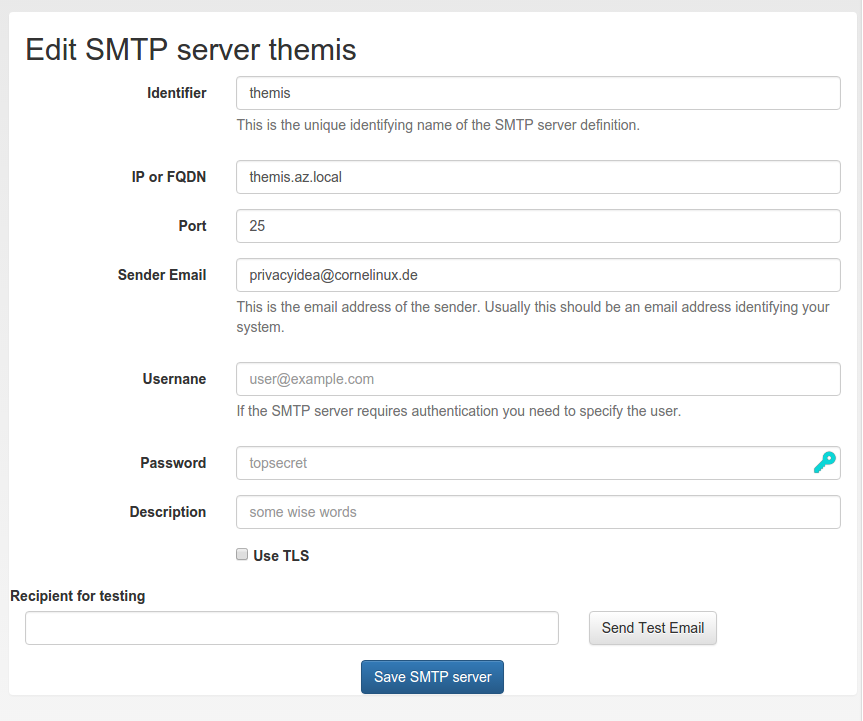

Для настройки передачи по SMTP в OkayCMS вам необходимо:

- Создать почтовый ящик, который будет подвязан к SMTP-серверу. Это можно сделать либо у себя на хостинге, либо с помощью почтового сервиса, например, Яндекс или Gmail.

- Перейти в админ-панель своего сайта, раздел Настройки сайта –> Настройки уведомлений –> Включить SMTP. Так же в поля ниже нужно ввести соответствующие данные:

- адрес SMTP сервера / хост SMTP — зависит от того, чей сервер вы будете использовать, например, у Gmail это может быть smtp.gmail.com

- SMTP порт — так же зависит на чьем сервере будет располагаться ваша почта, у того же Gmail это 465 или 587, в зависимости от типа шифрования

- SMTP логин — ваш Email на хостинге или почтовом сервисе

- SMTP пароль — пароль от Email

Больше информации о настройке SMTP на Gmail тут.

ВНИМАНИЕ! Указанный вами Email будет подставляться в поле отправителя. Поэтому, рекомендуем позаботиться о создании корпоративной доменной почты. Это можно сделать на хостинге, либо на почтовом сервисе. Однако у Gmail это платная услуга. Если вы пользуетесь почтой Яндекса, вы можете создать бесплатно корпоративный ящик. Для этого нужно авторизоваться в своем аккаунте и перейти по ссылке https://pdd.yandex.ru/.

Доменная почта не является обязательной для SMTP. Но, как правило, корпоративная почта вызывает больше доверия у клиента по отношению к вашей компании.]’.

220 mx.google.com ESMTP xxxxxxxxxxxxxxxxxxxx — gsmtp

EHLO example.com

250-mx.google.com at your service, [xxx.xxx.xxx.xxx]

250-SIZE 35882577

250-8BITMIME

250-STARTTLS

250 ENHANCEDSTATUSCODES

Сравнивая оба сеанса мы видим различие двух строк, которые были «испорчены» сторонним сервисом:

220 mx.google.com ESMTP xxxxxxxxxxxxxxxxxxxx - gsmtp ... 250-STARTTLS

Порча первой строки не представляет никакой опасности — SMTP клиенту важен только код 220, а приглашение (или т.н. «баннер») может быть любым. Любопытна вторая измененная строка — 250-STARTTLS, в которой анонсируется возможность удаленного SMTP сервера начать защищенный сеанс связи. Из за вмешательства стороннего сервиса, который скрыл информацию о наличии данного расширения на сервере, клиент SMTP продолжит сеанс связи без использования шифрования, что, в свою очередь, позволит стороннему сервису получить полный доступ к заголовкам и телу передаваемого письма

Вне зависимости от того, с какой целью производится вмешательство в почтовый трафик (а это может быть и «благая» цель типа фильтрации спама или защиты от вирусов) подобное поведение называется MITM Downgrade Attack или атакой «человек посередине»

Пока вы пересылаете бородатые анекдоты, максимальная угроза от такой атаки состоит в том, что кто-то узнает о вашей неполиткорректности. Когда в отсылаемой корреспонденции начинают фигурировать конфиденциальные данные (например, данные о финансовых транзакциях), последствия от их утечки могут оказаться куда более серьезными

Сервер находился на территории Кипра, была весна 2013 года и обострение паранойи. . .

Безопасная отправка почты

Начальная настройка

Большинство серверов в интернете не предполагают приема почты, а только отправку (уведомления о происходящих событиях, рассылки и т.д.). Тем не менее достаточно часто можно встретить «декларирование» возможности приема почты и (хотя существенно реже) сервера в состоянии open relay — почтовый сервер, открытый для пересылки почты от любых отправителей любым получателям

Поскольку мы не предполагаем прием почты из внешнего мира, то первым шагом имеет смысл отключить декларирование данной возможности на уровне Postfix:

inet_interfaces = loopback-only

Параметр конфигурации inet_interfaces может принимать следующие значения:

- all — прослушивать все адреса на всех интерфейсах (это значение по умолчанию)

- loopback-only — прослушивать адреса только на loopback интерфейсах (обычно это 127.0.0.1 и [::1])

- Список IP адресов для прослушивания через разделитель (пробел или запятая), где IPv6 адреса указываются в квадратных скобках

Так же, имеет смысл явно указать список доверенных сетей:

mynetworks = 127.0.0.0, [::1]

Параметр конфигурации mynetworks задает список сетей или хостов через разделитель, которые могут отправлять почту без авторизации

Отправка с использованием TLS

Для организации защищенного канала связи в Postfix используется TLS — безопасный протокол транспортного уровня. Для того, чтобы почтовый сеанс связи между двумя хостами производился по защищенному каналу связи должны быть выполнены следующие условия:

- Отправитель и получатель должны поддерживать расширения SMTP (ESMTP — SMTP Service Extensions, RFC 1869)

- Отправитель и получатель должны поддерживать расширение STARTTLS (SMTP Service Extension for Secure SMTP over Transport Layer Security, RFC 3207)

- В сеансе связи получатель должен декларировать поддержку расширения STARTTLS, а отправитель им воспользоваться

На сегодняшний день поддержку ESMTP имеют подавляющее большинство почтовых серверов (стандарт датирован 1995-м годом), а на оставшиеся два пункта следует обратить более пристальное внимание

Очевидно, что при регистрации или подписке на рассылку, пользователь будет использовать почтовый адрес, зарегистрированный на каком-либо популярном публичном почтовом сервисе. Используя базу данных из почти 60 тыс. адресов одного веб-проекта я получил следующую статистику по предпочтениям пользователей почты в Российском сегменте интернета:

| домен | % |

| mail.ru | 55,53 |

| yandex.ru | 22,06 |

| gmail.com | 9,56 |

| rambler.ru | 5,97 |

| ukr.net | 1,85 |

| yahoo.com | 1,53 |

| прочие | 5,50 |

Здесь в долю домена @mail.ru входят (помимо самого @mail.ru) @inbox.ru, @list.ru, @bk.ru. В долю домена @yandex.ru входят @ya.ru, все региональные поддомены @yandex и @narod.ru. К «прочим» отнесены все почтовые домены, набравшие менее 1% в общем распределении. На разных проектах цифры, естественно, могут отличаться, однако сохранится общая тенденция в списке лидеров

Попробуем посмотреть на уровень поддержки STARTTLS лидерами рынка:

| домен | starttls |

| mail.ru | нет |

| yandex.ru | нет |

| gmail.com | да |

| rambler.ru | нет |

| ukr.net | нет |

| yahoo.com | нет |

| прочие | 28% да |

Другими словами, перед нами возникает очень интересный факт — поддержка TLS в реальной жизни может быть обеспечена всего для 11% получателей и с очень большой вероятностью сервер получателя будет находиться за пределами Российской Федерации (например, сервис Google Apps — почта для домена). Тут есть над чем призадуматься. . .

В сложившейся ситуации отношения крупных игроков к безопасности своих пользователей все, что мы можем сделать — это вести разъяснительную работу среди посетителей своих сайтов и сервисов, предоставляя им актуальную информацию и рекомендации по обеспечению собственной безопасности. А пока, позаботимся о тех 11% счастливчиков

Базовую конфигурацию для использования TLS при отправке сообщений можно представить в виде:

tls_high_cipherlist = HIGH:@STRENGTH smtp_tls_loglevel = 1 smtp_tls_security_level = may smtp_tls_session_cache_database = btree:/var/lib/postfix/smtp_tls_cache smtp_tls_CAfile = /etc/ssl/certs/ca-certificates.crt smtp_tls_protocols = !SSLv2, !SSLv3 smtp_tls_ciphers = high smtp_tls_exclude_ciphers = aNULL, MD5, CAMELLIA

Здесь:

- tls_high_cipherlist — список шифров с «высоким» уровнем защиты. Значение HIGH:@STRENGTH выбирает шифры с высоким уровнем защиты и упорядочивает их в порядке уменьшения стойкости шифра. Подробнее см. документацию по OpeenSSL

- smtp_tls_loglevel — уровень детализации ведения лога соединений сеансов TLS (0-4, нет-отладка). Здесь включаем минимальный уровень логгирования в котором будет записываться информация о факте использования защищенного соединения

- smtp_tls_security_level — уровень безопасности при установке защищенного соединения. Значение may предполагает использование TLS при поддержке второй стороной игнорируя дополнительные проверки

- smtp_tls_session_cache_database — имя файла базы для кэширования информации о TLS сессиях (для FreeBSD может иметь значение, например, btree:/var/db/postfix/smtp_tls_cache)

- smtp_tls_CAfile — файл со списком сертификатов доверенных центров сертификации (для FreeBSD обычно /usr/local/share/certs/ca-root-nss.crt)

- smtp_tls_protocols — список поддерживаемых протоколов. Протоколы SSLv2 и SSLv3 в современном мире практически никто не использует, однако, если вы хотите дать шанс старому или неверно настроенному серверу, можно оставить этот параметр по умолчанию — !SSLv2

- smtp_tls_ciphers — минимальный уровень шифрования. Значение high берется из списка шифров заданных в tls_high_cipherlist

- smtp_tls_exclude_ciphers — список исключаемых шифров. Исключаются шифры без аутентификации (aNULL) и слабой (MD5) аутентификацией. Шифр CAMELLIA исключен ввиду его низкой распространенности (количества HIGH шифров более чем достаточно, чтобы сделать выбор)

В данной конфигурации ключевым параметром является smtp_tls_security_level. Поскольку использование сертификатов, подписанных доверенными центрами сертификации, может быть достаточно дорого (несмотря на то, что Go Daddy предлагает приобрести сертификат всего за 6$), многие почтовые сервера используют самоподписанные сертификаты. Использование самоподписанных сертификатов не влияет на стойкость шифрования, однако, такие сертификаты не проходят проверку при использовании более строгого уровня безопасности — в этой ситуации помогает значение параметра may, который позволяет устанавливать защищенное соединение даже если сертификат сервера получателя не пошел проверку

Усиленный TLS

В базовой конфигурации TLS не производится никаких дополнительных проверок сертификатов, которые предоставляются сервером получателя, однако, существует как минимум один крупный почтовый сервис, предоставляющий возможность приема почты с использованием TLS и имеющий сертификат, подписанный доверенным центром сертификации — речь идет о сервисе Gmail

Для усиления уровня безопасности в зависимости от домена получателя можно воспользоваться параметром smtp_tls_policy_maps в котором указать сопоставление домена и требуемого уровня безопасности:

smtp_tls_policy_maps = hash:/etc/postfix/tls_policy

Сам файл tls_policy с картой сопоставлений для gmail будет выглядеть следующим образом:

gmail.com secure match=.google.com:google.com:.gmail.com:gmail.com

Здесь, для домена получателя gmail.com задается максимальный уровень проверки сертификата (secure) и сертификат должен быть выписан для поддомена или домена google.com или gmail.com. На данный момент, сертификат, предоставляемый MX серверами gmail.com, выписан на домен mx.google.com, однако, поскольку нельзя гарантировать, что этот же сертификат будет использоваться и в дальнейшем, принятие любого сертификата для домена или поддомена компании является разумным компромиссом между надежностью доставки и безопасностью

После изменения текстового варианта карты, необходимо создать саму базу данных выполнив команду:

# postmap /etc/postfix/tls_policy

Для получения имени домена, для которого выписан сертификат того или иного почтового сервера, необходимо получить список его MX серверов:

# dig gmail.com mx

…

;; ANSWER SECTION:

gmail.com. 3600 IN MX 5 gmail-smtp-in.l.google.com.

gmail.com. 3600 IN MX 10 alt1.gmail-smtp-in.l.google.com.

gmail.com. 3600 IN MX 20 alt2.gmail-smtp-in.l.google.com.

gmail.com. 3600 IN MX 30 alt3.gmail-smtp-in.l.google.com.

gmail.com. 3600 IN MX 40 alt4.gmail-smtp-in.l.google.com.

…

После чего, выбрав требуемый сервер, получить информацию о сертификате:

# openssl s_client -connect gmail-smtp-in.l.google.com:25 -starttls smtp

…

Certificate chain

0 s:/C=US/ST=California/L=Mountain View/O=Google Inc/CN=mx.google.com

i:/C=US/O=Google Inc/CN=Google Internet Authority

1 s:/C=US/O=Google Inc/CN=Google Internet Authority

i:/C=US/O=Equifax/OU=Equifax Secure Certificate Authority

…

Проверка валидности сертификата производится с указанием имени файла, содержащего список сертификатов доверенных центров сертификации:

$ openssl s_client -CAfile /etc/ssl/certs/ca-certificates.crt \ -connect gmail-smtp-in.l.google.com:25 -starttls smtp

…

SSL-Session:

…

Verify return code: 0 (ok)

…

Уведомления о невозможности доставки

В случае, когда сообщение не может быть доставлено получателю в течении определенного времени или возникает фатальная ошибка (например, сервер получателя сообщил, что пользователя не существует), отправителю генерируется bounce сообщение, информирующее о невозможности доставки, содержащее в себе исходное сообщение. В случае, если bounce сообщение невозможно доставить отправителю, может генерироваться double-bounce (или 2bounce) сообщение, которое обычно отправляется администратору почтового сервера (по умолчанию на адрес postmaster), которое так же может содержать тело исходного сообщения или другую конфиден циальную информацию. Если double-bounce сообщение невозможно доставить, оно удаляется

Время жизни сообщения в очереди по умолчанию составляет пять дней и контролируется параметром maximal_queue_lifetime. В современных реалиях никто не ждет важного сообщения столь длительный срок (а по моему опыту, если письмо не может быть отправлено в течении шести–восьми часов, то вероятность его успешной отправки в дальнейшем минимальна)

Время жизни bounce сообщения в очереди по умолчанию составляет так же пять дней и контролируется параметром bounce_queue_lifetime. Обычно, веб-приложения отправляют сообщения с адресов вида [email protected], которые на практике никем не просматриваются (в лучшем случае, это реально существующий ящик, который постепенно забивается уведомлениями)

Типы сообщений, которые отправляются на адрес postmaster (если не указано иного в параметрах bounce_notice_recipient, 2bounce_notice_recipient, delay_notice_recipient и error_notice_recipient) контролируются параметром notify_classes и по умолчанию отправляются сообщения только о программных ошибках или нехватке ресурсов (на адрес указанный в параметре error_notice_recipient)

Если не уделить этой цепочке должного внимания, однажды может случиться так, что вы узнаете о проблеме слишком поздно или произойдет непреднамеренная утечка конфиденциальной информации. Поскольку здесь нет универсального решения и в каждом случае будут иметься свои ограничения и пожелания, попробую привести пару общих советов

Ящик, который указан в качестве обратного адреса в сообщении, обязан существовать. Это требование связано с тем, что до сих пор существуют почтовые сервера, которые проверяют существование адреса отправителя через попытку обратного соединения. Однако, если данный ящик никем и никогда не просматривается, bounce сообщения на него уходить не должны. Этого поведения можно достичь через карту «виртуальных» адресов virtual_alias_maps:

virtual_alias_maps = hash:/etc/postfix/virtual

Где содержимое /etc/postfix/virtual представляет собой запись вида:

[email protected] devnull

А алиас devnul в файле локальных алиасов /etc/aliases представляет собой запись вида:

devnull: /dev/null noreply: devnull

Сами же карты локальных алиасов задаются в конфигурации в виде:

alias_maps = hash:/etc/aliases alias_database = $alias_maps local_recipient_maps = $alias_maps

После изменения текстовых представлений не забудьте выполнить команды обновления баз данных для соответствующего представления:

# postalias /etc/aliases # postmap /etc/postfix/virtual

Подобная конфигурация будет отправлять все сообщения, адресованные [email protected] (в т.ч. и bounce-сообщения), прямиком в «шредер» /dev/null

Сообщения о наличии программных ошибок и нехватке ресурсов, конечно же, желательно получать раньше, чем начнут беспокоиться пользователи, однако лучше это делать через специализированные средства мониторинга — в этом случае рекомендуется подавить уведомления:

notify_classes =

Все прочие сообщения, адресованные локальному пользователю root (явно или через цепочку в /etc/aliases), имеет смысл так же или подавлять (рискуя не узнать вовремя что-то важное и надеясь на средства мониторинга) или дублировать на два и более адресов в различных безопасных доменах

Anton Batenev

Часть 2, Часть 3

4.4k

PPT — Внедрение SMTP для анонимного доступа в PowerPoint.

Реализация SMTP для анонимного подключения SwiNOG # 5, 25.09.2002 Fredy Künzler, Init Seven AG

SPAM — это серьезная проблема. Лучше бороться с ее происхождением.

Анонимный дозвон: Клиент неизвестен Клиент может скрыть свою личность (Rufnummerunterdrückung) В случае злоупотреблений усилия по предотвращению значительны и не оплачиваются Жалобы: Spamcop и т. Д. В случае злоупотребления, это всего лишь реакция, и СПАМ уже распространен

Как спамеры злоупотребляют анонимным подключением (1) Новая стратегия от спаммеров, поскольку классический метод рассылки спама больше не эффективен ( злоупотребление открытым ретранслятором SMTP). Открытые серверы ретрансляции SMTP все больше и больше исчезают. Причина: в наши дни M $ доставляет свои SMTP-серверы с «отказом в ретрансляции» по умолчанию.

Как спамеры злоупотребляют анонимным входом в сеть (2) Spam-PC набирает через ISDN (объединение каналов, PPP Multilink) Spam-PC запускает собственный SMTP-сервер.Доставка почты осуществляется непосредственно на соответствующий MX-сервер получателя. Этот метод распространен среди известных швейцарских спамеров, таких как М. (Nachtsichtgeräte, цифровые фотоаппараты с завышенной ценой, программное обеспечение Brockhaus, оборудование GPS и т. Д.) И B.W.L. (Pfefferspray, программное обеспечение графической галереи и т. Д.) когда SMTP-сервер, рассылающий спам, получает динамический IP-адрес поставщика, жалобы будут направляться в службу поддержки поставщиков

Предотвращение (Решение № 1) (1) Запретить трафик SMTP ( Порт 25), выходящий из собственной магистрали Реализация (предположим, что у провайдера 192.168.128.0 / 19, а диапазон набора — 192.168.136.0/24):access-list 100 Замечание SMTP-блок для дозвона-клиентов список доступа 100 разрешить tcp 192.168.136.0 0.0.0.255 192.168.128.0 0.0.31.255 eq smtpaccess- list 101 deny tcp 192.168.136.0 0.0.0.255 any eq smtpaccess-list 101 allow ip anyinterface FastEthernet 0/0 описание подключено к Интернету (вышестоящий провайдер) ip access-group 100 out

Prevention (Solution # 1) ( 2) Преимущество решения №1: Спамер не может осуществлять прямую доставку MX-доставки Недостатки решения №1: Пользователь должен использовать SMTP-сервер провайдера, даже если у него есть GMX или другой адрес бесплатной почты Пользователь спрашивает службу поддержки, как обрабатывать сообщение «relay denied »Сообщения об ошибках • Спамер по-прежнему может злоупотреблять SMTP-сервером провайдера, так как он должен ретранслировать почтовый трафик от телефонных соединений

Предотвращение (Решение №2) (1) То же, что и решение №1, но с защищенным SMTP-сервером провайдера Dial-Spam-Block используется для защиты SMTP-сервера ion • Dial-Spam-Block подсчитывает количество получателей доставки почты для каждого динамически назначаемого IP-адреса • Dial-Spam-Block прекращает ретрансляцию почты после достижения лимита получателей в течение определенного периода времени (по умолчанию: 50 получателей за 30 минут. разрешено)

Предотвращение (Решение № 2) (2) потенциальный спамер достигает предела в течение 1 минуты и получает сообщение «реле отклонено» -Spam-Block) Dial-Spam-Block в настоящее время работает с Sendmail (записывает в access.db, поэтому особенность sendmail.cf не требуется) и Freeradius. Связь между двумя серверами осуществляется по SSH.

Предотвращение (Решение №2) (3) Преимущества решения №2: Спамер не может выполнять прямую MX-доставку SMTP-сервер поставщика защищен Недостатки решения №2: Пользователь должен использовать SMTP-сервер поставщика, даже если у него есть GMX или другой адрес бесплатной почты • Пользователь спрашивает службу поддержки, как обрабатывать сообщения об ошибках «relay denied»

Предотвращение (решение № 2) (4) Блокировка спама при наборе номера • Концепция Фреди Кюнцлер, Init Seven AG (спасибо сотрудникам Interconnection) Разработан Марко Штайнахером, Init Seven AG GPL (Стандартная общественная лицензия) Работает с марта 2002 года без проблем в среде Init Seven AG. Доступно по адресу dial-spam-block.sourceforge.net

Prevention (Решение № 3) (1) Перенаправить SMTP-трафик от коммутируемого пользователя на сервер SMTP провайдера. Это упростит настройку SMTP-клиента. Служба поддержки больше не должна обрабатывать вопросы «relay denied», поскольку любое допустимое имя хоста (например, mail.bluewin.ch при дозвоне Init Seven) работает до предела dial-spam-block.

Профилактика (Решение № 3) (2) Реализация (предположим, что у провайдера 192.168.128.0 / 19 и диапазон набора 192.168.136.0/24, а IP-адрес SMTP-сервера — 192.168.128.10) список доступа 102 примечание Перенаправление SMTP на SMTP-сервер из списка доступа к клиентам 102 разрешить tcp 192.168.136.0 0.0.0.255 any eq smtproute-map Разрешение SMTP-перенаправления 10 соответствует ip-адресу 102 set ip next-hop 192.168.128.10interface FastEthernet 0/0 описание подключено к Интернету (провайдер восходящего потока) ip policy route-map SMTP-Redirect SMTP-сервер не должен находиться в диапазоне IP-адресов абонентов!

Предотвращение (Решение № 3) (3) Конфигурация сервера SMTP : (требование: ядро SMTP-сервера должно поддерживать iptables) iptables -A PREROUTING —table nat —protocol tcp —source \ 192.168.136.0 / 24 —dport 25 -j DNAT —to 192.168.128.10 (сценарий инициализации для Linux доступен по адресу www.init7.net/anti-spam/)

Предотвращение (Решение № 3) (4) *) Защищено с помощью Dial-Spam-Block

Предотвращение (Решение №3) (5) Преимущества решения №3: Спамер не может выполнять прямую MX-доставку SMTP-сервер провайдера защищен Поддержка отсутствует больше беспокоят вопросы «отказано в ретрансляции» (незначительный) Недостаток решения № 3: «telnet host 25» больше недоступен из диапазона дозвона. Решение № 3 работает с августа 2002 года в среде Init Seven AG

Дальнейшее развитие (предлагаемое решение №4) Dial-Spam-Block может работать как «Teergrube».Вместо жесткого ограничения типа «ретрансляция запрещена после 50 получателей» доставка SMTP могла постепенно замедляться. Например, первые 20 получателей доставляются мгновенно, затем ждут 2 секунды для каждого адреса для следующих 20 получателей, затем 5 секунд и т. Д. И т. Д.

Ссылки (1) SMTP-Redirect Реализация www.init7.net/ anti-spam / Dial-Spam-Blockdial-spam-block.sourceforge.netTeergrubehttp: //www.iks-jena.de/mitarb/lutz/usenet/teergrube.en.html (на английском языке) http: // www.iks-jena.de/mitarb/lutz/usenet/teergrube.html (немецкий)

Ссылки (2) Freeradiuswww.freeradius.org Отправить почту

Спасибо.

| Клиентский компьютер связывается с Для большей гибкости и дополнительных

Основные команды SMTP Ниже описаны основные команды SMTP.Все следующие SMTP-серверы HELO (Hello) ПОЧТА ОТ

DATA

RSET (Сброс) VRFY (Проверить) NOOP (Нет операции) QUIT Пример — Как использовать

В приведенном выше примере сообщение электронной почты Расширенный SMTP (ESMTP) Если клиент инициирует SMTP-соединение EHLO (Extended Hello) AUTH (аутентификация) Пример ниже показывает, как AUTH LOGIN

Более подробная информация об AUTH STARTTLS (Начать транспортировку Для повышения безопасности зашифрованный TLS Пример ниже показывает, как комбинировать

SIZE Пример ниже показывает, как сервер

Клиент отправляет команду SIZE и HELP Ссылки: Сопутствующие товары: Другие статьи | |

Как отправлять анонимные электронные письма: 5 скрытых методов

Вам когда-нибудь приходилось отправлять полностью анонимное электронное письмо? Может быть, вы хотите незаметно признаться кому-то в любви. Или, возможно, вы журналист или информатор, и вам нужно предупредить кого-то, не вызывая подозрений.

Есть много законных причин для отправки анонимного электронного письма.Существуют бесплатные онлайн-сервисы, позволяющие отправлять анонимные электронные письма. В качестве альтернативы вы можете использовать учетную запись электронной почты для записи и VPN для защиты своей личности.

Легко отправить электронное письмо, не раскрывая свою личность.Вот несколько способов отправки анонимного электронного письма.

1.Используйте учетную запись электронной почты Burner и VPN

Использование учетной записи веб-почты, такой как Gmail, для отправки анонимного электронного письма — отличный вариант.Вы можете создать учетную запись Gmail, не предоставляя никакой идентифицирующей информации. После этого вы можете использовать этот адрес электронной почты в качестве учетной записи для записи.

Кроме того, когда вы отправляете анонимное электронное письмо из Gmail, исходный IP-адрес (откуда оно пришло) в заголовке электронной почты является адресом сервера Google, а не вашим IP-адресом.Смена IP-адреса дает вам еще один уровень анонимности. (Вот как вы читаете заголовок электронного письма, чтобы отследить исходный IP-адрес.)

Если бы кто-то отследил IP-адрес в заголовке электронного письма, он обнаружил бы только местоположение сервера Google. Сервер тоже не обязательно находится рядом с вами, но стоит замести следы.

С учетом сказанного, ваш фактический IP-адрес хранится в системах Google.Так что, если правительство или любой другой орган власти когда-нибудь постучится и спросит ваше местоположение, Google может его предоставить.

Повысьте анонимность электронной почты с помощью VPN

Вы можете повысить свою конфиденциальность, добавив виртуальную частную сеть (VPN).Не знаете, что такое VPN? Прочтите о том, что такое VPN-соединение и как именно оно работает.

Мы настоятельно рекомендуем платить за услугу VPN с хорошей репутацией вместо того, чтобы полагаться на бесплатную VPN.Вы можете использовать эту ссылку, чтобы получить специальную скидку MakeUseOf на тарифный план ExpressVPN, или эту ссылку, чтобы получить скидку на CyberGhost.

После подключения к VPN ваш IP-адрес будет в безопасности.Когда вы отправляете электронное письмо из своей учетной записи Gmail, есть два отличия:

- Если вы отследите IP-адрес, сервер Google не появится рядом с вашим местоположением, и

- Если правительство запрашивает ваш IP-адрес, Google не может предоставить ваш IP-адрес, только адрес службы VPN.

Что касается последнего пункта, поэтому жизненно важно использовать платную услугу VPN, которая не регистрирует данные вашего подключения. Если есть бревно, они могут его перевернуть. Бесплатный VPN с большей вероятностью будет вести журнал.

Примечание: Анонимная учетная запись электронной почты горелки — это не одно и то же, что одноразовая учетная запись электронной почты!

2.Используйте свой почтовый клиент и VPN

Второй способ отправки анонимного электронного письма — использование почтового клиента, установленного в вашей системе.Чтобы сохранить анонимность, необходимо предпринять три шага:

Все, что вам нужно сделать, это запустить свою VPN и убедиться, что ваш компьютер использует удаленный IP-адрес.Затем отправьте электронное письмо через свой почтовый клиент, используя одноразовую учетную запись. Теперь в заголовке электронной почты будет отображаться ваш IP-адрес VPN вместо вашего исходного IP-адреса в заголовке электронной почты.

AnonEmail — это анонимный почтовый сервис от AnonyMouse.Служба AnonEmail позволяет отправлять анонимные электронные письма, используя ряд узлов. Когда вы отправляете электронное письмо с помощью службы, оно проходит через несколько случайных узлов, что делает невозможным отслеживание вашего IP-адреса.

AnonEmail прост в использовании.Вы указываете получателя, тему и короткое текстовое сообщение, а затем «Отправить анонимно». В отличие от многих других сервисов, AnonEMail (кажется) не регистрирует ваш IP-адрес. При тестировании мой IP-адрес не отображался и не отслеживался. Однако я настоятельно рекомендую вам не отправлять ничего конфиденциального или незаконного.

В качестве дополнительной меры безопасности AnonEmail будет ждать неизвестный период перед отправкой вашего письма.Причина в том, что если вы еще больше отдаляетесь от электронной почты, отрывая вас от времени отправки, местоположения отправки и любых возможных географических предположений на основе часовых поясов.

Cyber Atlantis — еще один бесплатный анонимный почтовый сервис, который удаляет ваш IP-адрес.Сервис Cyber Atlantis также предлагает шифрование PGP. Это означает, что вы можете не только отправлять электронную почту без IP-адреса, но и зашифровать ее содержимое перед отправкой.

В этом случае содержимое электронного письма полностью защищено.Только владелец открытого ключа может разблокировать содержимое сообщения с помощью закрытого ключа. Использование шифрования с открытым ключом может иметь непредвиденные последствия. Например, если ключ шифрования широко не используется и был распространен среди небольшого количества людей, анонимный получатель электронной почты может попытаться выяснить отправителя.

Если вам нужен полностью безопасный, анонимный и двусторонний почтовый сервис, ProtonMail — это ответ.ProtonMail имеет долгую историю предоставления безопасных почтовых услуг, и миллионы людей полагаются на них, чтобы их общение всегда оставалось конфиденциальным и анонимным.

Некоторые основные функции ProtonMail включают:

- Сквозное шифрование: Сообщения не только зашифрованы, когда они отправляются с серверов ProtonMail, но и все сохраненные сообщения также зашифрованы.Без доступа к соответствующей учетной записи ProtonMail никто не сможет получить доступ к вашим сообщениям.

- Private User Data: процесс шифрования ProtonMail, который использует ключ шифрования на вашем компьютере, что означает, что даже системные администраторы ProtonMail не могут получить доступ к вашим сообщениям. С другой стороны, это означает, что они не могут восстановить вашу учетную запись за вас. С другой стороны, это означает, что они также не могут передавать ваши сообщения ни одному руководящему органу.

- Криптография с открытым исходным кодом: Поскольку ProtonMail использует криптографические библиотеки с открытым исходным кодом, вы можете быть уверены, что у кого-либо нет «лазейки» для доступа к вашей электронной почте. Сюда входят как системные администраторы, так и хакеры.

Если вы регулярно отправляете письма с двусторонним шифрованием, вам следует подумать о регистрации учетной записи ProtonMail и использовать ее в качестве основного адреса.

Лучший провайдер анонимной электронной почты

Какая анонимная электронная почта самая лучшая? Ответ зависит от ваших требований.Если вы регулярно отправляете анонимные электронные письма и вам требуется дополнительная защита в виде шифрования, попробуйте ProtonMail. Даже ProtonMail не может получить доступ к вашей учетной записи электронной почты!

Если вы в затруднительном положении, одна из служб анонимной электронной почты на основе браузера предлагает быстрое решение.

Не уверены, какой VPN-сервис вам подходит? Посмотрите наше сравнение лучших VPN-сервисов.Если вы ищете другие способы повысить свою личную безопасность, вы также можете взглянуть на повышение безопасности своего ПК.

Загрузите БЕСПЛАТНУЮ копию Office 365 All-in-One для чайников (стоит 24 доллара США)

Разберитесь с каждым из приложений Microsoft Office в пакете и изучите все, от основ до более сложных предлагаемых функций.

Об авторе

Гэвин Филлипс

(Опубликовано 606 статей)

Гэвин — младший редактор отдела Windows and Technology Explained, постоянный участник Really Useful Podcast и редактор дочернего сайта MakeUseOf, посвященного криптографии, Blocks Decoded.У него есть степень бакалавра (с отличием) в области современного письма с использованием методов цифрового искусства, разграбленных на холмах Девона, а также более десяти лет профессионального писательского опыта. Он любит много пить чая, настольные игры и футбол.

Ещё от Gavin Phillips

Подпишитесь на нашу рассылку новостей

Подпишитесь на нашу рассылку технических советов, обзоров, бесплатных электронных книг и эксклюзивных предложений!

Еще один шаг…!

Подтвердите свой адрес электронной почты в только что отправленном вам электронном письме.

.

Попасть в неё можно из Личного кабинета — раздел

Попасть в неё можно из Личного кабинета — раздел

Выберите ваш домен в списке и сверху нажмите

Выберите ваш домен в списке и сверху нажмите

Нажмите

Нажмите  yandex.ru

yandex.ru .. NT AUTHORITY\АНОН… False False

.. NT AUTHORITY\АНОН… False False