Авторизация аутентификация: Аутентификация, авторизация и идентификация — DiPHOST.Ru wiki system

Никто (почти) не знает, что такое авторизация / Блог компании Avanpost / Хабр

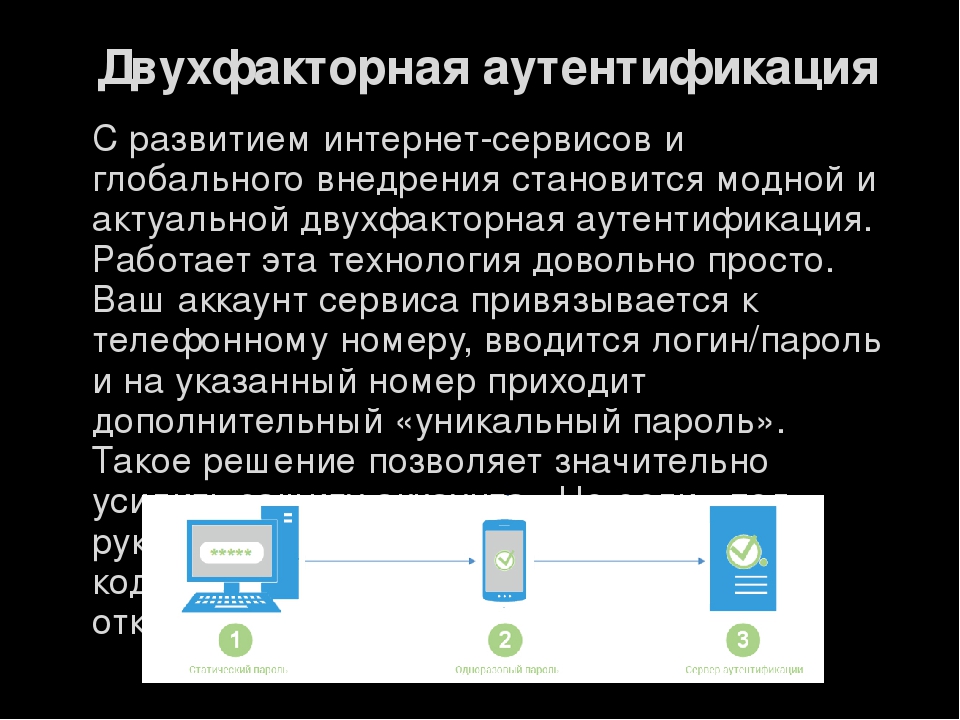

За время работы архитектором в проектах внедрения IdM я проанализировал десятки реализаций механизмов авторизации как во внутренних решениях компаний, так и в коммерческих продуктах, и могу утверждать, что практически везде при наличии относительно сложных требований они сделаны не правильно или, как минимум, не оптимально. Причиной, на мой взгляд, является низкое внимание и заказчика и разработчиков к данному аспекту на начальных этапах и недостаточная оценка влияния требований. Это косвенно подтверждает повсеместное неправильное использование термина: когда я вижу словосочетание «двухфакторная авторизация», у меня начинаются боли чуть ниже спины. Ради интереса мы проанализировали первые 100 статей на Хабре в выдаче по запросу «авторизация», результат получился неутешительный, боли было много:

В более чем 80% случаев термин употребляется неверно, вместо него следовало бы использовать слово «аутентификация». Далее я попытаюсь объяснить что это такое, и почему крайне важно уделить особое внимание этой теме.

Что же это такое?

Процитируем Википедию:

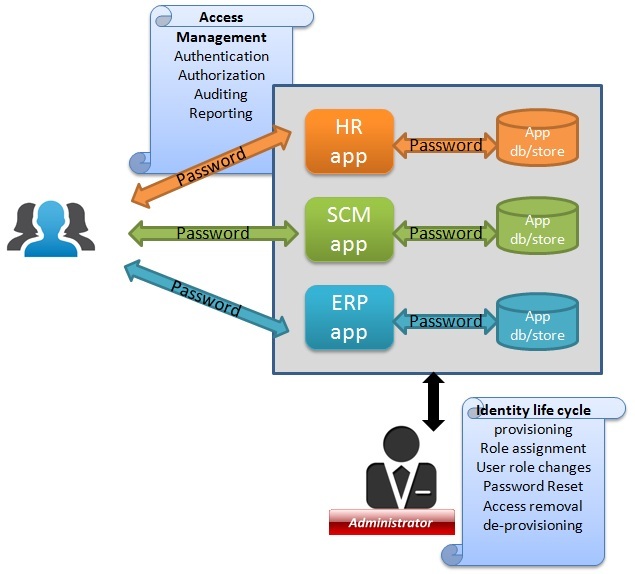

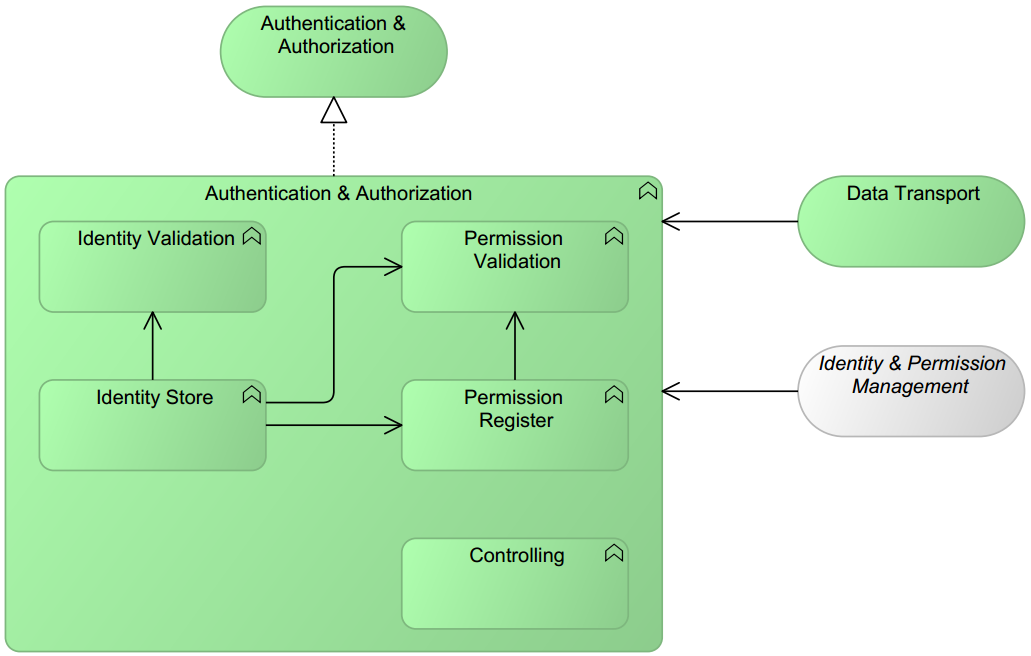

С точки зрения любой информационной системы это процесс принятия решения о предоставлении доступа субъекту на выполнение операции на основании каких-либо знаний о субъекте. К этому моменту субъект, как правило, уже должен быть идентифицирован (мы должны знать, кто он) и аутентифицирован (подтверждена его идентичность).

Реализация авторизации при разработке корпоративной информационной системы или продукта, ориентированного на корпоративный сектор — очень сложная и ответственная задача, которой часто уделяется недостаточное внимание на этапе проектирования и первичном этапе разработки, что в будущем ведет к «костыльной» реализации.

Проблематика

Давайте разберемся, какие требования к авторизации встречаются, и почему их крайне важно учитывать изначально при проектировании системы, а не откладывать на будущее. Источников требований к авторизации в корпоративной информационной системе, как правило, два — это бизнес и информационная безопасность. В общем случае бизнес хочет хранить секреты в тайне и предоставлять полномочия пользователям в соответствии с их функцией в бизнес-процессе, а безопасность хочет обеспечить минимальную достаточность полномочий каждому пользователю и аудировать доступ.

Источников требований к авторизации в корпоративной информационной системе, как правило, два — это бизнес и информационная безопасность. В общем случае бизнес хочет хранить секреты в тайне и предоставлять полномочия пользователям в соответствии с их функцией в бизнес-процессе, а безопасность хочет обеспечить минимальную достаточность полномочий каждому пользователю и аудировать доступ.

Возьмем для примера гипотетическую систему согласования договоров крупной компании, типовой кровавый энтерпрайз. Практически наверняка возникнут следующие требования к авторизации от бизнеса:

- Пользователь, не имеющий отношения к конкретному договору, не должен его видеть в системе

- Автор договора должен видеть его на всех этапах.

- Создавать договор имеет право пользователь с грейдом не ниже 10.

- Визирующий должен видеть договор, начиная с поступления к нему на этап и далее.

- Руководители подразделений должны видеть договоры своих подразделений вверх по иерархии.

- Автор договора и руководитель подразделения имеют право отозвать договор на любом этапе согласования.

- Руководство и секретариат головного офиса должны видеть документы всех филиалов.

- Пользователь, создавший договор, не должен иметь права его завизировать.

От безопасности мы могли бы получить следующие требования:

- Знать, кто имеет доступ к конкретному договору.

- Знать, кто имел доступ к конкретному договору в заданный момент времени.

- Лишать пользователя доступа к ранее доступным документам при изменении его должностных обязанностей.

Думаю, разработчикам уже стало страшно :). Дополнительную боль доставляет высокая изменчивость этих требований. Кстати, по статистике одного большого франча 1С – дополнительные требования по авторизации — одна из самых частых задач по кастомизации типовых конфигураций.

Итак, обозначим, почему эти требования проблемные:

- Они не стабильны.

Вероятность их изменения, даже в краткосрочной перспективе, стремится к 1.

Вероятность их изменения, даже в краткосрочной перспективе, стремится к 1. - Они сквозные. Их реализация влияет на все слои, от дизайна БД до UI.

- Они лежат в плоскости предметной области. Это ведет к сильной связности механизма авторизации со слоем бизнес-логики.

- Они влияют на производительность.

Пути решения

Решить данную задачу нам помогают разработанные модели управления доступом:

MAC — мандатная модель управления доступом. Доступ субъекта к объекту определяется его уровнем доступа: уровень доступа субъекта должен быть не ниже уровня секретности объекта.

DAC — прямое управление доступом. Доступ субъекта к объекту определяется наличием субъекта в списке доступа (ACL) объекта.

RBAC — ролевая модель управления доступом. Доступ субъекта к объекту определяется наличием у субъекта роли, содержащей полномочия, соответствующие запрашиваемому доступу.

АВАС — атрибутивная модель управления доступом. Доступ субъекта к объекту определяется динамически на основании анализа политик учитывающих значения атрибутов субъекта, объекта и окружения. Сюда же относятся PBAC, RAdAC, CBAC, с некоторыми нюансами (шикарный обзор от CUSTIS).

Их крайне рекомендуется использовать в первозданном виде, не изобретая велосипед. Достаточно часто в сложных информационных системах используется комбинация моделей. Например, популярна комбинация ACL + RBAC, когда роль включается в список доступа. Однако, правильное применение готовых моделей — тоже не простая задача. Не всем удается правильно выбрать модель, отделить ее от бизнес-логики и достичь приемлемой производительности механизма авторизации.

Для реализации озвученных выше в разделе «Проблематика» требований, на первый взгляд, я бы выбрал комбинацию PBAC + ACL. Требования могли бы быть реализованы следующим образом:

Перечисленные требования ИБ без всяких проблем реализуются с использованием ACL, однако бизнес-требования 5 и 7 мы реализуем с помощью PBAC. Так что для реализации требований ИБ 1 и 2 придется добавить к ним журнал или аналогичный механизм, поскольку при всей своей красоте динамические правила плохо аудируются:

Так что для реализации требований ИБ 1 и 2 придется добавить к ним журнал или аналогичный механизм, поскольку при всей своей красоте динамические правила плохо аудируются:

Итого

Авторизация — незаслуженно обойденная вниманием тема, как в публикациях, так и непосредственно в процессе разработки. Двухфакторную аутентификацию по СМС к сайту прикрутит и ребенок. Правильно реализовать авторизацию в корпоративной системе, не наделав костылей — сложнейшая задача, о которую ломают копья сеньоры и архитекторы, а множество популярных коммерческих продуктов (к примеру, Atlassian Jira) стоят на костылях благодаря сложности требований.

Мы планируем серию статей, посвященных моделям авторизации и предмету в целом. Будем рады вопросам и предложениям по темам для рассмотрения.

Аутентификация, идентификация и авторизация | Народное программирование

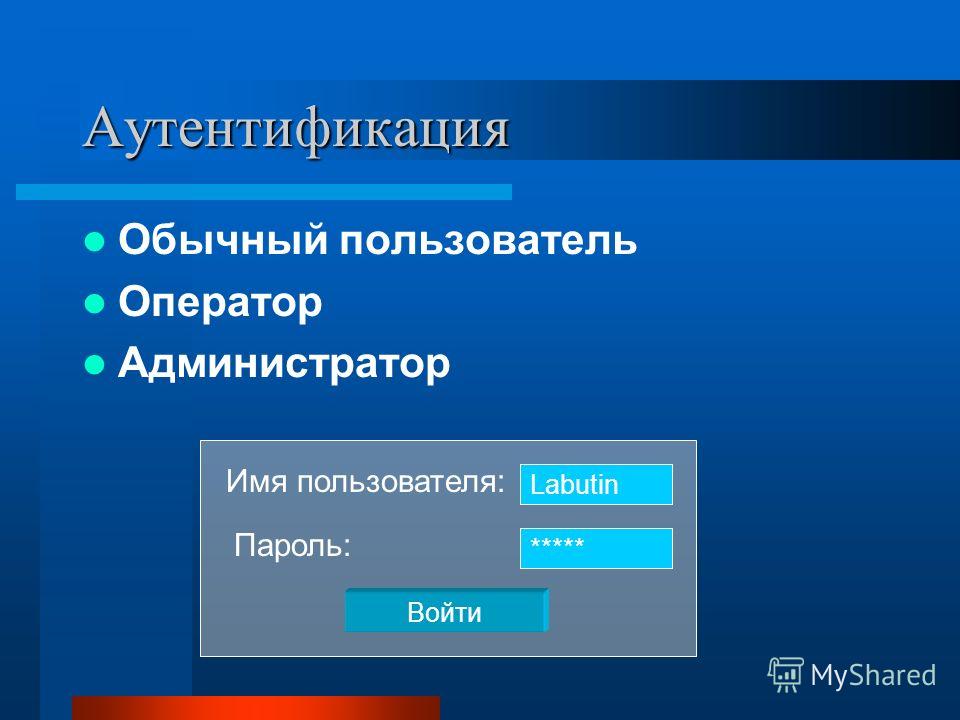

Довольно важной задачей при разработке веб-сайтов и веб-приложений есть ограничение доступа к некоторым разделам сайта, например к панели администратора. В теории это достаточно сложный процесс, с трема составляющими — аутентификация, идентификация и авторизация (англ. authentication, identification, authorization).

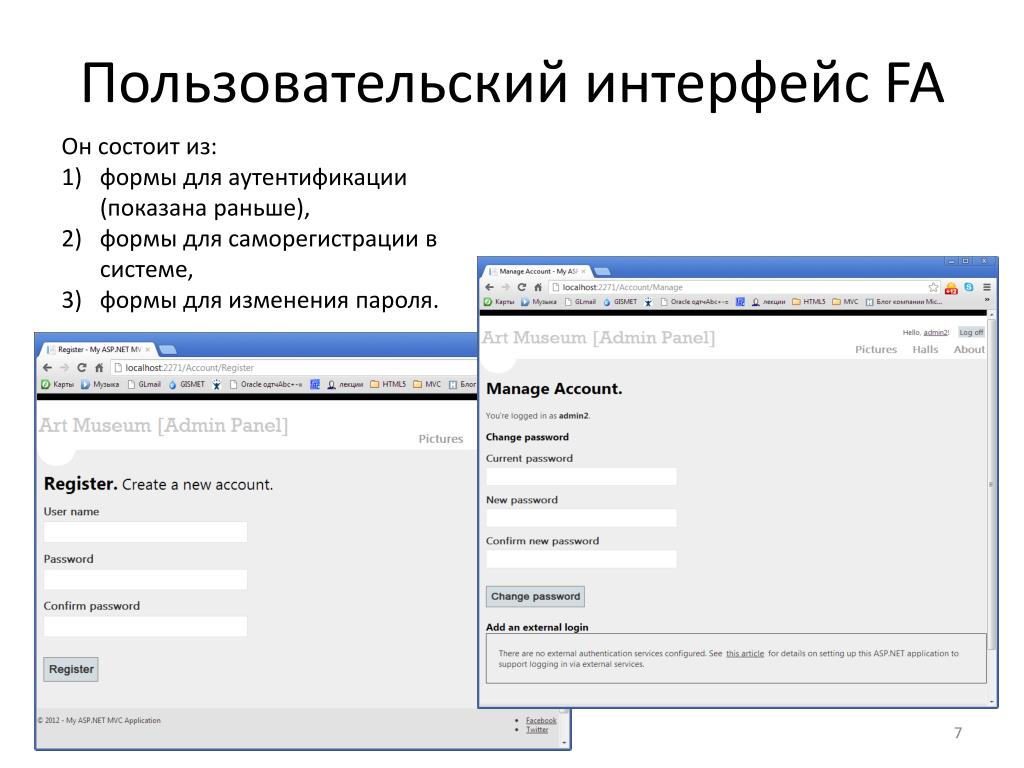

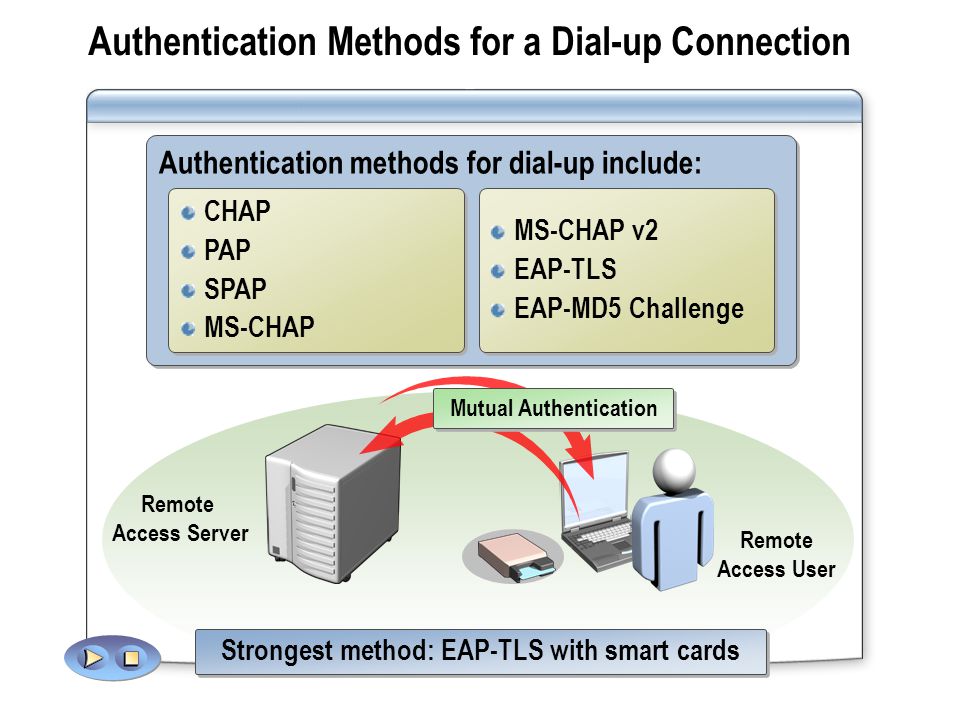

Система аутентификации/авторизации в представлении разработчиков Symfony framework

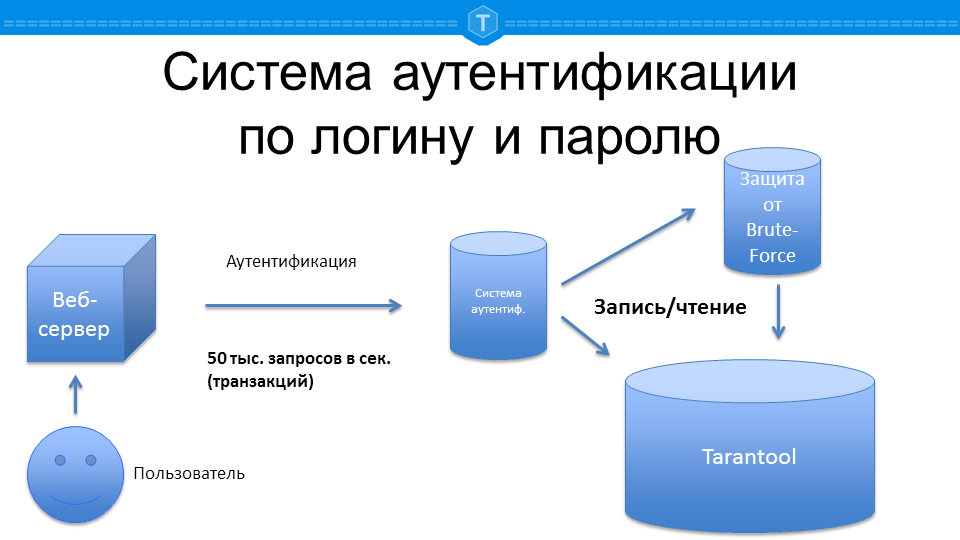

Сразу после введения учетных данных (это может быть пара логин/пароль, одноразовый пароль, access token, md5-шифр, сертификат и многое другое) начинается процедура аутентификации (authentication). Она заключается в проверке подлинности. Например, сопоставить имя/пароль пользователя с учетной записью в базе данных, проверка контрольной суммы файла и т.д.

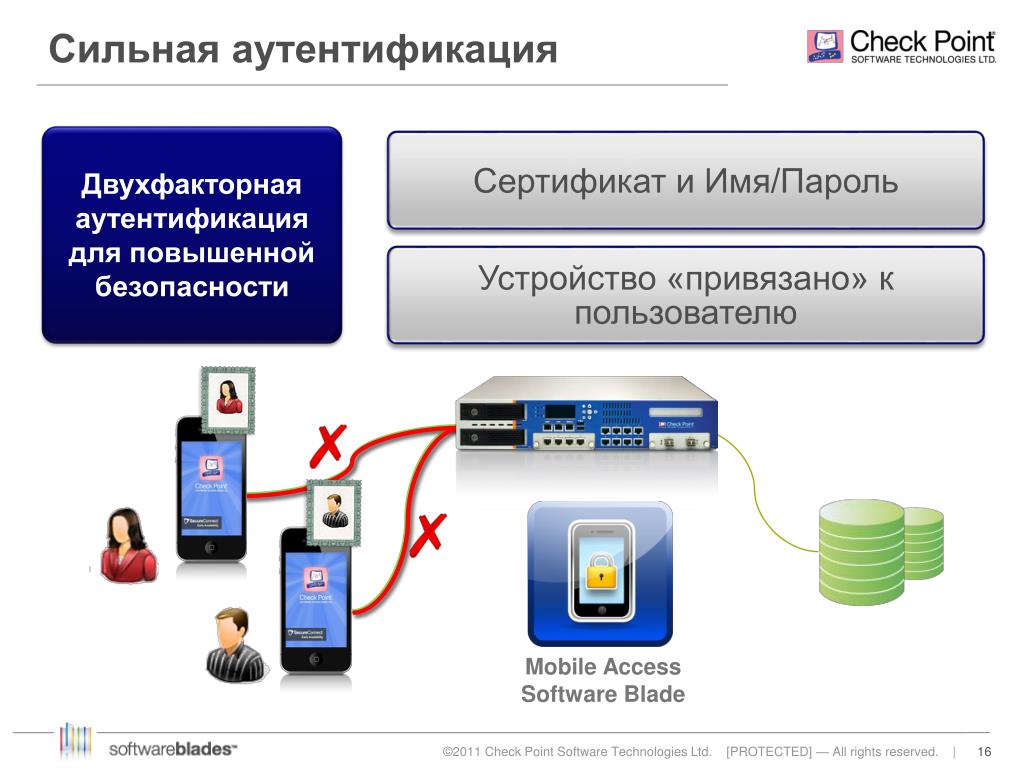

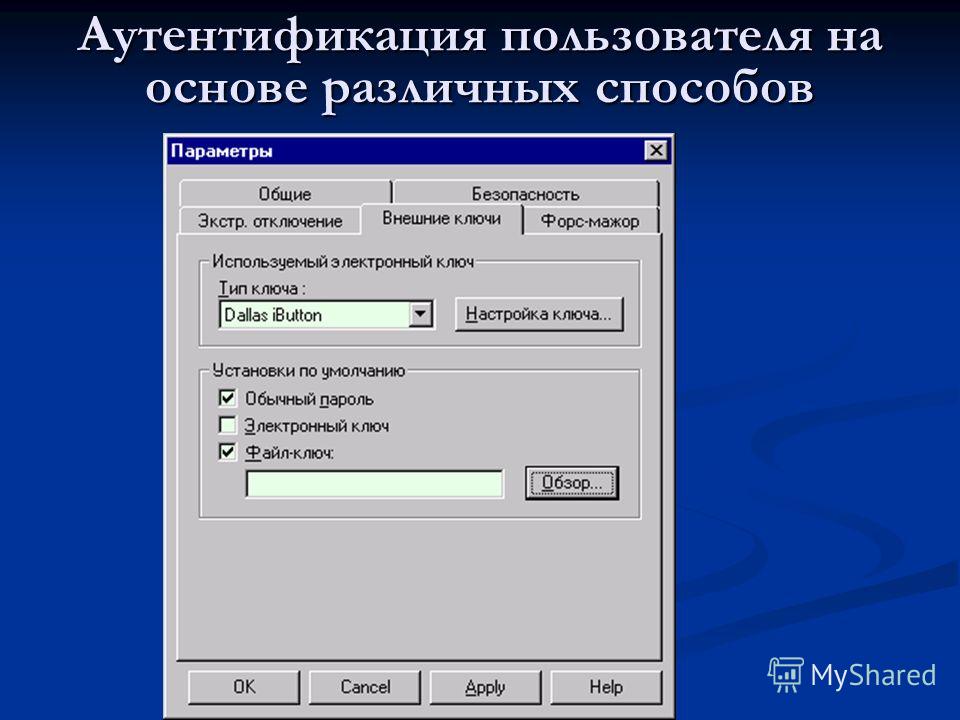

В общем случае, для процедуры аутентификации нужно либо что-то знать (например, пароль), либо иметь устройство аутентификации (например, ваш смартфон во многих современных электронных банковских системах), либо какие-то уникальных биометрические данные — отпечатки пальцев, рельеф лица, голос, радужная оболочка глаза и т. д.

д.

Если процедура аутентификации прошла успешно, следующим шагам является идентификация. Задача идентификации — получить идентификатор пользователя в системе. Это может быть его id, уникальный логин, почта и т.д. Это что-то, с чем манипулирует веб-сайт.

И, наконец-то, после всего этого происходит авторизация. Суть авторизации в наделению пользователя некоторыми правами. Например, права администратора, пользователя, анонима (неавторизированного пользователя).

Зачастую, в php скриптах нет четкого разделения между первым и вторым этапом, или даже тремя. В простейшем случае эти действия можно сделать одной выборкой из БД.

Но написанное здесь важно для понимания системы защиты в более сложных продуктах и фреймворках в частности.

Таким образом, мы теперь знаем, что такое аутентификация, идентификация и авторизация в контексте сайтостроительства.

Аутентификация и авторизация Текст научной статьи по специальности «Компьютерные и информационные науки»

AUTHENTICATION AND AUTHORIZATION Ivanov V.1, Lubova E.2, Cherkasov D.3 АУТЕНТИФИКАЦИЯ И АВТОРИЗАЦИЯ Иванов В. В.1, Лубова Е. С.2, Черкасов Д. Ю.3

‘Иванов Вадим Вадимович /Ivanov Vadim — студент; 2Лубова Елена Сергеевна /Lubova Elena — студент;

3 Черкасов Денис Юрьевич / Cherkasov Denis — студент, кафедра компьютерной и информационной безопасности, Институт кибернетики Московский институт радиотехники, электроники и автоматики Федеральное государственное бюджетное образовательное учреждение высшего образования Московский технологический университет, г. Москва

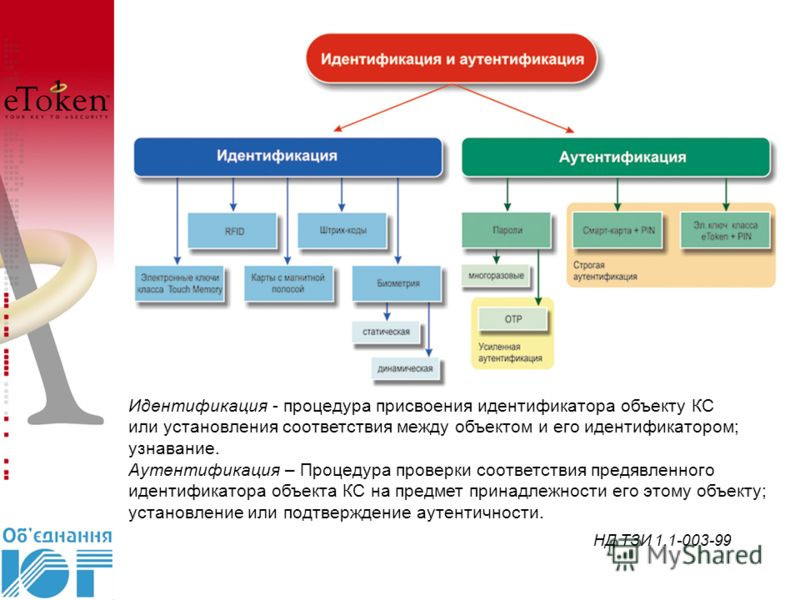

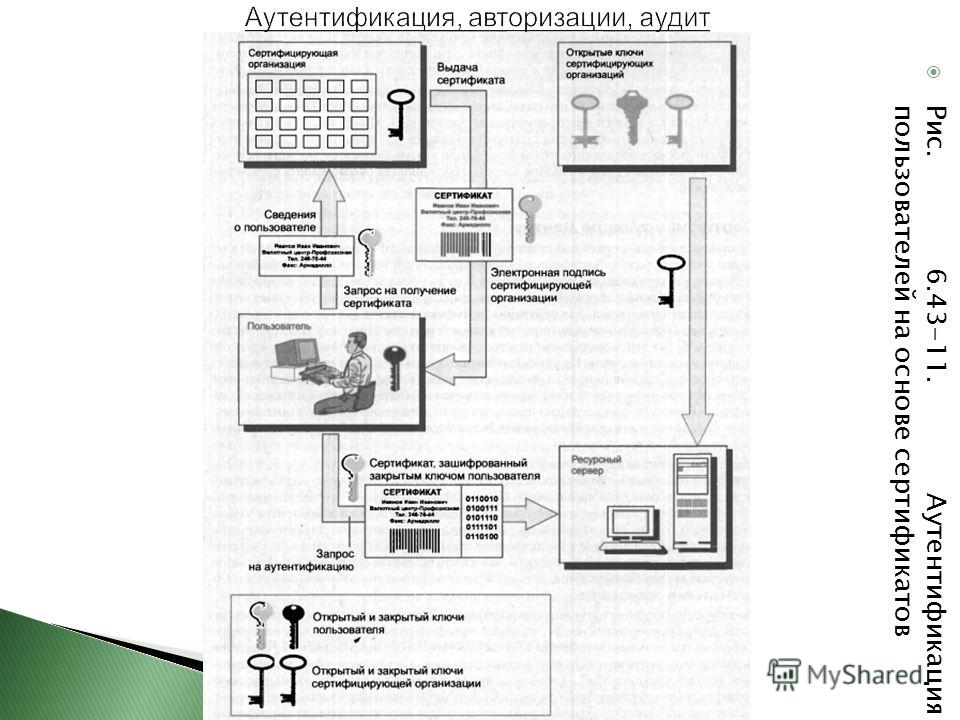

Аннотация: аутентификация — это проверка соответствия субъекта и того, за кого он пытается себя выдать, с помощью некой уникальной информации (отпечатки пальцев, цвет радужки, голос и т. д.), в простейшем случае — с помощью имени входа и пароля. Авторизация -это проверка и определение полномочий на выполнение некоторых действий (например, чтение файла /var/mail/eltsin) в соответствии с ранее выполненной аутентификацией. Эти понятия представляют собой своеобразную первую линию обороны, обеспечивающую безопасность информационного пространства организации.

д.), в простейшем случае — с помощью имени входа и пароля. Авторизация -это проверка и определение полномочий на выполнение некоторых действий (например, чтение файла /var/mail/eltsin) в соответствии с ранее выполненной аутентификацией. Эти понятия представляют собой своеобразную первую линию обороны, обеспечивающую безопасность информационного пространства организации.

Abstract: authentication — is a conformity checking of the subject and the person for whom he is trying to give himself, with the help of some unique information (fingerprints, iris color, voice and so on.), In the simplest case — via a login and password. Authorization — this is a test and determination of the powers to perform certain actions (such as reading the file /var/mail/eltsin) in accordance with the previously performed authentication. These concepts represent a kind offirst line of defense, ensuring the safety of information space organization.

Ключевые слова: аутентификация, авторизация, токен, сервер. Keywords: authentication, authorization, token, server.

Аутентификация является, пожалуй, наиболее распространенным требованием любого приложения. Возможность быстро и легко зарегистрироваться или войти на сайт играет огромную роль для пользователя. В традиционном веб-приложении это обычно делается с помощью сервера, который отслеживает сеансы в той или иной форме. Статические приложения также могут отслеживать сессии, но работа клиента в непроверенной среде означает, что должны быть приняты дополнительные меры предосторожности, чтобы гарантировать, что пользователь проверен и заслуживает доверия.

Прежде чем мы продолжим, важно прояснить различие между аутентификацией и авторизацией. Аутентификация представляет собой процесс проверки того, что пользователь является тем, кем есть; это типичная регистрация в системе. Авторизация проверяет, что пользователи могут выполнять определенные действия, которые вы указали, и не более. Нужно убедиться, что пользователи не могут читать личные данные других лиц и выполнять административные действия.

Авторизация проверяет, что пользователи могут выполнять определенные действия, которые вы указали, и не более. Нужно убедиться, что пользователи не могут читать личные данные других лиц и выполнять административные действия.

Что такое непроверенная среда

Одним из самых больших различий между клиентской и серверной частями кода веб-приложения является то, что конечный пользователь может запустить произвольный код на стороне клиента без предварительного разрешения. Это означает, что все действия, которые может сделать ваше приложение с помощью JavaScript, пользователь может легко воспроизвести, открыв Инструменты разработчика в своем браузере. Это влечет за собой две проблемы:

— Авторизация в приложениях не должна размещаться внутри кода на стороне клиента, так как он может быть произвольно изменен любой стороной. (Либо авторизация в приложениях должна размещаться без возможности внесения правок со стороны клиента, поскольку иначе он может быть произвольно изменен любой стороной.)

— Код приложения на стороне клиента не может содержать «секретную» информацию, такую как ключи API или любого рода учетные данные для доступа, которые не являются специфическими для текущего пользователя.

Поскольку ненадежные среды создают проблемы и обнаруживают уязвимые места, стоит сосредоточиться на создании безопасной архитектуры. Статические приложения не могут позволить себе отказаться от обеспечения какой-либо защиты. Так что же делать?

Одно из лучших правил заключается в том, чтобы предоставить пользователям достаточную свободу действий, чтобы они могли уничтожить свои собственные данные, но не чужие. Очень важно помнить о том, что вы защищаете свое приложение от злоумышленников, а не пытаетесь необоснованно ограничить пользователей. Нет ничего страшного в том, что пользователь хочет взломать приложение и в процессе уничтожает свои собственные данные учетной записи пользователя. Нужно беспокоиться только тогда, когда его действия могут повлиять, скомпрометировать или уничтожить данные других пользователей.

Нет ничего страшного в том, что пользователь хочет взломать приложение и в процессе уничтожает свои собственные данные учетной записи пользователя. Нужно беспокоиться только тогда, когда его действия могут повлиять, скомпрометировать или уничтожить данные других пользователей.

Процесс аутентификации

Если вы не строите автономное приложение, предназначенное для хранения данных только в локальном браузере, ваш процесс аутентификации должен включать сервер. Самое простое средство аутентификации работает в основном так:

1. Клиент направляет пользователя к процессу аутентификации на стороне сервера. Это может быть сделано через всплывающее окно JavaScript или перенаправление браузера включается установкой window. location.

2. Сервер проверяет подлинность пользователя с помощью пароля, цифровых подписей или других средств.

3. Сервер создает случайно сгенерированный токен (ключ) и связывает его с уже прошедшим аутентификацию.

4. Сервер передает токен обратно клиенту.

5. Клиент использует предоставленный токен при последующих запросах к серверу в качестве документа, удостоверяющего личность, предоставляющего пользователю доступ к защищенным ресурсам.

Поскольку токен генерируется в момент входа в систему случайным образом, его присутствие служит достаточным доказательством того, что запрос исходит от пользователя, которому был выслан токен. Токен, который предоставляет доступ без каких-либо дополнительных требований, известен как токен носителя [1].

До того, как идентификация личности через токены стала распространенной, многие API-интерфейсы приложений использовали только имя пользователя и пароль учетных данных, передаваемых по запросу. Проверка подлинности через токен гораздо лучше подходит для такой системы по ряду причин:

Проверка подлинности через токен гораздо лучше подходит для такой системы по ряду причин:

1. Полномочия, особенно предоставленные пользователем пароли, должны храниться так надежно, как это возможно. Особенно, если приложение предоставляет доступ третьим лицам к серверу ресурсов, прямое использование пароля приведет к падению системы безопасности, что может поставить под угрозу аккаунты пользователей за пределами вашего приложения.

2. Сервер может отменить доступ к сгенерированному токену в любое время. Если у пользователя есть основания полагать, что один из авторизированных токенов был в некотором роде скомпрометирован, можно легко отменить доступ к токену без универсального сброса учетных данных пользователя или все предоставленных токенов.

3. Помимо ручного аннулирования доступа, у токенов может автоматически закончиться срок действия, что может потребовать дополнительных доказательств того, что они должны оставаться в силе. По сути, проверка подлинности на основе токенов дает вам возможность полностью контролировать аутентификацию и авторизацию приложения.

Обратите внимание на то, что каждый, кто предъявляет токен, немедленно получает доступ к данным. Поэтому жизненно важно, чтобы любое сообщение, которое включает токен, проходило через соединение, защищенное SSL-шифрованием.

Аутентификация и авторизация требуют обширных знаний, а потому вам нужно будет серьезно задуматься над стратегией, которую вы решите использовать. Простое предъявление токена кажется наилучшим выходом из ситуации, но эта система слишком уязвима. Если она будет перехвачена, то сможет полностью скомпрометировать учетную запись пользователя. Вот несколько советов, которые можно учесть для того, чтобы создать более высокий уровень безопасности пользователя для статического приложения [2]:

1. Не изобретайте колесо. Люди потратили много времени, думая на эти темы. Лучше всего придерживаться существующего протокола OAuth 2.0, а не пытаться придумать свой собственный.

Не изобретайте колесо. Люди потратили много времени, думая на эти темы. Лучше всего придерживаться существующего протокола OAuth 2.0, а не пытаться придумать свой собственный.

2. Не позволяйте доступу к вашим токенам длиться вечно. Обновляйте токены или иным образом периодически требуйте повторную проверку подлинности, чтобы гарантировать, что устаревшие учетные данные клиента не станут основанием для нарушения безопасности.

3. Не храните токены доступа в незашифрованном виде или на локальном диске.

4. Используйте области авторизации. Когда клиент выполняет проверку подлинности, запросите список конкретных ресурсов, к которым он хочет получить доступ, даже если он полностью под вашим контролем.

Трехсторонняя аутентификация

В зависимости от потребностей вашего приложения, вы можете не реализовать свою собственную проверку подлинности пользовательских данных на основе токена. Если вы создаете приложение, которое в первую очередь взаимодействует с другой службой, могут быть доступны библиотеки JavaScript (например, Facebook’s JS SDK) или же они могут предложить способы создания авторизации токенов вручную (например, GitHub’s API).

Также появился относительно новый вариант, популярность которого растет, — он является фоновым провайдером аутентификации. Такие сервисы, как Firebase и UserApp, предлагают простые способы аутентификации пользователей статического приложения без генерирования кода на стороне сервера. Каждый сервис будет иметь свои сильные и слабые стороны, которые должны рассматриваться как часть общей стратегии аутентификации.

Авторизация пользователя (предоставление ему прав доступа к ресурсам) является положительным результатом аутентификации помимо установления доверительных отношений и выработки сессионного ключа. Процедура аутентификации необходима для обмена информацией между компьютерами. Для обеспечения защиты линии связи от прослушивания или подмены одного из участников взаимодействия используются сложные криптографические протоколы.

Процедура аутентификации необходима для обмена информацией между компьютерами. Для обеспечения защиты линии связи от прослушивания или подмены одного из участников взаимодействия используются сложные криптографические протоколы.

Литература

1. Под редакцией А. А. Шелупанова, С. Л. Груздева, Ю. С. Нахаева. Аутентификация. Теория

и практика обеспечения доступа к информационным ресурсам. М.: Горячая линия —

Телеком, 2009. С. 552.

2. Смит Ричард Э. Аутентификация: от паролей до открытых ключей. М.: Вильямс, 2002.

С. 432.

CHECKRECIPIENT SOLUTION OVERVIEW FOR EMAIL SECURITY

Patrakov E.1, Patrakova D.2 ОБЗОР РЕШЕНИЯ CHECKRECIPIENT ДЛЯ БЕЗОПАСНОСТИ ЭЛЕКТРОННОЙ ПОЧТЫ Патраков Е. И.1, Патракова Д. И.2

‘Патраков Евгений Иванович /Patrakov Evgeny — студент, департамент менеджмента;

2Патракова Дарья Ивановна / Patrakova Daria — студент, кафедра теоретических основ радиотехники, Уральский федеральный университет им. Б. Н. Ельцина, г. Екатеринбург

Аннотация: неверно адресованное письмо в современном мире вследствие непреднамеренной человеческой ошибки может стать результатом утечки конфиденциальных данных. Для решения данной проблемы были предложены следующие механизмы: «задержка отправки сообщения», «шифрование письма». Однако такие методы имеют существенные недостатки: уменьшение скорости отклика электронной почты, сложность реализации. Вследствие этого было предложено решение CheckRecipient, которое имеет две реализации: CheckRecipient Guardian, обнаруживающий и предотвращающий угрозы по электронной почте, используя искусственный интеллект, и CheckRecipient RuleBuilder, обнаруживающий и предотвращающий угрозы по электронной почте, используя машинное обучение. Abstract: incorrectly addressed letter in the modern world can become result of leakage of confidential data. To solve this problem, the following mechanisms have been offered: «delay of sending message», «encryption of a letter». However, such methods have significant drawbacks: reduction in the response speed of the email, the complexity of the implementation. As a result, it was suggested solution CheckRecipient, which has two implementations: CheckRecipient Guardian, detect and prevent threats by e-mail, using artificial intelligence, and CheckRecipient RuleBuilder, detect and prevent threats by email, using machine learning.

Abstract: incorrectly addressed letter in the modern world can become result of leakage of confidential data. To solve this problem, the following mechanisms have been offered: «delay of sending message», «encryption of a letter». However, such methods have significant drawbacks: reduction in the response speed of the email, the complexity of the implementation. As a result, it was suggested solution CheckRecipient, which has two implementations: CheckRecipient Guardian, detect and prevent threats by e-mail, using artificial intelligence, and CheckRecipient RuleBuilder, detect and prevent threats by email, using machine learning.

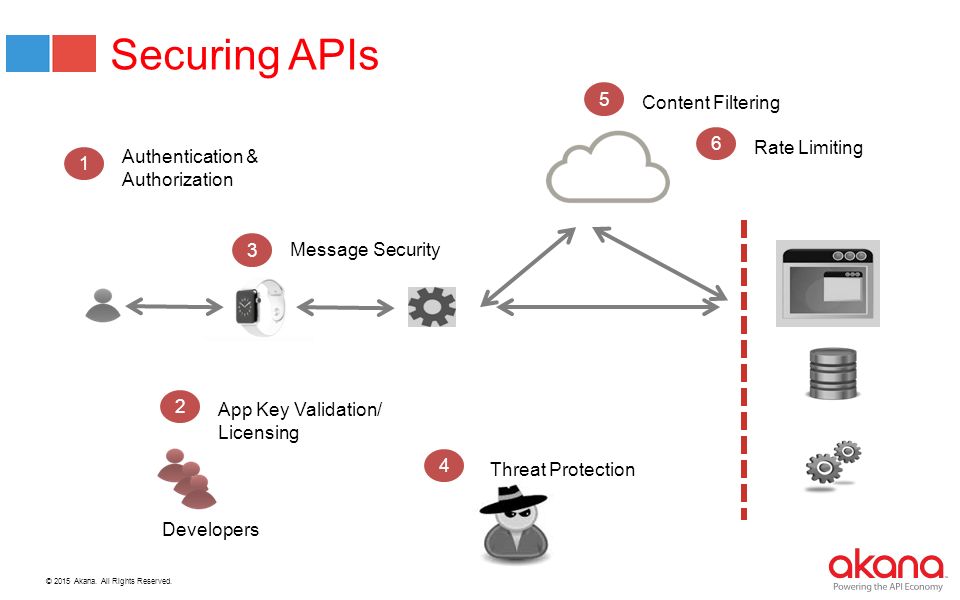

Требования аутентификации и авторизации API

Edit me

Прежде чем пользователи смогут отправлять запросы с помощью API, им обычно необходимо зарегистрироваться для получения ключа API или изучить другие способы аутентификации запросов. API-интерфейсы различаются по способу аутентификации пользователей. Некоторые API требуют включения ключа API в заголовок запроса, в то время как другие API требуют тщательной защиты из-за необходимости защиты конфиденциальных данных, подтверждения личности и обеспечения того, чтобы запросы не были подделаны. В этом разделе мы изучим аутентификацию и авторизацию, а также то, на чем следует сосредоточиться в документации.

Определяем термины

Во-первых, давайте определимся с некоторыми ключевыми терминами:

- Аутентификация: подтверждение правильности личности

- Авторизация: разрешение определенного действия

API может аутентифицировать, но не разрешит делать определенный запрос.

аутентификация и авторизация

Последствия нехватки безопасности API

Почему даже API-интерфейсы нуждаются в аутентификации? Для API, которые предназначены только для чтения, иногда пользователям не нужны ключи. Но большинство коммерческих API требуют авторизации в виде ключей API или других методов. Если нет никакой защиты API, пользователи могут совершать неограниченное количество запросов API без какой-либо регистрации. Разрешение неограниченных запросов усложнит модель дохода для вашего API.

Если нет никакой защиты API, пользователи могут совершать неограниченное количество запросов API без какой-либо регистрации. Разрешение неограниченных запросов усложнит модель дохода для вашего API.

Вдобавок, без аутентификации не было бы простого способа связать запросы с конкретными данными пользователя. И не было бы способа защиты от запросов от злонамеренных пользователей, которые могут удалить данные другого пользователя (например, путем удаления запросов DELETE для учетной записи другого пользователя).

Наконец, не получится отследить, кто использует API или какие конечные точки используются чаще всего. Очевидно, что разработчики API должны подумать о способах аутентификации и авторизации запросов к своим API.

В целом, аутентификация и авторизация с помощью API служат следующим целям:

- аутентификация запросов в API только для зарегистрированных пользователей;

- отслеживание, кто делает запросы;

- отслеживание использования API;

- блокировка или замедление пользователя, превышающего ограничения скорости;

- применение разных уровней разрешений для разных пользователей.

Разные виды авторизации

Существует несколько методов авторизации. Ниже рассмотрим несколько вариантов авторизации, которые встречаются чаще всего:

API ключ

Большинство API требуют авторизации ключом API, чтобы использовать API. Ключ API представляет собой длинную строку, которую обычно включают либо в URL запроса, либо в заголовок запроса. Ключ API в основном служит способом идентификации лица, выполняющего запрос API (аутентифицируя для использования API). Ключ API также может быть связан с конкретным приложением, которое регистрируется.

Ключи APK используют строку в свойстве заголовка для авторизации запросов

API могут дать как открытый, так и закрытый ключ. Открытый ключ обычно включается в запрос, в то время как закрытый ключ рассматривается скорее как пароль и используется только при обмене данными между серверами. На некоторых сайтах документации API, при заходе на сайт, ключ API автоматически заполняется в примере кода и API Explorer.

На некоторых сайтах документации API, при заходе на сайт, ключ API автоматически заполняется в примере кода и API Explorer.

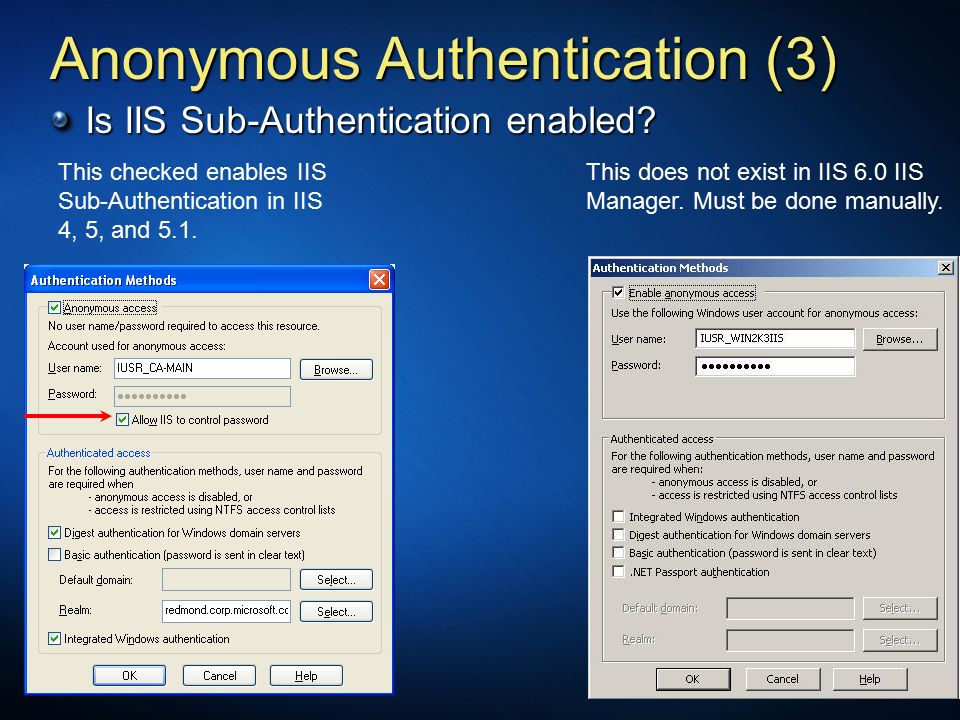

Basic Auth

Другой тип авторизации называется Basic Auth. С помощью этого метода отправитель помещает пару имя пользователя:пароль в заголовок запроса. Имя пользователя и пароль кодируются с помощью Base64, который представляет собой метод кодирования, который преобразует имя пользователя и пароль в набор из 64 символов для обеспечения безопасной передачи. Вот пример Basic Auth в заголовке запроса:

Authorization: Basic bG9sOnNlY3VyZQ==

API, использующие Basic Auth, также будут использовать HTTPS, что означает, что содержимое сообщения будет зашифровано в транспортном протоколе HTTP. (Без HTTPS людям было бы легко расшифровать зашифрованные данные)

Когда сервер API получает сообщение, он дешифрует сообщение и проверяет заголовок. После декодирования строки и анализа имени пользователя и пароля он решает, принять или отклонить запрос.

В Postman можно настроить базовую авторизацию, щелкнув вкладку Authorization, выбрав Basic Auth в раскрывающемся списке и введя имя пользователя и пароль справа от двоеточия в каждой строке. На вкладке Заголовки будет показана пара ключ-значение, выглядящая следующим образом:

Authorization: Basic RnJlZDpteXBhc3N3b3Jk

Postman обрабатывает кодировку Base64 автоматически, при вводе имени пользователя и пароля с выбранным Basic Auth.

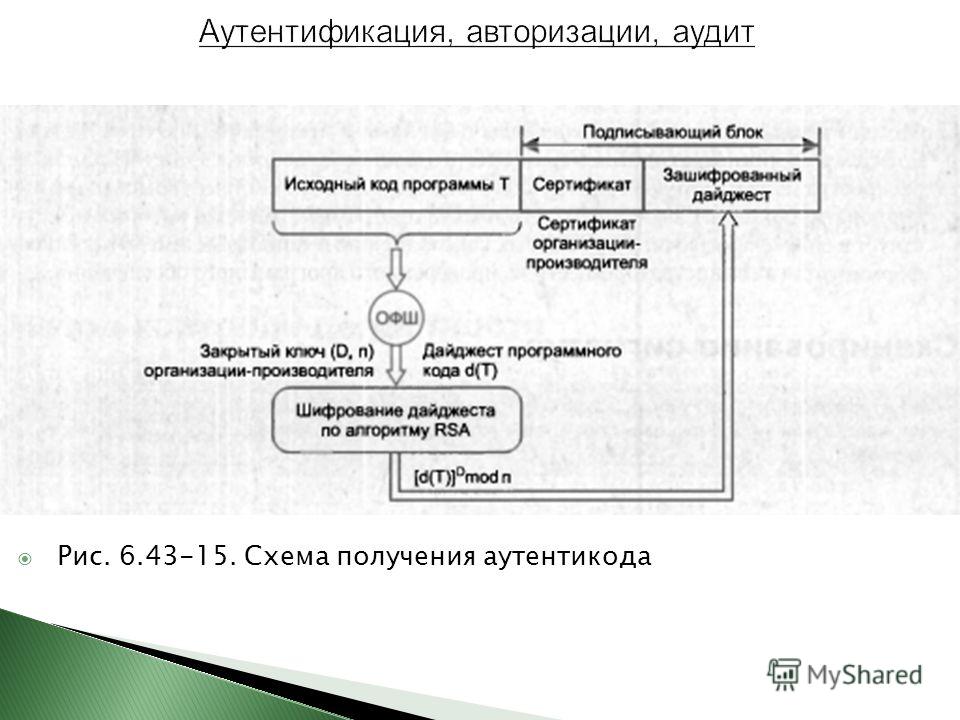

HMAC (код авторизации сообщений на основе хэша)

HMAC расшифровывается как Hash-based message authorization code — код авторизации сообщений на основе хэша и является более строгим типом аутентификации, более распространенным в финансовых API. В HMAC только отправитель, и получатель знают секретный ключ, который больше неизвестен никому. Отправитель создает сообщение на основе некоторых системных свойств (например, отметка времени запроса плюс идентификатор учетной записи).

Затем сообщение кодируется секретным ключом и проходит через алгоритм безопасного хеширования (SHA — secure hashing algorithm). (Хеш — это зашифрованная строка на основе алгоритма.) Результирующее значение, называемое сигнатурой, помещается в заголовок запроса.

Сервер API (получатель), получая запрос, принимает те же системные свойства (отметка времени запроса плюс идентификатор учетной записи) и использует секретный ключ (который известен только запрашивающей стороне и серверу API) и SHA для генерации одной и той же строки. Если строка соответствует подписи в заголовке запроса, запрос принимается. Если строки не совпадают, запрос отклоняется.

Вот диаграмма, отображающая процесс авторизации HMAC:

Важным моментом является то, что секретный ключ (критический для восстановления хэша) известен только отправителю и получателю. Секретный ключ не включается в запрос. Безопасность HMAC используется, когда нужно убедиться, что запрос является подлинным и не может быть подделан.

OAuth 2.0

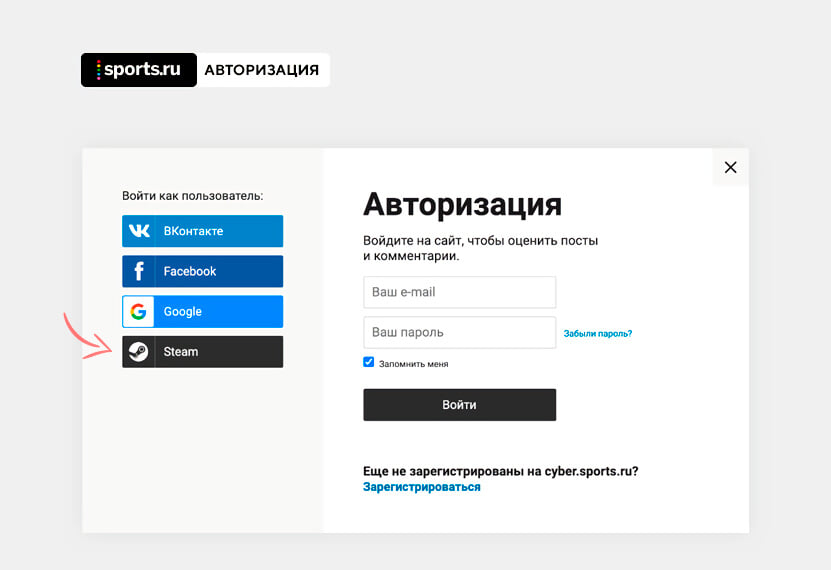

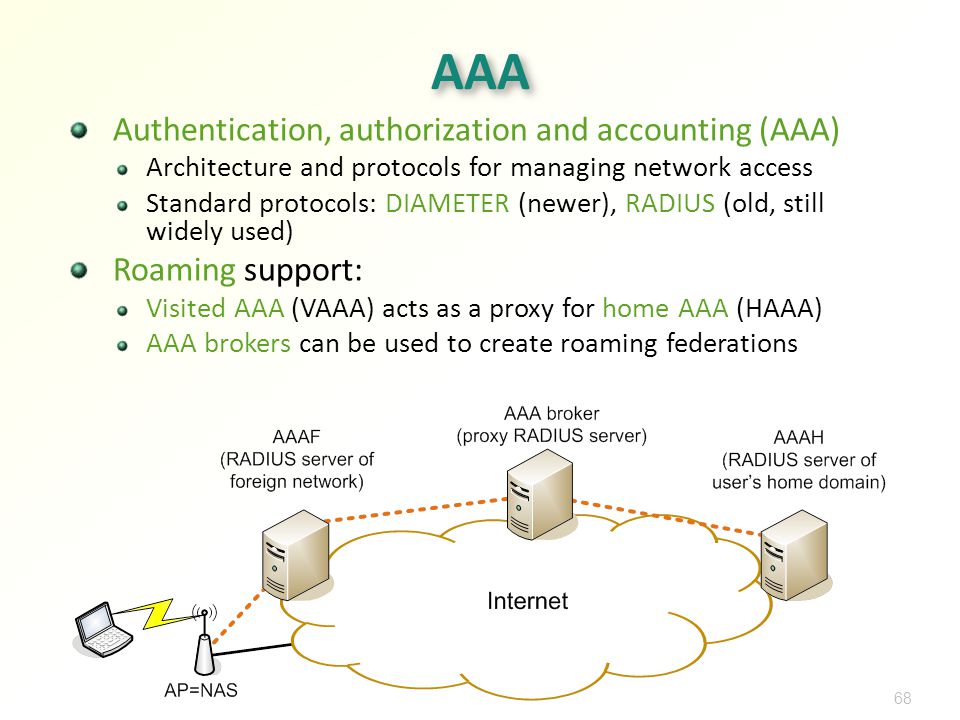

Одним из популярных методов аутентификации и авторизации пользователей является OAuth 2.0. Такой подход опирается на сервер аутентификации для связи с сервером API для предоставления доступа. Понять, что используется метод OAuth 2.0, можно когда предлагается войти в систему при помощи сторонних сервисов, как Twitter, Google или Facebook.

окно входа в систему, использующую Oauth3.0

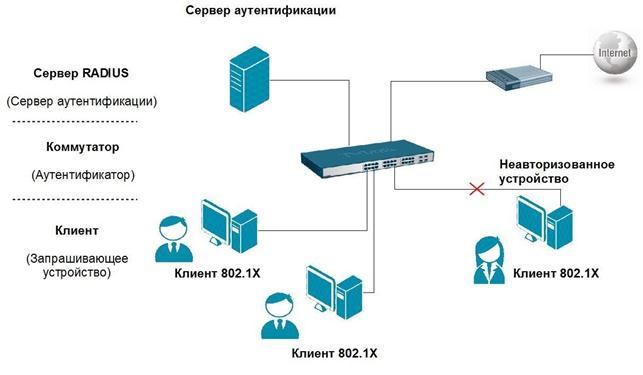

Существует несколько разновидностей OAuth, а именно «one-legged OAuth» и «three-legged OAuth». One-legged OAuth используется, когда нет конфиденциальных данных для защиты. Например, в том случае, если просто получаем общую информацию только для чтения.

Three-legged OAuth используется, когда нужно защитить конфиденциальные данные. В этом сценарии взаимодействуют три группы:

- сервер аутентификации;

- сервер API;

- пользователь или приложение.

Вот базовый процесс Oauth3.0:

Сначала пользовательское приложение отправляет ключ приложения и секретные данные на страницу входа в систему на сервере аутентификации. Если аутентификация пройдена, сервер аутентификации возвращает пользователю токен доступа (авторизации).

Если аутентификация пройдена, сервер аутентификации возвращает пользователю токен доступа (авторизации).

Токен доступа (авторизации) упакован в параметр запроса в перенаправлении ответа (302) на запрос. Перенаправление направляет запрос пользователя обратно на сервер ресурсов (сервер API).

Затем пользователь отправляет запрос на сервер ресурсов (сервер API). Токен доступа (авторизации) добавляется в заголовок запроса API со словом Bearer, за которым следует строка токена. Сервер API проверяет токен доступа (авторизации) в запросе пользователя и решает, аутентифицировать ли пользователя.

Токены доступа (авторизации) не только обеспечивают аутентификацию для запрашивающей стороны, но и определяют права пользователя на использование API. Кроме того, токены доступа (авторизации) обычно истекают через некоторое время и требуют от пользователя повторного входа в систему. Для получения дополнительной информации об OAuth 2.0 можно посмотреть ресурсы:

Что документируется в разделе аутентификации

В документации API не нужно подробно объяснять внешним пользователям, как работает аутентификация. Отсутствие объяснений внутренних процессов аутентификации, является лучшей практикой, поскольку хакерам будет сложнее злоупотреблять API.

Тем не менее нужно объяснить необходимую информацию:

- как получить API ключ;

- как пройти аутентификацию запроса;

- сообщения об ошибках, связанных с неверной аутентификацией;

- чувствительность информации аутентификации;

- период действия токена доступа (авторизации).

Если есть открытый и закрытый ключи, нужно объяснить, где следует использовать каждый ключ, и отметить, что закрытые ключи не должны использоваться совместно. Если разные уровни лицензий предоставляют разный доступ к вызовам API, эти уровни лицензирования должны быть явно указаны в разделе авторизации или в другом месте.

Поскольку раздел API ключей важен, и нужен разработчикам до того, как они начнут использовать API, этот раздел должен быть в начале руководства.

Образцы разделов авторизации

Ниже приведены несколько примеров разделов авторизации в документации API.

SendGrid

API ключ SendGrid

SendGrid предлагает подробное объяснение ключей API, начиная с основ, поясняя: «Что такое ключи API?». Контекстно раздел ключей API появляется вместе с другими разделами по управлению учетными записями.

авторизация Twitter

В Twitter подробный пример оправдан и предоставлен, поскольку требования к авторизации OAuth 2.0 немного сложнее.

Amazon Web Services

авторизация Amazon

Amazon использует HMAC. Процесс достаточно сложный, чтобы включить полноценную диаграмму, показать шаги, которые должны выполнить пользователи.

Dropbox

Авторизация в Dropbox

Как и Twitter, Dropbox также использует OAuth 2.0. Их документация включает в себя не одну, а две диаграммы и подробное объяснение процесса.

👨💻 Практическое занятие: Авторизация

В своем найденном опен-сорс проекте найдем информацию об авторизации для запросов к API. Ответьте на следующие вопросы:

- Какого рода авторизация требуется для отправки запросов к API?

- Существуют ли разные уровни доступа в рамках авторизации (например, платные и бесплатные), которые определяют, сколько запросов можно сделать или какие типы информации можно получить?

- Можно ли вы получить ключ API или какой-либо другой метод авторизации, необходимый для выполнения тестовых вызовов API?

- Как информация об авторизации интегрируется в раздел “Начало работы”?

🔙

Go next ➡

Аутентификация и авторизация — Azure App Service

-

- Чтение занимает 9 мин

В этой статье

Служба приложений Azure предоставляет встроенные возможности проверки подлинности и авторизации (иногда называется «простой проверкой подлинности»), поэтому вы можете входить в систему пользователей и получать доступ к данным, записывая в веб-приложение, API RESTful и серверной части мобильных приложений минимальный код или нет, а также функции Azure. Azure App Service provides built-in authentication and authorization capabilities (sometimes referred to as «Easy Auth»), so you can sign in users and access data by writing minimal or no code in your web app, RESTful API, and mobile back end, and also Azure Functions. В этой статье описывается, как служба приложений помогает упростить проверку подлинности и авторизацию для вашего приложения.This article describes how App Service helps simplify authentication and authorization for your app.

Azure App Service provides built-in authentication and authorization capabilities (sometimes referred to as «Easy Auth»), so you can sign in users and access data by writing minimal or no code in your web app, RESTful API, and mobile back end, and also Azure Functions. В этой статье описывается, как служба приложений помогает упростить проверку подлинности и авторизацию для вашего приложения.This article describes how App Service helps simplify authentication and authorization for your app.

Зачем использовать встроенную проверку подлинности?Why use the built-in authentication?

Для проверки подлинности и авторизации не требуется использовать эту функцию.You’re not required to use this feature for authentication and authorization. Вы можете использовать объединенные функции безопасности в вашей веб-среде или написать собственные служебные программы.You can use the bundled security features in your web framework of choice, or you can write your own utilities. Однако необходимо обеспечить актуальность вашего решения с помощью последних обновлений безопасности, протокола и браузера.However, you will need to ensure that your solution stays up to date with the latest security, protocol, and browser updates.

Реализация безопасного решения для проверки подлинности (пользователей входа) и авторизации (предоставление доступа к защищенным данным) может потребовать значительных усилий.Implementing a secure solution for authentication (signing-in users) and authorization (providing access to secure data) can take significant effort. Необходимо следовать рекомендациям и стандартам отрасли и обеспечить актуальность вашей реализации.You must make sure to follow industry best practices and standards, and keep your implementation up to date. Встроенная функция проверки подлинности для службы приложений и функций Azure позволяет экономить время и усилия, предоставляя встроенную проверку подлинности с помощью федеративных поставщиков удостоверений, что позволяет сосредоточиться на остальной части вашего приложения. The built-in authentication feature for App Service and Azure Functions can save you time and effort by providing out-of-the-box authentication with federated identity providers, allowing you to focus on the rest of your application.

The built-in authentication feature for App Service and Azure Functions can save you time and effort by providing out-of-the-box authentication with federated identity providers, allowing you to focus on the rest of your application.

- Служба приложений Azure позволяет интегрировать различные возможности проверки подлинности в веб-приложение или API, не реализуя их самостоятельно.Azure App Service allows you to integrate a variety of auth capabilities into your web app or API without implementing them yourself.

- Она встроена непосредственно в платформу и не требует какого бы то ни было конкретного языка, пакета SDK, знаний по безопасности или даже любого кода для использования.It’s built directly into the platform and doesn’t require any particular language, SDK, security expertise, or even any code to utilize.

- Можно выполнить интеграцию с несколькими поставщиками входа в систему.You can integrate with multiple login providers. Например, Azure AD, Facebook, Google, Twitter.For example, Azure AD, Facebook, Google, Twitter.

Поставщики удостоверенийIdentity providers

Служба приложений использует федеративную идентификацию, при которой сторонний поставщик управляет удостоверениями пользователей и потоком проверки подлинности.App Service uses federated identity, in which a third-party identity provider manages the user identities and authentication flow for you. По умолчанию доступны следующие поставщики удостоверений.The following identity providers are available by default:

При включении проверки подлинности и авторизации с помощью одного из этих поставщиков конечная точка входа станет доступной для проверки подлинности пользователя и для проверки токенов проверки подлинности от поставщика.When you enable authentication and authorization with one of these providers, its sign-in endpoint is available for user authentication and for validation of authentication tokens from the provider. Вы можете предоставить пользователям любое количество параметров входа. You can provide your users with any number of these sign-in options.

You can provide your users with any number of these sign-in options.

Рекомендации по использованию встроенной проверки подлинностиConsiderations for using built-in authentication

Включение этой функции приведет к автоматическому перенаправлению всех запросов к приложению по протоколу HTTPS независимо от параметра конфигурации службы приложений для принудительного применения HTTPS.Enabling this feature will cause all requests to your application to be automatically redirected to HTTPS, regardless of the App Service configuration setting to enforce HTTPS. Это можно отключить с помощью requireHttps параметра в конфигурации v2.You can disable this with the requireHttps setting in the V2 configuration. Однако мы рекомендуем придерживаться протокола HTTPS, и вы должны убедиться, что маркеры безопасности не передаются через небезопасные подключения HTTP.However, we do recommend sticking with HTTPS, and you should ensure no security tokens ever get transmitted over non-secure HTTP connections.

Службу приложений можно использовать для проверки подлинности с помощью или без ограничения доступа к содержимому и API сайта.App Service can be used for authentication with or without restricting access to your site content and APIs. Чтобы ограничить доступ приложений только для пользователей, прошедших проверку подлинности, задайте действие, которое будет выполняться, если запрос не прошел проверку подлинности для входа с помощью одного из настроенных поставщиков удостоверений.To restrict app access only to authenticated users, set Action to take when request is not authenticated to log in with one of the configured identity providers. Чтобы выполнить проверку подлинности, но не ограничивать доступ, задайте действие, которое будет выполняться, если запрос не прошел проверку подлинности в «разрешить анонимные запросы (без действий)».To authenticate but not restrict access, set Action to take when request is not authenticated to «Allow anonymous requests (no action). «

«

Примечание

Каждому приложению следует присвоить свое разрешение и согласие.You should give each app registration its own permission and consent. Создайте отдельные регистрации приложений для отдельных слотов развертывания, чтобы не предоставлять общий доступ к разрешениям в средах.Avoid permission sharing between environments by using separate app registrations for separate deployment slots. Это поможет предотвратить проблемы с рабочим приложением при тестировании нового кода.When testing new code, this practice can help prevent issues from affecting the production app.

Принцип работыHow it works

Архитектура функций в Windows (без развертывания контейнера))Feature architecture on Windows (non-container deployment))

Архитектура функций в Linux и контейнерахFeature architecture on Linux and containers

Поток проверки подлинностиAuthentication flow

Поведение авторизацииAuthorization behavior

Утверждения пользователей и приложенийUser and Application claims

Хранилище токеновToken store

Ведение журнала и трассировкаLogging and tracing

Архитектура функций в Windows (без развертывания контейнера)Feature architecture on Windows (non-container deployment)

Модуль проверки подлинности и авторизации выполняется в той же песочнице, что и код приложения.The authentication and authorization module runs in the same sandbox as your application code. Если он включен, каждый входящий HTTP-запрос проходит через него перед обработкой кодом вашего приложения.When it’s enabled, every incoming HTTP request passes through it before being handled by your application code.

Этот модуль выполняет следующие операции для вашего приложения:This module handles several things for your app:

- проверку подлинности пользователей с указанным поставщиком;Authenticates users with the specified provider

- проверку, хранение и обновление токенов;Validates, stores, and refreshes tokens

- управление сеансом с проверкой подлинности;Manages the authenticated session

- вставка сведений об удостоверении в заголовки запросов.

Injects identity information into request headers

Injects identity information into request headers

Модуль работает отдельно от кода приложения и настраивается с помощью параметров приложения.The module runs separately from your application code and is configured using app settings. Для кода приложения не нужны пакеты SDK, определенные языки или изменения.No SDKs, specific languages, or changes to your application code are required.

Архитектура функций в Linux и контейнерахFeature architecture on Linux and containers

Модуль проверки подлинности и авторизации выполняется в отдельном контейнере, изолированном от кода приложения.The authentication and authorization module runs in a separate container, isolated from your application code. Используя то, что известно как шаблон посредник, он взаимодействует с входящим трафиком для выполнения аналогичных функций в Windows.Using what’s known as the Ambassador pattern, it interacts with the incoming traffic to perform similar functionality as on Windows. Поскольку она не выполняется в процессе, прямая интеграция с конкретными языковыми платформами невозможна; Однако соответствующие сведения, необходимые вашему приложению, передаются с помощью заголовков запросов, как описано ниже.Because it does not run in-process, no direct integration with specific language frameworks is possible; however, the relevant information that your app needs is passed through using request headers as explained below.

Поток проверки подлинностиAuthentication flow

Поток проверки подлинности одинаков для всех поставщиков, но будет различным для разных способов входа в систему: с использованием пакета SDK поставщика или без.The authentication flow is the same for all providers, but differs depending on whether you want to sign in with the provider’s SDK:

- Без использования пакета SDK поставщика. Приложение делегирует федеративный вход в службу приложений.Without provider SDK: The application delegates federated sign-in to App Service. Обычно это относится к приложениям браузера, которые могут предоставить пользователю страницу входа поставщика.

This is typically the case with browser apps, which can present the provider’s login page to the user. Код сервера управляет процессом входа, поэтому он также называется управляемым сервером потоком или потоком сервера.The server code manages the sign-in process, so it is also called server-directed flow or server flow. Этот вариант применяется к браузерным приложениям.This case applies to browser apps. Он также относится к собственным приложениям, в которых вход пользователей в систему выполняется с помощью пакета SDK для клиента мобильных приложений. Пакет SDK открывает веб-представление, в котором пользователи выполняют вход с помощью проверки подлинности службы приложений.It also applies to native apps that sign users in using the Mobile Apps client SDK because the SDK opens a web view to sign users in with App Service authentication.

This is typically the case with browser apps, which can present the provider’s login page to the user. Код сервера управляет процессом входа, поэтому он также называется управляемым сервером потоком или потоком сервера.The server code manages the sign-in process, so it is also called server-directed flow or server flow. Этот вариант применяется к браузерным приложениям.This case applies to browser apps. Он также относится к собственным приложениям, в которых вход пользователей в систему выполняется с помощью пакета SDK для клиента мобильных приложений. Пакет SDK открывает веб-представление, в котором пользователи выполняют вход с помощью проверки подлинности службы приложений.It also applies to native apps that sign users in using the Mobile Apps client SDK because the SDK opens a web view to sign users in with App Service authentication. - С использованием пакета SDK поставщика. Вход пользователей в приложение на странице поставщика выполняется вручную, а затем приложение отправляет маркер проверки подлинности в Службу приложений Azure для проверки.With provider SDK: The application signs users in to the provider manually and then submits the authentication token to App Service for validation. Обычно это относится к внебраузерным приложениям, которые не могут предоставить пользователю страницу входа в систему.This is typically the case with browser-less apps, which can’t present the provider’s sign-in page to the user. Код приложения управляет процессом входа, поэтому его также называют управляемым клиентом потоком или потоком клиента.The application code manages the sign-in process, so it is also called client-directed flow or client flow. Этот вариант применяется к REST API, Функциям Azure и клиентам браузера JavaScript, а также к браузерным приложениям, которым требуется больше гибкости при входе в систему.This case applies to REST APIs, Azure Functions, and JavaScript browser clients, as well as browser apps that need more flexibility in the sign-in process.

Это также относится к собственным мобильным приложениям, в которых вход пользователей в систему выполняется с помощью пакета SDK поставщика.It also applies to native mobile apps that sign users in using the provider’s SDK.

Это также относится к собственным мобильным приложениям, в которых вход пользователей в систему выполняется с помощью пакета SDK поставщика.It also applies to native mobile apps that sign users in using the provider’s SDK.

Вызовы из доверенного приложения браузера в службе приложений на другой REST API в службе приложений или в функции Azure могут проходить проверку подлинности с помощью управляемого сервером потока.Calls from a trusted browser app in App Service to another REST API in App Service or Azure Functions can be authenticated using the server-directed flow. Дополнительные сведения см. в статье Настройка проверки подлинности и авторизации в Службе приложений Azure.For more information, see Customize authentication and authorization in App Service.

В приведенной ниже таблице показаны шаги выполнения потока проверки подлинности.The table below shows the steps of the authentication flow.

| ШагStep | Без использования пакета SDK поставщикаWithout provider SDK | С использованием пакета SDK поставщикаWith provider SDK |

|---|---|---|

| 1. вход пользователя1. Sign user in | Перенаправляет клиента к /.auth/login/<provider>.Redirects client to /.auth/login/<provider>. | Код клиента выполняет вход пользователя непосредственно через пакет SDK поставщика и получает токен проверки подлинности.Client code signs user in directly with provider’s SDK and receives an authentication token. Дополнительные сведения см. в документации поставщика.For information, see the provider’s documentation. |

| 2. После проверки подлинности2. Post-authentication | Поставщик перенаправляет клиент к /.auth/login/<provider>/callback.Provider redirects client to /.auth/login/<provider>/callback. | Клиентский код отправляет токен из поставщика в /.auth/login/<provider> для проверки.Client code posts token from provider to /. for validation. |

| 3. Установите сеанс с проверкой подлинности3. Establish authenticated session | Служба приложений добавляет файлы cookie, прошедшие проверку подлинности, в ответ.App Service adds authenticated cookie to response. | Служба приложений возвращает собственный токен проверки подлинности в код клиента.App Service returns its own authentication token to client code. |

| 4. предоставление содержимого, прошедшего проверку подлинности4. Serve authenticated content | Клиент включает файлы cookie, прошедшие проверку подлинности, в последующие запросы (автоматически обрабатываются браузером).Client includes authentication cookie in subsequent requests (automatically handled by browser). | Код клиента предоставляет токен проверки подлинности в заголовке X-ZUMO-AUTH (автоматически обрабатывается пакетами SDK для клиента мобильных приложений).Client code presents authentication token in X-ZUMO-AUTH header (automatically handled by Mobile Apps client SDKs). |

Для клиентских браузеров служба приложений может автоматически перенаправлять всех не прошедших проверку пользователей к /.auth/login/<provider>.For client browsers, App Service can automatically direct all unauthenticated users to /.auth/login/<provider>. Вы также можете отправить пользователям одну или несколько ссылок /.auth/login/<provider>, чтобы они вошли в ваше приложение с использованием поставщика по выбору.You can also present users with one or more /.auth/login/<provider> links to sign in to your app using their provider of choice.

Поведение авторизацииAuthorization behavior

В портал Azureможно настроить авторизацию службы приложений с помощью ряда поведений, если входящий запрос не прошел проверку подлинности.In the Azure portal, you can configure App Service authorization with a number of behaviors when incoming request is not authenticated.

Ниже описаны возможные варианты.The following headings describe the options.

Разрешить анонимные запросы (без действий)Allow Anonymous requests (no action)

Этот параметр откладывает авторизацию трафика, не прошедшего проверку подлинности, в код приложения.This option defers authorization of unauthenticated traffic to your application code. Для запросов, прошедших проверку подлинности, служба приложений также передает сведения о проверке подлинности в заголовках HTTP.For authenticated requests, App Service also passes along authentication information in the HTTP headers.

Такой вариант обеспечивает большую гибкость в обработке анонимных запросов.This option provides more flexibility in handling anonymous requests. Например, он позволяет предоставлять пользователям несколько поставщиков входа.For example, it lets you present multiple sign-in providers to your users. Тем не менее необходимо написать код.However, you must write code.

Разрешить только запросы, прошедшие проверку подлинностиAllow only authenticated requests

Параметр используется для <provider> входа в систему.The option is Log in with <provider>. Служба приложений перенаправляет все анонимные запросы к /.auth/login/<provider> для выбранного вами поставщика.App Service redirects all anonymous requests to /.auth/login/<provider> for the provider you choose. Если анонимный запрос поступает из собственного мобильного приложения, возвращаемый ответ HTTP 401 Unauthorized.If the anonymous request comes from a native mobile app, the returned response is an HTTP 401 Unauthorized.

В этом случае в клиентском приложении не нужен код для проверки подлинности.With this option, you don’t need to write any authentication code in your app. Более точная авторизация, например авторизация для конкретной роли, может выполняться путем проверки утверждений пользователя (см. раздел Access user claims (Доступ к утверждениям пользователя)).Finer authorization, such as role-specific authorization, can be handled by inspecting the user’s claims (see Access user claims).

раздел Access user claims (Доступ к утверждениям пользователя)).Finer authorization, such as role-specific authorization, can be handled by inspecting the user’s claims (see Access user claims).

Внимание!

Таким образом, ограниченный доступ применяется ко всем вызовам приложения, что может быть нежелательно для приложений, которым требуется общедоступная Домашняя страница, как во многих одностраничных приложениях.Restricting access in this way applies to all calls to your app, which may not be desirable for apps wanting a publicly available home page, as in many single-page applications.

Примечание

По умолчанию любой пользователь в клиенте Azure AD может запросить маркер для вашего приложения из Azure AD.By default, any user in your Azure AD tenant can request a token for your application from Azure AD. Вы можете настроить приложение в Azure AD , если вы хотите ограничить доступ к приложению определенным набором пользователей.You can configure the application in Azure AD if you want to restrict access to your app to a defined set of users.

Утверждения пользователей и приложенийUser and Application claims

Для всех языковых платформ служба приложений делает утверждения в входящем токене (от пользователя, прошедшего проверку подлинности или клиентское приложение) доступным для кода путем их вставки в заголовки запроса.For all language frameworks, App Service makes the claims in the incoming token (whether that be from an authenticated end user or a client application) available to your code by injecting them into the request headers. Для приложений ASP.NET 4.6 служба приложений заполняет свойство ClaimsPrincipal.Current утверждениями пользователя, прошедшими проверку подлинности, поэтому вы можете следовать стандартным шаблонам кода .NET, включая атрибут [Authorize].For ASP.NET 4.6 apps, App Service populates ClaimsPrincipal.Current with the authenticated user’s claims, so you can follow the standard .NET code pattern, including the [Authorize] attribute. Аналогичным образом для приложений PHP служба приложений заполняет переменную

Аналогичным образом для приложений PHP служба приложений заполняет переменную _SERVER['REMOTE_USER'].Similarly, for PHP apps, App Service populates the _SERVER['REMOTE_USER'] variable. Для приложений Java утверждения доступны в Tomcat сервлета.For Java apps, the claims are accessible from the Tomcat servlet.

Для функций Azure ClaimsPrincipal.Current не заполняется для кода .NET, но вы по-прежнему можете найти утверждения пользователя в заголовках запроса или получить ClaimsPrincipal объект из контекста запроса или даже через параметр привязки.For Azure Functions, ClaimsPrincipal.Current is not populated for .NET code, but you can still find the user claims in the request headers, or get the ClaimsPrincipal object from the request context or even through a binding parameter. Дополнительные сведения см. в разделе Работа с удостоверениями клиентов .See working with client identities for more information.

Дополнительные сведения см. в разделе Access user claims (Доступ к утверждениям пользователя).For more information, see Access user claims.

В настоящее время ASP.NET Core не поддерживает заполнение текущего пользователя с помощью функции проверки подлинности и авторизации.At this time, ASP.NET Core does not currently support populating the current user with the Authentication/Authorization feature. Однако для заполнения этого зазора существуют некоторые сторонние компоненты по промежуточного слоя с открытым кодом .However, some 3rd party, open source middleware components do exist to help fill this gap.

Хранилище токеновToken store

Служба приложений предоставляет встроенное хранилище токенов, которое представляет собой репозиторий токенов, связанных с пользователями ваших веб-приложений, API или собственных мобильных приложений.App Service provides a built-in token store, which is a repository of tokens that are associated with the users of your web apps, APIs, or native mobile apps. При включении проверки подлинности с помощью любого поставщика это хранилище токенов немедленно становится доступным для вашего приложения.When you enable authentication with any provider, this token store is immediately available to your app. Если для кода вашего приложения требуется доступ к данным из этих поставщиков от имени пользователя, чтобы:If your application code needs to access data from these providers on the user’s behalf, such as:

При включении проверки подлинности с помощью любого поставщика это хранилище токенов немедленно становится доступным для вашего приложения.When you enable authentication with any provider, this token store is immediately available to your app. Если для кода вашего приложения требуется доступ к данным из этих поставщиков от имени пользователя, чтобы:If your application code needs to access data from these providers on the user’s behalf, such as:

- опубликовать запись в ленте Facebook прошедшего проверку подлинности пользователя;post to the authenticated user’s Facebook timeline

- чтение корпоративных данных пользователя с помощью API Microsoft Graphread the user’s corporate data using the Microsoft Graph API

Как правило, вам необходимо писать код для сбора, хранения и обновления этих токенов в своем приложении.You typically must write code to collect, store, and refresh these tokens in your application. В хранилище токенов при необходимости вы просто извлекаете токены и указываете службе приложений обновить их, если они становятся недопустимыми.With the token store, you just retrieve the tokens when you need them and tell App Service to refresh them when they become invalid.

Маркеры ID, маркеры доступа и маркеры обновления кэшируются для сеанса с проверкой подлинности и доступны только связанному пользователю.The ID tokens, access tokens, and refresh tokens are cached for the authenticated session, and they’re accessible only by the associated user.

Если вам не нужно работать с токенами в приложении, хранилище токенов можно отключить на странице аутентификации и авторизации приложения.If you don’t need to work with tokens in your app, you can disable the token store in your app’s Authentication / Authorization page.

Ведение журнала и трассировкаLogging and tracing

Если вы включите ведение журнала приложений, вы увидите трассировку проверки подлинности и авторизации непосредственно в файлах журналов. If you enable application logging, you will see authentication and authorization traces directly in your log files. Если отображается сообщение об ошибке проверки подлинности, которое не ожидалось, вы можете найти все детали, просмотрев существующие журналы приложений.If you see an authentication error that you didn’t expect, you can conveniently find all the details by looking in your existing application logs. Если вы включили трассировку неудачно завершенных запросов, вы можете точно определить, какую роль мог выполнять модуль проверки подлинности и авторизации в неудавшемся запросе.If you enable failed request tracing, you can see exactly what role the authentication and authorization module may have played in a failed request. Найдите ссылки на модуль с именем

If you enable application logging, you will see authentication and authorization traces directly in your log files. Если отображается сообщение об ошибке проверки подлинности, которое не ожидалось, вы можете найти все детали, просмотрев существующие журналы приложений.If you see an authentication error that you didn’t expect, you can conveniently find all the details by looking in your existing application logs. Если вы включили трассировку неудачно завершенных запросов, вы можете точно определить, какую роль мог выполнять модуль проверки подлинности и авторизации в неудавшемся запросе.If you enable failed request tracing, you can see exactly what role the authentication and authorization module may have played in a failed request. Найдите ссылки на модуль с именем EasyAuthModule_32/64 в журналах трассировки.In the trace logs, look for references to a module named EasyAuthModule_32/64.

Дополнительные ресурсыMore resources

Примеры:Samples:

Авторизация и аутентификация

Получить токен авторизации можно двумя способами: сгенерировать его в ЛК Модульбанка или получить по протоколу OAuth 2.

Генерация токена в ЛК

Если вы хотите получать от API данные исключительно по свой учетной записи в Модульбанке, воспользуйтесь механизмом получения токена в Личном кабинете. Выберите пункт «Подключиться к API» в меню действий ЛК и следуйте дальнейшим инструкциям.

Важно! Полученный токен привязан к вашей учетной записи в ЛК и не должен передаваться третьим лицам!

После генерации токена вы можете сразу начать его использование для получения данных в API.

Сгенерированный токен ничем не отличается от токена, полученного по протоколу OAuth.

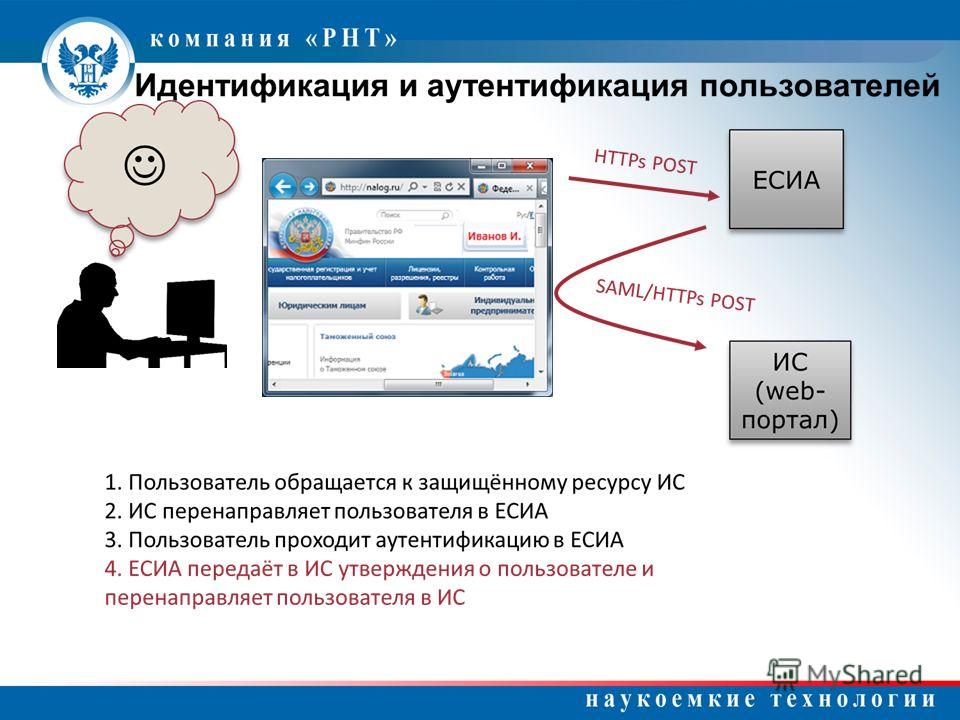

OAuth 2. Общая схема работы

Если вы разрабатываете приложение (бот для телеграма, плагин для общедоступной CRM и т.д.), которое может быть полезно для любого пользователя Модульбанка, вы можете авторизовывать пользователей через сервер авторизации Модульбанка по OAuth подобному протоколу. Схема авторизации пользователей идентична протоколу OAuth 2.0, за небольшим исключением что сервер авторизации Модульбанка кроме формата x-www-form-urlencoded также поддерживает формат json в теле запроса. Для того чтобы стороннее приложение могло совершать запросы к API от лица конкретного пользователя, приложению необходимо получить токен авторизации, подтверждающий что пользователь предоставил приложению права на выполнение тех или иных действий.

Схема авторизации пользователей идентична протоколу OAuth 2.0, за небольшим исключением что сервер авторизации Модульбанка кроме формата x-www-form-urlencoded также поддерживает формат json в теле запроса. Для того чтобы стороннее приложение могло совершать запросы к API от лица конкретного пользователя, приложению необходимо получить токен авторизации, подтверждающий что пользователь предоставил приложению права на выполнение тех или иных действий.

Важно! Если вы хотите авторизовывать пользователей Модульбанка по протоколу OAuth, ваше приложение должно быть зарегистрировано у нас. Для регистрации приложения напишите нам письмо на [email protected]. В ответ мы вышлем вам clientId и clientSecret — уникальные для каждого приложения идентификатор и секретное слово (необходимые параметры для взаимодействия с сервером авторизации Модульбанка).

Схема получения токена авторизации пользователя сторонним приложением.

- Пользователь инициирует авторизацию стороннего приложения

- Приложение отправляет запрос Authorization Request на сервер авторизации Модульбанка

- Сервер авторизации Модульбанка перенаправляет пользователя на страницу авторизации

- Пользователь вводит свой логин и пароль, просматривает список запрашиваемых прав и подтверждает, либо отклоняет запрос авторизации.

- Приложение получает ответ Authorization Response в виде HTTP Redirect со временным токеном для получения доступа или кодом ошибки.

- Приложение, используя полученный временный токен доступа, отправляет запрос на получение токена авторизации

- Ответ содержит токен авторизации (

access_token)

Запрос авторизации

Приложение отправляет запрос авторизации на сервер Модульбанка. Запрос авторизации отправляется из браузера клиента.

POST /v1/oauth/authorize HTTP/1. 1

Host: api.modulbank.ru

Content-Type: application/json

Content-Length: <content-length>

Request body (в формате JSON):

{

redirectUri: '<страница приложения на которую будет отправлен пользователь после авторизации>',

clientId:'<ключ_приложения>',

scope:'account-info operation-history assistant-service',

state:'<данные этого параметра будут переданы на url возврата>'

}

1

Host: api.modulbank.ru

Content-Type: application/json

Content-Length: <content-length>

Request body (в формате JSON):

{

redirectUri: '<страница приложения на которую будет отправлен пользователь после авторизации>',

clientId:'<ключ_приложения>',

scope:'account-info operation-history assistant-service',

state:'<данные этого параметра будут переданы на url возврата>'

}Параметры запроса:

| Параметры | Тип | Описание |

|---|---|---|

| clientId | string | Идентификатор приложения. Для получения идентификатора для приложения напишите нам на [email protected] |

| state | string | параметр будет добавлен к redirectUri c тем же значением |

| redirectUri | string | URI, на который сервер OAuth передает результат авторизации. Значение этого параметра при посимвольном сравнении должно быть идентично значению redirect_uri, указанному при регистрации приложения. При сравнении не учитываются индивидуальные параметры приложения, которые могут быть добавлены в конец строки URI. |

| scope | string | Список запрашиваемых прав. Разделитель элементов списка — пробел. Элементы списка чувствительны к регистру. |

По запросу авторизации пользователь перенаправляется на страницы OAuth авторизации Модульбанка. Пользователь вводит свой логин и пароль, просматривает список запрашиваемых прав, подтверждает либо отклоняет запрос авторизации приложения. Результат авторизации возвращается как HTTP 302 Redirect. Приложение должно обработать ответ HTTP Redirect. Можно получить только одну авторизацию для одного пользователя. Повторная авторизация (с тем же значением параметра clientId) аннулирует выданные ранее разрешения. Параметры перенаправления с результатом авторизации:

Параметры перенаправления с результатом авторизации:

| Параметры | Тип | Описание |

|---|---|---|

| code | string | Временный токен (authorization code), подлежащий обмену на постоянный токен авторизации. Присутствует если пользователь подтвердил авторизацию приложения |

| error | string | Код ошибки. Присутствует в случае ошибки или отказа в авторизации пользователем |

| description | string | Дополнительное текстовое пояснение ошибки |

| state | string | Транслируется из метода выше, если был передан |

Возможные ошибки:

| Значение поля error | Описание |

|---|---|

| invalid_request | В запросе отсутствуют обязательные параметры, либо параметры имеют некорректные или недопустимые значения. |

| invalid_scope | Параметр scope отсутствует, либо имеет некорректное значение или имеет логические противоречия. |

| unauthorized_client | Неверное значение параметра client_id, либо приложение заблокировано |

| access_denied | Пользователь отклонил запрос авторизации приложения. |

Пример ответа при успешной авторизации:

HTTP/1.1 302 Found

Location: https://your.app.com/?code=wovmrpbe0fgmsktОтвет при отказе в авторизации:

HTTP/1.1 302 Found

Location: https://your.app.com/?error=access_denied

Обмен временного токена на токен авторизации

Временный токен (значение поля code ответа) подлежит немедленному обмену на токен авторизации. Время действия этого токена — меньше 1 минуты. Приложение должно получить и обработать ответ сервера и немедленно самостоятельно обменять временный токен на токен авторизации. Если приложению не удалось получить ответ сервера, временный токен утерян, либо срок его действия истек, необходимо повторить процедуру авторизации. Если авторизация завершилась успехом, приложение должно немедленно обменять временный токен на токен авторизации. Для этого необходимо отправить запрос, содержащий временный токен, на сервер авторизации Модульбанка. Запрос должен быть отправлен методом POST.

Время действия этого токена — меньше 1 минуты. Приложение должно получить и обработать ответ сервера и немедленно самостоятельно обменять временный токен на токен авторизации. Если приложению не удалось получить ответ сервера, временный токен утерян, либо срок его действия истек, необходимо повторить процедуру авторизации. Если авторизация завершилась успехом, приложение должно немедленно обменять временный токен на токен авторизации. Для этого необходимо отправить запрос, содержащий временный токен, на сервер авторизации Модульбанка. Запрос должен быть отправлен методом POST.

Формат запроса:

POST /v1/oauth/token HTTP/1.1

Host: api.modulbank.ru

Content-Type: application/json

Content-Length: <content-length>

Request body (в формате JSON):

{

"clientId":"<ключ_приложения>",

"code":"z43qjxtwwxsvk4cl3vtmvo",

"clientSecret":"секретный_ключ приложения",

}Параметры запроса:

| Параметры | Тип | Описание |

|---|---|---|

| code | string | Временный токен (authorization code) |

| clientId | string | Идентификатор приложения, полученный при регистрации |

| clientSecret | string | Секретное слово для проверки подлинности приложения |

В ответ на запрос сервер Модульбанка возвращает токен авторизации (accessToken), который является симметричным секретом приложения и дает право проводить операции со счетом пользователя. Токен возвращается в виде JSON-документа, который (в зависимости от результата обмена) может содержать одно из следующих полей:

| Параметры | Тип | Описание |

|---|---|---|

| accessToken | string | Токен авторизации. Присутствует в случае успеха Присутствует в случае успеха |

| error | string | Код ошибки. Присутствует в случае ошибки |

Возможные ошибки:

| Значение поля error | Описание |

|---|---|

| invalid_request | Обязательные параметры запроса отсутствуют или имеют некорректные или недопустимые значения |

| unauthorized_client | Неверное значение параметра client_id или client_secret, либо приложение заблокировано |

| invalid_grant | В выдаче access_token отказано. Временный токен не выдавался Модульбанком, либо просрочен, либо по этому временному токену уже выдан access_token (повторный запрос токена авторизации с тем же временным токеном) |

Пример ответа при успешном обмене временного токена:

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 293

Cache-Control: no-store

{

"access_token":"aWQwMDAwMDAwMC0wMDAwLTAwMDAtMDAwMC0wMDAwMDAwMDAwMDA3MTQ5M2FhYy1lZTFjLTQ1ZWMtYTZkNC1kNTk4ZTQzM2NjNmY"

}Пример ответа при ошибке:

HTTP/1.1 400 Bad Request

Content-Type: application/json

Content-Length: 25

Cache-Control: no-store

{

"error":"invalid_grant"

}Использовать временный токен можно только один раз. Если приложению не удалось получить ответ сервера за время жизни временного токена, процедуру авторизации следует повторить сначала. Внимание! Полученный accessToken является симметричным секретом авторизации, поэтому разработчик приложения должен предпринять меры по его защите: хранить токен в зашифрованном виде, предоставлять доступ к нему только после авторизации пользователя в приложении. Срок действия токена 3 года. По истечении этого времени, токен автоматически аннулируется.

Отзыв токена

Приложение может отозвать полученный токен авторизации. Для отзыва токена отправьте следующий запрос на сервер авторизации:

POST /v1/revoke HTTP/1.1

Host: api.modulbank.ru

Content-Type: application/json

Authorization: Bearer <токен который необходимо отозвать>Пример успешного ответа:

HTTP/1.1 200 OK

Content-Length: 0

Права на выполнение операций

При запросе авторизации стороннее приложение должно явно указывать в параметре scope набор прав, необходимых приложению для работы.

Список возможных прав:

| Название права | Описание |

|---|---|

| account-info | Получение информации о компаниях пользователя (один и тот же клиент Модульбанка может быть сотрудником нескольких компаний) и счетах компаний пользователя |

| operation-history | Просмотр истории операций |

| operation-upload | Загрузка операций в ЛК |

HTTP авторизация — HTTP | MDN

HTTP предоставляет набор инструментов для разграничения доступа к ресурсам и авторизацией. Самой распространённой схемой HTTP авторизации является «Basic» (базовая) авторизация. Данное руководство описывает основные возможности HTTP авторизации и показывает способы ограничения доступа к вашему серверу с её использованием.

RFC 7235 определяет средства HTTP авторизации, которые может использовать сервер для запроса у клиента аутентификационной информации. Сценарий запрос-ответ подразумевает, что вначале сервер отвечает клиенту со статусом 401 (Unauthorized) и предоставляет информацию о порядке авторизации через заголовок WWW-Authenticate (en-US), содержащий хотя бы один метод авторизации. Клиент, который хочет авторизоваться, может сделать это, включив в следующий запрос заголовок Authorization с требуемыми данными. Обычно, клиент отображает запрос пароля пользователю, и после получения ответа отправляет запрос с пользовательскими данными в заголовке

Обычно, клиент отображает запрос пароля пользователю, и после получения ответа отправляет запрос с пользовательскими данными в заголовке Authorization.

В случае базовой авторизации как на иллюстрации выше, обмен должен вестись через HTTPS (TLS) соединение, чтобы обеспечить защищённость.

Прокси-авторизация

Этот же механизм запроса и ответа может быть использован для прокси-авторизации. В таком случае ответ посылает промежуточный прокси-сервер, который требует авторизации. Поскольку обе формы авторизации могут использоваться одновременно, для них используются разные заголовки и коды статуса ответа. В случае с прокси, статус-код запроса 407 (Proxy Authentication Required) и заголовок Proxy-Authenticate (en-US), который содержит хотя бы один запрос, относящийся к прокси-авторизации, а для передачи авторизационных данных прокси-серверу используется заголовок Proxy-Authorization (en-US).

Доступ запрещён

Если (прокси) сервер получает корректные учётные данные, но они не подходят для доступа к данному ресурсу, сервер должен отправить ответ со статус кодом 403 Forbidden. В отличии от статус кода 401 Unauthorized или 407 Proxy Authentication Required, аутентификация для этого пользователя не возможна.

Аутентификация с помощью изображений

Аутентификация с помощью изображений, загружаемых из разных источников, была до недавнего времени потенциальной дырой в безопасности. Начиная с Firefox 59, изображения, загружаемые из разных источников в текущий документ, больше не запускают диалог HTTP-аутентификации, предотвращая тем самым кражу пользовательских данных (если нарушители смогли встроить это изображение в страницу).

Кодировка символов HTTP аутентификации

Браузеры используют кодировку utf-8 для имени пользователя и пароля. Firefox использовал ISO-8859-1, но она была заменена utf-8 с целью уравнения с другими браузерами, а также чтобы избежать потенциальных проблем (таких как баг 1419658).

WWW-Authenticate and Proxy-Authenticate headers

WWW-Authenticate (en-US) и Proxy-Authenticate (en-US) заголовки ответа которые определяют методы, что следует использовать для получения доступа к ресурсу. Они должны указывать, какую схему аутентификации использовать, чтобы клиент, желающий авторизоваться, знал, какие данные предоставить. Синтаксис для этих заголовков следующий:

WWW-Authenticate: <type> realm=<realm> Proxy-Authenticate: <type> realm=<realm>

Here, <type> is the authentication scheme («Basic» is the most common scheme and introduced below). The realm is used to describe the protected area or to indicate the scope of protection. This could be a message like «Access to the staging site» or similar, so that the user knows to which space they are trying to get access to.

Authorization and Proxy-Authorization headers

The Authorization and Proxy-Authorization (en-US) request headers contain the credentials to authenticate a user agent with a (proxy) server. Here, the type is needed again followed by the credentials, which can be encoded or encrypted depending on which authentication scheme is used.