Что такое сквозное шифрование: Что такое сквозное шифрование и зачем оно нужно

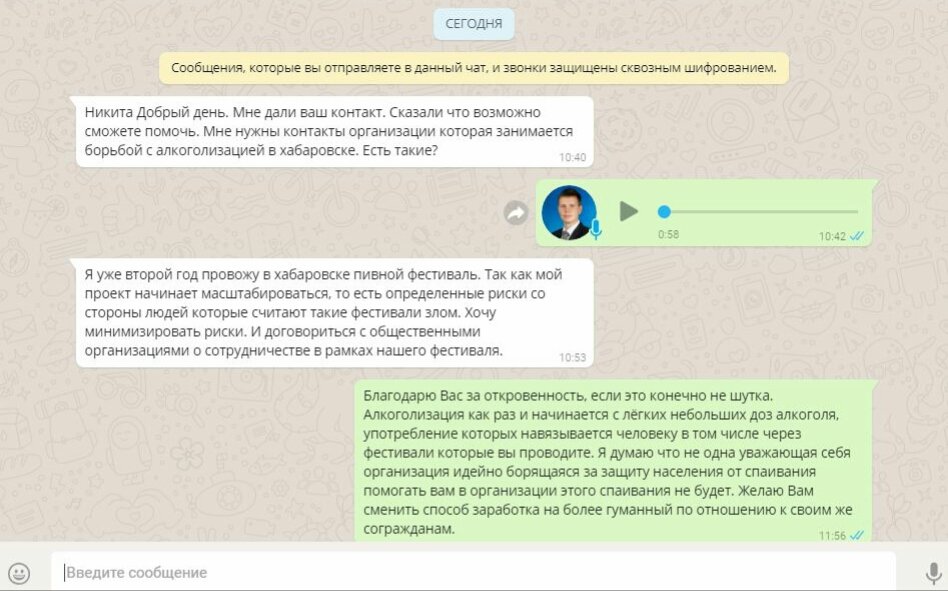

Что такое сквозное шифрование и зачем оно нужно

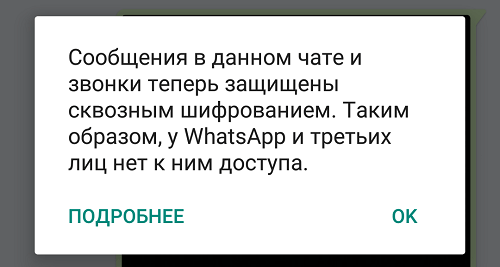

В последнее время всякие сервисы для связи — от WhatsApp до Zoom — часто говорят: вот, мы внедрили сквозное шифрование. Вот только далеко не все пользователи понимают, что это значит. Что такое шифрование, допустим, понятно, — значит, данные превращаются во что-то нечитаемое. А сквозное — это как? В чем его плюсы и минусы? Попробуем объяснить максимально просто, не углубляясь в термины и математику.

Что такое сквозное шифрование и какие еще бывают варианты

Сквозное шифрование — это когда сообщения шифруются на вашем устройстве и расшифровываются только на устройстве вашего собеседника (по-английски это называется end-to-end, что можно перевести на русский как «из конца в конец»). То есть весь путь от отправителя до получателя сообщение преодолевает в зашифрованном виде, поэтому его никто не может прочитать, кроме вашего собеседника.

Как еще бывает? Также возможна передача данных в открытом виде, то есть когда сообщение вообще не шифруется. Это самый небезопасный вариант. Например, данные не шифруются при передаче SMS — в теории их может перехватывать вообще кто угодно. К счастью, на практике для этого требуется специальное оборудование, что несколько ограничивает круг читателей ваших сообщений.

Это самый небезопасный вариант. Например, данные не шифруются при передаче SMS — в теории их может перехватывать вообще кто угодно. К счастью, на практике для этого требуется специальное оборудование, что несколько ограничивает круг читателей ваших сообщений.

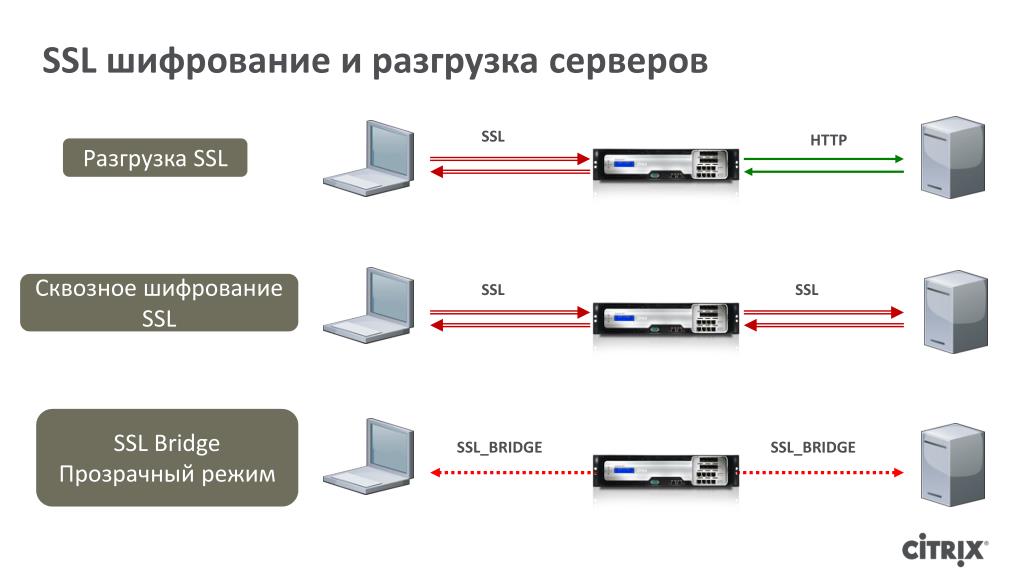

Еще бывает транспортное шифрование — это когда сообщения шифруются у отправителя, доставляются на сервер, расшифровываются там, вновь шифруются и доставляются уже получателю. Транспортное шифрование защищает информацию при передаче, однако позволяет видеть содержание сообщений промежуточному звену — серверу. Может быть, этот сервер ответственно относится к вашим тайнам, а может быть, и нет. Вам остается только доверять его владельцам.

В то же время во многих случаях может быть гораздо удобнее использовать транспортное шифрование вместо сквозного. Дело в том, что транспортное шифрование позволяет серверу предоставлять более разнообразные услуги, нежели просто передача зашифрованных данных от одного собеседника к другому. Например, хранить историю переписки, подключать к беседе дополнительных участников по альтернативным каналам (телефонный звонок в видеоконференцию), использовать автоматическую модерацию и так далее.

Например, хранить историю переписки, подключать к беседе дополнительных участников по альтернативным каналам (телефонный звонок в видеоконференцию), использовать автоматическую модерацию и так далее.

При этом транспортное шифрование решает важную задачу: исключает перехват данных по дороге от пользователя к серверу и от сервера к пользователю (а это самая опасная часть пути). Так что сервисы не всегда торопятся переходить на сквозное шифрование: для пользователей удобство и разнообразие сервисов может быть важнее повышенной безопасности данных.

От чего защищает сквозное шифрование

Главный плюс сквозного шифрования состоит в том, что никто, кроме получателя, не может расшифровать передаваемые сообщения. Это как если бы вы при пересылке почтой убирали их в коробку, которую физически невозможно вскрыть — ни распилить, ни расколоть кувалдой, ни взломать отмычкой. И эту коробку может открыть только тот, кому адресовано сообщение, — ни один почтальон или вор, которому удалось прибрать к рукам посылку, этого сделать не может. То есть сквозное шифрование обеспечивает конфиденциальность переписки.

То есть сквозное шифрование обеспечивает конфиденциальность переписки.

Если в физическом мире такую непобедимую коробку едва ли получится создать, то в мире информации это действительно возможно. Очень крутые математики постоянно разрабатывают новые системы шифрования и совершенствуют старые, чтобы их нельзя было вскрыть.

Из того, что зашифрованное сквозным шифрованием сообщение не может расшифровать никто, кроме получателя, вытекает еще один плюс: никто не может влезть в сообщение и изменить его. Современные шифры устроены таким образом, что, если кто-то изменит зашифрованные данные, при расшифровке они превратятся в мусор, — и сразу станет понятно, что тут что-то не так. А вот внести предсказуемые изменения в зашифрованное сообщение — то есть подменить один текст другим — не получится.

Это обеспечивает целостность переписки: если вы получили сообщение и его удается расшифровать, то вы можете быть точно уверены, что именно это сообщение вам и отправили и в пути оно никак не изменилось.

От чего сквозное шифрование не защищает

После того как кто-нибудь расписывает все преимущества сквозного шифрования — примерно так, как это сделали мы сейчас, — слушателям начинает казаться, что оно решает вообще все проблемы передачи информации. Однако это не так, и у сквозного шифрования есть свои ограничения.

Во-первых, пусть использование сквозного шифрования и позволяет скрыть от посторонних глаз содержание сообщения, сам факт отправки определенному собеседнику (или получения от него) сообщения все еще остается известным. Сервер не будет знать, что было в том сообщении, которое вы отправили своему собеседнику, но он точно будет в курсе того, что в такой-то день и в такое-то время вы обменивались сообщениями. В некоторых случаях сам факт общения с определенными адресатами может привлечь к вам нежелательное внимание.

Во-вторых, если кто-то получит доступ к устройству, с помощью которого вы общаетесь, то он сможет прочитать все сообщения. А также сможет писать и посылать сообщения от вашего имени. Поэтому устройства надо беречь, а также блокировать доступ к приложениям, использующим сквозное шифрование, хотя бы PIN-кодом, чтобы при потере или краже устройства ваша переписка не попала в чужие руки — вместе с возможностью притворяться вами.

Поэтому устройства надо беречь, а также блокировать доступ к приложениям, использующим сквозное шифрование, хотя бы PIN-кодом, чтобы при потере или краже устройства ваша переписка не попала в чужие руки — вместе с возможностью притворяться вами.

По этой же причине устройства надо защищать антивирусами — зловред на смартфоне может точно так же прочитать вашу переписку, как и живой человек, заполучивший доступ к смартфону. И тут уже неважно, какое шифрование было использовано при передаче сообщений.

Наконец, в-третьих: даже если вы безукоризненно заботитесь о защите всех ваших устройств и точно знаете, что к сообщениям на них ни у кого нет доступа, вы вряд ли можете быть так же уверены в устройстве вашего собеседника. И сквозное шифрование тут тоже никак не поможет.

И все же, несмотря на ограничения, сквозное шифрование — наиболее безопасный способ передачи конфиденциальных данных, и именно поэтому на него переходит все больше различных сервисов. И это хорошо.

Что такое сквозное шифрование? | Энциклопедия «Касперского»

Сквозное шифрование — способ защищенного обмена данными, при котором кодирование и декодирование информации выполняется только на конечных устройствах. Такой подход гарантирует конфиденциальность передаваемых сведений, практически исключая возможность их кражи во время передачи или обработки на промежуточном сервере.

Такой подход гарантирует конфиденциальность передаваемых сведений, практически исключая возможность их кражи во время передачи или обработки на промежуточном сервере.

Как выполняется сквозное шифрование

Чаще всего сквозное шифрование реализуется при помощи комбинации симметричного и асимметричного алгоритма или протокола Диффи — Хеллмана. В случае использования только симметричного шифрования предполагается, что передача ключа происходит по другому каналу, нежели сама коммуникация.

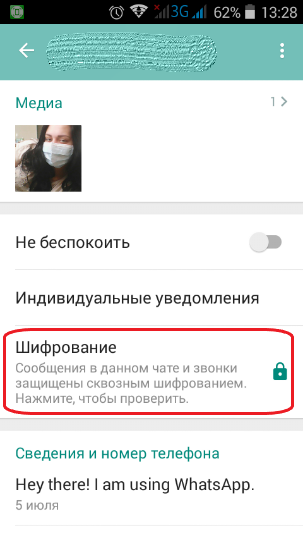

Сквозное шифрование используют некоторые почтовые клиенты, многие мессенджеры, системы видеоконференций и другие программы. Обмен ключами, шифрование и расшифровка данных в таких приложениях в большинстве случаев происходит автоматически, незаметно для пользователя.

Преимущества и недостатки сквозного шифрования

Сквозное шифрование гарантирует, что ни одна третья сторона, включая создателей сервиса, не сможет получить доступ к передаваемой информации, поскольку она не расшифровывается на сервере.

Однако по этой же причине такой метод защиты может быть неудобным. В частности, при сквозном шифровании невозможно хранить историю переписки на сервере или использовать автоматическую модерацию беседы.

В каких случаях сквозное шифрование не защитит данные

Несмотря на высокую надежность и безопасность этого метода защиты данных, в ряде случаев сквозное шифрование оказывается неэффективным. Основные причины утечки информации при использовании сквозного шифрования:

- Бэкдор в программе для передачи данных. Недобросовестные разработчики могут предусмотреть в своих приложениях скрытые возможности перехвата ключей или копирования данных до того, как они будут зашифрованы. В этом случае сквозное шифрование особого смысла не имеет.

- Кража данных с пользовательского устройства. Если телефон или компьютер получателя взломают, то смогут украсть с него данные (как отправленные, так и полученные), поскольку они расшифровываются на устройстве.

По этой же причине переписку сможет прочитать злоумышленник, получивший физический доступ к устройству пользователя.

По этой же причине переписку сможет прочитать злоумышленник, получивший физический доступ к устройству пользователя.

Также не следует забывать, что сквозное шифрование никак не скрывает сам факт обмена сообщениями. Интернет-провайдер или создатели мессенджера не смогут прочитать вашу переписку, но узнают, что вы передавали данные определенному адресату.

Сквозное шифрование: определение и сферы использования

Безопасность в современном интернет-пространстве является одной из самых важных сфер. Наличие качественной защиты не позволит злоумышленникам получить конфиденциальные данные.

Что такое сквозное шифрование

Сквозное шифрование («End-to-end шифрование» или «E2EE») – это технология, позволяющая передавать данные таким образом, чтобы доступ к ней имелся только у двух сторон: отправителя и получателя. Фотографии, видео, аудио и текстовая информация – вся она будет защищена от доступа третьим лицам.

Внимание! Часто встречается термин оконечное шифрование, что по сути то же самое, что и сквозное.

Ключ доступа имеется только у отправителя и отправляющего, даже сам владелец приложения или сервиса, где используется сквозное шифрование, не имеет возможности получить информацию из сообщений. Совершенство современного способа шифрования подразумевает, что даже если злоумышленник сможет перехватить информацию, то взломать ее все равно будет невозможно.

В качестве альтернативного примера шифрования можно привести SSL, являющегося одним из возможных методов защиты на сайтах, адресная строка которых начинается с https (не путать с http – незащищенным подключением). Но SSL имеет один большой минус – ключ есть не только у участников переписки, но и у сайта – он хранится на их сервере. Из-за этого злоумышленник, который получит доступ к ключу, хранящемуся на сервере, сможет осуществить успешную попытку взлома.

Вывод! Сквозное шифрование исключает из цепочки уязвимое звено, предоставляя ключи к информации только для участников переписки.

Обмен ключами

Ключи переписки доступны только ее участникам. Для обмена ключами используется один из алгоритмов: симметричный и асимметричный. В некоторых случаях дополнительно используется разделение секрета или иные протоколы, позволяющие разделить ключи переписки.

Симметричный алгоритм («симметричное шифрование» или «symmetric-key algorithm») подразумевает использование одного ключа для каждого участника переписки. Используется таким алгоритмом, как DES.

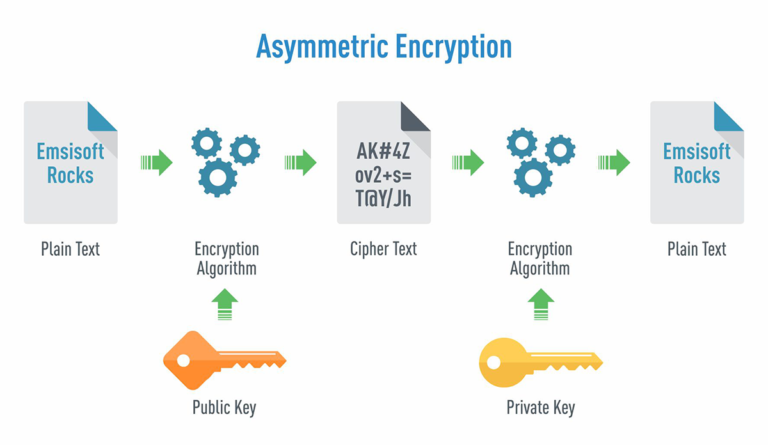

Асимметричный алгоритм подразумевает использование двух ключей. Первый – приватный, а второй – публичный. Приватный ключ всегда остается у отправителя и необходим для расшифровки сообщения. Публичный ключ – для шифрования сообщений. Даже если злоумышленник получит публичный ключ, то с его помощью он только сможет зашифровать собственное сообщение, но не взломать переписку. Такой способ надежнее симметрического алгоритма, но вместе с тем требует больших ресурсов для реализации. Используется таким алгоритмом, как RSA.

Использование

Идея end-to-end была разработана в 1991 году Филиппом Циммерманом, который создал метод защиты данных посредством шифрования Pretty Good Privacy. Улучшение механизмов произошло в 1997 году, когда компания PGP Inc. предложила создать OpenPGP. Открытость опорной системы (исходные коды PGP теперь доступны всем) позволила реализовать GnuPG. По идентичному способу работает современное сквозное шифрование в мессенджерах и электронной почте.

Принципы

Принцип сквозного шифрования – предоставить доступ к информации только участникам переписки. Даже сам сервер, через который передается информация, не сможет получить доступ к сообщениям. Текстовые, видео- и аудио сообщения остаются зашифрованными на устройствах до тех пор, пока они не будут переданы получателю.

Электронная почта

Электронная почта использует для передачи сообщений асинхронный метод. Одним из первых стандартов для такого способа обмена информацией стал протокол SMTP. Изначально он не использовал шифрование сквозным методом, но позже это произошло, благодаря Филиппу Циммерману, создавшему пакет программного обеспечения для PGP, впоследствии ставшим OpenPGP. Последний сейчас отчасти используется в Enigmail и некоторых мобильных приложениях, как IPGMail.

Последний сейчас отчасти используется в Enigmail и некоторых мобильных приложениях, как IPGMail.

Сервисы электронной почты, которые используют сквозное шифрование для защиты информации:

- ProtonMail;

- Mailfence;

- CounterMail;

- Tutanota.

Мессенджеры

В чат-приложениях используют систему мгновенного обмена сообщений. Раньше все мессенджеры использовали только синхронную передачу данных, но сегодня большинство из них позволяет осуществлять асинхронную доставку сообщений.

Первым проектом, который позволил в последствии мессенджерам использовать сквозное шифрование был Jabber (позднее переименованный в XMPP), разработанный в 1998 году. XMPP вначале не имел системы end-to-end и передаваемая информация не шифровалась, несмотря на то, что для повышения безопасности в него были встроены протоколы SASL и TLS. Протокол XMPP использовался для мгновенного обмена сообщениями, например, в таких системах как Google Talk.

Продолжением XMPP стал протокол OTR, который был улучшен, в том числе было добавлено сквозное шифрование. OTR не хранит открытых ключей в доступе, что не позволяет использовать их в качестве компромата. Минусом такого способа является невозможность использования в групповых чатах, т.к. используется синхронный обмен сообщениями между двумя людьми.

OTR не хранит открытых ключей в доступе, что не позволяет использовать их в качестве компромата. Минусом такого способа является невозможность использования в групповых чатах, т.к. используется синхронный обмен сообщениями между двумя людьми.

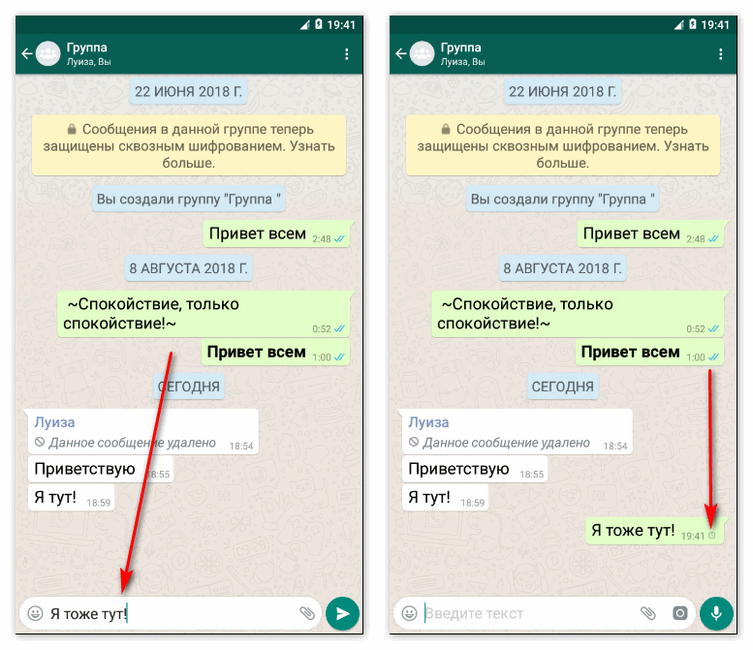

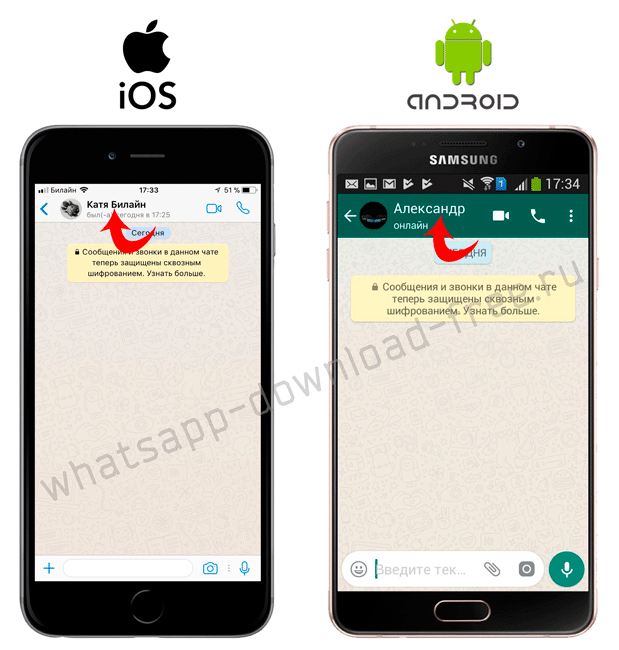

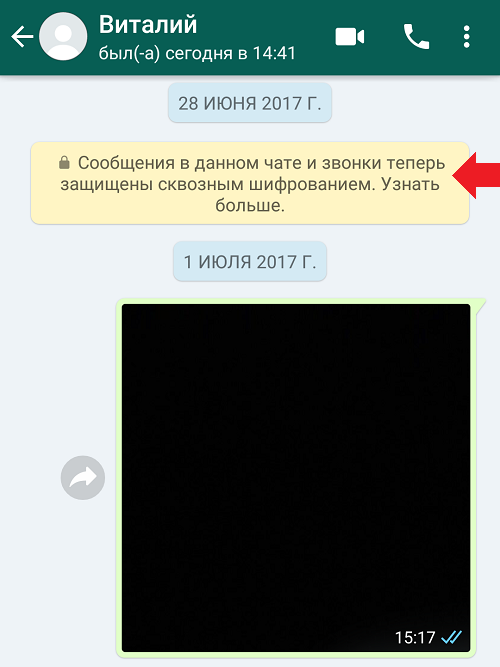

WhatsApp появился в 2009 году, но в тот момент шифрование сообщений не использовалось. Все данные (текстовые сообщения, фото, видео, аудио) передавались при помощи открытого протокола. О безопасности было решено задуматься в 2012 году, тогда была введена система шифрования сообщений еnd-to-end на все типы сообщений и файлов.

Viber

Сквозное шифрование появилось только в 2016 году, хотя само приложение работает с 2010 года.

iMessage

Компания Apple использует двухэтапное шифрование. Первый этап – шифрование комбинации при помощи 128-битного ключа RSA с 128-битным алгоритмом AES. Второй этап – подпись, осуществляемая улучшенным алгоритмом ECDSA. Но вопросы о безопасности такого метода шифрования до сих пор идут, так как даже при потере устройства, на котором установлен мессенджер, компания предоставляет возможность восстановления ключа и получения доступа к сообщениям.

Telegram

Телеграм – нашумевший мессенджер, который в апреле 2018 года было принято блокировать на территории Российской Федерации согласно решению Таганского районного суда Москвы по причине отказа в предоставлении ключей для дешифровки сообщений пользователей.

Телеграм появился в 2013 году. Шифрованием занимается протокол под названием MTProto, который был создан братьями Дуровыми (создателями мессенджера). Протокол состоит из трех компонентов:

- Компонент высокого уровня – определяет метод, который будет конвертировать ответы и запросы в двоичный код.

- Криптографический слой – определение методов шифрования сообщений и их отправки. Ключи авторизации определяются 64-битным идентификатором.

- Компонент доставки – шифрование сообщений с использованием алгоритма AES-256. Ключ будет генерироваться в зависимости от: сессии, идентификационного номера сообщения, порядкового номера сообщения, соли сервера.

Пользователь вправе использовать полностью секретный чат (он работает по всем законам end-to-end), либо позволить серверу видеть данные сообщений.

Непопулярные мессенджеры

Если же пользователь беспокоится о своей безопасности, то ему стоит обратить внимание на:

- Tor Messenger;

- ChatSecure;

- CryptoCat;

- Signal.

Все они являются более защищенными, чем популярные способы передачи сообщений. Причиной этого является цель создания – непопулярные мессенджеры создавались с целью предоставления максимальной защиты для пользователей, но по стечению обстоятельств пока не приобрели достаточной известности.

Безопасность и проблемы

Сквозное шифрование – это безопасный способ передачи данных, но нужно понимать, что злоумышленники постоянно ищут способы обхода имеющихся ограничений. Разработчики стараются бороться с нападками, разрабатывая дополнительные технологии и алгоритмы, но ведь в некоторых случаях сами создатели являются источником проблемы, например, Skype и бэкдоры, информация была обнародована в 2013 году.

Атака «человек посередине»

Атака посредника («человек посередине» или «Man in the middle» или «MITM») – вид атаки в криптографии, когда злоумышленник старается выдать себя за получателя информации. Тем самым он обходит защиту. Для того, чтобы не выдать себя, злоумышленник должен после расшифровки сообщения зашифровать его обратно при помощи перехваченного ключа.

Тем самым он обходит защиту. Для того, чтобы не выдать себя, злоумышленник должен после расшифровки сообщения зашифровать его обратно при помощи перехваченного ключа.

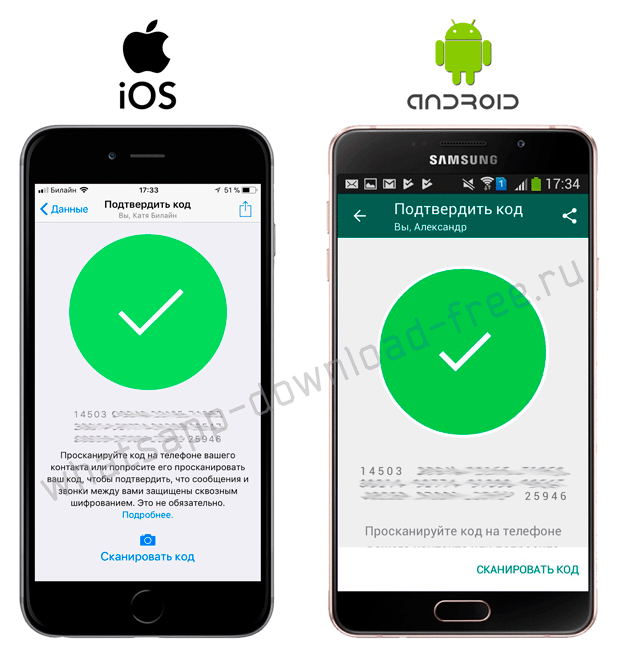

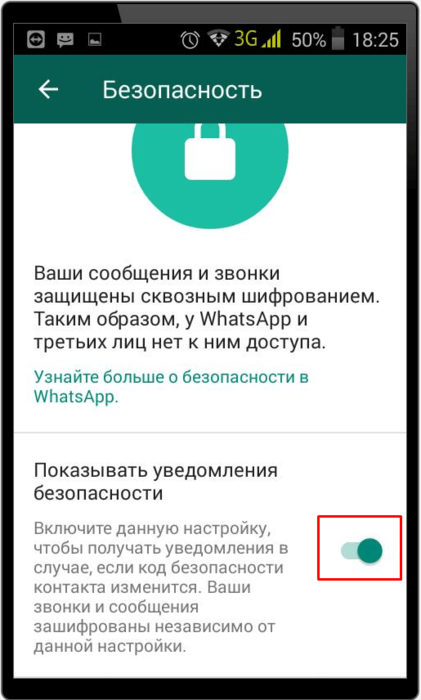

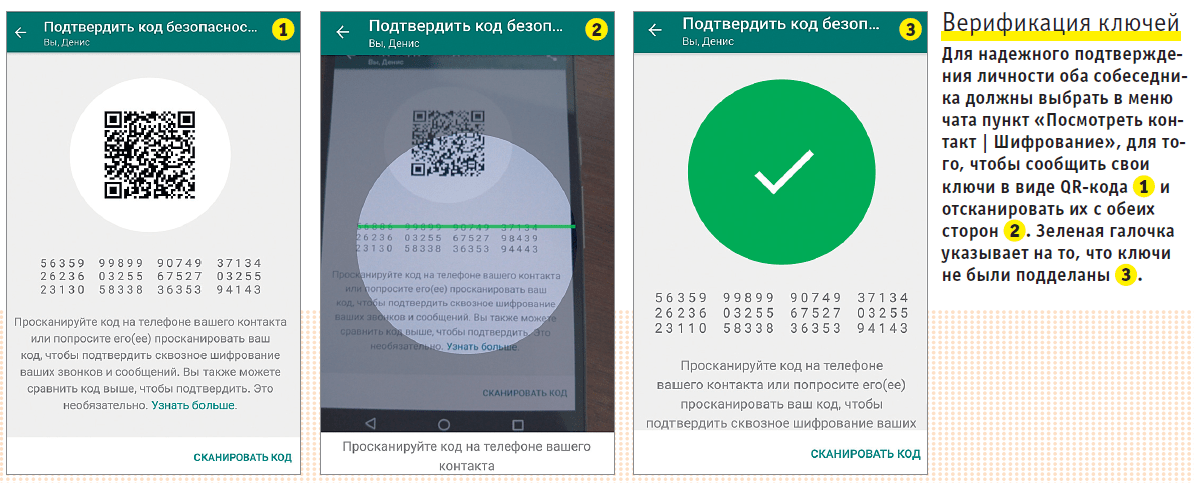

Чтобы не позволить злоумышленникам использовать MITM, существует протоколы для аутентификации. Второй метод борьбы – создание отпечатков открытого ключа. Проверка отпечатков позволит определить, не была ли произведена кража информации.

Безопасность конечных точек

Второй способ получения зашифрованной информации – атака на конечные точки доступа, то есть, на устройство, с которого отправляются и на которое приходят сообщения. Способ может дать доступ к самому ключу, либо возможность просто прочитать сообщения. Для защиты каждый пользователь должен обеспечить достаточную безопасность собственного устройства. Самым надежным является физическая изоляция устройства. Так как различные смарт-карты позволяют защитить информацию, но не дают возможность защиты экрана и клавиатуры, что позволяет различным «шпионам» все равно видеть вводимую информацию.

Бэкдоры

Бэкдоры – это возможность, внедренная самим разработчиком, для обхода системы безопасности и шифрования. Самой громкой ситуацией с использованием бэкдора является Skype, когда в 2013 году Эдвард Сноуден разгласил информацию, согласно которой компания Microsoft передавала информацию в Агентство Национальной Безопасности, несмотря на имеющееся сквозное шифрование.

Сквозное шифрование позволяет создать безопасную передачу данных между пользователями. Сегодня этот способ является самым надежным, но даже он имеет уязвимости, от которых необходимо защищаться для получения полностью анонимного канала связи.

Как сквозное шифрование защищает чаты? Как Telegram повлиял на индустрию?

Автор Исхаков Максим На чтение 3 мин. Просмотров 77 Опубликовано Обновлено

Были случаи, когда любой хакер мог получить доступ к чужому смартфону или компьютеру и прочитать все журналы чата владельца. Некоторые очень известные приложения, такие как Winsows Live Messenger, даже создавали каталоги и текстовые файлы, в которых не только тексты сообщений, но и фотографии и видео, которыми обменивались друзья, были сохранены без какой-либо защиты.

Некоторые очень известные приложения, такие как Winsows Live Messenger, даже создавали каталоги и текстовые файлы, в которых не только тексты сообщений, но и фотографии и видео, которыми обменивались друзья, были сохранены без какой-либо защиты.

После скандала с Datagate и ввиду других проблем в области защиты цифровых данных разработчики крупнейших платформ обмена сообщениями взялись за защиту своих экосистем. Угроза физической атаки остается, но это другая история.

Начальная искра

В первые дни коммуникационные технологии таких популярных приложений, как WhatsApp и Facebook Messenger, основывались на не совсем безопасных структурах. Однако многое изменилось с момента введения сквозного шифрования, оно стало популярным благодаря буму в Telegram – первом приложении для чата, которое начало войну с незащищенными данными.

Сквозное шифрование – это очень мощная функция, которая по существу кодирует сообщения, отправленные и полученные двумя пользователями одной и той же службы. Если отправлять сообщение другу, оно кодируется (и, следовательно, шифруется) и может быть дешифровано только на устройстве получателя. Тот же алгоритм, здесь имеется ввиду последовательность электронных шагов, чтобы сделать журналы неразборчивыми, используется для обмена файлами и осуществления вызовов VoIP через Интернет. Преимущество этой технологии в том, что чаты и телефонные звонки защищены от посторонних глаз, например, от хакеров, полиции или от шпионов правительств. На техническом уровне разговор может происходить только на этом смартфоне, от которого отправлено или получено сообщение. Третьи стороны, включая самих поставщиков услуг, таких как WhatsApp, не могут следить за разговором.

Если отправлять сообщение другу, оно кодируется (и, следовательно, шифруется) и может быть дешифровано только на устройстве получателя. Тот же алгоритм, здесь имеется ввиду последовательность электронных шагов, чтобы сделать журналы неразборчивыми, используется для обмена файлами и осуществления вызовов VoIP через Интернет. Преимущество этой технологии в том, что чаты и телефонные звонки защищены от посторонних глаз, например, от хакеров, полиции или от шпионов правительств. На техническом уровне разговор может происходить только на этом смартфоне, от которого отправлено или получено сообщение. Третьи стороны, включая самих поставщиков услуг, таких как WhatsApp, не могут следить за разговором.

Ключевая фраза

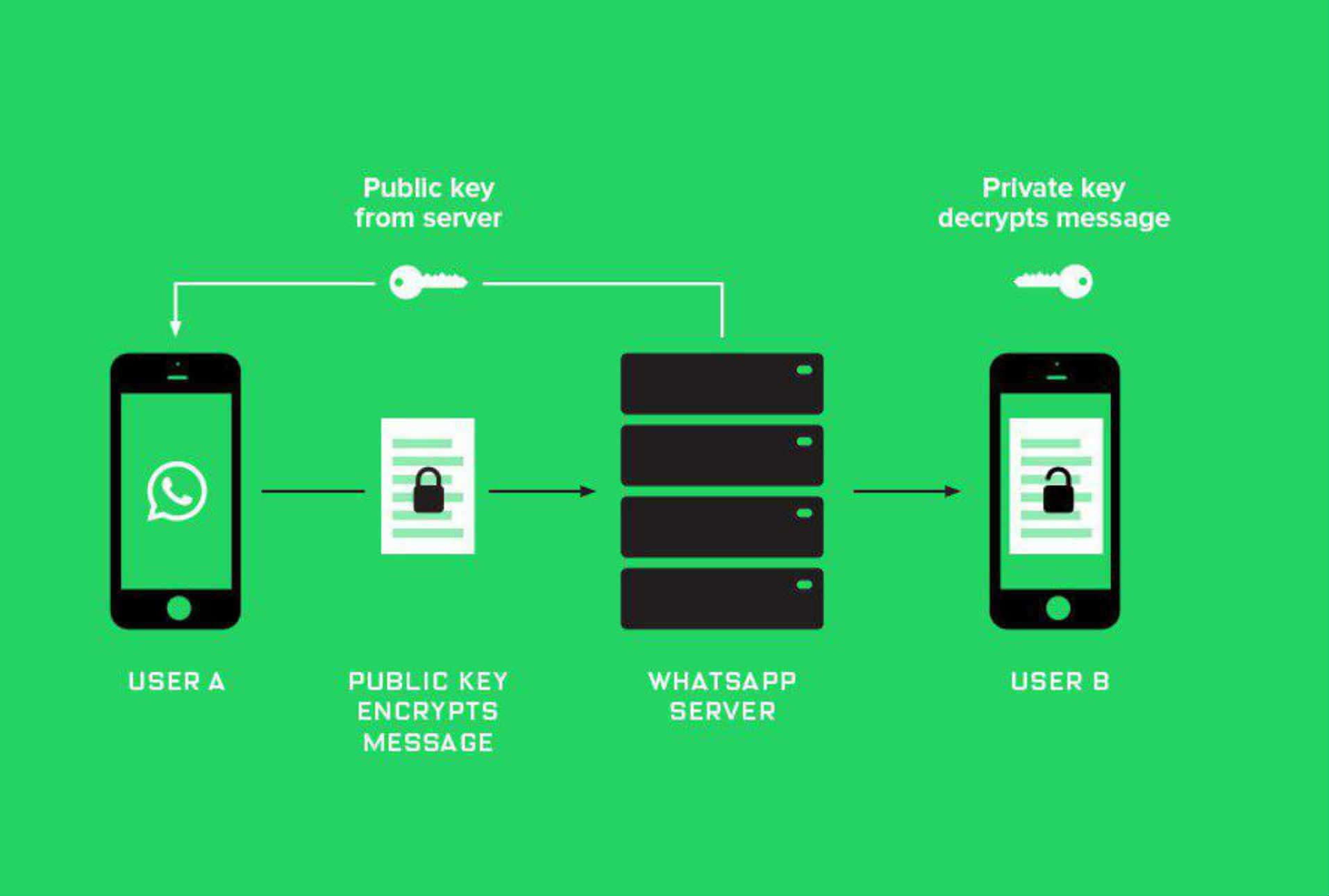

Целью сквозного шифрования является кодирование информации, передаваемой отправителем. Для этой цели на устройстве получателя предоставляются только те ключи, которые могут расшифровать конкретное сообщение от собеседника. В этом процессе участвуют два типа ключей: открытый ключ и закрытый ключ.

При первом входе в WhatsApp во время установки на смартфоне группы открытых ключей генерируются и сохраняются на сервере поставщика услуг, который можно назначить только соответствующему телефону. Эти ключи впоследствии будут использоваться для шифрования передаваемых текстовых сообщений, фотографий и видео. Каждое приложение, которое поддерживает сквозное шифрование, может использовать различное количество открытых ключей.

В WhatsApp их три, например:

- ключ идентификации;

- подписанный ключ;

- одноразовый ключ, который используется только при первом прочтении нового сообщения.

Вот как работает взаимодействие отдельных клавиш: один человек отправляет сообщение другому. Телефон первого использует открытые ключи телефона второго собеседника для шифрования и передачи сообщения. Однако система должна гарантировать, что сообщение может быть прочитано только получателем (то есть предполагаемым получателем) и никем другим, даже сервером, который пересылает сообщение. Телефон отправителя сообщения использует открытые ключи телефона получателя для шифрования и передачи сообщения. И вот тут приходит секретный ключ.

Телефон отправителя сообщения использует открытые ключи телефона получателя для шифрования и передачи сообщения. И вот тут приходит секретный ключ.

Каждое устройство имеет уникальный закрытый ключ, который хранится только на соответствующем смартфоне. Когда отправляют сообщение, то оно шифруется и передается с использованием открытых ключей получателя, но может быть расшифровано только с помощью его личного ключа.

Простое сравнение для лучшего понимания: если представить себе почтовые ящики, которые можно найти в почтовых отделениях и в разных местах города (они соответствуют серверам). Любой может поместить предметы через слот (открытый ключ), но только почтальон, имеющий доступ (закрытый ключ), может открыть почтовый ящик, очистить его и доставить отдельные предметы получателю. Разница лишь в том, что человек может ошибаться, а шифрование – нет.

Что такое сквозное шифрование в Вайбере: как убрать

А вы знаете, что такое сквозное шифрование в Вайбере и для чего оно нужно? Это действительно полезная штука, обеспечивающая пользователям безопасное общение как в личных, так и в групповых чатах. Со всеми подробностями на эту тему вы можете ознакомиться в этой статье.

Со всеми подробностями на эту тему вы можете ознакомиться в этой статье.

Что это такое

Для начала давайте разберемся, что значит сквозное шифрование в Вайбере и что это вообще за технология, второе название которой “end-to-end encryption” (оконечное шифрование). Это способ шифрования информации, при котором доступ к данным могут получить только два человека — тот, который отправляет сообщение или совершает исходящий звонок и тот, кто получает входящие месседж или звонок. Доступ контенту, которым обмениваются пользователи, для третьих лиц гарантированно закрыт.

Дешифровка информации, которой обмениваются пользователи, происходит при помощи криптографических ключей. Ключи, в свою очередь, находятся только на устройствах (в приложениях) оппонентов. Таким образом данные, пока они находятся в промежуточном состоянии — проделывают путь от отправителя на сервер и с сервера к получателю — не могут быть как-то использованы третьими лицами. При этом вам не придется думать, как в Вайбере использовать сквозное шифрование — разработчики все продумали. Подробнее обо всем мы расскажем ниже.

Подробнее обо всем мы расскажем ниже.

Кстати говоря: такой способ передачи данных делает их недоступными даже для разработчиков Viber. Об этом упоминается даже на официальном сайте мессенджера.

Зачем нужно и как работает

Теоретически бытовая переписка особого интереса ни у кого вызвать не может. Но во время общения мы иногда обмениваемся личной информацией — номерами телефонов и банковских карт, документами, фотографиями разного характера. Ну и не забываем о корпоративных чатах — в них пользователи часто отправляют и получают конфиденциальные данные, не подлежащие разглашению. Все это при попадании в третьи руки может стать инструментами для действий мошенников. А сквозное шифрование в Вайбере является гарантией, что такого не произойдет.

Как это работает

Если говорить простым языком, то работает это примерно так:

- На одном конце (у отправителя) сообщение зашифровывается сразу после нажатия на кнопку “Отправить” или начала разговора, аудио или видео.

- Месседжи, текстовые и мультимедийные, проходят через сервера Viber в виде нечитаемого набора символов. Если это звонок, то голос также преобразуется в “белиберду”, собрать из которой что-то понятное, а значит прослушать с третьей стороны, не получится.

- На другом конце, при получении сообщения и в ходе разговора, данные расшифровываются и адресат получает текст / картинку / Gif / видео, слышит голос оппонента как обычно.

Отсюда, кстати, и название технологии — Оконечное шифрование. То есть начинается на одном конце и заканчивается на другом. Специально ничего делать для того, чтобы в Вайбере настроить сквозное шифрование, не нужно.

Где, как и сколько хранится информация

Звонки и чаты остаются на серверах мессенджера в зашифрованном виде и только до получения их адресатом, после чего безвозвратно удаляются. То есть как только одна серая галочка (“Отправлено”) сменилась на две (“Доставлено”), вся информация стирается. А если говорить о совершаемых звонках, то тут удаление данных происходит практически в режиме реального времени.

Фиксируется только сам факт совершенного звонка или отправки / получения сообщения — в формате “Кто + кому + дата + время”. При этом время хранения зашифрованных данных ограничено: если сообщение не будет получено* адресатом, то оно также удаляется. Точной информации о том, через сколько стираются не полученные месседжи, на сайте Viber нет.

*Так бывает, когда устройство пользователя длительное время находится в статусе “Не в сети” или его профиль в Viber удален.

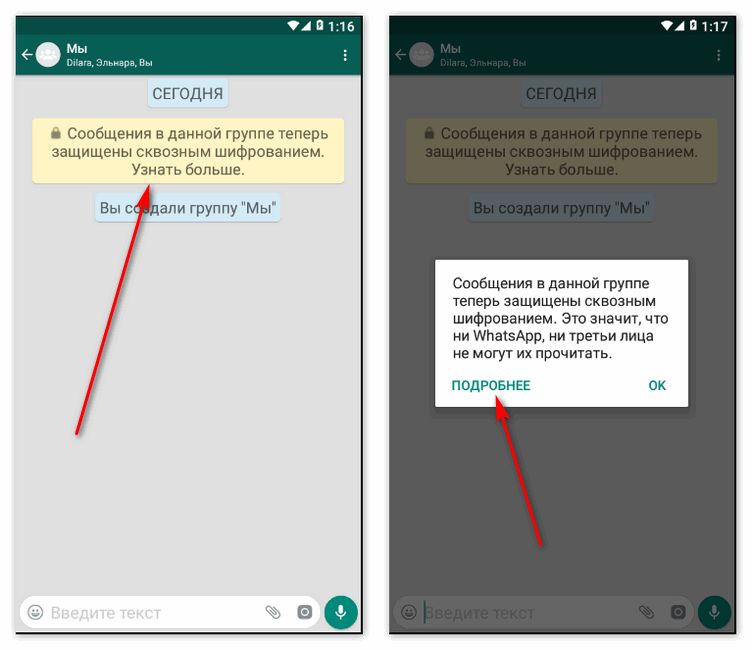

Как включить

Сразу скажем, что способов, как включить сквозное шифрование в Вайбере, нет. Эта опция активируется уже при установке приложения и работает все время, пока вы им пользуетесь. Но проверить, действительно ли она есть в мессенджере, можно в любой момент.

На телефоне

Как посмотреть, используется ли сквозное шифрование в Вайбере на смартфоне:

- Запускаем приложение, переходим в раздел “Чаты” и выбираем там переписку с любым собеседником. Открываем ее.

- Если это iPhone, то жмем на имя собеседника (вверху экрана), если Android — смахиваем экран влево.

- Смотрим карточку контакта. Здесь, примерно по центру окна, должна находиться надпись “Используется сквозное шифрование”. Если она есть — все в порядке, технология подключена и работает.

На компьютере

Как убедиться, что в Viber используется сквозное шифрование на компьютере:

- Открываем программу на ПК.

- Выбираем один из чатов и открываем его.

- В правом верхнем углу окна есть значок “Подробности” (кружок с перевернутым восклицательным знаком). Жмем на него.

- Справа выдвинется карточка контакта. Наводим на нее курсор и прокручиваем карточку немного вверх. Если вы видите надпись “Зашифровано”, то все в порядке.

Обратите внимание: если надписей из инструкции выше вы найти не смогли, то, вероятно, произошел какой-то сбой и технология в приложении не работает. Так как способов, как сделать сквозное шифрование в Вайбере вручную нет, то чтобы исправить ситуацию вам придется удалить мессенджер и загрузить его с официального сайта снова.

Можно ли отключить

Инструкцию, как снять сквозное шифрование в Вайбере, мы также дать не можем. По одной простой причине: технология применяется во всех версиях мессенджера как обязательная и отключению не подлежит. То есть ни в браузерной, ни в десктопной, ни в мобильной программах даже функционала нужного нет. И способов обойти это ограничение нет. Ну, по-крайней мере для “простых смертных”, не обладающих глубокими познаниями в программировании.

Есть, правда, один вариант. Он не про то, как именно отключить сквозное шифрование в Вайбере, но про способ пользоваться приложением (мобильным или десктопным) без него. Суть в следующем: технология работает только на следующих версиях мессенджера:

- На ПК. OC Windows младше 10* — от 6.0 и выше.

- Смартфоны iOS и Android — от 6.0 и выше.

То есть чтобы получить приложение, на котором сквозное шифрование работать не будет, нужно следующее:

- Удалить Вайбер, который у вас уже установлен на устройстве.

- Найти в интернете** версию мессенджера старше 6.0.

- Скачать и установить программу на устройство.

*На OC Windows 10 такой “фокус” не получится, так как сквозное шифрование на Вайбере здесь будет на всех версиях работать.

**Советуем скачивать и устанавливать программы только с проверенных источников. Так вы убережете от заражения вирусами свой компьютер и / или смартфон (например можете поискать на торренте или 4pda)

Важно! Информация о том, как убрать (а точнее обойти) сквозное шифрование в Вайбере, была дана нами в чисто ознакомительных целях. Мы не рекомендуем пользоваться мессенджером без этой защиты, так как это может привести к утечке ваших личных данных и попаданию их в третьи руки.

В Zoom появилось «настоящее» сквозное шифрование

Видеосервис Zoom выпустил обновление, защищающее звонки технологией сквозного шифрования (E2E). Новая функция доступна как на платных, так и бесплатных аккаунтах.

В марте СМИ уличили Zoom в обмане. Вопреки утверждениям, которые содержались на официальном сайте и в политике конфиденциальности, оказалось, что видео- и аудиочаты Zoom на самом деле не защищены E2E, которое гарантирует, чтобы беседу могли видеть только звонящий и принимающий звонок человек — и никто другой, даже сама компания.

Как выяснило издание The Intercept, в действительности Zoom применяет менее надежную технологию транзитного шифрования на транспортном уровне (примерно таким же образом защищается HTTPS-канал между браузером и сайтом). Это значит, что у злоумышленника, взломавшего беспроводную сеть Wi-Fi, не получится подслушать разговор, однако сама компания сможет это сделать.

Позднее администрация Zoom принесла извинения за неточность, пообещав включить «настоящее» E2E в ближайшем будущем.

Our new end-to-end encryption (E2EE) feature is now available to users globally, free and paid. ����https://t.co/ssGanYn4fB

— Zoooooom ���� (@zoom_us) October 26, 2020

Усиленная защита коммуникаций теперь доступна в последней версии Zoom. Активировать её можно уже сейчас в приложениях для iOS, Android, macOS и Windows, а также в Zoom Rooms. В веб-версии сервиса и сторонних клиентах, использующих Zoom SDK, эта возможность недоступна.

Активировать её можно уже сейчас в приложениях для iOS, Android, macOS и Windows, а также в Zoom Rooms. В веб-версии сервиса и сторонних клиентах, использующих Zoom SDK, эта возможность недоступна.

Для включения E2E нужно перейти в настройки и выбрать опцию «Конференции со сквозным шифрованием (E2E)». На то, что звонок полностью зашифрован, укажет иконка с зеленым щитом в углу экрана.

Видеочат с включенным E2E более безопасен, однако ряд функций Zoom (запись в облако, текстовая расшифровка речи в режиме реального времени, опросы и реакции) в нем недоступен. Кроме того, к такой встрече могут присоединиться не более 200 человек.

Что такое сквозное шифрование и как оно работает?

Сквозное шифрование — это самый безопасный способ конфиденциального и безопасного общения в сети. За счет шифрования сообщений на обоих концах разговора сквозное шифрование не позволяет кому-либо в середине читать частные сообщения.

До недавнего времени сквозное шифрование (E2EE) было единственной областью технической смекалки из-за сложных операций, необходимых для его использования. Однако последние технологические достижения сделали сквозное шифрование намного более простым в использовании и более доступным.В этой статье мы объясним, что такое сквозное шифрование и какие преимущества оно предлагает по сравнению с обычным шифрованием.

Однако последние технологические достижения сделали сквозное шифрование намного более простым в использовании и более доступным.В этой статье мы объясним, что такое сквозное шифрование и какие преимущества оно предлагает по сравнению с обычным шифрованием.

Что такое сквозное шифрование (E2EE)?

Когда вы используете E2EE для отправки кому-либо электронного письма или сообщения, никто, отслеживающий сеть, не может видеть содержимое вашего сообщения — ни хакеры, ни правительство, ни даже компания (например, ProtonMail), которая облегчает ваше общение.

Это отличается от шифрования, которое уже используется большинством компаний, которое защищает только данные, передаваемые между вашим устройством и серверами компании.Например, когда вы отправляете и получаете электронное письмо с помощью службы, не поддерживающей E2EE, такой как Gmail или Hotmail, компания может получить доступ к содержимому ваших сообщений, потому что они также содержат ключи шифрования. E2EE исключает эту возможность, поскольку поставщик услуг фактически не обладает ключом дешифрования. Из-за этого E2EE намного надежнее стандартного шифрования.

E2EE исключает эту возможность, поскольку поставщик услуг фактически не обладает ключом дешифрования. Из-за этого E2EE намного надежнее стандартного шифрования.

Как работает сквозное шифрование?

Чтобы понять, как работает E2EE, полезно взглянуть на схему.В приведенном ниже примере Боб хочет наедине поздороваться с Алисой. У Алисы есть открытый ключ и закрытый ключ, которые представляют собой два математически связанных ключа шифрования. Открытый ключ может быть передан кому угодно, но закрытый ключ есть только у Алисы.

Во-первых, Боб использует открытый ключ Алисы для шифрования сообщения, превращая «Hello Alice» в нечто, называемое зашифрованным текстом, — зашифрованные, на первый взгляд случайные символы.

Боб отправляет это зашифрованное сообщение через общедоступный Интернет. Попутно он может проходить через несколько серверов, включая те, которые принадлежат используемой ими электронной почте, и их интернет-провайдерам. Хотя эти компании могут попытаться прочитать сообщение (или даже поделиться им с третьими сторонами), они не могут преобразовать зашифрованный текст обратно в читаемый открытый текст. Только Алиса может сделать это со своим закрытым ключом, когда он попадает в ее почтовый ящик, поскольку Алиса — единственный человек, имеющий доступ к ее закрытому ключу. Когда Алиса хочет ответить, она просто повторяет процесс, шифруя свое сообщение Бобу с помощью открытого ключа Боба.

Хотя эти компании могут попытаться прочитать сообщение (или даже поделиться им с третьими сторонами), они не могут преобразовать зашифрованный текст обратно в читаемый открытый текст. Только Алиса может сделать это со своим закрытым ключом, когда он попадает в ее почтовый ящик, поскольку Алиса — единственный человек, имеющий доступ к ее закрытому ключу. Когда Алиса хочет ответить, она просто повторяет процесс, шифруя свое сообщение Бобу с помощью открытого ключа Боба.

Преимущества услуг сквозного шифрования

У E2EE есть несколько преимуществ по сравнению со стандартным шифрованием, используемым большинством сервисов:

- Он защищает ваши данные от взломов. E2EE означает, что меньшее количество сторон будет иметь доступ к вашим незашифрованным данным. Даже если хакеры взломают серверы, на которых хранятся ваши данные (например, взлом почты Yahoo), они не смогут расшифровать ваши данные, потому что у них нет ключей дешифрования.

- Сохраняет конфиденциальность ваших данных. Если вы используете Gmail, Google может знать все подробности, которые вы указываете в своих электронных письмах, и может сохранять их, даже если вы их удалите. E2EE дает вам контроль над тем, кто читает ваши сообщения.

- Это хорошо для демократии. Каждый имеет право на неприкосновенность частной жизни. E2EE защищает свободу слова и защищает преследуемых активистов, диссидентов и журналистов от запугивания.

Это причины, по которым мы создали ProtonMail. Как первый и самый крупный поставщик услуг безопасной электронной почты, мы ежедневно защищаем миллионы пользователей. Сквозное шифрование — это технологическая основа нашего видения более приватного и безопасного Интернета.

С уважением,

Команда ProtonMail

Вы можете получить бесплатную безопасную учетную запись электронной почты от ProtonMail здесь .

Мы также предоставляем бесплатный VPN-сервис для защиты вашей конфиденциальности.

ProtonMail и ProtonVPN финансируются за счет взносов сообщества. Если вы хотите поддержать наши усилия по развитию, вы можете перейти на платный план или пожертвовать . Спасибо за Вашу поддержку!

Что такое шифрование PGP и как оно работает?

Когда вы отправляете зашифрованное электронное письмо с помощью ProtonMail, ваше сообщение автоматически защищается с помощью шифрования PGP.Что такое PGP? В этой статье объясняется технология, лежащая в основе нашего обещания безопасности.

PGP расшифровывается как «Довольно хорошая конфиденциальность», но название является ироничным. Фактически, PGP — это наиболее широко используемая система шифрования электронной почты в мире. Когда вы отправляете сообщения с использованием шифрования PGP, никто не может перехватить и прочитать ваше сообщение в пути. PGP был тщательно протестирован в полевых условиях за десятилетия использования, его немногочисленные уязвимости хорошо изучены, и он имеет широкую совместимость с другими клиентами шифрования.По этим причинам мы используем PGP как основу нашей архитектуры безопасности.

Когда вы отправляете сообщения с использованием шифрования PGP, никто не может перехватить и прочитать ваше сообщение в пути. PGP был тщательно протестирован в полевых условиях за десятилетия использования, его немногочисленные уязвимости хорошо изучены, и он имеет широкую совместимость с другими клиентами шифрования.По этим причинам мы используем PGP как основу нашей архитектуры безопасности.

Эта статья является частью серии, в которой объясняются некоторые технологии, лежащие в основе ProtonMail. Мы уже рассмотрели сквозное шифрование и шифрование с нулевым доступом. Здесь мы рассмотрим, что такое PGP, как он работает и как вы можете использовать его для защиты своих сообщений.

Что такое PGP?

PGP — это криптографический метод, который позволяет людям конфиденциально общаться в Интернете. Когда вы отправляете сообщение с помощью PGP, сообщение преобразуется в нечитаемый зашифрованный текст на вашем устройстве перед передачей через Интернет.Только у получателя есть ключ для преобразования текста обратно в читаемое сообщение на своем устройстве. PGP также проверяет подлинность отправителя и проверяет, что сообщение не было подделано при передаче.

До PGP ваш интернет-провайдер, ваш провайдер электронной почты, хакеры или правительство теоретически могли читать ваши сообщения. PGP был разработан в 1990-х годах, чтобы разрешить конфиденциальный обмен электронной почтой и другими типами сообщений. Сегодня PGP стандартизирован в OpenPGP, что позволяет любому писать программное обеспечение PGP, совместимое и взаимодействующее с другими реализациями.Несколько библиотек для разработчиков, совместимых с OpenPGP, были созданы, чтобы помочь программистам реализовать шифрование PGP в своих приложениях. ProtonMail поддерживает две из этих библиотек: OpenPGP.js для языка программирования Javascript (используется в нашем веб-приложении) и GopenPGP для языка Go (используется в наших мобильных и настольных приложениях). В частности, OpenPGP.js — одна из наиболее широко используемых в мире библиотек OpenPGP, которая была тщательно проверена экспертами по безопасности.

Исторически сложилось так, что PGP было сложно использовать, требовалось дополнительное программное обеспечение поверх вашего почтового провайдера или клиента.Вам также необходимо вручную сгенерировать ключи шифрования и обменяться ими со своими контактами. В ProtonMail PGP встроен и работает автоматически и незаметно для пользователя. Когда вы составляете электронное письмо другому пользователю ProtonMail и нажимаете кнопку «Отправить», шифрование и подпись сообщения применяются автоматически. Вам не нужно ничего делать или каких-либо специальных технических знаний. ProtonMail делает шифрование PGP простым, удобным и доступным для всех.

Как работает PGP?

Полезно увидеть схему, чтобы понять, как работает шифрование PGP.Как видите, PGP использует комбинацию шифрования с симметричным ключом (т. Е. Одноразовый ключ сеанса шифрует и дешифрует сообщение) и шифрование с открытым ключом (т. Е. Ключи, уникальные для получателя, шифруют и расшифровывают сеанс. ключ).

В этой статье мы будем придерживаться высокоуровневых концепций. Если вас интересует математика, лежащая в основе шифрования, вы можете найти (несколько упрощенные) объяснения, которые переваривают эти темы.

PGP шифрование

Первое, что делает PGP, — это генерирует случайный сеансовый ключ. Этот ключ представляет собой огромное число, которое используется для шифрования и дешифрования содержимого сообщения. Только тот, кто знает сеансовый ключ, может прочитать сообщение, и оно слишком велико, чтобы его можно было угадать. Ключ сеанса также никогда не используется повторно для других сообщений.

Затем сеансовый ключ шифруется с использованием открытого ключа получателя. Открытый ключ уникален для каждого человека и предназначен для совместного использования. Поскольку он не меняется, ваш открытый ключ похож на адрес электронной почты. Он привязан к вам, и любой может использовать его для отправки вам зашифрованного сообщения.

Открытый ключ каждого человека соответствует его закрытому ключу, который является секретным. В PGP, когда получатель получает зашифрованное сообщение, он расшифровывает сеансовый ключ, используя свой закрытый ключ. Затем сеансовый ключ с открытым текстом расшифровывает сообщение.

Вы можете задаться вопросом, почему PGP делает дополнительный шаг по шифрованию сообщения и сеансового ключа. Это связано с тем, что криптография с открытым ключом намного медленнее, чем симметричная криптография, особенно для больших сообщений. Для шифрования и дешифрования больших электронных писем или файлов непосредственно с использованием открытого ключа потребуется слишком много времени и вычислительной мощности.Но симметричная криптография без криптографии с открытым ключом менее удобна, потому что вам нужно как-то поделиться сеансовым ключом с получателем. Сделать это в открытом виде было бы небезопасно, а делать это через другой зашифрованный канал или лично было бы непрактично. Таким образом, PGP сочетает в себе эффективность симметричного шифрования и удобство шифрования с открытым ключом.

Цифровые подписи

Следует отметить еще два аспекта PGP. Первый — это цифровая подпись. Цифровая подпись доказывает получателю, что злоумышленник не манипулировал сообщением или отправителем. Он делает это путем создания уникального номера (цифровой подписи) с использованием комбинации закрытого ключа отправителя и математического сокращения (известного как дайджест сообщения) открытого текста сообщения. Если закрытый ключ или сообщение изменены, цифровая подпись недействительна.

Доверие открытым ключам

Цифровые подписи помогают противодействовать изощренным атакам, но как отправитель может узнать, что открытый ключ, который они используют, принадлежит тому человеку, которым, по их мнению, он является? В конце концов, сервер может легко дать отправителю поддельный открытый ключ.

Чтобы решить эту проблему, мы ввели проверку адреса, которая позволяет вам делиться своим открытым ключом и подписывать в цифровой форме открытые ключи других лиц, которые вы проверили лично. Эти доверенные открытые ключи надежно хранятся в ваших зашифрованных контактах.

Кроме того, мы работаем над проектом под названием Key Transparency. Программа автоматически проверяет открытый ключ каждого получателя, отправляемого по электронной почте на номер , без каких-либо действий вручную. Мы опубликуем сообщение в блоге с более подробной информацией об этой функции, когда она будет готова.

Насколько безопасен PGP?

PGP — это проверенный в боях стандарт , и мы можем быть практически уверены, что даже спецслужбы, такие как АНБ, не могут взломать его шифрование. (PGP был методом шифрования, который выбрал Эдвард Сноуден, когда он слил секретные документы Гленну Гринвальду.) Хотя в некоторых реализациях PGP были ошибки безопасности, такие как печально известная уязвимость Efail, сам PGP очень безопасен. ProtonMail не подвержен известным уязвимостям.

Как и в большинстве других систем защиты информации, самая большая слабость — это пользователь. Как показывает этот комикс, часто самые простые и эффективные атаки являются наименее технологичными. Фишинг остается наиболее распространенным видом кибератак, и PGP не может защитить вас в случае взлома вашего устройства или учетных записей. (Ознакомьтесь с этими советами по безопасности электронной почты.)

Как использовать шифрование PGP

Что касается безопасности, PGP не упрощает работу пользователя, потому что программа известна своей сложностью.Большинство людей, не разбирающихся в технологиях, никогда не потрудятся научиться им пользоваться. А люди, которые знают, как им пользоваться, часто не делают этого, потому что это слишком утомительно. Хотя существуют программы для Thunderbird, Outlook и Apple Mail, которые включают шифрование PGP, они не подходят для повседневных писем.

ProtonMail решает эту проблему, делая шифрование PGP автоматическим и встроенным для всех электронных писем, отправляемых между учетными записями ProtonMail. Вы также можете легко зашифровать электронные письма для пользователей, не использующих ProtonMail. Любой желающий может создать бесплатную учетную запись ProtonMail через минуту или две и сразу же начать отправлять электронные письма PGP. ProtonMail также может предложить высокий уровень конфиденциальности, поскольку нам не требуется никакой идентифицирующей информации для создания учетной записи.

ProtonMail также предлагает полную поддержку PGP, позволяя опытным пользователям отправлять и получать зашифрованные PGP электронные письма от пользователей, не использующих ProtonMail, прямо в их почтовый ящик. Для традиционных пользователей PGP это, безусловно, самый простой способ общаться с другими пользователями PGP, сохраняя при этом удобство ProtonMail.Перейдите по ссылке, чтобы узнать, как использовать ProtonMail в качестве клиента PGP.

Заключительные мысли

По мере того, как суперкомпьютеры становятся быстрее и становятся популярными новые стандарты шифрования, ProtonMail будет продолжать адаптироваться к новым киберугрозам и потребностям наших пользователей. Наши криптографы усердно работают над новыми проектами, такими как прозрачность ключей и прозрачность исходного кода. Мы также недавно перевели наших пользователей на криптографию на основе эллиптических кривых, которая обеспечивает максимальную безопасность и эффективность. При поддержке нашего сообщества мы строим более безопасный Интернет на проверенной временем основе.

С уважением,

Команда ProtonMail

Вы можете получить бесплатную безопасную учетную запись электронной почты от ProtonMail здесь.

Мы также предоставляем бесплатную услугу VPN для защиты вашей конфиденциальности.

ProtonMail и ProtonVPN финансируются за счет взносов сообщества. Если вы хотите поддержать наши усилия по развитию, вы можете перейти на платный план или пожертвовать .Спасибо за Вашу поддержку.

Статья обновлена 27 августа 2019 г.

Что такое сквозное шифрование и каковы его плюсы и минусы

В последние годы коммуникационные сервисы от WhatsApp до Zoom объявили о внедрении сквозного шифрования. Что это значит? Что ж, идея шифрования довольно проста: оно превращает данные в то, что нельзя прочитать. Но что означает end-to-end ? Каковы его плюсы и минусы? Не вдаваясь в математические и технические термины, мы объясним это как можно проще.

Что такое сквозное шифрование и его альтернативы

Сквозное шифрование — это процесс применения шифрования к сообщениям на одном устройстве, так что только устройство, на которое оно отправлено, может его расшифровать. Сообщение проходит весь путь от отправителя к получателю в зашифрованном виде.

Какие есть альтернативы? Одна из альтернатив — передавать данные в виде открытого текста, то есть вообще без шифрования сообщения. Это наименее безопасный вариант. Например, данные, отправляемые по SMS, не шифруются, а это означает, что теоретически любой может их перехватить.К счастью, на практике для этого требуется специальное оборудование, которое несколько ограничивает круг лиц, которые могут подслушивать ваши текстовые сообщения.

Другой вариант — шифрование в пути , при котором сообщения шифруются на стороне отправителя, доставляются на сервер, дешифруются там, повторно зашифровываются, а затем доставляются получателю и дешифруются на его стороне. Транзитное шифрование защищает информацию во время передачи, но его использование позволяет промежуточному звену в цепочке — серверу — видеть контент.В зависимости от того, насколько надежны его владельцы, это может быть проблемой.

В то же время, использование шифрования при передаче включает сервер в обмен данными, что открывает ряд услуг, выходящих за рамки простой передачи данных. Например, сервер может хранить историю сообщений, подключать дополнительных участников к разговору с помощью альтернативных каналов (например, присоединиться к видеоконференции по телефону), использовать автоматическую модерацию и многое другое.

Шифрование при передаче решает самую важную проблему: перехват данных на пути от пользователя к серверу и от сервера к пользователю, что является наиболее опасной частью передачи сообщения.Вот почему не все службы стремятся к сквозному шифрованию: для пользователей удобство и дополнительные услуги могут быть важнее, чем повышение безопасности данных.

От чего защищает сквозное шифрование

Основным преимуществом сквозного шифрования является ограничение передачи данных от кого-либо, кроме получателя. Это как если бы, отправляя письмо, вы кладете его в ящик, который физически невозможно открыть — невосприимчивый к любой кувалде, пиле, отмычке и т. Д. — за исключением адресата.Сквозное шифрование обеспечивает конфиденциальность вашего общения.

Создание непобедимого ящика невозможно в физическом мире, но в мире информации это возможно. Математики-эксперты постоянно разрабатывают новые системы шифрования и повышают надежность старых.

Еще одно преимущество следует из того, что сообщения с сквозным шифрованием не могут быть расшифрованы никем, кроме получателя: никто не может изменить сообщение. Современные методы шифрования работают таким образом, что если кто-то изменяет зашифрованные данные, сообщение становится искаженным при дешифровании, что мгновенно устраняет проблему.Невозможно внести предсказуемые изменения в зашифрованное сообщение, то есть заменить текст.

Это гарантирует целостность вашего общения. Если вы получили успешно расшифрованное сообщение, вы можете быть уверены, что это то же самое сообщение, которое было отправлено вам, и что оно не было каким-либо образом подделано при передаче (фактически, приложение для обмена сообщениями сделает это за вас автоматически).

От чего не защищает сквозное шифрование

Узнав о преимуществах сквозного шифрования, у читателей может сложиться впечатление, что это решение каждой проблемы передачи информации.Однако это не так; у сквозного шифрования есть ограничения.

Во-первых, хотя использование сквозного шифрования позволяет скрыть содержимое вашего сообщения, очевидно, что вы отправили сообщение определенному человеку (или получили его от него). Сервер не может читать сообщения, но точно знает, что вы обменивались сообщениями в определенный день и в определенное время. В некоторых случаях простое общение с конкретными людьми может привлечь нежелательное внимание.

Во-вторых, если кто-то получит доступ к устройству, которое вы используете для общения, он сможет читать все ваши сообщения, а также писать и отправлять сообщения от вашего имени.Следовательно, для защиты сквозного шифрования требуется защита устройств и доступа к приложениям — даже если только с помощью ПИН-кода — чтобы в случае потери или кражи устройства ваша переписка, а также возможность выдавать себя за вас, не падали. в чужие руки.

По этой причине устройства необходимо защищать антивирусным ПО. Вредоносное ПО на смартфоне может читать переписку на нем так же, как если бы ваш телефон физически завладел живым человеком. Это верно независимо от того, какое шифрование вы используете для отправки и получения сообщений.

Наконец, в-третьих, даже если вы позаботитесь о защите всех своих устройств и точно знаете, что никто не имеет доступа к сообщениям на них, вы не можете быть уверены в устройстве вашего собеседника. Сквозное шифрование тут не поможет.

Несмотря на свои ограничения, сквозное шифрование в настоящее время является наиболее безопасным способом передачи конфиденциальных данных, и именно поэтому все больше и больше служб связи переходят на него. Это хорошая вещь.

Что такое сквозное шифрование и каковы его плюсы и минусы

В последние годы коммуникационные сервисы от WhatsApp до Zoom объявили о внедрении сквозного шифрования.Что это значит? Что ж, идея шифрования довольно проста: оно превращает данные в то, что нельзя прочитать. Но что означает end-to-end ? Каковы его плюсы и минусы? Не вдаваясь в математические и технические термины, мы объясним это как можно проще.

Что такое сквозное шифрование и его альтернативы

Сквозное шифрование — это процесс применения шифрования к сообщениям на одном устройстве, так что только устройство, на которое оно отправлено, может его расшифровать.Сообщение проходит весь путь от отправителя к получателю в зашифрованном виде.

Какие есть альтернативы? Одна из альтернатив — передавать данные в виде открытого текста, то есть вообще без шифрования сообщения. Это наименее безопасный вариант. Например, данные, отправляемые по SMS, не шифруются, а это означает, что теоретически любой может их перехватить. К счастью, на практике для этого требуется специальное оборудование, которое несколько ограничивает круг лиц, которые могут подслушивать ваши текстовые сообщения.

Другой вариант — шифрование в пути , при котором сообщения шифруются на стороне отправителя, доставляются на сервер, дешифруются там, повторно зашифровываются, а затем доставляются получателю и дешифруются на его стороне.Транзитное шифрование защищает информацию во время передачи, но его использование позволяет промежуточному звену в цепочке — серверу — видеть контент. В зависимости от того, насколько надежны его владельцы, это может быть проблемой.

В то же время, использование шифрования при передаче включает сервер в обмен данными, что открывает ряд услуг, выходящих за рамки простой передачи данных. Например, сервер может хранить историю сообщений, подключать дополнительных участников к разговору с помощью альтернативных каналов (например, присоединиться к видеоконференции по телефону), использовать автоматическую модерацию и многое другое.

Шифрование при передаче решает самую важную проблему: перехват данных на пути от пользователя к серверу и от сервера к пользователю, что является наиболее опасной частью передачи сообщения. Вот почему не все службы стремятся к сквозному шифрованию: для пользователей удобство и дополнительные услуги могут быть важнее, чем повышение безопасности данных.

От чего защищает сквозное шифрование

Основным преимуществом сквозного шифрования является ограничение передачи данных от кого-либо, кроме получателя.Это как если бы, отправляя письмо, вы кладете его в ящик, который физически невозможно открыть — невосприимчивый к любой кувалде, пиле, отмычке и т. Д. — за исключением адресата. Сквозное шифрование обеспечивает конфиденциальность вашего общения.

Создание непобедимого ящика невозможно в физическом мире, но в мире информации это возможно. Математики-эксперты постоянно разрабатывают новые системы шифрования и повышают надежность старых.

Еще одно преимущество следует из того, что сообщения с сквозным шифрованием не могут быть расшифрованы никем, кроме получателя: никто не может изменить сообщение.Современные методы шифрования работают таким образом, что если кто-то изменяет зашифрованные данные, сообщение становится искаженным при дешифровании, что мгновенно устраняет проблему. Невозможно внести предсказуемые изменения в зашифрованное сообщение, то есть заменить текст.

Это гарантирует целостность вашего общения. Если вы получили успешно расшифрованное сообщение, вы можете быть уверены, что это то же самое сообщение, которое было отправлено вам, и что оно не было каким-либо образом подделано при передаче (фактически, приложение для обмена сообщениями сделает это за вас автоматически).

От чего не защищает сквозное шифрование

Узнав о преимуществах сквозного шифрования, у читателей может сложиться впечатление, что это решение каждой проблемы передачи информации. Однако это не так; у сквозного шифрования есть ограничения.

Во-первых, хотя использование сквозного шифрования позволяет скрыть содержимое вашего сообщения, очевидно, что вы отправили сообщение определенному человеку (или получили его от него). Сервер не может читать сообщения, но точно знает, что вы обменивались сообщениями в определенный день и в определенное время.В некоторых случаях простое общение с конкретными людьми может привлечь нежелательное внимание.

Во-вторых, если кто-то получит доступ к устройству, которое вы используете для общения, он сможет читать все ваши сообщения, а также писать и отправлять сообщения от вашего имени. Следовательно, для защиты сквозного шифрования требуется защита устройств и доступа к приложениям — даже если только с помощью ПИН-кода — чтобы в случае потери или кражи устройства ваша переписка, а также возможность выдавать себя за вас, не падали. в чужие руки.

По этой причине устройства необходимо защищать антивирусным ПО. Вредоносное ПО на смартфоне может читать переписку на нем так же, как если бы ваш телефон физически завладел живым человеком. Это верно независимо от того, какое шифрование вы используете для отправки и получения сообщений.

Наконец, в-третьих, даже если вы позаботитесь о защите всех своих устройств и точно знаете, что никто не имеет доступа к сообщениям на них, вы не можете быть уверены в устройстве вашего собеседника.Сквозное шифрование тут не поможет.

Несмотря на свои ограничения, сквозное шифрование в настоящее время является наиболее безопасным способом передачи конфиденциальных данных, и именно поэтому все больше и больше служб связи переходят на него. Это хорошая вещь.

Что такое сквозное шифрование (E2EE)?

Введение

Природа наших цифровых коммуникаций сегодня такова, что вы редко общаетесь напрямую со своими коллегами. Может показаться, что вы и ваши друзья обмениваетесь сообщениями в частном порядке, когда на самом деле они записываются и хранятся на центральном сервере.

Возможно, вы не хотите, чтобы ваши сообщения читал сервер, ответственный за их передачу между вами и получателем. В этом случае решение для вас может быть сквозное шифрование (или, проще говоря, E2EE).

Сквозное шифрование — это метод шифрования обмена данными между получателем и отправителем таким образом, чтобы они были сторонами только , которые могут расшифровать данные. Его происхождение можно проследить до 1990-х годов, когда Фил Циммерман выпустил Pretty Good Privacy (более известную как PGP).

Прежде чем мы расскажем, почему вы можете захотеть использовать E2EE и как это работает, давайте посмотрим, как работают незашифрованные сообщения.

Как работают незашифрованные сообщения?

Давайте поговорим о том, как может работать обычная платформа обмена сообщениями на смартфоне. Вы устанавливаете приложение и создаете учетную запись, которая позволяет вам общаться с другими людьми, которые сделали то же самое. Вы пишете сообщение и вводите имя пользователя вашего друга, а затем отправляете его на центральный сервер. Сервер видит, что вы адресовали сообщение своему другу, и передает его адресату.

Пользователи A и B общаются. Они должны передавать данные через сервер (S), чтобы связаться друг с другом.

Возможно, вы знаете это как модель клиент-сервер. Клиент (ваш телефон) мало что делает — вместо этого сервер берет на себя всю тяжелую работу. Но это также означает, что поставщик услуг действует как посредник между вами и получателем.

В большинстве случаев данные между A <> S и S <> B на схеме зашифрованы.Примером этого является Transport Layer Security (TLS), который широко используется для защиты соединений между клиентами и серверами.

TLS и аналогичные решения безопасности не позволяют никому перехватить сообщение, когда оно переходит от клиента к серверу. Хотя эти меры могут предотвратить доступ посторонних к данным, сервер все равно может их прочитать. Вот где приходит шифрование. Если данные из A были зашифрованы криптографическим ключом, принадлежащим B , сервер не может их прочитать или получить к ним доступ.

Без методов E2EE сервер может хранить информацию в базе данных вместе с миллионами других. Поскольку крупномасштабные утечки данных доказываются снова и снова, это может иметь катастрофические последствия для конечных пользователей.

Как работает сквозное шифрование?

Сквозное шифрование гарантирует, что никто — даже сервер, который соединяет вас с другими — не сможет получить доступ к вашим коммуникациям. Речь может идти о чем угодно, от простого текста и электронных писем до файлов и видеозвонков.

Данные зашифрованы в таких приложениях, как Whatsapp, Signal или Google Duo (предположительно), так что только отправители и предполагаемые получатели могут их расшифровать. В схемах сквозного шифрования вы можете запустить этот процесс с так называемого обмена ключами .

Что такое обмен ключами Диффи-Хеллмана?

Идея обмена ключами Диффи-Хеллмана была придумана криптографами Уитфилдом Диффи, Мартином Хеллманом и Ральфом Мерклом. Это мощный метод, который позволяет сторонам генерировать общий секрет в потенциально враждебной среде.

Другими словами, создание ключа может происходить на небезопасных форумах (даже под наблюдением посторонних) без ущерба для последующих сообщений. В век информации это особенно ценно, поскольку сторонам не нужно физически обмениваться ключами для связи.

Сама биржа включает в себя большие числа и криптографическую магию. Не будем вдаваться в подробности. Вместо этого мы воспользуемся популярной аналогией с красками. Предположим, что Алиса и Боб находятся в разных гостиничных номерах на противоположных концах коридора и хотят использовать краску определенного цвета.Они не хотят, чтобы кто-то еще узнал, что это такое.

К сожалению, пол кишит шпионами. Предположим, что в этом примере Алиса и Боб не могут входить в комнаты друг друга, поэтому они могут взаимодействовать только в коридоре. Что они могут сделать, так это согласовать общую краску в коридоре, скажем, желтую. Они берут банку с этой желтой краской, делят ее между собой и возвращаются в свои комнаты.

В своих комнатах они подмешивают секретную краску, о которой никто не знает.Алиса использует оттенок синего, а Боб — красный. Что особенно важно, шпионы не видят эти секретные цвета, которые они используют. Однако они увидят полученные смеси, потому что Алиса и Боб теперь покидают свои комнаты со своими сине-желтыми и красно-желтыми смесями.

Они меняют эти смеси на открытом воздухе. Не имеет значения, увидят ли их шпионы сейчас, потому что они не смогут определить точный оттенок добавленных цветов. Помните, что это всего лишь аналогия — настоящая математика, лежащая в основе этой системы, делает ее еще труднее угадывать. секрет «цвета».

Алиса берет смесь Боба, Боб берет смесь Алисы, и они снова возвращаются в свои комнаты. Теперь они снова смешивают свои секретные цвета.

- Алиса сочетает свой секретный оттенок синего с красно-желтой смесью Боба, создавая красно-желто-синюю смесь. , давая сине-желто-красную смесь

Обе комбинации имеют одинаковые цвета, поэтому они должны выглядеть одинаково. Алиса и Боб успешно создали уникальный цвет, о котором злоумышленники не знают.

Итак, это принцип, который мы можем использовать для создания общего секрета в открытом виде. Разница в том, что мы имеем дело не с коридорами и красками, а с небезопасными каналами, открытыми и закрытыми ключами.

Обмен сообщениями

Как только стороны получат свой общий секрет, они могут использовать его в качестве основы для симметричной схемы шифрования. Популярные реализации обычно включают дополнительные методы для более надежной защиты, но все это абстрагируется от пользователя.После того, как вы подключитесь к другу в приложении E2EE, шифрование и дешифрование может произойти только на ваших устройствах (за исключением любых серьезных уязвимостей программного обеспечения).

Неважно, хакер вы, поставщик услуг или даже правоохранительные органы. Если служба действительно зашифрована сквозным шифрованием, любое перехваченное сообщение будет выглядеть искаженной ерундой.

➟ Хотите начать работу с криптовалютой? Покупайте биткойны на Binance!

Плюсы и минусы сквозного шифрования

Минусы сквозного шифрования

На самом деле у сквозного шифрования есть только один недостаток — и будет ли оно вообще недостатком, полностью зависит от вашей точки зрения .Для некоторых само ценностное предложение E2EE проблематично именно потому, что никто не может получить доступ к вашим сообщениям без соответствующего ключа.

Противники утверждают, что преступники могут использовать E2EE, зная, что правительства и технологические компании не могут расшифровать их сообщения. Они считают, что законопослушным людям не нужно хранить в секрете свои сообщения и телефонные звонки. Это мнение разделяют многие политики, поддерживающие законодательство, которое будет использовать бэкдоры для доступа к коммуникациям.Конечно, это противоречит цели сквозного шифрования.

Стоит отметить, что приложения, использующие E2EE, не на 100% безопасны. Сообщения запутываются при передаче с одного устройства на другое, но они видны на конечных точках, то есть на ноутбуках или смартфонах на каждом конце. Само по себе это не является недостатком сквозного шифрования, но о нем стоит помнить.

Сообщение отображается в виде открытого текста до и после расшифровки.

E2EE гарантирует, что никто не сможет прочитать ваши данные во время их передачи.Но другие угрозы все еще существуют:

- Ваше устройство может быть украдено: , если у вас нет ПИН-кода или если злоумышленник обходит его, они могут получить доступ к вашим сообщениям.

- Ваше устройство может быть взломано: на вашем компьютере может быть вредоносное ПО, которое шпионит за информацией до и после ее отправки.

Другой риск заключается в том, что кто-то может встать между вами и вашим партнером, организовав атаку «человек посередине». Это может произойти в начале общения — если вы выполняете обмен ключами, вы не знаете наверняка, что это происходит с вашим другом.Вы можете неосознанно установить секрет с злоумышленником. Затем злоумышленник получает ваши сообщения и имеет ключ для их расшифровки. Они могут таким же образом обмануть вашего друга, что означает, что они могут передавать сообщения и читать или изменять их по своему усмотрению.

Чтобы обойти это, многие приложения интегрируют какую-то функцию кода безопасности. Это строка чисел или QR-код, которыми вы можете поделиться со своими контактами через безопасный канал (в идеале в автономном режиме). Если числа совпадают, вы можете быть уверены, что третья сторона не отслеживает ваши сообщения.

Pros шифрования конца в конец

В установке без какого-либо из ранее упомянутых уязвимостей, E2EE бесспорно очень ценный ресурс для повышения конфиденциальности и безопасности. Как и луковая маршрутизация, это технология, пропагандируемая активистами защиты конфиденциальности во всем мире. Он также легко встраивается в приложения, которые похожи на те, к которым мы привыкли, а это означает, что технология доступна любому, кто может использовать мобильный телефон.

Было бы ошибкой рассматривать E2EE как механизм, полезный только для преступников и информаторов.Даже самые, казалось бы, безопасные компании оказались уязвимыми для кибератак, открывая незашифрованную информацию о пользователях злоумышленникам. Доступ к пользовательским данным, таким как конфиденциальные сообщения или документы, удостоверяющие личность, может иметь катастрофические последствия для жизни людей.

Если компания, пользователи которой полагаются на E2EE, будет взломана, хакеры не смогут извлечь какую-либо значимую информацию о содержании сообщений (при условии, что их реализация шифрования надежна). В лучшем случае они могут получить метаданные.Это все еще вызывает беспокойство с точки зрения конфиденциальности, но это улучшение доступа к зашифрованному сообщению.

Заключительные мысли

В дополнение к приложениям, упомянутым ранее, растет число бесплатных инструментов E2EE. IMessage от Apple и Duo от Google поставляются в комплекте с операционными системами iOS и Android, и продолжает разворачиваться больше программного обеспечения, ориентированного на конфиденциальность и безопасность.

Давайте еще раз подчеркнем, что сквозное шифрование не является магическим барьером против всех форм кибератак.Однако, приложив относительно небольшие усилия, вы можете активно использовать его, чтобы значительно снизить риск, которому вы подвергаете себя в сети. Помимо Tor, VPN и криптовалют, мессенджеры E2EE могут стать ценным дополнением к вашему арсеналу цифровой конфиденциальности.

➟ Есть вопросы о сквозном шифровании? Перейдите в Ask Academy, чтобы обсудить их с сообществом!

Что такое сквозное шифрование и зачем оно вам действительно нужно

В 2018 году в США было зафиксировано более 600 утечек данных.которые подвергают риску информацию клиентов. Исследования показывают, что от 43 до 60 процентов кибератак нацелены на малый и средний бизнес.

Существует ряд мер безопасности данных, которые малые предприятия должны применять для защиты своего бизнеса (и информации о клиентах) от атак. Один из них работает с партнерами и использует продукты, которые используют сквозное шифрование (E2EE).

Square E-Commerce

Продавайте больше в Интернете с помощью решений Square для электронной коммерции.

Что такое сквозное шифрование?

Сквозное шифрование — это безопасная линия связи, которая блокирует доступ сторонних пользователей к передаваемым данным. Когда данные передаются онлайн, только отправитель и получатель могут расшифровать их с помощью ключа. Таким образом, E2EE может помочь снизить риск и защитить конфиденциальную информацию, заблокировав доступ третьих сторон к данным пользователя при передаче данных из одного источника в другой.

Итак, как работает E2EE?

На базовом уровне шифрование начинается с криптографии.Криптография, искусство написания кода, используется для генерации кодов, которые хранят информацию в зашифрованном виде.

Для передачи данных отправитель использует ключ шифрования, который шифрует информацию. Только получатель с соответствующим ключом может расшифровать данные. Доступны два типа ключей: асимметричное и симметричное шифрование.

Давайте посмотрим на это с точки зрения выплат. Когда потребитель использует кредитную карту в бизнесе, данные с этой карты зашифровываются, как только данные поступают в платежную систему в точке продажи.Он остается зашифрованным до тех пор, пока не достигнет процессора или эквайера, а затем будет расшифрован.

Что такое асимметричное и симметричное шифрование?

Симметричное шифрование, более традиционный режим шифрования, использует один и тот же ключ для кодирования и декодирования информации.

Асимметричное шифрование использует два ключа для разблокировки зашифрованной информации. Это более новая, более сложная версия шифрования с открытым и закрытым ключом. Открытый ключ на самом деле является открытым, и каждый может использовать его для отправки сообщения, но закрытый ключ хранится у владельца для его защиты.

Каковы преимущества и проблемы E2EE?

Одно из преимуществ сквозного шифрования заключается в том, что это мера безопасности, встроенная в ваше оборудование и программное обеспечение. Тебе не нужно об этом думать. Ваши данные защищены, и никто не может получить к ним доступ, кроме предполагаемого получателя.

Но есть проблемы, которые возникают с E2EE. В основном, хотя он защищает информацию, передаваемую от одного получателя к другому, он не защищает эти конечные точки.

Например, ваша электронная почта использует сквозное шифрование для отправки сообщений, но это не мешает злоумышленнику попытаться получить доступ к конечной точке — вашему почтовому ящику.

Square не только шифрует платежи с помощью E2EE, но также использует двухфакторную аутентификацию для защиты учетных записей владельцев бизнеса.

Какие еще способы сохранить ваши данные в безопасности?

Помимо E2EE, существуют другие типы шифрования данных:

- Secure Sockets Layer (SSL) — это более современная версия Transport Layer Security (TLS), которая является стандартом для защиты данных в Интернете. Вы увидите URL, начинающиеся с https: // вместо http: //.Дополнительная буква «s» означает «безопасный». Этот уровень безопасности помогает защитить ваш бизнес на очень высоком уровне на вашем веб-сайте, а также сигнализирует клиентам о том, что вы их защищаете.

- Токенизация означает, что вы заменяете элемент конфиденциальных данных нечувствительным эквивалентом, называемым токеном. Токен не имеет значения или значения; это просто помогает сопоставить вас с конфиденциальными данными. Это помогает обеспечить безопасность вашего бизнеса, потому что хакерам сложнее определить токен, поскольку он не имеет значения или ценности.

- Интегрированная схема шифрования с эллиптической кривой (ECIES) — это система, которая независимо извлекает ключ массового шифрования и ключ MAC (код аутентификации сообщения) из «общего секрета». Данные зашифрованы симметричным шифром. Затем шифр шифруется под MAC.

Почему вам нужно хранить свои данные в безопасности?

Безопасность данных имеет важное значение для защиты личной информации клиентов, такой как пароли, данные дебетовой или кредитной карты, почтовые адреса или дни рождения.Меры безопасности данных, такие как использование продуктов и услуг, использующих шифрование, снижают риск взлома.

Исследование, проведенное Национальным альянсом по кибербезопасности США, показало, что 60 процентов всех малых предприятий, пострадавших от кибератак, прекращают свою деятельность в течение шести месяцев после взлома. Финансовые трудности часто являются следствием утечки данных — для восстановления требуются деньги, но также часто клиенты не спешат возвращаться.

Как Square обеспечивает сквозное шифрование

Правильное программное обеспечение — важный большой и первый шаг к защите данных ваших клиентов.В

Square есть встроенное программное обеспечение для защиты данных каждый раз, когда в вашем магазине производится оплата.

Для защиты владельцев учетных записей Square и их клиентов вся информация, вводимая нашими клиентами, зашифровывается и безопасно отправляется на наши серверы. Square также обеспечивает физическую и сетевую безопасность, веб-приложения и клиентские приложения, а также безопасность организации.

Вот некоторые из основных предложений Square: