Ipsec mikrotik client: MikroTik IPSec – NTema — технологии качества

MikroTik IPSec – NTema — технологии качества

IPSec в MikroTik RouterOS

MikroTik IPSec (IP Security) — набор протоколов и алгоритмов для шифрования данных, определенных Инженерной рабочей группой по Интернету (IETF), в незащищенных IP/IPv6 сетях, таких как Интернет. Подтверждает подлинность, осуществляет проверку целостности и/или шифрование IP пакетов. IPSec не устанавливает правила шифрования трафика, а предоставляет протоколы и алгоритмы, с помощью которых администраторы создают защищенные каналы для передачи данных.

Протоколы MikroTik Psec можно разделить на следующие группы:

- Internet Key Exchange (IKE). Протоколы обмена ключами в Интернете. Динамически генерируют и распространяют криптографические ключи для AH и ESP.

- Authentication Header (AH). Заголовок аутентификации RFC 4302. RouterOS поддерживает следующие алгоритмы аутентификации для AH:

- Encapsulating Security Payload (ESP).

Инкапсуляция защищенной полезной нагрузки — туннелирование (ESP) RFC 4303

Инкапсуляция защищенной полезной нагрузки — туннелирование (ESP) RFC 4303

Плюсы и минусы IPSec

Преимущества:

- Открытые, расширяемые стандарты

- Обладает широким набором алгоритмов шифрования и хеширования трафика

- Работает на сетевом уровне модели OSI

- Шифрует исходный пакет целиком или от транспортного уровня и выше

- Использует механизм преодоления NAT

- Не нужны дополнительные платы/лицензии

Недостатки:

- Сложность

- Cильные алгоритмы шифрования требуют высокой вычислительной мощности

- Легко обнаруживается DPI

IPSec в Mikrotik

IPSec доступен бесплатно на любом устройстве под управлением RouterOS с установленным пакетом Security.

Аппаратное шифрование

Для разгрузки процессора в некоторые модели устройств MikroTik добавляют аппаратное ускорение шифрования. Полный список оборудования MikroTik c поддержкой IPSec доступно по адресу: https://wiki.mikrotik.com/wiki/Manual:IP/IPsec

Полный список оборудования MikroTik c поддержкой IPSec доступно по адресу: https://wiki.mikrotik.com/wiki/Manual:IP/IPsec

Наиболее бюджетные модели устройств MikroTik c поддержкой IPSec: hEX, hEX S, RB3011UiAS-RM, RB4011iGS+RM, hAP ac2, cAP AC, SXTsq 5 ac, DISC Lite5 ac, LDF 5 ac

Различия 6.42.X, 6.43.X, 6.44.X и 6.45Х

Меню конфигурации IPSec различается в зависимости от используемой версии RouterOS. Например,

В новых тестовых версиях всегда есть изменения — перед обновлением читайте примечания к релизу.

IPSec конфигурация

Меню IP -> IPSec. Как видно из схем, основные разделы конфигурации — профили и одноранговые узлы. Вкладки Remote Peers и Installed SAs — информационные.

Peers и Peers Profiles

Конфигурация Peers IPSec для установки IKE соединения и создания вспомогательного защищенного туннеля.

Настройка удаленных пиров IPSec

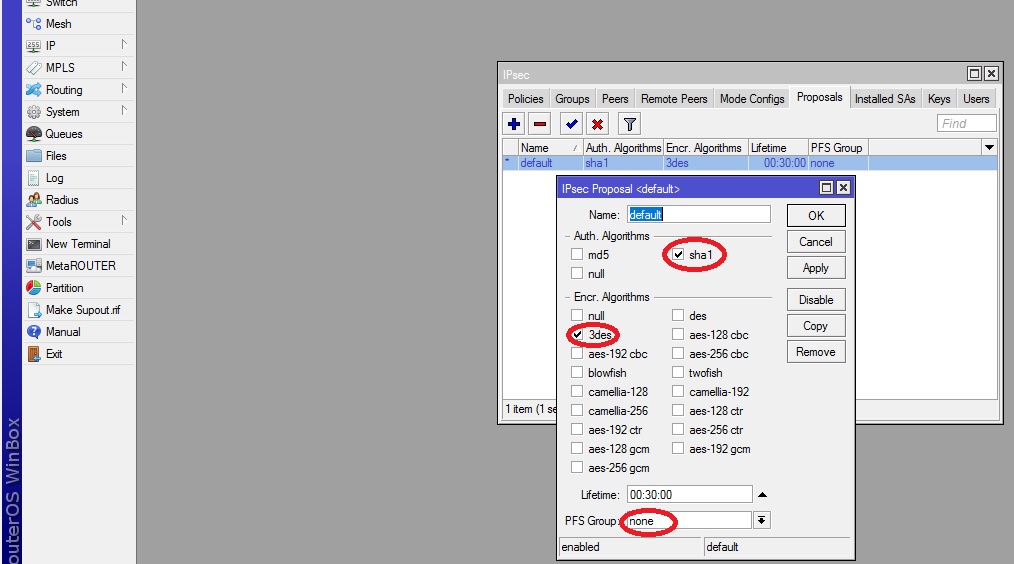

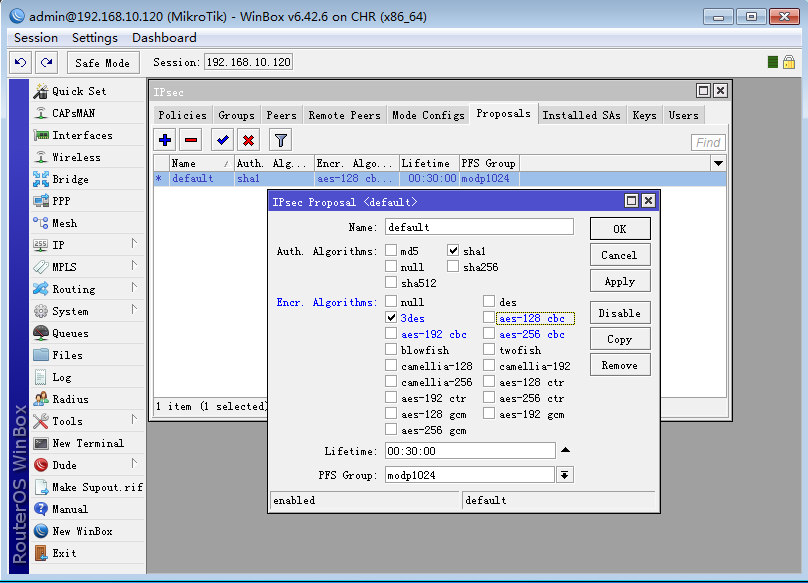

Настройка профилей (Proposals) для согласования Phase 1

Policies и Policy Proposals

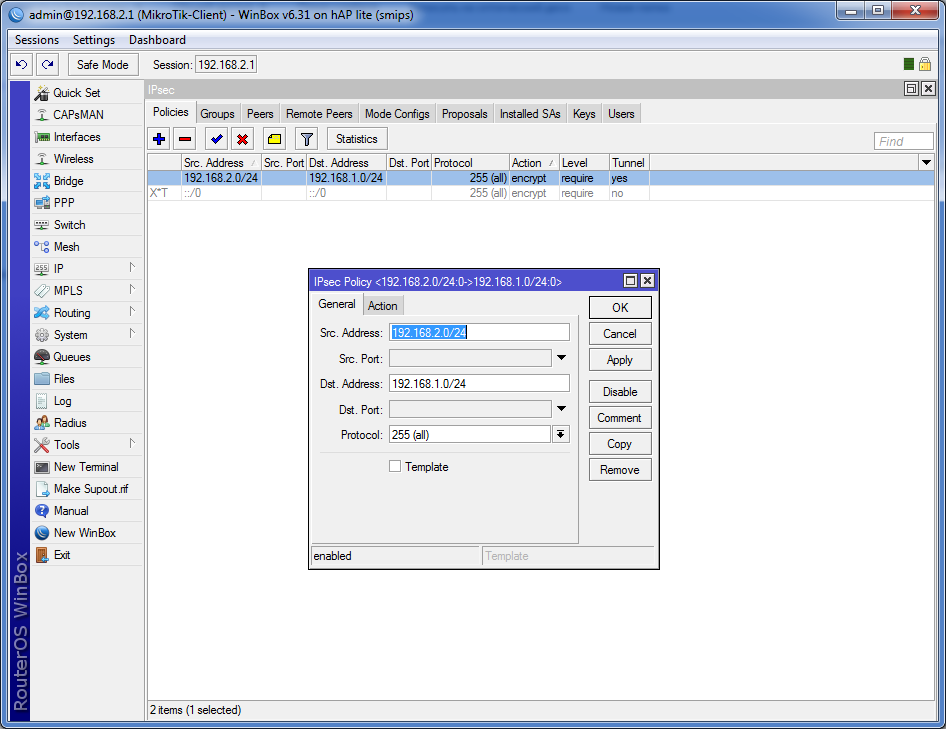

Во вкладке Policies проверяют проходящие пакеты на соответствие условиям и применяют указанные действия. Если вернутся к Packet flow, то блоки с IPSec Policy и есть сверка с политиками. В действиях задается: протокол защиты IPSec (ESP или AH), предложения для согласования SA, режим инкапсуляции.

Пакет проходит все проверки поочередно, пока не совпадет с условиями одной из них.

Настройка Policies

Примечания

- Обычно не требуется указывать конкретный Src. и Dst. Port, но есть возможность шифровать трафик отдельного приложения

- Cписок Protocols включает не все IP протоколы, но можно указать номер нужного протокола вручную

- Шаблоны не являются политиками! Они используются, если в конфигурации пира установлено generate-policy

- Что делать, если определенные SA для политики не были найдены.

Раньше с L2TP/IPSec была проблема, когда несколько клиентов из-за одного NAT не могли подключиться (при использовании IKE), данный баг решается (при условии, что эти клиенты не windows) если установить level=unique. Иначе переходите на IKEv2

Раньше с L2TP/IPSec была проблема, когда несколько клиентов из-за одного NAT не могли подключиться (при использовании IKE), данный баг решается (при условии, что эти клиенты не windows) если установить level=unique. Иначе переходите на IKEv2 - При настройке политик используйте режим Safe mode.

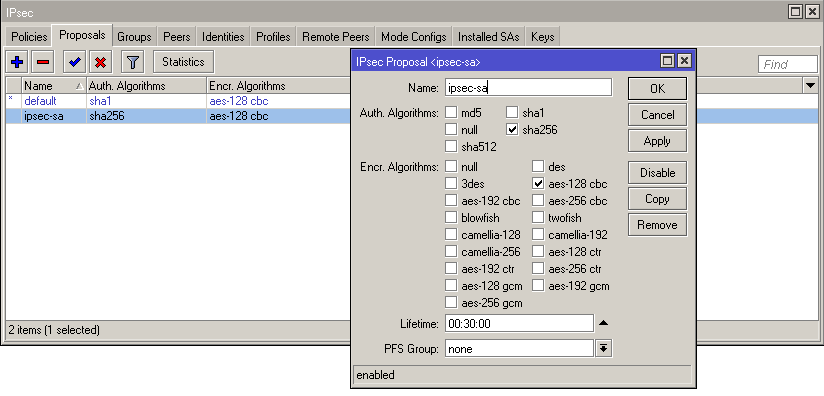

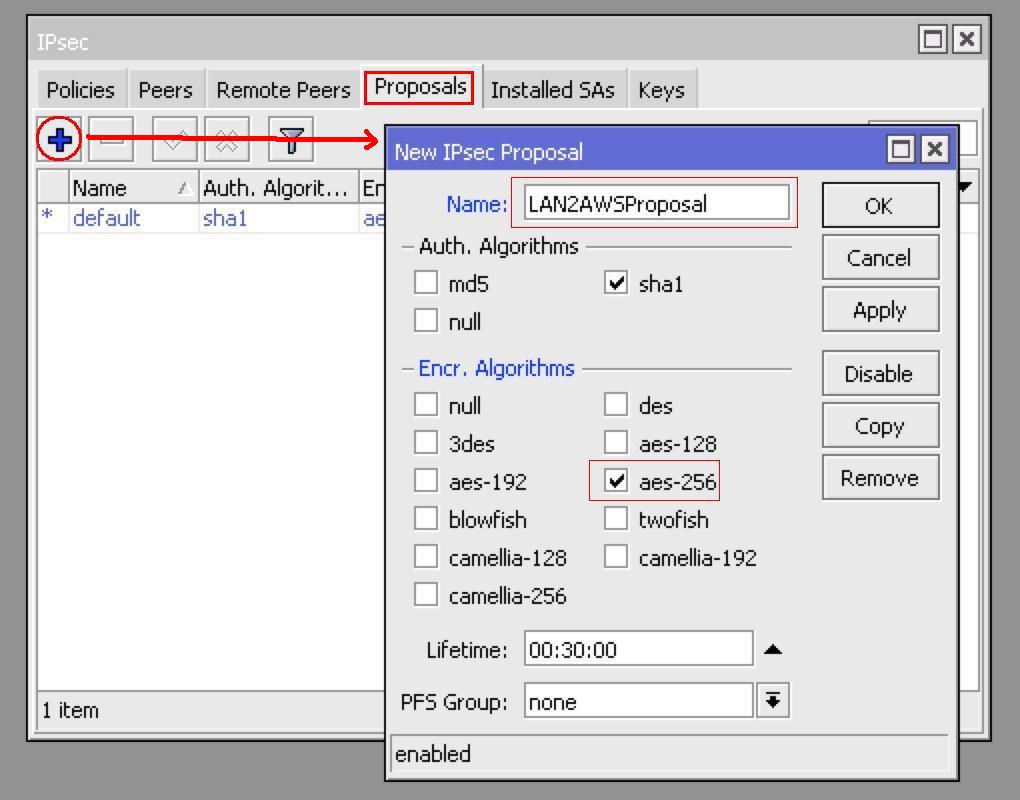

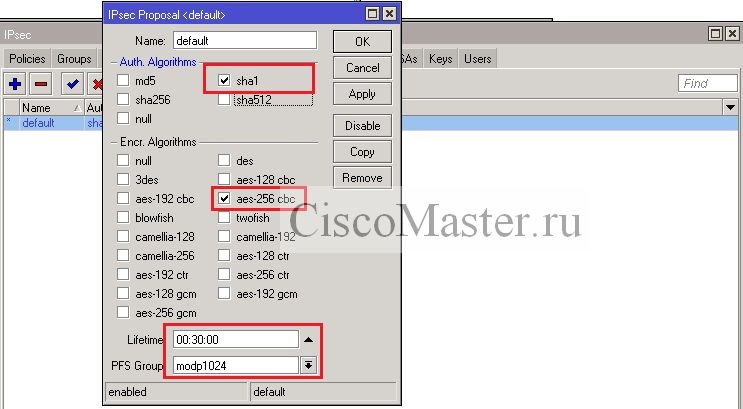

Настройка предложений (Proposals) для согласования SA

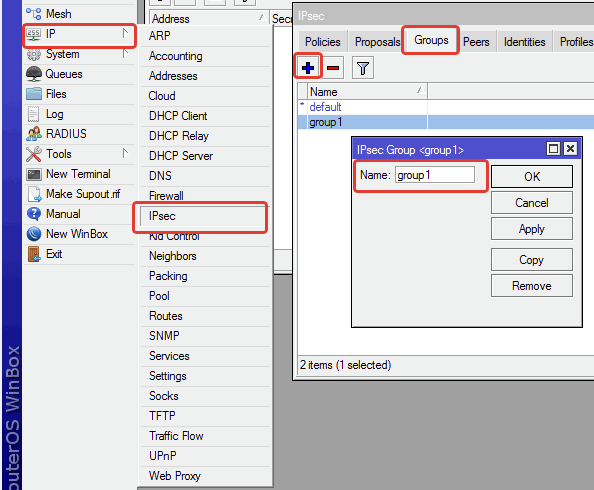

Groups

Используются для связи шаблонов Policies и Peers.

Mode Config

Отправка и получение параметров IP без использования дополнительных протоколов. Позволяет создавать самодостаточный Client-to-Server VPN только средствами IPSec.

Keys и Users

Используются для расширенной аутентификации Peers.

Keys

Ключи RSA: генерация, импорт, экспорт. Не поддерживаются в IKEv2.

Users

База данных пользователей xAuth для сервера. Клиент указывает настройки xAuth в конфигурации Peer. Возможно пересылать аутентификацию xAuth на RADIUS сервер.

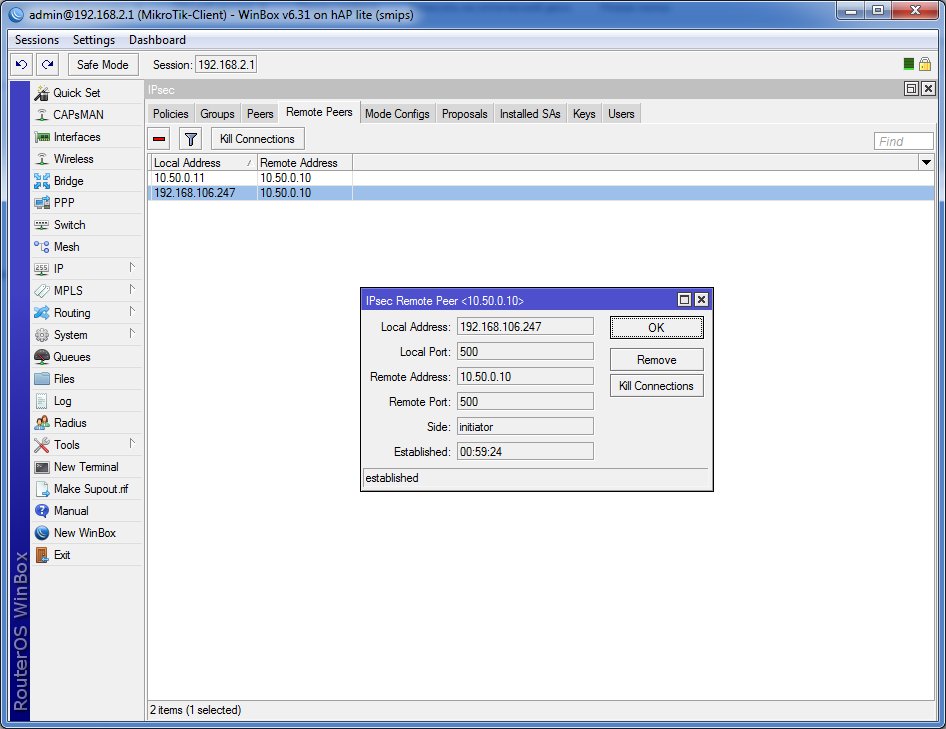

Remote Peers

Список всех Peers, устанавливающих и установивших вспомогательный туннель (Phase 1). Можно удалять Peer для обновления ключей вспомогательного туннеля.

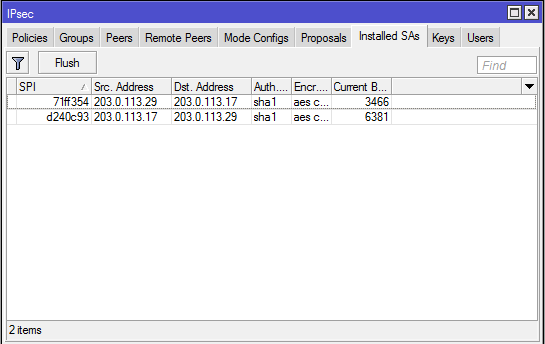

Installed SAs

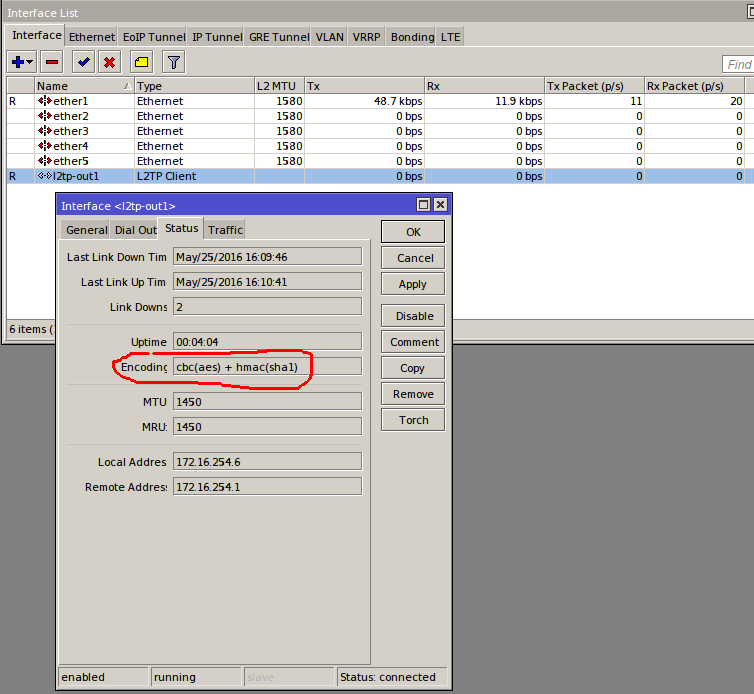

База данных SAD или список всех согласованных SA. Можно посмотреть используемые алгоритмы защиты данных и ключи.

Hardware AEAD указывает на использование аппаратного шифрования.

SA администратор может сбросить (с условием, что одновременно и все одного типа — ESP или AH).

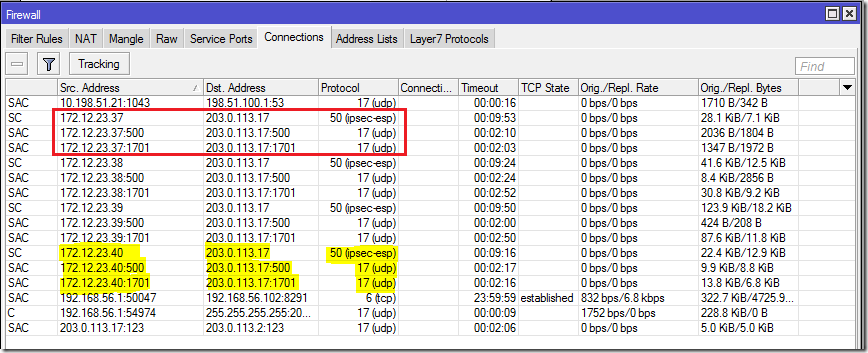

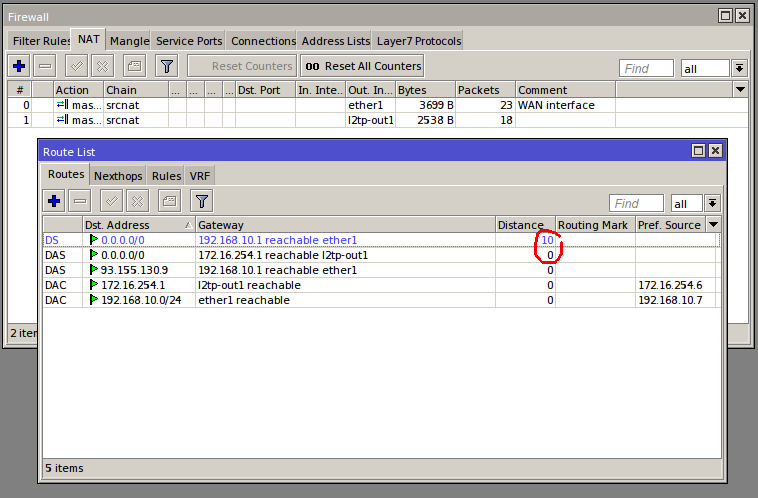

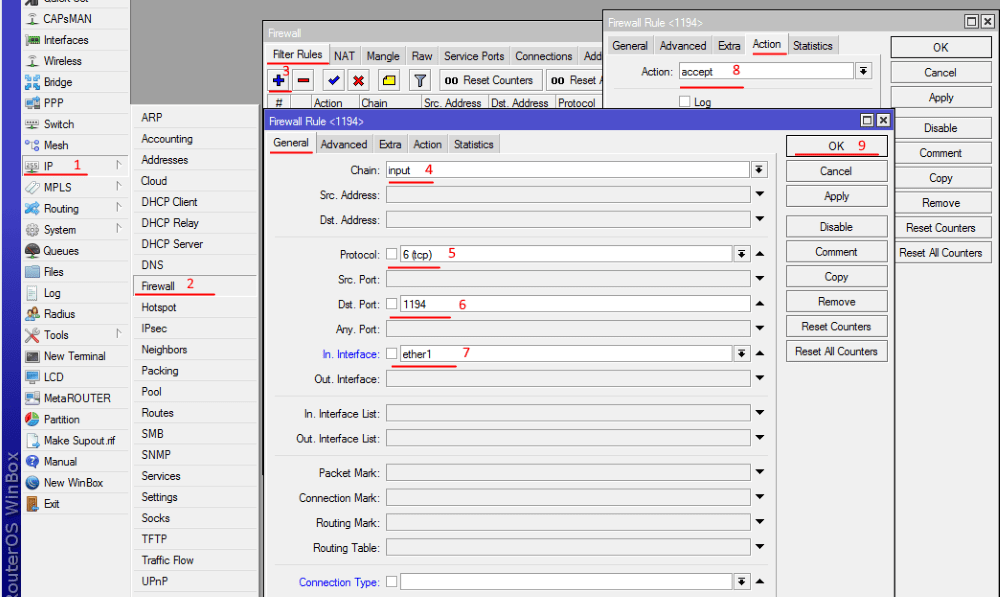

IPSec и Firewall

В брандмауэре проверяется соответствие трафика входящей или исходящей IPSec политике. Общеизвестное применение — L2TP/IPSec. Если трафик не был предварительно зашифрован, можно запретить установку L2TP соединений.

Протоколы и порты, используемые в IPSec

- IKE — UDP: 500

- IKEv2 — UDP: 4500

- NAT-T — UDP: 4500

- ESP — ipsec-esp (50)

- АХ — ipsec-ах (51)

IPSec и конечные точки

Таблицу с алгоритмами хеширования и шифрования для Windows, iOS, OS-X можно найти тут: https://wiki.mikrotik.com/wiki/Manual:IP/IPsec

Например, Android не поддерживает IKEv2, воспользуйтесь StrongSwan.

#Mikrotik1

|

IPSec в туннельном режиме

Поэтапная настройка:

- Создайте Proposals для IKE Phase1

- Создайте Peer. Укажите адрес, Proposals, режим обмена, PSK ключ. Можно IKEv2, а также по желанию main/agressive

- Создайте Proposals для SA

- Укажите подсети, между которыми создается туннель

- Укажите адреса SA, туннельный режим и Proposals для шифрования трафика

- Отредактируйте правило NAT

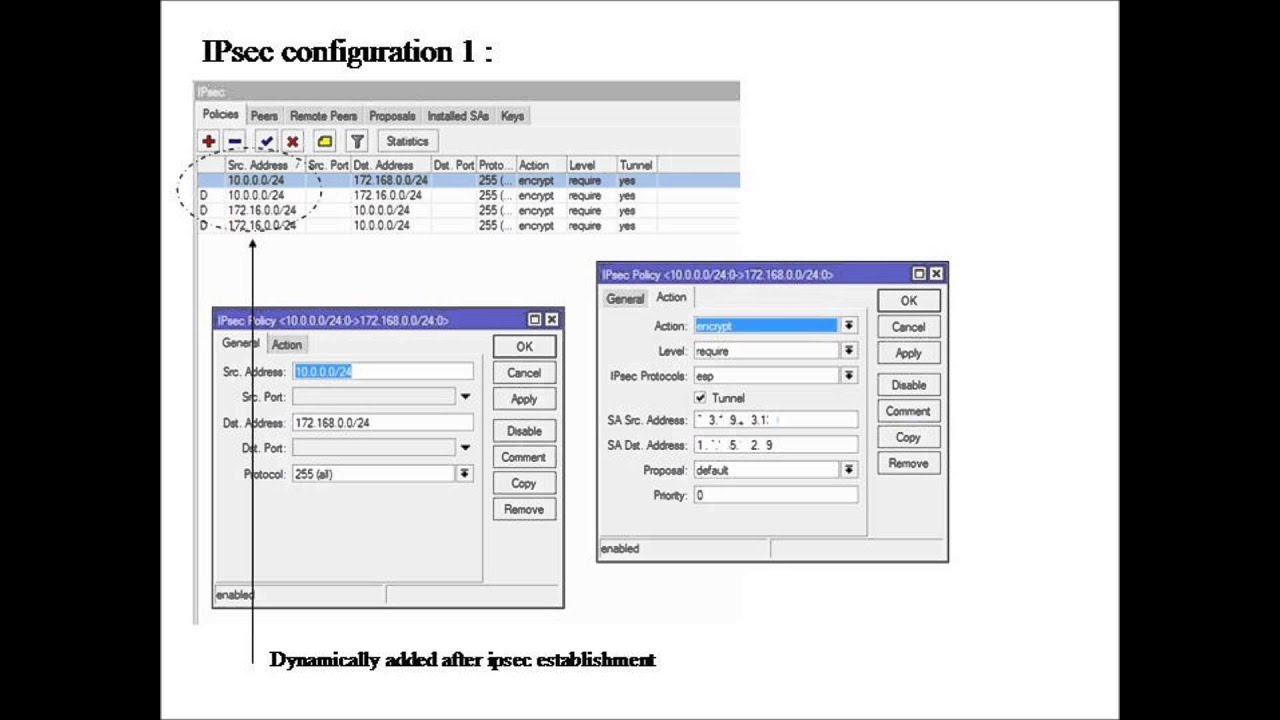

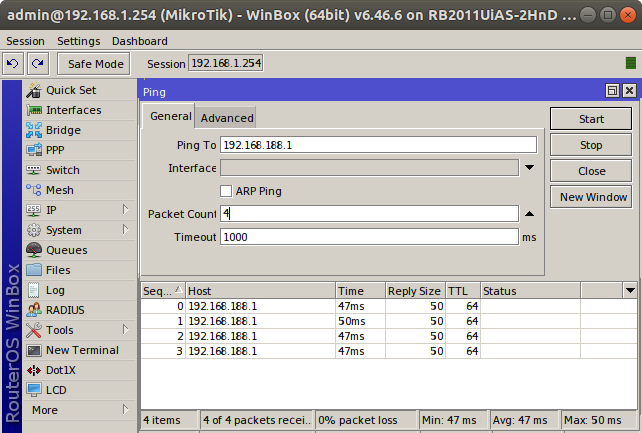

Проверка установленного соединения

Видим соседа в Remote Peers:

Видим установленные SA (пока трафик не запущен — счетчики не меняются):

В Policies статус Established и флажок (A)ctive:

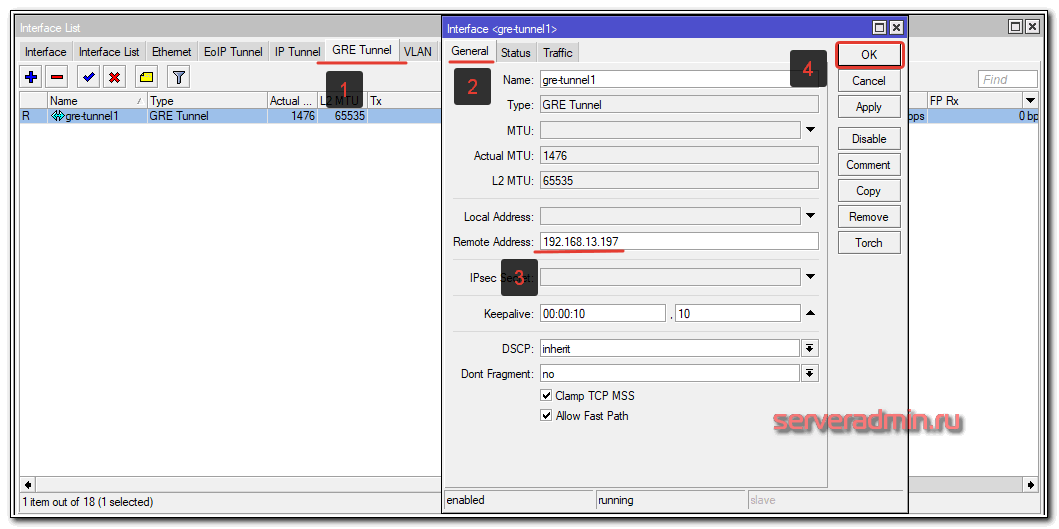

IPIP/IPSec

Предварительная настройка IPIP туннеля:

#Mikrotik1

|

Пошаговая конфигурация IPSec:

- Создайте Proposals для IKE Phase1

- Создайте Peer. Укажите адрес, Proposals, режим обмена, PSK ключ

- Создайте Proposals для SA

- Укажите подсети, между которыми создаете туннель

- Указжите адреса SA, тип трафика, который будете шифровать и Proposals

Обратите внимание, на фото ниже видно отличие настройки туннельного и транспортного режима в IPSec Policies:

Проверка соединения транспортного режима идентична туннельному режиму.

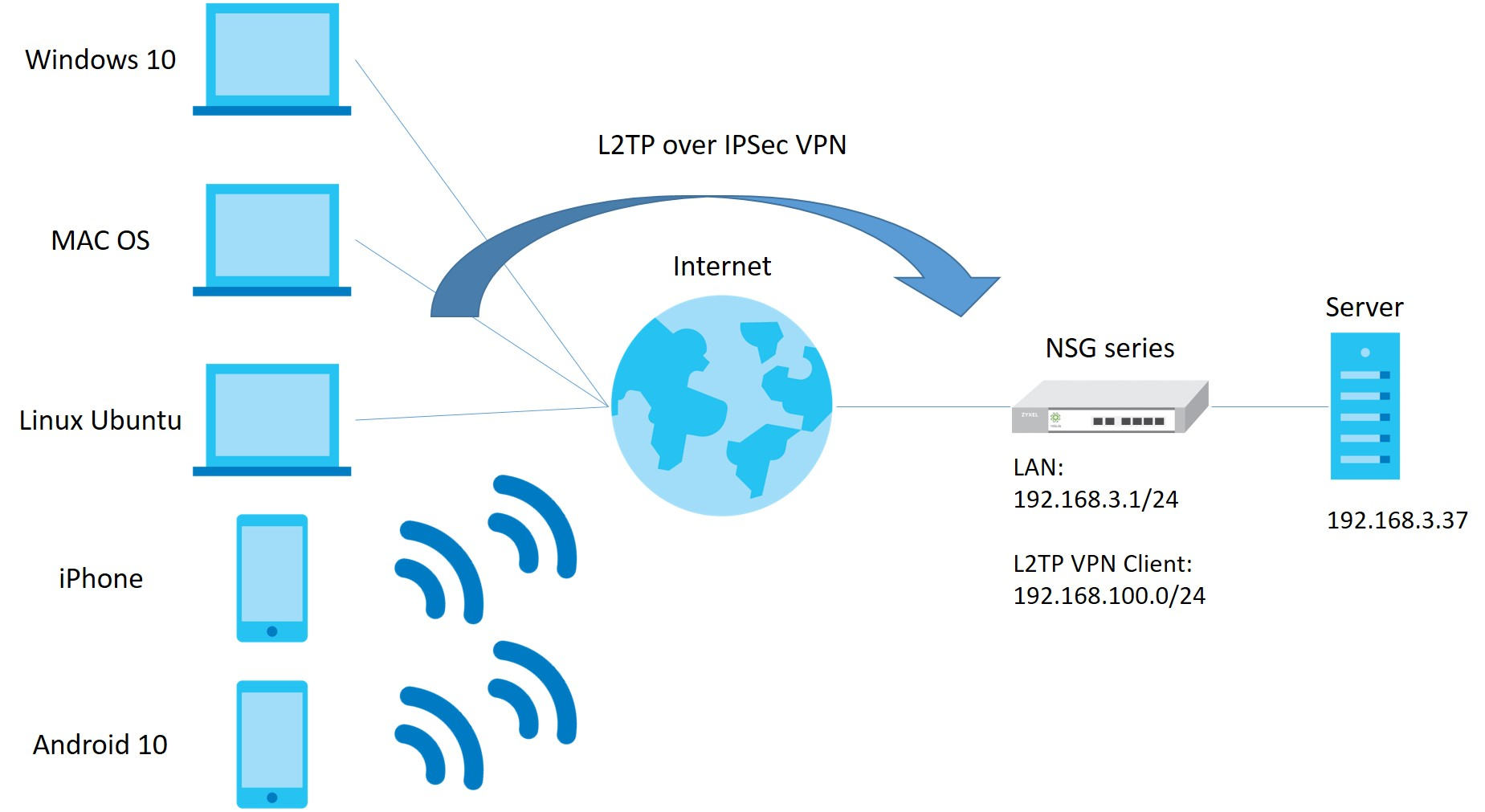

L2TP/IPSec

Вышеуказанные примеры подходят для создания постоянных VPN между двумя Peers со статическими внешними IP адресами.

Когда адрес одного из Peers динамический (находится за NAT), используйте другую Client-to-Server VPN.

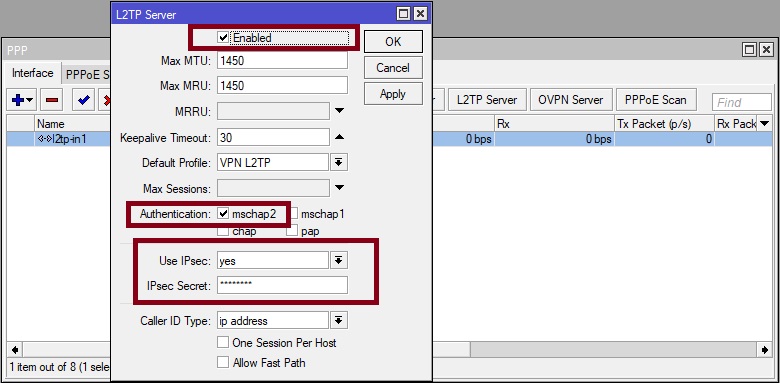

Предварительная конфигурация L2TP:

#Создание пула адресов для клиентов

|

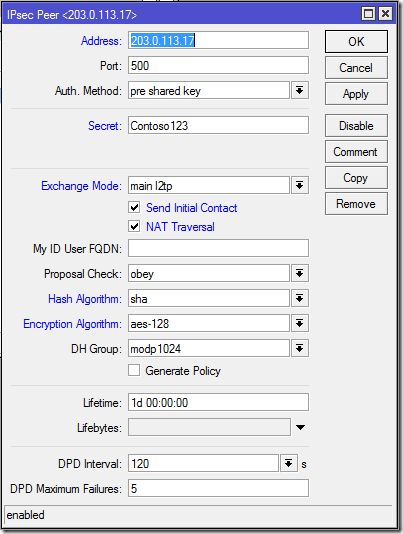

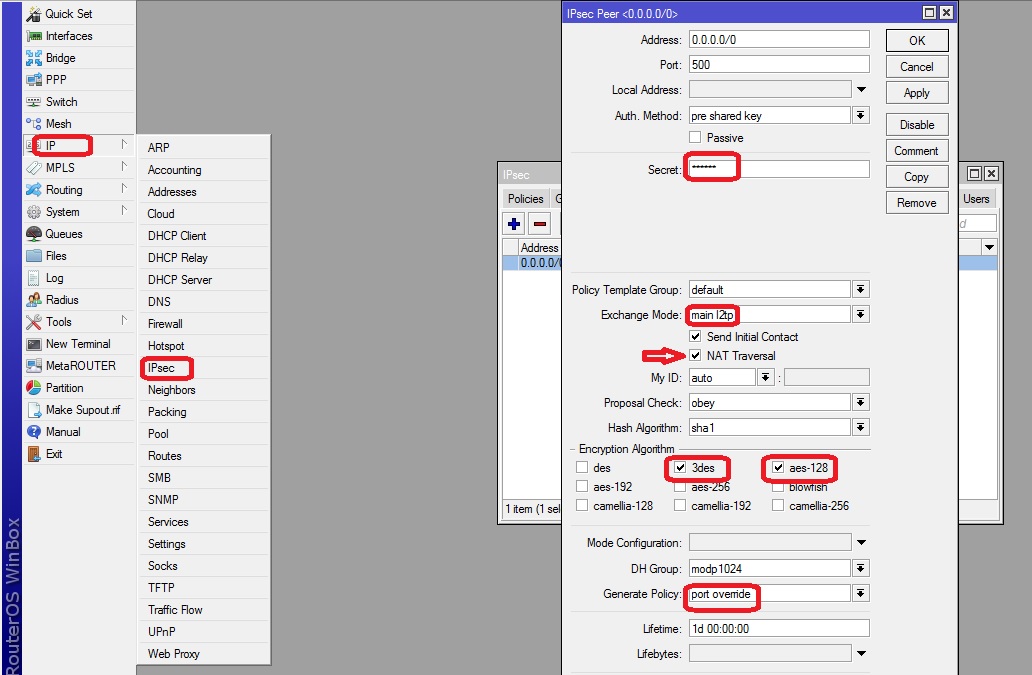

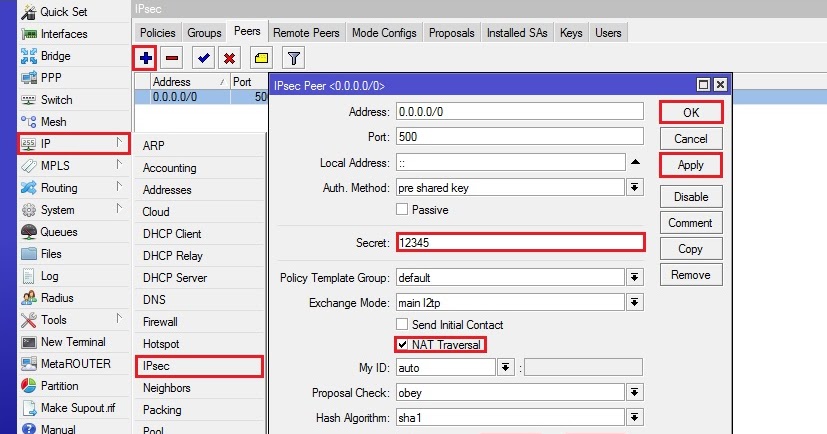

Настройка IPSec:

- Создайте новую группу (можно использовать default)

- Создайте Proposals для IKE Phase1

- Создайте Peer (подсеть).

Если PSK ключ не принимается и windows — клиент, то можно выбрать сертификаты или PSK

Если PSK ключ не принимается и windows — клиент, то можно выбрать сертификаты или PSK - Пропишите passive=yes и send-init-contact=no, в generate-policy=port-strict (принимать порт от клиента)

- Создайте Proposals для SA

- Создайте шаблон для генерации Policies

- Укажите Proposal для SA

Конфигурация firewall для создания L2TP подключений только после IPSec

/ip firewall filter

|

IKEv2 VPN

Настроить VPN сервер, используя только IPSec, можно с помощью mode config. Ниже приведена конфигурация серверной части.

Ниже приведена конфигурация серверной части.

Операционные системы Windows и Android работают с таким VPN серверами исключительно с использованием аутентификации по сертификатам или EAP.

Предварительная генерация сертификатов:

#Root CA и сапомодпись

|

Настройка IKEv2 VPN

Создайте:

✓ IP пул для раздачи клиентам

✓ Профиль mode config для раздачи параметров IP клиентам

✓ Группы для связи Peers и шаблонов Policies

✓ Proposals для IKE Phase1

✓ Профиль для подключения Peers. Аутентификация через сертификаты, протокол IKEv2, пассивный режим

Аутентификация через сертификаты, протокол IKEv2, пассивный режим

✓ Укажите профиль mode config, группу для связи Peers и шаблонов Policies и включите генерацию Policies

Создайте:

✓ Proposals для SA

✓ Шаблон для генерации политик

✓ Укажите Proposals для SA

При успешном соединении появятся динамическая Policies, запись в Remote Peers и пара SA.

Кстати, у лицензии RouterOS x86 demo отсутствуют ограничения на число IPSec туннелей, в т. ч. IKEv2 VPN.

Настройка L2TP IPsec VPN в MikroTik

Настройка L2TP IPsec VPN в MikroTik

Конфигурация L2TP IPsec VPN на маршрутизаторе MikroTik

(для версий от 5.25 до 6.10 и версии 6.39.1)

# Не забудьте подставить свои значения <preshared key>, <username> и <password>!

#

# Здесь 10.0.2.15 - это IP-адрес интерфейса, с которого MikroTik устанавливает соединение. Замените на свой!

#

/ip ipsec proposal

add auth-algorithms=sha1 disabled=no enc-algorithms=aes-128-cbc lifetime=30m \

name=vpn-uz pfs-group=none

#

/ip ipsec policy

add action=encrypt disabled=no dst-address=195. 149.70.70/32 dst-port=1701 \

ipsec-protocols=esp level=require priority=0 proposal=vpn-uz protocol=udp \

sa-dst-address=195.149.70.70 sa-src-address=10.0.2.15 src-address=\

10.0.2.15/32 src-port=any tunnel=no

#

/ip ipsec peer

add address=195.149.70.70/32 auth-method=pre-shared-key dh-group=modp1024 \

disabled=no dpd-interval=2m dpd-maximum-failures=5 enc-algorithm=aes-128 \

exchange-mode=main-l2tp generate-policy=no hash-algorithm=sha1 lifetime=\

1d nat-traversal=yes passive=no port=500 secret="<preshared key>" \

send-initial-contact=yes

#

/ppp profile

add address-list="" !bridge !bridge-path-cost !bridge-port-priority \

change-tcp-mss=default !dns-server !idle-timeout !incoming-filter \

!insert-queue-before !local-address name=vpn-uz only-one=default \

!outgoing-filter !parent-queue !queue-type !rate-limit remote-address=\

10.10.0.1 !session-timeout use-compression=default use-encryption=default \

use-ipv6=yes use-mpls=default use-vj-compression=default !wins-server

#

/interface l2tp-client

add add-default-route=no allow=chap,mschap2 connect-to=195.

149.70.70/32 dst-port=1701 \

ipsec-protocols=esp level=require priority=0 proposal=vpn-uz protocol=udp \

sa-dst-address=195.149.70.70 sa-src-address=10.0.2.15 src-address=\

10.0.2.15/32 src-port=any tunnel=no

#

/ip ipsec peer

add address=195.149.70.70/32 auth-method=pre-shared-key dh-group=modp1024 \

disabled=no dpd-interval=2m dpd-maximum-failures=5 enc-algorithm=aes-128 \

exchange-mode=main-l2tp generate-policy=no hash-algorithm=sha1 lifetime=\

1d nat-traversal=yes passive=no port=500 secret="<preshared key>" \

send-initial-contact=yes

#

/ppp profile

add address-list="" !bridge !bridge-path-cost !bridge-port-priority \

change-tcp-mss=default !dns-server !idle-timeout !incoming-filter \

!insert-queue-before !local-address name=vpn-uz only-one=default \

!outgoing-filter !parent-queue !queue-type !rate-limit remote-address=\

10.10.0.1 !session-timeout use-compression=default use-encryption=default \

use-ipv6=yes use-mpls=default use-vj-compression=default !wins-server

#

/interface l2tp-client

add add-default-route=no allow=chap,mschap2 connect-to=195. 149.70.70 \

dial-on-demand=no disabled=no keepalive-timeout=disabled max-mru=1450 \

max-mtu=1450 mrru=disabled name=vpn-uz password="<password>" profile=vpn-uz \

user="<username>"

149.70.70 \

dial-on-demand=no disabled=no keepalive-timeout=disabled max-mru=1450 \

max-mtu=1450 mrru=disabled name=vpn-uz password="<password>" profile=vpn-uz \

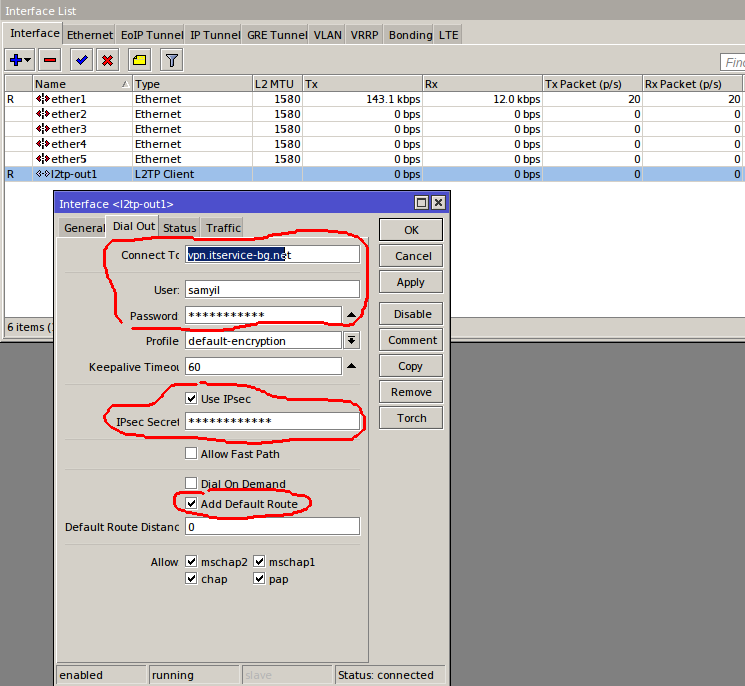

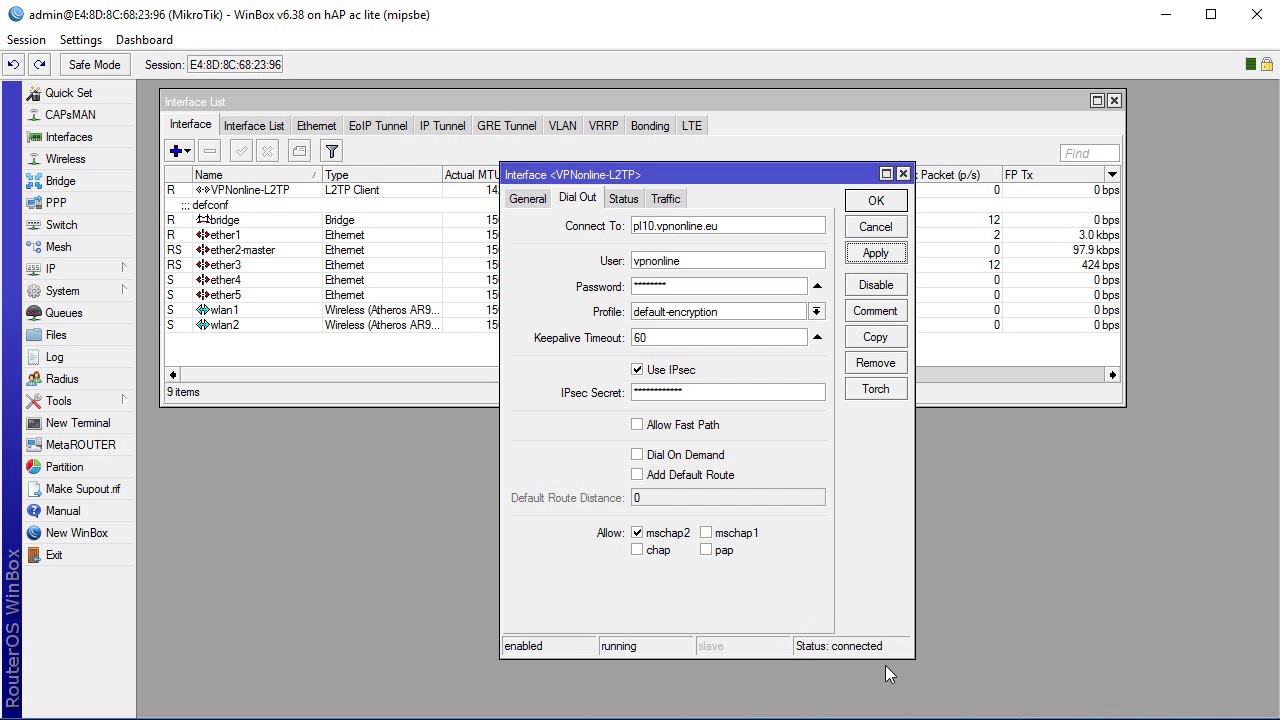

user="<username>"Настройка через web-интерфейс:

Проверка состояния подключения:

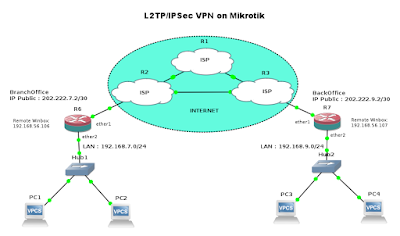

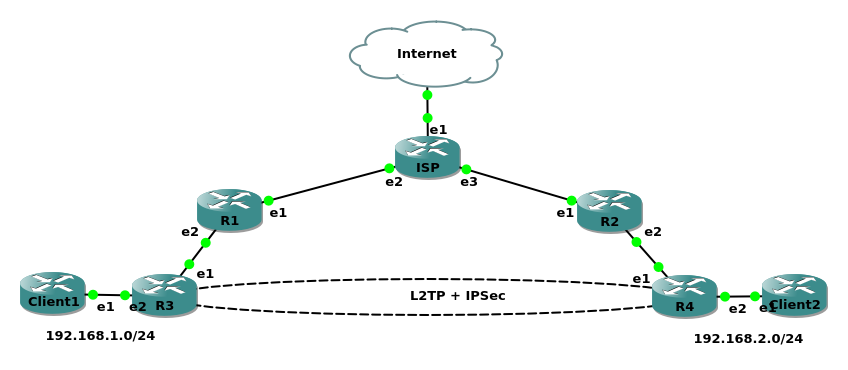

Как настроить VPN L2TP MIKROTIK

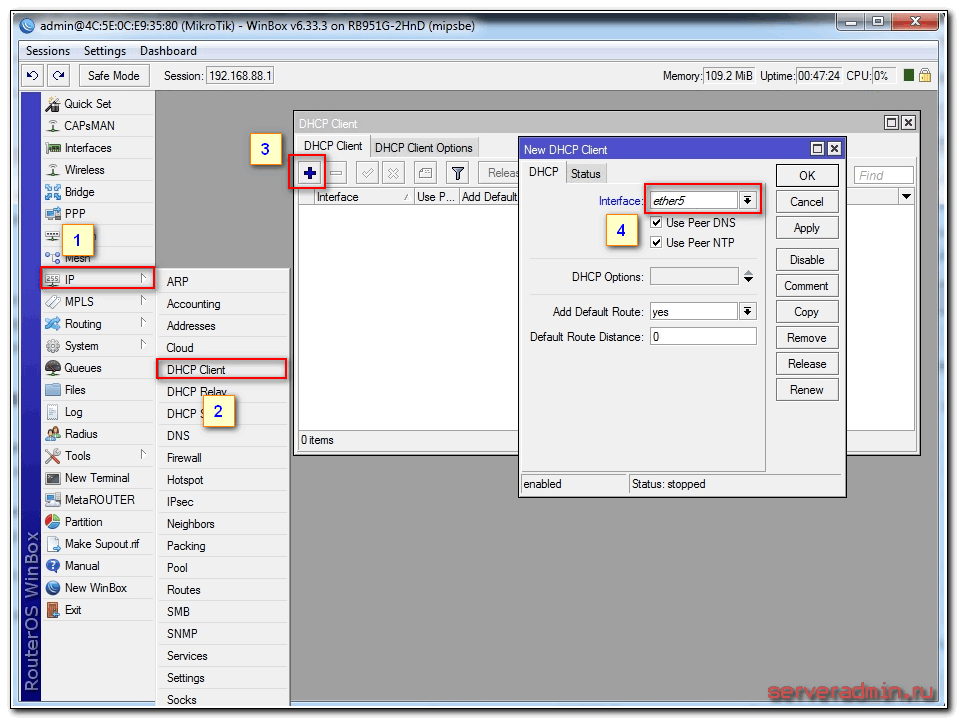

В инструкции будет рассмотрена по настройка L2TP VPN сервера: удаленное подключение через VPN клиент типа L2TP+IpSec и настройка VPN туннеля между двумя роутерами MikroTik. VPN клиентом может выступать любое устройство со статическим(белым) или динамическим(серым) IP.

- Настройка L2TP VPN сервера

- VPN между двумя MikroTik

- Подключение Windows VPN

- Задать вопрос по настройке L2TP VPN

Настройка сервисов на маршрутизаторах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

Настройка MikroTik VPN сервера L2TP

VPN сервер популярное средство для удаленного подключения одного ПК(или 100 ПК) к центральному узлу. Реализация такого сервиса есть масса, но на MikroTik работает быстро и без инцидентов по недоступности. В примере приведен случай L2TP как более защищенного средства для передачи трафика.

Для удаленного доступа сотрудников

Доступ к рабочему пространству с любого места, где есть интернет. Почта, сетевые папки, принтер, 1с – все это становится доступным.

Объединение офисов

Компьютеры, та и вся техника смогут обмениваться информацией вне зависимости от географического расположения.

Для VPN клиентов лучше создать отдельную подсеть, это добавит больше возможностей в ограничении доступа между VPN клиентами и локальной сетью, а также в самой маршрутизации.

Добавление новой подсети

Настройка находится IP→Pool

/ip pool add name=LAN-Ip-Pool ranges=192.168.10.100-192.168.10.150

Настройка VPN сервера L2TP(на сервере)

Настройка находится PPP→Profile

Предварительно нужно задать сетевые параметры для VPN клиентов

/ppp profile add change-tcp-mss=yes dns-server=192.168.10.1 local-address=\ 192.168.10.1 name=l2tp remote-address=pool-1 use-encryption=yes

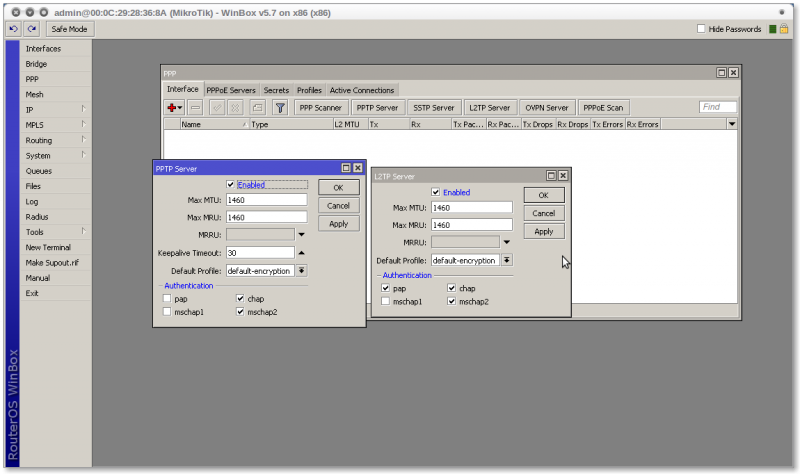

Активация VPN сервера L2TP

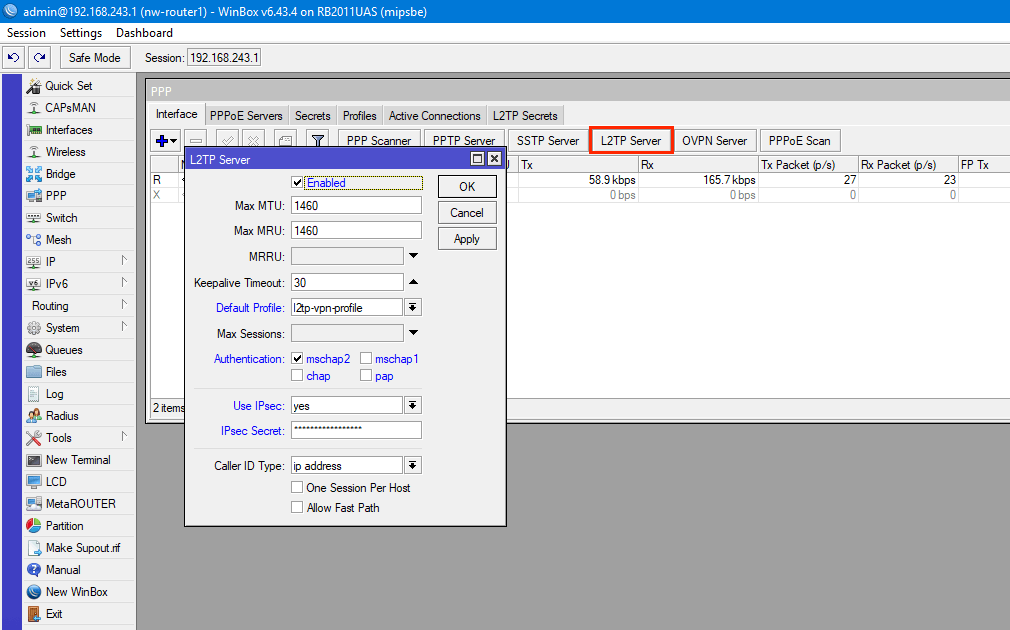

Настройка находится PPP→Interface→L2TP Server

/interface l2tp-server server set authentication=mschap2 default-profile=l2tp enabled=yes \ ipsec-secret=mikrotik-config.ukr use-ipsec=required

Use-ipsec=required принудит vpn клиента к обязательному использованию IpSec;

Use-ipsec=yes(по умолчанию) проставляет выбор vpn клиенту в использовании IpSec, т.е. может не использоваться.

Создание учётной записи для VPN клиента

Этой учётной записью будет пользоваться VPN клиент для удаленного подключения к VPN серверу.

Настройка находится PPP→Interface→Secrets

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

/ppp secret add name=user1 password=user1 profile=l2tp

Разрешение FireWall для подключения VPN клиентов

Настройка находится IP→Firewall

/ip firewall filter add action=accept chain=input comment="Port Access" dst-port=500,1701,4500 \ in-interface=WAN-ether1 protocol=udp

Настройка интернета для VPN клиентов L2TP в MikroTik

Этот вопрос будет вынесен за рамки данной статьи, т.к. относится с дополнительным сервисам для VPN клиентов. Таких сервисов может быть множество и все они имеют индивидуальных характер(для тех кто ищет: нужно настроить и разрешить DNS запросы и Masquerade).

Настройка сервисов на маршрутизаторах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

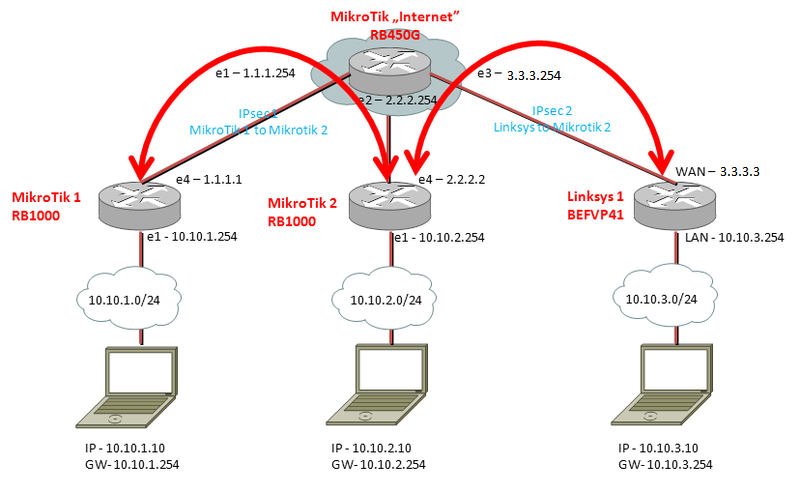

VPN подключение L2TP между двумя MikroTik-ами, объединение офисов

В этой настройке будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента. На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможность обрабатывать такие потоки данных. Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму.

Для объединения двух офисов и работы маршрутизации данную настройку лучше разбить на два блока:

- Настройка клиент-серверной части;

- Добавление статических маршрутов для прохождения трафика.

Серверная часть была описана ваше, но требует корректировки в виде статических адресов для VPN клиента

Настройка находится PPP→Interface→Secrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=l2tp \ remote-address=192.168.10.2

а клиентская часть состоит из настройки L2TP клиента.

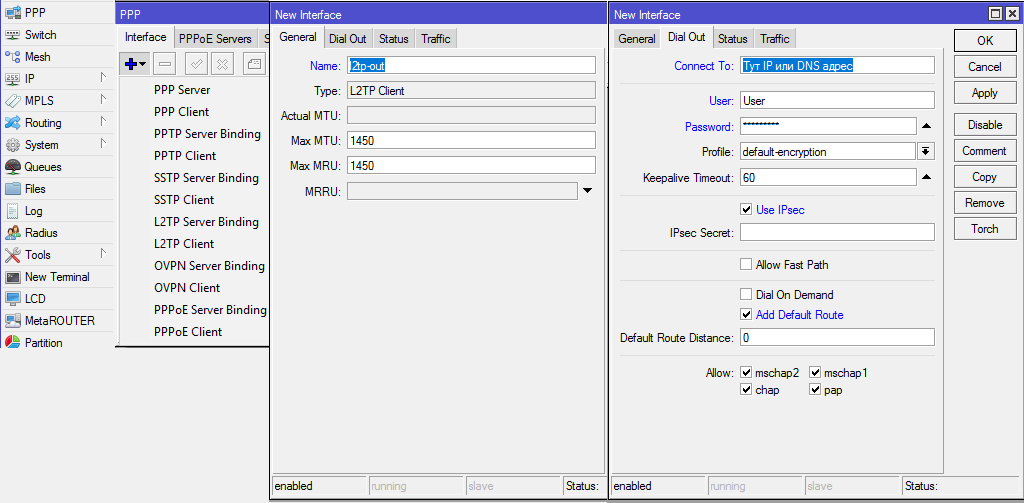

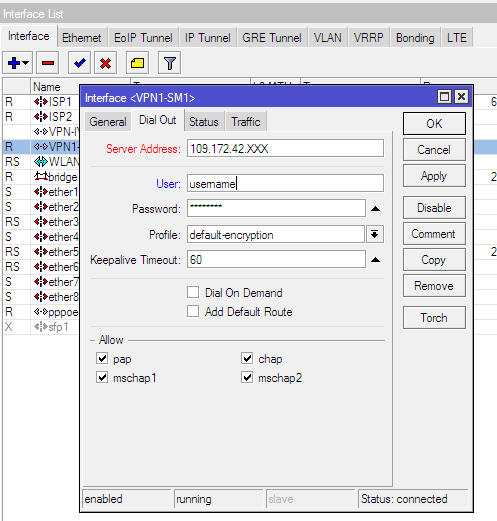

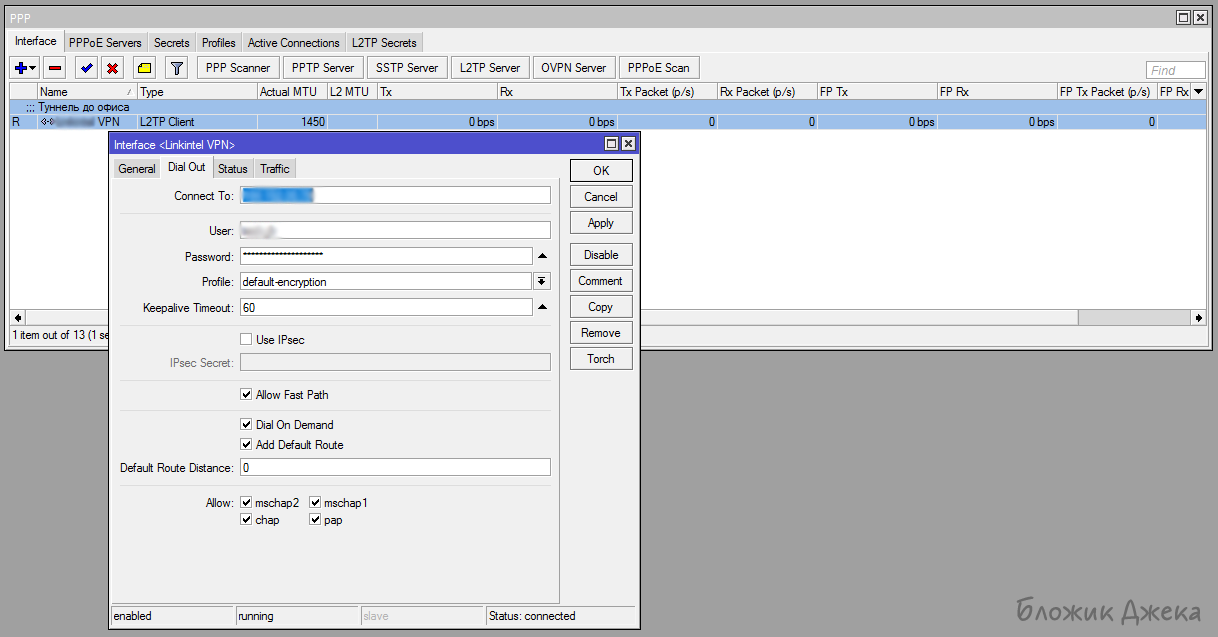

Настройки L2TP клиента(на клиенте)

Настройка находится PPP→Interface→+L2TP Client

/interface l2tp-client add connect-to=90.200.100.99 disabled=no ipsec-secret=mikrotik-config.ukr use-ipsec=yes name=\ l2tp-out1 password=user2 user=user2

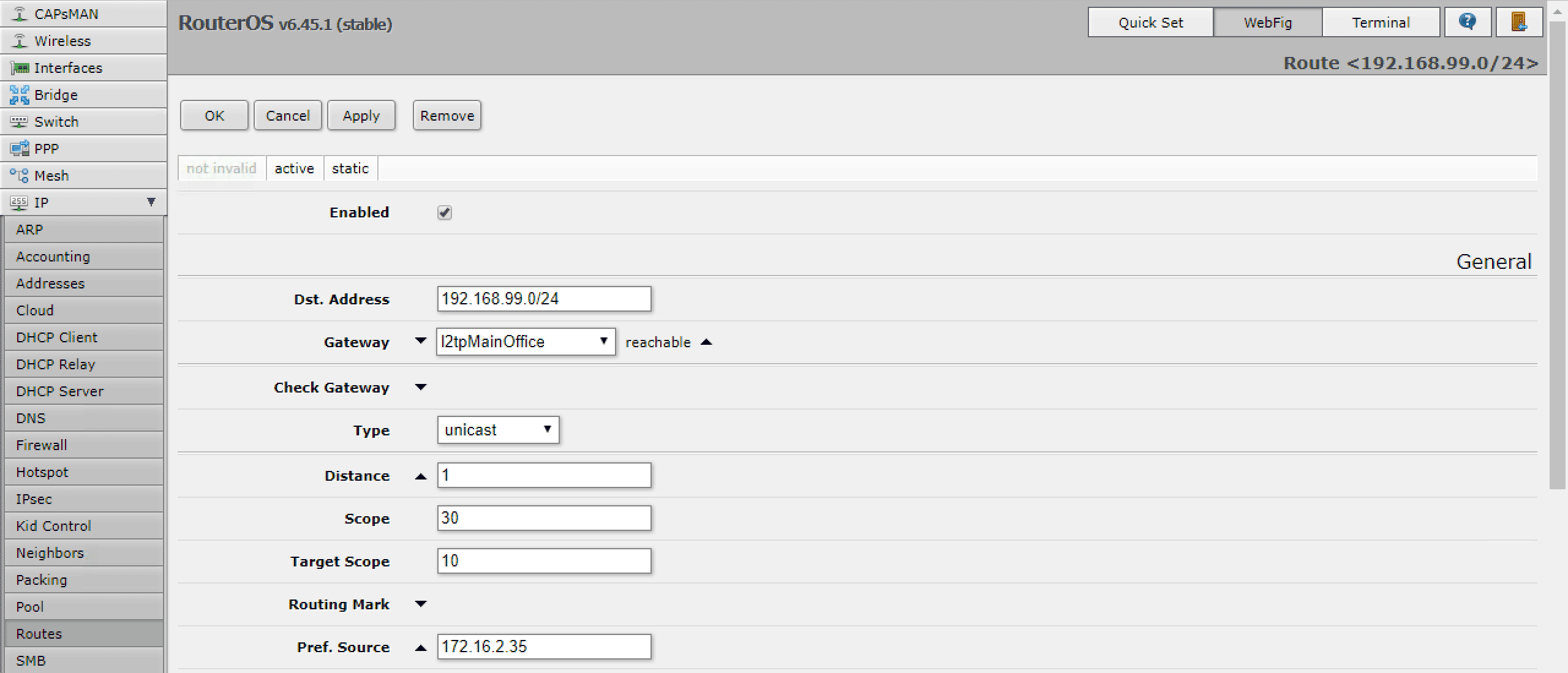

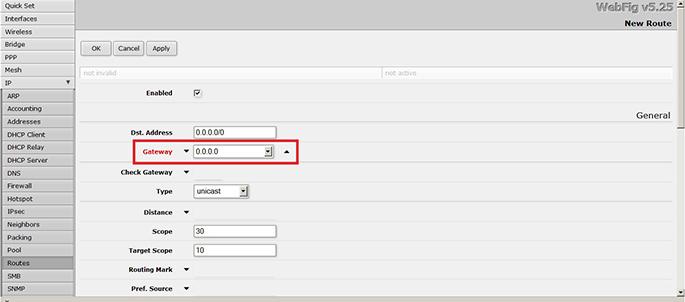

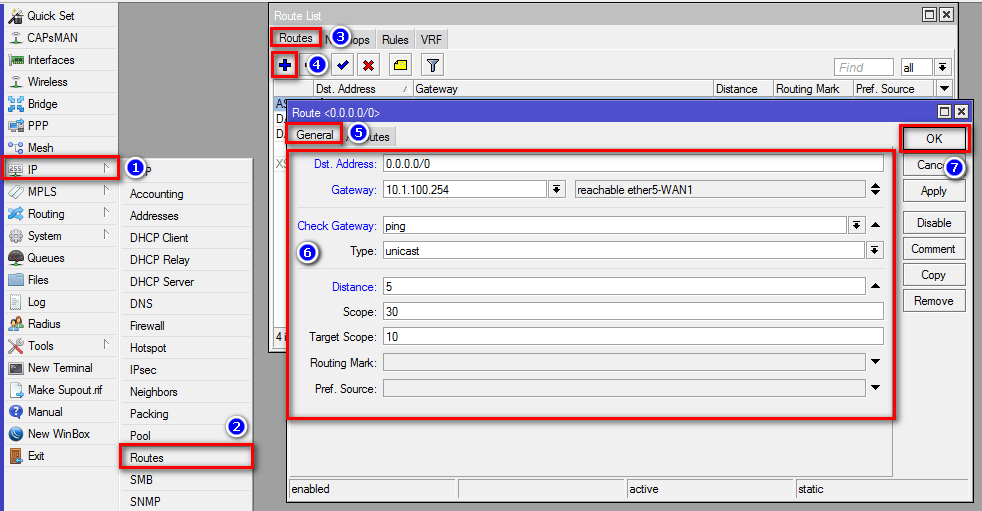

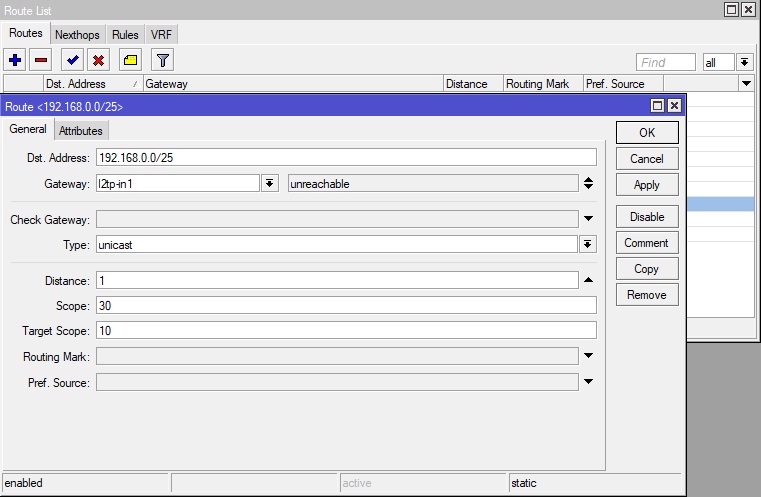

Настройка маршрутизации со стороны VPN сервера

Это правило укажет роутеру MikroTik куда направлять трафик.

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Настройка находится IP→Routes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

Настройка маршрутизации со стороны VPN клиента

Настройка находится IP→Routes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

Создание VPN подключения L2TP Windows

ОС семейства Windows имеют штатный VPN клиент, который отлично подходит под эту роль. Для его настройки нужно перейти

Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом

создание Windows VPN клиента

выбор нового подключения

использовать текущее подключение к интернету

указать адрес VPN сервера

настройка VPN клиента Windows

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

указать ключ IpSec

подключение Windows VPN

статус подключения Windows VPN

Есть вопросы или предложения по настройке VPN типа L2TP в MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

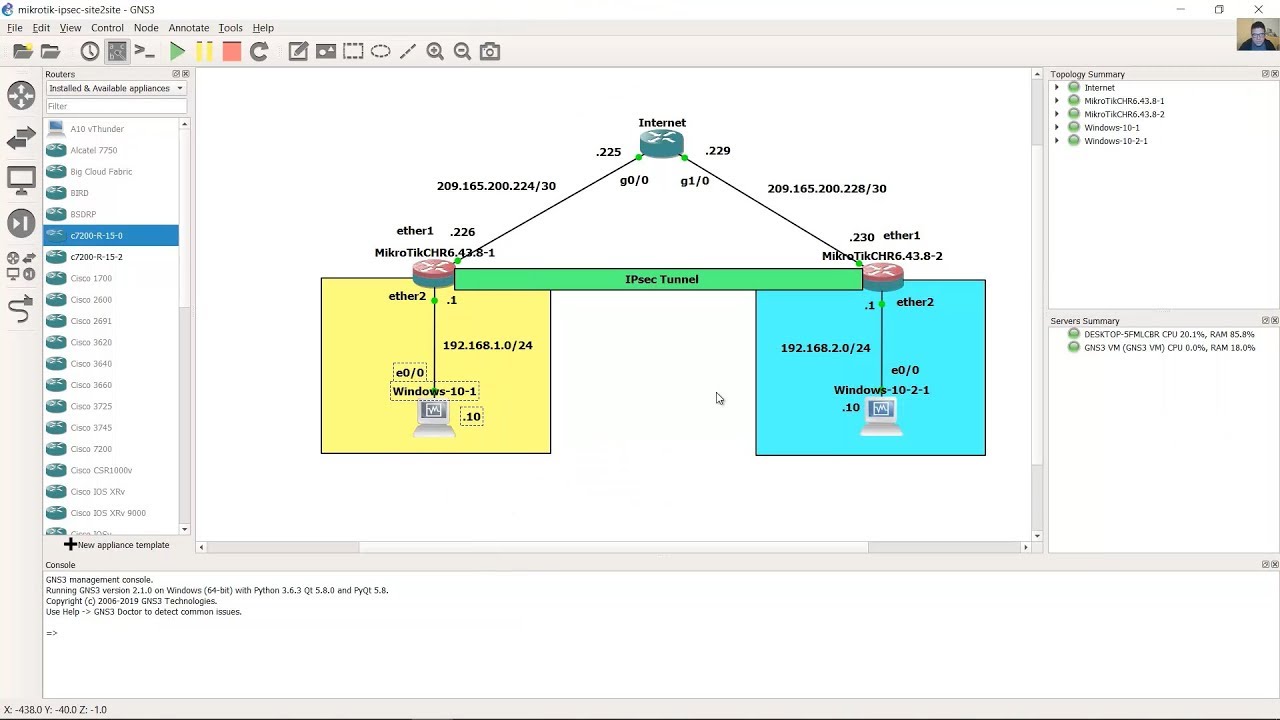

Создание отказоустойчивого IPSec VPN туннеля между двумя Mikrotik

Рассмотрим как создать IPSec VPN туннель между двумя Mikrotik.

Данная инструкция уже не актуальна для новых прошивок.

Если вы ищете понятный и удобный источник информации по микротикам, то вот он: курс «Настройка оборудования MikroTik». Это видеоучебник, где «без воды» собрана вся базовая информация по работе с MikroTik и RouterOS. Для новичков станет прямым руководствам, опытные инженеры смогут освежить и упорядочить знания. 162 видеоурока и 45 лабораторных работ, основанные на программе вендора MTCNA. Первые 25 уроков можно заказать бесплатно на странице курса.

Настройки на первом устройстве:

1. Создаем IP Tunnel, заходим меню Interfaces и переходим на вкладку IP Tunnel и нажимаем +

Name — вбиваем имя туннеля

Local Address — наш внешний ip

Remote Adress — удаленный ip

2. Назначаем IP адрес, заходим в меню IP->Addresses и нажимаем +

Address — вбиваем внутренний ip адрес туннеля

Interface — выбираем созданный нами туннель

3. Заходим в меню IP->IPsec и на вкладке Policies нажимаем +

Заходим в меню IP->IPsec и на вкладке Policies нажимаем +

Scr. Address — вводим наш внешний IP

Dst. Address — удаленный ip

Переходим на вкладку Action

Action — encrypt

Level — require

IPsec Protocols — esp

Tunnel — ставим галочку

SA Scr. Address — вводим наш внешний IP

SA Dst. Address — удаленный ip

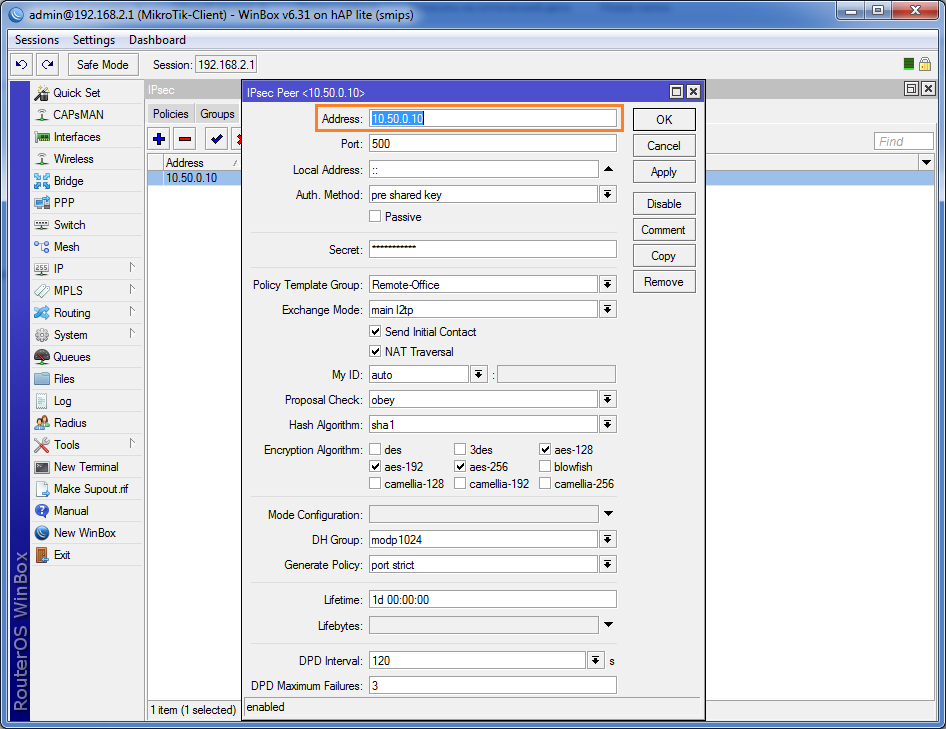

4. Переходим на вкладку Peers и нажимаем +

На вкладке General в поле Address — вбиваем удаленный ip

Auth. Method — pre shared key

Exchange Mode — main

Secret — ключ шифрования (придумываем сами, на втором устройстве должен быть такой же)

переходим на вкладку Advanced

Настраиваем все как на рисунке ниже

Переходим на вкладку Encryption

Hash Algorithm — md5

Encryption Algorithm — aes-128

DH Group — modp1024

На этом настройка первого устройства завершена, переходим ко второму.

Настройки на втором устройстве:

1. Создаем IP Tunnel, заходим меню Interfaces и переходим на вкладку IP Tunnel и нажимаем +

Name — вбиваем имя туннеля

Local Address — наш внешний ip

Remote Adress — удаленный ip

2. Назначаем IP адрес, заходим в меню IP->Addresses и нажимаем +

Address — вбиваем внутренний ip адрес туннеля

Interface — выбираем созданный нами туннель

3. Заходим в меню IP->IPsec и на вкладке Policies нажимаем +

Scr. Address — вводим наш внешний IP

Dst. Address — удаленный ip

Переходим на вкладку Action

Action — encrypt

Level — require

IPsec Protocols — esp

Tunnel — ставим галочку

SA Scr. Address — вводим наш внешний IP

Address — вводим наш внешний IP

SA Dst. Address — удаленный ip

4. Переходим на вкладку Peers и нажимаем +

На вкладке General в поле Address — вбиваем удаленный ip

Auth. Method — pre shared key

Exchange Mode — main

Secret — ключ шифрования (который ввели на первом устройстве)

переходим на вкладку Advanced

Настраиваем все как на рисунке ниже

Переходим на вкладку Encryption

Hash Algorithm — md5

Encryption Algorithm — aes-128

DH Group — modp1024

IPSec будет находится «в режиме ожидания» пока вы не инициируете подключение к удаленной подсети или пингом, или любым другим обращением.

Перейдем в Tools->Ping на первом устройстве и запустим пинг на второй роутер по ip адресу который мы присвоили удаленному ip туннелю (172. 25.24.2)

25.24.2)

Как мы видим пинг идет, значит туннель работает.

Далее нам нужно что бы ресурсы удаленной сети были доступны нам, создадим для этого правило.

Переходим в IP->Routes и нажимаем +

Dst. Address — указываем удаленную подсеть (в нашем случаи это 192.168.24.0/24)

Gateway — созданный нами туннель и нажимаем ОК.

Если необходим доступ к локальным ресурсам из второй сети в первую, аналогично создадим такое же правило, только измениться Dst. Adress, в этом поле укажем нашу подсеть (192.168.0.0/24).

Если вы ищете понятный и удобный источник информации по микротикам, то вот он: курс «Настройка оборудования MikroTik». Это видеоучебник, где «без воды» собрана вся базовая информация по работе с MikroTik и RouterOS. Для новичков станет прямым руководствам, опытные инженеры смогут освежить и упорядочить знания. 162 видеоурока и 45 лабораторных работ, основанные на программе вендора MTCNA. Первые 25 уроков можно заказать бесплатно на странице курса.

Первые 25 уроков можно заказать бесплатно на странице курса.

Mikrotik L2TP / IPsec VPN Server Пошаговая настройка

Mikrotik L2TP / IPsec VPN Server Пошаговая настройка

В этом руководстве предполагается, что интерфейс WAN маршрутизатора Mikrotik имеет общедоступный IP-адрес и что ваш провайдер не блокирует порты ipsec. С этим из пути, давайте начнем.

Первым шагом является создание профиля PPP на микротике. Мы будем использовать 192.168.102.1 для локального адреса (шлюз VPN), предполагая, что он еще не используется. Нам также нужно добавить DNS-сервер.

/ppp profile add name=ipsec_vpn local-address=192.168.102.1 dns-server=1.1.1.1

Затем мы добавляем интерфейс сервера l2tp-сервера и устанавливаем разрешенные методы аутентификации, mschap1 и mschap2.

/interface l2tp-server server set enabled=yes default-profile=ipsec_vpn authentication=mschap1,mschap2

Далее нам нужно определить пиринг IPSec, а также политику IPsec по умолчанию. Мы также установим секрет предварительного ключа в процессе.

Мы также установим секрет предварительного ключа в процессе.

/ip ipsec policy set [ find default=yes ] src-address=0.0.0.0/0 dst-address=0.0.0.0/0 protocol=all proposal=default template=yes

Для маршрутизатора OS 6.39 и ниже использовать

/ip ipsec peer add address=0.0.0.0/0 port=500 auth-method=pre-shared-key secret=STRONG_SECRET_HERE exchange-mode=main-l2tp send-initial-contact=no generate-policy=port-override

Для Router OS 6.44 и выше используйте:

/ip ipsec peer add exchange-mode=main passive=yes name=l2tpserver /ip ipsec identity add generate-policy=port-override auth-method=pre-shared-key secret=STRONG_SECRET_HERE peer=l2tpserver

Далее мы устанавливаем алгоритмы шифрования по умолчанию

/ip ipsec proposal set default auth-algorithms=sha1 enc-algorithms=3des pfs-group=modp1024

Теперь мы добавляем пользователя и назначаем IP-адрес

/ppp secret add name=USERNAME password=STRONG PASSWORD service=l2tp profile=ipsec_vpn remote-address=192.168.102.2

Наконец, нам нужно открыть порты IPSec из глобальной сети

/ip firewall filter add chain=input action=accept protocol=udp port=1701,500,4500 /ip firewall filter add chain=input action=accept protocol=ipsec-esp

Обратите внимание, что эти два правила необходимо добавить в начало списка, а не любые другие правила, чтобы разрешить подключения из интерфейса WAN. Либо используйте команду «Move» через CLI, чтобы переместить их в начало списка, либо используйте графический интерфейс.

настраиваем IPSEC тоннель [RTzRa’s hive]

Курс «Настройка оборудования MikroTik»

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Узнать подробности

Основной материал для прочтения: http://wiki.mikrotik.com/wiki/Manual:IP/IPsec

Требуется поднять IPSEC-тоннель между двумя Mikrotik

Mikrotik1:

Mikrotik2:

Этапы настройки:

Разрешаем пакеты от Mikrotik2

IP → Firewall → Filter rules

> /ip firewall filter > add chain=input action=accept protocol=udp dst-port=500 src-address=Y.Y.Y.Y > add chain=input action=accept protocol=ipsec-esp src-address=Y.Y.Y.Y > add chain=input action=accept protocol=ipsec-ah src-address=Y.Y.Y.Y

Разрешаем пакеты для внутренних сетей

Данное правило необходимо поставить первым, чтобы трафик не уходил куда попало!

IP → Firewall → NAT

> /ip firewall nat > add chain=srcnat action=accept src-address=192.168.10.0/23 dst-address=192.168.20.0/24

Настройка шифрования

IP → IPsec → Proposals

> /ip ipsec proposals > add name="Secure" auth-algorithms=sha1 enc-algorithms=aes-128-cbc lifetime=30m pfs-group=modp1024

Настройка Policy

Не стоит оставлять поля «Src. Address» и «Dst. Address» со значениями по умолчанию (0.0.0.0/0) — в этом случае вы получите радостно моргающий лампочками кирпич и понадобится делать сброс настроек Mikrotik!

Address» и «Dst. Address» со значениями по умолчанию (0.0.0.0/0) — в этом случае вы получите радостно моргающий лампочками кирпич и понадобится делать сброс настроек Mikrotik!

IP → IPsec → Policy

> /ip ipsec policy

> add src-address=192.168.10.0/24 src-port=any dst-address=192.168.20.0/24 dst-port=any

protocol=all action=encrypt level=require ipsec-protocols=ah-esp tunnel=yes

sa-src-address=X.X.X.X sa-dst-address=Y.Y.Y.Y proposal=Secure priority=0Настройка Peer

IP → IPsec → Peers

> /ip ipsec peers

> add address=Y.Y.Y.Y local-address=:: passive=no port=500 auth-method=pre-shared-key

secret="Pa$$word" generate-policy=no policy-template-group=default exchange-mode=main

send-initial-contact=yes nat-traversal=no hash-algorithm=sha1 enc-algorithm=aes-128

dh-group=modp1024 lifetime=1d dpd-interval=2m dpd-maximum-failures=5Разрешаем пакеты от Mikrotik1

IP → Firewall → Filter rules

> /ip firewall filter > add chain=input action=accept protocol=udp dst-port=500 src-address=X.X.X.X > add chain=input action=accept protocol=ipsec-esp src-address=X.X.X.X > add chain=input action=accept protocol=ipsec-ah src-address=X.X.X.X > add chain=input action=accept protocol=udp src-address=X.X.X.X

Разрешаем пакеты для внутренних сетей

Данное правило необходимо поставить первым, чтобы трафик не уходил куда попало!

IP → Firewall → NAT

> /ip firewall nat > add chain=srcnat action=accept src-address=192.168.20.0/23 dst-address=192.168.10.0/24

Настройка шифрования

IP → IPsec → Proposals

> /ip ipsec proposals > add name="Secure" auth-algorithms=sha1 enc-algorithms=aes-128-cbc lifetime=30m pfs-group=modp1024

Настройка Policy

Не стоит оставлять поля «Src. Address» и «Dst. Address» со значениями по умолчанию (0.0.0.0/0) — в этом случае вы получите радостно моргающий лампочками кирпич и понадобится делать сброс настроек Mikrotik!

IP → IPsec → Policy

> /ip ipsec policy > add src-address=192.168.20.0/24 src-port=any dst-address=192.168.10.0/24 dst-port=any protocol=all action=encrypt level=require ipsec-protocols=ah-esp tunnel=yes sa-src-address=Y.Y.Y.Y sa-dst-address=X.X.X.X proposal=Secure priority=0

Настройка Peer

IP → IPsec → Peers

> /ip ipsec peers

> add address=X.X.X.X local-address=:: passive=no port=500 auth-method=pre-shared-key

secret="Pa$$word" generate-policy=no policy-template-group=default exchange-mode=main

send-initial-contact=yes nat-traversal=no hash-algorithm=sha1 enc-algorithm=aes-128

dh-group=modp1024 lifetime=1d dpd-interval=2m dpd-maximum-failures=5Mikrotik: балансировка двух WAN используя PCC

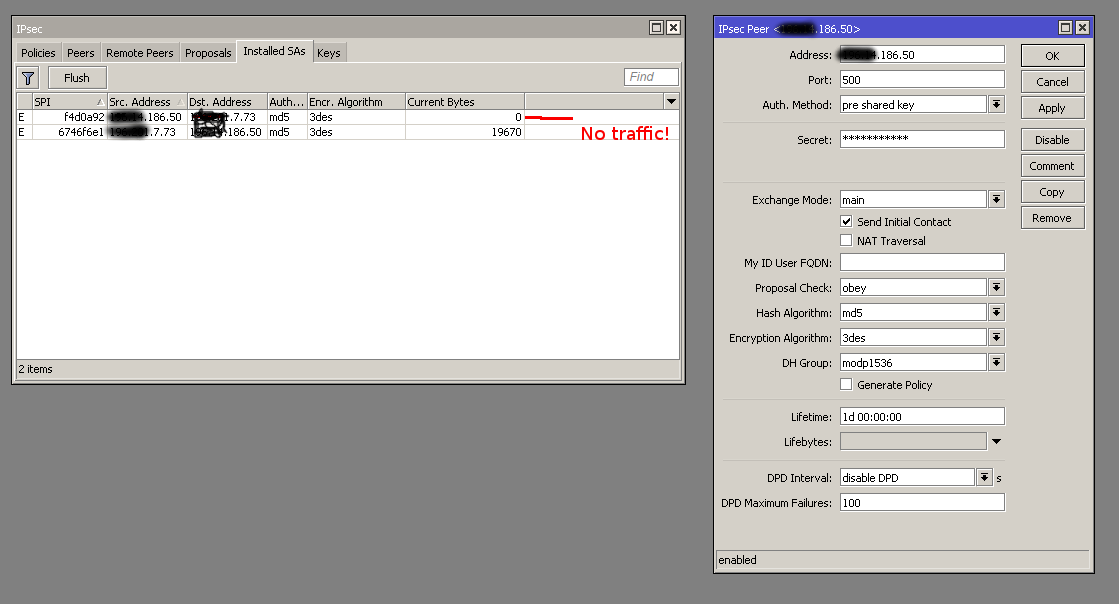

При эксплуатации IPSEC и балансировке каналов выяснился интересный факт: при установке IPSEC не получается обменяться всеми ключами. IPSEC вроде бы как и поднимается, но работать не работает. Если посмотреть IP → IPsec → Installed SAs — можно увидеть что счетчик «Current Bytes» для одного из ключей равен 0, т. е. обмен ключами все-таки не прошел. Для правильной работы необходимо добавить еще два правила:

е. обмен ключами все-таки не прошел. Для правильной работы необходимо добавить еще два правила:

> /ip firewall mangle > add chain=output action=mark-connection new-connection-mark=ISP1_conn passthrough=no out-interface=WAN1 > add chain=output action=mark-connection new-connection-mark=ISP2_conn passthrough=no out-interface=WAN2

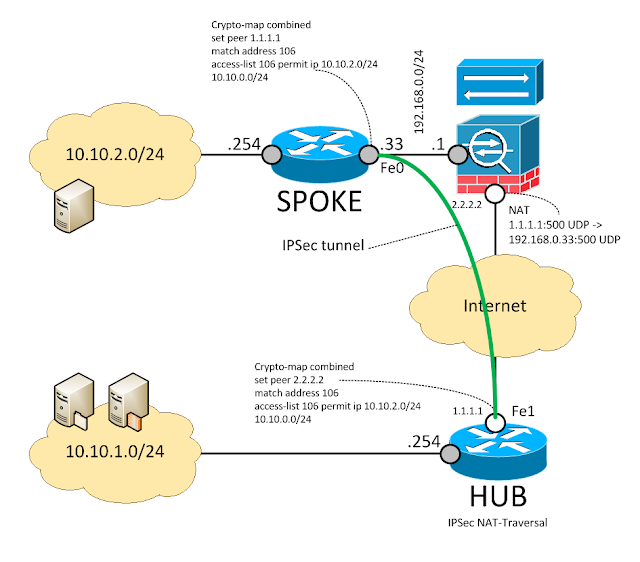

Mikrotik + Cisco + L2TP + IPSec + OSPF

mikrotik — замечательное дешёвое оборудование, уже сейчас успешно конкурирующее с Cisco, — пока в сегменте SOHO. Идеально для дома и для малого филиала. Прекрасно работает с центральным более серьёзным оборудованием.

Данное решение хорошо работает как с Public addresses, так с и Private addresses.

В этом примере мы продемонстрируем как подключить Mikrotik с серыми адресами к Cisco.

Динамическая маршрутизация позволит нам обеспечить автоматическое переключение при наличии нескольких туннелей.

- Настраиваем AAA

aaa authentication login default local enable aaa authentication ppp default local aaa authorization exec default local ! username l2tp_user1 password 0 testpass username l2tp_user1 autocommand exit

Под этим пользователем будет производиться логин клиента.

Здесь пароль пользователя должен быть в открытом виде, если сделать secret — работать не будет. - Включаем VPDN

vpdn enable ! vpdn-group L2TP ! Default L2TP VPDN group accept-dialin protocol l2tp virtual-template 1 no l2tp tunnel authentication l2tp tunnel timeout no-session 15 ip pmtu ip mtu adjust ! ! ! no virtual-template subinterface

- Настраиваем ISAKMP

crypto isakmp policy 20 encr 3des authentication pre-share group 2 lifetime 3600 crypto isakmp key isakmp_pass address 0.0.0.0 no-xauth crypto isakmp keepalive 3600

Здесь используется pre-shared key, который также нужно вводить и у клиента.

- Настраиваем IPSec

crypto ipsec transform-set l2tp_tr esp-3des esp-sha-hmac mode transport ! crypto dynamic-map l2tp_dmap 10 set nat demux set transform-set l2tp_tr ! crypto map l2tp_map 10 ipsec-isakmp dynamic l2tp_dmap ! interface Port-channel1.

81

crypto map l2tp_map

81

crypto map l2tp_map

- Создаём IP Pool

ip local pool ezvpn_pool 192.168.91.10 192.168.91.254

- Создаём Vitrual_Template

interface Virtual-Template1 ip address 192.168.91.1 255.255.255.0 ip mtu 1400 ip ospf network point-to-point peer default ip address pool ezvpn_pool no keepalive ppp encrypt mppe auto ppp authentication ms-chap-v2

- Настройка OSPF

router ospf 15 router-id 192.168.253.11 network 192.168.91.0 0.0.0.255 area 0

- Трафик L2TP необходимо разрешить на внешнем интерфейсе

permit udp any any eq isakmp permit udp any any eq non500-isakmp permit udp any any eq 1701 permit tcp any any eq 1701 permit esp any any

Мы настроили на базе Cisco сервер L2TP VPN.

Его работу легко проверить через использование встроенного Windows L2TP VPN Client.

Рассмотрим подключение из под Windows 7:

Идём Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом

Далее выбираем: Настройка нового подключения к сети > Подключение к рабочему месту > Создать новое подключение > Использовать мое подключение к интернету

Вбиваем внешний адрес Cisco, в нашем случае это 90.154.10.114

В созданном подключении нужно подправить тип VPN и ввести ключ:

При подключении мы будем использовать созданного нами юзера.

Посмотреть сессии на Cisco:

show vpdn session

show vpdn session all

Предполагаем что исходной является базовая конфигурация Mikrotik

/ip ipsec proposal set [ find default=yes ] enc-algorithms=3des /ppp profile add name=l2tp /interface l2tp-client add allow=mschap2 connect-to=30.154.106.114 disabled=no ipsec-secret=isakmp_pass max-mtu=1400 mrru=1600 name=l2tp_connection password=testpass profile=l2tp use-ipsec=yes user=l2tp_user1 /routing ospf instance set [ find default=yes ] router-id=192.168.88.1 /routing ospf network add area=backbone network=192.168.88.0/24 add area=backbone network=192.168.91.0/24

Настройка Firewall стандартна:

/ip firewall address-list add address=62.105.149.224/28 list=23 add address=192.168.2.0/24 list=23 /ip firewall filter add chain=input connection-state=established,related add chain=input protocol=icmp add chain=input dst-port=8291 protocol=tcp src-address-list=23 add chain=input dst-port=23 protocol=tcp src-address-list=23 add chain=input dst-port=22 log=yes protocol=tcp src-address-list=23 add chain=input protocol=ipip add action=drop chain=input in-interface=ether1-isp1 add chain=forward in-interface=lan-bridge add chain=forward connection-state=established,related in-interface=ether1-isp1 add action=drop chain=forward in-interface=ether1-isp1 /ip firewall nat add action=masquerade chain=srcnat comment="User NAT" out-interface=ether1-isp1

При версии IOS cisco 151-4. M7, 151-4.M8 L2TP подключается стабильно.

M7, 151-4.M8 L2TP подключается стабильно.

При версиии IOS cisco 154-3.M4, 154-3.M5 стабильные подключения только из под NAT. Если у микрота белый внешний адрес — подключается только после перезагрузки микрота. Либо нужно убрать шифрование L2TP со стороны микрота.

http://ciscomaster.ru/content/rabochiy-konfig-dlya-bau

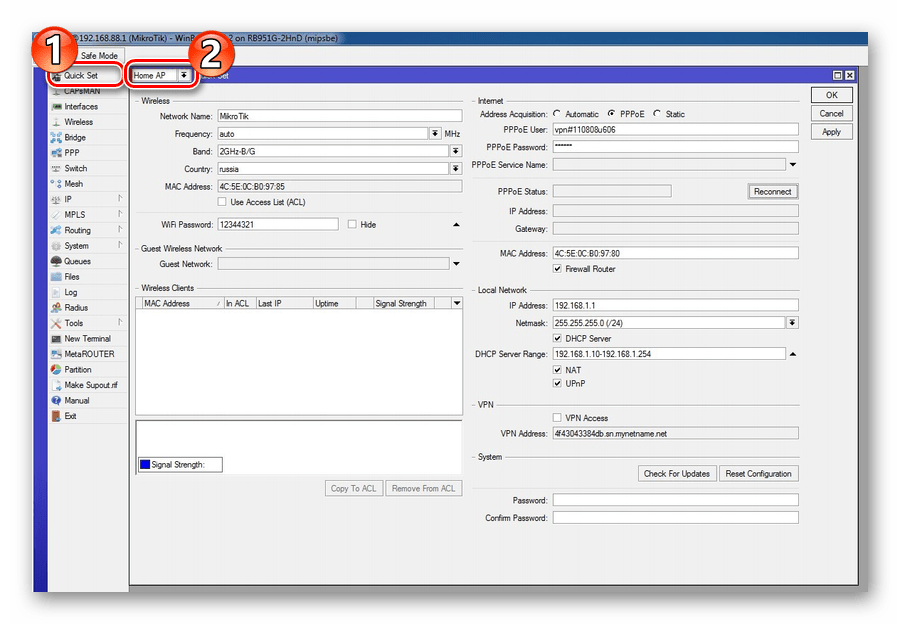

Как настроить L2TP / IPSec на маршрутизаторе Mikrotik — База знаний

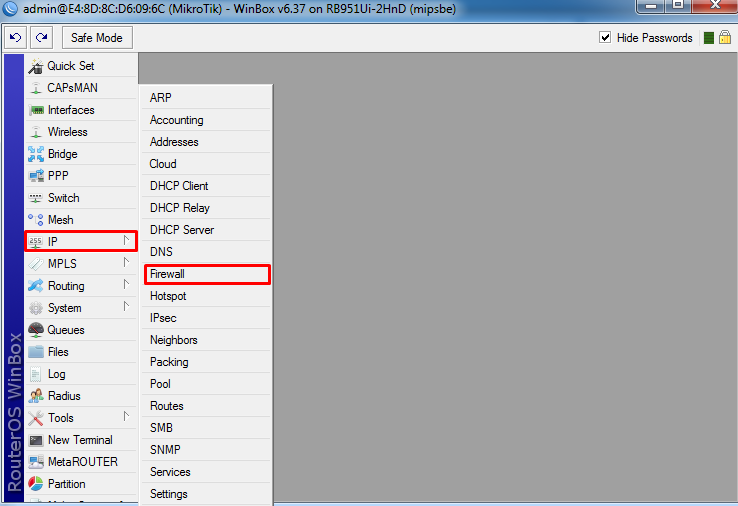

1. Войдите в свой маршрутизатор с помощью веб-интерфейса или Winbox. Если вы используете веб-интерфейс, убедитесь, что вы находитесь в интерфейсе WebFig.

2. Щелкните «IP» в меню слева, затем «IPsec», затем выполните следующие действия:

а. Щелкните вкладку «Предложения», затем щелкните предложение по умолчанию.

г. Убедитесь, что установлен флажок «Включено».

г. Убедитесь, что в поле «Auth. Алгоритмы ».

г. Убедитесь, что только «aes-128 cbc» или «aes-256 cbc» отмечены галочкой в «Encr. Алгоритмы ». Ваш выбор зависит от того, хотите ли вы зашифровать свой трафик с помощью AES-128 или AES-256. Использование AES-256 приводит к большему снижению производительности.

Использование AES-256 приводит к большему снижению производительности.

е. Выберите «Нет» в «PFS Group».

f. Щелкните «ОК».

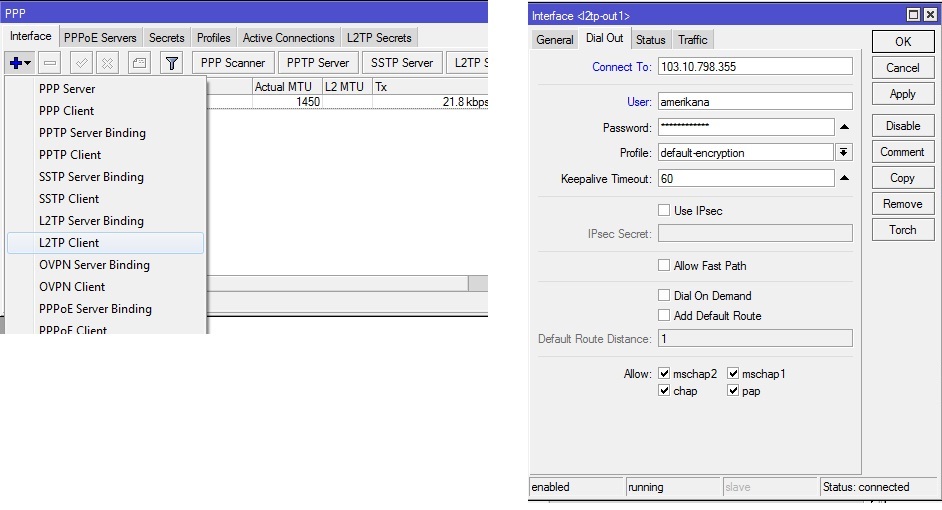

3. Щелкните «Интерфейсы» в меню слева.

4. На вкладке «Интерфейс» нажмите «Добавить», затем «Клиент L2TP».

5. Сделайте следующее:

а.Убедитесь, что установлен флажок «Включено».

г. В разделе «Общие» вставьте имя в поле «Имя» (например, «Torguard»).

c. В разделе «Dial Out» добавьте IP-адрес вашей VPN в поле «Подключиться к», ваше имя пользователя Torguard в поле «Пользователь». Щелкните стрелку рядом с «Пароль», чтобы открыть текстовое поле, затем введите в это поле свой пароль Torguard.

г. Убедитесь, что установлен флажок «Использовать IPsec». Введите «torguard» в «IPsec Secret».

е. Если выбрано, снимите флажки «Набрать по требованию» и «Добавить маршрут по умолчанию».

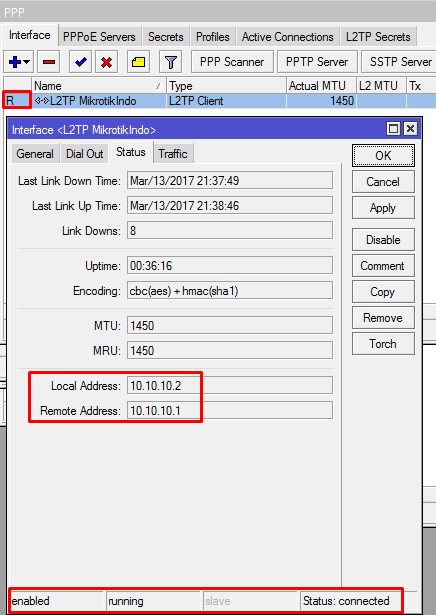

ф. Щелкните «ОК». Подключение клиента L2TP IPsec к Torguard должно появиться в списке интерфейсов. Через некоторое время слева от имени вашего L2TP-соединения IPsec должна появиться буква «R» — это означает, что ваш Mikrotik успешно подключен к серверу Torguard VPN.

Через некоторое время слева от имени вашего L2TP-соединения IPsec должна появиться буква «R» — это означает, что ваш Mikrotik успешно подключен к серверу Torguard VPN.

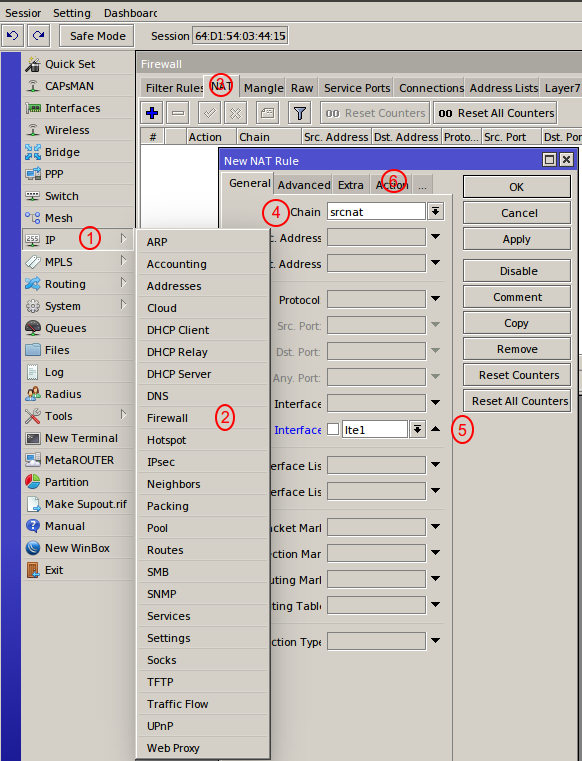

6. В главном меню слева нажмите «IP», затем «Брандмауэр».

7. На вкладке «Правила фильтрации» проверьте наличие правил с «Fasttrack connection» в столбце «Действие». Если они есть, они могут мешать работе вашей VPN.Если вы добавляете VPN к маршрутизатору Mikrotik с конфигурацией по умолчанию, щелкните правило с надписью «fasttrack connection», снимите флажок «Включено», затем нажмите «OK».

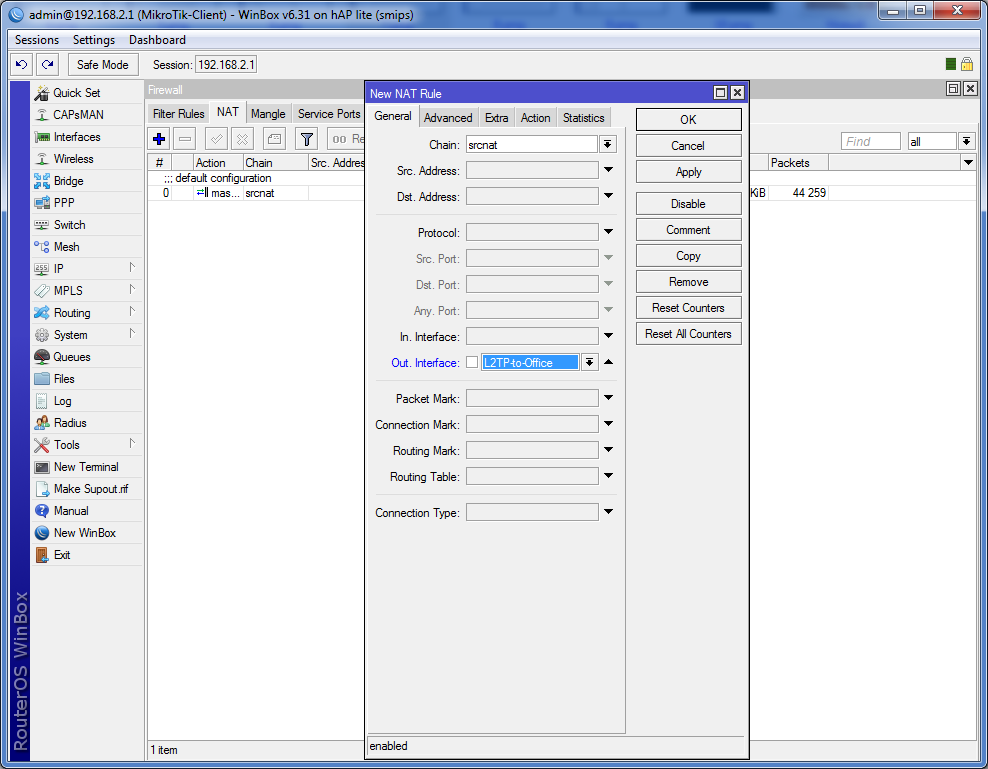

8. На вкладке «NAT» нажмите «Добавить» и выполните следующие действия:

а. В разделе «Общие» выберите «srcnat» из «Цепи» и выберите «Torguard» (или любое другое имя, которое вы дали своему VPN-интерфейсу) из «Внешний интерфейс».

б. В разделе «Действие» выберите «маскарад».

c. Щелкните «ОК». Ваше новое правило NAT должно появиться в списке.

9.На вкладке «Mangle» нажмите «Добавить» и выполните следующие действия:

а. Убедитесь, что установлен флажок «Включено».

Убедитесь, что установлен флажок «Включено».

б. В разделе «Общие» выберите «Предварительная маршрутизация» из «Цепочка» и введите IP-адрес или диапазон IP-адресов, которые вы хотите передать через VPN-соединение, в «Src. Адрес».

c. В разделе «Действие» выберите «Отметить маршрутизацию» из «Действие». Добавьте имя (щелкните стрелку, затем введите текст в текстовое поле) для метки маршрутизации VPN (например, «VPN») в поле «Новая метка маршрутизации».

г. Убедитесь, что установлен флажок «Passthrough».

e. Щелкните «ОК». Ваше новое правило mangle должно появиться в списке.

ф. Вы можете повторить этот шаг для любого количества IP-адресов, диапазонов и правил. При использовании нескольких правил помните, что они обрабатываются в порядке, указанном в таблице Mangle — при необходимости вы можете вернуться и изменить их порядок, щелкнув и перетащив.

10. В главном меню слева нажмите «IP», затем «Маршруты», нажмите «Добавить», затем выполните следующие действия:

а. В разделе «Общие» введите «0.0.0.0 / 0 »в« Dst. Адрес », затем выберите ранее созданную метку маршрутизации в разделе« Метка маршрутизации »(например,« VPN »).

В разделе «Общие» введите «0.0.0.0 / 0 »в« Dst. Адрес », затем выберите ранее созданную метку маршрутизации в разделе« Метка маршрутизации »(например,« VPN »).

г. Щелкните «ОК». В списке должен появиться новый маршрут.

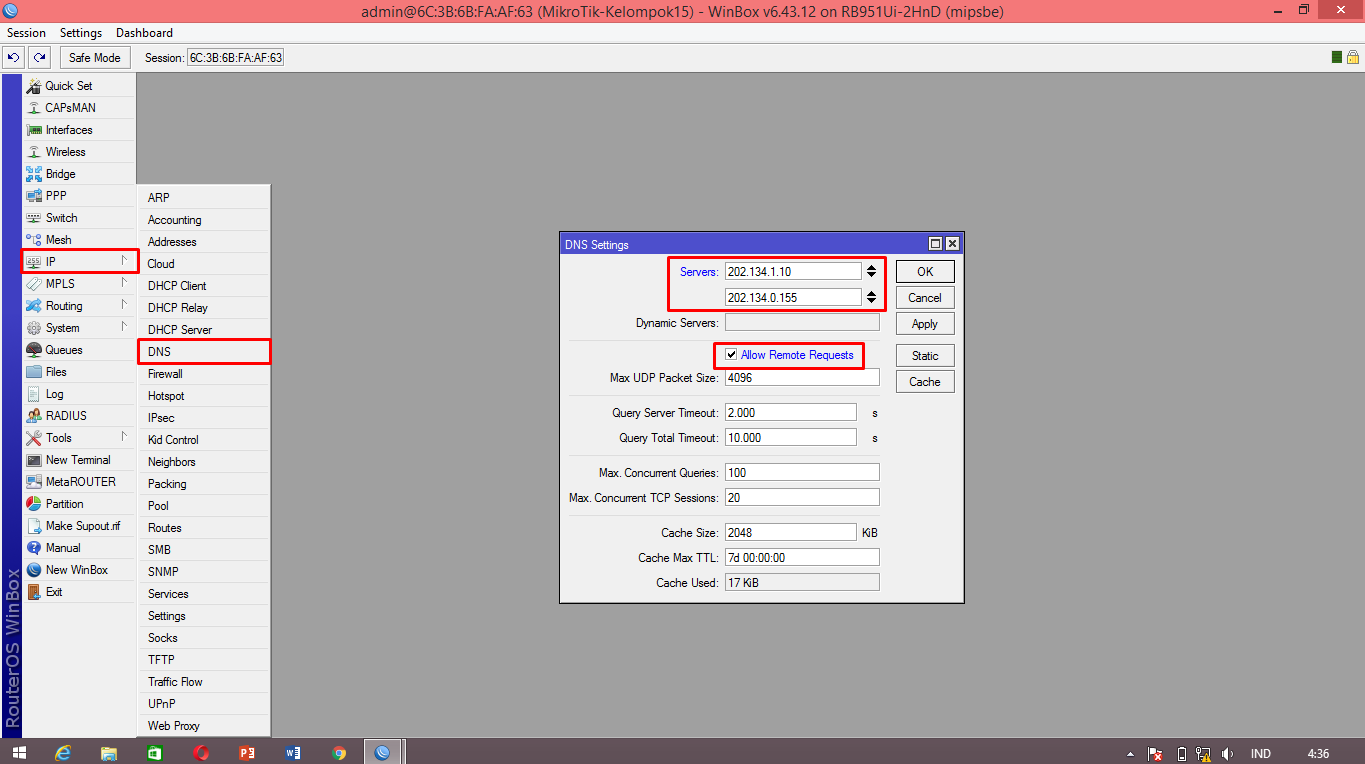

11. На этом этапе ваше VPN-соединение должно работать с выбранными вами IP-адресами. Чтобы использовать DNS-серверы Torguard, в главном меню слева нажмите «IP», затем «DNS», затем выполните следующие действия:

а. Убедитесь, что установлен флажок «Разрешить удаленные запросы». Это позволяет вашим клиентским устройствам использовать маршрутизатор Mikrotik в качестве DNS-сервера, который, в свою очередь, будет использовать DNS-серверы Torguard.

б. Добавьте текущие DNS-серверы Torguard в «Серверы».

г. Нажмите «Применить».

Настройка MikroTik IKEv2 с NordVPN

Эти инструкции основаны на учебнике, написанном MikroTik. Вы можете найти оригинальную статью здесь.

Маршрутизаторы MikroTik с RouterOS версии 6. 45 и более поздних версий позволяют устанавливать VPN-туннель IKEv2 EAP с сервером NordVPN. В этом руководстве объясняется, как создать туннель IKEv2 EAP VPN от маршрутизатора MikroTik к серверу NordVPN.

45 и более поздних версий позволяют устанавливать VPN-туннель IKEv2 EAP с сервером NordVPN. В этом руководстве объясняется, как создать туннель IKEv2 EAP VPN от маршрутизатора MikroTik к серверу NordVPN.

- Откройте терминал в настройках RouterOS.

- Установите сертификат корневого ЦС NordVPN, выполнив следующие команды:

/ tool fetch url = «https://downloads.nordcdn.com/certificates/root.der»

/ certificate import file-name = root.der

- Перейдите на https://nordvpn.com/servers/tools/, чтобы узнать имя хоста рекомендованного вам сервера. В нашем случае это nl125.nordvpn.com.

- Теперь вам нужно настроить туннель IPsec.Рекомендуется создать отдельный профиль фазы 1 и конфигурации предложения фазы 2, чтобы избежать вмешательства в существующую или будущую конфигурацию IPsec:

/ ip ipsec profile

add name = NordVPN/ ip ipsec предложение

add name = NordVPN pfs-group = noneХотя можно использовать шаблон политики по умолчанию для генерации политики, лучше создать новую группу политик и шаблон, чтобы отделить эту конфигурацию от любой другой конфигурации IPsec.

/ ip ipsec policy group

add name = NordVPN / ip ipsec policy add dst-address = 0.0.0.0 / 0 group = NordVPN предложение = NordVPN src-address = 0.0.0.0 / 0 template = yes - Создайте новую запись конфигурации режима с ответчик = нет , которая будет запрашивать параметры конфигурации с сервера:

/ ip ipsec mode-config

add name = NordVPN Responder = no - Создайте одноранговые конфигурации и конфигурации идентификации. Укажите свои учетные данные NordVPN в параметрах имени пользователя и пароля:

/ ip ipsec peer

add address = nl125.nordvpn.com exchange-mode = ike2 name = NordVPN profile = NordVPN/ ipsec identity

add auth-method = eap certificate = «» eap-methods = eap-mschapv2 generate-policy = port-strict mode -config = NordVPN peer = NordVPN policy-template-group = NordVPN username = YourNordVPNServiceUsername password = YourNordVPNServicePasswordУчетные данные своей учетной записи NordVPN можно найти на панели управления NordVPN.

Скопируйте учетные данные, используя кнопки «Копировать» справа.

Скопируйте учетные данные, используя кнопки «Копировать» справа. - Теперь выберите, что отправлять через VPN-туннель. В этом примере у нас есть локальная сеть 192.168.88.0/24 за маршрутизатором, и мы хотим, чтобы весь трафик из этой сети отправлялся через туннель. Прежде всего, мы должны создать новый список IP / Firewall / Address, который состоит из нашей локальной сети.

/ ip firewall address-list

add address = 192.168.88.0 / 24 list = localНазначьте вновь созданный список IP / брандмауэра / адресов конфигурации mode-config :

/ ip ipsec mode- config

set [find name = NordVPN] src-address-list = local - Убедитесь, что правильное исходное правило NAT динамически генерируется при установке туннеля.

/ ip межсетевой экран nat print

OXO Connect Mikrotik IPSEC IKEv2 | by Graeme Noble

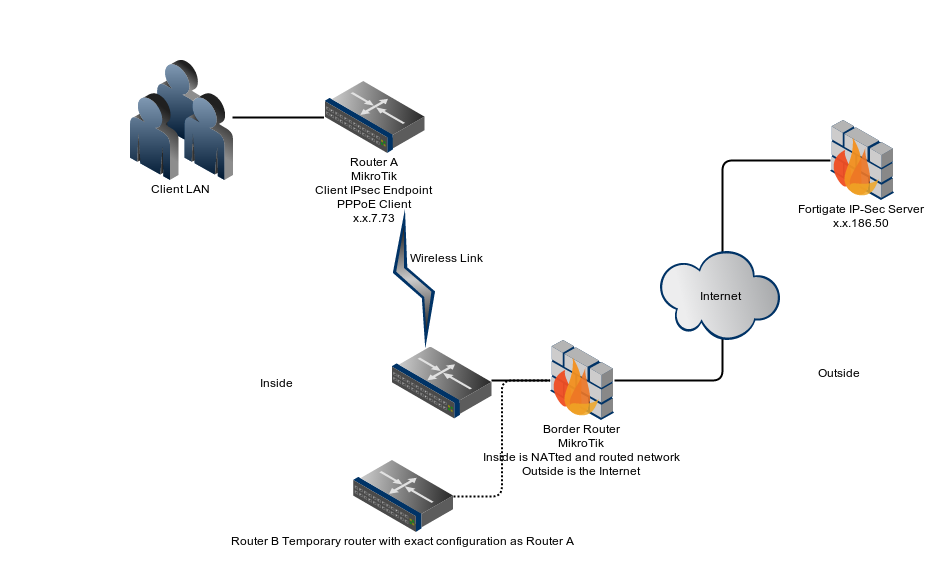

В этом руководстве представлены инструкции по настройке IPSEC IKEv2 VPN между устройствами OXO Connect и Mikrotik. У меня очень мало знаний о платформе OXO Connect, но я помогал в реализации клиентского решения с использованием оборудования Mikrotik. Лучшие практики могли не быть реализованы из-за недостатка знаний, но эта конфигурация была получена из существующей поддерживаемой документации Fortigate.

У меня очень мало знаний о платформе OXO Connect, но я помогал в реализации клиентского решения с использованием оборудования Mikrotik. Лучшие практики могли не быть реализованы из-за недостатка знаний, но эта конфигурация была получена из существующей поддерживаемой документации Fortigate.

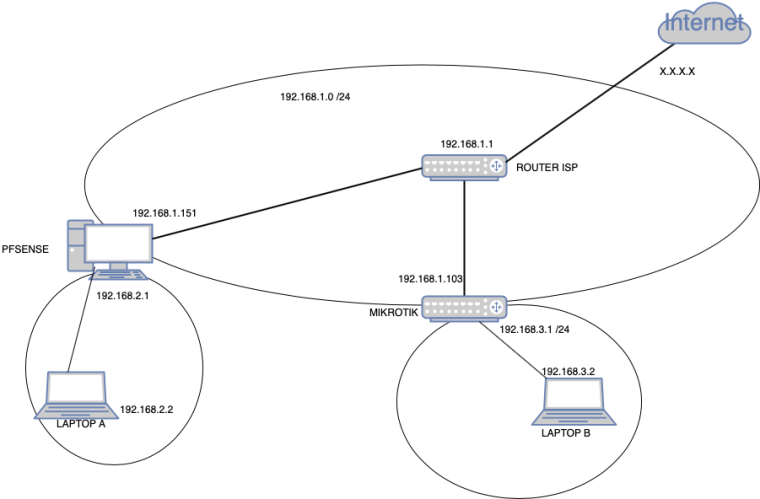

- Клиентская лаборатория была настроена для внедрения и тестирования решения.

- Конфигурация IP-адресации намеренно выбрана максимально близкой к настройкам производителя по умолчанию. WAN-адрес и IPSEC-адрес выбираются случайным образом.

- Правила брандмауэра намеренно нестрогие для проверки концепции и должны быть скорректированы на основе реальной реализации.

- Сетевая диаграмма — это то, как я представляю, что решение работает.

Сначала включите ведение журнала IPSEC на Mikrotik, чтобы устранить любые проблемы с подключением, удобный совет — исключить ipsec-> debug, чтобы ограничить объем фактического ведения журнала, если вам не нужно уровень детализации отладки.

/ системное ведение журнала

add themes = ipsec,! Debug

Маршрутизатор Mikrotik будет настроен как сервер IPSEC IKEv2, для надежности ему потребуется статический IP-адрес, возможно, можно настроить имя хоста в OXO Connect, который преобразуется в динамический IP-адрес WAN, но это не было проверено.

Для примера я добавил 2.2.2.2/32 в интерфейс ether1 на Mikrotik.

/ IP-адрес

добавить адрес = 2.2.2.2 интерфейс = ether1 сеть = 2.2.2.2

Поскольку сервер IPSEC IKEv2, скорее всего, будет прослушивать интерфейс Mikrotik WAN, правила брандмауэра добавляются выше любой конфигурации брандмауэра по умолчанию или настраиваемой конфигурации брандмауэра, в приведенном ниже примере разрешены UDP 500 и 4500 вместе с любым трафиком протокола IPsec.

Во время внедрения может потребоваться корректировка в соответствии с требованиями.

/ ip firewall filter

add action = accept chain = input dst-port = 500,4500 protocol = udp

add action = accept chain = input protocol = ipsec-esp

Политики фазы 2 IPSEC, запрошенные OXO Клиент Connect — это только IP-адрес внутренней сети, назначенный устройству, и WAN-адрес Mikrotik. В Mikrotik добавляется правило nat источника, чтобы любой трафик, идущий к клиенту OXO Connect, использовал IP-адрес Mikrotik WAN.

В Mikrotik добавляется правило nat источника, чтобы любой трафик, идущий к клиенту OXO Connect, использовал IP-адрес Mikrotik WAN.

Это правило может потребоваться переместить вверх, чтобы обеспечить соответствие трафика любым существующим правилам. Я выбрал 10.55.55.0/24 в качестве зарезервированного диапазона IP-адресов для клиентов OXO Connect, во время реализации вам может потребоваться корректировка в зависимости от требований.

/ ip firewall nat

add action = src-nat chain = srcnat dst-address = 10.55.55.0 / 24 to-addresses = 2.2.2.2

Для решения OXO Connect создается пользовательский профиль Phase1 для контроля совместимости , настройки, выбранные для фазы 1, основаны на документации Fortigate, поскольку некоторые из этих настроек не отображаются в конфигурации клиента OXO Connect.(В частности, таймеры, хотя я установил проверку предложений, чтобы утверждать, что помогает с совместимостью)

/ ipsec profile

add enc-algorithm = aes-256 hash-algorithm = sha256 Life = 4h name = oxo_connect_phase1 offer-check =cla

Для решения OXO Connect создается пользовательский профиль Phase2 для контроля совместимости, настройки, выбранные для Phase2, основаны на документации Fortigate, поскольку некоторые из этих настроек не отображаются в конфигурации клиента OXO Connect. (В частности, таймеры)

(В частности, таймеры)

/ предложение ipsec

добавить auth-алгоритмы = sha256 enc-алгоритмы = aes-256-cbc срок службы = 3 часа 30 минут name = oxo_connect_phase2 pfs-group = modp2048

Группа политик IPSEC создана для разрешения шаблона / dynamic phase2 необходимо создать политики.

/ ipsec policy group

add name = oxo_connect

Затем создается шаблон политики IPSEC для соответствия любым запрошенным туннелям Phase2 от клиента OXO Connect, который он пытается установить, это может быть ограничено в зависимости от требований реализации, чтобы предотвратить создаются румяна / нежелательная политика.Принятие / создание любых запрошенных туннелей Phase2 сокращает поиск и устранение неисправностей после установления Phase1. Выбрана настраиваемая политика Phase2, созданная для клиента OXO Connect.

/ ipsec policy

add dst-address = 0.0.0.0 / 0 group = oxo_connect предложение = oxo_connect_phase2 src-address = 0.0.0.0 / 0 template = yes

Сервер IPSEC IKEv2 создан на Mikrotik, и применяется настраиваемая политика Phase1. Если у вас уже настроен сервер IPSEC IKEv2, вы можете ограничить диапазон одноранговых адресов или настроить политику Phase1, чтобы охватить несколько режимов IPSEC и сопоставить одноранговые узлы с использованием идентификаторов IPSEC.

/ ipsec peer

add exchange-mode = ike2 name = oxo_connect_ikev2 passive = yes profile = oxo_connect_phase1 send-initial-contact = no

Клиент OXO Connect будет запрашивать конфигурации режима у Mikrotik, два примера конфигурации клиента имеют настроенные ниже, они будут привязаны к отдельным идентификаторам IPSEC, хотя можно объединить конфигурации режимов в единую конфигурацию и использовать динамический пул, они были разделены для статического назначения. 10.55.55.1/2 настроены для удаленного клиента OXO Connect, который будет запрашивать и применять эти IP-адреса для использования в туннеле IPSEC Phase2, split-include — это список подсетей / туннелей Phase2, которые необходимо создать. Мое тестирование показало, что клиент OXO Connect настраивает только туннель Phase2 для Mikrotik WAN IP, поэтому это единственный адрес, который я добавил в эти конфигурации режима.

Мое тестирование показало, что клиент OXO Connect настраивает только туннель Phase2 для Mikrotik WAN IP, поэтому это единственный адрес, который я добавил в эти конфигурации режима.

/ ipsec mode-config

add address = 10.55.55.1 address-prefix-length = 32 name = oxo_connect_peer_id_1 split-include = 2.2.2.2 / 32 system-dns = no

add address = 10.55.55.2 адрес-префикс -length = 32 name = oxo_connect_peer_id_2 split-include = 2.2.2.2 / 32 system-dns = no

Наконец, идентификационные данные IPSEC настраиваются для каждой конфигурации клиента OXO Connect, установлен пароль PSK, установлен локальный идентификатор на WAN IP-адрес Mikrotik, не уверен, ошибка это или нет, но я мог заставить это работать, только выбрав fqdn, а не адрес, наконец, удаленный идентификатор установлен на fqdn, как настроено в конфигурации клиента OXO Connect.

Генерировать политику выбирается для создания туннелей Phase2, наряду с правильной конфигурацией режима для этого клиента OXO Connect, группа шаблонов политики сопоставляется с шаблоном туннеля, созданным ранее, две отдельные личности предназначены для тестирования.

Реализация должна использовать уникальные пароли PSK, или для более безопасных сред используется проверка подлинности сертификата.

/ ipsec identity

add generate-policy = port-strict mode-config = oxo_connect_peer_id_1 my-id = fqdn: 2.2.2.2 peer = oxo_connect_ikev2 policy-template-group = oxo_connect remote-id = fqdn: oxo_connect_peer_id_1 secret = testtesttest

add generate-policy = port-strict mode-config = oxo_connect_peer_id_2 my-id = fqdn: 2.2.2.2 peer = oxo_connect_ike -group = oxo_connect remote-id = fqdn: oxo_connect_peer_id_2 secret = testtesttest

У меня не было большого доступа к конфигурации клиента OXO Connect, но ниже приведен снимок экрана с некоторыми изменениями, внесенными в это руководство.

Проблема со встроенным подключением IPSec / IKE2 — Microsoft Q&A

Привет,

пытается правильно настроить VPN-туннели IPSec / IKE2 на Win10 и маршрутизаторах MikroTik RB4011.

Windows 10 Pro [Версия 10.0.19041.508]

Конфигурация сети

:

Интернет —— <общедоступный IP-адрес> медиашлюз <192.168.0.1/24> —— <192.168.0.7/24> RB4011 <внутренние подсети 192.xxxxxx, 10.1.2.0/24 как Подсеть VPN>

CA, а также серверные и клиентские сертификаты выдаются маршрутизатором MikrotTik и подписываются самостоятельно.

Использование сертификата машины в Win, CA и сертификат клиента установлены в хранилище сертификатов машины.

Доступы с iOS и Android работают на всех роутерах, имеют стабильное соединение. Может получить доступ к маршрутизаторам и подсетям за ними по каналам VPN.

Я пробовал NCP Secure Entry Client, который подключается с того же клиента Win10, а встроенная версия Windows этого не делает.

Клиент Windows 10 не работает, но показывает (такое же) странное поведение по отношению ко всем маршрутизаторам.

Все RB4011 говорят, что соединение с машиной Win 10 установлено (SA установлена, одноранговый узел авторизован). По истечении тайм-аута DPD они уничтожают данную SA.

По истечении тайм-аута DPD они уничтожают данную SA.

Windows 10 выдает сообщение об ошибке: учетные данные IKE2 неприемлемы. Средство просмотра событий показывает код ошибки 13801.

Это наводит меня на мысль, что проблема заключается в решении Windows.

Что нужно сделать, чтобы проблема была решена и такие соединения IPSec / IKE2 можно было установить с помощью встроенного клиента VPN?

, если кто-то хочет прочитать более подробную информацию в сообщениях / нескольких комментариях на форуме MikroTik:

https: // forum.mikrotik.com/viewtopic.php?t=165673

https://forum.mikrotik.com/viewtopic.php?t=164982

журнал Mikrotik:

17:31:04 ipsec ipsec ::: -> запрос ike2, обмен: SA_INIT: 0 <общедоступный IP клиента> [54774] 56cc6ef715838de1: 0000000000000000

17:31:04 ipsec ipsec ::: ike2 ответить

17:31:04 ipsec ipsec ::: полученная нагрузка: SA

17:31:04 ipsec ipsec ::: полученная нагрузка: KE

17:31:04 ipsec ipsec ::: полученная нагрузка: NONCE

17:31 : 04 ipsec ipsec ::: полученная полезная нагрузка: NOTIFY

17:31:04 ipsec ipsec ::: полезная нагрузка обнаружена: NOTIFY

17:31:04 ipsec ipsec ::: полученная нагрузка: NOTIFY

17:31:04 ipsec ipsec: :: полезная нагрузка обнаружена: VID

17:31:04 ipsec ipsec ::: полезная нагрузка обнаружена: VID

17:31:04 ipsec ipsec ::: полезная нагрузка обнаружена: VID

17:31:04 ipsec ipsec ::: полезная нагрузка обнаружена: VID

17:31:04 ipsec ipsec ::: полезная нагрузка обработки: NONCE

17:31:04 ipsec ipsec ::: полезная нагрузка обработки: SA

17:31:04 ipsec ipsec ::: Протокол IKE: IKE

17:31 : 04 ipsec ipsec ::: предложение # 1

17:31:04 ipsec ipsec ::: enc: 3des-cbc

17:31:04 ipsec ipsec ::: prf: hmac-sha1

17:31:04 ipsec ipsec ::: auth: sha1

17:31:04 ipsec ipsec ::: dh: modp1024

17:31:04 ipsec ipsec ::: предложение # 2

17:31:04 ipsec ipsec: :: enc: 3des-cbc

17:31:04 ipsec ipsec ::: prf: hmac-sha256

17:31:04 ipsec ipsec ::: auth: sha256

17:31:04 ipsec ipsec ::: dh: modp1024

17:31:04 ipsec ipsec ::: предложение # 3

17:31:04 ipsec ipsec ::: enc: 3des-cbc

17:31:04 ipsec ipsec ::: prf: unknown

17:31: 04 ipsec ipsec ::: auth: unknown

17:31:04 ipsec ipsec ::: dh: modp1024

17:31:04 ipsec ipsec ::: предложение # 4

17:31:04 ipsec ipsec ::: enc: aes128-cbc

17:31:04 ipsec ipsec ::: prf: hmac-sha1

17:31:04 ipsec ipsec ::: auth: sha1

17:31:04 ipsec ipsec ::: dh: modp1024

17: 31:04 ipsec ipsec ::: предложение # 5

17:31:04 ipsec ipsec ::: enc: aes128-cbc

17:31:04 ipsec ipsec ::: prf: hmac-sha256

17:31:04 ipsec ipsec ::: auth: sha256

17:31:04 ipsec ipsec ::: dh: modp1024

17:31:04 ipsec ipsec: :: предложение # 6

17:31:04 ipsec ipsec ::: enc: aes128-cbc

17:31:04 ipsec ipsec ::: prf: unknown

17:31:04 ipsec ipsec ::: auth: unknown

17:31:04 ipsec ipsec ::: dh: modp1024

17:31:04 ipsec ipsec ::: предложение # 7

17:31:04 ipsec ipsec ::: enc: aes192-cbc

17:31:04 ipsec ipsec ::: prf: hmac-sha1

17:31:04 ipsec ipsec ::: auth: sha1

17:31:04 ipsec ipsec ::: dh: modp1024

17:31:04 ipsec ipsec ::: предложение # 8

17:31:04 ipsec ipsec ::: enc: aes192-cbc

17:31:04 ipsec ipsec ::: prf: hmac-sha256

17:31:04 ipsec ipsec ::: auth: sha256

17: 31:04 ipsec ipsec ::: dh: modp1024

17:31:04 ipsec ipsec ::: предложение # 9

17:31:04 ipsec ipsec ::: enc: aes192-cbc

17:31:04 ipsec ipsec: :: prf: unknown

17:31:04 ipsec ipsec ::: auth: unknown

17:31:04 ipsec ipsec ::: dh: modp1024

17:31:04 ipsec ipsec ::: предложение # 10

17: 31:04 ipsec ipsec ::: enc: aes256-cbc

17:31:04 ipsec ipsec ::: prf: hmac-sh a1

17:31:04 ipsec ipsec ::: auth: sha1

17:31:04 ipsec ipsec ::: dh: modp1024

17:31:04 ipsec ipsec ::: предложение # 11

17:31:04 ipsec ipsec ::: enc: aes256-cbc

17:31:04 ipsec ipsec ::: prf: hmac-sha256

17:31:04 ipsec ipsec ::: auth: sha256

17:31:04 ipsec ipsec ::: dh: modp1024

17:31:04 ipsec ipsec ::: предложение # 12

17:31:04 ipsec ipsec ::: enc: aes256-cbc

17:31:04 ipsec ipsec ::: prf: unknown

17: 31:04 ipsec ipsec ::: auth: unknown

17:31:04 ipsec ipsec ::: dh: modp1024

17:31:04 ipsec ipsec ::: предложение # 13

17:31:04 ipsec ipsec ::: enc: aes128-gcm

17:31:04 ipsec ipsec ::: prf: hmac-sha1

17:31:04 ipsec ipsec ::: dh: modp1024

17:31:04 ipsec ipsec ::: предложение # 14

17:31:04 ipsec ipsec ::: enc: aes128-gcm

17:31:04 ipsec ipsec ::: prf: hmac-sha256

17:31:04 ipsec ipsec ::: dh: modp1024

17:31: 04 ipsec ipsec ::: предложение # 15

17:31:04 ipsec ipsec ::: enc: aes128-gcm 9001 4 17:31:04 ipsec ipsec ::: prf: unknown

17:31:04 ipsec ipsec ::: dh: modp1024

17:31:04 ipsec ipsec ::: предложение # 16

17:31:04 ipsec ipsec ::: enc: aes256-gcm

17:31:04 ipsec ipsec ::: prf: hmac-sha1

17:31:04 ipsec ipsec ::: dh: modp1024

17:31:04 ipsec ipsec ::: предложение # 17

17:31:04 ipsec ipsec ::: enc: aes256-gcm

17:31:04 ipsec ipsec ::: prf: hmac-sha256

17:31:04 ipsec ipsec ::: dh: modp1024

17 : 31: 04 ipsec ipsec ::: предложение # 18

17:31:04 ipsec ipsec ::: enc: aes256-gcm

17:31:04 ipsec ipsec ::: prf: unknown

17:31:04 ipsec ipsec ::: dh: modp1024

17:31:04 ipsec ipsec ::: соответствующее предложение:

17:31:04 ipsec ipsec ::: предложение # 11

17:31:04 ipsec ipsec ::: enc: aes256-cbc

17:31:04 ipsec ipsec ::: prf: hmac-sha256

17:31:04 ipsec ipsec ::: auth: sha256

17:31:04 ipsec ipsec ::: dh: modp1024

17:31:04 ipsec ipsec ::: обработка полезной нагрузки: KE

17:31:04 ipsec ipsec ::: добавление payloa d: SA

17:31:04 ipsec ipsec ::: добавление полезной нагрузки: KE

17:31:04 ipsec ipsec ::: добавление полезной нагрузки: NONCE

17:31:04 ipsec ipsec ::: добавление уведомления: NAT_DETECTION_SOURCE_IP

17 : 31: 04 ipsec ipsec ::: добавление уведомления: NAT_DETECTION_DESTINATION_IP

17:31:04 ipsec ipsec ::: добавление полезной нагрузки: CERTREQ

17:31:04 ipsec ipsec ::: <- ответ ike2, обмен: SA_INIT: 0 < общедоступный IP-адрес клиента> [54774] 56cc6ef715838de1: 04115b535d674c3e

17:31:04 ipsec, информация о новом ike2 SA (R): 192. 168.0.7 [500] — <общедоступный IP-адрес клиента> [54774] spi: 04115b535d674c3e: 56cc6ef715838de1

168.0.7 [500] — <общедоступный IP-адрес клиента> [54774] spi: 04115b535d674c3e: 56cc6ef715838de1

17:31:04 ipsec, info ipsec ::: новый ike2 SA (R): 192.168.0.7 [500] — <общедоступный клиент IP> [54774] spi: 04115b535d674c3e: 56cc6ef715838de1

17:31:04 ipsec ipsec ::: обработка полезной нагрузки: VID

17:31:04 ipsec ipsec ::: одноранговый узел — MS Windows (ISAKMPOAKLEY 9)

17:31:04 ipsec ipsec ::: обработка данных: NOTIFY

17:31:04 ipsec ipsec ::: notify: IKEV2_FRAGMENTATION_SUPPORTED

17:31:04 ipsec ipsec ::: notify: NAT_DETECTION_SOURCE_IP

17:31:04 ipsec ipsec ::: notify: NAT_DETECTION_DESTINATION_IP

17:31:04 ipsec ipsec ::: (NAT-T) УДАЛЕННЫЙ ЛОКАЛЬНЫЙ

17:31:04 ipsec ipsec ::: Добавление в список KA: 192.168.0.7 [4500] -> <общедоступный IP-адрес клиента> [54774]

17:31:06 ipsec ipsec ::: -> запрос ike2, обмен: AUTH: 1 <общедоступный IP-адрес клиента> [54783] 56cc6ef715838de1: 04115b535d674c3e

17 : 31: 06 ipsec ipsec ::: одноранговые порты изменены: 54774 -> 54783

17:31:06 ipsec ipsec ::: Удаление KA: 192. 168.0.7 [4500] -> <общедоступный IP-адрес клиента> [54774]

168.0.7 [4500] -> <общедоступный IP-адрес клиента> [54774]

17: 31:06 ipsec ipsec ::: добавление списка KA: 192.168.0.7 [4500] -> <общедоступный IP-адрес клиента> [54783]

17:31:06 ipsec ipsec ::: видны полезные данные: ENC

17:31:06 ipsec ipsec ::: обработка полезной нагрузки: ENC

17:31:06 ipsec ipsec ::: полученная нагрузка: ID_I

17:31:06 ipsec ipsec ::: полезная нагрузка: CERT

17:31:06 ipsec ipsec ::: полезная нагрузка замечено: CERTREQ

17:31:06 ipsec ipsec ::: полезная нагрузка обнаружена: AUTH

17:31:06 ipsec ipsec ::: полезная нагрузка обнаружена: CONFIG

17:31:06 ipsec ipsec ::: полезная нагрузка обнаружена: SA

17 : 31: 06 ipsec ipsec ::: полученная полезная нагрузка: TS_I

17:31:06 ipsec ipsec ::: полезная нагрузка обнаружена: TS_R

17:31:06 ipsec ipsec ::: обработка данных: NOTIFY (не найдено)

17: 31: 06 ipsec ipsec ::: ike auth: ответить

17:31:06 ipsec ipsec ::: полезная нагрузка обработки: ID_I

17:31:06 ipsec ipsec ::: ID_I (DER DN): CN = client-Dell7250-2. city, C = HU, ST = County, L = City, O = Home, OU = home, SN =

city, C = HU, ST = County, L = City, O = Home, OU = home, SN =

17:31:06 ipsec ipsec ::: полезная нагрузка обработки: ID_R (не найдено)

17:31:06 ipsec ipsec ::: полезная нагрузка обработки: AUTH

17:31:06 ipsec ipsec ::: полезная нагрузка обработки: CERT

17:31:06 ipsec ipsec ::: получил CERT: CN = client-Dell7250-2.city, C = HU , ST = округ, L = город, O = дом, OU = дом, SN =

17:31:06 ipsec ipsec ::: обработка данных: NOTIFY (не найдено)

17:31:06 ipsec ipsec ::: обработка полезная нагрузка: AUTH

17:31:06 ipsec ipsec ::: запрошенный метод проверки подлинности: RSA

17:31:06 ipsec, информация, авторизованный узел учетной записи: 192.168.0.7 [4500] — <общедоступный IP-адрес клиента> [54783] spi: 04115b535d674c3e: 56cc6ef715838de1

17:31:06 ipsec, информация, учетная запись ipsec ::: авторизованный узел: 192.168.0.7 [4500] — <общедоступный IP-адрес клиента> [54783] spi: 04115b535d674c3e: 56cc6ef715838de1

17:31:06 ipsec ipsec ::: обработка данных: NOTIFY (не найдено)

17:31:06 ipsec ipsec ::: одноранговый узел хочет туннельный режим

17:31:06 ipsec ipsec ::: обработка полезной нагрузки: CONFIG

17:31:06 ipsec ipsec ::: атрибут: внутренний IPv4-адрес

17:31:06 ipsec ipsec ::: атрибут: внутренний IPv4 DNS

17:31:06 ipsec ipsec ::: атрибут: внутренний IPv4 NBNS

17:31:06 ipsec ipsec ::: атрибут: внутренний IPv4-сервер MS

17:31:06 ipsec, информация получена 10. 1.2.105 адрес для <общедоступный IP-адрес клиента>, CN = client-Dell7250-2.city, C = HU, ST = County, L = City, O = Home, OU = home, SN =

1.2.105 адрес для <общедоступный IP-адрес клиента>, CN = client-Dell7250-2.city, C = HU, ST = County, L = City, O = Home, OU = home, SN =

17:31:06 ipsec , info ipsec ::: получен адрес 10.1.2.105 для <общедоступный IP-адрес клиента>, CN = client-Dell7250-2.city, C = HU, ST = County, L = City, O = Home, OU = home, SN =

17:31:06 ipsec ipsec ::: обработка данных: TS_I

17:31:06 ipsec ipsec ::: 0.0.0.0/0

17:31:06 ipsec ipsec ::: [:: / 0]

17 : 31: 06 ipsec ipsec ::: обработка данных: TS_R

17:31:06 ipsec ipsec ::: 0.0.0.0/0

17:31:06 ipsec ipsec ::: [:: / 0]

17:31:06 ipsec ipsec ::: TSi в туннельном режиме заменен на адрес конфигурации: 10.1.2.105

17:31:06 ipsec ipsec ::: селекторы кандидата: 0.0.0.0/0 <=> 10.1.2.105

17:31:06 ipsec ipsec ::: селекторы кандидата: [:: / 0] <=> [:: / 0]

17: 31:06 ipsec ipsec ::: обработка данных: SA

17:31:06 ipsec ipsec ::: Протокол IKE: ESP

17:31:06 ipsec ipsec ::: предложение # 1

17:31:06 ipsec ipsec: :: enc: aes256-cbc

17:31:06 ipsec ipsec ::: auth: sha1

17:31:06 ipsec ipsec ::: предложение # 2

17:31:06 ipsec ipsec ::: enc: aes128- cbc

17:31:06 ipsec ipsec ::: auth: sha1

17:31:06 ipsec ipsec ::: предложение # 3

17:31:06 ipsec ipsec ::: enc: 3des-cbc

17:31: 06 ipsec ipsec ::: auth: sha1

17:31:06 ipsec ipsec ::: предложение # 4

17:31:06 ipsec ipsec ::: enc: des-cbc

17:31:06 ipsec ipsec ::: auth: sha1

17:31:06 ipsec ipsec ::: предложение # 5

17:31:06 ipsec ipsec ::: enc: null

17: 31:06 ipsec ipsec ::: auth: sha1

17:31:06 ipsec ipsec ::: поиск политики для селектора: 0. 0.0.0 / 0 <=> 10.1.2.105

0.0.0 / 0 <=> 10.1.2.105

17:31:06 ipsec ipsec ::: генерация политики

17:31:06 ipsec ipsec ::: согласованное предложение:

17:31:06 ipsec ipsec ::: предложение # 1

17:31:06 ipsec ipsec ::: enc: aes256-cbc

17:31:06 ipsec ipsec ::: auth: sha1

17:31:06 ipsec ipsec ::: ike auth: finish

17: 31:06 ipsec ipsec ::: ID_R (FQDN): RB4011-2020.city

17:31:06 ipsec ipsec ::: полезная нагрузка обработки: NONCE

17:31:06 ipsec ipsec ::: сертификат: CN = RB4011- 2020.city, C = HU, ST = County, L = City, O = Home, OU = home, SN =

17:31:06 ipsec ipsec ::: добавление полезной нагрузки: CERT

17:31:06 ipsec ipsec: :: добавление полезной нагрузки: ID_R

17:31:06 ipsec ipsec ::: добавление полезной нагрузки: AUTH

17:31:06 ipsec ipsec ::: добавление уведомления: INITIAL_CONTACT

17:31:06 ipsec ipsec ::: подготовка внутреннего IPv4 адрес

17:31:06 ipsec ipsec ::: подготовка внутренней маски сети IPv4

17:31:06 ipsec ipsec ::: подготовка внутренней подсети IPv6

17:31:06 ipsec ipsec ::: подготовка внутреннего IPv4 DNS

17:31 : 06 ip sec ipsec ::: подготовка внутреннего IPv4 DNS

17:31:06 ipsec ipsec ::: подготовка внутреннего IPv4 DNS

17:31:06 ipsec ipsec ::: подготовка внутреннего IPv4 DNS

17:31:06 ipsec ipsec ::: добавление полезной нагрузки: CONFIG

17:31:06 ipsec ipsec ::: селектор инициатора: 10. 1.2.105

1.2.105

17:31:06 ipsec ipsec ::: добавление полезной нагрузки: TS_I

17:31:06 ipsec ipsec ::: селектор ответчика: 0.0.0.0/0

17:31:06 ipsec ipsec ::: добавление полезной нагрузки : TS_R

17:31:06 ipsec ipsec ::: добавление полезной нагрузки: SA

17:31:06 ipsec ipsec ::: <- ответ ike2, обмен: AUTH: 1 <общедоступный IP-адрес клиента> [54783] 56cc6ef715838de1: 04115b535d674c3e

17:31:06 ipsec ipsec ::: IPsec-SA установлен: <общедоступный IP-адрес клиента> [54783] -> 192.168.0.7 [4500] spi = 0x47a46b1

17:31:06 ipsec ipsec ::: IPsec-SA установлен: 192.168.0.7 [4500] -> <общедоступный IP-адрес клиента> [54783] spi = 0x58562590

<<------->>

17:33:06 ipsec ipsec ::: отправка пакета dpd

17:33: 06 ipsec ipsec ::: <- запрос ike2, обмен: ИНФОРМАЦИЯ: 0 <общедоступный IP-адрес клиента> [54783] 56cc6ef715838de1: 04115b535d674c3e

17:33:11 ipsec ipsec ::: dpd: retransmit

17:33:16 ipsec ipsec: :: dpd: повторная передача

17:33:21 ipsec ipsec ::: dpd: повторная передача

17:33:26 ipsec ipsec ::: dpd: повторная передача

17:33:31 ipsec ipsec ::: dpd: достигнуто максимальное количество сбоев повторной передачи

17:33:31 ipsec, информация убивает ike2 SA: 192. 168.0.7 [4500] — <общедоступный IP-адрес клиента> [54783] spi: 04115b535d674c3e: 56cc6ef715838de1

168.0.7 [4500] — <общедоступный IP-адрес клиента> [54783] spi: 04115b535d674c3e: 56cc6ef715838de1

17:33:31 ipsec, info ipsec ::: убийство ike2 SA: 192.168.0.7 [4500] — <общедоступный IP-адрес клиента> [ 54783] spi: 04115b535d674c3e: 56cc6ef715838de1

17:33:31 ipsec ipsec ::: Убийство IPsec-SA: <общедоступный IP-адрес клиента> [54783] -> 192.168.0.7 [4500] spi = 0x47a46b1

17:33:31 ipsec ipsec ::: Удаление IPsec-SA: 192.168.0.7 [4500] -> <общедоступный IP-адрес клиента> [54783] spi = 0x58562590

17:33:31 ipsec ipsec ::: удаление сгенерированной политики

17:33:31 ipsec ipsec: :: добавление полезной нагрузки: DELETE

17:33:31 ipsec ipsec ::: <- запрос ike2, обмен: ИНФОРМАЦИОННЫЙ: 1 <общедоступный IP-адрес клиента> [54783] 56cc6ef715838de1: 04115b535d674c3e

17:33:31 ipsec ipsec ::: KA удалить: 192.168.0.7 [4500] -> <общедоступный IP-адрес клиента> [54783]

17:33:31 ipsec, адрес выпуска информации 10.1.2.105

17:33:31 ipsec, информация ipsec ::: адрес выпуска 10. 1.2.105

1.2.105

IPsec VPN между Mikrotik (RouterOS v6.47) и Vigor Router

В этой статье показано, как настроить IPsec LAN-to-LAN между Mikrotik Router (RouterOS v6.47) и DrayTek Vigor Router.

Перед настройкой IPsec VPN:

На Mikrotik Router перейдите к IP >> Адрес , настройте и проверьте IP-адрес LAN.

Конфигурация маршрутизатора Mikrotik

1. Перейдите на IP >> IPsec >> Proposals

- Нажмите Включено

- Введите имя профиля

- Выберите sha1 для Auth. Алгоритмы

- Выберите des, 3des, aes-128 cbc, aes-192 cbc, aes-256 cbc для Encr. Алгоритмы

- Выберите modp 1024 для группы PFS

- Нажмите ОК

2.Перейдите к IP >> IPsec >> Policies

- Создайте файл и щелкните Включено

- Войдите в сеть LAN Mikrotik Router для Src.

Адрес

Адрес - Введите DrayTek Router LAN Network для Dst. Адрес

- Выберите зашифровать для действия

- Выберите esp для протоколов IPsec

- Выберите предложение, которое вы только что создали на Шаге 1

- Нажмите ОК

4.Перейдите к IP >> IPsec >> Peers

- Нажмите Включено

- Введите свой профиль Имя

- Введите Mikrotik Router WAN IP для локального адреса

- Выберите профиль, который вы установили на шаге 3

- Выберите основной для режима обмена

- Включить Пассивный

- Включить ОТПРАВИТЬ INITIAL_CONTACT

- Нажмите ОК

5. Перейдите к IP >> IPsec >> Identities

Перейдите к IP >> IPsec >> Identities

- Нажмите Включено

- Выберите одноранговый узел, который вы установили на шаге 4

- Выберите предварительный общий ключ для Auth. Метод

- Введите свой пароль предварительного общего ключа для секрета

- Выберите удаленный идентификатор для соответствия

- Выберите переопределение порта для создания политики

- Нажмите ОК

6.Перейдите к IP >> Брандмауэр >> Правила фильтрации

Правило 1:

- Нажмите Включено

- Выбрать вперед

- Введите Draytek Router LAN Network для Src. Адрес

- Введите Mikrotik Router LAN Network для Dst. Адрес

- Выберите установленный, связанный для состояния подключения

- Выбрать принять для действия

- Нажмите ОК

Правило 2:

- Нажмите Включено

- Выбрать вперед

- Введите Mikrotik Router LAN Network для Src.

Адрес

Адрес - Введите Draytek Router LAN Network для Dst. Адрес

- Выберите установленный, связанный для состояния подключения

- Выбрать принять для действия

- Нажмите ОК

Конфигурация маршрутизатора Draytek

1. Перейдите к VPN и удаленный доступ >> от LAN к LAN и выберите любой доступный индекс.

2. В профильном указателе,

Общие настройки

- Введите свой профиль Имя

- Включить этот профиль

- Выберите свой WAN-интерфейс для дозвона через VPN

- Выбрать Исходящий

- (необязательно) Включить Всегда включен

Настройки исходящего вызова

- Выберите IPsec Tunnel и IKEv1

- Введите Mikrotik Router WAN IP или Имя хоста для IP-адреса сервера

- Введите общий ключ, который вы установили на Mikrotik Router .

- Нажмите Дополнительно

- Выбрать Основной режим

- Выберите AES128 для предложения фазы 1 Шифрование

- Выберите G2 для предложения фазы 1 ECDH Group

- Выберите SHA1 для предложения фазы 1 Аутентификация

- Выберите AES128_SHA1 для предложения фазы 2

- Установить 86400 секунд как время жизни ключа фазы 1 (из-за сайта Mikrotik установить его как 1 день)

- Установить 2700 секунд как время жизни ключа фазы 2 (из-за сайта Mikrotik установить его как 45 минут)

- Включить Perfect Forward Secret

- Нажмите ОК

Параметры сети TCP / IP

- Войдите в Mikrotik Router LAN Network для удаленной сети IP

- Войдите в локальную сеть маршрутизатора Draytek для удаленной сети IP

- Выберите Маршрут

- Нажмите ОК

3. Нажмите Наберите , и VPN будет подключен.

Нажмите Наберите , и VPN будет подключен.

Опубликовано: 2020-07-29

L2TP с настройкой IPSec Point to Point VPN на устройствах Mikrotik

В этом руководстве Mikrotik RB751U-2HnD используется в качестве клиента, а Mikrotik RB750GL — в качестве сервера VPN. И сервер, и клиент находятся за NAT, сервер имеет динамический IP и использует DDNS. Эта установка позволит ок. Скорость соединения 5 МБ / с. Это базовое руководство, и есть много вещей, которые можно расширить. Рекомендуется изучить, как повысить безопасность VPN-соединения и самого VPN-сервера.L2TP с IPSec является рекомендуемым VPN для использования, поскольку Liberty Global не блокирует его, его легко настроить без необходимости установки сертификатов, он широко поддерживается (Windows не требует стороннего клиента) и поддерживает шифрование туннеля IPSec . Большинство устройств Mikrotik имеют специальное оборудование для шифрования и дешифрования трафика с помощью L2TP VPN, которая не сильно нагружает оборудование, в отличие от OVPN, привязанного только к ЦП.

Заявление об ограничении ответственности

Это руководство предназначено только для образовательных целей.Для большей безопасности его HEAVILY рекомендовал использовать OpenVPN или IKEv2 вместо L2TP с IPSec.

Настройка L2TP VPN-сервера

Настоятельно рекомендуется создать определенный пул IP-адресов DHCP для локальных клиентов и VPN-подключений. Для дополнительной безопасности вы также можете создать полностью новую IP-подсеть. После создания нового пула VPN перейдите в меню PPP и создайте два профиля с именами vpn-server и vpn-client . Не используйте профили по умолчанию, поскольку они небезопасны.

Настройка профиля L2TP

Сначала настройте профиль vpn-server . Установите локальный адрес на IP-адрес маршрутизатора и выберите пул DHCP для VPN-подключений в выборе удаленного адреса . На вкладке протоколов я бы рекомендовал оставить MPLS и сжатие по умолчанию и установить обязательное шифрование. Откройте профиль

Откройте профиль vpn-client и оставьте поля Local Address и Remote Address пустыми. Убедитесь, что вкладка Protocols одинакова для двух профилей.

Создание пользователей VPN

Чтобы создать нового пользователя VPN, перейдите на вкладку Secrets PPP и создайте новый секрет. Имя — это имя пользователя, с которым вы будете подключаться. Выберите l2tp в качестве службы и используйте профиль vpn-client .

Перенаправление портов

Для работы VPN нам необходимо разрешить эти протоколы и порты на Mikrotik и любом другом устройстве, если они находятся за NAT.

- 1701 UDP — L2TP — по протоколу

l2tpв брандмауэре - 50 UDP- Заголовок инкапсуляции (ESP) — по протоколу

ipsec-espв брандмауэре - 51 UDP — Заголовок аутентификации (AH) — по протоколу

ipsec-ahв брандмауэре - 500 UDP — Internet Key Exchange (IKE, используется для L2TP через IPsec)

- 4500 UDP — обход NAT

Если вы являетесь клиентом провайдера Liberty Global (UPC, Virgin Media,…), вам необходимо запросить общедоступный IP-адрес, поскольку вы будете находиться под NAT операторского уровня.

Настройка L2TP-сервера

В меню PPP в разделе Интерфейс щелкните L2TP-сервер . Выберите профиль vpn-server в меню «Профиль по умолчанию», определите длинный секрет IPSec (рекомендуется случайная строка длиной 20+ символов) и определите протокол аутентификации. Я бы посоветовал использовать либо mschap2 , либо chap . Оба они слабые, но все же сильнее, чем mschap1 или pap . Поскольку мы используем туннель IPSec, аутентификация будет зашифрована через туннель.Теперь мы можем включить VPN-сервер. Нам не нужно прикасаться к другим настройкам IPSec, так как маршрутизатор сделает это за нас при подключении клиента. Чтобы проверить это, настройте VPN в своем профиле и попробуйте подключиться.

Подключение к серверу L2TP

На клиенте Mikrotik откройте окно PPP и создайте новый профиль с теми же настройками, что и у vpn-client на сервере. После этого вернитесь на вкладку интерфейса и создайте новый интерфейс клиента L2TP. Поле

Поле Connect To может быть либо URL-адресом домена, либо IP-адресом.Используйте профиль vpn-client и заполните необходимые данные.

Если вы хотите направить весь трафик через VPN, включите Добавить маршрут по умолчанию . Это создаст новое маскирующее правило NAT в брандмауэре с исходным адресом вашей сети (например, 10.1.69.0/24) с нашим интерфейсом l2tp-out1`. Вам нужно отключить правило маскарада по умолчанию, которое дает вам доступ в Интернет, чтобы маршрутизатор протолкнул всю сеть через VPN-туннель.

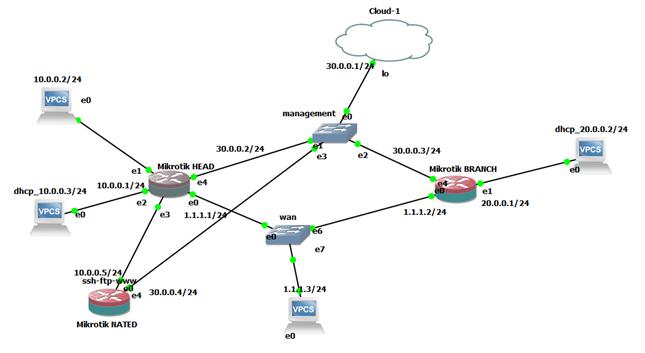

Как установить межсайтовый VPN с маршрутизаторами Mikrotik

Вот краткое руководство по созданию туннеля IPSec Site To Site VPN с Mikrotik RB RouterOS 6.46.1 на обеих сторонах.

Прежде чем мы начнем, нужно иметь в виду следующее:

Это конфигурация, которую я использую только в тестовых средах, но не в производственной среде. Я бы рекомендовал создавать туннели IPSec на основе сертификатов для производства, а не туннели с предварительным общим ключом (в этом руководстве используется предварительный общий ключ).

Перед тем, как попробовать это, убедитесь, что у вас есть работающая маршрутизация и настроенные сети. Вы должны иметь возможность нормально обмениваться данными (ping, если он включен на брандмауэре) со всеми общедоступными точками в будущем туннеле IPSec.

Эта конфигурация является чистой конфигурацией, на маршрутизаторах, на которых я это делаю, нет предварительно загруженной конфигурации Mikrotik по умолчанию.