L2Tp без ipsec: Безопасен ли L2TP без IPSec? По сравнению с PPTP? — Хабр Q&A

Настройки для опытных. L2TP-соединения в Windows Windows подключение к l2tp без ipsec

b.VPN предлагает пользователю одновременно два соединения VPN. Поэтому, если вы хотели бы воспользоваться услугой b.VPN на двух устройствах одновременно, вы можете использовать приложение b.VPN на одном устройстве и вручную настроить соединение L2TP VPN на другом.Инструкция по настройке L2TP VPN на Windows 10.

Важно:

* Вернитесь на страницу профиля, чтобы просмотреть список доступных серверов L2TP VPN и соответствующий «Shared Key».

* Ваше имя пользователя и пароль, вы зарегистрировали адрес электронной почты и пароль на b.VPN.

* Вы должны оплатить и быть платным пользователем, чтобы использовать L2TP VPN-соединение.

Выполните следующие шаги для настройки L2TP VPN на Windows 10:

Введите в поиске«Панель управления»

и нажмите на первый результат.

Нажмите на кнопку «Сеть и Интернет».

Нажмите на «Сеть и окружение».

Нажмите на кнопку «Настройка нового подключения или сети».

Нажмите на кнопку «Подключение к рабочему месту»,

а затем «Далее».

Теперь нажмите на «Использовать мое подключение к Интернету (VPN)».

В поле «Адрес сервера»

вставьте любой сервер b.VPNкоторый вам подходит. (например, ca.usa.сайт

).

В поле «Имя назначения»

вставьте любое имя, которое вы предпочитаете. Тем не менее, мы рекомендуем использовать адрес сервера снова. (ca.usa.сайт

)

Нажмите кнопку «Создать».

Нажмите на иконку соединения в панели задач, и нажмите на название соединения, которое вы только что создали.

В меню снизу, выберите «Параметры изменения адаптера».

Щелкните правой кнопкой мыши на названии соединения и выберите «Свойства».

Нажмите на вкладку «Безопасность».

Из меню «Тип

VPN

»

в выпадающем меню выберите «Layer

2

TunnelingProtocolwithIPsec

(L

2

TP

/

IPsec

)»

.

Нажмите на «

Расширенные настройки».

Выберите «Использовать общий ключ для аутентификации»

и вставьте соответствующий ключ. Нажмите кнопку «

O

к».

Сегодня подключения к интернету по локальной или виртуальной сети на основе беспроводных технологий стали очень популярными и среди обычных пользователей, и среди корпоративных клиентов. Неудивительно, ведь при установке такого защищенного соединения обеспечивается наилучшая защита передаваемых и принимаемых данных, а проще говоря, исходящего и входящего трафика. Одним из самых распространенных типов можно назвать использование протокола L2TP-соединения. Что это такое и как настроить соединение на его основе самостоятельно, далее и предлагается разобраться. Принципиально ничего такого, что бы отличалось от создания обычного подключения на основе беспроводных технологий, тут нет, однако многие специалисты советуют соблюсти несколько условий и принять к сведению некоторые рекомендации, чтобы избежать типичных ошибок.

Принципиально ничего такого, что бы отличалось от создания обычного подключения на основе беспроводных технологий, тут нет, однако многие специалисты советуют соблюсти несколько условий и принять к сведению некоторые рекомендации, чтобы избежать типичных ошибок.

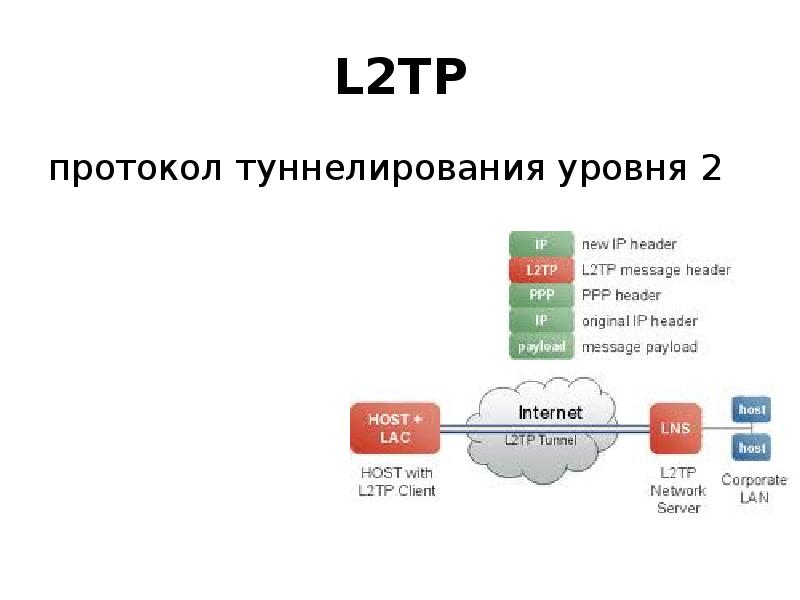

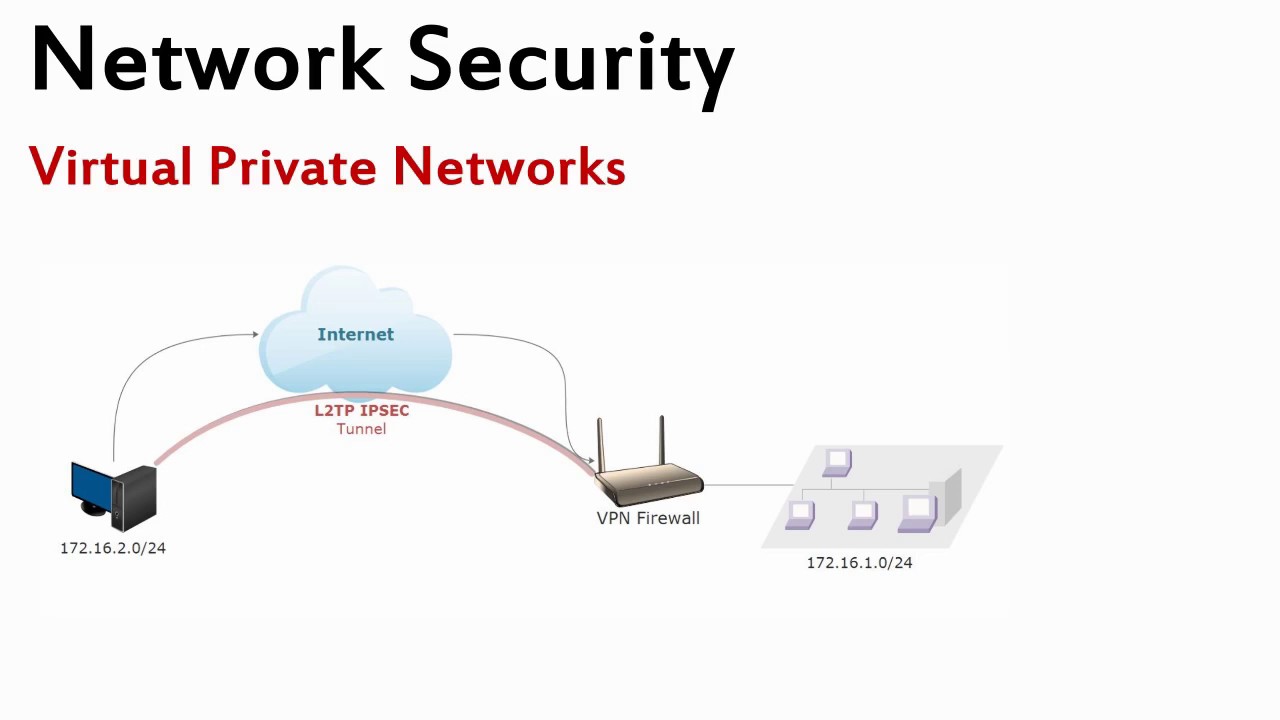

L2TP-соединение: что это?

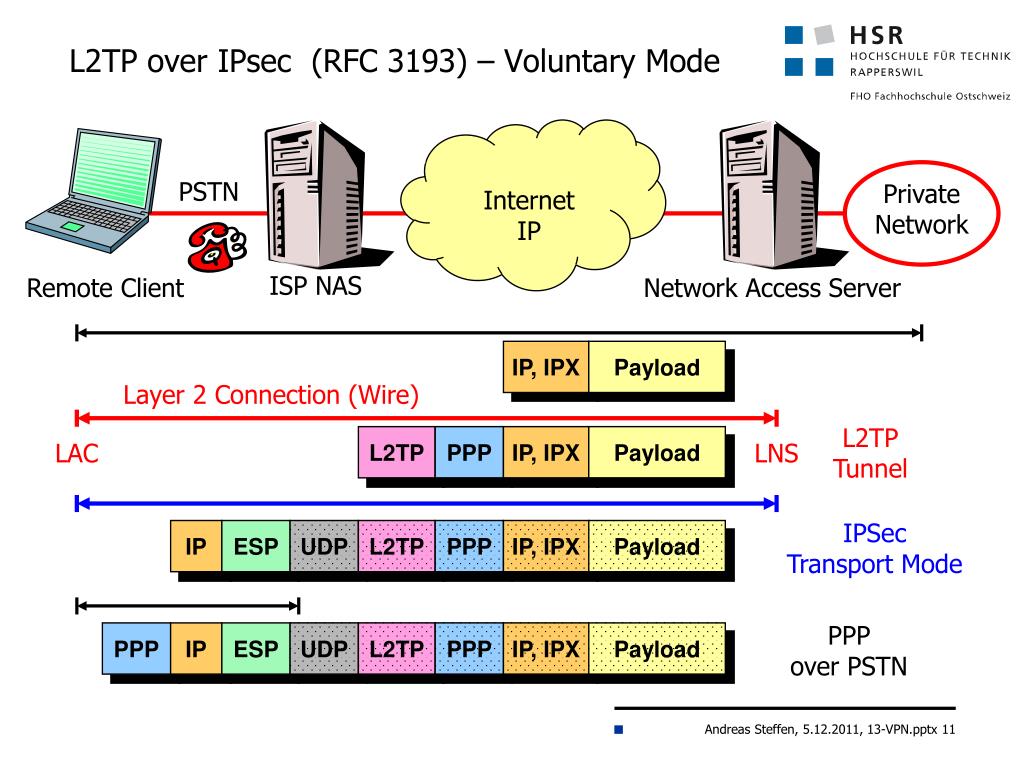

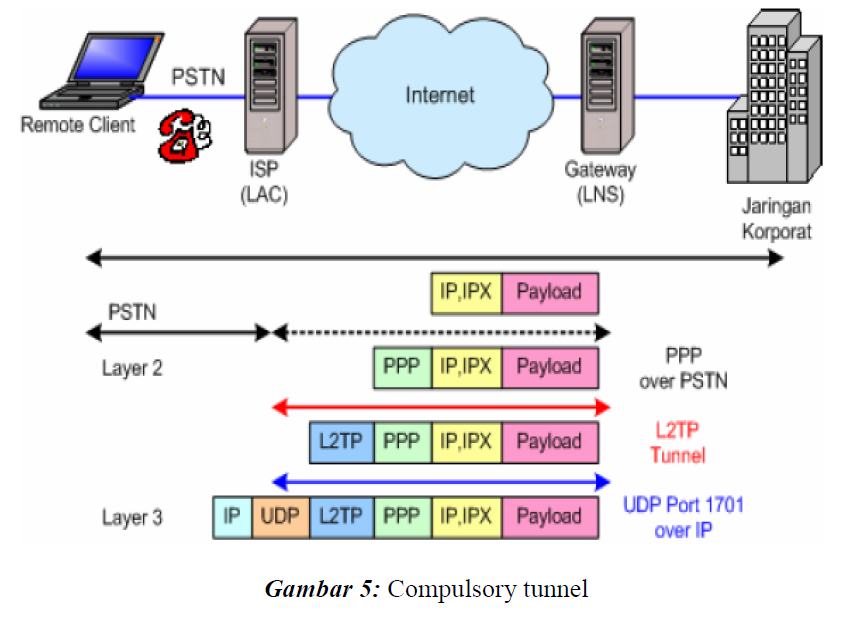

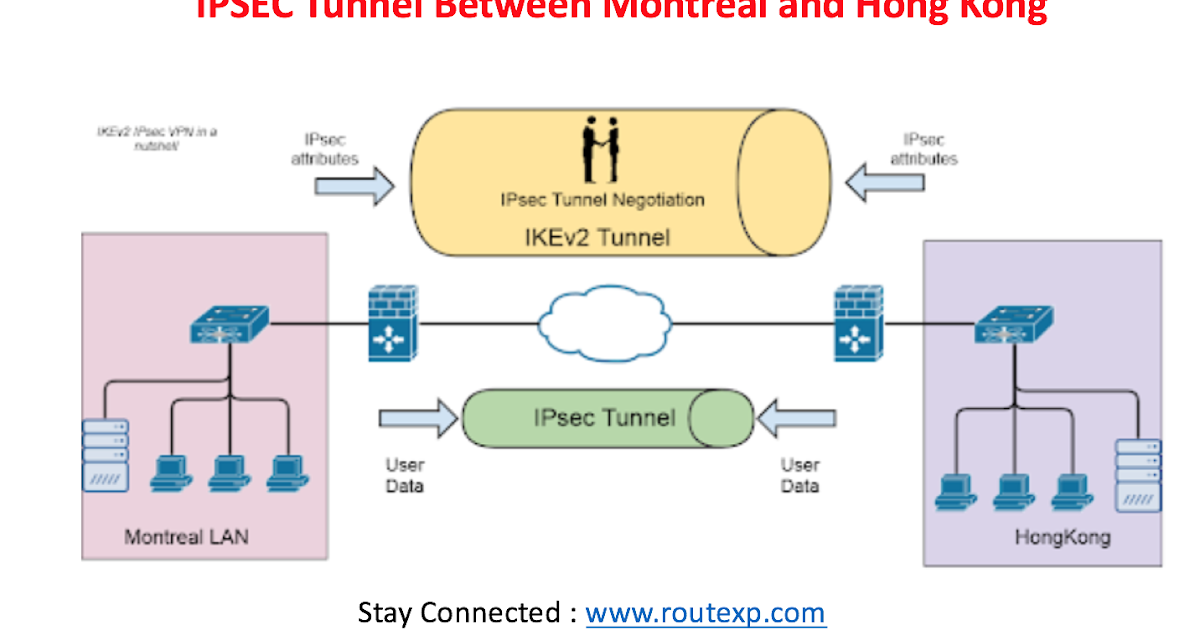

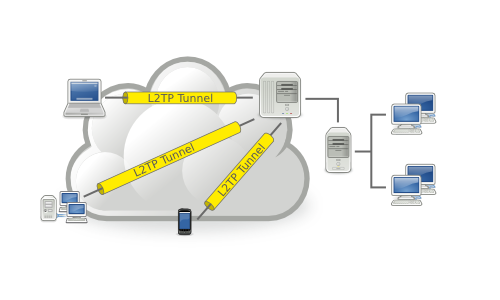

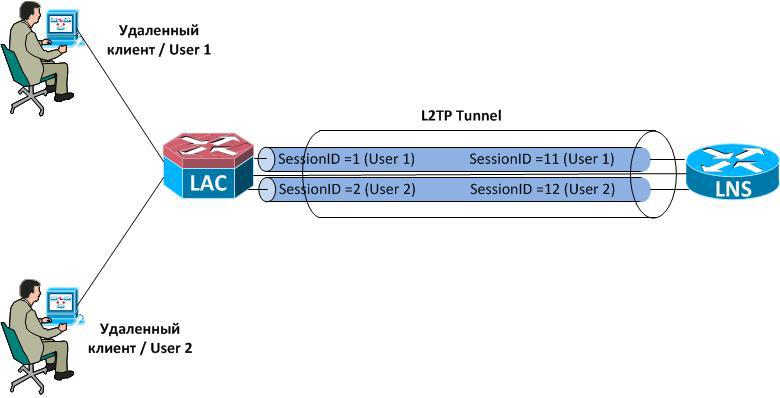

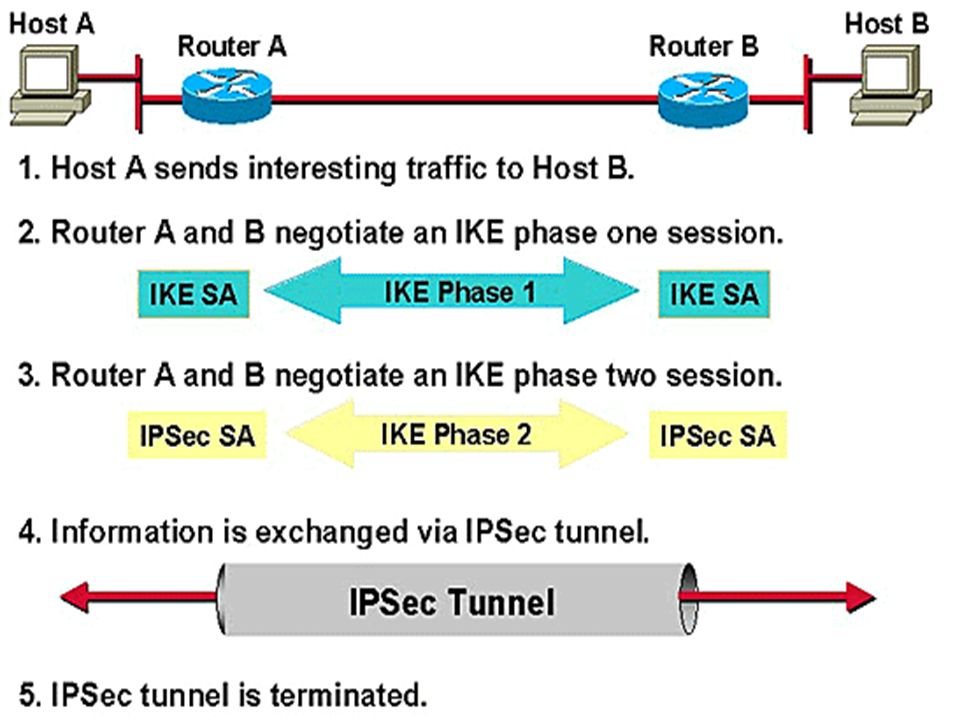

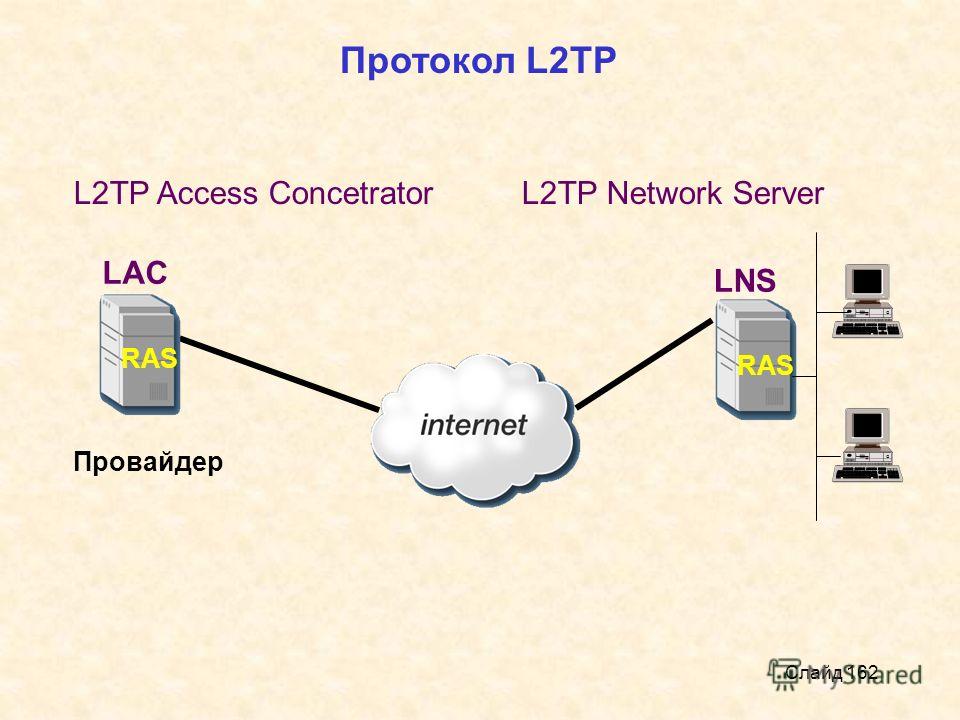

Для начала рассмотрим, что собой представляет данный или по сети с использованием именно такого типа доступа. На самом деле протокол L2TP является одной из разновидностей установки доступа в интернет на основе VPN с применением так называемого туннелирования.

При подключении компьютеров к интернету таким способом обеспечивается максимально возможная конфиденциальность. И достигается это не только потому, что доступ к туннелю блокируется, но и потому, что все данные на входе и на выходе шифруются. Плюс ко всему — наличие проверочных ключей с обеих сторон. Иными словами, не зная автоматически генерируемых ключей, украсть или просмотреть информацию никто не может. К тому же, как уже понятно, она находится в зашифрованном виде.

Обязательные условия для работы подключения

Но это были всего лишь краткие теоретические сведения, так сказать, для общего развития. Теперь перейдем к практическим действиям и рассмотрим использование L2TP-соединения. Что это за технология, думается, немного понятно, так что основные действия по созданию такого подключения от стандартной практически ничем отличаться не будут.

Однако перед тем, как заниматься подобными действиями, обратите внимание на несколько обязательных пунктов, без соблюдения которых создаваемое подключение не то что работать не будет, его даже создать не получится. Основные критерии таковы:

- операционная система не ниже Windows Vista (рекомендуется), хотя в XP настройка тоже возможна;

- наличие адреса корпоративного сервера, к которому предполагается произвести подключение;

- наличие логина и пароля для входа в сеть.

Начальный этап создания соединения

Итак, сначала необходимо войти в «Центр управления сетями и общим доступом» (вызвать данный раздел можно либо из стандартной «Панели управления», либо через меню ПКМ на значке сети в системном трее (слева от часов и даты).

Выбирайте первый, поскольку использование второго имеет смысл только в том случае, если связь осуществляется через оператора мобильной связи с использованием модема.

Далее вопрос о том, как настроить L2TP-соединение, предполагает выбор отложенного подключения, а не немедленной установки связи (такое действие рекомендовано, но обязательным не является, и единого решения по этому поводу нет).

На следующем этапе будьте особо внимательны, поскольку точность ввода адреса сервера здесь играет первостепенную роль. Вписываете адрес, вводите произвольное название нового соединения (тип местоназначения), после чего в чекбоксе ставите флажок на запоминание введенных данных (это избавит вас от постоянного ввода информации при последующих входах). Далее просто нажимаете кнопку создания подключения, после чего оно появится в разделе сетевых настроек и в системном трее.

типа VPN

Теперь самое главное. Новое подключение вроде бы и создано, но без дополнительных настроек работать оно может некорректно.

Используйте свойства соединения через меню ПКМ, а затем на вкладке безопасности для типа соединения L2TP выберите одноименный протокол с IPsec (уровень защиты). Это тоже обязательный параметр. Все остальные настройки, предлагаемые к использованию по умолчанию, в принципе, можно оставить без изменений.

Иногда на некоторых нестандартных моделях маршрутизаторов нужно будет в параметрах веб-интерфейса указать тип соединения PPTP L2TP, однако при использовании обычных роутеров и ADSL-модемов такие действия не требуются.

Возможные ошибки и сбои

Что же касается появления ошибок и сбоев при установке подключения к интернету через созданное соединение, тут проблем может быть сколько угодно. Самая главная состоит в обычной невнимательности пользователя, который просто неправильно вписал адрес сервера или ввел недействительные логин и пароль.

Второй момент, на который следует обратить внимание, — свойства протокола IPv4. В его параметрах и настройках в обязательном порядке должно быть указано автоматическое получение всех адресов, включая и IP, и DNS. Кроме того, для локальных адресов должно быть отключено использование прокси. Имейте в виду, что со статическими IP беспроводные технологии работать не хотят. Единственный вариант — подключение нескольких терминалов, объединенных в локальную или виртуальную сеть через один L2TP-сервер (в этом случае логины и пароли присваиваются каждой машине).

Кроме того, для локальных адресов должно быть отключено использование прокси. Имейте в виду, что со статическими IP беспроводные технологии работать не хотят. Единственный вариант — подключение нескольких терминалов, объединенных в локальную или виртуальную сеть через один L2TP-сервер (в этом случае логины и пароли присваиваются каждой машине).

Наконец, если и при такой постановке вопроса возникают ошибки, попробуйте использовать бесплатные DNS-адреса для предпочитаемого и альтернативного сервера, предоставляемые, например, Google (сочетания четверок и восьмерок).

Вместо послесловия

Вот, собственно, и все, что касается L2TP-соединения. Что это за технология и как установить соответствующее подключение, думается, уже понятно. Если внимательно посмотреть на практические действия, все они представляют собой стандартную процедуру создания VPN-подключения. Разница состоит только в том, что обязательно нужно указать адрес соответствующего сервера и выбрать протокол с предпочитаемым уровнем защиты. Настройки маршрутизаторов в данном материале не рассматривались принципиально, поскольку в большинстве случаев можно обойтись и без их изменения.

Настройки маршрутизаторов в данном материале не рассматривались принципиально, поскольку в большинстве случаев можно обойтись и без их изменения.

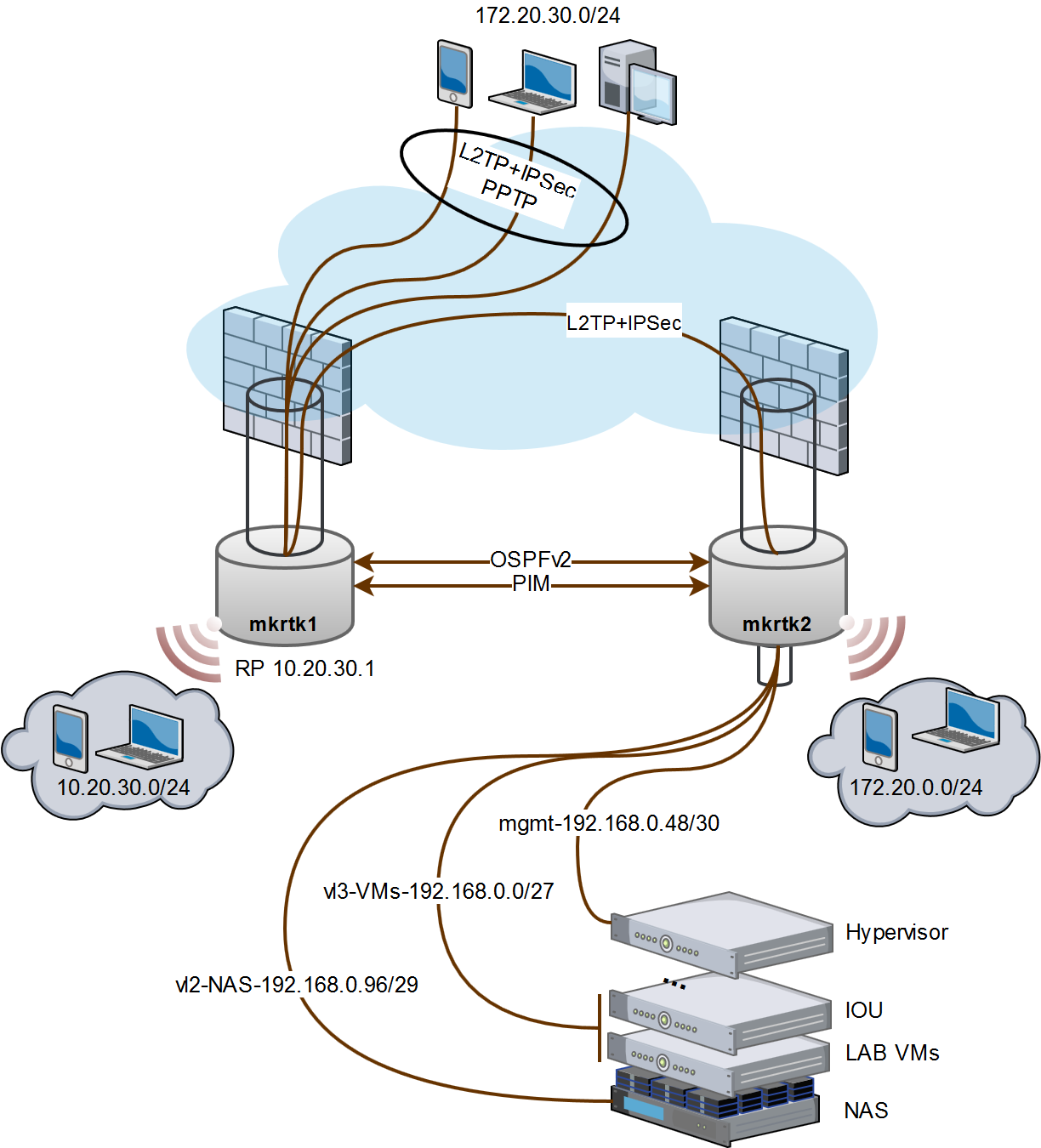

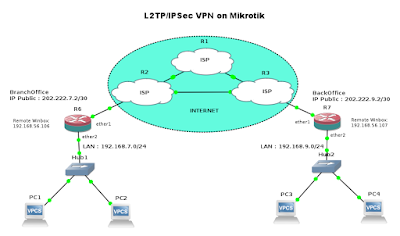

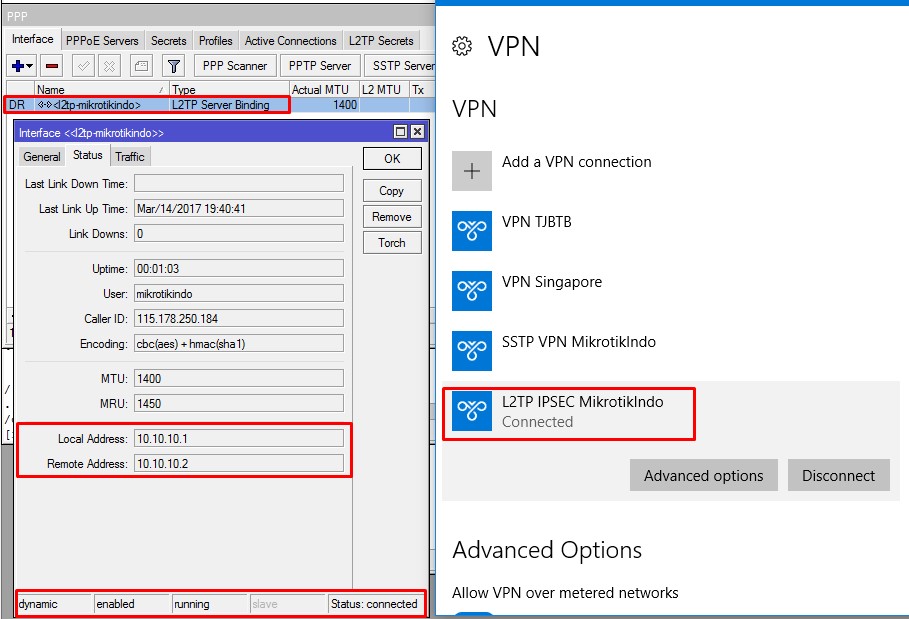

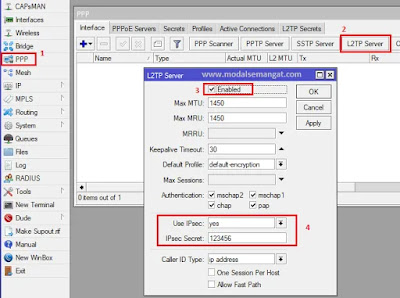

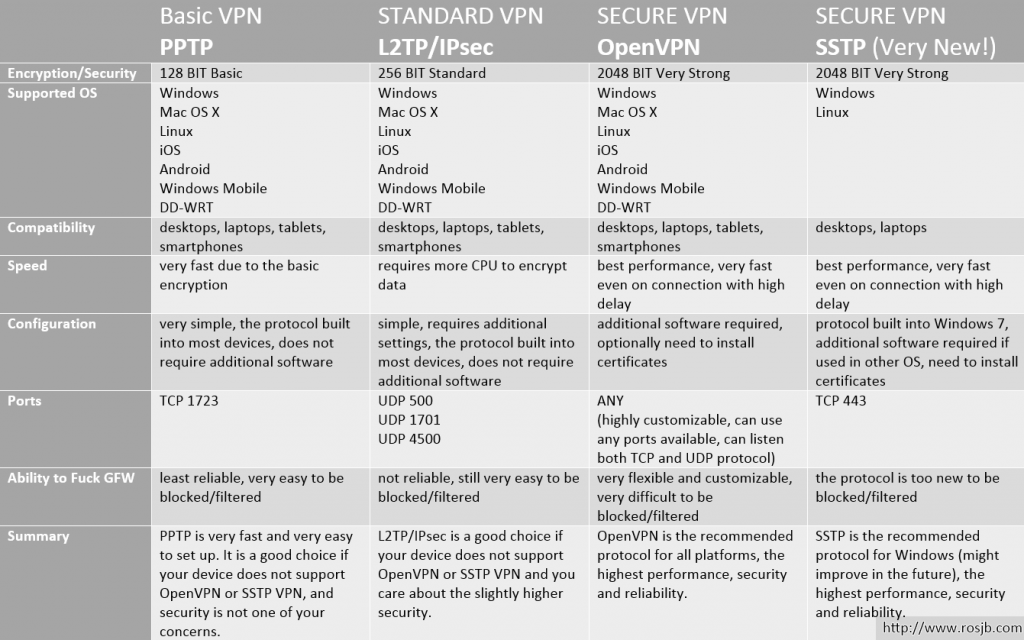

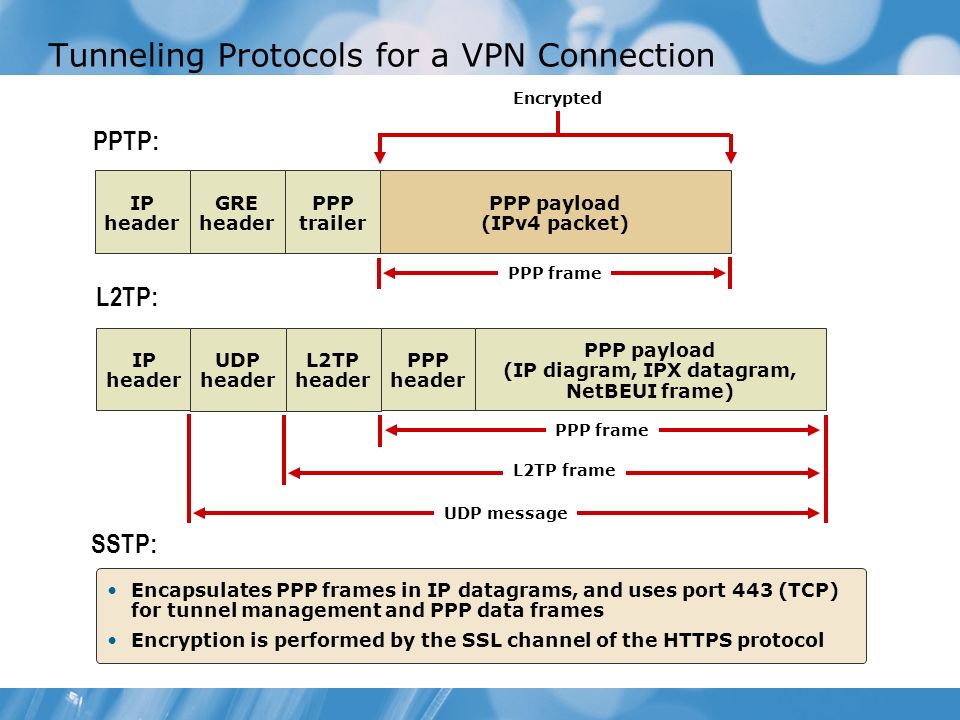

Сколько сейчас развелось туннелирующих протоколов для VPN: OpenVPN, L2TP, SSTP, PPTP, IPSec. Все по своему интересны. Чаще всего используются PPtP и L2TP+IPSec из-за того что они встроены в операционную систему Windows. Статья пишется в продолжение настройки сервера L2TP+IPSec и PPtP на MikroTik . Напомним что это настройка связки PPtP и L2TP+IPSec сервера. В отличие от Apple Microsoft не стала выпиливать PPtP из Windows 10 и других систем и с нашим сервером можно будет использовать оба протокола.

Заходим в центр управления сетями и общим доступом:

Это можно сделать как нажав левой/правой клавишей мыши по значку сети в трее так и через панель управления.

Нажимаем настройка нового подключения или сети:

Выбираем подключение к рабочему месту:

Выбираем: Использовать моё подключение к интернету (VPN)

Введём имя пользователя и пароль в поля. Можно также две галочки поставить.

Можно также две галочки поставить.

После нажатия кнопки подключить начинается перебор протоколов для подключения к нашему серверу:

Подключение по умолчанию настроится с использованием PPtP:

Возвращаемся в центр управления сетями и общим доступом и щёлкаем VPN подключение:

Нажимаем свойства:

Идём на вкладку безопасность и меняем протокол на L2TP IPsec VPN:

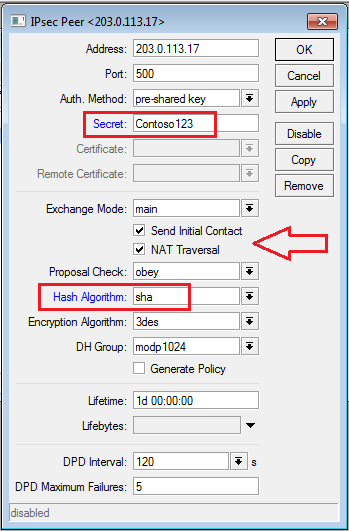

Нажимаем кнопку дополнительные параметры и вводим предварительный ключ (IPsec secret).

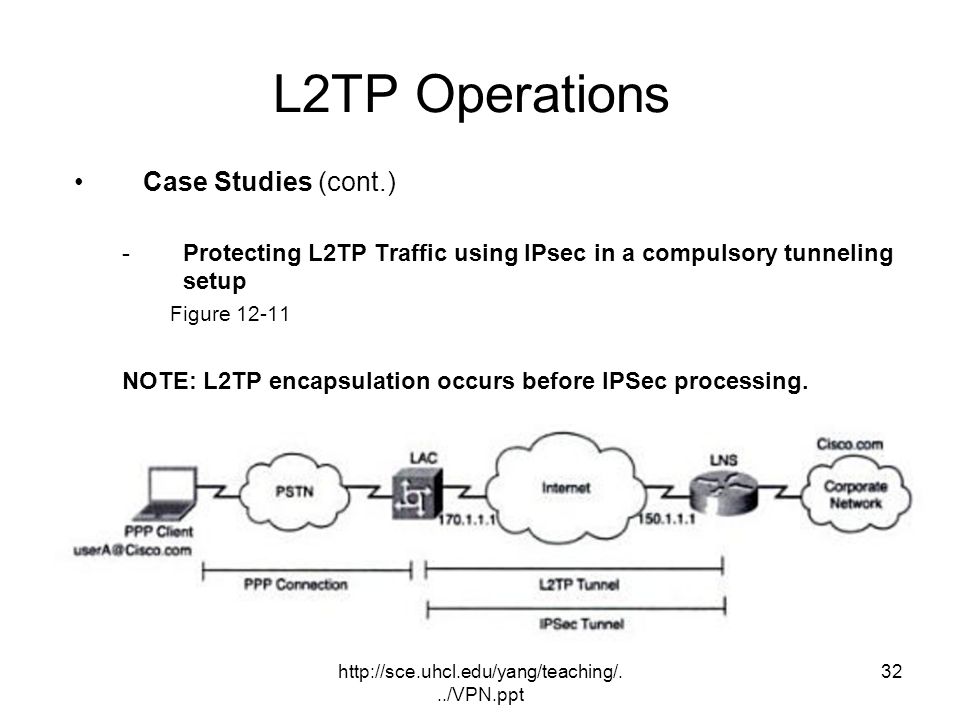

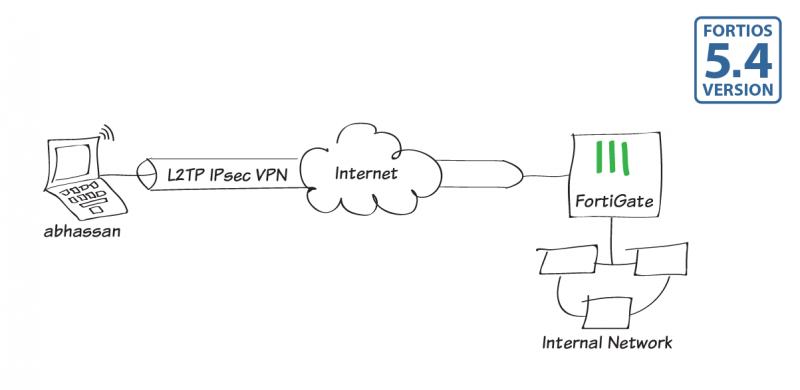

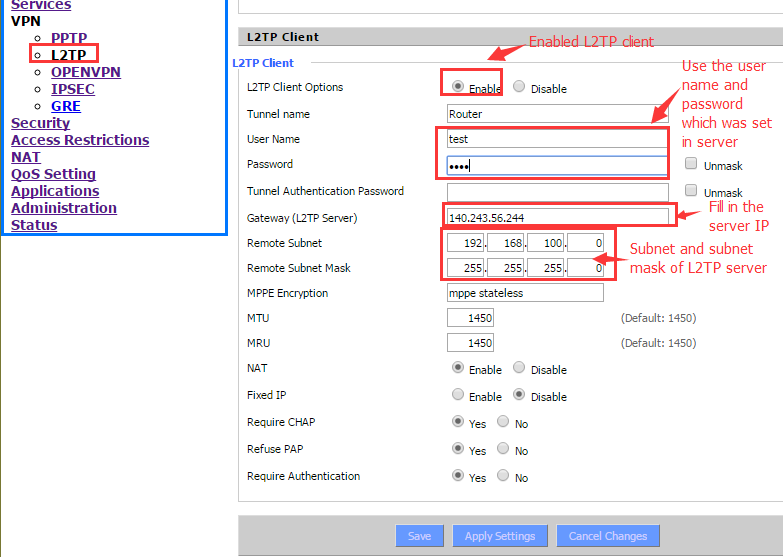

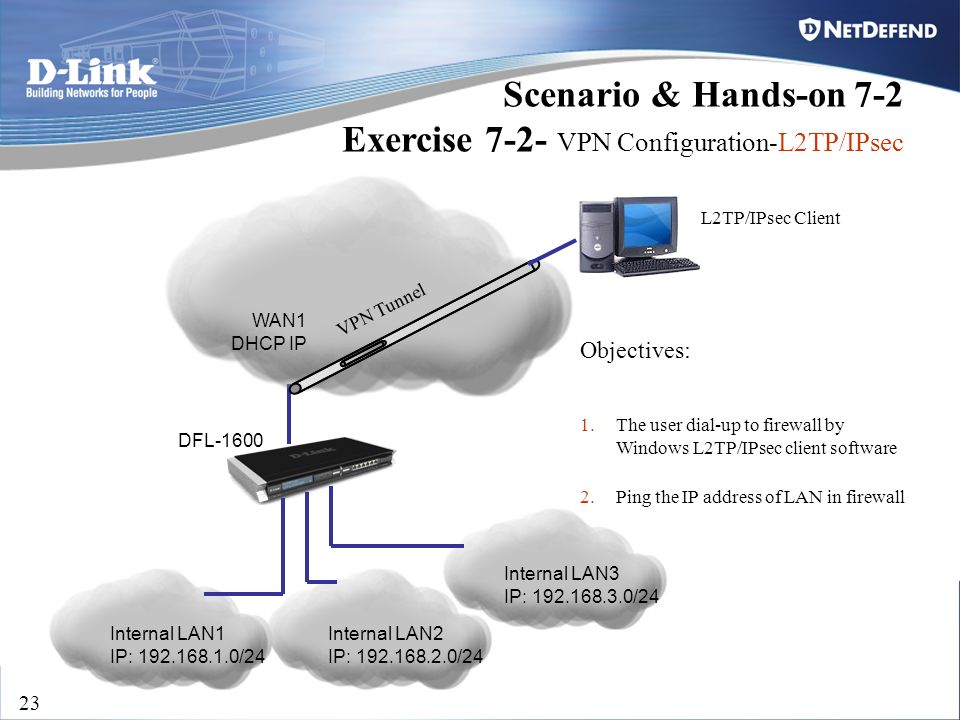

Рассмотрев подробно в предыдущей статье, как поднять серверную часть VPN-соединения на платформе Windows, мы переходим к настройке клиентского подключения L2TP. Для начала хотелось бы вспомнить на всякий случай такое L2TP.

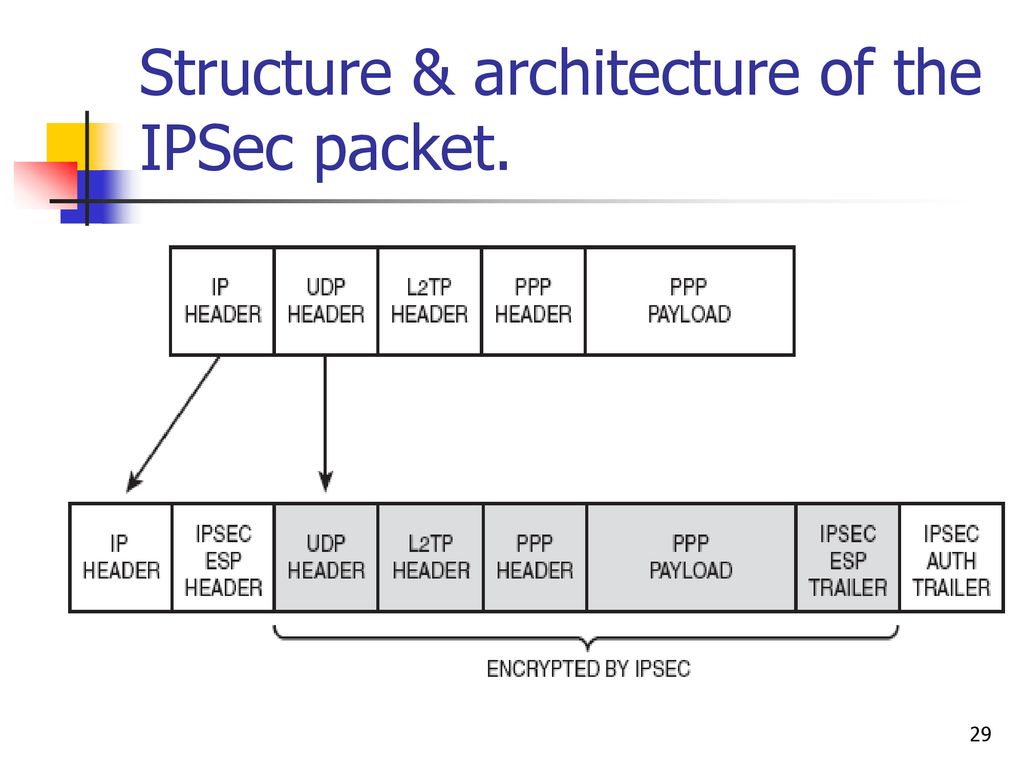

L2TP — протокол туннелирования второго уровня, более совершенный протокол, созданный на базе PPTP и L2F (протокол эстафетной передачи второго уровня от Cisco). К его достоинствам относится гораздо более высокая безопасность за счет шифрования средствами протокола IPSec и объединения канала данных и канала управления в одну UDP сессию. Для работы данного протокола необходимо иметь 2 открытых порта во вне. Это правила для порта 1701 (TCP) и 500 (UDP). Как создать такие правила в штатном фаерволе, если вы напрямую подключены к интернету, можно почитать . Если вы находитесь за маршрутизатором, то можно почитать тут.

Для работы данного протокола необходимо иметь 2 открытых порта во вне. Это правила для порта 1701 (TCP) и 500 (UDP). Как создать такие правила в штатном фаерволе, если вы напрямую подключены к интернету, можно почитать . Если вы находитесь за маршрутизатором, то можно почитать тут.

Но мы же все это уже читали-знаем. Поэтому примемся за настройку клиентского VPN соединения под L2TP.

Для начала необходимо зайти в Панель управления

, в Win7 для этого стоит всего лишь нажать Пуск

. и перейти в Панель управления

. Далее в зависимости от настроек отображения мы либо нажимаем Сеть и Интернет

-> -> . Либо же переходим сразу в Центр управления сетями и общим доступом

-> Настройка нового подключения или сети

.

Появится мастер Установка и подключения и сети

. Выбираем Подключение к рабочему месту

Далее вводим Интернет-адрес (адрес сервера) и название создаваемого подключения, лучше всего Разрешить использование этого подключение другими пользователями

. Также на всякий случай советую поставить галочку на Не подключаться сейчас. Т.к мы будем настраивать параметры VPN вручную.

Также на всякий случай советую поставить галочку на Не подключаться сейчас. Т.к мы будем настраивать параметры VPN вручную.

Подключение у нас успешно создалось. Теперь необходим его настроить. Переходим в раздел Изменение параметров адаптеров с окна Центр управления сетями и общим доступом

.

Там ищем наше VPN подключение и с помощью ПКМ переходим в пункт меню Свойства

. На вкладке Безопасность

в тип VPN выбираем L2TP.

Так как технология работы протокола L2TP является технологией с повышенной безопасностью за счет работы шифрования через протокол IPSec, мы можем выставить на сервере сами, либо столкнуться с тем, что там уже выставлен Предварительный ключ для проверки подлинности. Его вводить следует в разделе Безопасность

-> Дополнительные параметры

-> Ввести ключ в поле Для проверки подлинности использовать предварительный ключ

По сути это и все. На стороне клиента по протоколу L2TP больше настраивать и нечего. Если у Вас вдруг приключится при соединении ошибка 789, не расстраивайтесь, это ребята с офиса мелкомягких опять немного забыли доделать, то что делали. Но решение Ошибка 789 l2tp вы можете прочитать .

Но решение Ошибка 789 l2tp вы можете прочитать .

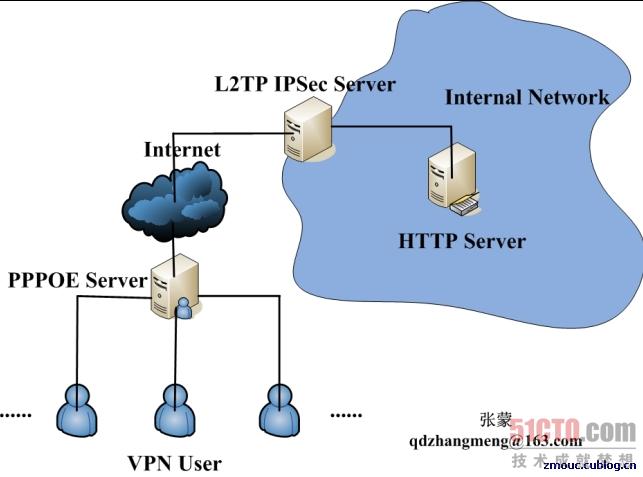

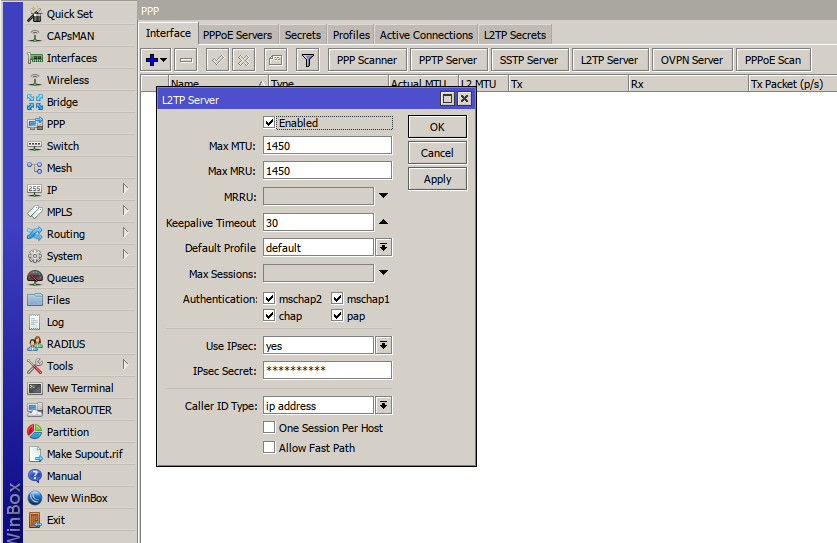

Протокол L2TP является более предпочтительным для построения VPN-сетей, нежели PPTP, в основном это касается безопасности и более высокой доступности, благодаря тому, что для для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP VPN-сервера на платформе Windows server 2008 r2.

PPTP

Протокол туннелирования точка-точка (Point-to-Point Tunneling Protocol) – это протокол, изобретенный Microsoft для организации VPN через сети коммутируемого доступа. PPTP является стандартным протоколом для построения VPN уже на протяжении многих лет. Это только VPN-протокол и он опирается на различные методы аутентификации для обеспечения безопасности (наиболее часто используется MS-CHAP v.2). Доступен как стандартный протокол почти во всех операционных системах и устройствах, поддерживающих VPN, что позволяет использовать его без необходимости установки дополнительного программного обеспечения.

Плюсы:

- клиент PPTP встроен почти во все операционные системы

- очень прост в настройке

- работает быстро

Минусы:

- небезопасен (уязвимый протокол аутентификации MS-CHAP v.2 все еще много где используется)

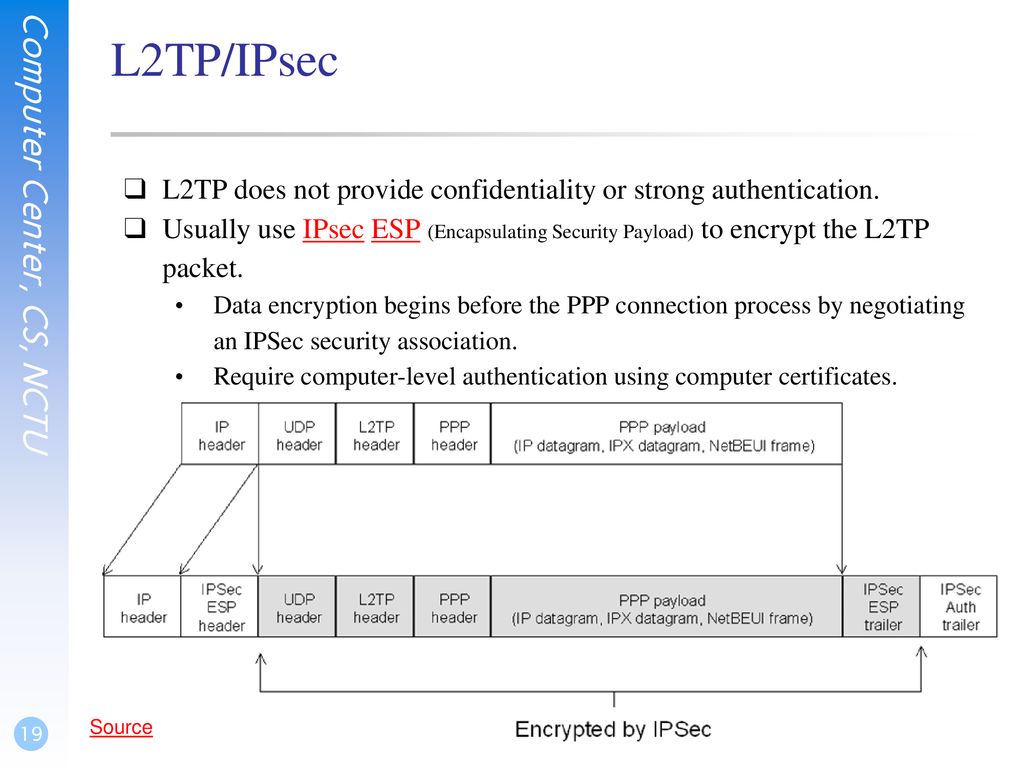

L2TP и L2TP/IPsec

Протокол туннелирования 2 уровня (Layer 2 Tunnel Protocol) – это протокол VPN, который сам по себе не обеспечивает шифрование и конфиденциальность трафика, проходящего через него. По этой причине, как правило, используется протокол шифрования IPsec для обеспечения безопасности и конфиденциальности.

Плюсы:

- очень безопасен

- легко настраивается

- доступен в современных операционных системах

Минусы:

- работает медленнее, чем OpenVPN

- может потребоваться дополнительная настройка роутера

И так вернемся к настройкам, для развертывания VPN L2TP-сервера

мы будем использовать Windows Server 2008 R2, однако все сказанное, с небольшими поправками, будет справедливо и для иных версий Windows Server.

Нам потребуется установленная роль , которая должна содержать как это сделать мы подробно описывали в предыдущей статье где мы поднимали PPTP VPN ,

поэтому описывать этот процесс еще раз не вижу смысла, далее мы будем считать что роль Службы политики сети и доступа

у вас уже установлена и содержит Службы маршрутизации и удаленного доступа

. Вообще развертывание VPN L2TP-сервера

очень похоже на развертывание PPTP VPN

, за исключением нескольких настроек о которых мы и поговорим подробно.

Переходим в Диспетчеру сервера: Роли

—Маршрутизация и удалённый доступ

, щелкаем по этой роли правой кнопкой мыши и выбираем Свойства

, на вкладке Общие

ставим галочку в полях IPv4-маршрутизатор

, выбираем локальной сети и вызова по требованию

, и IPv4-сервер удаленного доступа

:

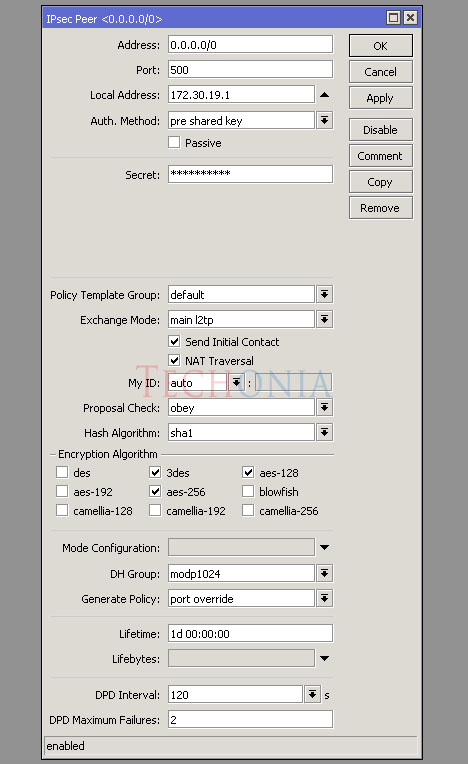

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность

и в поле Разрешить особые IPSec-политики для L2TP-подключения

поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип чем сложнее комбинация -тем безопаснее и еще запомните или запишите эту комбинацию она нам еще понадобиться

(По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип чем сложнее комбинация -тем безопаснее и еще запомните или запишите эту комбинацию она нам еще понадобиться

) Во вкладке Поставщик службы проверки подлинности

выберите Windows — проверка подлинности

.

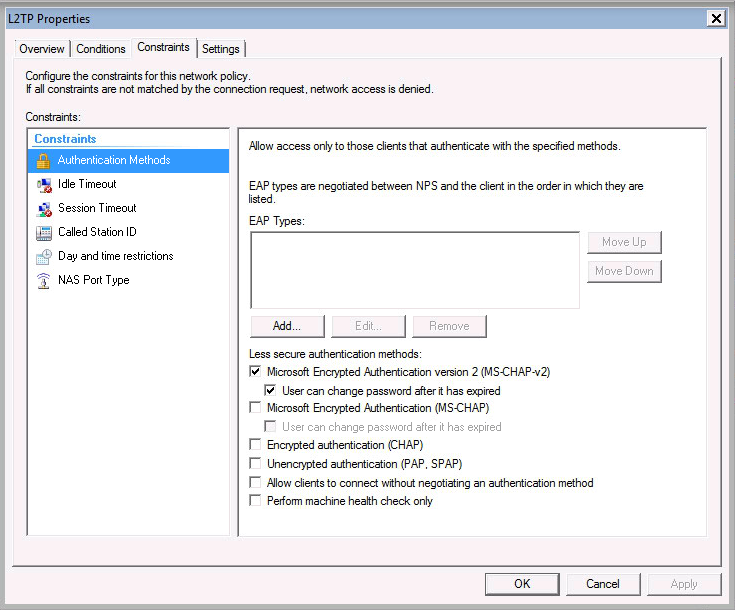

Теперь нам необходимо настроить Безопасность подключений

. Для этого перейдем на вкладку Безопасность

и выберем Методы проверки подлинности

, поставьте галочки на Протокол EAP

и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2)

:

Далее перейдем на вкладку IPv4

, там укажем какой интерфейс будет принимать подключения VPN

а так же настроим пул выдаваемых адресов клиентам L2TP VPN

на вкладке IPv4

(Интерфейсом выставьте Разрешить RAS выбирать адаптер

):

Теперь перейдем на появившуюся вкладку Порты

, нажмем правой кнопкой мыши и Свойства

, выберем подключение L2TP

и нажмем Настроить

, в новом окне выставим Подключение удаленного доступа (только входящие)

и Подключение по требованию (входящие и исходящие)

и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

В итоге у вас в списке портов должны остаться только нужные вам порты в указанном вами количестве.

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера: Конфигурация

— Локальные пользователи и группы

— Пользователи

—Выберите пользователя

и нажмите правой кнопкой мыши — Свойства

. На вкладке Входящие звонки

— Права доступа к сети

выставьте Разрешить доступ

. (Если Ваш сервер работает под управлением Active Directory, то настройки необходимо вводить в соответствующей оснастке

)

И не забудьте на Вашем маршрутизаторе перекинуть порты, а так же открыть из в Вашем Firewall:

- IKE — UDP порт 500 (Прием\Отправка)

- L2TP — UDP порт 1701 (Прием\Отправка)

- IPSec ESP — UDP порт 50 (Прием\Отправка)

- IPSec NAT-T — UDP порт 4500 (Прием\Отправка)

Как подключиться к VPN по L2TP в Windows 10 – Наши инструкции

Подключение VPN может потребоваться для доступа к офисным ресурсам, северам.

Чтобы настроить VPN, вам потребуются следующие данные:

— адрес сервера VPN;

— тип подключения;

— имя пользователя и пароль;

— общий ключ шифрования для подключения.

1. Нажмите на значок уведомлений в правом нижнем углу экрана

2. Выберите Виртуальная сеть (VPN).

3. В новом окне Параметры выберите Добавить VPN-подключение.

4. Укажите следующие данные:

Поставщик услуг VPN — Windows (встроенные).

Имя подключения — удобное для вас имя подключения, например Office.

Имя или адрес сервера — адрес сервера VPN.

Тип VPN — L2TP/IPsec с предварительным ключом.

Общий ключ — общий ключ шифрования для подключения.

Тип данных для входа — Имя пользователя и пароль.

Имя пользователя — Имя пользователя для подключения.

Пароль — Пароль для подключения.

Поставьте галочку напротив Запомнить мои данные для входа.

Нажмите Сохранить.

5. Выберите Подключиться.

6. Дождитесь окончания подключения и закройте окно Параметры.

После того, как вы закончили работать с подключением, рекомендуется отключиться от VPN.

1. Нажмите на значок уведомлений в правом нижнем углу экрана

2. Выберите Виртуальная сеть (VPN).

3. Выберите Отключиться и закройте окно Параметры.

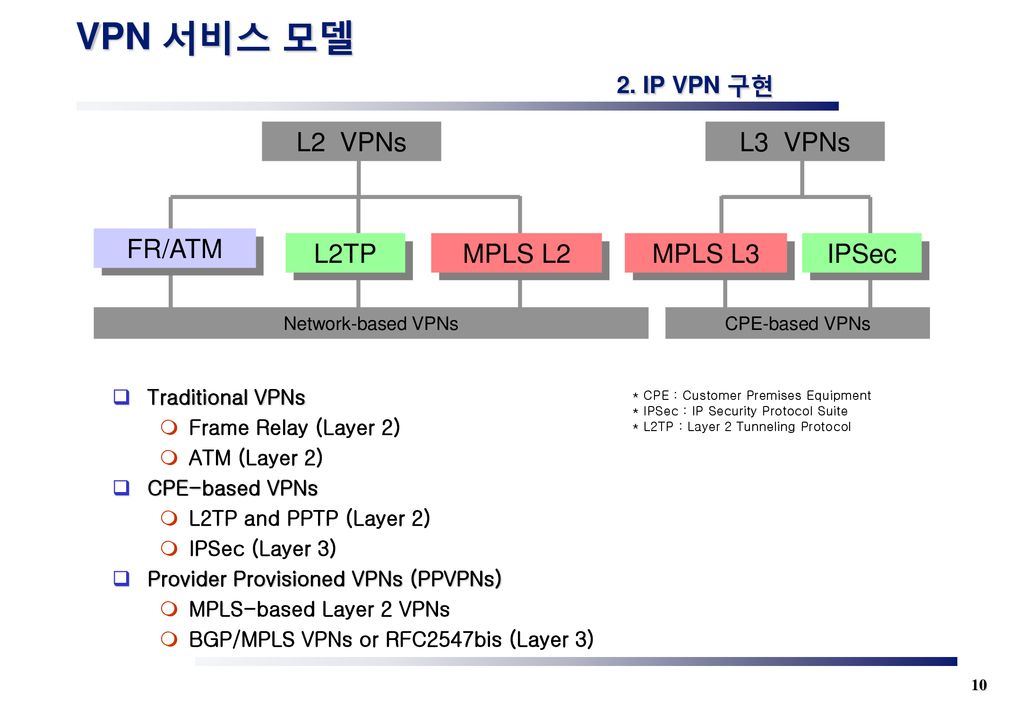

IPsec против L2TP / IPsec

L2TP против PPTP

L2TP / IPSec и PPTP похожи в следующих отношениях:

обеспечить логический транспортный механизм для отправки полезных нагрузок PPP; обеспечить туннелирование или инкапсуляцию, чтобы полезные нагрузки PPP, основанные на любом протоколе, могли передаваться по IP-сети; полагаться на процесс соединения PPP для выполнения аутентификации пользователя и настройки протокола.

Некоторые факты о PPTP:

- преимущества

- PPTP прост в развертывании

- PPTP использует TCP, это надежное решение позволяет ретранслировать потерянные пакеты

- Поддержка PPTP

- недостатки

- PPTP менее защищен с MPPE (до 128 бит)

- шифрование данных начинается после завершения процесса соединения PPP (и, следовательно, аутентификации PPP)

- Соединения PPTP требуют только аутентификации на уровне пользователя через протокол аутентификации на основе PPP

Некоторые факты о L2TP (через PPTP):

- преимущества

- Шифрование данных L2TP / IPSec начинается до процесса соединения PPP

- Соединения L2TP / IPSec используют AES (до 256 бит) или DESU до трех 56-битных ключей)

- Соединения L2TP / IPSec обеспечивают более строгую аутентификацию, требуя как аутентификации на уровне компьютера через сертификаты, так и аутентификации на уровне пользователя через протокол аутентификации PPP

- L2TP использует UDP.

Это более быстрый, но менее надежный инструмент, так как он не передает повторно потерянные пакеты и обычно используется в интернет-коммуникациях в реальном времени.

Это более быстрый, но менее надежный инструмент, так как он не передает повторно потерянные пакеты и обычно используется в интернет-коммуникациях в реальном времени. - L2TP более «дружественен к брандмауэрам», чем PPTP — важнейшее преимущество протокола экстрасети, поскольку большинство брандмауэров не поддерживают GRE

- недостаток

- L2TP требует сертификатную инфраструктуру для выдачи компьютерных сертификатов

Обобщить:

Нет явного победителя, но PPTP более старый, более легкий, работает в большинстве случаев, и клиенты легко предустановлены, что дает преимущество в простоте развертывания и настройки (без EAP).

Но для большинства стран, таких как ОАЭ, Оман, Пакистан, Йемен, Саудовская Аравия, Турция, Китай, Сингапур, PPTP в Ливане заблокирован интернет-провайдером или правительством, поэтому им требуется L2TP или SSL VPN.

Ссылка: http://vpnblog.info/pptp-vs-l2tp.html

IPSec VS L2TP / IPSec

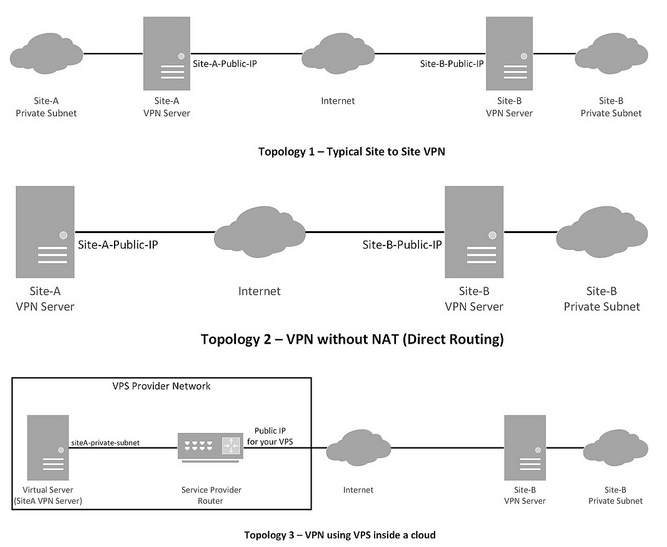

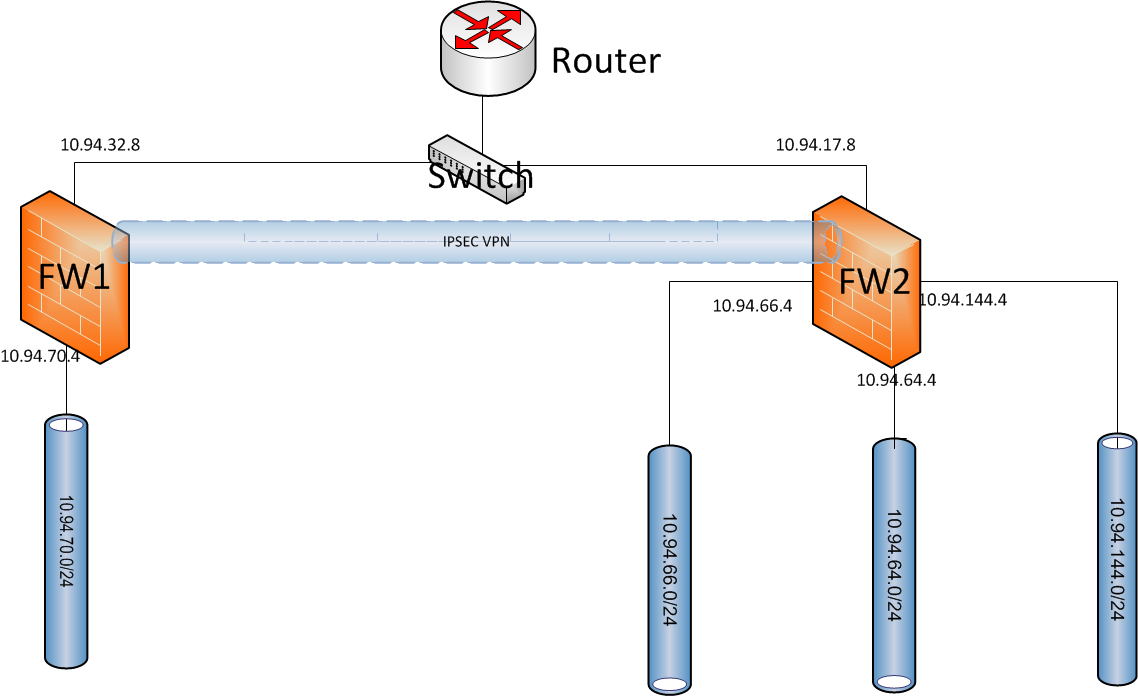

Причина, по которой люди используют L2TP, заключается в необходимости предоставить пользователям механизм входа в систему. Под IPSec подразумевается протокол туннелирования в сценарии от шлюза к шлюзу (есть еще два режима, туннельный режим и транспортный режим). Поэтому поставщики используют L2TP, чтобы позволить людям использовать свои продукты в сценарии «клиент-сеть». Таким образом, они используют L2TP только для регистрации, а остальная часть сеанса будет использовать IPSec. Вы должны принять во внимание два других режима; предварительные общие ключи против сертификатов.

Под IPSec подразумевается протокол туннелирования в сценарии от шлюза к шлюзу (есть еще два режима, туннельный режим и транспортный режим). Поэтому поставщики используют L2TP, чтобы позволить людям использовать свои продукты в сценарии «клиент-сеть». Таким образом, они используют L2TP только для регистрации, а остальная часть сеанса будет использовать IPSec. Вы должны принять во внимание два других режима; предварительные общие ключи против сертификатов.

Ссылка: http://seclists.org/basics/2005/Apr/139

Туннельный режим IPsec

Когда безопасность протокола Интернет (IPsec) используется в туннельном режиме, сам IPsec обеспечивает инкапсуляцию только для трафика IP. Основной причиной использования туннельного режима IPsec является совместимость с другими маршрутизаторами, шлюзами или конечными системами, которые не поддерживают L2TP через IPsec или туннелирование PPTP VPN. Информация о совместимости предоставляется на веб-сайте Консорциума виртуальных частных сетей.

Ссылка: http://forums.isaserver.org/m_2002098668/mpage_1/key_/tm.htm#2002098668

Настройка сервера L2TP/IPsec за устройством NAT-T — Windows Server

-

- Чтение занимает 2 мин

В этой статье

В этой статье описывается настройка сервера L2TP/IPsec за устройством NAT-T.

Исходная версия продукта: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 926179

Аннотация

Важно!

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения о том, как создать и восстановить реестр, см. в этой теме.

Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения о том, как создать и восстановить реестр, см. в этой теме.

По умолчанию Windows Vista и операционная система Windows Server 2008 не поддерживают связи безопасности трансляции сетевых адресов NAT (NAT-T) с серверами, расположенными за устройством NAT. Таким образом, если сервер виртуальной частной сети (VPN) находится за устройством NAT, клиентский компьютер VPN на основе Windows Vista или клиентский vpn-клиент windows Server 2008 не может сделать подключение L2TP/IPsec к VPN-серверу. Этот сценарий включает VPN-серверы под управлением Windows Server 2008 и Microsoft Windows Server 2003.

Из-за способа, которым устройства NAT преобразовыют сетевой трафик, могут возникнуть непредвиденные результаты, когда сервер находится за устройством NAT, а затем используется среда IPsec NAT-T. Поэтому, если для связи необходимо использовать IPsec, рекомендуется использовать общедоступные IP-адреса для всех серверов, к которые можно подключиться из Интернета. Однако если необходимо поместить сервер за устройство NAT, а затем использовать среду IPsec NAT-T, вы можете включить связь, изменив значение реестра на клиентский компьютер VPN и VPN-сервер.

Поэтому, если для связи необходимо использовать IPsec, рекомендуется использовать общедоступные IP-адреса для всех серверов, к которые можно подключиться из Интернета. Однако если необходимо поместить сервер за устройство NAT, а затем использовать среду IPsec NAT-T, вы можете включить связь, изменив значение реестра на клиентский компьютер VPN и VPN-сервер.

Настройка ключа реестра AssumeUDPEncapsulationContextOnSendRule

Чтобы создать и настроить значение реестра AssumeUDPEncapsulationContextOnSendRule, выполните следующие действия.

Войдите на клиентский компьютер Windows Vista в качестве пользователя, который является членом группы администраторов.

Нажмите кнопку«Начните» и выберите пункты «Все программы»,«Аксессуары», «Выполнить»,«Введите regedit» и «ОК». Если на экране отображается диалоговое окно «Контроль учетных записей» с запросом на повышение уровня маркера администратора, нажмите кнопку «Продолжить».

Найдите и откройте следующий подраздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgentПримечание

Вы также можете применить значение AssumeUDPEncapsulationContextOnSendRule DWORD к клиенту VPN на основе Microsoft Windows XP Пакет обновления 2 (SP2). Для этого найдите подмайку реестра и

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IPSecщелкните его.В меню «Правка» найдите пункт «Новый» и выберите значение DWORD (32-битное).

Введите AssumeUDPEncapsulationContextOnSendRule и нажмите ввод.

Щелкните правой кнопкой мыши AssumeUDPEncapsulationContextOnSendRule и выберите «Изменить».

В поле «Данные значения» введите одно из следующих значений:

0

Значение 0 (ноль) настраивает Windows таким образом, что она не может установить связи безопасности с серверами, расположенными за устройствами NAT.

Это значение по умолчанию.

Это значение по умолчанию.1

Значение 1 настраивает Windows таким образом, чтобы она устанавливала связи безопасности с серверами, расположенными за устройствами NAT.

2

Значение 2 настраивает Windows таким образом, чтобы она устанавливала связи безопасности, когда сервер и клиентский компьютер VPN на основе Windows Vista или Windows Server 2008 находятся за устройствами NAT.

Нажмите кнопку «ОК» и зайдите из редактора реестра.

Перезагрузите компьютер.

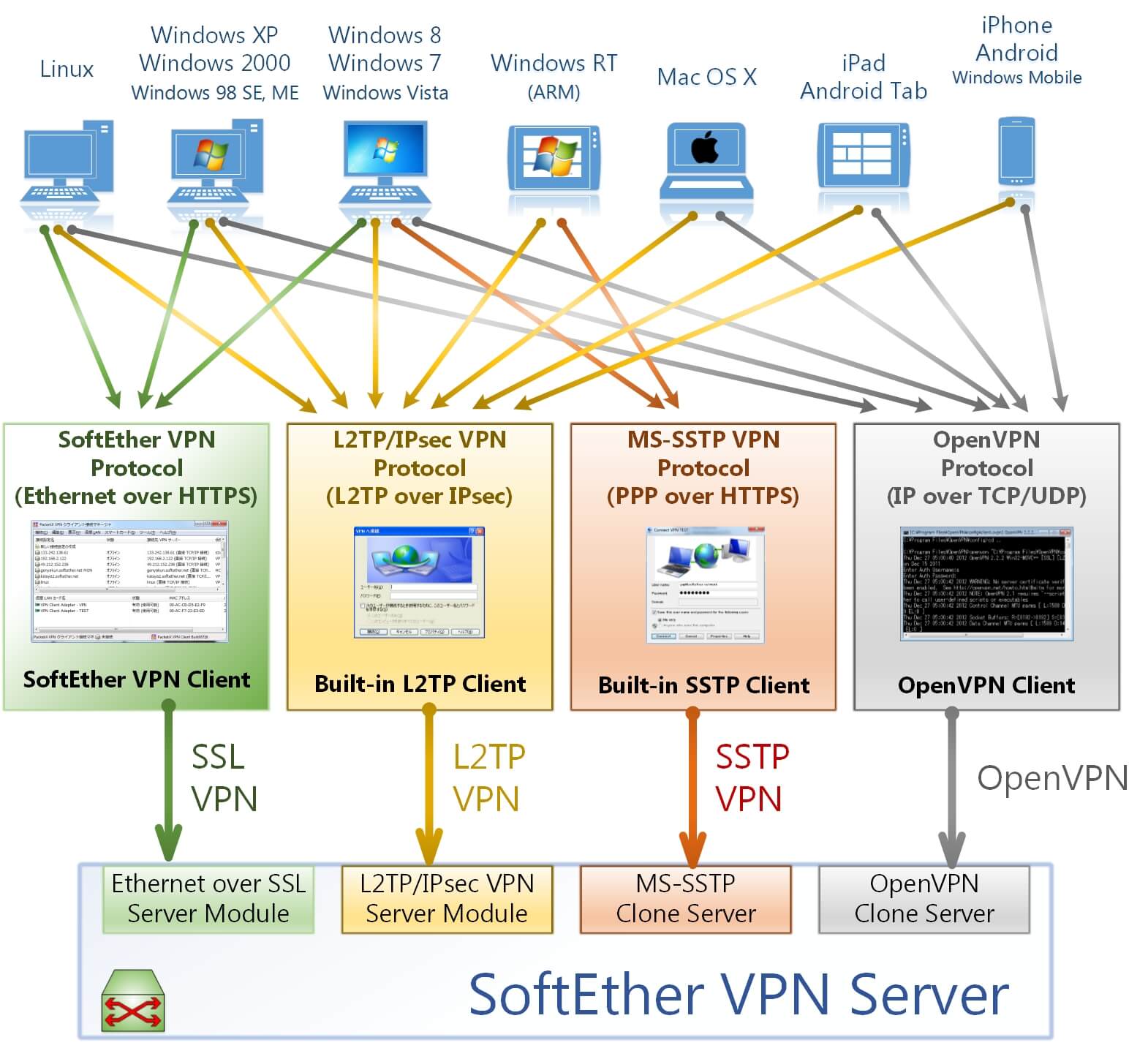

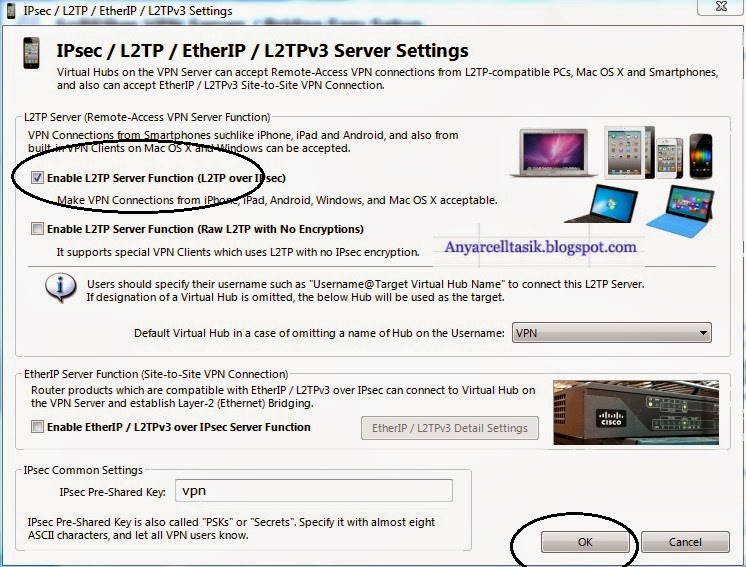

SoftEther VPN. Практика Часть 6

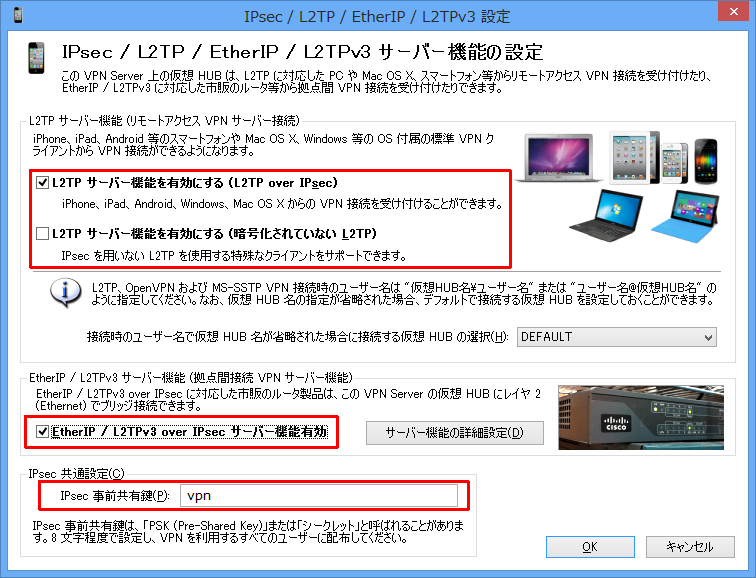

6. Руководство по настройке L2TP/IPsec.

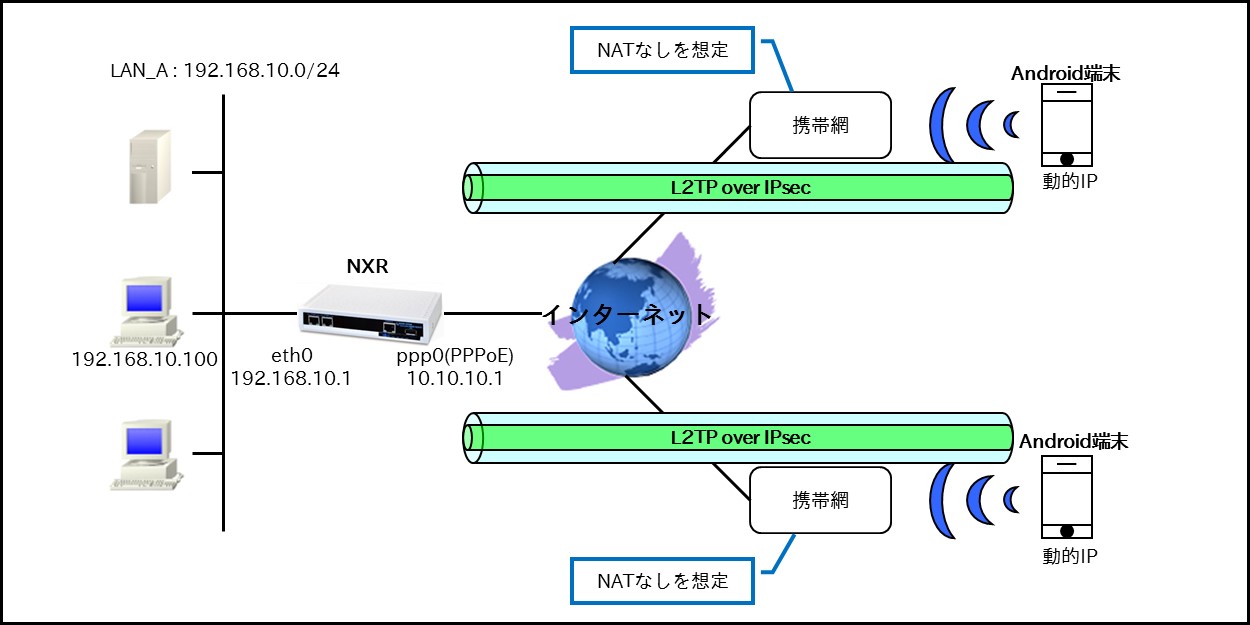

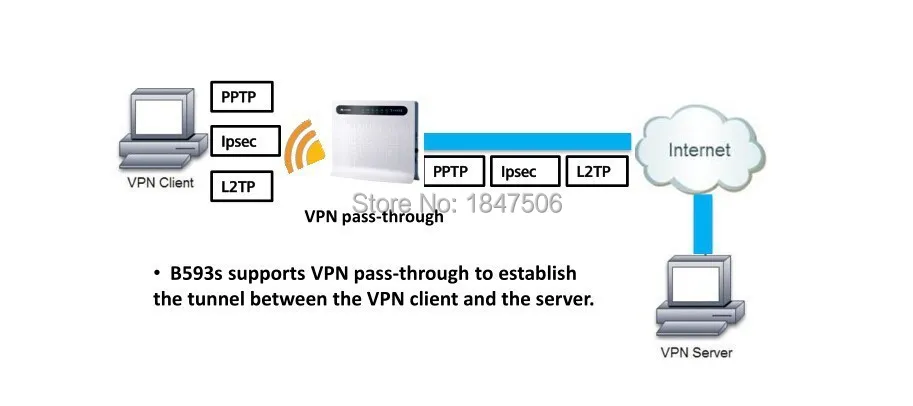

SoftEther VPN поддерживает также протокол L2TP/IPsec VPN. Вы можете применить L2TP/IPsec VPN протокол на VPN-сервере. iOS, Android, Mac OS X или другие L2TP/IPsec VPN совместимые клиентские устройства смогут подключаться к SoftEther VPN серверу. Маршрутизаторы Cisco или маршрутизатор другого совместимого поставщика l2tpv3 или EtherIP могут также подключаться к вашему SoftEther VPN серверу. Следующие главы описывают, как настроить L2TP/IPsec VPN.

Следующие главы описывают, как настроить L2TP/IPsec VPN.

6.1. Настройка L2TP/IPsec VPN-сервера на SoftEther VPN-сервере

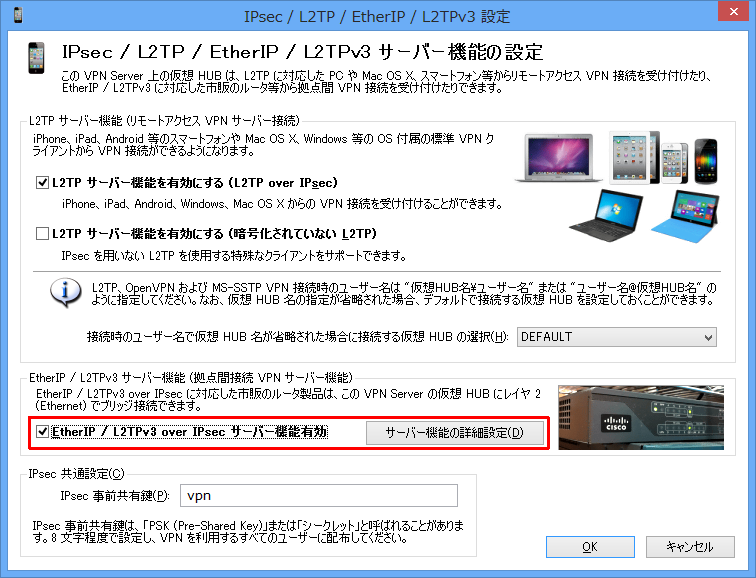

Функция IPsec VPN-сервера по умолчанию отключена. Вы можете легко включить её, выполнив следующие шаги.

Руководство по конфигурации

Настройка VPN-сервера очень проста.

Запустите VPN Server Manager

Запустите SoftEther VPN Server Manager (который работает в Windows, но может подключаться к удаленному SoftEther VPN серверу, работающему в Linux, Mac OS X или другой UNIX). В менеджере серверов вы можете увидеть кнопку «IPsec/L2TP Settings». Нажмите на неё.

Главное окно VPN Server Manager

Появится следующее окно. Все IPSec функции сервера включаются и выключаются здесь.

Окно настроек IPsec/L2TP/EtherIP/L2TPv3

Значение каждой опции следующие:

• Серверная функция L2TP (L2TP поверх IPSec) [Enable L2TP Server Function (L2TP over IPsec)]

Эта функция предназначена для приема VPN-подключений от iPhone, iPad, Android и других смартфонов и встроенного L2TP/IPsec VPN-клиента в Windows или Mac OS X. Включите её, если вы хотите подключаться с одного из этих устройств.

Включите её, если вы хотите подключаться с одного из этих устройств.

• Серверная функция L2TP (Самостоятельный L2TP без шифрования) [Enable L2TP Server Function (Raw L2TP with No Encryption)]

Некоторые специально настроенные VPN-маршрутизаторы или клиентские устройства имеют только протокол L2TP без IPsec шифрования. Чтобы подключаться с такого устройства, вы должны включить его поддержку этой опцией.

• Серверная функция EtherIP/L2TPv3 поверх IPSec [Enable EtherIP/L2TPv3 over IPsec Server Function]

Если вы хотите создать VPN-соединение типа сеть-сеть (Ethernet мост между удалёнными сетями), включите EtherIP/L2TPv3 поверх IPsec. Вы должны добавить название VPN устройства с другой стороны в список.

• IPSec с предварительно определённым ключом [IPsec Pre-Shared Key]

Предварительный общий ключ IPsec иногда называют «PSK» или «Секретным». В этой строке по умолчанию написано «vpn». Однако, не рекомендуется так оставлять. Вы должны задать актуальный текущий ключ всем VPN пользователям.

В этой строке по умолчанию написано «vpn». Однако, не рекомендуется так оставлять. Вы должны задать актуальный текущий ключ всем VPN пользователям.

Как включить и настроить IPsec с помощью vpncmd ?

Если вы не можете использовать графический интерфейс VPN Server менеджера для Windows, вы можете использовать vpncmd для активации и настройки IPsec функции VPN-сервера с помощью команды IPSecEnable. Чтобы узнать, как это сделать в vpncmd, выполните команду «IPsecEnable?» в строке приглашения vpncmd.

Как пользователь L2TP/IPsec VPN должен указать свое имя пользователя для входа? (со стандартной аутентификацией по паролю)

Принципиально; когда пользователь VPN хочет установить VPN-соединение с SoftEther VPN сервером с функцией IPsec/L2TP VPN сервера, он должен добавить имя виртуального концентратора назначения в поле Имя пользователя.

Например, предположим, что сервер SoftEther VPN имеет два виртуальных концентратора: «HUB1» и «HUB2». И есть пользователи «yas» на концентраторе «HUB1» и «jiro» на концентраторе «HUB2».

И есть пользователи «yas» на концентраторе «HUB1» и «jiro» на концентраторе «HUB2».

В этом случае укажите имя виртуального концентратора назначения после имени пользователя с добавлением символа «@», например «yas@HUB1» или «jiro@HUB2». Обратите внимание, что и имя пользователя, и имя концентратора не чувствительны к регистру.

Однако вы можете указать «Виртуальный концентратор по умолчанию» на экране настроек IPsec. Если имя виртуального концентратора назначения опущено в имени пользователя, пытающегося войти в систему, то предполагается, что виртуальный концентратор по умолчанию указывается пользователем.

Например, в случае если виртуальный концентратор по умолчанию — «HUB2», пользователь «jiro» на HUB2 может войти в систему с помощью ввода только «jiro». «@HUB2» можно не дописывать.

Как пользователь L2TP/IPsec VPN должен указать свое имя пользователя для входа в систему? (с NT доменной аутентификацией или через RADIUS)

Принципиально; когда пользователь VPN хочет установить VPN-подключение к SoftEther VPN-серверу с функцией IPsec/L2TP VPN-сервера, он должен указать имя виртуального концентратора назначения в поле имени пользователя.

Например, предположим, что SoftEther VPN сервер имеет два виртуальных концентратора: «HUB1» и «HUB2». И есть пользователь «yas» в «HUB1» и «jiro» в «HUB2».

В этом случае укажите имя виртуального концентратора назначения перед именем пользователя с добавлением символа «\», например «HUB1\yas» или «HUB2\jiro». Обратите внимание, что и имя пользователя, и имя концентратора не чувствительны к регистру.

Однако вы можете указать «Виртуальный концентратор по умолчанию» на экране настроек IPsec. Если имя виртуального концентратора назначения в имени пользователя, пытающегося войти в систему, опущено, то предполагается, что виртуальный концентратор по умолчанию указывается пользователем.

Например, в случае если виртуальный концентратор по умолчанию — «HUB2», пользователь «jiro» на HUB2 может войти в систему введя только «jiro». «HUB2\» можно не добавлять в начале.

Аутентификация пользователя с функцией L2TP/IPsec VPN

Вы должны создать пользователя, прежде чем он попытается подключиться к VPN с помощью функции L2TP/IPsec. Нельзя использовать проверку подлинности по сертификату для функции L2TP/IPsec VPN в текущей версии SoftEther VPN сервера.

Нельзя использовать проверку подлинности по сертификату для функции L2TP/IPsec VPN в текущей версии SoftEther VPN сервера.

Конфигурация для EtherIP/L2TPv3

EtherIP и L2TPv3 предназначены для приема подключений VPN-маршрутизаторов и создания VPN типа «сеть-сеть». Вы можете нажать кнопку «EtherIP/L2tpv3 Detail Settings» в окне конфигурации, чтобы добавить запись клиентского устройства в список. В записи клиентского устройства в списке строка идентификатора фазы 1 ISAKMP (IKE) и соответствующие учетные данные (имя пользователя и пароль пользователя, зарегистрированного на виртуальном концентраторе назначения).

Вы можете указать звездочку (‘ * ‘) в качестве шаблона для имени пользователя в записи. Такая запись позволит принимать соединения от любых VPN маршрутизаторов удаленной стороны.

Подробные настройки EtherIP/L2TPv3 сервера

Заметка

Отключите любую функцию IPsec/L2TP на сервере, которая может конфликтовать с функцией IPsec/L2TP SoftEther VPN сервера. Если порты UDP (500, 4500 и 1701) конфликтуют с другими программами, связь IPsec не будет работать.

Если порты UDP (500, 4500 и 1701) конфликтуют с другими программами, связь IPsec не будет работать.

Например, отключите службу «Маршрутизации и удаленного доступа» на Windows Server.

Если вы включите функцию IPsec/L2TP на SoftEther VPN-сервере, функция IPsec/L2TP в Windows будет временно отключена.

Назначение IP-адреса для подключившихся пользователей L2TP

При использовании L2TP функции IP-адрес VPN-клиента должен назначаться автоматически DHCP-сервером, находящимся в сегменте виртуального концентратора, к которому подключается пользователь.

Следовательно, у вас должен быть хотя бы один работающий DHCP сервер в L2 сегменте, к которому L2TP VPN-клиент пытается подключиться.

IP-адрес будет арендован у DHCP-сервера, и назначен на L2TP VPN сеанс клиента. Шлюз по умолчанию, маска подсети, адрес DNS и адрес WINS также будут применены к L2TP VPN клиенту. Так что, если нет DHCP-сервера, то нет успешных входов.

Так что, если нет DHCP-сервера, то нет успешных входов.

Вы можете использовать любой DHCP-сервер, который уже существует в вашей локальной сети. Если в локальной сети нет DHCP-серверов, то вы можете использовать функцию виртуального DHCP-сервера SecureNAT, которая реализована в SoftEther VPN-сервере.

Как подключиться через NAT/Firewall?

Если ваш SoftEther VPN-сервер находится за NAT или межсетевым экраном, вы должны открыть порты UDP 500 и 4500. На NAT`е UDP порты 500 и 4500 должны быть проброшены на VPN- сервер. Если какие-либо пакетные фильтры или межсетевые экраны существуют, откройте UDP порты 500 и 4500 на них.

6.2. Настройка L2TP клиента на iPhone/iPad

В этом документе описывается, как подключиться к вашему SoftEther VPN-серверу с помощью L2TP/IPsec VPN-клиента, который входит в комплект iOS.

В этой инструкции все скриншоты делаются на iOS 6. В других версиях iOS настройка аналогична, однако в пользовательском интерфейсе могут быть незначительные отличия.

В других версиях iOS настройка аналогична, однако в пользовательском интерфейсе могут быть незначительные отличия.

Эти скриншоты английской версии iOS. Если вы используете другой язык, вы все равно можете легко его настроить, следуя приведенным ниже инструкциям.

1. Начальные настройки (делается только один раз в первый раз)

На главном экране iOS запустите приложение «Настройки» / «Settings».

Откройте «VPN» в разделе «General» и нажмите «Add VPN Configuration…».

Будет создан новый профиль L2TP VPN-подключения, и появится окно конфигурации.

В этом окне вы должны указать либо имя хоста, либо IP-адрес SoftEther VPN-сервера. Вы также должны ввести имя пользователя, пароль и секрет (предварительный общий ключ).

2. Подключиться к VPN

Вы можете в любой момент запустить VPN-подключение, используя созданный профиль VPN-подключения.

Нажмите на ползунок-кнопку «OFF», чтобы инициировать VPN-соединение.

Пока VPN установлен, вы можете видеть статус и время соединения на экране. Ваш частный IP-адрес в VPN также отображается. IP-адрес «Connect to» показывает «1.0.0.1», но это нормально.

3. Наслаждайтесь VPN связью

Пока VPN-соединение установлено, все соединения будут идти через VPN-сервер. Вы можете получить доступ к любым локальным серверам и рабочим станциям в сети, к которой подключились.

6.3. Настройка L2TP клиента на Android`е.

В этом документе описывается, как подключиться к вашему SoftEther VPN-серверу с помощью L2TP/IPsec VPN-клиента, который входит в комплект ОС Android.

По этой инструкции все скриншоты делаются на Android 4.x. Другие версии Android 4.x настраиваются аналогично, однако могут быть незначительные отличия в пользовательском интерфейсе. Некоторые сторонние производители несколько изменяют окна конфигурации Android.

Некоторые сторонние производители несколько изменяют окна конфигурации Android.

Эти скриншоты приведены для английской версии Android. Если вы используете другой язык, вы все равно можете легко его настроить, следуя приведенным ниже инструкциям.

1. Начальные настройки (делается только один раз в первый раз)

Запустите приложение «Settings»/ «Настройки» на Android.

В категории «Wireless & Networks / Беспроводные сети» откройте «More…/Ещё …» и нажмите «VPN».

Нажмите кнопку «Добавить профиль VPN»/ «Новая сеть VPN» или “+”, чтобы создать новый профиль VPN подключения.

Появится новый экран редактирования настроек VPN-соединения. Введите что-нибудь в поле «Имя» (например, «vpn») и выберите в поле «Тип» «L2TP/IPSec PSK».

Далее вы должны указать либо имя хоста, либо IP-адрес SoftEther VPN-сервера. Вы также должны ввести имя пользователя, пароль и секрет (предварительный общий ключ).

Вы также должны ввести имя пользователя, пароль и секрет (предварительный общий ключ).

Прокрутите экран конфигурации вниз и, если необходимо, установите флажок «Показать дополнительные параметры».

Введите поле «IPSec pre-shared key».

Укажите «0.0.0.0/0» (9 символов) в поле «Forwarding routes» / «Маршруты пересылки». Убедитесь, что вы правильно ввели данные в поле «Маршруты пересылки». Если нет, вы не сможете взаимодействовать через VPN.

После ввода всех данных нажмите кнопку «Сохранить» и сохраните настройки VPN-подключения.

2. Подключите VPN

Вы можете в любой момент запустить VPN-подключение, используя созданный профиль VPN-подключения. Откройте список настроек VPN-подключения и коснитесь настройки, вы увидите следующее на экране.

При первом подключении необходимо ввести «Имя пользователя» и «Пароль». Заполните оба поля «Имя пользователя» и «Пароль» и отметьте «Сохранить информацию об учетной записи». Нажмите «Подключиться», чтобы запустить VPN-подключение.

Нажмите «Подключиться», чтобы запустить VPN-подключение.

Пока VPN установлен, вы можете видеть статус и время соединения на экране. Ваш частный IP-адрес VPN также отображается. IP-адрес «Connect to» показывает «1.0.0.1», но так и должно быть.

3. Наслаждайтесь VPN связью

Пока VPN-соединение установлено, все соединения будут идти через VPN-сервер. Вы можете получить доступ к любым локальным серверам и рабочим станциям в сети, к которой подключились.

6.4. Настройка L2TP клиента Windows

Вот инструкция, как подключиться к вашему SoftEther VPN-серверу с помощью L2TP/IPsec VPN-клиента, который встроен в Windows XP, 7, 8, RT, Server 2003, 2008 и 2012.

В этой инструкции мы используем Windows 7. В Windows 8 и Windows 10 настройки похожи, но есть некоторые отличия.

1. Начальные настройки (делается только один раз в первый раз)

Щелкните правой кнопкой мыши по значку сети в правом нижнем углу экрана в Windows и выберите «Открыть центр управления сетями и общим доступом».

Нажмите «Настройка нового подключения или сети» в «Центре общего доступа к сети».

Далее выберите «Подключение к рабочему месту».

Выберите «Использовать моё подключение к Интернету (VPN)».

Вы должны ввести IP-адрес или имя хоста SoftEther VPN-сервера.

Введите имя хоста или IP-адрес в поле «Интернет-адрес» мастера настройки.

После того, как вы введете «Интернет-адрес», установите флажок «Не подключаться сейчас, только выполнить установку для подключения в будущем» в нижней части окна.

Если появится экран запроса имени пользователя и пароля, введите имя пользователя и пароль. Вы должны поставить галочку «Запомнить этот пароль».

Когда появится сообщение «Подключение готово к использованию», нажмите кнопку «Закрыть». Не нажимайте кнопку «Подключиться сейчас».

Перейдите в «Центр управления сетями и общим доступом» и нажмите «Изменение параметров адаптера».

Выберите только что настроенное VPN-соединения из списка. Щелкните правой кнопкой мыши на его значок и выберите «Свойства».

На экране свойств перейдите на вкладку «Безопасность». Выберите «L2TP/IPSec VPN» в раскрывающемся списке «Тип VPN».

Далее нажмите кнопку «Дополнительные параметры».

Появится следующий экран. Нажмите «Для проверки подлинности использовать предварительный ключ» и введите предварительный общий ключ в поле «Ключ».

После завершения вышеуказанной конфигурации дважды нажмите кнопку «ОК», чтобы закрыть экран свойств настройки VPN-подключения.

2. Подключиться к VPN-серверу

Дважды щелкните на значок созданного VPN-подключения, появится окно как показано ниже.

Поля «Имя пользователя» и «Пароль» должны быть заполнены, если вы поставили галочку сохранения пароля на предыдущих шагах. Если нет, заполните оба поля: «Имя пользователя» и «Пароль».

Если нет, заполните оба поля: «Имя пользователя» и «Пароль».

Нажмите кнопку «Подключиться», чтобы попробовать подключиться к VPN.

Пока пытается установить VPN, на следующем экране отображаются статусы. Если возникает ошибка, подтвердите свои настройки, убедитесь, что тип VPN — «L2TP/IPsec», и правильно указан предварительный общий ключ.

Если VPN-соединение успешно установлено, на экране появится значок VPN-подключения, который появляется при нажатии значка сети в правом нижнем углу экрана Windows. Статус значка VPN-подключения должен быть «Подключен».

Кстати, вы можете инициировать VPN-соединение, просто нажав на этот значок VPN.

3. Наслаждайтесь VPN Связью

Пока VPN-соединение установлено, все соединения будут проходить через VPN-сервер. Вы можете получить доступ к любым локальным серверам и рабочим станциям в сети, к которой вы подключились.

6.5. Настройка L2TP клиента Mac OS X

Здесь приведена инструкция по подключению к общедоступному VPN Gate серверу ретрансляции с помощью L2TP/IPsec VPN-клиента, встроенного в Mac OS X.

В этой инструкции все скриншоты делаются на Mac OS X Mountain Lion. В других версиях Mac OS X настройки аналогичны, однако могут быть незначительные отличия в пользовательском интерфейсе.

Мы приводим скриншоты экрана, сделанные в английской версии Mac OS X. Если вы используете ОС с другим языком, вы все равно сможете легко настроить подключение, следуя приведенным ниже инструкциям.

1. Начальные настройки (делается только один раз в первый раз)

Нажмите значок сети в правом верхнем углу экрана. Нажмите «Открыть настройки сети …» в появившемся меню.

Нажмите кнопку «+» на экране конфигурации сети.

Выберите «VPN» в поле «Interface», «L2TP через IPsec» в поле «VPN Type» и нажмите кнопку «Create».

Будет создана новая конфигурация L2TP VPN, и появится окно конфигурации.

На этом экране вы должны указать либо имя хоста, либо IP-адрес SoftEther VPN-сервера.

После того как вы укажите «Server Address», введите имя пользователя в поле «Account Name», которое находится рядом с полем «Server Address».

Далее нажмите кнопку «Authentication Settings…».

Откроется экран аутентификации. Введите свой пароль в поле «Password». Укажите предварительный общий ключ также в поле «Shared Secret». После их ввода нажмите кнопку «ОК».

После возврата к предыдущему экрану установите флажок «Show VPN status in menu bar» и нажмите кнопку «Advanced…».

Появятся расширенные настройки. Установите флажок «Send all traffic over VPN connection»/«Отправить весь трафик через VPN-соединение» и нажмите кнопку «ОК».

На экране настроек VPN-подключения нажмите кнопку «Connect»/«Подключиться», чтобы запустить VPN-подключение.

2. Запустите VPN-подключение

Вы можете установить новое VPN-подключение нажав кнопку «Connect»/«Подключиться» в любое время. Вы также можете установить VPN-подключение, щелкнув значок VPN в строке меню.

После того, как VPN-подключение будет установлено, окно настройки VPN-подключения станет таким, как показано ниже, а «Status»/«Статус» будет «Connected»/«Подключен». Ваш частный IP-адрес VPN и время подключения будут отображаться в окне.

3. Наслаждайтесь VPN связью

Пока VPN-подключение установлено, все соединения будут проходить через VPN-сервер. Вы можете получить доступ к любым локальным серверам и рабочим станциям в сети, к которой подключились.

6.6. Настройка L2TPv3/IPsec Edge-VPN на маршрутизаторе Cisco

Большинство Cisco маршрутизаторов, выпущенных в 2005 году или позднее, поддерживают протокол L2TPv3 поверх IPsec.

Если вы используете L2TPv3 поверх IPsec, вы можете установить туннель с IPsec шифрованием между маршрутизатором Cisco в филиале и SoftEther VPN сервером в центральном офисе (HQ штаб-квартире).

На этой веб-странице объясняется, как настроить маршрутизатор Cisco 1812 или Cisco 892 для подключения к SoftEther VPN-серверу.

Ниже в разделе [6.7. Почему совместное использование Cisco маршрутизаторов с SoftEther VPN сервером самый лучший вариант?] будет описано преимущество совместного использования SoftEther VPN сервера с Cisco маршрутизаторами.

Маршрутизаторы Cisco

Подготовка

Перед настройкой Cisco маршрутизатора вы должны настроить SoftEther VPN-сервер.

На приведенном выше экране установите флажок «Enable EtherIP / L2TPv3 over IPsec Server Function» и нажмите кнопку «Detail Settings». Появится следующий экран.

Появится следующий экран.

В этом окне вы должны указать идентификатор isakmp (IKE) фазы 1 клиента для протокола l2tpv3, имя виртуального концентратора, а также имя пользователя и пароль.

В приведенном выше примере попытки L2TPv3 VPN-подключения от любых маршрутизаторов будут проходить с использованием имени пользователя «l2tpv3», подключения будут к виртуальному концентратору «DEFAULT». (Пользователь «l2tpv3» должен быть создан на виртуальном концентраторе.)

По сути, вы должны указать идентификатор фазы 1 ISAKMP (IKE) Cisco маршрутизатора в поле идентификатора. Тем не менее, вы можете указать «*», шаблон соответствия любым идентификаторам. Это небезопасно, но у нас это просто учебный пример. В долгосрочной рабочей системе вы должны точно указать идентификатор фазы 1 вместо знака «*».

Пример конфигурации маршрутизатора Cisco № 1 (с фиксированным физическим IP-адресом)

Пример окружения:

- Ethernet порты

FastEthernet 0: WAN Port (IP Address: 2. 3.4.5 / Subnet Mask: 255.255.255.0 / Default GW: 2.3.4.254)

3.4.5 / Subnet Mask: 255.255.255.0 / Default GW: 2.3.4.254)

FastEthernet 1: Bridge Port

- IP-адрес SoftEther VPN сервера к которому подключаемся

1.2.3.4

- Настройки шифрования isakmp SA

AES-256 / SHA / DH Group 2 (1024 bit)

- Параметры шифрования IPSec SA

AES-256 / SHA

- Предварительный общий IPsec ключ

vpn

Пример конфигурации Cisco-маршрутизатора

conf t ip classless ip subnet-zero no ip domain-lookup no bba-group pppoe global spanning-tree mode mst spanning-tree extend system-id vtp mode transparent interface FastEthernet 0 ip address 2.3.4.5 255.255.255.0 duplex auto speed auto arp timeout 300 no shutdown exit interface FastEthernet 1 no ip address duplex auto speed auto arp timeout 300 no shutdown exit ip routing ip cef no cdp run ip route 0.0.0.0 0.0.0.0 2.3.4.254 permanent pseudowire-class L2TPv3 encapsulation l2tpv3 ip local interface FastEthernet 0 exit crypto isakmp policy 1 encryption aes 256 hash sha authentication pre-share group 2 exit crypto isakmp key vpn address 0.0.0.0 0.0.0.0 crypto isakmp keepalive 10 2 periodic crypto ipsec fragmentation after-encryption crypto ipsec transform-set IPSEC esp-aes 256 esp-sha-hmac mode transport exit crypto map MAP 1 ipsec-isakmp set peer 1.2.3.4 set transform-set IPSEC match address IPSEC_MATCH_RULE exit ip access-list extended IPSEC_MATCH_RULE permit 115 any any exit interface FastEthernet 0 crypto map MAP exit interface FastEthernet 1 no cdp enable xconnect 1.2.3.4 1 pw-class L2TPv3 bridge-group 1 exit

Пример конфигурации Cisco маршрутизатора №2 (Физический IP-адрес назначается по DHCP)

Пример окружения:

- Ethernet порты

FastEthernet 0: WAN Port (Автоматическая аренда IP-адреса от DHCP-сервера)

FastEthernet 1: Bridge Port

- IP-адрес SoftEther VPN сервера, к которому подключаемся

1. 2.3.4

2.3.4

- Настройки шифрования isakmp SA

AES-256 / SHA / DH Group 2 (1024 bit)

- Параметры шифрования IPSec SA

AES-256 / SHA

- Предварительный общий IPsec ключ

vpn

Пример конфигурации Cisco-маршрутизатора

conf t ip classless ip subnet-zero no ip domain-lookup no bba-group pppoe global spanning-tree mode mst spanning-tree extend system-id vtp mode transparent interface FastEthernet 0 ip address dhcp duplex auto speed auto arp timeout 300 no shutdown exit interface FastEthernet 1 no ip address duplex auto speed auto arp timeout 300 no shutdown exit ip routing ip cef no cdp run pseudowire-class L2TPv3 encapsulation l2tpv3 ip local interface FastEthernet 0 exit crypto isakmp policy 1 encryption aes 256 authentication pre-share group 2 exit crypto isakmp key vpn address 0.0.0.0 0.0.0.0 crypto isakmp keepalive 10 2 periodic crypto ipsec fragmentation after-encryption crypto ipsec transform-set IPSEC esp-aes 256 esp-sha-hmac mode transport exit crypto map MAP 1 ipsec-isakmp set peer 1.2.3.4 set transform-set IPSEC match address IPSEC_MATCH_RULE exit ip access-list extended IPSEC_MATCH_RULE permit 115 any any exit interface FastEthernet 0 crypto map MAP exit interface FastEthernet 1 no cdp enable xconnect 1.2.3.4 1 pw-class L2TPv3 bridge-group 1 exit

Пример конфигурации Cisco маршрутизатора №3 (PPPoE соединение через WAN-порт)

Пример окружения:

- Ethernet порты

FastEthernet 0: WAN Port (Автоматическое назначение IP-адреса через PPPoE)

FastEthernet 1: Bridge Port

- IP-адрес SoftEther VPN сервера к которому подключаемся

1. 2.3.4

2.3.4

- Настройки шифрования isakmp SA

AES-256 / SHA / DH Group 2 (1024 bit)

- Параметры шифрования IPSec SA

AES-256 / SHA

- Предварительный общий IPsec ключ

vpn

Пример конфигурации Cisco-маршрутизатора

conf t ip classless ip subnet-zero no ip domain-lookup no bba-group pppoe global spanning-tree mode mst spanning-tree extend system-id vtp mode transparent interface FastEthernet 0 no ip address duplex auto speed auto arp timeout 300 no shutdown exit interface FastEthernet 1 no ip address duplex auto speed auto arp timeout 300 no shutdown exit ip routing ip cef no cdp run interface FastEthernet 0 pppoe enable pppoe-client dial-pool-number 1 exit interface FastEthernet 1 no ip address exit interface Dialer 1 ip address negotiated encapsulation ppp dialer pool 1 dialer-group 1 ip mtu 1454 keepalive 15 6 ppp authentication chap callin ppp chap hostname abc12345@isp.ad.jp ppp chap password 0 nekojamu dialer idle-timeout 0 dialer persistent exit ip route 0.0.0.0 0.0.0.0 Dialer1 permanent pseudowire-class L2TPv3 encapsulation l2tpv3 ip local interface Dialer 1 exit crypto isakmp policy 1 encryption aes 256 hash sha authentication pre-share group 2 exit crypto isakmp key vpn address 0.0.0.0 0.0.0.0 crypto isakmp keepalive 10 2 periodic crypto ipsec fragmentation after-encryption crypto ipsec transform-set IPSEC esp-aes 256 esp-sha-hmac mode transport exit crypto map MAP 1 ipsec-isakmp set peer 1.2.3.4 set transform-set IPSEC match address IPSEC_MATCH_RULE exit ip access-list extended IPSEC_MATCH_RULE permit 115 any any exit interface Dialer 1 crypto map MAP exit interface FastEthernet 1 no cdp enable xconnect 1.2.3.4 1 pw-class L2TPv3 bridge-group 1 exit

6.

7. Почему совместное использование Cisco маршрутизаторов с SoftEther VPN сервером самый лучший вариант?

7. Почему совместное использование Cisco маршрутизаторов с SoftEther VPN сервером самый лучший вариант?

В этом документе объясняется преимущество совместного использования Cisco маршрутизаторов и SoftEther VPN-сервера, а также использования VPN протокола L2TPv3/IPsec для создания VPN-мостов Ethernet между несколькими точками.

С первого взгляда на преимущество

Если только использовать младшие модели Cisco маршрутизаторов:

- Cisco VPN-маршрутизаторы младших моделей могут строить только L2TPv3 VPN-туннели точка-точка.

- Если у вас есть три филиала, то вам нужно будет устанавливать три VPN-маршрутизатора в центральном офисе, каждый из них будет использоваться для соединения с одним филиалом.

- Центральные VPN маршрутизаторы должны знать фиксированный статический глобальный IP-адрес Cisco маршрутизатора в каждом филиале.

(Каждому филиалу должен быть назначен статический глобальный IP-адрес.)

Cisco маршрутизаторы начального уровня не могут объединить несколько филиалов.

-

Из-за ограничения, заключающегося в том, что младшие модели Cisco маршрутизаторов не поддерживают L2TPv3 VPN-туннели «точка-многоточка», невозможно объединение многоточечных L2TPv3 VPN-туннелей из разных филиалов на один центральный Cisco маршрутизатор младшей модели.

Для агрегирования VPN вы должны приобрести высокопроизводительные Cisco маршрутизаторы

- Cisco VPN-маршрутизатор старших моделей может делать многоточечные L2TPv3 VPN-туннели.

Хотя у вас есть три филиала, вам нужен только один маршрутизатор Cisco 7200 или старше в центральном офисе.

Центральный VPN-маршрутизатор должен знать фиксированные статические глобальные IP-адреса Cisco маршрутизаторов каждого филиала.

(Каждому филиалу должен быть назначен статический глобальный IP-адрес.)

Лучшее решение с SoftEther VPN Сервер

- Настройте только один SoftEther VPN-сервер в центральном офисе, тогда младшие модели Cisco VPN-маршрутизаторов каждого филиала смогут установить L2TPv3 туннель на SoftEther VPN-сервер.

- Стоимость будет дешевле, чем при покупке высокопроизводительного Cisco маршрутизатора, SoftEther серверу не нужно знать кто инициатор VPN-соединения. (Динамический IP-адрес и маршрутизатор за NAT`ом в филиалах допускаются.)

Сравнение решений с Cisco маршрутизаторами

1. Ethernet (L2) site-to-Site VPN только с SoftEther VPN сервером и SoftEther VPN мостом

Преимущества

- Низкая стоимость.

- Простая установка

- Высокая производительность.

(VPN Сервер в центре может агрегировать VPN сеансы на скорости более чем 600 Мбит/с.)

(VPN Сервер в центре может агрегировать VPN сеансы на скорости более чем 600 Мбит/с.) - В центре необходим только один VPN сервер.

- Допустимы динамические IP-адреса в каждой филиале.

Недостатки

- Каждый филиал должен иметь сервер, на котором установлен SoftEther VPN мост. (ПК занимает физическую площадь на полу или столе, имеет большой вес и потребляет большую часть электроэнергии.)

- Требуется установка операционной системы и SoftEther VPN моста в каждом филиале.

2. Ethernet (L2) VPN типа «сеть-сеть» только с Cisco VPN маршрутизаторами (младших моделей).

Преимущества

- Каждый Cisco VPN маршрутизатор занимает меньше физического места в каждом филиале, чем серверный ПК с SoftEther VPN мостом.

- Для Cisco маршрутизаторов не требуется устанавливать операционную систему.

Недостатки

- Компания должна настроить много VPN-маршрутизаторов в центральном офисе. (В маршрутизаторах Cisco младших моделей нет функций агрегации многоточечных VPN.)

- Каждый филиал должен иметь статический глобальный IP-адрес подключения к интернету. (Каждому филиалу должен быть присвоен статический глобальный IP-адрес.)

3. Ethernet (L2) VPN типа “Сеть-сеть” только c Cisco VPN маршрутизаторами (младших и старших моделей.)

Преимущества

- Каждый Cisco VPN маршрутизатор занимает меньше физического места в каждом филиале, чем серверный ПК с SoftEther VPN мостом.

- Для маршрутизаторов Cisco не требуется устанавливать операционную систему. В центре необходим только один маршрутизатор высокого класса.

Недостатки

- Слишком дорого. (Соответствующий набор Cisco маршрутизатора старших моделей будет стоить $30000 или больше.

)

) - Конфигурация центрального маршрутизатора слишком сложная. Компания должна нанять эксперта Cisco.

- Каждый филиал должен иметь статический глобальный IP-адрес для подключения к интернету.

4. Ethernet (L2) VPN типа «сеть-сеть» с SoftEther VPN в центральном отделении и Cisco маршрутизаторами в филиалах.

Преимущества

- Простая установка

- Высокая производительность. (Центральный VPN-сервер может агрегировать VPN сеансы со скоростью свыше 600 Мбит/с.)

- В Центральном офисе необходим только один VPN-сервер.

- Допустимы динамические IP-адреса в каждом филиале.

- Каждый маршрутизатор Cisco VPN занимает меньше физического места в каждом филиале, чем серверный ПК с SoftEther VPN мостом.

- Для Cisco маршрутизаторов в филиалах не требуется установка операционной системы.

- Тот же самый VPN-сервер может также обслуживать пользователей смартфонов и ПК для удаленного доступа VPN.

Недостатки

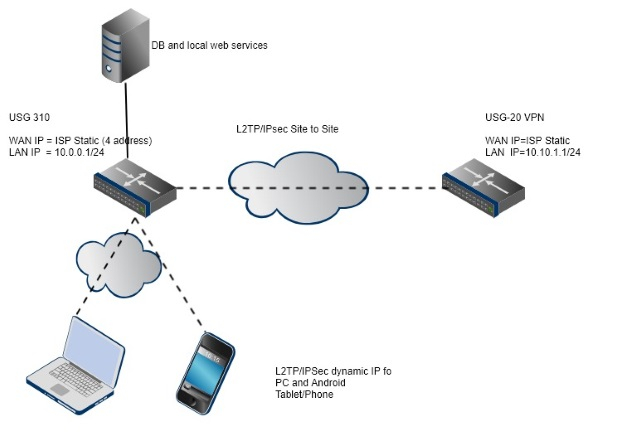

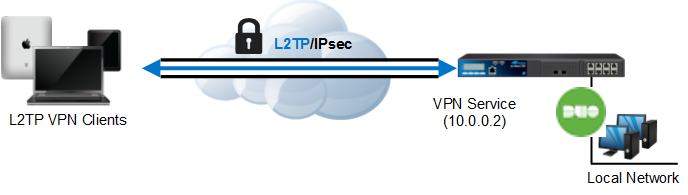

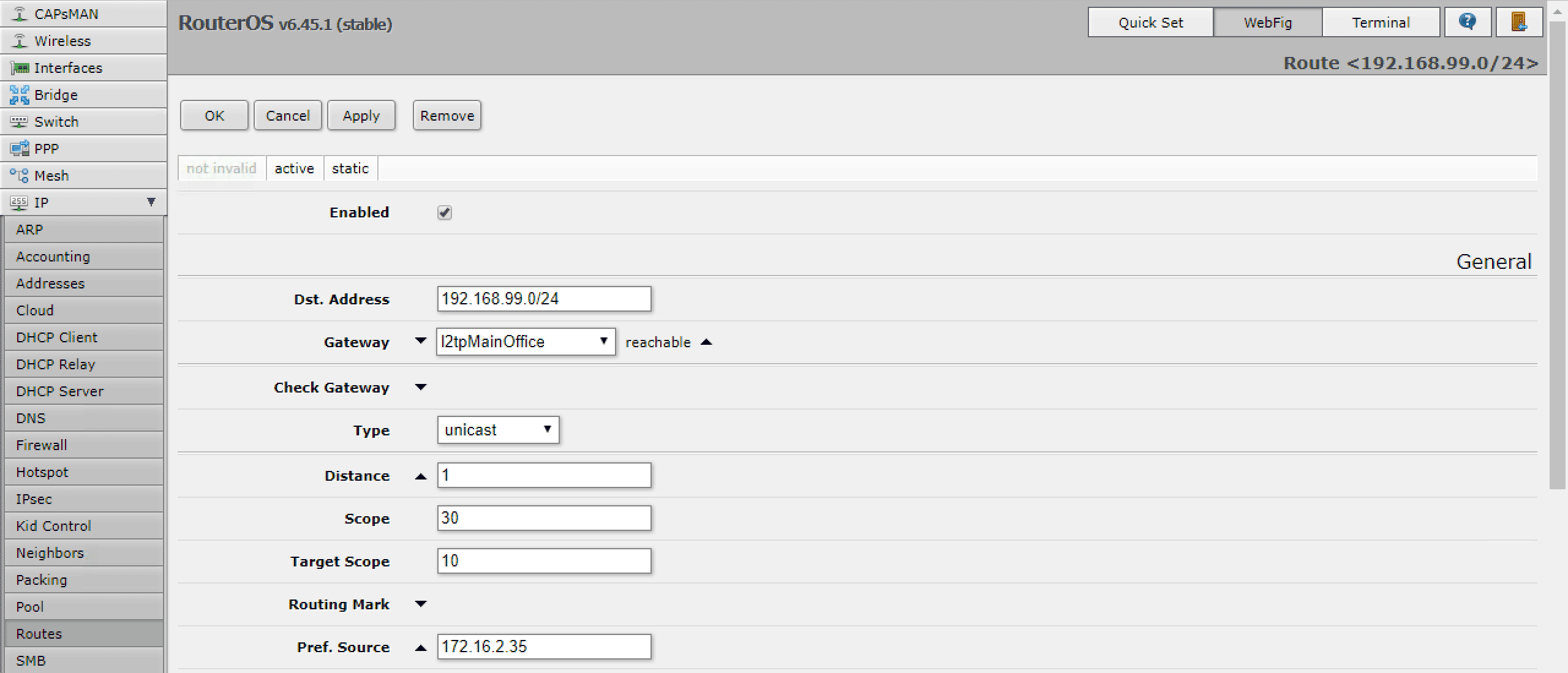

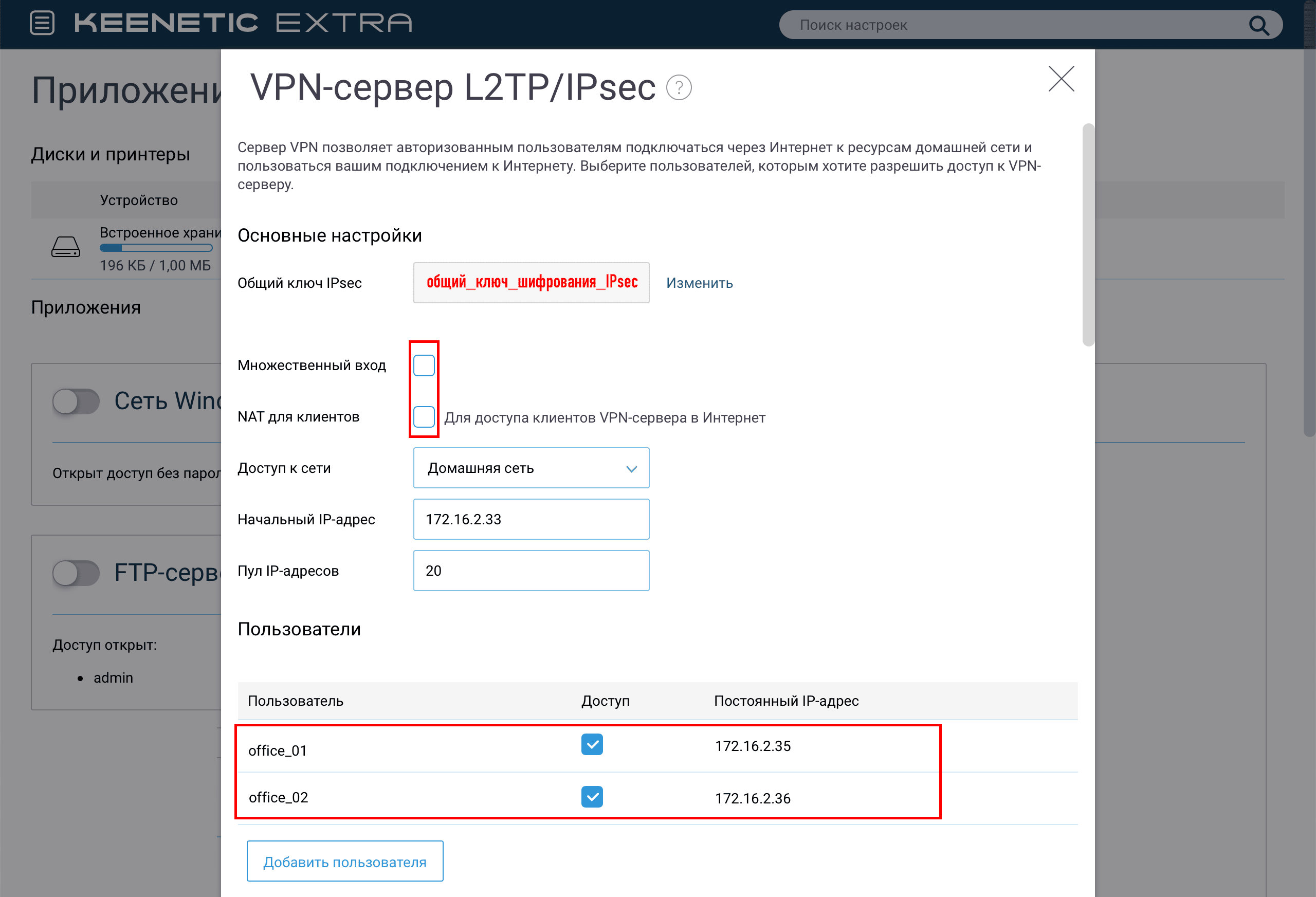

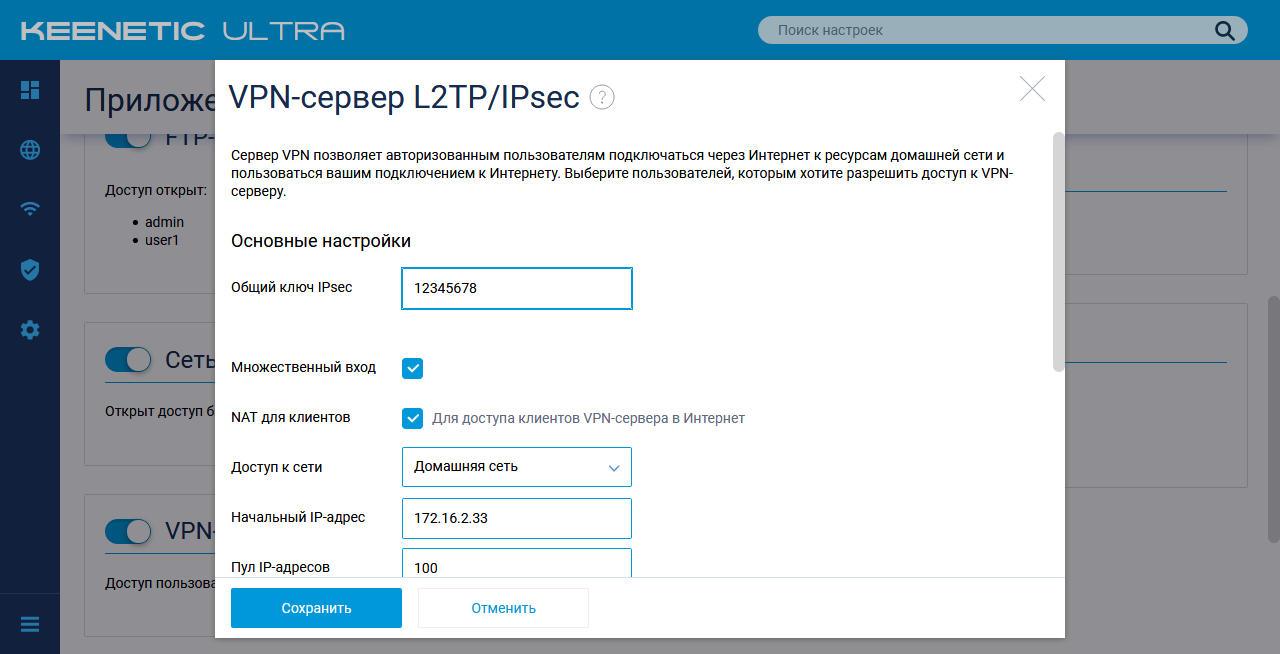

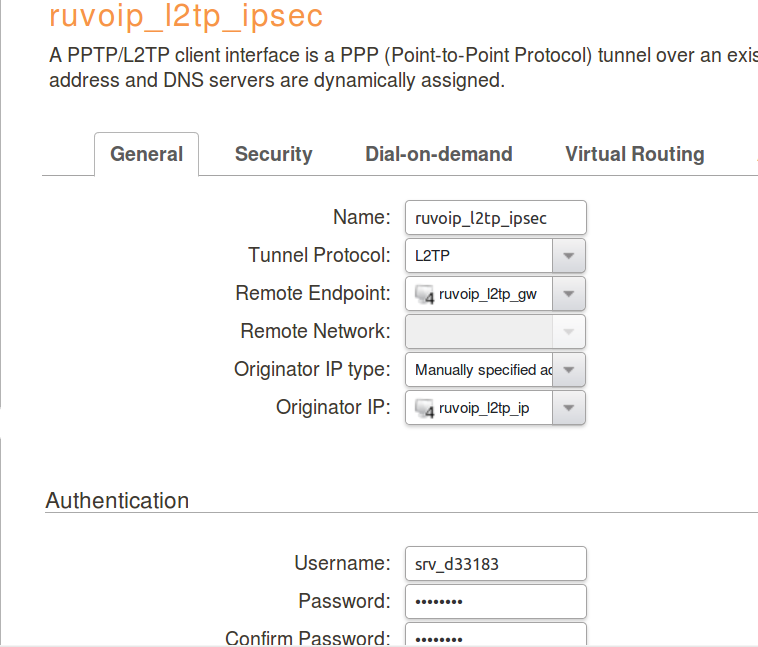

VPN-сервер L2TP/IPsec – Keenetic

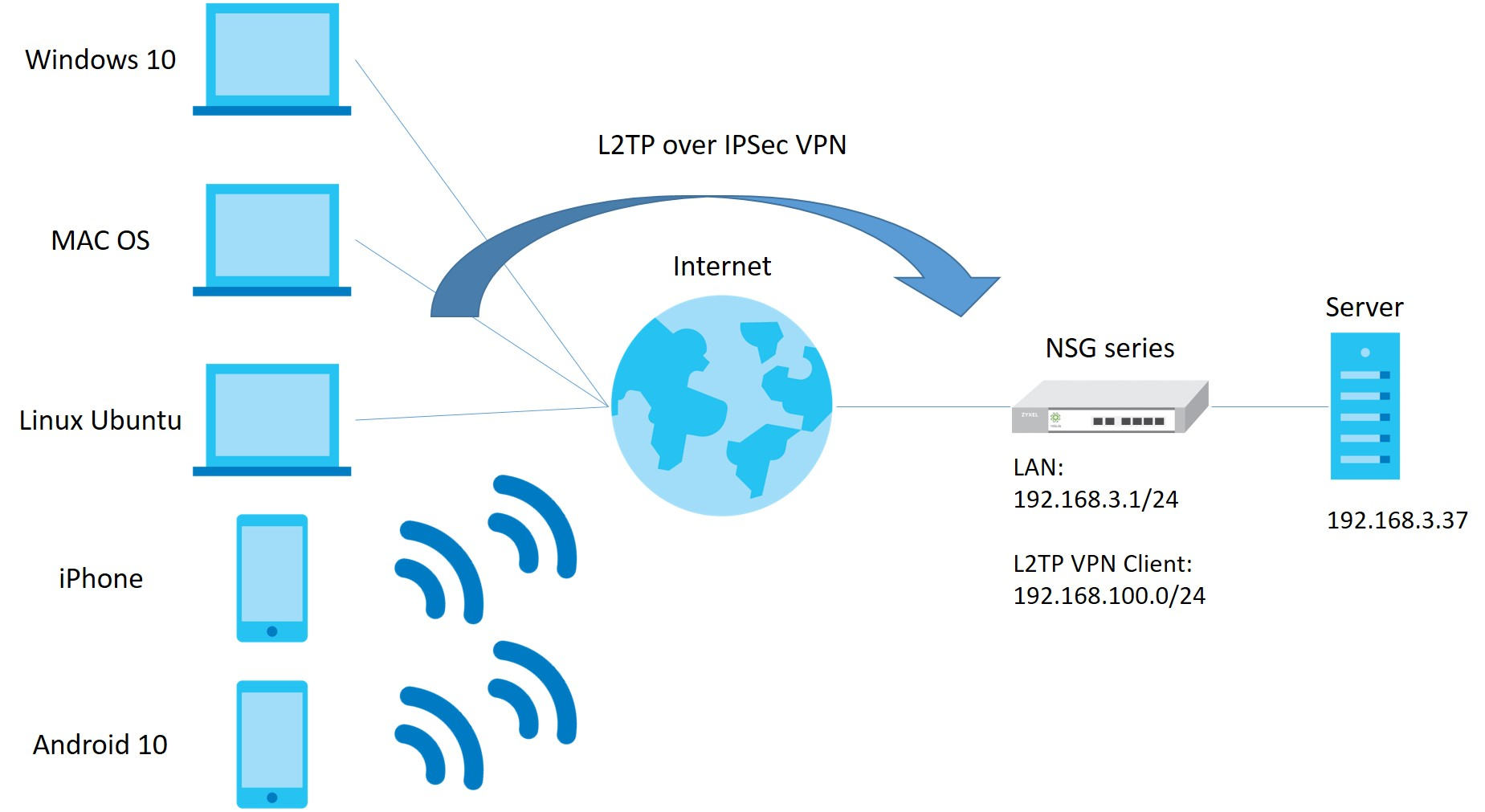

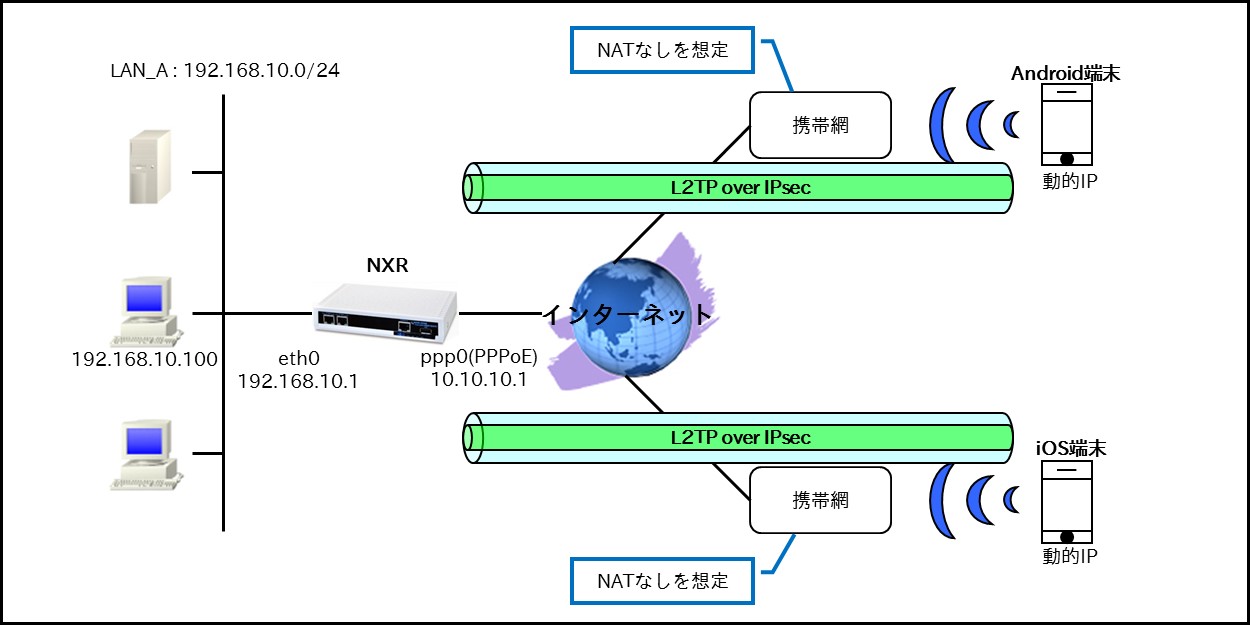

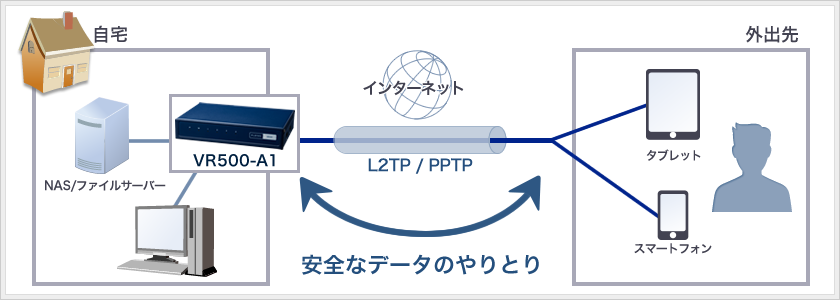

В интернет-центрах Keenetic есть возможность подключения к VPN-серверу по протоколу L2TP over IPSec (L2TP/IPSec) для доступа к ресурсам домашней сети.

В таком туннеле можно абсолютно не волноваться о конфиденциальности IP-телефонии или потоков видеонаблюдения. L2TP/IPSec обеспечивает абсолютно защищенный доступ к домашней сети со смартфона, планшета или компьютера с минимальной настройкой: в Android, iOS и Windows для этого типа VPN есть удобный встроенный клиент. К тому же, во многих моделях Keenetic передача данных по L2TP over IPsec ускоряется аппаратно.

Важно! Интернет-центр Keenetic, на котором будет работать VPN-сервер L2TP/IPsec, должен быть подключен к Интернету с публичным IP-адресом, а при использовании доменного имени KeenDNS, оно должно быть настроено в режиме «Прямой доступ». При несоблюдении любого из этих условий подключение к такому серверу из Интернета будет невозможно.

При несоблюдении любого из этих условий подключение к такому серверу из Интернета будет невозможно.

Предварительно нужно установить компонент системы «L2TP/IPsec VPN-сервер». Сделать это можно на странице «Общие настройки» в разделе «Обновления и компоненты», нажав на «Изменить набор компонентов».

После этого перейдите на страницу «Приложения». Здесь вы увидите панель «VPN-сервер L2TP/IPsec». Нажмите по ссылке «VPN-сервер L2TP/IPsec».

В появившемся окне «VPN-сервер L2TP/IPsec» в поле «Общий ключ IPsec» укажите ключ безопасности.

NOTE: Важно! Этот ключ также используется VPN-сервером IPsec (Virtual IP).

Параметр «Множественный вход» управляет возможностью устанавливать к серверу несколько одновременных подключений, используя при этом одни и те же учетные данные. Это не является рекомендованным сценарием в связи с понижением уровня безопасности и неудобствами при мониторинге. Однако, при первоначальной настройке, или для случаев, когда требуется разрешить установку туннеля с нескольких устройств одного пользователя, опцию можно оставить включенной.

NOTE: Важно! При выключенной опции «Множественный вход», появляется возможность назначить постоянный IP-адрес для L2TP/IPsec-клиента. Сделать это можно на странице настройки VPN-сервера L2TP/IPsec в разделе «Пользователи».

В настройках сервера по умолчанию включена опция «NAT для клиентов». Эта настройка служит для доступа клиентов VPN-сервера в Интернет. В клиенте, встроенном в ОС Windows, такая функция включена по умолчанию и при установке туннеля запросы в Интернет будут отправляться через него.

NOTE: Важно! Если отключить функцию «NAT для клиентов» на сервере, но не перенастроить политику маршрутизации по умолчанию в Windows-клиенте, то после установки туннеля на компьютере может не работать доступ в Интернет. Дополнительная информация представлена в статье «Изменение политики маршрутизации VPN-подключения в Windows, при выключенной опции «NAT для клиентов» на сервере».

В настройках сервера в поле «Доступ к сети» также можно указать отличный от Домашней сети сегмент, если это необходимо. Через туннель в таком случае будет доступна сеть указанного сегмента.

Через туннель в таком случае будет доступна сеть указанного сегмента.

Общее количество возможных одновременных подключений задается настройкой размера пула IP-адресов. Как и начальный IP-адрес, эту настройку не рекомендуется менять без необходимости.

NOTE: Важно! Если «Начальный IP-адрес» попадает в диапазон сети указанного в поле «Доступ к сети» сегмента, включается функция ARP-Proxy, что позволит обращаться к такому VPN-клиенту из указанного локального сегмента. Например, если в поле «Доступ к сети» выбрана домашняя сеть 192.168.1.0 с маской 255.255.255.0 и настройками DHCP-сервера: «Начальный адрес пула»: 192.168.1.33, «Размер пула адресов»: 120, вы можете задать «Начальный IP-адрес» VPN-сервера 192.168.1.154, который попадает в диапазон 192.168.1.1-192.168.1.254, и иметь доступ из домашней сети к VPN-клиентам наравне с доступом к локальным устройствам.

В разделе «Пользователи» выберите пользователей, которым хотите разрешить доступ к L2TP/IPsec-серверу и в локальную сеть. Здесь же вы можете добавить нового пользователя, указав имя и пароль.

Здесь же вы можете добавить нового пользователя, указав имя и пароль.

После настройки сервера переведите переключатель в состояние Включено.

Нажав на ссылку «Статистика подключений» вы можете посмотреть статус подключения и дополнительную информацию об активных сессиях.

Если вы хотите организовать доступ клиентов не только к локальной сети VPN-сервера, но и в обратную сторону, т.е. из сети VPN-сервера в удаленную сеть VPN-клиента, чтобы обеспечить обмен данными между двумя сторонами VPN-туннеля, обратитесь к инструкции «Маршрутизация сетей через VPN».

TIP: Примечание

Для подключения к серверу в качестве клиента можно использовать:

интернет-центр Keenetic — «Клиент L2TP/IPsec (L2TP over IPsec)»;

компьютер под управлением ОС Windows 7 — «Пример подключения L2TP/IPsec в Windows 7» или ОС Windows 10 — «Подключение к VPN-серверу L2TP/IPSec из Windows»;

мобильное устройство на базе Android — «Подключение к VPN-серверу L2TP/IPSec из Android»;

мобильное устройство на базе iOS — «Подключение к VPN-серверу L2TP/IPSec из iOS»;

компьютер под управлением MacOS — «Подключение к VPN-серверу L2TP/IPSec с компьютера из MacOS».

Page not found — Sysadmin`s way

Linux

23 просмотров

Инструкция по включению дампа в апаче для решения проблемы child pid xx exit signal

Linux

56 просмотров

Краткая статья по расширению дискового пространства в виртуальной машине Bitrix с использованием LVM.

Linux

59 просмотров

Продолжаю серию материалов по kubernetes. Теперь будет рассмотрена процедура создания кластера с использованием утилиты

Linux

19 просмотров

На имеющихся проектах с виртуальной машиной Bitrix можно добиться большей производительности и попугаев при

Администрирование

28 просмотров

Спешу поделиться новостью: помимо данного сайта, создан также канал в телеграме.

Администрирование

64 просмотров

Типовая стандартная схема: битрикс-окружение и 127.0.0.1 в логах apache. В данной заметке будет рассказано,

centos — Как запретить подключение к xl2tp без шифрования ipsec?

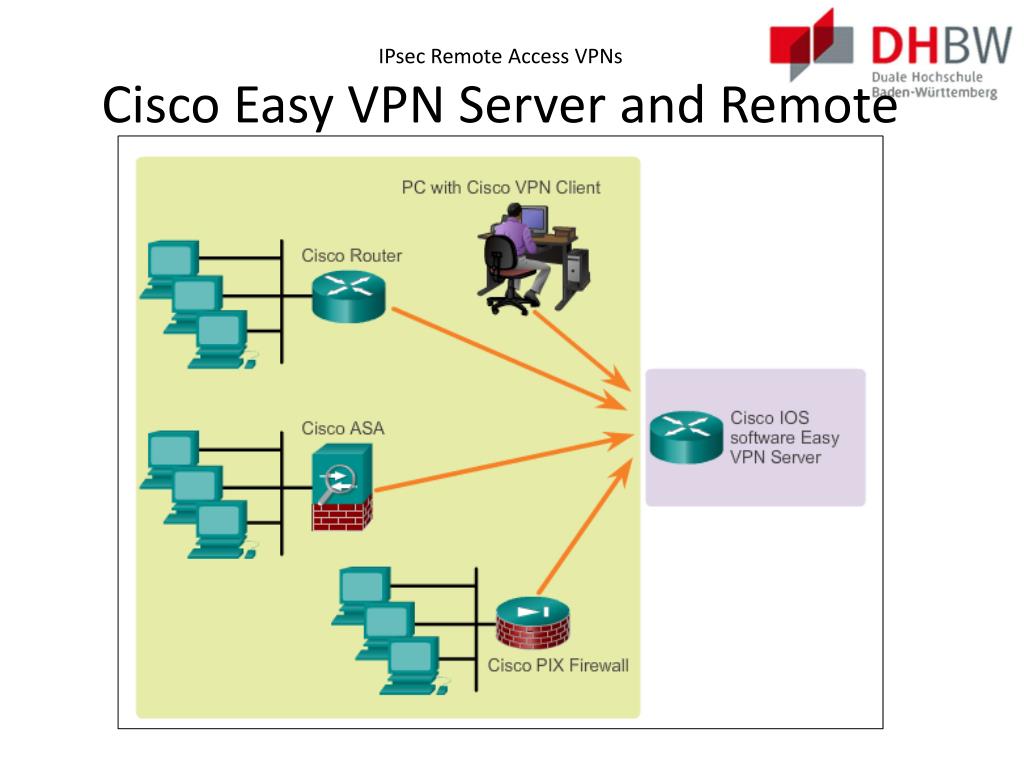

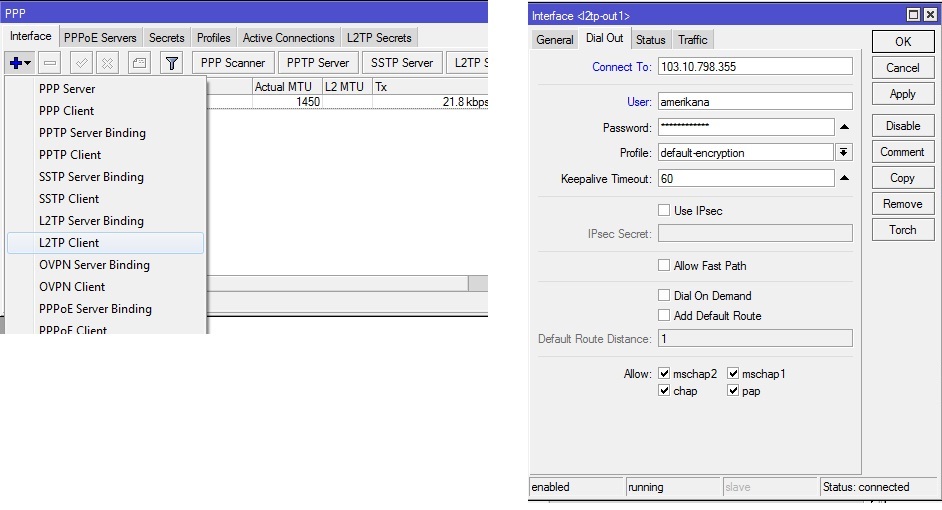

Я пытаюсь настроить сервер l2tp + ipsec для мобильного использования и домашнего маршрутизатора.

Итак, я сделал некоторые настройки и проверил, что он отлично работает с устройством Android. Я вижу шифрование в ipsec —status.

Моя система — CentOS Linux версии 7.0.1406 (Core) на основе Digital Ocean.

Моя проблема в том, что я могу подключиться к серверу L2TP из Mikrotik без ipsec.

Итак, теперь мне нужны советы:

Как запретить L2TP-соединение без шифрования IPSEC на стороне Linux, потому что я могу подключиться к xl2tpd из mikrotik, даже если демон ipsec остановился.

Как правильно настроить микротик для подключения к серверу l2tp + ipsec в транспортном режиме ipsec.

Вот мои конфиги linux:

/etc/ppp/options.xl2tpd

требуется-mschap-v2

ipcp-accept-local

ipcp-accept-remote

мс-днс 8.8.8.8

авторизация

crtscts

холостой ход 1800

MTU 1310

mru 1310

скрыть пароль

модем

имя l2tpd

многоканальный

lcp-эхо-интервал 5

lcp-echo-failure 4

проксиарп

/etc/xl2tpd/xl2tpd.conf

[весь мир]

ipsec saref = да

принудительное использование пользовательского пространства = да

файл авторизации = / etc / ppp / chap-secrets

[lns по умолчанию]

диапазон ip = 192.168.1.128-192.168.1.254

локальный IP = 192.168.1.99

отказать парню = да

откажитесь от пап = да

требуется аутентификация = да

name = LinuxVPNserver

ppp debug = да

pppoptfile = /etc/ppp/options. xl2tpd

бит длины = да

xl2tpd

бит длины = да

/etc/ipsec.conf

настройка конфигурации

protostack = netkey

dumpdir = / var / run / плутон /

nat_traversal = да

virtual_private =% v4: 10.0.0.0/8,%v4: 192.168.0.0/16,%v4: 172.16.0.0/12,%v4: 25.0.0.0/8,%v4: 100.64.0.0/10,%v6: fd00 :: / 8,% v6: fe80 :: / 10,% v4:! 192.168.250.0 / 24,% v4:! 192.168. $

keep_alive = 1800

подключение L2TP-PSK-NAT

праваubnet = vhost:% priv

также = L2TP-PSK-noNAT

подключение L2TP-PSK-noNAT

authby = секрет

pfs = нет

auto = добавить

keyingtries = 8

ikelifetime = 8ч

keylife = 1 час

тип = транспорт

left = 146.185.XXX.XXX

leftprotoport = 17 /% любые

right =% любой

rightprotoport = 17 /% любое

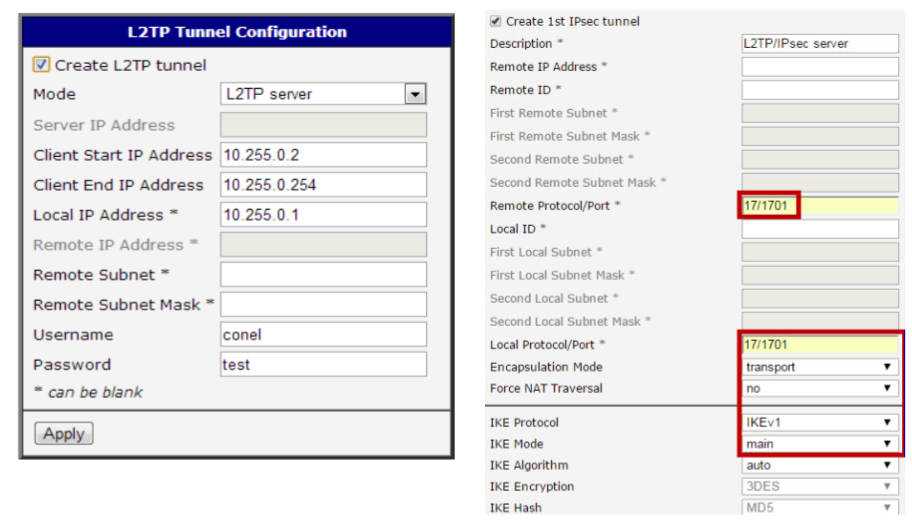

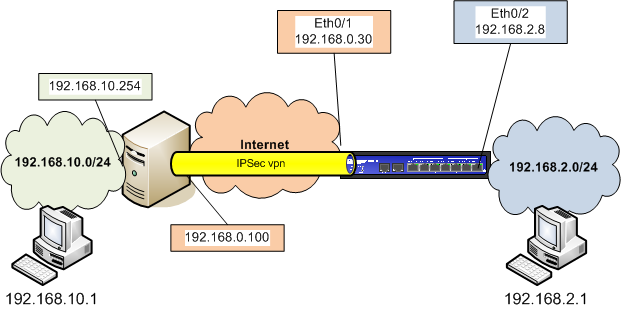

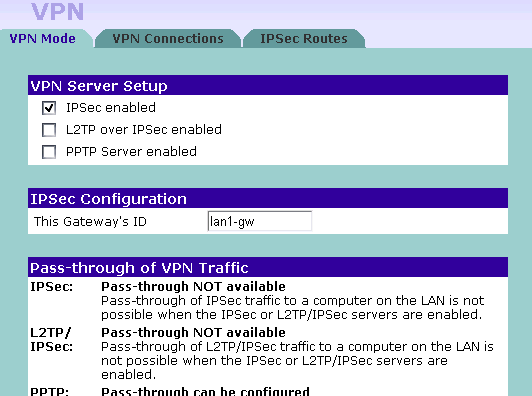

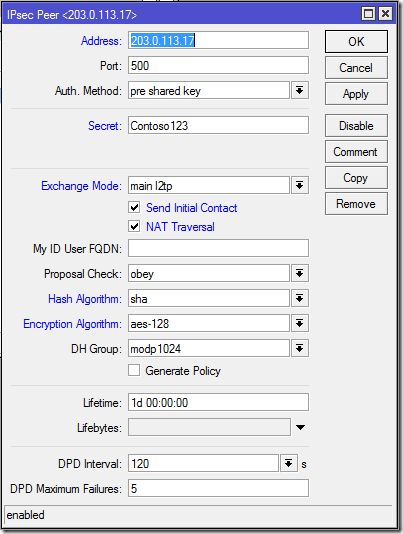

ipsec — L2TP VPN без сертификатов между Windows XP и ZyWALL USG 200

Я пытаюсь настроить брандмауэр ZyWALL USG 200, чтобы позволить удаленным клиентам Windows XP (динамический IP-адрес) подключаться к сети рабочего места с помощью L2TP VPN. Я не хочу использовать сертификаты, обычного имени пользователя и пароля будет достаточно (а управление сертификатами было бы слишком много).

Я не хочу использовать сертификаты, обычного имени пользователя и пароля будет достаточно (а управление сертификатами было бы слишком много).

Я не эксперт по L2TP, не говоря уже о IPsec, поэтому терпите меня, если я задам тривиальные вопросы или сделаю вопиющие ошибки.

Я настроил то, что, по моему мнению, должно быть L2TP VPN на USG200, однако при попытке подключения с клиента WinXP я получаю следующую ошибку в его журнале:

1 25.09.2015 11:03:33 info Отправка IKE: [NOTIFY: NO_PROPOSAL_CHOSEN] 192.168.0.1: 500 84.223.99.164:500 IKE_LOG

2 2015-09-25 11:03:33 info IKE [SA]: Предложение не выбрано 192.168.0.1:500 84.223.99.164:500 IKE_LOG

3 2015-09-25 11:03:33 info IKE Пара файлов cookie: 0x214b5575aaa53052 / 0xa212f247eeebfb4b [count = 2] 192.168.0.1:500 84.223.99.164:500 IKE_LOG

4 2015-09-25 11:03:33 info IKE Recv: [SA] [VID] [VID] [VID] [VID] 84.223.99.164:500 192.168.0.1:500 IKE_LOG

5 25.09.2015 11:03:33 info IKE Пара файлов cookie: 0xa212f247eeebfb4b / 0x214b5575aaa53052 84. 223.99.164:500 192.168.0,1: 500 IKE_LOG

6 2015-09-25 11:03:33 info Запрос основного режима IKE Recv от [84.223.99.164] 84.223.99.164:500 192.168.0.1:500 IKE_LOG

7 2015-09-25 11:03:33 info IKE Пара файлов cookie: 0x214b5575aaa53052 / 0x0000000000000000 84.223.99.164:500 192.168.0.1:500 IKE_LOG

223.99.164:500 192.168.0,1: 500 IKE_LOG

6 2015-09-25 11:03:33 info Запрос основного режима IKE Recv от [84.223.99.164] 84.223.99.164:500 192.168.0.1:500 IKE_LOG

7 2015-09-25 11:03:33 info IKE Пара файлов cookie: 0x214b5575aaa53052 / 0x0000000000000000 84.223.99.164:500 192.168.0.1:500 IKE_LOG

(обратите внимание, что USG200 сначала показывает самые последние записи журнала). При поиске в Google я понял, что ошибка «Предложение не выбрано» может быть вызвано несоответствием между клиентом и сервером в конфигурации предложения IKE Phase 1.Из этого документа я предполагаю, что следующая конфигурация USG200 должна работать, но это не так:

Я явно настроил VPN-соединение и L2TP VPN, но я думаю, что эти настройки не имеют отношения к делу, по крайней мере, на данный момент. К сожалению, я не могу сказать, почему он не работает, и виноват ли брандмауэр или клиент. Кажется, я не могу получить какой-либо соответствующий журнал для диагностики проблемы из Windows, поэтому вот как я настроил соединение:

Не могли бы вы помочь мне понять, что я делаю не так?

IPsec против L2TP / IPsec — суперпользователь

L2TP против PPTP

L2TP / IPSec и PPTP похожи в следующих отношениях:

обеспечивает логический транспортный механизм для отправки полезных данных PPP;

обеспечивать туннелирование или инкапсуляцию, чтобы полезные данные PPP, основанные на любом протоколе, могли быть отправлены по IP-сети; полагаться на процесс подключения PPP для выполнения аутентификации пользователя и настройки протокола.

Некоторые факты о PPTP:

- преимущества

- PPTP легко развернуть

- PPTP использует TCP, это надежное решение позволяет повторно передавать потерянные пакеты

- Поддержка PPTP

- недостатки

- PPTP менее безопасен с MPPE (до 128 бит)

- шифрование данных начинается после завершения процесса соединения PPP (и, следовательно, аутентификации PPP)

- Соединения PPTP требуют аутентификации только на уровне пользователя через протокол аутентификации на основе PPP

Некоторые факты о L2TP (через PPTP):

- преимущества

- Шифрование данных L2TP / IPSec начинается до процесса подключения PPP

- L2TP / IPSec-соединения используют AES (до 256 бит) или DESU (до трех 56-битных ключей)

- L2TP / IPSec-соединения обеспечивают более надежную аутентификацию, требуя аутентификации на уровне компьютера с помощью сертификатов и аутентификации на уровне пользователя по протоколу аутентификации PPP.

- L2TP использует UDP.Это более быстрый, но менее надежный, поскольку он не передает повторно потерянные пакеты, обычно используется в Интернет-коммуникациях в реальном времени.

- L2TP более «дружественен к брандмауэрам», чем PPTP — решающее преимущество для протокола экстрасети, поскольку большинство брандмауэров не поддерживают GRE

- недостаток

- L2TP требует инфраструктуры сертификатов для выдачи компьютерных сертификатов

Обобщая:

Нет явного победителя, но PPTP старше, легче, работает в большинстве случаев, и клиенты легко предварительно устанавливаются, что дает ему преимущество в том, что обычно его очень легко развертывать и настраивать (без EAP).

Но для большинства стран, таких как ОАЭ, Оман, Пакистан, Йемен, Саудовская Аравия, Турция, Китай, Сингапур, Ливан, PPTP заблокирован интернет-провайдером или правительством, поэтому им нужен L2TP или SSL VPN

Ссылка: http://vpnblog. info/pptp-vs-l2tp.html

info/pptp-vs-l2tp.html

IPSec VS L2TP / IPSec

Причина, по которой люди используют L2TP, связана с необходимостью предоставить механизм входа в систему

пользователям. IPSec сам по себе предназначен для протокола туннелирования в

сценарий от шлюза к шлюзу (есть еще два режима: туннельный и

вид транспорта).Таким образом, поставщики используют L2TP, чтобы люди могли использовать свои

продукты в сценарии клиент-сеть. Таким образом, они используют L2TP только для

ведение журнала, а остальная часть сеанса будет использовать IPSec. Вы должны

принять во внимание два других режима; предварительные общие ключи и сертификаты.

Ссылка: http://seclists.org/basics/2005/Apr/139

Туннельный режим IPsec

Когда безопасность интернет-протокола (IPsec) используется в туннельном режиме, сам IPsec обеспечивает инкапсуляцию только для IP-трафика.Основной причиной использования туннельного режима IPsec является возможность взаимодействия с другими маршрутизаторами, шлюзами или конечными системами, которые не поддерживают L2TP через IPsec или туннелирование PPTP VPN. Информация о совместимости представлена на веб-сайте Консорциума виртуальных частных сетей.

Информация о совместимости представлена на веб-сайте Консорциума виртуальных частных сетей.

Ссылка: http://forums.isaserver.org/m_2002098668/mpage_1/key_/tm.htm#2002098668

Как настроить L2TP в Windows

На этой странице описывается, как использовать L2TP без IPSec в Windows. Это запасное решение на случай, если все остальные решения не сработают.

Windows 7 / Vista

Шаг 1. Отключить IPSEC

- Нажмите Пуск, затем в поле поиска введите: запустить ВВОД

- В диалоговом окне «Выполнить» введите: regedit ENTER

- В редакторе реестра: найдите и щелкните следующий подраздел реестра: HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Services \ Rasman \ Parameters

- В меню «Правка» выберите «Создать»> «DWORD

- В качестве имени нового ключа введите: ProhibitIpSec

- Дважды щелкните кнопку, чтобы изменить значение.

- В поле «Значение» введите: 1

- Закройте редактор реестра и перезагрузите компьютер.

».

Шаг 2. Настройте номеронабиратель PandaPow L2TP

- Загрузите следующий файл на рабочий стол своего компьютера: PandaPow-L2TP.pbk

- Дважды щелкните по нему и выберите сервер, к которому вы хотите подключиться, и щелкните Connect

- Введите имя пользователя и пароль VPN, установите флажок, чтобы сохранить имя пользователя и пароль, затем подключитесь.

- Если вы подключаетесь к этому местоположению впервые, вас спросят, какой это тип подключения. Вы можете выбрать Домашняя сеть .

Вы увидите, что соединение установлено, если щелкнете значок сети на панели задач. Чтобы отключиться, вам нужно щелкнуть файл PandaPow-L2TP и нажать Повесить трубку .

Windows XP

Шаг 1. Отключить IPSEC

- Щелкните Пуск , затем Выполнить.. . В текстовом поле введите: regedit , затем нажмите Enter

- В редакторе реестра: найдите и щелкните следующий подраздел реестра: HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Services \ Rasman \ Parameters

- В меню Правка выберите Создать> DWORD

- В качестве имени нового ключа введите: ProhibitIpSec

- Дважды щелкните кнопку, чтобы изменить значение.

- В поле «Значение» введите: 1

- Закройте редактор реестра и перезагрузите компьютер.

.

Шаг 2. Настройте номеронабиратель PandaPow L2TP

- Загрузите следующий файл на рабочий стол своего компьютера: PandaPow-L2TP.pbk

- Дважды щелкните по нему и выберите сервер, к которому вы хотите подключиться, и щелкните Connect

- Введите имя пользователя и пароль VPN, установите флажок, чтобы сохранить имя пользователя и пароль, затем подключитесь.

- Если вы подключаетесь к этому местоположению впервые, вас спросят, какой это тип подключения.

Вы можете выбрать Домашняя сеть .

Вы можете выбрать Домашняя сеть .

Вы увидите, что соединение установлено, если щелкнете значок сети на панели задач. Чтобы отключиться, вам нужно щелкнуть файл PandaPow-L2TP и нажать Повесить трубку .

L2TP / IPSec VPN в Debian 10 без Network Manager