L2Tp или pptp: Страница на найдена

Клиент PPTP и L2TP – Keenetic

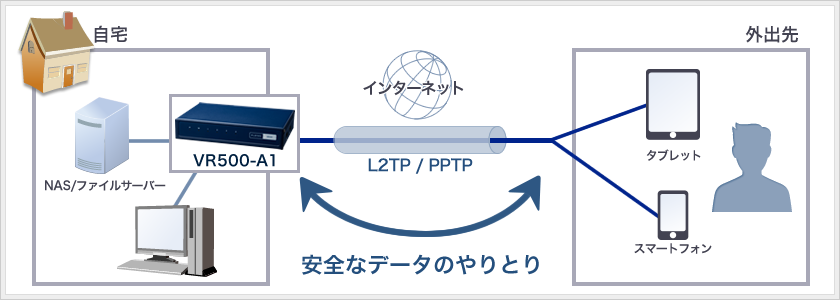

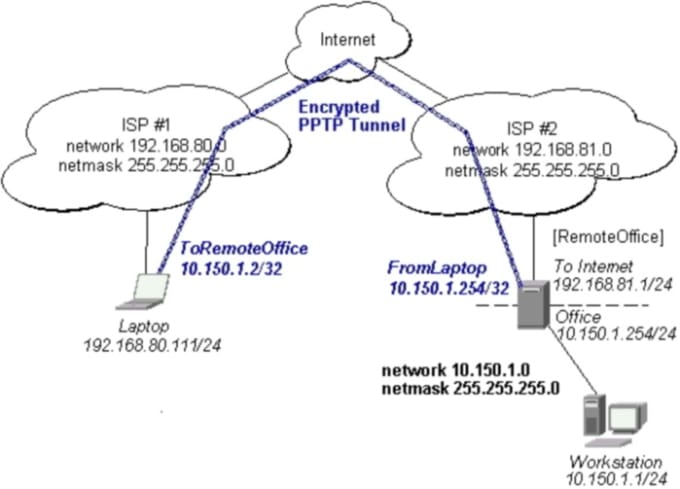

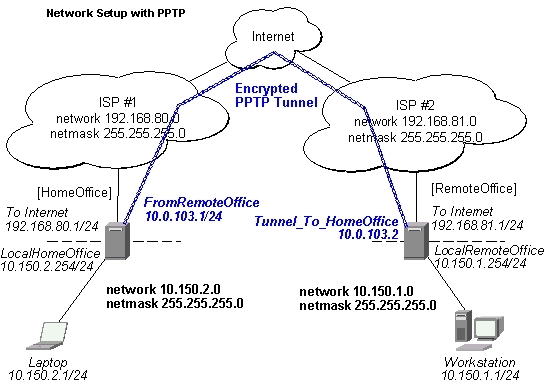

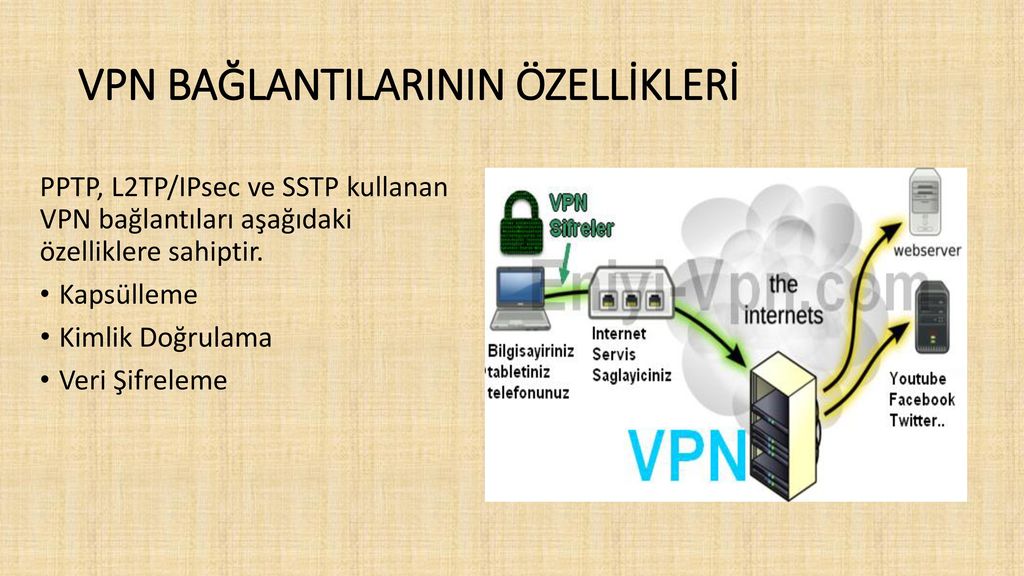

Для подключения к публичному VPN-сервису, сети офиса, или другому интернет-центру Keenetic можно использовать протокол PPTP (Point-to-Point Tunneling Protocol). PPTP может также использоваться для организации безопасного туннеля между двумя локальными сетями. Преимуществом туннеля PPTP является его простота настройки и доступность. PPTP обеспечивает безопасную передачу данных через Интернет со смартфона, планшета или компьютера. Для защиты данных PPTP-трафика может быть использован протокол MPPE.

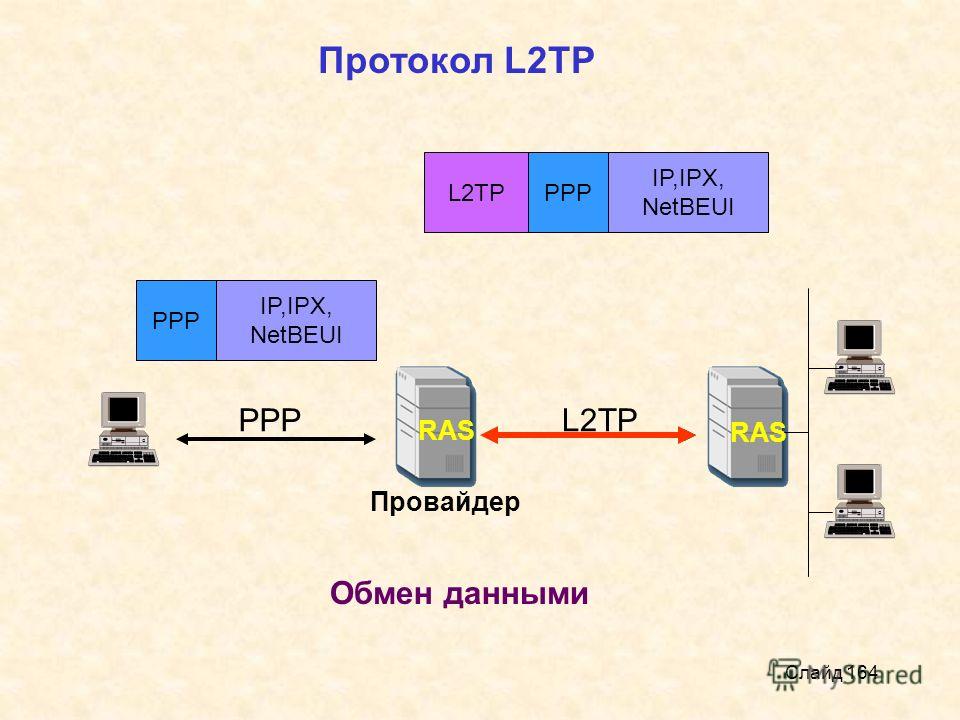

Помимо PPTP-подключения в интернет-центре Keenetic можно настроить подключение по протоколу L2TP (Layer 2 Tunneling Protocol). В отличие от других протоколов VPN, L2TP не использует шифрование данных.

Далее мы рассмотрим пример PPTP-подключения. Настройка L2TP-подключения выполняется аналогично.

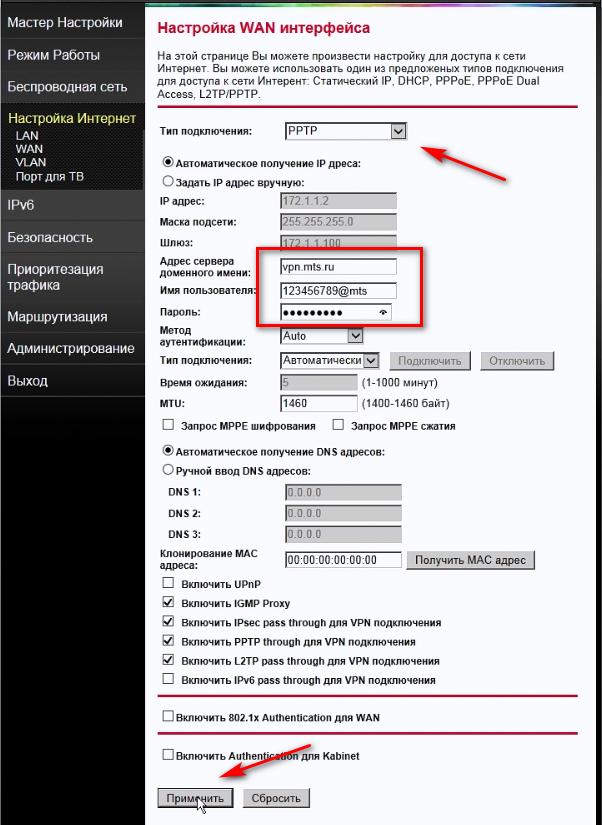

Для настройки PPTP-подключения перейдите на страницу «Другие подключения» и в разделе «VPN-подключения» нажмите «Добавить подключение». В окне «Параметры VPN-подключения» в поле «Тип (протокол)» выберите значение «PPTP».

В окне «Параметры VPN-подключения» в поле «Тип (протокол)» выберите значение «PPTP».

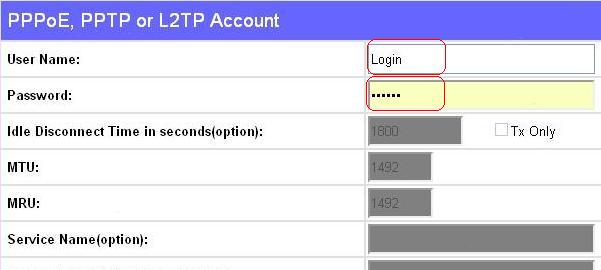

Затем в поле «Имя подключения» впишите имя соединения, а в поле «Адрес сервера» укажите домен или IP-адрес PPTP-сервера. В полях «Имя пользователя» и «Пароль» соответственно укажите данные учетной записи, которой разрешен доступ в локальную сеть по протоколу PPTP.

Для настройки параметров IP, расписания работы или определения интерфейса, через который будет работать подключение, нажмите «Показать дополнительные настройки».

После создания подключения переведите переключатель в состояние Включено.

На этой же странице будет отображаться статус данного подключения.

Для проверки соединения с клиентского компьютера обратитесь к какому-нибудь ресурсу в удаленной сети или выполните пинг хоста удаленной сети (локальной сети сервера).

Настройка сервера PPTP в Keenetic подробно представлена в статье «VPN-сервер PPTP».

TIP: Совет: Если данное подключение нужно использовать для выхода в Интернет, назначьте этому соединению самый высокий приоритет. Информацию о приоритетах вы найдете в статье «Приоритеты подключений».

Информацию о приоритетах вы найдете в статье «Приоритеты подключений».

PPTP против L2TP — Какой протокол VPN лучше?

PPTP, являющийся первым в истории VPN-протоколом, поддерживаемым Windows, имеет базовое шифрование, но влечет за собой высокую скорость интернета. L2TP, с другой стороны, имеет самый высокий уровень шифрования, но обеспечивает более низкую скорость интернета. Если потоковое вещание является вашим приоритетом, то PPTP кажется лучшим вариантом, но если вы хотите сохранить конфиденциальность вашей сетевой идентификации, вам нужно получить L2TP..

Чтобы узнать больше об этих протоколах VPN, то есть PPTP против L2TP, затем продолжите чтение.

Разница между PPTP и L2TP

Вот быстрое различие между двумя протоколами, основанными на нескольких факторах:

Совместим со всеми устройствами, т. Е. С Windows, Mac, Linux, Android, iOS, маршрутизаторами и т. Д. | Также совместим с различными устройствами, такими как Windows, Mac, Android, Linux, iOS, маршрутизаторы. |

| 128-битное шифрование | 256-битное шифрование |

| Довольно нестабильно по сравнению с L2TP, но работает с точками доступа Wi-Fi | Очень стабильный и работает на любом устройстве, сети и платформе. |

| Быстрая скорость | Медленнее скорость |

| Может использоваться со встроенным клиентом, именем пользователя и паролем, а также адресом сервера | Он используется на клиенте VPN, имени пользователя и пароле, адресе сервера и предварительном общем ключе. |

| Не очень безопасный, потому что он имеет базовое шифрование | Очень безопасный, потому что он полностью шифрует ваши данные с помощью надежного шифрования. |

Что такое протокол PPTP?

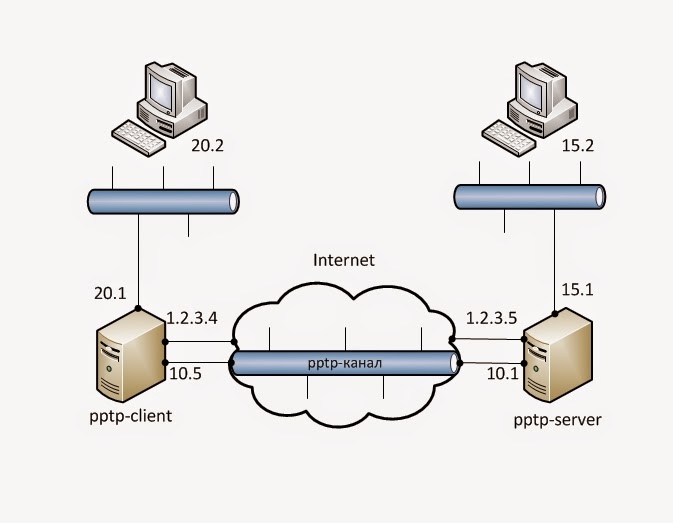

PPTP (Туннельный протокол точка-точка) — это процесс создания виртуальной частной сети. Этот протокол облегчает создание виртуальной связи между вашим компьютером / устройством и сервером, туннелирующим весь ваш трафик в предпочтительное место. Протокол туннелирования «точка-точка» является более жестким и сложным по сравнению с предшествующим протоколом (PPP).

Этот протокол облегчает создание виртуальной связи между вашим компьютером / устройством и сервером, туннелирующим весь ваш трафик в предпочтительное место. Протокол туннелирования «точка-точка» является более жестким и сложным по сравнению с предшествующим протоколом (PPP).

Виртуальная частная сеть, созданная с использованием PPTP, обеспечивает более безопасную передачу в форме инкапсулированных пакетов данных, где работа протокола облегчается благодаря туннелю GRE и TCP. Одной из причин широкого признания протокола туннелирования точка-точка является его совместимость с различными операционными системами..

Тем не менее, это в основном предпочитают те, кто работает под Windows, по сравнению с другими, предпочитающими Linux или Mac. Причиной этого, вероятно, является скорость соединения, поскольку PPTP работает лучше в Windows по сравнению с другими платформами. Виртуальная частная сеть, созданная с использованием протокола туннелирования точка-точка, является безопасной; однако существуют и другие протоколы, которые обеспечивают большую безопасность по сравнению с PPTP. .

.

Преимущества протокола PPTP

Существуют определенные характеристики, которые делают PPTP более распространенным протоколом по сравнению с L2TP. Эти:

- PPTP был первым официально признанным протоколом VPN

- Он совместим с различными платформами, такими как Windows, Max и Linux.

- Когда вы создаете виртуальную частную сеть, это влияет на вашу фактическую скорость интернета. Туннельный протокол «точка-точка» оказывает минимальное влияние на скорость вашего Интернета по сравнению с другими протоколами, такими как L2TP.

- PPTP намного проще в использовании по сравнению с L2TP. Настройка виртуальной частной сети с использованием протокола туннелирования «точка-точка» — это простой и удобный процесс..

- При создании виртуальной частной сети с использованием PPTP шифрование IPSec не требуется. Следовательно, PPTP не требует установки инфраструктуры открытых ключей (PKI) или компьютерных сертификатов при создании виртуальной частной сети.

.

. - Windows поддерживает PPTP по умолчанию, что позволяет вам избежать проблем с настройкой.

Недостатки PPTP

Наряду с рядом преимуществ, связанных с протоколом туннелирования точка-точка, здесь есть некоторые недостатки, которые необходимо перечислить здесь..

- PPTP, безусловно, совместим с различными платформами. Однако его производительность лучше всего подходит для Windows, так как пользователи Linux и Mac могут столкнуться с проблемами скорости или подключения.

- Протокол туннелирования точка-точка использует только 128-битное шифрование. Это в некоторой степени повышает вашу безопасность; однако, кибер-гоны с их сложными приемами и инструментами легко расшифруют зашифрованные файлы.

- Ваш ключ может быть извлечен с помощью надстроек браузера, таких как «FireSheep», если вы используете PPTP.

- Для безопасной виртуальной частной сети требуется как минимум 256-битное шифрование.

- Отсутствие шифрования IPSec в отличие от L2TP делает вашу уязвимость уязвимой при использовании Point-to-PPTP.

- PPTP сопровождает отсутствие проверки происхождения данных; следовательно, он не может обнаружить изменение данных при передаче или проверить подлинность источника.

- PPTP часто сталкивается с проблемами производительности в нестабильных сетях, что не так, если вы используете L2TP.

Что такое протокол L2TP?

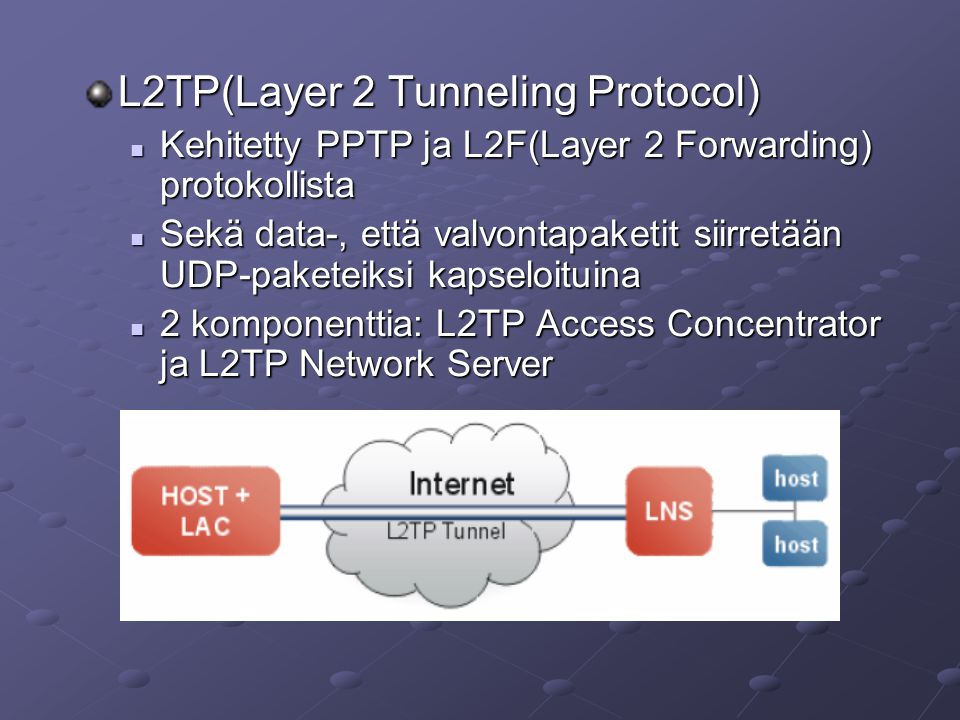

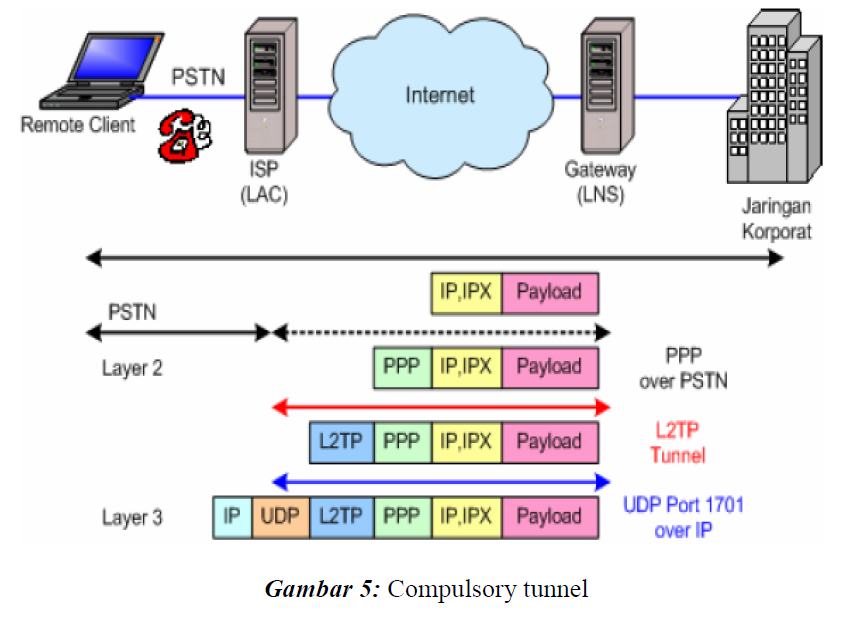

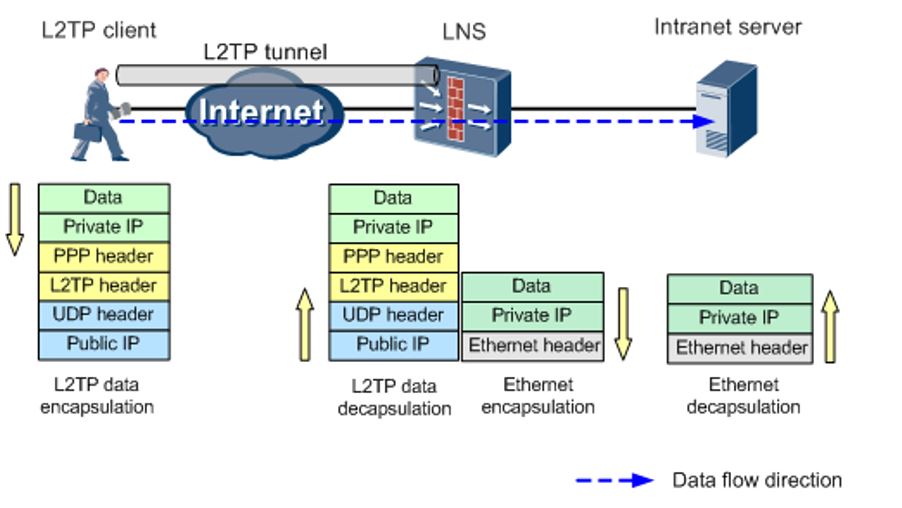

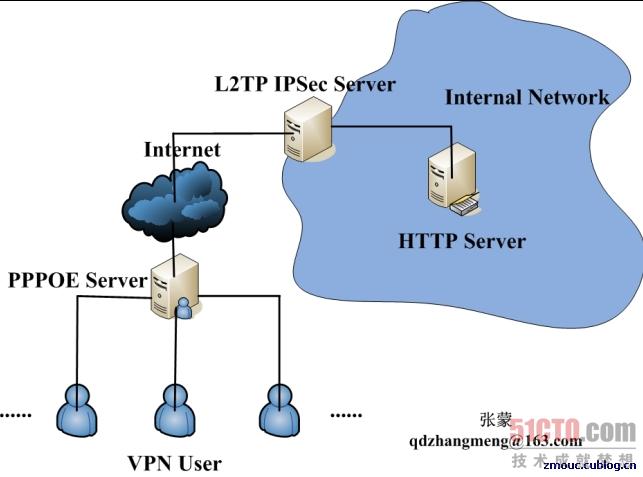

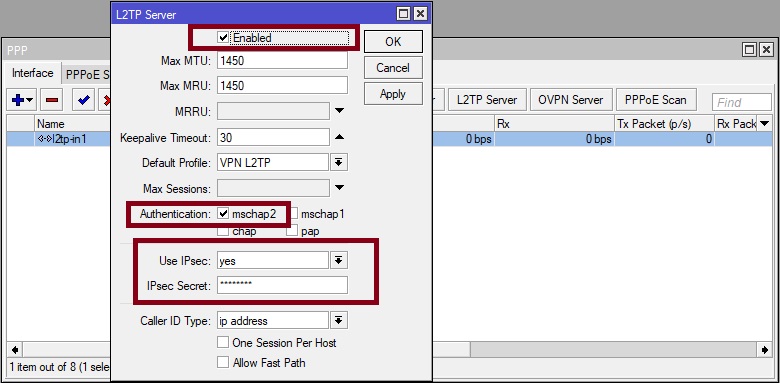

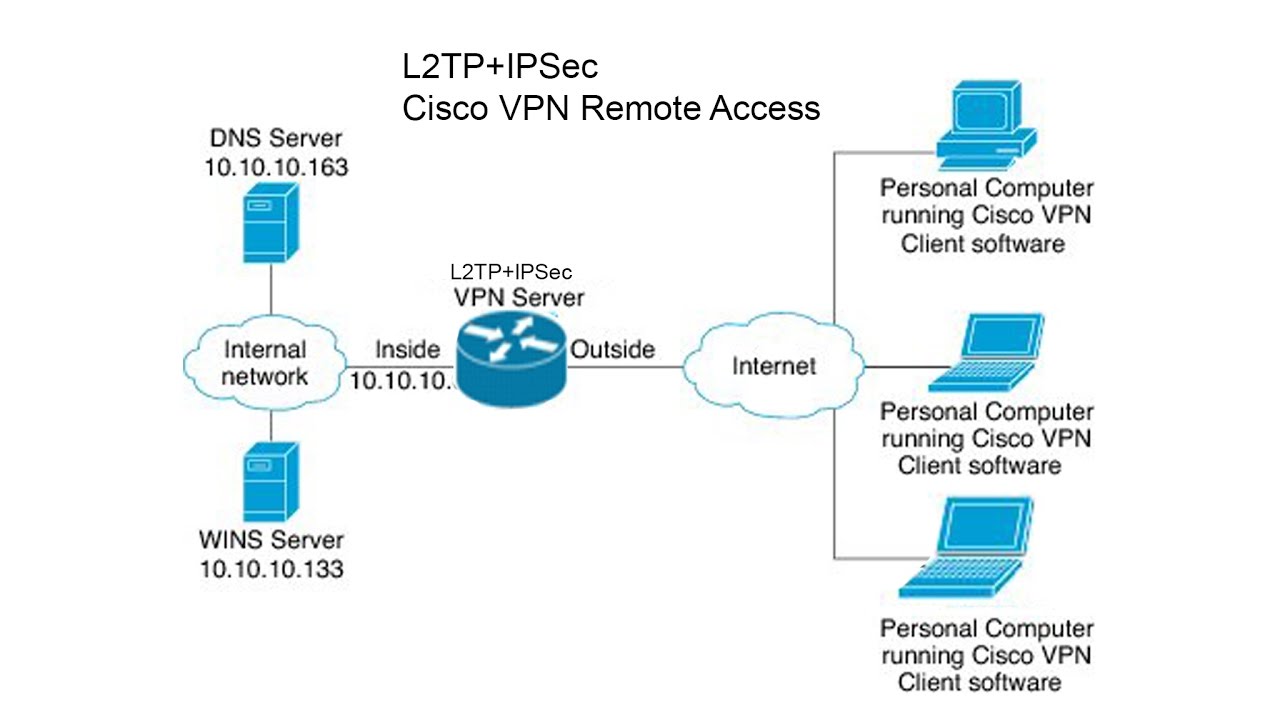

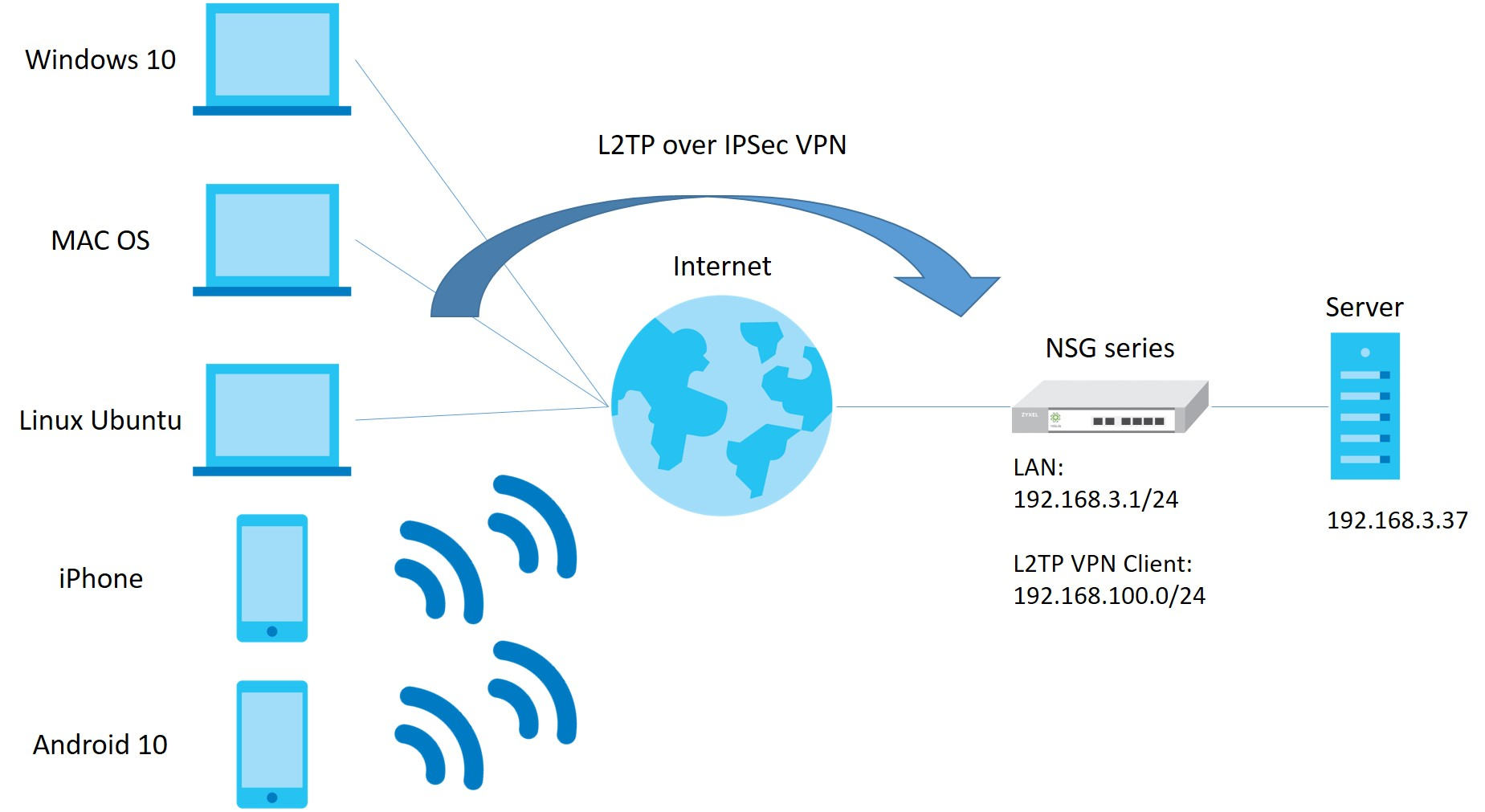

L2TP или протокол Layer-to-Tunneling, который поддерживает виртуальные частные сети, такие как PPTP; однако безопасность, связанная с этим протоколом, намного сложнее. L2TP использует сложный протокол шифрования, известный как IPSec. L2TP не может зашифровать ваши данные самостоятельно — он шифрует ваши данные по протоколу IPSec и обеспечивает вашу конфиденциальность.

Протокол уровня-туннелирования часто предпочитают люди, заботящиеся о безопасности. Как и PPTP, L2TP поддерживает виртуальную частную сеть, которая туннелирует ваши данные, но обеспечивает дополнительную безопасность. L2TP — это ответ на различные проблемы, такие как безопасность в Интернете, конфиденциальность, кража личных данных и нарушение авторских прав. Кроме того, L2TP представляет 256-битное шифрование, которое поднимает вашу безопасность данных на новый уровень и делает ее неуязвимой для несанкционированного доступа..

Кроме того, L2TP представляет 256-битное шифрование, которое поднимает вашу безопасность данных на новый уровень и делает ее неуязвимой для несанкционированного доступа..

Преимущества протокола Layer-to-Tunneling (L2TP)

Протокол Layer-to-Tunneling имеет различные преимущества, которые подтверждают, что он является лучшей альтернативой по сравнению с PPTP..

- Протокол Layer-to-Tunneling предлагает шифрование данных через протокол IPSec. Протокол IPSec повышает вашу безопасность и предотвращает любой несанкционированный доступ.

- L2TP, как и PPTP, совместим с различными платформами, такими как Windows, Mac и Linux..

- L2TP предлагает почти все, что делает PPTP вместе с дополнительными привилегиями безопасности.

- Протокол Layer-to-Tunneling аутентифицирует источник данных вместе с его целостностью — это то, что PPTP не предлагает.

- В отличие от PPTP, протокол Layer-to-Tunneling может быть легко настроен с некоторыми межсетевыми экранами, поскольку он использует UDP для инкапсуляции данных.

.

.

Недостатки протокола Layer-to-Tunneling (L2TP)

Наряду с различными преимуществами, есть несколько недостатков использования L2TP, которые необходимо учитывать.

- Из-за процесса двойной инкапсуляции данных функциональность L2TP может изнашиваться с некоторыми брандмауэрами.

- То, что большинство из вас ненавидит в L2TP, это то, что для него требуется PKI вместе с другими сертификатами компьютера.

- В некоторых версиях Windows, таких как Vista и Server 2008, может потребоваться изменить параметры реестра перед настройкой L2TP..

- Протокол Layer-to-Tunneling оказывает существенное влияние на скорость вашего интернета и ухудшает его немного больше, чем PPTP..

Вывод

Протокол туннелирования VPN служит многим различным целям, подобно тому, как VPN используется по многим различным причинам. Если безопасность является вашим первым приоритетом, то вы должны подключиться к L2TP, но если потоковая передача является вашим интересом, то PPTP должен быть вашим предпочтительным выбором из-за его высокой скорости.

Руководство подробно описывает характеристики PPTP против L2TP, которые являются двумя основными протоколами VPN. Одним из основных преимуществ PPTP является простота использования и минимальное влияние на скорость интернета; однако, замеченный недостаток состоит в том, что это обеспечивает минимальную безопасность. L2TP, с другой стороны, обеспечивает повышенную безопасность благодаря 256-битному шифрованию, но оказывает значительное влияние на скорость Интернета..

Люди, которые используют VPN в основном для обхода географических ограничений для просмотра своих любимых телешоу, фильмов и доступа к другому контенту, предпочитают PPTP из-за его скорости. Тем не менее, шифрование L2TP часто предпочитают уроды безопасности из-за протокола IPSec, который облегчает жесткое шифрование.

Sorry! The Author has not filled his profile.

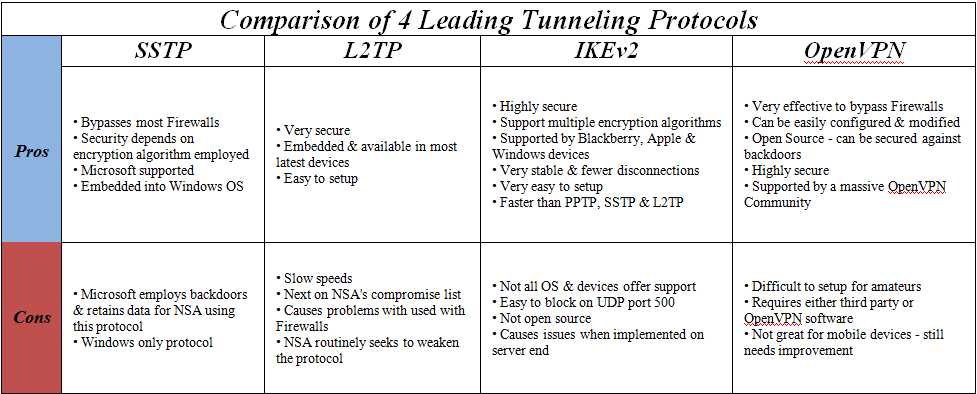

Какой протокол VPN лучше? Сравнение PPTP, OpenVPN и L2TP

Хотите использовать VPN? Если вы ищете поставщика VPN или настроили свой собственный VPN, вам нужно выбрать протокол. Некоторые поставщики VPN могут даже предложить вам выбор протоколов.

Некоторые поставщики VPN могут даже предложить вам выбор протоколов.

Это не последнее слово по любому из этих стандартов VPN или схем шифрования. Мы пытались сравнить все, чтобы вы могли понять стандарты, как они связаны друг с другом — и которые вы должны использовать.

PPTP

Не используйте PPTP. Протокол туннелирования «точка-точка» является распространенным протоколом, поскольку он был реализован в Windows в различных формах с Windows 95. PPTP имеет много известных проблем безопасности, и, скорее всего, NSA (и, вероятно, другие разведывательные агентства) расшифровывают эти якобы «безопасные», соединения. Это означает, что нападавшие и более репрессивные правительства будут иметь более простой способ скомпрометировать эти связи.

Да, PPTP распространен и прост в настройке. Клиенты PPTP встроены во многие платформы, включая Windows. Это единственное преимущество, и это не стоит. Время двигаться дальше.

Резюме: PPTP является старым и уязвимым, хотя он интегрирован в общие операционные системы и легко настраивается. Держись подальше.

Держись подальше.

OpenVPN

OpenVPN использует технологии с открытым исходным кодом, такие как библиотека шифрования OpenSSL и протокол TLS. Он может быть настроен для работы на любом порту, поэтому вы можете настроить сервер на работу через TCP-порт 443. Трафик OpenSSL VPN будет практически неотличим от стандартного трафика HTTPS, который возникает при подключении к защищенному веб-сайту. Это затрудняет полное блокирование.

Он очень настраиваемый и будет наиболее безопасным, если он настроен на использование шифрования AES вместо более слабого шифрования Blowfish. OpenVPN стал популярным стандартом. Мы не видели серьезных опасений, что любой (включая NSA) скомпрометировал соединения OpenVPN.

Поддержка OpenVPN не интегрирована в популярные настольные или мобильные операционные системы. Для подключения к сети OpenVPN требуется стороннее приложение — настольное приложение или мобильное приложение. Да, вы даже можете использовать мобильные приложения для подключения к сетям OpenVPN на iOS от Apple.

Резюме: OpenVPN является новым и безопасным, хотя вам потребуется установить стороннее приложение. Это тот, который вы, вероятно, должны использовать.

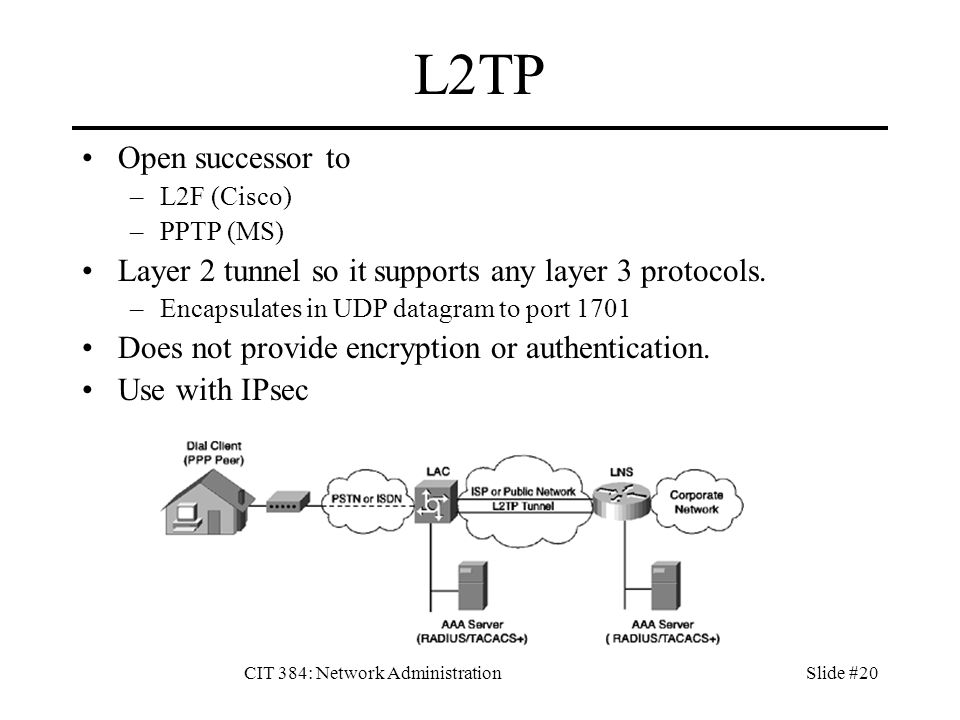

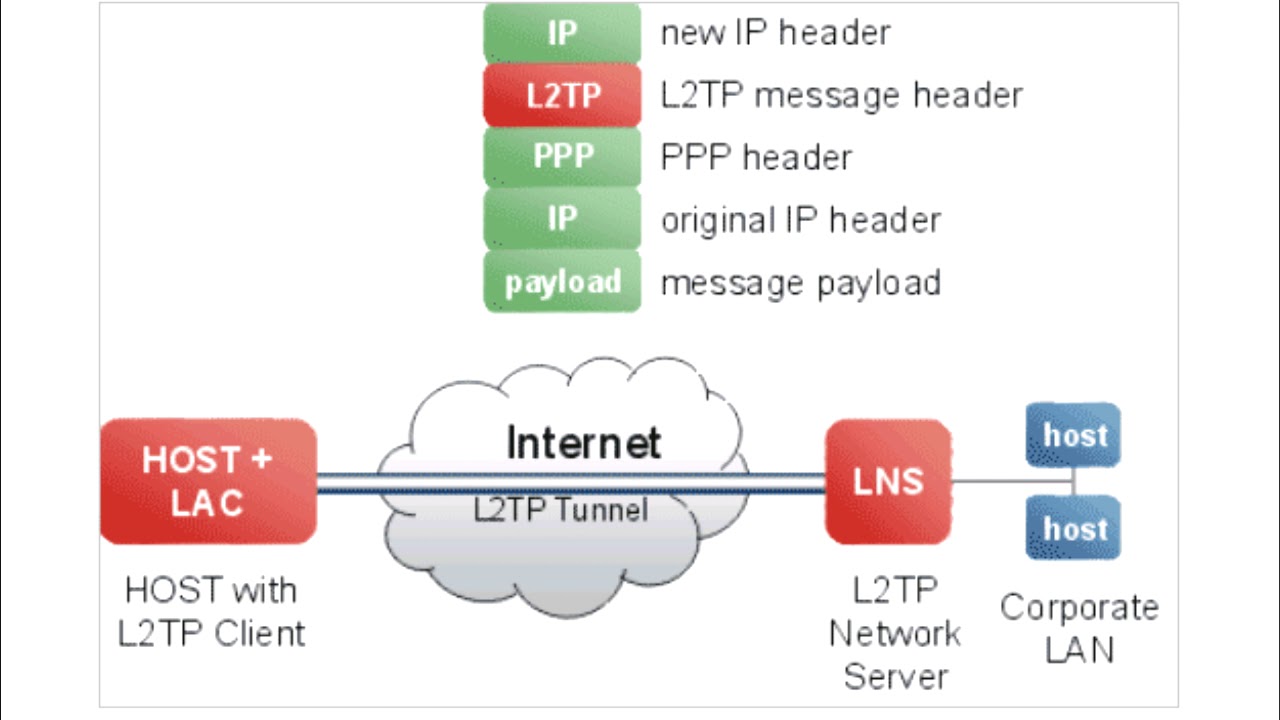

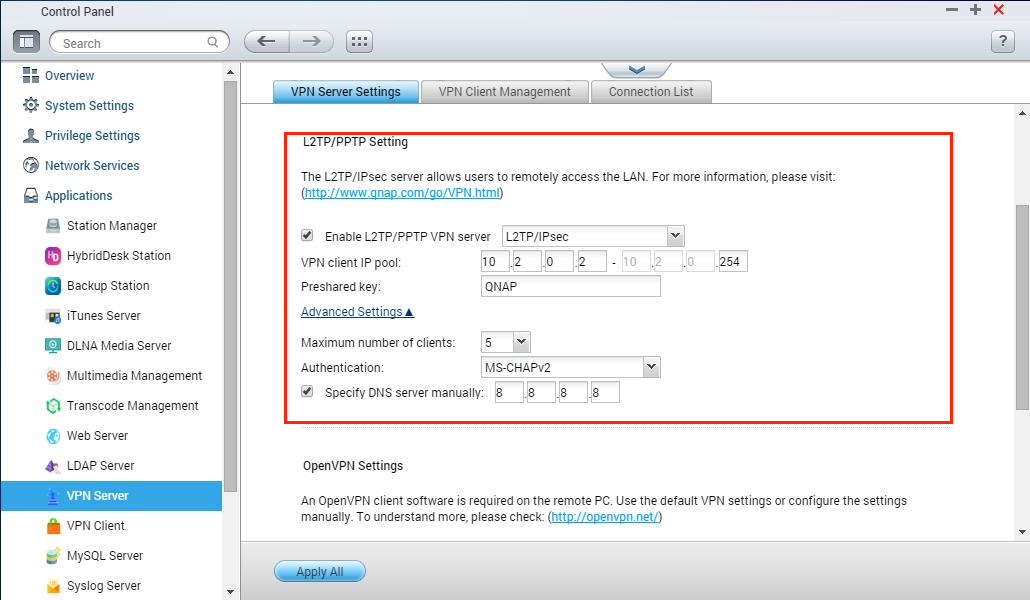

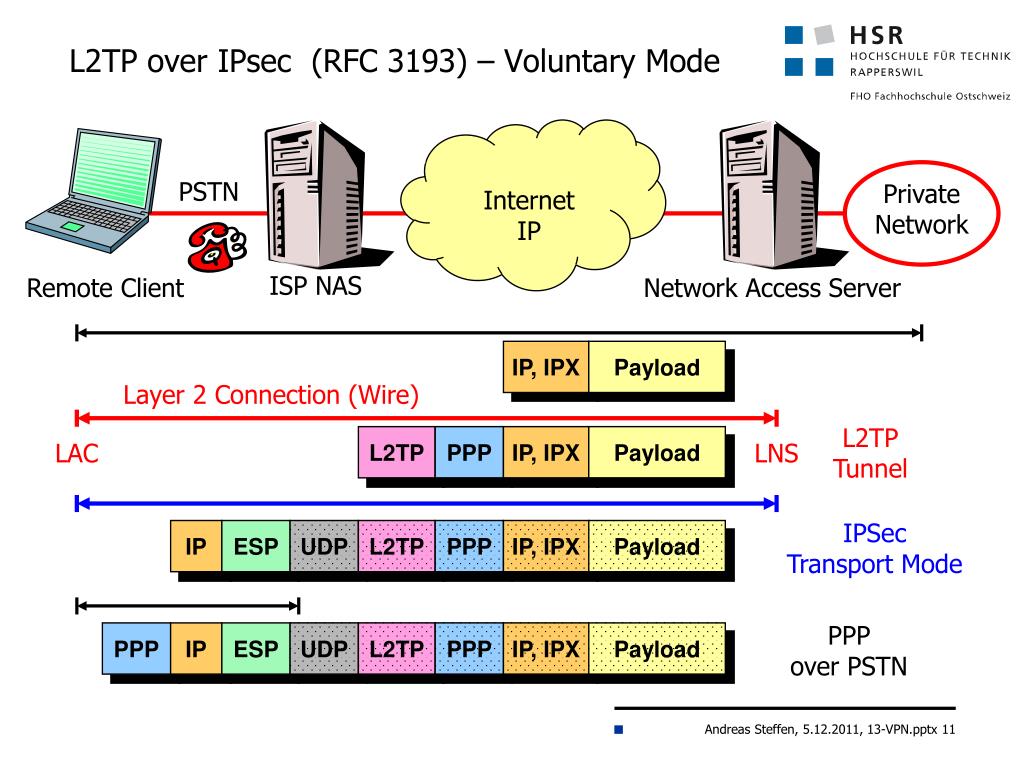

L2TP/IPsec

Протокол туннеля уровня 2 — это протокол VPN, который не предлагает никакого шифрования. Вот почему он обычно реализуется вместе с шифрованием IPsec. Поскольку он встроен в современные настольные операционные системы и мобильные устройства, его довольно легко реализовать. Но он использует порт UDP 500 — это означает, что он не может быть замаскирован на другом порту, например OpenVPN. Таким образом, намного проще блокировать и сложнее обойти брандмауэры.

Теоретически шифрование IPsec должно быть безопасным. Есть некоторые опасения, что NSA может ослабить стандарт, но никто точно не знает. В любом случае это медленнее, чем OpenVPN. Трафик должен быть преобразован в форму L2TP, а затем шифрование добавлено поверх IPsec. Это двухэтапный процесс.

Резюме: L2TP/IPsec теоретически безопасен, но есть некоторые проблемы. Его легко настроить, но проблема связана с брандмауэрами и не так эффективна, как OpenVPN. Придерживайтесь OpenVPN, если это возможно, но определенно используйте это через PPTP.

Его легко настроить, но проблема связана с брандмауэрами и не так эффективна, как OpenVPN. Придерживайтесь OpenVPN, если это возможно, но определенно используйте это через PPTP.

SSTP

Протокол туннелирования Secure Socket был введен в Windows Vista с пакетом обновления 1 (SP1). Это проприетарный протокол Microsoft и лучше всего поддерживается в Windows. Он может быть более стабильным в Windows, потому что он интегрирован в операционную систему, тогда как OpenVPN не является — это самое большое потенциальное преимущество. Некоторая поддержка для него доступна в других операционных системах, но она не так широко распространена.

Он может быть настроен на использование очень безопасного шифрования AES, что хорошо. Для пользователей Windows это, безусловно, лучше, чем PPTP, но, поскольку это проприетарный протокол, он не подлежит независимым аудитам, которым подвержен OpenVPN. Поскольку он использует TLS, такой как OpenVPN, он имеет схожие возможности обходить брандмауэры и должен работать лучше для этого, чем L2TP/IPsec или PPTP.

Резюме: это похоже на OpenVPN, но в основном только для Windows и не может быть проверено полностью. Тем не менее, это лучше использовать, чем PPTP. И, поскольку он может быть настроен на использование AES-шифрования, возможно, более надежный, чем L2TP/IPsec.

Заключение

Лучший вариант — OpenVPN. Если вам нужно использовать другой протокол для Windows, SSTP является идеальным выбором. Если доступны только L2TP/IPsec или PPTP, используйте L2TP/IPsec. Избегайте PPTP, если это возможно — если вам не обязательно подключаться к VPN-серверу, который разрешает только этот древний протокол.

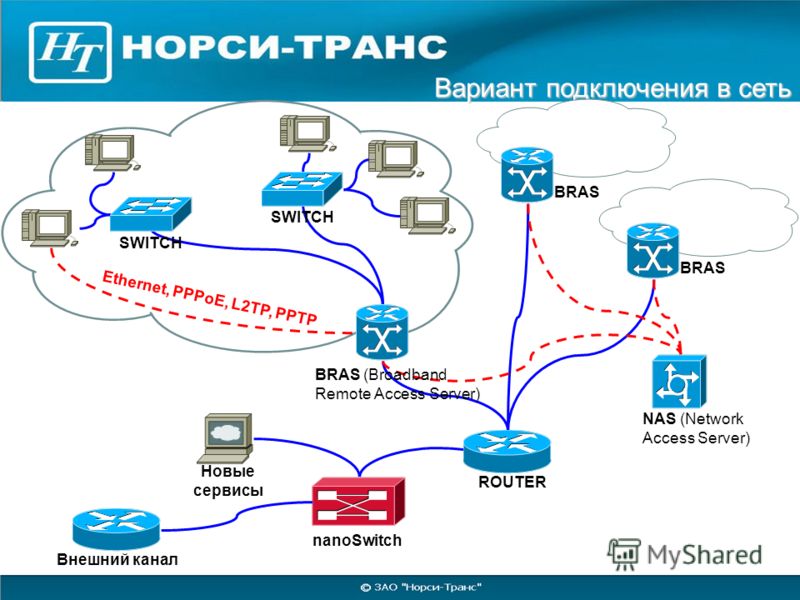

Какая реализация технологии VPN лучше?

В настоящее время существует множеством вариантов реализаций технологии VPN, с определенными преимуществами и недостатками. Мы поможем вам в них разобраться!

Мы поможем вам в них разобраться!

VPN в любом случае должен выполнять следующие задачи:

- Маркировка узлов виртуальной сети и корректная адресация пакетов для конкретных клиентов

- Шифрование передаваемой информации должно быть максимально эффективным, экономичным с точки зрения ресурсов и конфиденциальным. Шифрование должно выполняться синхронно поступлению данных.

- Полное исключение передачи данных в открытом виде

- Аутентификация участников при подключении к сети и анализ источников информации. Это обязательное условие защиты сети от несанкционированных данных.

Перечисленные задачи выполняются различными VPN при помощи разных протоколов и инструментов, и конкретный результат от применения выбранных методов является основным критерием оценки вашего варианта реализации Virtual Private Network. Также важным критерием служат показатели безопасности, скорости, стабильности работы виртуальной частной сети, кроссплатформенность и простота конфигурации.

Проанализируем наиболее востребованные технологии реализации VPN:

PPTP (Point-to-Point tunneling protocol)

IPSec (IP Security)

L2TP (Layer 2 Tunneling Protocol) и L2TP+IPSec

SSTP (Secure Socket Tunneling Protocol)

OpenVPN

PPTP (Point-to-Point tunneling protocol)

PPTP(Point-to-Point Tunneling Protocol) был основан и опубликован Microsoft в 1999-м году, но и сегодня является довольно популярным решением. Для соединения в нем используется TCP, для шифрования — протокол MPPE (также создано Microsoft). Аутентификация клиентов чаще всего выполняется механизмом MS-CHAPv2.

Широкое распространение PPTP VPN обусловлено простой настройкой и кроссплатформенностью (поддержка данного VPN по умолчанию включена в большинство современных операционных систем, в том числе мобильные и роутерные). Также преимуществами PPTP является стабильность, сокращенная нагрузка на вычислительные ресурсы и высокая скорость работы.

Недостатком PPTP VPN является низкая безопасность. В настоящее время в нем обнаружено множество уязвимостей, касающихся устройства протокола MMPE (напр., изменение исходящего потока RC4), элемента аутентификации MS-CHAP (в 2012 году был выпущен онлайн-сервис, подбирающий MS-CHAPv2 ключ за 23 часа). Вторая проблема решается сменой механизма аутентификации с MS-CHAP на PEAP, однако компания Microsoft рекомендует использовать L2TP или SSTP.

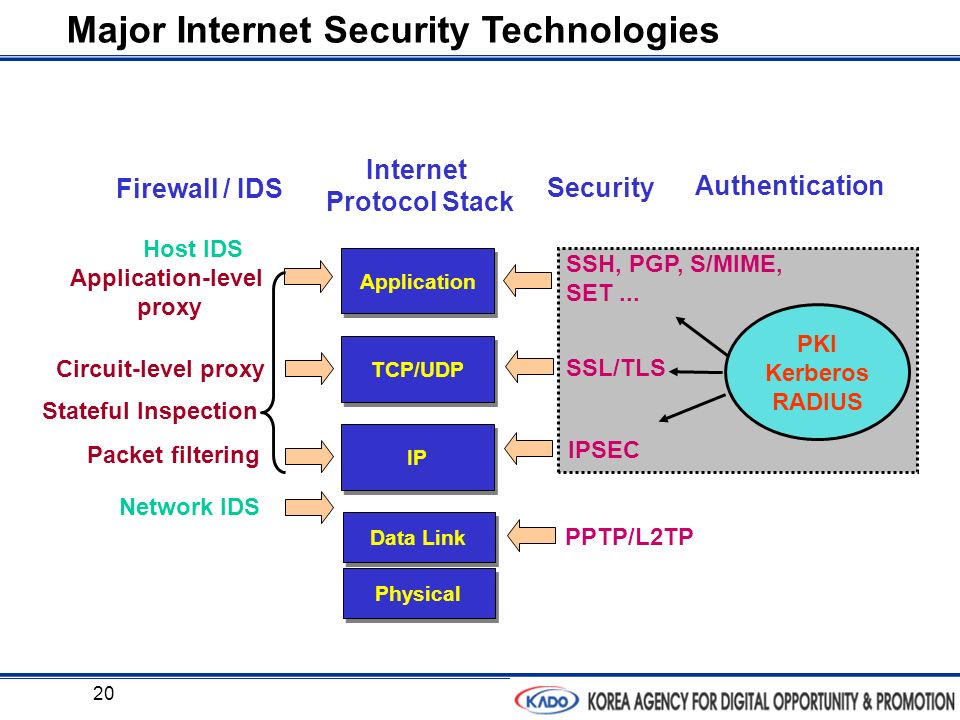

IPSec (IP Security)

IPsec (IP Security) — это группа протоколов, предназначенных для обеспечения конфиденциальности передаваемой через IP-сети информации, при помощи аудита подлинности и целостности и шифрования передаваемых данных. IPsec рассчитан на работу в транспортном и туннельном режимах. Транспортный режим предполагает шифрование только данных передаваемого пакета, при сохранении исходного заголовка; в туннельном режиме шифруется и инкапсулируется в поле данных нового IP-пакета вся передаваемая информация. Транспортный режим IPsec применительно к созданию VPN-сетей также применяется совместно с другими реализациями (обычно L2TP), а вот туннельный сам по себе может использоваться в качестве метода создания VPN-туннеля.

Транспортный режим IPsec применительно к созданию VPN-сетей также применяется совместно с другими реализациями (обычно L2TP), а вот туннельный сам по себе может использоваться в качестве метода создания VPN-туннеля.

Шифрование соединения IPsec реализуется такими средствами:

IKE (Internet Key Exchange Protocol)

ISAKMP (Internet Security Association and Key Management Protocol)

AH (Authentication Header Protocol)

STS (Station-to-Station protocol)

HMAC (Hash Message Authentication Code)

MD5 (Message Digest 5)

3DES (Triple Data Encryption Standart)

AES (Advanced Encryption Standart)

XAUTH (Extended Authentication)

ESP (Encapsulating Security Payload Protocol)

SHA-1 (Security Hash Algorithm)

В полном мере назвать IPsec VPN все-таки нельзя, так как он не создает в системе дополнительный виртуальный сетевой адаптер, а использует стандартный внешний интерфейс. Это не реализация технологии виртуальных частных сетей, а средство защиты от подмены передаваемых IP-пакетов. Развертывание же виртуальных туннелей – уже второстепенное свойство.

Это не реализация технологии виртуальных частных сетей, а средство защиты от подмены передаваемых IP-пакетов. Развертывание же виртуальных туннелей – уже второстепенное свойство.

Поддержка IPsec доступна на всех современных операционных системах (серверных, настольных, мобильных) а также на многих роутерах. Настройка VPN на роутерах не требует дополнительных действий на клиентах, находящихся за этими роутерами.

Все эти преимущества делают IPsec одним из лучших вариантов для применения в сетях VPN.

Однако, у IPsec есть и недостатки. Работа в транспортном режиме IPsec может сопровождаться атакам, направленным на протокол ISAKMP. А при работе IPsec без заголовков AH атакующий может выполнить инъекцию собственных данных в передаваемые пакеты. Возможны атаки, при которых подменяется маршрут передачи пакетов (характерно для транспортного режима IPSec). Также известен новый эксплойт, позволяющий расшифровать IPsec-трафик посредством уязвимости в IKE.

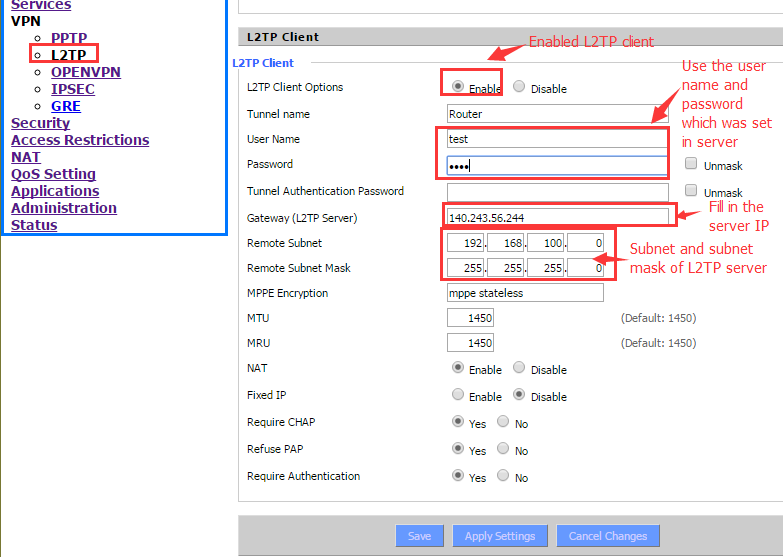

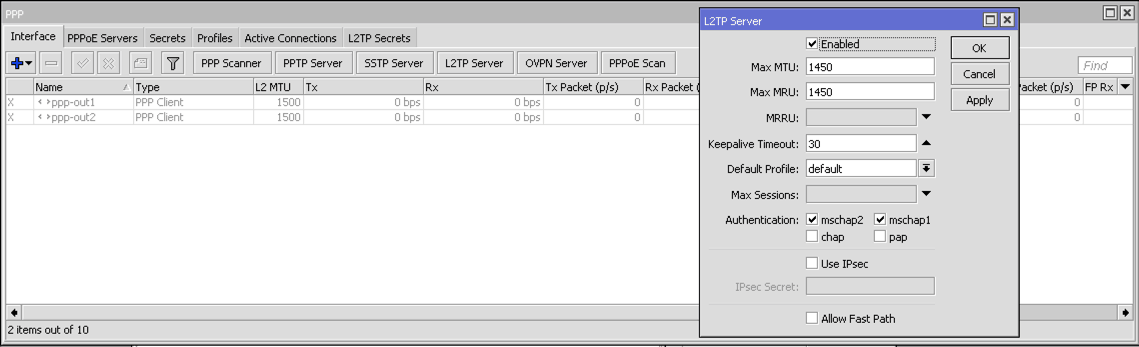

L2TP (Layer 2 Tunneling Protocol) и L2TP+IPSec

L2TP(Layer 2 Tunneling Protocol) представляет собой протокол туннелирования для виртуальных частных сетей. Это симбиоз протокола L2F (Layer 2 Forwarding) производства Cisco и PPTP (см.выше). Предназначен для создания VPN-сети с разграничением прав доступа, однако не шифрует трафик. Этот протокол обеспечивает конфиденциальность и целостность L2TP-пакетов внутри туннеля, одновременно требуя обеспечения шифрования и аутентификации на пакетном уровне для всего проходящего трафика. Для этого подходит IPsec.

Это симбиоз протокола L2F (Layer 2 Forwarding) производства Cisco и PPTP (см.выше). Предназначен для создания VPN-сети с разграничением прав доступа, однако не шифрует трафик. Этот протокол обеспечивает конфиденциальность и целостность L2TP-пакетов внутри туннеля, одновременно требуя обеспечения шифрования и аутентификации на пакетном уровне для всего проходящего трафика. Для этого подходит IPsec.

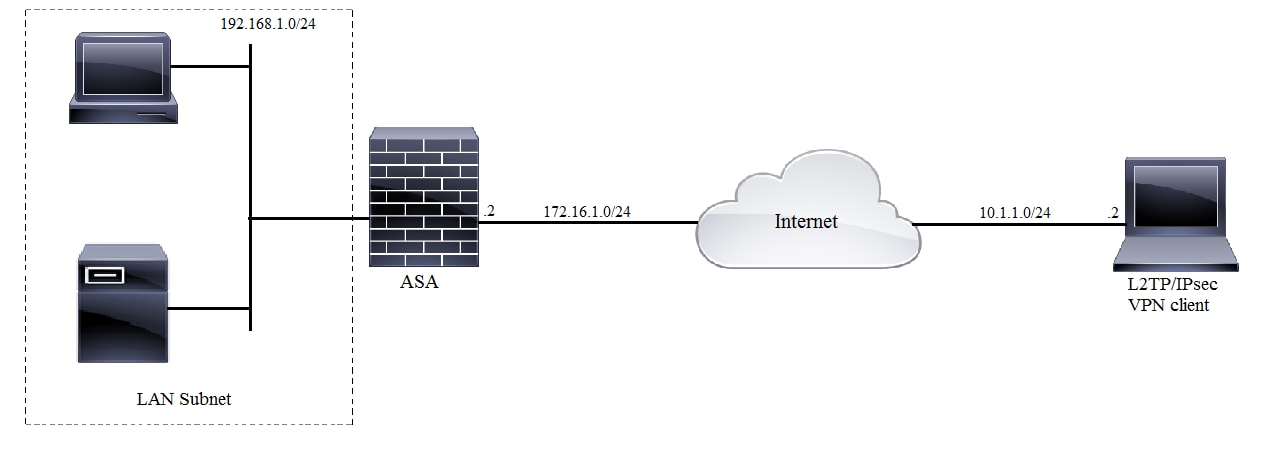

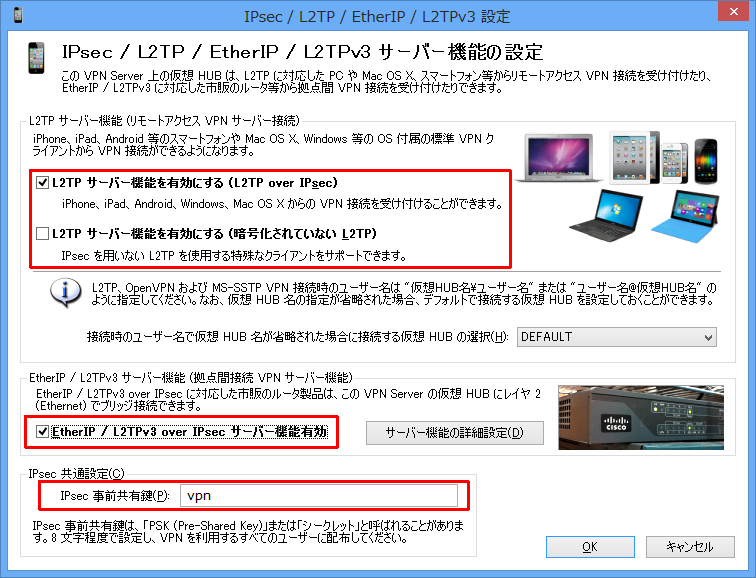

Совместное использование L2TP/IPsec востребовано в современных ОС, при этом настройка его аналогична PPTP. Усложнить конфигурацию может L2TP, а также UDP-порт 500, изредка блокируемый в случае вашего нахождения за NAT. Чтобы предупредить такие проблемы, используйте дополнительную настройку firewall или роутера (переадресацию портов), которая не требуется для решений, использующих стандартный для HTTPS порт TCP 443.

В настоящее время LT2P/IPsec является достаточно безопасным вариантом при таких алгоритмах шифрования, как AES. Однако двойное инкапсулирование данных приводит к замедлению реализаций, использующих SSL (напр. , OpenVPN или SSTP).

, OpenVPN или SSTP).

Стабильность работы L2TP/IPsec – очень высока.

Возможным недостатком LT2P/IPsec является повышенное использование ресурсов CPU для обеспечения двойного инкапсулирования.

SSTP (Secure Socket Tunneling Protocol)

SSTP (Протокол безопасного туннелирования сокетов (Secure Socket Tunneling Protocol) – также разработано Microsoft и опубликовано одновременно с выходом Windows Vista. В качестве SSTP-сервера может использоваться уже не только Windows Server 2008/2012, но и машина под управлением Linux или RouterOS (правда, это не самый функциональный вариант). Поддержка SSL v.3, SSTP делает возможной работу без конфигурации маршрутизатора/межсетевого экрана, а за счет интегрированности в Windows упрощена настройка и стабилизирована работа. Для шифрования применяется стойкий AES (до 256 бит шифрование с сертификатами до 2048-бит).

SSTP – оптимальное решение именно для Windows-сетей по всем критериям.

OpenVPN

OpenVPN – был представлен в 2002 году, однако на сегодняшний день данная open-source реализация VPN набирает все большую популярность. Безопасность разворачиваемых туннелей обеспечивает библиотека OpenSSL , предоставляющая большой выбор открытых инструментов шифрования (Blowfish, AES, Camelia, 3DES, CAST и т.д.). Скорость работы OpenVPN напрямую зависит от выбранного алгоритма, и по сравнению с L2TP/IPsec она быстрей и экономичней.

Преимуществом OpenVPN также является возможность прохождения через NAT и Firewall без их дополнительной конфигурации по стандартному для HTTPS порту TCP 443 за счет SSL/TLS-инкапсуляции. Также возможна и работа по протоколу UDP –установленному в конфигурации по умолчанию. ТCP гарантирует высокую надёжность передачи данных, однако характеризуется большими задержками по сравнению с UDP, гораздо более быстрым за счёт отсутствия подтверждения доставки пакетов.

Сжатие данных в OpenVPN осуществляется инструментом LZO.

Широкие возможности конфигурации, дополнительные возможности безопасности частной сети и поддержка большинством ОС обуславливает растущую популярность OpenVPN. Гибкость OpenVPN в некоторых ситуациях может обернуться более утомительной конфигурацией, по сравнению с другими вариантами, что, впрочем, решается подготовкой преднастроенных установочных клиентских пакетов или использованием OpenVPN Remote Access Server. Так что необходимость установки стороннего ПО есть.

Выводы

Конечно, выбор оптимальной реализации VPN зависит от конкретных задач. Однако общие выводы следующие:

PPTP — стабильный и простой в использовании, однако достаточно уязвимый с точки зрения безопасности. Неплохой выбор при минимальных требованиях к конфиденциальности туннеля, альтернатива IPsec или L2TP+IPsec (которые в тех же условиях предоставляют больше возможностей: кроссплатформенность, порог вхождения в конфигурацию для администратора, более высокий уровень безопасности).

IPsec располагает большим количеством алгоритмов шифрования и аутентификации для VPN, несмотря на то что является стеком протоколов для защиты IP-пакетов при их передаче. IPsec идеален для развертывания VPN, безопасность которых особенно актуальна. Для таких задач IPsec лучше использовать в связке с L2TP. В плане возможностей IPsec – один из лучших вариантов для VPN.

L2TP в связке с IPsec также оптимален и в плане безопасности, и в плане совместимости с популярными ОС. Недостатки: возможная необходимость в дополнительной настройке роутера/firewall на разрешение используемых LT2P/IPsec портов (UDP 1701, UDP 4500, UDP 500), а также двойная инкапсуляция, замедляющая работу туннеля.

Протокол SSTP отличается удобством конфигурации, стабильностью и безопасностью, но привязан только к системам Microsoft. На других ОС SSTP на порядок менее функционален.

OpenVPN по многим параметрам сбалансирован идеально.

Скорость: за счет сжатия LZO и опции работы по протоколу UDP

Стабильность: особенно при работе через TCP

Гибкость конфигурации: доступны дополнительные опции, например, балансировка нагрузки, различные типы аутентификации

Кроссплатформенность: наличие клиентских приложений для большинства современных ОС, в т.ч. мобильных

Безопасность: благодаря работе со всеми инструментами библиотеки openssl

Однако даже первичная конфигурация OpenVPN может оказаться сложнее, по сравнению другими реализациями. Проблему возможно компенсировать за счет: быстрого развертывания сервера виртуальной частной сети из стандартной конфигурации; OpenVPN Remote Access Server для создания VPN «из коробки»; возможности сервера передавать большой список параметров подключения клиентам без их указания в клиентской конфигурации вручную.

Самостоятельная настройка VPN на физическом или виртуальном сервере (VPS/VDS) является наиболее надежным и гибким решением. Отличным вариантом является создание виртуальной частной сети OpenVPN по одном из тарифов нашей компании (Windows, Linux), используя облачный VPS/VDS сервер.

Отличным вариантом является создание виртуальной частной сети OpenVPN по одном из тарифов нашей компании (Windows, Linux), используя облачный VPS/VDS сервер.

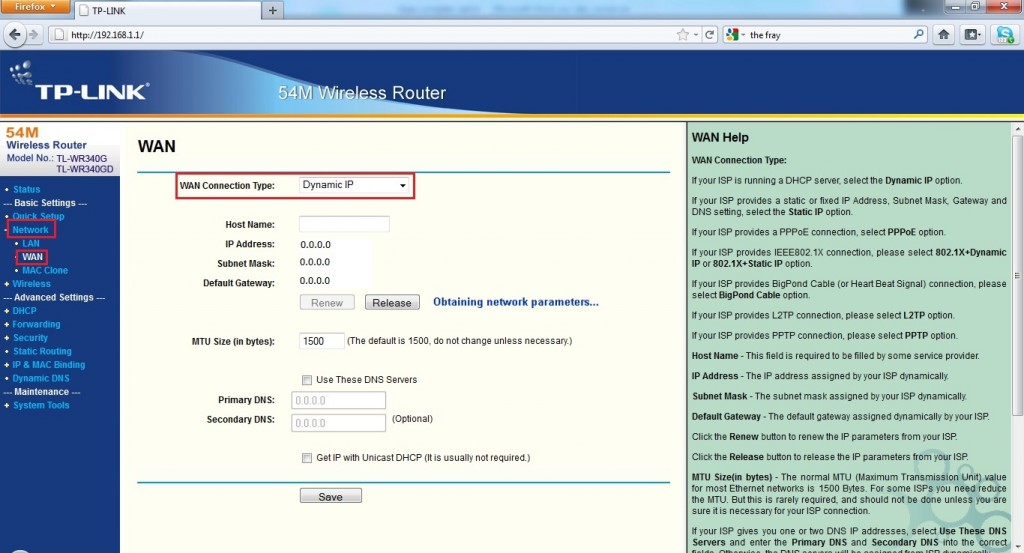

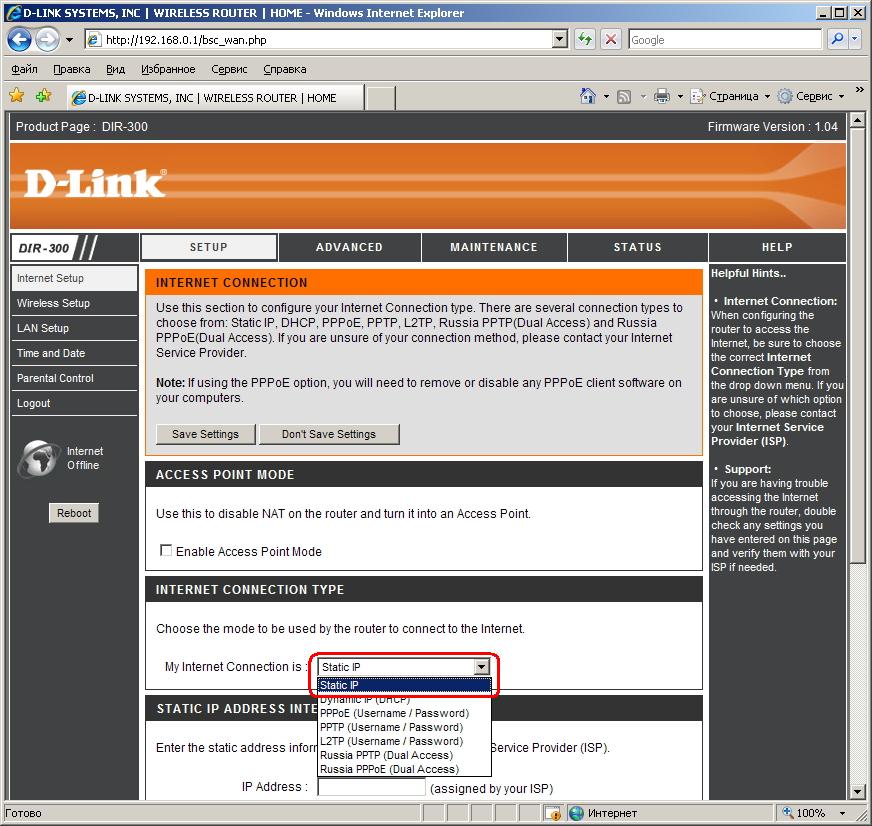

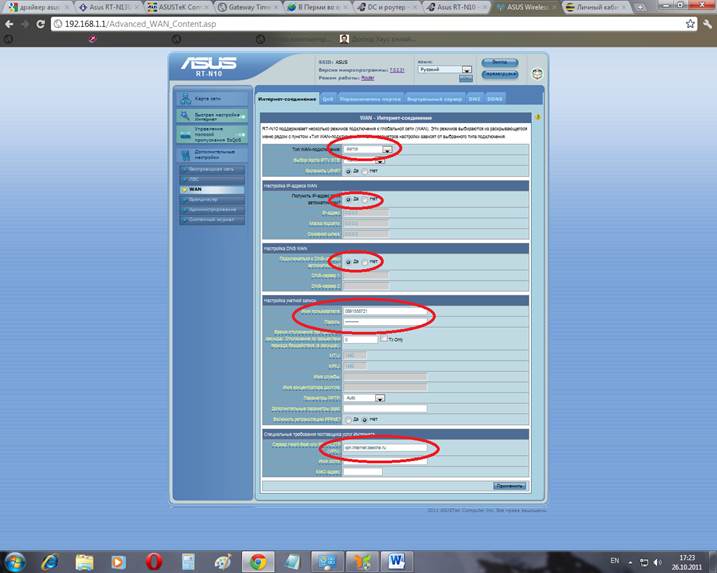

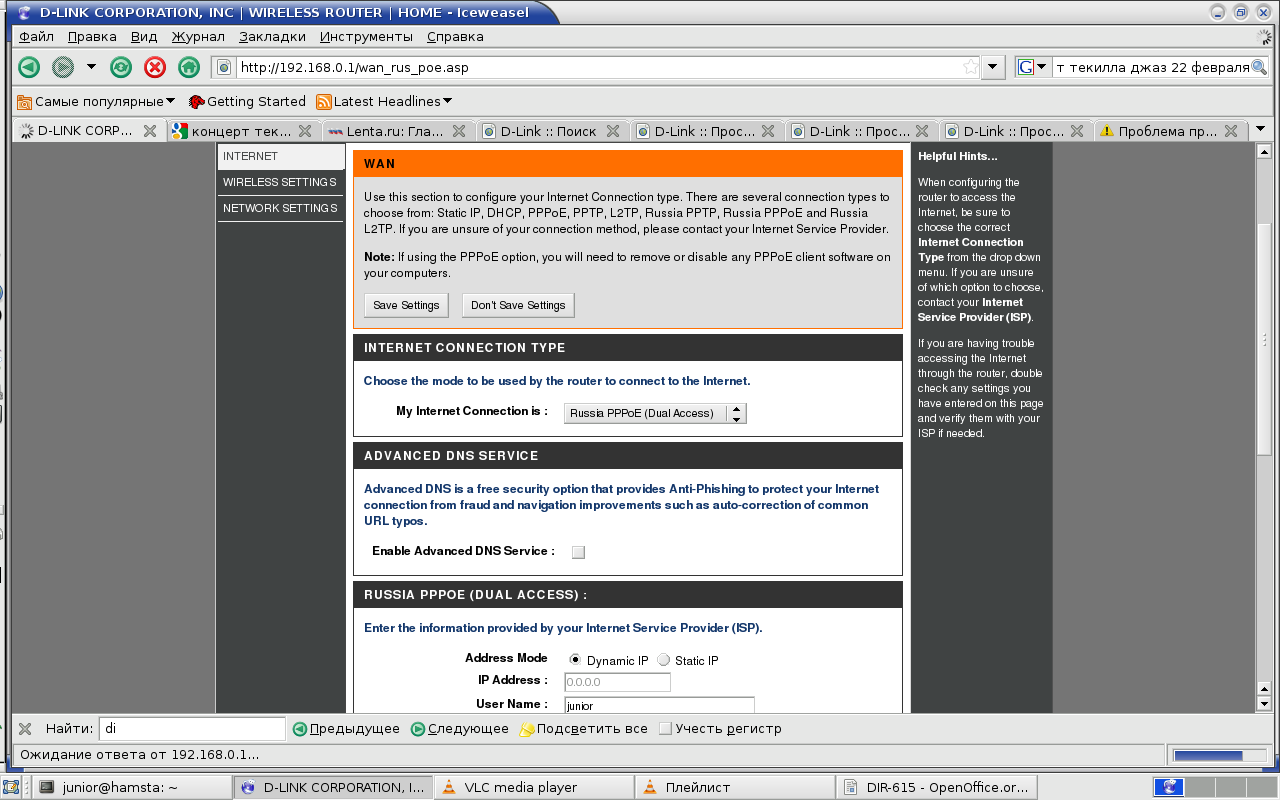

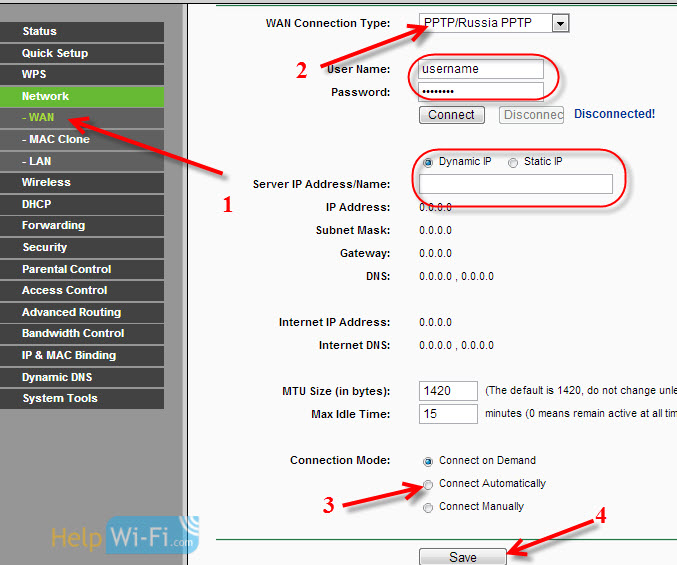

D-Link

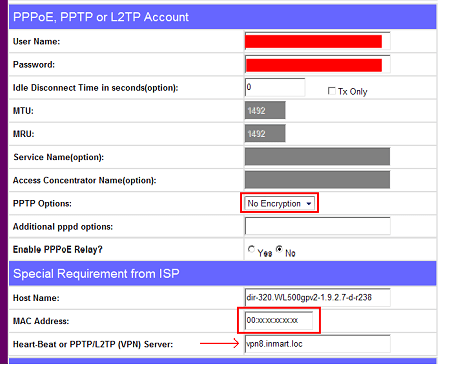

Вопрос: Настройка PPTP/L2TP (Dual Access) соединения на примере DIR-300

Ответ:

Подключите устройство к компьютеру проводом, поставляющимся в комплекте. Откройте Internet Explorer и наберите в строке адреса: 192.168.0.1 . Подключение по беспроводной связи к устройству или попытка открытия настроек через любой другой Интернет-браузер не всегда могут быть успешными.

В появившемся окне введите:

Login: admin

Password: (оставьте поле пустым)

На вкладке Setup, выберите вкладку Internet Setup.

Нажмите кнопку Manual Internet Connection Setup.

Перрейдите в следующее меню.

Dynamic PPTP (L2TP)

В поле My Internet Connection is: выберите Russia PPTP Dual Access (Russia L2TP Dual Access).

1. Выберите подключение с динамическим назначением адреса провайдером Dynamic IP.

2. MAC Address – если в сети провайдера есть привязка по MAC Address’ у, то нажимаете кнопку Clone MAC Address.

3. Server IP/Name – IP/Имя сервера провайдера.

4. PPTP Account – имя пользователя для авторизации в сети провайдера.

5. PPTP Password – пароль для авторизации в сети провайдера.

PPTP Retype Password – повторите пароль для авторизации в сети провайдера.

6. Connect mode select — режим установки соединения. На рисунке выбрано «Always» для постоянного подключения. «Connect-on-Demand» — установка соединения при необходимости — то есть при появлении трафика, направленного в Интернет, устройство установит соединение, а при отсутствии активности более времени, указанного в «Maximum Idle Time» — отсоединиться. В случае выбора «Manual» — соединение устанавливается и завершается вручную.

Сохраняете настройки нажатием клавиши Save Settings.

Static PPTP (L2TP)

1. Выберите подключение с статическим назначением адреса провайдером Static IP.

2. IP Address — IP Address выданный вам провайдером.

3. Subnet Mask – маска подсети провайдера.

4. Gateway – шлюз провайдера.

5. DNS – DNS Server провайдера.

6. MAC Address – если в сети провайдера есть привязка по MAC Address’ у, то нажимаете кнопку Clone MAC Address.

7. Server IP/Name – IP/Имя сервера провайдера.

8. PPTP Account – имя пользователя для авторизации в сети провайдера.

9. PPTP Password – пароль для авторизации в сети провайдера.

PPTP Retype Password – повторите пароль для авторизации в сети провайдера.

10. Connect mode select — режим установки соединения. На рисунке выбрано «Always-on» для постоянного подключения. «Connect-on-Demand» — установка соединения при необходимости — то есть при появлении трафика, направленного в Интернет, устройство установит соединение, а при отсутствии активности более времени, указанного в «Maximum Idle Time» — отсоединиться. В случае выбора «Manual» — соединение устанавливается и завершается вручную.

На рисунке выбрано «Always-on» для постоянного подключения. «Connect-on-Demand» — установка соединения при необходимости — то есть при появлении трафика, направленного в Интернет, устройство установит соединение, а при отсутствии активности более времени, указанного в «Maximum Idle Time» — отсоединиться. В случае выбора «Manual» — соединение устанавливается и завершается вручную.

Сохраняете настройки нажатием клавиши Save Settings.

После этих настроек должно появиться соединение с Интернетом.

Примечание: Тип подключения “Russia L2TP Dual Access” реализован в маршрутизаторах DIR-300 NRU, DIR-320 (с прошивкой 1.21), DIR-615 (h/w E4).

D-Link

Вопрос: Как настроить PPTP/L2TP сервер для доступа удаленных пользователей на устройствах серии DFL

Ответ:

Данные пример демонтируется на устройстве DFL-870 с международной прошивкой. При настройки устройства RU прошивкой следует учесть ограничение шифрование, из-за которого возможны проблемы с подключением удаленных клиентов.

ВНИМАНИЕ!!! На территории РФ запрещается использовать «прозрачное шифрование» с длинной ключа более 56 bit. Устанавливая международную прошивку на DFL вы берете всю ответственность на себя.

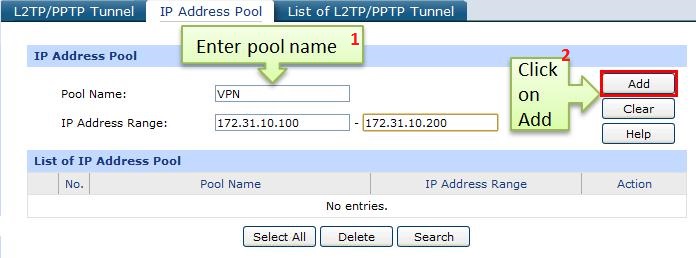

Настройка пройдет в несколько этапов:

- Создание PPTP/L2TP IP пула (адреса пула будут совпадать с LAN подсетью).

- Создание учетной записи для удаленного подключения.

- Настройка PPTP/L2TP сервера и правила аутентификации.

- Настройка политик разрешающая доступ удаленным пользователям доступ в LAN.

Создание PPTP/L2TP IP пула.

Пример для CLI.

add Address IP4Address vpn_pool Address=192.168.10.200-192.168.10.250

Added IP4Address vpn_pool

Пример для Web интерфейса.

Пройдите в Web интерфейсе Object → Address book, нажмите кнопку Add и выберите IP4 Address.

Заполните поля следующим образом:

Name: vpn_pool

Address: 192. 168.10.200-192.168.10.250

168.10.200-192.168.10.250

Нажмите кнопку Ок.

Создание учетной записи для удаленного пользователя.

Приме для CLI.

Создадим локальную базу данных пользователей.

add LocalUserDatabase remote_users

Выберем созданную БД

cc LocalUserDatabase remote_users

Создадим пользователя.

add User test Password=test

Пример для Web интерфейса.

Пройдите в Web интерфейсе System → Device → Local User Databases, нажмите кнопку Add и выберите Local User Database.

На вкладке General в поле Name укажите remote_users.

Перейдите во вкладку Users, нажмите кнопку Add и выберите User.

Заполните поля следующим образом:

Name: test (логин)

Password: test (пароль)

Confirm password: test (повторить ввод пароля)

Затем нажмите Ок, и еще раз Ок.

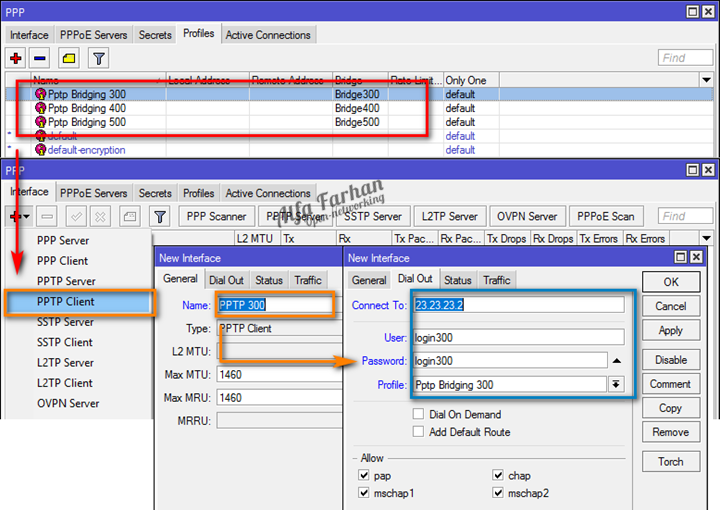

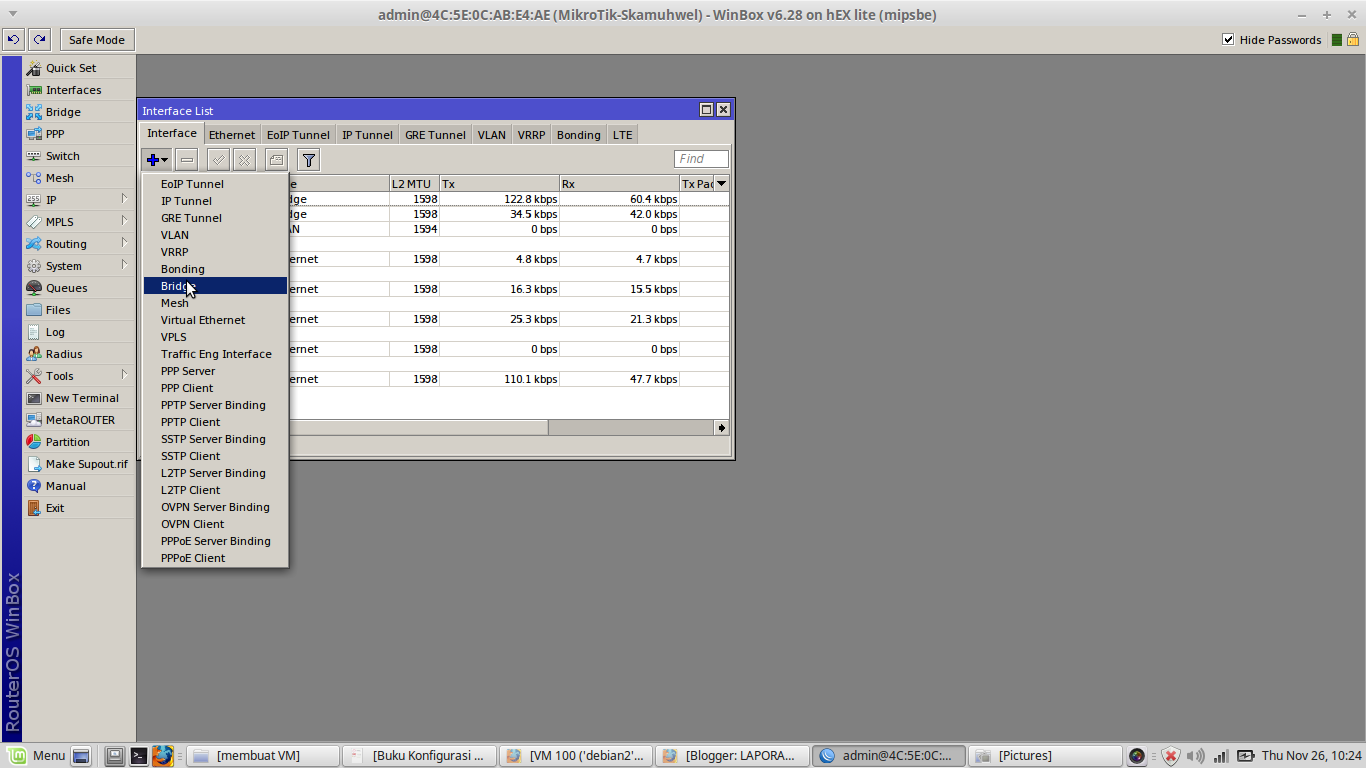

Настройка PPTP/L2TP сервера и правила аутентификации.

Пример для CLI.

Настроим PPTP сервер.

add Interface L2TPServer pptp_srv Interface=wan1 IPPool=vpn_pool ServerIP=InterfaceAddresses/wan1_ip IP=InterfaceAddresses/lan1_ip TunnelProtocol=PPTP

Для настройки L2TP сервера, вместо TunnelProtocol=PPTP используйте TunnelProtocol=L2TP

Пример для Web Интерфейса.

Пройдите в Web интерфейсе Network → Interfaces and VPN → PPTP/L2TP Servers, нажмите кнопку Add и выберите PPTP/L2TP Server.

Заполните поля на вкладке General следующим образом:

Name: pptp_srv

Inner IP Address: lan1_ip (выберите из выпадающего меню)

Tunnel Protocol: PPTP (выберите из выпадающего меню, при необходимости использовать L2TP сервер, в этом поле вы можете вместо PPTP указать L2TP)

Outer Interface Filter: wan1 (выберите из выпадающего меню)

Server IP: wan1_ip (выберите из выпадающего меню)

Перейдите на вкладку PPP Parameters, в поле IP Pool укажите vpn_pool

Перейдите на вкладку Add Route и включите Always select ALL interfaces, including new ones.

Нажмите на кнопку Ок.

Настройка правила аутентификации.

Пример для CLI.

add UserAuthRule Interface=wan1 Name=vpn_auth OriginatorIP=all-nets AuthSource=Local LocalUserDB=remote_users Agent=PPP TerminatorIP=InterfaceAddresses/wan1_ip

Пример для Web интерфейса.

Пройдите в Web интерфейсе Policies → User Authentication → Authentication Rules, нажмите кнопку Add и выберите User Authentication Rules.

На вкладке General заполните поля так, как показано на рисунке ниже.

Перейдите во вкладку Authentication Options и в поле Local User BD укажите remote_users и нажмите кнопку Ок.

Создание IP политики для доступа удаленных пользователей к локальной сети.

Пример для CLI

add IPPolicy Name=to_lan SourceInterface=pptp_srv SourceNetwork=vpn_pool DestinationInterface=lan1 DestinationNetwork=InterfaceAddresses/lan1_net Service=all_services Action=Allow

Пример для Web интерфейса.

Пройдите в Web интерфейсе Policies → Firewalling → Main IP Rules, нажмите кнопку Add выберите IP Policy.

Заполните поля как показано ниже на картинке и нажмите Ок.

Сохраните и активируйте настройки.

Что такое VPN-протокол и какой из них лучше?

На момент написания этой статьи вы, скорее всего, будете встречать VPN-провайдеров, которые работают со следующими VPN-протоколами:

| Протокол | Скорость | Шифрование и безопасный сёрфинг | Стабильность | Стриминг медиаресурсов | Скачивание торрентов | Доступность в приложении CactusVPN | Совместимость |

|---|---|---|---|---|---|---|---|

| OpenVPN TCP | Средне | Хорошо | Хорошо | Средне | Хорошо | Windows и Android | Большинство ОС и устройств |

| OpenVPN UDP | Быстро | Хорошо | Средне | Хорошо | Хорошо | Windows и Android | Большинство ОС и устройств |

| Wireguard | Быстро | Хорошо | Хорошо | Хорошо | Хорошо | Нет | Windows, macOS, iOS, Android и Linux |

| IKEv2/IPSec | Быстро | Хорошо | Хорошо | Хорошо | Хорошо | Windows, macOS и iOS | Большинство ОС и устройств |

| IPSec | Средне | Хорошо | Хорошо | Хорошо | Хорошо | Нет | Большинство ОС и устройств |

| SSTP | Быстро | Хорошо | Хорошо | Средне | Хорошо | Windows | Windows |

| SoftEther | Быстро | Хорошо | Хорошо | Хорошо | Хорошо | Нет | Windows |

| L2TP/IPSec | Средне | Средне | Хорошо | Хорошо | Средне | Windows | Большинство ОС и устройств |

| PPTP | Быстро | Плохо | Хорошо | Хорошо | Плохо | Windows | Большинство ОС и устройств |

Краткий обзор доступных протоколов VPN

Если вы хотите узнать немного больше о каждом протоколе VPN, которые были упомянуты выше, этот раздел – именно то, что вам нужно. Вот что вам нужно знать (вкратце) обо всех протоколах, предлагаемых поставщиками VPN-услуг:

Вот что вам нужно знать (вкратце) обо всех протоколах, предлагаемых поставщиками VPN-услуг:

1. PPTP

PPTP расшифровывается как Point-to-Point Tunneling Protocol (туннельный протокол типа точка-точка), и он был разработан Microsoft еще в 90-х годах. Сейчас он довольно популярен среди тех, кто желает стримить геоблокированный контент. Ввиду его высокой скорости, очевидно. Кроме того, VPN также легко настраивается и уже встроен в большинство платформ.

Почти все VPN-провайдеры предлагают PPTP, хотя вам и следует избегать поставщиков, которые предлагают только PPTP. Почему? Потому что он едва ли способен обеспечить надежную безопасность. На самом деле, довольно разумно предполагать, что PPTP был взломан АНБ. Более того, PPTP без труда блокируется фаерволами.

Если вы хотите узнать больше о протоколе шифрования PPTP, то рекомендуем вам ознакомиться с этой статьей.

2. L2TP/IPSec

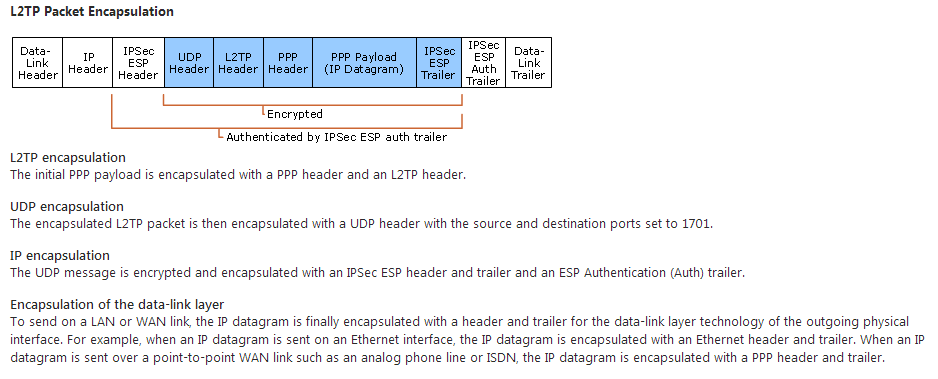

Как правило, L2TP/IPSec считают лучшей версией PPTP. Главное его отличие в том, что тут используется двойная инкапсуляция:

- Первая инкапсуляция устанавливает PPP-соединение.

- Вторая инкапсуляция дает фактическое шифрование IPSec.

Хотя двойная инкапсуляция делает L2TP/IPsec более безопасной, она также делает его медленнее, чем PPTP: трафик сначала должен быть преобразован в форму L2TP, и только после этого у вас будет дополнительный уровень шифрования.

В целом протокол довольно безопасен (особенно если он использует шифр AES). Хотя стоит отметить, что L2TP сам по себе не обеспечивает шифрования, поэтому всегда работает в паре с IPSec.

Как и PPTP, L2TP/IPSec настраивается довольно легко, и он уже встроен во многие существующие платформы. И поэтому в интернете вы найдете множество VPN-Сервисов, которые предлагают поддержку этого протокола. Однако большинству поставщиков, как правило, приходится дополнительно настраивать протокол, чтобы его не могли заблокировать NAT-фаерволы (поскольку для установления соединения протокол может использовать только 500 порт UDP).

С другой стороны, настройка гарантирует, что L2TP/IPsec не будет уязвим перед «атакой посредника».

Были утверждения, что АНБ взломала и ослабила этот протокол шифрования, однако никаких доказательств этому найдено не было. Хотя претензии исходят от самого Эдварда Сноудена.

Дополнительные сведения о L2TP/IPsec вы можете узнать в этой статье.

3. IPSec

IPSec – это набор защищенных сетевых протоколов, который используется для шифрования пакетов данных, передаваемых по IP-сети (коммуникационной сети, состоящей из одного или нескольких устройств, использующих интернет-протокол для отправки и приема данных).

IPSec довольно популярен ввиду высокого уровня безопасности (благодаря Authentication Header и механизмам Encapsulating Security Payload), а также тому факту, что он может шифровать трафик без ведома конечного приложения.

Что же касается недостатков, IPSec может быть трудно настраивать, если поставщик VPN-услуг не имеет достаточного опыта работы с ним, то он может быть настроен неправильно. В сфере VPN IPSec часто используется наряду с L2TP и IKEv2. Кроме того, как мы уже упоминали выше, были утверждения – хоть и необоснованные – что АНБ намеренно ослабило этот протокол.

Кроме того, как мы уже упоминали выше, были утверждения – хоть и необоснованные – что АНБ намеренно ослабило этот протокол.

Если вы хотите узнать больше об IPSec, перейдите по этой ссылке.

4. IKEv2

Разработанный Microsoft и Cisco, и базирующийся на IPSec, IKEv2 является относительно быстрым, стабильным и безопасным (если используется шифр, подобный AES). Кроме того, он даже работает по умолчанию на Blackberry. А поскольку он поддерживает MOBIKE, то очень хорошо справляется с изменениями в сети. Что это значит? Ну, например, когда вы переключаетесь с Wi-Fi на мобильный интернет, VPN-соединение остается стабильным на протяжении всего процесса.

Как ни странно, IKEv2 технически не является VPN-протоколом, но в действительности работает именно так, и помогает контролировать обмен ключами IPSec.

Несмотря на недостатки, IKEv2 может быть трудно внедрить на стороне VPN-сервера, поэтому неопытный или неподготовленный поставщик VPN-услуг может допустить ошибки, которые приведут к проблемам с безопасностью или соединением. Кроме того, некоторым пользователям не нравится, что Microsoft участвовала в его создании. Еще следует учитывать, что IKEv2 потенциально может быть заблокирован некоторыми фаерволами.

Кроме того, некоторым пользователям не нравится, что Microsoft участвовала в его создании. Еще следует учитывать, что IKEv2 потенциально может быть заблокирован некоторыми фаерволами.

Хотите узнать больше об IKEv2? Тогда обязательно ознакомьтесь с нашей статьей на эту тему.

5. OpenVPN

Протокол OpenVPN с открытым исходным кодом является одним из самых популярных VPN-протоколов среди пользователей. Он очень безопасен, настраивается и работает на нескольких платформах. Кроме того, OpenVPN трудно блокировать, так как трафик OpenVPN чрезвычайно трудно отличить от трафика HTTPS/SSL.

Ах да, и протокол OpenVPN также может работать на любом порте (включая порт 443 HTTPS) и использовать как UDP, так и TCP-протоколы.

Основным недостатком этого протокола, похоже, является тот факт, что его комбинация с сильными шифрами может замедлить скорость интернета. Тем не менее, эту проблему часто можно решить, если OpenVPN использует протокол UDP, поскольку он гораздо быстрее.

Кроме того, OpenVPN требует стороннего ПО, поскольку оно изначально не интегрировано в операционные системы или различные платформы, и его настройка может создать трудности. К счастью, это не такая большая проблема для обычного пользователя, поскольку для этого можно использовать обычные VPN-клиенты.

Если вы хотите узнать больше о OpenVPN, то ознакомьтесь с этой статьей.

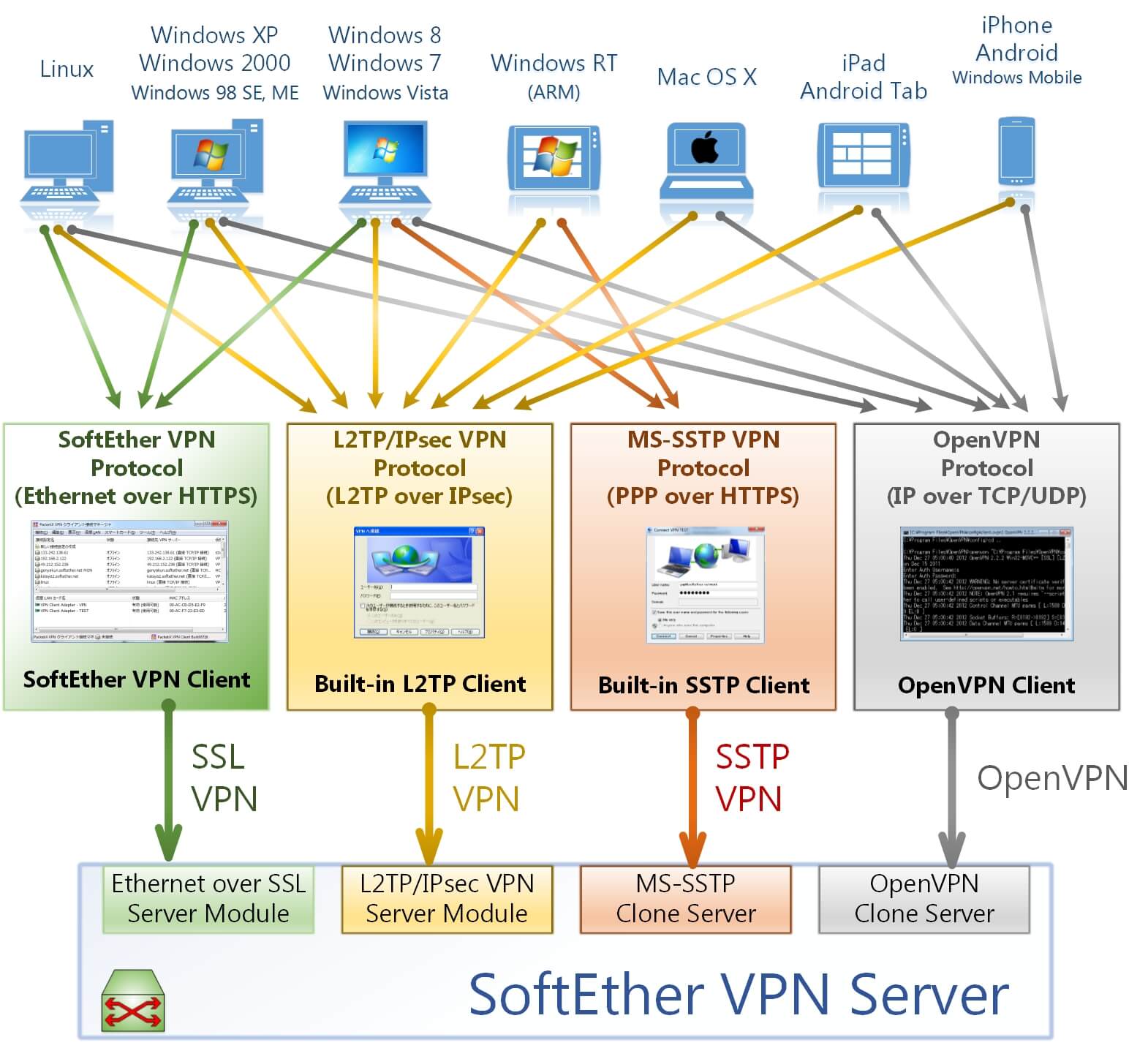

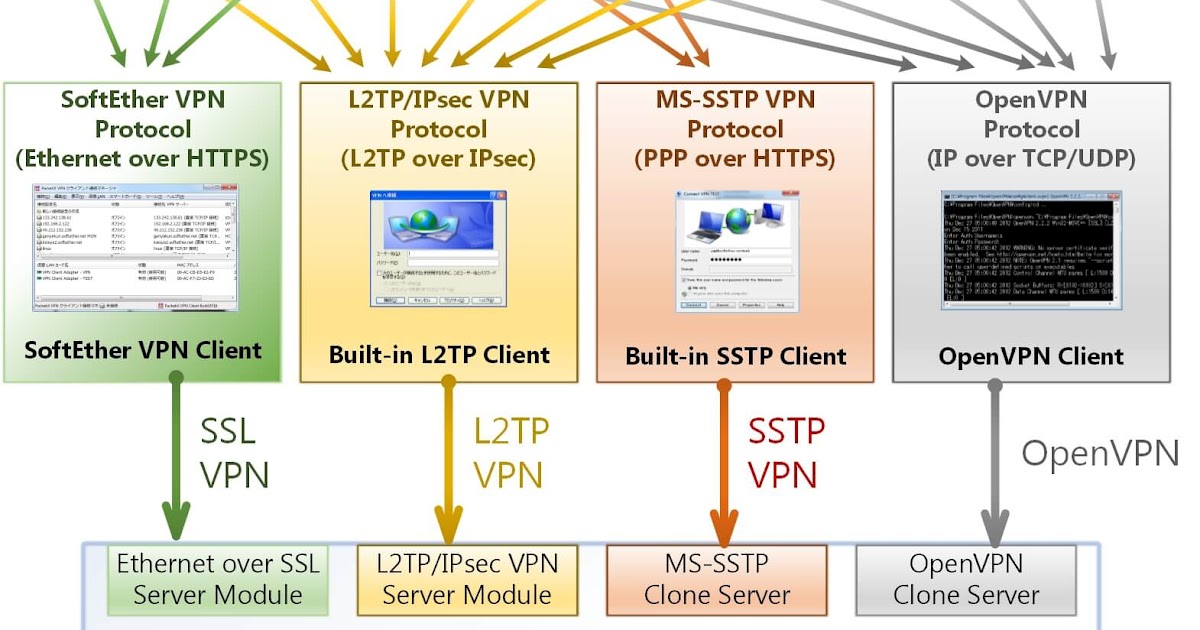

6. SoftEther

По сравнению с большинством шифрования VPN-протоколов (за исключением Wireguard), SoftEther является относительно молодым. Протокол зарождался как простенький проект в Университете Цукубы, но в конечном итоге перерос в крупный проект VPN-программы с открытым исходным кодом и поддержкой нескольких протоколов.

“Погодите, что вы имеете в виду под мультипротокольной VPN-программой?”

Ну, на этом этапе важно сделать одно четкое различие – SoftEther можно рассматривать и как VPN-протокол, и как VPN-сервер:

- VPN-сервер SoftEther поддерживает большое количество VPN-протоколов, таких, как SSTP, OpenVPN, L2TP/IPSec, IPSec и VPN-протокол SoftEther (отсюда и описание “мультипротокол” )

- VPN-протокол SoftEther использует SSL 3.

0 для безопасной связки VPN-клиент – сервер. Протокол предлагает различные технические усовершенствования, которые делают его более быстрым и безопасным.

0 для безопасной связки VPN-клиент – сервер. Протокол предлагает различные технические усовершенствования, которые делают его более быстрым и безопасным.

Несмотря на относительно небольшой возраст, SoftEther быстро набрал популярность среди пользователей VPN благодаря своей безопасности (SoftEther использует AES-256), стабильности и удивительной скорости работы. Более того, им можно пользоваться бесплатно, и он работает на нескольких ОС (включая FreeBSD и Solaris). Не говоря уже о том, что это один из немногих VPN-протоколов, работающих с клиентами для Linux.

Кроме того, SoftEther оснащен такими функциями, которых нет в OpenVPN. Среди них функция динамического DNS, поддержка RPC через HTTPS и управление графическим интерфейсом (это лишь несколько примеров).

Сейчас единственными недостатками, которые, возможно, стоит упомянуть, являются тот факт, что SoftEther не может похвастать нативной поддержкой в ОС. При этом, по какой-то причине некоторые VPN-провайдеры не работают с этим протоколом. Кроме того, поскольку это программное решение, поставщик услуг VPN не может по сути предоставить вам прямой доступ к протоколу. Вместо этого вам нужно будет установить SoftEther на устройство и подключиться к серверам VPN-провайдера.

Кроме того, поскольку это программное решение, поставщик услуг VPN не может по сути предоставить вам прямой доступ к протоколу. Вместо этого вам нужно будет установить SoftEther на устройство и подключиться к серверам VPN-провайдера.

Если вы хотите узнать больше о SoftEther, то мы уже написали об этом подробную статью.

7. SSTP

SSTP расшифровывается как Secure Socket Tunneling Protocol, и он был представлен Microsoft вместе с Windows Vista. Несмотря на это, он работает и на других операционных системах (таких, как Linux и Android). SSTP значительно превосходит PPTP, когда дело доходит до безопасности, поскольку для него можно настроить AES-шифрование.

К тому же, VPN-протокол SSTP часто сравнивают с OpenVPN, так как он использует SSL 3.0. Это позволяет ему обходить цензуру с помощью 443 порта (порт для HTTPS-трафика).

Несмотря на это, SSTP не так популярен, как OpenVPN, потому что принадлежит Microsoft. Как правило, он хорошо работает только на платформах Windows, и компания не предоставляет открытый доступ к исходному коду.

Хотите узнать больше о SSTP? Тогда ознакомьтесь с нашей статьей на эту тему.

8. Wireguard

WireGuard – это новейшее дополнение (которое было представлено в 2018 году). Несмотря на то, что это был совсем молодой протокол, он быстро обрел популярность. Он пережил множество доработок и тестирований, прошел многочисленные проверки безопасности и теперь готов к реализации.

Протокол может похвастаться самым современным уровнем безопасности, поскольку использует только современные алгоритмы криптографии. При этом он очень прозрачен, так как распространяется с открытым исходным кодом – любой желающий может проверить код. Более того, WireGuard предлагает сверхбыстрые скорости благодаря своей легкой кодовой базе и способности эффективно задействовать все ядра процессора.

Дополнительные сведения о Wireguard можно получить из этой статьи.

Ищете надёжный VPN-Сервис?

Тогда у нас для вас есть отличное предложение. CactusVPN предлагает высококачественные VPN-услуги, среди которых шифрование на военном уровне, круглосуточная поддержку, функция Kill Switch, более 30 высокоскоростных серверов с неограниченной пропускной способностью, а также до шести VPN-протоколов на выбор. Более того, мы не записываем ваши данные, и наш Сервис работает на нескольких платформах.

Более того, мы не записываем ваши данные, и наш Сервис работает на нескольких платформах.

И если вы захотите попробовать другие способы разблокировки веб-сайтов, мы также предлагаем услугу Smart DNS, которая открывает доступ к более 300 сайтов. Кроме всего прочего, все наши VPN-серверы дополняются прокси-серверами.

Специальное предложение! Получите CactusVPN за 3.5$ в месяц!

И как только вы станете клиентом CactusVPN, у вас будет 30-дневная гарантия возврата денег.

Сэкономьте 64% сейчас

Какой VPN-протокол считается лучшим?

Это довольно сложный вопрос. В основном потому, что то, будет считаться “лучшим VPN-протоколом”, зависит исключительно от того, что вы собираетесь делать в интернете. То, что некоторые люди могут считать лучшим протоколом VPN, в конце концов, может рассматриваться другими как посредственный протокол шифрования.

Итак, чтобы дать вам достойный ответ, мы рассмотрим, какие протоколы VPN лучше всего работают для определенных целей или ситуаций в интернете:

Какой VPN-протокол лучше всего подходит для скачивания торрентов?

Когда дело доходит до торрентов с использованием VPN, вам определенно понадобится стабильный, быстрый и безопасный VPN-протокол. Исходя из этого, вам следует использовать IKEv2 или WireGuard. SoftEther тоже быстро работает, но он не для всех пользователей, поскольку требует первичной настройки, которая некоторым может показаться сложной.

Исходя из этого, вам следует использовать IKEv2 или WireGuard. SoftEther тоже быстро работает, но он не для всех пользователей, поскольку требует первичной настройки, которая некоторым может показаться сложной.

L2TP/IPSec – вариант также хороший, так как это довольно безопасный и быстрый протокол. Но забудьте про PPTP! Хотя он очень быстрый, его уровень шифрования никуда не годится (его умеет взламывать АНБ).

Вы также можете попробовать использовать UDP-протокол с OpenVPN для загрузки торрентов. Хотя мы рекомендуем делать это только в том случае, если вы используете VPN с функцией Kill Switch, поскольку такой метод не может похвастать идеальной стабильностью. Вам ведь не хотелось бы, чтобы ваш торрент-трафик оказался у всех на виду, если VPN-соединение вдруг оборвется.

Мы рекомендуем вот что: WireGuard, IKEv2, OpenVPN UDP или SoftEther (для продвинутых пользователей)

ОТКАЗ ОТ ОТВЕТСТВЕННОСТИ: Мы в CactusVPN не поощряем нарушения авторских прав и пиратство. Однако мы понимаем, что для некоторых людей файлообменники – это единственный способ получить доступ к развлекательному и образовательному контенту, либо к рабочим файлам.

Однако мы понимаем, что для некоторых людей файлообменники – это единственный способ получить доступ к развлекательному и образовательному контенту, либо к рабочим файлам.

Какой VPN-протокол самый быстрый?

Долгое время PPTP считался оптимальным вариантом, если бы вы искали быстрый протокол VPN. Сейчас это по-прежнему очень быстрый VPN-протокол, который часто используется для потоковой передачи геоблокированного контента. Однако ради скорости приходится жертвовать хорошим шифрованием, из-за чего протокол делает вас практически незащищенными в интернете.

Вот парочка гораздо лучших альтернатив PPTP — IKEv2 и WireGuard. Они оба предлагают очень высокую скорость и мощную защиту. L2TP/IPSec тоже достаточно быстрый, но, как правило, работает медленнее IKEv2 и WireGuard.

Можно рассмотреть и вариант использования SoftEther. По факту, этот VPN-протокол в четыре раза быстрее протокола PPTP, и в тринадцать раз быстрее протокола OpenVPN. Предположительно, такая скорость достигается благодаря тому, что SoftEther был написан с учетом высокоскоростной пропускной способности. Он также считается очень безопасным, и доступен на нескольких платформах. Однако сегодня не так много поставщиков VPN-услуг, которые его поддерживают. Более того, вы не можете использовать его внутри VPN-приложения. Вместо этого вам необходимо скачать, установить и настроить отдельный клиент SoftEther.

Он также считается очень безопасным, и доступен на нескольких платформах. Однако сегодня не так много поставщиков VPN-услуг, которые его поддерживают. Более того, вы не можете использовать его внутри VPN-приложения. Вместо этого вам необходимо скачать, установить и настроить отдельный клиент SoftEther.

Конечно, вы всегда можете использовать PPTP, если пожелаете, просто имейте в виду, что тогда вам самостоятельно придется заботиться о защите конфиденциальных данных. То есть не следует использовать этот протокол, если вы собираетесь авторизоваться в электронную почту, в онлайн-банкинг или в аккаунт Netflix. Желательно использовать его только для потребления контента стриминговых сервисов.

Мы рекомендуем: WireGuard, IKEv2 и SoftEther (хотя эта опция не очень подходит неопытным пользователям)

Какой VPN-протокол самый безопасный?

В первую очередь, мы бы обратили внимание на OpenVPN. Он предлагает 256-битное шифрование, не требует работы IP-стека и ядра, поскольку работает на стороне пользователя (обеспечивая лучшую защиту внутренней памяти), а также использует пользовательский протокол безопасности на основе TLS и SSL.

Вам лучше использовать VPN-поставщика, который также предлагает функцию Kill Switch (это относится к любому VPN-протоколу), однако OpenVPN на TCP работает довольно стабильно, поэтому проблем быть не должно.

Также достойным вариантом является SoftEther. Безопасность, которой вы можете наслаждаться, в значительной степени соответствует уровню защиты, который вы получаете при использовании OpenVPN. Один из недостатков SoftEther, с точки зрения безопасности в интернет, сводится к тому, готовы ли вы использовать более молодой VPN-протокол вместо старого проверенного OpenVPN.

То же самое касается и WireGuard. Это новейший протокол VPN, но многочисленные проверки уже показали, насколько он безопасен. Кроме того, он использует современные алгоритмы (такие как ChaCha20, Blake2s и Curve 25519) и заменяет криптографическую гибкость (возможность выбора между шифрованием) на криптоверсии (улучшенное шифрование). Таким образом, он устраняет риски от неправильных настроек, которые могут ослабить шифрование.

IKEv2 также подойдет, если вы используете устройства BlackBerry, – так вы получите двойное шифрование. Хорошим вариантом будет и L2TP/IPSec, который считается достаточно безопасным. Однако мы бы не рекомендовали его, если сравнивать с некоторыми VPN-протоколами для этого конкретного назначения.

Что же касается Wireguard: это действительно безопасный протокол, но он все еще находится в экспериментальной фазе. Так что, на данный момент сложно что-то говорить о его роли в онлайн-безопасности.

Кроме того, SSTP тоже подойдет. Это зависит только от того, беспокоит ли вас тот факт, что этот протокол не распространяется с открытым исходным кодом и что он полностью контролируется компанией Microsoft, которая ранее предоставляла АНБ доступ к зашифрованным сообщениям.

Наши рекомендации: OpenVPN, WireGuard, IKEv2 (на смартфонах) или SoftEther

Какой VPN-протокол считается самым стабильным?

Когда дело доходит до стабильности на мобильных устройствах, можно обратить внимание на IKEv2, так как он на самом деле способен справляться с переключениями сети. Однако сетевые администраторы могут с легкостью заблокировать его, поскольку он использует лишь несколько UDP-портов.

Однако сетевые администраторы могут с легкостью заблокировать его, поскольку он использует лишь несколько UDP-портов.

WireGuard также работает довольно хорошо, но использует только UDP-порты, поэтому его также можно заблокировать. С другой стороны, он использует множество портов, поэтому маловероятно, что сетевой администратор заблокирует их все.

OpenVPN (по TCP), SoftEther и SSTP дают отличные показатели с точки зрения стабильности, так как позволяют использовать порт 443 (порт HTTPS).

Более того, SoftEther вообще разрабатывался с акцентом на то, что он будет работать в режиме 24/7 сразу после запуска. Его код был написан таким образом, чтобы предотвратить как утечки памяти, так и различные сбои. Даже если что-то пойдет не так, SoftEther запрограммирован на автоматический перезапуск.

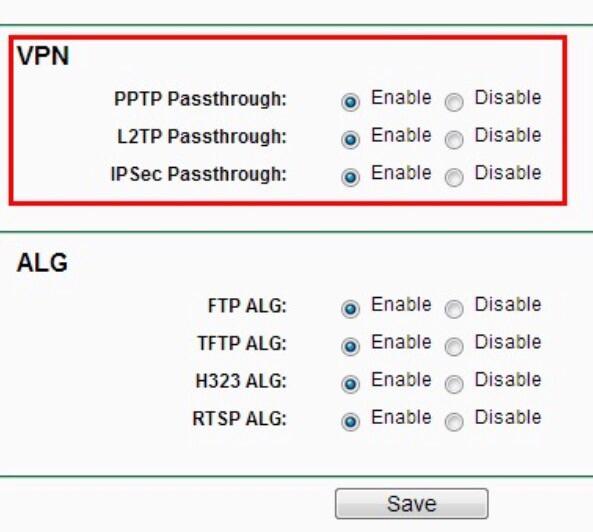

Другие стабильные VPN-протоколы включают OpenVPN (по TCP), SSTP и L2TP/IPSec. PPTP также довольно стабилен, но имейте в виду, что его с легкостью можно заблокировать посредством фаерволов.

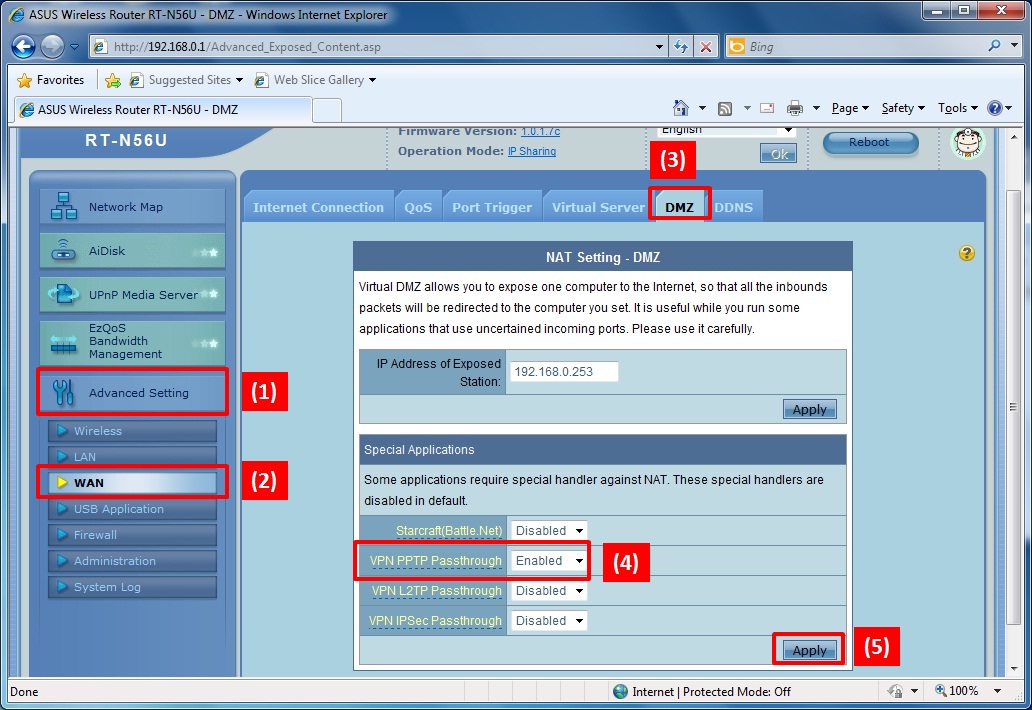

PPTP и L2TP/IPSec тоже довольно стабильны, но их также легко заблокировать – достаточно просто заблокировать порты, которые используют эти протоколы, или отключить VPN Passthrough для этих протоколов. В таких случаях VPN-приложение просто не сможет связаться с VPN-сервером.

Наша рекомендация: IKEv2, SoftEther (требуется дополнительная настройка) или OpenVPN через TCP

Какой самый VPN-протокол совместим с наибольшим количеством платформ?

PPTP, по-видимому, является наиболее распространенным VPN-протоколом с точки зрения нативной поддержки. Он доступен для множества операционных системах и устройствах. Однако стоит отметить, что из-за низкого уровня безопасности PPTP может больше не поддерживаться на новых устройствах и операционных системах. Например, этот VPN-протокол больше не поддерживается в macOS Sierra (и более поздних версиях).

Хорошей альтернативой PPTP будет L2TP/IPsec, который также нативно доступен на многочисленных платформах. IKEv2 – тоже хороший вариант, тем более он работает на устройствах BlackBerry.

IKEv2 – тоже хороший вариант, тем более он работает на устройствах BlackBerry.

OpenVPN не имеет нативной поддержки в ОС и на устройствах, однако его легко использовать через стороннее ПО (VPN-клиенты). WireGuard работает и на самых популярных ОС (Windows, macOS, Linux, iOS, Android).

Мы рекомендуем: L2TP/IPsec, OpenVPN, IKEv2 и WireGuard

Какой VPN-протокол проще всего настроить?

На данный момент самым простым VPN-протоколом с точки зрения настройки кажется PPTP. Просто потому, что он по умолчанию встроен в очень многие платформы. По этой же причине L2TP/IPSec и IKEv2 также довольно просто настраивать.

Со SSTP вы тоже разберетесь без труда, но пока он доступен только на платформах Windows. Простую настройку предлагает и WireGuard, особенно если делать это на Linux. Большинство обзоров утверждают, что им даже легче управлять, чем OpenVPN.

SoftEther не так уж сложно настраивать по сравнению с OpenVPN, так как он поставляется с удобным мастером установки и оснащен графическим интерфейсом. Однако, в отличие от упомянутых выше VPN-протоколов, тут вам все равно придется покопаться в настройках.

Однако, в отличие от упомянутых выше VPN-протоколов, тут вам все равно придется покопаться в настройках.

Конечно, если вы используете стороннее ПО VPN, то вам будет просто работать с любым VPN-протоколом, если поставщик VPN-услуг поддерживает его, и если он работает на вашем устройстве или ОС. Единственным исключением здесь будет SoftEther, поскольку вам нужно установить для него отдельное ПО на устройство и подключиться к VPN-серверам вручную.

Тут мы рекомендуем: PPTP, L2TP/IPsec, WireGuard или IKEv2

Какой протокол VPN требует меньше всего ресурсов?

Без сомнения, одним из наименее ресурсоемких вариантов будет PPTP. Просто потому, что он предлагает очень слабое шифрование, – для этого почти не требуется мощности процессора.

Однако намного чаще выбирают SSTP, так как он потребляет меньше ресурсов и при этом обеспечивает достойную безопасность. Во многом благодаря тому, что он глубоко интегрирован в платформы Windows. Если вы используете другую операционную систему или устройство, то вместо PPTP можете попробовать OpenVPN, – этот протокол умеет оптимизировать использование вычислительной мощности.

Но мы считаем, что идеальным выбором для любой платформы будет WireGuard, так как он оптимизирован для эффективного использования ядер процессора. Кроме того, у него очень маленькая кодовая база (порядком 4000 строк), поэтому он не такой громоздкий.

Наша рекомендация: WireGuard

“Итак, какой же VPN-протокол мне лучше использовать?”

Трудно сказать – все действительно зависит от того, что именно вы планируете делать в интернете. Вот краткий список, в котором вы наглядно увидите, для чего лучше использовать каждый VPN-протокол. Надеемся, это поможет вам принять решение:

- PPTP лучше всего использовать, когда вам просто нужен быстрый доступ к геоблокированному контенту. В идеале вы не должны использовать его, если собираетесь авторизоваться в учетные записи с конфиденциальной информацией (например, если в кабинете указаны ваши банковские реквизиты).

- L2TP/IPSec – это по сути улучшенная версия PPTP, поэтому вы можете использовать этот протокол, когда вам нужно скачивать торренты и смотреть геоблокированный контент, либо просто безопасно серфить в интернете.

При этом, учитывайте, что скорость передачи данных может незначительно упасть.

При этом, учитывайте, что скорость передачи данных может незначительно упасть. - IKEv2 – отличный вариант, если вы часто используете мобильное устройство (особенно если это BlackBerry), так как ваше VPN-соединение будет стабильным при переключении с Wi-Fi на мобильную сеть. Он также идеально подходит, если вы хотите и обезопасить свой трафик, и наслаждаться приличной скоростью.

- SSTP – хороший вариант, если вы пользуетесь Windows и хотите наслаждаться достойной безопасностью в сети, и не жертвовать скоростью из-за “прожорливости” протокола шифрования.

- OpenVPN – определенно ваш вариант, если вам нужно безопасное и стабильное соединение с интернетом. Если вам нужны более высокие скорости, то можете использовать OpenVPN через UDP.

- SoftEther – отличная альтернатива OpenVPN, и этот вариант подойдет вам, если вас не смущает относительно небольшой возраст протокола, и вы хотите получить безопасное, стабильное и быстрое соединение.

- WireGuard идеально подходит, если вам нужно защитить свои данные современными шифрами, а также если вы хотите наслаждаться действительно высокими скоростями на большинстве платформ (Windows, macOS, Linux, iOS, Android).

В завершение

VPN-протокол – это набор правил, которые используются для создания соединения между VPN-клиентом и VPN-сервером. Вот небольшой список VPN-протоколов, которые вы, скорее всего, встретите у многих поставщиков VPN-услуг:

- PPTP

- SSTP

- L2TP/IPsec

- IKEv2/IPSec

- OpenVPN

- SoftEther

- WireGuard

Как правило, OpenVPN, WireGuard, IKEv2 и SoftEther можно считать идеальными VPN-протоколами, если вы хотите насладиться безопасным времяпрепровождением в сети. SSTP и L2TP/IPSec – хорошие альтернативы, если вы не удовлетворены вышеупомянутыми вариантами.

Однако, если вы хотите и безопасности, и скорости, то выбирайте что-нибудь из IKEv2, WireGuard и SoftEther. L2TP/IPSec тоже безопасен, однако при равном с IKEv2 уровнем безопасности, он работает медленнее. Таким образом, нет причин не использовать IKEv2, если вы можете это сделать.

L2TP/IPSec тоже безопасен, однако при равном с IKEv2 уровнем безопасности, он работает медленнее. Таким образом, нет причин не использовать IKEv2, если вы можете это сделать.

PPTP следует использовать только тогда, когда вам нужна высокая скорость соединения и вы уверены, что ваша конфиденциальность не пострадает (так как у этого протокола слабое шифрование).

В идеале вам следует выбирать VPN-провайдера, который предлагает выбор между несколькими VPN-протоколами.

В чем разница между протоколами PPTP и L2TP

Узнайте все, что вам нужно знать об этих двух популярных протоколах VPN, в нашем руководстве PPTP и L2TP.

В настоящее время большинство из нас знает о виртуальных частных сетях (VPN). Многие компании используют VPN для обеспечения безопасности и конфиденциальности при передаче корпоративных данных или для того, чтобы сотрудники могли удаленно подключаться к офисным серверам. Многие люди также используют VPN для преодоления ограничительных брандмауэров своей страны или для обхода географических ограничений для доступа к своим любимым потоковым онлайн-каналам или веб-сайтам социальных сетей.

В этой статье мы исследуем различия между протоколами PPTP VPN и L2TP VPN, чтобы вы могли решить, какой из них лучше подходит для ваших нужд. Обратите внимание, что каждый протокол имеет значительные преимущества и недостатки — обычно связанные с уровнем шифрования, совместимостью устройств и простотой использования конфигурации.

Что такое протокол PPTP?

PPTP или протокол туннелирования точка-точка — устаревший метод реализации VPN.Он разработан Microsoft и является самым простым в настройке протоколом. PPTP VPN имеет низкие накладные расходы, что делает его быстрее, чем другие протоколы VPN.

С его помощью пользователи могут получить удаленный доступ к корпоративным сетям от любого интернет-провайдера (ISP), поддерживающего протокол. PPTP VPN шифрует данные с использованием 128-битного шифрования, что делает его самым быстрым, но самым слабым с точки зрения безопасности.

Преимущества протокола PPTP

Использование PPTP в качестве предпочтительного протокола VPN дает несколько преимуществ.К ним относятся:

Совместимость с Windows по умолчанию

Если вы используете компьютер с любой версией Microsoft Windows, вы будете рады узнать, что PPTP поддерживается на нем по умолчанию. Это означает, что настройка PPTP VPN не займет у вас слишком много времени и усилий.

Рентабельность развертывания

PPTP не только дешевле, но и довольно прост в развертывании, чем L2TP / IPSec и другие протоколы VPN. Это потому, что для работы не требуется инфраструктура открытых ключей (PKI), которая использует цифровые сертификаты для аутентификации.

Скорости быстрого подключения

Когда вы используете VPN-соединение, это обычно влияет на скорость вашего Интернета из-за процесса шифрования. Однако вам не нужно беспокоиться об этом при использовании PPTP VPN из-за его низкоуровневого шифрования.

Недостатки протокола PPTP

Хотя использование PTPP VPN имеет свои преимущества, оно также имеет определенные ограничения. К ним относятся:

Недостаточная безопасность

Протокол PPTP считается наименее безопасным, поскольку он использует только 128-битное шифрование для защиты ваших данных.Итак, если вы имеете дело с конфиденциальной информацией, вам лучше выбрать другие протоколы VPN, которые обеспечивают значительный уровень безопасности.

Низкая производительность в нестабильных сетях

PPTP — не самый надежный протокол VPN при использовании в нестабильных соединениях — вы часто будете сталкиваться с проблемами производительности! Хотя это может быть приемлемым средством подключения сотрудников и обмена документами, PPTP подведет вас, если у вас есть много личной информации, которой вам нужно поделиться.

Что такое протокол L2TP?

L2TP или протокол туннелирования уровня 2 (L2TP) является результатом партнерства между Cisco и Microsoft. Он был создан для обеспечения более безопасного протокола VPN, чем PPTP. L2TP — это протокол туннелирования, такой как PPTP, который позволяет пользователям удаленно получать доступ к общей сети.

Он был создан для обеспечения более безопасного протокола VPN, чем PPTP. L2TP — это протокол туннелирования, такой как PPTP, который позволяет пользователям удаленно получать доступ к общей сети.

L2TP VPN — это комбинированный протокол, который имеет все функции PPTP, но работает по более быстрому транспортному протоколу (UDP), что делает его более дружественным к брандмауэрам.Он шифрует данные с использованием 256-битного шифрования и поэтому использует больше ресурсов ЦП, чем PPTP. Однако увеличенные накладные расходы, необходимые для управления этим протоколом безопасности, делают его медленнее, чем PPTP.

Преимущества протокола L2TP

Использование L2TP в качестве предпочтительного протокола VPN дает несколько преимуществ. К ним относятся:

Лучшая безопасность

Протокол L2TP более безопасен, чем PPTP, поскольку в нем нет серьезных уязвимостей. Он использует пакет IPSec для обеспечения сквозного шифрования, аутентификации источника данных, защиты от воспроизведения, а также целостности данных.

Поскольку L2TP не имеет никаких возможностей шифрования или аутентификации (оба являются ключевыми особенностями VPN), IPSec VPN часто используется в паре с ним. Платформа также используется для обеспечения безопасности других протоколов, таких как IKEv2.

Простая конфигурация

Если вы хотите настроить L2TP на своем устройстве, вы сможете сделать это легко, поскольку многие платформы имеют встроенную поддержку. Однако, поскольку L2TP использует цифровые сертификаты, вам будет намного проще настроить PPTP, чем последний.

Очень стабильный

В отличие от PPTP VPN, протокол L2TP очень надежен и не вызывает проблем с производительностью при использовании в нестабильных соединениях! Это делает его лучшим протоколом, чем PPTP, для установления безопасных соединений с удаленной сетью.

Недостатки протокола L2TP

Хотя использование L2TP VPN имеет свои преимущества, оно также имеет определенные ограничения. К ним относятся:

К ним относятся:

Медленная скорость соединения

Поскольку L2TP инкапсулирует данные дважды и требует более высокой скорости обработки ЦП, вы часто будете испытывать медленные скорости соединения.Следовательно, если для вас важнее скорость, чем безопасность, лучшим решением будет использование PPTP VPN.

Легче блокировать

И PPTP, и L2TP используют фиксированные порты, что упрощает их блокировку с помощью методов глубокой проверки пакетов (DPI). По этой причине эти протоколы VPN могут быть легко обнаружены и заблокированы некоторыми брандмауэрами.

Сравнение PPTP и L2TP

Поскольку мы говорим о протоколах PPTP и L2TP, давайте посмотрим на сравнение между ними.Итак, вот различия между PPTP и L2TP:

| PPTP | L2TP | |

| Базовая информация | Базовый и первый протокол VPN, поддерживаемый Windows. | Протокол туннелирования, использующий IPSec для безопасности / шифрования и работающий через UDP. |

| Совместимость | Встроенная поддержка широкого спектра настольных компьютеров, мобильных устройств и планшетов. | Встроенная поддержка широкого спектра настольных компьютеров, мобильных устройств и планшетов. |

| Шифрование | 128-битные ключи | 256-битные ключи |

| Использование | через встроенный клиент устройства / ОС, используя имя пользователя + пароль + адрес сервера | через встроенное устройство / ОС в клиенте с использованием имени пользователя + пароля + адреса сервера и общего ключа |

| Стабильность | Сравнительно нестабильно, но очень стабильно и принимается большинством точек доступа Wi-Fi. | Доказана стабильность работы на различных устройствах, сетях и операционных системах |

| Поддерживаемые устройства / ОС | Windows, Mac OSX, Linux, Android, DD-WRT и т. Д. Д. | Windows, Mac OSX, Linux, iOS, Android, DD-WRT и т. Д. |

| Безопасность | Базовое шифрование | Очень безопасно. Проверка целостности данных, двойная инкапсуляция данных. |

| Преимущества | Простая установка / настройка, хорошая скорость, поддерживается большим количеством устройств. | Простая установка / конфигурирование, легко обходит ограничения со стороны сетей или интернет-провайдеров. |

| Недостатки | Стабильность может зависеть от сети.Не обеспечивает безопасность на уровне правительства. Легко быть заблокированным. | Более низкие скорости |

| Заключение | PPTP легко настроить и использовать с приличными скоростями. Менее безопасен, чем другие протоколы VPN. | L2TP обычно обеспечивает более низкую скорость, чем другие протоколы, но его способность обходить сетевые ограничения и высокий уровень безопасности делают его хорошим выбором. |

| Лучшее для | Высокоскоростной просмотр, потоковая передача или загрузка | Задачи, связанные с безопасностью, такие как покупки в Интернете, использование общедоступного Wi-Fi и т. Д., |

Заключение:

PPTP VPN легко настроить и использовать с более высокими скоростями, но может привести к менее безопасному соединению. L2TP VPN , с другой стороны, имеет более низкую скорость, но обеспечивает более высокий уровень безопасности, что делает его хорошим выбором.

PureVPN PureVPN — ведущий поставщик услуг VPN, который предлагает простые решения для обеспечения конфиденциальности и безопасности в Интернете. Имея более 6500 серверов в более чем 141 странах, он помогает потребителям и предприятиям сохранять свою онлайн-личность в безопасности.

PPTP против L2TP | IT Pro

Какой протокол VPN вам подходит?

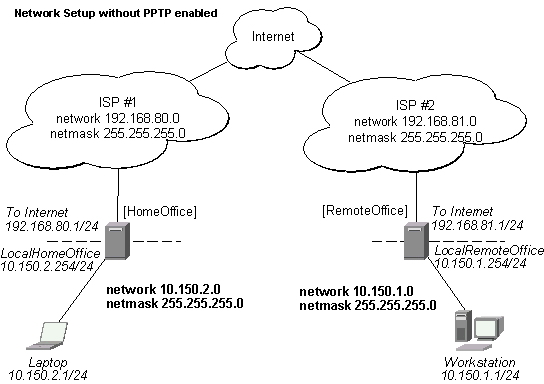

Создать VPN-сервер в Windows NT 4. 0 просто, но ваш выбор ограничен. ОС предлагает несколько вариантов администрирования, и PPTP — единственный доступный протокол VPN. Windows 2000 обеспечивает повышенную надежность, масштабируемость и управляемость, а также поддерживает два протокола VPN. Помимо PPTP, Windows 2000 поддерживает протокол туннелирования уровня 2 (L2TP).Выбирая протокол для настройки сервера, вы должны понимать, как работают оба протокола, и учитывать их функции аутентификации и шифрования. L2TP предлагает множество улучшений по сравнению с PPTP, но вы должны понимать расширенную функциональность, чтобы воспользоваться ее преимуществами. Знакомство с PPTP и L2TP поможет вам выбрать лучшую конфигурацию VPN для вашей ситуации. (Дополнительную информацию о VPN в Windows 2000 см. В разделе «Связанные статьи в предыдущих выпусках», стр. 26.)

0 просто, но ваш выбор ограничен. ОС предлагает несколько вариантов администрирования, и PPTP — единственный доступный протокол VPN. Windows 2000 обеспечивает повышенную надежность, масштабируемость и управляемость, а также поддерживает два протокола VPN. Помимо PPTP, Windows 2000 поддерживает протокол туннелирования уровня 2 (L2TP).Выбирая протокол для настройки сервера, вы должны понимать, как работают оба протокола, и учитывать их функции аутентификации и шифрования. L2TP предлагает множество улучшений по сравнению с PPTP, но вы должны понимать расширенную функциональность, чтобы воспользоваться ее преимуществами. Знакомство с PPTP и L2TP поможет вам выбрать лучшую конфигурацию VPN для вашей ситуации. (Дополнительную информацию о VPN в Windows 2000 см. В разделе «Связанные статьи в предыдущих выпусках», стр. 26.)

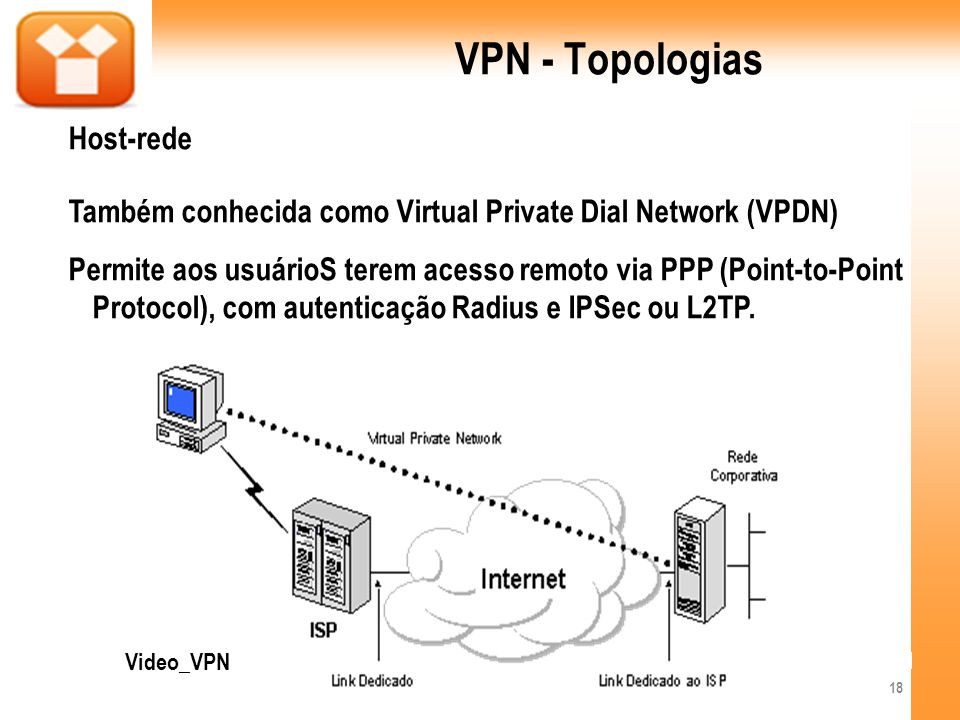

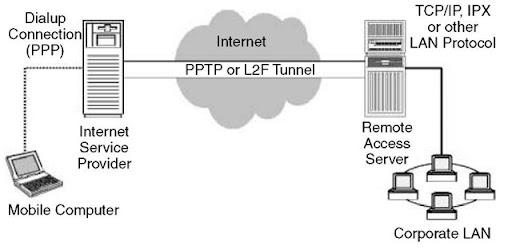

Учебник по VPN

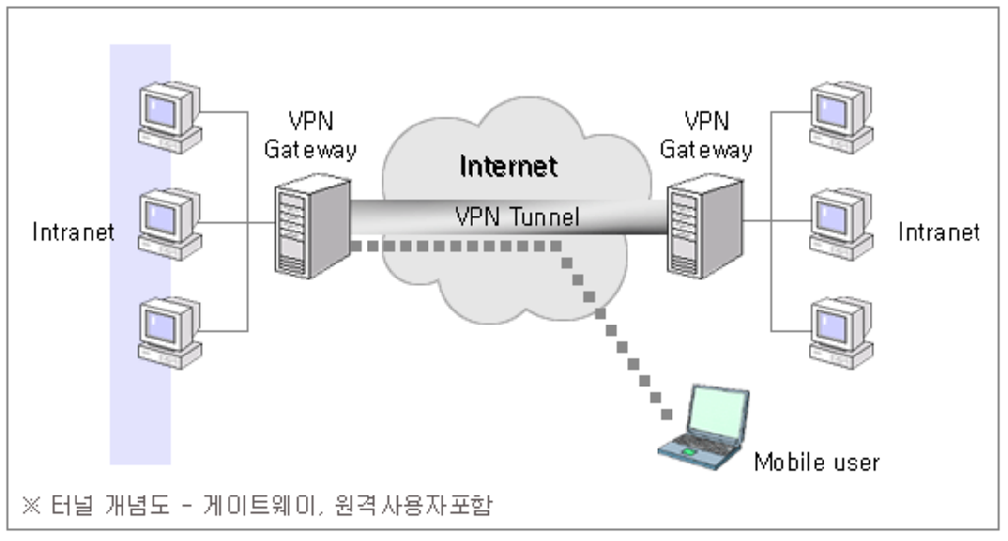

VPN — это защищенный туннель от компьютера удаленного пользователя через Интернет непосредственно к частной сети вашей организации — канал поверх существующей общедоступной сети. VPN дает пользователям безопасный доступ к частной сети практически через любое подключение к Интернету. В реализации Microsoft VPN между клиентским компьютером и сервером VPN требуется только IP-сеть. Если у VPN-клиента есть подключение к Интернету, а у VPN-сервера такое же, все готово.

VPN дает пользователям безопасный доступ к частной сети практически через любое подключение к Интернету. В реализации Microsoft VPN между клиентским компьютером и сервером VPN требуется только IP-сеть. Если у VPN-клиента есть подключение к Интернету, а у VPN-сервера такое же, все готово.

VPN сэкономили компаниям большие суммы денег. Вместо того, чтобы платить за дорогостоящие двухточечные соединения, такие как T1, ISDN или соединения с ретрансляцией кадров, компания может использовать существующее общедоступное Интернет-соединение.VPN позволяют любому сайту по всему миру создавать безопасные туннели к любому другому сайту с минимальными административными усилиями. VPN произвели революцию в способах общения компаний, и Microsoft предоставила в Windows 2000 инструменты, позволяющие сделать VPN гибкими и простыми в настройке.

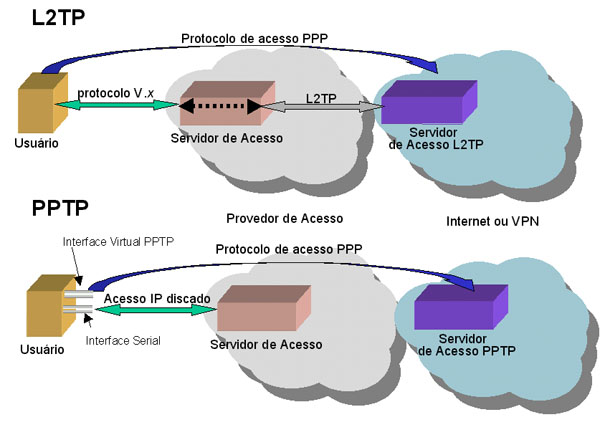

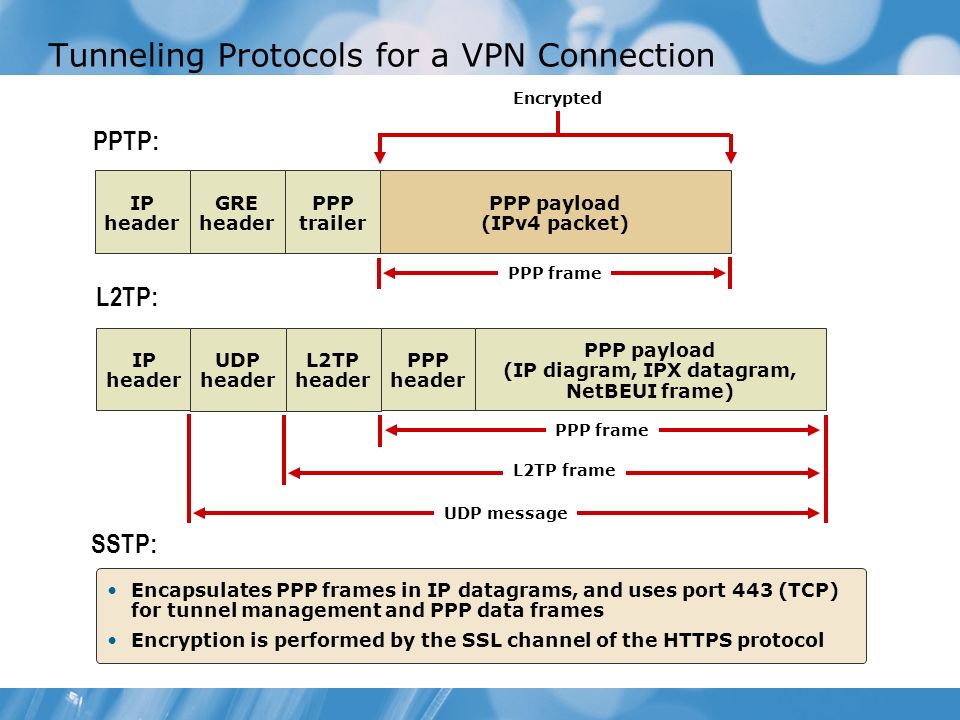

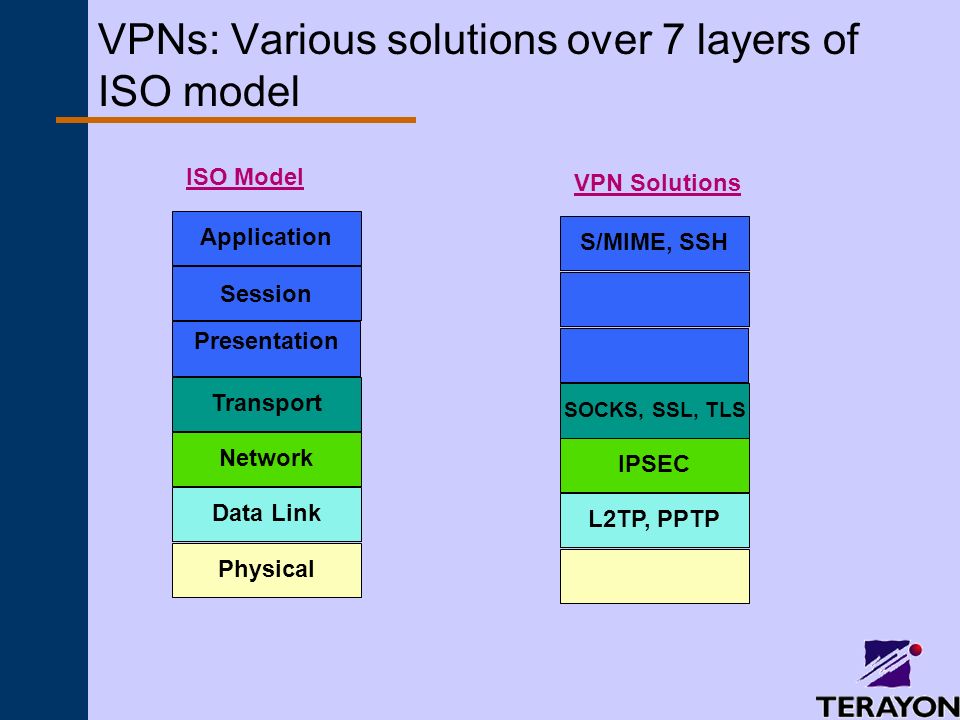

The PPP Foundation

Чем отличаются PPTP и L2TP? Если бы вы сравнили и декодировали данные обоих протоколов в эталонной модели взаимодействия открытых систем (OSI), вы бы обнаружили одно основное сходство: их зависимость от протокола точка-точка. PPP является основой обоих протоколов VPN и протоколом, который инкапсулирует данные, которые вы передаете (то есть полезную нагрузку) по частной сети. PPTP и L2TP затем добавляют еще один уровень инкапсуляции для туннелирования полезной нагрузки через общедоступную сеть.

PPP является основой обоих протоколов VPN и протоколом, который инкапсулирует данные, которые вы передаете (то есть полезную нагрузку) по частной сети. PPTP и L2TP затем добавляют еще один уровень инкапсуляции для туннелирования полезной нагрузки через общедоступную сеть.

В таблице 1 показаны уровни, на которых работают определенные протоколы в модели OSI. PPP на канальном уровне модели OSI был первоначально разработан для инкапсуляции данных и их передачи по двухточечным каналам. Если у вашей компании есть какой-либо тип соединения точка-точка, например линия T1, ваш маршрутизатор, вероятно, использует инкапсуляцию PPP.Вы также можете использовать этот протокол для асинхронных (т. Е. Коммутируемых) соединений. Настройки удаленного доступа ваших удаленных пользователей Windows 2000 или Windows 9x, вероятно, показывают, что их системы подключаются к серверу PPP.

PPP предоставляет множество преимуществ — например, аутентификацию и сжатие, — которых не обеспечивает его более старый родственник, Serial Line Internet Protocol (SLIP). Подмножество протоколов PPP обрабатывает операции соединений: протокол управления каналом PPP (LCP) устанавливает, настраивает, поддерживает и завершает соединение точка-точка, а протокол управления сетью PPP (NCP) устанавливает и настраивает различные уровни сети. протоколы по каналу PPP.Вы можете запускать Novell IPX и Microsoft IP одновременно по одному каналу PPP.

Подмножество протоколов PPP обрабатывает операции соединений: протокол управления каналом PPP (LCP) устанавливает, настраивает, поддерживает и завершает соединение точка-точка, а протокол управления сетью PPP (NCP) устанавливает и настраивает различные уровни сети. протоколы по каналу PPP.Вы можете запускать Novell IPX и Microsoft IP одновременно по одному каналу PPP.

Очевидно, что PPP является важной частью PPTP и L2TP. PPP позволяет использовать PPTP или L2TP для запуска удаленных приложений, которые зависят от немаршрутизируемых протоколов. PPTP и L2TP идентичны на физическом уровне и уровне канала передачи данных, но на этом их сходство заканчивается.

Туннелирование

Протоколы туннелирования, такие как PPTP и L2TP, инкапсулируют и обычно шифруют данные для передачи из одной точки в другую по общедоступной сети.Но до того, как произойдет туннельная инкапсуляция, происходит инкапсуляция PPP.