Linux загрузка сети: Мониторинг сети Linux | Losst

Мониторинг сети Linux | Losst

Хочу порекомендовать VPS хостинг от профессионалов с самой лучшей технической поддержкой, на котором работает этот веб-сайт. У них есть VPS и выделеные серверы под любые нужды. Регистрируйтесь и получите скидку 25% на первый платеж для любого SSD VPS при оплате на один, три или шесть месяцев.

Во многих случаях может понадобиться отследить нагрузку на сеть, посмотреть сколько данных передается и какие пользователи, программы или компьютеры занимают канал. Особенно часто такие задачи возникают перед системными администраторами, перед которыми стоит задача отслеживать работу сети целой компании. Но также это может быть полезно и обычным пользователям.

В этой статье мы рассмотрим как выполняется мониторинг сети Linux. Для этого можно использовать различные утилиты. Начиная от сетевых анализаторов, таких как Wireshark и tcpdump до более простых инструментов, таких как iptraf.

Содержание статьи:

Как работает мониторинг сети?

Все данные, которые распространяются через интернет передаются в виде пакетов определенного размера. Данные разделяются на части определенного размера и из них составляются пакеты, которые будут отправлены в ядро системы а затем в сеть, где пройдут путь из многих компьютеров и маршрутизаторов пока достигнут цели. С помощью специального программного обеспечения мы можем отслеживать сколько пакетов и какого размера проходит через наш компьютер и неважно, были они созданы локальной программой или получены из сети.

Таким образом, очень просто можно узнать какая сейчас нагрузка на сеть, какие программы или сервисы создали пакеты, и даже что содержится в этих пакетах и что делает пользователь.

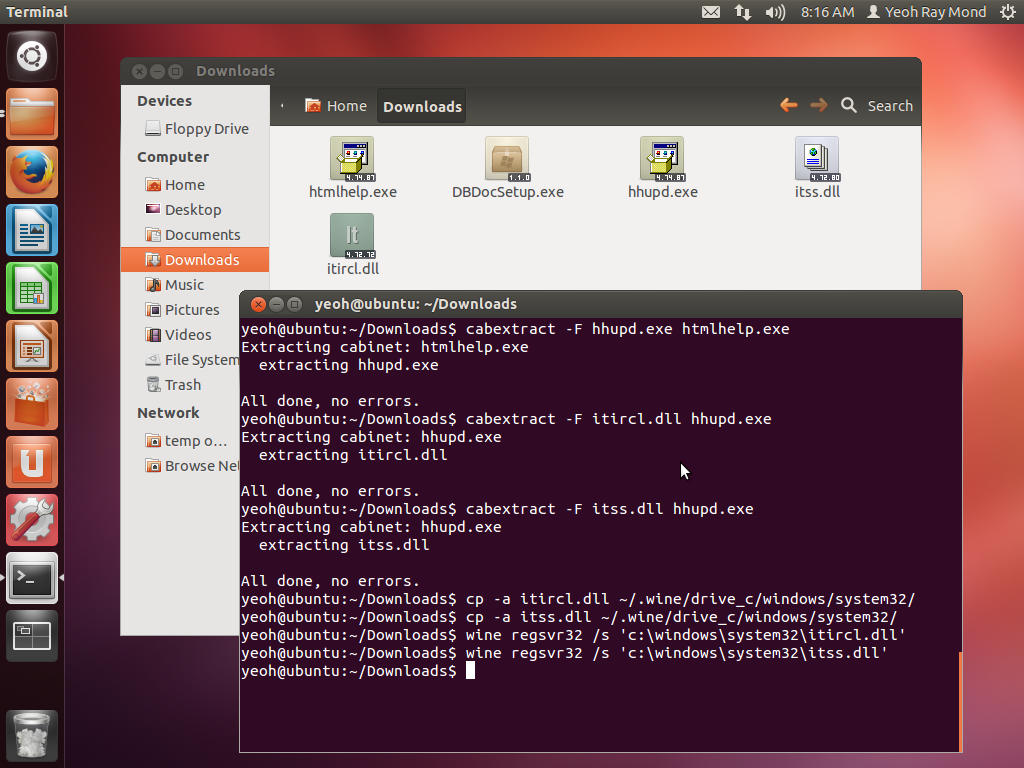

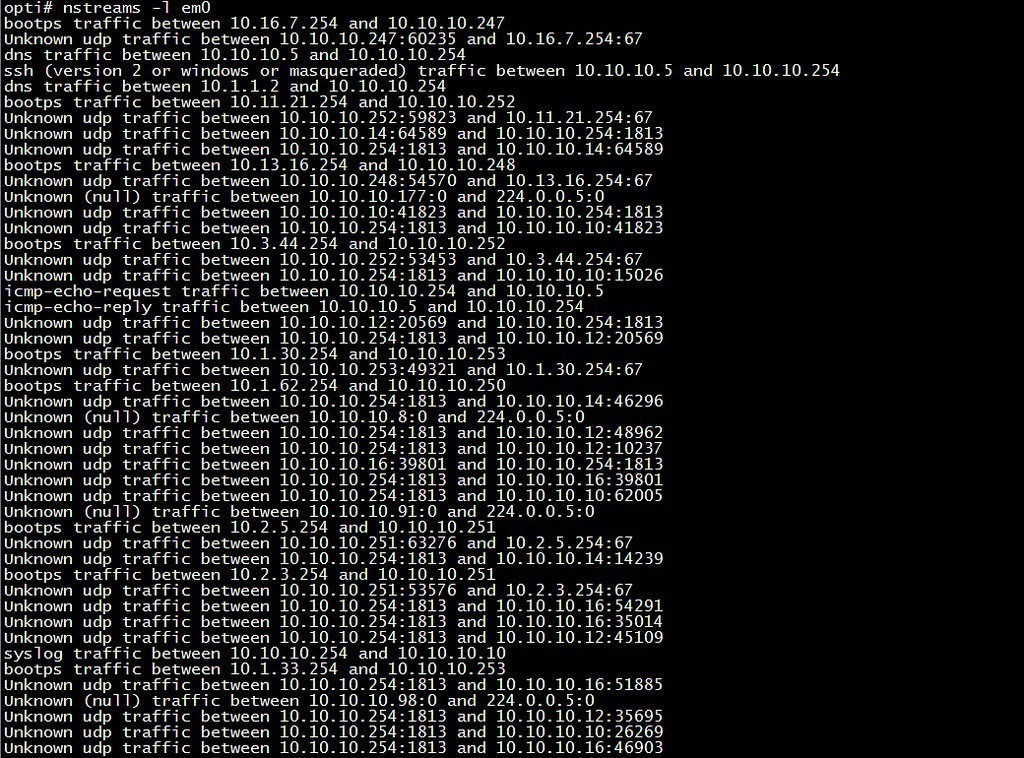

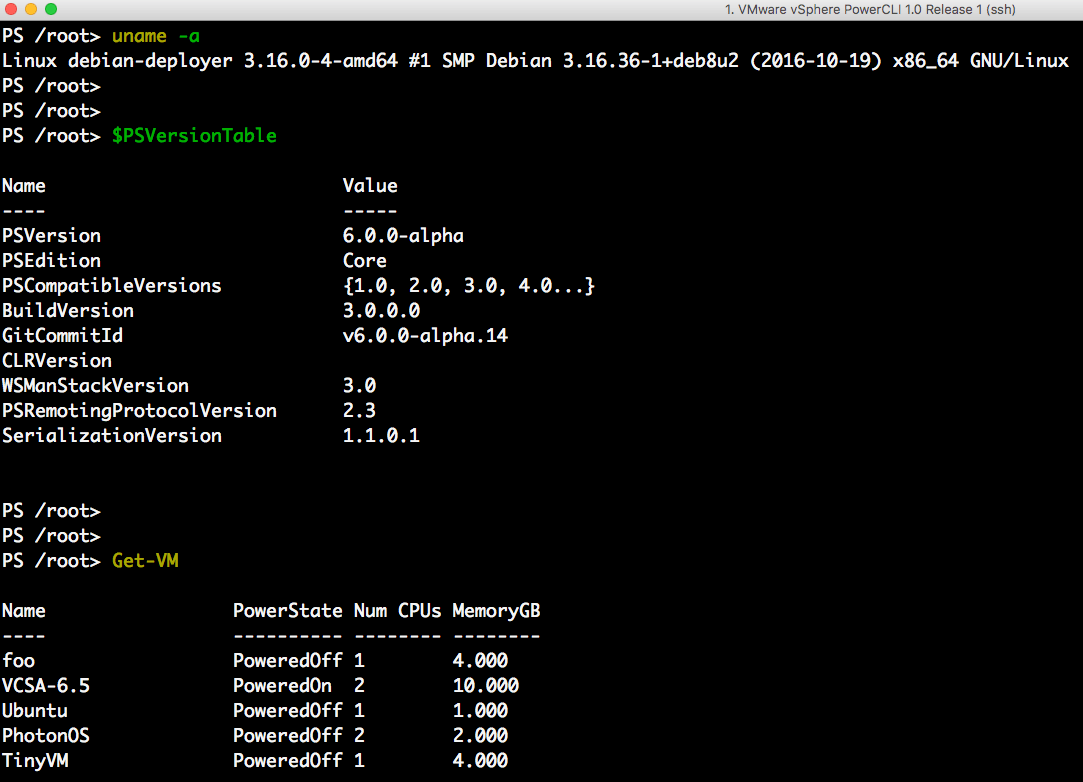

Мониторинг сети с помощью iptraf

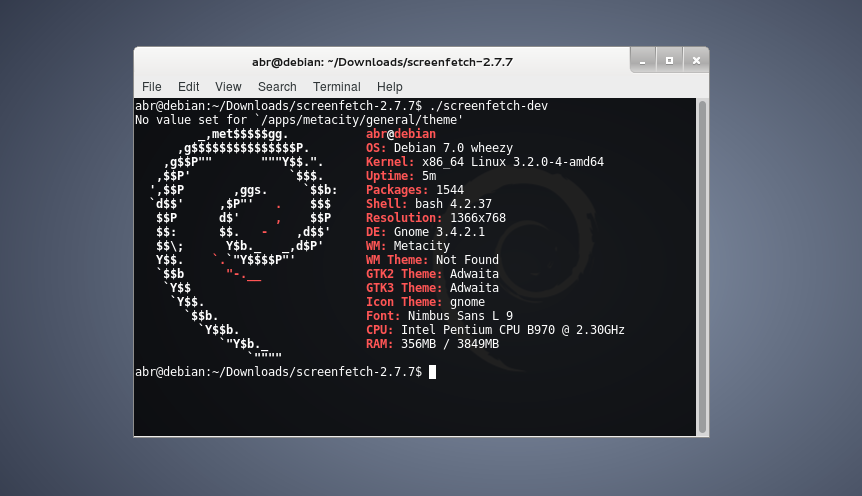

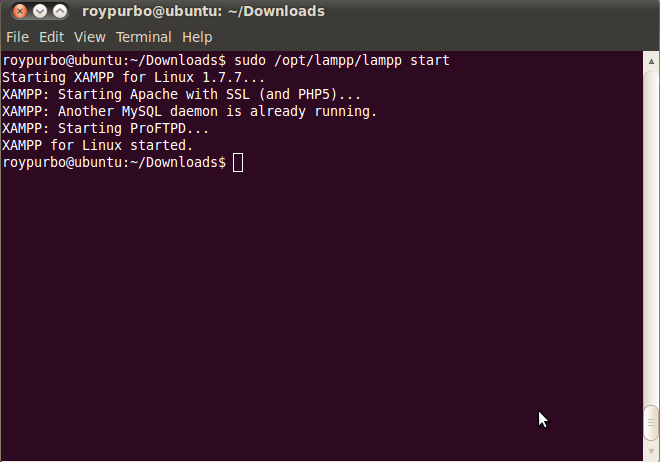

iptraf — это одна из самых лучших программ для мониторинга сети в Linux. Она предоставляет очень удобный интерактивный интерфейс, с помощью которого можно наглядно увидеть всю необходимую информацию, причем достаточно подробно. Утилита не поставляется по умолчанию, но она достаточно популярна, поэтому вы можете установить ее из официальных репозиториев. Для этого в Ubuntu выполните команду:

Утилита не поставляется по умолчанию, но она достаточно популярна, поэтому вы можете установить ее из официальных репозиториев. Для этого в Ubuntu выполните команду:

sudo apt install iptraf

А в CentOS / Red Hat выполните:

sudo yum install iptraf

После установки утилиты для ее запуска просто наберите в терминале iptraf-ng:

iptraf-ng

Перед вами откроется интерактивный интерфейс на основе Ncurses, в котором необходимо выбрать нужное действие. Здесь доступны монитор пропускной способности сети, статистика по интерфейсу, статистика по сбоям и монитор локальной сети.

Обратите внимание на нижнюю часть окна, там отображается описание выбранного действия, а также находятся подсказки по горячим клавишам.Например, для просмотра сетевых соединений и статистики трафика для каждого из них выберите IP traffic moitor. Затем вам будет необходимо выбрать сетевой интерфейс, например, enp2s0:

Дальше вы увидите все IP адреса, с которыми сейчас выполняется взаимодействие. Здесь можно увидеть направление отправки пакетов, количество пакетов и общий объем переданных или полученных данных в байтах.

С помощью других пунктов меню можно посмотреть статистику по интерфейсу или статистику по работе локальной сети. Утилита даже может работать в неразборчивом режиме, чтобы собирать максимум данных про локальную сеть.

Также поддерживаются фильтры, которые позволяют отфильтровывать информацию только по определенному критерию. Например, чтобы создать фильтр откройте меню Filters, затем выберите IP…, а дальше Apply new filter:

Затем нужно указать имя фильтра:

На следующем этапе вы можете расписать нужные параметры фильтрации:

Чтобы применить фильтр нужно выбрать Apply filter и выбрать имя фильтра из списка:

Теперь в любом пункте статистики будет отображаться только та информация, которая подходит под созданный фильтр.

Мониторинг трафика Linux чаще всего выполняется администраторами именно с помощью этой утилиты. Видео про использование утилиты:

Мониторинг сети с помощью других утилит

Самая мощная программа для мониторинга сети — это iptraf. Она предоставляет всю необходимую для администраторов информацию. Но, кроме нее, существуют и другие продукты. Рассмотрим их более подробно.

1. iftop

Утилита имеет более простой интерфейс и отображает намного меньше информации. Она выводит ip адреса отправителя и получателя, а также количество переданных или полученных данных за несколько последних секунд:

iftop

Установить программу в Ubuntu можно командной:

sudo apt install iftop

Хотя здесь отображается информация по каждому соединению, программа не может идентифицировать программу, которая создает пакеты.

2. nload

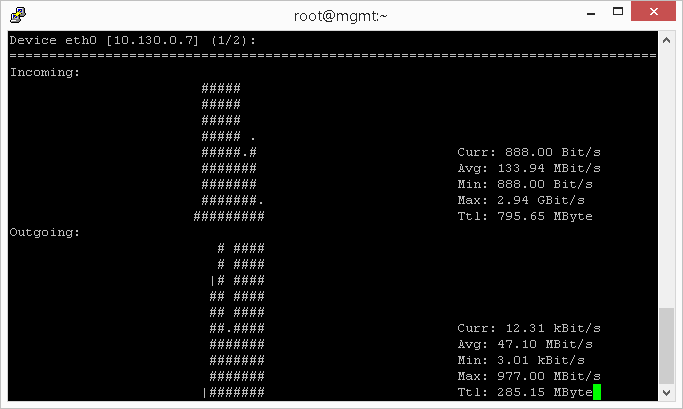

nload — это очень простая утилита, которая отображает только скорость входящих и исходящих соединений. Это позволяет сделать примитивный анализ сети linux и определить нагрузку. Отображается текущая скорость, максимальная и минимальная скорость за период работы. Также данные о скорости выводятся в виде графика, поэтому вам будет достаточно беглого взгляда, чтобы понять что происходит.

nload

Для установки программы в Ubuntu используйте команду:

sudo apt install nload

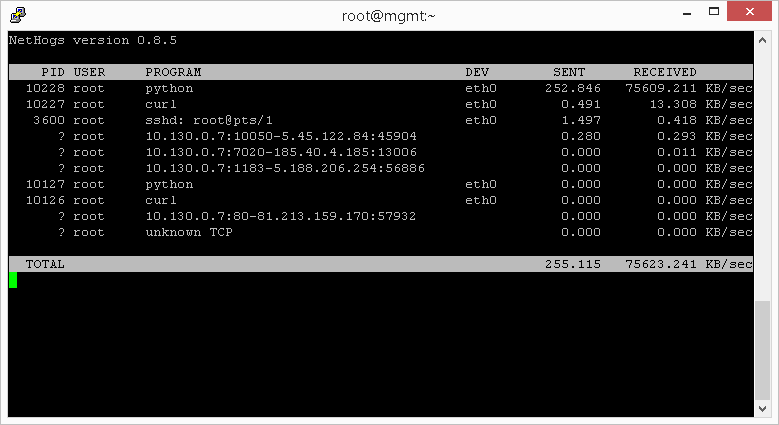

3. nethogs

Nethogs — это достаточно интересная утилита для мониторинга сетей, которая выделяется среди других. С помощью нее можно посмотреть какой процесс создает тот или иной трафик. Здесь отображаются PID процессов и имена пользователей, отсортированные по занимаемой пропускной способности сети:

nethogs

Программа, как и другие доступна из официальных репозиториев, поэтому у вас не возникнет проблем с установкой:

sudo yum install nethogs

youtube.com/embed/19fXjMpzSFg?feature=oembed» frameborder=»0″ allow=»accelerometer; autoplay; clipboard-write; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»/>

4. bmon

Утилита bmon позволяет отображать достаточно подробно статистику по каждому сетевому интерфейсу. Она работает похоже на nload и выводит график кроме текстовой информации:

bmon

Для установки программы выполните:

sudo apt install bmon

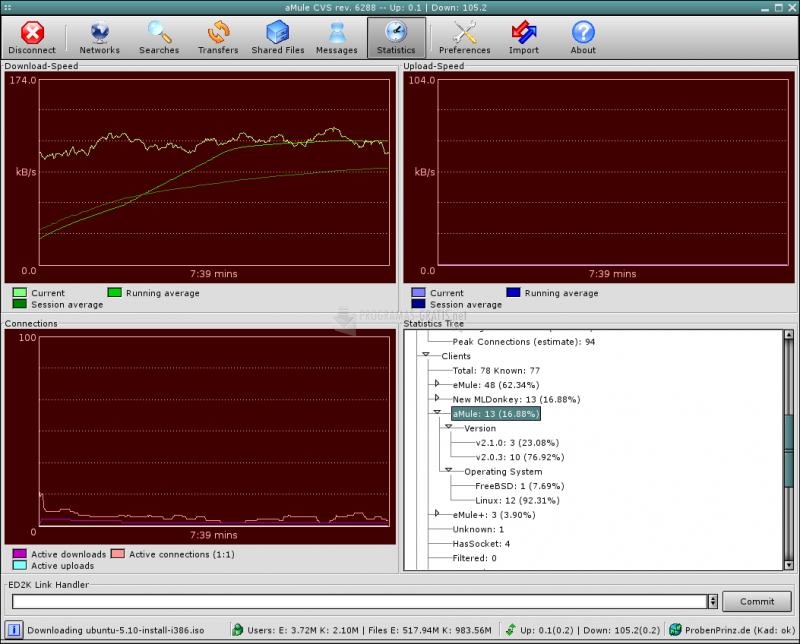

5. Vnstat

Vnstat отличается от всех инструментов, рассмотренных выше. Программа работает постоянно в фоновом режиме и собирает информацию об использовании сети в лог файл. Далее можно посмотреть какой была нагрузка за определенный период. Для установки утилиты выполните:

sudo apt install vnstat

Далее необходимо запустить сервис, для этого выполните такую команду:

sudo systemctl start vnstat

Далее необходимо немного подождать, пока утилита соберет данные и можно просматривать статистику:

vnstat

Здесь будет отображаться информация о нагрузке на сеть с указанием дат и периодов. Также вы можете посмотреть доступную информацию в реальном времени. Для этого используйте опцию -l:

vnstat -l

Видео про использование и настройку vnstat:

6. bwm-ng

Это еще одна утилита, очень простая в использовании, которая позволяет следить за сетевой нагрузкой в режиме реального времени. Отображаются все доступные сетевые интерфейсы в системе:

bwm-ng

Для установки утилиты выполните такую команду:

sudo apt install bwm-ng

7.

speedometer

speedometer

Это еще один простой инструмент, который позволяет выполнить мониторинг сети и выводит данные в виде красивых графиков. Для установки программы выполните:

sudo pip install speedometer

Как видите, она есть в официальных репозиториев не всех дистрибутивов, зато вы можете установить программу из репозитория python.

speedometer -r enp2s0f0 -t enp2s0f0

Опция -r указывает интерфейс, с которого необходимо отображать количество полученных пакетов, а опция -t — отправленных.

8. netwatch

Netwatch — это небольшая утилита, которая входит в набор инструментов Netdiag и показывает сетевые соединения между локальной и удаленными системами, а также скорость, с которой будут передаваться данные. Для установки программы используйте:

sudo apt install netdiag

Затем для запуска:

netwath

9. ifstat

Утилита ifstat показывает пропускную способность сети, измеряя количество переданных и принятых пакетов. Вывод утилиты можно использовать и анализировать в других программах. Утилита не выводит информацию об ip адресах или других параметрах, а только скорость. Для установки используйте:

sudo apt install ifstat

Для запуска:

ifstat

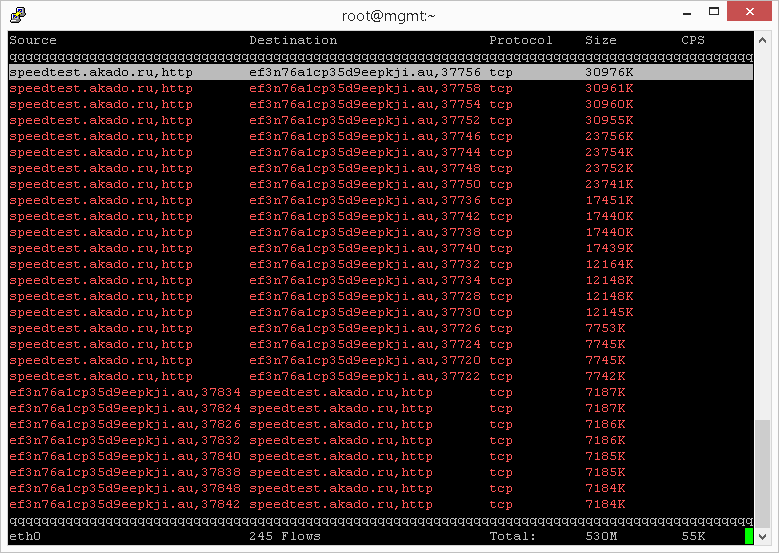

10. trafshow

Это утилита, очень похожа на iftop, которая отображает не только скорость передачи, но и сами соединения. Здесь выводится информация по соединениях, размеры пакетов и протокол. Для установки программы наберите:

sudo apt install trafshow

Осталось запустить программу:

trafshow

Выводы

В этой статье мы рассмотрели команду Iptraf, а также еще несколько полезных утилит, с помощью которых можно выполнять мониторинг сети linux на сервере или домашнем компьютере. Некоторые из этих инструментов можно использовать даже в корпоративной среде. В качестве альтернативы вы можете использовать инструменты с веб-интерфейсом. Некоторые из них перечислены в статье системы мониторинга Linux. А какие инструменты мониторинга используете вы? Напишите в комментариях!

Некоторые из них перечислены в статье системы мониторинга Linux. А какие инструменты мониторинга используете вы? Напишите в комментариях!

16 полезных средств контроля пропускной способности для анализа использования сети в Linux

Сегодня поговорим про 16 полезных средств контроля пропускной способности для анализа использования сети в Linux. У вас проблемы с мониторингом использования пропускной способности сети Linux? Вам нужна помощь? Важно, чтобы вы могли визуализировать, что происходит в вашей сети, чтобы понять и разрешить все проблемы пропускной способности, или просто следить за своей сетью.

Читайте также: 20 инструментов командной строки для мониторинга производительности Linux

В этой статье мы рассмотрим 16 полезных инструментов для мониторинга полосы пропускания и анализа использования сети в Linux.

Инструменты, перечисленные ниже, являются с открытым исходным кодом и могут помочь вам решить многие проблемы связанные с пропускной способностью. Эта статья включает в себя сочетание небольших инструментов для мониторинга полосы пропускания на одном компьютере Linux и комплексных решений мониторинга, способных обрабатывать одновременно несколько хостов в локальной сети и даже несколько узлов в глобальной сети.

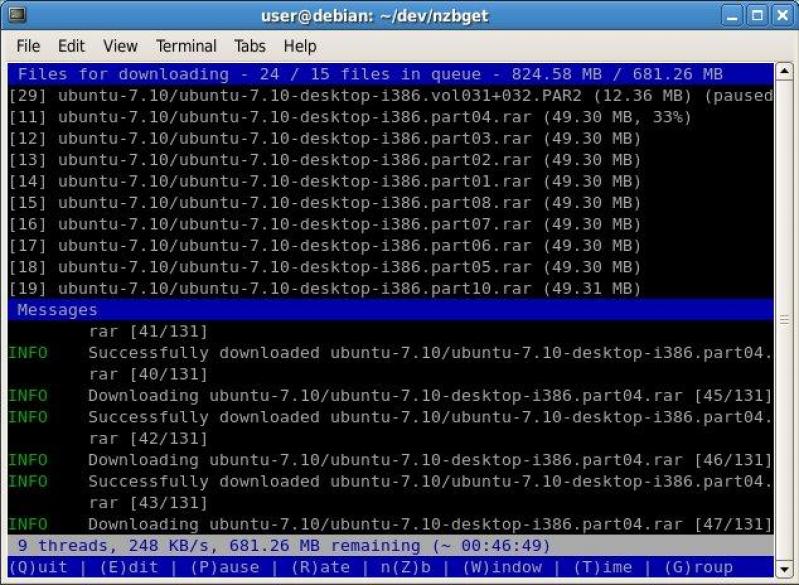

1. vnStat — сетевой монитор трафика

VnStat — полнофункциональная, основанная на командной строке программа для мониторинга сетевого трафика и использования полосы пропускания в режиме реального времени в системах Linux и BSD.

Одно из преимуществ этой команды заключается в том, что она записывает сетевой трафик и статистику использования полосы пропускания для последующего анализа — это поведение по умолчанию. Фактически вы можете просматривать эти журналы даже после перезагрузки системы.

Фактически вы можете просматривать эти журналы даже после перезагрузки системы.

Установка VnStat в Linux

# yum install epel-release [On RHEL/CentOS]

# yum install vnstat

# apt install vnstat [On Debian/Ubuntu]

2. iftop — отображение использования полосы пропускания

iftop — это простой в использовании инструмент для мониторинга пропускной способности сети, основанный на командной строке в режиме реального времени, используемый для быстрого обзора сетевых действий на интерфейсе. iftop отображает обновления полосы пропускания сети каждые 2, 10 или 40 секунд.

Установка iftop в Linux

# yum install epel-release [On RHEL/CentOS]

# yum install iftop

# apt install iftop [On Debian/Ubuntu]

3. nload — отображение использования сети

nload — это еще один простой в использовании инструмент командной строки для мониторинга сетевого трафика и использования полосы пропускания в режиме реального времени. Он использует графики, которые помогут вам отслеживать входящий и исходящий трафик. Кроме того, он также отображает информацию, такую как общая сумма переданных данных и минимальное/максимальное использование сети.

Установка nload в Linux

# yum install epel-release [On RHEL/CentOS]

# yum install nload

# apt install nload [On Debian/Ubuntu]

4. NetHogs — отслеживание пропускной способности сети

NetHogs — это «миниатюрный» текстовый инструмент, предназначенный для мониторинга трафика в режиме реального времени для каждого процесса или приложения, работающем в системе Linux. Он просто предлагает статистику использования пропускной способности сети в реальном времени для каждого процесса.

Установка NetHogs в Linux

# yum install epel-release [On RHEL/CentOS]

# yum install nethogs

# apt install nethogs [On Debian/Ubuntu]

5. bmon — монитор полосы пропускания и оценка скорости

bmon также представляет собой простой инструмент командной строки для мониторинга использования пропускной способности сети и оценки скорости передачи данных в Linux. Он фиксирует сетевую статистику и визуализирует её в удобный для восприятия человеку формат, чтобы вы легко могли следить за своей системой.

Установка Bmon в Linux

# yum install epel-release [On RHEL/CentOS]

# yum install bmon

# apt install bmon [On Debian/Ubuntu]

6. Darkstat для захвата сетевого трафика

Darkstat — это простой, кросс-платформенный, эффективный веб-анализатор сетевого трафика в режиме реального времени. Это инструмент мониторинга сетевой статистики, который работает, захватывая сетевой трафик, вычисляет статистику использования и поддерживает отчёты по HTTP в графическом формате. Вы также можете использовать его через командную строку для получения тех же результатов.

Установка Darkstat в Linux

# yum install epel-release [On RHEL/CentOS]

# yum install darkstat

# apt install darkstat [On Debian/Ubuntu]

7. IPTraf — сетевой монитор сети

IPTraf — это простой в использовании, основанный на ncurses и настраиваемый инструмент для мониторинга входящего и исходящего сетевого трафика, проходящего через интерфейс. Он полезен для мониторинга IP-трафика и просмотра общей статистики интерфейса, подробной статистики интерфейса и т. д.

д.

Установка IPTraf в Linux

# yum install epel-release [On RHEL/CentOS]

# yum install iptraf

# apt install iptraf [On Debian/Ubuntu]

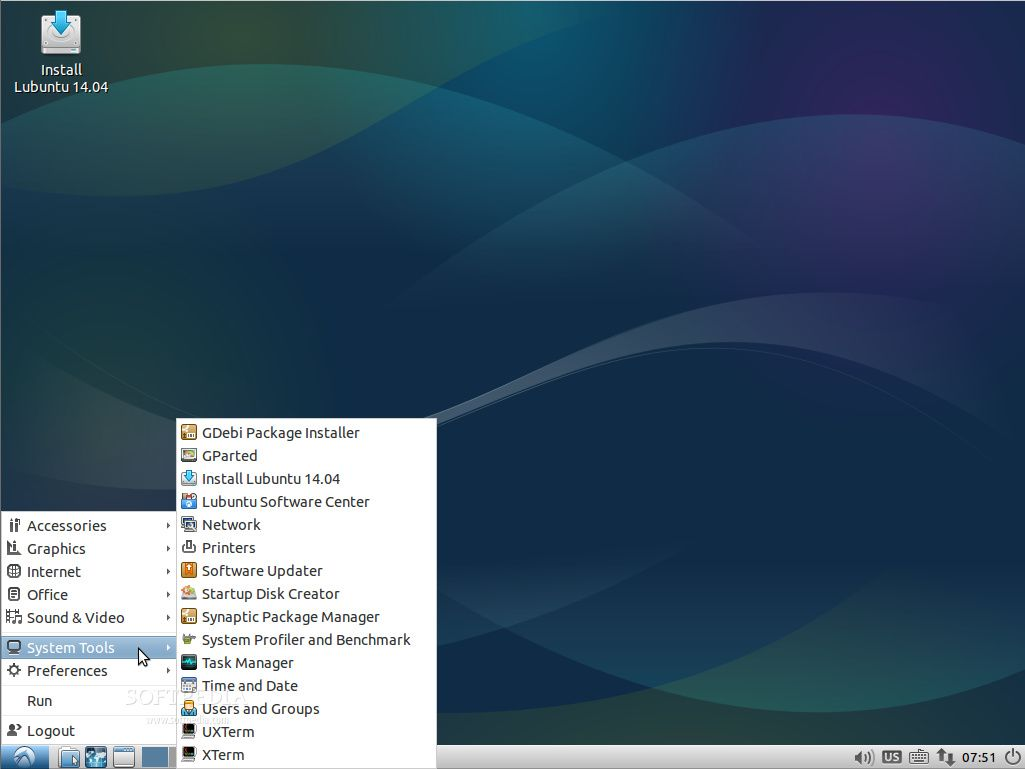

8. CBM

CBM — это крошечная утилита командной строки для отображения текущего сетевого трафика на всех подключенных устройствах с удобным выходом выделенным разными цветами в Ubuntu Linux и его производных, таких как Linux Mint, Lubuntu и многих других. Она показывает каждый подключенный сетевой интерфейс, полученные байты, отправленные байты и суммарные байты, что позволяет отслеживать пропускную способность сети.

Установка CBM в Linux

# yum install epel-release [On RHEL/CentOS]

# yum install cbm

# apt install cbm [On Debian/Ubuntu]

9. Iperf/Iperf3 — инструмент измерения пропускной способности сети

Iperf/Iperf3 — это мощный инструмент для измерения пропускной способности сети по протоколам, таким как TCP, UDP и SCTP. Он в первую очередь предназначен для настройки TCP-соединений по определенному пути, что полезно для тестирования и мониторинга максимальной достижимой пропускной способности в IP-сетях (поддерживает как IPv4, так и IPv6). Это требует, чтобы сервер и клиент выполняли соответствующие тесты (которые сообщают о пропускной способности, потерях и других полезных параметрах производительности сети).

Установка Iperf3 в Linux

# yum install epel-release [On RHEL/CentOS]

# yum install iperf3

# apt install iperf3 [On Debian/Ubuntu]

10. Netperf — тестирование пропускной способности сети

Netperf похож на iperf, и используется он для тестирования производительности сети. Он может помочь в мониторинге пропускной способности сети в Linux путем измерения передачи данных с использованием TCP или UDP. Он также поддерживает измерения через интерфейс Berkeley Sockets, DLPI, Unix Domain Sockets и еще через многие другие интерфейсы. Для запуска тестов необходимо выполнить минимальную настройку на сервере и клиенте.

Он может помочь в мониторинге пропускной способности сети в Linux путем измерения передачи данных с использованием TCP или UDP. Он также поддерживает измерения через интерфейс Berkeley Sockets, DLPI, Unix Domain Sockets и еще через многие другие интерфейсы. Для запуска тестов необходимо выполнить минимальную настройку на сервере и клиенте.

Инструкции по установке смотрите на странице проекта в github.

11. Генератор отчетов SARG — Squid Analysis Report

SARG — это анализатор файлов журналов и инструмент мониторинга пропускной способности Интернета. Он создает полезные HTML-отчеты с информацией о IP-адресах и общем использовании полосы пропускания. Это удобный инструмент для мониторинга использования пропускной способности интернета отдельными машинами в одной сети.

12. Monitorix — инструмент для мониторинга системы и сети

Monitorix — это удобный инструмент для мониторинга системных ресурсов и для мониторинга сети, предназначенное для небольших серверов Linux/Unix.

Он помогает отслеживать сетевой трафик и статистику использования с неограниченного количества сетевых устройств. Он поддерживает соединения IPv4 и IPv6, включает графики трафика, а также поддерживает до 9 qdiscs для каждого сетевого интерфейса.

Установка Monitorix в Linux

# yum install epel-release [On RHEL/CentOS]

# yum install monitorix

# apt install monitorix [On Debian/Ubuntu]

13. Cacti — графический инструмент сетевого мониторинга

Cacti — это полнофункциональное сетевое графическое приложение для PHP с интуитивно понятным и простым в использовании интерфейсом. Он использует базу данных MySQL для хранения собранных данных о производительности сети, используемых для создания настраиваемых графиков. Это интерфейс RRDTool, полезный для мониторинга небольших и сложных сетей с тысячами устройств.

Он использует базу данных MySQL для хранения собранных данных о производительности сети, используемых для создания настраиваемых графиков. Это интерфейс RRDTool, полезный для мониторинга небольших и сложных сетей с тысячами устройств.

14. Observium — платформа для сетевого мониторинга

Observium — это полнофункциональная платформа мониторинга сети с элегантным, мощным, надежным, но простым и интуитивно понятным интерфейсом. Он поддерживает ряд платформ, включая Linux, Windows, FreeBSD, Cisco, HP, Dell и многие другие, а также включает автоопределение устройств. Он помогает пользователям собирать сетевые показатели и предлагает интуитивно понятное графическое отображение показателей устройства из собранных данных о производительности.

15. Zabbix — приложение и инструмент для сетевого мониторинга

Zabbix — многофункциональная, широко используемая платформа мониторинга сети, разработанная в модели сервер-клиент, для мониторинга сетей, серверов и приложений в режиме реального времени. Она собирает различные типы данных, которые используются для визуального представления производительности сети или показателей нагрузки для контролируемых устройств.

Zabbix способен работать со всеми известными сетевыми протоколами, такими как HTTP, FTP, SMTP, IMAP и многими другие, без необходимости установки дополнительного программного обеспечения на контролируемые устройства.

Инструкцию по установке и использованию можно посмотреть в нашей статье — Как установить Zabbix3.2 на Debian8 и Ubuntu16?

16. Nagios — мониторинг систем, сетей и инфраструктур

Nagios — это надежное, мощное, многофункциональное и широко используемое программное обеспечение для мониторинга. Он позволяет отслеживать локальные и удаленные сетевые устройства и их службы.

Он позволяет отслеживать локальные и удаленные сетевые устройства и их службы.

Nagios обеспечивает мониторинг полосы пропускания в сетевых устройствах, таких как коммутаторы и маршрутизаторы, через SNMP, что позволяет вам легко находить более используемые порты и указывать возможные сетевые пользователи.

Кроме того, Nagios также помогает вам следить за использованием пропускной способности и ошибками в каждом порту и поддерживает быстрое обнаружение сбоев в сети и сбоев протокола.

Инструкцию по установке и использованию смотрите в нашей статье — Как установить Nagios на RHEL, CentOS и Fedora?

Итоги

В этой статье мы рассмотрели ряд полезных приложений для мониторинга пропускной способности сети и системного мониторинга в Linux.

Спасибо за уделенное время на прочтение статьи!

Если вам понравилась эта тема, то мы рекомендуем прочесть статью: Как развернуть отказоустойчивую локальную сеть и повысить ее производительность с помощью EtherChannel.

Если возникли вопросы, задавайте их в комментариях.

Подписывайтесь на обновления нашего блога и оставайтесь в курсе новостей мира инфокоммуникаций!

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, записывайтесь на курсы Cisco, курсы по кибербезопасности, полный курс по кибербезопасности от Академии Cisco, курсы Linux от Linux Professional Institute на платформе SEDICOMM University (Университет СЭДИКОММ).

Курсы Cisco и Linux с трудоустройством!

Спешите подать заявку! Осталось пару мест. Группы стартуют 22 июля, а следующая 19 августа, 23 сентября, 21 октября, 25 ноября, 16 декабря, 20 января, 24 февраля.

Что Вы получите?

- Поможем стать экспертом в сетевом администрировании и получить международные сертификаты Cisco CCNA Routing & Switching или Linux LPI.

- Предлагаем проверенную программу и учебник экспертов из Cisco Networking Academy и Linux Professional Institute, сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и сделать карьеру. 100% наших выпускников трудоустраиваются.

Как проходит обучение?

- Проводим вечерние онлайн-лекции на нашей платформе или обучайтесь очно на базе Киевского офиса.

- Спросим у вас об удобном времени для практик и подстроимся: понимаем, что времени учиться мало.

- Если хотите индивидуальный график — обсудим и осуществим.

- Выставим четкие дедлайны для самоорганизации. Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

А еще поможем Вам:

- отредактировать резюме;

- подготовиться к техническим интервью;

- подготовиться к конкурсу на понравившуюся вакансию;

- устроим на работу в Cisco по программе Cisco Incubator, New Graduate и Experienced. Наши студенты, которые уже работают там: жмите на #НашиВCisco Вконтакте, #НашиВCisco Facebook.

Чтобы учиться на курсах Cisco CCNA Routing & Switching и Linux LPI, подайте заявку или получите бесплатную консультацию.

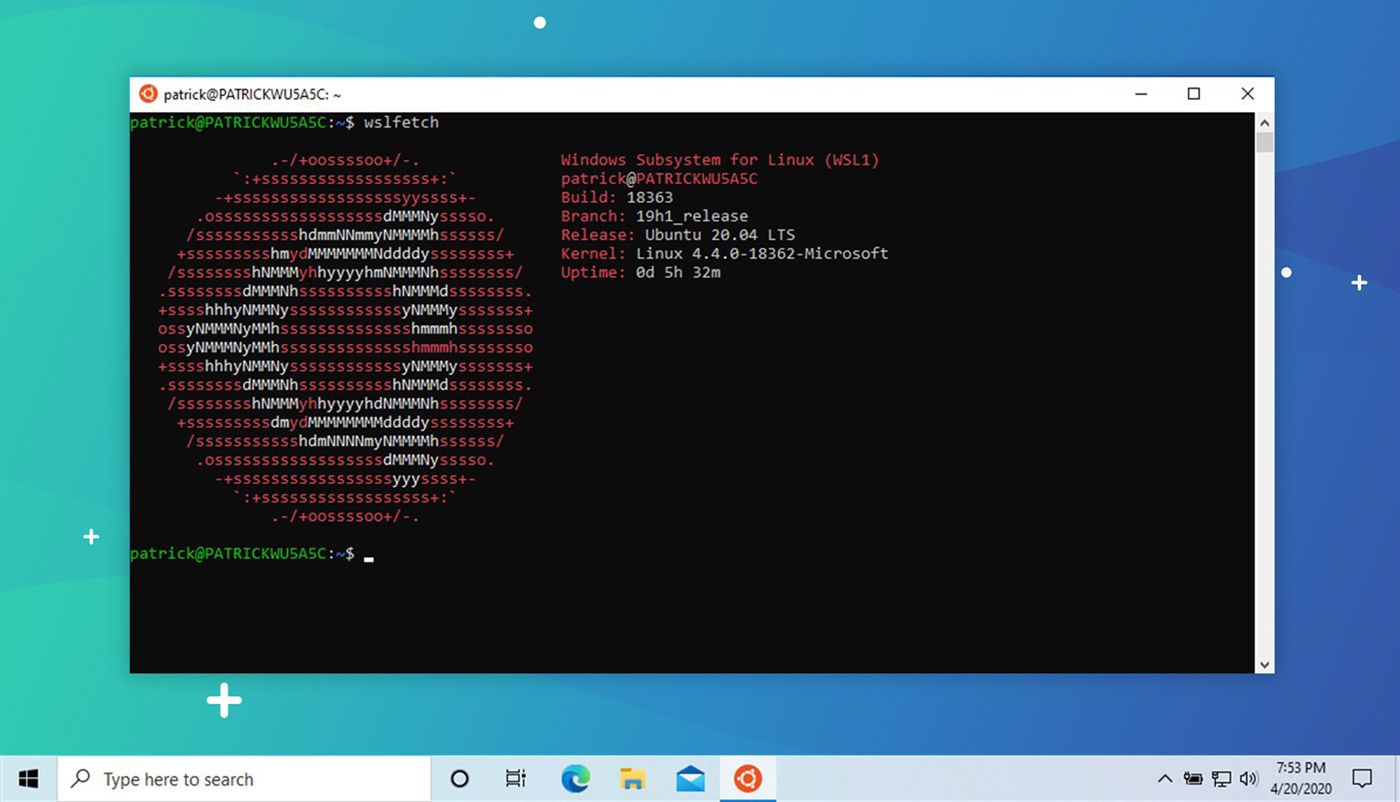

Утилиты командной строки Linux. Мониторинг загрузки сетевого интерфейса

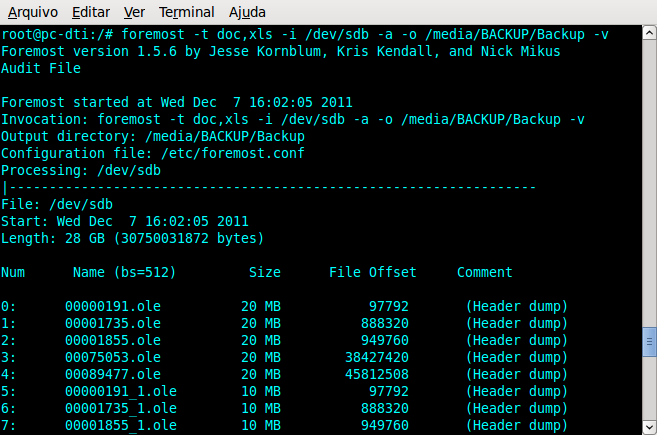

Одна из задач по сопровождению операционных систем семейства Linux, это мониторинг сетевого трафика. В рамках данной статьи описываются наиболее популярные утилит, которые можно использовать для мониторинга загрузки сетевого интерфейса в оперативном режиме через SSH. Эти утилиты выполняют измерение потока трафика через каждый из сетевых интерфейсов и измеряют скорость с которой были переданы данные, причем входящий и исходящий трафик показывается раздельно.

Некоторые из приведенных команд позволяют просматривать использование сети отдельными процессами, это позволяет определить, какой из процессов загружает сетевой интерфейс.

Ниже перечислены команды, сгруппированные по своим функциональным особенностям:

- загруженность целиком интерфейса (динамическое отображение) — nload, bmon, bwm-ng

- загруженность целиком интерфейса (только вывод статистики) — vnstat, dstat, collectl

- использование сети для каждого соеденения (per socket) — iftop, iptraf, trafshow

- использование сети по процессам — nethogs

nload

NLoad — утилита командной строки, которая позволяет выполнять мониторинг входящего и исходящего трафика отдельно, а также отрисовка масштабируемых графиков загрузки сетевого интерфеса.

Пример запуска:

$ nloadПример отображения:

Установка NLoad

# fedora or centos

$ yum install nload

# ubuntu/debian

$ apt-get install nloadbmon (Bandwidth Monitor)

BMon — это утилита похожая на nload, которая показывает нагрузку на трафик по всем сетевым интерфейсам в системе. Выходные данные также состоят из графика и раздела с детализацией на уровне пакетов. Bmon поддерживает множество опций и способен создавать отчеты в формате html.

Пример запуска:

$ bmonПример отображения:

Установка BMon

# fedora or centos

$ yum install bmon

# ubuntu or debian

$ apt-get install bmonbwm-ng (Bandwidth Monitor Next Generation)

Bwm-ng другой очень простой монитор нагрузки сети в реальном времени который сообщает сводку скорости на которую данные переносятся в и из всех доступных сетевых интерфейсов на системе.

Если размер консоли достаточно велик, bwm-ng также может рисовать гистограммы для трафика, используя режим вывода curses 2.

Пример запуска:

$ bwm-ngПример отображения:

Установка bwm-ng

# fedora or centos

$ yum install bwm-ng

# ubuntu or debian

$ apt-get install bwm-ngvnstat

Vnstat немного отличается от большинства других инструментов. Он фактически запускает фоновую службу/демон и постоянно записывает размер передачи данных. Далее его можно использовать для формирования отчета об истории использования сети.

Далее его можно использовать для формирования отчета об истории использования сети.

Запуск vnstat без каких-либо опций просто покажет общий объем передачи данных, который имел место с момента запуска демона.

Для мониторинга использования полосы пропускания в режиме реального времени используйте опцию ‘- l ‘ (live mode). Затем он будет показывать общую пропускную способность, используемую входящими и исходящими данными, но очень точно без каких-либо внутренних подробностей о соединениях хоста или процессах.

Vnstat больше похож на инструмент для получения исторических отчетов о том, сколько пропускной способности используется каждый день или за последний месяц. Это не только инструмент для мониторинга сети в реальном времени.

Пример запуска:

# Создание БД для сбора статистики интерфейса

$ vnstat --create -i eth0

# запуск сервиса

$ service vnstat start

# Мониторинг в реальном времени

$ vnstat -l -i eth0Пример отображения:

Установка vnstat

# fedora or centos

$ yum install vnstat

# ubuntu or debian

$ apt-get install vnstatОтслеживание состояния сети в Linux – команда netstat

Для получения сведений об активности и статистике сетевых соединений (интерфейсов) существует масса удобных мониторинговых приложений с графическим пользовательским интерфейсом, всевозможных виджетов и т. д. Однако, все эти решения построены на основе стандартных утилит, входящих в состав практически любой Linux- или UNIX-ориентированной системы. Для администрирования серверов на базе системы Linux такие стандартные утилиты являются достаточно исчерпывающим инструментом для получения информации о работе сети. Одной из таких является команда netstat. С помощью неё можно получить вывод с информацией о состоянии сетевого программного обеспечения, статистику сети, сведения о маршрутизации и т.д.

Синтаксис и опции netstat

Синтаксис команды

netstat [опции]

| -a | Показывать состояние всех сокетов; |

| -o | Показывать таймен |

| -i | Показывает состояние сетевых интерфейсов |

| -n | Показывать ip адрес, а не сетевое имя |

| -r | Показать таблицы маршрутизации. При использовании с опцией -s показывает статистику маршрутизации. При использовании с опцией -s показывает статистику маршрутизации. |

| -s | Показать статистическую информацию по протоколам. При использовании с опцией -r показывает статистику маршрутизации. |

| -f семейство_адресов | Ограничить показ статистики или адресов управляющих блоков только указанным семейством_адресов, в качестве которого можно указывать:inet Для семейства адресов AF_INET, или unix Для семейства адресов AF_UNIX. |

| -I интерфейс | Показывать информацию о конкретном интерфейсе. |

| -p | Отобразить идентификатор/название процесса, создавшего сокет (-p, —programs display PID/Program name for sockets) |

Ключи можно комбинировать. Самая распространенная команда использования netstat это:

netstat -nap

Эта команда выводит довольно большой список. Поэтому для получения нужной информации используйте grep. Например для получения всех портов которые слушаются в системе.

netstat -nap | grep LISTEN

Контроль сетевых соединений

Используя опцию -i можно получить данные о состоянии сетевых интерфейсов системы, а также основных счётчиков трафика. Вывод предоставляется в виде наглядной таблицы с соответствующими столбцами. Формат самой таблицы зависит от используемой системы. К примеру, в Ubuntu, да и вообще в Debian-ориентированных системах он будет примерно таким:

$ netstat -i

Таблица интерфейсов ядра Iface MTU RX-OK RX-ERR RX-DRP RX-OVR TX-OK TX-ERR TX-DRP eno1 1500 1876 127 0 0 9253 223 0 lo 6553 6529 0 0 0 6529 0 0

В данном выводе видно, как ведёт себя интерфейс eno1, через который осуществляется соединение в сеть, а также что происходит с интерфейсом обратной связи lo. В столбцах RX/TX приводится статистика по трафику с указанием количества пакетов, в том числе и пакетов с ошибками. В частности, показатель RX свидетельствует о количестве пакетов, полученных интерфейсом, TX – о количестве пропущенных через этот интерфейс пакетов с момента загрузки системы или первичной активации (задействования) интерфейса.

В частности, показатель RX свидетельствует о количестве пакетов, полученных интерфейсом, TX – о количестве пропущенных через этот интерфейс пакетов с момента загрузки системы или первичной активации (задействования) интерфейса.

Количество ошибок (RX-ERR, TX-ERR) как правило, не должно быть больше 1% (в некоторых случаях 5%) от общего числа пакетов. Если ошибок больше, то следует проанализировать этот параметр на других компьютерах. Большое количество ошибок в сети (на других компьютерах) свидетельствует о неполадках в окружении сети. На отдельном компьютере излишнее их (ошибок) количество говорит о неполадках с сетевым интерфейсом (сетевая карта) или с самим соединением (кабели, совместимость оборудования).

Посмотреть сетевые соединения

Если дать команду netstat без параметров, то будет выведен список процессов (демонов), для которых установлены сетевые соединения. Если нужно также получить информацию о процессах, которые активных соединений не имеют, но слушают порты, нужно использовать ключ -a:

$ netstat -а

Active Internet connections (servers and established) Proto Recv-Q Send-Q Local Address ForeignAddress State tcp 0 0 *:ldap *:* LISTEN tcp 0 0 *:mysql *:* LISTEN tcp 0 0 *:imaps *:* LISTEN tcp 0 0 bull:ssh dhcp:4208 ESTABL tcp 0 0 bull:imaps nubark:54195 ESTABL tcp 0 0 bull:http dhcp:2563 ESTABL tcp 0 0 bull:imaps dhcp-18hw:2851 ESTABL

Данный вывод включает в себя также и информацию о системных сокетах UNIX и UDP. Как видно, в представленном отчёте зафиксировано входящее SSH-соединение, два входящих соединения IMAPS, одно входящее HTTP-соединение, а также несколько портов, которые «слушают» (LISTEN) другие соединения. Адреса в данном выводе представлены в формате имя_хоста:служба, где в качестве службы может выступать порт. В колонках Recv-Q и Send-Q отображается количество запросов в очередях на приём и отправку на данном узле/компьютере. Следует также отметить, что факт установки соединения проверяется только для протокола TCP. Кроме описанных состояний соединений имеются также и некоторые другие:

Адреса в данном выводе представлены в формате имя_хоста:служба, где в качестве службы может выступать порт. В колонках Recv-Q и Send-Q отображается количество запросов в очередях на приём и отправку на данном узле/компьютере. Следует также отметить, что факт установки соединения проверяется только для протокола TCP. Кроме описанных состояний соединений имеются также и некоторые другие:

- TIME_WAIT – ожидание на завершение соединения;

- SYN_SENT – попытка некоторого процесса установить соединение с недоступным ресурсом или сервером;

- SYN_WAIT – состояние, при котором данный узел не может обработать все поступающие запросы. Зачастую это может свидетельствовать об ограничении возможностей системного ядра, либо о попытках намеренно вызвать перегрузку на сервере.

Идентификация сетевых процессов

Для того, чтобы однозначно иметь представление о конкретных процессах или демонах, слушающих соединения (порты) в системе, следует воспользоваться ключами -l и -p. Первый позволяет выводить, собственно, только слушающие порты, второй — для идентификации процесса/демона, например:

$ sudo netstat -lp

Активные соединения с интернетом (only servers) Proto Recv-Q Send-Q Local Address ForeignAddress State PID/Program name tcp 0 0 localhost:mysql 0.0.0.0:* LISTEN 1154/mysqld tcp6 0 0 [::]:http [::]:* LISTEN 1201/apache2

Как можно видеть, в данном выводе веб-сервер (один из его процессов) прослушивает по протоколу tcp6 все HTTP-соединения. Демон MySQL прослушивает локальный порт mysql по протоколу tcp. Для того, чтобы иметь возможность видеть номера самих портов, а также IP-адреса хостов, следует к команде netstat -lp добавить ключ n. Стоит также отметить, что для получения полной информации о слушающих процессах нужно запускать команду netstat от имени суперпользователя. Если не используется опция -n и не работает служба DNS, то netstat будет выполняться очень медленно.

Получение статистики для различных сетевых протоколов

Команда netstat позволяет видеть статистические данные по использованию всех доступных в системе протоколов. Для этого нужно использовать ключ -s:

$ netstat -s Ip: 671349985 total packets received 0 forwarded 345 incoming packets discarded 667912993 incoming packets delivered 589623972 requests sent out 60 dropped because of missing route 203 fragments dropped after timeout Icmp: 242023 ICMP messages received 912 input ICMP message failed. ICMP input histogram: destination unreachable: 72120 timeout in transit: 573 echo requests: 17135 echo replies: 152195 66049 ICMP messages sent 0 ICMP messages failed ICMP output histogram: destination unreachable: 48914 echo replies: 17135 Tcp: 4442780 active connections openings 1023086 passive connection openings 50399 failed connection attempts 0 connection resets received 44 connections established 666674854 segments received 585111784 segments send out 107368 segments retransmited 86 bad segments received. 3047240 resets sent Udp: 4395827 packets received 31586 packets to unknown port received. 0 packet receive errors 4289260 packets sent

Как видно, выводимая статистика отображается с разбивкой по разделам для каждого протокола. Здесь содержатся очень полезные сведения для анализа и поиска неполадок в работе сети.

Также для команды netstat есть ещё один полезный ключ, позволяющий выводить обновлённые данные с интервалом в одну секунду. Этот ключ работает не в каждой связке с другими опциями. Однако, отслеживание интерфейсов в режиме реального времени с этим ключом очень удобно, например команда netstat -i -a -c будет выводить статистику по использованию всех интерфейсов в системе, в том числе и отключенных (ключ -a) автоматически каждую секунду — ключ -c.

Информацию о таблице маршрутизации позволяет получить ключ -r:

$ netstat -r -n Таблица маршрутизации ядра протокола IP Destination Gateway Genmask Flags MSS Window irtt Iface 192.168.1.0 0.0.0.0 255.255.255.0 U 0 0 0 eno1 192.168.2.0 0.0.0.0 255.255.255.0 U 0 0 0 eno0 127.0.0.0 0.0.0.0 255.0.0.0 U 0 0 0 lo

Все рассмотренные ключи предоставляют исчерпывающие возможности для получения информации об использовании сети в подавляющем большинстве случаев. Однако, команда netstat располагает кроме рассмотренных, куда более внушительным арсеналом опций, ознакомиться с которыми можно с помощью команды man netstat.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

⚙ЛУЧШИЕ АНАЛИЗАТОРЫ СЕТЕВОГО ТРАФИКА И АНАЛИЗАТОРЫ ДЛЯ WINDOWS И LINUX БЕСПЛАТНО

В настоящее время использование Интернета становится все более частым и важным для многих людей, поскольку благодаря этой связи мы сможем получить доступ к различным платформам, таким как электронная почта, корпоративные страницы, сайты, представляющие интерес или развлечения, и вообще все что интернет предлагает нам.

Тем не менее, очень важно учитывать безопасность сети. Мы знаем, что высокий процент атак на информационное оборудование совершается через сеть, и это часто является нашей ошибкой (неверные пароли, загрузка неизвестных файлов, открытие исполняемых файлов в электронных письмах), но если у вас нет базовых знаний о Как работает сеть Вы можете быть (если не были) еще одной жертвой таких атак.

Интернет действительно представляет собой гигантскую сеть протоколов, сервисов и инфраструктуры, которая позволяет использовать сетевые соединения повсюду, и более 90% из нас слышали о TCP / IP, HTTP, SMTP и т. Д.

Все эти протоколы играют ключевую роль в том, как сеть достигает вашего ПК или устройства, но за ней стоят маршрутизаторы и другие компоненты, которые в случае сбоя, двух вещей или исчерпания доступа к сети или вы подвержены нападению. Вот почему разработчики сетевых и сетевых продуктов попытались создать приложения, которые мы знаем как анализаторы и анализаторы сетей, и хотя они, как правило, очень технические, правда заключается в том, что это ценный инструмент для определения того, в какой точке коммуникации Может возникнуть ошибка.

Вот почему разработчики сетевых и сетевых продуктов попытались создать приложения, которые мы знаем как анализаторы и анализаторы сетей, и хотя они, как правило, очень технические, правда заключается в том, что это ценный инструмент для определения того, в какой точке коммуникации Может возникнуть ошибка.

Что такое сниффер

Sniffer или сетевой анализатор — это аппаратные или программные утилиты, которые были разработаны с целью обеспечения постоянного мониторинга трафика локальной или внешней сети. Это отслеживание в основном отвечает за анализ потоков пакетов данных, которые отправляются и принимаются между сетевым оборудованием как внутри, так и снаружи.

Он использует режим отслеживания, называемый «случайным режимом», с помощью которого он дает нам возможность исследовать все пакеты независимо от их назначения, это может занять некоторое время, но это является ключом для уверенного знания того, что он проходит через нашу сеть.

Мы можем настроить Sniffer двумя различными способами в зависимости от требований поддержки, эти режимы:

- Мы можем настроить его без фильтра, чтобы инструмент собирал все доступные пакеты и сохранял их записи на локальном жестком диске для последующего анализа.

- Его можно настроить с помощью специального фильтра, который дает нам возможность собирать пакеты на основе критериев, которые мы указали перед поиском.

Снифферы или сетевые анализаторы могут быть одинаково использованы в локальной сети или сети Wi-Fi. Основное отличие состоит в том, что, если это используется в локальной сети, у нас будет доступ к пакетам любого подключенного оборудования. Или вы можете установить ограничение на основе сетевого устройства; в случае использования в беспроводной сети сетевой анализатор может сканировать только один канал за раз для ограничителя сети, но если мы используем несколько Беспроводные интерфейсы Это может немного улучшиться, но всегда будет лучше использовать его в проводной сети или локальной сети.

Когда мы отслеживаем пакеты, используя Sniffer или сетевой анализатор, мы можем получить доступ к таким деталям, как:

- Информация о посещенных сайтах

- Содержание и получатель электронных писем, отправленных и полученных

- Просмотр загруженных файлов и многое другое

Основная цель Sniffer — проанализировать все пакеты в сети, особенно входящий трафик, чтобы найти любой объект, содержимое которого содержит вредоносный код, и таким образом повысить безопасность в организации, предотвращая установку любого типа клиента на любом клиентском компьютере. вредоносные программы.

Зная немного о том, как работает сетевой анализатор, мы познакомимся с некоторыми из лучших сетевых анализаторов или Sniffer, доступных для Windows и Linux.

Wireshark

Если в какой-то момент вы пытались провести какой-либо анализ сети, не сомневаясь, что вы рассматривали или рекомендовали WireShark как одно из лучших решений, и не безумно думать об этом, причина проста, WireShark позиционирует себя как один из наиболее часто используемые в мире анализаторы сетевых протоколов благодаря не только простоте использования, но и встроенным функциям.

черты

Среди его характеристик мы выделяем следующие:

- Его можно без проблем запустить на таких системах, как Windows, Linux, macOS, Solaris, FreeBSD, NetBSD и других.

- Интегрируйте мощный анализ для VoIP.

- Вы можете провести глубокую проверку более 100 протоколов.

- Вы можете выполнять оперативный захват и анализ в автономном режиме сетевых пакетов.

- Он совместим для форматов чтения и записи, таких как tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, сетевой монитор Microsoft, сеть General Sniffer® (сжатая и несжатая), Sniffer® Pro и NetXray®, сеть Обозреватель инструментов, NetScreen snoop, Novell LANalyzer, RADCOM WAN / LAN Analyzer, Shomiti / Finisar Surveyor, Tektronix K12xx, Визуальные визуальные сети Time Up, VisualPackets EtherPeek / TokenPeek / AiroPeek и многое другое.

- Данные, полученные в режиме реального времени, могут быть прочитаны с таких платформ, как Ethernet, IEEE 802.11, PPP / HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI, что дает нам широкий спектр возможностей доступа.

- Захваченные данные сети можно исследовать с помощью графического интерфейса (GUI) или через TShark в режиме TTY.

- Он совместим для расшифровки нескольких протоколов, таких как IPsec, ISAKMP, Kerberos, SNMPv3, SSL / TLS, WEP и WPA / WPA2.

- Мы можем реализовать цветовые правила для лучшего управления полученными данными.

- Результаты могут быть экспортированы в XML, PostScript®, CSV или обычный текст (CSV)

Ваша загрузка доступна по следующей ссылке:

WireShark

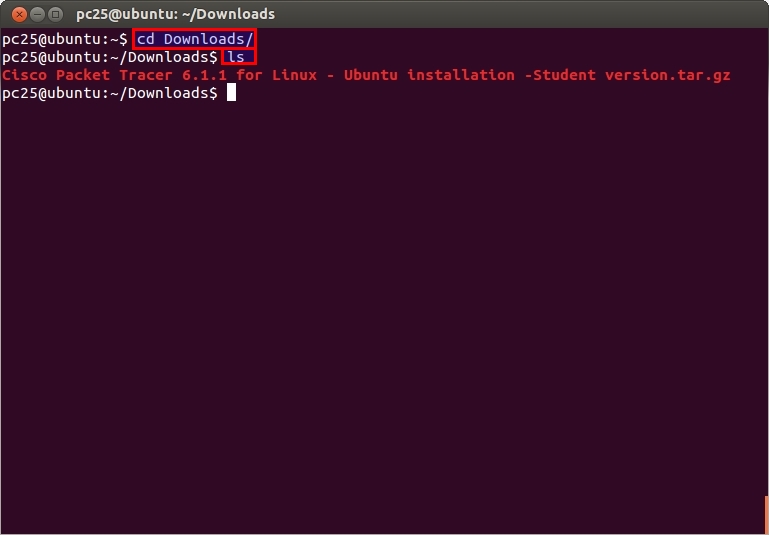

Там мы можем загрузить исполняемый файл для Windows 10, а в случае Linux мы можем загрузить исходный код или выполнить следующие команды в терминале:

sudo apt update sudo apt установить wireshark sudo usermod -aG wireshark $ (whoami) Перезагрузка sudo

После установки на Windows 10 или Linux, во время его выполнения мы выберем сетевой адаптер для анализа и увидим следующее:

В Windows 10

Как только мы хотим остановить процесс, нажмите «Стоп», и мы можем увидеть соответствующие результаты, которые мы можем определить более подробно из доступных меню:

Linux

В случае Linux мы увидим следующее:

EtherApe

Это эксклюзивная утилита для систем UNIX, так как ее можно запускать только в таких операционных системах, как:

- Fedora 24, 25, 26, 27, 28 и 29

- SLES 12, 12 SP1 и 12 SP3

- OpenSUSE 13.2, Leap 42.1 / 42.2 / 42.3 и Tumbleweed / Factory.

EtherApe был разработан как приложение GTK 3, с помощью которого мы можем отслеживать и видеть состояние сквозного графического интерфейса, получая подробную информацию о протоколах IP и TCP в режиме реального времени, что полезно для обнаружения любых аномалий или ошибок.

черты

Некоторые из его самых выдающихся особенностей:

- Как узел, так и цвет ссылки выделяют наиболее активный протокол в сети.

- Мы можем выбрать уровень протоколов для фильтрации.

- Используемый сетевой трафик представлен графически для лучшего понимания деталей.

- Он поддерживает протоколы, такие как ETH_II, 802.2, 803.3, IP, IPv6, ARP, X25L3, REVARP, ATALK, AARP, IPX, VINES, TRAIN, LOOP, VLAN, ICMP, IGMP, GGP, IPIP, TCP, EGP, PUP, UDP, IDP, TP, ROUTING, RSVP, GRE, ESP, AH, EON, VINES, EIGRP, OSPF, ENCAP, PIM, IPCOMP, VRRP;

- Совместим с TCP и UDP, TELNET, FTP, HTTP, POP3, NNTP, NETBIOS, IRC, DOMAIN, SNMP и другими.

- Поддерживает использование сетевого фильтра с использованием синтаксиса pcap.

- Это позволяет анализировать сеть от конца до конца IP или от порта к порту TCP.

- Вы можете захватывать данные в автономном режиме.

- Собранные данные могут быть считаны с интерфейсов Ethernet, FDDI, PPP, SLIP и WLAN.

- Отображает статистику трафика по узлам.

- Разрешение имен EtherApe выполняется с использованием стандартных функций libc, это означает, что оно совместимо с DNS, файлами хоста и другими службами.

- Результаты могут быть экспортированы в файл XML.

Чтобы установить эту утилиту в Linux, мы должны выполнить следующее:

sudo apt-get update sudo apt-get установить etherape

После установки мы получаем доступ к утилите, выполняя следующее:

sudo etherape

Это приведет к тому, что EtherApe будет выполняться из терминала, и графический интерфейс приложения будет автоматически отображаться:

Там у нас будет меню, где можно будет применить фильтры или правила.

ТСРйитр

Это утилита для систем Linux, которая захватывает как входящий, так и исходящий сетевой трафик, и это приложение можно установить в операционных системах Unix / Linux, так как оно имеет библиотеку libpcap для выполнения процесса захвата трафика из Выбранная сеть.

Для установки просто запустите следующее в терминале:

sudo apt установить tcpdump

параметры

Некоторые из используемых параметров:

- -A: печатать каждый пакет (не включая заголовок уровня ссылки) в ASCII.

- -b: печатать номер AS на пакетах BGP в нотации ASDOT вместо нотации ASPLAIN.

- -B buffer_size, —buffer-size = buffer_size: установить размер буфера захвата в buffer_size, в единицах КиБ (1024 байта).

- -c count: выход из команды после получения сетевых пакетов.

- -C file_size: проверить, больше ли размер файла, чем исходный размер файла.

- -d: сбросить скомпилированный код пакета в удобочитаемую форму.

- -dd: сбросить пакетный код как фрагмент программы C.

- -D —list-interfaces: вывести список доступных интерфейсов.

- -e: напечатать заголовок уровня ссылки.

- -E: использовать для расшифровки пакетов IPsec ESP.

- -f: распечатать адреса IPv4.

- -F файл: позволяет нам выбрать файл фильтра.

- -h –help: распечатать справку команды.

- —version: отображает используемую версию tcpdump.

- -i interface —interface = interface: позволяет выбрать интерфейс для анализа для захвата пакета.

- -I —monitor-mode: активирует интерфейс в «режиме монитора»; который совместим только с интерфейсами Wi-Fi IEEE 802.11 и некоторыми операционными системами.

кисмет

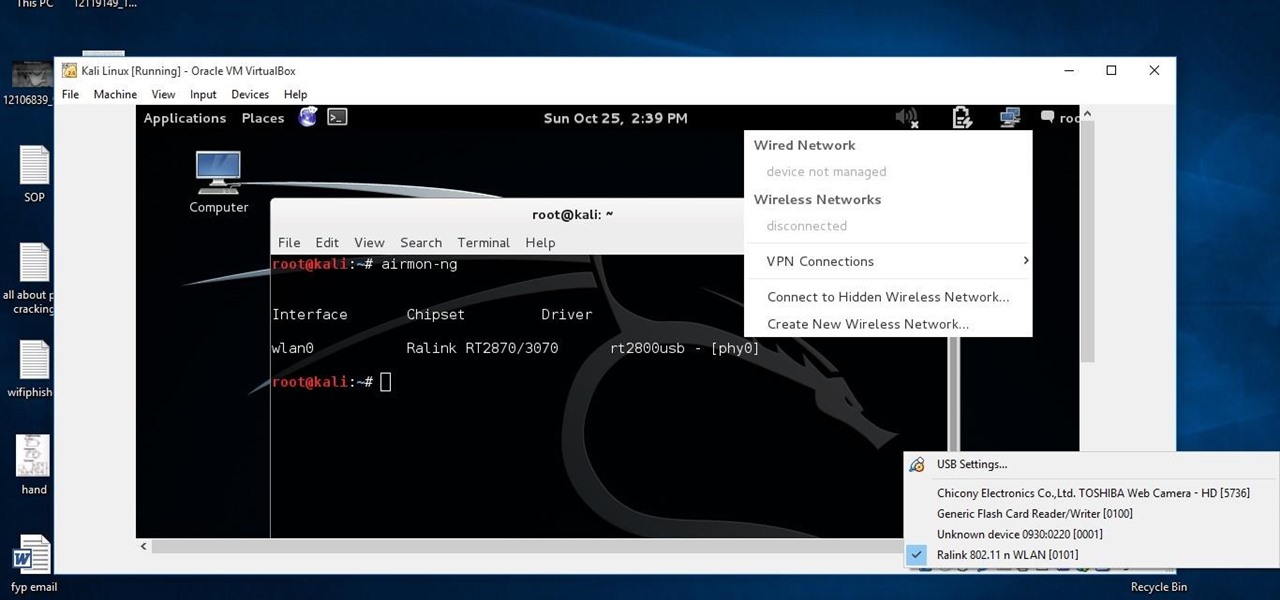

Kismet — это простая утилита, которая больше ориентирована на беспроводные сети, но благодаря которой мы можем анализировать трафик скрытых сетей или SSID, которые не были отправлены, мы можем использовать ее в системах UNIX, Windows Under Cygwin и OSX.

Kismet полностью работает с Wi-Fi, Bluetooth, SDR (программно-определяемым программным обеспечением радио-радио) и специализированными аппаратными интерфейсами захвата.

черты

Среди его характеристик мы находим:

- Это позволяет вам экспортировать стандартные данные в JSON, чтобы помочь в создании сценариев для экземпляров Kismet.

- Интегрирует веб-интерфейс пользователя.

- Совместимость с беспроводными протоколами.

- Он имеет новый код удаленного захвата, который был оптимизирован для двоичного размера и оперативной памяти, что облегчает использование встроенных устройств для захвата пакетов в сети.

- Он имеет формат регистрации, который может обеспечить сложную информацию об устройствах, состоянии системы, оповещениях и других параметрах.

Его установка может быть выполнена с помощью следующей команды:

sudo apt установить кисмет

По следующей ссылке вы найдете больше вариантов установки kismet:

кисмет

NetworkMiner

Это инструмент сетевого криминалистического анализа (NFAT), основанный на открытом исходном коде для систем Windows, Linux, macOS и FreeBSD. Когда мы устанавливаем этот инструмент, мы можем выполнить полное сканирование сети, чтобы захватить все пакеты, а вместе с ними — определить операционные системы, сеансы, имена хостов и т. Д. Для полного администрирования этих переменных.

черты

Некоторые из его самых выдающихся особенностей:

- Мы можем анализировать файлы PCAP для автономного анализа.

- Будет возможно выполнить расширенный анализ сетевого трафика (NTA).

- Исполнение в реальном времени.

- Поддерживает адресацию IPv6.

- Можно извлечь файлы из трафика FTP, TFTP, HTTP, SMB, SMB2, SMTP, POP3 и IMAP

- Поддерживает SSL, HTTPS, SMTPS, IMAPS, POP3S, FTPS и другое шифрование

- Декапсуляция GRE, 802.1Q, PPPoE, VXLAN, OpenFlow, SOCKS, MPLS и EoMPLS

Ваша загрузка доступна по следующей ссылке:

NetworkMiner

Шаг 1

Для правильного использования NetworkMiner сначала необходимо создать правило входа в брандмауэре Windows 10:

Шаг 2

После этого мы должны запустить от имени администратора утилиту для доступа к проверке компьютеров в сети и там выбрать различные опции:

Шаг 3

При выборе хоста мы видим элементы, загруженные на соответствующих вкладках:

Microsoft Message Analyzer

Как вы можете подозревать по названию, это эксклюзивная утилита Windows 10, которая была разработана Microsoft для выполнения таких задач, как захват, развертывание и анализ трафика сообщений протокола и других сообщений операционной системы, в дополнение к этому, когда мы используем С помощью этой утилиты мы можем импортировать, добавлять или анализировать данные из файлов журнала и трассировки сети.

Некоторые из его функций

- Захват данных в реальном времени

- Загрузка данных из нескольких источников данных одновременно

- Показать данные отслеживания или регистрации

- Различные варианты просмотра и многое другое

Шаг 1

Ваша бесплатная загрузка доступна по следующей ссылке:

Microsoft Message Analyzer

Шаг 2

После выполнения мы увидим следующую среду (она должна быть запущена от имени администратора):

Шаг 3

Там можно будет установить правила цвета, добавить столбцы, установить фильтры и т. Д., Когда мы выбираем любую из линий внизу, мы находим более конкретные детали этого:

WinDump

Windump — это версия среды Tcpdump для Windows, поскольку Windump совместима с Tcpdump, и мы можем установить ее, чтобы видеть, диагностировать или, если мы хотим сохранить сетевой трафик, использовать и применять правила.

WinDump перехватывает сетевой трафик через библиотеку WinPcap и драйверы, поэтому сначала мы должны бесплатно загрузить WinPcap по следующей ссылке:

WinPcap

Тогда мы можем скачать Windump по следующей ссылке:

WinDump

При его выполнении откроется консоль командной строки, и мы можем определить интерфейс с параметром -i:

WinDump.exe -i 1

Capsa Network Analyzer

Он доступен в бесплатной и платной версии с большим количеством функций, но оба позволяют нам выполнять задачи сетевого анализа, отслеживая каждый входящий и исходящий пакет, а также используемые протоколы, что будет очень полезно для исправления ошибок и проведения анализа Сеть в деталях.

В бесплатной версии это будет возможно:

- Мониторинг до 10 IP-адресов в выбранной сети.

- До 4 часов за сеанс.

- Мы можем получать оповещения от сетевых адаптеров.

- Это позволяет сохранять и экспортировать результаты.

Бесплатная версия может быть загружена по следующей ссылке:

Capsa Network Analyzer

После загрузки и запуска это будет среда, предлагаемая утилитой:

Там у нас будет графическое представление сетевого трафика, а вверху у нас будут различные инструменты для фильтрации и контроля сетевых пакетов.

Netcat

Netcat — это интегрированная команда в системах Windows и Linux, благодаря которой можно будет считывать и записывать данные с использованием протокола TCP / IP в различных сетевых подключениях, это можно использовать независимо или с другими приложениями, которые будут использоваться в качестве утилиты. Сканирование и отладка локальной или внешней сети.

Среди его функций мы находим:

- Интегрирован в саму систему

- Перехват исходящих и входящих соединений

- Он имеет встроенные возможности сканирования портов

- Имеет расширенные возможности

- Может сканировать RFC854 и телнет коды

Мы можем выполнить следующую строку, например:

netcat -z -v solvetic.com 15-30

Это будет читать порты с 15 по 30, чтобы показать, какие из них открыты, а какие нет:

Переменная -z используется для целей сканирования (нулевой режим), а параметр -v (подробный) отображает информацию разборчиво.

Есть дополнительные параметры, которые мы можем использовать как:

- -4: Показать адреса IPv4

- -6: поддерживает адреса IPv6

- -b: поддерживает трансляцию

- -D: включить режим отладки

- -h: Показать справку команды

- -i Interval: позволяет применить интервал времени между строками

- -l: включить режим прослушивания

- -n: подавить разрешение имени или порта

- -r: оптимизировать удаленные порты

Мы видели различные варианты сетевых анализаторов и Sniffer, доступных для Windows и Linux, с помощью которых мы можем увеличить результаты наших задач поддержки и управления.

7 бесплатных программ для мониторинга сети и серверов

Мантра мира недвижимости — Местоположение, Местоположение, Местоположение. Для мира системного администрирования этот священный текст должен звучать так: Видимость, Видимость и еще раз Видимость. Если каждую секунду на протяжении всего дня вы досконально не знаете, что делают ваша сеть и сервера, вы похожи на пилота, который летит вслепую. Вас неминуемо ждет катастрофа. К счастью для вас, на рынке сейчас доступно много хороших программ, как коммерческих, так и с открытым исходным кодом, способных наладить ваш сетевой мониторинг.

Если каждую секунду на протяжении всего дня вы досконально не знаете, что делают ваша сеть и сервера, вы похожи на пилота, который летит вслепую. Вас неминуемо ждет катастрофа. К счастью для вас, на рынке сейчас доступно много хороших программ, как коммерческих, так и с открытым исходным кодом, способных наладить ваш сетевой мониторинг.

Поскольку хорошее и бесплатное всегда заманчивее хорошего и дорогого, предлагаем вам список программ с открытым исходным кодом, которые каждый день доказывают свою ценность в сетях любого размера. От обнаружения устройств, мониторинга сетевого оборудования и серверов до выявления тенденций в функционировании сети, графического представления результатов мониторинга и даже создания резервных копий конфигураций коммутаторов и маршрутизаторов — эти семь бесплатных утилит, скорее всего, смогут приятно удивить вас.

Cacti

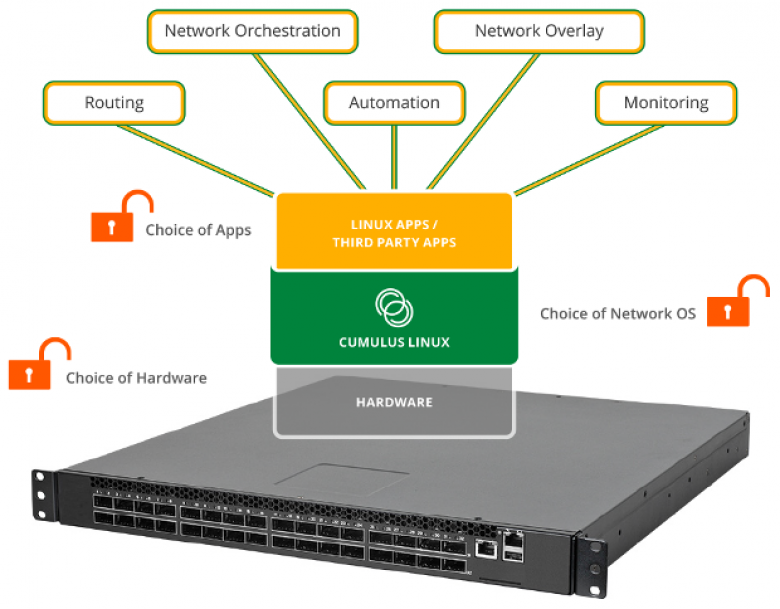

Сначала был MRTG (Multi Router Traffic Grapher) — программа для организации сервиса мониторинга сети и измерения данных с течением времени. Еще в 1990-х, его автор Тобиас Отикер (Tobias Oetiker) счел нужным написать простой инструмент для построения графиков, использующий кольцевую базу данных, изначально используемый для отображения пропускной способности маршрутизатора в локальной сети. Так MRTG породил RRDTool, набор утилит для работы с RRD (Round-robin Database, кольцевой базой данных), позволяющий хранить, обрабатывать и графически отображать динамическую информацию, такую как сетевой трафик, загрузка процессора, температура и так далее. Сейчас RRDTool используется в огромном количестве инструментов с открытым исходным кодом. Cacti — это современный флагман среди программного обеспечения с открытым исходным кодом в области графического представления сети, и он выводит принципы MRTG на принципиально новый уровень.

От использования диска до скорости вентилятора в источнике питания, если показатель можно отслеживать, Cacti сможет отобразить его и сделать эти данные легкодоступными.

Cacti — это бесплатная программа, входящее в LAMP-набор серверного программного обеспечения, которое предоставляет стандартизированную программную платформу для построения графиков на основе практически любых статистических данных. Если какое-либо устройство или сервис возвращает числовые данные, то они, скорее всего, могут быть интегрированы в Cacti. Существуют шаблоны для мониторинга широкого спектра оборудования — от Linux- и Windows-серверов до маршрутизаторов и коммутаторов Cisco, — в основном все, что общается на SNMP (Simple Network Management Protocol, простой протокол сетевого управления). Существуют также коллекции шаблонов от сторонних разработчиков, которые еще больше расширяют и без того огромный список совместимых с Cacti аппаратных средств и программного обеспечения.

Несмотря на то, что стандартным методом сбора данных Cacti является протокол SNMP, также для этого могут быть использованы сценарии на Perl или PHP. Фреймворк программной системы умело разделяет на дискретные экземпляры сбор данных и их графическое отображение, что позволяет с легкостью повторно обрабатывать и реорганизовывать существующие данные для различных визуальных представлений. Кроме того, вы можете выбрать определенные временные рамки и отдельные части графиков просто кликнув на них и перетащив.

Так, например, вы можете быстро просмотреть данные за несколько прошлых лет, чтобы понять, является ли текущее поведение сетевого оборудования или сервера аномальным, или подобные показатели появляются регулярно. А используя Network Weathermap, PHP-плагин для Cacti, вы без чрезмерных усилий сможете создавать карты вашей сети в реальном времени, показывающие загруженность каналов связи между сетевыми устройствами, реализуемые с помощью графиков, которые появляются при наведении указателя мыши на изображение сетевого канала. Многие организации, использующие Cacti, выводят эти карты в круглосуточном режиме на 42-дюймовые ЖК-мониторы, установленные на стене, позволяя ИТ-специалистам мгновенно отслеживать информацию о загруженности сети и состоянии канала.

Таким образом, Cacti — это инструментарий с обширными возможностями для графического отображения и анализа тенденций производительности сети, который можно использовать для мониторинга практически любой контролируемой метрики, представляемой в виде графика. Данное решение также поддерживает практически безграничные возможности для настройки, что может сделать его чересчур сложным при определенных применениях.

Nagios

Nagios — это состоявшаяся программная система для мониторинга сети, которая уже многие годы находится в активной разработке. Написанная на языке C, она позволяет делать почти все, что может понадобится системным и сетевым администраторам от пакета прикладных программ для мониторинга. Веб-интерфейс этой программы является быстрым и интуитивно понятным, в то время его серверная часть — чрезвычайно надежной.

Nagios может стать проблемой для новичков, но довольно сложная конфигурация также является преимуществом этого инструмента, так как он может быть адаптирован практически к любой задаче мониторинга.

Как и Cacti, очень активное сообщество поддерживает Nagios, поэтому различные плагины существуют для огромного количества аппаратных средств и программного обеспечения. От простейших ping-проверок до интеграции со сложными программными решениями, такими как, например, написанным на Perl бесплатным программным инструментарием WebInject для тестирования веб-приложений и веб сервисов. Nagios позволяет осуществлять постоянный мониторинг состояния серверов, сервисов, сетевых каналов и всего остального, что понимает протокол сетевого уровня IP. К примеру, вы можете контролировать использование дискового пространства на сервере, загруженность ОЗУ и ЦП, использования лицензии FLEXlm, температуру воздуха на выходе сервера, задержки в WAN и Интеренет-канале и многое другое.

Очевидно, что любая система мониторинга серверов и сети не будет полноценной без уведомлений. У Nagios с этим все в порядке: программная платформа предлагает настраиваемый механизм уведомлений по электронной почте, через СМС и мгновенные сообщения большинства популярных Интернет-мессенджеров, а также схему эскалации, которая может быть использована для принятия разумных решений о том, кто, как и при каких обстоятельствах должен быть уведомлен, что при правильной настройке поможет вам обеспечить многие часы спокойного сна. А веб-интерфейс может быть использован для временной приостановки получения уведомлений или подтверждения случившейся проблемы, а также внесения заметок администраторами.

А веб-интерфейс может быть использован для временной приостановки получения уведомлений или подтверждения случившейся проблемы, а также внесения заметок администраторами.

Кроме того, функция отображения демонстрирует все контролируемые устройства в логическом представлении их размещения в сети, с цветовым кодированием, что позволяет показать проблемы по мере их возникновения.

Недостатком Nagios является конфигурация, так как ее лучше всего выполнять через командную строку, что значительно усложняет обучение новичков. Хотя люди, знакомые со стандартными файлами конфигурации Linux/Unix, особых проблем испытать не должны.

Возможности Nagios огромны, но усилия по использованию некоторых из них не всегда могут стоить затраченных на это усилий. Но не позволяйте сложностям запугать вас: преимущества системы раннего предупреждения, предоставляемые этим инструментом для столь многих аспектов сети, сложно переоценить.

Icinga

Icinga начиналась как ответвление от системы мониторинга Nagios, но недавно была переписана в самостоятельное решение, известное как Icinga 2. На данный момент обе версии программы находятся в активной разработке и доступны к использованию, при этом Icinga 1.x совместима с большим количеством плагинами и конфигурацией Nagios. Icinga 2 разрабатывалась менее громоздкой, с ориентацией на производительность, и более удобной в использовании. Она предлагает модульную архитектуру и многопоточный дизайн, которых нет ни в Nagios, ни в Icinga 1.

Icinga предлагает полноценную программную платформу для мониторинга и системы оповещения, которая разработана такой же открытой и расширяемой, как и Nagios, но с некоторыми отличиями в веб-интерфейсе.

Как и Nagios, Icinga может быть использована для мониторинга всего, что говорит на языке IP, настолько глубоко, насколько вы можете использовать SNMP, а также настраиваемые плагины и дополнения.

Существует несколько вариаций веб-интерфейса для Icinga, но главным отличием этого программного решения для мониторинга от Nagios является конфигурация, которая может быть выполнена через веб-интерфейс, а не через файлы конфигурации. Для тех, кто предпочитает управлять своей конфигурацией вне командной строки, эта функциональность станет настоящим подарком.

Для тех, кто предпочитает управлять своей конфигурацией вне командной строки, эта функциональность станет настоящим подарком.

Icinga интегрируется со множеством программных пакетов для мониторинга и графического отображения, таких как PNP4Nagios, inGraph и Graphite, обеспечивая надежную визуализацию вашей сети. Кроме того, Icinga имеет расширенные возможности отчетности.

NeDi

Если вам когда-либо приходилось для поиска устройств в вашей сети подключаться через протокол Telnet к коммутаторам и выполнять поиск по MAC-адресу, или вы просто хотите, чтобы у вас была возможность определить физическое местоположение определенного оборудования (или, что, возможно, еще более важно, где оно было расположено ранее), тогда вам будет интересно взглянуть на NeDi.

NeDi постоянно просматривает сетевую инфраструктуру и каталогизирует устройства, отслеживая все, что обнаружит.

NeDi — это бесплатное программное обеспечение, относящее к LAMP, которое регулярно просматривает MAC-адреса и таблицы ARP в коммутаторах вашей сети, каталогизируя каждое обнаруженное устройство в локальной базе данных. Данный проект не является столь хорошо известным, как некоторые другие, но он может стать очень удобным инструментом при работе с корпоративными сетями, где устройства постоянно меняются и перемещаются.

Вы можете через веб-интерфейс NeDi задать поиск для определения коммутатора, порта коммутатора, точки доступа или любого другого устройства по MAC-адресу, IP-адресу или DNS-имени. NeDi собирает всю информацию, которую только может, с каждого сетевого устройства, с которым сталкивается, вытягивая с них серийные номера, версии прошивки и программного обеспечения, текущие временные параметры, конфигурации модулей и т. д. Вы даже можете использовать NeDi для отмечания MAC-адресов устройств, которые были потеряны или украдены. Если они снова появятся в сети, NeDi сообщит вам об этом.

Обнаружение запускается процессом cron с заданными интервалами. Конфигурация простая, с единственным конфигурационным файлом, который позволяет значительно повысить количество настроек, в том числе возможность пропускать устройства на основе регулярных выражений или заданных границ сети. NeDi, обычно, использует протоколы Cisco Discovery Protocol или Link Layer Discovery Protocol для обнаружения новых коммутаторов и маршрутизаторов, а затем подключается к ним для сбора их информации. Как только начальная конфигурация будет установлена, обнаружение устройств будет происходить довольно быстро.

Конфигурация простая, с единственным конфигурационным файлом, который позволяет значительно повысить количество настроек, в том числе возможность пропускать устройства на основе регулярных выражений или заданных границ сети. NeDi, обычно, использует протоколы Cisco Discovery Protocol или Link Layer Discovery Protocol для обнаружения новых коммутаторов и маршрутизаторов, а затем подключается к ним для сбора их информации. Как только начальная конфигурация будет установлена, обнаружение устройств будет происходить довольно быстро.

До определенного уровня NeDi может интегрироваться с Cacti, поэтому существует возможность связать обнаружение устройств с соответствующими графиками Cacti.

Ntop

Проект Ntop — сейчас для «нового поколения» более известный как Ntopng — прошел долгий путь развития за последнее десятилетие. Но назовите его как хотите — Ntop или Ntopng, — в результате вы получите первоклассный инструмент для мониторинга сетевого траффика в паре с быстрым и простым веб-интерфейсом. Он написан на C и полностью самодостаточный. Вы запускаете один процесс, настроенный на определенный сетевой интерфейс, и это все, что ему нужно.

Ntop — это инструмент для анализа пакетов с легким веб-интерфейсом, который показывает данные в реальном времени о сетевом трафике. Информация о потоке данных через хост и о соединении с хостом также доступны в режиме реального времени.

Ntop предоставляет легко усваиваемые графики и таблицы, показывающие текущий и прошлый сетевой трафик, включая протокол, источник, назначение и историю конкретных транзакций, а также хосты с обоих концов. Кроме того, вы найдете впечатляющий набор графиков, диаграмм и карт использования сети в реальном времени, а также модульную архитектуру для огромного количества надстроек, таких как добавление мониторов NetFlow и sFlow. Здесь вы даже сможете обнаружить Nbox — аппаратный монитор, который встраивает в Ntop.

Кроме того, Ntop включает API-интерфейс для скриптового языка программирования Lua, который может быть использован для поддержки расширений. Ntop также может хранить данные хоста в файлах RRD для осуществления постоянного сбора данных.

Ntop также может хранить данные хоста в файлах RRD для осуществления постоянного сбора данных.

Одним из самых полезных применений Ntopng является контроль трафика в конкретном месте. К примеру, когда на вашей карте сети часть сетевых каналов подсвечены красным, но вы не знаете почему, вы можете с помощью Ntopng получить поминутный отчет о проблемном сегменте сети и сразу узнать, какие хосты ответственны за проблему.

Пользу от такой видимости сети сложно переоценить, а получить ее очень легко. По сути, вы можете запустить Ntopng на любом интерфейсе, который был настроен на уровне коммутатора, для мониторинга другого порта или VLAN. Вот и все.

Zabbix

Zabbix — это полномасштабный инструмент для сетевого и системного мониторинга сети, который объединяет несколько функций в одной веб-консоли. Он может быть сконфигурирован для мониторинга и сбора данных с самых разных серверов и сетевых устройств, обеспечивая обслуживание и мониторинг производительности каждого объекта.

Zabbix позволяет производить мониторинг серверов и сетей с помощью широкого набора инструментов, включая мониторинг гипервизоров виртуализации и стеков веб-приложений.

В основном, Zabbix работает с программными агентами, запущенными на контролируемых системах. Но это решение также может работать и без агентов, используя протокол SNMP или другие возможности для осуществления мониторинга. Zabbix поддерживает VMware и другие гипервизоры виртуализации, предоставляя подробные данные о производительности гипервизора и его активности. Особое внимание также уделяется мониторингу серверов приложений Java, веб-сервисов и баз данных.

Хосты могут добавляться вручную или через процесс автоматического обнаружения. Широкий набор шаблонов по умолчанию применяется к наиболее распространенным вариантам использования, таким как Linux, FreeBSD и Windows-сервера; широко-используемые службы, такие как SMTP и HTTP, а также ICMP и IPMI для подробного мониторинга аппаратной части сети. Кроме того, пользовательские проверки, написанные на Perl, Python или почти на любом другом языке, могут быть интегрированы в Zabbix.

Кроме того, пользовательские проверки, написанные на Perl, Python или почти на любом другом языке, могут быть интегрированы в Zabbix.

Zabbix позволяет настраивать панели мониторинга и веб-интерфейс, чтобы сфокусировать внимание на наиболее важных компонентах сети. Уведомления и эскалации проблем могут основываться на настраиваемых действиях, которые применяются к хостам или группам хостов. Действия могут даже настраиваться для запуска удаленных команд, поэтому некий ваш сценарий может запускаться на контролируемом хосте, если наблюдаются определенные критерии событий.

Программа отображает в виде графиков данные о производительности, такие как пропускная способность сети и загрузка процессора, а также собирает их для настраиваемых систем отображения. Кроме того, Zabbix поддерживает настраиваемые карты, экраны и даже слайд-шоу, отображающие текущий статус контролируемых устройств.

Zabbix может быть сложным для реализации на начальном этапе, но разумное использование автоматического обнаружения и различных шаблонов может частично облегчить трудности с интеграцией. В дополнение к устанавливаемому пакету, Zabbix доступен как виртуальное устройство для нескольких популярных гипервизоров.

Observium

Observium — это программа для мониторинга сетевого оборудования и серверов, которое имеет огромный список поддерживаемых устройств, использующих протокол SNMP. Как программное обеспечение, относящееся к LAMP, Observium относительно легко устанавливается и настраивается, требуя обычных установок Apache, PHP и MySQL, создания базы данных, конфигурации Apache и тому подобного. Он устанавливается как собственный сервер с выделенным URL-адресом.

Observium сочетает в себе мониторинг систем и сетей с анализом тенденций производительности. Он может быть настроен для отслеживания практически любых показателей.

Вы можете войти в графический интерфейс и начать добавлять хосты и сети, а также задать диапазоны для автоматического обнаружения и данные SNMP, чтобы Observium мог исследовать окружающие его сети и собирать данные по каждой обнаруженной системе. Observium также может обнаруживать сетевые устройства через протоколы CDP, LLDP или FDP, а удаленные агенты хоста могут быть развернуты на Linux-системах, чтобы помочь в сборе данных.

Observium также может обнаруживать сетевые устройства через протоколы CDP, LLDP или FDP, а удаленные агенты хоста могут быть развернуты на Linux-системах, чтобы помочь в сборе данных.

Все эта собранная информация доступна через легкий в использовании пользовательский интерфейс, который предоставляет продвинутые возможности для статистического отображения данных, а также в виде диаграмм и графиков. Вы можете получить что угодно: от времени отклика ping и SNMP до графиков пропускной способности, фрагментации, количества IP-пакетов и т. д. В зависимости от устройства, эти данные могут быть доступны вплоть для каждого обнаруженного порта.

Что касается серверов, то для них Observium может отобразить информацию о состоянии центрального процессора, оперативной памяти, хранилища данных, свопа, температуры и т. д. из журнала событий. Вы также можете включить сбор данных и графическое отображение производительности для различных сервисов, включая Apache, MySQL, BIND, Memcached, Postfix и другие.

Observium отлично работает как виртуальная машина, поэтому может быстро стать основным инструментом для получения информации о состоянии серверов и сетей. Это отличный способ добавить автоматическое обнаружение и графическое представление в сеть любого размера.

Мониторинг сети своими руками

Слишком часто ИТ-администраторы считают, что они ограничены в своих возможностях. Независимо от того, имеем ли мы дело с пользовательским программным приложением или «неподдерживаемой» частью аппаратного обеспечения, многие из нас считают, что если система мониторинга не сможет сразу же справиться с ним, то получить в этой ситуации необходимые данные невозможно. Это, конечно же, не так. Приложив немного усилий, вы сможете почти все сделать более видимым, учтенным и контролируемым.

В качестве примера можно привести пользовательское приложение с базой данных на серверной части, например, интернет-магазин. Ваш менеджмент хочет увидеть красивые графики и диаграммы, оформленные то в одном виде, то в другом. Если вы уже используете, скажем, Cacti, у вас есть несколько возможностей вывести собранные данные в требуемом формате. Вы можете, к примеру, написать простой скрипт на Perl или PHP для запуска запросов в базе данных и передачи этих расчетов в Cacti либо же использовать SNMP-вызов к серверу базы данных, используя частный MIB (Management Information Base, база управляющей информации). Так или иначе, но задача может быть выполнена, и выполнена легко, если у вас есть необходимый для этого инструментарий.

Если вы уже используете, скажем, Cacti, у вас есть несколько возможностей вывести собранные данные в требуемом формате. Вы можете, к примеру, написать простой скрипт на Perl или PHP для запуска запросов в базе данных и передачи этих расчетов в Cacti либо же использовать SNMP-вызов к серверу базы данных, используя частный MIB (Management Information Base, база управляющей информации). Так или иначе, но задача может быть выполнена, и выполнена легко, если у вас есть необходимый для этого инструментарий.

Получить доступ к большинству из приведенных в данной статье бесплатных утилит для мониторинга сетевого оборудования не должно быть сложно. У них есть пакетные версии, доступные для загрузки для наиболее популярных дистрибутивов Linux, если только они изначально в него не входят. В некоторых случаях они могут быть предварительно сконфигурированы как виртуальный сервер. В зависимости от размера вашей инфраструктуры, конфигурирование и настройка этих инструментов может занять довольно много времени, но как только они заработают, они станут надежной опорой для вас. В крайнем случае, стоит хотя бы протестировать их.

Независимо от того, какую из этих вышеперечисленных систем вы используете, чтобы следить за своей инфраструктурой и оборудованием, она предоставит вам как минимум функциональные возможности еще одного системного администратора. Она хоть не может ничего исправить, но будет следить буквально за всем в вашей сети круглые сутки и семь дней в неделю. Предварительно потраченное время на установку и настройку окупятся с лихвой. Кроме того, обязательно запустите небольшой набор автономных средств мониторинга на другом сервере, чтобы наблюдать за основным средством мониторинга. Это то случай, когда всегда лучше следить за наблюдателем.

Появились вопросы или нужна консультация? Обращайтесь!

Вечный параноик, Антон Кочуков.

См. также:

также:

Изменение настроек сети в Ubuntu

Просмотр текущих настроек

Чтобы посмотреть текущие параметры сети через Терминал, можно использовать следующую команду:

ifconfig -a

Она выводит все сетевые интерфейсы (активные и неактивные), доступные на компьютере, и их параметры. Вы увидите примерно такой результат:

eth0 Link encap:Ethernet HWaddr 08:00:27:55:16:78

inet6 addr: fe80::a00:27ff:fe55:1678/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:92781 errors:0 dropped:11141 overruns:0 frame:0

TX packets:13852 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:24520116 (24.5 MB) TX bytes:2543425 (2.5 MB)

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

inet6 addr: ::1/128 Scope:Host

UP LOOPBACK RUNNING MTU:65536 Metric:1

RX packets:4433 errors:0 dropped:0 overruns:0 frame:0

TX packets:4433 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:453972 (453.9 KB) TX bytes:453972 (453.9 KB)

eth0 – Ethernet-адаптер, где 0 – это его номер.

lo – интерфейс локальной петли, который служит для подключения по сети к этому же компьютеру (127.0.0.1), он не требует дополнительной настройки.

Чтобы отобразить настройки какого-то конкретного интерфейса, используйте команду ifconfig eth0, где eth0 — это имя интерфейса.

Команда ifconfig также позволяет изменить настройки сети, но изменения, сделанные таким образом, сбросятся при перезагрузке компьютера, поэтому их можно использовать для временной настройки сети в целях проверки. Например, можно использовать следующую команду, чтобы указать основной IP-адрес и маску сети для интерфейса eth0:

Например, можно использовать следующую команду, чтобы указать основной IP-адрес и маску сети для интерфейса eth0:

sudo ifconfig eth0 192.168.3.202 netmask 255.255.248.0 up

Изменение настроек

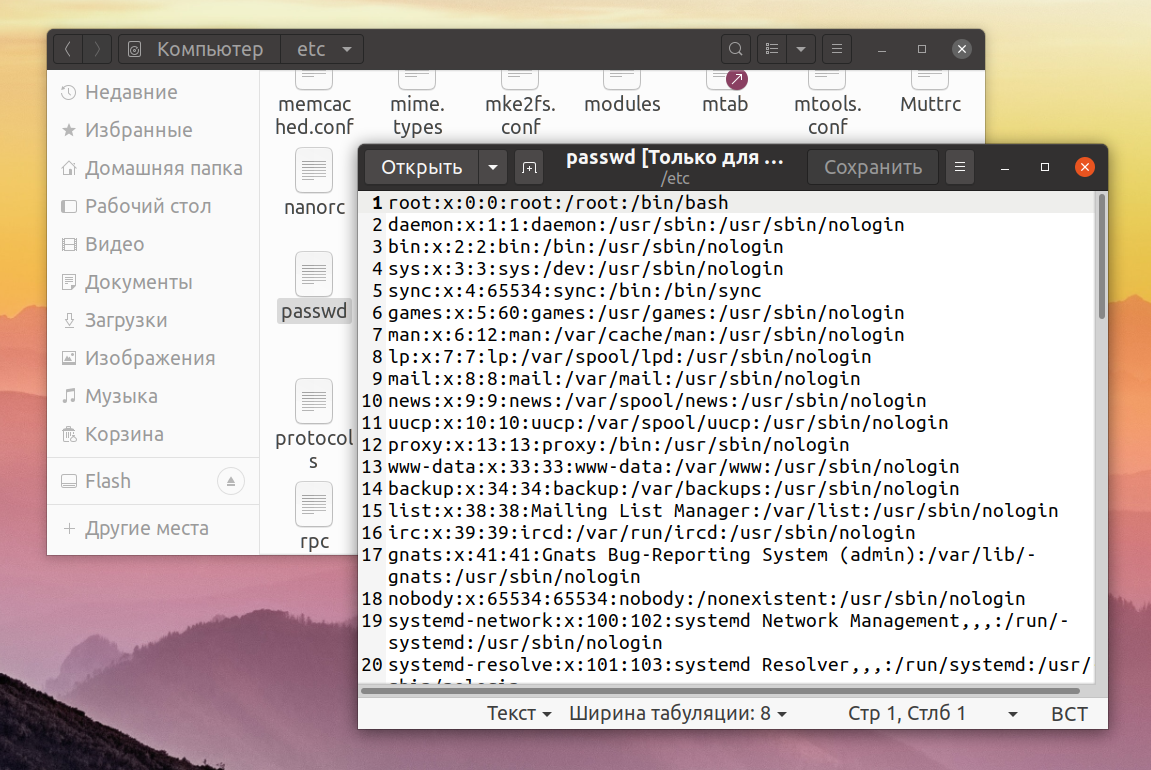

Чтобы сделать настройки постоянными, необходимо изменить файл конфигурации сетевых интерфейсов, находящийся здесь: /etc/network/interfaces

Откройте его в текстовом редакторе:

sudo nano /etc/network/interfaces