Mikrotik dhcp client: Скрипт DHCP-клиента для создания маркированного маршрута в MikroTik

Скрипт DHCP-клиента для создания маркированного маршрута в MikroTik

Скрипт записан после \n . Создаёт дефолтный маршрут с указанной Routing Mark, при этом в шлюзе указывается IP-адрес. Для тех кто не хочет тратить своё дорогое время на изучение данного мануала предлагаем нашу платную помощь.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Для создание DHCP клиента сo скриптом добавляющим маркированный маршрут в таблицу выполните в терминале следующую команду:

/ip dhcp-client

add add-default-route=no dhcp-options=hostname,clientid disabled=no interface=ether2 script="{\r\

\n :local rmark \"WAN1\"\r\

\n :local count [/ip route print count-only where comment=\"WAN1\"]\r\

\n :if (\$bound=1) do={\r\

\n :if (\$count = 0) do={\r\

\n /ip route add gateway=\$\"gateway-address\" comment=\"WAN1\" routing-mark=\$rmark\r\

\n } else={\r\

\n :if (\$count = 1) do={\r\

\n :local test [/ip route find where comment=\"WAN1\"]\r\

\n :if ([/ip route get \$test gateway] != \$\"gateway-address\") do={\r\

\n /ip route set \$test gateway=\$\"gateway-address\"\r\

\n }\r\

\n } else={\r\

\n :error \"Multiple routes found\"\r\

\n }\r\

\n }\r\

\n } else={\r\

\n /ip route remove [find comment=\"WAN1\"]\r\

\n }\r\

\n}\r\

\n"

Работает на версиях Router OS от 6. 39rc33 и более свежих...

39rc33 и более свежих...

Можно вставить в поле скрипта DHCP клиента этот код:{

:local rmark "WAN1"

:local count [/ip route print count-only where comment="WAN1"]

:if ($bound=1) do={

:if ($count = 0) do={

/ip route add gateway=$"gateway-address" comment="WAN1" routing-mark=$rmark

} else={

:if ($count = 1) do={

:local test [/ip route find where comment="WAN1"]

:if ([/ip route get $test gateway] != $"gateway-address") do={

/ip route set $test gateway=$"gateway-address"

}

} else={

:error "Multiple routes found"

}

}

} else={

/ip route remove [find comment="WAN1"]

}

}

Основано на официальном wiki

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Как в Mikrotik назначить IP адрес

Для чего вообще Mikrotik нужен IP?

Прежде всего, большой сегмент устройств Mikrotik — это маршрутизаторы. Домашние точки доступа к беспроводным сетям — не исключение. Маршрутизатор в общем случае стоит на границы различных сетей (например локальной — домашний сегмент и глобальной — сеть Интернет). Соответственно, без логического адреса (пары адресов) тут не обойтись.

Типовая картина следующая: для всей локальной сети выход в Интернет осуществляется через один внешний адрес (шлюз по умолчанию), а для Интернета наша локальная сеть представлена «белым» адресом, установленным на внешний (провайдерский) интерфейс. Дальше за дело берётся NAT и другие технологии, но об этом потом.

Дальше за дело берётся NAT и другие технологии, но об этом потом.

Как назначить IP адрес на Mikrotik

Способов назначения адреса может быть несколько:

- Ручной. Администратор самостоятельно назначает IP-адрес на реальный или виртуальный интерфейс Микротика

- Автоматический. За дело берётся протокол динамической настройки оконечных устройств (DHCP).

Рассмотрим оба варианта подробнее. Всю настройку я буду производить через Winbox, через web-интерфейс практически аналогично, а через командную строку настраивают те, кому эта статья особо не интересна.

Ручное назначение IP адреса

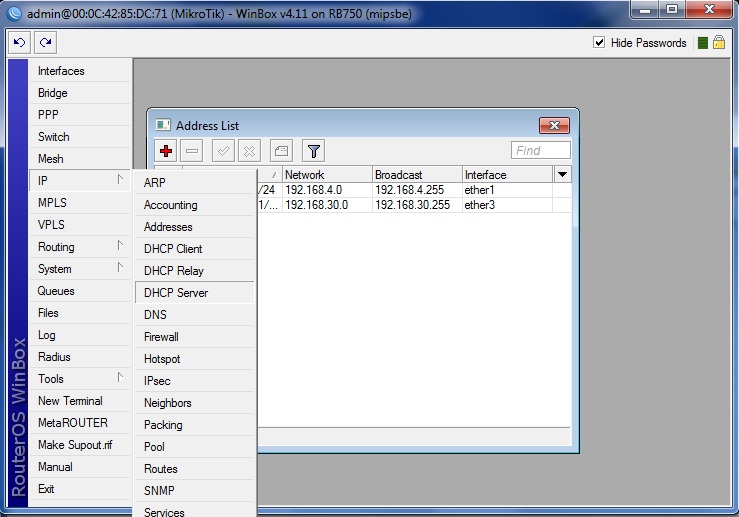

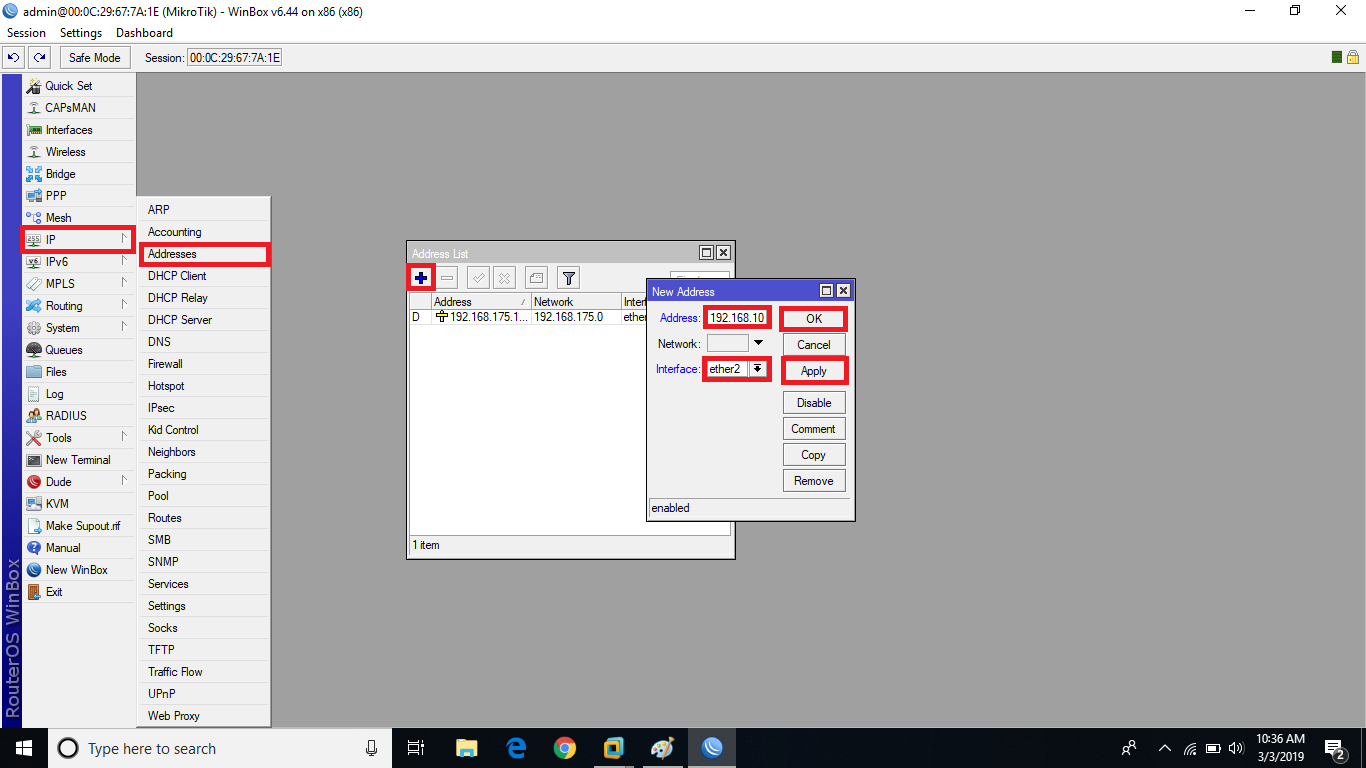

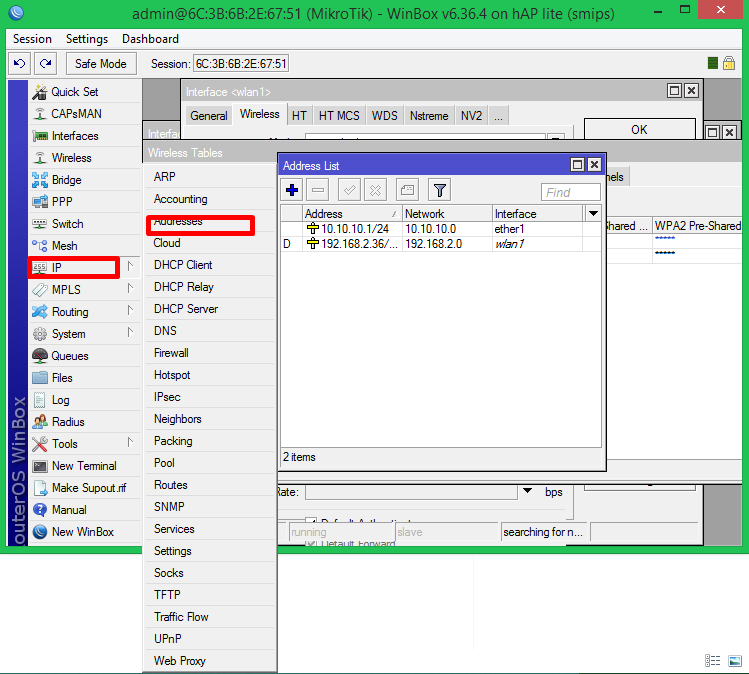

Для ручного назначения нужно перейти в раздел [IP] — [Addresses].

Далее, нажать кнопку [+] и ввести сам IP-адрес, Адрес сети (маску), а также указать интерфейс.

Подобных адресов на один интерфейс можно установить несколько.

Автоматическое назначение IP адреса

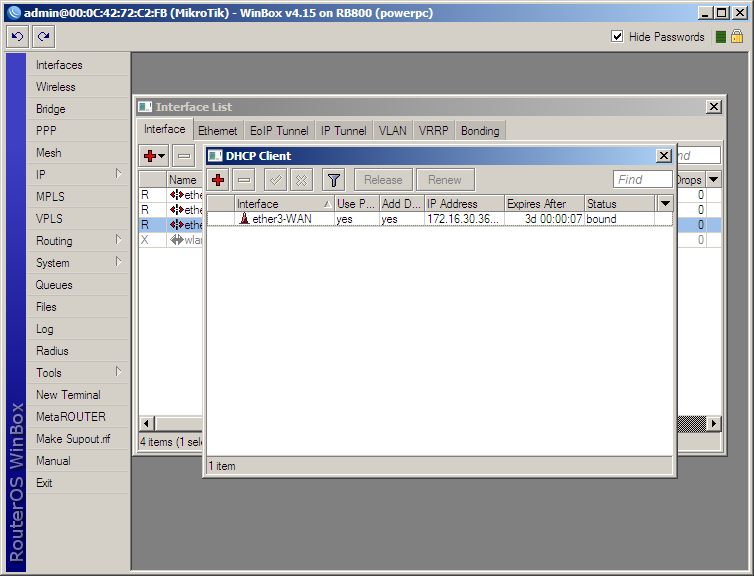

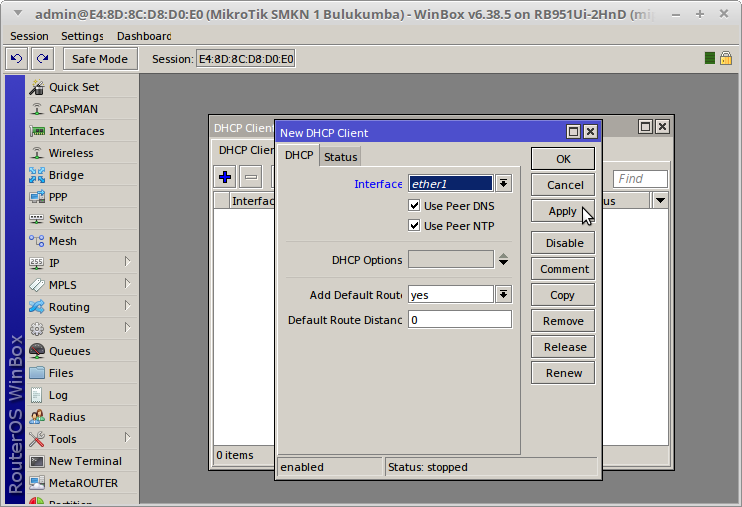

Получение настроек IP осуществляется через DHCP-клиент. Соответствующие настройки расположены в разделе «IP — DHCP Client».

Здесь добавляем новый экземпляр DHCP-клиента и указываем интерфейс, на котором он должен функционировать. Дополнительно можно отметить опции Use Peer DNS — для получения DNS-адреса, Use Peer NTP для синхронизации времени и Add Default Route — для автоматического создания маршрута по умолчанию.

Если всё сделано правильно, Микротик с указанного интерфейса будет запрашивать получение настроек IP и если в сети функционирует DHCP-сервер, то на указанный интерфейс будет автоматически назначен соответствующий адрес.

IP адрес так же может быть назначен в случае использования VPN-туннелей, LTE и т.д., но в большинстве своём там присутствует один из двух выше перечисленных способа — либо ручной, либо автоматический.

Mikrotik — Быстрый Старт — Mikrotik RouterOS

Все самое необходимое для настройки Mikrotik RouterOS Вы сможете найти в нашем пособии «Микротик. Базовая настройка». Настройка от А до Я с разбором функций и проблем, которые могут возникнут у простого пользователя в процессе внедрения Mikrotik под свои задачи. Mstream делает шаг помощи для своих клиентов. С нашим руководством настройка Mikrotik RouterOS не станет помехой для достижения поставленных целей. — mikrotik настройка mikrotik wiki русский wiki mikrotik ru mikrotik документация на русском —

Базовая настройка». Настройка от А до Я с разбором функций и проблем, которые могут возникнут у простого пользователя в процессе внедрения Mikrotik под свои задачи. Mstream делает шаг помощи для своих клиентов. С нашим руководством настройка Mikrotik RouterOS не станет помехой для достижения поставленных целей. — mikrotik настройка mikrotik wiki русский wiki mikrotik ru mikrotik документация на русском —

1. Первый запуск на примере Микротик RB951.

1.1. Подготовка

1.2. Скачиваем прошивку

1.3. Ресет

1.4. Подключаем роутер

1.5. Скачиваем WinBox

1.6. Запускаем WinBox.exe

1.7. Прошиваемся.

2. Смена MAC

2.1. Смена MAC адресса

3. Подключаемся к провайдеру

3.1. Динамический IP

3.2. Статический IP

3.3. Подключение PPPoE

3.4. Подключение PPTP, L2TP. VPN по логину и паролю

3.5. Подключение PPTP, L2TP Dual Access

3.6. Настраиваем DNS. Проверяем сеть и DNS с помощью Ping

3.7. Время на роутере. NTP сервера времени

4. Настраиваем локальную сеть.

4.1. Статический IP у клиентов

4.2. Динамический IP у клиентов. Выдача IP по MAC

4.3. Блокировка левых MAC+IP. ARP-лист. Reply-only

4.4. Настраиваем WiFi на раздачу. Режим обычного роутера.

5. Пускаем нашу локалку в интернет.

5.1. Локалка в Интернет

Быстрый старт

1. Первый запуск, начальная настройка mikrotik, на примере Mikrotik RB951ui-2Hnd.

1.1. Перед подключением роутера желательно скопировать MAC-адрес компьютера (или роутера), к которому напрямую подключен интернет.

Скопируйте или запишите все настройки текущего интернет соединения.

Для Static IP – IP адрес, Шлюз, ДНС-сервера.

Для PoE, PPTP, L2TP – дополнительно логин, пароль, адрес VPN-сервера.

MAC-адрес и все настройки сети можно посмотреть командой ipconfig /all из консоли.

1.2. Также желательно сразу скачать последнюю прошивку под Ваш Микротик с сайта mikrotik.com. Раздел Download. Выбирам нашу серию — 700.

Скачиваем файл с расширением .npk

Тут же можно скачать zip – архив с доп. модулями и WinBox.exe.

1.3. Рекомендуется сделать Ресет(сброс на заводские настройки), если настройки роутера раньше менялись.

Ресет: выключаем питание, ручкой зажимаем и держим ресет, включаем питание, держим ресет еще 20 сек. Пока не заморгает и снова не загорится сзади Лампочка Act.

1.4. Подключаем роутер.

Один конец витой пары в комп. Другой в порт №2 на роутере.

Если Вы уже скачали Winbox – можете перейти к п. 1.6.

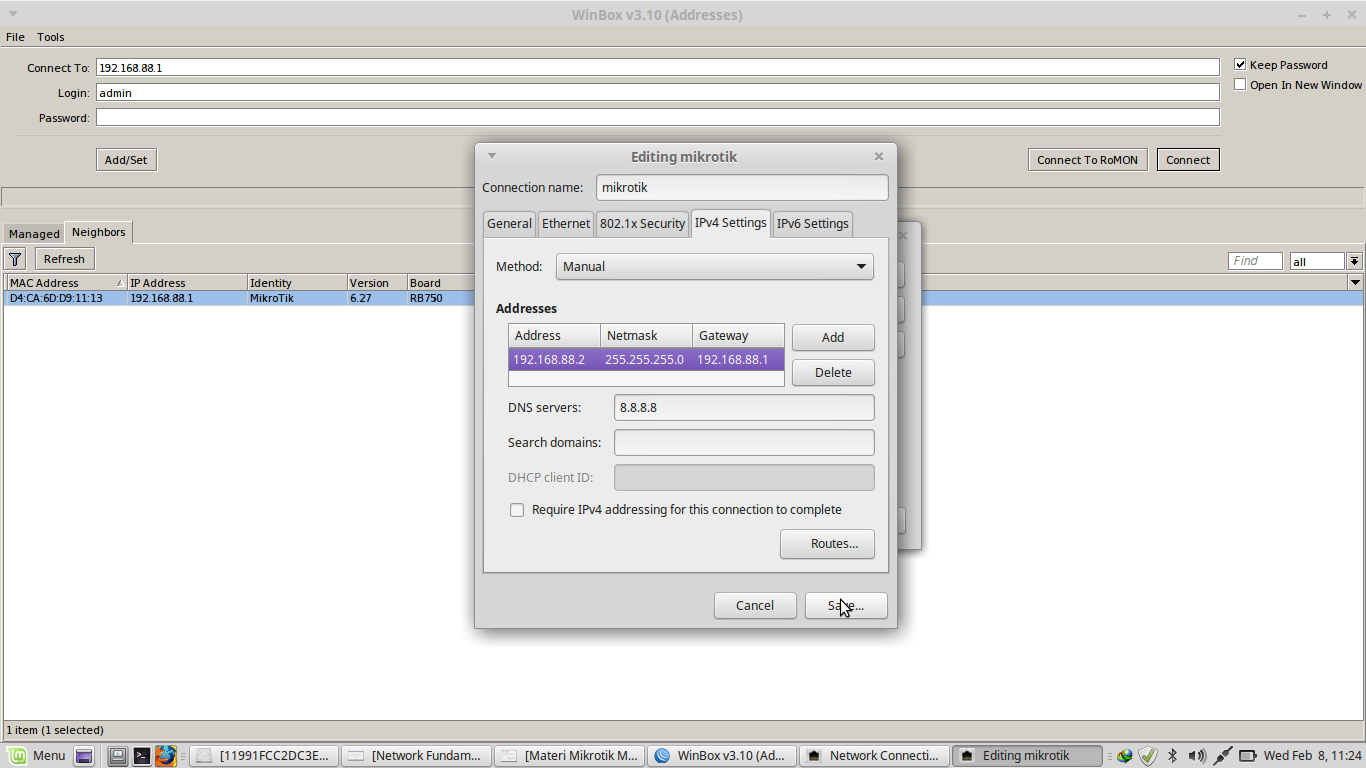

1.5. RB951 mikrotik на портах №2-5 по умолчанию имеет IP-адрес 192.168.88.1

Поэтому меняем IP-адрес сетевой карты на компе на 192.168.88.2,

маску подсети 255.255.255.0

Заходим на web-страницу роутера 192.168.88.1

Скачиваем оттуда WinBox.exe

1.6. Запускаем WinBox.exe.

Кликаем по кнопке, что справа — […]

Далее по MAC-адресу нашего роутера. (В WinBox можно заходить по MAC-адресу или IP роутера)

Нажимаем кнопку Connect и попадаем в WinBox интерфейс.

Должна появиться табличка. Кликаем [OK]. Все настройки останутся по умолчанию.

[Remove Configuration] — удалит все дефолтные настройки роутера.

Совет: Перед серьезными изменениями на роутере делайте бэкап настроек.

Files – Backup. Не забывайте также про кнопки Undo-Redo и Safe Mode.

1.7. Рекомендую сразу прошить роутер на последнюю прошивку.

Перетаскиваем мышкой на WinBox наш .npk файл прошивки.

Теперь перезагружаем роутер. Ждем пока он прошьеться. 2-3 мин. Не отключайте питание!

После прошивки роутер сам удалит наш файл.

Все настройки роутера микротик сохранятся.

Начиная с версии 5.15 — появился раздел Quick Set — быстрая настройка.

Все основные базовые настройки можно сделать на этой одной странице.

Тут можно поменять также MAC-адрес WAN-порта.

Настроить WAN, LAN (Static IP, Dynamic IP, PPPoE) и даже WiFi. Пока нет только PPTP, L2TP и Dual Access.

Но настоятельно рекомендую настроить вручную. Для понимания — что и зачем.

2. Смена MAC

2.1. Смена MAC адресса

Это самое первое, что всегда нужно делать при подключении к провайдеру.

Кликаем — [New Terminal]. Вводим:

/in et set 0 mac=»00:11:22:33:44:55″

00:11:22:33:44:55 – это наш скопированный MAC-адрес (можно взять со старого роутера ил компьютера). 0 — Это порт роутера №1.

Теперь кабель провайдера тыкаем в порт №1.

Если у Вас все на автомате (Dynamic IP) – то интернет уже должен быть и ничего настраивать больше не нужно.

Также можно переименовать интерфейсы. Кликаем Interfaces.

Двойной клик по интерфейсу №1, меняем название на WAN1.

Двойной клик по интерфейсу №2, меняем название на LAN1.

3. Подключаемся к провайдеру

3.1. Динамический IP. (На автомате. DHCP-клиент включен)

Итак, у Вас настройки от провайдера приходят на автомате.

По умолчанию DHCP-клиент должен быть уже включен.

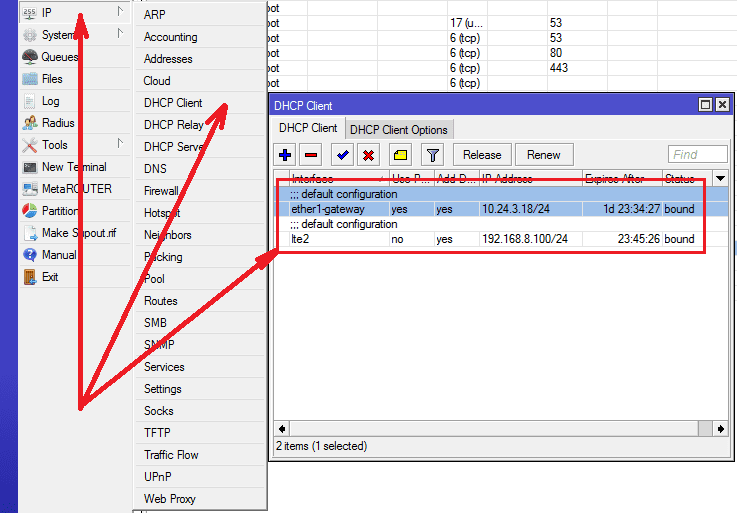

Для проверки кликаем: IP – DHCP Client.

В строчке IP Address – должен быть IP -адрес, полученный от провайдера.

Если такой строчки нет — то кнопкой [+] создаем запись с номером порта №1.

Двойной клик по этой строчке. Далее Status. Тут видим все настройки, полученные от провайдера. IP, Шлюз, DHCP сервер, DNS-ы.

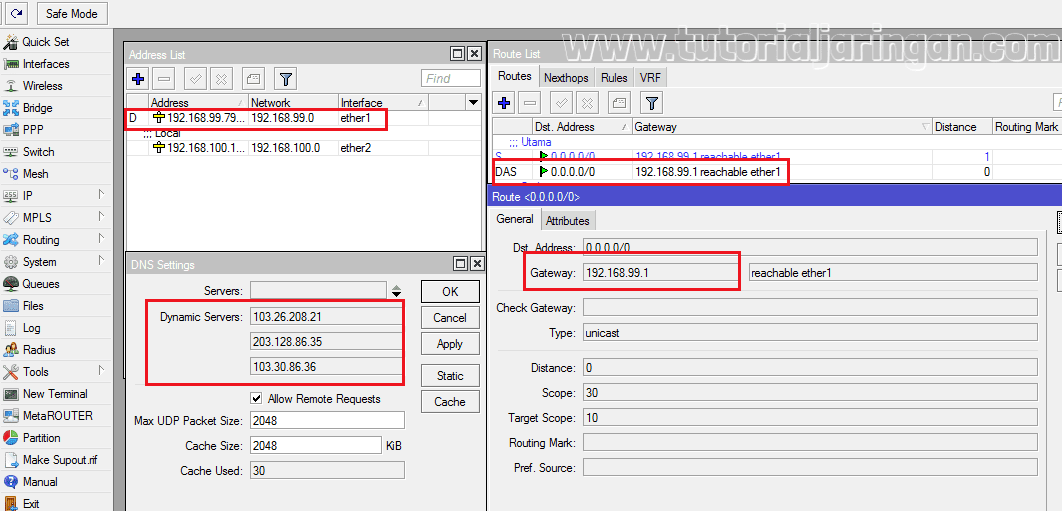

В IP – Routes – должны появиться маршруты от провайдера (с буквой D – Dynamic)

В Address list – Должна быть динамическая запись — с IP адресом порта №1, полученные от провайдера.

Переходим к п. 3.6.

3.2. Статический IP. (DHCP-клиент отключен)

Итак, у Вас IP нужно прописывать вручную.

Идем в IP – DHCP Client. Отключаем или удаляем DHCP запись.

Переходим во вкладку IP — Address List.

Кликаем [+] и добавляем — 178.11.22.33/24, 178.11.22.0, интерфейс WAN1

178.11.22.33 — Ваш IP-адрес_выданный_провайдером

24 – это то же самое, что 255.255.255.0 — маска подсети

В IP – Routes – должны появиться маршруты от провайдера.

Переходим к п. 3.6.

3.3. PPPoE. По логину и паролю

Вначале делаем при необходимости все по п.3.1. или 3.2.

Кликаем PPP. Кнопка [+]. PPPoE клиент.

Вкладка General. В Interfaces выбираем наш WAN1.

Вкладка Dial Out. В User и Password вводим логин и пароль от провайдера.

Add Default Route — включить

Выбираем профиль default или default-encryption.

При необходимости меняем наш профиль во вкладке профили.

Далее Apply. Кнопкой Disable-Enable – включаем наш PPPoE.

Внизу справа появится Status: Connected.

Во вкладке Interface — должна быть запись PPPoE клиента.

В IP – Routes – наблюдаем динамические маршруты от провайдера.

Переходим к п. 3.6.

3.4. PPTP, L2TP. VPN по логину и паролю

Вначале делаем все по п.3.1. или 3.2.

Кликаем PPP. Кнопка [+]. PPTP клиент. L2TP — аналогично.

Вкладка Dial Out.

Connect to: адрес VPN-сервера.

В User и Password вводим логин и пароль от провайдера.

Add Default Route — включить

Выбираем профиль default или default-encryption.

При необходимости меняем наш профиль во вкладке профили.

Далее Apply. Кнопкой Disable-Enable – включаем наш PPTP.

Внизу справа появится Status: Connected.

Во вкладке Interface — должна быть запись PPTP клиента.

В IP – Routes – наблюдаем динамические маршруты от провайдера.

Переходим к п. 3.6.

3.5. PPTP, L2TP Dual Access.

Вначале делаем все по п.3.1. или 3.2.

Если у Вас Dual Access и наблюдаются обрывы каждую минуту, то:

Открываем New Terminal.

/ip route

rule add act=lookup dst-a=10.128.4.71/32 ta=matrix_vpn

add dist=1 dst-a=10.128.4.71/32 ga=10.0.137.1 routing-mark=matrix_vpn

add dist=1 dst-a=0.0.0.0/0 ga=10.128.4.71

10.128.4.71 — это адрес VPN-сервера.

10.0.137.1 — это шлюз, полученный от провайдера по DHCP.

Далее Делаем все по п.3.4.

Единственное, что PPTP клиенте Add Default Route – выключить.

А в Connect to: такой же адрес VPN-сервера, что и выше .

Переходим к п. 3.6.

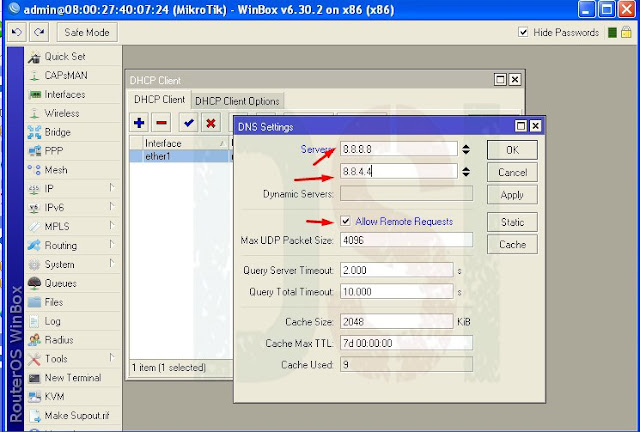

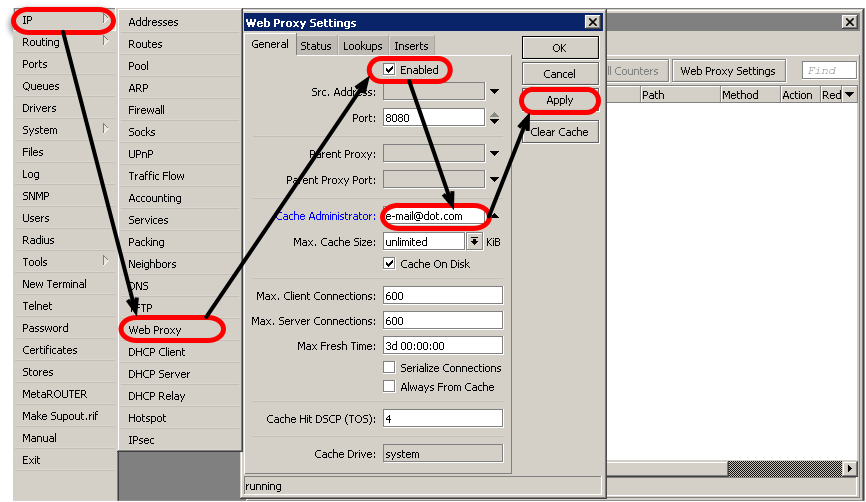

3.6. Настраиваем DNS. Проверяем сеть и DNS с помощью Ping.

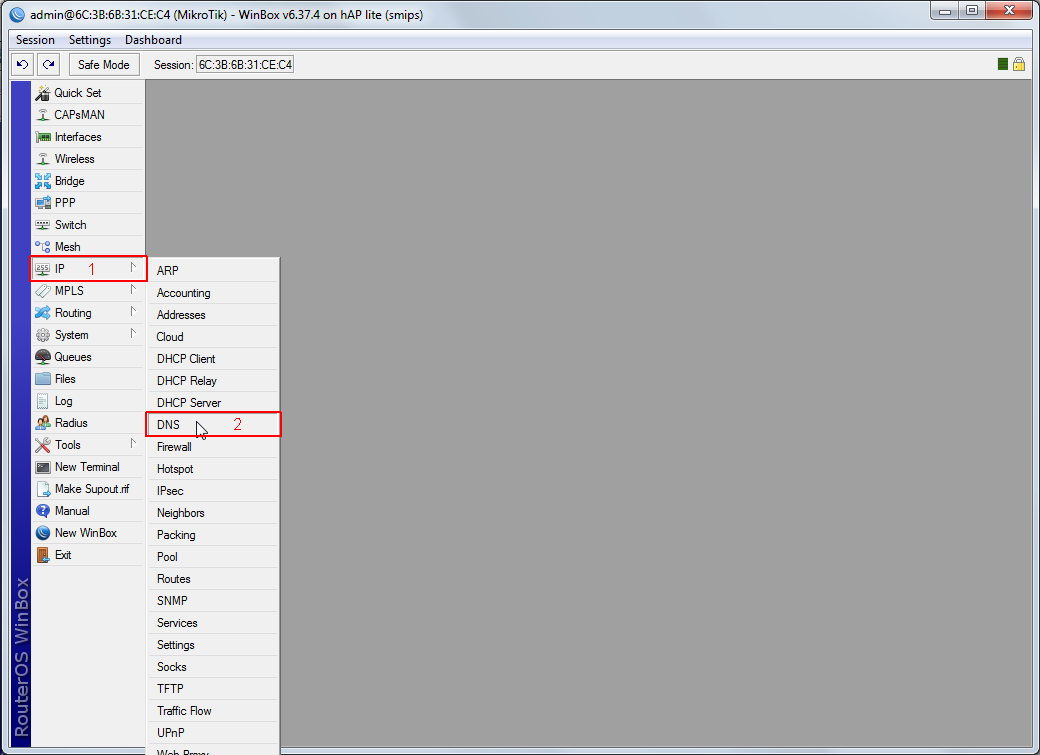

Идем в IP – DNS. Там должны быть уже прописаны DNS-ы.

Если их нет, то прописываем в DNS Servers наши DNS от провайдера.

Allow Remote Request – включаем.

Идем в Tools – Ping.

Пингуем сначала адрес 8.8.8.8. Если пингуется значит коннект есть.

Затем пингуем ya.ru. Если пингуется, значит DNS настроены верно.

3. 7. Время на роутере. NTP сервера времени

7. Время на роутере. NTP сервера времени

System – SNTP Client. Enabled. Unicast.

В Primary NTP Server и Secondary NTP Server – вписываем сервера времени.

К примеру ts1.aco.net. В Last Update появится 00:00:02 ago.

Идем в System – Clock. Выбираем наш регион, например Europe/Kiev. Apply.

Все. Время теперь установлено верно.

Домашние роутеры Mikrotik:

|

|

|

|

4. Настраиваем локальную сеть.

Для начала нужно определиться какой сегмент сети Вы хотите использовать.

По умолчанию на роутере на порту №2 (наш LAN1) стоит 192.168.88.1

Допустим мы хотим поменять на сегмент сети 192.168.0.0/24.

Сегмент сети — должен отличаться от сегмента провайдера.

4.1. Статический IP у клиентов.

В данном режиме клиенты IP адреса от роутера получать не будут.

Пропишите у клиентов на компах адреса вида 192.168.0.ххх, маску подсети 255.255.255.0, Шлюз и DNS 192.168.0.1.

В IP – Address List откроем запись на порту LAN1, изменим все записи 192. 168.88.ххх на 192.168.0.ххх. Если такой записи нет — то создайте ее. Адрес порта LAN1 на роутере – 192.168.0.1/24

168.88.ххх на 192.168.0.ххх. Если такой записи нет — то создайте ее. Адрес порта LAN1 на роутере – 192.168.0.1/24

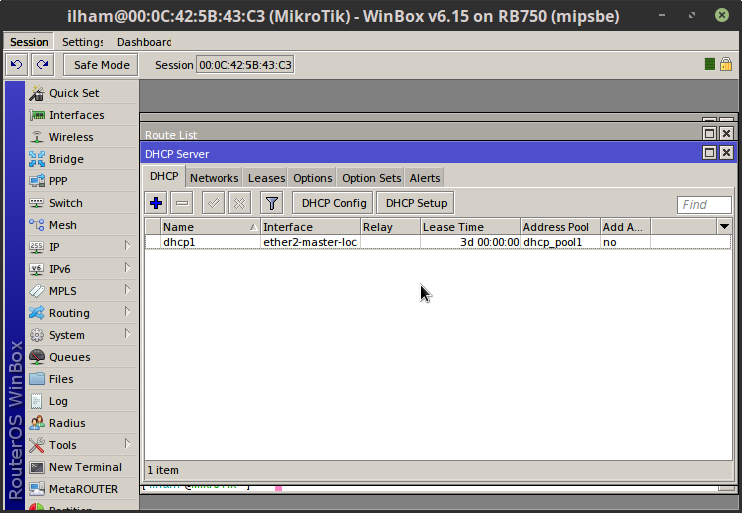

В IP – DHCP Server: вкладка Networks отключаем или удаляем запись DHCP.

Во вкладке DHCP также отключаем или удаляем запись DHCP.

4.2. Динамический IP у клиентов. Выдача IP по MAC.

1. В IP – Address List откроем запись на порту LAN1, меняем все записи 192.168.88.ххх на 192.168.0.ххх. Если такой записи нет — то создайте ее.

2. В IP – DHCP Server – вкладка Networks меняем все записи 192.168.88.ххх на 192.168.0.ххх. В DNS прописать IP роутера — вида 192.168.0.1

3. В IP – DHCP Server – вкладка DHCP – кликаем по записи. Смотрим название Address Pool – например это dhcp_pool1.

Идем в IP- Pool – меняем в dhcp_pool1 все записи 192.168.88.ххх на 192.168.0.ххх. Можно указать диапазон IP адресов, которые будут выдаваться клиентам.

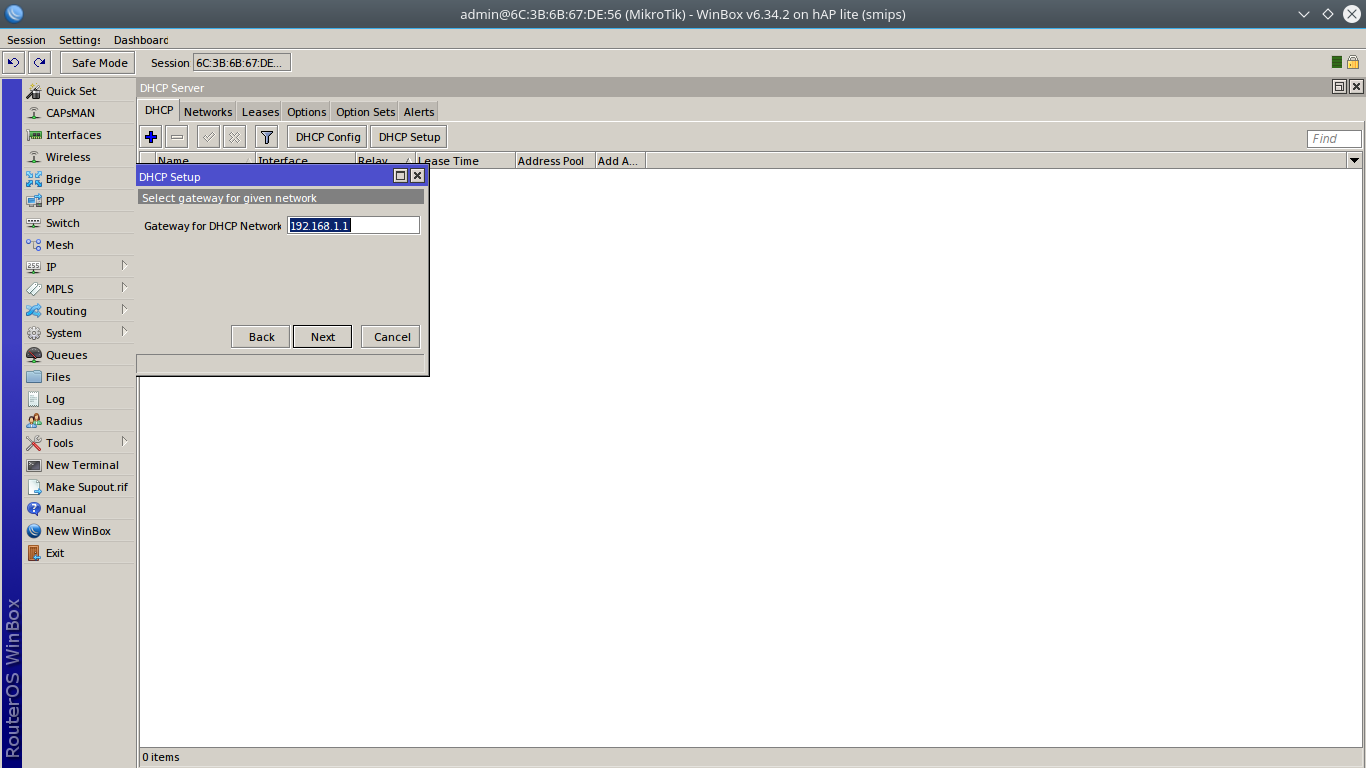

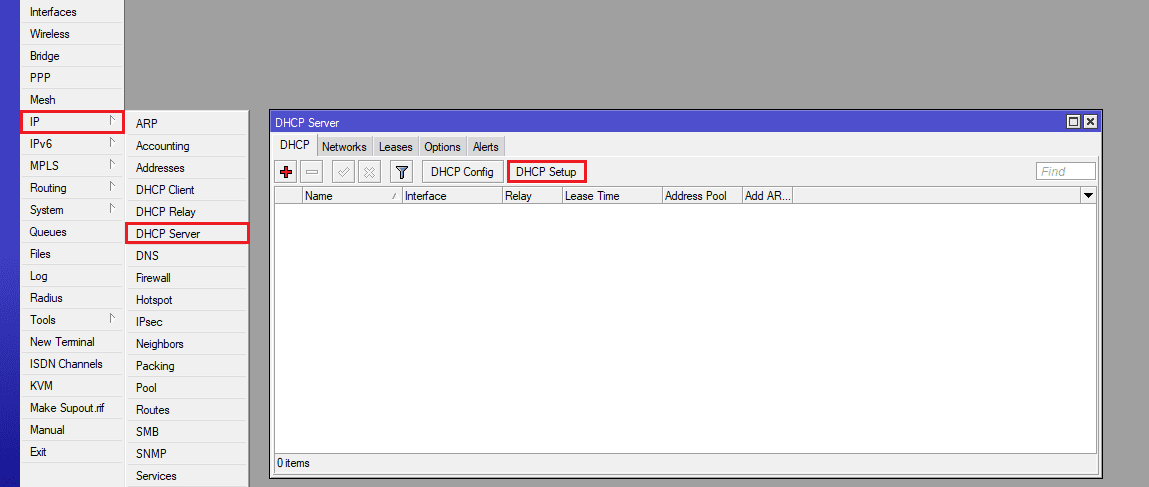

Можно просто грохнуть 2 записи в DHCP и нажать DHCP setup, настроив DHCP заново. Не забудьте настроить IP- Pool.

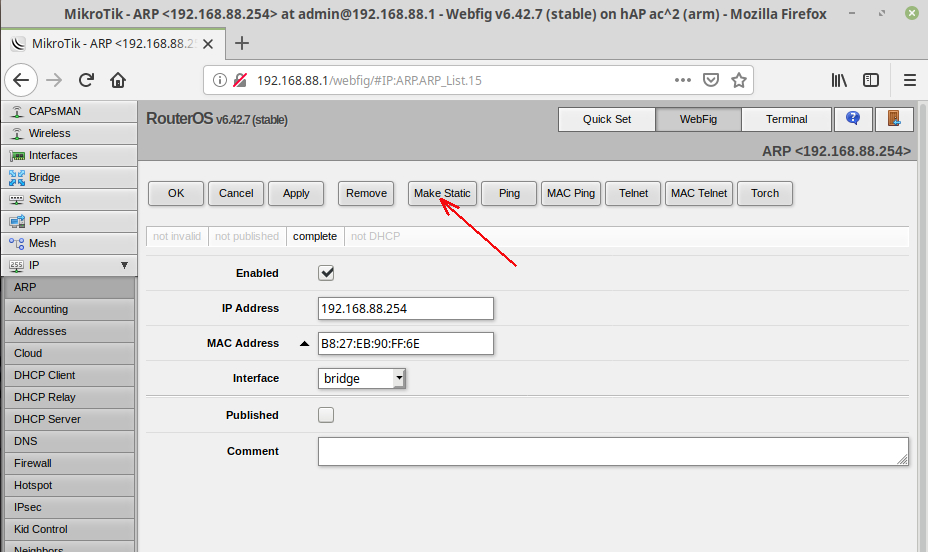

4.3. Блокировка левых MAC+IP. ARP-лист. Reply-only.

Для того, чтобы включить блокировку левых MAC и IP нужно:

1. В IP – DHCP Server – Leases – сделать все записи статическими.

По умолчанию все записи создаются динамически. Имеют букву D слева.

Двойной клик по записи. Make Static. Ок. Можно также прописать желаемый IP-адрес клиенту.

2. В IP — ARP — по умолчанию все записи динамические (с меткой D).

Тоже делаем двойной клик по записи и Make Static.

Важно! Ваш MAC-адрес и IP-адрес должен быть в списке! Иначе Вы не сможете зайти в WinBox.

3. Идем в Interfaces. Два раза кликаем по интерфейсу LAN1, на котором сидят клиенты. В опции Arp: выбираем Reply-only.

Теперь при смене MAC или IP, или подключении левого пользователя — интернет и доступ к сети они не получат.

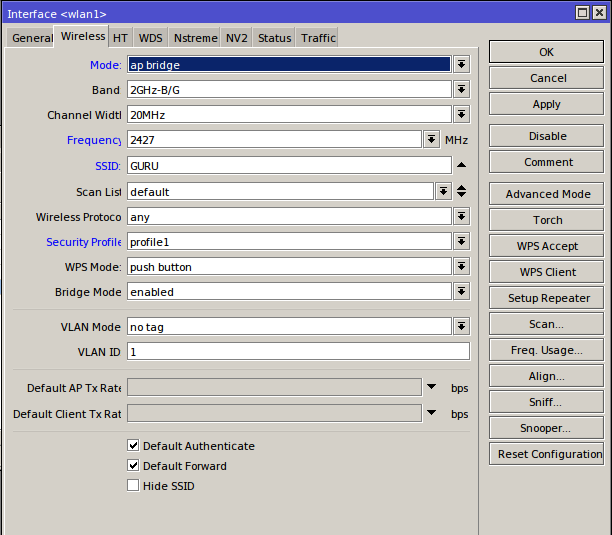

4.4. Настраиваем WiFi на раздачу. Режим обычного роутера. Mikrotik настройка wifi.

Кликаем Wireless. Там должна быть запись Wi-Fi интерфейса.

Если ее нет — добавляем кнопкой [+]. Кликаем Advanced Mode.

Выбираем Mode: AP Bridge. SSID – Имя нашей WiFi точки.

Band: ставим желаемый режим работы WiFi.

Channel Widh: ширину канала.

Обычно — 2GHz-B/G/N, Channel Widh: 20/40MHz HT Below — режим совместимости.

Если нужен расширенный диапазон частот — Frequency mode: Superchannel.

Frequency: ставим желаемую частоту. (Учитывайте, что ноутбуки работают только на стандартных частотах)

Security Profile:Default (В этом профиле мы затем укажем WPA пароль)

Bridge Mode: включен.

В Data Rates выбираем режимы работы.

В HT Включаем — Chain 0, antenna a. (Chain 0, Chain1 – только для MIMO)

Для ноутбуков WDS, Nstream, NV2 – должен быть отключен.

Pooling — оставить включенным.

В TX Power можно выставить мощность передатчика.

Жмем Apply. Enable. Внизу справа должно появиться — running ap

Не забудьте отредактировать профиль в Security Profiles и поставить WPA пароль для доступа к точке.

Идем во вкладку Security Profiles.

2 раза кликаем по Default. Mode: dynamic keys. WPA PSK, WPA2 PSK, tkip, aes com — включаем.

WPA Pre-Shared Key, WPA2 Pre-Shared Key – ставим наш пароль из 8 символов.

Management Protection: disabled.

При желании можно добавить любое количество WiFi точек с разными SSID

(Wireless – Interfaces — [+] Virtual AP).

Теперь идем в IP – Address List. Добавляем запись c IP: 192.168.2.1/0, 192.168.2.0, Интерфейс wlan1.

Интернет уже будет, если на Wi-Fi адаптере компьютера поставить IP 192. 168.2.2, Маску 255.255.255.0, Шлюз 192.168.2.1, DNS 192.168.2.1.

168.2.2, Маску 255.255.255.0, Шлюз 192.168.2.1, DNS 192.168.2.1.

Для получения IP по DHCP есть 2 варианта.

1. Добавить еще один DHCP-сервер на порт wlan1 с пулом адресов 192.168.2.ххх.

2. Сбриджевать интерфейсы локалки и WiFi.

Идем в раздел Bridge. [+] — добавляем интерфейс bridge1.

Тут же кликаем Settings. Use IP Firewall.

В Ports добавляем 2 интерфейса. Вначале LAN1. Затем wlan1.

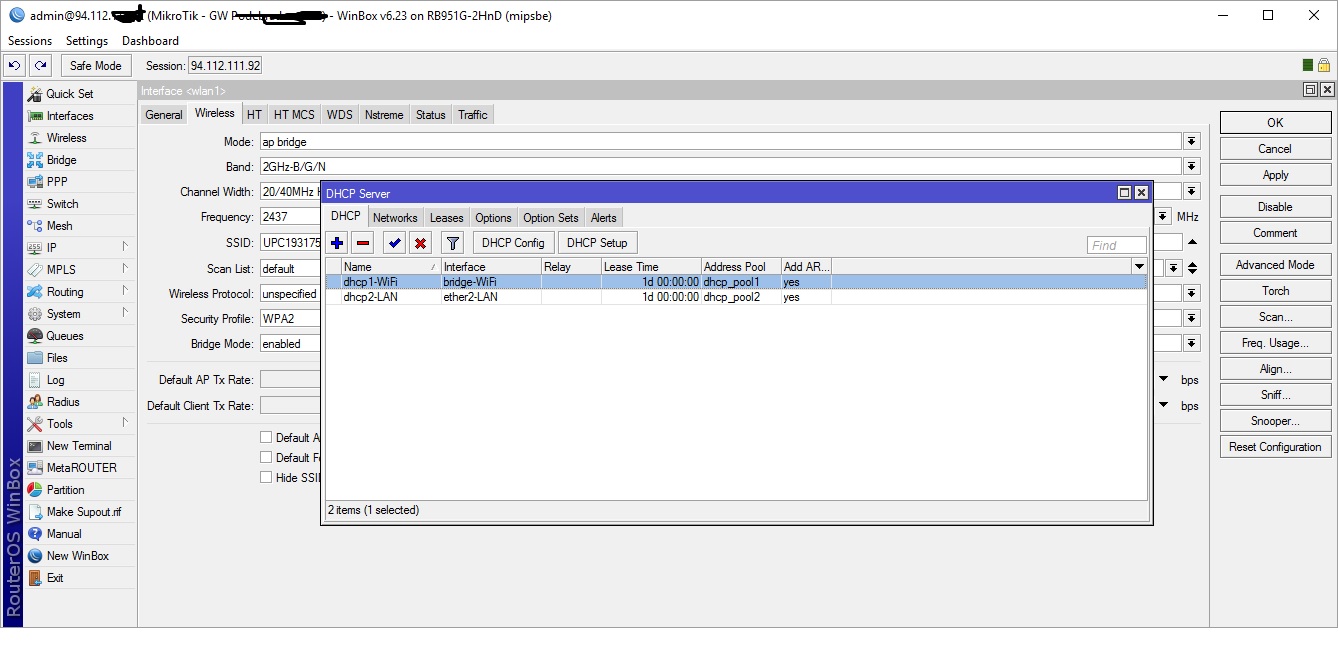

Идем в IP — DHCP Server, DHCP. Двойной клик по записи DHCP. И меняем интерфейс LAN1 на bridge1.

Не забудьте, что в IP – ARP динамически появятся записи с интерфейсом bridge1. Их сделайте статическими при необходимости. Старые записи на интерфейсе LAN1 — удалите. Во вкладке Interfaces – кликните по bridge1 и укажите Arp: reply-only, если нужна блокировка.

Не забудьте в Tools — MAC-Server — WinBox добавить интерфейс bridge1, чтоб заходить через WinBox по MAC-у.

Все. Теперь WiFi клиенты получат IP адреса из того же сегмента сети, что и проводные.

В Wireless – Registration – будут появляться все клиенты, которые подключены к вашей WiFi точке. Тут можно посмотреть их Tx/Rx скорости и пр. параметры.

Домашние wi-fi роутеры Mikrotik:

|

|

|

|

5. Пускаем нашу локалку в интернет.

Пускаем нашу локалку в интернет.

5.1. Локалка в Интернет

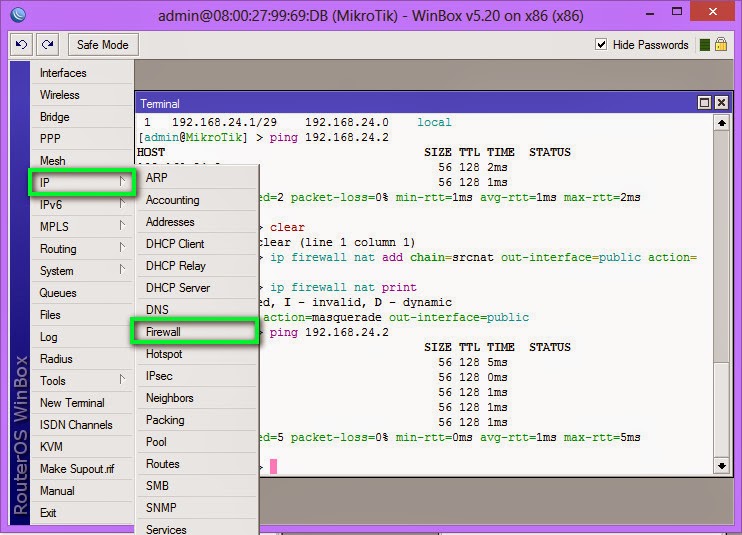

Идем в IP – Firewall, вкладка NAT. По умолчанию NAT уже должен быть прописан.

Если нету — то кликаем [+]. Chain – srcnat.

Out. Interface – интерфейс, который смотрит в интернет. Можно оставить пустым.

Вкладка Action – masquerade.

Все. Интернет настроен.

-Левчук Владимир-

Mikrotik RB951Ui-2HnD

11.10.2019

Вернуться к первой части…

В системе управления каждый интерфейс имеет свое имя. Часто, имеет смысл присвоить интерфейсам устройства хорошо различимые имена, что в будущем позволяет существенно облегчить настройку и мониторинг системы. В нашем случае целесообразно присвоить различимые имена внешнему и внутренним интерфейсам роутера для чего необходимо зайти в раздел меню «Interfaces» и переименовать их в соответствии с задачами

Рисунок 13. Сетевые интерфейсы.

Следующей задачей для нас является настройка внутренней сети. Для обеспечения взаимосвязи между компьютерами и устройствами внутренней сети проще всего воспользоваться функциями сетевого моста («Bridge»), который позволяет объединить внутренние сетевые интерфейсы и обеспечить прозрачный доступ внутри сети.

Для создания сетевого моста необходимо воспользоваться пунктом меню «Bridge», указать требуемое имя моста и в закладке «Ports» добавить в мост требуемые внутренние интерфейсы. В нашем случае мы добавляем все «внутренние» и беспроводной интерфейсы.

Рисунок 14. Создание сетевого моста(«bridge»)

Рисунок 15. Добавление интерфейсов в настройках сетевого моста(«bridge»)

На следующем этапе настройки мы должны добавить внутренний IP адрес, который будет использоваться самим роутером. Сделать это можно воспользовавшись пунктом меню «IP»-«Addresses», добавляем новый адрес и присваиваем его интерфейсу сетевого моста. Адрес необходимо добавлять в формате IP адрес/Маска подсети.

Сделать это можно воспользовавшись пунктом меню «IP»-«Addresses», добавляем новый адрес и присваиваем его интерфейсу сетевого моста. Адрес необходимо добавлять в формате IP адрес/Маска подсети.

Рисунок 16. Добавление IP адреса устройства.

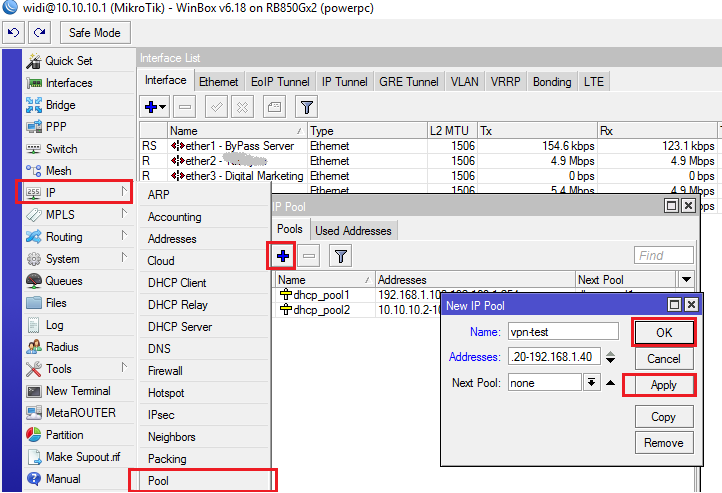

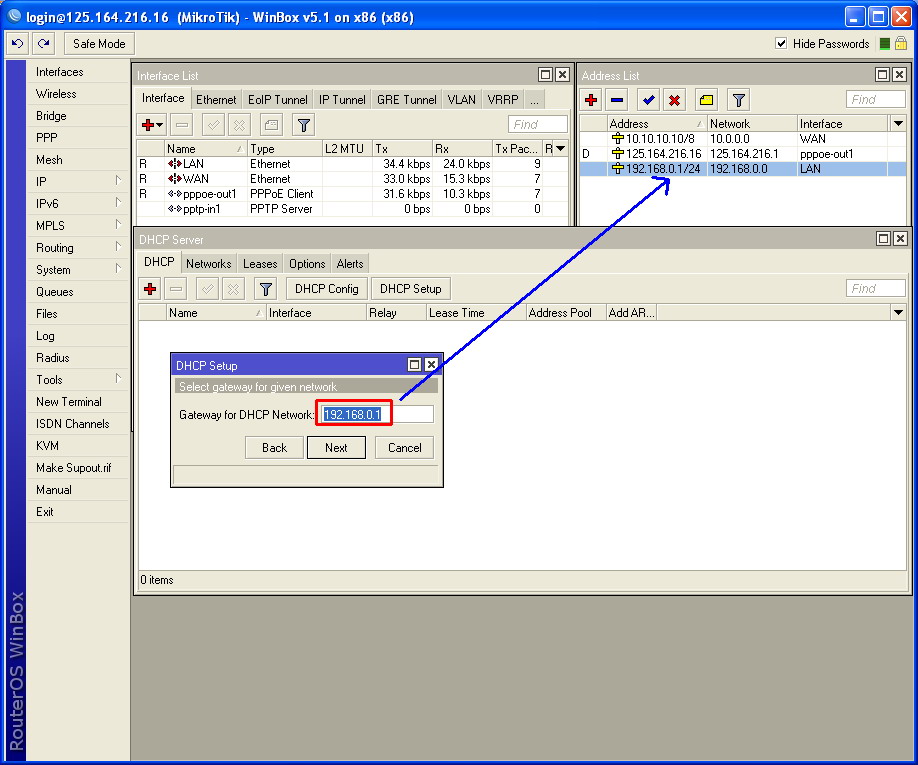

Теперь, мы должны настроить параметры внутреннего DHCP сервера для раздачи IP адресов устройствам внутренней и беспроводной сети. На первом этапе необходимо создать пул выдаваемых IP адресов, для чего открыть пункт меню «IP»-«Pool», создать новый пул, присвоить ему различаемое имя и указать диапазон выдаваемых адресов. При создании пула во избежание возможных конфликтов желательно выделить определенное число адресов для выдачи тем устройствам, для которых требуется использование статических адресов.

Рисунок 17. Настройка пула выдаваемых IP адресов.

Теперь, можно приступать к настройке собственно DHCP сервера. Для этого необходимо перейти в пункт меню «IP»-«DHCP Server» и создать новый сервер, указав его имя, интерфейс на котором сервер будет работать (в нашем случае это сетевой мост) и ранее настроенный пул выдаваемых адресов.

На следующем этапе мы должны дополнительно указать параметры сети для нашего DHCP севера. Для этого нужно перейти на закладку «Network» и указать адрес подсети (в формате адрес подсети/маска), маску подсети, шлюз и DNS сервер которые будут настроены для клиентов. Можно указывать несколько DNS серверов, например, сервера провайдера услуг Интернета или службы, позволяющей отфильтровать вредоносные и нежелательные ресурсы.

Рисунок 18. Настройка параметров DHCP сервера.

Рисунок 19. Настройка параметров сети для DHCP сервера.

Помимо прямого присвоения статических адресов сетевым устройствам, имеется еще одна возможность «зафиксировать» адрес для нужного устройства. Самым простым способом будет создать резервацию адреса для устройства с определенным MAC адресом. Для этого, после подключения устройства к сети необходимо открыть настройки DHCP сервера, перейти в закладку Leases (выданные адреса), найти нужное устройство и нажать кнопку «Make Static». После этого станет возможным изменить выдаваемый IP адрес на требуемый, и устройство всегда будет получать заданный в настройках сетевой адрес.

После этого станет возможным изменить выдаваемый IP адрес на требуемый, и устройство всегда будет получать заданный в настройках сетевой адрес.

Рисунок 20. Резервирование IP адреса для устройства.

В рамках данного обзора предполагается, что подключение к сети провайдера осуществляется с использованием автоматически выдаваемых динамических адресов (типичная настройка для «домашних» подключений). Таким образом, все, что нам необходимо на данном этапе, это настроить DHCP клиент на внешнем интерфейсе роутера. Для этого надо перейти в пункт меню «IP»-«DHCP Client» и создать нового клиента указав в качестве интерфейса внешний порт роутера.

Рисунок 21. Настройка DHCP клиента.

Теперь переходим в пункт меню «IP» — «DNS» и проверяем чтобы был установлен флажок «Allow Remote Requests»

Рисунок 22. Настройка DNS.

Теперь необходимо создать правило для межсетевого экрана разрешающее доступ. Для этого надо перейти в пункт меню «IP»-«Firewall», открываем закладку NAT и создаем новое правило. На закладке General указываем параметр chain как srcnat, в качестве внешнего интерфейса указываем порт роутера, подключенный к провайдеру. На закладке «Action» указываем в качестве действия «Masquerade».

Теперь, если внешний LAN кабель подключен, и все настройки были выполнены в соответствии с данной инструкцией, компьютеры, подключенные к внутренней сети, должны получить доступ к сети Интернет.

Рисунок 23. Настройка межсетевого экрана, создание правила.

Рисунок 24. Настройка межсетевого экрана, действие.

На последнем этапе необходимо выполнить дополнительные настройки беспроводной сети. Ранее мы уже добавили беспроводной интерфейс в сетевой мост, теперь осталось указать параметры безопасности для беспроводной сети. Для этого необходимо перейти в раздел меню «Wireless» и создать новый профиль безопасности («Security Profile») в соответствующей закладке. Указываем тип аутентификации, тип шифрования и ключи безопасности (пароль для подключения Wi-Fi).

Теперь, все что осталось это перейти в настройки беспроводного интерфейса, открыть закладку «Wireless», переименовать при необходимости точку доступа и присвоить ей ранее созданный профиль безопасности. Тип беспроводной сети желательно указать как 2GHz-B/G/N для обеспечения совместимости как со старыми, так и с новыми беспроводными устройствами. Канал беспроводной сети (Frequency) можно указать как «auto» (в этом случае роутер будет выбирать наиболее свободную частоту) или указать канал принудительно. При такой настройке, желательно предварительно проверить радиодиапазон в месте установки роутера при помощи программ типа Wi-Fi Analyzer или inSSIDer для поиска наименее загруженного частотного канала (Рисунок 27). Теперь роутер Mikrotik RouterBOARD 951Ui-2HnD настроен и готов обслуживать домашнюю сеть и беспроводные устройства.

Рисунок 25. Создание беспроводного профиля безопасности.

Рисунок 26. Настройка беспроводной точки доступа роутера.

Рисунок 27. Выбор наименее загруженного частотного канала.

Перейти к третьей части…

Инструкция по начальной настройке точки доступа Mikrotik с помощью QuickSet

05.10.2019

Маршрутизаторы Mikrotik для домашних пользователей и малого офиса поставляются с заводскими настройками, обеспечивающими практически немедленную возможность использовать устройство для подключения различных устройств к сети Интернет, в том числе с использованием беспроводной сети. Тем не менее, ряд настроек, в особенности настроек безопасности, должен быть выполнен дополнительно. Проще всего воспользоваться для этого мастером настройки QuickSet.

1. Заводские настройки устройства.

Рисунок 1. Внешний вид и сетевые интерфейсы устройства.

Интерфейс 1 предназначен для подключения к сети провайдера услуг Интернет. В настройках маршрутизатора он переименован в ether 1-gateway, на нем настроен DHCP клиент для автоматического получения IP адреса от провайдера услуг и установлен режим маскарада.

Интерфейсы 2-4 объединены в коммутатор, в котором интерфейс 2 является мастер портом для интерфейсов 2-5.

Беспроводной интерфейс устройства объединен в сетевой мост с интерфейсом 2. Беспроводная сеть имеет SSID идентификатор MikroTik , функционирует в режиме 2 ГГц b/g/n. Настройки безопасности отсутствуют, сеть работает как открытая.

Для сетевого моста (внутренняя сеть) настроен IP адрес 192.168.88.1/24. Также функционирует DHCP сервер выдающий устройствам внутренней сети IP адреса из диапазона 192.168.88.10-192.168.88.254.

2. Подключение устройства.

Подключите Интернет кабель к интерфейсу 1. Подключите компьютер, с которого будет производиться настройка маршрутизатора к любому другому порту. При этом настройки параметров TCP/IP v4 для сетевого адаптера должны быть установлены на автоматическое получение сетевого адреса.

Рисунок 2. Настройка сетевого адаптера.

Рисунок 3. Настройка свойств TCP/IPv4.

Откройте обозреватель Интернета и в адресной строке введите адрес http://192.168.88.1

Вы будете перенаправлены на страницу быстрой настройки QuickSet.

Рисунок 4. WEB консоль управления устройством.

3. Изменение настроек безопасности и параметров беспроводной сети.

Теперь необходимо изменить настройки пароля администратора. Выбирайте для пароля длину не менее 8 знаков и по возможности используйте достаточно сложные сочетания символов.

Рисунок 5. Настройка пароля администратора.

Последняя настройка, которую необходимо выполнить это изменение параметров беспроводной сети. Укажите различающееся имя для идентификатора беспроводной сети (SSID), механизм безопасности, метод шифрования и ключ безопасности беспроводной сети (пароль для подключения).

На этом настройка маршрутизатора завершена. Все что осталось сделать – после окончательной проверки введенных настроек нажать кнопку «Apply Configuration». Маршрутизатор готов к работе.

Маршрутизатор готов к работе.

Рисунок 6. Настройка параметров беспроводной сети.

Рисунок 7. Применение новой конфигурации устройства.

Теперь, если потребуется изменить какие либо другие настройки маршрутизатора, можно будет открыть WEB консоль управления, зайдя на тот же адрес http://192.168.88.1 и указав логин (имя встроенного администратора в заводских настройках – admin) и созданный на предыдущем этапе пароль администратора. Также можно воспользоваться программой настройки Winbox, скачать которую можно с сайта разработчика по адресу http://download2.mikrotik.com/winbox.exe или со стартовой страницы WEB консоли управления.

Рисунок 8. Вход в WEB консоль управления после завершения настройки устройства.

Первоначальная настройка для Mikrotik | Реальные заметки Ubuntu & Mikrotik

Прочитано:

1 277

Первым делом когда в руки попадает любая серия оборудования Mikrotik что нужно сделать? Как вы думаете, я вот к примеру только начал с данным оборудование свое знакомство и очень доволен, все просто и понятно, раз разобрав второй уже много проще и интуитивно понятно.

Сейчас я для себя в первую очередь распишу все шаги по первоначальному конфигурированию Wifi точки SXT G-2HnD

Т.к. Данная точка умеет получать питание через PoE, то подключаю ее в 10 порт своего домашнего микротика (2011UiAS-2HnD) вставшего на заметку моему Zyxel Keenetic Giga 2 (стал заметно тормозит, отваливается Wifi, скорость через него постоянно обрывается, да и замерзает он, да и не научишься с ним то ли дело с Mikrotik‘ом).

Почему именно 10 порт, на данном порт осуществляется возможность питать устройства просто по ethernet. Проверить это можно следующим образом:

На домашней системе (Ubuntu 12. 04.5 Desktop amd64) запускаю winbox.exe, подключаюсь к UiAS-2Hnd — Interfaces — в дефолтной вкладке Interface нахожу ether10-slave-local щелкаем по данному интерфейсу два раза левой кнопкой мыши тем самым открываются свойства данного порта, тут переходим на вкладку PoE (у других интерфейсов данной вкладке не будет) и проверяем, что выставлены значения:

04.5 Desktop amd64) запускаю winbox.exe, подключаюсь к UiAS-2Hnd — Interfaces — в дефолтной вкладке Interface нахожу ether10-slave-local щелкаем по данному интерфейсу два раза левой кнопкой мыши тем самым открываются свойства данного порта, тут переходим на вкладку PoE (у других интерфейсов данной вкладке не будет) и проверяем, что выставлены значения:

PoE Out: auto on

PoE Priority: 10

это означает что питание через Power of Ethernet активировано, а устройства Mikrotik поддерживают стандарт (да они различные) посредством которого порт выдает требуемые характеристики чтобы запитать другое устройства. И это очень удобно.

При первоначальном подключении точки Wifi SXT G-2Hnd к ней можно (как и другому оборудованию) можно подключиться (Главное чтобы в поле Connect To: был указан/выделен MAC адрес) только через утилиту winbox по Mac адресу, подключаемся: login: admin , pass: пустое значение. Далее обнуляю настройки на дефолтные при первом подключении Вы увидите вот такой вот экран:

По указанной выше ссылке нажимаем на Remove Configuration, либо же если через winbox не удается подключиться в списке от основного устройства Mikrotik находим обнаруженные/подключенные IP — Neighbors и через правый клик на найденном запускаем окно подключения именуемое как MAC Telnet и делаем Reset всех настроек которые могли быть выставлены:

[admin@MikroTik] > /system reset-configuration no-defaults=yes skip-backup=yes

Dangerous! Reset anyway? [y/N]:

y

system configuration will be reset

После снова подключаюсь и проверяю, какие интерфейсы есть:

[admin@MikroTik] > interface print

Flags: D — dynamic, X — disabled, R — running, S — slave

# NAME TYPE ACTUAL-MTU L2MTU

0 R ether1 ether 1500 1600

1 X wlan1 wlan 1500 1600

Далее нужно активировать DHCP клиент, чтобы данная точка доступа могла получить IP адрес.

[admin@MikroTik] > ip dhcp-client add interface=ether1

[admin@MikroTik] > ip dhcp-client print

Flags: X — disabled, I — invalid

# INTERFACE USE-PEER-DNS ADD-DEFAULT-ROUTE STATUS ADDRESS

0 X ether1 yes yes

[admin@MikroTik] > ip dhcp-client enable numbers=0

На заметку: если первоначальное конфигурирование выше проводилось к примеру на порту 5 на устройстве Mikrotik RB951Ui-2HnD, а DHCP клиент нужно включить на втором (на первом не будет работать), то нужно также включить данный интерфейс:

[admin@MikroTik] > ip dhcp-client add dhcp-options=hostname interface=ether1 disabled=yes[admin@MikroTik] > ip dhcp-client print

Flags: X — disabled, I — invalid

# INTERFACE USE-PEER-DNS ADD-DEFAULT-ROUTE STATUS ADDRESS

0 X ether2 yes yes [admin@MikroTik] > ip dhcp-client enable numbers=0[admin@MikroTik] > ip dhcp-client print

Flags: X — disabled, I — invalid

# INTERFACE USE-PEER-DNS ADD-DEFAULT-ROUTE STATUS ADDRESS

0 ether2 yes yes searching…

Переподключаю кабель Ethernet во второй порт и IP адрес данный Mikrotik успешно получает от DHCP сервера имеющего место быть, ну это если он есть, а если нет то возможно этот микротик им и будет, но его DHCP сервер нужно будет настроить уже сам.

Теперь проверяю, какой IP адрес присвоился данной точке доступа:

[admin@MikroTik] > ip dhcp-client print

Flags: X — disabled, I — invalid

# INTERFACE USE-PEER-DNS ADD-DEFAULT-ROUTE STATUS ADDRESS

0 ether1 yes yes bound 192. 168.1.184/24

168.1.184/24

Проверяю, что устройство Mikrotik видит доступ в интернет:

New Terminal — и делаем запрос (ICMP) до узла, к примеру: www.ekzorchik.ru

[admin@MikroTik] > ping ekzorchik.ru

получаем отбивку, что DNS Не найдены, для этого исправления нужно всего лишь поставить вот эту галочку:

IP — DNS — Allow Remote Requests

Отлично, теперь зная IP адрес подключаюсь к нему через Winbox напрямую и обновляю версию программного обеспечения:

System — Package — Check For updates

System — Routerboards

Включаю snmp и sntp:

IP — SNMP — Enabled а остальные значения меняю в случае если они будут использовать отличными от дефолных.

System — SNTP Client — Enabled

Primary NTP Server: указываю pool.ntp.org

System — Clock (проверяю что временная зона соответствует моему текущему месторасположению)

Time Zone Name: Europe/Moscow

Также в зависимости от функционала ненужные/неиспользуемые компоненты можно деактивировать:

System — Packages, допустим выделяем ppp (и mpls) и нажимаем Disable

Отлично. Теперь я уяснил столь простые на первый взгляд действия чтобы выполнить первоначальную настройку оборудования Mikrotik — как только я узнаю еще что-то то обязательно дополню данную заметку. А пока все собственно, до встречи с уважением автор блога — ekzorchik.

Настройка MikroTik CAPsMAN для RouterOS v6.40 – NTema

Пошаговая настройка бесшовного роуминга CAPsMAN для MikroTik RouterOS v6.40

Настройка основного маршрутизатора

Интерфейс MikroTik bridgeCAP

В меню Bridge создайте новый bridgeCAP

name=bridgeCAP

Настройка канала MikroTik CAPs

Выберите в меню CAPsMAN — Channel и задайте параметры:

name=hs-channel1

frequency=2457

control-channel-width=20

band=2ghz-b/g/n

tx-power=20

Mikrotik CAPs datapath

Затем настройте datapath:

bridge=hs-bridge

name=hs-datapath2

client-to-client-forwarding=yes

Mikrotik CAPs Configuration Wireless

Далее configuration.

Вкладка wireless:

name=hs-cfg1

mode=ap

ssid=WiFi-CAPs

rx-chains=0,1,2

tx-chains=0,1,2

Mikrotik CAPs Configuration Channel

Вкладка channel:

channel=hs-channel1

Mikrotik CAPs Configuration Datapath

Вкладка datapath:

datapath=hs-datapath2

Mikrotik CAPs Manager

Далее CAP Interface — Manager:

Поставьте галочку enabled

enabled=yes

Mikrotik CAPs provisioning

Вкладка provisioning:

action=create-dynamic-enabled

master-configuration=hs-cfg1

Mikrotik Wirless — CAP

Теперь в главном меню выберите Wirless — CAP:

enabled=yes

interfaces=wlan1

discovery-interface=bridgeCAP

bridge=none

Настройка дополнительных устройств MikroTik

Mikrotik bridge

Создайте бридж:

name=hs-bridge

Добавьте в него LAN порты устройства MikroTik:

Mikrotik DNS

Зайдите в IP — DNS:

servers=8.8.8.8,208.67.222.222

allow-remote-requests=yes

Mikrotik IP — DHCP Client

Вкладка DHCP Client:

interface=hs-bridge

Mikrotik IP — DHCP Client Advanced

Вкладка Advanced:

dhcp-options=hostname,clientid

MikroTik Wirless — CAP

Меню Wirless — CAP:

enabled=yes

interfaces=wlan1

discovery-interfaces=hs-bridge

Настройка MikroTik CAPsMAN готовым скриптом

Всё вышеперечисленное настраивается намного быстрее, если использовать готовые скрипты. Достаточно вставить скрипт в терминал нужного устройства MikroTik.

Достаточно вставить скрипт в терминал нужного устройства MikroTik.

Основной маршрутизатор:

/interface bridge add name=bridgeCAP

/caps-man channel add band=2ghz-b/g/n frequency=2457 name=hs-channel1 tx-power=20 control-channel-width=20

/caps-man datapath add bridge=hs-bridge name=hs-datapath2 client-to-client-forwarding=yes

/caps-man configuration add channel=hs-channel1 datapath=hs-datapath2 mode=ap name=hs-cfg1 rx-chains=0,1,2 tx-chains=0,1,2 ssid=WiFi-CAPs

/caps-man manager set enabled=yes

/caps-man provisioning add action=create-dynamic-enabled master-configuration=hs-cfg1

/interface wireless cap set enabled=yes interfaces=wlan1 discovery-interface=bridgeCAP bridge=none

2-й, 3-й, 4-й, 5-й … маршрутизатор:

/ip dns set allow-remote-requests=yes servers=8.8.8.8,208.67.222.222

/interface bridge add name=hs-bridge

/ip dhcp-client add dhcp-options=hostname,clientid disabled=no interface=hs-bridge

/interface wireless cap set discovery-interfaces=hs-bridge enabled=yes interfaces=wlan1

/interface bridge port add bridge=hs-bridge interface=ether1

/interface bridge port add bridge=hs-bridge interface=ether2

/interface bridge port add bridge=hs-bridge interface=ether3

/interface bridge port add bridge=hs-bridge interface=ether4

/interface bridge port add bridge=hs-bridge interface=ether5

Конфигурация

MikroTik с DHCP WAN-подключением

Маршрутизатор MikroTik — один из самых популярных маршрутизаторов из-за наличия множества сетевых функций. MikroTik DHCP-клиент — это специальная функция, которая используется для подключения к любому DHCP-серверу. Таким образом, если какой-либо провайдер восходящей линии связи предоставляет DHCP-соединение, MikroTik Router может подключиться к этому DHCP-серверу с помощью этого DHCP-клиента. В моей предыдущей статье я обсуждал, как настроить MikroTik Router с WAN-соединением PPPoE. В этой статье я расскажу, как настроить MikroTik Router с подключением DHCP WAN.

В этой статье я расскажу, как настроить MikroTik Router с подключением DHCP WAN.

Основные устройства и информация об IP

Для настройки MikroTik Router с DHCP WAN-подключением я использую MikroTik RouterBoard 1100 AHX2 (RouterOS v6.38.1) и IP-адрес шлюза LAN 192.168.10.1/24. Эта информация предназначена только для моих исследований и разработок. Измените эту информацию в соответствии с требованиями вашей сети.

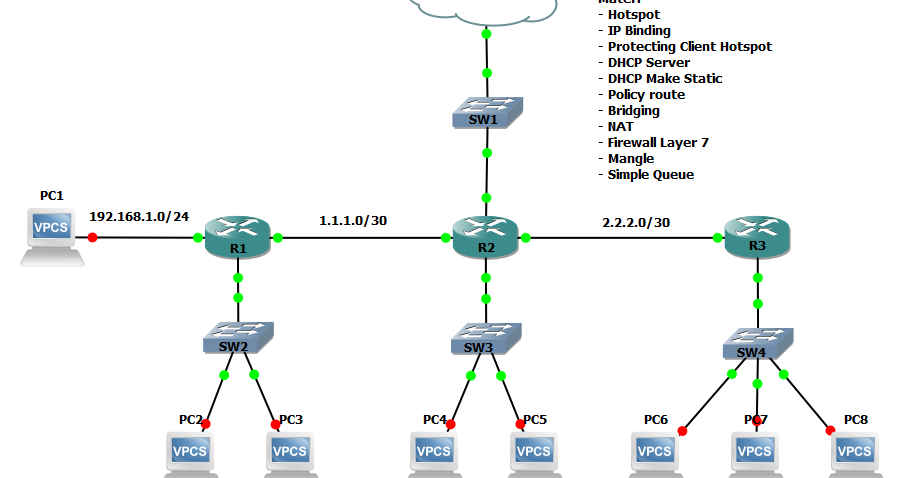

Сетевая диаграмма

Чтобы настроить MikroTik Router с WAN DHCP-клиентом, я следую сетевой диаграмме, подобной диаграмме ниже.

Сеть MikroTik с подключением к глобальной сети DHCP

На этой схеме сети интерфейс ether1 маршрутизатора MikroTik Router подключен к сети Интернет-провайдера, в которой включен DHCP-сервер. Итак, мы создадим MikroTik DHCP-клиент в этом интерфейсе, чтобы MikroTik Router мог подключаться к DHCP-серверу ISP и иметь доступ в Интернет. Опять же, интерфейс ether2 MikroTik Router подключен к коммутатору LAN с IP-блоком 192.168.10.0/24. Мы назначаем статический IP-адрес пользователям LAN, но при желании можем настроить MikroTik PPPoE Server , MikroTik DHCP Server или MikroTik Hotspot Server на интерфейсе ether2.Мы также настроим NAT в нашем маршрутизаторе MikroTik, чтобы пользователи локальной сети могли выходить в Интернет, используя этот частный IP-блок.

Конфигурация MikroTik с DHCP-клиентом WAN

Теперь мы начнем настройку нашего маршрутизатора MikroTik с DHCP-клиентом WAN в соответствии с приведенной выше схемой сети. Полную настройку MikroTik с DHCP WAN-подключением можно разделить на следующие три этапа.

- Конфигурация DHCP-клиента MikroTik на интерфейсе WAN

- Назначение шлюза LAN

- Конфигурация NAT

Шаг 1: Конфигурация DHCP-клиента MikroTik на интерфейсе WAN

Если ваш провайдер восходящего канала предоставляет DHCP-соединение, вы должны настроить DHCP-клиент MikroTik на своем WAN-интерфейс. Следующие шаги покажут, как настроить DHCP-клиент на интерфейсе MikroTik WAN.

Следующие шаги покажут, как настроить DHCP-клиент на интерфейсе MikroTik WAN.

- Войдите в MikroTik Router, используя Winbox с учетными данными администратора.

- Щелкните по пункту меню IP> DHCP Client. Появится окно DHCP-клиента. Щелкните ЗНАК ПЛЮС (+). Появится новый DHCP-клиент.

- В раскрывающемся меню Интерфейс выберите интерфейс WAN (ether1).

- Убедитесь, что выбраны «Использовать одноранговый DNS» и «Использовать одноранговый NTP», если ваш интернет-провайдер включает информацию о DNS и NTP-сервере с подключением DHCP.Обычно IP-адрес DNS предоставляется при каждом подключении DHCP.

- Выберите «Да» в раскрывающемся меню «Добавить маршрут по умолчанию», иначе вы и ваш пользователь локальной сети не сможете подключиться к Интернету.

- Нажмите кнопку «Применить» и «ОК».

MikroTik Конфигурация DHCP-клиента

Если ваш WAN-интерфейс подключен к вашей восходящей сети ISP, ваш DHCP-клиент будет подключен к DHCP-серверу ISP, и вы найдете статус соединения с назначенной IP-информацией на вкладке «Статус» в соответствующем окне DHCP-клиента.

Вы также обнаружите, что динамический IP-адрес добавляется в окне IP> Список адресов, динамические DNS-серверы добавляются в окне IP> DNS, а маршрут по умолчанию автоматически добавляется в IP> Список маршрутов DHCP-клиентом MikroTik.

Шаг 2: Назначение шлюза LAN

После настройки DHCP-клиента MikroTik мы назначим IP-адрес шлюза LAN, чтобы пользователь LAN мог общаться через маршрутизатор MikroTik. Следующие шаги покажут, как назначить IP-адрес шлюза LAN в MikroTik Router.

- Перейдите в пункт меню IP> Адреса. Появится окно со списком адресов.

- Нажмите ЗНАК ПЛЮС (+) и введите IP-адрес шлюза локальной сети (192.168.10.1/24) в поле ввода адреса.

- Выберите свой LAN-интерфейс (ether2) в раскрывающемся меню «Интерфейс».

- Нажмите кнопку «Применить» и «ОК».

IP-адрес шлюза LAN назначен. Теперь мы настроим NAT, чтобы пользователь локальной сети мог выходить в Интернет через MikroTik Router.

Шаг 3. Конфигурация NAT.

Теперь мы создадим правило NAT в MikroTik Firewall для маскировки нашего блока IP LAN.В противном случае наш пользователь локальной сети не сможет получить доступ к Интернету через наш маршрутизатор MikroTik. Следующие шаги покажут, как создать маскарадное правило брандмауэра в маршрутизаторе MikroTik.

- Перейдите в меню IP> Брандмауэр и щелкните вкладку NAT, а затем щелкните ЗНАК ПЛЮС (+). Появится окно New NAT Rule.

- Выберите srcnat из раскрывающегося меню Цепочка и поместите блок IP LAN (192.168.10.0/24) в поле ввода адреса.

- Щелкните вкладку «Действие» и выберите маскарад в раскрывающемся меню «Действие».

- Нажмите Применить и ОК.

Настройка NAT в маршрутизаторе MikroTik завершена, а также выполнены все необходимые шаги для настройки MikroTik Router с WAN DHCP-клиентом. Теперь подключите пользователей локальной сети к MikroTik Router через коммутатор локальной сети. Если все в порядке, пользователи вашей локальной сети смогут выходить в Интернет через MikroTik Router.

Я использовал статический IP-адрес для пользователей LAN, чтобы упростить эту статью, но в реальной ситуации вы предпочтете MikroTik DHCP Server или MikroTik PPPoE Server или MikroTik Hotspot Server для подключения пользователей LAN.Итак, следите за моими статьями о MikroTik DHCP Server Configuration, MikroTik PPPoE Server Configuration и MikroTik Hotspot Server Configuration и выбирайте, что подходит для вашей сети.

Если вы не знаете, как правильно выполнить описанные выше шаги, посмотрите видео ниже о настройке MikroTik DHCP-клиента. Я надеюсь, что это уменьшит вашу путаницу в настройке DHCP-клиента MikroTik на интерфейсе WAN.

Конфигурация маршрутизатора MikroTik с DHCP-клиентом WAN обсуждалась в этой статье. Я надеюсь, что теперь вы можете настроить DHCP-клиент MikroTik, если ваш интернет-провайдер использует DHCP-сервер для своего подключения. Однако, если вы столкнетесь с какой-либо путаницей при настройке MikroTik DHCP WAN-соединения, не стесняйтесь обсуждать в комментариях или свяжитесь со мной со страницы контактов. Я сделаю все возможное, чтобы остаться с тобой.

Я надеюсь, что теперь вы можете настроить DHCP-клиент MikroTik, если ваш интернет-провайдер использует DHCP-сервер для своего подключения. Однако, если вы столкнетесь с какой-либо путаницей при настройке MikroTik DHCP WAN-соединения, не стесняйтесь обсуждать в комментариях или свяжитесь со мной со страницы контактов. Я сделаю все возможное, чтобы остаться с тобой.

DHCP-клиент не может получить IP-адрес, назначенный DHCP — Windows Server

- 2 минуты на чтение

В этой статье

Эта статья помогает устранить проблему, из-за которой DHCP-клиент не может получить IP-адрес, назначенный DHCP.

Исходная версия продукта: Windows Server 2012 R2

Оригинальный номер базы знаний: 167014

Симптомы

Когда DHCP-клиент перемещается из одной подсети в другую, он может не получить действительный IP-адрес в новой подсети.

Разрешение

Чтобы обойти эту проблему, выполните один из следующих методов:

Не используйте перекрывающиеся схемы IP-адресации.

После перемещения клиента в новый сегмент выполните следующие команды:

Ipconfig / Release Ipconfig / Обновить

Дополнительная информация

Когда DHCP-клиент, которому ранее был назначен DHCP-адрес, запускается снова, клиент переходит в состояние INIT-REBOOT.Клиент попытается проверить, может ли он по-прежнему использовать тот же адрес, отправив пакет DHCPRequest, заполнив поле параметра DHCP «Запрошенный адрес DHCP» ранее назначенным IP-адресом.

Если DHCP-сервер молчит, клиент предполагает, что предыдущий адрес все еще действителен, и сохраняет его. Если DHCP-сервер отправляет пакет NACK в ответ на DHCPRequest, клиент переходит в цикл обнаружения; он также запрашивает ранее назначенный адрес в пакете DHCPDiscover.

Когда DHCP-сервер получает DHCPRequest с указанным ранее адресом, он сначала проверяет, пришло ли оно из локального сегмента, проверяя поле GIADDR. Если он исходит из локального сегмента, DHCP-сервер сравнивает запрошенный адрес с IP-адресом и маской подсети, принадлежащими локальному интерфейсу, получившему запрос.

Если кажется, что адрес находится в той же подсети, DHCP-сервер будет молчать, даже если адрес не входит в диапазон его пула адресов.Сервер DHCP предполагает, что адрес был назначен другим сервером DHCP в том же сегменте, если он не из его собственного пула. Если адрес не проходит проверку маски подсети / IP-адреса, DHCP-сервер проверяет, поступил ли он из Superscope, если он определен. В противном случае сервер отвечает на DHCPRequest пакетом NACK.

Если клиент, отправляющий DHCPRequest, запрашивает адрес, который, по-видимому, находится в той же подсети, но фактически был назначен с другой маской подсети, DHCP-сервер будет молчать, и клиент не сможет получить действительный IP-адрес для новой подсети. .

Например, предположим, что DHCP-клиент получает адрес 172.17.3.x с маской подсети 255.255.255.0, а клиент перемещается в новый сегмент, где адрес DHCP-сервера 172.17.1.x с маской подсети. из 255.255.0.0. Когда на DHCP-сервере выполняется сравнение маски подсети / IP-адреса, DHCP-сервер будет молчать, предполагая, что другой DHCP-сервер находится в сегменте, которому назначен адрес. Если бы маски подсети были перевернуты, клиент получил бы действительный адрес.

Возиться с Mikrotik — Часть I.Настройка настраиваемого DNS и доменов | от T-Rex

Оборудование:

— Raspberry Pi 3b + под управлением PiHole

— Mikrotik hEX S Gigabit Router

После новой установки routerOS я настроил свои основные настройки, установив IP-адрес своего маршрутизатора, DHCP-сервер (включен) , Диапазон DHCP-сервера (простой / 24), идентификатор маршрутизатора и пароль.

Убедитесь, что вы установили правильный IP-адрес маршрутизатора в диапазоне DHCP-сервера. Примеры:

Примеры:

Диапазон простирается от 85,10 до 85,254

После этого я подключил и активировал свой PiHole.

Инструкции для PiHole: https://pi-hole.net/

Для тех, кто не работал с ним, PiHole, это настраиваемое распределение блокировки DNS и рекламы. Это помогает свести к минимуму неудобства при просмотре дома и действует как мой домашний репозиторий для моего домена .home.

Я проверю свою таблицу ARP и таблицы аренды DHCP для моего PiHole, найдя его по адресу 192.168.85.244. Теперь мне нужно сообщить моему маршрутизатору, что он является авторитетным источником информации DNS. Сначала мы переходим на вкладку IP → DHCP-сервер → Сети → сеть, которую мы настраиваем (192.168.85.0 / 24)

Сначала установите здесь свой DNS-сервер и параметры домена. Я использую .home, поэтому вместо запоминания моего IP-адреса маршрутизатора я могу просто перейти на http: //router.home.

Далее мы перейдем к интерфейсу маршрутизатора через командную строку. Используйте свой любимый терминал (например, iterm2 на Mac, PowerShell в Windows, терминал в Linux)

ssh [email protected]

Это будет ваш пароль, который вы установили ранее при начальной настройке маршрутизатора. Должен появиться такой экран:

Как и в хорошем терминале Linux, у вас будет возможность дополнения табуляцией.Если вы не знаете, какие параметры доступны, просто нажмите клавишу вкладки . Чтобы установить первую часть DNS, введите:

/ ip dns set servers = 192.168.85.244

Это установит конфигурацию вашего маршрутизатора для использования PiHole в качестве DNS-сервера. Однако, в зависимости от местоположения, вы все равно можете видеть записи в разделе «Динамические серверы» на странице DNS. Это происходит от объявленных DNS-серверов, предоставленных вашим интернет-провайдером. Чтобы удалить их, используйте следующую команду:

/ ip dhcp-client set use-peer-dns = no numbers = 0

Число = 0 относится к интерфейсу по умолчанию, который Mikrotik использует для установленного соединения с интернет-провайдером.Если вы получаете сообщение об ошибке или думаете, что у вас может быть другое количество интерфейсов, используйте это, чтобы увидеть и установить, какой номер использовать:

/ ip dhcp-client print

Вот и все для маршрутизатора. Вы можете выйти из системы, набрав

/ quit

Теперь пора ввести несколько вещей в PiHole. Предполагается, что вы уже настроили PiHole и теперь просто добавляете записи в локальный домен.

ssh [email protected]

- После входа в систему -

vim / etc / pihole / lan.list

Мне нравится организовывать записи в группы для упрощения документации:

Вам не нужна запись в последнем столбце, вы можете просто использовать IP и полное доменное имя. После завершения ввода сохраните файл и перезапустите DNS PiHole:

sudo pihole restartdns

Теперь вы сможете запустить команду nslookup из системы и получить ответ или, что еще лучше, использовать полное доменное имя в браузер, чтобы перейти к чему-нибудь вроде https: //splunk.home

Я надеюсь, что это было полезно.D.’RB20PJ1qliMXd’NLmk + WU39 \ .: ‘XskTP (+ с: 66U; B69, .D $ H76 + C% tWSK`pVIPT6I & dtdBG0ole8C: г & Т & qZj0iH & & SVruaQ5 & CN-6 && f0ng & тС: D & J & T & ZGL &

& OfomOnDAt: & Ht && Х && &&&&& с &&& Uqlgq8 &&& фТл & C && UmOEI & СО && Ф.И. & Hg &&&&&&& р & дЕ & _0lLT.Fn9k-PP_Yo & кв. Р8 & IF8l & jqa2kp & Vd.d & N & SOV8qMul & O && е7 & W & U & Y & _ & q8piBDk &&

& U && ПКТ: ZgH_nmpFOR && __ &&& ГФП: &&& пк & HG & K & U && Yrc && n1 &&& т & n1Tr7uY & Х && && VEsj: г — && _ & C && _ && Р & п-У && Ер && V & G && S & GuOF & oSMK &: м & R7iH

9p>

9clvbwyl>

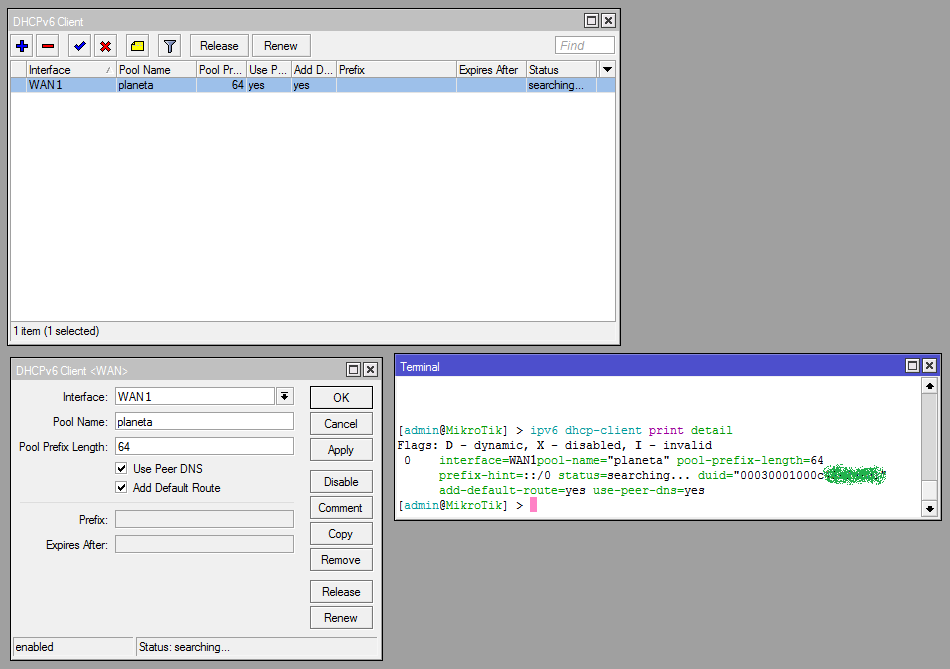

Как настроить маршрутизатор MikroTik как DHCP-PD Client (делегирования Prefix)

6 февраля 2018

Со временем все больше и больше IPS предоставляют IPv6-адреса маршрутизатору (и стоящим за ним клиентам) через DHCP-PD.Чтобы быть более подробным, это DHCPv6 с делегированием префикса. Это позволяет интернет-провайдеру предоставить вам более одной подсети, что позволяет использовать несколько сетей без NAT. И забудьте о NAT и IPv6 — стандартизованного способа сделать это нет, и это слишком сильно сломается. Идея PD также заключается в том, что вы можете использовать обычные домашние маршрутизаторы и каскадировать их, что требует, чтобы каждый маршрутизатор предоставлял меньший префикс / подсеть для следующего маршрутизатора. Все должно работать без настройки — это, по крайней мере, план рабочей группы IETF.

В любом случае остановимся на теории и приведем код. В моем случае провайдер требует, чтобы мой маршрутизатор установил туннель pppoe, который автоматически предоставляет моему маршрутизатору IPv4. В моем случае конфиг выглядит так:

/ interface pppoe-client add add-default-route = yes disabled = no interface = ether1vlanTransitModem name = pppoeDslInternet password = XXXX user = XXXX

Для IPv6 нам нужно включить клиент DHCPv6 с помощью следующей команды:

/ ipv6 dhcp-client add interface = pppoeDslInternet pool-name = poolIPv6ppp use-peer-dns = no

Но чек с

/ ipv6 dhcp-client печать

только покажет вам, что клиент «ищет…».Причина этого в том, что вы, скорее всего, блокируете входящие соединения из Интернета — если вы не фильтруете -> плохой мальчик! :-). Вам необходимо разрешить DHCP-ответы от сервера.

/ ipv6 firewall filter add chain = input comment = "DHCPv6 server reply" port = 547 protocol = udp src-address = fe80 :: / 10

Теперь вы должны увидеть что-то вроде этого

В этом случае мы получили префикс / 60, делегированный интернет-провайдером, который учитывается для подсетей 16/64. Последний шаг, который вам нужно, — это настроить IP-адреса во внутренних сетях.Да, вы можете просто статически добавить IP-адреса, но если провайдер изменит подсеть после отключения, вам нужно будет снова перенастроить ее. Лучше настроить маршрутизатор на динамическое назначение IP-адресов, делегированных внутренним интерфейсам. Вам просто нужно позвонить по следующему номеру для каждого из ваших внутренних интерфейсов:

/ добавление адреса ipv6 from-pool = poolIPv6ppp interface = vlanInternal

Следующая команда должна показать префиксы, назначенные в настоящее время различным внутренним сетям.

/ IPv6 адрес печати

Эй, IPv6 не так уж и сложен.🙂

RSS канал для комментариев к этому сообщению.

TrackBack URI

Basic Failover with Netwatch — RFC

################################################################################## ########################################################################## ##############

# Базовая отработка отказа Рика Фрея с помощью Netwatch #

########################################################################## ########################################################################## #####

# Автор: Рик Фрей #

# электронная почта: support @ rickfreyconsulting.com #

# Имя пользователя на форуме MikroTik - rickfrey #

########################################################################## ########################################################################## #####

# Лицензия #

# Этот скрипт был создан для использования широкой публикой и может использоваться свободно. Этот скрипт может #

# не продаваться! #

########################################################################## ########################################################################## ####

# Функции # #

# -Следит за 2 подключениями WAN, которые используют DHCP для передачи адресов маршрутизатору.#

# -Предполагает, что WAN1 является основным соединением, и что WAN2 следует использовать только при необходимости. #

# -Периодически проверяет подключение через WAN1, чтобы увидеть, восстановилось ли соединение. #

# -Проверено на ROS 6.24 #

########################################################################## ########################################################################## #####

########################################################################## ########################################################################## ########################

#### В этом примере WAN1 подключен к Ether1, а WAN2 подключен к Ether2.#

########################################################################## ########################################################################## ########################

/ ip dhcp-клиент

добавить комментарий = WAN1 отключен = нет интерфейса = ether1

добавить комментарий = WAN2 default-route-distance = 2 disabled = no interface = ether2

/ инструмент netwatch

add comment = WAN1 down-script = "/ ip dhcp-client set [найти комментарий = WAN1] default- \

расстояние маршрута = 10 \ r \

\ п \ г \

\ n / инструмент netwatch set [find comment = \ "WAN2 \"] отключен = нет \ r \

\ n / tool netwatch set [find comment = \ "WAN1 \"] disabled = yes "host = 8.8.8.8 \

интервал = 10 с тайм-аут = 3 с

добавить комментарий = WAN2 отключен = да down-script = "/ ip dhcp-client set [найти комментарий = WA \

N1] default-route-distance = 1 \ r \

\ п \ г \

\ n / инструмент netwatch set [find comment = \ "WAN2 \"] отключен = да \ r \

\ n / инструмент netwatch set [find comment = \ "WAN1 \"] disabled = no "host = 8.8.8.8 \

интервал = 10 с тайм-аут = 3 с

########################################################################## ########################################################################## ########################

#### Настройте интервал для планировщика по мере необходимости.Помните, что каждый тест потенциально может нарушить работу Интернета. #

########################################################################## ########################################################################## ########################

/ системный планировщик

add interval = 1h name = "Проверить подключение к WAN1" on-event = \

"/ ip dhcp-client set [найти комментарий = WAN1] default-route-distance = 1 \ r \

\ n "policy = ftp, перезагрузка, чтение, запись, политика, пароль, анализ, конфиденциальность \

start-date = feb / 03/1970 start-time = 01: 18: 07 RWF - Базовая отработка отказа с Netwatch

Нравится:

Нравится Загрузка…

Связанные

| 0 | Пад | 0 | Нет | [RFC2132] |

| 1 | Маска подсети | 4 | Значение маски подсети | [RFC2132] |

| 2 | Смещение времени | 4 | Смещение времени в секундах от UTC (примечание: устарело на 100 и 101) | [RFC2132] |

| 3 | Маршрутизатор | N | N / 4 Адреса маршрутизатора | [RFC2132] |

| 4 | Сервер времени | N | N / 4 Адреса серверов времени | [RFC2132] |

| 5 | Сервер имен | N | N / 4 IEN-116 Адреса серверов | [RFC2132] |

| 6 | Сервер домена | N | N / 4 адреса DNS-серверов | [RFC2132] |

| 7 | Сервер журнала | N | N / 4 Адреса серверов регистрации | [RFC2132] |

| 8 | Сервер котировок | N | N / 4 Котировки Адреса серверов | [RFC2132] |

| 9 | Сервер LPR | N | N / 4 Адрес сервера печати | [RFC2132] |

| 10 | Сервер Impress | N | N / 4 Адрес сервера Impress | [RFC2132] |

| 11 | Сервер RLP | N | N / 4 RLP Адреса серверов | [RFC2132] |

| 12 | Имя хоста | N | Строка имени хоста | [RFC2132] |

| 13 | Размер загрузочного файла | 2 | Размер загрузочного файла в блоках по 512 байт | [RFC2132] |

| 14 | Файл дампа Merit | N | Клиент для дампа и имя файла для дампа на | [RFC2132] |

| 15 | Доменное имя | N | Доменное имя DNS клиента | [RFC2132] |

| 16 | Сервер подкачки | N | Адрес сервера подкачки | [RFC2132] |

| 17 | Корневой путь | N | Путь к корневому диску | [RFC2132] |

| 18 | Файл расширения | N | Путь для получения дополнительной информации о BOOTP | [RFC2132] |

| 19 | Вперед, вкл. / Выкл. | 1 | Включение / отключение переадресации IP | [RFC2132] |

| 20 | SrcRte Вкл. / Выкл. | 1 | Включение / отключение маршрутизации от источника | [RFC2132] |

| 21 | Фильтр политики | N | Фильтры политики маршрутизации | [RFC2132] |

| 22 | Max DG в сборе | 2 | Макс.размер повторной сборки дейтаграммы | [RFC2132] |

| 23 | IP TTL по умолчанию | 1 | Время жизни IP по умолчанию | [RFC2132] |

| 24 | Тайм-аут MTU | 4 | Тайм-аут устаревания MTU пути | [RFC2132] |

| 25 | Плато MTU | N | Таблица плато MTU пути | [RFC2132] |

| 26 | Интерфейс MTU | 2 | Размер MTU интерфейса | [RFC2132] |

| 27 | Подсеть MTU | 1 | Все подсети локальные | [RFC2132] |

| 28 | Адрес широковещательной передачи | 4 | Адрес широковещательной передачи | [RFC2132] |

| 29 | Маска Discovery | 1 | Выполните обнаружение маски | [RFC2132] |

| 30 | Поставщик масок | 1 | Предоставить маску другим | [RFC2132] |

| 31 | Маршрутизатор Discovery | 1 | Выполните обнаружение маршрутизатора | [RFC2132] |

| 32 | Запрос маршрутизатора | 4 | Адрес запроса маршрутизатора | [RFC2132] |

| 33 | Статический маршрут | N | Таблица статической маршрутизации | [RFC2132] |

| 34 | Прицепы | 1 | Инкапсуляция прицепа | [RFC2132] |

| 35 | Тайм-аут ARP | 4 | Тайм-аут кэша ARP | [RFC2132] |

| 36 | Ethernet | 1 | Инкапсуляция Ethernet | [RFC2132] |

| 37 | По умолчанию TCP TTL | 1 | Время жизни TCP по умолчанию | [RFC2132] |

| 38 | Время поддержки активности | 4 | Интервал поддержки активности TCP | [RFC2132] |

| 39 | Данные Keepalive | 1 | TCP Keepalive мусор | [RFC2132] |

| 40 | Домен NIS | N | Доменное имя NIS | [RFC2132] |

| 41 | Серверы NIS | N | Адреса серверов NIS | [RFC2132] |

| 42 | Серверы NTP | N | Адреса серверов NTP | [RFC2132] |

| 43 | Зависит от поставщика | N | Информация о продавце | [RFC2132] |

| 44 | Имя NETBIOS Srv | N | Серверы имен NETBIOS | [RFC2132] |

| 45 | NETBIOS Dist Srv | N | Распространение дейтаграмм NETBIOS | [RFC2132] |

| 46 | Тип узла NETBIOS | 1 | Тип узла NETBIOS | [RFC2132] |

| 47 | Область действия NETBIOS | N | Область действия NETBIOS | [RFC2132] |

| 48 | X Window Шрифт | N | Сервер шрифтов X Window | [RFC2132] |

| 49 | X Window Manager | N | Диспетчер окон X | [RFC2132] |

| 50 | Запрос адреса | 4 | Запрошенный IP-адрес | [RFC2132] |

| 51 | Адрес Время | 4 | Время аренды IP-адреса | [RFC2132] |

| 52 | Перегрузка | 1 | Перегрузка «sname» или «file» | [RFC2132] |

| 53 | Тип сообщения DHCP | 1 | Тип сообщения DHCP | [RFC2132] |

| 54 | Идентификатор DHCP-сервера | 4 | Идентификация DHCP-сервера | [RFC2132] |

| 55 | Список параметров | N | Список запросов параметров | [RFC2132] |

| 56 | Сообщение DHCP | N | Сообщение об ошибке DHCP | [RFC2132] |

| 57 | DHCP Макс.размер сообщения | 2 | Максимальный размер сообщения DHCP | [RFC2132] |

| 58 | Время продления | 4 | Время обновления DHCP (T1) | [RFC2132] |

| 59 | Время переплета | 4 | Время повторной привязки DHCP (T2) | [RFC2132] |

| 60 | Идентификатор класса | N | Идентификатор класса | [RFC2132] |

| 61 | Идентификатор клиента | N | Идентификатор клиента | [RFC2132] |

| 62 | Домен NetWare / IP | N | Доменное имя NetWare / IP | [RFC2242] |

| 63 | Опция NetWare / IP | N | Дополнительные параметры NetWare / IP | [RFC2242] |

| 64 | NIS-доменное имя | N | Клиентское доменное имя NIS + v3 | [RFC2132] |

| 65 | Адрес сервера NIS | N | Адреса серверов NIS + v3 | [RFC2132] |

| 66 | Имя сервера | N | Имя сервера TFTP | [RFC2132] |

| 67 | Имя загрузочного файла | N | Имя загрузочного файла | [RFC2132] |

| 68 | Home-Agent-Addrs | N | Адреса домашнего агента | [RFC2132] |

| 69 | SMTP-сервер | N | Адреса простых почтовых серверов | [RFC2132] |

| 70 | POP3-сервер | N | Адреса почтовых серверов | [RFC2132] |

| 71 | NNTP-сервер | N | Адреса серверов сетевых новостей | [RFC2132] |

| 72 | WWW-сервер | N | Адреса серверов WWW | [RFC2132] |

| 73 | Фингер-сервер | N | Адреса серверов Finger | [RFC2132] |

| 74 | IRC-сервер | N | Адреса серверов чата | [RFC2132] |

| 75 | StreetTalk-сервер | N | Адрес сервера StreetTalk | [RFC2132] |

| 76 | Сервер STDA | N | ST Directory Assist.Адреса | [RFC2132] |

| 77 | Класс пользователя | N | Информация о классе пользователя | [RFC3004] |

| 78 | Агент каталога | N | информация агента каталога | [RFC2610] |

| 79 | Объем услуг | N | Область действия агента определения местоположения службы | [RFC2610] |

| 80 | Быстрая фиксация | 0 | Быстрая фиксация | [RFC4039] |

| 81 | Полное доменное имя клиента | N | Полное доменное имя | [RFC4702] |

| 82 | Информация об агенте ретрансляции | N | Информация об агенте ретрансляции | [RFC3046] |

| 83 | iSNS | N | Служба имен хранилища в Интернете | [RFC4174] |

| 84 | УДАЛЕНО / Не назначено | [RFC3679] | ||

| 85 | Серверы NDS | N | Службы каталогов Novell | [RFC2241] |

| 86 | Имя дерева NDS | N | Службы каталогов Novell | [RFC2241] |

| 87 | Контекст NDS | N | Службы каталогов Novell | [RFC2241] |

| 88 | Список доменных имен контроллера BCMCS | [RFC4280] | ||

| 89 | Опция IPv4-адреса контроллера BCMCS | [RFC4280] | ||

| 90 | Аутентификация | N | Аутентификация | [RFC3118] |

| 91 | опция времени последней транзакции клиента | [RFC4388] | ||

| 92 | параметр связанного IP-адреса | [RFC4388] | ||

| 93 | Клиентская система | N | Архитектура клиентской системы | [RFC4578] |

| 94 | Клиент NDI | N | Интерфейс клиентского сетевого устройства | [RFC4578] |

| 95 | LDAP | N | Облегченный протокол доступа к каталогам | [RFC3679] |

| 96 | УДАЛЕНО / Не назначено | [RFC3679] | ||

| 97 | UUID / GUID | N | Идентификатор клиента на основе UUID / GUID | [RFC4578] |

| 98 | аутентификация пользователя | N | Аутентификация пользователя открытой группы | [RFC2485] |

| 99 | GEOCONF_CIVIC | [RFC4776] | ||

| 100 | PCode | N | IEEE 1003.1 TZ String | [RFC4833] |

| 101 | TCode | N | Ссылка на базу данных TZ | [RFC4833] |

| 102-107 | УДАЛЕНО / Не назначено | [RFC3679] | ||

| 108 | Предпочтительно только IPv6 | 4 | Количество секунд, в течение которых DHCPv4 должен быть отключен | [RFC8925] |

| 109 | OPTION_DHCP4O6_S46_SADDR | 16 | DHCPv4 через DHCPv6 Опция адреса источника программного обеспечения | [RFC8539] |

| 110 | УДАЛЕНО / Не назначено | [RFC3679] | ||

| 111 | Не назначено | [RFC3679] | ||

| 112 | Адрес Netinfo | N | Адрес родительского сервера NetInfo | [RFC3679] |

| 113 | Тег Netinfo | N | Тег родительского сервера NetInfo | [RFC3679] |

| 114 | Портал авторизации DHCP | N | Портал авторизации DHCP | [RFC8910] |

| 115 | УДАЛЕНО / Не назначено | [RFC3679] | ||

| 116 | Автоматическая настройка | N | Автоконфигурация DHCP | [RFC2563] |

| 117 | Поиск службы имен | N | Поиск службы имен | [RFC2937] |

| 118 | Опция выбора подсети | 4 | Опция выбора подсети | [RFC3011] |

| 119 | Поиск домена | N | Список поиска доменов DNS | [RFC3397] |

| 120 | Серверы SIP Параметр DHCP | N | Серверы SIP Параметр DHCP | [RFC3361] |

| 121 | Опция бесклассового статического маршрута | N | Опция бесклассового статического маршрута | [RFC3442] |

| 122 | CCC | N | Конфигурация клиента CableLabs | [RFC3495] |

| 123 | Опция GeoConf | 16 | Опция GeoConf | [RFC6225] |

| 124 | Класс поставщика V-I | Vendor-Identifying Vendor Class | [RFC3925] | |

| 125 | Информация для поставщика V-I | Информация о поставщике, идентифицирующая поставщика | [RFC3925] | |

| 126 | Удалено / не назначено | [RFC3679] | ||

| 127 | Удалено / не назначено | [RFC3679] | ||

| 128 | PXE — не определено (зависит от поставщика) | [RFC4578] | ||

| 128 | Подпись Etherboot.6 байтов: E4: 45: 74: 68: 00: 00 | |||

| 128 | IP-адрес сервера DOCSIS «полная безопасность» адрес | |||

| 128 | IP-адрес TFTP-сервера (для IP Загрузка ПО телефона) | |||

| 129 | PXE — не определено (зависит от поставщика) | [RFC4578] | ||

| 129 | Параметры ядра.Переменная длина строка | |||

| 129 | IP-адрес сервера вызовов | |||

| 130 | PXE — не определено (зависит от поставщика) | [RFC4578] | ||

| 130 | Интерфейс Ethernet.Переменная длина строки. | |||

| 130 | Строка дискриминации (до идентифицировать продавца) | |||

| 131 | PXE — не определено (зависит от поставщика) | [RFC4578] | ||

| 131 | IP-адрес сервера удаленной статистики | |||

| 132 | PXE — не определено (зависит от поставщика) | [RFC4578] | ||

| 132 | IEEE 802.1Q VLAN ID | |||

| 133 | PXE — не определено (зависит от поставщика) | [RFC4578] | ||

| 133 | Приоритет уровня 2 IEEE 802.1D / p | |||

| 134 | PXE — не определено (зависит от поставщика) | [RFC4578] | ||

| 134 | Diffserv Code Point (DSCP) для Сигнализация VoIP и медиапотоки | |||

| 135 | PXE — не определено (зависит от поставщика) | [RFC4578] | ||

| 135 | HTTP-прокси для телефона приложения | |||

| 136 | OPTION_PANA_AGENT | [RFC5192] | ||

| 137 | OPTION_V4_LOST | [RFC5223] | ||

| 138 | OPTION_CAPWAP_AC_V4 | N | Адреса контроллера доступа CAPWAP | [RFC5417] |

| 139 | ОПЦИЯ-IPv4_Address-MoS | N | серия подопций | [RFC5678] |

| 140 | ОПЦИЯ-IPv4_FQDN-MoS | N | серия подопций | [RFC5678] |

| 141 | Домены службы настройки SIP UA | N | Список доменных имен для поиска конфигурации агента пользователя SIP | [RFC6011] |

| 142 | ОПЦИЯ-IPv4_Address-ANDSF | N | Параметр IPv4-адреса ANDSF для DHCPv4 | [RFC6153] |

| 143 | OPTION_V4_SZTP_REDIRECT | N | Эта опция предоставляет список URI для серверов начальной загрузки SZTP | [RFC8572] |

| 144 | GeoLoc | 16 | Геопространственное местоположение с неопределенностью | [RFC6225] |

| 145 | FORCERENEW_NONCE_CAPABLE | 1 | Forcerenew Nonce Capable | [RFC6704] |

| 146 | Выбор RDNSS | N | Информация для выбора RDNSS | [RFC6731] |

| 147 | OPTION_V4_DOTS_RI | N | Имя однорангового агента DOTS. | [RFC8973] |

| 148 | OPTION_V4_DOTS_ADDRESS | Н (минимальная длина 4) | N / 4 IPv4-адресов одноранговых агентов DOTS. | [RFC8973] |

| 149 | Не назначено | [RFC3942] | ||

| 150 | Адрес TFTP-сервера | [RFC5859] | ||

| 150 | Etherboot | |||

| 150 | Имя пути конфигурации GRUB | |||

| 151 | код состояния | N + 1 | Код состояния и необязательное N-байтовое текстовое сообщение с описанием состояния. | [RFC6926] |

| 152 | базовое время | 4 | Сообщение об абсолютном времени (в секундах с 1 января 1970 г.) было отправлено. | [RFC6926] |

| 153 | время начала состояния | 4 | Количество секунд в прошлом, когда клиент входил в текущее состояние. | [RFC6926] |

| 154 | время начала запроса | 4 | Абсолютное время (секунды с 1 января 1970 г.) начала запроса. | [RFC6926] |

| 155 | время окончания запроса | 4 | Абсолютное время (секунды с 1 января 1970 г.) для завершения запроса. | [RFC6926] |

| 156 | dhcp-состояние | 1 | Состояние IP-адреса. | [RFC6926] |

| 157 | источник данных | 1 | Указывает, что информация пришла с локального или удаленного сервера. | [RFC6926] |

| 158 | ОПЦИЯ_V4_PCP_SERVER | Переменная; минимальная длина 5. | Включает один или несколько списков IP-адресов серверов PCP; каждый список рассматривается как отдельный сервер PCP. | [RFC7291] |

| 159 | OPTION_V4_PORTPARAMS | 4 | Этот параметр используется для настройки набора портов, привязанных к общий IPv4-адрес. | [RFC7618] |

| 160 | Не назначено | Ранее присвоено [RFC7710]; известно, что также используется Polycom. | [RFC7710] [RFC8910] | |

| 161 | OPTION_MUD_URL_V4 | N (переменная) | Описание использования производителем | [RFC8520] |

| 162-174 | Не назначено | [RFC3942] | ||

| 175 | Etherboot (предварительно назначено — 23.06.2005) | |||

| 176 | IP-телефон (предварительно назначен — 23.06.2005) | |||

| 177 | Etherboot (предварительно назначено — 23.06.2005) | |||

| 177 | PacketCable и CableHome (заменено на 122) | |||

| 178-207 | Не назначено | [RFC3942] | ||

| 208 | PXELINUX Magic | 4 | волшебная строка = F1: 00: 74: 7E | [RFC5071] [Устарело] |

| 209 | Файл конфигурации | N | Файл конфигурации | [RFC5071] |

| 210 | Префикс пути | N | Параметр префикса пути | [RFC5071] |

| 211 | Время перезагрузки | 4 | Время перезагрузки | [RFC5071] |

| 212 | OPTION_6RD | 18 + Н | OPTION_6RD с N / 4 6rd BR адресов | [RFC5969] |

| 213 | OPTION_V4_ACCESS_DOMAIN | N | Имя домена сети доступа | [RFC5986] |

| 214-219 | Не назначено | |||

| 220 | Вариант выделения подсети | N | Вариант выделения подсети | [RFC6656] |

| 221 | Вариант выбора виртуальной подсети (VSS) | [RFC6607] | ||

| 222-223 | Не назначено | [RFC3942] | ||

| 224-254 | Зарезервировано (частное использование) | |||

| 255 | конец | 0 | Нет | [RFC2132] |

.

39rc33 и более свежих...

39rc33 и более свежих...