Mikrotik настройка vpn pptp: Настройка VPN PPTP сервера Mikrotik

Настройка VPN PPTP сервера Mikrotik

главная

— Статьи — Mikrotik

Дата обновления: 17.09.2020

Теги: VPN Mikrotik

Внимание! PPTP признан небезопасным, поэтому настраивайте VPN на L2TP/IPSec. Естественно, тоже на Mikrotik. Но если вас это не смущает (и для истории), продолжайте читать дальше.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс основан на официальной программе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

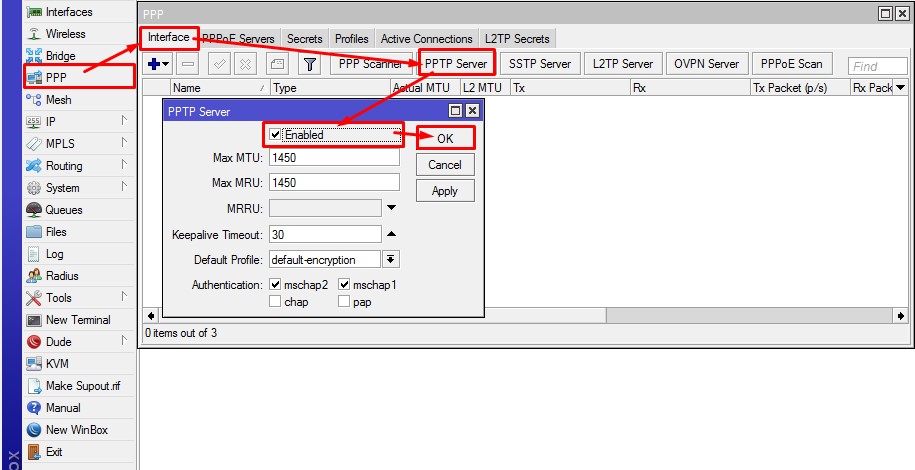

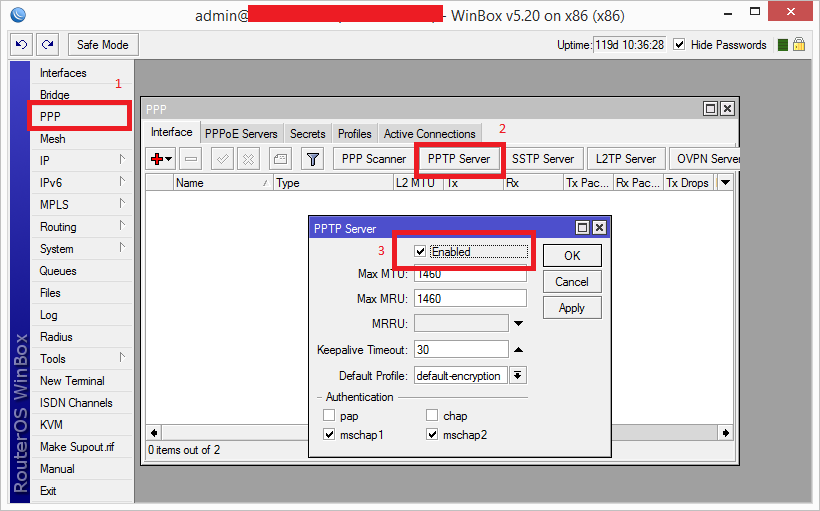

Раз! Включаем сервер PPTP

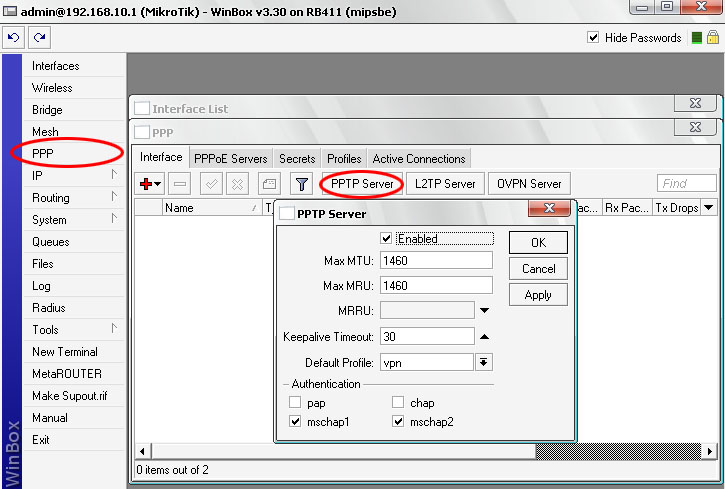

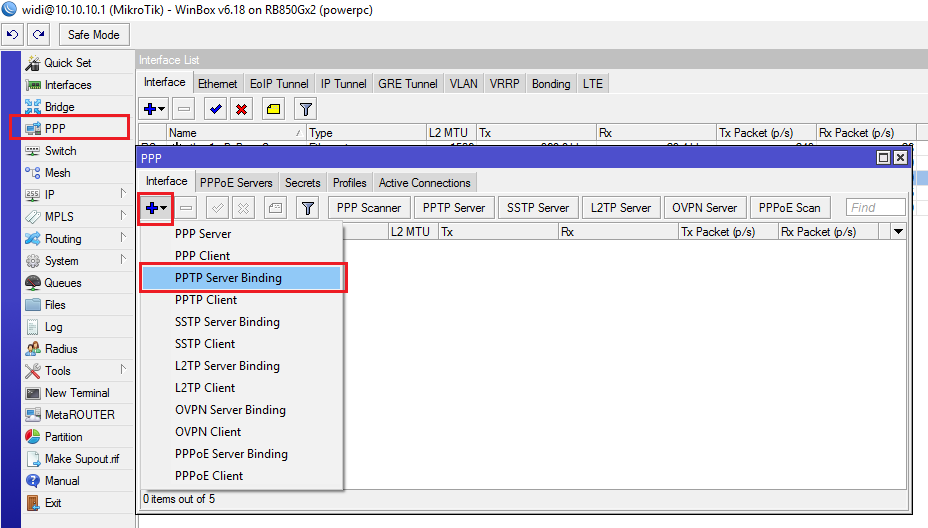

Через веб-интерфейс открываем PPP -> PPTP Server

Ставим галку «Enabled». Жмем OK.

Два! Создаем пользователя

PPP -> Secrets -> Add new

- Придумываем имя, пароль.

- Service: pptp.

- Profile: оставляем как есть, например, default.

- Local address (ip сервера): 192.168.88.1

- Remote address (ip пользователя): 192.168.88.2

Жмем ОК.

Три! Разрешаем PPTP в firewall

IP -> Firewall

Создаем правило input:

- Dst-address: внешний IP нашего роутера.

- Protocol: tcp

- Dst-port:1723

- In-interface: ether1-gateway

- Action: accept

В качестве дополнительной меры (при возможности) можно указать, с каких IP разрешены подключения. Самый простой вариант: src-address, более гибкий — указать список Src. Address List. Это не всем подойдет, т.к. если вы хотите с улицы (с мобильного устройства) соединяться с вашим роутером, то список IP укзать уже не выйдет.

Все. Берем, например iPhone, Настройки -> Основные -> VPN -> Добавить конфигурацию VPN.

После ввода всего нужного (логин/пароль), включаем VPN и первым делом лезем браузером на 192. 168.88.1 и проверяем доступность интерфейса роутера.

168.88.1 и проверяем доступность интерфейса роутера.

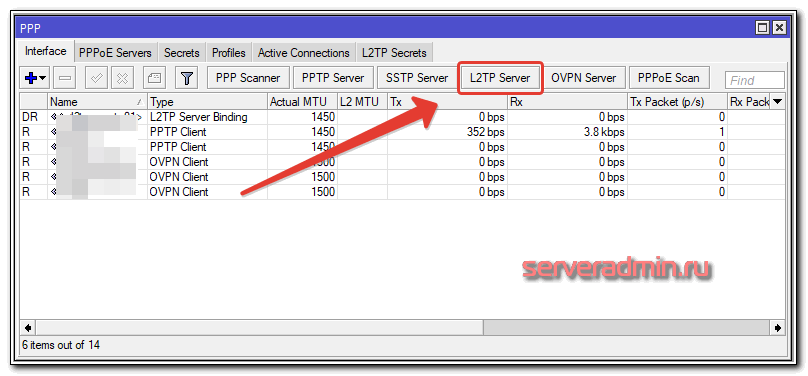

В разделе меню PPP вы можете наблюдать активность подключенных пользователей, удалять текущие активные сессии, и много чего еще.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс основан на официальной программе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Авторизуйтесь для добавления комментариев!

Как настроить PPTP VPN сервер в MikroTik

Что такое VPN и где применяется

VPN сервер популярное средство для удаленного подключения одного ПК(или 100 ПК) к центральному узлу, а также для объединения офисов. Реализация такого сервиса есть масса, но на MikroTik работает быстро и без инцидентов по недоступности.

Для удаленного доступа сотрудников

Доступ к рабочему пространству с любого места, где есть интернет. Почта, сетевые папки, принтер, 1с – все это становится доступным.

Почта, сетевые папки, принтер, 1с – все это становится доступным.

Объединение офисов

Компьютеры, та и вся техника смогут обмениваться информацией вне зависимости от географического расположения.

Доступ к облачному серверу

Закрытый канал для доступа к корпоративному или частному серверу, расположенному в облаке.

Нужно настроить VPN сервер PPTP в MikroTik?

Мы поможем настроить: маршрутизатор(роутер), точку доступа или коммутатор.

Чем отличается PPTP от L2TP и других VPN серверов

PPTP – самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE – для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности – отсутствие шифрования. Данные передаваемые в туннеле PPTP могут быть подвержены зеркалированию в другой интернет канал, что подвергает опасности коммерческой информации.

Специалисты Настройка-Микротик.укр НЕ РЕКОМЕНДУЮТ использовать данный вид VPN туннелей для передачи коммерческой информации.

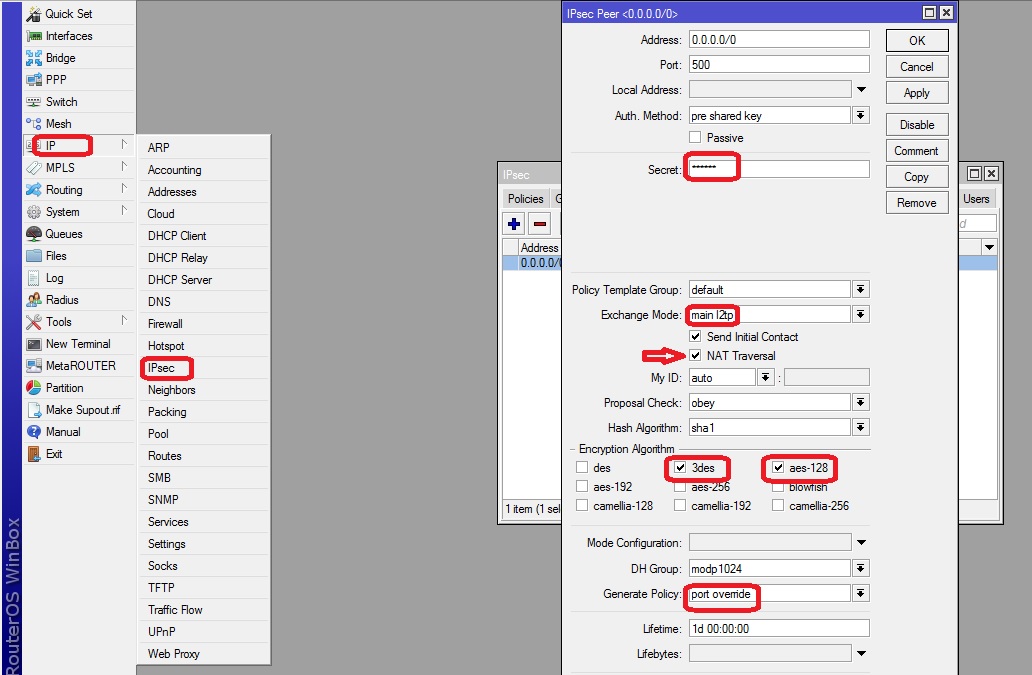

В качестве рабочих решений по организации удаленного доступа могут выступать любые VPN сервера с поддержкой шифрования: L2TP, IpSec.

Как настроить PPTP VPN сервер в MikroTik

Для VPN клиентов создаётся отдельная подсеть, это добавит больше возможностей в ограничении доступа между VPN клиентами и локальной сетью, а также в самой маршрутизации. Другими словами эта реализация обеспечивает сетевую безопасность на уровне Firewall-а.

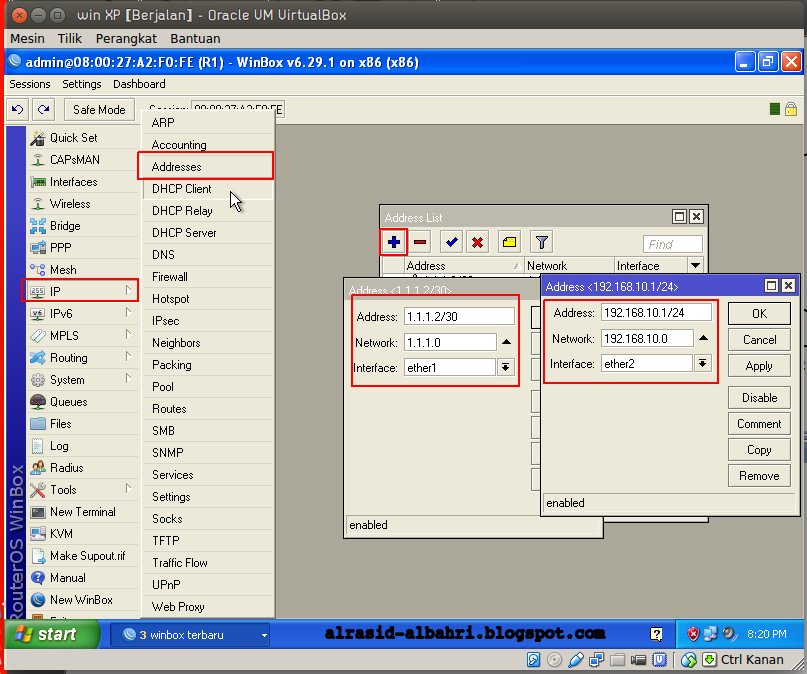

Добавление новой подсети

Настройка находится IP->Pool

/ip pool add name=LAN-Ip-Pool ranges=192.168.10.100-192.168.10.150

Настройка VPN сервера PPTP(на сервере)

Настройка находится PPP->Profile

Предварительно нужно задать сетевые параметры для VPN клиентов

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

/ppp profile add dns-server=192.168.10.1 local-address=\ 192.168.10.1 name=VPN-Server remote-address=VPN-Ip-Pool

Активация VPN сервера PPTP

Настройка находится PPP->Interface->PPTP Server

/interface pptp-server server set authentication=mschap2 default-profile=VPN-Server enabled=yes

Создание учётной записи для VPN клиента

Этой учётной записью будет пользоваться VPN клиент для удаленного подключения к VPN серверу.

Настройка находится PPP->Interface->Secrets

/ppp secret add name=user1 password=user1 service=pptp profile=VPN-Server

Разрешение FireWall для подключения VPN клиентов

Настройка находится IP->Firewall

/ip firewall filter add action=accept chain=input comment="Port Access" dst-port=1723 \ in-interface-list=WAN-Interface-List protocol=tcp

Настройка интернета для VPN клиентов PPTP в MikroTik

Этот вопрос будет вынесен за рамки данной статьи, т. к. относится с дополнительным сервисам для VPN клиентов. Таких сервисов может быть множество и все они имеют индивидуальных характер(для тех кто ищет: нужно настроить и разрешить DNS запросы и Masquerade).

к. относится с дополнительным сервисам для VPN клиентов. Таких сервисов может быть множество и все они имеют индивидуальных характер(для тех кто ищет: нужно настроить и разрешить DNS запросы и Masquerade).

Настройка сервисов на маршрутизаторах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

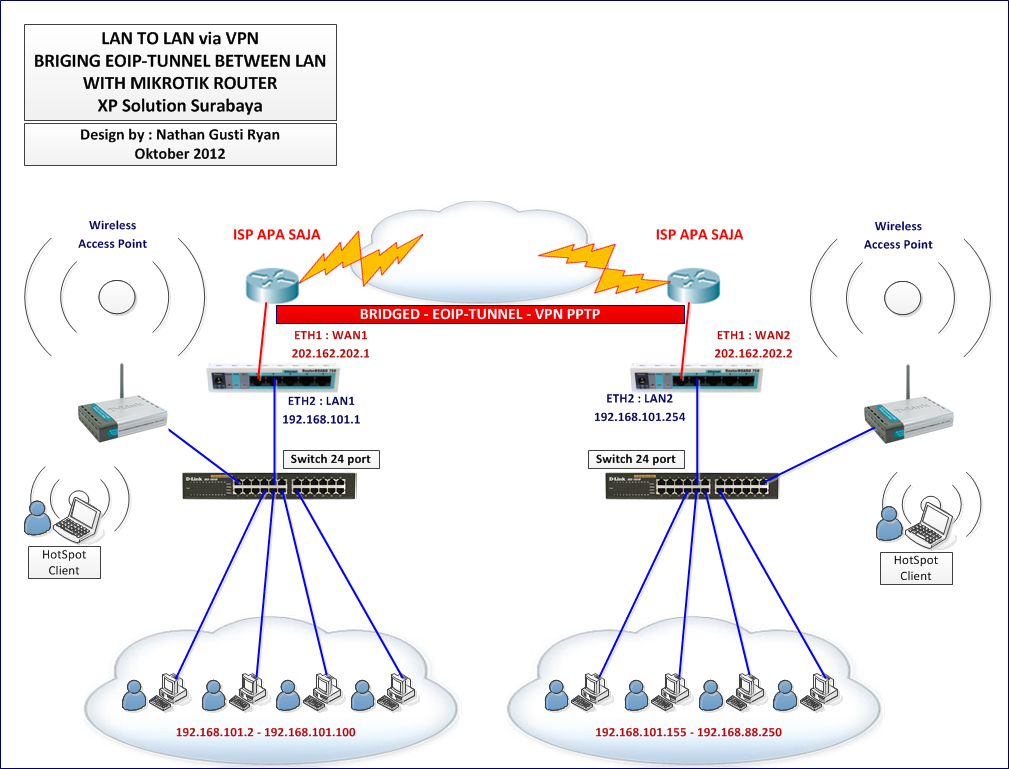

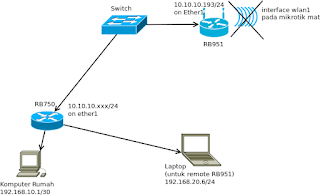

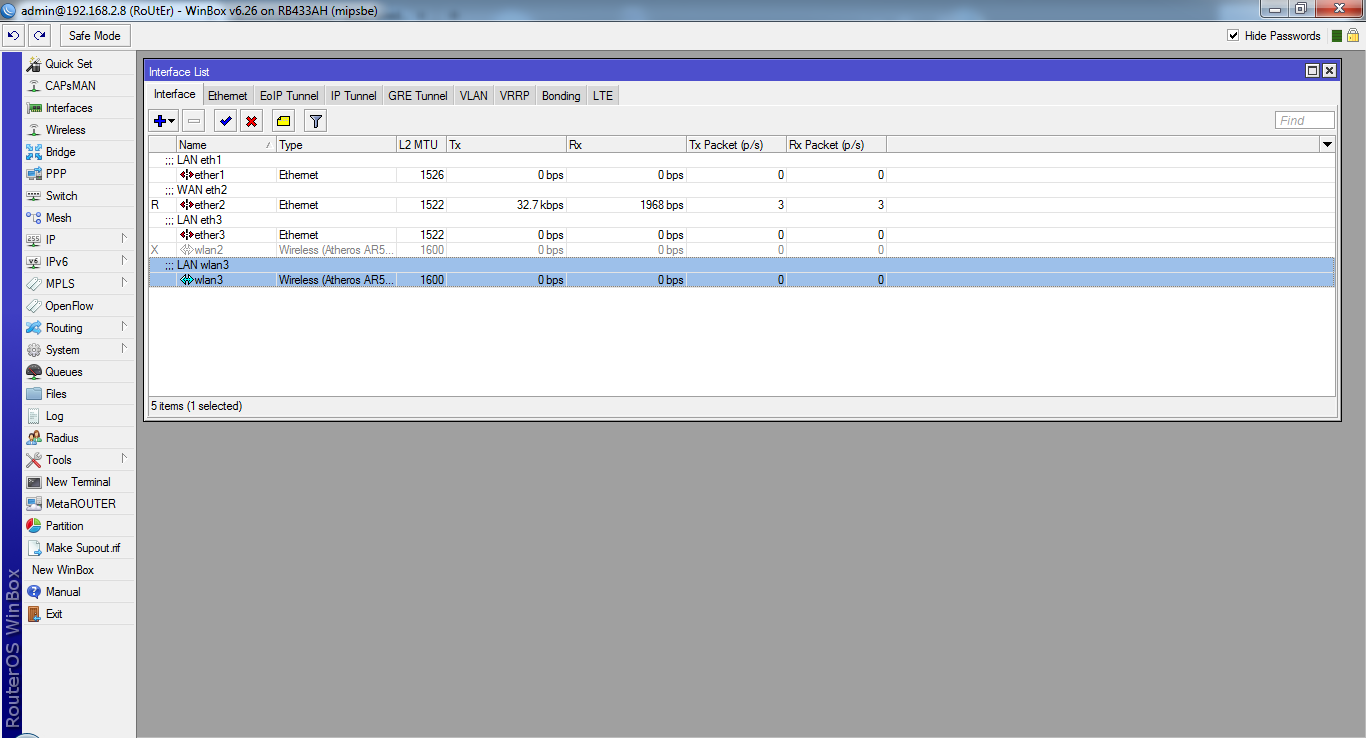

VPN подключение PPTP между двумя MikroTik-ами, объединение офисов

В этой настройке будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента. На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможность обрабатывать такие потоки данных. Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму.

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Для объединения двух офисов и работы маршрутизации данную настройку лучше разбить на два блока:

- Настройка клиент-серверной части;

- Добавление статических маршрутов для прохождения трафика.

Серверная часть была описана ваше, но требует корректировки в виде статических адресов для VPN клиента

Настройка находится PPP->Interface->Secrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=VPN-Server \ remote-address=192.168.10.2

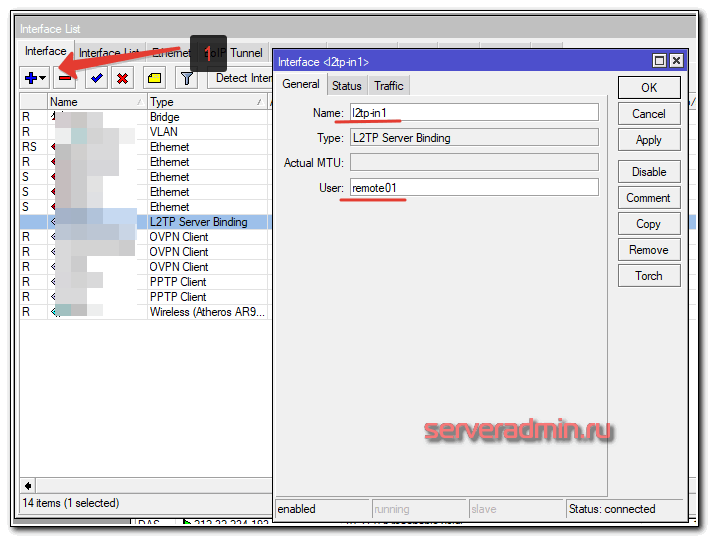

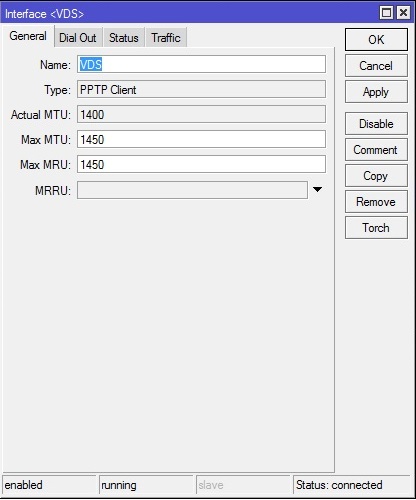

а клиентская часть состоит из настройки PPTP клиента.

Настройки PPTP клиента(на клиенте)

Настройка находится PPP->Interface->+PPTP Client

/interface pptp-client add connect-to=90.200.100.99 disabled=no name=\ pptp-out1 password=user2 user=user2

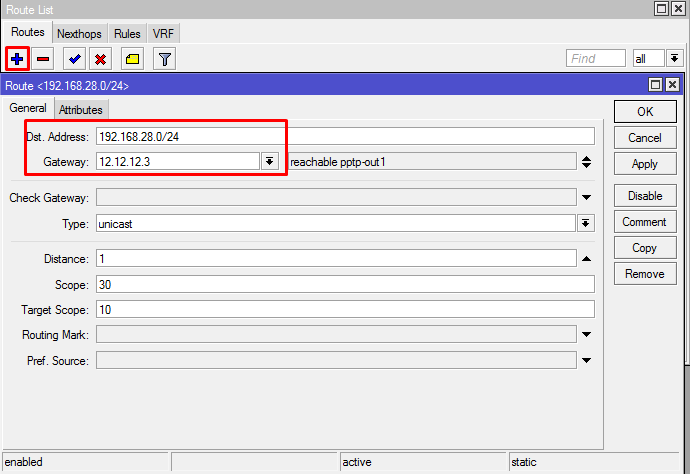

Настройка маршрутизации со стороны VPN сервера

Это правило укажет роутеру MikroTik куда направлять трафик.

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

где

- 192.168.88.0/24 – сеть за 2-ым MikroTik-ом, который выступает в роли ppptp клиента;

- 192.168.10.2 – IP адрес 2-ого MikroTik-а.

Настройка маршрутизации со стороны VPN клиента

Настройка находится IP->Routes

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

где

- 192.168.5.0/24 – сеть 1-ого MikroTik-ом, который выступает в роли ppptp сервера;

- 192.168.10.1 – IP адрес 1-ого MikroTik-а.

Создание VPN подключения PPTP Windows

ОС семейства Windows имеют штатный VPN клиент, который отлично подходит под эту роль. Для его настройки нужно перейти

Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом

создание Windows VPN клиента

выбор нового подключения

использовать текущее подключение к интернету

указать адрес VPN сервера

настройка VPN клиента Windows

подключение Windows VPN

статус подключения Windows VPN

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Есть вопросы или предложения по настройке VPN типа PPTP MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

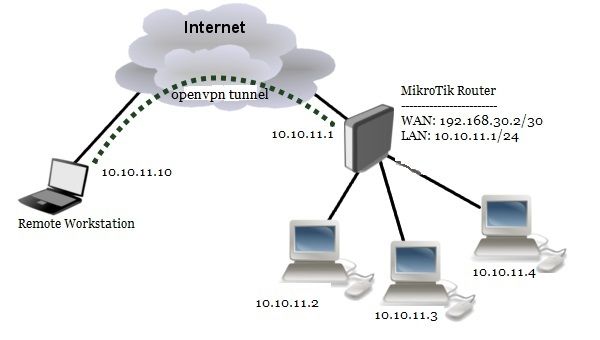

VPN сервер по протоколу PPTP

Довольно распространенной задачей, является случай, когда нужно предоставить доступ к корпоративной или любой другой локальной сети из вне. Например для удаленного работника, или для того, чтобы получить доступ к рабочим ресурсам из дома, или наоборот — для того, чтобы иметь доступ к своим домашним гаджетам, подключенным к локальной сети, из офиса или другого места вне дома. В таком случае, оптимальным решением, будет создание туннельного соединения VPN, которое и позволит почти в полной мере, решить эту задачу.

Например для удаленного работника, или для того, чтобы получить доступ к рабочим ресурсам из дома, или наоборот — для того, чтобы иметь доступ к своим домашним гаджетам, подключенным к локальной сети, из офиса или другого места вне дома. В таком случае, оптимальным решением, будет создание туннельного соединения VPN, которое и позволит почти в полной мере, решить эту задачу.

В данной статье, мы рассмотрим создание такого соединения на оборудовании, под управлением Mikrotik RouterOS, по протоколу PPTP. Для этого, нам необходимо создать PPTP сервер на нашем маршрутизаторе, задать данные авторизации для пользователя или пользователей (если их несколько) и сделать определенные настройки для Firewall, чтобы этот трафик беспрепятственно проходил через межсетевой экран.

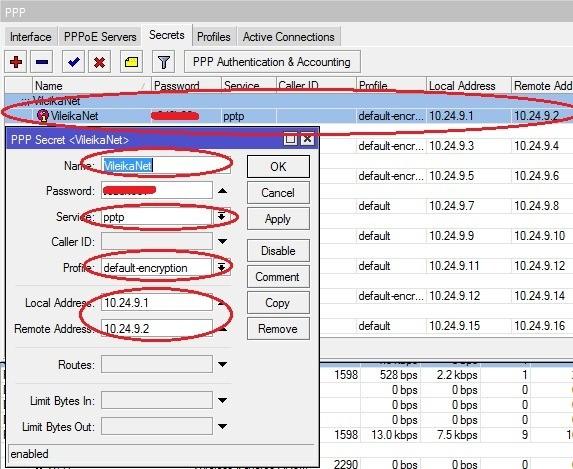

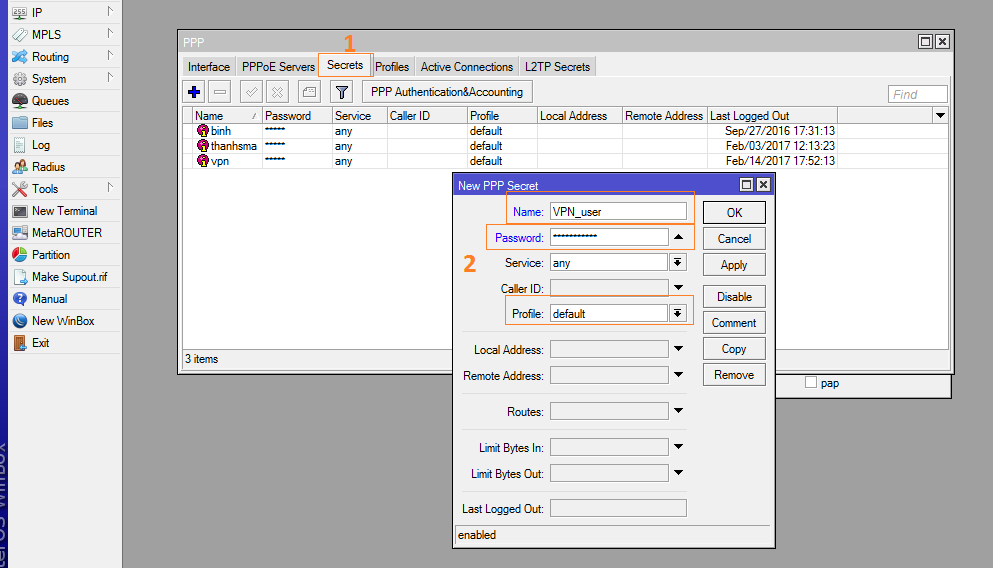

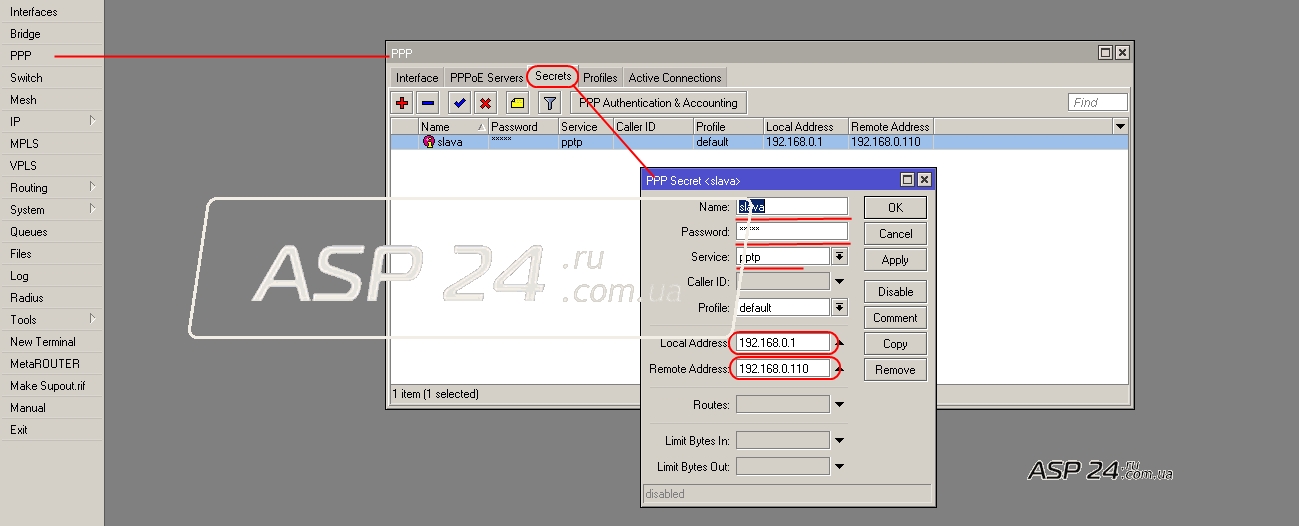

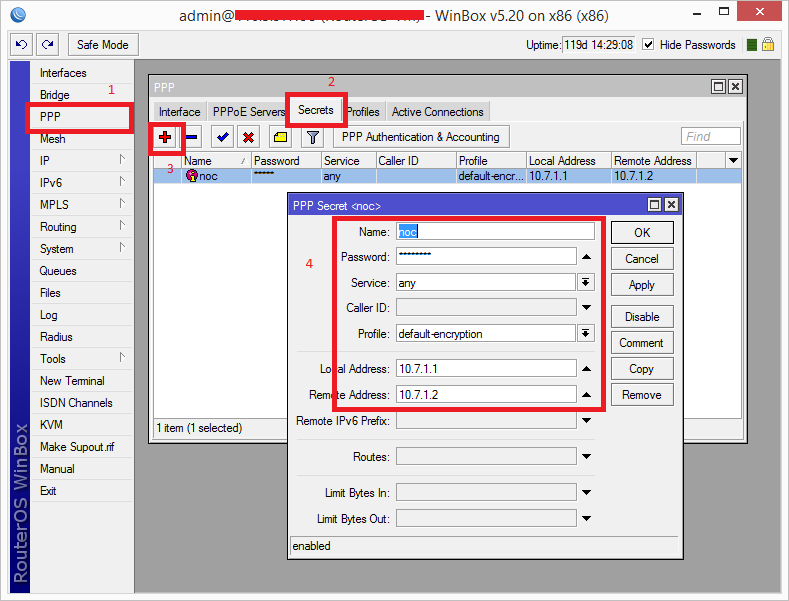

Подключаемся к нашему маршрутизатору при помощи фирменной утилиты Winbox и первое, что нам нужно сделать, это создать нового пользователя с индивидуальным логином и паролем, для авторизации на нашем PPTP сервере. Для этого переходим в раздел PPP и в открывшемся окне, открываем вкладку Secrets, где при помощи кнопки “+”, добавляем нового пользователя. В поле Neme вписываем логин (имя) пользователя, и задаем пароль для него в поле Password. В качестве параметра Service, выбипаем pptp. В поле Local Address указываем IP адрес нашего маршрутизатора, а в поле Remote Address указываем IP адрес, который будет присвоен этому пользователю при его подключении, эта процедура значительно облегчит дальнейший контроль над подключаемыми пользователями.

Для этого переходим в раздел PPP и в открывшемся окне, открываем вкладку Secrets, где при помощи кнопки “+”, добавляем нового пользователя. В поле Neme вписываем логин (имя) пользователя, и задаем пароль для него в поле Password. В качестве параметра Service, выбипаем pptp. В поле Local Address указываем IP адрес нашего маршрутизатора, а в поле Remote Address указываем IP адрес, который будет присвоен этому пользователю при его подключении, эта процедура значительно облегчит дальнейший контроль над подключаемыми пользователями.

Сохраняем нового пользователя кнопкой OK. И если вам необходимо создать больше одного пользователя, то повторяем эту процедуру, необходимое количество раз. Только во избежании конфликтов, Remote Address у каждого из них должен быть индивидуальным.

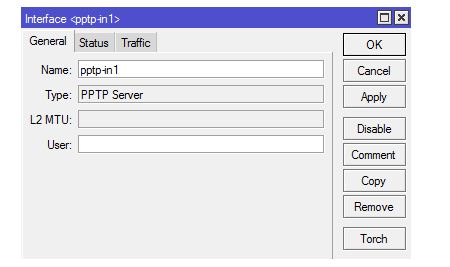

Далее, нам необходимо активировать PPTP сервер в Mikrotik RouterOS. Для этого, в этом же разделе PPP, переходим на вкладку Interface, где в самом верху вкладки, находим и нажимаем кнопку PPTP Server. В открывшемся окне, ставим галочку Enabled, и все галочки в разделе Authentication.

В открывшемся окне, ставим галочку Enabled, и все галочки в разделе Authentication.

Сохраняем настройки сервера кнопкой OK. И переходим в раздел IP — Firewall, где необходимо разрешить прохождение трафика по протоколу TCP и порту 1723, это порт туннельного соединения PPTP и разрешить протокол GRE.

На вкладке Filter Rules, кнопкой “+” добавляем новое правило, где на вкладке General, в качестве chain выбираем input, protocol выбираем tcp а в поле Dst.Port вписываем значение 1723.

Переходим на вкладку Action и выбираем acept в качестве параметра для поля action.

И сохраняем это правило кнопкой OK.

И создаем второе правило. На вкладке General, в качестве chain выбираем input, protocol выбираем gre и переходим на вкладку Action.

На вкладке Action и выбираем acept в качестве параметра для поля action.

Как и всегда, сохраняем это правило кнопкой OK.

Теперь, чтобы эти правила работали, их необходимо поднять высше всех запрещающих правил в списке. Это можно сделать простым перетаскиванием этих двух правил в верх.

На этом, настройку можно считать законченной. Все что осталось сделать, это на стороне клиента настроить VPN соединение и указать IP адрес нашего сервера, логин и пароль, конкретного пользователя.

Алексей С., специально для LanMarket

Настройка VPN через MikroTik — PPtP и PPPoE | Блог

16.08.2017 |

Автор: bainov

VPN-туннели — распространенный вид связи типа «точка-точка» на основе стандартного интернет-соединения через роутеры MikroTik. Они представляют собой, по сути «канал внутри канала» — выделенную линию внутри основной.

Необходимость настройки туннельного VPN-соединения на MikroTik возникает в случаях, когда:

- Требуется предоставить доступ к корпоративной сети сотрудникам предприятия, которые работают из дома, или находясь в командировке, в том числе с мобильных устройств.

- Требуется предоставить доступ в интернет абонентам провайдера (в последнее время такая реализация доступа клиентов становится все более популярной).

- Необходимо соединить два удаленных подразделения предприятия защищенным каналом связи с минимальными затратами.

В отличие от обычной сети, где данные передаются открыто и в незашифрованном виде, VPN является защищенным каналом связи. Уровень защиты зависит от типа туннельного протокола, выбранного для соединения.

Так, наименее защищенным считается протокол PPtP, даже его «верхний» алгоритм аутентификации mschap2 имеет ряд проблем безопасности и легко взламывается.

Наиболее безопасным считается набор протоколов IPsec.

Несмотря на укоряющую картинку, иногда смысл в отключении шифрования и аутентификации все же есть. Многие модели MikroTik не поддерживают аппаратное шифрование, и обработка всех процессов, связанных с защитой соединения происходит на уровне CPU. Если безопасность соединения не является для вас критичным моментом, а производительность используемого роутера оставляет желать лучшего, то отключение шифрования можно использовать для разгрузки процессора.

Выбор протокола для VPN на MikroTik

Для настройки соединения по VPN через MikroTik чаще всего используются следующие протоколы:

- PPtP,

- PPPoE,

- OpenVPN,

- L2TP,

- IPSec.

В сегодняшней статье мы рассмотрим настройку подключения VPN с помощью двух из них, как наиболее часто встречающихся в работе провайдера и системного администратора: PPtP и PPPoE.

VPN через PPtP на MikroTik

PPtP — самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE — для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности.

Прост в настройке. Для организации туннеля требуется:

- создать на роутере MikroTik, через который пользователи будут подключаться к корпоративной сети, PPtP-сервер,

- создать профили пользователей с логинами/паролями для идентификации на стороне сервера,

- создать правила-исключения Firewall маршрутизатора, для того, чтобы подключения беспрепятственно проходили через брандмауер.

Включаем PPtP сервер.

Для этого идем в раздел меню PPP, заходим на вкладку Interface, вверху в перечне вкладок находим PPTP сервер и ставим галочку в пункте Enabled.

Снимаем галочки с наименее безопасных алгоритмов идентификации — pap и chap.

Создаем пользователей.

В разделе PPP переходим в меню Secrets и с помощью кнопки «+» добавляем нового пользователя.

В полях Name и Password прописываем, соответственно логин и пароль, который будет использовать пользователь для подключения к туннелю.

В поле Service выбираем тип нашего протокола — pptp,

в поле Local Address пишем IP-адрес роутера MikroTik, который будет выступать в роли VPN-сервера,

а в поле Remote Address — IP-адрес пользователя

Прописываем правила для Firewall.

Нам нужно открыть 1723 порт для трафика по TCP-протоколу для работы VPN-туннеля MikroTik, а также разрешить протокол GRE.

Для этого идем в раздел IP, потом — в Firewall, потом на вкладку Filter Rules, где с помощью кнопки «+» добавляем новое правило.

В поле Chain указываем входящий трафик — input, в поле Protocol выбираем протокол tcp, а в поле Dst. Port — указываем порт для VPN туннеля 1723.

Переходим здесь же на вкладку Action и выбираем accept — разрешать (трафик).

Точно также добавляем правило для GRE.

На вкладке General аналогично предыдущему прописываем input, а в поле Protocol выбираем gre.

На вкладке Action как и в предыдущем правиле выбираем accept.

Не забываем поднять эти правила в общем списке наверх, поставив ПЕРЕД запрещающими правилами, иначе они не будут работать. В RouterOS Mikrotik это можно сделать перетаскиванием правил в окне FireWall.

Все, PPtP сервер для VPN на MikroTik поднят.

Небольшое уточнение.

В некоторых случаях, когда при подключении необходимо видеть локальную сеть за маршрутизатором, нужно включить proxy-arp в настройках локальной сети.

Для этого идем в раздел интерфейсов (Interface), находим интерфейс, соответствующий локальной сети и на вкладке General в поле ARP выбираем proxy-arp.

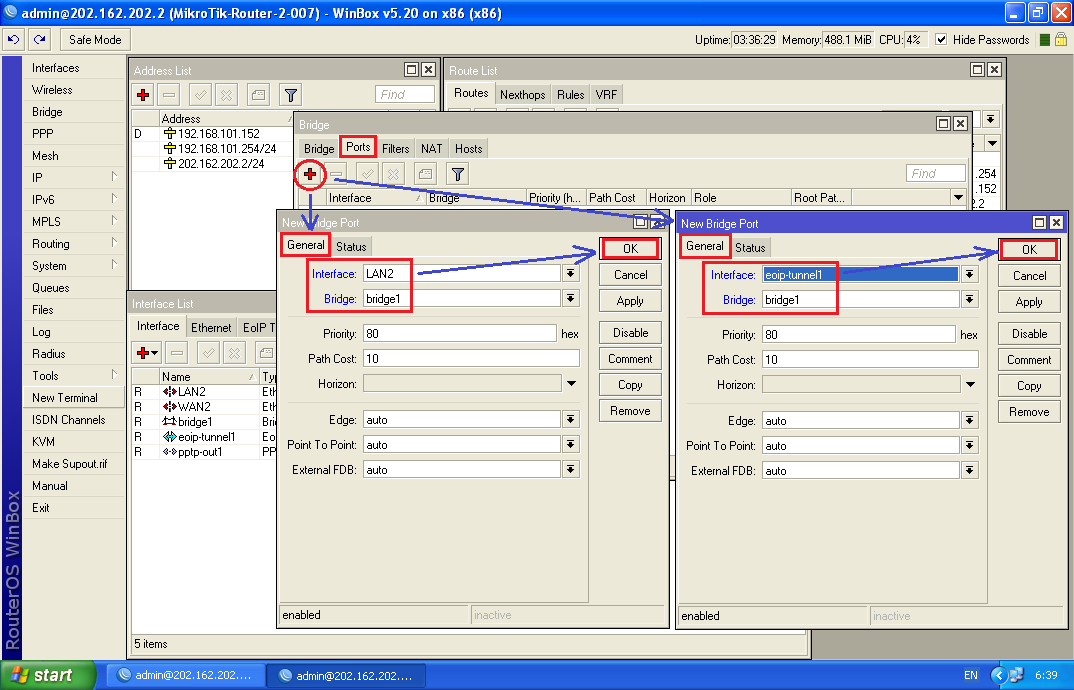

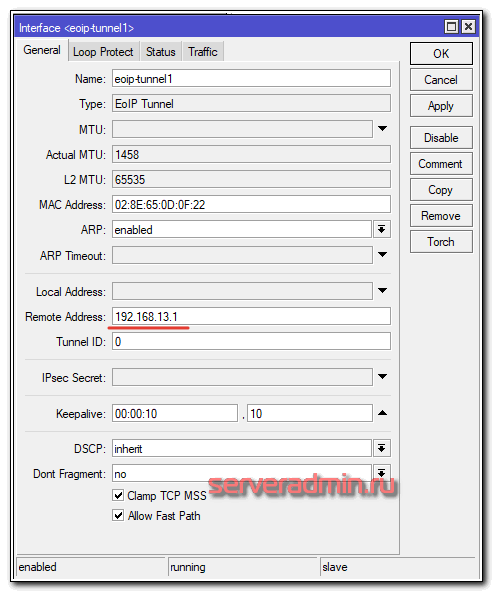

Если вы подняли VPN между двумя роутерами MikroTik и вам необходимо разрешить передачу broadcast, надо добавить существующий профиль подключения (PPP — Profiles) удаленного роутера в бридж главного:

Если вам дополнительно нужно получить доступ к расшаренным папкам на компьютерах локальной сети, понадобится также открыть порт 445 для проходящего трафика SMB-протокола, который отвечает за Windows Shared. (Правило forward в брандмауере).

Настройка клиента.

На стороне VPN-клиента настройки состоят только в том, чтобы создать подключение по VPN, указать IP-адрес VPN (PPtP) сервера, логин и пароль пользователя.

Своей распространенностью в последнее время VPN по протоколу PPPOE обязан провайдерам, предоставляющим широкополосный, в т. ч. беспроводной доступ в интернет.

Протокол предполагает возможность сжатия данных, шифрования, а также характеризуется:

- Доступностью и простотой настройки.

- Поддержкой большинством маршрутизаторов MikroTik.

- Стабильностью.

- Масштабируемостью.

- Устойчивостью зашифрованного трафика к ARP-спуфингу (сетевой атаке, использующей уязвимости протокола ARP).

- Меньшей ресурсоемкостью и нагрузкой на сервер, чем PPtP.

- Также его преимуществом является возможность использования динамических IP-адресов: не нужно назначать определенный IP конечным узлам VPN-туннеля.

- Подключение со стороны клиента осуществляется без сложных настроек, только по логину и паролю.

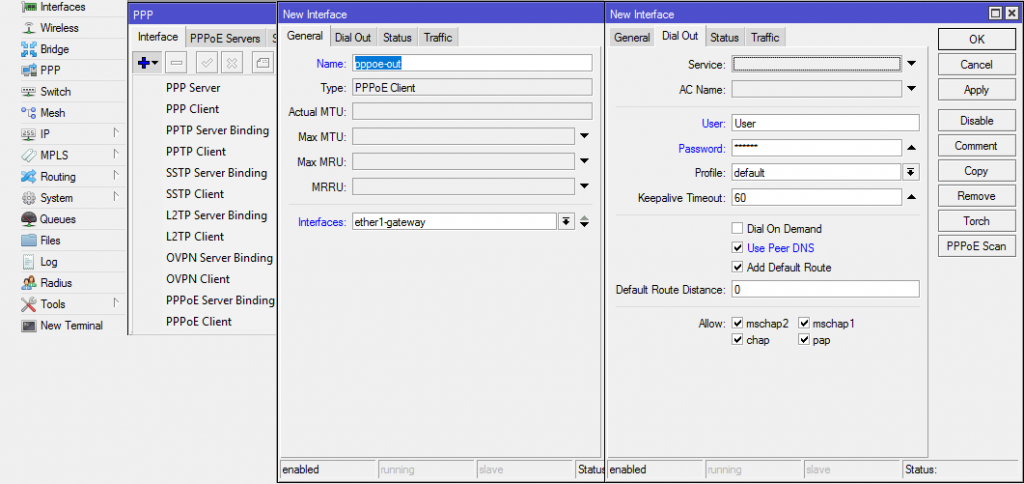

Настройка VPN-сервера PPPoE MikroTik

Настраиваем профили сервера.

Несколько профилей PPPoE-сервера могут понадобиться, если вы провайдер и раздаете интернет по нескольким тарифным пакетам.

Соответственно, в каждом профиле можно настроить разные ограничения по скорости.

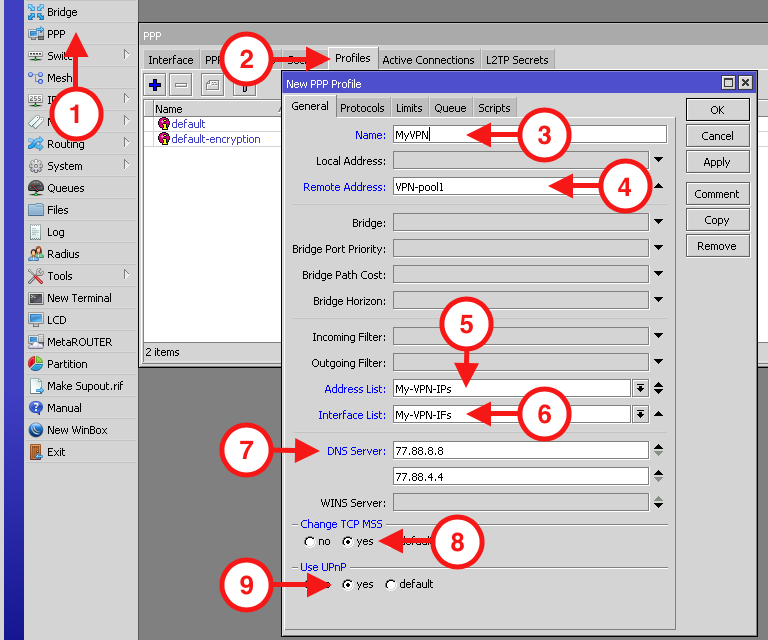

Идем в раздел PPP, открываем пункт Profiles и с помощью кнопки «+» создаем новый профиль.

Даем ему понятное нам название, прописываем локальный адрес сервера (роутера), отмечаем опцию Change TCP MSS (корректировку MSS), для того, чтобы все сайты нормально открывались.

Кстати, в некоторых случаях, когда возникают проблемы с открытием некоторых сайтов, при том, что пинги на них проходят, можно сделать по-другому. Корректировку MSS отключаем, а через терминал прописываем на роутере следующее правило:

«ip firewall mangle add chain=forward protocol=tcp tcp-flags=syn tcp-mss=1453-65535 action=change-mss new-mss=1360 disabled=no».

В большинстве случаев это решает проблему.

Далее на вкладке Protocols все отключаем, для улучшения производительности.

Если защищенность соединения для вас важна и производительность маршрутизатора позволяет, то опцию Use Encryption (использовать шифрование) не отключайте.

На вкладке Limits устанавливаем ограничения по скорости, если нужно.

Первая цифра в ограничении скорости — входящий трафик на сервер (исходящий от абонента), вторая — наш исходящий трафик (входящий у абонента).

Ставим Yes в пункте Only One, это значит, что два и более абонентов с одним и тем же набором логин/пароль не смогут подключиться к PPPoE-серверу, только один.

Теперь, если необходимо, создаем остальные профили простым копированием (кнопка Copy на предыдущем скриншоте) и меняем имя и ограничение по скорости.

Создаем учетные записи пользователей.

В том же разделе PPP находим пункт меню Secrets.

В нем с помощью кнопки «+» создаем нового пользователя, который будет подключаться к нам по VPN-туннелю.

Заполняем поля Name и Password (логин и пароль, который будет вводить пользователь со своей стороны, чтобы подключиться).

В поле Service выбираем pppoe, в Profile — соответствующий профиль, в данном случае — тарифный пакет, которым пользуется абонент.

Присваиваем пользователю IP-адрес, который при подключении сервер раздаст абоненту.

Если подключаем несколько пользователей, создаем для каждого из них отдельную учетную запись, меняя имя/пароль и IP-адрес.

Привязываем PPPoE сервер к определенному интерфейсу MikroTik.

Теперь нам необходимо сообщить маршрутизатору, на каком интерфейсе он должен «слушать» входящие подключения от VPN PPPoE клиентов.

Для этого в разделе PPP мы выбираем пункт PPPoE Servers.

Здесь мы меняем:

- Поле Interface — выбираем тот интерфейс, к которому будут подключаться клиенты,

- Keepalive Timeout — 30 секунд (время ожидания ответа от клиента до разрыва соединения)

- Default Profile — профиль, который будет присваиваться подключаемым абонентам по умолчанию,

- Ставим галку в One Session Per Host, тем самым разрешая подключение только одного туннеля с маршрутизатора клиента или компьютера.

- Галочки в разделе аутентификации оставляем/снимаем по усмотрению.

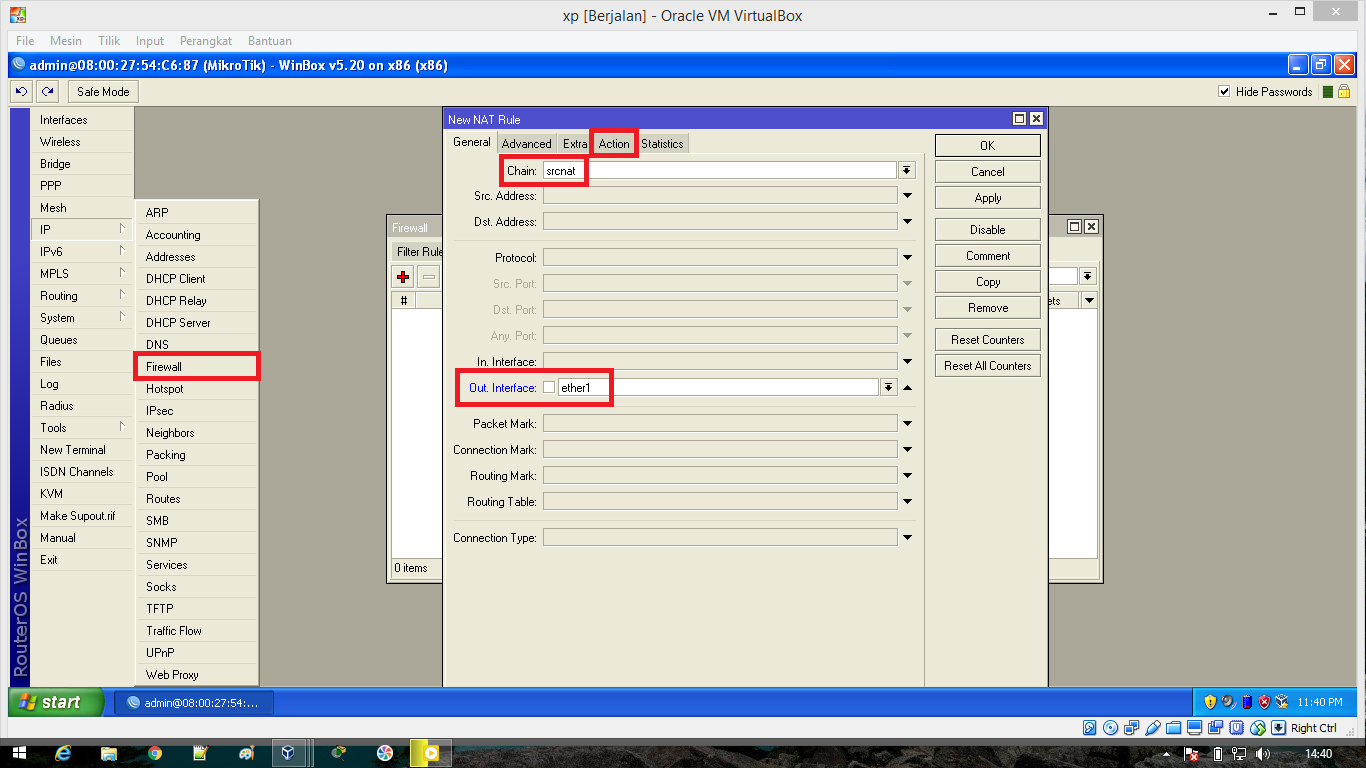

Настраиваем NAT для доступа клиентов в интернет.

Мы подняли PPPoE сервер и теперь к нему могут подключаться авторизованные пользователи.

Если нам нужно, чтобы подсоединившиеся по VPN туннелю пользователи имели доступ в интернет, нужно настроить NAT (маскарадинг), или преобразование локальных сетевых адресов.

В разделе IP выбираем пункт Firewall и с помощью кнопки «+» добавляем новое правило.

В поле Chain должно стоять srcnat, что означает, что маршрутизатор будет применять это правило к трафику, направленному «изнутри наружу».

В поле Src. Address (исходный адрес) прописываем диапазон адресов 10.1.0.0/16.

Это означает, что все клиенты с адресами 10.1. (0.0-255.255) будут выходить в сеть через NAT, т. е. мы перечисляем здесь всех возможных абонентов.

В поле Dst. Address (адрес назначения) указываем !10.0.0.0/8 — диапазон адресов, означающий собственное адресное пространство для частных сетей, с восклицательным знаком впереди.

Это указывает роутеру на исключение — если кто-то из локальной сети обращается на адрес в нашей же сети, то NAT не применяется, соединение происходит напрямую.

А на вкладке Action прописываем, собственно, действие маскарадинга — подмены локального адреса устройства на внешний адрес роутера.

Настройка VPN-клиента PPPoE

Если на той стороне VPN туннеля подключение будет происходить с компьютера или ноутбука, то просто нужно будет создать высокоскоростное подключение через PPPoE в Центре управления сетями и общим доступом (для Win 7, Win 8).

Если на второй стороне — тоже роутер Mikrotik, то подключаем следующим образом.

Добавляем PPPoE интерфейс.

На вкладке Interface выбираем PPPoE Client и с помощью кнопки «+» добавляем новый интерфейс.

Здесь в поле Interface мы выбираем тот интерфейс роутера Mikrotik, на котором мы организуем VPN-туннель.

Прописываем настройки подключения.

Далее переходим на вкладку Dial Out и вписываем логин и пароль для подключения к VPN туннелю PPPoE.

Ставим галочку в поле Use Peer DNS — для того, чтобы адрес DNS сервера мы получали с сервера VPN (от провайдера), а не прописывали вручную.

Настройки аутентификации (галочки в pap, chap, mschap1, mschap2) должны быть согласованы с сервером.

Список источников:

- Lantorg.com

Настройка VPN для Mikrotik : PPTP протокол

Настройка PPTP для MIKROTIK

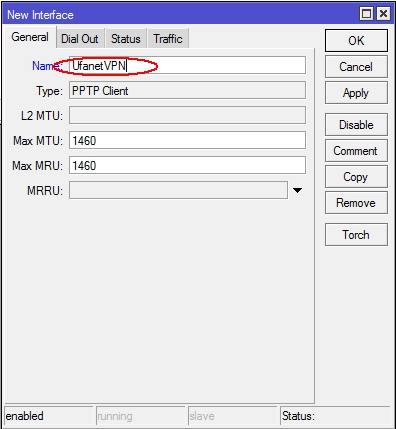

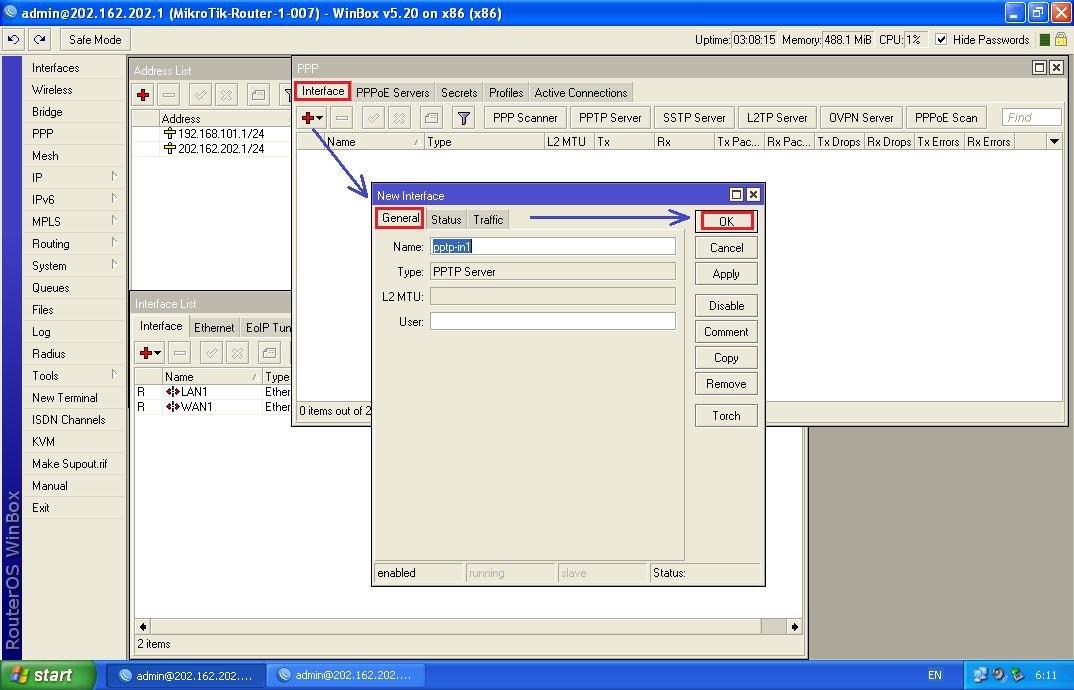

После входа в систему нажмите на закладку «PPP» в левом меню. При этом должна быть открыта закладка «Интерфейс». Теперь нажмите на знак «+» и выберите «PPTP клиент».

При этом должна быть открыта закладка «Интерфейс». Теперь нажмите на знак «+» и выберите «PPTP клиент».

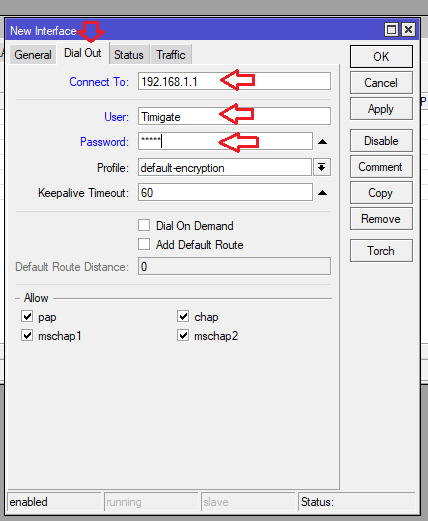

(Пожалуйста, убедитесь, что Вы ввели правильные данные в соответствующие поля. Используйте изображения в качестве руководства)

Это новое окно, которое вы открыли, где вы создадите свое PPTP VPN соединение. Пожалуйста, отредактируйте настройки следующим образом:

- Имя: В этом поле можно ввести все, что угодно, например «pptp-out1».

- Макс MTU и Макс MRU: 1490

- Когда вы закончите, пожалуйста, нажмите на закладку «Dial Out» (рядом с закладкой «General»).

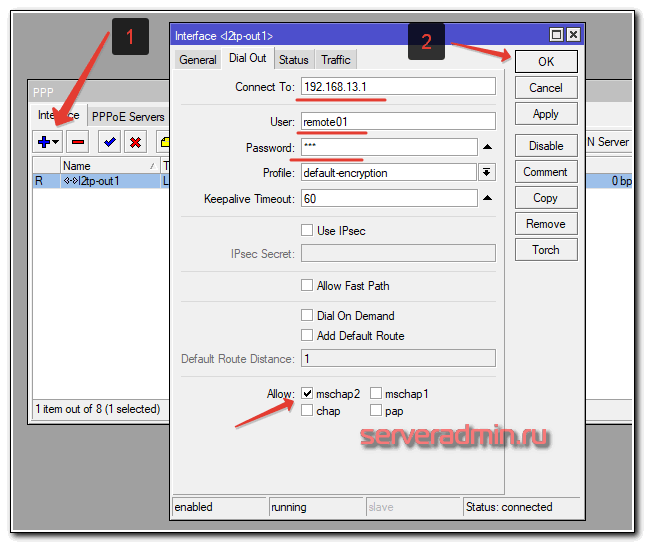

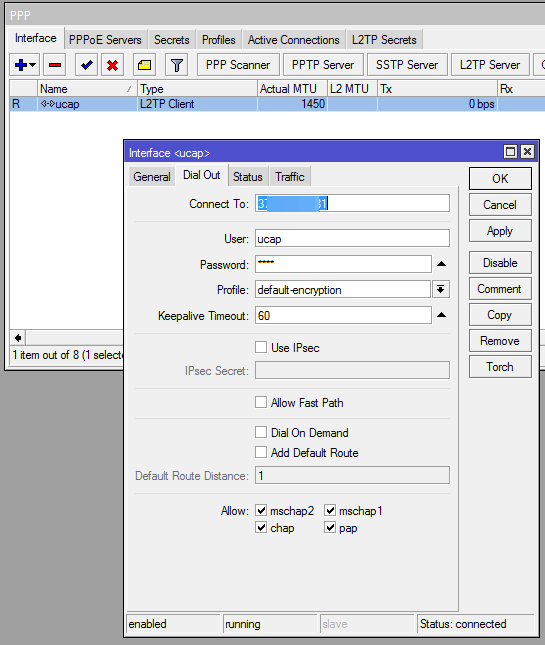

Теперь в закладке «Dial Out» отредактируйте настройки, как описано ниже:

Подключись к: Выберите любой IP VPN сервер, к которому вы хотите подключиться, например: uk-lon1.serverlocation.co (все наши адреса глобальной VPN сети вы можете найти здесь: http: //support.smartdnsproxy.com/customer/en/portal/articles/1907772-vpn-server-locations-addresses)

Пользователь: Имя пользователя VPN аккаунта

Пароль: Введите ваш специальный PPTP пароль.

Разрешение: Оставьте проверять только методы аутентификации maschap1 и mschap2.

Нажми «ОК», когда закончишь. (Пожалуйста, перепроверьте все настройки, прежде чем нажимать «OK»).

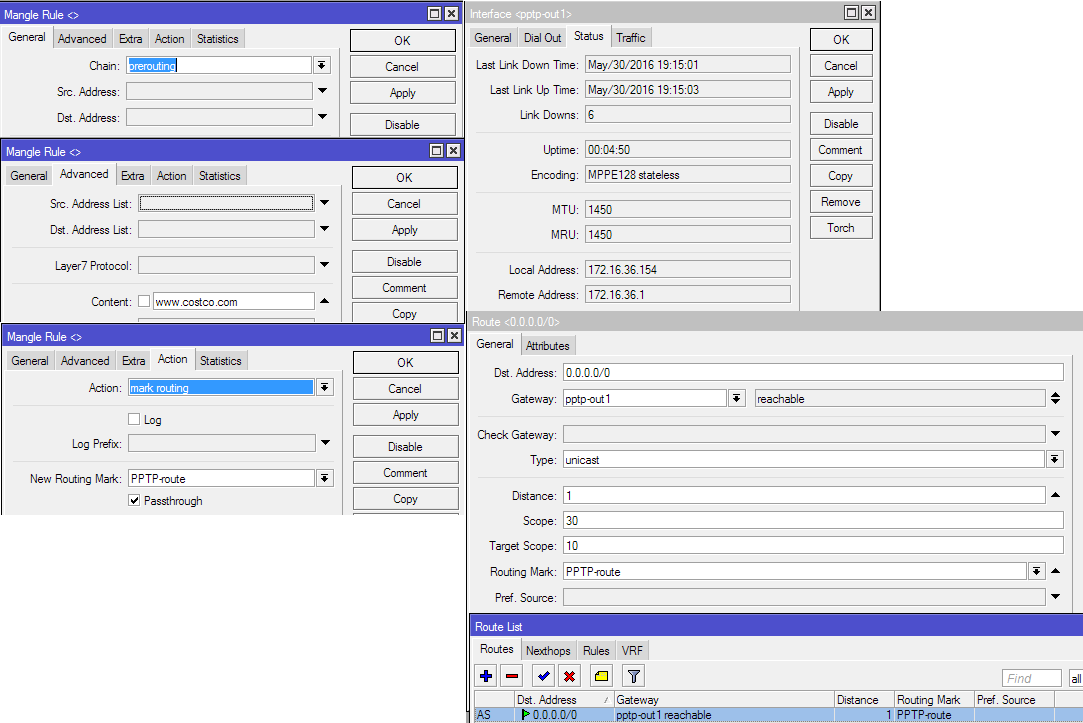

Теперь перейдите на вкладку «IP» на левой боковой панели и выберите «Брандмауэр». Перейдите на вкладку «NAT» и нажмите на знак «+», как показано ниже.

Теперь Вы должны быть в «Общих» настройках, поэтому выполните следующие действия:

- В «Цепочке» в выпадающем меню выберите «srcnat».

- В «Выходе». Interface» выберите имя только что созданного соединения pptp-out1.

- Нажмите на вкладку «Действие», когда закончите.

- В поле «Действие» в выпадающем меню выберите «Маскарад».

- Нажми «ОК», когда закончишь.

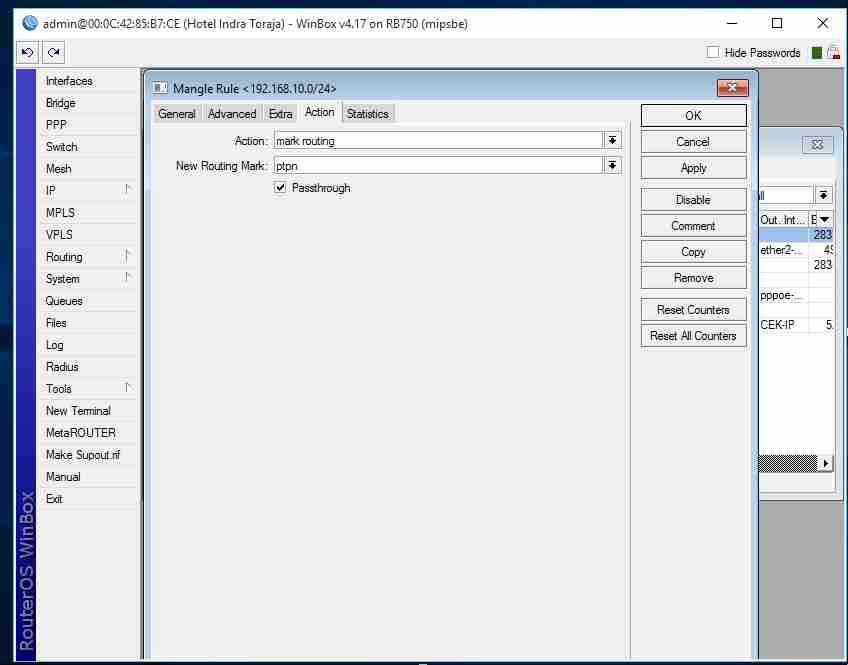

Теперь, когда Вы вернулись в окно «Брандмауэр», перейдите на вкладку «Мостик», нажмите на знак «+»:

- В «Цепочке» в выпадающем меню выберите «предварительная маршрутизация».

- В «Src. Adress» введите диапазон IP-адресов, которые вы хотите маршрутизировать через VPN-соединение. На адрес .

маршрутизирует все IP-адреса в подсети маршрутизаторов Mikrotik (предполагая, что маршрутизатор 192.168.88.1), введите

«192.168.88.2-192.168.88.254».

- Когда вы закончите, нажмите на вкладку «Действие».

Теперь, когда вы находитесь во вкладке «Действие», пожалуйста, отредактируйте настройки, как описано ниже:

- В поле «Действие» в выпадающем меню выберите «Маршрутизация по отметкам».

- В поле «Новая метка маршрута» введите любое имя метки маршрута, например «vpn».

- Отметьте опцию «Passthrough».

- Нажми «ОК», когда закончишь.

Теперь нажмите на «IP» (в левом меню). В окне «Список маршрутов» нажмите на «Маршруты», а затем на знак «+».

Дст. Адрес: должен быть «0.0.0.0/0».

Ворота: Введите имя VPN-соединения, которое вы создали. (в данном случае это «pptp-out1») из выпадающего меню.

(в данном случае это «pptp-out1») из выпадающего меню.

Маркировка маршрута: Выберите маркер маршрута, который вы создали ранее. (например, «vpn»).

Нажми «ОК», когда закончишь.

Наконец, вы можете проверить ваше новое местоположение, перейдя по ссылке http://whatismyipaddress.com/.

Настройка VPN на Mikrotik, как настроить VPN между офисами

Настройка VPN-соединения с помощью PPtP

Пошагово распишем настройку подключения к корпоративным сетям на примере наиболее известного протокола PPtP. Данный протокол объединяет в себе два других – TCP и GRE, первый из которых позволяет передавать данные, а второй используется для формирования пакетов (или инкапсуляции) для передачи по каналам связи. Данный протокол нашел свое применение в подключении пользователей к корпоративной сети, однако стоит помнить, что применение этого протокола не гарантирует полной безопасности передаваемой информации.

Настройка VPN через MikroTik с использованием протокола PPtP довольна проста. Для этого потребуется выполнить несколько действий:

Для этого потребуется выполнить несколько действий:

- Создать VPN сервер на MikroTik роутере, который позволит участникам беспрепятственно пользоваться сетью;

- Завести для всех пользователей отдельный профиль с индивидуальными идентификаторами для быстрого самоопределения на сервере;

- Прописать исключающие правила для Firewall, которые позволят беспрепятственно работать и передавать данные.

Для создания PPtP-сервера необходимо обратиться в меню PPP, после чего перейти на вкладку Interface. В предложенном списке необходимо поставить галочку напротив PPtP-сервера, а также снять отметки с алгоритмов pap и chap – как показано на рисунке.

Для создания профилей участников сети в этом же разделе меню необходимо кликнуть по вкладке Secrets, где нажатием кнопки «+» добавляется требуемое количество клиентов сети.

В соответствующих строках Name и Password прописываются уникальные логин и пароль, с помощью которых будет проходить процедура идентификации пользователя на сервере.

В строке Service необходимо указать тип протокола передачи данных (в нашем случае это PPtP), в строке Local Address прописывается IP-адрес вашего роутера, используемого как сервер, в строке Remote Address указывается IP-адрес данного пользователя. Алгоритм действий повторяется для каждого участника сети. Стоит помнить, IP-адреса абсолютно для всех пользователей должны быть разными, как и логин с паролем.

Прописать исключающие правила для Firewall также не составит большого труда. Для этого необходимо сделать открытым 1723 порт, позволяющий передавать пакеты информации по TCP-протоколу, и разрешить работу по протоколу GRE. Эти действия обеспечат бесперебойную работу VPN-соединения на роутере MikroTik. Для этого во время настройки соединения необходимо последовательно перейти в подразделы меню IP и Firewall, после чего выбрать вкладку Filter Rules. Здесь простым нажатием кнопки «добавить» (или «+») прописываются все правила-исключения. В строке Chain прописывается входящий трафик (input), в строке Protocol необходимо указать TCP, а в строке Dst. Port прописывается значение порта туннеля «1723».

Port прописывается значение порта туннеля «1723».

Точно таким же способом добавляется исключающее правило для GRE с тем лишь отличием, что в строке Protocol прописывается значение «GRE». В обоих случаях необходимо указать пункт «accept» на вкладке Action .

Оба правила должны находиться в самом верху списка, раньше запрещающих, в противном случае они просто не будут работать. В настройках роутера Mikrotik это можно осуществить простым перетаскиванием необходимых правил в пункте меню FireWall.

Выполнив эти простые действия, вы сможете без труда подготовить к работе VPN-сервер для работы под протоколом PPtP.

С клиентской стороны настройка подключения осуществляется намного проще и включает в себя непосредственное создание VPN-подключения с указанием адреса сервера и идентификационных данных пользователя (логина и пароля).

Видео по теме

Быстрого Вам интернета!

VPN через PPtP на MikroTik

PPtP — самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE — для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности.

Представляет собой связку протокола TCP, который используется для передачи данных, и GRE — для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности.

Прост в настройке. Для организации туннеля требуется:

создать на роутере MikroTik, через который пользователи будут подключаться к корпоративной сети, PPtP-сервер,

создать профили пользователей с логинами/паролями для идентификации на стороне сервера,

создать правила-исключения Firewall маршрутизатора, для того, чтобы подключения беспрепятственно проходили через брандмауер.

Включаем PPtP сервер.

Для этого идем в раздел меню PPP, заходим на вкладку Interface, вверху в перечне вкладок находим PPTP сервер и ставим галочку в пункте Enabled.

Снимаем галочки с наименее безопасных алгоритмов идентификации — pap и chap.

Создаем пользователей.

В разделе PPP переходим в меню Secrets и с помощью кнопки «+» добавляем нового пользователя.

В полях Name и Password прописываем, соответственно логин и пароль, который будет использовать пользователь для подключения к туннелю.

В поле Service выбираем тип нашего протокола — pptp, в поле Local Address пишем IP-адрес роутера MikroTik, который будет выступать в роли VPN-сервера, а в поле Remote Address — IP-адрес пользователя

Прописываем правила для Firewall.

Нам нужно открыть 1723 порт для трафика по TCP-протоколу для работы VPN-туннеля MikroTik, а также разрешить протокол GRE. Для этого идем в раздел IP, потом — в Firewall, потом на вкладку Filter Rules, где с помощью кнопки «+» добавляем новое правило. В поле Chain указываем входящий трафик — input, в поле Protocol выбираем протокол tcp, а в поле Dst. Port — указываем порт для VPN туннеля 1723.

Переходим здесь же на вкладку Action и выбираем accept — разрешать (трафик).

Точно также добавляем правило для GRE. На вкладке General аналогично предыдущему прописываем input, а в поле Protocol выбираем gre.

На вкладке Action как и в предыдущем правиле выбираем accept.

Не забываем поднять эти правила в общем списке наверх, поставив ПЕРЕД запрещающими правилами, иначе они не будут работать. В RouterOS Mikrotik это можно сделать перетаскиванием правил в окне FireWall.

Все, PPtP сервер для VPN на MikroTik поднят.

Небольшое уточнение.

В некоторых случаях, когда при подключении необходимо видеть локальную сеть за маршрутизатором, нужно включить proxy-arp в настройках локальной сети. Для этого идем в раздел интерфейсов (Interface), находим интерфейс, соответствующий локальной сети и на вкладке General в поле ARP выбираем proxy-arp.

Если вы подняли VPN между двумя роутерами MikroTik и вам необходимо разрешить передачу broadcast, можно попробовать добавить существующий профиль подключения (PPP — Profiles) удаленного роутера в бридж главного:

UPD из комментария: Если вам дополнительно нужно получить доступ к расшаренным папкам на компьютерах локальной сети, понадобится также открыть порт 445 для проходящего трафика SMB-протокола, который отвечает за Windows Shared. (Правило forward в брандмауере).

(Правило forward в брандмауере).

Настройка клиента.

На стороне VPN-клиента настройки состоят только в том, чтобы создать подключение по VPN, указать IP-адрес VPN (PPtP) сервера, логин и пароль пользователя.

Необязательные настройки

46. Пункт

(Удаленное управление) Через WEB интерфейс.

Выбрать (боковое меню) IP > Services

47. Пункт

Через WEB интерфейс

Выбрать www В поле «Port:» выставить 8080 В полеAvailable From:» прописать необходимый IP для подключение только с этого адреса (Указать внешний IP адрес для управление, для управления с локальных адресов через ВЕБ браузер указать 192.168.88.0/24) НажатьOK

48. Пункт

Через WINBOX утилиту

Выбрать winbox В поле «Port:» выставить 8291 (порт по умолчанию) В поле «Available From:» прописать необходимый IP для подключение только с этого адреса с необходимой маской (Указать IP адрес, для управления с локальных адресов через ВЕБ браузер 192. 168.88.0/24) НажатьOK

168.88.0/24) НажатьOK

49. Пункт

Выбрать (боковое меню) IP > Firewall

50. Пункт

Нажать «+»

51. Пункт

Для WEB интерфейса нажав «+» добавляем правило

- 1) В поле Chan выбираем input

- 2) В поле Protocol выбираем tcp

- 3) В поле Dst. Port:» прописываем «8080»

- 4) В поле «In. Interface» выбираем «ether1-gateway»

- 5) Нажимаем «Comment» вводим в появившемся поле WEB access

- 6) Нажимаем OK в дополнительном меню

- 7) Нажимаем OK

52. Пункт

Перетаскиваем мышкой (удерживая левую кнопку мышки) поле WEB accessв самое начало списка

и

Нажать «X» закрыв окно настроек

53. Пункт

Для WINBOX интерфейса Нажав «+» добавляем правило

- 1) В поле «Chain:» выбираем «input»

- 2) В поле Protocol выбираем tcp

- 3) В поле Dst. Port:» прописываем «8291

- 4) В поле «In. Interface» выбираем «ether1-gateway»

- 5) Нажимаем «Comment» вводим в появившемся поле WINBOX access

- 6) Нажимаем OK в дополнительном меню

- 7) Нажимаем OK

52. Пункт

Пункт

Перетаскиваем мышкой (удерживая левую кнопку мышки) поле WINBOX access в самое начало списка

и

Нажать «X» закрыв окно настроек

Замечено:

Что при подключении по LAN-у иногда (~ 1% к 100, то есть проявляется крайне редко) скорость подключения по проводной сети (при установленной сетевой карте 1000 Mb/s в ПК) устанавливается скорость соединения 10 Mb/s или 100 Mb/s в место 1000 Mb/s. Несколько вариантов обойти проблему:

Отключить кабель LAN от роутера или PC на 10-15 секунд и включить обратно. Что далеко не удобно Выставить «ЖЕСТКО» скорость соединения 1000 Mb/s на сетевой карте. Что не всегда удобно если приходится подключатся к устройствам не поддерживающим скорость соединения 1000 MB/s.

Выставить «ЖЕСТКО» скорость соединения «1000 Mb/s Full Duplex» на самом роуторе. Можно для каждого LAN порта выставить свои настройки соединения с определенной скоростью. То есть выставить (например) скорость на 1-вом LAN порту «1000 Mb/s Full Duplex» а на остальных 3-х оставить AUTO определение.

Замечено на разных сетевых картах, на разных патч-кордах и разной длинны.

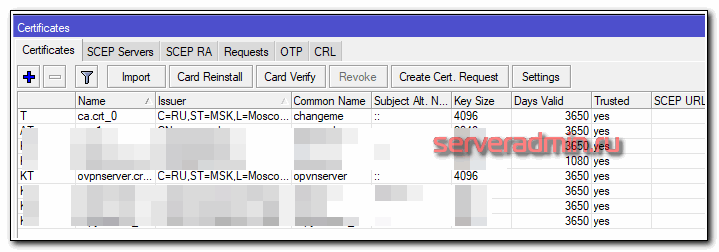

Настройка OpenVPN на Mikrotik Сервер

Подготовка

Пожалуй подготовительный этап следует начать с генерации сертификатов, поскольку passphrase авторизация считается менее защищённой из-за MITM уязвимости, а мы же не хотим что бы кто-то кроме нас самих мог получить доступ к нашей корпоративной сети. Подробно процесс по созданию сертификатов описан здесь. Добавлю лишь что для самого микротика надо генерировать сертификат сервера, а для клиента сертификат клиента.

После создания сертификатов нам понадобится публичные сертификаты CA и для самого микротика, а так же закрытый ключ микротика, копируем их

открываем WinBox на микротике, переходим в раздел Files и жмём на кнопку Paste

Получается примерно такая картинка

После этого сертификаты необходимо импортировать, для этого идём в раздел System — Certificates и жмём кнопку Import, я первым импортировал публичный сертификат CA

дальше импортируем публичный сертификат микротика

и закрытый ключ для него

должна получится примерно такая картинка, обращаем внимание что напротив сертификата микротика должно стоять KT

следующим шагом создаём пул IP адресов для наших OVPN клиентов IP — Pool, жмём кнопку +, я добавил диапазон 172. 21.108.2-172.21.108.14, и назвал пул ovpn

21.108.2-172.21.108.14, и назвал пул ovpn

следующим этапом создаём PPP профиль, соответственно заходим в раздел PPP вкладка Profiles добавляем профиль кнопкой +, вводим имя, локальный адрес микротика с которым будут работы нашим клиенты, должен лежать в подсети с созданным ранее пулом адресов и указываем пул, остальное оставляем без изменений

Включение

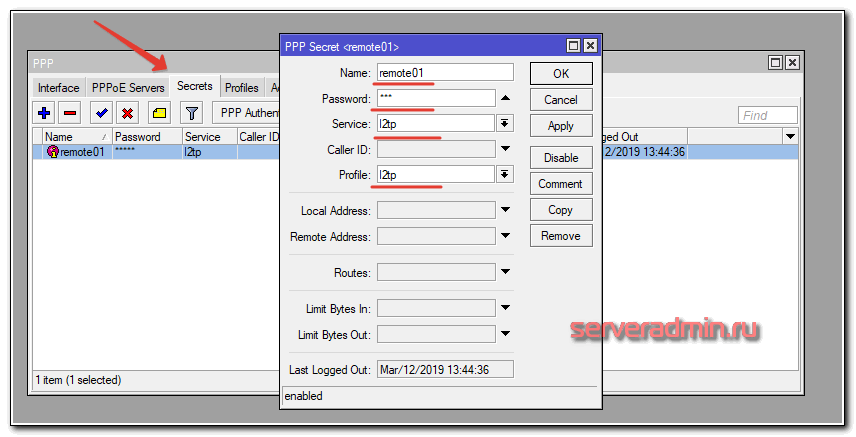

после этого настраиваем сам OpenVPN сервер, делается это в разделе PPP вкладка Interface, кнопка OVPN Server, ставим галку Enabled, mode выставляем ethernet, выбираем созданный ранее профиль, а также ставим галку Require Client Certificate и выбираем сертификат микротика, маску по желанию можно поменять.

Осталось совсем немного, нужно создать пользователя, переходим в раздел PPP — Secrets, вводим имя пользователя, пароль, указываем сервис и профиль.

Поскольку мы используем сертификаты, надо что бы время на клиенте и на сервере совпадало, поэтому настраиваем sntp клиента, что бы микротик мог синхронизировать время, делается это в разделе System — SNTP Client. Я указал локальный SNTP сервер, вы можете использовать любой публичный сервер в интернете (например ntp3.stratum2.ru и 0.europe.pool.ntp.org) или указать свой внутренний.

Я указал локальный SNTP сервер, вы можете использовать любой публичный сервер в интернете (например ntp3.stratum2.ru и 0.europe.pool.ntp.org) или указать свой внутренний.

Осталось настроить разрешающее правило фаервола, переходим в раздел IP — Firewall вкладка Filter Rules.

Здесь надо указать In. Interface — интерфейс по которому к Вам приходит интернет, остальное как на скриншоте.

Созданное правило должно находится выше запрещающих правил.

На этом настройка сервера завершена, переходим к настройке клиента.

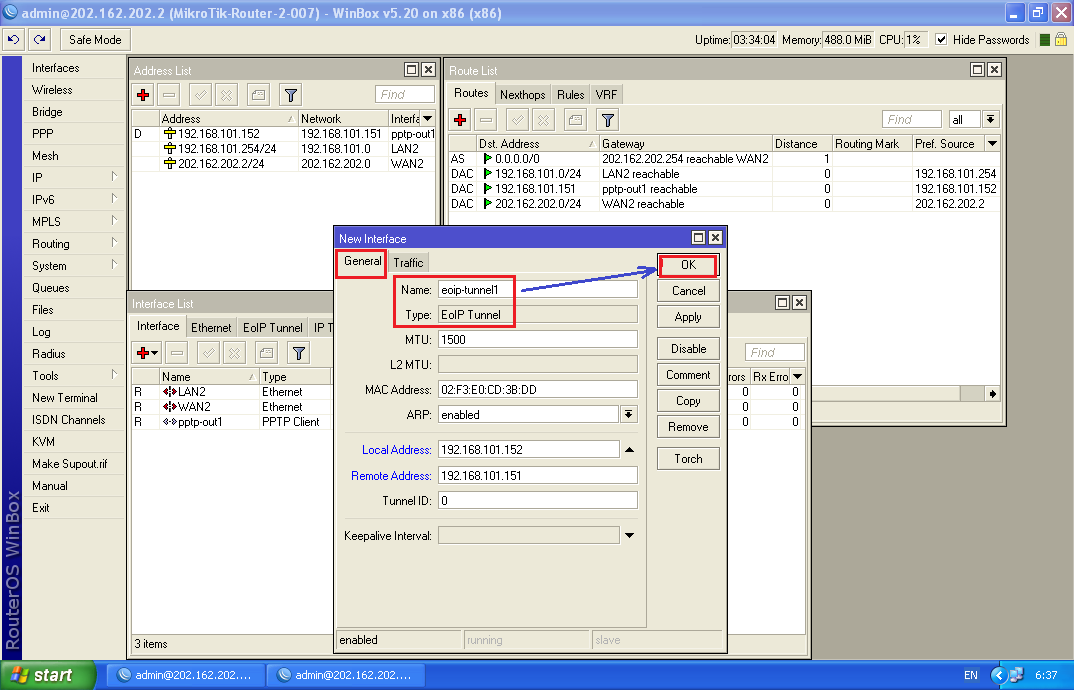

Mikrotik 2 Mikrotik. VPN с доступом к ресурсам обеих сетей — asp24.ru

Случилось так, что родственники в деревне, к которым мы часто ездим в гости, подключились к Интернету. Эта новость меня очень обрадовала, так как мобильная сеть, которой мы обычно пользовались ловит более-менее только тогда, когда мобильный телефон лежит на настенных часах под самым потолком и раздает по Wi-Fi Интернет по дому.

Соответственно, появилась необходимость мониторить их маршрутизатор, а так же сделать удалённый доступ к моему домашнему NAS, чтобы можно было бабушкам и дедушкам показывать фотки и видео внучки (ну и наши тоже), а также периодически запрещать устройству ребёнка ютубить. Воплотить данную задачу в жизнь я решил используя маршрутизатор Mikrotik hAP AC Lite.

Воплотить данную задачу в жизнь я решил используя маршрутизатор Mikrotik hAP AC Lite.

Провайдер, который предоставляет Интернет услуги в деревне, использует для подключения технологию динамический IP-адрес. Причем это адрес 10.X.X.X недоступный из внешней сети Интернет, поэтому есть необходимость организовать к нему доступ по типу облака. Мой провайдер предоставляет Интернет по той же технологии, но с реальным динамическим адресом. Поэтому я настроил следующую схему:

Первым делом, на ведущем маршрутизаторе RB2011 с сервером PPtP, необходимо включить функцию DDNS (так как выдается реальный динамический IP-адрес и при каждом новом подключении он может меняться).

Переходим IP -> Cloud и включаем данную функцию:

Если в поле “DNS Name” сразу после применения функции не появится сгенерированное имя сервера, то необходимо нажать кнопку “Force Update” и немного подождать. В последствии мы будем использовать это имя для настройки подключения PPtP-клиента на ведомом маршрутизаторе hAP AC Lite.

Так как существует очень много информации и описаний настройки PPtP сервер-клиент в Интернете, буду краток и начнём мы с ведущего RB2011:

- IP -> Firewall добавляем два правила с Action – accept, и обязательно двигаем их выше всех запрещающих, иначе все подключения vpn будут блокироваться:

2. PPP -> Secrets – +, добавляем пользователя, в моём случае это “babushka”:

3. Включаем PPtP-сервер, многие рекомендуют оставлять только надёжные методы аутентификации:

Настраиваем PPtP-клиента на маршрутизаторе hAP AC Lite:

- Interfaces -> + -> PPtP-Client:

После того, как соединение установлено, необходимо проверить каким образом на обоих маршрутизаторах осуществляется маскарадинг. Если на Out-Interface что-то есть, то необходимо добавить еще одно правило с маскарадингом на PPtP соединение, либо убрать полностью все интерфейсы (как у меня), тогда маскарадиться из локальной сети будут все исходящие соединения:

На данном этапе нам осталось выполнить одно простейшее действие – добавить наши сети в таблицы роутинга обоих маршрутизаторов. Делается это следующим образом – маршрутизатору RB2011 с внутренней сетью 192.168.77.0/24 добавляем:

Делается это следующим образом – маршрутизатору RB2011 с внутренней сетью 192.168.77.0/24 добавляем:

При этом необходимо обратить внимание, что Gateway указан IP адрес удаленного PPtP-клиент соединения. Я ставил вначале интерфейс <pptp-babushka>, но при каждом новом подключении роутинг на данную сеть слетает, а при прописанном адресе остается. А вот на втором маршрутизаторе 192.168.1.1/24 можно указать интерфейс, но я сделал так же, как и на первом:

Проверить всё можно обычной командной ping, и доступ к ресурсам NAS с обычного проводника.

Также я добавил PPtP пользователя типа “бабушки” – себя, и настроил данное подключение на смартфоне, теперь у меня есть доступ к своей домашней сети из любой точки мира, плюс оттуда же и доступ к маршрутизатору бабули.

Итак, мы получили полный доступ к сетям маршрутизаторов с возможностью администрировать обе сети; доступ к NAS, то что и было нужно. Этим могут пользоваться администраторы сетей для обслуживания удаленно своих клиентов, а также малый и средний бизнес для удаленной работы. Таким же образом можно объединить несколько сетей через VPN.

Таким же образом можно объединить несколько сетей через VPN.

Надеюсь, эта информация будет полезной.

Источник публикации

MikroTik 6 PPTP VPN Setup Tutorial

Информация по умолчанию:

IP-адрес маршрутизатора по умолчанию: 192.168.88.1

Имя пользователя: admin

Пароль не требуется, оставьте это поле пустым.

Шаг 1

Подключитесь к маршрутизатору MikroTik с помощью кабеля Ethernet, компьютер должен быть подключен к порту LAN маршрутизатора VPN. Рекомендуется не использовать порт LAN1 .

Откройте свой веб-браузер, введите 192.168.88.1 в адресной строке и нажмите Enter.

Вам будет предложено ввести имя пользователя / пароль. Значения по умолчанию: admin (имя пользователя) с пустым паролем (оставьте поле пустым).

Обратите внимание: Если вы не можете получить доступ к веб-интерфейсу MikroTik, вам следует загрузить приложение WinBox с веб-сайта MikroTik mikrotik. com .

com .

Там вы можете найти его в разделе « Software »> « Downloads »> « Useful tools and utilities ».

Он работает в системе Windows, а также в macOS и Linux с использованием эмулятора Wine.

После входа в систему перейдите к опции « PPP » в левом меню.

Должна открыться вкладка « Интерфейс ».

Нажмите кнопку « + » и выберите « PPTP Client ».

Шаг 2

На вкладке « Общие » заполните поле « Имя ». Он может быть любым, рекомендуем StrongVPN PPTP .

Установите « Max MTU » на 1400 и « Max MRU » на 1450 .

Шаг 3

Выберите вкладку « Dial Out ».

Введите полный адрес сервера в поле « Connect To ». Адрес сервера — это ваши учетные данные, которые вы получаете в Зоне клиентов в начале этого руководства. Если вы не знаете, где его взять, прокрутите страницу вверх, там вы найдете инструкции.

Адрес сервера — это ваши учетные данные, которые вы получаете в Зоне клиентов в начале этого руководства. Если вы не знаете, где его взять, прокрутите страницу вверх, там вы найдете инструкции.

Ваш сервер не «str-XXXXXX.reliablehosting.com», это просто пример.

Введите поля « Пользователь » и « Пароль ».

Это не ваш адрес электронной почты и пароль, которые вы используете для входа в Личный кабинет, также не используйте «sXXXXXX» и «XXXXXXXXXX», это всего лишь примеры.

« User » и « Password » — это ваши учетные данные, которые вы уже получили из Личного кабинета.

Убедитесь, что у вас установлен флажок « mschap2 » в разделе « Разрешить ».

Нажмите кнопку « Применить ».

Шаг 4

Теперь в левом меню выберите опцию « IP » и в подменю выберите « Firewall ».

Шаг 5

На вкладке « NAT » нажмите кнопку « + », чтобы добавить новое правило NAT.

Шаг 6

На вкладке « General » выберите « srcnat » в поле « Chain ».

для “ Out. Интерфейс »выберите StrongVPN PPTP , имя вашего VPN-соединения, которое вы создали ранее.

Шаг 7

Выберите вкладку « Action ».Выберите « masquerade » из раскрывающегося списка для поля « Action ».

Щелкните « OK ».

Step 8

Теперь вы вернетесь в окно « Firewall », выберите вкладку « Mangle » и нажмите кнопку « + ».

Шаг 9

На вкладке « General » для поля « Chain » выберите « prerouting ».

In “ Src. Адрес ”введите либо IP-адрес, либо диапазон IP-адресов, которые вы хотите маршрутизировать через VPN-соединение.

Здесь мы используем адрес источника для идентификации пакетов, которые должны маршрутизироваться через VPN.

Обратите внимание: Этот диапазон IP-адресов (192.168.88.2-192.168.88.254) является примером. Это диапазон IP-адресов по умолчанию, который MikroTik назначает устройствам, подключенным к его локальной и беспроводной сети. Если вы изменили этот диапазон IP-адресов или вам нужно маршрутизировать только некоторые IP-адреса через VPN-туннель, вам следует изменить это поле. Вы также можете использовать другие средства идентификации или комбинацию идентификаторов, например порт назначения и адрес источника.

Имейте в виду, вам необходимо убедиться, что трафик, исходящий от маршрутизатора MikroTik, исключен из этой маркировки, иначе он попытается связаться с VPN-сервером через сам VPN, что приведет к разрыву соединения.

Шаг 10

Перейдите на вкладку « Action ». Выберите « mark routing » для « Action ».

« New Routing Mark » может быть любым, например « strongvpn_routing_mark ».

Щелкните « OK ».

Шаг 11

Перейдите к « IP » (левое меню) и в подменю выберите « Routes ».

Шаг 12

На вкладке « Routes » нажмите кнопку « + ».

Шаг 13

В поле « Dst.Address » введите « 0.0.0.0/0 ».

Выберите « StrongVPN PPTP » (ваш VPN-интерфейс, который вы создали на шагах , шаги 2, и 3 ) для « Gateway ».

Для « Routing Mark » выберите имя маршрута, которое вы создали на шаге 10 .

Щелкните « OK ».

Шаг 14

Теперь вы вернулись в окно « Route List ». Найдите свое VPN-соединение, щелкните его правой кнопкой мыши и выберите « Включить ».

Шаг 15

Перейдите к « IP » (левое меню) и в подменю выберите « DNS ».

Шаг 16

В настройках DNS введите « 8.8.8.8 »в качестве первого DNS-сервера и« 8.8.4.4 »в качестве второго DNS-сервера. (Если у вас есть только одно белое поле в поле «Серверы», щелкните стрелку вниз, и появится другое белое поле).

Щелкните « OK ».

Шаг 17

Если MikroTik действует как DHCP-клиент, вы должны убедиться, что настройки DHCP не перезаписывают введенный вручную DNS.

Перейдите к « IP » (левое меню) и в подменю выберите « DHCP-клиент ».

Шаг 18

На вкладке « DHCP Client » дважды щелкните запись DHCP-клиента.

Шаг 19

На вкладке « DHCP » снимите флажок « Использовать одноранговый DNS » и нажмите « OK ».

Шаг 20

Чтобы убедиться, что вы успешно подключились, посетите strongvpn.com в своем веб-браузере и проверьте свой IP-адрес вверху страницы.

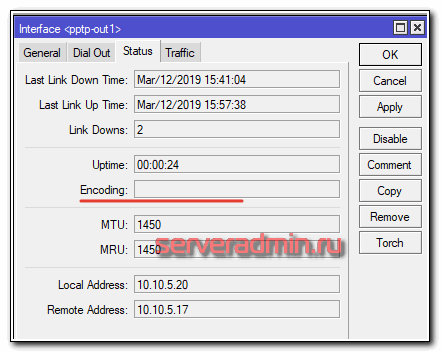

Если вы хотите увидеть статус подключения на интерфейсе маршрутизатора, перейдите в « Interfaces » (левое меню), найдите и дважды щелкните ваше VPN-соединение и выберите вкладку « Status ». В правом нижнем углу вы увидите « Status: connected ».

Подключение PPTP на MikroTik 6

- Войдите в интерфейс маршрутизатора MikroTik с помощью веб-браузера или приложения WinBox, IP-адрес маршрутизатора — 192.168.88.1 по умолчанию, логин admin с без пароля , если не меняли ранее.

- Перейдите в « Interfaces » (левое меню), найдите VPN-соединение.

- Щелкните его правой кнопкой мыши и выберите « Включить ».

Отключение PPTP на MikroTik

- Войдите в интерфейс маршрутизатора MikroTik с помощью веб-браузера или приложения WinBox, IP-адрес маршрутизатора по умолчанию 192.168.88.1 , логин admin с без пароля , если ранее не менялись.

- Перейдите в « Interfaces » (левое меню), найдите VPN-соединение.

- Щелкните по нему правой кнопкой мыши и выберите « Отключить ».

Настройка сервера PPTP (VPN) на Mikrotik — IT Blog

Сначала я опишу первый простой вариант настройки сервера PPTP (VPN) на Mikrotik через веб-интерфейс или Winbox. В этом варианте осуществления к серверу может подключаться только один клиент.

1) Активируем сервер, открыв меню «PPP» — «PPTP Server», где мы устанавливаем флажок «Enabled».

2) Добавьте параметры для подключения к серверу, для этого откройте «PPP» — «Секреты» и добавьте:

Имя: ИМЯ ПОЛЬЗОВАТЕЛЯ

Пароль: ПАРОЛЬ

Сервис: pptp

Локальный адрес: внутренний IP маршрутизатора, например 192.168.88.1

Удаленный адрес: IP-адрес, назначаемый клиенту, например 192.168.88.2

нажмите ОК.

3) Добавьте правило в брандмауэр, чтобы вы могли подключиться к серверу извне, для этого откройте меню «IP» — «Брандмауэр» и добавьте правило во вкладке «Правила фильтрации»:

Цепочка: вход

Dst.Адрес: внешний IP-адрес роутера

Протокол: tcp

Dst. Порт: 1723

дюйм. Интерфейс: порт WAN маршрутизатора, например ether1-gateway

Действие: принять

нажмите OK, на этом простая настройка завершена.

Теперь опишу вариант настройки из командной строки. Многие клиенты могут подключаться к серверу и получать IP-адреса через DHCP.

Включение сервера pptp:

интерфейс pptp-server набор серверов включен = да

Просмотр настроек сервера pptp:

интерфейс pptp-server print

Добавление интерфейса сервера pptp:

интерфейс pptp-server server add add name = pptpserver user = USERNAME

Настройка пула адресов, которые будут выдаваться подключенным пользователям:

ip pool add name = "pptp-pool" диапазоны = 172.20.1.10 / 28

Добавление профиля для pptp сервера:

Профиль ppp add name = "pptp" local-address = 172.20.1.11 remote-address = pptp-pool use-compress = no use-vj-compress = no use-encryption = default only-one = default change-tcp-mss = да

Добавление данных аутентификации:

ppp secret add name = "USERNAME" service = pptp caller-id = "" password = "PASSWORD" profile = pptp

Также необходимо включить TCP-трафик на порт 1723 извне и включить GRE.

Для этого добавьте первое правило, chain = input, protocol = tcp, Dst.Port = 1723, action = accept.

И второе: цепочка = ввод, протокол = gre, действие = принять.

Эти два правила должны быть помещены перед стандартными запрещающими правилами, иначе они не будут работать.

В параметрах создаваемого VPN-соединения в Windows необходимо выбрать тип PPTP и шифрование «необязательно, подключатся даже без шифрования».

Немного полезной информации:

PAP (Password Authentication Protocol) — протокол аутентификации, который проверяет имя и пароль.

CHAP (Challenge Handshake Authentication Protocol) — широко распространенный протокол, в котором сервер передает не пароль пользователя, а косвенную информацию о нем.

MS-CHAP (Microsoft Challenge Handshake Authentication Protocol) — это протокол от Microsoft для аутентификации удаленных компьютеров.

См. Также мои статьи:

Настройка сервера VPN IPSec / L2TP на Mikrotik

Установка и настройка сервера PPTPd

Настройка сервера VPN в Windows Server

Ручная настройка PPTP на Mikrotik Router — SaferVPN

Чтобы настроить SaferVPN на маршрутизаторе Mikrotik с использованием настроек PPTP, следуйте нашему пошаговому руководству, подробно описанному ниже:

Настройка PPTP на роутере Mikrotik

- Войдите в маршрутизатор Mikrotik, используя стандартное имя пользователя «admin» и пустой пароль

- Затем щелкните вкладку PPP в меню слева.Откроется вкладка Interfacetab

- Теперь нажмите на знак + и выберите PPTP Client

- Откроется окно «Новый интерфейс», заполните поля, как описано ниже:

Имя: В этом поле вы можете ввести все, что захотите, например «SaferVPN PPTP»

Тип: клиент PPTP

L2 MTU: Пусто

Макс. : Оставьте значение по умолчанию, т.е. 1450

: Оставьте значение по умолчанию, т.е. 1450

Max MRU: оставьте значение по умолчанию, например 1450

MRRU: пусто

- Теперь щелкните вкладку Dial Out и следуйте инструкциям ниже:

Connect To: выберите любой IP-адрес или имя хоста одного из серверов SaferVPN.См. Раздел Как найти IP-адрес сервера SaferVPN.

Пользователь: Ваше имя пользователя SaferVPN.

Пароль: Ваш пароль SaferVPN.

Профиль: шифрование по умолчанию.

Keepalive Timeout: 60

Отметьте циферблат по запросу и добавьте параметры маршрута по умолчанию.

Разрешить: оставить все методы аутентификации отмеченными.Нажмите Применить / ОК после проверки всех вводов.

.

- Перейдите на вкладку IP на левой панели и выберите Брандмауэр. Затем щелкните вкладку NAT, а затем щелкните знак +, как показано ниже:

Выберите scrnat из цепочки и SaferVPN-PPTP из списка исходящих интерфейсов

- Теперь щелкните вкладку «Действие» и выберите маскарад из раскрывающегося списка.

Нажмите Применить / ОК, чтобы сохранить настройки.

Нажмите Применить / ОК, чтобы сохранить настройки. - Вернувшись в окно брандмауэра, щелкните вкладку Mangle, а затем щелкните знак +:

- В окне New Mangle Rule перейдите на вкладку General и выполните следующие шаги:

Chain: выберите Prerouting из раскрывающегося меню.

Address: здесь вам нужно ввести диапазон IP-адресов, который вы хотите маршрутизировать через VPN-соединение. Например: — 192.168.5.150-192.168.5.250 (при условии, что маршрутизатор 192.168.5.5)Щелкните OK после проверки вводов.

- В том же окне щелкните вкладку «Действие» и отредактируйте следующие параметры:

Действие: выберите маркировку маршрутизации из раскрывающегося меню.

Новая метка маршрутизации: в этом поле введите любое имя из метки маршрутизации, например PPTP

Passthrough: ActivatedНажмите OK после проверки вводов.

- Теперь щелкните IP в левой части меню. Откроется окно «Список маршрутизаторов», щелкните «Маршрутизаторы» и затем щелкните значок.

В новом окне на вкладке «Общие» отредактируйте следующие параметры: Адрес

В новом окне на вкладке «Общие» отредактируйте следующие параметры: Адрес: это должно быть 0.0.0.0/0 Шлюз

: Здесь вам нужно ввести имя созданного вами VPN-соединения, например, SaferVPN PPTP из раскрывающееся меню.

Маска маршрутизации: выберите PPTP из раскрывающегося меню.Щелкните OK после проверки всех вводов.

- Настройте параметры DNS. Перейдите к IP-адресу в левой части меню и нажмите DNS.

- Выберите «Статический» и щелкните значок «+».Откроется новое окно.

- Измените настройки, как показано ниже:

Имя: OpenDNS

Адрес: 67.222.222Нажмите OK после проверки вводов.

- Снова нажмите на знак, но введите следующее имя в поле Имя.

Имя: OpenDNS1

Адрес: 67.220.220Щелкните OK после проверки вводов.

- Еще раз щелкните значок и заполните поля ввода, как показано ниже:

Имя: Google

Адрес: 8.8.8Нажмите OK после проверки вводов.

- Повторите этот шаг еще раз, щелкните знак + и заполните поля ввода, как показано ниже:

Имя: Google1

Адрес: 8.4.4Щелкните OK после проверки введенных данных.

- Теперь в окне настроек DNS:

Разрешить удаленные запросы: активируйте

и нажмите OK.

Когда вы закончите, вы можете проверить свое местоположение, нажав здесь.

Нужна помощь в установке нашей VPN на другое устройство? Ознакомьтесь с нашими: VPN для Windows, VPN для MAC, VPN для iOS, VPN для Android, VPN-маршрутизатор и наше расширение VPN для Chrome.

Как настроить сервер VPN PPTP в маршрутизаторе Mikrotik? (Учебник)

PPTP-сервер используется для VPN. Настроить pptp-сервер в Mikrotik так просто.

Теперь мы видим, насколько легко настроить pptp-сервер в роутере Mikrotik.

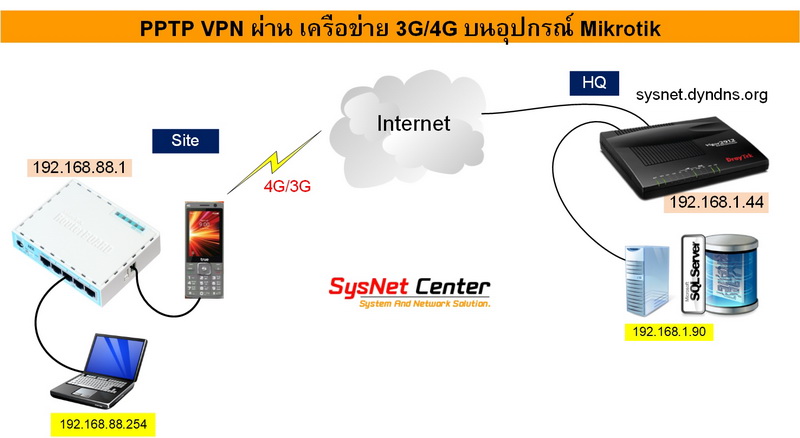

Давайте посмотрим на диаграмму ниже.

Войдите в Mikrotik Router через

Winbox и щелкните IP , затем Pool :

Нажмите « + Symbol », чтобы добавить новый пул. Имя будет любым, как вы хотите, как я назвал его VPN_Pool_20 добавьте адрес

Имя будет любым, как вы хотите, как я назвал его VPN_Pool_20 добавьте адрес

диапазон ( 192.168.20.2-192.168.20.30 , в моем случае),

затем нажмите ОК.

Теперь перейдите в раздел PPP и нажмите « PPTP.

Сервер »и отметьте Включено :

Теперь на странице PPP переключитесь на « Профили ».

таб. Нажмите на значок + , чтобы создать новый профиль. Имя будет любым, как вам нравится (например, я использую VPN-POOL ), установите пул, который мы

создали ранее для «Локальный адрес» И «Удаленный адрес», затем нажмите OK .

Теперь щелкните вкладку « Секреты » в PPP

окно. Нажмите на знак + , чтобы создать нового пользователя, добавьте имя (которое действует

в качестве имени пользователя), пароль и услуга могут быть любыми или pptp и профилем, которые мы создали на предыдущем шаге.

Настройка клиента PPTP на портативном компьютере удаленного пользователя Windows 10:

От “ Control

Panel », выберите« Network and Sharing »

Центр », а затем выберите« Установить новое соединение.

или сеть “

В следующем окне выберите « Подключиться к рабочему месту », затем нажмите Далее

Затем выберите « Нет, создать новое соединение» .затем щелкните Далее .

Выберите « Use

мое подключение к Интернету (VPN) »в следующем окне.

Выберите адрес сервера. Здесь вы можете использовать свой публичный IP Mikrotik. Имя назначения будет любым. Затем нажмите Create . Затем будет создан клиент PPTP.

Теперь мы видим, что будет создан клиент VPN-подключения. Когда мы создадим Conncet , это его имя пользователя и пароль для запроса. После ввода правильного имени пользователя и пароля он подключится.

, затем

Ну наконец то

Давайте проверим журнал Mikrotik, нажмите Log в Mikrotik, мы увидим, что журнал pptp будет генерироваться в Mikrotik.

Я думаю, что это руководство поможет вам получить знания о Mikrotik, а также о настройке клиента pptp для Windows.

Спасибо.

Настройка PPTP VPN на роутере Mikrotik

Маршрутизаторы

MikroTik поддерживают протокол безопасности IKv6, а операционная система основана на ядре Linux и совместима со многими приложениями, используемыми различными поставщиками интернет-услуг.Маршрутизаторы MikroTik также поддерживают VPN, что не может не радовать.

На что следует обратить внимание:

Перед тем, как начать, убедитесь, что:

- У вас есть подключение к Интернету

- Маршрутизатор с поддержкой MikroTik PPTP

- Аккаунт Premium PureVPN (если вы еще не купили его, нажмите здесь, чтобы купить)

Ниже приводится руководство по настройке PPTP-клиента на MikroTik:

1. Войдите в свой маршрутизатор. Щелкните PPP и выберите PPTP client.

2. Введите PureVPN-PPTP в разделе «Имя».

3. Щелкните Dial Out и введите адрес сервера, к которому хотите подключиться.

- Список адресов серверов доступен здесь.

- Теперь введите свое имя пользователя и пароль PureVPN в поля «Пользователь» и «Пароль» соответственно. Для получения дополнительных инструкций о том, как проверить свое активное имя пользователя и пароль PureVPN, щелкните здесь.

- Отметьте циферблат по запросу и добавьте параметры маршрута по умолчанию.

- Нажмите Применить / ОК, чтобы сохранить настройки.

Примечание: Если у вас возникнут проблемы с подключением к VPN, снимите флажок «Добавить маршрут по умолчанию».

4. Теперь щелкните IP в главном меню и выберите Firewall.

5. Теперь выберите вкладку NAT и добавьте новое правило NAT. выберите scrnat из цепочки и PureVPN-PPTP из Out Interface List.

6. Теперь щелкните вкладку «Действие» и выберите маскарад из раскрывающегося списка.Нажмите Применить / ОК, чтобы сохранить настройки.

7. Теперь выберите вкладку Mangle и добавьте новое правило. На вкладке Общие выберите предварительную маршрутизацию из списка цепочек. Затем введите IP-адрес, с которым вы хотите подключиться, или диапазон IP-адресов, которые вы хотите маршрутизировать через VPN-туннель, в поле Src Address.

На вкладке Общие выберите предварительную маршрутизацию из списка цепочек. Затем введите IP-адрес, с которым вы хотите подключиться, или диапазон IP-адресов, которые вы хотите маршрутизировать через VPN-туннель, в поле Src Address.

Примечание: IP-адрес, который вы должны ввести, является вашим публичным IP-адресом. Чтобы просмотреть свой публичный IP-адрес, щелкните здесь.

8.Теперь выберите вкладку Action и выберите маркировку маршрутизации из списка Action. Введите PureVPN-PPTP в поле New Routing Mark и сохраните настройки.

9. Щелкните IP в главном меню и выберите Routes.

10. Теперь щелкните значок «+», чтобы добавить новый маршрут. Введите 0.0.0.0/0 в Dst. Адрес, выберите PureVPN-PPTP из шлюза, а затем выберите PureVPN-PPTP из метки маршрутизации. Нажмите Применить / ОК, чтобы сохранить настройки.

11. Теперь щелкните IP в главном меню и выберите DNS.

12. Установите флажок Разрешить удаленные запросы и сохраните настройки.

13. Щелкните IP в главном меню и выберите Сервер DHCP.

14. Теперь введите 208.67.222.222, 208.67.220.220 (это адреса OpenDNS, вы можете ввести любой DNS-адрес по вашему выбору) в полях DNS-серверов. Нажмите Применить / ОК, чтобы сохранить настройки.

15. Теперь щелкните Интерфейсы в главном меню, откройте интерфейс PureVPN-PPTP и включите соединение на вкладке состояния.

Вот и все. Наслаждайтесь полной и неограниченной свободой в Интернете с PureVPN!

Настройка VPN для Mikrotik: протокол PPTP

Настройка PPTP для МИКРОТИК

После входа в систему щелкните вкладку «PPP» в меню слева. У вас должна быть открыта вкладка «Интерфейс». Теперь нажмите на знак «+» и выберите «PPTP Client»

(Убедитесь, что вы ввели правильные данные в соответствующие поля.Также используйте изображения в качестве руководства)

В этом новом окне, которое вы открыли, вы создадите соединение PPTP VPN. Измените настройки следующим образом:

Измените настройки следующим образом:

- Имя: В этом поле вы можете ввести все, что угодно, например «pptp-out1».

- Макс. MTU и Макс. MRU: 1490

- Когда вы закончите, щелкните вкладку «Dial Out» (справа от вкладки «General»).

Теперь во вкладке «Dial Out» отредактируйте настройки, как описано ниже:

Подключиться к: выберите любой IP-адрес сервера VPN, к которому вы хотите подключиться. E.g .: uk-lon1.serverlocation.co (вы можете найти все наши глобальные сетевые адреса VPN здесь: http://support.smartdnsproxy.com/customer/en/portal/articles/12-vpn-server-locations-addresses)

Пользователь: имя пользователя учетной записи VPN

Пароль: Введите специальный пароль PPTP.

Разрешить: оставьте отмеченными только методы аутентификации maschap1 и mschap2.

По завершении нажмите «ОК». (Пожалуйста, дважды проверьте все настройки, прежде чем нажимать «ОК»)

Теперь перейдите на вкладку «IP» на левой панели и выберите «Брандмауэр». Щелкните вкладку «NAT», а затем щелкните знак «+», как показано ниже.

Щелкните вкладку «NAT», а затем щелкните знак «+», как показано ниже.

Теперь вы должны войти в настройки «Общие», поэтому выполните следующие действия:

- В «Цепочке» выберите «srcnat» из выпадающего меню

- В «Out. Interface» выберите имя только что созданного соединения pptp-out1.

- По завершении щелкните вкладку «Действие».

- В поле «Действие» выберите «Маскарад» в раскрывающемся меню.

- По завершении нажмите «ОК».

Теперь, когда вы вернулись в окно «Брандмауэр», щелкните вкладку «Mangle», нажмите значок «+»:

- В «Цепочке» выберите «предварительная маршрутизация» из раскрывающегося меню.

- В поле «Src. Adress» введите диапазон IP-адресов, который вы хотите маршрутизировать через VPN-соединение. Чтобы

маршрутизировал все IP-адреса в подсети маршрутизаторов Mikrotik (при условии, что маршрутизатор 192.168.88.1), введите

«192.168.

88.2-192.168.88.254».

88.2-192.168.88.254». - Когда вы закончите, щелкните вкладку «Действие»

Теперь, когда вы находитесь на вкладке «Действие», отредактируйте настройки, как описано ниже:

- В поле «Действие» выберите «Отметить маршрутизацию» в раскрывающемся меню.

- В поле «Новая метка маршрута» введите любое имя метки маршрута, например «впн»

- Отметьте опцию «Passthrough».

- По завершении нажмите «ОК».

Теперь нажмите «IP» (в левом меню). В окне «Список маршрутов» щелкните «Маршруты», а затем щелкните значок «+».

Dst. Адрес: должен быть «0.0.0.0/0».

Шлюз: введите имя созданного вами VPN-соединения.(в данном случае это «pptp-out1») из раскрывающегося меню.

Метка маршрутизации: выберите созданную ранее метку маршрутизации. (например, «vpn»)

По завершении нажмите «ОК».

Наконец, вы можете проверить свое новое местоположение, перейдя по адресу http://whatismyipaddress. com/

com/

Как настроить Site-to-Site PPTP VPN на маршрутизаторах Mikrotik

Если вы являетесь пользователем Mikrotik, одна из вещей, которые вам понравятся в этом бренде, — это доступные вам параметры настройки VPN. В отличие от Cisco, где не все маршрутизаторы имеют функции VPN, самый маленький маршрутизатор Mikrotik позволит вам настроить либо виртуальную частную сеть удаленного доступа, либо виртуальную частную сеть.Продемонстрировав, как настроить сайт GRE на сайт VPN с шифрованием IPSEC, сегодня я продемонстрирую, как настроить сайт на сайт pptp vpn на маршрутизаторах Mikrotik

.

Чтобы успешно настроить PPTP VPN между сайтами на маршрутизаторах Mikrotik, вам необходимо настроить один из маршрутизаторов как сервер PPTP, а другой — как клиент PPTP. Во-первых, маршрутизаторы должны быть настроены с доступом в Интернет. Если у ваших маршрутизаторов есть Интернет с общедоступными IP-адресами, доступными с обоих концов, то все готово.Во-первых, давайте посмотрим, как настроить PPTP-сервер на маршрутизаторе Mikrotik. Сначала вам нужно настроить секрет, щелкнув вкладку PPP в главном меню.

Сначала вам нужно настроить секрет, щелкнув вкладку PPP в главном меню.

Локальный и удаленный IP-адреса — это IP-адреса из той же подсети, которая используется для PPTP-соединения. IP-адреса не имеют ничего общего с общедоступными IP-адресами или IP-адресами LAN на обоих маршрутизаторах. Далее вам необходимо включить службы PPTP-сервера на маршрутизаторе.

PPTP-сервер включен на маршрутизаторе путем установки флажка рядом с «Включено».

На клиентском маршрутизаторе PPTP вы вводите параметры, необходимые для его подключения к серверу: это имя пользователя, пароль и общедоступный IP-адрес PPTP-сервера (убедитесь, что общедоступный IP-адрес на PPTP-сервере доступен с клиентский маршрутизатор).Щелкните интерфейс >> добавить >> клиент pptp. Щелкните вкладку дозвона и введите общедоступный IP-адрес на маршрутизаторе сервера PPTP в поле «Подключиться к», введите имя пользователя и пароль, установленные на сервере, и нажмите «Применить» и «ОК».

Наконец, настройте маршруты в локальные сети, подключенные к обоим маршрутизаторам, чтобы они проходили через интерфейс PPTP или IP-адреса, назначенные интерфейсам PPTP.

168.10.1 local-address=\

192.168.10.1 name=VPN-Server remote-address=VPN-Ip-Pool

168.10.1 local-address=\

192.168.10.1 name=VPN-Server remote-address=VPN-Ip-Pool

88.0/24 gateway=192.168.10.2

88.0/24 gateway=192.168.10.2

20.1.10 / 28

20.1.10 / 28

: Оставьте значение по умолчанию, т.е. 1450

: Оставьте значение по умолчанию, т.е. 1450  Нажмите Применить / ОК, чтобы сохранить настройки.

Нажмите Применить / ОК, чтобы сохранить настройки. В новом окне на вкладке «Общие» отредактируйте следующие параметры: Адрес

В новом окне на вкладке «Общие» отредактируйте следующие параметры: Адрес