Придумай свой ключ шифрования и закодировать с помощью него: Придумать свой ключ шифрования и закодировать с помощью него сообщение: Бит- это минимальная единица измерения информации

Практическая работа по информатике для 10 класса

Практическая работа по теме

«Кодирование и шифрование данных»

Решение задач на кодирование данных

1.

Используя Азбуку

Морзе закодировать 5 слов, связанных с информатикой

2.

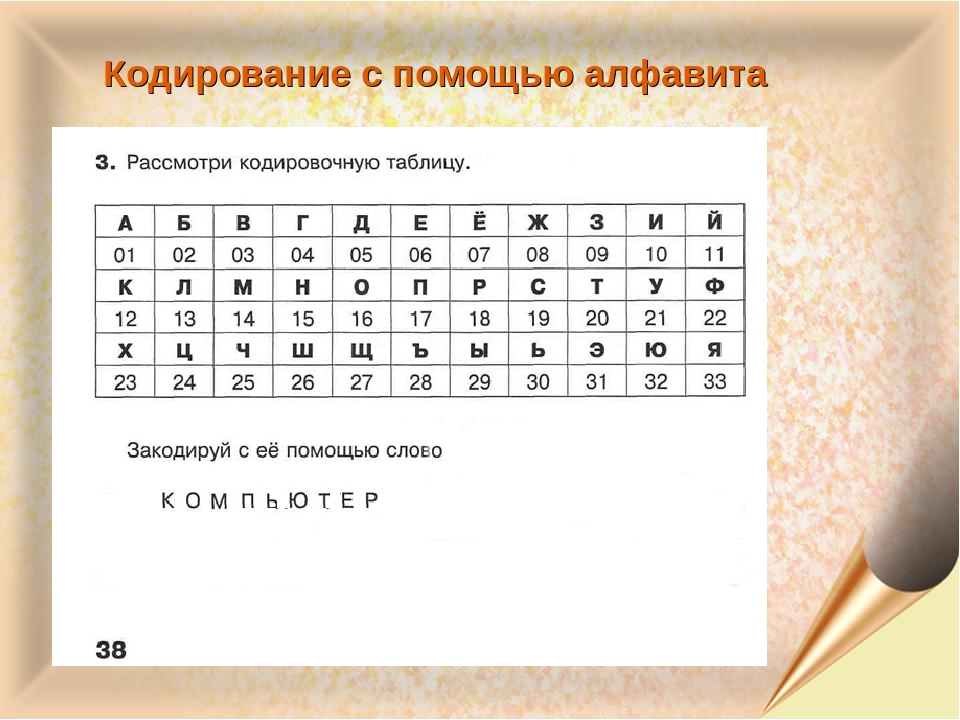

Дана

кодировочная таблица (первая цифра кода — номер строки, вторая — номер

столбца):

Используя

кодировочную таблицу, расшифруйте текст:

26211640360304054036121603040040.

3.

Решение задач на шифрование данных.

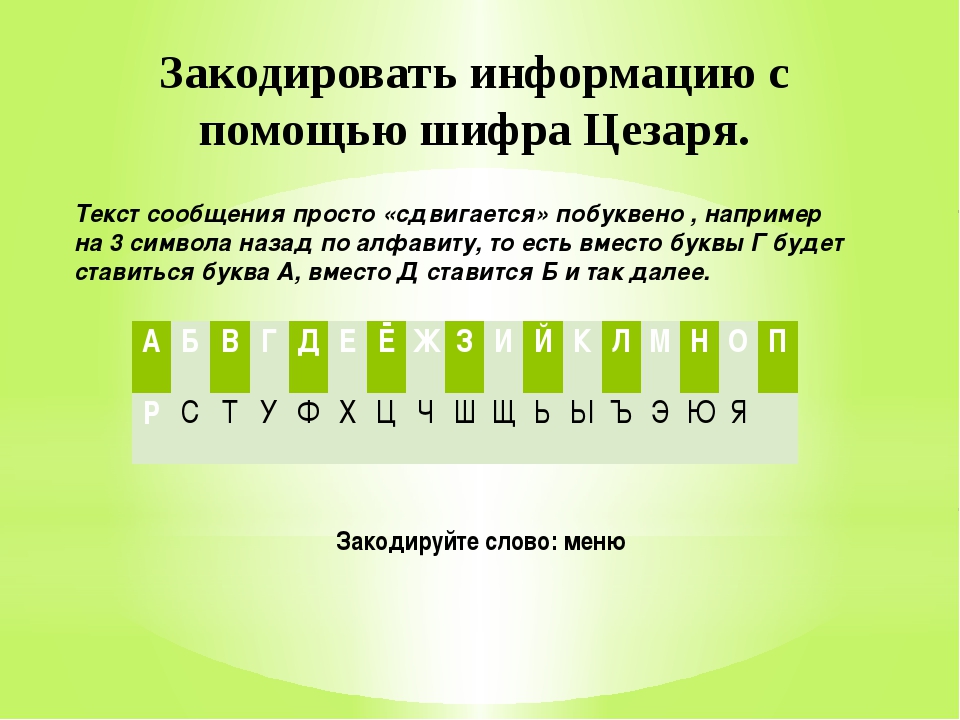

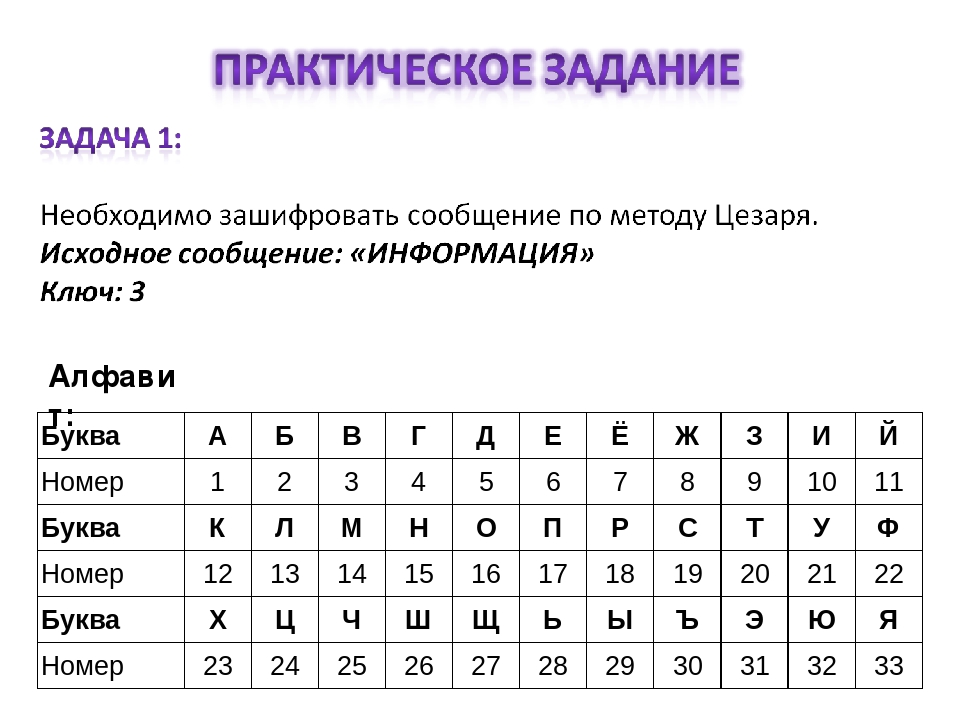

Задание 1

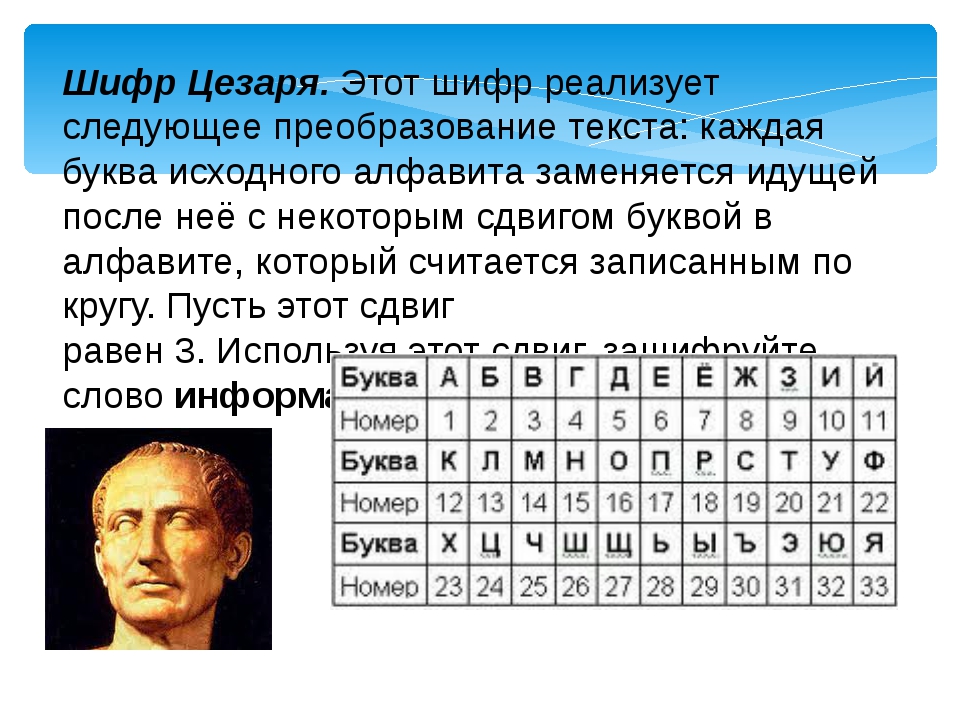

Шифр Цезаря. Этот шифр

реализует следующее преобразование текста: каждая буква исходного текста

заменяется следующей после нее буквой в алфавите, который считается написанным

по кругу.

Используя шифр Цезаря,

зашифровать следующие фразы:

а) Делу время — потехе

час

б) С Новым годом

Задание 2

Используя шифр Цезаря,

декодировать следующие фразы:

а) Лмбттоьк шбт

б) Вёмпё тпмочё рфтуьой

Задание 3

Используя в качестве

ключа расположение букв на клавиатуре вашего компьютера, декодировать

сообщение:

D ktce hjlbkfcm `kjxrf?

D ktce jyf hjckf

Задание 4

Используя в качестве

ключа расположение букв на клавиатуре вашего компьютера, закодировать

сообщение:

Москва — столица России.

Задание 5

С

помощью ключа РА, ДЕ, КИ, МО, НУ, ЛЯ (буква Р заменяется на А и наоборот)

закодировать пословицы:

А) РЫБАК РЫБАКА ВИДИТ ИЗДАЛЕКА

Б)

СДЕЛАЛ ДЕЛО – ГУЛЯЙ СМЕЛО

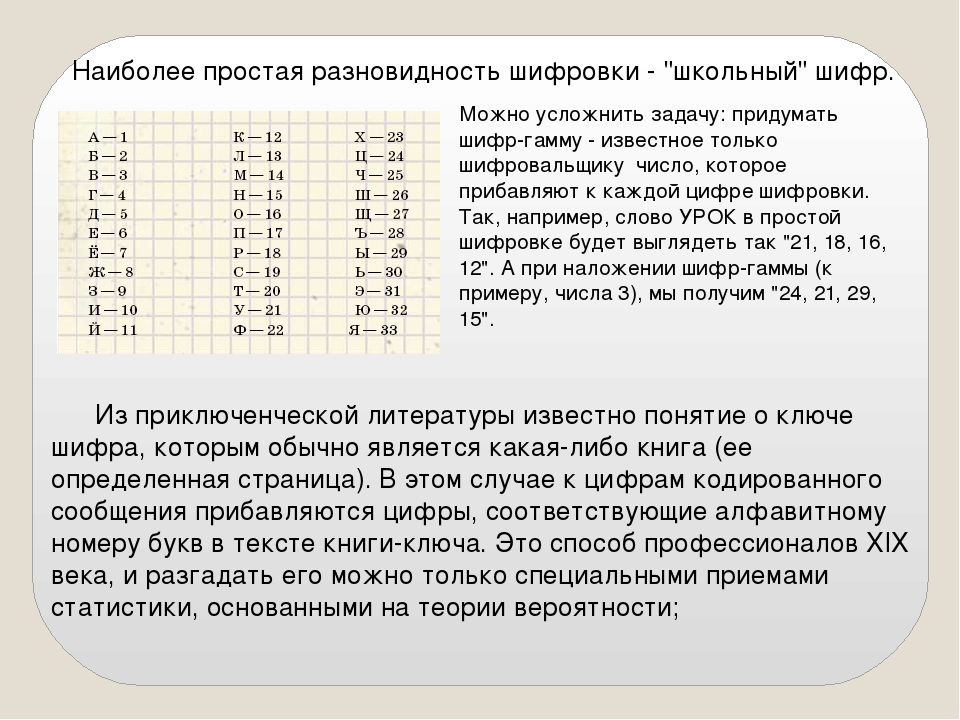

Задание 6

Закодируйте

информацию с помощью кодовой таблицы

А-1 | Б-2 | В-3 | Г-4 | Д-5 | Е-6 | Ё-7 |

Ж-8 | З-9 | И-10 | Й-11 | К-12 | Л-13 | М-14 |

Н-15 | О-16 | П-17 | Р-18 | С-19 | Т-20 | У-21 |

Ф-22 | Х-23 | Ц-24 | Ч-25 | Щ-26 | Ш-27 | Ъ-28 |

Ы-29 | Ь-30 | Э-31 | Ю-32 | Я-33 |

|

|

А) 14 29 5 13 33 17 6 18 6 5

1 25 10 10 15 22 16 18 14 1 24 10 10

Б) 17 18 10 2 6 4 1 6 14 12 33

9 29 12 21 8 6 19 20 16 3

В) 14 15 16 4 10 6 8 6 19 20

29 17 18 10 27 13 10

Г) 10 9 4 13 21 2 16 12 16 11

5 18 6 3 15 16 19 20 10

Д) 6 19 20 30 8 6 19 20 29 12

16 20 16 18 29 6 19 20 1 13 10

Е) 14 6 8 5 21 15 1 18 16 5 15 29

14 10 10 17 16 15 33 20 15 29 14 10

Задание

7.

Придумать

свой ключ шифрования и закодировать с помощью него сообщение:

Бит — это минимальная единица измерения

информации.

Создание своего метода шифрования | Mylma.ru

Шифр — какая-либо система преобразования текста с секретом (ключом) для обеспечения секретности передаваемой информации. Прочитав определение из википедии , конечно можно понять что такое шифр , но все же не до конца. Что-бы понять что же делает шифры таким особенным , популярным , а чаще всего и жизненно-важным , в первую очередь надо что-нибудь зашифровать.

В цикле статей под название “Создание своего метода шифрования”, эта статья будет вводной. Здесь мы рассмотрим отличие шифров от кодов и выберем 2 шифра, которые в дальнейшем мы будем использовать для создания своего шифра.

Отличие шифров от кодов

Если не вдаваться в глубокие подробности, то ответ очень прост. Представьте себе обычную телефонную книгу. Представили? Телефонная книга и есть своего рода кодовая книга. Если вы будете записывать фамилии и имена ваших друзей на обычный листок то получится текст , а если вместо их ФИО использовать номера их телефонов то получится уже закодированное послание. Такое послание сможет понять только тот человек, который знает, что при составлении этого текста вы использовали телефонную книгу. И раскодировать этот набор цифр он сможет только при помощи такой же телефонной книги. Очевидным минусом кодов , является их “стабильность”. При попадании кодовой книги к тому , от кого вы свое послание прятали , ваш код будет больше не способен обеспечить скрытность переписки.

Представили? Телефонная книга и есть своего рода кодовая книга. Если вы будете записывать фамилии и имена ваших друзей на обычный листок то получится текст , а если вместо их ФИО использовать номера их телефонов то получится уже закодированное послание. Такое послание сможет понять только тот человек, который знает, что при составлении этого текста вы использовали телефонную книгу. И раскодировать этот набор цифр он сможет только при помощи такой же телефонной книги. Очевидным минусом кодов , является их “стабильность”. При попадании кодовой книги к тому , от кого вы свое послание прятали , ваш код будет больше не способен обеспечить скрытность переписки.

Выбор шифров для скрещивания

Ну что ж вот и основная часть статьи. Не буду откладывать в долгий ящик и расскажу какие шифры мы будем использовать. Шифр Вижинера и Квадрат Полибия.

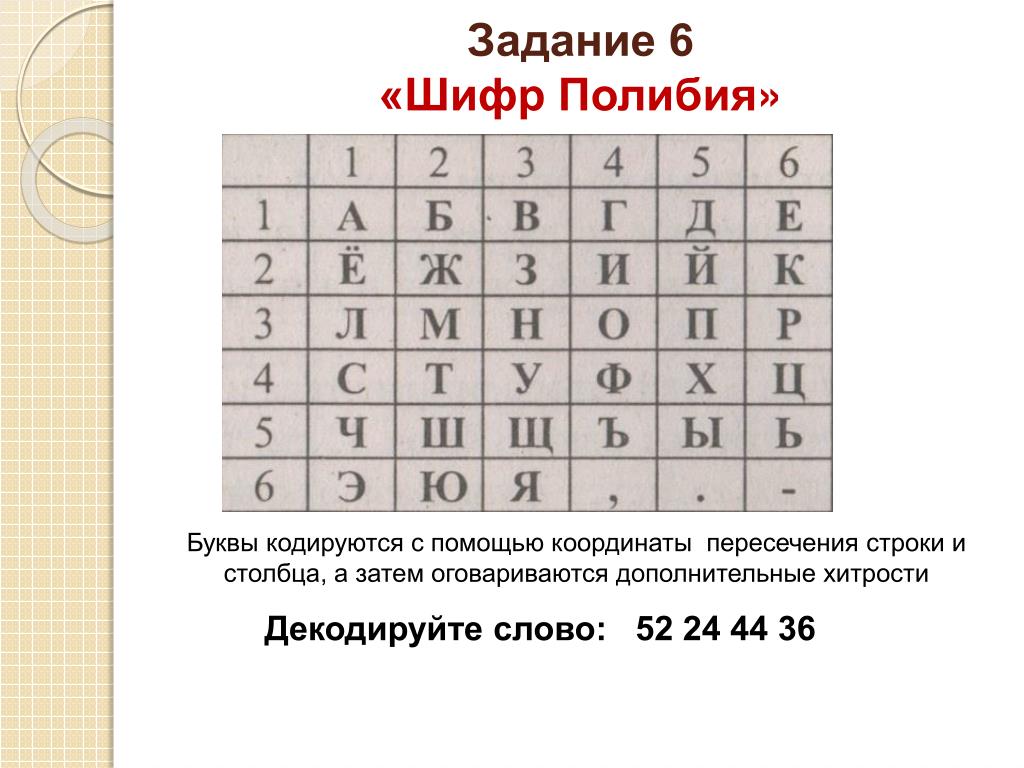

Квадрат Полибия

Чуть выше я писал, что код намного менее универсален и порой менее устойчив к взлому. Но квадрат Полибия это код простой замены, причем очень древний код. Так почему же , если он такой простой использовать мы будем его ? Как раз потому что он такой простой , уж простите за тавтологию. Работу с данным шифром разделим на несколько стадий :

Так почему же , если он такой простой использовать мы будем его ? Как раз потому что он такой простой , уж простите за тавтологию. Работу с данным шифром разделим на несколько стадий :

- Выбор языка алфавита для таблицы

- Определение размерности таблицы

- Формирование таблицы

- Шифрования

Алфавит мы возьмем русский , а таблицу самую часто используемую. Принцип шифрования понятен даже ребенку :

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 1 | А | Б | В | Г | Д | Е |

| 2 | Ё | Ж | З | И | Й | К |

| 3 | Л | М | Н | О | П | Р |

| 4 | С | Т | У | Ф | Х | Ц |

| 5 | Ч | Ш | Щ | Ъ | Ы | Ь |

| 6 | Э | Ю | Я | — | — | — |

Для шифрования на квадрате находили букву текста и вставляли в шифровку нижнюю от неё в том же столбце. Если буква была в нижней строке, то брали верхнюю из того же столбца.

Если буква была в нижней строке, то брали верхнюю из того же столбца.

| Буква текста: | а | р | б | у | з |

| Буква шифротекста : | ё | ш | ж | з | н |

Шифр Вижинера

Данный шифр тоже далеко не новый , но взломать его (официально )не могли целых 200 лет. Шифр Вижинера это поли алфавитный шифр , да к тому же еще с ключевым словом.

Попробуем зашифровать слово PENSIL. Ключевым словом будет слово MEN.

P E NS I L MENMEN

Ключевое слово будем писать циклично до конца текста. Потом Используя таблицу выше , будем искать и находить символы на перекрестиях буквы из текста и буквы из кодового слова. Если все правильно зашифровать то должно получиться слово — BIAETY.

Объединения шифра Вижинера и квадрата Полибия

| 1 | 2 | 3 | 4 | 5 | |

| 1 | А | Б | В | Г | Д |

| 2 | Е | Ж | З | И | К |

| 3 | Л | М | Н | О | П |

| 4 | Р | С | Т | У | Ф |

| 5 | Х | Ц | Ч | Ш | Щ |

| 6 | Ы | Э | Ю | Я |

| л | и | м | о | н | |

| м | А | Б | В | Г | Д |

| у | Е | Ж | З | И | К |

| з | Л | М | Н | О | П |

| ы | Р | С | Т | У | Ф |

| к | Х | Ц | Ч | Ш | Щ |

| а | Ы | Э | Ю | Я |

Вот так просто мы и объединили два шифра. Полученный текс расшифровать гораздо сложнее чем обычный шифр Полибия. Правда в стойкости примененный шифр проигрывает шифру Вижинера , так как является одно алфавитным. Однако новый принцип существенно легче и проще для повседневного использования, или шифрования не очень важной информации.

Полученный текс расшифровать гораздо сложнее чем обычный шифр Полибия. Правда в стойкости примененный шифр проигрывает шифру Вижинера , так как является одно алфавитным. Однако новый принцип существенно легче и проще для повседневного использования, или шифрования не очень важной информации.

Что-же дальше ? А дальше , для того чтобы не тратить драгоценное время на шифрование в ручную , мы напишем программу на языке C#.

Похожие статьи

Хэширование и пароли. Безопасность в Интернете

Содержание урока

§78. Шифрование

Шифрование

Вопросы и задания

Задачи

§79. Хэширование и пароли

§80. Современные алгоритмы шифрования

§81. Стеганография

§82. Безопасность в Интернете

§78. Шифрование

Шифрование

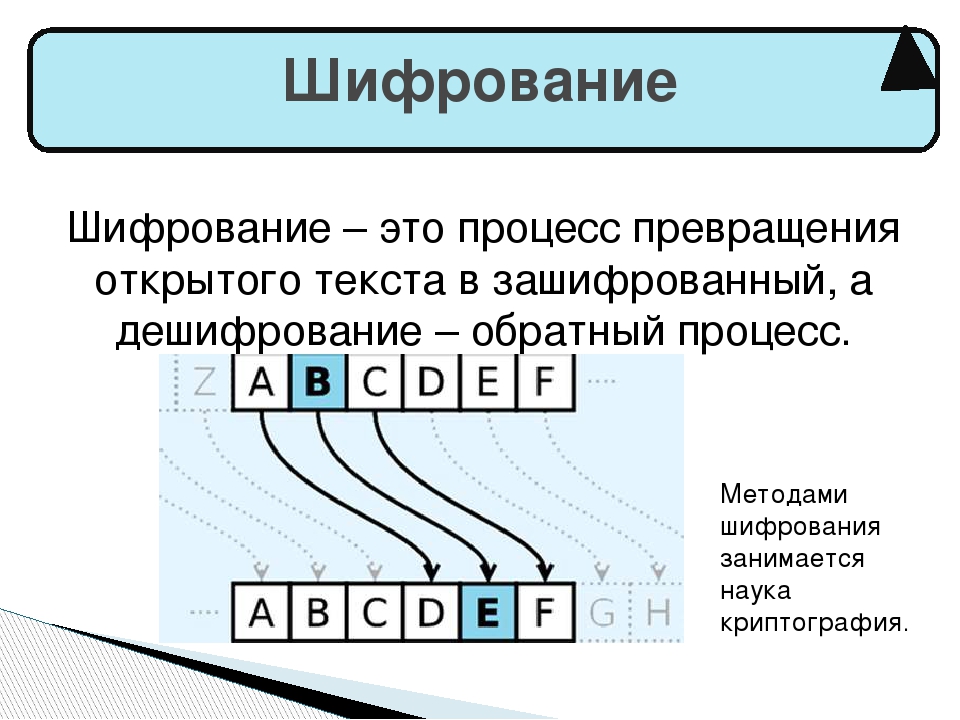

Один из методов защиты информации от неправомерного доступа — это шифрование, т. е. кодирование специального вида.

е. кодирование специального вида.

Шифрование — это преобразование (кодирование) открытой информации в зашифрованную, недоступную для понимания посторонними.

Шифрование применяется в первую очередь для передачи секретной информации по незащищённым каналам связи. Шифровать можно любые данные — тексты, рисунки, звук, базы данных и т. д.

Человечество применяет шифрование с того момента, как появилась секретная информация, которую нужно было скрыть от врагов. Первое известное науке шифрованное сообщение — египетский текст, в котором вместо принятых тогда иероглифов были использованы другие знаки.

Методы шифрования и расшифровывания сообщения изучает наука криптология, история которой насчитывает около четырех тысяч лет. Она состоит из двух ветвей: криптографии и криптоанализа.

Криптография — это наука о способах шифрования информации.

Криптоанализ — это наука о методах и способах вскрытия шифров.

Обычно предполагается, что сам алгоритм шифрования известен всем, но неизвестен его ключ, без которого сообщение невозможно расшифровать. В этом заключается отличие шифрования от простого кодирования, при котором для восстановления сообщения достаточно знать только алгоритм кодирования.

Ключ — это параметр алгоритма шифрования (шифра), позволяющий выбрать одно конкретное преобразование из всех вариантов, предусмотренных алгоритмом. Знание ключа позволяет свободно зашифровывать и расшифровывать сообщения.

Все шифры (системы шифрования) делятся на две группы — симметричные и несимметричные (с открытым ключом).

Симметричный шифр означает, что и для шифрования, и для расшифровывания сообщений используется один и тот же ключ. В системах с открытым ключом используются два ключа — открытый и закрытый, которые связаны друг с другом с помощью некоторых математических зависимостей. Информация шифруется с помощью открытого ключа, который доступен всем желающим, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения.

Криптостойкость шифра — это устойчивость шифра к расшифровке без знания ключа.

Стойким считается алгоритм, который для успешного раскрытия требует от противника недостижимых вычислительных ресурсов, недостижимого объёма перехваченных сообщений или такого времени, что по его истечении защищённая информация будет уже не актуальна.

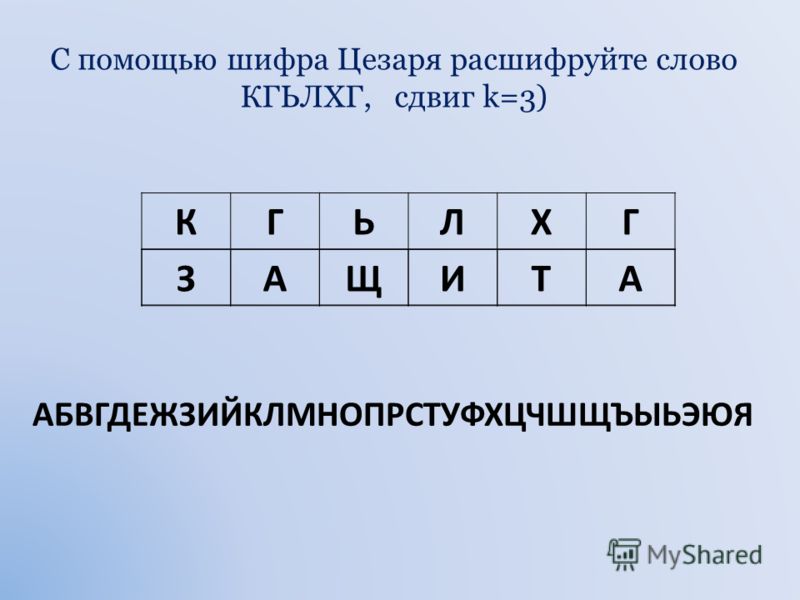

Шифр Цезаря 1 — один из самых известных и самых древних шифров. В этом шифре каждая буква заменяется на другую, расположенную в алфавите на заданное число позиций k вправо от неё. Алфавит замыкается в кольцо, так что последние символы заменяются на первые. На рисунке 10.2 — пример шифра Цезаря (со сдвигом 3) 2.

1 Назван в честь римского императора Гая Юлия Цезаря, использовавшего его для секретной переписки.

2 Будем считать, что буквы «Е» и «Ё» совпадают.

Рис. 10.2

10.2

Будем считать, что буквы «Е» и «Ё» совпадают.

Знаменитая фраза «ПРИШЕЛ УВИДЕЛ ПОБЕДИЛ» при использовании шифра Цезаря со сдвигом 3 будет закодирована так:

ТУЛЫИО ЦЕЛЗИО ТСДИЗЛО

Если первая буква алфавита имеет код 0, вторая — код 1 и т. д., алгоритм шифрования может быть выражен формулой

y = (х + k) mod n,

где х — код исходного символа, k — величина сдвига, y — код символа-замены, n — количество символов в алфавите, а запись (х + k) mod n обозначает остаток от деления х + k на n. Операция взятия остатка от деления необходима для того, чтобы замкнуть алфавит в кольцо. Например, при использовании русского алфавита (32 буквы, без буквы «Ё») для буквы «Я» (код 31) получаем код заменяющего символа (31 + 3) mod 32 = 2, это буква «В».

Ключом для шифра Цезаря служит сдвиг k, если его знать, то сообщение легко расшифровать. Для этого используется формула

х = (y — k + n) mod n.

Шифр Цезаря относится к шифрам простой подстановки, так как каждый символ исходного сообщения заменяется на другой символ из того же алфавита. Такие шифры легко раскрываются с помощью частотного анализа, потому что в каждом языке частоты встречаемости букв примерно постоянны для любого достаточно большого текста.

Такие шифры легко раскрываются с помощью частотного анализа, потому что в каждом языке частоты встречаемости букв примерно постоянны для любого достаточно большого текста.

Значительно сложнее сломать шифр Виженера 3, который стал естественным развитием шифра Цезаря. Для использования шифра Виженера используется ключевое слово, которое задает переменную величину сдвига.

3 Назван по имени Блеза Виженера, швейцарского дипломата XVI века.

Например, пусть ключевое слово — «ЗАБЕГ». По таблице (рис. 10.3) определяем коды букв.

Рис. 10.3

Получаем: «3» — 7, «А» — 0, «Б» — 1, «Е» — 5, «Г» — 3. Это значит, что для кодирования первой буквы любого текста используется сдвиг 7, для кодирования второй — 0 (символ не меняется) и т. д. Для пятой буквы используется сдвиг 3, а для шестой — снова 7 (начинаем «проходить» кодовое слова с начала). Фраза «ПРИШЕЛ УВИДЕЛ ПОБЕДИЛ» при использовании шифра Виженера с ключом «ЗАБЕГ» будет закодирована в виде «ЦРЙЭИТ УГНЗМЛ РУДМДЙР».

Фраза «ПРИШЕЛ УВИДЕЛ ПОБЕДИЛ» при использовании шифра Виженера с ключом «ЗАБЕГ» будет закодирована в виде «ЦРЙЭИТ УГНЗМЛ РУДМДЙР».

Шифр Виженера обладает значительно более высокой криптостойкостью, чем шифр Цезаря. Это значит, что его труднее раскрыть — подобрать нужное ключевое слово. Теоретически, если длина ключа равна длине сообщения и каждый ключ используется только один раз, шифр Виженера обладает абсолютной криптостойкостью — взломать его невозможно.

Следующая страница Вопросы и задания

Cкачать материалы урока

Как придумать свой шифр

Обродай ожаловатьпай анай иптографиюкрай сай икихаувай! Независимо от того, пишите ли вы записки своим друзьям в классе или пытаетесь постигнуть криптографию (науку о кодах и шифрах) ради интереса, эта статья может помочь вам узнать некоторые основные принципы и создать свой собственный способ кодировки личных сообщений. Прочитайте шаг 1 ниже, чтобы понять с чего начинать!

Прочитайте шаг 1 ниже, чтобы понять с чего начинать!

Некоторые люди используют слова «код» и «шифр» для обозначения одинаковых понятий, но те, кто серьезно занимаются этим вопросом, знают, что это два абсолютно разных понятия. Секретный код – система, в которой каждое слово или фраза в вашем сообщении заменяются другим словом, фразой или серией символов. Шифр – система, в которой каждая буква вашего сообщения заменяется другой буквой или символом.

Метод 1 Коды

Стандартные коды

- 1 Создайте свою собственную книгу кода. Любой полноценный код требует наличия книги кода. Придумайте слова или фразы, замещающие необходимые вам слова или фразы, затем соберите их всех вместе в книге кода, чтобы вы могли поделиться ею с вашими супер секретными друзьями.

- 2 Создайте ваше сообщение. Используя книгу кода, аккуратно и внимательно напишите сообщение. Обратите внимание, что соединение вашего кода с шифром сделает ваше сообщение еще более защищенным!

- 3 Переведите ваше сообщение.

Когда ваши друзья получат сообщение, им понадобится использовать их экземпляр книги кода, чтобы перевести сообщение. Убедитесь, что они знают, что вы используете двойной метод защиты.

Когда ваши друзья получат сообщение, им понадобится использовать их экземпляр книги кода, чтобы перевести сообщение. Убедитесь, что они знают, что вы используете двойной метод защиты.

Книга кода

- 1 Выберите книгу. При использовании книги кода вы создадите код, обозначающий место нужных слов в книге. Если вы хотите увеличить шансы того, что любое из необходимых вам слов будет в книге кода, то используйте словари или большие справочники путешественника. Вам необходимо, чтобы количество слов, используемых в книге, было большим и относилось к разным темам.

- 2 Переведите слова вашего сообщения в цифры. Возьмите первое слово вашего сообщения и найдите его где-то в книге. После этого запишите номер страницы, номер строки и номер слова. Напишите их вместе для замены нужного вам слова. Делайте эту операцию для каждого слова. Вы также можете использовать этот прием для шифрования фраз, если ваша книга кода может предоставить вам нужную фразу готовой.

- Итак, например, слово на странице 105, пятая строчка вниз, двенадцатое по счету станет 105512, 1055.

12 или чем-то похожим.

12 или чем-то похожим. - 3 Передайте сообщение. Отдайте зашифрованное сообщение вашему другу. Тому понадобится использовать ту же самую книгу для обратного перевода сообщения.

Полицейское кодирование

- 1 Выбирайте самые популярные фразы. Этот тип кода работает лучше всего, когда у вас есть набор фраз, которые вы используете чаще всего. Это может быть чем-нибудь от простого «Он симпатичный!» до чего-нибудь более серьезного, например, «Я не могу встретиться прямо сейчас».

- 2 Подготовьте код для каждой из фраз. Вы можете использовать аналог полицейского кодирования и присвоить каждой фразе номер или несколько букв или использовать другие фразы (как поступают в больницах). Например, вы можете сказать «1099» вместо «Эта линия прослушивается» или вы можете сказать «Я думаю о том, чтобы поехать порыбачить на этих выходных». Использование цифр легче при письме, но использование фраз выглядит менее подозрительно.

- 3 Запомните код. Этот тип кодировки работает лучше всего, если вы можете держать в памяти все фразы, хотя наличие книги кода для подстраховки никогда не повредит!

Метод 2 Шифры

Шифрование, основанное на дате

- 1 Выберите дату.

Например, это будет день рождения Стивена Спилберга 16-го декабря 1946 года. Напишите эту дату, используя цифры и косые черты (12/18/46), затем уберите черты, чтобы получить шестизначное число 121846, которые вы можете использовать для передачи зашифрованного сообщения.

Например, это будет день рождения Стивена Спилберга 16-го декабря 1946 года. Напишите эту дату, используя цифры и косые черты (12/18/46), затем уберите черты, чтобы получить шестизначное число 121846, которые вы можете использовать для передачи зашифрованного сообщения. - 2 Присвойте каждой букве цифру. Представьте, что сообщение «Мне нравятся фильмы Стивена Спилберга». Под сообщение вы напишите ваше шестизначное число снова и снова до самого конца предложения: 121 84612184 612184 6121846 121846121.

- 3 Зашифруйте ваше сообщение. Напишите буквы слева направо. Передвиньте каждую букву обычного текста на количество единиц, указанных под ней. Буква «М» сдвигается на одну единицу и становится «Н», буква «Н» сдвигается на две единицы и становится «П». Обратите внимание, что буква «Я» сдвигается на 2 единицы, для этого вам необходимо перескочить на начало алфавита, и становится «Б». Ваше итоговое сообщение будет «Нпё хфёгбущг ъйныфя чукгмсё тсйуексеб».

- 4 Переведите ваше сообщение.

Когда кто-то захочет прочитать ваше сообщение, все, что ему надо будет знать, так это какую дату вы использовали для кодировки. Для перекодировки воспользуйтесь обратным процессом: напишите цифровой код, затем верните буквы в противоположном порядке.

Когда кто-то захочет прочитать ваше сообщение, все, что ему надо будет знать, так это какую дату вы использовали для кодировки. Для перекодировки воспользуйтесь обратным процессом: напишите цифровой код, затем верните буквы в противоположном порядке. - Кодирование при помощи даты имеет дополнительное преимущество, так как дата может быть абсолютно любой. Вы также можете изменить дату в любой момент. Это позволяет обновлять систему шифра гораздо легче, чем при использовании других методов. Как бы то ни было лучше избегать таких известных дат как 9 мая 1945 года.

Шифрование при помощи числа

- 1 Выберите с вашим другом секретное число. Например, число 5.

- 2 Напишите ваше сообщение (без пробелов) с этим количеством букв в каждой строчке (не переживайте, если последняя строчка короче). Например, сообщение «Мое прикрытие раскрыто» будет выглядеть так:

- Моепр

- икрыт

- иерас

- крыто

- 3 Чтобы создать шифр возьмите буквы сверху вниз и запишите их.

Сообщение будет «Миикокереррыпыатртао».

Сообщение будет «Миикокереррыпыатртао». - 4 Для расшифровки вашего сообщения ваш друг должен посчитать общее количество букв, разделить его на 5 и определить, есть ли неполные строки. После этого он/она записывает эти буквы в колонки, так чтобы было 5 букв в каждом ряду и одна неполная строка (если есть), и читает сообщение.

Графический шифр

- 1 Нарисуйте знаки «решетка» и «+». На листе бумаги создайте основу вашего шифра. Она будет выглядеть, как # и + (поверните знак плюса, чтобы он выглядел как ромб, а не квадрат).

- 2 Расставьте буквы по ячейкам. Данные фигуры имеют ячейки между линиями. Заполните эти ячейки двумя буквами алфавита. Размещайте буквы хаотично и не используйте одну и ту же букву дважды.

- Любой адресат сообщения будет должен иметь такую же копию основы шифра с буквами, для того чтобы прочитать ваше сообщение.

- 3 Запишите ваш код. Возьмите первую букву вашего сообщения. Найдите ее в основе шифра. Посмотрите на линии, которые вокруг нее. Нарисуйте такие же линии, как и линии, которые образуют ячейки в основе шифра. Если буква, которую вы пишите, является второй в ячейке, добавьте точку к линиям. Проделайте данную операцию для каждой буквы сообщения.

Перестановка Цезаря

- 1 Создайте свой алфавит шифра. Шифр Цезаря перемещает алфавит и затем заменяет буквы их новым номером по порядку. Это делает код более трудным для взлома, если вы меняете расстановку регулярно. Например, 3-х перестановочный шифр будет означать, что А становится Э, Б становится Ю, В становится Я и т.д. Если вы хотите написать «Встречаемся завтра на станции», то сообщение будет выглядеть «Яопнвфэвйоь еэяпнэ кэ опэкуёё».

- Существует много вариантов изменения порядка алфавита перед созданием кода. Это делает шифр более надежным.

- 2 Запишите ваше сообщение. Наличие помощника, как декодирующий круг, может сделать это проще, если вы сможете подготовить такое, которое будет подходить вашему коду.

- 3 Переведите сообщение. Человек, расшифровывающий ваш код, должен знать только число, чтобы правильно восстановить алфавит. Регулярно меняйте его, но убедитесь, что вы можете безопасно передать адресату, что будет новым числом сдвига алфавита.

Метод 3 Секретные языки

Путаный язык

- 1 Определите слова, которые начинаются с гласных. Если есть такие, просто добавляйте «ай» на конце слова. Например, «ухо» станет «ухоай», «арка» станет «аркаай» и «оскорбление» станет «оскоблениеай».

- 2 Определите слова, которые начинаются с согласной. Если есть такие, то перенесите первую букву слова в конец и добавьте «ай». Если в начале слова стоят две (или более) согласных, переставьте их в конец и добавьте «ай».

- Например, «труп» станет «уптрай», «грамм» станет «аммграй» и «мысль» станет «ысльмай».

- 3 Говорите на путаном языке. Путаный язык работает лучше всего, если на нем говорить быстро, но для этого потребуется некоторое время подготовки. Не прекращайте практиковаться!

Звуковой код

- 1 Создайте свой звуковой код. Этот код будет работать также как и азбука Морзе. Вам будет нужно присвоить звуковой ритмичный код каждой букве или отдельному слову. Выберите ритмы, которые вы можете запомнить.

- 2 Научите вашему коду других. Код должен быть всегда в памяти, поэтому научите коду всех, с кем планируете его использовать.

- 3 Простучите ваше сообщение. Используйте ваши пальцы, конец карандаша или другой инструмент для передачи вашего сообщения. Старайтесь быть скрытными. Вам не надо, чтобы кто-то догадался, что вы общаетесь.

Тарабарский язык

- 1 Научитесь говорить на тарабарском языке. Тарабарский язык – языковая игра наподобие путаного языка, но звучит более сложно. Короткое объяснение – вам надо добавлять «-отаг» (или любой аналог)перед каждой гласной в слоге. Это гораздо хитрее, чем звучит на самом деле! Вам потребуется практика, чтобы в совершенстве овладеть этим кодом.

Советы

- Прячьте ваш код в том месте, о котором знают только отправитель и получатель. Например, развинтите любую ручку и положите ваш код внутрь нее, соберите ручку обратно, найдите место (например, подставка под карандаши) и сообщите получателю место и тип ручки.

- Шифруйте также и пробелы, чтобы запутать код еще больше. Например, вы можете использовать буквы (Е, Т, А, О и Н работают лучше всего) вместо пробелов. Они называются пустышками. Ы, Ъ, Ь и Й будут выглядеть слишком явными пустышками для опытных взломщиков кодов, поэтому не используйте их или другие выделяющиеся символы.

- Вы можете создать свой собственный код, переставляя буквы в словах в случайном порядке. «Диж яемн в крапе» – «Жди меня в парке».

- Всегда отправляйте коды агентам с вашей стороны.

- При использовании турецкого ирландского вам не нужно специально использовать «эб» перед согласной. Вы можете использовать «иэ», «бр», «из» или любую другую неприметную комбинацию букв.

- При использовании позиционной кодировки, не стесняйтесь добавлять, удалять и даже переставлять буквы с одного места на другое, чтобы сделать дешифровку еще более трудной. Убедитесь, что ваш партнер понимает, что вы делаете, или все это будет бессмысленным для нее/него. Вы можете разбить текст на части так, чтобы было три, четыре или пять букв в каждой, а затем поменять их местами.

- Для перестановки Цезаря вы можете переставлять буквы на любое количество мест, которое вы хотите, вперед или назад. Только убедитесь что правила перестановок одинаковы для каждой буквы.

- Всегда уничтожайте расшифрованные сообщения.

- Если вы используете свой собственный код, не делайте его слишком сложным, чтобы остальные не смогли его разгадать. Он может оказаться слишком сложным для расшифровки даже для вас!

- Используйте азбуку Морзе. Это один из самых известных кодов, поэтому ваш собеседник быстро поймет, что это.

Предупреждения

- Если вы пишете код неаккуратно, то это сделает процесс декодирования более сложным для вашего партнера, при условии что вы не используете вариации кодов или шифров, созданные специально, чтобы запутать дешифровальщика (за исключением вашего партнера, конечно).

- Путаный язык лучше использовать для коротких слов. С длинными словами он не настолько эффективен, потому что дополнительные буквы гораздо более заметны. То же самое при использовании его в речи.

Что вам понадобится

- Партитура для кода

- Карандаш

- Бумага

- Любая дата

Шифр — какая-либо система преобразования текста с секретом (ключом) для обеспечения секретности передаваемой информации. Прочитав определение из википедии , конечно можно понять что такое шифр , но все же не до конца. Что-бы понять что же делает шифры таким особенным , популярным , а чаще всего и жизненно-важным , в первую очередь надо что-нибудь зашифровать.

В цикле статей под название “Создание своего метода шифрования”, эта статья будет вводной. Здесь мы рассмотрим отличие шифров от кодов и выберем 2 шифра, которые в дальнейшем мы будем использовать для создания своего шифра.

Отличие шифров от кодов

Если не вдаваться в глубокие подробности, то ответ очень прост. Представьте себе обычную телефонную книгу. Представили? Телефонная книга и есть своего рода кодовая книга. Если вы будете записывать фамилии и имена ваших друзей на обычный листок то получится текст , а если вместо их ФИО использовать номера их телефонов то получится уже закодированное послание. Такое послание сможет понять только тот человек, который знает, что при составлении этого текста вы использовали телефонную книгу. И раскодировать этот набор цифр он сможет только при помощи такой же телефонной книги. Очевидным минусом кодов , является их “стабильность”. При попадании кодовой книги к тому , от кого вы свое послание прятали , ваш код будет больше не способен обеспечить скрытность переписки.

Выбор шифров для скрещивания

Ну что ж вот и основная часть статьи. Не буду откладывать в долгий ящик и расскажу какие шифры мы будем использовать. Шифр Вижинера и Квадрат Полибия.

Квадрат Полибия

Чуть выше я писал, что код намного менее универсален и порой менее устойчив к взлому. Но квадрат Полибия это код простой замены, причем очень древний код. Так почему же , если он такой простой использовать мы будем его ? Как раз потому что он такой простой , уж простите за тавтологию. Работу с данным шифром разделим на несколько стадий :

- Выбор языка алфавита для таблицы

- Определение размерности таблицы

- Формирование таблицы

- Шифрования

Алфавит мы возьмем русский , а таблицу самую часто используемую. Принцип шифрования понятен даже ребенку :

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 1 | А | Б | В | Г | Д | Е |

| 2 | Ё | Ж | З | И | Й | К |

| 3 | Л | М | Н | О | П | Р |

| 4 | С | Т | У | Ф | Х | Ц |

| 5 | Ч | Ш | Щ | Ъ | Ы | Ь |

| 6 | Э | Ю | Я | — | — | — |

Для шифрования на квадрате находили букву текста и вставляли в шифровку нижнюю от неё в том же столбце. Если буква была в нижней строке, то брали верхнюю из того же столбца.

| Буква текста: | а | р | б | у | з |

| Буква шифротекста : | ё | ш | ж | з | н |

Шифр Вижинера

Данный шифр тоже далеко не новый , но взломать его (официально )не могли целых 200 лет. Шифр Вижинера это поли алфавитный шифр , да к тому же еще с ключевым словом.

Попробуем зашифровать слово PENSIL. Ключевым словом будет слово MEN.

P E NS I L MENMEN

Ключевое слово будем писать циклично до конца текста. Потом Используя таблицу выше , будем искать и находить символы на перекрестиях буквы из текста и буквы из кодового слова. Если все правильно зашифровать то должно получиться слово — BIAETY.

Объединения шифра Вижинера и квадрата Полибия

| 1 | 2 | 3 | 4 | 5 | |

| 1 | А | Б | В | Г | Д |

| 2 | Е | Ж | З | И | К |

| 3 | Л | М | Н | О | П |

| 4 | Р | С | Т | У | Ф |

| 5 | Х | Ц | Ч | Ш | Щ |

| 6 | Ы | Э | Ю | Я |

| л | и | м | о | н | |

| м | А | Б | В | Г | Д |

| у | Е | Ж | З | И | К |

| з | Л | М | Н | О | П |

| ы | Р | С | Т | У | Ф |

| к | Х | Ц | Ч | Ш | Щ |

| а | Ы | Э | Ю | Я |

Вот так просто мы и объединили два шифра. Полученный текс расшифровать гораздо сложнее чем обычный шифр Полибия. Правда в стойкости примененный шифр проигрывает шифру Вижинера , так как является одно алфавитным. Однако новый принцип существенно легче и проще для повседневного использования, или шифрования не очень важной информации.

Что-же дальше ? А дальше , для того чтобы не тратить драгоценное время на шифрование в ручную , мы напишем программу на языке C#.

Все мы довольно часто слышим такие слова и словосочетания, как «шифрование данных», «секретные шифры», «криптозащита», «шифрование», но далеко не все понимают, о чем конкретно идет речь. В этом посте разберемся, что из себя представляет шифрование и рассмотрим элементарные шифры с тем расчетом, чтобы даже далекие от IT люди поняли суть этого явления.

Прежде всего, разберемся в терминологии.

Шифрование – это такое преобразование исходного сообщения, которое не позволит всяким нехорошим людям прочитать данные, если они это сообщение перехватят. Делается это преобразование по специальным математическим и логическим алгоритмам, некоторые из которых мы рассмотрим ниже.

Исходное сообщение – это, собственно, то, что мы хотим зашифровать. Классический пример — текст.

Шифрованное сообщение – это сообщение, прошедшее процесс шифрования.

Шифр — это сам алгоритм, по которому мы преобразовываем сообщение.

Ключ — это компонент, на основе которого можно произвести шифрование или дешифрование.

Алфавит – это перечень всех возможных символов в исходном и зашифрованном сообщении. Включая цифры, знаки препинания, пробелы, отдельно строчные и заглавные буквы и т.д.

Теперь, когда мы говорим на более-менее одном языке, разберем простые шифры.

Шифр Атбаша

Самый-самый простой шифр. Его суть – переворот алфавита с ног на голову.

Например, есть у нас алфавит, который полностью соответствует обычной латинице.

Для реализации шифра Атбаша просто инвертируем его. «А» станет «Z», «B» превратится в «Y» и наоборот. На выходе получим такую картину:

И теперь пишем нужное сообшение на исходном алфавите и алфавите шифра

Исходное сообщение: I love habr

Зашифрованное: r olev szyi

Шифр Цезаря

Тут добавляется еще один параметр — примитивный ключ в виде числа от 1 до 25 (для латиницы). На практике, ключ будет от 4 до 10.

Опять же, для наглядности, возьмем латиницу

И теперь сместим вправо или влево каждую букву на ключевое число значений.

Например, ключ у нас будет 4 и смещение вправо.

Исходный алфавит: a b c d e f g h i j k l m n o p q r s t u v w x y z

Зашифрованный: w x y z a b c d e f g h i j k l m n o p q r s t u v

Пробуем написать сообщение:

Шифруем его и получаем следующий несвязный текст:

Шифр Вернама (XOR-шифр)

Простейший шифр на основе бинарной логики, который обладает абсолютной криптографической стойкостью. Без знания ключа, расшифровать его невозможно (доказано Клодом Шенноном).

Исходный алфавит — все та же латиница.

Сообщение разбиваем на отдельные символы и каждый символ представляем в бинарном виде.

Классики криптографии предлагают пятизначный код бодо для каждой буквы. Мы же попробуем изменить этот шифр для кодирования в 8 бит/символ на примере ASCII-таблицы. Каждую букву представим в виде бинарного кода.

Теперь вспомним курс электроники и элемент «Исключающее ИЛИ», также известный как XOR.

XOR принимает сигналы (0 или 1 каждый), проводит над ними логическую операцию и выдает один сигнал, исходя из входных значений.

Если все сигналы равны между собой (0-0 или 1-1 или 0-0-0 и т.д.), то на выходе получаем 0.

Если сигналы не равны (0-1 или 1-0 или 1-0-0 и т.д.), то на выходе получаем 1.

Теперь для шифровки сообщения, введем сам текст для шифровки и ключ такой же длины. Переведем каждую букву в ее бинарный код и выполним формулу сообщение XOR ключ

сообщение: LONDON

ключ: SYSTEM

Переведем их в бинарный код и выполним XOR:

В данном конкретном примере на месте результирующих символов мы увидим только пустое место, ведь все символы попали в первые 32 служебных символа. Однако, если перевести полученный результат в числа, то получим следующую картину:

С виду — совершенно несвязный набор чисел, но мы-то знаем.

Шифр кодового слова

Принцип шифрования примерно такой же, как у шифра цезаря. Только в этом случае мы сдвигаем алфавит не на определенное число позиций, а на кодовое слово.

Например, возьмем для разнообразия, кириллический алфавит.

Придумаем кодовое слово. Например, «Лукоморье». Выдернем из него все повторяющиеся символы. На выходе получаем слово «Лукомрье».

Теперь вписываем данное слово в начале алфавита, а остальные символы оставляем без изменений.

И теперь запишем любое сообщение и зашифруем его.

Получим в итоге следующий нечитаемый бред:

Шифр Плейфера

Классический шифр Плейфера предполагает в основе матрицу 5х5, заполненную символами латинского алфавита (i и j пишутся в одну клетку), кодовое слово и дальнейшую манипуляцию над ними.

Пусть кодовое слово у нас будет «HELLO».

Сначала поступаем как с предыдущим шифром, т.е. уберем повторы и запишем слово в начале алфавита.

Теперь возьмем любое сообщение. Например, «I LOVE HABR AND GITHUB».

Разобьем его на биграммы, т.е. на пары символов, не учитывая пробелы.

Если бы сообщение было из нечетного количества символов, или в биграмме были бы два одинаковых символа (LL, например), то на место недостающего или повторившегося символа ставится символ X.

Шифрование выполняется по нескольким несложным правилам:

1) Если символы биграммы находятся в матрице на одной строке — смещаем их вправо на одну позицию. Если символ был крайним в ряду — он становится первым.

Например, EH становится LE.

2) Если символы биграммы находятся в одном столбце, то они смещаются на одну позицию вниз. Если символ находился в самом низу столбца, то он принимает значение самого верхнего.

Например, если бы у нас была биграмма LX, то она стала бы DL.

3) Если символы не находятся ни на одной строке, ни на одном столбце, то строим прямоугольник, где наши символы — края диагонали. И меняем углы местами.

Например, биграмма RA.

По этим правилам, шифруем все сообщение.

Если убрать пробелы, то получим следующее зашифрованное сообщение:

Поздравляю. После прочтения этой статьи вы хотя бы примерно понимаете, что такое шифрование и знаете как использовать некоторые примитивные шифры и можете приступать к изучению несколько более сложных образцов шифров, о которых мы поговорим позднее.

Невзламываемый шифр Вернама

Продолжается цикл статей о шифровании и криптографии. В предыдущих сериях:

Сегодня разберём невзламываемый симметричный шифр.

Вся криптография основана на том, что для взлома шифра злоумышленнику потребуются десятки или сотни лет даже при доступе к большим вычислительным ресурсам. Но в симметричном шифровании есть алгоритмы, которые при правильном использовании вообще невозможно взломать. Один из таких алгоритмов — шифр Вернама.

Как работают такие алгоритмы

Общие правила для абсолютно стойких шифров в симметричном шифровании такие:

- Одно шифрование — один уникальный ключ. Второе сообщение шифровать этим же ключом уже нельзя.

- Ключ состоит из случайных битов, и каждый бит не зависит от другого. Это значит, что нельзя использовать в качестве ключа, например, отрывок из книги, потому что это резко снижает устойчивость шифра ко взлому.

- Длина ключа должна быть равна длине сообщения или ключ должен быть чуть длиннее. Если ключ короче сообщения, которое нужно зашифровать, то абсолютной стойкости не получится.

Если в алгоритме соблюдаются все три правила, то такой шифр взломать нельзя даже теоретически.

Шифр Вернама — это просто

В 1917 году телеграфист Гильберт Вернам изобрёл шифр, который основан на побитовом исключающем ИЛИ. Если коротко и просто, то на каждую букву вашего сообщения накладывается другая маскирующая буква, которая делает исходную букву нечитаемой.

Шифр Вернама — это сложно

Теперь попробуем объяснить подробнее.

1. Сообщение хранится в виде битов данных. Допустим, мы шифруем текст. Компьютер не умеет работать с текстом как таковым, он этот текст хранит как набор числовых кодов (проще говоря, у компьютера все буквы пронумерованы и он помнит только эти номера).

Числа, в свою очередь, компьютер хранит в виде двоичного кода, то есть битов данных. Это пока что не относится к шифрованию, это просто то, как хранится любая текстовая информация в компьютере.

| Буква | Код в ASCII | Биты данных |

| K | 75 | 01001011 |

| O | 79 | 01001111 |

| D | 68 | 01000100 |

Если мы напишем KOD в кодировке ASCII, то для компьютера это будет последовательность из трёх чисел, а каждое число — это набор битов:

01001011 01001111 01000100

2. Берём случайные биты в качестве ключа шифрования. На входе у нас три числа по 8 бит. Чтобы их зашифровать, нам нужны 24 случайных бита. Возьмём их с потолка, они ничего не значат:

10101101 01111010 10101011

3. Накладываем коды друг на друга и применяем алгоритм шифрования. Шифр Вернама построен на принципе «исключающего ИЛИ», он же XOR. Он смотрит на каждую пару битов и пытается понять, они одинаковые или разные. Если биты одинаковые, результат проверки будет 0, если разные — 1.

Можно проверить себя так: XOR задаёт вопрос «Эти биты разные»? Если да — то 1, если нет — то 0.

| Буква K | 0 | 1 | 0 | 0 | 1 | 0 | 1 | 1 |

| Ключ | 1 | 0 | 1 | 0 | 1 | 1 | 0 | 1 |

| XOR (Они разные?) | 1 | 1 | 1 | 0 | 0 | 1 | 1 | 0 |

Если мы таким образом закодируем три буквы, мы получим три новых набора битов:

| KOD (сообщение) | 01001011 | 01001111 | 01000100 |

| Ключ | 10101101 | 01111010 | 10101011 |

| Результат шифрования с помощью XOR | 11100110 | 00110101 | 11101111 |

Получается, что на входе у нас было 24 бита данных и на выходе 24 бита данных. Но эти данные теперь совсем другие. Если перевести эти числа обратно в текст, мы получим:

KOD → æ5ï

Расшифровка шифра Вернама

Если у нас есть закодированное сообщение и ключ от него, то раскодировать его не составит труда. Мы просто пишем алгоритм, который применяет операцию XOR как бы в обратном порядке к каждому биту сообщения. Например:

- Если в ключе шифрования в каком-то бите стоит 1, то мы берём этот же бит в зашифрованном сообщении и меняем его. Если был 1, то меняем на 0. Если был 0, то меняем на 1.

- Если в ключе шифрования в каком-то бите стоит 0, то этот же бит в зашифрованном сообщении мы не меняем.

- Проходим так по каждому биту сообщения и получаем исходный текст.

Компьютер может совершать миллиарды таких операций в секунду. Главное — иметь на руках ключ для расшифровки.

Почему этот шифр невзламываемый

Для начала договоримся, что под взломом мы понимаем прочтение этого сообщения без ключа. Если бы у нас был ключ, мы бы прочитали это сообщение почти сразу, и это уже не взлом.

Теперь посмотрим, почему без ключа этот шифр невозможно взломать.

- Каждый бит нашего исходного сообщения шифруется соответствующим битом, который берётся из ключа шифрования.

- Ключ шифрования — это случайные биты, такой «цифровой шум». Он не имеет смысла и в нём нет никакой логики. Каждый следующий бит может быть каким угодно.

- Шифрование происходит на самом низком уровне — на уровне битов. Мы даже не знаем, что перед нами: буквы, цифры, числа, картинки или аудио. Просто какой-то набор битов, которые выглядят как цифровой шум.

Единственный способ расшифровать целое сообщение — это получить целый ключ. Если мы получим лишь часть ключа, мы не сможем угадать или восстановить недостающую часть. Сколько ключа у нас есть — столько битов сообщения мы и расшифруем. Нет ключа — нет расшифровки.

Пример работы

Если мы зашифруем так фразу «Привет, это журнал Код!», то можем получить что-то такое:

hi857ов9njg5jоlр6;p0ора

Штука в том, что одна и та же буква в шифровке не означает одинаковые буквы в исходном сообщении, потому что биты шифрования выбраны случайным образом. Поэтому при попытке расшифровки злоумышленник получит такие варианты:

Срочно подпишись на код

Верни деньги, а то вилы

мама, я сдал зачёт, ура

Ваш зам предатель и вор

Ваш зам ни при чём, вот

Также он может получить любые другие сочетания букв, цифр и пробелов в рамках тех 23 символов, которые у нас были в исходном сообщении. Может быть, это не текст вовсе, а набор цифр. Может быть, это текст на каком-то другом языке. Может быть, это не текст вовсе, а очень маленькая картинка. Все эти варианты можно получить из нашей зашифрованной строки, потому что злоумышленник не знает ключ.

Минусы шифра Вернама

Если бы у этого шифра не было минусов, все бы пользовались только им, но сейчас этот шифр используется редко. Всё дело в том, что им очень неудобно пользоваться, чтобы выполнить все условия.

Чтобы этот шифр нельзя было взломать, нужно, чтобы секретный ключ был у обеих сторон и при этом его нельзя было перехватить. Но если так можно передать секретный ключ, то вместо него можно передать и само сообщение.

Даже если удастся заранее передать набор ключей каждой стороне для будущих шифровок, их нужно держать в полной физической безопасности, чтобы нельзя было их украсть, подсмотреть, потерять или перепутать.

Именно из-за таких требований к безопасности ключа этот шифр сейчас используется очень редко.

Что дальше

Поиграем в шпионов и напишем свой алгоритм шифра Вернама на JavaScript. Заодно и посмотрим, как работает XOR.

Текст:

Миша Полянин

Редактор:

Максим Ильяхов

Корректор:

Ира Михеева

Иллюстратор:

Даня Берковский

Вёрстка:

Маша Дронова

Доставка:

Олег Вешкурцев

§7. Кодирование информации — Ответы рабочая тетрадь Босов 5 класс

79. Заполните таблицу.

80. Запишите цифрами числа, встречающиеся в тексте.

Миллиард – очень большое число. За тридцать лет с первого января тысяча девятьсот семидесятого года по тридцать первое декабря тысяча девятьсот девяносто девятого года прошло десять тысяч девятьсот пятьдесят семь суток, что составляет двести шестьдесят две тысячи девятьсот шестьдесят восемь часов или девятьсот сорок шесть миллионов шестьсот восемьдесят четыре тысячи восемьсот секунд. Значит, за тридцать лет не пройдёт и миллиарда секунд.

1000000000, 30, 1, 1970, 31, 1999, 10957, 262968, 946684800, 30, 1000000000.

81. Представьте в виде арифмитических выражений следующие утверждения.

а) Если к трём прибавить четыре, потом умножить полученное число на четыре и разделить на разность восьми и шести, то в результате получится четырнадцать.

((4 + 3) * 4) / (8 — 6) = 14

б) Разность двадцати семи сотых и девяти сотых равна восемнадцати сотым.

0.27 — 0.09 = 0.18

82. Заполните таблицу, расположенную слева, и запишите содержащуюся в ней информацию в виде арифметичских выражений в таблице справа.

83. Дана кодовая таблица флажковой азбуки.

Старший помощник Лом сдает экзамен капитану Врунгелю. Помогите ему прочитать следующие слова и попытайтесь объяснить их значения.

84. Что прочитал Лом на флагах встречной шхуны?

85. Старший помощник Лом оказался старательным учеником. Чтобы порадовать капитана Врунгеля, он выучил морскую семафорную азбуку, в которой каждая буква кодируется определнным положением рук с флажками.

Расшифруйте подаваемые Ломом сигналы.

86. Дана кодовая таблица азбуки Морзе.

Расшифруйте следующие записи.

87. Зашифруйте с помощью азбуки Морзе.

88. Поставьте каждой букве в соответствие ее порядковый номер в алфавите (заполните пустые клетки).

Зная, что каждому числу соответствует буква алфавита с таким же порядковым номером, расшифруйте следующие сообщения.

а) 12-21-12-21-26-12-1 12-21-12-21-26-16-15-12-21 19-26-10-13-1 12-1-17-32-26-16-15.

Кукушка кукушонку сшила капюшон.

б) 20-12-7-20 20-12-1-25 20-12-1-15-10 15-1 17-13-1-20-12-10 20-1-15-6.

Ткёт ткач ткани на платки Тане.

89. Известно, что некто расположил все буквы алфавита по кругу и заменил каждую букву исходного сообщения на следующую после нее. Декодируйте полученные шифровки:

а) об оёу й тфеб оёу. — На нет и суда нет.

б) лпоёч — еёмф гёоёч. — Конец — делу венец.

90. Декодируйте текст.

21 * 12-16-4-16 * 19-10-13-30-15-29-6 * 14-29-26-24-29, 20-16-20 * 17-16-2-6-5-10-20 * 16-5-15-16-4-16. 12-20-16 * 19-10-13-7-15 * 9-15-1-15-10-33-14-10, 20-16-20 * 17-16-2-6-5-10-20 * 20-29-19-33-25-10.

Декодированный текст: У кого сильные мышцы, тот победит одного. Кто силен знаниями, тот победит тысячи.

Правило кодирования установите по ключу.

Ключ: 12-16-5 — расшифровывается как система условных знаков для представления информации. (Код)

91. Декодируйте текст.

21-19-22-6-16-17 * 4 * 22-26-7-16-11-11 — 14-7-5-13-17 * 4 * 3-17-33.

Ответ: Трудно в учении — легко в бою.

Правило кодирования установите по ключу.

Ключ: 11-16-21-7-19-16-7-21 — расшифровывается как самый современный информационный канал. (Интернет)

92. Чтобы узнать зашифрованное слово, возьмите только первые слоги из данных слов:

а) колос, мебель, таракан — Комета

б) молоко, нерест, таракан — Монета

в) кора, лото, боксер — Колобок

г) баран, рана, банщик — Барабан

д) монета, лошадь, корова — Молоко

93. Чтобы узнать зашифрованное слово, возьмите только вторые слоги из данных слов:

а) соловей, потолок — Лото

б) змея, рама — Яма

в) пуговица, молоток, лава — Голова

г) укор, бузина, тина — Корзина

д) поворот, пороша, канава — Ворона

94. Чтобы узнать зашифрованное слово, возьмите только последние слоги из данных слов:

а) мебель, ружьё — Бельё

б) соломка, пора, мель — Карамель

в) лиса, письмо, перелёт — Самолёт

г) пуловер, пальто, полёт — Вертолёт

д) молоко, реле, лассо — Колесо

95. Кодирование текста осуществляется перестановкой букв в каждом слове по одному и тому же правилу. Восстановите зашифрованную информацию и сформулируйте правило кодирования.

96. Известно, что некто для шифрования сообщений после каждой гласной буквы вставляет букву «А», а после согласной — букву «Т». Декодируйте зашифрованную информацию.

97. Придумайте собственным способ кодирования букв русского алфавита: графический (с помощью особых картинок или знаков), числовой (с помощью чисел) или символьный (с помощью тех же букв).

А-1 Б-8 В-15 Г-22 Д-28 Е-2 Ё-9 Ж-16 З-23 И-29 Й-3 К-10 Л-17 М-24 Н-30 О-4 П-11 Р-18 С-25 Т-31 У-5 Ф-12 Х-19 Ц-26 Ч-32 Ш-6 Щ-13 Ъ-20 Ы-27 Ь-33 Э-7 Ю-14 Я-21

С помощью собственного кода закодируйте слово «УСПЕХ».

5 25 11 2 19

98. Впишите подходящие по смыслу слова.

Чтобы рубить дрова, нужен топор (14 2 3 2 7)

а чтобы полить огород — лейка (10 4 5 1 6)

Рыбаки сделали во льду прорубь (3 7 2 7 8 9 11)

и стали ловить рыбу.

Самый колючий зверь в лесу — это ёж (12 13)

Разгадайте код и прочитайте с его помощью пословицу:

1, 2, 3, 4, 5, 1, 6 — Копейка

7, 8, 9, 10, 11 — рубль

9, 4, 7, 4, 13, 12, 14 — бережёт.

99. На координатной плоскости отметьте и пронумеруйте точки, координаты которых приведены ниже. Соедините точки в заданной последовательности. Помните, первое число — координата по оси ОХ, второе — по оси OY. После проверки правильности выполнения задания можно раскрасить полученную картинку цветными карандашами.

100. Разгадайте кроссворд «Кодирование информации».

По горизонтали. 3. Французский математик, в честь которого названа прямоугольная система координат. — Декарт 6. Способ кодирования информации с помощью чисел. — Числовой 8. Способ кодирования информации с помощью символов того же алфавита, что и исходный текст. — Символьный 9. Представление информации с помощью некоторого кода. — Кодирование 10. Игра, в которой фигуры перемещаются по клеткам с координатами. — Шахматы

По вертикали. 1. Один из удобных способов представления графической информации с помощью чисел. — Метод координат 2. Способ кодирования информации с помощью рисунков или значков. — Графический 4. Французский педагог, придумавший специальный способ представления информации для слепых. — Брайль 5. Система условных знаков для представления информации. — Код 7. Графическая форма представления информации (множественное число). — Схемы

101. Если «жало» — это «двор», а «хна» — это «зев», то чему равна «ель»? А также — «мель» и «щель»? (Для ответа на вопросы посмотрите внимательно на клавиатуру.)

Необходимо на клавиатуре сместить на 1 клавишу влево, чтобы получить необходимый результат.

Ель — кот

Мель — скот

Щель — шкот

Шифрование с ключами и паролями

Обзор

На этом уроке учащиеся узнают о взаимосвязи между криптографическими ключами и паролями. Студенты изучают шифр Виженера с помощью виджета, чтобы изучить, как криптографический «ключ» может быть использован для шифрования и дешифрования сообщения. Затем учащиеся используют инструмент, который показывает им, сколько времени потребуется для взлома данного пароля с помощью стандартного настольного компьютера. Студенты экспериментируют с тем, что является хорошим паролем, и отвечают на вопросы о «человеческих компонентах» кибербезопасности.

Назначение

Криптография и шифрование — важные и далеко идущие области информатики. Этот урок начинает знакомить учащихся с человеческой стороной кибербезопасности: выбирать надежные пароли с помощью классического Vigenère Cipher . Мы также узнаем, что шифр Виженера на самом деле поддается частотному анализу (хотя на первый взгляд это не так), и в последующих уроках мы узнаем, что сегодня используются более совершенные методы.

Сильные методы шифрования обычно являются общеизвестными алгоритмами, но имеют математические свойства , которые гарантируют, что исходное сообщение не может быть легко извлечено. Эти методы обычно содержат секретный «ключ» или часть информации, которая используется при шифровании сообщения. Хотя алгоритм может быть публично известен, секретный ключ — нет. Искусство шифрования предлагает алгоритм, который 1) делает сообщение неразборчивым без ключа и 2) таков, что ключ должен быть обнаружен только путем исчерпывающего поиска всех возможных ключей, а не с помощью какой-либо другой аналитической техники. .

В этом уроке мы сосредоточимся на создании хорошего ключа, а в последующих уроках мы узнаем больше о задачах и алгоритмах, которые трудны в вычислительном отношении. Например, угадать случайную последовательность из 200 символов сложно с вычислительной точки зрения, потому что нет известного способа подойти к проблеме, кроме как перебрать триллионы и триллионы возможных комбинаций символов.

Повестка дня

Начало работы (10 минут)

Мероприятие 1 (30 минут)

Мероприятие 2 (20 минут)

Подведение итогов (10-15 минут)

Оценка

Расширенное обучение

Посмотреть на Code Studio

Цели

Студенты смогут:

- Объясните взаимосвязь между криптографическими ключами и паролями.

- Объясните в общих чертах, почему ключ трудно «взломать».

- Причина, по которой надежные пароли отличаются от ненадежных с помощью инструмента, показывающего надежность пароля.

- Поймите, что экспоненциальный рост связан с надежностью алгоритма шифрования.

- Объясните, как и почему шифр Виженера является более надежной формой шифрования, чем простая подстановка.

- Объясните свойства, которые делают хороший ключ при использовании шифра Виженера.

Препарат

Ссылки

Внимание! Сделайте копии всех документов, которыми вы планируете поделиться со студентами.

Учителю

Студентам

Словарь

- Вычислительная сложность — «сложная» проблема для компьютера — это проблема, решение которой невозможно найти за разумный промежуток времени.

Начало работы (10 минут)

Цель обсуждения

Дайте быстрое (около 5 минут) обоснование практики взлома шифров, просматривая соответствующую лексику. В конце урока студенты обсудят другие причины, по которым мы могли бы попытаться взломать шифр, а именно, чтобы убедиться, что это сложно сделать!

Вот еще несколько возможных моментов:

- Люди в области борьбы с терроризмом зарабатывают на жизнь, пытаясь взломать коды других стран.Многие связывают успех союзников во Второй мировой войне с нашей способностью взломать код Enigma и раскрыть планы немцев.

- Другие могут попытаться взломать более абстрактные коды, написанные не людьми, ища образцы в моделях ДНК , чтобы понять их природу и суметь описать природу человечества.

- Полезно попытаться взломать собственные коды , чтобы увидеть, насколько они на самом деле сильны .

- Есть много других причин, связанных с математическими исследованиями, распознаванием образов и т. Д.

Предупреждение о неправильном представлении

Существует распространенное заблуждение, что «взлом» и «дешифрование» — взаимозаменяемые термины.

- Расшифровка просто использует алгоритм для отмены шифрования. Это похоже на использование ключа для открытия замка. Это то, что отправитель ожидает от предполагаемого получателя, чтобы восстановить исходное сообщение.

- Взлом больше похож на детективную работу — это похоже на попытку взлома замка — с использованием различных методов, чтобы попытаться выяснить, что такое секретное сообщение, не имея или не зная заранее «ключа» дешифрования.

Примечания

На предыдущем уроке вы видели, насколько легко было взломать шифр подстановки с помощью вычислительного инструмента.

Сегодня мы попробуем взломать другой код, чтобы увидеть, на что он похож. Однако заранее мы должны подумать, почему кто-то вообще может захотеть взломать шифр.

Думай — Пара — Поделиться

Подсказка:

- «Есть ли этические причины для взлома секретных кодов?»

Дайте учащимся несколько минут, чтобы записать ответ и обсудить его с соседом.

Обсуждение

- Попросите учащихся быстро рассказать о причинах, которые они придумали.

- Есть много разных причин, по которым человек может захотеть взломать код. Некоторые из них более этичны (законны), чем другие.

Шифрование: алгоритмы против ключей

Сегодня мы попытаемся взломать коды, уделяя особое внимание процессам и алгоритмам, которые мы используем для этого.

Итак, прежде чем начать сегодня, мы хотим убедиться, что мы различаем алгоритм шифрования и ключ шифрования

- Алгоритм шифрования — это некоторый метод шифрования.

- Ключ шифрования — это особый ввод, который определяет, как применять метод, а также может использоваться для дешифрования сообщения. Некоторые люди могут спросить: «Какой ключ для разблокировки этого сообщения?»

Например:

- Caesar Cipher — это алгоритм шифрования , который включает сдвиг алфавита

- Величина алфавитного сдвига , используемая для кодирования сообщения, — это клавиша

- Когда вы взламываете шифр Цезаря, вы пытаетесь выяснить, насколько был сдвинут алфавит — вы пытаетесь найти ключ.

Цель обсуждения

Быстро просмотрите, что такое «ключ» в криптографическом методе, и отличите его от алгоритма

Подсказка:

Уголок содержания

Возможно, что противоречит интуиции, но общеизвестные алгоритмы шифрования часто более безопасны, поскольку они подвергались гораздо более тщательной проверке сообществом компьютерных наук. Обнародование алгоритма шифрования позволяет ученым-программистам проверять безопасность метода либо с помощью математического доказательства, либо путем попытки взломать его самостоятельно.

Переходные примечания

Итак, существует разница между алгоритмом (как выполнять шифрование и дешифрование) и ключом (секретной частью информации).

- При шифровании вы всегда должны предполагать, что ваш «враг» знает алгоритм шифрования и имеет доступ к тем же инструментам, что и вы.

- Что делает шифрование ДЕЙСТВИТЕЛЬНО надежным, так это то, что его сложно угадать или взломать «ключ» , даже если «противник» знает технику шифрования, которую вы используете.

Сегодня мы узнаем немного больше об этом, а также о ключах и их связи с паролями , которые вы используете каждый день.

Мероприятие 1 (30 минут)

Изучите виджет Vigenère Cipher

Советы учителям

- Виджет Vigenere Cipher — еще один забавный инструмент, с которым можно повозиться. 10 возможных ключей, ~ 141 триллион.)

Перейти в Code Studio

целей этого мероприятия:

- Понять, как работает алгоритм шифрования Виженера

- Понять, почему простой частотный анализ не работает с этим шифром.

- Определите, что отличает хороший секретный ключ от плохого

В руководстве по занятиям студентам предлагается:

Часть 1. Изучение виджета

Студентам предлагается:

- Прыгайте в инструмент и ткните вокруг

- Разберись, что он делает

Рабочий лист дает несколько целевых задач:

- Шифровать несколько разных сообщений с использованием разных секретных ключей

- Расшифровать сообщение

- Найдите «плохой» секретный ключ

- Найдите «хороший» секретный ключ

- Попробуйте расшифровать не зная ключа

Часть 2: Ответы на вопросы

Студентам предоставляется место для написания ответов на эти вопросы.

Образцы ответов можно найти в КЛЮЧЕ — Изучение виджета шифра Виженера — Ключ ответа

Опишите своими словами, что делает алгоритм шифра Виженера.

Что отличает хороший и плохой секретный ключ с использованием шифра Виженера?

Сравните и сопоставьте разницу между шифром подстановки (Цезарь или Случайный) и шифром Виженера, используя сообщение «Я думаю, что могу, я думаю, я могу, я думаю, что могу», чтобы объяснить, почему Виженера является более сильной формой шифрования, чем шифр подстановки.

Сработает ли частотный анализ для взлома шифра Виженера? Почему или почему нет?

(перефразировать) Легче ли взломать сообщение, если вы знаете, что оно было зашифровано с помощью виджета Vigenère Cipher Widget?

(перефразирование) Легче ли взломать сообщение, если вы знаете, что оно было зашифровано с помощью виджета Vigenère Cipher Widget и , что длина ключа составляла 10 символов?

Резюме: Свойства надежного шифрования

На этом этапе вы можете просмотреть ответы студентов в руководстве по занятиям.Или вы можете перейти к заключению. Прежде чем перейти к следующему заданию, мы хотели бы сделать несколько замечаний по поводу шифрования …

Подсказка:

- «Из того, что вы видели, какие свойства шифра Виженера затрудняют его взлом? Другими словами, если бы вам пришлось взломать шифр Виженера, что бы вы сделали? »

Обсуждение

В ходе обсуждения следует выделить несколько моментов:

- Vigenere силен, потому что, глядя на зашифрованный текст, нет различимых шаблонов, предполагающих, что был выбран хороший ключ.

- Поскольку зашифрованный текст устойчив к анализу, нам остается просто угадывать ключ.

- Даже если мы знаем длину ключа, нам все равно придется пробовать все возможные комбинации букв, а это слишком большое количество возможностей.

Уголок содержания

Если вам интересно, как можно взломать шифр Виженера, существует ряд ресурсов. Ссылки см. В разделе «Расширенное обучение» плана урока.

Примечания

- Долгое время шифр Виженера считался неразрушимым шифром и использовался правительствами для отправки важных сообщений.

- Но в 1800-х годах было обнаружено, что Виженера подвержен модифицированной форме частотного анализа. После этого это считалось небезопасным.

- Тем не менее свойства Виженера, которые мы нашли, желательны.

Мероприятие 2 (20 минут)

вычислительно трудные задачи — насколько хорош ваш пароль?

Учебный совет

Не беспокойтесь о точных определениях терминов «вычислительно сложный» и «разумное время».Подробнее об этом будет сказано в видео в конце этого урока, а также в следующем уроке.

Вы должны знать, что у CSP Framework действительно есть учебная цель, которая касается: 4.2.1 Объясните разницу между алгоритмами, которые работают в разумное время, и теми, которые не работают в разумные сроки. [P1]

Введение

- Мы знаем, что хороший алгоритм шифрования сводит проблему взлома до простого угадывания ключа.

- Мы хотим, чтобы ключ был вычислительно сложно угадать — другими словами, компьютер будет трудно угадать.

- Вычислительная сложность обычно означает, что получение решения займет у компьютера непомерно много времени — например, столетия или эоны.

- С точки зрения взлома шифрования это означает, что количество возможных ключей должно быть настолько большим, что даже компьютер, пытающийся использовать миллиарды возможных ключей в секунду, вряд ли придет к правильному ключу за разумное время.

- В настоящее время, когда вы используете пароль для веб-сайта или устройства, ваш пароль используется как криптографический ключ .

- Итак, выбор хорошего пароля имеет смысл, потому что мы хотим, чтобы компьютер было сложно угадать ключ. Насколько надежен ваш пароль? …

Перейти в Code Studio

Насколько безопасен мой пароль — страница Code Studio

Студенты должны прочитать на этой странице текст о безопасности и выборе пароля.

Список заданий учащихся …

1. Откройте программу проверки надежности пароля

Студенты должны открыть внешний веб-сайт howsecureismypassword.net в отдельной вкладке или в отдельном окне, а затем попробовать следующие перечисленные функции:

Советы учителям

Убедитесь, что у вас достаточно времени для завершения.

У студентов может возникнуть много вопросов о паролях и безопасности, на которые, по вашему мнению, вы не сможете ответить. Все в порядке!

а) Вам не обязательно быть экспертом в этом вопросе

б) Реальность такова, что мир кибербезопасности меняется каждый день

c) Некоторые детали могут быть очень сложными даже для профессионалов.

Итак, поощряйте любопытство студентов и, возможно, скажите: «Я не знаю, но держу пари, вы могли бы поискать это». Кибербезопасность — огромная тема. Если студенты заинтересуются, они могут посвятить всю свою жизнь этой области.

2. Проверить пароли

Попробуйте разные пароли, чтобы узнать, что вам сообщает инструмент:

- Попробуйте набрать общеупотребительные слова из словаря или известные имена, такие как «яблоко» или «чикаго».

- Попробуйте ввести что-нибудь, содержащее более 16 символов.

- Попробуйте последовательность из 4 случайных слов вместе, например AppleChicagoBalletTree.

- Введите 0. Затем продолжайте вводить 0 и посмотрите, что произойдет со статистикой. (На самом деле, вы можете просто удерживать некоторое время 0.)

- Попробуйте другие вещи, которые вас интересуют.

3. Ответьте на вопросы

Вопросы перечислены в Ключи и пароли — Рабочий лист:

- Создайте несколько паролей, используя 8 символов ASCII в нижнем регистре (a-z). Какое самое долгое время восстановления вы можете создать?

- Используя любые символы на клавиатуре, какое наибольшее время для взлома вы можете создать с помощью пароля из 8 символов?

- Когда вы пробуете пароли, что кажется наиболее важным фактором, затрудняющим взлом пароля? Как вы думаете, почему это так?

- Мнение: Является ли пароль длиной минимум 8 символов хорошей длиной пароля для веб-сайтов? Выскажите свое мнение, да или нет, и объясните, почему вы так думаете.

- Структура AP CS Principles содержит следующее заявление: Реализация кибербезопасности включает программное обеспечение, оборудование и человеческие компоненты. Основываясь на том, что вы уже узнали, опишите хотя бы один способ, которым кибербезопасность включает «человеческий компонент».

Надеюсь, теперь вы можете оценить этот комикс: http://xkcd.com/936/

Подведение итогов (10-15 минут)

Цель обсуждения

Цель состоит в том, чтобы напомнить, что причина, по которой мы хотим иметь зашифрованные транзакции, — это наша собственная безопасность.

Мы должны быть уверены в хорошо известных надежных методах шифрования.

Мы хотим мир, в котором каждый может проводить безопасные транзакции в сети; без этой возможности многое было бы невозможно.

Обсудить:

До того, как был взломан шифр Виньера, многие правительства открыто использовали его. То есть они не скрывали, что использовали шифр Viginere — это было публично известно. В наши дни остается таковым, что большинство методов шифрования широко известны .

Подсказка: Почему на самом деле может быть хорошо, что алгоритмы шифрования являются общедоступными, чтобы любой желающий мог попытаться их взломать?

- Если безопасность метода шифрования зависит исключительно от метода, остающегося в секрете, на самом деле он может быть не таким безопасным.

- В идеале метод должен быть настолько безопасным, что даже если вы знаете, какой метод был использован, взломать сообщение было сложно или невозможно.

- Делая методы шифрования общедоступными, мы открываем их для тестирования всеми, кто желает убедиться, что нет никаких умных способов взломать шифрование.

Видео: шифрование и открытые ключи

Итоговые цели

Видео повторяет ряд моментов, затронутых в этом уроке.

При подведении итогов убедитесь, что учеников:

Поймите взаимосвязь между криптографическими ключами и паролями.

- A Ключ — это вход для алгоритма шифрования. Пароль — это в основном то же самое.

Поймите, почему использование более длинных паролей затрудняет их угадывание.

- Более длинные пароли увеличивают количество возможных ключей, что делает Вычислительно трудным угадать, что это за ключ.

Вы должны знать об этом видео:

- 0:00 до 4:11 охватывает шифры Цезаря и Виженера и объясняет, почему их трудно взломать

- После 4:11 …это объясняет разницу между шифрованием, использующим симметричных ключей и асимметричных ключей , что связано с материалом следующего урока и предназначено для предварительного просмотра.

- Следующий урок начинается с напоминания о симметричных и асимметричных ключах и о том, как они работают.

Переходные примечания

Мы обсуждаем некоторые важные идеи о том, как в наши дни работает безопасное общение в Интернете. Но нам нужно узнать еще две вещи:

- Мы видели, как ключи соотносятся с надежностью шифрования, но мы не видели другой стороны этого — как на самом деле работают современные алгоритмы шифрования.Виженера была взломана, так что мы используем сейчас? Для этого нам нужно понимать, какие проблемы «трудно» решить компьютеру.

- Прямо сейчас единственное известное нам шифрование использует «симметричный ключ» — и отправитель, и получатель должны знать секретный ключ, и поэтому им нужно встретиться заранее.

Но возможно ли для нас с вами иметь безопасный, частный, зашифрованный обмен без предварительной встречи и согласования секретного пароля.

Ответ — «да», и мы узнаем, как это работает, в следующем уроке.

(Необязательно) Как не попасться на Code.org

Вы можете предложить студентам прочитать или просмотреть этот небольшой сайт, созданный Code.org

Оценка

Рабочий лист содержит несколько вопросов для оценки. Вот несколько дополнительных вопросов (также включенных в Code Studio):

(Выберите два.) Почему сложно взломать шифр Виженера?

а) Нельзя решить, используя частотный анализ напрямую.

б) Длинные ключи создают возможности экспоненциального роста.

c) Ключ всегда секретен как для отправителя, так и для получателя сообщения.

г) Шифр Виженера основан на алгоритме «сдвига алфавита».

Какие проблемы существуют со схемами шифрования, такими как шифр Виженера, даже при использовании надежных ключей шифрования?

Почему компьютеры лучше людей взламывают шифрование, такое как шифрование Виженера?

а) Компьютеры умнее людей.

б) Компьютеры быстрее людей.

c) Изначально модель Vigenère была разработана с помощью компьютера.

г) Их нет; люди лучше взламывают шифрование Виженера, чем компьютеры.

Что делает пароль труднее взломать?

а) Слово из словаря

б) 8 случайных символов, включая цифры и знаки препинания

c) 16-значный пароль, состоящий из букв алфавита

d) 32-значный пароль, состоящий из букв алфавита

e) Пароль из 150 символов, состоящий из одного и того же символа.ОТВЕТ: E

Компании и организации обычно требуют от пользователей частой смены паролей. У веб-сайтов есть требования к длине и сложности пароля. Что лучше: часто менять пароль или использовать более длинный пароль? Какой уровень безопасности требуется конечным пользователям? Меняется ли это в зависимости от контекста (например, сотрудника или клиента)?

Расширенное обучение

Спуститесь в кроличью нору шифрования в Crypto Corner: http: // crypto.Interactive-maths.com/

- Назначьте каждому студенту тип шифра. Затем учащиеся должны изучить шифр, включая информацию о его алгоритме, его истории и том, что им нужно сделать, чтобы взломать шифр. Они должны представить пример и описать процесс, которым они следуют при взломе кода.

Видео Caesar Cipher из Академии Хана: https://www.khanacademy.org/computing/computer-science/cryptography/crypt/v/caesar-cipher

Реальные истории о взломе кодов:

- Взлом кода как ключ к пониманию древней культуры: http: // www.wired.com/2012/11/ff-the-manuscript/all/

- Взлом генома человека (видео NOVA): http://video.pbs.org/video/1841308959/

- Нобелевская премия за расшифровку кода ДНК: http://www.nobelprize.org/educational/medicine/gene-code/history.html

- Обозреватели кода навахо http://navajocodetalkers.org/

- Прочтите этот краткий обзор о том, как избежать взлома, подготовленный Code.org, в котором обобщены некоторые основные проблемы кибербезопасности и способы их предотвращения.

- Прочтите главу 5 «Секретные биты» (www.bitsbook.com), страницы 161–165, а затем ответьте на следующие вопросы: попытался контролировать шифрование после террористических атак 11 сентября 2001 г., но затем отказался. Кроме того, в течение 1990-х годов правительство США оказывало давление на компьютерную индустрию, чтобы ей разрешили иметь «черный ход» для дешифрования. Как вы думаете, почему они перестали настаивать на этом?

http: // www.nytimes.com/2013/09/06/us/nsa-foils-much-internet-encryption.html?pagewanted=all&_r=0 (Учитель отмечает: это ослабило бы доверие общества к Интернету как к средству электронной коммерции. Любое черный ход, вероятно, мог быть использован другими. Правительство считало, что они смогут взломать криптографию без черного хода.) - Очевидно, что шифрование необходимо для коммерческой деятельности в Интернете. То, что это не будет объявлено вне закона, кажется решенным. Но, наоборот, должно ли это требоваться государственным регулированием? А как насчет других средств массовой информации, не относящихся к Интернету, таких как трафик мобильных телефонов и телевидение?

.

Дополнительные уроки

Чтобы глубже погрузиться в понятие вычислительно сложных задач, рассмотрите следующие 2 дополнительных урока после этого урока:

Шифрование с ключами и паролями

Обзор

На этом уроке учащиеся узнают о взаимосвязи между криптографическими ключами и паролями.Студенты изучают шифр Виженера с помощью виджета, чтобы изучить, как криптографический «ключ» может быть использован для шифрования и дешифрования сообщения. Затем учащиеся используют инструмент, который показывает им, сколько времени потребуется для взлома данного пароля с помощью стандартного настольного компьютера. Студенты экспериментируют с тем, что является хорошим паролем, и отвечают на вопросы о «человеческих компонентах» кибербезопасности.

Назначение

Криптография и шифрование — важные и далеко идущие области информатики.Этот урок начинает знакомить учащихся с человеческой стороной кибербезопасности: выбирать надежные пароли с помощью классического Vigenère Cipher . Мы также узнаем, что шифр Виженера на самом деле поддается частотному анализу (хотя на первый взгляд это не так), и в последующих уроках мы узнаем, что сегодня используются более совершенные методы.

Сильные методы шифрования обычно являются общеизвестными алгоритмами, но имеют математические свойства , которые гарантируют, что исходное сообщение не может быть легко извлечено.Эти методы обычно содержат секретный «ключ» или часть информации, которая используется при шифровании сообщения. Хотя алгоритм может быть публично известен, секретный ключ — нет. Искусство шифрования предлагает алгоритм, который 1) делает сообщение неразборчивым без ключа и 2) таков, что ключ должен быть обнаружен только путем исчерпывающего поиска всех возможных ключей, а не с помощью какой-либо другой аналитической техники. .

В этом уроке мы сосредоточимся на создании хорошего ключа, а в последующих уроках мы узнаем больше о задачах и алгоритмах, которые трудны в вычислительном отношении. Например, угадать случайную последовательность из 200 символов сложно с вычислительной точки зрения, потому что нет известного способа подойти к проблеме, кроме как перебрать триллионы и триллионы возможных комбинаций символов.

Повестка дня

Начало работы (10 минут)

Мероприятие 1 (30 минут)

Мероприятие 2 (20 минут)

Подведение итогов (10-15 минут)

Оценка

Расширенное обучение

Посмотреть на Code Studio

Цели

Студенты смогут:

- Объясните взаимосвязь между криптографическими ключами и паролями.

- Объясните в общих чертах, почему ключ трудно «взломать».

- Причина, по которой надежные пароли отличаются от ненадежных с помощью инструмента, показывающего надежность пароля.

- Поймите, что экспоненциальный рост связан с надежностью алгоритма шифрования.

- Объясните, как и почему шифр Виженера является более надежной формой шифрования, чем простая подстановка.

- Объясните свойства, которые делают хороший ключ при использовании шифра Виженера.

Препарат

- Изучите виджет Vigenere Cipher в Code Studio

- Ознакомьтесь с сайтом howsecureismypassword.net.

- (Необязательно) Распечатать рабочие листы (ссылки в Code Studio)

Ссылки

Внимание! Сделайте копии всех документов, которыми вы планируете поделиться со студентами.

Для учителя

Студентам

Словарь

- Вычислительная сложность — «сложная» проблема для компьютера — это проблема, в которой он не может прийти к решению в разумные сроки.

Начало работы (10 минут)

Цель обсуждения

Дайте быстрое (около 5 минут) обоснование практики взлома шифров, просматривая соответствующую лексику.В конце урока студенты обсудят другие причины, по которым мы могли бы попытаться взломать шифр, а именно, чтобы убедиться, что это сложно сделать!

Вот еще несколько возможных моментов:

- Люди в области борьбы с терроризмом зарабатывают на жизнь, пытаясь взломать коды других стран. Многие связывают успех союзников во Второй мировой войне с нашей способностью взломать код Enigma и раскрыть планы немцев.

- Другие могут попытаться взломать более абстрактные коды, написанные не людьми, ища образцы в моделях ДНК , чтобы понять их природу и суметь описать природу человечества.

- Полезно попытаться взломать собственные коды , чтобы увидеть, насколько они на самом деле сильны .

- Есть много других причин, связанных с математическими исследованиями, распознаванием образов и т. Д.

Предупреждение о неправильном представлении

Существует распространенное заблуждение, что «взлом» и «дешифрование» — взаимозаменяемые термины.

- Расшифровка просто использует алгоритм для отмены шифрования. Это похоже на использование ключа для открытия замка.Это то, что отправитель ожидает от предполагаемого получателя, чтобы восстановить исходное сообщение.

- Взлом больше похож на детективную работу — это похоже на попытку взлома замка — с использованием различных методов, чтобы попытаться выяснить, что такое секретное сообщение, не имея или не зная заранее «ключа» дешифрования.

Примечания

На предыдущем уроке вы видели, насколько легко было взломать шифр подстановки с помощью вычислительного инструмента.

Сегодня мы попробуем взломать другой код, чтобы увидеть, на что он похож.Однако заранее мы должны подумать, почему кто-то вообще может захотеть взломать шифр.

Думай — Пара — Поделиться

Подсказка:

- «Есть ли этические причины для взлома секретных кодов?»