Программными средствами для защиты информации в компьютерной сети являются: Программные средства защиты информации — Студопедия

Методы и средства защиты информации в компьютерных сетях — Студопедия

Накопленный опыт технологий защиты информации в компьютерных сетях показывает, что только комплексный подход к защите информации может обеспечить современные требования безопасности.

Комплексный подход подразумевает комплексное развитие всех методов и средств защиты.

Рассмотрим кратко основные методы и средства обеспечения безопасности информации в компьютерных сетях.

Методы защиты информации делятся:

· препятствия

· управление доступом

· маскировка

· регламентация

· принуждение

· побуждение

Препятствие — метод физического преграждения пути злоумышленнику к защищаемой информации (компьютеру, сетевому оборудованию)

Управление доступом — метод защиты информации регулированием использования всех ресурсов системы. Управление доступом включает следующие функции защиты:

-идентификация пользователей, персонала и ресурсов системы, путем присвоения каждому объекту персонального идентификатора;

— опознавание объекта или субъекта по предъявляемому им идентификатору;

— проверка полномочий на запрашиваемые ресурсы;

— регистрация обращений к защищаемым ресурсам;

— реагирование при попытках несанкционированных действий

Маскировка — метод защиты информации с помощью ее криптографического закрытия (шифрования). В настоящее время этот метод является наиболее надежным.

В настоящее время этот метод является наиболее надежным.

Известны три основных алгоритма: алгоритм DES, современный алгоритм Clipper (Capston) и так называемая общественная инициатива — алгоритм PGP.

Алгоритм шифрования DES (Data Encryption Standard) был разработан в начале 70- х годов. Алгоритм шифрования был реализован в виде интегральной схемы с длиной ключа в 64 символа (56 символов используются непосредственно для алгоритма шифрования и 8 для обнаружения ошибок).

Расчет алгоритмов в то время показывал, что ключ шифрования может иметь 72 квадриллиона комбинаций. Алгоритм DES был принят в США в качестве федерального стандарта обработки информации в 1977 году, а в середине 80- х был утвержден как международный стандарт, который каждые пять лет проходит процедуру подтверждения. Для оценки уровня защиты информации аналитики приводят такие факт: современный компьютер стоимостью 1 млн долларов раскроет шифр за 7 часов, стоимостью 10 млн долларов — за 20 минут, 100 млн долларов — за 2 минуты. Агенство национальной безопасности США имеет такой компьютер.

Агенство национальной безопасности США имеет такой компьютер.

Новый метод шифрования информации — технология Clipper — разработан агентсвом национальной безопасности США для защиты от прослушивания телефонных разговоров.

Для защиты данных этот метод носит название Capston. В основе метода положен принцип двух ключей- микросхем, обеспечивающие шифрование информации со скоростью до 1 гигабита в секунду. Пользователи получают ключи в двух пунктах, управляемых правительственными органами или частными концернами. Система ключей состоит из двух интегральных схем «Clipper chip» и «Capston chip» и алгоритма шифрования SKIPJACK. Алгоритм шифрования шифрует символьные блоки данных с помощью 80 — символьного ключа в 32 прохода. Он в 16 миллионов раз мощнее алгоритма DES и считается, только через несколько десятков лет компьютеры стоимостью 100 млн долларов смогут расшифровывать

информацию за 2 минуты. Для сети Интренет разработан специальный протокол шифрования SKIP (Simple Key management for Internet Protocol ), управляющий шифрованием потоков информации.

Отметим, что в настоящее время федеральные власти США запрещают экспорт протокола SKIP, поэтому во многих странах предпринимаются попытки создания его аналога.

Криптографические программные средства PGP (Pretty Good Privacy) были разработаны в 1991 году американским программистом Ф. Циммерманном для зашифровки сообщений электронной почты. Программа PGP свободна для доступа в Интернет и может быть установлена на любой компьютер. Принцип работы программы PGP основан на использовании двух программ- ключей: одной у отправителя, а другой у получателя. Программы- ключи защищены не паролями, а шифровальной фразой. Расшифровать сообщение можно, только используя два ключа. Программа PGP использует сложный математический алгоритм, что вместе с принципом использования двух ключей делает дешифрацию практически невозможной. Появление программ PGP вызвало скандал в правоохранительных кругах США, так они лишают возможности контроля за информацией.

Отметим, что криптографические алгоритмы широко используются для защиты электронной цифровой подписи.

Более полную информацию о криптографических методах можно получить на сайте www.cripto.com или www.confident.ru

Регламентация — метод защиты информации, создающий такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного

доступа к ней сводился бы к мимнимуму.

Принуждение — такой метод защиты информации, пр котором пользователи и администраторы сети вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под

угрозой материальной, административной или уголовной ответственности.

Побуждение — метод защиты, который побуждает пользователей и администраторов сети не нарушать установленных за счет соблюдения моральных и этических норм.

Средства защиты информации делятся:

· технические средства

· программные средства

· организационные средства

· морально- этические

· законодательные

Программные средства защиты информации — Национальная библиотека им. Н. Э. Баумана

Н. Э. Баумана

Материал из Национальной библиотеки им. Н. Э. Баумана

Последнее изменение этой страницы: 21:52, 22 марта 2015.

Введение

Программные средства включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др. Преимущества программных средств — универсальность, гибкость, надежность, простота установки, способность к модификации и развитию. Недостатки — ограниченная функциональность сети, использование части ресурсов файл-сервера и рабочих станций, высокая чувствительность к случайным или преднамеренным изменениям, возможная зависимость от типов компьютеров (их аппаратных средств).

Программные средства защиты информации

- Встроенные средства защиты информации

- Антивирусная программа (антивирус) — программа для обнаружения компьютерных вирусов и лечения инфицированных файлов, а также для профилактики — предотвращения заражения файлов или операционной системы вредоносным кодом.

- Специализированные программные средства защиты информации от несанкционированного доступа обладают в целом лучшими возможностями и характеристиками, чем встроенные средства. Кроме программ шифрования и криптографических систем, существует много других доступных внешних средств защиты информации.

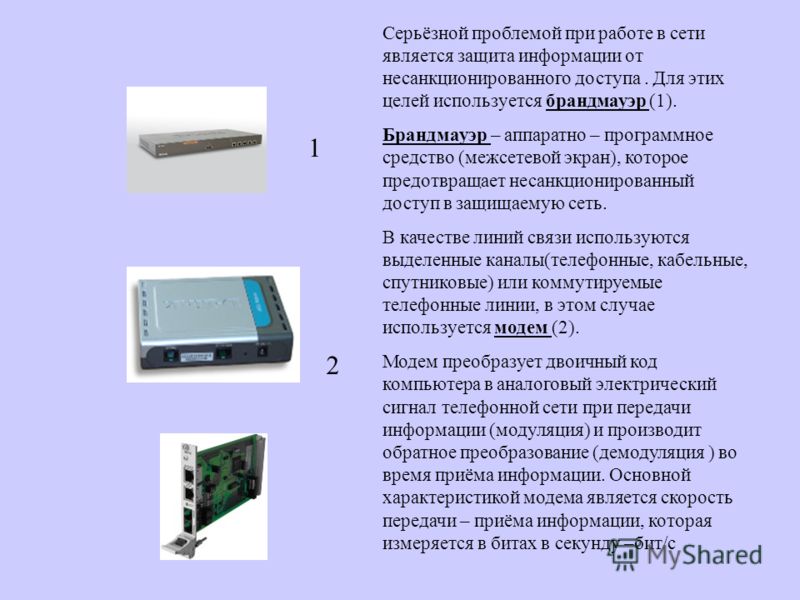

- Межсетевые экраны (также называемые брандмауэрами или файрволами). Между локальной и глобальной сетями создаются специальные промежуточные серверы, которые инспектируют и фильтруют весь проходящий через них трафик сетевого/транспортного уровней. Это позволяет резко снизить угрозу несанкционированного доступа извне в корпоративные сети, но не устраняет эту опасность полностью. Более защищенная разновидность метода — это способ маскарада (masquerading), когда весь исходящий из локальной сети трафик посылается от имени firewall-сервера, делая локальную сеть практически невидимой.

- Proxy-servers (proxy — доверенность, доверенное лицо). Весь трафик сетевого/транспортного уровней между локальной и глобальной сетями запрещается полностью — маршрутизация как таковая отсутствует, а обращения из локальной сети в глобальную происходят через специальные серверы-посредники.

Очевидно, что при этом обращения из глобальной сети в локальную становятся невозможными в принципе. Этот метод не дает достаточной защиты против атак на более высоких уровнях — например, на уровне приложения (вирусы, код Java и JavaScript).

Очевидно, что при этом обращения из глобальной сети в локальную становятся невозможными в принципе. Этот метод не дает достаточной защиты против атак на более высоких уровнях — например, на уровне приложения (вирусы, код Java и JavaScript). - VPN (виртуальная частная сеть) позволяет передавать секретную информацию через сети, в которых возможно прослушивание трафика посторонними людьми. Используемые технологии: PPTP, PPPoE, IPSec.

Классификация систем защиты от НСД

Системы защиты компьютера от чужого вторжения весьма разнообразны и могут классифицироваться по следующим группам:

- средства собственной защиты, предусмотренные общим программным обеспечением;

- средства защиты в составе вычислительной системы;

- средства защиты с запросом информации;

- средства пассивной защиты и т.д.

Основные направления защиты информации

Основные направления использования программной защиты информации:

- защита информации от НСД,

- защита программ от копирования,

- защита информации от разрушения,

- защита информации от вирусов,

- защита программ от вирусов,

- программная защита каналов связи.

По каждому из данных направлений имеется большое количество качественных программных продуктов, распространяемых на рынке.

Разновидности программных средств защиты

Защита информации от НСД

Для защиты от чужого вторжения обязательно предусматриваются определенные меры безопасности. Особые функции, которые должны осуществляться программными средствами, это:

- идентификация объектов и субъектов,

- разграничение (иногда полная изоляция) доступа к вычислительной технике,

- контроль и регистрация действий с информацией и программами.

В процедурах идентификации используются различные методы:

- простые, сложные и одноразовые пароли,

- обмен вопросами и ответами с администратором,

- средства анализа индивидуальных характеристик,

- ключи, магнитные карты, значки и т.д.,

- специальные идентификаторы или контрольные суммы для аппаратуры.

После идентификации защита осуществляется на 3 уровнях:

- аппаратуры,

- программного обеспечения,

- данных.

Защита на уровне аппаратуры и программного обеспечения предусматривает управление доступом к вычислительным ресурсам. Защита на уровне данных направлена на защиту информации при обращении к ней в процессе работы и на защиту информации при ее передаче по каналам связи.

Средства регистрации, как и средства контроля доступа, относятся к эффективным методам защиты от НСД. Однако, если средства контроля доступа предназначены для предотвращения таких действий, то задача регистрации – обнаружить уже совершенные действия.

Защита информации от копирования

Защита информации от копирования реализуется выполнением ряда функций, являющихся общими для всех систем защиты:

- идентификация среды, из которой будет запускаться программа,

- аутентификация среды, из которой запущена программа,

- реакция на запуск из несанкционированной среды,

- регистрация санкционированного доступа,

- противодействие изучению алгоритмов работы системы.

Реакция на запуск из несанкционированной среды сводится к выдаче сообщений.

Одна из задач обеспечения безопасности информации для всех случаев пользования ЭВМ является защита информации от разрушения, которое может произойти при подготовке и осуществлении каких-либо восстановительных мероприятий.

Особую опасность представляют программы-вирусы, которые создаются для нарушения работы компьютеров – вплоть до стирания информации.

Для обнаружения и удаления вирусов служат антивирусы. Они подразделяются на специализированные и универсальные. Различие заключается в том, что специализированные антивирусы могут бороться только с уже написанными вирусами, а универсальные – и с еще не написанными. Из универсальных антивирусов большое распространение имеют резидентные антивирусы и программы-ревизоры. Кроме того, для защиты от вирусов используется комплекс различных организационных мероприятий.

Защита информации в компьютерных сетях

Компьютерная сеть – самый распространенный на сегодня способ общения и обмена информацией. Всемирная паутина хранит гигабайты персональной информации о своих пользователях. А ПК и сервера в локальной сети – внутреннюю информацию компании. Эти данные нуждаются в защите от постороннего вмешательства.

Всемирная паутина хранит гигабайты персональной информации о своих пользователях. А ПК и сервера в локальной сети – внутреннюю информацию компании. Эти данные нуждаются в защите от постороннего вмешательства.

Что такое информационная безопасность

Уровень защиты сетевых операционных систем позволяет сохранять данные, противостоять угрозам и атакам, несанкционированному доступу в сеть. Тем не менее говорить об исключительной, универсальной системе средств защиты информации не приходится. Возникают ситуации, когда она дает сбой, и устройства оказываются уязвимыми для проникновения.

Информационная безопасность заключается в обеспечении ряда факторов:

- защищенности сведений от неавторизованного создания, частичной или полной потери;

- конфиденциальности;

- гарантии доступа для авторизованных пользователей.

В отдельных областях (банковской, финансовой, государственном управлении, оборонной и правоохранительной) требуется создание дополнительной, более надежной, системы обеспечения безопасности информации.

Защита информации в информационных сетях

Создаваемые масштабные компьютерные линии – локальные, корпоративные, телекоммуникационные – ставят задачу взаимодействия большого количества компьютеров, серверов, сетей и подсетей. Создается проблема определения наиболее эффективного метода защиты информации.

Системная топология, основанная на расположении межкомпьютерных связей, остается главным компонентом всех локальных и корпоративных сетей. Безопасность данных в компьютерных сетях достигается путем обработки критической информации. Этим термином обозначаются факторы, способствующие эффективному управлению основными структурными элементами сети и максимально полному выполнению стратегических задач любого уровня секретности (для личного, служебного пользования, коммерческая тайна либо интеллектуальная собственность физического или юридического лица).

Уязвимость большинства информационных сетей связана с кабельной системой. Есть данные, что именно она становится причиной сбоев и нарушений функционирования. Это необходимо учитывать уже на стадии проектирования сетевых связей.

Это необходимо учитывать уже на стадии проектирования сетевых связей.

Широкое распространение получили так называемые структурированные системы кабелей. Принцип их устройства – наличие однотипных проводов для передачи всех видов информации (цифровой, телефонной, видео, сигналов систем охраны).

Структурированность заключается в возможности разделить всю систему кабелей на ряд уровней по их назначению и наличию различных компонентов: внешней, администрирующей, аппаратной, магистральной, горизонтальной подсистем.

Внешняя подсистема из меди и оптоволокна включает устройства электрической защиты, заземления и устанавливает связи коммуникационной и обрабатывающей аппаратуры в помещении. Входят в нее и устройства контактов внешних и внутренних кабельных систем. Аппаратные нужны для размещения оборудования, обеспечивающего работу подсистемы администратора.

Основные проблемы в процессе защиты материалов

Решая вопрос защиты информации в корпоративных сетях, стоит обратить внимание на возможные перебои и нарушения в процессе доступа, способные уничтожить или исказить сведения.

Возможные проблемы, связанные с нарушением безопасности в компьютерных сетях, можно условно разделить на несколько типов:

1. Нарушения работы системного оборудования: разрыв кабелей, перебои в электропитании, сбой в дисковой системе, нарушения функционирования серверов, сетевых карт, рабочих станций, системы архивации.

2. Уничтожение данных вследствие некорректной работы программного обеспечения: ошибки системы, заражение компьютерными вирусами.

3. Следствие несанкционированного доступа: пиратское копирование, устранение или фальсификация данных, работа посторонних с секретными материалами.

4. Неграмотное сохранение архивов.

5. Ошибки технического штата и пользователей сетевого ресурса: случайное искажение либо уничтожение информации, некорректное пользование программными продуктами.

В каждом из перечисленных случаев требуется устранить нарушения и усилить систему безопасности компьютерной сети.

Какими средствами можно защитить информацию

Как показывает практика, неавторизованные пользователи либо программные продукты вирусного типа могут получить доступ даже к защищенным сетевым ресурсам. Для этого они должны иметь определенный опыт в сфере сетевого или системного программирования и желание подключиться к определенным файлам.

Для полной конфиденциальности разработаны дополнительные средства защиты информации:

- Аппаратные (антивирусные программы, брандмауэры, сетевые экраны и фильтры, устройства шифрования протоколов).

- Программные (сетевой мониторинг, архивация данных, криптография, идентификация и аутентификация пользователя, управление доступом, протокол и аудит).

- Административные (ограничение доступа в помещения, разработка планов действий при ЧС и стратегии безопасности компании).

Любые из этих способов способны ограничить доступ вредоносных программ и файлов или полностью отказать в нем. Задача системных администраторов – выбрать наиболее актуальные. Для надежности барьера часто используют комбинацию нескольких видов защитных средств.

Задача системных администраторов – выбрать наиболее актуальные. Для надежности барьера часто используют комбинацию нескольких видов защитных средств.

Архивирование и дублирование информации

Сохранить информацию в сети способна грамотная и надежная система архивации данных. Если сеть невелика, система архивации устанавливается в свободный слот сервера. Большие корпоративные сети лучше оснастить отдельным архивирующим сервером.

Такое устройство архивирует данные в автоматическом режиме и с заданной периодичностью представляет отчет. При этом управлять процессом резервного копирования можно, используя консоль системного администратора.

Возможно использование установки на архивирование сведений в связи с отсутствием на жестком диске какого-то количества свободного места или по причине сбоя «зеркального» диска сервера. Эта функция может быть подключена также в автоматическом режиме.

Как поставить барьер для вирусов

Распространение компьютерных вирусов в информационных сетях происходит с невероятной скоростью. Тысячи уже известных вредоносных программ регулярно пополняются сотнями новых. Самые доступные средства борьбы с ними – антивирусные программы.

Тысячи уже известных вредоносных программ регулярно пополняются сотнями новых. Самые доступные средства борьбы с ними – антивирусные программы.

Подобные программные пакеты способны перекрыть доступ к информации и решить проблему с зараженными файлами. Оптимальным для сохранения системных сведений будет использование комбинации программного и аппаратного барьера. Чаще всего это специализированные платы для борьбы с вирусами.

Защита данных от несанкционированного доступа

Вопрос защиты информации в компьютерной системе от неразрешенного входа связан с широким охватом информационного пространства глобальными телекоммуникационными сетями. Простейшие ошибки самих пользователей наносят более ощутимый вред, чем сбой в системе или поломка оборудования. Для предотвращения подобных ситуаций стоит разграничить пользовательские полномочия.

С этой целью используются встроенные программы операционных систем сети. Каналов утечки данных и возможностей несанкционированного входа десятки. Наиболее распространенные:

Наиболее распространенные:

- информация, оставшаяся после разрешенного запроса;

- взлом системы защиты информации и копирование нужных файлов;

- представление зарегистрированным пользователем;

- имитация запроса системы;

- программные ловушки;

- несовершенства операционной системы;

- неутвержденное подсоединение к сетевой аппаратуре;

- взлом системы безопасности;

- введение вирусов.

В целях полноценной защиты информации рекомендуется использовать целый ряд организационных и технических методов.

Организационные мероприятия заключаются, прежде всего, в ограничении доступности зданий и офисов, где проводится работа с информацией. Взаимодействовать с ней имеют право только аттестованные и проверенные специалисты. Все носители информации, журналы регистрации и учета необходимо хранить в закрытых сейфах. Стоит исключить возможность просмотра материалов посторонними через мониторы или принтеры. При передаче секретных сведений по каналам связи лучше использовать криптографическое кодирование. И, наконец, нужно следить за тем, чтобы все отработанные устройства и носители, содержащие ценные данные, были вовремя уничтожены.

При передаче секретных сведений по каналам связи лучше использовать криптографическое кодирование. И, наконец, нужно следить за тем, чтобы все отработанные устройства и носители, содержащие ценные данные, были вовремя уничтожены.

К организационно-техническим средствам защиты можно отнести устройство независимого блока питания для системы обработки ценных файлов, оснащение входных дверей кодовыми замками и использование ЖК или плазменных дисплеев с высокочастотным излучением электромагнитных импульсов. Кроме того, отправляя оргтехнику в ремонт, нужно стереть все имеющиеся данные. Помещения, в которых происходит работа с секретными материалами, рекомендуется оборудовать стальными экранами.

Технические защитные средства включают в себя установку системы охраны операционных залов и организацию работы контрольно-пропускных пунктов. Нужно обеспечить контроль за возможностью проникновения в память ЭВМ, а также блокировку сведений и использование ключей.

Архитектура программного оборудования заключается в жестком контроле безопасности при вхождении в систему, регистрации в специальных книгах, контроле действий пользователей. Требуется установка системы реагирования (в том числе и звуковой) на проникновение в корпоративную сеть.

Для надежности систему безопасности и защиты данных необходимо регулярно тестировать, проверять готовность и работу всех ее элементов. Большое значение имеет и фиксация всех манипуляций, имеющих хоть какое-то отношение к системной защите.

Значительно повысить степень секретности возможно с помощью смарт-карт. Для этого сервер оборудуют устройством для их чтения. Входящий в систему пользователь вставляет в него карту и вводит индивидуальный код доступа. Весь процесс фиксирует служба охраны.

Механизмы достижения гарантированной безопасности

На сегодня разработаны и с успехом применяются различные методы защиты сведений. Самые актуальные и доступные из них:

1. Использование криптографии. Это применение шифра, позволяющего изменять содержимое файла, делая его нечитаемым. Узнать содержание возможно только посредством использования специальных ключей или паролей.

Для создания шифровки используются два взаимосвязанных понятия: алгоритм и ключ. Первое задает способ кодировки, второе помогает интерпретировать послание. Это просто и доступно без больших финансовых вложений. Один алгоритм может использоваться с несколькими ключами для разных получателей. К тому же при утрате секретности ключи можно сразу сменить, не нарушая алгоритма. Безопасность в таком случае связана только с ключами.

Для достижения большего эффекта кодовые ключи можно делать длинными и сложными. Схемы шифровки две: симметричная (один ключ для отправителя и получателя) и асимметричная (ключ открытого доступа).

2. Применение электронно-цифровой подписи (ЭЦП). Она подтверждает личность отправителя, создается при помощи его личного ключа. Дополнительная степень сохранности ЭЦП – уникальный номер владельца.

3. Аутентификация пользователей. Пожалуй, основной способ защиты данных в сети. Для получения доступа к ресурсу пользователь должен подтвердить это право. Соответствующий сервер принимает запрос на использование ресурса и пересылает его серверу, отвечающему за аутентификацию. Только после получения положительного результата доступ будет открыт.

Одна из версий подтверждения личности – использование пароля. Это может быть любое секретное слово, которое вводится в начале работы с системой. В особых случаях сервер может запросить новый пароль на выходе. Причем они могут быть разными.

Брешь возможна, если секретным словом завладеет кто-то другой. Для предотвращения подобного пароли лучше делать разовыми. Даже перехваченное кодовое слово будет бесполезным при следующем сеансе. Генерировать пароли можно при помощи программ или специальных устройств, вставляемых в слот компьютера.

4. Защита информации внутри корпоративной сети. Сетевые системы корпораций, как правило, подключены к Всемирной паутине. Это создает дополнительные возможности, но и делает систему безопасности уязвимой. Для защиты материалов во внутренней сети нужны брандмауэры (межсетевые экраны), способные разделить трафик на несколько потоков и обозначить условия обмена данными из одного потока в другой. Брандмауэр анализирует проходящий трафик и, проверяя каждый пакет данных, решает – пропускать его или нет. Для этого формируется алгоритм работы программы, где прописаны правила и порядок прохождения данных.

Брандмауэры реализуются аппаратными способами (как специализированный физический элемент) либо в виде отдельной программы, установленной на компьютере. Для обеспечения безопасного функционирования межсетевого экрана в систему, отвечающую за его функционал, регулярно вносятся корректировки. Возможности входа для рядовых пользователей в эту программу нет, он доступен только для системного администратора.

Брандмауэр состоит из нескольких компонентов, в том числе фильтров либо экранирующих устройств для блокирования части трафика. Можно выделить два вида подобных программных элементов:

- прикладные – блокирующие доступ к отдельным сетевым ресурсам;

- пакетные – фильтрующие информационные блоки с помощью маршрутизаторов.

В итоге весь трафик, исходящий из внешней системы во внутреннюю и обратно, проходит через систему брандмауэра. Только данные, соответствующие стратегии обеспечения безопасности, достигают адресата.

07.11.2019

НОУ ИНТУИТ | Лекция | Защита информации в локальных сетях

Аннотация: В этой лекции рассматриваются классификация угроз, методов и средств защиты информации, определения основных понятий в области криптографии, классические методы шифрования и стандартные криптографические системы, а также программные средства защиты информации (встроенные в ОС и внешние).

Судя по растущему количеству публикаций и компаний, профессионально занимающихся защитой информации в компьютерных системах, решению этой задачи придается большое значение. Одной из наиболее очевидных причин нарушения системы защиты является умышленный несанкционированный доступ (НСД) к конфиденциальной информации со стороны нелегальных пользователей и последующие нежелательные манипуляции с этой информацией. Защита информации – это комплекс мероприятий, проводимых с целью предотвращения утечки, хищения, утраты, несанкционированного уничтожения, искажения, модификации (подделки), несанкционированного копирования, блокирования информации и т.п. Поскольку утрата информации может происходить по сугубо техническим, объективным и неумышленным причинам, под это определение попадают также и мероприятия, связанные с повышением надежности сервера из-за отказов или сбоев в работе винчестеров, недостатков в используемом программном обеспечении и т.д.

Следует заметить, что наряду с термином «защита информации» (применительно к компьютерным сетям) широко используется, как правило, в близком значении, термин «компьютерная безопасность».

Переход от работы на персональных компьютерах к работе в сети усложняет защиту информации по следующим причинам:

- большое число пользователей в сети и их переменный состав. Защита на уровне имени и пароля пользователя недостаточна для предотвращения входа в сеть посторонних лиц;

- значительная протяженность сети и наличие многих потенциальных каналов проникновения в сеть;

- уже отмеченные недостатки в аппаратном и программном обеспечении, которые зачастую обнаруживаются не на предпродажном этапе, называемом бета- тестированием, а в процессе эксплуатации. В том числе неидеальны встроенные средства защиты информации даже в таких известных и «мощных» сетевых ОС, как Windows NT или NetWare.

Остроту проблемы, связанной с большой протяженностью сети для одного из ее сегментов на коаксиальном кабеле, иллюстрирует рис. 9.1. В сети имеется много физических мест и каналов несанкционированного доступа к информации в сети. Каждое устройство в сети является потенциальным источником электромагнитного излучения из-за того, что соответствующие поля, особенно на высоких частотах, экранированы неидеально. Система заземления вместе с кабельной системой и сетью электропитания может служить каналом доступа к информации в сети, в том числе на участках, находящихся вне зоны контролируемого доступа и потому особенно уязвимых. Кроме электромагнитного излучения, потенциальную угрозу представляет бесконтактное электромагнитное воздействие на кабельную систему. Безусловно, в случае использования проводных соединений типа коаксиальных кабелей или витых пар, называемых часто медными кабелями, возможно и непосредственное физическое подключение к кабельной системе. Если пароли для входа в сеть стали известны или подобраны, становится возможным несанкционированный вход в сеть с файл-сервера или с одной из рабочих станций. Наконец возможна утечка информации по каналам, находящимся вне сети:

- хранилище носителей информации,

- элементы строительных конструкций и окна помещений, которые образуют каналы утечки конфиденциальной информации за счет так называемого микрофонного эффекта,

- телефонные, радио-, а также иные проводные и беспроводные каналы (в том числе каналы мобильной связи).

Рис.

9.1.

Места и каналы возможного несанкционированного доступа к информации в компьютерной сети

Любые дополнительные соединения с другими сегментами или подключение к Интернет порождают новые проблемы. Атаки на локальную сеть через подключение к Интернету для того, чтобы получить доступ к конфиденциальной информации, в последнее время получили широкое распространение, что связано с недостатками встроенной системы защиты информации в протоколах TCP/IP. Сетевые атаки через Интернет могут быть классифицированы следующим образом:

- Сниффер пакетов (sniffer – в данном случае в смысле фильтрация) – прикладная программа, которая использует сетевую карту, работающую в режиме promiscuous (не делающий различия) mode (в этом режиме все пакеты, полученные по физическим каналам, сетевой адаптер отправляет приложению для обработки).

- IP-спуфинг (spoof – обман, мистификация) – происходит, когда хакер, находящийся внутри корпорации или вне ее, выдает себя за санкционированного пользователя.

- Отказ в обслуживании (Denial of Service – DoS). Атака DoS делает сеть недоступной для обычного использования за счет превышения допустимых пределов функционирования сети, операционной системы или приложения.

- Парольные атаки – попытка подбора пароля легального пользователя для входа в сеть.

- Атаки типа Man-in-the-Middle – непосредственный доступ к пакетам, передаваемым по сети.

- Атаки на уровне приложений.

- Сетевая разведка – сбор информации о сети с помощью общедоступных данных и приложений.

- Злоупотребление доверием внутри сети.

- Несанкционированный доступ (НСД), который не может считаться отдельным типом атаки, так как большинство сетевых атак проводятся ради получения несанкционированного доступа.

- Вирусы и приложения типа «троянский конь».

Классификация средств защиты информации

Защита информации в сети на рис. 9.1. может быть улучшена за счет использования специальных генераторов шума, маскирующих побочные электромагнитные излучения и наводки, помехоподавляющих сетевых фильтров, устройств зашумления сети питания, скремблеров (шифраторов телефонных переговоров), подавителей работы сотовых телефонов и т.д. Кардинальным решением является переход к соединениям на основе оптоволокна, свободным от влияния электромагнитных полей и позволяющим обнаружить факт несанкционированного подключения.

В целом средства обеспечения защиты информации в части предотвращения преднамеренных действий в зависимости от способа реализации можно разделить на группы:

- Технические (аппаратные) средства. Это различные по типу устройства (механические, электромеханические, электронные и др.), которые аппаратными средствами решают задачи защиты информации. Они либо препятствуют физическому проникновению, либо, если проникновение все же состоялось, доступу к информации, в том числе с помощью ее маскировки. Первую часть задачи решают замки, решетки на окнах, защитная сигнализация и др. Вторую – упоминавшиеся выше генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации или позволяющих их обнаружить. Преимущества технических средств связаны с их надежностью, независимостью от субъективных факторов, высокой устойчивостью к модификации. Слабые стороны – недостаточная гибкость, относительно большие объем и масса, высокая стоимость.

- Программные средства включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др. Преимущества программных средств – универсальность, гибкость, надежность, простота установки, способность к модификации и развитию. Недостатки – ограниченная функциональность сети, использование части ресурсов файл-сервера и рабочих станций, высокая чувствительность к случайным или преднамеренным изменениям, возможная зависимость от типов компьютеров (их аппаратных средств).

- Смешанные аппаратно-программные средства реализуют те же функции, что аппаратные и программные средства в отдельности, и имеют промежуточные свойства.

- Организационные средства складываются из организационно-технических (подготовка помещений с компьютерами, прокладка кабельной системы с учетом требований ограничения доступа к ней и др.) и организационно-правовых (национальные законодательства и правила работы, устанавливаемые руководством конкретного предприятия). Преимущества организационных средств состоят в том, что они позволяют решать множество разнородных проблем, просты в реализации, быстро реагируют на нежелательные действия в сети, имеют неограниченные возможности модификации и развития. Недостатки – высокая зависимость от субъективных факторов, в том числе от общей организации работы в конкретном подразделении.

По степени распространения и доступности выделяются программные средства, поэтому далее они рассматриваются более подробно (см. «Стандартные методы шифрования и криптографические системы» и «Программные средства защиты информации»). Другие средства применяются в тех случаях, когда требуется обеспечить дополнительный уровень защиты информации.

Шифрование данных представляет собой разновидность программных средств защиты информации и имеет особое значение на практике как единственная надежная защита информации, передаваемой по протяженным последовательным линиям, от утечки. Шифрование образует последний, практически непреодолимый «рубеж» защиты от НСД. Понятие «шифрование» часто употребляется в связи с более общим понятием криптографии. Криптография включает способы и средства обеспечения конфиденциальности информации (в том числе с помощью шифрования) и аутентификации. Конфиденциальность – защищенность информации от ознакомления с ее содержанием со стороны лиц, не имеющих права доступа к ней. В свою очередь аутентификация представляет собой установление подлинности различных аспектов информационного взаимодействия: сеанса связи, сторон (идентификация), содержания (имитозащита) и источника (установление авторства c помощью цифровой подписи).

Число используемых программ шифрования ограничено, причем часть из них являются стандартами де-факто или де-юре. Однако даже если алгоритм шифрования не представляет собой секрета, произвести дешифрование (расшифрование) без знания закрытого ключа чрезвычайно сложно. Это свойство в современных программах шифрования обеспечивается в процессе многоступенчатого преобразования исходной открытой информации (plain text в англоязычной литературе) с использованием ключа (или двух ключей – по одному для шифрования и дешифрования). В конечном счете, любой сложный метод (алгоритм) шифрования представляет собой комбинацию относительно простых методов.

Средства защиты информации

Определение 1

Средствами защиты информации называется совокупность электрических, инженерно-технических, оптических, электронных и других приспособлений и устройств, технических систем и приборов, а также иных вещественных элементов, которые используются для разрешения проблем по защите информации, в том числе для минимизации утечки и надлежащего обеспечения безопасности защищаемой информации.

Основные средства защиты информации: классификация

Средства обеспечения защиты информации по вопросам предотвращения и минимизации преднамеренных действий разделяются на несколько категорий (в зависимости от способа их реализации):

- Технические или аппаратные средства. Сюда можно отнести различные по типу устройства (электронные, электромеханические, механические), которые решают задачи по защите информации при помощи аппаратных средств. К аппаратным средствам защиты информации относятся: сетевые фильтры, генераторы шума, сканирующие радиоприемники и другие устройства, которые перекрывают возможные каналы утечки информации или те, которые позволяют их обнаружить. Главными преимуществами аппаратных средств зашиты информации являются надежность, независимость от субъективных факторов, а также высокая устойчивость к модификации. Слабыми сторонами технических средств являются высокая стоимость, относительно большие масса и объем, а также недостаточная гибкость.

- Программные средства. Сюда можно отнести средства, которые включают программы для контроля доступа, для идентификации пользователей, шифрования информации, тестового контроля системы защиты, а также удаление остаточной информации типа временных файлов. Главными преимуществами программных средств защиты информации являются гибкость, универсальность, простота установки, надежность, а также способность к развитию и модификации. Недостатками программных средств являются использование части ресурсов файл-сервера и рабочих станций, ограниченная функциональность сети, высокая чувствительность к преднамеренным или случайным изменениям, а также возможная зависимость от типов персональных компьютеров и их аппаратных средств.

- Смешанные аппаратно-программные средства. Данные средства реализуют все те же функции, что и аппаратные и программные средства по отдельности, но кроме этого они обладают промежуточными свойствами.

- Организационные средства. Эти средства защиты информации складываются из организационно-правовых (государственные законодательства и правила работы, которые устанавливаются руководством конкретной организации) и организационно-технических средств (подготовка помещений с ПК, прокладка кабельной системы с учетом ограничений доступа к ней). Главные преимущества организационных средств информационной защиты являются заключаются в том, что они просты в реализации, позволяют решать множество различных проблем, а также имеют неограниченные возможности развития и модификации. Основные недостатки: большая зависимость от субъективных факторов, в том числе и от организации работы в конкретном подразделении предприятия.

Готовые работы на аналогичную тему

Получить выполненную работу или консультацию специалиста по вашему учебному проекту

Узнать стоимость

По степени доступности и распространения выделяются программные средства, иные же средства защиты информации используются только в тех случаях, когда необходимо обеспечить дополнительный уровень защиты.

Основные программные средства защиты информации

К программным средствам защиты информации можно отнести следующие:

- Встроенные средства защиты.

- Антивирус (антивирусная программа) – это программа, которая используется для поиска компьютерных вирусов и лечения инфицированных файлов. Кроме этого такие программы применяются и для профилактики – предотвращения заражения операционной системы или отдельных файлов вредоносными кодами.

- Специализированые программные средства, которые защищают информацию от несанкционированного доступа. Данные средства отличаются лучшими характеристиками и возможностями, нежели встроенные средства. Кроме криптографических систем и программ шифрования есть еще много других внешних средств защиты информации.

- Межсетевые экраны (брандмауэры или файрволы — от немецкого Brandmauer, английского firewall — «противопожарная стена»). Между глобальной и локальной сетями формируются специальные промежуточные серверы, которые не только инспектируют, но и фильтруют весь трафик сетевого и транспортного уровней, что проходит через них. Благодаря этому можно резко снизить угрозу несанкционированного доступа в корпоративные сети. Но это не устраняет опасность полностью. Более защищенной разновидностью данного метода является способ маскарада, когда весь исходящий трафик из локальной сети посылается от лица firewall-сервера, делая практически невидимой локальную сеть.

- VPN или виртуальная частная сеть, благодаря которой передается секретная информация посредством сети, в которых можно прослушивать трафик посторонними людьми. При этом используются такие технологии: PPPoE, PPTP, IPSec.

Какие средства защиты информации можно отнести к аппаратным

К аппаратным средствам защиты относятся различные электромеханические, электронные и электронно-оптические устройства. На сегодняшний день разработано множество аппаратных средств разного назначения, но наиболее распространенными считаются следующие:

- Специальные регистры, которые используются для хранение реквизитов защиты паролей, уровней секретности, грифов, а также идентифицирующих кодов.

- Устройства, которые измеряют индивидуальные характеристики человека (отпечатки пальцев, голос) с целью идентификации.

- Схемы, которые прерывают передачу информации в линии связи для того, чтобы периодически проверять адреса выдачи данных.

- Устройства, которые используются для шифрования информации (также они называются криптографические методы).

- Модули доверенной загрузки персонального компьютера.

Основные технические средства защиты информации

Для того чтобы защитить периметр информационной системы, создаются:

- системы пожарной и охранной сигнализации;

- системы цифрового видеонаблюдения;

- системы управления доступов и контроля.

Чтобы обеспечить защиту информации от ее утечки при помощи технических каналов связи, используются следующие мероприятия и средства:

- применение экранированного кабеля и прокладка проводов в экранированных конструкциях;

- установка высокочастотных фильтров на линиях связи;

- создание экранированных помещений или капсул;

- применение экранированного оборудования;

- формирование контролируемых зон и установка активных систем зашумления.

Защита информации в компьютерных сетях

Определение 1

Компьютерная сеть — совокупность компьютеров, которые соединены между собой при помощи специальных коммуникационных каналов для обмена информации между участниками сети.

Компьютерные сети используются для обеспечения коммуникации между компьютерами, находящимися на расстоянии. Это может быть как небольшая сеть, состоящая из нескольких компьютеров в одном помещении, так и глобальная компьютерная сеть Интернет, которая обеспечивает взаимосвязь устройств по всему миру.

Разновидности компьютерных сетей

Рисунок 1. Виды компьютерных сетей. Автор24 — интернет-биржа студенческих работ

Первые компьютерные сети (локальные) могли обеспечивать взаимосвязь с целью передачи данных на небольшие расстояния между компьютерами, непосредственно соединенными при помощи специальных кабелей.

Хорошим примером локальной сети является компьютерный класс в школе. В нем, как правило, находится небольшое количество компьютеров, соединенных между собой и некоторые периферийные устройства (принтеры, сканеры и т.д.), которые доступны для всех компьютеров в сети.

Готовые работы на аналогичную тему

Подключение к устройствам в локальной сети дает возможность расширить возможности всех устройств системы.

Например, с помощью локальной сети можно:

- передать управление периферийными устройствами всем компьютерам в сети;

- передавать файлы между устройствами в сети;

- проводить обмен данными, информацией, удаленно управлять устройствами в сети.

Определение 2

Локальная компьютерная сеть может быть нескольких видов, в зависимости от прав доступа и разрешений у всех устройств сети. Если все компьютеры в сети имеют одни и те же права и разрешения, то такая сеть называется одноранговой. Если же среди устройств есть компьютеры, которые наделены особенными правами и могут больше, чем остальные, то компьютер называется сервером, а сеть уже представляет собой клиент-серверную архитектуру.

Такая архитектура открывает некоторые возможности и является более безопасной, так как позволяет ограничивать права некоторых пользователей, следить за действиями и контролировать состояние системы из одного компьютера.

Глобальная компьютерная сеть представляет собой множество устройств, объединенных в одну огромную сеть. Примером глобальной компьютерной сети есть Интернет. Он позволяет наладить коммуникацию миллионов компьютеров и периферийных устройств по всему миру между собой. Это открывает большое количество возможностей и удобств для пользователей по всему миру.

Например, люди могут в любой момент, находясь в любой точке мира, общаться с другими людьми, используя компьютер, ноутбук или мобильный телефон. Интернет позволяет осуществить обмен любыми файлами, получить доступ к любым книгам и учебным материалам по всему миру, что увеличивает человеческие возможности для обучения и развития.

Потребность защиты информации

Но в то же время расширение возможностей и появление глобальных компьютерных сетей несет за собой некоторые нюансы и отрицательные моменты. Это ведет за собой некоторые уязвимости тех же личных данных или конфиденциальной информации.

Объединение компьютеров в глобальные сети, где пользователи сети не могут быть уверены в добросовестности намерений других пользователей системы, ведет за собой потребность защиты компьютеров в сетях, защиты информации.

Определение 3

Защита информации — комплекс мер, направленных на обеспечение конфиденциальности и сохранности информации в компьютерных сетях или отдельных устройствах.

Информационная безопасность является одним из наиболее важных параметров в компьютерных сетях. От надежности защиты в корпоративных сетях на предприятиях зависит возможность нормально функционировать. Утрата важной информации в условиях корпоративной сети может означать большие потери, убытки, а то и крах компании.

Для предотвращения утечки информации используются специальные меры по обеспечению безопасности и сохранности информации. Они направлены в основном на защиту от несанкционированного доступа. Несанкционированный доступ может быть как прямым — непосредственный физический доступ к компьютеру, так и косвенным — когда физического доступа к устройству нет, а атака производится удаленно.

На сегодняшний день существует огромное количество способов и путей обхода защиты, взлома и получения несанкционированного доступа к информации. Для этого используют прослушивающие устройства, считывание введенных данных пользователей, хищение носителей информации, использование компьютерных вирусов, программные ловушки, вывод из строя систем защиты и перехват информации между устройствами компьютерной сети.

При этом основную угрозу в условиях нынешней высокой степени защиты компьютерных сетей составляет именно человек. Именно с помощью социальной инженерии злоумышленники получают наиболее критическую информацию от сотрудников компании, которая позволяет проводить мошеннические действия внутри компьютерных сетей. В таких условиях злоумышленнику не потребуется даже ничего взламывать, он получит все необходимые для входа в систему данные от сотрудников компании.

Меры защиты информации в компьютерных сетях

Защита информации может включать в себя меры по шифрованию, обеспечению сохранности, резервному копированию и архивации данных.

Одним из первых этапов для защиты компьютера есть установка пароля. Это позволяет защитить данные и конфиденциальную информацию от прямого доступа сторонних людей или злоумышленников.

Для обеспечения дополнительной безопасности используются специальные программы для шифрования. Расшифровка происходит при помощи специального ключа шифрования и может быть осуществлена на любом устройстве при условии наличия нужного ключа шифрования.

Резервное копирование и архивация данных позволяет сжимать и делать бэкапы данных для их последующего восстановления в случае утери или повреждения. Это обеспечивает надежное хранение и не подвергает важную информацию рискам.

Для защиты в условиях локальной сети компьютер использует специальные протоколы передачи данных и взаимодействия с другими участниками компьютерной сети. Существует определенный набор правил и принципов взаимодействия устройств в сети. Такая стандартизация позволяет прийти к лучшему взаимодействию и большей надежности работы и взаимосвязи устройств в сети.

Для защиты информации следует избегать предоставления злоумышленнику физического доступа к устройствам сети. Кроме того, следует избегать подключения к общедоступным сетям, так как это позволит получить доступ к другим устройствам в сети.

Замечание 1

Прямой доступ к устройствам в сети позволяет получить информацию о системе при помощи специального сканирования. Информация о системе может содержать конфигурацию, состояние портов и наличие определенного оборудования, что позволит использовать уязвимости системы и при помощи эксплойтов (специальных программ или скриптов, использующих данные уязвимости) получить доступ к системе или данным в ней.

Именно поэтому даже косвенный доступ к компьютерной сети может дать существенное преимущество для злоумышленников. Сканирование портов на предмет их состояния может позволить определить конфигурацию системы и найти ее слабые места.

При этом большую роль в защите компьютерных систем играет человек. Даже в крупных корпорациях с серьезными системами защиты случаются осечки. Чаще всего из-за невнимательности сотрудников, которые сами того не зная, распространили важную информацию, позволяющую получить злоумышленнику доступ к системе. Для этого используется фишинг, вредоносные рассылки, спам и социальная инженерия (вхождение в доверие к сотрудникам или манипуляция их действиями при помощи разговора).

методов защиты информации | Методы и средства защиты данных

- События

- Новости

- О компании

- Блог

- Вводное руководство по производительности решения

- СёрчИнформ DLP

- СёрчИнформ Монитор рисков

- SearchInform ProfileCenter

SearchInform FileAuditor

- Защита и классификация данных

- Аудит прав доступа

- Аудит активности пользователей, расследование

- Соблюдение

- Пример использования: контроль доступа и управление изменениями

- Пример использования: поведение пользователя и обнаружение инсайдеров

- Пример использования: обнаружение электронных данных

- Пример использования: очистка файлов

Монитор базы данных SearchInform

- Управление контролем доступа к монитору базы данных

- Защита данных в облаке

- Как работает аудит базы данных

- СёрчИнформ SIEM

- TimeInformer

Сервисы

- Сервисы

- Решение SearchInform в облаке

- Как максимально использовать услуги СёрчИнформ

- MSSP

Вызовы

- Обнаружение аномального события

- Сотрудник с проблемами

- Управление поведенческими рисками

- Соблюдение

- Корпоративное мошенничество

- Обнаружение данных в состоянии покоя

- Шифрование данных

- Предотвращение потери данных

- Видимость данных

- Измерение морального духа сотрудников

- Программное обеспечение для учета рабочего времени и мониторинга сотрудников

- Защита от программ-вымогателей

- Мониторинг в реальном времени

- изучение

- Профилирование сотрудников

- Защита личных данных

- Валютное управление Саудовской Аравии

- Предотвращение потери данных

Соблюдение

- Валютное управление Саудовской Аравии

- Соответствие GDPR с SearchInform

- Законопроект о защите личных данных

Роли

- Руководитель высшего звена

- Управляющий рисками

- Офицер внутреннего аудита

- Менеджер по соответствию

- Аналитик по информационной безопасности

- Директор по персоналу

Отрасли

- Бизнес-услуги

- Образование

- Финансовые услуги

- Правительство

- Страхование

- Производство

- Технологии

- Здравоохранение

- Розничная торговля

Как защитить свой компьютер

13 мая 2020 г. | Автор admin

Загрузка…

В этом мире вездесущих компьютеров и постоянных угроз со стороны хакеров защита вашего компьютера является обязательной. Ключевым путем, через который вредоносные программы атакуют систему, является Интернет и его популярная служба — Сеть.

Существует множество способов защиты и удаления вредоносных программ с наших компьютеров. Для обеспечения безопасности вашего компьютера недостаточно одного метода. Чем больше уровней защиты, тем сложнее хакерам использовать ваш компьютер.

Как защитить свой компьютер?

Ознакомьтесь с 5 шагами по защите вашего компьютера

- Установить антивирусное программное обеспечение

- Установить антишпионское ПО

- Используйте сложные и безопасные пароли

- Проверьте настройки безопасности браузера

Установить брандмауэр

Межсетевой экран выполняет роль охранника.Существует два типа межсетевых экранов: программный межсетевой экран и аппаратный межсетевой экран. Каждый служит схожим, но разным целям. Брандмауэр — это первый шаг к обеспечению безопасности компьютера. Он создает барьер между компьютером и любой неавторизованной программой, пытающейся проникнуть через Интернет. Если вы используете систему дома, включите брандмауэр навсегда. Он информирует вас о попытках несанкционированного использования вашей системы.

Установите антивирусное программное обеспечение:

Антивирус — еще одно средство защиты компьютера.Это программное обеспечение, которое помогает защитить компьютер от любого неавторизованного кода или программного обеспечения, которое создает угрозу для системы. К неавторизованному программному обеспечению относятся вирусы, клавиатурные шпионы, трояны и т. Д. Это может замедлить скорость обработки вашего компьютера, удалить важные файлы и получить доступ к личной информации. Даже если ваша система не содержит вирусов, вы должны установить антивирусное программное обеспечение, чтобы предотвратить дальнейшую вирусную атаку на систему.

Антивирусное программное обеспечение играет важную роль в защите в реальном времени, его дополнительное преимущество обнаружения угроз помогает компьютеру и информации в нем быть в безопасности.Некоторые передовые антивирусные программы предоставляют автоматические обновления, что дополнительно помогает защитить компьютер от вновь создаваемых вирусов.

Программное обеспечение

Antivirus для Windows 8 может включать расширенные функции, такие как защита электронной почты, блокировка всплывающих окон и кража личных данных.

Установите антишпионское ПО:

Шпионское ПО — это программа, которая собирает личную информацию или информацию об организации без их согласия. Эта информация перенаправляется на сторонний веб-сайт.Шпионские программы разработаны таким образом, что их нелегко удалить. Программное обеспечение Anti-Spyware предназначено исключительно для борьбы со шпионским ПО. Подобно антивирусному программному обеспечению, антишпионское ПО обеспечивает защиту в реальном времени. Он сканирует всю входящую информацию и помогает блокировать обнаруженную угрозу. Comodo Antivirus поставляется со встроенной защитой от шпионского ПО.

Используйте сложные и безопасные пароли:

Первая линия защиты в обеспечении безопасности системы — это надежные и сложные пароли.Хакерам сложно найти сложные пароли. Используйте пароль длиной не менее 8 символов, включающий комбинацию цифр, букв верхнего и нижнего регистра и специального символа. Хакеры используют определенные инструменты, чтобы взломать простые пароли за несколько минут. Одно недавнее исследование показало, что пароль из 6 символов со строчными буквами можно взломать менее чем за 6 минут!

Проверьте настройки безопасности браузера:

Браузеры имеют различные настройки безопасности и конфиденциальности, которые вы должны проверить и установить на желаемый уровень.Последние версии браузеров дают вам возможность указывать веб-сайтам, чтобы они не отслеживали ваши передвижения, повышая вашу конфиденциальность и безопасность.

Защитите свой компьютер от хакеров с помощью Comodo Antivirus. Скачать бесплатно

Типы компьютерных вирусов

Не нужно беспокоиться о вредоносном ПО для веб-сайтов

Связанные ресурсы:

Лучшее антивирусное программное обеспечение 2019

Что такое вирус?

Антивирус для Mac

Лучший инструмент для удаления вредоносных программ

DDoS Attack Forces Wikipedia Offline

Лучший инструмент для удаления вирусов

Антивирус для ПК

Сеть доставки дешевого контента

Антивирус Windows

Удаление шпионского ПО

Что такое Интернет-безопасность?

Лучшая безопасность веб-сайтов

Проверка веб-сайтов

Сканер уязвимостей веб-сайтов

Бесплатный хостинг веб-сайтов

Резервное копирование веб-сайта

Лучшее программное обеспечение для удаленного рабочего стола

5 Программное обеспечение информационных систем

5 Программное обеспечение информационных систем

Глава 5

Программное обеспечение информационных систем

5.1 Обзор программного обеспечения

Компьютерное оборудование практически бесполезно без компьютера

программного обеспечения. Программное обеспечение — это программы, которые необходимы для выполнения ввода, обработки и

вывод, хранение и контроль деятельности информационных систем.

Компьютерное программное обеспечение обычно подразделяется на два

основные типы программ: системное и прикладное.

Системное программное обеспечение

Системное программное обеспечение — это программы, управляющие

ресурсы компьютерной системы и упростить программирование приложений.Они включают

программное обеспечение, такое как операционная система, системы управления базами данных, сетевое программное обеспечение,

переводчики и программные утилиты.

Прикладное программное обеспечение

Прикладное программное обеспечение — это программы,

производительность конкретного использования или приложения компьютеров для получения информации

обработка потребностей конечных пользователей. В их число входит стандартное программное обеспечение AOFF, такое как текстовый редактор и электронные таблицы.

пакеты, а также программное обеспечение собственной или внешней разработки, предназначенное для

специфические потребности организации.

Тенденции в области программного обеспечения отличаются от нестандартных

уникальные программы, разработанные профессиональными программистами или конечными пользователями

организации по использованию программных пакетов Aoff-the-shelby @, приобретенных конечными пользователями из

поставщики программного обеспечения.

Доступны два типа упаковок:

1. Вертикальные пакеты — помощь

пользователи в определенном сегменте отрасли. Примеры включают пакеты, которые помогают управлять

строительных проектов, ведите инвентаризацию больниц или точек быстрого питания.2. Пакеты горизонтальные — банка

выполнять определенную общую функцию, например бухгалтерию или автоматизацию делопроизводства, для ряда

предприятий.

Отношения между аппаратными и программными компонентами

[Рисунок 5.1] [Слайд 5-3]

Рисунок 5.1 — отличный инструмент для объяснения

отношения, существующие между оборудованием компьютерных систем, системным программным обеспечением и

программное обеспечение. Эта модель Aonion-skin @ показывает, что внешние слои полагаются на

помещения меблированы внутренними.

5.2 Операционные системы

Самый важный системный программный пакет для любого

компьютер — его операционная система. Каждая компьютерная система работает под управлением

операционная система. Операционные системы для компьютеров, которые используются многими пользователями:

значительно сложнее, чем операционные системы для персональных компьютеров.

Что делает операционная система?

Операционная система — это программное обеспечение,

контролирует все ресурсы компьютерной системы.Например это:

1. Назначает необходимые

аппаратное обеспечение для программ

2. Планирует программы для

исполнение на процессоре

3. Распределяет память

требуется для каждой программы

4. Назначает необходимые

устройства ввода и вывода

5. Управляет данными и

программные файлы, хранящиеся во вторичном хранилище

6. Поддерживает файл

каталоги и обеспечивает доступ к данным в файлах

7. Взаимодействует с пользователями.

Мультипрограммирование — это возможности компьютера

для одновременного выполнения нескольких программ на одном процессоре, имея один из

программы, использующие процессор, в то время как другие выполняют ввод или вывод.

Для мультипрограммирования необходимо, чтобы активные части

программы, конкурирующие за процессор, должны быть доступны в основной памяти. Виртуальная память

это кажущаяся расширенная емкость основной памяти компьютера, достигаемая за счет

сохранение в основной памяти только необходимых частей программ,

полные программы хранятся во вторичной памяти.

Режимы работы компьютерной системы

Операционные системы позволяют системе, которой они управляют,

работают в различных режимах.К ним относятся пакетная обработка, разделение времени и режим реального времени.

обработка.

Пакетная обработка Программы обработки или

транзакции партиями, без участия пользователя

взаимодействие.

Системы разделения времени, обеспечивающие интерактивную

обработки путем выделения короткого временного отрезка для использования сервера каждому пользователю в

поворот.

Системы обработки в реальном времени, которые реагируют на

событие в фиксированном временном интервале; используется, например, на производственных предприятиях или для

собирать данные с нескольких единиц оборудования в лаборатории.

С переходом на мультипроцессоры, в которых несколько

(или даже несколько) процессоров сконфигурированы в одной компьютерной системе, многопроцессорной

операционные системы были разработаны для распределения работы между несколькими процессорами.

Эти системы также поддерживают мультипрограммирование, что позволяет многим программам конкурировать за

процессоры.

Операционные системы для персональных компьютеров

Операционные системы персональных компьютеров, которые

предназначенные для одного пользователя, намного проще, чем операционные системы, работающие с более крупными

машины, к которым могут иметь одновременный доступ сотни или тысячи пользователей.Один

Важными возможностями, которые операционная система может предложить в среде персональных компьютеров, является многозадачность :

возможность запускать сразу несколько задач от имени пользователя.

Наиболее популярные операционные системы микрокомпьютеров:

Windows 95 — Windows 95 — это усовершенствованная операционная система

— графический интерфейс пользователя

— истинная многозадачность

— возможности сети

— мультимедиа

DOS — более старая операционная система, которая использовалась на

микрокомпьютеры

— это однопользовательская, однозадачная операционная система

— может добавить графический интерфейс и возможности многозадачности

с помощью операционной среды, например Microsoft Windows

OS / 2 Warp — графический интерфейс пользователя

— многозадачность

— возможности виртуальной памяти

— телекоммуникационные возможности

Windows NT — многозадачная сетевая операционная система

— многопользовательская сетевая операционная система

— устанавливается на сетевых серверах для управления локальной зоной

сети с требованиями к высокопроизводительным вычислениям

UNIX — популярная операционная система

который доступен для компьютерных систем Micro, Mini и мэйнфреймов

— многозадачная и многопользовательская система

— устанавливается на сетевых серверах

MacIntosh System 7 — многозадачность

— возможности виртуальной памяти

— графический интерфейс пользователя

Пользовательский интерфейс

Пользовательский интерфейс — это комбинация средств, с помощью которых

пользователь взаимодействует с компьютерной системой.Это позволяет конечному пользователю общаться с

операционной системы, чтобы они могли загружать программы, обращаться к файлам и выполнять другие задачи. В

три основных типа пользовательских интерфейсов:

1. Командный привод

2. Меню диска

3. Графический интерфейс пользователя

(GUI)

Самый популярный графический интерфейс пользователя — это

предоставляется Windows 95. Среда Windows стала стандартной платформой для

компьютеры.

Цель открытых систем

Стремление к использованию открытых систем в организационных

вычислений, так что программное и аппаратное обеспечение любого поставщика может работать с любым

другое — требует операционной системы, которая могла бы работать на любой аппаратной платформе.Термин Aopen system @

используется как противоположность фирменным системам конкретного производителя.

В открытых системах организациям нужна мобильность,

масштабируемость и функциональная совместимость прикладного программного обеспечения.

Портативное приложение: можно переносить с одного компьютера

систему в другую.

Масштабируемое приложение: это приложение, которое можно перемещать без

значительное перепрограммирование.

Взаимодействие: означает, что машины различных

поставщики и возможности могут работать вместе, чтобы производить необходимую информацию.

5.3 Программное обеспечение для повышения производительности труда

Программное обеспечение для повышения производительности труда является наиболее распространенным

прикладное программное обеспечение. Эти программы, запускаемые на персональных компьютерах, помогают пользователю в

определенный круг задач. Вместе с профессиональными системами и системами поддержки

поддержки групповой работы, программное обеспечение для персональной продуктивности является мощным средством реализации сегодняшних

умение работать.

Функции программного обеспечения для повышения производительности труда [Рисунок

5.3] [Слайд 5-4]

Программное обеспечение для повышения производительности труда

производительность пользователя по определенному кругу общих задач.Это программное обеспечение поддерживает базу данных

управление и анализ, создание и представление, а также отслеживание активности и заметок. Все

это программные приложения. Управление данными поддерживается управлением базой данных

системы, а программное обеспечение для работы с электронными таблицами помогает в анализе данных. Для нужд авторинга

и презентации, пользователи используют прикладное программное обеспечение для обработки текста, рабочего стола

издательское дело, презентация и создание мультимедиа. Управление личной информацией

программное обеспечение используется для отслеживания действий и личных заметок.Программное обеспечение для связи позволяет

пользователь для подключения к телекоммуникационной сети для обмена информацией с

другие пользователи или системы. Веб-браузеры используются для доступа к ресурсам Интернета.

Всемирная сеть.

Таблицы

Пакеты электронных таблиц — это программы

которые используются для анализа, планирования и моделирования. Обеспечивают электронную замену

для более традиционных инструментов, таких как листы бумаги, карандаши и калькуляторы.В

лист строк и столбцов хранится в памяти компьютера и отображается на

видео экран. Данные и формулы вводятся в рабочий лист, и компьютер выполняет

расчеты на основе введенных формул. Пакет электронных таблиц также может использоваться как

инструмент поддержки принятия решений для выполнения анализа «что, если».

Управление базой данных

Пакеты управления базами данных облегчают

хранение, обслуживание и использование данных в базе данных, совместно используемой многими пользователями.DBM микрокомпьютера позволяет пользователям:

1. Создайте и поддерживайте

база данных

2. Выполните запрос к базе данных с

язык запросов

3. Подготовьте форматированный

отчеты

Кроме того, пакеты предлагают функции безопасности, сети

возможность подключения и возможность представлять графический вывод, а также выполнять

вычисления в виде электронных таблиц.

Обработка текстов

Пакеты обработки текста — это программы,

компьютеризовать создание, редактирование и печать документов с помощью электронной обработки

текстовые данные.Обработка текста — важное приложение автоматизации делопроизводства. слово

обработка — самая популярная авторская и презентационная деятельность. Фактически, это

наиболее распространенное приложение для персональных компьютеров.

Desktop Publishing

Организации используют настольное издательское ПО для

выпускать собственные печатные материалы, такие как информационные бюллетени, брошюры, руководства и книги с

несколько стилей шрифта, графики и цветов на каждой странице. Компоненты, необходимые для настройки

скромная настольная издательская система включает в себя: дисплей высокого разрешения, лазерный принтер,

программное обеспечение для настольных издательских систем и, возможно, сканер.

Программное обеспечение для презентаций

Цель презентационной графики — предоставить

информация в графической форме, которая помогает конечным пользователям и менеджерам понять бизнес

предложения и производительность и принимать более обоснованные решения по ним. Важно отметить

что презентационная графика не заменяет отчеты и отображение чисел и текста

материал.

Программа для создания мультимедиа

Программное обеспечение для создания мультимедиа позволяет пользователям

создавать мультимедийные презентации.Используя эти пакеты, вы можете разработать привлекательные

программное обеспечение для компьютерного обучения (CBT) или презентации для клиентов. Это программное обеспечение имеет

превосходные графические изображения, компьютерная анимация и движущееся видео, которые можно комбинировать с

качественный звук в сочетании с текстом.

Гипермедиа — это электронные документы, которые

содержат несколько форм мультимедиа, включая текст, графику, видео, голосовые сообщения или другие

единицы информации, такие как рабочие листы. В гипермедийном методе доставки информации

могут быть установлены связи между различными элементами в большом мультимедийном документе.Эти

связи позволяют пользователю переходить от одной темы непосредственно к связанной, вместо

последовательное сканирование информации. Гипертекст — это методика построения и

интерактивное использование текстовых баз данных. По определению, гипертекст содержит только текст и

ограниченное количество графики.

Управление персональной информацией

Пакеты управления личной информацией (PIM)

инструменты, которые помогают работникам умственного труда отслеживать задачи, людей, проекты, обязательства и

идеи.Эти пакеты помогают конечным пользователям хранить, систематизировать и извлекать текстовые и числовые данные.

в виде заметок, списков, вырезок, таблиц, заметок, писем, отчетов и так далее.

Коммуникационное программное обеспечение и веб-браузер

Коммуникационное программное обеспечение позволяет пользователю

подключиться к телекоммуникационной сети для обмена информацией с другими пользователями

или системы. Программа предоставляет следующие возможности:

1. Отправка и получение

электронная почта

2.Передача файлов. Вы можете

загрузить программу или файл данных с удаленного компьютера на свою рабочую станцию или загрузить

файл на удаленный компьютер.

3. Эмуляция терминала —

позволяя персональному компьютеру действовать как терминал, когда это необходимо в конкретном

применение.

4. Отправка и получение

факс

Все чаще и чаще причина подключения к

телекоммуникационная сеть предназначена для получения доступа к ресурсам Интернета. Интернет

браузеры быстро становятся одной из самых популярных категорий программных пакетов.Браузер

это программа, которая позволяет пользователю получать доступ к электронным документам, включенным в

Всемирная паутина Интернета, набор взаимосвязанных баз данных гипермедиа, распространяемых

среди удаленных сайтов.

5.4 Языки программирования и их переводчики

[Рисунок 5.8] [Слайд 5-5]

Большая часть прикладного программного обеспечения, используемого в

организация должна быть запрограммирована или настроена. Языки программирования — это языки

какие компьютерные программы написаны int.Язык программирования позволяет программисту или закончить

пользователь для разработки наборов инструкций, составляющих компьютерную программу. Эти

языки развивались в течение четырех поколений и могут быть сгруппированы в пять основных

категории:

1. Машинные языки

2. Ассемблерные языки

3. Языки высокого уровня

4. Четвертое поколение

языки

5. Объектно-ориентированный

языки

Языки машины:

Машинные языки — это самый базовый уровень

языки программирования.Они были первым поколением машинных языков.

Недостатки машинных языков:

1. Программы должны были быть написаны с использованием двоичных кодов.

уникальный для каждого компьютера.2. Программисты должны были хорошо разбираться в

внутренние операции конкретного типа процессора, который они использовали.3. Программирование было трудным и подверженным ошибкам

4. Программы не

переносится на другие компьютеры.

Ассемблер Языки:

Ассемблерные языки — второе поколение

машинные языки.Они были разработаны, чтобы упростить пишущую машину.

языковые программы. Ассемблер также является языком низкого уровня (относится к машинному

ресурсы, такие как регистры и адреса памяти), это также относится к компьютеру

модель или серия моделей.

Программа на языке ассемблера переведена на

машинный язык с помощью простого переводчика, который называется ассемблер . Сборка

языки используются сегодня только тогда, когда жесткий контроль над аппаратными ресурсами компьютера

требуется, например, в некоторых системных программах, особенно в программах для вычислений в реальном времени.

Преимущества:

1. Использует инструкции с символическим кодом, которые

легче запомнить2. Программирование упрощено, поскольку программист не

необходимо знать точное место хранения данных и инструкций.3. Эффективное использование

ресурсы компьютера перевешиваются высокой стоимостью очень утомительной разработки систем

и блокировкой переносимости программы.

Недостаток:

1.Языки ассемблера уникальны для определенных типов

компьютеров.2. Программы не

переносится на другие компьютеры.

Языки высокого уровня (процедурные)

языков высокого уровня — третье поколение

языки программирования. Эти языки содержат утверждения, каждое из которых переведено

в несколько инструкций на машинном языке. К языкам высокого уровня относятся COBOL (бизнес

прикладные программы), BASIC (конечные пользователи микрокомпьютеров), FORTRAN (научные и

инженерные приложения), и сегодня более популярными являются C, C ++ и Visual Basic.

Преимущества:

1. Легче выучить и понять, чем ассемблер

язык как инструкции ( утверждений) , которые напоминают человеческий язык или стандартный

обозначения математики.2. Имеют менее жесткие правила, формы и синтаксис, поэтому

вероятность ошибки снижается.3. Программы машинно-независимые, поэтому программы

написанные на языке высокого уровня, не нужно перепрограммировать, когда новый компьютер

установлен.

4. Программистам не нужно изучать новый язык для

каждый компьютер они программируют.

Недостатки:

1. Менее эффективны, чем программы на языке ассемблера

и требуют больше компьютерного времени для перевода в машинные инструкции.

За пределами языков программирования высокого уровня

Языки четвертого поколения (4GL) определяют, какие

необходимо сделать, а не подробно описывать шаги для этого.4GL включают в себя множество

языки программирования, которые являются более непроцедурными и разговорными, чем предыдущие языки.

Преимущества:

1. Упрощен процесс программирования.

2. Используйте непроцедурные языки, которые поощряют пользователей и

программисты, чтобы указать результаты, которые они хотят, в то время как компьютеры определяют последовательность

инструкций, которые позволят достичь этих результатов.3. Используйте естественные языки, не требующие жестких

грамматические правила

Недостатки:

1.Менее гибкий, чем другие языки