Шифровальщик kaspersky: FAQ — Что такое вирусы шифровалищики?

Бесплатные декрипторы и средства защиты от шифровальщиков

Как оградить себя от шифровальщиков при помощи бесплатной защиты и декрипторов.

Шифровальщики не теряют популярности среди злоумышленников. В последнее время к нам все чаще обращаются за помощью в борьбе с ними. В этом посте мы собрали все, что нужно знать о том, как защититься от шифровальщиков и как минимизировать нанесенный ими ущерб.

Шифровальщики: что это такое?

Сначала давайте разберемся, о чем идет речь. Шифровальщик (он же вымогатель) — это вредоносная программа, которая тем или иным образом проникает на устройство, после чего зашифровывает все или некоторые файлы и требует выкуп за возможность восстановить доступ к ценной информации.

Зловред может заразить ваш компьютер, например, если вы подключите к устройству незнакомый USB-носитель, откроете вредоносный сайт, запустите вредоносный файл из Интернета или вложение из письма. Кроме того, шифровальщик можно подцепить, даже не делая ничего особенно опасного: иногда достаточно, чтобы ваш компьютер находился в одной сети с уже зараженным. А одна из разновидностей этих зловредов и вовсе маскируется под обновление Windows.

А одна из разновидностей этих зловредов и вовсе маскируется под обновление Windows.

Вымогатели требуют оплаты в биткойнах или другой криптовалюте, так что отследить платеж и найти злоумышленников очень сложно, а иногда и просто невозможно.

Платить или не платить?

Вымогатели обещают вернуть ваши файлы, если вы им заплатите. В действительности же выкуп ничего не гарантирует. Как показало наше исследование, из тех, кто заплатил вымогателям, 20% так и не получили обратно свои файлы.

Вот яркий пример: после того как больница Kansas Heart заплатила выкуп, вымогатели восстановили часть файлов, а затем потребовали еще денег за расшифровку оставшихся.

В среднем за восстановление файлов вымогатели требуют порядка 300 долларов США. Учитывая, что файлы могут и не восстановить, мы рекомендуем хорошенько подумать, прежде чем платить.

Что будет, если я подхвачу шифровальщик?

Готовы ли вы встретить угрозу лицом к лицу? Пройдите наш тест и узнайте:

Note: There is a widget embedded within this post, please visit the site to participate in this posts widget.

Как можно защититься? Бесплатные средства защиты от шифровальщиков

Устранить последствия атаки шифровальщика может оказаться очень сложно. Поэтому лучше всего просто не допускать заражения. Не загружайте подозрительные файлы, не переходите по подозрительным ссылкам, не открывайте вложения из писем, которых вы не ждали, и писем от незнакомых отправителей.

Регулярно делайте резервные копии файлов. В таком случае, даже если на ваш компьютер попадет шифровальщик, вы сможете восстановить файлы, не выплачивая выкуп. Как делать резервные копии, можно узнать из нашего поста про бэкапы.

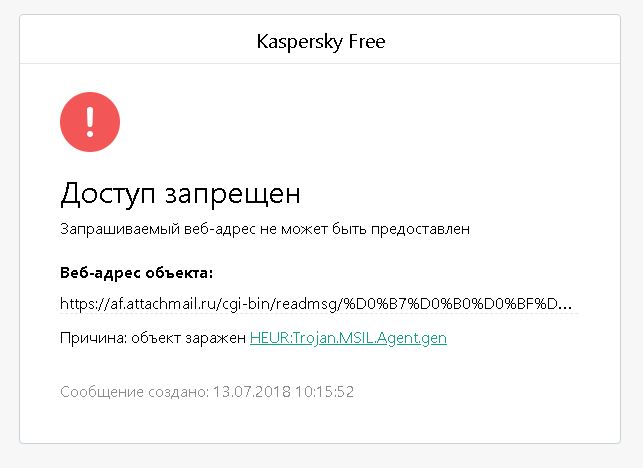

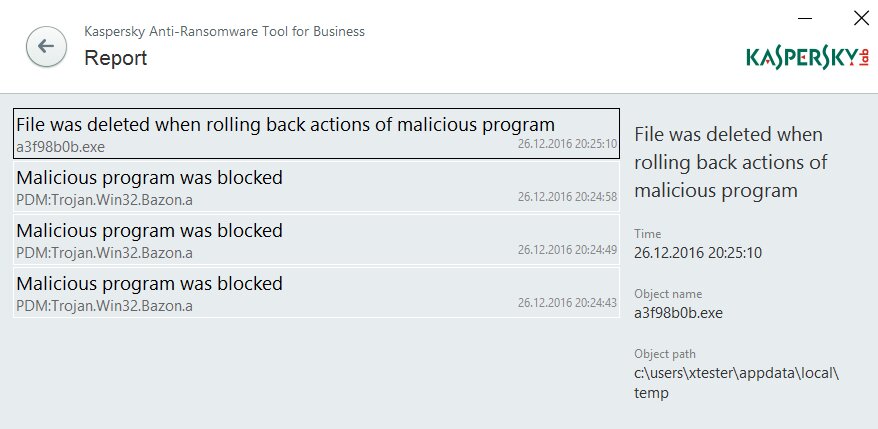

Пользуйтесь надежными защитными решениями. Бесплатная версия Kaspersky Security Cloud — Free защищает устройства не только от шифровальщиков, но и от множества иных угроз. А утилита Kaspersky Anti-Ransomware Tool for Business, тоже бесплатная, может работать наряду с другими защитными решениями и не конфликтует с ними.

На мое устройство попал шифровальщик. Как восстановить файлы? Бесплатные декрипторы

Бесплатные утилиты для дешифровки можно найти на сайте NoMoreRansom. org, который постоянно обновляется. Если там есть подходящий вам декриптор, воспользуйтесь им. Если нет, мы все равно не советуем платить вымогателям. Если есть возможность подождать — не торопитесь и следите за новостями: эксперты по безопасности могут написать новый декриптор именно для того шифровальщика, с которым вы столкнулись.

org, который постоянно обновляется. Если там есть подходящий вам декриптор, воспользуйтесь им. Если нет, мы все равно не советуем платить вымогателям. Если есть возможность подождать — не торопитесь и следите за новостями: эксперты по безопасности могут написать новый декриптор именно для того шифровальщика, с которым вы столкнулись.

Источник: Лаборатория Касперского

19.11.2019

«Лаборатория Касперского» выпустила дешифровщики для вымогателей Yatron и FortuneCrypt

Специалисты «Лаборатория Касперского» представили бесплатные инструменты для дешифровки данных, пострадавших от атак Yatron и FortuneCrypt.

Вымогатель Yatron основан на исходном коде хорошо известной опенсорсной малвари Hidden Tear. Согласно статистике компании, только за прошлый год решения «Лаборатории Касперского» предотвратили более 600 случаев заражения различными версиями Trojan-Ransom.MSIL.Tear. Чаще других с атаками этого вымогателя сталкивались жители следующих стран: Германии, Китая, России, Индии, и Мьянмы. Yatron легко отличить от других угроз по одноименному расширению (.Yatron), которое он добавляет к зашифрованным файлам.

Yatron легко отличить от других угроз по одноименному расширению (.Yatron), которое он добавляет к зашифрованным файлам.

Шифровальщик FortuneCrypt, в свою очередь, был создан при помощи компилятора BlitzMax. Как можно узнать из «Википедии»: «BlitzMax использует расширенную версию языка BASIC. У него простой синтаксис, который понятен даже начинающему программисту. На таких языках в основном пишут игры, но они вполне годятся и для программ широкого назначения». Исследователи отмечают, что им попадалось немало шифровальщиков, написанных на C/C++, C#, Delphi, JS, Python и так далее. Но FortuneCrypt стал первым шифровальщиком, написанный на Blitz BASIC.

За прошлый год решения «Лаборатории Касперского» зафиксировали более 6000 атак со стороны различных версий трояна Trojan-Ransom.Win32.Crypren (FortuneCrypt входит в это семейство). Чаще других с такими атаками сталкивались жители следующих стран: Россия, Бразилия, Германия, Южная Корея, Иран.

Этот шифровальщик не меняет ни расширение, ни название целевых файлов. Вместо этого он помечает зашифрованные файлы, прописывая текстовую строку в их начале. Впрочем, жертва, конечно, не видит этого. Она узнает об атаке, только когда на экране появляется сообщение с требованием выкупа.

Вместо этого он помечает зашифрованные файлы, прописывая текстовую строку в их начале. Впрочем, жертва, конечно, не видит этого. Она узнает об атаке, только когда на экране появляется сообщение с требованием выкупа.

Оба упомянутых дешифровщика были добавлены в утилиту RakhniDecryptor. Ее можно загрузить по одной из этих ссылок:

https://support.kaspersky.ru/viruses/utility

https://www.nomoreransom.org/ru/decryption-tools.html

как вылечить и расшифровать файлы

Вирус-шифровальщик: платить мошенникам или нет

Вот и настал этот черный день. На одной из важных рабочих машин активно поработал вирус-шифровальщик, после чего все офисные, графические и многие другие файлы приняли разрешение crypted000007, которые на момент написания статьи расшифровать невозможно.

Также на рабочем столе появились обои с надписью типа «Ваши файлы зашифрованы», а в корне локальных дисков текстовые документы readme с контактной информацией мошенника. Естественно, он хочет выкуп за расшифровку.

Естественно, он хочет выкуп за расшифровку.

Лично я не связывался с этим козлом(ами), чтобы не поощрять подобную деятельность, но знаю, что ценник в среднем начинается от 300 долларов и выше. Вот и думайте сами, как поступать. Но если у вас зашифровались очень значимые файлы, например, базы 1С, а резервной копии нет, то это крах вашей карьеры.

Забегаю наперед скажу, что если вы питаете надежду на расшифровку, то ни в коем случае не удаляйте файл с требованием денег и ничего не делайте с зашифрованными файлами (не изменяйте название, расширение и т.д.). Но давайте обо всем по порядку.

Вирус шифровальщик — что это такое

Это вредоносное (ransomware) программное обеспечение, которое шифрует данные на компьютере по очень стойкому алгоритму. Дальше приведу грубую аналогию. Представьте, что вы на вход в Windows установили пароль длиной несколько тысяч символов и забыли его. Согласитесь, вспомнить невозможно. А сколько жизней займет у вас ручной перебор?

Так и в случае с шифровальщиком, который использует легальные криптографические методы в противоправных целях. Подобные вирусы, как правило, используют асинхронное шифрование. Это значит, что используется пара ключей.

Подобные вирусы, как правило, используют асинхронное шифрование. Это значит, что используется пара ключей.

Шифруются файлы с помощью открытого ключа, а расшифровать их можно имея закрытый ключ, который есть только у мошенника. Все ключи уникальны, поскольку генерируются для каждого компьютера отдельно.

Именно поэтому я говорил в начале статьи о том, что нельзя удалять файл readme.txt в корне диска с требованием выкупа. Именно в нем и указан открытый ключ.

Электронный адрес вымогателя в моем случае [email protected]. Если вбить его в поиск, то становится понятен истинный масштаб трагедии. Пострадало очень много людей.

Поэтому еще раз говорю: ни в коем случае никак не изменяйте поврежденные файлы. Иначе вы потеряйте даже малейший шанс на их восстановление в дальнейшем.

Также не рекомендуется переустанавливать операционную систему и чистить временные и системные каталоги. Короче, до выяснения всех обстоятельств ничего не трогаем, дабы не усложнить себе жизнь. Хотя, казалось бы, куда уже хуже.

Хотя, казалось бы, куда уже хуже.

Попадает данная зараза на компьютер чаще всего по электронной почте с горящей темой наподобие «Срочно, руководителю. Письмо из банка» и тому подобное. Во вложении, которое может выглядеть безобидным pdf или jpg файлом и кроется враг.

Запустив его, ничего страшного, на первый взгляд, не происходит. На слабом офисном ПК пользователь может заметить некую «тормознутость». Это вирус, маскируясь под системный процесс, уже делает свое грязное дело.

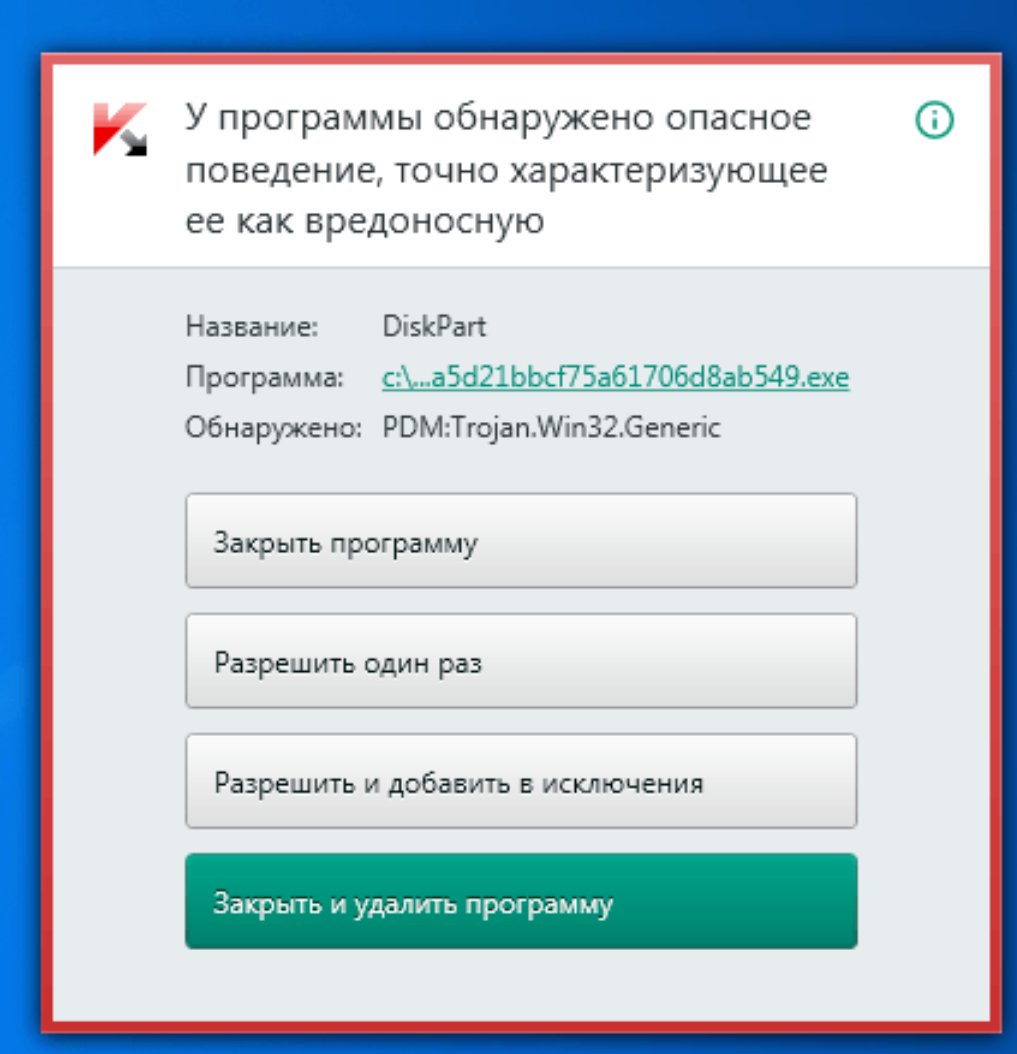

На Windows 7 и выше при запуске вредителя будет постоянно появляться окно Контроля учетных записей с запросом разрешения изменений. Конечно же, неопытный пользователь со всем согласиться, тем самым подписав себе приговор.

Да, по факту вирус уже блокирует доступ к файлам и когда закончит, на рабочем столе появится надпись с предупреждением «Ваши файлы зашифрованы». В общем, это попа. Дальше начинается жесть.

Как вылечить вирус-шифровальщик

Исходя из вышенаписанного можно сделать вывод, что если страшная надпись на рабочем столе еще не появилась, а вы уже увидели первые файлы с непонятными длинными названиями из хаотичного набора различных символов, немедленно достаньте компьютер из розетки.

Именно так, грубо и бескомпромиссно. Тем самым вы остановите алгоритм работы зловреда и сможете хоть что-то спасти. К сожалению, в моем случае сотрудник этого не знал и потерял все. Твою мать…

Вишенкой на торте для меня был тот факт, что, оказывается, данный вирус без проблем шифрует все подключенные к ПК съемные носители и сетевые диски с правами доступа на запись. Именно там и были резервные копии.

Теперь о лечении. Первое, что нужно понимать: вирус лечится, но файлы так и останутся зашифрованными. Возможно, навсегда. Сам процесс лечения ничего сложного из себя не представляет.

Для этого необходимо подключить винчестер к другому компьютеру и просканировать утилитами вроде Dr.Web CureIt или Kaspersky Virus Removal Tool. Можно для надежности двумя поочередно. Если нести зараженный винт на другой комп сцыкотно, загрузитесь с Live CD.

Как правило, подобные антивирусные решения без проблем находят и удаляют шифровальщик. Но иногда они ничего не обнаруживают, поскольку вирус, сделав свою работу, может сам удалиться из системы. Такой вот сучий потрох, которые заметает все следы и затрудняет его изучение.

Такой вот сучий потрох, которые заметает все следы и затрудняет его изучение.

Предвижу вопрос, почему антивирус сразу не предотвратил проникновения нежелательно ПО на компьютер? Тогда бы и проблем не было. На мой взгляд, на данный момент антивирусы проигрывают битву с шифровальщиками и это очень печально.

К тому же, как я уже говорил, подобные вредоносные программы работают на основе легальных криптографических методов. То есть получается, что их работа как бы и не является противоправной с технической точки зрения. В этом и заключается трудность их выявления.

Постоянно выходят новые модификации, которые попадают в антивирусные базы только после заражения. Так что, увы, в этом случае 100% защиты быть не может. Только бдительное поведение при работе на ПК, но об этом чуть позже.

Как расшифровать файлы после вируса

Все зависит от конкретного случая. Выше писалось, что модификации вируса-шифровальщика могут быть какие угодно. В зависимости от этого, зашифрованные файлы имеют разные расширения.

Хорошая новость заключается в том, что для многих версий заразы антивирусные компании уже придумали дешифраторы (декрипторы). На русскоязычном рынке лидером является «Лаборатория Касперского». Для этих целей был создан следующий ресурс:

noransom.kaspersky.com

На нем в строке поиска вбиваем информацию по расширению либо электронную почту из записки о выкупе, жмем «Поиск» и смотрим, есть ли спасительная утилита для нас.

Если повезло, скачиваем программу из списка и запускаем. В описании к некоторым дешифраторам говорится, что при работе на компьютере должен быть интернет для возможности расширенного поиска ключей в онлайн-базе.

В остальном же все просто. Выбираем конкретный файл или диск полностью и запускаем сканирование. Если активировать пункт «Delete crypted files», то после дешифровки все исходные файлы удалятся. Ой, я бы так не спешил, сразу нужно взглянуть на результат.

Для некоторых видов вируса программа может попросить две версии файла: исходную и зашифрованную. Если первой нет, значит, пиши пропало.

Если первой нет, значит, пиши пропало.

Также у пользователей лицензионных продуктов «Лаборатории Касперского» есть возможность обратиться на официальный форум за помощью с расшифровкой. Но пошерстив его со своим расширением (crypted000007) я понял, что ничем там не помогут. То же самое можно сказать и про Dr.Web.

Есть еще один подобный проект, но уже международный. По информации из интернетов его поддержку осуществляют лидирующие производители антивирусов. Вот его адрес:

nomoreransom.org

Конечно, может оно и так, но сайт работает некорректно. На главной странице предлагается загрузить два зашифрованных файла, а также файл с выкупом, после чего система даст ответ, есть дешифровщик в наличии или нет.

Но вместо этого происходит переброс на раздел с выбором языка и на этом все. Поэтому можно самостоятельно зайти в раздел «Декриптор-утититы» и попробовать найти нужную программу.

Делать это не очень удобно, поскольку в кратком описании имеющегося ПО нет четкого указания на поддерживаемые расширения зашифрованных файлов. Для этого нужно читать расширенную инструкцию для каждого типа декриптора.

Для этого нужно читать расширенную инструкцию для каждого типа декриптора.

В процессе написания публикации был найден аналогичный сервис, который исправно работает по такому же принципу. Он поможет определить название угрозы и предложит «волшебную таблетку», если таковая имеется. В верхнем правом углу сайта имеется кнопка переводчика для удобства пользователей.

id-ransomware.malwarehunterteam.com

Что делать? Платить или не платить

Если вы дочитали до этого заголовка, значит, файлы у вас по-прежнему стабильно зашифрованы. И тут вопрос: как поступить дальше? Ведь в случае шифровки крайне значимых файлов может быть парализована работа даже крупных предприятий, не говоря уже о малом бизнесе.

Первое, можно выполнить инструкцию мошенника и заплатить выкуп. Но статистика «Лаборатории Касперского» говорит о том, что каждое пятое предприятие так и не получило ключ с дешифратором после оплаты.

Это может происходить по разным причинам. Например, вирусом могли воспользоваться не сами создатели, у которых есть закрытый ключ, а мошенники-посредники.

Например, вирусом могли воспользоваться не сами создатели, у которых есть закрытый ключ, а мошенники-посредники.

Они просто модифицировали код зловреда, указав в файле выкупа свои данные, а второго ключа-то у них нет. Деньги получили и свалили. А вы кукуйте дальше.

В общем, не будут врать, всех технических нюансов я и сам не знаю. Но в любом случае заплатив вымогателям, вы мотивируете их на продолжение подобной деятельности. Ведь раз это работает и приносит деньги, почему нет.

Но в интернете я нашел как минимум две конторы, которые обещают помочь в этой беде и расшифровать даже файлы с расширением crypted000007. В одну из них я с большой боязнью обратился.

Скажу честно, ребята мне не помогли, поскольку сразу сказали, что дешифровщика у них нет, но могут попробовать восстановить около 30% оригинальных файлов, которые удалил вирус, с помощью низкоуровневого сканирования.

Я подумал и отказался. Но спасибо им, что лапши на уши не вешали, уделили время и все трезво пояснили. Ну и раз у них нет ключа, значит, они не должны взаимодействовать с мошенниками.

Ну и раз у них нет ключа, значит, они не должны взаимодействовать с мошенниками.

Но есть другая, более «интересная» контора, которая дает 100% гарантию на успех операции. Ее сайт находится вот по этому адресу:

dr-shifro.ru

Я попробовал пошерстить по профильным форумам, но так и не смог найти отзывов реальных клиентов. То есть все о ней знают, но мало кто пользовался. Замкнутый круг.

Эти ребята работают по факту полученного результата, никаких предоплат нет. Опять же повторюсь, дают гарантию на расшифровку даже crypted000007. Значит, у них есть ключ и декриптор. Отсюда вопрос: а откуда у них это добро? Или я чего-то не понимаю?

Не хочу говорить что-плохое, возможно, они добрые и пушистые, работают честно и помогают людям. Хотя технически без мастер-ключа это просто невозможно. В любом случае против них все же нашлась компрометирующая информация.

Хотя если вас вдруг приперло к стенке дальше некуда, попробуйте обратиться. Но все на собственных страх и риск. И деньги, много денег не забудьте.

И деньги, много денег не забудьте.

Как защититься от вируса-шифровальщика

Приведу несколько основных постулатов, которые помогут обезопаситься, а в случае проникновения подобного зловреда свести потери к минимуму. Как-никак я все это прочувствовал на собственной шкуре.

Делать регулярные бэкапы на съемных (изолированных от сети) носителях. Без преувеличения могу сказать, это самое главное.

Не работать под учетной записью с правами администратора, чтобы в случае заражения минимизировать потери.

Внимательно следить за адресатами входящих писем и сбрасываемых ссылок в соц. сетях. Тут без комментариев.

Поддерживать в актуальном состоянии антивирусную программу. Может и спасет, но это неточно.

Обязательно включить теневое копирование файлов в Windows 7/10. Об этом подробно поговорим в ближайших выпусках.

Не выключать систему Контроля учетных записей в Windows 7 и выше.

Я же, в свою очередь, остаюсь с полностью зашифрованными вирусом офисными файлами. Буду периодически заглядывать на все ресурсы, указанные в статье, в надежде когда-нибудь увидеть там декриптор. Возможно, удача улыбнется в этой жизни, кто знает.

Буду периодически заглядывать на все ресурсы, указанные в статье, в надежде когда-нибудь увидеть там декриптор. Возможно, удача улыбнется в этой жизни, кто знает.

Так что, друзья, настоятельно рекомендую не попадать в подобные ситуации. На самом деле в таких моментах присутствует огромный стресс и нервозность. Моя репутация как администратора также пострадала, ведь я не справился с проблемой.

Одно дело, когда шифруются файлы пользователя на домашнем компьютере такие как фильмы, музыка и так далее. Совсем другие, когда теряется доступ ко всему делопроизводству предприятия минимум за 5-7 лет. Это больно, я уже знаю.

что такое и как защититься — СКБ Контур

Что такое шифровальщик?

Под шифровальщиками (криптолокерами) подразумевается семейство вредоносных программ, которые с помощью различных алгоритмов шифрования блокируют доступ пользователей к файлам на компьютере (известны, например, сbf, chipdale, just, foxmail inbox com, watnik91 aol com и др. ).

).

Обычно вирус шифрует популярные типы пользовательских файлов: документы, электронные таблицы, базы данных 1С, любые массивы данных, фотографии и т. д. Расшифровка файлов предлагается за деньги — создатели требуют перечислить определенную сумму, обычно в биткоинах. И в случае, если в организации не принимались должные меры по обеспечению сохранности важной информации, перечисление требуемой суммы злоумышленникам может стать единственным способом восстановить работоспособность компании.

В большинстве случаев вирус распространяется через электронную почту, маскируясь под вполне обычные письма: уведомление из налоговой, акты и договоры, информацию о покупках и т. д. Скачивая и открывая такой файл, пользователь, сам того не понимая, запускает вредоносный код. Вирус последовательно шифрует нужные файлы, а также удаляет исходные экземпляры методами гарантированного уничтожения (чтобы пользователь не смог восстановить недавно удаленные файлы с помощью специальных средств).

Современные шифровальщики

Шифровальщики и прочие вирусы, которые блокируют доступ пользователей к данным, — не новая проблема в информационной безопасности. Первые версии появились еще в 90-х годах, однако они в основном использовали либо «слабое» (нестойкие алгоритмы, малый размер ключа), либо симметричное шифрование (одним ключом шифровались файлы у большого числа жертв, также была возможность восстановить ключ, изучив код вируса), либо вообще придумывали собственные алгоритмы. Современные экземпляры лишены таких недостатков, злоумышленники используют гибридное шифрование: с помощью симметричных алгоритмов содержимое файлов шифруется с очень высокой скоростью, а ключ шифрования шифруется асимметричным алгоритмом. Это значит, что для расшифровки файлов нужен ключ, которым владеет только злоумышленник, в исходном коде программы его не найти. Для примера, CryptoLocker использует алгоритм RSA с длиной ключа в 2048 бит в сочетании с симметричным алгоритмом AES с длиной ключа 256 бит. Данные алгоритмы в настоящее время признаны криптостойкими.

Первые версии появились еще в 90-х годах, однако они в основном использовали либо «слабое» (нестойкие алгоритмы, малый размер ключа), либо симметричное шифрование (одним ключом шифровались файлы у большого числа жертв, также была возможность восстановить ключ, изучив код вируса), либо вообще придумывали собственные алгоритмы. Современные экземпляры лишены таких недостатков, злоумышленники используют гибридное шифрование: с помощью симметричных алгоритмов содержимое файлов шифруется с очень высокой скоростью, а ключ шифрования шифруется асимметричным алгоритмом. Это значит, что для расшифровки файлов нужен ключ, которым владеет только злоумышленник, в исходном коде программы его не найти. Для примера, CryptoLocker использует алгоритм RSA с длиной ключа в 2048 бит в сочетании с симметричным алгоритмом AES с длиной ключа 256 бит. Данные алгоритмы в настоящее время признаны криптостойкими.

Компьютер заражен вирусом. Что делать?

Стоит иметь в виду, что в вирусах-шифровальщиках хоть и используются современные алгоритмы шифрования, но они не способны зашифровать мгновенно все файлы на компьютере. Шифрование идет последовательно, скорость зависит от размера шифруемых файлов. Поэтому если вы обнаружили в процессе работы, что привычные файлы и программы перестали корректно открываться, то следует немедленно прекратить работу на компьютере и выключить его. Тем самым вы можете защитить часть файлов от шифрования.

Шифрование идет последовательно, скорость зависит от размера шифруемых файлов. Поэтому если вы обнаружили в процессе работы, что привычные файлы и программы перестали корректно открываться, то следует немедленно прекратить работу на компьютере и выключить его. Тем самым вы можете защитить часть файлов от шифрования.

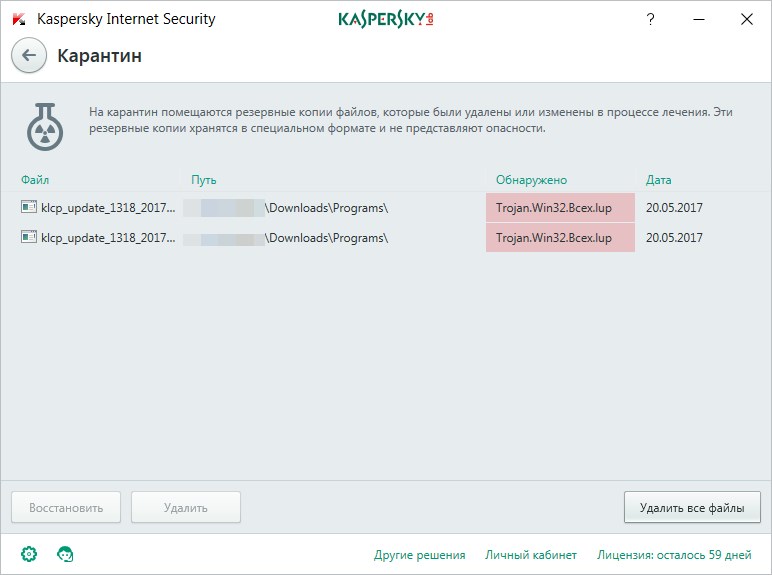

После того, как вы столкнулись с проблемой, первым делом нужно избавиться от самого вируса. Останавливаться подробно на этом не будем, достаточно попытаться вылечить компьютер с помощью антивирусных программ или удалить вирус вручную. Стоит только отметить, что зачастую вирус после завершения алгоритма шифрования самоуничтожается, тем самым затрудняя возможность расшифровки файлов без обращения за помощью к злоумышленникам. В таком случае антивирусная программа может ничего и не обнаружить.

Главный вопрос — как восстановить зашифрованные данные? К сожалению, восстановление файлов после вируса-шифровальщика практически невозможно. По крайней мере, гарантировать полное восстановление данных в случае успешного заражения никто не будет. Многие производители антивирусных средств предлагают свою помощь по дешифровке файлов. Для этого нужно отправить зашифрованный файл и дополнительную информацию (файл с контактами злоумышленников, открытый ключ) через специальные формы, размещенные на сайтах производителей. Есть небольшой шанс, что с конкретным вирусом нашли способ бороться и ваши файлы успешно расшифруют.

Многие производители антивирусных средств предлагают свою помощь по дешифровке файлов. Для этого нужно отправить зашифрованный файл и дополнительную информацию (файл с контактами злоумышленников, открытый ключ) через специальные формы, размещенные на сайтах производителей. Есть небольшой шанс, что с конкретным вирусом нашли способ бороться и ваши файлы успешно расшифруют.

Попробуйте воспользоваться утилитами восстановления удаленных файлов. Возможно, вирус не использовал методы гарантированного уничтожения и некоторые файлы удастся восстановить (особенно это может сработать с файлами большого размера, например с файлами в несколько десятков гигабайт). Также есть шанс восстановить файлы из теневых копий. При использовании функций восстановления системы Windows создает снимки («снапшоты»), в которых могут содержаться данные файлов на время создания точки восстановления.

Защита информации от уничтожения

Узнать больше

Если были зашифрованы ваши данные в облачных сервисах, обратитесь в техподдержку или изучите возможности сервиса, которым пользуетесь: в большинстве случаев сервисы предоставляют функцию «отката» на предыдущие версии файлов, таким образом, их можно восстановить.

Чего мы настоятельно не рекомендуем делать — идти на поводу у вымогателей и платить за расшифровку. Были случаи, когда люди отдавали деньги, а ключи не получали. Никто не гарантирует, что злоумышленники, получив деньги, действительно вышлют ключ шифрования и вы сможете восстановить файлы.

Как защититься от вируса-шифровальщика. Превентивные меры

Предотвратить опасные последствия легче, чем их исправить:

- Используйте надежные антивирусные средства и регулярно обновляйте антивирусные базы. Звучит банально, но это значительно снизит вероятность успешного внедрения вируса на ваш компьютер.

- Сохраняйте резервные копии ваших данных.

Лучше всего это делать с помощью специализированных средств резервного копирования. Большинство криптолокеров умеют шифровать в том числе и резервные копии, поэтому имеет смысл хранить резервные копии на других компьютерах (например, на серверах) или на отчуждаемых носителях.

Ограничьте права на изменения файлов в папках с резервными копиями, разрешив только дозапись. Помимо последствий шифровальщика, системы резервного копирования нейтрализуют множество других угроз, связанных с потерей данных. Распространение вируса в очередной раз демонстрирует актуальность и важность использования таких систем. Восстановить данные гораздо легче, чем расшифровать!

Помимо последствий шифровальщика, системы резервного копирования нейтрализуют множество других угроз, связанных с потерей данных. Распространение вируса в очередной раз демонстрирует актуальность и важность использования таких систем. Восстановить данные гораздо легче, чем расшифровать!

- Ограничьте программную среду в домене.

Еще одним эффективным способом борьбы является ограничение на запуск некоторых потенциально опасных типов файлов, к примеру, с расширениями.js,.cmd,.bat,.vba,.ps1 и т. д. Это можно сделать при помощи средства AppLocker (в Enterprise-редакциях) или политик SRP централизованно в домене. В сети есть довольно подробные руководства, как это сделать. В большинстве случаев пользователю нет необходимости использовать файлы сценариев, указанные выше, и у шифровальщика будет меньше шансов на успешное внедрение.

- Будьте бдительны.

Внимательность — один из самых эффективных методов предотвращения угрозы. Относитесь подозрительно к каждому письму, полученному от неизвестных лиц. Не торопитесь открывать все вложения, при возникновении сомнений лучше обратитесь с вопросом к администратору.

Не торопитесь открывать все вложения, при возникновении сомнений лучше обратитесь с вопросом к администратору.

Предотвратим потерю информации

Узнать больше

Александр Власов, старший инженер отдела внедрения систем защиты информации компании «СКБ Контур»

Дешифраторы для расшифровки файлов crypted000007

Сегодня я расскажу об одном вирусе, который совсем недавно произошел с моими знакомым. Его компьютер был заражен вирусом шифровальщиком crypted000007.

В результате чего пропал доступ ко множеству важных файлов, которые необходимо было восстановить. Тогда знакомый обратились ко мне за помощью.

После тщательных поисков различных утилит и сервисов, доступных в интернете, удалось найти дешифратор для crypted000007 от Касперского «ShadeDecryptor».

Помимо этой утилиты рассмотрим несколько дополнительных способов, которые помогут не только найти и удалить вирус, но и вернуть часть зашифрованных файлов. Но перед этим, хотелось бы рассказать о том, как вымогатель попал в систему и что следует делать в первую очередь при заражении компьютера.

Но перед этим, хотелось бы рассказать о том, как вымогатель попал в систему и что следует делать в первую очередь при заражении компьютера.

Как произошло заражение

На почту пришло письмо от страхового агентства, в котором было рассказано о важности письма с просьбой ознакомиться с прикрепленным документом отчетности. Именно таким образом чаще всего и происходит заражение компьютера. Злоумышленники прибегают к различным трюкам, чтобы напугать или заинтересовать пользователя.

Так совпало, что знакомый работал страховым агентом и ничего не подозревая открыл приложенный документ. С этого все и началось.

Спустя определенное время начало появляться окно, просящее разрешение на внесение изменений. Если дать разрешение, то удалятся теневые копии файлов и уже вряд ли получится восстановить информацию.

В Windows XP нет теневых копий, поэтому окно разрешений не появляется.

После многочисленных попыток отклонения, окно пропало и больше не появлялось. Но через время знакомый заметил, что расширение некоторых файлов поменялось на crypted000007, в результате чего они оказались недоступны для чтения.

Но через время знакомый заметил, что расширение некоторых файлов поменялось на crypted000007, в результате чего они оказались недоступны для чтения.

Некоторые пользователи для удобства отключают окно разрешений «UAC», предоставляя различным приложениям автоматический доступ в систему. Тогда опасное ПО начнет действовать без предупреждений.

Именно так и действует шифровальщик. Его цель зашифровать ваши данные и создать на рабочем столе множество одинаковых текстовых документов, в которых содержится контактная информация для связи с создателем вируса crypted000007. Обычно просят выслать специальный код на адрес [email protected], после чего вы получите дальнейшие инструкции.

Если говорить конкретнее, то злоумышленник пообещает выслать дешифратор или самостоятельно вернуть все данные после перечисления определенной суммы на его счет. Ни в коем случае на это не видитесь.

Не понимая, что происходит мне незамедлительно от звонились и попросили о помощи.

О том, как обнаружить и удалить угрозу

Перед тем, как приступать к расшифровке файлов crypted000007, необходимо найти и удалить вирус с компьютера.

Поэтому настоятельно рекомендую следующее:

- После обнаружения хотя-бы одного закодированного файла, незамедлительно выключить компьютер.

- Затем с другого устройства скачать антивирусные программы, включая бесплатную утилиту от Доктор Веб, Malwarebytes Anti-Malware и AVZ.

- Войти в безопасный режим. Таким образом вы деактивируете вымогатель. Для его запуска при старте компьютера нужно нажимать клавишу «F8» до появления соответствующего окна.

- Провести полную проверку системы и вылечить компьютер от найденных угроз.

В редких случаях опасное ПО продолжает работать даже в безопасном режиме, тогда на помощь приходят антивирусные Live CD, например, Kaspersky Rescue Disc.

Ручной способ обнаружения:

- Чаще всего шифровальщик crypted000007 встраивается в системный компонент csrss.exe для несения своей вредоносной деятельности. Однако, в некоторых случаях могут использоваться и другие названия. Определить потенциальные угрозы можно открыв диспетчер задач и перейдя во вкладку «Процессы».

- Отсортируйте значения и посмотрите, какой процесс больше всего расходует ресурсов процессора или оперативной памяти.

- Нажмите по нему правой мышкой и выберите пункт «Открыть место хранения». Также можно воспользоваться обычным поиском через «Мой компьютер».

- Удалите найденный компонент с диска.

- Откройте редактор реестра комбинацией «WIN+R», выполнив команду «regedit». Перед тем, как начать работу с реестром, рекомендую сделать бэкап.

- Нажмите «Ctrl+F» и произведите поиск по названию, в моем случае это csrss.exe.

- Удалите найденные упоминания в реестре и перезагрузите компьютер.

- Заново откройте диспетчер задач и убедитесь, что опасный процесс был успешно удален из системы.

После того, как удаление вируса crypted000007 будет успешно завершено, можно приступать к расшифровке файлов.

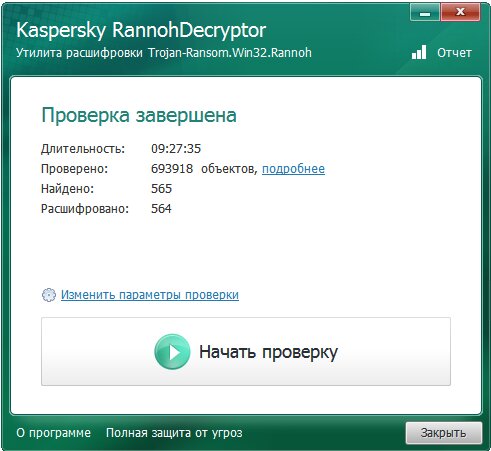

Расшифровка файлов crypted000007 с помощью «ShadeDecryptor»

Появилась долгожданная бесплатная программа от Касперского под названием «ShadeDecryptor». Она универсальна и подходит для восстановления различных типов файлов. Скачать можно с официального сайта. Там же представлен список расширений с которыми работает утилита.

Инструкция по использованию:

- Загружаете архив, распаковываете в любое место и запускаете приложение. Не требует установки.

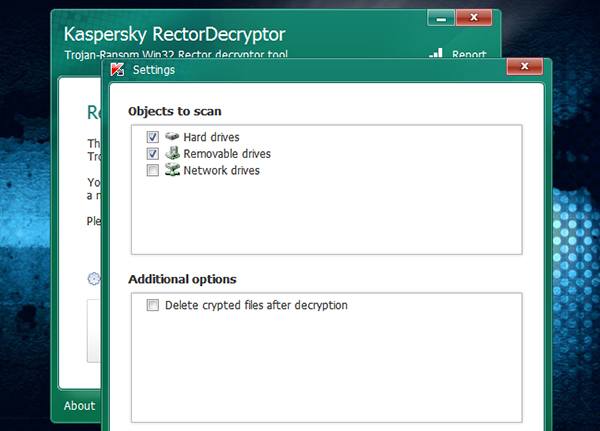

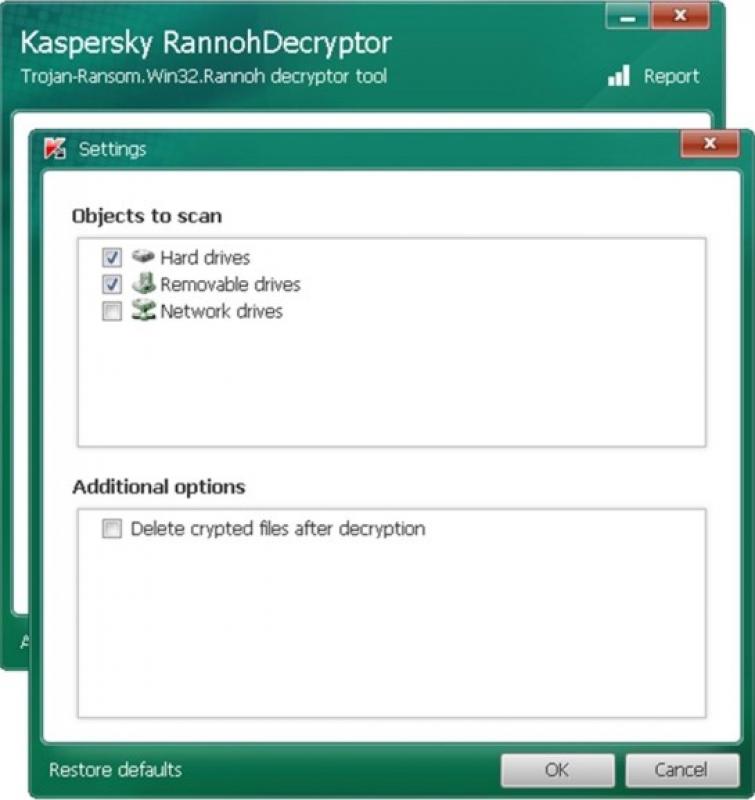

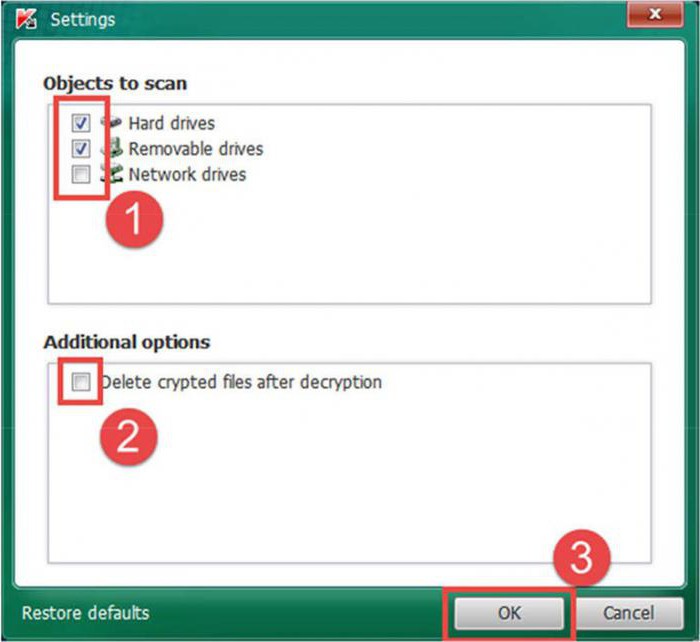

- Нажимаете «Начать проверку». Будет выполнен поиск зашифрованных данных на всех носителях. При необходимости можно указать только нужный раздел, нажав «Изменить параметры».

- В открывшемся окне укажите зашифрованный файл и щелкните «Открыть». В некоторых случаях, когда касперскому не удается определить версию угрозы, он просит указать документ readme.txt с содержащейся в нем контактной информацией для связи с мошенником.

Дождитесь окончания поиска и проверьте результат.

Поиск дешифратора для crypted000007 через «Nomoreransom»

Найти дешифровщика вируса crypted000007 можно через онлайн сервис «Nomoreransom».

Как им пользоваться:

- Заходите на онлайн сервис анти-вымогателей по предоставленной выше ссылке.

- Жмете кнопку «Да».

- Загружаете парочку зашифрованных файлов, указываете контактные данные или реквизиты злоумышленника и нажимаете «Проверить».

- После этого вы получите ссылку, перейдя по которой можно будет скачать дешифратор.

Насколько мне известно других аналогичных онлайн сервисов для расшифровки crypted000007 не существует. Как только они появятся, я сразу же дополню эту статью.

Дополнительно может быть полезно ознакомиться со списком уже имеющихся на данный момент дешифраторов по этой ссылке. Они бесплатны и могут подойти для других задач.

Восстановление файлов

Но что делать, когда вирус crypted000007 зашифровал файлы и при этом в сети до сих пор нет нормального рабочего дешифратора? Вариант только один, воспользоваться ручными методами восстановления файлов.

А именно:

- Использовать встроенное в систему Windows средство теневых копий. При этом у вас должно быть включено создание таких копий, иначе ничего не получится.

- Воспользоваться специальными программами для восстановления удаленных данных, например, утилитой «Comfy File Recovery».

Средство теневых копий доступно только для пользователей Windows 7 и выше. В более ранних версиях его нет.

Восстанавливаем данные с помощью утилиты ShadowExplorer

- В первую очередь необходимо убедиться, что у вас включено создание таких копий. Для этого переходите в свойства компьютера и открываете раздел защиты системы. На нужном диске должно стоять значение «Включено», если нужное значение выставлено, то двигаемся далее.

- Скачиваем последнюю версию ShadowExplorer по этой ссылке и запускаем.

- Сразу после открытия будет выбран диск с последней имеющейся копией. При необходимости можно изменить раздел и выбрать другой дамп, где находится более актуальная версия с нужной информацией.

- Отметьте мышкой необходимые файлы, щелкните правой кнопкой, выберите пункт «Export» и укажите новое место для сохранения.

Папки восстанавливаются по тому же принципу. При наличии теневых копий вы можете восстановить практически все файлы. Возможно, некоторых из них будут более старыми, но это лучше, чем ничего.

Программа Comfy File Recovery

Данную программу скорее стоит использовать для восстановления удаленной информации, нежели для расшифровки. Спасает «Comfy» далеко не всегда, но если другие способы не помогли, то определенно стоит ей воспользоваться.

Инструкция по использованию:

- Скачиваем и запускаем утилиту.

- В верхнем меню выбираем «Мастер».

- Нажимаем «Далее».

- Выбираем нужный диск, на котором находился потерянная информация.

- Запускаем «Глубокий анализ».

- Отмечаем опцию «Все файлы».

- Выставляем галочку напротив пункта удаленных данных.

- Дожидаемся окончания процесса. Процесс поиска может занять длительное время. Которое зависит от состояния и общего объема жесткого диска.

- После того как поиск завершится, отмечаете нужную информацию и жмете «Восстановить».

Программа показывает лучшую результативность при обнаружении и возврате удаленной информации. Поэтому «Comfy File Recovery» будет полезна в тех случаях, когда шифровальщик crypted000007 перед зашифровкой удалил рабочие данные и оставил только закодированный вариант.

Так работают не все модификации этого вируса, но возможно вам повезет и в вашем случае шансы на успех возрастут.

Как вариант, с помощью Comfy File Recovery можно попробовать вернуть прежние копии зашифрованных данных, скажем месячной давности. Возможно будут не так актуальны, но это лучше, чем ничего.

У утилиты есть аналоги: Hetman Partition Recovery, EaseUS Data Recovery, 7-Data Recovery и другие.

Куда обратиться за помощью

По ходу решения проблемы я учитывал не только свой личный опыт, но и мнения других пользователей с различных сайтов и форумов, где очень яро шла реклама одного сервиса «dr-shifro.ru», предлагающего свои услуги по дешифровке.

Честно говоря, перерыв кучу интернет площадок, я так и не увидел ни одного положительного отзыва о работе этого сервиса, поэтому не рискнул обращаться к ним лично. Скорее всего потому, что потерянные данные были не столь ценны.

Но если вы решитесь к ним обратиться, прежде чем оплачивать услуги, попробуйте выслать парочку зашифрованных файлов, в содержимом которых вы заранее уверены. И посмотрите, как специалисты сервиса справятся с расшифровкой crypted000007.

Рекомендации по дальнейшей защите компьютера

Дам несколько советов, которые помогут защитить устройство то различных вирусных программ.

- Используйте комплексный антивирус, желательно один из самых популярных. Пускай даже если это будет бесплатная его версия. Конечно, ни один антивирус не обеспечит 100% защиты, но риск проникновения угрозы он значительно снизит.

- Пользуйтесь почтовым клиентом, например, Outlook. Многие антивирусы имеют на вооружении сканер электронной почты, который без труда находит зловред в содержимом письма, предотвращая проникновение в систему.

- Старайтесь не переходить по сомнительным ссылкам и не скачивать программы с неизвестных ресурсов, включая почтовые вложения. Но если это необходимо, то перед установкой или запуском какой-либо утилиты проверяйте ее антивирусом.

- Установите в браузер расширение «WOT». Так вы сможете оценивать качество того или иного ресурса. Многие антивирусы обладают веб сканером, блокирующим переход к опасному сайту. Это их еще один большой плюс.

Надеюсь, что статья была достаточно информативной и полезной. Но если я что-то упустил, напишите об этом в комментариях. Возможно ваш опыт станет спасательным кругом для многих пользователей.

Однако, если потерянную информацию вернуть не удалось, то все равно сохраните закодированные файлы, возможно, что совсем скоро появится нормальный дешифратор crypted000007.

Дополнительные способы разобраны в этом видео

Шифрование в Kaspersky Endpoint Security 10 | Windows IT Pro/RE

.

Неавторизованные пользователи могут увидеть шифрованный текст, но не смогут прочесть исходные данные. Авторизованные пользователи могут декодировать шифрованный текст, используя алгоритм дешифрования, который обычно требует секретного ключа расшифровки, доступ к которому есть только у них. Схема шифрования, как правило, нуждается в алгоритме генерации ключей, чтобы создавать ключи произвольного вида.

Полное шифрование диска Full Disk Encryption (FDE) является одним из наиболее эффективных способов защиты данных, хранимых на ноутбуках, от кражи или утери вместе с устройством. Что бы ни произошло с устройством, механизм FDE позволяет гарантировать, что вся хранящаяся на нем информация недоступна тому, в чьи руки попало данное устройство.

При использовании FDE шифруются все данные на жестком диске. По сути, шифруется каждый сектор. При этом получить доступ может только авторизованный пользователь, знающий пароль. Кроме того, данная технология может применяться для съемных носителей, таких как USB-диски. Давайте рассмотрим работу системы шифрования на примере продукта «Kaspersky Security для бизнеса».

Как работает FDE

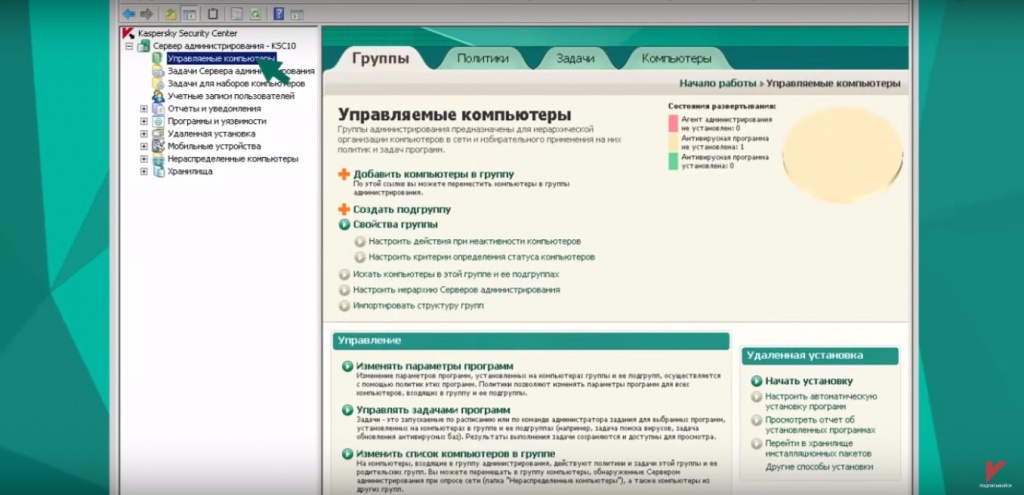

FDE используется до загрузки системы. Это означает, что применяемая технология начинает свою работу сразу же после нажатия кнопки питания на устройстве. Шифрование диска может быть запущено либо непосредственно на компьютере пользователя, либо централизованно с помощью модуля Security Center. При этом программа шифрует все выбранные диски и устанавливает модуль авторизации в среде загрузки. При включении компьютера операционная система начинает загружаться в зашифрованной окружающей среде (рисунок 1). Шифрование незначительно замедляет производительность системы, что характерно для всех реализаций программного обеспечения шифрования от любых поставщиков. Все операции шифрования (дешифрования) происходят незаметно для пользователя, независимо от используемого им программного обеспечения. При этом зашифровывается весь жесткий диск (файл подкачки, файл гибернации, временные файлы, тоже часто содержащие важные данные). А в случае, если пользователь потеряет пароль к шифрованному жесткому диску, информация может быть расшифрована с помощью секретного ключа, известного только администратору продукта. Функция FDE включена в поставку Kaspersky Endpoint Security. Администраторы безопасности могут централизованно управлять данным комплексом с помощью Security Center.

| Рисунок 1. Схема работы FDE |

Преимущества FDE

Принудительное шифрование конфиденциальных данных. Конечный пользователь не имеет возможности перенастроить механизм шифрования. FDE предотвращает несанкционированный доступ к данным с помощью механизма аутентификации (имя/пароль). При вводе правильного сочетания имя/пароль система извлекает ключ, необходимый для расшифровки файлов на жестком диске. Фактически это добавляет дополнительный уровень безопасности, поскольку зашифрованные данные будут бесполезны для злоумышленника после уничтожения криптографического ключа.

Централизованное управление ключами. Все ключи шифрования хранятся в Security Center и доступны только администратору безопасности.

Централизованное управление шифрованием. Управление ключами расшифровки, контроль доступа для мобильных устройств, отчетность и восстановление утраченных паролей доступны только администратору безопасности и лишь при работе Security Center.

Простота и гибкость. С точки зрения конечного пользователя шифрование осуществляется абсолютно прозрачно. После успешной авторизации процесс шифрования/дешифрования происходит незаметно и не влияет на работу пользователя.

Централизованное восстановление данных. В случае утери пароля или повреждения носителей данные могут быть восстановлены и расшифрованы с помощью специальной централизованно управляемой процедуры аварийного восстановления.

Недостатки технологии FDE

Следует учесть, что FDE шифрует только информацию, хранящуюся на зашифрованном носителе, следовательно, если вы передаете ее по электронной почте или копируете на другой носитель, вы копируете ее в открытом виде.

Ключ дешифрования должен быть доступен до того, как вы получите в интерфейсе запрос пароля для доступа к системе. Следовательно, если ваш жесткий диск поврежден, то может быть очень сложно восстановить данные, даже используя специальное программное обеспечение.

Вы можете задействовать FDE для шифрования дисков SSD, однако при этом следует учесть, что вы теряете в скорости – одном из основных преимуществ использования SSD.

Самый большой недостаток, на мой взгляд, — поддержка только парольной аутентификации. Смарт-карты, биометрия, токены на сегодня не поддерживаются.

Как работает FDE

Каждый жесткий диск на конечном устройстве использует два ключа. Первый ключ служит для шифрования/дешифрования данных на жестком диске, Disk Encryption Key (DEK). Второй ключ предназначен для шифрования DEK и других уязвимых данных — Disk Master Key (DMK). У DMK для загрузочного диска есть особое назначение — это шифрование/дешифрование DMK для всех других жестких дисков и пользовательских политик. Такой ключ называется ключом шифрования конечного устройства End-Point Key (EPK), и для загрузочного диска верно равенство

«EPK»=»Boot Disk DMK».

Конечное устройство хранит все уязвимые данные (метаданные) в специальном хранилище метаданных, к которому можно получить доступ и от лица пользователя перед начальной загрузкой, и из режима ядра. Чтобы проверить целостность метаданных и подлинность, с использованием DMK в качестве ключа вычисляется специальный маркер Authentication Tag (согласно спецификации CMAC NIST-SP-800-38B).

Шифрование загрузочного диска

В зависимости от типа носителей — загрузочный диск, диск данных или съемный диск, — у метаданных есть свой физический формат развертывания. У загрузочного диска с установленным FDE есть собственная запись загрузки Custom MBR. Эта запись Custom MBR не зашифрована и содержит таблицу со следующими важными параметрами: GUID диска и адресом (число секторов) расположения компонентов предзагрузки Pre-Boot Components. Другие дисковые данные зашифрованы на уровне сектора алгоритмом AES-XTS с ключом 256 разрядов, кроме двух областей (рисунок 2):

- область Pre-Boot Components содержит исполняемые компоненты (среда PBE, обработчик INT13, первоначальная запись MBR) и адрес блока метаданных Endpoint Metadata Storage;

- область Endpoint Metadata Storage содержит все метаданные (уязвимая информация) конечного устройства, используемые для аутентификации и авторизации.

| Рисунок 2. Механизм шифрования загрузочного жесткого диска |

Оба хранилища, Pre-Boot Components и Endpoint Metadata Storage, могут быть расположены в середине диска, среди секторов с зашифрованными данными.

Область Endpoint Metadata Storage содержит два основных раздела (рисунок 3):

- раздел Endpoint Metadata содержит информацию,

Скачать Kaspersky Anti-Ransomware Tool для бизнеса 4.0.0.861.0.100.0

Защитите свой компьютер от WannaCry и других программ-вымогателей с помощью механизма реального времени этого простого инструмента, предоставляемого Kaspersky

В качестве меры противодействия программе-вымогателю WannaCry, которая быстро заразила сотни компьютеров во многих странах по всему миру, разработчик Kaspersky придумал решение, предотвращающее заражение компьютеров WannaCry, а также другими программами-вымогателями.

Kaspersky Anti-Ransomware Tool для бизнеса — это простое приложение, которое запускается в системном трее и незаметно отслеживает ваш компьютер на предмет продолжающихся атак. Согласно нашим тестам, он мгновенно реагирует на зараженные процессы, которые пытаются запустить, и блокирует их доступ, чтобы обеспечить безопасность вашего компьютера.

Защитите вашу систему от WannaCrypt и других программ-вымогателей

Хотя название программы предполагает, что ее можно использовать только в коммерческих средах, а также управлять ею профессионалы, это далеко от истины.Как оказалось, Kaspersky Anti-Ransomware Tool — один из самых интуитивно понятных инструментов безопасности, который мы когда-либо встречали, доступный даже для обычных пользователей.

После быстрой и простой настройки он запускается в панели задач и создает значок. Как только процесс, зараженный программой-вымогателем, пытается запустить, инструмент останавливает его и отображает уведомление, привлекающее ваше внимание. Подробная информация включает полный путь к процессу, дату и время каждого записанного события, а также название угрозы.

Мгновенно блокирует программы-вымогатели и показывает уведомления

Доступно несколько настроек конфигурации, но ничего не связанных с двигателем.Можно создать белый список процессов, которые нужно исключить из сканера защиты от программ-вымогателей или исключить уже отмеченные процессы (если вы подозреваете, что они дают ложные срабатывания).

Модуль самозащиты защищает Kaspersky Anti-Ransomware Tool для бизнеса от программ-вымогателей, пытающихся перехватить все меры безопасности компьютера перед дальнейшим распространением, но его можно отключить в любой момент. Также можно включить системную трассировку и фильтровать события по типу (ошибки, важные, рекомендуемые, все).

Простой в использовании и эффективный инструмент защиты от программ-вымогателей

В наших тестах он работал без сбоев в Windows 10 и оказывал минимальное влияние на производительность системы. С другой стороны, вы должны понимать, что Kaspersky Anti-Ransomware Tool для бизнеса может блокировать только атаки программ-вымогателей. Он не предназначен для сканирования компьютеров на наличие заражений или удаления программ-вымогателей. Поэтому вы должны обязательно оснастить свой компьютер мощным приложением для защиты от вредоносных программ.

Зарегистрировано под номером

Kaspersky Anti-Ransomware Блокировка программ-вымогателей Обнаружение программ-вымогателей Программы-вымогатели Защита от вымогателей Ransom Antiransom

Центры загрузки

Kaspersky Anti-Ransomware Tool для бизнеса входит в эти коллекции: Antiransomware Tools

Kaspersky Anti-Ransomware Tool для бизнеса была рассмотрена Еленой Оприс

Новая эпидемия вымогателей | Блог Касперского

[Обновлено 28 июня, 13:30 EDT]

Вчера началась глобальная эпидемия программ-вымогателей, и она выглядит такой же масштабной, как история с WannaCry, разразившаяся не так давно.

Есть многочисленные сообщения о том, что пострадали несколько крупных компаний из разных стран, и масштабы эпидемии, вероятно, еще больше возрастут.

Некоторые исследователи предположили, что новая программа-вымогатель может быть либо WannaCry (это не так), либо какой-то разновидностью программы-вымогателя Petya (будь то Petya.A, Petya.D или PetrWrap). Эксперты «Лаборатории Касперского» пришли к выводу, что новое вредоносное ПО существенно отличается от всех ранее известных версий Petya, и поэтому мы рассматриваем его как отдельное семейство вредоносных программ.Мы назвали его ExPetr (или NotPetya — неофициально).

Атака кажется сложной и включает несколько векторов атаки. Мы можем подтвердить, что модифицированный эксплойт EternalBlue используется для распространения, по крайней мере, в корпоративных сетях. Больше технической информации об атаке.

На данный момент известно, что продукты «Лаборатории Касперского» обнаруживают новые программы-вымогатели со следующими вердиктами:

- Trojan-Ransom.Win32.ExPetr.a

- HEUR: Trojan-Ransom.Win32.ExPetr.поколение

- UDS: DangerousObject.Multi.Generic (обнаруживается Kaspersky Security Network)

- PDM: Trojan.Win32.Generic (обнаруживается System Watcher)

- PDM: Exploit.Win32.Generic (обнаруживается функцией System Watcher)

Рекомендации для корпоративных клиентов

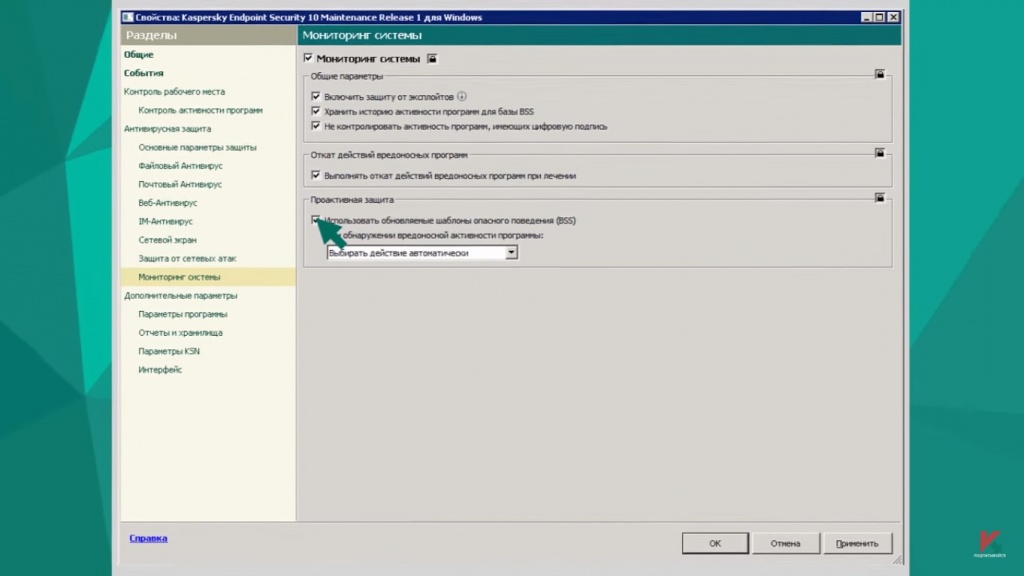

- Убедитесь, что функции Kaspersky Security Network и System Watcher включены.

- Немедленно обновить антивирусные базы вручную.

- Установите все обновления безопасности для Windows.Особенно важен тот, который исправляет ошибки, используемые EternalBlue.

- В качестве дополнительного средства защиты вы можете использовать Application Privilege Control, который является компонентом Kaspersky Endpoint Security, чтобы запретить любой доступ (и, следовательно, возможность взаимодействия или выполнения) для всех групп приложений к файлу с именем perfc .dat и для предотвращения запуска утилиты PSExec (которая является частью Sysinternals Suite).

- В качестве альтернативы воспользуйтесь компонентом Контроль запуска программ Kaspersky Endpoint Security, чтобы заблокировать выполнение утилиты PSExec, но используйте Контроль привилегий программ, чтобы заблокировать perfc.dat .

- Настройте и включите режим запрета по умолчанию в компоненте Контроль запуска программ Kaspersky Endpoint Security, чтобы обеспечить и активировать проактивную защиту от этой и других атак.

- Вы также можете использовать функцию AppLocker, чтобы отключить выполнение вышеупомянутого файла perfc.dat и утилиты PSExec.

Консультации для индивидуальных клиентов

Домашние пользователи менее подвержены этой угрозе; Киберпреступники нацелены в основном на крупные предприятия.Однако эффективная защита никогда не помешает. Вот что вы можете сделать:

- Сделайте резервную копию ваших данных. Это всегда полезно в эти неспокойные времена.

- Если вы используете одно из наших решений безопасности, убедитесь, что компоненты Kaspersky Security Network и Мониторинг системы включены.

- Обновление антивирусных баз вручную. Серьезно, сделай это прямо сейчас; это не займет много времени.

Установите все обновления безопасности для Windows. Особенно важен тот, который исправляет ошибки, используемые EternalBlue.Вот как это сделать.

Не платить выкуп

Согласно обновлению в Motherboard, немецкий провайдер электронной почты Posteo отключил адрес электронной почты, который жертвы должны были использовать для связи с шантажистами и отправки биткойнов, и с которого они будут получать ключи дешифрования. Если адрес электронной почты заблокирован, жертвы не смогут заплатить преступникам или вернуть свои файлы. В «Лаборатории Касперского» мы все равно не выступаем за выкуп, но в данном случае это, безусловно, бессмысленно.

Обновление: Более того, анализ наших экспертов показывает, что у жертв никогда не было большой надежды на восстановление своих данных.

Исследователи «Лаборатории Касперского» проанализировали высокоуровневый код процедуры шифрования и определили, что после шифрования диска злоумышленник не может расшифровать диски жертвы. Расшифровать

Средство защиты от программ-вымогателей | Блог Касперского

Криптографические программы-вымогатели, блокирующие доступ к важным файлам и требующие выкупа, в последнее время превратились в серьезную проблему.Именно поэтому «Лаборатория Касперского» уделяет большое внимание шифровальщикам, и наши специалисты много работают над разработкой конкретных инструментов для противодействия этой угрозе.

Вымогатели особенно вредны для малых и средних предприятий, которые редко могут обеспечить серьезную защиту от киберугроз. Согласно исследованию IT Security Risks 2016, за последний год более 42% малых и средних компаний подверглись атакам программ-вымогателей. Треть этих предприятий должна была заплатить выкуп, и около 18% компаний не смогли восстановить свои утерянные данные даже после выплаты выкупа.При этом, по данным Kaspersky Security Network, количество корпоративных пользователей, атакованных шифровальщиками, выросло почти в шесть раз — с 27 000 в 2014–2015 годах до 158 600 в 2015–2016 годах.

Ransomware продолжает набирать популярность среди киберпреступников в первую очередь из-за своей эффективности — даже один зараженный корпоративный компьютер может принести значительную прибыль. Проблема для жертв усугубляется тем фактом, что даже после того, как зараженный компьютер был очищен, жертва может по-прежнему сталкиваться с зашифрованными файлами, которые они не могут восстановить.Более того, многие решения безопасности бессильны против атак со стороны самых последних версий программ-вымогателей.

Избиение #ransomware: Если не мы, то кто

Tweet

Наши решения по обеспечению безопасности эффективно борются с программами-вымогателями, нейтрализуя троянов-шифровальщиков, прежде чем они смогут причинить какой-либо вред. Однако после того, как мы убедились, что наши клиенты защищены, мы решили пойти дальше: мы выпустили специальный бесплатный инструмент Kaspersky Anti-Ransomware Tool для бизнеса, который может защитить пользователей других решений безопасности.Этот инструмент нетерпим к любым типам программ-вымогателей, так же как и дружественен к решениям безопасности других производителей. То есть, если вы запустите его на компьютере с другим установленным антивирусом, приложения не будут мешать друг другу.

Вы можете резонно спросить, почему мы решили помочь нашим конкурентам. Что ж, для начала мы считаем, что решение проблемы шифровальщиков требует объединенных усилий. Добро против зла, если хотите. И разработка приложения, дополняющего функционал альтернативных решений, — не первый наш шаг в этом направлении.Недавно мы совместно с полицией Нидерландов, Европолом и Intel Security запустили инициативу No More Ransom, чтобы повысить осведомленность о проблеме и помочь жертвам вымогателей. Кроме того, мы заинтересованы в защите всех пользователей от киберугроз, поскольку любой, кто платит выкуп, дополнительно финансирует создание нового вредоносного ПО.

Наш инструмент нетерпим к любым типам # вымогателей, как и дружественен к решениям безопасности других поставщиков.

Твитнуть

Kaspersky Anti-Ransomware Tool для бизнеса — это «легкое» решение, которое может работать параллельно с другим антивирусным ПО.Инструмент использует два компонента, необходимые для раннего обнаружения троянов: распределенный Kaspersky Security Network и System Watcher, отслеживающий активность приложений.

Kaspersky Security Network быстро проверяет репутацию файлов и URL-адресов веб-сайтов через облако, а Мониторинг системы отслеживает поведение программ и обеспечивает проактивную защиту от еще неизвестных версий троянов. Но самое главное, наш инструмент может создавать резервные копии файлов, открытых подозрительными приложениями, и откатывать изменения, если действия, предпринятые программами, оказываются вредоносными.Подробнее о принципах этой технологии вы можете прочитать здесь.

Вы должны понимать, что этот бесплатный инструмент не может заменить полнофункциональные продукты, такие как Kaspersky Endpoint Security для бизнеса или Kaspersky Small Office Security. Однако он может служить дополнительным уровнем безопасности вместе с другими решениями безопасности и укреплять защиту корпоративной информационной инфраструктуры. Загрузите приложение здесь.

Обзор Kaspersky Anti-Ransomware для бизнеса

Kaspersky Anti-Ransomware для бизнеса

Kaspersky Anti-Ransomware для бизнеса — мощный бесплатный блокировщик программ-вымогателей от самого популярного Kaspersky.

Несмотря на название, это не только бизнес-продукт. Вы должны ввести некоторые данные о бизнес-типе, прежде чем сможете его скачать, но в противном случае Kaspersky Anti-Ransomware бесплатен для всех.

Программа представляет собой автономную версию защиты от программ-вымогателей, входящую в состав Kaspersky Endpoint Security для бизнеса, корпоративного антивирусного продукта компании. Он использует технологии мониторинга файлов и поведения для обнаружения и блокировки любых угроз и включает в себя отличную модель Kaspersky System Watcher для отката любых вредоносных действий и восстановления поврежденных документов.

Нет необходимости устанавливать Антивирус Касперского, и на самом деле файл справки предупреждает, что вы не можете установить Anti-Ransomware в системе, в которой уже есть другие приложения Kaspersky. Однако программа должна успешно работать вместе с другим программным обеспечением безопасности, и это простой способ добавить второй уровень защиты к вашей существующей системе.

Установка

Нажмите Загрузить на странице Kaspersky Anti-Ransomware для бизнеса, и вас попросят зарегистрировать программу, указав свое имя, компанию, адрес электронной почты, страну, почтовый индекс, номер телефона и т. Д.Это гораздо более навязчиво, чем у большинства конкурентов, но для бизнес-продукта это обычное дело.

Anti-Ransomware является небольшим по стандартам «Лаборатории Касперского» размером около 30 МБ на нашем тестовом ПК. Для процесса интерфейса требуется около 10 МБ ОЗУ, большую часть работы выполняет фоновая служба, и есть некоторые драйверы, предлагающие поддержку.

Как и следовало ожидать от «Лаборатории Касперского», проблем с программными файлами нет, все они хорошо организованы и снабжены цифровой подписью.

Anti-Ransomware также выигрывает от мощных возможностей самозащиты Kaspersky.Даже если вредоносному ПО удается закрыть процесс защиты от программ-вымогателей, он почти мгновенно перезапускается.

Есть необычная бонусная функция в возможности заносить программы в белый список, гарантируя, что они никогда не будут заблокированы. По нашему опыту, программа-вымогатель не вызывает большого количества ложных тревог, но хорошо, если она доступна в качестве опции.

Функция трассировки позволяет вести журнал важных программных событий, что может быть удобно, если вы эксперт, пытающийся устранить сложную проблему.

Если вы действительно используете Kaspersky Anti-Ransomware в своем бизнесе, вам понравится возможность автоматически отправлять отчеты о работе программы администратору по электронной почте.Введите целевой адрес электронной почты, расписание (еженедельно, ежемесячно) и данные вашего почтового сервера, и это будет держать вашего администратора в курсе всего, что происходит.

Это несущественный набор функций по сравнению с обычными продуктами Касперского, но он все же намного больше, чем вы получите с большинством других средств защиты от программ-вымогателей. Если вы устали от конкуренции с недостаточной мощностью, это может иметь большое значение.

Производительность

На веб-сайте «Лаборатории Касперского» утверждается, что Anti-Ransomware защитит даже от «неизвестных» угроз, но, если у вас нет большого количества неизвестных программ-вымогателей, это сложно проверить.

Вместо этого мы можем сопоставить программу с известным типом вымогателя и посмотреть, что произойдет. Мы попытались запустить Cerber в системе, защищенной «Лабораторией Касперского», с отключенным интернет-соединением, чтобы программа-вымогатель не могла использовать какие-либо механизмы облачного сканирования. Результаты были хорошими, угроза обнаруживалась и блокировалась без труда. Cerber успел зашифровать только четыре файла, но Kaspersky System Watcher восстановил их практически сразу, и мы не потеряли никаких данных.

Затем мы попытались запустить RanSim от KnowBe4, умный инструмент тестирования, который может безопасно имитировать несколько типов поведения программ-вымогателей.К сожалению, несмотря на то, что он неразрушающий и полезен только для тестирования, Anti-Ransomware идентифицировал его как троян и заблокировал программу еще до ее запуска.

Как и большинство программ защиты от программ-вымогателей, запуск RanSim был заблокирован, но не удален. В реальной ситуации вам придется запустить антивирусное сканирование, чтобы найти и правильно удалить угрозу.

Наконец, мы обратились к RanTest, простому собственному симулятору программ-вымогателей. Это гораздо более простой, чем RanSim, но, поскольку он никогда не был выпущен для внешнего мира, Касперский не столкнулся бы с ним раньше.

Мы запустили RanTest, и, поскольку он не распознал никаких непосредственных угроз, Anti-Ransomware разрешил запуск программы. Но буквально через долю секунды, после шифрования всего трех файлов, процесс RanTest был остановлен. Предупреждение предупредило нас об угрозе, и три поврежденных файла были восстановлены.

Наша крошечная тестовая программа не была серьезной программой-вымогателем и не пыталась скрыть свои действия, поэтому неудивительно, что она была обнаружена. Но это действительно показывает, что Kaspersky Anti-Ransomware для бизнеса действительно может блокировать ранее неизвестные угрозы только своим поведением и, возможно, без потери ни одного байта данных.

Окончательный вердикт

Приложение «Касперского» обеспечивает простую в использовании защиту от программ-вымогателей, которая обнаруживает и блокирует все наши тестовые угрозы и быстро восстанавливает очень небольшое количество зашифрованных файлов. Забудьте о теге «для бизнеса» — это инструмент, который нужно попробовать всем.

Kaspersky Anti-Ransomware Tool, Предотвратить компьютерную атаку с вымогательством

Рейтинги пользователей:

[Всего: 1 Среднее: 5/5]

Kaspersky Anti-Ransomware Tool для бизнеса — это средство защиты от программ-вымогателей, выпущенное компанией Kaspersky.Он доступен как в бесплатной, так и в платной версиях. Этот обзор посвящен бесплатной версии этого программного обеспечения.

Как и многие другие крупные группы безопасности, Kaspersky также выпустил собственное бесплатное программное обеспечение для защиты от программ-вымогателей , чтобы помочь организациям и пользователям защитить свои ПК от атак программ-вымогателей.

Этот инструмент работает бесшумно и автоматически. После того, как вы установили его, вы можете позволить ему работать в системном трее. Затем он будет автоматически контролировать ваш компьютер и блокировать приложения, которые считаются программами-вымогателями.Вы также можете разблокировать приложения, которым доверяете, и вручную добавить другие приложения (EXE-файлы) в список надежных приложений.

На скриншоте выше показан основной интерфейс этого инструмента.

Тем, кто не знаком с термином «программа-вымогатель», вот краткое описание. Программы-вымогатели — одно из тех опасных вредоносных программ, которых опасаются пользователи. После атаки программа-вымогатель шифрует целевые файлы, а затем злоумышленник просит выкуп за ключ дешифрования, чтобы пользователь мог вернуть файлы.У пользователя нет выбора, потому что расшифровать файлы, атакованные программой-вымогателем, довольно сложно. Поэтому такие инструменты удобны.

Вы также можете попробовать другое программное обеспечение для защиты от программ-вымогателей: Bitdefender Anti-Ransomware и MalwareBytes Anti-Ransomware.

Использование этой бесплатной программы Kaspersky Anti-Ransomware для бизнеса:

Это очень простой инструмент. Вы можете открыть его домашнюю страницу и заполнить форму для его загрузки. Когда вы запустите его, его основной интерфейс будет перед вами (как показано на скриншоте выше).

Теперь вы можете свернуть его в панель задач и продолжить работу на своем ПК. Когда приложение заблокировано этим инструментом, вы можете получить доступ к опции Управление приложениями и увидеть заблокированное приложение. Если вы доверяете этому приложению, вы можете разблокировать его или оставить как есть.

Кроме того, вы можете вручную добавлять приложения в список доверенных.

В разделе Настройки также доступны несколько параметров. Вы можете просмотреть эти параметры и настроить параметры.Например, вы можете:

- Включить трассировку системы.

- Установите уровень System Tracking на Все события, важные события, только ошибки или рекомендуемый.

- Включить самозащиту и

- Установить прокси.

Настройте параметры, а затем вы можете закрыть этот инструмент, чтобы он работал в лотке.

Вердикт:

К счастью, мой компьютер защищен от программ-вымогателей, и с ним все в порядке. Однако профилактика должна быть в приоритете.Поэтому, если вы считаете, что вам следует установить какую-нибудь программу для защиты от вымогателей, то инструмент Kaspersky для защиты от программ-вымогателей может быть хорошим вариантом.

Получите этот инструмент.

100+ бесплатных инструментов дешифрования программ-вымогателей для удаления и разблокировки зашифрованных файлов

как расшифровать файлы, зашифрованные программой-вымогателем? Вызывает тревогу рост числа киберпреступных организаций, использующих обманчивые ссылки и веб-сайты для установки вредоносных программ, которые могут хранить ваши важные данные и файлы с целью выкупа, они известны как программы-вымогатели [Википедия].

Альтернативная статья 2020 г. ➤ 17 Загрузочный антивирус для удаления вируса-вымогателя FBI и вируса CryptoLocker

Зараженные компьютеры Microsoft Windows, macOS (да, включая Apple mac) и Linux будут отображать сообщения, требующие оплаты, чтобы иметь правильный ключ для расшифровки файлы. Невыполнение этого требования означает, что ваш компьютер или файлы будут заблокированы до тех пор, пока вы не оплатите их через BitCoin.

Эти атаки, иногда называемые «программами-вымогателями», развертывают вредоносное программное обеспечение, которое может отключить работу вашего компьютера.Чтобы не заразиться, убедитесь, что на вашем компьютере установлена последняя версия программного обеспечения и антивирусных программ, и избегайте подозрительных сайтов. Если ваша машина уже заражена, не платите выкуп. Вместо этого попробуйте следующий бесплатный инструмент дешифрования, есть хороший шанс, что вы сможете разблокировать свои файлы, это может занять некоторое время, но это время стоит подождать. Этот бесплатный инструмент дешифрования разблокирует следующие программы-вымогатели — Croti, Fakebsod, Brolo, Exxroute, Cerber, Locky, Teerac, Critroni, Reveton, Krypterade и другие.Профилактика лучше лечения, вот 2 веские причины.

- Всегда делайте резервную копию всех ваших файлов — даже если киберпреступникам удастся заразить ваш компьютер, вы можете просто очистить систему и восстановить последнюю резервную копию. Никаких потерь денег и, главное, никакой компрометации важной информации!

- Используйте подлинный антивирус, постоянно обновляйте его. Всегда рекомендуется использовать оригинальный антивирус, а не пиратскую версию, загруженную с торрента. Если у вас установлен подлинный антивирус, маловероятно, что ваша система будет заражена программой-вымогателем, если только она не обновлена.

Преступники начали использовать новые типы вредоносных программ, чтобы удерживать ваш компьютер в заложниках за деньги. Как это работает и как оставаться в безопасности?

Правоохранительные органы и компании, занимающиеся информационной безопасностью, объединили свои усилия, чтобы подорвать деятельность киберпреступников с помощью программ-вымогателей. Веб-сайт «No More Ransom» — это инициатива Национального отдела по борьбе с преступлениями в сфере высоких технологий полиции Нидерландов, Европейского центра киберпреступности Европола и McAfee с целью помочь жертвам программ-вымогателей получить свои зашифрованные данные без необходимости платить преступникам.

Поскольку намного проще избежать угрозы, чем бороться с ней, когда система поражена, проект также направлен на ознакомление пользователей с принципами работы программ-вымогателей и с контрмерами, которые можно предпринять для эффективного предотвращения заражения. Чем больше сторон поддерживает этот проект, тем лучше могут быть результаты. Эта инициатива открыта для других государственных и частных лиц. У них есть дешифратор для BigBobRoss, Pylocky, Aurora, Thanatos, Annabelle, GandCrab (версии V1, V4 и V5 до V5.1), LambdaLocker, NemucodAES, MacRansom, Jaff, EncrypTile, Amnesia2 и других.

Kaspersky NoRansom — это ваш дом для инструментов дешифрования и обучения работе с программами-вымогателями. Программы-вымогатели — это вредоносные программы, которые блокируют ваш компьютер или шифруют ваши файлы. Вы не сможете получить данные обратно, если не заплатите выкуп, и даже если вы это сделаете, нет гарантии, что вы вернете свои данные. Перед загрузкой и запуском решения убедитесь, что вы удалили вредоносное ПО с помощью Kaspersky Internet Security из вашей системы, иначе оно будет многократно блокировать вашу систему или шифровать файлы.Отлично работает в Windows 10 от Microsoft и macOS от Apple.

- Smash Rannoh & Co — Инструмент RannohDecryptor предназначен для дешифрования файлов, затронутых CryptXXX версий 1-3 (новинка!), Rannoh, AutoIt, Fury, Crybola, Cryakl, Polyglot.

- Combat Shade — Инструмент ShadeDecryptor предназначен для дешифрования файлов, затронутых Shade версии 1 и версии 2.

- Fight Rakhni & Friends — Инструмент RakhniDecryptor предназначен для дешифрования файлов, затронутых агентом Рахни.iih, Aura, Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt) версии 3 и 4, Chimera, Crysis версии 2 и 3.

- Eliminate Wildfire — Инструмент WildfireDecryptor предназначен для дешифрования файлов пользователя Wildfire.

- Destroy Coinvault — Инструмент CoinVaultDecryptor предназначен для расшифровки файлов, затронутых CoinVault и Bitcryptor. Национальный отдел по борьбе с преступлениями в сфере высоких технологий (NHTCU) полиции Нидерландов, Национальная прокуратура Нидерландов и компания Kaspersky помогли создать этот инструмент.

- Kill Xorist — Инструмент XoristDecryptor предназначен для расшифровки файлов, затронутых Xorist и Vandev.

- Rakhni Decryptor — Расшифровывает файлы, затронутые Rakhni, Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Cryptokluchen, Lortok, Democry, Bitman (TeslaCrypt) версии 3 и 4, Chimera, Crysis (версии 2 и 3) ), Jaff, Dharma и новые версии вымогателей Cryakl.

- Rannoh Decryptor — Расшифровывает файлы, затронутые Rannoh, AutoIt, Fury, Cryakl, Crybola, CryptXXX (версии 1, 2 и 3), Polyglot aka Marsjoke.

- Shade Decryptor — Расшифровывает файлы, затронутые Shade версии 1 и 2.

- CoinVault Decryptor — Расшифровывает файлы, затронутые CoinVault и Bitcryptor. Создано в сотрудничестве с Национальным отделом по преступлениям в сфере высоких технологий (NHTCU) полиции Нидерландов и национальной прокуратурой Нидерландов.

- Wildfire Decryptor — Расшифровывает файлы, затронутые Wildfire.

- Xorist Decryptor — Расшифровывает файлы, затронутые Xorist и Vandev.

Бесплатные инструменты дешифрования программ-вымогателей. Попался под удар программы-вымогателя? Не платите выкуп! Бесплатные инструменты расшифровки программ-вымогателей AVG могут помочь расшифровать файлы, зашифрованные следующими видами программ-вымогателей. Просто щелкните имя, чтобы увидеть признаки заражения и получить бесплатное решение.

- Апокалипсис

- BadBlock

- Барт

- Crypt888

- Легион

- SZFLocker

- TeslaCrypt

Попался вымогатель? Не платите выкуп! Используйте эти бесплатные инструменты расшифровки программ-вымогателей. Бесплатные инструменты расшифровки программ-вымогателей Avast могут помочь расшифровать файлы, зашифрованные с помощью следующих форм программ-вымогателей.Просто щелкните имя, чтобы увидеть признаки заражения и получить бесплатное решение.