Tcp denied 407 squid: internet — Squid logs show «TCP_DENIED/407» error

Как настроить squid 4.10 посредством авторизации в AD, чтобы не было ошибки «Доступ к кэшу запрещен» ?

Доброго времени суток! Суть проблемы: тестовая машина в домене (винда) не ходит в интернет. На тестовой машине прописан прокси-сервер 10.47.143.178 (тоже пока тестовый), на котором стоит freebsd 12.1. При этом в браузере сначала выдается окно авторизации, в него ввожу данные учетной записи, пробую авторизоваться и в итоге появляется надпись следующего содержания: Ошибка. Доступ к кэшу запрещен. Скрины данной ошибки прикреплены к посту.

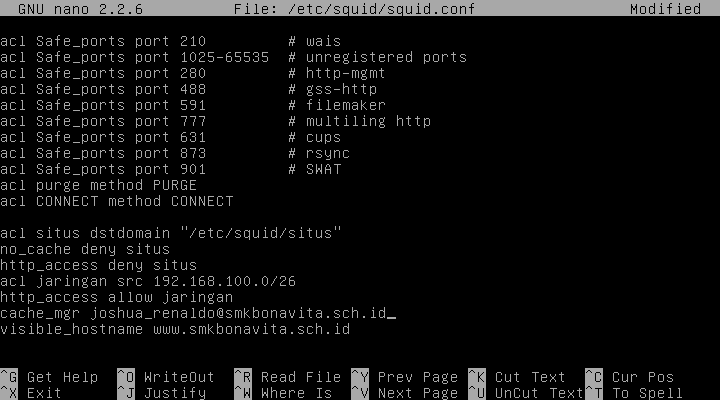

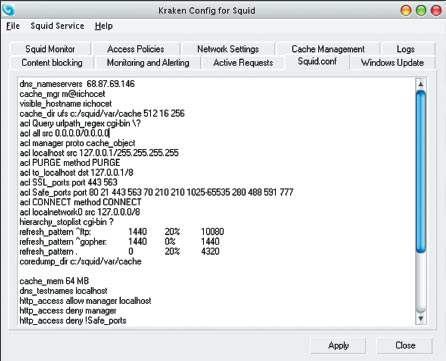

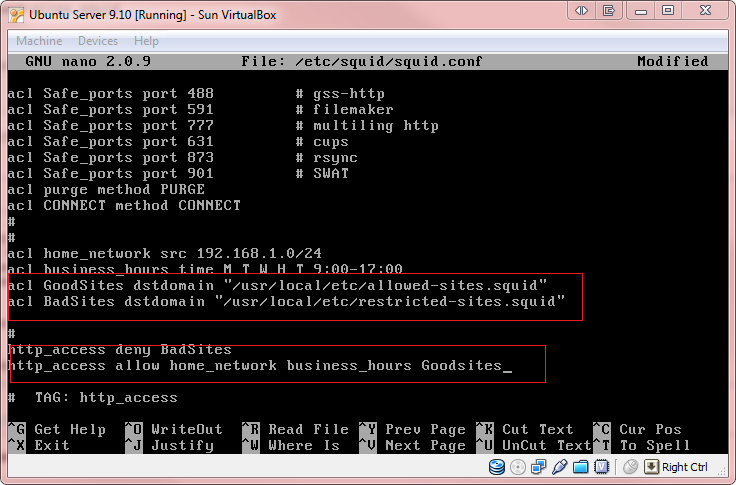

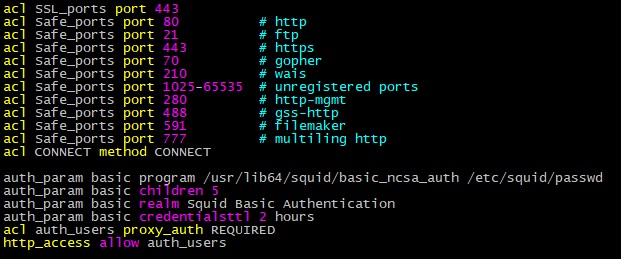

Как мне кажется вся проблема в сквиде версии 4.10, а точнее в конфиге сквида. Вот этот конфиг:

auth_param ntlm program /usr/local/bin/ntlm_auth —helper-protocol=squid-2.5-ntlmssp

auth_param ntlm children 50

auth_param basic program /usr/local/bin/ntlm_auth —helper-protocol-squid-2.5-basic

auth_param basic children 50

auth_param basic realm TESTPROXY

auth_param basic credentialsttl 2 hours

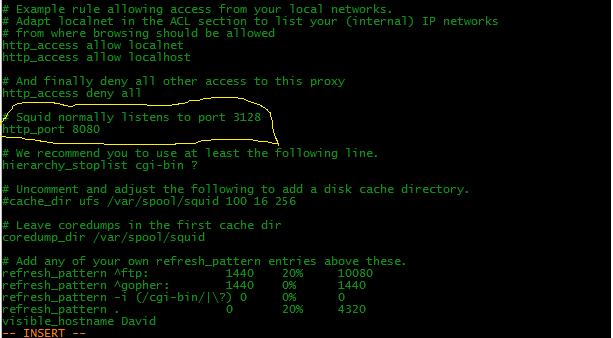

external_acl_type nt_group %LOGIN /usr/local/libexec/squid/wbinfo_group. gopher: 1440 0% 1440

gopher: 1440 0% 1440

refresh_pattern -i (/cgi-bin/|\?) 0 0% 0

refresh_pattern . 0 20% 4320

Сразу скажу, что конфиг данный был срисован со старого сквида еще 3 версии, не помню точно какой. Пробовал гуглить аналогичный конфиг для версии сквида 4.10, но так ничего и не нашел. Как видно по конфигу аутентификация осуществляется при помощи сетевого протокола NTLM.

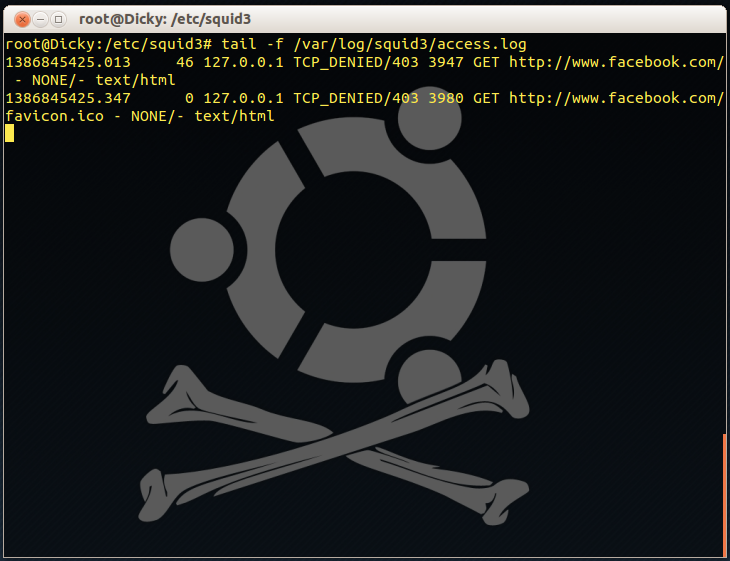

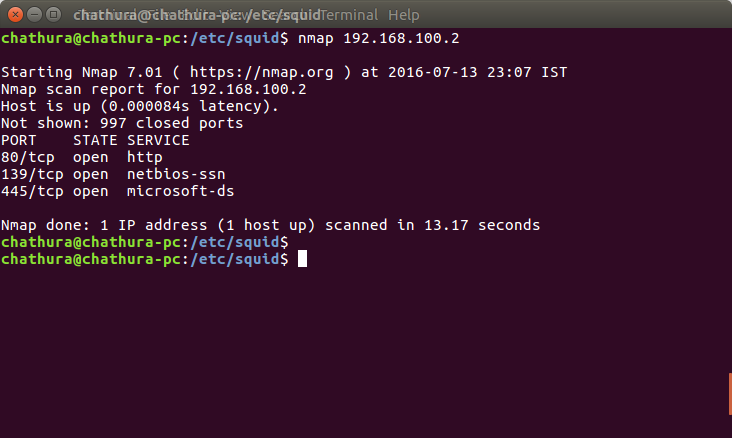

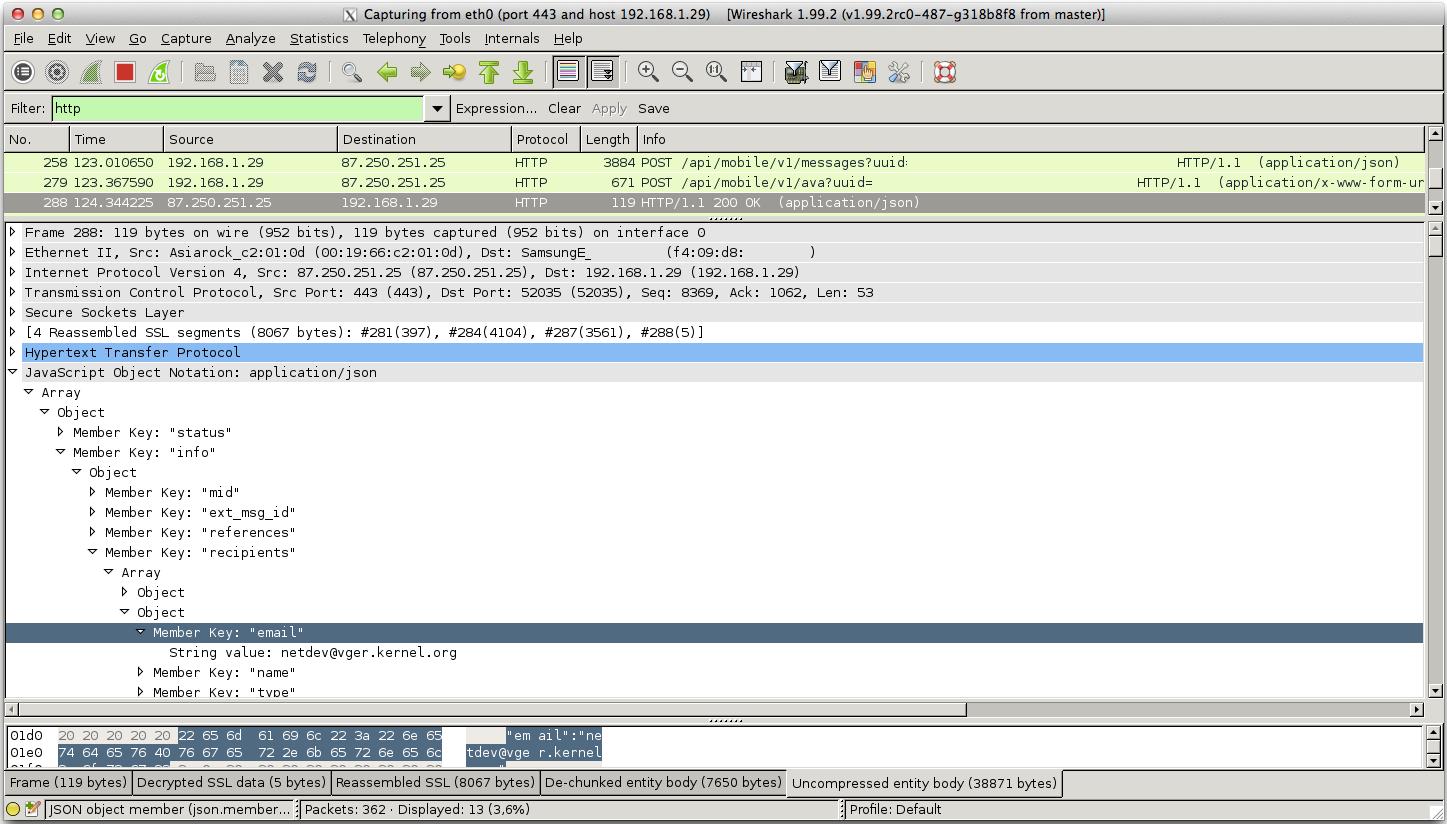

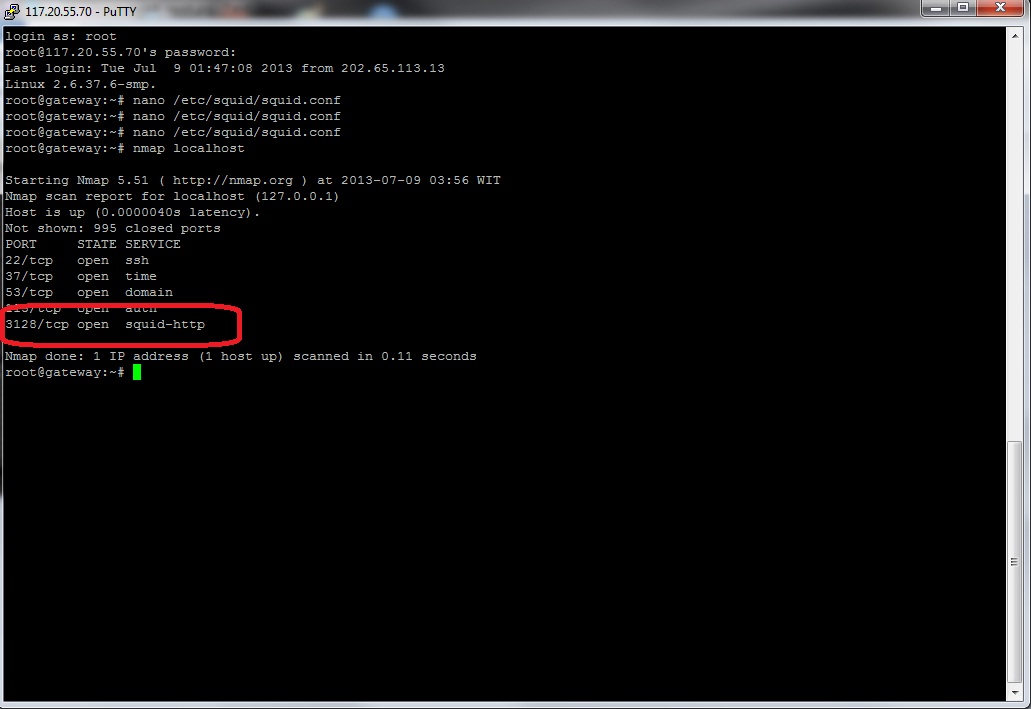

Просмотрел логи squid. Вот что выдается в access.log при попытке с тестовой машины клиента при попытке зайти на яндекс:

1587222517.160 1 10.47.143.211 TCP_DENIED/407 4524 GET http://yandex.ru/ — HIER_NONE/- text/html

1587222517.172 2 10.47.143.211 TCP_DENIED/407 4889 GET http://yandex.ru/ — HIER_NONE/- text/html

1587222517.236 61 10.47.143.211 TCP_DENIED/407 5205 GET http://yandex.ru/ testsquid HIER_NONE/- text/html

1587222519.614 12 10.47.143.211 TCP_DENIED/407 4665 GET http://yandex.ru/ testsquid HIER_NONE/- text/html

1587222521.731 24 10. 47.143.211 TCP_DENIED/407 4665 GET http://yandex.ru/ testsquid HIER_NONE/- text/html

47.143.211 TCP_DENIED/407 4665 GET http://yandex.ru/ testsquid HIER_NONE/- text/html

1587222523.063 25 10.47.143.211 TCP_DENIED/407 4665 GET http://yandex.ru/ testsquid HIER_NONE/- text/html

1587222523.142 17 10.47.143.211 TCP_DENIED/407 4667 GET http://testproxy.fkp47.local:3128/squid-internal-static/icons/SN.png testsquid HIER_NONE/- text/html

1587222523.166 17 10.47.143.211 TCP_DENIED/407 4765 GET http://testproxy.fkp47.local:3128/squid-internal-static/icons/SN.png testsquid HIER_NONE/- text/html

1587222524.046 17 10.47.143.211 TCP_DENIED/407 4765 GET http://testproxy.fkp47.local:3128/squid-internal-static/icons/SN.png testsquid HIER_NONE/- text/html

1587222525.363 23 10.47.143.211 TCP_DENIED/407 4765 GET http://testproxy.fkp47.local:3128/squid-internal-static/icons/SN.png testsquid HIER_NONE/- text/html

1587222526.252 18 10.47.143.211 TCP_DENIED/407 4765 GET http://testproxy.fkp47.local:3128/squid-internal-static/icons/SN.png testsquid HIER_NONE/- text/html

1587222527. 089 28 10.47.143.211 TCP_DENIED/407 4765 GET http://testproxy.fkp47.local:3128/squid-internal-static/icons/SN.png testsquid HIER_NONE/- text/html

089 28 10.47.143.211 TCP_DENIED/407 4765 GET http://testproxy.fkp47.local:3128/squid-internal-static/icons/SN.png testsquid HIER_NONE/- text/html

А вот что выдается в cache.log:

2020/04/19 19:39:18 kid1| Starting new helpers

2020/04/19 19:39:18 kid1| helperOpenServers: Starting 1/5 ‘wbinfo_group.pl’ processes

2020/04/19 19:39:18 kid1| ipcCreate: /usr/local/libexec/squid/wbinfo_group.pl: (2) No such file or directory

2020/04/19 19:39:18 kid1| WARNING: nt_group #Hlpr4527164 exited

2020/04/19 19:39:18 kid1| Too few nt_group processes are running (need 1/5)

2020/04/19 19:39:18 kid1| Starting new helpers

2020/04/19 19:39:18 kid1| helperOpenServers: Starting 1/5 ‘wbinfo_group.pl’ processes

2020/04/19 19:39:18 kid1| ipcCreate: /usr/local/libexec/squid/wbinfo_group.pl: (2) No such file or directory

2020/04/19 19:39:18 kid1| WARNING: nt_group #Hlpr4527165 exited

2020/04/19 19:39:18 kid1| Too few nt_group processes are running (need 1/5)

2020/04/19 19:39:18 kid1| Starting new helpers

2020/04/19 19:39:18 kid1| helperOpenServers: Starting 1/5 ‘wbinfo_group. pl’ processes

pl’ processes

2020/04/19 19:39:18 kid1| ipcCreate: /usr/local/libexec/squid/wbinfo_group.pl: (2) No such file or directory

2020/04/19 19:39:18 kid1| WARNING: nt_group #Hlpr4527166 exited

2020/04/19 19:39:18 kid1| Too few nt_group processes are running (need 1/5)

Соответственно вопрос: что не так с синтаксисом конфига для squid, где закралась ошибка. Читал мануалы, но там не все моменты подробно раскрыты

И вообще может лучше установить squid другой версии?

Интеграция Squid 4.9 с Active Directory на Debian 9 Stretch. Реализация Kerberos аутентификации и LDAP авторизации.

Содержание статьи:

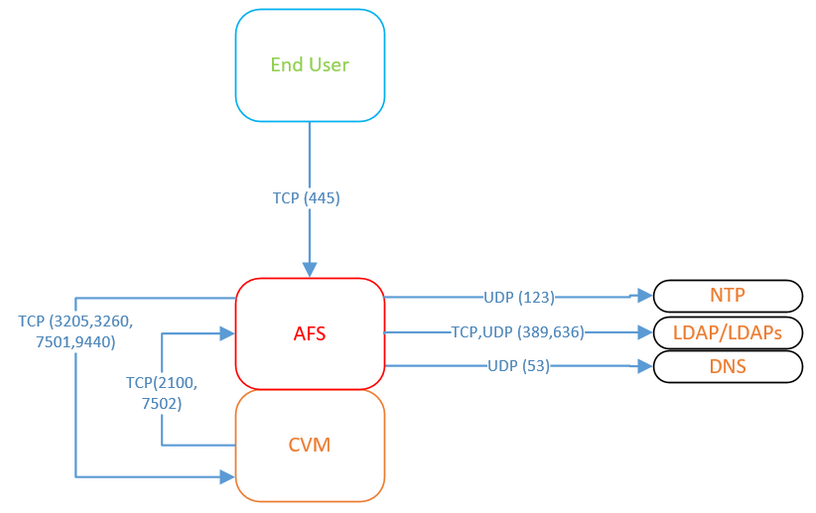

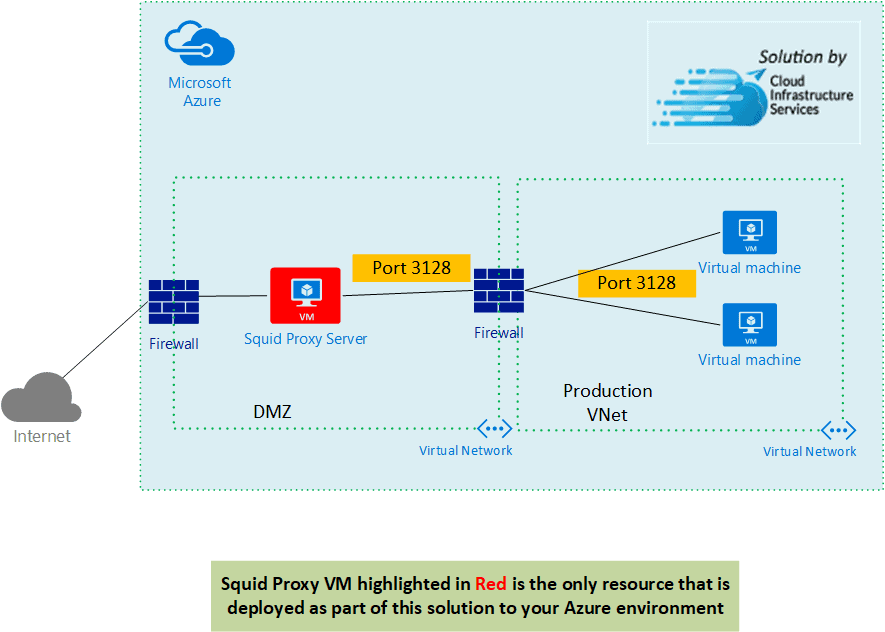

Разберем как настроить связь Squid 4.9 c Active Directory через Kerberos аутентификацию и Basic LDAP авторизацию, для предоставления доступа в интернет по доменным учетным записям и разграничение прав согласно заданным группам безопасности Active Directory.

Исходные данные:

- Контроллер домена (DC1) на Windows Server 2012 R2, домен JAKONDA.

LOCAL

LOCAL - Прокси-сервер Squid 4.9 (squid) на Debian 9 Stretch

Подготовка системы (Debian 9 Stretch)

Перед началом выполнения ниже описанных действий обновляем систему до актуального состояния:

|

| apt-get update && apt-get upgrade -y |

Указываем FQDN (Fully Qualified Domain Name) имя системы, в файле (/etc/hostname):

Так же файл (/etc/hosts) приводим к виду таким образом, чтобы в нём была запись с полным доменным именем компьютера и с коротким именем, ссылающаяся на один из внутренних IP:

|

| 127.0.0.1 localhost 127.0.1.1 squid.jakonda.local squid |

Настраиваем синхронизацию времени с контроллером домена, выполняем установку NTP, выполняем синхронизацию времени с контроллером домена:

|

| apt-get install ntp ntpdate

ntpdate dc1. |

Более подробно о синхронизации времени на Debian 8 Jessie/Ubuntu Server 14.04 можно почитать в этой статье

Настройка Active Directory (Windows Server 2012 R2)

В DNS зону (JAKONDA.LOCAL), добавляем A-запись файлового сервера:

Создаем служебного пользователя (прим. squid), с бесконечным срок действия пароля.

Создаем KEYTAB-файл (необходим для аутентификации пользователей в Active Directory). В командной строке с правами администраторы выполняем команду (соблюдая регистр):

|

| ktpass -princ HTTP/[email protected] -mapuser [email protected] -pass Aa1234567 -crypto RC4-HMAC-NT -ptype KRB5_NT_PRINCIPAL -out C:\datastore1.keytab |

Полученный KEYTAB-файл, передаем любым удобным способом на файловый сервер (расположение KEYTAB-файла указываем — /etc/squid/squid. keytab). Как передать файл посредством утилиты PuTTY можно прочитать тут

keytab). Как передать файл посредством утилиты PuTTY можно прочитать тут

Назначаем права доступа на KEYTAB-файл для использования его прокси-сервером:

|

| chown proxy:proxy /etc/squid/squid.keytab chmod 640 /etc/squid/squid.keytab |

Настройка Kerberos

Установка пакетов для поддержки аутентификации Kerberos:

|

| apt-get install krb5-user libsasl2-modules-gssapi-mit |

В ходе установки может появится запрос указать область по-умолчанию для Kerberos, область необходимо его указать в заглавном виде (прим. JAKONDA.LOCAL)

Файл конфигурации Kerberos (/etc/krb5.conf), приводим к виду:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23

| [logging] default = FILE:/var/log/krb5libs. kdc = FILE:/var/log/krb5kdc.log admin_server = FILE:/var/log/kadmind.log

[libdefaults] default_realm = JAKONDA.LOCAL default_keytab_name = /etc/squid/squid.keytab dns_lookup_kdc = false dns_lookup_realm = false forwardable = true ticket_lifetime = 24h

[realms] JAKONDA.LOCAL = { kdc = dc1.jakonda.local default_domain = JAKONDA.LOCAL admin_server = dc1.jakonda.local }

[domain_realm] .jakonda.local = JAKONDA.LOCAL jakonda.local = JAKONDA.LOCAL |

Соответственно подставляем название своего домена вместо jakonda.local/JAKONDA.LOCAL

Проверка работы Kerberos, выполним авторизацию в Active Directory:

|

| kinit -kV -p HTTP/squid.jakonda.local

Using default cache: /tmp/krb5cc_0 Using principal: HTTP/squid. Authenticated to Kerberos v5 |

Удаляем полученный билет:

Настройка Squid

Сперва установим необходимые пакеты для корректной работы механизмов Kerberos и LDAP:

|

| apt-get install libsasl2-modules-gssapi-mit ldap-utils |

В стартовом скрипте (/etc/init.d/squid) добавим путь к keytab-файлу. В скрипте находим строку DESC=»Squid HTTP Proxy» и ниже дописываем:

|

| KRB5_KTNAME=/etc/squid/squid.keytab export KRB5_KTNAME |

Применяем изменения в демоне и перезапускаем squid:

|

| systemctl daemon-reload /etc/init. |

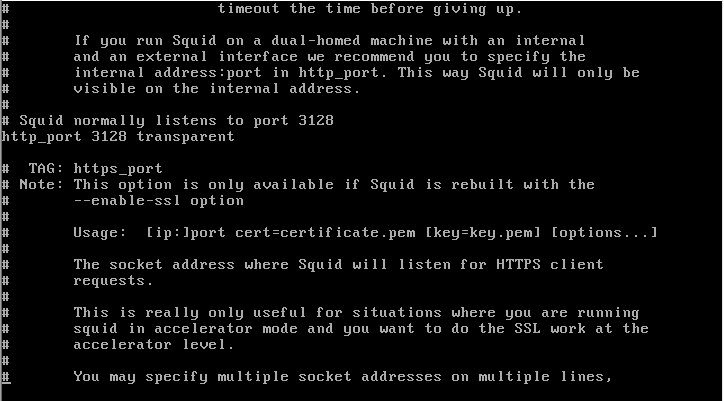

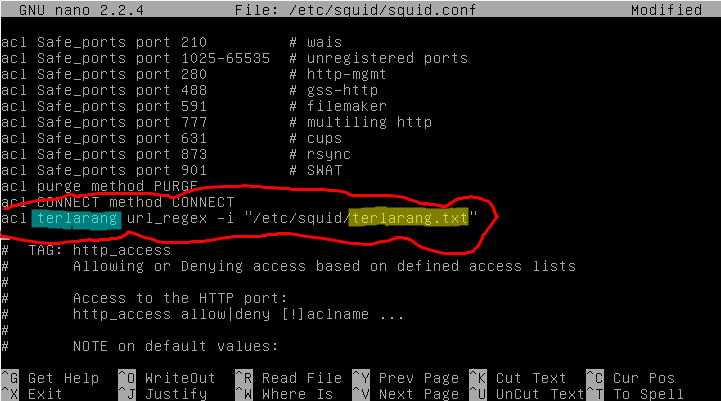

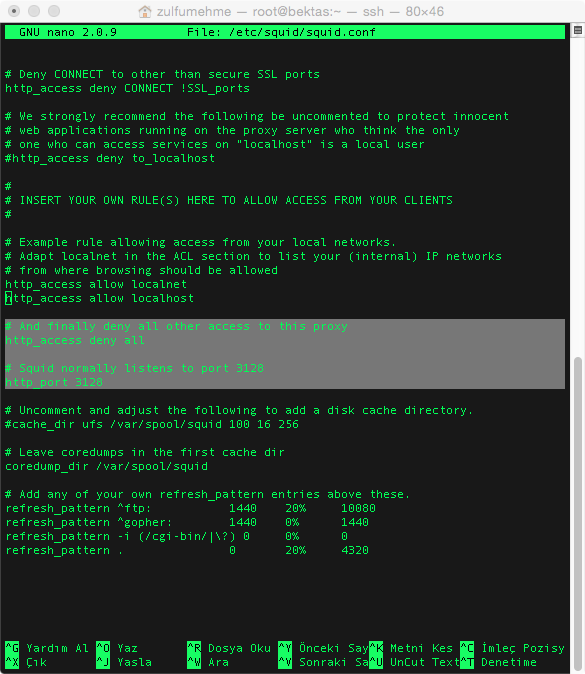

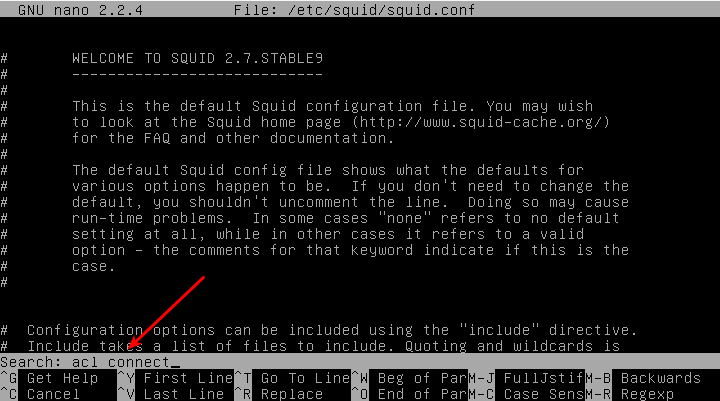

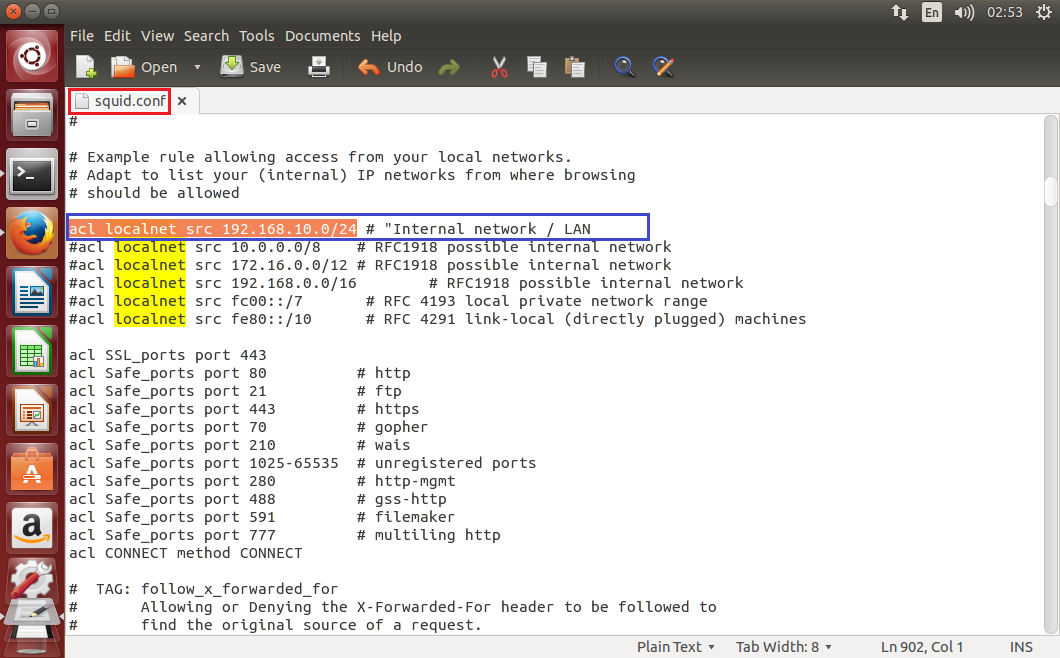

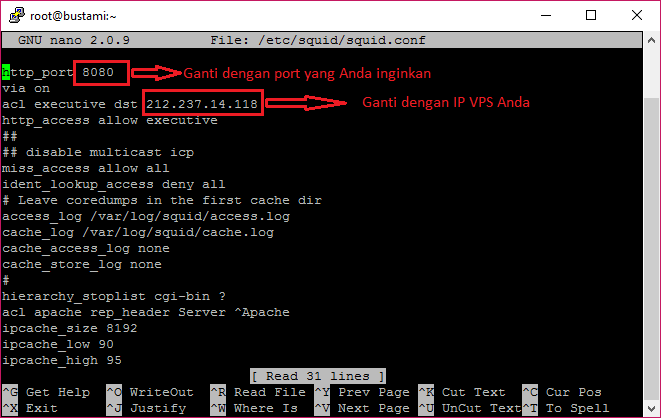

Для использования Kerberos аутентификации и LDAP авторизации, необходимо в файле конфигурации (/etc/squid/squid.conf) указать следующие параметры:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19

| # ACTIVE DIRECTORY AUTH (KERBEROS) auth_param negotiate program /usr/lib/squid/negotiate_kerberos_auth -s HTTP/squid.jakonda.local auth_param negotiate children 30 auth_param negotiate keep_alive on

# ACTIVE DIRECTORY AUTH (LDAP) auth_param basic program /usr/lib/squid/basic_ldap_auth -b «dc=jakonda,dc=local» -P -R -D «[email protected]» -w «Aa1234567» -f «sAMAccountName=%s» dc1.jakonda.local auth_param basic realm Squid Basic Auth auth_param basic children 30 auth_param basic credentialsttl 8 hours

acl auth proxy_auth REQUIRED

. # http_access allow localnet

# ACTIVE DIRECTORY AUTH USERS http_access allow auth |

ПРИМЕЧАНИЕ. Обращаю внимание что в конфигурации строку http_access allow localnet необходимо закоментировать либо вовсе удалить из конфигурации.

Указанные параметры позволят выход в интернет только авторизованным в Active Directory пользователям. В случае если выход в интернет осуществляется из доменной системы и авторизованным доменным пользователем, то аутентификация будет проходить по методу SSO (Single Sign On), в противном случае будет запрошен ЛОГИН\ПАРОЛЬ (доменной учетной записи) для доступа в интернет.

Для более гибкого управления доступом в интернет конечно же необходимо задействовать Группы безопасности Active Directory. Рассмотрим пример использования групп безопасности в Squid.

Сперва создадим в Active Directory прим. следующие группы безопасности:

|

| SQUID_FullAccess — Полный доступ SQUID_RestrictedAccess — Ограниченный доступ SQUID_BlockedAccess — Заблокированный доступ |

Для проверки, что хелперы (Kerberos и Basic LDAP) отрабатывают корректно, выполним для каждого из них запрос, в котором проверим членство пользователя squid в группе безопасности SQUID_FullAccess.

Для Kergeros, выполним запрос:

|

| /usr/lib/squid/ext_kerberos_ldap_group_acl -a -i -g SQUID_FullAccess -D JAKONDA.LOCAL squid

kerberos_ldap_group.cc(432): pid=12787 :2020/01/29 16:30:59| kerberos_ldap_group: INFO: Got User: squid set default domain: JAKONDA.LOCAL kerberos_ldap_group.cc(437): pid=12787 :2020/01/29 16:30:59| kerberos_ldap_group: INFO: Got User: squid Domain: JAKONDA.LOCAL support_member.cc(127): pid=12787 :2020/01/29 16:30:59| kerberos_ldap_group: INFO: User squid is member of group@domain SQUID_FullAccess@NULL OK |

Для Basic LDAP, выполним запрос:

|

| /usr/lib/squid/ext_ldap_group_acl -b «dc=jakonda,dc=local» -P -R -K -D «[email protected]» -w «Aa1234567» -f «(&(objectclass=person)(sAMAccountName=%v)(memberOf=cn=%g,OU=Security Groups,DC=jakonda,DC=local))» -h dc1. squid SQUID_FullAccess

ext_ldap_group_acl.cc(589): pid=11760 :Connected OK ext_ldap_group_acl.cc(736): pid=11760 :group filter ‘(&(objectclass=person)(sAMAccountName=squid)(memberOf=cn=SQUID_FullAccess,OU=Security Groups,DC=jakonda,DC=local))’, searchbase ‘dc=jakonda,dc=local’ OK |

ПРИМЕЧАНИЕ. В случае если все работает корректно, то ответ на запрос в случае положительного результата, будет OK или же ERR. В моем случае пользователь squid имеет членство в группе SQUID_FullAccess

Теперь в файле конфигурации (/etc/squid/squid.conf) укажем следующие параметры:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17

| # EXTENTION KERBEROS GROUP AUTH external_acl_type kerberos_full_access ttl=900 negative_ttl=900 %LOGIN /usr/lib/squid/ext_kerberos_ldap_group_acl -a -g SQUID_FullAccess -D JAKONDA. external_acl_type kerberos_restricted_access ttl=900 negative_ttl=900 %LOGIN /usr/lib/squid/ext_kerberos_ldap_group_acl -a -g SQUID_RestrictedAccess -D JAKONDA.LOCAL external_acl_type kerberos_blocked_access ttl=900 negative_ttl=900 %LOGIN /usr/lib/squid/ext_kerberos_ldap_group_acl -a -g SQUID_BlockedAccess -D JAKONDA.LOCAL

# EXTENTION LDAP GROUP AUTH external_acl_type ldap_group ttl=900 %LOGIN /usr/lib/squid/ext_ldap_group_acl -b «dc=jakonda,dc=local» -P -R -K -D «[email protected]» -w «Aa1234567» -f «(&(objectclass=person)(sAMAccountName=%v)(memberOf=cn=%g,OU=Security Groups,DC=jakonda,DC=local))» -h dc1.jakonda.local

# ACL KERBEROS GROUP acl kerberos_full_access external kerberos_full_access acl kerberos_restricted_access external kerberos_restricted_access acl kerberos_blocked_access external kerberos_blocked_access

# ACL LDAP GROUP acl ldap_full_access external ldap_group SQUID_FullAccess acl ldap_restricted_access external ldap_group SQUID_RestrictedAccess acl ldap_blocked_access external ldap_group SQUID_BlockedAccess |

Для общего понимания указанных выше параметров, небольшое пояснение. Сперва описывается механизм работы хелпера Kerberos, в котором мы указываем в какой группе необходимо проверять членство пользователя. Для каждой группы указывается отдельный хелпер Kerberos.

Сперва описывается механизм работы хелпера Kerberos, в котором мы указываем в какой группе необходимо проверять членство пользователя. Для каждой группы указывается отдельный хелпер Kerberos.

Далее описывается механизм работы хелпера Basic LDAP, в котором указывается учетная запись (я использую ту для которой делался keytab-файл) с помощью которой будет просматриваться каталог LDAP, а так же задается область в которой находятся группы безопасности. Далее задаются ACL (Access Lists), которые сопоставляются с указанными хелперами.

Зададим порядок обработки определенных выше ACL:

|

| http_access allow kerberos_full_access http_access allow ldap_full_access

http_access deny kerberos_blocked_access http_access deny ldap_blocked_access

http_access deny kerberos_restricted_access !allowedsites http_access deny ldap_restricted_access !allowedsites

http_access deny blockedsites http_access deny blockedsites

http_access allow auth http_access deny all |

Применяем внесенные изменения в файл конфигурации:

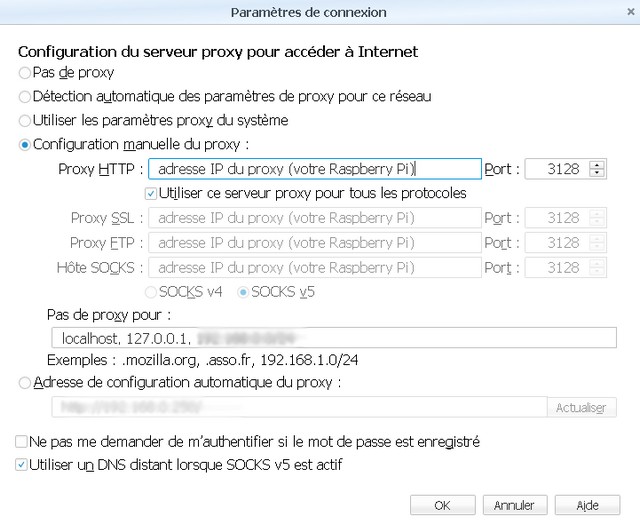

На этом настройка squid завершена, можно приступать к проверке работы. Для этого на пользовательских ПК необходимо задать использование Прокси-сервера (Свойствах обозревателя — Подключения — Настройка сети). В поле «Адрес« указываем FQDN имя системы Squid, в моем случае это squid.jakonda.local и заданный порт.

Для этого на пользовательских ПК необходимо задать использование Прокси-сервера (Свойствах обозревателя — Подключения — Настройка сети). В поле «Адрес« указываем FQDN имя системы Squid, в моем случае это squid.jakonda.local и заданный порт.

ПОНРАВИЛАСЬ ИЛИ ОКАЗАЛАСЬ ПОЛЕЗНОЙ СТАТЬЯ, ПОБЛАГОДАРИ АВТОРА

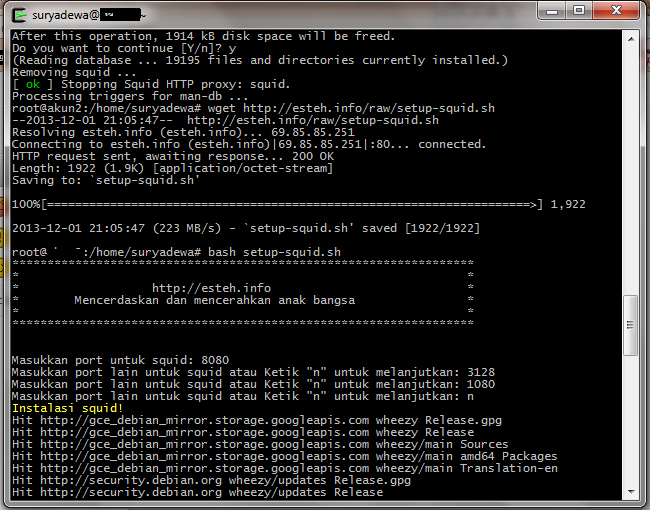

Как установить и настроить частный анонимный прокси-сервер Squid на базе Linux Ubuntu/Debian

Задача: установить и настроить частный анонимный прокси-сервер Squid на базе Linux Ubuntu/Debian.

Видео инструкция на нашем YouTube канале:

Итак поехали, у нас система:

[email protected]:~# cat /etc/lsb-release

DISTRIB_ID=Ubuntu

DISTRIB_RELEASE=16. 04

DISTRIB_CODENAME=xenial

DISTRIB_DESCRIPTION="Ubuntu 16.04.6 LTS"

[email protected]:~#

04

DISTRIB_CODENAME=xenial

DISTRIB_DESCRIPTION="Ubuntu 16.04.6 LTS"

[email protected]:~#

Обновим репозиторий нашей системы:

[email protected]:~# apt-get update

Hit:1 http://mirrors.digitalocean.com/ubuntu xenial InRelease

Get:2 http://mirrors.digitalocean.com/ubuntu xenial-updates InRelease [109 kB]

Get:3 http://mirrors.digitalocean.com/ubuntu xenial-backports InRelease [107 kB]

Get:4 http://security.ubuntu.com/ubuntu xenial-security InRelease [109 kB]

Get:5 http://mirrors.digitalocean.com/ubuntu xenial/universe i386 Packages [7,512 kB]

Get:6 http://mirrors.digitalocean.com/ubuntu xenial/universe Translation-en [4,354 kB]

Get:7 http://mirrors.digitalocean.com/ubuntu xenial/multiverse i386 Packages [140 kB]

Get:8 http://mirrors.digitalocean.com/ubuntu xenial/multiverse Translation-en [106 kB]

Get:9 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 Packages [813 kB]

Get:10 http://mirrors. digitalocean.com/ubuntu xenial-updates/main Translation-en [376 kB]

Get:11 http://mirrors.digitalocean.com/ubuntu xenial-updates/universe i386 Packages [682 kB]

Get:12 http://mirrors.digitalocean.com/ubuntu xenial-updates/universe Translation-en [309 kB]

Get:13 http://mirrors.digitalocean.com/ubuntu xenial-updates/multiverse i386 Packages [15.8 kB]

Get:14 http://mirrors.digitalocean.com/ubuntu xenial-updates/multiverse Translation-en [8,440 B]

Get:15 http://mirrors.digitalocean.com/ubuntu xenial-backports/main i386 Packages [7,288 B]

Get:16 http://mirrors.digitalocean.com/ubuntu xenial-backports/main Translation-en [4,456 B]

Get:17 http://mirrors.digitalocean.com/ubuntu xenial-backports/universe i386 Packages [7,488 B]

Get:18 http://mirrors.digitalocean.com/ubuntu xenial-backports/universe Translation-en [4,184 B]

Get:19 http://security.ubuntu.com/ubuntu xenial-security/main i386 Packages [530 kB]

Get:20 http://security.ubuntu.com/ubuntu xenial-security/main Translation-en [261 kB]

Get:21 http://security.

digitalocean.com/ubuntu xenial-updates/main Translation-en [376 kB]

Get:11 http://mirrors.digitalocean.com/ubuntu xenial-updates/universe i386 Packages [682 kB]

Get:12 http://mirrors.digitalocean.com/ubuntu xenial-updates/universe Translation-en [309 kB]

Get:13 http://mirrors.digitalocean.com/ubuntu xenial-updates/multiverse i386 Packages [15.8 kB]

Get:14 http://mirrors.digitalocean.com/ubuntu xenial-updates/multiverse Translation-en [8,440 B]

Get:15 http://mirrors.digitalocean.com/ubuntu xenial-backports/main i386 Packages [7,288 B]

Get:16 http://mirrors.digitalocean.com/ubuntu xenial-backports/main Translation-en [4,456 B]

Get:17 http://mirrors.digitalocean.com/ubuntu xenial-backports/universe i386 Packages [7,488 B]

Get:18 http://mirrors.digitalocean.com/ubuntu xenial-backports/universe Translation-en [4,184 B]

Get:19 http://security.ubuntu.com/ubuntu xenial-security/main i386 Packages [530 kB]

Get:20 http://security.ubuntu.com/ubuntu xenial-security/main Translation-en [261 kB]

Get:21 http://security. ubuntu.com/ubuntu xenial-security/universe i386 Packages [377 kB]

Get:22 http://security.ubuntu.com/ubuntu xenial-security/universe Translation-en [175 kB]

Get:23 http://security.ubuntu.com/ubuntu xenial-security/multiverse i386 Packages [5,764 B]

Get:24 http://security.ubuntu.com/ubuntu xenial-security/multiverse Translation-en [2,676 B]

Fetched 16.0 MB in 6s (2,624 kB/s)

Reading package lists... Done

[email protected]:~#

ubuntu.com/ubuntu xenial-security/universe i386 Packages [377 kB]

Get:22 http://security.ubuntu.com/ubuntu xenial-security/universe Translation-en [175 kB]

Get:23 http://security.ubuntu.com/ubuntu xenial-security/multiverse i386 Packages [5,764 B]

Get:24 http://security.ubuntu.com/ubuntu xenial-security/multiverse Translation-en [2,676 B]

Fetched 16.0 MB in 6s (2,624 kB/s)

Reading package lists... Done

[email protected]:~#

Обновляем пакеты:

[email protected]:~# apt-get dist-upgrade

Reading package lists... 0%

Reading package lists... 100%

Reading package lists... Done

Building dependency tree... 0%

Building dependency tree... 0%

Building dependency tree... 50%

Building dependency tree... 50%

Building dependency tree

Reading state information... 0%

Reading state information... 5%

Reading state information... Done

Calculating upgrade. .. 0%

Calculating upgrade... 10%

Calculating upgrade... Done

The following NEW packages will be installed:

linux-headers-4.4.0-145 linux-headers-4.4.0-145-generic linux-image-4.4.0-145-generic linux-modules-4.4.0-145-generic

The following packages will be upgraded:

apt apt-transport-https apt-utils busybox-initramfs busybox-static grub-common grub-pc grub-pc-bin grub2-common libapt-inst2.0 libapt-pkg5.0 libpam-systemd

libpolkit-agent-1-0 libpolkit-backend-1-0 libpolkit-gobject-1-0 libsystemd0 libudev1 linux-headers-generic linux-headers-virtual linux-image-virtual

linux-virtual ntfs-3g policykit-1 rsyslog snapd systemd systemd-sysv ubuntu-core-launcher udev

29 upgraded, 4 newly installed, 0 to remove and 0 not upgraded.

Need to get 51.8 MB of archives.

After this operation, 127 MB of additional disk space will be used.

Do you want to continue? [Y/n] y

0% [Working]

Get:1 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 libapt-pkg5.

.. 0%

Calculating upgrade... 10%

Calculating upgrade... Done

The following NEW packages will be installed:

linux-headers-4.4.0-145 linux-headers-4.4.0-145-generic linux-image-4.4.0-145-generic linux-modules-4.4.0-145-generic

The following packages will be upgraded:

apt apt-transport-https apt-utils busybox-initramfs busybox-static grub-common grub-pc grub-pc-bin grub2-common libapt-inst2.0 libapt-pkg5.0 libpam-systemd

libpolkit-agent-1-0 libpolkit-backend-1-0 libpolkit-gobject-1-0 libsystemd0 libudev1 linux-headers-generic linux-headers-virtual linux-image-virtual

linux-virtual ntfs-3g policykit-1 rsyslog snapd systemd systemd-sysv ubuntu-core-launcher udev

29 upgraded, 4 newly installed, 0 to remove and 0 not upgraded.

Need to get 51.8 MB of archives.

After this operation, 127 MB of additional disk space will be used.

Do you want to continue? [Y/n] y

0% [Working]

Get:1 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 libapt-pkg5. 0 i386 1.2.31 [752 kB]

0% [1 libapt-pkg5.0 0 B/752 kB 0%]

2% [Working]

Get:2 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 libapt-inst2.0 i386 1.2.31 [57.5 kB]

2% [2 libapt-inst2.0 0 B/57.5 kB 0%]

2% [Working]

Get:3 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 apt i386 1.2.31 [1,104 kB]

2% [3 apt 0 B/1,104 kB 0%]

5% [Working]

Get:4 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 apt-utils i386 1.2.31 [205 kB]

5% [4 apt-utils 0 B/205 kB 0%]

6% [Working]

Get:5 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 systemd-sysv i386 229-4ubuntu21.19 [11.3 kB]

6% [5 systemd-sysv 0 B/11.3 kB 0%]

6% [Working]

Get:6 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 libpam-systemd i386 229-4ubuntu21.19 [123 kB]

6% [6 libpam-systemd 0 B/123 kB 0%]

7% [Working]

Get:7 http://mirrors.

0 i386 1.2.31 [752 kB]

0% [1 libapt-pkg5.0 0 B/752 kB 0%]

2% [Working]

Get:2 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 libapt-inst2.0 i386 1.2.31 [57.5 kB]

2% [2 libapt-inst2.0 0 B/57.5 kB 0%]

2% [Working]

Get:3 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 apt i386 1.2.31 [1,104 kB]

2% [3 apt 0 B/1,104 kB 0%]

5% [Working]

Get:4 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 apt-utils i386 1.2.31 [205 kB]

5% [4 apt-utils 0 B/205 kB 0%]

6% [Working]

Get:5 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 systemd-sysv i386 229-4ubuntu21.19 [11.3 kB]

6% [5 systemd-sysv 0 B/11.3 kB 0%]

6% [Working]

Get:6 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 libpam-systemd i386 229-4ubuntu21.19 [123 kB]

6% [6 libpam-systemd 0 B/123 kB 0%]

7% [Working]

Get:7 http://mirrors. digitalocean.com/ubuntu xenial-updates/main i386 libsystemd0 i386 229-4ubuntu21.19 [222 kB]

7% [7 libsystemd0 0 B/222 kB 0%]

8% [Working]

Get:8 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 systemd i386 229-4ubuntu21.19 [3,653 kB]

8% [8 systemd 0 B/3,653 kB 0%]

14% [Working]

Get:9 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 udev i386 229-4ubuntu21.19 [1,000 kB]

14% [9 udev 0 B/1,000 kB 0%]

16% [Working]

Get:10 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 libudev1 i386 229-4ubuntu21.19 [57.1 kB]

16% [10 libudev1 0 B/57.1 kB 0%]

17% [Working]

Get:11 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 ntfs-3g i386 1:2015.3.14AR.1-1ubuntu0.2 [518 kB]

17% [11 ntfs-3g 0 B/518 kB 0%]

19% [Working]

Get:12 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 grub-pc i386 2.02~beta2-36ubuntu3.

digitalocean.com/ubuntu xenial-updates/main i386 libsystemd0 i386 229-4ubuntu21.19 [222 kB]

7% [7 libsystemd0 0 B/222 kB 0%]

8% [Working]

Get:8 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 systemd i386 229-4ubuntu21.19 [3,653 kB]

8% [8 systemd 0 B/3,653 kB 0%]

14% [Working]

Get:9 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 udev i386 229-4ubuntu21.19 [1,000 kB]

14% [9 udev 0 B/1,000 kB 0%]

16% [Working]

Get:10 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 libudev1 i386 229-4ubuntu21.19 [57.1 kB]

16% [10 libudev1 0 B/57.1 kB 0%]

17% [Working]

Get:11 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 ntfs-3g i386 1:2015.3.14AR.1-1ubuntu0.2 [518 kB]

17% [11 ntfs-3g 0 B/518 kB 0%]

19% [Working]

Get:12 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 grub-pc i386 2.02~beta2-36ubuntu3. 21 [198 kB]

19% [12 grub-pc 0 B/198 kB 0%]

19% [Working]

Get:13 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 grub-pc-bin i386 2.02~beta2-36ubuntu3.21 [917 kB]

19% [13 grub-pc-bin 0 B/917 kB 0%]

22% [Working]

Get:14 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 grub2-common i386 2.02~beta2-36ubuntu3.21 [545 kB]

22% [14 grub2-common 0 B/545 kB 0%]

23% [Working]

Get:15 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 grub-common i386 2.02~beta2-36ubuntu3.21 [1,741 kB]

23% [15 grub-common 0 B/1,741 kB 0%]

26% [Working]

Get:16 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 ubuntu-core-launcher i386 2.37.4ubuntu0.1 [1,572 B]

26% [16 ubuntu-core-launcher 0 B/1,572 B 0%]

27% [Working]

Get:17 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 snapd i386 2.37.4ubuntu0.1 [10.5 MB]

27% [17 snapd 0 B/10.

21 [198 kB]

19% [12 grub-pc 0 B/198 kB 0%]

19% [Working]

Get:13 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 grub-pc-bin i386 2.02~beta2-36ubuntu3.21 [917 kB]

19% [13 grub-pc-bin 0 B/917 kB 0%]

22% [Working]

Get:14 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 grub2-common i386 2.02~beta2-36ubuntu3.21 [545 kB]

22% [14 grub2-common 0 B/545 kB 0%]

23% [Working]

Get:15 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 grub-common i386 2.02~beta2-36ubuntu3.21 [1,741 kB]

23% [15 grub-common 0 B/1,741 kB 0%]

26% [Working]

Get:16 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 ubuntu-core-launcher i386 2.37.4ubuntu0.1 [1,572 B]

26% [16 ubuntu-core-launcher 0 B/1,572 B 0%]

27% [Working]

Get:17 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 snapd i386 2.37.4ubuntu0.1 [10.5 MB]

27% [17 snapd 0 B/10. 5 MB 0%]

44% [Working]

Get:18 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 busybox-initramfs i386 1:1.22.0-15ubuntu1.4 [166 kB]

44% [18 busybox-initramfs 0 B/166 kB 0%]

45% [Working]

Get:19 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 rsyslog i386 8.16.0-1ubuntu3.1 [399 kB]

45% [19 rsyslog 0 B/399 kB 0%]

46% [Working]

Get:20 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 apt-transport-https i386 1.2.31 [28.5 kB]

46% [20 apt-transport-https 0 B/28.5 kB 0%]

46% [Working]

Get:21 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 busybox-static i386 1:1.22.0-15ubuntu1.4 [798 kB]

46% [21 busybox-static 0 B/798 kB 0%]

48% [Working]

Get:22 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 libpolkit-gobject-1-0 i386 0.105-14.1ubuntu0.5 [38.5 kB]

48% [22 libpolkit-gobject-1-0 0 B/38.

5 MB 0%]

44% [Working]

Get:18 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 busybox-initramfs i386 1:1.22.0-15ubuntu1.4 [166 kB]

44% [18 busybox-initramfs 0 B/166 kB 0%]

45% [Working]

Get:19 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 rsyslog i386 8.16.0-1ubuntu3.1 [399 kB]

45% [19 rsyslog 0 B/399 kB 0%]

46% [Working]

Get:20 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 apt-transport-https i386 1.2.31 [28.5 kB]

46% [20 apt-transport-https 0 B/28.5 kB 0%]

46% [Working]

Get:21 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 busybox-static i386 1:1.22.0-15ubuntu1.4 [798 kB]

46% [21 busybox-static 0 B/798 kB 0%]

48% [Working]

Get:22 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 libpolkit-gobject-1-0 i386 0.105-14.1ubuntu0.5 [38.5 kB]

48% [22 libpolkit-gobject-1-0 0 B/38. 5 kB 0%]

49% [Working]

Get:23 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 libpolkit-agent-1-0 i386 0.105-14.1ubuntu0.5 [15.8 kB]

49% [23 libpolkit-agent-1-0 0 B/15.8 kB 0%]

50% [Working]

Get:24 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 libpolkit-backend-1-0 i386 0.105-14.1ubuntu0.5 [41.3 kB]

50% [24 libpolkit-backend-1-0 0 B/41.3 kB 0%]

50% [Working]

Get:25 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 linux-headers-4.4.0-145 all 4.4.0-145.171 [10.0 MB]

50% [25 linux-headers-4.4.0-145 0 B/10.0 MB 0%]

66% [Working]

Get:26 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 linux-headers-4.4.0-145-generic i386 4.4.0-145.171 [803 kB]

66% [26 linux-headers-4.4.0-145-generic 0 B/803 kB 0%]

68% [Working]

Get:27 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 linux-modules-4.4.0-145-generic i386 4.

5 kB 0%]

49% [Working]

Get:23 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 libpolkit-agent-1-0 i386 0.105-14.1ubuntu0.5 [15.8 kB]

49% [23 libpolkit-agent-1-0 0 B/15.8 kB 0%]

50% [Working]

Get:24 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 libpolkit-backend-1-0 i386 0.105-14.1ubuntu0.5 [41.3 kB]

50% [24 libpolkit-backend-1-0 0 B/41.3 kB 0%]

50% [Working]

Get:25 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 linux-headers-4.4.0-145 all 4.4.0-145.171 [10.0 MB]

50% [25 linux-headers-4.4.0-145 0 B/10.0 MB 0%]

66% [Working]

Get:26 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 linux-headers-4.4.0-145-generic i386 4.4.0-145.171 [803 kB]

66% [26 linux-headers-4.4.0-145-generic 0 B/803 kB 0%]

68% [Working]

Get:27 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 linux-modules-4.4.0-145-generic i386 4. 4.0-145.171 [11.0 MB]

68% [27 linux-modules-4.4.0-145-generic 0 B/11.0 MB 0%]

86% [Working]

Get:28 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 linux-image-4.4.0-145-generic i386 4.4.0-145.171 [6,782 kB]

86% [28 linux-image-4.4.0-145-generic 0 B/6,782 kB 0%]

97% [Working]

Get:29 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 linux-virtual i386 4.4.0.145.153 [1,776 B]

97% [29 linux-virtual 0 B/1,776 B 0%]

97% [Working]

Get:30 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 linux-image-virtual i386 4.4.0.145.153 [2,694 B]

97% [30 linux-image-virtual 0 B/2,694 B 0%]

98% [Working]

Get:31 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 linux-headers-virtual i386 4.4.0.145.153 [1,760 B]

98% [31 linux-headers-virtual 0 B/1,760 B 0%]

99% [Working]

Get:32 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 linux-headers-generic i386 4.

4.0-145.171 [11.0 MB]

68% [27 linux-modules-4.4.0-145-generic 0 B/11.0 MB 0%]

86% [Working]

Get:28 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 linux-image-4.4.0-145-generic i386 4.4.0-145.171 [6,782 kB]

86% [28 linux-image-4.4.0-145-generic 0 B/6,782 kB 0%]

97% [Working]

Get:29 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 linux-virtual i386 4.4.0.145.153 [1,776 B]

97% [29 linux-virtual 0 B/1,776 B 0%]

97% [Working]

Get:30 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 linux-image-virtual i386 4.4.0.145.153 [2,694 B]

97% [30 linux-image-virtual 0 B/2,694 B 0%]

98% [Working]

Get:31 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 linux-headers-virtual i386 4.4.0.145.153 [1,760 B]

98% [31 linux-headers-virtual 0 B/1,760 B 0%]

99% [Working]

Get:32 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 linux-headers-generic i386 4. 4.0.145.153 [2,568 B]

99% [32 linux-headers-generic 0 B/2,568 B 0%]

99% [Working]

Get:33 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 policykit-1 i386 0.105-14.1ubuntu0.5 [53.0 kB]

99% [33 policykit-1 0 B/53.0 kB 0%]

100% [Working]

Fetched 51.8 MB in 1s (41.6 MB/s)

Extracting templates from packages: 90%

Extracting templates from packages: 100%

Preconfiguring packages ...

(Reading database ...

(Reading database ... 5%

(Reading database ... 10%

(Reading database ... 15%

(Reading database ... 20%

(Reading database ... 25%

(Reading database ... 30%

(Reading database ... 35%

(Reading database ... 40%

(Reading database ... 45%

(Reading database ... 50%

(Reading database ... 55%

(Reading database ... 60%

(Reading database ... 65%

(Reading database ... 70%

(Reading database ... 75%

(Reading database ... 80%

(Reading database .

4.0.145.153 [2,568 B]

99% [32 linux-headers-generic 0 B/2,568 B 0%]

99% [Working]

Get:33 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 policykit-1 i386 0.105-14.1ubuntu0.5 [53.0 kB]

99% [33 policykit-1 0 B/53.0 kB 0%]

100% [Working]

Fetched 51.8 MB in 1s (41.6 MB/s)

Extracting templates from packages: 90%

Extracting templates from packages: 100%

Preconfiguring packages ...

(Reading database ...

(Reading database ... 5%

(Reading database ... 10%

(Reading database ... 15%

(Reading database ... 20%

(Reading database ... 25%

(Reading database ... 30%

(Reading database ... 35%

(Reading database ... 40%

(Reading database ... 45%

(Reading database ... 50%

(Reading database ... 55%

(Reading database ... 60%

(Reading database ... 65%

(Reading database ... 70%

(Reading database ... 75%

(Reading database ... 80%

(Reading database . .. 85%

(Reading database ... 90%

(Reading database ... 95%

(Reading database ... 100%

(Reading database ... 54199 files and directories currently installed.)

Preparing to unpack .../libapt-pkg5.0_1.2.31_i386.deb ...

Unpacking libapt-pkg5.0:i386 (1.2.31) over (1.2.29ubuntu0.1) ...

Processing triggers for libc-bin (2.23-0ubuntu11) ...

Setting up libapt-pkg5.0:i386 (1.2.31) ...

Processing triggers for libc-bin (2.23-0ubuntu11) ...

(Reading database ...

(Reading database ... 5%

(Reading database ... 10%

(Reading database ... 15%

(Reading database ... 20%

(Reading database ... 25%

(Reading database ... 30%

(Reading database ... 35%

(Reading database ... 40%

(Reading database ... 45%

(Reading database ... 50%

(Reading database ... 55%

(Reading database ... 60%

(Reading database ... 65%

(Reading database ... 70%

(Reading database ... 75%

(Reading database ... 80%

(Reading database .

.. 85%

(Reading database ... 90%

(Reading database ... 95%

(Reading database ... 100%

(Reading database ... 54199 files and directories currently installed.)

Preparing to unpack .../libapt-pkg5.0_1.2.31_i386.deb ...

Unpacking libapt-pkg5.0:i386 (1.2.31) over (1.2.29ubuntu0.1) ...

Processing triggers for libc-bin (2.23-0ubuntu11) ...

Setting up libapt-pkg5.0:i386 (1.2.31) ...

Processing triggers for libc-bin (2.23-0ubuntu11) ...

(Reading database ...

(Reading database ... 5%

(Reading database ... 10%

(Reading database ... 15%

(Reading database ... 20%

(Reading database ... 25%

(Reading database ... 30%

(Reading database ... 35%

(Reading database ... 40%

(Reading database ... 45%

(Reading database ... 50%

(Reading database ... 55%

(Reading database ... 60%

(Reading database ... 65%

(Reading database ... 70%

(Reading database ... 75%

(Reading database ... 80%

(Reading database . .. 85%

(Reading database ... 90%

(Reading database ... 95%

(Reading database ... 100%

(Reading database ... 54199 files and directories currently installed.)

Preparing to unpack .../libapt-inst2.0_1.2.31_i386.deb ...

Unpacking libapt-inst2.0:i386 (1.2.31) over (1.2.29ubuntu0.1) ...

Preparing to unpack .../archives/apt_1.2.31_i386.deb ...

Unpacking apt (1.2.31) over (1.2.29ubuntu0.1) ...

Processing triggers for libc-bin (2.23-0ubuntu11) ...

Processing triggers for man-db (2.7.5-1) ...

Setting up apt (1.2.31) ...

Installing new version of config file /etc/apt/apt.conf.d/01autoremove ...

Processing triggers for libc-bin (2.23-0ubuntu11) ...

(Reading database ...

(Reading database ... 5%

(Reading database ... 10%

(Reading database ... 15%

(Reading database ... 20%

(Reading database ... 25%

(Reading database ... 30%

(Reading database ... 35%

(Reading database ... 40%

(Reading database .

.. 85%

(Reading database ... 90%

(Reading database ... 95%

(Reading database ... 100%

(Reading database ... 54199 files and directories currently installed.)

Preparing to unpack .../libapt-inst2.0_1.2.31_i386.deb ...

Unpacking libapt-inst2.0:i386 (1.2.31) over (1.2.29ubuntu0.1) ...

Preparing to unpack .../archives/apt_1.2.31_i386.deb ...

Unpacking apt (1.2.31) over (1.2.29ubuntu0.1) ...

Processing triggers for libc-bin (2.23-0ubuntu11) ...

Processing triggers for man-db (2.7.5-1) ...

Setting up apt (1.2.31) ...

Installing new version of config file /etc/apt/apt.conf.d/01autoremove ...

Processing triggers for libc-bin (2.23-0ubuntu11) ...

(Reading database ...

(Reading database ... 5%

(Reading database ... 10%

(Reading database ... 15%

(Reading database ... 20%

(Reading database ... 25%

(Reading database ... 30%

(Reading database ... 35%

(Reading database ... 40%

(Reading database . .. 45%

(Reading database ... 50%

(Reading database ... 55%

(Reading database ... 60%

(Reading database ... 65%

(Reading database ... 70%

(Reading database ... 75%

(Reading database ... 80%

(Reading database ... 85%

(Reading database ... 90%

(Reading database ... 95%

(Reading database ... 100%

(Reading database ... 54208 files and directories currently installed.)

Preparing to unpack .../apt-utils_1.2.31_i386.deb ...

Unpacking apt-utils (1.2.31) over (1.2.29ubuntu0.1) ...

Preparing to unpack .../systemd-sysv_229-4ubuntu21.19_i386.deb ...

Unpacking systemd-sysv (229-4ubuntu21.19) over (229-4ubuntu21.17) ...

Processing triggers for man-db (2.7.5-1) ...

Setting up systemd-sysv (229-4ubuntu21.19) ...

(Reading database ...

(Reading database ... 5%

(Reading database ... 10%

(Reading database ... 15%

(Reading database ... 20%

(Reading database ... 25%

(Reading database ..

.. 45%

(Reading database ... 50%

(Reading database ... 55%

(Reading database ... 60%

(Reading database ... 65%

(Reading database ... 70%

(Reading database ... 75%

(Reading database ... 80%

(Reading database ... 85%

(Reading database ... 90%

(Reading database ... 95%

(Reading database ... 100%

(Reading database ... 54208 files and directories currently installed.)

Preparing to unpack .../apt-utils_1.2.31_i386.deb ...

Unpacking apt-utils (1.2.31) over (1.2.29ubuntu0.1) ...

Preparing to unpack .../systemd-sysv_229-4ubuntu21.19_i386.deb ...

Unpacking systemd-sysv (229-4ubuntu21.19) over (229-4ubuntu21.17) ...

Processing triggers for man-db (2.7.5-1) ...

Setting up systemd-sysv (229-4ubuntu21.19) ...

(Reading database ...

(Reading database ... 5%

(Reading database ... 10%

(Reading database ... 15%

(Reading database ... 20%

(Reading database ... 25%

(Reading database .. . 30%

(Reading database ... 35%

(Reading database ... 40%

(Reading database ... 45%

(Reading database ... 50%

(Reading database ... 55%

(Reading database ... 60%

(Reading database ... 65%

(Reading database ... 70%

(Reading database ... 75%

(Reading database ... 80%

(Reading database ... 85%

(Reading database ... 90%

(Reading database ... 95%

(Reading database ... 100%

(Reading database ... 54208 files and directories currently installed.)

Preparing to unpack .../libpam-systemd_229-4ubuntu21.19_i386.deb ...

Unpacking libpam-systemd:i386 (229-4ubuntu21.19) over (229-4ubuntu21.17) ...

Preparing to unpack .../libsystemd0_229-4ubuntu21.19_i386.deb ...

Unpacking libsystemd0:i386 (229-4ubuntu21.19) over (229-4ubuntu21.17) ...

Processing triggers for man-db (2.7.5-1) ...

Processing triggers for libc-bin (2.23-0ubuntu11) ...

Setting up libsystemd0:i386 (229-4ubuntu21.19) ...

Processing triggers for libc-bin (2.

. 30%

(Reading database ... 35%

(Reading database ... 40%

(Reading database ... 45%

(Reading database ... 50%

(Reading database ... 55%

(Reading database ... 60%

(Reading database ... 65%

(Reading database ... 70%

(Reading database ... 75%

(Reading database ... 80%

(Reading database ... 85%

(Reading database ... 90%

(Reading database ... 95%

(Reading database ... 100%

(Reading database ... 54208 files and directories currently installed.)

Preparing to unpack .../libpam-systemd_229-4ubuntu21.19_i386.deb ...

Unpacking libpam-systemd:i386 (229-4ubuntu21.19) over (229-4ubuntu21.17) ...

Preparing to unpack .../libsystemd0_229-4ubuntu21.19_i386.deb ...

Unpacking libsystemd0:i386 (229-4ubuntu21.19) over (229-4ubuntu21.17) ...

Processing triggers for man-db (2.7.5-1) ...

Processing triggers for libc-bin (2.23-0ubuntu11) ...

Setting up libsystemd0:i386 (229-4ubuntu21.19) ...

Processing triggers for libc-bin (2. 23-0ubuntu11) ...

(Reading database ...

(Reading database ... 5%

(Reading database ... 10%

(Reading database ... 15%

(Reading database ... 20%

(Reading database ... 25%

(Reading database ... 30%

(Reading database ... 35%

(Reading database ... 40%

(Reading database ... 45%

(Reading database ... 50%

(Reading database ... 55%

(Reading database ... 60%

(Reading database ... 65%

(Reading database ... 70%

(Reading database ... 75%

(Reading database ... 80%

(Reading database ... 85%

(Reading database ... 90%

(Reading database ... 95%

(Reading database ... 100%

(Reading database ... 54208 files and directories currently installed.)

Preparing to unpack .../systemd_229-4ubuntu21.19_i386.deb ...

Unpacking systemd (229-4ubuntu21.19) over (229-4ubuntu21.17) ...

Processing triggers for ureadahead (0.100.0-19) ...

Processing triggers for dbus (1.10.6-1ubuntu3.3) ...

Processing triggers for man-db (2.

23-0ubuntu11) ...

(Reading database ...

(Reading database ... 5%

(Reading database ... 10%

(Reading database ... 15%

(Reading database ... 20%

(Reading database ... 25%

(Reading database ... 30%

(Reading database ... 35%

(Reading database ... 40%

(Reading database ... 45%

(Reading database ... 50%

(Reading database ... 55%

(Reading database ... 60%

(Reading database ... 65%

(Reading database ... 70%

(Reading database ... 75%

(Reading database ... 80%

(Reading database ... 85%

(Reading database ... 90%

(Reading database ... 95%

(Reading database ... 100%

(Reading database ... 54208 files and directories currently installed.)

Preparing to unpack .../systemd_229-4ubuntu21.19_i386.deb ...

Unpacking systemd (229-4ubuntu21.19) over (229-4ubuntu21.17) ...

Processing triggers for ureadahead (0.100.0-19) ...

Processing triggers for dbus (1.10.6-1ubuntu3.3) ...

Processing triggers for man-db (2. 7.5-1) ...

Setting up systemd (229-4ubuntu21.19) ...

addgroup: The group `systemd-journal' already exists as a system group. Exiting.

[/usr/lib/tmpfiles.d/var.conf:14] Duplicate line for path "/var/log", ignoring.

(Reading database ...

(Reading database ... 5%

(Reading database ... 10%

(Reading database ... 15%

(Reading database ... 20%

(Reading database ... 25%

(Reading database ... 30%

(Reading database ... 35%

(Reading database ... 40%

(Reading database ... 45%

(Reading database ... 50%

(Reading database ... 55%

(Reading database ... 60%

(Reading database ... 65%

(Reading database ... 70%

(Reading database ... 75%

(Reading database ... 80%

(Reading database ... 85%

(Reading database ... 90%

(Reading database ... 95%

(Reading database ... 100%

(Reading database ... 54208 files and directories currently installed.)

Preparing to unpack .../udev_229-4ubuntu21.

7.5-1) ...

Setting up systemd (229-4ubuntu21.19) ...

addgroup: The group `systemd-journal' already exists as a system group. Exiting.

[/usr/lib/tmpfiles.d/var.conf:14] Duplicate line for path "/var/log", ignoring.

(Reading database ...

(Reading database ... 5%

(Reading database ... 10%

(Reading database ... 15%

(Reading database ... 20%

(Reading database ... 25%

(Reading database ... 30%

(Reading database ... 35%

(Reading database ... 40%

(Reading database ... 45%

(Reading database ... 50%

(Reading database ... 55%

(Reading database ... 60%

(Reading database ... 65%

(Reading database ... 70%

(Reading database ... 75%

(Reading database ... 80%

(Reading database ... 85%

(Reading database ... 90%

(Reading database ... 95%

(Reading database ... 100%

(Reading database ... 54208 files and directories currently installed.)

Preparing to unpack .../udev_229-4ubuntu21. 19_i386.deb ...

Unpacking udev (229-4ubuntu21.19) over (229-4ubuntu21.17) ...

Preparing to unpack .../libudev1_229-4ubuntu21.19_i386.deb ...

Unpacking libudev1:i386 (229-4ubuntu21.19) over (229-4ubuntu21.17) ...

Processing triggers for systemd (229-4ubuntu21.19) ...

Processing triggers for ureadahead (0.100.0-19) ...

Processing triggers for man-db (2.7.5-1) ...

Processing triggers for libc-bin (2.23-0ubuntu11) ...

Setting up libudev1:i386 (229-4ubuntu21.19) ...

Processing triggers for libc-bin (2.23-0ubuntu11) ...

(Reading database ...

(Reading database ... 5%

(Reading database ... 10%

(Reading database ... 15%

(Reading database ... 20%

(Reading database ... 25%

(Reading database ... 30%

(Reading database ... 35%

(Reading database ... 40%

(Reading database ... 45%

(Reading database ... 50%

(Reading database ... 55%

(Reading database ... 60%

(Reading database ... 65%

(Reading database .

19_i386.deb ...

Unpacking udev (229-4ubuntu21.19) over (229-4ubuntu21.17) ...

Preparing to unpack .../libudev1_229-4ubuntu21.19_i386.deb ...

Unpacking libudev1:i386 (229-4ubuntu21.19) over (229-4ubuntu21.17) ...

Processing triggers for systemd (229-4ubuntu21.19) ...

Processing triggers for ureadahead (0.100.0-19) ...

Processing triggers for man-db (2.7.5-1) ...

Processing triggers for libc-bin (2.23-0ubuntu11) ...

Setting up libudev1:i386 (229-4ubuntu21.19) ...

Processing triggers for libc-bin (2.23-0ubuntu11) ...

(Reading database ...

(Reading database ... 5%

(Reading database ... 10%

(Reading database ... 15%

(Reading database ... 20%

(Reading database ... 25%

(Reading database ... 30%

(Reading database ... 35%

(Reading database ... 40%

(Reading database ... 45%

(Reading database ... 50%

(Reading database ... 55%

(Reading database ... 60%

(Reading database ... 65%

(Reading database . .. 70%

(Reading database ... 75%

(Reading database ... 80%

(Reading database ... 85%

(Reading database ... 90%

(Reading database ... 95%

(Reading database ... 100%

(Reading database ... 54208 files and directories currently installed.)

Preparing to unpack .../ntfs-3g_1%3a2015.3.14AR.1-1ubuntu0.2_i386.deb ...

Unpacking ntfs-3g (1:2015.3.14AR.1-1ubuntu0.2) over (1:2015.3.14AR.1-1ubuntu0.1) ...

Preparing to unpack .../grub-pc_2.02~beta2-36ubuntu3.21_i386.deb ...

Unpacking grub-pc (2.02~beta2-36ubuntu3.21) over (2.02~beta2-36ubuntu3.20) ...

Preparing to unpack .../grub-pc-bin_2.02~beta2-36ubuntu3.21_i386.deb ...

Unpacking grub-pc-bin (2.02~beta2-36ubuntu3.21) over (2.02~beta2-36ubuntu3.20) ...

Preparing to unpack .../grub2-common_2.02~beta2-36ubuntu3.21_i386.deb ...

Unpacking grub2-common (2.02~beta2-36ubuntu3.21) over (2.02~beta2-36ubuntu3.20) ...

Preparing to unpack .../grub-common_2.02~beta2-36ubuntu3.21_i386.

.. 70%

(Reading database ... 75%

(Reading database ... 80%

(Reading database ... 85%

(Reading database ... 90%

(Reading database ... 95%

(Reading database ... 100%

(Reading database ... 54208 files and directories currently installed.)

Preparing to unpack .../ntfs-3g_1%3a2015.3.14AR.1-1ubuntu0.2_i386.deb ...

Unpacking ntfs-3g (1:2015.3.14AR.1-1ubuntu0.2) over (1:2015.3.14AR.1-1ubuntu0.1) ...

Preparing to unpack .../grub-pc_2.02~beta2-36ubuntu3.21_i386.deb ...

Unpacking grub-pc (2.02~beta2-36ubuntu3.21) over (2.02~beta2-36ubuntu3.20) ...

Preparing to unpack .../grub-pc-bin_2.02~beta2-36ubuntu3.21_i386.deb ...

Unpacking grub-pc-bin (2.02~beta2-36ubuntu3.21) over (2.02~beta2-36ubuntu3.20) ...

Preparing to unpack .../grub2-common_2.02~beta2-36ubuntu3.21_i386.deb ...

Unpacking grub2-common (2.02~beta2-36ubuntu3.21) over (2.02~beta2-36ubuntu3.20) ...

Preparing to unpack .../grub-common_2.02~beta2-36ubuntu3.21_i386. deb ...

Unpacking grub-common (2.02~beta2-36ubuntu3.21) over (2.02~beta2-36ubuntu3.20) ...

Preparing to unpack .../ubuntu-core-launcher_2.37.4ubuntu0.1_i386.deb ...

Unpacking ubuntu-core-launcher (2.37.4ubuntu0.1) over (2.37.4) ...

Preparing to unpack .../snapd_2.37.4ubuntu0.1_i386.deb ...

Unpacking snapd (2.37.4ubuntu0.1) over (2.37.4) ...

Preparing to unpack .../busybox-initramfs_1%3a1.22.0-15ubuntu1.4_i386.deb ...

Unpacking busybox-initramfs (1:1.22.0-15ubuntu1.4) over (1:1.22.0-15ubuntu1) ...

Preparing to unpack .../rsyslog_8.16.0-1ubuntu3.1_i386.deb ...

Unpacking rsyslog (8.16.0-1ubuntu3.1) over (8.16.0-1ubuntu3) ...

Preparing to unpack .../apt-transport-https_1.2.31_i386.deb ...

Unpacking apt-transport-https (1.2.31) over (1.2.29ubuntu0.1) ...

Preparing to unpack .../busybox-static_1%3a1.22.0-15ubuntu1.4_i386.deb ...

Unpacking busybox-static (1:1.22.0-15ubuntu1.4) over (1:1.22.0-15ubuntu1) ...

Preparing to unpack .

deb ...

Unpacking grub-common (2.02~beta2-36ubuntu3.21) over (2.02~beta2-36ubuntu3.20) ...

Preparing to unpack .../ubuntu-core-launcher_2.37.4ubuntu0.1_i386.deb ...

Unpacking ubuntu-core-launcher (2.37.4ubuntu0.1) over (2.37.4) ...

Preparing to unpack .../snapd_2.37.4ubuntu0.1_i386.deb ...

Unpacking snapd (2.37.4ubuntu0.1) over (2.37.4) ...

Preparing to unpack .../busybox-initramfs_1%3a1.22.0-15ubuntu1.4_i386.deb ...

Unpacking busybox-initramfs (1:1.22.0-15ubuntu1.4) over (1:1.22.0-15ubuntu1) ...

Preparing to unpack .../rsyslog_8.16.0-1ubuntu3.1_i386.deb ...

Unpacking rsyslog (8.16.0-1ubuntu3.1) over (8.16.0-1ubuntu3) ...

Preparing to unpack .../apt-transport-https_1.2.31_i386.deb ...

Unpacking apt-transport-https (1.2.31) over (1.2.29ubuntu0.1) ...

Preparing to unpack .../busybox-static_1%3a1.22.0-15ubuntu1.4_i386.deb ...

Unpacking busybox-static (1:1.22.0-15ubuntu1.4) over (1:1.22.0-15ubuntu1) ...

Preparing to unpack . ../libpolkit-gobject-1-0_0.105-14.1ubuntu0.5_i386.deb ...

Unpacking libpolkit-gobject-1-0:i386 (0.105-14.1ubuntu0.5) over (0.105-14.1ubuntu0.4) ...

Preparing to unpack .../libpolkit-agent-1-0_0.105-14.1ubuntu0.5_i386.deb ...

Unpacking libpolkit-agent-1-0:i386 (0.105-14.1ubuntu0.5) over (0.105-14.1ubuntu0.4) ...

Preparing to unpack .../libpolkit-backend-1-0_0.105-14.1ubuntu0.5_i386.deb ...

Unpacking libpolkit-backend-1-0:i386 (0.105-14.1ubuntu0.5) over (0.105-14.1ubuntu0.4) ...

Selecting previously unselected package linux-headers-4.4.0-145.

Preparing to unpack .../linux-headers-4.4.0-145_4.4.0-145.171_all.deb ...

Unpacking linux-headers-4.4.0-145 (4.4.0-145.171) ...

Selecting previously unselected package linux-headers-4.4.0-145-generic.

Preparing to unpack .../linux-headers-4.4.0-145-generic_4.4.0-145.171_i386.deb ...

Unpacking linux-headers-4.4.0-145-generic (4.4.0-145.171) ...

Selecting previously unselected package linux-modules-4.

../libpolkit-gobject-1-0_0.105-14.1ubuntu0.5_i386.deb ...

Unpacking libpolkit-gobject-1-0:i386 (0.105-14.1ubuntu0.5) over (0.105-14.1ubuntu0.4) ...

Preparing to unpack .../libpolkit-agent-1-0_0.105-14.1ubuntu0.5_i386.deb ...

Unpacking libpolkit-agent-1-0:i386 (0.105-14.1ubuntu0.5) over (0.105-14.1ubuntu0.4) ...

Preparing to unpack .../libpolkit-backend-1-0_0.105-14.1ubuntu0.5_i386.deb ...

Unpacking libpolkit-backend-1-0:i386 (0.105-14.1ubuntu0.5) over (0.105-14.1ubuntu0.4) ...

Selecting previously unselected package linux-headers-4.4.0-145.

Preparing to unpack .../linux-headers-4.4.0-145_4.4.0-145.171_all.deb ...

Unpacking linux-headers-4.4.0-145 (4.4.0-145.171) ...

Selecting previously unselected package linux-headers-4.4.0-145-generic.

Preparing to unpack .../linux-headers-4.4.0-145-generic_4.4.0-145.171_i386.deb ...

Unpacking linux-headers-4.4.0-145-generic (4.4.0-145.171) ...

Selecting previously unselected package linux-modules-4. 4.0-145-generic.

Preparing to unpack .../linux-modules-4.4.0-145-generic_4.4.0-145.171_i386.deb ...

Unpacking linux-modules-4.4.0-145-generic (4.4.0-145.171) ...

Selecting previously unselected package linux-image-4.4.0-145-generic.

Preparing to unpack .../linux-image-4.4.0-145-generic_4.4.0-145.171_i386.deb ...

Unpacking linux-image-4.4.0-145-generic (4.4.0-145.171) ...

Preparing to unpack .../linux-virtual_4.4.0.145.153_i386.deb ...

Unpacking linux-virtual (4.4.0.145.153) over (4.4.0.143.151) ...

Preparing to unpack .../linux-image-virtual_4.4.0.145.153_i386.deb ...

Unpacking linux-image-virtual (4.4.0.145.153) over (4.4.0.143.151) ...

Preparing to unpack .../linux-headers-virtual_4.4.0.145.153_i386.deb ...

Unpacking linux-headers-virtual (4.4.0.145.153) over (4.4.0.143.151) ...

Preparing to unpack .../linux-headers-generic_4.4.0.145.153_i386.deb ...

Unpacking linux-headers-generic (4.4.0.145.153) over (4.4.0.143.151) ..

4.0-145-generic.

Preparing to unpack .../linux-modules-4.4.0-145-generic_4.4.0-145.171_i386.deb ...

Unpacking linux-modules-4.4.0-145-generic (4.4.0-145.171) ...

Selecting previously unselected package linux-image-4.4.0-145-generic.

Preparing to unpack .../linux-image-4.4.0-145-generic_4.4.0-145.171_i386.deb ...

Unpacking linux-image-4.4.0-145-generic (4.4.0-145.171) ...

Preparing to unpack .../linux-virtual_4.4.0.145.153_i386.deb ...

Unpacking linux-virtual (4.4.0.145.153) over (4.4.0.143.151) ...

Preparing to unpack .../linux-image-virtual_4.4.0.145.153_i386.deb ...

Unpacking linux-image-virtual (4.4.0.145.153) over (4.4.0.143.151) ...

Preparing to unpack .../linux-headers-virtual_4.4.0.145.153_i386.deb ...

Unpacking linux-headers-virtual (4.4.0.145.153) over (4.4.0.143.151) ...

Preparing to unpack .../linux-headers-generic_4.4.0.145.153_i386.deb ...

Unpacking linux-headers-generic (4.4.0.145.153) over (4.4.0.143.151) .. .

Preparing to unpack .../policykit-1_0.105-14.1ubuntu0.5_i386.deb ...

Created symlink from /run/systemd/system/polkitd.service to /dev/null.

Unpacking policykit-1 (0.105-14.1ubuntu0.5) over (0.105-14.1ubuntu0.4) ...

Processing triggers for initramfs-tools (0.122ubuntu8.14) ...

update-initramfs: Generating /boot/initrd.img-4.4.0-143-generic

W: mdadm: /etc/mdadm/mdadm.conf defines no arrays.

Processing triggers for libc-bin (2.23-0ubuntu11) ...

Processing triggers for man-db (2.7.5-1) ...

Processing triggers for install-info (6.1.0.dfsg.1-5) ...

Processing triggers for systemd (229-4ubuntu21.19) ...

Processing triggers for ureadahead (0.100.0-19) ...

Processing triggers for mime-support (3.59ubuntu1) ...

Processing triggers for dbus (1.10.6-1ubuntu3.3) ...

Setting up libapt-inst2.0:i386 (1.2.31) ...

Setting up apt-utils (1.2.31) ...

Setting up libpam-systemd:i386 (229-4ubuntu21.19) ...

Setting up udev (229-4ubuntu21.

.

Preparing to unpack .../policykit-1_0.105-14.1ubuntu0.5_i386.deb ...

Created symlink from /run/systemd/system/polkitd.service to /dev/null.

Unpacking policykit-1 (0.105-14.1ubuntu0.5) over (0.105-14.1ubuntu0.4) ...

Processing triggers for initramfs-tools (0.122ubuntu8.14) ...

update-initramfs: Generating /boot/initrd.img-4.4.0-143-generic

W: mdadm: /etc/mdadm/mdadm.conf defines no arrays.

Processing triggers for libc-bin (2.23-0ubuntu11) ...

Processing triggers for man-db (2.7.5-1) ...

Processing triggers for install-info (6.1.0.dfsg.1-5) ...

Processing triggers for systemd (229-4ubuntu21.19) ...

Processing triggers for ureadahead (0.100.0-19) ...

Processing triggers for mime-support (3.59ubuntu1) ...

Processing triggers for dbus (1.10.6-1ubuntu3.3) ...

Setting up libapt-inst2.0:i386 (1.2.31) ...

Setting up apt-utils (1.2.31) ...

Setting up libpam-systemd:i386 (229-4ubuntu21.19) ...

Setting up udev (229-4ubuntu21. 19) ...

addgroup: The group `input' already exists as a system group. Exiting.

update-initramfs: deferring update (trigger activated)

Setting up ntfs-3g (1:2015.3.14AR.1-1ubuntu0.2) ...

Setting up grub-common (2.02~beta2-36ubuntu3.21) ...

update-rc.d: warning: start and stop actions are no longer supported; falling back to defaults

Setting up grub2-common (2.02~beta2-36ubuntu3.21) ...

Setting up grub-pc-bin (2.02~beta2-36ubuntu3.21) ...

Setting up grub-pc (2.02~beta2-36ubuntu3.21) ...

Installing for i386-pc platform.

Installation finished. No error reported.

Generating grub configuration file ...

Found linux image: /boot/vmlinuz-4.4.0-145-generic

Found linux image: /boot/vmlinuz-4.4.0-143-generic

Found initrd image: /boot/initrd.img-4.4.0-143-generic

done

Setting up snapd (2.37.4ubuntu0.1) ...

md5sum: /etc/apparmor.d/usr.lib.snapd.snap-confine: No such file or directory

snapd.failure.service is a disabled or a static unit, not starting it.

19) ...

addgroup: The group `input' already exists as a system group. Exiting.

update-initramfs: deferring update (trigger activated)

Setting up ntfs-3g (1:2015.3.14AR.1-1ubuntu0.2) ...

Setting up grub-common (2.02~beta2-36ubuntu3.21) ...

update-rc.d: warning: start and stop actions are no longer supported; falling back to defaults

Setting up grub2-common (2.02~beta2-36ubuntu3.21) ...

Setting up grub-pc-bin (2.02~beta2-36ubuntu3.21) ...

Setting up grub-pc (2.02~beta2-36ubuntu3.21) ...

Installing for i386-pc platform.

Installation finished. No error reported.

Generating grub configuration file ...

Found linux image: /boot/vmlinuz-4.4.0-145-generic

Found linux image: /boot/vmlinuz-4.4.0-143-generic

Found initrd image: /boot/initrd.img-4.4.0-143-generic

done

Setting up snapd (2.37.4ubuntu0.1) ...

md5sum: /etc/apparmor.d/usr.lib.snapd.snap-confine: No such file or directory

snapd.failure.service is a disabled or a static unit, not starting it. snapd.snap-repair.service is a disabled or a static unit, not starting it.

Setting up ubuntu-core-launcher (2.37.4ubuntu0.1) ...

Setting up busybox-initramfs (1:1.22.0-15ubuntu1.4) ...

Setting up rsyslog (8.16.0-1ubuntu3.1) ...

Installing new version of config file /etc/logrotate.d/rsyslog ...

The user `syslog' is already a member of `adm'.

Skipping profile in /etc/apparmor.d/disable: usr.sbin.rsyslogd

Setting up apt-transport-https (1.2.31) ...

Setting up busybox-static (1:1.22.0-15ubuntu1.4) ...

Setting up libpolkit-gobject-1-0:i386 (0.105-14.1ubuntu0.5) ...

Setting up libpolkit-agent-1-0:i386 (0.105-14.1ubuntu0.5) ...

Setting up libpolkit-backend-1-0:i386 (0.105-14.1ubuntu0.5) ...

Setting up linux-headers-4.4.0-145 (4.4.0-145.171) ...

Setting up linux-headers-4.4.0-145-generic (4.4.0-145.171) ...

Setting up linux-modules-4.4.0-145-generic (4.4.0-145.171) ...

Setting up linux-image-4.4.0-145-generic (4.4.

snapd.snap-repair.service is a disabled or a static unit, not starting it.

Setting up ubuntu-core-launcher (2.37.4ubuntu0.1) ...

Setting up busybox-initramfs (1:1.22.0-15ubuntu1.4) ...

Setting up rsyslog (8.16.0-1ubuntu3.1) ...

Installing new version of config file /etc/logrotate.d/rsyslog ...

The user `syslog' is already a member of `adm'.

Skipping profile in /etc/apparmor.d/disable: usr.sbin.rsyslogd

Setting up apt-transport-https (1.2.31) ...

Setting up busybox-static (1:1.22.0-15ubuntu1.4) ...

Setting up libpolkit-gobject-1-0:i386 (0.105-14.1ubuntu0.5) ...

Setting up libpolkit-agent-1-0:i386 (0.105-14.1ubuntu0.5) ...

Setting up libpolkit-backend-1-0:i386 (0.105-14.1ubuntu0.5) ...

Setting up linux-headers-4.4.0-145 (4.4.0-145.171) ...

Setting up linux-headers-4.4.0-145-generic (4.4.0-145.171) ...

Setting up linux-modules-4.4.0-145-generic (4.4.0-145.171) ...

Setting up linux-image-4.4.0-145-generic (4.4. 0-145.171) ...

I: /vmlinuz is now a symlink to boot/vmlinuz-4.4.0-145-generic

I: /initrd.img is now a symlink to boot/initrd.img-4.4.0-145-generic

Setting up linux-image-virtual (4.4.0.145.153) ...

Setting up linux-headers-generic (4.4.0.145.153) ...

Setting up linux-headers-virtual (4.4.0.145.153) ...

Setting up linux-virtual (4.4.0.145.153) ...

Setting up policykit-1 (0.105-14.1ubuntu0.5) ...

Removed symlink /run/systemd/system/polkitd.service.

Processing triggers for libc-bin (2.23-0ubuntu11) ...

Processing triggers for initramfs-tools (0.122ubuntu8.14) ...

update-initramfs: Generating /boot/initrd.img-4.4.0-143-generic

W: mdadm: /etc/mdadm/mdadm.conf defines no arrays.

Processing triggers for linux-image-4.4.0-145-generic (4.4.0-145.171) ...

/etc/kernel/postinst.d/initramfs-tools:

update-initramfs: Generating /boot/initrd.img-4.4.0-145-generic

W: mdadm: /etc/mdadm/mdadm.conf defines no arrays.

/etc/kernel/postinst.

0-145.171) ...

I: /vmlinuz is now a symlink to boot/vmlinuz-4.4.0-145-generic

I: /initrd.img is now a symlink to boot/initrd.img-4.4.0-145-generic

Setting up linux-image-virtual (4.4.0.145.153) ...

Setting up linux-headers-generic (4.4.0.145.153) ...

Setting up linux-headers-virtual (4.4.0.145.153) ...

Setting up linux-virtual (4.4.0.145.153) ...

Setting up policykit-1 (0.105-14.1ubuntu0.5) ...

Removed symlink /run/systemd/system/polkitd.service.

Processing triggers for libc-bin (2.23-0ubuntu11) ...

Processing triggers for initramfs-tools (0.122ubuntu8.14) ...

update-initramfs: Generating /boot/initrd.img-4.4.0-143-generic

W: mdadm: /etc/mdadm/mdadm.conf defines no arrays.

Processing triggers for linux-image-4.4.0-145-generic (4.4.0-145.171) ...

/etc/kernel/postinst.d/initramfs-tools:

update-initramfs: Generating /boot/initrd.img-4.4.0-145-generic

W: mdadm: /etc/mdadm/mdadm.conf defines no arrays.

/etc/kernel/postinst. d/x-grub-legacy-ec2:

Searching for GRUB installation directory ... found: /boot/grub

Searching for default file ... found: /boot/grub/default

Testing for an existing GRUB menu.lst file ... found: /boot/grub/menu.lst

Searching for splash image ... none found, skipping ...

Found kernel: /boot/vmlinuz-4.4.0-143-generic

Found kernel: /boot/vmlinuz-4.4.0-145-generic

Found kernel: /boot/vmlinuz-4.4.0-143-generic

Replacing config file /run/grub/menu.lst with new version

Updating /boot/grub/menu.lst ... done

/etc/kernel/postinst.d/zz-update-grub:

Generating grub configuration file ...

Found linux image: /boot/vmlinuz-4.4.0-145-generic

Found initrd image: /boot/initrd.img-4.4.0-145-generic

Found linux image: /boot/vmlinuz-4.4.0-143-generic

Found initrd image: /boot/initrd.img-4.4.0-143-generic

done

[email protected]:~#

d/x-grub-legacy-ec2:

Searching for GRUB installation directory ... found: /boot/grub

Searching for default file ... found: /boot/grub/default

Testing for an existing GRUB menu.lst file ... found: /boot/grub/menu.lst

Searching for splash image ... none found, skipping ...

Found kernel: /boot/vmlinuz-4.4.0-143-generic

Found kernel: /boot/vmlinuz-4.4.0-145-generic

Found kernel: /boot/vmlinuz-4.4.0-143-generic

Replacing config file /run/grub/menu.lst with new version

Updating /boot/grub/menu.lst ... done

/etc/kernel/postinst.d/zz-update-grub:

Generating grub configuration file ...

Found linux image: /boot/vmlinuz-4.4.0-145-generic

Found initrd image: /boot/initrd.img-4.4.0-145-generic

Found linux image: /boot/vmlinuz-4.4.0-143-generic

Found initrd image: /boot/initrd.img-4.4.0-143-generic

done

[email protected]:~#

Так как у нас обновилось ядро Linux, то нужно перегрузить систему:

[email protected]:~# shutdown -r now

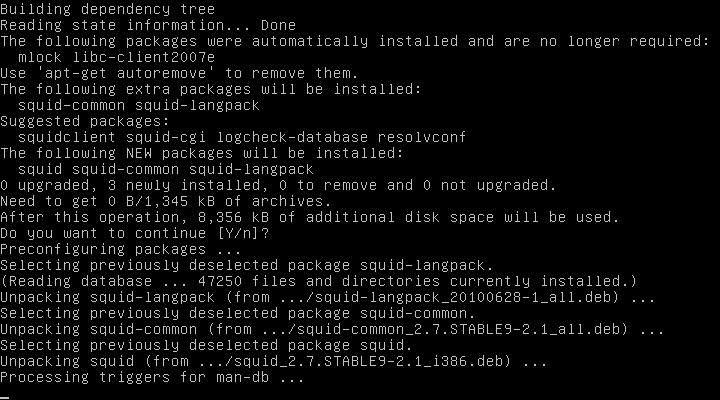

Установим прокси-сервер Squid3:

[email protected]:~# apt-get install squid3 apache2-utils

Reading package lists. .. Done

Building dependency tree

Reading state information... Done

The following additional packages will be installed:

libapr1 libaprutil1 libecap3 libltdl7 squid squid-common squid-langpack ssl-cert

Suggested packages:

squidclient squid-cgi squid-purge smbclient winbindd openssl-blacklist

The following NEW packages will be installed:

apache2-utils libapr1 libaprutil1 libecap3 libltdl7 squid squid-common squid-langpack squid3 ssl-cert

0 upgraded, 10 newly installed, 0 to remove and 0 not upgraded.

Need to get 3,031 kB of archives.

After this operation, 12.6 MB of additional disk space will be used.

Do you want to continue? [Y/n] y

Get:1 http://mirrors.digitalocean.com/ubuntu xenial/main i386 libecap3 i386 1.0.1-3ubuntu3 [17.3 kB]

Get:2 http://mirrors.digitalocean.com/ubuntu xenial/main i386 libltdl7 i386 2.4.6-0.1 [40.0 kB]

Get:3 http://mirrors.digitalocean.com/ubuntu xenial/main i386 squid-langpack all 20150704-1 [145 kB]

Get:4 http://mirrors.

.. Done

Building dependency tree

Reading state information... Done

The following additional packages will be installed:

libapr1 libaprutil1 libecap3 libltdl7 squid squid-common squid-langpack ssl-cert

Suggested packages:

squidclient squid-cgi squid-purge smbclient winbindd openssl-blacklist

The following NEW packages will be installed:

apache2-utils libapr1 libaprutil1 libecap3 libltdl7 squid squid-common squid-langpack squid3 ssl-cert

0 upgraded, 10 newly installed, 0 to remove and 0 not upgraded.

Need to get 3,031 kB of archives.

After this operation, 12.6 MB of additional disk space will be used.

Do you want to continue? [Y/n] y

Get:1 http://mirrors.digitalocean.com/ubuntu xenial/main i386 libecap3 i386 1.0.1-3ubuntu3 [17.3 kB]

Get:2 http://mirrors.digitalocean.com/ubuntu xenial/main i386 libltdl7 i386 2.4.6-0.1 [40.0 kB]

Get:3 http://mirrors.digitalocean.com/ubuntu xenial/main i386 squid-langpack all 20150704-1 [145 kB]

Get:4 http://mirrors. digitalocean.com/ubuntu xenial-updates/main i386 squid-common all 3.5.12-1ubuntu7.6 [175 kB]

Get:5 http://mirrors.digitalocean.com/ubuntu xenial/main i386 ssl-cert all 1.0.37 [16.9 kB]

Get:6 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 squid i386 3.5.12-1ubuntu7.6 [2,339 kB]

Get:7 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 squid3 all 3.5.12-1ubuntu7.6 [32.5 kB]

Get:8 http://mirrors.digitalocean.com/ubuntu xenial/main i386 libapr1 i386 1.5.2-3 [95.1 kB]

Get:9 http://mirrors.digitalocean.com/ubuntu xenial/main i386 libaprutil1 i386 1.5.4-1build1 [82.7 kB]

Get:10 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 apache2-utils i386 2.4.18-2ubuntu3.10 [86.5 kB]

Fetched 3,031 kB in 0s (17.7 MB/s)

Preconfiguring packages ...

Selecting previously unselected package libecap3:i386.

(Reading database ... 82212 files and directories currently installed.)

Preparing to unpack .../libecap3_1.0.

digitalocean.com/ubuntu xenial-updates/main i386 squid-common all 3.5.12-1ubuntu7.6 [175 kB]

Get:5 http://mirrors.digitalocean.com/ubuntu xenial/main i386 ssl-cert all 1.0.37 [16.9 kB]

Get:6 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 squid i386 3.5.12-1ubuntu7.6 [2,339 kB]

Get:7 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 squid3 all 3.5.12-1ubuntu7.6 [32.5 kB]

Get:8 http://mirrors.digitalocean.com/ubuntu xenial/main i386 libapr1 i386 1.5.2-3 [95.1 kB]

Get:9 http://mirrors.digitalocean.com/ubuntu xenial/main i386 libaprutil1 i386 1.5.4-1build1 [82.7 kB]

Get:10 http://mirrors.digitalocean.com/ubuntu xenial-updates/main i386 apache2-utils i386 2.4.18-2ubuntu3.10 [86.5 kB]

Fetched 3,031 kB in 0s (17.7 MB/s)

Preconfiguring packages ...

Selecting previously unselected package libecap3:i386.

(Reading database ... 82212 files and directories currently installed.)

Preparing to unpack .../libecap3_1.0. 1-3ubuntu3_i386.deb ...

Unpacking libecap3:i386 (1.0.1-3ubuntu3) ...

Selecting previously unselected package libltdl7:i386.

Preparing to unpack .../libltdl7_2.4.6-0.1_i386.deb ...

Unpacking libltdl7:i386 (2.4.6-0.1) ...

Selecting previously unselected package squid-langpack.

Preparing to unpack .../squid-langpack_20150704-1_all.deb ...

Unpacking squid-langpack (20150704-1) ...

Selecting previously unselected package squid-common.

Preparing to unpack .../squid-common_3.5.12-1ubuntu7.6_all.deb ...

Unpacking squid-common (3.5.12-1ubuntu7.6) ...

Selecting previously unselected package ssl-cert.

Preparing to unpack .../ssl-cert_1.0.37_all.deb ...

Unpacking ssl-cert (1.0.37) ...

Selecting previously unselected package squid.

Preparing to unpack .../squid_3.5.12-1ubuntu7.6_i386.deb ...

Unpacking squid (3.5.12-1ubuntu7.6) ...

Processing triggers for libc-bin (2.23-0ubuntu11) ...

Processing triggers for man-db (2.

1-3ubuntu3_i386.deb ...

Unpacking libecap3:i386 (1.0.1-3ubuntu3) ...

Selecting previously unselected package libltdl7:i386.

Preparing to unpack .../libltdl7_2.4.6-0.1_i386.deb ...

Unpacking libltdl7:i386 (2.4.6-0.1) ...

Selecting previously unselected package squid-langpack.

Preparing to unpack .../squid-langpack_20150704-1_all.deb ...

Unpacking squid-langpack (20150704-1) ...

Selecting previously unselected package squid-common.

Preparing to unpack .../squid-common_3.5.12-1ubuntu7.6_all.deb ...

Unpacking squid-common (3.5.12-1ubuntu7.6) ...

Selecting previously unselected package ssl-cert.

Preparing to unpack .../ssl-cert_1.0.37_all.deb ...

Unpacking ssl-cert (1.0.37) ...

Selecting previously unselected package squid.

Preparing to unpack .../squid_3.5.12-1ubuntu7.6_i386.deb ...

Unpacking squid (3.5.12-1ubuntu7.6) ...

Processing triggers for libc-bin (2.23-0ubuntu11) ...

Processing triggers for man-db (2. 7.5-1) ...

Processing triggers for systemd (229-4ubuntu21.19) ...

Processing triggers for ureadahead (0.100.0-19) ...

Processing triggers for ufw (0.35-0ubuntu2) ...

Setting up libecap3:i386 (1.0.1-3ubuntu3) ...

Setting up libltdl7:i386 (2.4.6-0.1) ...

Setting up squid-langpack (20150704-1) ...

Setting up squid-common (3.5.12-1ubuntu7.6) ...

Setting up ssl-cert (1.0.37) ...

Setting up squid (3.5.12-1ubuntu7.6) ...

Skipping profile in /etc/apparmor.d/disable: usr.sbin.squid

Processing triggers for libc-bin (2.23-0ubuntu11) ...

Processing triggers for systemd (229-4ubuntu21.19) ...

Processing triggers for ureadahead (0.100.0-19) ...

Processing triggers for ufw (0.35-0ubuntu2) ...

Selecting previously unselected package squid3.

(Reading database ... 84513 files and directories currently installed.)

Preparing to unpack .../squid3_3.5.12-1ubuntu7.6_all.deb ...

Unpacking squid3 (3.5.12-1ubuntu7.6) ...

Selecting previously unselected package libapr1:i386.

7.5-1) ...

Processing triggers for systemd (229-4ubuntu21.19) ...

Processing triggers for ureadahead (0.100.0-19) ...

Processing triggers for ufw (0.35-0ubuntu2) ...

Setting up libecap3:i386 (1.0.1-3ubuntu3) ...

Setting up libltdl7:i386 (2.4.6-0.1) ...

Setting up squid-langpack (20150704-1) ...

Setting up squid-common (3.5.12-1ubuntu7.6) ...

Setting up ssl-cert (1.0.37) ...

Setting up squid (3.5.12-1ubuntu7.6) ...

Skipping profile in /etc/apparmor.d/disable: usr.sbin.squid

Processing triggers for libc-bin (2.23-0ubuntu11) ...

Processing triggers for systemd (229-4ubuntu21.19) ...

Processing triggers for ureadahead (0.100.0-19) ...

Processing triggers for ufw (0.35-0ubuntu2) ...

Selecting previously unselected package squid3.

(Reading database ... 84513 files and directories currently installed.)

Preparing to unpack .../squid3_3.5.12-1ubuntu7.6_all.deb ...

Unpacking squid3 (3.5.12-1ubuntu7.6) ...

Selecting previously unselected package libapr1:i386. Preparing to unpack .../libapr1_1.5.2-3_i386.deb ...

Unpacking libapr1:i386 (1.5.2-3) ...

Selecting previously unselected package libaprutil1:i386.

Preparing to unpack .../libaprutil1_1.5.4-1build1_i386.deb ...

Unpacking libaprutil1:i386 (1.5.4-1build1) ...

Selecting previously unselected package apache2-utils.

Preparing to unpack .../apache2-utils_2.4.18-2ubuntu3.10_i386.deb ...

Unpacking apache2-utils (2.4.18-2ubuntu3.10) ...

Processing triggers for libc-bin (2.23-0ubuntu11) ...

Processing triggers for man-db (2.7.5-1) ...

Setting up squid3 (3.5.12-1ubuntu7.6) ...

Setting up libapr1:i386 (1.5.2-3) ...

Setting up libaprutil1:i386 (1.5.4-1build1) ...

Setting up apache2-utils (2.4.18-2ubuntu3.10) ...

Processing triggers for libc-bin (2.23-0ubuntu11) ...

[email protected]:~#

Preparing to unpack .../libapr1_1.5.2-3_i386.deb ...

Unpacking libapr1:i386 (1.5.2-3) ...

Selecting previously unselected package libaprutil1:i386.

Preparing to unpack .../libaprutil1_1.5.4-1build1_i386.deb ...