Vpn туннель между роутерами: Организация туннеля IPSec VPN между двумя интернет-центрами Keenetic (для версий NDMS 2.11 и более ранних) – Keenetic

Организация туннеля IPSec VPN между двумя интернет-центрами Keenetic (для версий NDMS 2.11 и более ранних) – Keenetic

RUS

RUS

ENG

TUR

UKR

Модели

- Почему Keenetic

Поддержка

- Отправить запрос

- Войти

- Отправить запрос

- Войти

Модели

Поддержка

Где купить

О компании

Юридическая информация

Keenetic

Настройка сети между офисами с использованием PPtP на MikroTik

Войти

- Пожаловаться

- Карта сайта

- Франшиза

- FAQ

-

Главная

-

IT Юмор

-

Умный поиск

-

Статьи

-

-

Услуги

-

Прокладка локальной сети

-

Телефония

-

Установка Wi-Fi

-

Автобусы

-

-

Кримперовка RJ45

-

Обжим розеток

-

Монтаж СКС

-

Перенос шкафа

-

Видеонаблюдение

-

Монтаж IP камер

-

Электрика

-

-

Абонентское обслуживание ПК

-

Удалённое администрирование

-

Настройка программ

-

Публикация серверов

-

Изменение разделов

-

Переезд офиса

-

Настройка Asterisk

-

Техподдержка

-

Сервис в офисе

-

-

Настройка серверов

-

Windows

-

WSUS

-

Exchange

-

Active Directory

-

FTP

-

RDP

-

VPN

-

-

Linux

-

-

Разработка сайтов

-

Реклама в интернет

-

Продвижение сайтов

-

Хостинговые услуги

-

Доработка сайтов

-

CMS Joomla

-

-

Ремонт компьютеров

-

Установка драйверов

-

Ремонт разъёмов

-

Замена БП

-

Устранение сбоя

-

Чистка от пыли

-

-

Модернизация компьютеров

-

CPU

-

RAM

-

SSD

-

HDD

-

-

Переустановка ОС

-

macOS

-

Windows

-

Ubuntu

-

Mint

-

Debian

-

CentOS

-

-

Восстановление ОС

-

macOS

-

Windows

-

-

Переустановка программ

-

macOS X

-

Windows

-

eDeclaration

-

Клиент-банкинги

-

ФСЗН

-

Белгосстрах

-

ЭСЧФ

-

-

Smart Zala

-

Linux

-

-

Удаление вирусов

-

Восстановление данных

-

Сброс пароля

-

-

Настройка маршрутизаторов

-

MikroTik

-

Сбор информации

-

-

Apple

-

Форвардинг

-

Ubiquiti

-

TP-Link

-

D-Link

-

Asus

-

Keenetic

-

-

Настройка локальной сети

-

Настройка Wi-Fi

-

Интернет

-

NAS

-

IP камеры

-

Видеорегистраторы

-

Усиление Wi-Fi

-

Оборудование

-

-

Диагностика компьютеров

-

Диски

-

Память

-

Блок питания

-

-

Компьютерная помощь

-

Настройка модемов

-

Промсявзь

-

Huawei

-

ZTE

-

-

-

Цены

-

Настройка компьютеров

-

Абонентское обслуживание

-

Контекстная реклама

-

Разработка сайтов

-

Продвижение сайтов

-

Настройка MikroTik

-

Техподдержка Apple

-

Ремонт компьютеров

-

Настройка сети

-

Бухгалтерское ПО

-

Модернизация компьютера

-

Монтаж локальной сети

-

-

Блог

-

Новое в блоге

-

Настройка ОС

-

Windows

-

macOS

-

Linux

-

-

Настройка сервера

-

Linux

-

Windows

-

-

Настройка сети

-

Настройка интернета

-

Настройка Wi-Fi

-

Обзоры и тесты

-

Настройка роутеров

-

Промсвязь

-

Huawei

-

TP-Link

-

ZTE

-

MikroTik

-

-

Web разработка

-

Joomla

-

-

Железо

-

-

Форум

-

Последнее

-

Поиск

-

-

Новости

-

Apple

-

Intel

-

AMD

-

FaceBook

-

Nvidia

-

Microsoft

-

Google

-

Остальные

-

Создание домашней vpn сети через роутер. Пример создания соединения L2TP в роутерах D-Link. Параметры межсетевых экранов.

Пример создания соединения L2TP в роутерах D-Link. Параметры межсетевых экранов.

Для чего нужен VPN-туннель между двумя роутерами? Чтобы объединить ресурсы локальных сетей в единую сеть. В примере, рассмотренном ниже, используются два обычных роутера, где первый – служит VPN-сервером, второй – клиентом, и создается туннель. При этом, роутер с VPN сервером – должен иметь постоянный IP. Если все, приведенное выше, для вас актуально, дальше — читаем внимательно.

На третьем экране выберите сертификат сервера, выберите сертификат сервера, который был ранее создан, и нажмите «Далее». Здесь вы должны заполнить в соответствии с настройками сети вашего сервера. Давайте посмотрим на некоторые настройки. С остальными 3 битами мы можем адресовать 5 клиентов.

Вероятно, поля туннельной сети и локальной сети — это те, которые заслуживают большей осторожности на этом экране. Если вы еще не установили его, перейдите на вкладку «Система», «Диспетчер пакетов», «Доступные пакеты», найдите этот пакет и установите его, нажав кнопку «Установить».

Что мы получим?

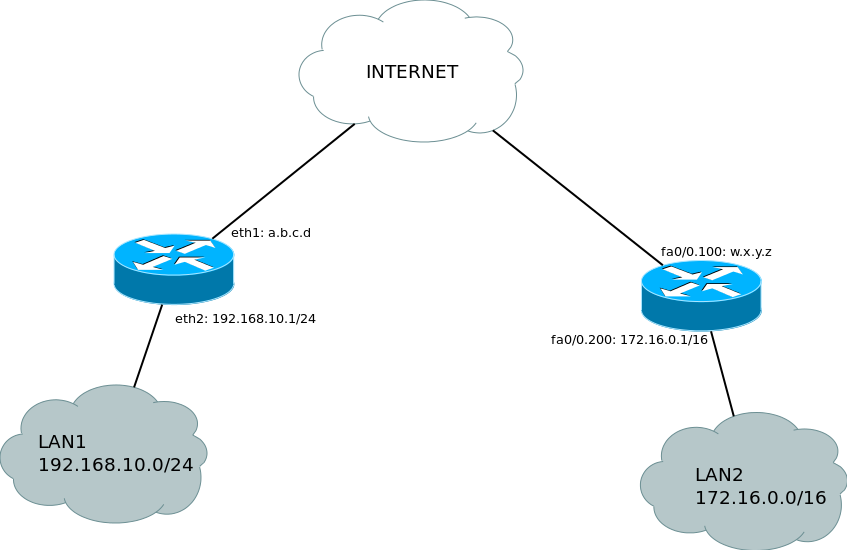

Топология соединений – такая:

На схеме, «красный» роутер – это «сервер», а «синий» – «клиент». Вместе — они образуют туннель. Заметим еще раз, что IP-адрес в «глобальной» сети у «сервера» — должен быть постоянным (фиксированным). Протокол VPN, других вариантов – не позволяет. Канал VPN через роутер — «сервер» – идет в Интернет, где его видит роутер-«клиент».

Действия, выполняемые перед настройкой роутера

Запускается загрузка установщика клиента. Этот файл необходимо скопировать или перенести на клиентский компьютер. Вы можете воспользоваться уже загруженным файлом конфигурации, который будет необходим. Этот файл следует скопировать или перенести на ваш телефон. Здесь, опять же, следующий, следующий, следующий.

Обратите внимание на значок в области уведомлений. Также обратите внимание, что значок клиента изменяет свой цвет на зеленый, указывая на то, что он подключен. Некоторые проверки, которые вы можете выполнить на стороне клиента. В любом другом случае вы не сможете.

В любом другом случае вы не сможете.

В примере, рассмотренном дальше, внутренний IP первого роутера: 192.168.0.1, адреса всех устройств – отличаются только в последней цифре. Внутренний IP «клиентского» роутера- уже отличается (вместо предпоследнего «0», там – «1»). Соответственно, после «прокладки» туннеля, мы объединим две локальных сети: 192.168.0.хх и 192.168.1.хх.

Теперь – вопросы практические

Легкий способ настроить vpn сервер на роутере

Эксплуатация роутеров в домашних сетях — дело настолько обычное, что уже ни у кого не вызывает удивления. Роутер в обычном понимании используется для обеспечения доступа домашним устройствам выхода в сеть интернет. Однако иногда возникает потребность в доступе «из вне» к ресурсам с личного компьютера. Существует несколько способов реализации предоставления доступа к ресурсам домашней или небольшой корпоративной сети. Например, это vpn сервер на роутере.

Обязательным условием для организации доступа к домашней сети из интернета, это наличие так называемого «белого» или статического IP-адреса. Эта услуга должна предоставляться провайдером. Можно настроить внешний доступ с помощью службы DDNS, или динамические адреса, но это не всегда является возможным.

Эта услуга должна предоставляться провайдером. Можно настроить внешний доступ с помощью службы DDNS, или динамические адреса, но это не всегда является возможным.

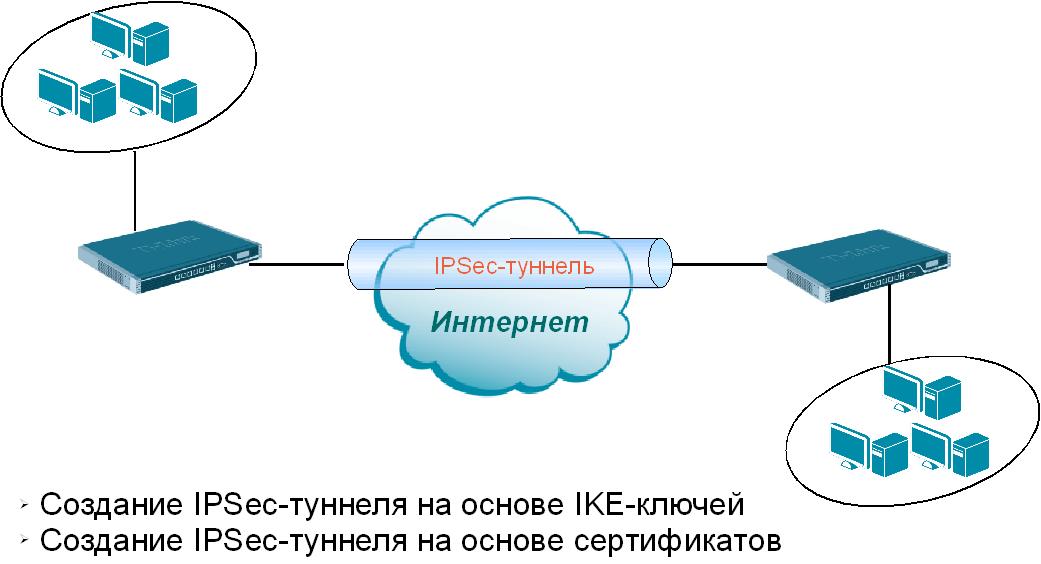

Что такое «виртуальная частная сеть»?

Виртуальная частная сеть (VPN) представляет собой создание шифрованного соединения между удаленным клиентом и сервером (точка-точка) так, что первый из них при подключении будет видеть сетевые ресурсы таким образом, будто он находится во внутренней сети. Настройка между клиентом и сервером производится только один раз, и в дальнейшем подключение будет производиться автоматически.

При создании соединения применяются протоколы PPTP или OpenVPN. PPTP протокол поддерживает практически каждый роутер с VPN сервером среднего ценового сегмента, но его использование ставит под сомнение безопасность сети. Протокол OpenVPN обеспечивает более надежную защиту соединения, но потребляет значительные машинные ресурсы для поддержки шифрования.

К преимуществам впн тоннеля отнесем следующее:

- защищенное соединение для входа в интернет;

- подмена реальных IP-адресов или их скрытие;

- удаленный шифрованный доступ к корпоративной или домашней сети из любой точки мира;

- обход блокировки сайтов.

Пошаговая настройка vpn сервера на роутере Asus

Как пример, показана настройка VPN на роутере Asus, поскольку именно они позволяют создавать туннели на заводской прошивке. Для настройки VPN проводится поэтапно. Для этого выполните следующие шаги:

- В браузере открыть страницу настроек роутера, по умолчанию это адрес 192.168.0.1. Ввести имя пользователя и пароль (если эти данные не менялись, то посмотрите их на нижней стороне роутера).

- Выбрать пункт меню «VPN-сервер».

- Переключатели «Включить PPTP сервер» и «Network Place (Samba) Support» перевести в положение «да».

- Указать имена пользователя и пароли для необходимого количества удаленных клиентов в соответствующих полях.

- Перейти на вкладку «Подробнее о VPN». Здесь выбирается тип шифрования соединения, возможность подключения к DNS или WINS серверам, пулл IP-адресов клиентов для подключения.

- Нажатие кнопки «Применить» переведет подключение в рабочее состояние.

При отсутствии «белого» IP-адреса, необходимо дополнительно переместиться на вкладку DDNS из меню «Интернет». На вкладке нужно поставить переключатель «Включить DDNS-клиент» в положение «Да», отметить нужный сервер и ввести имя хоста. На этом настройка VPN на роутере Asus закончена, переходим к настройке клиентов.

На вкладке нужно поставить переключатель «Включить DDNS-клиент» в положение «Да», отметить нужный сервер и ввести имя хоста. На этом настройка VPN на роутере Asus закончена, переходим к настройке клиентов.

Настройка роутера, который планируется в виде клиента, не представляет сложности. На клиенте настраивается стандартное PPTP подключение, подобное тому, как подключение к интернет-провайдеру.

Некоторые роутеры на стандартных прошивках не могут быть использованы как серверы. Для решения многих задач может подойти прошивка, разрабатываемая группой независимых энтузиастов, которая имеет название DD-WRT, но применение данной прошивки требует некоторых навыков, да и подходит не для всех домашних роутеров.

PIX/ASA 7.X : Добавление нового туннеля или предоставление удаленного доступа к существующему VPN-туннелю LAN-LAN.

Содержание

Введение

Предварительные условия

Требования

Используемые документы

Условные обозначения

Схема сети

Общие сведения

Добавление дополнительного туннеля LAN-LAN к конфигурации

Пошаговые инструкции

Пример конфигурации

Добавление удаленного доступа VPN к конфигурации

Пошаговые инструкции

Пример конфигурации

Проверка

Поиск и устранение неполадок

Дополнительные сведения

Данный документ пошагово описывает добавление нового VPN-туннеля или предоставление удаленного доступа VPN к существующей конфигурации VPN-туннеля LAN-LAN. Дополнительные сведения о создании первоначальных IPSec-туннелей в VPN, а также примеры конфигурации, см. в разделе Устройство адаптивной защиты серии Cisco ASA 5500 — Примеры конфигураций и технические примечания.

Дополнительные сведения о создании первоначальных IPSec-туннелей в VPN, а также примеры конфигурации, см. в разделе Устройство адаптивной защиты серии Cisco ASA 5500 — Примеры конфигураций и технические примечания.

Требования

Перед применением данной конфигурации убедитесь, что текущий рабочий VPN-туннель IPSEC LAN-LAN настроен правильно.

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного и аппаратного обеспечения:

Данные для документа были получены в специально созданных лабораторных условиях. Все устройства, используемые в этом документе, были запущены с чистой (заданной по умолчанию) конфигурацией. Если ваша сеть работает в реальных условиях, убедитесь, что вы понимаете потенциальное воздействие каждой команды.

Условные обозначения

Более подробные сведения о применяемых в документе обозначениях см. Условные обозначения, используемые в технической документации Cisco.

Сетевой график

В данном документе используется следующая настройка сети:

Нижеследующие выходные данные являются текущей рабочей конфигурацией устройства защиты, которое находится в Нью-Йорке (концентратор). В данной конфигурации, IPSec-туннель LAN-LAN настроен между Нью-Йорком (головной офис) и Теннеси.

Текущие конфигурации межсетевого экрана Нью-Йорка (головной офис) |

|---|

ASA-NY-HQ#show running-config : Saved : ASA Version 7.2(2) ! hostname ASA-NY-HQ domain-name corp2.com enable password WwXYvtKrnjXqGbu1 encrypted names ! interface Ethernet0/0 nameif outside security-level 0 ip address 192.168.11.2 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 172.16.1.2 255.255.255.0 ! interface Ethernet0/2 shutdown no nameif no security-level no ip address ! interface Ethernet0/3 shutdown no nameif no security-level no ip address ! interface Management0/0 shutdown no nameif no security-level no ip address ! passwd 2KFQnbNIdI. |

В данный момент, существующий туннель LAN-LAN настроен между офисами Нью-Йорка (головной офис) и Теннеси. Компания недавно открыла новый офис, который располагается в Техасе. Новому офису необходимо подключиться к местным ресурсам, которые расположены в офисах Нью-Йорка и Теннеси. Кроме того, существует дополнительная потребность – предоставить сотрудникам возможность работать из дома, а также безопасный доступ к ресурсам, которые находятся в удаленной внутренней сети. В данном примере, новый VPN-туннель настроен так же, как и VPN-сервер удаленного доступа, находящийся в офисе в Нью-Йорке.

Чтобы разрешить связь между сетями VPN и определить трафик, который должен быть зашифрован или направлен через туннель, в данном примере используются две команды. Что позволяет получать доступ к Интернет, не отправляя трафик через VPN-туннель. Чтобы настроить эти два действия, задайте команды split-tunnel и same-security-traffic.

Раздельное туннелирование позволяет IPsec-клиентам, использующим удаленный доступ, условно направлять по туннелю IPsec в зашифрованном виде или напрямую пересылать пакеты интерфейсу сети в формате открытого текста. Благодаря раздельному туннелированию, пакеты, не сдерживаемые назначениями на другую сторону IPSec-туннеля, не обязательно должны быть вначале зашифрованными, отправлены через туннель, расшифрованы, а затем направлены в точку назначения. Данная команда применяет политику раздельного туннелирования к определенной сети. По умолчанию весь трафик направлен через туннель. Задайте команду split-tunnel-policy в режиме настройки групповой политики, чтобы установить политику раздельного туннелирования. Задайте данную команду со словом no, чтобы убрать split-tunneling-policy из настройки.

Устройство защиты включает в себя функцию, которая позволяет VPN-клиенту посылать трафик, защищенного IPSec другим пользователям VPN, путем разрешения передачи и приема трафика одного интерфейса. Данную функцию можно считать оконечным устройством VPN (клиент), который подключается через концентратор VPN (устройство защиты). Это называется возвратом. В другом приложении, данная функция может переадресовать входящий VPN-трафик обратно через тот же интерфейс, что и незашифрованный трафик. Применяется, например, к VPN клиентам, которые не имеют раздельного туннелирования, но имеют доступ к VPN и Интернет. Задайте команду same-security-traffic intra-interface в режиме глобального конфигурирования, чтобы настроить данную функцию.

Схема сети для данной конфигурации:

Пошаговые инструкции

Данный раздел описывает процедуры, которые необходимо выполнить на концентраторе (межсетевой экран Нью-Йорка) устройства защиты. Дополнительную информацию о настройке клиентов оконечных устройств (межсетевой экран Техаса), см. PIX/ASA 7.x: пример простой настройки VPN-туннеля PIX-PIX.

Выполните следующие шаги:

Создайте два списка доступа, которые будут использоваться криптокартой, чтобы определить содержательный трафик:

ASA-NY-HQ(config)#access-list outside_30_cryptomap extended permit ip 172.16.1.0 255.255.255.0 20.20.20.0 255.255.255.0ASA-NY-HQ(config)#access-list outside_30_cryptomap extended permit ip 10.10.10.0 255.255.255.0 20.20.20.0 255.255.255.0

Предупреждение: Чтобы осуществить связь, другая сторона туннеля должна иметь противоположные записи списка контроля доступа (ACL) для определенной сети.

Введите эти данные для оператора no nat, чтобы исключить преобразование сетевых адресов между сетями:

ASA-NY-HQ(config)#access-list inside_nat0_outbound extended permit ip 172.16.1.0 255.255.255.0 20.20.20.0 255.255.255.0ASA-NY-HQ(config)#access-list inside_nat0_outbound extended permit ip 10.10.10.0 255.255.255.0 20.20.20.0 255.255.255.0ASA-NY-HQ(config)#access-list inside_nat0_outbound extended permit ip 20.20.20.0 255.255.255.0 10.10.10.0 255.255.255.0

Предупреждение: Чтобы осуществить связь, другая сторона туннеля должна иметь противоположные записи списка контроля доступа (ACL) для определенной сети.

Задайте данную команду, чтобы включить узел VPN-сети Техаса на получение доступа к VPN-туннелю Теннесси:

ASA-NY-HQ(config)#same-security-traffic permit intra-interface

Это позволяет одноранговым узлам VPN иметь связь друг с другом.

Создайте настройку криптокарт для новых VPN-туннелей. Используйте набор преобразований, который использовался в первой настройки VPN, так как все настройки второй фазы похожи на первые.

ASA-NY-HQ(config)#crypto map outside_map 30 match address outside_30_cryptomap

ASA-NY-HQ(config)#crypto map outside_map 30 set peer 192.168.12.2

ASA-NY-HQ(config)#crypto map outside_map 30 set transform-set ESP-3DES-SHA

Создайте туннельную группу для определенного туннеля с атрибутами необходимыми для подключения к удаленному узлу.

ASA-NY-HQ(config)#tunnel-group 192.168.12.2 type ipsec-l2l

ASA-NY-HQ(config)#tunnel-group 192.168.12.2 ipsec-attributes

Теперь, когда новый туннель был настроен, для включения его необходимо послать через туннель содержательный трафик. Чтобы осуществить это, задайте команду source ping для отправки эхо-запроса на хост внутренней сети удаленного туннеля.

В данном примере, проверяется рабочая станция на другой стороне туннеля обладающая адресом 20.20.20.16. Это включает туннель между Нью Йорком и Техасом. Теперь существует два туннеля соединенных с головным офисом. Если нет доступа к системе в обход туннеля, см. Наиболее распространенные решения проблем с IPSec VPN, чтобы найти альтернативное решение, что касается использования команды management-access.

Пример конфигурации

Первый пример конфигурации |

|---|

ASA-NY-HQ#show running-config : Saved : ASA Version 7.2(2) ! hostname ASA-NY-HQ domain-name corp2.com enable password WwXYvtKrnjXqGbu1 encrypted names ! interface Ethernet0/0 nameif outside security-level 0 ip address 192.168.11.1 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 172.16.1.2 255.255.255.0 ! interface Ethernet0/2 shutdown no nameif no security-level no ip address ! interface Ethernet0/3 shutdown no nameif no security-level no ip address ! interface Management0/0 shutdown no nameif no security-level no ip address ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns server-group DefaultDNS domain-name corp2.com same-security-traffic permit intra-interface access-list inside_nat0_outbound extended permit ip 172.16.1.0 255.255.255.0 10.10.10.0 255.255.255.0 access-list inside_nat0_outbound extended permit ip 172.16.1.0 255.255.255.0 20.20.20.0 255.255.255.0 access-list inside_nat0_outbound extended permit ip 10.10.10.0 255.255.255.0 20.20.20.0 255.255.255.0 access-list inside_nat0_outbound extended permit ip 20.20.20.0 255.255.255.0 10.10.10.0 255.255.255.0 access-list outside_20_cryptomap extended permit ip 172.16.1.0 255.255.255.0 10.10.10.0 255.255.255.0 access-list outside_20_cryptomap extended permit ip 20.20.20.0 255.255.255.0 10.10.10.0 255.255.255.0 access-list outside_30_cryptomap extended permit ip 172.16.1.0 255.255.255.0 20.20.20.0 255.255.255.0 access-list outside_30_cryptomap extended permit ip 10.10.10.0 255.255.255.0 20.20.20.0 255.255.255.0 logging enable logging asdm informational mtu outside 1500 mtu inside 1500 mtu man 1500 no failover icmp unreachable rate-limit 1 burst-size 1 no asdm history enable arp timeout 14400 nat-control global (outside) 1 interface nat (inside) 0 access-list inside_nat0_outbound nat (inside) 1 172.16.1.0 255.255.255.0 route outside 0.0.0.0 0.0.0.0 192.168.11.1 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h423 0:05:00 h325 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute username sidney password 3xsopMX9gN5Wnf1W encrypted privilege 15 aaa authentication telnet console LOCAL no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac crypto map outside_map 20 match address outside_20_cryptomap crypto map outside_map 20 set peer 192.168.10.10 crypto map outside_map 20 set transform-set ESP-3DES-SHA crypto map outside_map 30 match address outside_30_cryptomap crypto map outside_map 30 set peer 192.168.12.2 crypto map outside_map 30 set transform-set ESP-3DES-SHA crypto map outside_map interface outside crypto isakmp enable outside crypto isakmp policy 10 authentication pre-share encryption 3des hash sha group 2 lifetime 86400 crypto isakmp nat-traversal 20 tunnel-group 192.168.10.10 type ipsec-l2l tunnel-group 192.168.10.10 ipsec-attributes pre-shared-key * tunnel-group 192.168.12.2 type ipsec-l2l tunnel-group 192.168.12.2 ipsec-attributes pre-shared-key * telnet timeout 1440 ssh timeout 5 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h423 h325 inspect h423 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global prompt hostname context Cryptochecksum:5a184c8e5e6aa30d4108a55ac0ead3ae : end ASA-NY-HQ# |

Схема сети для данной конфигурации:

Пошаговые инструкции

Данный раздел описывает необходимые процедуры по добавлению мощного удаленного доступа и разрешению удаленным пользователям получать доступа ко всем узлам. Дополнительную информацию о настройке серверов удаленного доступа и об ограничении доступа, см. PIX/ASA 7.x ASDM: Ограничение сетевого доступа для пользователей удаленного доступа VPN.

Выполните следующие шаги:

Создайте пул IP-адреса, который будет использоваться клиентами подключающимися посредством VPN-туннеля. Также, создайте базового пользователя для получения доступа к VPN после завершения настройки.

ASA-NY-HQ(config)#ip local pool Hill-V-IP 10.10.120.10-10.10.120.100 mask 255.255.255.0

ASA-NY-HQ(config)#username cisco password cisco111

Освободите специальный трафик от преобразования.

ASA-NY-HQ(config)#access-list inside_nat0_outbound extended permit ip 172.16.1.0 255.255.255.0 10.10.120.0 255.255.255.0ASA-NY-HQ(config)#access-list inside_nat0_outbound extended permit ip 10.10.120.0 255.255.255.0 10.10.10.0 255.255.255.0ASA-NY-HQ(config)#access-list inside_nat0_outbound extended permit ip 10.10.120.0 255.255.255.0 20.20.20.0 255.255.255.0

Обратите внимание, что в данном примере освобождается преобразованная связь между VPN туннелями.

Разрешите связь между уже созданными туннелями LAN-LAN.

ASA-NY-HQ(config)#access-list outside_20_cryptomap extended permit ip 10.10.120.0 255.255.255.0 10.10.10.0 255.255.255.0ASA-NY-HQ(config)#access-list outside_30_cryptomap extended permit ip 10.10.120.0 255.255.255.0 20.20.20.0 255.255.255.0

Это дает возможность пользователям удаленного доступа связываться с сетями в обход определенного туннеля.

Предупреждение: Чтобы осуществить связь, другая сторона туннеля должна иметь противоположные записи списка контроля доступа (ACL) для определенной сети.

Настройте трафик, который будет зашифрован и послан через VPN-туннель.

ASA-NY-HQ(config)#access-list Hillvalley_splitunnel standard permit 172.16.1.0 255.255.255.0ASA-NY-HQ(config)#access-list Hillvalley_splitunnel standard permit 10.10.10.0 255.255.255.0ASA-NY-HQ(config)#access-list Hillvalley_splitunnel standard permit 20.20.20.0 255.255.255.0

Настройте локальную проверку подлинности и информацию о политике для VPN-клиентов такие, как коды, dns и протоколы IPSec.

ASA-NY-HQ(config)#group-policy Hillvalley internal

ASA-NY-HQ(config)#group-policy Hillvalley attributes

ASA-NY-HQ(config-group-policy)#wins-server value 10.10.10.20

ASA-NY-HQ(config-group-policy)#dns-server value 10.10.10.20

ASA-NY-HQ(config-group-policy)#vpn-tunnel-protocol IPSec

Настройте IPSec и общие атрибуты, которые будут использованы VPN-туннелями Hillvalley такие, как предварительно согласованные ключи и пулы IP-адресов.

ASA-NY-HQ(config)#tunnel-group Hillvalley ipsec-attributes

ASA-NY-HQ(config-tunnel-ipsec)#pre-shared-key cisco1234

ASA-NY-HQ(config)#tunnel-group Hillvalley general-attributes

ASA-NY-HQ(config-tunnel-general)#address-pool Hill-V-IP

ASA-NY-HQ(config-tunnel-general)#default-group-policy Hillvalley

Создайте политику раздельного туннеля, которая будет использовать ACL созданный в шаге №4, чтобы указать какой трафик будет зашифрован и пущен через туннель.

ASA-NY-HQ(config)#split-tunnel-policy tunnelspecified

ASA-NY-HQ(config)#split-tunnel-network-list value Hillvalley_splitunnel

Настройте необходимую для создания VPN-туннелей информацию криптокарт.

ASA-NY-HQ(config)#crypto ipsec transform-set Hill-trans esp-3des esp-sha-hmac

ASA-NY-HQ(config)#crypto dynamic-map outside_dyn_map 20 set transform-set Hill-trans

ASA-NY-HQ(config)#crypto dynamic-map dyn_map 20 set reverse-route

ASA-NY-HQ(config)#crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map

Пример конфигурации

Второй пример конфигурации |

|---|

ASA-NY-HQ#show running-config : Saved hostname ASA-NY-HQ ASA Version 7.2(2) enable password WwXYvtKrnjXqGbu1 encrypted names ! interface Ethernet0/0 nameif outside security-level 0 ip address 192.168.11.2 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 172.16.1.2 255.255.255.0 ! interface Ethernet0/2 shutdown no nameif no security-level no ip address ! interface Ethernet0/3 shutdown no nameif no security-level no ip address ! interface Management0/0 shutdown no nameif no security-level no ip address ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns server-group DefaultDNS domain-name corp2.com same-security-traffic permit intra-interface !--- Необходимо для связи между одноранговыми узлами VPN. access-list inside_nat0_outbound extended permit ip 172.16.1.0 255.255.255.0 10.10.10.0 255.255.255.0 access-list inside_nat0_outbound extended permit ip 172.16.1.0 255.255.255.0 20.20.20.0 255.255.255.0 access-list inside_nat0_outbound extended permit ip 10.10.10.0 255.255.255.0 20.20.20.0 255.255.255.0 access-list inside_nat0_outbound extended permit ip 20.20.20.0 255.255.255.0 10.10.10.0 255.255.255.0 access-list inside_nat0_outbound extended permit ip 10.10.120.0 255.255.255.0 20.20.20.0 255.255.255.0 access-list inside_nat0_outbound extended permit ip 172.16.1.0 255.255.255.0 10.10.120.0 255.255.255.0 access-list inside_nat0_outbound extended permit ip 10.10.120.0 255.255.255.0 10.10.10.0 255.255.255.0 access-list outside_20_cryptomap extended permit ip 172.16.1.0 255.255.255.0 10.10.10.0 255.255.255.0 access-list outside_20_cryptomap extended permit ip 20.20.20.0 255.255.255.0 10.10.10.0 255.255.255.0 access-list outside_20_cryptomap extended permit ip 10.10.120.0 255.255.255.0 10.10.10.0 255.255.255.0 access-list Hillvalley_splitunnel standard permit 172.16.1.0 255.255.255.0 access-list Hillvalley_splitunnel standard permit 10.10.10.0 255.255.255.0 access-list Hillvalley_splitunnel standard permit 20.20.20.0 255.255.255.0 access-list outside_30_cryptomap extended permit ip 172.16.1.0 255.255.255.0 20.20.20.0 255.255.255.0 access-list outside_30_cryptomap extended permit ip 10.10.10.0 255.255.255.0 20.20.20.0 255.255.255.0 access-list outside_30_cryptomap extended permit ip 10.10.120.0 255.255.255.0 20.20.20.0 255.255.255.0 logging enable logging asdm informational mtu outside 1500 mtu inside 1500 mtu man 1500 ip local pool Hill-V-IP 10.10.120.10-10.10.120.100 mask 255.255.255.0 no failover icmp unreachable rate-limit 1 burst-size 1 no asdm history enable arp timeout 14400 nat-control global (outside) 1 interface nat (inside) 0 access-list inside_nat0_outbound nat (inside) 1 172.16.1.0 255.255.255.0 route outside 0.0.0.0 0.0.0.0 192.168.11.1 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h423 0:05:00 h325 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute group-policy Hillvalley internal group-policy Hillvalley attributes wins-server value 10.10.10.20 dns-server value 10.10.10.20 vpn-tunnel-protocol IPSec split-tunnel-policy tunnelspecified split-tunnel-network-list value Hillvalley_splitunnel default-domain value corp.com username cisco password dZBmhhbNIN5q6rGK encrypted aaa authentication telnet console LOCAL no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac crypto ipsec transform-set Hill-trans esp-3des esp-sha-hmac crypto dynamic-map outside_dyn_map 20 set transform-set Hill-trans crypto dynamic-map dyn_map 20 set reverse-route crypto map outside_map 20 match address outside_20_cryptomap crypto map outside_map 20 set peer 192.168.10.10 crypto map outside_map 20 set transform-set ESP-3DES-SHA crypto map outside_map 30 match address outside_30_cryptomap crypto map outside_map 30 set peer 192.168.12.1 crypto map outside_map 30 set transform-set ESP-3DES-SHA crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map crypto map outside_map interface outside crypto isakmp enable outside crypto isakmp policy 10 authentication pre-share encryption 3des hash sha group 2 lifetime 86400 crypto isakmp nat-traversal 20 tunnel-group 192.168.10.10 type ipsec-l2l tunnel-group 192.168.10.10 ipsec-attributes pre-shared-key * tunnel-group 192.168.12.2 type ipsec-l2l tunnel-group 192.168.12.2 ipsec-attributes pre-shared-key * tunnel-group Hillvalley type ipsec-ra tunnel-group Hillvalley general-attributes address-pool Hill-V-IP default-group-policy Hillvalley tunnel-group Hillvalley ipsec-attributes pre-shared-key * telnet timeout 1440 ssh timeout 5 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h423 h325 inspect h423 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global prompt hostname context Cryptochecksum:62dc631d157fb7e91217cb82dc161a48 ASA-NY-HQ# |

Используйте этот раздел для того, чтобы подтвердить, что ваша конфигурация работает правильно.

Средство Интерпретатор выходных данных (только для зарегистрированных клиентов) (OIT) поддерживает некоторые команды show. Используйте OIT для просмотра аналитики выходных данных команды show.

ping inside x.x.x.x (IP-адрес хоста на противоположной стороне туннеля) – Данная команда позволяет посылать трафик по туннелю, используя адрес источника внутреннего интерфейса.

Данный раздел содержит сведения, которые можно использовать для устранения неполадок вашей конфигурации:

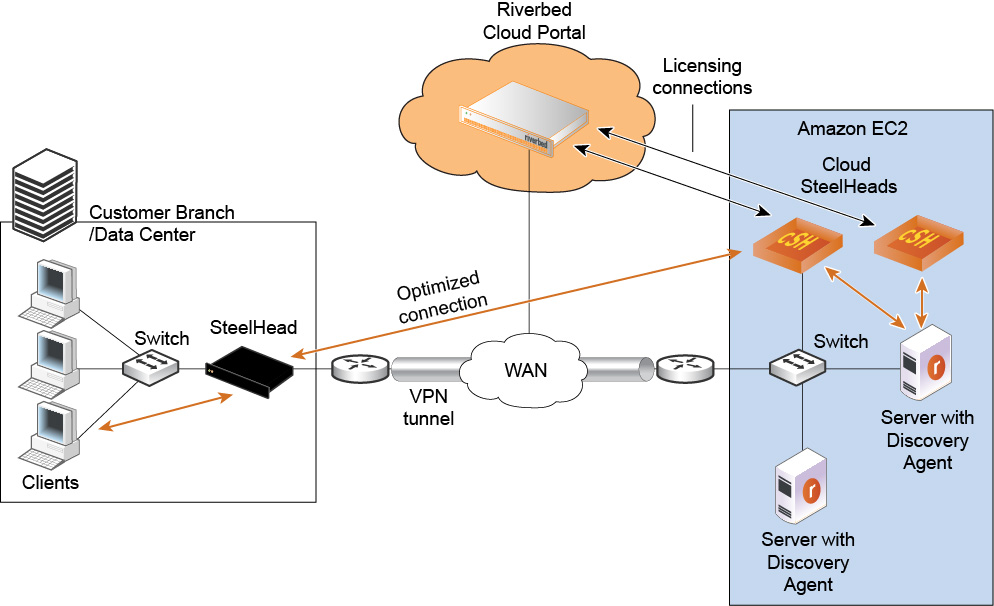

VPN туннель через роутер с 3G модемом

Это статья о том, как с помощью роутера, поддерживающего 3G модемы, подключаемые в порт USB, организовать VPN туннель для устройств в локальной сети. На самом деле это всё понадобилось по одной простой причине – как оказалось, у провайдера “Интертелеком”, так называемые “коробочные решения”, т.е. модемы, продваемые с вшитым номером и готовым подключением, при выходе в интернет получают ip-адреса из “серого” диапазона. Из-за этого такое подключение становится непригодным для использования его снаружи – подключиться к видеонаблюдению, например, или еще какому-нибудь сервису внутри локальной сети из интернета невозможно.

На сегодняшний день описанная тут прошивка устарела, а с новой её версией не всё гладко – для поддержки всех описанных возможностей в роутере нехватает памяти. Проблему решает кастомная прошивка, подробности по ссылке: Прошивка OpenWRT для роутера TP-link TL-MR3220.

В моем случае ситуация была такой: есть офис с сервером, на удаленной точке устанавливался кассовый аппарат, сервер из офиса должен делать запрос на кассовый аппарат и получать с него данные продаж. Т.е. необходимо организовать связь так, чтобы сервер видел кассу. Самый простой вариант – установить на точке роутер, в котором есть поддержка служб вроде Noip или DynDNS, подключить роутер к интернету, открыть нужный порт на кассовый аппарат. И вот тут получилась загвоздка. Выходом в интернет был 3G-модем и он при соединении с провайдером получал “серый” ip. Тогда необходим вариант посложнее, нужен vpn-сервер, нужен роутер, который сможет работать как vpn-клиент и будет делать это автоматически, без лишнего вмешательства. Идеальным вариантом мне кажется использование с обеих сторон роутеров Mikrotik, например RB751. Но есть еще одно препятствие.

Не все модемы из тех что есть в продаже подходят для использования в роутерах и наоборот, не все роутеры, которые работают с модемами, поддерживают те модемы, что есть в продаже.

Я составил список модемов, которые были в наличии у нас в магазинах и список роутеров, которые доступны, ну и соотвественно выписал списки поддерживаемых модемов для каждого роутера. У меня получилась всего одна подходящая парочка: роутер TP-link TL-MR3220 и модем Huawei EC306. Еще одно важное свойство этого роутера – для него есть прошивка OpenWrt, в которой, собственно, и есть нужные функции по поднятию vpn-туннеля.

Прошивка

Первое, что нужно будет сделать – прошить роутер. Прошивки для роутеров TP-Link лежат тут: Wiki OpenWrt

Прошивка которую использовал я: r42625, это вариант прошивки с веб-интерфейсом Luci.

На сегодняшний день актуальная версия прошивки r46767, в указанной выше уже не работают функции загрузки пакетов, вернее не работают ссылки, вшитые в прошивку.

Настройка 3G модема

После того как роутер прошит, он не будет сразу работать с модемом, для этого нужно добавить недостающие пакеты.

Чтобы добавить пакеты нужно подключить роутер к интрнету. Проще всего – вставить в wan порт кабель от другого роутера, по которому наш подопытный получит настройки по dhcp и выйдет в интернет. Можно использовать для выхода в интернет и wifi.

После того как интернет подключен заходим в раздел System – Software

Сначала нужно нажать Update lists, будет получен список доступных пакетов, в разделе Available packages выбрать необходимые:

comgt

kmod-usb2

kmod-usb-serial

kmod-usb-serial-option

kmod-usb-serial-wwan

kmod-usb-acm

usb-modeswitch

luci-proto-3g

После установки пакетов нужно вставить модем, в разделе System – Startup нужно проверить чтобы все опции запуска были включены (Enabled), и перезагрузить роутер.

После того как поддержка usb и протокол установлены нужно добавить новый сетевой интерфейс: в разделе Network – Interfaces. При создании нового интерфейса в поле выбора протокола должен быть доступен пункт UMTS/GPRS/EV-DO, после его выбора появятся поля для ввода параметров подключения: APN, username, password.

В настройках 3G интерфейса, на закладке Firewall settings нужно выбрать зону wan.

Теперь можно отключить те настройки, которые были сделаны для подключения роутера к интрнету (кабель или wifi) и перезагрузить роутер – должна установиться связь через модем.

Настройка VPN

Для vpn-подключения я использовал протокол pptp. По тому же принципу, что и при настройке модема, нужно в сетевых интерфейсах добавить новый, с использованием протокола pptp. Если такого варианта при выборе протоколов нет, нужно добавить пакеты с поддержкой этого протокола. В свойствах интерфейса нужно будет указать адрес сервера vpn, логин и пароль. На вкладке Firewall settings нужно добавить новую зону с произвольным именем, например ‘vpn’. Если всё настроено верно, после сохранения настроек роутер сразу установит связь с сервером.

Теперь нужно добавить правило для трафика между локальной сетью и vpn. В разделе Network – Firewall – Traffic rules создаем New forward rule, источник (Source zone) – lan, назначение (Destination zone) – vpn, действие (Action) – Accept. В том же разделе, на вкладке General settings для зоны VPN нужно убрать блокировку входящего и исходящего трафика и включить Masquerading.

на последней версии прошивки наблюдались проблемы при установке соединения по pptp протоколу, для устранения проблем необходимо проверить наличие и доустановить пакеты:

gre

kmod-gre

kmod-nf-nathelper-extra

Для проверки прохождения трафика через vpn можно зайти в браузере на любой сервис проверки “моего ip”, должен определиться ip адрес vpn-сервера к которому мы установили подключение.

Примерно так выглядит страница со списком сетевых интерфейсов после настройки всех нужных соединений:

Открываем порты

Последний этап настройки – открываем порты по которым можно будет обратиться к устройствам снаружи через созданный туннель.

Раздел Network – Firewall – Port Forwards. У меня почему-то сразу не выбирались нужные зоны, по этому я вписал нужные порты, добавил правило и уже потом отредактировал его как надо. А надо из зоны “vpn” с порта “нужный нам внешний порт” на адрес “указываем адрес устройства в локальной сети” на порт “нужный порт на устройстве” в зоне “lan”. Т.е. зона vpn это в нашем случае внешняя зона (External) а локальная сеть – внутренняя (Internal).

Теперь всё должно работать. При обращении из локальной сети vpn-сервера на клиентский ip, который получает наш роутер по настроенному порту мы попадем на нужный порт устройства, подключенного к роутеру.

VPN-туннель между узлами между ASA и маршрутизатором

Используя приведенную выше схему сети, приведенные ниже сценарии можно применить к обоим ASA для создания туннеля VPN между сайтами. Брандмауэр слева — это Cisco ASA, а устройство справа — маршрутизатор Cisco. Маршрутизатор должен иметь IOS, поддерживающую VPN.!

! Направьте конечную сеть на внешний интерфейс со следующим переходом в качестве шлюза по умолчанию.!

! Направьте конечную сеть на внешний интерфейс со следующим переходом в качестве шлюза по умолчанию.

IP-маршрут 192.168.11.0 255.255.255.0 22.22.22.1

! Убедитесь, что трафик VPN НЕ подключен к NAT

ip access-list расширенный ACL-NAT

запретить IP 172.16.22.0 0.0.0.255 192.168.11.0 0.0.0.255

разрешить ip любой любой

ip nat внутри списка источников ACL-NAT интерфейс Fa0 / 0 перегрузка

Настройка динамической многоточечной VPN (DMVPN) с использованием GRE через IPSec между несколькими маршрутизаторами

Функция динамической многоточечной VPN (DMVPN) позволяет пользователям лучше масштабировать большие и малые IPSec VPN за счет объединения туннелей общей инкапсуляции маршрутизации (GRE), шифрования IPSec и протокола разрешения следующего перехода (NHRP), чтобы предоставить пользователям простую настройку с помощью криптопрофилей, которые отменяют требования для определения статических криптокарт и динамического обнаружения конечных точек туннелей.

Требования

Для этого документа нет особых требований.

Используемые компоненты

Информация в этом документе основана на версиях программного и аппаратного обеспечения, указанных ниже.

Примечание. Сквозной проход нескольких IPSec поддерживается только в программном обеспечении Cisco IOS версий 12.2. (2) XK и 12.2. (13) T и более поздних.

Вывод команды show version на маршрутизаторе показан ниже:

sv9-4 # показать версию

Программное обеспечение межсетевой операционной системы Cisco

Программное обеспечение IOS (tm) 2600 (C2691-IK9S-M), версия 12.3 (3) , г.

ВЫПУСК ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ (fc2)

Авторское право (c) 1986-2003, cisco Systems, Inc.

Составлено dchih, Вт, 19 августа, 03:52

Текстовая база изображения: 0x60008954, база данных: 0x61D08000

ПЗУ: System Bootstrap, версия 12.2 (8r) T2,

ВЫПУСК ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ (fc1)

sv9-4 время безотказной работы 1 час 39 минут

Система возвращается в ПЗУ перезагрузкой

Файл системного образа "flash: c2691-ik9s-mz.123-3.bin"

Этот продукт содержит криптографические функции и подлежит

в законы США и местных стран, регулирующие импорт,

экспорт, передача и использование.Поставка криптографических

продукты не подразумевают права третьих лиц на импорт,

экспортировать, распространять или использовать шифрование. Импортеры, экспортеры,

дистрибьюторы и пользователи несут ответственность за соблюдение

Законы США и местных стран. Используя этот продукт, вы соглашаетесь

соблюдать применимые законы и правила. Если ты

не в состоянии соблюдать законы США и местные законы, верните этот продукт

немедленно.

Краткое изложение законов США, регулирующих криптографические продукты Cisco

можно найти по адресу:

http: // www.cisco.com/wwl/export/crypto/tool/stqrg.html

Если вам требуется дополнительная помощь, свяжитесь с нами, отправив

отправьте электронное письмо на адрес [email protected].

процессор cisco 2691 (R7000) (версия 0.1)

с 98304 КБ / 32768 КБ памяти.

Идентификатор платы процессора JMX0710L5CE

ЦП R7000 на 160 МГц, реализация 39,

Версия 3.3, кэш второго уровня 256 КБ

Бриджинговое программное обеспечение.

Программное обеспечение X.25, версия 3.0.0.

Программное обеспечение SuperLAT (авторское право 1990 г. - Meridian Technology Corp.).

2 FastEthernet / IEEE 802.3 интерфейса (ов)

2 Последовательный (синхронный / асинхронный) сетевой интерфейс (ы)

1 сетевой интерфейс (ы) ATM

1 модуль (ы) виртуальной частной сети (VPN)

Конфигурация DRAM имеет ширину 64 бита с отключенной четностью.

55 Кбайт энергонезависимой памяти конфигурации.

125184 КБ системной флэш-памяти ATA CompactFlash (чтение / запись)

Регистр конфигурации - 0x2102 Информация, представленная в этом документе, была создана на устройствах в определенной лабораторной среде. Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией.Если вы работаете в действующей сети, убедитесь, что вы понимаете потенциальное влияние любой команды перед ее использованием.

Предпосылки теории

Функция работает по следующим правилам.

Каждый луч имеет постоянный туннель IPSec к концентратору, а не к другим лучам в сети. Каждый луч регистрируется как клиенты сервера NHRP.

Когда лучу необходимо отправить пакет в целевую (частную) подсеть на другом луче, он запрашивает у сервера NHRP реальный (внешний) адрес целевого (целевого) луча.

После того, как исходящий луч узнает адрес однорангового узла целевого луча, он может инициировать динамический туннель IPSec к целевому лучу.

Туннель «луч-звезда» построен через многоточечный интерфейс GRE (mGRE).

Каналы луча к луче устанавливаются по запросу всякий раз, когда между лучами есть трафик. После этого пакеты могут обходить концентратор и использовать туннель «луч-луч».

Следующие определения применяются к набору правил.

NHRP — протокол клиента и сервера, в котором концентратор является сервером, а периферийные устройства — клиентами. Концентратор поддерживает базу данных NHRP адресов общедоступных интерфейсов каждого луча. Каждый луч регистрирует свой реальный адрес при загрузке и запрашивает у базы данных NHRP реальные адреса конечных лучей, чтобы построить прямые туннели.

mGRE Tunnel Interface — позволяет одному интерфейсу GRE поддерживать несколько туннелей IPSec и упрощает размер и сложность конфигурации.

Примечание: После предварительно настроенного количества бездействия в туннелях «луч-точка» маршрутизатор разорвет эти туннели для экономии ресурсов (сопоставления безопасности IPSec [SA]).

Примечание: Профиль трафика должен соответствовать правилу 80–20 процентов: 80 процентов трафика состоит из трафика между лучами и концентраторами, а 20 процентов трафика состоит из трафика между лучами.

Условные обозначения

См. Раздел Условные обозначения технических советов Cisco для получения дополнительной информации об условных обозначениях в документе.

В этом разделе представлена информация для настройки функций, описанных в этом документе.

Примечание: Чтобы найти дополнительную информацию о командах, используемых в этом документе, используйте Инструмент поиска команд (только зарегистрированные клиенты).

Схема сети

В этом документе используется настройка сети, показанная на схеме ниже.

Конфигурации

В этом документе используются конфигурации, показанные ниже.

| Конфигурация концентратора-маршрутизатора (sv9-2) |

|---|

sv9-2 # пробег Конфигурация здания ... Текущая конфигурация: 1827 байт ! версия 12.3 конфигурация службы отметки времени службы отладки дата и время мс отметки времени службы журнал datetime мс нет сервисного шифрования паролей ! имя хоста sv9-2 ! маркер начала загрузки маркер сапога ! включить пароль cisco ! нет ааа новая модель IP подсеть-ноль ! ! нет поиска IP-домена ! ip ssh break-string ! ! --- Создайте политику ассоциации безопасности Интернета и управления ключами! --- Протокол (ISAKMP) для согласования на этапе 1. ! Политика крипто isakmp 10 хэш md5 предварительная проверка подлинности ! --- Добавьте динамические предварительные общие ключи для всех удаленных! --- маршрутизаторов VPN. крипто-ключ isakmp адрес cisco123 0.0.0.0 0.0.0.0 ! ! --- Создайте политику этапа 2 для фактического шифрования данных. crypto ipsec transform-set strong esp-3des esp-md5-hmac ! ! --- Создайте профиль IPSec, который будет динамически применяться к туннелям! --- GRE через IPSec. крипто IPsec профиль cisco установить время жизни ассоциации безопасности в секундах 120 набор-трансформер strong ! ! ! ! ! ! ! ! ! ! ! нет голосового буфера захвата hpi нет места назначения захвата голоса hpi ! ! ! ! ! ! ! ! --- Создайте шаблон туннеля GRE, который будет применяться! --- ко всем динамически создаваемым туннелям GRE. интерфейс Tunnel0 IP-адрес 192.168.1.1 255.255.255.0 нет IP-перенаправления ip mtu 1440 ip nhrp аутентификация cisco123 ip nhrp map multicast динамический ip nhrp идентификатор сети 1 нет ip сплит-горизонт эигрп 90 нет IP-адреса следующего перехода eigrp 90 источник туннеля FastEthernet0 / 0 туннельный режим gre multipoint ключ туннеля 0 защита туннеля профиль ipsec cisco ! ! --- Это исходящий интерфейс. интерфейс FastEthernet0 / 0 IP-адрес 209.168.202.225 255.255.255.0 дуплекс авто скорость авто ! ! --- Это входящий интерфейс. интерфейс FastEthernet0 / 1 IP-адрес 1.1.1.1 255.255.255.0 дуплекс авто скорость авто ! интерфейс BRI1 / 0 нет IP-адреса неисправность ! интерфейс BRI1 / 1 нет IP-адреса неисправность ! интерфейс BRI1 / 2 нет IP-адреса неисправность ! интерфейс BRI1 / 3 нет IP-адреса неисправность ! ! --- Включите протокол маршрутизации для отправки и получения! --- динамических обновлений о частных сетях. роутер eigrp 90 сеть 1.1.1.0 0.0.0.255 сеть 192.168.1.0 нет авто-сводки ! ip http сервер нет IP http безопасный сервер ip бесклассовый IP-маршрут 0.0.0.0 0.0.0.0 209.168.202.226 ! ! ! ! ! ! ! ! ! ! ! линия con 0 время ожидания выполнения 0 0 транспорт предпочел все транспортная продукция все escape-символ 27 линия aux 0 транспорт предпочел все транспортная продукция все линия vty 0 4 пароль cisco авторизоваться транспорт предпочел все транспорт ввод все транспортная продукция все ! ! конец |

| Спица # 1 (sv9-3) Конфигурация |

|---|

sv9-3 # пробег Конфигурация здания... Текущая конфигурация: 1993 байта ! версия 12.3 отметки времени службы время безотказной отладки отметки времени службы журнал работоспособности нет сервисного шифрования паролей ! имя хоста sv9-3 ! маркер начала загрузки загрузочная системная флешка: c3725-ik9s-mz.123-3.bin маркер сапога ! ! нет ааа новая модель IP подсеть-ноль ! ! нет поиска IP-домена ! ip ssh break-string ! ! ! --- Создайте политику ISAKMP для согласования этапа 1. Политика крипто isakmp 10 хэш md5 предварительная проверка подлинности ! --- Добавьте динамические предварительные общие ключи для всех удаленных VPN! --- маршрутизаторов и концентратора. крипто-ключ isakmp адрес cisco123 0.0.0.0 0.0.0.0 ! ! ! --- Создайте политику этапа 2 для фактического шифрования данных. crypto ipsec transform-set strong esp-3des esp-md5-hmac ! ! --- Создайте профиль IPSec, который будет динамически применяться к! --- туннелям GRE через IPSec. крипто IPsec профиль cisco установить время жизни ассоциации безопасности в секундах 120 набор-трансформер strong ! ! ! ! ! ! ! ! ! ! ! нет голосового буфера захвата hpi нет места назначения захвата голоса hpi ! ! факс-интерфейс типа факс-почта ! ! ! ! ! ! --- Создайте шаблон туннеля GRE, который будет применяться! --- ко всем динамически создаваемым туннелям GRE. интерфейс Tunnel0 IP-адрес 192.168.1.2 255.255.255.0 нет IP-перенаправления ip mtu 1440 ip nhrp аутентификация cisco123 ip nhrp map multicast динамический ip nhrp map 192.168.1.1 209.168.202.225 ip nhrp map multicast 209.168.202.225 ip nhrp идентификатор сети 1 ip nhrp nhs 192.168.1.1 источник туннеля FastEthernet0 / 0 туннельный режим gre multipoint ключ туннеля 0 защита туннеля профиль ipsec cisco ! ! --- Это исходящий интерфейс. интерфейс FastEthernet0 / 0 IP-адрес 209.168.202.131 255.255.255.0 дуплекс авто скорость авто ! ! --- Это входящий интерфейс. интерфейс FastEthernet0 / 1 IP-адрес 2.2.2.2 255.255.255.0 дуплекс авто скорость авто ! интерфейс BRI1 / 0 нет IP-адреса неисправность ! интерфейс BRI1 / 1 нет IP-адреса неисправность ! интерфейс BRI1 / 2 нет IP-адреса неисправность ! интерфейс BRI1 / 3 нет IP-адреса неисправность ! ! --- Включите протокол маршрутизации для отправки и получения! --- динамических обновлений о частных сетях. роутер eigrp 90 сеть 2.2.2.0 0.0.0.255 сеть 192.168.1.0 нет авто-сводки ! ip http сервер нет IP http безопасный сервер ip бесклассовый IP-маршрут 0.0.0.0 0.0.0.0 209.168.202.225 ip route 3.3.3.0 255.255.255.0 Tunnel0 ! ! ! ! ! ! ! ! dial-peer cor custom ! ! ! ! ! линия con 0 время ожидания выполнения 0 0 транспорт предпочел все транспортная продукция все escape-символ 27 линия aux 0 транспорт предпочел все транспортная продукция все линия vty 0 4 авторизоваться транспорт предпочел все транспорт ввод все транспортная продукция все ! ! конец |

| Спица # 2 (sv9-4) Конфигурация |

|---|

sv9-4 # пробег Конфигурация здания... Текущая конфигурация: 1994 байта ! версия 12.3 отметки времени службы отладки дата и время мс отметки времени службы журнал datetime мс нет сервисного шифрования паролей ! имя хоста sv9-4 ! маркер начала загрузки загрузочная системная флешка: c2691-ik9s-mz.123-3.bin маркер сапога ! ! нет ааа новая модель IP подсеть-ноль ! ! нет поиска IP-домена ! ip ssh break-string ! ! ! ! --- Создайте политику ISAKMP для согласования этапа 1. Политика крипто isakmp 10 хэш md5 предварительная проверка подлинности ! --- Добавьте динамические предварительные общие ключи для всех удаленных VPN! --- маршрутизаторов и концентратора. крипто-ключ isakmp адрес cisco123 0.0.0.0 0.0.0.0 ! ! ! --- Создайте политику этапа 2 для фактического шифрования данных. crypto ipsec transform-set strong esp-3des esp-md5-hmac ! ! --- Создайте профиль IPSec, который будет динамически применяться к! --- туннелям GRE через IPSec. крипто IPsec профиль cisco установить время жизни ассоциации безопасности в секундах 120 набор-трансформер strong ! ! ! ! ! ! ! ! ! ! ! нет голосового буфера захвата hpi нет места назначения захвата голоса hpi ! ! ! ! ! ! ! ! --- Создайте шаблон туннеля GRE, который будет применяться! --- ко всем динамически создаваемым туннелям GRE. интерфейс Tunnel0 IP-адрес 192.168.1.3 255.255.255.0 нет IP-перенаправления ip mtu 1440 ip nhrp аутентификация cisco123 ip nhrp map multicast динамический ip nhrp map 192.168.1.1 209.168.202.225 ip nhrp map multicast 209.168.202.225 ip nhrp идентификатор сети 1 ip nhrp nhs 192.168.1.1 источник туннеля FastEthernet0 / 0 туннельный режим gre multipoint ключ туннеля 0 защита туннеля профиль ipsec cisco ! ! --- Это исходящий интерфейс. интерфейс FastEthernet0 / 0 IP-адрес 209.168.202.130 255.255.255.0 дуплекс авто скорость авто ! интерфейс Serial0 / 0 нет IP-адреса неисправность тактовая частота 2000000 нет очереди ! ! --- Это входящий интерфейс. интерфейс FastEthernet0 / 1 IP-адрес 3.3.3.3 255.255.255.0 дуплекс авто скорость авто ! интерфейс Serial0 / 1 нет IP-адреса неисправность тактовая частота 2000000 ! интерфейс ATM1 / 0 нет IP-адреса неисправность нет банкомата ilmi-keepalive ! ! --- Включите протокол маршрутизации для отправки и получения! --- динамических обновлений о частных сетях. роутер eigrp 90 сеть 3.3.3.0 0.0.0.255 сеть 192.168.1.0 нет авто-сводки ! ip http сервер нет IP http безопасный сервер ip бесклассовый ip route 2.2.2.0 255.255.255.0 Tunnel0 IP-маршрут 0.0.0.0 0.0.0.0 209.168.202.225 ! ! ! ! ! ! ! ! dial-peer cor custom ! ! ! ! ! линия con 0 время ожидания выполнения 0 0 транспорт предпочел все транспортная продукция все escape-символ 27 линия aux 0 транспорт предпочел все транспортная продукция все линия vty 0 4 пароль cisco авторизоваться транспорт предпочел все транспорт ввод все транспортная продукция все ! ! конец |

В этом разделе представлена информация, которую вы можете использовать, чтобы убедиться, что ваша конфигурация работает правильно.

Определенные команды show поддерживаются Средством интерпретации выходных данных (только для зарегистрированных клиентов), который позволяет просматривать анализ выходных данных команды show .

показать активное соединение с криптосистемой. — отображает общее количество шифрованных и дешифрованных данных для каждой SA.

show crypto ipsec sa — отображает статистику по активным туннелям.

show crypto isakmp sa — отображает состояние ISAKMP SA.

В этом разделе представлена информация, которую можно использовать для устранения неполадок в конфигурации.

DMVPN Туннельные створки с перерывами

Проблема

ДМВПН закрылки тоннеля периодически.

Решение

Когда туннели DMVPN колеблются, проверьте соседство между маршрутизаторами, поскольку проблемы с формированием соседства между маршрутизаторами могут вызвать колебание туннеля DMVPN. Чтобы решить эту проблему, убедитесь, что соседство между маршрутизаторами всегда установлено.

Команды поиска и устранения неисправностей

Примечание: Перед вводом команд отладки см. Раздел Важная информация о командах отладки.

debug crypto ipsec — отображает события IPSec.

debug crypto isakmp — отображает сообщения о событиях Internet Key Exchange (IKE).

отладка криптографической машины — отображает информацию от криптографической машины.

Дополнительную информацию по устранению неполадок IPSec можно найти в разделе Устранение неполадок IP-безопасности — Общие сведения и использование команд отладки.

Пример вывода отладки

Отладки NHRP

Следующие выходные данные отладки показывают запрос NHRP и ответ разрешения NHRP. Отладки были захвачены со спиц sv9-4 и sv9-3 и хаба sv9-2.

sv9-4 # показать отладку NHRP: Отладка протокола NHRP включена sv9-4 # пинг 2.2.2.2 Для прерывания введите escape-последовательность. Отправка 5 100-байтовых эхо-сообщений ICMP в 2.2.2.2, время ожидания составляет 2 секунды: !!!!! Уровень успеха составляет 100 процентов (5/5), мин. / Сред. / Макс. Двусторонний переход = 4/4/4 мс sv9-4 # * 1 марта 02: 06: 01.667: NHRP: отправка пакета на NHS 192.168.1.1 на Tunnel0 * 1 марта 02: 06: 01.671: NHRP: отправка пакета на NHS 192.168.1.1 на Tunnel0 * 1 марта 02: 06: 01.675: NHRP: отправка пакета на NHS 192.168.1.1 на Tunnel0 * 1 марта, 02: 06: 01.679: NHRP: инкапсуляция прошла успешно. IP-адрес туннеля 209.168.202.225 * 1 марта, 02:06:01.679: NHRP: отправить запрос разрешения через Tunnel0, размер пакета: 84 * 1 марта 02:06: 01.679: src: 192.168.1.3, dst: 192.168.1.1 * 1 марта 02: 06: 01.679: NHRP: 84 байта из Tunnel0 * 1 марта 02: 06: 01.679: NHRP: отправка пакета на NHS 192.168.1.1 на Tunnel0 * 1 марта 02: 06: 01.683: NHRP: отправка пакета в NHS 192.168.1.1 на Tunnel0 * 1 марта 02: 06: 03.507: NHRP: инкапсуляция прошла успешно. IP-адрес туннеля 209.168.202.225 * 1 марта 02: 06: 03.507: NHRP: отправить запрос разрешения через Tunnel0, размер пакета: 84 * 1 марта, 02:06:03.507: SRC: 192.168.1.3, ДСТ: 192.168.1.1 * 1 марта 02: 06: 03.507: NHRP: 84 байта из Tunnel0 * 1 марта 02: 06: 03.511: NHRP: получение ответа о разрешении через Tunnel0, размер пакета: 132 * 1 марта 02: 06: 03.511: NHRP: netid_in = 0, to_us = 1 * 1 марта 02: 06: 03.511: NHRP: Нет необходимости откладывать обработку разрешения событие nbma src: 209.168.202.130 nbma dst: 209.168.202.131 sv9-3 # 05:31:12: NHRP: отправка пакета в NHS 192.168.1.1 на Tunnel0 05:31:12: NHRP: отправка пакета в NHS 192.168.1.1 на Tunnel0 05:31:12: NHRP: отправка пакета на NHS 192.168.1.1 на Tunnel0 05:31:12: NHRP: инкапсуляция прошла успешно. IP-адрес туннеля 209.168.202.225 05:31:12: NHRP: отправить запрос разрешения через Tunnel0, размер пакета: 84 05:31:12: src: 192.168.1.2, dst: 192.168.1.1 05:31:12: NHRP: 84 байта из Tunnel0 05:31:12: NHRP: отправка пакета в NHS 192.168.1.1 на Tunnel0 05:31:12: NHRP: запрос разрешения приема через Tunnel0, размер пакета: 104 05:31:12: NHRP: netid_in = 1, to_us = 0 05:31:12: NHRP: Задержка запроса разрешения nbma src: 209.168.202.131 nbma dst: 209.168.202.130 причина: IPSEC-IFC: нужно дождаться IPsec SA. 05:31:12: NHRP: ответ о разрешении приема через Tunnel0, размер пакета: 112 05:31:12: NHRP: netid_in = 0, to_us = 1 05:31:12: NHRP: запрос разрешения уже обрабатывается (задерживается). 05:31:12: NHRP: запрос разрешения не поставлен в очередь. Уже обрабатывается (задерживается). 05:31:12: NHRP: отправка пакета в NHS 192.168.1.1 на Tunnel0 05:31:13: NHRP: Обработка отложенного запроса разрешения src: 192.168.1.3 dst: 2.2.2.2 05:31:13: NHRP: нет необходимости откладывать обработку события разрешения Источник nbma: 209.168.202.131 dst nbma: 209.168.202.130 sv9-2 # * 1 марта 06: 03: 40.174: NHRP: пересылка пакета в пределах той же структуры Туннель0 -> Туннель0 * 1 марта 06: 03: 40.174: NHRP: пересылка пакета в той же структуре Туннель0 -> Туннель0 * 1 марта 06: 03: 40.178: NHRP: пересылка пакета внутри той же сети Туннель0 -> Туннель0 * 1 марта 06: 03: 40.182: NHRP: получить запрос разрешения через Tunnel0, размер пакета: 84 * 1 марта, 06:03:40.182: NHRP: netid_in = 1, to_us = 0 * 1 марта 06: 03: 40.182: NHRP: Нет необходимости откладывать обработку разрешения событие nbma src: 209.168.202.225 nbma dst: 209.168.202.130 * 1 марта 06:03: 40.182: NHRP: nhrp_rtlookup дал Tunnel0 * 1 марта 06:03: 40.182: NHRP: netid_out 1, netid_in 1 * 1 марта 06:03: 40.182: NHRP: nhrp_cache_lookup_comp вернул 0x0 * 1 марта 06: 03: 40.182: NHRP: вызов nhrp_forward * 1 марта 06: 03: 40.182: NHRP: инкапсуляция прошла успешно. IP-адрес туннеля 209.168.202.131 * 1 марта 06: 03: 40.182: NHRP: запрос разрешения пересылки через Tunnel0, размер пакета: 104 * 1 марта, 06:03:40.182: src: 192.168.1.1, dst: 2.2.2.2 * 1 марта 06: 03: 40.182: NHRP: 104 байта из Tunnel0 * 1 марта 06: 03: 40.182: NHRP: пересылка пакета внутри той же сети Туннель0 -> Туннель0 * 1 марта 06: 03: 40.182: NHRP: получить запрос разрешения через Tunnel0, размер пакета: 84 * 1 марта 06:03: 40.182: NHRP: netid_in = 1, to_us = 0 * 1 марта 06: 03: 40.182: NHRP: Нет необходимости откладывать обработку разрешения событие nbma src: 209.168.202.225 nbma dst: 209.168.202.131 * 1 марта 06:03: 40.182: NHRP: nhrp_rtlookup дал Tunnel0 * 1 марта, 06:03:40.182: NHRP: netid_out 1, netid_in 1 * 1 марта 06:03: 40.182: NHRP: nhrp_cache_lookup_comp вернул 0x63DE9498 * 1 марта 06: 03: 40.182: NHRP: инкапсуляция прошла успешно. IP-адрес туннеля 209.168.202.131 * 1 марта 06: 03: 40.182: NHRP: отправить ответ о разрешении через Tunnel0, размер пакета: 112 * 1 марта 06:03: 40.186: src: 192.168.1.1, dst: 192.168.1.2 * 1 марта 06: 03: 40.186: NHRP: 112 байт из Tunnel0 * 1 марта 06: 03: 40.186: NHRP: пересылка пакета внутри той же сети Туннель0 -> Туннель0 * 1 марта 06: 03: 42.010: NHRP: получить запрос разрешения через Tunnel0, размер пакета: 84 * 1 марта, 06:03:42.010: NHRP: netid_in = 1, to_us = 0 * 1 марта 06:03: 42.010: NHRP: Нет необходимости откладывать обработку разрешения событие nbma src: 209.168.202.225 nbma dst: 209.168.202.130

Отладки согласования ISAKMP и IPSec

Следующие выходные данные отладки показывают согласование ISAKMP и IPSec. Отладки были захвачены со спиц sv9-4 и sv9-3.

sv9-4 # пинг 2.2.2.2 Для прерывания введите escape-последовательность. Отправка 5 100-байтовых эхо-сообщений ICMP в 2.2.2.2 таймаут 2 секунды: !!!!! Коэффициент успеха составляет 100 процентов (5/5), мин. / Сред. / Макс. Туда и обратно = 1/2/4 мс sv9-4 # * 1 марта 02: 25: 37.107: ISAKMP (0: 0): получен пакет от 209.168.202.131 dport 500 sport 500 Global (N) NEW SA * 1 марта 02: 25: 37.107: ISAKMP: локальный порт 500, удаленный порт 500 * 1 марта 02: 25: 37.107: ISAKMP: успешно вставьте sa sa = 63B38288 * 1 марта 02: 25: 37.107: ISAKMP (0:12): ввод = IKE_MESG_FROM_PEER, IKE_MM_EXCH * 1 марта 02: 25: 37.107: ISAKMP (0:12): старое состояние = IKE_READY Новое состояние = IKE_R_MM1 * 1 марта, 02:25:37.107: ISAKMP (0:12): обработка полезной нагрузки SA. ID сообщения = 0 * 1 марта 02: 25: 37.107: ISAKMP (0:12): обработка полезной нагрузки идентификатора поставщика * 1 марта 02: 25: 37.107: ISAKMP (0:12): идентификатор поставщика похож на Unity / DPD, но серьезное несоответствие 157 * 1 марта 02: 25: 37.107: ISAKMP (0:12): идентификатор поставщика - NAT-T v3 * 1 марта 02: 25: 37.107: ISAKMP (0:12): обработка полезной нагрузки идентификатора поставщика * 1 марта 02: 25: 37.107: ISAKMP (0:12): идентификатор поставщика похож на Unity / DPD, но серьезное несоответствие 123 * 1 марта 02: 25: 37.107: ISAKMP (0:12): идентификатор поставщика - NAT-T v2 * 1 марта, 02:25:37.107: ISAKMP: Ищем соответствующий ключ для 209.168.202.131 по умолчанию: успех * 1 марта 02: 25: 37.107: ISAKMP (0:12): найден предварительный общий ключ однорангового узла соответствие 209.168.202.131 * 1 марта 02: 25: 37.107: Обнаружен локальный предварительный ключ ISAKMP (0:12) * 1 марта 02: 25: 37.107: ISAKMP: профили сканирования для xauth ... * 1 марта 02: 25: 37.107: ISAKMP (0:12): проверка преобразования ISAKMP 1 против политики приоритета 10 * 1 марта 02: 25: 37.107: ISAKMP: шифрование D

VPN-туннель: что это такое и как он работает?

VPN-туннель — это зашифрованный канал между вашим компьютером или мобильным устройством и внешней сетью.

VPN-туннель — сокращение от туннеля виртуальной частной сети — может предоставить способ скрыть часть вашей онлайн-активности.

Как? VPN-туннель соединяет ваш смартфон, ноутбук, компьютер или планшет с другой сетью, в которой ваш IP-адрес скрыт, а все данные, которые вы генерируете во время серфинга в Интернете, зашифрованы.

Подключаясь к веб-сайтам через VPN-туннель, а не напрямую, вы можете помочь предприятиям, государственным органам, хакерам или другим любителям отслеживать вашу онлайн-активность или просматривать ваш IP-адрес, который, как и ваш фактический адрес, определяет ваше местоположение пока вы в сети.

VPN-туннель полезен, когда вы входите в Интернет через общедоступный Wi-Fi в отелях, кафе или библиотеке.

Как работает VPN-туннелирование?

Чтобы подключиться к Интернету через VPN-туннель, вам сначала необходимо зарегистрироваться в службе виртуальной частной сети, более известной как VPN. VPN — это ключ к сокрытию вашего IP-адреса и защите вашей онлайн-активности от слежки.

Перед посещением веб-сайтов вы войдете в службу своего VPN-провайдера.Когда вы затем начнете поиск в Интернете, посещаемые вами веб-сайты и ваш собственный интернет-провайдер — для краткости ISP — не увидят ваш IP-адрес. Вместо этого они увидят IP-адрес вашего VPN-провайдера, что поможет защитить вашу конфиденциальность.

По сути, когда вы нажимаете на ссылки или загружаете файлы с сайта, никто не узнает, что это ваши действия. Это как если бы ваш VPN-провайдер построил туннель вокруг вашей онлайн-активности, создав барьер между ним и всеми остальными.

Однако одного использования VPN может быть недостаточно для защиты вашей конфиденциальности в Интернете.Вот почему провайдеры VPN делают еще один шаг к шифрованию данных, которые вы отправляете и получаете, пока находитесь в сети. Когда ваши данные зашифрованы, они шифруются, поэтому слежка не может их перехватить и расшифровать.

Когда вы включите этот дополнительный уровень защиты, хакеры, предприятия, правительства и другие лица не смогут отслеживать, какие сайты вы посещаете, какие файлы вы загружаете, видео, которое вы транслируете, или онлайн-игры, в которые вы играете.

Скрытие вашего IP-адреса и шифрование данных, которые вы отправляете и получаете, — это мощная комбинация, которая помогает сохранить конфиденциальность ваших сеансов просмотра в Интернете.

Протоколы туннелей VPN

Не все туннели VPN одинаково эффективны для защиты вашей конфиденциальности в Интернете. Мощность туннеля зависит от типа протокола туннелирования, используемого вашим провайдером VPN.

Некоторые протоколы устарели и могут не обеспечивать шифрование данных, достаточное для предотвращения онлайн-слежки, поэтому рекомендуется работать с поставщиком VPN, который полагается на самый надежный протокол туннелирования.

PPTP

Протокол туннелирования «точка-точка»

, более известный как PPTP, является одной из самых старых версий, используемых до сих пор.Сильной стороной этого протокола является его скорость: он обеспечивает чрезвычайно высокую скорость соединения.

Однако за эту скорость приходится платить. PPTP работает быстро, отчасти потому, что уровень шифрования данных у него слабый по сегодняшним стандартам. Это означает, что посторонним легче взломать шифрование, обеспечиваемое этим протоколом. Если вы хотите большей защиты, изучите более надежную форму протокола.

L2TP / IPSec

Layer 2 Tunneling Protocol при использовании с Интернет-протоколом безопасности является шагом вперед по сравнению с базовым PPTP.Это связано с тем, что этот уровень протокола туннелирования предлагает два уровня защиты: части L2TP и IPSec этого протокола создают собственное шифрование. Это приводит к двухуровневой защите ваших онлайн-данных.

Обратная сторона? Этот тип протокола туннелирования из-за двух уровней шифрования может привести к снижению скорости онлайн-соединения. L2TP / IPSec также иногда блокируется межсетевыми экранами. Это потому, что этот тип туннелирования VPN использует фиксированные порты.

SSTP

Протокол

Secure Socket Tunneling Protocol необычен, потому что он доступен только в операционных системах Windows.Этот тип протокола туннелирования очень безопасен, что делает его безопасным выбором. Он также не использует фиксированные порты, поэтому SSTP легче проходит через брандмауэры.

Проблема, конечно, в том, что этот протокол недоступен для операционных систем, отличных от Windows. Это исключает многих потенциальных пользователей.

OpenVPN

Если вы ищете самую надежную защиту в сети, вам следует подумать об инвестициях в поставщика услуг VPN, который полагается на протокол OpenVPN.

Этот протокол работает со всеми основными операционными системами, Linux, Windows и Mac, в мобильных операционных системах Android и iOS.

Может, вы предпочитаете независимую операционную систему? OpenVPN может вам помочь, потому что он работает с такими системами, как FreeBSD, NetBSD, Solaris и OpenBSD.

OpenVPN в настоящее время считается лучшей формой протокола туннелирования VPN. Это потому, что его шифрование особенно надежно. Он также умеет обходить брандмауэры.

Защита вашей конфиденциальности в сети

Ключ к VPN-туннелированию — это фактическое использование службы. VPN не сможет сохранить вашу личность в секрете или зашифровать данные, которые вы отправляете и получаете, если вы пропустите этот дополнительный шаг подключения к провайдеру VPN перед выходом в Интернет.

Помните также, что для полной защиты вашей конфиденциальности в Интернете вам необходимо включить защиту VPN на любом устройстве, которое вы используете для выхода в Интернет из общедоступных мест. Защита ноутбука с помощью VPN не поможет, если вы входите в Интернет с помощью смартфона, пока вы отдыхаете в кафе.

В нижней строке? VPN-туннелирование необходимо для обеспечения конфиденциальности в Интернете. Просто убедитесь, что вы используете свой VPN-сервис после того, как зарегистрируетесь в нем.

Juniper: Настройка туннеля IPSec VPN между межсетевым экраном / устройством VPN Juniper Netscreen и устройством Cisco VPN

Сегодня я объясню (простые) шаги по настройке туннеля IPSec VPN на основе маршрутов между межсетевым экраном / устройством VPN Juniper Netscreen и удаленным устройством Cisco (например, Cisco ASA)

Если вам нужна более общая информация о IPSec и создании VPN с помощью Juniper, прочтите мой блог о VPN с Juniper netscreen: Создание IPSec VPN с Juniper Netscreen ScreenOS (CJFV)

Пример сети, использованный в этом объяснении, выглядит так:

Это наши цели:

Установите двустороннюю VPN между компанией A (за устройством netscreen) и компанией B (за устройством Cisco), используя PSK, 3DES / SHA1

PSK (общий ключ): AD230LdaiJDIdaz392382

- Настроить двунаправленную маршрутизацию от A-LAN1 к B-LAN1 и B-LAN2, без преобразования сетевых адресов

- Разрешить хостам из A-LAN2 и A-LAN3 доступ к B-LAN1 и B-LAN2 и использовать IP-адрес интерфейса межсетевого экрана netscreen в зоне WAN (eth0 / 1: 2.2.2.1) в качестве IP-адреса источника

Общедоступные (Интернет) IP-адреса каждого устройства vpn: 3.3.3.1 (Netscreen, Company A) и 1.1.1.1 (Cisco, Company B)

Я не эксперт по Cisco, но могу подтвердить, что настройка на устройстве Cisco довольно проста. Вам необходимо определить локальные и удаленные сетевые объекты (ACL), определить настройки фазы 1 и фазы 2, а затем склеить информацию вместе в VPN (криптокарту).

Мы предполагаем следующую настройку на Cisco (может быть неполной или в правильном порядке, но, по крайней мере, она показывает сети и настройки Phase1 и Phase2):

Имя 3.3.3.1 Компания A_VPN-Netscreen

группа объектов сеть CompanyA

сетевой объект 10.1.1.0 255.255.255.0

сетевой объект 2.2.2.1 255.255.255.255

группа объектов сеть MyCompany

сетевой объект 192.168.1.0 255.255.255.0

сетевой объект 192.168.2.0 255.255 .255.0

список доступа NONAT разрешение IP группа объектов MyCompany группа объектов CompanyA

список доступа CompanyA разрешение ip группа объектов MyCompany группа объектов CompanyA

криптокарта MyVPN 40 ipsec-isakmp

криптокарта MyVPN 40 сопоставить адрес CompanyA

криптокарта MyVPN 40 установить pfs group2

криптокарта MyVPN 40 установить одноранговую компаниюA_VPN-Netscreen

криптокарта MyVPN 40mp установить адрес для преобразования MyVakdaz_39 ADJDV39 ADDVPN ключ

-Netscreen маска сети 255.255.255.255

политика isakmp 10 проверка подлинности до общего доступа

политика isakmp 10 шифрование 3des

политика isakmp 10 hash sha

политика isakmp 10 группа 2

политика isakmp 10 время жизни 28800

На Netscreen нужно сделать так:

- Создайте 2 туннельных интерфейса и привяжите их к правильному физическому интерфейсу

- Настроить маршрутизацию и направить трафик на соответствующий туннельный интерфейс

- Создание определения фазы 1 (шлюз)

- Создайте 4 определения фазы 2 (Autokey IKE), привяжите их к соответствующим туннельным интерфейсам

- Создание сетевых объектов (для использования в политиках)

- Создать политику, разрешающую трафик от A-LAN1 к CompanyB

- Создайте политику, разрешающую трафик от A-LAN2 и A-LAN3 к CompanyB, с nat src

- Создать политику, разрешающую трафик от компании B до A-LAN1

Я предполагаю, что оба брандмауэра имеют свои шлюзы по умолчанию, настроенные на интернет-маршрутизатор, поэтому они могут связываться друг с другом через Интернет.

Примечание. Основы Netscreen: вы можете применить политику к трафику, который идет из одной зоны в другую. У нас есть 3 зоны: LAN, WAN и Public. Мы определим сети CompanyB как часть Public, чтобы мы могли применять политики и NAT к трафику из LAN и WAN в Public. VPN-шлюз (этап 1) будет привязан к интерфейсу в публичной зоне, потому что мы хотим построить туннель от общедоступного IP-адреса межсетевого экрана к общедоступному IP-адресу устройства Cisco VPN.

Создать интерфейс туннеля

Нам нужно создать 2 туннельных интерфейса.Поскольку Cisco требует использования идентификаторов прокси на Netscreen, и поскольку вы можете указать только один локальный и один удаленный сетевой идентификатор в настройке идентификатора прокси, вам необходимо создать 2 туннельных интерфейса. Нам нужно будет выполнить NAT для трафика, поступающего из зоны WAN, поэтому нам нужно привязать один из интерфейсов к интерфейсу зоны WAN (чтобы мы могли включить nat src на этом интерфейсе). Просто не забудьте поместить два интерфейса tunnel.x в публичную зону, которая необходима для маршрутизации.

набор интерфейса «Туннель.1 »зона« Public »

установить интерфейс« tunnel.1 »IP ненумерованный интерфейс ethernet0 / 2

установить интерфейс« tunnel.2 »зона« Public »

установить интерфейс« tunnel.2 »IP ненумерованный интерфейс ethernet0 / 1

Настроить маршрутизацию

Направить трафик к 192.168.1.0/24 на туннель.1 и направить трафик к 192.168.2.0/24 к туннелю.2:

установить маршрут 192.168.1.0/24 интерфейс туннель.1 предпочтение 20 постоянное

установить маршрут 192.168.2.0/24 интерфейс туннель.2 предпочтение 20 постоянное

(Используйте ключевое слово «постоянный», чтобы сохранить маршрут, даже если кажется, что туннель не работает)

Создание определения фазы 1 (шлюз)

Это определение является общим для отдельных туннелей, поэтому нам нужно создать только одно определение фазы 1

установить адрес шлюза ike «GW_to_CompanyB_Cisco» 1.1.1.1 Основной исходящий интерфейс «ethernet0 / 2» pre-share «AD230LdaiJDIdaz392382» предложение «pre-g2-3des-sha»

Создание определений фазы 2 (Autokey IKE)

Поскольку Cisco требует использования идентификаторов прокси, нам необходимо создать определение IKE с автоключом для каждой комбинации подсетей. Итак, нам нужна Фаза 2 для

- A-LAN1 — B-LAN1

- A-LAN1 — B-LAN2

- 2.2.2.1 к B-LAN1

- 2.2.2.1 к B-LAN2

Autokey IKE 1

установить шлюз vpn «A-LAN1_to_B-LAN1» «GW_to_CompanyB_Cisco» без повторного воспроизведения туннеля время ожидания 0 предложение «g2-esp-3des-sha»

установить туннель интерфейса привязки vpn «A-LAN1_to_B-LAN1».1

установить vpn «A-LAN1_to_B-LAN1» proxy-id local-ip 10.1.1.0/24 remote-ip 192.168.1.0/24 «ANY»

Autokey IKE 2

установить шлюз vpn «A-LAN1_to_B-LAN2» «GW_to_CompanyB_Cisco» без повтора туннеля время ожидания 0 предложение «g2-esp-3des-sha»

установить vpn «A-LAN1_to_B-LAN2» туннель интерфейса привязки.1

установить vpn «A-LAN1_to_B-LAN2» proxy-id local-ip 10.1.1.0/24 remote-ip 192.168.2.0/24 «ANY»

Autokey IKE 3

установить шлюз vpn «A-LAN2_to_B-LAN1_natsrc» «GW_to_CompanyB_Cisco» без повторного воспроизведения туннеля время ожидания 0 предложение «g2-esp-3des-sha»

установить vpn «A-LAN2_to_B-LAN1_natsrc interface tunnelrc».2

установить vpn «A-LAN2_to_B-LAN1_natsrc» proxy-id local-ip 2.2.2.1/32 remote-ip 192.168.1.0/24 «ANY»

Autokey IKE 4

установить шлюз vpn «A-LAN2_to_B-LAN2_natsrc» «GW_to_CompanyB_Cisco» туннель без повтора бездействия 0 предложение «g2-esp-3des-sha»

установить vpn «A-LAN2_to_B-LAN2_natsrc» b установить vpn «A-LAN2_to_B-LAN2_natsrc» proxy-id local-ip 2.2.2.1/32 remote-ip 192.168.2.0/24 «ANY»

Создание сетевых объектов

установить адрес «LAN» «A-LAN1» 10.1.1.0 255.255.255.0

установить адрес «WAN» «A-LAN2» 10.1.2.0 255.255.255.0

установить адрес «WAN» «A-LAN3» 172.20.0.0 255.255.0.0

установить адрес «Public» «B-LAN1 192.168.1.0 255.255.255.0

установить адрес «Общий» «B-LAN2» 192.168.2.0 255.255.255.0

Создание политик

Политика, разрешающая трафик из A-LAN1 в B-LAN1 и B-LAN2:

устанавливает политику из «LAN» в «Public» «A-LAN1» «B-LAN1» «ANY» разрешает

устанавливает политику из «LAN» на «Публичное» «A-LAN1» «B-LAN2» «ЛЮБОЕ» разрешение

Политика, разрешающая трафик от A-LAN2 и A-LAN3 через nat src к B-LAN1 и B-LAN2:

устанавливает политику с «WAN» на «Public» «A-LAN2» «B-LAN1» nat src allow

установить политику с «WAN» на «Public» «A-LAN3» «B-LAN1» nat src allow

установить политику с «WAN» на «Public» «A-LAN2» «B-LAN2» nat src allow

set policy из «WAN» в «Public» «A-LAN3» «B-LAN2» разрешение nat src

Так как мы определили маршрут к B-LAN1 и B-LAN2 для использования туннеля.2, и поскольку туннель 2 использует ethernet0 / 1 как o

L2VPN (L2TPv3) — Сетевые устройства

Сводка