Windows xp проверка подлинности на уровне сети: С компьютера с Windows нет доступа к сетевым ресурсам компьютеров с другими версиями ОС

С компьютера с Windows нет доступа к сетевым ресурсам компьютеров с другими версиями ОС

Windows

- Bot

- 07.02.2020

- 4 360

- 2

- 2

- 2

- 0

- Содержание статьи

Описание

Иногда, при попытке доступа к общей папке на другом компьютере (особенно со старыми версиями, такими как Windows Server 2003, Windows XP и Windows Vista…), с компьютера, на котором установлена современная ОС, например Windows 7 или Windows 10, можно столкнуться с проблемой, что он не работает. В данной статье будет рассмотрен один из способов решения этой проблемы.

Решение

При подключении по сети системы Windows 7 к таким системам как Windows Server 2003, Windows XP и Windows Vista, эти системы отображаются в сети, но невозможно создать соединение или нет доступа к ресурсам даже при введении правильного логина и пароля или наличии прав доступа (если в домене). На остальных системах все работает нормально.

На остальных системах все работает нормально.

Это могло случиться, если уровень проверки подлинности LAN Manager на Windows 7 не совместим с другими системами в сети. Чтобы решить проблему, проверьте уровень проверки подлинности LAN Manager на другой системе и согласуйте их с настройками Windows 7.

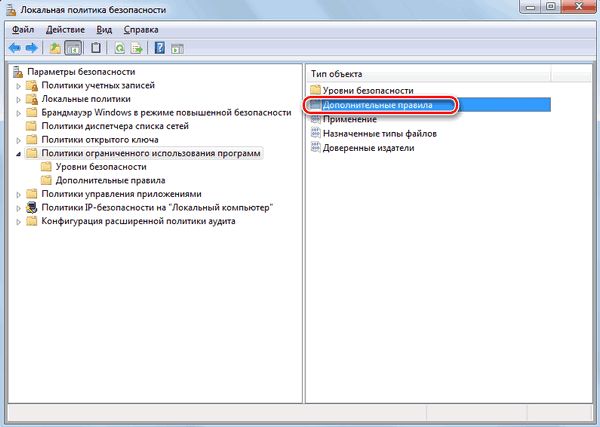

Чтобы просмотреть или изменить уровень проверки подлинности LAN Manager,

- Нажмите Пуск, в строке поиска введите gpedit.msc (Пуск – Выполнить в системах windows XP и ниже). Запустится редактор локальной групповой политики.

- В левом поле перейдите в Политика Локальный компьютер — Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Параметры безопасности.

- В правом поле найдите «Сетевая безопасность: уровень проверки подлинности LAN Manager», и вы увидите какой уровень установлен.

Стандартно должно стоять «Не определено«. Измените его таким образом, чтобы он отвечал настройкам другого компьютера в сети. Чтобы изменить уровень, нажмите двойным щелчком и выберите одну из опций в списке. Нажмите Принять и Ок.

Чтобы изменить уровень, нажмите двойным щелчком и выберите одну из опций в списке. Нажмите Принять и Ок.

Стандартные настройки:

- Windows 2000/XP: отправлять LM-ответы и NTML-ответы

- Windows Server 2003: отправлять только NTML ответ

- Windows Vista/Server 2008 (& 2008R2)/Windows 7: отправлять только NTMLv2 ответ

Это должно решить проблему.

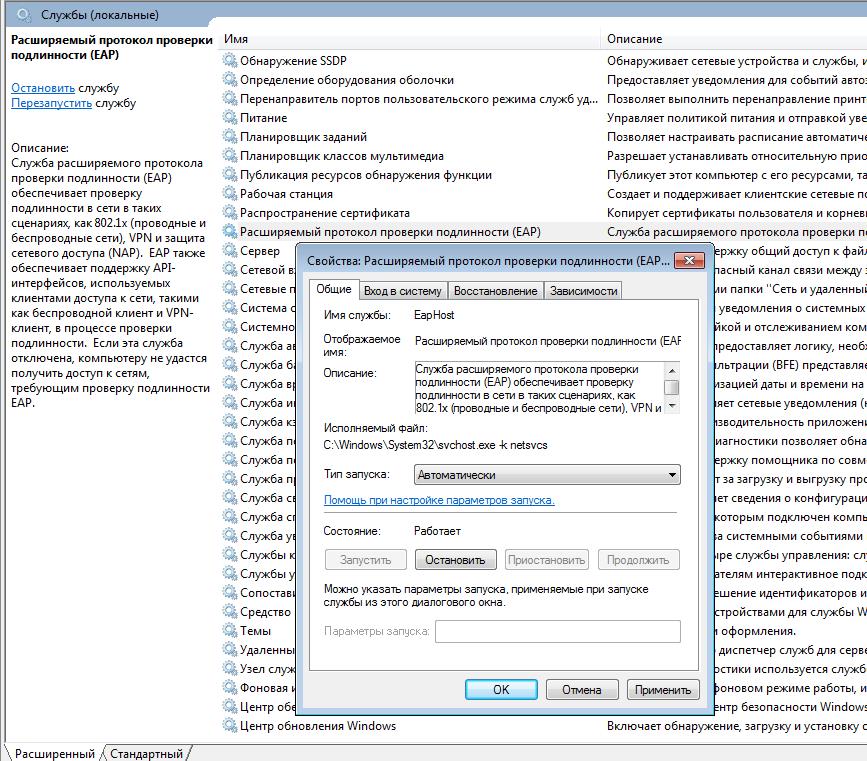

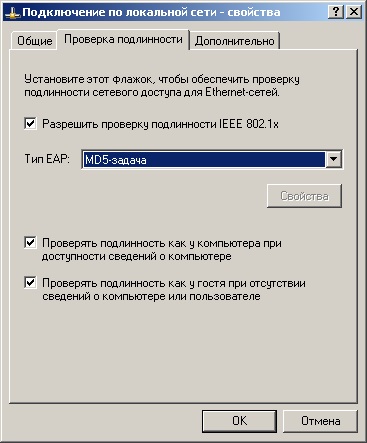

Включаем Проверку на уровне сети (Network Level Authentication) в Windows XP Включаем Проверку на уровне сети (Network Level Authentication) в Windows XP SP3

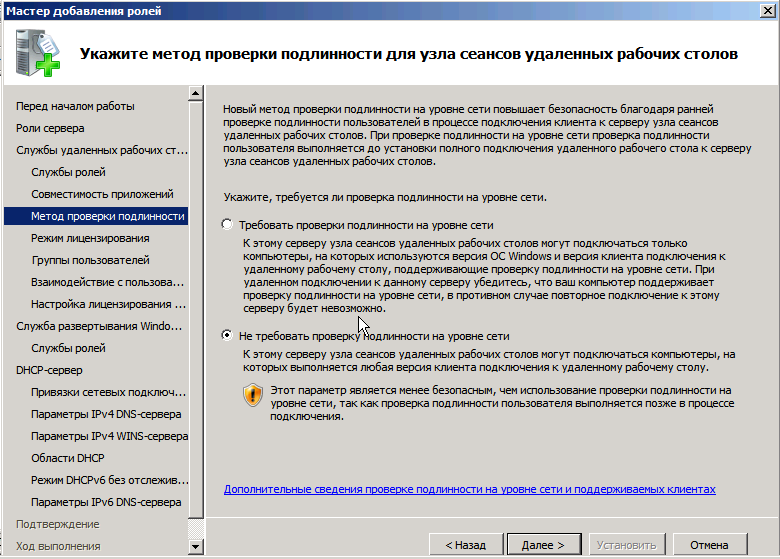

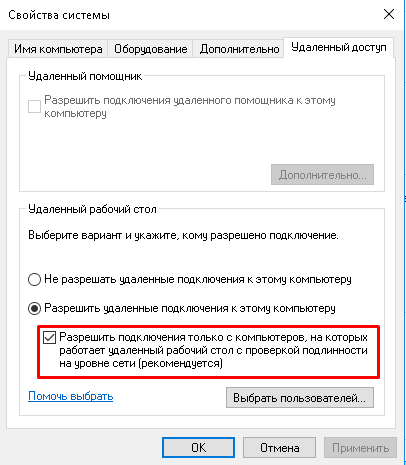

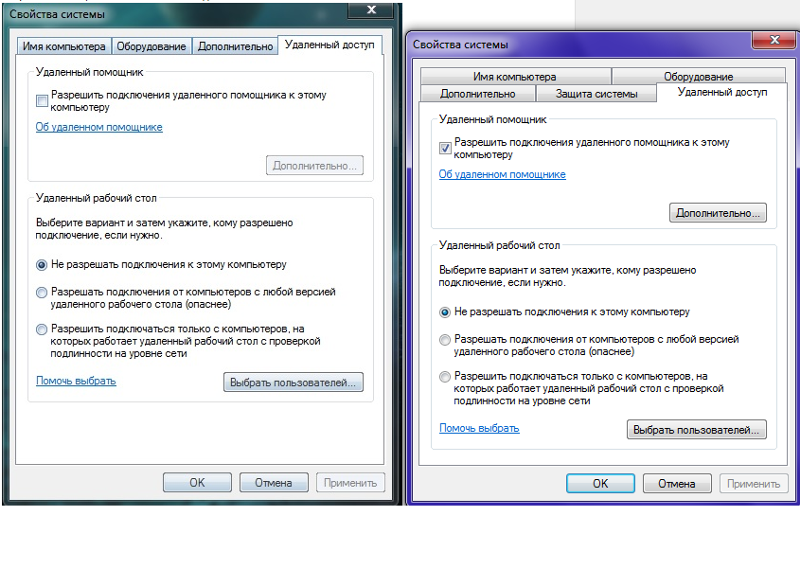

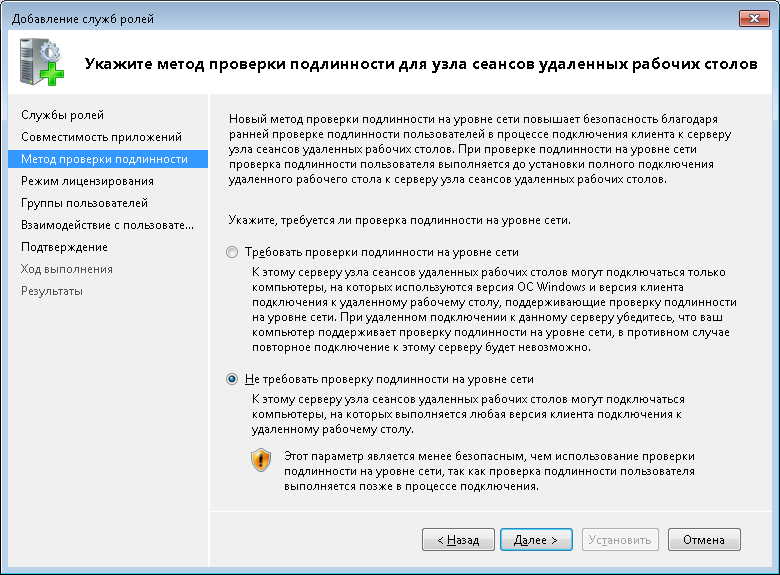

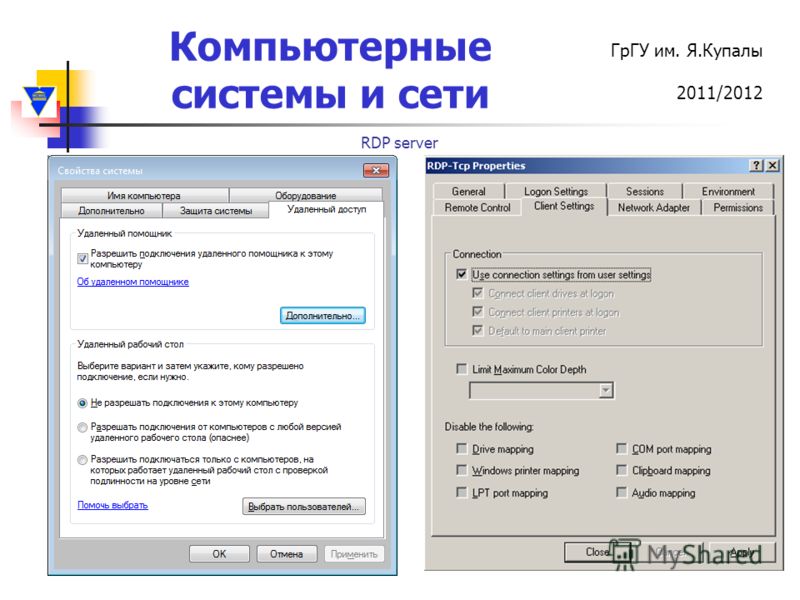

Windows 2008R2, Windows Vista and Windows 7 поддерживают новую функцию, называемую проверка на уровне сети NLA (Network Level Authentication). Эта функция позволяют реализовать более безопасный метод подключения к удаленному рабочему столу. Чтобы задействовать network level authentication нужно установить соответствующий переключатель на Удаленный рабочий стол (Remote) в окне «Свойства системы».

Включаем Проверку на уровне сети (Network Level Authentication) в Windows XP SP3-01

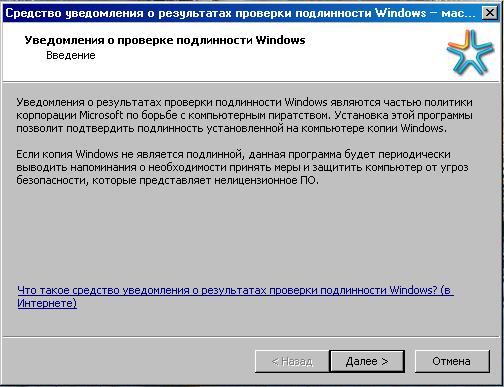

Windows XP SP3 также

поддерживает Network Level Authentication для подключаемых устройств. Однако, по умолчанию, при попытке подключения с машины XP SP3 к устройству, работающему по протоколу NLA, вы получите следующую ошибку:

The remote computer requires Network Level Authentication, which your computer does not support. For assistance, contact your system administrator or technical support.

Включаем Проверку на уровне сети (Network Level Authentication) в Windows XP SP3-02

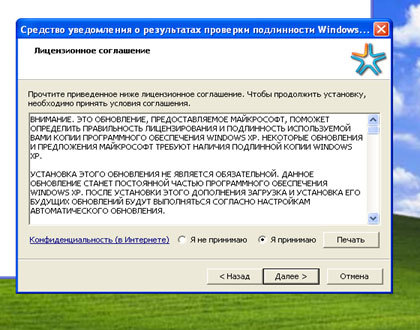

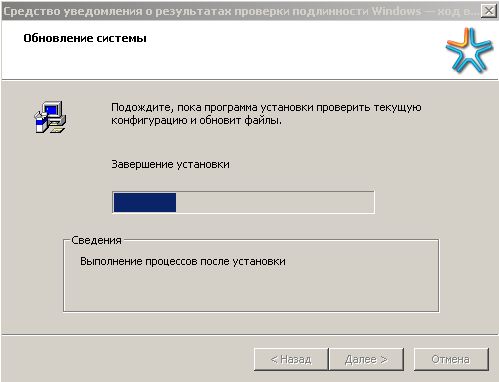

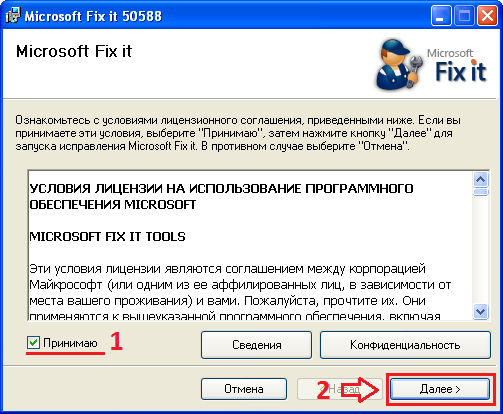

Для того, чтобы исправить эту ошибку, необходимо на машине с Windows XP внести несколько изменений в реестр.

1. Нажмите кнопку Пуск, выберите пункт Run, введите команду regedit.

2. Перейдите к следующей ветке реестра: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa

3. Щелкните правой кнопкой мыши по параметру «Security Packages» и выберите Modify..

4. В поле значения параметра добавьте строку tspkg, все остальные строки оставьте без изменений, а затем нажмите кнопку ОК.

5. Затем перейдите в ветку реестра: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProviders

6. Измените значение параметра «SecurityProviders».

7. В поле значений добавьте строку credssp.dll, все остальные строки SSP оставьте без изменений, и нажмите OK.

8. Закройте редактор реестра.

9. Перезагрузите компьютер.

Теперь при попытке подключиться к удаленному компьютеру, с включенной NLA, соединение будет установлено.

Материал сайта Pyatilistnik.org

Пользователь не может выполнить аутентификацию или должен выполнить ее дважды

-

- Чтение занимает 9 мин

-

В этой статье

В этой статье описаны некоторые причины проблем с аутентификацией пользователей. This article addresses several issues that can cause problems that affect user authentication.

This article addresses several issues that can cause problems that affect user authentication.

Отказано в доступе (ограничение по типу входа в систему)Access denied, restricted type of logon

В этом случае пользователь Windows 10, который пытается подключиться к компьютерам с Windows 10 или Windows Server 2016, получит отказ в доступе со следующим сообщением:In this situation, a Windows 10 user attempting to connect to Windows 10 or Windows Server 2016 computers is denied access with the following message:

Подключение к удаленному рабочему столуRemote Desktop Connection:

Системный администратор ограничил типы входа в систему (сетевой или интерактивный), которые можно использовать.The system administrator has restricted the type of logon (network or interactive) that you may use. Обратитесь за помощью к системному администратору или в службу технической поддержки.For assistance, contact your system administrator or technical support.

Эта проблема возникает, если для подключения к удаленному рабочему столу требуется пройти проверку подлинности на уровне сети (NLA), но пользователь не является членом группы Пользователи удаленного рабочего стола. This issue occurs when Network Level Authentication (NLA) is required for RDP connections, and the user is not a member of the Remote Desktop Users group. Она также может возникать, если группе Пользователи удаленного рабочего стола не назначено право пользователя Доступ к компьютеру из сети.It can also occur if the Remote Desktop Users group has not been assigned to the Access this computer from the network user right.

This issue occurs when Network Level Authentication (NLA) is required for RDP connections, and the user is not a member of the Remote Desktop Users group. Она также может возникать, если группе Пользователи удаленного рабочего стола не назначено право пользователя Доступ к компьютеру из сети.It can also occur if the Remote Desktop Users group has not been assigned to the Access this computer from the network user right.

Чтобы решить эту проблему, выполните одно из указанных ниже действий.To solve this issue, do one of the following things:

Изменение членства пользователя в группах или назначенных ему правModify the user’s group membership or user rights assignment

Если эта проблема затрагивает одного пользователя, наиболее простым решением будет добавить этого пользователя в группу Пользователи удаленного рабочего стола.If this issue affects a single user, the most straightforward solution to this issue is to add the user to the Remote Desktop Users group.

Если пользователь уже является членом этой группы (или если проблема возникает у нескольких членов группы), проверьте конфигурацию прав пользователей на удаленном компьютере Windows 10 или Windows Server 2016.If the user is already a member of this group (or if multiple group members have the same problem), check the user rights configuration on the remote Windows 10 or Windows Server 2016 computer.

- Откройте редактор объектов групповой политики (GPE) и подключитесь к локальной политике удаленного компьютера.Open Group Policy Object Editor (GPE) and connect to the local policy of the remote computer.

- Выберите Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Локальные политики\Назначение прав пользователя, щелкните правой кнопкой мыши элемент Доступ к компьютеру из сети и выберите Свойства.Navigate to Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment, right-click Access this computer from the network, and then select Properties.

- Просмотрите список пользователей и групп для группы Пользователи удаленного рабочего стола (или родительской группы).Check the list of users and groups for Remote Desktop Users (or a parent group).

- Если список не включает группу Пользователи удаленного рабочего стола или родительскую группу, например Все, добавьте их.If the list doesn’t include either Remote Desktop Users or a parent group like Everyone, you must add it to the list. Если развертывание включает больше одного компьютера, используйте объект групповой политики.If you have more than one computer in your deployment, use a group policy object.

Например, членством по умолчанию для политики Доступ к компьютеру из сети будет Все.For example, the default membership for Access this computer from the network includes Everyone. Если в развертывании используется объект групповой политики для удаления Все, может потребоваться восстановить доступ, обновив объект групповой политики, чтобы добавить группу Пользователи удаленного рабочего стола. If your deployment uses a group policy object to remove Everyone, you may need to restore access by updating the group policy object to add Remote Desktop Users.

If your deployment uses a group policy object to remove Everyone, you may need to restore access by updating the group policy object to add Remote Desktop Users.

Отказано в доступе (удаленный вызов к базе данных SAM отклонен)Access denied, A remote call to the SAM database has been denied

Такое поведение обычно возникает, если контроллеры домена работают под управлением Windows Server 2016 или более поздней версии, а пользователи пытаются подключиться с помощью настраиваемого приложения для подключения.This behavior is most likely to occur if your domain controllers are running Windows Server 2016 or later, and users attempt to connect by using a customized connection app. В частности, отказ в доступе получат приложения, которым требуется доступ к сведениям профиля пользователя в Active Directory.In particular, applications that access the user’s profile information in Active Directory will be denied access.

Такое поведение обусловлено изменением в Windows. This behavior results from a change to Windows. В Windows Server 2012 R2 и более ранних версиях, когда пользователь выполняет вход на удаленный рабочий стол, диспетчер удаленных подключений (RCM) обращается к контроллеру домена (DC), чтобы запросить конфигурацию, относящуюся к удаленному рабочему столу, в объекте пользователя в доменных службах Active Directory (AD DS).In Windows Server 2012 R2 and earlier versions, when a user signs in to a remote desktop, the Remote Connection Manager (RCM) contacts the domain controller (DC) to query the configurations that are specific to Remote Desktop on the user object in Active Directory Domain Services (AD DS). Эта информация отображается на вкладке «Профиль служб удаленных рабочих столов» в окне свойств объекта пользователя в оснастке MMC «Пользователи и компьютеры Active Directory».This information is displayed in the Remote Desktop Services Profile tab of a user’s object properties in the Active Directory Users and Computers MMC snap-in.

This behavior results from a change to Windows. В Windows Server 2012 R2 и более ранних версиях, когда пользователь выполняет вход на удаленный рабочий стол, диспетчер удаленных подключений (RCM) обращается к контроллеру домена (DC), чтобы запросить конфигурацию, относящуюся к удаленному рабочему столу, в объекте пользователя в доменных службах Active Directory (AD DS).In Windows Server 2012 R2 and earlier versions, when a user signs in to a remote desktop, the Remote Connection Manager (RCM) contacts the domain controller (DC) to query the configurations that are specific to Remote Desktop on the user object in Active Directory Domain Services (AD DS). Эта информация отображается на вкладке «Профиль служб удаленных рабочих столов» в окне свойств объекта пользователя в оснастке MMC «Пользователи и компьютеры Active Directory».This information is displayed in the Remote Desktop Services Profile tab of a user’s object properties in the Active Directory Users and Computers MMC snap-in.

Начиная с Windows Server 2016 RCM больше не запрашивает объект пользователя в AD DS. Starting in Windows Server 2016, RCM no longer queries the user’s object in AD DS. Если требуется, чтобы RCM обращался к AD DS из-за того, что вы используете атрибуты служб удаленных рабочих столов, вам нужно вручную разрешить отправку запросов.If you need RCM to query AD DS because you’re using Remote Desktop Services attributes, you must manually enable the query.

Starting in Windows Server 2016, RCM no longer queries the user’s object in AD DS. Если требуется, чтобы RCM обращался к AD DS из-за того, что вы используете атрибуты служб удаленных рабочих столов, вам нужно вручную разрешить отправку запросов.If you need RCM to query AD DS because you’re using Remote Desktop Services attributes, you must manually enable the query.

Чтобы разрешить прежнее поведение RCM на сервере узла сеансов удаленных рабочих столов, настройте следующие записи реестра и перезапустите службу Службы удаленных рабочих столов:To enable the legacy RCM behavior on a RD Session Host server, configure the following registry entries, and then restart the Remote Desktop Services service:

- HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services.HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\<Winstation name>\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\<Winstation name>\

- Имя: fQueryUserConfigFromDC.

Name: fQueryUserConfigFromDC

Name: fQueryUserConfigFromDC - Введите команду: Reg_DWORD.Type: Reg_DWORD

- Значение: 1 (десятичное число).Value: 1 (Decimal)

- Имя: fQueryUserConfigFromDC.

Чтобы разрешить устаревшее поведение RCM на сервере, отличающемся от сервера RDSH, настройте эти записи реестра и следующую дополнительную запись (затем перезапустите службу).To enable the legacy RCM behavior on a server other than a RD Session Host server, configure these registry entries and the following additional registry entry (and then restart the service):

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal ServerHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server

Дополнительные сведения об этом поведении см. в статье базы знаний № 3200967 Changes to Remote Connection Manager in Windows Server (Внесение изменений в диспетчер удаленных подключений в Windows Server). For more information about this behavior, see KB 3200967 Changes to Remote Connection Manager in Windows Server.

For more information about this behavior, see KB 3200967 Changes to Remote Connection Manager in Windows Server.

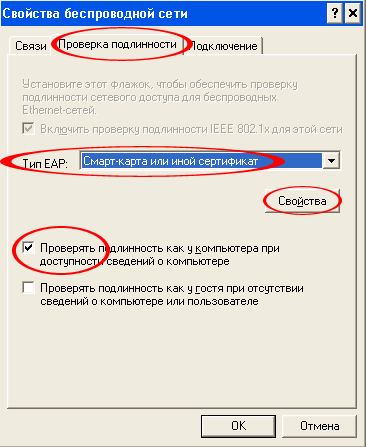

Пользователю не удается выполнить вход с помощью смарт-картыUser can’t sign in using a smart card

В этом разделе рассматриваются три типичных сценария, когда пользователь не может войти на удаленный рабочий стол с помощью смарт-карты.This section addresses three common scenarios where a user can’t sign in to a remote desktop using a smart card.

Не удается войти в систему с помощью смарт-карты в филиале с контроллером домена только для чтения (RODC)Can’t sign in with a smart card in a branch office with a read-only domain controller (RODC)

Эта проблема возникает в развертываниях, в которых задействован сервер RDSH на сайте филиала, где используется RODC.This issue occurs in deployments that include an RDSH server at a branch site that uses a RODC. Сервер RDSH размещен в корневом домене.The RDSH server is hosted in the root domain. Пользователи на сайте филиала относятся к дочернему домену и используют смарт-карты для проверки подлинности. Users at the branch site belong to a child domain, and use smart cards for authentication. Контроллер домена RODC настроен на кэширование паролей и принадлежит к группе с разрешением реплицировать пароли RODC.The RODC is configured to cache user passwords (the RODC belongs to the Allowed RODC Password Replication Group). Когда пользователи пытаются выполнить вход в сеанс на сервере RDSH, они получают сообщение, например: «Неудачная попытка входа в систему.When users try to sign in to sessions on the RDSH server, they receive messages such as «The attempted logon is invalid. Указано неверное имя пользователя или другие неверные личные данные.»This is either due to a bad username or authentication information.»

Users at the branch site belong to a child domain, and use smart cards for authentication. Контроллер домена RODC настроен на кэширование паролей и принадлежит к группе с разрешением реплицировать пароли RODC.The RODC is configured to cache user passwords (the RODC belongs to the Allowed RODC Password Replication Group). Когда пользователи пытаются выполнить вход в сеанс на сервере RDSH, они получают сообщение, например: «Неудачная попытка входа в систему.When users try to sign in to sessions on the RDSH server, they receive messages such as «The attempted logon is invalid. Указано неверное имя пользователя или другие неверные личные данные.»This is either due to a bad username or authentication information.»

Эта проблема связана с тем, как корневой контроллер домена и RDOC управляют шифрованием учетных данных пользователей.This issue is caused by how the root DC and the RDOC manage user credential encryption. Корневой контроллер домена использует ключ шифрования, чтобы зашифровать учетные данные, а RODC предоставляет ключ расшифровки клиенту. The root DC uses an encryption key to encrypt the credentials and the RODC gives the client the decryption key. Если пользователь получает ошибку «Недопустимо», значит два ключа не совпадают.When a user receives the «invalid» error, that means the two keys don’t match.

The root DC uses an encryption key to encrypt the credentials and the RODC gives the client the decryption key. Если пользователь получает ошибку «Недопустимо», значит два ключа не совпадают.When a user receives the «invalid» error, that means the two keys don’t match.

Чтобы решить эту проблему, выполните одно из указанных ниже действий:To work around this issue, try one of the following things:

- измените топологию контроллера домена, отключив кэширование паролей на RODC, или разверните на сайте филиала контроллер домена с доступом на запись;Change your DC topology by turning off password caching on the RODC or deploy a writeable DC to teh branch site.

- переместите сервер RDSH в тот же дочерний домен, где находятся пользователи;Move the RDSH server to the same child domain as the users.

- разрешите пользователям выполнять вход без смарт-карты.Allow users to sign in without smart cards.

Учтите, что эти решения предполагают наличие компромисса между производительностью и уровнем безопасности. Be advised that all of these solutions require compromises in either performance or security level.

Be advised that all of these solutions require compromises in either performance or security level.

Пользователь не может войти на компьютер с Windows Server 2008 с пакетом обновления 2 (SP2) с помощью смарт-картыUser can’t sign in to a Windows Server 2008 SP2 computer using a smart card

Эта проблема возникает, когда пользователи выполняют вход в систему компьютера Windows Server 2008 с пакетом обновления 2 (SP2), на котором установлено обновление KB4093227 (2018.4B).This issue occurs when users sign in to a Windows Server 2008 SP2 computer that has been updated with KB4093227 (2018.4B). Когда пользователи пытаются выполнить вход с помощью смарт-карты, они получают отказ в доступе с сообщениями, например: «Действительные сертификаты не найдены.When users attempt to sign in using a smart card, they are denied access with messages such as «No valid certificates found. Убедитесь, что эта карта вставлена правильно и плотно сидит в разъеме».Check that the card is inserted correctly and fits tightly. » В то же время на компьютере Windows Server регистрируется событие приложения с сообщением «При получении цифрового сертификата с вставленной смарт-карты произошла ошибка:At the same time, the Windows Server computer records the Application event «An error occurred while retrieving a digital certificate from the inserted smart card. неправильная подпись.»Invalid Signature.»

» В то же время на компьютере Windows Server регистрируется событие приложения с сообщением «При получении цифрового сертификата с вставленной смарт-карты произошла ошибка:At the same time, the Windows Server computer records the Application event «An error occurred while retrieving a digital certificate from the inserted smart card. неправильная подпись.»Invalid Signature.»

Чтобы устранить эту проблему, обновите на компьютере ОС Windows Server до повторного выпуска 2018.06 B (обновление KB4093227). См. статью Description of the security update for the Windows Remote Desktop Protocol (RDP) denial of service vulnerability in Windows Server 2008: April 10, 2018 (Описание обновления системы безопасности для защиты протокола RDP в Windows от уязвимости службы в Windows Server 2008 (10 апреля 2018 г.).To resolve this issue, update the Windows Server computer with the 2018.06 B re-release of KB 4093227, Description of the security update for the Windows Remote Desktop Protocol (RDP) denial of service vulnerability in Windows Server 2008: April 10, 2018.

Не удается оставаться в системе, вход в которую выполнен с помощью смарт-карты, и служба удаленных рабочих столов зависаетCan’t stay signed in with a smart card and Remote Desktop Services service hangs

Эта проблема возникает, когда пользователи входят в систему компьютера Windows или Windows Server с обновлением KB4056446.This issue occurs when users sign in to a Windows or Windows Server computer that has been updated with KB 4056446. Возможно, сначала пользователю удается войти в систему с помощью смарт-карты, но потом он получает сообщение об ошибке SCARD_E_NO_SERVICE.At first, the user may be able to sign in to the system by using a smart card, but then receives a «SCARD_E_NO_SERVICE» error message. Удаленный компьютер может перестать отвечать.The remote computer may become unresponsive.

Чтобы устранить эту проблему, перезапустите удаленный компьютер.To work around this issue, restart the remote computer.

Чтобы устранить эту проблему, обновите систему на удаленном компьютере, установив соответствующее исправление:To resolve this issue, update the remote computer with the appropriate fix:

Если удаленный компьютер заблокирован, пользователю нужно дважды ввести парольIf the remote PC is locked, the user needs to enter a password twice

Эта проблема может возникать, когда пользователь пытается подключиться к удаленному рабочему столу под управлением Windows 10 версии 1709 в развертывании, где для подключений по протоколу RDP не требуется использовать NLA. This issue may occur when a user attempts to connect to a remote desktop running Windows 10 version 1709 in a deployment in which RDP connections don’t require NLA. Если в таком случае удаленный рабочий стол оказался заблокированным, пользователю нужно ввести свои учетные данные дважды при подключении.Under these conditions, if the remote desktop has been locked, the user needs to enter their credentials twice when connecting.

This issue may occur when a user attempts to connect to a remote desktop running Windows 10 version 1709 in a deployment in which RDP connections don’t require NLA. Если в таком случае удаленный рабочий стол оказался заблокированным, пользователю нужно ввести свои учетные данные дважды при подключении.Under these conditions, if the remote desktop has been locked, the user needs to enter their credentials twice when connecting.

Чтобы устранить эту проблему, обновите Windows 10 версии 1709 на соответствующем компьютере с использованием обновления за 30 августа 2018 г. — KB4343893 (ОС сборки 16299.637).To resolve this issue, update the Windows 10 version 1709 computer with KB 4343893, August 30, 2018—KB4343893 (OS Build 16299.637).

Когда пользователи пытаются войти с использованием любой версии Windows (начиная с Windows Vista с пакетом обновления 2 (SP2) или Windows Server 2008 с пакетом обновления 2 (SP2)), они получают отказ в доступе и такие сообщения:When users try to sign in using any version of Windows from Windows Vista SP2 and later versions or Windows Server 2008 SP2 and later versions, they’re denied access and recieve messages like these:

An authentication error has occurred. The function requested is not supported.

...

This could be due to CredSSP encryption oracle remediation

...

The function requested is not supported.

...

This could be due to CredSSP encryption oracle remediation

...

Ошибка «Исправление шифрования CredSSP» ссылается на набор обновлений системы безопасности, выпущенный в марте, апреле и мае 2018 г.»CredSSP encryption oracle remediation» refers to a set of security updates released in March, April, and May of 2018. CredSSP — это поставщик проверки подлинности, который обрабатывает запросы проверки подлинности для других приложений.CredSSP is an authentication provider that processes authentication requests for other applications. Обновление за 13 марта 2018 г., 3B и все последующие обновления подверглись эксплойту, когда злоумышленник мог передать учетные данные пользователя для выполнения кода в целевой системе.The March 13, 2018, «3B» and subsequent updates addressed an exploit in which an attacker could relay user credentials to execute code on the target system.

В исходные обновления была добавлена поддержка нового объекта групповой политики «Защита от атак с использованием криптографического оракула», который может иметь следующие настройки:The initial updates added support for a new Group Policy Object, Encryption Oracle Remediation, that has the following possible settings:

- Уязвимо.

Клиентские приложения, использующие CredSSP, могли переключиться на небезопасные версии, но из-за этого удаленные рабочие столы могли подвергаться атакам.Vulnerable: Client applications that use CredSSP can fall back to insecure versions, but this behavior exposes the remote desktops to attacks. Службы, использующие CredSSP, принимали клиенты, которые не были обновлены.Services that use CredSSP accept clients that have not been updated.

Клиентские приложения, использующие CredSSP, могли переключиться на небезопасные версии, но из-за этого удаленные рабочие столы могли подвергаться атакам.Vulnerable: Client applications that use CredSSP can fall back to insecure versions, but this behavior exposes the remote desktops to attacks. Службы, использующие CredSSP, принимали клиенты, которые не были обновлены.Services that use CredSSP accept clients that have not been updated. - Устранено. Клиентские приложения, использующие CredSSP, не могут переключиться на небезопасные версии, но службы, использующие CredSSP, принимают клиенты, которые не были обновлены.Mitigated: Client applications that use CredSSP can’t fall back to insecure versions, but services that use CredSSP accept clients that have not been updated.

- Принудительно обновленные клиенты. Клиентские приложения, использующие CredSSP, не могут переключиться на небезопасные версии, и службы, использующие CredSSP, не принимают клиенты без установленных обновлений.

Force Updated Clients: Client applications that use CredSSP can’t fall back to insecure versions, and services that use CredSSP will not accept unpatched clients.

Force Updated Clients: Client applications that use CredSSP can’t fall back to insecure versions, and services that use CredSSP will not accept unpatched clients.Примечание

Этот параметр не следует развертывать, пока все узлы поддержки в удаленном расположении не будут поддерживать последнюю версию.This setting should not be deployed until all remote hosts support the newest version.

В обновлении за 8 мая 2018 г. значение для параметра по умолчанию «Защита от атак с использованием криптографического оракула» изменилось с «Уязвимо» на «Устранено».The May 8, 2018 update changed the default Encryption Oracle Remediation setting from Vulnerable to Mitigated. После реализации этого изменения клиенты Удаленного рабочего стола, на которых были установлены обновления, не могут подключаться к серверам без этого обновления (или к обновленным серверам, которые еще не были перезапущены).With this change in place, Remote Desktop clients that have the updates can’t connect to servers that don’t have them (or updated servers that have not been restarted). Подробные сведения об обновлениях CredSSP см. в статье базы знаний KB4093492.For more information about the CredSSP updates, see KB 4093492.

Подробные сведения об обновлениях CredSSP см. в статье базы знаний KB4093492.For more information about the CredSSP updates, see KB 4093492.

Чтобы устранить эту проблему, обновите и перезапустите все системы.To resolve this issue, update and restart all systems. Полный список обновлений и дополнительные сведения об уязвимостях см. в разделе CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability (CVE-2018-0886 | Уязвимость CredSSP, допускающая удаленное выполнение кода).For a full list of updates and more information about the vulnerabilities, see CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability.

Чтобы устранить эту проблему до завершения обновления, просмотрите список допустимых типов подключений в обновлении KB4093492.To work around this issue until the updates are complete, check KB 4093492 for allowed types of connections. Если нет других осуществимых альтернатив, можете попробовать один из следующих методов:If there are no feasible alternatives you may consider one of the following methods:

- На затронутых клиентских компьютерах верните для политики «Защита от атак с использованием криптографического оракула» значение Уязвимо.

For the affected client computers, set the Encryption Oracle Remediation policy back to Vulnerable.

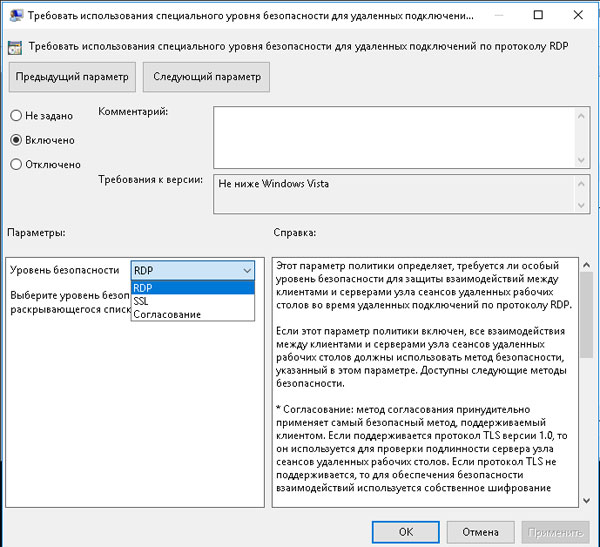

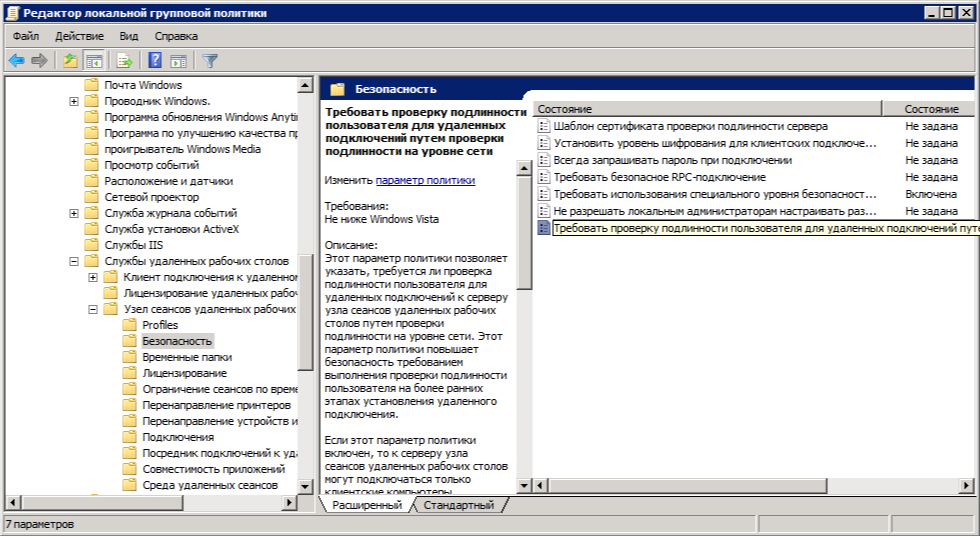

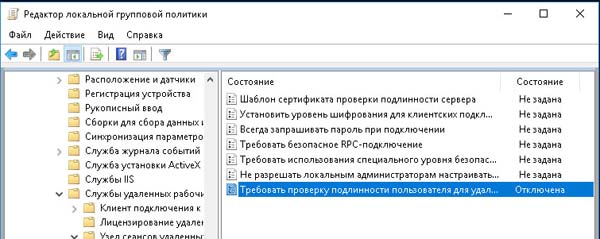

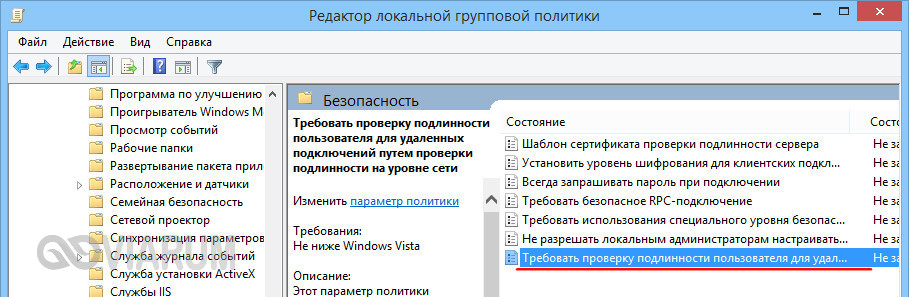

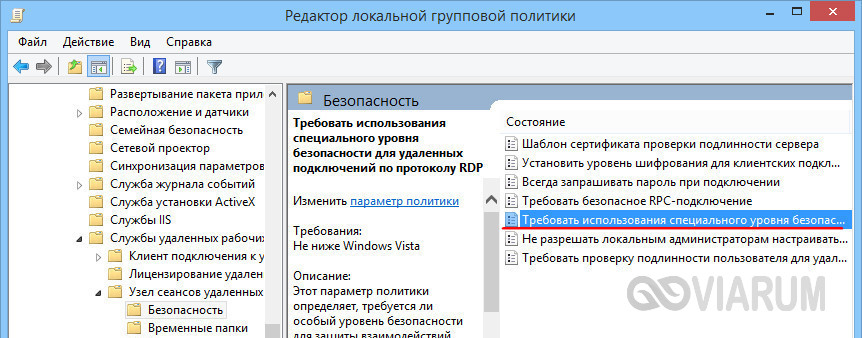

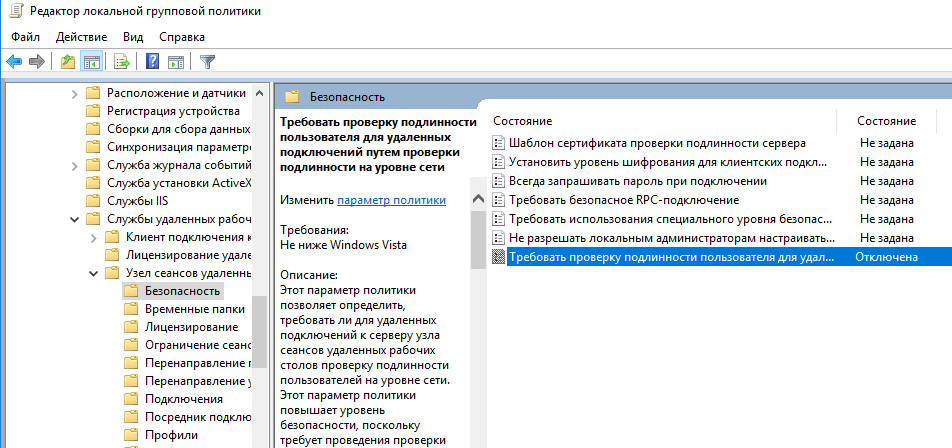

For the affected client computers, set the Encryption Oracle Remediation policy back to Vulnerable. - Измените следующие политики в папке групповой политики, выбрав Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Безопасность:Modify the following policies in the Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security group policy folder:

- для политики Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP задайте значение Включено и выберите RDP.Require use of specific security layer for remote (RDP) connections: set to Enabled and select RDP.

- для политики Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети задайте значение Отключено.

Require user authentication for remote connections by using Network Level authentication: set to Disabled.

Require user authentication for remote connections by using Network Level authentication: set to Disabled.Важно!

Изменение этих групповых политик делает развертывание менее защищенным.Changing these group policies reduces your deployment’s security. Мы рекомендуем использовать их только временно (или вообще не использовать).We recommend you only use them temporarily, if at all.

Дополнительные сведения о работе с групповой политикой см. в разделе Изменение блокирующего объекта групповой политики.For more information about working with group policy, see Modifying a blocking GPO.

После обновления клиентских компьютеров некоторым пользователям приходится выполнять вход дваждыAfter you update client computers, some users need to sign in twice

Если пользователи входят на Удаленный рабочий стол с помощью компьютера под управлением Windows 7 или Windows 10 версии 1709, им сразу же отображается запрос на повторный вход. When users sign in to Remote Desktop using a computer running Windows 7 or Windows 10, version 1709, they immediately see a second sign-in prompt. Эта проблема возникает, если на клиентском компьютере установлены следующие обновления:This issue happens if the client computer has the following updates:

When users sign in to Remote Desktop using a computer running Windows 7 or Windows 10, version 1709, they immediately see a second sign-in prompt. Эта проблема возникает, если на клиентском компьютере установлены следующие обновления:This issue happens if the client computer has the following updates:

Чтобы устранить эту проблему, убедитесь, что на компьютерах, к которым подключаются пользователи, (а также серверы RDSH или RDVI) установлены все обновления в том числе за июнь 2018 г.To resolve this issue, ensure that the computers that the users want to connect to (as well as RDSH or RDVI servers) are fully updated through June, 2018. К ним относятся следующие обновления:This includes the following updates:

- Windows Server 2016: 12 июня 2018 г. — KB4284880 (сборка ОС 14393.2312);Windows Server 2016: KB 4284880, June 12, 2018—KB4284880 (OS Build 14393.2312)

- Windows Server 2012 R2: 12 июня 2018 г. — KB4284815 (ежемесячный накопительный пакет);Windows Server 2012 R2: KB 4284815, June 12, 2018—KB4284815 (Monthly Rollup)

- Windows Server 2012: 12 июня 2018 г.

— KB4284855 (ежемесячный накопительный пакет);Windows Server 2012: KB 4284855, June 12, 2018—KB4284855 (Monthly Rollup)

— KB4284855 (ежемесячный накопительный пакет);Windows Server 2012: KB 4284855, June 12, 2018—KB4284855 (Monthly Rollup) - Приложение. 12 июня 2018 г. — KB4284826 (ежемесячный накопительный пакет);Windows Server 2008 R2: KB 4284826, June 12, 2018—KB4284826 (Monthly Rollup)

- Windows Server 2008 с пакетом обновления 2 (SP2): обновление KB4056564, Description of the security update for the CredSSP remote code execution vulnerability in Windows Server 2008, Windows Embedded POSReady 2009, and Windows Embedded Standard 2009: March 13, 2018 (Описание обновления системы безопасности для устранения уязвимости CredSSP, допускающей удаленное выполнение кода, в Windows Server 2008, Windows Embedded POSReady 2009 и Windows Embedded Standard 2009: 13 марта 2018 г.).Windows Server 2008 SP2: KB4056564, Description of the security update for the CredSSP remote code execution vulnerability in Windows Server 2008, Windows Embedded POSReady 2009, and Windows Embedded Standard 2009: March 13, 2018

Пользователям запрещается доступ к развертыванию, которое использует Remote Credential Guard с несколькими брокерами подключений к удаленному рабочему столуUsers are denied access on a deployment that uses Remote Credential Guard with multiple RD Connection Brokers

Эта проблема возникает в развертываниях с высоким уровнем доступности, в которых используются не менее двух брокеров подключений к удаленному рабочему столу и Remote Credential Guard в Защитнике Windows. This issue occurs in high-availability deployments that use two or more Remote Desktop Connection Brokers, if Windows Defender Remote Credential Guard is in use. Пользователям не удается войти на удаленные рабочие столы.Users can’t sign in to remote desktops.

This issue occurs in high-availability deployments that use two or more Remote Desktop Connection Brokers, if Windows Defender Remote Credential Guard is in use. Пользователям не удается войти на удаленные рабочие столы.Users can’t sign in to remote desktops.

Эта проблема связана с тем, что Remote Credential Guard использует Kerberos для проверки подлинности, а также запрещает использовать NTLM.This issue occurs because Remote Credential Guard uses Kerberos for authentication, and restricts NTLM. Но в конфигурации с высоким уровнем доступности и балансировкой нагрузки брокеры подключений к удаленному рабочему столу не могут поддерживать операции Kerberos.However, in a high-availability configuration with load balancing, the RD Connection Brokers can’t support Kerberos operations.

Если нужно использовать конфигурации с высоким уровнем доступности и балансировкой нагрузки брокеров подключений к удаленному рабочему столу, эту проблему можно устранить, отключив Remote Credential Guard. If you need to use a high-availability configuration with load-balanced RD Connection Brokers, you can work around this issue by disabling Remote Credential Guard. Дополнительные сведения об управлении Remote Credential Guard в Защитнике Windows см. в статье Protect Remote Desktop credentials with Windows Defender Remote Credential Guard (Защита учетных данных удаленного рабочего стола с помощью Remote Credential Guard в Защитнике Windows).For more information about how to manage Windows Defender Remote Credential Guard, see Protect Remote Desktop credentials with Windows Defender Remote Credential Guard.

If you need to use a high-availability configuration with load-balanced RD Connection Brokers, you can work around this issue by disabling Remote Credential Guard. Дополнительные сведения об управлении Remote Credential Guard в Защитнике Windows см. в статье Protect Remote Desktop credentials with Windows Defender Remote Credential Guard (Защита учетных данных удаленного рабочего стола с помощью Remote Credential Guard в Защитнике Windows).For more information about how to manage Windows Defender Remote Credential Guard, see Protect Remote Desktop credentials with Windows Defender Remote Credential Guard.

Windows XP и терминальный сервер на Server 2008 R2

Всё чаще появляются задачи организации удаленных рабочих мест. Не так давно писал обзор о настройке терминального сервера на FreeBSD. Вообще намечается тенденция уводить сервера в облака и тому есть определенные предпосылки. Впрочем, речь не об этом.

На днях запустил в работу терминальный сервер на базе WinServer 2008 R2, в котором появился целый ряд новых функций, обеспечивающих дополнительную безопасность при установке соединения.

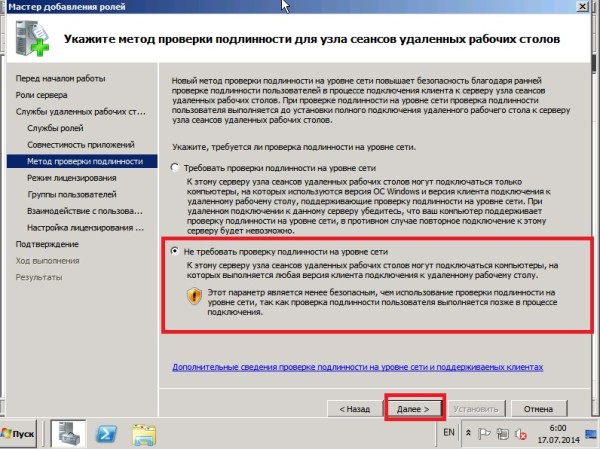

Итак, WinServer 2008 R2 теперь предлагает Network Level Authentication (NLA) — новый механизм проверки подлинности на сетевом уровне при подключении RDP клиента. Однако сервер сразу предупреждает, что подключиться можно только с новых RDP клиентов, которые входят в состав Vista и Windows 7.

С Windows XP беда… SP2 вообще идет в отказ, а SP3 выводит такое сообщение:

Удаленный компьютер требует проверки подлинности на уровне сети, которую данный компьютер не поддерживает. Обратитесь за помощью к системному администратору или в службу технической поддержки.

Вообще, Microsoft не перестает удивлять своей странной политикой — сделав нормальный и бесплатный (что не свойственно этой компании) RDP клиент для MacOS X, не удосужились довести до ума этот продукт в своей родной системе Windows XP, пусть уже и не поддерживаемой, но крайне распространенной. На самом деле всё поправимо и XP тоже может благополучно работать с новым терминальным сервером.

Первым делом следует установить SP3 (если его еще нет на компьютере), после чего правим два ключика реестра:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa]

В значение Security Packages добавляем строку tspkg к уже существующим.

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders]

В значение SecurityProviders аналогично добавляем строку credssp.dll

CredSSP — это новый поставщик услуг безопасности (SSP), который входит в состав SP3 но, по какой-то причине, выключен по умолчанию. Собственно мы всего-навсего его включили и теперь имеем возможность устанавливать RDP соединения с WinServer 2008.

Да, чуть не забыл, после внесения изменений в реестр, необходимо перезагрузить компьютер для их применения.

Подписывайтесь на канал Яндекс.Дзен и узнавайте первыми о новых материалах, опубликованных на сайте.

Если считаете статью полезной,

не ленитесь ставить лайки и делиться с друзьями.

RDP Удаленный компьютер требует проверки подлинности на уровне сети — Блог PRO IT

Использование удаленного рабочего стола (Remote Desktop Connection) давно стало привычным делом в корпоративной среде. Канули в лету времена, когда это было исключительно уделом системных администраторов и программистов. Наиболее популярным в настоящее время является штатное решение от Microsoft, по большей части из-за включения этого сервиса в состав серверных ОС. Софтверный гигант продолжает совершенствовать свой продукт и может быть когда-то догонит конкурента в данной отрасли, чьи продукты эксплуатируются более 15 лет (CITRIX). Но, тем не менее, прогресс в направлении безопасности наблюдается, с выходом в свет Windows 2008 Server (RDP версии 6), стало возможным использовать защиту на уровне сети. При этом клиенты с более ранними ОС остались за бортом. При попытке подключиться к такому серверу они получат сообщение: Удаленный компьютер требует проверки подлинности на уровне сети, которую данный компьютер не поддерживает.

Не решает проблему и установка SP3. Если на сервере включен новый механизм проверки подлинности на сетевом уровне — Network Level Authentication (NLA), который поддерживается клиентами начиная с ОС Windows Vista. Опишем что же нужно проделать обладателям XP для приобщения к сообществу операционок, проверяющих подлинность на сетевом уровне.

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa]

В значение “Security Packages” к уже существующим данным добавить tspkg

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders]

В значение “SecurityProviders” к уже существующим данным добавить credssp. dll

dll

Это выглядит так:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa]

«Security Packages» = hex(7):6b,00,65,00,72,00,62,00,65,00,72,00,6f,00,73,00,00,\

00,6d,00,73,00,76,00,31,00,5f,00,30,00,00,00,73,00,63,00,68,00,61,00,6e,00,\

6e,00,65,00,6c,00,00,00,77,00,64,00,69,00,67,00,65,00,73,00,74,00,00,00,74,\

00,73,00,70,00,6b,00,67,00,00,00,00,00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders]

«SecurityProviders» = «msapsspc.dll, schannel.dll, digest.dll, msnsspc.dll, credssp.dll»

Авторизуемся в режиме NLA.

Удалённый компьютер требует проверки подлинности на уровне сети, которую данный компьютер не поддерживает, Удалённый компьютер требует проверки подлинности на уровне сети — РЦОИ Амурской области

Если при попытке подключения к удаленному рабочему столу Windows VPS или выделенного сервера вы получаете ошибку:

Удаленный компьютер требует проверки подлинности на уровне сети, которую данный компьютер не поддерживает. Обратитесь за помощью к системному администратору или в службу технической поддержки.

Обратитесь за помощью к системному администратору или в службу технической поддержки.

Значит у вас нечто Windows XP подобное. Обновитесь до SP3 и далее необходимо изменить следующие разделы реестра:

Цитата

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa]

В значение ”Security Packages” к уже существующим данным добавить tspkg

Цитата

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProviders]

В значение ”SecurityProviders” к уже существующим данным добавить credssp.dll

CredSSP — это новый поставщик услуг безопасности (SSP), доступный в пакете обновления Windows XP SP3 с помощью интерфейса поставщика услуг безопасности (SSPI). CredSSP позволяет приложению делегировать учетные данные пользователя из клиента (через SSP клиентской стороны) на целевой сервер (через SSP серверной стороны). Пакет обновления Windows XP SP3 обеспечивает реализацию SSP только для клиентской стороны и в настоящее время используется протоколом RDP 6. 1 (TS), хотя он может применяться любым приложением независимого поставщика, желающим использовать SSP клиентской стороны для взаимодействия с приложениями, реализующими соответствующую серверную сторону на компьютере с Vista / Server 2008.

1 (TS), хотя он может применяться любым приложением независимого поставщика, желающим использовать SSP клиентской стороны для взаимодействия с приложениями, реализующими соответствующую серверную сторону на компьютере с Vista / Server 2008.

Техническая спецификация этой реализации SSP доступна в центре загрузки Майкрософт.

Обратите внимание, что в пакете обновления Windows XP SP3 возможность CredSSP по умолчанию ВЫКЛЮЧЕНА.

———————

Источник:

менеджер компании

MegaHoster.Net

http://my.megahoster.net/

Включение проверки подлинности на уровне сети в Windows XP

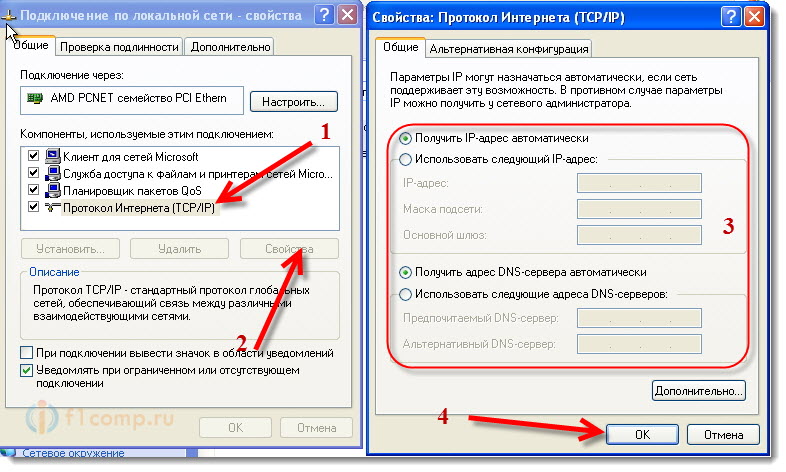

С появлением Windows Vista, Windows 7 и Windows 2008 клиент Microsoft RDP был обновлен для поддержки NLA или проверки подлинности на уровне сети. Как показано ниже, выбранный вариант обеспечивает наиболее безопасную работу RDP.

Обратной стороной этого является то, что если вы используете старые клиенты, в частности Windows XP — новейший клиент RDP не поддерживает NLA, поэтому вы получаете эту ошибку при попытке подключения.

Обычный обходной путь для этого — выбрать менее безопасный вариант разрешения подключений с компьютеров, на которых запущена любая версия удаленного рабочего стола.Хотя это может быть хорошо для некоторых организаций, это может быть не так. Я хотел улучшить работу, поскольку это означало бы, что мне нужно было бы попросить клиента изменить этот параметр. Я искал и нашел здесь УДИВИТЕЛЬНЫЙ обходной путь.

На рабочей станции Windows XP, которую вы используете для RDP на сервере / рабочей станции:

- Щелкните Пуск, щелкните Выполнить, введите regedit и нажмите клавишу ВВОД.

- На панели навигации найдите и щелкните следующий подраздел реестра: HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa

- В области сведений щелкните правой кнопкой мыши «Пакеты безопасности» и выберите «Изменить».

- В поле Value data добавьте tspkg в новую строку. Оставьте все существующие данные, относящиеся к другим поставщикам общих служб, и нажмите кнопку ОК.

- В области навигации найдите и щелкните следующий подраздел реестра: HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders

- В области сведений щелкните правой кнопкой мыши SecurityProviders, а затем нажмите кнопку «Изменить».

- В поле «Значение» добавьте дополнительную запятую, пробел и затем credssp.dll — оставьте все данные, относящиеся к другим поставщикам общих служб, а затем нажмите кнопку ОК.

- Закройте редактор реестра.

- Перезагрузите компьютер

После перезагрузки вы сможете использовать RDP для более новых ОС с более безопасным SSP NLA.

От Саймона Джи — вот сценарий VBS для этого на тот случай, если вам нужно сделать это массово.

const HKEY_LOCAL_MACHINE = & H80000002

lsaKey = "SYSTEM \ CurrentControlSet \ Control \ Lsa"

lsaValue = "Пакеты безопасности"

hostname = «.»

Установить regObj = GetObject (» winmgmts: {impersonationLevel = impersonate}! \\ «& имя хоста &» \ root \ default: StdRegProv «)

regObj. GetMultiStringValue HKEY_LOCAL_MACHINE, lsaValues size 9, lsaKue, размер 9, lsaKue stringValues) + 1

GetMultiStringValue HKEY_LOCAL_MACHINE, lsaValues size 9, lsaKue, размер 9, lsaKue stringValues) + 1

ReDim Preserve stringValues (size)

stringValues (size) = «tspkg»

regObj.SetMultiStringValue HKEY_LOCAL_MACHINE, lsaKey, lsaValue, stringValues

SecurityProvKey Control \ CurrentSetrolService \ Security

= «сек SecurityProviders »

regObj.GetStringValue HKEY_LOCAL_MACHINE, secProvKey, secProvValue, theValue

theValue = theValue & «, credssp.dll»

regObj.SetStringValue HKEY_LOCAL_MACHINE, secProvKueal, theValue

Отключение проверки подлинности на сетевом уровне (NLA)

Переключить навигацию

- Продукты Продукты

- Для бизнеса

- Сервер удаленных приложений Parallels

- Parallels Desktop для Mac Business Edition

- Parallels Desktop для Chromebook Enterprise

- Parallels Desktop для Mac Pro Edition

- Управление Parallels Mac для SCCM

- для дома

- Parallels Desktop для Mac

- Parallels Toolbox для Mac и Windows

- Parallels Access

- Все товары »

- Для бизнеса

- Сервер удаленных приложений Parallels

- Parallels Desktop для Mac Business Edition

- Parallels Desktop для Chromebook Enterprise

- Parallels Desktop для Mac Pro Edition

- Управление Parallels Mac для SCCM

- для дома

- Parallels Desktop для Mac

- Parallels Toolbox для Mac и Windows

- Parallels Access

- Все товары »

- Поддержка

- Партнеры Партнеры

- Партнерская программа Parallels

- Параллели VIPP

- Партнерская программа Parallels ISV

- Партнерская программа Parallels VAR

- Партнерская программа Parallels SP

- Партнерская программа Parallels

- Поиск партнеров

- Партнерство с Parallels

- Партнерская программа Parallels

- Параллели VIPP

- Партнерская программа Parallels ISV

- Партнерская программа Parallels VAR

- Партнерская программа Parallels SP

- Партнерская программа Parallels

- Поиск партнеров

- Моя учетная запись

- США / английский США / английский

- Америка

- США / английский

- Азия

Проверка подлинности Duo для входа в Windows и RDP: FAQ

Обратная связь

Была ли эта страница полезной? Сообщите нам, как мы можем сделать это лучше.

Duo интегрируется с клиентскими и серверными операционными системами Microsoft Windows, чтобы добавить двухфакторную аутентификацию для удаленного рабочего стола и локального входа в систему.

Общие

Есть ли проблемы при установке Duo для входа в Windows на контроллерах домена Active Directory?

Существует известная проблема с установкой последней версии Duo Authentication для входа в Windows и RDP версии 4.1.0 на контроллерах домена Active Directory, которые могут вызывать блокировки пользователей. Версия 4.1.1, выпущенная 13 июля 2020 г., исправляет эту проблему и подходит для установки на контроллеры домена, рядовые серверы и рабочие станции.

Поддерживает ли функция Duo Authentication для входа в Windows многофакторную автономную аутентификацию?

Да, MFA с использованием пароля Duo Mobile или поддерживаемого ключа безопасности U2F, когда система Windows не может получить доступ к службе Duo, поддерживается в версии 4. 0 и более поздних. Подробнее об автономном доступе.

0 и более поздних. Подробнее об автономном доступе.

Какие электронные ключи совместимы с автономным доступом с MFA?

Автономный доступ для Windows Вход в систему работает с этими ключами безопасности:

- Фирменные ключи Yubico с поддержкой U2F / FIDO2

- Google Titan

- Feitian ePass FIDO

- Thetis FIDO

Токены HyperFIDO не поддерживаются для активации автономного доступа, равно как и простые токены пароля OTP или аппаратные токены Duo D-100.

Можно ли использовать одно и то же устройство аутентификации как для сетевого, так и для автономного входа в Windows?

Да, вы можете использовать эти устройства аутентификации как для онлайн, так и для автономного доступа с одним устройством:

- Устройство Android или iOS с Duo Mobile, активированным для как для в режиме онлайн, так и в автономном режиме 2FA.

- Аппаратный токен, поддерживающий как OTP, так и U2F (например, серия YubiKey 5).

Узнать больше.

Поддерживает ли Duo Windows 10?

Duo Authentication для Windows Logon версий 1.2 и более поздних версий поддерживает Windows 10.

Мы настоятельно рекомендуем вам либо удалить Duo версии 1.1.8 или более ранней с вашего ПК с Windows, либо обновить Duo до версии 1.2 или более поздней перед обновлением вашего ПК до Windows 10. Если вы сначала не обновите или не удалите Duo, вы не сможете войдите в свой компьютер после завершения обновления ОС.

Если вы не можете войти в Windows 10 с установленным Duo, вы можете загрузиться в безопасном режиме и удалить Duo Credential Provider.

Поддерживает ли Duo Windows Server 2016 или 2019?

Да, полный графический интерфейс и установка ядра Server 2016 поддерживаются, начиная с версии 2.1.0. В Duo для входа в Windows версии 4.0.0 добавлена поддержка Server 2019.

Установка

Nano (без головы) не поддерживается.

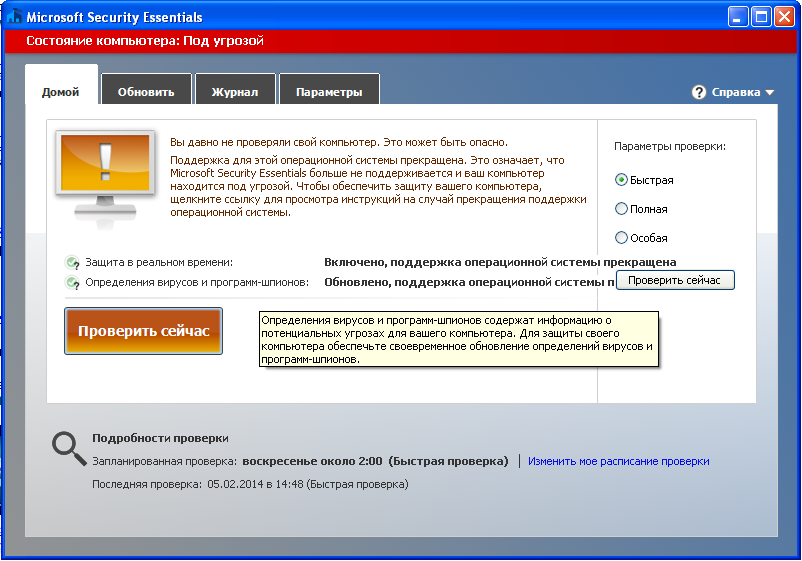

Поддерживает ли Duo Windows Vista, Windows 7, Windows Server 2008 или Windows Server 2008 R2?

Microsoft прекратила поддержку Windows Vista 11 апреля 2017 г. и прекратила поддержку Windows 7, 2008 и 2008 R2 14 января 2020 г.Duo больше не поддерживает установку каких-либо приложений Duo в этих операционных системах. Мы настоятельно рекомендуем вам перейти на поддерживаемую версию Windows.

Могу ли я использовать Duo с учетной записью Microsoft?

Важное примечание для Windows 10 с обновлением Fall Creators Update

Существует известная проблема с использованием аутентификации Duo и учетных записей Microsoft / Live после установки Windows 10 Fall Creators Update (версия 1709), выпущенного 17.10.17.

В качестве временного обходного пути можно разрешить поставщик учетных данных Windows Live, который восстанавливает запрос на вход для Microsoft и Live.com учетные записи.

Благодаря этому обходному пути пользователи учетных записей Microsoft и Live.com могут входить в систему без двухфакторной аутентификации Duo! Доменные и локальные учетные записи по-прежнему требуют аутентификации Duo.

Чтобы включить поставщик учетных данных Windows Live для учетных записей Microsoft и Live.com, используйте редактор реестра (regedit.exe) с правами администратора для создания (или обновления) следующих значений реестра:

Расположение: HKLM \ SOFTWARE \ Duo Security \ DuoCredProv :

| Значение реестра | Тип | Описание |

|---|---|---|

Провайдеры Белый список | REG_MULTI_SZ | {F8A0B131-5F68-486C-8040-7E8FC3C85BB6} |

Для систем Windows, на которых не установлено обновление Windows 10 версии 1709, вы можете пройти аутентификацию с помощью Duo Authentication для входа в Windows с помощью присоединенной учетной записи Microsoft в автономной системе, если вы включите параметр локальной групповой политики «Интерактивный вход в систему: не отображать последнего пользователя. name «и зарегистрируйте имя пользователя учетной записи Microsoft в Duo.

Для редактирования локальной политики (должен быть локальным администратором):

- Запустите команду gpedit.msc , чтобы открыть редактор локальной групповой политики.

- Перейдите к Политика локального компьютера → Конфигурация компьютера → Параметры Windows → Параметры безопасности → Локальные политики → Параметры безопасности .

- Дважды щелкните Интерактивный вход в систему: не отображать последнее имя пользователя параметр .

- Выберите Включено и нажмите OK .

- Закройте окно редактора локальной групповой политики.

Также можно включить настройку через реестр. Создайте новое значение DWORD dontdisplaylastusername , равное 1 в HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System .

Если этот параметр включен, появится диалоговое окно входа «Другой пользователь», в котором можно ввести учетные данные своей учетной записи Microsoft.

На рабочей станции, присоединенной к домену, этот параметр может контролироваться администратором.

Чтобы определить имя пользователя учетной записи Microsoft на компьютере с Windows 10, откройте диспетчер пользователей Windows (lusrmgr.msc), найдите учетную запись Microsoft в списке и посмотрите на поле Имя для этого пользователя. Значение имени учетной записи Microsoft не будет полным адресом электронной почты, который вы используете для входа, а вместо этого будет отображаться как часть локальной части адреса электронной почты (информация перед символом @).Когда вы найдете значение имени для учетной записи Microsoft, зарегистрируйте эту учетную запись в Duo. Если вы не зарегистрируете учетную запись в Duo с правильным именем пользователя, возможно, вы не сможете выполнить вход с учетной записью Microsoft.

Какие интерфейсы входа в систему может защитить Duo?

Duo Authentication для входа в Windows обеспечивает двухфакторную аутентификацию для RDP и входа в локальную консоль, а также запросы на повышение прав UAC с учетными данными (например, щелчок правой кнопкой мыши + «Запуск от имени администратора»).

Клиент входа в Windows

Duo не добавляет запрос вторичной аутентификации для следующих типов входа:

- Shift + щелчок правой кнопкой мыши «Запуск от имени другого пользователя»

- Командлеты PowerShell «Enter-PsSession» или «Invoke-Command»

- Неинтерактивный вход в систему (т.е. Вход в систему как служба, вход в систему в качестве пакета, запланированные задачи, сопоставление дисков и т. Д.)

- Поставщики предварительного доступа (PLAP), такие как Windows Always On VPN

- Ограниченный режим администратора RDP

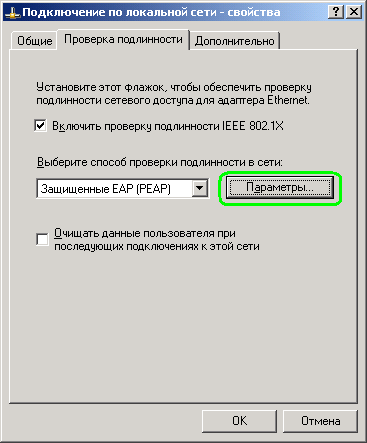

Как аутентификация Duo для входа в Windows работает с NLA (аутентификация на уровне сети)?

Проверка подлинности на уровне сети (NLA) для подключения к удаленному рабочему столу — это дополнительная функция безопасности, доступная в Windows Vista и более поздних версиях. Когда NLA включен, удаленные подключения проходят предварительную аутентификацию в удаленной системе при подключении клиента RDP перед отображением полного удаленного сеанса.Когда NLA отключен, имя пользователя и пароль Windows вводятся в сеансе клиента RDP после подключения.

При установке Duo Authentication для входа в Windows в системе, где включен NLA, клиент RDP запрашивает имя пользователя и пароль Windows в диалоговом окне локальной системы. Эта информация используется для подключения к удаленной системе и передается диспетчеру удаленного рабочего стола. После того, как клиент RDP завершит первичную аутентификацию, отобразится полный сеанс удаленного рабочего стола, а также появится запрос Duo Security для двухфакторной аутентификации.

Если Duo Authentication для входа в Windows установлена в системе, где NLA не требуется, отображается полный сеанс удаленного рабочего стола, когда клиент RDP подключается к удаленной системе. Имя пользователя и пароль Windows вводятся в окне удаленного рабочего стола, и после того, как информация для входа будет принята, появится запрос Duo Security для двухфакторной аутентификации.

Включение NLA дает некоторые преимущества в плане безопасности, но один из недостатков заключается в том, что пользователям с просроченными паролями не разрешается вход в удаленную систему.Более подробную информацию о NLA и RDP можно найти на сайте Microsoft и в Википедии.

Поддерживает ли Duo Authentication для входа в Windows веб-прокси?

Duo может использовать прокси-сервер HTTPS, настроенный в общесистемных настройках WinHTTP. Настройте прокси-серверы, используемые WinHTTP, с помощью команды netsh.

Duo Authentication версии 2.0.0.71 и более поздних версий также поддерживает проксирование только аутентификационного трафика Duo. См. Инструкции по настройке прокси только для Duo.

Работает ли Duo Authentication для входа в Windows со сторонним программным обеспечением для шифрования дисков или другими поставщиками учетных данных?

Поставщик учетных данных

Duo не может быть связан с другими поставщиками учетных данных, присутствующими в вашей системе. Программное обеспечение для шифрования диска, хранящее имя пользователя и пароль Windows, указанные перед загрузкой, может больше не использовать эти учетные данные для автоматического входа в Windows.

Duo Authentication для Windows Logon версии 2.1.0 разрешает использование поставщика входа с помощью смарт-карты Windows в качестве альтернативы Duo, что означает, что пользователи могут выбрать аутентификацию с помощью Duo 2FA или PIV / CAC-карты.В Duo for Windows Logon v3.1.0 добавлена поддержка входа по смарт-картам с помощью Duo 2FA на локальной консоли.

Поддерживает ли Duo Windows XP или Windows 2003?

Microsoft прекратила поддержку Windows XP 8 апреля 2014 г. и Windows Server 2003 14 июля 2015 г. Последним выпуском Duo с совместимостью с XP и 2003 была версия 1.1.8. Duo больше не поддерживает приложения в Windows XP и Server 2003. Мы настоятельно рекомендуем вам перейти на поддерживаемую версию Windows.

Есть ли известные проблемы с Windows 2003 и XP?

Унаследованная интеграция

Duo с Windows Logon (RDP) для Windows 2003 и XP содержала следующие ограничения:

- После установки или удаления интеграции Duo Windows Logon требуется перезагрузка.

- Пароль можно изменить в диалоговом окне с предупреждением об истечении срока действия пароля Windows или в запросе об истечении срока действия пароля без предварительного выполнения двухфакторной аутентификации.

Duo больше не поддерживает никакие приложения в Windows XP или Server 2003. Мы настоятельно рекомендуем вам перейти на поддерживаемую версию Windows.

Установка и удаление

Можно ли без вывода сообщений установить Duo Authentication для входа в Windows из командной строки или PowerShell?

Введите следующую команду в PowerShell или командную строку для автоматической установки Duo Security с автоматическим включением, включенным отказом открытия, отключенными смарт-картами и защитой как RDP, так и входа в консоль:

duo-win-login-4.0.2.exe / S / V "/ qn IKEY =" DIXXXXXXXXXXXXXXXXXXXX "SKEY =" xxxxxxxxxxxxxxxxxxxxxxxxxxxx "HOST =" api-xxxxxxxx.duosecurity.com "AUTOPUSH =" # 1 "FAILOPEN =" # 1 "# SMARTCARDCARD = "# 0" "

Обратите внимание, что имена параметров, передаваемые программе установки (IKEY, SKEY, HOST и т. Д.), Чувствительны к регистру!

Это все параметры, которые можно настроить с помощью установщика командной строки (начиная с версии 4.0.2):

| Настройка | Описание |

|---|---|

| IKEY | Ключ интеграции вашего приложения Duo RDP. |

| НЕБО | Секретный ключ вашего приложения Duo RDP. |

| HOST | Имя хоста API Duo. |

| АВТОМАТИЧЕСКОЕ ОТКЛЮЧЕНИЕ | 1 для автоматической отправки push-запроса или 0 для отключения автоматической отправки. |

| FAILOPEN | 1 , чтобы разрешить доступ, когда служба Duo недоступна, или 0 , чтобы заблокировать доступ без Duo MFA. |

| ТОЛЬКО ДЛЯ RDP | 1 , чтобы Duo требовался только для удаленного входа, или 0 , чтобы требовать Duo для входа в консоль и RDP. |

| СМАРТКАРТА | 1 , чтобы разрешить вход по смарт-карте в качестве альтернативы Duo, или 0 , чтобы отключить поставщика смарт-карт Windows. |

| WRAPSMARTCARD | 1 , чтобы требовать Duo после первичного входа в систему с помощью смарт-карты на локальной консоли, или 0 , чтобы разрешить вход по смарт-карте без утверждения Duo впоследствии. |

| ВКЛЮЧИТЬ ВЫКЛЮЧИТЬ | 1 , чтобы включить автономный доступ (в зависимости от конфигурации в панели администратора), или 0 , чтобы полностью отключить автономный доступ в целевой системе. |

| USERNAMEFORMAT | Формат имени пользователя, отправляемый в Duo. Одно из следующих значений: 0 для sAMAccountName ( сужение ), 1 для домена NTLM и имени пользователя ( ACME \ thinay ) или 2 для userPrincipalName ( thinay @ acme.корп ). |

| PROXYHOST | Имя хоста или IP-адрес восходящего прокси-сервера HTTP для связи Duo |

| ПРОКСИПОРТ | Порт для связи через прокси-сервер HTTP. |

| LOGFILE_MAXCOUNT | Число ротационных файлов журнала, которые необходимо поддерживать. |

| LOGFILE_MAXSIZEMB | Размер сохраняемого повернутого файла журнала в мегабайтах (МБ). |

| UAC_PROTECTMODE | 0 для соблюдения существующих настроек аутентификации Duo для входа в систему, 1 , чтобы отключить Duo при входе в систему и запрашивать только во время повышения уровня пользователя, или 2 для принудительного применения двухфакторной аутентификации Duo как при входе в систему, так и при повышении уровня пользователя. |

| UAC_OFFLINE | 1 для включения автономного доступа для повышения уровня пользователя или 0 для отключения автономного доступа для повышения уровня пользователя. |

| UAC_OFFLINE_ENROLL | 1 , чтобы включить регистрацию автономного доступа во время повышения уровня пользователя, или 0 , чтобы предотвратить регистрацию в автономном режиме во время повышения уровня пользователя. |

При указании значения для одной из опций DWORD (значение 0 , 1 или 2 ) обязательно поставьте перед ним знак фунта # , например ТОЛЬКО RDP = # 1 .

Выполняется установка с теми же настройками, что и в предыдущем примере, из командной строки с установщиком Windows (msiexec) с использованием 64-разрядного установщика MSI, включенного в MSI-установщики групповой политики Duo Authentication для Windows, файлы шаблонов и пакет документации. .Посмотреть контрольные суммы для загрузок Duo можно здесь.

msiexec.exe / i DuoWindowsLogon64.msi IKEY = " ключ интеграции " SKEY = " секретный ключ " HOST = " имя хоста API " AUTOPUSH = "# 1" FAILOPEN = "# 1" SMARTCARD = " # 0 "RDPONLY =" # 0 "/ qn

Установщики и свойства MSI также могут использоваться для создания файла преобразования для использования с Active Directory Group Policy Software Publishing или другими утилитами автоматического развертывания программного обеспечения. Дополнительную информацию см. В документации по групповой политике аутентификации Duo для входа в Windows.

Могу ли я автоматически обновить аутентификацию Duo для входа в Windows из командной строки?

Введите следующую команду в командную строку, чтобы автоматически обновить существующую установку Duo, сохранив текущую информацию об интеграции и установленные параметры (начиная с версии 4.0.2):

msiexec.exe / qn / i "DuoWindowsLogon64.msi"

Для установки обновления выпусков до v4.0.2 и для обновления с v4.1.0 до 4.1.1 или новее включите параметры, показанные в этой команде:

msiexec.exe / quiet / i "DuoWindowsLogon64.msi" REINSTALL = ALL REINSTALLMODE = vomus IS_MINOR_UPGRADE = 1

Могу ли я развернуть или настроить аутентификацию Duo для входа в Windows с помощью групповой политики?

Да. См. Документацию Duo Authentication for Windows Logon Group Policy.

Как отключить или удалить аутентификацию Duo для входа в Windows в безопасном режиме?

Чтобы отключить поставщик учетных данных Duo в Windows после загрузки в безопасном режиме, запустите из командной строки с повышенными привилегиями следующую команду:

Версии 1.2.0.14 и ранее

regsvr32 / u "C: \ Program Files \ Duo Security \ DuoCredProv \ DuoCredProv.dll"

regsvr32 / u "C: \ Program Files \ Duo Security \ DuoCredProv \ DuoCredFilter.dll"

Версия 2.0.0 и выше

regsvr32 / u "C: \ Program Files \ Duo Security \ WindowsLogon \ DuoCredProv.dll"

regsvr32 / u "C: \ Program Files \ Duo Security \ WindowsLogon \ DuoCredFilter.dll"

Вы также можете удалить интеграцию Duo с входом в Windows в безопасном режиме с изменением реестра и запуском службы.

- При загрузке в безопасном режиме запустите редактор реестра (regedit.exe).

- Перейдите в куст реестра HKLM \ System \ CurrentControlSet \ Control \ SafeBoot \ Minimal (если вы загружены в обычном безопасном режиме) или до HKLM \ System \ CurrentControlSet \ Control \ SafeBoot \ Network (если вы загрузился в безопасном режиме с сетью).

- Щелкните правой кнопкой мыши раздел реестра Minimal или Network (в зависимости от текущего загруженного режима) и выберите в контекстном меню команду New → Key .Назовите новый ключ MSIServer .

- В командной строке с повышенными привилегиями выполните команду

net start msiserver. - Теперь вы можете использовать «Программы и компоненты» на панели управления Windows ( «Установка и удаление программ» в Windows 2003) для удаления приложения Duo.

Дополнительные сведения о безопасном режиме см. В инструкциях для вашей операционной системы: Windows 10, Windows 8 / 8.1 и 2012/2012 R2.

Конфигурация

Где в реестре хранятся параметры входа в Duo для Windows?

Duo Authentication для входа в Windows сохраняет параметры установки в реестре по адресу HKLM \ Software \ Duo Security \ DuoCredProv .

Если вы управляете конфигурацией клиента Duo с помощью групповой политики Windows, то любой параметр, настроенный с помощью объекта групповой политики, сохраняется в качестве значения реестра в HKLM \ Software \ Policies \ Duo Security \ DuoCredProv и отменяет тот же параметр, настроенный в расположение реестра по умолчанию.

Поскольку параметры GPO периодически повторно применяются в клиентской системе, любые постоянные изменения параметра, настроенного с помощью групповой политики, следует вносить путем редактирования объекта групповой политики для обновления параметра новым значением, а не путем обновления реестра клиента.

Как автономный доступ в Duo для входа в Windows взаимодействует с режимом сбоя?

Включение автономного доступа в приложении RDP v4.0 или более поздней версии отменяет настроенный параметр режима сбоя для пользователей, которые активируют автономный доступ.

Пользователи, которые не активировали автономный доступ, подлежат настройке режима отказа, например Если установлено значение «Ошибка открытия», пользователь, не активировавший автономный доступ, сможет войти в систему, не пройдя автономную аутентификацию Duo. Отключите «открытие после сбоя», если вы хотите запретить пользователям, которые не активировали автономный доступ, входить в систему, когда компьютер отключен.

Как я могу настроить режим отказа?

По умолчанию аутентификация Duo для входа в Windows «не открывается» и позволяет продолжить вход в Windows, если не удается связаться со службой Duo. Вы можете установить режим сбоя во время установки на «закрытие после сбоя», сняв флажок «Обходить аутентификацию Duo в автономном режиме» во время установки. Это отклонит все попытки входа в систему, если возникнет проблема с подключением к службе Duo.

Чтобы изменить режим сбоя после установки, используйте редактор реестра (regedit.exe) с правами администратора для создания или обновления следующего значения реестра:

Расположение: HKLM \ SOFTWARE \ Duo Security \ DuoCredProv :

| Значение реестра | Тип | Описание |

|---|---|---|

FailOpen | DWORD | Установите 1, чтобы разрешить «открытие при отказе» для всех пользователей, или 0, чтобы ограничить «закрытие при отказе» (за исключением пользователей, которые активировали автономный доступ в v4.0 или новее). По умолчанию: открытие при отказе. |

Если параметры Duo управляются групповой политикой Windows, эти параметры отменяют любые изменения, внесенные с помощью regedit. Вместо этого обновите параметр «Служба Duo: сбой при открытии, если не удается связаться с Duo» в объекте групповой политики.

При изменении значения реестра FailOpen в системе Windows 2003 или XP требуется перезагрузка, чтобы изменение вступило в силу.

Как настроить автоматическую отправку?

Если включен автоматический push, проверка подлинности Duo для входа в Windows автоматически отправляет push-уведомление в приложение Duo Mobile или телефонный звонок на устройство пользователя по умолчанию, сообщая имя пользователя и пароль Windows.Это установка по умолчанию. Вы можете отключить автоматическую отправку, сняв флажок «Использовать автоматическую отправку для проверки подлинности, если она доступна» во время установки.

Чтобы изменить поведение автоматической отправки после установки, используйте редактор реестра (regedit.exe) с правами администратора, чтобы создать или обновить следующее значение реестра:

Расположение: HKLM \ SOFTWARE \ Duo Security \ DuoCredProv :

| Значение реестра | Тип | Описание |

|---|---|---|

AutoPush | DWORD | Установите 0, чтобы отключить автоматическое нажатие, или 1, чтобы включить его. |

Если параметры Duo управляются групповой политикой Windows, эти параметры отменяют любые изменения, внесенные с помощью regedit. Вместо этого обновите параметр «Клиент: включить автоматическую отправку» в объекте групповой политики.

Если автоматическая отправка отключена, Duo не запрашивает проверку входа в систему, пока пользователь не отправит имя фактора аутентификации в запросе аутентификации Duo.

Как включить ведение журнала отладки?

Чтобы включить ведение журнала отладки, используйте редактор реестра (regedit.exe) с правами администратора, чтобы создать следующий параметр реестра:

Расположение: HKLM \ SOFTWARE \ Duo Security \ DuoCredProv :

| Значение реестра | Тип | Описание |

|---|---|---|

Отладка | DWORD | Установите 1, чтобы включить ведение журнала отладки. По умолчанию: без ведения журнала отладки. |

Если параметры Duo управляются групповой политикой Windows, эти параметры отменяют любые изменения, внесенные с помощью regedit.Вместо этого обновите параметр «Включить ведение журнала отладки» в объекте групповой политики, чтобы включить ведение журнала отладки на глобальном уровне, или, если вам просто нужно временно включить его для регистрации проблемы, обновите значение реестра HKLM \ Software \ Policies \ Duo Security \ DuoCredProv \ debug как хорошо (это может быть отменено при следующем обновлении объекта групповой политики клиента).

Расположение файла журнала: % PROGRAMDATA% \ Duo Security \ duo.log для версии 1.1.8 и более поздних версий и % ProgramFiles% \ Duo Security \ DuoCredProv \ duo.log для версии 1.1.7 и ранее. Обратите внимание, что эти пути применяются как к установкам Credential Provider, так и к GINA Duo.

Как настроить ротацию файлов журнала?

По умолчанию при проверке подлинности Duo для входа в Windows файлы журналов не меняются.

Версия 4.0.6 и выше поддерживает ротацию файлов журнала. Чтобы настроить ротацию файлов журнала, используйте редактор реестра (regedit.exe) с правами администратора, чтобы создать следующие значения реестра:

Расположение: HKLM \ SOFTWARE \ Duo Security \ DuoCredProv :

| Значение реестра | Тип | Описание |

|---|---|---|

LogFileMaxSizeMB | DWORD | Установите размер файла журнала в мегабайтах (МБ).Минимальное значение: 1 Максимальное значение: 4096 |

LogFileMaxCount | DWORD | Установите количество файлов журнала, которые будут храниться на диске. Минимальное значение: 1 Максимальное значение: 100 |

Оба раздела реестра должны быть созданы и иметь значение больше 0, чтобы включить ротацию. Журналы резервного копирования будут увеличиваться, начиная с duo00.log по duo99.log . Журнал может быть немного больше заданного размера, чтобы гарантировать, что процесс аутентификации не разбивается на файлы журнала.

Пример настройки: LogFileMaxSizeMB от до 1 и LogFileMaxCount от до 1 приведет к сосуществованию Duo.log и duo00.log , оба с максимальным размером 1 МБ.

Может ли Duo защитить логины локальной консоли в Windows?

Да, проверка подлинности Duo для входа в Windows обеспечивает защиту для входа в локальную консоль. Однако может быть сложно предотвратить ее компрометацию злоумышленником, имеющим физический доступ к системе.В частности, есть две серьезные угрозы, о которых вам следует позаботиться:

- Duo Authentication для Windows Вход в систему можно обойти, перезагрузив систему Windows в безопасном режиме. Чтобы ограничить влияние этого, вы должны запретить всем пользователям, кроме избранной группы, входить в систему, пока Windows работает в безопасном режиме (например, через значение DWORD реестра HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ System \ SafeModeBlockNonAdmins установить на 1 ).

По умолчанию интеграция RDP не открывается, если не удается связаться со службой Duo. Пользователь с доступом к локальной консоли может нарушить подключение машины к сети (например, отключив сетевой шнур), тем самым минуя аутентификацию Duo.

Вы можете установить режим сбоя во время установки на «сбой закрытия», сняв флажок «Обходить аутентификацию Duo в автономном режиме» в установщике Duo или настроив значение DWORD реестра HKLM \ Software \ Duo Security \ DuoCredProv \ FailOpen set на 0 для «закрытия при отказе».Это отклонит все попытки входа в систему, если возникнет проблема с подключением к службе Duo.

Чтобы включить аутентификацию Duo как для локальной консоли, так и для входа по протоколу RDP, снимите флажок «Только запрашивать аутентификацию Duo при входе через RDP» во время установки.

Чтобы изменить подключения для входа в систему, необходимые для использования Duo после установки, используйте редактор реестра (regedit.exe) с правами администратора, чтобы создать или обновить следующее значение реестра:

Расположение: HKLM \ SOFTWARE \ Duo Security \ DuoCredProv :

| Значение реестра | Тип | Описание |

|---|---|---|

RdpOnly | DWORD | Установите значение 0 для защиты входа в систему как через RDP, так и через локальную консоль или 1 для защиты входа только через RDP. |

Если параметры Duo управляются групповой политикой Windows, эти параметры отменяют любые изменения, внесенные с помощью regedit. Вместо этого обновите параметр «Клиент: ограничить двухфакторный вход только по протоколу RDP» в объекте групповой политики.

Могу ли я выбрать, какой атрибут имени пользователя будет отправляться в Duo?

Duo Authentication для входа в Windows по умолчанию отправляет имя пользователя в NTLM (или msDS-PrincipalName), например DOMAIN \ username в облачную службу Duo в качестве имени пользователя Duo. Однако при создании приложения RDP в Duo для параметра «Нормализация имени пользователя» по умолчанию устанавливается «Простая» нормализация, поэтому Duo игнорирует все, что предшествует обратной косой черте или после символа at в имени пользователя, полученном в запросе на вход.Это означает, что Duo рассматривает «thinay», «ACME \ thinay» и «[email protected]» как одного и того же пользователя «thinay» в Duo. Таким образом, с настройками имени пользователя по умолчанию, применяемыми как в клиенте Windows, так и в приложении RDP в Duo, мы пытаемся сопоставить имя пользователя только при поиске существующего пользователя; по существу соответствует sAMAccountName.

Если имя пользователя, отправленное в Duo нашим приложением для входа в Windows, не соответствует существующему имени пользователя Duo, пользователь не может пройти аутентификацию Duo. Это вызывает проблемы, если в организации уже зарегистрированы пользователи Duo с другим форматом имени пользователя, например userPrincipalName (UPN).

Duo Authentication для Windows Logon версии 3.1 и более поздних версий позволяет указать, какой атрибут имени пользователя Windows отправляется в службу Duo при аутентификации.

Чтобы изменить атрибут имени пользователя Windows, отправляемый в Duo, используйте редактор реестра (regedit.exe) с правами администратора, чтобы создать или обновить следующее значение реестра: