1С серверный ключ x64: Ключ 1С x64 купить — самая выгодная цена на официальном сайте

Серверный ключ 1с по сети

В зависимости от вида клиента и места расположения ключа с клиентскими лицензиями (локального или сетевого) возможны несколько вариантов учета лицензий. Рассмотрим их более подробно…

Бывают аппаратный ключ защиты (подключаемые к COM-, LPT- или USB-портам) и программный ключ защиты:

- Аппаратный ключ защиты

- Локальный ключ

. Обеспечивает запуск на компьютере с ключом произвольного количества экземпляров системы в режиме 1С:Предприятие или Конфигуратор. Локальные однопользовательские ключи представлены моделью Basic (фиолетового цвета), данный ключ имеет маркировку h5 M1 ORGL8, не имеет встроенной памяти и персонального ID, не хранит в себе никаких параметров и настроек. Поставляется продуктами имеющими лицензию на одно рабочее место. - Многопользовательский клиентский ключ, доступный по сети через HASP License Manager

Обеспечивает одновременную работу стольких компьютеров, на сколько пользователей имеется ключ. На одном компьютере возможен запуск произвольного количества экземпляров системы в режиме 1С:Предприятие или Конфигуратор. Количество лицензий ограничено общим количеством доступных лицензий со всех компьютеров в сети, на которых установлен и настроен HASP License Manager.Сетевые клиентские ключи включают серию Net (красного цвета). Имеют внутреннюю память, в которой хранится количество лицензий, и уникальный ID. Существуют разновидности на 5, 10, 20, 50 и 100 пользователей. Имеет маркировку NETXX ORGL8, где ХX – количество лицензий (например NET5 ORGL8). Существуют также ключи на 300 и 500 пользователей которые имеют маркировку NET250+ ORG8A и NET250+ ORG8B. Поставляются с продуктами имеющими лицензию на 5 рабочих мест, а также отдельно, в виде дополнительных клиентских лицензий.

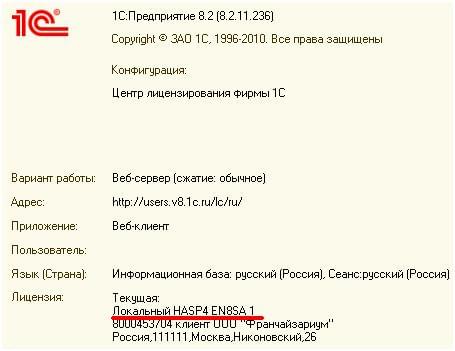

Для 64-битного сервера используется ключ Max (зеленого цвета) с внутренней памятью и уникальным ID. Имеет маркировку EN8SA и поддерживает также 32-битный сервер. Т.е. имея лицензию на 64-битный сервер можно, не меняя ключа, использовать 32-битную версию, но не наоборот.

Т.е. имея лицензию на 64-битный сервер можно, не меняя ключа, использовать 32-битную версию, но не наоборот.

Ключи для сервера 1С Предприятие бывают только локальные. 32-битная версия имеет ключ защиты Pro, который имеет внутреннюю память и уникальный ID. Имеет маркировку ENSR8, поставляется вместе с лицензией на сервер 1С Предприятие.

Как правильно устанавливать ключи

Следует запомнить одно важное правило: на один компьютер нельзя устанавливать более одного ключа одной серии. Также не рекомендуется ставить вместе локальный и сетевой ключ, это связано с особенностью защиты 1С Предприятия: находя локальный ключ программа никогда не будет искать сетевой. Локальные ключи сервера 1С Предприятия не мешают работе других ключей.

При наличии двух и более сетевых ключей недостаточно разнести их по разным компьютерам. Следует выполнить настройку менеджеров лицензий. Каждый менеджер лицензий должен иметь уникальное имя, которое следует явным образом сообщить защищаемой программе. Рекомендуется выполнить аналогичную настройку и в случае использования сервера терминалов, даже при одном сетевом ключе.

На машине где установлен ключ находим файл nhsrv.ini в папке с менеджером лицензий (C:\Program Files\Aladdin\HASP LM\). За имя сервера лицензий отвечает параметр NHS_SERVERNAMES, оно может состоять из латинских букв и цифр и содержать не более 7 символов.

NHS_SERVERNAMES = NAME1

Не забываем раскоментировать этот парамтр, т.е убрать «;» перед началом строки.

После чего на клиентских машинах следует отредактировать файл nethasp.ini, явным образом указав адреса и имена менеджеров лицензий:

NH_TCPIP = Enabled

NH_SERVER_ADDR = 192.168.0.10, 192.168.0.11

NH_SERVER_NAME = NAME1, NAME2

Хотя как показывает практика достаточно в файле «nethasp.ini» , он находится «C:\Program Files (x86)\1cv82\conf» раскоментировать параметр NH_SERVER_ADDR =, и задать IP-адреса или NETBIOS компьютеров на которых установлены ключи.

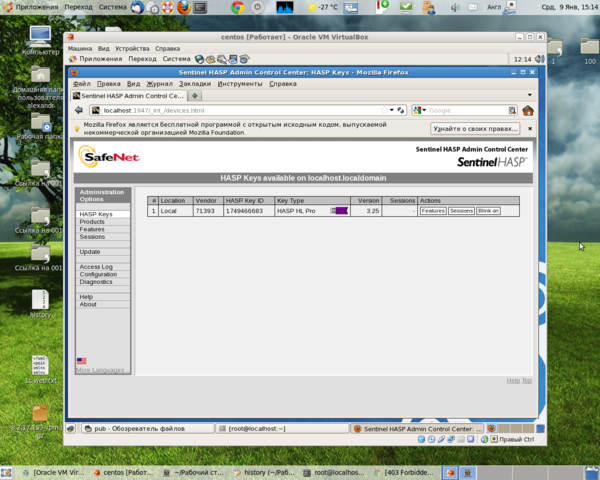

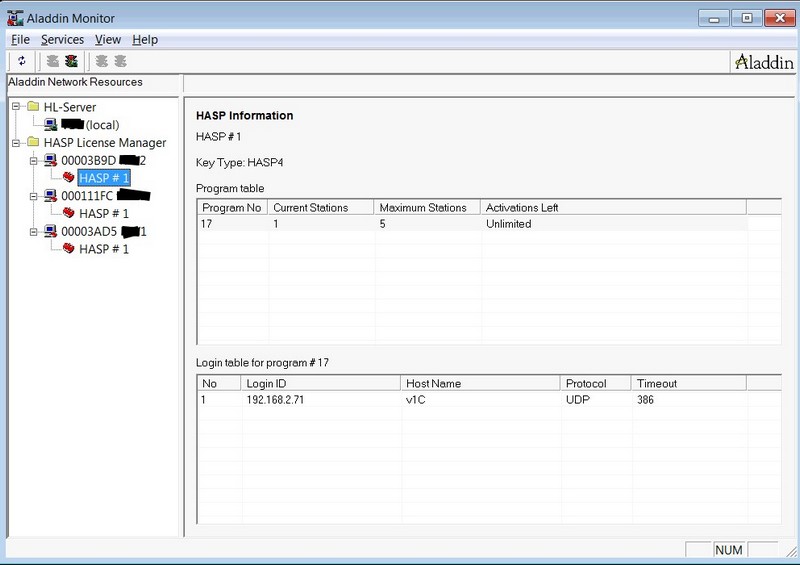

Посмотреть какие ключи используются и сколько лицензий использовано можно с помощью программы Aladin Monitor Aladin Monitor

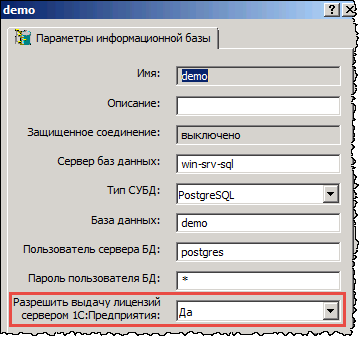

Если подсчетом клиентских лицензий занимается сервер «1С:Предприятия», то клиентские лицензии, у которых в программе Aladdin Monitor значение колонки Timeout равно 0, будут считаться занятыми. В связи с этим не рекомендуется одни и те же многопользовательские ключи HASP использовать для одновременного получения клиентских лицензий с помощью HASP License Manager и сервера «1С:Предприятия».

Какие бывают ошибки

Бывают ситуации, когда Alladin Monitor показывает занятость больше лицензий, чем пользователей в сети. Такое бывает, когда клиент 1С завершился аварийно. Получается в Менеджере лицензий зависает занятая лицензия, хотя фактически она не используется. В таких случаях можно перезапустить службу Менеджера лицензий «HLServer».

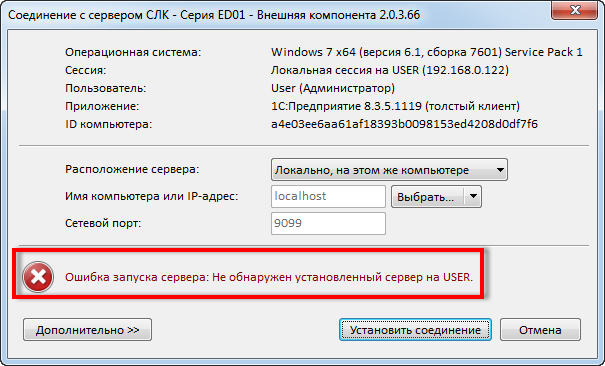

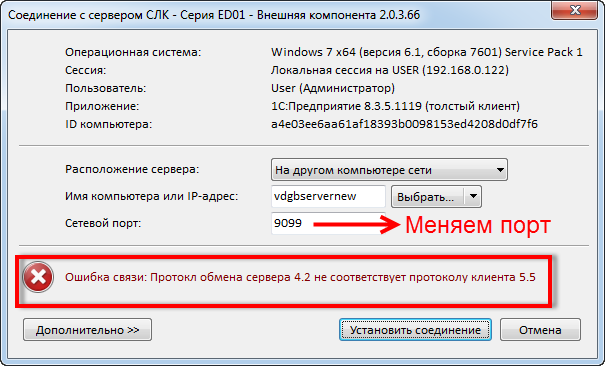

К сожалению 1С Предприятие вместо штатных сообщения HASP об ошибках выводит собственное «Не обнаружен ключ защиты программы!». Под этим сообщением может скрываться четыре вида ошибок, рассмотрим их подробнее.

Не найден ключ. Пожалуй самая распространенная ошибка. Возникает при отсутствии ключа, попытке использования ключа от другого продукта. Для сетевых ключей эта ошибка может возникать при отсутствии сети, если на машине с ключом не запущен менеджер лицензий или ошибочно установлен несетевой ключ.

Ключ не содержит лицензии. Возникает при установке на один ПК двух ключей одной серии, при этом виден тот из них, на котором отсутствует нужная лицензия. При работе в сети двух менеджеров лицензий с одинаковыми именами и обслуживающими ключи одной серии приложение может найти первым ключ не содержащий нужной лицензии, что также приведет к получению этой ошибки.

Превышено число лицензий. Возникает когда количество пользователей (активных сессий) превышает число указанных в ключе лицензий. При работе в сети двух менеджеров лицензий с одинаковыми именами и обслуживающими ключи одной серии приложение может найти первым ключ с которым уже установлено максимальное количество соединений, что также приведет к получению этой ошибки.

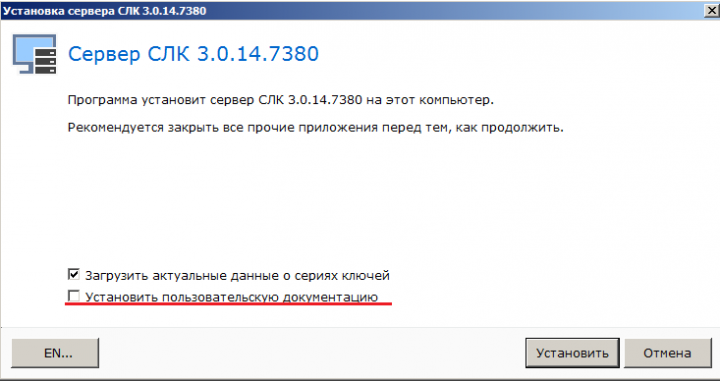

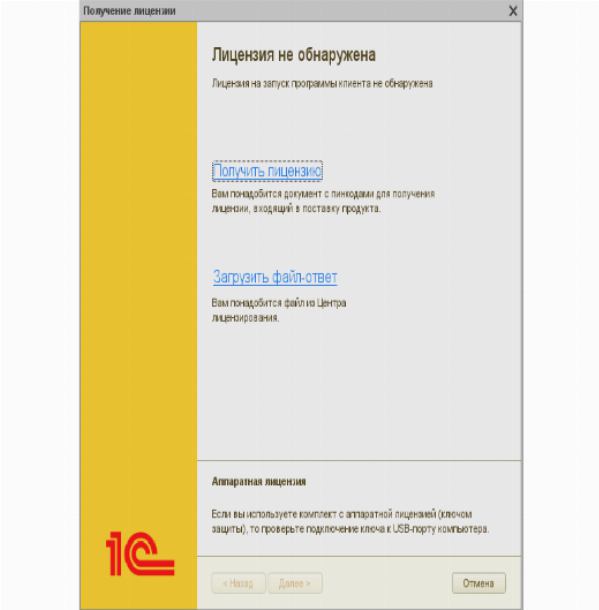

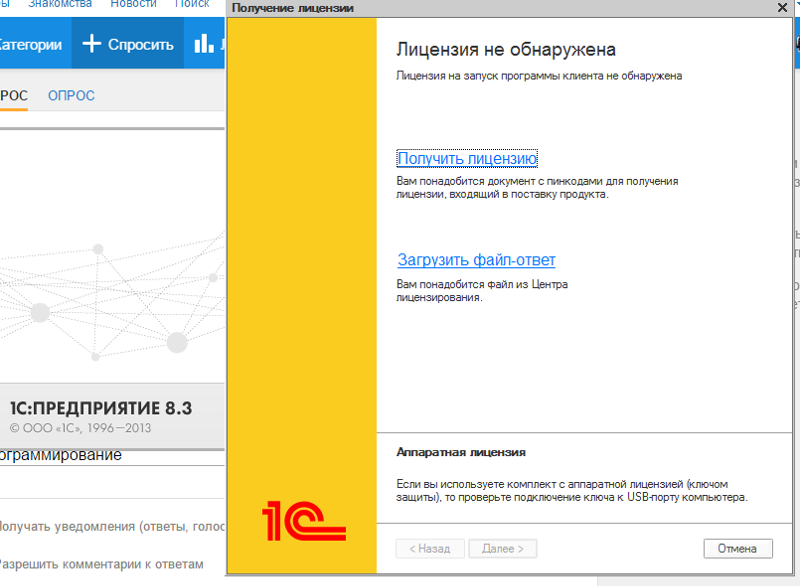

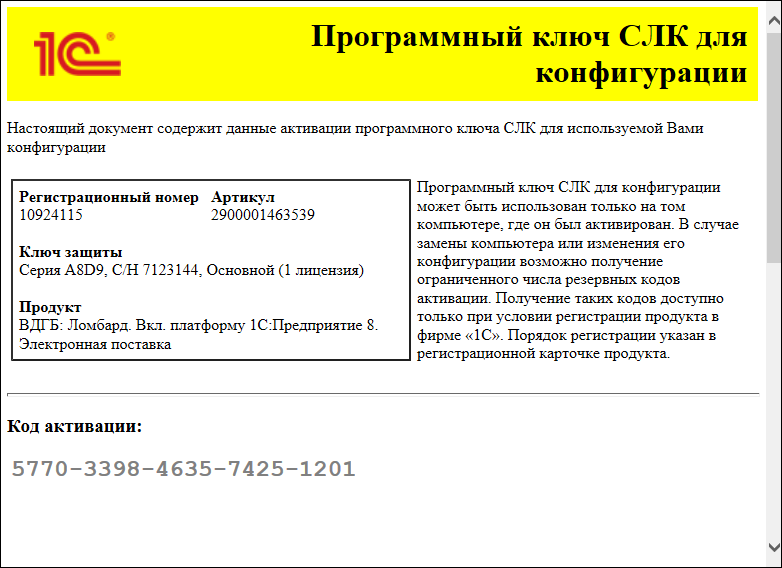

Программный ключ защиты

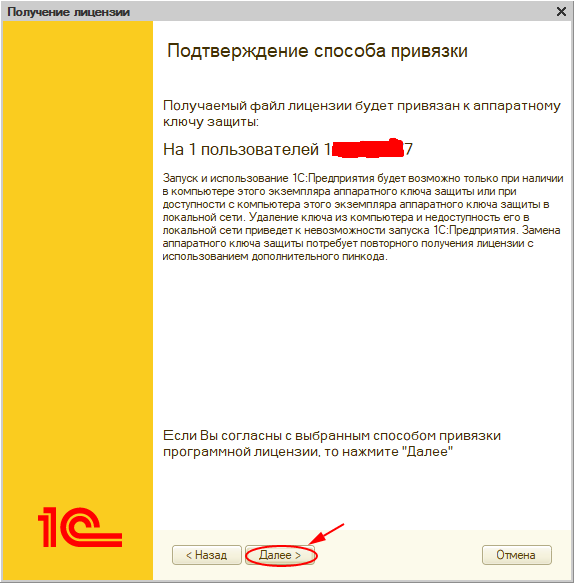

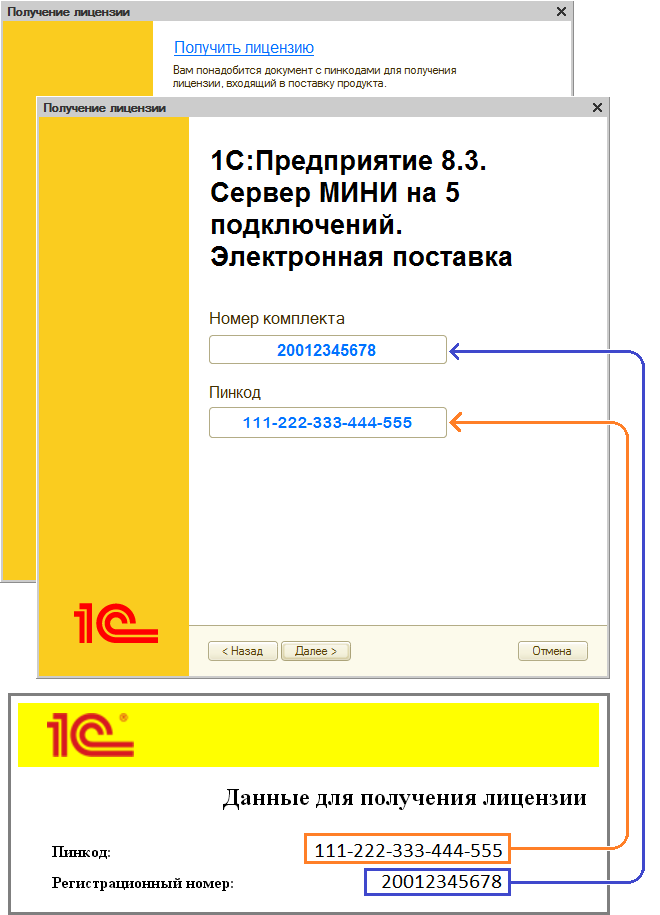

Система программного лицензирования обеспечивает совместную работу пользователей без использования каких-либо дополнительных физических устройств. Для работы необходимо использовать специальный файл – программная лицензия платформы. В этом файле находится информация, требуемая для функционирования системы. Для получения программной лицензии необходимо особое число – пинкод, а также серийный номер комплекта. В комплекте поставки поставляются несколько пинкодов. При получении программной лицензии выполняется активация пинкода. Количество пинкодов в комплекте поставки и количество одновременно активных пинкодов определяются вариантом лицензии.

Программные лицензии бывают:

● Однопользовательские клиентские. Позволяют запускать произвольное количество клиентских приложений на одном компьютере.

● Многопользовательские клиентские. Позволяют запускать не более определенного количества клиентских приложений с произвольных компьютеров. Количество одновременно запущенных клиентских приложений определяется номиналом лицензии.

● Комбинированные клиентские. Являются комбинацией группы однопользовательских и одной многопользовательской лицензии. Если первой активируется любая однопользовательская лицензия, — многопользовательскую лицензию активировать не получится, и допустимо использование только однопользовательских лицензий. Если первой активируется многопользовательская лицензия, — однопользовательские лицензии активировать не получится.

● Серверная лицензия на 32-разрядный сервер. Позволяет использование произвольного количества 32-разрядных рабочих процессов на одном компьютере.

● Серверная лицензия на 64-разрядный сервер. Позволяет использование произвольного количества 32-разрядных или 64-разрядных рабочих процессов на одном компьютере.

Многопользовательские лицензии могут располагаться на компьютере сервера «1С:Предприятие», модуля расширения веб-сервера или терминальном сервере. На клиентском компьютере могут располагаться только однопользовательские лицензии. Программные лицензии, расположенные на сервере, складываются без ограничений.

Программные лицензии, расположенные на сервере, складываются без ограничений.

Программный ключ защиты вышел сравнительно недавно. Основная особенность состоит в том что перед лицензированием нужно определиться между двумя вариантами:

1. Однопользовательские клиентские – позволяет на одном рабочем месте запускать неограниченное количество экземпляров системы в режиме 1С:Предприятие или Конфигуратор (удобно для бухгалтерии, когда один бухгалтер запускает Управление Торговли, Бухгалтерию, Зарплата и Управление персоналом)

2. Многопользовательские клиентские – позволяют запускать не более определенного количества клиентских приложений с произвольных компьютеров.

Для 1С 8 в настоящий момент используется 4 типа ключей:

— Однопользовательский

. Это HASP HL Basic. Ключ синего цвета, не имеет внутренней памяти и персонального номера.

— Сетевой. HASP HL Net

. Ключ красного цвета, имеет персональный номер и внутреннюю память в которой записано количество лицензий.

— Ключ на 32х битный сервер 1С:Предприятие

. HASP HL Pro.У ключа есть маркировка ENSR8

Ключ фиолетового цвета, с внутренней памятью (фактически не используется) и уникальным идентификатором.

— Ключ на 64х битный сервер 1С:Предприятие

. HASP HL Max. Ключ зеленого цвета. У ключа есть маркировка EN8SA

, при этом данный ключи поддерживает 32-битный сервер (если у клиента есть лицензия на 64-битный сервер, он может, не меняя ключа, использовать также и 32-битную версию). C внутренней памятью (фактически не используется) и уникальным идентификатором.

Разобрались с цветами, попытаемся понять буковки:

В первой строчке ключа его тип и максимальное количество лицензий.

Hasp4

или Н4

— тип ключа.

М1

— локальный с памятью 112 байт

NetXX

— сетевой, где ХХ — количество лицензий.

Других 1С пока не использует.

Во второй строчке первые пять знаков — код разработчика (заказчика) ключа.

В приложении к 1С — это назначение ключа.

ORGL8

— пользовательский от восьмерки.

ENSR8

— сервер предприятия восьмерки 32x.

EN8SA

— сервер предприятия восьмерки 64x.

Остальные знаки никакого интереса не представляют.

Подробнее:

Серверные ключи:

1С:Предприятие 8.0 (8.1, 8.2) Лицензия на сервер (х32) маркируется «h5 M1 Pro ENSR8» (фиолетовый цвет ключа)

1С:Предприятие 8.0 (8.1, 8.2) Лицензия на сервер (x64) маркируется «h5 M1 Max EN8SA» (зеленый цвет ключа)

Однопользовательские ключи: (синий цвет ключа)

Ключи для всех версий программ маркируются «h5 M1 ORGL8»

Сетевые (многопользовательские) ключи: (красный цвет ключа)

Ключи маркируются в зависимости от числа клиентских лицензий:

Программы группы «1С:Бухгалтерия 8» маркируются «h5 NET5 ORGL8»

Ключи на 5 пользователей маркируются «h5 NET5 ORGL8»

Ключи на 10 пользователей маркируются «h5 NET10 ORGL8»

Ключи на 20 пользователей маркируются «h5 NET20 ORGL8»

Ключи на 50 пользователей маркируются «h5 NET50 ORGL8»

Ключи на 100 пользователей маркируются «h5 NET100 ORGL8»

Ключи на 300 пользователей маркируются «NET250+ ORG8A»

Ключи на 500 пользователей маркируются «NET250+ ORG8B»

Комплекты ключей:

Комплект из 2 ключей «1С:Предприятие 8 Управление производственным предприятием» на 10 пользователй + сервер, а так же комплект из 2 ключей «1С:Предприятие 8 Комплексная автоматизация» на 10 пользователей + сервер, ключи маркируются «h5 NET10 ORGL8» и «h5 M1 ENSR8»

Комплект из 2 ключей «1С:Предприятие 8 Учебный комлект» на 20 пользователей + сервер, ключи маркируются «h5 NET20 ORGL8» и «h5 M1 ENSR8»

Данная система маркировки была введена для удобства идентификации ключа разработчиками и пользователями программного обеспечения.

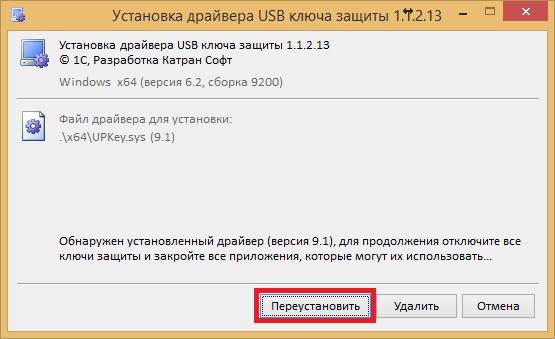

Для установки однопользовательского и серверного ключей достаточно установить драйвер ключа защиты и вставить ключ защиты в порт.

Для установки многопользовательского ключа защиты требуется определить, какая из машин в сети будет являться сервером. Далее нужно установить на этот компьютер драйвер ключа защиты (HASP4_driver_setup.zip) и службу ключа защиты (HASP_LM_setup.zip), после чего вставить ключ защиты в порт.

Для 1С 7

Сетевые ключи — Красные

Локальные — Серые

+ на ключе шла расшифровка ACC- Бухгалтерия, TRD- Торговля, SAL — Зарплата

Программы однопользовательской группы:

Программы группы «1С:Бухгалтерия 7.7» маркируются «h5 M1 ACCNT»

Программы группы «1С:Зарплата и кадры 7.7» маркируются «h5 M1 QXDXD»

Программы группы «1С:Торговля и склад 7.7» маркируются «h5 M1 WRBQB»

Программы группы «1С:Предприятие 7.7 Комплексная» маркируются «h5 M1 WRBQB»

Программы сетевой (многопользовательской) группы:

Программы группы «1С:Предприятие 7.7 Бухгалтерский учет» маркируются «h5 Net5 ACCNT»

Программы группы «1С:Предприятие 7.7 Зарплата + Кадры» маркируются «h5 Net5 QXDXD»

Программы группы «1С:Предприятие 7.7 Торговля + Склад» маркируются «h5 Net5 WRBQB»

Программы группы «1С:Предприятие 7.7 Комплексная поставка» маркируются «h5 Net5 WRBQB»

Программы группы «1С:Предприятие 7.7 Налогоплательщик» маркируются «h5 Net5 TAXPR»

Программы группы «1С:Предприятие 7.7 Небольшая фирма» маркируются «ACCNT» / «WRBQB» / «QXDXD»

Программы группы «1С:Предприятие 7.7 Управление распределенными информационными базами» маркируются «h5 Net5 DISTR»

Программы группы «1С:Предприятие 7.7 Web-расширение» маркируются «h5 Net5 W31CK»

Сетевой ключ HASP4 выполняет функцию доступа нескольких пользователей к серверу 1С.

Если более точно, то многопользовательский ключ HASP4 раздает лицензии, необходимые для одновременной работы нескольких пользователей на сервере 1С. Ключ HASP4 доступен в сети через HASP License Manager.

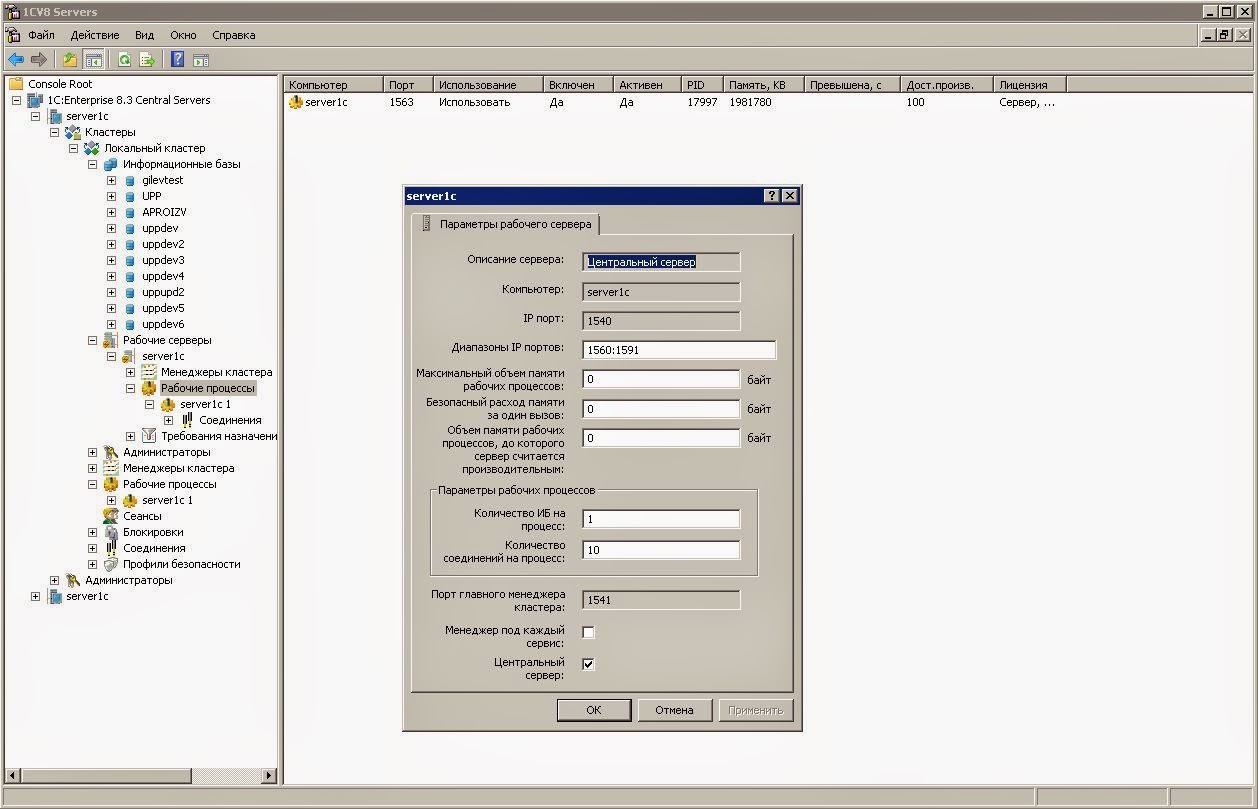

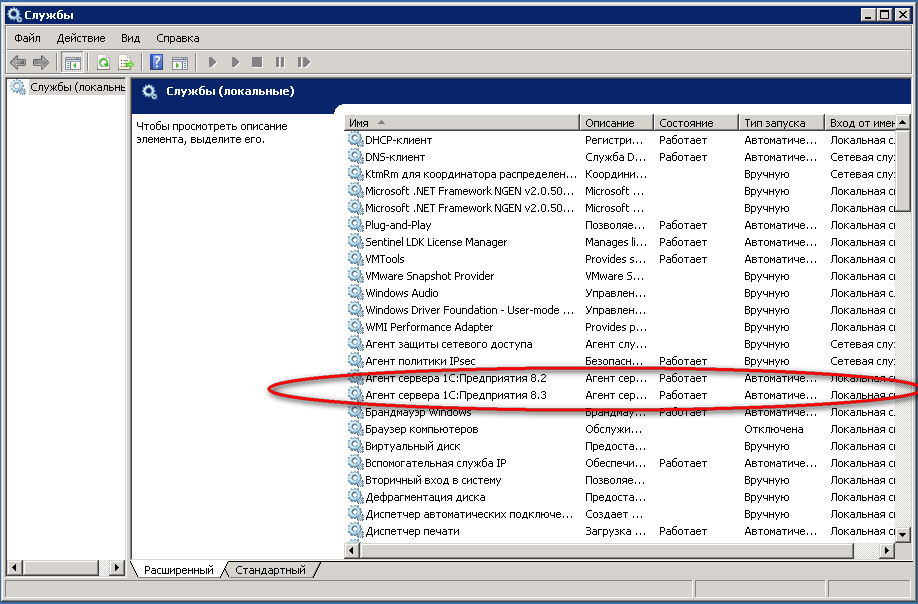

В нашей организации сервер 1С – терминальный. При работе в терминальном режиме также требуется установка HASP License Manager. Терминальный сервер развернут в виртуальной среде Hyper-V с операционной системой Windows Server Standard 2008. В связи с известной проблемой проброса ключей на виртуальную машину с гипервизором Hyper-V было принято решение установить ключ HASP4 на «железный» Windows Server Standard 2012.

Терминальный сервер развернут в виртуальной среде Hyper-V с операционной системой Windows Server Standard 2008. В связи с известной проблемой проброса ключей на виртуальную машину с гипервизором Hyper-V было принято решение установить ключ HASP4 на «железный» Windows Server Standard 2012.

Общая последовательность действий:

1. Скачиваем и устанавливаем на HASP Device Driver.

2. Скачиваем и устанавливаем на HASP HL License Manager.

3. Настраиваем HASP HL License Manager.

4. Настраиваем брандмауэры серверов.

5. Проверяем работу приложения 1С с клиентского компьютера.

Более подробное описание:

1. Скачиваем последний драйвер HASP Device Driver

. В моем случае это драйвер версии 6.65. Драйвер нужен для того, чтобы система определила ключ HASP4.

2. Устанавливаем драйвер HASP Device Driver

на сервер Windows Server Standard 2012. Установка стандартная, следуем указаниям мастера установки.

3. Скачиваем HASP HL License Manager

(Менеджер лицензий) . Как уже упоминалось, HASP HL License Manager раздает лицензии клиентским компьютерам в локальной сети.

4. Устанавливаем Менеджер лицензий

на Windows Server Standard 2012. Здесь тоже все стандартно. В процессе установки можно выбрать установку Менеджера лицензий как приложение или как сервис. На мой взгляд, целесообразно сначала установить Менеджер лицензий как приложение, проверить его работу, а в дальнейшем, при отсутствии проблем, установить его как сервис. Что я и сделал.

5. Настраиваем Менеджер лицензий.

Настройка заключается в редактировании файла c:\Program Files (x86)\Aladdin\HASP LM\nhsrv.ini. В моем случае Менеджер лицензий раздавал лицензии и со стандартными настройками. Но все же я выполнил рекомендации, найденные в Интернете. Они заключаются в отключении в двух последних секциях файла настроек IPX протокола секция и NetBios протокола секция .

6. Настраиваем брандмауэр.

В брандмауэре Windows Server Standard 2012 и терминального сервера с 1С добавляем в исключения порт 475 для UDP и TCP-пакетов, по которым раздаются лицензии клиентам.

7. Устанавливаем Aladdin HASP Monitor.

При желании можно установить утилиту Aladdin HASP Monitor для мониторинга доступа к ключу и лицензий. Скачать можно .

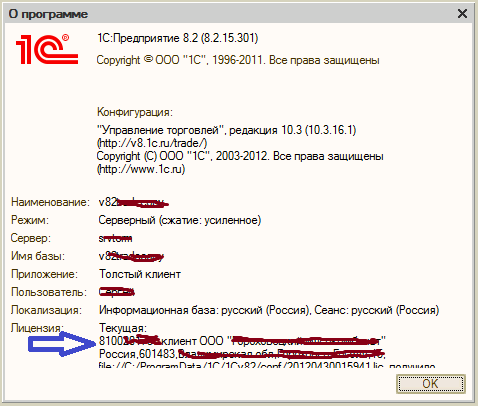

8. Проверяем работу 1С.

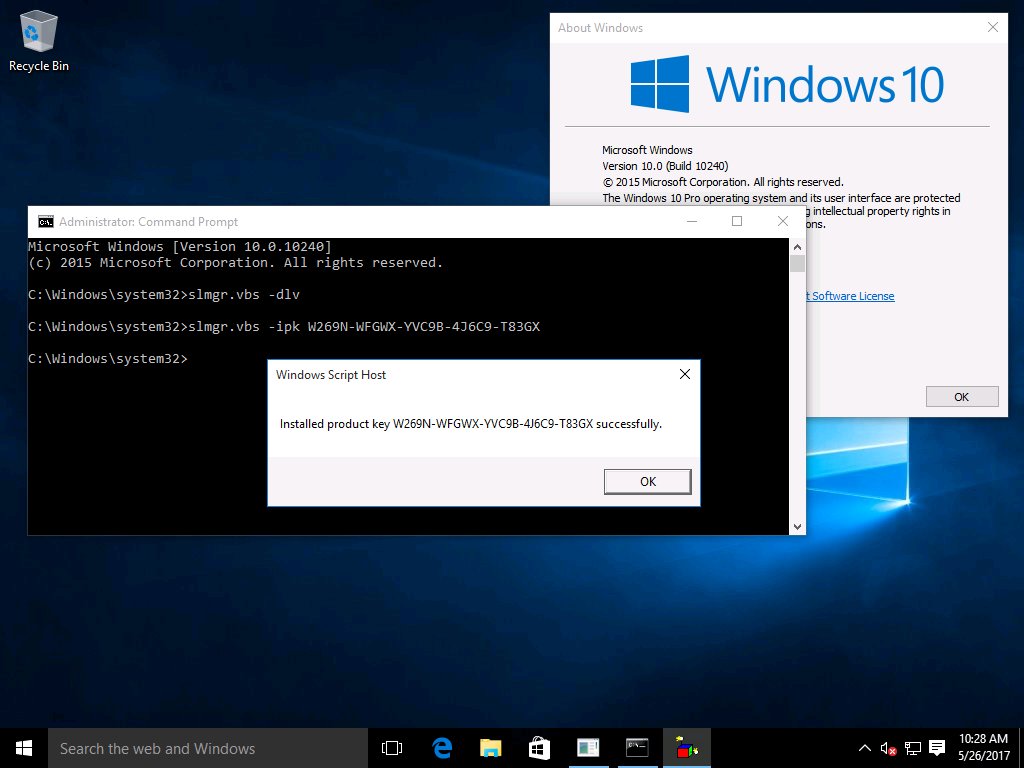

Запускаем 1С и далее «Справка – О программе» в нижней части проверяем информацию о полученной лицензии.

Общеизвестно, что для работы в 1С требуется лицензия. Фирмой 1С поставляются различные ключи защиты: локальные и сетевые. Локальный ключ может быть использован только на одном компьютере, имея вид привычной нам флешки.

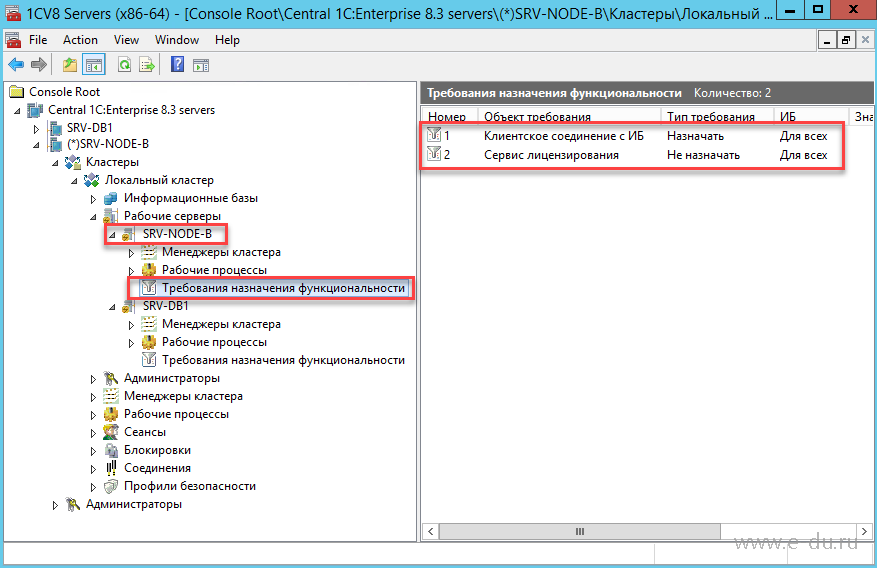

Сетевые ключи могут предоставлять лицензии для нескольких пользователей в зависимости от своей серии. На крупных предприятиях чаще всего используются ключи на 300 и 500 соединений, но при необходимости можно приобрести и меньше. Обратите внимание, что на одном компьютере не может находиться более одного ключа одной и той же серии.

В данной статье мы пошагово рассмотрим, как настроить менеджер лицензий 1С 8.3, чтобы сетевой ключ защиты был на одном компьютере. Пользователи с других компьютеров при этом будут получать лицензии уже от него. Проще говоря, ключ один, а пользовательских сеансов множество.

Настройка HASP менеджера лицензий

Начнем с того, что на тот компьютер, который станет раздавать лицензии, установим менеджер лицензий. В дальнейшем мы будем называть данный компьютер сервером лицензий. Все требуемое ПО включено в поставку 1С:Предприятие.

Скачать Alladin HASP License Manager для Windows x64 и x32 можно по ссылке .

Для правильной работоспособности менеджера нужно произвести некоторые предварительные настройки. Файл, где вы будете их производить называется nhsrv.ini. Чаще всего его можно найти по адресу «C:\Program Files\Aladdin\HASP LM», если менеджер лицензий установлен в качестве приложения. В противном случае (установлен как сервис) он будет в системном каталоге операционной системы.

Откройте найденный вами файл в любом текстовом редакторе, например, в блокноте и добавьте туда строку:

NHS_IP_LIMIT = 192.

168.*.*

Вместо звездочек вы можете проставить любое число от 0 до 254. Так же, если оставить знаки «*», это будет означать, что лицензии будут «видеть» все компьютеры в сети, адрес которых начинается с 192.168.

Например, если в файле nhsrv.ini у вас указана надстройка NHS_IP_LIMIT = 192.168.1.*, то лицензии будут доступны только компьютерам с ip в диапазоне от 192.168.1.0 до 192.168.1.254.

Настройки на клиентских ПК

После того, как вы произведи все необходимые настройки на сервере лицензий 1C, нужно настроить и сами клиентские компьютеры.

При запуске 1С на пользовательском ПК, программа обращается с запросом на предоставление лицензии по адресу, указанному в файле nethasp.ini. Найти его можно в папке «conf» каталога, куда установлена платформа 1С. В нашем случае адрес следующий: «d:\Program Files (x86)\1cv8\conf\».

Без каких-либо дополнительных настроек, программа 1С будет искать лицензии по всей локальной сети. Для ускорения данного процесса мы можем самостоятельно указать ip адрес сервера лицензий в этом файле, добавив в него выделенный на рисунке ниже текст.

Маркировка ключей защиты 1С:Предприятия » Администрирование » FAQ » HelpF.pro

Для 1С 8 в настоящий момент используется 4 типа ключей:

— Однопользовательский. Это HASP HL Basic. Ключ синего цвета, не имеет внутренней памяти и персонального номера.

— Сетевой. HASP HL Net. Ключ красного цвета, имеет персональный номер и внутреннюю память в которой записано количество лицензий.

— Ключ на 32х битный сервер 1С:Предприятие. HASP HL Pro.У ключа есть маркировка ENSR8 Ключ фиолетового цвета, с внутренней памятью (фактически не используется) и уникальным идентификатором.

— Ключ на 64х битный сервер 1С:Предприятие. HASP HL Max. Ключ зеленого цвета. У ключа есть маркировка EN8SA, при этом данный ключи поддерживает 32-битный сервер (если у клиента есть лицензия на 64-битный сервер, он может, не меняя ключа, использовать также и 32-битную версию). C внутренней памятью (фактически не используется) и уникальным идентификатором.

C внутренней памятью (фактически не используется) и уникальным идентификатором.

Разобрались с цветами, попытаемся понять буковки:

В первой строчке ключа его тип и максимальное количество лицензий.

Hasp4 или Н4 — тип ключа.

М1 — локальный с памятью 112 байт

NetXX — сетевой, где ХХ — количество лицензий.

Других 1С пока не использует.

Во второй строчке первые пять знаков — код разработчика (заказчика) ключа.

В приложении к 1С — это назначение ключа.

ORGL8 — пользовательский от восьмерки.

ENSR8 — сервер предприятия восьмерки 32x.

EN8SA — сервер предприятия восьмерки 64x.

Остальные знаки никакого интереса не представляют.

Подробнее:

Серверные ключи:

1С:Предприятие 8.0 (8.1, 8.2) Лицензия на сервер (х32) маркируется «h5 M1 Pro ENSR8» (фиолетовый цвет ключа)

1С:Предприятие 8.0 (8.1, 8.2) Лицензия на сервер (x64) маркируется «h5 M1 Max EN8SA» (зеленый цвет ключа)

Однопользовательские ключи: (синий цвет ключа)

Ключи для всех версий программ маркируются «h5 M1 ORGL8»

Сетевые (многопользовательские) ключи: (красный цвет ключа)

Ключи маркируются в зависимости от числа клиентских лицензий:

Программы группы «1С:Бухгалтерия 8» маркируются «h5 NET5 ORGL8»

Ключи на 5 пользователей маркируются «h5 NET5 ORGL8»

Ключи на 10 пользователей маркируются «h5 NET10 ORGL8»

Ключи на 20 пользователей маркируются «h5 NET20 ORGL8»

Ключи на 50 пользователей маркируются «h5 NET50 ORGL8»

Ключи на 100 пользователей маркируются «h5 NET100 ORGL8»

Ключи на 300 пользователей маркируются «NET250+ ORG8A»

Ключи на 500 пользователей маркируются «NET250+ ORG8B»

Комплекты ключей:

Комплект из 2 ключей «1С:Предприятие 8 Управление производственным предприятием» на 10 пользователй + сервер, а так же комплект из 2 ключей «1С:Предприятие 8 Комплексная автоматизация» на 10 пользователей + сервер, ключи маркируются «h5 NET10 ORGL8» и «h5 M1 ENSR8»

Комплект из 2 ключей «1С:Предприятие 8 Учебный комлект» на 20 пользователей + сервер, ключи маркируются «h5 NET20 ORGL8» и «h5 M1 ENSR8»

Данная система маркировки была введена для удобства идентификации ключа разработчиками и пользователями программного обеспечения.

Для установки однопользовательского и серверного ключей достаточно установить драйвер ключа защиты и вставить ключ защиты в порт.

Для установки многопользовательского ключа защиты требуется определить, какая из машин в сети будет являться сервером. Далее нужно установить на этот компьютер драйвер ключа защиты (HASP4_driver_setup.zip) и службу ключа защиты (HASP_LM_setup.zip), после чего вставить ключ защиты в порт.

Для 1С 7

Сетевые ключи — Красные

Локальные — Серые

+ на ключе шла расшифровка ACC- Бухгалтерия, TRD- Торговля, SAL — Зарплата

Программы однопользовательской группы:

Программы группы «1С:Бухгалтерия 7.7» маркируются «h5 M1 ACCNT»

Программы группы «1С:Зарплата и кадры 7.7» маркируются «h5 M1 QXDXD»

Программы группы «1С:Торговля и склад 7.7» маркируются «h5 M1 WRBQB»

Программы группы «1С:Предприятие 7.7 Комплексная» маркируются «h5 M1 WRBQB»

Программы сетевой (многопользовательской) группы:

Программы группы «1С:Предприятие 7.7 Бухгалтерский учет» маркируются «h5 Net5 ACCNT»

Программы группы «1С:Предприятие 7.7 Зарплата + Кадры» маркируются «h5 Net5 QXDXD»

Программы группы «1С:Предприятие 7.7 Торговля + Склад» маркируются «h5 Net5 WRBQB»

Программы группы «1С:Предприятие 7.7 Комплексная поставка» маркируются «h5 Net5 WRBQB»

Программы группы «1С:Предприятие 7.7 Налогоплательщик» маркируются «h5 Net5 TAXPR»

Программы группы «1С:Предприятие 7.7 Небольшая фирма» маркируются «ACCNT» / «WRBQB» / «QXDXD»

Программы группы «1С:Предприятие 7.7 Управление распределенными информационными базами» маркируются «h5 Net5 DISTR»

Программы группы «1С:Предприятие 7.7 Web-расширение» маркируются «h5 Net5 W31CK»

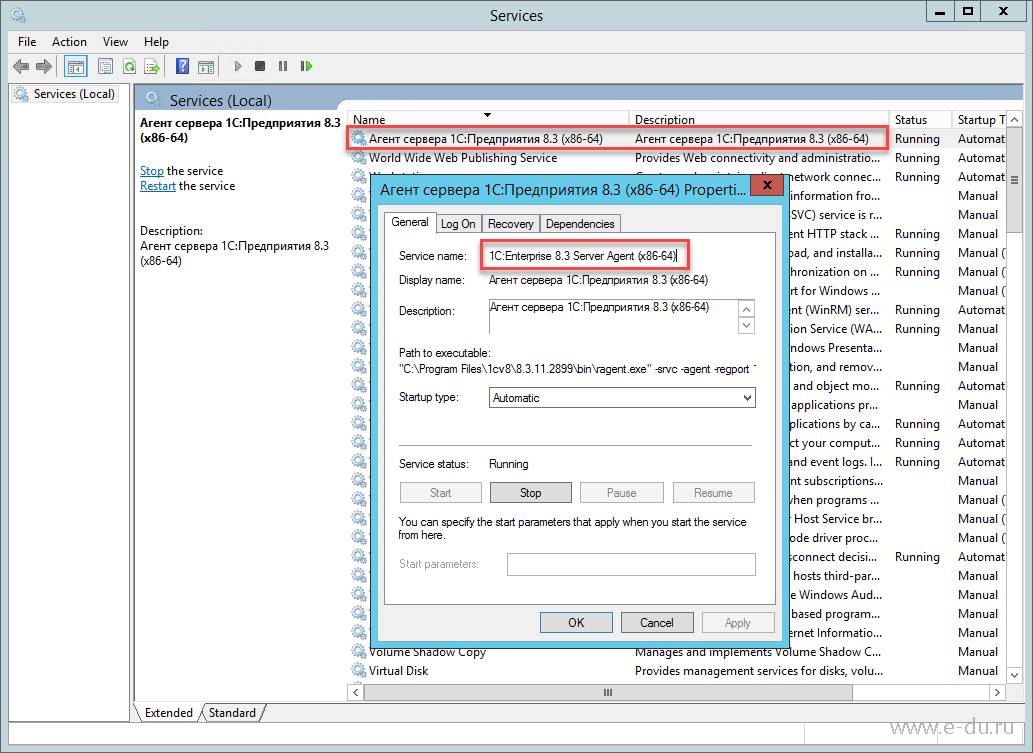

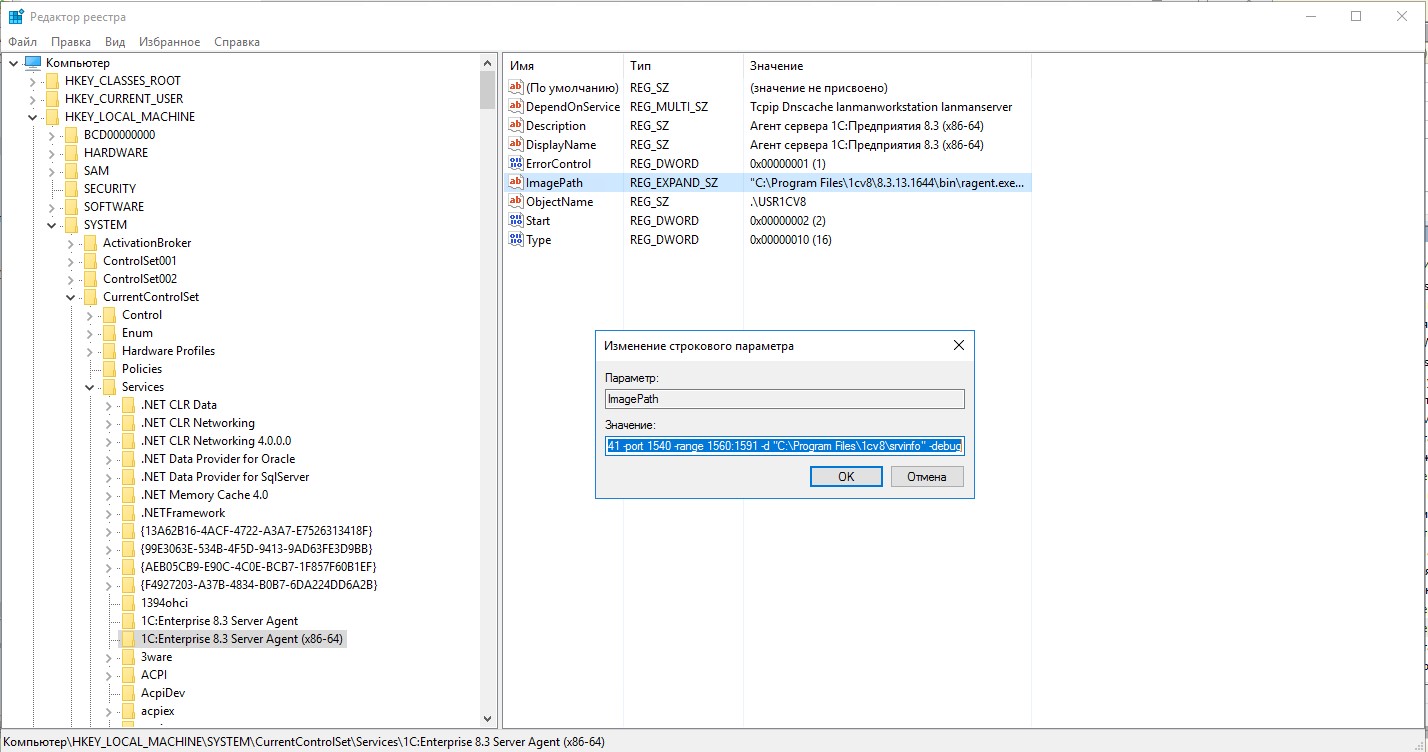

Установка сервера 1С 8.3 на Debian 10 buster x64

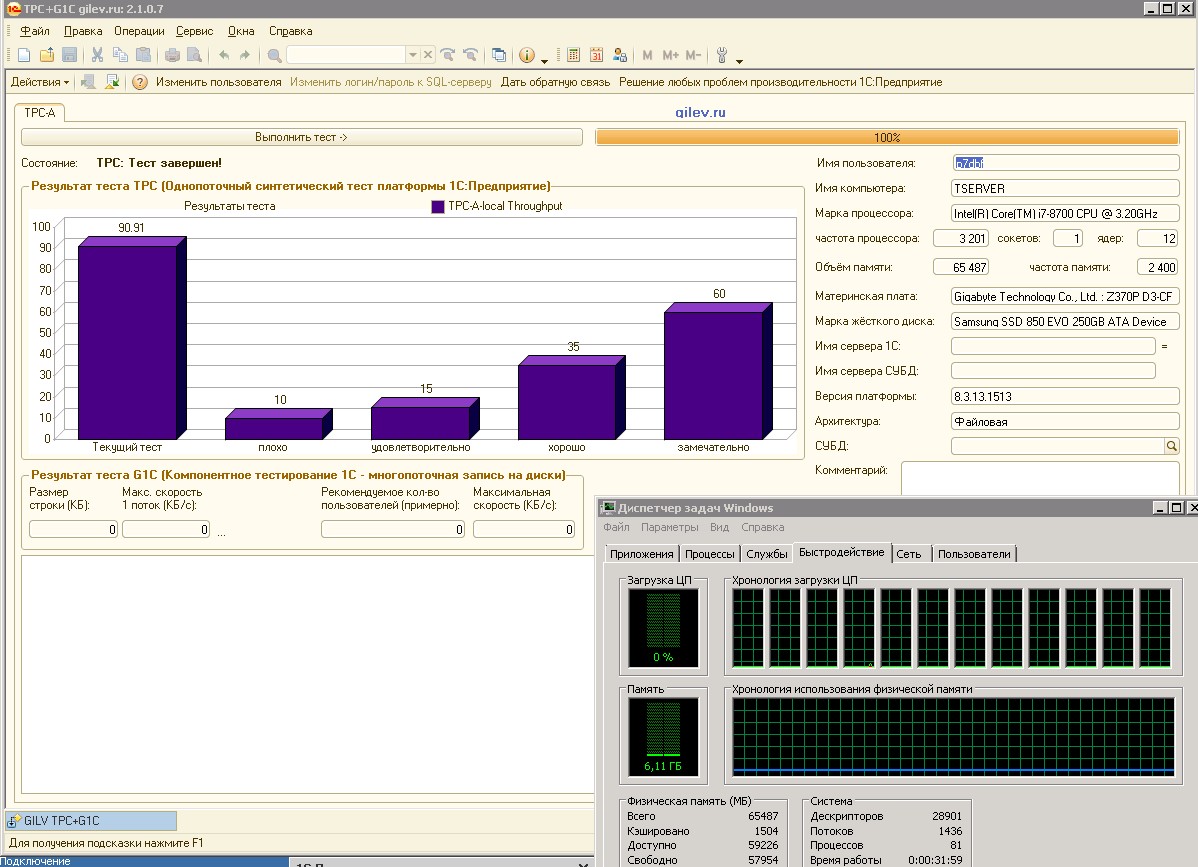

Минимальные требования к «железу» для 64-разрядного сервера, как сказано здесь, следующие:

- Процессор: с архитектурой x86-64 (Intel с поддержкой Intel 64, AMD с поддержкой AMD64).

Желательно использование многопроцессорных или многоядерных машин, так как наличие нескольких процессоров/ядер благотворно сказывается на пропускной способности кластера серверов «1С:Предприятия», особенно в случае интенсивной работы нескольких пользователей.

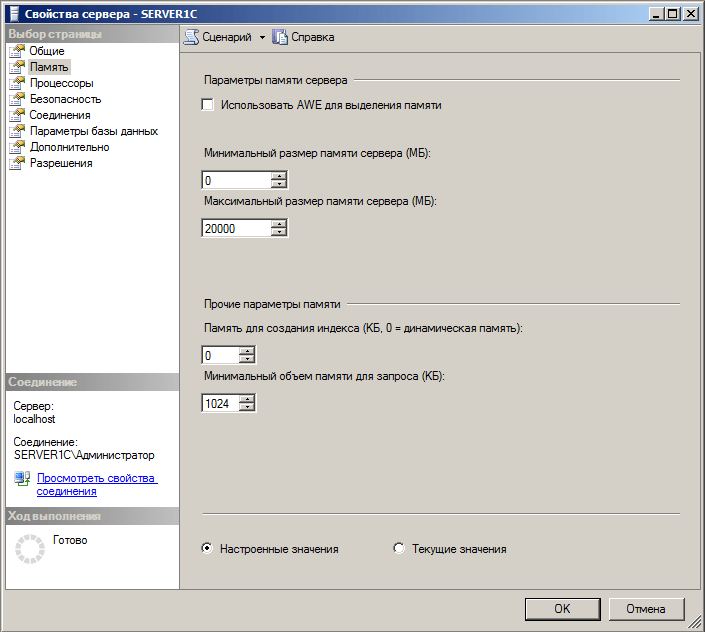

Желательно использование многопроцессорных или многоядерных машин, так как наличие нескольких процессоров/ядер благотворно сказывается на пропускной способности кластера серверов «1С:Предприятия», особенно в случае интенсивной работы нескольких пользователей. - Память: Оперативная память не менее 2 Гбайт (рекомендуется 4 Гбайт и выше). И хотя рабочие процессы кластера серверов «1С:Предприятия» могут исполняться в достаточно небольших объемах памяти, в пиковых ситуациях их потребности могут быть весьма значительными.

Установка будет производится на свежеустановленный Debian 10 buster x64 и речь пойдёт о сервере 1С версии 8.3.16-1063, в качестве сервера базы данных будет использован PostgreSQL от создателей «Postgres Pro»

PostgreSQL

Сервер PostgreSQL буду ставить от команды создателей «Postgres Pro», последнюю актуальную версию «Postgres Pro Standard». Узнать подробнее можно здесь.

Итак по-порядку, переходим по ссылке, далее в нижней части есть ссылка на загрузку.

На момент написания это статьи актуальная версия Postgres Pro — 11.5.4. Дата выпуска — 9 октября 2019. Скачать можно тут. Для получения дистрибутива, необходимо зарегистрироваться на сайте:

Затем выбрать операционную систему, разрядность, версию ОС и версию PostreSQL

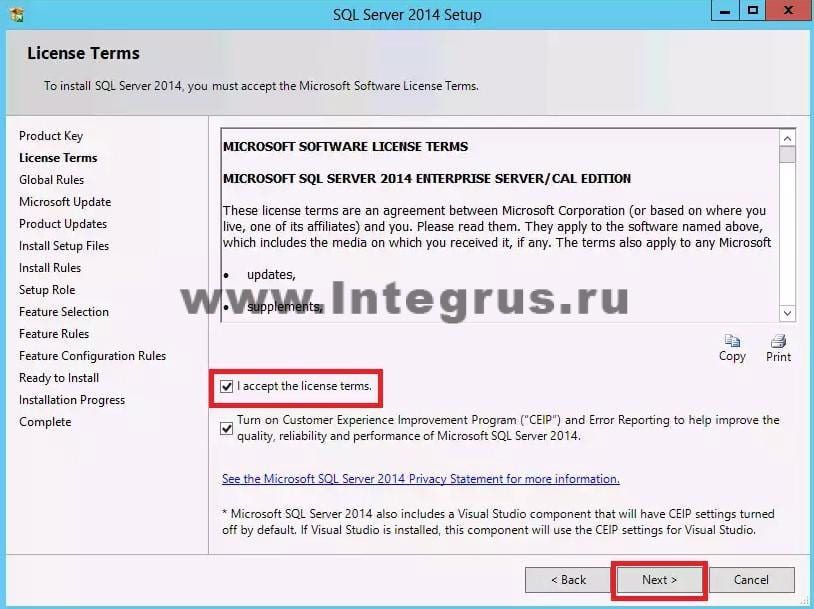

Подтвердить лицензию, после чего откроется инструкция по установке, а также список доступных пакетов.

Воспользуемся инструкцией:

# apt update -y # apt install -y wget gnupg2 || apt install -y gnupg # wget -O - http://repo.postgrespro.ru/keys/GPG-KEY-POSTGRESPRO | apt-key add - # echo deb http://repo.postgrespro.ru//pgpro-archive/pgpro-11.5.4/debian buster main > /etc/apt/sources.list.d/postgrespro-std.list # apt update -y # apt install -y postgrespro-std-11-server # /opt/pgpro/std-11/bin/pg-setup initdb # systemctl enable postgrespro-std-11.service # systemctl start postgrespro-std-11

не забудь изменить пароль пользователя postgres:

# su - postgres -c /opt/pgpro/std-11/bin/psql template psql (11.5) Введите "help", чтобы получить справку. postgres=# ALTER USER postgres with PASSWORD 'pg5ql'; ALTER ROLE postgres=# \q

Логи хранятся здесь «/var/lib/pgpro/std-11/data/log/»

Подготовка

Создам каталог для deb пакетов

# mkdir -p ~/srv1c/{srv,hasp}Скопирую файлы сервера 1С в папку srv, а файлы установки драйвера HASP в папку hasp.

Архив с deb пакетами можно загрузить по ссылке (необходима авторизация).

А драйвер HASP можно загрузить так:

# cd ~/srv1c/hasp/ # wget http://ftp.etersoft.ru/pub/Etersoft/HASP/last/x86_64/Debian/9/haspd-modules_7.90-eter2debian_amd64.deb # wget http://ftp.etersoft.ru/pub/Etersoft/HASP/last/x86_64/Debian/9/haspd_7.90-eter2debian_amd64.deb

В итоге должно быть так:

[~/srv1c] # ls -R .: hasp srv ./hasp: haspd_7.90-eter2debian_amd64.deb haspd-modules_7.90-eter2debian_amd64.deb ./srv: deb64_8_3_16_1063.tar.gz

Также необходимо установить:

- шрифты из состава Microsoft Core Fonts

# apt -y install ttf-mscorefonts-installer fontconfig

после чего сделать:# fc-cache -fv

- дополнительные внешние библиотеки:

# apt -y install libfreetype6 libgsf-1-common unixodbc glib2.0

Информацию об общих требованиях для клиент-серверного варианта можно получить на сайте ИТС

Установка сервера 1С 8.3

Распаковать и установить:

[~] # cd ~/srv1c/srv [~] # tar xzf deb64_8_3_16_1063.tar.gz [~] # dpkg -i 1c-enterprise83-common_8.3.16-1063_amd64.deb \ 1c-enterprise83-server_8.3.16-1063_amd64.deb \ 1c-enterprise83-ws_8.3.16-1063_amd64.deb

Оставшиеся три nls-пакета требуются для установки только в том случае, если планируется использование языков отличных от русского и английского.

Запускаю сервер 1С

systemctl start srv1cv83

Посмотреть статус

# systemctl status srv1cv83 ● srv1cv83.service - LSB: Starts and stops the 1C:Enterprise daemons Loaded: loaded (/etc/init.d/srv1cv83; generated) Active: active (exited) since Thu 2019-12-12 17:38:44 MSK; 2s ago Docs: man:systemd-sysv-generator(8) Process: 10608 ExecStart=/etc/init.d/srv1cv83 start (code=exited, status=0/SUCCESS) дек 12 17:38:39 deb1c8srv systemd[1]: Starting LSB: Starts and stops the 1C:Enterprise daemons... дек 12 17:38:39 deb1c8srv su[10620]: (to usr1cv8) root on none дек 12 17:38:39 deb1c8srv su[10620]: pam_unix(su-l:session): session opened for user usr1cv8 by (uid=0) дек 12 17:38:39 deb1c8srv su[10620]: pam_unix(su-l:session): session closed for user usr1cv8 дек 12 17:38:44 deb1c8srv srv1cv83[10608]: Starting 1C:Enterprise 8.3 server: OK дек 12 17:38:44 deb1c8srv systemd[1]: Started LSB: Starts and stops the 1C:Enterprise daemons.

Убедится в том, что процессы кластера запущены можно так:

# ps ax | grep "1C/v8.3" 10637 ? Ssl 0:00 /opt/1C/v8.3/x86_64/ragent -daemon 10650 ? Sl 0:01 /opt/1C/v8.3/x86_64/rmngr -port 1541 -host deb1c8srv -range 1560:1591 -clstid a8655fb0-b036-41d0-ae2e-455168346805 10743 ? Sl 0:00 /opt/1C/v8.3/x86_64/rphost -range 1560:1591 -reghost deb1c8srv -regport 1541 -pid f28c8d44-f029-42de-9758-6c7e1a25c05f 10874 pts/0 S+ 0:00 grep 1C/v8.3

Драйвер HASP-ключей

Понадобятся 32-битные библиотеки:

# apt -y install libc6-i386

И собственно драйвера

# cd /root/srv1c/hasp # dpkg -i *.deb

Подключаю ключи:

|

| красный: сетевой. HASP HL Net, имеет персональный номер, во внутреннюю память записано количество лицензий. |

зелёный: ключ для 64х битного сервер 1С:Предприятие. HASP HL Max EN8SA. Если бы я устанавливал 32х битную версию, можно использовать этот же ключ. Ключ имеет уникальный идентификатор. |

Важно убедится, что сервер 1С доступен по имени. Это правило актуально для всех ПК на которых планируется использовать 1С. Если не доступен, необходимо указать соответствие имени и IP-адреса, например в случае с Windows в файл C:\Windows\System32\drivers\etc\hosts необходимо добавить строки:

10.1.2.1 deb1c8srv

— где:

— 10.1.2.1 — IP адрес сервера 1С

— deb1c8srv — имя сервера 1С

| Aleksey1989 17.02.13 — 19:18 | Добрый вечер. Такая проблемка: есть 2 компа, на каждом из которых установлены сетевые ключи по 5 пользователей. Hasp LM на одном из них установлен как служба, так же на этом компе установлен Alladin Monitor. Дак вот, этот Alladin Monitor показывает только ключи того компа, на котором он установлен, ключи другого компа он не видит. Почему? П. |

| mrBlutig 1 — 17.02.13 — 19:20 | hasp ini настроен? |

| Aleksey1989 2 — 17.02.13 — 19:21 | (1) Да, в нем указаны ip-адреса этих 2-х компов. |

| ansh25 3 — 17.02.13 — 20:25 | А на втором компе HASP LM как установлен? |

| Armando 4 — 17.02.13 — 20:36 | http://safenet-sentinel.ru/helpdesk/faq/ |

| Aleksey1989 5 — 17.02.13 — 20:39 | (4) «Сам по себе монитор может показать только наличие менеджера лицензий на том или ином адресе. Ключ он сможет увидеть только после того, как защищенное приложение успешно откроет хотя бы одну сессию с ключом.» Т.е. получается, что для того, чтобы этот ключ отобразился в алладин-мониторе, надо сначала использовать все лицензии локального компа. |

| Aleksey1989 6 — 17.02.13 — 20:41 | (3) на втором компе менеджер лицензий не установлен. |

| ansh25 7 — 17.02.13 — 20:46 | (6)Ну так поставьте. |

| Aleksey1989 8 — 17.02.13 — 20:52 | (7) А зачем он вообще нужен на 2-м компе? Насколько я помню, для одной локальной сети достаточно одного менеджера лицензий, поправьте, пожалуйста, если я ошибаюсь. |

| shuhard 9 — 17.02.13 — 20:55 | (8)[для одной локальной сети достаточно одного менеджера лицензий] |

| Aleksey1989 10 — 18.02.13 — 09:43 | (7) Поставил, никаких изменений. |

| ansh25 11 — 18.02.13 — 13:02 | (10) Sentinel HASP License Manager. |

| Aleksey1989 12 — 18.02.13 — 13:22 | (11) Странно, этой службы (Sentinel HASP License Manager) нет в списке служб винды. |

| Aleksey1989 13 — 18.02.13 — 13:57 | Все, победил: оказывается надо было перезагрузить комп, где стоит лиценз менеждер, после этого все заработало. |

| Z_a_b_a_v_a 11.01.11 — 13:16 | Подскажите, где можно скачать драйвер для ключа Hasp для 1с8.1 для Windows 7 (64x). На сайте алладина есть только: Драйвер HASP4. Утилита для установки драйвера ключа защиты программ HASP4 под Win32/Win64 (Windows 95/98/ME/NT4/2000/XP/Vista/2003, Windows XP/2003 x64) |

| Maxus43 1 — 11.01.11 — 13:23 | http://www.aladdin-rd.ru/support/faq/634/#faq27952 |

| Z_a_b_a_v_a 2 — 11.01.11 — 13:41 | Ура!Спасибо! HASP4 — выругался, что не поддерживается ОС |

| MaxS 3 — 14.01.11 — 22:00 | (2) 1С 8.2 Windows 7 x64 Домашняя базовая |

| hhhh 4 — 15. | ключ то где вставлен? Там и поставь HASP License Manager |

| Рыжий Лис 5 — 15.01.11 — 01:15 | Локально с флагом «Использовать аппаратную лицензию (ключ защиты)» работает. Если снять флаг, не работает. |

| zak555 6 — 15.01.11 — 01:21 | (0) зачем качать? |

| MaxS 7 — 15.01.11 — 10:56 | Windows 7 x64 победил 😉 Наверное помогло прочтение инструкции HASP_License_Manager\135-Install_LM_Under_Windows_7.pdf из файла HASP_LM_setup.zipИли по русски там: Драйвера и софт качал там: (4) напугало поначалу отсутствие на привычном месте соответствующей службы. HASP License Manager — менеджер аппаратных лицензий для 1С |

/source/index.html

Основные источники хранятся в нашем

репозиторий git, который

доступный по сети и клонированный на GitHub,

на https://github.com/openssl/openssl.

Ошибки и исправления (проблемы и запросы на вытягивание) должны быть

поданы в репозиторий GitHub.

Пожалуйста, ознакомьтесь с

лицензия.

В таблице ниже перечислены последние выпуски для каждой ветки.

(Объяснение нумерации см. В нашем

стратегия выпуска.)

Все выпуски можно найти на

/ источник / старый.

Список зеркальных сайтов можно найти здесь.

Примечание: Последней стабильной версией является серия 1.1.1. Это

также наша версия с долгосрочной поддержкой (LTS), которая поддерживается до 11 сентября.

2023. Все старые версии (включая 1.1.0, 1.0.2, 1.0.0 и 0.9.8)

сейчас не поддерживается и не должен использоваться. Пользователи этих старых версий

рекомендуется как можно скорее перейти на 1.1.1.Расширенная поддержка

для 1.0.2, чтобы получить доступ к исправлениям безопасности для этой версии

доступный.

Объектный модуль OpenSSL FIPS 2.0 (FOM) также доступен для

скачать. Он больше не получает обновления. Он должен использоваться в

в сочетании с версией OpenSSL с поддержкой FIPS (серия 1.0.2). А

новый модуль FIPS в настоящее время находится в разработке.

OpenSSL 3.0 — это следующая основная версия OpenSSL, которая в настоящее время

в разработке и включает новый объектный модуль FIPS.Предварительный релиз

версия этого доступна ниже. Это только для тестирования. Должно

не использовать в производстве. Информация и примечания об OpenSSL 3.0

доступно на OpenSSL

Вики

При первой сборке релиза убедитесь, что

посмотреть файл INSTALL в дистрибутиве вместе с любыми ЗАМЕТКАМИ

файл, применимый к вашей платформе. Если возникнут проблемы, загляните в FAQ,

которые можно найти в Интернете.если ты

по-прежнему нужна дополнительная помощь, тогда присоединяйтесь к

список рассылки openssl-пользователей и

разместите здесь вопрос.

PGP ключей для подписей доступны на

Страница OMC.

В настоящее время подписывают релизы Ричард Левитт и

Мэтт Касвелл.

Каждый день мы делаем снимок каждой ветки разработки.

Их можно найти на

https://www.openssl.org/source/snapshot/.

Эти ежедневные снимки исходного дерева предназначены для

только удобство и даже не гарантируется компиляция.Обратите внимание, что

ведение локального репозитория git и обновление его каждые 24 часа

эквивалентен и часто будет быстрее и эффективнее.

Юридические лица

Помните, что экспорт / импорт и / или использование сильных

программное обеспечение для криптографии, предоставляющее средства криптографии, или даже просто

передача технических подробностей о криптографическом программном обеспечении

незаконно в некоторых частях мира. Итак, когда вы импортируете это

посылать в вашу страну, распространять оттуда или даже

просто отправьте электронное письмо с техническими предложениями или даже с исходными патчами в

авторов или других людей, с которыми вам настоятельно рекомендуется платить.

внимание к любым законам или постановлениям, применимым к

ты.Авторы OpenSSL не несут ответственности за какие-либо нарушения.

вы делаете здесь. Так что будьте осторожны, это ваша ответственность.

Инструментарий MKS 9.5 |

nginx: пакеты Linux

nginx: пакеты Linux

Поддерживаемые дистрибутивы и версии

Пакеты nginx доступны для следующих дистрибутивов Linux и

версии:

RHEL / CentOS

Версия Поддерживаемые платформы 7.4+ x86_64, ppc64le, aarch64 / arm64 8.x x86_64, aarch64 / arm64

Debian

Версия Поддерживаемые платформы 10. x «бастер»

x86_64, i386, aarch64 / arm64

Ubuntu

Версия Поддерживаемые платформы 16.04 «ксениал» x86_64, i386, ppc64el, aarch64 / arm64 18.04 «бионический» x86_64, aarch64 / arm64 20,04 «фокус» x86_64, aarch64 / arm64 20.10 «заводной» x86_64, aarch64 / arm64

SLES

Версия Поддерживаемые платформы 12 СП5 + x86_64 15 SP2 + x86_64

Альпийский

Версия Поддерживаемые платформы 3.10 x86_64 3,11 x86_64 3,12 x86_64, aarch64 / arm64 3,13 x86_64, aarch64 / arm64

Инструкция по установке

Перед первой установкой nginx на новую машину вам необходимо:

настроить репозиторий пакетов nginx.

После этого вы можете установить и обновить nginx из репозитория.

RHEL / CentOS

Установите необходимые компоненты:

sudo yum установить yum-utils

Чтобы настроить репозиторий yum, создайте файл с именем

/ и т. Д. / Yum.repos.d / nginx.repo

со следующим содержанием:

[nginx-стабильный] name = стабильное репо nginx baseurl = http: //nginx.org/packages/centos/$releasever/$basearch/ gpgcheck = 1 включен = 1 gpgkey = https: //nginx.org/keys/nginx_signing.key module_hotfixes = правда [nginx-mainline] name = основное репозиторий nginx baseurl = http: //nginx.org/packages/mainline/centos/$releasever/$basearch/ gpgcheck = 1 включен = 0 gpgkey = https: //nginx.org/keys/nginx_signing.key module_hotfixes = правда

По умолчанию используется репозиторий для стабильных пакетов nginx.Если вы хотите использовать основные пакеты nginx, выполните следующую команду:

sudo yum-config-manager - включить nginx-mainline

Чтобы установить nginx, выполните следующую команду:

sudo yum установить nginx

Когда будет предложено принять ключ GPG, убедитесь, что отпечаток пальца соответствует

573B FD6B 3D8F BC64 1079 A6AB ABF5 BD82 7BD9 BF62 ,

и если да, примите это.

Debian

Установите необходимые компоненты:

sudo apt установить curl gnupg2 ca-сертификаты lsb-release

Чтобы настроить репозиторий apt для стабильных пакетов nginx,

выполните следующую команду:

echo "deb http: // nginx.org / packages / debian `lsb_release -cs` nginx" \

| sudo tee /etc/apt/sources.list.d/nginx.list

Если вы хотите использовать основные пакеты nginx,

вместо этого выполните следующую команду:

echo "deb http://nginx.org/packages/mainline/debian` lsb_release -cs` nginx "\

| sudo tee /etc/apt/sources.list.d/nginx.list

Настройте закрепление репозитория, чтобы предпочесть наши пакеты

распределительные:

echo -e "Пакет: * \ nPin: origin nginx.org \ nPin: release o = nginx \ nPin-Priority: 900 \ n "\

| sudo tee /etc/apt/preferences.d/99nginx

Затем импортируйте официальный ключ подписи nginx, чтобы apt мог проверить пакеты.

подлинность.

Получите ключ:

curl -o /tmp/nginx_signing.key https://nginx.org/keys/nginx_signing.key

Убедитесь, что загруженный файл содержит правильный ключ:

gpg --dry-run --quiet --import --import-options import-show / tmp / nginx_signing.ключ

Вывод должен содержать полный отпечаток пальца.

573BFD6B3D8FBC641079A6ABABF5BD827BD9BF62

следующее:

pub rsa2048 19.08.2011 [SC] [истекает: 2024-06-14]

573BFD6B3D8FBC641079A6ABABF5BD827BD9BF62

uid ключ подписи nginx

Наконец, переместите ключ в надежное хранилище ключей (обратите внимание на изменение расширения файла «asc»):

sudo mv /tmp/nginx_signing.key / etc / apt / доверенный.gpg.d / nginx_signing.asc

Чтобы установить nginx, выполните следующие команды:

sudo apt update sudo apt установить nginx

Ubuntu

Установите необходимые компоненты:

sudo apt установить curl gnupg2 ca-сертификаты lsb-release

Чтобы настроить репозиторий apt для стабильных пакетов nginx,

выполните следующую команду:

echo "deb http://nginx.org/packages/ubuntu` lsb_release -cs` nginx "\

| sudo tee / etc / apt / sources.list.d / nginx.list

Если вы хотите использовать основные пакеты nginx,

вместо этого выполните следующую команду:

echo "deb http://nginx.org/packages/mainline/ubuntu` lsb_release -cs` nginx "\

| sudo tee /etc/apt/sources.list.d/nginx.list

Настройте закрепление репозитория, чтобы предпочесть наши пакеты

распределительные:

echo -e "Пакет: * \ nPin: origin nginx.org \ nPin: release o = nginx \ nPin-Priority: 900 \ n" \

| sudo tee / etc / apt / preferences.d / 99nginx

Затем импортируйте официальный ключ подписи nginx, чтобы apt мог проверить пакеты.

подлинность.

Получите ключ:

curl -o /tmp/nginx_signing.key https://nginx.org/keys/nginx_signing.key

Убедитесь, что загруженный файл содержит правильный ключ:

gpg --dry-run --quiet --import --import-options только для показа /tmp/nginx_signing.key

Примечание: в Ubuntu 16.04 используйте вместо этого следующую команду:

gpg --with-fingerprint / tmp / nginx_signing.ключ

Вывод должен содержать полный отпечаток пальца.

573BFD6B3D8FBC641079A6ABABF5BD827BD9BF62

следующее:

pub rsa2048 19.08.2011 [SC] [истекает: 2024-06-14]

573BFD6B3D8FBC641079A6ABABF5BD827BD9BF62

uid ключ подписи nginx

Наконец, переместите ключ в надежное хранилище ключей (обратите внимание на изменение расширения файла «asc»):

sudo mv /tmp/nginx_signing.key / etc / apt / доверенный.gpg.d / nginx_signing.asc

Чтобы установить nginx, выполните следующие команды:

sudo apt update sudo apt установить nginx

SLES

Установите необходимые компоненты:

sudo zypper установить curl ca-сертификаты gpg2

Чтобы настроить репозиторий zypper для стабильных пакетов nginx,

выполните следующую команду:

sudo zypper addrepo --gpgcheck --type yum --refresh --check \

'http: // nginx.org / packages / sles / $ releasever_major 'nginx-стабильный

Если вы хотите использовать основные пакеты nginx,

вместо этого выполните следующую команду:

sudo zypper addrepo --gpgcheck --type yum --refresh --check \

'http://nginx.org/packages/mainline/sles/$releasever_major' nginx-mainline

Затем импортируйте официальный ключ подписи nginx, чтобы zypper / rpm мог проверить

подлинность пакетов.

Получите ключ:

curl -o / tmp / nginx_signing.ключ https://nginx.org/keys/nginx_signing.key

Убедитесь, что загруженный файл содержит правильный ключ:

gpg --with-fingerprint /tmp/nginx_signing.key

Вывод должен содержать полный отпечаток пальца.

573B FD6B 3D8F BC64 1079 A6AB ABF5 BD82 7BD9 BF62

следующее:

pub 2048R / 7BD9BF62 19.08.2011 [истекает: 2024-06-14]

Отпечаток ключа = 573B FD6B 3D8F BC64 1079 A6AB ABF5 BD82 7BD9 BF62

uid ключ подписи nginx <ключ подписи @ nginx.com>

Наконец, импортируйте ключ в базу данных rpm:

sudo rpmkeys --import /tmp/nginx_signing.key

Чтобы установить nginx, выполните следующую команду:

sudo zypper установить nginx

Альпийский

Установите необходимые компоненты:

sudo apk добавить openssl curl ca-сертификаты

Чтобы настроить репозиторий apk для стабильных пакетов nginx,

выполните следующую команду:

printf "% s% s% s% s \ n" \

"@nginx" \

"http: // nginx.[0-9] + \. [0-9] + '/ etc / alpine-release` \

"/основной" \

| sudo tee -a / etc / apk / repositories

Затем импортируйте официальный ключ подписи nginx, чтобы apk мог проверить

подлинность пакетов.

Получите ключ:

curl -o /tmp/nginx_signing.rsa.pub https://nginx.org/keys/nginx_signing.rsa.pub

Убедитесь, что загруженный файл содержит правильный ключ:

openssl rsa -pubin -in /tmp/nginx_signing.rsa.pub -text -noout

Вывод должен содержать следующий модуль:

Открытый ключ: (2048 бит)

Модуль:

00: fe: 14: f6: 0a: 1a: b8: 86: 19: fe: cd: ab: 02: 9f: 58:

2f: 37: 70: 15: 74: d6: 06: 9b: 81: 55: 90: 99: 96: cc: 70:

5c: de: 5b: e8: 4c: b2: 0c: 47: 5b: a8: a2: 98: 3d: 11: b1:

f6: 7d: a0: 46: df: 24: 23: c6: d0: 24: 52: 67: ba: 69: ab:

9a: 4a: 6a: 66: 2c: db: e1: 09: f1: 0d: b2: b0: e1: 47: 1f:

0a: 46: ac: 0d: 82: f3: 3c: 8d: 02: ce: 08: 43: 19: d9: 64:

86: c4: 4e: 07: 12: c0: 5b: 43: ba: 7d: 17: 8a: a3: f0: 3d:

98: 32: b9: 75: 66: f4: f0: 1b: 2d: 94: 5b: 7c: 1c: e6: f3:

04: 7f: dd: 25: b2: 82: a6: 41: 04: b7: 50: 93: 94: c4: 7c:

34: 7e: 12: 7c: bf: 33: 54: 55: 47: 8c: 42: 94: 40: 8e: 34:

5f: 54: 04: 1d: 9e: 8c: 57: 48: d4: b0: f8: e4: 03: db: 3f:

68: 6c: 37: fa: 62: 14: 1c: 94: d6: de: f2: 2b: 68: 29: 17:

24: 6d: f7: b5: b3: 18: 79: fd: 31: 5e: 7f: 4c: be: c0: 99:

13: cc: e2: 97: 2b: dc: 96: 9c: 9a: d0: a7: c5: 77: 82: 67:

c9: cb: a9: e7: 68: 4a: e1: c5: ba: 1c: 32: 0e: 79: 40: 6e:

ef: 08: d7: a3: b9: 5d: 1a: df: ce: 1a: c7: 44: 91: 4c: d4:

99: c8: 88: 69: b3: 66: 2e: b3: 06: f1: f4: 22: d7: f2: 5f:

ab: 6d

Показатель степени: 65537 (0x10001)

Наконец, переместите ключ в хранилище доверенных ключей apk:

sudo mv / tmp / nginx_signing.rsa.pub / etc / apk / keys /

Чтобы установить nginx, выполните следующую команду:

sudo apk добавить nginx @ nginx

Тег @nginx также должен быть указан при установке

пакеты с динамическими модулями:

sudo apk добавить nginx-module-image-filter @ nginx nginx-module-njs @ nginx

Пакеты исходного кода

Источники упаковки можно найти в

репозиторий исходных кодов упаковки.

Ветвь по умолчанию содержит источники пакетов для текущего

основная версия, в то время как стабильная версия - * содержит последнюю версию

исходники стабильных релизов.Чтобы собрать двоичные пакеты, запустите make в

каталог debian / в Debian / Ubuntu или в

об / мин / SPECS / на RHEL / CentOS / SLES или в

альпийский / альпийский.

Источники упаковки распространяются под одними и теми же

BSD-подобная лицензия с двумя пунктами, используемая nginx.

Динамические модули

Основной пакет nginx собран со всеми модулями, не требующими дополнительных

библиотеки, чтобы избежать лишних зависимостей.

Начиная с версии 1.9.11, nginx поддерживает

динамические модули

и следующие модули построены как динамические и поставляются как отдельные

пакеты:

nginx-модуль-geoip nginx-модуль-изображение-фильтр nginx-модуль-njs nginx-модуль-Perl nginx-модуль-xslt

Подписи

Поскольку наши ключи PGP

и пакеты находятся на одном сервере,

им одинаково доверяют.Настоятельно рекомендуется дополнительно проверить

подлинность загруженного ключа PGP.

PGP имеет концепцию «Сети доверия»,

когда ключ подписан другим ключом,

это, в свою очередь, подписано другим ключом и так далее.

Часто дает возможность построить цепочку из произвольного ключа

к чьему-то ключу, которого вы знаете и которому доверяете лично,

таким образом проверьте подлинность первого ключа в цепочке.

Эта концепция подробно описана в

GPG Mini Howto.

У наших ключей достаточно подписей,

и их подлинность относительно легко проверить.

OpenSSL 1.1.1l-dev для Microsoft Windows

Когда мы создаем и поставляем FireDaemon Fusion и FireDaemon Inspektor, мы стараемся, чтобы он содержал самую последнюю версию OpenSSL. Мы подумали, что было бы полезно сделать наш двоичный дистрибутив OpenSSL доступным для загрузки и использования в автономном режиме или в ваших собственных программных проектах.

СОДЕРЖАНИЕ

Скачать OpenSSL

OpenSSL поддерживает список сторонних поддерживаемых двоичных дистрибутивов OpenSSL.Вот краткая информация о нашем двоичном распределении. Перед загрузкой и использованием этого дистрибутива обязательно ознакомьтесь с нашей Политикой выпуска, приведенной ниже.

Установка OpenSSL

- Загрузите и установите среду выполнения Microsoft Visual Studio 2015-2019. Загрузите и установите файл с именем vc_redist.x64.exe для 64-битных систем. Загрузите и установите файл с именем vc_redist.x86.exe для 32-разрядных систем.

- Загрузите ZIP-файл двоичного дистрибутива FireDaemon OpenSSL по ссылке в третьем столбце выше.Распакуйте содержимое ZIP-файла в выбранный вами каталог (например, C: \ OpenSSL).

- Чтобы использовать OpenSSL, просто откройте командную строку с повышенными привилегиями, затем:

C: \ OpenSSL \ x64 \ bin \ openssl version -a

или чтобы создать запрос на подпись сертификата и закрытый ключ:

установите OPENSSL_CONF = C: \ OpenSSL \ ssl \ openssl.cnf C: \ OpenSSL \ x64 \ bin \ openssl genrsa -out server.key 2048 C: \ OpenSSL \ x64 \ bin \ openssl req -new -key server.key -out server.csr -sha256 C: \ OpenSSL \ x64 \ bin \ openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt

Снимок экрана OpenSSL

Ниже приведен снимок экрана, показывающий выполненные выше команды.

Документация OpenSSL

См. Документацию OpenSSL.

Компиляция OpenSSL

Политика выпуска

Каждый раз, когда мы выпускаем обновленную версию FireDaemon Fusion или OpenSSL с исправлениями безопасности, мы будем поставлять FireDaemon Fusion с последней доступной версией OpenSSL_1_1_1-stable.В настоящее время мы отправляем OpenSSL-1.1.1l-dev с фиксацией OpenSSL_1_1_1k-1-g122e5f7c01, как сообщает:

git describe --always --tag --long --first-parent --dirty

Скрипт компиляции и сборки OpenSSL

Фактическая командная строка для создания OpenSSL выглядит следующим образом (где% toolset% — это VC-WIN32 и VC-WIN64A соответственно):

perl .. \ Configure% toolset% no-asm no-ssl3 no-zlib no-comp no-ui-console --api = 1.1.0 --prefix = "% openssl-dst%" --openssldir = ssl -DOPENSSL_NO_DEPRECATED

Для справки, сценарий сборки, используемый для создания двоичного дистрибутива, прилагается к этой статье.

Зависимости OpenSSL

Наш двоичный дистрибутив OpenSSL зависит от среды выполнения Microsoft Visual Studio 2015-2019. Вы должны загрузить и установить среду выполнения, чтобы двоичные файлы работали. Бинарные файлы были созданы с помощью набора инструментов Microsoft Visual C ++ (MSVC) 14.28. Внешняя зависимость создает гораздо меньшие модули и файлы .pdb и прекрасно интегрируется с FireDaemon Fusion. Мы считаем, что это не должно быть проблемой, поскольку среда выполнения MSVC 14.2 двоично совместима с приложениями, созданными с использованием MSVC 14.0 или 14.1, а после установки универсальная среда выполнения C (CRT) подлежит автоматическим обновлениям Windows.

Лицензия и гарантия OpenSSL

Наш двоичный дистрибутив OpenSSL можно использовать и распространять бесплатно. Использование, распространение и гарантия продукта регулируются лицензией OpenSSL.

OpenSSL Благодарности

Этот продукт включает:

Как установить самую последнюю версию OpenSSL в Windows 10 в 64-битной версии

В эпоху кибервойн быть параноиком — единственное разумное отношение, а это, помимо прочего, означает , будучи параноиком по поводу обновлений программного обеспечения.

Взять для примера OpenSSL. Эта криптографическая библиотека с открытым исходным кодом, реализующая протоколы Transport Layer Security (TLS) и Secure Sockets Layer (SSL), предназначена для «защиты связи по компьютерным сетям от подслушивания», но угадайте, что: изобилует ошибками с момента своего создания . В определенной степени это может быть неизбежно — ведь речь идет о программном обеспечении. Даже в этом случае присущие OpenSSL недостатки не должны служить оправданием для того, чтобы версия, которую вы используете, не была максимально надежной.Не будем забывать, что ваш автомобиль, скорее всего, может взломать 15-летний ребенок, но вы все равно (предположительно) запираете двери.

Хотя вы ничего не можете сделать с еще не выявленными ошибками, вы можете, по крайней мере, защитить свои системы от тех ошибок, которые уже исправлены и широко задокументированы.

Жаль, что официальный сайт OpenSSL предлагает только исходные коды Linux.

В то время как дистрибутивы Linux обычно загружаются с OpenSSL, это не относится к Windows… или, скажем, «дистрибутивам Windows».(Разве Microsoft не хотела «Linuxify» своей флагманской ОС? Неважно.) Если вы хотите запустить ее, вам понадобится двоичный файл Windows, и, если вы не собираетесь компилировать его самостоятельно, вам придется полагаться на кого-то другого.

Вот как вы можете настроить OpenSSL в Windows, не работая с кодом.

Шаг 1. Получите двоичные файлы

Найти двоичные файлы OpenSSL для Windows — непростая задача, но не расстраивайтесь. Они действительно существуют. Чтобы загрузить их, перейдите по ссылке:

https: // slproweb.ru / products / Win32OpenSSL.html

Не дайте себя обмануть ни строкой Win32 в URL-адресе, ни навигацией, указывающей на кажущуюся древней страницу загрузки еще в 2004 году (от вкладки «Продукты» до «ссылки Win32 OpenSSL»). Прокрутите страницу вниз до раздела «Загрузить Win32 OpenSSL», игнорируя запутанную строку. Теперь вам нужно выбрать правильный двоичный файл из списка. Для каждой версии существует два основных типа: полный установщик и легкий установщик.

Загрузите файл под названием «Win64 OpenSSL v1.1.0f ”(или версию с более высоким номером, когда она станет доступной), чтобы получить полную версию установщика.

OpenSSL

Текущая версия на момент написания этой статьи (OpenSSL 1.1.0h) сильно отличается от предыдущих выпусков. Это совсем не одно и то же, поэтому обратите внимание на номера релизов! Худшее, что вы можете сделать, — это использовать старую версию, в которой есть задокументированные ошибки, которые каждый может использовать, следуя инструкциям!

Шаг 2. Запускаем установщик

Мы рекомендуем устанавливать OpenSSL вне системного каталога Windows.

Шаг 3. Запустите двоичный файл OpenSSL

Чтобы вызвать OpenSSL, вы можете просто щелкнуть его правой кнопкой мыши в проводнике Windows в месте установки, например в:

C: \ OpenSSL-Win64 \ bin \

, затем выберите «Запуск от имени администратора».

Запуск двоичного файла OpenSSL в Windows

Откроется окно cmd с командной строкой OpenSSL. Вот чего ожидать.

Проверка версии OpenSSL в Windows

Теперь вы готовы приступить к созданию ключей OpenSSL.(Кстати говоря: пользователи утилиты удаленного доступа PuTTY могут экспортировать ключ OpenSSH из PuTTYgen.) При использовании OpenSSL в Windows таким образом вы просто опускаете команду openssl, которую видите в приглашении. Например, чтобы сгенерировать вашу пару ключей с помощью OpenSSL в Windows, вы можете ввести:

openssl req -newkey rsa: 2048 -nodes -keyout key.pem -x509 -days 365 -out certificate.pem

и как обычно следуйте инструкциям на экране. Для проверки сертификата:

openssl x509 -text -noout -in сертификат.pem

и так далее.

|

|

linux — Сертификат OpenVPN не имеет расширения использования ключа

Я понял, что после публикации нижеприведенного комментария под вопросом автора может оказаться полезным предложить код, необходимый для правильной генерации сертификатов сервера и клиента с правильными EKU.

Отмена требования EKU — плохая идея и подрывает безопасность VPN — не рекомендуется ни при каких обстоятельствах.Если «люди, управляющие нашим VPN-сервером», являются сторонними организациями, найдите другого поставщика, поскольку они явно не понимают, что делают. Если люди работают в вашей компании, обратитесь напрямую к ним, чтобы правильно настроить VPN-сервер, поскольку они также не понимают, что делают. Рассматриваемый EKU предотвращает атаки MITM. См. Раздел extendedKeyUsage в этом ответе для определения EKU

Я рассматриваю профили V3, KU и EKU в пределах openssl.cnf подробнее в этом ответе

VPN-сервер:

[v3_vpn_server]

basicConstraints = критический, CA: FALSE

subjectKeyIdentifier = хэш

AuthorityKeyIdentifier = keyid: всегда, эмитент: всегда

keyUsage = critical, nonRepudiation, digitalSignature, keyEncipherment, keyAgreement

extendedKeyUsage = критическое, serverAuth

subjectAltName = @alt_vpn_server

-

ключ Использование:-

nonRepudiation: Запрещает подписывающемуся объекту ложно отрицать некоторые действия -

digitalSignature: Используется для аутентификации объекта и источника данных с сохранением целостностиСледующие два KU допускают использование всех шифров:

Выбор одного или другого, а не обоих, ограничивает шифры, которые сервер может использовать -

keyEncipherment: Используется для шифрования симметричного ключа, который затем передается цели -

keyAgreement: Позволяет использовать соглашение о ключах для установления симметричного ключа с целью

-

-

расширенный-

serverAuth: Аутентификация сервера, различение клиентов сервера, аутентифицируемых по

Требуемые KU:digitalSignature,keyEnciphermentилиkeyAgreement

-

Клиент VPN:

[v3_vpn_client]

basicConstraints = критический, CA: FALSE

subjectKeyIdentifier = хэш

AuthorityKeyIdentifier = keyid: всегда, эмитент: всегда

keyUsage = critical, nonRepudiation, digitalSignature, keyEncipherment

extendedKeyUsage = критическое, clientAuth

subjectAltName = @alt_vpn_client

-

расширенный-

clientAuth: Проверка подлинности клиента, распознавание клиента как клиента только

Требуемые единицы KU:digitalSignatureи / илиkeyAgreement

-

.

.JPG) Т.е. имея лицензию на 64-битный сервер можно, не меняя ключа, использовать 32-битную версию, но не наоборот.

Т.е. имея лицензию на 64-битный сервер можно, не меняя ключа, использовать 32-битную версию, но не наоборот. 168.*.*

168.*.* Желательно использование многопроцессорных или многоядерных машин, так как наличие нескольких процессоров/ядер благотворно сказывается на пропускной способности кластера серверов «1С:Предприятия», особенно в случае интенсивной работы нескольких пользователей.

Желательно использование многопроцессорных или многоядерных машин, так как наличие нескольких процессоров/ядер благотворно сказывается на пропускной способности кластера серверов «1С:Предприятия», особенно в случае интенсивной работы нескольких пользователей. 5)

Введите "help", чтобы получить справку.

postgres=# ALTER USER postgres with PASSWORD 'pg5ql';

ALTER ROLE

postgres=# \q

5)

Введите "help", чтобы получить справку.

postgres=# ALTER USER postgres with PASSWORD 'pg5ql';

ALTER ROLE

postgres=# \q

service - LSB: Starts and stops the 1C:Enterprise daemons

Loaded: loaded (/etc/init.d/srv1cv83; generated)

Active: active (exited) since Thu 2019-12-12 17:38:44 MSK; 2s ago

Docs: man:systemd-sysv-generator(8)

Process: 10608 ExecStart=/etc/init.d/srv1cv83 start (code=exited, status=0/SUCCESS)

дек 12 17:38:39 deb1c8srv systemd[1]: Starting LSB: Starts and stops the 1C:Enterprise daemons...

дек 12 17:38:39 deb1c8srv su[10620]: (to usr1cv8) root on none

дек 12 17:38:39 deb1c8srv su[10620]: pam_unix(su-l:session): session opened for user usr1cv8 by (uid=0)

дек 12 17:38:39 deb1c8srv su[10620]: pam_unix(su-l:session): session closed for user usr1cv8

дек 12 17:38:44 deb1c8srv srv1cv83[10608]: Starting 1C:Enterprise 8.3 server: OK

дек 12 17:38:44 deb1c8srv systemd[1]: Started LSB: Starts and stops the 1C:Enterprise daemons.

service - LSB: Starts and stops the 1C:Enterprise daemons

Loaded: loaded (/etc/init.d/srv1cv83; generated)

Active: active (exited) since Thu 2019-12-12 17:38:44 MSK; 2s ago

Docs: man:systemd-sysv-generator(8)

Process: 10608 ExecStart=/etc/init.d/srv1cv83 start (code=exited, status=0/SUCCESS)

дек 12 17:38:39 deb1c8srv systemd[1]: Starting LSB: Starts and stops the 1C:Enterprise daemons...

дек 12 17:38:39 deb1c8srv su[10620]: (to usr1cv8) root on none

дек 12 17:38:39 deb1c8srv su[10620]: pam_unix(su-l:session): session opened for user usr1cv8 by (uid=0)

дек 12 17:38:39 deb1c8srv su[10620]: pam_unix(su-l:session): session closed for user usr1cv8

дек 12 17:38:44 deb1c8srv srv1cv83[10608]: Starting 1C:Enterprise 8.3 server: OK

дек 12 17:38:44 deb1c8srv systemd[1]: Started LSB: Starts and stops the 1C:Enterprise daemons. Поставляется продуктами имеющими лицензию на одно рабочее место.

Поставляется продуктами имеющими лицензию на одно рабочее место. zip

zip и ограничим типы пакетов только TCP-протоколом (NH_TCPIP_METHOD = TCP)

и ограничим типы пакетов только TCP-протоколом (NH_TCPIP_METHOD = TCP)

Файл, где вы будете их производить называется nhsrv.ini. Чаще всего его можно найти по адресу «C:\Program Files\Aladdin\HASP LM», если менеджер лицензий установлен в качестве приложения. В противном случае (установлен как сервис) он будет в системном каталоге операционной системы.

Файл, где вы будете их производить называется nhsrv.ini. Чаще всего его можно найти по адресу «C:\Program Files\Aladdin\HASP LM», если менеджер лицензий установлен в качестве приложения. В противном случае (установлен как сервис) он будет в системном каталоге операционной системы. с. компы, естественно, находятся в одной локальной сети.

с. компы, естественно, находятся в одной локальной сети. В мониторе должно появиться два менеджера лицензий.

В мониторе должно появиться два менеджера лицензий.

Существуют разновидности на 5, 10, 20, 50 и 100 пользователей. Имеет маркировку NETXX ORGL8, где ХX — количество лицензий (например NET5 ORGL8). Существуют также ключи на 300 и 500 пользователей которые имеют маркировку NET250+ ORG8A и NET250+ ORG8B. Поставляются с продуктами имеющими лицензию на 5 рабочих мест, а также отдельно, в виде дополнительных клиентских лицензий. Сервеный ключ HASP

Существуют разновидности на 5, 10, 20, 50 и 100 пользователей. Имеет маркировку NETXX ORGL8, где ХX — количество лицензий (например NET5 ORGL8). Существуют также ключи на 300 и 500 пользователей которые имеют маркировку NET250+ ORG8A и NET250+ ORG8B. Поставляются с продуктами имеющими лицензию на 5 рабочих мест, а также отдельно, в виде дополнительных клиентских лицензий. Сервеный ключ HASP наличие ключа защиты в порту usb сервера ключа 2. проверить запущен ли сервер ключа на сервере (процесс с именем „Hasp loader“) 3. проверить командой telnet доступность сервера ключа с локальной машины по порту 475 (например: telnet 192.168.100.100 475)

наличие ключа защиты в порту usb сервера ключа 2. проверить запущен ли сервер ключа на сервере (процесс с именем „Hasp loader“) 3. проверить командой telnet доступность сервера ключа с локальной машины по порту 475 (например: telnet 192.168.100.100 475) Кроме того, следует учитывать, что Aladdin Monitor работает только по протоколу UDP, порт 475. Таким образом, отсутствие данных о ключе в мониторе еще не означает, что ключ недоступен для приложения. 2. Два ключа защиты 1С HASP на одном компьютере

Кроме того, следует учитывать, что Aladdin Monitor работает только по протоколу UDP, порт 475. Таким образом, отсутствие данных о ключе в мониторе еще не означает, что ключ недоступен для приложения. 2. Два ключа защиты 1С HASP на одном компьютере MKS LEX & YACC обновлен

MKS LEX & YACC обновлен

x или 9.x (требуется Microsoft Platform SDK или Windows SDK)

x или 9.x (требуется Microsoft Platform SDK или Windows SDK)

Если вы устанавливаете из

Если вы устанавливаете из

Есть два возможных решения:

Есть два возможных решения:

x «бастер»

x «бастер» ключ

ключ

key

key