Криптошифрование это: разбираем симметричное и асимметричное шифрование на примере сюжета Звездных войн (Updated) / Хабр

FineCrypt — надежный шифровальщик — Статьи

Введение

Каждый из миллионов документов, циркулирующих в глобальной и локальных сетях, при некоторых обстоятельствах может стать доступным постороннему лицу. Чтобы при этом ему не стало доступным содержание документа, последний должен быть защищен. В книге «Секреты Internet» все степени защиты разделены на пять уровней в зависимости от групп посторонних лиц, для которых данная защита вполне достаточна.

Вот как выглядят эти группы:

Группа 1

Просто любопытствующие, не имеющие особых навыков.Группа 2

Небольшие группы, имеющие некоторую теоретическую подготовку и практический опыт работы с широкодоступным криптографическим программным обеспечением.Группа 3

Организованные группы и небольшие организации, имеющие исчерпывающую теоретическую подготовку по широко распространенным несекретным криптографическим технологиям и значительные вычислительные ресурсы.Группа 4

Крупные международные корпорации и некоторые государственные криптоаналитические службы, имеющие полное представление обо всех доступных криптографических технологиях, а также некоторых секретных исследованиях в этой области. Имеют доступ к крупным вычислительным ресурсам, а также возможность проектирования и изготовления мелкосерийных специальных аппаратных средств.Группа 5

Крупные государственные криптоаналитические службы, обладающие «абсолютными» знаниями современных криптографических технологий, в том числе и секретных. Имеют приоритетное право использовать силу государства для привлечения как вычислительных ресурсов, так и производственных мощностей по производству серийных специальных аппаратных средств.

Собственно защита осуществляется либо паролем, либо шифрованием с ключами. Современные компьютеры позволяют реализовывать настолько сложные алгоритмы шифрования, что на расшифровку документов, например, средствами и силами ЦРУ может понадобиться несколько лет./hexadecimal-code-security-key-krzysztof-zmij-e-plus-getty-images-57c76b825f9b5829f4bd185e.jpg) Программа FineCrypt предоставляет нам возможность защитить наши документы именно таким образом, если это необходимо.

Программа FineCrypt предоставляет нам возможность защитить наши документы именно таким образом, если это необходимо.

Описание программы

Программа устанавливается на компьютер при помощи встроенного мастера без всяких проблем.

После завершения установки и перезагрузки компьютера в контекстном меню файла появились две новые составные опции

Первая раскрывается как:

Шифруйте с паролем

Шифруйте с ключом

Добавьте к FineCrypt Экстрактору

Дешифровать

Стереть

А вторая предлагает…

быстро зашифровать папку.

Для тестирования я сделал папку с 4 файлами doc2 и воспользовался второй опцией. Было запрошено, куда спрятать ключи? Я указал диск А:, после чего был создан файл doc2.fca, содержащий зашифрованный образ папки doc2. Файл открывается программой FineCrypt, при этом запрашивается, где искать ключ и затем выдается окно…

…в котором можно просмотреть файлы папки в нормальном виде.

Приведенный пример показывает, что программой можно воспользоваться прямо сходу, не вникая в подробности. Но при первом запуске программы или по команде Help\Quick Start предлагается памятка из 10 шагов, в которых последовательно излагаются возможности и правила использования. Что же, защита информации — дело вполне серьезное, и требует соответствующего серьезного подхода.

Десять шагов пользователя

Выбор объекта для защиты

Предлагается 3 способа выбора объекта:

В Проводнике Windows с использованием контекстного меню

Перетаскиванием объекта на значок программы, расположенный на рабочем столе

В собственном Проводнике программы FineCrypt, где доступны все возможности программы через панель инструментов и меню.

Шифрование

Поддерживаются 2 способа шифрования:

с переносом объекта( папка, файл) в зашифрованный архив,

с созданием для каждого объекта отдельного шифрованного файла.

Нужный вариант выбирается в опциях.

Два способа шифрования

Отмечается, что шифрование может быть выполнено двумя способами:

Шифрование с паролем. При этом текст сжимается, исчезают слова и строки, текст становится нечитемым и может быть восстановлен при введении правильного пароля. Для защиты от неспециалистов по дешифровке этот способ — вполне достаточен.

Шифрование с ключом. Этот способ обеспечивает максимальную защиту и, благодаря особенностям программы FineCrypt, может обеспечивать высокое быстродействие, сравнимое с первым способом.

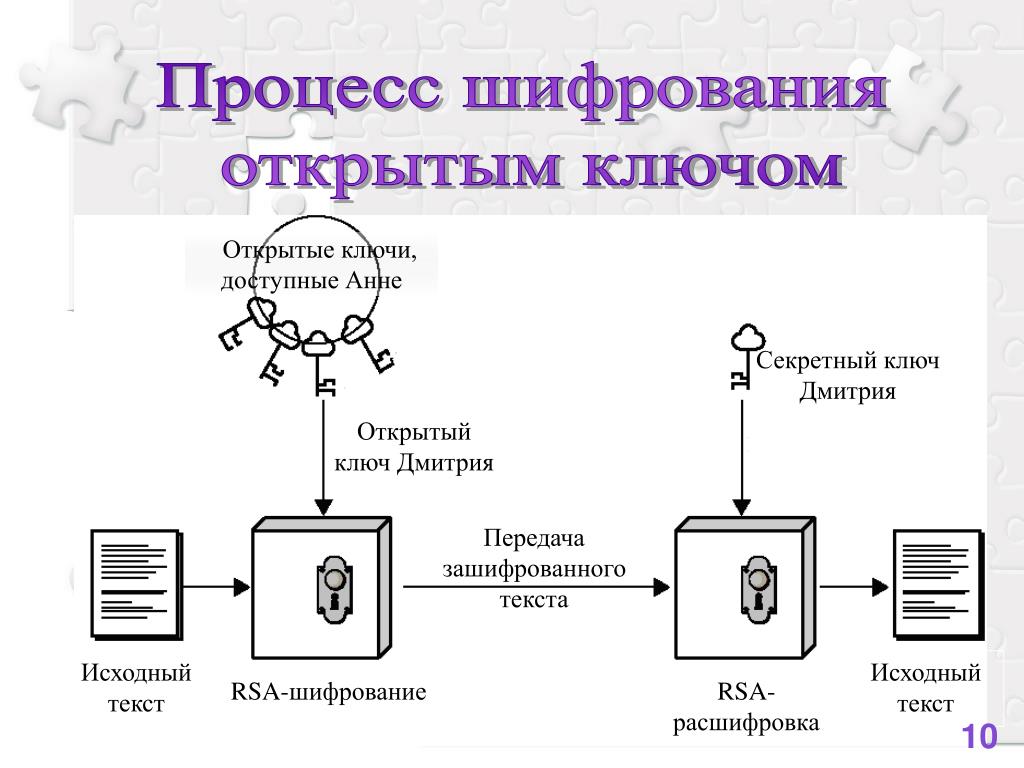

FineCrypt Communicator

Эта программа входит в пакет и обеспечивает обмен зашифрованной информацией через Интернет или электронную почту. Программа генерирует пару ключей для каждого корреспондента и отсылает ему открытый ключ, с которым он шифрует сообщения для вас. Ключ для расшифровки имеется только у вас.

При запуске этой программы по команде Tools\Communicator вас будет сопровождать мастер и руководить вашими действиями вплоть до генерации и отправке ключей по почте.

Менеджер ключей

Ведет учет месторасположения шифрованных файлов и ключей для сокращения времени на их поиск. Ключи рекомендуется сохранять на съемной дискете, в этом случае, забрав дискету с собой, вы сделаете шифрованные файлы нераскрываемыми. Менеджер может быть открыт отдельно с инструментальной панели. Он имеет следующий вид:

Ключ для сессии

Для ускорения работы можно заблаговременно задать пароль или сгенерировать ключ для шифрования и определить время их действия. Все это делается на вкладке Tools\Settings\Session. Вид этой вкладки для режима генерации ключа показан на скриншоте:

Отметим, что здесь надо выбрать размер ключа и указать папку для его сохранения. Можно файлу ключа дать осмысленное имя, например, blow20.fck, где указан алгоритм и размер ключа, а также принятое для ключей расширение.

Можно использовать уже имеющийся ключ, указав на конкретный файл ключа (в команде Read).

Быстрое шифрование

Этот режим запускается из контекстного меню. Папка или файл шифруются моментально, без запроса пароля или ключа. Если есть заблаговременно определенные, то используются они, если нет — то генерируются новые и автоматически сохраняются в папках, определенных в настройках программы.

Папка или файл шифруются моментально, без запроса пароля или ключа. Если есть заблаговременно определенные, то используются они, если нет — то генерируются новые и автоматически сохраняются в папках, определенных в настройках программы.

Саморасшифровывающиеся файлы

Это очень похоже на самораспаковывающиеся архивы с паролем. Здесь файл формата ЕХЕ создается по команде Add to FineCcrypt Extractor из контекстного меню. При этом открывается вкладка…

…на которой задаются пароль, имя выходного файла, его иконка (из предлагаемого набора). При распаковке такого файла запрашиваются пароль и папка назначения.

Менеджер шифрованных файлов ArcViewer

Менеджер позволяет работать с зашифрованными данными почти так же, как с нешифрованными. Делается это так. Файл расшифровывается во временную папку, и его можно смотреть и редактировать. По окончании работ, с вашего разрешения шифрованный файл будет модифицирован, а расшифрованный во временной папке — будет уничтожен. Процесс шифрования сопровождается сжатием документов, причем степень сжатия — порядка трети от первоначального размера.

Процесс шифрования сопровождается сжатием документов, причем степень сжатия — порядка трети от первоначального размера.

Наверное, поэтому разработчик называет шифровки — шифрованными архивами. Сама процедура шифрования также сильно напоминает работу архиватора, кстати, и скорость шифрования часто совпадает со скоростью работы архиватора WinZip.

Проводник FineCrypt

Этот Проводник имеет значительно больше возможностей, чем Проводник Windows. Есть фильтрация файлов для отображения, закладки для быстрого поиска, сравнение папок, размеры папок, статистический анализ файлов. Последний показывает частоту в файле разных байт и соответствующим им знакам ASCII. Более подробный вид Проводника показан на картинке:

Последнее напутствие перед началом работы

Здесь разработчик предупреждает, что в бесплатном варианте программа FineCrypt содержит серьезные ограничения, которых нет в полнофункциональном варианте.

В частности:

Не шифруется более 5 файлов в один архив-шифровку (в полном варианте количество объектов почти не ограничено — до 150 000 файлов).

Не шифруются и не обрабатываются архивные файлы ZIP, ARC, CAB, ARJ, TAR, GZ (полный вариант — шифрует, и выполняет все операции с этими файлами).

В полном варианте возможно назначение произвольных значков для встройки в саморасшифровывающиеся файлы, в неполном варианте значки назначаются только из небольшого списка.

В полной версии возможна фильтрация файлов при просмотре и при шифровании.

В полной версии возможно добавление файлов в существующий архив-шифровку.

Прочее, по мелочи.

Как видите, нам рекомендуется загрузить и установить полный вариант программы FineCrypt и зарегистрироваться. Стоимость регистрации, кстати, составляет $49.95.

Настройки программы FineCrypt

Доступ к настройкам открывается по команде Tools\Settings. Окно настройки…

…содержит 7 вкладок:

Quick Encrypt,

Session,

Interface,

Algoritms,

Encryption,

General,

Paths.

Начнем с Алгоритмов…

Алгоритмы и режимы шифрования

Как видно на приведённом выше скриншоте, предлагается на выбор 10 алгоритмов и 4 режима шифрования. Спрашивается, зачем так много и как же выбирать?

Алгоритмы различаются между собой математической формулой преобразования нешифрованного сообщения в шифрованное, и способом ее реализации. Даже случайный выбор алгоритма затрудняет жизнь взломщику шифра, он будет вынужден перепробовать все известные алгоритмы, чтобы напасть на след.

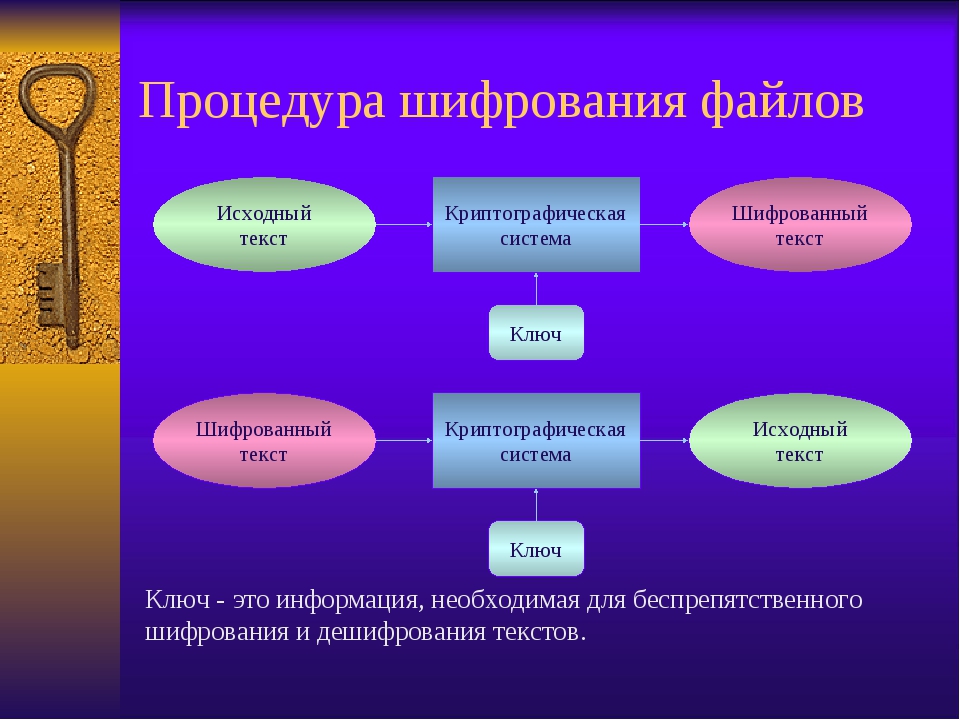

Алгоритмы относятся к классу симметричных, когда для шифровки и расшифровки используется один и тот же ключ. Эти алгоритмы работают значительно быстрее, чем ассиметричные (с двумя ключами), но возникают проблемы при передаче ключей потребителям шифрованной продукции. Исключение составляет алгоритм RC-6, кандидат в американский стандарт безопасности, который с размером ключа 255 бит при помощи программы FineCrypt Communicator генерирует и может использовать два ключа: открытый — для шифрования, и закрытый для — дешифровки.

При осмысленном выборе нужно исходить из того, что алгоритмы имеют разные возможности по выбору размера ключей. Чем больше размер, тем недоступней шифр и, наверное, тем меньше быстродействие. Последнее логическое заключение желательно проверить тестированием. Некоторые алгоритмы имеют достаточную известность среди специалистов по криптографии. Так, например, хорошую репутацию имеют алгоритмы BlowFish, GOST, TripleDES, которые обеспечивают защиту уровня 3,4 по приведенной в начале данного материала спецификации.

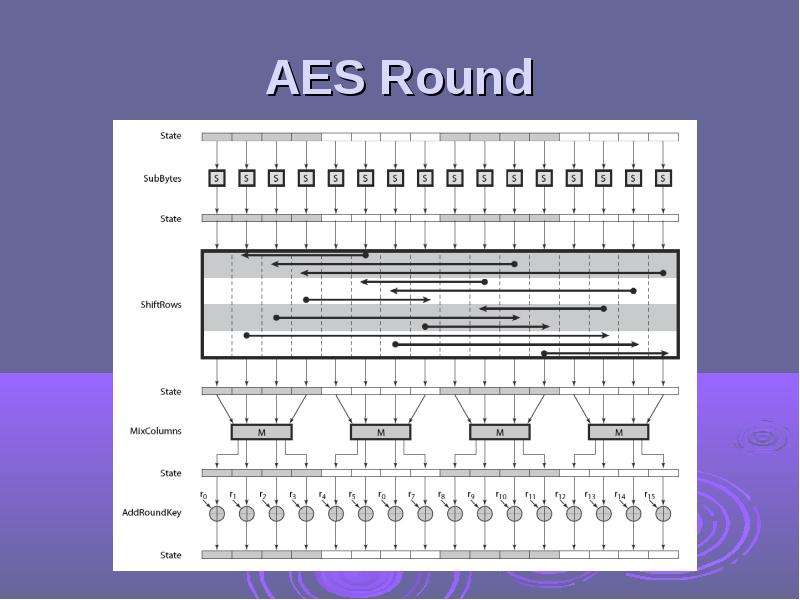

Алгоритм AES, прежнее название Roijdael, сейчас имеет статус американского стандарта, а ближайшие претенденты образуют следующий ряд: AES, MARS, RC-6, Serpent, Twofish. Интересно заметить, что алгоритм GOST является собственностью Советского правительства. Другие алгоритмы из тех, что предлагает FineCrypt, также проходили конкурсное тестирование в лабораториях AES (американский стандарт) и заняли места в десятке лучших.

Быстродействие может иметь большое значение, когда вы работаете, например, на полностью зашифрованном винчестере. Размер ключа задается на вкладке Session и может изменятся в некоторых пределах, которые для бесплатного варианта показаны ниже, а по документации могут составлять для алгоритма AES — не более 256 бит, MARS — 448 бит, RC-6 — не более 2040 бит и так далее. Возможные размеры ключа для каждого алгоритма отображаются на вкладке настройки. Соблюдая баланс между надежностью защиты и удобством работы, выбирайте подходящий алгоритм и размер ключа.

Размер ключа задается на вкладке Session и может изменятся в некоторых пределах, которые для бесплатного варианта показаны ниже, а по документации могут составлять для алгоритма AES — не более 256 бит, MARS — 448 бит, RC-6 — не более 2040 бит и так далее. Возможные размеры ключа для каждого алгоритма отображаются на вкладке настройки. Соблюдая баланс между надежностью защиты и удобством работы, выбирайте подходящий алгоритм и размер ключа.

С режимами — несколько сложнее. Первые два, ECB, CBC — различаются тем, что в первом случае двум одинаковым нешифрованным блокам соответствуют два одинаковых шифрованных блока, во втором случае идентичность шифрованных блоков намеренно нарушается. Два других режима OFB,CFB различаются тем, что при первом ошибка в один байт делает расшифровку последующего содержания невозможным, а при втором — такая ошибка не совсем фатальна. Поэтому я бы выбрал режим Cipher Freedback (CFB), что и отражено на картинке.

Посмотрим еще одну вкладку:

На этой вкладке задаются папки для хранения ключей. Отметим, что кроме текущих ключей (папка А:) имеются уже два готовых ключа privkeys.fsk, pubkeys.fpk, которые были созданы при установке программы и предназначаются, очевидно, для защиты текущих ключей при пересылке.

Отметим, что кроме текущих ключей (папка А:) имеются уже два готовых ключа privkeys.fsk, pubkeys.fpk, которые были созданы при установке программы и предназначаются, очевидно, для защиты текущих ключей при пересылке.

Другие настройки не столь интересны, но сильно влияют на удобство работы с программой. Нужно не забыть:

Указать папки для ключей, шифрованных файлов и расшифрованных объектов.

Указать, нужно ли уничтожать оригиналы зашифрованных объектов.

Как генерировать имена шифрованных файлов, какую ставить дату?

Сжимать ли файл до шифрования?

Прочие, менее существенные вещи.

Тестирование программы

Тестирование проводилось на компьютере с системой Windows 98, процессором с CPU Pentium MMX 166 МГц. Для тестирования использовалась папка с пятью файлами формата DOC, TXT, HTM c суммарным размером 5483 Кбайт. При шифровании фиксировалось чистое время на создание шифрованного архива. Интересно, что все 10 шифрованных архивов получились абсолютно одинакового размера — 732 Кб. При дешифровании фиксировалось время открытия текстового файла (330 Кб) в текстовом редакторе из окна ArcViewer. Здесь мы исходили из того, что именно такая процедура характеризует удобство работы с шифрованными архивами. Альтернативный вариант — расшифровка в текущую папку, по времени практически совпадает с шифрованием. Ожидалось, что полученный результат позволит как-то ориентироваться при выборе алгоритмов. Результат приведен в таблице:

При дешифровании фиксировалось время открытия текстового файла (330 Кб) в текстовом редакторе из окна ArcViewer. Здесь мы исходили из того, что именно такая процедура характеризует удобство работы с шифрованными архивами. Альтернативный вариант — расшифровка в текущую папку, по времени практически совпадает с шифрованием. Ожидалось, что полученный результат позволит как-то ориентироваться при выборе алгоритмов. Результат приведен в таблице:

Тестирование скорости шифрования / дешифрования

| Алгоритм | Размер ключа, байт | Шифрование | Дешифрование |

|---|---|---|---|

| AES | 32 | 13 сек | 6 сек |

| Blowfish | 32 | 13 сек | 6,2 сек |

| CAST-256 | 32 | 11 сек | 6 сек |

| GOST | 32 | 12 сек | 6 сек |

| Square | 16 | 12 сек | 6 сек |

| Mars | 32 | 12 сек | 6 сек |

| RC-6 | 32 | 12 сек | 5,5 сек |

| Serpent | 32 | 14 сек | 5,5 сек |

| TripleDES | 24 | 14 сек | 6 сек |

| Twofish | 32 | 13 сек | 6 сек |

Как видно из таблицы, результаты — сильно однородные. По критерию быстродействие ни один алгоритм не имеет уверенного преимущества перед другими. Мы стремились создать одинаковые условия, но даже выбранный размер ключа — 32 байт поддерживается не всеми алгоритмами, а другие размеры, например, 255 байт, вообще не используются девятью из десяти алгоритмов.

По критерию быстродействие ни один алгоритм не имеет уверенного преимущества перед другими. Мы стремились создать одинаковые условия, но даже выбранный размер ключа — 32 байт поддерживается не всеми алгоритмами, а другие размеры, например, 255 байт, вообще не используются девятью из десяти алгоритмов.

Возможности изменения размеров ключа в бесплатном варианте программы FineCrypt показаны в следующей таблице:

Размеры ключей

| Алгоритм | Минимальный размер ключа, байт | Максимальный размер ключа, байт | Шаг изменения, байт |

|---|---|---|---|

| AES | 16 | 32 | 8 |

| Blowfish | 12 | 72 | 1 |

| CAST-256 | 16 | 32 | 1 |

| GOST | 32 | 32 | — |

| Square | 16 | 16 | — |

| Mars | 16 | 56 | 4 |

| RC-6 | 1 | 255 | 1 |

| Serpent | 1 | 32 | 1 |

| TripleDES | 24 | 24 | — |

| Twofish | 1 | 32 | 1 |

Из этой таблицы следует, что для того, чтобы составить представление о связи быстродействия с размером ключа, целесообразно использовать алгоритм RC-6, что и было проделано при последующем тестировании. Результаты показаны в следующей таблице:

Результаты показаны в следующей таблице:

Тестирование скорости работы алгоритма RC-6

| Алгоритм | Размер ключа, байт | Шифрование | Дешифрование |

|---|---|---|---|

| RC-6 | 8 | 11 сек | 5 сек |

| RC-6 | 16 | 11 сек | 6 сек |

| RC-6 | 32 | 10,5 сек | 6,5 сек |

| RC-6 | 64 | 12 сек | 7 сек |

| RC-6 | 128 | 11,5 сек | 7 сек |

| RC-6 | 255 | 12 сек | 8 сек |

Как видно из таблицы, большой ключ уменьшает быстродействие, главным образом, при работе с шифрованными файлами, и все-таки не очень сильно. На первый взгляд — замедление в терпимых пределах, хотя это наверняка зависит от объема обрабатываемой информации и других условий.

Заключение

Программа FineCrypt имеет дружественный и толковый интерфейс, хорошо документирована и отлажена, имеет бесплатный вариант для широкого ознакомления и обладает всеми признаками высококачественного программного продукта. Полный вариант программы, без сомнения, адресован фирмам и учреждениям нуждающимся в защите компьютерной информации.

Полный вариант программы, без сомнения, адресован фирмам и учреждениям нуждающимся в защите компьютерной информации.

Бесплатный вариант позволяет организовать защиту для небольшого объема компьютерной информации для индивидульных пользователей, а также обмен защишенными материалами небольшого объема с использованием двойных ключей, создаваемых при участии FineCrypt Ccommunicator.

Кроме того, для индивидуальных пользователей программа представляет интерес для ознакомления с основами криптографии и закрытого делопроизводства. Для этой цели рекомендуется дополнительно просмотреть материалы на сайте разработчика, где можно найти подробные описания алгоритмов и режимов — это целые книги формата PDF.

Описания алгоритмов можно посмотреть и загрузить со страницы: ссылка

Бесплатный вариант можно загрузить здесь (размер файла 4253 Кб): линк

Страница загрузки: ссылка

Полный вариант можно загрузить по ссылке (размер файла 4.

2 Мб): линк

Среди программ аналогичного назначения хорошую репутацию имеют также программы BestCrypt и PGP.

Интернет. Скрытая опасность

Все знают, что в интернете есть много опасностей. О каждой из них говорили много, да и говорят по сей день. Многим кажется, что на этом не следует заострять внимание, что есть проблемы гораздо важнее, и среднестатистическому юзеру не грозит угроза взлома хакером. Однако, смею вас заверить, еще как грозит! Заметьте, я не сказал, что грозит угроза взлома хакером — скорее всего, хакер или взломщик не обратят на ваш хост никакого внимания, но ведь есть куча программок, которые автоматизированно проводят часть работы по взлому, а иногда и всю целиком. С помощью таких программ даже ребенок может взломать, чем, собсно, и занимается подавляющее большинство молодежи, дорвавшись до компьютера. А вот именно поэтому я и хочу предложить вам еще раз остановиться на том, какие атаки можно ожидать извне с наибольшей вероятностью. Давайте приступим.

Давайте приступим.

Man-in-the-Middle (человек-посередине)

Этот тип атак весьма характерен для промышленного шпионажа (рис. 1). При атаке типа Man-in-the-Middle хакер должен получить доступ к пакетам, передаваемым по Сети, а потому в роли злоумышленников в данном случае часто выступают сами сотрудники предприятия или, к примеру, сотрудник фирмы-провайдера. Для атак Man-in-the-Middle часто используются снифферы пакетов, транспортные протоколы и протоколы маршрутизации. Цель подобной атаки — соответственно, кража или фальсификация передаваемой информации или же получение доступа к ресурсам сети. Защититься от подобных атак крайне сложно, так как обычно это атаки «крота» внутри самой организации. Поэтому в чисто техническом плане обезопасить себя можно только путем криптошифрования передаваемых данных. Тогда хакер вместо необходимых ему данных получит мешанину символов, разобраться в которой, не имея под рукой суперкомпьютера, попросту невозможно. Впрочем, если злоумышленнику повезет, и он сможет перехватить информацию о

криптографической сессии, шифрование данных автоматически потеряет всяческий смысл. Так что на переднем крае борьбы в данном случае должны находиться не технари, а кадровый отдел и служба безопасности предприятия.

Так что на переднем крае борьбы в данном случае должны находиться не технари, а кадровый отдел и служба безопасности предприятия.

Бреши в программном обеспечении

Весьма и весьма распространенный тип хакерских атак — использование уязвимых мест (чаще всего банальных недоработок) в широко используемом ПО, прежде всего для серверов. Особо славится своей ненадежностью и слабой защищенностью ПО от Microsoft. Обычно ситуация развивается следующим образом: кто-либо обнаруживает «дыру», или «баг», в программном обеспечении для сервера и публикует эту информацию в интернете в соответствующей конференции. Производитель данного ПО выпускает патч («заплатку»), устраняющий данную проблему, и публикует его на своем web-сервере. Проблема в том, что далеко не все администраторы по причине элементарной лени постоянно следят за обнаружением и появлением патчей, да и между обнаружением «дыры» и написанием «заплатки» тоже какое-то время проходит: хакеры же тоже читают тематические конференции, и, надо отдать им должное, весьма умело применяют полученную информацию на практике (не случайно же большинство ведущих мировых специалистов по информационной безопасности — бывшие хакеры). Основная цель подобной атаки — получить доступ к серверу от имени пользователя, работающего с приложением, обычно с правами системного администратора и соответствующим уровнем доступа. Защититься от подобного рода атак достаточно сложно. Одна из причин, помимо низкокачественного ПО, состоит в том, что при проведении подобных атак злоумышленники часто пользуются портами, которым разрешен проход через межсетевой экран и которые не могут быть закрыты по чисто технологическим причинам. Так что лучшая защита в данном случае — грамотный и добросовестный системный администратор.

Основная цель подобной атаки — получить доступ к серверу от имени пользователя, работающего с приложением, обычно с правами системного администратора и соответствующим уровнем доступа. Защититься от подобного рода атак достаточно сложно. Одна из причин, помимо низкокачественного ПО, состоит в том, что при проведении подобных атак злоумышленники часто пользуются портами, которым разрешен проход через межсетевой экран и которые не могут быть закрыты по чисто технологическим причинам. Так что лучшая защита в данном случае — грамотный и добросовестный системный администратор.

Фальсификация IP (IP-спуфинг)

Спуфинг — это вид атаки, при которой хакер внутри организации или за ее пределами выдает себя за санкционированного пользователя (рис. 2). Для этого существуют различные способы. Например, хакер может воспользоваться IP-адресом, находящимся в пределах диапазона санкционированных к применению в рамках Сети данной организации IP-адресов, или авторизованным внешним адресом в случае, если ему разрешен доступ к определенным сетевым ресурсам. Кстати, IP-спуфинг часто используется как составная часть более сложной, комплексной атаки. Типичный пример — атака DDoS, для осуществления которой хакер обычно размещает соответствующую программу на чужом IP-адресе, чтобы скрыть свою истинную личность. Однако чаще всего IP-спуфинг используется для выведения из строя системы при помощи ложных команд, а также для воровства конкретных файлов или, наоборот, внедрения в базы данных ложной информации. Полностью устранить угрозу спуфинга практически невозможно, но ее можно существенно ослабить. Например, имеет смысл настроить системы безопасности таким образом, чтобы они отсекали любой трафик, поступающий из внешней сети с исходным адресом, который должен на самом деле находиться в сети внутренней. Впрочем, это помогает бороться с IP-спуфингом только когда санкционированными являются лишь внутренние адреса. Если таковыми являются и некоторые внешние адреса, использование данного метода теряет смысл. Неплохо также на всякий случай заблаговременно пресечь попытки спуфинга чужих сетей пользователями вашей сети — эта мера может позволить избежать целого ряда неприятностей, если внутри организации объявится злоумышленник или просто компьютерный хулиган.

Кстати, IP-спуфинг часто используется как составная часть более сложной, комплексной атаки. Типичный пример — атака DDoS, для осуществления которой хакер обычно размещает соответствующую программу на чужом IP-адресе, чтобы скрыть свою истинную личность. Однако чаще всего IP-спуфинг используется для выведения из строя системы при помощи ложных команд, а также для воровства конкретных файлов или, наоборот, внедрения в базы данных ложной информации. Полностью устранить угрозу спуфинга практически невозможно, но ее можно существенно ослабить. Например, имеет смысл настроить системы безопасности таким образом, чтобы они отсекали любой трафик, поступающий из внешней сети с исходным адресом, который должен на самом деле находиться в сети внутренней. Впрочем, это помогает бороться с IP-спуфингом только когда санкционированными являются лишь внутренние адреса. Если таковыми являются и некоторые внешние адреса, использование данного метода теряет смысл. Неплохо также на всякий случай заблаговременно пресечь попытки спуфинга чужих сетей пользователями вашей сети — эта мера может позволить избежать целого ряда неприятностей, если внутри организации объявится злоумышленник или просто компьютерный хулиган. Для этого нужно использовать любой исходящий трафик, если его исходный адрес не относится к внутреннему диапазону IP-адресов организации. При необходимости данную процедуру может выполнять и провайдер услуг интернет. Этот тип фильтрации известен под названием RFC 2827. Опять-таки, как и в случае со сниффингом пакетов, самой лучшей защитой будет сделать атаку абсолютно неэффективной. IP-спуфинг может быть реализован только при условии, что аутентификация пользователей происходит на базе IP-адресов. Поэтому криптошифрование аутентификации делает этот вид атак бесполезными. Впрочем, вместо криптошифрования с тем же успехом можно использовать случайным образом генерируемые одноразовые пароли.

Для этого нужно использовать любой исходящий трафик, если его исходный адрес не относится к внутреннему диапазону IP-адресов организации. При необходимости данную процедуру может выполнять и провайдер услуг интернет. Этот тип фильтрации известен под названием RFC 2827. Опять-таки, как и в случае со сниффингом пакетов, самой лучшей защитой будет сделать атаку абсолютно неэффективной. IP-спуфинг может быть реализован только при условии, что аутентификация пользователей происходит на базе IP-адресов. Поэтому криптошифрование аутентификации делает этот вид атак бесполезными. Впрочем, вместо криптошифрования с тем же успехом можно использовать случайным образом генерируемые одноразовые пароли.

DoS (Denial of Service — атака на отказ в обслуживании)

Сегодня одна из наиболее распространенных в мире форм хакерских атак — атака на отказ в обслуживании (Denial of Service — DoS) (рис. 3). Между тем, это одна из самых молодых технологий — ее осуществление стало возможным только в связи с действительно повсеместным распространением интернета. Не случайно о DoS-атаках широко заговорили только после того, как в декабре 1999 г. при помощи этой технологии были «завалены» web- узлы таких известных корпораций, как Amazon, Yahoo, CNN, eBay и E-Trade. Хотя первые сообщения о чем-то похожем появились еще в 1996 году, до «рождественского сюрприза» 1999 года DoS-атаки не воспринимались как серьезная угроза безопасности в сети. Однако спустя год — в декабре 2000-го — все повторилось: web-узлы крупнейших корпораций были атакованы по технологии DoS, а их системные администраторы вновь не смогли ничего противопоставить злоумышленникам. Ну, а в 2001 году DoS-атаки стали уже обычным делом. Собственно говоря, DoS-атаки производятся отнюдь не для кражи информации или манипулирования ею. Основная их цель — парализовать работу атакуемого web-узла. В сущности, это просто сетевой терроризм. Не случайно поэтому американские спецслужбы подозревают, что за многими DoS-атаками на серверы крупных корпораций стоят пресловутые антиглобалисты. Действительно, одно дело швырнуть кирпич в витрину «Макдональдса» где-нибудь в Мадриде или Праге, и совсем другое — «завалить» сайт этой суперкорпорации, давно уже ставшей своего рода символом глобализации мировой экономики.

Не случайно о DoS-атаках широко заговорили только после того, как в декабре 1999 г. при помощи этой технологии были «завалены» web- узлы таких известных корпораций, как Amazon, Yahoo, CNN, eBay и E-Trade. Хотя первые сообщения о чем-то похожем появились еще в 1996 году, до «рождественского сюрприза» 1999 года DoS-атаки не воспринимались как серьезная угроза безопасности в сети. Однако спустя год — в декабре 2000-го — все повторилось: web-узлы крупнейших корпораций были атакованы по технологии DoS, а их системные администраторы вновь не смогли ничего противопоставить злоумышленникам. Ну, а в 2001 году DoS-атаки стали уже обычным делом. Собственно говоря, DoS-атаки производятся отнюдь не для кражи информации или манипулирования ею. Основная их цель — парализовать работу атакуемого web-узла. В сущности, это просто сетевой терроризм. Не случайно поэтому американские спецслужбы подозревают, что за многими DoS-атаками на серверы крупных корпораций стоят пресловутые антиглобалисты. Действительно, одно дело швырнуть кирпич в витрину «Макдональдса» где-нибудь в Мадриде или Праге, и совсем другое — «завалить» сайт этой суперкорпорации, давно уже ставшей своего рода символом глобализации мировой экономики. DoS-атаки опасны еще и тем, что для их развертывания кибертеррористам не требуется обладать какими-то особенными знаниями и умениями — все необходимое ПО вместе с описаниями самой технологии совершенно свободно доступно в интернете. К тому же, от подобного рода атак очень сложно защититься. В общем случае технология DoS- атаки выглядит следующим образом: на выбранный в качестве мишени web-узел обрушивается шквал ложных запросов с множества компьютеров по всему миру. В результате обслуживающие узел серверы оказываются парализованы и не могут обслуживать запросы обычных пользователей. При этом пользователи компьютеров, с которых направляются ложные запросы, и не подозревают о том, что их машина тайком используется злоумышленниками. Такое распределение «рабочей нагрузки» не только усиливает разрушительное действие атаки, но и сильно затрудняет меры по ее отражению, не позволяя выявить истинный адрес координатора атаки. Сегодня наиболее часто используются следующие разновидности DoS-атак:

DoS-атаки опасны еще и тем, что для их развертывания кибертеррористам не требуется обладать какими-то особенными знаниями и умениями — все необходимое ПО вместе с описаниями самой технологии совершенно свободно доступно в интернете. К тому же, от подобного рода атак очень сложно защититься. В общем случае технология DoS- атаки выглядит следующим образом: на выбранный в качестве мишени web-узел обрушивается шквал ложных запросов с множества компьютеров по всему миру. В результате обслуживающие узел серверы оказываются парализованы и не могут обслуживать запросы обычных пользователей. При этом пользователи компьютеров, с которых направляются ложные запросы, и не подозревают о том, что их машина тайком используется злоумышленниками. Такое распределение «рабочей нагрузки» не только усиливает разрушительное действие атаки, но и сильно затрудняет меры по ее отражению, не позволяя выявить истинный адрес координатора атаки. Сегодня наиболее часто используются следующие разновидности DoS-атак:

. Smurf — ping-запросы ICMP (Internet Control Message Protocol) по адресу направленной широковещательной рассылки. Используемый в пакетах этого запроса фальшивый адрес источника в результате оказывается мишенью атаки. Системы, получившие направленный широковещательный ping- запрос, отвечают на него и «затапливают» сеть, в которой находится сервер-мишень.

Smurf — ping-запросы ICMP (Internet Control Message Protocol) по адресу направленной широковещательной рассылки. Используемый в пакетах этого запроса фальшивый адрес источника в результате оказывается мишенью атаки. Системы, получившие направленный широковещательный ping- запрос, отвечают на него и «затапливают» сеть, в которой находится сервер-мишень.

. ICMP flood — атака, аналогичная Smurf, только без усиления, создаваемого запросами по направленному широковещательному адресу.

. UDP flood — отправка на адрес системы-мишени множества пакетов UDP (User Datagram Protocol), что приводит к «связыванию» сетевых

ресурсов.

. TCP flood — отправка на адрес системы-мишени множества TCP-пакетов, что также приводит к «связыванию» сетевых ресурсов.

. TCP SYN flood — при проведении такого рода атаки выдается большое количество запросов на инициализацию TCP-соединений с узлом-мишенью, которому в результате приходится расходовать все свои ресурсы на то, чтобы отслеживать эти частично открытые соединения.

В случае атаки трафик, предназначенный для переполнения атакуемой сети, необходимо «отсекать» у провайдера услуг интернет, потому что на входе в сеть сделать это будет уже невозможно — вся полоса пропускания будет занята. Когда атака этого типа проводится одновременно через множество устройств, говорится о распределенной атаке DoS (Distributed Denial of Service — DDoS). Угрозу DoS-атак можно снизить несколькими способами. Во- первых, необходимо правильно сконфигурировать функции антиспуфинга на маршрутизаторах и межсетевых экранах. Эти функции должны включать как минимум фильтрацию RFC 2827. Если хакер будет не в состоянии замаскировать свою истинную личность, он вряд ли решится на проведение атаки. Во- вторых, необходимо включить и правильно сконфигурировать функции анти-DoS на маршрутизаторах и межсетевых экранах. Эти функции ограничивают число полуоткрытых каналов, не позволяя перегружать систему. Также рекомендуется при угрозе DoS-атаки ограничить объем проходящего по сети некритического трафика. Об этом уже нужно договариваться со своим интернет-провайдером. Обычно при этом ограничивается объем трафика ICMP, так как он используется сугубо для диагностических целей.

Об этом уже нужно договариваться со своим интернет-провайдером. Обычно при этом ограничивается объем трафика ICMP, так как он используется сугубо для диагностических целей.

Сниффинг пакетов

Сниффер пакетов представляет собой прикладную программу, которая использует сетевую карту, работающую в режиме promiscuous mode (в этом режиме все пакеты, полученные по физическим каналам, сетевой адаптер отправляет приложению для обработки). При этом сниффер («нюхач») перехватывает все сетевые пакеты, которые передаются через атакуемый домен. Особенность ситуации в данном случае в том, что сейчас во многих случаях снифферы работают в сетях на вполне законном основании — их используют для диагностики неисправностей и анализа трафика. Поэтому далеко не всегда можно достоверно определить, используется или нет конкретная программа-сниффер злоумышленниками, и не произошло ли банальной подмены программы на аналогичную, но «с расширенными функциями». При помощи сниффера злоумышленники могут узнать различную конфиденциальную информацию — такую, например, как имена пользователей и пароли. Связано это с тем, что ряд широко используемых сетевых приложений передает данные в текстовом формате (telnet, FTP, SMTP, POP3 и т.д.). Поскольку пользователи часто применяют одни и те же логин и пароль для множества приложений и систем, даже однократный перехват этой информации несет серьезную угрозу информационной безопасности предприятия. Единожды завладев логином и паролем конкретного сотрудника, хитроумный хакер может получить доступ к пользовательскому ресурсу на системном уровне и с его помощью создать нового — фальшивого — пользователя, которого можно в любой момент использовать для доступа в сеть и к информационным ресурсам. Впрочем, используя определенный набор средств, можно существенно смягчить угрозу сниффинга пакетов. Во-первых, это достаточно сильные средства аутентификации, которые трудно обойти, даже используя «человеческий фактор». Например, однократные пароли (One-Time Passwords). Это технология двухфакторной аутентификации, при которой происходит сочетание того, что у вас есть, с тем, что вы знаете. При этом аппаратное или программное средство генерирует по случайному принципу уникальный одномоментный однократный пароль. Если хакер узнает этот пароль с помощью сниффера, эта информация будет бесполезной, потому что в этот момент пароль уже будет использован и выведен из употребления. Но это касается только паролей — к примеру, сообщения электронной почты все равно остаются незащищенными. Другой способ борьбы со сниффингом — использование антиснифферов. Это работающие в Сети аппаратные или программные средства, которые распознают снифферы. Они измеряют время реагирования хостов и определяют, не приходится ли хостам обрабатывать «лишний» трафик. Подобного рода средства не могут полностью ликвидировать угрозу сниффинга, но жизненно необходимы при построении комплексной системы защиты. Однако наиболее эффективной мерой, по мнению ряда специалистов, будет просто сделать работу снифферов бессмысленной. Для этого достаточно защитить передаваемые по каналу связи данные современными методами криптографии. В результате хакер перехватит не сообщение, а зашифрованный текст, то есть непонятную для него последовательность битов. Сейчас наиболее распространенными являются криптографические протоколы IPSec от корпорации Cisco, а также протоколы SSH (Secure Shell) и SSL (Secure Socket Layer).

Связано это с тем, что ряд широко используемых сетевых приложений передает данные в текстовом формате (telnet, FTP, SMTP, POP3 и т.д.). Поскольку пользователи часто применяют одни и те же логин и пароль для множества приложений и систем, даже однократный перехват этой информации несет серьезную угрозу информационной безопасности предприятия. Единожды завладев логином и паролем конкретного сотрудника, хитроумный хакер может получить доступ к пользовательскому ресурсу на системном уровне и с его помощью создать нового — фальшивого — пользователя, которого можно в любой момент использовать для доступа в сеть и к информационным ресурсам. Впрочем, используя определенный набор средств, можно существенно смягчить угрозу сниффинга пакетов. Во-первых, это достаточно сильные средства аутентификации, которые трудно обойти, даже используя «человеческий фактор». Например, однократные пароли (One-Time Passwords). Это технология двухфакторной аутентификации, при которой происходит сочетание того, что у вас есть, с тем, что вы знаете. При этом аппаратное или программное средство генерирует по случайному принципу уникальный одномоментный однократный пароль. Если хакер узнает этот пароль с помощью сниффера, эта информация будет бесполезной, потому что в этот момент пароль уже будет использован и выведен из употребления. Но это касается только паролей — к примеру, сообщения электронной почты все равно остаются незащищенными. Другой способ борьбы со сниффингом — использование антиснифферов. Это работающие в Сети аппаратные или программные средства, которые распознают снифферы. Они измеряют время реагирования хостов и определяют, не приходится ли хостам обрабатывать «лишний» трафик. Подобного рода средства не могут полностью ликвидировать угрозу сниффинга, но жизненно необходимы при построении комплексной системы защиты. Однако наиболее эффективной мерой, по мнению ряда специалистов, будет просто сделать работу снифферов бессмысленной. Для этого достаточно защитить передаваемые по каналу связи данные современными методами криптографии. В результате хакер перехватит не сообщение, а зашифрованный текст, то есть непонятную для него последовательность битов. Сейчас наиболее распространенными являются криптографические протоколы IPSec от корпорации Cisco, а также протоколы SSH (Secure Shell) и SSL (Secure Socket Layer).

Вредоносное ПО

Эти напасти поражают, в основном, не провайдеров или корпоративные коммуникации, а компьютеры конечных пользователей. Масштабы поражения при этом просто впечатляют — вспыхивающие все чаще глобальные компьютерные эпидемии приносят многомиллиардные убытки. Авторы же зловредных программ становятся все изощреннее, воплощая в современных вирусах самые передовые программные и психологические технологии. Вирусы и троянские кони — это разные классы враждебного программного кода. Вирусы внедряются в другие программы с целью выполнения заложенной в них вредоносной функции на рабочей станции конечного пользователя. Это может быть, например, уничтожение всех или только определенных файлов на винчестере (чаще всего), порча оборудования (пока экзотика) или другие операции. Часто вирусы запрограммированы на срабатывание в определенную дату (типичный пример — знаменитый WinChih, он же «Чернобыль»), а также на рассылку своих копий посредством электронной почты по всем адресам, найденным в адресной книге пользователя. Троянский конь, в отличие от вируса — самостоятельная программа, чаще всего не ориентированная на грубое разрушение информации, свойственное вирусам. Обычно цель внедрения троянского коня — получение скрытого удаленного контроля над компьютером для того, чтобы манипулировать содержащейся на нем информацией. Троянские кони успешно маскируются под различные игры или полезные программы, великое множество которых бесплатно распространяется в интернете. Более того, хакеры иногда встраивают троянских коней в совершенно невинные и пользующиеся хорошей репутацией программы. Попав на компьютер, троянский конь обычно не афиширует свое присутствие, выполняя свои функции максимально скрытно. Такая программа мо

Технология шифрования: возможные 11 направлений развития

Вместе с развитием корпоративной инфраструктуры и инновационных технологий расширяются и возможности шифрования. В этой связи очень важно понимать, какие именно технологии будут доминировать на рынке. Новые методы шифрования способны кардинальным образом изменить корпоративную отрасль и ее клиентов. Ниже представлены несколько возможных вариантов развития криптографической отрасли в ближайшее время.

1. Квантовая криптография

По мере развития квантового дешифрования криптография может потерять смысл, поскольку квантовый компьютер будет с легкостью расшифровать все закодированные процессы и файлы. Противостоять этому способна квантовая криптография — метод защиты коммуникаций, основанный на принципах квантовой физики.

2. Гомоморфная криптография

В январе этого года появилась информация о том, что компании IBM, Intel и Microsoft планируют вплотную заняться гомоморфным шифрованием — криптографической системой, позволяющей проводить определенные математические действия с открытым текстом путем осуществления операций с зашифрованным текстом. Этим решением давно интересуются ученые и инвесторы, и ожидается, что в ближайшие пять лет гомоморфное шифрование внесет кардинальные изменения в сферу криптографии.

3. Биометрическое шифрование

По мере развития технологий шифрования наблюдается постепенный переход к биометрическим маркерам, таким как сканер отпечатков пальцев, распознавание по лицу или голосу. Этот вид технологии избавляет от необходимости запоминать пароли и ответы на секретные вопросы. Например, при звонке в банк или обращении к другому сервису, требующему верификации, свою личность можно будет подтвердить при помощи голоса.

4. Двухфакторная аутентификация

По-настоящему интересным решением в сфере безопасности является двухфакторная аутентификация и возможности, которые несет в себе так называемая «нательная» технология (гораздо более безопасные, чем использование пароля). Постепенно двухфакторная аутентификация станет такой же привычной, каким сегодня является постоянное использование телефонов и часов.

5. Пиринговое шифрование

Пиринговое (одноранговое) шифрование также будет стремительно развиваться. С увеличением количества коммуникационных инструментов и связанным с этим повышением случаев утечки данных обеспечение защиты этих каналов станет важнейшей задачей.

6. Сквозное шифрование

Применение сквозного шифрования (E2EE) гарантирует, что прочитать данные не сможет никто, кроме их владельца. E2EE является очень многообещающим направлением в области конфиденциальности, поскольку, по сути, это решение позволяет компаниям доверять информацию практически любой платформе. Концепция не нова и быстро распространяется по мере того как компании осознают риски конфиденциальности и начинают использовать платформы, предлагающие сквозное шифрование.

7. Поисковые системы с бесплатными VPN

Поисковые системы, автоматически использующие виртуальные частные сети (VPN) для анонимной навигации по интернету, — вполне вероятно, что следующим серьезным прорывом в области криптографии станет способность избежать отслеживания со стороны крупных компаний.

8. Медовое шифрование

Медовое шифрование создает закодированный текст — приманку, используемую для обмана хакеров и похитителей данных. Полагая, что вводят правильный пароль, на самом деле злоумышленники видят совершенно другой текст, не предоставляющий доступа к данным, которые они стремятся заполучить. Этот вид шифрования постоянно развивается и распространяется.

9. Структурное шифрование

Тем не менее, атаки злоумышленников продолжаются и с каждым годом становятся все изощреннее и сложнее. Одним из способов решения проблемы является структурная криптография. Структурная технология прячет данные внутри сложных алгебраических структур таким образом, что расшифровать их не смогут даже квантовые компьютеры будущего.

10. Блокчейн

Кому-то может показаться нелепым, что основанная на общедоступных распределенных реестрах технология способна привести к оптимизации технологии шифрования, однако это действительно так. Сокращение издержек, избавление от необходимости участия в процессе верификации «третьих сторон», а также уменьшение количества загрузок на локальные устройства – лишь некоторые из множества преимуществ, которые может предоставить криптографической отрасли блокчейн.

11. Защита с использованием движущейся цели

Защита с использованием движущейся цели (Moving target defense, MTD) является новым подходом к безопасности. Решение помогает заманивать сканеры хакеров в виртуальные сети-ловушки и скрывать информацию о реальных сетях, напоминая игру в наперстки. Технология MTD может кардинальным образом изменить всю концепцию безопасности сетей. Многие компании, входящие в список Fortune 500, уже используют MTD для разблокировки использования облачных и распределенных систем.

Источник

Как устроена электронная подпись с точки зрения технологии

IT NewsНовости рынкаБезопасность

| 12.07.2019

Существует три вида электронной подписи.

Простая ЭП. Это СМС-код, который вам присылает банк для подтверждения операции, «логин-пароль» в личном кабинете. Такая подпись подтверждает авторство, но не придает документу юридическую

значимость и не гарантирует, что его не изменили после подписания. Ее применяют на сайте госуслуг, при банковских транзакциях, авторизации на сайтах.

Усиленная квалифицированная ЭП. Это наиболее многофункциональная подпись. Она создается с помощью криптографических алгоритмов. Такую подпись может выдать только удостоверяющий центр,

аккредитованный Минкомсвязи РФ. Подпись подтверждает автора документа,

автоматически придает подписанному документу юридическую силу и гарантирует, что документ не изменяли после подписания.

КЭП используют, чтобы сдавать отчетность, участвовать в электронных торгах, вести электронный документооборот, работать с государственными информационными системами и госорганами, например,

Росреестром, ФТС, Налоговой, а также порталами ЕФРСФДЮЛ, ФГИС Росаккредитация и т. д.

Усиленная неквалифицированная ЭП. Эта подпись также создается с помощью программ криптошифрования, выдается в УЦ. Но, в отличие от КЭП, выдать подпись может УЦ без аккредитации Минкомсвязи.

Еще одно отличие неквалифицированной электронной подписи (НЭП) от КЭП: чтобы НЭП придавала документу юридическую силу и ее можно было использовать для документооборота внутри компании или с

внешними контрагентами, владельцы подписи должны заключить соглашение, которое наделит НЭП юридической силой.

Поэтому НЭП не подходит для взаимодействия с большинством госорганов — например, Росреестр, не заключает дополнительные соглашения с каждым заявителем. Однако НЭП использует ФНС для работы с

физлицами. Каждый пользователь сайта nalog.ru может получить НЭП. Но документы с такой подписью имеют юридическую силу только при взаимодействии с ФНС.

Как устроена квалифицированная подпись и почему ее нельзя подделать

Расскажем, как устроена КЭП — наиболее используемая бизнесом и многофункциональная подпись. Благодаря криптографическим алгоритмам вероятность подделки такой подписи стремится к нулю. На то,

чтобы ее взломать, понадобится столько времени, что срок действия ЭП успеет закончиться.

Для создания электронной подписи используется закрытый ключ ЭП, а для ее проверки — открытый ключ и сертификат ЭП. Закрытый и открытый ключи вы генерируете одновременно, когда получаете ЭП в

удостоверяющем центре. После того, как УЦ подтвердил вашу личность и то, что вы владеете закрытым ключом, он включает в сертификат открытый ключ.

Закрытый ключ известен только вам — он хранится на токене (похож на usb-флешку и защищен пин-кодом) или в вашем компьютере. Его нужно держать в тайне. С помощью закрытого ключа вы

подписываете (шифруете) электронные документы.

Открытый ключ и сертификат доступны всем, кому вы отправите подписанный электронный документ. Они позволяют расшифровать ЭП в подписанном документе: проверить, что документ никто не изменял

после подписания и он действительно подписан вами.

При этом благодаря асимметричному шифрованию нельзя подобрать закрытый ключ, зная открытый. Поэтому подписанный документ никто не сможет изменить или подделать.

За тем, чтобы КЭП было невозможно подделать существующими технологиями, следят контролирующие органы. Они обновляют алгоритмы, которые отвечают за сложность взлома ЭП.

До 2019 года КЭП в удостоверяющих центрах формировались на алгоритмах ГОСТ 2001. Это все еще надежный ГОСТ, способов взломать его нет, но технологии развиваются настолько быстро, что через десяток

лет старый ГОСТ можно будет взломать.

Поэтому с 1 января 2019, в соответствии с выпиской из документа ФСБ России и уведомлением Минкомсвязи, УЦ выпускают сертификаты на алгоритмах нового стандарта — ГОСТ 2012. До конца 2019 года

информационные системы работают с КЭП старого и нового ГОСТа, поэтому владельцам КЭП с ГОСТ 2001 не нужно его перевыпускать. Однако с 2020 года все системы перейдут на ГОСТ 2012.

Однако несмотря на то, что ЭП нельзя подделать, ее можно украсть или получить за другого человека. Риск кражи возникает из-за того, что владельцы подписи не соблюдают правила безопасности:

оставляют токен с ЭП на видном месте, передают его другим людям, ставят на токен ненадежный пароль, не отзывают подпись при увольнении сотрудника.

Риск того, что ЭП на чужое имя получит злоумышленник, связан с тем, что закон об электронной подписи (63-ФЗ) недостаточно регулирует процесс идентификации получателя ЭП. Подпись юрлица можно

получить по простой доверенности и копии паспорта, которые легко подделать. Удостоверяющие центры, к сожалению, не имеют технической возможности проверить качественно сделанную подделку.

Решение, которое уберет этот риск, предложил Совет Федерации в проекте изменений в 63-ФЗ — заявитель должен приходить в УЦ лично или с нотариальной доверенностью. Этот законопроект уже

внесен в Госдуму Людмилой Боковой.

Как использовать электронную подпись

Чтобы установить электронную подпись на компьютер и работать с ней, вам понадобится не только сертификат ЭП, но и лицензия на сертифицированное средство криптозащиты (СКЗИ), например,

Крипто.Про CSP (если ваша ЭП имеет ГОСТ 2012, то лицензия нужна на КриптоПро CSP не ниже версии 4.0). СКЗИ генерирует ЭП из закрытого ключа подписи, проверяет ЭП. Также КриптоПро CSP обеспечивает

конфиденциальность и неизменность подписанных данных с помощью алгоритмов шифрования.

Также для установки электронной подписи нужно настроить рабочий компьютер, в том числе, понадобится установить дополнительные установка дополнительных надстройки или плагины для браузера.

Чтобы подписать электронный документ, понадобится:

Окончательная редакция документа, который необходимо подписать. После создания подписи в него нельзя будет внести изменения.

Действующий квалифицированный сертификат электронной подписи.

СКЗИ и настроенное рабочее место.

Программа для создания электронной подписи. Это могут быть плагины, отдельные программы или веб-сервисы: плагин для Office (например, КриптоПро Office Signature), плагин для Adobe Acrobat

(КриптоПро PDF), программа КриптоАРМ, онлайн-сервис Контур.Крипто. С помощью этих сервисов можно проверить действительность электронной подписи.

И главное — при работе с электронной подписью соблюдайте правила информационной безопасности:

Не передавайте закрытый ключ ЭП (хранится на токене или записан на ваш компьютер) никому. Тогда от вашего имени смогут подписать любые документы.

Соблюдайте цифровую гигиену рабочего места: надежный пин-код на токене, пароль на компьютере, надежный антивирус. Не запускайте непроверенные программы. Так у злоумышленников будет значительно

меньше шансов завладеть вашей ЭП.Не оставляйте паспорт, его реквизиты и заверенные копии в общедоступном месте. Если эти бумаги получат мошенники, они смогут получить ЭП на ваше имя.

Дополнительные правила для юрлиц: сверяйтесь с бюджетом в части уплаты налогов, чтобы заметить, что кто-то за вас сдал в налоговую некорректную налоговую отчетность. А также отзывайте

сертификат бывших сотрудников сразу при увольнении.

Если вы подозреваете или точно уверены, что кто-то завладел ЭП на ваше имя, обращайтесь в удостоверяющий центр, который выдал подпись, и в полицию. Если ЭП получили без вашего ведома — найдите

документ, якобы подписанный от вашего имени. В нем будут указан адрес УЦ, в котором злоумышленник смог получить подпись.

УЦ сразу же заблокирует сертификат подписи, поможет установить, кто подделал ваши документы и получил ЭП за вас. Подделка документов — уголовное преступление, поэтому таким случаем займутся

правоохранительные органы. Они помогут найти злоумышленников и привлечь их к ответственности. Поскольку УЦ помогает проверить обстоятельства выдачи ЭП, поймать тех, кто мошенничает с электронными

документами проще, чем тех, кто подделывает бумажные.

Криптография, Электронная цифровая подпись (ЭЦП)

Журнал: Журнал IT-News, Подписка на журналы

Bars | СКБ-Контур

Комментарии

Сергей Казаков

Заместитель руководителя удостоверяющего центра СКБ Контур

Вот главная страница проекта:

http://www.cis.syr.edu/~wedu/seed/Labs_12.04/Crypto/Crypto_Encryption/

Подробное описание проекта:

http: / /www.cis.syr.edu/~wedu/seed/Labs_12.04/Crypto/Crypto_Encryption/Crypto_Encryption.pdf

Учебная цель этой лабораторной работы — познакомить студентов с концепциями шифрования с секретным ключом. По окончании лабораторной работы студенты должны иметь возможность получить непосредственный опыт работы с алгоритмами шифрования, режимами шифрования, заполнениями и начальным вектором (IV).Более того, студенты смогут использовать инструменты и писать программы для шифрования / дешифрования сообщений.

- Лабораторная среда

В данной инструкции нам нужно установить OpenSSL и GHex внутри нашей виртуальной машины Ubuntu. К счастью, виртуальная машина SEEDLab, которую мы установили, уже имела необходимое программное обеспечение для этой лабораторной работы. Если вы пропустили часть установки лабораторной среды проекта SEED Lab, вы можете обратиться к этому сообщению.

1.1. OpenSSL

Secure Sockets Layer (SSL) — это протокол уровня приложений, который был разработан Netscape Corporation с целью передачи конфиденциальной информации, такой как данные кредитной карты, через Интернет (obiwanbd, 2014).

OpenSSL — это надежная коммерческая реализация инструментов SSL и связанной библиотеки общего назначения на основе SSLeay, разработанная Эриком А. Янгом и Тимом Дж. Хадсоном (obiwanbd, 2014).

Сначала я перехожу в каталог openssl, местоположение которого с помощью команды cd (изменить каталог) в SEEDUbuntu — / home / seed / openssl-1.0.1 / , тогда мне нужно использовать sudo перед этими командами, потому что только пользователь root может запускать эти команды, иначе я получу отказ в разрешении.

Как можно видеть, «невозможно создать Makefile.new:Permission denied» произошло, когда я попытался запустить ./config , не будучи пользователем root. После этого я использую sudo ./config для запуска команды от имени пользователя root, а затем ввожу пароль пользователя root.

Затем я могу выполнить остальные команды:

- судо марка

- Судо сделать тест

- sudo make install

1.2. GHex

В этой лабораторной работе нам нужно иметь возможность просматривать и изменять файлы двоичного формата. Мы установили в нашу виртуальную машину GHex шестнадцатеричный редактор для GNOME. Это позволяет пользователю загружать данные из любого файла, просматривать и редактировать их в шестнадцатеричном или ascii формате. GHex был установлен в SEEDUbuntu.

Шестнадцатеричный редактор использует эти двузначные представления для создания простой сетки, по которой можно легко перемещаться, что было бы сложнее с трехзначными десятичными числами. Эти инструменты могут быть очень мощными, но также легко повредить двоичные файлы, поэтому используйте их с осторожностью.

2. Шифрование с использованием разных шифров и режимов

Алгоритм выглядит следующим образом:

(имя алгоритма) — (размер ключа) — (режим шифрования)

Примечание: если размер ключа опущен или исключен, это означает, что для этого алгоритма существует только один размер ключа. .

- Имя алгоритма: Иногда в имя алгоритма включается число, которое используется для определения версии алгоритма; например RC2 и RC4.

- Размер ключа: Размер ключа в битах. Чем длиннее ключ, тем надежнее ваше шифрование, но тем медленнее оно требует.

- Режим шифрования: существует пять основных режимов шифрования, которые широко используются при работе в режиме блочного шифрования: электронная кодовая книга (ECB), цепочка блоков шифрования (CBC), обратная связь по шифрованию (CFB), обратная связь по выходу (OFB) и счетчик (CTR). )

В OpenSSL есть несколько алгоритмов шифрования, как показано на рисунке ниже.

Чтобы реализовать методы шифрования, я создал текстовый файл в / home / seed / Desktop / lab1_crypto / task1 .Содержание файла: «Меня зовут Вортана СКАЗАТЬ».

- Для шифра и режима: -aes-128-cbc

Как можно видеть, cipher_aes_128_cbc.bin — это зашифрованный файл из файла plain.txt, созданный OpenSSL. Когда я пытаюсь открыть cipher_aes_128_cbc.bin с помощью обычного текстового редактора, он будет отображаться как ошибка выше, потому что это двоичный файл и содержит шестнадцатеричное значение, поэтому я использую GHex, шестнадцатеричный редактор, чтобы открыть его.

В / home / seed / Desktop / lab1_crypto / task1 я использовал редактор ghex, как показано ниже, чтобы открыть cipher_aes_128_cbc.корзина

- Для шифра и режима: -aes-256-cfb

- Для шифра и режима: -bf-ecb

3. Режим шифрования — ECB против CBC

Шифрование — ECB

Режим электронной кодовой книги (ECB) — это режим конфиденциальности, в котором сообщение разделено на блоки, и каждый блок зашифрован отдельно.Режим электронной кодовой книги (ECB) определяется следующим образом (Evans, Bond, & Bement, 2001):

В шифровании ECB функция прямого шифрования применяется непосредственно и независимо к каждому блоку открытого текста. Результирующая последовательность выходных блоков и есть зашифрованный текст.

При расшифровке ECB функция обратного шифрования применяется непосредственно и независимо к каждому блоку зашифрованного текста. Результирующая последовательность выходных блоков — это открытый текст.

При использовании ECB, если один и тот же b-битовый блок открытого текста появляется в сообщении более одного раза, он всегда создает один и тот же зашифрованный текст.Из-за этого для длинных сообщений режим ECB может быть небезопасным.

На рисунке ниже показаны процессы шифрования и дешифрования ECB (режим работы блочного шифрования, 2015).

Я использую изображение, предоставленное сайтом лаборатории pic_original.bmp. Затем я зашифровал изображение, используя режим шифрования электронной кодовой книги.

Когда я пытаюсь просмотреть зашифрованное изображение с помощью программного обеспечения для его отображения, появляется сообщение об ошибке «Изображение BMP имеет поддельные данные заголовка», потому что файл.bmp, первые 54 байта содержат информацию заголовка об изображении, я должен установить его правильно, поэтому зашифрованный файл можно рассматривать как законный файл .bmp. Я использую инструмент редактора ghex, чтобы изменить эти 54 байта.

Я открыл два файла изображений pic_original.bmp и cipher_pic_aes_128_ecb.bmp с помощью ghex. Выбранные области в pic_original.bmp представляют собой 54-байтовые значения, которые нам нужно поместить в заголовок cipher_pic_aes_128_ecb.bmp; Я также нарисовал прямоугольник вокруг 54 байтов, которые нужно изменить.

Вот байты, которые я изменил:

После изменения заголовка cipher_pic_aes_128_ecb.bmp, я могу просмотреть этот файл с помощью программного обеспечения для изображений.

Шифрование — CBC

Режим цепочки блоков шифра (CBC) — это режим конфиденциальности, процесс шифрования которого включает объединение («сцепление») блоков открытого текста с предыдущими блоками зашифрованного текста. Режим CBC требует, чтобы IV был объединен с первым блоком открытого текста.IV не обязательно должен быть секретным, но он должен быть непредсказуемым; Режим CBC определяется следующим образом (Evans, Bond, & Bement, 2001):

В режиме CBC каждый блок открытого текста подвергается операции XOR с предыдущим блоком зашифрованного текста перед шифрованием. Таким образом, каждый блок зашифрованного текста зависит от всех блоков открытого текста, обработанных до этого момента. Чтобы сделать каждое сообщение уникальным, в первом блоке должен использоваться вектор инициализации.

На рисунке ниже показаны процессы шифрования и дешифрования CBC (режим работы блочного шифрования, 2015)

Я зашифровал файл pic_original.bmp с режимом шифрования cbc.

Для просмотра изображения мне нужно изменить 54-байтовый заголовок зашифрованного изображения, cipher_pic_aes_128_cbc.bmp.

Вот содержимое обоих файлов после того, как я изменил байты заголовка зашифрованного изображения.

Вот зашифрованное изображение, просматриваемое программой просмотра изображений.

Наблюдение

Недостатком метода ECB является то, что когда идентичные блоки открытого текста зашифрованы в идентичные блоки зашифрованного текста; таким образом, шаблоны данных плохо скрываются.Так что никакой конфиденциальности не предусмотрено. С другой стороны, CBC обеспечивает более безопасный механизм, поскольку он использовал операцию XOR перед шифрованием каждого блока зашифрованного текста.

Вот краткое описание каждого режима шифрования (William & Brown, 2012):

В этой части мы обсудили в основном различные методы шифрования. Во второй части я собираюсь обсудить следующие задачи, а именно: режим шифрования — поврежденный зашифрованный текст, заполнение и программирование с использованием криптографической библиотеки.

Нравится:

Нравится Загрузка …

Crypto | Node.js v15.1.0 Документация

Node.js

- Об этой документации

- Использование и пример

- Утвержденное тестирование

- Асинхронные хуки

- Буфер

- Аддоны C ++

- C / C ++ с N-API

- API для внедрения C ++

- Дочерние процессы

- Кластер

- Параметры командной строки

- Консоль

- Крипто

- Отладчик

- Устаревшие API

- Диагностический канал

- DNS

- Домен

- Ошибки

- События

- Файловая система

- Глобал

- HTTP

- HTTP / 2

- HTTPS

- Инспектор

- Интернационализация

- : модули CommonJS

- : модули ECMAScript

- : модуль

- : Пакеты

- Нетто

- OS

- Путь

- Рабочие крючки

- Политики

- Процесс

- Punycode

- Строки запроса

- QUIC

- Readline

- REPL

- Отчет

- Поток

- Декодер строк

- Таймеры

- TLS / SSL

- Трассировка событий

- TTY

- UDP / датаграмма

- URL

- Утилиты

- V8

- VM

- WASI

- API веб-шифрования

- Рабочие потоки

- Злиб

Дополнения для

Модули

Модули

Модули

Модули

- Репозиторий кода и средство отслеживания проблем

- Индекс

- Просмотр на одной странице

- Просмотреть как JSON

- Посмотреть другую версию ▼

- 15.х

- 14.x LTS

- 13.x

- 12.x LTS

- 11.x

- 10.x LTS

- 9.x

- 8.x

- 7.x

- 6.x

- 5.x

- 4.x

- 0.12.x

- 0.10.x

- Редактировать на GitHub

Содержание

- Крипто

- Определение отсутствия поддержки криптографии

- Класс:

Сертификат-

Свидетельство.exportChallenge (spkac [, кодировка]) -

Certificate.exportPublicKey (spkac [, кодировка]) -

Certificate.verifySpkac (spkac [, кодировка]) - Устаревший API

-

новый криптосертификат () -

certificate.exportChallenge (spkac [, кодировка]) -

certificate.exportPublicKey (spkac [, кодировка]) -

certificate.verifySpkac (spkac [, кодировка])

-

-

- Класс:

Шифр -

шифр.final ([outputEncoding]) -

cipher.setAAD (буфер [, параметры]) -

cipher.getAuthTag () -

cipher.setAutoPadding ([autoPadding]) -

cipher.update (data [, inputEncoding] [, outputEncoding])

-

- Класс:

Расшифровка-

decipher.final ([outputEncoding]) -

decipher.setAAD (буфер [, параметры]) -

расшифровка.setAuthTag (буфер [, кодировка]) -

decipher.setAutoPadding ([autoPadding]) -

decipher.update (data [, inputEncoding] [, outputEncoding])

-

- Класс:

DiffieHellman-

diffieHellman.computeSecret (otherPublicKey [, inputEncoding] [, outputEncoding]) -

diffieHellman.generateKeys ([кодировка]) -

diffieHellman.getGenerator ([кодировка]) -

diffieHellman.getPrime ([кодировка]) -

diffieHellman.getPrivateKey ([кодировка]) -

diffieHellman.getPublicKey ([кодировка]) -

diffieHellman.setPrivateKey (privateKey [, кодировка]) -

diffieHellman.setPublicKey (publicKey [, кодировка]) -

diffieHellman.verifyError

-

- Класс:

DiffieHellmanGroup - Класс:

ECDH- Статический метод:

ECDH.convertKey (ключ, кривая [, inputEncoding [, outputEncoding [, формат]]]) -

ecdh.computeSecret (otherPublicKey [, inputEncodin

- Статический метод:

Как шифрование формирует шифровальщик | WeLiveSecurity

В последнее время ESET отмечает значительное увеличение объемов вымогателей определенного типа, известных как крипто-вымогатели, сообщает Кассиус Пуодзиус.

Программы-вымогатели — серьезная угроза, которая со временем продолжает расти.Согласно недавнему среднегодовому отчету Cisco, он доминирует на рынке вредоносных программ и является наиболее прибыльным типом вредоносных программ в истории .

К настоящему моменту кажется маловероятным, что любой постоянный читатель нашего блога еще ничего не знает о программах-вымогателях. Если вы этого не сделаете или хотите получить отличное резюме, послушайте наш подкаст известного исследователя ESET Арье Горецки.

Короче говоря, программа-вымогатель использует набор методов для блокировки доступа к системе или файлам жертвы, обычно требуя уплаты выкупа для восстановления доступа.В последнее время мы стали свидетелями значительного увеличения объемов использования определенного типа программ-вымогателей, известных как криптографические программы-вымогатели.

В этой статье мы рассмотрим, как программы-вымогатели используют шифрование, и проанализируем некоторые ошибки, совершаемые киберпреступниками с течением времени.

Шифрование является ключевым элементом программ-вымогателей, поскольку весь его бизнес-план зависит от успешного использования шифрования для блокировки файлов или файловых систем жертв, а также от потерпевших, у которых отсутствуют планы восстановления, такие как резервное копирование данных.

Это не означает, что шифрование по своей сути является злом. Фактически, это мощный и законный инструмент, используемый отдельными лицами, компаниями и правительствами для защиты данных от несанкционированного доступа. Как и любой другой мощный инструмент, шифрование может быть использовано неправильно, что и делает шифровальщик-вымогатель.

Почему программы-вымогатели используют шифрование?

Крипто-вымогатель намерен «похитить» данные — отсюда и название. Шифрование обеспечивает конфиденциальность данных, позволяя только тем, у кого есть секретный ключ, получить или получить доступ к исходному содержанию, что делает его идеальным для нужд преступника.

Как только шифровальщик захватывает систему, он начинает изменять файлы или важные структуры файловой системы таким образом, что их можно будет прочитать или использовать, только вернув их в исходное состояние. Для этого необходимо использовать ключ, известный только киберпреступникам, использующим вредоносное ПО.

Неправильно используемое таким образом шифрование и дешифрование данных аналогично удержанию данных в заложниках, а затем (возможно) их освобождению. Таким образом, шифрование используется как средство захвата данных жертв и вымогательства у них выкупа с целью раскрытия изъятых данных.

Шифрование

также используется для защиты связи между вредоносным ПО и его командным и контрольным сервером (C&C), который в конечном итоге будет содержать ключ, необходимый либо для дешифрования данных, либо для восстановления ключа дешифрования, необходимого для восстановления файлов или файловой системы в их исходное незашифрованное состояние. форма.

Основными причинами использования двойного шифрования являются производительность и удобство. Симметричное и асимметричное шифрование сочетаются, чтобы получить лучшее от обоих методов, в методике, напоминающей цифровой конверт.

В симметричном шифровании один и тот же секретный ключ используется как в методах шифрования, так и в методах дешифрования, тогда как асимметричное шифрование включает в себя закрытый ключ, который известен только его владельцу, и открытый ключ, который может быть известен любому, где метод шифрования использует открытый ключ, а метод дешифрования использует закрытый ключ.

Симметричное шифрование полезно для программ-вымогателей, поскольку оно очень эффективно с точки зрения производительности, позволяя вредоносному ПО запускаться в разумные сроки.С другой стороны, асимметричное шифрование удобно, потому что оно позволяет оператору вредоносной программы (супер-) защищать только один закрытый ключ независимо от количества жертв, в противном случае оператору вредоносной программы пришлось бы хранить запись (симметричного) секретного ключа для каждая из жертв.

Таким образом, для достижения высокой производительности и сохранения преимуществ асимметричного шифрования программы-вымогатели обычно используют симметричное шифрование для шифрования файлов жертв и асимметричное шифрование для защиты симметричного секретного ключа.

Рисунок 1. Схема двойного шифрования в программе-шифровальщике

Защита симметричного ключа различается, но чаще всего открытый ключ шифровальщика встраивается в вредоносное ПО или извлекается с C&C сервера, а затем используется для непосредственного шифрования симметричного ключа или для участия в его процессе шифрования. После шифрования симметричный ключ часто удаляется или сохраняется в уязвимой системе.

Связь с серверами управления: уклонение и конфиденциальность

Мы можем определить по крайней мере две основные цели для развертывания шифрования при обмене данными между скомпрометированной системой и C&C: уклонение и конфиденциальность.

Ранние семейства и версии программ-вымогателей отдавали приоритет конфиденциальности при обмене данными с C&C. Появились новые семейства и варианты, которые принимают де-факто стандарты шифрования , такие как TLS.

Это значительно усложняет проактивное обнаружение на уровне сети, поскольку труднее определить, используется ли шифрование для защиты законных коммуникаций, таких как веб-банкинг, или оно используется для маскировки связи с командными серверами.

Когда используется зашифрованная связь C&C, обнаружение на уровне сети требует, чтобы сеть жертвы имела дополнительные возможности для проверки трафика.Например, проверка TLS может быть предоставлена IDS / IPS в сети, которая находится посредине связи между внутренними хостами и удаленными серверами. Проверка TLS также возможна на уровне хоста в зависимости от возможностей используемого пакета защиты от вредоносных программ.

В случаях, когда сеть не имеет такой возможности, вредоносное ПО, использующее шифрование для установления соединения со своим C&C сервером, будет работать незамеченным до тех пор, пока C&C не будут обнаружены и добавлены в черные списки вредоносных IP-адресов и доменов.Следовательно, этот тип защиты в основном реактивный.

Сбои шифрования в различных семействах программ-вымогателей

ESET ранее освещал эволюцию программ-вымогателей, показывая их растущее значение. Количество семейств, вариантов и целевых платформ значительно увеличилось с 2011 года.

Рисунок 2: Количество программ-вымогателей, шифрующих файлы Windows, в период с 2011 по 2015 годы

В оставшейся части этого поста более подробно рассматривается, как шифрование использовалось четырьмя семействами крипто-вымогателей на разных этапах их развития: CryptoDefense (2014 г.), TorrentLocker (2014 г.), чрезвычайно успешным TeslaCrypt (2015 г.) и Petya (2016 г.) .

| Программа-шифровальщик | Двойное шифрование |

|---|---|

| Криптозащита | X |

| TorrentLocker | ✓ |

| TeslaCrypt | ✓ |

| Петя | X |

CryptoDefense Цель состоит в том, чтобы показать, как шифровальщики-вымогатели эволюционировали с течением времени, и проанализировать ошибки, совершаемые киберпреступниками на этом пути — от самых глупых до самых сложных.

Когда CryptoDefense впервые появился, он был поразительно похож на CryptoLocker, который был одним из первых семейств крипто-вымогателей, оказавших влияние. Примечательно, что у CryptoDefense были серьезные недостатки в реализации связи C&C, а также в процессе шифрования файлов.

Протокол C&C

CryptoDefense основан на HTTP-запросах POST, отправленных вредоносной программой на взломанный хост. Для защиты связи C&C CryptoDefense использует обфускацию в URL-адресе HTTP POST как способ скрыть ключ, используемый для шифрования тела сообщения.Сообщение POST содержит сообщение протокола C&C, зашифрованное с помощью RC4 с использованием скрытого ключа из URL-адреса POST.

Рисунок 3: Расшифровка протокола CryptoDefense C&C

После перехвата связи C&C, несмотря на шифрование, ее можно легко расшифровать. Запрос содержит всю информацию, необходимую для восстановления ключа шифрования и раскрытия базового протокола CryptoDefense C&C, позволяющего создавать сетевые подписи, которые могут помешать успешному выполнению полезной нагрузки CryptoDefense для шифрования файлов.

Для шифрования файлов ошибка удивительно похожа.

2 Мб): линк

2 Мб): линк