Petya perfc file creation что это: У шифровальщика Petya нет аварийного «рубильника», но исследователи нашли «вакцину»

У шифровальщика Petya нет аварийного «рубильника», но исследователи нашли «вакцину»

27 июня 2017 года, спустя чуть больше месяца после массовых атак шифровальщика WannaCry, компании и пользователей по всему миру настигла новая угроза, шифровальщик Petya (также известный под названиями NotPetya, SortaPetya и Petna).

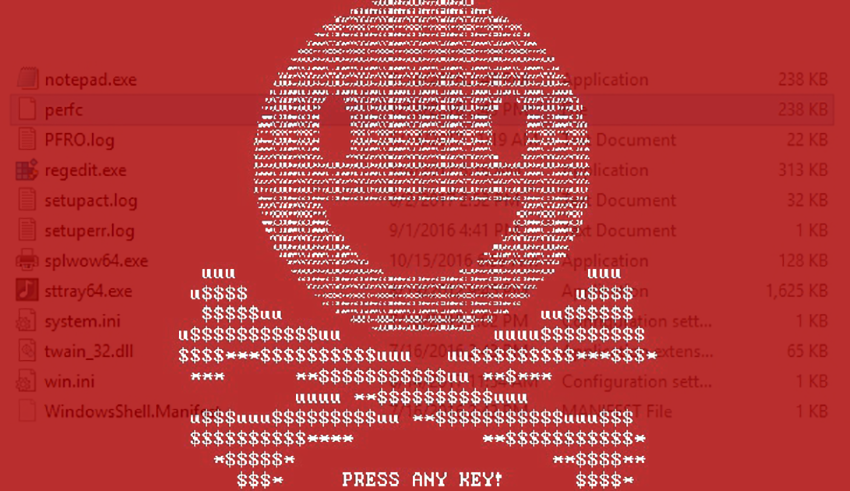

Вымогатель не просто шифрует файлы, но также шифрует MFT (Master File Table) для разделов NTFS, перезаписывает MBR (Master Boot Record) и имеет кастомный загрузчик, который отображает вымогательское послание, вместо загрузки операционной системы. Более того, в настоящее время платить выкуп попросту бесполезно, так как адрес [email protected], по которому нужно связываться с операторами малвари, был заблокирован администрацией Posteo еще вчера.

В мае 2017 года распространение WannaCry удалось быстро свести к минимуму благодаря усилиям всего одного независимого ИБ-специалиста. Тогда британский исследователь MalwareTech обнаружил в коде малвари своеобразный «аварийный рубильник»: перед началом работы вымогатель обращался к домену iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, проверяя, существует ли он. Если домен не зарегистрирован, малварь начинала шифровать файлы. Однако если домен существует, вымогатель останавливал процесс заражения. Исследователь поспешил зарегистрировать этот домен, чем резко затормозил распространения WannaCry.

В коде Petya ничего подобного пока найти не удалось. И хотя Petya – это совсем не новая угроза (первые версии шифровальщика были обнаружены еще в начале 2016 года), и экспертам удавалось взломать старые версии шифровальщика, пострадавшие сообщают, что те методы, к сожалению, не работают для новой версии.

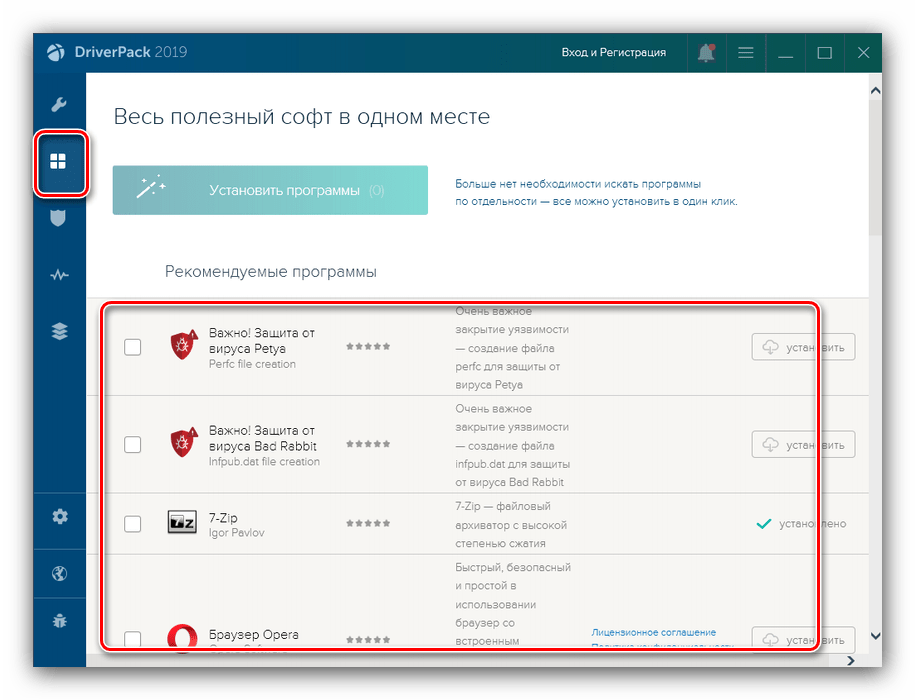

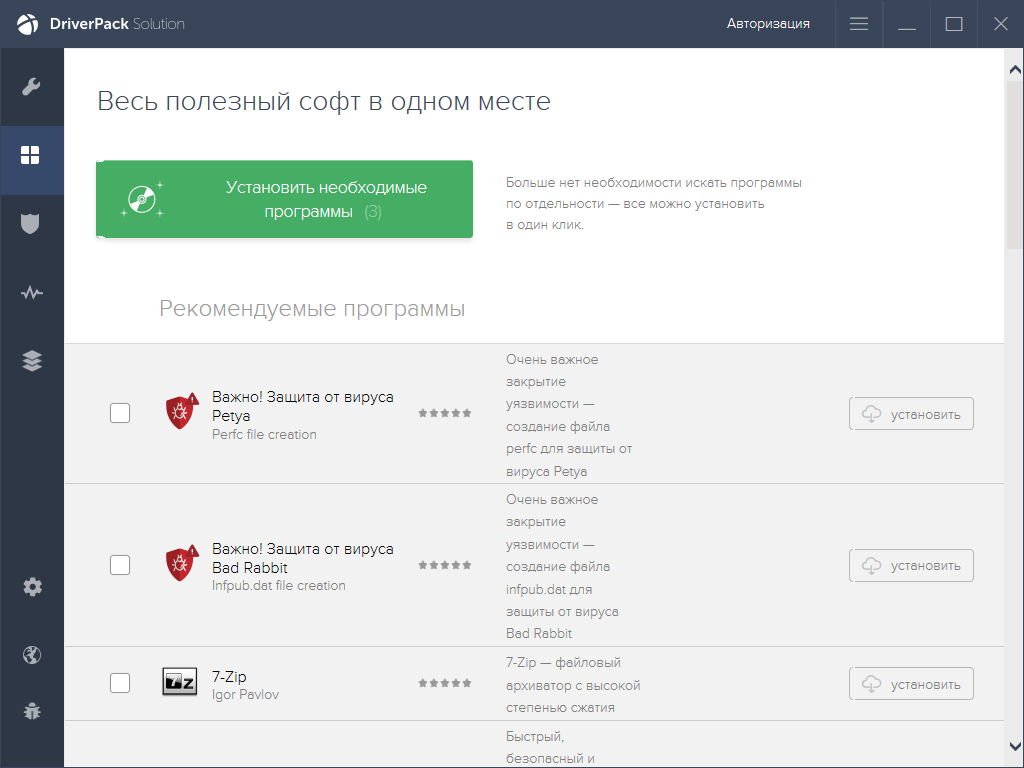

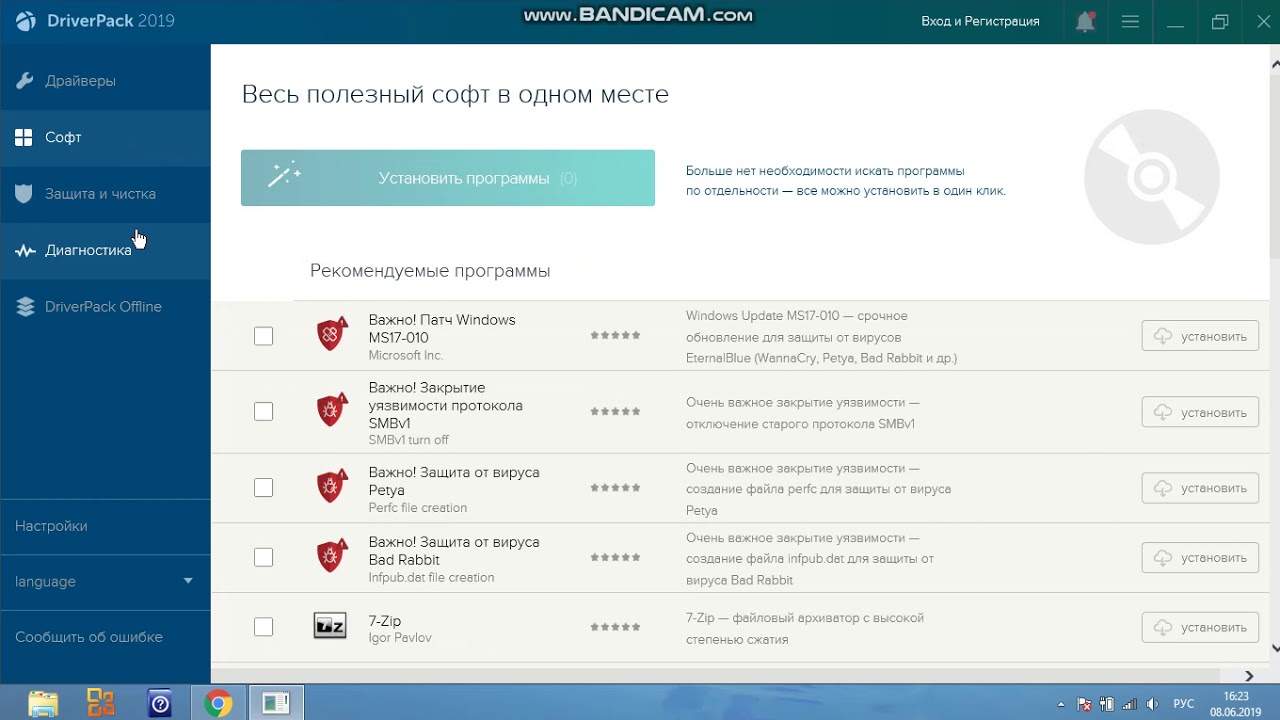

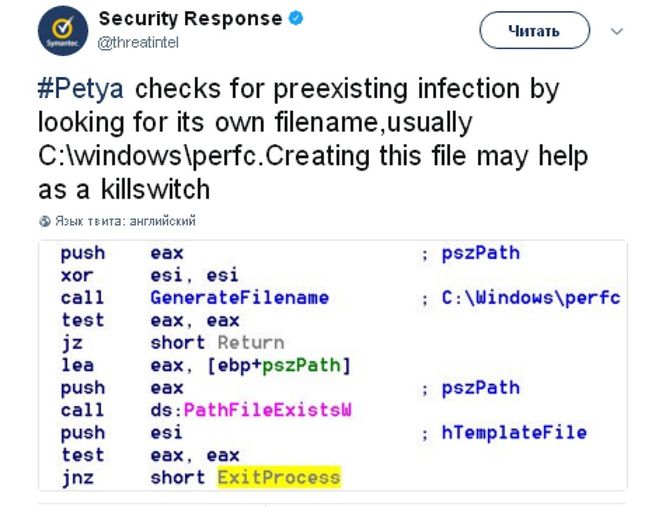

Тем не менее, хорошие новости у ИБ-специалистов все же есть. Исследователь Cybereason Амит Серпер (Amit Serper) создал своего рода «вакцину» от Petya. Он обнаружил, что превентивно защитить свои данные можно создав на жестком диске файл с определенным именем. Дело в том, что перед началом процесса шифрования вымогатель проверяет наличие файла perfc по адресу C:\Windows. Если файл уже существует, Petya прекращает работу и не шифрует данные. Выводы Серпера уже подтвердили специалисты PT Security, TrustedSec и Emsisoft.

Дело в том, что перед началом процесса шифрования вымогатель проверяет наличие файла perfc по адресу C:\Windows. Если файл уже существует, Petya прекращает работу и не шифрует данные. Выводы Серпера уже подтвердили специалисты PT Security, TrustedSec и Emsisoft.

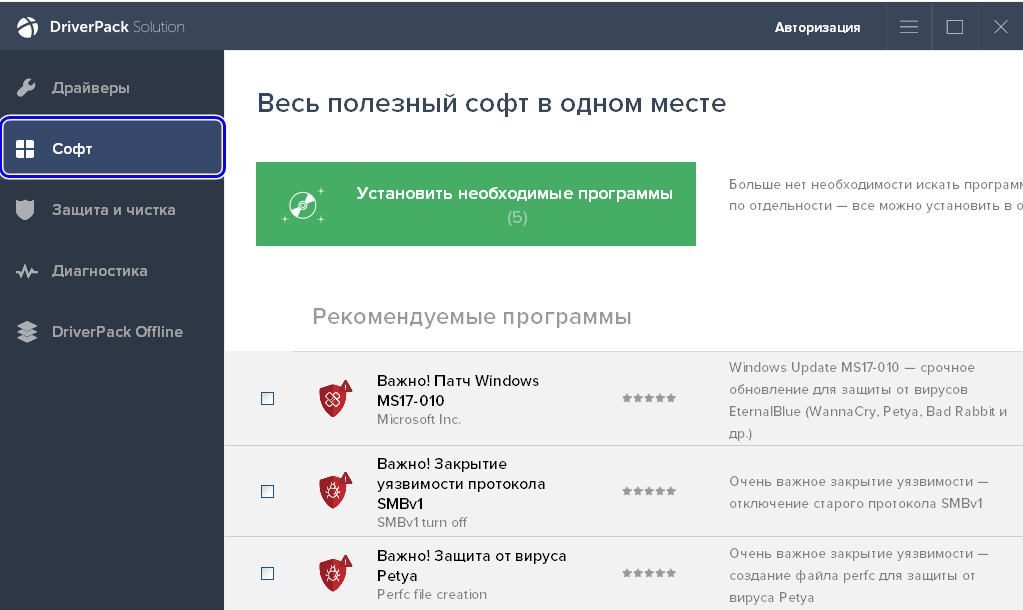

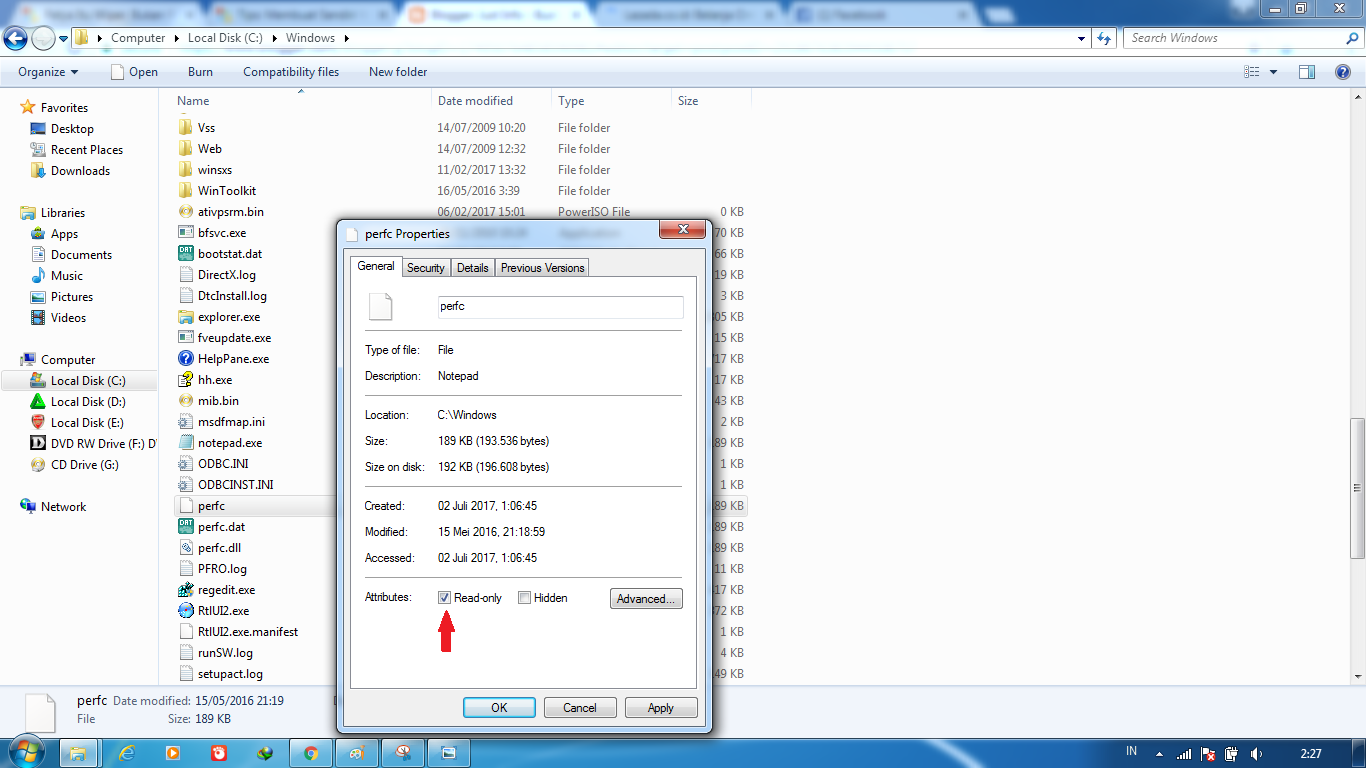

Таким образом, чтобы «вакцинировать» свое устройство от атак Petya стоит не только установить критическое обновление MS17-010, закрывающее уязвимости, которые эксплуатируются для распространения шифровальщика, но и создать в директории C:\Windows файл perfc (без расширения) и сделать его доступным только для чтения (read-only). Конечно, следует понимать, что злоумышленники могут в любой момент модифицировать свою малварь таким образом, что файл perfc перестанет что-либо значить.

98% sure that the name is is perfc.dll Create a file in c:windows called perfc with no extension and #petya #Nopetya won’t run! SHARE!! https://t.co/0l14uwb0p9

— Amit Serper (@0xAmit) June 27, 2017

Как работает вирус Petya (Петя) и как от него защититься — СКБ Контур

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Киберполиция Украины установила, что атака вируса началась через механизм обновления бухгалтерского программного обеспечения M.E.Doc, которое используют для подготовки и отправки налоговой отчетности. Так, стало известно, что заражения не избежали сети «Башнефти», «Роснефти», «Запорожьеоблэнерго», «Днепроэнерго» и Днепровской электроэнергетической системы. На Украине вирус проник в правительственные компьютеры, ПК Киевского метрополитена, операторов связи и даже Чернобыльской АЭС. В России пострадали Mondelez International, Mars и Nivea.

Вирус Petya эксплуатирует уязвимость EternalBlue в операционной системе Windows. Специалисты Symantec и F-Secure утверждают, что, хотя Petya и шифрует данные, подобно WannaCry, он все же несколько отличается от других видов вирусов-шифровальщиков. «Вирус Петя — это новый вид вымогательства со злым умыслом: он не просто шифрует файлы на диске, а блокирует весь диск, делая его практически негодным, — объясняют F-Secure. – В частности, он шифрует главную файловую таблицу MFT».

Специалисты Symantec и F-Secure утверждают, что, хотя Petya и шифрует данные, подобно WannaCry, он все же несколько отличается от других видов вирусов-шифровальщиков. «Вирус Петя — это новый вид вымогательства со злым умыслом: он не просто шифрует файлы на диске, а блокирует весь диск, делая его практически негодным, — объясняют F-Secure. – В частности, он шифрует главную файловую таблицу MFT».

Как это происходит и можно ли этот процесс предупредить?

Вирус «Петя» — как работает?

Вирус Petya известен также под другими названиями: Petya.A, PetrWrap, NotPetya, ExPetr. Попадая в компьютер, он скачивает из интернета шифровальщик и пытается поразить часть жесткого диска с данными, необходимыми для загрузки компьютера. Если ему это удается, то система выдает Blue Screen of Death («синий экран смерти»). После перезагрузки выходит сообщение о проверке жесткого диска с просьбой не отключать питание. Таким образом, вирус-шифровальщик выдает себя за системную программу по проверке диска, шифруя в это время файлы с определенными расширениями. В конце процесса появляется сообщение о блокировке компьютера и информация о том, как получить цифровой ключ для дешифровки данных. Вирус Petya требует выкупа, как правило, в биткоинах. Если у жертвы нет резервной копии файлов, она стоит перед выбором — заплатить сумму в размере $300 или потерять всю информацию. По мнению некоторых аналитиков, вирус лишь маскируется под вымогателя, в то время как его истинная цель — нанесение массового ущерба.

Как избавиться от Petya?

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Несмотря на то, что эта хитрая схема предотвращает запуск процесса вымогательства, данный метод можно рассматривать скорее как «вакцинацию компьютера». Таким образом, пользователю придется самостоятельно создавать файл. Сделать это вы можете следующим образом:

Таким образом, пользователю придется самостоятельно создавать файл. Сделать это вы можете следующим образом:

- Для начала нужно разобраться с расширением файлов. Убедитесь, что в окне «Параметры папок» в чекбоксе «Скрыть расширения для зарегистрированных типов файлов» нет галочки.

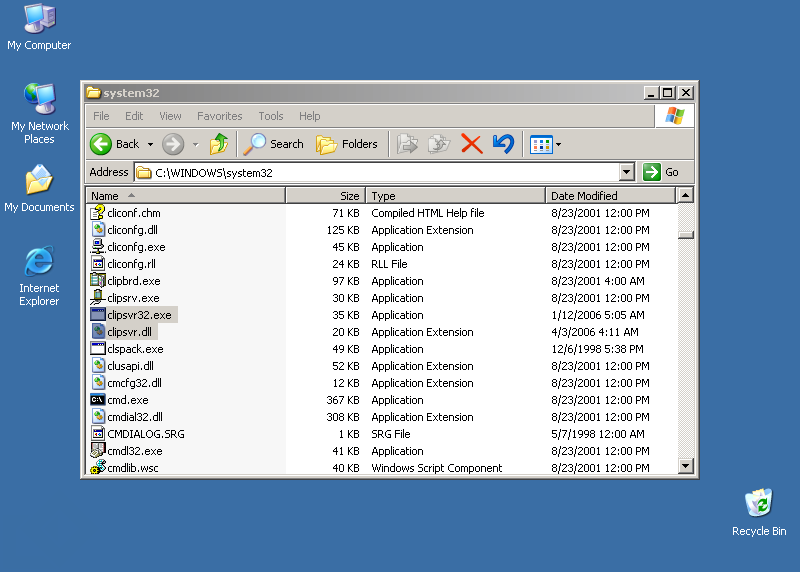

- Откройте папку C:\Windows, прокрутите вниз, пока не увидите программу notepad.exe.

- Кликните по notepad.exe левой кнопкой, затем нажмите Ctrl + C, чтобы скопировать, а затем Ctrl + V, чтобы вставить файл. Вы получите запрос с просьбой предоставить разрешение на копирование файла.

- Нажмите кнопку «Продолжить», и файл будет создан как блокнот — Copy.exe. Кликните левой кнопкой мыши по этому файлу и нажмите клавишу F2, а затем сотрите имя файла Copy.exe и введите perfc.

- После изменения имени файла на perfc нажмите Enter. Подтвердите переименование.

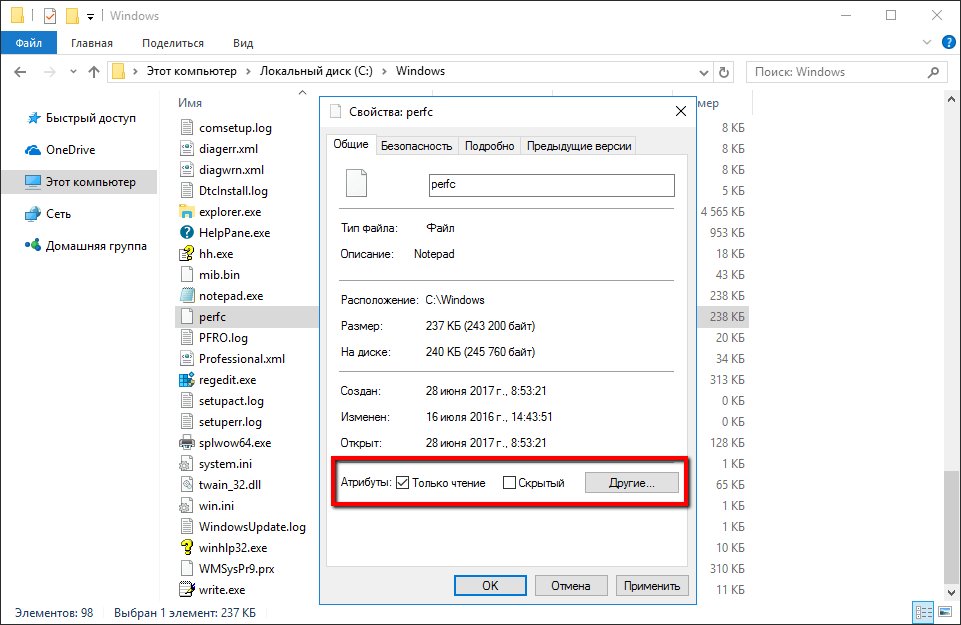

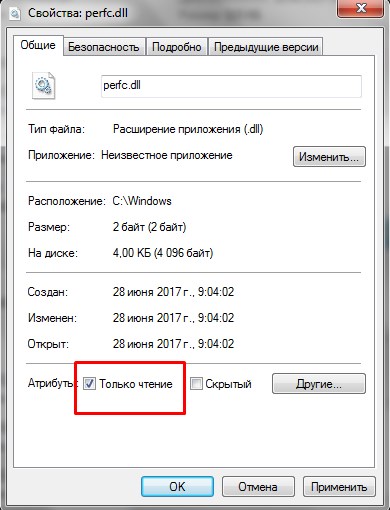

- Теперь, когда файл perfc создан, нужно сделать его доступным только для чтения. Для этого кликните правой кнопкой мыши на файл и выберите «Свойства».

- Откроется меню свойств этого файла. Внизу вы увидите «Только для чтения». Поставьте галочку.

- Теперь нажмите кнопку «Применить», а затем кнопку «ОК».

Некоторые эксперты по безопасности предлагают помимо файла C: \ windows \ perfc создать файлы C: \ Windows \ perfc.dat и C: \ Windows \ perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

- Не платите деньги злоумышленникам. Даже если вы перечислите деньги вымогателям, нет никакой гарантии, что вы сможете восстановить доступ к своим файлам. А в случае с NotPetya / Petya это в принципе бессмысленно, потому что цель шифровальщика — уничтожить данные, а не получить деньги.

- Убедитесь, что вы регулярно создаете резервные копии данных. В этом случае, даже если ваш ПК станет объектом атаки вируса-вымогателя, вы сможете восстановить любые удаленные файлы.

- Не открывайте электронные письма с сомнительными адресами. Злоумышленники будут пытаться обмануть вас при установке вредоносных программ или постараются получить важные данные для атак. Обязательно сообщайте ИТ-специалистам о случаях, если вы или ваши сотрудники получают подозрительные письма, ссылки.

- Используйте надежное программное обеспечение. Важную роль в защите компьютеров от заражений играет своевременное обновление антивирусников. И, конечно, нужно использовать продукты авторитетных в этой области компаний.

- Используйте механизмы сканирования и блокировки сообщений со спамом. Входящие электронные письма должны проверяться на наличие угроз. Важно, чтобы блокировались любые типы сообщений, которые в своем тексте содержат ссылки или типичные ключевые слова фишинга.

- Убедитесь, что все программы обновлены. Регулярное устранение уязвимостей программного обеспечения необходимо для предотвращения заражений.

Предотвратим потерю информации

Узнать больше

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

Все, что вы хотели узнать о NotPetya, но боялись спросить

Эксперты Positive Technologies представили детальный разбор нового зловреда и дали рекомендации по борьбе с ним

Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя NotPetya. И эта кампания оказалась вовсе не связана с WannaCry.

Жертвами вымогателя уже стали украинские, российские и международные компании, в частности, Новая Почта, Запорожьеоблэнерго, Днепроэнерго, Ощадбанк, медиахолдинг ТРК «Люкс», Mondelēz International, TESA, Nivea, Mars, операторы LifeCell, УкрТелеКом, Киевстар и многие другие организации. В Киеве оказались заражены в том числе некоторые банкоматы и кассовые терминалы в магазинах. Именно на Украине зафиксированы первые атаки.

Анализ образца вымогателя, проведенный нашими экспертами, показал, что принцип действия NotPetya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07.

После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

В случае, если диски оказались успешно зашифрованы после перезагрузки, на экран выводится окно с сообщением о требовании заплатить выкуп $300 (на 27 июня 2017 — примерно 0,123 биткойна) для получения ключа разблокировки файлов. Для перевода денег указан биткоин-кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. Через несколько часов после начала атаки на кошелек уже поступают транзакции, кратные запрошенной сумме – некоторые жертвы предпочли заплатить выкуп, не дожидаясь, пока исследователи изучат зловред и попытаются найти средство восстановления файлов.

За несколько часов число транзакций увеличилось втрое.

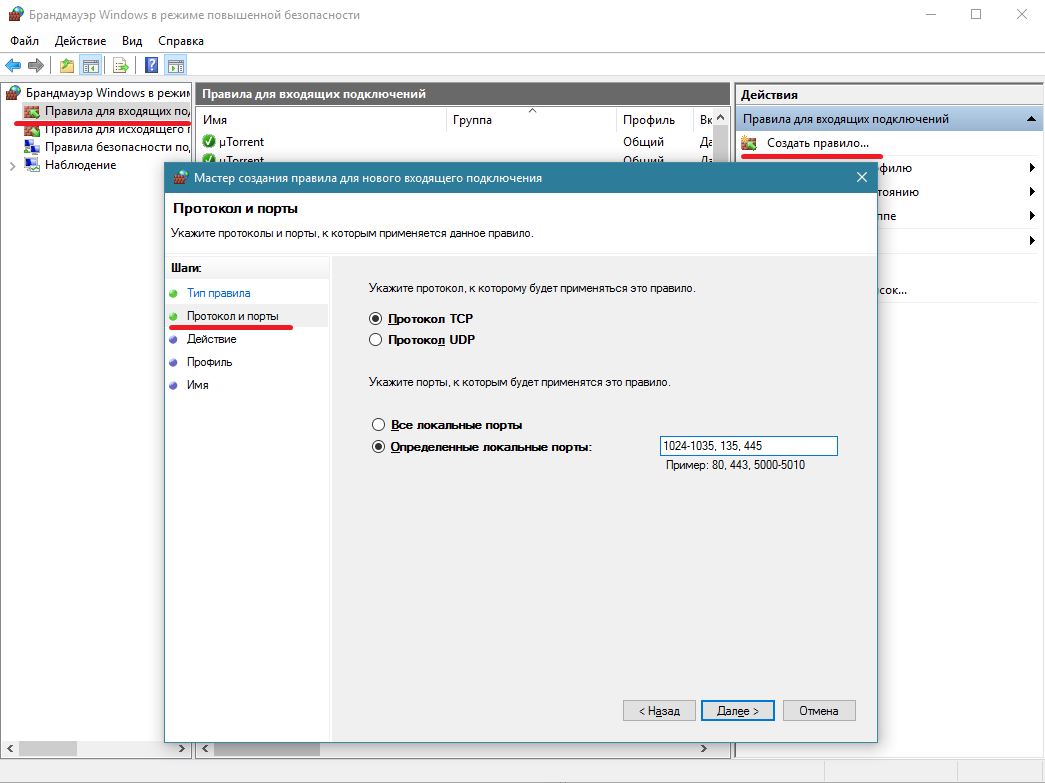

NotPetya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью Windows Management Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010 (EternalBlue). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет NotPetya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

Такой набор инструментария позволяет NotPetya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте).

Таким образом, NotPetya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

О существующей угрозе компрометации мы сообщали более месяца назад в оповещениях об атаке WannaCry и давали рекомендации, каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации мы дадим и в данной статье. Кроме того, наша компания разработала бесплатную утилиту WannaCry_Petya_FastDetect для автоматизированного выявления уязвимости в инфраструктуре. Система MaxPatrol выявляет данную уязвимость как в режиме Audit, так и в режиме Pentest. Подробная инструкция указана в наших рекомендациях. Кроме того, в MaxPatrol SIEM заведены соответствующие правила корреляции для выявления атаки NotPetya.

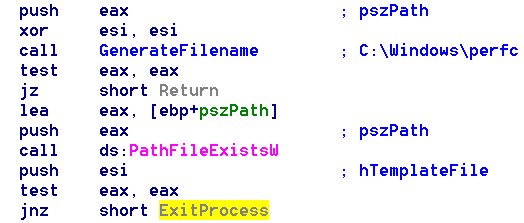

Эксперты Positive Technologies выявили “kill-switch” – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:\Windows\ (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).

Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).

Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование.

Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения ВПО. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR.

С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:\Windows\, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Для того, чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. Кроме того, необходимо минимизировать привилегии пользователей на рабочих станциях.

Если заражение уже произошло, мы не рекомендуем платить деньги злоумышленникам. Почтовый адрес нарушителей [email protected] был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен. Для предотвращения распространения шифровальщика в сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от сети зараженные узлы и снять образы скомпрометированных систем. В случае, если исследователи найдут способ расшифрования файлов, заблокированные данные могут быть восстановлены в будущем. Кроме того, данный образ может быть использован для проведения анализа шифровальщика, что поможет исследователям в их работе.

В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM.

Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM.

Для выявления атаки NotPetya в инфраструктуре могут быть использованы следующие индикаторы:

- C:\Windows\perfс

- Задача в планировщике Windows с пустым именем и действием (перезагрузка) «%WINDIR%\system32\shutdown.exe /r /f»

Срабатывание правил IDS/IPS:

- msg: «[PT Open] Unimplemented Trans2 Sub-Command code. Possible ETERNALBLUE (WannaCry, Petya) tool»; sid: 10001254; rev: 2;

- msg: «[PT Open] ETERNALBLUE (WannaCry, Petya) SMB MS Windows RCE»; sid: 10001255; rev: 3;

- msg: «[PT Open] Trans2 Sub-Command 0x0E. Likely ETERNALBLUE (WannaCry, Petya) tool»; sid: 10001256; rev: 2;

- msg: «[PT Open] Petya ransomware perfc.dat component»; sid: 10001443; rev: 1

- msg:»[PT Open] SMB2 Create PSEXESVC.EXE»; sid: 10001444; rev:1

Сигнатуры:

petya — Вики

Petya (также известна как Petya.A, Petya.D[2], Trojan.Ransom.Petya, PetrWrap[2], NotPetya[2], ExPetr, GoldenEye[2]) — вредоносная программа, сетевой червь и программа-вымогатель, поражающая компьютеры под управлением Microsoft Windows. Первые разновидности вируса были обнаружены в марте 2016 года[3][4].

Первые разновидности вируса были обнаружены в марте 2016 года[3][4].

Программа шифрует файлы на жёстком диске компьютера-жертвы, а также перезаписывает и шифрует MBR — данные, необходимые для загрузки операционной системы[5]. В результате все хранящиеся на компьютере файлы становятся недоступными. Затем программа требует денежный выкуп в биткойнах за расшифровку и восстановление доступа к файлам. При этом первая версия вируса шифровала не сами файлы, а MFT-таблицу — базу данных с информацией о всех файлах, хранящихся на диске[3]. Уплата выкупа является бесполезной, так как версия Petya 2017 года (названная NotPetya) не предполагает возможности расшифровки информации на жёстком диске, а уничтожает её безвозвратно[6][7].

История

Первые версии в 2016

Впервые вирус Petya был обнаружен в марте 2016 года. Компания «Check Point» тогда отметила, что, хотя ему удалось заразить меньше компьютеров, чем другим программам-вымогателям начала 2016 года, таким как CryptoWall, поведение нового вируса заметно отличается, благодаря чему он «немедленно был отмечен, как следующий шаг в развитии программ-вымогателей»[8]. За восстановление доступа к файлам программа требовала от пользователя 0,9 биткойна (около 380 долларов США по состоянию на март 2016 года)[9]. Другую разновидность программы обнаружили в мае 2016 года. Она содержала дополнительную полезную нагрузку: если вирусу не удаётся получить права администратора для перезаписи MBR и последующего шифрования MFT, он устанавливает на зараженный компьютер другую вредоносную программу — Mischa, которая шифрует файлы пользователя напрямую (такая операция обычно не требует прав администратора), а затем требует выкуп в размере 1,93 биткойна (на тот момент — 875 долларов США)[10][11].

Массовое заражение в 2017

27 июня 2017 года началось массовое распространение новой модификации программы. На этот раз вирус использует те же уязвимости системы, что и WannaCry (к примеру, эксплойт EternalBlue от АНБ и бэкдор DoublePulsar), а за восстановление доступа к данным требует отправить 300 долларов в биткойнах[5]. Однако специалисты не рекомендуют пользователям идти на поводу у вымогателей, поскольку это всё равно не поможет им восстановить доступ к данным: электронный адрес, на который злоумышленники просят отправить данные после осуществления платежа, уже заблокирован провайдером[12][2]. По мнению главного инженера компании «McAfee» Кристиана Бика, эта версия была разработана так, чтобы распространяться максимально быстро[13]. В компании «ESET» заявили, что распространение вредоносной программы началось на Украине через популярное бухгалтерское программное обеспечение M.E.Doc[14]. Атаке подверглись энергетические компании[15], украинские банки[16], аэропорт Харькова[17], Чернобыльская АЭС[18], правительственные сайты. Национальный банк Украины опубликовал на своём сайте официальное заявление о хакерской атаке на банки страны и борьбе с ней[19]. Позднее стали появляться сообщения о хакерской атаке на российские банки, компании, предприятия: «Сбербанк», «Хоум Кредит», «Роснефть», «Башнефть»[20] и «Евраз»[21]. Также сообщения о заражении стали поступать из Италии, Израиля, Сербии, Венгрии, Румынии, Польши, Аргентины, Чехии, Германии, Великобритании, США, Дании, Нидерландов, Испании, Индии, Франции и Эстонии[22][14][23][24].

На этот раз вирус использует те же уязвимости системы, что и WannaCry (к примеру, эксплойт EternalBlue от АНБ и бэкдор DoublePulsar), а за восстановление доступа к данным требует отправить 300 долларов в биткойнах[5]. Однако специалисты не рекомендуют пользователям идти на поводу у вымогателей, поскольку это всё равно не поможет им восстановить доступ к данным: электронный адрес, на который злоумышленники просят отправить данные после осуществления платежа, уже заблокирован провайдером[12][2]. По мнению главного инженера компании «McAfee» Кристиана Бика, эта версия была разработана так, чтобы распространяться максимально быстро[13]. В компании «ESET» заявили, что распространение вредоносной программы началось на Украине через популярное бухгалтерское программное обеспечение M.E.Doc[14]. Атаке подверглись энергетические компании[15], украинские банки[16], аэропорт Харькова[17], Чернобыльская АЭС[18], правительственные сайты. Национальный банк Украины опубликовал на своём сайте официальное заявление о хакерской атаке на банки страны и борьбе с ней[19]. Позднее стали появляться сообщения о хакерской атаке на российские банки, компании, предприятия: «Сбербанк», «Хоум Кредит», «Роснефть», «Башнефть»[20] и «Евраз»[21]. Также сообщения о заражении стали поступать из Италии, Израиля, Сербии, Венгрии, Румынии, Польши, Аргентины, Чехии, Германии, Великобритании, США, Дании, Нидерландов, Испании, Индии, Франции и Эстонии[22][14][23][24].

Согласно сообщениям киберполиции Украины, атака, вероятно, началась через механизм обновления бухгалтерского программного обеспечения M.E.Doc, которую по всей стране используют для подготовки и отправки налоговой отчетности[25]. Это может объяснить, почему пострадало большое количество украинских организаций, в том числе правительство, банки, государственные энергетические компании, киевский аэропорт и метро. Так, например, система радиационного мониторинга в Чернобыльской АЭС была отключена от сети, вынуждая сотрудников перейти на ручные счётчики и ручное управление в целом. Вторая волна эпидемии была воспроизведена фишинговой кампанией с вредоносными вложениями[23]. Сама компания M.E.Doc опровергает, что распространение вируса может быть связано с её файлами обновления[26]. Однако специалисты Microsoft подтверждают, что первые случаи заражения начались именно с установки обновления M.E.Doc[27].

Так, например, система радиационного мониторинга в Чернобыльской АЭС была отключена от сети, вынуждая сотрудников перейти на ручные счётчики и ручное управление в целом. Вторая волна эпидемии была воспроизведена фишинговой кампанией с вредоносными вложениями[23]. Сама компания M.E.Doc опровергает, что распространение вируса может быть связано с её файлами обновления[26]. Однако специалисты Microsoft подтверждают, что первые случаи заражения начались именно с установки обновления M.E.Doc[27].

Цели атаки

Кто стоит за началом эпидемии вируса Petya, пока непонятно, но, по мнению части аналитиков, вирус лишь маскируется под вымогателя, в то время как его истинная цель — не денежная выгода, а нанесение массового ущерба[6]. В пользу этого говорит тот факт, что версия вируса 2017 года (названная NotPetya) не предполагает возможности расшифровки информации на жёстком диске, а уничтожает её безвозвратно. К этому выводу пришёл, в частности, эксперт по информационной безопасности Мэтт Свише, а также специалисты Лаборатории Касперского. Вирусный аналитик Маркус Хатчинс, который в мае 2017 года случайно остановил распространение сетевого червя WannaCry, также допускает, что целью кибератаки был массовый сбой систем, а не получение выкупа, но при этом отрицает, что необратимые повреждения жесткого диска были спланированы злоумышленниками заранее[6]. Исследователь кибербезопасности Николас Уивер выдвинул следующую гипотезу: Petya был «преднамеренной, злонамеренной, разрушительной атакой или, возможно, испытанием, замаскированным под вымогательство»[28]. Специалист под псевдонимом Grugq отметил, что первая версия вируса была «преступным предприятием с целью вымогательства денег», но новая версия явно предназначена не для этого[29]. Он также добавил:

Поскольку основной удар кибератаки пришёлся на Украину, существует гипотеза о том, что эта атака является политически мотивированной. В пользу этой версии говорит и то, что 28 июня — День Конституции на Украине[30][31].

Защита

Большинство крупных антивирусных компаний заявляют, что их программное обеспечение обновлено, чтобы активно обнаруживать и защищать от заражений вируса: например, продукты компании Symantec используют сигнатуры обновлённой версии 20170627.009[5]. Лаборатория Касперского также заявляет, что её программное обеспечение готово к обнаружению вредоносного ПО и защите от него[2]. Кроме того, актуальные обновления Windows исправляют уязвимость EternalBlue, что позволяет остановить один из основных способов заражения, а также защитить пользователей от будущих атак с разного рода полезными нагрузками[32].

Для этой вредоносной атаки был обнаружен ещё один вектор защиты. Petya проверяет наличие файла perfc.dat, находящегося в системной папке только для чтения. Если он обнаружит этот файл, то не будет запускать шифрование программного обеспечения и информации.[33] Однако такая «вакцина» на самом деле не предотвращает заражение: вредоносное ПО по-прежнему будет использовать «точку опоры» на заражённом ПК, с целью распространиться в другие компьютерные системы через локальную сеть[23].

Название

По мнению части аналитиков, называть новую угрозу «Petya», строго говоря, неверно. Вредоносное ПО действительно обладает значительным количеством кода с более старой областью, предназначенной для вымогательства, которая идентифицируется антивирусными системами, как Petya. Однако уже через несколько часов после начала эпидемии, некоторые исследователи по информационной безопасности заметили, что это сходство весьма поверхностно[29]. Исследователи из Лаборатории Касперского отказались называть вредоносную программу «Petya» — вместо этого они используют термины New Petya, NotPetya, ExPetr[2]. Распространяются и другие варианты этого названия — Petna, Pneytna и прочие. Кроме того, другие исследователи, которые самостоятельно обнаружили вредоносное ПО, определили его совсем другими названиями: например, румынская компания Bitdefender назвала его Goldeneye[23]. С другой стороны, американская компания Symantec считает новую угрозу разновидностью вируса Petya, не присваивая ей какого-то другого названия[5].

С другой стороны, американская компания Symantec считает новую угрозу разновидностью вируса Petya, не присваивая ей какого-то другого названия[5].

См. также

Примечания

- ↑ ExPetr интересуется серьезным бизнесом (неопр.). blog.kaspersky.ru. Дата обращения: 28 июня 2017.

- ↑ 1 2 3 4 5 6 7 8 Новая эпидемия шифровальщика Petya / NotPetya / ExPetr (неопр.). Kaspersky Lab. Дата обращения: 28 июня 2017.

- ↑ 1 2 Petya ransomware eats your hard drives (неопр.). Kaspersky Lab (30 марта 2016). Дата обращения: 27 июня 2017.

- ↑ Ransom.Petya (неопр.). Symantec | United States (29 марта 2016). Дата обращения: 27 июня 2017.

- ↑ 1 2 3 4 Petya ransomware outbreak: Here’s what you need to know, Symantec Security Response. Дата обращения 27 июня 2017.

- ↑ 1 2 3 Петя стирает память. Вирус Petya безвозвратно удаляет файлы пользователя (неопр.). Газета.Ру (29 июня 2017). Дата обращения: 29 июня 2017.

- ↑ Метод восстановления данных с диска, зашифрованного NotPetya с помощью алгоритма Salsa20 (рус.). Дата обращения 7 июля 2017.

- ↑ Decrypting the Petya Ransomware (неопр.). Check Point Blog (11 апреля 2016). Дата обращения: 28 июня 2017.

- ↑ Вымогатель Petya шифрует жесткие диски (неопр.). blog.kaspersky.ru. Дата обращения: 28 июня 2017.

- ↑ Constantin, Lucian. Petya ransomware is now double the trouble (англ.), Network World. Дата обращения 28 июня 2017.

- ↑ Вместе с шифровальщиком Petya теперь поставляется вымогатель Mischa (неопр.

). blog.kaspersky.ru. Дата обращения: 28 июня 2017.

). blog.kaspersky.ru. Дата обращения: 28 июня 2017. - ↑ Hacker Behind Massive Ransomware Outbreak Can’t Get Emails from Victims Who Paid (англ.) (неопр.) ?. Motherboard. Дата обращения: 28 июня 2017.

- ↑ Burgess, Matt. What is the Petya ransomware spreading across Europe? WIRED explains (англ.), WIRED UK. Дата обращения 28 июня 2017.

- ↑ 1 2 Лаборатория ESET назвала Украину источником заражения вирусом Petya (рус.), Interfax.ru (28 июня 2017). Дата обращения 28 июня 2017.

- ↑ «Киевэнерго» подверглось хакерской атаке, проблемы ощутило и «Укрэнерго», Интерфакс-Украина. Дата обращения 28 июня 2017.

- ↑ Неизвестные хакеры заблокировали компьютеры Ощадбанка в Киеве и вымогают биткоины (рус.). strana.ua. Дата обращения: 28 июня 2017.

- ↑ Аэропорт Харькова из-за хакерской атаки перешел на регистрацию в ручном режиме (рус.), Interfax.ru (28 июня 2017). Дата обращения 28 июня 2017.

- ↑ Из-за кибератак мониторинг Чернобыльской АЭС перевели в ручной режим (рус.) (неопр.) ?. Новости Mail.Ru. Дата обращения: 28 июня 2017.

- ↑ НБУ попередив банки та інших учасників фінансового сектору про зовнішню хакерську атаку (неопр.). bank.gov.ua. Дата обращения: 28 июня 2017.

- ↑ Вирус «Петя.А» уже атаковал компьютеры десятка крупных компаний, Пятый канал. Дата обращения 28 июня 2017.

- ↑ Наталья Селиверстова. Информационная система Evraz подверглась хакерской атаке, РИА Новости (27 июня 2017). Дата обращения 17 июля 2017.

- ↑ ФОТО: Все магазины Ehituse ABC закрыты из-за международной кибератаки, RUS Delfi (1498635301). Дата обращения 28 июня 2017.

- ↑ 1 2 3 4 5 Solon, Olivia. What is the Petya ransomware attack, and how can it be stopped? (англ.

), The Guardian (27 июня 2017). Дата обращения 28 июня 2017.

), The Guardian (27 июня 2017). Дата обращения 28 июня 2017. - ↑ Huge cyber attack spreading across the world (англ.), The Independent (27 июня 2017). Дата обращения 28 июня 2017.

- ↑ Cyberpolice Ukraine. Це ПЗ має вбудовану функцію оновлення, яка періодично звертається до серверу http://upd.me-doc.com.ua за допомогою User Agent «medoc1001189». (неопр.). @CyberpoliceUA (27 июня 2017). Дата обращения: 28 июня 2017.

- ↑ M.E.Doc (рус.). www.facebook.com. Дата обращения: 28 июня 2017.

- ↑ New ransomware, old techniques: Petya adds worm capabilities (англ.), Windows Security. Дата обращения 28 июня 2017.

- ↑ ‘Petya’ Ransomware Outbreak Goes Global — Krebs on Security (англ.) (неопр.) ?. krebsonsecurity.com. Дата обращения: 28 июня 2017.

- ↑ 1 2 the grugq. Pnyetya: Yet Another Ransomware Outbreak (неопр.). the grugq (27 июня 2017). Дата обращения: 28 июня 2017.

- ↑ Lee, David. ‘Vaccine’ created for huge cyber-attack (англ.), BBC News (28 June 2017).

- ↑ Cyberattack Hits Ukraine Then Spreads Internationally (неопр.). The New York Times (June 27, 2017). Дата обращения: 28 июня 2017.

- ↑ Microsoft release Wannacrypt patch for unsupported Windows XP, Windows 8 and Windows Server 2003 — MSPoweruser (англ.), MSPoweruser (13 мая 2017). Дата обращения 28 июня 2017.

- ↑ P. T. Security. #StopPetya We have found local “kill switch” for #Petya: create file «C:\Windows\perfc»pic.twitter.com/zlwB8Zimhv (неопр.). @PTsecurity_UK (27 июня 2017). Дата обращения: 7 июля 2017.

Сегодня, 27 июня, Украину атаковал компьютерный вирус Petya A. От него уже пострадал ряд украинских государственных компаний, а также Кабинет Министров. Однако от вируса можно «излечиться». Не нажимайте на ссылки из неизвестных вам источников, пришедшие по электронной почте. На данный момент это самый частый случай заражения вирусом-шифровальщиком. КАК «ПЕТЯ» ПОПАДАЕТ В КОМПЮТЕР Команда антивирусной программы Kaspersky Lab выяснила, что основная цель вируса — корпоративные пользователи: шифровальщик попадает на ПК с помощью спама, притворяясь письмом от кандидата на ту или иную должность. Стандартный сценарий заражения выглядит так: HR-специалист получает фальшивое письмо со ссылкой на Dropbox, по которой якобы можно перейти и скачать «резюме». Вот только файл по ссылке является не безобидным текстовым документом, а самораспаковывающимся архивом с расширением .EXE. После того как пользователь решается открыть «резюме», перед ним оказывается не документ с информацией об опыте работы кандидата, а синий экран смерти. Это значит, что «Petya A» попал на ПК пользователя и приступил к своим черным делам. КАК ЗАЩИТИТЬСЯ ОТ ВИРУСА-ВЫМОГАТЕЛЯ – Регулярно делайте резервные копии всех важных файлов. Желательно, чтобы у вас было два бэкапа: один в облаке, например в Dropbox, Google Drive и других специализированных сервисах. А другой на сменном носителе (съемный жесткий диск, большая флешка, запасной ноутбук). – Для этого устройства установите ограниченные права доступа только на чтение и запись, без возможностей удаления или перезаписи. Резервные копии пригодятся вам и в других случаях — если вы случайно удалите важный файл или при поломке основного жесткого диска. – Преступники часто создают фальшивые письма, похожие на сообщения от интернет-магазинов или банков, чтобы распространять вредоносное ПО, — это называется «фишинг». Так что настройте спам-фильтр в почте и никогда не открывайте вложения к письмам, отправленным незнакомыми людьми. – Включите функцию «Показывать расширения файлов» в настройках. Так вам будет легче разобраться, какой файл является опасным. Трояны — это программы, значит, опасаться нужно в первую очередь подозрительных файлов с расширениями «exe», «vbs» и «scr». – Установите надежный антивирус, который умеет бороться с троянами-вымогателями. – Если вам кажется, что вы обнаружили какой-то подозрительный процесс, отключите компьютер от Интернета. Если троян-вымогатель не успеет стереть ключ шифрования на вашем компьютере, то есть шанс восстановить файлы. Как вылечиться от вируса-шифровальщика? 1. Когда пользователь видит синий экран смерти, его данные еще не зашифрованы, то есть «Петя» еще не добрался до главной таблицы файлов. Если вы видите, что компьютер показывает вам синий экран, перезагружается и запускает Check Disk, немедленно выключайте его. На этом этапе вы можете вытащить свой жесткий диск, подключить его к другому компьютеру (только не в качестве загрузочного тома!) и скопировать свои файлы. 2. «Петя» шифрует только таблицу, не трогая сами файлы. Специалисты по восстановлению данных могут их вернуть. Это длительная и дорогостоящая процедура, но вполне реальная. Однако не пытайтесь осуществить ее самостоятельно — из-за случайной ошибки ваши файлы могут исчезнуть навсегда. 3. Чтобы удалить вирус, вам необходимо скачать со здорового компьютера загрузочный диск с антивирусом, который способен вылечить компьютер от «Пети». Это умеют например ESET NOD32 LiveCD или Kaspersky Rescue Disk. После скачивания, по инструкции запишите загрузочный диск на флешку и загрузите компьютер с него. Далее антивирус все сделает сам. Для восстановления файлов можно использовать декрипторы, а также утилиту Shadow Explorer (вернёт теневые копии файлов и исходное состояние зашифрованных файлов) или Stellar Phoenix Windows Data Recovery. Для жителей стран бывшего СССР есть бесплатное (для некоммерческого использования) решение R.saver от русскоязычных разработчиков. Эти способы не гарантируют полного восстановления файлов. Есть и более сложный способ, однако пользоваться им стоит на свой страх и риск. Так, чтобы использовать инструмент дешифрования Leostone, придется снять винчестер с компьютера и подключить его к другому ПК, работающему под управлением ОС Windows. Данные, которые необходимо извлечь, составляют 512 байт, начиная с сектора 55 (0x37h). Затем эти данные необходимо преобразовать в кодировку Base64 и использовать на сайте https://petya-pay-no-ransom.herokuapp.com/ для генерации ключа. Чтобы снять информацию с поврежденных дисков, можно воспользоваться инструментом Petya Sector Extractor для извлечения необходимой информации с диска. После того как пользователь подключит зашифрованный диск с зараженного компьютера к другому ПК, нужно запустить инструмент Fabric Wosar’s Petya Sector Extractor, который обнаружит пораженные шифровальщиком области. Как только Petya Sector Extractor завершит свою работу, пользователю нужно нажать первую кнопку Copy Sector («Скопировать сектор») и перейти на сайты Лео Стоуна (https://petya-pay-no-ransom.herokuapp.com/ или https://petya-pay-no-ransom-mirror1.herokuapp.com/), вставив скопированные данные через Ctrl+V в поле ввода текста (Base64 encoded 512 bytes verification data). Затем вернуться к утилите, нажать вторую кнопку Copy Sector и вновь скопировать данные на сайт Стоуна, вставив их в другое поле ввода (Base64 encoded 8 bytes nonce). После заполнения обоих полей пользователь может нажимать Submit и запускать работу алгоритма. Сайт должен предоставить пароль для расшифровки данных, после чего нужно вернуть жесткий диск в пострадавший компьютер, запустить систему и ввести полученный код в окне вымогателя. В результате информация будет расшифрована. После того, как жесткий диск будет дешифрован, программа ransomware предложит вам перезагрузить компьютер, и теперь он должен нормально загружаться. Вирус Petya: как защититьсяРаспространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК. В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения. Киберполиция Украины установила, что атака вируса началась через механизм обновления бухгалтерского программного обеспечения M.E.Doc, которое используют для подготовки и отправки налоговой отчетности. Так, стало известно, что заражения не избежали сети «Башнефти», «Роснефти», «Запорожьеоблэнерго», «Днепроэнерго» и Днепровской электроэнергетической системы. На Украине вирус проник в правительственные компьютеры, ПК Киевского метрополитена, операторов связи и даже Чернобыльской АЭС. В России пострадали Mondelez International, Mars и Nivea. Вирус Petya эксплуатирует уязвимость EternalBlue в операционной системе Windows. Специалисты Symantec и F-Secure утверждают, что, хотя Petya и шифрует данные, подобно WannaCry, он все же несколько отличается от других видов вирусов-шифровальщиков. «Вирус Петя — это новый вид вымогательства со злым умыслом: он не просто шифрует файлы на диске, а блокирует весь диск, делая его практически негодным, — объясняют F-Secure. – В частности, он шифрует главную файловую таблицу MFT». Как это происходит и можно ли этот процесс предупредить? Вирус «Петя» — как работает?Вирус Petya известен также под другими названиями: Petya.A, PetrWrap, NotPetya, ExPetr. Попадая в компьютер, он скачивает из интернета шифровальщик и пытается поразить часть жесткого диска с данными, необходимыми для загрузки компьютера. Если ему это удается, то система выдает Blue Screen of Death («синий экран смерти»). После перезагрузки выходит сообщение о проверке жесткого диска с просьбой не отключать питание. Таким образом, вирус-шифровальщик выдает себя за системную программу по проверке диска, шифруя в это время файлы с определенными расширениями. В конце процесса появляется сообщение о блокировке компьютера и информация о том, как получить цифровой ключ для дешифровки данных. Вирус Petya требует выкупа, как правило, в биткоинах. Если у жертвы нет резервной копии файлов, она стоит перед выбором — заплатить сумму в размере $300 или потерять всю информацию. По мнению некоторых аналитиков, вирус лишь маскируется под вымогателя, в то время как его истинная цель — нанесение массового ущерба. Как избавиться от Petya?Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения. Несмотря на то, что эта хитрая схема предотвращает запуск процесса вымогательства, данный метод можно рассматривать скорее как «вакцинацию компьютера». Таким образом, пользователю придется самостоятельно создавать файл. Сделать это вы можете следующим образом:

Некоторые эксперты по безопасности предлагают помимо файла C: windows perfc создать файлы C: Windows perfc.dat и C: Windows perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов. Поздравляем, ваш компьютер защищен от NotPetya / Petya! Как бороться с вирусом-вымогателем: общие рекомендацииЭксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

Предотвратим потерю информации Стоит ли ждать новых атак?Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться. Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную. Как защититься от вируса Petya, парализовавшего целые города?Одним из главных событий этой недели уже стала новая вирусная атака на Россию и Украину. Совершенно неожиданно начали появляться сообщения о заражении компьютеров самых разных предприятий. Сейчас количество пострадавших компаний исчисляется десятками, сотнями или даже тысячами. В данной статье мы написали инструкцию, как защитить себя от этого вируса и что нужно делать в случае заражения. В России о заражении сообщили «Башнефть», «Роснефть» и «Рязанская нефтеперерабатывающая компания». На Украине атаке были подвержены крупные энергокомпании, банки, мобильные операторы, почтовые компании, большие магазины, такие как «Ашан», «Эпицентр» и METRO, и даже аэропорт «Борисполь». Многие магазины были вынуждены остановить свою работу, люди не могут снять деньги в банкоматах, а в киевском метро нельзя оплатить проезд банковской картой или смартфоном. Вирус Petya опасен исключительно для компьютеров под управлением Windows. При этом есть информация, что даже установка самых последних обновлений системы и безопасности не спасает от него. Кроме того, наличие антивируса также не гарантирует вам безопасность. Но защититься от этого вируса всё же можно, и это не составит особого труда: достаточно закрыть на компьютере определённые TCP-порты. Мы подготовили подробные инструкции для пользователей Windows 7 и Windows 10. Как защититься от вируса Petya на Windows 7:

Как защититься от вируса Petya на Windows 10:

Если вы всё же «поймали» вирус Petya, то необходимо сразу же отключить все остальные компьютеры от сети, а заражённую машину выключить любым способом. Затем необходимо загрузиться с помощью LiveCD любого Linux-дистрибутива или извлечь жёсткий диск/SSD-накопитель и подключить его к другому компьютеру для переноса всех важных данных. Как удалить или защититься от вируса вымогателя Petya?Недавно многие интернет ресурсы и компьютеры пользователей подверглись атаке, за ней стоял вирус-вымогатель Petya. Были заблокированы сайты крупнейших госучреждений, от Ощадбанка и сайта правительства до Новой почты и т.д. За последнее время Petya/NoPetya является самым масштабным вирусом, который поразил множество компьютеров. Благо, как и от любого вируса, от него есть возможность защититься и удалить, только ничего не стоит делать самостоятельно. Petya вирус: как работает?Компьютерный вирус Петя относится к нише шифровальщиков, он проникает в систему и провоцирует перезапуск системы, а во время загрузки ОС шифрует файлы, а также реестр. По окончании процесса показывается сообщение, в котором требуется выкуп в 300-400$ на биткоин счет, затем придет пароль для обратной расшифровки файлов. Особенность вируса в том, что он поражает систему необратимым образом и доступа к её функциям нет вовсе. Наибольшее распространение приобрел на территории Украины и России. Эксперты еще устанавливают пути заражения вирусом, но сегодня считается, что он проникал через фальшивое обновление известной программы M.E.Doc. Механизм действия вируса построен на использовании уже известной уязвимости ETERNALBLUE, которая была задействована у печально известной Wanna Cry, а также эксплойт ETERNALROMANCE. При помощи подбора паролей и указанных дыр в защите Windows вирус распространялся и поражал все компьютеры в рамках одной локальной сети. Настолько широкого распространения как у Wanna Cry вирус не приобрел, так как распространение через сеть не происходит, но использование обоих эксполойтов помогает заразить все компьютеры локальной системы. Вирус Петя: как удалить?Вирус Петя защита не всегда помогает, тем более, что на стадии распространения многие антивирусы не распознавали файл в качестве вируса. Столь масштабное поражение ПК не было проигнорировано разработчиками антивирусных сигнатур и риск в дальнейшем столкнуться с вирусом невысок, а вот другие модификации встретить возможно. Сразу после проникновения в ПК вирус перезапускает его, процедура выполняется принудительно. В процессе загрузки появляется окно, в котором предлагается выполнить процедуру восстановления системы. Ничего не подозревающий пользователь нажимает Enter и начинается процесс шифрования. На самом деле окно, которое подделано под системное CHKDSK, не является оригинальным, таким образом пользователь подтверждает действия вируса. Не стоит идти на поводу, просто перезагрузить ПК повторно. При помощи F9 перейти к выбору накопителя и перейти на другой диск, если такой есть. Далее необходимо с рабочего стола Windows выполнить сканирование системы на предмет наличия вирусов, сегодня уже практически все передовые антивирусы правильно распознают шифровальщик и позволят удалить его. Иначе просто выполнить загрузку при помощи диска восстановления (установочный диск или флешка). Вирус Петя: как защититься?Вирус Петя как не поймать его на свой компьютер, а соответственно защитить свои данные? Сразу после проявления вируса, его образец поступил ко многим продвинутым администраторам, которые пытались найти методы борьбы с Petya. Сам вирус использует уязвимости системы для проникновения и поражения ее, а программисты нашли уязвимости в коде вредителя. От пользователя требуется минимальное количество действий, нужно создать файл perfc, который должен находиться в каталоге C:Windows и иметь параметр «Только чтение». Нельзя назвать метод панацеей, так как дальнейшие модификации вируса обойдут это ограничения и проблема появится снова, но до того времени появится полноценная защита со стороны антивирусов. Процесс создания файла:

В большей мере направленность вируса приходится на корпоративные сети, таким образом компания теряет колоссальные средства за простой и это может подвигнуть заплатить вымогателю. Существуют общие способы защиты от всех видов вирусов. Вирус вымогатель Петя – способы защитыКоманда из Kaspersky Lab определила, что ко многим компаниям на компьютер проник вирус через банальные ссылки на облако, обычно отсылаются файлы типа резюме. Когда Вирус Петя атаковал, то уже поздно предпринимать действия для защиты, разве что нужно сразу отключить локальную сеть, поэтому нужно защититься предварительно:

ЗаключениеНовый вирус Петя по сути использует уже известные уязвимости с целью получения прав администратора, потом вводит пользователя в заблуждение поддельным окном восстановления. Таким образом, когда вы уже знаете алгоритм действия Petya/NoPetya, можно не попасть на удочку злоумышленников. Вирус Petya: все, что вам нужно знать об этом вирусеАнтивирусные программы стоят на компьютере практически каждого пользователя, однако иногда появляется троян или вирус, который способен обойти самую лучшую защиту и заразить ваше устройство, а что еще хуже – зашифровать ваши данные. В этот раз таким вирусом стал троян-шифратор “Петя” или, как его еще называют, “Petya”. Темпы распространения данный угрозы очень впечатляют: за пару дней он смог “побывать” в России, Украине, Израиле, Австралии, США, всех крупных странах Европы и не только. В основном он поразил корпоративных пользователей (аэропорты, энергетические станции, туристическую отрасль), но пострадали и обычные люди. По своим масштабам и методам воздействия он крайне похож на нашумевший недавно вирус Wanna Cry. Вы несомненно должны защитить свой компьютер, чтобы не стать жертвой нового трояна-вымогателя “Петя”. В этой статье я расскажу вам о том, что это за вирус “Petya”, как он распространяется, как защититься от данной угрозы. Кроме того мы затронем вопросы удаления трояна и дешифровки информации. Что такое вирус “Petya”?Для начала нам стоит понять, чем же является Petya. Вирус Петя – это вредоносное программное обеспечение, которое является трояном типа «ransomware» (вымогатель). Данные вирусы предназначены для шантажа владельцев зараженных устройств с целью получения от них выкупа за зашифрованные данные. В отличии от Wanna Cry, Petya не утруждает себя шифрованием отдельных файлов – он практически мгновенно “отбирает” у вас весь жесткий диск целиком.

Описание вируса “Petya”После попадания на ваш компьютер под управлением системы Windows, Petya практически мгновенно зашифровывает MFT (Master File Table – главная таблица файлов). За что же отвечает эта таблица? Представьте, что ваш жесткий диск – это самая большая библиотека во всей вселенной. В ней содержатся миллиарды книг. Так как же найти нужную книгу? Только с помощью библиотечного каталога. Именно этот каталог и уничтожает Петя. Таким образом, вы теряете всякую возможность найти какой-либо “файл” на вашем ПК. Если быть еще точнее, то после “работы” Пети жесткий диск вашего компьютера будет напоминать библиотеку после торнадо, с обрывками книг, летающими повсюду. Таким образом, в отличии от Wanna Cry, который я упоминал в начале статьи, Petya.A не шифрует отдельные файлы, тратя на это внушительное время – он просто отбирает у вас всякую возможность найти их. После всех своих манипуляций он требует от пользователей выкуп – 300 долларов США, которые нужно перечислить на биткойн счет. Кто создал вирус Петя?При создании вируса Петя был задействован эксплойт (“дыра”) в ОС Windows под названием «EternalBlue». Microsoft выпустил патч, который “закрывает” эту дыру несколько месяцев назад, однако, не все же пользуются лицензионной копией Windows и устанавливает все обновления системы, ведь правда?) Создатель “Пети” смог с умом использовать беспечность корпоративных и частных пользователей и заработать на этом. Его личность пока что неизвестна (да и навряд ли будет известна) Как распространяется вирус Петя?Вирус Petya чаще всего распространяется под видом вложений к электронным письмам и в архивах с пиратским зараженным ПО. В вложении может находиться абсолютно любой файл, в том числе фото или mp3 (так кажется с первого взгляда). После того, как вы запустите файл, ваш компьютер перезагрузится и вирус сымитирует проверку диска на ошибки CHKDSK, а сам в этот момент видоизменит загрузочную запись вашего компьютера (MBR). После этого вы увидите красный череп на экране вашего компьютера. Нажав на любую кнопку, вы сможете получить доступ к тексту, в котором вам предложат заплатить за расшифровку ваших файлов и перевести необходимую сумму на bitcoin кошелек. Как защититься от вируса Petya?

Как удалить вирус Petya?Как удалить вирус Petya.A с вашего жесткого диска? Это крайне интересный вопрос. Дело в том, что если вирус уже заблокировал ваши данные, то и удалять будет, фактически, нечего. Если вы не планирует платить вымогателям (чего делать не стоит) и не будете пробовать восстанавливать данные на диске в дальнейшем, вам достаточно просто произвести форматирование диска и заново установить ОС. После этого от вируса не останется и следа. Если же вы подозреваете, что на вашем диске присутствует зараженный файл – просканируйте ваш диск одной из утилит для удаления вредоносного ПО или же установите антивирус Касперского и проведите полное сканирование системы. Разработчик заверил, что в его базе сигнатур уже есть сведения о данном вирусе. Дешифратор Petya.APetya.A зашифровывает ваши данные очень стойким алгоритмом. На данный момент не существует решения для расшифровки заблокированных сведений. Тем более не стоит пытаться получить доступ к данным в домашних условиях. Несомненно, мы бы все мечтали получить чудодейственный дешифратор (decryptor) Petya.A, однако такого решения просто нет. Вирус Wanna Cry поразил мир несколько месяцев назад, но лекарство для расшифровки данных, которые он зашифровал, так и не найдено. Поэтому, если вы еще не стали жертвой вируса Петя – прислушайтесь к советам, которые я дал в начале статьи. Если вы все же потеряли контроль над своими данными – то у вас есть несколько путей.

Вирус Petya.A в РоссиВ России и Украине было атаковано и заражено свыше 80 компаний на момент написания статьи, в том числе такие крупные, как “Башнефть” и “Роснефть”. Заражение инфраструктуры таких крупных компаний говорит о всей серьезности вируса Petya.A. Несомненно, что троян-вымогатель будет и дальше распространяться по территории России, поэтому вам стоит позаботиться о безопасности своих данных и последовать советам, которые были даны в статье. Petya.A и Android, iOS, Mac, LinuxМногие пользователи беспокоятся – “а может ли вирус Petya заразить их устройства под управлением Android и iOS. Поспешу их успокоить – нет, не может. Он рассчитан только на пользователей ОС Windows. То же самое касается и поклонников Linux и Mac – можете спать спокойно, вам ничего не угрожает. “PETYA” — как удалить вирус вымогатель.PETYA — это вирус-вымогатель. Очередная его версия поразила вчера многие компьютеры по всему миру. В данной модификации было добавлено использование тех же уязвимостей, которые эксплуатировал WannaCry. Особо серьезной атаке подверглись государственные учреждения, банки и крупные корпорации. Как вымогатель Petya заражает компьютер?Это новая модификация вируса, известного уже давно. Текущая реализация «Petya» шифрует MBR — загрузочный сектор диска и заменяет его своим собственным. Далее вирус пытается зашифровать уже все файлы на диске (правда не всегда). Шифруется все, включая загрузочные сектора (оригинальные) и Вам остается только читать текст вымогателя, после включения компьютера. Данный вирус позаимствовал способ заражения через уязвимости в ОС у нашумевшего в мае WannaCry. Несмотря на то, что к предыдущей версии вируса Petya известны дешифраторы, для данной реализации они не применимы. Важно! Для перезаписи MBR вымогателю необходима перезагрузка компьютера, что пользователи часто и делают в панике. Поэтому прежде всего, при заражении НЕ ВЫКЛЮЧАЙТЕ компьютер, если обнаружили шифровальщика, а переводить его в режим «sleep». И конечно отключите от интернета. Как определить заражение вирусом PETYA?Для этого достаточно проверить, существует ли файл %WINDIR%perfc.dat. Кроме того, крайне необходимо установить критические обновления MS017-010. И наконец, если вы увидели перезагрузку компьютера и начало процесса «проверки диска», в этот момент нужно сразу же выключить компьютер, и файлы останутся незашифрованными. Загрузка с LiveCD или USB-диска даст доступ ко всем файлам. Инструкция по ручному удалению вируса PETYAДля того, чтобы самостоятельно избавиться от PETYA, вам необходимо последовательно выполнить все шаги, которые я привожу ниже:

Открыть Диспетчер задач и закрыть программы, у которых в описании или имени есть слова «PERFC.DAT». Заметьте, из какой папки происходит запуск этой программы. Удалите эти папки. Запретить вредные службы с помощью консоли services.msc. Удалить “Назначенные задания”, относящиеся к PETYA или PERFC.DAT, с помощью консоли taskschd.msc. С помощью редактора реестра regedit.exe поискать ключи с названием или содержащим «PERFC.DAT» в реестре. Проверить ярлыки для запуска браузеров на предмет наличия в конце командной строки дополнительных адресов Web сайтов и убедиться, что они указывают на подлинный браузер. Проверить плагины всех установленных браузеров Internet Explorer, Chrome, Firefox и т.д. Проверить настройки поиска, домашней страницы. При необходимости сбросить настройки в начальное положение. И все же автоматика лучше!Если ручной метод — не для вас, и хочется более легкий путь, существует множество специализированного ПО, которое сделает всю работу за вас. Я рекомендую воспользоваться UnHackMe от Greatis Software, выполнив все по пошаговой инструкции. UnHackMe выполнит все указанные шаги, проверяя по своей базе, всего за одну минуту. При этом UnHackMe скорее всего найдет и другие вредоносные программы, а не только PETYA. При ручном удалении могут возникнуть проблемы с удалением открытых файлов. Закрываемые процессы могут немедленно запускаться вновь, либо могут сделать это после перезагрузки. Часто возникают ситуации, когда недостаточно прав для удалении ключа реестра или файла. UnHackMe легко со всем справится и выполнит всю трудную работу во время перезагрузки. И это еще не все. Если после удаления PETYA какие то проблемы остались, то в UnHackMe есть ручной режим, в котором можно самостоятельно определять вредоносные программы в списке всех программ. Итак, приступим:Шаг 1. Установите UnHackMe (1 минута).

Затем следует принять лицензионное соглашение. И наконец указать папку для установки. На этом процесс инсталляции можно считать завершенным. Шаг 2. Запустите поиск вредоносных программ в UnHackMe (1 минута).

Мы увидим как начался процесс сканирования. Шаг 3. Удалите вредоносные программы (3 минуты).

Ну и в конце вы увидите результаты сканирования и лечения. Итак, как вы наверное заметили, автоматизированное лечение значительно быстрее и проще! Лично у меня избавление от PETYA заняло 5 минут! Поэтому я настоятельно рекомендую использовать UnHackMe для лечения вашего компьютера от любых нежелательных программ! Андрей “Вирусолог”Андрей – обычный парень, который пользуется компьютером каждый день, и ненавидит, когда неприятности наполняют его жизнь. А еще он любит петь. Но не переживайте, его голос не будет досаждать вам. Только текст ) Как победить вирус PetyaВслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya. И эта кампания оказалась вовсе не связана с WannaCry. Эксперты Positive Technologies представили детальный разбор нового зловреда и дали рекомендации по борьбе с ним. Жертвами вымогателя уже стали украинские, российские и международные компании, в частности, Новая Почта, Запорожьеоблэнерго, Днепроэнерго, Ощадбанк, медиахолдинг ТРК «Люкс», Mondelēz International, TESA, Nivea, Mars, операторы LifeCell, УкрТелеКом, Киевстар и многие другие организации. В Киеве оказались заражены в том числе некоторые банкоматы и кассовые терминалы в магазинах. Именно на Украине зафиксированы первые атаки. Анализ образца вымогателя, проведенный нашими экспертами, показал, что принцип действия Petya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07. После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика). В случае, если диски оказались успешно зашифрованы после перезагрузки, на экран выводится окно с сообщением о требовании заплатить выкуп $300 (на 27 июня 2017 — примерно 0,123 биткойна) для получения ключа разблокировки файлов. Для перевода денег указан биткоин-кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. Через несколько часов после начала атаки на кошелек уже поступают транзакции, кратные запрошенной сумме – некоторые жертвы предпочли заплатить выкуп, не дожидаясь, пока исследователи изучат зловред и попытаются найти средство восстановления файлов. На данный момент число транзакций увеличилось до 45. Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью Windows Management Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010 (EternalBlue). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен. В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте). Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры. О существующей угрозе компрометации мы сообщали более месяца назад в оповещениях об атаке WannaCry и давали рекомендации, каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации мы дадим и в данной статье. Кроме того, наша компания разработала бесплатную утилиту WannaCry_Petya_FastDetect для автоматизированного выявления уязвимости в инфраструктуре. Система MaxPatrol выявляет данную уязвимость как в режиме Audit, так и в режиме Pentest. Подробная инструкция указана в наших рекомендациях. Кроме того, в MaxPatrol SIEM заведены соответствующие правила корреляции для выявления атаки Petya. Эксперты Positive Technologies выявили “kill-switch” – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:Windows (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения). Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование. Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения ВПО. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR. С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:Windows, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера. Если заражение уже произошло, мы не рекомендуем платить деньги злоумышленникам. Почтовый адрес нарушителей [email protected] был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен. Для предотвращения распространения шифровальщика в сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от сети зараженные узлы и снять образы скомпрометированных систем. В случае, если исследователи найдут способ расшифрования файлов, заблокированные данные могут быть восстановлены в будущем. Кроме того, данный образ может быть использован для проведения анализа шифровальщика, что поможет исследователям в их работе. В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM. Для выявления атаки Petya в инфраструктуре могут быть использованы следующие индикаторы: Поделиться с друзьями: Твитнуть Поделиться Поделиться Отправить Класснуть Как удалить или защититься от вируса вымогателя Petya? |

Как победить вирус Petya

Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya.

Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya. И эта кампания оказалась вовсе не связана с WannaCry. Эксперты Positive Technologies представили детальный разбор нового зловреда и дали рекомендации по борьбе с ним.

Жертвами вымогателя уже стали украинские, российские и международные компании, в частности, Новая Почта, Запорожьеоблэнерго, Днепроэнерго, Ощадбанк, медиахолдинг ТРК «Люкс», Mondelēz International, TESA, Nivea, Mars, операторы LifeCell, УкрТелеКом, Киевстар и многие другие организации. В Киеве оказались заражены в том числе некоторые банкоматы и кассовые терминалы в магазинах. Именно на Украине зафиксированы первые атаки.

Анализ образца вымогателя, проведенный нашими экспертами, показал, что принцип действия Petya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07.

После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

В случае, если диски оказались успешно зашифрованы после перезагрузки, на экран выводится окно с сообщением о требовании заплатить выкуп $300 (на 27 июня 2017 — примерно 0,123 биткойна) для получения ключа разблокировки файлов. Для перевода денег указан биткоин-кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. Через несколько часов после начала атаки на кошелек уже поступают транзакции, кратные запрошенной сумме – некоторые жертвы предпочли заплатить выкуп, не дожидаясь, пока исследователи изучат зловред и попытаются найти средство восстановления файлов.

На данный момент число транзакций увеличилось до 45.

Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью Windows Management Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010 (EternalBlue). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте).

Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

О существующей угрозе компрометации мы сообщали более месяца назад в оповещениях об атаке WannaCry и давали рекомендации, каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации мы дадим и в данной статье. Кроме того, наша компания разработала бесплатную утилиту WannaCry_Petya_FastDetect для автоматизированного выявления уязвимости в инфраструктуре. Система MaxPatrol выявляет данную уязвимость как в режиме Audit, так и в режиме Pentest. Подробная инструкция указана в наших рекомендациях. Кроме того, в MaxPatrol SIEM заведены соответствующие правила корреляции для выявления атаки Petya.

Эксперты Positive Technologies выявили «kill-switch» – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:\Windows\ (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).

Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование.