Проверка портов онлайн: Программа «Открытые порты» Open Local Ports

Сканер портов в локальной сети, бесплатные методы

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В прошлый раз мы с вами разобрали, как вычисляется дата установки Windows. В сегодняшней заметке мы рассмотрим информацию, позволяющую запускать у себя сканер портов в локальной сети, мы разберем для чего, это может потребоваться и где вы это сможете применить в своей практике. Материал представлен в исключительно познавательных целей.

Задача

Предположим у вас в компании проходит аудит программного обеспечения и вы выводите из эксплуатации старый софт. Вы посмотрели список программ установленных на сервере, но вам еще необходимо проверить, какие порты случает он. Для увеличения производительности по решению задачи, мы будем использовать специальную утилиту, ее еще называют сканер портов в локальной сети. Ниже я приведу примеры таких программ и описание по их использованию.

Что такое сканер портов?

Сканер портов относится к программному приложению, которое сканирует сервер на наличие открытых портов. Он позволяет аудиторам и сетевым администраторам проверять сетевую безопасность, в то время как злоумышленники и хакеры используют ее для определения открытых портов для использования или запуска вредоносных служб на компьютере или сервере.

Он позволяет аудиторам и сетевым администраторам проверять сетевую безопасность, в то время как злоумышленники и хакеры используют ее для определения открытых портов для использования или запуска вредоносных служб на компьютере или сервере.

Сканирование портов представляет собой способ определения, какие порты в сети открыты. Поскольку порты на компьютере — это место, где информация отправляется и принимается, сканирование портов аналогично стуку в дверь, чтобы увидеть, находится ли кто-то дома. Выполнение сканирования портов в локальной сети или на сервере позволяет определить, какие порты открыты и находятся в режиме прослушивания (listening) (получения информации), а также выявить наличие таких устройств безопасности, как межсетевые экраны, которые находятся между отправителем и целью. Этот метод известен как дактилоскопия (fingerprinting). Это также полезно для тестирования сетевой безопасности и надежности брандмауэра системы. Благодаря этой функциональности, это также популярный инструмент разведки для злоумышленников, ищущих слабую точку доступа для проникновения в компьютер или сервер.

Порты различаются по своим назначениям. Они пронумерованы от 0 до 65535, но определенные диапазоны используются чаще. Порты с 0 по 1023 идентифицируются (https://ru.wikipedia.org/wiki/Список_портов_TCP_и_UDP), как «общеизвестные порты» или стандартные порты и были назначены для определенных служб, агентством по присвоению номеров в Интернете (IANA). Некоторые из наиболее известных портов и назначенных им служб включают в себя:

- Порт 20 (UDP) — протокол передачи файлов (FTP) для передачи данных

- Порт 22 (tcp) — протокол Secure Shell (SSH) для безопасного входа, FTP и переадресации портов

- Порт 23 (tcp) — протокол Telnet для не зашифрованных текстовых коммутаций

- Порт 53 (UDP) — Система доменных имен (DNS) переводит имена всех компьютеров в Интернете в IP-адреса

- Порт 80 (tcp) — Всемирная паутина HTTP

Методы сканирования портов

Сканирование портов отправляет тщательно подготовленный пакет на каждый номер порта назначения. Основные методы, которые может использовать программное обеспечение для сканирования портов:

Основные методы, которые может использовать программное обеспечение для сканирования портов:

- Ваниль (Vanilla) — самый простой скан; попытка подключиться ко всем 65 536 портам по по очереди. Ванильное сканирование — это полное сканирование соединения, то есть оно отправляет флаг SYN (запрос на подключение) и после получения ответа SYN-ACK (подтверждение подключения) отправляет обратно флаг ACK. Этот обмен SYN, SYN-ACK, ACK включает квитирование TCP. Полное сканирование подключений является точным, но очень легко обнаруживается, поскольку все подключения всегда регистрируются брандмауэрами.

- Сканирование SYN (SYN Scan) — также называется полуоткрытым сканированием, оно только отправляет SYN и ожидает ответа SYN-ACK от цели. Если ответ получен, сканер никогда не отвечает. Так как соединение TCP не было установлено, система не регистрирует взаимодействие, но отправитель узнал, открыт порт или нет.

- Сканирование XMAS и FIN (XMAS and FIN Scans) — набор сканирований, используемых для сбора информации без регистрации в целевой системе.

При сканировании FIN незапрошенный флаг FIN (обычно используемый для завершения установленного сеанса) будет отправлен на порт. Ответ системы на этот случайный флаг может показать состояние порта или брандмауэр. Например, закрытый порт, который получает незапрошенный пакет FIN, ответит пакетом RST (мгновенный прерывание), но открытый порт проигнорирует его. Сканирование XMAS просто отправляет набор всех флагов, создавая бессмысленное взаимодействие. Ответ системы может быть интерпретирован для лучшего понимания портов системы и брандмауэра.

При сканировании FIN незапрошенный флаг FIN (обычно используемый для завершения установленного сеанса) будет отправлен на порт. Ответ системы на этот случайный флаг может показать состояние порта или брандмауэр. Например, закрытый порт, который получает незапрошенный пакет FIN, ответит пакетом RST (мгновенный прерывание), но открытый порт проигнорирует его. Сканирование XMAS просто отправляет набор всех флагов, создавая бессмысленное взаимодействие. Ответ системы может быть интерпретирован для лучшего понимания портов системы и брандмауэра. - Сканирование отказов FTP (FTP Bounce Scan) — позволяет замаскировать местоположение отправителя путем пересылки пакета через FTP-сервер. Это также предназначено для отправителя, чтобы остаться незамеченным.

- Сканирование развертки (Sweep scan) — пингует один и тот же порт на нескольких компьютерах, чтобы определить, какие компьютеры в сети активны. Это не раскрывает информацию о состоянии порта, а сообщает отправителю, какие системы в сети активны.

Таким образом, его можно использовать как предварительное сканирование.

Таким образом, его можно использовать как предварительное сканирование.

Сканеры открытых портов

Я могу выделить вот такие бесплатные программы, которые выполняют роль сканеров портов в локальной сети:

- Advanced Port Scanner

- Angry IP Scanner

- Nmap

Перед описанием каждой утилиты, я напоминаю, что порты есть TCP и UDP, и мы ранее уже проверяли доступность порта и слушает ли его, какая-либо служба. Так же очень наглядную таблицу в режиме реального времени по портам вы можете увидеть через утилиту netstat, но она к сожалению не такая дружелюбная и не умеет сканировать удаленные компьютеры в вашей локальной сети, ее кстати графическим аналогом выступает утилита TCPView.

Использование утилиты Angry IP Scanner

Angry IP Scanner — это бесплатное решение по сканированию портов компьютера или сервера.

Скачать утилиту https://angryip.org/

Обращаю внимание, что для работы приложения у вас должна быть установлена Java на компьютере, где будите производить запуск вашего порт-сканера, иначе не заработает ничего

Установка Angry IP Scanner очень тривиальная ,на этом я останавливаться не буду, от вас потребуется везде нажать далее. Открываем ваш сканер портов. Я это буду делать на своем тестовом контроллере домена. Когда вы откроете свой сканер портов, у вас будет форма выбора диапазона IP адресов в вашей локальной сети. Так же вы можете указать список адресов из текстового файла.

Открываем ваш сканер портов. Я это буду делать на своем тестовом контроллере домена. Когда вы откроете свой сканер портов, у вас будет форма выбора диапазона IP адресов в вашей локальной сети. Так же вы можете указать список адресов из текстового файла.

Структура такого файла представлена на картинке, тут ip-адреса идут с новой строки.

Если вы сканируете порты у целой подсети, то вам нужно указать ее префикс (Маску). После чего нажимаем «Старт».

Наш сканер открытых портов начнет планомерно проверять каждого участника. Цветовое обозначение узлов:

- Синий цвет означает, что данный хост доступен, но для него не заданы порты сканирования, об этом так же говорит статус «Ports n/s (Not/Scan)»

- Зеленый цвет, что хост доступен и для него определены порты для сканирования

- Красный цвет — не доступен

Настроим диапазон портов, которые я бы хотел проверить на предмет их прослушивания. Для этого нажмите значок шестеренки. В открывшемся окне перейдите на вкладку порты. В поле выбора порта укажите диапазон, в моем примере, это будет диапазон от 1 до 1024. Именно его мы и будем проверять.

В открывшемся окне перейдите на вкладку порты. В поле выбора порта укажите диапазон, в моем примере, это будет диапазон от 1 до 1024. Именно его мы и будем проверять.

У вас в столбце Ports изменится значение, нажимаем кнопку «Старт».

Начинается процесс обращения к портам, хочу отметить, что сама процедура не быстрая и идет в 100 потоков, но так же у каждой операционной системы свои лимиты и тайминги. В итоге вы увидите в столбце Ports список портов, которые прослушивает ip адрес сервера, к которому было обращение. Мы таким образом определяли порты Active Directory. Angry IP Scanner имеет и дополнительные встроенные утилиты, кликните правым кликом по нужному хосту и из пункта «Открыть» вы можете увидеть их:

- Windows Shares — будет открыт проводник с сетевыми шарами сервера

- Web Browser — откроет в браузере 80 порт для данного хоста

- FTP — попробует подключиться к FTP

- Telnet

- Ping — будет открыта командная строка в которой будет запущен пинг

- Trace route — запуск в командной строке утилиты tracert

- Geo Locate

- Email sample

Еще интересным моментом у Angry IP Scanner может выступать добавление дополнительных полей. Для этого нажмите кнопку в виде параллельных палочек. В открывшемся окне с помощью стрелок переместите нужные поля. Я для примера добавил TTL и MAC Address.

Для этого нажмите кнопку в виде параллельных палочек. В открывшемся окне с помощью стрелок переместите нужные поля. Я для примера добавил TTL и MAC Address.

При необходимости программа сканера портов легко может экспортировать полученные данные в текстовый файл для дальнейшего изучения. Сделать это можно из меню «Сканирование» или нажатие клавиш Ctrl+S.

Отчет будет выглядеть вот в такой форме.

Использование утилиты Advanced Port Scanner

Advanced Port Scanner — это бесплатный сканер открытых портов, умеющий строить хорошие отчеты по найденным результатам.

Скачать Advanced Port Scanner можно с официального сайта https://www.advanced-port-scanner.com/ru/

Видим симпатичную девушку хакера, которая намекает нажать зеленую кнопку.

Установка утилита Advanced Port Scanner так же проста и незамысловата, мы ее пропусти. Открываем ваш сканер портов компьютера. Задаем диапазон ip-адресов для поиска, указываем необходимый диапазон портов и нажимаем кнопку «Сканировать».

Advanced Port Scanner работает быстрее Angry IP Scanner, в результате данный сканер нашел 4 компьютера со списком прослушиваемых портов, и самое классное, что есть сводная таблица по конкретному порту и отвечаемой на нем службе.

Вы легко можете экспортировать данный отчет, либо в txt формат или же в html.

Advanced Port Scanner имеет встроенные сетевые утилиты:

- Ping

- Tracert

- Telnet

- SSH

- RDP

Лично мне данный сканер открытых портов нравится больше, чем Angry IP Scanner.

Как проверить порты на открытость?

При работе в интернете некоторые программы используют порты для обмена информацией. Это могут быть электронная почта, торрент-клиенты, сетевые игры. Если они не работают, возникает необходимость проверить порты на открытость. Это можно сделать несколькими способами.

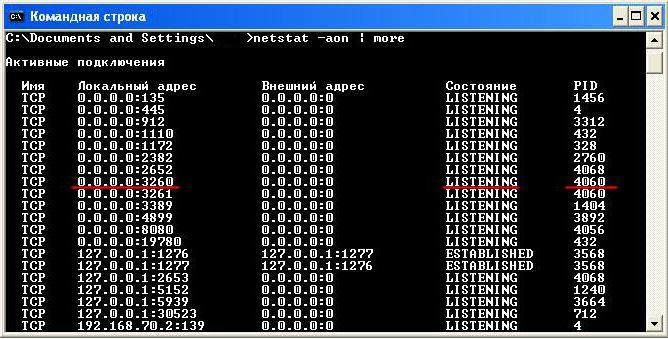

Для проверки потребуется Командная строка. Найти ее можно в меню «Пуск», строка «Все программы», подраздел «Стандартные». Вводим команду, жмем enter и видим список открытых и закрытых портов. Статус «Прослушивается» (listening) означает его доступность.

Вводим команду, жмем enter и видим список открытых и закрытых портов. Статус «Прослушивается» (listening) означает его доступность.

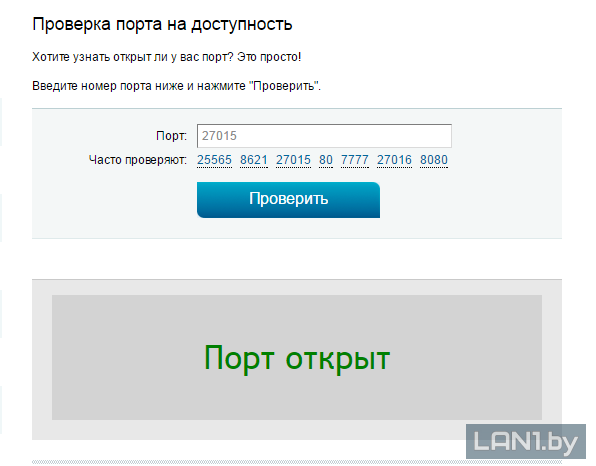

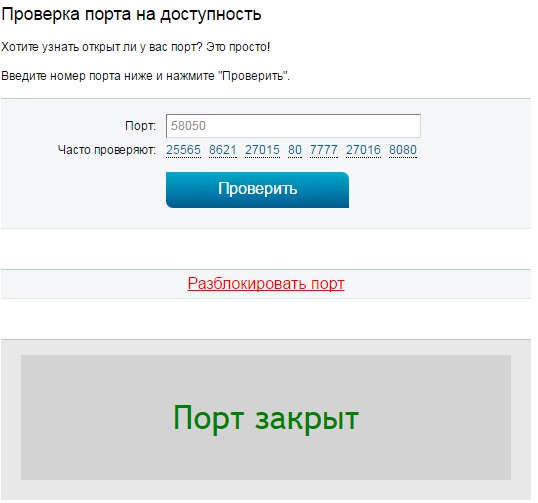

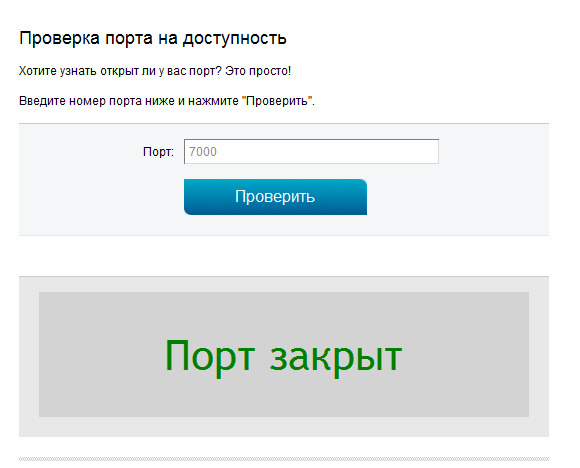

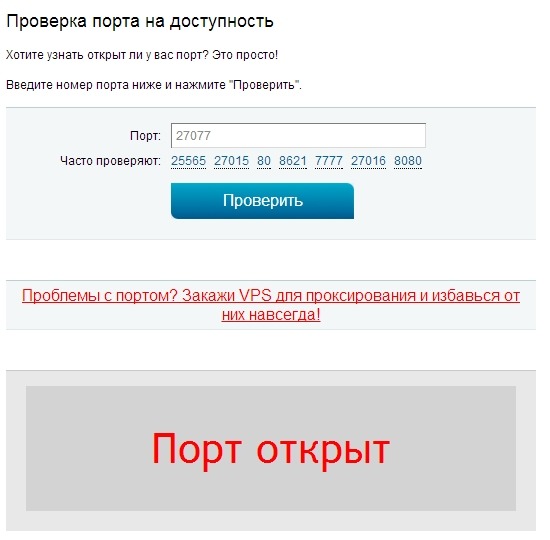

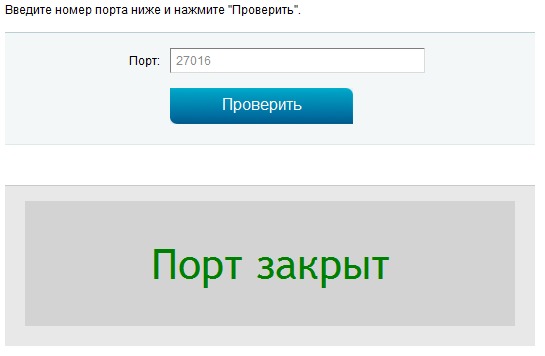

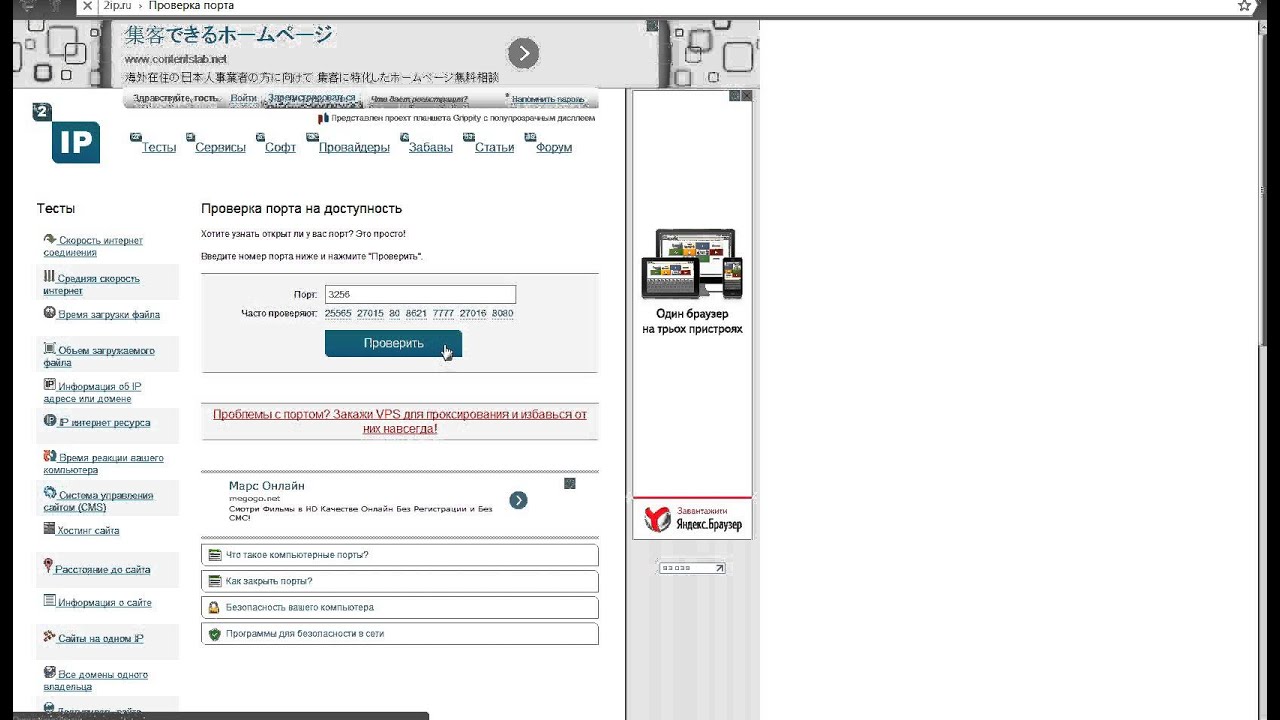

Проверка открытых портов может быть осуществлена на сайтах, оказывающих такие услуги. Заходим на страницу и выполняем действия, прописанные там. Примерами подобных ресурсов можно назвать 2ip.ru, whatsmyip.org.

В основном схема выполнения проверки проста: пользователю предлагается ввести номер порта в специальную строку, нажать на кнопку сканирования. После этого сканер пытается установить соединение, используя предоставленные данные (IP-адрес он видит сам).

Статус OPEN говорит об открытости порта. Таким методом можно проверить лишь свой компьютер, так как не предоставляется возможности вводить произвольный IP.

Проверить, открыт ли порт для любого адреса IP, не только своего, можно на сайте dnstools.com

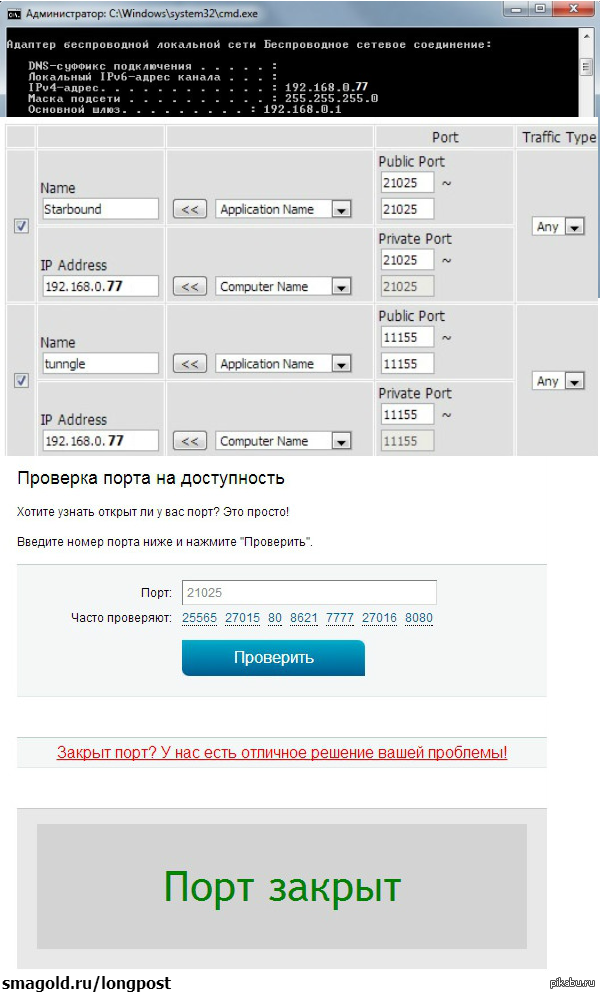

Проверка порта на доступность с использованием специальной программы-клиента может быть выполнена только с другого компьютера с отдельным подключением к интернету. Популярным примером такой программы является Telnet. Для Windows версии 7 и выше его следует сначала установить. В меню «Пуск» выбираем Панель управления, затем Программы и компоненты, слева на панели находим «Включение или отключение компонентов Windows». В списке программ находим и ставим галочку напротив строки Клиент Telnet, жмем Ok.

Популярным примером такой программы является Telnet. Для Windows версии 7 и выше его следует сначала установить. В меню «Пуск» выбираем Панель управления, затем Программы и компоненты, слева на панели находим «Включение или отключение компонентов Windows». В списке программ находим и ставим галочку напротив строки Клиент Telnet, жмем Ok.

Как проверить, открыт ли порт: открываем Командную строку, вводим telnet, IP-адрес через пробелы и номер интересующего порта, затем enter. В случае успешного соединения экран становится пустым, либо могут появиться символы. При неудаче выводится соответствующее сообщение.

ТОП-3 онлайн сервисов по для сканирования портов

Проверка безопасности сети или отдельных хостов, как правило, начинается со сканирования открытых портов.

Содержание:

Для этой цели можно воспользоваться сканером портов, но если такого приложения под рукой не оказалось можно воспользоваться одним из многочисленных онлайн-сервисов, речь о которых пойдет ниже.

Сканер портов. Общие сведения

Сканер портов — программное обеспечение, разработанное с целью поиска хостов локальной сети, имеющих открытые порты.

Данный тип утилит, как правило, используется системными администраторами (а также злоумышленниками) для проверки безопасности сетей (а также их уязвимостей).

В зависимости от поставленных задач, сканирование на предмет всех открытых портов производят как для одного (сканирование портов), так и для множества хостов (сканирование сети).

Также возможен вариант поиска лишь одного открытого порта (или определенной группы) для множества хостов сети.

Обратите внимание! Если ваш компьютер подключен непосредственно к сети Интернет, онлайн сканер портов покажет список открытых портов вашего хоста. В случае выхода в Интернет посредством маршрутизатора сканер портов показывает порты вашего маршрутизатора, но не компьютера.

Сканирование портов это первый шаг в процессе предупреждения взлома (или взлома, в зависимости от целей), цель которого помочь определить возможные векторы атаки.

Помимо, собственно, открытых портов сканеры позволяют определить установленную на хосте операционную систему и работающие службы (Web-сервер, FTP-сервер, Mail-сервер), включая номера их версии.

Совет! Для определения открытых портов своего компьютера, под управлением операционной системы:

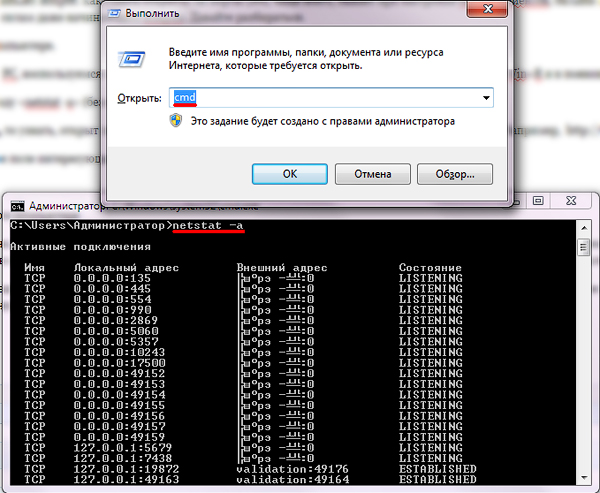

- Windows, следует зайти в командную строку (Пуск, «cmd», запустить от имени администратора) и ввести команду «netstat -bn», без кавычек.

- Linux, следует зайти в терминал и выполнить команду «ss -tln», также без кавычек.

к содержанию ↑

PortScan.Ru

Первое, на что обращаешь внимание посетив данный ресурс, — подробное описание всех возможностей предоставляемых ресурсом. Все разделы представлены исключительно на русском языке.

Все разделы представлены исключительно на русском языке.

Обратившись в раздел «Проверка порта», помимо проверки заданного порта, можно также ознакомиться, что означает результат проверки, а также с FAQ, дающем общую информацию по теме.

В данном разделе, как видно из названия, можно проверить доступность лишь одного, конкретного порта. Для этого вводим его номер в соответствующее поле и нажимаем кнопку «Проверить».

Для того, чтобы просканировать все наиболее распространенные порты следует перейти в раздел «Сканер портов». Для запуска воспользуйтесь кнопкой «Запустить сканер портов».

Список портов, которые будут просканированы и их соответствие сервисам указаны на этой же странице в соответствующем разделе.

Если вы считаете, что разработчики указали не все порты, можете обратится с запросом, воспользовавшись специально разработанной формой обратной связи.

Помимо сканирования портов сервис позволяет измерить пинг, узнать WHOIS-информацию о домене, получить информацию на основе HTTP-запроса от удаленного веб-сервера.

Ресурс предоставляет 2 бесплатные утилиты «Открытые порты» и «PortCheker» для использования на ПК и в качестве расширения для браузера Google Chrome соответственно.

Из недостатков ресурса отметим невозможность сканирования всех портов (а лишь указанных разработчиками), а также удаленных ресурсов.

Полезная информация:

Обратите внимание на утилиту DNSCrypt. Она представляет собой инструмент, повышающий безопасность использования Интернета. Принцип действия программы основан на шифровании DNS-трафика между пользователем и провайдером.

Скачать DNSCrypt можно на нашем сайте по данной ссылке

к содержанию ↑

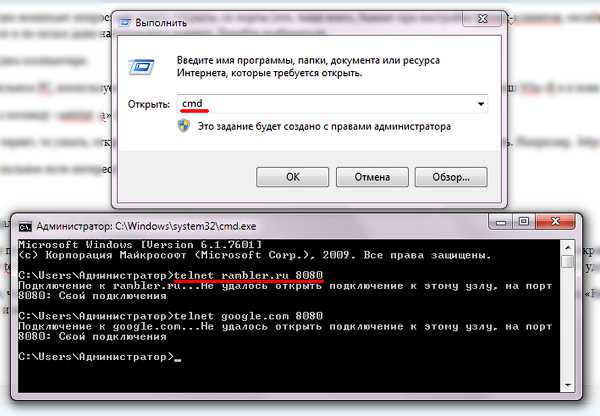

HideMe.Ru

Онлайн сканер открытых портов HideMe.Ru, более универсален по сравнению с PortScan.Ru, позволяя сканировать не только свой компьютер, но и любой другой хост Интернет-сети.

Также может выбирать тип сканируемых портов: популярные порты, индивидуальные (т. е. заданные пользователем) и порты, встречающиеся у прокси-серверов.

е. заданные пользователем) и порты, встречающиеся у прокси-серверов.

Интерфейс HideMe.Ru онлайн сканера портов имеет русскую, английскую и испанскую локализацию, довольно прост, а его использование не вызывает лишних вопросов.

В поле ввода пользователь вводит IP-адрес или доменное имя сканируемого хоста, выбирает тип сканирования и ждет результатов проверки.

Сканирование довольно долгое, в случае, если вы хотите проверить наиболее популярные порты, время ожидания составит около 3 минут (на PortScan.Ru на это уходило около 30 секунд).

Судя по всему, сервис сканирует первую 1000 портов, в отличие от PortScan.Ru, где в общем случае сканируется лишь 5-6 десятков.

Ресурс HideMe.Ru судя по названию все же больше ориентирован на предоставление услуг для обхода ограничений сегментов локальных или глобальной сети, путем использования анонимайзеров, прокси- или VPN-серверов.

Из дополнительных опций имеется функция измерения скорости Интернет-соединения и определения IP-адреса.

Так же как и у PortScan.Ru, имеется каталог статей, посвященных безопасной работе в Интернет-сети.

к содержанию ↑

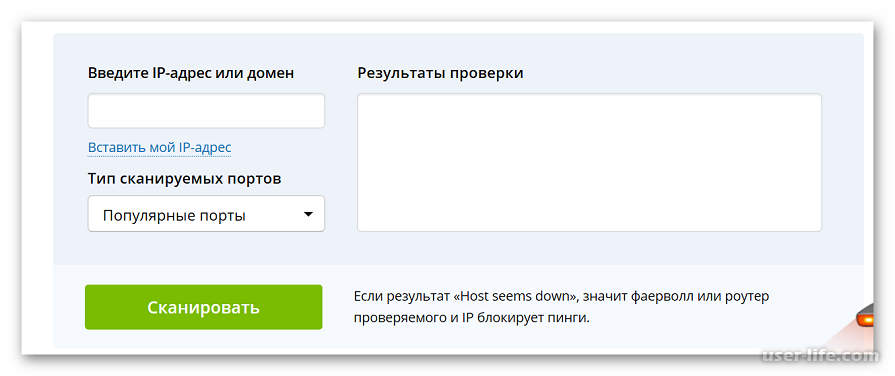

TestIP

Данный сервис пожалуй самый аскетичный из всех, представленных в нашем небольшом обзоре.

Аскетичность касается не только интерфейса, но функций, предоставляемых пользователю.

Сканер портов на ресурсе имеет название «Сканер безопасности». Предоставляется возможность сканирования как одиночных портов или их групп.

Есть возможность запуска одного из трех доступных тестов: экспресс (производится сканирование наиболее часто используемых сервсисов), обычный (осуществляется сканирование портов в диапазоне от 0 до 1024 + порты дополнительных служб), полный (сканируются порты согласно IANA-списка).

Обычный тест по времени занял около 5–7 минут.

Есть возможность сканировать порты удаленных ресурсов (по крайней мере, есть пункт меню), однако на момент написания статьи данная опция не была доступна, равно как и функция «Мониторинг сервера».

Среди дополнительных сервисов, размещенных на сайте имеется функция определения IP-адреса, информация об используемом или стороннем IP-адреса, а также IP-калькулятор, который может пригодиться для расчета адресов подсетей локальной сети.

Как проверить определенный порт

PortScaner.ru Port Checker – это бесплатный онлайн инструмент, чтобы найти открытые порты в вашей системе или на удаленном сервере. Этот инструмент позволяет сканировать открытые порты, которые могут оказаться дырами в безопасности и послужить лазейкой для хакеров. Вы также можете проверить, работает ли перенаправление портов на вашем роутере или нет.

Что такое проверка открытых портов?

Этот инструмент полезен для проверки порта в маршрутизаторе открыт он или закрыть. Это онлайн инструмент безопасности проверки порта открыт или заблокирован в вашей системе брандмауэром.

Это онлайн инструмент безопасности проверки порта открыт или заблокирован в вашей системе брандмауэром.

Какие порты бавают?

Порты являются виртуальными путями, по которым информация передается от компьютера к компьютеру. Всего есть 65536 портов на выбор..

Порты 0 до 1023 – Самые известные номера портов. Наиболее популярные службы работающие на портах: база данных MS SQL (1433), почтовые услуги POP3 (110), IMAP (143), SMTP (25), веб-сервисы HTML (80).

Порты от 1024 до 49151 – зарезервированные порты; это означает, что они могут быть зарезервированные для конкретных протоколов программного обеспечения.

Порты 49152 по 65536 – динамические или частные порты; это означает, что они могут быть использованы кем угодно.

Что такое проброс портов? (Port Forwarding)

Переадресация портов (Port Forwarding) имеется специальная функция на маршрутизаторе которая позволяет передачу пакетов данных извне (из Интернета) к устройствам или компьютерам в вашей локальной сети (LAN). По умолчанию все порты на маршрутизаторе закрыты, чтобы предотвратить взлом компьютеров вашей локальной сети. Но когда вы используете службу для подключения через порт на маршрутизаторе вам нужно открыть его. Например: Yahoo! Messenger вам необходимо чтобы один из следующих портов был открытым: 5061, 443, 80.

По умолчанию все порты на маршрутизаторе закрыты, чтобы предотвратить взлом компьютеров вашей локальной сети. Но когда вы используете службу для подключения через порт на маршрутизаторе вам нужно открыть его. Например: Yahoo! Messenger вам необходимо чтобы один из следующих портов был открытым: 5061, 443, 80.

Способ 1. Для того, чтобы проверить открытые порты на локальном (своем) компьютере, можно воспользоваться «Командной строкой» операционной системы Windows (полный Список команд Windows ( Windows CMD ) тут).

Для вызова этой строки необходимо нажать сочетание клавиш Win+R и прописать команду «cmd», после чего нажать «ОК».

В открывшемся окне пропишите специальную команду «netstat -a» и ознакомьтесь со списком открытых портов на Вашем компьютере.

Способ 2. Если Вы подключены к интернету, то проверить, открыт ли порт, можно на сайте

Данный ресурс сам определит Ваш IP-адрес, а сканировать порты можно через специальное поле «Custom Port Test».

Введите интересующий Вас порт и нажмите кнопку «Check Port», после чего Вы получите ответ, открыт или закрыт данный порт.

Теперь рассмотрим, как проверить, открыт ли порт на удаленном компьютере или сервере. Воспользуйтесь все той же «Командной строкой» в системе Windows, но теперь пропишите команду telnet в формате:

telnet IP-адрес порт

Нажмите клавишу «Enter». Если нет записи «Could not open …», то запрашиваемый порт открыт, иначе – закрыт.

Что означает результат проверки порта?

Подключиться к этому порту в данный момент невозможно. Вредоносные программы или злоумышленники не могут воспользоваться данным портом для атаки или получения конфиденциальной информации (Вам поможет материал 4 лучших бесплатных антивируса для Windows 10). Если все неизвестные порты имеют статус «закрыт», то это означает хороший уровень защищенности компьютера от сетевых угроз.

Если порт должен быть открытым, то это плохой показатель. Причиной недоступности порта может быть неверная настройка сетевого оборудования или программного обеспечения. Проверьте права доступа программ к сети в файерволе. Удостоверьтесь, что порты проброшены через роутер.

Причиной недоступности порта может быть неверная настройка сетевого оборудования или программного обеспечения. Проверьте права доступа программ к сети в файерволе. Удостоверьтесь, что порты проброшены через роутер.

Результат «порт закрыт» также можно получить, если порт открыт, но время отклика вашего компьютера в сети (пинг) завышено. Подключится к порту в таких условиях практически не представляется возможным.

К данному порту можно произвести подключение, он доступен из интернета. Если это то, что требуется — прекрасно.

Если неизвестна причина, по которой порт может быть открытым, то стоит проверить запущенные программы и сервисы. Возможно, некоторые из них вполне легально используют этот порт для работы с сетью. Существует вероятность, что порт открыт в следствии работы несанкционированного/вредоносного программного обеспечения (Вам поможет материал Как включить защиту от потенциально нежелательных программ в Windows Defender). В таком случае рекомендуется проверить компьютер антивирусом.

Что за порты? Для чего они нужны?

Порты, которые проверяет PortScan.ru, — это не физические, а логические порты на компьютере или сетевом устройстве.

В случае, если программа или служба планирует работать с сетью, она открывает порт с уникальным номером, через который она может работать с удаленными клиентами/серверами. Фактически, сетевая программа резервирует для себя определенное число, которое позволяет понять, что пришедшие данные предназначаются именно этой программе.

На человеческом языке это звучало бы примерно так: «Я, программа-сервер, открываю порт номер 1234. Если по сетевому кабелю придут данные с номером порта 1234 — это мне. «

Какие номера портов может открывать программа?

Порты идентифицируются номерами от 0 до 65535 включительно. Любой другой порт открыть нельзя, соответственно и проверить тоже. Это ограничения TCP/IP протокола.

Стоит отметить, что клиентская программа всегда должна знать номер порта, к которому ей нужно подключаться на сервере или другом удаленном сетевом устройстве. По этой причине для наиболее популярных протоколов зарезервированы порты в диапазоне от 0 до 1023.

По этой причине для наиболее популярных протоколов зарезервированы порты в диапазоне от 0 до 1023.

Так, например, осуществляя серфинг в интернете, ваш браузер подключается к 80 порту на удаленном сервере, на котором находится сайт. В ответ браузер получает набор кода и данных, который скачивает и отображает в виде веб-страницы.

Для каких ситуаций возможна проверка открытых портов?

Проверка открытых портов возможна, если вашему компьютеру присвоен внешний IP адрес. Подробнее об этом вы можете узнать у своего интернет-провайдера.

Стоит учесть, что если ваш компьютер подключен к интернету не напрямую, а через роутер (маршрутизатор), то результаты проверки относятся именно к роутеру. Проверить состояние порта для компьютера внутри такой подсети возможно только при наличии проброса портов.

Что такое проброс портов?

Проброс портов (Port Forwarding, иногда Virtual Servers) — специальная настройка на роутере, позволяющая перенаправить внешние запросы (из интернета) на компьютеры локальной сети. По сути это способ указать, на какой локальный компьютер пересылать данные и запросы подключения, пришедшие на определенный порт.

По сути это способ указать, на какой локальный компьютер пересылать данные и запросы подключения, пришедшие на определенный порт.

Допустим, у вас дома игровой или веб-сервер, подключенный через роутер к интернету. Все компьютеры, подключенные к этому же роутеру, находятся в одной сети, поэтому смогут подключиться к данному серверу. Однако снаружи, из интернета, подключиться к вашему серверу без проброса портов уже не получится.

Если ваш компьютер подключен к интернету напрямую (без роутера/маршрутизатора), то выполнять проброс портов не требуется. Все ваши открытые порты должны быть доступны из интернета (естественно, при наличии выделенного IP).

Как узнать, какие порты открыты на компьютере?

Для Windows: Пуск → «cmd» → Запустить от имени администратора → «netstat -bn»

Для Linux: В терминале выполнить команду: «ss -tln»

Как закрыть порт?

Прежде всего надо устранить причину — запущенную программу или службу, которая открыла этот порт; ее надо закрыть/остановить. Если причина открытого порта не ясна — проверьте компьютер антивирусом, удалите лишние правила проброса портов на роутере и установите продвинутый файервол (Firewall).

Если причина открытого порта не ясна — проверьте компьютер антивирусом, удалите лишние правила проброса портов на роутере и установите продвинутый файервол (Firewall).

Этичный хакинг и тестирование на проникновение, информационная безопасность

Почему важно знать, какие порты открыты на компьютере?

Открытый порт на вашем компьютере (если не настроен файервол для запрета входящих соединений) означает, что к вашему компьютеру можно подключиться из вне.

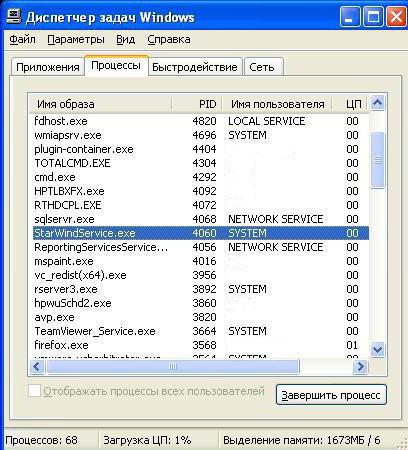

Если с вашим компьютером случалась такая неприятность как заражение трояном, бэкдором (вирусы, которые позволяют злоумышленнику удалённо подключаться к вашему компьютеру и управлять им), то обычно такой бэкдор открывает порт и прослушивает сеть, в ожидании входящего соединения (хотя могут быть варианты).

Ещё один пример, когда нужно определить, какая именно служба прослушивает порт: вы пытаетесь установить сетевую службу (веб-сервер Apache или СУБД MySQL), а они не запускаются, так как какая-то другая служба уже заняла их порт, который они используют по умолчанию. В этом случае нужно найти эту службу и отключить её или настроить на работу с другим портом.

В этом случае нужно найти эту службу и отключить её или настроить на работу с другим портом.

Но, как и во многих IT задачах (да и вообще во многих профессиональных сферах), получить данные это только самое начало. Главное — это правильно их истолковать и понять.

Поэтому в этой статье мы рассмотрим, как узнать, какие порты открыты, как проверить, какая служба прослушивает определённый порт, а также научимся правильно понимать вывод команды NETSTAT и аналогичных.

Как проверить открытые порты в Windows

В Windows есть команда netstat, которая отображает статистику протокола и текущих сетевых подключений TCP/IP.

Используя команду со следующими ключами, можно посмотреть информацию о всех подключениях и прослушиваемых портах в Windows:

Как в Windows узнать, какая программа прослушивает порт

Открытых для прослушивания портов может оказаться достаточно много и обычно они используются легитимными программами. Поэтому при анализе полученных данных также важно знать, какая именно служба прослушивает определённый порт.

Поэтому при анализе полученных данных также важно знать, какая именно служба прослушивает определённый порт.

Для поиска службы, можно добавить к приведённой команде опцию -b, которая означает показать исполнимый файл, прослушивающий порт:

Также имеется альтернативный способ определения исполнимого файла, привязанного к порту. Для него откройте Командную строку Windows. Для этого нажмите сочетание клавиш Win+x, там выберите Windows PowerShell (Администратор). В открывшемся окне введите:

чтобы перейти в обычную командную строку.

Там запустите команду вида:

Эта команда найдёт службы, которые прослушивают 80 порт. Чтобы найти информацию о другом порте, замените в команде цифру 80 на интересующий вас порт.

Пример вывода в моём случае:

Запись 0.0.0.0:80 означает, порт 80 для любых IPv4 адресов прослушивает служба httpd.exe (веб-сервер Apache). А запись [::]:80 — означает, что порт 80 для любых IPv6 адресов прослушивает та же самая служба httpd.exe (веб-сервер Apache). Мы ещё вернёмся к более подробному анализу данных далее в этой статье.

А запись [::]:80 — означает, что порт 80 для любых IPv6 адресов прослушивает та же самая служба httpd.exe (веб-сервер Apache). Мы ещё вернёмся к более подробному анализу данных далее в этой статье.

Менять порт в длинной команде не всегда удобно, поэтому рекомендую создать текстовый файл с именем port.bat, в этот файл скопируйте:

Сохраните и закройте этот файл.

Теперь в Windows PowerShell или в командной строке Windows с помощью команды cd перейдите в папку, куда вы сохранили файл. Например, я его сохранил в папку C:UsersAlexDocuments, тогда для перехода туда я выполняю:

Теперь запустите файл командой вида:

Где [ПОРТ] замените на интересующий вас порт, например, меня интересует порт 80, тогда:

Вновь получаю аналогичный результат.

Если у вас множество портов прослушивает процесс svchost.exe, то чтобы разобраться, какие именно это службы, смотрите статью «Почему svchost. exe прослушивает много портов? Как узнать, какие именно программы открыли порты».

exe прослушивает много портов? Как узнать, какие именно программы открыли порты».

Как проверить открытые порты в Linux. Как узнать, какая служба прослушивает порт

Для Linux тоже есть команда netstat, но она, вроде как, теперь считается устаревшей и на её замену рекомендуется команда ss. Показываемая информация у ss и netstat очень похожи. Даже основные опции идентичны.

Итак, для вывода открытых портов TCP и UDP протоколов вместе с показом процессов, которые их прослушивают, используется команда:

Больше опций, а также больше способов найти, какие порты прослушиваются, смотрите в статье «4 способа узнать, какие порты прослушиваются в Linux».

Что означают данные netstat и ss

Далее мы научимся понимать, что именно выводит netstat. Но для полного понимания нам нужно изучить немного теории — совсем кратко. Я расскажу только о том, что нам действительно понадобиться.

TCP и UDP

TCP и UDP это протоколы транспортного уровня. Самое главное что вам нужно о них знать: любой из них может использоваться для передачи информации.

Кстати, про протокол TCP вы практически наверняка слышали, по крайней мере должны были встречать запись TCP/IP — эта связка протоколов очень важна для Интернета. Протокол IP отвечает за то, куда отправлять данные, а TCP отвечает за непосредственную передачу данных и проверку их целостности.

Работу протокола TCP можно представить как создание соединения между двумя компьютерами, по этому соединению передаются данные. Внутри этого соединения данные проверяются на предмет повреждения — если какая-то часть повреждена, то она отправляется повторно.

Протокол UDP тоже передаёт данные, но вместо того, чтобы создавать устойчивое соединение, внутри которого данные проверяются на целостность, он просто «пуляет» свой пакет на определённый адрес. В принципе, это и есть главное отличие между этими протоколами.

LISTENING, ESTABLISHED, CLOSE_WAIT и другие состояния

Как вы можете увидеть в выводе команды netstat для протокола TCP доступны разные варианты состояний.

Самые популярные из них это LISTENING — означает, что порт прослушивает запущенное на данном компьютере приложение, что оно готово принять соединение, например, от другого компьютера или от другой службы, запущенной на этом же компьютере.

ESTABLISHED означает уже установленное соединение. Пример такого соединения: веб-браузер инициализировал загрузку страницы сайта и пока данные передаются по этому соединению, у этого соединения статус ESTABLISHED.

Имеются и другие виды состояний, но для наших целей они не очень важны. По большому счёту нас интересует только LISTENING, так как это означает открытые порты на нашем компьютере и возможность подключаться к нему.

UDP и LISTENING

Про UDP уже сказано чуть выше, что этот протокол не создаёт соединений в том смысле, как это делает TCP. Поэтому для этого протокола нет никаких состояний соединения — это просто неприменимо к нему. По этой причине в графе Состояние для него никогда не пишется LISTENING. Но значит ли это, что UDP порт не может быть прослушиваемым? Нет! Порт UDP также может быть прослушиваемым и доступным для соединений. В том числе этот порт может использоваться вирусами и злоумышленниками, поэтому эти порты также подлежат исследованию.

Поэтому для этого протокола нет никаких состояний соединения — это просто неприменимо к нему. По этой причине в графе Состояние для него никогда не пишется LISTENING. Но значит ли это, что UDP порт не может быть прослушиваемым? Нет! Порт UDP также может быть прослушиваемым и доступным для соединений. В том числе этот порт может использоваться вирусами и злоумышленниками, поэтому эти порты также подлежат исследованию.

Пример анализа открытых портов

Я начну с анализа открытых портов на Linux. Просто потому, что мне так проще, а затем мы постепенно перейдём изучить открытые порты на Windows.

Пример информации об открытых портах, полученных командой:

Пример прослушиваемых портов на Linux:

В выводимых данных имеются следующие поля:

- Net > Допустим запись 127.0.0.1:9050 для локального адреса и порта означает, что прослушивается порт 9050. Причём он прослушивается только для IP адреса 127.0.0.1. Адрес 127.

0.0.1 относится к так называемым Loopback, то есть это замыкающийся на себя, закольцованный адрес. Сетевой интерфейс с этим адресом называется петлевым. Пакеты, которые отправляются с компьютера на этот адрес, приходят на этот же самый компьютер (точнее говоря, они никуда даже не уходят). Доступ к этому адресу может иметь только служба, работающая на этом же самом компьютере. Отсюда важное следствие: хотя порт 9050 прослушивается, никто другой не может к нему подключиться из любой сети. Это же относится и к адресам из диапазона ::1/128 — это такие же адреса, но уже для IPv6, тамошний аналог 127.0.0.1 это ::1 (тоже часто можно видеть в выводимой информации).

0.0.1 относится к так называемым Loopback, то есть это замыкающийся на себя, закольцованный адрес. Сетевой интерфейс с этим адресом называется петлевым. Пакеты, которые отправляются с компьютера на этот адрес, приходят на этот же самый компьютер (точнее говоря, они никуда даже не уходят). Доступ к этому адресу может иметь только служба, работающая на этом же самом компьютере. Отсюда важное следствие: хотя порт 9050 прослушивается, никто другой не может к нему подключиться из любой сети. Это же относится и к адресам из диапазона ::1/128 — это такие же адреса, но уже для IPv6, тамошний аналог 127.0.0.1 это ::1 (тоже часто можно видеть в выводимой информации).

Если прослушиваются какие-либо адреса из локальных

то к таким портам могут подключиться только компьютеры, расположенные в этих самых локальных сетях (если не настроить особым образом маршрутизацию).

Звёздочка (*) вместо адреса или порта

Мы можем увидеть записи вроде *:80 или даже *:*

Здесь звёздочка означает любой адрес или любой порт. Например, *:80 в колонке Local Address:Port (Локальный адрес:Порт) означает, что прослушивается 80 порт сразу на всех сетевых интерфейсах, доступных в данной системе. То есть служба ответит на запрос к 80 порту откуда бы он не пришёл: из локальной сети, из глобальной сети (если есть прямое соединение и интерфейс с белым IP) или с закольцованного адреса — это неважно, служба всё равно примет это соединение.

Например, *:80 в колонке Local Address:Port (Локальный адрес:Порт) означает, что прослушивается 80 порт сразу на всех сетевых интерфейсах, доступных в данной системе. То есть служба ответит на запрос к 80 порту откуда бы он не пришёл: из локальной сети, из глобальной сети (если есть прямое соединение и интерфейс с белым IP) или с закольцованного адреса — это неважно, служба всё равно примет это соединение.

Кстати, служба может прослушивать порт в соответствии со следующими правилами:

- может прослушиваться конкретный порт для одного IP адреса

- может прослушиваться конкретный порт для любого IP адреса

То есть порт должен в любом случае быть указан, поэтому для Локальный адрес:Порт допустима запись *:80, но запись вида *:* никогда не встретится в этом столбце.

Для Peer Address:Port (Удалённый адрес:Порт) запись *:* означает, что принимаются соединения от любого IP, отправленные с любого порта.

Кстати, просто для справки: если ваш компьютер подключается к веб сайту, то веб сайты обычно работают на 80 порту. Следовательно, веб браузер подключается именно к 80 порту (или 443, если это безопасное HTTPS соединение). Но на вашем компьютере открывается новое соединение на каком угодно, но только не на 80 и 443 портах — обычно используются порты с номерами >30000, например, на вашем компьютере может быть открыто исходящее соединение с портом 42063 и оно будет адресовано к 80 порту какого-либо веб сервера.

Прослушиваемые порты IPv4 и IPv6 адресов в Linux

В Linux у программ netstat и ss имеется особенность вывода информации о прослушиваемых портах, когда прослушиваются одновременно IPv4 и IPv6 адреса — выводится информация только об IPv6 адресе! Возможно это связано с какими-то глубинными особенностями реализации ядра Linux, но в Windows, например, есть чёткое разделение и если служба одновременно прослушивает порт на IPv4 и IPv6 адресах, то информация об этой службе выводится два раза — пример этого почти в самом начале статьи, где мы ищем, какая служба прослушивает 80й порт и в найденной информации нам дважды показана служба httpd.

Что означает 0.0.0.0 в netstat. Различные виды нотаций в netstat и ss

0.0.0.0 — это самый первый IP адрес. Но он относится к IP специального назначения (как например 127.0.0.1) и выполняет разные функции.

Обозначение 0.0.0.0 может иметь разное значение в зависимости от того, где используется. Когда говорят о прослушиваемых портах, это обозначение в Linux символизирует заполнитель, то есть означает «любой IP адрес».

Чем это отличается от * (звёздочки) или от записи . , которые также встречаются в выводе рассматриваемых программ? В программе ss IPv6 адрес 0:0:0:0:0:0:0:0 (который является аналогом IPv4 адреса 0.0.0.0) обозначается звёздочкой (*). Следовательно, в ss запись 0.0.0.0:* обозначает «любой IPv4 адрес с любого порта». А обозначение *:* символизирует «любой IPv6 адрес с любого порта».

В программе netstat также используется запись 0. 0.0.0:* которая также обозначает «любой IPv4 адрес с любого порта».

0.0.0:* которая также обозначает «любой IPv4 адрес с любого порта».

Но в netstat для обозначения «любой IPv6 адрес с любого порта» используется . *.

Помните об этих различиях, чтобы не запутаться. А также помните о том, что если показано, что прослушивается протокол tcp6 (IPv6), то одновременно может прослушиваться порт и на tcp (IPv4) — при этом данные в выводимой информации отсутствуют!

В Windows в качестве Локального адреса, когда прослушивается любой IP адрес на определённом порту, используется запись вида 0.0.0.0:80 (в этом примере прослушивается любой IP адрес, доступный в системе, на 80 порту). Для IPv6 адресов в этом случае используется запись вида [::]:80.

В качестве внешнего адреса, когда доступно подключения с любого IP и с любого порта, для TCP протокола пишется 0.0.0.0:0, а для UDP протокола в этих же условиях пишется *:*. Что тоже не особо логично и сбивает с толку. Точнее говоря, объяснение есть и оно вытекает из разницы протоколов TCP и UDP. Но это объяснение скорее философское и в практическом плане ничего не даёт.

Если информация относится к IPv6, то для TCP когда имеется ввиду любой адрес на любом порту, используется запись вида [::]:0. А для UDP используются одинаковые нотации как для IP, так и для IPv6, то есть *:*

Нужно помнить, что некоторые из этих обозначений пересекаются с нотациями из Linux, где они имеют своё собственное значение.

Чтобы чуть облегчить жизнь, я составил такую табличку, которую можно использовать в качестве шпаргалки:

Определённый локальный IPv4 адрес на определённом порту

Любой локальный IPv4 адрес на определённом порту

Определённый локальный IPv6 адрес на определённом порту

Любой локальный IPv6 адрес на определённом порту

Любой внешний IPv4 адрес на любом порту

Любой внешний IPv6 адрес на любом порту

| 1 | 20 | FTP Data | File Transfer Protocol — протокол передачи файлов. Порт для данных. |

| 2 | 21 | FTP Control | File Transfer Protocol — протокол передачи файлов. Порт для команд. |

| 3 | 22 | SSH | Secure SHell — «безопасная оболочка». Протокол удаленного управления операционной системой. |

| 4 | 23 | telnet | TErminaL NETwork. Протокол реализации текстового интерфейса по сети. |

| 5 | 25 | SMTP | Simple Mail Transfer Protocol — простой протокол передачи почты. |

| 6 | 42 | WINS | Windows Internet Name Service. Служба сопоставления NetBIOS-имён компьютеров с IP-адресами узлов. |

| 7 | 43 | WHOIS | «Who is». Протокол получения регистрационных данных о владельцах доменных имён и IP адресах. |

| 8 | 53 | DNS | Domain Name System — система доменных имён. |

| 9 | 67 | DHCP | Dynamic Host Configuration Protocol — протокол динамической настройки узла. Получение динамических IP. |

| 10 | 69 | TFTP | Trivial File Transfer Protocol — простой протокол передачи файлов. |

| 11 | 80 | HTTP/Web | HyperText Transfer Protocol — протокол передачи гипертекста. |

| 12 | 110 | POP3 | Post Office Protocol Version 3 — протокол получения электронной почты, версия 3. |

| 13 | 115 | SFTP | SSH File Transfer Protocol. Протокол защищенной передачи данных. |

| 14 | 123 | NTP | Network Time Protocol. Протокол синхронизации внутренних часов компьютера. |

| 15 | 137 | NetBIOS | Network Basic Input/Output System. Протокол обеспечения сетевых операций ввода/вывода. Служба имен. |

| 16 | 138 | NetBIOS | Network Basic Input/Output System. Протокол обеспечения сетевых операций ввода/вывода. Служба соединения. |

| 17 | 139 | NetBIOS | Network Basic Input/Output System. Протокол обеспечения сетевых операций ввода/вывода. Служба сессий. |

| 18 | 143 | IMAP | Internet Message Access Protocol. Протокол прикладного уровня для доступа к электронной почте. |

| 19 | 161 | SNMP | Simple Network Management Protocol — простой протокол сетевого управления. Управление устройствами. |

| 20 | 179 | BGP | Border Gateway Protocol, протокол граничного шлюза. Протокол динамической маршрутизации. |

| 21 | 443 | HTTPS | HyperText Transfer Protocol Secure) — протокол HTTP, поддерживающий шифрование. |

| 22 | 445 | SMB | Server Message Block. Протокол удалённого доступа к файлам, принтерам и сетевым ресурсам. |

| 23 | 514 | Syslog | System Log. Протокол отправки и регистрации сообщений о происходящих системных событиях. |

| 24 | 515 | LPD | Line Printer Daemon. Протокол удаленной печати на принтере. |

| 25 | 993 | IMAP SSL | Протокол IMAP, поддерживающий SSL шифрование. |

| 26 | 995 | POP3 SSL | Протокол POP3 поддерживающий SSL шифрование. |

| 27 | 1080 | SOCKS | SOCKet Secure. Протокол получения защищенного анонимного доступа. |

| 28 | 1194 | OpenVPN | Открытая реализация технологии Виртуальной Частной Сети (VPN). |

| 29 | 1433 | MSSQL | Microsoft SQL Server — система управления базами данных. Порт доступа к базе. |

| 30 | 1702 | L2TP (IPsec) | Протокол поддержки виртуальных частных сетей. А также набор протоколов обеспечения защиты данных. |

| 31 | 1723 | PPTP | Туннельный протокол защищённого соединения с сервером типа точка-точка. |

| 32 | 3128 | Proxy | В данный момент порт часто используется прокси-серверами. |

| 33 | 3268 | LDAP | Lightweight Directory Access Protocol — облегчённый протокол доступа к каталогам (службе каталогов). |

| 34 | 3306 | MySQL | Доступ к MySQL базам данных. |

| 35 | 3389 | RDP | Remote Desktop Protocol — протокол удалённого рабочего стола для Windows. |

| 36 | 5432 | PostgreSQL | Доступ к PostgreSQL базам данных. |

| 37 | 5060 | SIP | Протокол установления сеанса и передачи мультимедиа содержимого. |

| 38 | 5900 | VNC | Virtual Network Computing — система удалённого доступа к рабочему столу компьютера. |

| 39 | 5938 | TeamViewer | TeamViewer — система обеспечения удалённого контроля компьютера и обмена данными. |

| 40 | 8080 | HTTP/Web | Альтернативный порт для HTTP протокола. Иногда используется прокси-серверами. |

| 41 | 10000 | NDMP | Популярный порт: Webmin, SIP-голос, VPN IPSec over TCP. |

| 42 | 20000 | DNP | Популярный порт: Usermin, SIP-голос. |

ТОП-3 онлайн сервисов по для сканирования портов

Проверка безопасности сети или отдельных хостов, как правило, начинается со сканирования открытых портов.

Для этой цели можно воспользоваться сканером портов, но если такого приложения под рукой не оказалось можно воспользоваться одним из многочисленных онлайн-сервисов, речь о которых пойдет ниже.

Сканер портов. Общие сведения

Сканер портов — программное обеспечение, разработанное с целью поиска хостов локальной сети, имеющих открытые порты.

Данный тип утилит, как правило, используется системными администраторами (а также злоумышленниками) для проверки безопасности сетей (а также их уязвимостей).

В зависимости от поставленных задач, сканирование на предмет всех открытых портов производят как для одного (сканирование портов), так и для множества хостов (сканирование сети).

Также возможен вариант поиска лишь одного открытого порта (или определенной группы) для множества хостов сети.

Сканирование портов это первый шаг в процессе предупреждения взлома (или взлома, в зависимости от целей), цель которого помочь определить возможные векторы атаки.

Помимо, собственно, открытых портов сканеры позволяют определить установленную на хосте операционную систему и работающие службы (Web-сервер, FTP-сервер, Mail-сервер), включая номера их версии.

Первое, на что обращаешь внимание посетив данный ресурс, — подробное описание всех возможностей предоставляемых ресурсом. Все разделы представлены исключительно на русском языке.

Обратившись в раздел «Проверка порта», помимо проверки заданного порта, можно также ознакомиться, что означает результат проверки, а также с FAQ, дающем общую информацию по теме.

В данном разделе, как видно из названия, можно проверить доступность лишь одного, конкретного порта. Для этого вводим его номер в соответствующее поле и нажимаем кнопку «Проверить».

Для того, чтобы просканировать все наиболее распространенные порты следует перейти в раздел «Сканер портов». Для запуска воспользуйтесь кнопкой «Запустить сканер портов».

Список портов, которые будут просканированы и их соответствие сервисам указаны на этой же странице в соответствующем разделе.

Если вы считаете, что разработчики указали не все порты, можете обратится с запросом, воспользовавшись специально разработанной формой обратной связи.

Помимо сканирования портов сервис позволяет измерить пинг, узнать WHOIS-информацию о домене, получить информацию на основе HTTP-запроса от удаленного веб-сервера.

Ресурс предоставляет 2 бесплатные утилиты «Открытые порты» и «PortCheker» для использования на ПК и в качестве расширения для браузера Google Chrome соответственно.

Из недостатков ресурса отметим невозможность сканирования всех портов (а лишь указанных разработчиками), а также удаленных ресурсов.

Онлайн сканер открытых портов HideMe.Ru, более универсален по сравнению с PortScan.Ru, позволяя сканировать не только свой компьютер, но и любой другой хост Интернет-сети.

Также может выбирать тип сканируемых портов: популярные порты, индивидуальные (т.е. заданные пользователем) и порты, встречающиеся у прокси-серверов.

Интерфейс HideMe.Ru онлайн сканера портов имеет русскую, английскую и испанскую локализацию, довольно прост, а его использование не вызывает лишних вопросов.

В поле ввода пользователь вводит IP-адрес или доменное имя сканируемого хоста, выбирает тип сканирования и ждет результатов проверки.

Сканирование довольно долгое, в случае, если вы хотите проверить наиболее популярные порты, время ожидания составит около 3 минут (на PortScan.Ru на это уходило около 30 секунд).

Судя по всему, сервис сканирует первую 1000 портов, в отличие от PortScan.Ru, где в общем случае сканируется лишь 5-6 десятков.

Ресурс HideMe.Ru судя по названию все же больше ориентирован на предоставление услуг для обхода ограничений сегментов локальных или глобальной сети, путем использования анонимайзеров, прокси- или VPN-серверов.

Из дополнительных опций имеется функция измерения скорости Интернет-соединения и определения IP-адреса.

Так же как и у PortScan.Ru, имеется каталог статей, посвященных безопасной работе в Интернет-сети.

Данный сервис пожалуй самый аскетичный из всех, представленных в нашем небольшом обзоре.

Аскетичность касается не только интерфейса, но функций, предоставляемых пользователю.

Сканер портов на ресурсе имеет название «Сканер безопасности». Предоставляется возможность сканирования как одиночных портов или их групп.

Есть возможность запуска одного из трех доступных тестов: экспресс (производится сканирование наиболее часто используемых сервсисов), обычный (осуществляется сканирование портов в диапазоне от 0 до 1024 + порты дополнительных служб), полный (сканируются порты согласно IANA-списка).

Обычный тест по времени занял около 5–7 минут.

Есть возможность сканировать порты удаленных ресурсов (по крайней мере, есть пункт меню), однако на момент написания статьи данная опция не была доступна, равно как и функция «Мониторинг сервера».

Среди дополнительных сервисов, размещенных на сайте имеется функция определения IP-адреса, информация об используемом или стороннем IP-адреса, а также IP-калькулятор, который может пригодиться для расчета адресов подсетей локальной сети.

Рекомендовать

Интернет-сканер портов

— сканирование общих портов на вашем компьютере

Это простой бесплатный инструмент для сканирования открытых портов на вашем компьютере. Это помогает сканировать большинство часто используемых портов,

чтобы проверить, открыт он или закрыт. Вы можете найти список (ниже) всех распространенных портов, которые будут сканироваться этим инструментом.

21 Наиболее часто используемые порты (для сканирования)

- 20 и 21 — FTP (протокол передачи файлов)

- 22 — SSH (безопасная оболочка)

- 23 — Telnet, служба удаленного входа

- 25 — SMTP (простой протокол передачи почты)

- 53 — DNS (система доменных имен)

- 80 — HTTP (протокол передачи гипертекста)

- 110 — POP3 (протокол 3 почтового отделения)

- 115 — SFTP (протокол безопасной передачи файлов)

- 123 — NTP (сетевой протокол времени)

- 143 — IMAP (протокол доступа к Интернет-сообщениям)

- 161 — SNMP (простой протокол сетевого управления

- 194 — IRC (Интернет-чат)

- 443 — HTTPS (безопасный протокол передачи гипертекста)

- 445 — Общий доступ к файлам SMB Microsoft-DS

- 465 — SMTPS (простой протокол передачи почты через SSL)

- 554 — RTSP (протокол управления потоком в реальном времени)

- 873 — RSYNC (Службы передачи файлов RSYNC)

- 993 — IMAPS (протокол доступа к Интернет-сообщениям через SSL)

- 995 — POP3S (протокол почтового отделения 3 через SSL)

- 3389 — RDP (протокол удаленного рабочего стола)

- 5631 — PC Anywhere

| 1 | 20 | Данные FTP | Протокол передачи файлов — Протокол передачи файлов.Порт для данных. | N |

| 2 | 21 | Управление FTP | Протокол передачи файлов — Протокол передачи файлов. Порт для команд. | Y |

| 3 | 22 | SSH | Secure SHell — «защищенная оболочка». Операционная система протокола удаленного управления. | Y |

| 4 | 23 | telnet | TErminaL NETwork. Реализация протокола текстового интерфейса по сети. | Да |

| 5 | 25 | SMTP | Простой протокол передачи почты — Простой протокол передачи почты. | Y |

| 6 | 42 | WINS | Служба имен в Интернете Windows. Сопоставление NetBIOS-имен компьютеров с IP-адресами узлов | N |

| 7 | 43 | WHOIS | «Кто есть». Протокол получения регистрации права собственности на доменные имена и IP-адреса | N |

| 8 | 53 | DNS | Система доменных имен — Система доменных имен. | N |

| 9 | 67 | DHCP | Протокол динамической конфигурации хоста — Протокол динамической конфигурации хоста. Динамический IP | N |

| 10 | 69 | TFTP | Trivial File Transfer Protocol — простой протокол передачи файлов. | N |

| 11 | 80 | HTTP / Web | HyperText Transfer Protocol — протокол передачи гипертекста. | Y |

| 12 | 110 | POP3 | Post Office Protocol Version 3 — получение протокола электронной почты, версия 3 | Y |

| 13 | 115 | SFTP | Протокол передачи файлов SSH .Протокол безопасной передачи данных. | Y |

| 14 | 123 | NTP | Протокол сетевого времени. Протокол синхронизации внутренних часов компьютера. | N |

| 15 | 137 | NetBIOS | Сетевая базовая система ввода / вывода. Протокол для сетевых операций ввода-вывода. Служба именования. | N |

| 16 | 138 | NetBIOS | Сетевая базовая система ввода / вывода.Протокол для сетевых операций ввода-вывода. Сервисное подключение. | N |

| 17 | 139 | NetBIOS | Сетевая базовая система ввода / вывода. Протокол для сетевых операций ввода-вывода. Сеансы обслуживания. | N |

| 18 | 143 | IMAP | Протокол доступа к Интернет-сообщениям. Протокол прикладного уровня для доступа к электронной почте. | N |

| 19 | 161 | SNMP | Простой протокол сетевого управления — Простой протокол сетевого управления.Управление устройством. | N |

| 20 | 179 | BGP | Протокол пограничного шлюза, Протокол пограничного шлюза. Протокол динамической маршрутизации. | N |

| 21 | 443 | HTTPS | HyperText Transfer Protocol Secure) — протокол HTTP, который поддерживает шифрование. | Y |

| 22 | 445 | SMB | Блок сообщений сервера. Удаленный доступ к файлам, принтерам и сетевым ресурсам. | N |

| 23 | 514 | Syslog | Системный журнал. Происходит протокол и отправка сообщений журнала о системных событиях. | N |

| 24 | 515 | LPD | Демон построчного принтера. Протокол удаленной печати на принтере. | N |

| 25 | 993 | IMAP SSL | Протокол IMAP, поддерживает шифрование SSL. | N |

| 26 | 995 | POP3 SSL | Протокол POP3 поддерживает шифрование SSL. | N |

| 27 | 1080 | НОСКИ | SOCKet Secure. Протокол приема безопасного анонимного доступа. | N |

| 28 | 1433 | MSSQL | Microsoft SQL Server — система управления базами данных. Порт для доступа к базе данных. | Y |

| 29 | 3128 | Прокси | В настоящее время в порту часто используются прокси. | N |

| 30 | 3268 | LDAP | Lightweight Directory Access Protocol — облегченный протокол доступа к каталогам (служба каталогов). | N |

| 31 | 3306 | MySQL | Доступ к базам данных MySQL. | Y |

| 32 | 3389 | RDP | Протокол удаленного рабочего стола — удаленный рабочий стол для Windows. | Y |

| 33 | 5432 | PostgreSQL | Доступ к базам данных PostgreSQL. | N |

| 34 | 5900 | VNC | Virtual Network Computing — система удаленного доступа к настольному компьютеру. | Y |

| 35 | 5938 | TeamViewer | TeamViewer — Система удаленного управления для обеспечения вашего компьютера и обмена данными. | N |

| 36 | 8080 | HTTP / Web | Альтернативный порт для протокола HTTP. Иногда использовали прокси. | Y |

Проверка открытого порта

Чтобы проверить, открыт ли ваш порт

- Загрузите наш комплект сетевых утилит.

- Установите сетевые утилиты Portforward и запустите их со значком на рабочем столе.

- Щелкните кнопку Проверка порта. Введите порт, который вы хотите проверить, выберите UDP или TCP и нажмите кнопку Check Me

Проверка порта PF теперь является частью сетевых утилит переадресации портов. Вы все еще можете использовать его бесплатно!

Почему наш инструмент для проверки открытых портов лучше

Большинство онлайн-проверок портов предполагают, что у вас уже есть приложение (например, ваша игра или торрент), которое прослушивает тест порта на вашем компьютере, а затем предполагают, что тест прошел успешно просто потому, что

они смогли подключиться к вашему компьютеру.

Кроме того, средства проверки веб-порта не могут тестировать UDP, поскольку UDP — это протокол без установления соединения, и нет способа узнать,

фактически добрался до вашего компьютера без какой-либо программы на вашем компьютере, ожидающей этого пакета.

Наш тест порта использует локальное приложение для прослушивания сервера, пытающегося подключиться, а затем положительно подтверждает, что ваш порт перенаправлен.

С нашим инструментом проверки открытых портов вы никогда не получите ложных срабатываний!

Скриншоты и инструкции

После загрузки PFPortChecker запустите установочный файл, чтобы установить его на свой компьютер.

Затем вы запускаете PFPortCheck (находится в меню Пуск под portforward.com ) и вводите порт, который хотите проверить, и хотите ли вы проверить TCP или UDP,

и щелкните Check Me .

Если написано Ваш порт ОТКРЫТ , то мы абсолютно уверены, что ваш порт определенно открыт. Никакая другая программа проверки портов не может утверждать этого.

Если написано Ваш порт НЕ ОТКРЫТ или недоступен! , то нам не удалось установить соединение с вашим компьютером, что означает, что, скорее всего, либо

ваш порт не открыт или ваш программный брандмауэр все еще не позволяет установить входящее соединение.

Загружайте наше программное обеспечение только с этого сайта. Любое программное обеспечение для portforward.com, загруженное от третьих лиц или с любых неутвержденных зеркал, не поддерживается и может содержать вредоносное ПО. Пожалуйста, не загружайте наши инструменты с торрент-сайтов, так как это может серьезно повредить ваш компьютер.

Для получения дополнительных инструкций щелкните здесь.

Проверка открытого порта

Средство проверки открытого порта — это инструмент, который можно использовать для проверки домена или внешнего IP-адреса и обнаружения открытых портов в вашем соединении.Этот инструмент полезен для выяснения, правильно ли настроена переадресация портов или ваши серверные приложения блокируются брандмауэром. Этот инструмент также можно использовать в качестве сканера портов для сканирования вашей сети на наличие портов, которые обычно перенаправляются. Важно отметить, что некоторые порты, такие как порт 25, часто блокируются на уровне ISP в попытке предотвратить вредоносную активность.

В компьютерных сетях протоколы транспортного уровня Internet Protocol Suite, в первую очередь протокол управления передачей (TCP) и протокол пользовательских дейтаграмм (UDP), а также другие протоколы, используют числовой идентификатор для структур данных конечные точки для связи между хостами.Такая конечная точка называется портом, а идентификатор — это номер порта. Управление по присвоению номеров в Интернете (IANA) отвечает за официальное присвоение номеров портов для конкретных целей.

Общеизвестные порты: 0-1023

Ниже приводится список общих портов. Во время аудита сетевой безопасности будет выполнено сканирование портов, чтобы определить, какие сетевые службы доступны. Эти службы могут быть в разных операционных системах.

| Порт | TCP | UDP | Описание |

|---|---|---|---|

| 20 | TCP | FTP — Передача данных — Протокол передачи файлов | |

| 21 | TCP | FTP — управление (команда) Протокол передачи файлов | |

| 22 | TCP | UDP | SSH — безопасная оболочка |

| 23 | TCP | Протокол Telnet без шифрования текстовых сообщений | |

| 25 | TCP | SMTP — простой протокол передачи почты | |

| 42 | TCP | UDP | побед |

| 43 | TCP | Протокол WHOIS | |

| 53 | TCP | UDP | DNS — система доменных имен |

| 67 | UDP | DHCP-сервер — протокол динамической конфигурации хоста | |

| 68 | UDP | DHCP-клиент — протокол динамической конфигурации хоста | |

| 70 | TCP | Протокол Gopher | |

| 79 | TCP | Протокол пальца | |

| 80 | TCP | UDP | HTTP — протокол передачи гипертекста |

| 109 | TCP | UDP | POP2 — протокол почтового отделения 2 |

| 110 | TCP | UDP | POP3 — протокол почтового отделения 3 |

| 115 | TCP | UDP | SFTP — простой протокол передачи файлов |

| 118 | TCP | UDP | Службы SQL (язык структурированных запросов) |

| 119 | TCP | UDP | NNTP — протокол передачи сетевых новостей |

| 123 | TCP | UDP | NTP — протокол сетевого времени |

| 137 | TCP | UDP | NetBIOS Служба имен NetBIOS |

| 138 | TCP | UDP | NetBIOS Служба датаграмм NetBIOS |

| 143 | TCP | UDP | IMAP — протокол доступа к сообщениям в Интернете |

| 156 | TCP | UDP | Служба SQL |

| 161 | TCP | UDP | SNMP — простой протокол управления сетью |

| 194 | TCP | UDP | IRC — Интернет-ретранслятор |

| 220 | TCP | UDP | IMAP — протокол доступа к сообщениям в Интернете, версия 3 |

| 389 | TCP | UDP | LDAP — облегченный протокол доступа к каталогам |

| 443 | TCP | UDP | HTTPS — протокол передачи гипертекста через SSL / TLS |

| 444 | TCP | UDP | SNPP — простой протокол сетевого пейджинга |

| 445 | TCP | UDP | SMB (блок сообщений сервера) через TCP |

| 587 | TCP | UDP | SMTP — отправка сообщения электронной почты |

| 666 | TCP | UDP | Doom, первый онлайн-шутер от первого лица |

| 873 | TCP | UDP | протокол синхронизации файлов rsync |

| 903 | TCP | UDP | Удаленная консоль VMware |

| 993 | TCP | UDP | IMAPS — Протокол доступа к Интернет-сообщениям через SSL |

| 995 | TCP | UDP | POP3S — почтовый протокол 3 через TLS / SSL |

Зарегистрированные порты: 1024-49151

Порты от 1024 до 29151 известны как зарегистрированные порты.По сути, программы должны регистрировать использование этих портов и, таким образом, стараться соблюдать осторожность и не наступать друг на друга. Вот несколько распространенных портов и их программы.

| Порт | TCP | UDP | Описание |

|---|---|---|---|

| 1243 | TCP | UDP | SubSeven (Троян — угроза безопасности!) |

| 1352 | TCP | Протокол удаленного вызова процедур (RPC) IBM Lotus Notes / Domino | |

| 1433 | TCP | MSSQL (система управления базами данных Microsoft SQL Server) Сервер | |

| 1494 | TCP | Протокол тонкого клиента Citrix XenApp Independent Computing Architecture (ICA) | |

| 1521 | TCP | прослушиватель базы данных Oracle по умолчанию, в будущих выпусках официальный порт 2483 | |

| 1604 | TCP | UDP | Citrix ICA / Терминальный сервер Microsoft |

| 2049 | UDP | NFS — сетевая файловая система | |

| 2483 | TCP | UDP | База данных Oracle прослушивает небезопасные клиентские подключения к прослушивателю, заменяет порт 1521 |

| 3306 | TCP | Слушатель по умолчанию для базы данных MySQL | |

| 4000 | TCP | UDP | ICQ |

| 5010 | TCP | UDP | Yahoo! Посланник |

| 5190 | TCP | Программа обмена мгновенными сообщениями AOL | |

| 5632 | TCP | UDP | PCAnywhere |

| 5800 | TCP | Протокол удаленного рабочего стола VNC — для использования через HTTP | |

| 5900 | TCP | UDP | Протокол удаленного рабочего стола Virtual Network Computing (VNC) |

| 6000 | TCP | UDP | X11 — используется между X-клиентом и сервером по сети |

| 6699 | TCP | Напстер | |

| 6776 | TCP | UDP | SubSeven (Троян — угроза безопасности!) |

| 7070 | TCP | UDP | RealServer / QuickTime |

| 7778 | TCP | UDP | Сервер по умолчанию серии Unreal Tournament |

| 8080 | TCP | Альтернативный HTTP / веб-прокси / кэширующий сервер / Apache Tomcat | |

| 26000 | TCP | UDP | Землетрясение |

| 27010 | TCP | UDP | Период полураспада |

| 27960 | TCP | UDP | Quake III |

| 31337 | TCP | UDP | BackOrifice (Троян — угроза безопасности!) |

Информация для проверки открытого порта онлайн:

- Назначение этого инструмента: аудит сетевой безопасности, проверка открытого порта

- Целевая аудитория: сетевые инженеры, системные администраторы

Внешние ресурсы:

.

При сканировании FIN незапрошенный флаг FIN (обычно используемый для завершения установленного сеанса) будет отправлен на порт. Ответ системы на этот случайный флаг может показать состояние порта или брандмауэр. Например, закрытый порт, который получает незапрошенный пакет FIN, ответит пакетом RST (мгновенный прерывание), но открытый порт проигнорирует его. Сканирование XMAS просто отправляет набор всех флагов, создавая бессмысленное взаимодействие. Ответ системы может быть интерпретирован для лучшего понимания портов системы и брандмауэра.

При сканировании FIN незапрошенный флаг FIN (обычно используемый для завершения установленного сеанса) будет отправлен на порт. Ответ системы на этот случайный флаг может показать состояние порта или брандмауэр. Например, закрытый порт, который получает незапрошенный пакет FIN, ответит пакетом RST (мгновенный прерывание), но открытый порт проигнорирует его. Сканирование XMAS просто отправляет набор всех флагов, создавая бессмысленное взаимодействие. Ответ системы может быть интерпретирован для лучшего понимания портов системы и брандмауэра. Таким образом, его можно использовать как предварительное сканирование.

Таким образом, его можно использовать как предварительное сканирование. 0.0.1 относится к так называемым Loopback, то есть это замыкающийся на себя, закольцованный адрес. Сетевой интерфейс с этим адресом называется петлевым. Пакеты, которые отправляются с компьютера на этот адрес, приходят на этот же самый компьютер (точнее говоря, они никуда даже не уходят). Доступ к этому адресу может иметь только служба, работающая на этом же самом компьютере. Отсюда важное следствие: хотя порт 9050 прослушивается, никто другой не может к нему подключиться из любой сети. Это же относится и к адресам из диапазона ::1/128 — это такие же адреса, но уже для IPv6, тамошний аналог 127.0.0.1 это ::1 (тоже часто можно видеть в выводимой информации).

0.0.1 относится к так называемым Loopback, то есть это замыкающийся на себя, закольцованный адрес. Сетевой интерфейс с этим адресом называется петлевым. Пакеты, которые отправляются с компьютера на этот адрес, приходят на этот же самый компьютер (точнее говоря, они никуда даже не уходят). Доступ к этому адресу может иметь только служба, работающая на этом же самом компьютере. Отсюда важное следствие: хотя порт 9050 прослушивается, никто другой не может к нему подключиться из любой сети. Это же относится и к адресам из диапазона ::1/128 — это такие же адреса, но уже для IPv6, тамошний аналог 127.0.0.1 это ::1 (тоже часто можно видеть в выводимой информации).