Удаленный доступ запретить: Защищаем удаленный сервер на Windows как можем / Блог компании Сервер Молл / Хабр

Защищаем удаленный сервер на Windows как можем / Блог компании Сервер Молл / Хабр

Тема безопасности сервера Windows не раз поднималась, в том числе и в этом блоге. Тем не менее мне хотелось бы еще раз освежить в памяти старые методы защиты и рассказать о малоизвестных новых. Разумеется, будем использовать по максимуму встроенные средства.

Итак, предположим, что у нас есть небольшая компания, которая арендует терминальный сервер в удаленном дата-центре.

При проектировании любой защиты следует начинать с модели угроз — от кого или чего, собственно, будем защищаться. В нашей типовой конфигурации я буду строить оборону от внешних злобных хакеров, от некомпетентных (а может, и немного злонамеренных) пользователей. Начнем с внешнего периметра обороны — фаервола.

Во времена Windows 2003 встроенный фаервол представлял собой жалкое зрелище, и в случае невозможности применения сторонних средств приходилось использовать IPSec. Пример такой настройки разобран, например, в материале Secure Windows Servers using IPSec Firewall.

Сейчас, с появлением WFP (Windows Filtering Platform) дела стали получше. В принципе, с этим фаерволом так или иначе сталкивался, наверное, каждый системный администратор Windows, поэтому настройка удаленного доступа к серверу только с определенных IP не должна вызывать затруднений. Я обращу внимание на некоторые «фишки», которые используются редко.

По умолчанию фаервол блокирует все входящие соединения, кроме явно разрешенных, но исходящие разрешает все, кроме явно запрещенных. Политику эту можно изменить, открыв управление фаерволом через wf.msc и выбрав «Свойства».

Настройка фаервола.

Теперь, если мы захотим запретить пользователям терминального сервера выходить с этого сервера в интернет — у нас это получится.

Стоит отметить, что при настройке правил доступа к серверу (входящие подключения) явно создавать правила для исходящего трафика не нужно. В терминах iptables — established и related всегда разрешены.

Для ценителей командной строки настройку фаервола можно производить в контексте netsh advfirewall. Почитать про команды можно в материале «Брандмауэр Windows 7 в режиме повышенной безопасности», я же добавлю, что блокировка входящих и исходящих подключений включается командой:

Почитать про команды можно в материале «Брандмауэр Windows 7 в режиме повышенной безопасности», я же добавлю, что блокировка входящих и исходящих подключений включается командой:

netsh advfirewall set currentprofile firewallpolicy blockinbound,blockoutbound

Еще одной особенностью фаервола windows является то, что любая программа или настройка меняет его правила без уведомлений. Например, отключили вы все правила на нашем дедике, рядом появился второй, вы сделали между ними локальную сеть, настроили общий доступ и… внезапно у вас включается smb для всех и вся со всеми вытекающими последствиями.

Выхода, по сути, два с половиной (напомню, мы пока говорим только про встроенные средства): регулярно проверять, не изменились ли правила, и использовать старый добрый IPSec или — как по мне, самый разумный вариант — настраивать фаервол групповой политикой. Настройка производится в Конфигурация компьютера — Конфигурация Windows — Параметры Безопасности — Монитор брандмауэра Защитника Windows в режиме повышенной безопасности.

Настройка фаервола групповой политикой.

Также при помощи фаервола windows можно реализовать простой fail2ban. Достаточно включить аудит неудачных попыток входа и при нескольких неудачах подряд блокировать IP источника. Можно использовать самописные скрипты, а можно уже готовые средства, о которых я писал в статье «Как дать шифровальщикам потопить компанию».

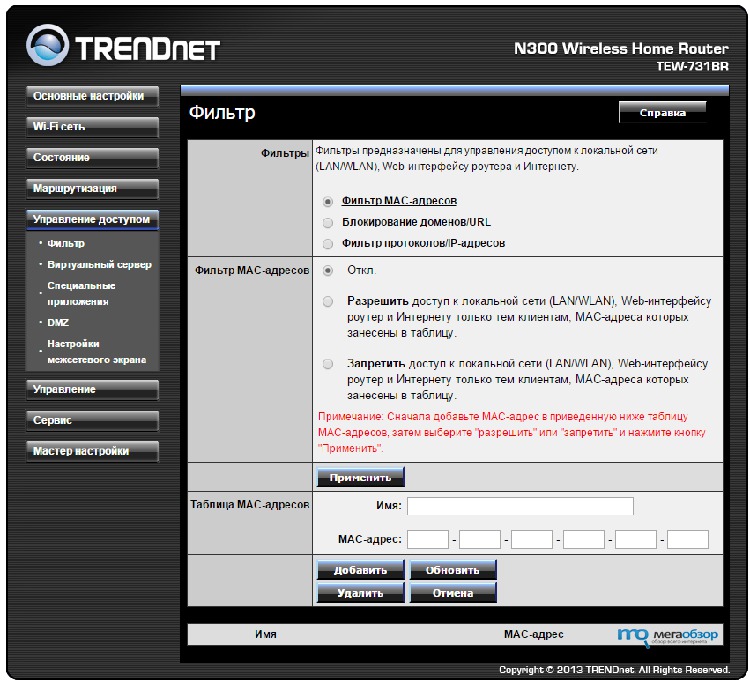

Если же встроенного фаервола не хватает и хочется использовать что-то более серьезное, то можно установить стороннее ПО. Жаль, что большинство известных решений для Windows Server — платные. Другим вариантом будет поставить перед сервером роутер. Понятно, что такая установка подойдет, если мы используем colocation, а не аренду сервера где-то далеко-далеко за рубежом. Если же зарубежный дата-центр — это наш выбор, то можно использовать виртуализацию — например, встроенный Hyper-V — и установить в виртуалку привычный GNU\Linux или FreeBSD.

Возникает вопрос: как сделать так, чтоб виртуалка имела прямой выход в интернет, а сервер — нет? Да еще чтобы MAC-адрес сервера не светился хостеру и не требовал тем самым покупки еще одного IP-адреса.

Осторожно! Дальнейшие действия лучше проводить через IP-KVM!

Для этого виртуальную машину нужно снабдить двумя сетевыми адаптерами. Один — для непосредственного подключения к интернету, для него мы сделаем виртуальный коммутатор типа «внешний» и снимем галочку, разрешающую операционной системе взаимодействие с этим коммутатором. Этой самой галочкой мы лишим сервер прямого доступа в интернет (настройку виртуальной машины-фаервола лучше произвести заранее), и его MAC не будет светиться хостеру.

Настройка внешнего виртуального коммутатора.

Другой виртуальный коммутатор следует сделать типа «внутренний» для взаимодействия виртуальной машины и сервера. На нем уже нужно настроить локальную адресацию. Так получится создать виртуальный роутер, стоящий перед сервером и защищающий его.

Заодно на этой виртуальной машине можно настроить любимый VPN до офиса или удаленных сотрудников, не заморачиваясь с ролью «Маршрутизация и удаленный доступ» или со встроенным IPSec, как я рассказывал в статье «Как я базы 1С в Германии прятал». Главное, не забыть проверить автозапуск этой виртуальной машины при старте системы.

Главное, не забыть проверить автозапуск этой виртуальной машины при старте системы.

Подключаться к такому серверу можно при помощи обычного RDP или использовать HTML5 клиенты с двухфакторной аутентификацией. Стоит на случай брутфорса озаботиться и решениями fail2ban, и блокировкой учетной записи на некоторое время при нескольких неудачных попытках авторизации подряд.

Снаружи сервер мы более-менее защитили, перейдем к защите внутренней.

Конечно, для защиты сервера изнутри очень хочется поставить какой-нибудь антивирус — мало ли что пользователи сервера накопируют или накачают из интернета. Но на практике антивирус на сервере может принести больше вреда, чем пользы. Поэтому я обычно использую механизмы блокировки запуска ПО не из белого списка — в частности, механизм SRP (software restriction policies), о котором я тоже упоминал в статье «Как дать шифровальщикам потопить компанию».

Остановлюсь чуть подробнее на одном подводном камне, о котором часто забываем при включении SRP со стандартными настройками, когда блокируется все, кроме папок Windows и Program Files. Действительно, это отфильтровывает почти всех зловредов. Но не очень работает со злонамеренностью сотрудников, ведь в системных папках есть подпапки с правом на создание объектов пользователями. Например, можно посмотреть на папку C:\Windows\Temp.

Действительно, это отфильтровывает почти всех зловредов. Но не очень работает со злонамеренностью сотрудников, ведь в системных папках есть подпапки с правом на создание объектов пользователями. Например, можно посмотреть на папку C:\Windows\Temp.

Разрешения на папку, которая попадет в белый список.

И такая папка не одна. Можно, конечно, проводить аудит системных папок самостоятельно, а можно довериться людям, которые это уже сделали. Например, специалист Stefan Kanthak в своем блоге (по ссылке есть тестовый вирус EICAR, антивирус может сработать) в довольно агрессивной манере проходится по антивирусам и методам защиты Windows и заодно предлагает уже собранный пакет настроек SRP, который будет блокировать и такие подозрительные папки. По запросу автор предоставляет и программу для конвертирования этих настроек реестра в файлы локальных политик.

Если вы предпочитаете использовать механизм AppLocker c более гибкими настройками, то вам может помочь решение AaronLocker.

Редакция не рекомендует использовать и устанавливать скрипты и прочие программы из интернета без предварительного их изучения.

Если AppLocker появился уже довольно давно, а возраст SRP перевалил за 15 лет, то относительно свежей альтернативой является WDAC (Windows Defender Application Control). Действительно, со времен Security Essentials встроенный «антивирус» обзавелся многими интересными возможностями. Например, WDAC — модуль, который отвечает за политики доступа к приложениям и библиотекам. Ранее он являлся частью Device Guard (защита компьютера, в том числе с применением технологий виртуализации), и немного про его настройку рассказывалось в материале «Принцип работы S Mode в Windows 10 и настройка Device Guard своими руками». Подробнее со всеми тонкостями можно ознакомиться в официальной документации, мне же остается добавить несколько минусов, отличающих его от классических решений вроде SRP и AppLocker:

- Графической настройки нет, все через командлеты PowerShell.

- Нет настроек в срезе пользователя, только для компьютера.

- Настройка делается довольно непривычно — подготавливается файл в формате xml, который затем приводится к бинарному, и распространяется по компьютерам.

Зато возможна настройка в срезе приложения: например, если вы хотите дать доступ к cmd.exe вашему скрипту, а не стороннему вирусу — это можно реализовать. Да еще и политику можно применить до загрузки системы, при помощи UEFI.

Блокировка хрома через WDAC.

В целом из-за тягостной настройки сложилось впечатление, что WDAC больше позиционируется не сам по себе для управления компьютерами, а как средство, позволяющее интегрироваться с централизованными MDM-системами вроде Microsoft Intune. Но при этом разработка старых добрых SRP прекращена в Windows 10 1803.

Если говорить про Защитник Windows, нельзя не упомянуть про Credential Guard и Remote Credential Guard.

Первое средство использует опять же виртуализацию, запуская компонент LSA (Local Security Authority) в изолированном от операционной системы процессе, что сильно усложняет процесс кражи хешей паролей и билетов Kerberos. Подробнее про технологию можно почитать в официальной документации. Для работы процессор должен поддерживать виртуализацию, а также в системе должна быть включена безопасная загрузка (Secure Boot) и модуль TPM для привязки учетных данных к оборудованию. Включить Credential Guard можно через групповую политику Конфигурация компьютера — Административные шаблоны — Система — Device Guard — Включить средство обеспечения безопасности на основе виртуализации.

Подробнее про технологию можно почитать в официальной документации. Для работы процессор должен поддерживать виртуализацию, а также в системе должна быть включена безопасная загрузка (Secure Boot) и модуль TPM для привязки учетных данных к оборудованию. Включить Credential Guard можно через групповую политику Конфигурация компьютера — Административные шаблоны — Система — Device Guard — Включить средство обеспечения безопасности на основе виртуализации.

Включение Credential Guard.

Второе средство служит для защиты передаваемых учетных данных (особенно админских!) для удаленного подключения, например, по тому же RDP. Ранее для этих целей предлагался механизм Restricted Admin Mode, но он ограничивал подключение только одним сервером. Подключившись к серверу, нельзя было просто так использовать ресурсы сети, права администратора применялись только к одному серверу а-ля системный аккаунт Local System.

Remote Credential Guard позволяет передавать учетные данные с локальной машины удаленному серверу без явного ввода пароля, что, помимо расширенной безопасности, даст и удобство подключения к серверам (SSO). Почитать подробнее можно в документации, ну а я добавлю, что для работы механизма достаточно включить его поддержку на сервере — например, через реестр командой:

Почитать подробнее можно в документации, ну а я добавлю, что для работы механизма достаточно включить его поддержку на сервере — например, через реестр командой:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0

А потом подключаться к серверу командой:

mstsc.exe /remoteGuard

Теперь учетные данные в безопасности, а сервер достаточно защищен. Правда, в материале я осознанно не касался вопросов защиты от злонамеренного хостера, но тут все сводится в общем-то к одному — к шифрованию дисков.

Как полностью закрыть сетевой доступ к компьютеру или ноутбуку, оставив активным соединение интернет

Как закрыть доступ ко всему содержимому компьютера или ноутбука, работающего под управлением Windows 10, в локальной сети не отключаясь от сети интернета.

Чаще всего, данный вопрос актуален для тех, кто работает на «чужом» компьютере или для тех, кто забыл, каким образом проводил открытие доступа к своим файлам и папкам. Потому как по умолчанию, Windows 10, не предоставляет доступ к файлам и папкам системы, подключаясь к локальной сети. То есть — изначально, эти опции всегда выключены.

Потому как по умолчанию, Windows 10, не предоставляет доступ к файлам и папкам системы, подключаясь к локальной сети. То есть — изначально, эти опции всегда выключены.

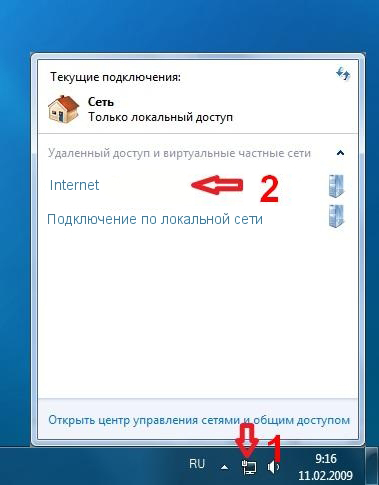

Но, раз уж мы имеем устройство, сетевой доступ к которому нужно отключить, не отключаясь от самой сети, давайте сделаем это..

Чтобы закрыть доступ к компьютеру, для других компьютеров-участников локальной сети:

- Открываем проводник

.

- Кликаем левой кнопкой мыши по строке «Этот компьютер» в левой части экрана, для отображения содержимого

.

- Нажимаем ПРАВОЙ кнопкой мыши НА ЛЮБУЮ директорию, для отображения возможных действий.

(для примера, мы будем использовать локальный диск компьютера, хотя, в те же настройки можно попасть, выполняя приведенные ниже инструкции над любой директорией вашего компьютера).

- И, кликаем по строке «Свойства» в появившемся контекстном меню.

.

- В открывшемся окне, нас интересует вкладка «Доступ» — кликаем по ней.

- Теперь, нажимаем на строку «Центр управления сетями и общим доступом» (именно этот блок нас и интересует, после его редактирования, будут внесены глобальные, в рамках Windows 10, изменения, которые закроют сетевой доступ к нашему компьютеру полностью)

- Откроется окно настроек сетевых подключений, в котором, нужно щелкнуть ЛЕВОЙ кнопкой мыши на «стрелки» напротив записей «Частная» и «Гостевая или общедоступная(текущий профиль)».

Сделать это нужно поочередно, для открытия и редактирования содержимого каждого из блоков..

- И установить флажки напротив строк «Отключить сетевое обнаружение» в каждом из блоков

.

.

- После чего, нажимаем кнопку «Сохранить изменения» внизу экрана

.

- Остается только закрыть все открытые ранее окна и готово!

Теперь, ваш компьютер не будет виден другим участникам сети, но останется подключен к интернету по средствам той же сети.

Удаленный доступ к компьютеру с телефона Андроид

На компьютере многие пользователи хранят личные файлы, документы и пароли от учетных записей. Такое устройство активно используется для повседневной работы, просмотра информации в браузере и запуска определенных программ. Но иногда воспользоваться ПК не получается. Например, когда вы находитесь далеко от своего дома. В таком случае приходится настраивать удаленный доступ к компьютеру с телефона Андроид при помощи специальных программ и сервисов. Давайте рассмотрим, как сделать это правильно и максимально удобно.

Что такое удаленный доступ

Удаленный доступ – это удобная возможность управлять компьютером или другой техникой из любой точки земного шара. Конечно, иногда программами выставляются определенные ограничения, что немного влияет на работу. Получить доступ к компьютеру через телефон помогут специальные сервисы. Так удастся просмотреть хранящиеся файлы, а в некоторых случаях даже получить доступ к управлению рабочим столом.

Преимущества и возможности

Удаленный доступ к компьютеру с телефона открывает перед человеком огромные возможности. Во-первых, можно практически из любого места просматривать хранящиеся файлы и при необходимости вносить правки в документы. Во-вторых, вы можете дистанционно следить за рабочим столом, например, проверяя корректность установки программы.

Приведем ещё один банальный пример. Предположим, что на компьютер вы загрузили долгожданный фильм или сериал. Смотреть его находясь прямо возле ПК не хочется. Тогда на помощь приходит удаленное подключение. Вы можете запустить видео на компьютере, а просматривать его уже со смартфона. Согласитесь, что это очень удобно.

Также некоторые сотрудники имеют компьютер в офисе, но иногда работают дома. Чтобы подключиться к своей основной машине, опять-таки удобно использовать дистанционный доступ. Это позволяет открывать расположенные на рабочем столе документы, редактировать их, а после сохранять. Преимуществ управления компьютером с телефона можно перечислить достаточно, вот только как всё правильно организовать? Ответ на этот вопрос мы постараемся дать в виде подробных инструкций для каждого из способов.

Управление через аккаунт Google

У крупной мировой компании Google имеется множество сервисов, пользоваться которыми можно из любой точки мира. Главное условие – наличие стабильного Интернет-соединения. В качестве самых популярных платформ можем упомянуть Гугл Диск, Документы и Таблицы. Получить доступ к каждому из сервисов позволяет аккаунт Google, который есть практически у каждого пользователя телефона на Андроид. Что же, давайте посмотрим, как работает вся эта система.

Для начала следует позаботиться о переносе важных файлов с компьютера в облачное хранилище Google Drive. Вот краткая инструкция, в которой всё подробно рассказывается:

- Переходим на официальный сайт сервиса.

- Выполняем авторизацию в собственном аккаунте Google. Желательно, чтобы выбранная учетная запись уже была на смартфоне.

- Нажимаем на кнопку «Создать» и выбираем тип загружаемых файлов. Это может быть отдельная папка, архив или просто текстовый документ.

Отмечаем нужный объект и кликаем «Открыть». Также можно просто выделить несколько файлов на рабочем столе, а после перетащить их в окно сервиса.

Отмечаем нужный объект и кликаем «Открыть». Также можно просто выделить несколько файлов на рабочем столе, а после перетащить их в окно сервиса.

[su_note note_color=»#abdb6c» text_color=»#000000″]Обратите внимание, что количество свободного пространства по умолчанию составляет 15 ГБ. [/su_note]

Когда все сделано, можем попробовать получить доступ к файлам компьютера с телефона Android. Для этого на смартфон устанавливаем приложение «Google Диск», если оно отсутствует изначально. Запускаем программу и авторизуемся в аккаунте, вход в который был выполнен на ПК. Переходим в раздел «Мой диск» и видим все файлы, загруженные в облачное хранилище. Вы можете их открывать, редактировать и затем снова сохранять.

Синхронизация данных в автоматическом режиме

Также можно настроить синхронизацию данных в автоматическом режиме. Интересно? Тогда следуйте представленной инструкции:

- На компьютер устанавливаем программу «Автозагрузка и синхронизация».

Скачать приложение для удаленного доступа к ПК можно с официального сайта сервиса. Переходим на него и кликаем по синей кнопке «Скачать».

Скачать приложение для удаленного доступа к ПК можно с официального сайта сервиса. Переходим на него и кликаем по синей кнопке «Скачать».

- Выбираем «Принять условия и скачать».

- Открываем загруженный файл и выполняем установку. После её завершения нажимаем «Начать».

- Выполняем авторизацию в аккаунте Google, привязанному к телефону. Просто вводим адрес электронной почты и пароль.

- Выбираем папки на ПК, которые в автоматическом режиме будут переноситься в облако. Это может быть раздел с документами, изображениями, музыкой, видео и прочими объектами. Если планируете загружать фотографии, то выберите их качество. Для сохранения настроек кликаем «Далее».

- Настраиваем формат синхронизации и выбираем «Начать». После этого на экране компьютера появится папка «Google Диск».

В ней собраны все файлы, расположенные в облачном хранилище. Мы можем их открывать, редактировать и удалять.

В ней собраны все файлы, расположенные в облачном хранилище. Мы можем их открывать, редактировать и удалять.

А теперь самое интересное. Возвращаемся к телефону и снова открываем приложение «Диск». Переходим в раздел «Компьютеры» и видим папку «Мое устройство». Открываем её и замечаем только что перенесенные с компьютера объекты. Да, здесь расположены те самые папки, с которыми мы настроили синхронизацию.

Это настолько удобно, что доступ к файлам на компьютере удается получить прямо с телефона. И самое главное – работать с ними можно из любой точки мира. Главное, чтобы был интернет. Узнать, как увеличить скорость интернета можно здесь.

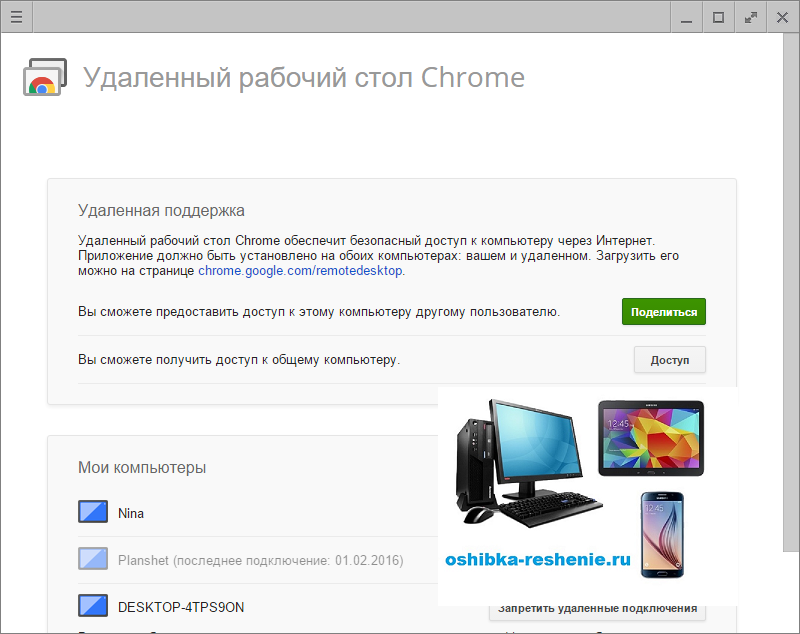

Удаленный рабочий стол Chrome с Андроид телефона

Следующий вариант получения доступа к ПК с Андроида подразумевает собой использование специального расширения. В отличие от программ, плагин меньше расходует ресурсы компьютера, что положительным образом сказывается на общей производительности.

Настройка на ПК

Не будем долго рассказывать об этом способе, а сразу перейдем к инструкции:

- Переходим на официальный сайт расширения и кликаем «Скачать». Кнопка для загрузки выполнена в виде иконки стрелки.

- Происходит автоматический переход в интернет-магазин Chrome, где возле нужного расширения нажимаем «Установить». Подтверждаем загрузку и ждем завершения процедуры. Кстати, установить данное расширение можно и для Яндекс Браузера.

- Нажимаем по значку расширения, а после на открывшейся странице кликаем «Настроить удаленный доступ». Открываем загруженный файл и предоставляем разрешение на его работу. После чего в соответствующую графу будет автоматически занесено имя компьютера. Выбираем «Далее».

- Придумываем надежный PIN-код. Он будет использоваться для синхронизации телефона с ПК. Нажимаем «Создать».

После чего настройка расширения на ПК будет завершена.

Получение доступа с телефона

Теперь берем в руки смартфон и устанавливаем на него приложение «Удаленный рабочий стол Chrome» из Play Маркета.

После чего выполняем следующие действия:

- Открываем приложение и выполняем авторизацию в аккаунте Google. Эта учетная запись обязательно должна быть привязана к браузеру на компьютере, иначе ничего не получится.

- На главном экране нажимаем по названию компьютера. Если он не отображается, то кликните по значку обновления и проверьте работоспособность Интернет-соединения.

- В появившееся окошко вводим ранее созданный PIN-код. Нажимаем «Подключение».

На удивление, экран компьютера отобразился на телефоне. Мы можем управлять курсором, открывать программы и работать с документом. Во время тестирования приложения был запущен документ Word. Так вот даже в нем через смартфон удавалось вносить правки и выделять слова.

В целом все очень удобно и быстро, так что этот способ является одним из самых лучших.

Жесты для управления компьютером

Чтобы удобнее пользоваться удаленным рабочим столом Windows через интернет, предлагаем запомнить несколько простых жестов:

- Изменение масштаба экрана – ставим два пальца на дисплей телефона. Если их сводить, то будет происходить приближение. А если наоборот разводить – отдаление. Принцип работы аналогичен использованию камеры на смартфоне.

- Перемещение курсора – ставим палец на экран и аккуратно его перемещаем. За ним, соответственно, будет следовать курсор мыши.

- Открытие программ – наводим курсор на приложение и нажимаем по экрану.

- Выделение – наводим курсор на текст и удерживаем палец. После этого медленно перемещаем палец и выделяем текст.

Вообще, лучше самостоятельно попробовать каждый из жестов. Так вы лучше их поймете и запомните.

Удаление доступа

Когда удаленный рабочий стол Chrome больше не нужен, то желательно отменить синхронизацию и отключить доступ. Делается это очень просто. Достаточно на компьютере кликнуть «Закрыть доступ» в специальном окне.

Делается это очень просто. Достаточно на компьютере кликнуть «Закрыть доступ» в специальном окне.

Кто не заметил, это окошко появилось сразу же после сопряжения со смартфоном. Оно может находиться как в центре дисплея, так и в углу. Если же нужно навсегда отключиться от компьютера, то в мобильном приложении удерживаем палец на названии ПК, а затем выбираем «Удалить». В появившемся окне нажимаем «Да».

Мы отключились от компьютера, а это значит, что получить к нему доступ с телефона Андроид без первоначальной настройки не получится.

Способы настройки удаленного доступа к ПК через приложения

Существует немало хороших и проверенных временем программ, позволяющих бесплатно получить удаленный доступ к компьютеру с телефона Андроид. Как раз о таких приложениях и будет рассказано далее.

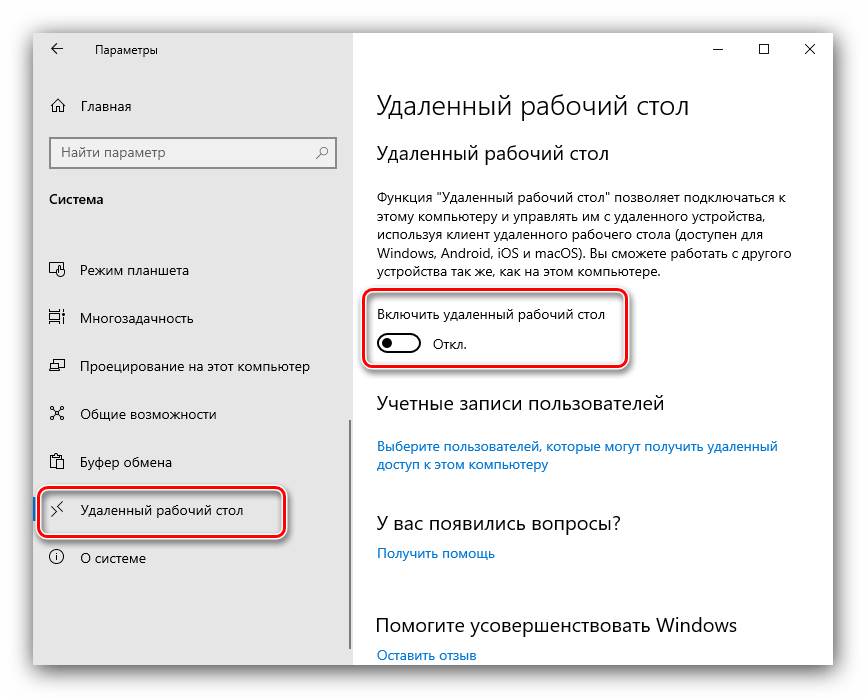

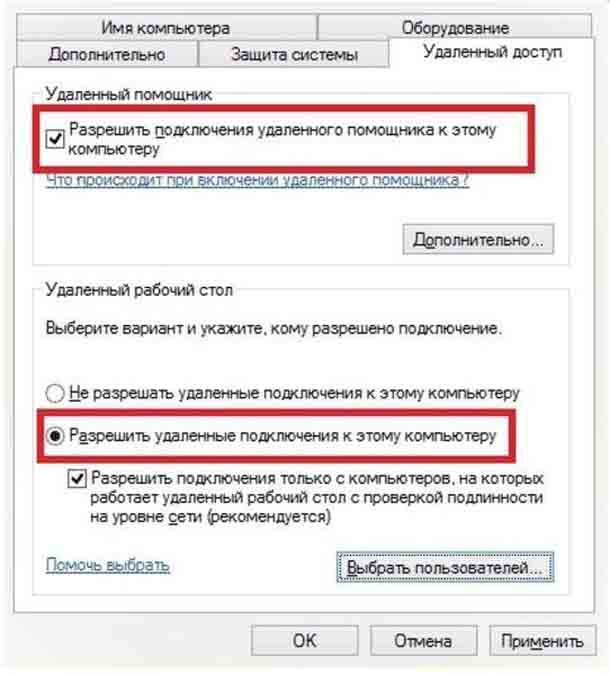

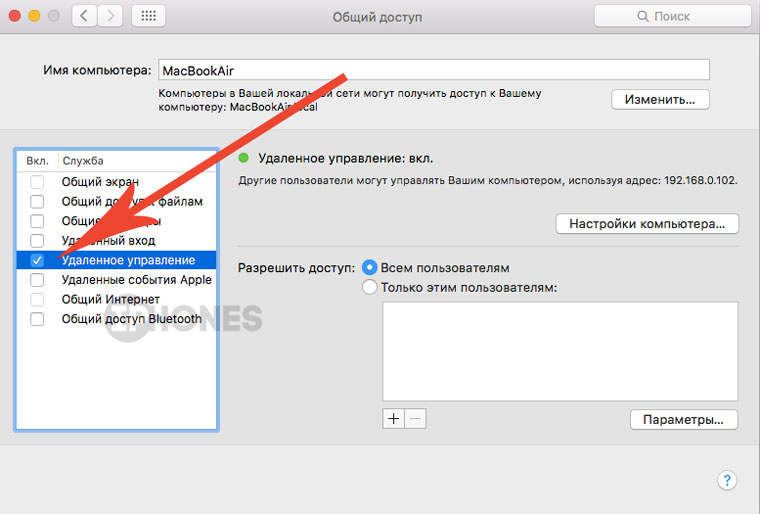

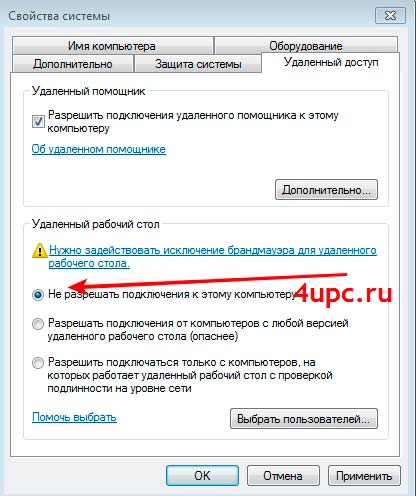

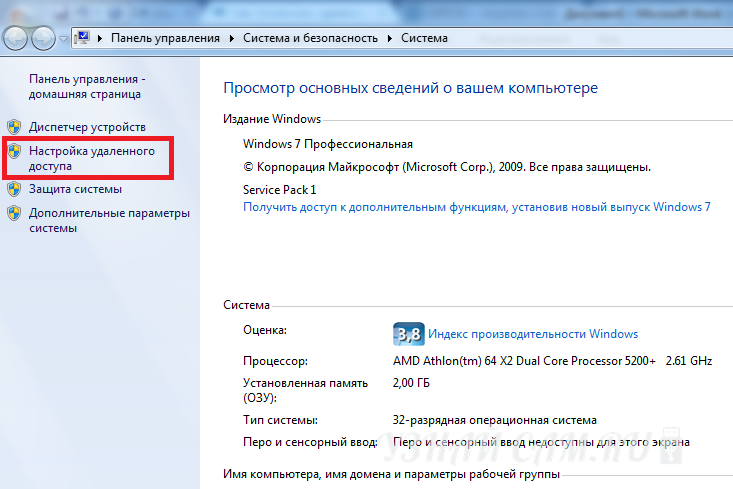

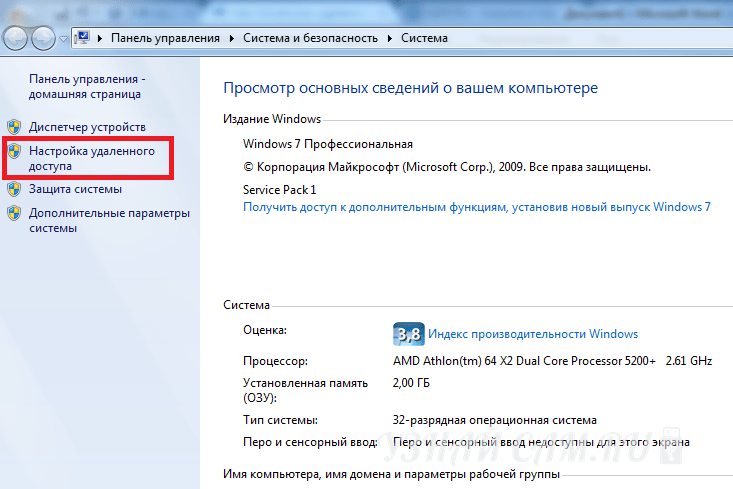

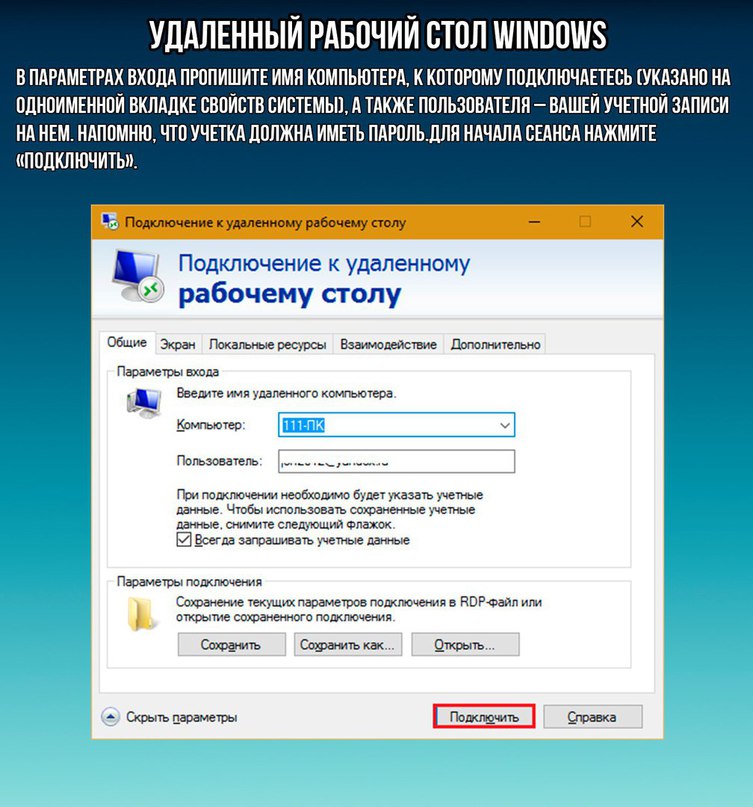

Microsoft Remote Desktop

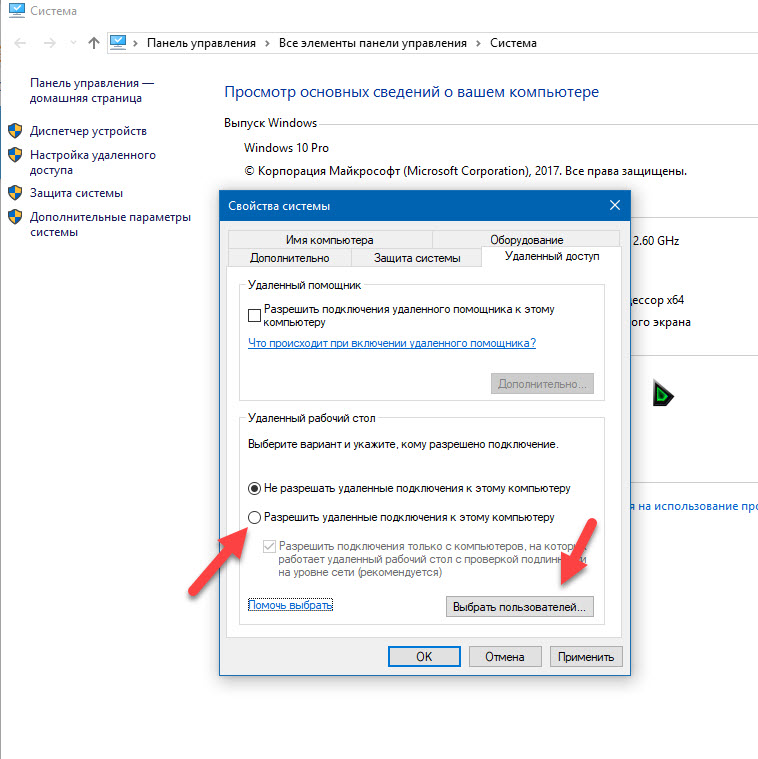

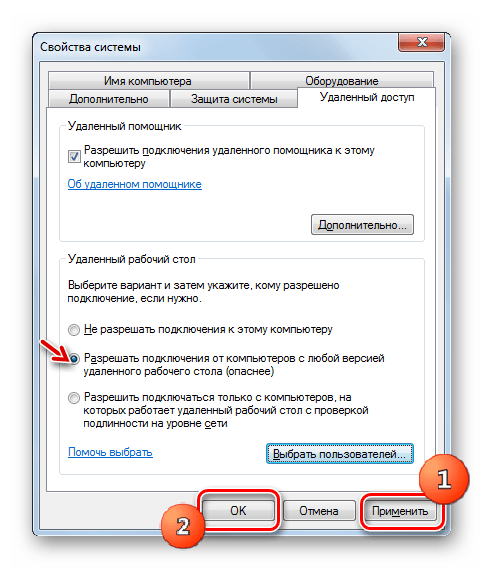

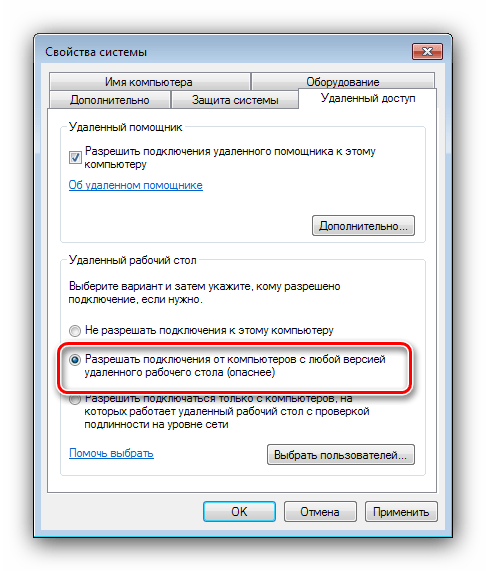

Microsoft Remote Desktop – это встроенная по умолчанию в Windows 10 программа, позволяющая получить удаленный доступ к компьютеру с телефона или другого ноутбука. Из недостатков приложения можно выделить то, что во время подключения экран компьютера полностью блокируется. То есть управлять им получится только с телефона. Итак, давайте приступим к активации и настройке опции:

Из недостатков приложения можно выделить то, что во время подключения экран компьютера полностью блокируется. То есть управлять им получится только с телефона. Итак, давайте приступим к активации и настройке опции:

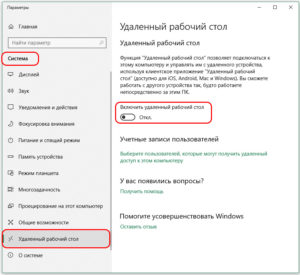

- В поиске Windows вводим «Удаленный рабочий стол» и открываем приложение из выдачи.

- Возле пункта «Включить удаленный рабочий стол» переводим ползунок в положение «Вкл.».

Теперь переходим к телефону и устанавливаем на него приложение Microsoft Remote Desktop.

Запускаем программу и выполняем следующие действия:

- Соглашаемся с политикой конфиденциальности, нажав «Accept».

- В боковом меню кликаем по иконке плюса (+). Затем в появившемся окошке выбираем «Desktop».

- В первое поле вводим имя хоста или IP-адрес компьютера. Чтобы узнать настоящий IP ПК, запустите командую строку. В ней введите запрос ipconfig и нажмите «Enter».

После этого в строке «ipv4-адрес» отобразится нужная комбинация цифр.

После этого в строке «ipv4-адрес» отобразится нужная комбинация цифр.

- Нажимаем на кнопку «Save» в углу экрана, а после запускаем созданное пространство через главный раздел приложения.

В итоге должно произойти автоматическое подключение к компьютеру. Перед этим, конечно, не забудьте включить интернет. Для перемещения по экрану используем виртуальный курсор. Если нажать по трем полоскам вверху, то откроется дополнительное меню. В нем можем отключиться от текущего рабочего стола или убрать отображение курсора. А если кликнуть по значку клавиатуры, то на экране появится клавиатура не только с буквами и символами, но и клавишами Windows.

Чтобы навсегда удалить доступ, возвращаемся на главную страницу приложения. Здесь возле созданного пространства нажимаем по трем точкам, а после выбираем «Remove». Подтверждаем удаление и закрываем программу. Также желательно отключить опцию «Удаленный рабочий стол» в настройках Windows 10.

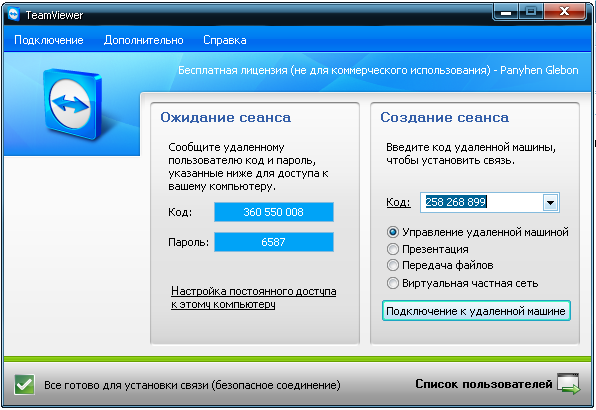

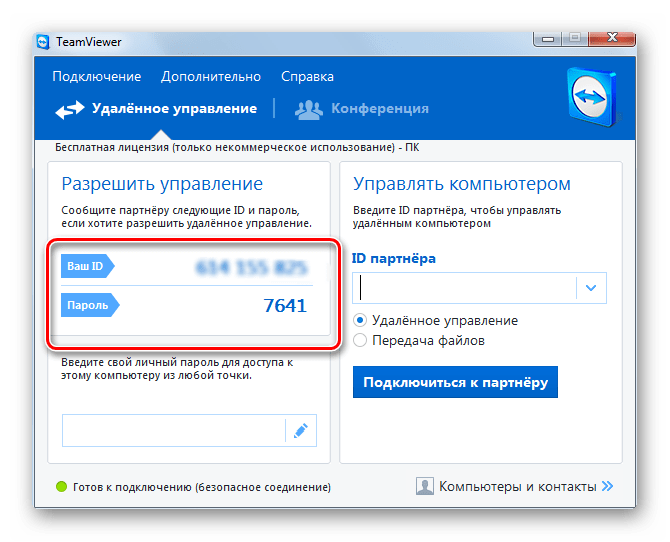

TeamViewer – Удаленный доступ

TeamViewer – удобный софт для удаленного доступа к компьютеру с телефона или другого ПК. Через эту программу можно не только управлять рабочим столом, но и передавать необходимые файлы. Это могут быть документы, изображения, музыка и даже видео. Что ж, давайте приступим к установке:

- Переходим на официальный сайт разработчика (teamviewer.com) и кликаем «Скачать бесплатно». Так как приложение будет использоваться для личных целей, то ничего платить не требуется.

- Запускаем загруженный файл с программой и начинаем установку. На одном из этапов нужно правильно расставить галочки, чтобы в будущем не пришлось платить реальные деньги. В первом подпункте выбираем «Установить», а во втором – «Личное/некоммерческое использование». В конце кликаем «Принять-завершить».

Теперь переходим к настройке удаленного доступа. Открываем программу TeamViewer и внимательно смотрим на блок «Разрешить управление». Здесь указывается уникальный идентификатор нашего компьютера, а также пароль для подключения.

Открываем программу TeamViewer и внимательно смотрим на блок «Разрешить управление». Здесь указывается уникальный идентификатор нашего компьютера, а также пароль для подключения.

[su_note note_color=»#abdb6c» text_color=»#000000″]Для лучшего уровня безопасности рекомендуем придумать надежный пароль, состоящий из цифр, букв латинского алфавита и специальных символов.[/su_note]

Остается установить приложение TeamViewer на смартфон и осуществить подключение. Скачать программу можно из Play Маркета, введя соответствующий запрос в поиске.

Вот краткая инструкция для первоначальной настройки утилиты:

- При первом запуске просматриваем ознакомительную презентацию, а после нажимаем «Начать».

- Выбираем тип работы: удаленное управление или передача файлов. В первом случае вы сможете просто управлять компьютером, а во втором – загружать на смартфон нужные папки и документы. В поле «ID партнера» вводим уникальный идентификатор, которые отображается в программе на ПК.

- Осуществляем подключение к компьютеру, указав ранее созданный пароль.

Вот и всё. Подключение успешно выполнено, а это значит, что вы спокойно можете удаленно управлять компьютером.

Инструменты приложения

Предлагаем более детально рассмотреть инструменты приложения, которые собраны в нижней панели:

- Иконка клавиатуры – возможность запустить виртуальную клавиатуру для управления компьютером. Помимо обычных букв и символов в ней присутствуют уникальные клавиши Windows.

- Значок ключа – перечень возможных действий. Например, вы можете включить блокировку компьютера или перезагрузить его.

- Иконка шестеренки – настройки подключения. Можно изменить качество передачи изображения, разрешение экрана, скрыть обои и ознакомиться с подробной инструкцией по работе.

Что касается жестов, то здесь они стандартные. При помощи пальца перемещаем курсор, а посредством нажатий взаимодействуем с программами. Для отключения удаленного доступа достаточно просто закрыть приложение на смартфоне. После этого связь с компьютером будет разорвана.

После этого связь с компьютером будет разорвана.

Unified Remote

Unified Remote – это скорее не программа для удаленного управления рабочим столом, а универсальный пульт для компьютера. Установив приложение на смартфон, вы получите доступ к огромному количеству инструментов управления. Например, сможете переключать ролики в определенном плеере или изменять уровень громкости. Давайте сначала установим программу на ПК. Вот пошаговая инструкция:

- Переходим на официальный сайт разработчика (unifiedremote.com). Нажимаем «Download». Кликаем «Latest Server» для загрузки последней версии программы.

- Открываем загруженный файл и выполняем установку. Никакие параметры менять не требуется, просто на каждом этапе выбираем «Next».

- Предоставляем разрешение, нажав «Установить».

- После кликаем «Finish» для завершения установки.

Вернемся к тел

Защита RDP. Принудительный ввод пароля

Настройка политики удаленного рабочего стола для защиты от сохраненных паролей. В данном видео мы рассмотрим настройку безопасности RDP подключения к серверу Windows Server 2016. А в частности запретим пользователям подключаться к удаленному рабочему столу через сохраненный ранее пароль

Хотите получать свежие новости через ВК? Не вопрос, жми по ссылке: IT-Skills | Запишись в ИТ качалку

Для организации удаленного подключение к ресурсам сервера или локальной сети все чаще используют протокол RDP, как наиболее удобный инструмент.

Но, тут есть и свои недостатки, а в частности возможность получить доступ к конфиденциальной информации через сохраненный пользователем пароль.

В чем суть, когда мы подключаемся в удаленному рабочему столу, вместе с вводом логина и пароля предлагается запомнить указанные данные, чтобы далее подключение выполнялось в автоматическом режиме.

Несомненно, это удобно для пользователя, но открывает брешь в информационной безопасности, так как любой человек за компьютером этого пользователя, может просто запустить подключение и получить доступ к данным. Допустим к 1С или каким-либо другим жизненно важным данным.

Да, есть определенные настройки на стороне клиента, который запрещают сохранять пароль для RDP сеанса, но на каждой клиентской машине не будешь же выполнять кучу настроек. Поэтому, логичнее решить вопрос на стороне сервера, т.е. чтобы к серверу было запрещено подключаться, если данные вводились не вручную и как сохраненные.

Собственно, этим мы и займемся в данном видеоуроке.

Допустим админ с рабочего места сотрудника выполняли подключение к серверу и упустил момент с галочкой. Так этот пользователь всегда сможет подключаться к серверу через данную сохраненную запись.

Вообще впервые с данной задачей я столкнулся еще несколько лет назад, когда были подозрения утечки конфиденциальной информации от сотрудников. На тот момент, в компании работало несколько сисадминов и в ходе обсуждения одной из причин утечки было как раз сохраненные пароли для RDP сеанса. Другие сисадмины хором сказали, что сделать так, чтобы пользователь всегда вводил пароль возможности нет. Однако я начал более подробно раскапывать эту тему и оказалось что возможность есть! Причем это стандартный функционал любой операционной системы не ниже Windows ХР и 2003 сервера.

На тот момент, в компании работало несколько сисадминов и в ходе обсуждения одной из причин утечки было как раз сохраненные пароли для RDP сеанса. Другие сисадмины хором сказали, что сделать так, чтобы пользователь всегда вводил пароль возможности нет. Однако я начал более подробно раскапывать эту тему и оказалось что возможность есть! Причем это стандартный функционал любой операционной системы не ниже Windows ХР и 2003 сервера.

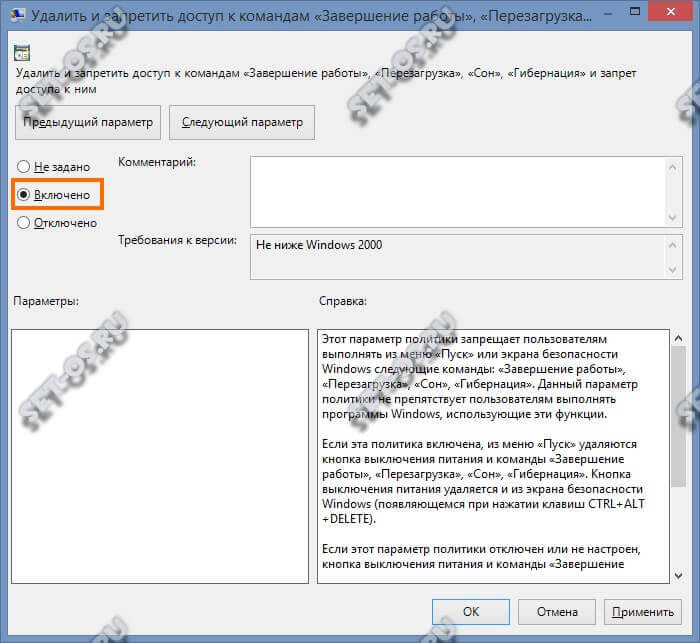

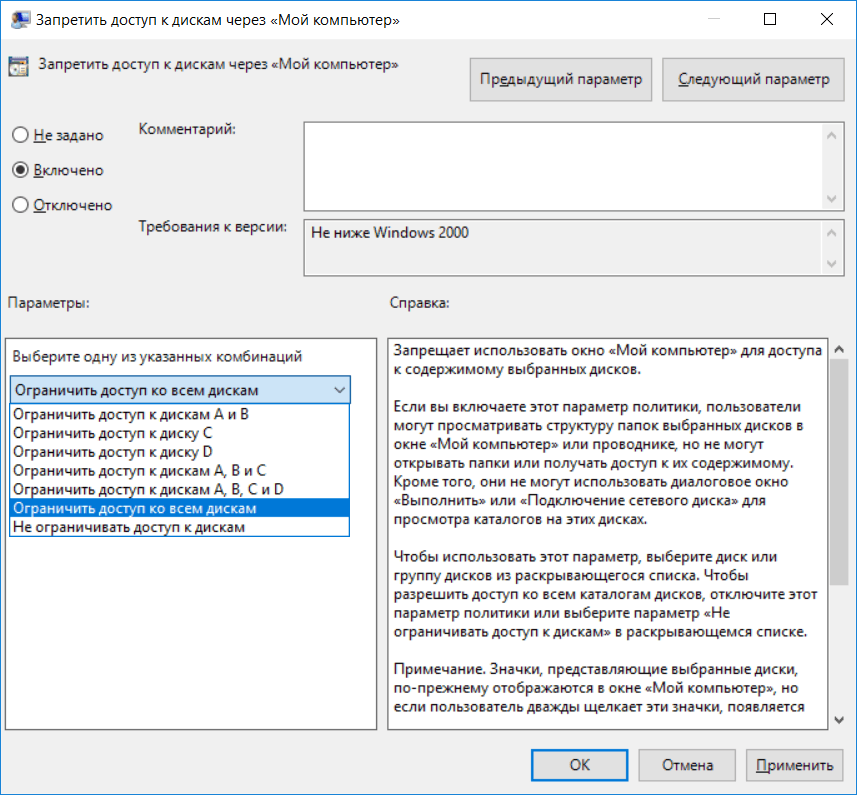

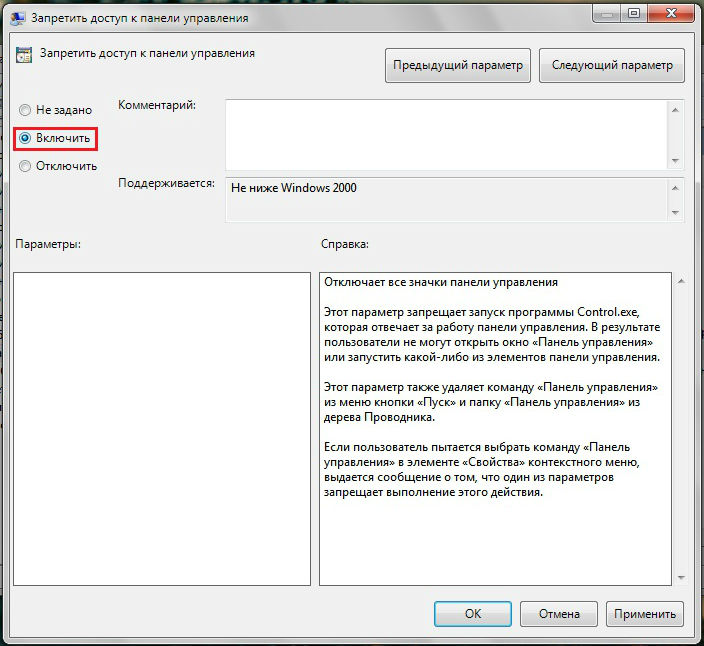

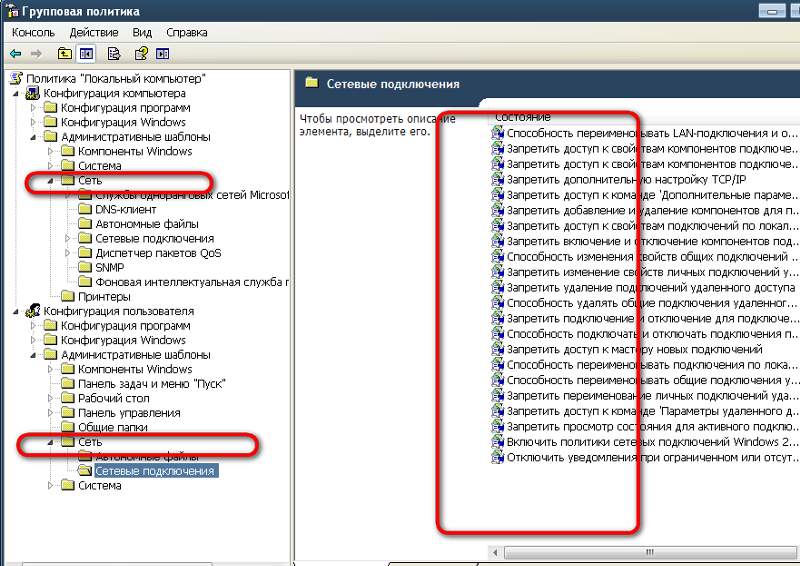

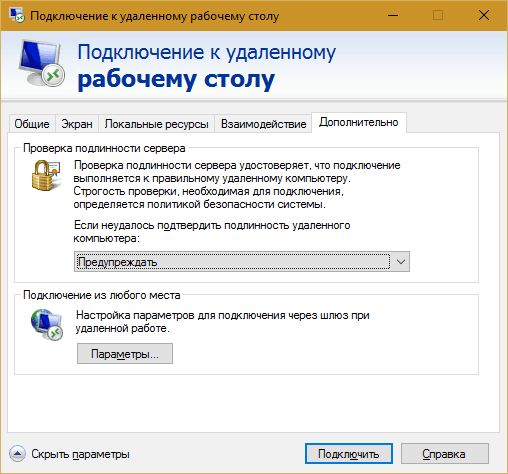

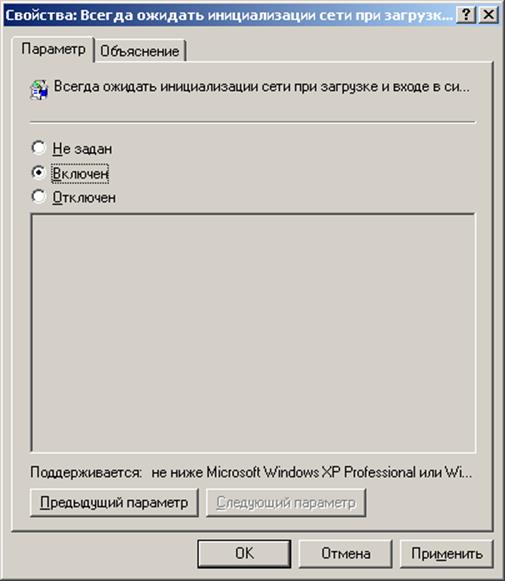

Если у вас вопрос связан с защитой конкретного сервера или компьютера, который не входит в домен и на него не распространяется групповая политика, то тут потребуется отредактировать локальную групповую политику сервера или клиентской машины, к которой вы хотите подключаться (Win+R \ gpedit.msc \ Политики \ Административные шаблоны \ Компоненты Windows \ Службы удаленных рабочих столов \ Узел сеансов удаленных рабочих столов \ Безопасность \ Всегда запрашивать пароль при подключении \ Включить)

Чтобы быстренько применить эти изменения введем команду Win+R \ cmd \ gpupdate

Проверим, подключаемся к данному серверу с сохраненными данными и получаем следующее сообщение:

Недопустимые учетные данные: Политика проверки подлинности на сервере не допускает запросы на подключение с использованием сохраненных учетных данных. Введите новые учетные данные.

Введите новые учетные данные.

Если вы хотите убрать возможность сохранять любые пароли на клиентском компьютере через RDP, то можно выполнить следующую настройку.

Win+R \ gpedit.msc \ Политики \ Административные шаблоны \ Компоненты Windows \ Службы удаленных рабочих столов \ Клиент подключения к удаленному рабочему столу \ Запретить сохранение паролей \ Включить

Там же можно выполнить на своем компьютере, чтобы лишний раз не возникало желание сохранить пароль.

Если вы хотите раздать данные настройки сразу нескольким компьютерам, то тут можно воспользоваться групповой политикой, но стоит учитывать, что для этого компьютеры должны находиться в домене.

(Пуск \ Диспетчер серверов \ Средства \ Управление групповой политикой \ Выбираем групповую политику, в зависимости от того, на какие компьютеры мы хотим её применить \ Либо можно создать отдельную политику и вручную указать компьютеры, к которым будут применяться данные настройки \ Default Domain Policy \ ПКМ \ Изменить \ Конфигурация компьютера \ Политики \ Административные шаблоны \ Компоненты Windows \ Службы удаленных рабочих столов) Можно одновременно применить и запрет на сохранение пароля и требования вводить пароль если подключаются к этому компьютеру.

Проверим сработает ли данная система если мы добавим наш сервер в менеджер подключение Remote Desktop Connection Manager. Так же запрашивается пароль, так как данная программа использует для работы стандартный инструмент подключения к рабочему столу.

Как говорят, что эта защита срабатывает не всегда если человек подключается с какой-то стороннего RDP клиента, а не стандартного.

Но, в любом случае, самый распространенный источник работы это все же стандартный, так что берем данный метод на заметку.

А вообще, если данные меры все равно не удовлетворяют вашим потребностям, то можно воспользоваться системой двухфакторной аутентификации, более подробно о том, как это работает я рассказывал в видеообзоре данного решения от компании ESET.

2FA Двухфакторная аутентификация (ESET Secure Authentication) — https://youtu.be/uUfnoXliQxI

Запретить вход через службы удаленных рабочих столов

- 000Z» data-article-date-source=»ms.date»> 31.08.2016

- 3 минуты на чтение

В этой статье

Применимо к: Windows Vista, Windows Server 2008, Windows 7, Windows 8.1, Windows Server 2008 R2, Windows Server 2012 R2, Windows Server 2012, Windows 8

В этом справочном разделе политики безопасности для ИТ-специалистов описаны передовые методы, расположение, значения, управление политиками и соображения безопасности для этого параметра политики.

Номер ссылки

Этот параметр политики определяет, каким пользователям запрещено входить в систему через подключение к удаленному рабочему столу через службы удаленных рабочих столов. Пользователь может установить подключение удаленного рабочего стола к определенному серверу, но не сможет войти в консоль этого сервера.

Этот параметр политики поддерживается в версиях Windows, указанных в списке « Применимо к » в начале этого раздела.

Константа: SeDenyRemoteInteractiveLogonRight

Возможные значения

Лучшие практики

- Чтобы контролировать, кто может открывать подключение к удаленному рабочему столу и входить в систему на компьютере, добавьте учетную запись пользователя или удалите учетные записи пользователей из группы «Пользователи удаленного рабочего стола».

Расположение

GPO_name \ Computer Configuration \ Windows Settings \ Security Settings \ Local Policies \ User Rights Assignment

Значения по умолчанию

В следующей таблице перечислены фактические и действующие значения политики по умолчанию для самых последних поддерживаемых версий Windows.Значения по умолчанию также перечислены на странице свойств политики.

Тип сервера или GPO | Значение по умолчанию |

|---|---|

Политика домена по умолчанию | Не определено |

Политика контроллера домена по умолчанию | Не определено |

Настройки по умолчанию для автономного сервера | Не определено |

Действующие настройки контроллера домена по умолчанию | Не определено |

Действующие настройки рядового сервера по умолчанию | Не определено |

Клиентский компьютер Действующие настройки по умолчанию | Не определено |

Различия в версиях операционной системы

Нет различий в способе работы этого параметра политики между поддерживаемыми версиями Windows, указанными в списке Применимо к в начале этого раздела.

Remote Desktop Services ранее назывался Terminal Services. Разница в именах не влияет на работу этого параметра политики.

Примечание

Этот параметр несовместим с компьютерами под управлением Windows 2000 Server с пакетом обновления 1 или более ранней версии.

Управление политиками

В этом разделе описаны функции, инструменты и рекомендации, которые помогут вам управлять этой политикой.

Для того, чтобы этот параметр политики вступил в силу, перезагрузка компьютера не требуется.

Любое изменение в назначении прав пользователя для учетной записи вступает в силу при следующем входе владельца учетной записи в систему.

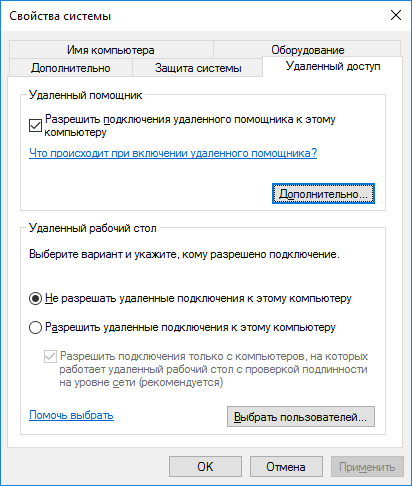

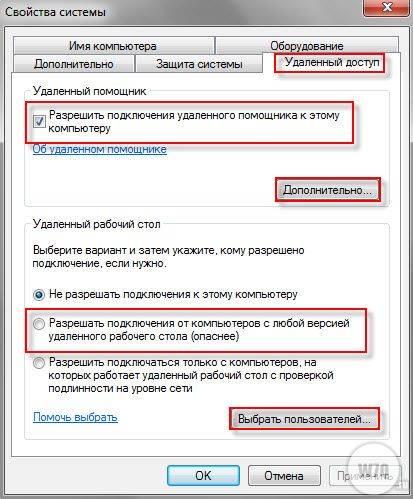

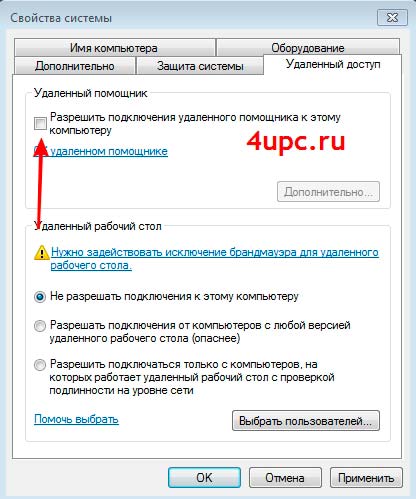

Свойство удаленной системы управляет настройками для служб удаленных рабочих столов ( Разрешить или запретить удаленные подключения к компьютеру ) и для удаленного помощника ( Разрешить подключения удаленного помощника к этому компьютеру ).

Групповая политика

Этот параметр политики заменяет параметр политики Разрешить вход через службы удаленных рабочих столов , если учетная запись пользователя подчиняется обеим политикам.

Параметры групповой политики

применяются в следующем порядке. Они перезаписывают настройки на локальном компьютере при следующем обновлении групповой политики.

Параметры локальной политики

Параметры политики сайта

Параметры политики домена

Параметры политики организационного подразделения

Если локальный параметр неактивен, это означает, что этот параметр в настоящее время контролируется объектом групповой политики.

Соображения безопасности

В этом разделе описывается, как злоумышленник может использовать функцию или ее конфигурацию, как реализовать меры противодействия и возможные негативные последствия реализации мер противодействия.

Уязвимость

Любая учетная запись с правом входа в систему через службы удаленных рабочих столов может использоваться для входа в удаленную консоль компьютера. Если это право пользователя не ограничено законными пользователями, которым необходимо войти в консоль компьютера, злоумышленники могут загрузить и запустить программное обеспечение, которое расширяет их права пользователя.

Противодействие

Назначьте Запрет входа в систему через службы удаленных рабочих столов права пользователя встроенной локальной гостевой учетной записи и всех учетных записей служб.Если вы установили дополнительные компоненты, такие как ASP.NET, вы можете назначить это право пользователя дополнительным учетным записям, которые требуются для этих компонентов.

Возможное воздействие

Если вы назначите Запретить вход в систему через службы удаленных рабочих столов другим группам, вы можете ограничить возможности пользователей, которым назначены определенные административные роли в вашей среде. Учетные записи с этим правом пользователя не могут подключаться к компьютеру через службы удаленных рабочих столов или удаленный помощник.Вы должны подтвердить, что на делегированные задачи это не повлияет.

См. Также

Назначение прав пользователя

Предоставление удаленного доступа к SCManager пользователям без прав администратора

Рассмотрим особенности предоставления разрешения на удаленный доступ для перечисления списка служб, запущенных на удаленном сервере, пользователям домена без прав локальных администраторов. Фактически задача сводится к удаленному подключению к Service Control Manager ( SCManager ).

Фактически задача сводится к удаленному подключению к Service Control Manager ( SCManager ).

Вот как выглядит проблема. Предположим, мы хотим, чтобы удаленный пользователь или система мониторинга могли запрашивать статус служб на каком-то сервере. По очевидным причинам этот удаленный пользователь не имеет никаких административных прав и привилегий для доступа к серверу локально.

При попытке подключиться и получить список служб на удаленном компьютере с помощью консоли services.msc пользователь видит следующую ошибку:

Windows не удалось открыть базу данных диспетчера управления службами на имя_компьютера

Ошибка 5: Доступ запрещен.

Если вы попытаетесь получить список служб на удаленном сервере с помощью sc.exe, ошибка будет следующая:

C: \ Windows \ system32> sc \\ lonts-01 запрос

[SC] OpenSCManager FAILED 5:

Доступ запрещен.

Доступ к списку сервисов контролируется дескриптором безопасности базы данных Service Control Manager, для которой удаленный доступ пользователей из «Прошедших проверку» уже был ограничен в Windows 2003 SP1 (что вполне логично). Только члены группы локальных администраторов имеют право на удаленный доступ к этой службе.

Только члены группы локальных администраторов имеют право на удаленный доступ к этой службе.

Давайте рассмотрим, как предоставить удаленный доступ к Service Control Manager для получения списка служб на сервере и как обычные пользователи (без прав администратора) могут получить статусы этих служб в Windows Server 2012 R2.

Разрешения

Current Service Control Manager (SCM) можно получить с помощью sc.exe , выполнив следующую команду в командной строке с правами администратора:

sc sdshow scmanager

Команда возвращает аналогичную строку SDDL:

D: (A ;; CC ;;; AU) (A ;; CCLCRPRC ;;; IU) (A ;; CCLCRPRC ;;; SU) (A ;; CCLCRPWPRC ;;; SY) (A ;; KA; ;; BA) (A ;; CC ;;; AC) S: (AU; FA; KA ;;; WD) (AU; OIIOFA; GA ;;; WD)

В этом случае вы можете видеть, что по умолчанию группе прошедших проверку пользователей (AU) разрешено только подключение с помощью SCM, но не для опроса (LC) служб.Скопируйте эту строку в любой текстовый редактор.

Следующим шагом является получение SID пользователя или группы, которым мы хотим предоставить право на удаленный доступ к SCM (как получить SID пользователя по имени пользователя). Например, давайте получим SID группы AD lon-hd:

Get-ADgroup -Identity lon-hd | выберите SID

SID

---

S-1-5-21-2470146451-39123456388-2999995117-23338978

Скопируйте блок (A ;; CCLCRPRC ;;; IU) — (IU означает интерактивные пользователи) из строки SDDL в текстовом редакторе, замените IU в скопированном блоке на SID пользователя / группы и вставьте полученную строку перед S:

В нашем случае мы получили такую строку:

D: (A ;; CC ;;; AU) (A ;; CCLCRPRC ;;; IU) (A ;; CCLCRPRC ;;; SU) (A ;; CCLCRPWPRC ;;; SY) (A ;; KA; ;; BA) (A ;; CC ;;; AC) (A ;; CCLCRPRC ;;; S-1-5-21-2470146451-39123456388-2999995117-23338978) S: (AU; FA; KA ;;; WD ) (AU; OIIOFA; GA ;;; WD)

Теперь изменим параметры дескриптора безопасности Service Control Manager:

sc sdset scmanager «D: (A ;; CC ;;; AU) (A ;; CCLCRPRC ;;; IU) (A ;; CCLCRPRC ;;; SU) (A ;; CCLCRPWPRC ;;; SY) (A ;; KA ;;; BA) (A ;; CC ;;; AC) (A ;; CCLCRPRC ;;; S-1-5-21-2470146451-39123456388-2999995117-23338978) S: (AU; FA; KA ;;; WD) (AU; OIIOFA; GA ;;; WD) «

Строка [SC] SetServiceObjectSecurity SUCCESS сообщает, что новые параметры безопасности были успешно применены, и пользователь получил привилегии, аналогичные привилегиям пользователей, прошедших локальную аутентификацию: SC_MANAGER_CONNECT, SC_MANAGER_ENUMERATE_SERVICE, SC_MANAGER_QUADERY_LOCK_STAND_STATERY_LOCK_STATERS_START_START_START_START_START_START_START_QUADERY_LOCK_START_START_START_START_

Убедитесь, что удаленный пользователь может получить список служб и их статус из консоли services. msc с помощью запроса sc \\ srv-name1

msc с помощью запроса sc \\ srv-name1

Естественно, у вас нет никаких привилегий для управления службами, поскольку доступ к каждой службе контролируется отдельным ACL. Чтобы предоставить пользователю права на запуск / остановку серверных служб, следуйте инструкциям в статье Как предоставить пользователю права на управление (запуск, остановка или перезапуск) служб Windows.

Наконечник. Если вы назначаете какие-либо права SCManager, отличные от обычных, они сохраняются в ветке реестра HKLM \ SYSTEM \ CurrentControlSet \ Control \ ServiceGroupOrder \ Security . Anf, если вы допустили ошибку при подготовке строки SDDL, вы можете удалить эту ветку и перезагрузить компьютер, чтобы сбросить текущие разрешения до значений по умолчанию.

Информация о доступе к удаленному рабочему столу | Подробная информация о настройке удаленного рабочего стола

Для любого владельца бизнеса, пытающегося нарастить клиентскую базу, он или она, вероятно, будет иметь команду профессионалов по продажам, которые будут звонить по продажам каждый день. В то время как они пытаются создать новый бизнес, отсутствие необходимых документов во время встреч со значительными клиентами является препятствием.

В то время как они пытаются создать новый бизнес, отсутствие необходимых документов во время встреч со значительными клиентами является препятствием.

Компании теперь могут предоставить своим удаленным или путешествующим сотрудникам доступ к важной информации прямо на кончиках пальцев, в любое время — независимо от того, где они могут находиться, физически. Это удаленный доступ.

Введение в доступ к удаленному рабочему столу

Удаленный рабочий стол — это как общая концепция, так и отдельная программная опция, которую Microsoft начала предоставлять потребителям в версии Windows XP Professional.

Эта опция программного обеспечения позволяет пользователю взаимодействовать со своим компьютером практически с любого компьютера, смартфона или карманного компьютера через Интернет. После того, как пользователь подключился, этот удаленный рабочий стол предоставляет ему возможность управления компьютером и с помощью клавиатуры, и с помощью мыши, показывая ему буквально все, что происходит на экране.

Используя удаленный рабочий стол, человек может позволить своему компьютеру оставаться в офисе, но при этом иметь доступ к любым приложениям, файлам и электронной почте.Отдел продаж компании может взаимодействовать с компьютером, чтобы получить самый последний прайс-лист, находясь в дороге, используя удаленный рабочий стол, который есть в профессиональных выпусках Windows XP и более поздних версиях.

Использование удаленного рабочего стола Microsoft для доступа к компьютеру

Использование этой программы удаленного рабочего стола состоит из нескольких шагов. Для эффективного создания удаленного местоположения потребуются три вещи.

- Первый выпуск , Microsoft Windows XP Professional должен быть установлен на компьютере для удаленного доступа, который содержит все программы и файлы, к которым пользователь должен получить удаленный доступ.

- Во-вторых, , этот компьютер должен быть включен в сеть, где разрешен интерфейс удаленного рабочего стола.

Этот конкретный конец соединения называется хостом . Удаленный компьютер также должен работать под управлением Windows 95 или более поздней версии. На нем также должно быть установлено программное обеспечение для подключения к удаленному рабочему столу. Удаленный компьютер, который использует конечный пользователь, называется клиентом.

Этот конкретный конец соединения называется хостом . Удаленный компьютер также должен работать под управлением Windows 95 или более поздней версии. На нем также должно быть установлено программное обеспечение для подключения к удаленному рабочему столу. Удаленный компьютер, который использует конечный пользователь, называется клиентом. - Наконец, , два компьютера, как хост, так и клиент, должны быть подключены к Интернету через соединение VPN.

Если пользователь не использует такую VPN, то ему или ей потребуется знать полный IP-адрес рассматриваемого хост-компьютера.

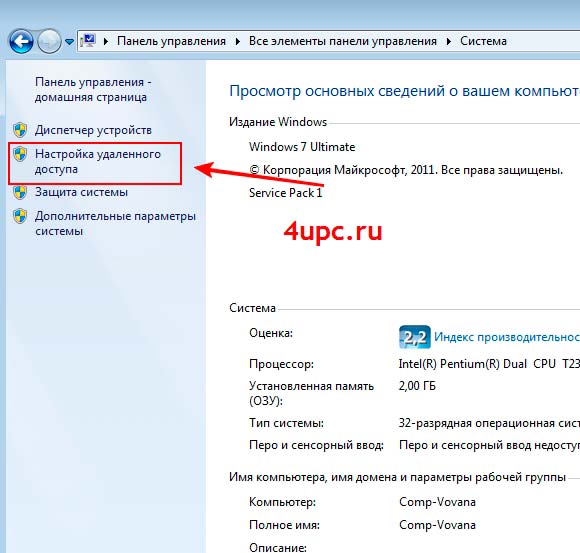

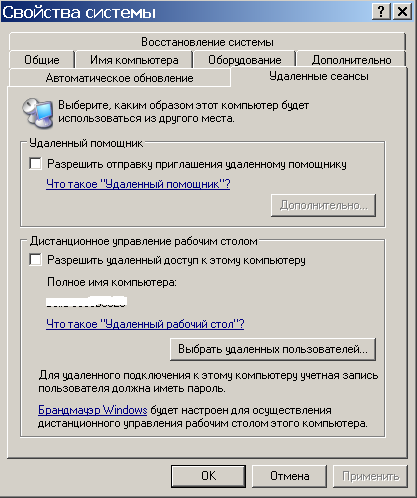

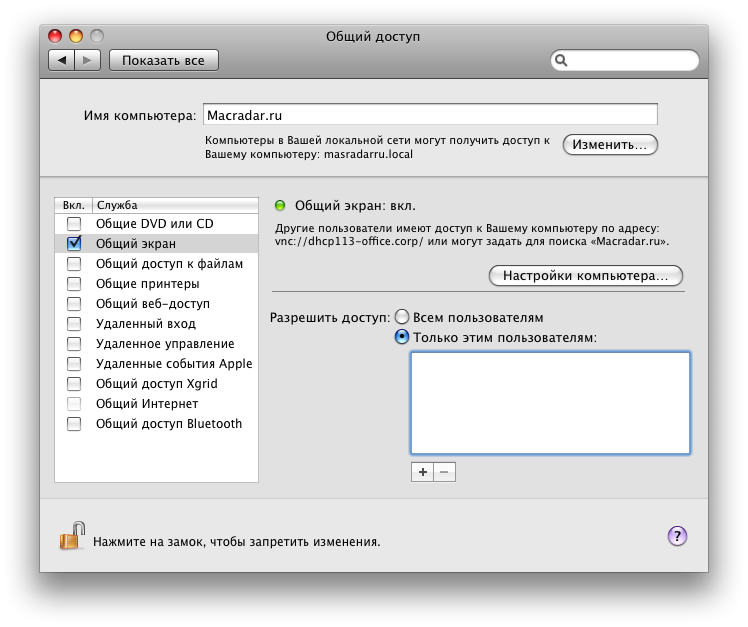

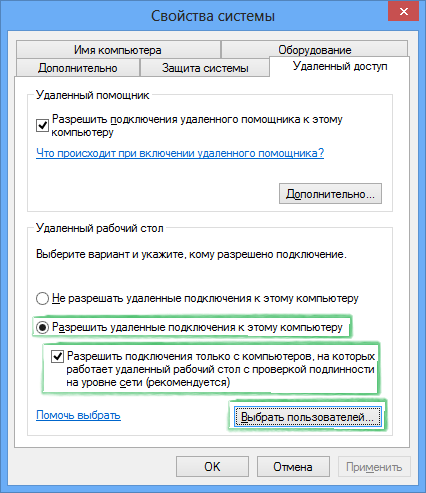

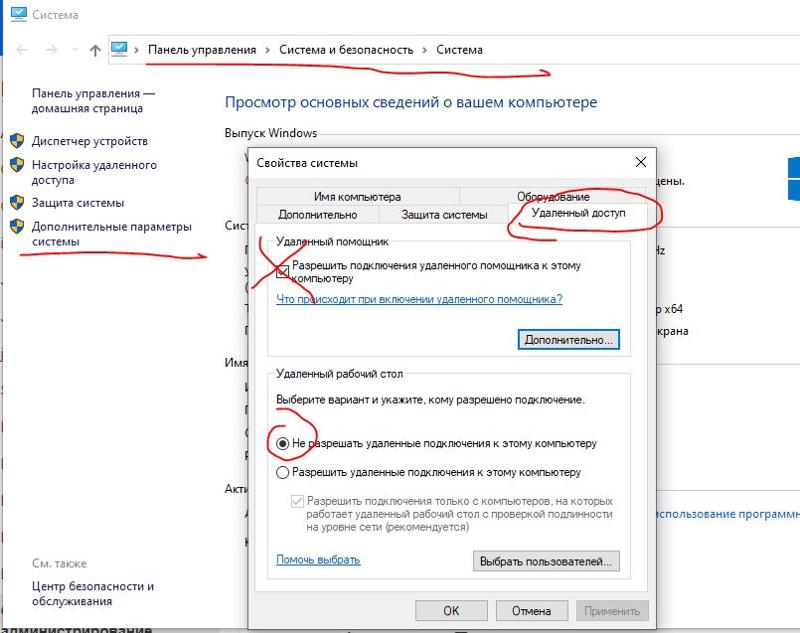

Настройка удаленного подключения на хост-компьютере

После выполнения ранее упомянутых предварительных условий пользователь готов к удаленному доступу к своему главному компьютеру. Во-первых, человеку нужно будет подключить свой удаленный компьютер к главному компьютеру.

Настройка удаленного рабочего стола должна начинаться с хост-компьютера, на котором хранится работа человека.

- Человек должен будет убедиться, что он или она вошли в систему как администратор.

- Затем пользователь должен щелкнуть Start Menu , затем Control Panel и, наконец, Performance and Maintenance option.

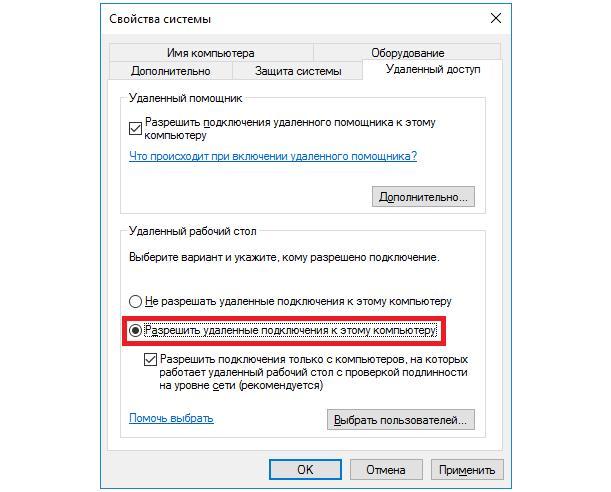

- Затем пользователь должен будет щелкнуть вкладку Remote и выбрать Разрешить пользователям удаленно подключаться к этому компьютеру . Затем выберите ОК.

Для брандмауэра Windows необходимо установить значение Permit Exceptions .Вы попадете туда за три простых шага:

- В панели управления выберите Центр безопасности .

- Пользователь увидит опцию «Управление настройками безопасности для » и должен выбрать опцию брандмауэра Windows . Убедитесь, что в поле Не разрешать исключения не установлен флажок.

- Затем выберите вкладку Исключения и убедитесь, что установлен флажок Удаленный рабочий стол .

Затем нажмите «ОК» и закройте окно Центр обеспечения безопасности Windows .

Затем нажмите «ОК» и закройте окно Центр обеспечения безопасности Windows .

После этого хост-компьютер готов разрешить удаленный доступ.

Теперь пользователь должен знать имя или IP-адрес хост-компьютера, чтобы получить к нему удаленный доступ.

- Имя можно найти, перейдя в панель управления , щелкнув Performance and Maintenance , выбрав System и, наконец, выбрав вкладку Computer Name . На этом этапе пользователю необходимо записать полное имя компьютера, а затем выбрать «ОК».Закройте панель управления .

Этот компьютер должен оставаться включенным, заблокированным и все еще подключенным к корпоративной сети с доступом в Интернет для удаленного доступа к ПК для правильной работы.

Настройка удаленного подключения на удаленном клиентском компьютере

Чтобы подключить удаленный компьютер к хост-компьютеру, необходимо выполнить следующие шаги.

- На удаленном компьютере, где в настоящее время находится человек, ему или ей нужно будет щелкнуть меню «Пуск» , выбрать опцию Все программы и выбрать опцию Accessories .

- Под Аксессуары , наведите указатель мыши на Связь , а затем Подключение к удаленному рабочему столу .

- Подойдет компьютер Computer Box . Здесь пользователь вводит полное имя хост-компьютера, которое было записано ранее.

- Появится окно Подключение к удаленному рабочему столу . Пользователь должен выбрать Connect .

- Появится окно «Вход в Windows ». Здесь пользователь вводит свое имя, домен и пароль, прежде чем щелкнуть Хорошо .

- Появится окно «Удаленный рабочий стол ». Здесь пользователь увидит файлы рабочего стола, настройки и программы, которые присутствуют на хост-компьютере, также известном как рабочий компьютер.

Хост-компьютер остается заблокированным, поэтому никто не может получить доступ к его функциям, не имея пароля. Это также означает, что ни один другой человек не сможет просматривать работу, которую он или она выполняет, удаленно.

Завершить сеанс удаленного рабочего стола очень просто.Пользователь нажимает на меню Start , а затем нажимает Log Off в нижней части Start Menu . Когда пользователю предлагается, он нажимает Выход из системы . Хост-компьютер пользователя теперь отключен от удаленного клиентского компьютера.

Другие службы и программы доступа к удаленному рабочему столу

Несколько компаний также производят программное обеспечение и платформы для удаленного доступа к рабочему столу. Среди них номер один по рейтингу RemoteDesktopAccess.org. Пользователь может опробовать это программное обеспечение бесплатно и без риска в течение 30 дней.Он включает в себя максимальную безопасность и шифрование и позволяет пользователю получить доступ к своему настольному или портативному компьютеру из любого места, где есть подключение к Интернету.

GoToMyPC — еще одна популярная программа для доступа к удаленному рабочему столу. Это простой, быстрый и очень безопасный метод удаленного доступа к ПК пользователя или компьютеру Macintosh в режиме реального времени.

- Человек может получить доступ ко всем своим программам, сети, файлам и электронной почте, находясь в пути или из дома. Повышены производительность и универсальность.

- GoToMyPC также предлагает бесплатный пробный период.

- Рекомендуется редактором C / Net Editor в качестве лауреата премии Editor’s Choice Review .

- LapTop Magazine сообщает, что GoToMyPC обладает таким же богатым набором функций и надежностью, как и любое подобное программное обеспечение.

- GoToMyPC отмечает, что их программное обеспечение можно использовать не только в личных, но и в деловых целях.

- К рабочему или домашнему компьютеру можно не только получить доступ из любого места, где есть подключение к Интернету, но и выполнить резервное копирование.Даже iPad или iPhone пользователя смогут получить доступ к настольному или портативному компьютеру.

- Business могут получать доступ, управлять и поддерживать телефоны Blackberry, смартфоны, ПК или компьютеры Macintosh, используя свои технологии.

Пользователи

Отмечаем нужный объект и кликаем «Открыть». Также можно просто выделить несколько файлов на рабочем столе, а после перетащить их в окно сервиса.

Отмечаем нужный объект и кликаем «Открыть». Также можно просто выделить несколько файлов на рабочем столе, а после перетащить их в окно сервиса. Скачать приложение для удаленного доступа к ПК можно с официального сайта сервиса. Переходим на него и кликаем по синей кнопке «Скачать».

Скачать приложение для удаленного доступа к ПК можно с официального сайта сервиса. Переходим на него и кликаем по синей кнопке «Скачать». В ней собраны все файлы, расположенные в облачном хранилище. Мы можем их открывать, редактировать и удалять.

В ней собраны все файлы, расположенные в облачном хранилище. Мы можем их открывать, редактировать и удалять.

После этого в строке «ipv4-адрес» отобразится нужная комбинация цифр.

После этого в строке «ipv4-адрес» отобразится нужная комбинация цифр.

Этот конкретный конец соединения называется хостом . Удаленный компьютер также должен работать под управлением Windows 95 или более поздней версии. На нем также должно быть установлено программное обеспечение для подключения к удаленному рабочему столу. Удаленный компьютер, который использует конечный пользователь, называется клиентом.

Этот конкретный конец соединения называется хостом . Удаленный компьютер также должен работать под управлением Windows 95 или более поздней версии. На нем также должно быть установлено программное обеспечение для подключения к удаленному рабочему столу. Удаленный компьютер, который использует конечный пользователь, называется клиентом. Затем нажмите «ОК» и закройте окно Центр обеспечения безопасности Windows .

Затем нажмите «ОК» и закройте окно Центр обеспечения безопасности Windows .