Vpn настроить ubuntu: Простая настройка OpenVPN Linux | Losst

Простая настройка OpenVPN Linux | Losst

OpenVPN часто используется для создания виртуальных безопасных сетей между компьютерами, которые находятся на очень большом расстоянии, но при этом между ними нужно получить шифрованное безопасное соединение, которое невозможно перехватить и прослушать.

Другое применение для OpenVPN — это обход блокировок различных интернет ресурсов. Существуют различные серверы OpenVPN серверы в интернете, но будет намного надежнее если развернуть OpenVPN на своем сервере. Мы рассматривали процесс в статье установка OpenVPN на Ubuntu, но для новичков это достаточно сложно. В этой инструкции мы рассмотрим как выполняется настройка OpenVPN linux с помощью скрипта openvpn-install, который упрощает процесс установки и настройки в несколько раз. С его помощью вы получите работающий сервер в течение нескольких минут.

Содержание статьи:

Настройка OpenVPN сервера в Linux

В этой статье, в качестве системы для примера мы будем использовать операционную систему CentOS, но операции не будут отличаться в других дистрибутивах. Сначала скачайте сам скрипт:

Сначала скачайте сам скрипт:

wget https://git.io/vpn -O openvpn-install.sh

Затем запустите скрипт от имени суперпользователя с помощью такой команды:

bash openvpn-install.sh

Дальше скрипт задаст несколько вопросов по настройкам OpenVPN. Сначала нужно указать точный ip адрес VPS, на котором будет запущен OpenVPN, именно на этом адресе программа будет слушать соединения:

Затем выберите протокол, который вы хотите использовать. Например, если я хочу использовать TCP то нужно выбрать 2:

Затем введите номер порта, на котором будет слушать программа, можно оставить значение по умолчанию:

Выберите сервера DNS, которые нужно использовать, мне, например, нравятся сервера от Google:

Введите имя клиента, для которого будут подписаны сертификаты на доступ:

Дальше нажмите Enter, и подтвердите установку OpenVPN. Программа сама установит нужные пакеты в вашем дистрибутиве, а затем подпишет все необходимые сертификаты, запустит сервер openvpn и даже добавит его в автозагрузку systemd:

Последний шаг, это утилита спросит есть ли у вашего сервера дополнительный внешний ip адрес. Это может быть полезно, если вы используете NAT, и для доступа к серверу применяете какой-либо туннель. В других случаях этот пункт можно пропустить, для VPS точно пропускаем.

Это может быть полезно, если вы используете NAT, и для доступа к серверу применяете какой-либо туннель. В других случаях этот пункт можно пропустить, для VPS точно пропускаем.

Теперь установка и настройка OpenVPN сервера Linux завершена. Конфигурационный файл для клиента сохранен по адресу /root/sergiy-pc.ovpn, может иметь и другое имя, в зависимости от того, какое имя вы дали клиенту. Самое интересное, что для того чтобы добавить новых клиентов, вам просто достаточно запустить скрипт еще раз. Осталось только скопировать полученный файл клиенту, для этого можно на клиентском компьютере выполнить scp:

scp root@адрес_сервера:/root/sergiy-pc.ovpn /etc/openvpn/

Настройка клиента OpenVPN

Вы можете настроить OpenVPN на клиентской машине как захотите, например, с помощью NetworkManager. Но мы рассмотрим ручной вариант. Сначала установите саму программу. Установка OpenVPN Linux Ubuntu выполняется командой:

sudo apt install openvpn

А для CentOS:

sudo yum install openvpn

Теперь для подключения к нашему серверу используем полученный файл:

openvpn --config /etc/openvpn/client. ovpn

ovpn

Вы можете использовать команду ip addr чтобы проверить ip адрес интерфейса OpenVPN — tun0:

ip addr

Как видите, OpenVPN автоматически выдал IP вашему компьютеру, теперь можете проверить подключение к этому серверу с помощью ping:

ping -c3 10.8.0.1

Вот и все, ваша сеть готова к работе.

Выводы

Пять минут и настройка OpenVPN Linux завершена, а не подключение следующего клиента уйдет еще меньше. Этот метод не специфичен для RPM систем и может использоваться также в DEB системах, таких как Ubuntu или Debian. Если у вас остались вопросы, спрашивайте в комментариях!

Полная настройка OpenVPN:

Оцените статью:

Загрузка…

Как настроить VPN подключение в Linux

Виртуальные сети, основывающиеся на технологиях VPN, применяются для различных целей и сегодня обеспечивают не только построение корпоративных сетей или защиту при пользовании общедоступными подключениями, а и выход в интернет. Кроме того, благодаря VPN доступно посещение веб-ресурсов в обход блокировкам с сохранением приватности, что в последнее время тревожит пользователей больше всего. Процесс настройки VPN для каждой системы имеет свои особенности и может выполняться в различных вариациях. В зависимости от многих факторов, в том числе целевого назначения и типа построения сети существует несколько способов реализации технологии. Мы рассмотрим, как выполняется настройка VPN на Linux, а также проясним, для чего применимо это соединение.

Кроме того, благодаря VPN доступно посещение веб-ресурсов в обход блокировкам с сохранением приватности, что в последнее время тревожит пользователей больше всего. Процесс настройки VPN для каждой системы имеет свои особенности и может выполняться в различных вариациях. В зависимости от многих факторов, в том числе целевого назначения и типа построения сети существует несколько способов реализации технологии. Мы рассмотрим, как выполняется настройка VPN на Linux, а также проясним, для чего применимо это соединение.

Методика настройки VPN подключения в Linux.

Что такое VPN и зачем это нужно

Для начала разберём, что представляет собой Virtual Private Network (виртуальная частная сеть) и как применим данный вид технологий. Благодаря VPN можно объединить любое число устройств в частную сеть, и обеспечить защищённый канал для передачи данных. Так, применяя подключение такого типа, пользователи могут сохранить приватность в интернете и не переживать о сохранности данных, в том числе при работе в сетях с общим доступом. Подсоединение к VPN позволяет избежать перехвата информации со стороны злоумышленников, поскольку маршрут обмена пакетами надёжно защищён шифрованием и аутентификацией пользователя. Данные шифруются на стороне отправителя и следуют по каналу связи в зашифрованном виде, а расшифровываются уже на устройстве получателя, при этом у обоих подразумевается общий ключ доступа. С применением VPN возможно создание надёжной сети поверх ненадёжной (как правило, интернета). Подключение пользователя выполняется не напрямую, а посредством сервера, соединённого с внутренней или внешней сетью. Это и обеспечивает приватность в интернете, поскольку в таком случае веб-ресурсам будет виден IP сервера, к которому подсоединён клиент. Сервер потребует прохождения процедуры идентификации, а также аутентификации и после того, как пользователь авторизован, возможна работа с сетью. Наиболее часто VPN используют в следующих случаях:

Подсоединение к VPN позволяет избежать перехвата информации со стороны злоумышленников, поскольку маршрут обмена пакетами надёжно защищён шифрованием и аутентификацией пользователя. Данные шифруются на стороне отправителя и следуют по каналу связи в зашифрованном виде, а расшифровываются уже на устройстве получателя, при этом у обоих подразумевается общий ключ доступа. С применением VPN возможно создание надёжной сети поверх ненадёжной (как правило, интернета). Подключение пользователя выполняется не напрямую, а посредством сервера, соединённого с внутренней или внешней сетью. Это и обеспечивает приватность в интернете, поскольку в таком случае веб-ресурсам будет виден IP сервера, к которому подсоединён клиент. Сервер потребует прохождения процедуры идентификации, а также аутентификации и после того, как пользователь авторизован, возможна работа с сетью. Наиболее часто VPN используют в следующих случаях:

- Подключение к интернету посредством VPN нередко применимо провайдерами городских сетей, а также на предприятиях.

Плюсом такого метода реализации является защищённость канала связи, поскольку возможна настройка разных ступеней безопасности. Это обеспечивается настройкой одной сети поверх другой и доступом в интернет посредством двух разных сетей.

Плюсом такого метода реализации является защищённость канала связи, поскольку возможна настройка разных ступеней безопасности. Это обеспечивается настройкой одной сети поверх другой и доступом в интернет посредством двух разных сетей. - Внутри корпоративной сети. Объединение в одну сеть позволяет получить безопасным доступ к сети скольким угодно компьютерам сотрудников вне зависимости от их местонахождения и удаления от сервера.

- Объединение компонентов корпоративной сети. Применяя VPN для обеспечения взаимодействия различных частей предприятия, возможна организация доступа для них к отдельным ресурсам общей сети.

Реализация технологии доступна для различных устройств, операционкой которых поддерживается опция или имеется VPN-клиент, способный осуществлять проброс портов с применением TCP/IP в виртуальную сеть. Пользователь может самостоятельно выполнить все действия по настройке. Необходимость в этом возникает даже не ради цели обхода региональных блокировок, ведь для этого можно и не настраивать VPN в компьютере (для посещения заблокированных ресурсов достаточно инсталляции стороннего приложения, установки специального расширения для браузеров или использования встроенного функционала обозревателя). Настроить VPN на ПК или ноутбуке часто требуется в случае смены провайдера для настройки доступа в интернет. Настройка VPN под Linux имеет свои специфические особенности, учитывая многогранность ОС, но принцип остаётся тот же.

Настроить VPN на ПК или ноутбуке часто требуется в случае смены провайдера для настройки доступа в интернет. Настройка VPN под Linux имеет свои специфические особенности, учитывая многогранность ОС, но принцип остаётся тот же.

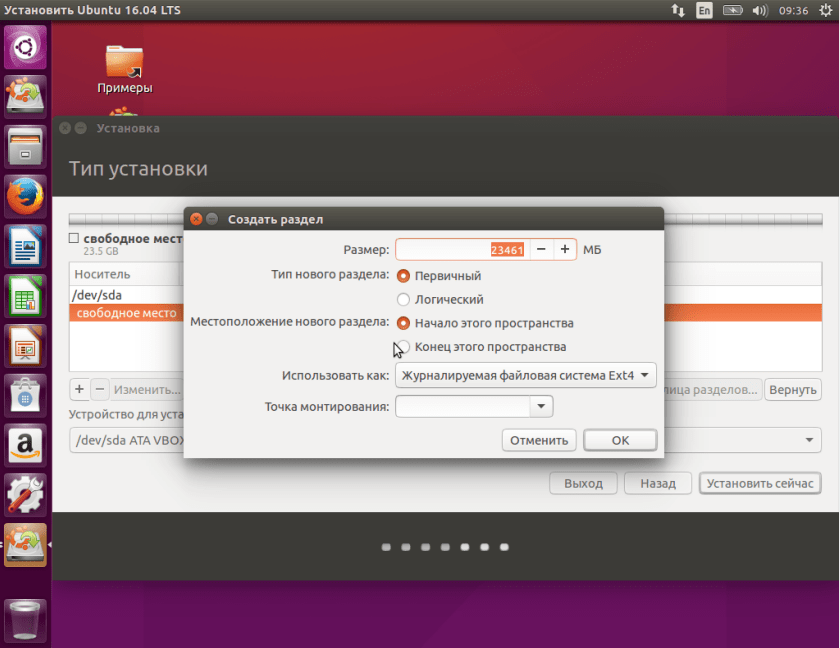

Настройка серверной части на Linux

Рассмотрим создание VPN сервера PPTP на платформе Ubuntu Server. С Linux достаточно легко развернуть сервер и сделать это можно даже на слабом устройстве. Наиболее просто реализовать VPN с PPTP, поскольку для воплощения не потребуется устанавливать сертификаты на устройства клиентов, а аутентификация выполняется благодаря вводу имени и пароля. Для начала потребуется инсталлировать пакеты:

sudo apt-get install pptpd

Когда пакеты для функционирования PPTP VPN установлены, следует настроить сервер. Чтобы задать диапазон адресов и выполнить прочие главные настройки, откроем файл /etc/pptpd.conf (редактируется с правами администратора):

Чтобы задать диапазон адресов и выполнить прочие главные настройки, откроем файл /etc/pptpd.conf (редактируется с правами администратора):

nano /etc/pptpd.conf

Для раздачи более сотни подключений разом, находим Connections. Данный параметр должен быть раскомментирован, после чего указываем в этой строке необходимое значение количества подключений. Для отправки по VPN широковещательных пакетов раскомментировать придётся и параметр bcrelay. Далее идём в конец файла, где настроим адреса. Добавляем адрес сервера в VPN сети:

localip 10.0.0.1

Диапазон адресов для раздачи клиентам (выделяем сразу с некоторым запасом, поскольку увеличить количество, не перезапуская pptpd не получится):

remoteip 10.0.0.20-200

Если у вас имеется несколько внешних IP, можно конкретизировать, по какому из них прослушивать интерфейсы входящих PPTP:

listen внешний ip

Параметр speed позволяет задать скорость подключений (бит/с). Сохраняем и закрываем файл. Остальные параметры можно настроить в /etc/ppp/pptpd-options:

Сохраняем и закрываем файл. Остальные параметры можно настроить в /etc/ppp/pptpd-options:

sudo nano /etc/ppp/pptpd-options

В секторе #Encryption, отвечающем за шифрование, строки, которые запрещают применение устаревших и небезопасных способов аутентификации, должны быть раскомментированы:

refuse-pap

refuse-chap

refuse-mschap

Опция proxyarp должна быть включена, она отвечает за включение поддержки сервером Proxy ARP. Опция lock позволяет разрешить (для этого комментируем) или запретить (для этого раскомментируем) пользователю множественные подключения. Сохраняемся и закрываем файл. Настройка сервера завершена, но для создания клиентов вносим соответствующие записи в /etc/ppp/chap-secrets:

sudo nano /etc/ppp/chap-secrets

Они выглядят примерно таким образом:

username1 *password12345*

username2 10.10.12.11 password345*

username3 * password787 10.

10.11.21

Для каждого пользователя прописываем его имя, пароль, удалённый и локальный IP, разделяя сведения клавишей пробел. Удалённый адрес прописываем при наличии у клиента статического IP и при условии применения исключительно такового, в ином случае предпочтительно ставить звёздочку, чтобы соединение однозначно было выполнено. Локальный адрес же указываем при выделении пользователю одного и того же IP в VPN-сети. В примере выше для клиента в первом варианте соединения осуществляются с любого внешнего IP, локальный выделится первый доступный. Во втором случае – локальный будет выделен первый доступный, но подключения выполняются только с указанного адреса. В третьем – соединиться с сетью можно с любого адреса, локальный же выделится тот, который был нами прописан. Настройка серверной части VPN PPTP завершена, перезапускаем его:

sudo service pptpd restart

Само устройство в перезагрузке не нуждается.

com/embed/Lp5vT4sGXmI?feature=oembed» frameborder=»0″ allow=»accelerometer; autoplay; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»/>

Настройка VPN клиентов

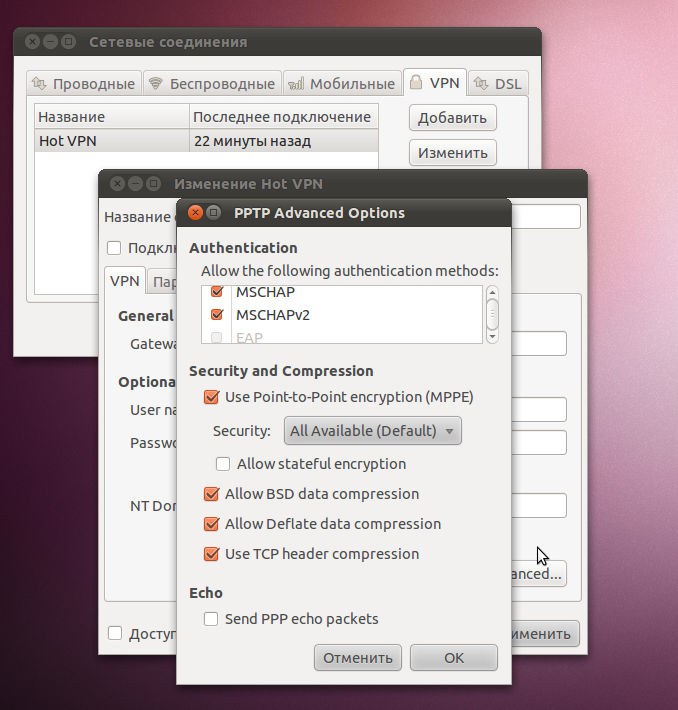

Выполнить наладку клиентской части VPN сервера можно в любой ОС, мы же будем настраивать на Убунте. По большому счёту соединение будет работать и с параметрами, выставленными по умолчанию, но лучше указать тип подключения и выполнить некоторые другие настройки. Установка VPN на Ubuntu предполагает следующие действия:

Настройка сети VPN для Linux завершена, и устройств

Самый простой способ настроить Ubuntu как VPN-сервер

ПРЕДУПРЕЖДЕНИЕ: PPTP — ПРОТОКОЛ ИНСЕКЦИИ! Не только шифрование было нарушено, но оно отправляет вашу аутентификацию в ясный текст и легко перехватывается. Было подсчитано, что время, требуемое для принудительного ввода пароля, примерно эквивалентно времени, требуемому для перебора одного ключа DES. Рассмотрите возможность использования OpenVPN или другой архитектуры VPN вместо PPTP!

Я использовал это руководство для настройки PPTP-сервера VPN на моем сервере Ubuntu 12. 04.

04.

Однако, чтобы обобщить основные моменты в ссылке: [ ! d5]

1: Установите pptpd и ufw. iptables можно использовать вместо ufw, но для удобства ufw лучше, если вы не знаете iptables. sudo apt-get install pptpd ufw

2: Откройте необходимые порты. Руководство предлагает 22 (SSH) и 1723 для pptp vpn.

sudo ufw allow 22

sudo ufw allow 1723

sudo ufw enable

3: Редактировать /etc/ppp/pptpd-options. Откройте файл с вашим любимым редактором (мой nano, так что для меня команда sudo nano /etc/ppp/pptpd-options), и закомментируйте эти строки, поставив перед ними #, если вы хотите, чтобы это универсально работало на всех ОС: [!d11 ] refuse-pap

refuse-chap

refuse-mschap

Вы можете прокомментировать эту строку, если вы хотите отключить шифрование: require-mppe-128

4: При редактировании /etc/ppp/pptpd-options добавьте DNS-серверы для VPN. В этом примере используются серверы OpenDNS:

ms-dns 208.67.222.222

ms-dns 208.67.220.220

5: Изменить /etc/pptpd. conf. Откройте файл с вашим любимым редактором (мой nano, поэтому команда для меня — sudo nano /etc/pptpd.conf). Вам нужно добавить локальные VPN-IP для системы, поэтому добавьте:

conf. Откройте файл с вашим любимым редактором (мой nano, поэтому команда для меня — sudo nano /etc/pptpd.conf). Вам нужно добавить локальные VPN-IP для системы, поэтому добавьте:

localip 10.99.99.99

remoteip 10.99.99.100-199

Если ваша система является VPS, используйте общедоступный IP-адрес для «localip». Если это не так и находится в локальной сети, используйте сетевой IP-адрес вашего компьютера. Используйте разные IP-адреса и диапазоны, если эти IP-адреса существуют в вашей подсети! Если вы не знаете свой публичный IP-адрес своего VPS, найдите его, запустив dig +short myip.opendns.com @resolver1.opendns.com

6: Edit /etc/ppp/chap-secrets. Откройте файл с вашим любимым редактором (мой nano, так что для меня команда sudo nano /etc/ppp/chap-secrets) и добавьте данные auth. Формат для /etc/ppp/chap-secrets:

[Username] [Service] [Password] [Allowed IP Address]

Примером может быть: sampleuser pptpd samplepassword *

7: Перезапустить pptpd. Запустите эту команду в терминале: sudo /etc/init. d/pptpd restart

d/pptpd restart

8: Изменить /etc/sysctl.conf. Откройте файл с вашим любимым редактором (мой nano, поэтому команда для меня — sudo nano /etc/sysctl.conf). Не комментируйте следующую строку (удалив # в начале ее) в /etc/sysctl.conf: net.ipv4.ip_forward=1 Перезагрузите конфигурацию: sudo sysctl -p

9: Этот шаг предполагает, что у вас есть UFW. Измените /etc/default/ufw и измените опцию DEFAULT_FORWARD_POLICY с DROP на ACCEPT

10: Этот шаг предполагает, что у вас есть. Изменить /etc/ufw/before.rules, и добавьте следующее либо в начале /etc/ufw/before.rules, либо непосредственно перед правилами *filter (рекомендуется):

# NAT table rules

*nat

:POSTROUTING ACCEPT [0:0]

# Allow forward traffic to eth0

-A POSTROUTING -s 10.99.99.0/24 -o eth0 -j MASQUERADE

# Process the NAT table rules

COMMIT

Если у вас есть версия ядра 3.18 и новее (вы можете проверить это, выполнив uname -r), также добавьте следующие строки перед линией # drop INVALID packets . ..:

..:

-A ufw-before-input -p 47 -j ACCEPT

11: Перезапустите брандмауэр, обновите наборы правил и примените правила, которые мы добавили к /etc/ufw/*.rules: sudo ufw disable && sudo ufw enable

Предупреждение. Если у вас есть другие порты, которые вам нужно открыть, например, для HTTPS, если на вашем сервере размещен веб-сайт, вам необходимо индивидуально добавить эти порты в разрешенный список с помощью [ F44]

Настраиваем OpenVPN сервер Linux на примере Ubuntu / Ubuntu / Howitmake.ru

Хочу всех поприветствовать, я решил обновить статью по настройке OpenVPN сервера, с момента написания, утекло много воды, многое поменялось, многое не актуально, вот я и решил обновить записи и осветить нюансы в настройке это замечательной и полезной службы.

В этой статье я опишу настройку сервера, на примере версии OpenVPN v 2.3.2 настраивать буду на Ubuntu, но на остальных системах, все выполняется аналогичным образом, также мы настроим клиент на Linux (Ubuntu) и клиента Windows на примере Windows 10, но это я оформлю отдельными статьями, ссылки на них я приложу к этой статье.

Чтобы немного усложнить задачу сделаем еще разделение пользователей 2 основные группы ( обычные и привилегированные):

1) Обычные пользователи должны иметь возможность заходить в локальную сеть чтобы пользоваться ее ресурсами (принтеры, файловые серверы и т.п.) но выходить в интернет должен через свое подключение, в обход нашего OpenVPN сервера.

2) Привилегированные пользователи должны иметь возможность подключаться к нашему серверу и заходить в локальную сеть, при этом и в интернет они должны выходить через наш VPN сервер

Чуете как интрига закручивается?!

Примерная схема работы системы:

Предполагается что операционная система уже установлена, я не буду останавливаться на этом, для тестирования нам понадобится 2 машины с Ubuntu и одна WIndows 10 итого нам нужно 3 готовые системы.

Сформируем список задач, которые нам необходимо выполнить

1) Настроить OpenVPN сервер

2) Настроить удостоверяющий центр, для выпуска сертификатов (Certification authority)

3) Обеспечить доступ в интернет и локальную сеть пользователей подключенных к серверу ( настроить маршрутизацию )

4) Обеспечить возможность предоставления различных настроек разным клиентам OpenVPN сервера

5) Управление пользователями и удостоверяющим центром

6) Послесловие

В результате, нам останется настроить OpenVPN клиентов Linux и Windows после этого система станет полнофункциональной.

Вариант настройки OpenVPN клиента Ubuntu можно посмотреть в статье: Настраиваем OpenVPN клиент Linux

Ну с варинтом настройки OpenVPN клиента под Windows можно ознакомиться в статье: Настройка OpenVPN клиента на Windows 10. Там представлен пример для Windows 10, но на предыдущих операционных системах, все настраивается аналогично.

1-Настраиваем OpenVPN сервер

Установка необходимых пакетов проста:

sudo apt-get install openvpn dnsmasqПоднимем права до root:

sudo -sНам необходимо создать конфигурационный файл сервера:

nano /etc/openvpn/server.confС содержимым:

# Указываем какой порт будет слушать наш сервер, по умолчанию 1194

port 1194

# Указываем протокол tcp или udp, т.к. у нас сервер до добавляем секцию server у меня используется протокол tcp

proto tcp-server

#proto udp-server

# На какой устройстве будет работать OpenVPN сервер, tun0 - это устройство создается автоматически

dev tun

# Сертификат удостоверяющего центра

ca /etc/openvpn/easy-rsa/easyrsa3/pki/ca.crt

# Сертификат и ключ нашего сервера, а также пути к ним

cert /etc/openvpn/easy-rsa/easyrsa3/pki/issued/vpnserver.crt

key /etc/openvpn/easy-rsa/easyrsa3/pki/private/vpnserver.key

# Ключ Диффи-Хельмана используется для защиты передаваемых ключей по открытому каналу

dh /etc/openvpn/easy-rsa/easyrsa3/pki/dh.pem

# Список отозванных сертификатов:

crl-verify /etc/openvpn/easy-rsa/easyrsa3/pki/crl.pem

# Указываем секретный TLS ключ

tls-auth ta.key 0

# Указыаем тип шифрования AES 256 bit

cipher AES-256-CBC

# Указываем подсеть в которой будут работать клиенты VPN сервера

server 172.16.10.0 255.255.255.0

# Указываем файл куда будут записываться IP адреса выданные клиентам

ifconfig-pool-persist ipp.txt

# Выдаем пользователям необходимые маршруты

push "route 172.16.1.0 255.255.255.0"

# Выдаем клиентам IP адрес DNS сервера у меня это VPN сервер

push "dhcp-option DNS 172.16.10.1"

# Выдаем клиентам DNS суффикс нашей локальной сети

push "dhcp-option DOMAIN example.org"

# Разрешаем подключенным клиентам OpenVPN сервера соединяться друг с другом

client-to-client

# Включаем возможность указания индивидуальных настроек для клиентов OpenVPN сервера

client-config-dir ccd

# Если необходимо разрешить нескольким пользователям подключаться по одному ключу ( необходимо снять комментарий )

#duplicate-cn

# Проверяем состояние клиента, отправляем пакеты каждые 10 сек. если в течении 120 сек. клиент не ответил, то он считаться отключенным

keepalive 10 120

# Используем сжатие трафика (если не нужно то можно закомментировать!)

comp-lzo

# Максимальное количество подключенных клиентов, мне достаточно 10

max-clients 10

persist-key

persist-tun

# Записи о состоянии подключенных клиентов и т.п.

status /var/log/openvpn-status.log

# Уровень логирования 0 в лог попадают только записи о критических ошибках сервера, если нужно подробнее, то выставляем 9 для дебагинга

verb 0

# Количество записей после которых будет производиться запись в лог

mute 20

Конфигурационный файл нашего сервера готов, но если мы попытаемся его перезагрузить, то он у нас не запустится, а отвалится с ошибкой, потому что нет ключей, сервера, и необходимых сертификатов, чтобы их создать нам необходимо настроить удостоверяющий центр.

Но для начала, генерируем секретный ключ TLS, он нужен для того чтобы еще больше повысить уровень безопасности передаваемых данных, этот ключ должен быть на сервере и у каждого подключенного клиента!

openvpn --genkey --secret /etc/openvpn/ta.keyНам также необходимо создать директорию, в дальнейшем она нам понадобится:

mkdir -p /etc/openvpn/ccdТакже нам понадобится перенастроить DNSMASQ, чтобы он обслуживал только клиентов VPN сервера

nano /etc/dnsmasq.confНас интересует строка:

interface=Меняем на:

interface=tun0Таким образом, мы получаем DNS сервер, который будет доступен только для клиентов подключенных к VPN серверу, а запросы извне обслуживаться не будут. Если нужны какие-то дополнительные параметры обслуживания DNS запросов, то это вам в конфиг DNSMASQ, там все снабжено подробными комментариями.

Перезапускаем службу DNSMASQ:

/etc/init.d/dnsmasq restart2 — Подниманием удостоверяющий центр

Это и настройкой назвать сложно, все уже готово, но в отличии от старых версий OpenVPN, теперь это все живет отдельно, а именно на github.com

Для начала нам необходимо установить пакет git

sudo apt-get install git -yКлонируем репозиторий easy-rsa

git clone https://github.com/OpenVPN/easy-rsa.git /etc/openvpn/easy-rsaПереходим в директорию с easy-rsa настроим и актируем наш удостоверяющий центр

cd /etc/openvpn/easy-rsa/easyrsa3/Нам необходимо создать файл с настройками, чтобы не отвечать на лишние вопросы, при генерации ключей

Пример этого файла можно посмотреть в

nano vars.exampleЯ выложу свой, готовый, файл:

nano varsС содержимым:

set_var EASYRSA_REQ_COUNTRY "RU"

set_var EASYRSA_REQ_PROVINCE "MO"

set_var EASYRSA_REQ_CITY "Moscow"

set_var EASYRSA_REQ_ORG "example.org"

set_var EASYRSA_REQ_EMAIL "[email protected]"

set_var EASYRSA_REQ_OU "IT department"

set_var EASYRSA_KEY_SIZE 2048

set_var EASYRSA_ALGO rsa

set_var EASYRSA_CA_EXPIRE 3650

set_var EASYRSA_CERT_EXPIRE 3650Я не буду останавливаться на расшифровке параметров, это вам в качестве домашнего задания, назначение их можно посмотреть в vars.example, но это уже сами.

Активируем удостоверяющий центр:

./easyrsa init-pkiГенерируем корневой сертификат этого центра:

./easyrsa build-caУказываем пароль для работы с ключом, идея в том что если ваш сервер будет взломан, то без пароля, новые ключи будет нельзя выпустить — дополнительный рубеж безопасности.

Генерируем ключ Диффи-Хельмана

./easyrsa gen-dhВылезет сообщение вида:

DH parameters, 2048 bit long safe prime, generator 2

This is going to take a long time

Генерация занимает примерно 2 мин.

Наш сервер будет называться vpnserver (название по вашему усмотрению)

Генерируем для него ключ и сертификат:

./easyrsa build-server-full vpnserver nopass Где:

nopass — отвечает за то чтобы не запрашивать пароль, по умолчанию он запрашивается, если пароль указать то при перезапуске OpenVPN сервера система будет требовать его ввода, иначе служба не запустится.

Нам выдаст нечто подобное:

writing new private key to ‘/etc/openvpn/easy-rsa/easyrsa3/pki/private/vpnserver.key.sol8RdbjZ7’

— Using configuration from /etc/openvpn/easy-rsa/easyrsa3/openssl-1.0.cnf

Enter pass phrase for /etc/openvpn/easy-rsa/easyrsa3/pki/private/ca.key:

Check that the request matches the signature

Signature ok

The Subject’s Distinguished Name is as follows

commonName :PRINTABLE:’vpnserver’

Certificate is to be certified until Apr 16 13:07:43 2026 GMT (3650 days)

Сразу сгенериурем ключи для 2х наших клиентов, назовем их user и superuser

./easyrsa build-client-full user nopass

./easyrsa build-client-full superuser nopassПОМНИТЕ ОБ ЭТОМ: По хорошему, клиенты должны указать пароль для своих ключей, даже если ключи будут украдены, воспользоваться ими будет проблематично, но для тестов можно и не указать. Можно генерить ключи без пароля в тех случаях если планируется ставить OpenVPN клиента на маршрутизатор и чтобы каждый раз на него не лазить, то пароль не указываем.

Решать, как всегда, вам!

Генерируем список отозванных сертификатов, нужен он для того чтобы отключать пользователей, например пользователь уволился, мы ведь не побежим к нему домой удалять ключи из компа, мы можем сделать проще, просто отзываем ключ, запись появляется в файле, пользователь после этого не может подключиться к серверу, все довольны.

./easyrsa gen-crlЗа дополнительными параметрами обращаемся к помощи:

./easyrsa helpOpenVPN настроен, теперь осталось его запустить

/etc/init.d/openvpn startЕсли служба не запустилась, то лезем в лог

/var/log/syslogответы на вопросы найдете там, если инфы маловато, то в конфиге сервера устанавливаем уровень логирования 9 и ищем записи о проблеме!

3 — Настраиваем маршрутизацию в интернет и локальную сеть пользователей подключенных к VPN серверу

Тут тоже все просто, для начала нам необходимо разрешить форвардинг пакетов:

nano /etc/sysctl.confНаходим строку и снимаем с нее комментарий:

#net.ipv4.ip_forward=1Далее нам необходимо настроить правила фаерволла iptables, добавляем правило:

iptables -A FORWARD -o tun0 -j ACCEPT

iptables -A OUTPUT -o tun0 -j ACCEPT

iptables -t nat -A POSTROUTING -s 172.16.10.0/24 -o eth0 -j MASQUERADE

iptables -t nat -A POSTROUTING -s 172.16.10.0/24 -o eth2 -j MASQUERADEЧтобы правила не сбрасывались после перезапуска сервера, нам их необходимо вписать в файл.

Самое простое это добавить записи в rc.local, эти правила со 100% вероятностью будут загружены при старте системы, правила добавляем перед записью exit 0

nana /etc/rc.localперезагружаем сервер полностью, чтобы изменения применились и проверить что привала IPTABLES загружаются нормально после рестарата

sudo reboot4 — Обеспечиваем возможность предоставления различных настроек разным клиентам OpenVPN сервера

Представим ситуацию, пользователь должен ходить в локальную сеть в через наш OpenVPN сервер, а в интернет через свое основное подключение, а другой пользователь должен ходить и в локлаьную сеть и в интрнет через наш VPN сервер, вот для этих целей нам понадобится директория ccd, которую мы создали в первом пункте.

Например:

У нас есть пользователь superuser тогда его запись будет иметь вид

nano /etc/openvpn/ccd/superuserС содержимым:

ifconfig-push 172.16.10.10 172.16.10.1

push "redirect-gateway"Таким образом мы можем предоставить пользователю определенный IP адрес 172.16.10.10 и адрес соединения на нашем сервере, если этого не сделать то адреса будут выдаваться случайным образом, также мы указываем директиву что наш VPN сервер является шлюзом по умолчанию, тогда все пакеты будут идти через него, сюда можно добавлять специфические маршруты, если мы хотим предоставить доступ этому определенному пользователю в какие-то специфические подсети.

Для пользователя user мы не создаем такой файл, в результате, к нему прилетят только те настройки которые указаны в server.conf, для него наш OpenVPN НЕ будет шлюзом по умолчанию и к нашему серверу будут прилетать только пакеты адресованные нашей локальной сети, ведь мы подсунули ему маршруты в файле server.conf, но не переназначили шлюз, также IP адрес ему будет предоставляться случайным образом.

Думаю суть ясна, в общем создаете файл, с именем ключа который вы сгенерировали, в директории ccd и после подключения к OpenVPN пользователь получит эти настройки, сам сервер OpenVPN перезагружать при этом не нужно!

Его необходимо перезагружать только случае внесения изменений в server.conf

Ну и нам осталось настроить клиентов и протестировать работу OpenVPN сервера и корректность маршрутизации пакетов между сетями.

5 — Управление пользователями и удостоверяющим центром

Удаление удостоверяющего центра

Если так получилось что вам необходимо полностью переделать удостоверяющий центр, то можно удалить директорию PKI в /etc/openvpn/easy-rsa/easyrsa3/pki и далее, повторить шаги из пункта 2, все ключи будут перевыпущены, все старые ключи работать перестанут, от слова, совсем!

Управление пользователями

Как отключать пользователей от сервера, для этого нужно отозвать сертификат, делается это так:

Отзыв сертификатов:

./easyrsa revoke userОбновление базы отозванных сертификатов:

./easyrsa gen-crlПосле этого пользователь не сможет подключиться к нашему серверу.

Краткая рекомендация

Если в логах у вас появляется ошибка вида:

ERROR: Linux route add command failed: external program exited with error status: 2

Обычно это связано с неправильно добавленными маршрутами т.е. когда вы добавляете маршрут должен быть доступен линк в эту подсеть иначе маршрут не добавится, а система выдаст ошибку в syslog

На этом я закончу эту статью, надеюсь что она была вам полезной

за более подробной информацией вы всегда можете обратиться к документации openvpn.net/index.php/open-source/documentation.html

Установка и настройка PPTP–VPN сервера в Ubuntu 10.04 — Андрей Каплуненко

В этой статье мы рассмотрим настройку PPTP–VPN сервера в Ubuntu. VPN сервер – это очень полезная в хозяйстве вещь, обеспечивающая безопасное, шифрованное подключение к локальной сети (напр. домашней сети) удаленных компьютеров, смартфонов и подобных устройств. Например, свой VPN сервер позволит вам:

- Обеспечить конфиденциальность переданных и полученных данных, когда вы (ваш ноутбук, смартфон) находитесь в недоверительной сети, и существует угроза со стороны этой сети.

- Безопасно управлять сервером через Remote Desktop, ведь пароль на общий доступ к экрану обычно передается в открытом виде (исключение – удаленный рабочий стол в Mac OS X и управление им с помощью Apple Remote Desktop), из-за чего совершенно недопустимо подключаться к рабочему столу напрямую через Интернет.

- То же самое можно сказать, если вы пользуетесь классическим FTP для передачи файлов – протокол также не обеспечивает механизма безопасной аутентификации, из-за чего при возможности стараются использовать SFTP.

- Безопасно обмениваться данными как с сервером, так и с компьютерами составляющими вашу локальную (домашнюю) сеть (при условии отсутствия атаки ХПВК, Хакеры Прямо В Квартире).

Вообще говоря, VPN обеспечит вам зашифрованный виртуальный туннель между сервером и удаленной машиной, со всеми вытекающими отсюда следствиями. Если представить Internet в виде трубы, то VPN создает внутри нее трубу меньшего диаметра, доступную только для «своих».

Теперь, когда мы рассмотрели сплошные преимущества VPN, самое время познакомиться с технологией более детально, и разобраться какие разновидности VPN существуют.

VPN (Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих построить логическую сеть поверх другой сети (например, Интернет). Благодаря использованию средств защиты (аутентификация, шифрование), технологии VPN обеспечивают конфиденциальность данных, не смотря на то, что информация физически передается по общедоступным каналам (Интернет). Подробнее о VPN на Википедии: http://ru.wikipedia.org/wiki/VPN

На сегодняшний день существует несколько реализаций VPN:

PPTP (англ. Point-to-point tunneling protocol) – туннельный протокол типа точка-точка, позволяющий компьютеру устанавливать защищённое соединение с сервером за счёт создания специального туннеля в стандартной, незащищённой, сети. PPTP удалось добиться популярности благодаря тому что это первый VPN протокол, поддерживаемый корпорацией Microsoft. Все версии Microsoft Windows, начиная с Windows 95 OSR2, включают в свой состав PPTP-клиент. Наиболее простой в настройке вариант подключения. К сожалению, большинство интернет провайдеров по различным соображениям блокируют работу PPTP подключений. Также следует иметь ввиду, что разработчик протокола (Microsoft) рекомендует отказываться от использования PPTP в пользу более защищенного L2TP-over-IPSec, из-за уязвимостей, которые есть в PPTP. Поддержка PPTP в современных продуктах (например Windows 7, Mac OS X 10.6, iOS 4) существует лишь для совместимости с существующими продуктами и технологиями, и совершенно ничего не говорит об актуальности PPTP.

L2TP (англ. Layer 2 Tunneling Protocol) – протокол туннелирования второго (канального по модели OSI ) уровня, сочетающий в себе протокол эстафетной передачи на втором уровне (L2F) от Cisco и туннельный протокол точка-точка (PPTP) от Microsoft. По общему мнению, протокол L2TP вобрал в себя лучшие черты PPTP и L2F. Позволяет организовывать VPN с заданными приоритетами доступа, однако не содержит в себе средств шифрования и механизмов аутентификации. Поэтому, для создания защищённой VPN его используют совместно с IPSec, который предоставляет конфиденциальность, аутентификацию и целостность. По различным мнениям, является наиболее защищенным вариантом VPN подключения, несмотря на сложность настройки.

OpenVPN – свободная реализация технологии Виртуальной Частной Сети (VPN) с открытым исходным кодом для создания зашифрованных каналов типа точка-точка или сервер-клиенты между компьютерами. Она позволяет устанавливать соединения между компьютерами находящимися за NAT-firewall без необходимости изменения его настроек. Требует установки дополнительного программного обеспечения для всех ОС.

Как уже было сказано в начале статьи, мы рассмотрим установку и настройку PPTP VPN, не смотря на то, что этот тип VPN соединения считается самым небезопасным по сравнению с остальными. Тем не менее, PPTP можно считать достаточным для «личного» применения, кроме того он чрезвычайно прост в настройке, что, наверное, и обуславливает (к сожалению) его популярность. Благодаря своей простоте, PPTP будет хорошим началом для знакомства с технологиями VPN вообще.

Установка и настройка PPTP

Итак, с теоретическим вступлением разобрались, приступим непосредственно к практике. Нам нужно будет установить пакет pptpd, который и является собственно PPTP-сервером, а также несколько пакетов которые прописаны у pptpd в зависимостях (это, возможно, bcrelay). О пакетах которые прописаны в зависимостях беспокоиться не надо, они будут установлены автоматически с pptpd.

Если у вас еще не установлен пакет pptpd – запускаем его установку следующей командой:

sudo apt-get install pptpd

Теперь перейдем к настройке параметров VPN-сервера, и начнем с файла /etc/ppp/pptpd-options.

Вводим в Терминале:

sudo pico /etc/ppp/pptpd-options

В этот файл можно скопировать примерно такое содержимое (вам наверняка прийдется изменить адрес ms-dns на DNS который используется в вашей сети):

# Название сервиса для аутентификации

# (должно совпадать со вторым полем в записях /etc/ppp/chap-secrets)

name pptpd

# Откажемся работать с явно ненадежными механизмами проверки пароля,

# такими как PAP, CHAP и MS CHAP v1

refuse-pap

refuse-chap

refuse-mschap

# Разрешим аутентификацию пользователей

# по самому защищенному из протоколов — MS CHAP v2:

require-mschap-v2

# Потребуем максимально возможный для PPTP

# механизм шифрованная mppe-128

require-mppe-128

# Адрес DNS-сервера, указываемого клиентам:

# (У меня это локальный адрес роутера)

ms-dns 10.0.0.1

# Включение этого параметра позволяет PPTP-клиентам работать

# с локальной сетью без добавления правил маскарадинга (NAT)

# в цепочки брандмауэра iptables. Если используются

# цепочки iptables, этот параметр следует закомментировать.

# proxyarp

# Чтобы не сбивался маршрут по умолчанию:

nodefaultroute

lock

nobsdcomp

Вот пример такого же конфигурационного файла от разработчиков, с оригинальными комментариями: http://poptop.sourceforge.net/dox/options.pptpd.txt

После этого правим файл /etc/pptpd.conf выполнив в Терминале:

sudo pico /etc/pptpd.conf

Вот как этот файл выглядит у меня:

option /etc/ppp/pptpd-options

logwtmp

localip 192.168.18.1

remoteip 192.168.18.2-254

# Включим передачу VPN-клиентам широковещательных пакетов,

# которые сервер получает по сетевому интерфейсу eth0:

bcrelay eth0

# Смотрим, чтобы было закомментировано,

# при включении данного параметра IP-адрес клиента не передается

# скриптам ip-up через демон pppd:

# noipparam

Наиболее полную русскую документацию по файлам pptpd-options и pptpd.conf вы найдете здесь: «Описание опций /etc/pptpd.conf и /etc/ppp/options.pptpd»

Затем в файл /etc/ppp/chap-secrets добавляем пользователей которые будут иметь право подключатся к VPN-сети. Набираем в Терминале:

sudo pico /etc/ppp/chap-secrets

И добавляем в этот файл информацию в таком виде:

# Secrets for authentication using CHAP

# client server secret IP addresses

andrey pptpd andrey12 *

Таким образом, мы наделили пользователя andrey с паролем andrey12 правом подключаться к нашей VPN сети. Пользователю andrey будет выдаваться первый доступный IP адрес из указанного диапазона. Если же необходимо, чтобы пользователю всегда выдавался один и тот же IP адрес, укажите желаемый IP вместо «*». Обратите внимание на название сервиса – pptpd – оно должно быть таким же, как указано в параметре name в файле /etc/ppp/pptpd-options.

С настройками VPN-сервера мы завершили, теперь нужно его перезапустить для того, чтобы изменения которые мы внесли вступили в силу. Для этого выполним в Терминале:

sudo /etc/init.d/pptpd restart

Если необходимо, чтобы для подключенных удаленных клиентов был доступен интернет через VPN, открываем /etc/rc.local и НАД ‘exit 0’ добавляем такие строки:

# PPTP IP forwarding

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

и раскомментируем эту строчку в файле /etc/sysctl.conf:

net.ipv4.ip_forward=1

В случае если ваш VPN сервер не подключен напрямую к интернету, вам скорее всего понадобится направить порт TCP-1723 и «протокол 47», он же GRE, на локальный IP адрес VPN сервера. Обратитесь к инструкции по настройке роутера чтобы выполнить необходимые шаги. Очевидно, что у сервера за роутером должен быть постоянный локальный IP, а у самого роутера – постоянный «внешний» IP, либо прийдется воспользоваться услугой «динамический DNS», но это совсем другая тема.

Перезагружаем сервер. Можно пробовать подключаться. Ваш VPN должен быть доступен с любой точки мира, где только есть интернет.

Подключение клиента с Mac OS X 10.6

Для подключения к VPN с Mac OS X 10.6, откройте «Системные Настройки», перейдите в раздел «Сеть», под списком интерфейсов нажмите внизу «+» и в появившемся окне добавления интерфейса выберите «Интерфейс: VPN», «Тип VPN: PPTP». И нажмите создать. В настройках укажите:

- Доменное имя сервера VPN, или IP адрес

- Имя учетной записи (логин)

- Кодирование (шифрование канала) – выберите «Максимум (только 128 бит)»

Потом щелкните «Настройки идентификации», укажите что идентификация осуществляется посредством пароля и введите пароль.

Щелкните «Дополнительно», и установите либо снимите галочку «Отправить весь трафик через VPN». Если галочка установлена – то абсолютно весь трафик будет проходить через VPN сервер и по шифрованному каналу доставляться вам. Если галочка снята – то только трафик предназначающийся для удаленной локальной сети будет проходить через VPN канал (например, вы сможете через Remote Desktop управлять сервером), а весь остальной трафик, например получение почты и загрузка веб страниц будут осуществляться напрямую из интернета по кратчайшему маршруту. Подтвердите изменения нажав «ОК».

Теперь можно попробовать подключиться, нажав «Подключить», (см. 1-й скриншот), или выбрав нужное VPN соединение в строке меню сверху.

Подключение iPhone с iOS 4

Для подключения iPhone с операционной системой iOS 4 к PPTP VPN, откройте Настройки, перейдите в раздел «Основные», потом «Сеть». Щелкните пункт «VPN», если у вас нет VPN конфигураций, напротив него будет написано «Не настроена». Щелкните «Добавить конфигурацию VPN…». В открывшемся окне переходим на вкладку PPTP, и заполняем:

- Описание – то, как будет называться данное VPN соединение

- Сервер – доменное имя или IP адрес

- Учетная запись – ваш логин

- RSA SecurID – оставляем выключенным

- Пароль – вводим свой пароль

- Шифрование – выбираем «Максимум»

- Для всех данных – либо включаем либо выключаем, руководствуясь соображениями описанными выше

Щелкните «Сохранить» вверху справа. Теперь, чтобы установить VPN подключение, откройте Настройки, и найдите первом блоке пункт «VPN». Дотроньтесь до переключателя, и процесс подключения начнется.

Диагностика подключения

PPTP обычно заводится без проблем, и при аккуратной первичной настройке работает сразу же (в отличие от более сложного L2TP-over-IPSec). И если вы, все же, испытываете проблемы с подключением, используйте следующие команды на клиенте (в рассматриваемом случае это Mac OS X) для отслеживания лога подключения в режиме реального времени:

tail -f /var/log/system.log

tail -f /var/log/ppp.log

Вы должны увидеть там что-то типа такого:

May 2 21:44:59 ATT pppd[54150]: PPTP connecting to server 'server1.kaplunenko.name' (123.456.789.10)…

May 2 21:45:02 ATT pppd[54150]: PPTP connection established.

May 2 21:45:02 ATT pppd[54150]: Connect: ppp0 <--> socket[34:17]

May 2 21:45:08 ATT pppd[54150]: MPPE 128-bit stateless compression enabled

May 2 21:45:09 ATT pppd[54150]: local IP address 192.168.18.2

May 2 21:45:09 ATT pppd[54150]: remote IP address 192.168.18.1

May 2 21:45:09 ATT pppd[54150]: primary DNS address 10.0.0.1

May 2 21:45:09 ATT pppd[54150]: secondary DNS address 10.0.0.1

Если требуется включить детальное логирование на сервере, обратитесь к уже упоминавшемуся справочнику «Описание опций /etc/pptpd.conf и /etc/ppp/options.pptpd».

Дополнительно советую почитать:

«Криптоанализ туннельного протокола типа точка-точка (PPTP) от Microsoft» – Статья достаточно старая, например, механизмом MS-CHAP уже давно никто не пользуется (ведь есть MS-CHAP v.2, намного более надежный, хотя тоже очень далек от идеала), но позволяет сложить впечатление об общей схеме работы PPTP. Также, будет понятно, почему нет смысла усовершенствовать и дорабатывать PPTP, а вместо этого лучше рассмотреть альтернативные, более современные, варианты.

«Cryptanalysis of Microsoft’s PPTP Authentication Extensions (MS-CHAPv2)» – Вторая статья в продолжение упомянутой выше (перевода нет, поэтому читаем на языке Шекспира), в которой рассматривается усовершенствованный PPTP с аутентификацией MS-CHAP v2 и улучшенным MPPE (шифрование канала). Именно на этом варианте остановилось развитие PPTP. Резюме статьи – MS-CHAP v2 лучше чем MS-CHAP v1, потому что авторизируется не только клиент, а клиент и сервер авторизируют друг друга, что исключает подмену сервера. Шифрование канала MPPE теперь использует разный ключ для шифрования данных от сервера к клиенту и от клиента к серверу. Явные огрехи в безопасности устранены, и теперь главная критика на PPTP направлена на то, что протокол остается пароле-зависимым, то есть он настолько безопасен, насколько безопасен пароль, выбранный пользователем.

«Установка и настройка L2TP/IPSec VPN сервера в Ubuntu» – Для тех кто уже разобрался с PPTP, предлагаю ознакомиться с более продвинутой VPN технологией — L2TP/IPSec. Статья дописывалась и правилась на протяжении 3-х лет, рассмотрено очень много нюансов.

Резюме

PPTP – самый простой в настройке сервис VPN, однако он не соответствует современным требованиям безопасности. В добавок к этому, PPTP часто блокируют провайдеры и сотовые операторы. Поэтому, внедрение PPTP для корпоративного применения оправдано лишь в том случае, если необходимо обеспечить совместимость с существующим старым оборудованием. Благодаря своей простоте, эта разновидность VPN хорошо подходит для знакомства с принципами работы виртуальных частных сетей.

Как настроить L2TP VPN-соединение на ОС Linux

17 января 2015 г. 11:27:39

b.VPN клиент для Linux пока не доступен. Тем не менее, если вы оплатили подписку, и хотели бы использовать сервис b.VPN на Linux, вы можете вручную настроить подключение L2TP VPN-соединения на Linux, выполнив следующие действия. Вам будет предоставлены точно такие же функции с помощью VPN-клиента на Linux. Обратите внимание, что вы можете использовать b.VPN клиент на другом устройстве при подключении к серверам b.VPN на Linux с помощью L2TP-соединение.

Важно:

*Вы можете найти список доступных L2TP VPN серверов / Ключ открытого доступа на странице Вашего профиля

*Ваше имя пользователя – это имя пользователя на Вашем аккаунте b.VPN(Ваш эл.адрес), и Ваш пароль – это пароль для аккаунта b.VPN

*Перед началом установки L2TP VPN-соединения на Linux, добавьте следующие параметры в Графический Интерфейс Пользователя на Вашей ОС:

apt-add-repository ppa:werner-jaeger/ppa-werner-vpn

apt-get update

apt-get install l2tp-ipsec-vpn

reboot

Чтобы установить L2TP VPN-соединение на ОС Linux, сделайте следующее:

После перезагрузки компьютера, вы увидите новый значок в области уведомлений.

Нажмите на новой иконке и выберите «Изменить соединения».

Введите пароль в поле «Пароль».

Нажмите кнопку «Добавить», чтобы начать новое соединение. Назовите соединение в поле «Имя подключения», затем нажмите кнопку «Oк». (в качестве имени для подключения настоятельно рекомендуется выбрать адрес сервера VPN, который вы хотели бы использовать, например, ca.usa.bvpn.com)

Нажмите кнопку «Изменить».

Вкладка IPsec:

Введите IP-адрес сервера VPN в поле «RemoteServer».

Выберите «Использовать общий ключ для аутентификации» (oorg5y8ajugiwgc).

Вкладка L2TP:

Проверьте отмечена ли «Длина бита».

PPPTab:

Отметьте «Разрешить эти протоколы».

Галочкуна«Challenge Authentication Protocol (CHAP)»

Введите имя пользователя и пароль для учетной записи VPN.

Нажмите кнопку«Ок».

Подождите пару секунд, чтобы подключиться к серверу VPN. Вы можете проверить свой значок подключения к Интернету в области уведомлений.

Вы успешно настроили подключение L2TPVPN

Подключиться к VPN

VPN (или виртуальная частная сеть) — это способ подключения к

локальная сеть через Интернет. Например, вы хотите подключиться к

локальная сеть на рабочем месте, пока вы в командировке. Ты бы

найти где-нибудь подключение к Интернету (например, в отеле), а затем подключиться к

VPN вашего рабочего места. Это было бы так, как если бы вы были напрямую подключены к

сеть на работе, но фактическое сетевое соединение будет через

подключение к Интернету в отеле.VPN-соединения обычно зашифрованы

чтобы люди не могли получить доступ к локальной сети, к которой вы подключаетесь

без авторизации.

Существует несколько различных типов VPN. Возможно, вам придется установить некоторые

дополнительное программное обеспечение в зависимости от того, к какому типу VPN вы подключаетесь. Узнать

сведения о подключении от того, кто отвечает за VPN, и посмотреть, какие

VPN-клиент, который вам нужно использовать. Затем перейдите к установщику программного обеспечения.

приложение и найдите пакет NetworkManager, который работает

с вашим VPN (если он есть) и установите его.

Если нет пакета NetworkManager для вашего типа VPN, вы

возможно придется скачать и установить какое-то клиентское ПО от компании

который предоставляет программное обеспечение VPN. Вам, вероятно, придется следовать другим

инструкции, чтобы заставить это работать.

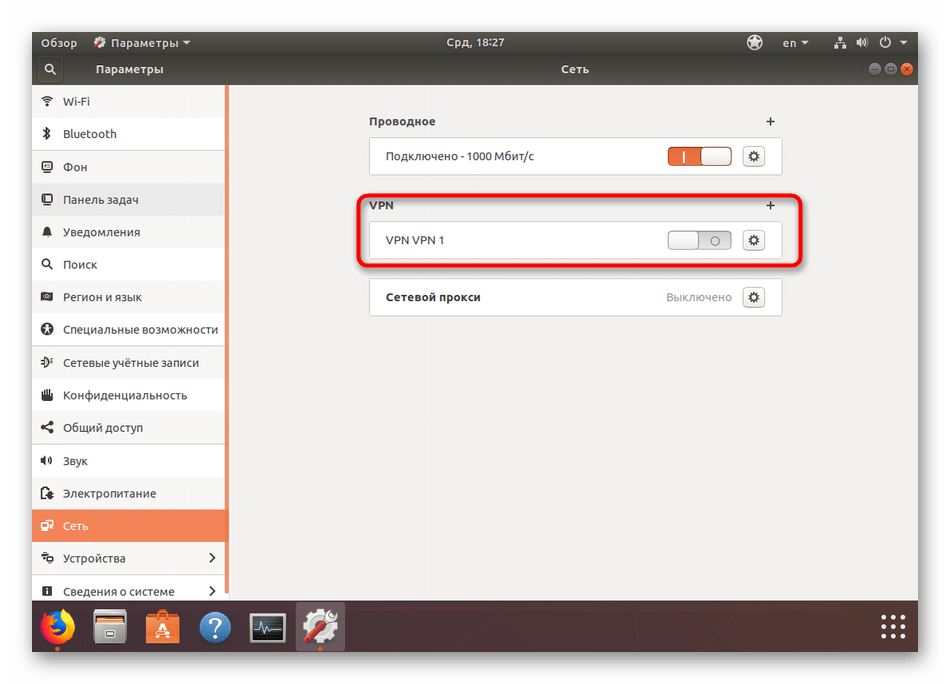

Для настройки VPN-соединения:

Откройте Обзор действий и

начните вводить Сеть.Щелкните Сеть, чтобы открыть панель.

Внизу списка слева нажмите кнопку +

чтобы добавить новое соединение.Выберите VPN в списке интерфейсов.

Выберите, какой у вас тип VPN-подключения.

Заполните данные VPN-подключения, затем нажмите «Добавить», когда вы

закончены.Когда вы закончите настройку VPN, откройте

системное меню с правой стороны

на верхней панели нажмите «VPN выключен» и выберите «Подключиться». Вы

может потребоваться ввести пароль для подключения, прежде чем оно будет установлено.Как только соединение будет установлено, вы увидите значок в виде замка вверху.

бар.Надеюсь, вы успешно подключитесь к VPN. Если нет, вы можете

необходимо перепроверить введенные вами настройки VPN. Вы можете сделать это из

панель «Сеть», которую вы использовали для создания подключения.

Выберите VPN-соединение из списка, затем нажмите

кнопку, чтобы просмотреть настройки.Чтобы отключиться от VPN, щелкните системное меню на верхней панели и

нажмите Отключить под именем вашего VPN-подключения.

Установите OpenVPN на Ubuntu через сетевой менеджер

1. Смена DNS-сервера

Следуйте этим инструкциям, чтобы перейти на наши DNS-серверы в Ubuntu

.

2. Откройте системные настройки

Первое, что вам нужно сделать, чтобы подключиться к нашему VPN-туннелю, — это открыть настройки системы.

После открытия Системные настройки щелкните Программы и обновления .

Убедитесь, что активирован Universe .

Если вы получили сообщение об обновлении программного обеспечения, подтвердите его.

Если вы получили сообщение с просьбой об аутентификации, введите свои пароли.

3. Откройте новый CLI

Вы можете открыть новый интерфейс командной строки, нажав одновременно Ctrl + Alt + t или выполнив поиск по интерфейсу командной строки.

Введите следующую команду для установки необходимых компонентов:

sudo apt-get -y install network-manager-openvpn

Перезапустите сетевой менеджер, набрав:

sudo service network-manager restart

4.Загрузите нужную конфигурацию

Дважды щелкните файл, чтобы извлечь содержимое.

5. Настроить VPN-соединение

Щелкните значок сети в правом верхнем углу поля активности и выберите VPN-подключения → Настроить VPN.

Нажмите Добавить

Выберите Импортировать сохраненную конфигурацию VPN …

Откройте папку, в которой вы не установили файлы конфигурации, и выберите ovpn.конф

6. Введите имя пользователя и пароль и продолжите настройку.

Введите имя пользователя и пароль, которые вы использовали при создании учетной записи OVPN.

Перейдите на вкладку Настройки для IPv4 и выберите Только автоматические (VPN) адреса .

Вы можете сделать те же настройки для IPv6, если вы его используете.

Вернитесь на вкладку VPN и щелкните Advanced . В открывшемся новом окне перейдите на вкладку TLS-аутентификация .

Выберите Использовать другую TLS-аутентификацию и выберите файл ovpn-tls.key .

Последний шаг — ввести Key в направлении от до 1 .

Сохраните все сделанные вами настройки, нажав OK , а затем Сохранить .

7. Подключитесь к OVPN

Щелкните значок сети в правом верхнем углу поля активности и выберите VPN-подключения → ovpn.

Если соединение прошло успешно, вы увидите:

8. Закончено

Теперь вы должны быть подключены к OVPN и иметь возможность безопасно пользоваться Интернетом. Чтобы убедиться, что все настроено правильно, проверьте панель управления, чтобы убедиться, что вы подключены.

Настроить PPTP VPN-сервер в Ubuntu Linux

Если вам нужно получить доступ к своей сети (будь то домашняя сеть или рабочая сеть) из удаленного места, отличным вариантом является установка какого-либо VPN-соединения.Существует несколько различных типов VPN-подключений, таких как PPTP, L2TP и IPSec, и у каждого из них есть свои преимущества и недостатки. Одним из преимуществ соединений PPTP VPN является то, что почти все устройства, которые могут создавать соединения VPN, уже имеют клиент PPTP VPN.

Linux можно легко настроить как сервер PPTP, и в следующем руководстве будет описано, как это сделать.

Установите пакет PPTP-сервера:

$ sudo apt-get install pptpd

Отредактируйте файл chap-secrets, содержащий имена пользователей и пароли для пользователей, которые будут подключаться к VPN.

$ sudo nano / etc / ppp / chap-secrets

Пример пустого файла chap-secrets:

# Секреты аутентификации по CHAP # секретный IP-адрес клиент-сервера

В следующем примере показаны два пользователя («vpnuser» и «vpnuser2») и их простой текстовый пароль «pass123». Пользователь vpnuser2 настроен на использование одного и того же IP-адреса (192.168.0.90) для каждого соединения. Вот как вы можете назначить статический IP-адрес VPN конкретному пользователю.

# Секреты аутентификации по CHAP # секретный IP-адрес клиент-сервера vpnuser * пароль123 * vpnuser2 * пароль123 192.168.0.103

После того, как вы добавили пользователей, которых хотите добавить, сохраните файл и выйдите из редактора.

Отредактируйте основной файл конфигурации PPTP:

$ sudo nano /etc/pptpd.conf

Файл конфигурации хорошо документирован, поэтому прочтите его и посмотрите, есть ли какие-либо параметры, которые вам нужно изменить.

Основная опция, которую вам нужно будет изменить, — это настройки «localip» и «remoteip». Я установил опцию «localip» как IP-адрес компьютера в локальной сети (192.168.0.1 в данном случае), а «remoteip» — это диапазон IP-адресов в той же подсети, что и ваша LAN (от 192.168.0.100 до 192.168.0.120 в этом случае).

Пример настроек конфигурации:

локальный IP 192.168.0.1 удаленный IP 192.168.0.100-120

Сохраните файл и выйдите из редактора.

Перезапустите службу сервера PPTP / VPN, чтобы изменения вступили в силу.

sudo /etc/init.d/pptpd перезапуск

Теперь вы можете попробовать подключиться к серверу с помощью клиента PPTP VPN.

Используйте команду ifconfig, чтобы увидеть состояние интерфейсов VPN, если есть подключенные пользователи.

ifconfig

Соединения VPN будут отображаться как соединения ppp #.

Пример вывода ifconfig с подключенным пользователем VPN:

ppp0 Link encap: протокол точка-точка

inet адрес: 192.168.0.1 P-t-P: 192.168.0.100 Маска: 255.255.255.255

ТОЧКА ВВЕРХ ТОЧКА РАБОТАЕТ NOARP MULTICAST MTU: 1396 Метрика: 1

Пакеты RX: 86 ошибок: 0 отброшено: 0 переполнений: 0 кадров: 0

Пакеты TX: 8 ошибок: 0 сброшено: 0 переполнений: 0 несущая: 0

коллизии: 0 txqueuelen: 3

Байт RX: 7659 (7.6 КБ) Байт передачи: 98 (98,0 Б)

Имейте в виду, что если на вашем сервере есть правила брандмауэра, вам нужно будет разрешить доступ к порту 1723 по протоколу TCP, а также разрешить протокол GRE (номер протокола 47). Вам также может потребоваться разрешить доступ из соединений PPP, если пользователям VPN необходимо получить доступ к службам на самом сервере VPN.

Если сервер Linux находится за брандмауэром / маршрутизатором, перенаправьте порт TCP 1723 на сервер VPN (а также GRE, если он доступен на вашем брандмауэре / маршрутизаторе). Некоторые маршрутизаторы могут иметь заранее определенное правило под названием «PPTP».Используйте это, если он существует. Некоторые маршрутизаторы NAT неправильно пересылают протокол GRE. Убедитесь, что ваш маршрутизатор поддерживает PPTP Pass through.

Если вам нужен доступ к компьютерам в локальной сети за сервером VPN, вам нужно будет рассмотреть возможность включения пересылки и настройки правил пересылки iptables.

Следующее должно разрешить весь трафик из VPN в локальную сеть и наоборот, однако не используйте это на сервере, напрямую подключенном к Интернету:

$ sudo sysctl -w net.ipv4.ip_forward = 1 $ sudo iptables -A FORWARD -i ppp + -o eth0 -s 192.168.0.0/24 -d 192.168.0.0/24 -j ПРИНЯТЬ $ sudo iptables -A FORWARD -o ppp + -i eth0 -s 192.168.0.0/24 -d 192.168.0.0/24 -j ПРИНЯТЬ

(Предполагается, что ваша подсеть LAN — 192.168.0.0/24 на сетевом интерфейсе eth0.)

Как установить VPN-клиент в Ubuntu Linux

Шифрование использования Интернета в Linux имеет смысл, но это не обязательно так просто, как в Windows, macOS или мобильных устройствах.Не все службы VPN предлагают клиентов для Linux — так что же делать?

Как самое популярное семейство дистрибутивов Linux, , мы рассмотрим, как установить VPN на Ubuntu .На снимках экрана используется основная версия Ubuntu (19.10), хотя те же шаги должны работать (или быть близкими) в альтернативных версиях Ubuntu и последующих сборках, таких как Lubuntu и Mint.

Содержание

Требования

Есть много отличных VPN, которые идеально подходят для Linux.В этой статье используется ExpressVPN (щелкните здесь, чтобы получить огромную скидку), который, возможно, является лучшим VPN на сегодняшнем рынке, особенно для тех, кто использует потоковую передачу Netflix.

7 лучших VPN для Linux

Используете Linux и нуждаетесь в совместимом VPN-сервисе? Многие из лучших VPN-сервисов предлагают клиент Linux для повышения конфиденциальности в сети.

- Распределение на основе Ubuntu или Ubuntu

- Ubuntu-совместимый VPN

- Клиент VPN, загружаемый у вашего провайдера VPN

Выбор VPN для Ubuntu Linux

Поставщики VPN любят подстраховаться, когда дело доходит до Linux.Хотя клиентские приложения предлагаются редко, они, тем не менее, поддерживают OpenVPN (OVPN), который является клиентом VPN с открытым исходным кодом. Но если вы ищете простое решение, которое не требует загрузки файлов OpenVPN (см. Ниже), вам понадобится служба VPN с клиентским приложением Linux.

Однако важно отметить, что почти все клиенты Linux VPN запускаются с терминала.После установки это просто вызов VPN-клиента, выдача команды подключения и указание сервера. Это просто, но редко предлагает такую гибкость, как на других платформах.

Итак, с чего начать? Следующие службы VPN предлагают Ubuntu-совместимые клиенты Linux VPN:

Есть ли бесплатные VPN для Ubuntu?

Все вышеперечисленные услуги VPN предоставляются по подписке.Но что, если вам нужен бесплатный VPN для Ubuntu?

Возможности ограничены.Очень немногим (если таковые вообще есть) провайдерам бесплатных VPN можно доверить что-либо, кроме шифрования ваших данных. Но таков низкий уровень доверия к такому бизнесу, даже это риск. Вместо этого, если вам просто нужен бесплатный Ubuntu VPN на короткий период, многие лучшие VPN-сервисы предлагают краткосрочные пробные версии.

Два таких сервиса — ProtonVPN и AirVPN.К каждому из них применяются ограничения, направленные на то, чтобы убедить вас подписаться на альтернативу по полной цене.

Например, ProtonVPN не имеет ограничений по данным, но вы ограничены одним устройством.Другой бесплатный VPN для Ubuntu, AirVPN, бесплатен только на короткое время, но предлагает более длительную трехдневную пробную версию всего за 2 евро (около 2,25 доллара). Однако следует отметить, что AirVPN не всегда доступен для новых регистраций, поэтому эта опция может быть недоступна для вас.

Настройте VPN на Ubuntu

Выбрав службу VPN, загрузите клиент и настройте его в Ubuntu.Настройка VPN в Ubuntu отличается в зависимости от характеристик клиентского программного обеспечения. Это может означать загрузку файла DEB, файла привязки или просто захват клиента через терминал из репозиториев или из GitHub.

Чтобы продемонстрировать, вот как настроить ExpressVPN на Ubuntu.

При активной подписке войдите на сайт, выполнив двухэтапную проверку.Если ваша операционная система не определяется автоматически, выберите Просмотреть все устройства и выберите Linux . Здесь выберите свой дистрибутив (мы используем Ubuntu 64-bit для этой демонстрации) и нажмите Download .

Будет загружен файл DEB, и вам будет предложено открыть файл.Используйте для этого свой программный менеджер по умолчанию и дождитесь установки VPN.

ExpressVPN, как и многие другие VPN для Linux, запускается из командной строки.Однако он все еще требует некоторой настройки. В то время как некоторые VPN требуют ввода имени пользователя и пароля, ExpressVPN использует ключ аутентификации. Для настройки ExpressVPN в Ubuntu нужно запустить командную строку и ввести следующее:

expressvpn аутентификация При появлении запроса вставьте (или введите) строку аутентификации.

Используйте команду expressvpn для отображения параметров.Вы можете быстро подключиться к VPN-серверу, указав страну в команде:

Expressvpn Connect Германия Кроме того, вы также можете ввести страну, местоположение и номер сервера:

Expressvpn Connect Германия - Франкфурт -1 Для отключения просто используйте:

expressvpn отключить Кажется слишком техническим? К счастью, ExpressVPN и другие VPN предлагают плагины для браузеров Chrome и Firefox .Это значительно упрощает использование службы VPN, если клиент, доступный с помощью мыши, недоступен для вашей операционной системы.

Все поставщики VPN, поддерживающие Linux, предлагают аналогичные приложения для командной строки, поэтому для большинства из них эти шаги должны быть полезны.Естественно, проверьте документацию для выбранной вами службы VPN для получения точных инструкций.

Нет VPN-клиента? Установите OpenVPN в Linux

Что делать, если у вас нет VPN-клиента для выбранной вами службы VPN или вы регулярно меняете VPN? В этом сценарии имеет смысл иметь готовое к использованию приложение VPN-клиента.Вместо того, чтобы устанавливать одного клиента за другим, просто используйте одно приложение VPN-клиента.

К счастью, такое решение существует.Вам понадобится клиент OpenVPN в Ubuntu Linux, который можно установить с помощью:

sudo apt установить openvpn Как использовать OpenVPN в Linux Ubuntu

Итак, вы установили клиент OpenVPN в Linux.Но как подключиться к VPN-серверу?

Для начала убедитесь, что ваш провайдер VPN поддерживает OpenVPN.Почти все работают, но вам необходимо загрузить файл конфигурации для VPN-сервера, который вы хотите использовать. Подробности смотрите на страницах поддержки вашего VPN-провайдера — файлы конфигурации имеют расширение OVPN.

Например, сервер VPN, расположенный в Лондоне, может называться London-VPN.ОВПН.

Снова используя пример ExpressVPN, файл для подключения к серверу в Швейцарии: my_expressvpn_switzerland_udp.овпн . Чтобы использовать это с клиентом OpenVPN в Ubuntu Linux, введите:

sudo openvpn --config my_expressvpn_switzerland_udp.овпн Затем вам будет предложено ввести учетные данные для доступа к провайдеру VPN.Введите их, и соединение VPN будет завершено.

Сохраняйте конфиденциальность ваших действий: включите свой VPN-клиент Ubuntu

Важно помнить, что провайдеры VPN регулярно обновляют свои клиентские приложения и IP-адреса серверов.Независимо от того, используете ли вы клиентское приложение или приложение OpenVPN, регулярно обновляйте конфигурации OVPN. Делайте это еженедельно или раз в две недели, чтобы иметь доступ к лучшим из доступных серверов.

Различные провайдеры VPN предлагают поддержку Linux, хотя некоторые из них этого не делают.Из тех, кто это делает, в центре внимания почти всегда находится Ubuntu, а не другие дистрибутивы Linux. Хотя описанные здесь шаги будут работать с ветвью Ubuntu / Debian дистрибутивов Linux, OpenVPN можно использовать со всеми другими версиями Linux.

Президент Трамп потеряет привилегии «мирового лидера» в Twitter

Об авторе

Кристиан Коули

(Опубликовано 1413 статей)

Заместитель редактора по безопасности, Linux, DIY, программированию и техническим вопросам.Он также выпускает The Really Useful Podcast и имеет большой опыт в поддержке настольных компьютеров и программного обеспечения.

Автор статьи в журнале Linux Format, Кристиан — мастер Raspberry Pi, любитель Lego и фанат ретро-игр.

Ещё от Christian Cawley

Подпишитесь на нашу рассылку новостей

Подпишитесь на нашу рассылку, чтобы получать технические советы, обзоры, бесплатные электронные книги и эксклюзивные предложения!

Еще один шаг…!

Подтвердите свой адрес электронной почты в только что отправленном вам электронном письме.

Ubuntu VPN-подключение для чайников

Подключение к серверу Microsoft PPTP VPN и использование удаленного рабочего стола на работе может иметь решающее значение для тех, кому время от времени приходится работать из дома. Лично мне эта единственная проблема помешала мне избавиться от моей двойной загрузки Ubuntu-Windows, пока я не нашел решение.

Да, настройка Ubuntu VPN может оказаться довольно утомительной задачей.На этот раз в Linux нет мастера настройки VPN-клиента, как в Windows. Кроме того, Linux не может автоматически обнаруживать и добавлять маршруты, как это делает Windows, и, по необъяснимым причинам, практически все руководства по Ubuntu VPN в Интернете не объясняют этого. Вот почему я написал это руководство.

ШАГ 1:

Вам нужно установить 2 пакета, использовать Synaptic или командную строку, если хотите (если вы сделаете первый, он установит второй как зависимость):

сетевой менеджер-PPTP

PPTP-Linux

Нажмите:

Значок сетевого подключения

-> Подключения VPN -> Настроить VPN

В окне сетевых подключений нажмите: Добавить

Нажмите: Создать

ШАГ 2:

После того, как вы нажмете «Создать», вы откроете окно редактирования, в котором описаны его разделы:

1) Имя подключения: Это просто имя для вас, чтобы идентифицировать VPN-соединение, вы можете назвать его как хотите.

2) Шлюз: Это внешний IP-адрес VPN, к которой вы подключаетесь. (например, ваше рабочее место и т. д.)

3) Имя пользователя и пароль: Введите имя пользователя и пароль сети VPN, к которой вы подключаетесь.

4) NT Domain: Это доменное имя сети, к которой вы подключаетесь. Некоторые домены NT требуют, чтобы после имени домена вы вводили .local . Обязательно попробуйте это, если соединение не работает.Это означает, что если ваше доменное имя ntdomain , попробуйте его как ntdomain и как ntdomain.local

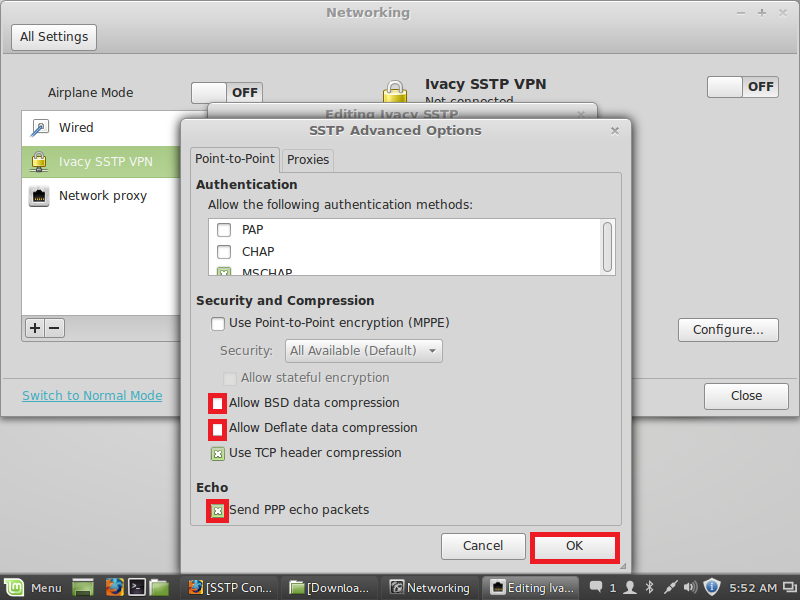

ШАГ 3 :

Щелкните по кнопке «Avanced»

В разделе «Аутентификация»

— Снимите отметку PAP и EAP

— Отметьте CHAP, MSCHAP, MSCHAPv2

— Отметьте « Использовать двухточечное шифрование (MPPE) »

— Выберите тип шифрования, используемый в вашей сети.Обычно « 128-битный (наиболее безопасный) »

— Снимите все остальные настройки, кроме «Отправлять эхо-пакеты PPP»

— Нажмите «ОК»

ШАГ 4:

** опционально **

Входящие маршруты:

Вернуться в окно редактирования VPN-клиента Ubuntu…

— Щелкните вкладку настроек IPv4

1) Оставьте метод «Автоматический VPN»

2) Щелкните Маршруты

1) Адрес: Введите внутренний IP-адрес устройства, к которому вы хотите подключиться.

2) Сетевая маска: Сетевая маска удаленной сети

3) Шлюз: Шлюз удаленной сети (обычно внутренний IP-адрес удаленный маршрутизатор)

4) Метрическая система: Установите метрическую систему на 1

Как только вы закончите перезагрузите компьютер , и все готово!

Следующим шагом, если вы подключаетесь к сети на базе Windows, будет подключение вашего компьютера Ubuntu к вашему компьютеру на базе Windows на работе.

Надеюсь, эта статья помогла вашему клиенту Ubuntu VPN работать должным образом. Если у вас есть какие-либо вопросы, не стесняйтесь комментировать эту статью.

Linux (Ubuntu) Руководство по установке OpenVPN

Шаг 4. Нажмите здесь, чтобы загрузить файлы конфигурации FinchVPN Ubuntu OpenVPN в папку «Загрузки», чтобы начать настройку VPN-подключения

Шаг 5. Извлеките расположение сервера, к которому вы хотите подключиться, в папку или на рабочем столе, убедитесь, что вы также распаковали finchvpn-ca.crt и finchvpn-tls-key.key

Шаг 6. В строке меню Gnome откройте меню Network Manager и выберите Configure VPN.

Шаг 7. Появится обзор настроенного сетевого подключения. Щелкните кнопку Добавить.

Шаг 8. A Откроется окно «Выберите тип подключения VPN». Выберите Импортировать сохраненную конфигурацию VPN … в раскрывающемся меню

Шаг 9.Нажмите «Создать»

.

Шаг 10. Перейдите в папку, в которую вы распаковали, и выберите конфигурацию .ovpn. Нажмите Открыть

Шаг 11. Появится диалоговое окно. Введите свое имя пользователя FinchVPN и КЛЮЧ API (пароль) в соответствующие текстовые поля. Когда вы закончите, нажмите Advanced … , убедитесь, что CA Certificate загружен с finchvpn-ca.crt

В расширенных параметрах OpenVPN вам не нужно изменять слишком много настроек, потому что большинство из них считываются из файла конфигурации.Настройки показаны для полноты и сравнения.

Шаг 12. Убедитесь, что ваши настройки выглядят следующим образом

Шаг 13. На вкладке Security для шифра Cipher уже должно быть установлено значение BF-CBC .

Плюсом такого метода реализации является защищённость канала связи, поскольку возможна настройка разных ступеней безопасности. Это обеспечивается настройкой одной сети поверх другой и доступом в интернет посредством двух разных сетей.

Плюсом такого метода реализации является защищённость канала связи, поскольку возможна настройка разных ступеней безопасности. Это обеспечивается настройкой одной сети поверх другой и доступом в интернет посредством двух разных сетей. 10.11.21

10.11.21