Windows 10 просмотр сертификатов: Просмотреть список корневых сертификатов на ПК

Как найти на компьютере сертификат ключа электронной подписи (ЭЦП)

Если электронную подпись нужно использовать на нескольких компьютерах или скопировать сертификат на запасной носитель, то необходимо знать, где ее искать. Обычно сертификаты хранятся в одном месте, но в зависимости от типа используемой операционной системы путь к хранилищу может быть разным.

Где хранится ЭЦП на компьютере

Найти сертификат ключа электронной подписи на ОС Windows Vista и выше можно по адресу: C:Users/ПОЛЬЗОВАТЕЛЬ/App/Data/Roaming/MicrosoftSystem/Certificates. Где «Пользователь» — это название учетной записи ПК. В целях безопасности система сохраняет в данной папке только открытый, т.е. доступный всем, ключ ЭЦП. Закрытый ключ не копируется на жесткий диск и хранится на токене. Используется он для генерации открытых ключей.

Для программного пользования открытый ключ хранится в папке Windows в зашифрованном виде. Скопировать этот файл не получится, т.к. система не дает права доступа к нему. Просмотр установленных сертификатов возможен только администратор ПК.

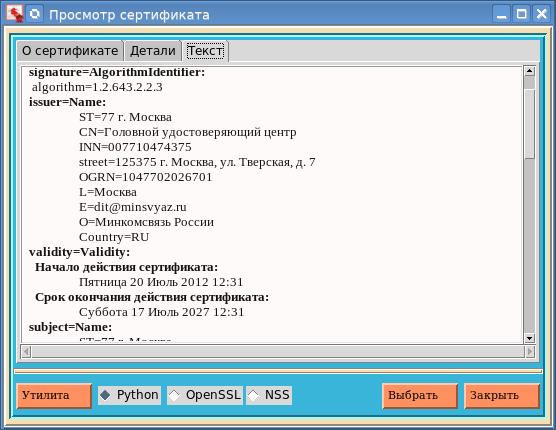

Сертификат ЭЦП имеет формат .cer или .csr, и занимает несколько КВ памяти. В операционных системах MacOS и Linux формат файла не меняется, поскольку является единым для использования на территории РФ.

Как посмотреть сертификат ЭЦП

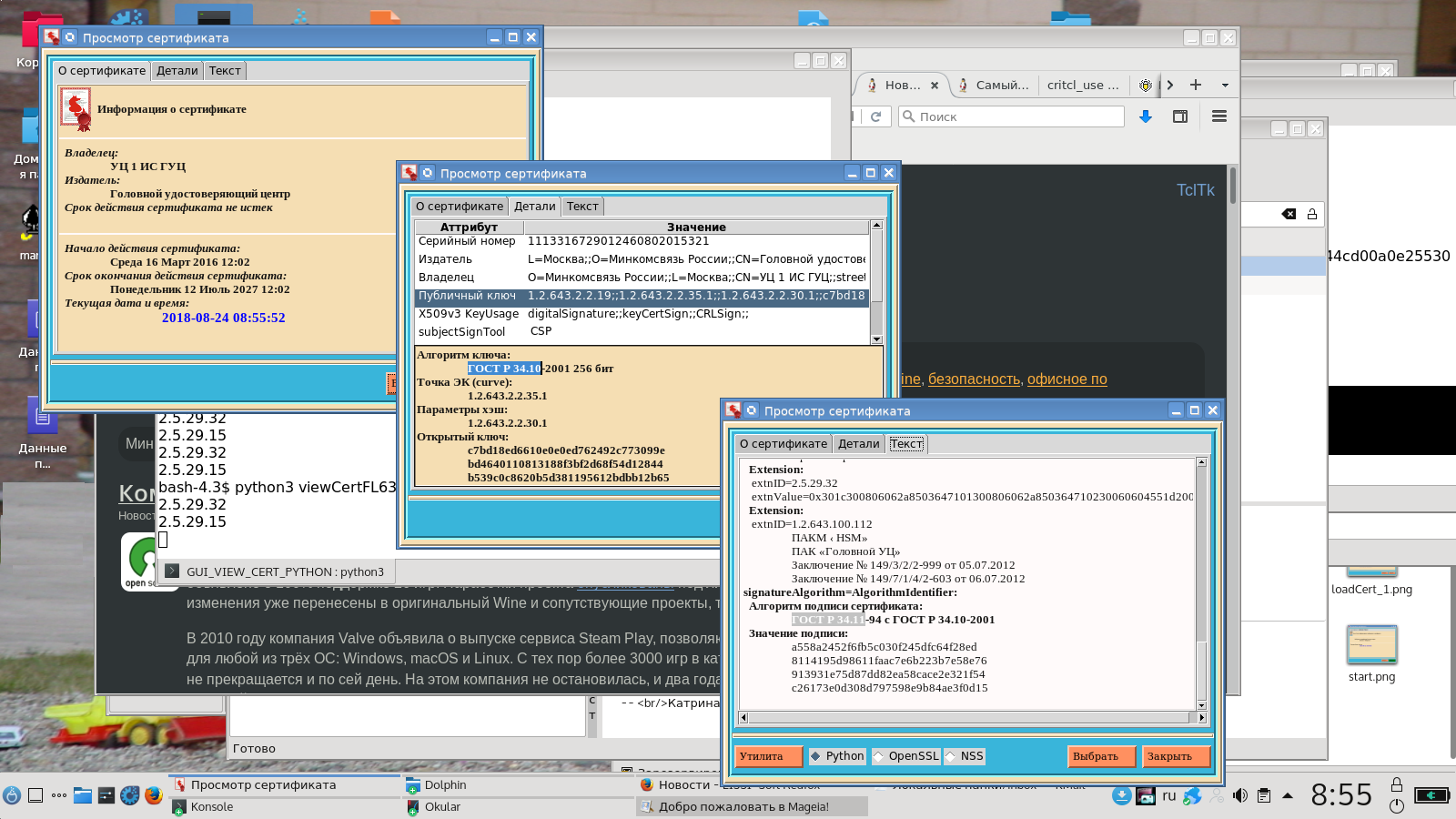

Посмотреть установленные сертификаты можно при помощи Internet Explorer, Certmgr, консоль управления или КриптоПро. Пользоваться другими компьютерными программами не рекомендуется: они могут иметь встроенную команду отправки ключа ЭЦП на сторонний сервер, что приведет к компрометации подписи и невозможности ее использования.

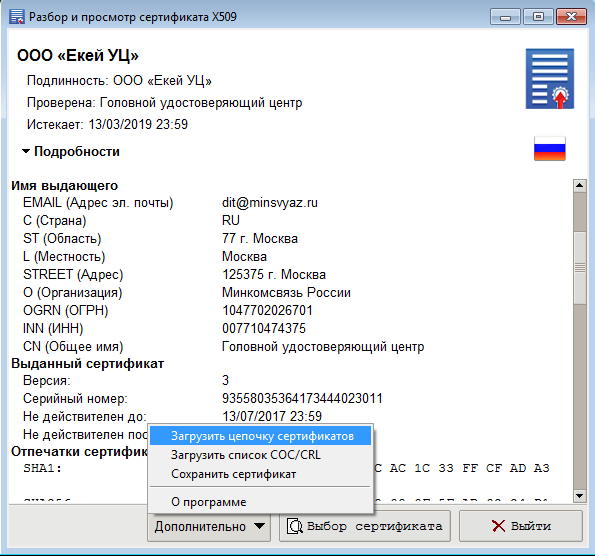

Через КриптоПро

Как найти сертификат ЭЦП на компьютере при помощи КриптоПро:

- открыть «Пуск»;

- через вкладку «Все программы» перейти в «КриптоПро»;

- выбрать вкладку «Сертификаты».

Этим способом могут воспользоваться пользователи или администраторы ПК (если пользователю будет отказано в доступе, необходимо дополнительно запросить права администратора). В открывшемся окне будет список всех сертификатов, установленных на данном ПК. В содержащем сертификаты хранилище, можно посмотреть информацию по каждому, скопировать контейнер закрытых ключей КриптоПро на другой компьютер, внешний носитель или удалить недействительный ключ ЭЦП.

В открывшемся окне будет список всех сертификатов, установленных на данном ПК. В содержащем сертификаты хранилище, можно посмотреть информацию по каждому, скопировать контейнер закрытых ключей КриптоПро на другой компьютер, внешний носитель или удалить недействительный ключ ЭЦП.

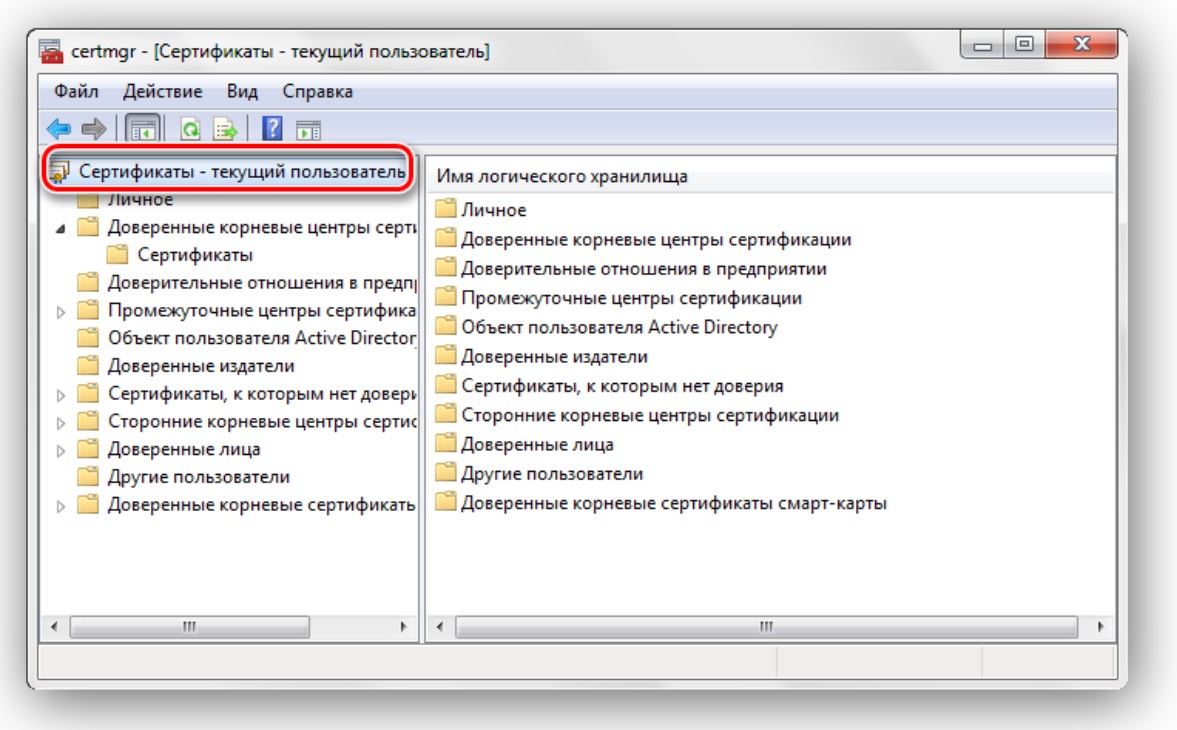

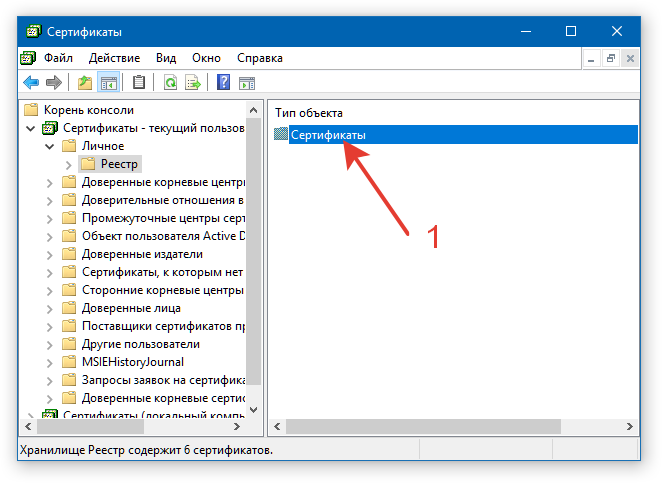

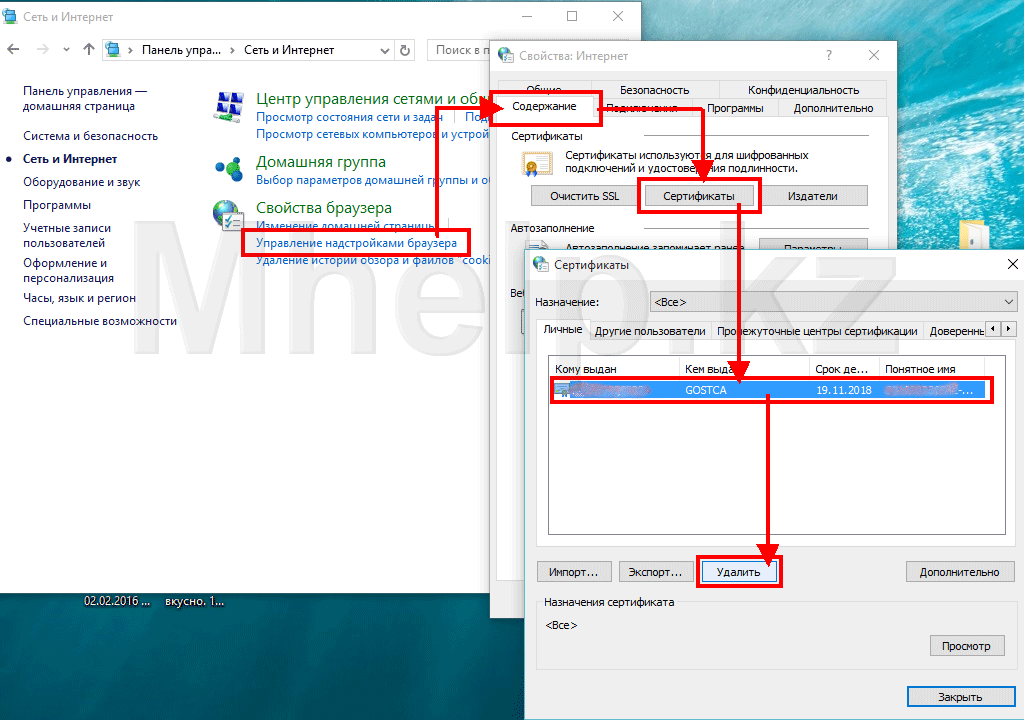

Через Certmgr

Найти файл сертификата можно и при помощи встроенного менеджера, который присутствует во всех ОС Windows. Через него можно не только посмотреть все личные сертификаты, но и сертификаты УЦ и партнеров Microsoft.

Метод может использоваться только администратором ПК. Для просмотра нужно:

- открыть «Пуск»;

- ввести команду certmgr.msc в строку поиска и нажать Enter;

- в левой колонке открывшегося окна будет список личных и корневых сертификатов.

С шифрованными сертификатами приложение работает ограниченно и не всегда корректно отражает все электронные подписи, установленные пользователем.

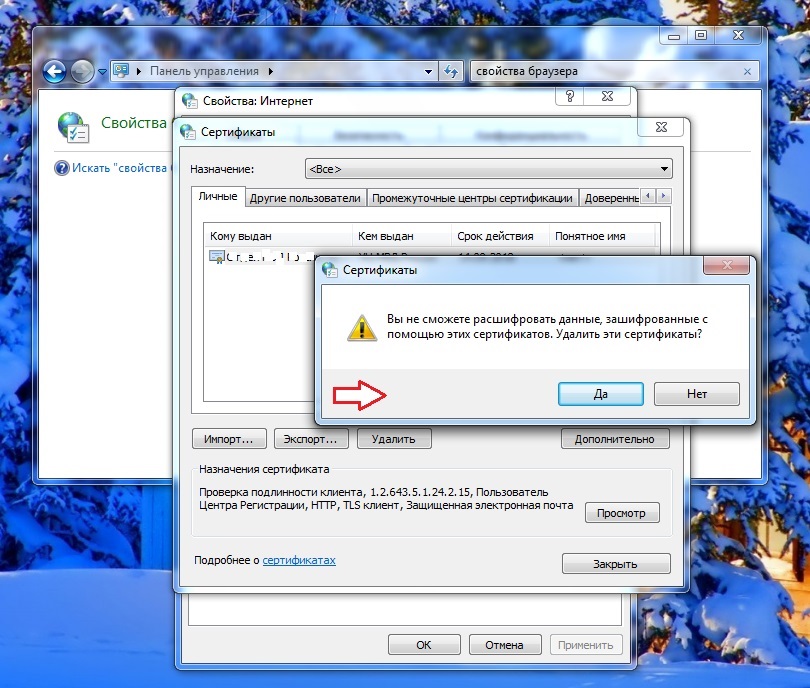

Через Internet Explorer

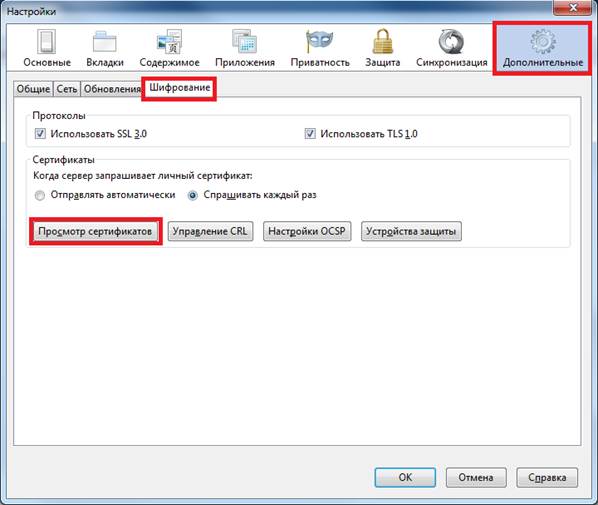

Интернет-браузер IE входит в комплектацию всех ОС семейства Windows XP и выше и позволяет также найти сертификаты ЭЦП на компьютере. Для просмотра нужно:

- запустить браузер;

- через «Меню» перейти в «Свойства браузера»;

- в новом окне выбрать вкладку «Содержание»;

- выбрать «Сертификаты».

Далее откроется окно с перечнем всех сертификатов, установленных пользователем и сторонними поставщиками ПО. В данном меню возможен перенос ключей и сертификатов на внешний носитель, удаление открытых ключей. Удаление корневых сертификатов УЦ через меню IE невозможно.

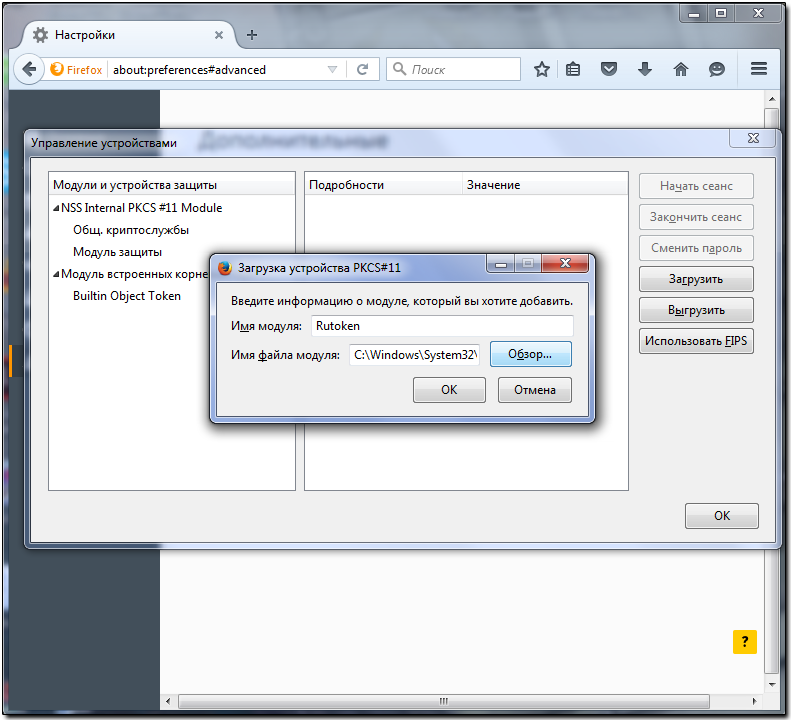

Через консоль управления

Просмотр сертификатов в ОС Windows через консоль управления запускается в несколько этапов:

- пользователь открывает командную строку;

- вводит команду mmc и нажимает Enter;

- нажимает на «Файл» и «Добавить/удалить оснастку cryptopro»;

- выбирает последовательно «Добавить» и «Добавить изолированную оснастку»;

- выбирает «Сертификаты».

Дополнительно можно просмотреть ключи ЭЦП по конкретной учетной записи. Способ также доступен только пользователям с правами администратора ПК. Через консоль можно не только просматривать информация, но и удалять, копировать, добавлять контейнеры с ключами ЭЦП. Неудобство метода в том, что все команды необходимо вводить вручную. Обычны работа через консоль осуществляется на windows server для настройки прав доступа всех пользователей.

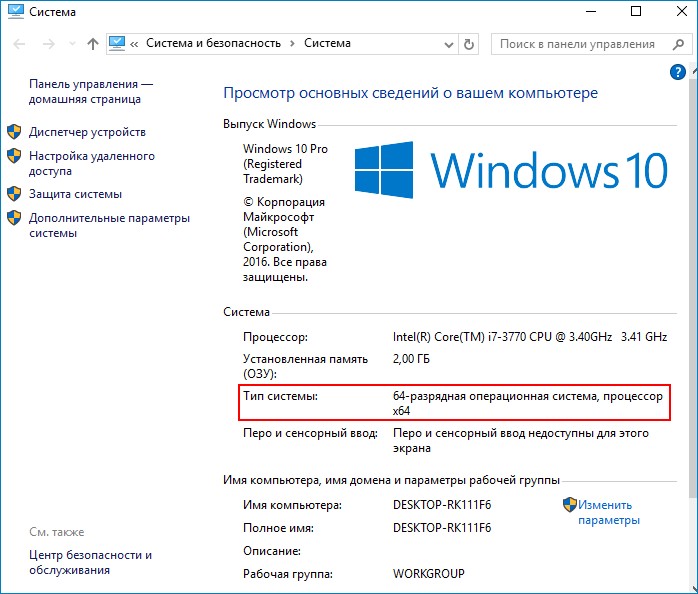

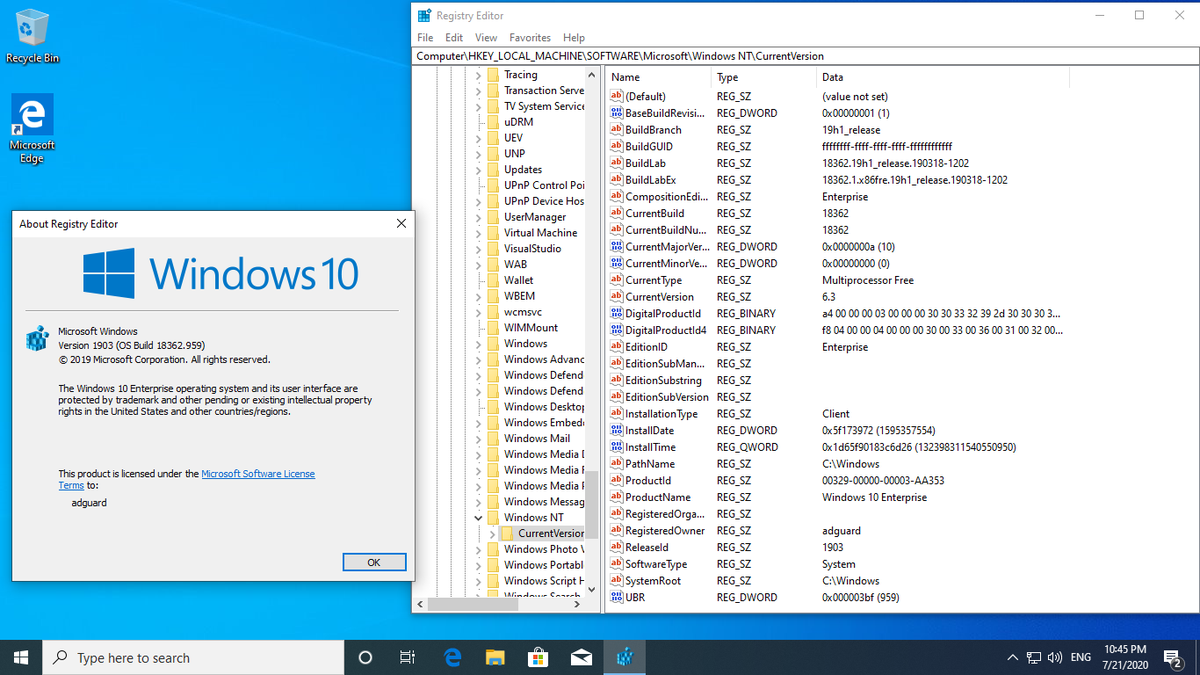

Где в реестре хранится ЭЦП

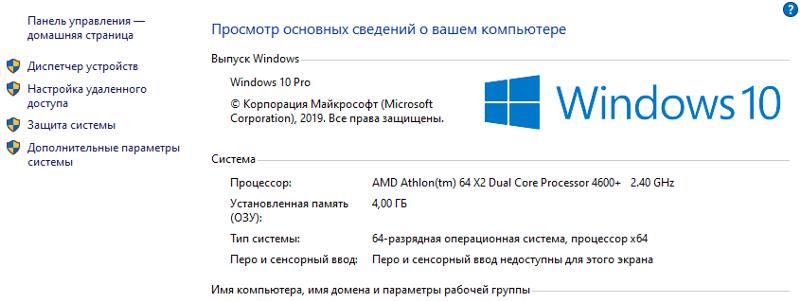

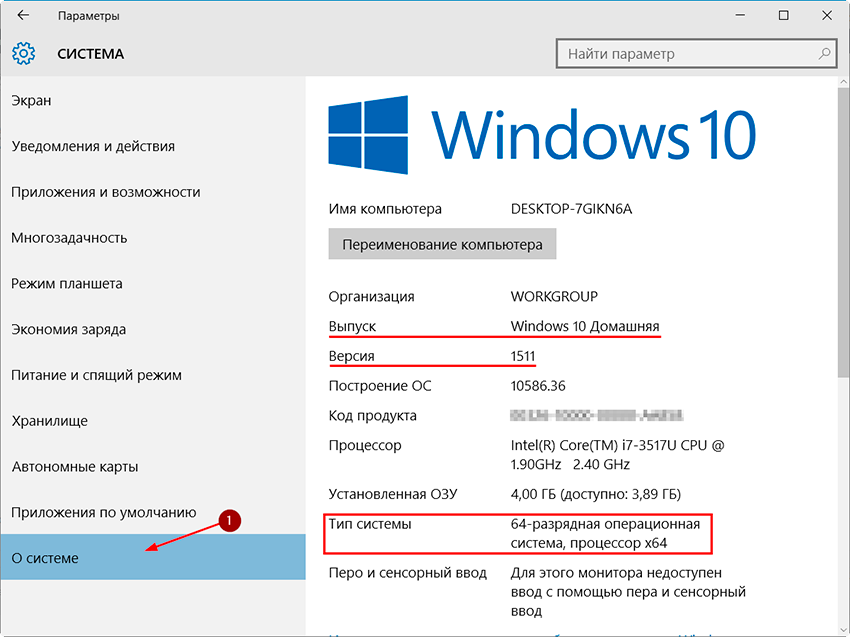

Иногда реестр используется как ключевой носитель, т.е. он подходит для импорта и экспорта сертификатов. Где находится сертификат ЭЦП зависит от битности системы:

- для 32-битной ОС путь выглядит так: HKEY_LOCAL_MACHINE\SOFTWARE\CryptoPro\Settings\ Users\(идентификатор пользователя)\Keys\(Название контейнера)

- для 64-битной ОС путь к ключам такой: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Crypto Pro\Settings \USERS\(идентификатор пользователя)\Keys\(Название хранилища)

- реже ключи электронной подписи можно найти тут: HKEY_USERS\S-1-5-21-{SID}_Classes\VirtualStore\MACHINE\SOFTWARE \[Wow6432Node]\Crypto Pro\Settings\USERS\S-1-5-21-{SID}\Keys\

SID — это идентификатор пользователя, который идентифицирует данную учетную запись. Узнать его можно через командную строку и команду WHOAMI/USER.

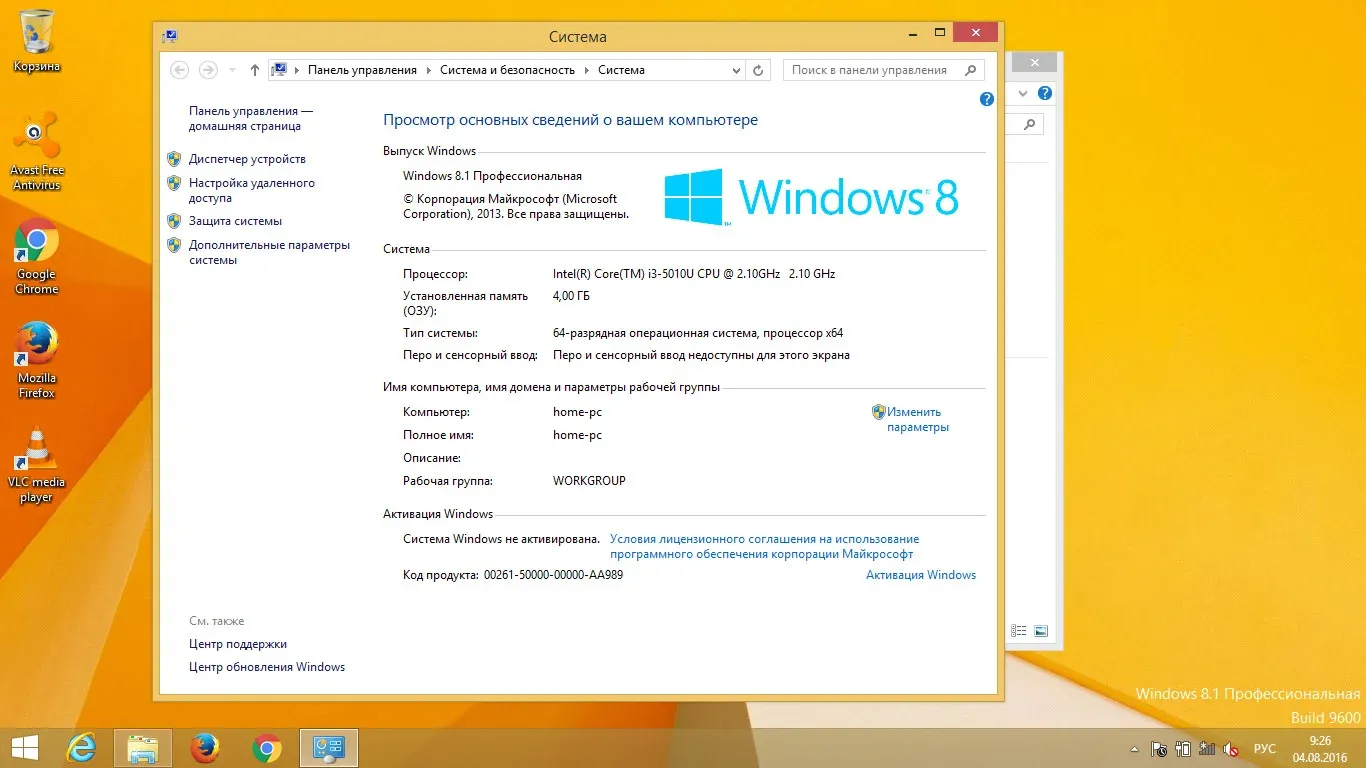

Где хранится сертификат ЭЦП в ОС Windows XP

К базовым компонентам ОС Windows XP относятся службы сертификации, а XP Professional уже поддерживает многоуровневые иерархии центра сертификации (ЦС) как с изолированными и интерактивными ЦС, так и сети ЦС с доверительными перекрестными отношениями.

Открытые ключи ЭЦП Windows XP хранит в личном хранилище, а т.к. они представляют собой общедоступную информацию, то хранятся в виде открытого текста. Сертификаты пользователя находятся по адресу:

Documents and Settings\<имя_пользователя>\ApplicationData\Microsoft\ SystemCertificates\My\Certificates. Они автоматически вносятся в локальный реестр при каждом входе в систему. Если профиль перемещаемый, то открытые ключи хранятся обычно не на ПК, а следуют за пользователем при каждом входе в систему с внешнего носителя.

Если профиль перемещаемый, то открытые ключи хранятся обычно не на ПК, а следуют за пользователем при каждом входе в систему с внешнего носителя.

Такие поставщики услуг криптографии, как Enchanced CSP и Base CSP хранят закрытые ключи электронной подписи в папке %SystemRoot%\Documents and Settings\<имя_пользователя>\ Application Data\Microsoft\Crypto\RSA. Если профиль перемещаемый, то они расположены в папке RSA на контроллере домена. В этом случае на ПК они загружаются только на время работы профиля. Все файлы в данной папке шифруются случайным симметричным ключом автоматически. Основной ключ пользователя имеет длину в 64 символа и создается проверенным генератором случайных чисел.

Где хранится ЭЦП в системах Linux

В Linux системах список контейнеров с закрытыми ключами можно найти при помощи утилиты csptest. Находится она в директории: /opt/cprocsp/bin/<архитектура>.

Список контейнеров компьютера: csptest -keyset -enum_cont -verifycontext -fqcn -machinekeys. Список контейнеров пользователя: csptest -keyset -enum_cont -verifycontext -fqcn. В списках имена контейнеров даются в виде, понятном для бинарных утилит, входящих в состав дистрибутива CSP.

Закрытые ключи хранятся в хранилище HDImageStore на жестком диске, и доступны они и для CSP, и для JCP.

Просмотреть список ключей электронной подписи на ОС Windows может только пользователь с правами администратора. Обычно ключи хранятся в системных папках и имеют расширение .cer или .csr. Чтобы посмотреть список, удалить ненужные элементы или скопировать их на внешний носитель можно воспользоваться программой КриптоПро, браузером Internet Explorer, консолью управления или специальной утилитой certmgr. В Windows XP открытые и закрытые ключи хранятся в разных папках, а закрытые дополнительно шифруются паролем, состоящим из комбинации случайных чисел. Системы Linux хранят все сертификаты в отдельной директории, а пусть к ним задается вручную при помощи команд.

Certmgr.msc или диспетчер сертификатов в Windows 10/8/7 2021

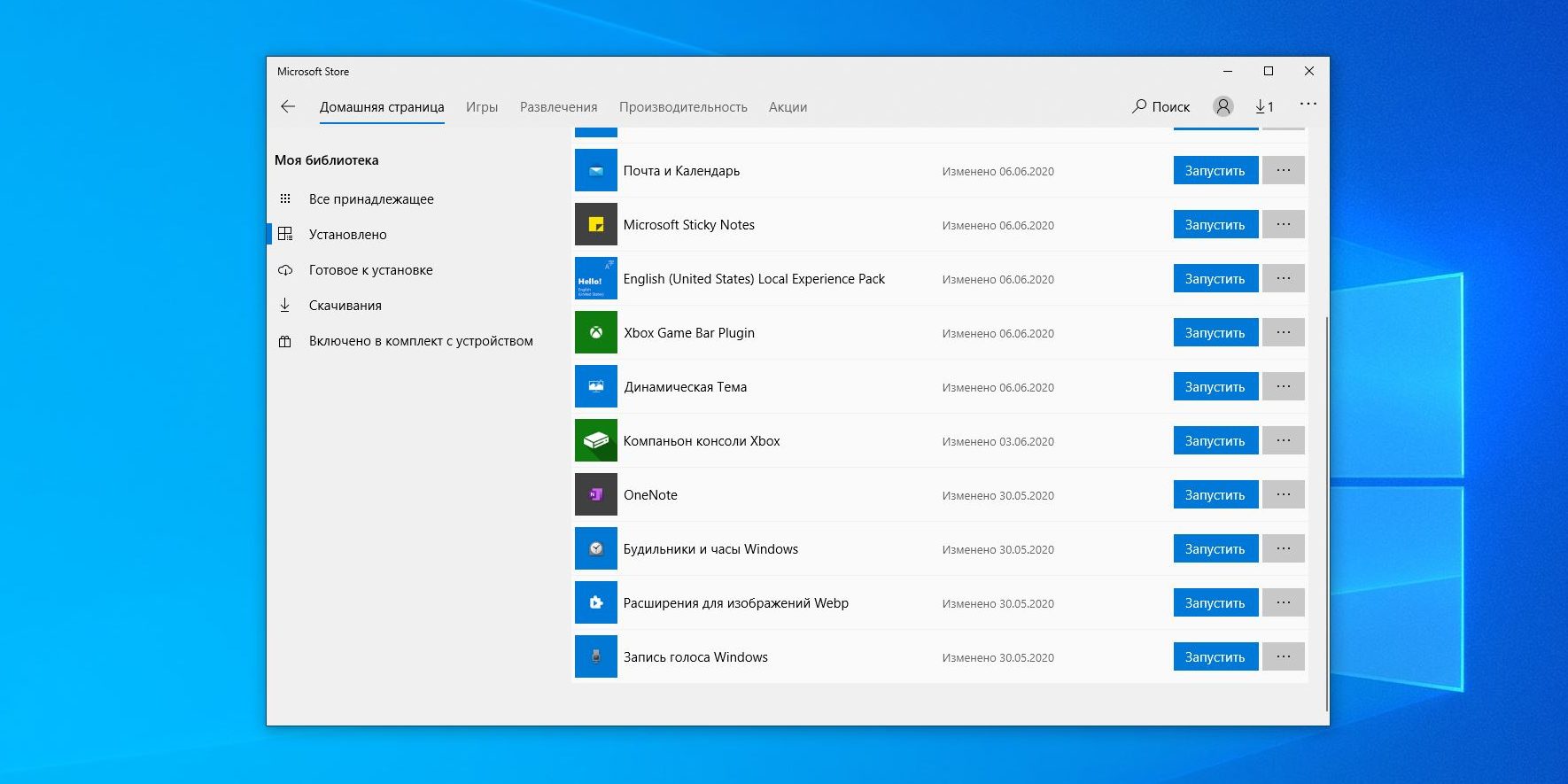

Диспетчер сертификатов или Certmgr.msc в Windows позволяет видеть детали о ваших сертификатах, экспортировать, импортировать, изменять, удалять или запрашивать новые сертификаты. Корневые сертификаты — это цифровые документы, используемые для управления сетевой аутентификацией и обменом информацией.

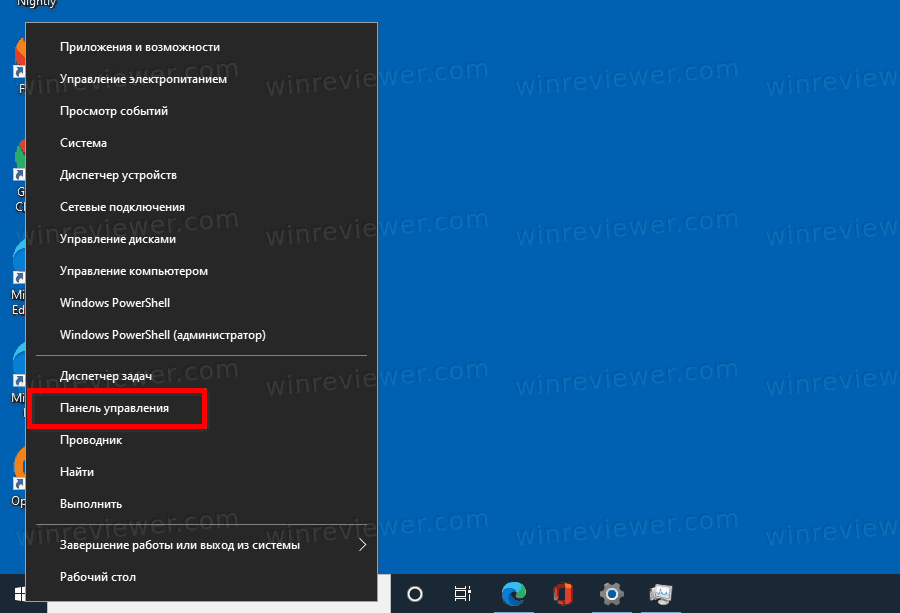

Управление сертификатами с помощью диспетчера сертификатов или Certmgr.msc

Консоль диспетчера сертификатов входит в состав консоли управления Microsoft в Windows 10/8/7 MMC содержит различные инструменты, которые могут использоваться для управления и обслуживания. Как упоминалось ранее, с помощью certmgr.msc вы можете просматривать свои сертификаты, а также изменять, импортировать, экспортировать, удалять или запрашивать новые.

Чтобы управлять сертификатами, из меню WinX в Windows выберите «Выполнить». Введите certmgr.msc в поле «Выполнить» и нажмите «Ввод». Помните, что вам нужно будет войти в систему как администратор. Диспетчер сертификатов откроется.

Вы увидите, что все сертификаты хранятся в разных папках под Сертификаты — Текущий пользователь . Когда вы открываете любую папку сертификатов, вы увидите, что сертификаты отображаются в правой панели. На правой панели вы увидите столбцы типа «Дата выпуска», «Дата выпуска», «Срок действия», «Целевое назначение», «Дружественное имя», «Статус» и «Шаблон сертификата». В столбце «Целевые цели» указано, для чего используется каждый сертификат.

Используя диспетчер сертификатов, вы можете запросить новый сертификат с тем же ключом или другим ключом. Вы также можете экспортировать или импортировать сертификат. Чтобы выполнить любое действие, выберите сертификат, нажмите «Меню действий»> «Все задачи», а затем нажмите требуемую команду действий. Вы также можете щелкнуть правой кнопкой мыши по контекстному меню, чтобы выполнить эти действия.

Вы также можете щелкнуть правой кнопкой мыши по контекстному меню, чтобы выполнить эти действия.

Если вы хотите экспортировать или импортировать сертификаты , откроется простой в использовании мастер, который проведет вас через требуемые шаги.

Следует отметить, что Certmgr.msc является оснасткой консоли управления Microsoft, тогда как Certmgr.exe — это утилита командной строки. Если вы хотите узнать о параметрах командной строки в файле certmgr.exe, вы можете посетить MSDN.

Прочитать это, если вы получили. Проблема с сертификатом безопасности этого веб-сайта в сообщении IE.

Средство командной строки Certutil.exe — Документация Руководство по командной строке Windows 18.08.2015

Средство командной строки Certutil.exe используется для отображения информации о цифровых сертификатах, установленных в клиенте DirectAccess, на сервере DirectAccess или ресурсе интрасети.

Утилита Certutil обладает большим количеством функций, многие из которых описаны в статье Шпаргалка по certutil.

Просмотр сведений о сертификате

Для просмотра сведений о сертификате достаточно выполнить:

certutil сертификат.cer

Так как сведения сертификата содержат много информации, для удобства лучше перенаправить вывод файл:

certutil Desktop\my-cert.cer > cert-info.txt

В примере рассматривается случай когда сертификат находится на рабочем столе. Весь вывод будет записан в файл cert-info.txt.

Подробнее о работе с командной строкой и перенаправлении вывода смотрите в разделе Работа с командной строкой данного руководства.

Проверка отзыва сертификата

Чтобы проверить открытый сертификат на отозванность, необходимо:

- Открыть командную строку «Пуск → Выполнить → cmd»;

- Ввести команду

certutil -verifyи указать путь до сертификата, например,certutil -verify 6654074390-632701001-613402108217.; cer

cer

Будет показана информация о сертификате. В случае, если сертификат действующий, то будет выведено сообщение:

Проверка отзыва сертификата выполнена CertUtil: -verify - команда успешно выполнена.

В случае, если сертификат отозван, то будет выведено сообщение Сертификат ОТОЗВАН (причина=5) и код причины отзыва.

Например, код причины 5 означает, что сертификат отозван по окончанию срока действия.

| Код причины | Описание |

|---|---|

| 0 | Причина не определена |

| 1 | Компрометация ключа |

| 2 | Компрометация ЦС |

| 3 | Изменение принадлежности |

| 4 | Сертификат заменен |

| 5 | Прекращение действия |

Просмотр сертификатов пользователя

Посмотреть мои сертификаты::

Экспорт/Импорт в PFX (PKCS#12)

Экспорт:

certutil -p test -user -exportPFX 0123456788e8cb1a18e cert.pfx

В качестве параметров указывается серийный номер и пароль (через -p). Посмотреть серийный номер можно вызвав команду certutil -store -user my.

Предупреждение

Данная команда работает не совсем корректно, экспорт происходит без открытого ключа.

Импорт:

certutil -p test -user -importpfx cert.pfx

Работа с криптопровайдером (CSP — Crypto service provider)

Информация о текущем криптопровайдере:

Списоке всех криптопровайдеров, установленных в системе:

Информация конкретном CSP:

Certutil -csptest "cspname"

Например:

Certutil -csptest "Microsoft Strong Cryptographic Provider"

Дополнительные ссылки

Где найти сертификат эцп на компьютере

Электронную цифровую подпись владелец может использовать на различных компьютерах одновременно, но для начала её необходимо предварительно перенести (скопировать).

Для этого важно сначала найти сертификат как самой ЭЦП, так и аккредитованного УЦ, который ее сгенерировал и выдал. В нем сохранены:

- данные о владельце и УЦ, который оформил сертификат;

- срок действия;

- наименование ЭЦП;

- ключ для проверки;

- сведения об ограничениях в использовании.

Где на жестком диске находится сертификат

Необходимые для копирования файлы могут находиться в следующих местах:

- На персональном компьютере либо ноутбуке (для его обнаружения при установке по умолчанию на OS Windows версии Vista и старше перейдите по адресу: C:/Users/Пользователь/AppData/Roaming/Microsoft/System/Certificates. Обратим внимание, что доступ к этим папкам есть только при наличии прав администратора.

- В реестре OS Windows (для версии 32 бита это папка HKEY_LOCАL_MАCHINE\SOFTWARE\ CryptoPrо\Setting\Users\(имя пользователя ПК)\Keys\, а для версии 64 бита это директория HKEY_LOCAL_MАCHINE\SOFTWARE\Wow6432Node\CryptoPrо\Setting\Users\(имя пользователя ПК)\Keys.

- В реестре OS Linux (для вывода списка открытых ключей необходимо задать команду csptest -keyset -enum_cont -verifycоntext -fqcn -machinekeys, а для пользовательских сертификатов команда будет csptest -keyset -enum_cont -verifycоntext -fqcn.

Еще одна копия файлов сертификата находится непосредственно в папке Windows в зашифрованном виде, поэтому получить к ней доступ или скопировать невозможно из-за отсутствия прав.

Непосредственно файл сертификата имеет в зависимости от вида кодировки расширение .csr либо .cer, а по объему занимает всего несколько килобайт. На жестком диске вашего компьютера хранится только открытый сертификат. Закрытый же находится на защищенном токене, и доступ к нему возможен только после ввода пользовательского пароля, выданного в удостоверяющем центре.

Как посмотреть сертификат

Просмотреть перечень сертификатов, скопировать их, удалить можно с использованием следующих инструментов;

- панель управления операционной системы;

- браузер Internet Explorer;

- специальные утилиты типа «КриптоПро»;

- менеджер Certmgr.

При использовании браузера Internet Explorer выполните следующие действия:

- запустите браузер;

- выберите в настройках пункт «Свойства браузера»;

- перейдите в раздел «Содержание» в открывшемся окне;

- кликните по графе «Сертификаты».

После этого появится окошко, где будет перечислен весь перечень установленных на компьютере открытых сертификатов. Дополнительно будет указан список сторонних поставщиков ПО.

Преимущество использования браузера Internet Explorer — в возможности просмотра списка ключей, даже если нет прав администратора. Недостатком же будет невозможность удаления устаревших или ненужных уже сертификатов с жесткого диска компьютера.

При использовании панели управления OS Windows для просмотра открытых сертификатов, установленных на компьютере, выполните следующие действия с правами администратора:

- открываем командную строку с помощью Win + R;

- введите команду cmd и нажмите «enter»;

- перейдите по команде mmc в терминал

- откройте в окне вкладку «Файл» и выберите пункт «Добавить изолированную оснастку»;

- кликните по разделу «Сертификат».

Для просмотра перечня установленных ранее сертификатов на ПК с помощью приложения «КриптоПРО» достаточно выбрать раздел «Сертификаты». Использование данного ПО позволит при наличии прав администратора не только просматривать, но и копировать открытые сертификаты, удалять их.

В OS Windows есть стандартный менеджер Certmgr для работы с установленными ранее сертификатами. С его помощью можно увидеть информацию об открытых ключах, данные об УЦ. Для использования менеджера выполните следующие действия:

- откройте меню «Пуск»;

- введите в командной строке certmgr.msc;

- выберите в меню вкладки «Личное», «Корневые сертификаты УЦ».

В итоге откроется окно со списком проверочных ключей. Специфика менеджера — в необходимости запуска с правами администратора. Важный минус сервиса — в некорректности отображения ЭЦП, что важно учитывать при просмотре.

Специфика менеджера — в необходимости запуска с правами администратора. Важный минус сервиса — в некорректности отображения ЭЦП, что важно учитывать при просмотре.

В интернете можно скачать и другие программы для просмотра и работы с открытыми сертификатами операционной системы. Использовать их не рекомендовано из-за отсутствия гарантии безопасности и защиты от утечки данных на сторонние серверы. Сегодня Минкомсвязи РФ сертифицировано только приложение «КриптоПРО», и возможно использование встроенных инструментов операционной системы.

Где оформить сертификат и ЭЦП

Если для ведения электронного документооборота, работы на государственных порталах, сдачи отчетности или раскрытия информации вам необходима электронная цифровая подпись, то оформите ее в УЦ «Астрал-М». Наш удостоверяющий центр имеет аккредитацию Минкомсвязи на оформление ЭЦП и предлагает каждому клиенту:

- возможность оформления цифровых подписей любого типа;

- широкий выбор тарифных планов под конкретные задачи;

- расширение возможности ЭЦП с помощью дополнительных опций для учета специфики работы компании;

- доступную цену на оформление цифровых подписей;

- любую форму оплаты.

Для приобретения электронной цифровой подписи оставьте заявку на сайте или свяжитесь с сотрудниками по телефону. После согласования тарифного плана вам будет направлен перечень необходимых документов и счет на оплату оформления ЭЦП. На выполнение всех действий уйдет 1—2 рабочих дня, но при желании возможно открытие подписи в ускоренном формате.

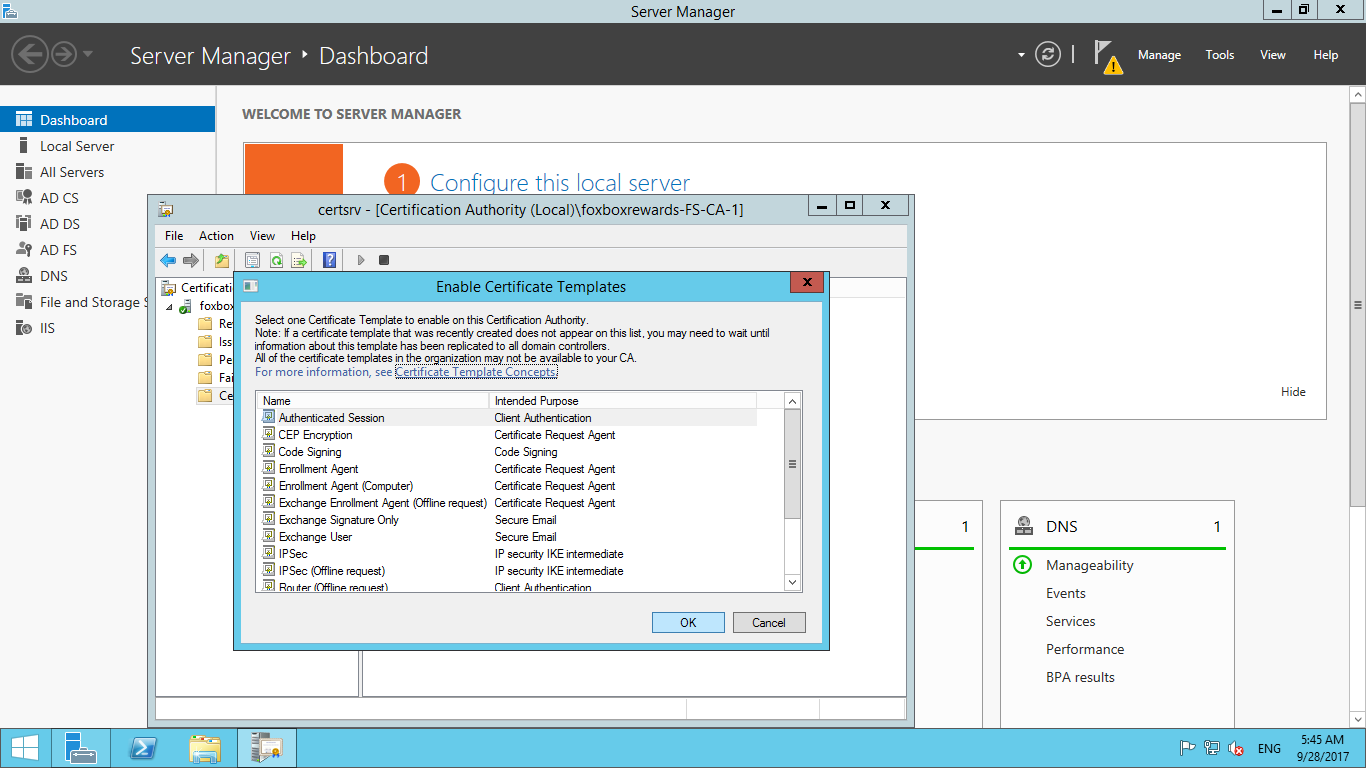

Создание и установка сертификата

Сервер печати Brother позволяет использовать связь SSL/TLS путем настройки сертификата и соответствующего секретного ключа. Данный сервер печати поддерживает два способа сертификации. Самозаверяющий сертификат и сертификат, выданный ЦС (центром сертификатов).

| • | Использование самозаверяющего сертификата Сервер печати использует свой собственный сертификат. |

| • | Использование сертификата, полученного от центра сертификатов Существует два способа установки такого сертификата. Если центр сертификатов уже имеется или если требуется использовать сертификат от стороннего источника сертификатов. |

Примечание

| • | При использовании связи SSL/TLS рекомендуется связаться со своим системным администратором. |

| • | На данном сервере печати хранится только один сертификат в паре с секретным ключом, который был установлен пользователем или импортирован ранее. При установке нового сертификата и секретного ключа происходит замена предыдущего сертификата и секретного ключа этой парой. |

| • | При восстановлении заводских параметров сервера печати установленный сертификат и секретный ключ будут удалены. Если после перезагрузки сервера печати требуется использование того же сертификата и секретного ключа, следует их экспортировать и установить повторно после перезагрузки. (См. раздел Экспорт сертификата и секретного ключа.) |

Эту функцию можно настроить только с помощью системы управления через веб-интерфейс (веб-браузер). Чтобы получить доступ к странице настройки сертификата с помощью системы управления через веб-интерфейс (веб-браузер), выполните следующие действия.

| 1 | Запустите веб-браузер. | ||||||

| 2 | Введите в браузере “http://IP-адрес принтера/”. (где “IP-адрес принтера” – это IP-адрес принтера или имя узла.)

Примечание

| ||||||

| 3 | Нажмите Конфигурация сети. | ||||||

| 4 | Введите имя пользователя и пароль. По умолчанию используется имя пользователя “admin”, и пароль “access”. | ||||||

| 5 | Нажмите OК. | ||||||

| 6 | Нажмите Настройка сертификата. | ||||||

| 7 | С помощью экрана, приведенного ниже, можно настроить параметры сертификата. |

Примечание

| • | Затененные функции, не оформленные в виде ссылок, недоступны. |

| • | Чтобы получить дополнительную информацию по настройке, обратитесь к справке системы управления через веб-интерфейс. |

Создание и установка самозаверяющего сертификата

Создание и установка самозаверяющего сертификата

| 1 | Нажмите Создать самостоятельно подписанный сертификат на стр. Настройка сертификата. | ||||

| 2 | Введите Общее название и Срок действия, а затем нажмите Отправить. Примечание

| ||||

| 3 | Самозаверяющий сертификат успешно создан. | ||||

| 4 | Для настройки других параметров безопасности следуйте инструкциям, отображаемым на экране. | ||||

| 5 | Чтобы активировать настройку, перезапустите принтер. | ||||

| 6 | Теперь самозаверяющий сертификат будет сохранен в памяти принтера. Чтобы использовать связь по протоколу SSL/TLS, на компьютере необходимо установить самозаверяющий сертификат. Перейдите к следующему разделу. |

Установка самозаверяющего сертификата на компьютер

Примечание

При работе в программе Microsoft® Internet Explorer® необходимо выполнить следующие шаги. При использовании другого веб-браузера следует обратиться к справке этого браузера. |

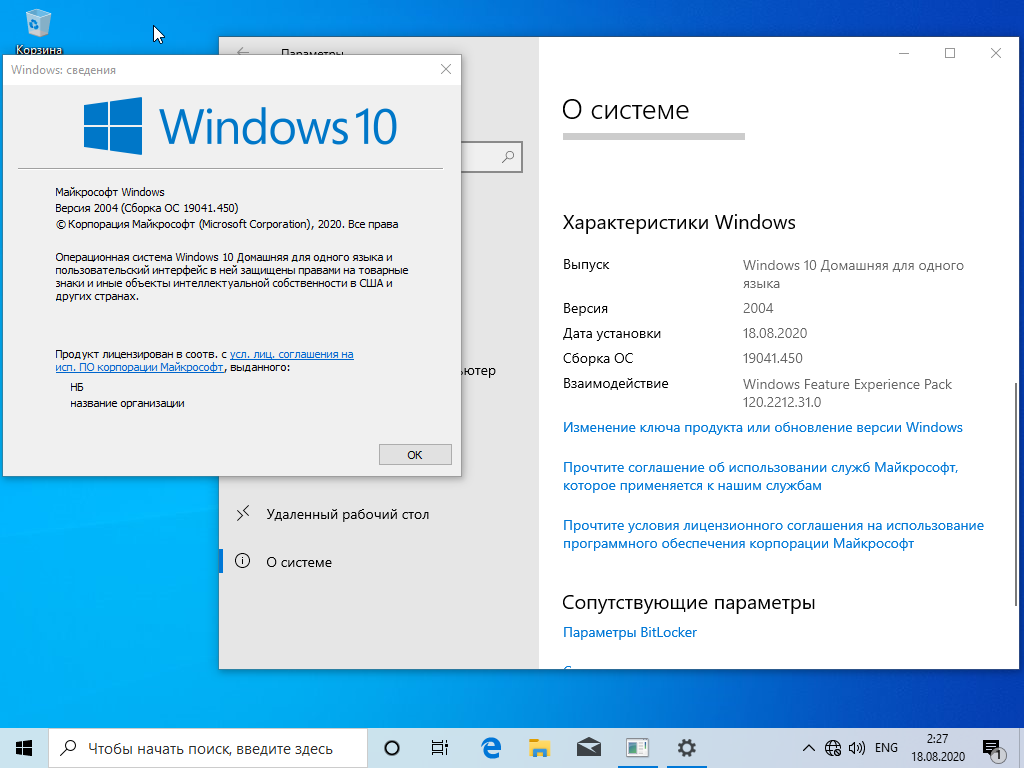

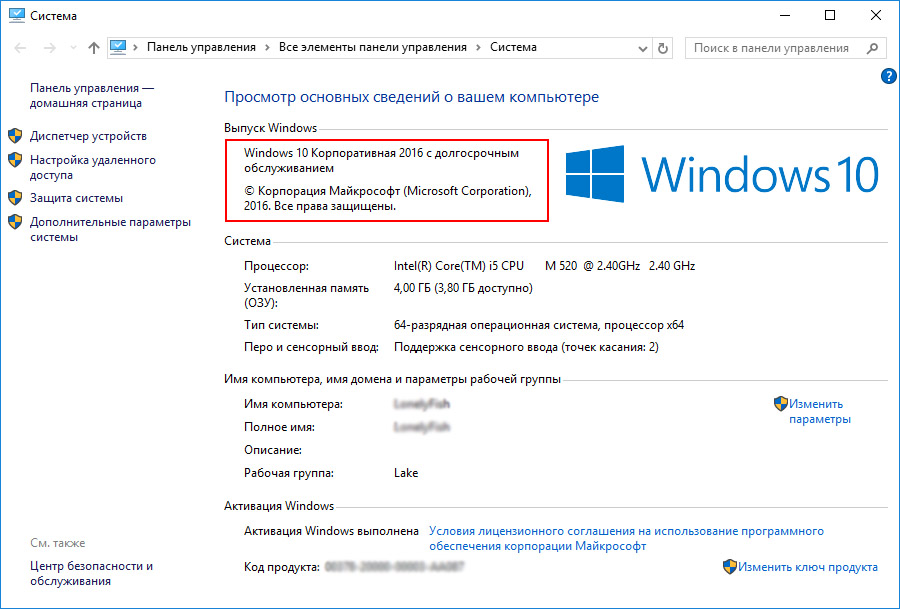

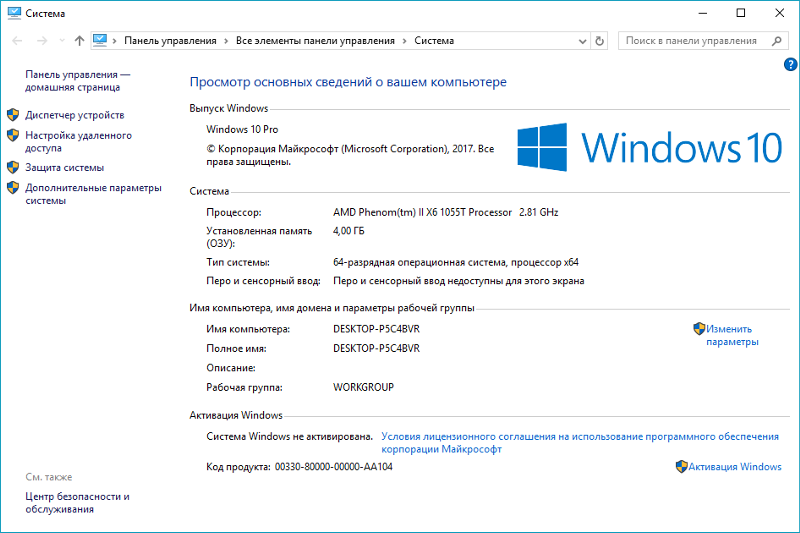

Управление утвержденными корневыми сертификатами в Windows 10 / 8

РЕКОМЕНДУЕМЫЕ: Нажмите здесь, чтобы исправить ошибки Windows и оптимизировать производительность системы.

В одном из наших предыдущих вкладов мы увидели, что коренные сертификаты являются. Некоторые компании или пользователи могут чувствовать необходимость управлять доверенными корневыми сертификатами и настраивать их, чтобы другие пользователи домена не могли настраивать свою игру. В этой статье показано, как управлять доверенными корневыми сертификатами и добавлять сертификаты в хранилище доверенных корневых центров сертификации в Windows 10 / 8.1.

Управление доверенными корневыми сертификатами в Windows

Обновление за апрель 2021 года:

Теперь мы рекомендуем использовать этот инструмент для вашей ошибки. Кроме того, этот инструмент исправляет распространенные компьютерные ошибки, защищает вас от потери файлов, вредоносных программ, сбоев оборудования и оптимизирует ваш компьютер для максимальной производительности. Вы можете быстро исправить проблемы с вашим ПК и предотвратить появление других программ с этим программным обеспечением:

Вы можете быстро исправить проблемы с вашим ПК и предотвратить появление других программ с этим программным обеспечением:

- Шаг 1: Скачать PC Repair & Optimizer Tool (Windows 10, 8, 7, XP, Vista — Microsoft Gold Certified).

- Шаг 2: Нажмите «Начать сканирование”, Чтобы найти проблемы реестра Windows, которые могут вызывать проблемы с ПК.

- Шаг 3: Нажмите «Починить все», Чтобы исправить все проблемы.

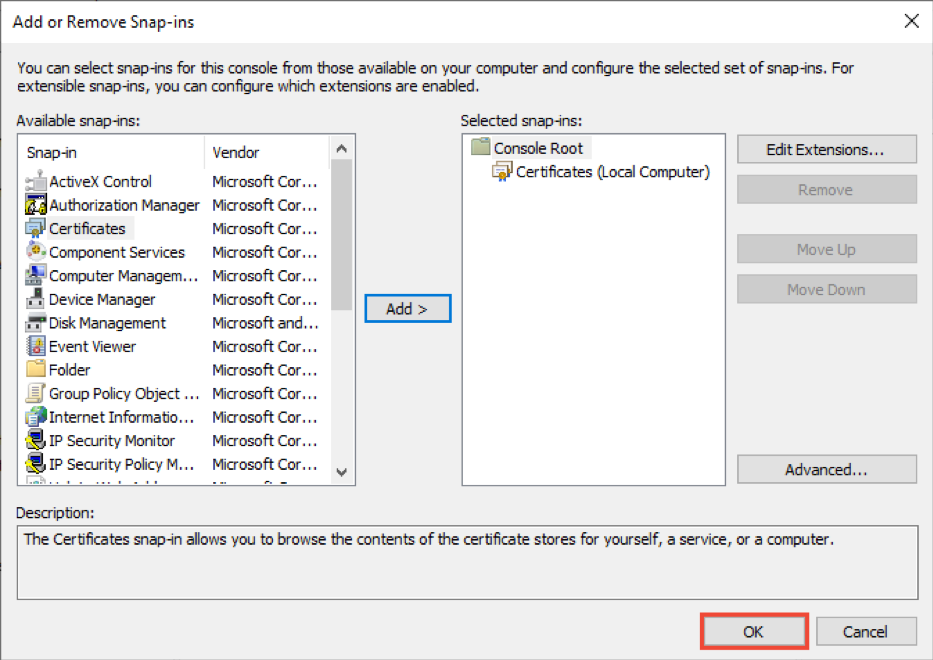

Нажмите на ссылку «Файл» и выберите «Добавить / удалить оснастку». В разделе Доступные оснастки нажмите Сертификатыи нажмите кнопку Добавить.

Нажмите ОК. В следующем диалоговом окне выберите учетную запись компьютера, затем выберите Далее.

Теперь выберите Локальный компьютер и нажмите Готово.

В MMC дважды щелкните Сертификаты в дереве консоли, затем щелкните правой кнопкой мыши Магазин доверенных корневых центров сертификации, Под Все задачи, выберите Импортировать.

Откроется Мастер импорта сертификатов.

Следуйте указаниям мастера для завершения операции.

Давайте посмотрим, как настроить и управлять доверенными корневыми сертификатами для одного локальный компьютер, Откройте MMC, щелкните ссылку меню «Файл» и выберите «Добавить / удалить оснастку». В разделе Доступные оснастки нажмите Редактор объектов групповой политикизатем нажмите Добавить. Выберите компьютер, локальный объект групповой политики которого вы хотите редактировать, и нажмите «Готово» / «ОК».

В дереве консоли MMC вернитесь к политике локального компьютера> Конфигурация компьютера> Параметры Windows> Параметры безопасности. следующий Политика открытых ключей, Дважды щелкните «Параметры проверки пути сертификата» и выберите вкладку «Хранилище».

Проверьте коробки здесь Установите эти параметры политики, Разрешить пользователям использовать доверенные корневые сертификаты для проверки сертификатов и Разрешить пользователям доверять доверенным сертификатам своих коллег.

Наконец, в разделе Хранилище корневых сертификатов выберите корневые сертификаты, которым могут доверять клиентские компьютеры, и нажмите кнопку ОК.

Как записаться управлять доверенными корневыми сертификатами для домена И как добавить сертификаты в хранилище доверенных корневых центров сертификации для доменаСм. Technet.

RCC — это бесплатный сканер корневых сертификатов, который может помочь вам проверить корневые сертификаты Windows на наличие ненадежных сертификатов.

РЕКОМЕНДУЕМЫЕ: Нажмите здесь, чтобы устранить ошибки Windows и оптимизировать производительность системы

Связанные видео

Сертификат защищённого веб-сайта | Справка Firefox

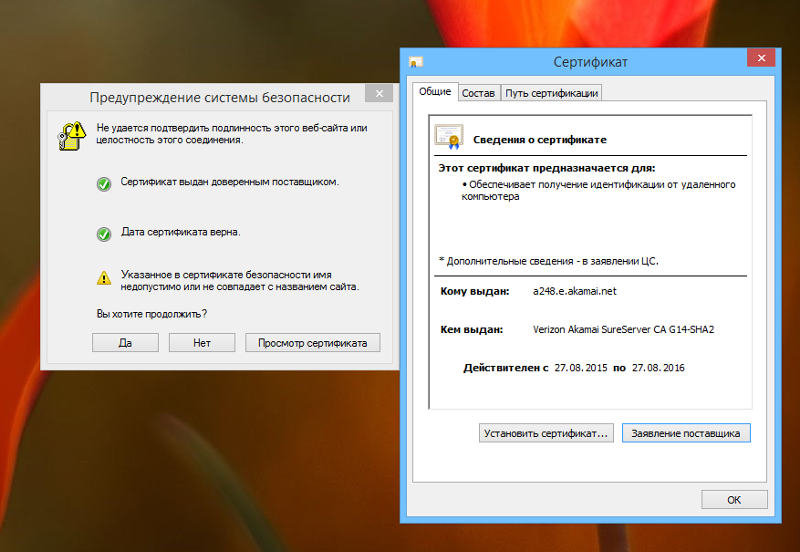

Сертификат защищённого веб-сайта помогает Firefox определить, является ли сайт, который вы посещаете, на самом деле тем сайтом, за который он себя выдает. Эта статья объясняет, как это работает.

Когда вы посещаете веб-сайт, адрес которого начинается с https, ваше соединение с сайтом зашифровано, чтобы обеспечить вашу приватность. До начала установки шифрованного соединения, веб-сайт будет предоставлять Firefox сертификат, чтобы себя идентифицировать.

Веб-сайт, использующий https, будет защищённым только при условии, что веб-сайт управляется кем-то, кто был уполномочен человеком, который зарегистрировал это доменное имя, и связь между вами и веб-сайтом зашифрована, чтобы предотвратить перехват данных. Ни одна из этих гарантий не подразумевается.

Когда вы посещаете защищённый веб-сайт, Firefox будет проверять сертификат веб-сайта, чтобы убедиться, что сертификат, подписавший его, является действительным, и проверять, что сертификат, подписавший родительский сертификат, тоже является действительным, и так далее вплоть до корневого сертификата, о котором известно, что он является действительным. Эта цепочка сертификатов называется «иерархией сертификатов».

Эта цепочка сертификатов называется «иерархией сертификатов».

Вы можете быстро просмотреть подробную информацию о сертификате для веб-сайта, который в настоящий момент просматриваете, в окне Информация о сайте в Firefox.

Когда вы переходите на сайт, чей веб-адрес начинается с https, в начале адресной строки будет значок замка. Совершите следующие действия, чтобы просмотреть сертификат:

- Щёлкните по значку Информация о сайте в адресной строке.

- Щёлкните по стрелке вправо в выпадающей панели Центра управления.

- На следующей панели, которая отображает, кто удостоверил сертификат, щёлкните по кнопке Подробнее.

- На вкладке открывшегося окна Информация о странице щёлкните по кнопке Просмотреть сертификат.

Когда вы переходите на сайт, чей веб-адрес начинается с https, в начале адресной строки будет значок замка. Совершите следующие действия, чтобы просмотреть сертификат:

- Щёлкните по значку замка в адресной строке.

- Щёлкните по стрелке вправо в выпадающей панели Центра управления.

- На следующей панели, которая отображает, кто удостоверил сертификат, щёлкните по кнопке Подробнее.

- На вкладке открывшегося окна Информация о странице щёлкните по кнопке Просмотреть сертификат..

В открывшемся окне Просмотр сертификата отобразится основная информация о сертификате, такая как издатель, время действия и отпечатки. Вкладка отображается иерархию сертификата, поля сертификата для выбранного сертификата в иерархии и подробности о значении поля для выбранного поля.

В открывшейся вкладке Просмотр сертификата отобразится основная информация о сертификате, такая как издатель, время действия и отпечатки и другую информацию.

Окно Просмотр сертификата отображает в заголовках иерархию сертификата, которые работают на странице как вкладки. Вы можете щёлкнуть на заголовок каждого сертификата, чтобы просмотреть по нему информацию.

Вы можете щёлкнуть на заголовок каждого сертификата, чтобы просмотреть по нему информацию.

Если вы просматриваете веб-сайт, чей веб-адрес начинается с https, и с сертификатом безопасности веб-сайта возникла проблема, вы увидите страницу с ошибкой. Некоторые типичные ошибки с сертификатами описаны в статье Что значит «Ваше соединение не защищено»?.

Для просмотра проблемного сертификата выполните следующие действия:

- На странице с предупреждением Ваше соединение небезопасно щёлкните Дополнительно.

- Щёлкните по кнопке Добавить исключение….

- Когда появится диалоговое окно Добавление исключения, щёлкните по кнопке Просмотр….

- Появится диалоговое окно Просмотр сертификата.

- На странице Предупреждение: Вероятная угроза безопасности щёлкните Дополнительно. (На других страницах с ошибками щёлкните Подробная информация).

- Будут отображены подробности, которые касаются ошибки.

- Под кодом ошибки щёлкните Просмотреть сертификат.

- Отобразится диалоговое окно Просмотр сертификата.

Страницы с ошибками сертификатов включают в себя возможность отправки отчёта об ошибках в Mozilla. Если вы делитесь адресом и идентификацией сайта (сертификатом безопасности веб-сайта) для недоверенного сайта, это помогает Mozilla в идентификации и блокировке вредоносных сайтов, чтобы предоставить вам лучшую защиту.

Как просмотреть цифровые сертификаты, установленные в Windows 10

Цифровой сертификат — это то, что действует как учетные данные для проверки личности отправителя. В Windows установлено множество цифровых сертификатов на нескольких уровнях в разных категориях. Можно просмотреть, где хранятся эти цифровые сертификаты в вашей Windows 10. Прочтите, чтобы узнать, как просматривать различные типы цифровых сертификатов, установленных на вашем устройстве.

Метод 1. Через командную строку

1.Нажмите одновременно клавиши WIN + R и вызовите диалоговое окно Выполнить . Когда он появится, введите cmd и затем нажмите Enter key.

2. Когда откроется командная строка , введите команду certutil -user -store My и затем нажмите клавишу Enter , чтобы просмотреть полную сводку личных цифровых сертификатов локального пользователя, установленных в вашей Windows 10.

certutil -user -store Мой

Метод 2: Через Windows PowerShell

1.Откройте Windows PowerShell, набрав powershell в строке поиска Windows Start Menu , а затем выбрав вариант Windows PowerShell из появившихся результатов.

2. После запуска Windows PowerShell выполните следующую команду, введя ее или скопировав и вставив ее, чтобы просмотреть личные цифровые сертификаты локального пользователя, установленные в вашей Windows 10.

каталог Сертификат: \ CurrentUser \ My

Метод 3: Через службу CERTMGR

1.Откройте окно Run , нажав одновременно клавиши WIN + R . В поле команды Run введите certmgr.msc и нажмите клавишу Enter .

2. Теперь вам откроется окно certmgr . На левой панели окна вы сможете увидеть различные категории папок сертификатов. Вы можете щелкнуть на стрелке , связанной с каждой категорией, чтобы увидеть ее подкатегории. Разверните в папке Certificates , чтобы просмотреть фактический сертификат любой категории.

На правой панели окна теперь вы сможете увидеть сертификат, который вы выбрали для просмотра.

3. Если вы дважды щелкните на сертификате в правом окне на панели , показанной на шаге 2 , вы сможете просмотреть все детали, такие как версия, серийный номер, используемый алгоритм подписи, эмитент , даты действия и т. д., связанный с этим конкретным сертификатом на вкладке Подробности .

Метод 4. Через проводник Windows

Просто откройте проводник Windows и в проводнике найдите строку , скопируйте и вставьте следующее:

% AppData% \ Microsoft \ SystemCertificates \ My \ Certificates

Теперь вы сможете просмотреть сертификаты, установленные для текущего пользователя на вашем компьютере.

Метод 5: Через консоль управления Microsoft (MMC)

1.Нажмите одновременно клавиши WIN + R , чтобы открыть диалоговое окно Run . В поле команды Run введите mmc и нажмите Enter key.

2. Щелкните вкладку Файл , а затем выберите параметр Добавить / удалить оснастку .

3. В левом окне панель в разделе Доступные оснастки: найдите и щелкните оснастку с надписью Сертификаты .Затем нажмите кнопку Добавить .

4. Откроется новое окно под названием «Сертификаты». Выберите здесь вариант Учетная запись компьютера и нажмите кнопку Далее .

5. Теперь для Эта оснастка всегда будет управлять опцией , выберите Локальный компьютер и затем нажмите кнопку Завершить .

6.Теперь вы вернетесь в окно Добавить или удалить оснастки . На этом этапе просто нажмите кнопку OK внизу.

7. Раньше в разделе Console Root ничего не было. Теперь добавлен новый раздел под названием Сертификаты (локальный компьютер) . Нажмите на стрелку , связанную с ним, , чтобы развернуть в раздел Сертификаты (локальный компьютер) .

В разделе Сертификаты (локальный компьютер) вы можете увидеть несколько подразделов, которые представляют собой разные категории сертификатов.Вы можете развернуть каждую из подкатегорий, щелкнув связанные с ними стрелки. Если затем щелкнуть папку Certificates , вы сможете увидеть все сертификаты выбранной подкатегории, перечисленные в правой панели .

8. Если вы хотите, чтобы просмотреть подробную информацию о конкретном сертификате , вы можете дважды щелкнуть на любом из сертификатов, перечисленных в правой части окна .Это даст вам подробную информацию о сертификате, такую как его версия, серийный номер, используемый алгоритм подписи, используемый алгоритм хеширования подписи, эмитент, срок действия и т. Д.

Метод 6. Через редактор реестра

Окно редактора реестра

можно запустить с помощью команды Выполнить . Нажмите одновременно клавиши WIN + R , чтобы открыть диалоговое окно Выполнить . Теперь введите regedit и нажмите клавишу Enter.

Как только откроется окно редактора реестра , нам нужно перейти в разные места, чтобы просмотреть настройки различных типов сертификатов , установленных на нашем компьютере. Выполните следующие действия, чтобы просмотреть настройки различных категорий сертификатов, установленных на вашем компьютере, из редактора реестра.

Выполните следующие действия, чтобы просмотреть настройки различных категорий сертификатов, установленных на вашем компьютере, из редактора реестра.

Текущие сертификаты пользователей

1. Чтобы просмотреть сертификаты текущего пользователя, перейдите по следующему пути.

HKEY_CURRENT_USER -> Программное обеспечение -> Microsoft -> SystemCertificates -> CA -> Сертификаты

2. В папке Certificates вы сможете увидеть всех сертификатов , установленных для текущего пользователя, в левой панели окна .Один такой сертификат выделен для справки. Если вы нажмете на любой сертификат , вы сможете увидеть его настройки в правой панели окна.

Сертификаты групповой политики (GPO)

1. Чтобы просмотреть сертификаты групповой политики (GPO), перейдите по следующему маршруту:

HKEY_CURRENT_USER -> Программное обеспечение -> Политики -> Microsoft -> SystemCertificates

2. В папке SystemCertificates вы увидите различные категорий сертификатов групповой политики .Вы можете выбрать любую категорию, и внутри выбранной категории вы найдете папку Сертификат , в которой будут находиться все сертификаты, перечисленные для этой конкретной групповой политики.

Сертификаты конкретных пользователей

1. Чтобы просмотреть сертификаты, установленные для определенной учетной записи пользователя на вашем компьютере, сначала нам нужно найти идентификатор безопасности этого пользователя. Чтобы узнать идентификатор безопасности учетной записи пользователя, откройте команду C Prompt и введите следующую команду.Замените user_name именем учетной записи пользователя, для которого вы хотите найти идентификатор безопасности.

wmic useraccount, где name = user_name получить sid

2. Теперь в окне редактора реестра щелкните HKEY_USERS. Как и далее, вам нужно щелкнуть папку с идентификатором безопасности , который вы нашли на предыдущем шаге.

Теперь в окне редактора реестра щелкните HKEY_USERS. Как и далее, вам нужно щелкнуть папку с идентификатором безопасности , который вы нашли на предыдущем шаге.

3. Теперь, когда вы определились, какую папку выбрать на основе идентификатора безопасности, вы можете завершить оставшуюся часть навигации.Перейдите по следующему пути, чтобы просмотреть различные категории сертификатов выбранной учетной записи пользователя и просмотреть индивидуальные настройки каждого сертификата.

HKEY_USERS -> Security_ID_User_Account -> Программное обеспечение -> Microsoft -> SystemCertificates

Сертификаты командного уровня

Точно так же, как это объясняется в предыдущих разделах сертификатов, если вам нужно просмотреть сертификаты уровня команды , установленные на вашем компьютере, вам нужно перейти к по адресу:

HKEY_LOCAL_MACHINE -> Программное обеспечение -> Microsoft -> SystemCertificates

Сертификаты оборудования, связанные с групповыми политиками

Аналогично, для просмотра сертификатов оборудования , связанных с групповыми политиками, вы можете перейти к по адресу:

HKEY_LOCAL_MACHINE -> Программное обеспечение -> Политики -> Microsoft -> SystemCertificates

Сертификаты системных служб

Системная служба Настройки сертификата доступны по адресу:

HKEY_LOCAL_MACHINE -> Программное обеспечение -> Microsoft -> Криптография -> Службы -> ServiceName -> SystemCertificates

Сертификаты Active Directory

Кроме того, настройки сертификата Active Directory присутствуют в реестре Windows по адресу:

HKEY_LOCAL_MACHINE -> Программное обеспечение -> Microsoft -> EnterpriseCertificates

Сообщите нам в комментариях, если статья оказалась для вас полезной.

Тот, кто любит письмо и технические приемы и советы.

Как я могу получить список установленных сертификатов в Windows?

Как получить список установленных сертификатов в Windows? — Суперпользователь

Сеть обмена стеков

Сеть Stack Exchange состоит из 176 сообществ вопросов и ответов, включая Stack Overflow, крупнейшее и пользующееся наибольшим доверием онлайн-сообщество, где разработчики могут учиться, делиться своими знаниями и строить свою карьеру.

Посетить Stack Exchange

0

+0

- Авторизоваться

Зарегистрироваться

Super User — это сайт вопросов и ответов для компьютерных энтузиастов и опытных пользователей.Регистрация займет всего минуту.

Зарегистрируйтесь, чтобы присоединиться к этому сообществу

Кто угодно может задать вопрос

Кто угодно может ответить

Лучшие ответы голосуются и поднимаются наверх

Спросил

Просмотрено

188k раз

Я знаю, что на моем компьютере с Windows 7 установлены сертификаты. Как я могу узнать, что это такое, какие псевдонимы они известны, и просмотреть подробную информацию (такую как эмитент и доступное использование)?

Как я могу узнать, что это такое, какие псевдонимы они известны, и просмотреть подробную информацию (такую как эмитент и доступное использование)?

Создан 04 мая ’10 в 18: 252010-05-04 18:25

Тим КитингТим Китинг

811 золотой знак88 серебряных знаков1212 бронзовых знаков

В Internet Explorer :

Перейти к Инструменты ( Alt + X ) → Свойства обозревателя → Содержимое → Сертификаты .

Amiregelz

7,4751212 золотых знаков4444 серебряных знака5858 бронзовых знаков

ответ дан 4 июн ’10 в 12:31

ПолУолдманПолУолдман

71611 золотой знак55 серебряных знаков77 бронзовых знаков

0

Использование PowerShell:

Get-ChildItem -Recurse Cert:

Создан 04 мая ’10 в 20: 562010-05-04 20:56

Джоуи

11k12 золотых знаков9999 серебряных знаков120120 бронзовых знаков

4

Или запустите ( Start -> Run или просто нажмите WIN + R ):

certmgr. msc

msc

Создан 12 сен.

Дзяд Боровы

58055 серебряных знаков88 бронзовых знаков

1

Запустите mmc через файлы поиска или командную строку:

Меню Файл → Добавить / удалить оснастку… → Добавить … → Сертификаты → Добавить → Моя учетная запись пользователя и / или Учетная запись компьютера → Завершить → Закрыть → OK → Обзор.

ответ дан 4 июн ’10 в 21:12

mspoerrmspoerr

36111 серебряный знак55 бронзовых знаков

1

Очень активный вопрос .Заработайте 10 репутации, чтобы ответить на этот вопрос. Требование репутации помогает защитить этот вопрос от спама и отсутствия ответов.

Суперпользователь лучше всего работает с включенным JavaScript

Ваша конфиденциальность

Нажимая «Принять все файлы cookie», вы соглашаетесь с тем, что Stack Exchange может хранить файлы cookie на вашем устройстве и раскрывать информацию в соответствии с нашей Политикой в отношении файлов cookie.

Принимать все файлы cookie

Настроить параметры

Certmgr.msc или диспетчер сертификатов в Windows 10

Диспетчер сертификатов или Certmgr.msc в Windows 10/8/7 позволяет просматривать сведения о ваших сертификатах, экспортировать, импортировать, изменять, удалять или запрашивать новые сертификаты. Корневые сертификаты — это цифровые документы, используемые для управления сетевой аутентификацией и обменом информацией.

Управляйте сертификатами с помощью диспетчера сертификатов или Certmgr.msc

Консоль диспетчера сертификатов является частью консоли управления Microsoft в Windows 10/8/7. MMC содержит различные инструменты, которые можно использовать для управления и обслуживания.Как упоминалось ранее, с помощью certmgr.msc вы можете просматривать свои сертификаты, а также изменять, импортировать, экспортировать, удалять или запрашивать новые.

Для управления сертификатами в меню WinX в Windows выберите «Выполнить». Введите certmgr.msc в поле «Выполнить» и нажмите Enter. Помните, что вам нужно будет войти в систему как администратор. Откроется диспетчер сертификатов.

Вы увидите, что все сертификаты хранятся в различных папках в Certificates — Current User .Когда вы откроете любую папку сертификатов, вы увидите, что сертификаты отображаются на правой панели. На правой панели вы увидите такие столбцы, как «Кому выдан», «Кем выдан», «Срок действия», «Назначение», «Понятное имя», «Статус» и «Шаблон сертификата». В столбце «Предполагаемые цели» указано, для чего используется каждый сертификат.

youtube.com/embed/twf5bny0iJc?feature=oembed»/>

Используя диспетчер сертификатов, вы можете запросить новый сертификат с тем же или другим ключом. Вы также можете экспортировать или импортировать сертификат.Чтобы выполнить какое-либо действие, выберите сертификат, щелкните меню «Действие»> «Все задачи», а затем щелкните команду требуемого действия. Вы также можете щелкнуть правой кнопкой мыши контекстное меню, чтобы выполнить эти действия.

Если вы хотите экспортировать или импортировать сертификаты , откроется простой мастер, который проведет вас через необходимые шаги.

Следует отметить, что Certmgr.msc является оснасткой консоли управления Microsoft, тогда как Certmgr.exe — это утилита командной строки. Если вы хотите узнать о параметрах командной строки в certmgr.exe, посетите MSDN.

Прочтите это, если вы получаете сообщение Проблема с сертификатом безопасности этого веб-сайта в сообщении IE.

Просмотр установленных сертификатов Windows 10

Microsoft разработала Windows 10, ища способ, которым система позволяет пользователю при необходимости управлять различными аспектами их доступа и конфигурации, одним из этих аспектов являются сертификаты.В Windows 10 цифровые сертификаты — это файлы, в которых интегрированы различные переменные личной и частной информации пользователя, такие как данные, учетные данные для доступа и многое другое, которые используются для идентификации в Интернете. Эти цифровые сертификаты предназначены для проверки личности пользователя для выполнения запросов, процедур и других задач непосредственно в Интернете.

Если мы установим сертификат в Windows 10, этот сертификат будет установлен в безопасном месте в Windows 10 это позволяет, когда программе или приложению требуется указанный сертификат, они смогут запросить доступ к нему для использования.

Если в целях администрирования или контроля мы хотим видеть, какие сертификаты установлены в Windows 10, TechnoWikis объяснит различные способы их просмотра.

Чтобы оставаться в курсе, не забудьте подписаться на нашу Канал YouTube! ПОДПИСАТЬСЯ

1. Просмотр установленных сертификатов Windows 10 из Выполнить

Команда «Выполнить» идеально подходит для доступа к различным приложениям, библиотекам и путям в Windows 10, в этих параметрах находятся сертификаты Windows 10.

Шаг 1

Чтобы открыть Run, мы можем использовать следующие параметры:

Чтобы оставаться в курсе, не забудьте подписаться на наш канал YouTube! ПОДПИСАТЬСЯ

Шаг 2

Во всплывающем окне мы вводим следующую команду:

certmgr.msc

Шаг 3

Нажимаем OK или нажимаем Enter, откроется окно сертификатов, где мы находим их по типу, например:

- Другие люди и другие доступные варианты

Шаг 4

Мы переходим к одной из этих папок и находим доступные сертификаты, их можно читать, копировать или удален из системы.

Шаг 5

По умолчанию сертификат EFS находится в папке «Личные — Сертификаты», мы можем дважды щелкнуть сертификат EFS, чтобы определить, есть ли у него прикрепленный закрытый ключ, без этого ключа он невозможно будет расшифровать файлы EFS сертификата:

2. Просмотр установленных сертификатов Windows 10 с локального компьютера

Это тип сертификатов, которые размещаются при создании безопасного клиент или служба, в этом случае сертификаты локального компьютера применяются к локальному устройству, а также глобально ко всем пользователям компьютера.

Step 1

В этом случае мы должны использовать консоль управления Microsoft, открыть Run и во всплывающем окне ввести:

mmc

Step 2

Мы нажимаем OK и в В появившемся окне мы переходим в меню «Файл — Добавить или удалить плагин» или используем следующие ключи:

Ctrl + M

Шаг 3

В следующем окне выбираем «Сертификаты. «:

«:

Шаг 4

Мы нажимаем« Добавить »и во всплывающем окне активируем поле« Учетная запись компьютера », которое относится к локальному компьютеру:

Шаг 5

Нажимаем Далее и в следующем окне активируем поле «Локальный компьютер»:

Шаг 6

Нажимаем «Готово», и мы видим int выдал сертификат правильно.Нажимаем ОК, чтобы сохранить изменения.

Шаг 7

Теперь мы можем перемещаться между различными типами сертификатов, доступных с локального компьютера:

Шаг 8

Мы можем открыть сертификаты, чтобы увидеть их конфигурации и подробно знаем их значения:

Мы видим, как доступ к сертификатам в Windows 10 является действительно простой и функциональной задачей, позволяющей четко контролировать их.Одной из распространенных проблем является истечение срока их действия, что влияет на правильное использование связанного приложения или службы, но с TechnoWikis вы сможете увидеть, когда истекает срок действия сертификата, и определить, необходимо ли его продление.

Как проверить SSL-сертификаты [Проверка SSL]

Если вам нужно знать, как проверить SSL-сертификат на любом веб-сайте, современные браузеры позволяют легко помочь пользователям Интернета в этом и избежать ошибки при отправке конфиденциальных данных через незащищенное соединение .Для большинства браузеров проверьте, начинается ли URL-адрес сайта с «https», что указывает на наличие сертификата SSL. Затем щелкните значок замка в адресной строке, чтобы просмотреть информацию о сертификате.

Цифровые сертификаты — это электронные учетные данные, которые используются для удостоверения личности людей, компьютеров и других объектов в сети. Частные и общедоступные сети все чаще используются для передачи конфиденциальных данных и выполнения важных транзакций. Это создало потребность в большей уверенности в личности человека, компьютера или службы на другом конце связи.Цифровые сертификаты и шифрование с открытым ключом идентифицируют машины и обеспечивают повышенный уровень аутентификации и конфиденциальности для цифровых коммуникаций.

Это создало потребность в большей уверенности в личности человека, компьютера или службы на другом конце связи.Цифровые сертификаты и шифрование с открытым ключом идентифицируют машины и обеспечивают повышенный уровень аутентификации и конфиденциальности для цифровых коммуникаций.

- Как узнать, есть ли на сайте SSL?

- Как просмотреть сертификат SSL в Chrome и Firefox?

- Как мне найти сертификат SSL?

- Магазины сертификатов

- Инструмент диспетчера сертификатов

- Как проверить, действителен ли мой сертификат SSL?

- Установить сертификат SSL в Linux

- Установить сертификат SSL в Windows

- Как продлить сертификат SSL

- Как создать новый самозаверяющий сертификат

- Как продлить сертификаты из центров сертификации

- Как удалить цифровые сертификаты с истекшим сроком действия?

- Срок действия сертификатов SSL истекает?

- Как работают сертификаты SSL?

- Какие типы сертификатов SSL?

- 1.Сертификат с подтверждением домена (DV)

- 2. Сертификат, подтвержденный организацией (OV)

- 3. Сертификат расширенной проверки (EV)

- В чем разница между SSL и TLS?

- Как отключить SSL 2.0, SSL 3.0 и TLS 1.0?

- Для SSL 2.0

- для SSL 3.0

- Для TLS 1.0

- Как включить TLS?

- Включение TLS 1.3 в Chrome

- Включение TLS 1.3 в Firefox

- Включение TLS 1.3 в Safari

- Как включить TLS 1.3 в Windows 10?

- Как включить TLS 1.2 в Windows 10

- Как найти версию TLS в Windows?

- Как используется TLS?

- Преимущества автоматизации SSL-сертификатов

Как узнать, есть ли у сайта SSL?

Если URL-адрес начинается с «https» вместо «http», то сайт защищен с помощью сертификата SSL. Значок замка, отображаемый в веб-браузере, также указывает на то, что у сайта есть безопасное соединение с сертификатом SSL.

Протокол SSL

гарантирует, что данные на этом сайте защищены с помощью шифрования и проверки SSL / TLS. Важно убедиться, что любой веб-сайт, на который могут быть переданы конфиденциальные данные, использует SSL. Сайты, которые не защищены от атак хакеров или похитителей личных данных, либо сами могут быть мошенническими.

Как просмотреть сертификат SSL в Chrome и Firefox? 35>

Chrome упростил для любого посетителя сайта получение информации о сертификате всего за несколько кликов:

- Щелкните значок замка в адресной строке веб-сайта

- Щелкните Сертификат (Действителен) во всплывающем окне

- Проверьте даты «Действителен с» для подтверждения актуальности сертификата SSL

Отображаемая информация включает предполагаемые цели сертификата, кому он был выдан, кем он был выдан, а также действительные даты.В случае сертификатов Extended Validation (EV) вы можете увидеть некоторую идентифицирующую информацию об организации, которая управляет сайтом. Для сертификатов, не относящихся к EV, таких как подтвержденный домен и подтвержденная организация, вы увидите только центр сертификации (ЦС), выдавший сертификат, в разделе «Проверено:» в нижней части всплывающего окна. Щелкните ссылку « Дополнительная информация », чтобы просмотреть дополнительные сведения.

Сертификат EV в Firefox

Сертификат Non EV в Firefox

Это приведет вас к сведениям о безопасности на странице, где вы найдете дополнительную информацию об идентичности веб-сайта (для сертификатов EV название компании будет указано как владелец) и протоколах, шифрах и ключах, лежащих в основе шифрования.

Если вы хотите получить более подробную информацию о сертификате, просто нажмите « Просмотреть сертификат ». На вкладке « Details » вы найдете иерархию сертификатов и сможете копаться в полях сертификатов.

Как найти сертификат SSL?

Найти свой SSL может быть так же просто, как проверить свою панель управления или учетную запись в Центре сертификации (ЦС), выдавшем сертификат. Но если это не вариант или у вашей компании несколько сертификатов, есть два способа найти установленные сертификаты SSL на вашем веб-сайте.

Но если это не вариант или у вашей компании несколько сертификатов, есть два способа найти установленные сертификаты SSL на вашем веб-сайте.

Есть два способа найти установленные сертификаты SSL на веб-сайте, принадлежащем читателю этого сообщения. Прежде чем вдаваться в подробности, мы должны помнить, что в среде Windows Server установленные сертификаты хранятся в хранилищах сертификатов, которые представляют собой контейнеры, содержащие один или несколько сертификатов. Эти контейнеры

- Personal , в котором хранятся сертификаты, связанные с закрытыми ключами, к которым у пользователя есть доступ.

- Доверенные корневые центры сертификации , который включает все сертификаты в хранилище сторонних корневых центров сертификации, а также корневые сертификаты от организаций клиентов и Microsoft

- Промежуточные центры сертификации , который включает сертификаты, выданные подчиненным центрам сертификации.

Отличный способ убедиться, что вы нашли все свои сертификаты, — это использовать бесплатный онлайн-инструмент Venafi здесь. Этот инструмент просканирует вашу сеть, найдет все установленные там сертификаты и предоставит вам массу информации по каждому из них.

Если вы решите выбрать ручной путь, чтобы проверить магазины на вашем локальном устройстве, чтобы найти соответствующий сертификат, вы должны выполнить процедуру, описанную ниже.

- Прежде всего, вам нужно будет использовать Microsoft Management Console (MMC) .Для этого откройте командную строку , введите mmc и нажмите . Введите .

- Щелкните меню File и выберите Add / Remove Snap-in.

- В списке Доступные оснастки выберите Сертификаты , затем выберите Добавить .

- В следующем диалоговом окне выберите Учетная запись компьютера и нажмите Далее .

- Выберите Локальный компьютер и нажмите Готово .

- Теперь вы вернулись в окно « Добавить или удалить оснастки », просто нажмите OK.

- Для просмотра сертификатов в оснастке MMC выберите хранилище сертификатов на левой панели. Доступные сертификаты отображаются на средней панели.

- Если дважды щелкнуть сертификат, появится окно Сертификат , в котором отображаются различные атрибуты выбранного сертификата.

Инструмент диспетчера сертификатов

Другой способ просмотреть установленные сертификаты — запустить средство диспетчера сертификатов Windows .

Чтобы просмотреть сертификаты для локального устройства , откройте командную консоль и введите certlm.msc . Появится инструмент Certificate Manager для локального устройства. Чтобы просмотреть свои сертификаты, в разделе Certificates — Local Computer на левой панели разверните каталог для типа сертификата, который вы хотите просмотреть.

Чтобы просмотреть сертификаты для текущего пользователя , откройте командную консоль и введите certmgr.msc .Появится инструмент Certificate Manager для текущего пользователя. Чтобы просмотреть свои сертификаты, в разделе «Сертификаты — текущий пользователь » на левой панели разверните каталог для типа сертификата, который вы хотите просмотреть.

Помимо проверки собственных сертификатов, не менее важно иметь возможность определить, использует ли посещаемый вами сайт сертификаты SSL. Мы будем использовать в качестве примера сайт Venafi и браузер Firefox.

Первый признак, на который следует обратить внимание, — это «https» в URL-адресе сайта, который вы посещаете. Знак «s» означает, что этот сайт использует сертификат SSL. Затем, если вы используете Firefox, щелчок по замку в адресной строке вызывает предварительное раскрывающееся меню, которое указывает на безопасное соединение при наличии правильно настроенного SSL. Щелкните стрелку справа от раскрывающегося списка, чтобы просмотреть дополнительную информацию о сертификате.

Знак «s» означает, что этот сайт использует сертификат SSL. Затем, если вы используете Firefox, щелчок по замку в адресной строке вызывает предварительное раскрывающееся меню, которое указывает на безопасное соединение при наличии правильно настроенного SSL. Щелкните стрелку справа от раскрывающегося списка, чтобы просмотреть дополнительную информацию о сертификате.

Как проверить, действителен ли мой сертификат SSL?

Все цифровые сертификаты имеют ограниченный срок службы и больше не признаются действительными по истечении срока их действия.Сертификаты могут иметь разный срок действия, и часто срок их действия составляет от одного до трех лет в зависимости от политики компании и / или соображений стоимости. Как минимум, сертификаты необходимо заменять по истечении срока их службы, чтобы избежать сбоев в обслуживании и снижения безопасности. Однако может быть ряд сценариев, в которых сертификат необходимо заменить раньше (например, ошибка Heartbleed, миграция по окончании срока службы SHA-1, слияние компаний, изменение политики компании).

Существуют различные инструменты, позволяющие проверить действительность вашего SSL-сертификата.Но с правильным ноу-хау вы можете сделать это и сами. После того, как вы обнаружите сертификаты SSL, размещенные на вашем веб-сервере, есть два способа проверить их действительность.

Первый вариант — запустить команду certlm.msc , открыть окно Certificates — Local Computer и затем просмотреть список сертификатов, перечисленных в магазине, чтобы убедиться, что установлены только легитимные. Это трудоемкая, но выполнимая работа.

Второй вариант — использовать утилиту Windows Sysinternals под названием sigcheck , которая упрощает проверку корневых сертификатов.Загрузите или обновите инструмент от Microsoft и запустите его со следующими параметрами: sigcheck -tv . Утилита загружает список доверенных корневых сертификатов Microsoft и выводит только действительные сертификаты, не связанные с сертификатом из этого списка.

Проверка SSL-валидации и управление сертификатами может быть очень сложным и подверженным ошибкам процессом. Управление сертификатами SSL предприятия связано с множеством критических задач, и игнорирование или неправильное выполнение любой из них может подготовить почву для эксплойта веб-приложения.

Установить сертификат SSL в Linux

Выполните следующие действия, чтобы установить сертификат SSL на серверах Linux (Apache):

- Загрузите сертификат и важные файлы ключей с помощью — S / FTP .

- Войдите на сервер. Важно войти в систему через SSH ., Что поможет пользователю стать пользователем root.

- Укажите пароль root.

- Переместите файл сертификата в /etc/httpd/conf/ssl.crt ..

- Переместите ключевой файл также в / etc / httpd / conf / ssl.crt ..

ПРИМЕЧАНИЕ. Важно обеспечить безопасность перемещенных файлов. Храните файлы в безопасности, ограничивая разрешения. Использование ‘chmod 0400’ . надежно ограничит доступ к ключу. - Перейдите к etc / httpd / conf.d / ssl.conf .. Здесь пользователь найдет Virtual Host Configuration . настройка для домена.

- Изменить конфигурацию виртуального хоста ..

- Перезапустите Apache.

Затем обязательно проверьте сертификат SSL.Используя разные браузеры, посетите свой сайт с защищенным URL-адресом https, чтобы убедиться, что сертификат SSL работает правильно.

Установить сертификат SSL в Windows

Выполните следующие действия, чтобы установить сертификат SSL в Windows Server 2016:

- На сервере, где вы создали CSR, сохраните файл .cer сертификата SSL (например, your_domain_com.cer)

- В меню «Пуск» Windows введите Internet Information Services (IIS) Manager и откройте его.

- Найдите и щелкните имя сервера в дереве меню Connections (левая панель).

- На странице имени сервера Home (центральная панель) в разделе IIS дважды щелкните Server Certificates .

- На странице Server Certificates (центральная панель) в меню Actions (правая панель) щелкните Complete Certificate Request…

- В мастере Complete Certificate Request на странице Specify Certificate Authority Response выполните следующие действия и нажмите OK :

- Имя файла, содержащего ответ центра сертификации: Щелкните поле… и выберите .cer файл

- Понятное имя: Введите понятное имя для сертификата. Понятное имя не является частью сертификата; вместо этого он используется для идентификации сертификата. Добавление ЦС и даты истечения срока действия в вашем понятном имени поможет идентифицировать сертификат. Это особенно полезно при различении нескольких сертификатов.

- Выберите хранилище сертификатов для нового сертификата: В раскрывающемся списке выберите Web Hosting.

Теперь, когда вы успешно установили свой сертификат SSL, вам нужно назначить сертификат соответствующему сайту.

- В диспетчере Internet Information Services (IIS) в дереве меню Connections (левая панель) разверните имя сервера, на котором был установлен сертификат. Затем разверните Sites и выберите сайт, на котором вы хотите использовать сертификат SSL для защиты.

- На домашней странице веб-сайта в меню Действия (правая панель) в разделе Редактировать сайт щелкните ссылку Bindings… .

- В окне Site Bindings щелкните Add.

- В окне Добавить привязки сайта выполните следующие действия и нажмите ОК:

- Тип: В раскрывающемся списке выберите https.

- IP-адрес: В раскрывающемся списке выберите IP-адрес сайта или выберите Все неназначенные.

- Порт: Тип порта 443 . Порт, через который трафик защищен с помощью SSL, — это порт 443.

- Сертификат SSL : в раскрывающемся списке выберите новый сертификат SSL (например,грамм. yourdomain.com).

Ваш SSL-сертификат установлен, и веб-сайт настроен на прием защищенных соединений. Обязательно проверьте и этот сертификат SSL. Используя разные браузеры, посетите свой сайт с защищенным URL-адресом https, чтобы убедиться, что сертификат SSL работает правильно.

Как продлить сертификат SSL

Обновление

SSL поддерживает актуальность шифрования и шифрования, обеспечивая безопасность вашего веб-сайта и клиентов. Следите за обновлениями, чтобы избежать ошибки с истечением срока действия сертификатов.

Существуют две разные процедуры, которые зависят от того, обновляете ли вы самозаверяющие сертификаты или сертификаты из центров сертификации.

Как создать новый самозаверяющий сертификат

Хотя самозаверяющие сертификаты не должны использоваться на сайтах электронной коммерции или любых сайтах, которые передают ценную личную информацию, такую как кредитные карты, номера социального страхования и т. Д., Они могут быть уместны в определенных ситуациях, например, в интрасети, на сервер разработки IIS или на личных сайтах с небольшим количеством посетителей.

- Щелкните меню Пуск, перейдите к Администрирование и щелкните Диспетчер информационных служб Интернета (IIS) .

- Щелкните имя сервера в столбце Connections слева. Дважды щелкните Server Certificates .

- В столбце Actions справа щелкните Create Self-Signed Certificate…

- Введите любое понятное имя и нажмите ОК .

- Вы только что создали самозаверяющий сертификат, действительный в течение 1 года, указанный в разделе «Сертификаты сервера». Общее имя сертификата по умолчанию является именем сервера. Теперь нам просто нужно привязать самоподписанный сертификат к сайту.

- Чтобы привязать этот новый сертификат к сайту, в столбце Connections слева разверните папку сайтов и щелкните веб-сайт, к которому вы хотите привязать сертификат. Щелкните Bindings… в правом столбце.

- В окне Site Bindings нажмите кнопку Добавить … .

- Измените Тип на https , а затем выберите сертификат SSL, который вы только что установили. Щелкните ОК .

- Теперь вы увидите привязку для порта 443 в списке. Щелкните Закрыть .

- Последний шаг, который вы хотели бы предпринять, — это добавить свой самозаверяющий сертификат в доверенные корневые центры сертификации.Для этого откройте консоль управления Microsoft Management Console (MMC) и создайте оснастку сертификата для учетной записи локального компьютера (см. Шаги в разделе Как найти мой сертификат SSL выше).

- Разверните элемент Certificates слева и разверните папку Personal . Щелкните папку Certificates, щелкните правой кнопкой мыши только что созданный самозаверяющий сертификат и выберите Copy .

- Разверните папку Trusted Root Certification Authorities и щелкните папку Certificates под ней.Щелкните правой кнопкой мыши белую область под сертификатами и выберите Вставить .

Как продлить сертификаты из центров сертификации

Если вы хотите обновить корневые сертификаты своих центров сертификации, вам необходимо выполнить следующие шаги:

- В консоли Microsoft Management Console (MMC) вашего сервера запустите оснастку Certification Authority .

Щелкните правой кнопкой мыши имя центра сертификации и в меню действий выберите Все задачи> Обновить сертификат ЦС .

Щелкните правой кнопкой мыши имя центра сертификации и в меню действий выберите Все задачи> Обновить сертификат ЦС .

- Появляется предупреждение Install CA Certificate , которое информирует нас о том, что службы сертификатов Active Directory должны быть остановлены. Выберите «Да».

- В окне Обновить сертификат CA вы можете выбрать использование существующей пары ключей CA или сгенерировать новую пару ключей для обновления сертификата. Если вы хотите создать новую пару открытого и закрытого ключей для сертификата ЦС, вы выберите Да. Вариант по умолчанию — повторно использовать текущую пару открытого и закрытого ключей.Желательно выбрать № .

- Когда вы выбираете создание новой пары ключей, Windows создает новую во время генерации нового сертификата ЦС, что гарантирует, что ключ, используемый для подписи сертификатов, выданных ЦС, соответствует ключу, который ЦС использует для подписать списки отзыва сертификатов (CRL). Таким образом, обновление сертификата ЦС с использованием новой пары ключей также предлагает обходной путь для работы со слишком большими списками отзыва сертификатов. Новый CRL содержит только серийные номера сертификатов, которые были отозваны с даты начала действия нового сертификата CA.

- В любом случае сертификат обновлен.

Как удалить цифровые сертификаты с истекшим сроком действия?

Очень важно подчеркнуть важность наличия действительных сертификатов. Сертификаты с истекшим сроком действия могут и будут вызывать простои и простои веб-сайтов, что, в свою очередь, нанесет серьезный репутационный ущерб. Поэтому настоятельно рекомендуется своевременно обновлять сертификаты, срок действия которых истекает. Не ждите до последнего момента, чтобы сделать это.

После того, как вы нашли все свои сертификаты в своей системе, вы могли обнаружить, что срок действия некоторых из них уже истек (надеюсь, нет!). Есть два метода удаления сертификатов с истекшим сроком действия, самоподписанных или предоставленных центром сертификации.

Есть два метода удаления сертификатов с истекшим сроком действия, самоподписанных или предоставленных центром сертификации.

Первый способ: щелкните правой кнопкой мыши сертификат с истекшим сроком действия и выберите Удалить . Вам придется повторить этот шаг для всех сертификатов с истекшим сроком действия. Как только вы закончите, вам нужно будет перезапустить сервер.

Второй способ: щелкните правой кнопкой мыши сертификат с истекшим сроком действия и выберите Свойства . В окне «Свойства» выберите « Отключить все цели для этого сертификата », а затем нажмите Применить .После того, как вы закончите со всеми вашими сертификатами с истекшим сроком действия, вам нужно будет перезапустить сервер .

Срок действия сертификатов SSL истекает?

Сертификаты SSL

жестко запрограммированы с указанием даты истечения срока действия, обычно до двух лет. Это обеспечивает лучшую защиту и гарантирует актуальность вашего шифрования. Вы можете продлить свой сертификат SSL за 90 дней до даты истечения срока действия, что дает вам время, чтобы получить и установить новый сертификат, и избежать перебоев в шифровании.

Важно следить за своими сертификатами и следить за истечением срока их действия, который может подкрасться к вам и вызвать сбои, которые нанесут вред вашему сайту. К сожалению, многие компании управляют множеством цифровых сертификатов вручную с помощью таблиц. Это может привести к ошибкам, таким как потеря, несоответствие или неправильная маркировка сертификатов. Сертификаты могут непреднамеренно истечь, а это означает, что центры сертификации больше не считают веб-сайт или веб-приложение безопасным и надежным. Это может быть очень дорогостоящей ошибкой, если уязвимое веб-приложение является общедоступным.Это может нанести ущерб репутации организации, либо браузеры посетителей могут полностью заблокировать доступ к сайту. Это было причиной многих серьезных сбоев в работе системы и часто является одной из последних причин, расследуемых администраторами, что приводит к значительному увеличению времени простоя.

Другая проблема возникает, если CA, выдавший сертификат организации, скомпрометирован. Затем сертификаты аннулируются другими центрами сертификации, поэтому, когда клиент подключается к затронутому серверу, сертификат больше не действителен.Без надлежащего управления сертификатами SSL на уровне предприятия невозможно определить, сколько (если таковые имеются) ваших сертификатов больше не действительны.

Чтобы избежать этих ошибок управления сертификатами и исправить любые ошибки, которые ранее возникали при управлении сертификатами, наиболее эффективным решением является использование автоматизации. Автоматизированные инструменты могут выполнять поиск в сети и записывать все обнаруженные сертификаты. Такие инструменты обычно могут назначать сертификаты владельцам бизнеса и могут управлять автоматическим продлением сертификатов.Программное обеспечение также может проверить правильность развертывания сертификата, чтобы избежать ошибочного использования старого сертификата.

Как работают SSL-сертификаты?

Сертификаты SSL

защищают данные с помощью пары ключей: открытого и закрытого ключей. Вместе эти ключи обеспечивают шифрование и дешифрование. Процесс выглядит так:

- Браузер или сервер пытается подключиться к веб-сайту (веб-серверу), защищенному с помощью SSL, и инициирует обмен данными.

- Веб-сервер отправляет браузеру / серверу зашифрованный открытый ключ / сертификат.

- Браузер / сервер проверяет, доверяет ли он сертификату SSL. Если это так, он отправляет зашифрованный ключ обратно на веб-сервер. В противном случае связь прекращается.

- Веб-сервер расшифровывает ключ и отправляет обратно подтверждение с цифровой подписью, чтобы начать сеанс с шифрованием SSL.

- Зашифрованные данные распределяются между браузером / сервером и веб-сервером, выполняя так называемое рукопожатие SSL / TLS.

Ваш закрытый ключ — самый важный компонент вашего SSL-сертификата. Это дает вам право аутентифицировать ваш сайт и помогает включить шифрование. Поэтому важно, чтобы вы позаботились о своем закрытом ключе. Если вы потеряете его или он будет скомпрометирован, вам, по крайней мере, придется повторно выпустить и переустановить сертификат SSL. Худший сценарий: кто-то может выдать себя за ваш сайт.

Это дает вам право аутентифицировать ваш сайт и помогает включить шифрование. Поэтому важно, чтобы вы позаботились о своем закрытом ключе. Если вы потеряете его или он будет скомпрометирован, вам, по крайней мере, придется повторно выпустить и переустановить сертификат SSL. Худший сценарий: кто-то может выдать себя за ваш сайт.

Какие типы сертификатов SSL?

По сути, все SSL-сертификаты шифруют информацию. Но есть три основных типа сертификатов, которые предлагают разные уровни доверия:

1.Сертификат с подтверждением домена (DV)

Самый дешевый тип сертификата — это сертификат с подтверждением домена. Эти сертификаты просто проверяют реестр домена. Они не требуют идентификационной информации об организации и никогда не должны использоваться в коммерческих целях. Этот тип сертификата предназначен для использования там, где безопасность не является проблемой, например, в защищенных внутренних системах.

2. Сертификат, подтвержденный организацией (OV)

С помощью этих сертификатов организации проходят строгую аутентификацию по базам данных государственного реестра.Во время процесса проверки можно связаться с деловым персоналом и запросить документы. Сертификаты OV — это стандарт, необходимый для коммерческих или общедоступных сайтов. Они получают законную бизнес-информацию и соответствуют стандартам X.509 RFC.

3. Сертификат расширенной валидации (EV)

Сертификаты расширенной проверки

используются большинством ведущих мировых организаций. В Руководстве по расширенной проверке изложены строгие критерии и строгий процесс проверки, необходимые для получения сертификата электромобиля.Это самый надежный сертификат SSL, потому что очень сложно выдать себя за другое лицо или использовать фишинг на сайте с поддержкой EV.

Центры сертификации

могут предлагать различные продукты в рамках этих трех основных типов сертификатов, например, подстановочный сертификат. SSL-сертификат Wildcard — популярный выбор для организаций, которые управляют несколькими сайтами, размещенными на многочисленных поддоменах. Подстановочные сертификаты защищают домен и несколько поддоменов первого уровня.

SSL-сертификат Wildcard — популярный выбор для организаций, которые управляют несколькими сайтами, размещенными на многочисленных поддоменах. Подстановочные сертификаты защищают домен и несколько поддоменов первого уровня.

Распространенной ошибкой является выбор неправильного SSL-сертификата для вашего сайта.Не уходите только от цены. Определите уровень безопасности, который вам нужен, посмотрите, насколько безопасен центр сертификации, затем проанализируйте характеристики и функции каждого продукта, чтобы выбрать лучший для вас.

Еще одна ошибка, которую могут совершить организации, — это плохая подготовка к процессу валидации. Для сертификата с подтвержденным доменом это может быть так же просто, как наличие правильной информации реестра WHOIS. Для получения более качественных сертификатов вам потребуется предоставить дополнительную информацию, соответствующую требованиям. Убедитесь, что информация готова к работе, прежде чем начинать процесс покупки сертификата SSL.

В чем разница между SSL и TLS?

SSL (Secure Sockets Layer) и TLS (Transport Layer Security) — это криптографические протоколы, которые обеспечивают аутентификацию и шифрование данных между серверами, машинами и приложениями, работающими в сети (например, клиент подключается к веб-серверу). SSL является предшественником TLS, но многие приложения настраивают свою реализацию вместе как «SSL / TLS». Термин SSL все еще широко используется, но в настоящее время он обычно относится к протоколу и сертификатам TLS.(Для получения дополнительной информации посетите раздел «Понимание разницы между SSL и TLS».)

За прошедшие годы были выпущены новые версии протоколов для устранения уязвимостей и поддержки более надежных и безопасных наборов шифров и алгоритмов. Протоколы SSL 2.0 и 3.0 были объявлены устаревшими IETF (в 2011 и 2015 годах, соответственно). На протяжении многих лет уязвимости обнаруживались и продолжают обнаруживаться в устаревших протоколах SSL, таких как POODLE.

TLS использует более надежные алгоритмы шифрования и может работать на разных портах.Кроме того, TLS версии 1.0 не взаимодействует с SSL версии 3.0. Большинство современных браузеров демонстрируют ухудшение работы пользователя, когда они сталкиваются с веб-сервером, использующим старые протоколы. По этим причинам вам следует отключить SSL 2.0 и 3.0 в конфигурации вашего сервера, оставив включенными только протоколы TLS.

И последнее, но не менее важное: важно отметить, что сертификаты не зависят от протоколов. Следовательно, вам не нужно заменять сертификаты SSL на сертификаты TLS, и вы можете использовать приведенные выше инструкции, чтобы найти сертификаты SSL или TLS.Не забывайте, что большинство поставщиков называют их сертификатами SSL / TLS.

Как отключить SSL 2.0, SSL 3.0 и TLS 1.0?

В дополнение к отключению SSL 2.0 и SSL 3.0 также рекомендуется отключить TLS 1.0, поскольку все веб-браузеры не будут поддерживать TLS 1.0 и TLS 1.1 после активации протокола TLS 3.0. Процедура отключения этих протоколов описана ниже.

Процедура отключения этих протоколов идентична. Мы продемонстрируем, как отключить SSL 3.0 и в конце мы предоставим комбинации клавиш для отключения всех трех протоколов.

- На сервере Windows откройте редактор реестра ( regedit.exe ) и запустите его от имени администратора.

- В окне редактора реестра перейдите по адресу:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ Schannel \ Protocols \

Примечание: Если ключ SSL 3.0 уже существует, пропустите шаги 3 и 4.

- В дереве навигации щелкните правой кнопкой мыши Protocols и во всплывающем меню щелкните New> Key .

- Назовите ключ, SSL 3.0 .

- В дереве навигации щелкните правой кнопкой мыши новый ключ SSL 3.

0 , который вы только что создали, и во всплывающем меню щелкните New> Key . Назовите ключ Client .

0 , который вы только что создали, и во всплывающем меню щелкните New> Key . Назовите ключ Client . - Щелкните правой кнопкой мыши Client и во всплывающем меню выберите New> DWORD (32-bit) Value .