Онлайн калькулятор виженера: Зашифровываем текст с помощью Шифра Виженера

dzzzrwiki

Все-Шифры.ру

Online калькуляторы

База данных для разгадывания Кроссвордов и Сканвордов

Шифр Цезаря— сдвиг по алфавиту на N букв вперед (В классическом варианте сдвиг на 3 буквы вперёд)

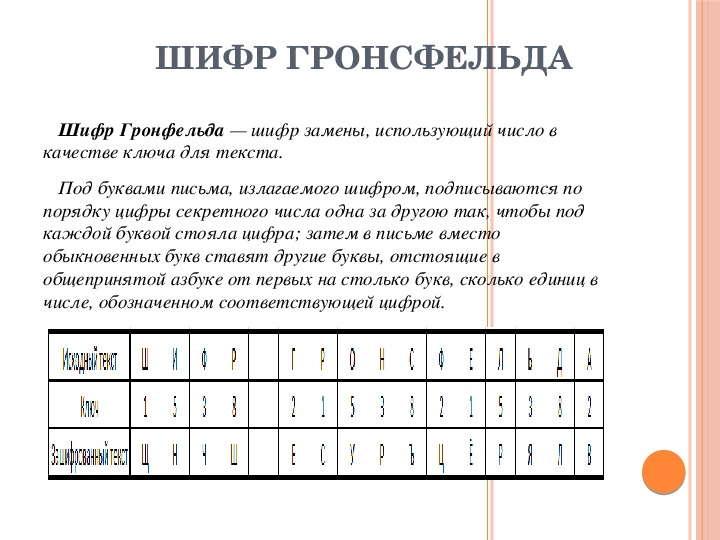

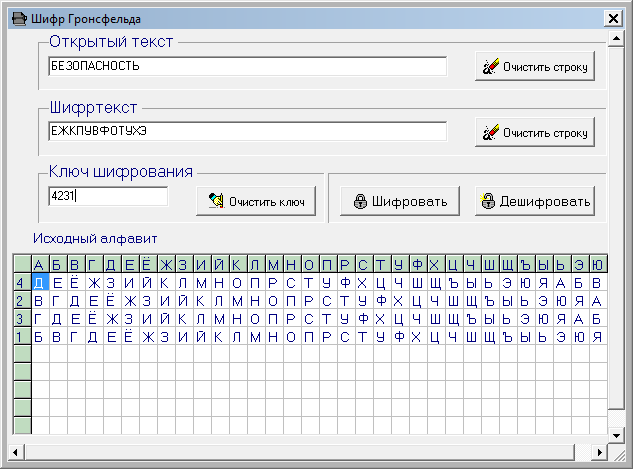

Шифр Гронфельда — шифр замены, использующий число в качестве ключа для текста.

Под буквами письма, излагаемого шифром, подписываются по порядку

цифры секретного числа одна за другою так, чтобы под каждой буквой

стояла цифра; затем в письме вместо обыкновенных букв ставят другие

буквы, отстоящие в общепринятой азбуке от первых на столько букв,

сколько единиц в числе, обозначенном соответствующей цифрой.

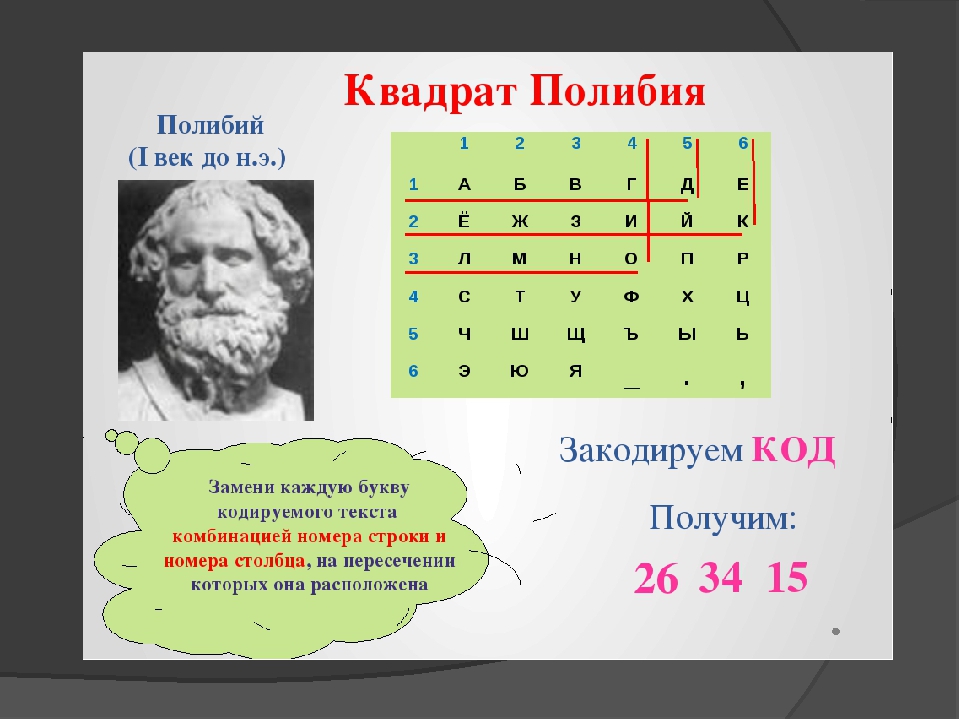

Древней Греции (П в. до н. э.) был известен шифр, называемый «квадрат

Полибия». Это устройство представляло собой квадрат 5×5, столбцы и

строки которого нумеровали цифрами от 1 до 5. В каждую клетку этого

квадрата записывалась одна буква. (В греческом варианте одна клетка

оставалась пустой, в латинском — в одну клетку помещали две буквы i и

j. ) В результате каждой букве отвечала пара чисел и шифрованное

) В результате каждой букве отвечала пара чисел и шифрованное

сообщение превращалось в последовательность пар чисел.

Например: 13 34 22 24 44 34 15 42 22 34 43 45 32

(Cogito ergo sum)

Это сообщение записано при использовании латинского варианта

«квадрата Полибия «, в котором буквы расположены в алфавитном порядке.

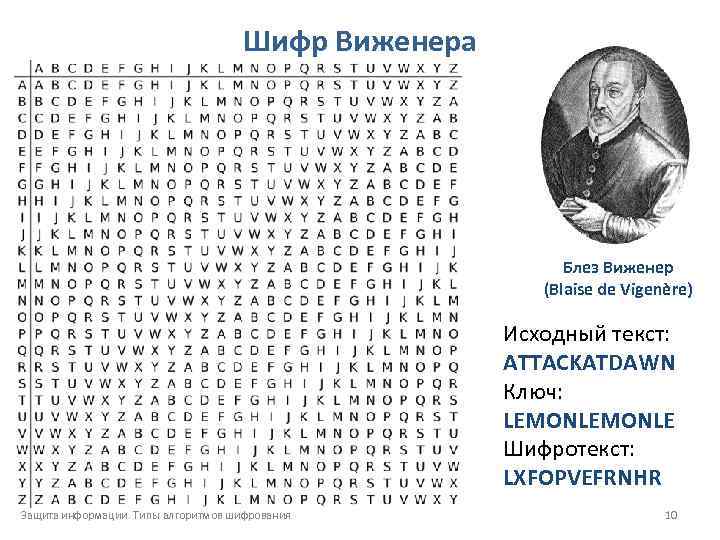

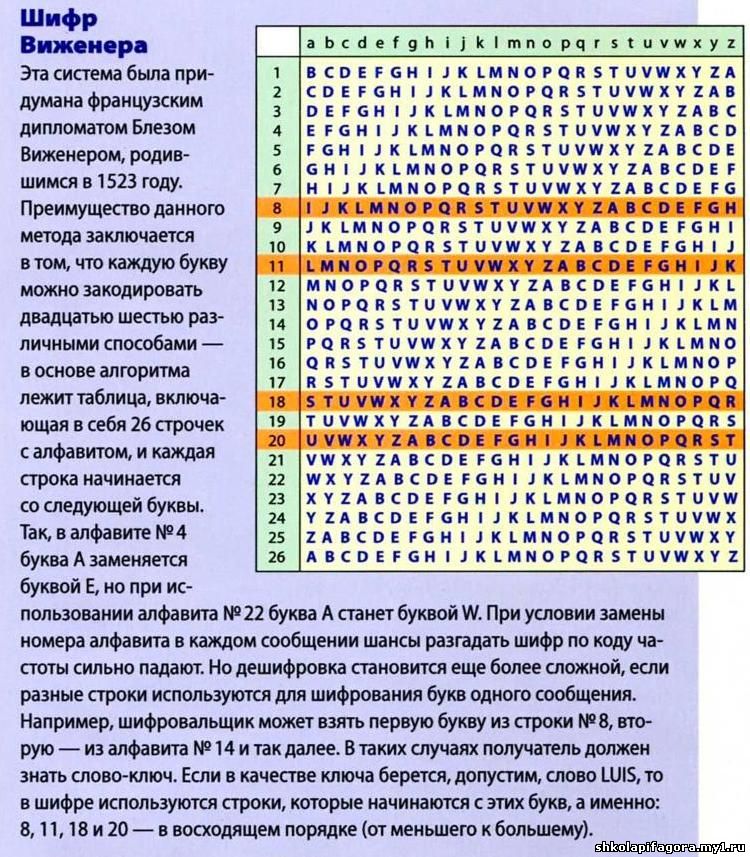

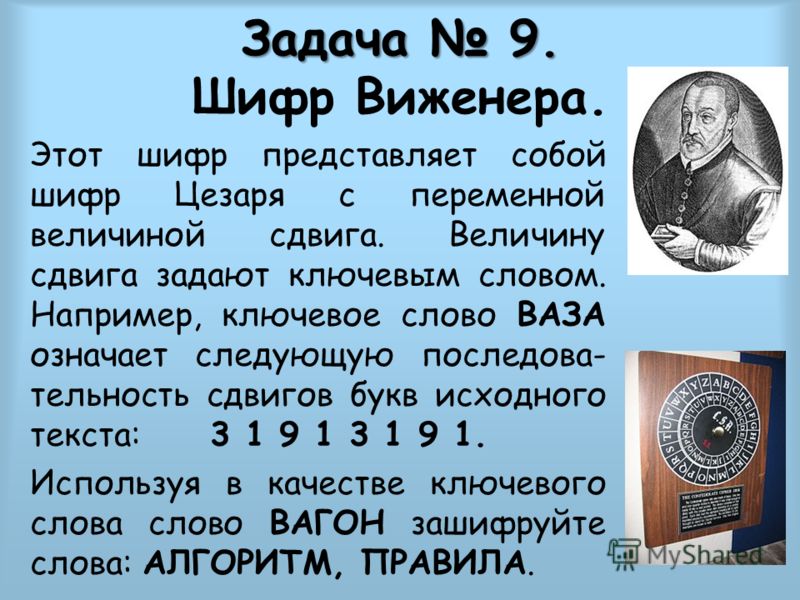

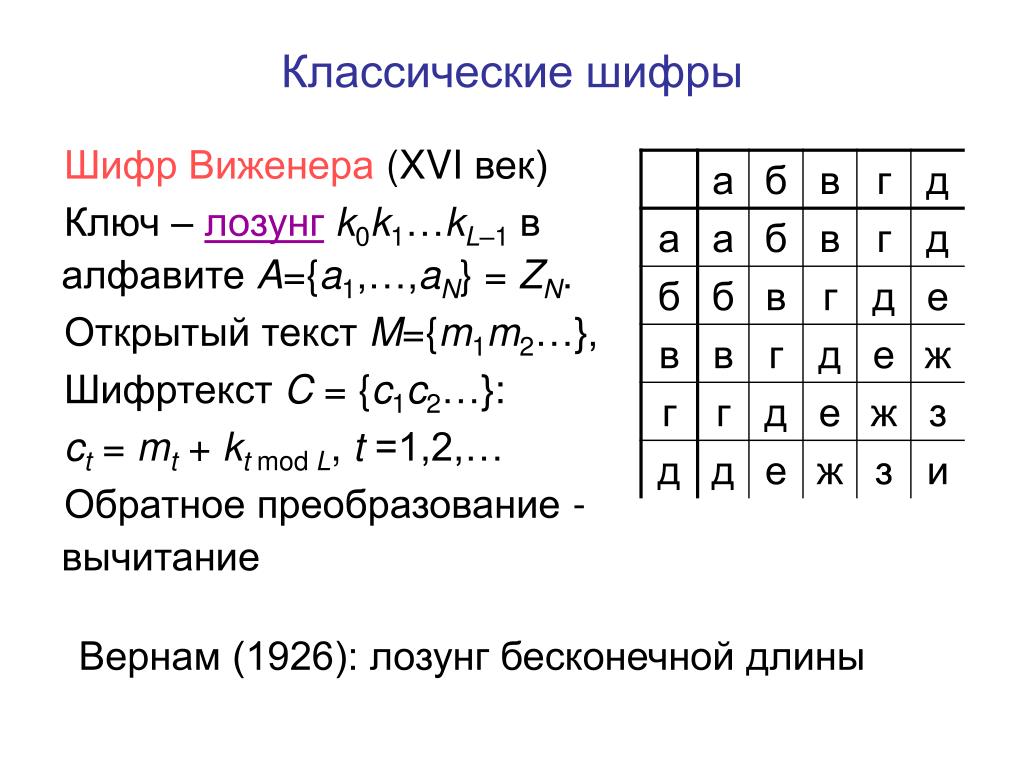

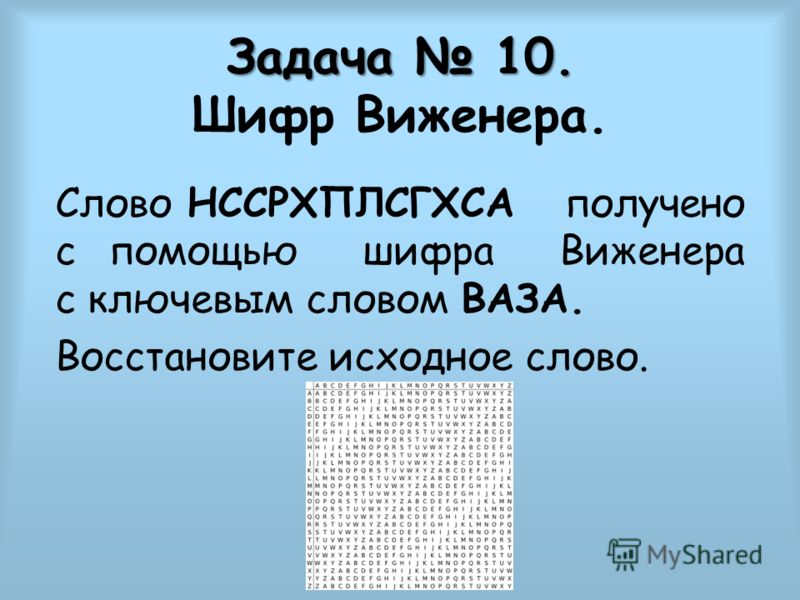

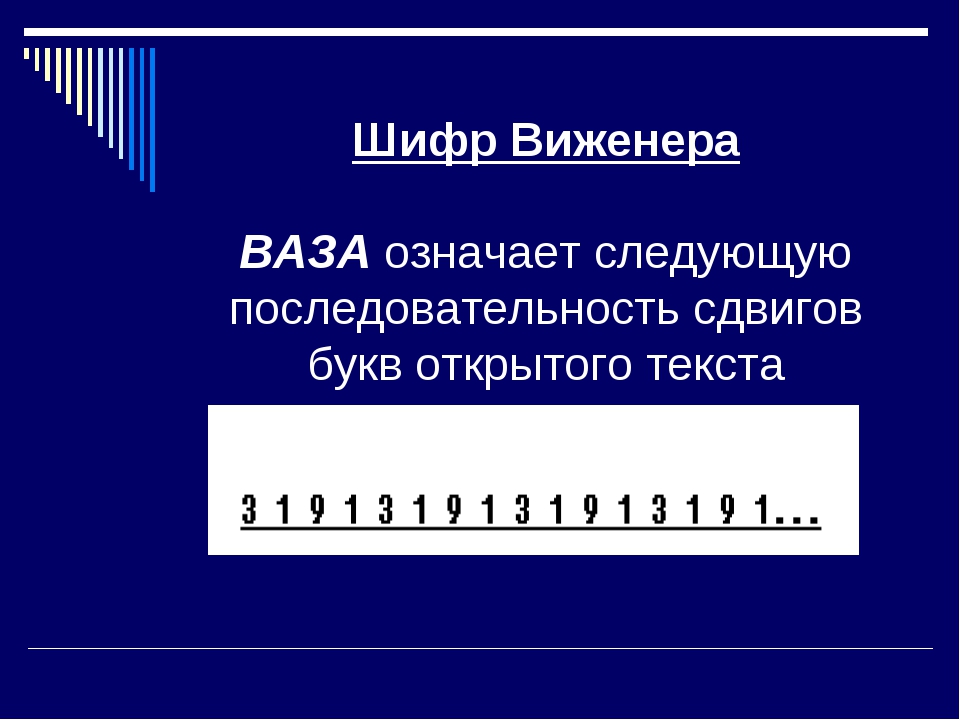

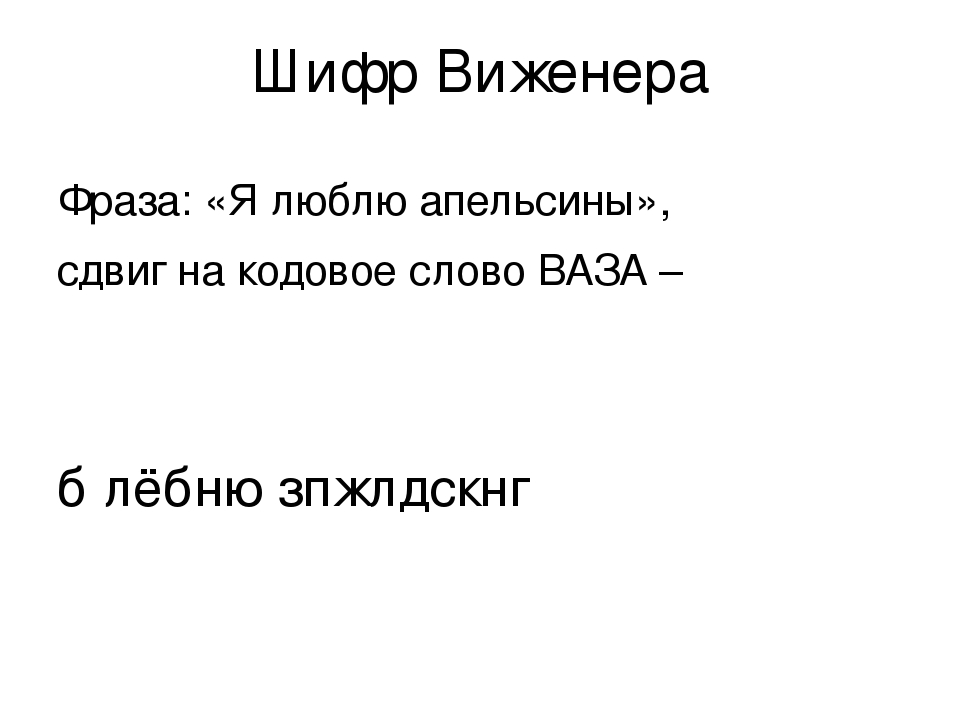

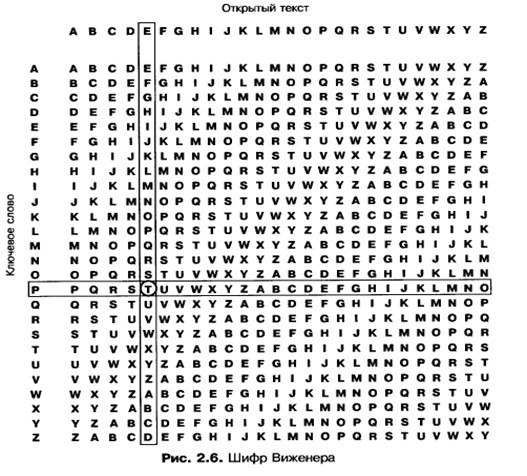

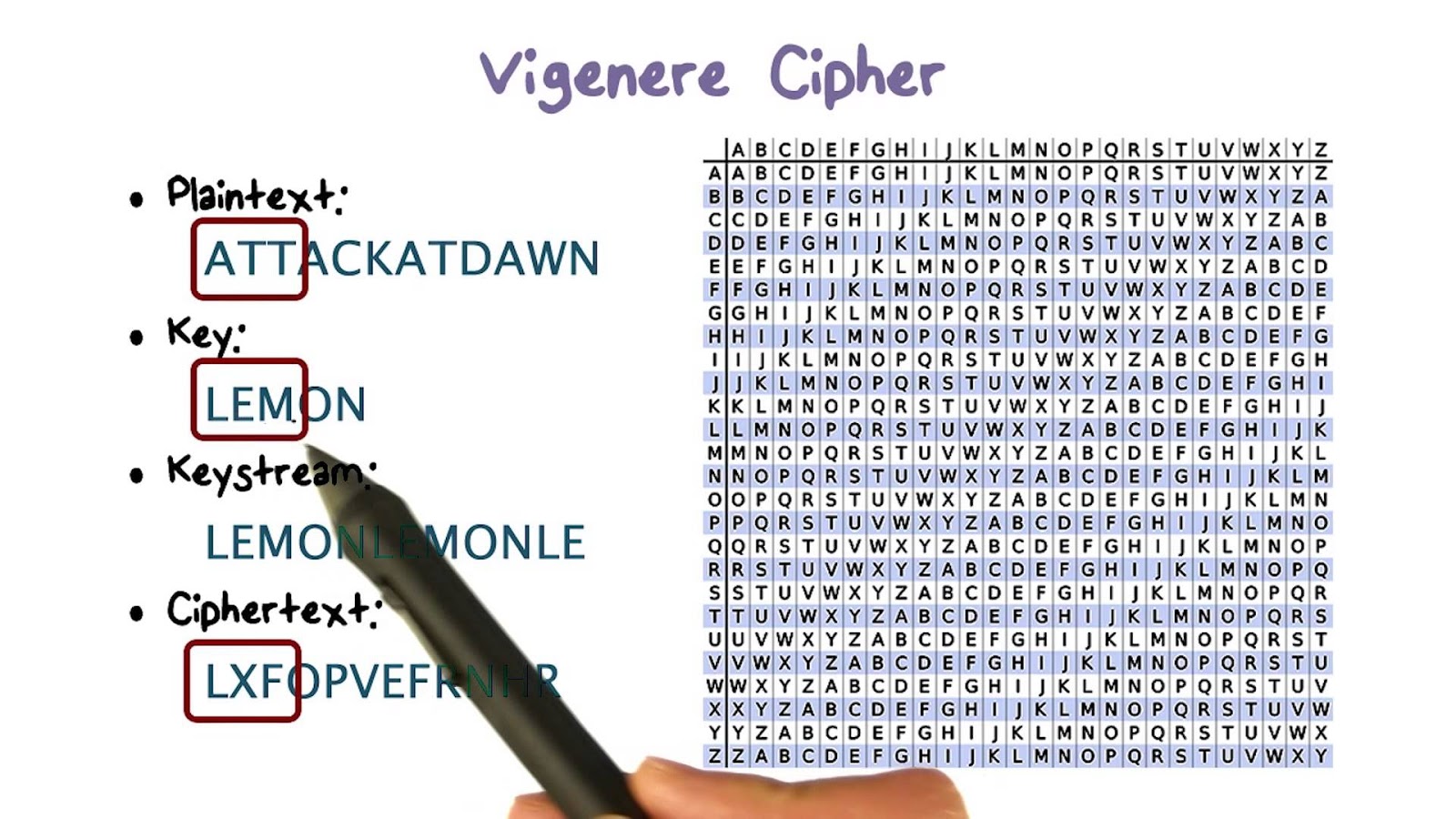

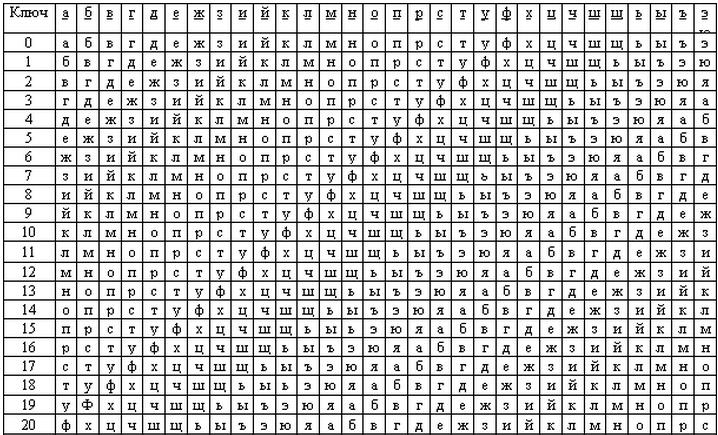

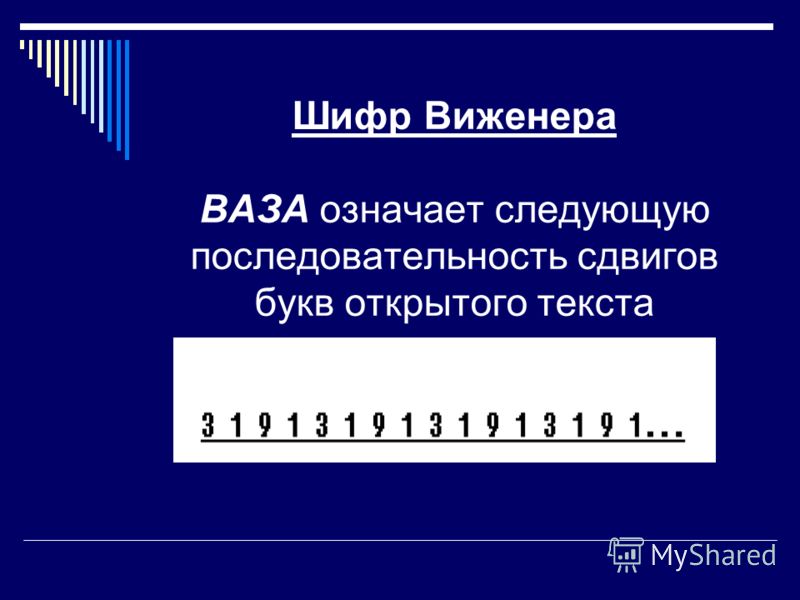

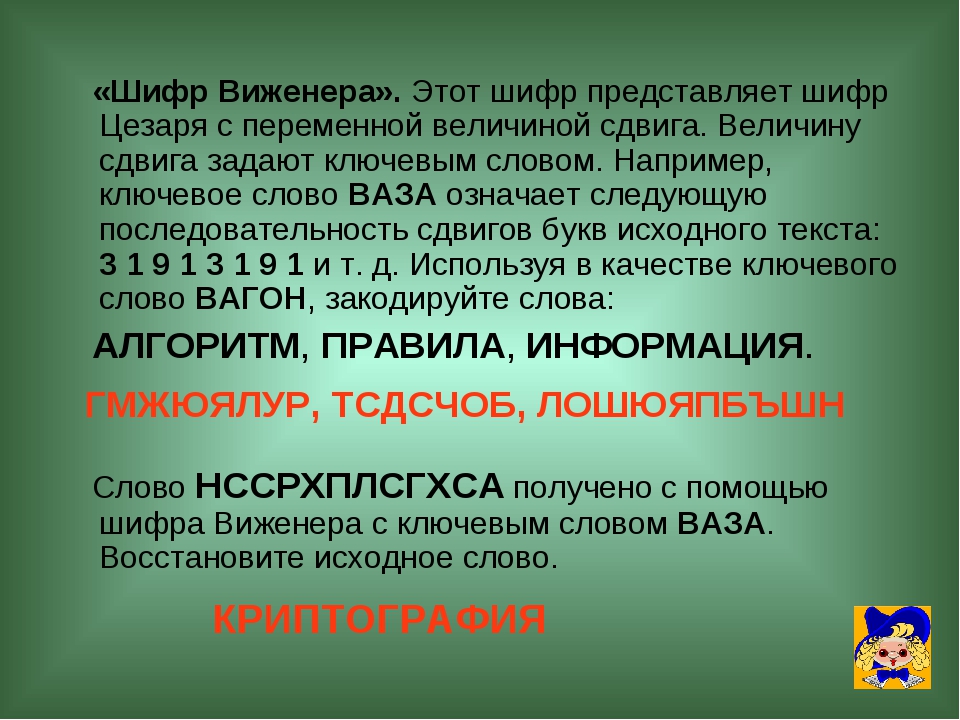

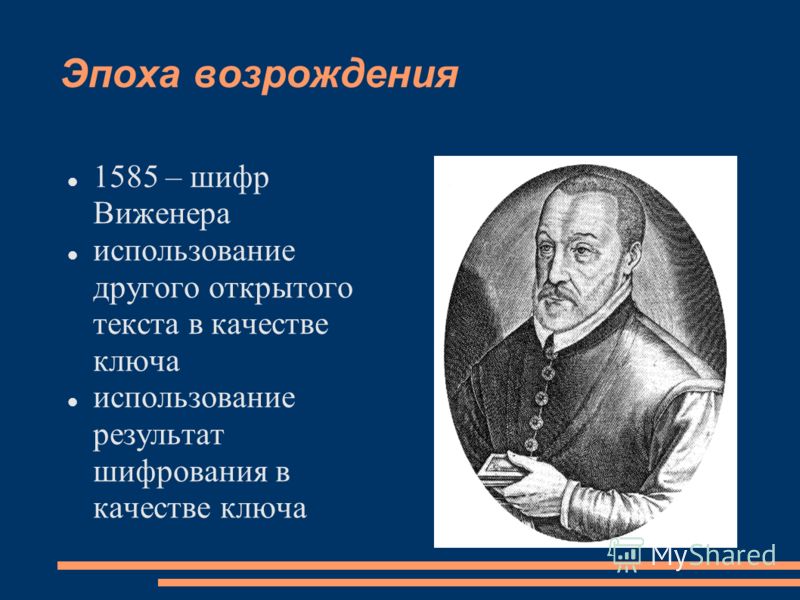

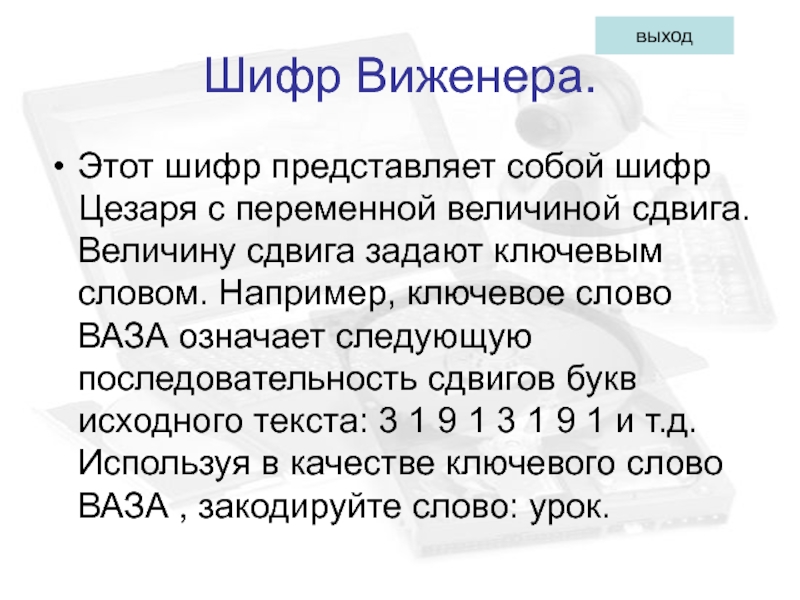

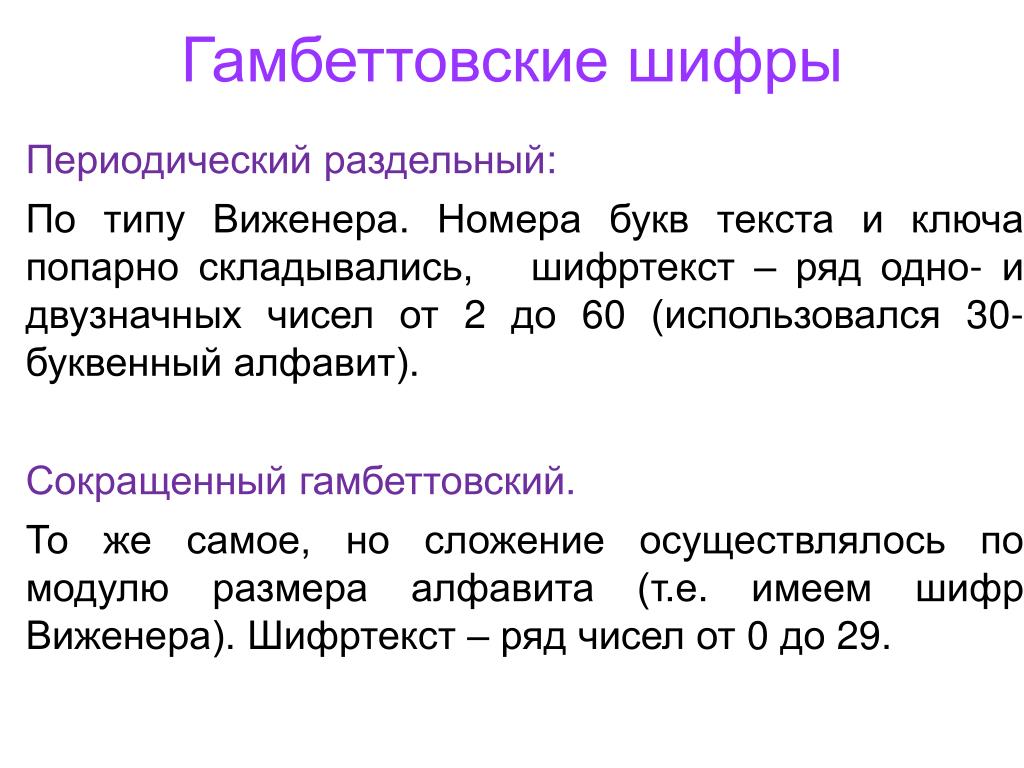

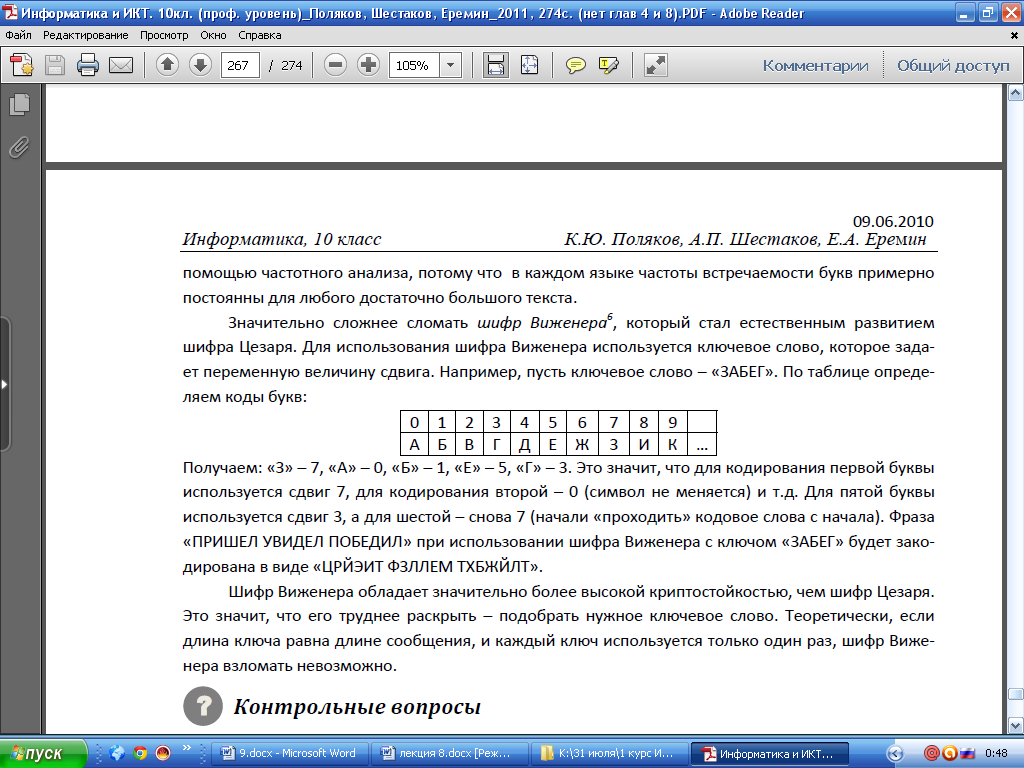

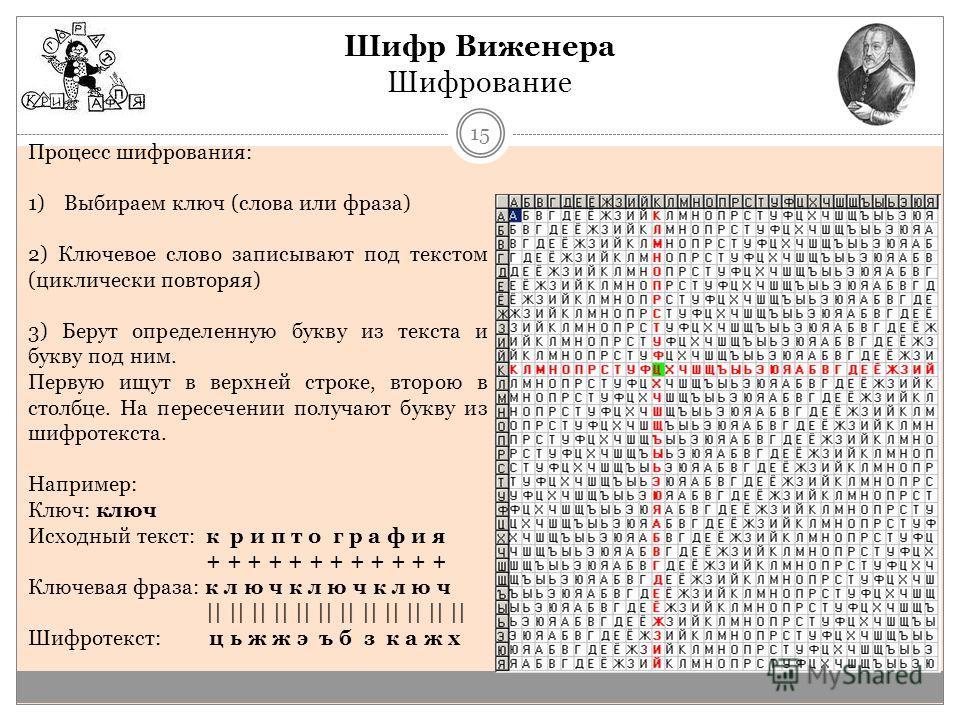

Этот шифр удобнее всего представлять себе как шифр Цезаря с

переменной величиной сдвига. Чтобы знать, на сколько сдвигать

очередную букву открытого текста, заранее договариваются о способе

запоминания сдвигов. Сам Виженер предлагал запоминать ключевое слово,

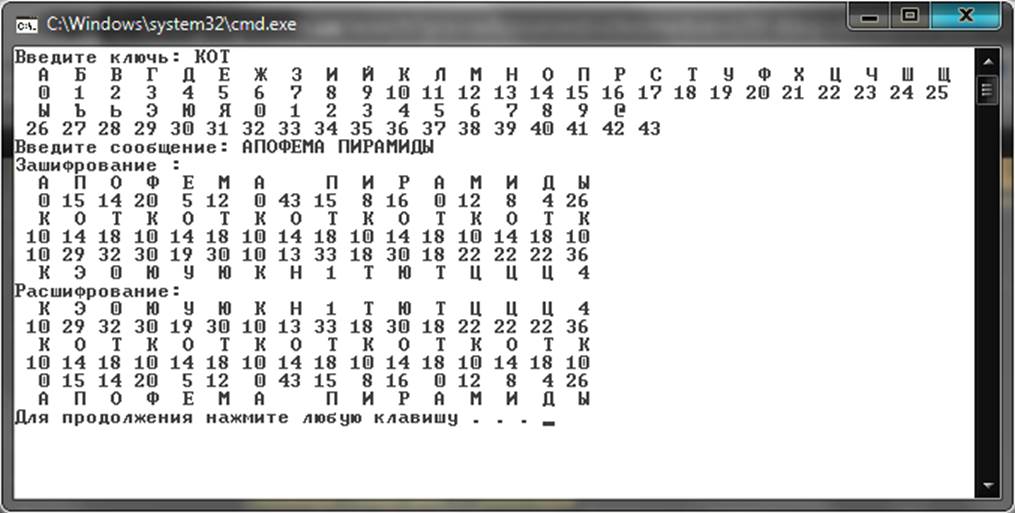

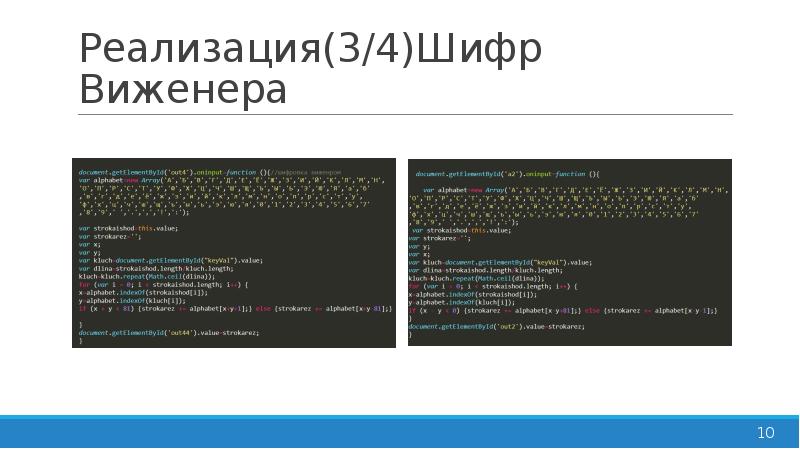

величину сдвига. Существует алгоритм шифрования по таблице Виженера:

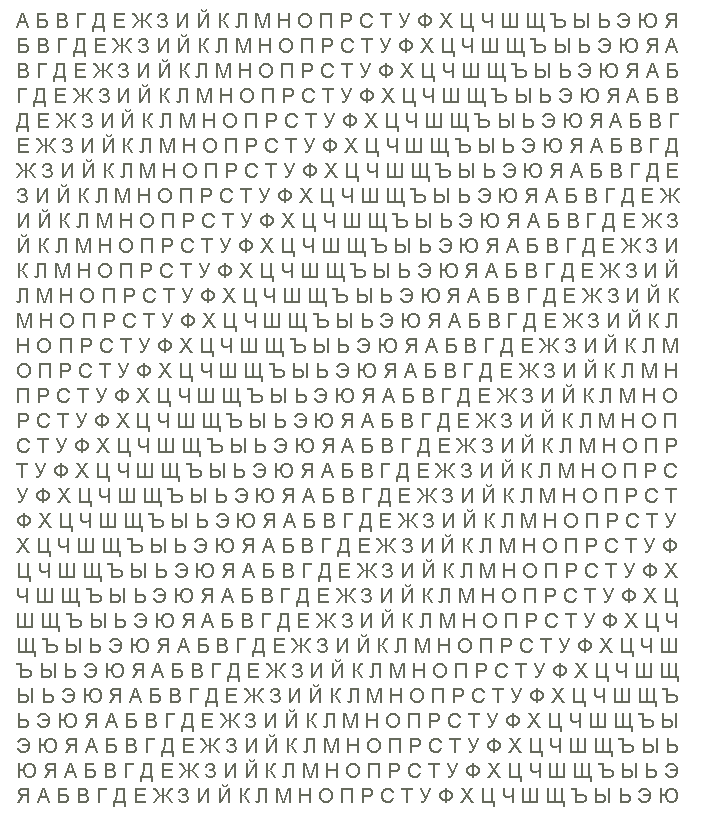

- 1-я строка — фраза для шифрования;

- 2-я строка — номера букв фразы для шифрования в русском алфавите;

- 3-я строка- ключевое слово с длиной равной длине фразы;

- 4-я строка — номера букв ключевого слова в алфавите;

- 5-я строка — сумма номеров 2-й и 4-й строк в соответствующих столбцах;

- 6-я строка — результат «вычитания полного оборота» 33 буквы;

- 7-я строка — зашифрованная фраза.

Дешифровка осуществляется по обратному алгоритму, с учётом того, что

5-я строка — разность 2-й и 4-й строки. Если число 2-й строки меньше

числа 4-й строки, считаем так: 33 + число 2-й строки – число 4-й строки.

А-1 Б-2 В-3 Г-4 Д-5 Е-6 Ё-7 Ж-8 З-9 И-10 Й-11 К-12 Л-13 М-14 Н-15

О-16 П-17 Р- 18 С-19 Т- 20 У-21 Ф-22 Х-23 Ц- 24 Ч-25 Ш- 26 Щ-27 Ъ- 28

Ы-29 Ь-30 Э-31 Ю-32 Я-33

Подробнее про шифр Виженера

Шифр Атбаш — Шифр простой замены, использованный для

еврейского алфавита и получивший оттуда свое название. Шифрование

происходит заменой первой буквы алфавита на последнюю, второй на

предпоследнюю.

Для английского алфавита:

Исходный алфавит: A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

Алфавит замены : Z Y X W V U T S R Q P O N M L K J I H G F E D C B A

Для русского алфавита:

Исходный алфавит: А Б В Г Д Е Ё Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ь Ы Ъ Э Ю Я

Алфавит замены: Я Ю Э Ъ Ы Ь Щ Ш Ч Ц Х Ф У Т С Р П О Н М Л К Й И З Ж Ё Е Д Г В Б А

Различные варианты:

Шифр с использованием кодового слова является одним из самых простых

как в реализации так и в расшифровывании. Идея заключается в том что

Идея заключается в том что

выбирается кодовое слово, которое пишется впереди, затем выписываются

остальные буквы алфавита в своем порядке. Шифр с использованием кодового

слова WORD.

Исходный алфавит: A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

Алфавит замены: W O R D A B C E F G H I J K L M N P Q S T U V X Y Z

Как мы видим при использовании короткого кодового слова мы

получаем очень и очень простую замену. Так же мы не можем использовать в

качестве кодового слова слова с повторяющимися буквами, так как это

приведет к неоднозначности расшифровки, то есть двум различным буквам

исходного алфавита будет соответствовать одна и та же буква шифрованного

текста.

Русскоязычные кодировки

Шифры перестановки

Алфавиты: Греческий, Этрусский, Оскский, Умбрский, Готский, Англосаксонские руны

Письмо: Ликийское,

Коптское, Церковнословянское, Армянское, Грузинское, Деванагари, Ория,

Каннада, Синигалькое, Тибетское, Кхмерское, Лаосское, Тайское, Яванское,

Баттакское, Бугийское, Китайское, Японское, Монгольское, Корейское,

Майя, Чероки, Кри

Ромадзи — японская письменность

Азбука Брайля — рельефно-точечный шрифт, предназначенный для письма и чтения незрячими людьми.

Руны

Alt-коды

Таблица ASCII кодов

Кодовая таблица флажковой азбуки:

Язык глухонемых:

===Семафорная азбука:===

Таблица азбуки Морзе:

Магия чисел

— Монада Пифагора, Магические фигуры и квадраты, Квадраты планетарных

разумов, Магия планет, Магия кубика, Русская матрица, Славянская

матрица, Матрица ДНК.

Таблица перевода единиц измерения

Цифры в разных языках

Арабские цифры:

Алфавит Этруссков

спинтрии — спец монеты

Китайские цифры

Семафорная азбука (цифры)

Другие математические таблицы

Показаны 0 последних изменения

★ Шифр Виженера — Вики .. | Информация

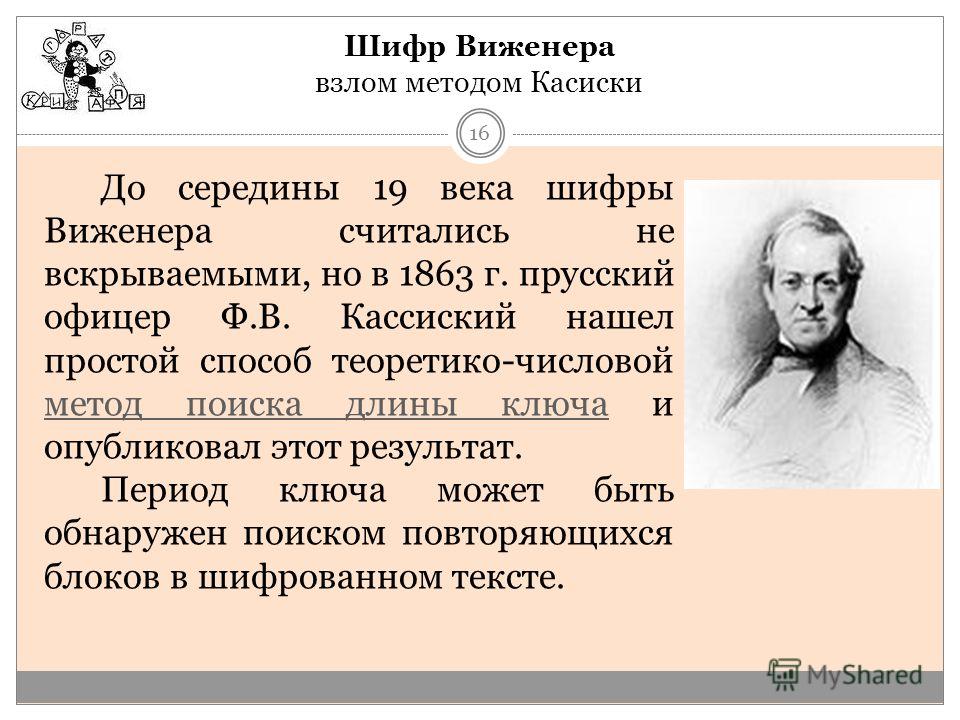

5. Тест Kasiski и определить длину ключа.

(Kasiski test and determine the key length)

Чарльз Babbidge был первым, кто разработал алгоритм атаки на шифр Виженера в 1854 году. стимулом к разработке алгоритма обмена письмами с Джоном Х. Б. в древности. он сказал, что он создал новый шифр, и отправил его «Journal of the Society of the Arts» когда Babbidi показал, что Туэйтс шифра является только частным случаем шифра Виженера, Туэйтс попросил его, чтобы взломать его. Бибиди расшифровал текст, который оказался поэмы «The Vision of Sin» Альфред Теннисон, зашифрованные сайта Emily (Эмили) — имя жены поэта. но он не опубликовал свое открытие. так что алгоритм назван в честь Фридриха Вильгельма Kasiski офицером в прусской армии, который, вне зависимости от Бэббидж разработал тот же алгоритм в 1863 году. И только в XX века, когда ученые изучили ноты Бэббиджа, есть информация о первом изобретателе этого алгоритма.

стимулом к разработке алгоритма обмена письмами с Джоном Х. Б. в древности. он сказал, что он создал новый шифр, и отправил его «Journal of the Society of the Arts» когда Babbidi показал, что Туэйтс шифра является только частным случаем шифра Виженера, Туэйтс попросил его, чтобы взломать его. Бибиди расшифровал текст, который оказался поэмы «The Vision of Sin» Альфред Теннисон, зашифрованные сайта Emily (Эмили) — имя жены поэта. но он не опубликовал свое открытие. так что алгоритм назван в честь Фридриха Вильгельма Kasiski офицером в прусской армии, который, вне зависимости от Бэббидж разработал тот же алгоритм в 1863 году. И только в XX века, когда ученые изучили ноты Бэббиджа, есть информация о первом изобретателе этого алгоритма.

Во-первых, давайте определим понятие индекса совпадения c i (с) {\свойства стиль отображения значение {ci}} этот текст является. давайте текст m {\свойства стиль отображения значение {m}}, соответствующий алфавит, состоящий из n {\свойства стиль отображения значение {n}} буквы. {2}}}. опытным путем проверено, что индекс играм длинные осмысленные тексты на английском языке, таких как «Моби Дик» имеет Mellvile примерно равна 0.065. конечно, в тексте, оставьте только 26 букв английский алфавит. В то же время совершенно случайно довольно длинный текст на 26 письма, в котором все буквы встречаются примерно одинаковое количество раз, равное 0.038. замечено, что «осмысленнее» текст, тем выше индекс совпадения. этот факт только помогает вычислить длину ключа для шифра Виженера.

{2}}}. опытным путем проверено, что индекс играм длинные осмысленные тексты на английском языке, таких как «Моби Дик» имеет Mellvile примерно равна 0.065. конечно, в тексте, оставьте только 26 букв английский алфавит. В то же время совершенно случайно довольно длинный текст на 26 письма, в котором все буквы встречаются примерно одинаковое количество раз, равное 0.038. замечено, что «осмысленнее» текст, тем выше индекс совпадения. этот факт только помогает вычислить длину ключа для шифра Виженера.

Пусть m = m 1 m 2 m 3. {\свойства стиль отображения значение м=, если{1}, если{2}, если{3}\лдоц } — текст, в котором m i (м) {\свойства стиль отображения значение m_{i}} (если{я}}) — его i {\свойства стиль отображения значение i} -я буква, и c = c 1 c 2 c 3 (с = с 1 с 2 с 3). {\свойства стиль отображения значение с=когда{1}была{2}была{3}\лдоц } — его шифра Виженера. если вы используете нормальную смену, то есть длины ключа| k | = 1 {\свойства стиль отображения значение |к|=1}, то должно быть равенство c i m = c i c (С и м = с я) {\свойства стиль отображения значение cim=cic} (МГК=МГИК}) потому что меняется только количество букв, но не их число вхождений. с m {\свойства стиль отображения значение m} — содержательное предположение о тексте c i c (с я) {\свойства стиль отображения значение cic} (Мги}) будет примерно равна стандартному значению c i (с) {\свойства стиль отображения значение ci} для данного языка. описывает пример обычного английского, так c i c (с я) ≃ 0, 065 {\Мги свойства стиль отображения значение\simeq 0.065}. конечно, маловероятно, что шифр Виженера в целом, полученный ключ длина 1. поэтому последовательно рассчитать следующие показатели совпадение: c i c 1 c 2 c 3 (с я с 1 с 2 с 3). = d 1 (Д 1) {\cic_ свойства стиль отображения значение{1}была{2}была{3}\лдоц=d_{1}} c i c 1 c 3 c 5 (с я с 1 с 3 с 5). = d 2 (д 2), {\cic_ свойства стиль отображения значение{1}была{3}была{5}\лдоц=d_{2},} c i c 1 c 4 c 7 (с я с 1 с 4 с 7). = d 3 (д 3), {\cic_ свойства стиль отображения значение{1}была{4}Когда{7}\лдоц=d_{3},}., {\свойства стиль отображения значение \лдоц,} c i c 1 c 1 (с я с 1 с 1) t c 1 (т с 1) 2 t. = d t (т), {\cic_ свойства стиль отображения значение{1}была{1, т}была{1 2Т}\лдоц=d_{Т}}.

с m {\свойства стиль отображения значение m} — содержательное предположение о тексте c i c (с я) {\свойства стиль отображения значение cic} (Мги}) будет примерно равна стандартному значению c i (с) {\свойства стиль отображения значение ci} для данного языка. описывает пример обычного английского, так c i c (с я) ≃ 0, 065 {\Мги свойства стиль отображения значение\simeq 0.065}. конечно, маловероятно, что шифр Виженера в целом, полученный ключ длина 1. поэтому последовательно рассчитать следующие показатели совпадение: c i c 1 c 2 c 3 (с я с 1 с 2 с 3). = d 1 (Д 1) {\cic_ свойства стиль отображения значение{1}была{2}была{3}\лдоц=d_{1}} c i c 1 c 3 c 5 (с я с 1 с 3 с 5). = d 2 (д 2), {\cic_ свойства стиль отображения значение{1}была{3}была{5}\лдоц=d_{2},} c i c 1 c 4 c 7 (с я с 1 с 4 с 7). = d 3 (д 3), {\cic_ свойства стиль отображения значение{1}была{4}Когда{7}\лдоц=d_{3},}., {\свойства стиль отображения значение \лдоц,} c i c 1 c 1 (с я с 1 с 1) t c 1 (т с 1) 2 t. = d t (т), {\cic_ свойства стиль отображения значение{1}была{1, т}была{1 2Т}\лдоц=d_{Т}}. {\свойства стиль отображения значение \лдоц } до тех пор, пока вы не получите d t (т) ≃ 0, 065 {\свойства стиль отображения значение d_{Т}\simeq 0.065}.

{\свойства стиль отображения значение \лдоц } до тех пор, пока вы не получите d t (т) ≃ 0, 065 {\свойства стиль отображения значение d_{Т}\simeq 0.065}.

Это может означать, что длина ключа равна t {\свойства стиль отображения значение t}, хотя это может быть ложный след.

Действительно, если длина ключа равна t {\свойства стиль отображения значение t}, текст c 1 c 1 (З. 1 З. 1) t c 1 (т с 1) 2 t. {\когда свойства стиль отображения значение{1}Когда{1, т}была{1 2Т}\лдоц } будет выведена из m 1 m 1 t m 1 2 t. {\свойства стиль отображения значение, если{1}, если{1, т}, если{1 2Т}\лдоц } сдвиг, таким образом, сохранит c i m 1 m 1 (с Я М 1 м 1) t m 1 2 t. {\cim_ свойства стиль отображения значение{1}, если{1, т}, если{1 2Т}\лдоц}, а текст m 1 m 1 t m 1 2 t. {\свойства стиль отображения значение, если{1}, если{1, т}, если{1 2Т}\лдоц }, в свою очередь, является случайной выборке осмысленный текст, следовательно, должен сохранить ее статистические характеристики, в частности, безработицы. если индекс соответствует некоторые язык неизвестен, использование тестовых Kasiski тоже можно. не нужно сравнивать значения показателей совпадение с нормативным значением, и когда этот показатель будет расти резко, это может указывать длину ключа. конечно, речь идет о стенограмме в то же время содержательные и длинные тексты. однако понятие смысла для формальных языков — понятие сложное.

если индекс соответствует некоторые язык неизвестен, использование тестовых Kasiski тоже можно. не нужно сравнивать значения показателей совпадение с нормативным значением, и когда этот показатель будет расти резко, это может указывать длину ключа. конечно, речь идет о стенограмме в то же время содержательные и длинные тексты. однако понятие смысла для формальных языков — понятие сложное.

Другое применение теста Kasiski является проверка сохранения частот букв, происходящие в шифрования. пусть c {\свойства стиль отображения значение c} — зашифрованный текст алгоритм шифрования неизвестен. Если вы знаете, что используется обычный английский алфавит и значение c i c (с я) {\свойства стиль отображения значение cic} (Мги}), близкий к 0.065, это позволяет предположить, что используется шифр сохраняет частоту. вполне возможно, что это шифр простой замены. В ситуации, когда значение c i c (с я) {\свойства стиль отображения значение cic} (Мги}) далеко 0.065, мы можем предположить, что использованный шифр, не сохраняют частоту, или текст был бессмысленным, или используется другой алфавит и т. п. короче, что-то было не так, и необходим более глубокий анализ.

п. короче, что-то было не так, и необходим более глубокий анализ.

Но вернемся к Виженера шифр. пусть определена необходимая длина ключа равна t {\свойства стиль отображения значение t}. теперь нам нужно найти сам ключ.

Гистограммы, построенные по стандартным частотам букв в языке, имеет свои отличительные особенности. они очень неоднородны использования букв в английском языке. эта неравномерность позволяет эффективно применить частотный анализ.

В первую очередь, обратить внимание «пики», соответствующих буквам A, E, H, I, N, O, R, S, T, и «пеньки», соответствующий J, Q, X, Z. однако, некоторые «пики» стоять бок о бок, и даже три: R, S, T Все. вместе дает очень специфический рельеф.

При использовании сдвига на 4, картинка циклически изменяется:

Наблюдаются циклические помощи сдвига на 4 единиц. Если вы не знаете смещение, это легко восстановить, руководствуясь здравым смыслом.

Криптография — Шифр Вернама и гаммирование

Шифр Вернама был предложен а 1917 г. телеграфистом Гильбертом Вернамом. Суть шифра Вернама том, что шифрованный тест есть объединение открытого текста и ключа с помощью исключающего ИЛИ (то есть EncryptedText = OpenText XOR Key). Ключ — случайная последовательность бит. Вернам построил телеграфный аппарат, который выполнял эту операцию после подачи ленты с ключом.

телеграфистом Гильбертом Вернамом. Суть шифра Вернама том, что шифрованный тест есть объединение открытого текста и ключа с помощью исключающего ИЛИ (то есть EncryptedText = OpenText XOR Key). Ключ — случайная последовательность бит. Вернам построил телеграфный аппарат, который выполнял эту операцию после подачи ленты с ключом.

Вернам заметил, что для обеспечения стойкости шифра каждая лента должна быть одноразовой. Это непросто применить на практике, потому возможно закольцовывать несколько лент, причём их длины различны и являются взаимно простыми. Например,

Как видим, в зелёной и жёлтой лентах нет закономерностей в размещении бит, при этом длины 7 и 5 — взаимно простые. Когда эта единая большая лента заканчивается, вновь начинаем с левого бита зелёной ленты. При практическом применении шифра Вернама, разумеется, лучше больше лент и длины побольше.

Возможно также применение так называемой схемы шифроблокнотов. Стороны, которые обмениваются сообщениями, имеют в своём распоряжении по одинаковому блокноту. На каждой страничке шифроблокнота — по ключу. После посылки очередного сообщения обе стороны вырывают страничку из своего блокнота, на которой был записан текущий ключ. Для следующего сообщения будет использоваться ключ со следующей страницы, которая потом так же будет вырвана. В современных условиях в качестве шифроблокнотов могут быть файлы на носителях электронной информации — тогда каждый раз удаляется очередной использованный ключ: все ключи одноразовые.

На каждой страничке шифроблокнота — по ключу. После посылки очередного сообщения обе стороны вырывают страничку из своего блокнота, на которой был записан текущий ключ. Для следующего сообщения будет использоваться ключ со следующей страницы, которая потом так же будет вырвана. В современных условиях в качестве шифроблокнотов могут быть файлы на носителях электронной информации — тогда каждый раз удаляется очередной использованный ключ: все ключи одноразовые.

Проблема в том, что шифроблокноты нужно как-то передать. Для этого нужна личная встреча или надёжный посредник. Чего нельзя точно — так это передавать шифроблокнот по тому же каналу, что будет использоваться для передачи сообщений. На крайняк следует использовать два канала — один для ключей, другой для сообщений. Тогда противнику придётся прослушивать два канала, чтобы раскрыть передаваемые сведения, что несколько усложняет его задачу.

Пусть есть какой-то алфавит, его символы закодированы числами. Каждое число предстваляется в виде группы из m бит, а m выбирается так, чтобы можно было закодировать все символы алфавита. Допустим, в алфавите 8 символов. Если m = 2, можем закодировать только 4 из них, а вот m = 3 — пойдёт.

Каждое число предстваляется в виде группы из m бит, а m выбирается так, чтобы можно было закодировать все символы алфавита. Допустим, в алфавите 8 символов. Если m = 2, можем закодировать только 4 из них, а вот m = 3 — пойдёт.

Есть открытый текст. Каждый символ имеет какой-то номер в алфавите, поэтому может быть закодирован теми самыми битами. Например, алфавит: {А = 00, Б = 01, В = 10, Г = 11}, m = 2. Тогда БАГ => 01 00 11. Эти группы бит соединяем в одну цепочку. То есть был БАГ, а стало 010011.

На всякий случай стоит пояснить, что такое псевдослучайные числа. Это числа, последовательность которых получена по некоторому алгоритму, причём так, что со стороны её трудно отличить от случайной. Некоторые алгориты получения псевдослучайных чисел можно узнать здесь.

Что дальше? Полученная ранее цепочка разбивается на блоки по q бит, пусть всего получилось N блоков. Пусть есть ещё группа G из p целых разных псевдослучайных чисел, не меньших 0 и не больших 2^q — 1 (^ — значок степени). Нумерация блоков и псевдослучайных чисел ведётся с нуля, i-ый блок складываем с q-битным представлением (i mod p)-го числа группы G, получаем какую-то группу бит B(i). Все полученные таким способом группы бит (то есть B(i), i = 0,1,…,N-1) объединяем и далее по полученному набору бит выписываем символы шифрованного текста.

Нумерация блоков и псевдослучайных чисел ведётся с нуля, i-ый блок складываем с q-битным представлением (i mod p)-го числа группы G, получаем какую-то группу бит B(i). Все полученные таким способом группы бит (то есть B(i), i = 0,1,…,N-1) объединяем и далее по полученному набору бит выписываем символы шифрованного текста.

Сложение бит делается так: если оба бита одинаковые, в итоге 0, иначе 1 (известно как операция XOR). Например, 101 + 110 = 011.

Важно, чтобы параметр q был довольно большим числом — это повышает стойкость к атакам.

Псевдослучайные числа получаются с помощью специальных генераторов псевдослучайных чисел (ГПСЧ). За счёт их применения псевдослучайную последовательность непосредственно хранить не нужно — вместо этого нужно хранить несколько параметров алгоритма генерации. Такие последовательности являются периодическими, и параметр p, указанный выше, как раз и есть период.

Теперь пример. Здесь просто покажем сложение блоков с псевдослучайной последовательностью, без пояснений по ГПСЧ. Возьмём русский алфавит без Ё, Тогда можно кодировать по 5 бит (A = 00000, Б = 00001, В = 00010…). Тогда БАГ = 000010000000011. Пусть q = 3, p = 2, G = десятичный вид:{4, 5} = двоичный вид: {100, 101} (для демонстрации пойдёт, хотя вообще это не особо случайный ряд, да и период маловат). БАГ = 000 010 000 000 011.

Возьмём русский алфавит без Ё, Тогда можно кодировать по 5 бит (A = 00000, Б = 00001, В = 00010…). Тогда БАГ = 000010000000011. Пусть q = 3, p = 2, G = десятичный вид:{4, 5} = двоичный вид: {100, 101} (для демонстрации пойдёт, хотя вообще это не особо случайный ряд, да и период маловат). БАГ = 000 010 000 000 011.

| Блок | «Налагаемые» биты | Сложение |

| 000 | 100 | 100 |

| 010 | 101 | 111 |

| 000 | 100 | 100 |

| 000 | 101 | 101 |

| 011 | 100 | 111 |

Посмотрите внимательно на среднюю колонку — «налагаемые» битовые наборы циклически повторяются: их меньше, чем блоков.

Наборы из правой колонки объядиняем. Поскольку символы алфавита кодируются 5 битами, группируем по 5 бит: ШИФР(БАГ) = 100111100101111 = {19, 25, 15}, то есть нам нужно найти в алфавите символы номер 19, 25, 15 (нумерация ведётся с нуля).

| 0-9 | АБВГДЕЖЗИЙ |

| 10-19 | КЛМНОПРСТУ |

| 20-29 | ФХЦЧШЩЪЫЬЭ |

| 30-31 | ЮЯ |

Итог — пресловутое УЩП. То есть БАГ изменился до неузнаваемости.

Описанный метод шифрования называется гаммированием. Последовательность бит, которая «преобразует» открытый текст, называется гаммой или гамма-последовательностью.

Поскольку x XOR x = 0, OpenText XOR Key XOR Key = OpenText. Это означает, что и для шифра Вернама, и для гаммирования алгоритм расшифрования тот же, что и алгоритм шифрования.

1. В гаммировании не используется никаких шифроблокнотов и прочей дряни, заставляющей полностью хранить ключ. Требуется только знание параметров ГПСЧ, на основе которых последовательность псевдослучайных чисел восстанавливается по мере необходимости — при шифровании и расшифровании.

2. Гаммирование является блочным шифром. Это было легко заметить на примере, где открытый текст делился на блоки бит (в табличке к нему один из столцов так и называется — «блок»). Шифр Вернама блочным не является, что легко понять по описанию. Он относится к так называемым поточным шифрам.

Как получить «рандомизированную» последовательность чисел?

1. Псевдослучайная генерация. Есть так называемые генераторы псевдослучайных чисел (ГПСЧ). Они создают закономерные ряды чисел, но закономерности плохо видны со стороны — тем, кто о них не знает. При этом числа обычно циклически повторяются. Допустим, ряд 5, 1, 4, 3, 7, 2, 6, 5, 1, 4… Тут 7 чисел, которые будут снова и снова повторяться. В таком случае период последовательности равен 7.

2. Неалгоритмический подход. Есть неалгоритмические пути получения случайных чисел. Для этого возможно использовать какие-либо случайные величины из внешнего мира — например, характеристики шумов, космического излучения и т. д. В конце концов, если просто зафиксировать текущий момент времени, то количество часов, минут, даже секунд неслучайно. А вот количество миллисекунд для нас непредсказуемо, то есть может считаться случайной величиной.

д. В конце концов, если просто зафиксировать текущий момент времени, то количество часов, минут, даже секунд неслучайно. А вот количество миллисекунд для нас непредсказуемо, то есть может считаться случайной величиной.

В реальных приложениях обычно используют ГПСЧ.

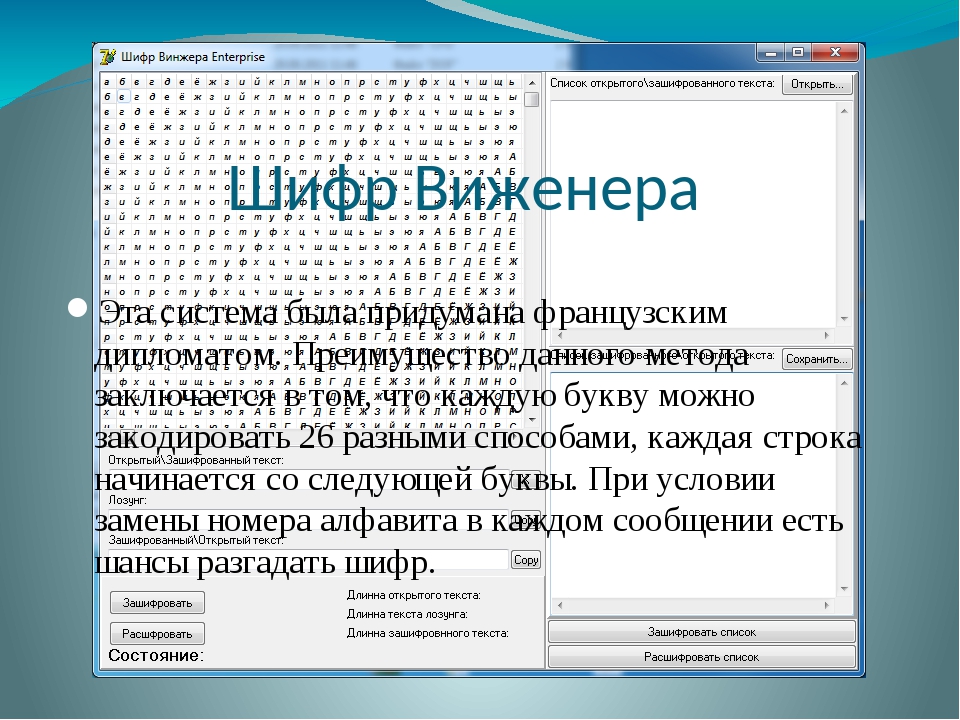

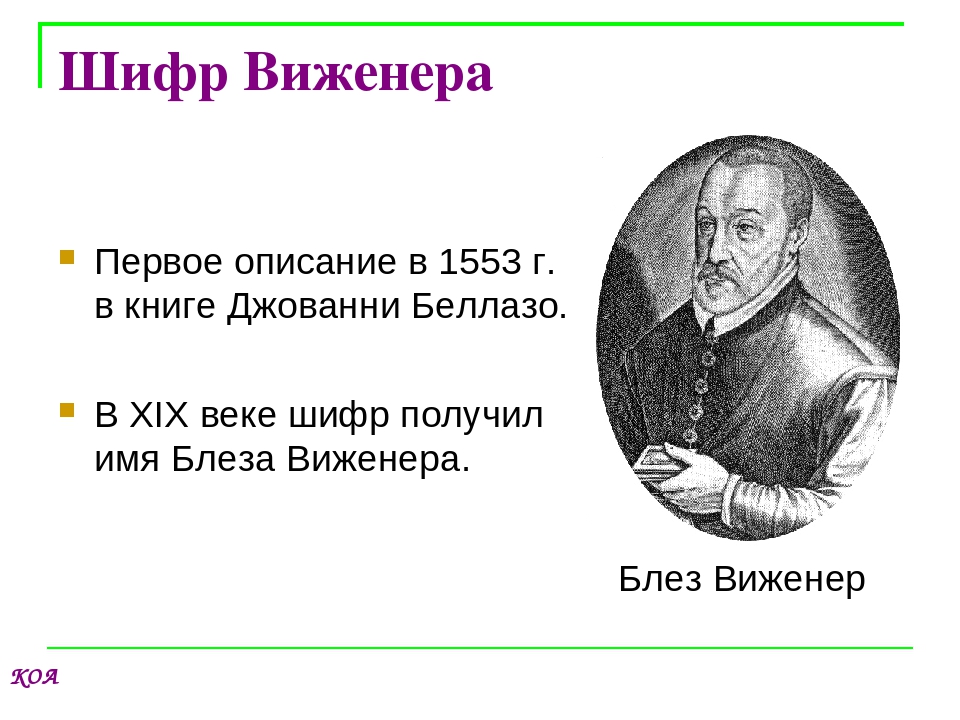

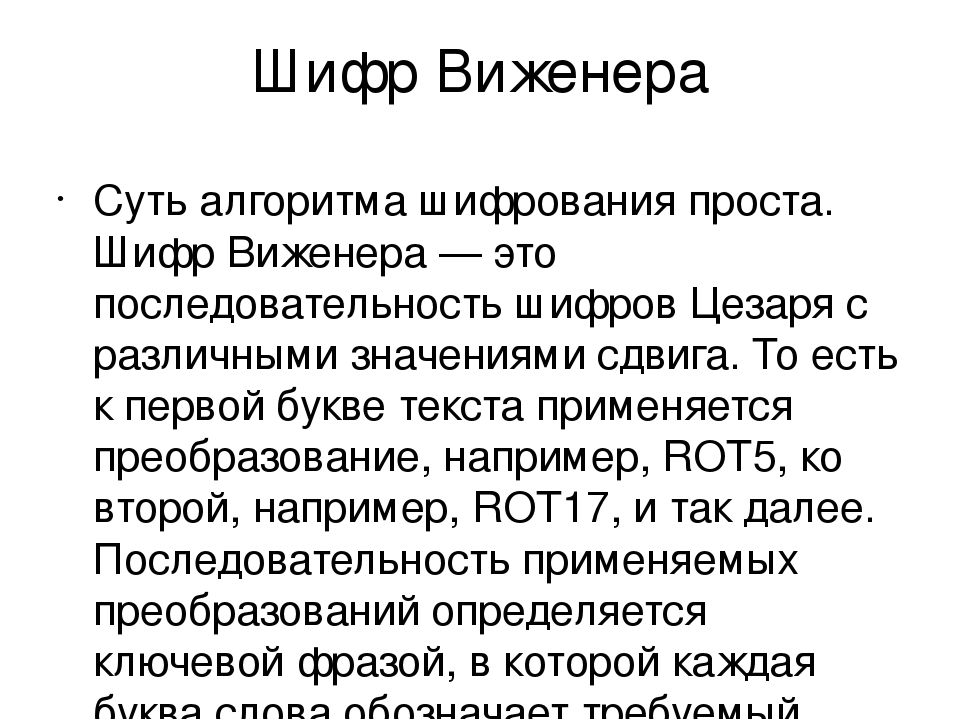

Шифр Виженера — метод полиалфавитного шифрования буквенного текста с использованием ключевого слова. Этот метод является простой формой многоалфавитной замены.

3. Применение

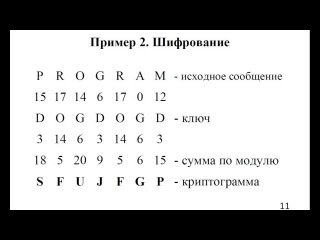

В XIX в. Большое распространение получил так называемый метод блокнотного шифрования. Им пользовались революционеры-народники, шпионы и т.п. Шифр использует фразы, взятые из языка, как ключ шифрования. Например, фраза: «14 июля — Mary’s birthday». Если использовать принятую для примеров нумерацию букв английского алфавита, то Marysbirthday означает 12, 0, 17, 24, 18, 1, 8, 17, 19, 7, 3, 0, 24 {\displaystyle {12.0.17.24.18.1.8.17.19.7.3.0.24}}. Для шифровки фразы Iamgoing ↔ 8, 0, 12, 6, 14, 8, 13, 6 {\displaystyle {8. 0.12.6.14.8.13.6}} производится сложение mod26 текста с ключом, в роли которого выступает записанная фраза. Получается 20, 0, 3, 4, 6, 9, 21, 23 {\displaystyle {20.0.3.4.6.9.21.23}} ↔ U A D E G J V X. Как видно, в данном случае это обыкновенное гаммирование. Французский криптограф Виженер предложил использовать ключ такого типа и в тех случаях, когда текст длиннее ключа, накладывая его столько раз, сколько нужно. При этом совсем необязательно, чтобы ключ получался из осмысленной фразы. Более того, это даже нежелательно, так как осмысленность может помочь взломщику шифра. Возьмем, например, текст: A SMOKE OF MOTHERLAND IS SWEET FOR US AND PLEASANT ↔ 0, 18, 12, 14, 10, 4, 14, 5, 12, 14, 19, 7, 4, 17, 11, 0, 13, 3, 8, 18, 18, 22, 4, 4, 19, 5, 14, 17, 20, 18, 0, 13, 3, 15, 11, 4, 0, 18, 0, 13, 19 {\displaystyle {0.18.12.14.10.4.14.5.12.14.19.7.4.17.11.0.13.3.8.18.18.22.4.4.19.5.14.17.20.18.0.13.3.15.11.4.0.18.0.13.19}} и ключ: 17, 9, 3, 8 {\displaystyle {17.9.3.8}}. Шифровка получается гаммированием mod26: Pt: 0, 18, 12, 14, 10, 4, 14, 5, 12, 14, 19, 7, 4, 17, 11, 0, 13, 3, 8, 18, {\displaystyle {0.

0.12.6.14.8.13.6}} производится сложение mod26 текста с ключом, в роли которого выступает записанная фраза. Получается 20, 0, 3, 4, 6, 9, 21, 23 {\displaystyle {20.0.3.4.6.9.21.23}} ↔ U A D E G J V X. Как видно, в данном случае это обыкновенное гаммирование. Французский криптограф Виженер предложил использовать ключ такого типа и в тех случаях, когда текст длиннее ключа, накладывая его столько раз, сколько нужно. При этом совсем необязательно, чтобы ключ получался из осмысленной фразы. Более того, это даже нежелательно, так как осмысленность может помочь взломщику шифра. Возьмем, например, текст: A SMOKE OF MOTHERLAND IS SWEET FOR US AND PLEASANT ↔ 0, 18, 12, 14, 10, 4, 14, 5, 12, 14, 19, 7, 4, 17, 11, 0, 13, 3, 8, 18, 18, 22, 4, 4, 19, 5, 14, 17, 20, 18, 0, 13, 3, 15, 11, 4, 0, 18, 0, 13, 19 {\displaystyle {0.18.12.14.10.4.14.5.12.14.19.7.4.17.11.0.13.3.8.18.18.22.4.4.19.5.14.17.20.18.0.13.3.15.11.4.0.18.0.13.19}} и ключ: 17, 9, 3, 8 {\displaystyle {17.9.3.8}}. Шифровка получается гаммированием mod26: Pt: 0, 18, 12, 14, 10, 4, 14, 5, 12, 14, 19, 7, 4, 17, 11, 0, 13, 3, 8, 18, {\displaystyle {0. 18.12.14.10.4.14.5.12.14.19.7.4.17.11.0.13.3.8.18,}} Key: 17, 9, 3, 8, 17, 9, 3, 8, 17, 9, 3, 8, 17, 9, 3, 8, 17, 9, 3, 8, {\displaystyle {17.9.3.8.17.9.3.8.17.9.3.8.17.9.3.8.17.9.3.8,}} Ct: 17, 1, 15, 22, 1, 13, 17, 13, 3, 23, 22, 15, 21, 0, 14, 8, 4, 12, 11, 0, {\displaystyle {17.1.15.22.1.13.17.13.3.23.22.15.21.0.14.8.4.12.11.0,}} Pt: 18, 22, 4, 4, 19, 5, 14, 17, 20, 18, 0, 13, 3, 15, 11, 4, 0, 18, 0, 13, 19, {\displaystyle {18.22.4.4.19.5.14.17.20.18.0.13.3.15.11.4.0.18.0.13.19,}} Key: 17, 9, 3, 8, 17, 9, 3, 8, 17, 9, 3, 8, 17, 9, 3, 8, 17, 9, 3, 8, 17, {\displaystyle {17.9.3.8.17.9.3.8.17.9.3.8.17.9.3.8.17.9.3.8.17,}} Ct: 9, 5, 7, 12, 10, 14, 17, 25, 11, 1, 3, 21, 20, 24, 14, 12, 17, 1, 3, 21, 10. {\displaystyle {9.5.7.12.10.14.17.25.11.1.3.21.20.24.14.12.17.1.3.21.10.}} Итак, шифр Виженера получается как повторяющаяся комбинация сдвигов. В общем случае этот шифр не сохраняет частоту встречающихся букв и по этой причине не может напрямую подвергаться статистическому анализу.

18.12.14.10.4.14.5.12.14.19.7.4.17.11.0.13.3.8.18,}} Key: 17, 9, 3, 8, 17, 9, 3, 8, 17, 9, 3, 8, 17, 9, 3, 8, 17, 9, 3, 8, {\displaystyle {17.9.3.8.17.9.3.8.17.9.3.8.17.9.3.8.17.9.3.8,}} Ct: 17, 1, 15, 22, 1, 13, 17, 13, 3, 23, 22, 15, 21, 0, 14, 8, 4, 12, 11, 0, {\displaystyle {17.1.15.22.1.13.17.13.3.23.22.15.21.0.14.8.4.12.11.0,}} Pt: 18, 22, 4, 4, 19, 5, 14, 17, 20, 18, 0, 13, 3, 15, 11, 4, 0, 18, 0, 13, 19, {\displaystyle {18.22.4.4.19.5.14.17.20.18.0.13.3.15.11.4.0.18.0.13.19,}} Key: 17, 9, 3, 8, 17, 9, 3, 8, 17, 9, 3, 8, 17, 9, 3, 8, 17, 9, 3, 8, 17, {\displaystyle {17.9.3.8.17.9.3.8.17.9.3.8.17.9.3.8.17.9.3.8.17,}} Ct: 9, 5, 7, 12, 10, 14, 17, 25, 11, 1, 3, 21, 20, 24, 14, 12, 17, 1, 3, 21, 10. {\displaystyle {9.5.7.12.10.14.17.25.11.1.3.21.20.24.14.12.17.1.3.21.10.}} Итак, шифр Виженера получается как повторяющаяся комбинация сдвигов. В общем случае этот шифр не сохраняет частоту встречающихся букв и по этой причине не может напрямую подвергаться статистическому анализу.

ⓘ Энциклопедия — Квадрат Полибия

3.

Историческая справка

Историческая справка

Ещё в далекой древности у человека возникла необходимость передачи сигналов на расстояние. Для усиления голоса при подаче сигналов на охоте стали применять простейшие рупоры в виде рогов, раковин и др. Целями подачи служили тамтамы, барабаны и подобные им устройства, а чуть позже световые средства — факелы, костры. Даже эти примитивные предметы световой сигнализации позволили резко увеличить расстояние, на котором людям удавалось поддерживать связь.

С развитием общества возникла необходимость в передаче более разнообразных сигналов, в том числе сигналов, смысл которых не был обусловлен заранее. В книге Полибия описан способ применения водяных часов, так называемых клепсидр, в устройстве для дальней сигнализации. Клепсидры представляли собой сосуды с водой, на поверхности которой находились поплавки с вертикальными стойками на них. Вода из сосудов вытекала с постоянной скоростью, и длина видимой части стоек была обратно пропорциональна времени. Суть использования клепсидр для сигнализации состояла в том, что их вертикальные стойки имели однотипную разметку: вместо часовых делений на них были написаны в одинаковой последовательности различные слова, команды и т. п. По условному сигналу с передающего пункта обе клепсидры одновременно запускались, а по другому сигналу останавливались в тот момент, когда на стойках была видна надпись, которую нужно было передать. Так как клепсидры были довольно точными часами, то на передающем и на приемном пунктах они показывали один и тот же сигнал. В этом способе связи дальность определялась условиями видимости сигналов, которые могли подаваться любыми другими известными тогда сигнальными средствами.

п. По условному сигналу с передающего пункта обе клепсидры одновременно запускались, а по другому сигналу останавливались в тот момент, когда на стойках была видна надпись, которую нужно было передать. Так как клепсидры были довольно точными часами, то на передающем и на приемном пунктах они показывали один и тот же сигнал. В этом способе связи дальность определялась условиями видимости сигналов, которые могли подаваться любыми другими известными тогда сигнальными средствами.

Это был, пожалуй, первый способ связи с использованием технических средств клепсидр, основанный на применении принципа синхронизации приборов во времени.

Полибий описывает также и второй способ сигнализации, основанный на ином принципе, изобретение которого он связывает с именами Клеоксена и Демоклита из Александрии. По этому способу для сигнализации использовали факелы, которые выставляли на сигнальной стене. При этом существовал определенный код, составленный следующим образом. Греческий алфавит 24 буквы разделяли на 5 групп таким образом, что каждая буква определялась номером группы и порядковым номером её в группе. Число факелов в левой части сигнальной стены означало номер группы, а число факелов в правой части стены — номер места в группе. Такой способ, хотя и требовал много времени на передачу каждого сигнала, однако давал возможность передавать буквенным текстом любое сообщение. Полибий, описывая этот способ, как раз приводил таблицу такого кода таблица Полибия, которая рассматривается в статье, в дальнейшем нашедшую применение во многих системах сигнализации. Это, по-видимому, была одна из первых попыток использовать код пятеричный двухразрядный для передачи информации.

Число факелов в левой части сигнальной стены означало номер группы, а число факелов в правой части стены — номер места в группе. Такой способ, хотя и требовал много времени на передачу каждого сигнала, однако давал возможность передавать буквенным текстом любое сообщение. Полибий, описывая этот способ, как раз приводил таблицу такого кода таблица Полибия, которая рассматривается в статье, в дальнейшем нашедшую применение во многих системах сигнализации. Это, по-видимому, была одна из первых попыток использовать код пятеричный двухразрядный для передачи информации.

Интересно заметить, что в несколько измененном виде код Полибия дошёл до наших дней и получил интересное название «тюремный шифр». Для его применения необходимо знать лишь естественный порядок расположения букв в алфавите как в указанных выше примерах для латинского и русского алфавитов. Число 3, например, передавалось путём трехкратного стука. При передаче буквы сперва отстукивалось число, соответствующее строке, в которой располагалась буква, а затем номер столбца. Например, буква «H» передавалась двукратным стуком вторая строка и затем трехкратным третий столбец. Доподлинно известно, что декабристы, посаженные в тюрьму после неудачного восстания 1825 года, не могли установить связь с находившимся в одиночной камере Петропавловской крепости князем Одоевским. Оказалось, что он не помнил естественный порядок расположения букв в русском и французском алфавитах другими языками он не владел. Декабристы для русского алфавита использовали прямоугольник размера 5×6 и сжатый до 30 букв алфавит. Поэтому «Тюремный шифр», строго говоря, не шифр, а способ модификации сообщения с целью его приведения к виду, удобному для передачи по каналу связи через стенку.

Например, буква «H» передавалась двукратным стуком вторая строка и затем трехкратным третий столбец. Доподлинно известно, что декабристы, посаженные в тюрьму после неудачного восстания 1825 года, не могли установить связь с находившимся в одиночной камере Петропавловской крепости князем Одоевским. Оказалось, что он не помнил естественный порядок расположения букв в русском и французском алфавитах другими языками он не владел. Декабристы для русского алфавита использовали прямоугольник размера 5×6 и сжатый до 30 букв алфавит. Поэтому «Тюремный шифр», строго говоря, не шифр, а способ модификации сообщения с целью его приведения к виду, удобному для передачи по каналу связи через стенку.

Красивый шифр букв. Линейное письмо А. Загадки убийцы Зодиака

Пожалуй, шифр Цезаря один из самых простейших способов шифрования данных. Он использовался Цезарем еще до нашей эры для тайной переписки. И если предложить любому человеку придумать свой алгоритм шифровки, то он, наверняка, «придумает» именно такой способ, ввиду его простоты.

Шифр Цезаря часто называют шифром сдвига

. Давайте разберемся, как шифровать данные с помощью этого метода криптографии.

Шифр Цезаря онлайн

Сервис предназначен для шифрования любого текста, используя для этого шифр сдвига (Цезаря). Шифруются только русские буквы, все остальные символы остаются без изменения.

Как шифровать

Предположим, что мы хотим зашифровать слово Россия. Рассмотрим, как для этого можно использовать шифр Цезаря. Для начала, вспомним русский алфавит и пронумеруем буквы по-порядку.

Итак, наше слово Россия. Попробуем его зашифровать. Для этого нам нужно определиться с шагом шифрования. Шаг шифрования или сдвиг — это число, которое указывает на сколько позиций мы будем смещаться влево или вправо по алфавиту.

Часто сдвиг называют ключом

. Его можно выбрать произвольно. В нашем примере выберем шаг равный 7. Таким образом каждую букву шифруемого слова мы будем смещать вправо (в сторону конца алфавита) на 7 позиций. Буква Р у нас имеет номер 18. Прибавим к 18 наш шаг и получим 25. Значит в зашифрованном слове вместо буквы Р будет буква с номером 25 — Ч. Буква о превратится в букву х. Буква с — в ш и так далее. В итоге после шифрования слово Россия превратится в Чхшшпё.

Буква Р у нас имеет номер 18. Прибавим к 18 наш шаг и получим 25. Значит в зашифрованном слове вместо буквы Р будет буква с номером 25 — Ч. Буква о превратится в букву х. Буква с — в ш и так далее. В итоге после шифрования слово Россия превратится в Чхшшпё.

- Р -> Ч

- о -> х

- с -> ш

- с -> ш

- и -> п

- я -> ё

Задавая шаг шифрования можно зашифровать любой текст.

Как расшифровать

Во-первых, вы можете воспользоваться специально созданным калькулятором на этой странице.

В поле для текста вводите зашифрованный текст, а наш сервис дешифрует его, используя все возможные варианты сдвига. На выходе вы получите все полученные результаты и вам останется только выбрать правильный. К примеру, у вас есть зашифрованный шифром Цезаря текст — «З шчхцж аьмцчн хлцчкнцен». Вставляем его в калькулятор и получаем варианты дешифрования, среди которого видим «Я помню чудное мгновенье» со сдвигом 24.

Ну и, естественно, вы можете произвести дешифровку вручную. Но такая расшифровка займет очень много времени.

Но такая расшифровка займет очень много времени.

В шифрах замены (или шифрах подстановки), в отличие от , элементы текста не меняют свою последовательность, а изменяются сами, т.е. происходит замена исходных букв на другие буквы или символы (один или несколько) по неким правилам.

На этой страничке описаны шифры, в которых замена происходит на буквы или цифры. Когда же замена происходит на какие-то другие не буквенно-цифровые символы, на комбинации символов или рисунки, это называют прямым .

Моноалфавитные шифры

В шифрах с моноалфавитной заменой каждая буква заменяется на одну и только одну другую букву/символ или группу букв/символов. Если в алфавите 33 буквы, значит есть 33 правила замены: на что менять А, на что менять Б и т.д.

Такие шифры довольно легко расшифровать даже без знания ключа. Делается это при помощи частотного анализа

зашифрованного текста — надо посчитать, сколько раз каждая буква встречается в тексте, и затем поделить на общее число букв. Получившуюся частоту надо сравнить с эталонной. Самая частая буква для русского языка — это буква О, за ней идёт Е и т.д. Правда, работает частотный анализ на больших литературных текстах. Если текст маленький или очень специфический по используемым словам, то частотность букв будет отличаться от эталонной, и времени на разгадывание придётся потратить больше. Ниже приведена таблица частотности букв (то есть относительной частоты встречаемых в тексте букв) русского языка, рассчитанная на базе НКРЯ .

Получившуюся частоту надо сравнить с эталонной. Самая частая буква для русского языка — это буква О, за ней идёт Е и т.д. Правда, работает частотный анализ на больших литературных текстах. Если текст маленький или очень специфический по используемым словам, то частотность букв будет отличаться от эталонной, и времени на разгадывание придётся потратить больше. Ниже приведена таблица частотности букв (то есть относительной частоты встречаемых в тексте букв) русского языка, рассчитанная на базе НКРЯ .

Использование метода частотного анализа для расшифровки шифрованных сообщений красиво описано во многих литературных произведениях, например, у Артура Конана Дойля в романе « » или у Эдгара По в « ».

Составить кодовую таблицу для шифра моноалфавитной замены легко, но запомнить её довольно сложно и при утере восстановить практически невозможно, поэтому обычно придумывают какие-то правила составления таких кодовых страниц. Ниже приведены самые известные из таких правил.

Случайный код

Как я уже писал выше, в общем случае для шифра замены надо придумать, какую букву на какую надо заменять. Самое простое — взять и случайным образом перемешать буквы алфавита, а потом их выписать под строчкой алфавита. Получится кодовая таблица. Например, вот такая:

Самое простое — взять и случайным образом перемешать буквы алфавита, а потом их выписать под строчкой алфавита. Получится кодовая таблица. Например, вот такая:

Число вариантов таких таблиц для 33 букв русского языка = 33! ≈ 8.683317618811886*10 36 . С точки зрения шифрования коротких сообщений — это самый идеальный вариант: чтобы расшифровать, надо знать кодовую таблицу. Перебрать такое число вариантов невозможно, а если шифровать короткий текст, то и частотный анализ не применишь.

Но для использования в квестах такую кодовую таблицу надо как-то по-красивее преподнести. Разгадывающий должен для начала эту таблицу либо просто найти, либо разгадать некую словесно-буквенную загадку. Например, отгадать или решить .

Ключевое слово

Один из вариантов составления кодовой таблицы — использование ключевого слова. Записываем алфавит, под ним вначале записываем ключевое слово, состоящее из неповторяющихся букв, а затем выписываем оставшиеся буквы. Например, для слова «манускрипт»

получим вот такую таблицу:

Как видим, начало таблицы перемешалось, а вот конец остался неперемешенным. Это потому, что самая «старшая» буква в слове «манускрипт» — буква «У», вот после неё и остался неперемешенный «хвост». Буквы в хвосте останутся незакодированными. Можно оставить и так (так как большая часть букв всё же закодирована), а можно взять слово, которое содержит в себе буквы А и Я, тогда перемешаются все буквы, и «хвоста» не будет.

Это потому, что самая «старшая» буква в слове «манускрипт» — буква «У», вот после неё и остался неперемешенный «хвост». Буквы в хвосте останутся незакодированными. Можно оставить и так (так как большая часть букв всё же закодирована), а можно взять слово, которое содержит в себе буквы А и Я, тогда перемешаются все буквы, и «хвоста» не будет.

Само же ключевое слово можно предварительно тоже загадать, например при помощи или . Например, вот так:

Разгадав арифметический ребус-рамку и сопоставив буквы и цифры зашифрованного слова, затем нужно будет получившееся слово вписать в кодовую таблицу вместо цифр, а оставшиеся буквы вписать по-порядку. Получится вот такая кодовая таблица:

Атбаш

Изначально шифр использовался для еврейского алфавита, отсюда и название. Слово атбаш (אתבש) составлено из букв «алеф», «тав», «бет» и «шин», то есть первой, последней, второй и предпоследней букв еврейского алфавита. Этим задаётся правило замены: алфавит выписывается по порядку, под ним он же выписывается задом наперёд. Тем самым первая буква кодируется в последнюю, вторая — в предпоследнюю и т.д.

Тем самым первая буква кодируется в последнюю, вторая — в предпоследнюю и т.д.

Фраза «ВОЗЬМИ ЕГО В ЭКСЕПШН» превращается при помощи этого шифра в «ЭРЧГТЦ ЪЬР Э ВФНЪПЖС».

Онлайн-калькулятор шифра Атбаш

ROT1

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, A заменяется на Б, Б на В и т.д., а Я заменяется на А. «ROT1» значит «ROTate 1 letter forward through the alphabet» (англ. «поверните/сдвиньте алфавит на одну букву вперед»). Сообщение «Хрюклокотам хрюклокотамит по ночам» станет «Цсялмплпубн цсялмплпубнйу рп опшбн». ROT1 весело использовать, потому что его легко понять даже ребёнку, и легко применять для шифрования. Но его так же легко и расшифровать.

Шифр Цезаря

Шифр Цезаря — один из древнейших шифров. При шифровании каждая буква заменяется другой, отстоящей от неё в алфавите не на одну, а на большее число позиций. Шифр назван в честь римского императора Гая Юлия Цезаря, использовавшего его для секретной переписки. Он использовал сдвиг на три буквы (ROT3). Шифрование для русского алфавита многие предлагают делать с использованием такого сдвига:

Он использовал сдвиг на три буквы (ROT3). Шифрование для русского алфавита многие предлагают делать с использованием такого сдвига:

Я всё же считаю, что в русском языке 33 буквы, поэтому предлагаю вот такую кодовую таблицу:

Интересно, что в этом варианте в алфавите замены читается фраза «где ёж?»:)

Но сдвиг ведь можно делать на произвольное число букв — от 1 до 33. Поэтому для удобства можно сделать диск, состоящий из двух колец, вращающихся относительно друг друга на одной оси, и написать на кольцах в секторах буквы алфавита. Тогда можно будет иметь под рукой ключ для кода Цезаря с любым смещением. А можно совместить на таком диске шифр Цезаря с атбашем, и получится что-то вроде этого:

Собственно, поэтому такие шифры и называются ROT — от английского слова «rotate» — «вращать».

ROT5

В этом варианте кодируются только цифры, остальной текст остаётся без изменений. Производится 5 замен, поэтому и ROT5: 0↔5, 1↔6, 2↔7, 3↔8, 4↔9.

ROT13

ROT13 — это вариация шифра Цезаря для латинского алфавита со сдвигом на 13 символов. может означать HTTP:⁄⁄ .

может означать HTTP:⁄⁄ .

Квадрат Полибия

Полибий — греческий историк, полководец и государственный деятель, живший в III веке до н.э. Он предложил оригинальный код простой замены, который стал известен как «квадрат Полибия» (англ. Polybius square) или шахматная доска Полибия. Данный вид кодирования изначально применялся для греческого алфавита, но затем был распространен на другие языки. Буквы алфавита вписываются в квадрат или подходящий прямоугольник. Если букв для квадрата больше, то их можно объединять в одной ячейке.

Такую таблицу можно использовать как в шифре Цезаря. Для шифрования на квадрате находим букву текста и вставляем в шифровку нижнюю от неё в том же столбце. Если буква в нижней строке, то берём верхнюю из того же столбца. Для кириллицы можно использовать таблицу РОТ11

(аналог шифра Цезаря со сдвигом на 11 символов):

Буквы первой строки кодируются в буквы второй, второй — в третью, а третьей — в первую.

Но лучше, конечно, использовать «фишку» квадрата Полибия — координаты букв:

Под каждой буквой кодируемого текста записываем в столбик

две координаты (верхнюю и боковую). Получится две строки. Затем выписываем эти две строки в одну строку, разбиваем её на пары цифр и используя эти пары как координаты, вновь кодируем по квадрату Полибия.

Получится две строки. Затем выписываем эти две строки в одну строку, разбиваем её на пары цифр и используя эти пары как координаты, вновь кодируем по квадрату Полибия.

Можно усложнить. Исходные координаты выписываем в строку без разбиений на пары, сдвигаем на нечётное

количество шагов, разбиваем полученное на пары и вновь кодируем.

Квадрат Полибия можно создавать и с использованием кодового слова. Сначала в таблицу вписывается кодовое слово, затем остальные буквы. Кодовое слово при этом не должно содержать повторяющихся букв.

Вариант шифра Полибия используют в тюрьмах, выстукивая координаты букв — сначала номер строки, потом номер буквы в строке.

Стихотворный шифр

Этот метод шифрования похож на шифр Полибия, только в качестве ключа используется не алфавит, а стихотворение, которое вписывается построчно в квадрат заданного размера (например, 10×10). Если строка не входит, то её «хвост» обрезается. Далее полученный квадрат используется для кодирования текста побуквенно двумя координатами, как в квадрате Полибия.

Ну чем не шифр? Самый что ни на есть шифр замены. В качестве кодовой таблицы выступает клавиатура.

Таблица перекодировки выглядит вот так:

Литорея

Литорея (от лат. littera — буква) — тайнописание, род шифрованного письма, употреблявшегося в древнерусской рукописной литературе. Известна литорея двух родов: простая и мудрая. Простая, иначе называемая тарабарской грамотой, заключается в следующем. Если «е» и «ё» считать за одну букву, то в русском алфавите остаётся тридцать две буквы, которые можно записать в два ряда — по шестнадцать букв в каждом:

Получится русский аналог шифра ROT13 — РОТ16

🙂 При шифровке верхнюю букву меняют на нижнюю, а нижнюю — на верхнюю. Ещё более простой вариант литореи — оставляют только двадцать согласных букв:

Получается шифр РОТ10

. При шифровании меняют только согласные, а гласные и остальные, не попавшие в таблицу, оставляют как есть. Получается что-то типа «словарь → лсошамь» и т. п.

п.

Мудрая литорея предполагает более сложные правила подстановки. В разных дошедших до нас вариантах используются подстановки целых групп букв, а также числовые комбинации: каждой согласной букве ставится в соответствие число, а потом совершаются арифметические действия над получившейся последовательностью чисел.

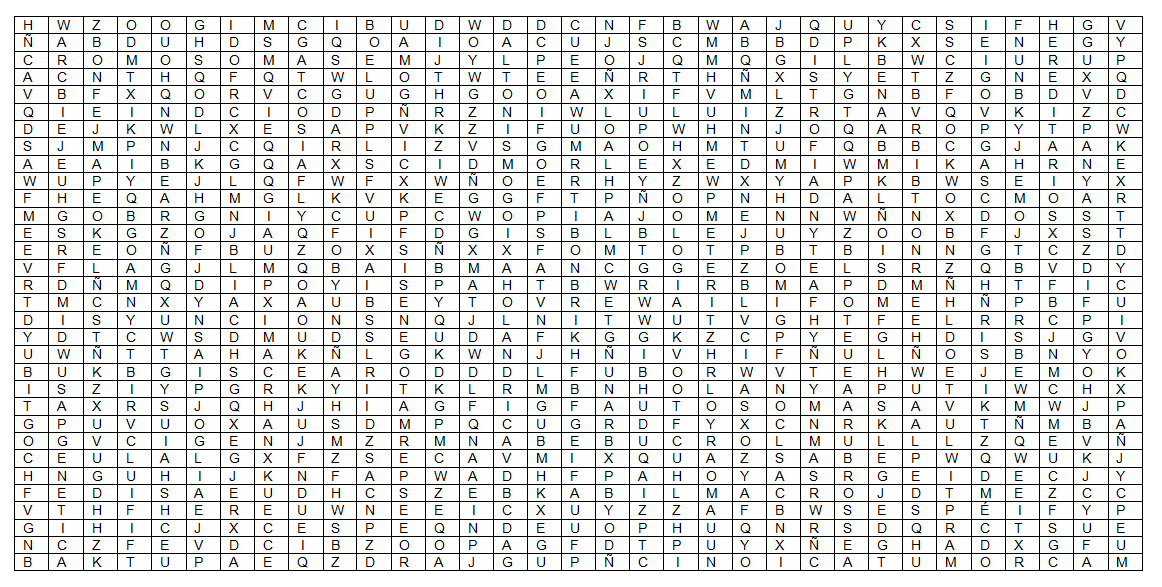

Шифрование биграммами

Шифр Плейфера

Шифр Плейфера — ручная симметричная техника шифрования, в которой впервые использована замена биграмм. Изобретена в 1854 году Чарльзом Уитстоном. Шифр предусматривает шифрование пар символов (биграмм), вместо одиночных символов, как в шифре подстановки и в более сложных системах шифрования Виженера. Таким образом, шифр Плейфера более устойчив к взлому по сравнению с шифром простой замены, так как затрудняется частотный анализ.

Шифр Плейфера использует таблицу 5х5 (для латинского алфавита, для русского алфавита необходимо увеличить размер таблицы до 6х6), содержащую ключевое слово или фразу. Для создания таблицы и использования шифра достаточно запомнить ключевое слово и четыре простых правила. Чтобы составить ключевую таблицу, в первую очередь нужно заполнить пустые ячейки таблицы буквами ключевого слова (не записывая повторяющиеся символы), потом заполнить оставшиеся ячейки таблицы символами алфавита, не встречающимися в ключевом слове, по порядку (в английских текстах обычно опускается символ «Q», чтобы уменьшить алфавит, в других версиях «I» и «J» объединяются в одну ячейку). Ключевое слово и последующие буквы алфавита можно вносить в таблицу построчно слева-направо, бустрофедоном или по спирали из левого верхнего угла к центру. Ключевое слово, дополненное алфавитом, составляет матрицу 5х5 и является ключом шифра.

Чтобы составить ключевую таблицу, в первую очередь нужно заполнить пустые ячейки таблицы буквами ключевого слова (не записывая повторяющиеся символы), потом заполнить оставшиеся ячейки таблицы символами алфавита, не встречающимися в ключевом слове, по порядку (в английских текстах обычно опускается символ «Q», чтобы уменьшить алфавит, в других версиях «I» и «J» объединяются в одну ячейку). Ключевое слово и последующие буквы алфавита можно вносить в таблицу построчно слева-направо, бустрофедоном или по спирали из левого верхнего угла к центру. Ключевое слово, дополненное алфавитом, составляет матрицу 5х5 и является ключом шифра.

Для того, чтобы зашифровать сообщение, необходимо разбить его на биграммы (группы из двух символов), например «Hello World» становится «HE LL OW OR LD», и отыскать эти биграммы в таблице. Два символа биграммы соответствуют углам прямоугольника в ключевой таблице. Определяем положения углов этого прямоугольника относительно друг друга. Затем руководствуясь следующими 4 правилами зашифровываем пары символов исходного текста:

1) Если два символа биграммы совпадают, добавляем после первого символа «Х», зашифровываем новую пару символов и продолжаем. В некоторых вариантах шифра Плейфера вместо «Х» используется «Q».

В некоторых вариантах шифра Плейфера вместо «Х» используется «Q».

2) Если символы биграммы исходного текста встречаются в одной строке, то эти символы замещаются на символы, расположенные в ближайших столбцах справа от соответствующих символов. Если символ является последним в строке, то он заменяется на первый символ этой же строки.

3) Если символы биграммы исходного текста встречаются в одном столбце, то они преобразуются в символы того же столбца, находящимися непосредственно под ними. Если символ является нижним в столбце, то он заменяется на первый символ этого же столбца.

4) Если символы биграммы исходного текста находятся в разных столбцах и разных строках, то они заменяются на символы, находящиеся в тех же строках, но соответствующие другим углам прямоугольника.

Для расшифровки необходимо использовать инверсию этих четырёх правил, откидывая символы «Х» (или «Q») , если они не несут смысла в исходном сообщении.

Рассмотрим пример составления шифра. Используем ключ «Playfair example», тогда матрица примет вид:

Используем ключ «Playfair example», тогда матрица примет вид:

Зашифруем сообщение «Hide the gold in the tree stump». Разбиваем его на пары, не забывая про правило . Получаем: «HI DE TH EG OL DI NT HE TR EX ES TU MP». Далее применяем правила -:

1. Биграмма HI формирует прямоугольник, заменяем её на BM.

2. Биграмма DE расположена в одном столбце, заменяем её на ND.

3. Биграмма TH формирует прямоугольник, заменяем её на ZB.

4. Биграмма EG формирует прямоугольник, заменяем её на XD.

5. Биграмма OL формирует прямоугольник, заменяем её на KY.

6. Биграмма DI формирует прямоугольник, заменяем её на BE.

7. Биграмма NT формирует прямоугольник, заменяем её на JV.

8. Биграмма HE формирует прямоугольник, заменяем её на DM.

9. Биграмма TR формирует прямоугольник, заменяем её на UI.

10. Биграмма EX находится в одной строке, заменяем её на XM.

11. Биграмма ES формирует прямоугольник, заменяем её на MN.

12. Биграмма TU находится в одной строке, заменяем её на UV.

Биграмма TU находится в одной строке, заменяем её на UV.

13. Биграмма MP формирует прямоугольник, заменяем её на IF.

Получаем зашифрованный текст «BM ND ZB XD KY BE JV DM UI XM MN UV IF». Таким образом сообщение «Hide the gold in the tree stump» преобразуется в «BMNDZBXDKYBEJVDMUIXMMNUVIF».

Двойной квадрат Уитстона

Чарльз Уитстон разработал не только шифр Плейфера, но и другой метод шифрования биграммами, который называют «двойным квадратом». Шифр использует сразу две таблицы, размещенные по одной горизонтали, а шифрование идет биграммами, как в шифре Плейфера.

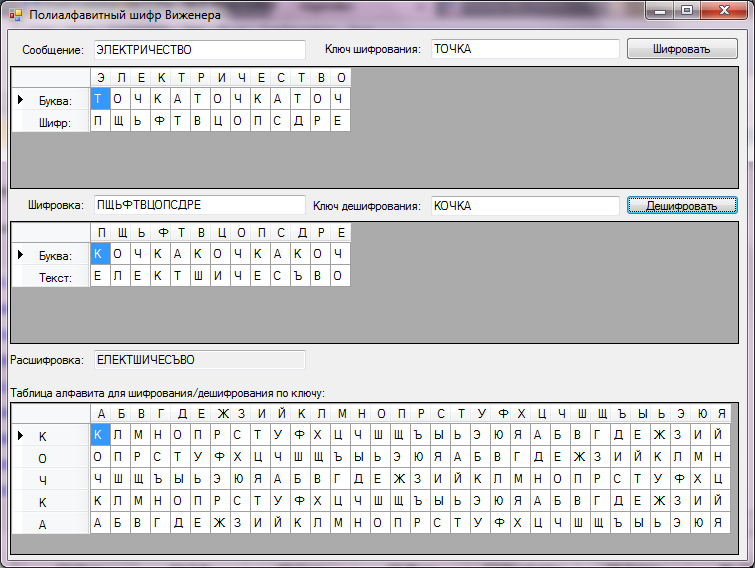

Имеется две таблицы со случайно расположенными в них русскими алфавитами.

Перед шифрованием исходное сообщение разбивают на биграммы. Каждая биграмма шифруется отдельно. Первую букву биграммы находят в левой таблице, а вторую букву — в правой таблице. Затем мысленно строят прямоугольник так, чтобы буквы биграммы лежали в его противоположных вершинах. Другие две вершины этого прямоугольника дают буквы биграммы шифртекста.

Предположим, что шифруется биграмма исходного текста ИЛ. Буква И находится в столбце 1 и строке 2 левой таблицы. Буква Л находится в столбце 5 и строке 4 правой таблицы. Это означает, что прямоугольник образован строками 2 и 4, а также столбцами 1 левой таблицы и 5 правой таблицы. Следовательно, в биграмму шифртекста входят буква О, расположенная в столбце 5 и строке 2 правой таблицы, и буква В, расположенная в столбце 1 и строке 4 левой таблицы, т.е. получаем биграмму шифртекста ОВ.

Если обе буквы биграммы сообщения лежат в одной строке, то и буквы шифртекста берут из этой же строки. Первую букву биграммы шифртекста берут из левой таблицы в столбце, соответствующем второй букве биграммы сообщения. Вторая же буква биграммы шифртекста берется из правой таблицы в столбце, соответствующем первой букве биграммы сообщения. Поэтому биграмма сообщения ТО превращается в биграмму шифртекста ЖБ. Аналогичным образом шифруются все биграммы сообщения:

Сообщение ПР ИЛ ЕТ АЮ _Ш ЕС ТО ГО

Шифртекст ПЕ ОВ ЩН ФМ ЕШ РФ БЖ ДЦ

Шифрование методом «двойного квадрата» дает весьма устойчивый к вскрытию и простой в применении шифр. Взламывание шифртекста «двойного квадрата» требует больших усилий, при этом длина сообщения должна быть не менее тридцати строк, а без компьютера вообще не реально.

Взламывание шифртекста «двойного квадрата» требует больших усилий, при этом длина сообщения должна быть не менее тридцати строк, а без компьютера вообще не реально.

Полиалфавитные шифры

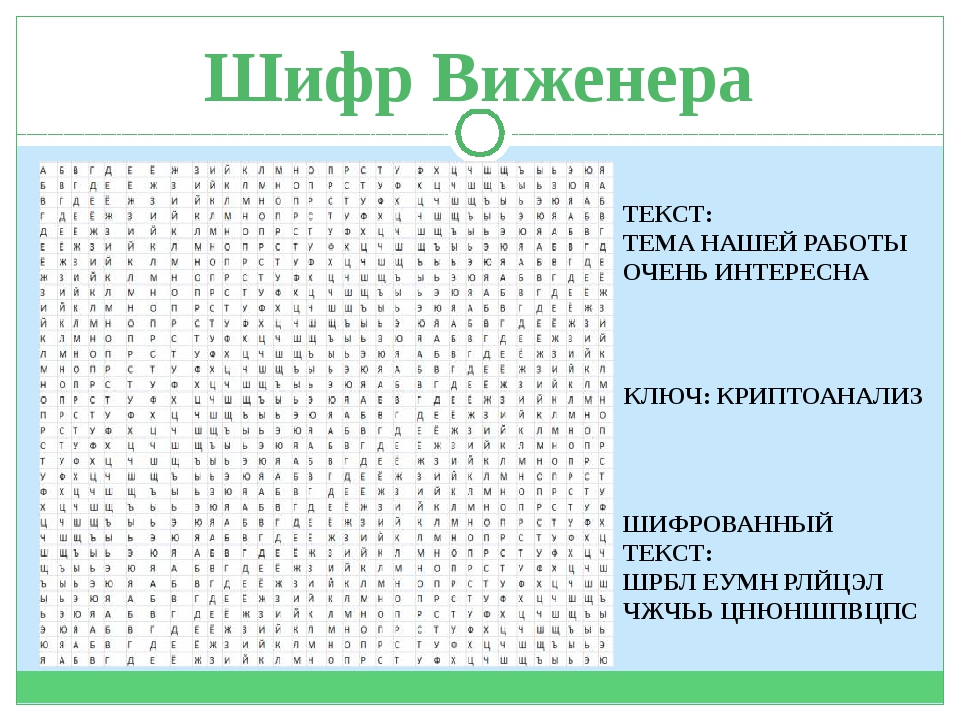

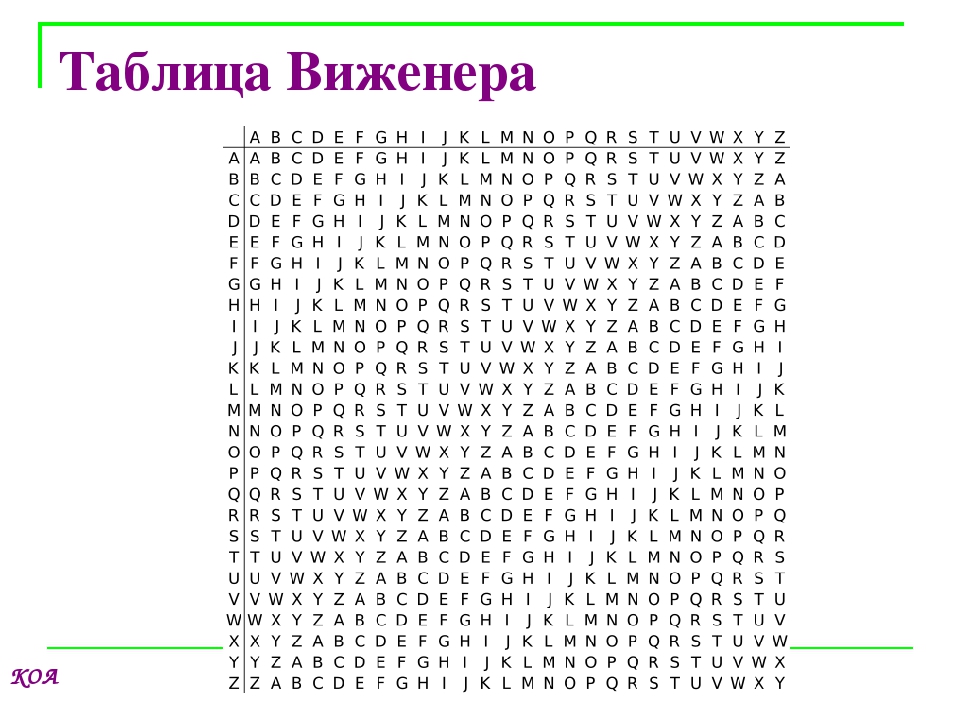

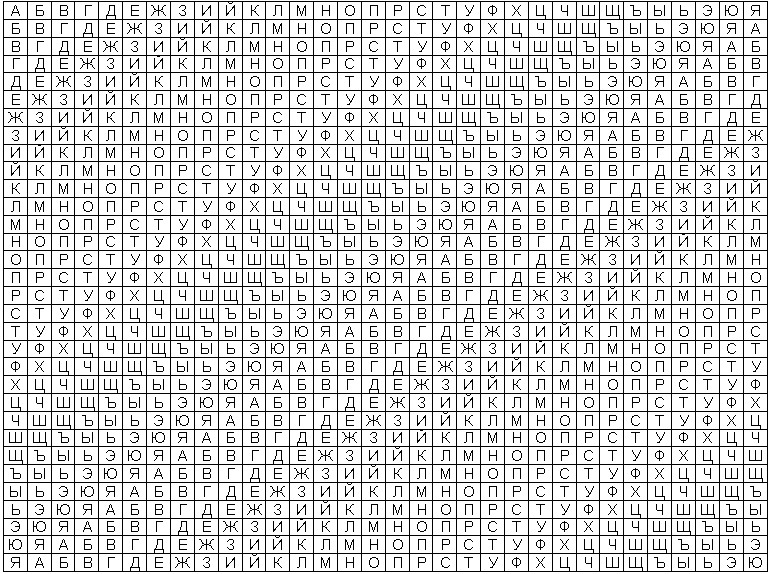

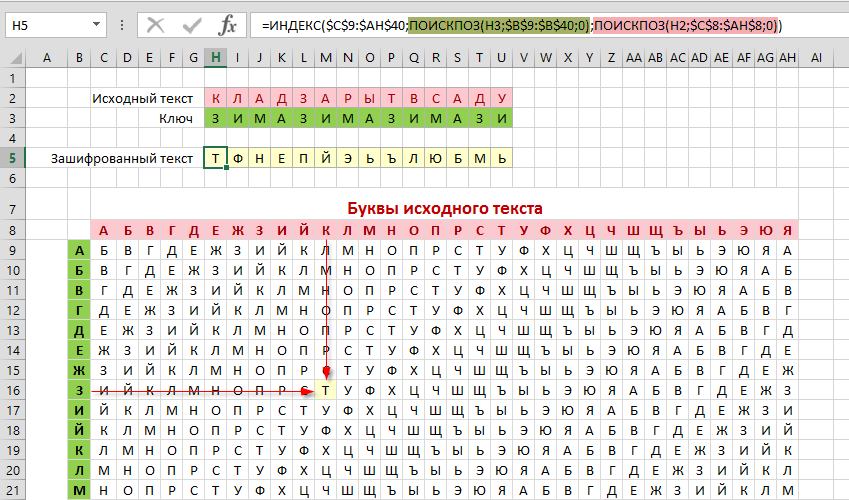

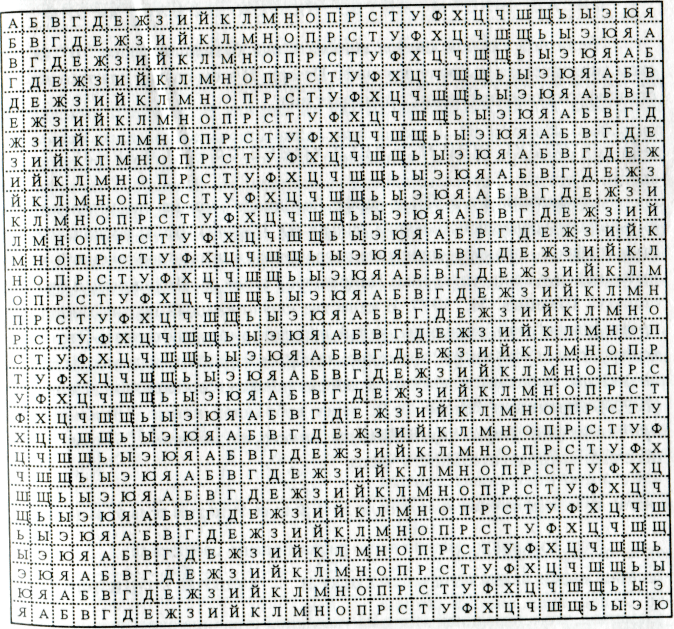

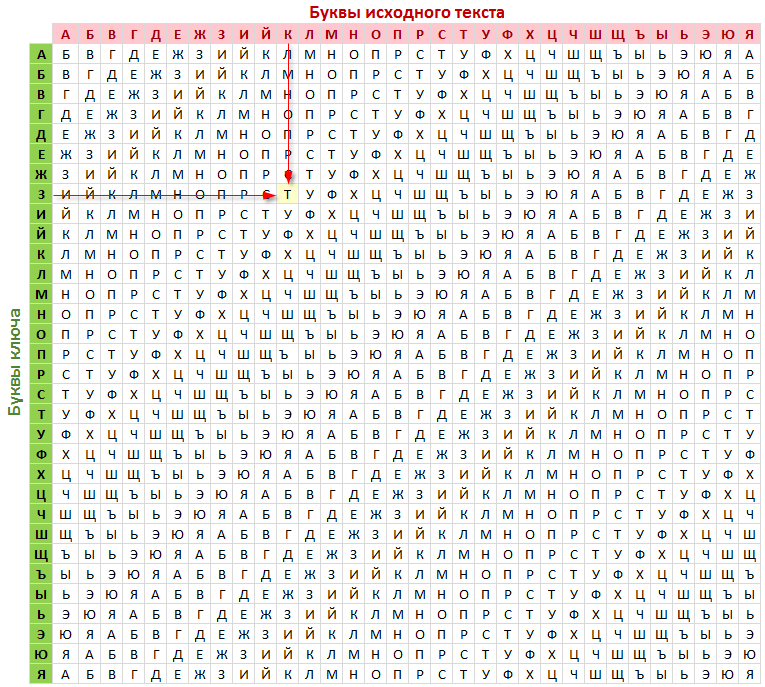

Шифр Виженера

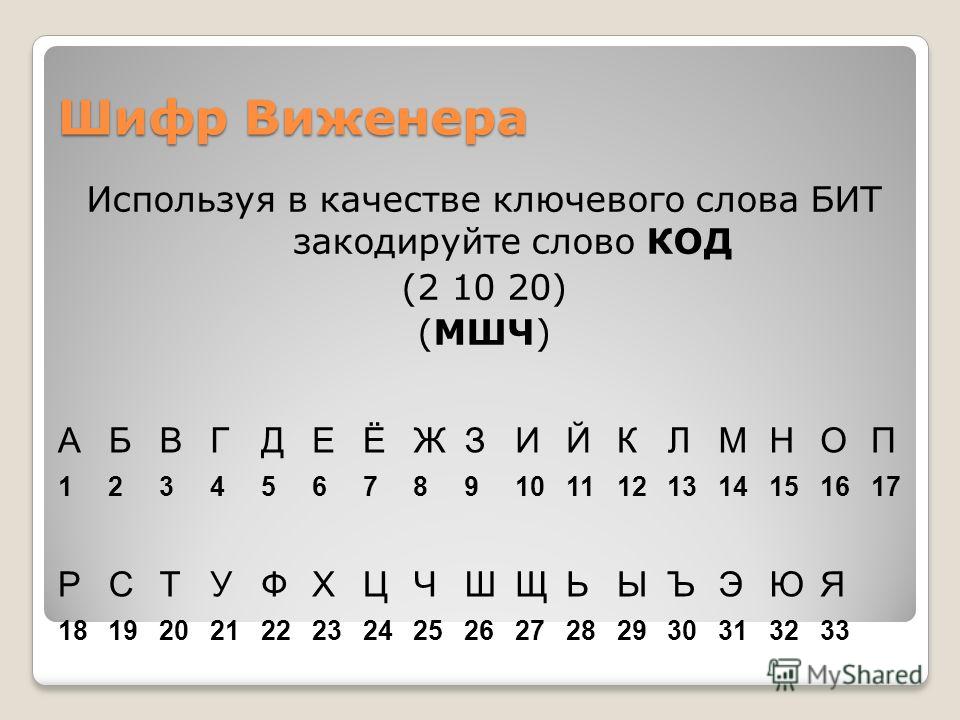

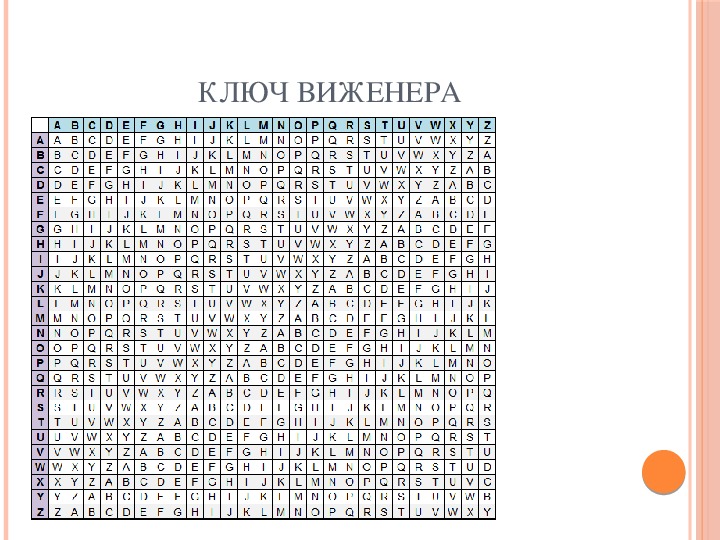

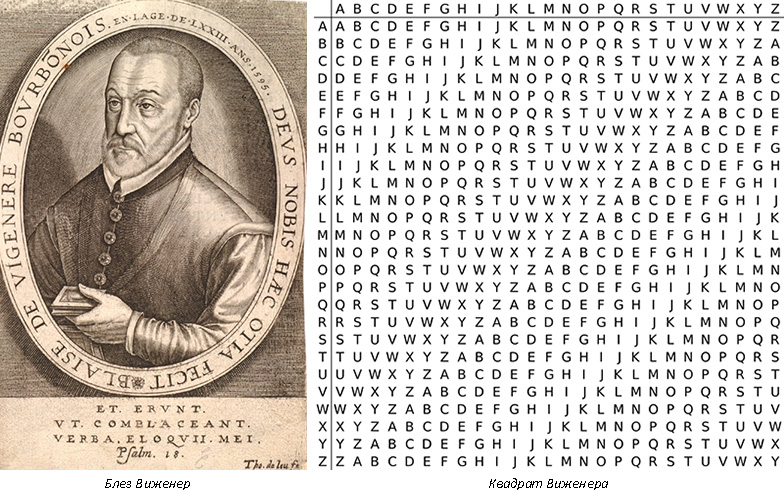

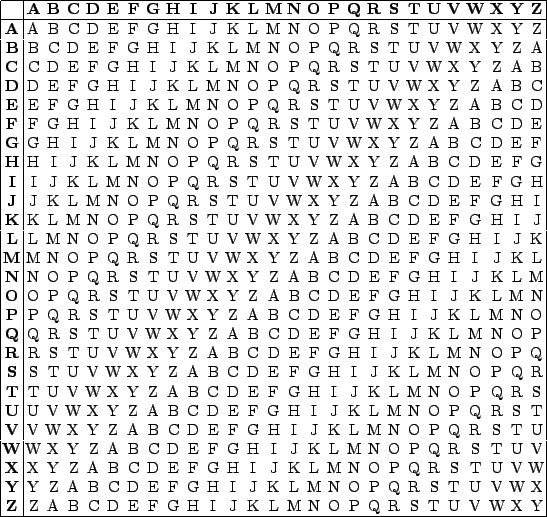

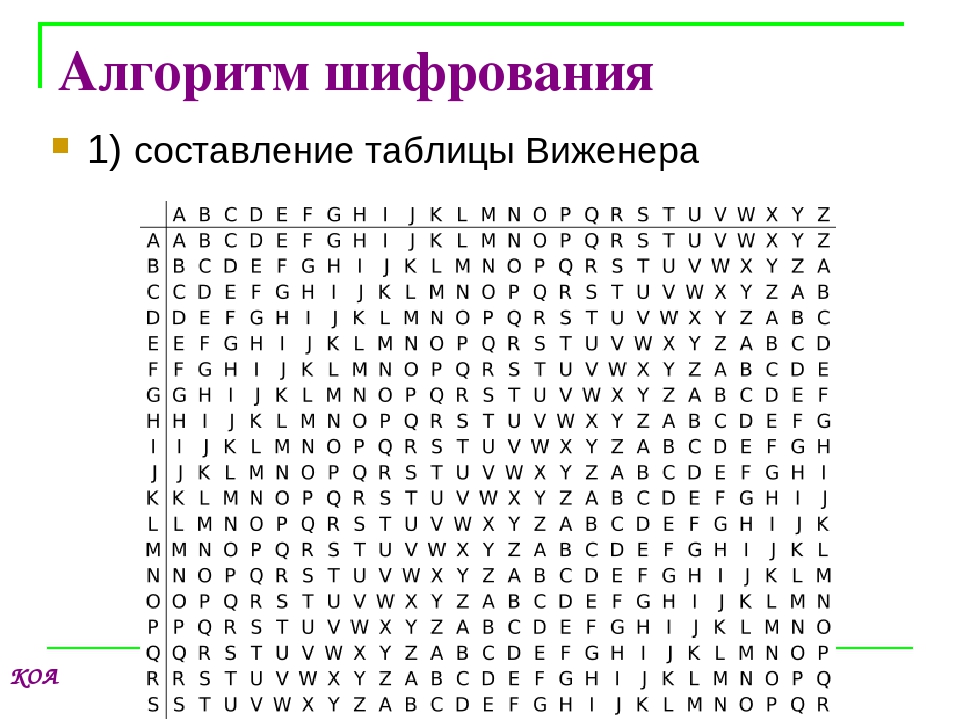

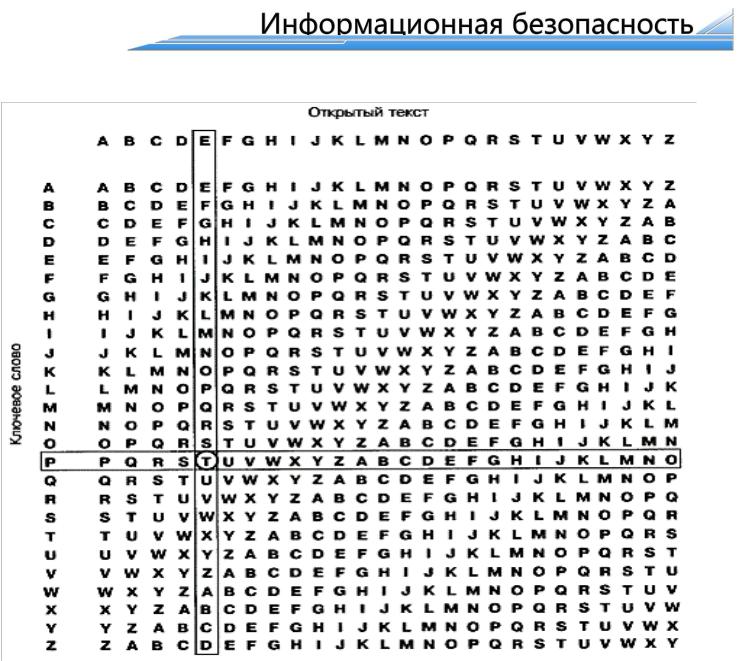

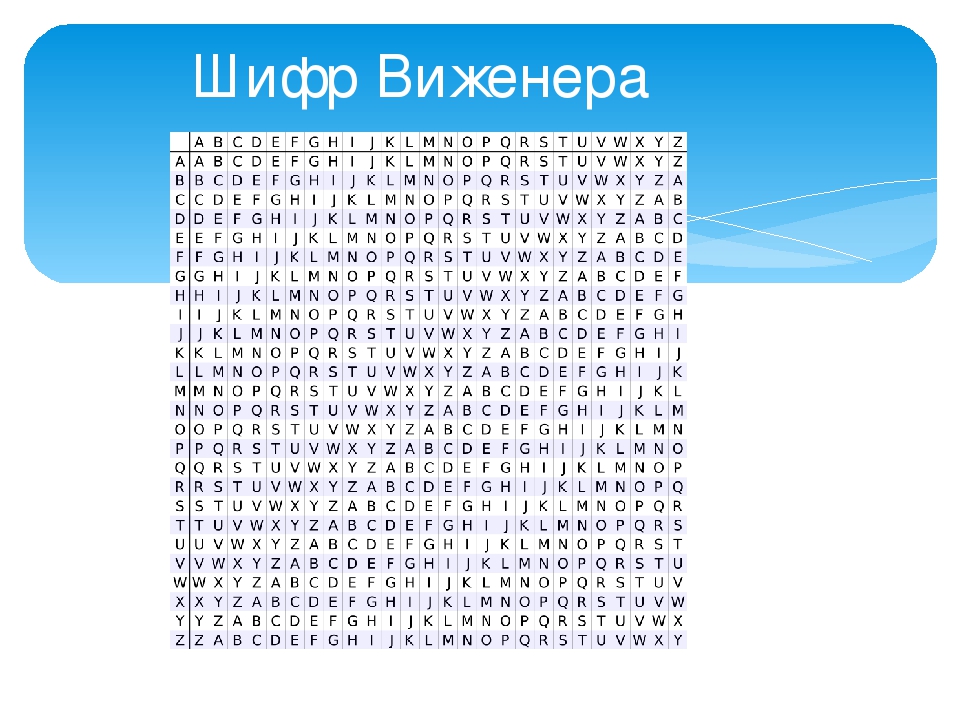

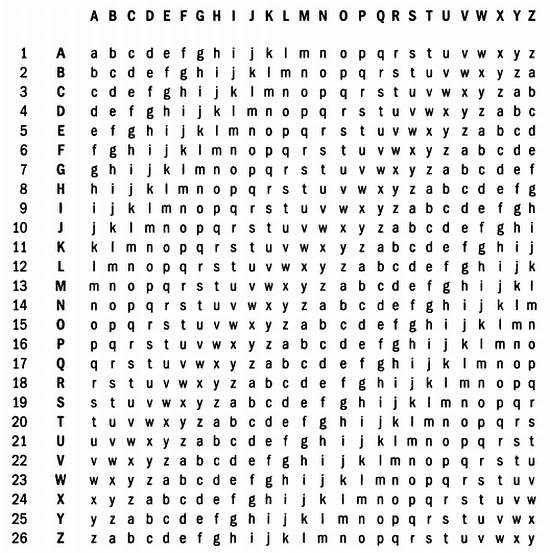

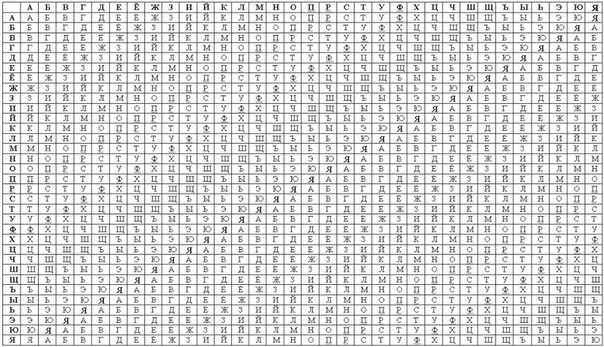

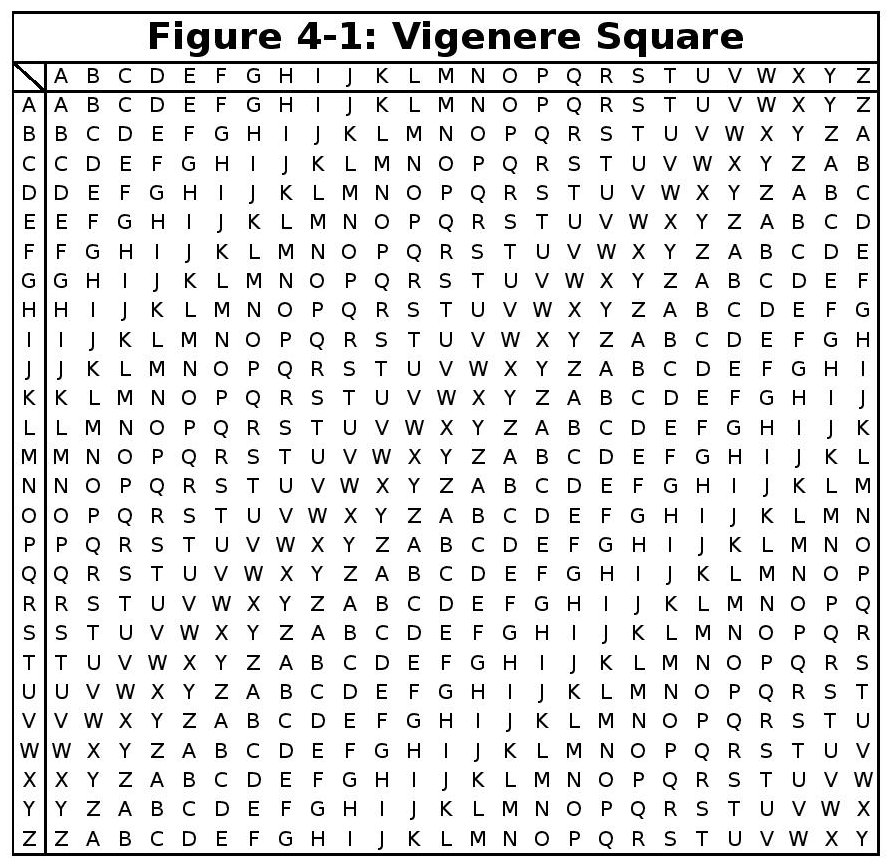

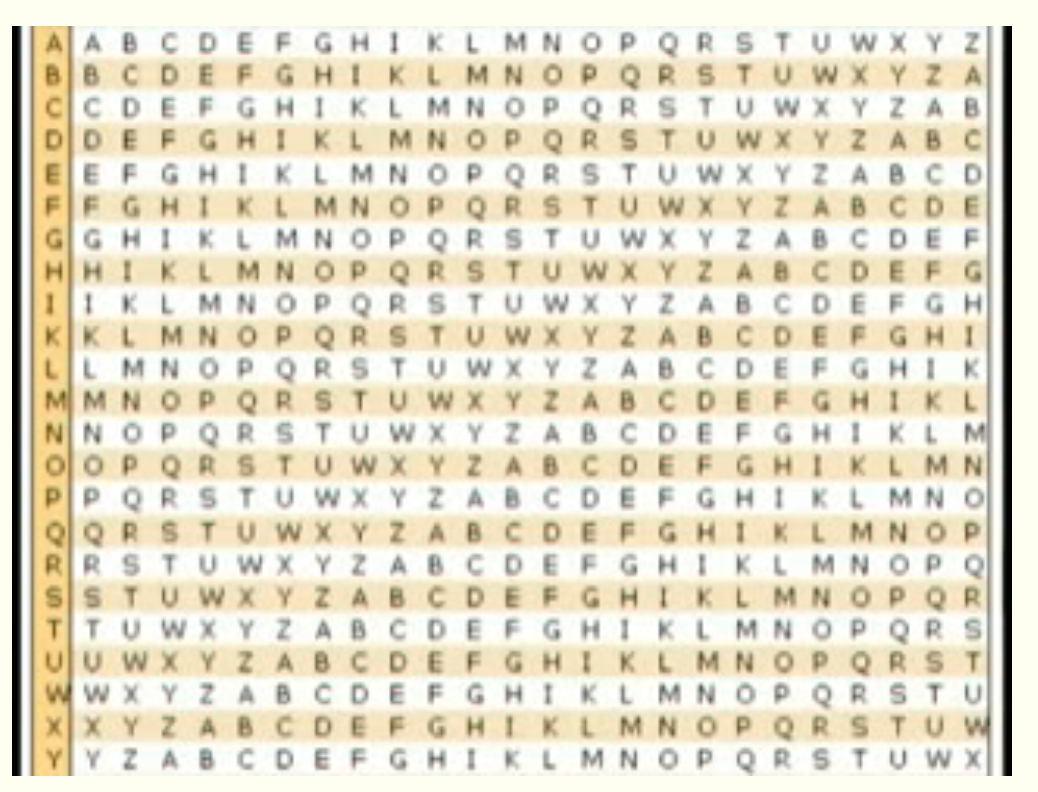

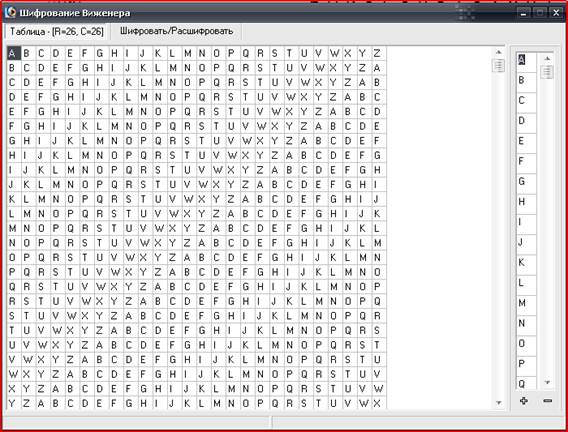

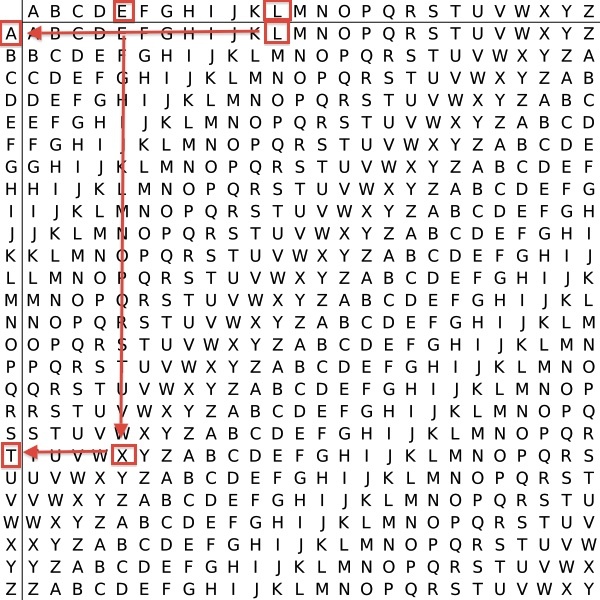

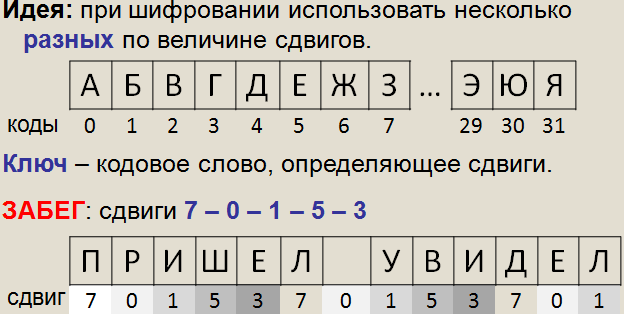

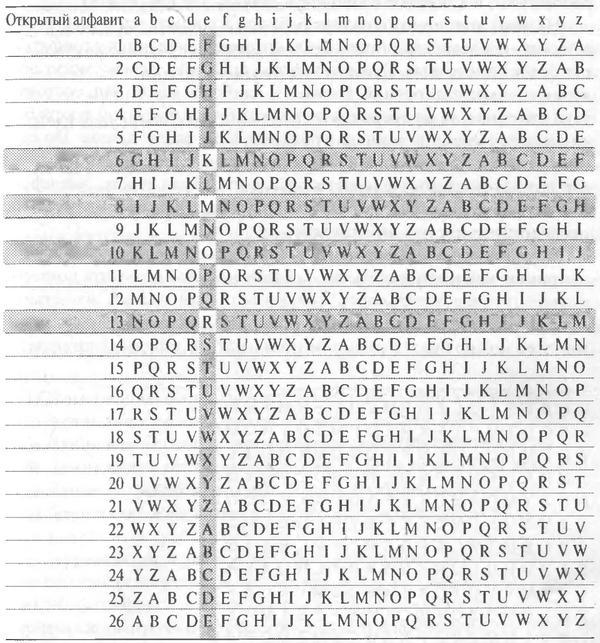

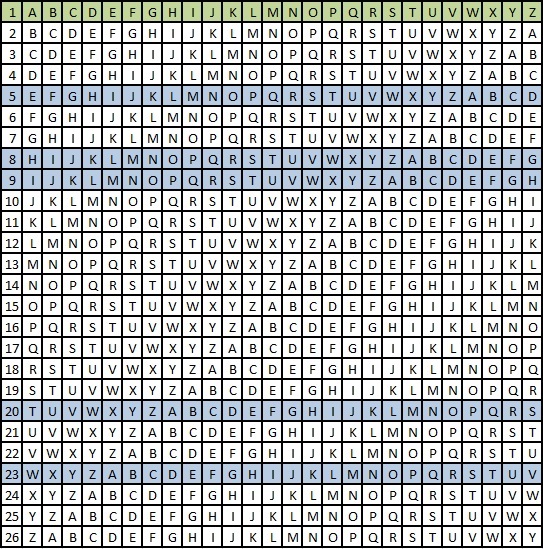

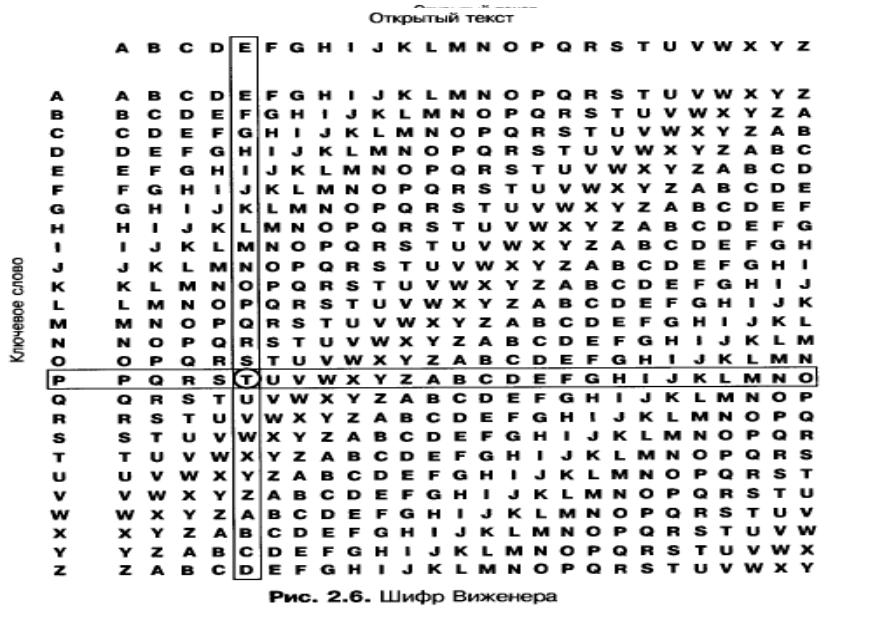

Естественным развитием шифра Цезаря стал шифр Виженера. В отличие от моноалфавитных это уже полиалфавитный шифр. Шифр Виженера состоит из последовательности нескольких шифров Цезаря с различными значениями сдвига. Для зашифровывания может использоваться таблица алфавитов, называемая «tabula recta» или «квадрат (таблица) Виженера». На каждом этапе шифрования используются различные алфавиты, выбираемые в зависимости от буквы ключевого слова.

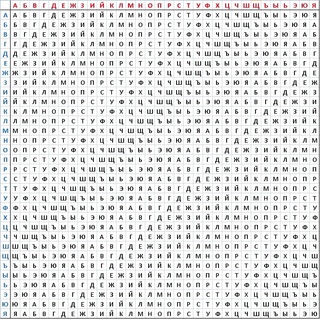

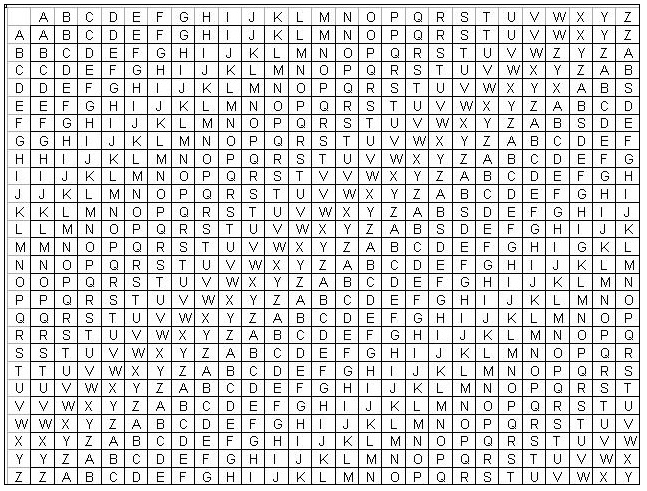

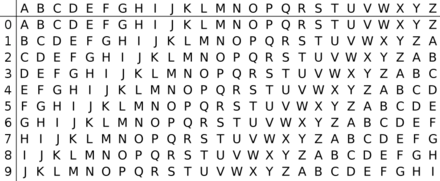

Для латиницы таблица Виженера может выглядеть вот так:

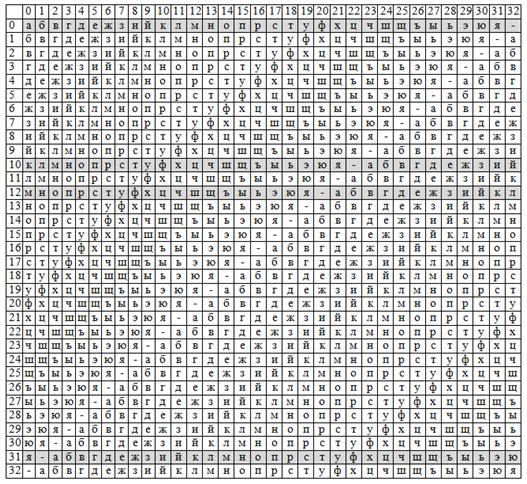

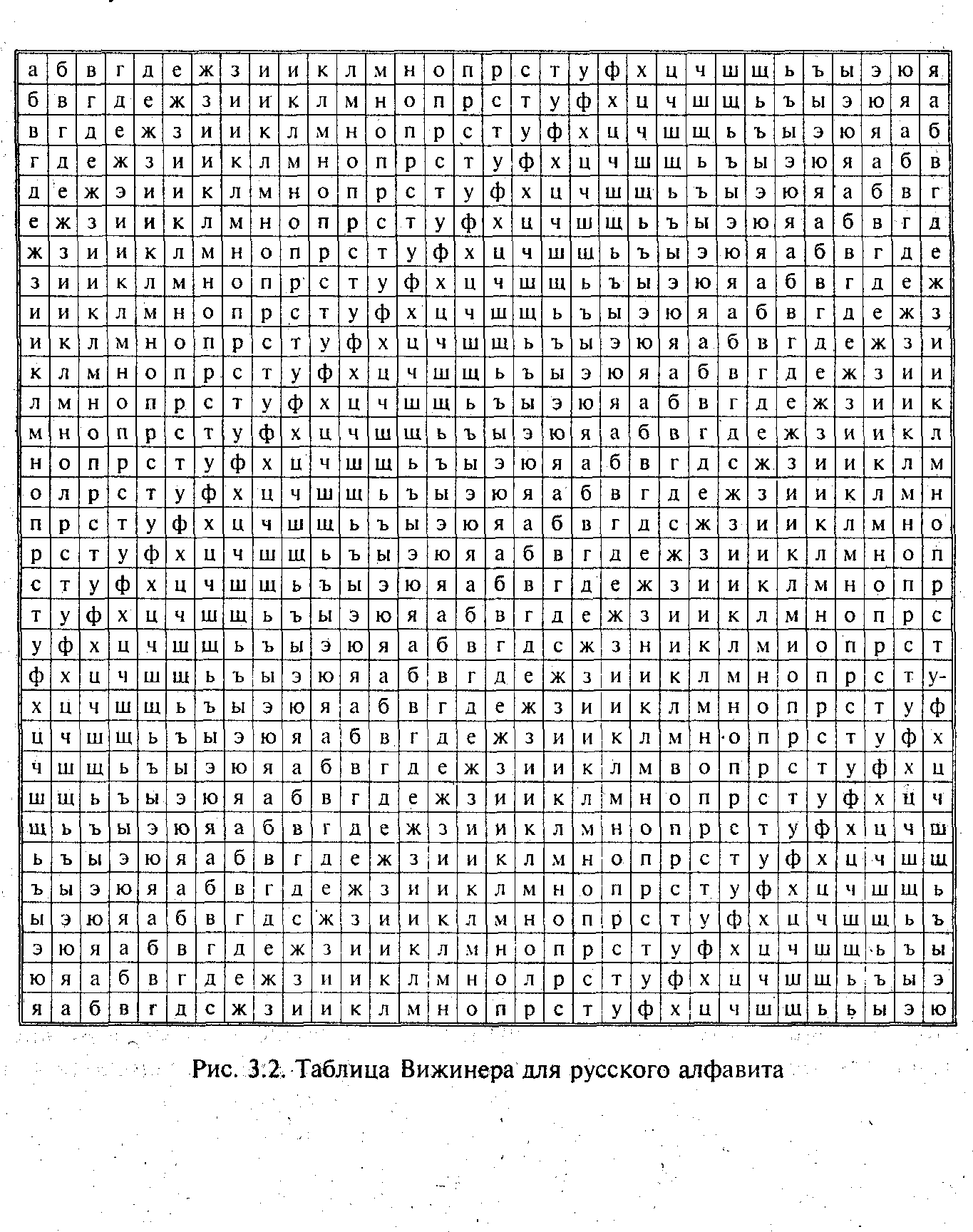

Для русского алфавита вот так:

Легко заметить, что строки этой таблицы — это ROT-шифры с последовательно увеличивающимся сдвигом.

Шифруют так: под строкой с исходным текстом во вторую строку циклически записывают ключевое слово до тех пор, пока не заполнится вся строка. У каждой буквы исходного текста снизу имеем свою букву ключа. Далее в таблице находим кодируемую букву текста в верхней строке, а букву кодового слова слева. На пересечении столбца с исходной буквой и строки с кодовой буквой будет находиться искомая шифрованная буква текста.

У каждой буквы исходного текста снизу имеем свою букву ключа. Далее в таблице находим кодируемую букву текста в верхней строке, а букву кодового слова слева. На пересечении столбца с исходной буквой и строки с кодовой буквой будет находиться искомая шифрованная буква текста.

Важным эффектом, достигаемым при использовании полиалфавитного шифра типа шифра Виженера, является маскировка частот появления тех или иных букв в тексте, чего лишены шифры простой замены. Поэтому к такому шифру применить частотный анализ уже не получится.

Для шифрования шифром Виженера можно воспользоваться Онлайн-калькулятором шифра Виженера

. Для различных вариантов шифра Виженера со сдвигом вправо или влево, а также с заменой букв на числа можно использовать приведённые ниже таблицы:

Шифр Гронсвельда

Книжный шифр

Если же в качестве ключа использовать целую книгу (например, словарь), то можно зашифровывать не отдельные буквы, а целые слова и даже фразы. Тогда координатами слова будут номер страницы, номер строки и номер слова в строке. На каждое слово получится три числа. Можно также использовать внутреннюю нотацию книги — главы, абзацы и т.п. Например, в качестве кодовой книги удобно использовать Библию, ведь там есть четкое разделение на главы, и каждый стих имеет свою маркировку, что позволяет легко найти нужную строку текста. Правда, в Библии нет современных слов типа «компьютер» и «интернет», поэтому для современных фраз лучше, конечно, использовать энциклопедический или толковый словарь.

На каждое слово получится три числа. Можно также использовать внутреннюю нотацию книги — главы, абзацы и т.п. Например, в качестве кодовой книги удобно использовать Библию, ведь там есть четкое разделение на главы, и каждый стих имеет свою маркировку, что позволяет легко найти нужную строку текста. Правда, в Библии нет современных слов типа «компьютер» и «интернет», поэтому для современных фраз лучше, конечно, использовать энциклопедический или толковый словарь.

Это были шифры замены, в которых буквы заменяются на другие. А ещё бывают , в которых буквы не заменяются, а перемешиваются между собой.

В этот день свой профессиональный праздник отмечает Криптографическая служба России.

«Криптография»

с древнегреческого означает «тайнопись».

Как раньше прятали слова?

Своеобразный метод передачи тайного письма существовал во времена правления династии египетских фараонов:

выбирали раба. Брили его голову наголо и наносили на неё текст сообщения водостойкой растительной краской. Когда волосы отрастали, его отправляли к адресату.

Когда волосы отрастали, его отправляли к адресату.

Шифр

— это какая-либо система преобразования текста с секретом (ключом) для обеспечения секретности передаваемой информации.

АиФ.ru сделал подборку интересных фактов из истории шифрования.

Все тайнописи имеют системы

1. Акростих

— осмысленный текст (слово, словосочетание или предложение), сложенный из начальных букв каждой строки стихотворения.

Вот, например, стихотворение-загадка с разгадкой в первых буквах:

Д

овольно именем известна я своим;

Р

авно клянётся плут и непорочный им,

У

техой в бедствиях всего бываю боле,

Ж

изнь сладостней при мне и в самой лучшей доле.

Б

лаженству чистых душ могу служить одна,

А

меж злодеями — не быть я создана.

Юрий Нелединский-Мелецкий

Сергей Есенин, Анна Ахматова, Валентин Загорянский часто пользовались акростихами.

2. Литорея

— род шифрованного письма, употреблявшегося в древнерусской рукописной литературе. Бывает простая и мудрая. Простую называют тарабарской грамотой, она заключается в следующем: поставив согласные буквы в два ряда в порядке:

Бывает простая и мудрая. Простую называют тарабарской грамотой, она заключается в следующем: поставив согласные буквы в два ряда в порядке:

употребляют в письме верхние буквы вместо нижних и наоборот, причём гласные остаются без перемены; так, например, токепот = котёнок

и т. п.

Мудрая литорея

предполагает более сложные правила подстановки.

3. «ROT1»

— шифр для детишек?

Возможно, в детстве вы тоже его использовали. Ключ к шифру очень прост: каждая буква алфавита заменяется на последующую букву.

А заменяется на Б, Б заменяется на В и так далее. «ROT1» буквально означает «вращать на 1 букву вперёд по алфавиту». Фраза «Я люблю борщ»

превратится в секретную фразу «А мявмя впсъ»

. Этот шифр предназначен для развлечения, его легко понять и расшифровать, даже если ключ используется в обратном направлении.

4. От перестановки слагаемых…

Во время Первой мировой войны конфиденциальные сообщения отправляли с помощью так называемых перестановочных шрифтов. В них буквы переставляются с использованием некоторых заданных правил или ключей.

В них буквы переставляются с использованием некоторых заданных правил или ключей.

Например, слова могут быть записаны в обратном направлении, так что фраза «мама мыла раму»

превращается во фразу «амам алым умар»

. Другой перестановочный ключ заключается в перестановке каждой пары букв, так что предыдущее сообщение становится «ам ам ым ал ар ум»

.

Возможно, покажется, что сложные правила перестановки могут сделать эти шифры очень трудными. Однако многие зашифрованные сообщения могут быть расшифрованы с использованием анаграмм или современных компьютерных алгоритмов.

5. Сдвижной шифр Цезаря

Он состоит из 33 различных шифров, по одному на каждую букву алфавита (количество шифров меняется в зависимости от алфавита используемого языка). Человек должен был знать, какой шифр Юлия Цезаря использовать для того, чтобы расшифровать сообщение. Например, если используется шифр Ё, то А становится Ё, Б становится Ж, В становится З и так далее по алфавиту. Если используется шифр Ю, то А становится Ю, Б становится Я, В становится А и так далее. Данный алгоритм является основой для многих более сложных шифров, но сам по себе не обеспечивает надёжную защиту тайны сообщений, поскольку проверка 33-х различных ключей шифра займёт относительно небольшое время.

Если используется шифр Ю, то А становится Ю, Б становится Я, В становится А и так далее. Данный алгоритм является основой для многих более сложных шифров, но сам по себе не обеспечивает надёжную защиту тайны сообщений, поскольку проверка 33-х различных ключей шифра займёт относительно небольшое время.

Никто не смог. Попробуйте вы

Зашифрованные публичные послания дразнят нас своей интригой. Некоторые из них до сих пор остаются неразгаданными. Вот они:

Криптос

. Скульптура, созданная художником Джимом Санборном, которая расположена перед штаб-квартирой Центрального разведывательного управления в Лэнгли, Вирджиния. Скульптура содержит в себе четыре шифровки, вскрыть код четвёртой не удаётся до сих пор. В 2010 году было раскрыто, что символы 64-69 NYPVTT в четвёртой части означают слово БЕРЛИН.

Теперь, когда вы прочитали статью, то наверняка сможете разгадать три простых шифра.

Свои варианты оставляйте в комментариях к этой статье. Ответ появится в 13:00 13 мая 2014 года.

Ответ:

1) Блюдечко

2) Слоненку все надоело

3) Хорошая погода

Моих воспоминаний с детских лет + воображения хватило ровно на один квест: десяток заданий, которые не дублируются.

Но детям забава понравилась, они просили еще квесты и пришлось лезть в инет.

В этой статье не будет описания сценария, легенд, оформления. Но будет 13 шифров, чтобы закодировать задания к квесту.

Шифр №1. Картинка

Рисунок или фото, которое напрямую указывает место, где спрятана следующая подсказка, или намек на него: веник +розетка = пылесос

Усложнение: сделайте паззл, разрезав фото на несколько частей.

Шифр 2. Чехарда.

Поменяйте в слове буквы местами: ДИВАН = НИДАВ

Шифр 3. Греческий алфавит.

Закодируйте послание буквами греческого алфавита, а детям выдайте ключ:

Шифр 4. Наоборот.

Пишете задание задом наперед:

- каждое слово:

Етищи далк доп йонсос - или все предложение, или даже абзац:

етсем морком момас в — акзаксдоп яащюуделС. итуп монрев ан ыВ

итуп монрев ан ыВ

Шифр 5. Зеркально.

(когда я делала квест своим детям, то в самом начале выдала им «волшебный мешочек»: там был ключ к «греческому алфавиту», зеркало, «окошки», ручки и листы бумаги, и еще всякая ненужная всячина для запутывания. Находя очередную загадку, они должны были сами сообразить, что из мешочка поможет найти отгадку)

Шифр 6. Ребус.

Слово кодируется в картинках:

Шифр 7. Следующая буква.

Пишем слово, заменяя все буквы в нем на следующие по алфавиту (тогда Я заменяется на А, по кругу). Или предыдущие, или следующие через 5 букв:).

ШКАФ = ЩЛБХ

Шифр 8. Классика в помощь.

Я брала стихотворение (и говорила детям, какое именно) и шифр из 2х цифр: № строки № буквы в строке.

Пример:

Пушкин «Зимний вечер»

Буря мглою небо кроет,

Вихри снежные крутя;

То, как зверь, она завоет,

То заплачет, как дитя,

То по кровле обветшалой

Вдруг соломой зашумит,

То, как путник запоздалый,

К нам в окошко застучит.

21 44 36 32 82 82 44 33 12 23 82 28

прочитали, где подсказка? 🙂

Шифр 9. Темница.

В решетку 3х3 вписываете буквы:

Тогда слово ОКНО шифруется так:

Шифр 10. Лабиринт.

Моим детям такой шифр пришелся по душе, он непохож на остальные, потому что не столько для мозгов, сколько на внимание.

Итак:

на длинную нитку/веревку цепляете буквы по порядку, как они идут в слове. Затем веревку растягиваете, закручиваете и всячески запутываете между опорами (деревьями, ножками итд). Пройдя по нитке, как по лабиринту, от 1й буквы до последней, дети узнают слово-подсказку.

А представьте, если обмотать таким образом одного из взрослых гостей!

Дети читают — Следующая подсказка на дяде Васе.

И бегут ощупывать дядю Васю. Эх, если он еще и щекотки боится, то весело будет всем!

Шифр 11. Невидимые чернила.

Восковой свечкой пишете слово. Если закрасить лист акварелью, то его можно будет прочитать.

(есть и другие невидимые чернила. . молоко, лимон, еще что-то.. Но у меня в доме оказалась только свечка:))

. молоко, лимон, еще что-то.. Но у меня в доме оказалась только свечка:))

Шифр 12. Белиберда.

Гласные буквы остаются без изменений, а согласные меняются, согласно ключу.

например:

ОВЕКЬ ЩОМОЗКО

читается как — ОЧЕНЬ ХОЛОДНО, если знать ключ:

Д Л Х Н Ч

З М Щ К В

Шифр 13. Окошки.

Детям понравилось неимоверно! Они потом этими окошками весь день друг другу послания шифровали.

Итак: на одном листе вырезаем окошки, столько, сколько букв в слове. Это трафарет, его прикладываем к чистому листу и «в окошках» пишем слово-подсказку. Затем трафарет убираем и на оставшемся чистом месте листа пишем много разных других ненужных букв. Прочитать шифр можно, если приложить трафарет с окошками.

Дети сначала впали в ступор, когда нашли лист, испещренный буквами. Потом крутили туда-сюда трафарет, его же нужно еще правильной стороной приложить!

Шифр 14. Карта, Билли!

Нарисуйте карту и отметьте (Х) место с кладом.

Когда я делала своим квест первый раз, то решила что карта — это им очень просто, поэтому нужно ее сделать загадочней (потом выяснилось, что детям хватило бы и просто карты, чтобы запутаться и бежать в противоположном направлении). ..

..

Это схема нашей улицы. Подсказки здесь — номера домов (чтоб понять, что это вообще наша улица) и хаски. Такая собака живет у соседа напротив.

Дети не сразу узнали местность, задавали мне наводящие вопросы..

Тогда в квесте участвовало 14 детей, поэтому я их обьединила в 3 команды. У них было 3 варианта этой карты и на каждом помечено свое место. В итоге, каждая команда нашла по одному слову:

«ПОКАЖИТЕ» «СКАЗКУ» «РЕПКА»

Это было следующее задание:). После него остались уморительные фото!

На 9ти летие сына не было времени выдумывать квест и я его купила на сайте MasterFuns .. На свой страх и риск, потому что описание там не очень.

Но нам с детьми понравилось, потому что:

- недорого (аналог где-то 4х долларов за комплект)

- быстро (заплатила — скачала-распечатала — на все про все минут 15-20)

- заданий много, с запасом. Ихотя мне не все загадки понравились, но там было из чего выбрать, и можно было вписать свое задание

- все оформлено в одном, монстерском, стиле и это придает празднику эффект.

Помимо самих заданий к квесту, в комплект входят: открытка, флажки, украшения для стола, приглашения гостям. И все -в монстрах! 🙂

Помимо самих заданий к квесту, в комплект входят: открытка, флажки, украшения для стола, приглашения гостям. И все -в монстрах! 🙂 - помимо 9ти летнего именинника и его друзей, у меня есть еще 5тилетняя дочка. Задания ей не по силам, но для нее и подружки тоже нашлось развлечение — 2 игры с монстрами, которые тоже были в наборе. Фух, в итоге — все довольны!

Моих воспоминаний с детских лет + воображения хватило ровно на один квест: десяток заданий, которые не дублируются.

Но детям забава понравилась, они просили еще квесты и пришлось лезть в инет.

В этой статье не будет описания сценария, легенд, оформления. Но будет 13 шифров, чтобы закодировать задания к квесту.

Шифр №1. Картинка

Рисунок или фото, которое напрямую указывает место, где спрятана следующая подсказка, или намек на него: веник +розетка = пылесос

Усложнение: сделайте паззл, разрезав фото на несколько частей.

Шифр 2. Чехарда.

Поменяйте в слове буквы местами: ДИВАН = НИДАВ

Шифр 3.

Греческий алфавит.

Греческий алфавит.

Закодируйте послание буквами греческого алфавита, а детям выдайте ключ:

Шифр 4. Наоборот.

Пишете задание задом наперед:

- каждое слово:

Етищи далк доп йонсос - или все предложение, или даже абзац:

етсем морком момас в — акзаксдоп яащюуделС. итуп монрев ан ыВ

Шифр 5. Зеркально.

(когда я делала квест своим детям, то в самом начале выдала им «волшебный мешочек»: там был ключ к «греческому алфавиту», зеркало, «окошки», ручки и листы бумаги, и еще всякая ненужная всячина для запутывания. Находя очередную загадку, они должны были сами сообразить, что из мешочка поможет найти отгадку)

Шифр 6. Ребус.

Слово кодируется в картинках:

Шифр 7. Следующая буква.

Пишем слово, заменяя все буквы в нем на следующие по алфавиту (тогда Я заменяется на А, по кругу). Или предыдущие, или следующие через 5 букв:).

ШКАФ = ЩЛБХ

Шифр 8. Классика в помощь.

Я брала стихотворение (и говорила детям, какое именно) и шифр из 2х цифр: № строки № буквы в строке.

Пример:

Пушкин «Зимний вечер»

Буря мглою небо кроет,

Вихри снежные крутя;

То, как зверь, она завоет,

То заплачет, как дитя,

То по кровле обветшалой

Вдруг соломой зашумит,

То, как путник запоздалый,

К нам в окошко застучит.

21 44 36 32 82 82 44 33 12 23 82 28

прочитали, где подсказка? 🙂

Шифр 9. Темница.

В решетку 3х3 вписываете буквы:

Тогда слово ОКНО шифруется так:

Шифр 10. Лабиринт.

Моим детям такой шифр пришелся по душе, он непохож на остальные, потому что не столько для мозгов, сколько на внимание.

Итак:

на длинную нитку/веревку цепляете буквы по порядку, как они идут в слове. Затем веревку растягиваете, закручиваете и всячески запутываете между опорами (деревьями, ножками итд). Пройдя по нитке, как по лабиринту, от 1й буквы до последней, дети узнают слово-подсказку.

А представьте, если обмотать таким образом одного из взрослых гостей!

Дети читают — Следующая подсказка на дяде Васе.

И бегут ощупывать дядю Васю. Эх, если он еще и щекотки боится, то весело будет всем!

Шифр 11. Невидимые чернила.

Восковой свечкой пишете слово. Если закрасить лист акварелью, то его можно будет прочитать.

(есть и другие невидимые чернила.. молоко, лимон, еще что-то.. Но у меня в доме оказалась только свечка:))

Шифр 12. Белиберда.

Гласные буквы остаются без изменений, а согласные меняются, согласно ключу.

например:

ОВЕКЬ ЩОМОЗКО

читается как — ОЧЕНЬ ХОЛОДНО, если знать ключ:

Д Л Х Н Ч

З М Щ К В

Шифр 13. Окошки.

Детям понравилось неимоверно! Они потом этими окошками весь день друг другу послания шифровали.

Итак: на одном листе вырезаем окошки, столько, сколько букв в слове. Это трафарет, его прикладываем к чистому листу и «в окошках» пишем слово-подсказку. Затем трафарет убираем и на оставшемся чистом месте листа пишем много разных других ненужных букв. Прочитать шифр можно, если приложить трафарет с окошками.

Дети сначала впали в ступор, когда нашли лист, испещренный буквами. Потом крутили туда-сюда трафарет, его же нужно еще правильной стороной приложить!

Потом крутили туда-сюда трафарет, его же нужно еще правильной стороной приложить!

Шифр 14. Карта, Билли!

Нарисуйте карту и отметьте (Х) место с кладом.

Когда я делала своим квест первый раз, то решила что карта — это им очень просто, поэтому нужно ее сделать загадочней (потом выяснилось, что детям хватило бы и просто карты, чтобы запутаться и бежать в противоположном направлении)…

Это схема нашей улицы. Подсказки здесь — номера домов (чтоб понять, что это вообще наша улица) и хаски. Такая собака живет у соседа напротив.

Дети не сразу узнали местность, задавали мне наводящие вопросы..

Тогда в квесте участвовало 14 детей, поэтому я их обьединила в 3 команды. У них было 3 варианта этой карты и на каждом помечено свое место. В итоге, каждая команда нашла по одному слову:

«ПОКАЖИТЕ» «СКАЗКУ» «РЕПКА»

Это было следующее задание:). После него остались уморительные фото!

На 9ти летие сына не было времени выдумывать квест и я его купила на сайте MasterFuns . . На свой страх и риск, потому что описание там не очень.

. На свой страх и риск, потому что описание там не очень.

Но нам с детьми понравилось, потому что:

- недорого (аналог где-то 4х долларов за комплект)

- быстро (заплатила — скачала-распечатала — на все про все минут 15-20)

- заданий много, с запасом. Ихотя мне не все загадки понравились, но там было из чего выбрать, и можно было вписать свое задание

- все оформлено в одном, монстерском, стиле и это придает празднику эффект. Помимо самих заданий к квесту, в комплект входят: открытка, флажки, украшения для стола, приглашения гостям. И все -в монстрах! 🙂

- помимо 9ти летнего именинника и его друзей, у меня есть еще 5тилетняя дочка. Задания ей не по силам, но для нее и подружки тоже нашлось развлечение — 2 игры с монстрами, которые тоже были в наборе. Фух, в итоге — все довольны!

Сложные шифры и их дешифровка. Цифровые шифры

В шифрах замены (или шифрах подстановки), в отличие от , элементы текста не меняют свою последовательность, а изменяются сами, т. е. происходит замена исходных букв на другие буквы или символы (один или несколько) по неким правилам.

е. происходит замена исходных букв на другие буквы или символы (один или несколько) по неким правилам.

На этой страничке описаны шифры, в которых замена происходит на буквы или цифры. Когда же замена происходит на какие-то другие не буквенно-цифровые символы, на комбинации символов или рисунки, это называют прямым .

Моноалфавитные шифры

В шифрах с моноалфавитной заменой каждая буква заменяется на одну и только одну другую букву/символ или группу букв/символов. Если в алфавите 33 буквы, значит есть 33 правила замены: на что менять А, на что менять Б и т.д.

Такие шифры довольно легко расшифровать даже без знания ключа. Делается это при помощи частотного анализа

зашифрованного текста — надо посчитать, сколько раз каждая буква встречается в тексте, и затем поделить на общее число букв. Получившуюся частоту надо сравнить с эталонной. Самая частая буква для русского языка — это буква О, за ней идёт Е и т.д. Правда, работает частотный анализ на больших литературных текстах. Если текст маленький или очень специфический по используемым словам, то частотность букв будет отличаться от эталонной, и времени на разгадывание придётся потратить больше. Ниже приведена таблица частотности букв (то есть относительной частоты встречаемых в тексте букв) русского языка, рассчитанная на базе НКРЯ .

Если текст маленький или очень специфический по используемым словам, то частотность букв будет отличаться от эталонной, и времени на разгадывание придётся потратить больше. Ниже приведена таблица частотности букв (то есть относительной частоты встречаемых в тексте букв) русского языка, рассчитанная на базе НКРЯ .

Использование метода частотного анализа для расшифровки шифрованных сообщений красиво описано во многих литературных произведениях, например, у Артура Конана Дойля в романе « » или у Эдгара По в « ».

Составить кодовую таблицу для шифра моноалфавитной замены легко, но запомнить её довольно сложно и при утере восстановить практически невозможно, поэтому обычно придумывают какие-то правила составления таких кодовых страниц. Ниже приведены самые известные из таких правил.

Случайный код

Как я уже писал выше, в общем случае для шифра замены надо придумать, какую букву на какую надо заменять. Самое простое — взять и случайным образом перемешать буквы алфавита, а потом их выписать под строчкой алфавита. Получится кодовая таблица. Например, вот такая:

Получится кодовая таблица. Например, вот такая:

Число вариантов таких таблиц для 33 букв русского языка = 33! ≈ 8.683317618811886*10 36 . С точки зрения шифрования коротких сообщений — это самый идеальный вариант: чтобы расшифровать, надо знать кодовую таблицу. Перебрать такое число вариантов невозможно, а если шифровать короткий текст, то и частотный анализ не применишь.

Но для использования в квестах такую кодовую таблицу надо как-то по-красивее преподнести. Разгадывающий должен для начала эту таблицу либо просто найти, либо разгадать некую словесно-буквенную загадку. Например, отгадать или решить .

Ключевое слово

Один из вариантов составления кодовой таблицы — использование ключевого слова. Записываем алфавит, под ним вначале записываем ключевое слово, состоящее из неповторяющихся букв, а затем выписываем оставшиеся буквы. Например, для слова «манускрипт»

получим вот такую таблицу: