Реестр что это в компьютере: Реестр Windows — Windows Registry

Реестр Windows — Windows Registry

Реестр Windows представляет собой иерархическую базу данных , которая хранит низкоуровневые настройки для Microsoft Windows операционной системы , а также для приложений , которые предпочитают использовать реестр. Ядро , драйвера устройств , услуги , диспетчер учетных записей безопасности , а также пользовательский интерфейс могут все использовать реестр. Реестр также позволяет получить доступ к счетчикам производительности системы профилирования.

Другими словами, реестр или реестр Windows содержит информацию, настройки, параметры и другие значения для программ и оборудования, установленных во всех версиях операционных систем Microsoft Windows. Например, когда программа установлена, в реестр Windows добавляется новый подраздел, содержащий такие параметры, как расположение программы, ее версия и способ запуска программы.

Когда он появился в Windows 3.1 , реестр Windows в основном хранил информацию о конфигурации для компонентов на основе COM . Windows 95 и Windows NT расширили его использование, чтобы рационализировать и централизовать информацию в большом количестве файлов INI , которые содержали конфигурации для отдельных программ и хранились в разных местах. Приложения Windows не обязаны использовать реестр Windows. Например, приложения .NET Framework используют файлы XML для конфигурации, в то время как портативные приложения обычно хранят свои файлы конфигурации вместе с исполняемыми файлами .

Windows 95 и Windows NT расширили его использование, чтобы рационализировать и централизовать информацию в большом количестве файлов INI , которые содержали конфигурации для отдельных программ и хранились в разных местах. Приложения Windows не обязаны использовать реестр Windows. Например, приложения .NET Framework используют файлы XML для конфигурации, в то время как портативные приложения обычно хранят свои файлы конфигурации вместе с исполняемыми файлами .

Обоснование

До реестра Windows. Файлы INI хранят настройки каждой программы в виде текстового или двоичного файла, часто находящегося в общем месте, которое не обеспечивает пользовательских настроек в многопользовательском сценарии. В отличие от этого, реестр Windows хранит все настройки приложения в одном логическом репозитории (но в нескольких отдельных файлах) и в стандартизированной форме. Согласно Microsoft, это дает несколько преимуществ по сравнению с файлами .INI. Поскольку синтаксический анализ файла в двоичном формате выполняется намного эффективнее, его можно читать или записывать быстрее, чем текстовый INI-файл. Кроме того, строго типизированные данные могут храниться в реестре, в отличие от текстовой информации, хранящейся в файлах .INI. Это преимущество при редактировании ключей вручную с помощью

Кроме того, строго типизированные данные могут храниться в реестре, в отличие от текстовой информации, хранящейся в файлах .INI. Это преимущество при редактировании ключей вручную с помощью regedit.exeвстроенного редактора реестра Windows. Поскольку пользовательские настройки реестра загружаются из пользовательского пути, а не из системного расположения, доступного только для чтения, реестр позволяет нескольким пользователям совместно использовать один и тот же компьютер, а также позволяет программам работать для менее привилегированных пользователей. Резервное копирование и восстановление также упрощаются, поскольку к реестру можно получить доступ через сетевое соединение для удаленного управления / поддержки, в том числе из сценариев, с использованием стандартного набора API , если служба удаленного реестра работает и правила брандмауэра позволяют это.

Поскольку реестр является базой данных, он предлагает улучшенную целостность системы с такими функциями, как атомарные обновления . Если два процесса попытаются обновить одно и то же значение реестра одновременно, изменение одного процесса будет предшествовать изменению другого, и общая согласованность данных будет сохранена. Если в файлы .INI вносятся изменения, такие условия гонки могут привести к несогласованным данным, которые не соответствуют ни одной из попыток обновления. Операционные системы Windows Vista и более поздних версий предоставляют транзакционные обновления реестра с помощью диспетчера транзакций ядра , расширяя гарантии атомарности для нескольких изменений ключей и / или значений с традиционной семантикой фиксации – прерывания. (Обратите внимание, что NTFS также обеспечивает такую поддержку файловой системы, поэтому те же гарантии теоретически можно получить с традиционными файлами конфигурации.)

Если два процесса попытаются обновить одно и то же значение реестра одновременно, изменение одного процесса будет предшествовать изменению другого, и общая согласованность данных будет сохранена. Если в файлы .INI вносятся изменения, такие условия гонки могут привести к несогласованным данным, которые не соответствуют ни одной из попыток обновления. Операционные системы Windows Vista и более поздних версий предоставляют транзакционные обновления реестра с помощью диспетчера транзакций ядра , расширяя гарантии атомарности для нескольких изменений ключей и / или значений с традиционной семантикой фиксации – прерывания. (Обратите внимание, что NTFS также обеспечивает такую поддержку файловой системы, поэтому те же гарантии теоретически можно получить с традиционными файлами конфигурации.)

Структура

Ключи и ценности

Реестр содержит два основных элемента: ключи и значения . Ключи реестра — это объекты-контейнеры, похожие на папки. Значения реестра — это неконтейнерные объекты, похожие на файлы. Ключи могут содержать значения и подразделы. Для ссылок на ключи используется синтаксис, подобный именам путей в Windows, с использованием обратной косой черты для обозначения уровней иерархии. Ключи должны иметь имя без учета регистра без обратной косой черты.

Ключи могут содержать значения и подразделы. Для ссылок на ключи используется синтаксис, подобный именам путей в Windows, с использованием обратной косой черты для обозначения уровней иерархии. Ключи должны иметь имя без учета регистра без обратной косой черты.

Доступ к иерархии ключей реестра можно получить только из известного дескриптора корневого ключа (который является анонимным, но эффективное значение которого является постоянным числовым дескриптором), который сопоставлен с содержимым раздела реестра, предварительно загруженного ядром из сохраненного «куста», либо к содержимому подраздела в другом корневом разделе, либо сопоставленному с зарегистрированной службой или библиотекой DLL, которая обеспечивает доступ к содержащимся в нем подразделам и значениям.

Например, HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows относится к подразделу «Windows» подраздела «Microsoft» подраздела «Программное обеспечение» корневого ключа HKEY_LOCAL_MACHINE.

Существует семь предопределенных корневых ключей, традиционно называемых в соответствии с их постоянными дескрипторами, определенными в Win32 API, или синонимичными сокращениями (в зависимости от приложений):

- HKEY_LOCAL_MACHINE или HKLM

- HKEY_CURRENT_CONFIG или HKCC

- HKEY_CLASSES_ROOT или HKCR

- HKEY_CURRENT_USER или HKCU

- HKEY_USERS или HKU

- HKEY_PERFORMANCE_DATA (только в Windows NT, но невидимый в редакторе реестра Windows)

- HKEY_DYN_DATA (только в Windows 9x и отображается в редакторе реестра Windows)

Как и другие файлы и службы в Windows, все разделы реестра могут быть ограничены списками контроля доступа (ACL), в зависимости от прав пользователя, или токенов безопасности, полученных приложениями, или политик безопасности системы, применяемых системой (эти ограничения могут быть заранее определены. самой системой и настраивается локальными системными администраторами или администраторами домена). Разные пользователи, программы, службы или удаленные системы могут видеть только некоторые части иерархии или отдельные иерархии из одних и тех же корневых ключей.

самой системой и настраивается локальными системными администраторами или администраторами домена). Разные пользователи, программы, службы или удаленные системы могут видеть только некоторые части иерархии или отдельные иерархии из одних и тех же корневых ключей.

Значения реестра — это пары имя / данные, хранящиеся в ключах. На значения реестра ссылаются отдельно от ключей реестра. Каждое значение реестра, хранящееся в разделе реестра, имеет уникальное имя, регистр букв которого не имеет значения. Функции Windows API, которые запрашивают значения реестра и управляют ими, принимают имена значений отдельно от пути к ключу и / или дескриптора, который идентифицирует родительский ключ. Значения реестра могут содержать обратную косую черту в своих именах, но из-за этого их трудно отличить от их ключевых путей при использовании некоторых устаревших функций Windows Registry API (использование которых не рекомендуется в Win32).

Терминология несколько вводит в заблуждение, поскольку каждый раздел реестра похож на ассоциативный массив , где стандартная терминология будет относиться к части имени каждого значения реестра как к «ключу». Эти термины заимствованы из 16-битного реестра Windows 3, в котором ключи реестра не могут содержать произвольные пары имя / данные, а содержат только одно безымянное значение (которое должно быть строкой). В этом смысле реестр Windows 3 был подобен единому ассоциативному массиву, в котором ключи (в смысле как «ключ реестра», так и «ключ ассоциативного массива») образовывали иерархию, а все значения реестра были строками. Когда был создан 32-разрядный реестр, появилась дополнительная возможность создания нескольких именованных значений для каждого ключа, и значения имен были несколько искажены. Для совместимости с предыдущим поведением каждый раздел реестра может иметь значение «по умолчанию», имя которого — пустая строка.

Эти термины заимствованы из 16-битного реестра Windows 3, в котором ключи реестра не могут содержать произвольные пары имя / данные, а содержат только одно безымянное значение (которое должно быть строкой). В этом смысле реестр Windows 3 был подобен единому ассоциативному массиву, в котором ключи (в смысле как «ключ реестра», так и «ключ ассоциативного массива») образовывали иерархию, а все значения реестра были строками. Когда был создан 32-разрядный реестр, появилась дополнительная возможность создания нескольких именованных значений для каждого ключа, и значения имен были несколько искажены. Для совместимости с предыдущим поведением каждый раздел реестра может иметь значение «по умолчанию», имя которого — пустая строка.

Каждое значение может хранить произвольные данные с переменной длиной и кодировкой, но которые связаны с символическим типом (определенным как числовая константа), определяющим, как анализировать эти данные. Стандартные типы:

| Тип ID | Символьное имя типа | Значение и кодировка данных, хранящихся в значении реестра |

|---|---|---|

| 0 | REG_NONE | Без типа (сохраненное значение, если есть) |

| 1 | REG_SZ | Строка значение, как правило , хранятся и выставляются в UTF-16 LE (при использовании версии Юникода функций API Win32), как правило , завершаются NUL характер |

| 2 | REG_EXPAND_SZ | «Расширяемое» строковое значение, которое может содержать переменные среды , обычно хранящиеся и представляемые в UTF-16LE, обычно оканчивающиеся символом NUL. |

| 3 | REG_BINARY | Двоичные данные (любые произвольные данные) |

| 4 | REG_DWORD / REG_DWORD_LITTLE_ENDIAN | Значение DWORD , 32-разрядное целое число без знака (числа от 0 до 4 294 967 295 [2 32 — 1]) (прямой порядок байтов ) |

| 5 | REG_DWORD_BIG_ENDIAN | Значение DWORD , 32-битное целое число без знака (числа от 0 до 4 294 967 295 [2 32 — 1]) (с прямым порядком байтов ) |

| 6 | REG_LINK | Символьная ссылка (UNICODE) на другой раздел реестра с указанием корневого ключа и пути к целевому ключу. |

| 7 | REG_MULTI_SZ | Многострочное значение, которое представляет собой упорядоченный список непустых строк , обычно хранящихся и представляемых в UTF-16LE, каждая из которых заканчивается символом NUL, а список обычно заканчивается вторым символом NUL. |

| 8 | REG_RESOURCE_LIST | Список ресурсов (используется при перечислении и настройке оборудования Plug-n-Play ) |

| 9 | REG_FULL_RESOURCE_DESCRIPTOR | Дескриптор ресурса (используется при перечислении и настройке оборудования Plug-n-Play ) |

| 10 | REG_RESOURCE_REQUIREMENTS_LIST | Список требований к ресурсам (используется при перечислении и настройке оборудования Plug-n-Play ) |

| 11 | REG_QWORD / REG_QWORD_LITTLE_ENDIAN | Значение QWORD , 64-битное целое число (либо с прямым порядком байтов, либо с прямым порядком байтов, либо без указания) (введено в Windows XP ) |

Корневые ключи

Ключи на корневом уровне иерархической базы данных обычно именуются в соответствии с их определениями Windows API , которые начинаются с HKEY. Они часто сокращаются до трех- или четырехбуквенного короткого имени, начинающегося с «HK» (например, HKCU и HKLM). Технически это предопределенные дескрипторы (с известными постоянными значениями) для определенных ключей, которые либо хранятся в памяти, либо хранятся в файлах куста, хранящихся в локальной файловой системе и загружаемых ядром системы во время загрузки, а затем совместно используемых (с различными правами доступа) между всеми процессами, запущенными в локальной системе, или загруженными и отображенными во всех процессах, запущенных в пользовательском сеансе, когда пользователь входит в систему.

Они часто сокращаются до трех- или четырехбуквенного короткого имени, начинающегося с «HK» (например, HKCU и HKLM). Технически это предопределенные дескрипторы (с известными постоянными значениями) для определенных ключей, которые либо хранятся в памяти, либо хранятся в файлах куста, хранящихся в локальной файловой системе и загружаемых ядром системы во время загрузки, а затем совместно используемых (с различными правами доступа) между всеми процессами, запущенными в локальной системе, или загруженными и отображенными во всех процессах, запущенных в пользовательском сеансе, когда пользователь входит в систему.

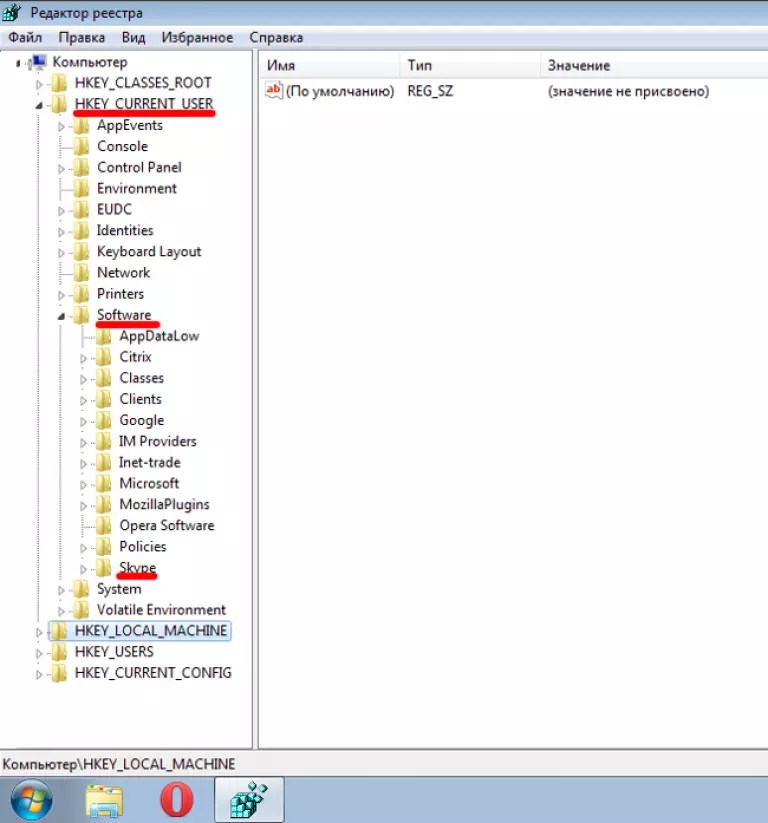

Узлы HKEY_LOCAL_MACHINE (данные конфигурации для локального компьютера) и HKEY_CURRENT_USER (данные конфигурации для конкретного пользователя) имеют аналогичную структуру друг другу; пользовательские приложения обычно ищут свои настройки, сначала проверяя их в «HKEY_CURRENT_USER \ Software \ Vendor’s name \ Application’s name \ Version \ Setting name», и если параметр не найден, ищите вместо этого в том же месте под ключом HKEY_LOCAL_MACHINE. Однако обратное может применяться к параметрам политики, установленным администратором, где HKLM может иметь приоритет над HKCU. Программа с логотипом Windows предъявляет особые требования к тому, где могут храниться различные типы пользовательских данных, а также к соблюдению концепции минимальных прав, так что доступ на уровне администратора не требуется для использования приложения.

Однако обратное может применяться к параметрам политики, установленным администратором, где HKLM может иметь приоритет над HKCU. Программа с логотипом Windows предъявляет особые требования к тому, где могут храниться различные типы пользовательских данных, а также к соблюдению концепции минимальных прав, так что доступ на уровне администратора не требуется для использования приложения.

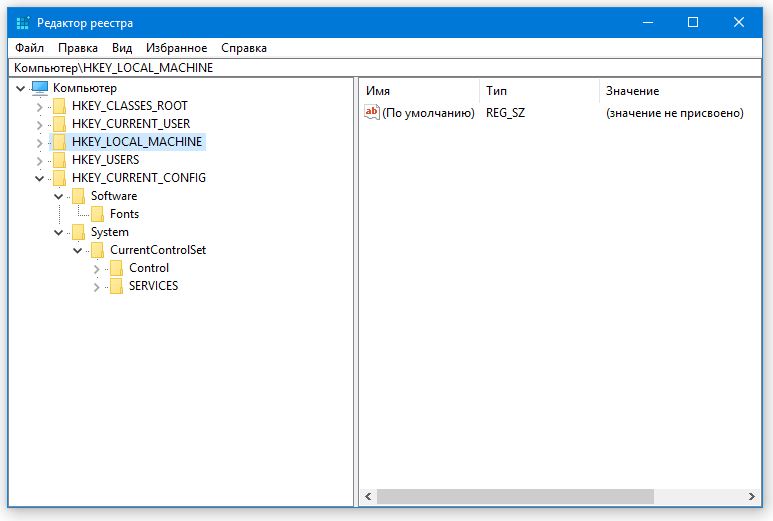

HKEY_LOCAL_MACHINE (HKLM)

Сокращенно HKLM, HKEY_LOCAL_MACHINE хранит настройки, специфичные для локального компьютера.

Ключ, расположенный HKLM, на самом деле не хранится на диске, но поддерживается в памяти ядром системы для отображения всех других подключей. Приложения не могут создавать дополнительные подразделы. В Windows NT этот раздел содержит четыре подраздела: «SAM», «SECURITY», «SYSTEM» и «SOFTWARE», которые загружаются во время загрузки в соответствующие файлы, расположенные в папке% SystemRoot% \ System32 \ config. Пятый подключ, «HARDWARE», является энергозависимым и создается динамически и, как таковой, не сохраняется в файле (он предоставляет обзор всех обнаруженных в настоящее время устройств Plug-and-Play). В Windows Vista и более поздних версиях шестой и седьмой подразделы «КОМПОНЕНТЫ» и «BCD» отображаются в памяти ядром по запросу и загружаются из% SystemRoot% \ system32 \ config \ COMPONENTS или из данных конфигурации загрузки, \ boot \ BCD в системном разделе.

В Windows Vista и более поздних версиях шестой и седьмой подразделы «КОМПОНЕНТЫ» и «BCD» отображаются в памяти ядром по запросу и загружаются из% SystemRoot% \ system32 \ config \ COMPONENTS или из данных конфигурации загрузки, \ boot \ BCD в системном разделе.

- Ключ «HKLM \ SAM» обычно отображается пустым для большинства пользователей (если им не предоставлен доступ администраторами локальной системы или администраторами доменов, управляющих локальной системой). Он используется для ссылки на все базы данных « Security Accounts Manager » (SAM) для всех доменов, в которых локальная система авторизована или настроена административно (включая локальный домен работающей системы, база данных SAM которой хранится в подразделе, также называемом « SAM «: при необходимости будут созданы другие подключи, по одному для каждого дополнительного домена). Каждая база данных SAM содержит все встроенные учетные записи (в основном псевдонимы групп) и настроенные учетные записи (пользователи, группы и их псевдонимы, включая гостевые учетные записи и учетные записи администраторов), созданные и настроенные в соответствующем домене, для каждой учетной записи в этом домене она, в частности, содержит пользователя имя, которое можно использовать для входа в этот домен, внутренний уникальный идентификатор пользователя в домене, криптографический хэш пароля каждого пользователя для каждого включенного протокола аутентификации , расположение хранилища их куста реестра пользователей, различные флаги состояния (например, если учетную запись можно перечислить и отобразить на экране приглашения входа в систему), а также список доменов (включая локальный домен), для которых была настроена учетная запись.

- Ключ «HKLM \ SECURITY» обычно кажется пустым для большинства пользователей (если им не предоставлен доступ пользователями с административными привилегиями) и связан с базой данных безопасности домена, в который вошел текущий пользователь (если пользователь вошел в систему локальный системный домен, этот ключ будет связан с кустом реестра, хранящимся на локальном компьютере и управляемым локальными системными администраторами или встроенной учетной записью «Система» и установщиками Windows). Ядро получит к нему доступ, чтобы прочитать и применить политику безопасности, применимую к текущему пользователю и всем приложениям или операциям, выполняемым этим пользователем. Он также содержит подраздел «SAM», который динамически связан с базой данных SAM домена, в котором зарегистрирован текущий пользователь.

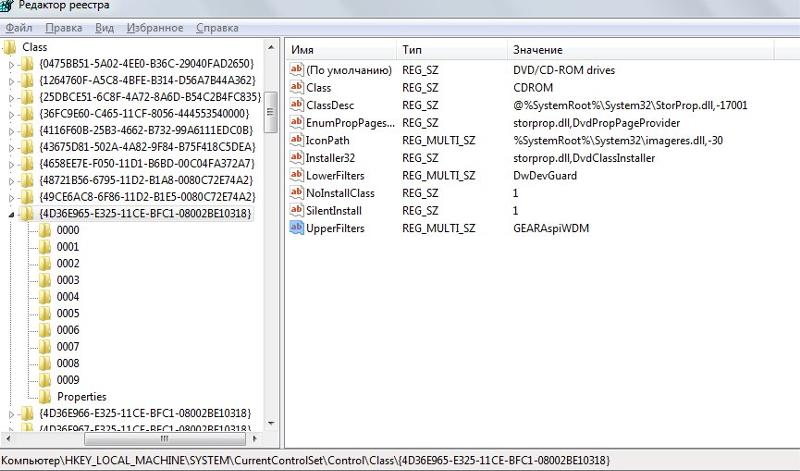

- Ключ «HKLM \ SYSTEM» обычно доступен для записи только пользователям с правами администратора в локальной системе. Он содержит информацию о настройке системы Windows, данные для безопасного генератора случайных чисел (RNG), список подключенных в настоящее время устройств, содержащих файловую систему, несколько пронумерованных «HKLM \ SYSTEM \ Control Sets», содержащих альтернативные конфигурации для системных драйверов оборудования и запущенных служб.

в локальной системе (включая текущую используемую и резервную копию), подраздел «HKLM \ SYSTEM \ Select», содержащий состояние этих наборов элементов управления, и «HKLM \ SYSTEM \ CurrentControlSet», который динамически связывается во время загрузки с Набор управления, который в настоящее время используется в локальной системе. Каждый настроенный набор управления содержит:

в локальной системе (включая текущую используемую и резервную копию), подраздел «HKLM \ SYSTEM \ Select», содержащий состояние этих наборов элементов управления, и «HKLM \ SYSTEM \ CurrentControlSet», который динамически связывается во время загрузки с Набор управления, который в настоящее время используется в локальной системе. Каждый настроенный набор управления содержит:- подраздел «Enum», перечисляющий все известные устройства Plug-and-Play и связывающий их с установленными системными драйверами (и сохраняющий конфигурации этих драйверов для конкретных устройств),

- подраздел «Службы», в котором перечислены все установленные системные драйверы (с конфигурацией, не зависящей от устройства, и перечисление устройств, для которых они созданы) и все программы, работающие как службы (как и когда они могут быть автоматически запущены),

- подраздел «Control», объединяющий различные драйверы оборудования и программы, работающие как службы, и все другие общесистемные конфигурации,

- подраздел «Профили оборудования», в котором перечислены различные настроенные профили (каждый с настройками «Система» или «Программное обеспечение», используемыми для изменения профиля по умолчанию в системных драйверах и службах или в приложениях), а также «Оборудование» Подраздел Profiles \ Current «, который динамически связан с одним из этих профилей.

- Подраздел «HKLM \ SOFTWARE» содержит программное обеспечение и настройки Windows (в профиле оборудования по умолчанию). В основном он изменяется установщиками приложений и систем. Он организован поставщиком программного обеспечения (с подключом для каждого), но также содержит подраздел «Windows» для некоторых настроек пользовательского интерфейса Windows, подраздел «Классы», содержащий все зарегистрированные ассоциации из расширений файлов, типов MIME, идентификаторов классов объектов. идентификаторы интерфейсов (для OLE, COM / DCOM и ActiveX) с установленными приложениями или библиотеками DLL, которые могут обрабатывать эти типы на локальном компьютере (однако эти связи настраиваются для каждого пользователя, см. ниже), а также подраздел «Политики» (также организованный поставщиком) для обеспечения соблюдения общих политик использования приложений и системных служб (включая центральное хранилище сертификатов, используемое для аутентификации, авторизации или запрета удаленных систем или служб, работающих за пределами домена локальной сети).

- Ключ «HKLM \ SOFTWARE \ Wow6432Node» используется 32-разрядными приложениями в 64-разрядной ОС Windows и эквивалентен «HKLM \ SOFTWARE», но отличается от него. Ключевой путь прозрачно представлен 32-разрядным приложениям в WoW64 как HKLM \ SOFTWARE (аналогично 32-разрядным приложениям% SystemRoot% \ Syswow64 отображается как% SystemRoot% \ System32)

HKEY_CURRENT_CONFIG (HKCC)

- Сокращенно HKCC, HKEY_CURRENT_CONFIG содержит информацию, собранную во время выполнения; информация, хранящаяся в этом ключе, не сохраняется на диске постоянно, а регенерируется во время загрузки. Это дескриптор ключа «HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Hardware Profiles \ Current», который изначально пуст, но заполняется во время загрузки путем загрузки одного из других подключей, хранящихся в «HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Hardware Profiles».

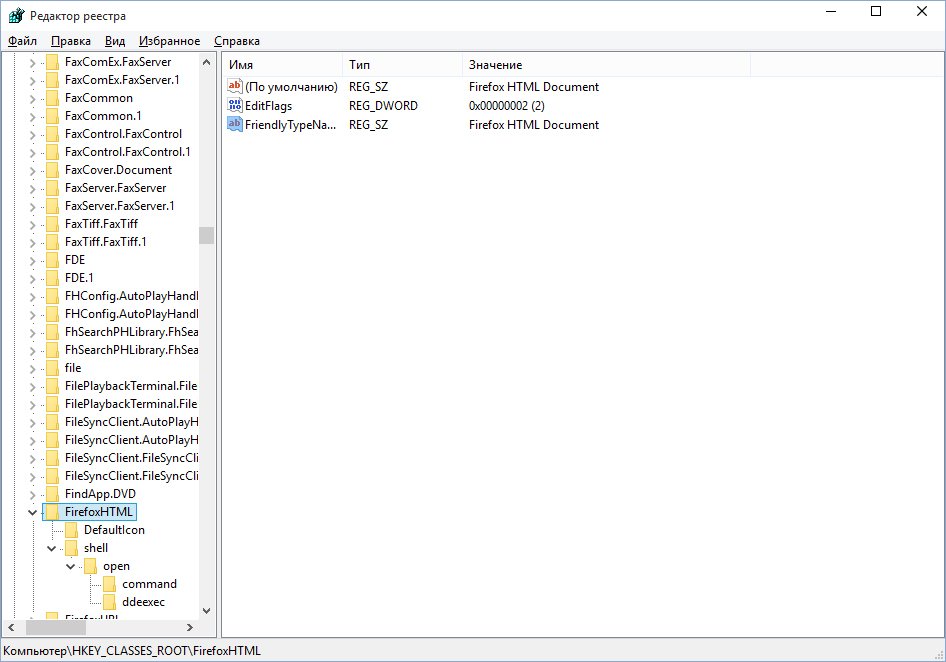

HKEY_CLASSES_ROOT (HKCR)

- Сокращенный HKCR, HKEY_CLASSES_ROOT содержит информацию о зарегистрированных приложениях, такую как ассоциации файлов и идентификаторы классов объектов OLE , связывая их с приложениями, используемыми для обработки этих элементов.

В Windows 2000 и более поздних версиях HKCR представляет собой компиляцию пользовательских HKCU \ Software \ Classes и машинных HKLM \ Software \ Classes. Если заданное значение существует в обоих приведенных выше подключах, то значение в HKCU \ Software \ Classes имеет приоритет. Конструкция допускает регистрацию COM- объектов как для компьютера, так и для пользователя .

В Windows 2000 и более поздних версиях HKCR представляет собой компиляцию пользовательских HKCU \ Software \ Classes и машинных HKLM \ Software \ Classes. Если заданное значение существует в обоих приведенных выше подключах, то значение в HKCU \ Software \ Classes имеет приоритет. Конструкция допускает регистрацию COM- объектов как для компьютера, так и для пользователя .

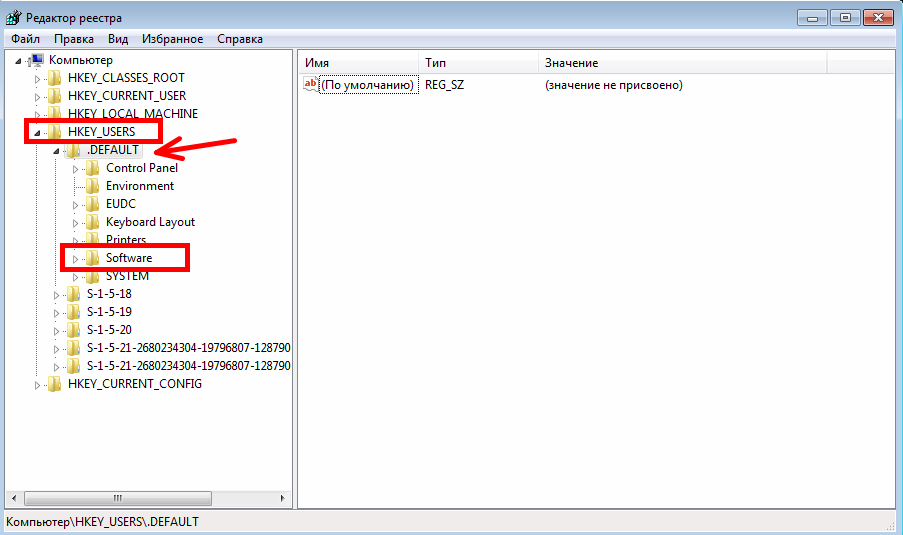

HKEY_USERS (HKU)

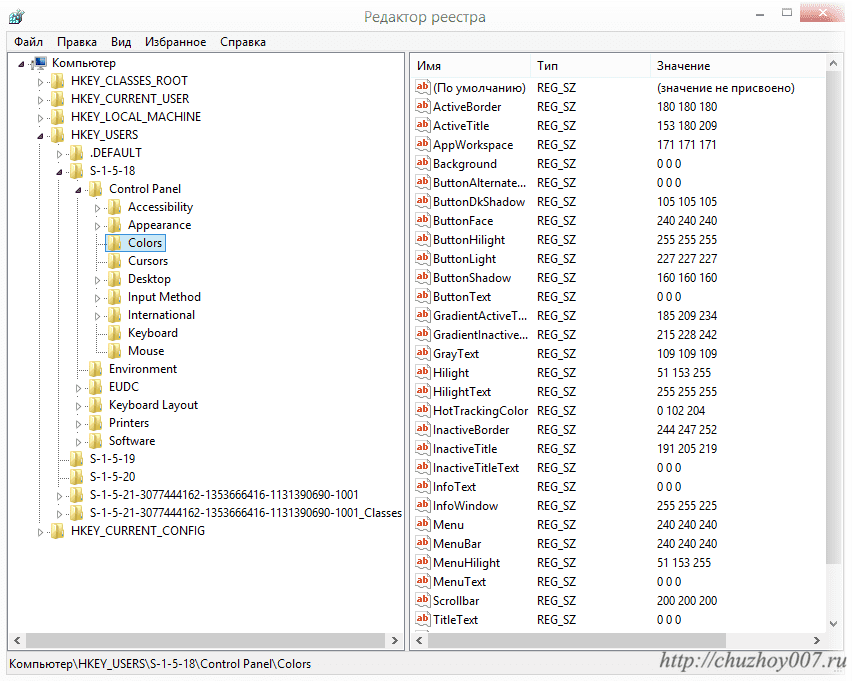

- Сокращенно HKU, HKEY_USERS содержит подключи, соответствующие ключам HKEY_CURRENT_USER для каждого профиля пользователя, активно загруженного на машину, хотя пользовательские кусты обычно загружаются только для пользователей, вошедших в систему в данный момент.

HKEY_CURRENT_USER (HKCU)

- Сокращенно HKCU, HKEY_CURRENT_USER хранит настройки, специфичные для текущего пользователя, вошедшего в систему. Ключ HKEY_CURRENT_USER — это ссылка на подраздел HKEY_USERS, который соответствует пользователю; одинаковая информация доступна в обоих местах. Указанный конкретный подключ: «(HKU) \ (SID) \ .

..», где (SID) соответствует идентификатору безопасности Windows ; если ключ «(HKCU)» имеет следующий суффикс «(HKCU) \ Software \ Classes \ …», то он соответствует «(HKU) \ (SID) _CLASSES \ …», то есть суффикс имеет строку « _CLASSES «добавляется к (SID).

..», где (SID) соответствует идентификатору безопасности Windows ; если ключ «(HKCU)» имеет следующий суффикс «(HKCU) \ Software \ Classes \ …», то он соответствует «(HKU) \ (SID) _CLASSES \ …», то есть суффикс имеет строку « _CLASSES «добавляется к (SID).

- В системах Windows NT настройки каждого пользователя хранятся в своих собственных файлах под названием NTUSER.DAT и USRCLASS.DAT внутри их собственной подпапки Documents and Settings (или их собственной подпапки Users в Windows Vista и выше). Настройки в этом улье следуют за пользователями с перемещаемым профилем от машины к машине.

HKEY_PERFORMANCE_DATA

- Этот ключ предоставляет информацию о времени выполнения в данные о производительности, предоставляемые либо самим ядром NT, либо работающими драйверами системы, программами и службами, которые предоставляют данные о производительности. Этот ключ не хранится ни в одном кусте и не отображается в редакторе реестра, но его можно увидеть с помощью функций реестра в Windows API или в упрощенном виде на вкладке «Производительность» диспетчера задач (только для некоторых данных о производительности на в локальной системе) или через более продвинутые панели управления (такие как Performance Monitor или Performance Analyzer, который позволяет собирать и регистрировать эти данные, в том числе из удаленных систем).

HKEY_DYN_DATA

- Этот ключ используется только в Windows 95, Windows 98 и Windows ME . Он содержит информацию об аппаратных устройствах, включая Plug and Play и статистику производительности сети. Информация в этом улье также не хранится на жестком диске. Информация Plug and Play собирается и настраивается при запуске и сохраняется в памяти.

Крапивница

Несмотря на то, что реестр представляет собой интегрированную иерархическую базу данных, ветви реестра фактически хранятся в нескольких дисковых файлах, называемых кустами . (Слово улей является шуткой .)

Некоторые ульи энергозависимы и вообще не хранятся на диске. Примером этого является куст ветви, начинающейся с HKLM \ HARDWARE. Этот куст записывает информацию о системном оборудовании и создается каждый раз, когда система загружается и выполняет обнаружение оборудования.

Индивидуальные настройки для пользователей в системе хранятся в улье (файле на диске) для каждого пользователя. Во время входа пользователя в систему система загружает пользовательский куст с ключом HKEY_USERS и устанавливает символическую ссылку HKCU (HKEY_CURRENT_USER), указывающую на текущего пользователя. Это позволяет приложениям сохранять / извлекать настройки для текущего пользователя неявно под ключом HKCU.

Во время входа пользователя в систему система загружает пользовательский куст с ключом HKEY_USERS и устанавливает символическую ссылку HKCU (HKEY_CURRENT_USER), указывающую на текущего пользователя. Это позволяет приложениям сохранять / извлекать настройки для текущего пользователя неявно под ключом HKCU.

Не все ульи загружаются одновременно. Во время загрузки загружается только минимальный набор кустов, а после этого кусты загружаются при инициализации операционной системы и при входе пользователей в систему или всякий раз, когда куст явно загружается приложением.

Расположение файлов

Реестр физически хранится в нескольких файлах, которые обычно скрываются от API пользовательского режима, используемых для управления данными внутри реестра. В зависимости от версии Windows для этих файлов будут разные файлы и разные места, но все они находятся на локальном компьютере. Расположение файлов системного реестра в Windows NT является %SystemRoot%\System32\Config; пользовательский куст реестра HKEY_CURRENT_USER хранится Ntuser.внутри профиля пользователя. Один из них для каждого пользователя; если у пользователя есть перемещаемый профиль , то этот файл будет скопирован на сервер и с сервера при выходе из системы и входе в систему соответственно. Второй пользовательский файл реестра с именем UsrClass.dat содержит записи реестра COM и по умолчанию не перемещается. dat

dat

Windows NT

Системы Windows NT хранят реестр в двоичном формате файла, который может быть экспортирован, загружен и выгружен редактором реестра в этих операционных системах. Следующие файлы системного реестра хранятся в %SystemRoot%\System32\Config\:

-

Sam— HKEY_LOCAL_MACHINE \ SAM -

Security— HKEY_LOCAL_MACHINE \ SECURITY -

Software— HKEY_LOCAL_MACHINE \ SOFTWARE -

System— HKEY_LOCAL_MACHINE \ SYSTEM -

Default— HKEY_USERS \ .DEFAULT -

Userdiff— Не связано с ульем. Используется только при обновлении операционных систем.

В папке профиля каждого пользователя хранится следующий файл:

-

%USERPROFILE%\Ntuser.dat— HKEY_USERS \ < User SID > (связан с HKEY_CURRENT_USER)

В Windows 2000, Server 2003 и Windows XP для сопоставлений файлов и информации о COM используется следующий дополнительный пользовательский файл:

-

%USERPROFILE%\Local Settings\Application Data\Microsoft\Windows\Usrclass.dat(путь локализован) — HKEY_USERS \ <User SID> _Classes (HKEY_CURRENT_USER \ Software \ Classes)

Для Windows Vista и более поздних версий путь был изменен на:

-

%USERPROFILE%\AppData\Local\Microsoft\Windows\Usrclass.dat(путь не локализован) псевдоним%LocalAppData%\Microsoft\Windows\Usrclass.dat— HKEY_USERS \ <User SID> _Classes (HKEY_CURRENT_USER \ Software \ Classes)

Windows 2000 сохраняет альтернативную копию кустов реестра (.ALT) и пытается переключиться на нее при обнаружении повреждения. Windows XP и Windows Server 2003 не поддерживают

Windows XP и Windows Server 2003 не поддерживают System.altкуст, поскольку NTLDR в этих версиях Windows может обрабатывать System.logфайл для обновления куста System, который стал несовместимым во время завершения работы или сбоя. Кроме того, в %SystemRoot%\Repairпапке находятся копии кустов системного реестра, которые были созданы после установки и первого успешного запуска Windows.

Каждый файл данных реестра имеет связанный файл с расширением «.log», который действует как журнал транзакций, который используется для обеспечения того, чтобы любые прерванные обновления могли быть выполнены при следующем запуске. Внутри файлы реестра разделены на «ячейки» по 4 КБ, которые содержат коллекции «ячеек».

Windows 9x

Файлы реестра хранятся в %WINDIR%каталоге под именами USER.DATи SYSTEM.DATс добавлением CLASSES.DATв Windows ME. Кроме того, каждый профиль пользователя (если профили включены) имеет свой собственный USER.файл, который находится в каталоге профиля пользователя в  DAT

DAT%WINDIR%\Profiles\<Username>\.

Windows 3.11

Вызывается единственный файл реестра, который REG.DATхранится в %WINDIR%каталоге.

Windows 10 Mobile

Примечание. Для доступа к файлам реестра на телефоне должен быть установлен специальный режим с помощью:

- WpInternals (Переведите мобильное устройство в режим прошивки.)

- InterOp Tools (смонтируйте раздел MainOS с помощью MTP.)

Если какой-либо из вышеперечисленных методов сработал — файлы реестра устройства можно найти в следующем месте:

{Phone}\EFIESP\Windows\System32\config

Примечание. InterOp Tools также включает редактор реестра.

Редактирование

Редакторы реестра

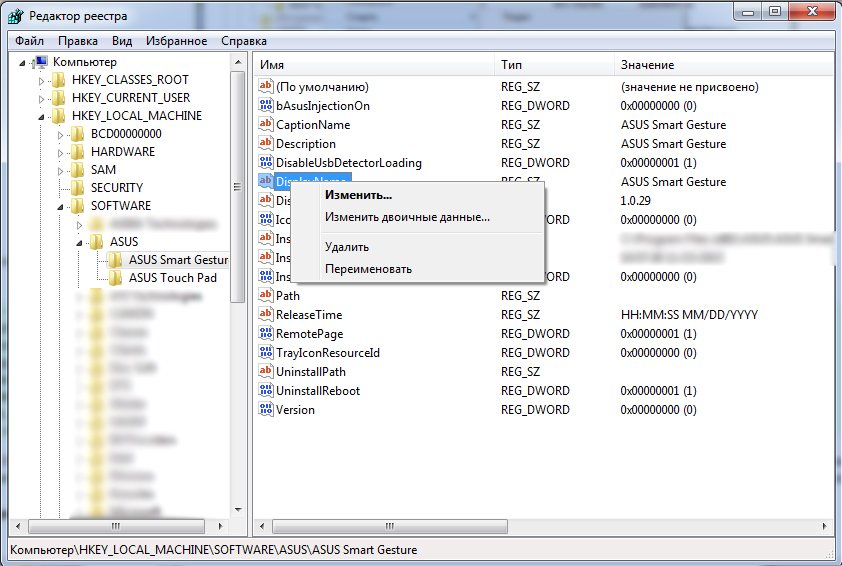

Реестр содержит важную информацию о конфигурации для операционной системы, установленных приложений, а также индивидуальные настройки для каждого пользователя и приложения. Небрежное изменение конфигурации операционной системы в реестре может вызвать необратимый ущерб, поэтому обычно только программы установки вносят изменения в базу данных реестра во время установки / настройки и удаления. Если пользователь хочет отредактировать реестр вручную, Microsoft рекомендует сделать резервную копию реестра перед изменением. Когда программа удаляется с панели управления, она не удаляется полностью, и пользователь должен вручную проверить внутренние каталоги, такие как файлы программ. После этого пользователю необходимо вручную удалить все ссылки на удаленную программу в реестре. Обычно это делается с помощью RegEdit.exe. Редактирование реестра иногда необходимо при работе с проблемами, связанными с Windows, например, проблемы при входе в домен могут быть решены путем редактирования реестра.

Небрежное изменение конфигурации операционной системы в реестре может вызвать необратимый ущерб, поэтому обычно только программы установки вносят изменения в базу данных реестра во время установки / настройки и удаления. Если пользователь хочет отредактировать реестр вручную, Microsoft рекомендует сделать резервную копию реестра перед изменением. Когда программа удаляется с панели управления, она не удаляется полностью, и пользователь должен вручную проверить внутренние каталоги, такие как файлы программ. После этого пользователю необходимо вручную удалить все ссылки на удаленную программу в реестре. Обычно это делается с помощью RegEdit.exe. Редактирование реестра иногда необходимо при работе с проблемами, связанными с Windows, например, проблемы при входе в домен могут быть решены путем редактирования реестра.

Реестр Windows можно редактировать вручную с помощью таких программ, как RegEdit.exe, хотя эти инструменты не раскрывают некоторые метаданные реестра, например дату последнего изменения.

Редактором реестра для операционных систем серии 3.1 / 95 является RegEdit.exe, а для Windows NT — RegEdt32.exe; функции объединены в Windows XP. Дополнительные и / или сторонние инструменты, подобные RegEdit.exe, доступны для многих версий Windows CE.

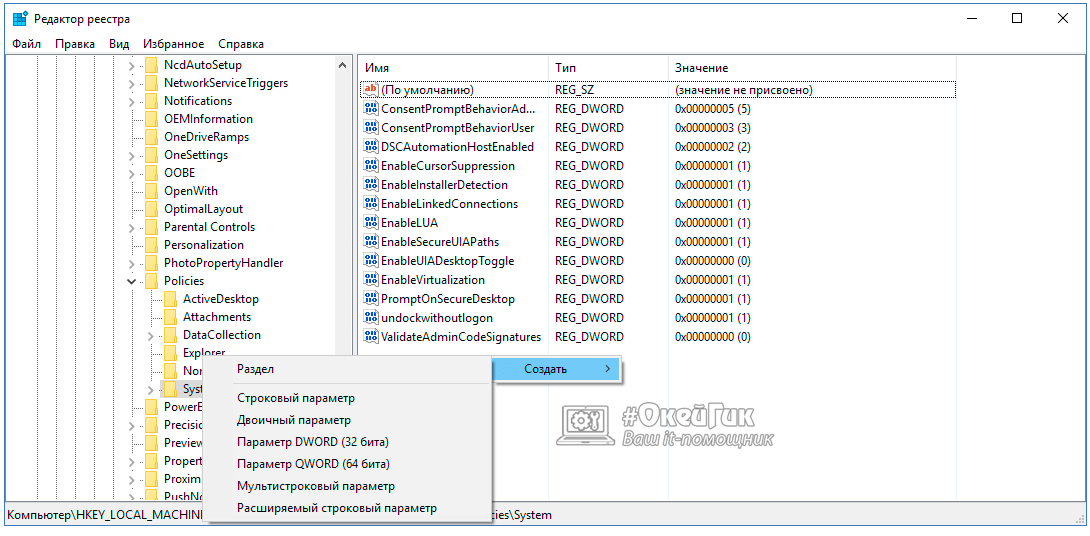

Редактор реестра позволяет пользователям выполнять следующие функции:

- Создание, изменение, переименование и удаление разделов реестра, подключей, значений и данных значений

- Импорт и экспорт.

REGфайлы, экспорт данных в двоичный формат улья - Загрузка, изменение и выгрузка файлов формата куста реестра (только для систем Windows NT)

- Настройка разрешений на основе списков контроля доступа (только для систем Windows NT)

- Создание закладок для выбранных пользователем разделов реестра как избранных

- Поиск определенных строк в именах ключей, именах значений и данных значений

- Удаленное редактирование реестра на другом сетевом компьютере

. REGфайлы

.

REGФайлы (также известные как Регистрационные записи) представляют собой текстовые файлы, удобочитаемые человеком, для экспорта и импорта частей реестра. В Windows 2000 и более поздних версиях они содержат в начале строку Windows Registry Editor Version 5.00 и основаны на Unicode . В системах Windows 9x и NT 4.0 они содержат строку REGEDIT4 и основаны на ANSI . Формат Windows 9x. REGфайлы совместимы с Windows 2000 и новее. Редактор реестра в Windows в этих системах также поддерживает экспорт. REGфайлы в формате Windows 9x / NT. Данные хранятся в формате. REGфайлы, используя следующий синтаксис:

[<Hive name>\<Key name>\<Subkey name>] "Value name"=<Value type>:<Value data>

Значение по умолчанию для ключа можно изменить, используя «@» вместо «Имя значения»:

[<Hive name>\<Key name>\<Subkey name>] @=<Value type>:<Value data>

Строковые значения не требуют <Тип значения> (см. Пример), но обратная косая черта (‘\’) должна быть записана как двойная обратная косая черта (‘\\’), а кавычки (‘»‘) как обратная косая черта-кавычка ( ‘\ «‘).

Например, чтобы добавить значения «Значение A», «Значение B», «Значение C», «Значение D», «Значение E», «Значение F», «Значение G», «Значение H», «Значение I». «,» Значение J «,» Значение K «,» Значение L «и» Значение M «для ключа HKLM \ SOFTWARE \ Foobar:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Foobar] "Value A"="<String value data with escape characters>" "Value B"=hex:<Binary data (as comma-delimited list of hexadecimal values)> "Value C"=dword:<DWORD value integer> "Value D"=hex(0):<REG_NONE (as comma-delimited list of hexadecimal values)> "Value E"=hex(1):<REG_SZ (as comma-delimited list of hexadecimal values representing a UTF-16LE NUL-terminated string)> "Value F"=hex(2):<Expandable string value data (as comma-delimited list of hexadecimal values representing a UTF-16LE NUL-terminated string)> "Value G"=hex(3):<Binary data (as comma-delimited list of hexadecimal values)> ; equal to "Value B" "Value H"=hex(4):<DWORD value (as comma-delimited list of 4 hexadecimal values, in little endian byte order)> "Value I"=hex(5):<DWORD value (as comma-delimited list of 4 hexadecimal values, in big endian byte order)> "Value J"=hex(7):<Multi-string value data (as comma-delimited list of hexadecimal values representing UTF-16LE NUL-terminated strings)> "Value K"=hex(8):<REG_RESOURCE_LIST (as comma-delimited list of hexadecimal values)> "Value L"=hex(a):<REG_RESOURCE_REQUIREMENTS_LIST (as comma-delimited list of hexadecimal values)> "Value M"=hex(b):<QWORD value (as comma-delimited list of 8 hexadecimal values, in little endian byte order)>

Данные из . REGфайлы могут быть добавлены / объединены с реестром, дважды щелкнув эти файлы или используя переключатель / s в командной строке. REGфайлы также можно использовать для удаления данных реестра.

Чтобы удалить ключ (и все подразделы, значения и данные), перед именем ключа должен стоять знак минус («-»).

Например, чтобы удалить ключ HKLM \ SOFTWARE \ Foobar (и все подразделы, значения и данные),

[-HKEY_LOCAL_MACHINE\SOFTWARE\Foobar]

Чтобы удалить значение (и его данные), удаляемые значения должны иметь знак минус («-») после знака равенства («=»).

Например, чтобы удалить только значения «Value A» и «Value B» (и их данные) из ключа HKLM \ SOFTWARE \ Foobar:

[HKEY_LOCAL_MACHINE\SOFTWARE\Foobar] "Value A"=- "Value B"=-

Чтобы удалить только значение по умолчанию для ключа HKLM \ SOFTWARE \ Foobar (и его данные):

[HKEY_LOCAL_MACHINE\SOFTWARE\Foobar] @=-

Строки, начинающиеся с точки с запятой, считаются комментариями:

; This is a comment. This can be placed in any part of a .reg file [HKEY_LOCAL_MACHINE\SOFTWARE\Foobar] "Value"="Example string"

Групповые политики

Групповые политики Windows могут изменять ключи реестра для ряда машин или отдельных пользователей в зависимости от политик. Когда политика впервые вступает в силу для компьютера или отдельного пользователя компьютера, параметры реестра, указанные как часть политики, применяются к параметрам компьютера или пользователя.

Windows также будет искать обновленные политики и периодически применять их, обычно каждые 90 минут.

В рамках своей области действия политика определяет, к каким машинам и / или пользователям следует применять политику. Находится ли машина или пользователь в области действия политики или нет, определяется набором правил, которые могут фильтровать по местоположению машины или учетной записи пользователя в каталоге организации, конкретных пользователей или учетных записей компьютеров или групп безопасности. Более сложные правила можно настроить с помощью выражений инструментария управления Windows . Такие правила могут фильтровать такие свойства, как имя производителя компьютера, архитектура процессора, установленное программное обеспечение или сети, к которым подключены.

Например, администратор может создать политику с одним набором параметров реестра для машин в бухгалтерии и политику с другим (закрытым) набором параметров реестра для терминалов киосков в зоне для посетителей. Когда машина перемещается из одной области в другую (например, при изменении ее имени или перемещении в другую организационную единицу), автоматически применяется правильная политика. Когда политика изменяется, она автоматически повторно применяется ко всем машинам, находящимся в ее области действия.

Политика редактируется с помощью ряда административных шаблонов, которые предоставляют пользовательский интерфейс для выбора и изменения настроек. Набор административных шаблонов является расширяемым, и программные пакеты, поддерживающие такое удаленное администрирование, могут регистрировать свои собственные шаблоны.

Редактирование командной строки

Реестром можно управлять несколькими способами из командной строки . Reg.exeИ RegIni.exeподсобные инструменты включены в Windows XP и более поздних версиях Windows. Альтернативные места для устаревших версий Windows включают компакт-диски Resource Kit или исходный установочный компакт-диск Windows.

Также .REGфайл можно импортировать из командной строки с помощью следующей команды:

RegEdit.exe /s file

/ S означает, что файл будет автоматически добавлен в реестр. Если /sпараметр не указан, пользователю будет предложено подтвердить операцию. В Windows 98, Windows 95 и, по крайней мере, в некоторых конфигурациях Windows XP этот /sпереключатель также заставляет RegEdit.exeигнорировать параметр в реестре, который позволяет администраторам отключить его. При использовании /sпереключателя RegEdit.exeне возвращается соответствующий код возврата, если операция завершается неудачно, в отличие от Reg.exeэтого.

RegEdit.exe /e file

экспортирует весь реестр в формате V5 в .REGфайл UNICODE , а любой из

RegEdit.exe /e file HKEY_CLASSES_ROOT[\<key>] RegEdit.exe /e file HKEY_CURRENT_CONFIG[\<key>] RegEdit.exe /e file HKEY_CURRENT_USER[\<key>] RegEdit.exe /e file HKEY_LOCAL_MACHINE[\<key>] RegEdit.exe /e file HKEY_USERS[\<key>]

экспортировать только указанный (под) ключ (который должен быть заключен в кавычки, если он содержит пробелы).

RegEdit.exe /a file

экспортирует весь реестр в формате V4 в .REGфайл ANSI .

RegEdit.exe /a file <key>

экспортирует только указанный (под) ключ (который должен быть заключен в кавычки, если он содержит пробелы).

Также можно использовать Reg.exe. Вот пример отображения значения параметра реестра Version:

Reg.exe QUERY HKLM\Software\Microsoft\ResKit /v Version

Другие параметры командной строки включают в себя VBScript или JScript вместе с CScript , WMI или WMIC.exeи Windows PowerShell .

Разрешениями реестра можно управлять через командную строку с помощью RegIni.exeи SubInACL.exeинструмента. Например, разрешения для ключа HKEY_LOCAL_MACHINE \ SOFTWARE можно отобразить с помощью:

SubInACL.exe /keyreg HKEY_LOCAL_MACHINE\SOFTWARE /display

Команды и скрипты PowerShell

Использование PowerShell для навигации по реестру

Windows PowerShell поставляется с поставщиком реестра, который представляет реестр как тип расположения, аналогичный файловой системе. Те же команды, которые используются для управления файлами / каталогами в файловой системе, могут использоваться для управления ключами / значениями реестра.

Также, как и файловая система, PowerShell использует концепцию текущего местоположения, которая определяет контекст, в котором по умолчанию работают команды. Get-ChildItem(Также доступны через псевдоним lsили dir) извлекает дочерние ключи от текущего местоположения. Используя команду Set-Location(или псевдоним cd), пользователь может изменить текущее местоположение на другой раздел реестра. Команды, которые переименовывают элементы, удаляют элементы, создают новые элементы или устанавливают содержимое элементов или свойств, могут использоваться для переименования ключей, удаления ключей или целых поддеревьев или изменения значений.

С помощью файлов сценариев PowerShell пользователь / администратор может подготовить сценарии, которые при выполнении вносят изменения в реестр. Такие сценарии можно распространять среди пользователей / администраторов, которые могут выполнять их на отдельных машинах.

Поставщик реестра PowerShell поддерживает транзакции, то есть несколько изменений в реестре могут быть объединены в одну атомарную транзакцию. Атомарная транзакция гарантирует, что либо все изменения будут зафиксированы в базе данных, либо, если сценарий завершится неудачно, ни одно из изменений не будет зафиксировано в базе данных.

Программы или скрипты

Реестр можно редактировать с помощью API библиотеки Advanced Windows 32 Base API Library (advapi32.dll).

| RegCloseKey | RegOpenKey | RegConnectRegistry | RegOpenKeyEx |

| RegCreateKey | RegQueryInfoKey | RegCreateKeyEx | RegQueryMultipleValues |

| RegDeleteKey | RegQueryValue | RegDeleteValue | RegQueryValueEx |

| RegEnumKey | RegReplaceKey | RegEnumKeyEx | RegRestoreKey |

| RegEnumValue | RegSaveKey | RegFlushKey | RegSetKeySecurity |

| RegGetKeySecurity | RegSetValue | RegLoadKey | RegSetValueEx |

| RegNotifyChangeKeyValue | RegUnLoadKey |

Многие языки программирования предлагают встроенные функции или классы библиотеки времени выполнения, которые обертывают базовые API Windows и тем самым позволяют программам сохранять настройки в реестре (например, в VB.NET и C # или в Delphi и Free Pascal ). Приложения с поддержкой COM, такие как Visual Basic 6, могут использовать объект WSH . Другой способ — использовать Windows Resource Kit Tool, запустив его из кода, хотя это считается плохой практикой программирования .

Microsoft.Win32.RegistryTRegistry WScript.ShellReg.exe

Точно так же языки сценариев, такие как Perl (с Win32::TieRegistry), Python (с winreg), TCL (который поставляется в комплекте с пакетом реестра), Windows Powershell и Windows Scripting Host, также позволяют редактировать реестр из сценариев.

Автономное редактирование

Offreg.dll, доступный в Windows Driver Kit, предлагает набор API-интерфейсов для создания и управления не загруженными в данный момент кустами реестра, аналогичными тем, которые предоставляет advapi32.dll.

Также возможно редактировать реестр (кусты) автономной системы из Windows PE или Linux (в последнем случае с помощью инструментов с открытым исходным кодом ).

Самостоятельная регистрация COM

До введения COM без регистрации разработчикам предлагалось добавить код инициализации во внутренние и внешние двоичные файлы для выполнения конфигурации реестра, необходимой для работы этого объекта. Для внутрипроцессных двоичных файлов, таких как файлы .DLL и .OCX, модули обычно экспортируют функцию, называемую DllInstall (), которая может вызываться программами установки или запускаться вручную с помощью таких утилит, как Regsvr32.exe; внепроцессные двоичные файлы обычно поддерживают аргументы командной строки / Regserver и / Unregserver, которые создали или удалили необходимые параметры реестра. Приложения COM, которые ломаются из-за проблем с DLL Hell, обычно можно исправить с помощью RegSvr32.exe или переключателя / RegServer без повторного вызова программ установки.

Расширенный функционал

Windows предоставляет API-интерфейсы, котор

Где находятся файлы реестра Windows в Windows 10/8/7?

Реестр Windows — это централизованная база данных конфигурации для Windows NT и Windows 2000, а также для приложений. В реестре хранится информация о параметрах настройки, конфигурации устройства и пользовательских настройках.

На диске реестр Windows — это не просто один большой файл, а набор отдельных файлов, называемых кустами. Каждый куст содержит дерево реестра, ключ которого служит корнем (т. Е. Отправной точкой) дерева. Подключи и их значения находятся под корнем.

Расположение файлов реестра Windows

Расположение этих кустов реестра:

HKEY_LOCAL_MACHINE \ SYSTEM: \ system32 \ config \ system

HKEY_LOCAL_MACHINE \ SAM: \ system32 \ config \ sam

HKEY_LOCAL_MACHINE \ SECURITY: \ system32 \ config \ security

HKEY_LOCAL_MACHINE \ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ: \ system32 \ config \ software

HKEY_USERS \ UserProfile: \ winnt \ profile \ username

HKEY_USERS.DEFAULT: \ system32 \ config \ default

Поддерживаются следующие файлы:

Некоторые ульи нестабильны и не имеют связанных файлов. Система создает и управляет этими ульями полностью в памяти; поэтому ульи носят временный характер. Система создает изменчивые ульи каждый раз, когда система загружается. Примеры:

HKEY_LOCAL_MACHINE \ HARDWARE: Волатильный улей

HKEY_LOCAL_MACHINE \ SYSTEM \ Clone: Волатильный улей

Эти файлы являются файлами базы данных, и только RegEdit, Regedit32 и Kernel32 могут их читать. Основным инструментом в Windows 10/8/7 для работы непосредственно с реестром является редактор реестра. Чтобы получить к нему доступ, просто введите Regedit в строке поиска меню «Пуск» и нажмите Enter!

Если вам нужно больше узнать об этом, зайдите в TechNet!

ОБНОВЛЕНИЕ: AccidentalADMIN сделал полезный комментарий. Он говорит:

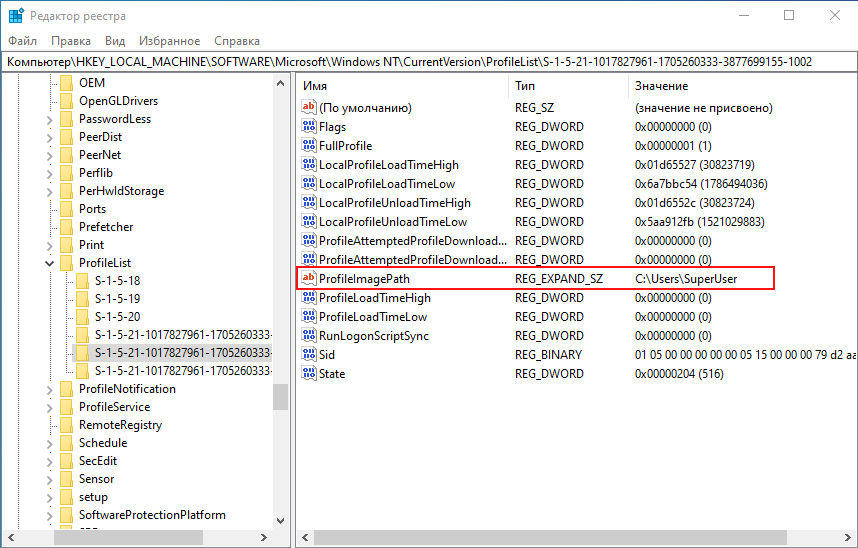

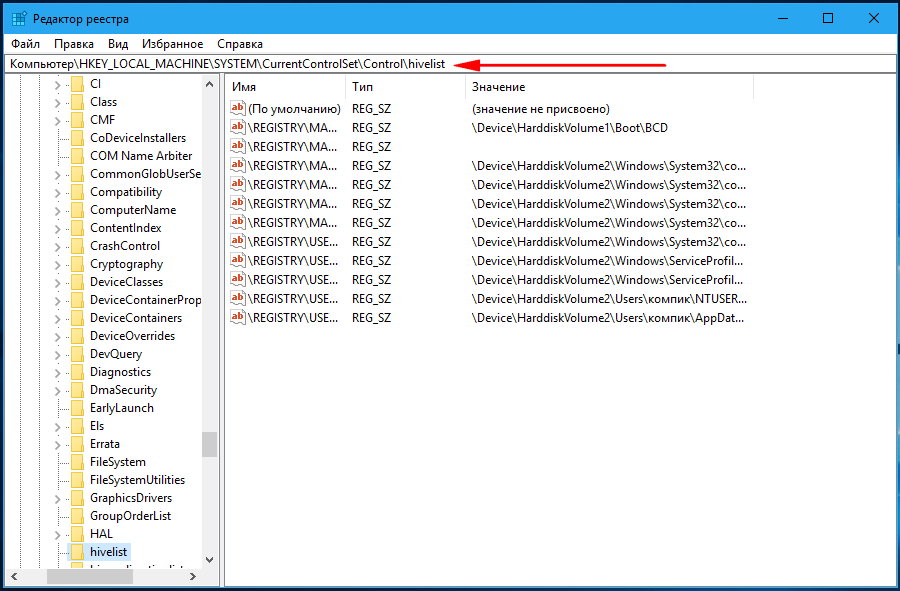

Каждая Windows имеет ключ реестра, в котором перечислены все ульи в системе. Запустите regedit , чтобы открыть редактор реестра, и перейдите к следующему ключу, чтобы получить полный список:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ hivelist

В разделе «Реестр» вы также можете посмотреть, интересуют ли вас некоторые из этих ссылок:

- Как сделать резервную копию реестра Windows

- Как отслеживать изменения в реестре

- Ограничить или восстановить доступ, заблокировать конкретного пользователя, изменить права доступа в реестре

- Как открыть несколько экземпляров реестра в Windows.

Реестр Windows — Википедия. Что такое Реестр Windows

Реестр Windows (англ. Windows Registry), или системный реестр — иерархически построенная база данных параметров и настроек в большинстве операционных систем Microsoft Windows.

Реестр содержит информацию и настройки для аппаратного обеспечения, программного обеспечения, профилей пользователей, предустановки. Большинство изменений в Панели управления, ассоциации файлов, системные политики, список установленного ПО фиксируются в реестре.

Реестр Windows был введён для упорядочения информации, хранившейся до этого во множестве INI-файлов, обеспечения единого механизма (API) записи-чтения настроек и избавления от проблем коротких имён, отсутствия разграничения прав доступа и медленного доступа к ini-файлам, хранящимся на файловой системе FAT16, имевшей серьёзные проблемы быстродействия при поиске файлов в каталогах с большим их количеством. Со временем (окончательно — с появлением файловой системы NTFS) проблемы, решавшиеся реестром, исчезли, но реестр остался из-за обратной совместимости, и присутствует во всех версиях Windows, включая последнюю. Поскольку сейчас не существует реальных предпосылок для использования подобного механизма, Microsoft Windows — единственная (не считая ReactOS и eComStation) операционная система из используемых сегодня, в которой используется механизм реестра операционной системы.

История возникновения и развития реестра

Реестр Windows 3.1

Сам реестр как древовидная иерархическая база данных (registration database — регистрационная база) впервые появился в Windows 3.1 (апрель 1992). Это был всего один двоичный файл, который назывался REG.DAT и хранился в каталоге C:\Windows\. Реестр Windows 3.1 имел только одну ветку HKEY_CLASSES_ROOT. Он служил для связи DDE, а позднее и OLE-объектов.

Одновременно c появлением реестра в Windows 3.1 появилась программа REGEDIT.EXE для просмотра и редактирования реестра.

Первый реестр уже имел возможность импорта данных из *.REG-файлов. В базовой поставке шёл файл SETUP.REG, содержащий данные по основным расширениям и типам файлов.

Реестр Windows 3.1 имел ограничение на максимальный размер файла REG.DAT — 64 Кбайт. Если реестр превышал этот размер, файл реестра (REG.DAT) приходилось удалять и собирать заново либо из *.REG-файлов, либо вводить данные вручную.

Реестр Windows NT 3.1

Следующий шаг был сделан в Windows NT 3.1 (июль 1993). Произошёл отказ от устаревших файлов MS-DOS: AUTOEXEC.BAT и CONFIG.SYS, а также от INI-файлов, как от основных файлов конфигурации. На «регистрационную базу» (реестр) была переведена вся конфигурация системы. Основой конфигурации системы стал реестр. Он имел 4 корневых раздела: HKEY_ LOCAL_MACHINE, HKEY_CURRENT_USER, HKEY_CLASSES_ROOT и HKEY_USERS.

Реестр стал «сборным»: на диске он хранился в файлах: DEFAULT, SOFTWARE, SYSTEM, а при запуске системы из этих файлов собиралась единая БД.

В комплекте поставки оставался файл REGEDIT.EXE, который по-прежнему позволял просматривать и редактировать только ветку HKEY_CLASSES_ROOT, и появился файл REGEDT32.EXE, который позволял редактировать все ветки реестра.

Далее технология и идеология (назначение) реестра уже не менялись. Все последующие версии Windows (NT 3.5, 95, NT 4.0, 98, 2000, XP, Vista, 7,8) использовали реестр как основную БД, содержащую все основные данные по конфигурации как самой ОС, так и прикладных программ. Далее менялись названия файлов реестра и их расположение, а также название и назначение ключей.

Современный реестр Windows

Реестр в том виде, как его использует Windows и как видит его пользователь в процессе использования программ работы с реестром, формируется из различных данных. Чтобы получилось то, что видит пользователь, редактируя реестр, происходит следующее.

Вначале, в процессе установки (инсталляции) и настройки Windows, на диске формируются файлы, в которых хранится часть данных, относящихся к конфигурации системы.

Затем, в процессе каждой загрузки системы, а также в процессе каждого входа и выхода каждого из пользователей, формируется некая виртуальная сущность, называемая «реестром» — объект REGISTRY\. Данные для формирования «реестра» частично берутся из тех самых файлов (Software, System …), частично из информации, собранной ntdetect при загрузке (HKLM\Hardware\Description).

То есть часть данных реестра хранится в файлах, а часть данных формируется в процессе загрузки Windows.

Для редактирования, просмотра и изучения реестра стандартными средствами Windows (программы regedit.exe и regedt32.exe) доступны именно ветки реестра. После редактирования реестра и/или внесения в него изменений эти изменения сразу записываются в файлы.

Однако есть программы сторонних разработчиков, которые позволяют работать непосредственно с файлами.

Программы оптимизации реестра, твикеры, а также инсталляторы и деинсталляторы программ работают через специальные функции работы с реестром.

Файлы реестра (Хранение данных реестра)

Windows 95/98

Windows ME

Windows 2000

Windows XP

в Windows XP файлы реестра хранятся в следующих местах:

- 03= Ветка реестра «HKEY_LOCAL_MACHINE\SYSTEM» формируется из файла «%SystemRoot%\System32\config\SYSTEM»

- 04= Ветка реестра «HKEY_LOCAL_MACHINE\SOFTWARE» формируется из файла «%SystemRoot%\System32\config\SOFTWARE»

- 05= Ветка реестра «HKEY_LOCAL_MACHINE\SECURITY» формируется из файла «%SystemRoot%\System32\config\SECURITY»

- 06= Ветка реестра «HKEY_LOCAL_MACHINE\SAM» формируется из файла «%SystemRoot%\System32\config\SAM»

- 07= Ветка реестра «HKEY_USERS\.DEFAULT» формируется из файла «%SystemRoot%\System32\config\DEFAULT»

- 09= Ветка реестра «HKEY_USERS\S-1-5-19» формируется из файла «%SystemDrive%\Documents and Settings\LocalService\NTUSER.DAT»

- 10= Ветка реестра «HKEY_USERS\S-1-5-20» формируется из файла «%SystemDrive%\Documents and Settings\NetworkService\NTUSER.DAT»

- 11= Ветка реестра «HKEY_USERS\<SID_пользователя>» формируется из файла «%SystemDrive%\Documents and Settings\<Папка пользователя>\NTUSER.DAT»

- 12= Ветка реестра «HKEY_USERS\<SID_пользователя>_Classes» формируется из файла «%SystemDrive%\Documents and Settings\<Папка пользователя>\Local Settings\Application Data\Microsoft\Windows\UsrClass.dat»

Что такое редактор реестра (regedit), как его открыть и использовать

В статьях на сайте мы часто упоминаем работу с реестром. В нем часто производят манипуляции для исправления ошибок или изменения необходимых параметров. Сегодня мы более детально разберем, как с ним работать.

Реестр – это одна из самых важных баз данных в системе Windows. Тут хранятся настройки самой системы, драйверов, параметры программ и многое другое.

Реестр выстроен в виде древовидной структуры, где разделы являются папками, в которых находятся различные параметры и значения. Разделы традиционно расположены в левой части, а их содержимое в правой.

Для входа используют окно «Выполнить», которое можно вызвать нажатием Win+R, в него вводят команду regedit.

При первом запуске в левой части можно увидеть 5 разделов, в которых располагается определенный набор параметров:

- HKEY_CLASSES_ROOT – отвечает за ассоциации файлов, т.е. что чему соответствует и чем открывается.

- HKEY_CURRENT_USER – локальная ветка. Отвечает за текущие настройки пользователя, который зашел в систему. Эта ветка настраивается отдельно для каждой учетной записи.

- HKEY_LOCAL_MACHINE – тут расположены локальные настройки компьютера, которые влияют на работу всех пользователей.

- HKEY_USERS – раздел с настройками всех пользователей.

- HKEY_CURRENT_CONFIG – отвечает за настройки и параметры аппаратных компонентов компьютера.

Обычно в инструкциях указывают не полное название ветки, а сокращают до первых букв, т.е. путь HKEY_CURRENT_USER\windows будет выглядеть, как HKCU\windows.

В какой папке хранится реестр

Физически реестр расположен на системном диске. Утилита regedit вызывает оболочку удобную для работы. Вся база данных расположена по адресу C:\Windows\System32\Config.

Тут есть множество файлов, каждый из которых отвечает за свою ветку. Например, раздел HKLM хранится в файлах SOFTWARE, SYSTEM, SECURITY и SAM. А файл NTUSER.DAT содержит ветку HKCU.

Как создавать или изменять разделы и параметры

Теперь перейдем к редактированию. Список возможных действий стандартный – переименование, удаление и создание. Чтобы получить доступ к таким возможностям достаточно вызвать контекстное меню либо на каталоге, либо в правой части окна. При необходимости изменить параметр, достаточно кликнуть на нем два раза.

Все значения могут относится к одному из 5 типов, но на практике обычно используются всего два – строковые переменные REG_SZ (может принимать текстовое значение) и числовые DWORD.

Использование функции — Избранное

Как и у многих программ, тут присутствует пункт «Избранное». Сюда можно сохранить наиболее востребованные ветки, чтобы мгновенно получать к ним доступ. Хотя эта возможность не особо полезна рядовым пользователям, которые работают с реестром, только в крайнем случае.

Редактирование реестра, если компьютер не загружается

Редактор также умеет работать с внешними файлами. Можно нажать на пункт «Загрузить куст», который находится в меню файл и выбрать необходимый элемент. Таким образом можно взять файл с одного компьютер и править на другом. По такому же принципу работают LiveCD, которые дают возможность править файлы реестра, если ОС Windows не загружается.

Стоит заметить, что такая возможность доступна только для разделов HKEY_USERS и HKEY_LOCAL_MACHINE.

Как экспортировать и импортировать разделы

Еще одна полезная функция – это возможность импортировать и экспортировать ветку или раздел. Чтобы сохранить каталог достаточно кликнуть на нем правой кнопкой мыши, затем открыть меню Файл и нажать Экспорт. Остается только выбрать местоположение файла и сохранить. Элемент сохранится с расширение reg.

Чтобы добавить такой файл в реестр достаточно два раза кликнуть на нем и согласиться с предупреждением, что данные будут внесены в реестр. Тоже самое можно сделать, используя пункт «Импорт» в меню Файл.

Чистка реестра

Для чистки обычно используют сторонние приложения, такие как CCleaner. Они проводят поиск ошибок и ненужных веток и удаляют их или исправляют. Также можно попробовать сделать тоже самое самому, но это достаточно опасно, поскольку неправильно редактирование параметров может привести к поломке системы.

Читайте также:

Как открыть реестр Windows | blogadmina.com

Реестр — это неотъемлемая часть всего семейства Windows еще с 1992 года. Реестр – ни что иное, как база данных, хранящая в себе множество информации, начиная со списков и размещения файлов, и заканчивая перечнем установленных на компьютере устройств и набором команд самой системы.

К сожалению, множественные заявления разработчиков о самоочищающейся базе остались мифом, до сих пор бытующим на просторах Интернета. Многочисленное программное обеспечения после удаления может оставлять записи в реестре и со временем, скапливаясь, они уменьшают общую номинальную мощность системы. Поэтому необходимо его чистить и редактировать.

Как правило, каждая из операционных систем имеет несколько способов входа в реестр, о которых мы и поговорим. Для внесения изменений нам потребуется открыть редактор реестра Windows.

Как открыть реестр в Windows XP

Вариант № 1.

Нажатие клавиши Windows по умолчанию открывает меню Пуск . Таким образом, используя быстрое сочетание клавиш Windows+R, мы вызываем встроенную функцию Выполнить , дающую возможность войти в реестр.

После этого в открывшемся диалоговом окне необходимо набрать в строке regedit .

и нажать Ок, после чего у Вас откроется консоль реестра.

Вариант № 2.

Вход в реестр также возможен посредством диспетчера задач . Вызвать его можно с помощью быстрой комбинации клавиш Ctrl+Alt+Del или нажать на панель задач правой клавишей мыши и в появившемся контекстном меню выбрать необходимую строку.

В окне диспетчера задач находим кнопку Файл , далее подпункт Новая задача

и в уже привычном нам окне вписываем – regedit , подтверждаем действие нажатием клавиши Ок.

Вариант № 3.

С помощью кнопки Пуск или быстрой клавиши Windows открываем меню и в правом столбце выбираем функцию Выполнить.

Далее вписываем regedit , после чего кликаем на Ок .

Вариант № 4.

Входим в меню Пуск и в правом столбце выбираем функцию Поиск .

В открывшемся окне ищем ярлык Файлы и Папки.

В верхней строке поиска вписываем – regedit, а поиск проводим в локальном диске С: (или на любом другом диске, где установлена ОС). Далее нам остается нажать клавишу Начать поиск.

Дождавшись его завершения, мы увидим список найденных объектов.

Из них нам необходимо выбрать regedit с типом фала – приложение.

Вариант № 5.

Заходим в Мой компьютер и локальный диск С:

Нам необходима папка Windows

По умолчанию все фалы на ней скрыты, что легко решается посредством пункта Отображать содержимое этой папки.

В дальнейшем нам предстоит найти файл regedit с описанием Редактор реестра . Удобнее всего сделать это с помощью горячей комбинации клавиш Ctrl+F .

Как открыть реестр WINDOWS 7

Вариант № 1.

Быстрая комбинация Windows+R дает возможность запуска функции Выполнить.

В окне программы необходимо ввести название требуемой операции, в нашем случае regedit и подтвердить запуск нажатием на клавишу ОК.

Вариант № 2.

По умолчанию комбинация Ctrl+Shift+Del открывает Диспетчер задач.

Следующим нам необходим пункт Файл , а в контекстном меню понадобиться пункт Новая задача (Выполнить…).

Как и в предыдущем варианте вписываем в строку regedit.

Что такое компьютерное программное обеспечение?

Что такое компьютерное программное обеспечение? Каждый день мы так или иначе используем компьютер для выполнения наших задач как в офисе, так и дома. Можно сказать, что современный мир — это компьютерный мир, где все задачи выполняются с помощью компьютера. А без использования программного обеспечения компьютер ничего не делает.

Компьютерное программное обеспечение определяет, как компьютер должен выполнять определенный тип задач.

Как правило, компьютерные системы делятся на две основные части : Аппаратное обеспечение и Программное обеспечение .

В этой статье мы постараемся ознакомиться с основами компьютерного программного обеспечения и его типом.

Но сначала, что такое компьютерное программное обеспечение?

Определение программного обеспечения для ЭВМ

Проще говоря, компьютерное программное обеспечение — это набор инструкций, которые говорят компьютеру, что ему делать.Компьютерное программное обеспечение контролирует и управляет работой компьютера. Без компьютерного программного обеспечения аппаратная часть бесполезна. Невозможно связаться с компьютером, если на нем не установлено системное программное обеспечение.

Программное обеспечение написано и разработано компьютерными программистами с использованием языков программирования. Когда мы говорим о компьютерном программном обеспечении, оно включает две основные группы программного обеспечения.

Это называется системное программное обеспечение и прикладное программное обеспечение .Другой, но не обязательный тип компьютерного программного обеспечения — . Язык программирования .

Системное программное обеспечение

Системное программное обеспечение, обычно называемое операционной системой, играет ключевую роль в компьютерных системах. Он отвечает за управление и контроль деятельности и функций компьютерного оборудования и прикладного программного обеспечения. Можно сказать, что операционная система служит интерфейсом между компьютерным оборудованием и прикладными программами и пользователем.

Для запуска любого типа прикладной программы необходимо установить соответствующую операционную систему. Что такое компьютерное программное обеспечение — продолжение…

Программное обеспечение компьютерной системы основных функций

— Управляет компьютерной обработкой

— Управление файлами

— Обработка памяти компьютера

— Служит интерфейсом между пользователем компьютера и оборудованием

— Предоставление доступа к системным ресурсам

— Облегчить общую деятельность каждой установленной на нем программы

— Обеспечение интерфейса для периферийных устройств и доступа к сети

— Позволяет пользователю запускать прикладные программы

Помимо программы операционной системы, аппаратные драйверы и другие системные служебные программы, которые помогают и поддерживают правильную работу компьютера, также сгруппированы в системное программное обеспечение.

Драйверы устройств / оборудования управляют отдельными компонентами компьютера, такими как принтер, сетевая карта и звуковая карта.

Служебные программы помогают поддерживать производительность и безопасность компьютера. Антивирусная программа и очиститель реестра являются примерами системных утилит. Что такое компьютерное программное обеспечение — продолжение…

Пример программного обеспечения операционной системы

MS-DOS (Дисковая операционная система Microsoft) — первая операционная система, представленная Microsoft, ведущим производителем программного обеспечения в мире, в 1980-х годах.С тех пор несколько версий системных программ разработали Microsoft и другие ИТ-компании.

MS-DOS имеет интерфейс командной строки в отличие от современных операционных систем, которые используют графический интерфейс пользователя (GUI). Графический интерфейс пользователя позволяет пользователю взаимодействовать с компьютером / программным обеспечением, используя графику и значки.

Операционные системы можно разделить на две категории:

ОС персонального компьютера и

ОС для предприятий / рабочих групп.

Некоторые из популярных ОС для персональных компьютеров включают: —

— Продукты Microsoft

(исследования показывают, что 80% компьютеров в мире установлены с ОС Microsoft)

Windows 95, Windows ME, Windows 2000, Windows XP, Windows Vista, Windows 7 и Windows Mobile

— Программы Apple Computer System

Mac OS и Mac OS X

— Linux

Разработан Линусом Торвальдсом, студентом из Финляндии, в 1991 году.Linux — это операционная система с открытым исходным кодом, что означает, что исходный код доступен бесплатно.

— UNIX

— Солярис

— Red Hat Linux

Операционные системы для предприятий / рабочих групп являются мощными и сложными по сравнению с ОС для персональных компьютеров. Эти типы системных программ разработаны для таких компьютеров, как Servers и Mainframes .

Мэйнфреймы

используются в крупных организациях, правительственных учреждениях, военных и других коммерческих компаниях, где много ресурсов совместно используется через сеть.Что такое компьютерное программное обеспечение — продолжение…

Ниже перечислены популярные операционные системы для предприятий и рабочих групп : —

— Windows Advanced Server

— Windows Server 2000, 2003 и 2008

— UNIX — Red Hat Linux

— MPE / iX — серверное программное обеспечение

— разработан для компьютеров HP

Прикладное программное обеспечение

Прикладное программное обеспечение — это тип программы, которая помогает пользователю выполнить определенную задачу на компьютере.Помогает пользователю решать определенные проблемы. Прикладные программы используют системные ресурсы и оборудование через системные программы.

В каждой области работы и в каждой отрасли разрабатывается несколько видов прикладного программного обеспечения, а также разрабатываются новые программы.

Например, Peachtree Accounting — это компьютерная прикладная программа, специально разработанная для бухгалтеров для управления финансовой деятельностью в данной организации. AutoCAD для инженеров-механиков и инженеров-строителей; где Adobe Photoshop предназначен для графических дизайнеров и фотографов.

Некоторые задачи прикладных программ

— Текстовые процессоры, электронные таблицы, презентации (Microsoft Office Suite)

— Манипуляции с базой данных

— Программы бухгалтерского учета и финансовой записи

— Графические (Adobe Suite) программы

— Инженерные приложения (AutoCAD, ArchiCAD, InRoads, StaadPro, SAP, Eagle Point и т. Д.).) для проектирования дорог, зданий и мостов

— Настольные издательские системы (Adobe Indesign, Pagemaker)

— Игры

Заключение

Таким образом, компьютерное программное обеспечение играет большую роль в компьютерных системах. Без этого компьютерное оборудование ничего не делает. В этой статье мы обсудили компьютерное программное обеспечение, чтобы ответить на вопрос: «Что такое компьютерное программное обеспечение?»

Если вам понравилась эта статья, вы можете поделиться ею с друзьями здесь.Просто нажмите на ссылки ниже.

Вернуться с того, что такое программное обеспечение? к компьютерным частям

Что такое компьютерная программа? (с иллюстрациями)

Компьютер — это программируемое цифровое электронное устройство, которое — за счет использования сохраненных инструкций и программ — способно выполнять различные задачи с данными, включая компиляцию, вычисление, корреляцию, поиск и выбор. Компьютерная программа — это одно из двух.Это может относиться к кодированию программных приложений, выполненному программистами или разработчиками. Альтернативно, это может относиться к готовым продуктам разработки, известным как компьютерные программы , программные приложения , компьютерные программы или приложения . Несмотря на то, что системное программное обеспечение разрабатывается программистами, его обычно не называют компьютерной программой: этот термин обычно используется для обозначения автономного программного обеспечения или комплектов, которые используются вместе с системным программным обеспечением, но не требуются для работы компьютера. .

Большинство программ имеют версии, которые работают с различными операционными системами.

Существует множество различных разновидностей компьютерных программ, и для любой задачи, которую пользователь компьютера желает выполнить, обычно имеется ряд доступных вариантов.Программа может быть разработана только для одной операционной системы, или могут быть разные итерации для различных основных операционных систем. Если он станет популярным, будут периодически выпускаться новые версии компьютерной программы для исправления ошибок, добавления функций и предоставления обновлений в соответствии с изменениями в операционных системах компьютера.

Компьютерные программы предъявляют разные требования к видеокарте.

Наиболее распространенными типами компьютерных программ являются те, которые поставляются в коробке, часто с CD-ROM или DVD и руководством, которое может быть дополнено онлайн-материалами. Пользователь устанавливает программу на свой компьютер и запускает ее вместе с другими программами. Этот тип программ включает в себя программы обработки текста, электронные таблицы, программное обеспечение для презентаций и приложения для баз данных, которые также могут продаваться в виде пакетов или комплектов.Также популярны программы для создания или редактирования звуковых файлов, изображений, фотографий и видео, а также образовательные программы и игры. Программы настольных издательских систем добавляют возможность компоновки к возможностям обработки текстов, а специализированные программы по естествознанию и математике обрабатывают уравнения и другие технические материалы. Компьютерные программы для создания материалов для отправки и получения материалов через Интернет также очень популярны и включают приложения для дизайна веб-сайтов, дизайна блогов, проведения веб-семинаров, проведения видеочатов, отправки и получения электронной почты и мгновенных сообщений, загрузки и скачивания файлов и работы над ними. файлы удаленно вместе с другими.

Люди часто ассоциируют программные приложения или приложения с планшетами или смартфонами.

Компьютерные программы могут поставляться в коробке с CD-ROM и руководством.

Типы компьютерных вирусов (названия и определения)

Компьютерные вирусы могут нанести серьезный ущерб работе компьютера. Компьютерный вирус — это тип вредоносного ПО, которое создается специально для проникновения на ваш компьютер без вашего ведома или разрешения. Он может изменять или копировать себя, и в этом случае он будет продолжать распространяться. Существуют разные типы компьютерных вирусов, и их эффекты также сильно различаются.В то время как одни просто копируют себя, другие отрицательно влияют на программы и, следовательно, на производительность системы. Таким образом, это подчеркивает важность того, чтобы не предполагать, что вирус безвреден, и не оставлять его в системе. Важно время от времени проверять компьютер на наличие вирусов, чтобы быть уверенным в его защите.

Существуют различные типы компьютерных вирусов, классифицируемые по методам, происхождению, типам пораженных файлов, повреждению, атакованной ОС или платформе, а также местам, где они прячутся.Относительно сложно ответить, сколько существует различных типов компьютерных вирусов, но ниже рассматриваются основные основные концепции распространенных типов:

Резидентные вирусы : это постоянные вирусы, обитающие в оперативной памяти. В этом случае они смогут преодолевать, а также прерывать все операции, выполняемые системой. Их последствия включают повреждение программ и файлов, которые закрываются, открываются, переименовываются или копируются.

Вирусы перезаписи: Эти вирусы удаляют информацию, содержащуюся в зараженных файлах.В этом случае зараженные файлы будут полностью или частично бесполезны. К сожалению, вы можете очистить зараженный файл, удалив его полностью, что приведет к потере исходного содержимого.

Вирусы прямого действия: Этот вирус реплицируется, а затем действует при запуске. При соблюдении определенных условий вирус заражает файлы, расположенные в папках или директории компьютера. Он также находится в каталогах, указанных в AUTOEXEC.BAT PATH. В большинстве случаев он находится в корневом каталоге жесткого диска и выполняет определенные действия при загрузке компьютера.

Инфекторы файлов: Вирус заражает исполняемые файлы или программы. При запуске программ вирус будет активирован, а затем сможет оказывать разрушительное действие. Большинство существующих вирусов относятся к этой категории.

Загрузочные вирусы: Этот вирус заражает загрузочный сектор жесткого диска или гибкого диска. Это приведет к невозможности загрузки компьютера. Однако этих вирусов можно избежать, обеспечив надежную защиту дискет и жесткого диска.Никогда не запускайте компьютер с неизвестного дисковода или гибкого диска.

Каталог вирусов: Этот вирус изменяет пути, указывающие на расположение файла. В этом случае при запуске зараженной программы вы будете запускать ее по незнанию, поскольку вирус переместил исходную программу и файл в другое место. Таким образом, это делает невозможным поиск перемещенных файлов.

Макровирус: Этот вирус поражает файлы, созданные с помощью определенных программ или приложений, содержащих макросы.Мини-программы увеличивают их способность автоматизировать некоторые операции, и в этом случае они будут выполняться как отдельные действия. Таким образом, пользователю не придется выполнять их по отдельности.

E-Mail Virus : стоит перечислить, даже если большинство из них являются макровирусами. Обычно эти виды вирусов заражают компьютеры через социальное взаимодействие с кем-то, кто отправляет электронное письмо конечному пользователю. Их могут попросить проверить выписку по счету или просмотреть приложение к счету. При открытии вложения макрос запускается, запускается и заражает компьютер.Большинство макровирусов легко остановить, просто обновив программное обеспечение на компьютерах.

Программа-вымогатель : Программа-вымогатель — это тип вредоносного программного продукта, который пытается удержать компьютер с целью получения выкупа. Это может быть блокировка файлов, скрытие файлов, изменение прав доступа к файлам или шифрование файлов.

В ранних атаках с выкупом файлы, которые часто просто скрывались от зрителей, и требовалась денежная оплата для отмены изменений. Этот вид атаки было довольно просто устранить, выполнив восстановление системы, чтобы отменить изменения в этих файлах.

По мере развития программ-вымогателей они начали шифровать файлы пользователей, которые невозможно было решить при восстановлении системы. Основные файлы Windows будут полностью функциональными, но личные файлы и папки будут изменены, в результате чего конечный пользователь не будет иметь доступа к этим файлам, если платеж не был отправлен производителю программного обеспечения-вымогателя.

По мере появления на рынке криптовалют, таких как биткойны, программы-вымогатели стали более распространенными, поскольку производители могли заставить людей отправлять им биткойны на адрес кошелька, который они затем могли отправлять на несколько кошельков, что затрудняло отслеживание монет.